Windows имеет значительное преимущество — вы можете создать свой собственный VPN -сервер для доступа к общим папкам или другим приложениям через Интернет на ходу. Windows действительно может это сделать. Но есть несколько правил для настройки VPN Server Windows 10 и начала работы.

Введение

VPN - виртуальная частная сеть. Это зашифрованный туннель между двумя устройствами, позволяющий вам получить доступ к любому веб -сайту и онлайн -сервису в частном порядке и надежно.Windows имеет значительное преимущество — вы можете создать свой собственный VPN -сервер для доступа к общим папкам или другим приложениям через Интернет на ходу. Windows действительно может это сделать. Но есть несколько правил для настройки VPN Server Windows 10 и начала работы.

Это может быть полезно для создания VPN-сервера, если вы хотите подключиться к домашней сети, если вы хотите играть в сетевые игры, или если вы хотите защитить свой веб-браузер в общедоступном кафе Wi-Fi. Это некоторые из бесчисленных причин, почему вы должны рассмотреть возможность использования VPN. Windows имеет потенциал для размещения VPN-серверов. Windows делает это, используя протокол туннелирования точка-точка, сокращенно PPTP. Мы покажем вам, как найти его на вашем компьютере и создать сервер VPN. Если вы используете Windows 7, 8 или 10, то вам не нужно беспокоиться, шаги, которые мы покажем вам для настройки VPN-сервера в Windows 10, будут работать для всех из них.

Что такое сервер Windows VPN? Сервер Windows VPN позволит другим устройствам в вашей локальной сети безопасно подключаться через соединение Windows VPN.

Прежде всего, что такое сервер Windows VPN? Сервер Windows VPN будет настроен на главном компьютере в локальной сети (LAN), компьютере, имеющем доступ к Интернету.

Настроив сервер Windows VPN на этом компьютере, другие устройства, подключенные к локальной сети, смогут использовать защищенное и зашифрованное подключение к Интернету без необходимости иметь VPN-подключение и учетную запись.

Создание сервера

Вам не нужно беспокоиться, если вы никогда не делали ничего подобного на своем компьютере раньше. Мы будем разбивать процесс на этапы, чтобы его было легче понять.

8 шагов по настройке VPN-сервера в Windows 10

- ШАГ 1 — открыть «Сетевые подключения»

- ШАГ 2 — выберите «Новое входящее соединение»

- ШАГ 3 — выберите учетные записи пользователей

- ШАГ 4 — Установите флажок «Через Интернет»

- ШАГ 5 — выбор сетевых протоколов

- ШАГ 6 — Разрешить доступ

- ШАГ 7 — Windows теперь настроит доступ

- ШАГ 8 — VPN-сервер в вашей системе теперь активен

ШАГ 1 — открыть «Сетевые подключения»

Сначала вы должны открыть «Сетевые подключения», это окно, щелкнуть значок запуска Windows в нижнем левом углу экрана и ввести эти буквы «ncpa.cpl». Нажмите Ввод.

ШАГ 2 — выберите «Новое входящее соединение»

Открыв «Сетевые подключения», нажмите Alt на клавиатуре. Это покажет полное меню. Теперь нажмите на меню «Файл». Теперь выберите «Новое входящее соединение».

ШАГ 3 — выберите учетные записи пользователей

Теперь выберите учетные записи пользователей, которые могут подключаться удаленно. Если вы хотите повысить уровень своей безопасности, вы можете создать свою новую учетную запись. Это не позволит пользователям, которые входят в вашу VPN, войти в систему с основной учетной записи. Вы можете легко сделать это, просто нажав кнопку «Добавить кого-то». Помните, что что бы вы ни выбрали, вам нужно убедиться, что выбранная вами учетная запись имеет жесткий пароль. Мы не хотим, чтобы люди взламывали нашу систему. После выбора вашего пользователя нажмите «Далее».

ШАГ 4 — Установите флажок «Через Интернет»

Установите флажок «Через Интернет». Это позволит устанавливать VPN-соединения. В этом окне не будет ничего, кроме этой опции. Теперь нажмите «Далее». Если у вас установлено коммутируемое оборудование, вы также можете разрешить любое входящее соединение через старый модем.

ШАГ 5 — выбор сетевых протоколов

Идите вперед и выберите сетевые протоколы, которые должны быть активны для любых входящих соединений. Если вы не хотите, чтобы пользователь, подключенный к вашей VPN, имел разрешение на доступ к принтерам или файлам в локальной сети, просто снимите флажок, и все готово.

ШАГ 6 — Разрешить доступ

Затем нажмите на кнопку с надписью «Разрешить доступ».

ШАГ 7 — Windows теперь настроит доступ

Теперь Windows настроит доступ для учетных записей пользователей, которые вы выбрали ранее. Этот процесс может занять до пары секунд.

ШАГ 8 — VPN-сервер в вашей системе теперь активен

Сервер VPN в вашей системе теперь активен. Это позволяет принимать любые запросы на входящие соединения. Если в будущем вы захотите отключить этот VPN-сервер, просто вернитесь в «Сетевые подключения».

Если вы не уверены, как туда добраться, просто повторите шаг 1 настройки VPN-сервера в Windows 10 шагов — как только вы окажетесь в окне, просто удалите раздел «Входящие подключения».

Windows / iPhone / Android: Как подключиться к Windows VPN?

Как только ваш собственный сервер создан в вашей локальной установке Windows10, вы можете легко подключить любое устройство, расположенное в той же локальной сети, имеющих значение в большинстве случаев, в одном Wi-Fi соединение, просто проверив свой локальный IP-адрес сервера Windows и используя Это адрес для создания нового подключения VPN на вашем компьютере Windows или другого устройства Android.

Однако для подключения к вашим VPN Windows10 от снаружи вашей локальной сети требуется более продвинутая конфигурация, и вы должны знать свой публичный IP.

Windows: найдите мой локальный IP-адрес

Чтобы найти IP-адрес вашего локального сервера Windows VPN, просто откройте меню «Network Connections», а оттуда открывайте детали соединения WiFi.

Внутри окна состояния WiFi откройте детали из соответствующих кнопок «Сведения» и просто найдите адрес IPv4 — это ваш локальный адрес VPN-сервера.

Windows / iPhone / Android: Connect к Windows VPN

Затем на вашем устройстве Android просто создайте новое VPN-соединение, используя соответствующую опцию, обычно расположен в меню VPN в разделе «Настройки».

Оттуда добавьте новый VPN-сервер и введите свой локальный IP-адрес Windows10 в качестве адреса сервера VPN, дайте соединение имени и введите ваше имя пользователя и пароль. И Вуаля, это должно быть!

- Как подключиться к VPN на Android

- Как подключиться к VPN на iPhone

- Как подключиться к VPN в Windows

Шаги, ведущие к созданию VPN-сервера в Windows 10, довольно легко выполнить, если вы хотите настроить установку на локальном компьютере, чтобы защитить соединения других компьютеров, находящихся в той же локальной сети (LAN), что и ваш ноутбук.

Убедитесь, что другие компьютеры или устройства, которые предназначены для защиты своих Интернет-соединений, подключаются к World Wide Web через ваш компьютер, а не напрямую к вашему соединению. В противном случае каждому отдельному устройству может потребоваться VPN-соединение, которое вы также можете получить от любого поставщика и получить индивидуальный IP-адрес, защищенный для устройства, который будет отличаться для каждого устройства, если они используют разные серверы.

Таким образом, создав VPN-сервер в Windows 10 на компьютере, который имеет основной доступ к Интернету, вы можете использовать этот VPN-сервер Windows 10 для защиты подключения всех других устройств, если они находятся в одной локальной сети.

Какие самые лучшие VPN для создания VPN-сервера в Windows 10?

Создайте VPN-сервер Windows 10, используя лучший VPN, доступный на рынке для вашего использования, который, как правило, должен быть неограниченным, неограниченным и без журналов VPN, помимо предложения, конечно, лучшего ежемесячного предложения VPN, которое обеспечит вам безопасное соединение для самая низкая цена.

Лучший провайдер для создания VPN-сервера Windows 10

- PlanetFreeVPN, Самый дешевый VPN на месяц или 3 года подписки

- Ivacy VPN, Самый дешевый VPN на годичную подписку

- SurfShark VPN, Самый дешевый VPN на 2 года подписки

Часто Задаваемые Вопросы

- Можно ли настроить VPN -сервер на Windows 10?

- Да, вы можете создавать и настроить свой собственный VPN -сервер для доступа к общим папкам или другим приложениям через Интернет, где бы вы ни находились.

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:\Program Files\OpenVPN.

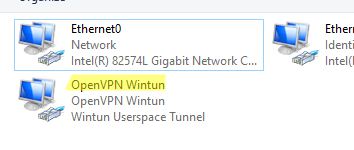

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:\Program Files\OpenVPN\easy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

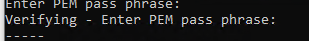

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt»

- Ключ центра сертификации «C:\Program Files\OpenVPN\easy-rsa\pki\private\ca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:\Program Files\OpenVPN\bin

openvpn --genkey secret ta.key

Должен появиться файл «C:\Program Files\OpenVPN\bin\ta.key». Переместите его в каталог C:\Program Files\OpenVPN\easy-rsa\pki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key"-out "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:\Program Files\OpenVPN\easy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config-auto\server.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ca.crt" cert "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\issued\\server.crt" key "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\private\\server.key" dh "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\\Program Files\\OpenVPN\\log\\status.log" log "C:\\Program Files\\OpenVPN\\log\\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:\Program Files\OpenVPN\log\server.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:\Program Files\OpenVPN\config-auto\server.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

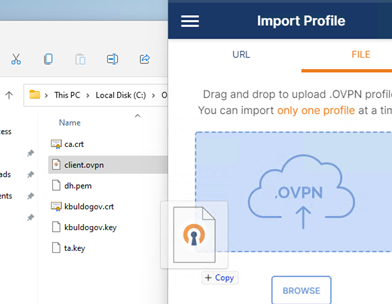

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

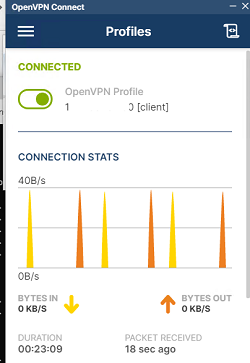

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:\Program Files\OpenVPN Connect\agent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\\.\Global\{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:\Program Files\OpenVPN\log\openvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

VPN или виртуальная частная сеть используется для доступа к определенной сети из другой сети. Другими словами, его также можно назвать мини-интернетом. Это может быть использовано двумя способами. Либо это может позволить вам получить доступ к закрытому серверу, что означает, что вы не получите доступ к Интернету; или же вы можете использовать его для доступа к набору ресурсов и в то же время получить доступ к Интернету. Вы получаете точку! Но что, если вы хотите получить доступ к своим ресурсам дома, пока вас нет? Что делать, если вы хотите использовать частный сервер в вашем офисе или дома, пока вас нет? Это приносит вызов для VPN-сервера для себя.

Сегодня мы собираемся научиться делать то же самое.

Содержание

- Как создать публичный VPN-сервер на Windows 10

- Найдите свой IP-адрес

- Настройте переадресацию портов на вашем роутере

- Настройте VPN-сервер в Windows 10

- Разрешить VPN-соединения через брандмауэр

- Настройка VPN-подключения в Windows 10

Как создать публичный VPN-сервер на Windows 10

В этом процессе мы предпримем следующие шаги

- Найдите свой IP-адрес.

- Настройте переадресацию портов на вашем роутере.

- Настройте VPN-сервер в Windows 10.

- Разрешить VPN-соединения через брандмауэр.

- Установите VPN-соединение в Windows 10.

Найдите свой IP-адрес

Это довольно просто. Вы можете узнать больше о поиске вашего IP-адреса.

Настройте переадресацию портов на вашем роутере

Чтобы вы могли подключаться к VPN-серверу через общедоступную сеть, например, Интернет, вам необходимо настроить переадресацию портов.

Для этого войдите в панель администратора вашего роутера. Вы должны сделать это, потому что ваш маршрутизатор будет шлюзом для доступа к этой сети.

После входа в систему найдите вкладку меню с надписью Переадресация портов, Приложения и игры, NAT/QOS или любое другое похожее имя.

Для соединений на основе протокола туннелирования «точка-точка» установите номер порта 1723.

Сохраните конфигурацию, а затем перезагрузите маршрутизатор.

Настройте VPN-сервер в Windows 10

Начните с ввода ncpa.cpl в поле поиска Cortana и нажмите на соответствующую запись, которая относится к категории элемента Панель управления .

Нажмите комбинацию клавиш ALT + F на клавиатуре, чтобы открыть меню «Файл». Выберите Новое входящее соединение.

Теперь появится мини-окно, в котором пользовательские учетные записи на конкретном компьютере могут получить доступ к VPN-подключению.

Кроме того, вы можете выбрать Добавить кого-то , чтобы добавить кого-то еще в белый список для доступа к этому соединению.

Нажмите Далее , чтобы увидеть, как люди будут подключаться к сети. Проверьте через Интернет.

Нажав Далее , вы найдете страницу, на которой необходимо настроить сеть.

Выберите IPV4 и нажмите Свойства.

Теперь вам будет предложено настроить некоторые дополнительные параметры, такие как предоставление пользователям доступа к вашей локальной сети или способ назначения IP-адресов этим пользователям.

Нажмите ОК , чтобы сохранить настройки.

Закончив настройку сети, нажмите Разрешить доступ.

Если вы хотите, теперь вы можете распечатать эту информацию для дальнейшего использования или для клиентского компьютера.

Нажмите Закрыть , чтобы выйти из процесса настройки.

Разрешить VPN-соединения через брандмауэр

Откройте окно поиска Cortana и найдите Разрешить приложение через брандмауэр Windows.

Нажмите на соответствующий результат, чтобы открыть страницу настроек брандмауэра Windows. Нажмите Изменить настройки.

Прокрутите вниз, чтобы проверить, включен ли Маршрутизация и удаленный доступ для общедоступных и частных сетей. Нажмите ОК.

Настройка VPN-подключения в Windows 10

Чтобы настроить PPTP-соединение в Windows 10, вы можете прочитать нашу аналогичную статью здесь о настройке VPN в Windows 10.

Надеюсь, ты сможешь заставить его работать!

A Virtual Private Network (VPN) is a common method used to access files and resources such as apps, intranet websites, and printers using an encrypted connection from a remote location through the internet. Companies usually use VPNs to extend their private network to allow employees to access resources through a public network as if they were directly connected to the company’s network.

Windows 10 comes with the “Incoming Connection” feature that enables you to set up a VPN server to connect remotely to your home network to access your computer’s files, peripherals, and even other computers.

This guide will teach you how to set up a “VPN server” on Windows 10 without extra software on the Home or Pro version of the operating system.

- Find public IP address information

- Set up port forwarding on router

- Set up VPN server on Windows 10

- Allow VPN connections through firewall

- Set up a VPN connection on Windows 10

- Set up a VPN server on Windows Server 2019

Find public IP address information

First, you must determine the public IP address your Internet Service Provider (ISP) assigned you. You will need this information to contact your VPN server remotely.

To determine the current public IP address, use these steps:

-

Open web browser.

-

Open search an engine like Google or Bing.

-

Search “What’s my IP.”

-

Confirm your public address information in the first result.

If you are setting up the “Incoming Connection” feature on your home computer, you probably have a dynamic public IP address, which can change anytime. If this is the case, you must configure DDNS (Dynamic Domain Name System) in your router to avoid configuring the VPN setup whenever your public IP address changes.

Set up port forwarding on router

To be able to connect through a public network (such as the internet) to your home VPN server, you will need to forward port 1723 (Point to Point Tunneling Protocol (PPTP)) to allow VPN connections.

Here are the instructions to help you set up port forwarding on your router. You can also visit your router’s manufacturer’s website for more specific assistance configuring Port Forwarding.

Once you have set up DDNS to use a domain name instead of a complicated IP address and forwarded port 1723, you are ready to set up a VPN server on your device.

To configure a “VPN server” on Windows 10, use these steps:

-

Open Control Panel on Windows 10.

-

Click on Network and Sharing Center.

-

Click the “Change adapter settings” option from the left pane.

-

On the “Network Connections” page, press the “Alt” key to open the “File” menu and select the “New Incoming Connection” option.

-

Check the users who will have access to the VPN server on the computer.

-

Click the Next button.

-

(Optional) Click the Add someone button.

-

Create a user account.

-

Click the OK button.

-

Check the “Through the Internet” option.

-

Click the Next button.

-

Select the “Internet Protocol Version 4 (TCP/IPv4)” option.

-

Click the Properties button.

-

Check the “Allow callers to access my local area network” option.

-

Under the “IP address assignment” section, click the “Specify IP addresses” option and configure the number of clients allowed to access using a VPN connection.

Quick tip: In this setting, you will specify the number of users that can access the network using a range of IP addresses. It would be best if you used a high-order range of IP addresses to help avoid network conflicts with the IPs your router distributed. To find out the range of IP addresses you can use, navigate your router’s settings page and look for the DHCP settings.

-

Click the OK button.

-

Click the Allow access button.

-

Click the Close button.

Once you complete the steps, the VPN server will be created, but it won’t work until you configure the firewall to allow connections.

Allow VPN connections through firewall

While configuring the Incoming Connection feature on Windows 10 should automatically open the necessary Windows Firewall ports, you want to ensure the firewall is configured correctly.

To allow VPN connections through the firewall on Windows 10, use these steps:

-

Open Start on Windows 10.

-

Search for Allow an app through Windows Firewall, and click the top result to open the experience.

-

Click the Change settings button.

-

Scroll down and check that the “Routing and Remote Access” option is allowed for Private and Public.

-

Click the OK button.

After you complete the steps, the Windows 10 VPN server can now receive connections remotely from other computers.

Set up VPN connection on Windows 10

Once you set up the VPN server on Windows 10, you must configure the devices that can remotely access the local network. You can set up any computer and phone (including Android and iPhone). Here are the instructions to set up a VPN connection on Windows 10.

After adding a VPN connection to your computer, you have to adjust the settings with these steps:

-

Open Control Panel.

-

Click on Network & Internet.

-

Click on Network and Sharing Center.

-

Click the “Change adapter settings” link from the left pane.

-

Right-click the VPN adapter and select the Properties option.

-

Click the General tab.

-

Confirm the domain you created while configuring DDNS or the public IP address.

-

Click the Security tab.

-

Use the “Type of VPN” drop-down menu and select the “Point to Point Tunneling Protocol (PPTP)” option.

-

Use the “Data encryption” drop-down menu and select the “Maximum strength encryption (disconnect if server declines)” option.

-

Click the OK button.

-

Click on the Networking tab.

-

Uncheck the “Internet Protocol Version 6 (TCP/IPv6)” option.

-

Check the “Internet Protocol Version 4 (TCP/IPv4)” option.

-

Select the “Internet Protocol Version 4 (TCP/IPv4)” option.

-

Click the Properties button.

-

Click the Advanced button.

-

Clear the “Use default gateway on remote network” option.

Important: We are disabling this option to prevent your web traffic from going through the remote connection, which can slow down the internet experience. However, do not change this last setting if you want to access the internet through a VPN.

-

Click the OK button.

-

Click the OK button again.

-

Click the OK button once more.

-

Open Settings.

-

Click on Network & Internet.

-

Click on VPN.

-

Select the VPN connection option and click the Connect button.

While many solutions allow users to connect remotely to a private network using a VPN connection, you can set up your server with the tools built within Windows 10 without needing extra software.

Also, one of the best benefits of setting up a VPN server on Windows 10 is that it’s secure and reliable and an excellent alternative for users still skeptical about cloud services to store their data. Even more, through a virtual private network, you can access your device using the remote desktop feature on Windows 10.

Время на прочтение

4 мин

Количество просмотров 461K

Openvpn — виртуальная частная сеть. С ее помощью мы можем:

- Создать защищенный канал свзяи, в то время, когда мы сидим с бесплатного Wi-Fi в кафе.

- Обмениваться файлами между участниками сети.

- Раздавать интернет испульзуя общий шлюз.

Основные преимущества:

- Простота настройки.

- Безопасность.

- Не требует дополнительного оборудования.

- Высокая скорость и стабильность.

Как и автор статьи об установке OpenVPN на Linux, я не нашел нормальной статьи, да еще и такой, чтоб описывалось все до мелочей. В этой статье на Хабрахабре я постараюсь максимально доступно все объяснить. Итак, поехали!

Скачиваем дистрибутив.

На момент написания статьи доступная версия 2.3.2. Качаем отсюда Windows installer 32-х или 64-х битную версию под разрядность вашей операционной системы.

Установка.

При установке обязательно отметьте все пункты птичками, на предложение установить драйвер отвечаем утвердительно. В системе появится новый виртуальный сетевой адаптер.

Создание сертификатов и ключей.

Когда-то этот пункт меня останавливал, мол ну их эти ключи, пойду поищу что попроще. Но, увы, ничего лучшего не нашел. Итак, переходим в C:\Program files\OpenVPN\easy-rsa, запускаем init-config.bat, появится vars.bat, открываем его в блокноте. Нас интересуют строчки в самом низу, их нужно заполнить как угодно. Например:

set KEY_COUNTRY=RU

set KEY_PROVINCE=Baldur

set KEY_CITY=Piter

set KEY_ORG=OpenVPN

set KEY_EMAIL=my@sobaka.ru

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=ouou

Там где написано server не трогаем. Сохранили.

Теперь открываем openssl-1.0.0.cnf и ищем строчку default_days 365, ставим 3650. Это продлит жизнь наших сертификатов на 10 лет. Сохраняем. Далее открываем командную строку в пуск-стандартные-командная строка (на Windows Vista/7/8 от имени администратора), пишем последовательно:

cd C:\OpenVPN\easy-rsa

vars

clean-all

В ответ должно написать два раза «Скопировано файлов: 1». Значит, все окей. В этом же окне набираем:

build-dh

Создаст ключ Диффи-Хельмана.

build-ca

Создаст основной сертификат.

Будут заданы вопросы, просто нажимаем Enter пока не увидите путь C:\Program files\OpenVPN\easy-rsa. Далее набираем:

build-key-server server

На вопросы также жмем Enter, только не торопитесь! В конце будут два вопроса: «Sign the certificate?» и «1 out of 1 certificate requests certified, commit?», на оба вопроса отвечаем Y. Теперь создадим сертификат клиента:

build-key client

Тут нужно быть вниметельней, при вопросе Common Name (eg, your name or your server’s hostname) нужно ввести client. В конце также два раза Y. Для каждого клиента нужно создавать новый сертификат, только с другим именем, например, build-key client1 и также указывать его в common name. Если все сделали правильно, можете выдохнуть! Самое сложное позади. В папке C:\Program Files\OpenVPN\easy-rsa\keys забираем: ca.crt, dh1024.pem, server.crt, server.key и кладем их в C:\Program Files\OpenVPN\config.

Создаем конфиги.

Переходим в C:\Program Files\OpenVPN\config, создаем текстовой документ, вставляем:

# Поднимаем L3-туннель

dev tun

# Протокол

proto udp

# Порт который слушает впн

port 12345

# Ключи и сертификаты

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

# Грубо говоря экономим адреса

topology subnet

# Пул адресов

server 10.8.0.0 255.255.255.0

# Метод шифрования

cipher AES-128-CBC

# Сжатие

comp-lzo

# Немного улучшит пинг

mssfix

# Время жизни клиентов, если не откликнулся — отключает

keepalive 10 120

# Уровень отладки

verb 3

Сохраняем файл как server.ovpn. Это наш конфиг сервера. Теперь пробуем запустить сервер. На рабочем столе будет ярлык OpenVPN Gui. После запуска в трее появится красный значок. Кликаем по нему дважды, если загорелся зеленым, значит, все хорошо, если нет, тогда смотрим лог в папке log.

Теперь конфиг клиента:

client

dev tun

proto udp

# Адрес и порт сервера

remote адрес 12345

# Ключи должны лежать в папке с конфигом

ca ca.crt

cert client.crt

key client.key

cipher AES-128-CBC

nobind

comp-lzo

persist-key

persist-tun

verb 3

Сохраняем как client.ovpn. Создаем любую папку и кладем туда конфиг client.ovpn и сертификаты ca.crt, client.crt, client.key которые лежат в C:\Program files\OpenVPN\easy-rsa. Сам клиент для Windows качаем здесь. На клиентской машине устанавливаем, переносим папку с конфигом и сертификатом и запускаем client.ovpn. Если подключились, пробуем в командной строке набрать ping 10.8.0.1. Пакеты пошли? Поздравляю! Сервер готов! Теперь идем в панель управления-администрирование-службы, ищем там OpenVPN, дважды щелкаем и выставляем автоматически. Теперь сервер будет сам стартовать после перезагрузки.

Дорабатываем конфиг или каждому свое.

Теперь я расскажу как раздавать интернет и другие мелочи связанные с настройкой. Начнем с мелочей. Все манипуляции будем проводить с конфигом сервера.

Если хотите, чтобы клиенты «видели» друг друга т.е. могли обмениваться информацией, тогда в конфиг впишите

client-to-client.

Если нужно, чтобы клиентам выдавались статические адреса, тогда в папке config создайте файл ip.txt и впишите в конфиг

ifconfig-pool-persist ip.txt

Неохота создавать каждому сертификаты? Тогда пишем duplicate-cn, но учтите, с этой опцией не работает ifconfig-pool-persist.

Теперь о конфиге клиента. Можно не передавать файлы сертификатов, а вписать сразу в конфиг, только делать это лучше не с блокнота, а с AkelPad’а или Notepad++ например. Открываем ca.crt и выделяем от ——BEGIN CERTIFICATE—— до ——END CERTIFICATE——. В конфиге будет выглядеть так:

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

ключ

-----END PRIVATE KEY-----

Раздаем интернет

Для этого в конфиг сервера вписываем:

push «redirect-gateway def1»

push «dhcp-option DNS 8.8.8.8»

push «dhcp-option DNS 8.8.4.4»

DNS-адреса подставляем те, что даны в настройках. Посмотреть можно зайдя в панель управления-сетевые подключения, дважды кликнув на адаптере который смотрит в интернет. Для Win7 Панель управления-Сеть и Интернет-Центр управления сетями и общим доступом-изменение параметров адаптера. Далее, заходим в свойства этого же адаптера, вкладка доступ, ставим птичку напротив «Разрешить другим пользователям сети…» и в выпадающем списке, если есть, выбираем виртуальный адаптер vpn. Затем заходим в свойства адаптера vpn, свойства ipv4 и выставляем получение ip и dns автоматически. Спасибо за внимание!