Настраиваем домашний почтовый сервер и уходим с «бесплатной» почты

Время на прочтение

15 мин

Количество просмотров 278K

С каждым годом рекламы в интернете становится все больше, а подают ее с каждым разом все навязчивее. Дошло уже до почты: реклама в интерфейсе почтового ящика выглядит как первое непрочитанное письмо, которое машинально хочется открыть. Я не против рекламы, особенно когда она в тему и не сбивает с толку. Но маскировать её под непрочитанное письмо ‒ это перебор. Чувствуется, что следующим шагом рекламу начнут вставлять прямо в тело письма.

Мы уже привыкли, что наша активность в интернете анализируется для подсовывания релевантной рекламы. Но там нет персональных данных в чистом виде: есть пользователь-1 с такими-то привычками, есть пользователь-2 с другими привычками, пользователь-3, 4, 5 и т.д.

Совсем другое дело почта. Обработка почты ‒ это зачастую обработка персональных данных. Все что вы покупаете ‒ квитанции приходят к вам на почту, какими сервисами вы пользуетесь ‒ регистрационные данные и отчеты приходят к вам на почту, купили билеты в отпуск ‒ все данные о вашей поездке у вас в почте. А почта у вас где?

Проблема в том, что вся почта обрабатывается, плюс нет гарантий, что не будет случаев злоупотребления. А реклама в почте ‒ это просто вишенка на торте. Так что если вы неугомонный параноик, то вам давно пора отказаться от «бесплатной» почты.

Но отказаться не так то просто:

-

Можно завести ящик на другом почтовом сервисе, но там тоже не будет никаких гарантий отсутствия обработки писем.

-

Можно арендовать виртуальный сервер в интернете и настроить его как почтовый сервер, но без физического доступа ваши письма никогда не станут только вашими.

-

Можно сделать почту на каком-нибудь зашифрованном protonmail’e, но по этой же причине он стал так популярен у мошенников, что был заблокирован в этой стране.

В голове остается один вариант ‒ делать почтовый сервер прямо дома. Идея на первый взгляд смешная, но если разобраться, то можно получить довольно интересный результат с некоторыми дополнительными бонусами для всей домашней сети. Что у меня из этого вышло ‒ читайте далее.

Домашний сервер

Очевидно, что для почтового сервера нам нужен комп или его аналог, который будет доступен извне 24/7. Можно было бы посмотреть в сторону чего-нибудь компактного и маломощного типа Raspberry Pi, но т.к. мне нужен задел на будущее для других домашних систем, то я отдал предпочтение полноценному компу. На комп устанавливается гипервизор VMWare ESXi, а на нем уже живут виртуальные машины с необходимыми функциями и в том числе почтовый сервер. Такой подход дает дополнительную гибкость при проведении экспериментов и распределении ресурсов, а в случае чего виртуальные машины можно легко перенести на другое железо. Если нет особых требований к скорости работы, то для компа можно взять обычный HDD, т.к. от разделов подкачки виртуальных машин б/ушный SSD может быстро деградировать. Либо делать виртуальные машины без swap. Либо ставить два диска: основной диск виртуальной машины живет на SSD, а раздел подкачки на HDD. Компьютер я выбрал HP ProDesk 600 G2 SFF с процессором i5-6500: компактный корпус, достаточно низкое энергопотребление и ESXi на него устанавливается как родной. Все это хозяйство в режиме простоя потребляет 25 Вт, под нагрузкой 40-45 Вт. В частных объявлениях такой комп вполне реально найти за вменяемые деньги.

ESXi устанавливается со всеми настройками по умолчанию, затем сетевому интерфейсу присваивается статический IP. Более подробно и с картинками см. здесь.

Связь, электричество, бэкапы

Дома, в отличие от датацентра возможны перебои электричества, поэтому нужен ИБП с батареей на несколько часов работы сервера и роутера. От этого же электричества зависит работа оборудования внутридомового провайдера, поэтому ИБП для домашнего сервера не решает проблему отключения провайдерского оборудования и интернета вместе с электричеством. Получается, что на домашний роутер должно быть заведено два провайдера: основной (например, по витой паре или оптике) и резервный (через LTE модем). В разных роутерах процесс настройки выглядит по разному, но суть не меняется. Для резервного интернет-канала я взял LTE модем Huawei E3372-320. Свисток хорош тем, что есть в свободной продаже в разлоченном виде и он оснащен разъемами для внешних антенн, что в некоторых ситуациях может сильно улучшить качество связи.

Однако, с двумя провайдерами у вас будет два разных серых IP адреса, а почтовому серверу нужно нормальное доменное имя и по хорошему белый IP. Выход из ситуации у меня такой: арендуется виртуальный сервер (VPS) за границей, на нем настраивается VPN-сервер, а на почтовом сервере настраивается туннель до VPS. Кроме того, туннель можно поднять прямо с домашнего роутера (если он умеет) и таким образом ликвидируется сразу два зайца: мы получаем статический белый IP не зависящий от локальных провайдеров, а после тюнинга маршрутизации на роутере ‒ централизованный обход блокировок Роскомпозора для всех устройств домашней сети. Схема получается примерно такая:

Будет не очень весело, если жесткий диск домашнего сервера неожиданно накроется вместе со всей почтой. Поэтому необходимость бэкапов сервера даже не обсуждается. О настройке бэкапов поговорим в конце статьи.

Условные обозначения

В статье будут содержаться примеры конфигурации, в которых вам потребуется заменить некоторые значения на свои:

-

Hostname (имя компьютера) почтового сервера ‒ mail

-

Домен ‒ example.com

-

IP адрес VPS сервера ‒ 1.2.3.4

-

Локальная домашняя сеть 192.168.1.0 с маской /24 (255.255.255.0) и шлюзом 192.168.1.1

-

IP адрес почтового сервера в локальной сети ‒ 192.168.1.3

-

Внутри VPN тунеля IP адрес VPN сервера 192.168.77.1, IP адрес VPN клиента 192.168.77.3

Арендуем VPS, настраиваем VPN сервер

Есть куча разных VPS провайдеров, я выбрал vps2day.com, потому что они не просят персональные данные при регистрации, платить можно криптой, можно выбрать страну, где разместить сервер. Для целей VPN будет достаточно VPS в базовой конфигурации, который обойдется в 5 €/месяц. Сперва я зарегистрировал почтовый ящик на protonmail’e, а затем на него оформил аккаунт в vps2day, закинул крипту и арендовал VPS. В качестве ОС я выбрал Debian 10, через несколько минут после оформления аренды на почту приходит отбойник с IP адресом сервера и учетными данными для SSH подключения.

Логинимся, обновляемся:

apt update && apt upgradeВ качестве решения для VPN я выбрал Wireguard, но для установки на Debian 10 надо добавить его репозиторий в apt:

echo 'deb http://deb.debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list

apt update

apt install wireguardСоздаем каталог для файлов конфигурации (если его вдруг нет), назначаем права доступа туда, переходим в него и генерируем закрытый и открытый ключи:

mkdir /etc/wireguard

chmod 700 /etc/wireguard

cd /etc/wireguard

wg genkey | tee privatekey | wg pubkey > publickeyНа выходе получим два файла: privatekey с закрытым ключом и publickey с открытым ключом. Создаем файл конфигурации /etc/wireguard/wg0.conf вида:

[Interface]

PrivateKey = сюда вставляем значение ключа из файла privatekey

Address = 192.168.77.1/24

ListenPort = 51820

MTU = 1380Чуть позже мы дополним этот файл, а пока едем дальше.

Регистрация домена, настройка DNS

При регистрации домена в зоне .RU нужно предоставлять паспортные данные, а делать этого не очень хочется… В международной зоне список необходимых для регистрации данных скромнее. Для регистрации можно указать все тот же ящик с protonmail’a. В качестве примера представим, что мы зарегистрировали домен example.com.

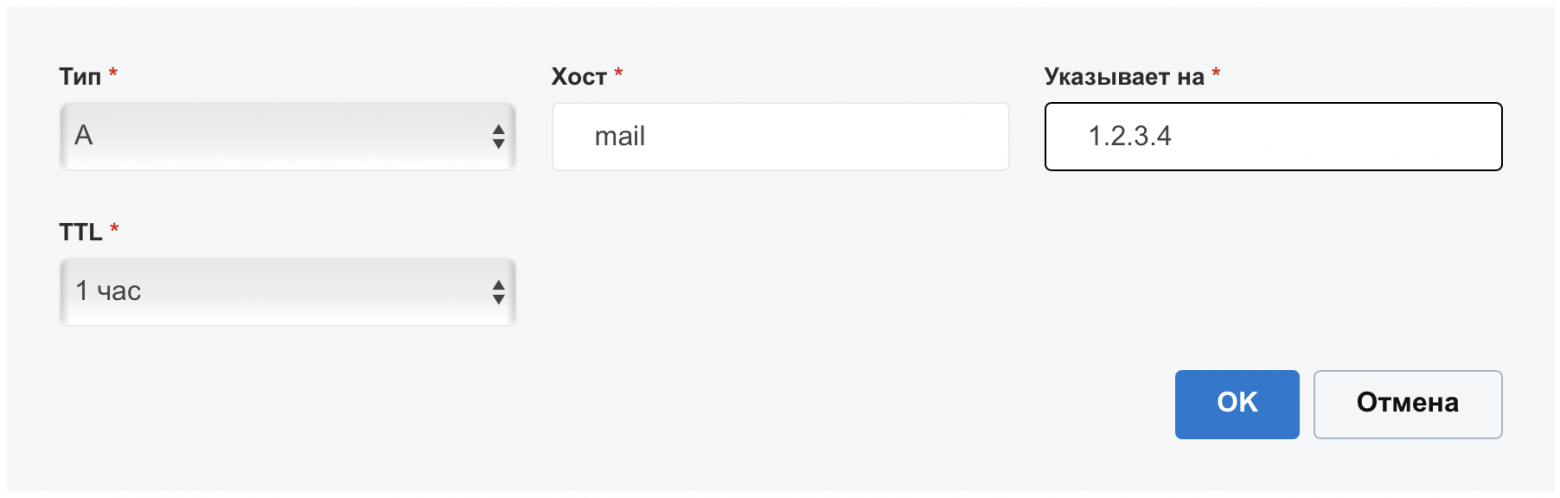

В редакторе DNS зоны нужно добавить «А» запись с именем mail и с указанием на внешний IP нашего почтового сервера, коим будет являться арендованный VPS:

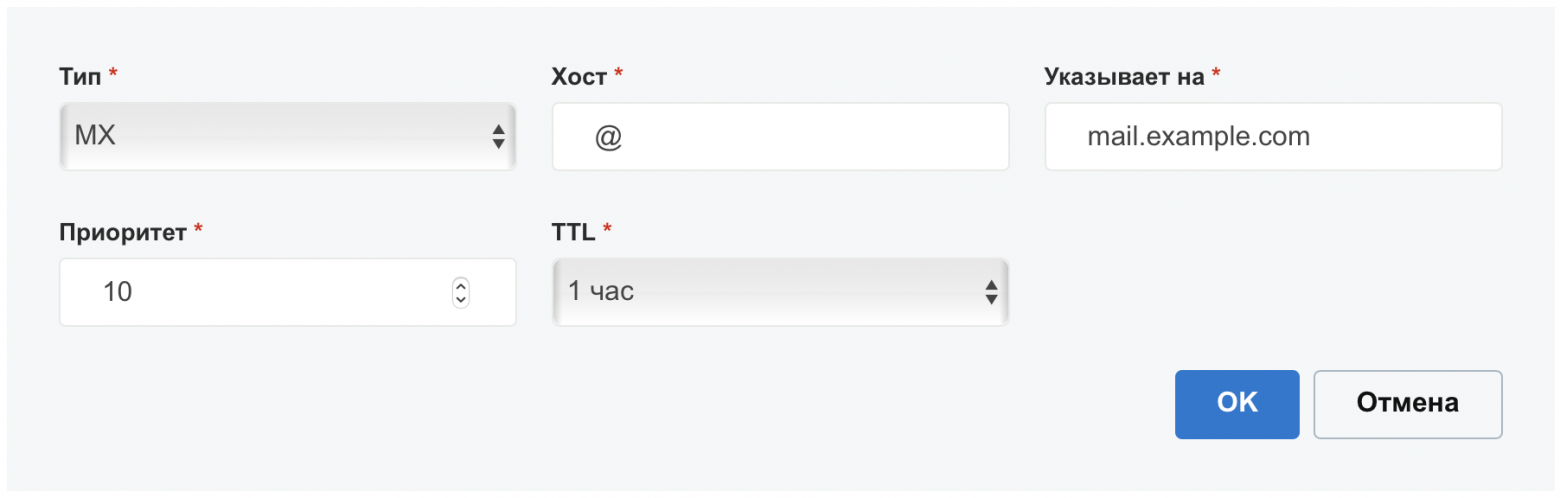

Запись «MX» с приоритетом 10 и указанием на mail.example.com:

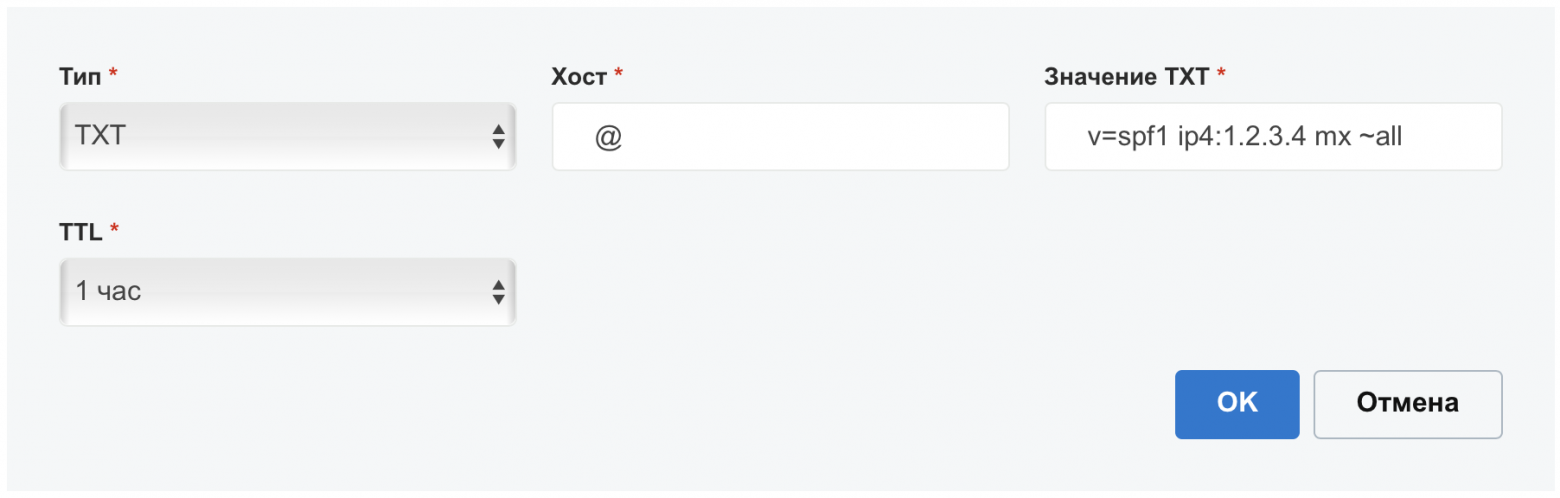

Запись «TXT» с SPF v=spf1 ip4:1.2.3.4 mx ~all :

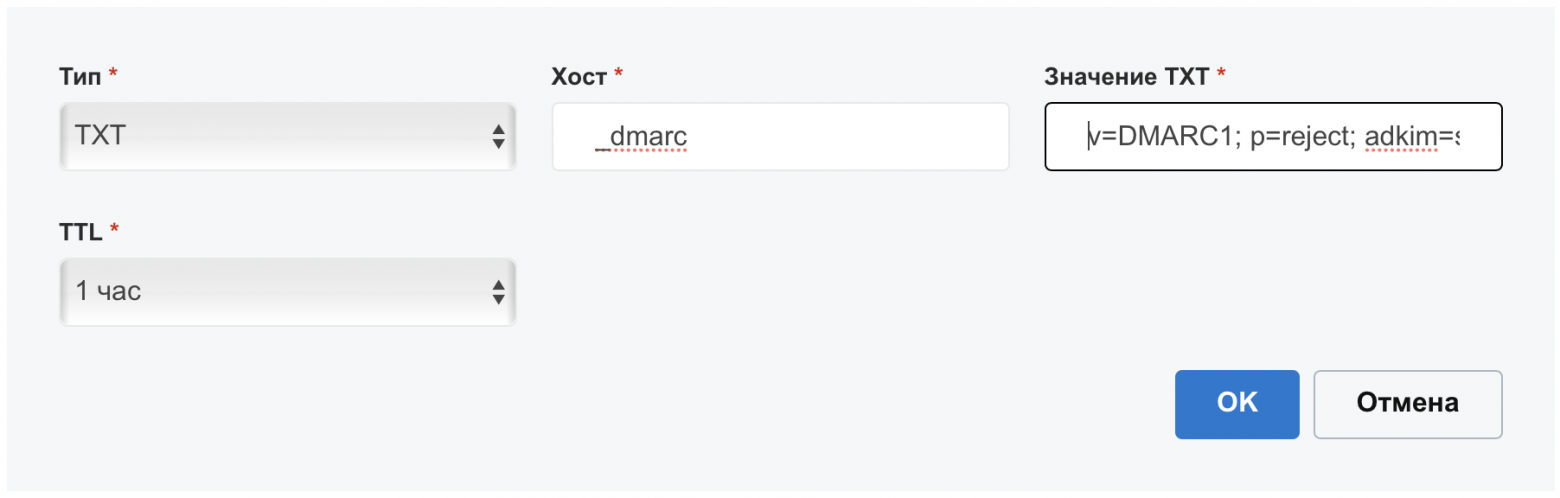

Запись «TXT» DMARC v=DMARC1; p=reject; adkim=s; aspf=s; pct=100; :

Создание виртуальной машины

На ESXi создаем виртуальную машину (ВМ). Диск почтового сервера будем шифровать, поэтому нужно учесть один нюанс. По умолчанию гипервизор создает swap файл, равный размеру оперативной памяти виртуальной машины в каталоге ВМ. Таким образом есть вероятность, что ключ шифрования диска, хранимый в памяти ВМ во время работы окажется в swap файле на гипервизоре, что совсем не здорово. Чтобы этого не случилось, в настройках виртуальной машины нужно зарезервировать всю отведенную под ВМ оперативную память, тогда swap файл будет нулевой длины.

Установка системы и начальная конфигурация

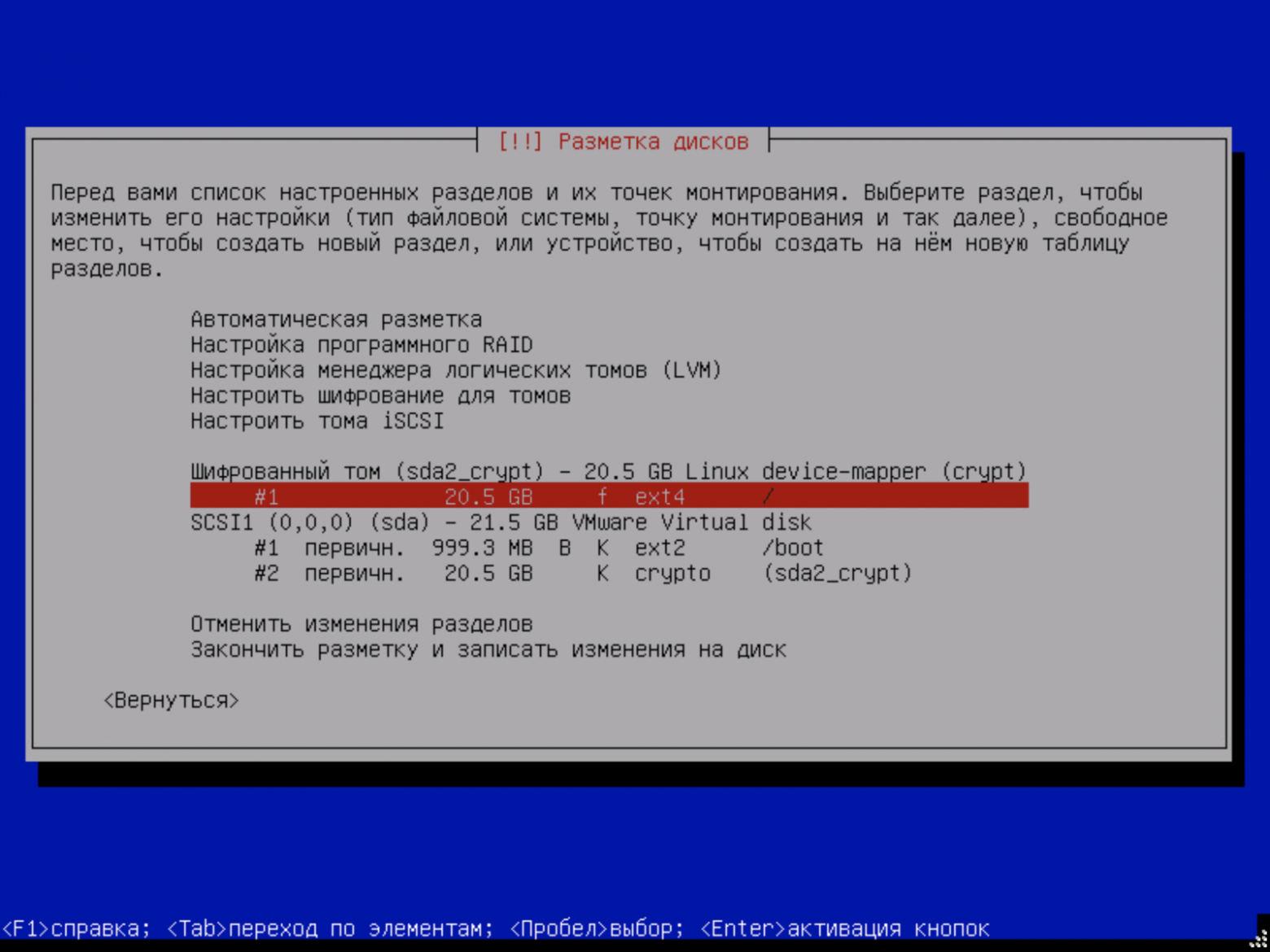

В гостевой ОС вполне можно отказаться от раздела подкачки, особенно если назначить ВМ достаточное количество оперативки, а datastore гипервизора находится на SSD. Я взял Debian 10, процесс установки полностью стандартный за исключением разметки диска. Имя сервера задаем mail, домен example.com. Система ставится в минимальной конфигурации. В разметке дисков я сделал первый раздел под /boot и второй раздел с шифрованием:

После установки системы я делаю несколько базовых вещей. Удаляю созданного при установке пользователя командой deluser <username> --remove-home.

Задаю статический адрес, если это не было сделано во время установки. Для этого правим файл /etc/network/interfaces. Обратите внимание, что сетевой адаптер вашего сервера может называться по другому, в моем примере ens192. Секция файла с настройкой сетевого адаптера должна получиться такой:

allow-hotplug ens192

iface ens192 inet static

address 192.168.1.3/24

gateway 192.168.1.1Для применения изменений выполняем команду (не забываем здесь заменить название сетевого интерфейса на свое):

ifdown ens192 && ifup ens192Чтобы не углубляться в настройку домашних роутеров, VPN туннель мы будем делать сразу с почтового сервера до VPS и завернем туда весь трафик. Поэтому имеет смысл поменять DNS сервера на публичные. Для этого правим файл /etc/resolv.conf, конечный вид которого примет вид:

nameserver 1.1.1.1

nameserver 1.0.0.1IPv6 я тоже отключаю, для этого в конец файла /etc/sysctl.conf добавляю строку:

net.ipv6.conf.all.disable_ipv6 = 1Чтобы параметр применился выполняем команду:

sysctl -pПроверить, отключился ли IPv6 довольно легко. Для этого нужно просмотреть вывод нижеследующей команды на наличие ipv6 адресов:

ip aУстанавливаем ssh и wget:

apt install ssh wgetВключаю логин по паролю для root по SSH, для этого в файле /etc/ssh/sshd_config добавляем строку PermitRootLogin yes. Применяем изменения:

service ssh restartКоннектимся к серверу по ssh и едем дальше.

Настройка VPN подключения

Устанавливаем wireguard на почтовом сервере так же как это делали на VPS несколькими шагами выше:

echo 'deb http://deb.debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list

apt update

apt install wireguard

mkdir /etc/wireguard

chmod 700 /etc/wireguard

cd /etc/wireguard

wg genkey | tee privatekey | wg pubkey > publickeyСоздаем файл конфигурации /etc/wireguard/wg0.conf следующего содержания:

[Interface]

PrivateKey = значение ключа из файла privatekey

Address = 192.168.77.3/32

MTU = 1380

[Peer]

PublicKey = значение ключа из файла publickey с VPS сервера

AllowedIPs = 0.0.0.0/0

Endpoint = 1.2.3.4:51820

PersistentKeepalive = 20Теперь идем по SSH на VPS сервер и в файл конфигурации /etc/wireguard/wg0.conf добавляем:

# mail server

[Peer]

PublicKey = значение ключа из файла publickey с почтового сервера

AllowedIPs = 192.168.77.3/32На VPS сервере в файл /etc/sysctl.conf добавляем строку net.ipv4.ip_forward = 1, чтобы разрешить форвардинг трафика, а чтобы применить эту настройку без перезагрузки, даем команду sysctl -w net.ipv4.ip_forward = 1.

На VPS создаем небольшой скрипт фаерволла, который будет срабатывать при каждом включении сетевого адаптера. Создаем файл /etc/network/if-up.d/firewall, содержимое файла спрятал под спойлер.

/etc/network/if-up.d/firewall

#! /bin/sh

EXT_IP="1.2.3.4"

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

iptables -t mangle -F

iptables -t mangle -X

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

iptables -A INPUT -i lo -j ACCEPT

# Разрешаем пинги в разумных пределах

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT --match limit --limit 5/second

iptables -A INPUT -p icmp --icmp-type echo-reply -j ACCEPT --match limit --limit 5/second

# Разрешаем SSH

iptables -A INPUT -d $EXT_IP -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -d 192.168.77.1 -p tcp --dport 22 -j ACCEPT

# Established connections

iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

# DNS

iptables -A INPUT -i eth0 -p udp -d $EXT_IP --sport 53 -j ACCEPT

# Wireguard

iptables -A INPUT -i eth0 -d $EXT_IP -p udp --dport 51820 -j ACCEPT

iptables -A FORWARD -i wg0 -j ACCEPT

iptables -A FORWARD -o wg0 -j ACCEPT

iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

# Выход в интернет для почтового сервера через VPS

iptables -t nat -A POSTROUTING -s 192.168.77.3 -j SNAT --to-source $EXT_IP

# Проброс портов к почтовому серверу через туннель

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 80 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 443 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 25 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 587 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 143 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 993 -j DNAT --to-destination 192.168.77.3Не забываем сделать файл исполняемым командой chmod +x /etc/network/if-up.d/firewall

На VPS сервере запускаем wireguard:

systemctl enable wg-quick@wg0

systemctl start wg-quick@wg0Возвращаемся на почтовый сервер и запускаем wireguard там:

systemctl enable wg-quick@wg0

systemctl start wg-quick@wg0Состояние подключения можно посмотреть командой wg show. Если хоть какие-то данные в обоих направления пошли, значит все ОК и можно двигаться дальше:

Настройка почтового сервера

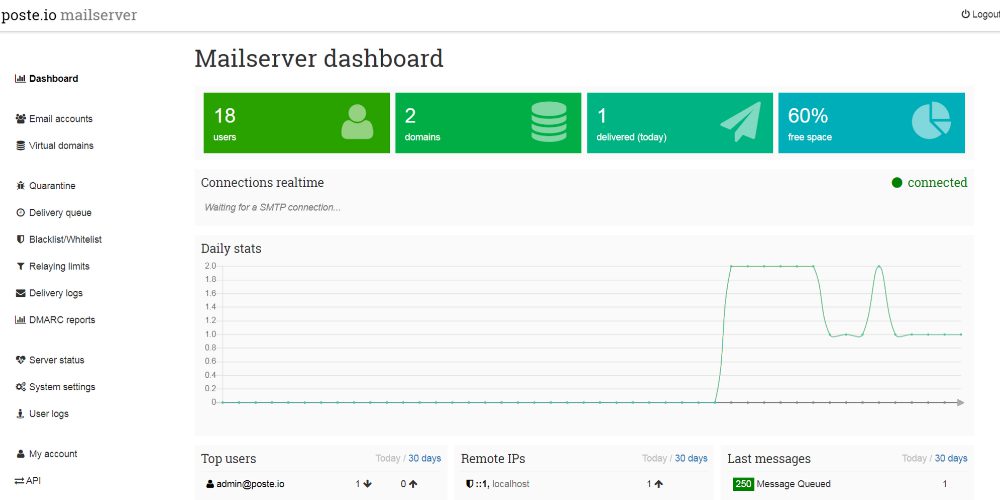

В интернете есть пара отличных гайдов по развертыванию почтового сервера на Debian: e-mail caramel и ispmail. Основная сложность настройки заключается в том, что нужно правильным образом сконфигурировать довольно много файлов и нигде не накосячить. Нужно настроить Apache, PostgreSQL, Postfix, Dovecot, rspamd, sieve, сгенерировать SSL сертификаты и DKIM, выставить права. Со знанием дела весь процесс занимает несколько часов, а у новичков может легко занять пару дней и не факт что все получится с первого раза.

По гайду «e-mail caramel» на выходе получается почтовый сервер с IMAP протоколом для клиентов с обязательным шифрованием STARTTLS и Nextcloud’ом в качестве webmail. Сервер убирает из писем мета-теги User-Agent и Received. Учет почтовых пользователей ведется в БД.

Чтобы не заниматься курением конфигов, а результат был предсказуем ‒ я сделал скрипт, который автоматизирует 90% всего процесса из вышеупомянутого гайда с некоторыми отличиями:

-

Я не хочу ставить на почтовый сервер ресурсоемкий Nextcloud, вместо него я буду использовать Rainloop

-

Подрежем еще несколько мета-тегов: X-Mailer, X-Originating-IP, X-PHP-Originating-Script, Mime-Version. При этом в оригинальном гайде фильтрация конфигурируется в master.cf, а у меня в main.cf

Скрипт устанавливает необходимые пакеты, конфигурирует apache, БД, конфигурирует почтовые службы и на выходе получается практически готовый к употреблению почтовый сервер. При этом я пока не стал включать в скрипт генерирование SSL и DKIM, сделаем это руками чуть ниже.

Скрипт пока не тестировался на корректность работы при многократном запуске. Если почтовый сервер у вас развернут как виртуальная машина, то перед выполнением лучше сделать снапшот ВМ.

Скачиваем и распаковываем скрипт:

wget https://github.com/alexmdv/mailserver-autosetup/archive/main.zip

unzip main.zip

chmod +x -R ./mailserver-autosetup-main

cd ./mailserver-autosetup-mainВсего в каталоге 3 файла:

-

mailserver-setup.sh— основной скрипт конфигурирования сервера -

mailuser-addnew.sh— скрипт создания почтового юзера -

mailuser-setpass.sh— скрипт смены пароля для существующего почтового юзера

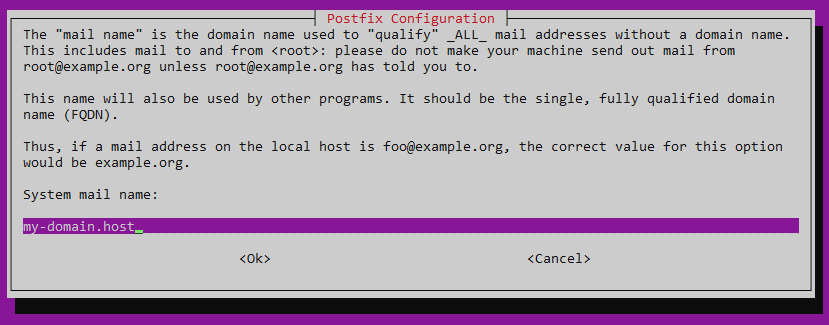

Запускаем mailserver-setup.sh. Скрипт попросит ввести следующие данные: имя хоста почтового сервера (в этом гайде это просто mail), имя домена, который был ранее зарегистрирован (например, example.com), IP адрес почтового сервера в локальной сети. Имя хоста + домен как раз образуют полное имя mail.example.com. По завершению работы скрипта почтовые сервисы остаются в выключенном состоянии, т.к. перед запуском надо сгенерировать SSL сертификаты и DKIM. Так же по завершению будет отображен админский пароль от БД. Этот пароль нужно вставить в скрипты mailuser-addnew.sh и mailuser-setpass.sh вместо слова PASSWORD, см в файлах вторую строку:

#!/bin/bash

pgadmpass="PASSWORD"Генерирование сертификатов, завершение настройки

Генерируем SSL сертификат командой. Не забываем заменить example.com на свой домен:

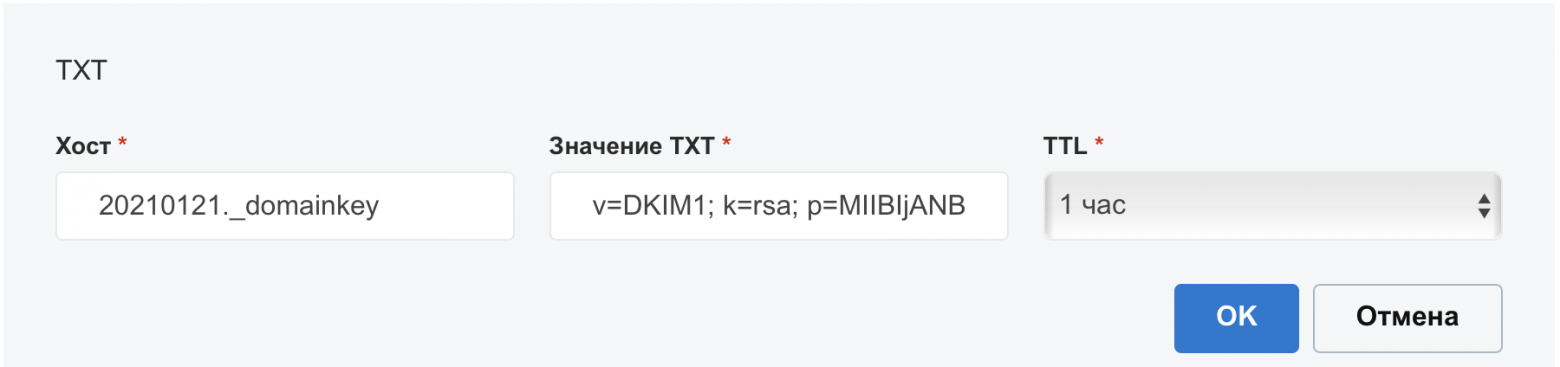

certbot certonly --apache --agree-tos --email admin@example.com --no-eff-email --domain mail.example.comГенерируем DKIM. В команде ниже вместе example.com ‒ ваш домен, а вместо 20210121 можно взять текущую дату (ггггммдд):

rspamadm dkim_keygen -b 2048 -d example.com -s 20210121 -k /var/lib/rspamd/dkim/example.com.20210121.keyРезультатом выполнения команды будет такой текст:

20210121._domainkey IN TXT ( "v=DKIM1; k=rsa; "

"p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAumOhUcY3anZV4tGF1+VsYDD9bTZ0rqiFCm8FPdDHVB0U+ZPfZ2Cxf+x+jIFYXfO/jWEoAw2uYFz3Mt1ImvRQzU9oMx0t/0HtMKS4m3AhOBM5SkkhvoAaJkoIt3gTQ4KQyiBsZemihAw6V/gsex8K6M76m4WkbT92+tg192EGXBUDo0k7kk1rDOld0G9X2P0IxkVfqKqfwg+fI+0Im"

"AOFC1gBCIm18XPEGZA2oOoNbkWO95bD8Rj20yv8639bMA27+B08v4/aPXQb9HZLEwpsz8Qa/WgEZFGJzd6kUaYWHTfMmbgBXnET5N+tjXGvkjtnLbx25ru/PZTeckGjE/komQIDAQAB"

) ;В файл /etc/rspamd/dkim_selectors.map нужно добавить дату, чтобы получилось примерно так:

example.com 20210121Идем в редактор DNS зоны у регистратора, добавляем запись «TXT» с именем 20210121._domainkey и значением v=DKIM1; k=rsa; p=... Дата в имени у вас будет своя, параметры перечисляются без двойных кавычек. Примерно так:

Тут есть нюанс. По умолчанию длина ТХТ записи может быть до 255 символов, а т.к. мы сгенерировали 2048 битный DKIM ключ, то его длина выходит за это ограничение и если вы внимательно посмотрите на результат генерации ключа, параметр p разбит на два, каждый из которых в своих двойных кавычках. Если регистратор поддерживает ТХТ записи большей длины, то две части можно просто схлопнуть, убрав кавычки. У GoDaddy, например, максимальная длина TXT записи 1024 символа. А если регистратор не поддерживает больше 255 символов, то ключ записывается в две ТХТ записи. Или можно сгенерировать более короткий ключ на 1024 бита.

Последнее что нужно сделать ‒ поправить файл /etc/postfix/master.cf. Необходимо раскомментировать строку:

#submission inet n - - - - smtpdИ 4 вложенных параметра, начинающихся на «-o». Двойной пробел перед ними нужно сохранить. Последний параметр, возможно нужно будет просто дописать. На всякий случай в архиве со скриптом приложен готовый к употреблению файл master.cf. Должно получиться так:

submission inet n - - - - smtpd

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

-o cleanup_service_name=header_cleanupПерезагружаем сервер.

Теперь заведем первый почтовый ящик. Для этого нужно воспользоваться скриптом mailuser-addnew.sh. Нужно будет ввести короткое имя (слово до @example.com), доменное имя (сам example.com) и пароль два раза. После этого можно попробовать настроить любой почтовый клиент используя созданную учетную запись.

В качестве примера пусть будет oleg@example.com. Для настройки почтового клиента набор параметров будет таким: почтовый адрес oleg@example.com, имя пользователя для IMAP и для SMTP так же oleg@example.com, сервер входящей почты IMAP mail.example.com, исходящей почты тоже mail.example.com, способ подключения везде STARTTLS.

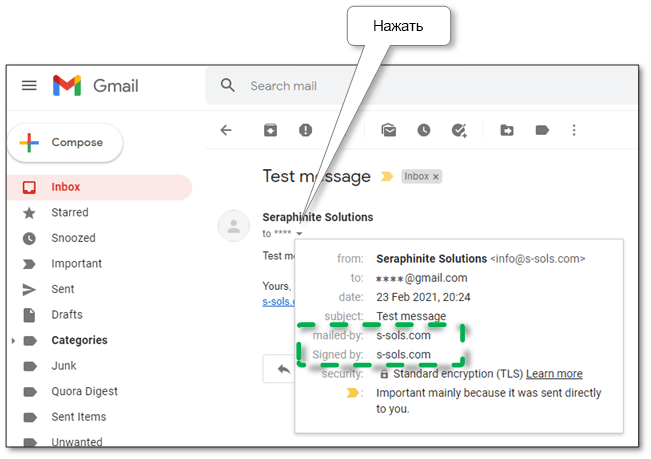

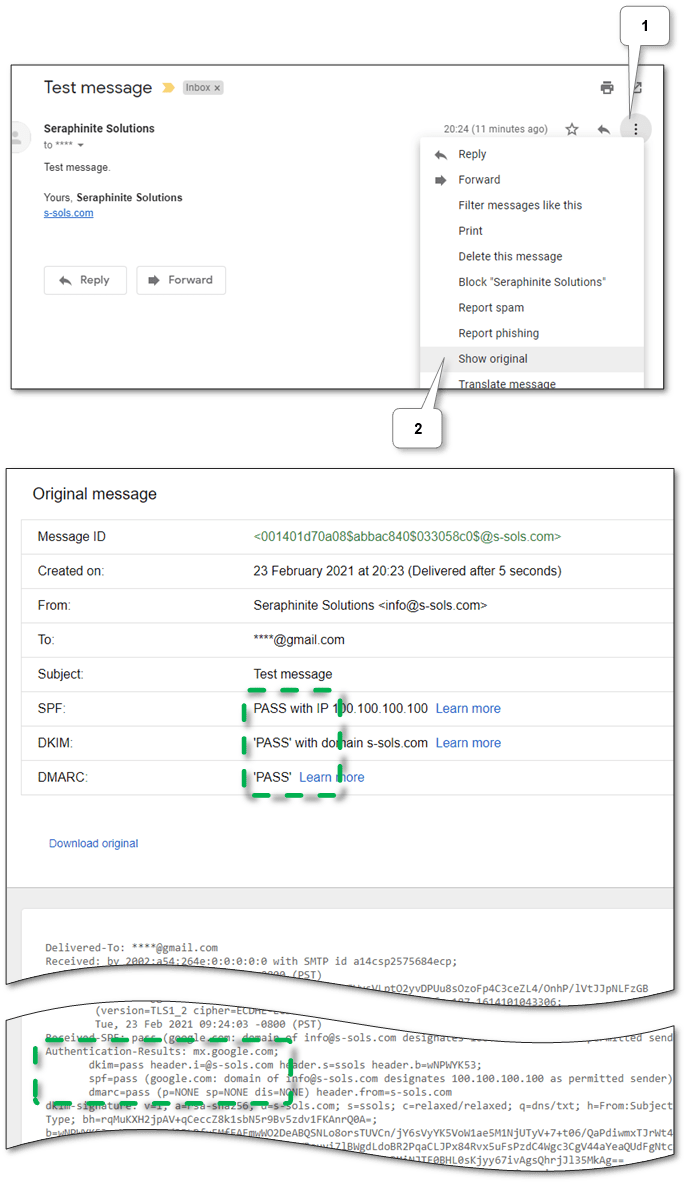

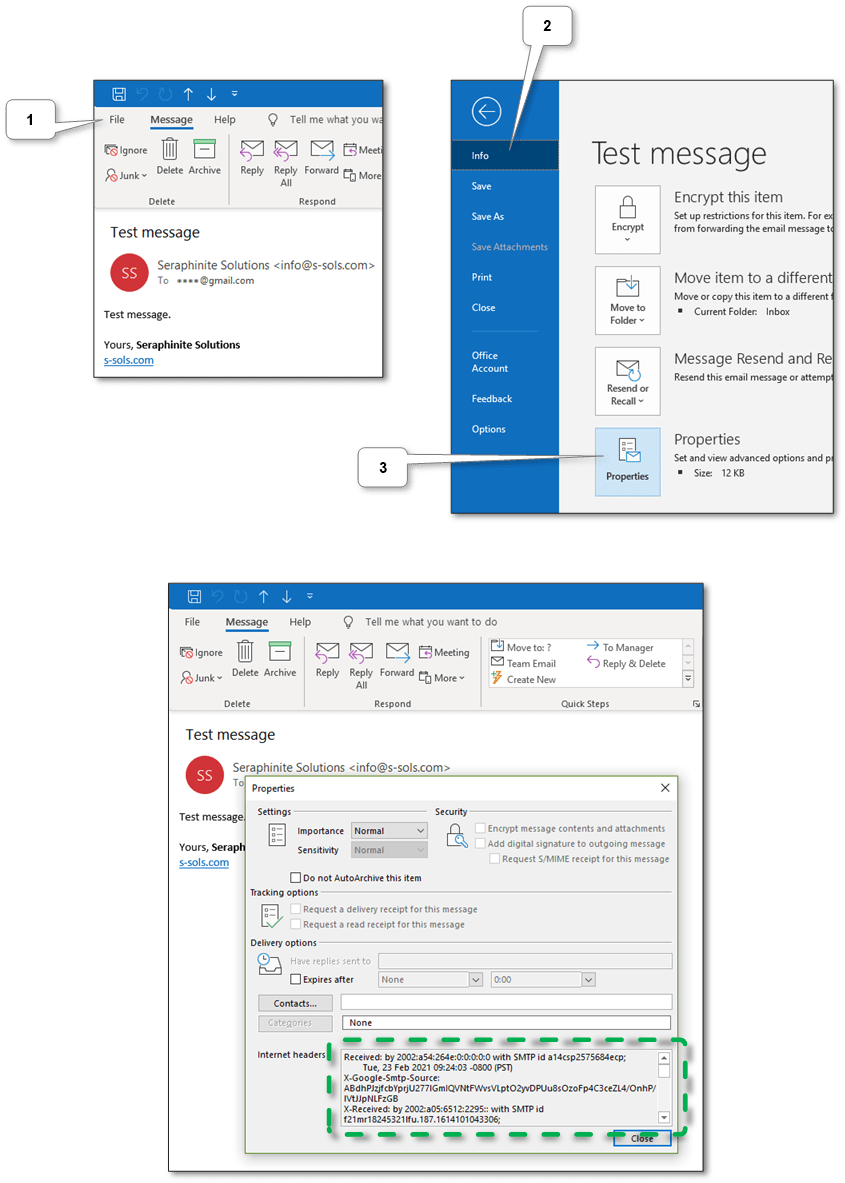

Для проверки корректности настройки DKIM и SPF, можно воспользоваться ресурсом https://dkimvalidator.com, отправив туда тестовое письмо и посмотрев отчет. Все проверки должны быть в статусе pass (пройдено).

Устанавливаем Rainloop webmail

Все необходимые php модули для Rainloop уже были установлены скриптом. Скачиваем актуальную версию проекта, распаковываем, задаем права, включаем vhost на веб-сервере:

wget http://www.rainloop.net/repository/webmail/rainloop-community-latest.zip

unzip rainloop-community-latest.zip -d /var/www/webmail

cd /var/www/webmail

chmod 644 .

find . -type d -exec chmod 755 {} \;

find . -type f -exec chmod 644 {} \;

chown -R www-data:www-data .

a2ensite webmail

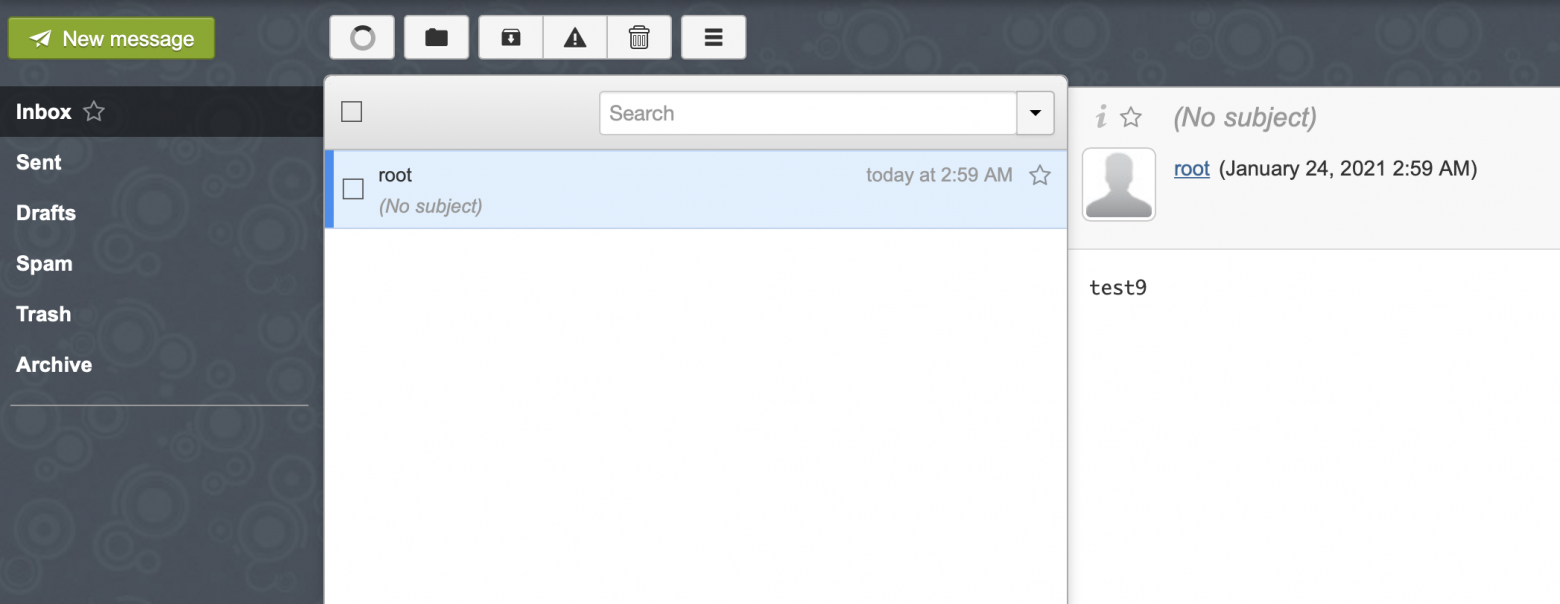

service apache2 reloadЛогинимся в админку rainloop по адресу https://mail.example.com/?admin с логином admin и паролем 12345. Пароль естественно надо будет сменить, это делается в разделе Security.

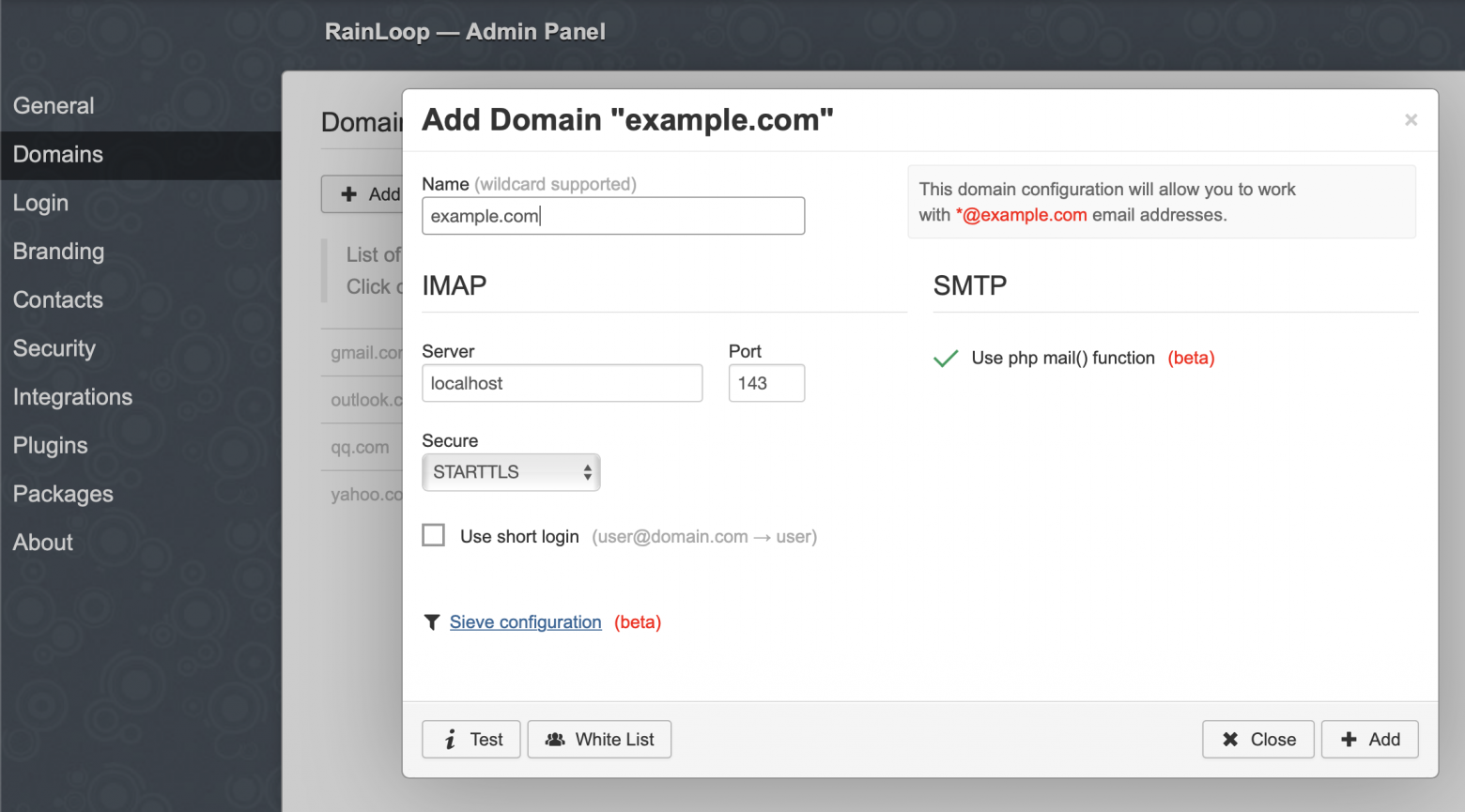

Далее добавляем наш почтовый сервер. Идем в раздел Domains, отключаем все прочие почтовые сервера и жмем по кнопке Add Domain:

Вводим параметры нашего домена и жмем Add:

Дополнительно в закладке Login можно так же указать домен:

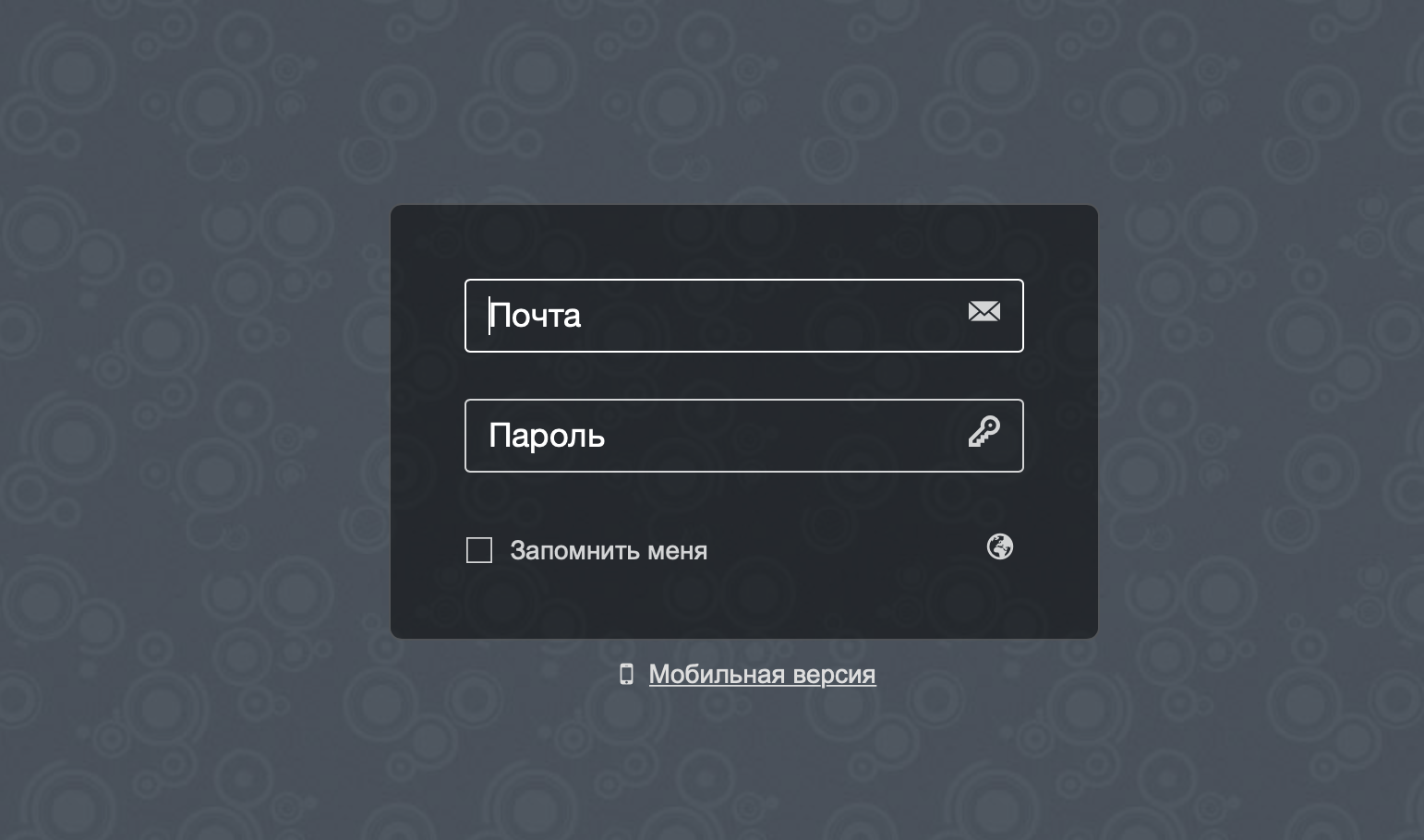

Теперь можно пробовать заходить в webmail https://mail.example.com используя короткое имя пользователя (без @example.com):

Интерфейс выглядит лаконично, работает быстро, есть возможность настроить внешний вид под себя.

В качестве небольшого тюнинга безопасности Apache добавим пару строк в файл /etc/apache2/apache2.conf. Это скроет данные о версии веб-сервера:

ServerSignature Off

ServerTokens ProdДля применения изменений перезагрузим Apache командой service apache2 reload.

phpPgAdmin

В БД mail_server есть три основные таблицы: alias, sharedmail_boxes, users. Все пользователи с хешами паролей хранятся в users. С помощью таблицы alias можно сделать псевдонимы к уже существующим почтовым ящикам, а с помощью таблицы shared_mailboxes можно сделать доступ к определенным ящикам для нескольких людей. Вход в phpPgAdmin по адресу http://локальный-ip-адрес-сервера/phppgadmin с логином postgres и паролем, который был сгенерирован скриптом.

Если нет нужды ковырять таблицы, то можно отключить сайт с phpPgAdmin вообще:

a2dissite lanhost

service apache2 reloadБэкапы

Так как почтовый сервер я делал для себя и очень ограниченного круга людей, то много пространства серверу не нужно, емкость всего диска 20 Гб. Схема резервного копирования такая: один раз бэкапится виртуальная машина почтового сервера целиком, чтобы случае чего не настраивать сервер заново. А во вне делается бэкап почтового каталога. Естественно все бэкапы шифруем. Для копий каталога отлично подойдет VPS, у которого целых 25 Гб пространства, бэкапить буду с помощью restic. Но прежде надо настроить ssh подключение до VPS по сертификату.

На почтовом сервере генерируем RSA ключ, на все вопросы мастера просто жмем Enter:

ssh-keygen -t rsa -b 4096Копируем открытый ключ на VPS:

cat ~/.ssh/id_rsa.pub | ssh root@192.168.77.1 "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"Устанавливаем Restic

apt install resticСоздаем репозиторий (копии будут храниться на VPS в каталоге /mnt/mserv-bkp):

restic -r sftp:192.168.77.1:/mnt/mserv-bkp initВыполнение команды может занять несколько минут, в конце попросят придумать пароль для шифрования репозитория. Чтобы автоматизировать процесс создания резервных копий, создадим файл с переменными /root/.restic следующего содержания:

export RESTIC_REPOSITORY="sftp:192.168.77.1:/mnt/mserv-bkp"

export RESTIC_PASSWORD="Пароль придуманный на прошлом шаге"Подхватываем файлик:

source /root/.resticПопробуем выполнить резервное копирование почтового каталога:

restic backup /var/vmailПроверяем, что в репозитории что-то появилось:

restic snapshotsЕсли есть наш только что созданный снапшот, то двигаемся дальше. Создаем файл /etc/root/restic с содержимым:

#!/bin/bash

source /root/.restic

restic backup /var/vmailДелаем его исполняемым:

chmod +x /root/resticИ добавляем в /etc/crontab на запуск раз в сутки:

0 1 * * * root /root/resticЗаключение

Теперь настройку почтового сервера можно считать полностью завершенной.

Как видно, владение своим почтовым сервером стоит некоторых денег. Цена складывается из оплаты регистрации домена, аренды VPS, оплаты второго провайдера дома и в конце концов электричества. В моем случае получается в районе 950 ₽ в месяц за всё. С другой стороны резервный интернет канал и VPN будут полезны для всей домашней сети, но об этом мы поговорим в следующий раз.

Спасибо, что дочитали. Комментарии, вопросы, замечания и пожелания приветствуются!

Оригинал статьи в моем блоге.

Почтовый сервер, как следует из названия, — это устройство, которое отвечает за корректную доставку электронных писем от отправителя получателю. Так, например, когда вы отправляете почту через Gmail, вероятнее всего вы используете почтовый сервер Google.

Почтовый клиент — это программа, которая используется непосредственно для работы с почтой: чтения, отправки и хранения. Примеры таких клиентов — Microsoft Outlook, Thunderbird и так далее.

Протоколы для приёма и отправки почты

SMTP

Сервер исходящей почты использует протокол SMTP — simple mail transfer protocol — дословно переводится как «простой протокол передачи почты». Главная задача протокола — быть ретранслятором между отправителем и получателем. Она заключается в выполнении каждой из двух ключевых функций: проверять конфигурацию и разрешать отправку устройству-отправителю, отправлять сообщение и получать код ответа.

SMTP-сервер использует 25 и 465 порты для отправки почты с шифрованием и без шифрования соответственно.

POP3

POP3 (Post Office Protocol) — протокол для получения электронной почты. Он позволяет установить соединение с сервером и загрузить письмо на локальное устройство, чтобы отобразить его в почтовом клиенте. При этом на удалённом сервере информация не сохраняется (однако существует опция создания дублей).

Этот протокол использует 110 и 995 порты (без шифрования и SSL/TLS).

IMAP

IMAP (Internet Message Access Protocol) — протокол с теми же задачами и функциями, что и POP3. Ключевое отличие в том, что IMAP позволяет работать с почтой непосредственно на сервере, без дублирования почты на локальное устройство.

Используются порты 143 и 993 (без шифрования и SSL/TLS).

Зачем нужен собственный почтовый сервер?

Чаще всего ответ на этот вопрос: «если настроить свой сервер, можно использовать свой домен в адресе электронной почты». Это верный, однако не совсем точный ответ.

Настроить почту на своём домене вы сможете и без создания собственного сервера. Такую услугу, например, предоставляют VK Group, Яндекс.Почта и Google. Вам нужно только купить домен и привязать его к серверам компании в личном кабинете.

Основное преимущество такого подхода — уже настроенный SMTP-сервер. То есть вам не придётся заниматься настройками переадресации, антиспам-фильтрами и прочими сложными настройками. Достаточно лишь грамотно указать NS-записи, а это не так сложно, как создать свой почтовый сервер. Кроме того, стоимость обслуживания и настройки гораздо ниже по сравнению с конфигурацией собственного сервера.

Однако при использовании сторонних сервисов вы не будете иметь полный контроль над работой почты. Во-первых, количество отправляемых писем будет ограничено. У каждой компании установлены свои лимиты, но вам не хватит квоты, если вы работаете с большими объёмами электронной почты: корпоративная почта, рассылки и так далее.

При использовании собственного почтового сервера вам придётся не только следить за лимитами и квотами, но также обеспечивать резервное копирование, избегать попадания в спам-листы, а также настраивать права доступа, если почтой пользуются несколько человек.

Создание почтового сервера

В этой статье мы рассмотрим способы создания собственного почтового сервера. Для наших целей отлично подойдут облачные серверы Timeweb — мы выберем себе устройство с ОС Ubuntu версии 20.04.

Настроенная нами почта будет поддерживать шифрование, мы обеспечим защиту от спама, а также настроим панель администрирования писем в веб-среде.

Подготовка сервера

Первый шаг — переход в режим суперпользователя root:

sudo suПеред установкой необходимого программного обеспечения обновим пакеты на сервере:

apt update && apt upgradeЗатем необходимо проверить, соответствует ли имя сервера домену вашей электронной почты:

hostnameЕсли в ответе вы видите что-то отличное от желаемого имени сервера, используйте команду hostnamectl:

hostnamectl set-hostname mail.hostname.ru,где mail.hostname.ru — имя хоста.

Далее для корректной работы всех планировщиков и непосредственно почты настраиваем временную зону — устанавливаем пакет для синхронизации времени chrony:

apt install chrony

timedatectl set-timezone Europe/MoscowЕсли ваша временная зона отличается от МСК, выберите подходящую, воспользовавшись командой timedatectl list-timezones.

Запускаем chrony:

systemctl enable chronyТеперь нужно открыть порты, необходимые для работы почтового сервера, с помощью утилиты iptables. Нам нужен следующий набор портов:

- 25, 465 — SMTP

- 110, 995 — POP3

- 143, 993 — IMAP

- 80, 443 — HTTP

В списке выше первыми идут порты для стандартных соединений, а вторыми — для защищённых. Воспользуемся утилитой iptables:

iptables -I INPUT 1 -p tcp --match multiport --dports 25,110,143,465,587,993,995,80,443 -j ACCEPTПравила iptables сохраняются в течение одного сеанса, то есть после перезагрузки устройства они сбросятся. Чтобы этого избежать, используем пакет iptables-persistent:

netfilter-persistent saveТеперь можем переходить к тому, как сделать свой почтовый сервер с точки зрения программного обеспечения.

Установка и настройка Postfix

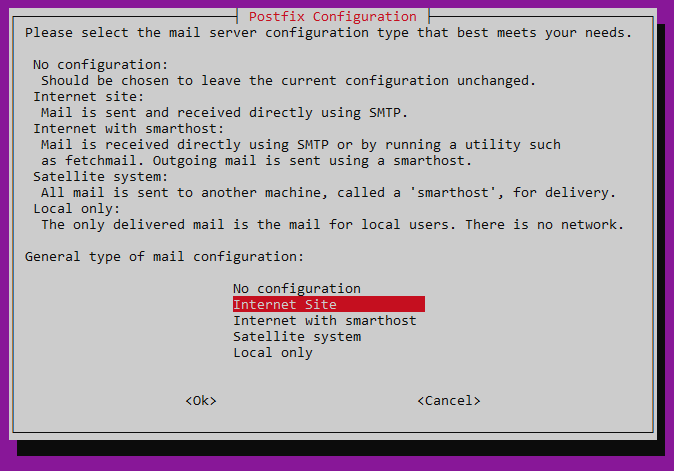

Postfix — агент передачи почты (mail transfer agent) с открытым исходным кодом. Он имеет модульную архитектуру, которая не требует работы из-под суперпользователя root. Установим приложение postfix и postfix-mysql для работы с базой данных:

apt install postfix postfix-mysqlВ диалоговом окне в процессе установки выбираем Internet Site. Это предполагает, что у вас есть доступ к редактированию DNS-записей и вы можете указать FQDN — полное имя домена. В следующем окне оставляем имя сервера и переходим далее.

После установки создаём новую учётную запись в системе, из-под этого пользователя будем работать с почтой. С помощью утилиты groupadd создаём группу vmail:

addgroup -gid 1080 vmailДалее создадим пользователя vmail и назначим ему домашнюю директорию /home/mail:

adduser --home /home/mail -gid 1080 -uid 1080 vmail… где 1080 — guid группы и uid пользователя. Если он занят, вы можете заменить его на любой другой.

Проверим, что права на директорию /home/mail принадлежат пользователю vmail и группе vmail:

ll /homeКонфигурация почтового сервера

После создания пользователя можно приступить к настройке postfix. Для этого открываем файл /etc/postfix/main.cf в любом текстовом редакторе:

nano /etc/postfix/main.cf… и редактируем строки:

mydestination = localhost.$mydomain, localhost, localhost.localdomain # Для каких доменов принимаем почтуInet_protocols = ipv4 # протокол работы postfix

smtpd_tls_cert_file = /etc/ssl/mail/public.pem # путь до публичного сертификата.

smtpd_tls_key_file = /etc/ssl/mail/private.key # путь до приватного сертификата.

Далее в этот же файл дописываем дополнительные опции, которые необходимы для корректной работы Postfix:

virtual_mailbox_base = /home/mail # где будем хранить почту

virtual_alias_maps = proxy:mysql:/etc/postfix/mysql_virtual_alias_maps.cf # путь к псевдонимам

virtual_mailbox_domains = proxy:mysql:/etc/postfix/mysql_virtual_domains_maps.cf # формат хранения доменов

virtual_mailbox_maps = proxy:mysql:/etc/postfix/mysql_virtual_mailbox_maps.cf # формат хранения почтовых ящиков

virtual_minimum_uid = 1080 # минимальный идентификатор виртуального пользователя

virtual_uid_maps = static:1080 # идентификатор основного пользователя, от которого создаются сообщения

virtual_gid_maps = static:1080 # идентификатор группы, от пользователей которой создаются сообщения

virtual_transport = dovecot # регистрируем доставщик сообщенийsmtpd_sasl_auth_enable = yes # разрешаем безопасную аутентификацию

smtpd_sasl_exceptions_networks = $mynetworks # не используем шифрование в сетях $mynetworks

smtpd_sasl_security_options = noanonymous

broken_sasl_auth_clients = yes

smtpd_sasl_type = dovecot # тип аутентификации

smtpd_sasl_path = private/auth # где лежат временные файлы

smtp_use_tls = yes # шифровать соединение при подключении к другому SMTP-серверу

smtpd_use_tls = yes # поддерживаем подключение TLS

smtpd_tls_auth_only = yes # и используем только TLS

smtpd_helo_required = yes # начинаем сессию с HELO (или EHLO)

Теперь создадим файлы, которые указывали в этой конфигурации. Сперва укажем, где Postfix должен брать псевдонимы. Открываем файл /etc/postfix/mysql_virtual_alias_maps.cf:

nano mysql_virtual_alias_maps.cf… и записываем в него следующие строки:

user = postfix

password = postfixPa$$w0rd

hosts = localhost

dbname = postfix

query = SELECT goto FROM alias WHERE address='%s' AND active = '1'Здесь dbname, user и password — база данных, имя пользователя и пароль для подключения к MySQL (настроим позже), query — шаблон запроса.

Делаем аналогичные действия с файлом для получения данных доменов:

nano /etc/postfix/mysql_virtual_domains_maps.cfЗаписываем:

user = postfix

password = postfixPa$$w0rd

hosts = localhost

dbname = postfix

query = SELECT domain FROM domain WHERE domain='%u'Следом — файл с почтовыми ящиками:

nano /etc/postfix/mysql_virtual_mailbox_maps.cfЗаписываем:

user = postfix

password = postfixPa$$w0rd

hosts = localhost

dbname = postfix

query = SELECT CONCAT(domain,'/',maildir) FROM mailbox WHERE username='%s' AND active = '1'На этом этапе мы можем перейти к настройке файла master.cf:

nano /etc/postfix/master.cfИ записываем туда следующие настройки:

submission inet n - n - - smtpd

-o smtpd_tls_security_level=may

-o smtpd_sasl_auth_enable=yes

-o smtpd_sasl_type=dovecot

-o smtpd_sasl_path=/var/spool/postfix/private/auth

-o smtpd_sasl_security_options=noanonymous

-o smtpd_sasl_local_domain=$myhostnamesmtps inet n - n - - smtpd

-o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

dovecot unix - n n - - pipe

flags=DRhu user=vmail:vmail argv=/usr/lib/dovecot/deliver -d ${recipient}

Генерация сертификатов безопасности

Для корректной работы почты нужно сгенерировать сертификаты безопасности с помощью утилиты openssl. В первую очередь создаём директорию, в которой будем хранить сертификаты (указывали в файле main.cf):

mkdir -p /etc/ssl/mail

openssl req -new -x509 -days 1000 -nodes -out /etc/ssl/mail/public.pem -keyout /etc/ssl/mail/private.key -subj "/C=RU/ST=SPb/L=SPb/O=Global Security/OU=IT Department/CN=mail.devnullhost.ru"Запускаем и перезагружаем postfix:

systemctl enable postfix && systemctl restart postfixУстановка и настройка Dovecot

Dovecot — IMAP и POP3 сервер с открытым исходным кодом. Установим его и модули для работы с БД:

apt install dovecot-imapd dovecot-pop3d dovecot-mysqlНастраиваем способ хранения сообщений:

nano /etc/dovecot/conf.d/10-mail.confЗаписываем в файл каталог для хранения почты. Будем использовать иерархию домен → пользователь:

mail_location = maildir:/home/mail/%d/%u/В этом же файле настраиваем метод аутентификации:

service auth {

unix_listener /var/spool/postfix/private/auth {

mode = 0666

user = postfix

group = postfix

}

unix_listener auth-userdb {

mode = 0600

user = vmail

group = vmail

}

}service stats {

unix_listener stats-reader {

user = vmail

group = vmail

mode = 0660

}

unix_listener stats-writer {

user = vmail

group = vmail

mode = 0660

}

}

Настраиваем аутентификацию в Dovecot:

nano /etc/dovecot/conf.d/10-auth.confЗаменяем строку !include auth-system.conf.ext на !include auth-sql.conf.ext, указывая, что использовать нужно sql-авторизацию.

Редактируем настройки шифрования:

nano /etc/dovecot/conf.d/10-ssl.confВ файле указываем:

ssl = required

ssl_cert = </etc/ssl/mail/public.pem

ssl_key = </etc/ssl/mail/private.keyПри первом подключении пользователей создаём каталоги в домашней директории:

nano /etc/dovecot/conf.d/15-lda.confДобавляем строку:

lda_mailbox_autocreate = yesНастраиваем подключение к базе данных:

nano /etc/dovecot/dovecot-sql.conf.extИ добавим в него:

driver = mysql

connect = host=localhost dbname=postfix user=postfix password=postfixPa$$w0rd

default_pass_scheme = MD5-CRYPT

password_query = SELECT password FROM mailbox WHERE username = '%u'

user_query = SELECT maildir, 1080 AS uid, 1080 AS gid FROM mailbox WHERE username = '%u'

user_query = SELECT CONCAT('/home/mail/',LCASE(`domain`),'/',LCASE(`maildir`)), 1080 AS uid, 1080 AS gid FROM mailbox WHERE username = '%u'Настраиваем интерфейс Dovecot:

nano /etc/dovecot/dovecot.confУказываем:

listen = *Запускаем и перезагружаем Dovecot:

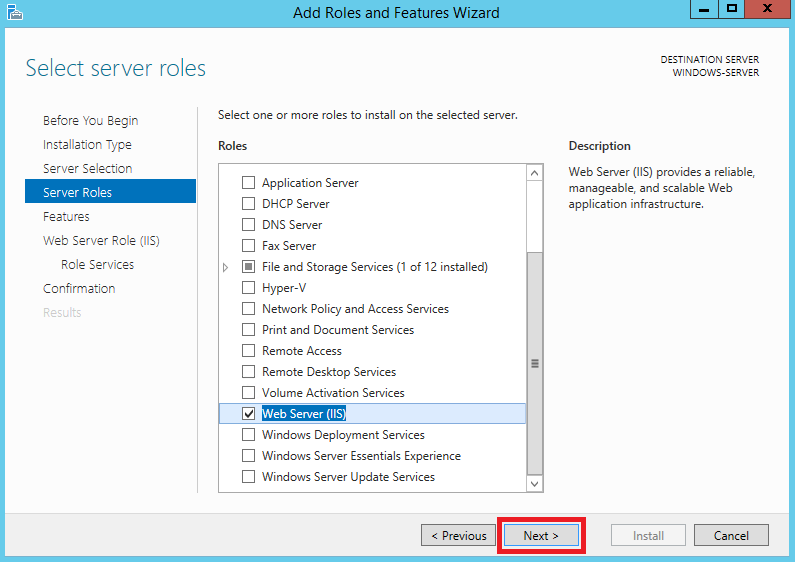

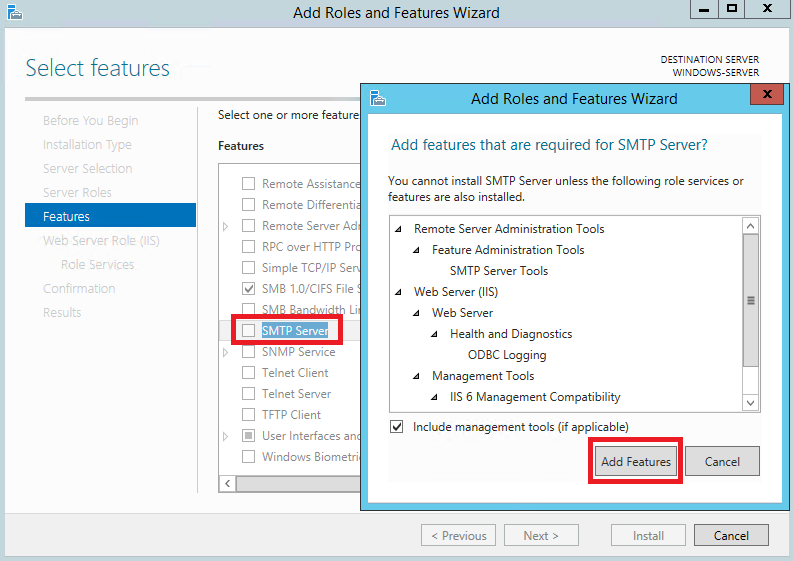

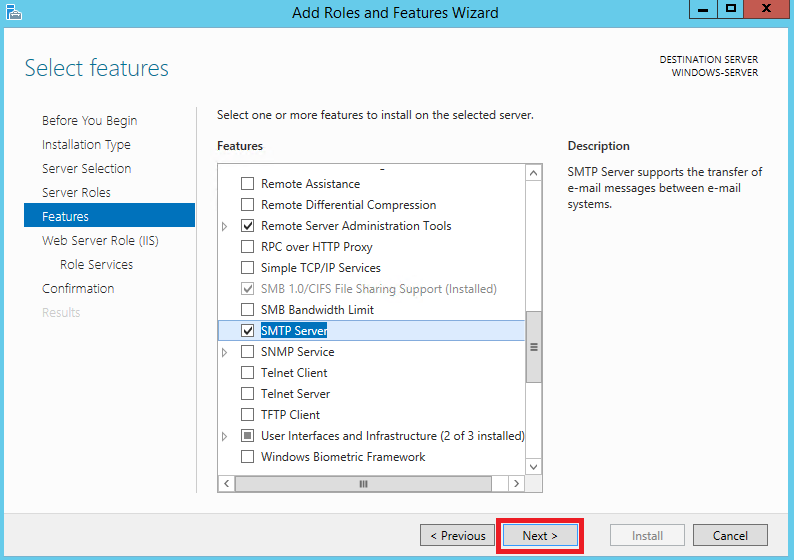

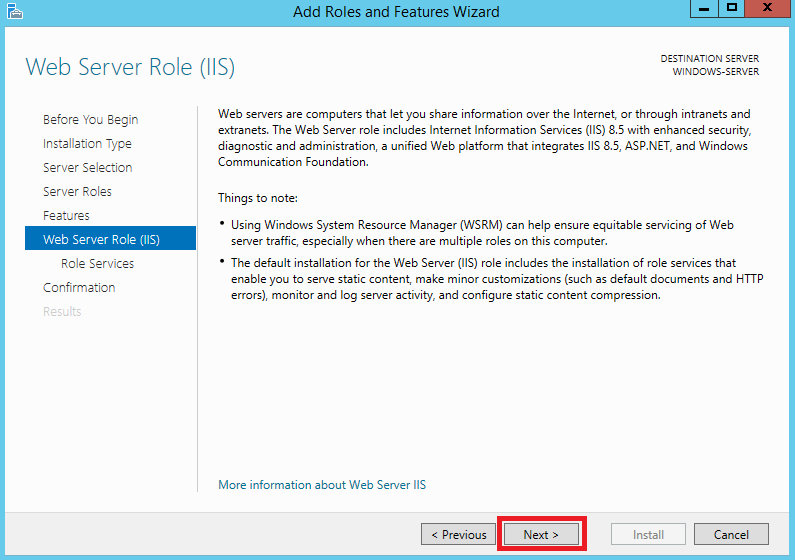

systemctl enable dovecot && systemctl restart dovecotУстановка и настройка PostfixAdmin

Для корректной работы PostfixAdmin нужен настроенный веб-сервер, PHP и база данных MySQL (стеки LAMP или LEMP). В этом руководстве пропустим конфигурацию веб-сервера и приступим непосредственно к установке PostfixAdmin.

Устанавливаем необходимые расширения php:

apt install php-mysql php-mbstring php-imapСкачиваем PostfixAdmin в корневой каталог веб-сервера с помощью утилиты wget:

wget https://sourceforge.net/projects/postfixadmin/files/latest/download -O postfixadmin.tar.gzСоздаём каталог postfixadmin и помещаем туда содержимое архива:

mkdir /var/www/html/postfixadmin && tar -C /var/www/html/postfixadmin -xvf postfixadmin.tar.gz --strip-components 1И создаём каталог для хранения кэша шаблонов:

mkdir /var/www/html/postfixadmin/templates_cСтавим на весь каталог права веб-сервера:

chown -R www-data:www-data /var/www/html/postfixadminБаза данных

Создаём базу данных и пользователя:

mysql -u root> CREATE DATABASE postfix DEFAULT CHARACTER SET utf8 DEFAULT COLLATE utf8_general_ci;

> GRANT ALL ON postfix.* TO 'postfix'@'localhost' IDENTIFIED BY 'postfixPa$$w0rd';

> exit;В локальном файле конфигурации postfix добавим конфигурацию базы данных:

nano /var/www/html/postfixadmin/config.local.phpСодержимое файла:

<?php

$CONF['configured'] = true;

$CONF['default_language'] = 'ru';

$CONF['database_password'] = 'postfixPa$$w0rd';

$CONF['emailcheck_resolve_domain']='NO';Заходим на страницу установщика postfixadmin в браузере — /postfixadmin/public/setup.php. Здесь нам будет предложено сгенерировать хэш для авторизации.

Вводим пароль и нажимаем на кнопку. Под формой увидим сообщение, в котором содержится хэш, его мы должны вставить в файл /var/www/html/postfixadmin/config.local.php:

nano /var/www/html/postfixadmin/config.local.phpОбновляем страницу /postfixadmin/public/setup.php и входим на страницу с паролем, который вводили для генерации хэша. Если сервер настроен верно, в результате мы увидим страницу с проверками конфигурации.

В самом низу расположена форма, в ней создаём админа. После успешного создания переходим на страницу /postfixadmin/public/login.php и авторизуемся в аккаунт, который только что создали.

В итоге вы будете перенаправлены на стартовый экран панели администрирования.

Создаём почтовый ящик в PostfixAdmin

В браузере переходим по адресу /postfixadmin/public/. В верхнем меню выбираем «Список доменов → Новый домен».

Далее в разделе «Обзор → создать ящик» вводим данные для тестового почтового ящика.

Теперь вы можете проверить подключение с помощью почтовых клиентов. Параметры для подключения:

- Сервер — имя вашего сервера

- IMAP — 143 STARTTLS

- POP3 — 110 STARTTLS

- SMTP — 25 STARTTLS

- Логин и пароль — данные, которые вы указали при создании ящика

Заключение

В этой статье мы изучили, что представляет из себя домашний почтовый сервер, какие технологии и программное обеспечение используются для его настройки.

Основное преимущество владения своим почтовым сервером — возможность полностью настроить его под себя: создать неограниченное количество почтовых ящиков, привязать псевдонимы, включать и выключать пользователей. Все эти возможности можно реализовать, арендовав облачное решение Timeweb Cloud и настроив сервер по инструкции из этой статьи.

В следующих статьях расскажем о том, как бороться с вирусами в письмах, как настроить собственный веб-клиент для работы с почтой и о том, как избежать попадания в спам-листы.

Привет! Меня зовут Максим Кульгин, я основатель clickfraud.ru. Мы занимаемся защитой от скликивания рекламы «Яндекс.Директ». Немногие знают, что совсем скоро почта Яндекс станет платной для бизнеса. «Макс, нельзя делать свой почтовый сервер — будешь в спаме! Надо пользоваться готовыми сервисами!» — говорили мне. И что? Вот как всё было и чем закончилось…

Подготовил для вас довольно большое и подробное описание как сделать свой почтовый сервер, чтобы слать сколько угодно писем (рассылок и транзакционных), никому не платить, ни от кого не зависеть и это будет на 99.99% бесплатно. Никто вас не спросит откуда у вас база, как вы ее собрали и т.п. (я не пропагандирую спам).

Да, мы сами сейчас шлем не очень много писем (~500-600 в сутки транзакционных сообщений на все почтовые сервисы, и регулярные ежемесячные рассылки где-то на ~35 000 подписчиков). Доставляемость находится в пределах 98-100%. В конце статьи, для самых нетерпеливых :), привел скрины из Postmaster от Gmail и mail.ru в качестве доказательств. Не пугайтесь сложных терминов spf, dkim, dmarc — все это делается один раз и … забываете.

Кстати, один раз нас взламывали и наш WordPress послал ~50 000 писем на восстановление пароля (такую атаку мы не учли). В итоге в Gmail наши письма стали попадать в СПАМ. Что мы сделали? Написали подробное письмо в smaphouse с разъяснениями проблемы и через ~3 недели ситуация выправилась. Это я оппонирую к возможным аргументам, что если вы один раз «загадили» свой домен и IP-адрес почтового сервера, то ситуация тупиковая. Нет, наш опыт говорит о другом.

Ещё я веду Телеграм-канал «Русский ИТ бизнес», где без прикрас, и очень честно рассказываю об изнанке Российского ИТ-бизнеса, чтобы иллюзий не оставалось, если решитесь «войти в ИТ».

Подпишитесь, может быть будет интересно

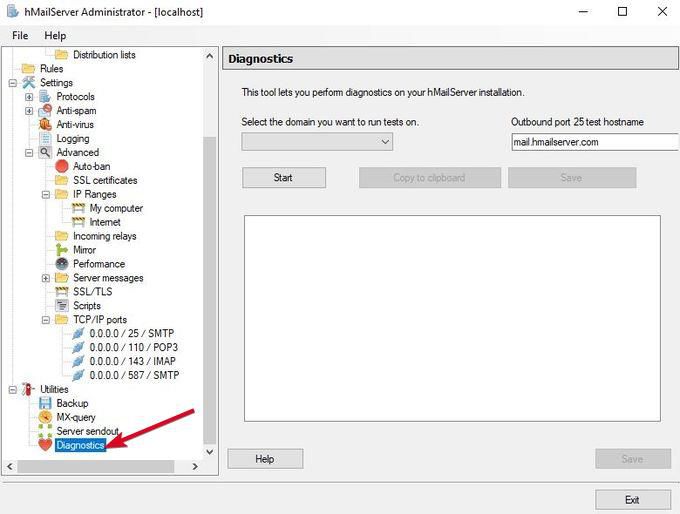

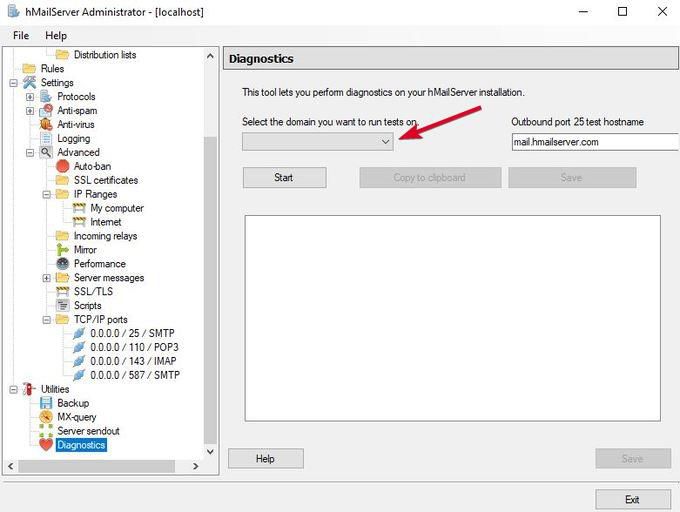

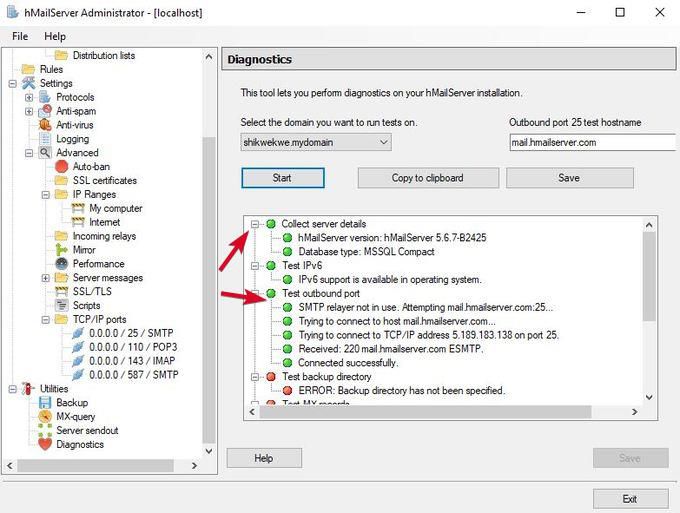

Статья может показаться сложной, но на самом деле, если вы чуть-чуть углубитесь в вопрос, прочтете это руководство и еще поищите статьи в Интернете, то вы с вероятностью 99% сделаете свой почтовый сервер и забудете навсегда о платных альтернативах (после начала СВО их стало не так уж и много). Вам понадобиться самая дешевая VPS (уложитесь в 300-400 руб. в месяц, у нас серверов не мало, поэтому мы развернули на существующем) и бесплатный hMailServer.

Предвижу вопрос — «Макс, а как делать красивые, mobile ready рассылки, если мы подняли свой почтовый шлюз»? Ребята, никаких проблем. Мы используем прекрасный и 100% бесплатный плагин для WordPress (у нас сайты на WordPress, зачем нам что-то еще?), но на следующей неделе перейдем на платный аналог (40$ стоит, купил и забыл, копейки), который обладает нужным нам функционалом для построения сложных сценариев рассылок (о чем речь — послали рассылку, следующую шлем тем, кто открыл предыдущую, или открыл и куда-то кликнул и т.п.).

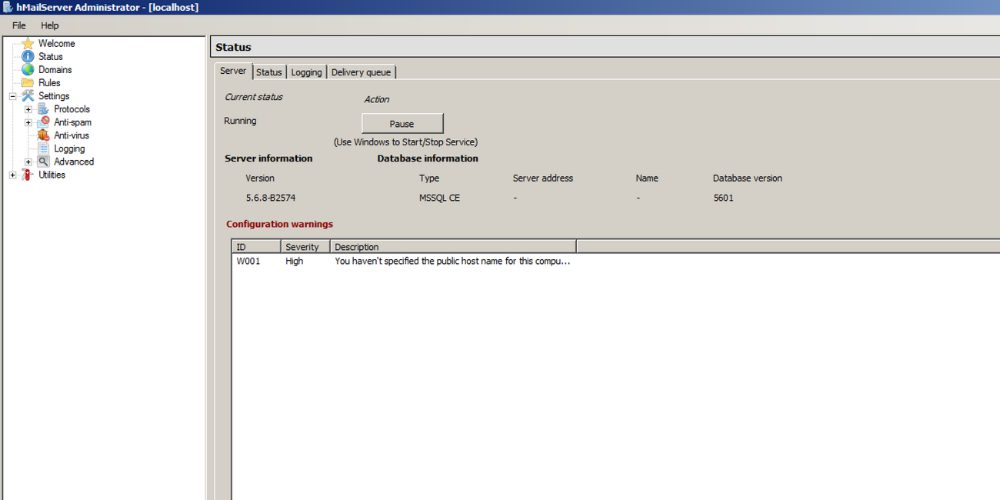

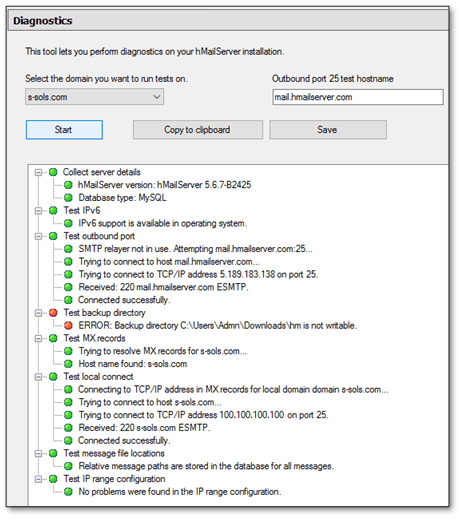

Что такое hMailServer?

Если на компьютере установлена операционная система Microsoft Windows (а во всех офисах и на подавляющем большинстве домашних ПК это так) , то когда заходит речь про почтовый сервер, сразу же приходит на ум Microsoft Exchange. А ведь есть и великолепная бесплатная альтернатива с открытым исходным кодом!

hMailServer — это бесплатный почтовый сервер для организаций, предприятий и даже обычных людей. Он легок в установке, использовании, не требует специальных знаний и специфического ПО, для него сгодится любой компьютер с Windows на борту.

Разработка hMailServer началась в 2002 году Мартином Кнафве. За годы он стал одним из самых популярных почтовых серверов для Windows.

В настоящий момент дальнейшая разработка hMailServer прекращена. Но не спешите удивляться! Все необходимые обновления безопасности выходят до сих пор. Его продолжают рекомендовать и скачивать. Он совместим со всеми современными системами.

Технологии, на основе которых работает hMailServer, не меняются, а замороженный функционал является скорее достоинством, нежели недостатком.

Главные компоненты hMailServer включают в себя:

- простой установщик;

- конфигуратор;

- встроенные средства безопасности;

- поддержка SSL-сертификатов;

- интеграция со сканерами вирусов;

- черные списки электронной почты;

- поисковые системы SPF/MX;

- интеграция с другим ПО через интерфейсы COM;

- много другое.

Позже мы остановимся на некоторых из этих функций.

Все необходимые шаги, в том числе и связанные со сложностями получения сертификатов в современных условиях, в статье описаны и опробованы на практике.

Помимо локальных настроек потребуется небольшая настройка записей DNS — иначе другие почтовые серверы не будут знать куда именно слать письма. Об этом тоже поговорим.

Подготовка к установке

Предупреждение о том, что программа больше не разрабатывается — игнорируем.

Для работы сервера не требуется ничего сверх обычного современного компьютера. Обычно hMailServer использует менее 100 Мб оперативной памяти, а потребляемые ресурсы сильно зависят от количества пользователей.

Можно предположить, что для подавляющего большинства случаев будет достаточно следующей конфигурации:

- 4 Гб оперативной памяти;

- 2 процессорных ядра.

Если сервер предназначается для обслуживания десятков тысяч пользователей, то простым увеличением памяти всё равно не обойтись. Но мы же не разорять Яндекс собрались, а всего лишь поднять почтовый сервер для своего предприятия — в этом случае о системных ресурсах можно сильно не переживать.

Поддерживаются все версии Microsoft Server (вплоть до версии 2003 года) и все версии Microsoft Windows, начиная с «десятки» и заканчивая XP с третьим пакетом обновлений. Самые новые версии Microsoft Server не перечислены в списке на официальном сайте, но их пользователи не сталкиваются ни с какими трудностями, что ожидаемо.

hMailServer создавался как простая программа «скачал и работай», поэтому имеет интегрированную облегченную версию MSSQL. Если по каким-либо причинам такая база данных не устраивает, то можно использовать любую из следующих:

- MySQL 4 and MySQL 5 (or Maria DB)

- Microsoft SQL Server 2000, 2005, 2008, 2012 and 2016 (including Express, Standard and Enterprise edition)

- PostgreSQL 8

Аналогично можно предположить, что не возникнет никакой несовместимости, если задействовать любой более новый MSSQL Server.

Последнее, что нужно учесть — hMailServer создан на основе «. NET Framework 2.0». Новые версии .NET имеют обратную совместимость с предыдущими версиями, поэтому любая новая версия прекрасно сгодится.

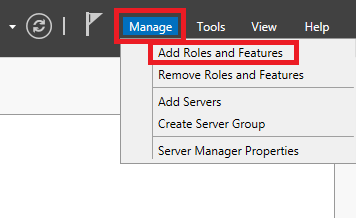

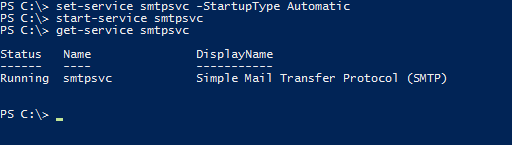

Установить «. NET Framework» можно многими способами, в том числе из командной строки. Для этого нужно запустить PowerShell с привилегиями администратора: щелкнуть правой кнопкой мыши на меню «Пуск» и выбрать «Windows PowerSwell (Admin)». Далее в открывшемся окне ввести:

Install-WindowsFeature Net-Framework-Core

Установится свежая версия.

Небольшая вводная информация для тех, кто вообще никогда не поднимал своего почтового сервера. Для работы понадобится:

- доменное имя для почты, которое можно купить у регистраторов доменных имен — это та часть почтового адреса, которая стоит после «@»;

- оборудование, подключенное к интернету (и, соответственно, имеющее IP-адрес) , которое дается в аренду хостинг-провайдерами.

Эти услуги можно покупать как раздельно, так и вместе «за раз», поскольку многие хостинг-провайдеры одновременно являются и аккредитованными регистраторами доменных имен.

Поскольку эта статья информационная, а не рекламная, то никаких ссылок давать не будем. Всё необходимое для понимания и использования — в статье ниже. Когда же придет время действовать, то поисковый запрос «регистрация доменного имени» или «хостинг провайдер» покажет все топовые конкурирующие предложения.

Настройки DNS

Как было сказано выше, есть несколько настроек DNS, нужных для правильной работы сервера.

DNS — Domain Name Service, служба доменных имен — глобальная адресная книга сети Интернет, продублированная на множестве специальных серверов. Именно к ней в первую очередь обращаются все программы, которые хотят установить соединение. Другие почтовые серверы, которые захотят посылать почту на наш почтовый сервер — не исключение.

Настройки DNS, как правило, производятся через веб-интерфейс провайдера, предоставившего доменное имя. Оформление страниц может отличаться, но суть одна: мы работаем с так называемыми ресурсными записями DNS, которые имеют стандартизированные названия. Содержание записей тоже стандартизировано. Ничего сложного в этом нет.

Самая главная запись — «A» (от англ. «address») , задающая соответствие между доменным именем и IP-адресом. Одному доменному имени может соответствовать несколько IP-адресов. Но это сложный случай, такая конфигурация используется для автоматической балансировки нагрузки. Поскольку у нас физически сервер только один, то IP-адрес тоже будет один.

Также нам понадобится запись «MX» (от англ, «mail exchange») , которая сообщает куда и как доставлять почту, направленную по указанному домену получателя. MX-записей может быть задано несколько (тоже для балансировки нагрузки) .

Ещё одна ресурсная запись, которую рекомендуется указывать — это «PTR» (от англ. «pointer») , которую ещё называют «обратной записью». Она задает доменное имя для IP-адреса. То есть, её действие является обратным для ресурсной записи «A». Обратите внимание: настраивать эту запись нужно не у провайдера, предоставившего доменное имя, а у хостера, который предоставил IP-адрес!

Без записи PTR принимающий почту сервер не сможет убедиться в том, что отправитель (на уровне доменного имени) — именно тот, за кого себя выдает. Если запись PTR не задана или расходится с тем, что показывает запись «A» — письма гарантированно улетают в спам.

«Лучше один раз увидеть, чем сто раз услышать». Специальная сетевая утилита «dig» идеально подходит для мониторинга записей DNS. Вот примеры с нашей почтой:

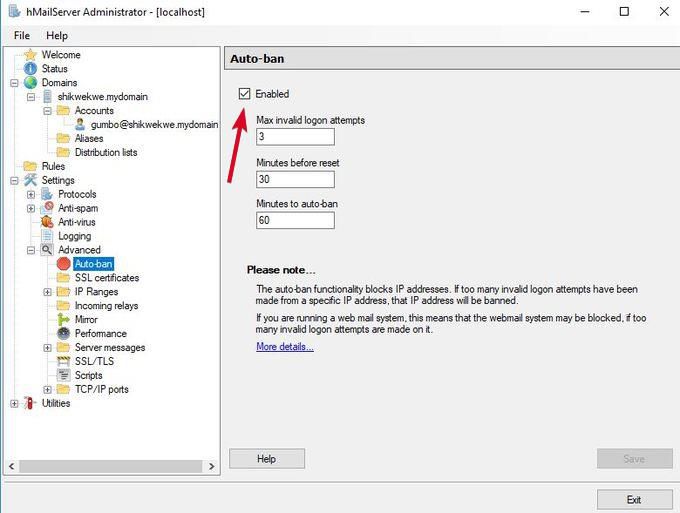

Настройка межсетевого экрана

Специальные действия с межсетевыми экранами требуются не всегда. Выбор нужного профиля, как правило, уже несет в себе необходимые и правильные настройки.

Межсетевой экран не должен блокировать порты, используемые почтовым сервером. Мы исходим из того, что будет использоваться только безопасный SSL-трафик, а потому для IP-адреса, используемого нашим почтовым сервером, следующие порты не должны блокироваться межсетевым экраном:

- 465 (SMTP SSL/TLS)

- 995 (POP3 SSL/TLS)

- 993 (IMAP SSL/TLS)

Поскольку настройку будем производить поэтапно, то традиционные порты, использовавшиеся в эпоху небезопасных соединений для работы почтового сервиса тоже могут потребоваться:

- 25 (SMTP)

- 587 (SMTP Send)

- 110 (POP3)

- 143 (IMAP)

Блокировать в дальнейшем их или нет — вопрос на усмотрение пользователя.

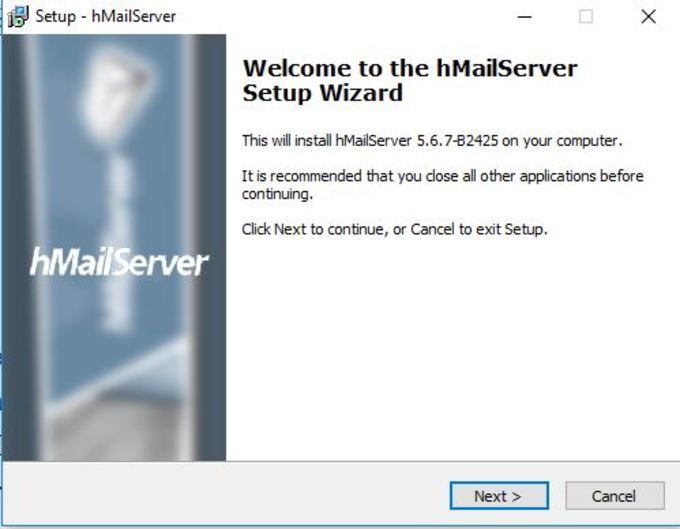

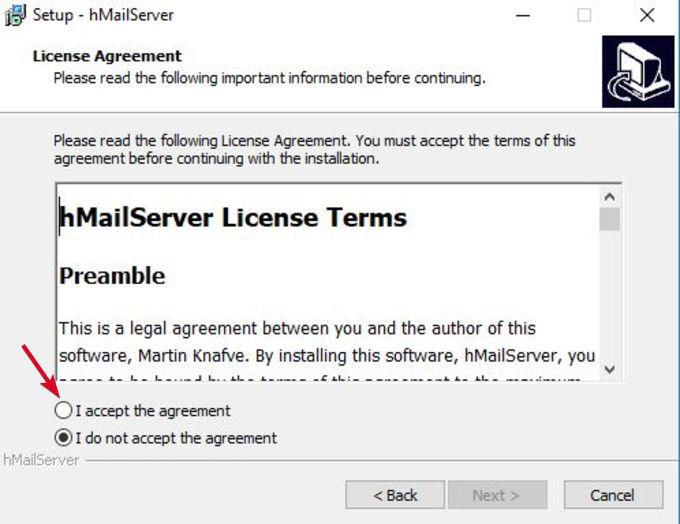

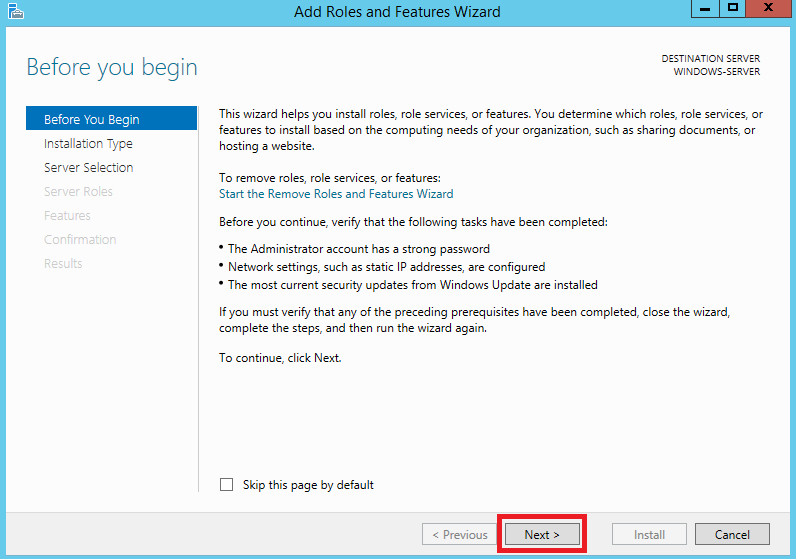

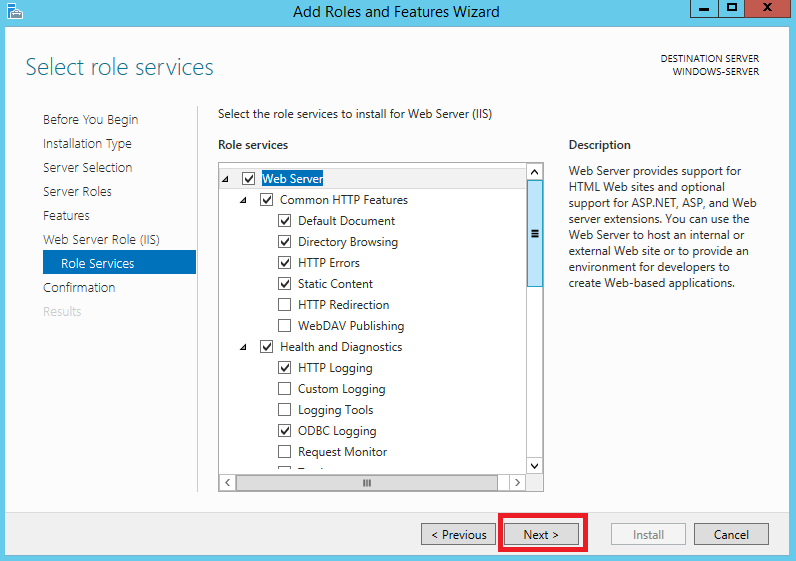

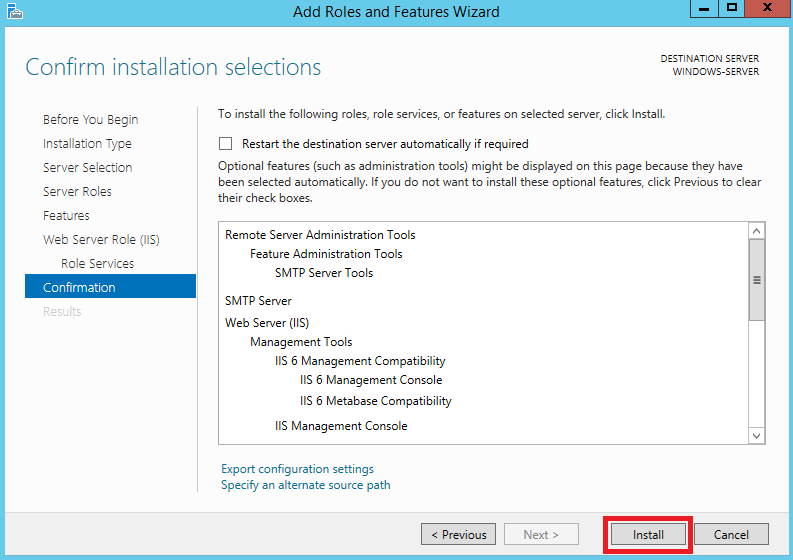

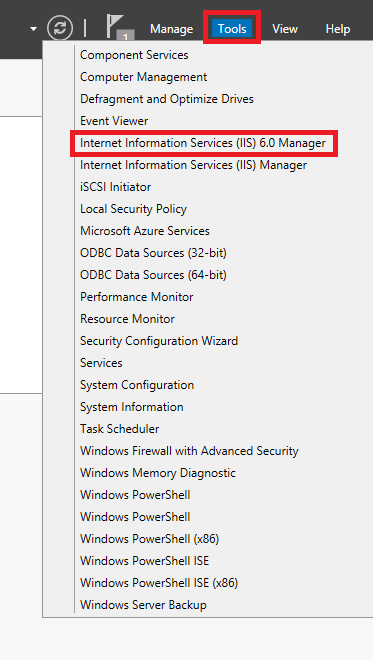

Установка

Итак, установочный файл по ссылке, приведенной в предыдущем разделе скачан. Двойной щелчок мышью на скачанном файле setup. exe запускает мастер установки.

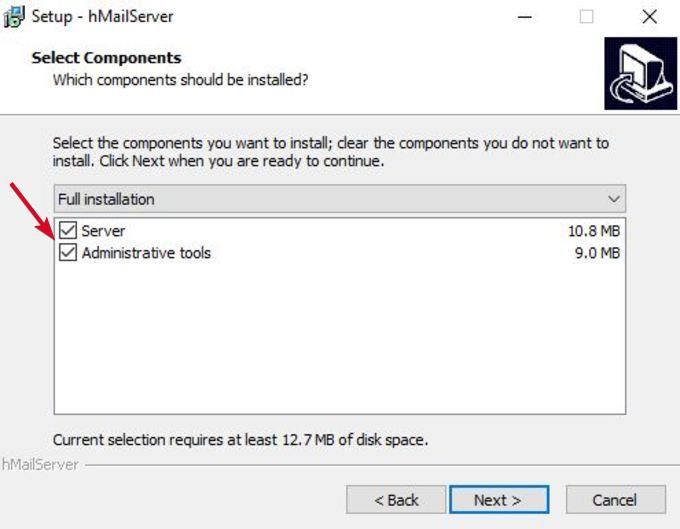

Нажимаем «Next» и соглашаемся с лицензией.

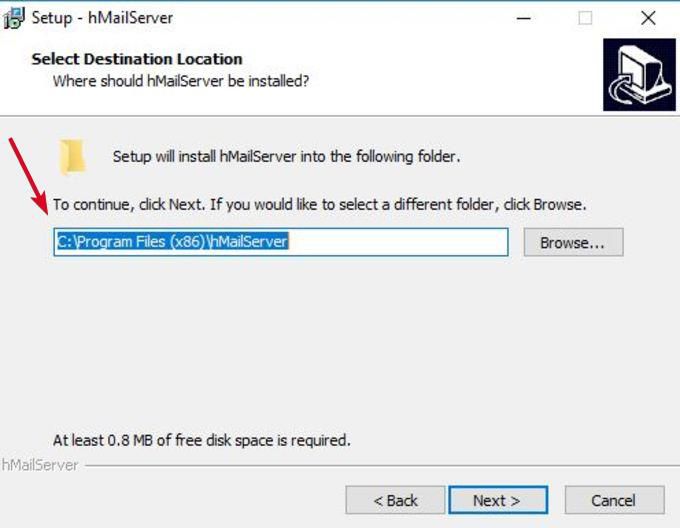

Если нужно поменять папку, в которую устанавливается hMailServer, то это можно сделать на следующем шаге.

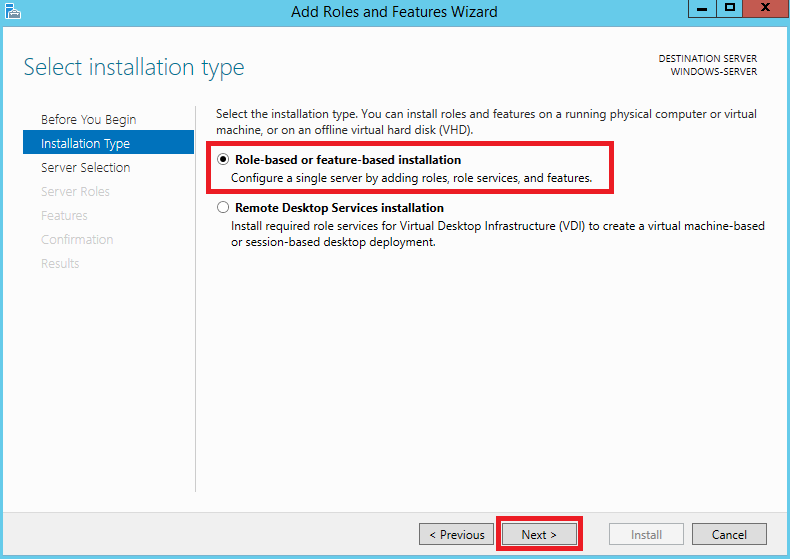

Дальше можно выбрать несколько вариантов установки. Нам понадобится полный, со всеми компонентами.

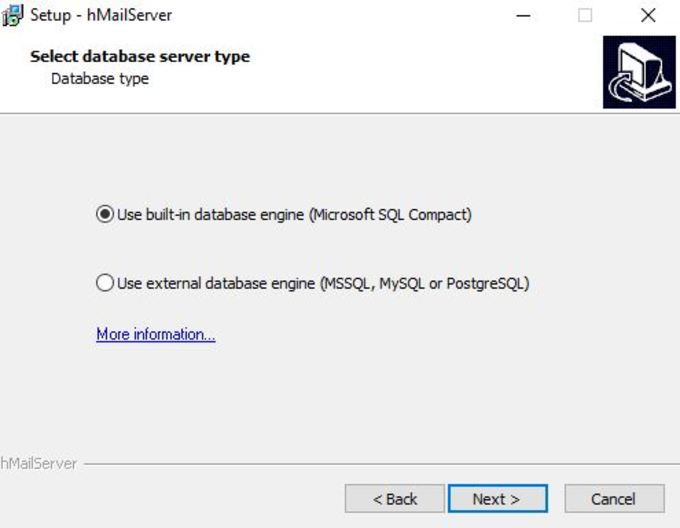

Далее выбирается база данных, которая будет использоваться. Для большинства подойдет встроенная Microsoft SQL Compat, которая и предлагается по умолчанию.

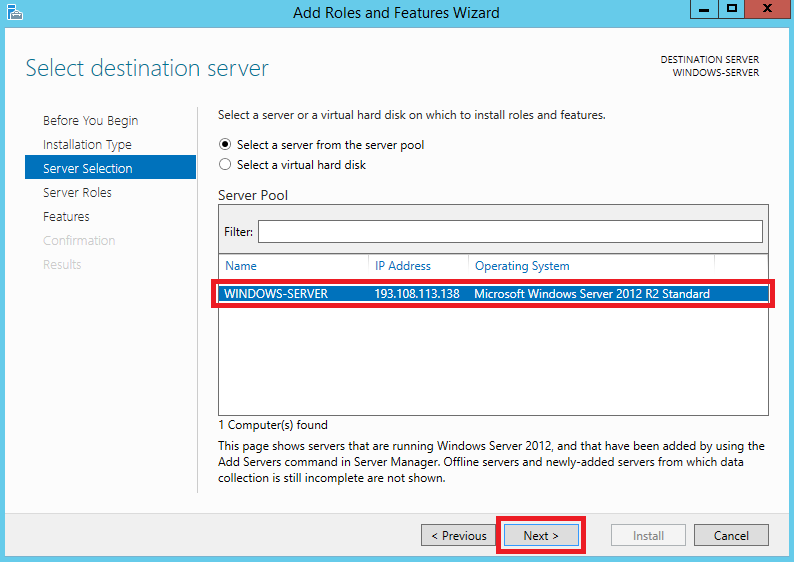

Один из последних шагов — выбрать подходящее название для пункта из меню «Пуск». Предлагаемое по умолчанию «hMailServer» — кажется самым удачным.

Наконец, нужно задать административный пароль. Он понадобится для дальнейших настроек. Надеюсь, не стоит напоминать, что пароль должен быть сильным и не теряться!

Всё готово к установке. Можно проверить правильно ли заданы параметры на предыдущих этапах.

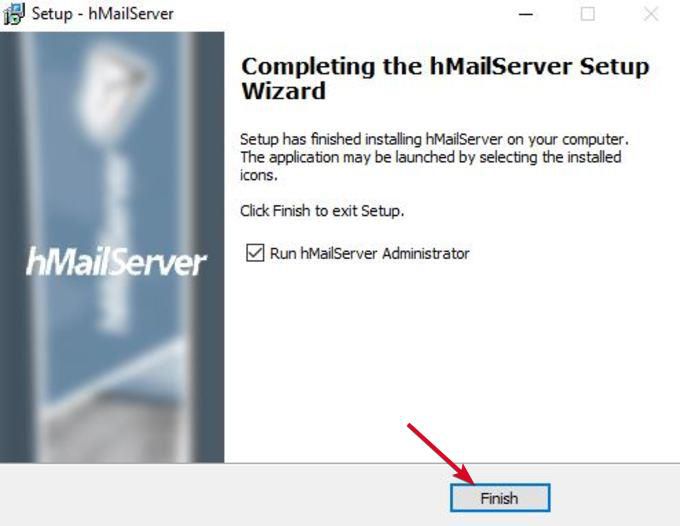

Установка завершена — ничего сложного. Осталось настроить.

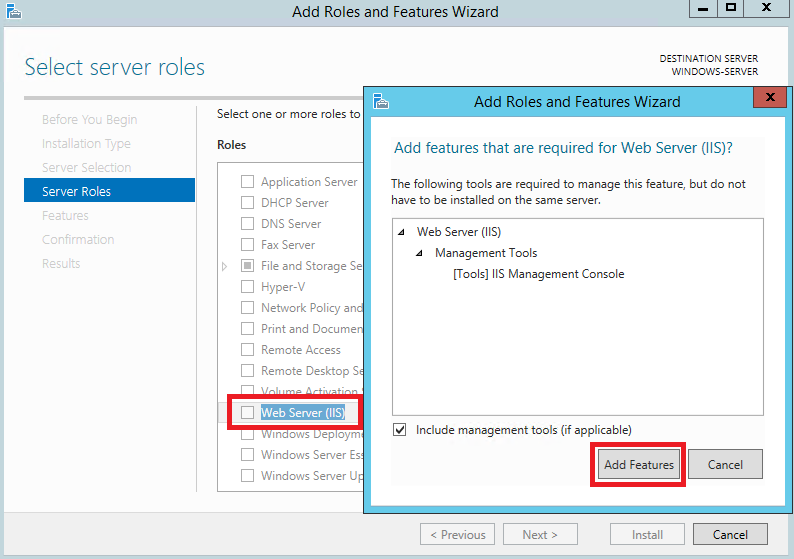

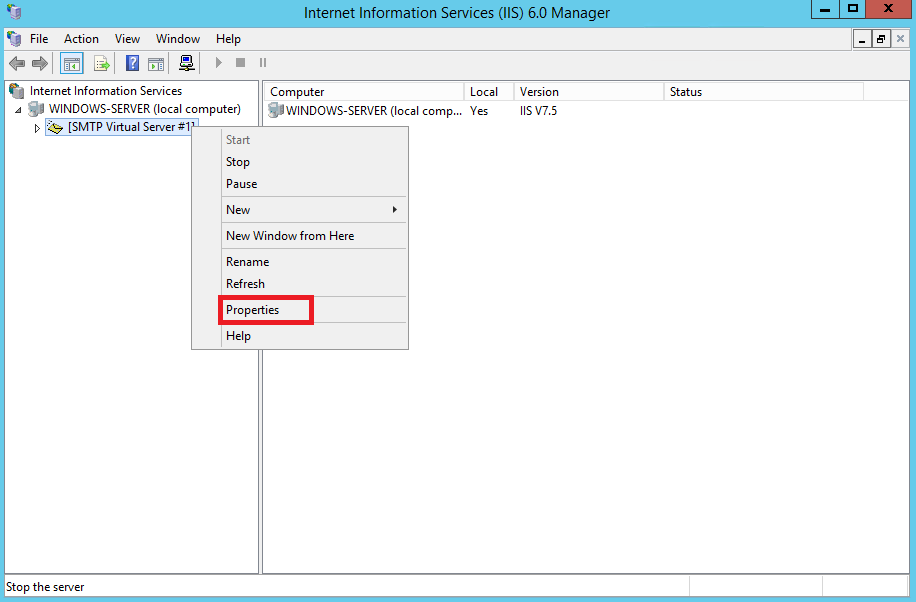

Для дальнейших действий в меню «Пуск» выбираем «hMailServer Administrator».

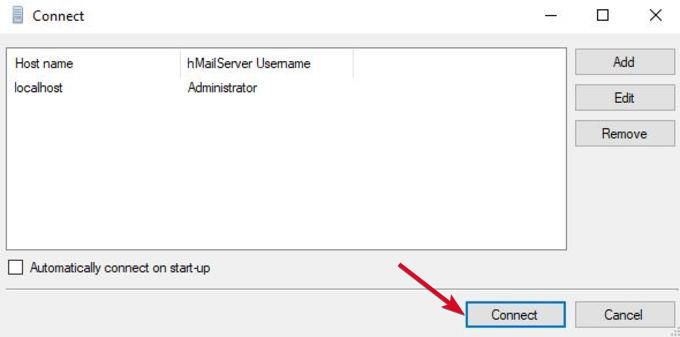

Продвигаемся дальше и выбираем «Automatically connect on start-up» — «Автоматически подключаться при запуске» — чтобы не возвращаться к этому в будущем. Если hMailServer расположен на удаленном сервере, то нужно указать хост (полное имя домена, FQDN) или IP-адрес, в противном случае — оставляем «localhost».

Нажимаем «Connect» — «Соединиться» — и вводим административный пароль, созданный при установке. Появляется панель администратора.

Теперь все те данные, которые мы узнали у поставщиков услуг интернета — регистратора доменного имени и хостинг-провайдера — нужно занести в hMailServer.

Конечно, нужно учесть, что это «внешние» данные — то есть те, которые видны со стороны Интернета. Если на уровне локальной сети производится трансляция IP-адресов или проброс портов, то в программе нужно указывать данные именно со стороны нашего почтового сервера.

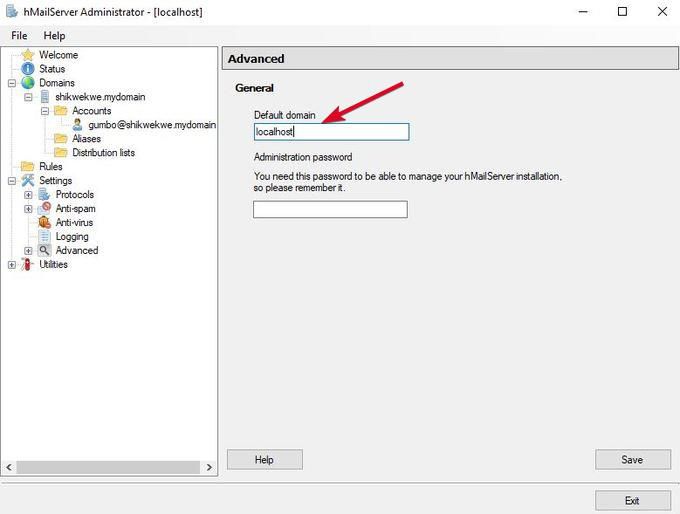

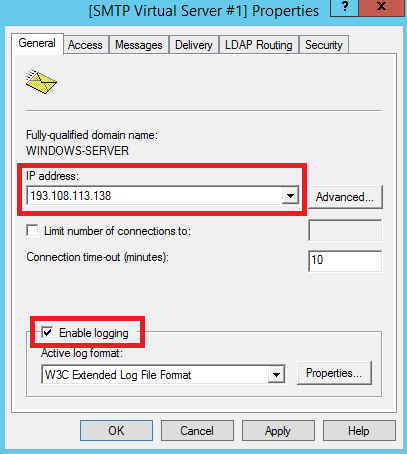

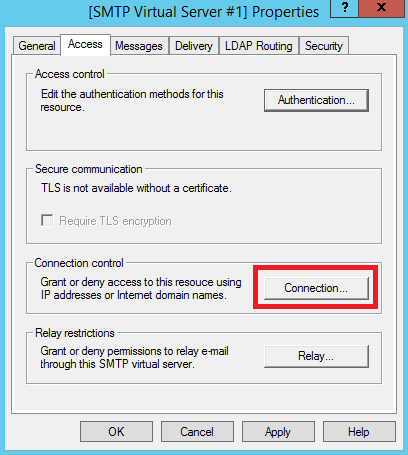

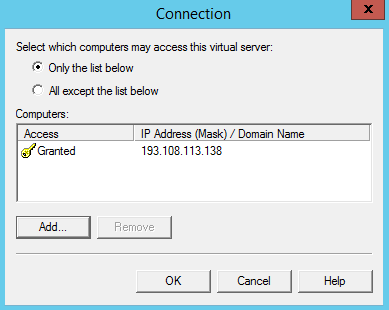

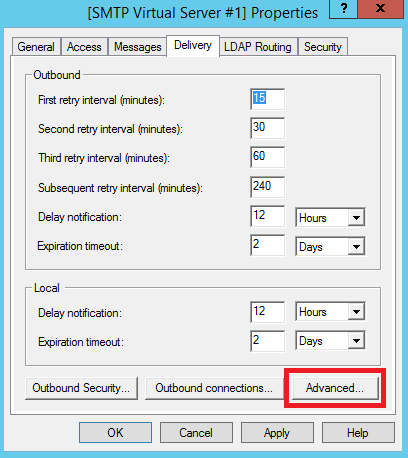

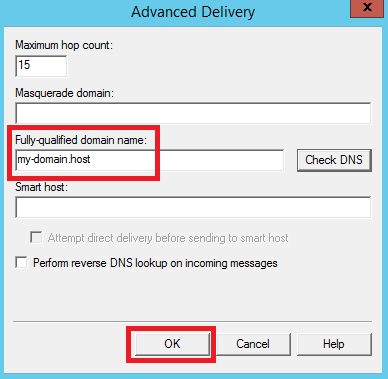

Одно из многих «узких» мест в настройке — задание публичного имени хоста. Для этого в административной панели нужно перейти в раздел «Settings» −> «Protocols» −> «SMTP», вкладка «Delivery of e-mail».

Разные источники по-разному трактуют, что именно должно быть в поле «Local host name». У кого-то работает «localhost», кто-то указывает доменное имя, дальше все спорят почему у кого-то работает, а у кого-то нет.

Почта будет успешно отправляться при любом значении этого поля. Вопрос в другом — это значение используется принимающими серверами для выявления спама.

Правильно задать здесь такое значение, которое не будет выглядеть с точки зрения удаленного сервера несоответствием. Поэтому самое разумное — указать домен, возвращаемый ресурсной записью PTR для внешнего IP-адреса нашего почтового сервера.

Здесь не страшно что-то перепутать. Ничего опасного не произойдет, просто почтовый сервер поначалу не будет работать или будет работать с ошибками, что сразу выяснится на дальнейшем этапе отладки.

Подключение ретранслятора

Есть ещё одна полезная технология в мире электронной почты, которая может пригодиться — это ретранслятор, когда наш сервер отправляет письма не напрямую, а через промежуточный почтовый сервер-посредник.

Такой подход помогает отправлять большие объемы электронной почты, преодолевая различные ограничения на доставку с одного IP-адреса и не допуская ошибочной маркировки писем как спама.

Это отдельный вид сетевого бизнеса — вкладывание денег в инфраструктуру для обработки больших объемов информации. Типичный представитель этого бизнеса — провайдер интернет-услуг (ISP) , и воспользоваться им (точнее, его IP-адресом) для работы с электронной почтой — очень эффективный подход, который значительно улучшит простоту, надежность и доставляемость электронной почты.

Интернет-провайдер на основе MX-записи DNS разберется куда именно должна доставляться электронная почта.

Все необходимые параметры можно указать на той же странице, что и выше.

В разделе «SMTP Relayer» нужно ввести имя хоста, используемый порт и, возможно, данные для аутентификации — всю эту информацию нужно брать у провайдера на страничке с документацией.

Ретранслятор использовать не обязательно. Особенно при относительно небольших объемах рассылки. Более того, почти наверняка за эту услугу придется платить, хоть и не большую сумму. В принципе, пользоваться услугами того же Яндекса для отправки корреспонденции — это по сути то же самое.

Ретранслятор часто оказывается полезен, когда после взятия IP-адреса где-то в облаках, тот попадается «с историей». Подключить ретранслятор намного проще, чем выводить IP-адрес из-под блокировок и черных списков.

Добавление домена и аккаунтов

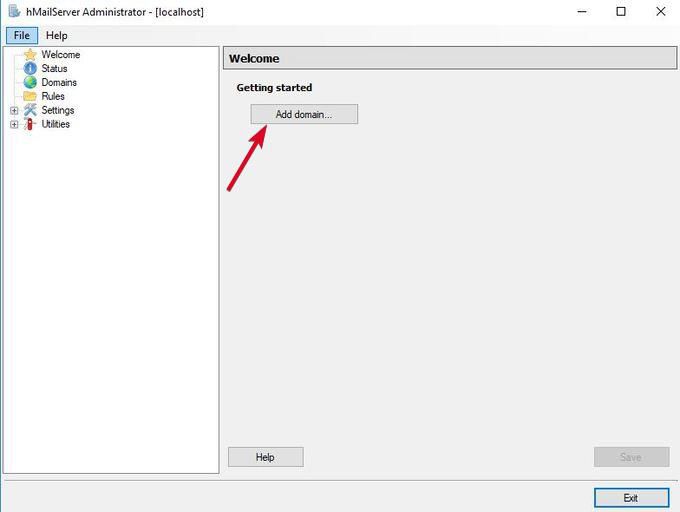

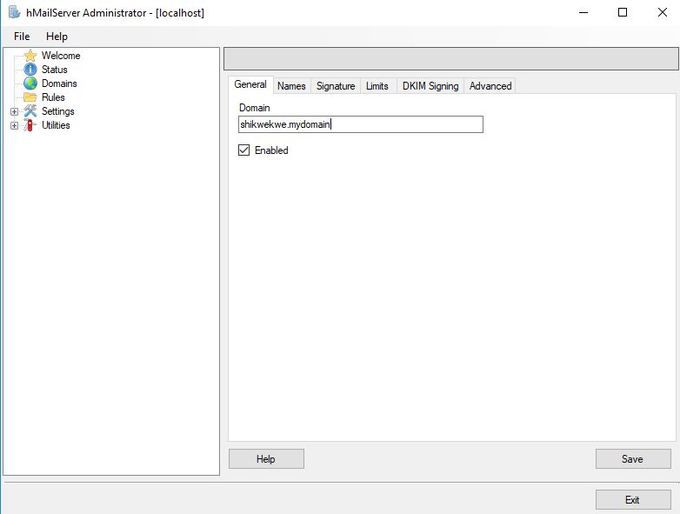

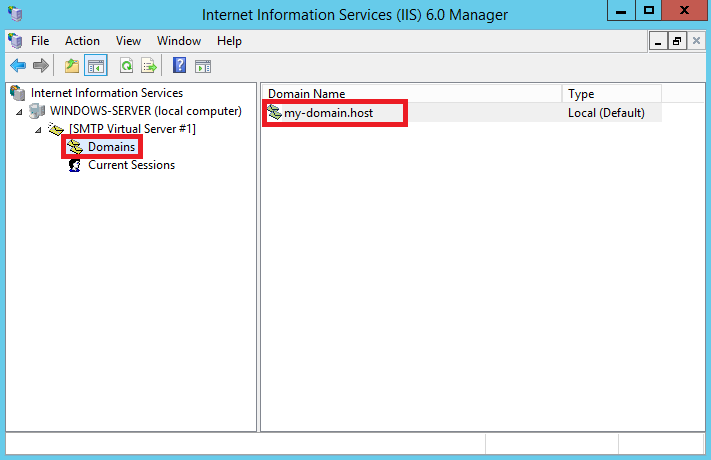

Настало время указать доменное имя. Для этого на административной панели нужно щелкнуть «Add domain» или же развернуть сворачивающийся список «Domains», а затем щелкнуть кнопку «Add…».

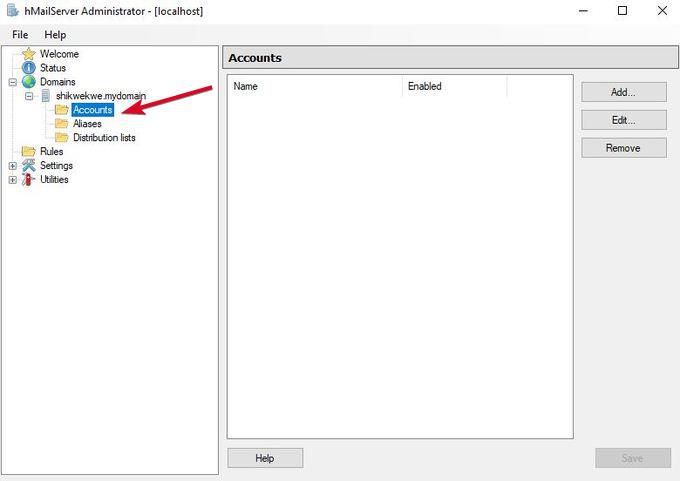

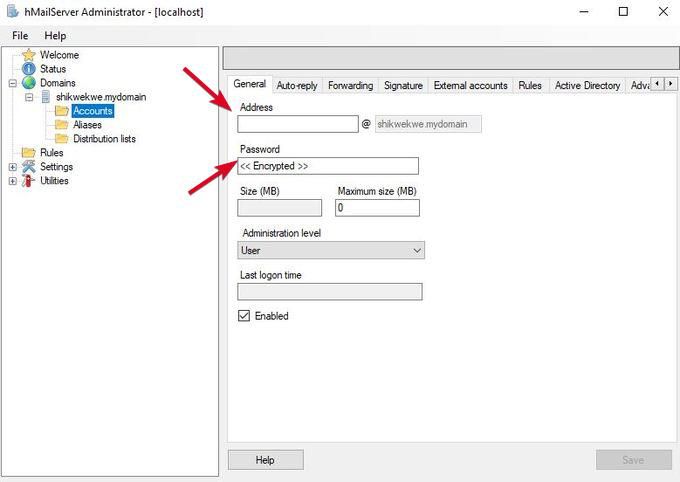

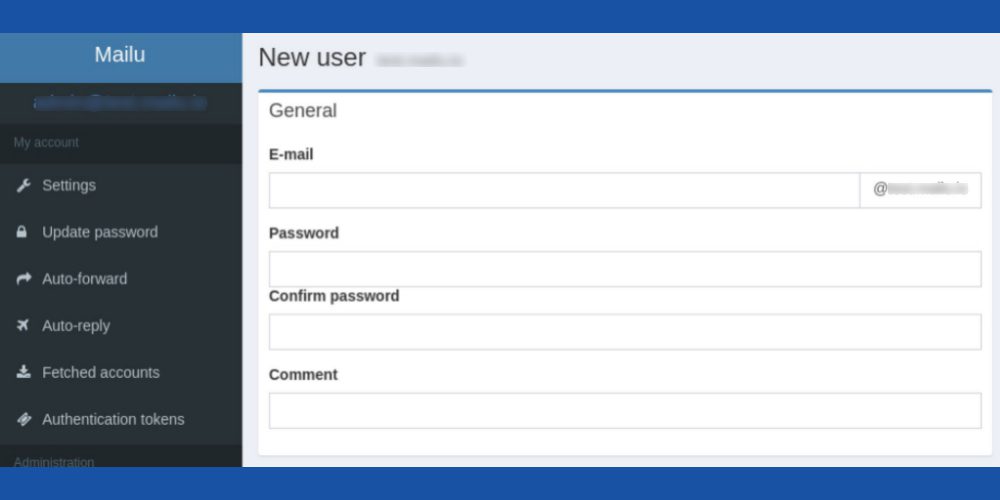

Теперь осталось добавить пользователей — тех, кто будет иметь почтовые ящики на нашем почтовом сервере. Помимо имен можно задать пароли, ограничение размера для сообщений и тому подобное.

Active Directory

Можно упростить администрирование учетных записей и паролей, если объединить hMailServer с локальной Active Directory. Тогда, используя вкладку Active Directory, можно создавать новых пользователей, удалять старых, менять им пароли и так далее.

Active Directory (далее просто «AD») — это своего рода каталог, в котором хранятся данные о различных объектах в сети: компьютерах, серверах, принтерах, сервисах.

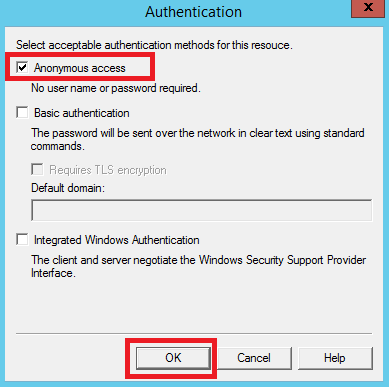

В hMailServer есть два сценария по работе с AD.

Первый сценарий — уже создана учетная запись пользователя в hMailServer и теперь её нужно связать с AD. Тогда, нажав на учетную запись пользователя, надо перейти на вкладку «Active Directory», установить соответствующий флажок, ввести домен AD и имя пользователя (SAMAccountName) .

Другой сценарий — добавление существующего пользователя AD в hMailServer. Для этого нужно щелкнуть правой кнопкой мыши на папке «Accounts», щелкнуть «Add AD account», выбрать домен AD и учетную запись пользователя.

Не забывайте нажимать кнопку «Save»!

SSL-сертификат

Пока что все настройки были базовыми. SSL-сертификат в дополнение дает возможность использовать шифрование электронной почты, а также задействовать прочие средства безопасности.

Но здесь теперь всё не так просто, как было раньше.

Сертификат должен быть признан всеми участниками сети, в том числе теми, кому будет адресована почта. Это значит, что сертификат должен быть выдан уполномоченным центром, который известен и отправителю почты и получателю.

Обычные пользователи, как правило, не задумываются над этими техническими особенностями, потому что корневые сертификаты основных удостоверяющих мировых центров — Sectigo, Thawte, Digisert, GeotTrust, RapidSSL и других — уже встроены во все браузеры, почтовые клиенты и прочие приложения, требующие этой технологии.

Казалось бы, нужно выбрать один из них, заплатить небольшую сумму за сертификат, установить его должным образом на сервере — и все проблемы безопасности решены разом.

Но не тут-то было! Многие из удостоверяющих центров прекратили работу с рядом стран по политическим причинам. Мало того, что они перестали продавать новые сертификаты, так они ещё и начали прекращать действия уже имеющихся, из-за чего посетители многих российских сайтов столкнулись с предупреждающей надписью.

Решений видится два: получить либо российский сертификат, либо сертификат одного из тех центров сертификации, кто занимается делом, а не политикой.

Недостаток первого варианта: далеко не все пользователи установили себе корневой сертификат российского министерства со сложным названием, прозванного в народе МинЦифры, а популярные приложения этот корневой сертификат по умолчанию не имеют.

Недостаток второго варианта: непростой поиск и действия по приобретению. Мы преодолели все сложности и выбрали второй вариант — использовали Global Sign.

Какой бы вариант не был использован, для получения сертификата нужно следовать всем инструкциям на сайте удостоверяющего центра. К сертификату должен прилагаться закрытый ключ (private key) .

Важно! hMailServer работает с сертификатами в формате PEM. Если сертификат получен в другом формате, то нужно выполнить преобразование. Например, чтобы преобразовать DER файл (.crt,. cer. der), можно выполнить в терминале следующую команду:

openssl x509 -inform der -in certificate.cer -out certificate.pem

Команда может завершиться с ошибкой. Такое бывает, если сертификат уже находится в формате PEM и нужно лишь сменить расширение файла.

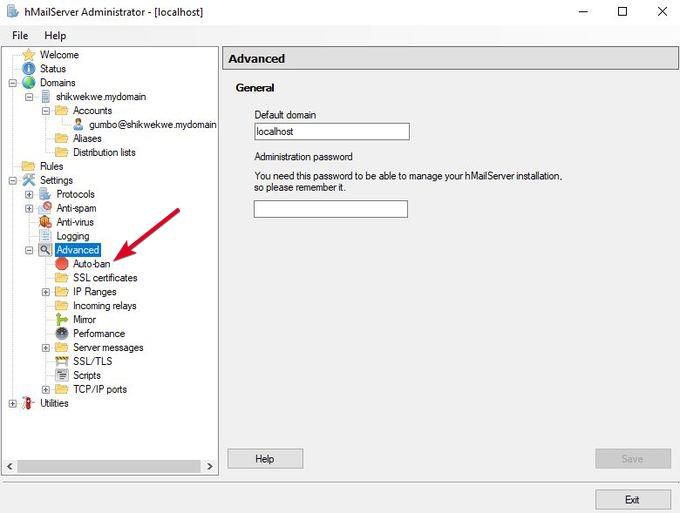

Наконец, чтобы импортировать сертификат нужно перейти в «Settings», затем в «Advanced», выбрать «SSL Certificates» и нажать «Add».

В поле «Name» можно ввести произвольное название, но удобнее (а в дальнейшем и понятнее) использовать содержимое поля «Subject Name» полученного сертификата.

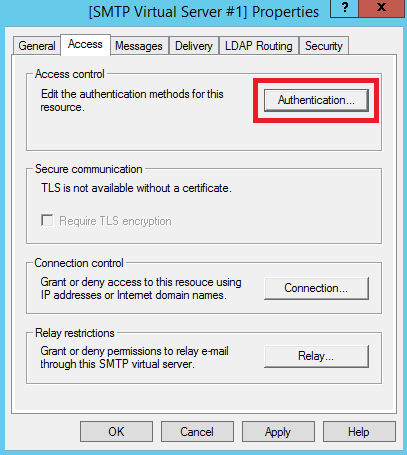

Итак, сертификат добавлен в программу, но этого не достаточно: hMailServer знает, где искать сертификат в системе по имени, а что с ним делать — не понятно. Чтобы сертификат работал, надо связать его с правильными портами. Для этого нужно там же, в разделе «Advanced», перейти в подраздел «TCP/IP ports».

Нужный порт может изначально не отображаться — нужно щелкнуть «Add», чтобы добавить его. После щелчка на кнопке «Add» нужно будет выбрать сертификат из выпадающего списка.

Напоминаем, какие порты какими протоколами используются:

- 587 — SMTP

- 995 — POP3

- 993 — IMAP

Настройка почтовых клиентов

Все современные почтовые клиенты поддерживают протоколы IMAP/POP3/SMTP, включая Microsoft Outlook. Другой популярной альтернативой является Mozilla Thunderbird, которую, в том числе, удобно использовать для проверки корректности работы сервера.

Все дальнейшие настройки Mozilla Thunderbird подтянет с сервера самостоятельно.

Если появляется похожее сообщение (то есть не используется защищенное соединение) — значит что-то напутано с портами и сертификатом.

Можно попробовать послать несколько почтовых сообщений туда-сюда, убедиться, что всё работает, а заодно посмотреть журнал.

Журнал почтового сервера

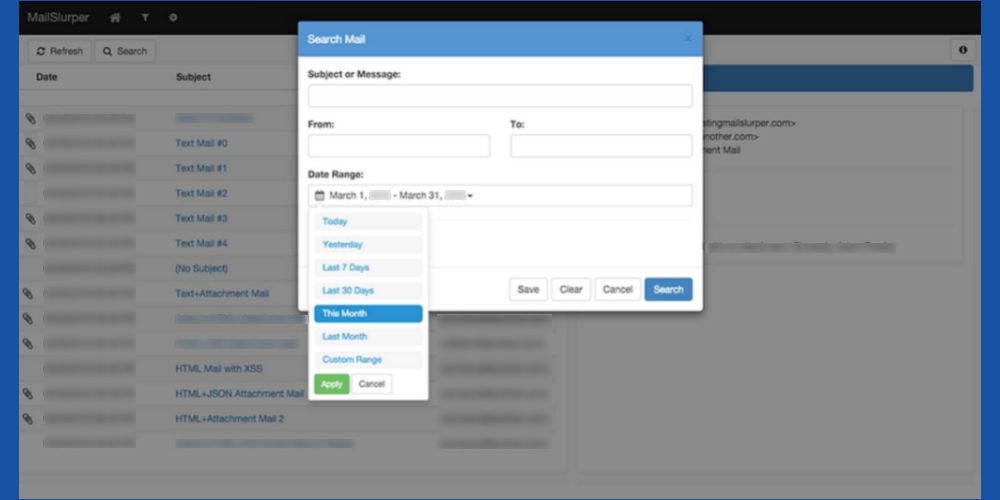

Кроме того, для отладки сервера будут полезны следующие ресурсы:

- mxtoolbox — для тестирования и отладки настроек, о которых шла речь в статье;

- mail-tester — для проверки «спам-благонадежности».

Результат

Те, кто уже сталкивался с настройкой Microsoft Exchange Server, заметят, что настройка hMailServer несравненно проще. Именно потому он и пользуется такой популярностью!

Нужно только поработать немного с DNS-записями, получить SSL-сертификат и установить программку. Несколько шагов — и почтовый сервер полностью настроен! Если кто делает такое впервые — потребуется всего час или два, причем основное время уйдет на понимание базовых вещей и осмысление интерфейсов, а не на сами манипуляции по настройке.

Рассмотренное в статье — только основа. Мы не затрагивали сложные штуки, которые поддерживает hMailServer:

- интеграция со сторонними службами, такими как RoundCube или SquirrelMail;

- поддержка специальных служб защиты от нежелательной почты;

- встроенное резервное копирование;

- правила и прочее.

Однако, вернемся к полученным результатам.

Кто-то говорил: «Ай-ай-ай! Будете в спаме!» Ну-ка, посмотрим…

«Ты что⁈ Надо пользоваться готовыми решениями! Ай-ай-ай!»

Я, как упрямый Труфальдино из Бергамо (многие, уверен, помнят такой фильм по пьесе Карло Гольдони) — забавный хитрый малый, который несмотря на окружающий скепсис — взял и поднял свой почтовик

Мы ничего не платим за рассылки и письма. Вообще! И в спам не попадаем. Доставляемость писем почти идеальная. Всё работает.

А почему? А потому, что мы не думаем, а делаем! Чего и всем советую :). А если серьезно, спрашивайте в комментариях, если я что-то упустил!

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Общее устройство и принципы работы почтового сервера

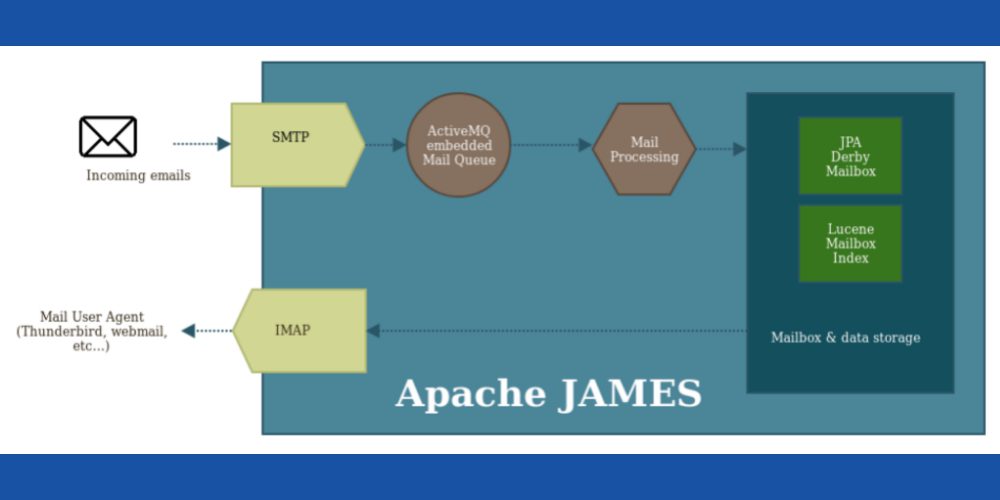

Севрер электронной почты — это сложная система, состоящая из множества компонентов, которые взаимодействуют между собой. Поначалу кажется, что разобраться во всем этом многообразии довольно сложно. Но это не так, почтовый сервер содержит ряд ключевых компонентов, вокруг которых уже выстраиваются дополнительные и для понимания происходящих процессов достаточно знать основные принципы работы.

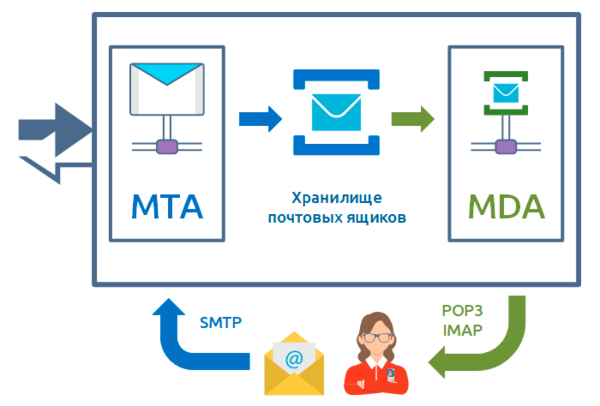

Давайте рассмотрим схему ниже, она предельно упрощена и содержит только самые важные элементы, которые лежат в основе любой почтовой системы.

- Message transfer agent (MTA) — агент передачи сообщений. Данный компонент, собственно, и является почтовым сервером в узком понимании этого термина, он работает по протоколу SMTP и его основная задача прием и передача почтовых сообщений, как для внешних получателей, так и для внутренних. Взаимодействует как с внешними серверами, так и с почтовыми клиентами. И это единственный компонент почтового сервера, который имеет связь с внешним миром. Основная задача MTA — это отправка почты внешним получателям и получение почты для внутренних.

- Message delivery agent (MDA) — агент доставки сообщений. Он обеспечивает доставку полученных от MTA сообщений к месту прочтения клиентским приложением. Проще говоря, именно с помощью MDA почтовый клиент может получить доступ к собственной почте. Работает по протоколам POP3 и IMAP, также отдельные решения могут использовать проприетарные протоколы, такие как MAPI Exchange. MDA не взаимодействует с внешними системами и не принимает участие в отправке почты, его задача — доставка уже полученных сообщений клиенту почтовой системы.

- Хранилище почтовых ящиков — третий компонент почтового сервера, отвечающий за хранение полученных и отправленных сообщений. Различные системы могут использовать разные форматы хранения, в Linux системах наиболее распространены mbox и Maildir, но на этом варианты хранилищ не исчерпываются.

С почтовым сервером взаимодействует клиент электронной почты — Mail User Agent (MUA) — он может быть как в виде отдельного приложения, так и в виде популярного ныне веб-интерфейса. В любом случае это только разновидности почтового клиента, принцип их работы одинаков.

Когда пользователь хочет получить свою почту, он обращается к агенту доставки сообщений (MDA), сегодня MDA несут важную дополнительную функцию — ведение базы пользователей и их аутентификацию. Проверив, что пользователь тот, за кого себя выдает MDA предоставляет ему доступ к собственному ящику в хранилище при помощи выбранного пользователем протокола. Во всех современных решениях используется протокол IMAP, который позволяет гибко управлять собственным почтовым ящиком и не требует обязательного скачивания сообщений клиентом.

Если же мы хотим отправить почту, то почтовый клиент связывается с MTA, либо с дополнительным компонентом — Message submission agent (MSA) — агентом отправки почты, он использует отдельный порт — 587 и его задача получение сообщений от почтового клиента и передача их MTA для отправки по назначению. Вне зависимости от наличия MSA клиент всегда может отправить почту непосредственно через MTA.

Мы не стали добавлять MSA на основную схему, чтобы не плодить дополнительных сущностей, но о его существовании надо знать, чтобы не удивляться наличию дополнительного порта на почтовом сервере. Его появление во многом обусловлено ограниченностью протокола SMTP, тогда как для взаимодействия с клиентами нужны были дополнительные функции, поэтому MSA работает через протокол ESMTP (Extended SMTP) и поддерживает, например, такие возможности, как аутентификацию пользователей. Чаще всего функции MTA и MSA выполняет один и тот же пакет.

Теперь, читая, скажем, про связку Postfix + Dovecot + Roundcube вы будете четко понимать, что речь идет про MTA (Postfix), MDA (Dovecot) и веб-клиента MUA (Roundcube), представлять назначение каждого компонента и не путаться во взаимодействии с ними.

Обязательные DNS-записи: MX и PTR

Итак, мы хотим отправить почту. Пользователь открывает MUA, быстро создает сообщение и нажимает кнопку Отправить. Дело сделано, но мало кто задумывается о том, что происходит после, все мы привыкли что уже через считанные секунды наше сообщение будет в почтовом ящике получателя.

На самом деле сообщению предстоит достаточно длительный путь, сопровождаемый активной работой компонентов как сервера отправителя, так и сервера получателя. Но пойдем по порядку.

Первым в дело вступает MTA, он анализирует поле адреса назначения в заголовках письма, допустим мы видим там:

To: Maria Smirnova <MSmirnova@example.org>

From: Ivanov Ivan <IIvaniov@example.com>Если домен получателя отличается от обслуживаемого MTA домена, то он должен каким-то образом узнать, кому именно отправлять почту. Для этого он использует систему DNS, запросив специальную запись — MX. MX — Mail Exchanger — особая DNS-запись, указывающая на адрес почтового шлюза домена, таких записей может быть несколько, они отличаются приоритетом, чем больше число — тем ниже приоритет.

MX-запись никак не связана с отправкой почты, но именно она указывает на узел, который уполномочен принимать почту в данном домене. Данная запись должна содержать именно имя узла, а не IP-адрес, после чего сервер-отправитель сделает еще один запрос, чтобы по имени хоста получить его IP-адрес. Данные записи прописываются администратором домена и в базовом варианте будут выглядеть так:

@ IN MX 10 srv-mx-01

srv-mx-01 IN A 203.0.113.25Первая запись — это MX-запись для домена, которая говорит кому отправлять почту. Вторая запись сопоставляет имя srv-mx-01.example.com и действительный IP-адрес узла.

Часто администраторы предпочитают использовать псевдонимы — CNAME — для указания на отдельные почтовые узлы. Это удобно, но в любом случае MX-запись должна содержать реальное имя узла, а не псевдоним, поэтому правильно будет так:

@ IN MX 10 srv-mx-01

smtp IN CNAME srv-mx-01

imap IN CNAME srv-mx-01

srv-mx-01 IN A 203.0.113.25Принимать почту в домене могут несколько серверов, или один, но на разных каналах. Допустим у нас есть основной канал и есть резервный, тогда набор записей будет выглядеть так:

@ IN MX 10 srv-mx-01

@ IN MX 20 srv-mx-02

srv-mx-01 IN A 203.0.113.25

srv-mx-02 IN A 198.51.100.25

Если сервер-отправитель не сможет отравить почту первому MX-серверу в списке, то он переключится на второй. Обратите внимание на разный приоритет серверов: 10 и 20, таким образом пока доступен сервер с приоритетом 10 почта никогда не будет направляться серверу с приоритетом 20.

А если мы укажем несколько серверов с одинаковым приоритетом? Почта будет направляться на все из них по принципу Round-robin, т.е., чередуясь по кругу, такое решение можно использовать для балансировки нагрузки.

C MX-записями разобрались, переходим к PTR. PTR — Pointer — соответствие адреса имени, позволяет на основании IP-адреса получить имя хоста этого узла. Какое это имеет отношение к отправке и получению почты? Да никакого, наличие или отсутствие PTR-записи никак не влияет на процесс отправки или получения почты. Но зачем же тогда она нужна?

Основное ее назначение — это защита от спама. Уже давно существует соглашение, что добросовестный отправитель почты имеет PTR-запись. Это позволяет сразу отсечь огромный пласт взломанных и инфицированных систем, потому как прописать PTR-запись может только владелец IP-адреса, т.е. хостер или провайдер. Поэтому даже получив полный доступ к инфраструктуре, включая DNS-сервер, злоумышленник все равно не сможет добавить или изменить PTR-запись.

Для кого следует прописывать обратную запись? Для имени узла, фактически отправляющего почту, вне зависимости от того, какие домены он обслуживает. Так один почтовый сервер может обслуживать множество доменов, но PTR-запись мы должны прописать для фактического имени хоста. В классическом виде PTR-запись будет выглядеть так:

25.113.0.203 IN PTR srv-mx-01.example.com.Обращаем внимание на то, что в PTR всегда указывается полное доменное имя FQDN и обязательно с точкой на конце. Но это знание более академическое, так как обратной зоной будет управлять ваш провайдер и прямого доступа туда у вас не будет.

Еще один интересный момент, это обратные записи для нескольких каналов одного сервера, ошибкой будет прописать:

25.113.0.203 IN PTR srv-mx-01.example.com.

25.100.51.198 IN PTR srv-mx-02.example.com.

Почему? Да потому что сервера srv-mx-02 у нас физически не существует, мы придумали его как второе имя для основного сервера srv-mx-01 и в заголовках писем в качестве отправителя будет присутствовать именно это имя. Кроме того, как мы уже говорили, MX-сервера не имеют никакого отношения к процессу отправки почты.

Поэтому правильно будет сделать PTR-записи так:

25.113.0.203 IN PTR srv-mx-01.example.com.

25.100.51.198 IN PTR srv-mx-01.example.com.И еще раз предупредим, все записи выше даны сугубо в академических целях, в реальности вам нужно будет только сообщить провайдеру (или провайдерам) для какого узла им нужно сделать PTR-запись.

SPF — Sender Policy Framework

SPF — это специальный тип DNS-записи в формате TXT, позволяющий владельцу домена указать те узлы, которые имеют право отправлять почту от имени домена. Эта запись не является обязательной, но ее наличие резко снижает вероятность попадания вашей корреспонденции в спам.

Чаще всего содержимое SPF сводится к стандартному:

@ IN TXT "v=spf1 +a +mx ~all"Запись состоит из списка тегов и значений, теги в SPF-записи называются механизмами и могут иметь следующие значения:

- v — версия SPF, это обязательный механизм, сейчас доступно единственное значение v=spf1

- a — определяет узлы на основе доменного имени (A-записи), формат a:example.com, если домен не указан, то применяется текущий домен

- mx — определяет узлы на основе MX-записей домена, если домен не указан, то применяется текущий домен

- ip4/ip6 — определяет узлы на основе IPv4 или IPv6 адреса

- all — все остальные узлы

- include — включает в состав SPF-записи указанного домена, например, include:_spf.yandex.net

- redirect — использовать для домена SPF-записи указанного домена.

Для уточнения действий к механизмам применяются квалификаторы (префиксы):

- + — Аутентификация пройдена. Узлу разрешена отправка почты от имени домена.

- — — Аутентификация не пройдена. Узлу запрещена отправка почты от имени домена.

- ~ — Аутентификация с неполным отказом. Скорее всего, узлу запрещена отправка почты от имени домена.

- ? — Нейтральный квалификатор, обозначает что для узла нет явных указаний, обычно используется как ?all

Таким образом стандартная запись читается как: разрешено отправлять почту узлам перечисленным в A и MX записях домена, остальным, скорее всего запрещено. При аутентификации с неполным отказом письма от прочих узлов обычно не отвергаются получателем, а помечаются как подозрительные. Квалификатор «+» подразумевается по умолчанию и его можно не указывать. Если нам нужно указать несколько узлов, то используем несколько механизмов. Например:

@ IN TXT "v=spf1 a a:mail.example.org mx -all"Здесь мы указали, что отправлять почту можно с узлов указанных в A и MX записях текущего домена, а также с узла mail.example.org.

Если у вас есть домены с которых никогда не должна отправляться почта, то не будет лишним указать для них следующую SPF-запись:

@ IN TXT "v=spf1 -all"Теперь немного об include и redirect, может показаться, что они делают одно и тоже, но есть тонкости. Механизм redirect просто перенаправляет вас к записям указанного в нем домена. Это удобно, если сервер обслуживает сразу несколько доменов, это позволяет иметь одну единственную запись, которую будут использовать все остальные. Также это применяется при использовании своего домена совместно c публичными почтовыми системами:

@ IN TXT "v=spf1 redirect=_spf.yandex.net"Такая запись указывает использовать для домена записи, указанные у публичной службы.

Если же вместе с публичными сервисами вы используете собственные сервера, то вам нужно использовать механизм include, который подгрузит записи указанного домена к вашим собственным.

@ IN TXT "v=spf1 ip4:203.0.113.25 include=_spf.yandex.net ~all"Данная запись говорит о том, что отправлять почту имеет право узел с адресом 203.0.113.25, а также все остальные, которые перечислены в записях указанного домена.

DKIM — DomainKeys Identified Mail

Если говорить коротко, то DKIM — это технология электронно-цифровой подписи, которая позволят получателю убедиться, что письмо действительно принадлежит отправителю. Для этого на каждом почтовом сервере, которые отправляют почту в нашем домене мы генерируем ключевую пару RSA. Закрытый ключ мы добавляем в конфигурацию почтового сервера и теперь он будет подписывать все исходящие письма.

Если сервер обслуживает несколько доменов, то ключевые пары нужно создать для каждого домена.

Для того, чтобы проверить подлинность подписи мы публикуем открытый ключ и используем для этого систему DNS, сформировав специальную запись типа TXT:

m1._domainkey TXT "v=DKIM1; k=rsa; p=<публичный ключ>"Где m1 — селектор, он выбирается произвольно и должен быть уникальным для каждого почтового сервера, также селектор указывается в конфигурации почтового сервера при настройке подписи DKIM. Он нужен для того, чтобы получатель мог получить открытый ключ именно того сервера, который отправил данное письмо.

Механизм предельно прост, при подписи письма сервер отправитель добавляет в заголовки селектор, сервер получатель извлекает селектор и ищет в DNS запись DKIM для этого селектора, после чего извлекает оттуда открытый ключ и проверяет подлинность подписи.

Технология DKIM не является обязательной к применению, но значительно повышает вероятность доставки ваших писем получателям.