В настоящее время многие люди пользуются различными инструментами и программами для удаленного управления компьютером. Одним из таких программного оборудования является njRAT — полезный инструмент для удаленного доступа к компьютеру с помощью интернета. Чтобы использовать njRAT на полную мощность, необходимо открыть порты на вашем маршрутизаторе или брандмауере.

Открытие портов для njRAT является важным шагом для обеспечения правильной работы программы. Если порты не открыты, то доступ к удаленному компьютеру может быть заблокирован. В этой статье мы рассмотрим пошаговую инструкцию о том, как открыть порты для njRAT.

Шаг 1: Получите IP-адрес вашего компьютера. Для этого введите команду «ipconfig» в командной строке (CMD) и найдите IPv4-адрес в списке.

Шаг 2: Войдите в настройки маршрутизатора, введя IP-адрес маршрутизатора веб-браузера. Обычно адрес маршрутизатора — это «192.168.1.1» или «192.168.0.1».

Шаг 3: Войдите в настройки порт-проброса или виртуального сервера в настройках маршрутизатора. Вам может потребоваться ввести имя пользователя и пароль для доступа к этим настройкам.

Продолжайте следовать инструкциям на экране, чтобы открыть порты для njRAT, указав IP-адрес вашего компьютера и номер порта, который вы хотите открыть. Часто, для работы njRAT используют порт 1177.

Примечание: открытие портов на маршрутизаторе может представлять определенные угрозы безопасности. Убедитесь, что вы знакомы с рисками и принимаете все необходимые меры для защиты вашей сети и компьютера.

Теперь, когда вы открыли порты для njRAT, вы можете свободно использовать программу для удаленного управления компьютером. Помните о защите вашей сети и компьютера, следите за обновлениями безопасности и всегда будьте бдительными в интернете.

Содержание

- Как настроить порты для njrat: подробная инструкция

- Шаг 1: Определение необходимых портов

- Шаг 2: Установка программного обеспечения njrat

- Шаг 3: Открытие портов в маршрутизаторе

- Шаг 4: Настройка брандмауэра для надежности

- Шаг 5: Проверка открытых портов и работа с njrat

Как настроить порты для njrat: подробная инструкция

- Откройте веб-браузер и введите IP-адрес своего маршрутизатора в адресную строку. Например, «192.168.0.1». Нажмите Enter, чтобы перейти к странице настроек маршрутизатора.

- Войдите в систему управления маршрутизатором, введя логин и пароль. Если вы не знаете учетные данные, проверьте документацию к маршрутизатору или свяжитесь с поставщиком услуг Интернета.

- Найдите раздел «Настройки портов» или «Переадресация портов». Обычно он находится в разделе «Настройки сети» или «Расширенные настройки». Откройте этот раздел.

- Создайте новое правило переадресации портов. Обычно вам потребуется указать следующую информацию:

- Внешний порт: порт, который будет открыт для внешнего доступа. Например, 8080.

- Внутренний порт: порт, на котором запущен njrat. Обычно это порт 1177.

- Протокол: выберите TCP или UDP, в зависимости от требований njrat.

- IP-адрес: IP-адрес компьютера, на котором запущен njrat. Обычно это локальный IP-адрес компьютера.

- Сохраните настройки и перезагрузите маршрутизатор, чтобы изменения вступили в силу.

- Убедитесь, что ваш брандмауэр не блокирует доступ к выбранным портам. Если у вас есть брандмауэр, вам может потребоваться настроить исключение для njrat или отключить его временно.

- Теперь, когда порты открыты и настроены, вы можете удаленно управлять компьютером с помощью njrat. Запустите программу и следуйте инструкциям для подключения к целевому компьютеру.

Будьте осторожны при использовании удаленного административного программного обеспечения, такого как njrat. Убедитесь, что вы используете его только с согласия владельца компьютера и с целью, которая законна.

Шаг 1: Определение необходимых портов

Порты – это виртуальные каналы, через которые происходит обмен данными между вашим компьютером и другими устройствами в сети. Каждый протокол или приложение может использовать определенные порты для связи.

Для njrat необходимо открыть порт, который по умолчанию установлен в 1177. Этот порт используется njrat для обмена данными между удаленным управляющим компьютером и зараженным компьютером.

Также, вам может потребоваться открыть дополнительные порты, если вы планируете использовать другие функции njrat, такие как удаленный доступ к файлам или удаленное управление веб-камерой.

Определите эти порты и запомните их, так как вам понадобится эта информация в последующих шагах.

Шаг 2: Установка программного обеспечения njrat

Перед тем, как начать процесс установки программного обеспечения njrat, убедитесь, что ваш компьютер соответствует системным требованиям:

- Операционная система Windows XP, 7, 8 или 10

- Доступ к Интернету

- Установленный антивирус с отключенной защитой в реальном времени (так как njrat может быть распознан как вредоносное ПО)

Чтобы установить njrat, следуйте инструкциям ниже:

- С первоначальной страницы, скачайте архив с программным обеспечением njrat. Обычно файл будет иметь расширение .zip или .rar.

- Распакуйте скачанный архив в любую папку на вашем компьютере.

- Откройте папку, в которую вы распаковали архив, и найдите файл с расширением .exe (например, njrat.exe).

- Щелкните правой кнопкой мыши на файле njrat.exe и выберите «Запустить как администратор».

- Появится окно с настройками njrat.

- Настройте желаемые параметры, такие как пароль доступа или порт для подключения.

- Нажмите «OK» или «Применить», чтобы сохранить настройки.

- Njrat должен быть успешно установлен на вашем компьютере.

После установки программного обеспечения njrat вы можете приступить к настройке портов для его работы. Для этого переходите к следующему этапу.

Шаг 3: Открытие портов в маршрутизаторе

Открытие портов в маршрутизаторе позволяет установить связь между вашим компьютером и njrat. В этом разделе будет показано, как открыть порты в маршрутизаторе.

Шаг 1: Введите IP-адрес маршрутизатора в адресной строке вашего веб-браузера и нажмите Enter. Обычно IP-адрес маршрутизатора указан на задней панели маршрутизатора или в руководстве пользователя.

Шаг 2: Введите ваше имя пользователя и пароль для входа в панель управления маршрутизатором. Если вы не изменяли настройки, то по умолчанию имя пользователя и пароль должны быть admin/admin. Если данные по умолчанию не подходят, обратитесь к руководству пользователя или свяжитесь с производителем маршрутизатора.

Шаг 3: Найдите раздел настройки портов (Port Forwarding) или виртуальные серверы (Virtual Servers). Здесь вы сможете открыть необходимые порты.

Шаг 4: Создайте новое правило для открытия порта. Вам потребуется указать порт, который нужно открыть, и IP-адрес вашего компьютера. Убедитесь, что выбрали правильный протокол (TCP или UDP). Если вы не знаете, какой протокол использовать, оставьте поля пустыми или выберите «авто» (auto).

Шаг 5: Сохраните настройки и перезагрузите маршрутизатор, чтобы изменения вступили в силу.

Обратите внимание, что процесс открытия портов может немного отличаться в зависимости от модели и производителя маршрутизатора. Если у вас возникли сложности, обратитесь к руководству пользователя или свяжитесь с производителем маршрутизатора для получения дополнительной помощи.

Шаг 4: Настройка брандмауэра для надежности

Для настройки брандмауэра в Windows следуйте следующим шагам:

-

Откройте Панель управления. Нажмите правой кнопкой мыши по кнопке «Пуск» и выберите «Панель управления» из контекстного меню.

-

Перейдите в Настройки брандмауэра Windows. В поисковой строке в правом верхнем углу окна Панели управления введите «брандмауэр» и выберите пункт «Настройка брандмауэра Windows».

-

Откройте необходимые порты. В открывшемся окне выберите вкладку «Разрешить приложению или компоненту через брандмауэр». Нажмите кнопку «Изменить настройки» и добавьте njrat в список разрешенных программ и компонентов. После этого, укажите порты, которые необходимо открыть для njrat. Обычно это порт TCP и порт UDP, которые используются приложением.

-

Сохраните настройки брандмауэра. После добавления njrat и открытия необходимых портов, нажмите кнопку «OK» для сохранения настроек брандмауэра.

После завершения настройки брандмауэра, ваша сеть будет защищена, и njrat сможет свободно использовать указанные порты. Обязательно помните, что разрешение входящих и исходящих соединений через брандмауэр увеличивает надежность и безопасность вашей системы.

Шаг 5: Проверка открытых портов и работа с njrat

После того, как вы открыли необходимые порты на маршрутизаторе, вам потребуется проверить, успешно ли они открыты и готовы к использованию. Для этого можно воспользоваться инструментами для сканирования открытых портов.

Наиболее популярным инструментом для сканирования портов является Nmap. Вы можете скачать его с официального сайта и установить на свой компьютер. После установки запустите программу и следуйте инструкциям, чтобы просканировать ваш IP-адрес и проверить открытые порты.

Когда сканирование будет завершено, вы увидите список открытых портов. Найдите порты, которые вы открыли для njrat и убедитесь, что они отображаются в списке. Это будет означать, что порты успешно открыты и готовы к использованию.

Теперь вы можете перейти к работе с программой njrat. Запустите приложение на вашем компьютере и следуйте инструкциям для настройки и использования программы. Убедитесь, что вы используете правильный IP-адрес и порт, чтобы подключиться к своему удаленному устройству.

При работе с njrat будьте осторожны и не злоупотребляйте возможностями программы. Не используйте ее для незаконной активности или вмешательства в чужие устройства без их разрешения. Помните, что нарушение законодательства может повлечь за собой серьезные последствия.

| Шаг | Действие |

|---|---|

| 1 | Откройте программу Nmap и запустите сканирование вашего IP-адреса |

| 2 | Проверьте список открытых портов и убедитесь, что порты, открытые для njrat, отображаются в списке |

| 3 | Запустите приложение njrat и следуйте инструкциям для настройки и использования программы |

Нjrat — это один из самых популярных RAT-инструментов (Remote Administration Tool), который широко используется в целях удаленного управления компьютером под различными предлогами. Данный инструмент позволяет злоумышленникам получить полный контроль над зараженной системой, обеспечивая доступ к файлам, монитору и управление средствами удаленного управления.

Однако, чтобы обеспечить правильную работу Njrat, необходимо правильно настроить порты. Порты представляют собой виртуальные каналы для передачи данных между компьютерами в сети. При неправильной настройке портов, Njrat может не работать или работать нестабильно.

Для полноценной работы программы, важно знать, какие порты использовать и как их настроить. Рекомендуется использовать неблокирующие порты, которые не блокируются фаерволлом или другими сетевыми защитными механизмами.

Важно помнить, что использование Njrat без согласия владельца системы является незаконным и преследуется по закону.

Содержание

- Важность настройки портов

- Основные шаги настройки

- Шаг 1: Проверка портов

- Шаг 2: Разрешение сетевых настроек

Важность настройки портов

Правильная настройка портов позволяет программе Njrat работать стабильно и эффективно. Неправильно настроенные порты могут привести к проблемам с подключением, медленной передаче данных или даже полной остановке работы программы.

При настройке портов для работы программы Njrat важно учитывать следующие аспекты:

-

Безопасность: Правильная настройка портов может повысить безопасность работы программы, защищая ее от нежелательного доступа и злоумышленников.

-

Пропускная способность: Правильно настроенные порты позволяют программе передавать данные максимально быстро и эффективно, что существенно улучшает производительность программы.

-

Совместимость: Некоторые порты могут быть заблокированы на определенных устройствах или сетях. При настройке портов методически подходите к выбору доступных портов для совместимости с вашими устройствами и сетевыми ограничениями.

В целом, настройка портов является неотъемлемой частью работы с программой Njrat, и правильное выполнение этого шага позволяет обеспечить стабильную и эффективную работу программы.

Основные шаги настройки

Шаг 1: Запуск программы и выбор порта

Первым шагом необходимо запустить программу Njrat и выбрать порт, который будет использоваться для взаимодействия с удаленными устройствами. Для этого необходимо открыть вкладку «Настройки» и найти раздел «Порт», где можно указать нужное значение. В большинстве случаев рекомендуется использовать стандартный порт 1177.

Шаг 2: Настройка маршрутизации порта

Далее необходимо настроить маршрутизацию порта на роутере или брандмауэре, чтобы входящие соединения через выбранный порт были перенаправлены на ваше устройство. Для этого необходимо открыть настройки вашего роутера и найти раздел «Порт форвардинг». В этом разделе вы должны указать IP-адрес вашего компьютера и выбранный порт.

Шаг 3: Проверка настроек

После настройки маршрутизации порта на роутере, следует проверить работоспособность выбранного порта. Для этого в программе Njrat необходимо открыть вкладку «Опции» и нажать кнопку «Проверить порт». Если порт настроен правильно, вы увидите сообщение о успешной проверке.

Шаг 4: Проверка доступности удаленного устройства

Для полноценной работы программы Njrat необходимо также проверить доступность удаленных устройств. Для этого в программе необходимо открыть вкладку «Сканирование» и ввести IP-диапазон, в котором находятся удаленные устройства. После нажатия кнопки «Сканировать», программа начнет проверку доступности каждого устройства в указанном диапазоне.

Шаг 5: Завершение настройки

После успешной проверки настроек и доступности удаленных устройств, можно считать настройку программы Njrat завершенной. Теперь вы можете использовать программу для удаленного управления компьютерами и другими устройствами через выбранный порт.

Шаг 1: Проверка портов

Перед настройкой портов для полноценной работы программы Njrat необходимо выполнить проверку доступности и использования портов на вашем компьютере. Это важно, так как Njrat использует определенные порты для своей работы, и если они уже заняты другими программами, это может привести к некорректной работе или невозможности запуска Njrat.

Для проверки портов вы можете воспользоваться различными инструментами. Один из простых способов — использовать команду netstat. В командной строке введите команду:

netstat -ano

Команда netstat -ano выведет список открытых портов на вашем компьютере. Вам необходимо найти порты, которые Njrat использует для своей работы. Обычно это порты 5554 и 1604, но они могут быть изменены в настройках программы. Если эти порты уже заняты, вам нужно будет выбрать другие свободные порты и настроить Njrat на их использование.

После проверки доступности и использования портов, вы будете готовы перейти ко второму шагу — настройке портов для полноценной работы программы Njrat.

Шаг 2: Разрешение сетевых настроек

Перед тем, как приступить к настройке портов для работы программы Njrat, необходимо разрешить соответствующие сетевые настройки.

Во-первых, убедитесь, что ваш компьютер имеет статический IP-адрес. Для этого откройте сетевые настройки вашей операционной системы и установите IP-адрес, который будет оставаться постоянным даже после перезагрузки компьютера.

Во-вторых, установите и откройте порты, необходимые для работы программы Njrat. Это включает в себя открытие порта для входящих соединений и настройку правил брандмауэра для разрешения обмена данными через указанный порт.

Для установки порта в вашем брандмауэре выполните следующие действия:

|

Название |

Протокол |

Внешний порт |

Внутренний порт |

IP-адрес |

|

Njrat |

TCP |

1337 |

1337 |

Ваш статический IP-адрес |

После настройки порта вам необходимо сохранить изменения и перезагрузить брандмауэр.

После завершения этого шага вы должны иметь разрешенные сетевые настройки, чтобы программа Njrat могла полноценно функционировать.

Введение

njRAT является вредоносной программой, известной как удаленный инструмент администратора. Она используется злоумышленниками для получения несанкционированного доступа к компьютерам. Для того чтобы njRAT корректно работал, порты на компьютере должны быть открыты. В этой статье будет представлено пошаговое руководство по открытию портов для njRAT с использованием роутера и файрволла.

Шаг 1: Подключение к роутеру

- Подключитесь к роутеру, используя стандартный IP-адрес (обычно 192.168.0.1 или 192.168.1.1) и учетные данные администратора. Если у вас нет этих данных, обратитесь к документации роутера или свяжитесь с производителем.

Шаг 2: Настройка проброса портов

- Найдите раздел «Port Forwarding» или «Virtual Server» в настройках роутера.

- Щелкните «Add New» или аналогичную опцию для создания нового проброса портов.

- Укажите номер порта, используемый njRAT (обычно 1177 или 1337), в полях «Internal Port» и «External Port».

- Укажите IP-адрес компьютера, на котором работает njRAT, в поле «Internal IP Address» или подобной опции.

- Выберите протокол (TCP или UDP) в соответствии с требованиями njRAT.

- Нажмите кнопку «Save» или аналогичную кнопку для сохранения настроек проброса порта.

Шаг 3: Настройка файрволла

- Откройте настройки своего файрволла на компьютере.

- Создайте новое правило файрволла для разрешения входящих и исходящих подключений на указанном порту (который был указан в шаге 2).

- Укажите тип подключения (TCP или UDP) в соответствии с требованиями njRAT.

- Сохраните настройки и активируйте правило файрволла.

Заключение

Открытие портов для njRAT с использованием роутера и файрволла может быть сложным процессом, требующим определенных знаний о сетевых настройках. Однако, если все шаги были корректно выполнены, вы сможете использовать njRAT для удаленного управления вашим компьютером. Важно помнить, что использование вредоносного ПО является незаконным, и эта статья не призывает к его использованию.

Для тех, кто не в теме, проведу краткий экскурс в историю. Ратники, они же Remote Access Trojan (трояны удаленного доступа) или попросту крысы, применяются хацкерами для получения доступа к ресурсам компьютера. По сути, это вирусные утилиты, разработанные по образу и подобию админских программ для обслуживания по удалёнке. Таких, как RAdmin, TeamViewer, TightVNC и прочие известные всем нам ремотки.

Однако принцип внедрения у ратников несколько отличается от вышеперечисленного софта. Для того, чтобы установить тот же RAdmin, вам, как минимум нужно побывать за компьютером пользователя 1 раз. Либо обладать правами на установку прог по сети. TeamViewer при первом запуске также выдаст рандомный пароль с уникальным ID, а для дальнейшего подключения без участия пользователя потребуется войти под своей учеткой.

В любом случае, ваш доступ к машине будет так или иначе санкционирован. Ратники же, имея под капотом вирусный бэкграунд, требуют от юзверя лишь запустить их единожды. После этого информация о соответствующем ПК отлетит прямиком к злоумышленнику, который в свою очередь сможет распорядиться полученным доступом по своему усмотрению.

Захочет, будет просто тихонечко пялить экран и мастурбировать на скрины с вебки. Либо, сворует все сохранённые пароли от соц. сетей из вашего браузера. А быть может, сольёт рабочую базу с персональными данными. Большая часть сотрудников ведь и по сей день фигачат на удалёнке. А про безопасность домашних компьютеров работодатели, как-то особо и не задумались с первых месяцев пандемии.

Вот и образовалось, что называется свободная касса для всех любителей поживиться чужими данными. На форумах в дарке, эту тему форсят ещё с апреля и на сегодняшний день ситуация мало чем изменилась. Разве что ратников стало больше, чем раньше и продавать их стали за бабки. Причём функционал у них у всех плюс-минус одинаковый, а отличаются они лишь графической оболочкой.

В данном уроке, я продемонстрирую вам наиболее популярный ратник NjRAT. Он имеет самое большое количество скачиваний на гитхабе, поэтому очень надеюсь, что комментариев типа «ааа вирус нам скидываешь» не будет. Ведь я не заливаю данный ратник в телегу, а показываю, где его может скачать потенциальный злоумышленник и каким образом использовать для своих целей. Если интересно, устраивайтесь по удобней и приступим к созданию крыски. Погнали.

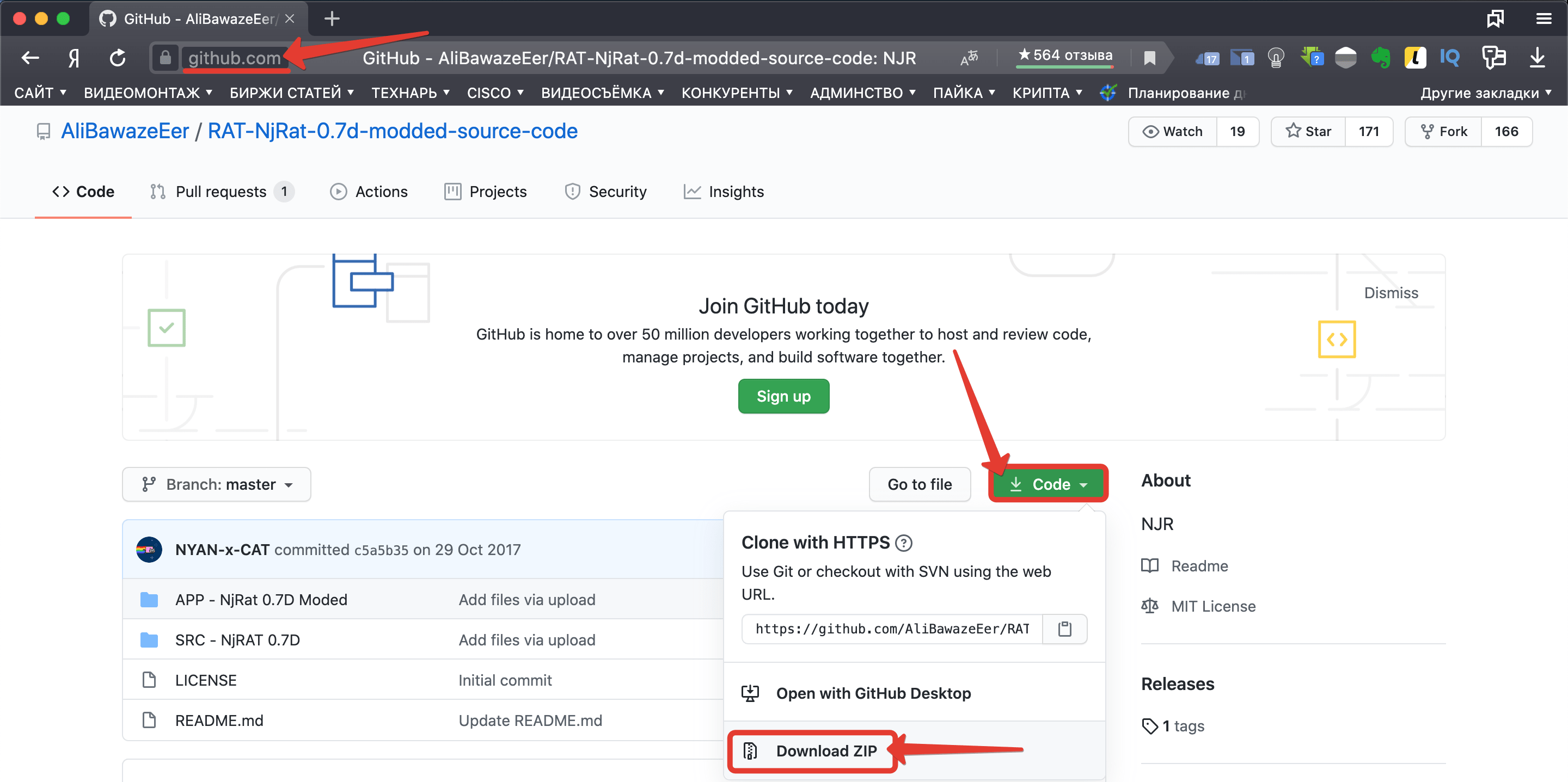

Шаг 1. Заходим на гитхаб и загружаем архив с NjRAT’ом.

Шаг 2. Распаковываем Zip File и внутри созданного каталога ищем папочку Moded, а в ней файл ратника.

Шаг 3. Запускаем его и прописываем порт, который нам нужно будет открыть на роутере. Надеюсь, что не нужно объяснять то, что он же, должен быть добавлен в исключения вашего брандмауэра. Хотя лично я, всегда вырубаю последний, дабы не выносить себе, и без того утомлённый мозг, этим вопросом. А по поводу проброса портов, у меня на канале есть чудеснейший видос про RDP. Там суть один в один, поэтому растягивать данный ролик по времени разжёвываю эту тему, я тут не буду. Кто не шарит, переходите и смотрите по ссылке в подсказке.

Шаг 4. Ну а мы жмём Start и попадаем в основное окно программы. Тут нас интересует только одна кнопка – «Builder». После нажатия на неё, запускается меню конфигурирования EXE’шки клиента, которая, по сути, и является вирусом. Давайте настроим всё по порядку. В пункте Hostзадаём наш белый IP’шник. Я миллион раз повторял в своих видео, что если вы хотите заниматься изучением администрирования или безопасности на постоянной основе, то обзавестись белым IPу провайдера нужно в обязательном порядке. Далее у нас порт, открываемый на роутере. Чуть ниже имя жертвы. Маскировка под определённый процесс. Обычно злоумышленники маскируют ратник под какую-нибудь системную службу, аля служба печати или диспетчер задач. Ну а справа у нас дополнительные параметры вируса. BSODпри попытке закрытия, копирование в автозагрузку, запись в реестре, распространение по USB в случае подключения носителя к ПК и прочие прелести. В более продвинутых ратниках ещё встречается функция изменения иконки, FUD-крипт и т.д. Ниже размер логов. Пусть будет 512. В принципе, всё. Кликаем «Build» для создания файла.

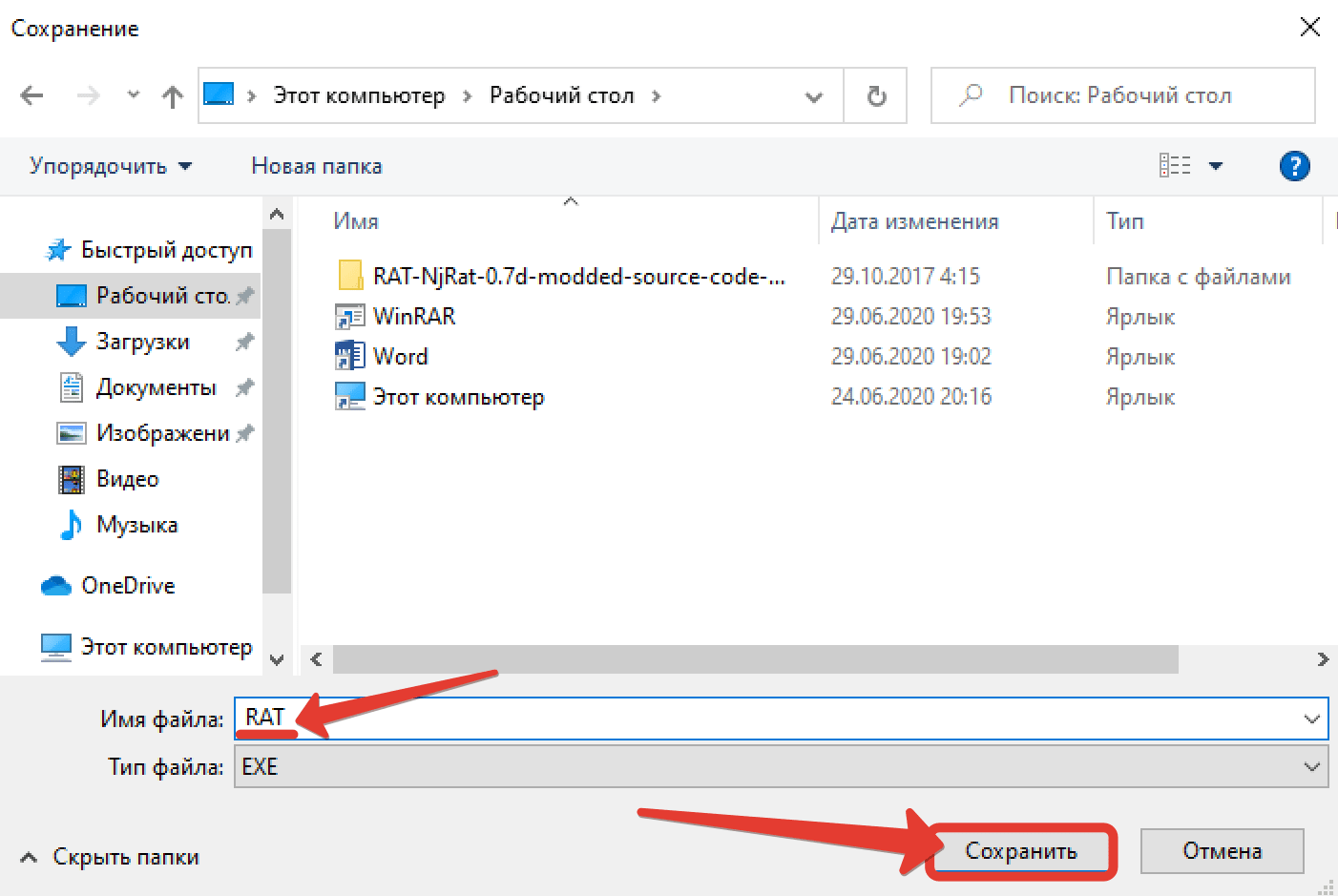

Шаг 5. Указываем имя и месторасположения. Я назову RAT, однако ясен-красен, что для распространения такое имя уж точно не годится и вы никогда не встретите подобную EXE’шку в чистом виде. По поводу максировки вирусов в меня на канале также есть пару занятных роликов. Ссылка на один из них непременно всплывёт в подсказке.

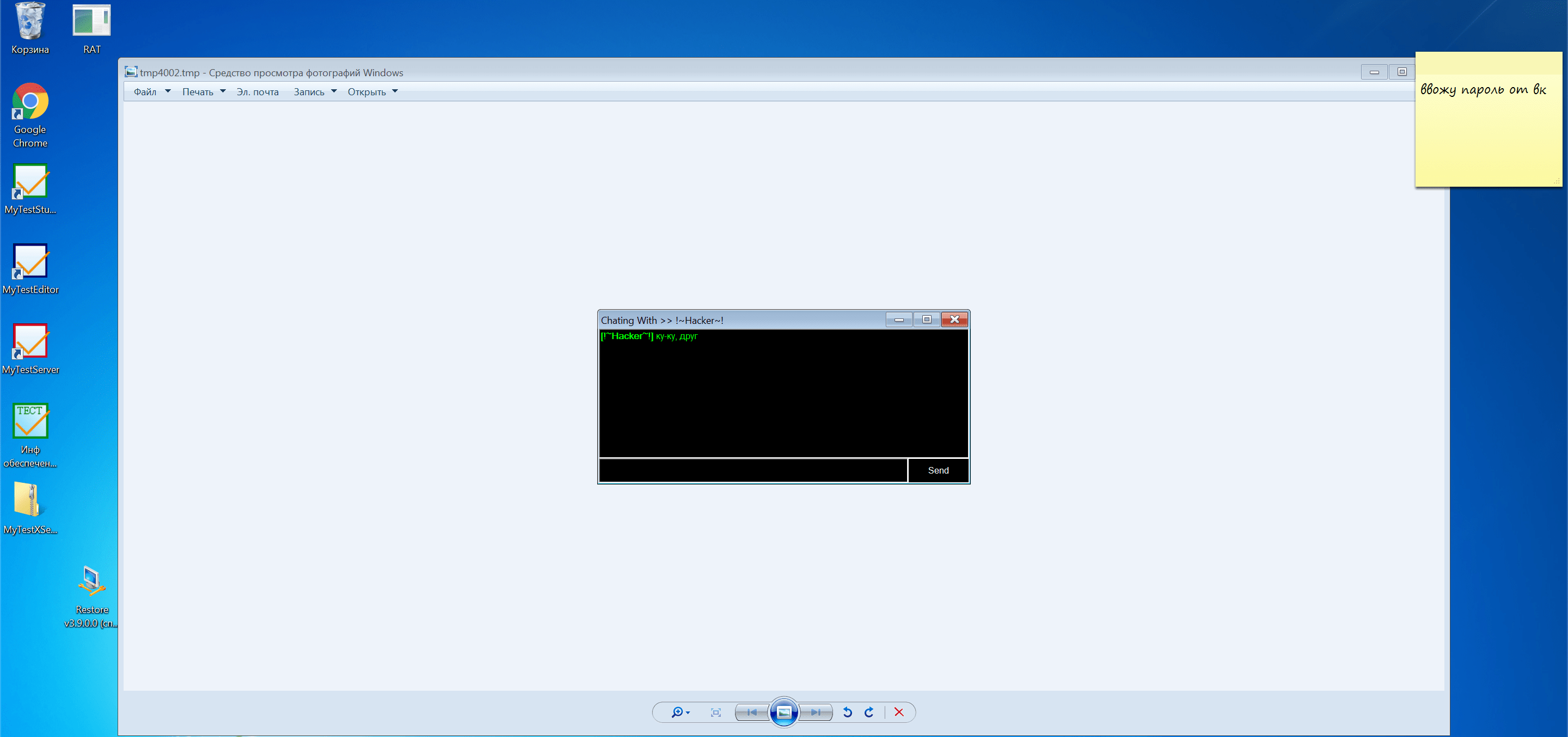

Шаг 6. Окей. Запускаем файл на компьютере жертвы.

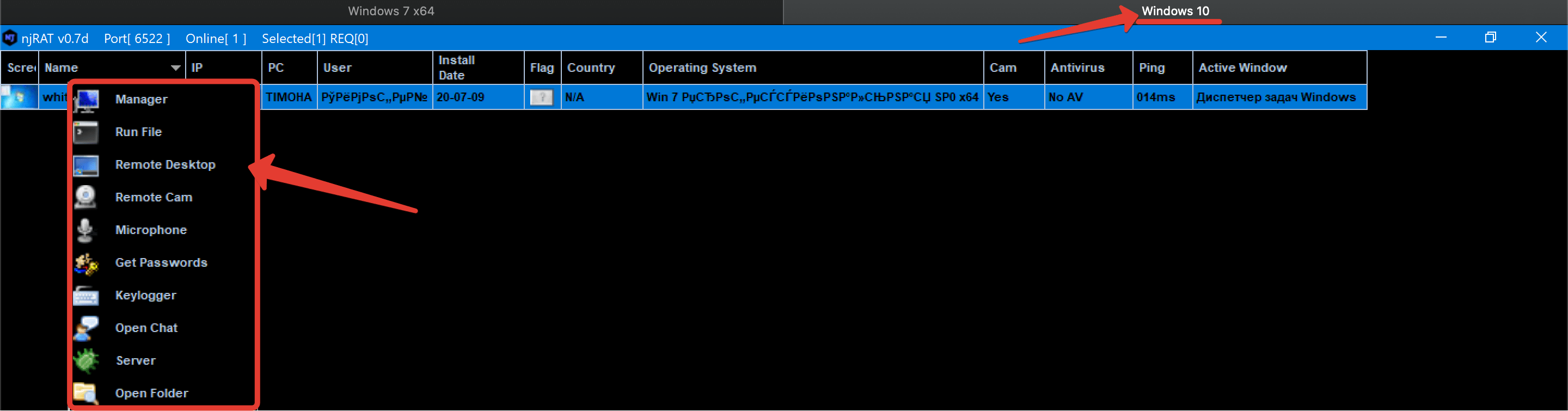

Шаг 7. И вернувшись на свой ПК проверяем статус подключения. Комп подключился, а значит наш вирус уже в системе, и мы можем начинать кошмарить её по полной программе. Для этого достаточно вызвать контекстное меню функций и выбрать наиболее подходящий нам вариант.

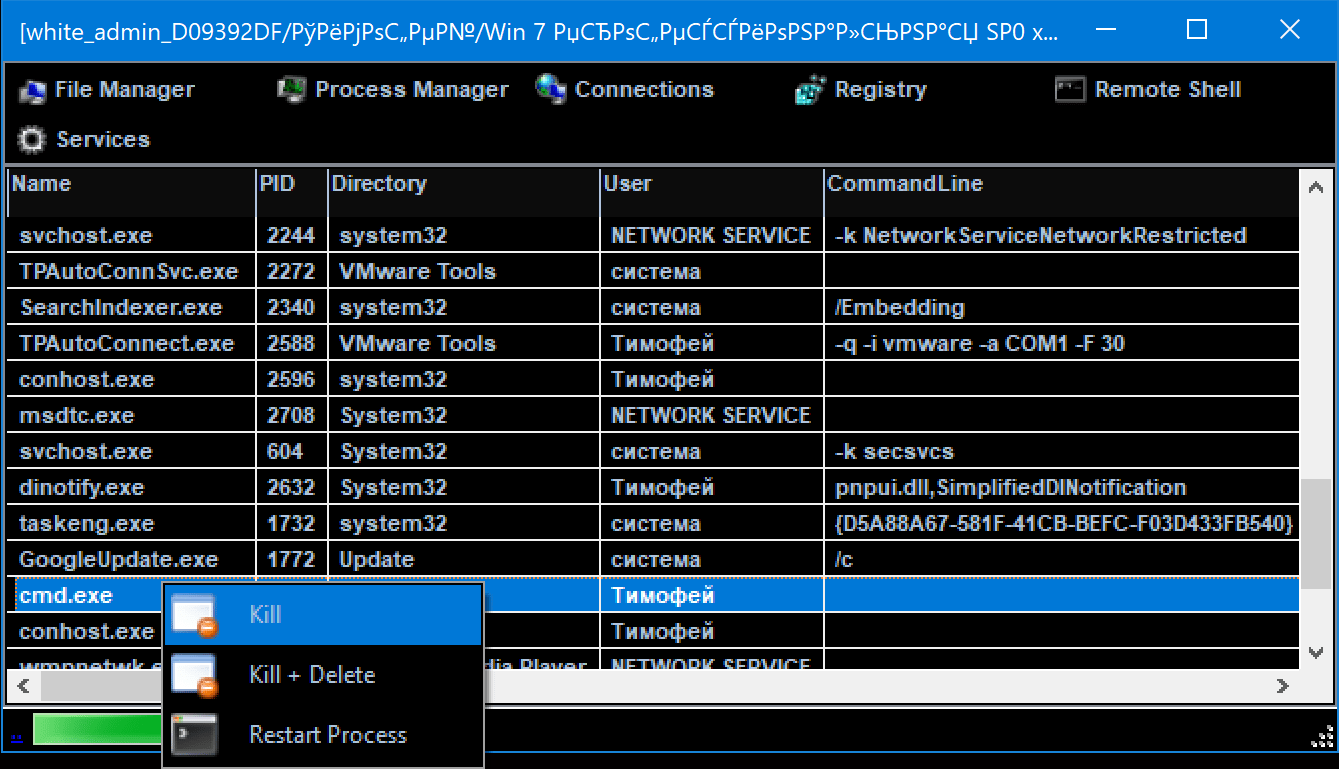

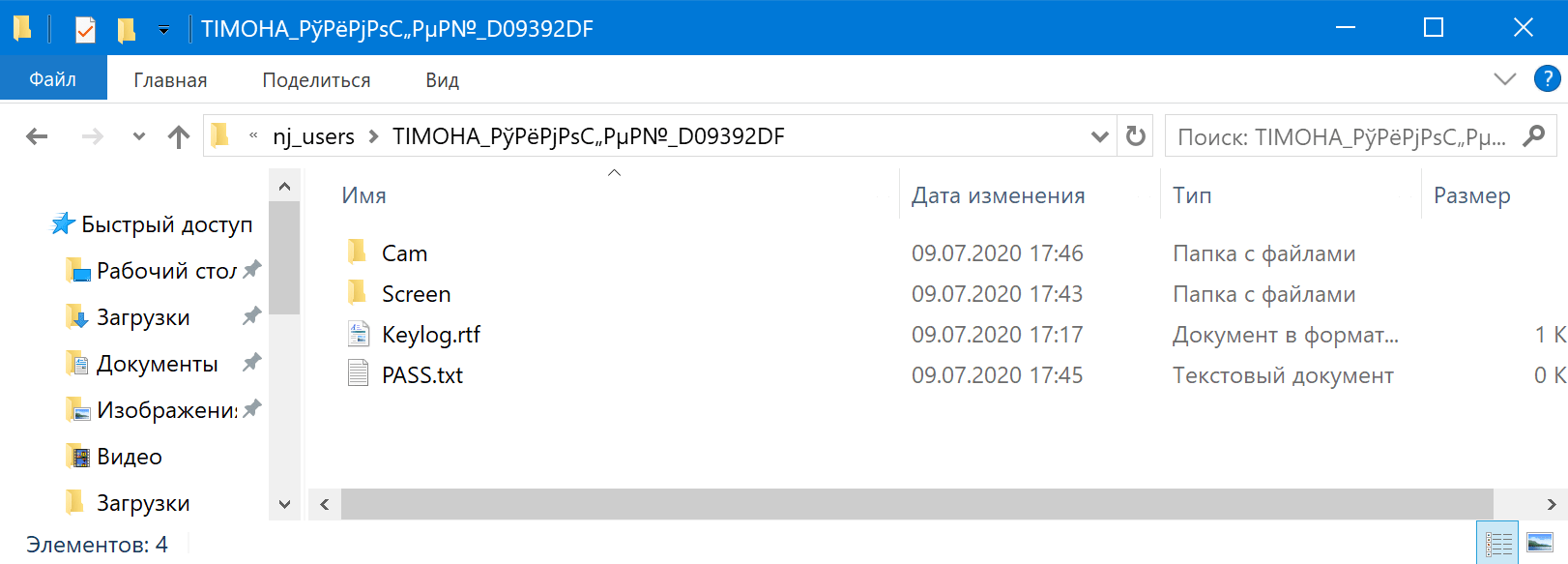

Шаг 8. Давайте рассмотрим всё по порядку. Первый пункт Manager предоставляет нам доступ к файлам на дисках, открывает менеджер процессов, в котором мы можем выключить ту или иную задачу, а также посмотреть текущие соединения и поковыряться в регистре.

Шаг 9. Функция «Run File» позволяет запустить любой файл с диска или по внешней ссылке. Давайте я для примера продемонстрирую жертве пикчу носков.

Шаг 10. Указываем путь к картинке. И затем проверяем результат на клиенте.

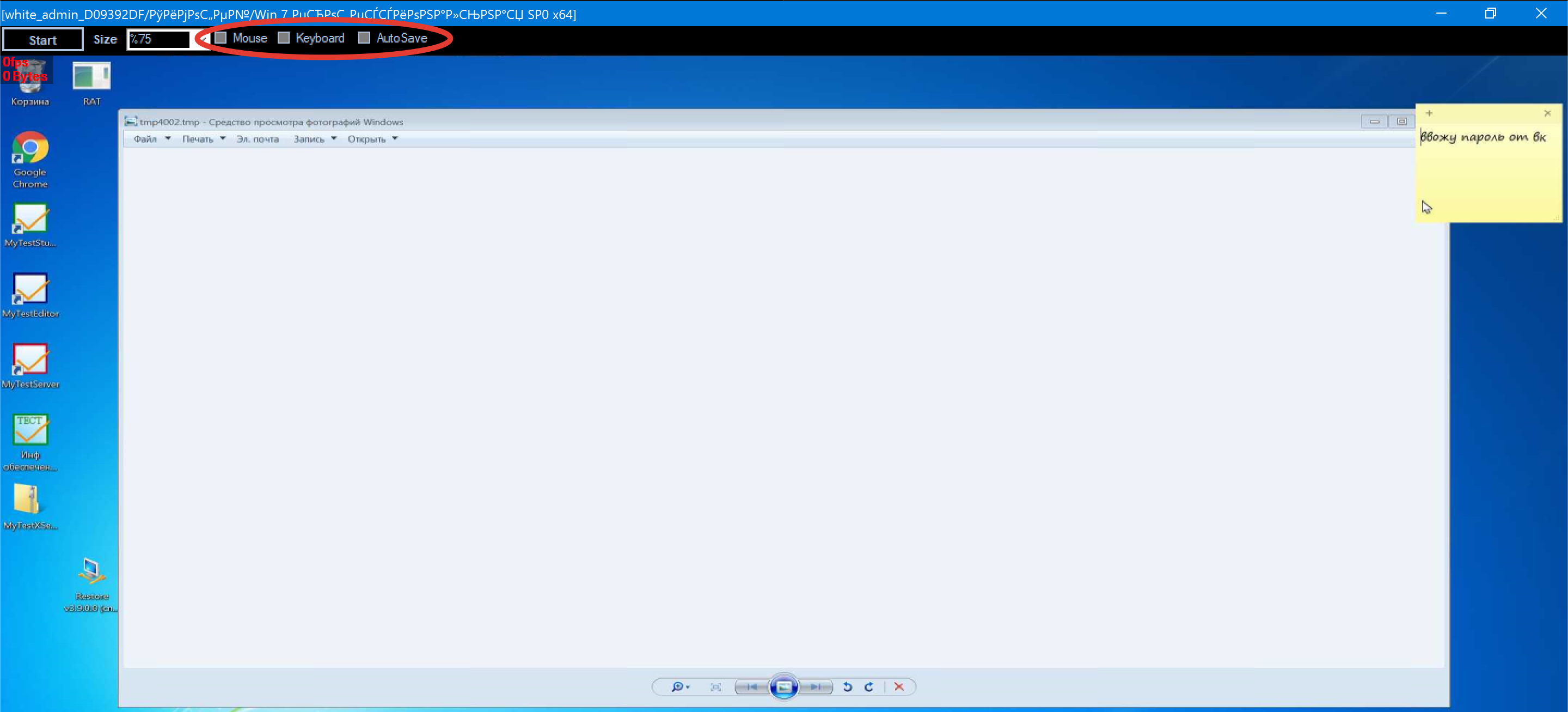

Шаг 11. Всё отрабатывает. Теперь давайте затестим удалённый рабочий стол. Подключившись с его помощью можно не только смотреть за происходящим, но также, как и в любой популярной удалёнке управлять мышкой, клавой и делать скриншоты.

Шаг 12. Про вебку и микрофон думаю объяснять не нужно. Это, пожалуй, одни из самых полезных функций для злоумышленников, живущих за счёт продажи компромата в даркнете.

Шаг 13. Хотя, как по мне, большинству хацкеров ничуть не меньше зайдёт функция «Get Passwords». Она вытаскивает все сохранённые пассы из браузеров. Т.к. у меня это виртуалка, соответственно тут данный список девственен и чист.

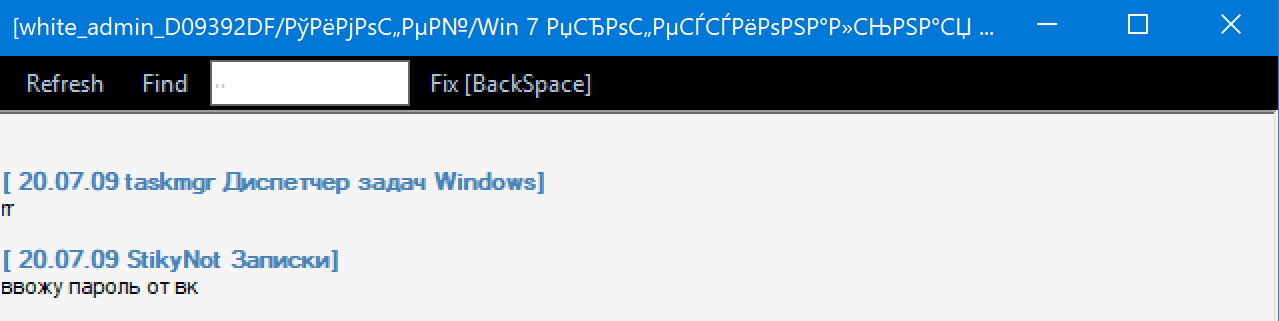

Шаг 14. Далее по списку у нас старый добрый кейлоггер. Он перехватывает все нажатия клавиш пользователя. От набивки текста унылейшей курсовой, до пароля в vk.

Шаг 15. А затем сейвит их в отдельный RTF’овский файл, который складывается в папку пользователя, рядом с TXT’шкой пассвордов.

Шаг 16. Ну и самое весёлое – это, конечно же, чат с жертвой. Вы можете пообщаться с беднягой, пообещав удалить троянчик с компьютера за пару сотен пиастров.

Шаг 17. И в случае удачной сделки, даже сдержать своё слово, мочканув вредонос удалённо.

И вроде бы, с первого взгляда, всё круто, однако, не стоит забывать о подводных камнях. Во-первых, для того, чтобы всё завелось, на компьютере жертвы должен быть либо отключён автивирус. Либо ваш EXE-файл должен быть прокриптован. Во-вторых, на сегодняшний день, львиная доля членов нашего братства, жидится потратить сотку на белый IP и тем самым добавляет себе гемороя с пробросом портов.

Да, чисто теоретически можно попробовать воспользоваться популярным сторонним сервисом No-IP и с помощью технологии DynDNS забацать себе псевдо-белку. Также у некоторых именитых сетевых вендеров есть свои собственные, бесплатные сервисы для этой истории. Например, у тех же ASUS данная фича прекрасно работает из коробки. Однако, никакой дин вам не поможет, если ваш гавно-провайдер по экономическим соображениям экономит пул, и посадив клиентов за NAT, раздаёт, что называется «many to one».

В этом случае, вам поможет только белый IP или VPN. Либо, если у вас есть собственный Web-сайт, можно попробовать поизголяться с online-ратниками. Они хоть и менее функциональны, зато не требуют открытия портов. Следующий ролик у нас, как раз, будет по этой теме. Так что, если ты, друг мой, впервые забрёл на канал и ещё не оформил подписку, сейчас самое время. Клацай на колокол и в твоей ленте будут регулярно появляться годнейшие видосы по вирусологии, этичному хакингу и пентестингу.

С олдов жду лайки и конечно же комментарии по поводу того, какие ратники вы используете в своих обучающих целях. На сегодняшний день их развелось просто офигеть, как много, поэтому давайте посредством народного голосования выберем лучший. Хотя я почти на 100% уверен, что лидером окажется Putin RAT, но всё же давайте ради приличия немножко поиграем в иллюзию демократии. Напоследок, традиционно, желаю всем удачи, успеха и самое главное, безопасной работы.

Берегите себя и свои тачки. Не допускайте крыс в свою ОСь. Самый лучший способ для этого раз и навсегда перейти на Linux и больше никогда не вспоминать об EXE-файлах. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Всем привет! Есть AsyncRat, аналог njrat.

Прекрасно работает в одной сети, localhost. Но когда запускаешь на другом пк, попросту главная машина (атакующая) не видит атакуемую.

Это скорее всего связано с тем, что задаю DNS 192.168.1…. — IPv4

Посмотреть вложение 34963

Но мне нужно, чтобы атакуемая машина, могла подключиться, из глобального интернета, не из моей сети.

Про проброс портов смотрел, но нужно получить белый ip, так как у меня серый.

Возможно ли как-то по другому это все сделать, допустим, через vps, и туда все это поставить, но опять же, как это запустить на vps.

Может быть я что-то не так говорю, не осуждайте. Просто новичок в таких прогах и в разработке программ под пк.

Могу предоставить доступ к vps, если с ним надо что-то делать, отблагодарю денежно.

Спасибо!