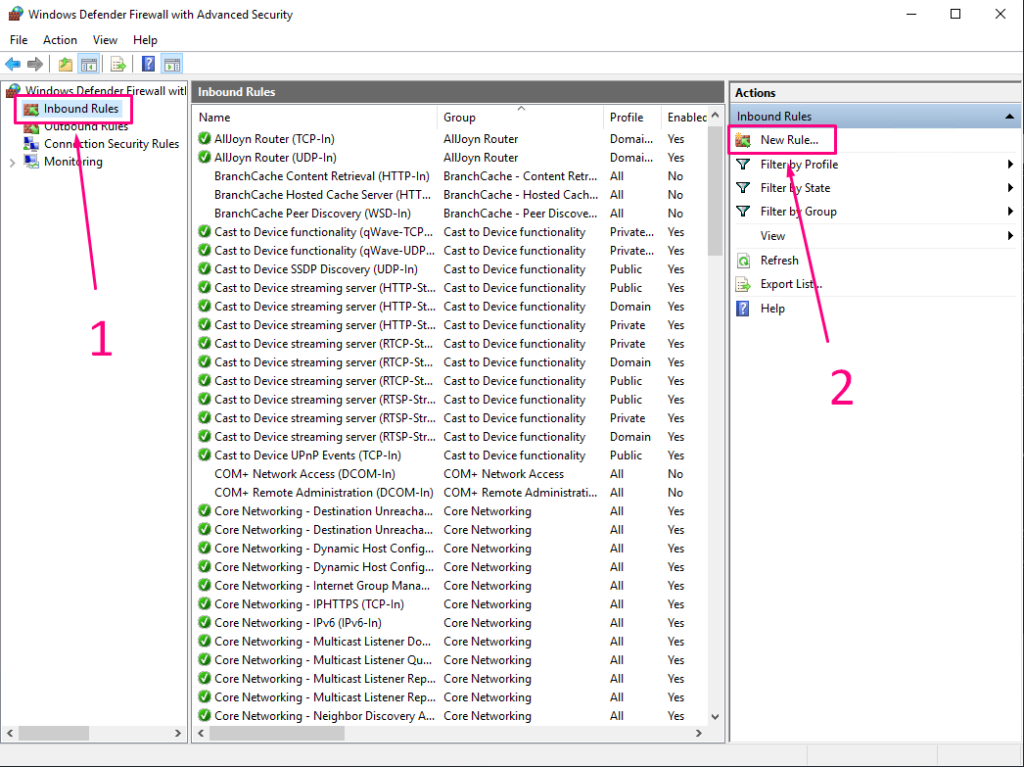

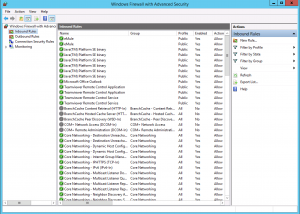

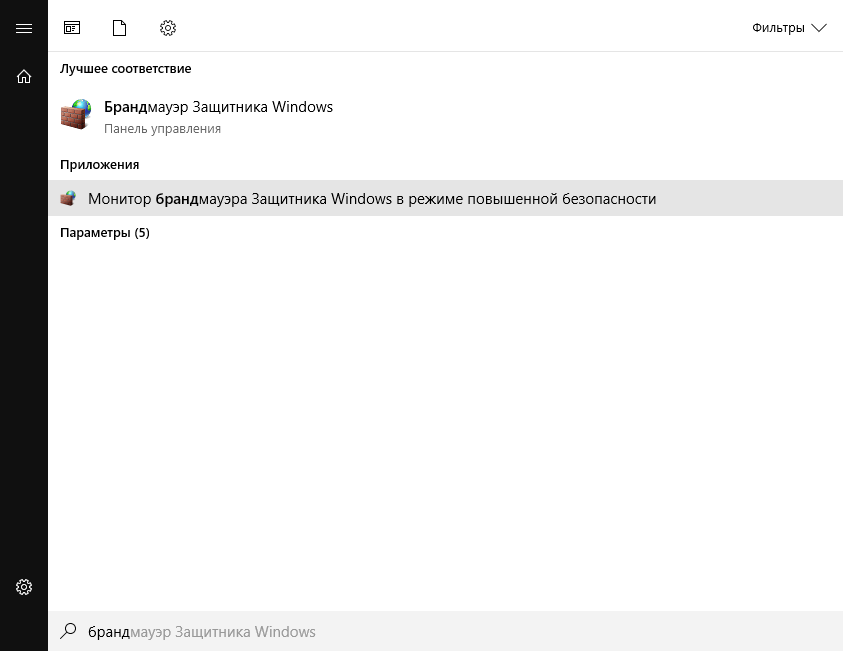

После создания VPS (VDS) необходимо в Firewall на входящие соединения открыть порт 4242. Для этого заходим в поиске ищем Windows Defender Firewall with Advanced Security и запускаем.

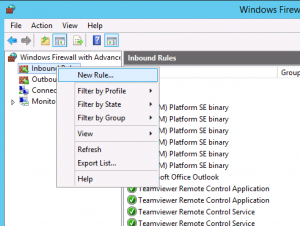

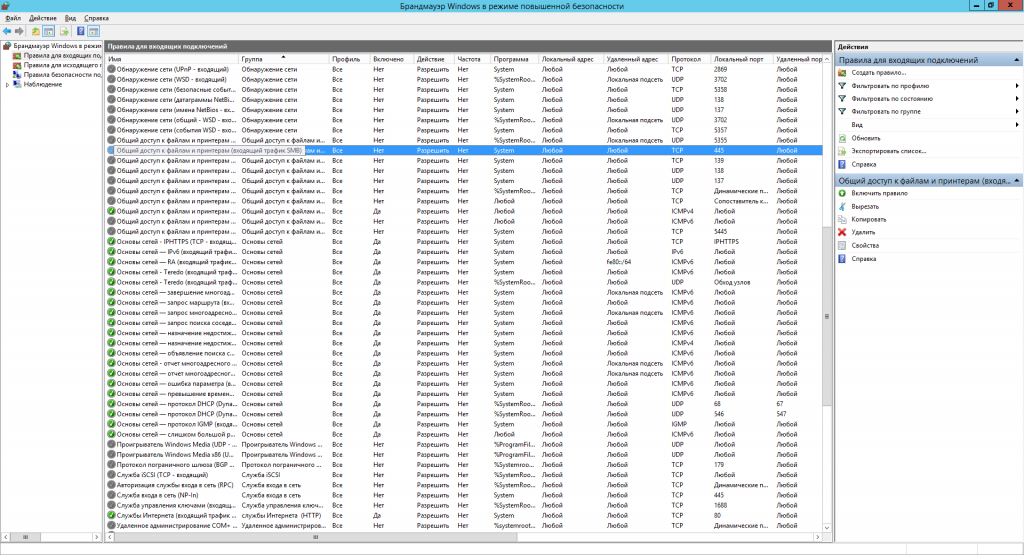

Теперь необходимо создать новое правило. В открывшимся окне слева нажимаем Inbound Rules, потом New Rule…

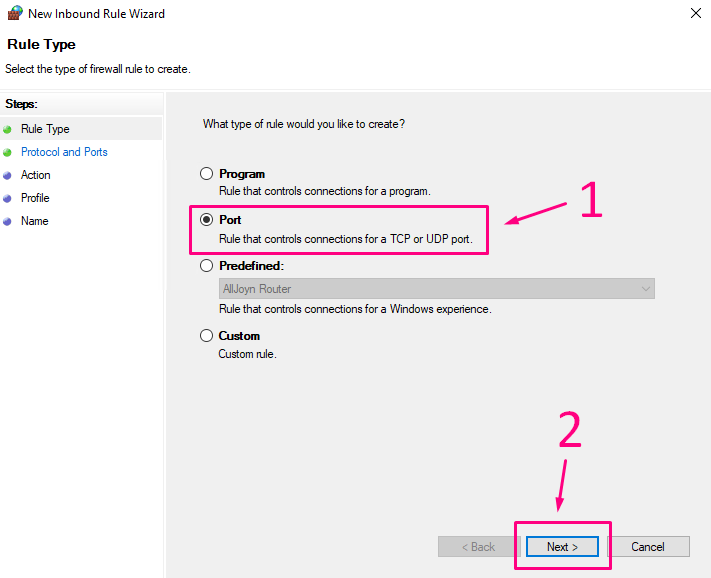

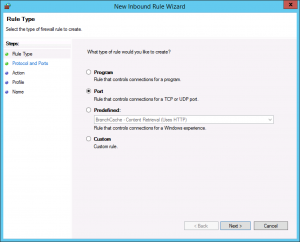

Указываем пункт Port и нажимаем Next.

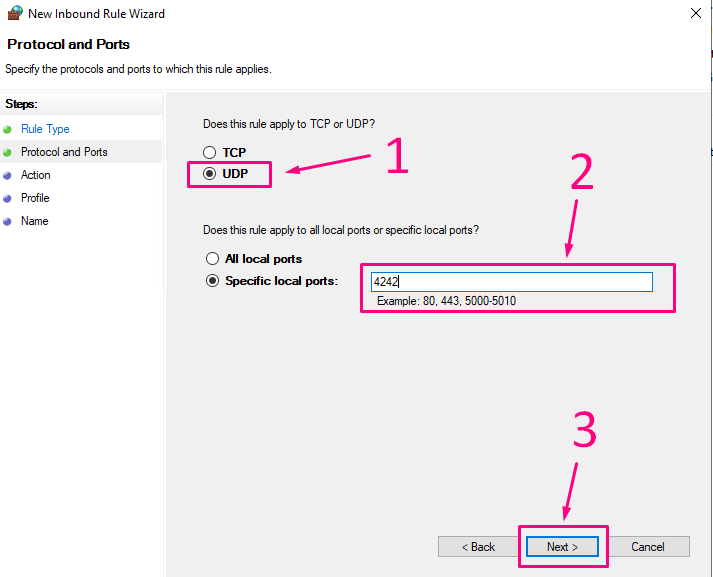

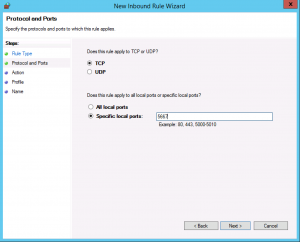

Указываем пункт UDP, вводим в строке Specific local ports — 4242 и нажимаем Next.

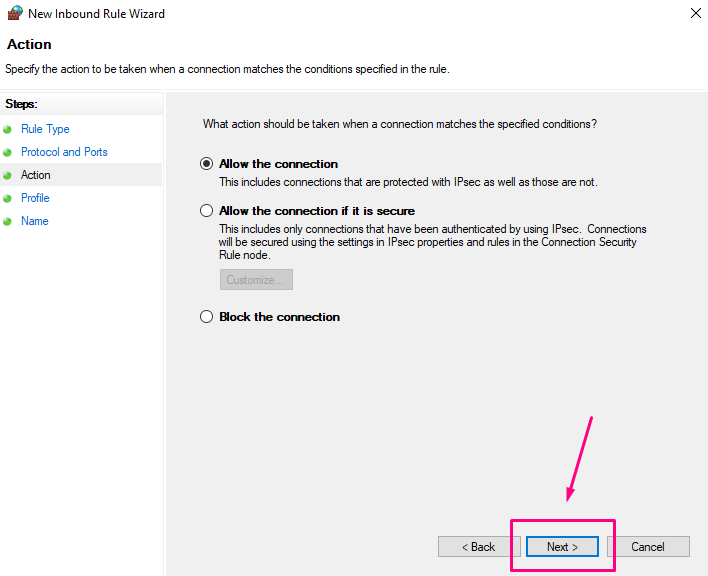

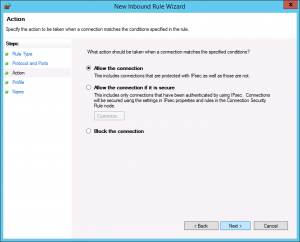

Оставляем всё как есть и нажимаем Next.

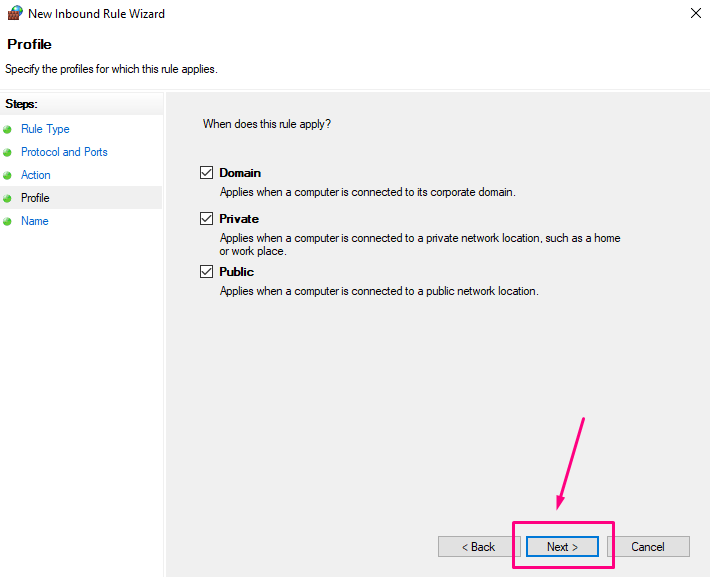

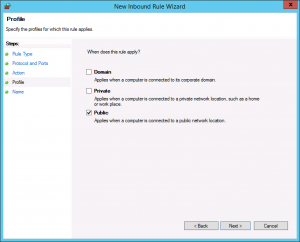

Проверяем чтобы стояли все галочки и нажимаем Next.

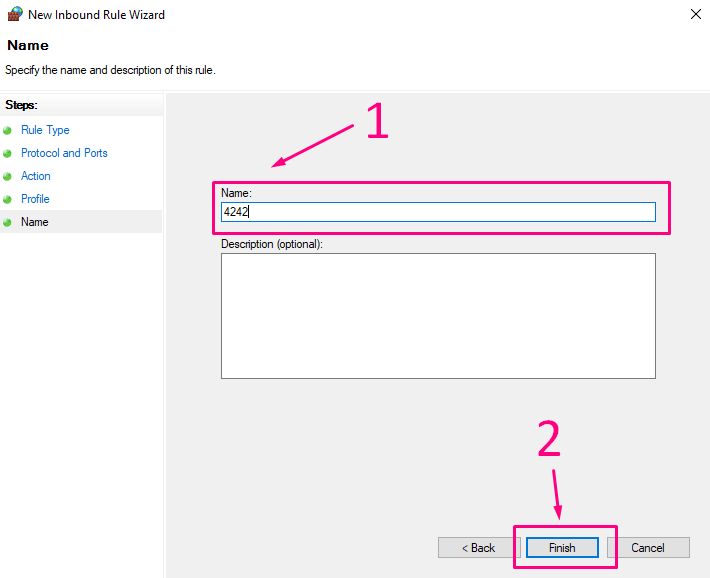

В поле Name указываем Имя правила, к примеру 4242 и нажимаем Finish.

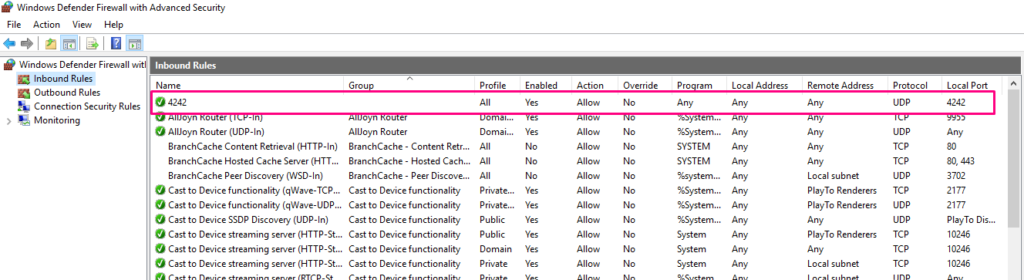

Проверяем что новое правило добавилось. Параметры должны быть схожи как на скриншоте.

! — Для доступа терминала к серверу возможно потребуется создать правила у поставщика услуг VPS (VDS) в личном кабинете. Смотрите пункт “Создание VPS (VDS)”.

SolVPS

|

Published: August 24, 2017

Windows Firewall is a utility included with all recent versions of Windows. It includes options to open and close ports, allow specific ports and programs through the firewall, which is the equivalent of “port forwarding” on a Windows Server or Windows VPS that is not behind a NAT device. In this guide we will show you how to forward a specific port on a Windows VPS or dedicated server.

How To Port Forward on Windows VPS

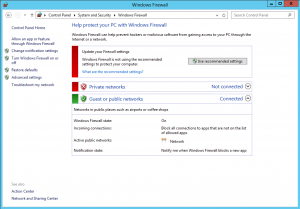

First, open Control Panel and navigate to System & Security. Then, open Windows Firewall. In the left-hand menu, click “Advanced settings”.

The Advanced Security panel will appear. In the left-hand menu, there are two types of rules:

- Inbound Rules: Rules that deny or allow traffic coming in to the server from outside.

- Outbound Rules: Rules that deny or allow traffic going out to the network from the server.

It is often useful to create both an inbound rule and an outbound rule for your application’s port. Repeat the following steps 2 times, once for Inbound, and once for Outbound. First, right-click “Inbound Rules” and select “New Rule…”

Choose the type of rule to setup. We are defining a specific Port number.

Type the port number your application uses, and choose TCP or UDP protocol (most applications use TCP).

Select whether to apply the rule only on local (private) networks, or on public networks as well. You will want to select Public, most likely.

Finally, select whether this rule is for explicitly allowing connections on this port, or explicitly blocking connections on this port.

That’s it! The firewall rule will go into effect immediately, opening the port to traffic to (or from) your server. As we noted above, be sure to repeat the process as an Outbound rule, if you want to open a port for both sending and receiving.

Need help?

We are happy to help with opening ports and other Windows Server configuration questions!

This guide applies to:

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

- Windows Server 2008

- Windows 8

- Windows 7

This entry was posted in Tech Support, VPS Hosting, Windows Server, Windows VPS. Bookmark the permalink. Trackbacks are closed, but you can post a comment.

Получите грант до 500 000 рублей на IT-инфраструктуру для бизнеса. Узнайте

больше у персонального менеджера

Связаться

Чтобы разрешить тот или иной порт в брандмауэре Windows Server:

- В меню «Пуск» выберите «Служебные — Windows» — «Панель управления»

- Далее выберите «Система и безопасность» — «Брандмауэр защитника Windows».

- В меню слева выберите пункт «Дополнительные параметры».

- В меню слева кликните «Правила для входящих подключений» и в блоке «Действия» справа кликните «Создать правило…».

- Выберите «Для порта» и кликните «Далее».

- Укажите нужный протокол и порт (порты). Здесь можно ввести:

-

- один конкретный порт;

- несколько портов через запятую (1540,1541);

- диапазон портов через дефис (1560-1591);

- Нажмите «Далее», затем снова «Далее».

- Выберите, для каких профилей применять созданное правило, и снова нажмите «Далее».

- Введите имя и описание правила и кликните «Готово».

15 лет опыта

Сосредоточьтесь на своей работе: об остальном позаботимся мы

165 000 клиентов

Нам доверяют частные лица и компании, от небольших фирм до корпораций

Поддержка 24/7

100+ специалистов поддержки, готовых помочь в чате, тикете и по телефону

В данной статье расскажем, как открыть порт на VPS. Существует несколько методом открыть порт, рассмотрим подробно.

- Открыть порт на Ubuntu 20.04

- Открыть порт на Ubuntu 18.04

- Открыть порт через CSF

- Открыть порт на Centos 7

- Открыть порт двумя способами

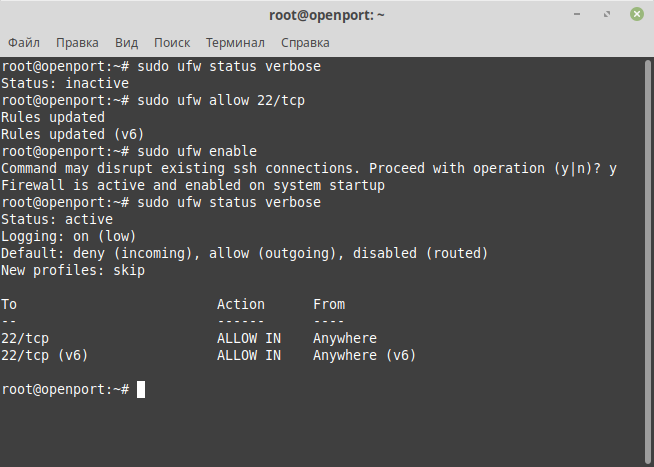

1. Открыть порт на Ubuntu 20.04.

Для данной ОС управление открытием и закрытием портов как правило производится через файрволл ufw.

На свежеустановленной системе данный файрволл по умолчанию отключен, нужно будет открыть порт для ssh-соединения и включить файрволл. Если сначала включить файрволл, то доступа через ssh мы лишимся.

Команды:

sudo ufw status verbose

— проверяем статус, если результатом выполнения команды будет inactive, то файрволл в настоящий момент выключен.

sudo ufw allow 22/tcp

— открываем стандартный порт для ssh. Если у Вас ssh у Вас работает по другому порту, то замените 22 на его номер.

Если открытие порта пройдет успешно, то появится сообщение «Rules updated».

sudo ufw enable

— включаем файрволл.

Появится предупреждение о возможной блокировке ssh, соглашаемся.

Если после этого повторно выполнить sudo ufw status verbose, то увидим, что статус сменился на active, а также уже открытые порты.

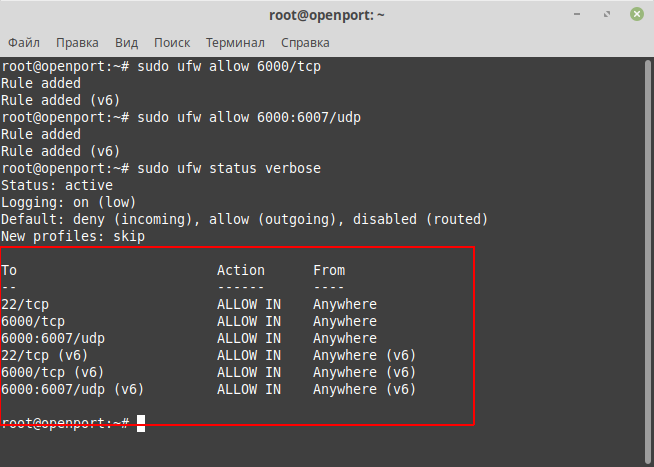

После активации файрволла открыть порт можно командой: sudo ufw allow порт/протокол (можно указать диапазон портов через двоеточие). Пример:

sudo ufw allow 6000/tcp

sudo ufw allow 6000:6007/udp

Выполнив ещё раз sudo ufw status verbose можем убедиться, что порты успешно открылись.

2. Открыть порт на Ubuntu 18.04.

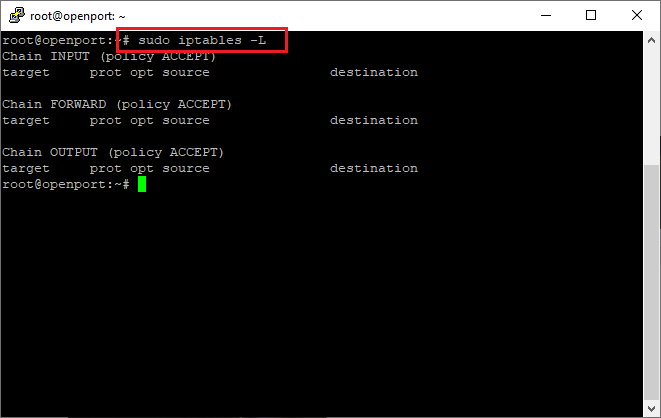

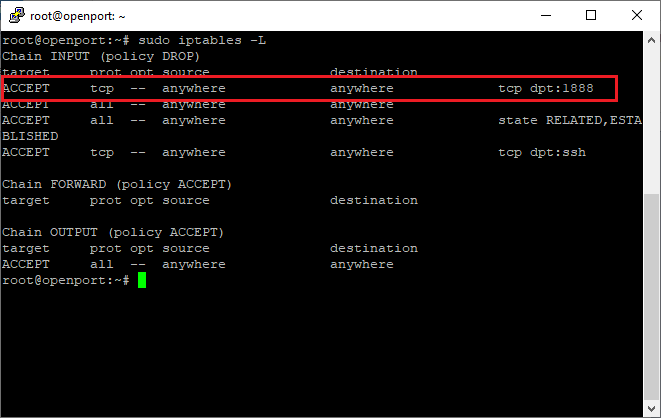

Будем использовать iptables. Посмотрим список действующих правил iptables. Команда:

sudo iptables -L

На чистой VPS правил быть не должно, результатом этой команды должны быть сообщения, как на скриншоте.

Здесь мы видим три цепочки OUTPUT, INPUT и FORWARD, за открытые порты отвечает цепочка INPUT, именно через нее проходят все входящие пакеты. Сейчас политика по умолчанию — ACCEPT, это значит, что подключение ко всем портам разрешено.

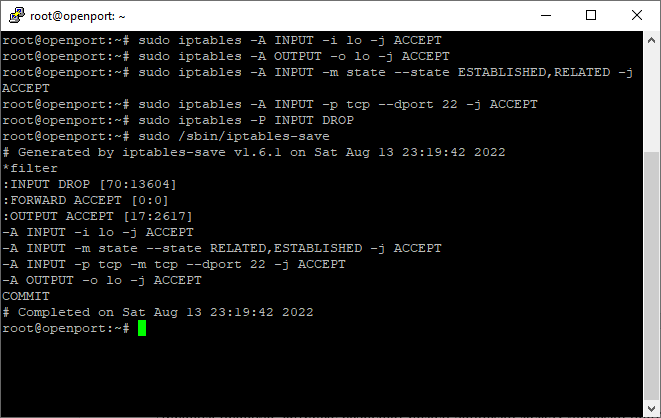

Добавим правила, которые разрешат обмен данными между любыми портами на локальном интерфейсе lo и добавим в разрешенные уже установленное нами подключение, чтобы не потерять доступ к VPS по ssh. Команды:

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A OUTPUT -o lo -j ACCEPT

sudo iptables -A INPUT -m state --state ESTABLISHED, RELATED -j ACCEPT

Также откроем 22 порт для ssh-доступа в дальнейшем. Команда:

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

И сменим политику по умолчания для входящих подключений с разрешения на блокирование. Команда:

sudo iptables -P INPUT DROP

Сохраним изменения командой (иначе они пропадут после перезагрузки VPS):

sudo /sbin/iptables-save

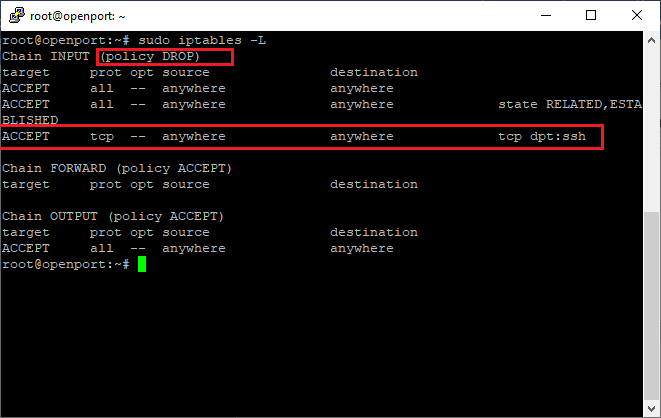

Теперь снова смотрим список действующих правил командой:

sudo iptables -L

Видим, что для входящих (цепочка INRUT) политика сменилась на DROP, а разрешены только те входящие подключения, правила для которых мы добавили выше.

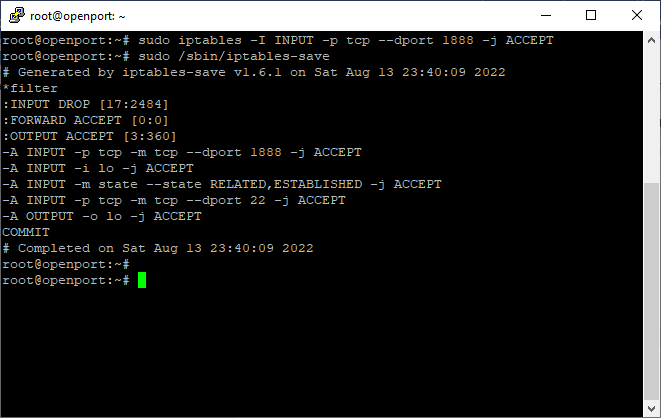

Новый порт можно открыть командой вида: sudo iptables -I INPUT -p протокол —dport номер порта -j ACCEPT.

Обратите внимание, что ранее мы использовали -A, сейчас используем -I, чтобы избежать конфликта с правилам и добавленными ранее — опция -I добавит новое правило в начало списка.

Пример команды на открытие порта 1888 для протокола tcp:

sudo iptables -I INPUT -p tcp --dport 1888 -j ACCEPT

Также не забываем сохранить командой: sudo /sbin/iptables-save

Командой sudo iptables -L снова проверим список правил. Видим, что порт успешно открыт.

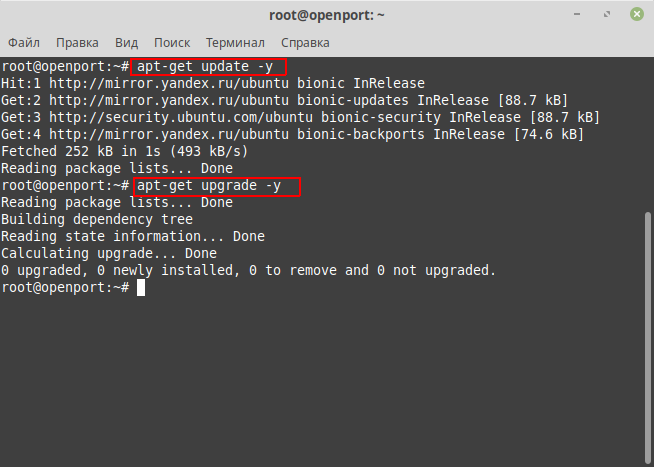

3. Открытие портов через CSF

Сначала обновим пакеты на VPS, команды:

apt-get update -y

apt-get upgrade -y

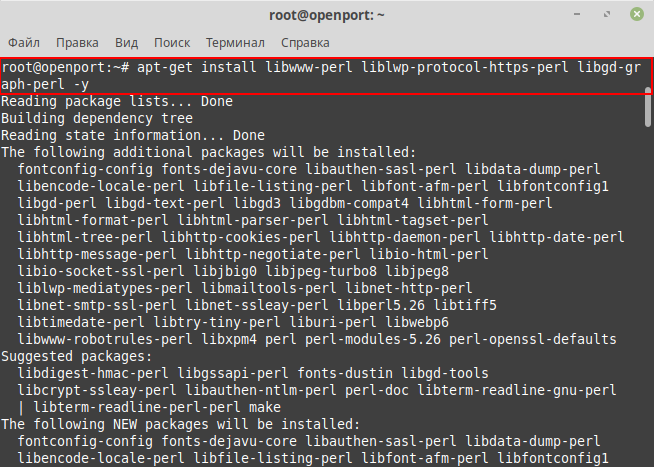

Сначала установим модули Perl, необходимые для CSF. Команды:

На Centos

yum install perl-libwww-perl.noarch perl-LWP-Protocol-https.noarch perl-GDGraph$ -y

На Ubuntu/Debian

apt-get install libwww-perl liblwp-protocol-https-perl libgd-graph-perl -y

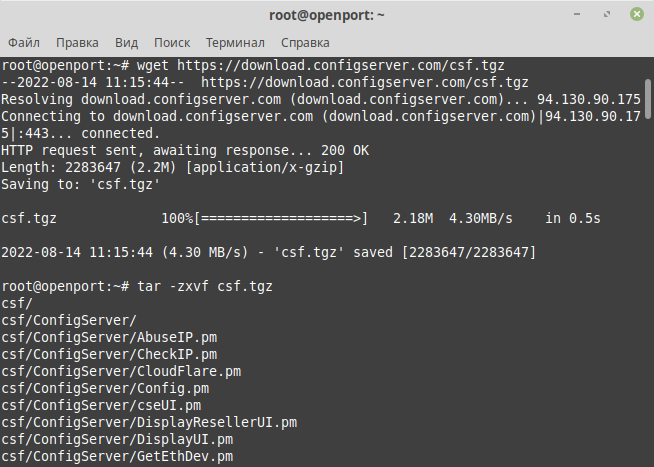

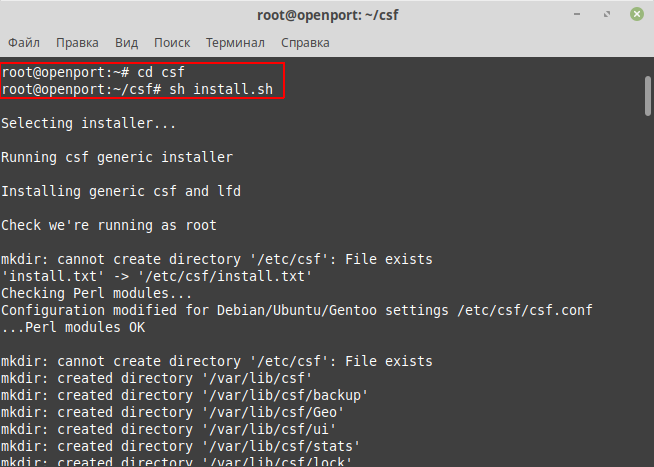

Далее скачаем архив csf с официального сайта. Распакуем, перейдем в каталог с распакованным архивом и запустим установку.

wget https://download.configserver.com/csf.tgz

tar -zxvf csf.tgz

cd csf

sh install.sh

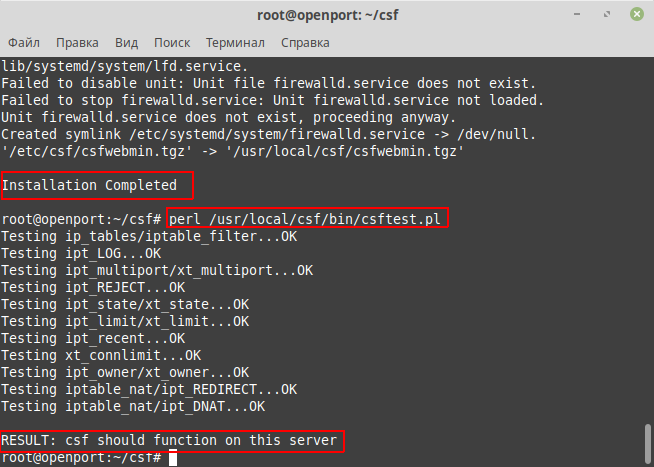

В случае успешной установки должно вывестись сообщение «Install ation Completed». Далее нужно протестировать работу модулей командой:

perl /usr/local/csf/bin/csftest.pl

Если все установлено и работает корректно, результатом вывода должно стать сообщение «RESULT: csf should function on this server».

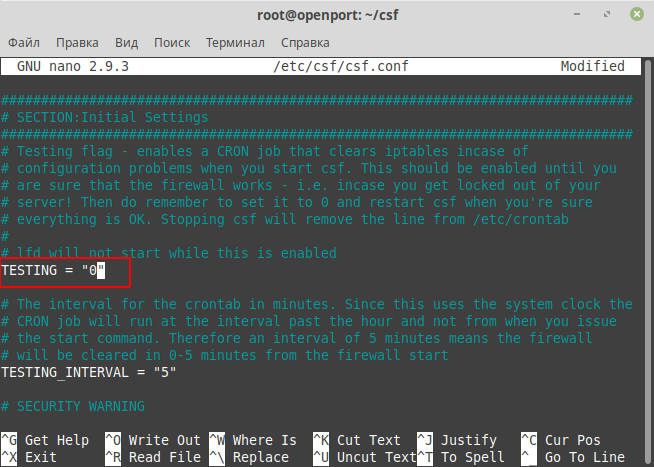

Следующим шагом откроем конфигурационный файл CSF и переведем файрволл из тестового режима в рабочий. Команда:

nano /etc/csf/csf.conf

Нам нужно сначала в файле изменить значение TESTING = «1» на TESTING = «0».

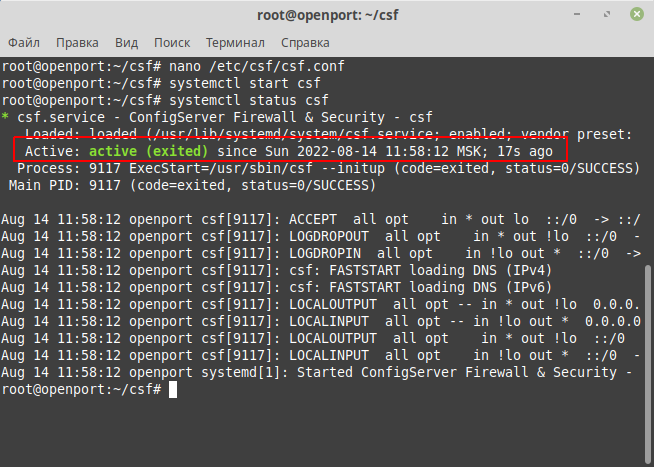

Далее запускаем файрволл и проверяем его статус. Должно быть «Active».

systemctl start csf

systemctl status csf

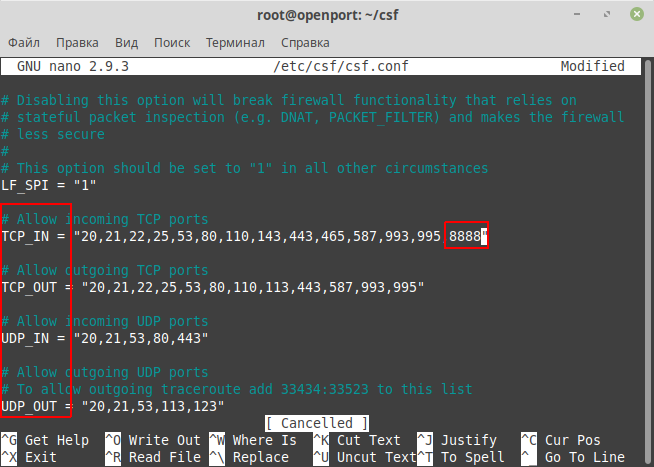

Чтобы теперь открыть порт через CSF, нам нужно снова открыть файл /etc/csf/csf.conf и найти строки, начинающиеся с директив TCP_IN, TCP_OUT, UDP_IN, UDP_OUT.

Секция TCP_IN открывает порты для входящих соединений по tcp-протоколу, секция TCP_OUT — для исходящих.

Секции UDP_IN и UDP_OUT = для входящих и исходящих соединений по udp-протоколу.

В соответствующей строке через запятую указываем номера портов, которые нужно открыть. В данном примере прописан tcp-порт 8888 для входящих соединений, также оставлены порты, которые в момент установки csf прописывает по умолчанию.

Сохраняем изменения и перезапускаем csf командой csf -r

Готово, порт открыт.

4. Открыть порт на Centos 7

На Centos7 в комплекте идет свой файрволл-надстройка над Iptables, который называется Firewalld.

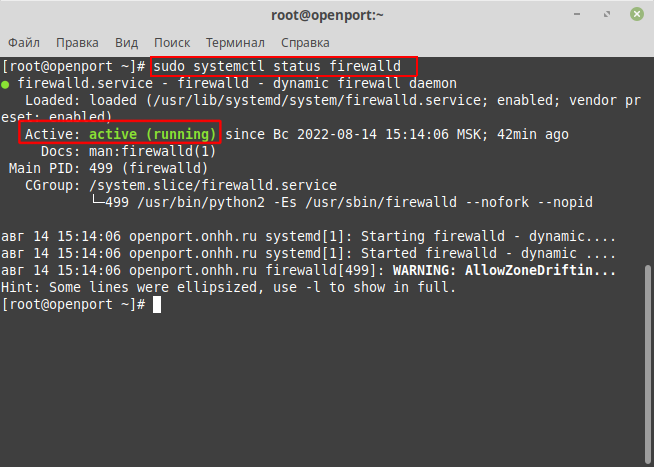

Сначала проверим, запущен ли данный сервис, командой:

sudo system ctl status firewalld

Результатом должно быть «active (running)», как на скриншоте.

В отличие от IPTables, работу данный файрволл ведет не с цепочками правил, а с зонами. Зона представляет из себя набор правил, ограничений и разрешений, которые применяются к конкретному сетевому интерфейсу и для каждого интерфейса может быть выбрана только одна зона.

Есть несколько предустановленных зон:

- drop — блокировать все входящие пакеты, разрешить только исходящие.

- block — в отличие от предыдущего варианта отправителю пакета будет отправлено сообщение по блокировке его пакета.

- public — поддерживаются входящие соединения только для ssh и dhclient.

- external — поддерживает NAT для скрытия внутренней сети.

- internal и home — разрешены сервисы ssh, samba, mdns и dhcp.

- dmz — используется для изолированных серверов, у которых нет доступа к сети. Разрешено только подключение по SSH.

- work — разрешены сервисы ssh и dhcp.

- trusted — всё разрешено.

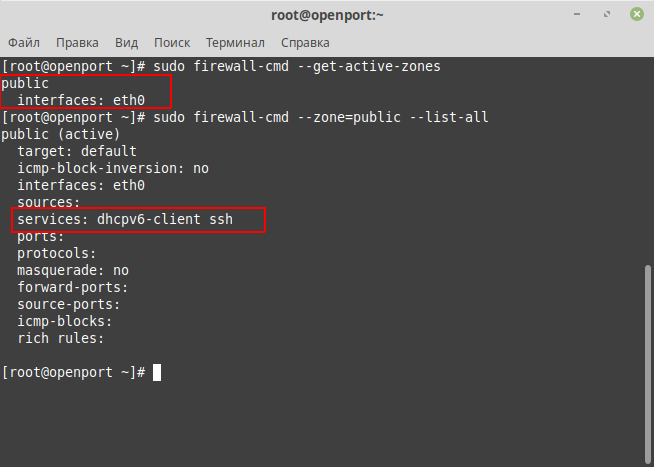

Проверить, какие зоны назначены сетевым интерфейсам можно командой:

sudo firewall-cmd --get-active-zones

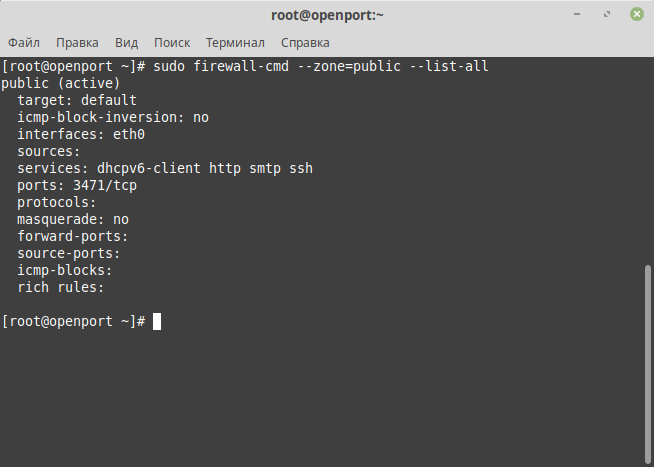

На свежеустановленной Centos7 имеющемся интерфейсам по умолчанию будет назначена зона public. Посмотреть информацию о действующих правилах для зоны можно командой вида: sudo firewall-cmd —zone= имя зоны —list-all. Соответственно для зоны public команда будет выглядеть, как:

sudo firewall-cmd --zone=public --list-all

Можем видеть, что в зону public у нас уже по умолчанию добавлены сервисы ssh и dhcpv6-client

5. Открыть порт двумя способами

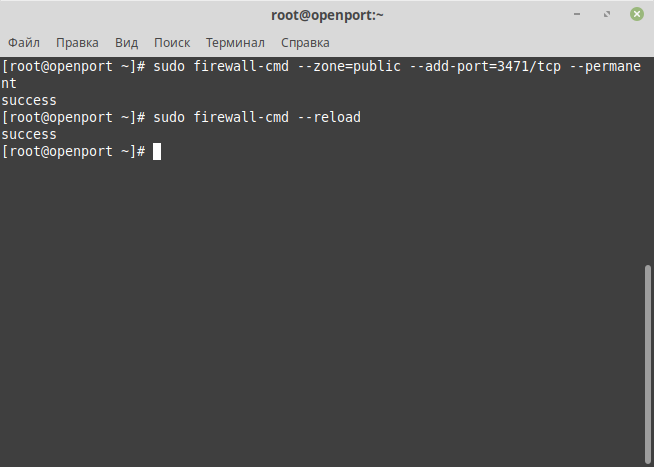

Первый способ — прямой командой вида: sudo firewall-cmd —zone=имя зоны —remove-port=номер порта/протокол —permanent

Пример для зоны: public, порта: 3471 и протокола: tcp

sudo firewall-cmd --zone=public --remove-port=3471/tcp --permanent

Опция —permanent нужна, чтобы добавленные правила сохранились после перезагрузки VPS. В завершение нужно перезапустить файрволл командой:

sudo firewall-cmd --reload

В случае успешного выполнения команд получим сообщение «success».

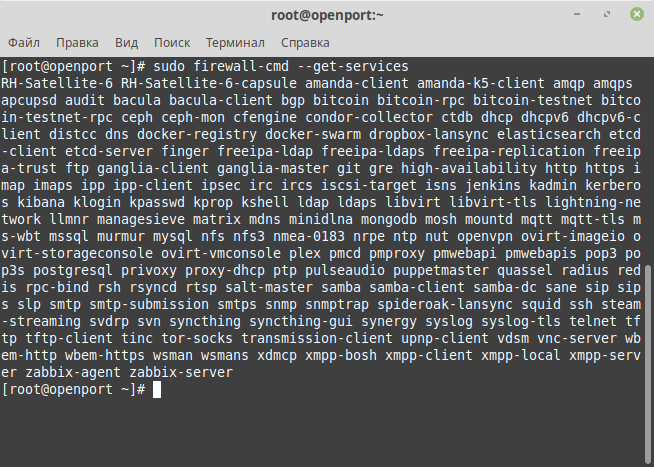

Второй способ — добавить соответствующий сервис к зоне, при этом будут открыть нужные для работы этого сервиса порт. Но добавлять можно только те сервисы, которые известны файрволлу, посмотреть их список можно командой:

sudo firewall-cmd --get-services

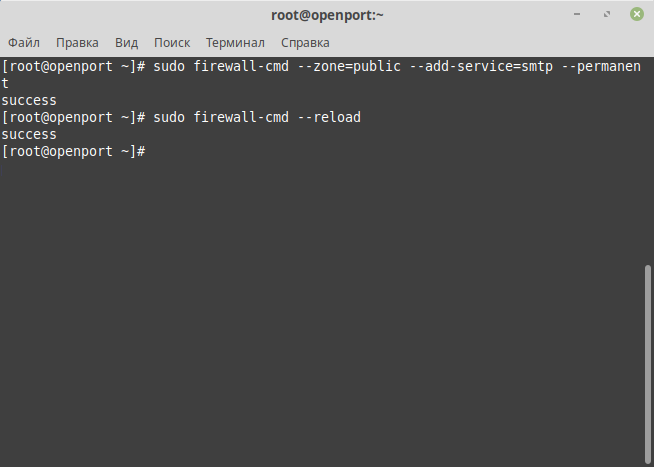

Добавить сервис в зону — командой вида: sudo firewall-cmd —zone=имя зоны —add-service=имя сервиса —permanent

Например, команда добавления сервиса SMTP в зону public будет иметь вид:

sudo firewall-cmd --zone=public --add-service=smtp --permanent

После также нужно перезапустить файрволл sudo firewall-cmd —reload

Для проверки еще раз выполним sudo firewall-cmd —zone=public —list-all, как можем видеть в результатах вывода — сервис smtp добавлен, порт открыт.

Подобрать лучшие VPS с SSD-дисками, можно на нашем сайте.

Любая программа запущенная от имени администратора включает нужное правило брандмауэра автоматически, сама по себе и никаких дополнительных настроек не нужно, чтобы она видела сеть и была видна из сети.

Исключение составляют правила для стандартных служб установленных по умолчанию, нужно включить разрешающее правило для общественных сетей или изменить текущее, о чем и поговорим в этой статье.

ОТКРЫТЬ ПОРТ ЧЕРЕЗ ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС

Рассмотрим один из редких случаев, это когда мы хотим развернуть общий доступ к файлам расположенных на сервере. В данном случае, просто открыть общий доступ недостаточно, нужно залезть в брандмауэр.

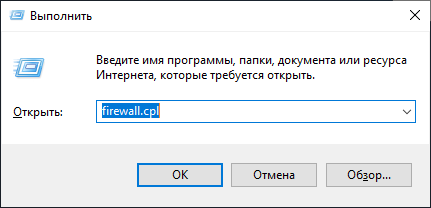

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите firewall.cpl и перейдите в дополнительные параметры.

Найти брандмауэр можно и через поиск меню пуск, если начать набирать «Брандмауэр». Нас интересует брандмауэр в режиме повышенной безопасности.

Общий доступ к файлам и папкам утилизирует протокол SMB, а он использует 445 порт. Тут не нужно создавать новое правило, а лучше включить стандартное. Так без лишней путаницы, чисто и быстро можно открыть любой порт.

Отсортируйте колонку по порту или группе, затем включите правило.

Вот так просто и чисто корпорация Майкрософт реализовала управление правилами в Windows с пользовательским интерфейсом.

ОТКРЫТЬ ПОРТ C ПОМОЩЬЮ POWERSHELL

Каждое правило, которое было добавлено позже имеет высший приоритет над ранним. Чтобы однажды не запутаться в них, мы сделаем тоже самое что и в случае выше, так же чисто, только при помощи одной командной строки.

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите Powershell.

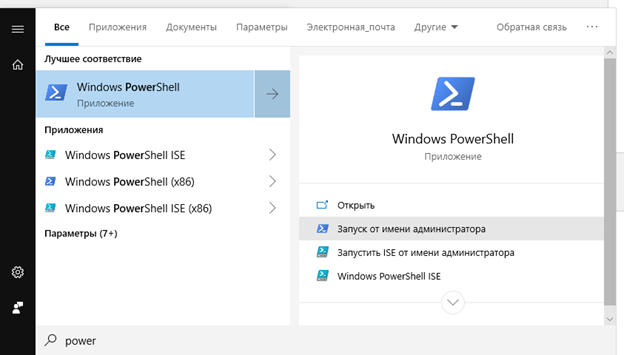

Найти можно и через поиск меню пуск, если начать набирать «Powershell». Запускать нужно от имени администратора. Рассматривать мы будем обычный Powershell, Powershell ISE нужен для выполнения скриптов, нас это не интересует.

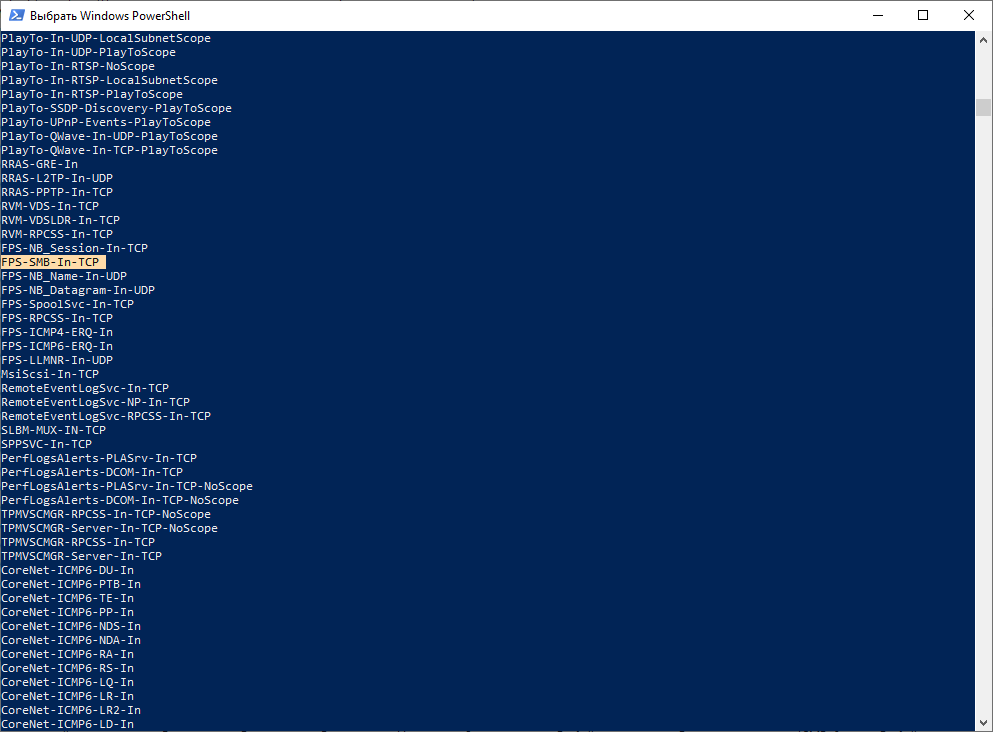

Сперва нам нужно узнать какое правило мы хотим включить. Для этого выполним командлет:

Get-NetFirewallRule | where Direction -EQ inbound | select name

Этим самым мы получаем имена всех входящих правил фаервола и получаем только их имена. Отличить их просто, первой идет группа правил, затем протокол и направление. По-русски это бы выглядело так:

ГруппаПравил-Протокол-Направление

Мы получили результат. Нас интересует правило FPS-SMB-In-TCP. Эта аббривеатура расшифровывается как File and Printer Shading (SMB IN). Это то, что нам в данном случае нужно. Теперь включаем правило:

Set-NetFirewallRule -Name FPS-SMB-In-TCP -Enabled True

Как вы видите, никаких принципиальных изменений от того, что происходит с помощью пользовательского интерфейса тут нет, нужно лишь небольшое знание английского языка.

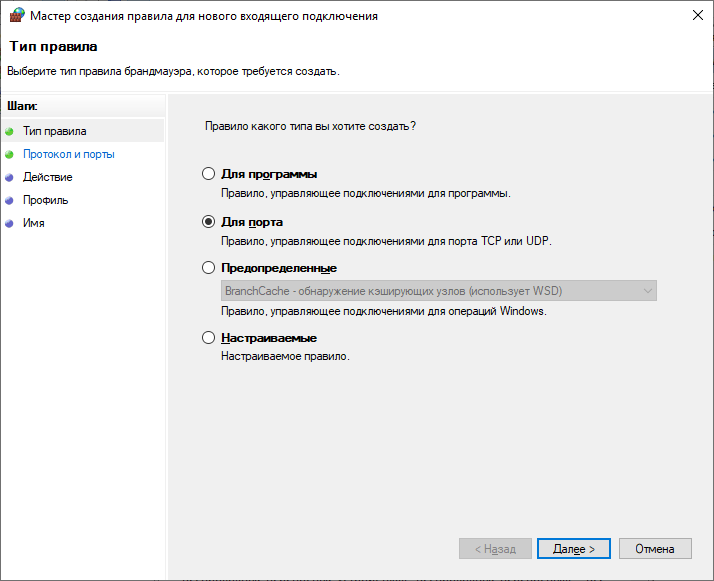

СОЗДАТЬ РАЗРЕШАЮЩЕЕ ПРАВИЛО ВРУЧНУЮ

Иногда программы не создают правила сами по себе, и требуется ручное вмешательство. Рассмотрим на примере открытия порта для сервера Майнкрафт. Справа от окна брандмауэра нажимаем “Создать новое правило”. Выбираем правило для порта.

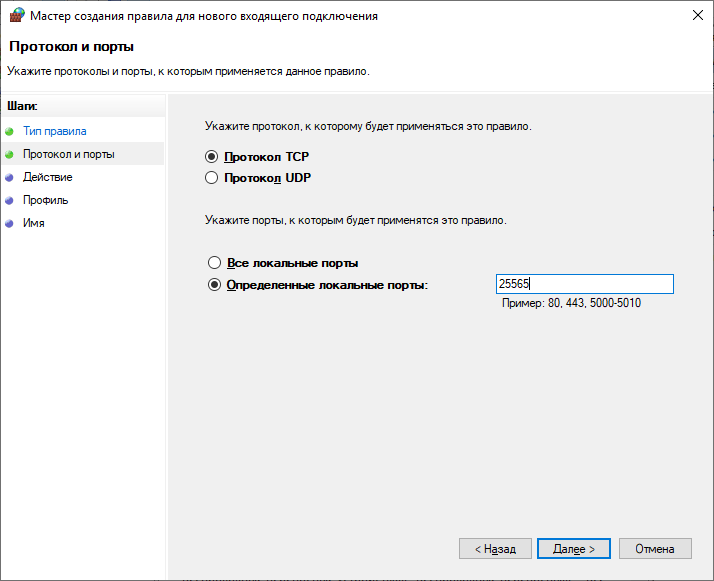

Майнкрафт использует протокол TCP, поэтому в меню выбираем его.

Осталось выбрать то, что мы этим правилом делаем, разрешаем или запрещаем взаимодействие с портом и дать ему имя. Ровно это же можно уложить в один командлет powershell’a.

New-NetFirewallRule -Name Minecraft -LocalPort 25565 -DisplayName Minecraft -Enabled True -Direction Inbound -Action Allow -Protocol TCP