Время на прочтение

4 мин

Количество просмотров 45K

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Сегодня поговорим о том, насколько же, оказывается, просто устанавливать и управлять Active Directory через Powershell.

Устанавливаем роль

RSAT или локальный сервер с GUI:

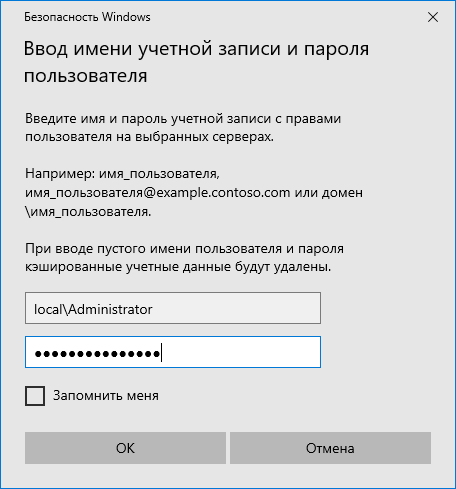

Сначала нужно добавить сервер в RSAT. Добавляется он на главной странице с помощью доменного имени или ip адреса. Убедитесь, что вы вводите логин в формате local\Administrator, иначе сервер не примет пароль.

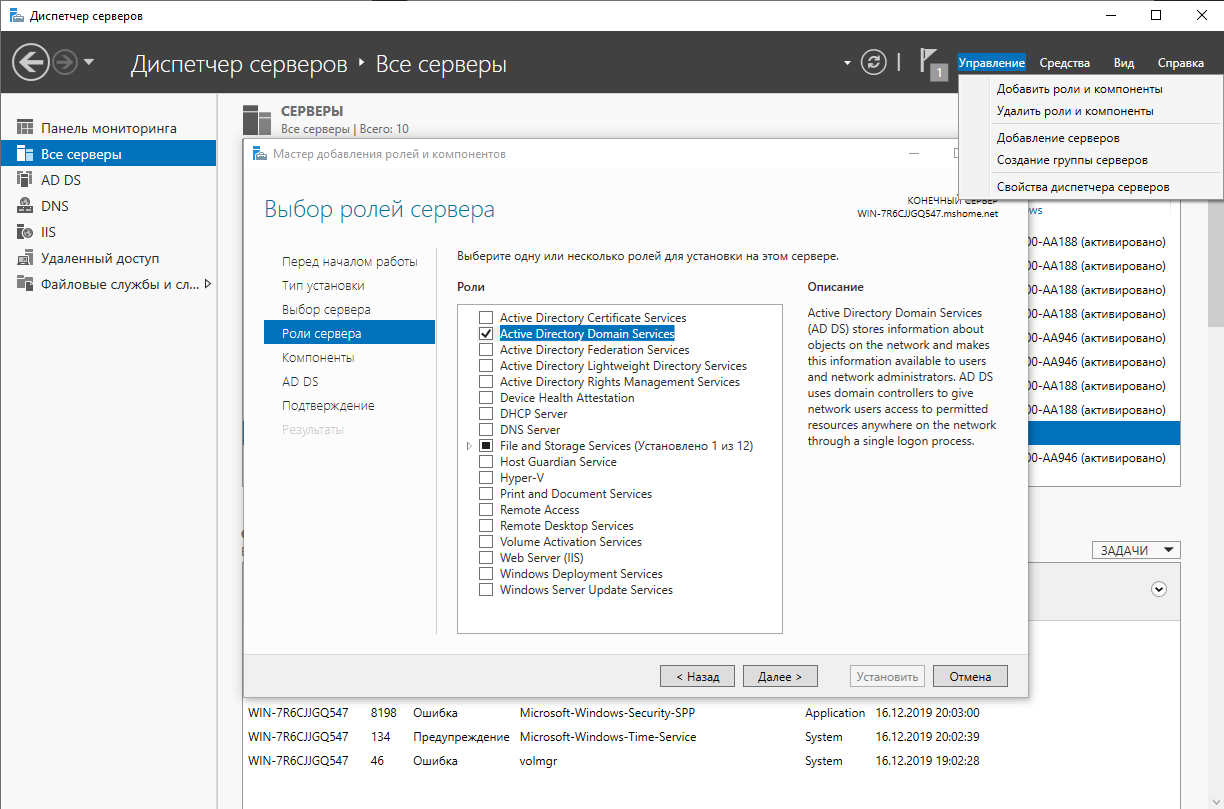

Переходим в добавление компонентов и выбираем AD DS.

Powershell:

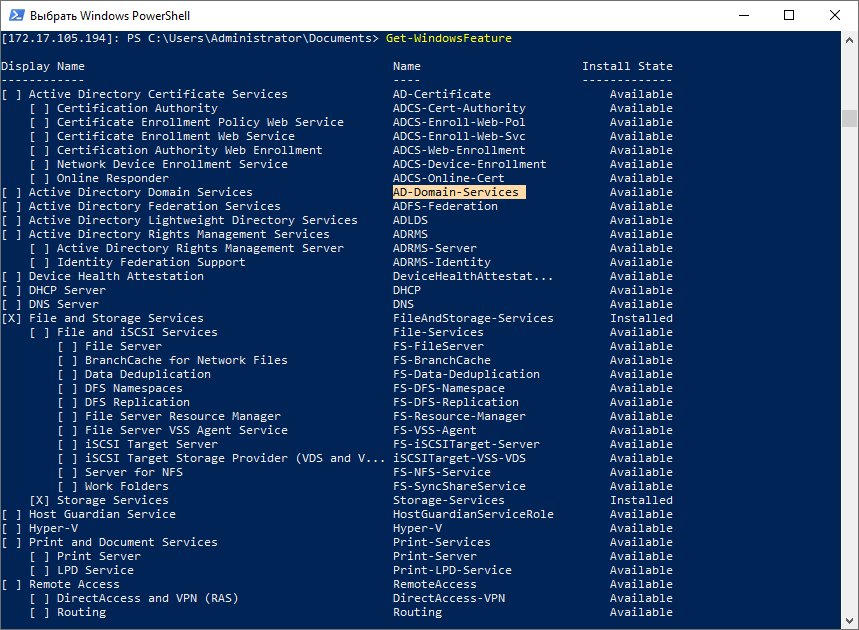

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Get-WindowsFeatureКопируем имя компонента и приступаем к установке.

Install-WindowsFeature -Name AD-Domain-ServicesWindows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

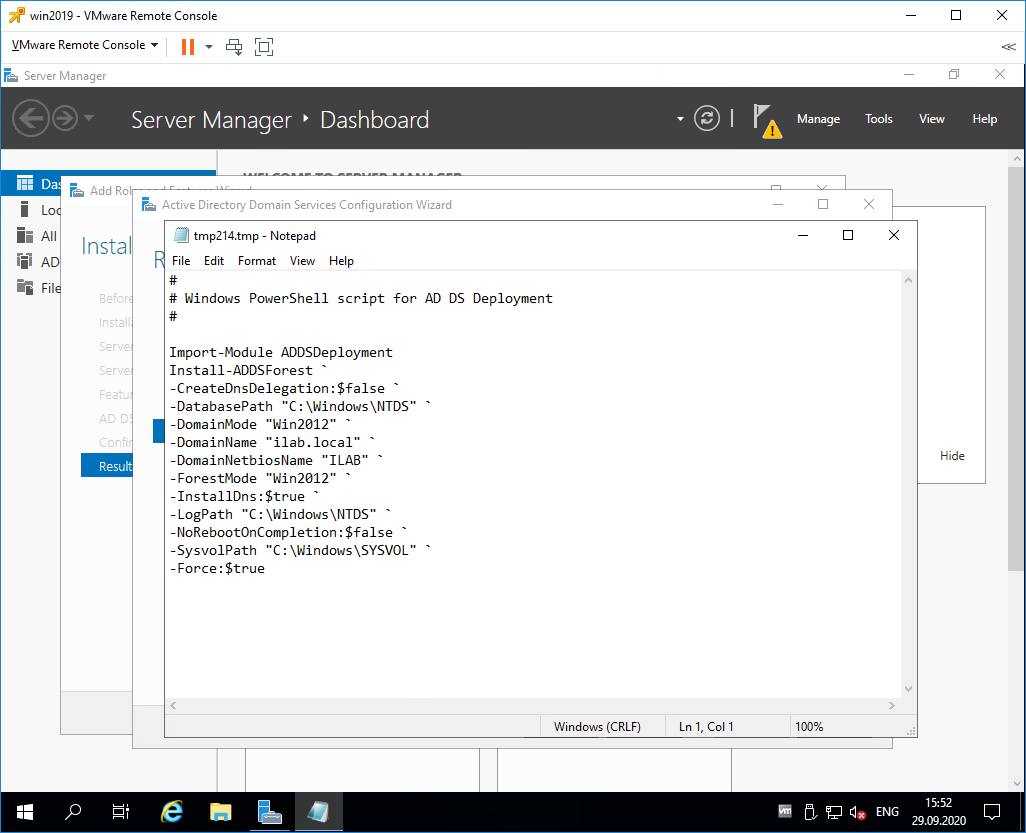

Powershell:

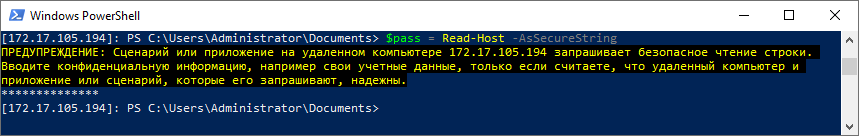

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

$pass = Read-Host -AsSecureStringЛюбой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $passКак и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

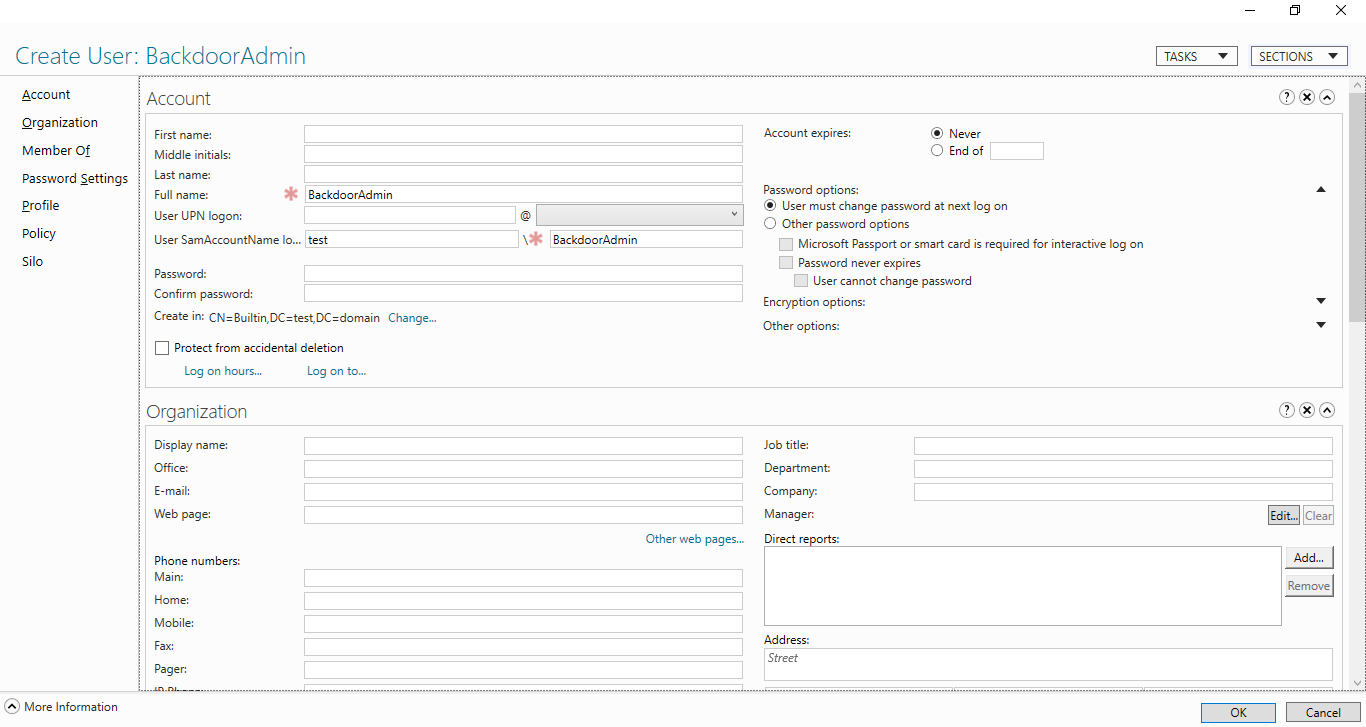

Скажем, мы хотим создать пользователя в группе Users и хотим чтобы он сам установил себе пароль. Через AD AC это выглядит так:

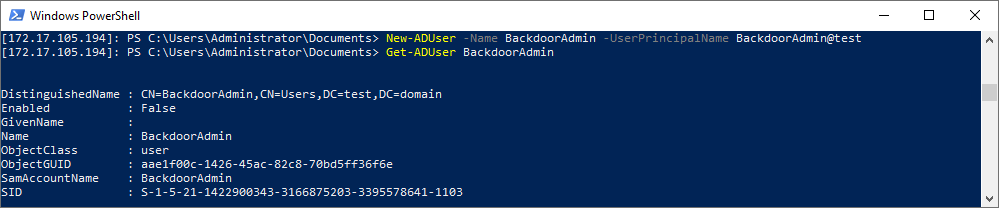

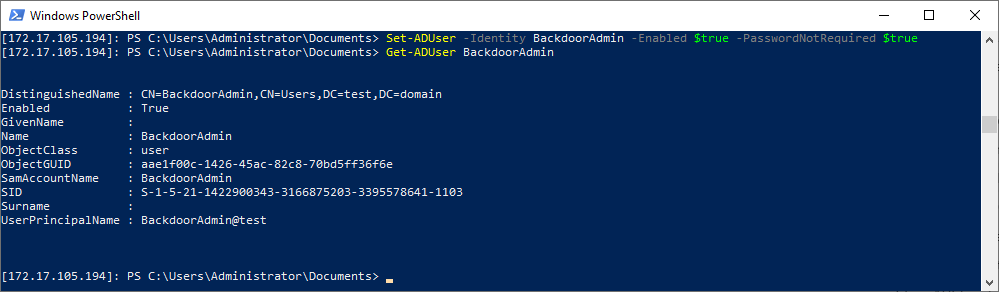

New-ADUser -Name BackdoorAdmin -UserPrincipalName BackdoorAdmin@test

Get-ADUser BackdoorAdminОтличий между AD DC и Powershell никаких.

Включить пользователя

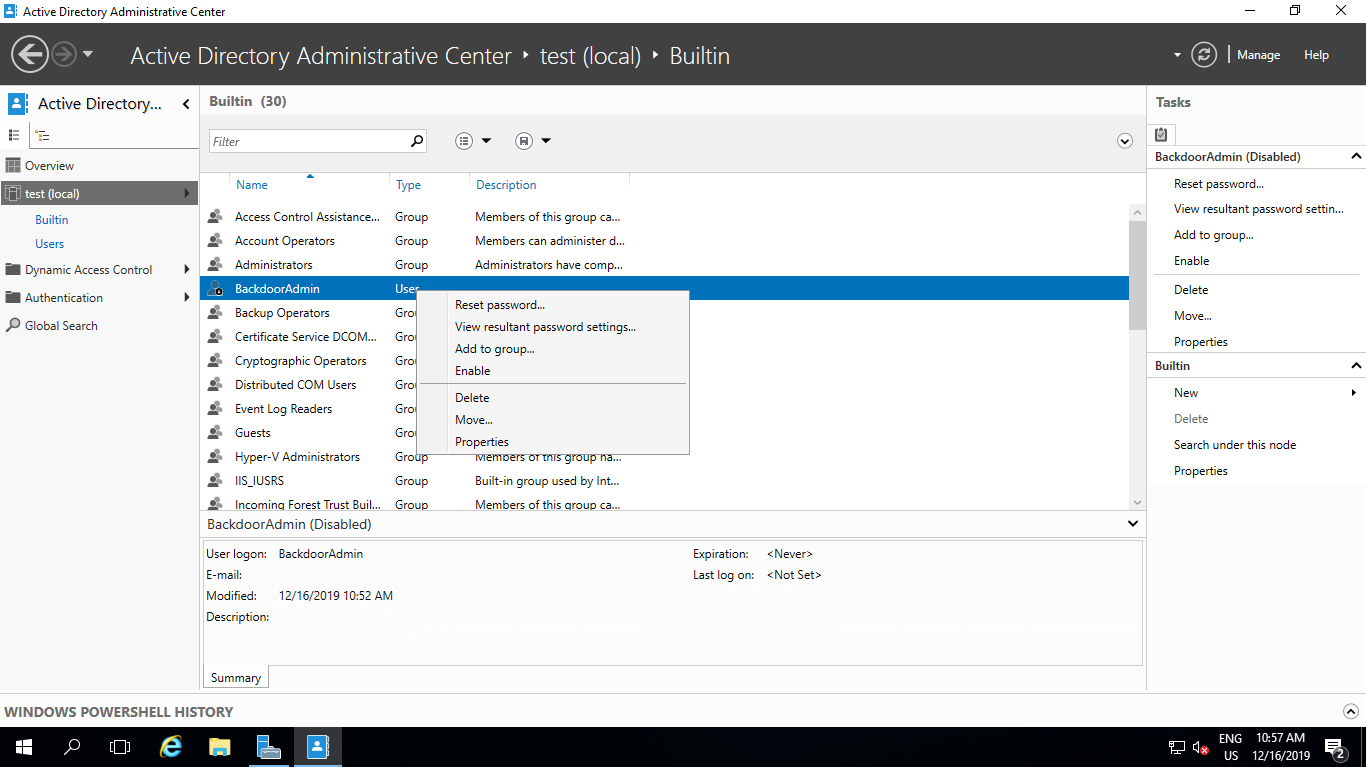

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Powershell:

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Set-ADUser -Identity BackdoorAdmin -Enabled $true -PasswordNotRequired $trueДобавляем пользователя в группу

RSAT или локальный сервер с GUI:

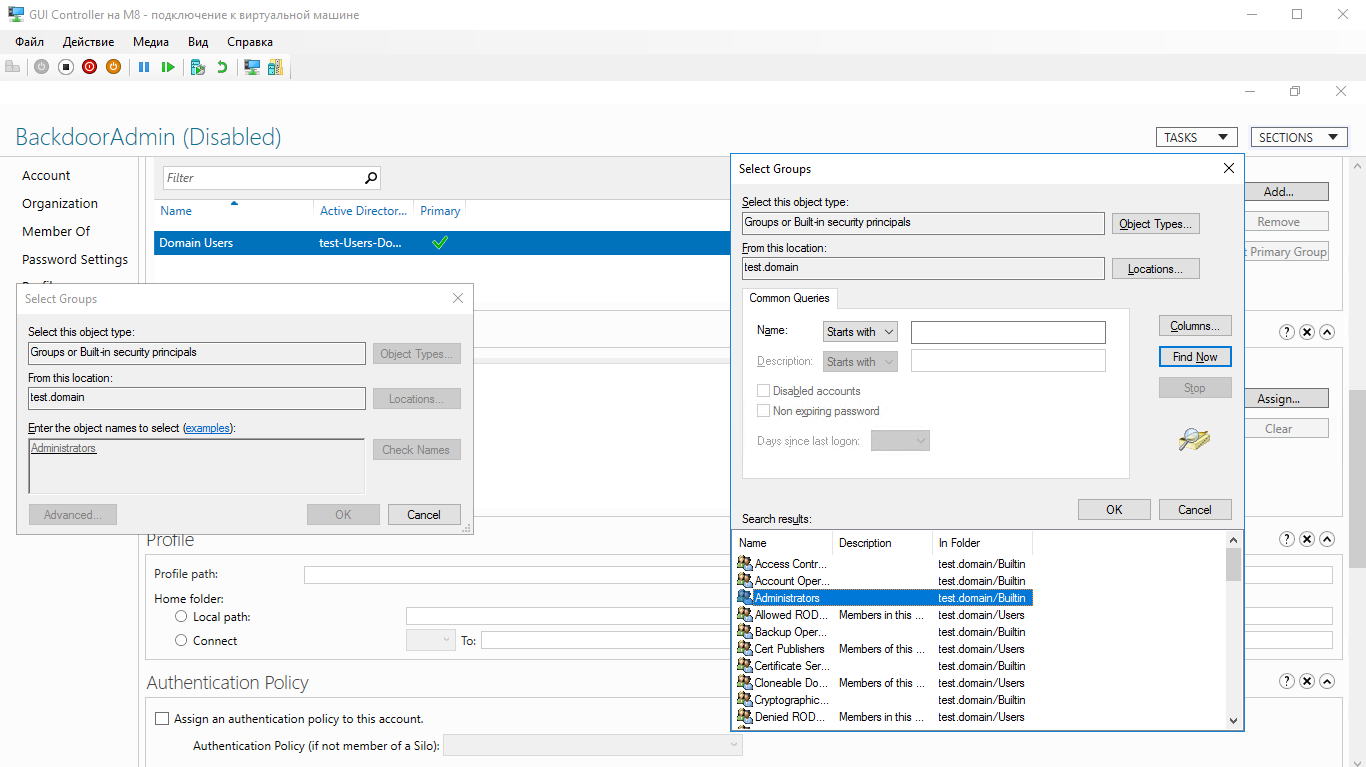

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Powershell:

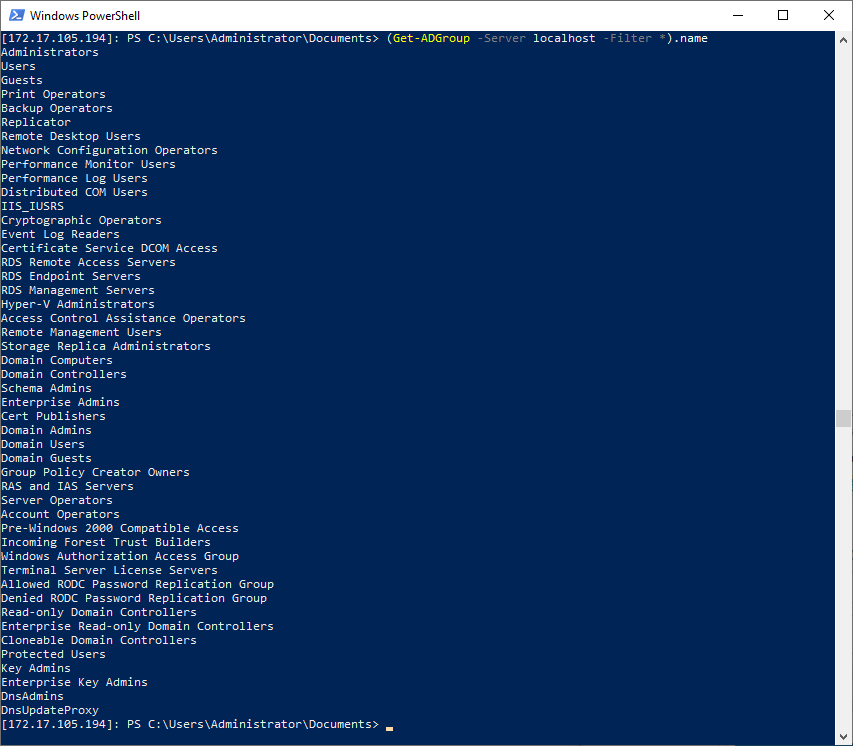

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

(Get-ADGroup -Server localhost -Filter *).nameПолучить группу со всеми свойствами можно так:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"}Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

$user = Get-ADUser BackdoorAdminЗатем добавляем этот объект в группу:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"} | Add-ADGroupMember -Members $userИ проверяем:

Get-ADGroupMember -Identity AdministratorsКак видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить роль Active Directory Domain Services на Windows Server 2019.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2019.

Подробно о том, как установить Windows Server 2019, вы можете прочитать в моем руководстве “Установка Windows Server 2019”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019 Server Core без GUI, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019 Server Core”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

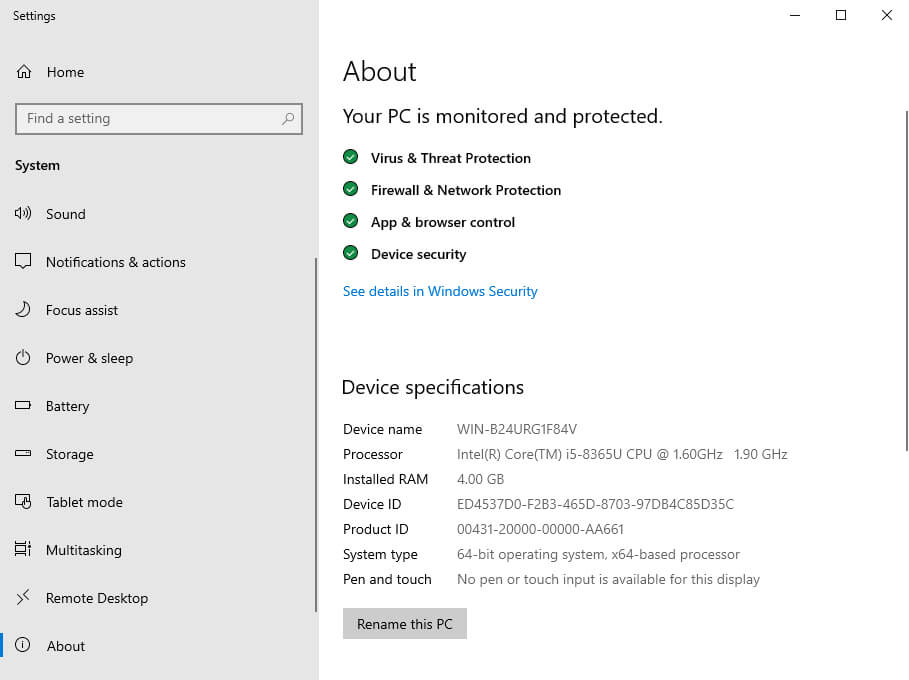

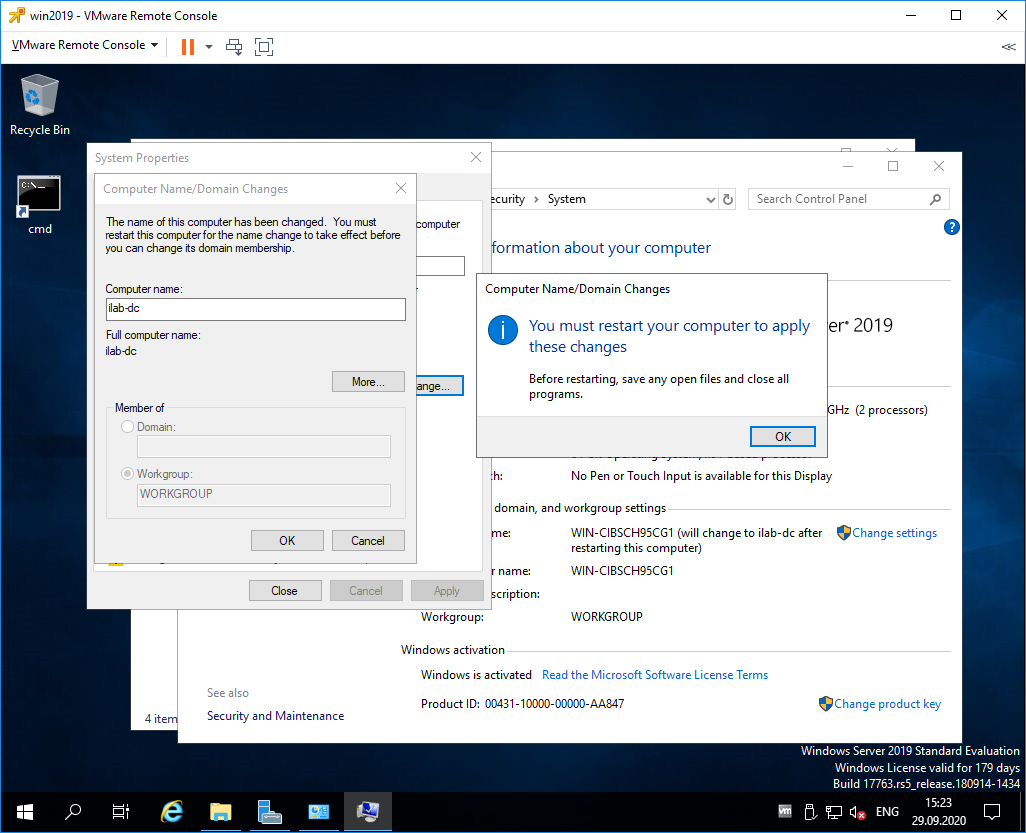

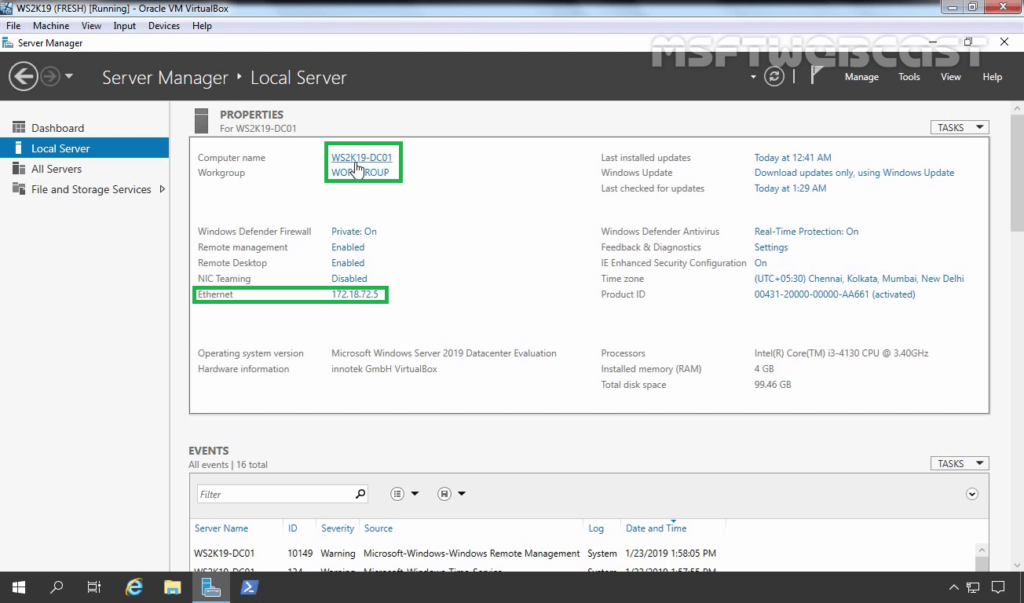

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

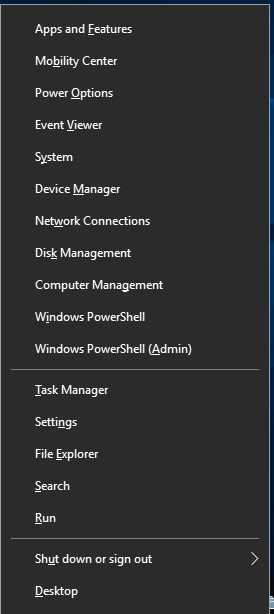

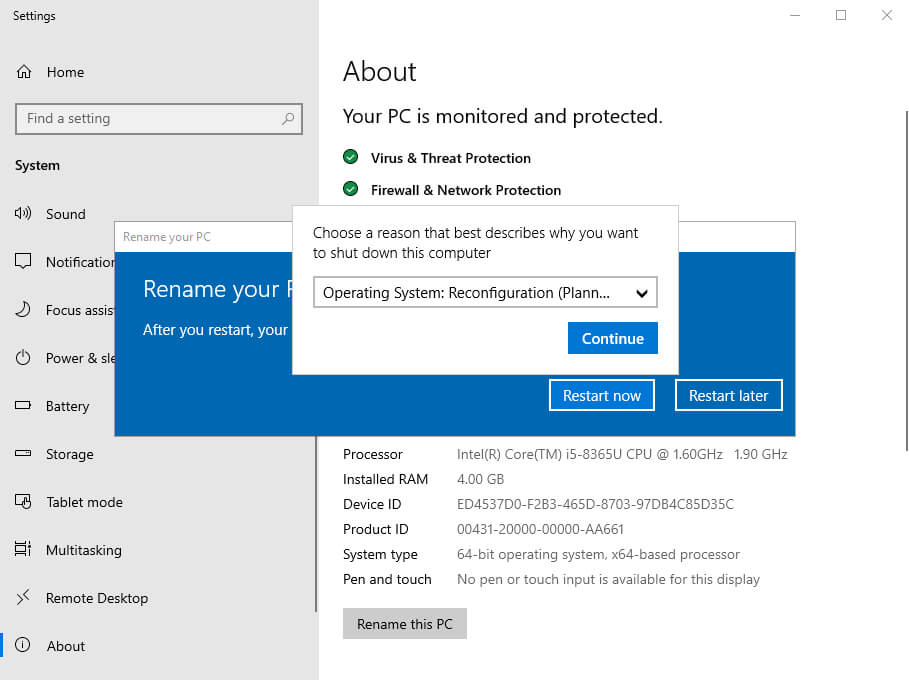

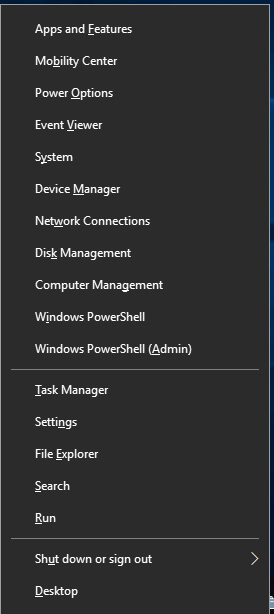

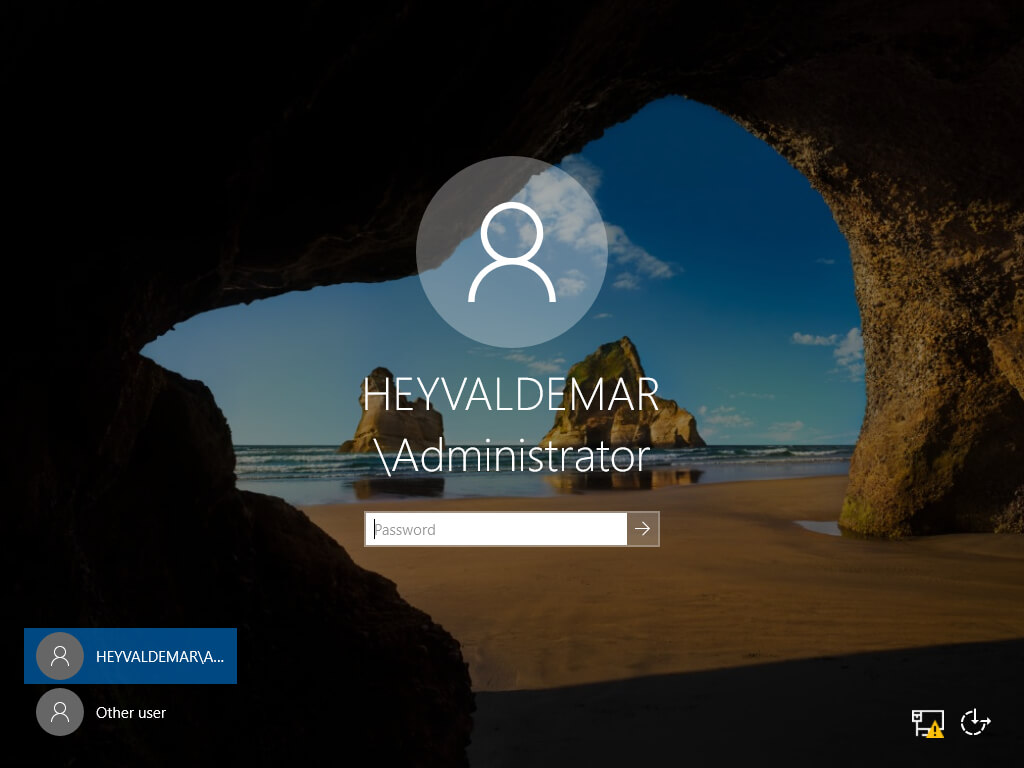

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “System”.

Выбираем “Rename this PC”.

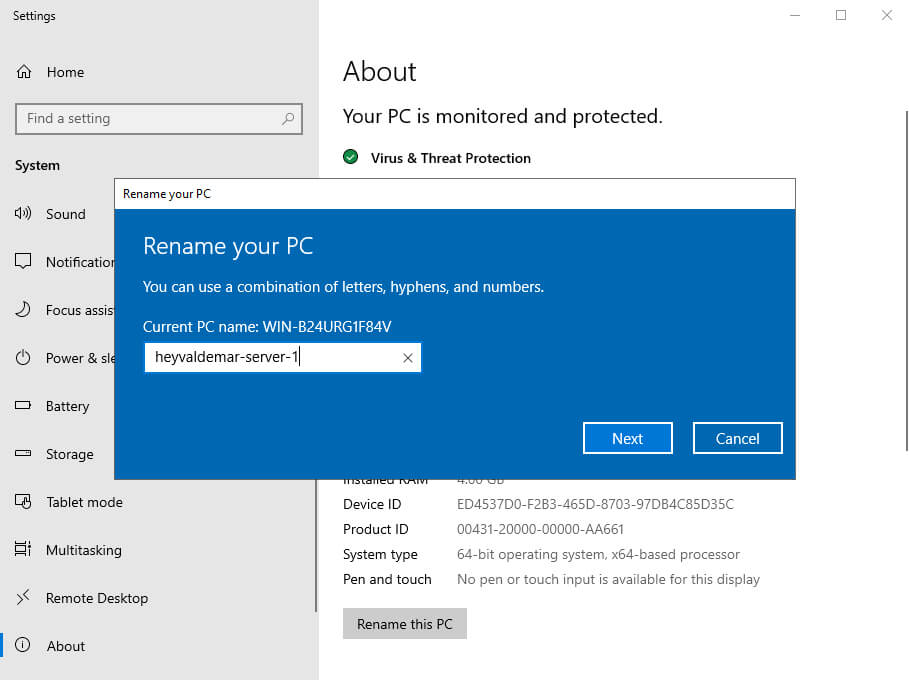

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера и нажимаем на кнопку “Next”.

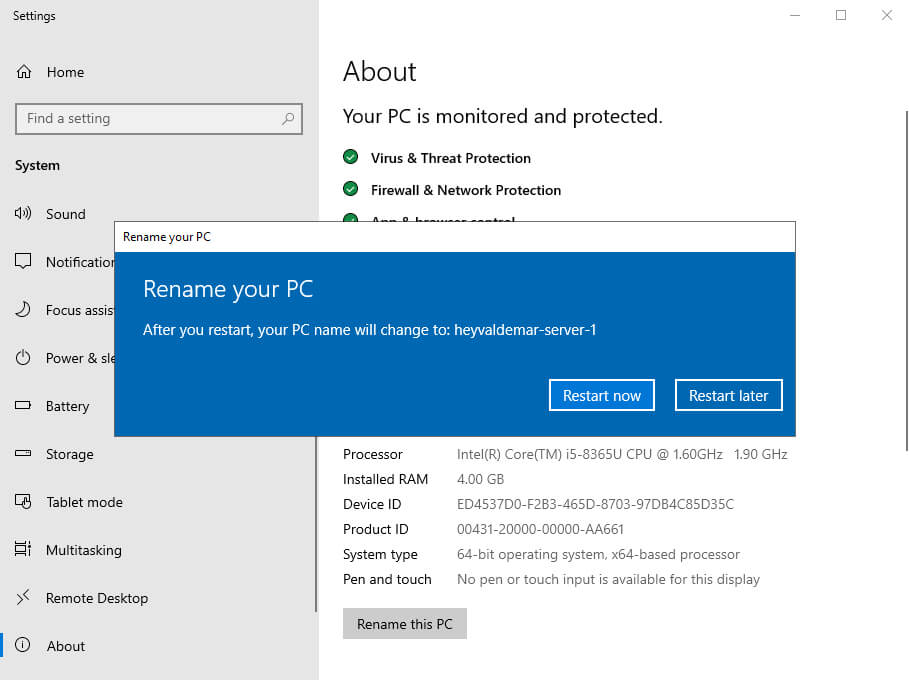

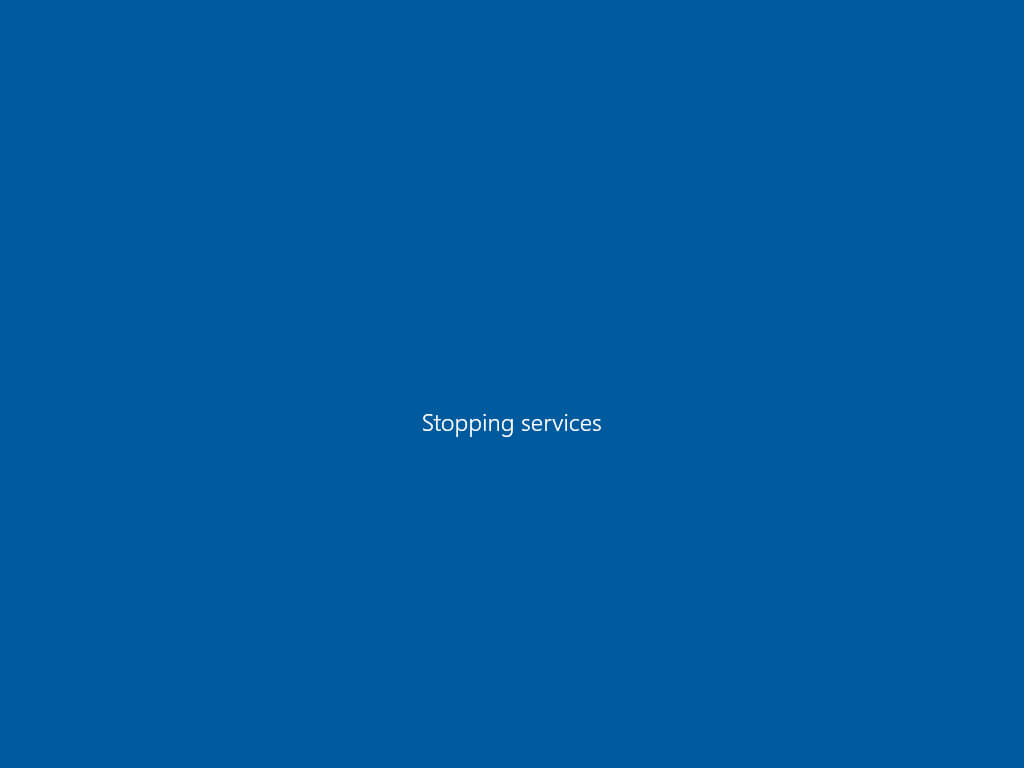

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart now”.

Выбираем “Operating System: Reconfiguration (Planned)”, как причину перезагрузки сервера, и нажимаем на кнопку “Continue”.

Далее сервер начнет перезагружаться.

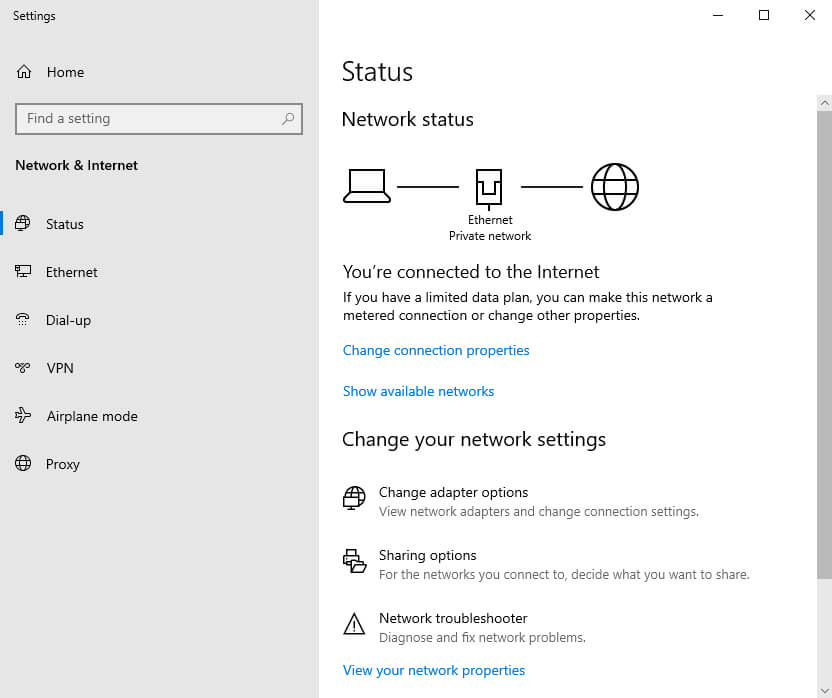

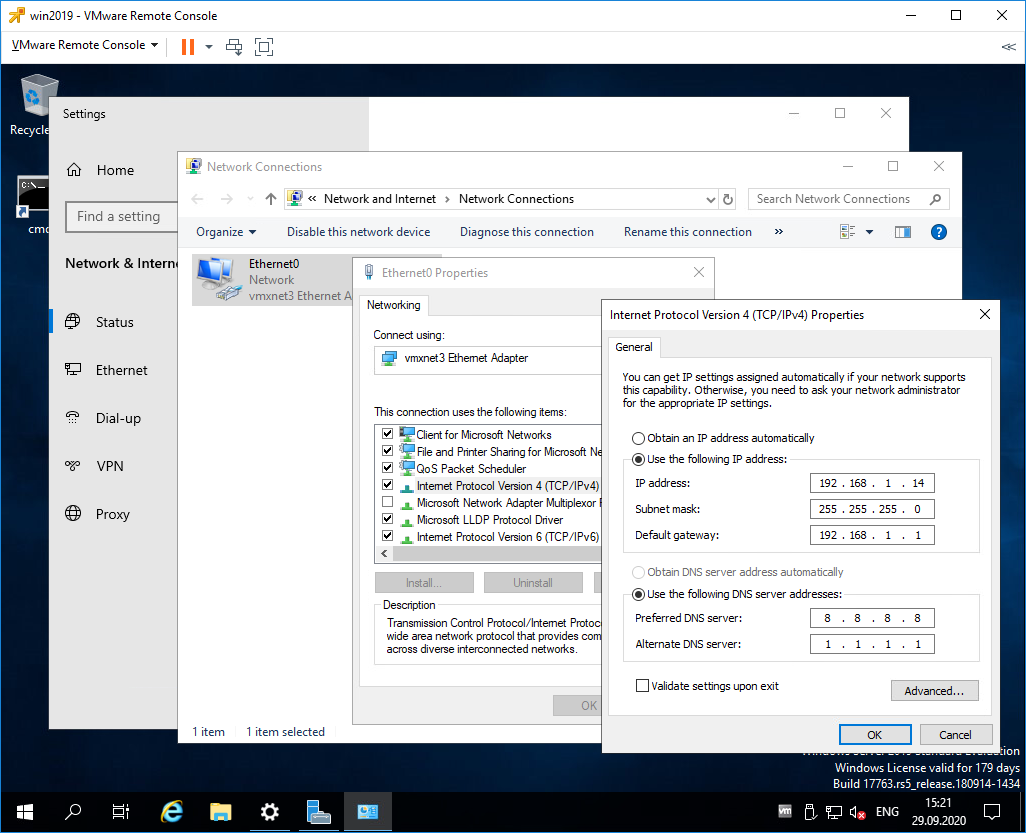

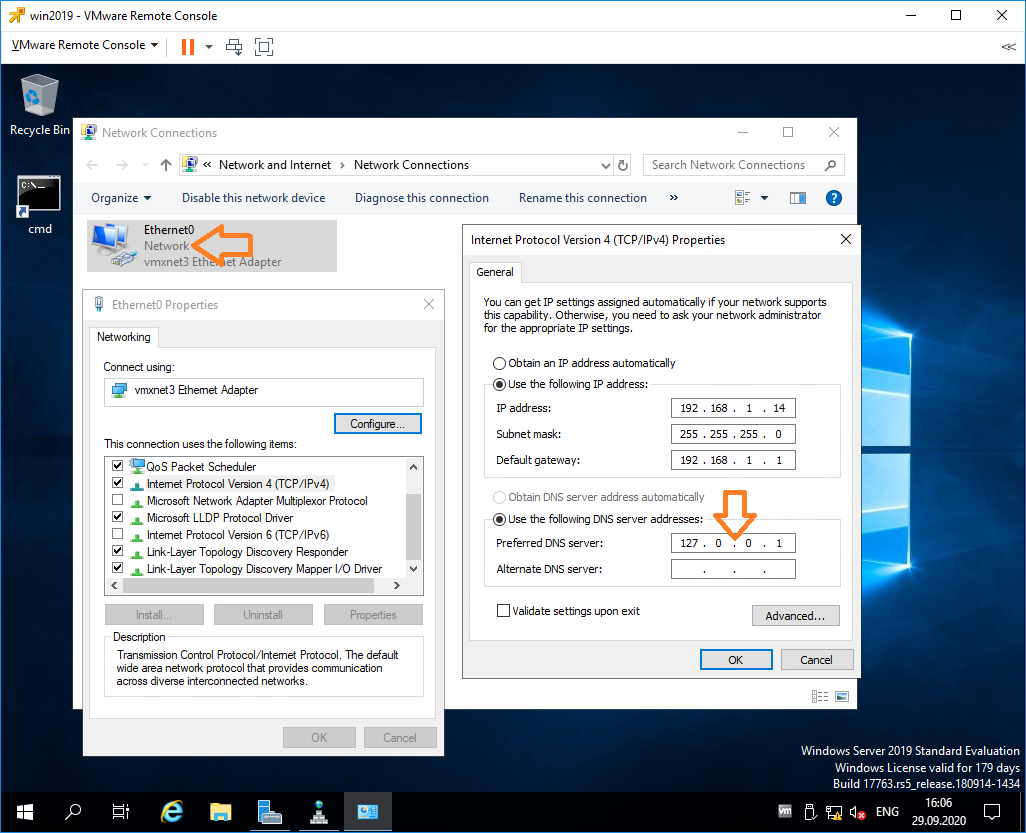

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

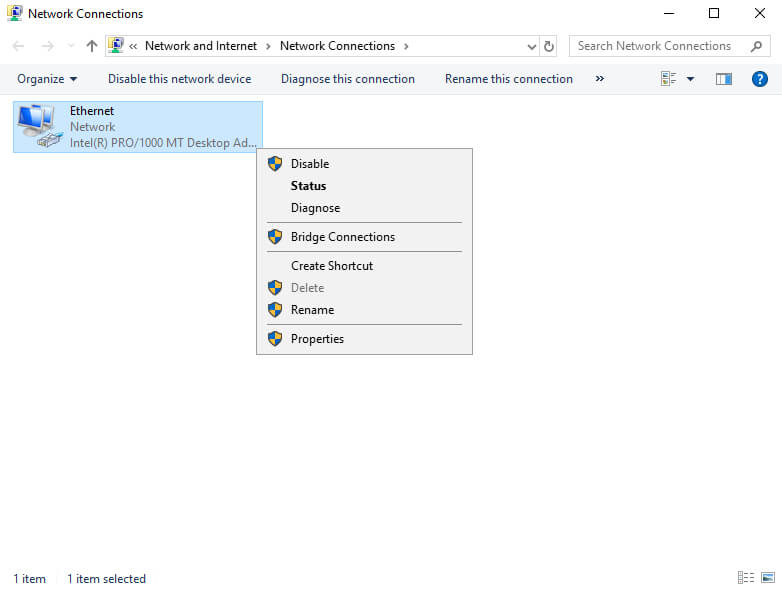

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “Network Connections”.

Далее выбираем “Change adapter options”.

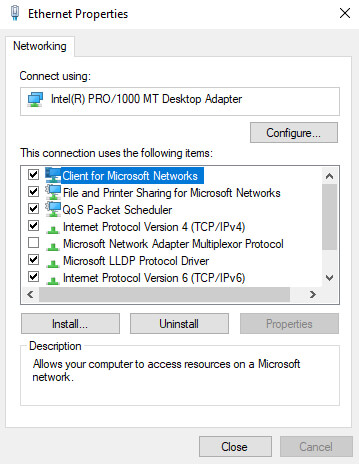

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4” и нажимаем на кнопку “Properties”.

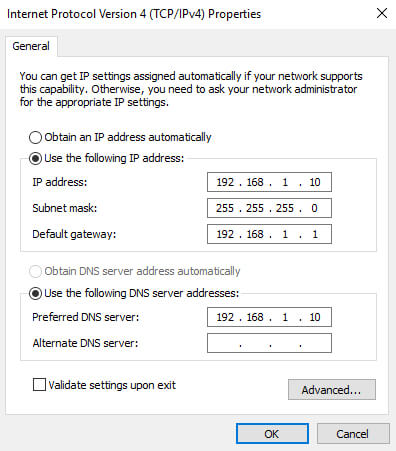

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Ethernet Properties” нажимаем на кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

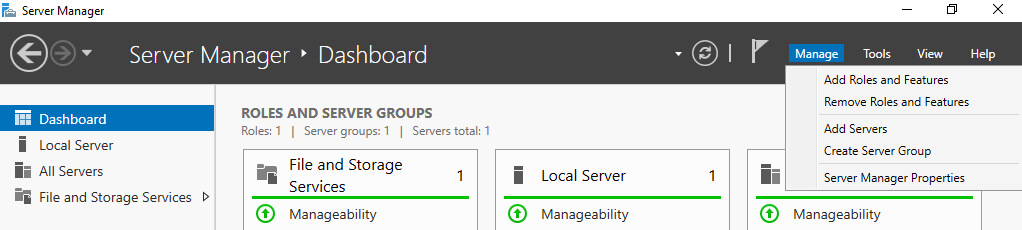

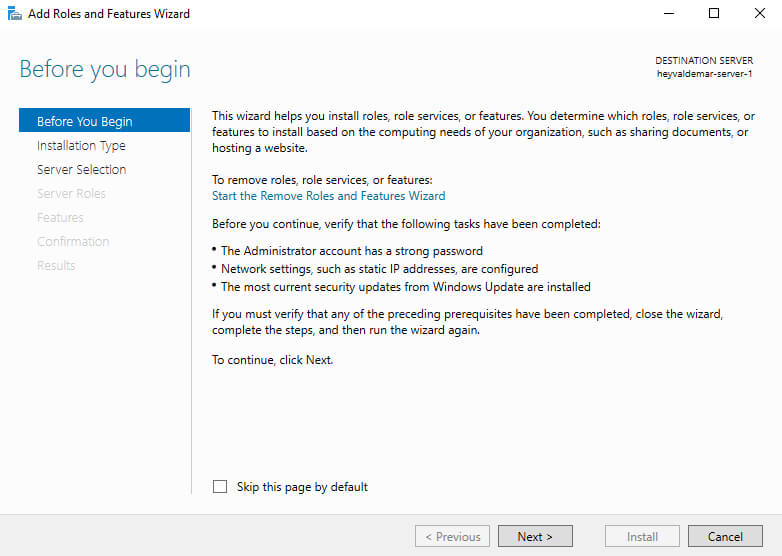

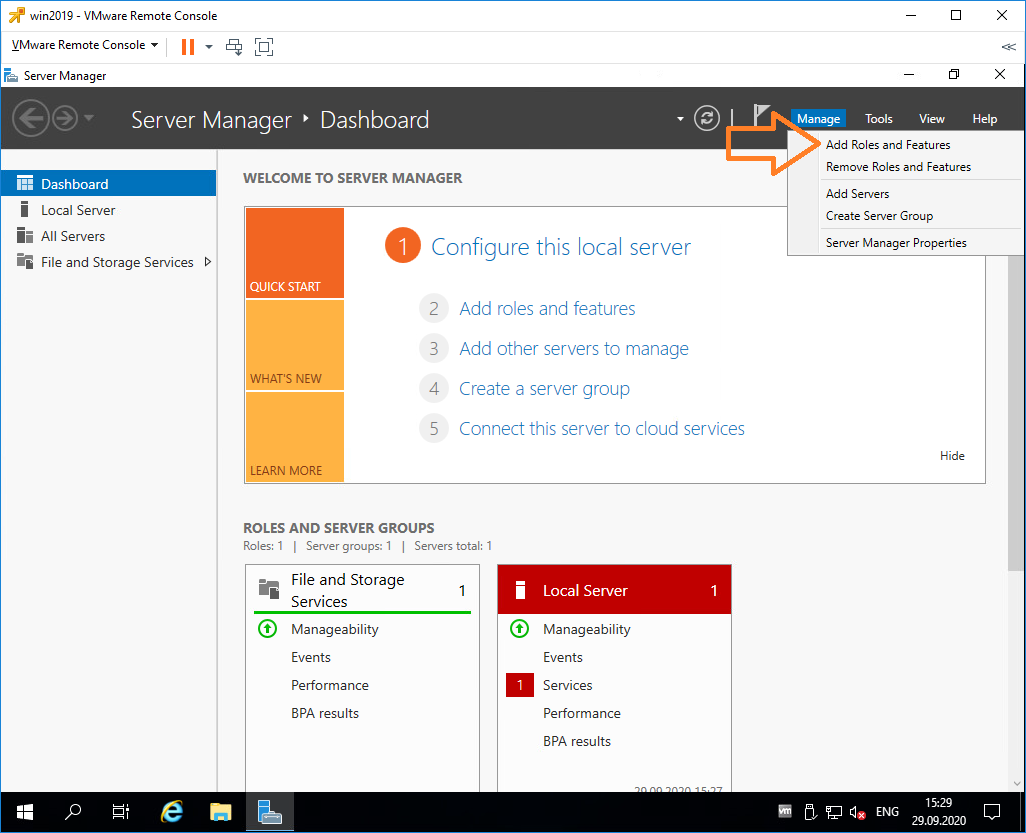

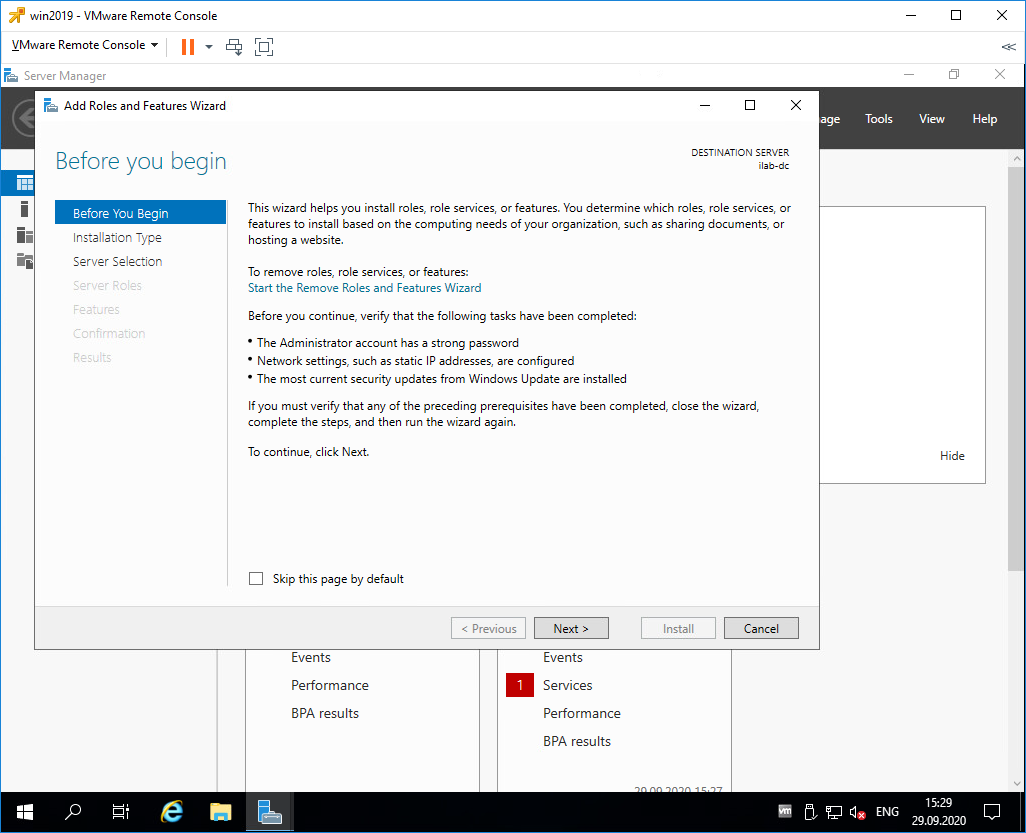

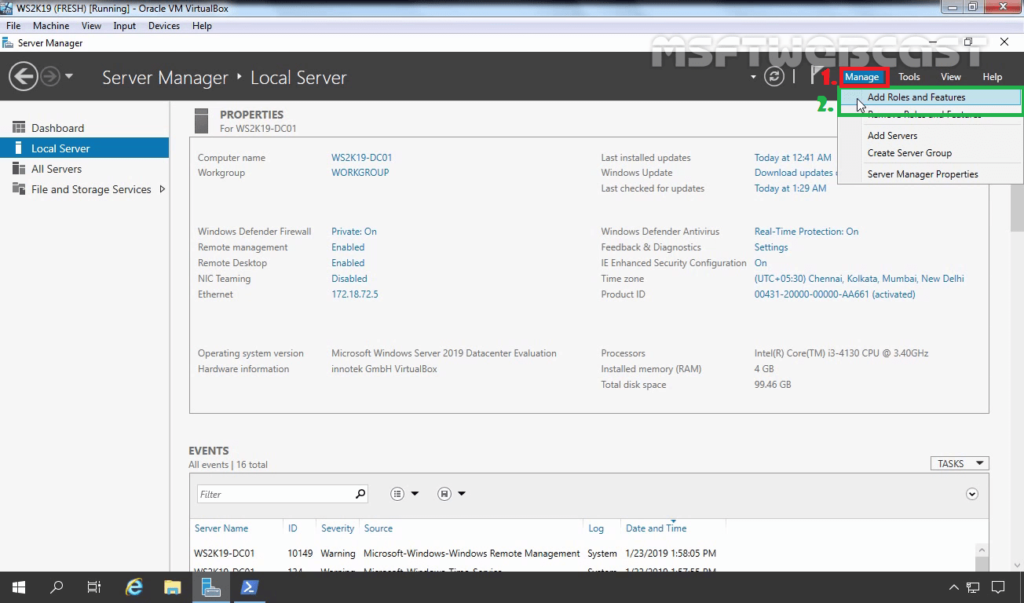

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

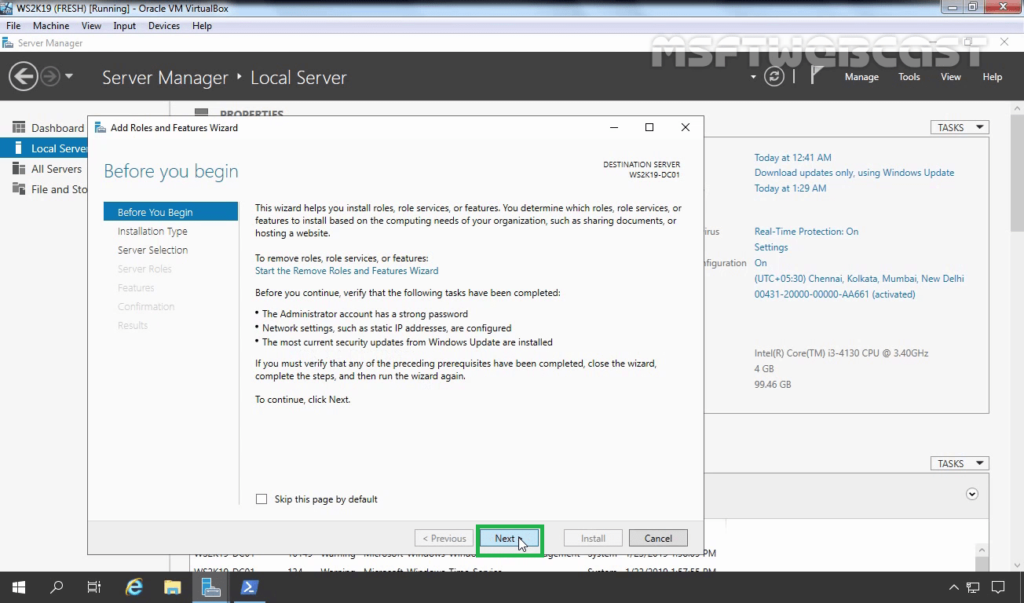

Нажимаем на кнопку “Next”.

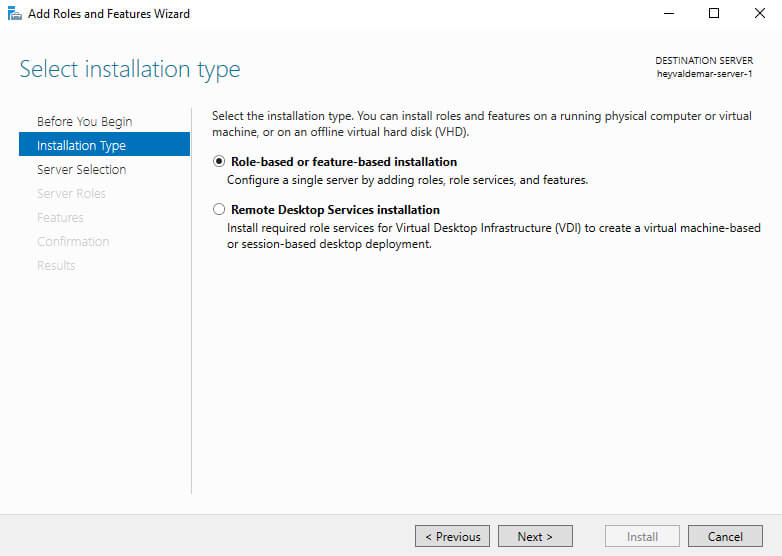

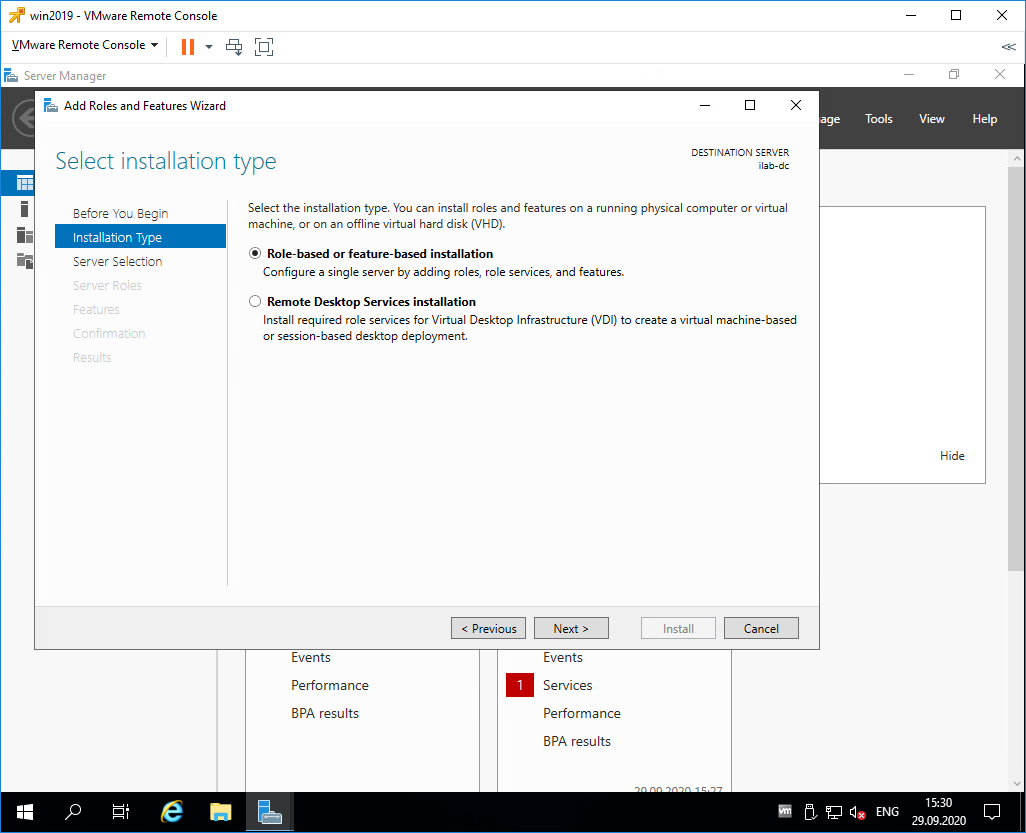

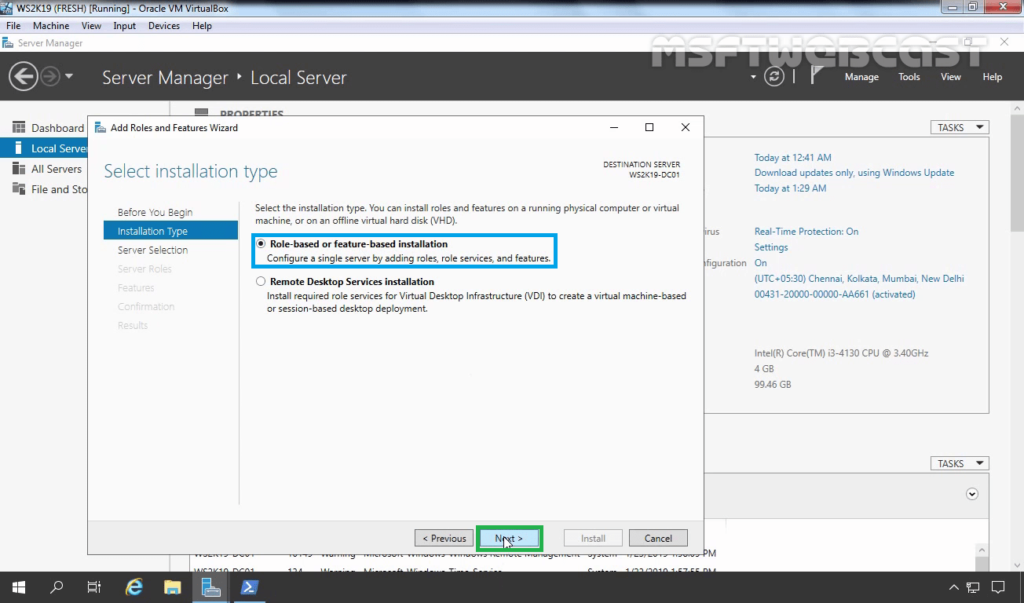

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

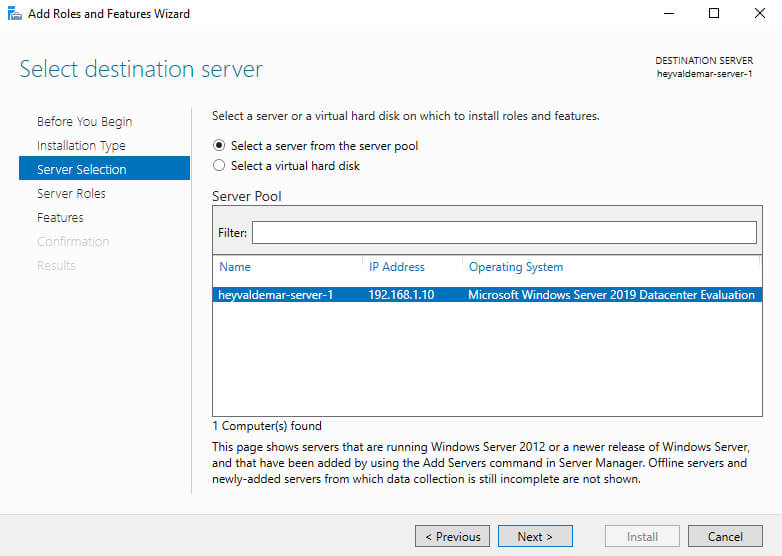

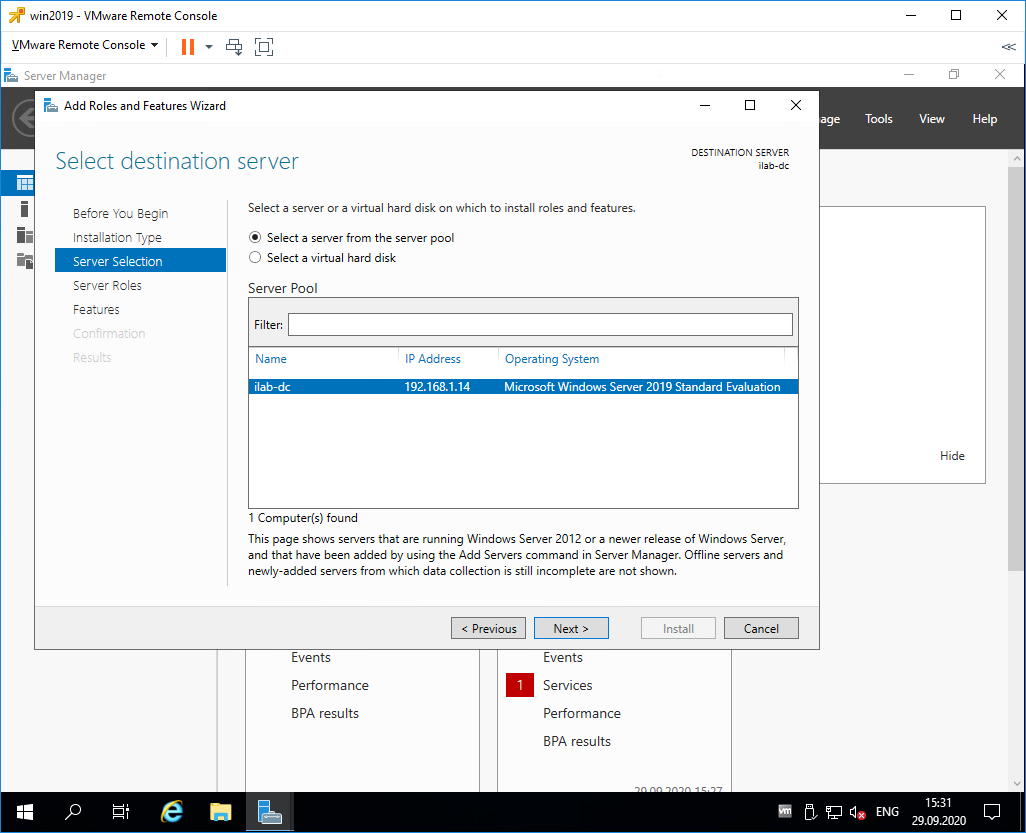

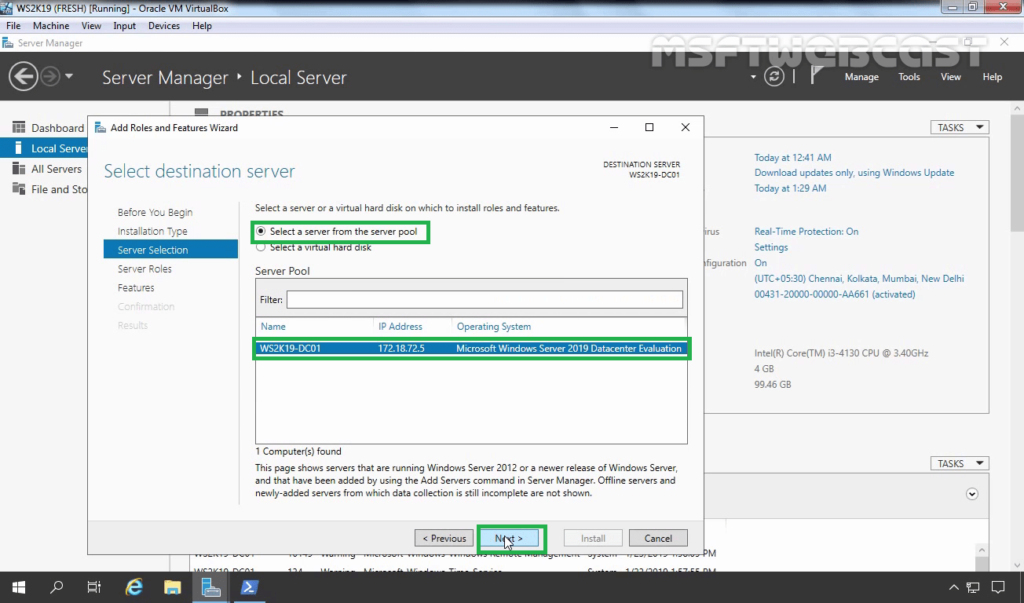

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку “Next”.

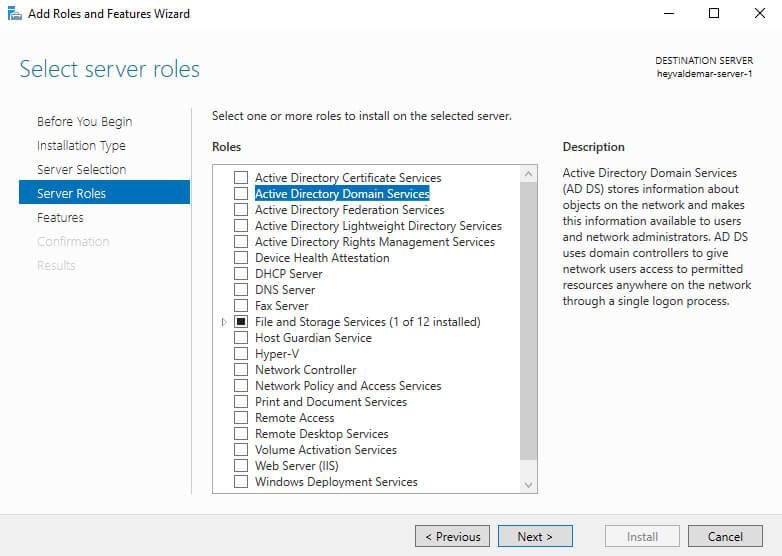

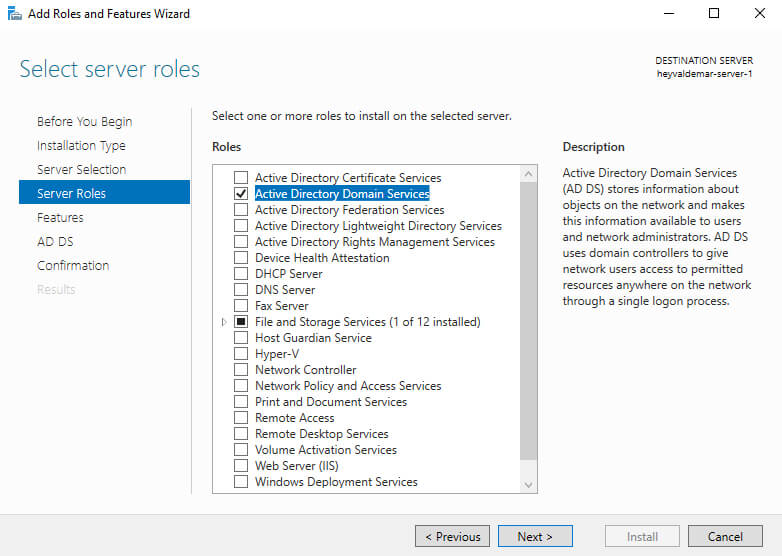

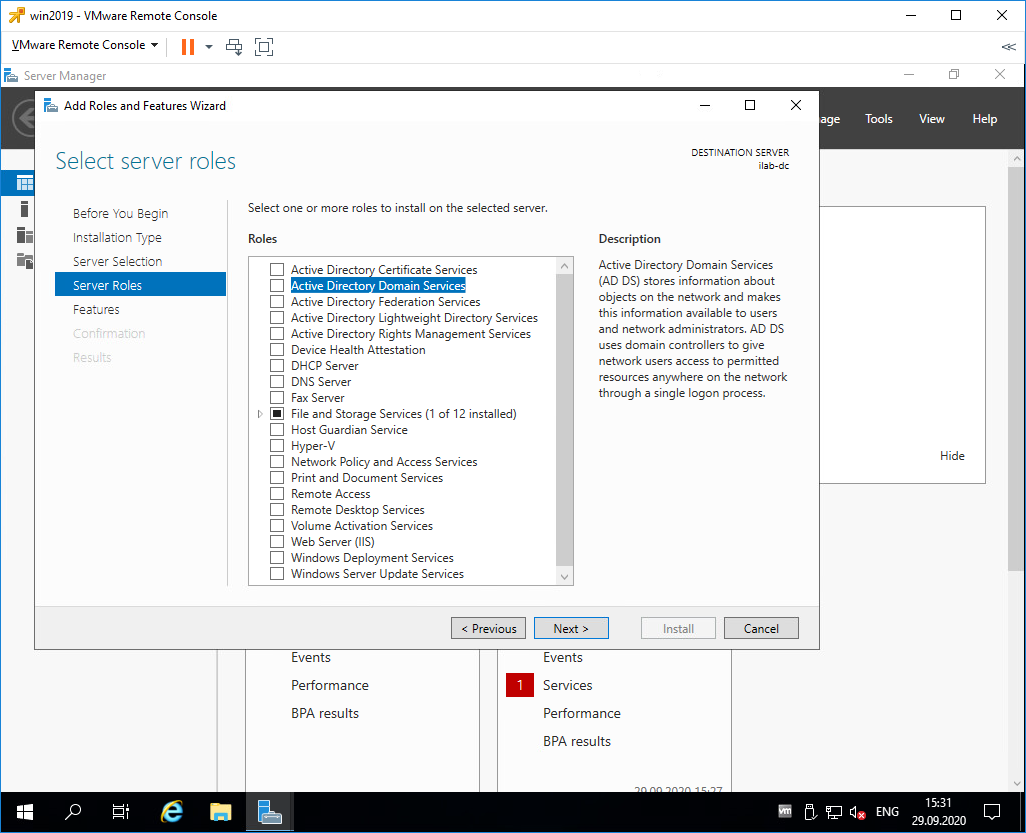

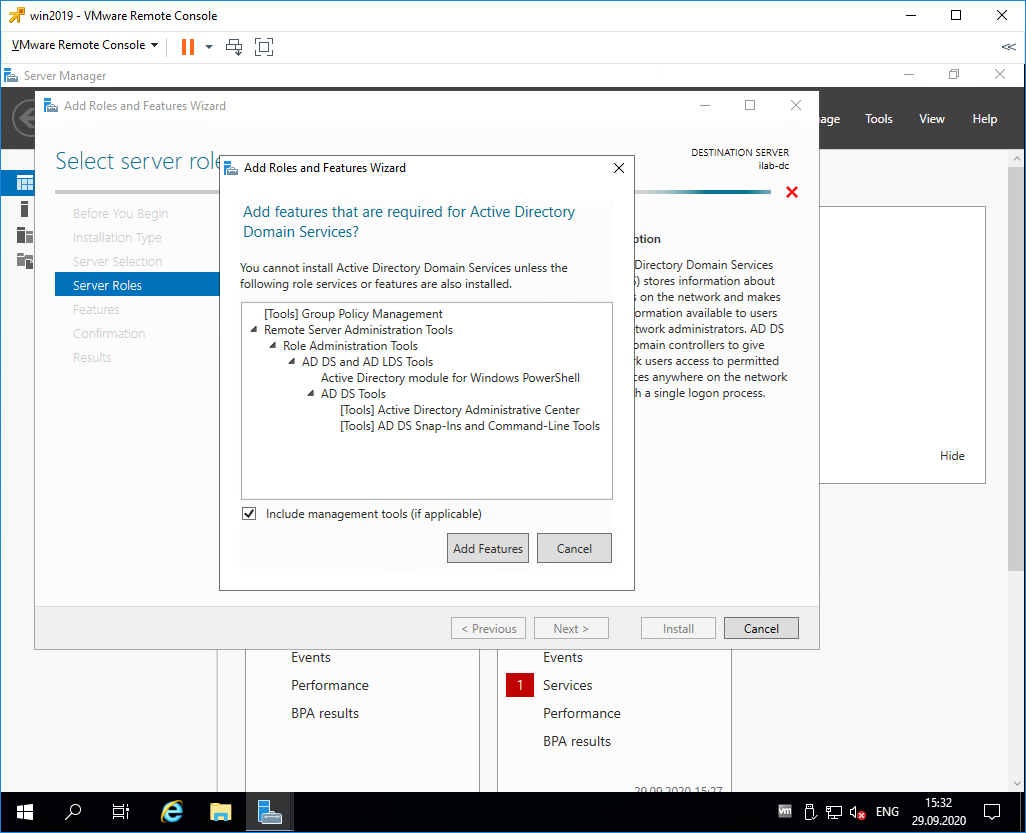

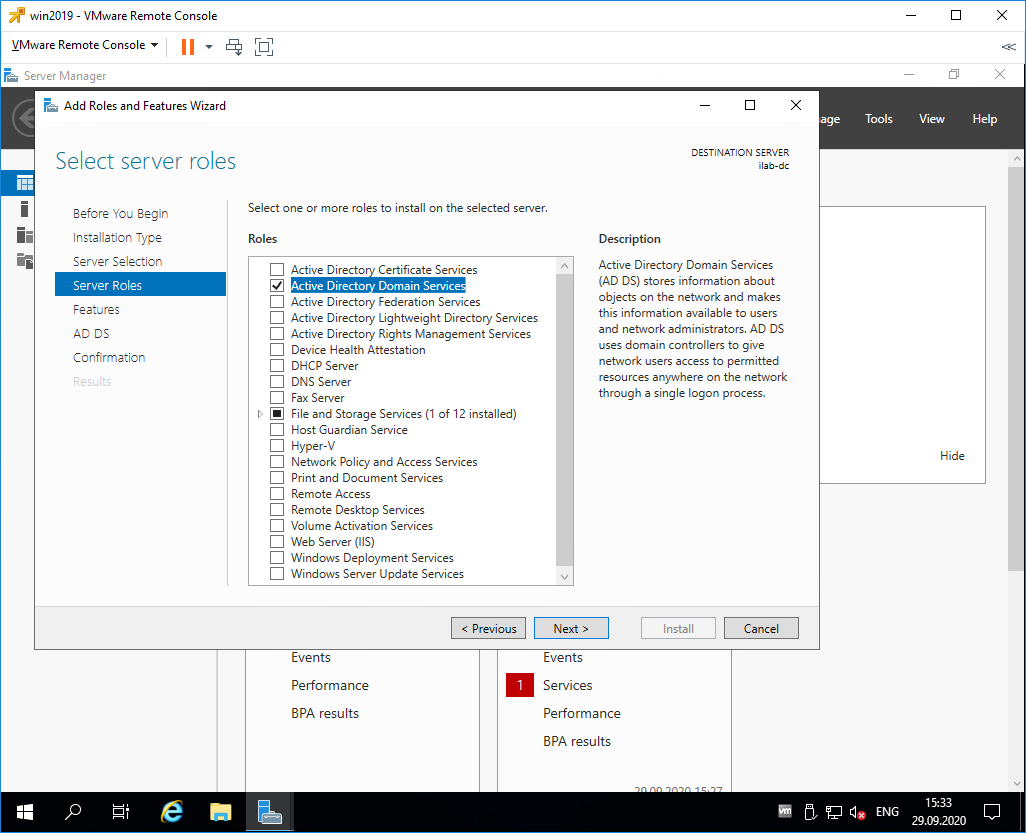

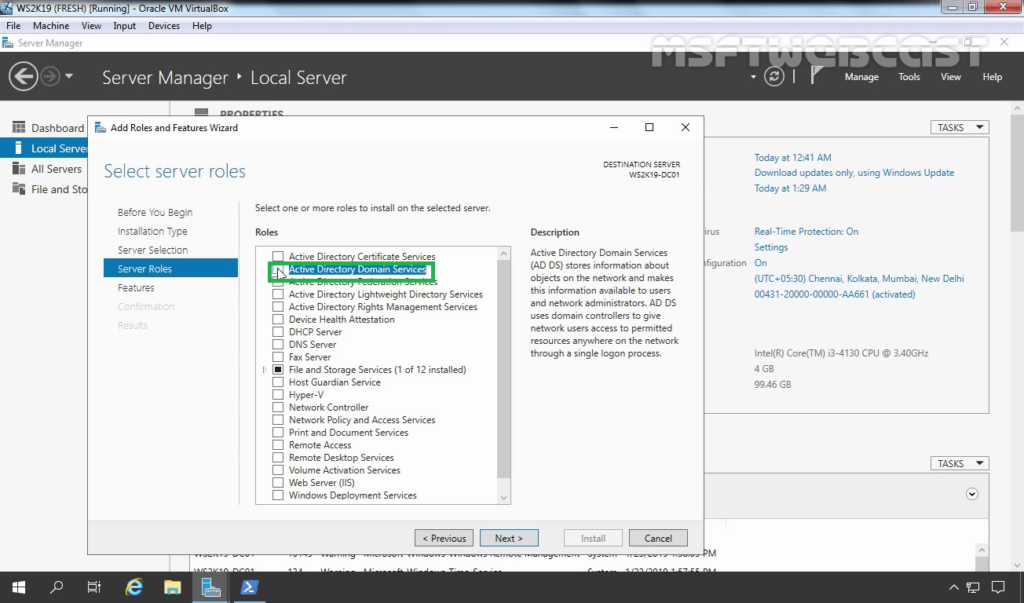

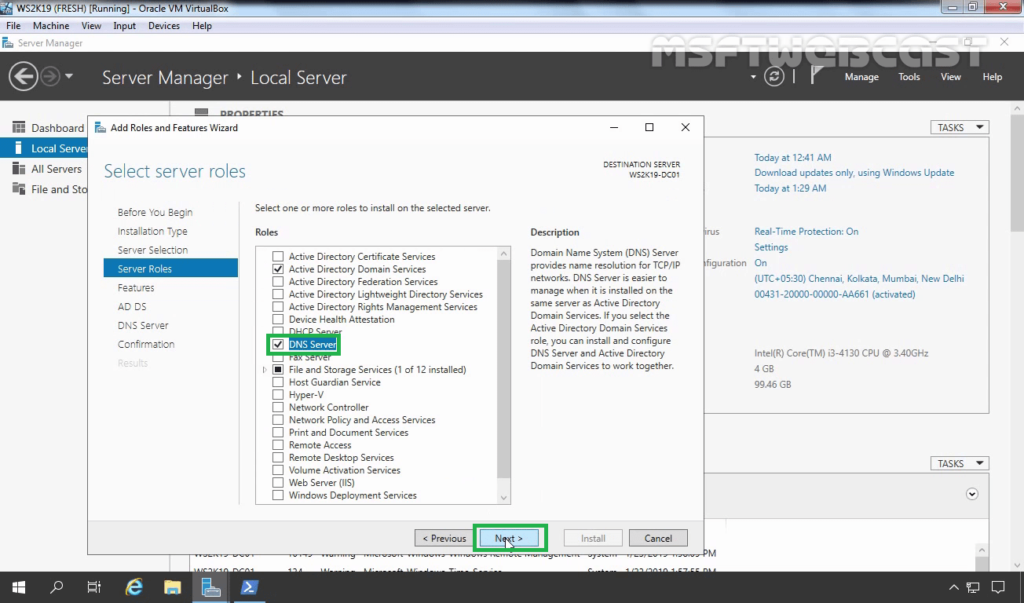

Выбираем роль “Active Directory Domain Services”.

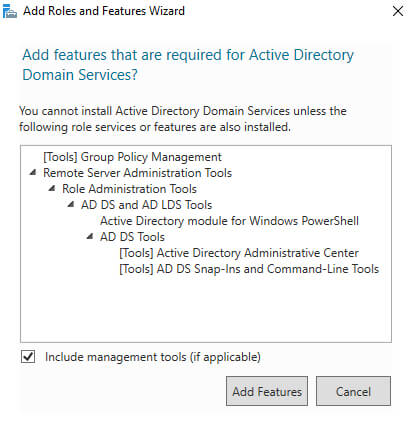

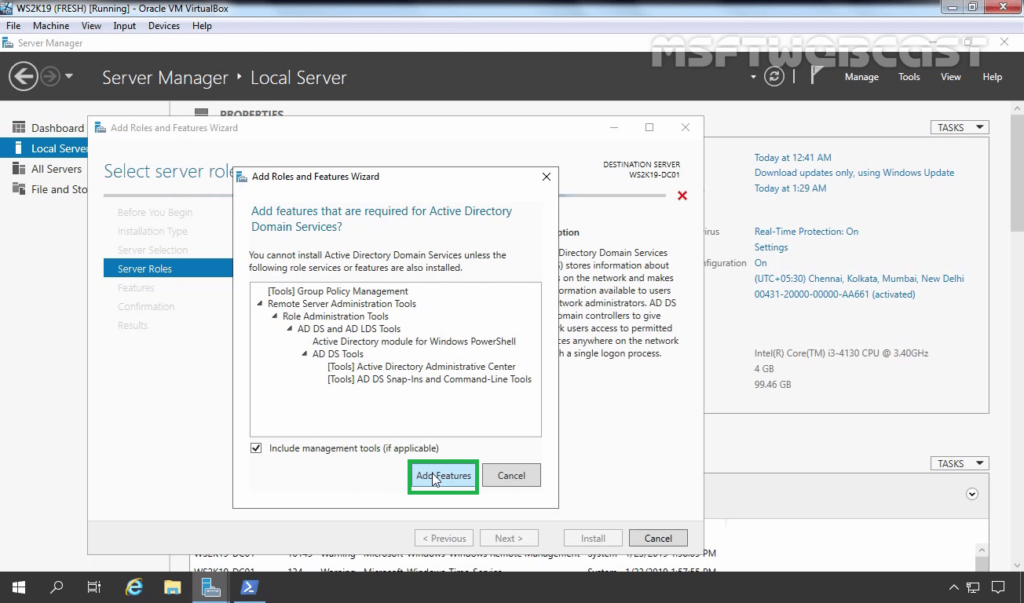

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

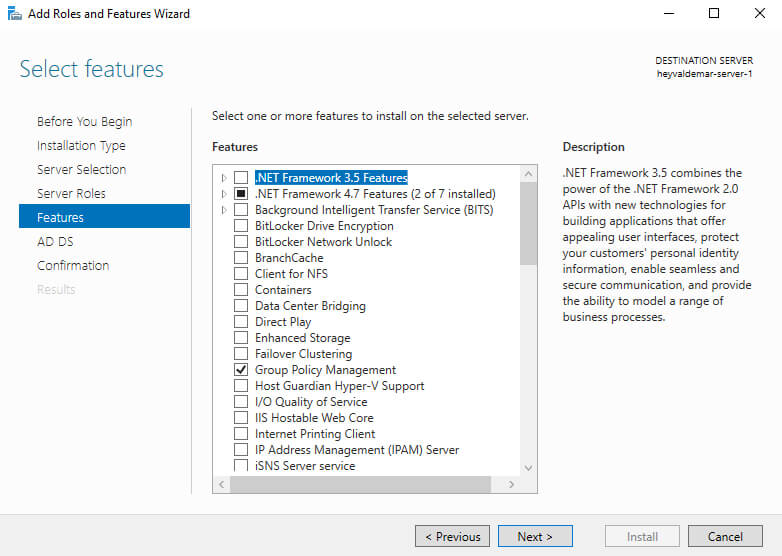

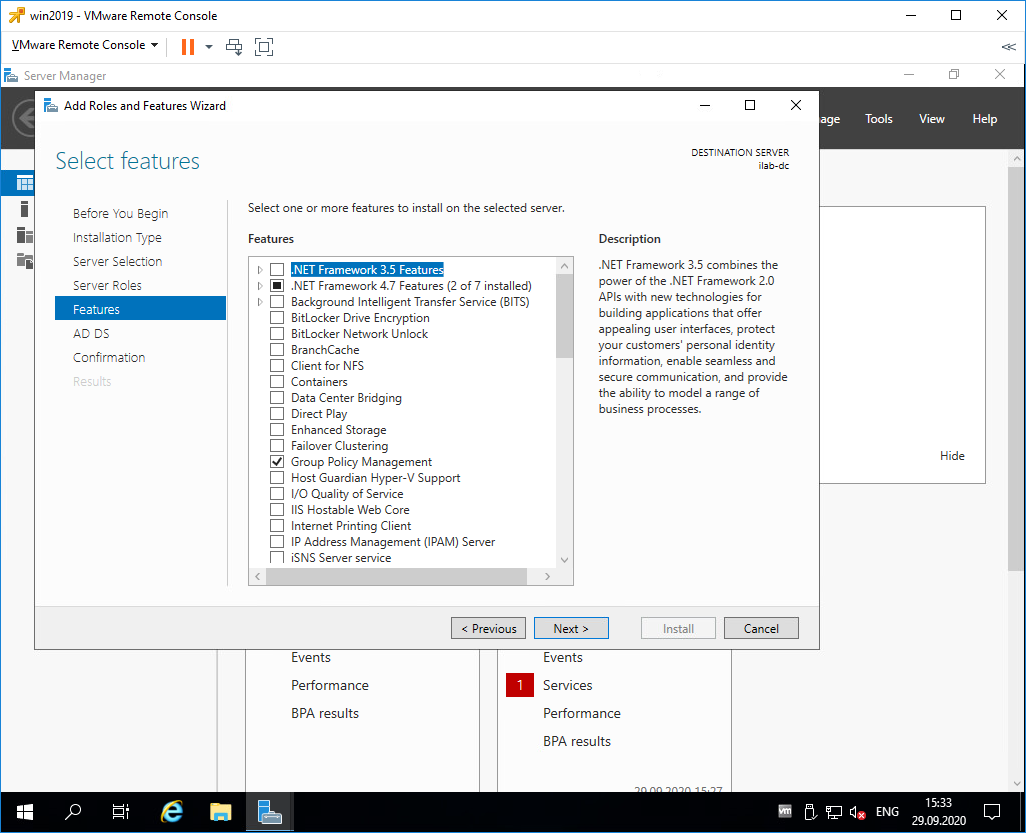

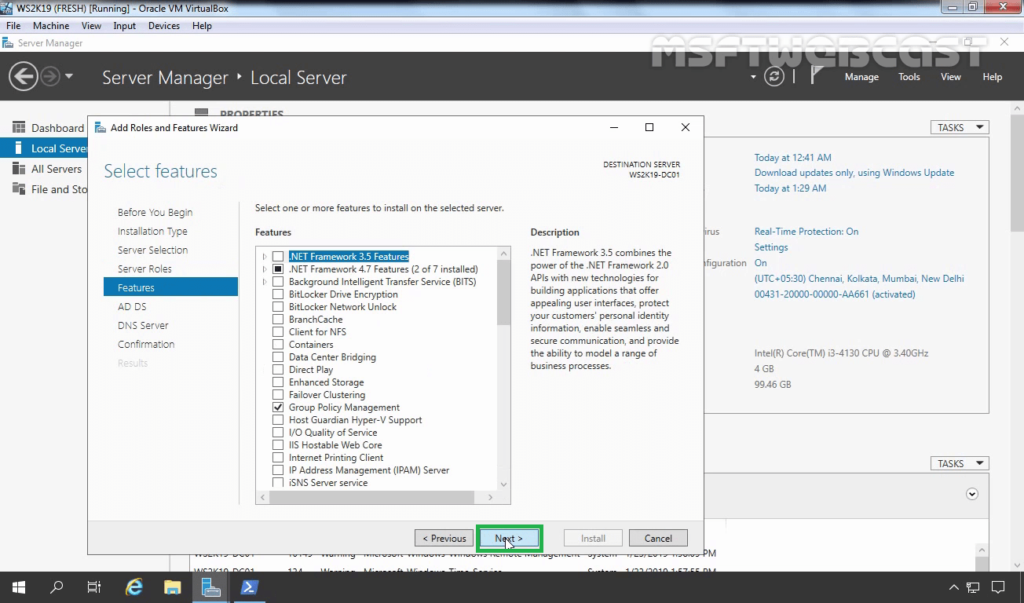

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

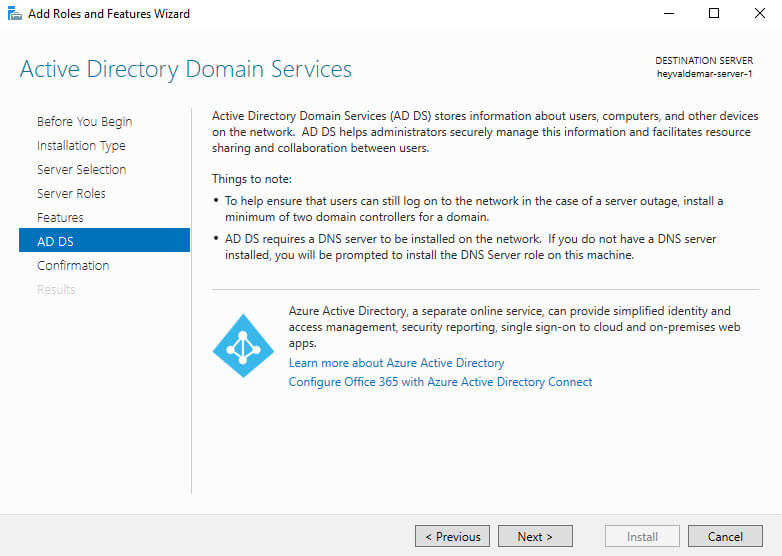

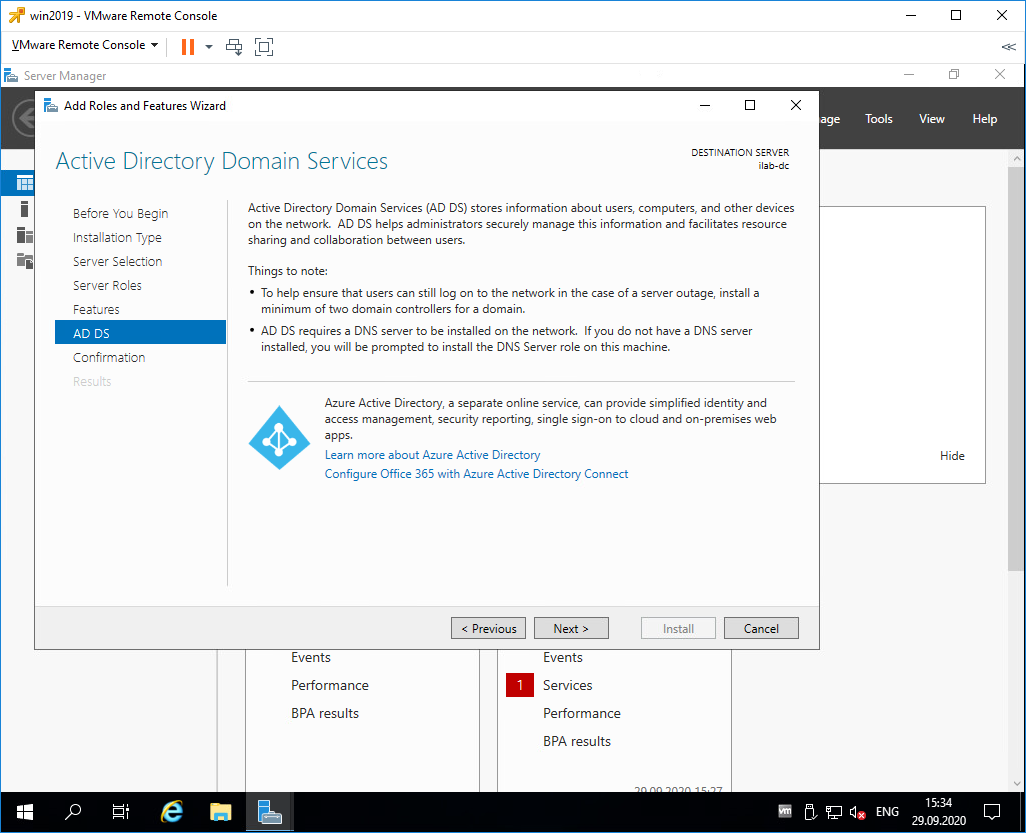

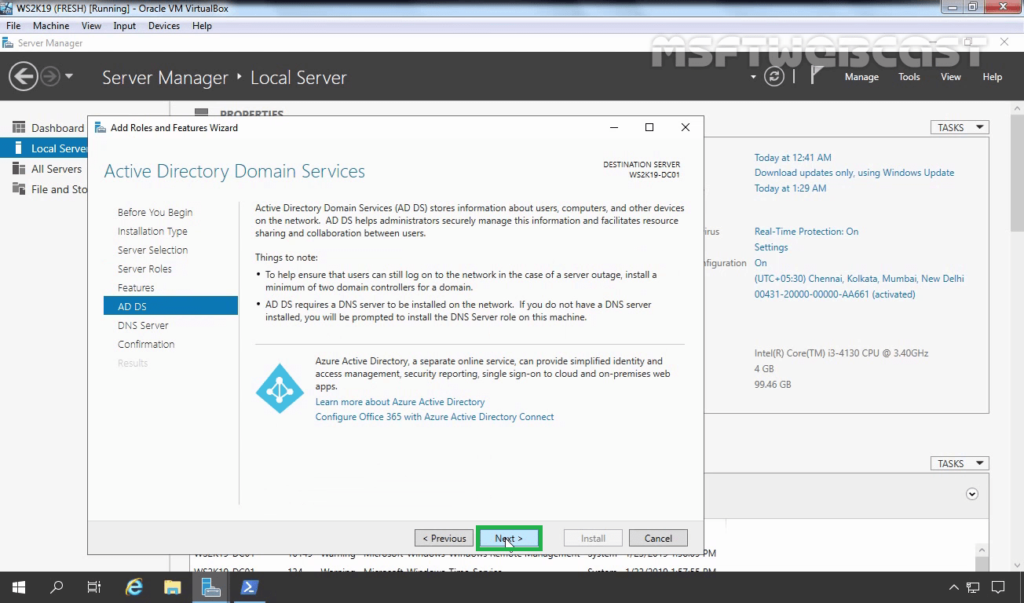

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

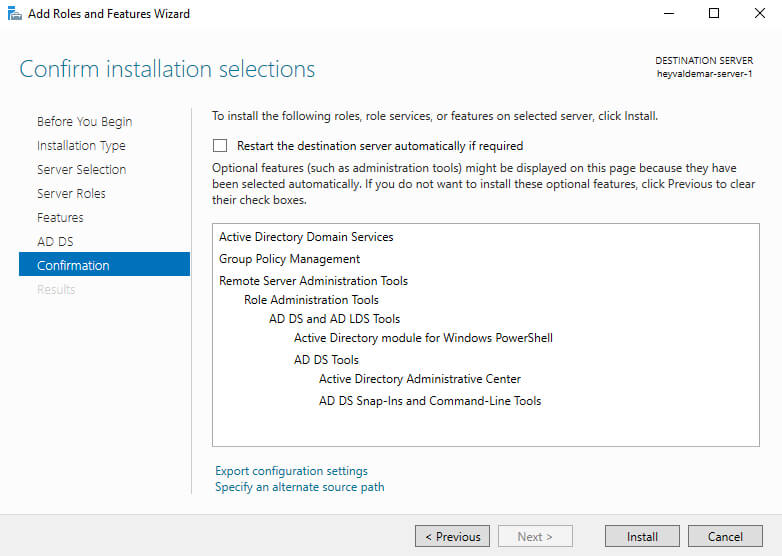

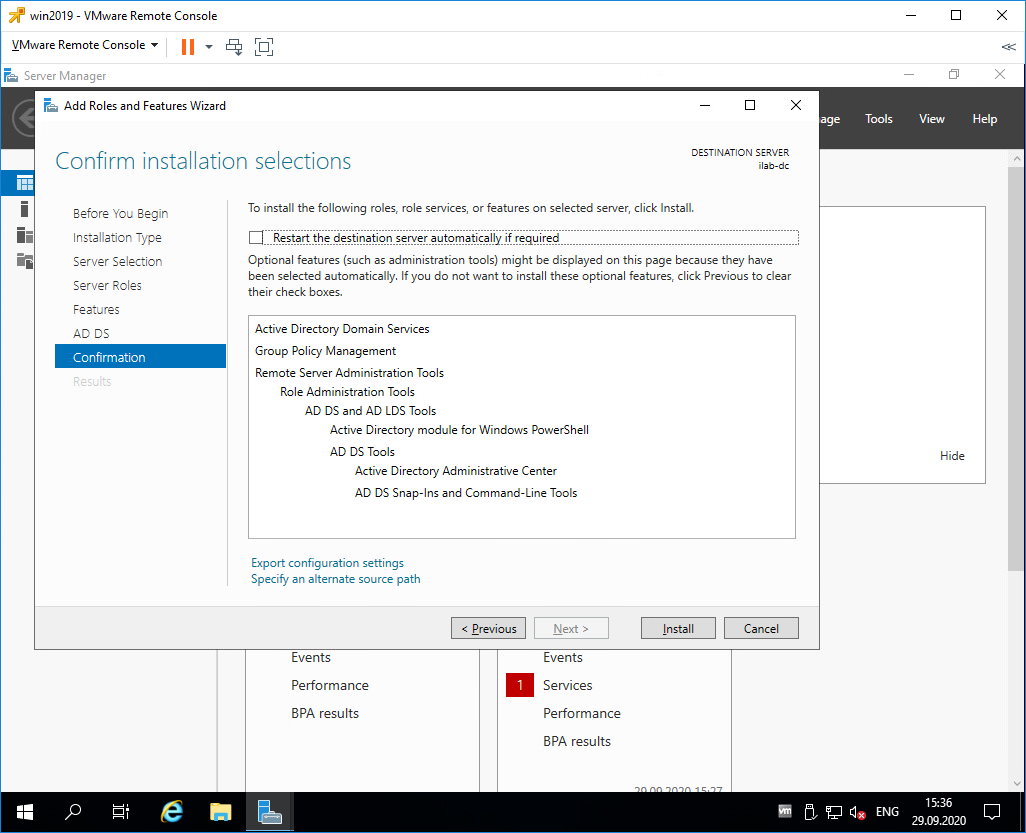

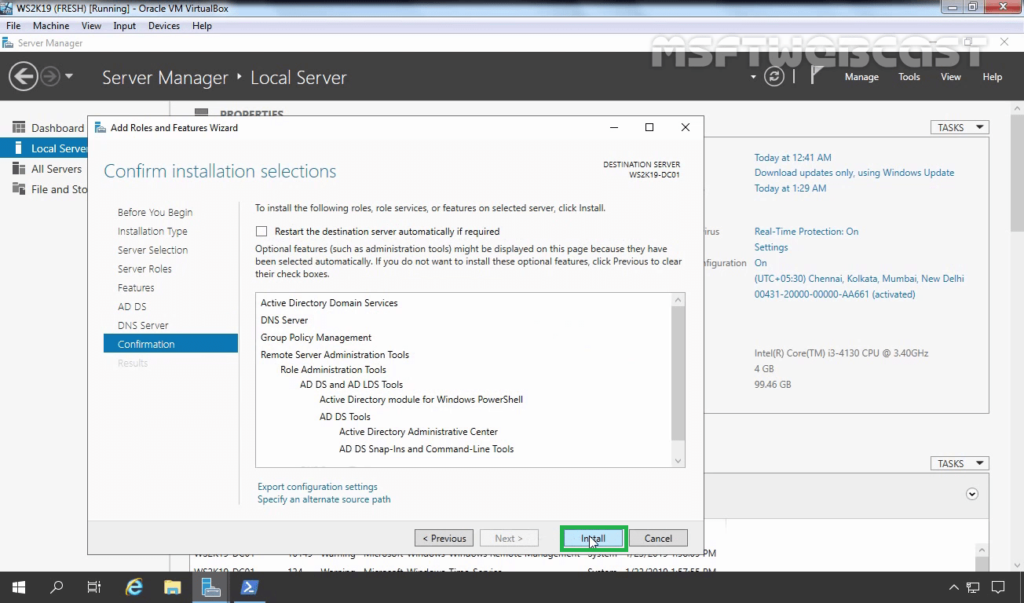

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

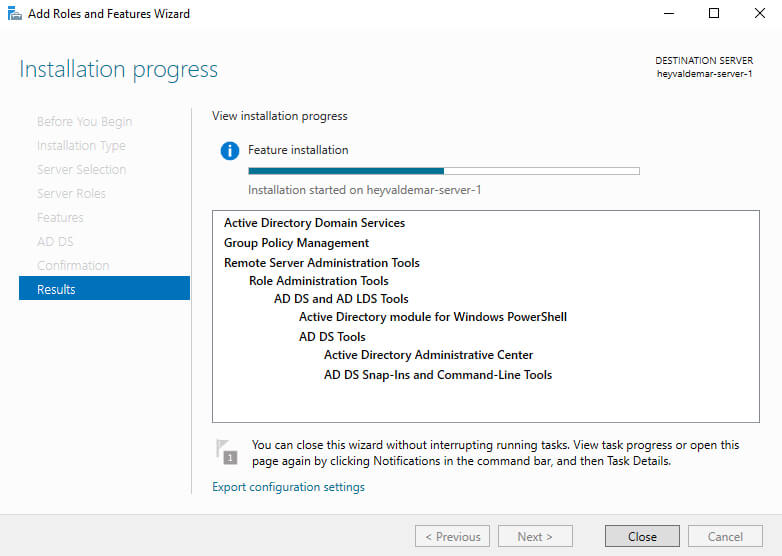

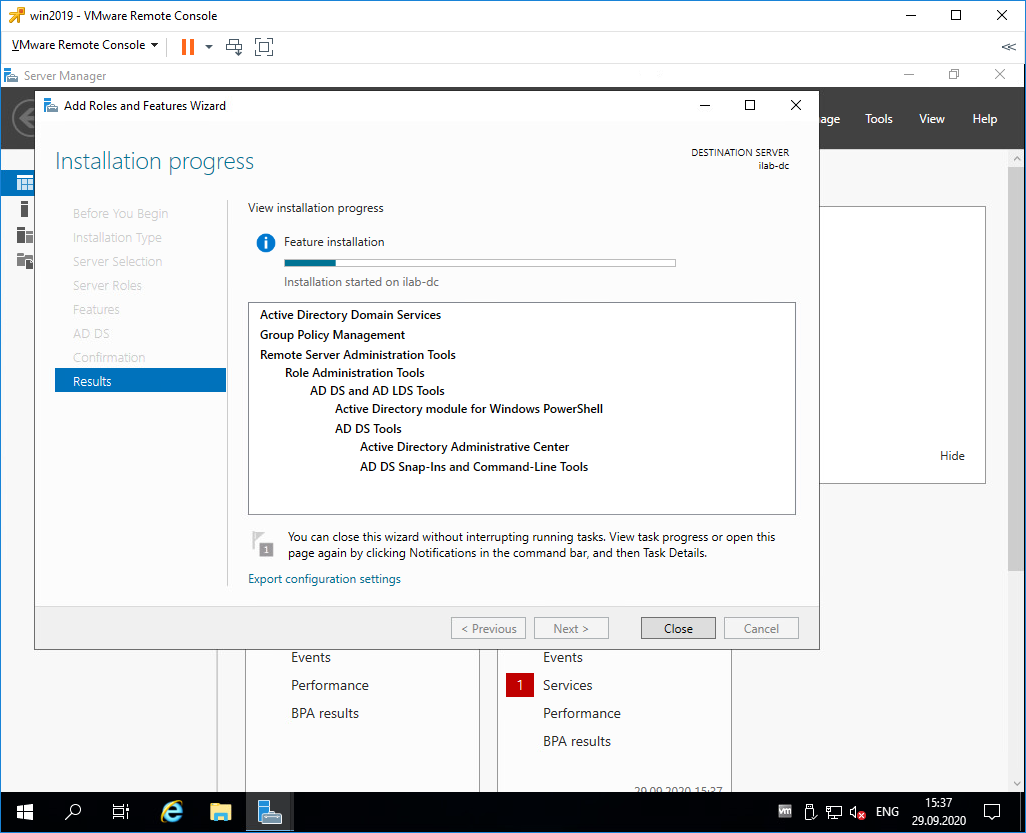

Началась установка выбранной роли и необходимых для нее компонентов.

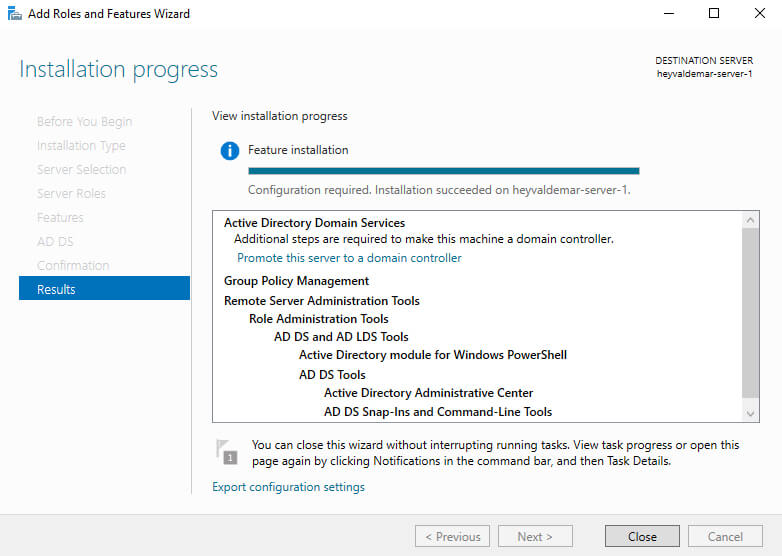

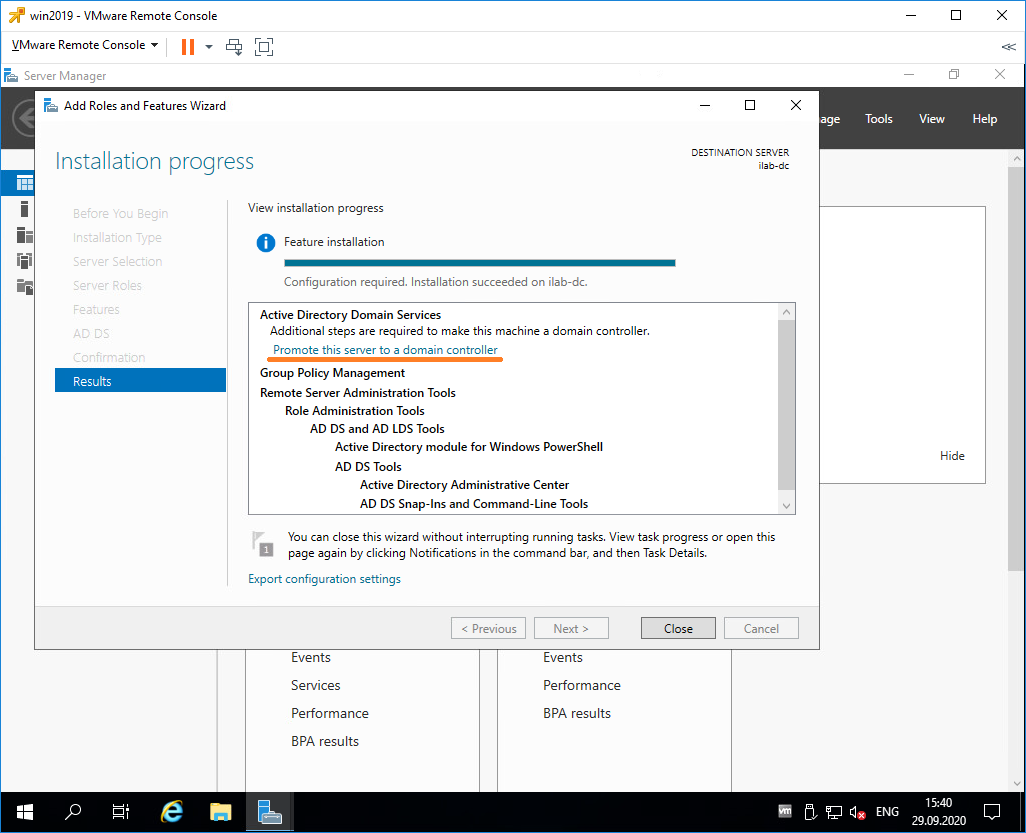

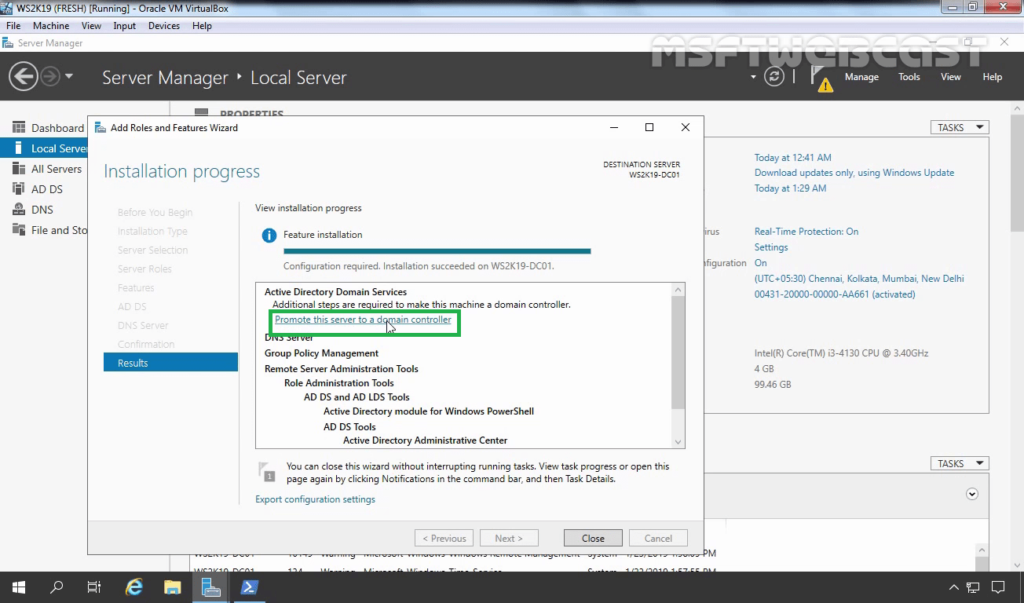

Установка роли “Active Directory Domain Services” завершена.

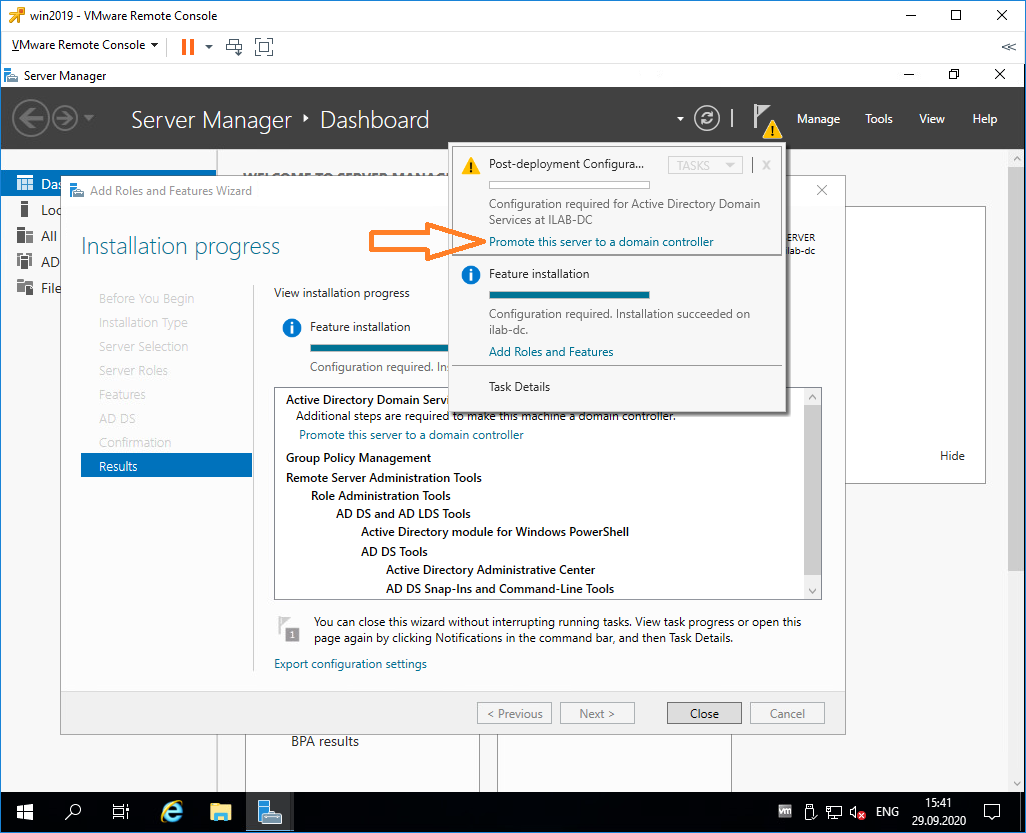

Теперь нажимаем на кнопку “Promote this server to a domain controller”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

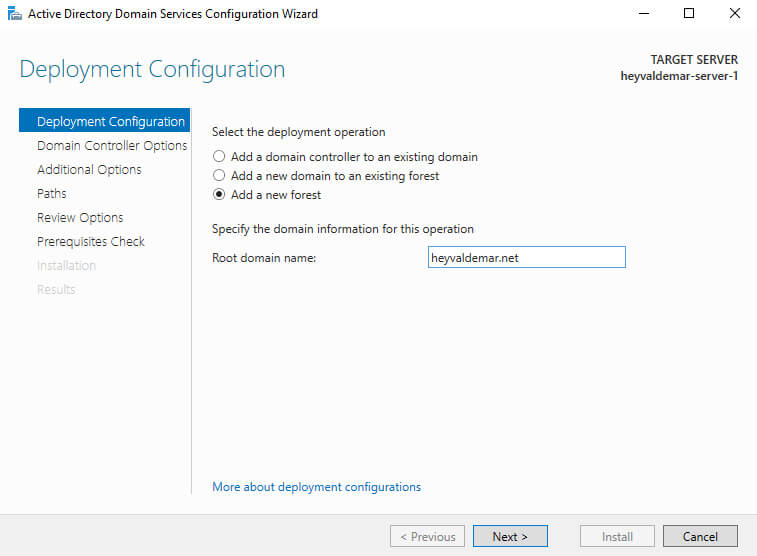

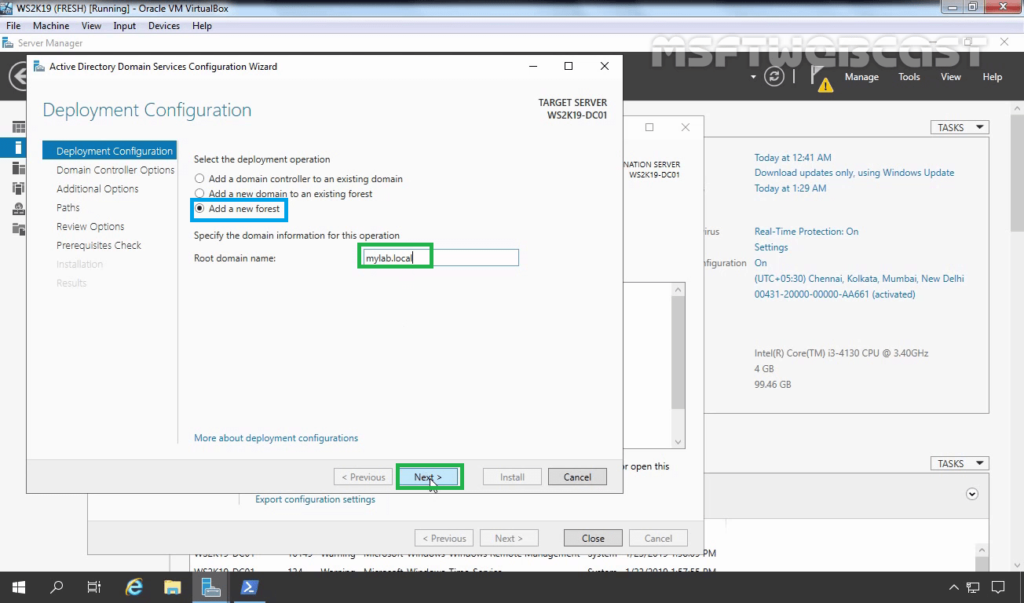

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

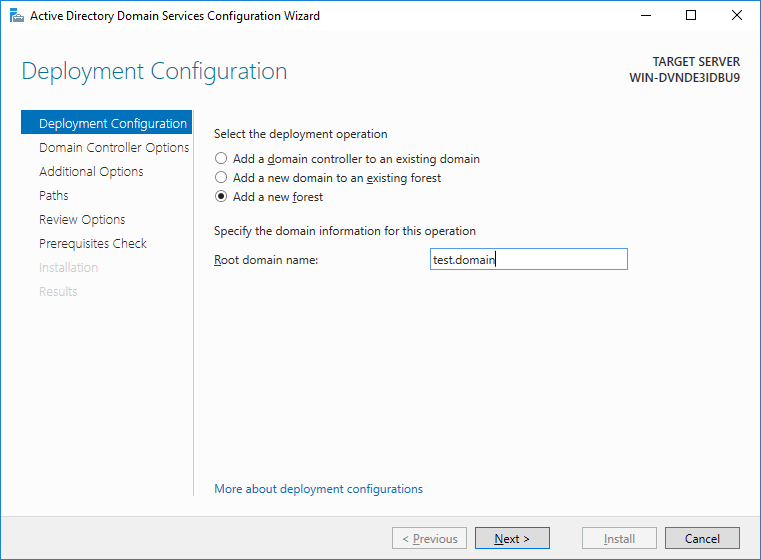

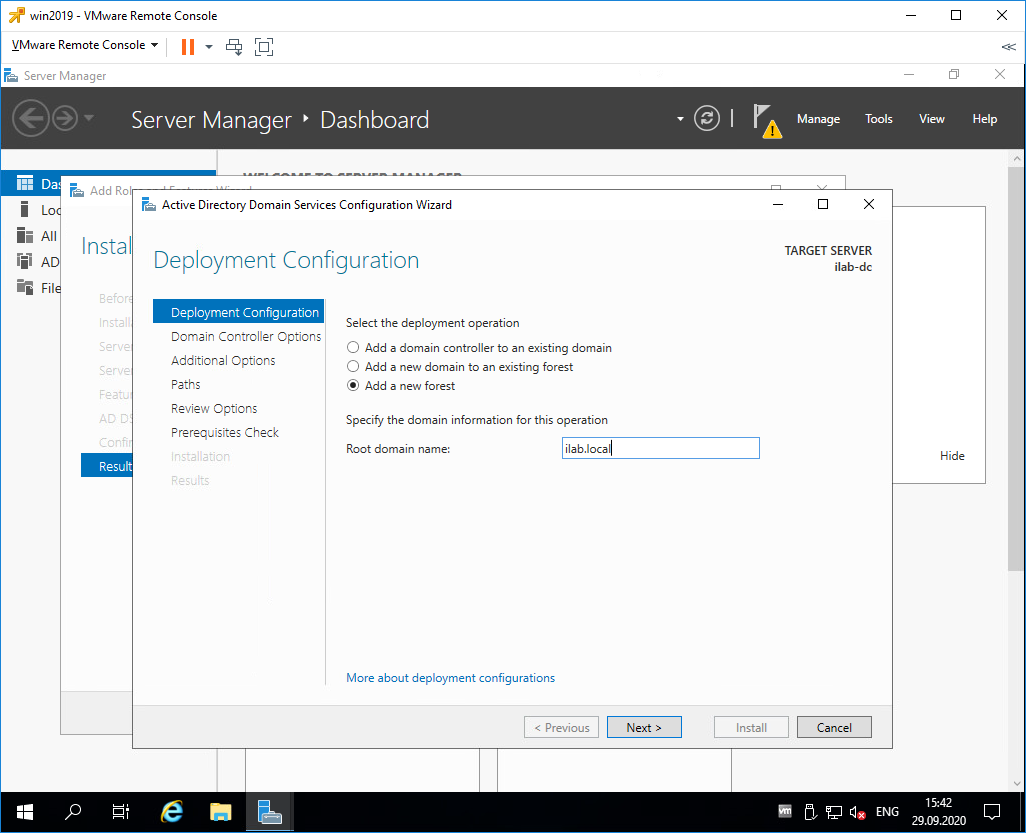

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Configuration Wizard” выбираем пункт “Add a new forest” и в поле “Root domain name” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

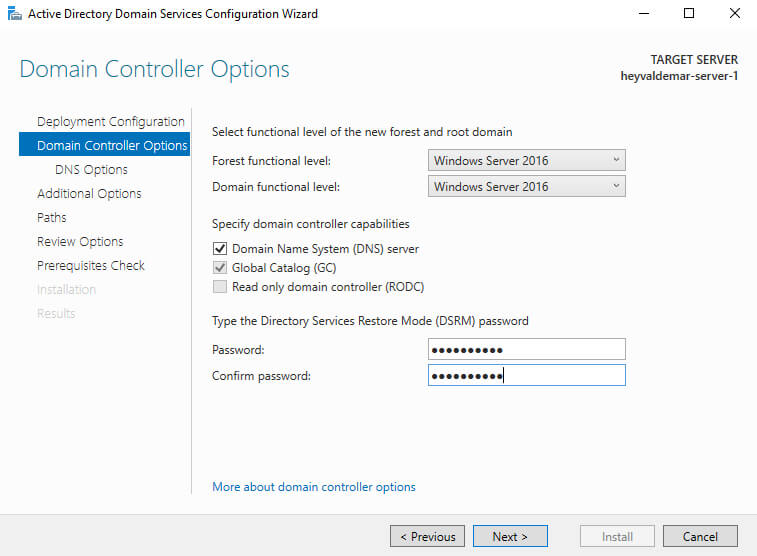

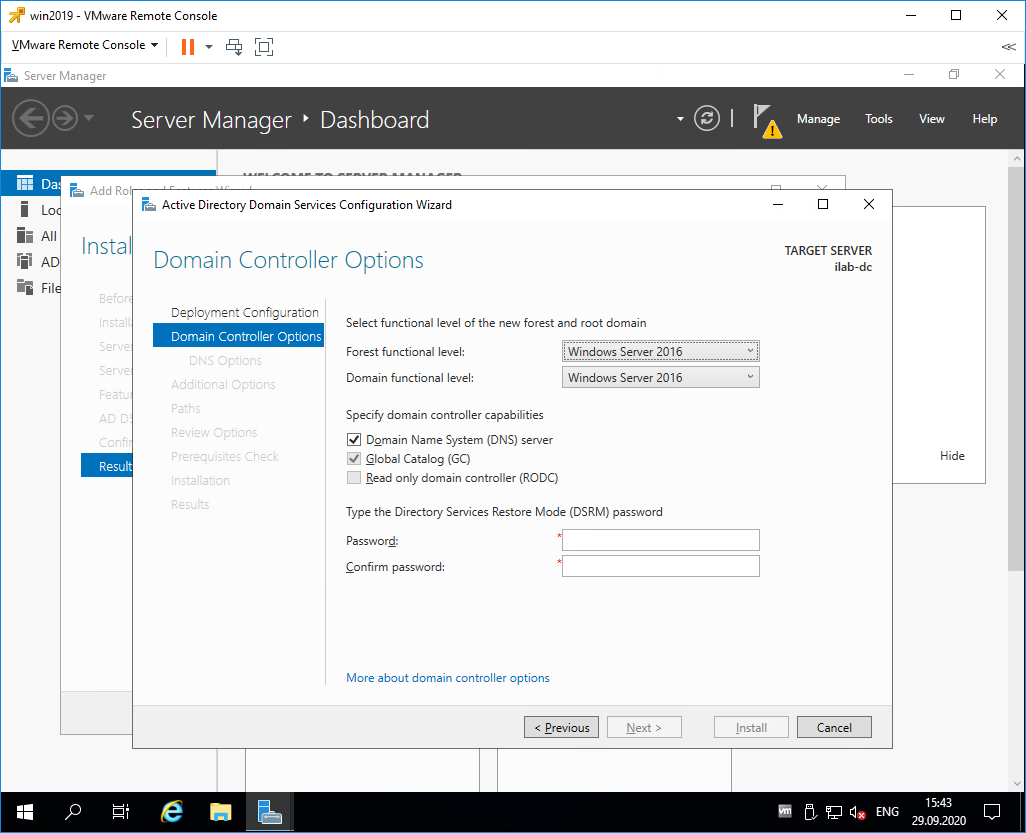

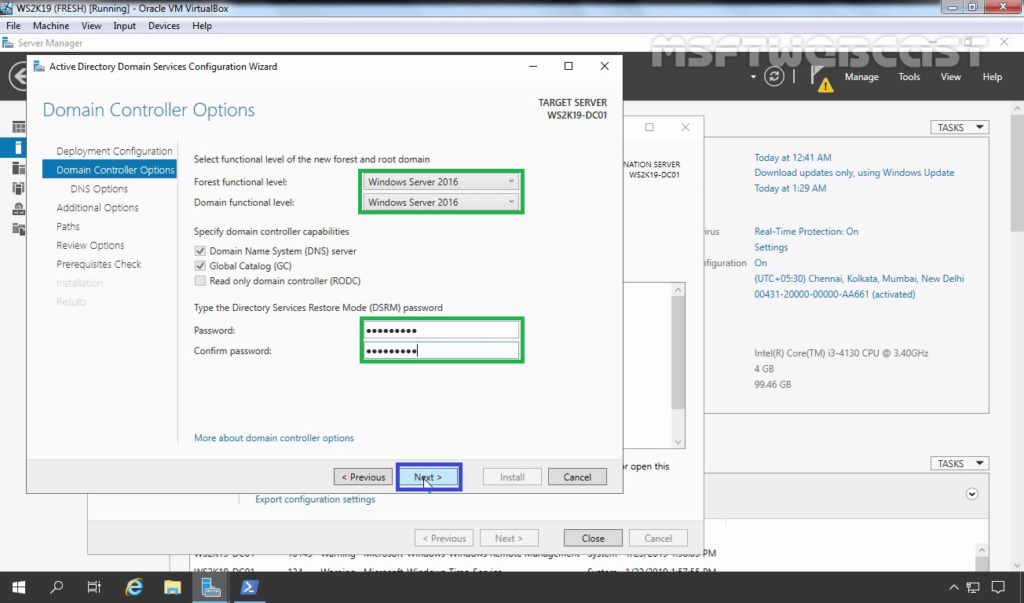

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2019, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Next”.

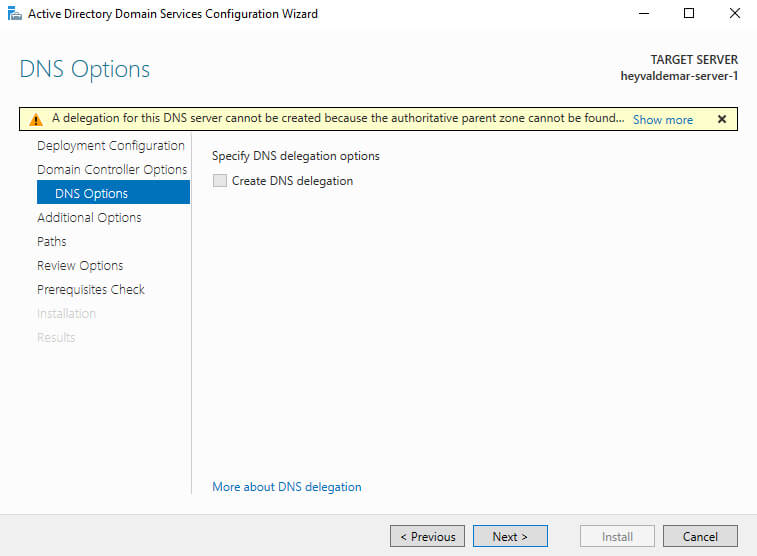

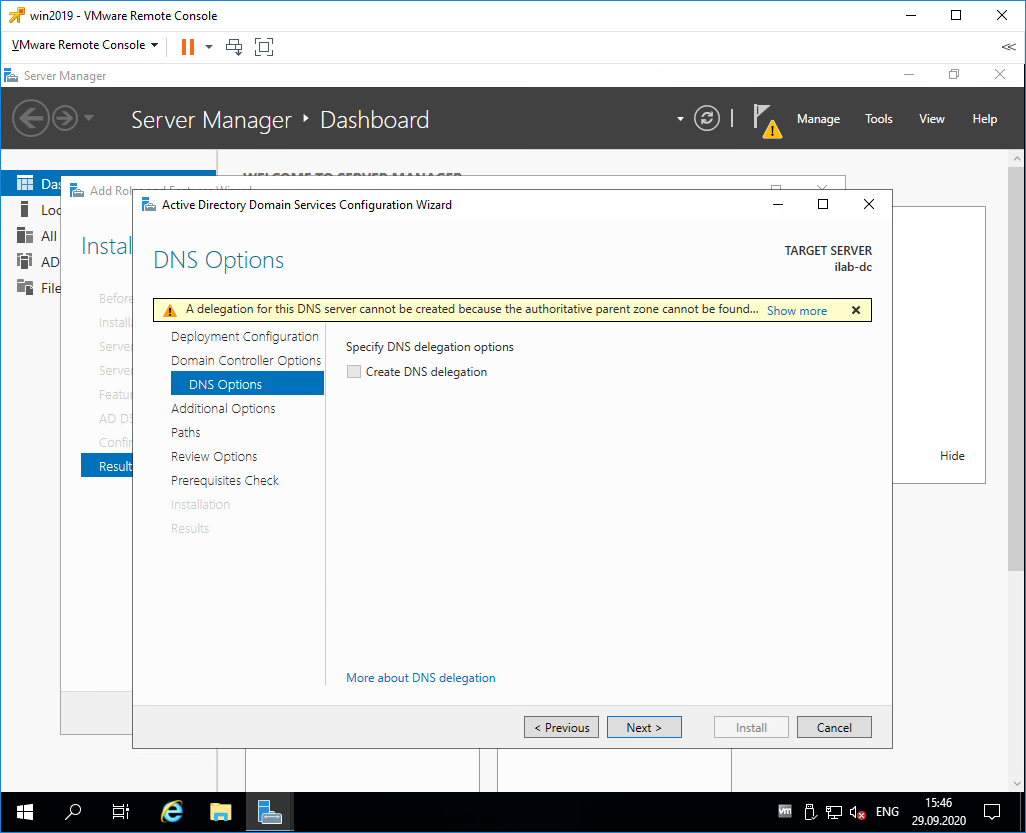

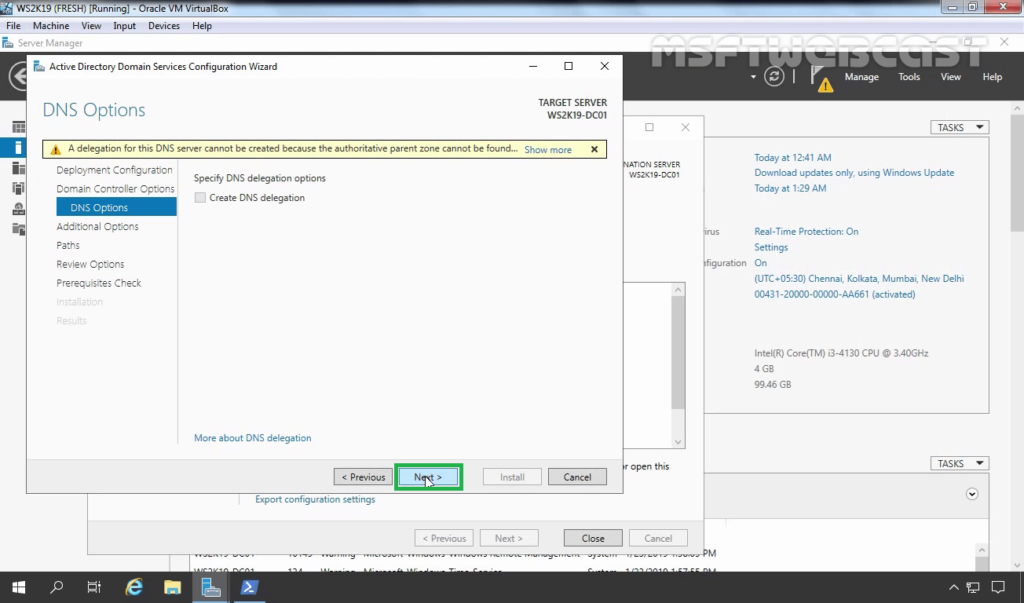

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Next”.

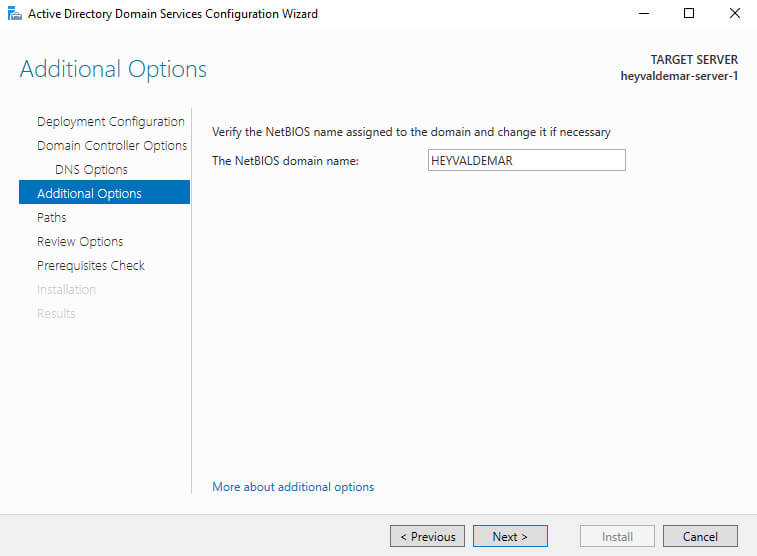

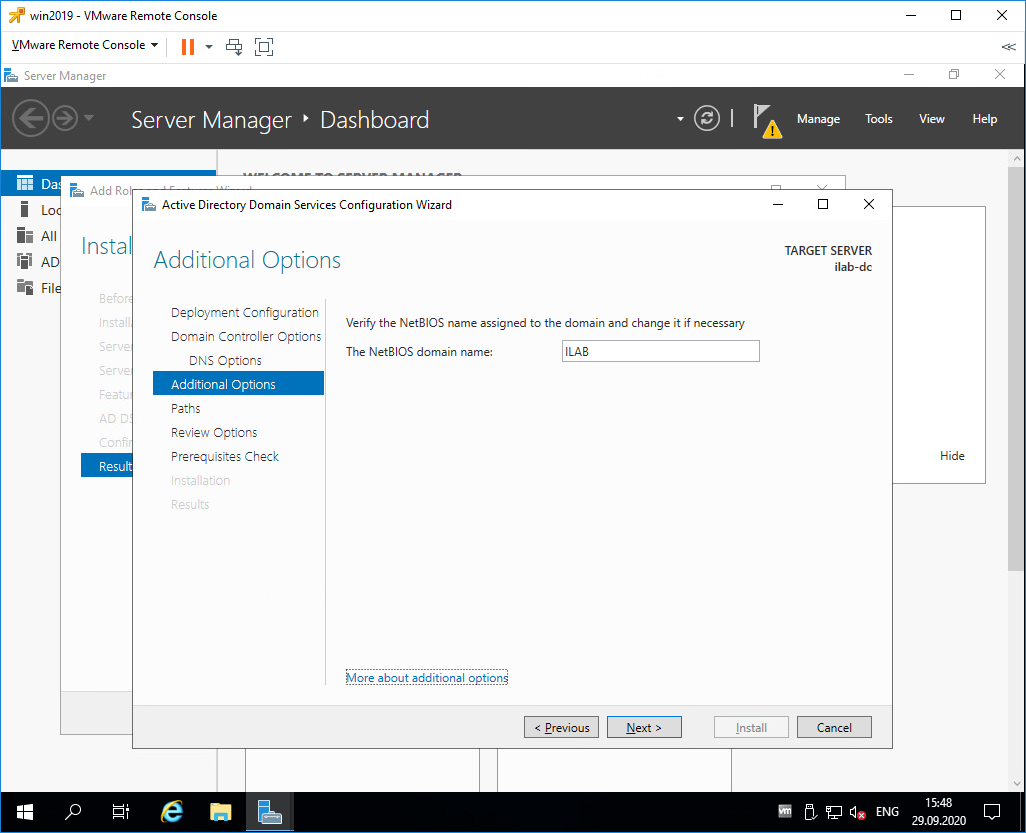

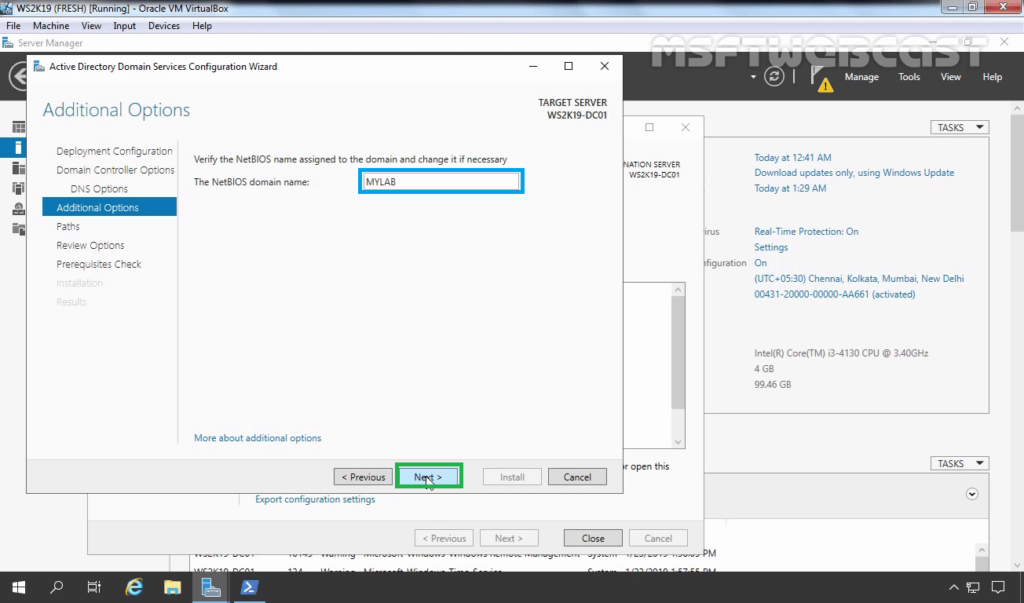

Далее можно изменить NetBIOS имя которое было присвоено вашему домену. Рекомендую оставить значение NetBIOS по умолчанию.

Нажимаем на кнопку “Next”.

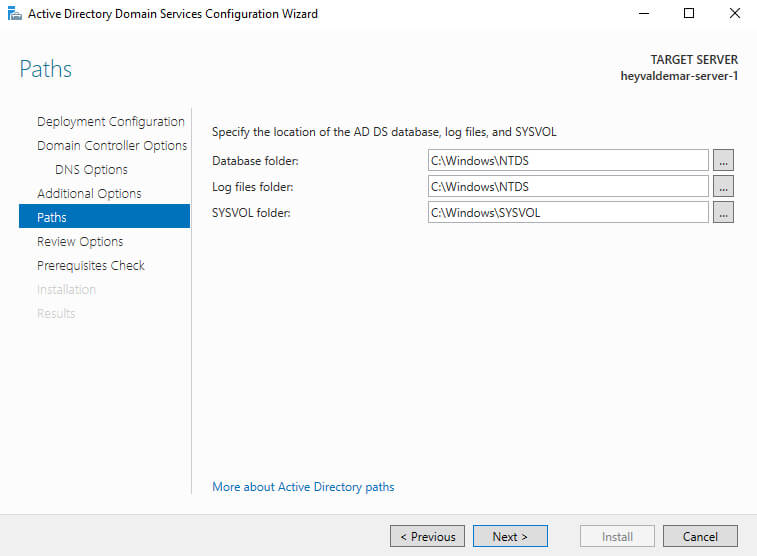

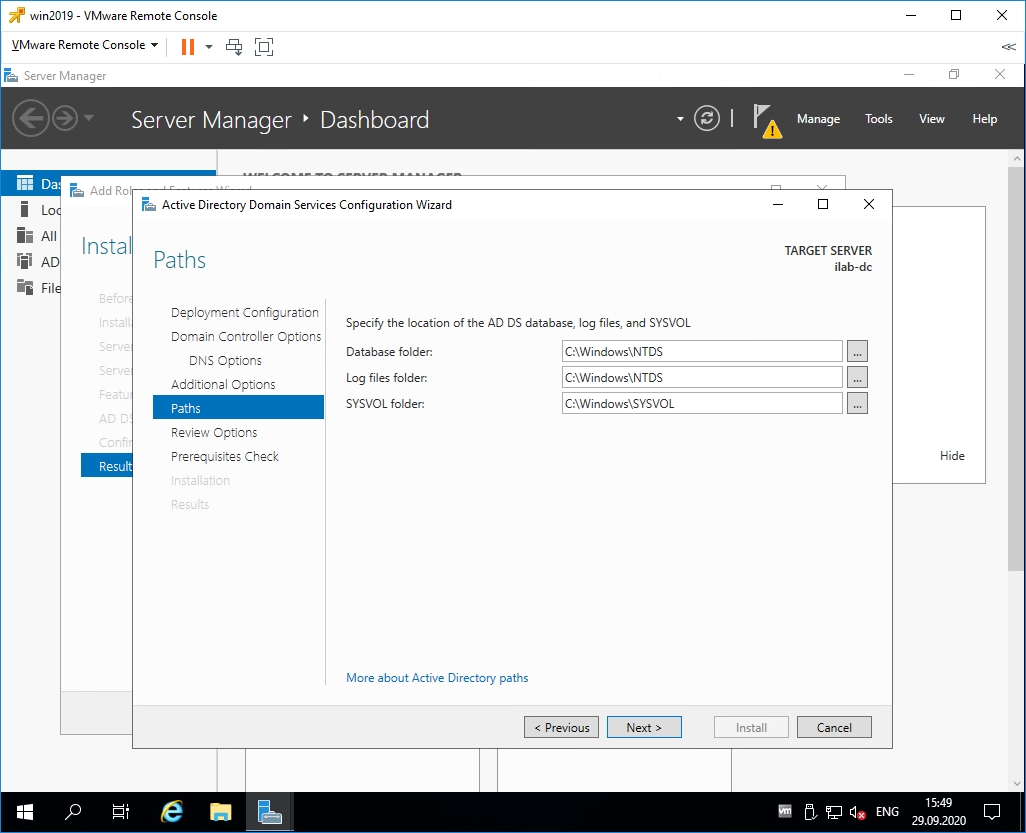

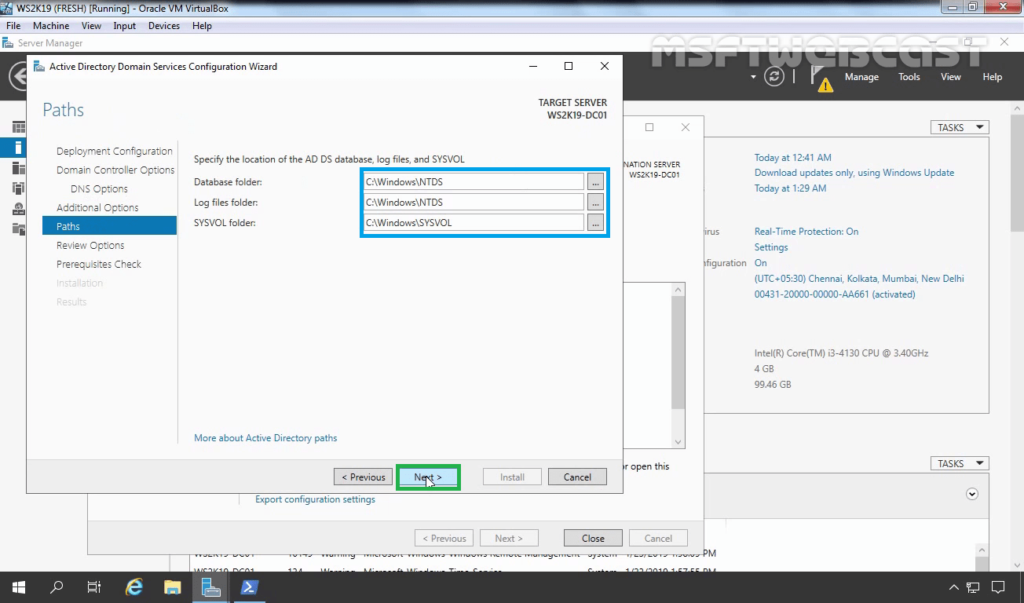

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

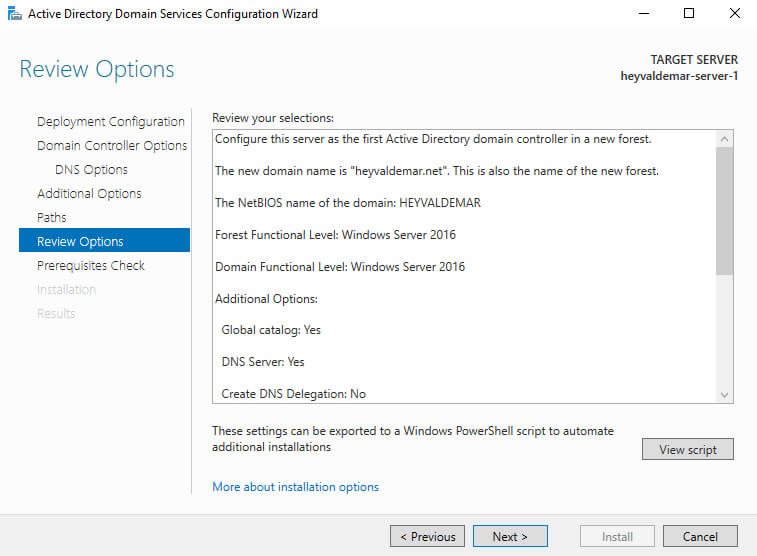

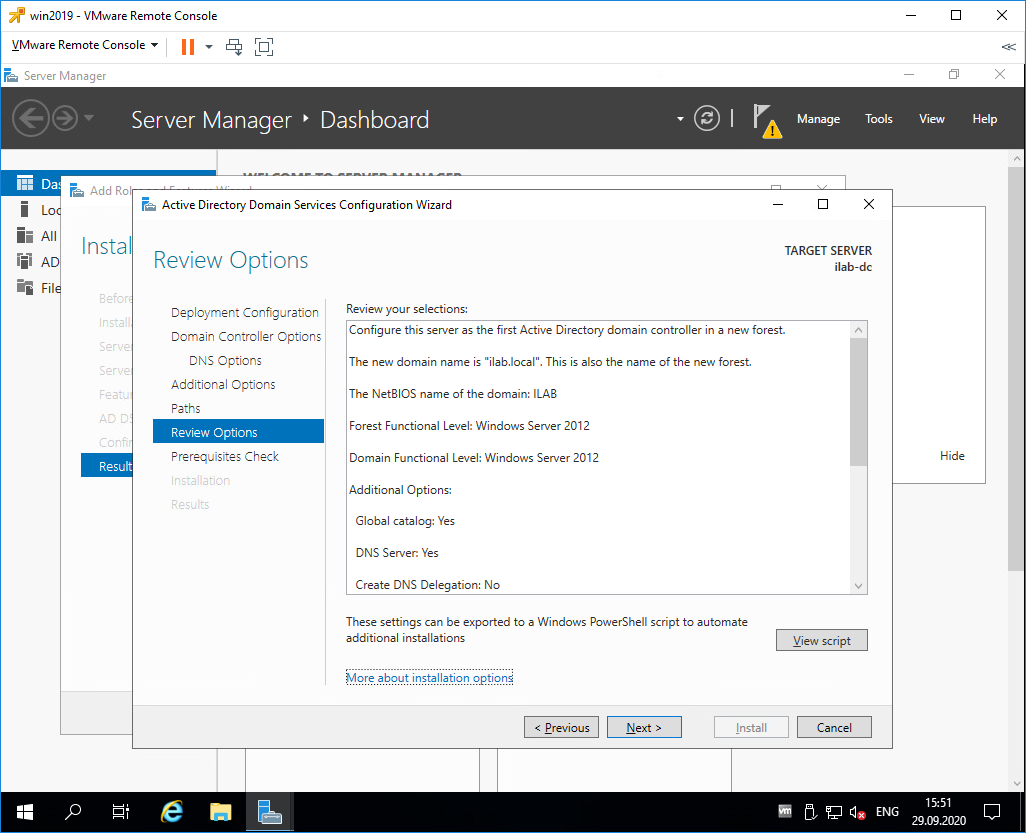

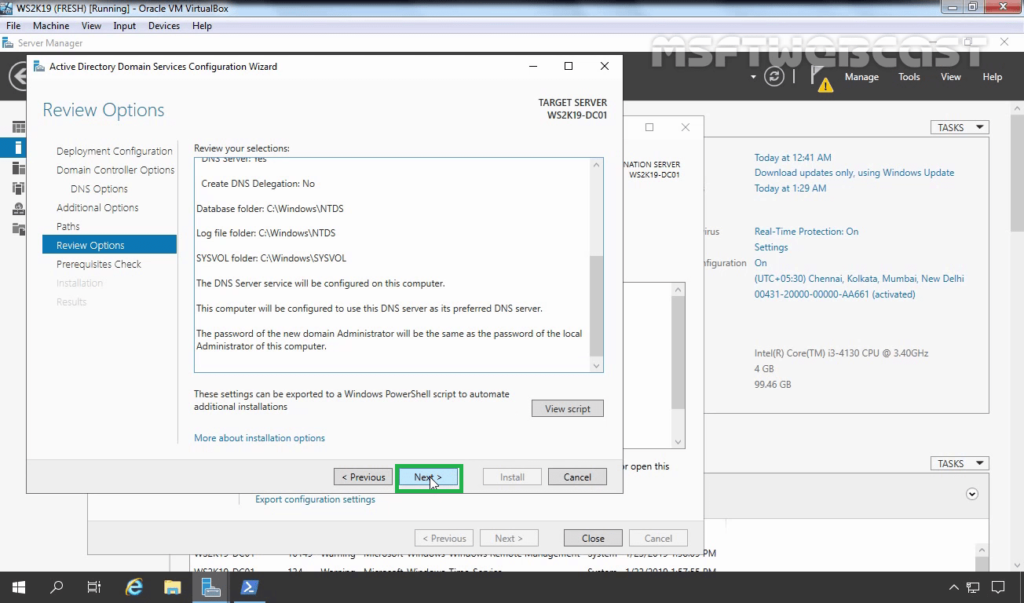

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

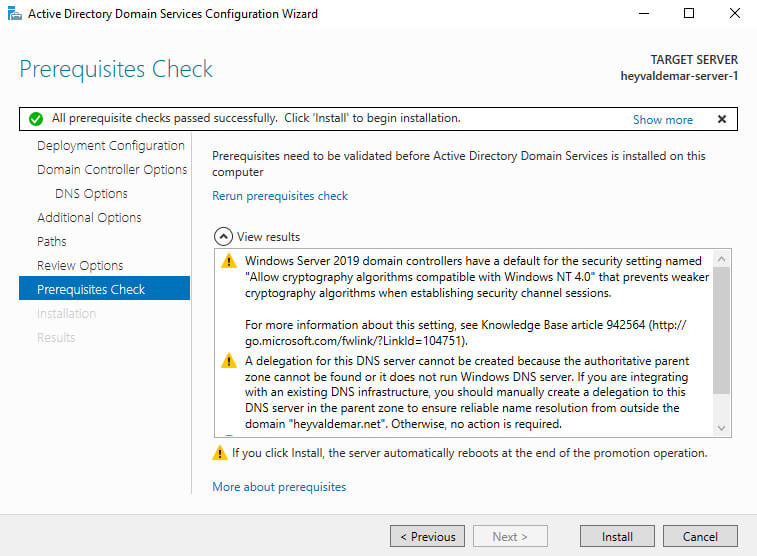

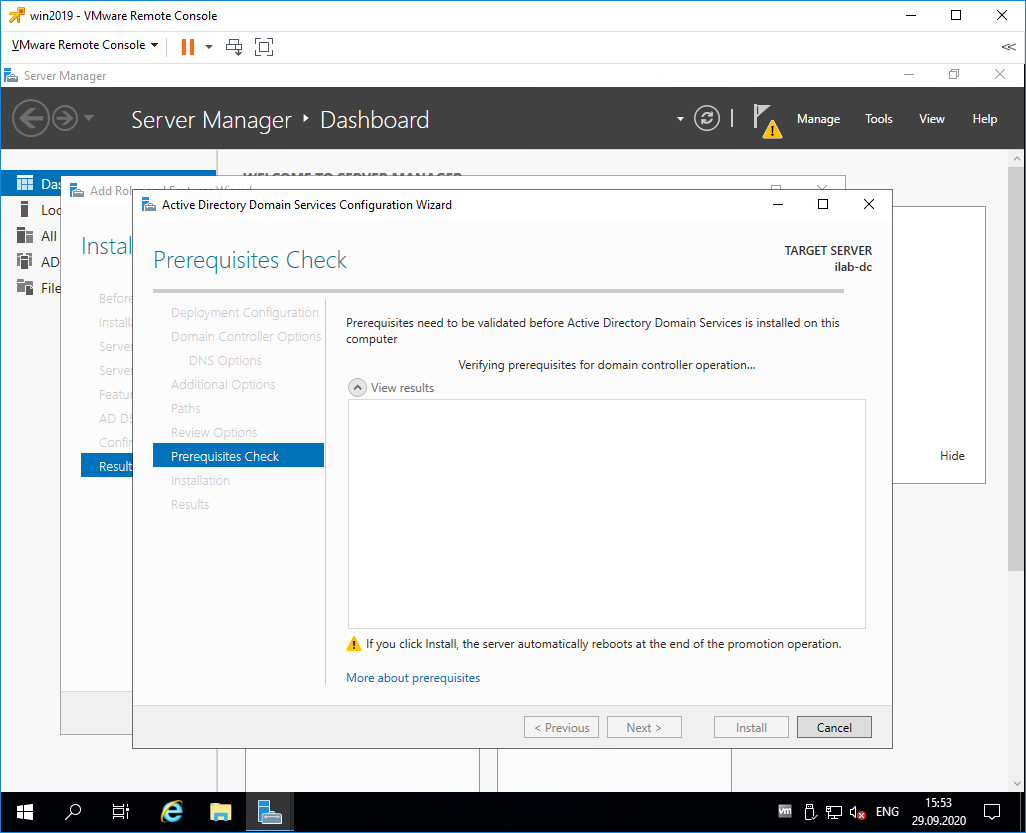

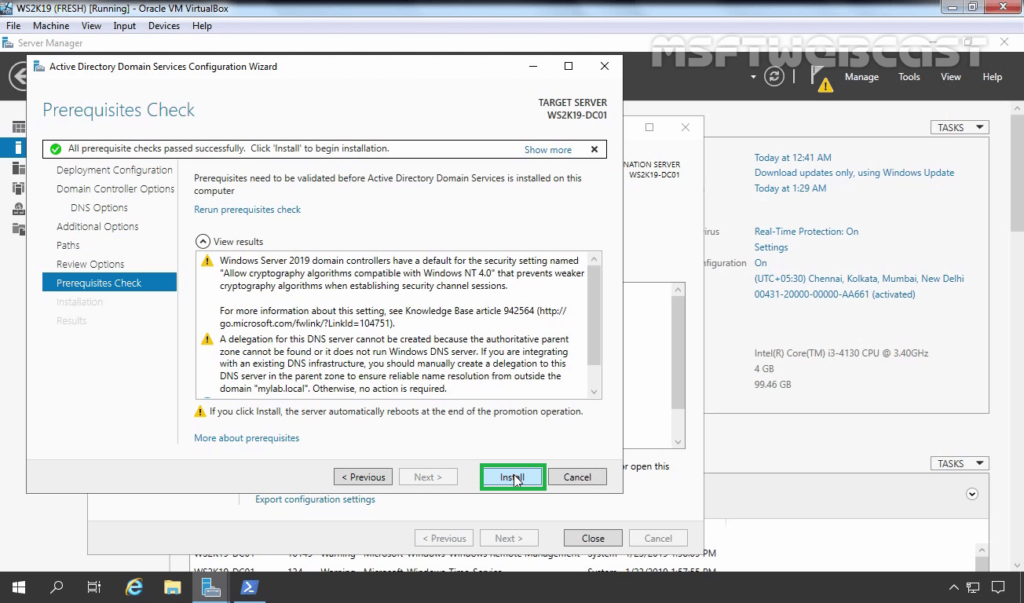

Далее “Мастер настройки AD DS” проверит все ли предварительные требования соблюдены и выведет отчет.

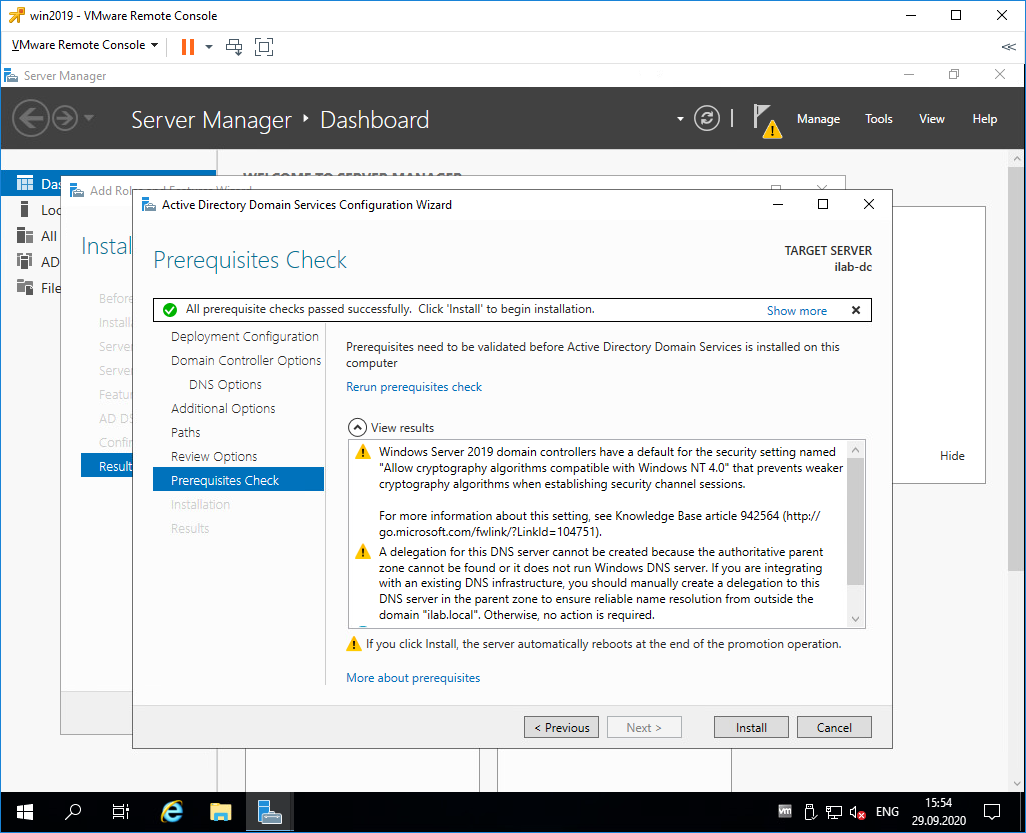

Сообщение “All prerequisite checks are passed successfully” означает, что все требования соблюдены.

Нажимаем на кнопку “Install”.

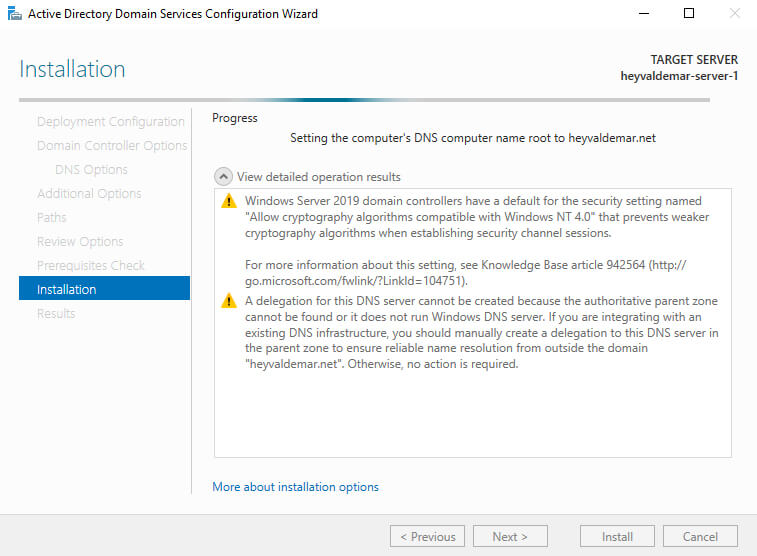

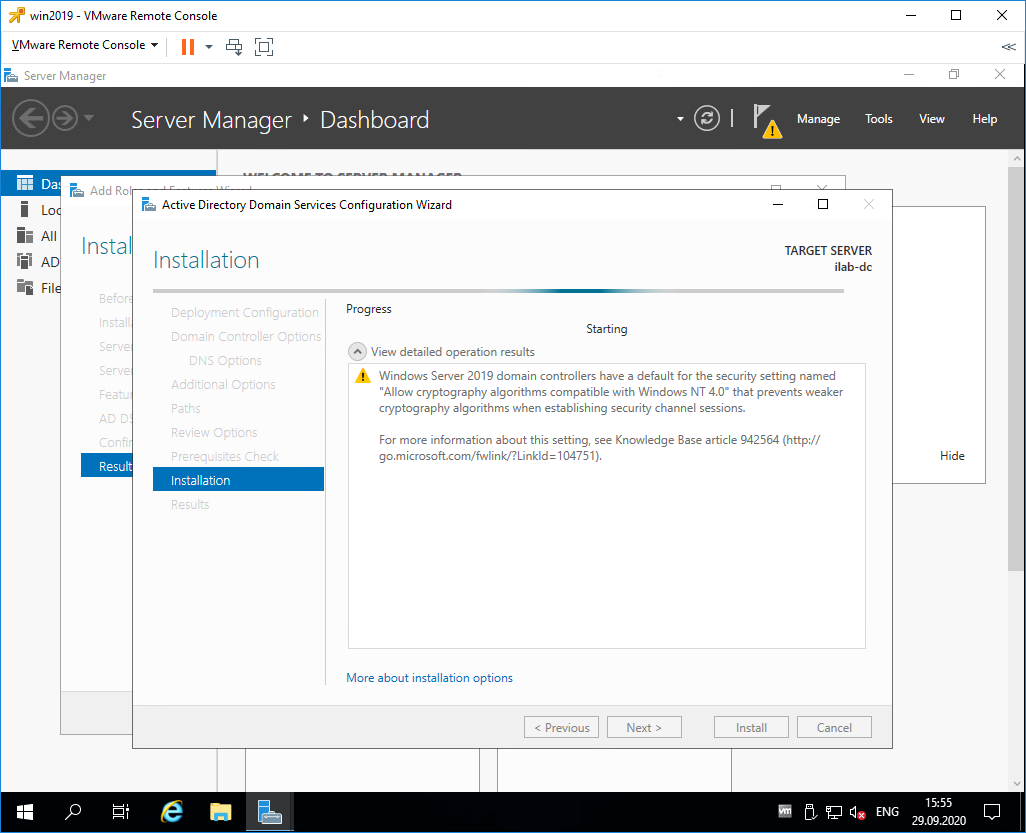

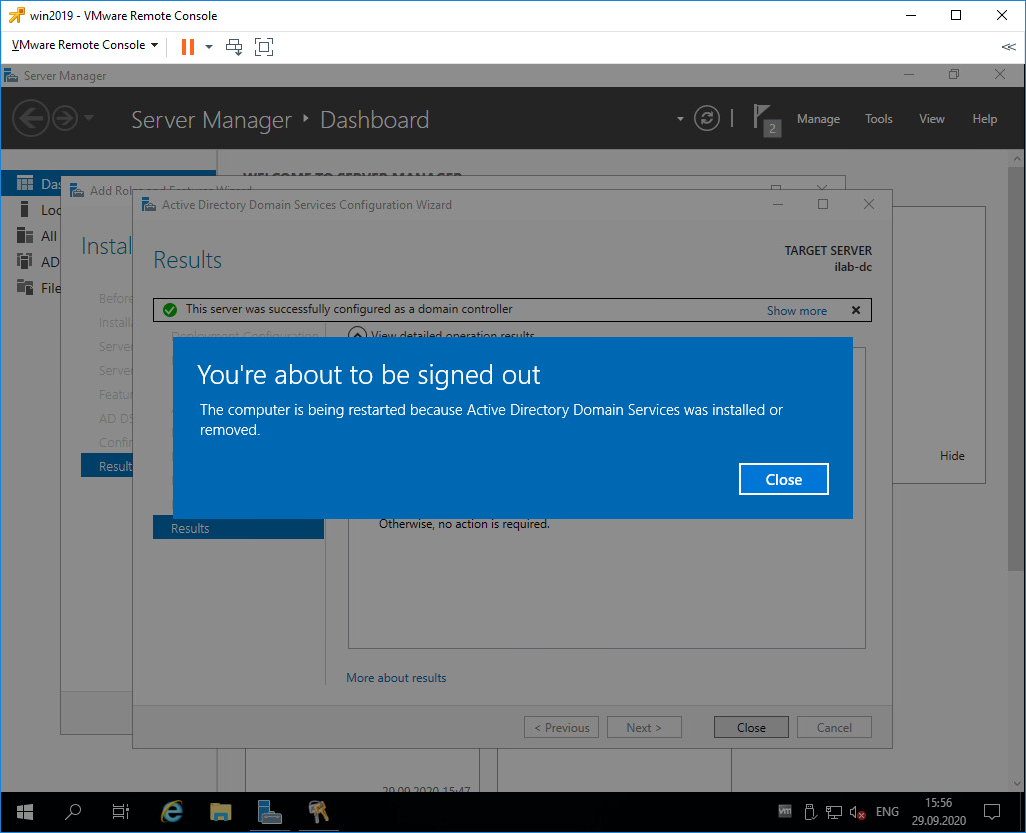

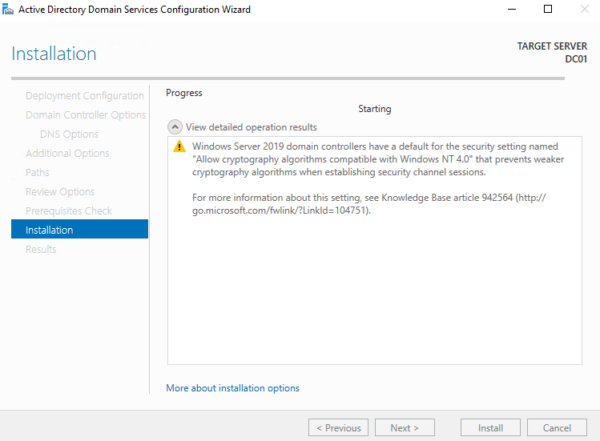

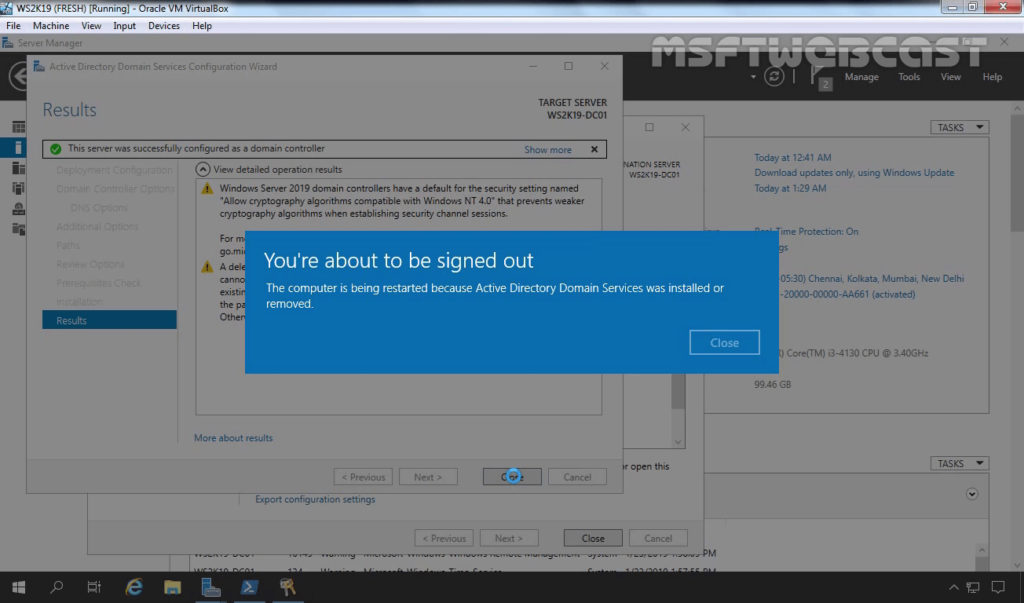

Начался процесс повышения роли сервера до уровня контроллера домена.

После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Перед тем как сервер начнет перезагружаться вы увидите предупреждение.

Повышение роли сервера до уровня контроллера домена завершено.

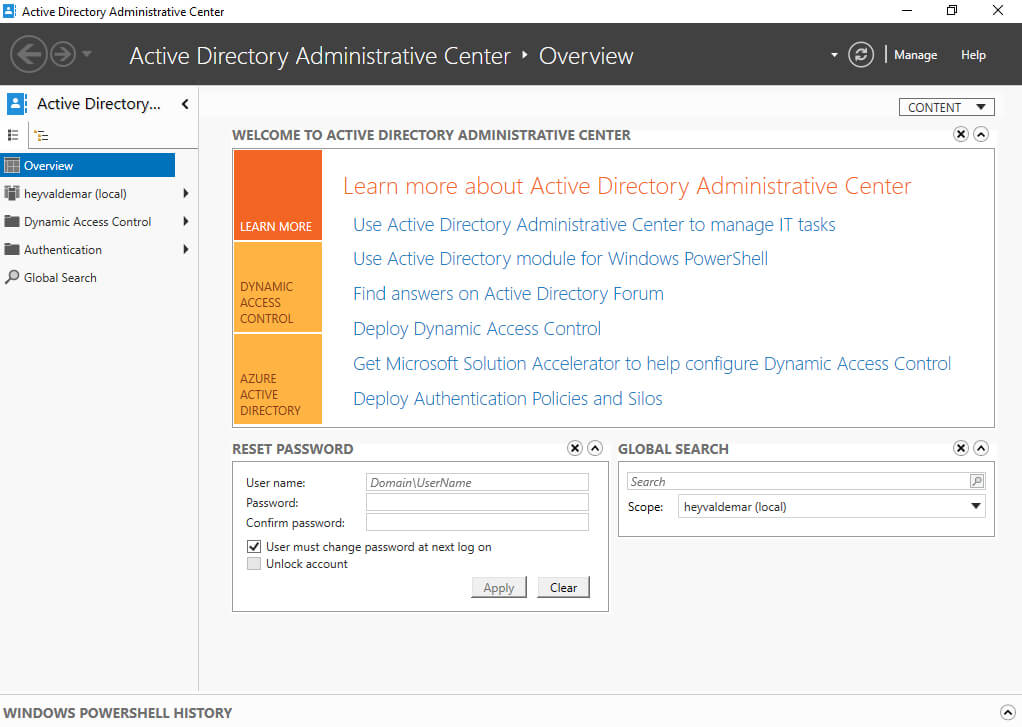

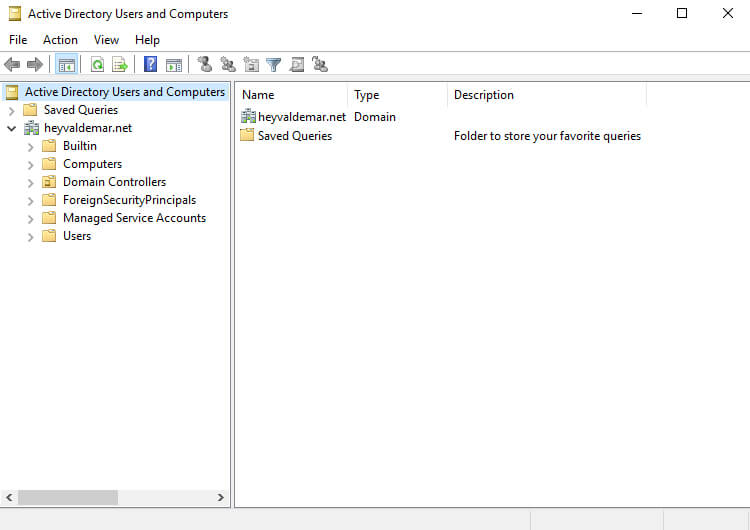

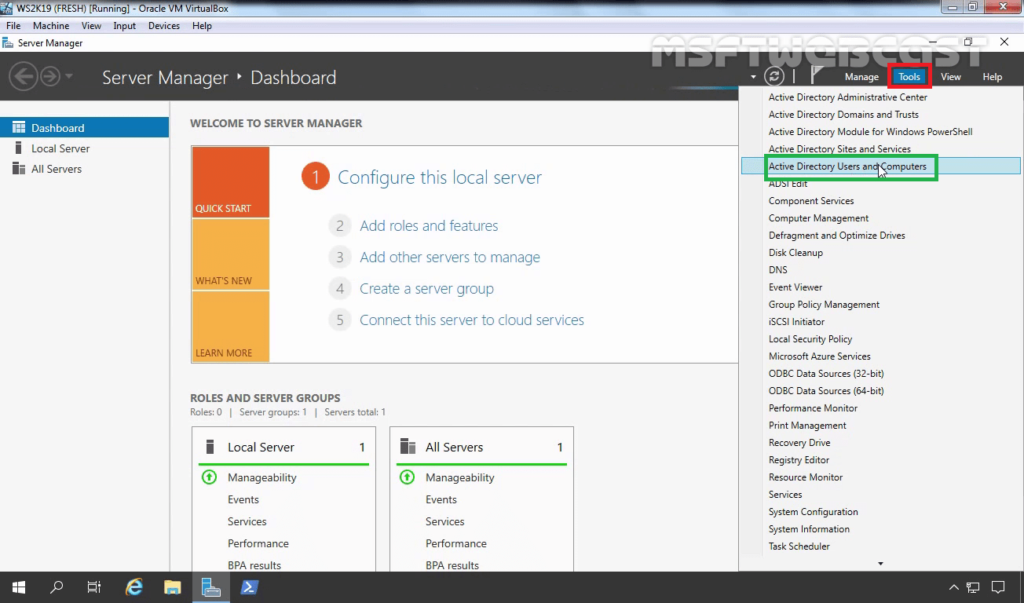

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center или оснастку Active Directory Users and Computers.

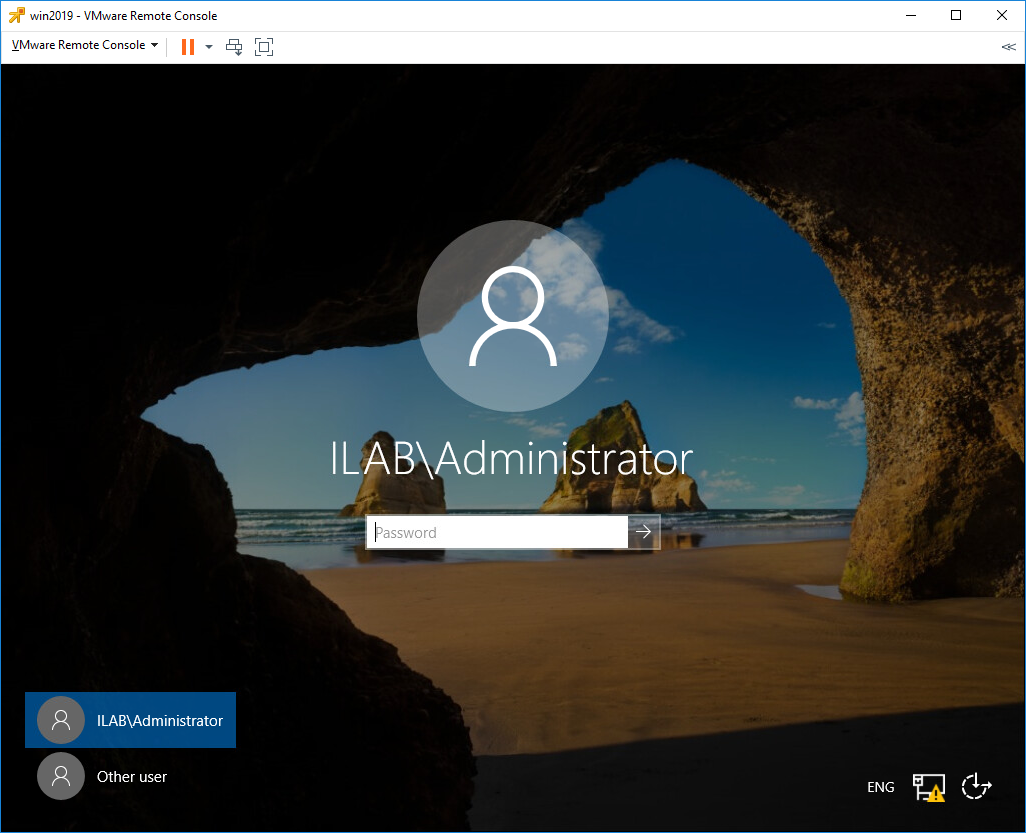

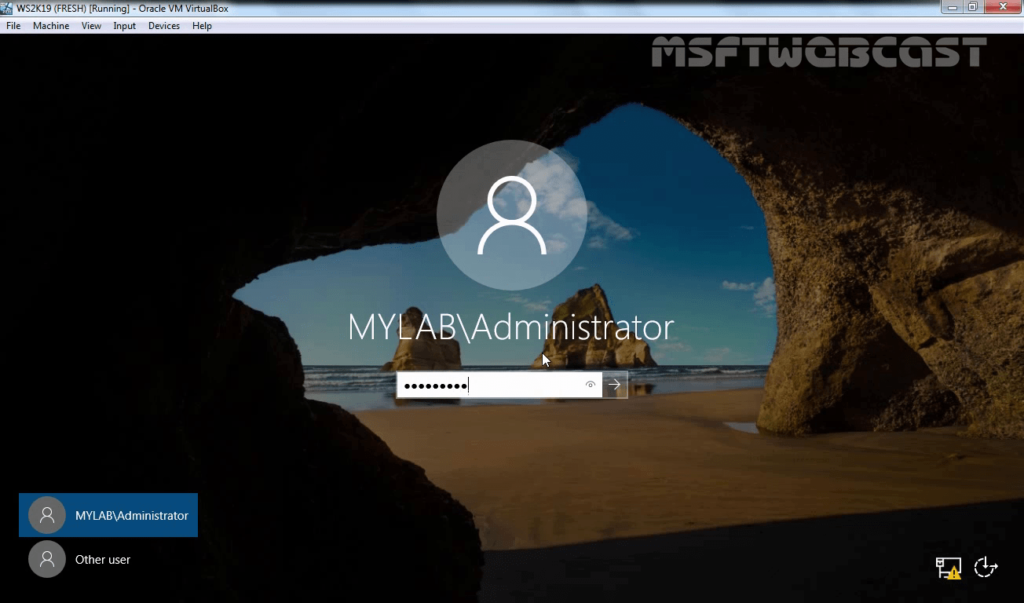

Заходим в систему под учетной записью с правами администратора домена.

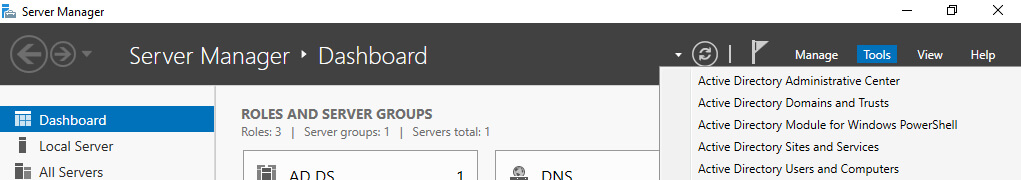

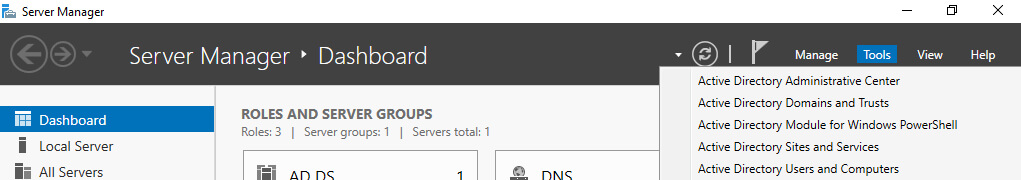

Открываем Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Administrative Center”.

Откроется Active Directory Administrative Center.

Также для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

В Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

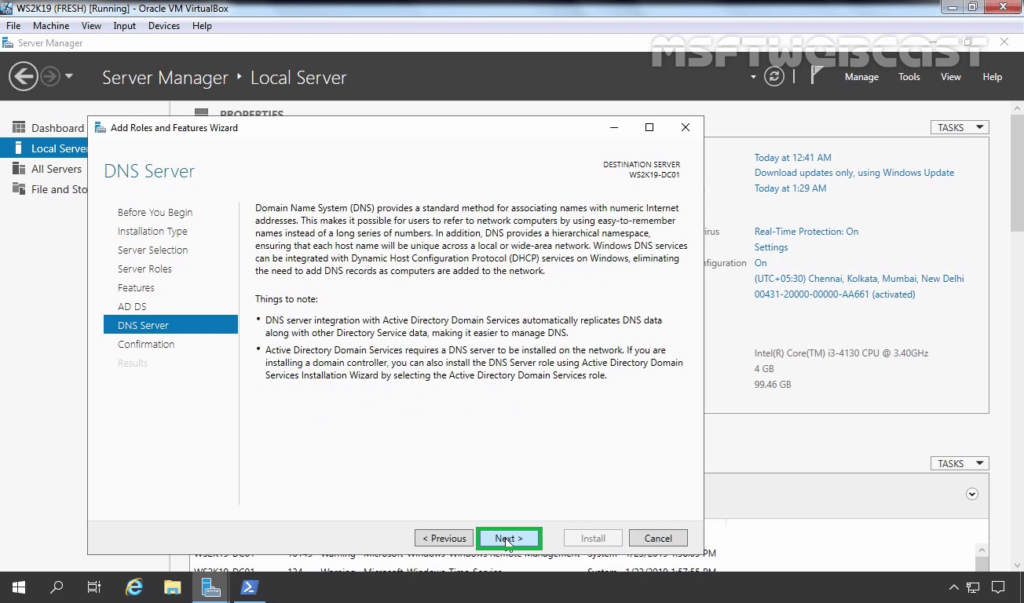

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

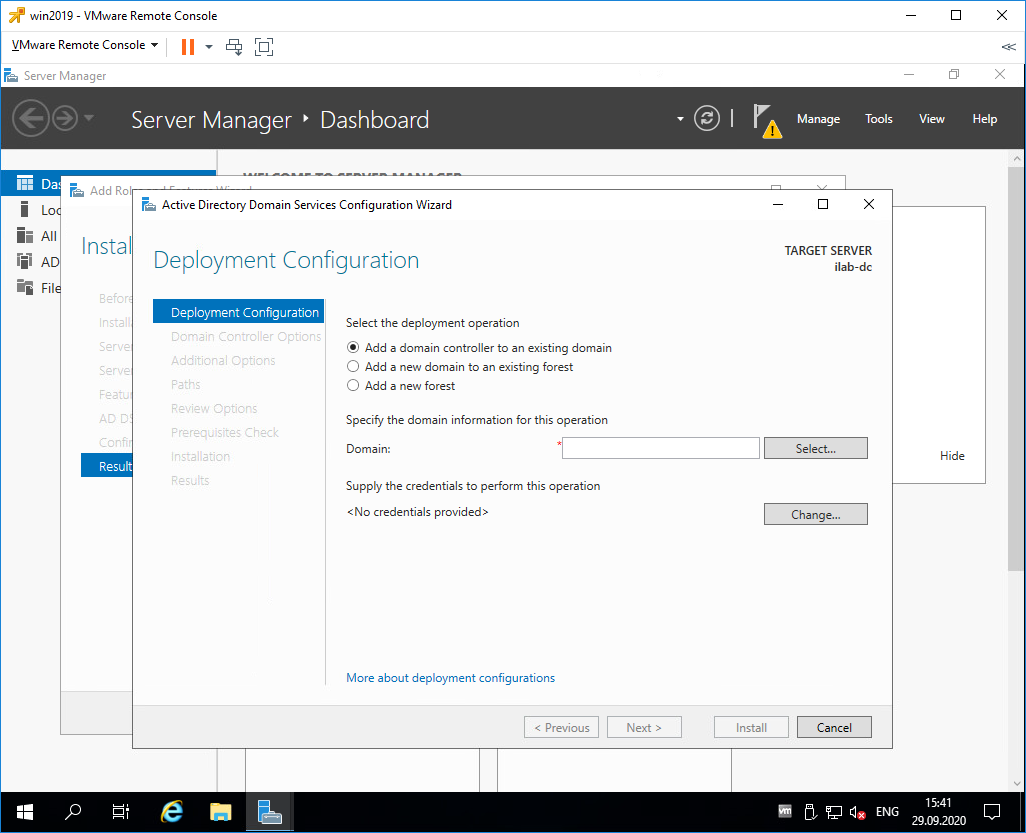

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

Попадаем в раздел Doman Controller Options.

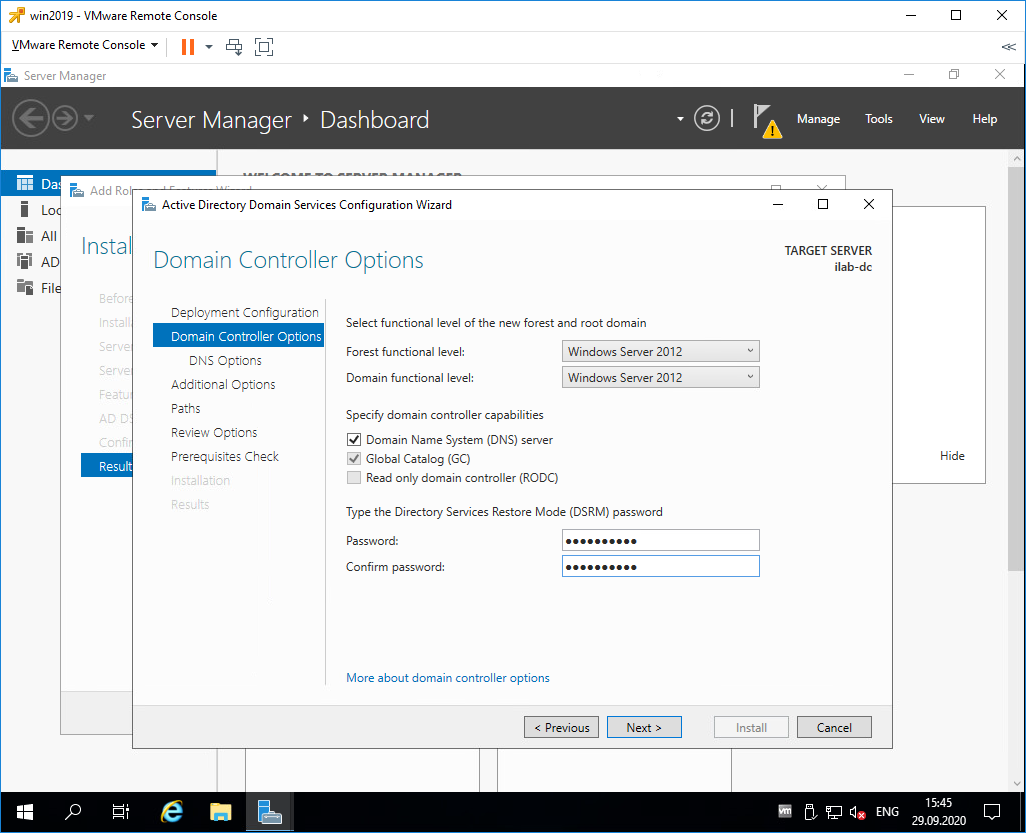

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

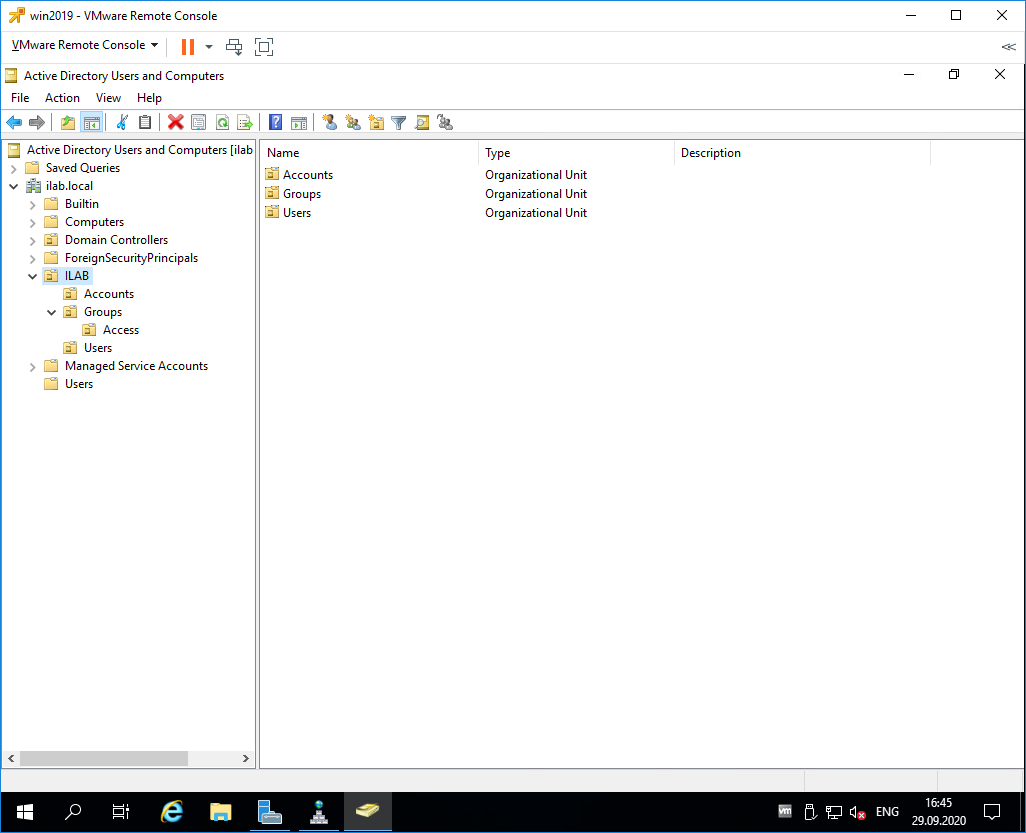

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

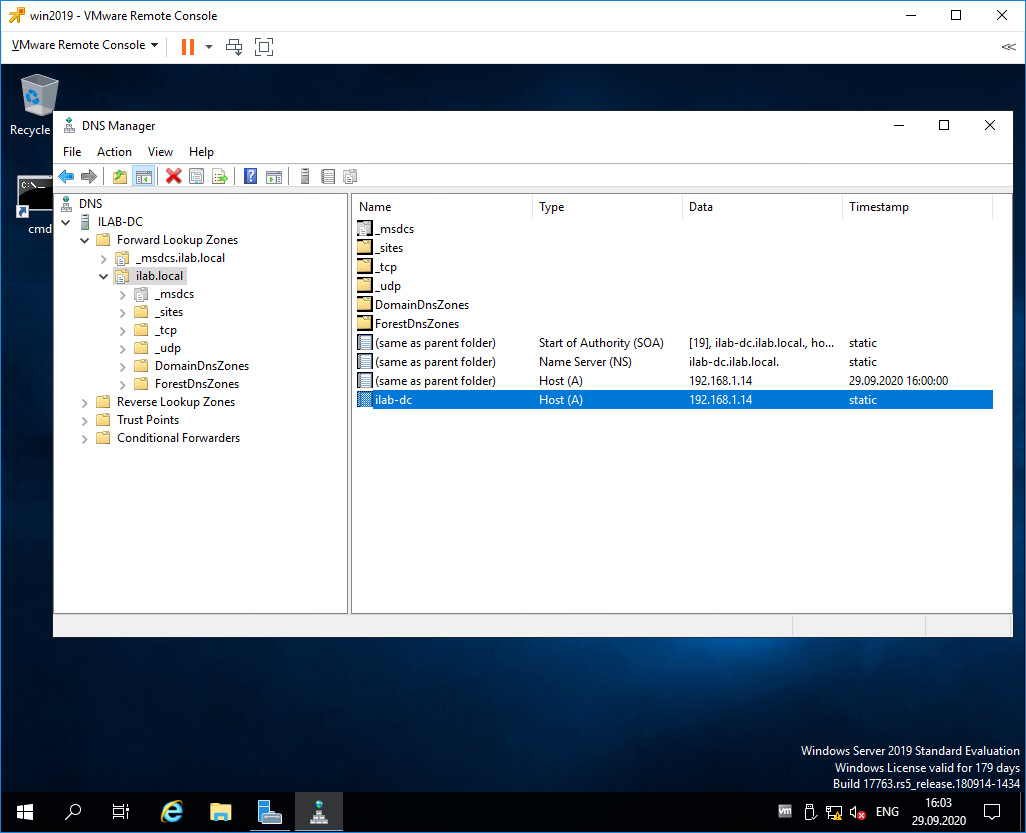

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

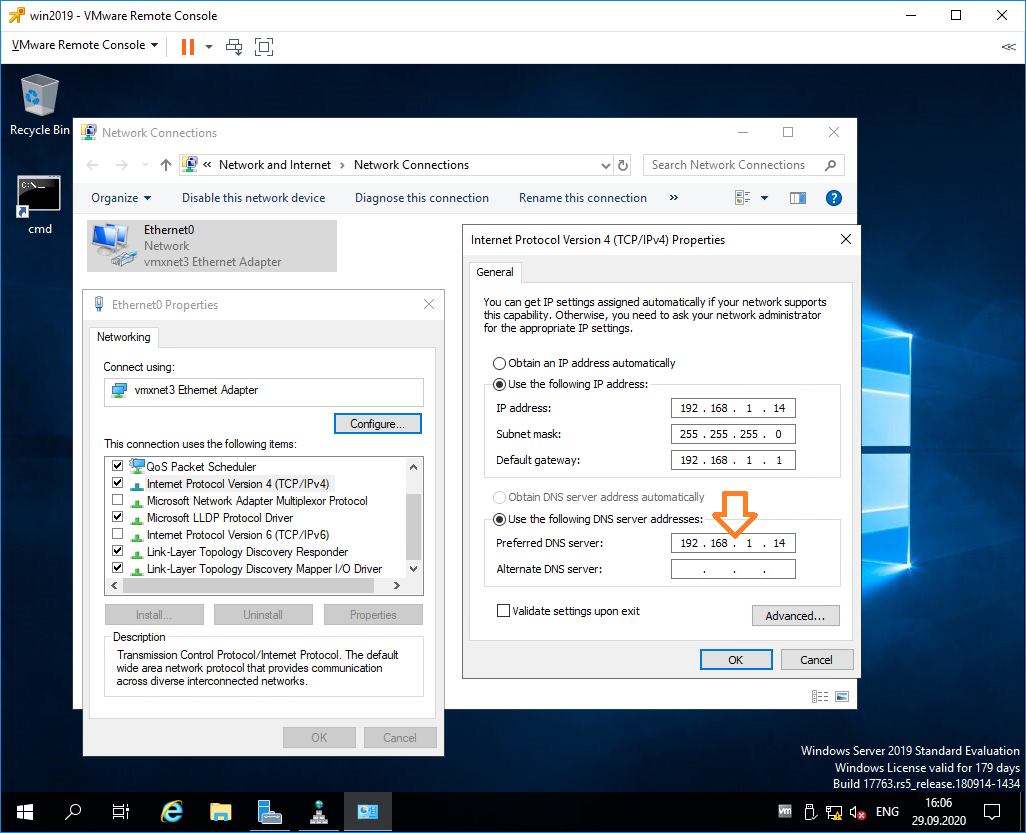

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

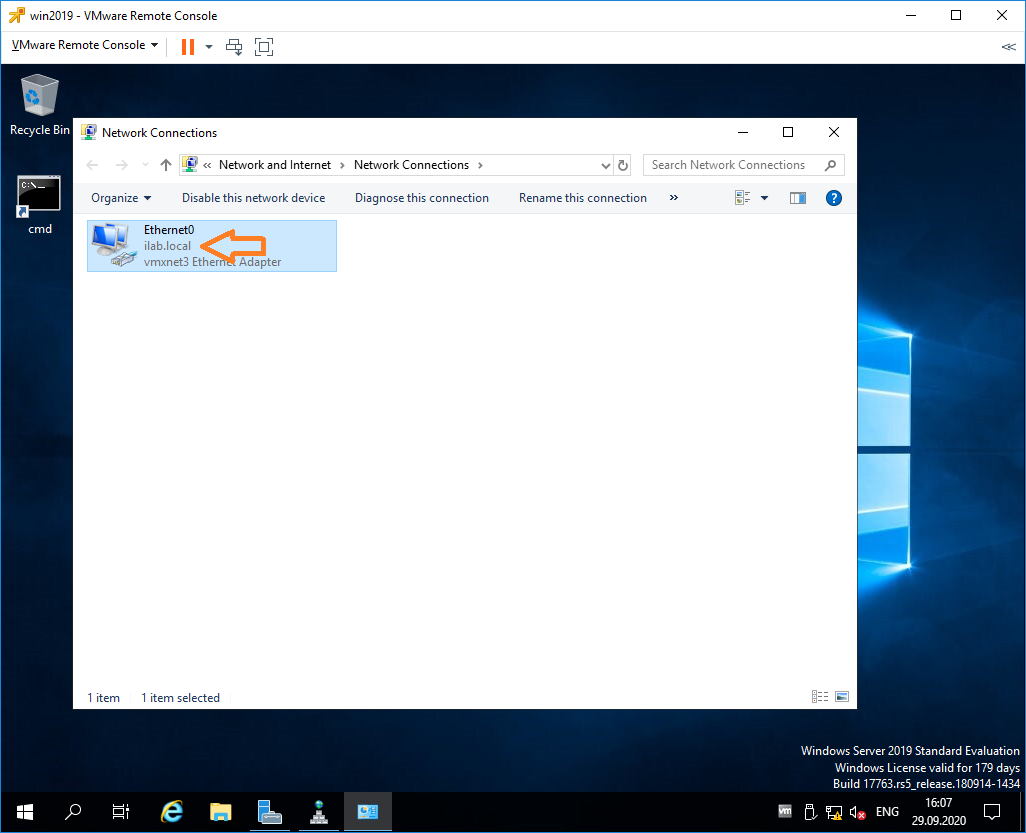

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

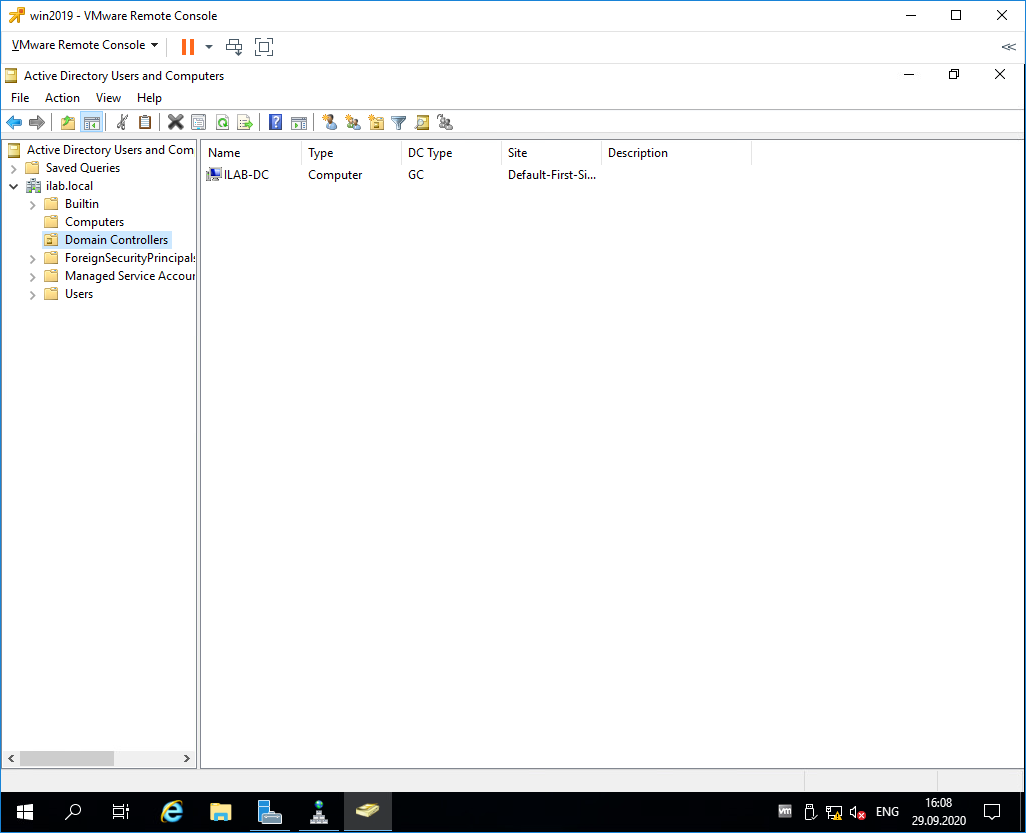

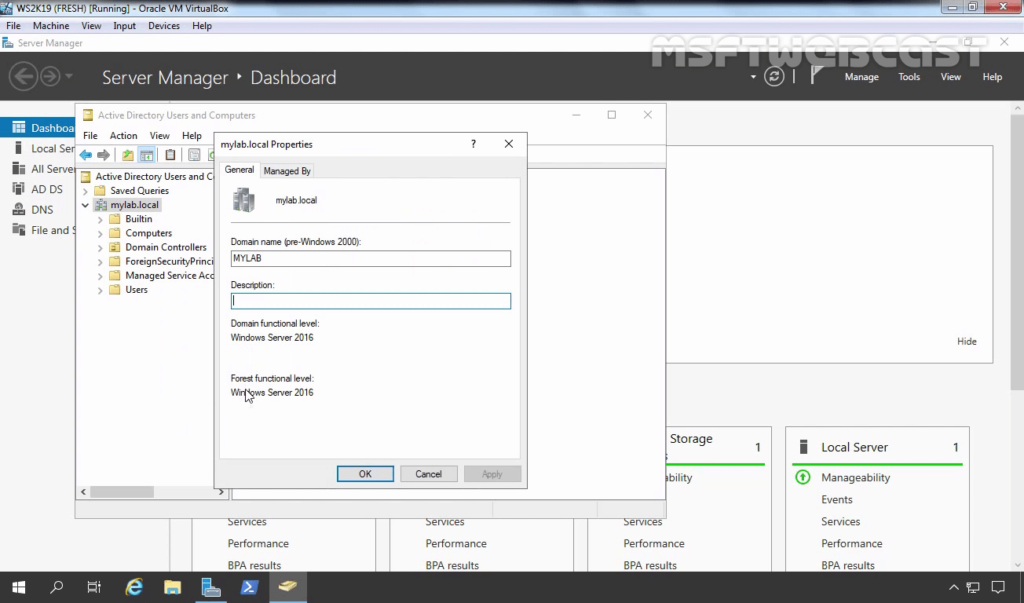

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

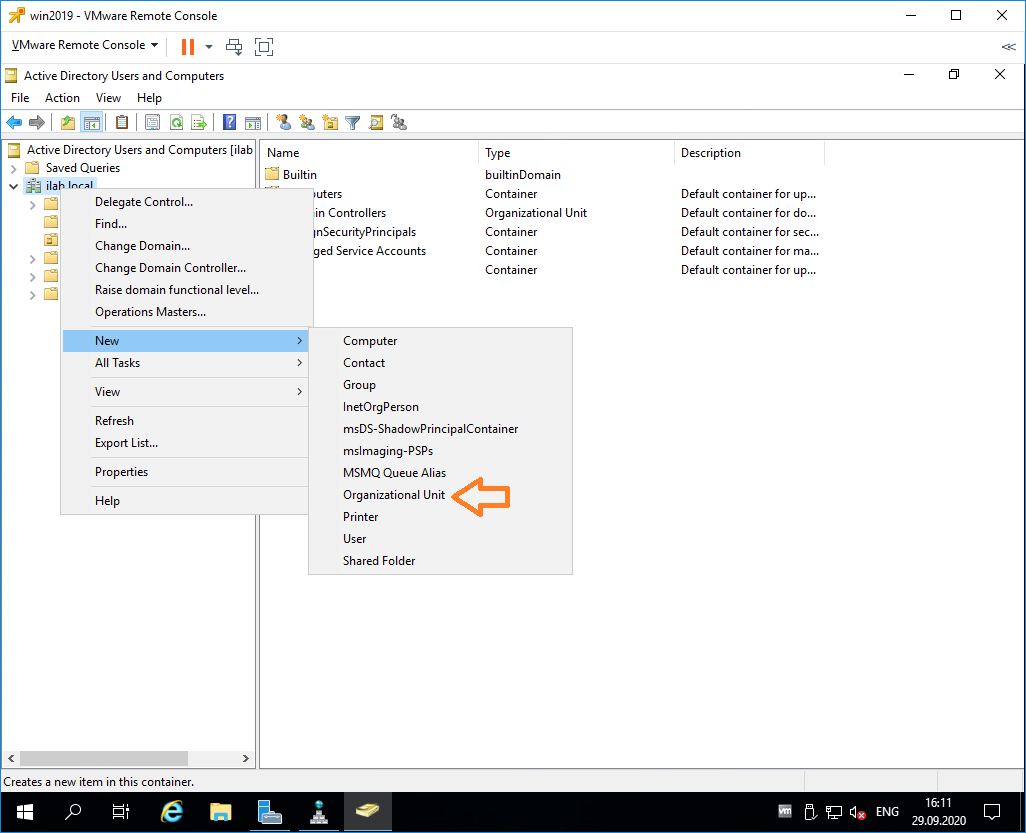

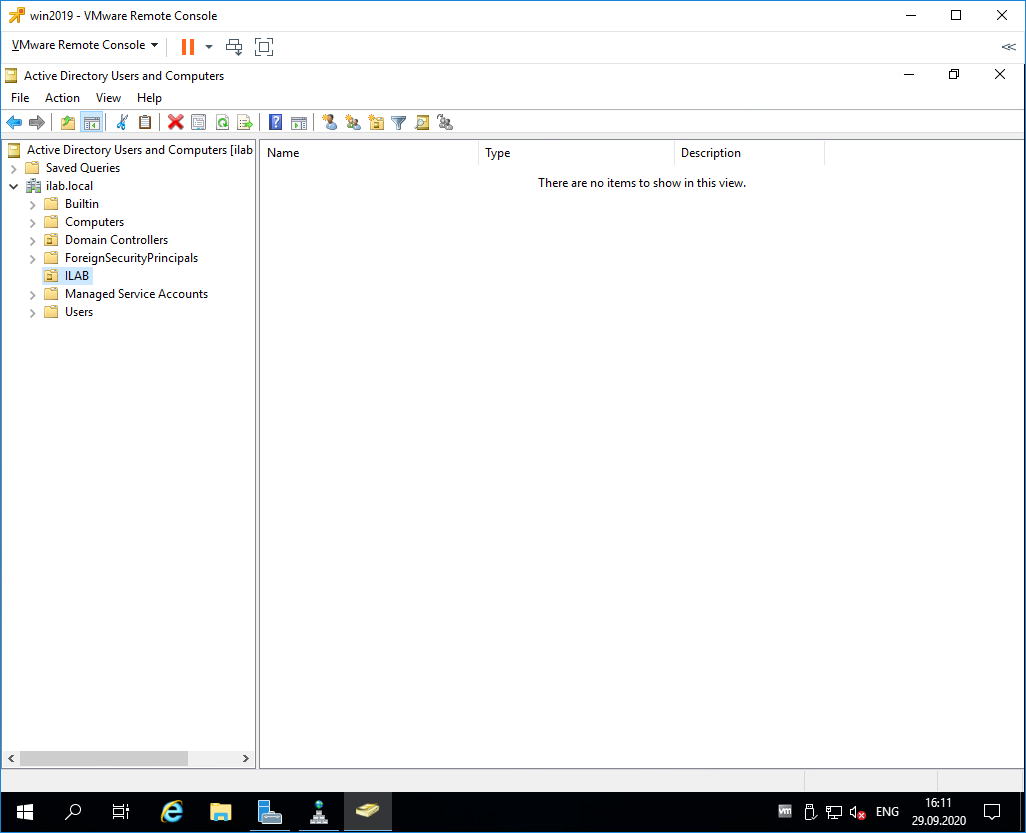

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

В этой статье мы рассмотрим процесс установки нового домена для среды Active Directory с помощью Windows Server 2019. Это будет реализовано путем установки соответствующей роли, а затем путем повышения роли сервера до главного контроллера домена (DC). В то же время мы установим роль DNS, чтобы использовать возможности зон, интегрированных в Active Directory.

По сути, процесс выполняется в два этапа: установка роли Active Directory Domain Services и повышение статуса сервера до главного контроллера домена.

Установка роли Active Directory Domain Services

Прежде чем приступить к выполнению этого шага, необходимо настроить на сервере статический IP-адрес, а также изменить имя Windows Server в соответствии со стандартами именования вашей компании. После того как сделаете это, приступайте к установке ADDS.

Откройте управление сервером (Server Manager), нажмите Управление (Manage), а затем «Добавить роли и компоненты» (Add Roles and Features).

Сразу после этого откроется окно мастера. В разделе “Before You Begin” нажмите “Next”, чтобы продолжить.

В разделе «Тип установки» (Installation Type) выберите установку на основе ролей сервера или на основе функции виртуальной инфраструктуры и нажмите Next, чтобы продолжить. В нашем случае используем первый вариант.

В разделе «Выбор сервера» (Server selection) убедитесь, что выбран нужный сервер, обычно он выделен по умолчанию и нажмите Next.

В разделе «Роли сервера» (Server Roles) выберите Доменные службы Active Directory (Active Directory Domain Services). После этого вам будет предложено добавить некоторые дополнительные функции. Нажмите кнопку Add Features, а затем нажмите Next, чтобы продолжить.

В разделе «Компоненты» (“Features”) вам не нужно ничего выбирать, просто нажмите Next для продолжения.

В разделе AD DS отображается некоторая информация о AD DS, просто нажмите Next.

Наконец, в разделе «Подтверждение» (“Confirmation”) нажмите кнопку Install, чтобы перейти к установке роли.

Повышение сервера до контроллера домена

После завершения установки роли, если вы не закроете окно, вам будет предложено повысить сервер до контроллера домена (DC). Ссылка будет выделена синим текстом.

В качестве альтернативы можно открыть то же окно через сервер менеджер, как показано на рисунке ниже.

Нажмите на «Повысить роль этого сервера до уровня контроллера домена» (Promote server to domain controller). По сути, это мастер конфигурации развертывания Active Directory, который поможет вам создать первый лес в Active Directory.

В разделе «Конфигурация развертывания» (Deployment Configuration), включите опцию «Добавить новый лес» “Add a new forest”, а затем введите желаемое имя домена. В моем случае это office.local, и нажмите Next.

В разделе «Параметры контроллера домена» (Domain Controller Options) выберите функциональный уровень леса и домена. Если это ваш первый лес на Windows Server 2016, оставьте значения по умолчанию. В противном случае, если в вашей бизнес-инфраструктуре есть другие контроллеры домена, вам следует узнать их функциональный уровень, прежде чем приступать к необходимым действиям.

Включите опцию сервера системы доменных имен (DNS), чтобы также установить роль DNS на том же сервере, если вы не сделали этого раньше.

Также введите (дважды) пароль Directory Services Restore Mode (DSRM), обязательно запишите его в документации и нажмите Next, чтобы продолжить.

В подразделе «Параметры DNS» (DNS Options) вы увидите предупреждающее сообщение, но в данный момент оно не должно вас беспокоить. Просто нажмите “Next”, чтобы продолжить.

В разделе «Дополнительные параметры» (Additional Options) оставьте имя NetBIOS по умолчанию и нажмите Next, чтобы продолжить.

В разделе «Пути» (Paths) выберите, где на вашем сервере будут располагаться папки NTDS, SYSVOL и LOG. В моем случае я оставлю значения по умолчанию, вы можете выбрать другой диск в зависимости от ваших предпочтений и настроек.

В разделе «Просмотреть параметры» (Review Options) вы увидите сводку выбранных вами параметров. Убедившись, что вы не допустили ошибок, нажмите Next.

В разделе «Проверка предварительных требований» “Prerequisites Check” будут проверены предварительные условия. Здесь, если возникнет хотя бы одна ошибка, вы не сможете продолжить, и вам нужно будет ее исправить. В противном случае, если отображаются только предупреждающие сообщения (которые являются наиболее распространенными), но проверка прошла успешно, как показано на рисунке, нажмите кнопку Install, чтобы продолжить.

На этом этапе вам нужно будет подождать несколько минут, пока завершится процесс установки. Сразу после этого сервер автоматически перезагрузится.

После перезагрузки ваш первый контроллер домена будет готов и вы можете пользоваться всеми функциональностями, таким как например ADUC и ADAC.

In this post, we will learn how to setup active directory on windows server 2019.

The first step is to get windows server 2019 install on a server. It is very similar to server 2012 R2 / 2016 installation and in one of my previous posts I have describe how to do the windows server 2019 installation and IP configuration in details.

Test Lab Setup:

- Machine Name: WS2K19-DC01

- IP Address: 172.18.72.5/24

- DNS Server Address: 127.0.0.1

Note: Since the server will be act as DNS server, for DNS server field you can use local host address or 127.0.0.1

Active Directory setup process is divided into two major parts:

- Install Active directory Domain Service

- Promote server as Domain controller

Let’s walk through the methods of installing active directory on Windows Server 2019 and adding domain in new forest.

Step-1: Install Active Directory Domain Services (ADDS) Role

1. Login to your server using administrator user account.

2. Open the Server Manager dashboard.

3. Click on Tools and Select Add roles and features.

4. Click Next to proceed.

5. Select Role-based or feature-based installation option and click on Next.

6. Since I am installing AD DS server role locally I will select “Select a server from the server pool”. Select the server on which you want to install AD DS server role , in my case its WS2019-DC01. Click on Next.

7. Now select Active Directory Domain Services role from the Server Roles page.

8. Once you click on AD DS, another window will popup explaining about additional feature that are required to install Active Directory Domain services. Click on Add Features.

9. Now select DNS server role and click on add features to add required additional features. Click on Next.

10. Review on features and select them. Once done click on Next.

11. On Active Directory Domain Services page, review the information about AD DS. Click on Next.

12. On DNS page, review the information about DNS server role. Click on Next.

13. Click on Install to start the installation process.

The installation process will take some time to complete.

Step-2: Promote Windows Server 2019 as Domain Controller:

14. After installing Active directory services, click on Promote server to a domain controller link.

15. Select Deployment option as per your requirement. Here I am installing first Active directory in my network so I am selecting Add a New Forest. Now specify your root domain name into the Root domain name field. (Here I have used mylab.local).

16. Select forest and domain functional level. I will be setting the functional level to highest level which is Windows Server 2016 at the time of writing this post. You’ll also need set up DSRM password here. Click on Next.

17. In next window it will give warning about DNS delegation but it can be ignore. Click on Next to continue.

18. In next window it ask for the NetBIOS name for the Domain. We can keep it default and click on Next to continue.

19. In next window it gives us option to change file paths for AD database, log files and SYSVOL files. We can change the paths or keep them defaults. Once changes are done click on Next to continue.

20. On Review Options page, review the options which you have selected. Once you are ready, Click on Next to continue.

21. In the next window it will run system check and verify system is compatible with the selected installation. If it passes any critical errors those needs to be address before the installation begin. Once test completes successfully click on install button to begin the installation.

22. Then it will start the installation process and we need to wait till it finishes. Once it’s complete the install it will automatically reboot the server.

Verify New Active Directory Domain:

23. Once server is rebooted log in to server using domain admin credentials.

24. Open Active Directory Users and Computers by clicking on Tools.

25. Verify WS2K19-DC01 server is now promoted as a domain controller for mylab.local domain from Active Directory Users and Computers snap-in.

Congratulations!! We have successfully setup Active Directory Domain Service on Windows Server 2019.

Related Articles:

- How to Install Windows Server 2019 in Virtual Box.

- Post-Installation Configuration of Windows Server 2019.

Post Views: 6,613