UAC – User Account Control – достала всех еще со времен Windows Vista. Это, конечно, одно из средств защиты Windows от заразы и от пользователей, но иногда вещь бесполезная и даже опасная для нервов. На рабочей лошадке с Windows 7 лучше не отключать эту функцию, а вот на сервере с Windows Server 2008 лучше отключить на время настройки и администрирования. Как это сделать? (Понадобится перезагрузка сервера)

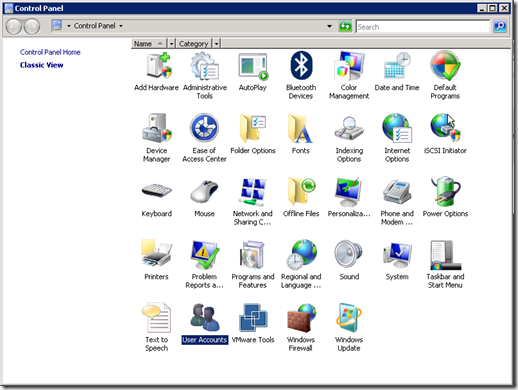

1. Идем в Панель управления на сервере

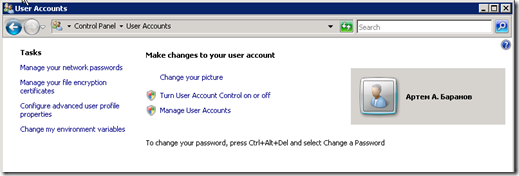

2. Выбираем пункт User Accounts

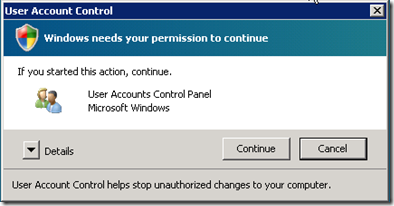

3. Последнее окошко UAC перед отключением, Continue

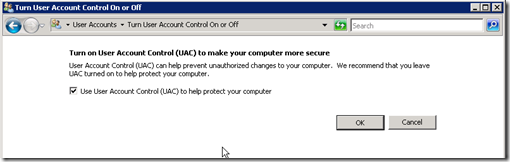

4. Снимаем галку Use User Account Control (UAC) to help protect your computer, жмем OK

5. Перезагружаем сервер

Все. Надоедливое окошко больше вылезать не будет

P.S. Этот метод подойдет для отключения UAC и на Windows 7

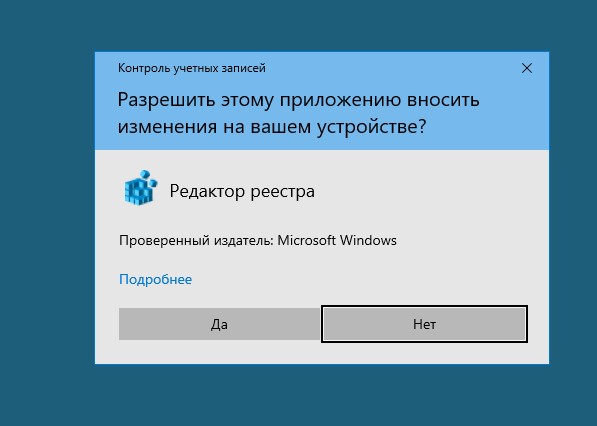

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

На скриншоте ниже показано, что при запуске редактора реестра (

regedit.exe

) в Windows 10 появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Содержание:

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

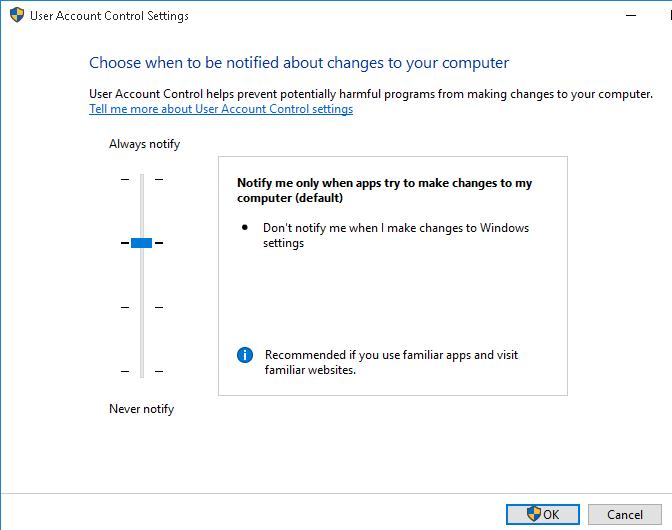

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом

UserAccountControlSettings.exe

). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

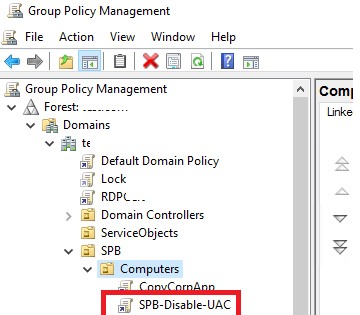

Как отключить User Account Control в Windows через GPO?

В большинстве случае не рекомендуется полностью отключать UAC. Контроль учетных записей это простое, но довольно эффективное средство защиты Windows. В своей практике я никогда не отключаю UAC на компьютерах пользователей без реального подтверждения того, что UAC мешает нормальной работе. Даже в этих случая есть простые обходные решения по отключению UAC для конкретного приложения, или запуску программ без прав администратора и подавления запроса UAC.

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики

gpedit.msc

. Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console —

gpmc.msc

(рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

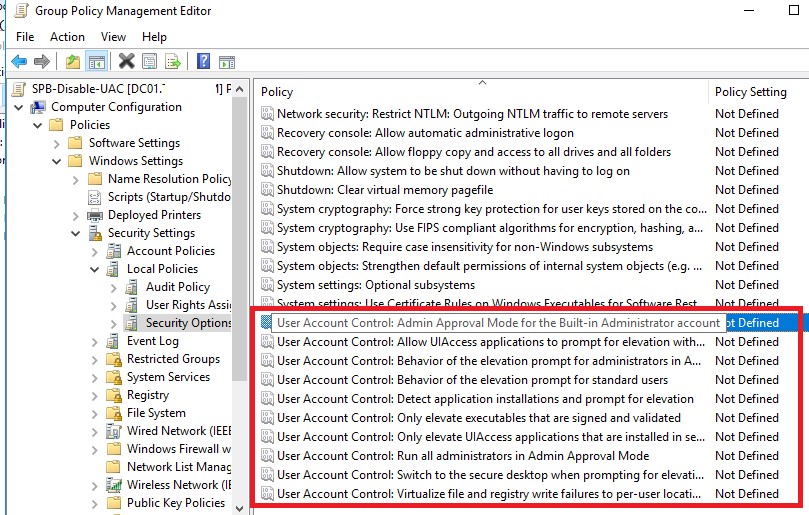

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

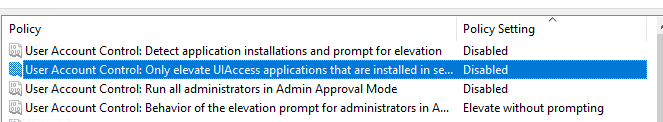

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode =

Elevate without prompting

; - User Account Control: Detect application installations and prompt for elevation =

Disabled

; - User Account Control: Run all administrators in Admin Approval Mode =

Disabled

; - User Account Control: Only elevate UIAccess applications that are installed in secure locations =

Disabled

.

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

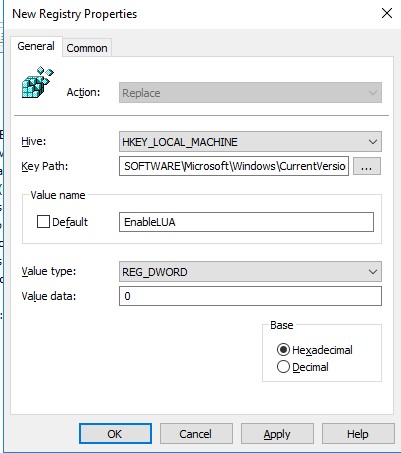

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

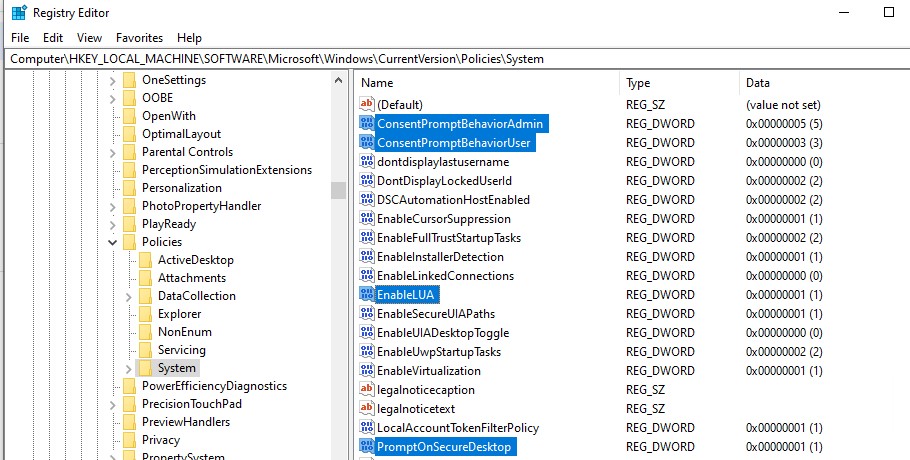

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System] "ConsentPromptBehaviorAdmin"=dword:00000002 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 3 (Notify only when programs try to make changes to my computer):

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 2:

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 1 (Never notify — UAC отключен):

"ConsentPromptBehaviorAdmin"=dword:00000000 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

UAC всегда отключен в редакциях Windows Server Core.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC

LocalAccountTokenFilterPolicy

(об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Admin Approval Mode for the Built-in Administrator account =

Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop =

Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode =

Prompt for consent for non-Windows binaries

Behavior of the elevation prompt for standard users =

Prompt for credentials on the secure desktop

Detect application installations and prompt for elevation =

Enabled

для рабочих групп,

Disabled

для домена

Only elevate executables that are signed and validated =

Disabled

Only elevate UIAccess applications that are installed in secure locations =

Enabled

Run all administrators in Admin Approval Mode =

Enabled

Switch to the secure desktop when prompting for elevation =

Enabled

Virtualize file and registry write failures to per-user locations =

Enabled

Windows Server 2008 – UAC (User Account Control)

The mission of this page is to explain the purpose of Windows Server 2008’s ‘Continue’ pop-up dialog box. I will also show you how to disable this UAC (User Account Control) box.

Whenever you need to configure a Windows Server 2008 setting, even if you are logged on as the administrator – you need elevated privileges. This is by design, and part of the fierce security initiative in Windows Server 2008. Before you can complete any administrative task, the User Account Control manager pops-up with a ‘Continue’ message.

Topics for User Account Control in Windows Windows Server 2008

- How to Disable UAC (User Account Control)

- Windows 8 Disable UAC

- Registry Hack to control User Account Control

- Example of User Account Control (UAC)

- Evolution of Windows Server 2008 User Account Control

- CMD Prompt – Run as Administrator

- Disable UAC Windows Server 2012

♦

How to Disable User Account Control (UAC)

If you feel a little guilty when you disable the UAC – join the club. Many techies:

a) Get rid of the nagging ‘Continue’ pop-up message box.

b) Feel shamefaced at turning off this Windows Server 2008 security feature.

c) Sometime later, they realize that the UAC is necessary for security, and turn it back on.

Microsoft’s introduction of UAC reminds me of the governments introduction of seat belts in the 1970s. Both were unpopular at first, but eventually, the majority see the advantages of safety over ease-of-use.

As someone who hated the UAC at first, I can say that now I have turned it back on, firstly, it’s not THAT irritating, secondly it sends a subliminal message ‘Guy work securely’. Thirdly, as an unexpected bonus the delay, or pause, that UAC introduces makes me think more about the action I am about take. – No bad thing!

- Local Policy – Elevate without prompting

- Run all administrators in Admin Approval Mode

- Registry Hack – ConsentPromptBehaviorAdmin

- How to Activate the Hidden Windows Server 2008 Administrator Account

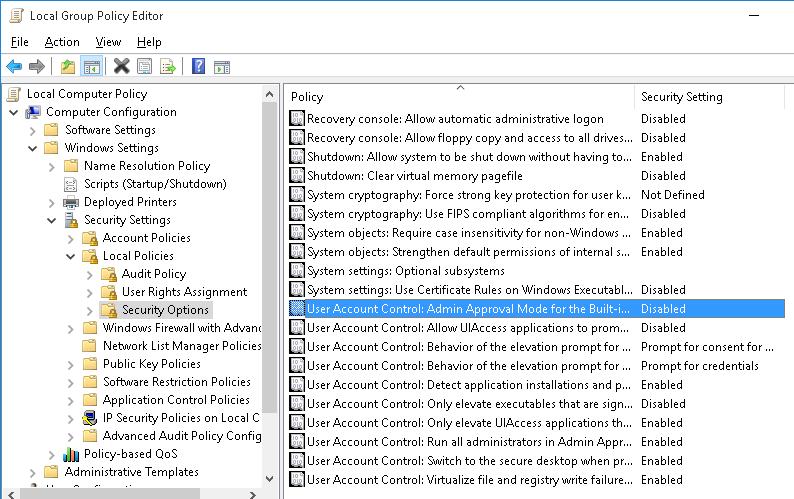

Local Policy – Elevate without prompting

For computers that have joined a domain, ‘Elevate without prompting’ is the best Local Policy method for disabling the UAC pop-up. For Windows Server 2008 Home Editions, or any Windows Server 2008s not joined to the a domain see below.

Stage 1) Preliminary task:

Our first task is simply to launch the Local Security Policy snap-in. You have the choice of two methods:

Method A) Begin by clicking on Windows Server 2008’s Start button, then type secpol.msc in the Start Search dialog box. Note: you must include the .msc extension. See more on Secpol

Method B) The goal is to display Windows Server 2008’s Administrative Tools. Firstly, right-click the Taskbar, select Properties. Next navigate this path: Start Menu, Customize, Advanced; scroll to the bottom and find System Administration Tools, place the radio button next to ‘Display on the All Programs menu’.

Stage 2) Configure the Security Options

- Open the Local Security Policy. (See Method A or B above)

- Expand the Local Polices folder, see the screenshot opposite.

- Drill down to Security Options folder.

- Scroll down, and locate the family of settings beginning with ‘User Account Control’.

- Focus on: User Account Control: Behaviour of the elevation prompt for administrator. Double click and set to: Elevate without prompting. Check the screenshot below.

- Restart you Windows Server 2008 computer.

- When the computer restarts, try to configure a tasks that needs UAC. For example, change the computer’s display name. Press the Windows Key + Pause / Break. Select the ‘Change Settings’ shield.

- UAC should now be turned off, thus you should not see the ‘Continue’ box.

Run all administrators in Admin Approval Mode

There is an alternative, if inferior, method of turning off UAC, that is by disabling the Local Policy, Security Option: ‘Run all administrators in Admin Approval Mode’. Double click and set to ‘Disabled’. Unlike the Elevate without prompting technique, this method turns off UAC and compromises security. My advice is leave this setting as Enabled, and focus on the above setting:

User Account Control: Behaviour elevation prompt for administrator.

Guy Recommends: Permissions Analyzer – Free Active Directory Tool![Free Permissions Analyzer for Active Directory]()

I like thePermissions Monitor because it enables me to see quickly WHO has permissions to do WHAT. When you launch this tool it analyzes a users effective NTFS permissions for a specific file or folder, takes into account network share access, then displays the results in a nifty desktop dashboard!

Think of all the frustration that this free utility saves when you are troubleshooting authorization problems for users access to a resource. Give this permissions monitor a try – it’s free!

Download Permissions Analyser – Free Active Directory Tool

Other User Account Control (UAC) Settings

As you can see in the above screenshot, there are more server policies for the UAC. However, they are less important and control specialist situations, for example, installing applications.

User Account Control: Detect application installations and prompt for elevation. For home users, the default is Enabled, meaning home users get a UAC dialog box. However, for domain users this UAC is disabled so that installation can proceed silently.

There are similar UAC Policy settings for Users rather than Administrators.

Only elevate UIAccess applications that are installed in secure locations

The idea behind this policy is that Windows Server 2008 will only give UIAccess privileges and user rights to executables that are launched from %ProgramFiles% or %windir%. The permissions are set on these directories to ensure that the executable is not user-modifiable (which would otherwise allow elevation of privilege).

Registry Change to User Account Control

Group Policy settings ultimately work by changing the registry settings. It follows that you could edit the registry directly rather than configure through the Local Policy GUI. When you are learning and if there is a GUI, that is always the best place to start. However, there may be occasions when you need to go to the registry, for example to create a .Reg file. If you would like to examine the key UAC registry settings, then See more about ConsentPromptBehavior here.

One of the underlying computer dilemmas is productivity versus security. If Microsoft make UAC too difficult, then Administrator’s will investigate registry hacks that make their jobs easier, even if easier means a less secure environment. On my test network I move the imaginary productivity -v- security slider to ease of use, whereas for customers, I move the same slider over to more secure settings.

CMD Prompt – Run as Administrator![Run as administrator - Windows Windows Server 2008 'The requested operation requires elevation']()

My problem occurred when I wanted to run the command: ipconfig /release. What I received was this error message:

‘The requested operation requires elevation’.

Fortunately, the solution was easy; as you can see from the screen shot to the right, just right-click the Command Prompt and select Run as administrator from the shortcut menu. As a result I was allowed to run ipconfig /release. There was no irritating: ‘The requested operation requires elevation’.

An Even Better Solution – Tick Advanced Box

When you have found a good move in chess or bridge, always look for a better one. Applying this principle to the CMD prompt:

Right-click the command prompt icon, Properties

Select the Shortcut (tab)

Click on Advanced (button)

Tick: Run as administrator

Overview of UAC

Windows Server 2008s User Account Control (UAC) enables you to wear two ‘hats’. Firstly, when you logon as an administrator, you can run applications such as Outlook, but in the context of an ordinary user. Secondly, whenever you need to put on your Administrator’s hat, UAC prompts you the necessary rights, all you have to do is click ‘Continue’ and receive permission to complete that one task.

An Example of User Account Control (UAC) ![Windows Windows Server 2008 Safer]()

Let us consider this situation, you needed to install a driver, Windows Server 2008 presents you with a dialog box. After reading the UAC menu, you click: ‘Continue’ and thus receive elevated rights for the duration of the task. The key concept is you don’t have to logoff and logon as an administrator. Instead Windows Server 2008 just switches tokens, performs the named task, and then returns you to normal user status.

As an example of UAC in action, let us assume that you wish to check the new System Restore settings. You launch the System Icon, (Windows Key and Pause / Break) then you click on ‘System Protection’ and up pops a Windows Security box – even if you are the Administrator. To gain the elevated rights needed to complete your mission, just click the ‘Continue’ button. See screen shot below.

A good habit to cultivate is always to check that the program specified in the central band, is the program you intended; in this case, ‘Change Computer Settings’. Beware that if you are connected to the internet, then sites may have rogue programs that mimic this menu and trick you into installing Spyware.

Microsoft’s New Security Philosophy

UAC is a central plank in Microsoft’s new security fortress. As with so much of Windows Server 2008, Microsoft has redesigned what an ordinary user, or a base-level user can do. Surprisingly, some security settings have been loosened; if a task does not pose a security threat then Windows Server 2008 lets an ordinary user perform that task. For example, in Windows Server 2008 users can now alter the Keyboard, mouse or adjust the Power Settings. As a consequence, this increases the range of activities for a user, and reduce the number of tasks that require Administrative rights, and consequently the need to display the UAC ‘Continue’ dialog box. Naturally if you feel that certain users are getting too much power, then you can clip their wings with Group Policies, which are now increased from 1,500 in XP to 3,000 in Windows Server 2008.

Incidentally, Microsoft use this User Accounts Control system to underpin the Parental Controls on the Home editions of Windows Server 2008.

Guy Recommends: SolarWinds Network Topology Mapper (NTM)![SolarWinds Network Topology Mapper]()

NTM will produce a neat diagram of your network topology. But that’s just the start;Network Topology Mapper can create an inventory of the hardware and software of your machines and network devices. Other neat features include dynamic update for when you add new devices to your network. I also love the ability to export the diagrams to Microsoft Visio.

Finally, Guy bets that if you test drive the Network Topology Mapper then you will find a device on your network that you had forgotten about, or someone else installed without you realizing!

Download your 14 day free trial ofSolarWinds Network Topology Mapper

How User Account Control (UAC) works

If you are familiar with concept of Kerberos in Windows Server 2003, you may already know that once a user logs on successfully, the operating system supplies them with a security token. That token has their privileges and group membership. The whole idea is that the user does not have to keep typing in their password every time they need to open a file or print.

User Account Control extends this idea by supplying what some call a split token and other call two tokens. What ever the semantics, the idea is that to perform jobs such as checking their email or updating their spreadsheets, the Administrator relies on the lesser token, the one with minimal rights. Suppose that same user account now needs to carry out a higher level administrative task, for example, changing a DNS record or amending a DHCP scope option; at this point they need to switch to the other full token, known as Administrator Approval Mode. Thanks to User Account Control, a menu appears with a shield symbol and the clicks ‘Continue’, job done, no need to logoff as a user and the logon as the administrator.

User Account Control – Under the Covers

-

Imagine a user launching a snap-in from the MMC. The Windows Windows Server 2008 shell calls CreateProcess, which then queries the application to see whether it requires elevated privileges

-

If the application does not require elevated privilege the process is created through NtCreateProcess – end of story. However, let us assume that the snap-in requires elevated privilege, in this instance CreateProcess, returns an error to ShellExecute.

-

Next, ShellExecute calls Application Information Service (AIS) and now initiates an elevated launch.

AIS then prompts the user for a password through the Consent User Interface. -

ShellExecute now tries again, but this time uses the full token to launch the application on the client’s Windows Server 2008 machine.

»

Evolution of Windows Server 2008 User Account Control

In earlier Beta 1 builds of Windows Windows Server 2008, UAC was called UAP (User Account Protection). More than just a mere change of acronym, this indicates that UAC is part of a larger security area, which Microsoft are rapidly evolving. Following feedback from beta testers, Microsoft fine tuned the balance between high security and ease-of-use for the UAC.

Microsoft’s press releases tell us that User Account Control is a development of least-privilege user access, or LUA. My view is that User Account Control has grown out of the ‘Run as..’ feature of Windows Server 2003 or the ‘Switch User’ feature of XP. I have to say that at least on training courses, RunAs was one of the least liked features of Windows Server 2003.

Even when we ignored ‘Run as…’ on those training courses, we had this feeling of being naughty boys and not taking security seriously. User Account Control makes it easier to develop good habits and work securely. UAC is like opening a locked draw using a plastic card kept in your top pocket, compared with ‘Run as…’, which is like walking over to the filing cabinet and finding the correct key for your draw. In summary, User Account Control automatically gives you the best of both worlds, rely on a basic token for routine tasks and reserve the Administrative token for special security responsibilities.

Surprise, I discovered that certain tasks still need the ‘Run as…’ technique, for instance releasing and renewing an IP address. This is how it works.

Summary of User Account Control (UAC)

User Account Control (UAC) is a central plank in Microsoft’s security platform for Windows Server 2008. This page gives you strategies for controlling this service. One theme that runs through UAC is that Microsoft are still fine-tuning the places where you can configure the settings, there have been significant changes from Beta 1 –> Beta 2 –> RC1 –> Windows Server 2008 Final Release.

If you like this page then please share it with your friends

Microsoft Windows Server 2008 Topics:

• Server 2008 Home • Overview • What’s New? • Migration Advice • Install • SP1 Review

• AD DC • Roles • Features • Editions • Hyper-V • UAC • IPv6 • Group Policy • Free NPM Trial

Примечание. Информация в этой статье основана на предварительных версиях (RC) Windows 7 и Windows Server 2008 R2. В финальных версиях могут измениться функциональные возможности и названия элементов интерфейса.

Функция контроля учетных записей UAC в Windows Vista вызвала немало споров. Поэтому неудивительно, что в Windows 7 внесены улучшения, не только изменившие работу функции контроля учетных записей, но и позволяющие более гибко настроить UAC. В Windows 7 и Windows Server 2008 R2 контроль учетных записей усовершенствован за счет того, что:

- уменьшено количество запросов в различных ситуациях;

- увеличено число операций, которые обычный пользователь может выполнять без повышения прав;

- добавлены новые параметры UAC;

- введены новые политики безопасности, позволяющие настроить UAC для локальных администраторов и обычных пользователей.

Microsoft уделяет большое внимание тому, чтобы разъяснить назначение контроля учетных записей в своих новейших операционных системах, поэтому логично начать именно с этого вопроса.

Назначение контроля учетных записей

Когда контроль учетных записей был впервые представлен в Windows Vista, его позиционировали как средство повышения безопасности операционной системы, хотя прямое назначение UAC состоит не в этом. Впоследствии независимые эксперты неоднократно демонстрировали возможности обхода UAC. Когда в Microsoft пришел Марк Русинович, на него, похоже, была возложена задача реабилитации UAC, и он начал методично объяснять истинное назначение контроля учетных записей. Он ввел понятие «граница защищенной зоны» (security boundary) и всеми доступными средствами (Technet, конференции, блог) разъяснял, что UAC такой границей не является. Например, именно этой теме был посвящен один из его докладов на конференции «Платформа 2008» (http://technet.microsoft.com/ru-ru/magazine/cc138019.aspx) в Москве.

На самом деле контроль учетных записей был создан для того, чтобы в системе можно было полноценно работать без прав администратора. Эту масштабную задачу необходимо было решать потому, что в Windows 2000/XP работа с административной учетной записью стала обычной практикой. В этом случае проникновение вредоносного кода в систему ведет к плачевным последствиям. Ситуация осложнялась тем, что многие разработчики программ совершенно не заботились об ограниченных учетных записях, всецело полагаясь на то, что установка их продуктов и работа с ними будут вестись с правами администратора. Получался замкнутый круг. Создатели UAC изменили модель контроля доступа, в результате чего была не только изменена работа учетных записей, но и реализована виртуализация файловой системы и реестра.

Для пользователей же контроль учетных записей фактически свелся к столь нелюбимым запросам UAC. Основное их назначение в том, чтобы уведомить пользователя, работающего с правами администратора, о попытках приложения внести в систему изменения, требующие полного административного доступа. Обычному пользователю, не имеющему прав на совершение действия, тут же предлагается ввести учетные данные администратора. Понятно, что разработчики должны планировать приложения таким образом, чтобы для работы с программой не требовалось административных прав. А если все программное обеспечение в системе может работать в контексте обычного пользователя, то уже нет необходимости в рутинной работе с полными правами администратора. Настройку системы можно производить от имени администратора или под его учетной записью, но это не каждодневная задача. И даже если вы работаете с правами администратора, UAC контролирует выполнение задач, требующих полных административных полномочий; он уведомляет пользователя в тех случаях, когда требуется подтверждение прав.

Таким образом, контроль учетных записей призван не предотвратить проникновение вредоносного кода (для этого существует брандмауэр и антивирусное/антишпионское программное обеспечение), а снизить наносимый им ущерб — ограничить его влияние правами обычного пользователя. Строго говоря, повышается не безопасность операционной системы, а ее устойчивость к несанкционированному доступу.

Кстати, значок щита в этом разделе статьи не случаен — именно его вы видите на кнопках, рядом со ссылками и в пунктах меню операционной системы, когда требуется повышение прав. Другими словами, если контроль учетных записей включен, обращение к элементу интерфейса, обозначенному щитом, сопровождается запросом UAC. Цветовая гамма щита изменилась по сравнению с Windows Vista, но это далеко не единственное изменение в интерфейсе.

Изменения в пользовательском интерфейсе

Доступ к параметрам функции контроля учетных записей упростился — их можно открыть из элементов панели управления «Центр поддержки» и «Учетные записи пользователей», а также из командной строки, запустив UserAccountControlSettings.exe (см. экран 1).

В настройках UAC вместо двух возможностей управления (включен/выключен) появилось четыре режима работы.

- «Уведомлять при установке программ или попытке внесения ими изменений, а также при изменении параметров Windows пользователем». Это максимальный уровень контроля учетных записей.

- «Уведомлять при установке программ или попытке внесения ими изменений». Этот уровень используется по умолчанию.

- «Уведомлять при попытке установки программ или попытке внесения ими изменений, но не затемнять рабочий стол». Затемнение рабочего стола (так называемый безопасный рабочий стол, Secure Desktop) — это своего рода подтверждение подлинности окна UAC, позволяющее визуально отличить поддельные запросы UAC от настоящих.

- «Не уведомлять ни при установке программ или попытке внесения ими изменений, ни при изменении параметров Windows пользователем». Контроль учетных записей отключен.

Помимо окна настроек, преобразились и диалоговые окна управления функцией контроля учетных записей. Изменения нацелены на то, чтобы пользователям была понятна суть запроса (см. экран 2).

Теперь в основном используются только два цвета:

- синий — для компонентов, имеющих цифровую подпись;

- желтый — для компонентов, не имеющих цифровой подписи.

Красный цвет используется только в тех редких случаях, когда программа или компонент заблокированы администратором. Кроме того, в запросах жирным шрифтом выделяется издатель программы. Для пользователей, озадаченных появлением запроса, в диалоговом окне предусмотрена ссылка «Помощь в принятии решения».

Изменения в работе

Безусловно, в Windows 7 и Windows Server 2008 R2 работа целенаправленно велась с акцентом на уменьшение количества запросов UAC — именно этот аспект вызвал наибольшее недовольство пользователей Windows Vista среди всех претензий к операционной системе.

Уменьшено количество запросов

Используемый по умолчанию уровень контроля — это новая возможность Windows 7 и Windows Server 2008 R2. Такой уровень невозможно было настроить в Windows Vista с помощью пользовательского интерфейса, политики безопасности или реестра. Работа операционной системы была изменена для того, чтобы, не снижая уровень безопасности, реализовать автоматическое повышение прав для выполнения распространенных административных задач, вызывавших около половины запросов UAC. Это имело смысл сделать потому, что по статистике 9 из 10 таких запросов пользователи все равно одобряли.

Что же касается уровня, позволяющего отключить безопасный рабочий стол, то его появление в пользовательском интерфейсе обусловлено желанием продемонстрировать максимальную совместимость UAC с аппаратным обеспечением. В некоторых случаях затемнение рабочего стола приводило к задержкам в работе операционной системы, чему мог быть причиной, например, драйвер видеокарты. В Windows Vista имелась политика, позволяющая отключить безопасный рабочий стол, однако большинство пользователей о ее существовании даже не подозревали.

Если сравнивать количество запросов UAC в Windows 7 и Windows Vista, то даже при максимальном уровне контроля учетных записей количество запросов в новой версии уменьшилось. A уровень контроля, используемый теперь по умолчанию, еще больше должен способствовать достижению столь необходимого баланса между безопасностью и навязчивой заботой операционной системы. В таблице 1 сравнивается количество запросов двух верхних уровней контроля учетных записей в новых операционных системах и Windows Vista SP1.

Изменена работа компонентов

Многие компоненты новых операционных систем были переработаны, чтобы уменьшить количество запросов UAC и сделать работу пользователей более комфортной. Положительные изменения произошли в работе как обычных пользователей, так и локальных администраторов (см. таблицу 2).

Административные учетные записи

Изменения, затронувшие встроенную учетную запись «Администратор», касаются в основном работы в безопасном режиме. Однако, прежде чем перейти к ним, я бы хотел рассказать о различиях между встроенной и другими административными учетными записями.

Согласно одному из распространенных заблуждений о контроле учетных записей, встроенная учетная запись «Администратор» имеет больше прав, чем обычная. Это не так. На самом деле отличие лишь в том, что права встроенной учетной записи автоматически повышаются до максимальных при выполнении всех задач, поэтому запрос UAC для нее не выводится (см. экран 3).

Все остальные административные учетные записи работают в режиме одобрения администратором (Admin Approval Mode): контроль учетных записей запрашивает подтверждение действий, если требуется повышение прав. А если не требуется, задачи выполняются с правами обычного пользователя.

Незнание этой тонкости нередко сбивает пользователей с толку. Например, запуск командной строки администратором выполняется с правами обычного пользователя, поскольку само по себе это действие не подразумевает внесения важных изменений в систему. Для того чтобы выполнить задачу с полными правами, необходимо запустить ее от имени администратора — соответствующий пункт имеется в контекстном меню проводника. В этом случае выводится запрос UAC (см. экран 4).

Поскольку запуск осуществлен администратором, учетные данные вводить не требуется — нужно лишь подтвердить действие. Кроме того, наряду с предложением помощи в принятии решения, для администраторов в диалоговом окне имеется ссылка «Изменить при появлении этого уведомления», открывающая параметры контроля учетных записей. Продолжая пример с командной строкой, легко определить, с какими правами она была запущена (см. экран 5).

Можно настроить политику безопасности таким образом, чтобы у административных учетных записей происходило повышение прав без запроса UAC — достаточно будет лишь запустить задачу от имени администратора. Поэтому нет никакой необходимости в повседневной работе со встроенной учетной записью «Администратор».

В отличие от Windows Server 2008 R2, встроенная административная учетная запись в Windows 7 отключена. Если это единственная активная учетная запись в группе «Администраторы» при обновлении Windows XP до Windows 7, она переводится в режим одобрения.

Изменения, касающиеся работы отключенной учетной записи «Администратор» в безопасном режиме, отражены в таблице 3.

Настройка UAC с помощью политик безопасности

Имея права локального администратора, вы можете управлять параметрами контроля учетных записей с помощью локальной политики безопасности. Политики UAC можно задать как в оснастке «Локальная политика безопасности» (secpol.msc) в узле «Локальные политики», «Параметры безопасности», так и в разделе системного реестра HKLMSOFTWARE

MicrosoftWindowsCurrentVersion PoliciesSystem (см. экран 6).

Основная политика, определяющая состояние контроля учетных записей и всех остальных его политик, не изменилась, что отражено в таблице 4.

Изменения же коснулись двух политик, определяющих поведение запросов контроля учетных записей для локальных администраторов и обычных пользователей. Наряду с имевшимися ранее вариантами, теперь вы можете указать, будет ли использоваться безопасный рабочий стол, если для продолжения работы UAC требует подтвердить действие или ввести учетные данные (см. таблицы 5 и 6).

Помимо перечисленных выше политик безопасности, имеются и другие, позволяющие более гибко настроить работу контроля учетных записей. С их назначением можно ознакомиться в свойствах политики на вкладке «Объяснение», а соответствующие им параметры реестра документированы в MSDN.

Новое лицо UAC

Контроль учетных записей в Windows 7 и Windows Server 2008 R2 подвергся существенной переработке. В первую очередь, снизилось количество запросов UAC, излишняя навязчивость которых вызывала справедливую критику пользователей Windows Vista. Улучшить работу UAC удалось за счет изменений в работе новых операционных систем наряду с введением нового уровня контроля учетных записей. Этот уровень, используемый по умолчанию, осуществляет автоматическое повышение прав при выполнении наиболее распространенных административных действий. Оформление запросов контроля учетных записей также изменилось — тона смягчились, а информация подается более четко. Эти нововведения должны способствовать более благосклонному восприятию UAC конечными пользователями.

Доступ к параметрам контроля учетных записей упростился за счет размещения ссылок на него в различных элементах панели управления. Все доступные параметры UAC можно также настроить с помощью локальных политик безопасности или соответствующих им параметров системного реестра. Кроме того, политики безопасности предоставляют в распоряжение системных администраторов возможности более тонкой настройки поведения запросов UAC для административных и обычных учетных записей.

Вадим Стеркин (vadim.sterkin@gmail.com) — занимается развитием компьютерного информационного портала OSZone.net. Имеет звание Microsoft MVP в категории Windows Desktop Experience

Таблица 1. Количество запросов в Windows 7 и Windows Server 2008 R2 по сравнению с Windows Vista SP1

Таблица 2. Запросы UAC для обычного пользователя и администратора

Таблица 3. Работа в безопасном режиме при отключенной учетной записи «Администратор»

Таблица 4. Политика «Контроль учетных записей: все администраторы работают в режиме одобрения администратором»

Таблица 5. Политика «Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором»

Таблица 6. Значения политики «Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей»

Экран 6. Политики безопасности контроля учетных записей

Posted by Brajesh Panda on June 2, 2010

In Windows 2008

1. Click Start, and then click Control Panel.

2. In Control Panel, click User Accounts.

3. In the User Accounts window, click User Accounts.

4. In the User Accounts tasks window, click Turn User Account Control on or off.

5. If UAC is currently configured in Admin Approval Mode, the User Account Control message appears. Click Continue.

6. Clear the Use User Account Control (UAC) to help protect your computer check box, and then click OK.

7. Click Restart Now to apply the change right away, or click Restart Later and close the User Accounts tasks window.

Here is the Microsoft Office Article: http://technet.microsoft.com/en-us/library/cc709691(WS.10).aspx

In Windows 2008 R2 or Windows 7

Using Registry: Click here

Using GUI: Follow below steps or in windows explorer bar just type “Control Panel\User Accounts\User Accounts” & press enter – it will take you there. Even in Windows 7 old Vista command works “UserAccountControlSettings.exe”

This entry was posted on June 2, 2010 at 1:29 am and is filed under WindowsServer.

You can follow any responses to this entry through the RSS 2.0 feed.

You can leave a response, or trackback from your own site.