Download Windows Speedup Tool to fix errors and make PC run faster

Though security concerns with systems are nowhere new, the mess caused by the Wannacrypt ransomware has prompted immediate action among netizens. The Ransomware targets the vulnerabilities of the SMB service of the Windows operating system to propagate.

SMB or Server Message Block is a network file sharing protocol meant for sharing files, printers, etc, between computers. There are three versions – Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2), and SMB version 3 (SMBv3). Microsoft recommends that you disable SMB1 for security reasons – and it is now more important to do so in view of the WannaCrypt or NotPetya ransomware epidemic.

To defend yourself against WannaCrypt ransomware it is imperative that you disable SMB1 as well as install the patches released by Microsoft. Let us take a look at some of the ways to disable SMB1 on Windows 11/10/8/7.

Turn Off SMB1 via Control Panel

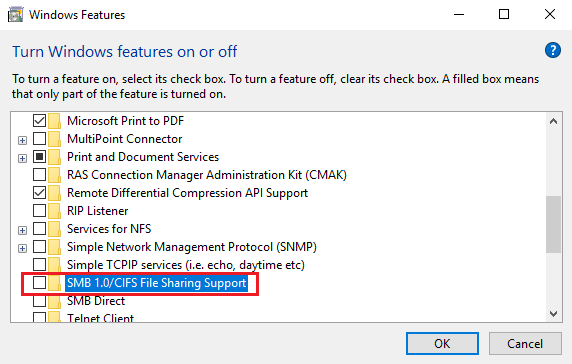

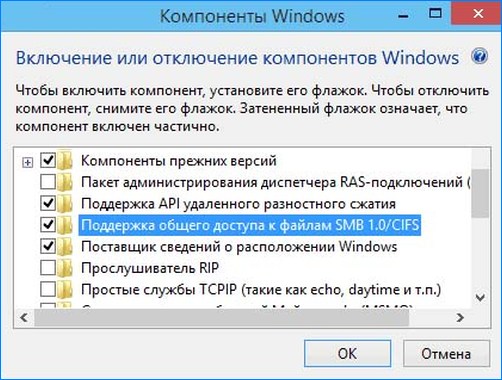

Open Control Panel > Programs & Features > Turn Windows features on or off.

In the list of options, one option would be SMB 1.0/CIFS File Sharing Support. Uncheck the checkbox associated with it and press OK.

Restart your computer.

Related: How to enable or disable SMBv2 in Windows 10.

Disable SMBv1 using Powershell

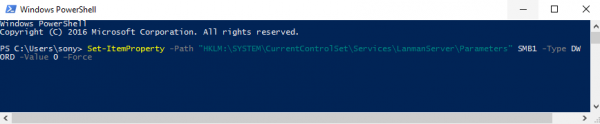

Open a PowerShell window in the administrator mode, type the following command and hit Enter to disable SMB1:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 –Force

If for some reason, you need to temporarily disable SMB version 2 & version 3 use this command:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 –Force

It is recommended to disable SMB version 1 since it is outdated and uses technology that is almost 30 years old.

Says Microsoft, when you use SMB1, you lose key protections offered by later SMB protocol versions like:

- Pre-authentication Integrity (SMB 3.1.1+) – Protects against security downgrade attacks.

- Insecure guest auth blocking (SMB 3.0+ on Windows 10+) – Protects against MiTM attacks.

- Secure Dialect Negotiation (SMB 3.0, 3.02) – Protects against security downgrade attacks.

- Better message signing (SMB 2.02+) – HMAC SHA-256 replaces MD5 as the hashing algorithm in SMB 2.02, SMB 2.1 and AES-CMAC replaces that in SMB 3.0+. Signing performance increases in SMB2 and 3.

- Encryption (SMB 3.0+) – Prevents inspection of data on the wire, MiTM attacks. In SMB 3.1.1 encryption performance is even better than signing.

In case you wish to enable them later (not recommended for SMB1), the commands would be as follows:

For enabling SMB1:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

For enabling SMB2 & SMB3:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 –Force

Disable SMB1 using Windows registry

You can also tweak the Windows Registry to disable SMB1.

Run regedit and navigate to the following registry key:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

On the right side, the DWORD SMB1 should not be present or should have a value of 0.

The values for enabling and disabling it are as follows:

- 0 = Disabled

- 1 = Enabled

For more options and ways to disable SMB protocols on the SMB server and the SMB client visit Microsoft.

Now read: How to Disable NTLM Authentication in Windows Domain.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

SMB2 and/or SMB3 protocols are enabled by default in Windows. If ever needed, here are the steps to disable SMB2 and SMB3 in Windows.

Recently, Microsoft has to issue an emergency patch to wormable vulnerability in the SMB3 protocol. Essentially, this vulnerability lets the attacker execute malicious code on the target machine and take control of it. Being a wormable vulnerability, it can spread to other systems on the local network. If you haven’t yet installed the KB4551762 update, I recommend you do so as soon as possible to avoid any unnecessary issues.

If you haven’t installed the update yet, you can try disabling SMB3 in Windows 10 as a precaution. Here’s how.

Things You Should Know Before Hand

As a general rule, you should not disable SMB2 or SMB3 protocols. However, if you are unable to install the security patch or to troubleshoot various issues, you can temporarily disable SMB3 or SMB2 protocol.

SMB3 protocol serves an important function in several different features in Windows 10, 8, and 7. For example, if you disable SMB3 in Windows 10, you might face problems with the following Windows functionality.

- Folder and file properties caching

- Durable handles

- message signing

- scalable file sharing

- Symbolic links

- Large MTU support

- Transparent failover

- Encryption

- SMB direct

- and more…

Simply put, only follow the below steps and disable SMB3 protocol if you know what you are doing and is absolutely necessary. If you are interested, here’s a great document from Microsoft on the overview of SMB3.

Steps to Disable SMB3 or SMB2 Protocol

Note: SMB2 and SMB3 are linked together. So, enabling or disabling SMB2 will do that same for SMB3.

To disable SMB 3, you can either use the PowerShell or Command Prompt. I will show both methods. Follow the one you are comfortable with.

via PowerShell (Recommended)

1. Open PowerShell as admin. You can do that by searching for “PowerShell” in the start menu and selecting the “Run as administrator” option from the right-click menu.

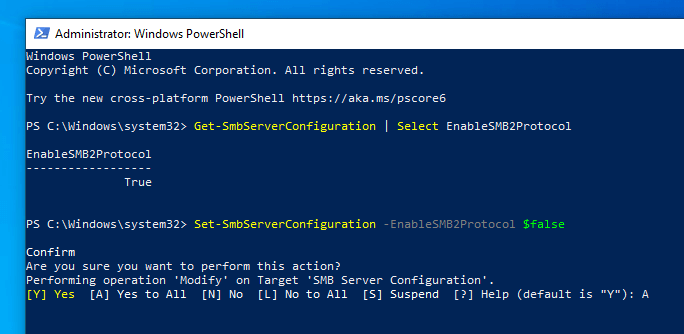

2. Next, verify that SMB3 is enabled by executing the below command. If the protocol is enabled, you should see “true” in the response.

Get-SmbServerConfiguration | Select EnableSMB2Protocol

3. To disable SMB3, execute this command.

Set-SmbServerConfiguration -EnableSMB2Protocol $false

4. PowerShell will ask for your confirmation, type “Y” or “A” and press Enter to confirm.

5. Once disabled, you can verify it by executing the first command. If the protocol is disabled, you should see “false“.

6. Finally, reboot Windows to apply the changes.

To re-enable SMB3, you can use the below command.

Set-SmbServerConfiguration -EnableSMB2Protocol $true

via Command Prompt

As an alternative, you can also use the Command Prompt to disable SMB3. The only problem is that it is not that intuitive as the PowerShell method. But, it works nonetheless.

1. Search for “cmd” in the start menu, right-click on “Command Prompt” result and select “Run as administrator“.

2. In the command prompt window, execute the below commands one of the other.

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

next

sc.exe config mrxsmb20 start= disabled

3. Once that is done, reboot Windows to apply changes. After rebooting, the SMB3 protocol will be disabled.

To enable the SMB3 protocol again, open Command Prompt as admin execute the below commands one after the other.

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

next

sc.exe config mrxsmb20 start= auto

Wrapping Up

As you can see, it is pretty easy to disable SMB3 and SMB2 protocols in Windows 10. Like said before, don’t disable the SMB3 protocol permanently. Do this for troubleshooting purposes and only if you know what you are doing and understand the consequences.

I hope that helps. If you are stuck or need some help, comment below and I will try to help as much as possible.

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

Если вашей сети не осталось устройств, которые поддерживают только протокол SMB 1.1, нужно полностью отключить протокол SMBv1 на всех Windows компьютерах в целях безопасности. Отключив SMB 1, вы защитите компьютеры Windows от большого количества уязвимостей, которые есть в этом устаревшем протоколе (самый известный публичный эксплоит для SMBv1 — EternalBlue). В результате клиенты при доступе к общим сетевым SMB шарам будут использовать новые более производительные, безопасные и

функциональные

версии протокола SMB.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Содержание:

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

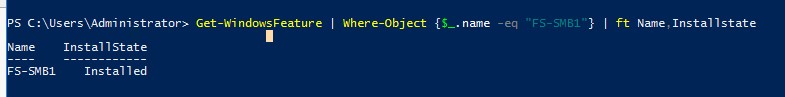

Проверить, что SMBv1 включен можно командой PowerShell:

Get-WindowsFeature | Where-Object {$_.name -eq "FS-SMB1"} | ft Name,Installstate

Чтобы установить компонент FS-SMB1, выполните:

Install-WindowsFeature FS-SMB1

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Еще одна PowerShell команда, которая также позволяет удалить протокол SMB1Protocol:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

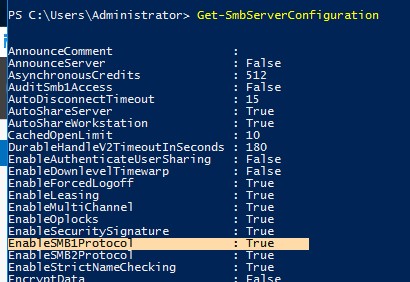

Get-SmbServerConfiguration

Строка “

EnableSMB1Protocol: True

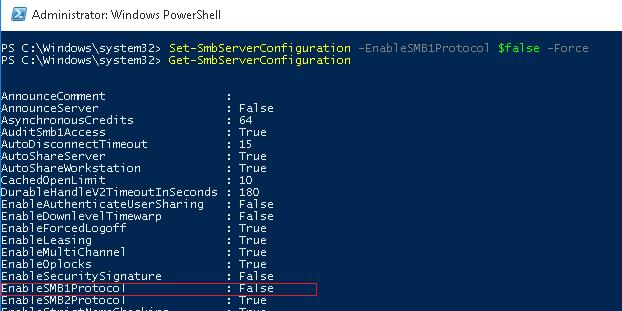

” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Теперь с помощью командлета

Get-SmbServerConfiguration

убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -Force

В Windows 7/8 и Windows Server 2008 R2/ 2012 для отключения клиента SMB нужно отключать службу и драйвер доступа по SMBv1 командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

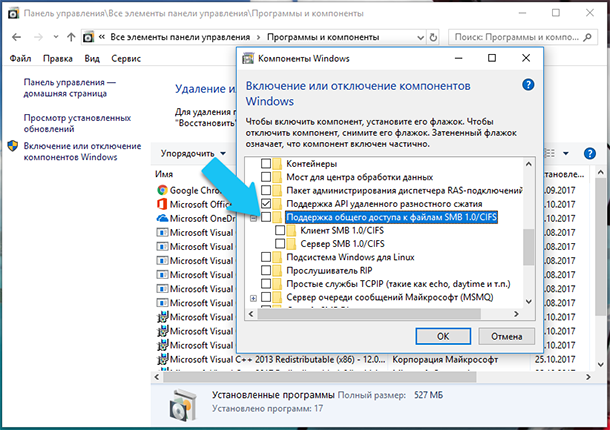

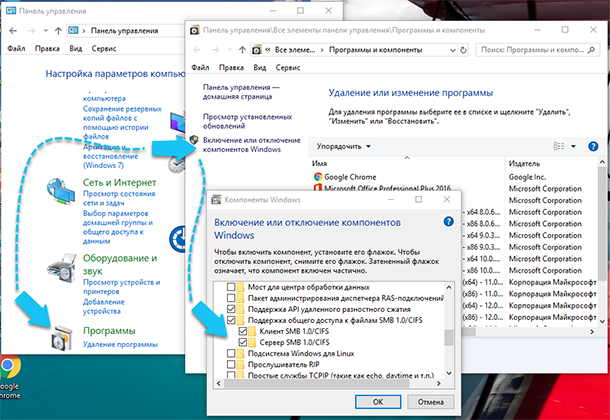

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами (

optionalfeatures.exe

). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

- Клиент SMB0/CIFS

- Сервер SMB0/CIFS

- Автоматическое удаление протокола SMB0/CIFS

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Также можно включить сервер и клиент SMBv1 с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Автоматическое отключение клиента SMBv1 это разовая операция. Если администратор включит SMBv1 вручную еще раз, он не будет отключаться автоматически.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

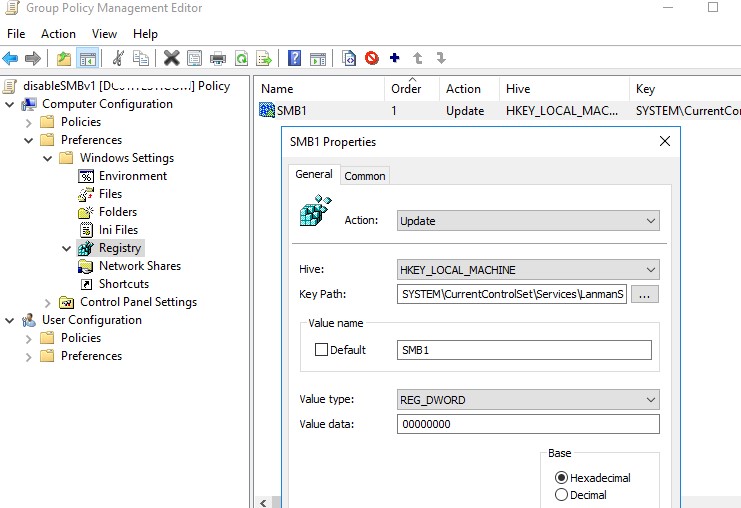

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management (gpmc.msc), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1;

- Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action:

Update

Hive:

HKEY_LOCAL_MACHINE

Key Path:

SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:

SMB1

Value type:

REG_DWORD

Value data:

0

Данная политика отключит через реестр поддержку компонента сервер SMBv1 на всех компьютерах.Если в вашем домене остались компьютеры с Windows XP/Server 2003, можно использовать отдельный WMI фильтр политики, чтобы исключить эти версии Windows из-под действия политики.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

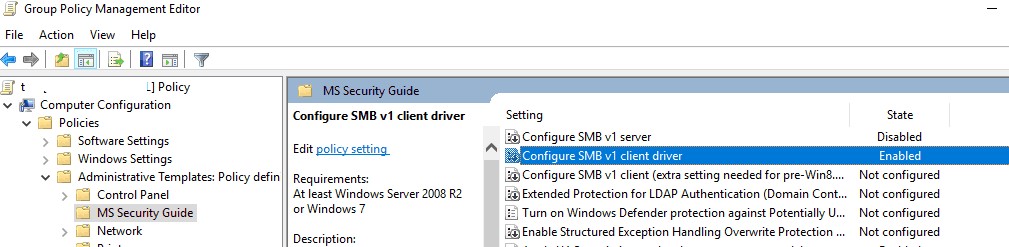

В групповых политиках Security Baseline из Microsoft Security Compliance Toolkit есть отдельный административный шаблон (файлы SecGuide.adml и SecGuide.ADMX), в которых есть отдельные параметры для отключения сервера и клиента SMB:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

Читайте, как отключить устарелый протокол безопасности в Windows 10, для большей защиты ПК от вредоносных программ и программ шифровальщиков.

В локальных сетях файлы передаются, чаще всего по «FTP- протоколу» (File Transfer Protocol), что не всегда удобно для больших или корпоративных локальных сетей. Конечно, на помощь могут прийти дорогостоящие системы документооборота, которые существенно упрощают одновременную работу и передачу файлов. Но эти программы требуют дополнительных расходов, настройки и времени, поэтому, легче всего пользоваться обычным файловым сервером, работающим по протоколу «SMB» (Server Message Block).

Целые эпидемии, вызванные вредоносными программами «WannaCry» и «Petya», распространяются с бешеной скоростью в сети Интернет, они используют лазейку в древнем протоколе «SMBv1». Данный протокол по-прежнему устанавливается в ОС Windows по умолчанию, по неизвестно какой нелепой причине. Если вы пользуетесь Windows 10, 8 или 7, то вам следует убедиться, что «SMBv1» отключен на вашем ПК.

Содержание

- Что такое протокол «SMBv1» и почему он включен по умолчанию?

- Как отключить протокол SMBv1 в Windows 8, 8.1 и 10

- Как отключить SMBv1 в Windows 7, с помощью реестра Windows

- Дополнительная информация

- Вопросы и ответы

- Комментарии

Перейти к просмотру

Нужен Ransomware дешифратор? Вирус Petya зашифровал файлы? Как восстановить зашифрованные файлы☣️📁

Что такое протокол «SMBv1» и почему он включен по умолчанию?

«SMBv1» – это старая версия протокола сообщений сервера, который Windows использует для совместного использования файлов в локальной сети. Впоследствии он был заменен на «SMBv2» и «SMBv3». Эти версии можно оставить включенными, так как у них более лучшая защита от взлома чем у первой версии.

Более старый протокол «SMBv1» включен только потому, что до сих пор остались несколько старых приложений, которые не используют «SMBv2» или «SMBv3». Разработчики компании «Microsoft» постоянно обновляют список такого ПО.

Если вы не пользуетесь ни одной из этих программ, то, следовательно, вы должны отключить «SMBv1» на своем ПК под ОС Windows. Это желательно сделать чтобы защитить компьютер от любых будущих атак с уязвимостью в протоколе «SMBv1». Даже специалисты «Microsoft» рекомендует отключить этот протокол, если он вам не нужен.

Перейти к просмотру

Вирус создал ярлыки вместо файлов и папок на флешке, как вернуть данные и удалить вирус 💥📁💻

Как отключить протокол SMBv1 в Windows 8, 8.1 и 10

Начиная с обновления «Windows Autodesk» для ОС Windows 10, протокол «SMBv1» будет отключен по умолчанию. К сожалению, для того, чтобы внести данное изменение в операционную систему, пользователям потребовалось поднять огромную бурю недовольства, но все же лучше поздно, чем никогда.

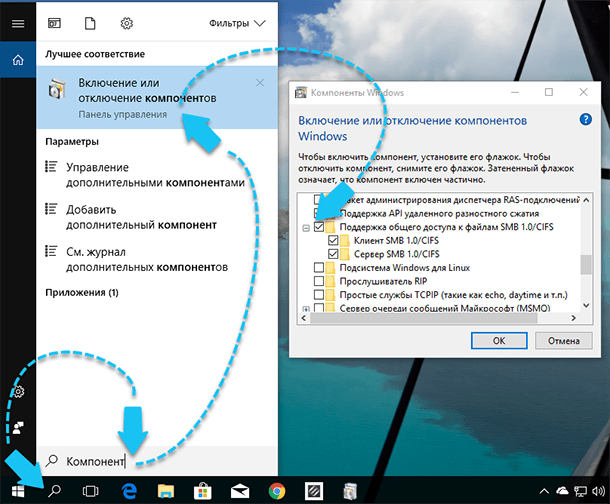

В то же время, поддержку протокола «SMBv1» можно легко отключить самостоятельно и в Windows 8, 8.1 и 10. Откройте «Панель управления» – > перейдите в «Программы» – > нажмите на ссылку «Включение или отключение компонентов Windows».

Также можно отключить поддержку протокола «SMBv1» просто открыв меню «Пуск», ввести поисковое слово «Компонент» в поле поиска и нажать на «Включение или отключение компонентов».

Прокрутите список вниз и найдите опцию «Поддержка общего доступа к файлам SMB 1.0 / CIFS». Уберите флажок, чтобы отключить эту функцию, и нажмите «ОК».

После внесения изменений, система предложит вам перезагрузить компьютер.

Перейти к просмотру

Контролируемый доступ к защищенным папкам Windows 10 (бесплатная защита от вирусов) 🐛🛡️🖥️

Как отключить SMBv1 в Windows 7, с помощью реестра Windows

Чтобы отключить протокол «SMBv1» в Windows 7, придется отредактировать реестр Windows.

Стандартное предупреждение: изменение записей реестра Windows через стандартный редактор, может привести к нестабильной работе ОС, и даже к полному или частичному отказу операционной системы. Пользоваться редактором довольно просто, и пока вы придерживаетесь данных инструкций, у вас не должно возникнуть никаких проблем. И определенно, создайте резервную копию реестра и всей важной информации, которая храниться на диске с операционной системой, перед внесением каких-либо изменений.

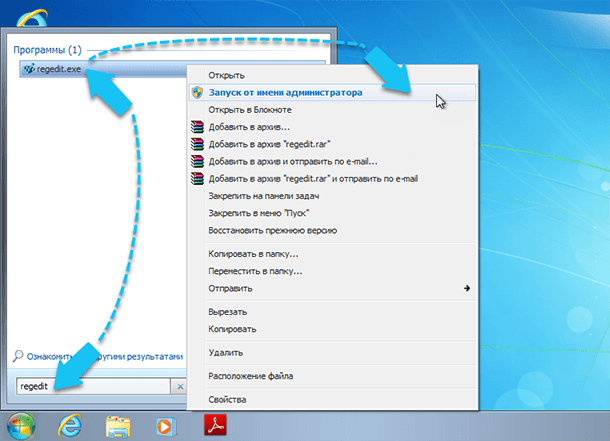

Для начала, откройте редактор реестра, нажмите на кнопку «Пуск» и наберите «regedit» в окне поиска, далее нажимаем правой кнопкой мыши по приложению, и запускаем редактор реестра от имени администратора.

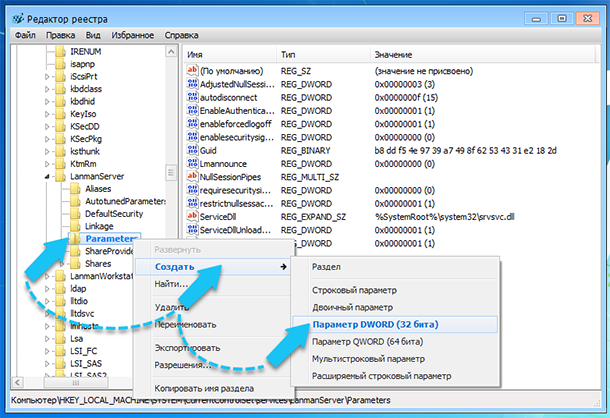

В редакторе реестра используйте левую боковую панель, чтобы перейти к следующему ключу:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Затем нужно создать новый параметр внутри подраздела «Parameters». Щелкните правой кнопкой мыши по значку «Parameters» — > наводим курсор мыши на «Создать» — > далее выбираем «Параметр DWORD (32 бита)».

Назовите новый параметр «SMB1».

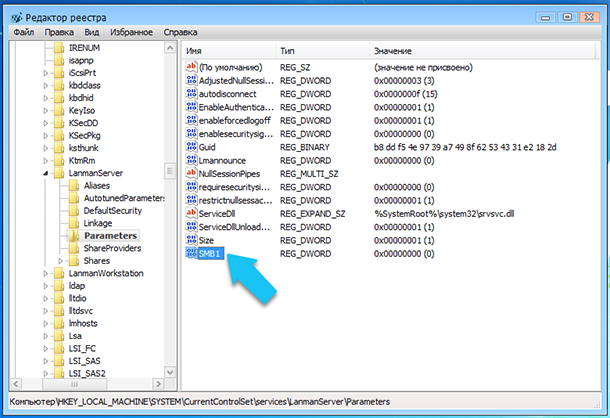

«DWORD» будет создан со значением «0», и это идеально. «0» означает, что «SMBv1» отключен. Вам не понадобиться редактировать данное значение после его создания.

Теперь закройте редактор реестра. Также потребуется перезагрузить компьютер для того, чтобы изменения вступили в силу. Если вы хотите отменить это изменение, вернитесь в это окно и удалите параметр «SMB1».

Дополнительная информация

Вышеупомянутые действия прекрасно подходят для отключения поддержки протокола «SMBv1» на одном конкретном компьютере, но есть способы для его отключения во всей сети. Нужно обратитесь к официальной документации «Microsoft Windows» за дополнительной информацией о таких возможностях. Например, в документации вы найдёте решение, как выставить вышеупомянутое изменение реестра с помощью групповой политики безопасности, если потребуется отключить «SMB1» во всей сети на ПК с Windows 7.

Данный совет, применим исключительно для ОС Windows 10, Windows 7 и Windows 2008 R2.

Чтобы полностью

удалить драйвер, обрабатывающий доступ клиентов по протоколу SMB v1, выполните следующую команду через PowerShell, от имени администратора:

Disable-WindowsOptionalFeature -Online -FeatureName

SMB1Protocol -Remove

и перезагрузите

систему.

Чтобы убедиться,

что поддержка протокола SMB1

полностью отключена, в командной строке от имени администратора, введите

следующую команду:

Get-WindowsOptionalFeature –Online -FeatureName SMB1Protocol

Для отключения SMB версии 2 и 3 выполните следующий код:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Если захотите включить обратно, то поменяйте $false на $true.

Для Windows 7 и Windows 2008 R2, выполните следующее:

Чтобы отключить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 -Force

Чтобы отключить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

Чтобы включить протокол SMB версии 1 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 1 -Force

Чтобы включить протоколы SMB версии 2 и 3 на SMB-сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 1 -Force

Также, чтобы отключить поддержку SMB 2.0 на клиентской ОС, можно в командной строке от администратора, выполнить нижеприведённые две команды. Актуально как для ОС Windows 7 так и ОС Windows 10.

- sc config lanmanworkstation depend= bowser/mrxsmb10/nsi

- sc config mrxsmb20 start= disabled

Внимание!

Обязательно соблюдайте пробел после знака равно (=). Для удобства, просто скопируйте и вставьте данные команды в командную строку.

Перед любыми изменениями в системе, создавайте резервные копии реестра, образ системы и создавайте контрольные точки восстановления.