Содержание

- Обход правил разграничения доступа в средствах защиты от НСД

- Dallas Lock

- Secret Net

- Как удалить Secret Net Studio (2 способа)

- Как удалить Secret Net Studio без доступа к Управление (для администраторов)

- Secret Net

- Дубликаты не найдены

- Оплачено

- Миша Маваши о мигрантах и дагестанцах

- Везунчик

- Вот так и живём

- Мюсли

- Увеличение

- Бабушкин подарок

- «Секс без перерыва» на совещании

- Открою вам тайну

- Лучшие в мире батарейки по 13 рублей

- Вопрос решён

- МВД оштрафовало парня, вступившегося в метро за женщину, которой угрожала группа кавказцев

- Подкиньте на метро или мы ездим на дорогих авто

- А я думал они уже вымерли

- Крик души

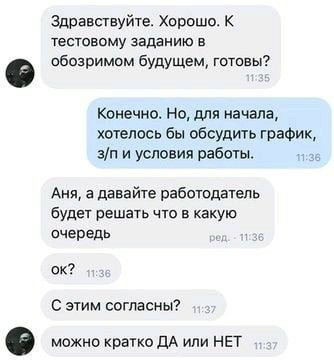

- Тестовое

- Уделите восемь секунд на просмотр

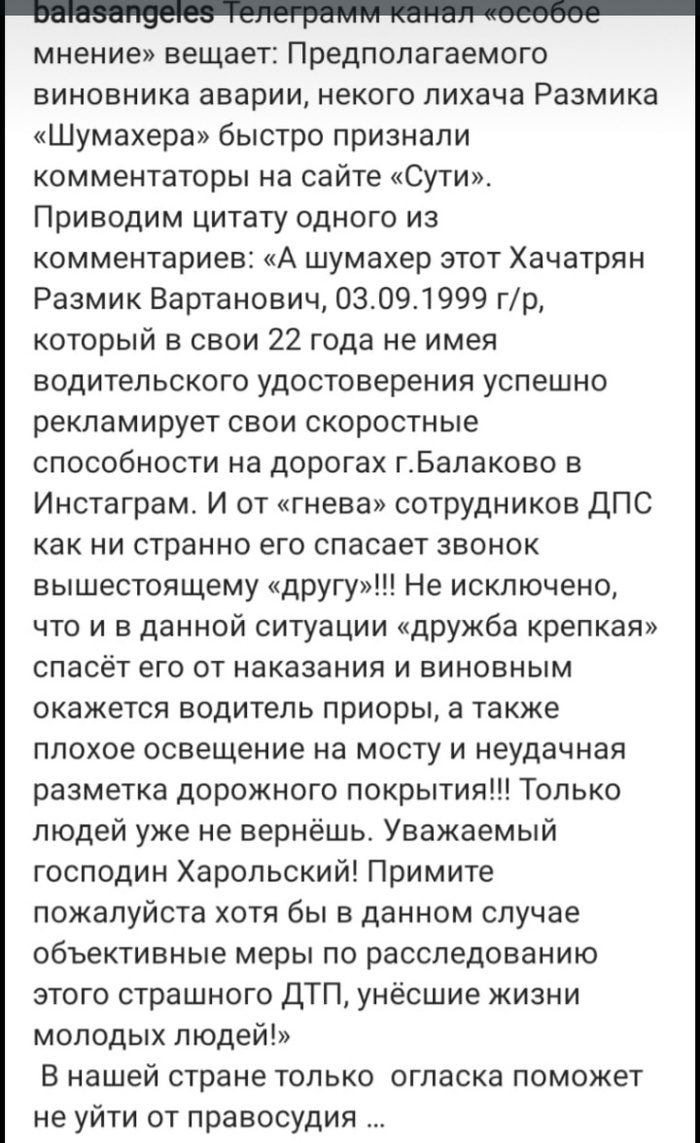

- Смертельное ДТП в Балаково. Нужна максимальная огласка

- Ослепший на один глаз пермский спасатель добился для избившего его начальника реального срока

- Если бы можно было поставить отрицательный рейтинг

Обход правил разграничения доступа в средствах защиты от НСД

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

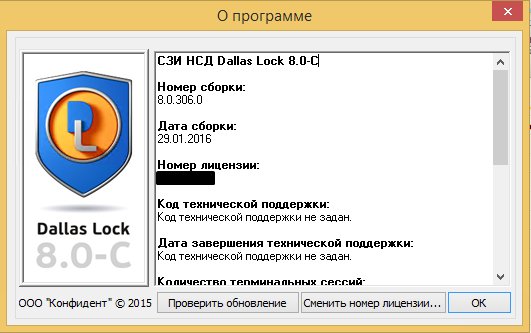

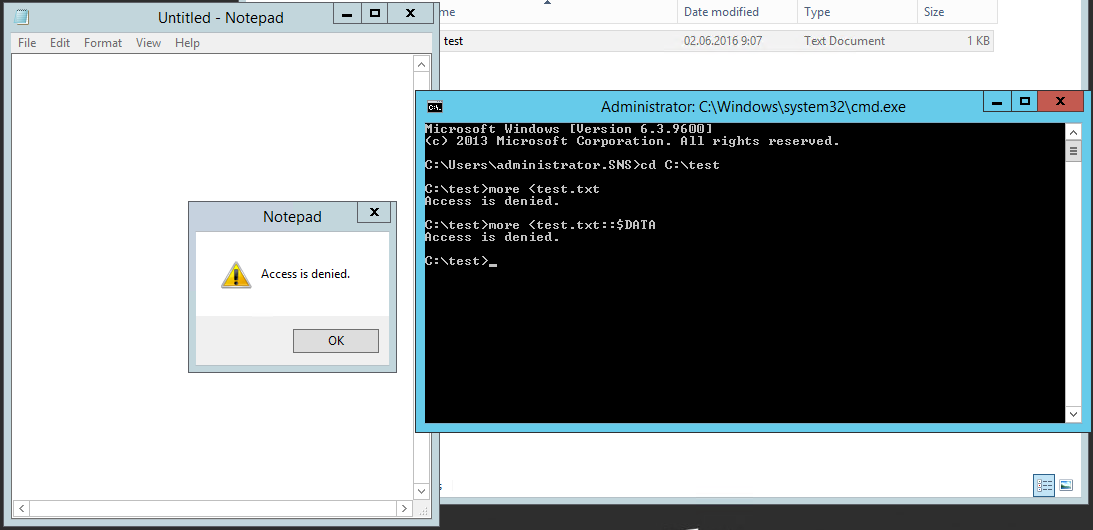

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

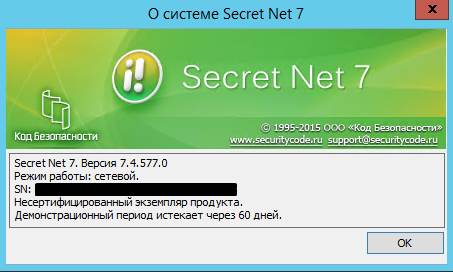

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

Источник

Как удалить Secret Net Studio (2 способа)

Secret Net Studio это программное средство защиты информации от компании Код безопасности. Он позволяет реализовать защиту рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

На рынке Secret Net Studio представлен в двух вариантах — автономном и сетевом.

Автономный вариант предназначен для локального управления механизмами защиты администратором непосредственно на оконечной ПЭВМ.

Сетевой же режим подразумевает централизованное управление с помощью политик информационной безопасности принятых в организации.

Удалить Secret Net Studio обычно не составляет труда и оно производится стандартными средствами Windows. Правда есть нюанс — Секрет Нэт включает Самозащиту продукта при установке по умолчанию. Поэтому пока не отключишь Самозащиту продукта, удалить его будет невозможно.

Поэтому перед удалением Secret Net Studio клацаем ПКМ по значку программы в трее и открываем Управление (для администраторов).

Находим пункт с самозащитой в Настройках и снимаем галочку, сохраняем и ВАЖНО. перезагружаем компьютер. Только после перезагрузки удаляем с помощью штатных средств Windows.

Мы же рассмотрим вариант проблемы когда удаление стандартными средствами приводит к ошибкам или Управление (для администраторов) не запускает Центр управления настройками программы. Такое частенько бывает при не лицензионной криво собранной версии Windows, сбоях в реестре или вмешательстве сторонних программа, требующих ресурсы ПЭВМ для себя.

Как удалить Secret Net Studio без доступа к Управление (для администраторов)

Когда встала такая необходимость, первое что я сделал, нашёл телефон технической поддержки, объяснил ситуацию. В итоге меня направили на адрес почты их технической поддержки support@securitycode.ru. Объяснив ситуацию текстом, в ответ выслали инструкцию по отключению самозащиты продукта.

Инструменты получены, осталось лишь действовать. В архиве, который прислали в ответном письме был файл реестра с названием snsrv.reg и собственно сама инструкция.

Итак, пошагово со скринами:

Ссылка на файл реестра тут.

Успех операции будет выглядеть так:

Ах да, переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:

Теперь самозащита отключена и можно спокойно удалять SNS со своего рабочего места. Но не забываем перезагружаться перед удалением!

PS. Не знаю что за секрет Полишинеля с этим файлом реестра и почему нельзя было описать инструкцией и выложить в открытый доступ архив с набором средств для отключения самозащиты. Ну и ладно, хотя бы так присылают по запросу пользователя.

Если понравилась статья, не забудьте поделиться ссылкой в своих соцсетях.

Источник

Secret Net

Привет умной половине Пикабу, столкнулся с такой проблемой в армии как Secret Net. Мой знакомый контрактник притараканил ноутбук в ЛАЗ, сказал что могу забрать себе, но в него нельзя вставлять флешку из-за этого самого Secret Net (ходит слух что любое подключение к ноутбуку отображается у службы ЗГТ) доступа к администратору нет, интернет не подключить, флешку тоже, но желание использовать ноутбук дикое) есть ли способ обойти эту «штуку»?

Дубликаты не найдены

он надеется сам кого-нибудь посадить

через пол года ноутбук отказался не нужен и его вернули

Оххх, молодо-зелено, вопрос стоит не в технической плоскости как удалить систему защиты и заиметь инструмент для просмотра порнухи, а исключительно в нормативно-правовой.

Само наличие секрет нета как бы толсто намекает, что ноут предназначен для обработки ГТ.

Даже если ноут списанный и с него удали все защищемые данные, все равно гриф с жесткого диска не снимается и жесткий диск (если он съемной) или весь ноут целиком подлежат хранению в первом отделе.

Этот ноут рано или поздно будут искать, а когда найдут, а найдут обязательно, то всех причастных анально покарают.

Мой совет пока не поздно вернуть где росло и не лезть в ноут с попытками обхода системы защиты. А по факту, спиздивший контрактник уже на статью себе накрутил, т.к. создал предпосылки утечки ГТ.

Подумайте как следует, возможно еще не поздно в сЗГТ с повинной идти, дальше уже только с органами госбезопасности уже общаться будете

Думаю, лучше вернуть обратно.

а второй половине Пикабу что, без привета оставаться?!)

Специальная галографическая наклейка с тремя буквами подтверждает, что проведена спец проверка и нет закладных устройств. На нормальных объектах проверяют все, например кондиционеры и чайники. Но наличие этой наклейки никак не связано с возможностью вынести

Блин да по обычному гуглению Secret Net сразу находит что делать. Но Вам бы я посоветовал отдать обратно где взяли. А если уж там админа требует, то просто винду переставить.

Сбрасываешь биос, грузиться с флешки, сбрасываешь пароль администратора, отключаешь секрет нет студио и настраиваешь как тебе надо

Если нет на биосе пароля, то выбираешь загрузку с флкшки и грузиться, потом получаешь пароль администратора и творишь все что хочешь, проверенно

Оплачено

Миша Маваши о мигрантах и дагестанцах

Везунчик

Вот так и живём

Мюсли

С детства я стихи любил,

И читая говорил!

Увеличение

Бабушкин подарок

Да что вы знаете о неловких моментах? Мне на 14 лет любимая (без сарказма) бабуля подарила футболку вырвиглазной расцветки, всю усыпанную стразиками. Я такое обычно не носила, но месяц спустя поддалась на уговоры мамы и надела-таки это чудо китайской промышленности к бабуле в гости. Сделать приятное и всё такое. Первое, что она мне сказала: «Оля, где ты выкопала этот кошмар со стразиками?»

«Секс без перерыва» на совещании

Есть у нас одна сотрудница, начальница отдела, всегда у неё на совещании телефон звонит с какой то восточной мелодией. Шеф просит, чтобы на совещании телефоны на беззвучный ставили, чтобы не отвлекали. Все так и делают, только у неё играет периодически). Шеф уже и замечание делал, а последний раз пригрозил депримировать.

Сотрудница в годах, лет 55-58, говорит, что забывает отключить и попросит внука отключить рингтон.

Вчера идет совещание, достаточно непростое, разнос устроил директор за отставание по плану.

И тут раздается у этой мадам телефонный звонок, только вместо привычной мелодии слышим:

Сотрудница, вся багровая быстро хватает телефон и убавляет звук, но припев мы прослушали почти полностью.)))

Реакция шефа была адекватной. Сказал, что знакомая мелодия, давно не слышал)))

Внук над бабушкой пошутил, поменял рингтон. Шутник.

Открою вам тайну

Лучшие в мире батарейки по 13 рублей

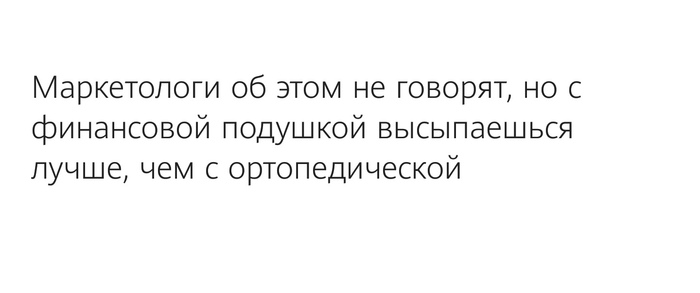

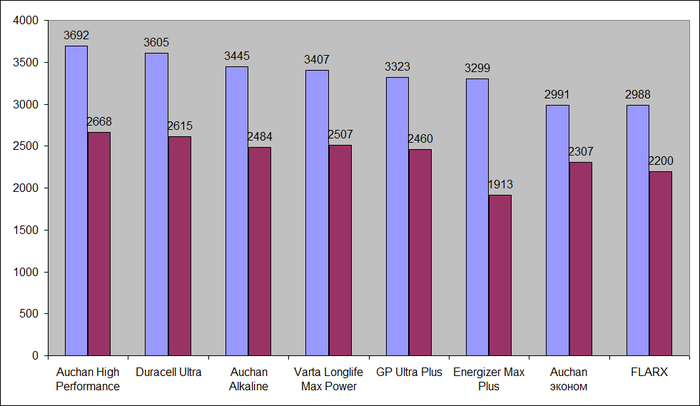

В конце прошлого года в магазинах Ашан появилось три вида щелочных (alkaline) батареек собственной торговой марки Auchan.

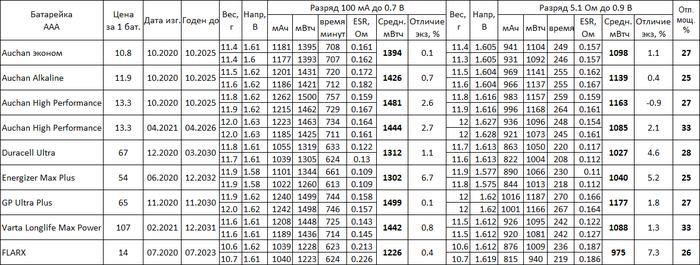

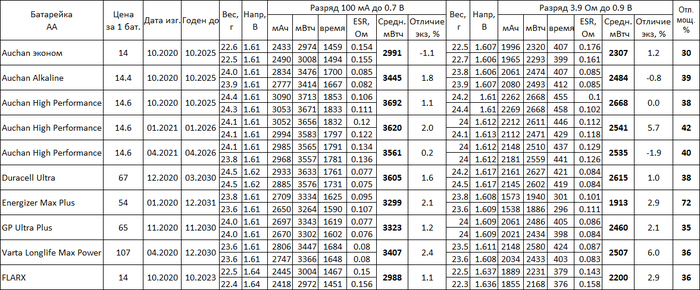

С помощью анализатора химических источников тока Яростанмаш АСК2.5.10.8 я протестировал батарейки из первой партии (дата выпуска 10.2020) и сравнил их с топовыми батарейками известных брендов. Тестировалось по два экземпляра каждого типа батареек, тесты проводились в июне 2021 года.

Для тестирования ёмкости и нагрузочной способности батарейки разряжались в двух режимах:

— разряд током 100 мА до 0.7 В. Тест показывает, какую максимальную энергию может отдать батарейка;

— разряд эквивалентом сопротивления 3.9 Ом до 0.9 В для АА и 5.1 Ом до 0.9 В для ААА. Этот тест показывает, насколько батарейки подходят для мощной нагрузки (игрушки с моторами, тонометры и другая медтехника).

Тестировалось по два экземпляра каждого типа батареек. На диаграммах указано среднее значение ёмкости в мВтч.

Результаты, конечно, удивительные. Батарейки Auchan High Performance AA опередили все дорогие батарейки, Auchan High Performance AAA оказались на втором месте после GP Ultra Plus, вот только отстают они на 1%, а стоят в пять раз дешевле.

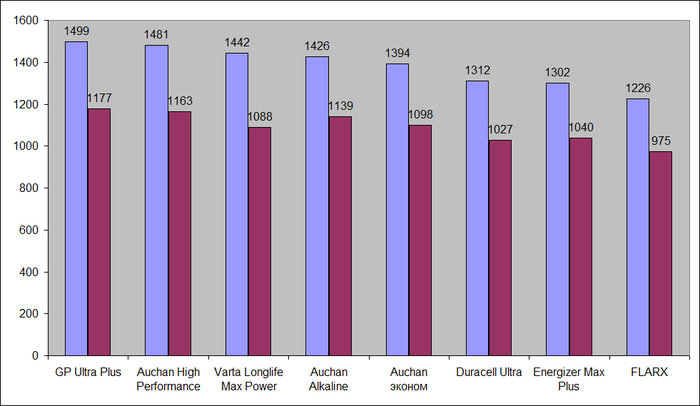

Часто бывает так, что первая партия оказывается лучше последующих, поэтому я снова купил батарейки Auchan High Performance в конце сентября, причём в продаже были батарейки AAA с датой выпуска 04.2021 и AA с датами 01.2021 и 04.2021. Судя по всему, это вторая и третья партия.

Сомнения подтвердились: батарейки отличаются, но не сильно.

Помимо большой ёмкости и нагрузочной способности у этих батареек есть защита от протечек.

Приведу все результаты измерений для обоих экземпляров каждой модели батарейки.

Цены на батарейки в Ашане всё время чуть-чуть меняются, кроме того цена за одну батарейку зависит от упаковки (встречаются упаковки по 2, 4, 8, 10 и 40 батареек), причём в магазинах в наличии всегда разные упаковки. Учитывая, что разница в цене между тремя видами новых ашановских батареек очень маленькая (а иногда Alkaline продают даже дороже High Performance), лучше покупать High Performance.

На сегодня Auchan High Performance не только лучшие батарейки по соотношению цена-качество, но и батарейки входящие в ТОП-5 всех щелочных батареек, которые можно встретить в продаже.

© 2021, Алексей Надёжин

Вы можете связаться со мной в Телеграм @ammochat

P. S. Я не рекламирую Ашан и другие бренды. Никто не просил меня писать об этих батарейках и никто не давал за это какого-либо вознаграждения. Все тесты я делаю лично.

Вопрос решён

МВД оштрафовало парня, вступившегося в метро за женщину, которой угрожала группа кавказцев

Пресс-служба УВД по московскому метрополитену отчиталась вечером 12 октября, когда на станции «Текстильщики» была задержана очередная группа буянивших в вагоне поезда и провоцировавших людей на драку кавказцев. Ограничились штрафами (ведь горцы не успели никого забить до полусмерти), но, что интересно, оштрафовали и парня, вступившегося за женщину. Чтоб неповадно было?

Подкиньте на метро или мы ездим на дорогих авто

А я думал они уже вымерли

Иду сейчас по улице, а навстречу коробейник с книгами. И сразу так агрессивно мне их в нос сует:

-Мужчина, посмотрите книги.

-Я не продаю, я показываю.

Крик души

Тестовое

Уделите восемь секунд на просмотр

возможно это поможет спасти жизнь кому-то из ваших близких и любимых)

Смертельное ДТП в Балаково. Нужна максимальная огласка

В г. Балаково, Саратовской области в ДТП на шлюзовом мосту погибли 2 человека и один находится в тяжелом состоянии.

Вчера в 18:58 на шлюзовом мосту произошло ДТП. Транспортные средства двигались в одном направлении. Водитель 1999 года рождения, управляя автомобилем Mercedes-Benz S 350, не выбрал безопасный боковой интервал, допустил столкновение с транспортным средством Lada Priora под управлением водителя 1963 года рождения.

Ослепший на один глаз пермский спасатель добился для избившего его начальника реального срока

Пермский краевой суд отменил условный срок начальнику поисково-спасательного отряда Пермской городской службы спасения Григорию Тищенко. Его обвиняли в избиении своего подчиненного — спасателя Валерия Барабошкина. В результате конфликта последний из-за серьезной травмы ослеп на правый глаз. Краевой суд рассмотрел апелляцию потерпевшего и назначил Тищенко срок в колонии общего режима.

Как рассказывал 59.RU потерпевший Валерий Барабошкин, спасателем он работал 20 лет. В ночь с 3 на 4 октября 2019 года у него была суточная смена, на которой ему после ДТП пришлось разрезать машину, чтобы достать девушку. В штаб он вернулся ночью. Там на рабочем месте спасатель застал свое руководство, они выпивали.

Валерий обратился в службу медицины катастроф, которая находится через дорогу. На поврежденный глаз спасателю провели две операции. Однако лечение не помогло. Валерий полностью ослеп на правый глаз. Из службы спасения его уволили.

Бывший спасатель обратился в суд. 17 августа 2021 года Свердловский районный суд Перми приговорил начальника отряда службы спасения Перми Григория Тищенко к трем годам условно за умышленное причинение тяжкого вреда здоровью. Подсудимый и пострадавший обжаловали этот приговор: Барабошкин хотел более серьезного наказания для начальника, а Тищенко просил признать его невиновным. Ранее в комментарии 59.RU он утверждал, что показания его экс-коллеги — ложные.

— Я не знаю, где Барабошкин получил травму, — говорил Григорий Тищенко. — В ту смену был только словесный конфликт. Я сделал замечание, что Барабошкин спит на рабочем месте. Я его не ударял, не было физического контакта.

13 октября краевой суд рассмотрел апелляцию.

Как сообщил 59.RU адвокат потерпевшего спасателя Степан Овчинников, прежний приговор районного суда отменили.

— Условный срок заменили на три года колонии общего режима, — сообщил адвокат. — Тищенко заключили под стражу в зале суда. Мой подзащитный не верил, что приговор вообще изменят, но суд учел наши доводы.

Осужденный по-прежнему не признал вину.

Тут уже был похожий пост 2 года назад. Но там не было заключения..

Источник

Если бы можно было поставить отрицательный рейтинг

Здравствуйте, дорогие читатели!

У нас достаточно большое заведение, где штат больше полуторы тысячи человек. И мой отдел стал в числе первых, кто вкусил это ноу-хау.

Во-первых, у каждого есть своя учетная запись со своим паролем. Пароль пришлось менять. И сделать его надо, чтобы было не меньше 8 знаков, пароль должен содержать маленькие и заглавные буквы и цифры. Не забываем, что важное также, какой язык стоит.

Во-вторых, компьютер теперь не просто засыпает, как раньше, он блокируется через 5 минут после неактивности мышки. То есть сидишь, копируешь папку размеров 20 Гигабайт, а он блокируется. И после каждой блокировки нужно вводить тот самый пароль.

В-четвертых, она блокирует процесс скидывания файлов на сервер. Процесс начался, но в конечном итоге зависает и помогает только ctrl+alt+delete и полный restart системы (чаще всего уже кнопкой включения компьтера).

В-пятых, происходит блокировка принтеров и многих нужных программ.

В-шестых, мощный новый компьютер превращается в овоща. Процесс включения от пусковой кнопки до ввода пароля и входа в учетную запись с загрузкой всего для работы занимает минут 10.

И в-седьмых, он мешает работать. Он блокирует сохранение файлов в программах. Сидишь, спокойненько и размеренно создаешь электронный документ, нажимаешь сохранить, и программа зависает на 0% процесса! И никаких сохранялочек в процессе работы! Всё надо начинать с нуля!

Люди, которые пытаются адаптировать эту систему под наши компьютеры, приходят и с умным видом пожимают плечами, потому что сами не знают, как устранить недостатки.

Источник

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

- усилить защиту от несанкционированного входа в систему;

- разграничить доступ пользователей к информационным ресурсам на основе принципов избирательного и полномочного управления доступом и замкнутой программной среды;

- контролировать и предотвращать несанкционированное изменение целостности ресурсов;

- контролировать вывод документов на печать;

- контролировать аппаратную конфигурацию защищаемых компьютеров и предотвращать попытки ее несанкционированного изменения;

- загружать системные журналы для просмотра сведений о событиях, произошедших на защищаемых компьютерах;

- не допускать восстановление информации, содержавшейся в удаленных файлах;

- управлять доступом пользователей к сетевым интерфейсам компьютеров.

Для решения перечисленных и других задач администратор безопасности использует средства системы Secret Net и операционной системы (ОС) Windows.

Основными функциями администратора безопасности являются:

- настройка механизмов защиты, гарантирующая требуемый уровень безопасности ресурсов компьютеров;

- контроль выполняемых пользователями действий с целью предотвращения нарушений информационной безопасности.

Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

- параметры объектов групповой политики;

- параметры пользователей;

- атрибуты ресурсов;

- параметры механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Описание параметров объектов групповой политики

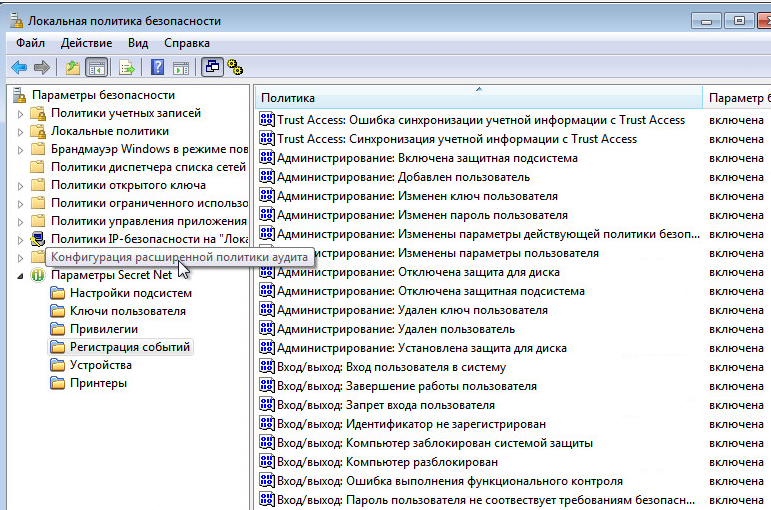

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. В системе Secret Net предусмотрены возможности настройки параметров групповых политик в стандартных оснастках ОС Windows и в программе оперативного управления.

В стандартных оснастках ОС Windows параметры Secret Net представлены в узле «Параметры безопасности» иерархии узлов групповой политики.

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажать кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Локальная политика безопасности»

- Перейдите к разделу » Параметры безопасности | Параметры Secret Net».

По умолчанию раздел «Параметры Secret Net» содержит следующие группы параметров:

| Группа | Назначение |

| Настройки подсистем | Управление режимами работы механизма защиты входа в систему.

Управление режимами работы механизмов полномочного управления доступом и контроля печати. Настройка параметров хранения локального журнала Secret Net. Управление механизмом затирания удаляемой информации. Управление механизмом теневого копирования. Управление перенаправлением локальных устройств и ресурсов для терминальных подключений. Управление режимом локального оповещения о событиях НСД. |

| Ключи пользователя | Настройка параметров ключей для усиленной аутентификации пользователей.

Управление привилегиями пользователей в системе Secret Net: • для работы с локальным журналом Secret Net; • для работы в условиях замкнутой программной среды; • для изменения прав доступа к каталогам и файлам в механизме дискреционного управления доступом. |

| Регистрация

событий |

Настройка перечня событий, регистрируемых системой Secret Net. |

| Устройства | Управление параметрами контроля подключения и изменения

устройств и правами доступа к устройствам. |

| Принтеры | Управление параметрами использования принтеров |

Параметры настройки системы могут быть сгруппированы по принадлежности к защитным механизмам. Переключение режима группировки параметров осуществляется с помощью специальных кнопок панели инструментов или команд в меню «Вид» («По группам» и «По подсистемам»).

Для настройки параметров объектов политик безопасности:

- Вызовите оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выберите папку «Настройки подсистем».

- Вызовите контекстное меню для нужного параметра (см. таблицу ниже) и выберите в нем команду «Свойства».

На экране появится диалог настройки параметра.

Настройте параметры безопасности согласно приведенной таблице:

| Политика | Параметр безопасности |

| Администрирование: локальное оповещение об НСД | включено |

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: количество неудачных попыток аутентификации | 5 |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Реакция на изъятие идентификатора | нет |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

| Журнал: максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: политика перезаписи событий | затирать при необходимости |

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: затирания на сменных носителях | 3 |

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Перенаправление принтеров в RDP-подключениях | запрещено |

| Контроль печати: теневое копирование | определяется настройками принтера |

| Контроль приложений: Режим аудита | аудит пользовательских приложений |

| Контроль устройств: Перенаправление устройств в rdp-подключениях | запрещено |

| Контроль устройств: Теневое копирование | определяется настройками устройства |

| Полномочное управление доступом: названия уровней конфиденциальности | Неконфиденциально, Конфиденциально, Строго конфиденциально |

| Полномочное управление доступом: режим работы | контроль потоков отключен |

| Теневое копирование: Размер хранилища | Размер 20%, автоматическая перезапись отключена |

Для настройки событий, регистрируемых в журнале:

- Вызвать оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выбрать раздел «Регистрация событий».

В правой части окна появится список регистрируемых событий.

- В списке событий выбрать элемент с именем события, для которого необходимо изменить режим регистрации, и вызвать диалог настройки параметра.

- Установить отметку в поле «отключена» (чтобы событие не регистрировалось в журнале) или «включена» (чтобы включить регистрацию) и нажмите кнопку «ОК».

- Настроить события согласно таблице:

| Политика | Параметр безопасности |

| Общие события: Событие | включена |

| Общие события: Несанкционированное действие | включена |

| Общие события: Ошибка | включена |

| Общие события: Предупреждение | включена |

| Общие события: Информационное событие | включена |

| Администрирование: Добавлен пользователь | включена |

| Администрирование: Удален пользователь | включена |

| Администрирование: Изменены параметры пользователя | включена |

| Администрирование: Изменен ключ пользователя | включена |

| Администрирование: Изменены параметры действующей политики безопасности | включена |

| Вход/выход: Вход пользователя в систему | включена |

| Вход/выход: Завершение работы пользователя | включена |

| Вход/выход: Запрет входа пользователя | включена |

| Вход/выход: Идентификатор не зарегистрирован | отключена |

| Вход/выход: Пользователь приостановил сеанс работы на компьютере | включена |

| Вход/выход: Пользователь возобновил сеанс работы на компьютере | включена |

| Вход/выход: Компьютер заблокирован системой защиты | включена |

| Вход/выход: Компьютер разблокирован | включена |

| Служба репликации: Ошибка создания контекста пользователя | включена |

| Вход/выход: Пароль пользователя не соответствует требованиям безопасности | включена |

| Администрирование: Изменен пароль пользователя | включена |

| Контроль целостности: Начало обработки задания на контроль целостности | включена |

| Контроль целостности: Успешное завершение задания на контроль целостности | включена |

| Контроль целостности: Обнаружено нарушение целостности при обработке задания | включена |

| Контроль целостности: Ресурс восстановлен по эталонному значению | включена |

| Контроль целостности: Успешная проверка целостности ресурса | включена |

| Контроль целостности: Нарушение целостности ресурса | включена |

| Контроль целостности: Для ресурса отсутствует эталонное значение | включена |

| Контроль целостности: Удаление устаревших эталонных значений | включена |

| Контроль целостности: Текущее значения ресурса принято в качестве эталонного | включена |

| Контроль целостности: Ошибка при восстановлении ресурса по эталонному значению | включена |

| Контроль целостности: Ошибка при открытии базы данных контроля целостности | включена |

| Контроль целостности: Ошибка при принятии текущего значения ресурса в качестве эталонного | включена |

| Контроль целостности: Установка задания КЦ на контроль | включена |

| Контроль целостности: Снятие задания КЦ с контроля | включена |

| Контроль целостности: Создание задания | включена |

| Контроль целостности: Удаление задания | включена |

| Контроль целостности: Изменение задания | включена |

| Вход/выход: Ошибка выполнения функционального контроля | включена |

| Администрирование: Удален ключ пользователя | включена |

| Вход/выход: Успешное завершение функционального контроля | включена |

| Сеть: Запрет сетевого подключения под другим именем | включена |

| Администрирование: Включена защитная подсистема | включена |

| Администрирование: Отключена защитная подсистема | включена |

| Администрирование: Установлена защита для диска | включена |

| Администрирование: Отключена защита для диска | включена |

| Контроль приложений: Запуск процесса | включена |

| Контроль приложений: Завершение процесса | включена |

| Вход/выход: Система защиты инициировала блокировку сессии пользователя | включена |

| Trust Access: Ошибка синхронизации учетной информации с Trust Access | отключена |

| Trust Access: Синхронизация учетной информации с Trust Access | отключена |

| Дискреционное управление доступом: Запрет доступа к файлу или каталогу | включена |

| Дискреционное управление доступом: Изменение прав доступа | включена |

| Замкнутая программная среда: Запрет запуска программы | отключена |

| Замкнутая программная среда: Запуск программы | отключена |

| Замкнутая программная среда: Запрет загрузки библиотеки | отключена |

| Замкнутая программная среда: Загрузка библиотеки | отключена |

| Контроль целостности: Добавление учетной записи к заданию ЗПС | включена |

| Контроль целостности: Удаление учетной записи из задания ЗПС | включена |

| Полномочное управление доступом: Вывод конфиденциальной информации на внешний носитель | отключена |

| Полномочное управление доступом: Запрет вывода конфиденциальной информации на внешний носитель | отключена |

| Замкнутая программная среда: Исполнение скрипта | отключена |

| Замкнутая программная среда: Запрет исполнения неизвестного скрипта | отключена |

| Контроль печати: Печать документа | отключена |

| Контроль печати: Запрет прямого обращения к принтеру | отключена |

| Полномочное управление доступом: Удаление конфиденциального ресурса | отключена |

| Полномочное управление доступом: Перемещение конфиденциального ресурса | отключена |

| Полномочное управление доступом: Конфликт категорий конфиденциальности | отключена |

| Полномочное управление доступом: Запрет перемещения конфиденциального ресурса | отключена |

| Полномочное управление доступом: Изменение параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Запрет изменения параметров конфиденциальности ресурса | отключена |

| Полномочное управление доступом: Доступ к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Запрет доступа к конфиденциальному ресурсу | отключена |

| Полномочное управление доступом: Использование механизма исключений | отключена |

| Контроль печати: Начало печати документа | отключена |

| Контроль печати: Успешное завершение печати документа | отключена |

| Контроль печати: Ошибка при печати документа | отключена |

| Контроль печати: Начало печати экземпляра документа | отключена |

| Контроль печати: Успешное завершение печати экземпляра документа | отключена |

| Контроль печати: Ошибка при печати экземпляра документа | отключена |

| Контроль печати: Запрет печати документа | отключена |

| Контроль печати: Сохранение копии напечатанного документа | отключена |

| Контроль конфигурации: Успешное завершение контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружены изменения в процессе контроля аппаратной конфигурации | включена |

| Контроль конфигурации: Обнаружено новое устройство | включена |

| Контроль конфигурации: Устройство удалено из системы | включена |

| Контроль конфигурации: Изменены параметры устройства | включена |

| Контроль конфигурации: Утверждение аппаратной конфигурации компьютера | включена |

| Разграничение доступа к устройствам: Подключение устройства | включена |

| Разграничение доступа к устройствам: Отключение устройства | включена |

| Разграничение доступа к устройствам: Запрет подключения устройства | включена |

| Разграничение доступа к устройствам: Несанкционированное отключение устройства | включена |

| Разграничение доступа к устройствам: Доступ к устройству | включена |

| Разграничение доступа к устройствам: Запрет доступа к устройству | включена |

| Контроль конфигурации: Переход в спящий режим | включена |

| Контроль конфигурации: Выход из спящего режима | включена |

| Теневое копирование: Начата запись на сменный диск | включена |

| Теневое копирование: Завершена запись на сменный диск | включена |

| Теневое копирование: Ошибка записи на сменный диск | включена |

| Теневое копирование: Запрет записи на сменный диск | включена |

| Теневое копирование: Начата запись образа CD/DVD/BD | включена |

| Теневое копирование: Завершена запись образа CD/DVD/BD | включена |

| Теневое копирование: Ошибка записи образа CD/DVD/BD | включена |

| Теневое копирование: Запрет записи образа CD/DVD/BD | включена |

| Контроль целостности: Исправление ошибок в базе данных | включена |

| Контроль целостности: Создание задачи | включена |

| Контроль целостности: Удаление задачи | включена |

| Контроль целостности: Изменение задачи | включена |

| Контроль целостности: Ошибка при расчете эталона | включена |

| Контроль целостности: Создание группы ресурсов | включена |

| Контроль целостности: Удаление группы ресурсов | включена |

| Контроль целостности: Изменение группы ресурсов | включена |

| Дискреционное управление доступом: Доступ к файлу или каталогу | включена |

Вход в систему в административном режиме

При штатном функционировании системы Secret Net вход любого пользователя компьютера, включая администратора, должен выполняться по одинаковым правилам, установленным соответствующими механизмами защиты. Во время загрузки компьютера перед входом пользователя система защиты проводит инициализацию компонентов и их функциональный контроль. После успешного проведения всех проверок вход в систему разрешается.

В тех случаях, когда необходимо получить доступ к компьютеру в обход действующих механизмов или прервать выполнение инициализации компонентов, администратор может активировать специальный административный режим входа. Применение административного режима входа может потребоваться, при повторяющихся ошибках функционального контроля, приводящих к длительному ожиданию инициализации компонентов.

Примечание.

Административный режим входа следует использовать только в крайних случаях для восстановления нормального функционирования системы. Выполнив вход в административном режиме, устраните возникшую проблему и перезагрузите компьютер.

Для входа в систему в административном режиме:

- Перезагрузите компьютер.

- Во время загрузки компьютера при появлении сообщений об инициализации системных сервисов Secret Net нажмите клавишу <Esc>. Удерживайте клавишу или периодически нажимайте ее до появления экрана приветствия (приглашение на вход в систему).

- Выполните стандартные действия процедуры входа в систему.

Настройки параметров Secret Net, разделов: «Ключи пользователя», «Привилегии», «Регистрация событий», «Устройства», «Принтеры» — не требуют дополнительного конфигурирования.

Описание и настройка параметров пользователей

Параметры пользователей используются механизмами защиты входа и полномочного управления доступом. Параметры применяются при входе пользователя в систему после выполнения процедуры идентификации и аутентификации. Параметры доменных и локальных пользователей хранятся в локальной базе данных компьютера.

Примечание.

При копировании объектов «Пользователь» параметры Secret Net не копируются.

Настройка параметров пользователей осуществляется в стандартной оснастке ОС Windows «Управление компьютером».

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажмите кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Управление компьютером | Локальные пользователи и группы | Пользователи».

- Выберите раздел или организационное подразделение, в котором находится нужный пользователь.

В правой части окна появится список пользователей.

- Вызовите окно настройки свойств пользователя и перейдите к диалогу «Secret Net 7».

В левой части диалога расположена панель выбора групп параметров. Средства для настройки представлены в правой части диалога. Для перехода к нужной группе параметров выберите на панели соответствующую пиктограмму:

- «Идентификатор» — содержит средства управления персональными идентификаторами пользователя;

- «Криптоключ» — содержит средства управления ключами для усиленной аутентификации пользователя;

- «Доступ» — содержит средства управления параметрами полномочного доступа и входа в систему;

- «ПАК «Соболь»» — содержит средства управления доступом пользователя к компьютерам с установленными комплексами «Соболь». Группа присутствует только для доменных пользователей в сетевом режиме функционирования;

- «Сервис» — содержит средства управления ключами централизованного управления ПАК «Соболь» и интеграцией системы Secret Net с программным средством TrustAccess.

В текущей конфигурации ИС — настройки параметров Secret Net, разделов: «Идентификатор», «Криптоключ», «Доступ», «ПАК «Соболь» — не требуют дополнительного конфигурирования.

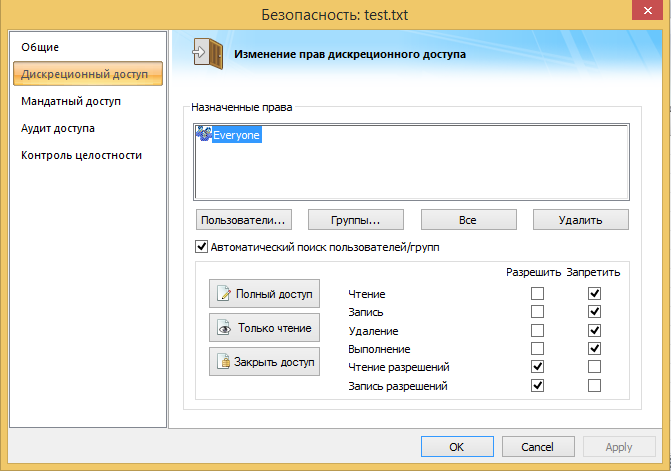

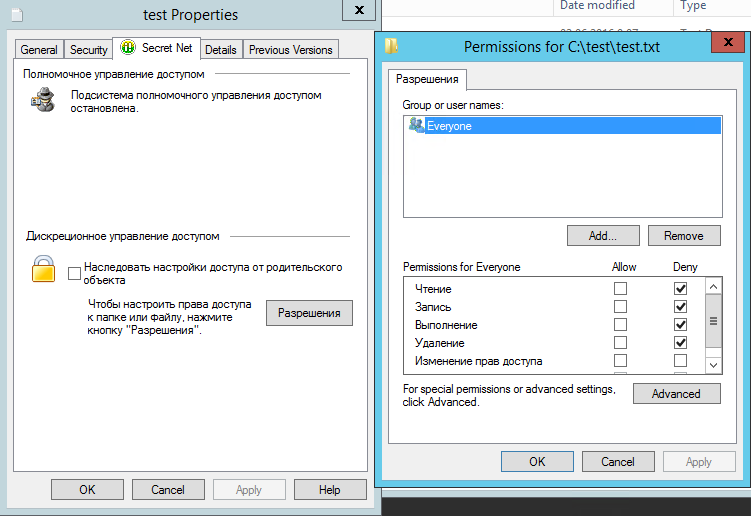

Атрибуты ресурсов

Параметры, относящиеся к атрибутам ресурсов файловой системы (файлов и каталогов), используются в механизмах управления доступом. Управление параметрами осуществляется с помощью расширения программы «Проводник».

Параметры настроек атрибутов ресурсов достаточны и не требуют дополнительных процедур настройки.

Описание механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Механизм контроля целостности (КЦ) предназначен для слежения за неизменностью содержимого ресурсов компьютера. Действие этого механизма основано на сравнении текущих значений контролируемых параметров проверяемых ресурсов и значений, принятых за эталон. Эталонные значения контролируемых параметров определяются или рассчитываются при настройке механизма. В процессе контроля при обнаружении несоответствия текущих и эталонных значений система оповещает администратора о нарушении целостности ресурсов и выполняет заданное при настройке действие, например, блокирует компьютер, на котором нарушение обнаружено.

Механизм замкнутой программной среды (ЗПС) предназначен для ограничения использования ПО на компьютере. Доступ разрешается только к тем программам, которые необходимы пользователям для работы. Для каждого пользователя определяется перечень ресурсов, в который входят разрешенные для запуска программы, библиотеки и сценарии. Попытки запуска других ресурсов блокируются, и в журнале безопасности регистрируются события несанкционированного доступа (НСД).

Настройка механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Для работы с программой управления КЦ-ЗПС пользователь должен входить в локальную группу администраторов компьютера.

Параметры механизмов контроля целостности и замкнутой программной среды настраиваются в программе «Контроль программ и данных», входящая в состав клиентского ПО системы Secret Net.

Для запуска программы нажмите кнопку «Пуск» и в меню вызова программ выберите команду «Код Безопасности | Secret Net | Контроль программ и данных».

В общем случае порядок настройки сводиться к выполнению следующих этапов:

- Подготовка к построению модели данных: проводится анализ размещения ПО и данных на защищаемых компьютерах. Разрабатываются требования к настройке механизмов КЦ и ЗПС. Осуществляется подготовка рабочего места для проведения настройки;

- Построение фрагмента модели данных по умолчанию: этап выполняется при формировании новой модели с нуля. В модель данных автоматически добавляются описания ресурсов для важных ресурсов ОС Windows, а также описания ресурсов некоторых прикладных программ.

- Добавление задач в модель данных: в модель данных добавляются описания задач (прикладное и системное ПО, наборы файлов данных и т. д.) для контроля целостности и использования в ЗПС в соответствии с требованиями, разработанными на

- Добавление заданий и включение в них задач: в модель данных добавляются все необходимые задания КЦ, ЗПС и ПАК «Соболь» и в них включаются задачи.

- Подготовка ЗПС к использованию: субъектам назначаются задания ЗПС. Для того чтобы ресурсы контролировались механизмом ЗПС, они должны быть специально подготовлены — иметь признак «выполняемый».

- Расчет эталонов: для всех заданий рассчитываются эталоны ресурсов

- Включение ЗПС в жестком режиме: включается жесткий режим ЗПС. В жестком режиме разрешается запуск только разрешенных программ, библиотек и сценариев. Запуск других ресурсов блокируется, а в журнале Secret Net регистрируются события НСД

- Включение механизма КЦ: устанавливаются связи заданий контроля целостности с субъектами «Компьютер» или «Группа» (компьютеров). С этого момента механизм КЦ начинает действовать в штатном режиме

- Проверка заданий: перед началом эксплуатации механизма КЦ можно выполнить проверку корректности настроек заданий. Проверка заключается в немедленном выполнении задания независимо от расписания.

Программа управления «Контроль программ и данных», располагает как автоматическими, так и ручными средствами формирования элементов модели данных. Ручные методы можно использовать на любом уровне модели для формирования и модификации объектов и связей. Автоматические методы предпочтительнее при работе с большим количеством объектов, однако они требуют более тщательного контроля результатов.

Во время установки клиентского ПО системы Secret Net автоматически формируется локальная модель данных, в которую добавляются следующие задания:

- «Задание для контроля ресурсов Secret Net»;

- «Задание для контроля реестра Windows»;

- «Задание для контроля файлов Windows».

Задания включают готовые задачи с ресурсами, сформированными по предопределенному списку. Для этих заданий устанавливаются связи с субъектом «Компьютер»;

В текущей конфигурации автоматизированной системы — параметры, субъекты и задания механизмов контроля целостности и замкнутой программной среды, выставленные в автоматическом режиме достаточны и не требуют дополнительных процедур настройки.

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net представлены в документации, входящей в состав комплекта поставки

Secret Net Studio это программное средство защиты информации от компании Код безопасности. Он позволяет реализовать защиту рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

На рынке Secret Net Studio представлен в двух вариантах — автономном и сетевом.

Автономный вариант предназначен для локального управления механизмами защиты администратором непосредственно на оконечной ПЭВМ.

Сетевой же режим подразумевает централизованное управление с помощью политик информационной безопасности принятых в организации.

Программное решение от Кода Безопасности имеет сертификаты соответствия различных ведомств: Министерство обороны, ФСТЭК, ФСБ России.

Удалить Secret Net Studio обычно не составляет труда и оно производится стандартными средствами Windows. Правда есть нюанс — Секрет Нэт включает Самозащиту продукта при установке по умолчанию. Поэтому пока не отключишь Самозащиту продукта, удалить его будет невозможно.

Поэтому перед удалением Secret Net Studio клацаем ПКМ по значку программы в трее и открываем Управление (для администраторов).

Находим пункт с самозащитой в Настройках и снимаем галочку, сохраняем и ВАЖНО. перезагружаем компьютер. Только после перезагрузки удаляем с помощью штатных средств Windows.

Мы же рассмотрим вариант проблемы когда удаление стандартными средствами приводит к ошибкам или Управление (для администраторов) не запускает Центр управления настройками программы. Такое частенько бывает при не лицензионной криво собранной версии Windows, сбоях в реестре или вмешательстве сторонних программа, требующих ресурсы ПЭВМ для себя.

Как удалить Secret Net Studio без доступа к Управление (для администраторов)

Когда встала такая необходимость, первое что я сделал, нашёл телефон технической поддержки, объяснил ситуацию. В итоге меня направили на адрес почты их технической поддержки support@securitycode.ru. Объяснив ситуацию текстом, в ответ выслали инструкцию по отключению самозащиты продукта.

Инструменты получены, осталось лишь действовать. В архиве, который прислали в ответном письме был файл реестра с названием snsrv.reg и собственно сама инструкция.

Пользоваться мы будем утилитой SnetPol. Она находится на установочном диске (предполагается что вы работаете с лицензионной программой) по адресу \SNS-C-8-4\Tools\SecurityCode\SnetPol . Возможно она есть на сайте производителя или в открытом доступе, я не искал.

Итак, пошагово со скринами:

- Внесите в реестр изменения с помощью файла реестра (во вложении), пароль на архив 1. Но я уже распаковал, поэтому запускаем файл и разрешаем изменение реестра.

Ссылка на файл реестра тут.

Успех операции будет выглядеть так:

- Запускаем командную строку от имени администратора, не буду заострять внимание как это сделать. В этой статье есть такая информация.

- Теперь нам надо перейти в каталог, в который мы положили утилиту SnetPol. У меня это будет Диск C, дабы не писать лишний путь.

Ах да, переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:\

- Следующим шагом будет экспорт политик SNS с помощью команды SnetPol -e «C:\TemplateFileName.inf» . Если команда правильная, то будет что-то типа вот этого

- Далее открываем файл TemplateFileName.inf, который появился на диске C:\ с помощью блокнота и отредактировать строку, представив в значение SelfProtectMode=0.

- И последним шагом будет импорт политик обратно с помощью команды SnetPol -i «C:\TemplateFileName.inf» . Если всё сделали правильно, то будет написано что импорт сасэфул (Successful).

Теперь самозащита отключена и можно спокойно удалять SNS со своего рабочего места. Но не забываем перезагружаться перед удалением!

PS. Не знаю что за секрет Полишинеля с этим файлом реестра и почему нельзя было описать инструкцией и выложить в открытый доступ архив с набором средств для отключения самозащиты. Ну и ладно, хотя бы так присылают по запросу пользователя.

Если понравилась статья, не забудьте поделиться ссылкой в своих соцсетях.

Как отключить самозащиту secret net studio

Адрес почты технической поддержки support@securitycode.ru. Объяснив ситуацию текстом какая у вас проблема, в ответ получите инструкцию по отключению самозащиты продукта.

Используем утилиту SnetPol и файл реестра snsrv.reg (нужна?! Пишем в личку и указываем почту). Она находится на установочном диске (предполагается что вы работаете с лицензионной программой) по адресу \SNS-C-8-5\Tools\SecurityCode\SnetPol или \SNS-C-8-6\Tools\SecurityCode\SnetPol

Итак, пошагово со скринами:

Внесите в реестр изменения с помощью файла реестра (писать о получение в support@securitycode.ru). Запускаем файл и разрешаем изменение реестра.

Запускаем командную строку от имени администратора.

Теперь нам надо перейти в каталог, в который мы положили утилиту SnetPol. Возьмём Диск C://

Переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:\

Следующим шагом будет экспорт политик SNS с помощью команды

SnetPol -e «C:\TemplateFileName.inf»

Если команда правильная, то будет что-то типа вот этого

Далее открываем файл TemplateFileName.inf, который появился на диске C:\ с помощью блокнота и отредактировать строку, представив в значение SelfProtectMode=0

И последним шагом будет импорт политик обратно с помощью команды

SnetPol -i «C:\TemplateFileName.inf»

Если всё сделали правильно, то будет написано что импорт сасэфул (Successful).

Как отключить secret net studio при загрузке windows 7

3. При появлении экрана приветствия (приглашение на вход в систему) введите учетные данные администратора.

Была ли эта статья полезной?

Метаданные статьи

Глава 1. Установка, переустановка и удаление системы защиты

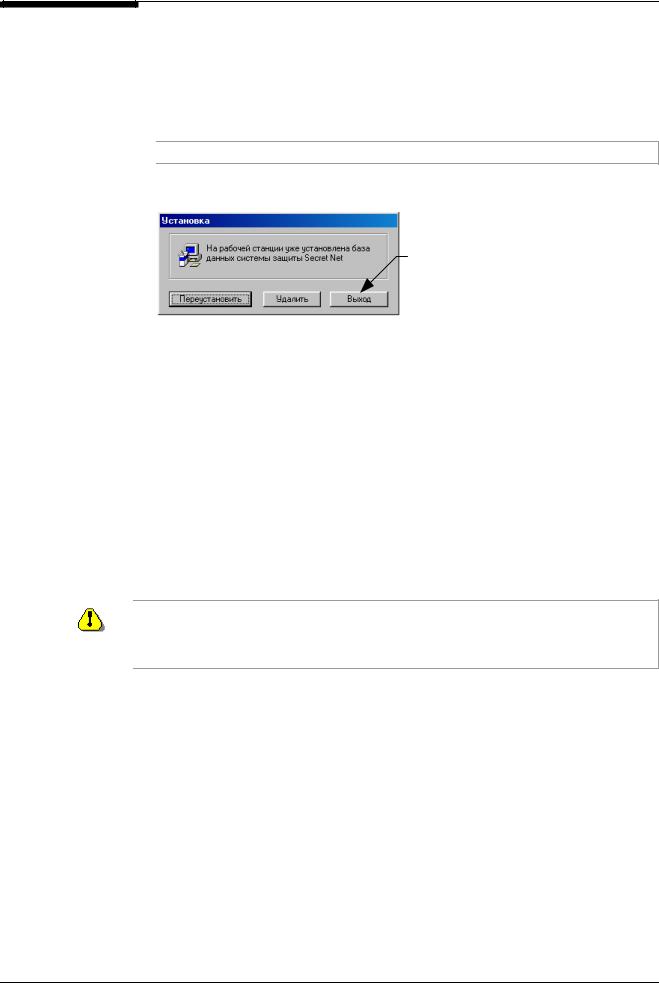

Если Вы обладаете привилегией на переустановку системы Secret Net 9x, на экране появится диалог для ввода пароля (иначе работа программы установки будет прервана, и на экране появится сообщение об ошибке). Не редактируемое текстовое поле этого диалога содержит имя текущего пользователя.

3. Введите в редактируемое поле диалога свой пароль для подтверждения полномочий на переустановку системы защиты. Нажмите кнопку «ОК» (<Enter>) для принятия пароля.

Если пароль указан неверно — работа программы установки будет прервана. При вводе верного пароля на экране появится следующий запрос:

Нажмите на эту кнопку, чтобы отказаться от переустановки системы Secret Net 9х и выйти из программы установки

4. Для продолжения процесса переустановки выполните одно из следующих действий:

• Нажмите кнопку «Переустановить» для обновления файлов системы защиты.

• Нажмите кнопку «Удалить» для удаления существующей и создания новой базы данных системы защиты.

Далее процедура переустановки полностью соответствует порядку установки системы на компьютер, описанному на стр. 13 .

Временное отключение системы защиты

Временное отключение системы защиты может потребоваться для того, чтобы установить на жесткий диск компьютера или удалить с него какое-либо программное обеспечение, осуществить диагностику возникшего конфликта системы защиты и какой-либо программы и т.д.

Внимание! Чтобы осуществить временное отключение системы Secret Net 9x, Вы должны обладать соответствующей привилегией на администрирование системы (см. Табл .23 ). Пользователь, не обладающий этой привилегией, не сможет выполнить данную операцию.

Выгрузка программных модулей системы защиты

При использовании данного способа временного отключения функционирование системы защиты прекращается немедленно без перезагрузки компьютера. Работа системы защиты возобновляется после перезагрузки компьютера или повторного входа пользователя в систему. Кроме того, работу системы можно восстановить в текущем сеансе работы пользователя (см. ниже процедуру включения системы после выгрузки).

1. Нажмите комбинацию клавиш <Ctrl>+<Alt>+<Del>.

2. Активизируйте диалог «Secret Net»:

Secret Net 4.0. Автономный вариант. Руководство по администрированию

Рис.4 Диалог «Secret Net» (система защиты активна)

3. Нажмите кнопку «Выгрузить».

Если Вы обладаете привилегией на отключение системы Secret Net 9x, на экране появится диалог для ввода пароля, иначе работа программы будет прервана, и на экране появится сообщение об ошибке.

4. Введите свой пароль и нажмите кнопку «ОК» (<Enter>).

• Для отказа от отключения нажмите кнопку «Отмена».

Если пароль указан неверно, в поле “Пароль” появится сообщение “Неверный пароль!”. Нажмите кнопку «Повторить» и повторите ввод пароля еще раз, указав его правильно (или повторно предъявите персональный идентификатор).

Если пароль указан верно, программные модули системы Secret Net 9x будут немедленно выгружены из памяти компьютера.

1. Нажмите комбинацию клавиш <Ctrl>+<Alt>+<Del>.

2. Активизируйте диалог «Secret Net»:

3. Нажмите кнопку «Загрузить».

Отключение системы защиты

Для того чтобы отключить систему защиты, необходимо удалить из файла CONFIG.SYS (или преобразовать в строки комментариев) директивы загрузки ядра и вспомогательных программ системы Secret Net 9x (см. Рис.1 ). Эту операцию можно осуществить несколькими способами.

Отключение системы с помощью программы удаления

При использовании этого способа отключения осуществляется выгрузка программных модулей системы защиты из памяти компьютера. Функционирование системы прекращается немедленно без перезагрузки компьютера. Для завершения отключения компьютер необходимо перезагрузить.

Глава 1. Установка, переустановка и удаление системы защиты

Пояснение. В результате временного отключения системы будут сохранены все настройки системы защиты, находящиеся в системном реестре Windows. Из файлов CONFIG.SYS и MSDOS.SYS будут удалены директивы, относящиеся к запуску Secret Net 9x, а файл AUTOEXEC.BAT будет сохранен в текущем состоянии. Кроме того, копии файлов CONFIG.SYS и MSDOS.SYS, содержащие директивы запуска системы защиты, будут сохранены в корневом каталоге диска [C:] в файлах с именами CONFIG.SN и MSDOS.SN.

Шаг 1. Запуск программы

1. Запустите программу удаления одним из способов:

• Нажмите комбинацию клавиш <Ctrl>+<Alt>+<Del>. В появившемся на экране окне консоли системы защиты активизируйте диалог «Secret Net» (см. Рис.4). Нажмите кнопку «Отключить».

• Нажмите кнопку «Пуск» и активизируйте в главном меню Windows команду

“ПрограммыSecret Net 4.0Удаление Secret Net”.

• Используйте стандартную процедуру удаления программ в ОС Windows.

• Запустите программу UNINST.EXE, находящуюся в каталоге C:-SNET-.

Если Вы обладаете привилегией на отключение системы Secret Net 9x, на экране появится диалог для ввода пароля, иначе работа программы будет прервана,

и на экране появится сообщение об ошибке.

2. Введите свой пароль и нажмите кнопку «ОК» (<Enter>).

• Для выхода из программы удаления нажмите кнопку «Отмена».

Если пароль указан неверно, в поле “Пароль” появится сообщение “Неверный пароль!”. Нажмите кнопку «Повторить» и повторите ввод пароля еще раз, указав его правильно (или повторно предъявите персональный идентификатор).

Шаг 2. Настройка параметров отключения

Если пароль указан верно, работа программы будет продолжена, и на экране Если отметка в поле не ус- появится следующий диалог:

тановлена, то из файла

CONFIG.SYS будут удале-

ны только директивы запуска ядра системы

Secret Net 9x. Все измене-

ния, внесенные в конфигурационные файлы после установки системы защиты, сохранятся

Рис.5 Настройка параметров удаления (временного отключения)

Примечание. При отключении системы защиты поле “восстановить файлы Autoexec.Bat, Config.Sys, MsDos.Sys” недоступно для изменений.

1. Выберите в поле “Режим удаления системы…” вариант “отключение Secret Net на рабочей станции”.

2. Отметьте поле “перезагрузить рабочую станцию для завершения удаления”, если необходимо автоматически перезагрузить компьютер по завершении работы программы.

3. Нажмите кнопку «ОК».

Соседние файлы в папке Secret Net 9x Local

- #

- #

- #

- #

Обход правил разграничения доступа в средствах защиты от НСД

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.

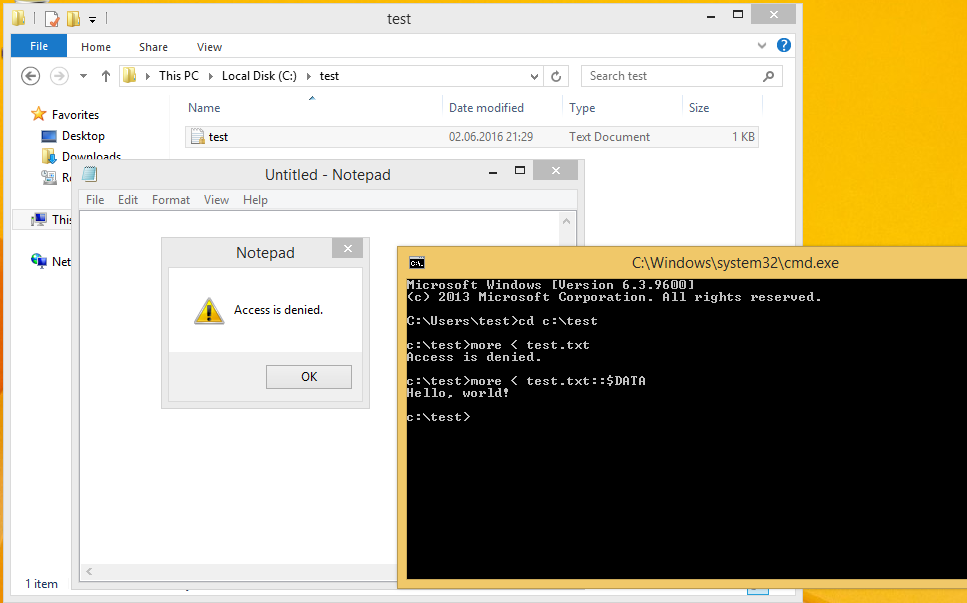

Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Secret Net

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

Если по какой-то причине не удается войти в систему, можно попробовать нажать сочетание клавиш Ctrl+Alt +F2. Если откроется консоль с приглашением на ввод логина, осуществляем вход под пользователем root в этой консоли.

Последовательность действий

Для пересчета контрольных сумм выполняем команду(если копируете отсюда, заменяйте тире на знак минус):

После этого выполнить команду разблокировки:

Если первая команда выполнилась почти мгновенно(менее 2-3 секунд), то потребуется выполнить следующую команду(если копируете отсюда, заменяйте тире на знак минус):

утерян пароль администратора

SNS не хранит пароли учетных записей, при их утере необходимо восстановление пароля средствами Windows.

Рекомендуем Вам выполнить следующее:

Зайти в ОС в безопасном режиме, Сменить пароль администратора.

Зайти в ОС под другим Администратором и изменить пароль. В «управление компьютером – локальные пользователи и группы» выбрать из списка пользователей необходимого Вам.

Если пароли утеряны от всех пользователей, которые имеют полномочия на изменения паролей другим пользователям, тогда стоит ознакомиться с действиями, рекомендуемыми Microsoft для восстановления пароля, например, такой рекомендацией: http://windows.microsoft.com/ru-ru/windows/reset-windows-password#1TC=windows-7

Если были заданы дополнительные параметры аутентификации с помощью Secret Net Studio их можно обойти, используя административный режим. Механизмы защиты SN S осуществляться не будут.

Согласно эксплуатационной документации:

Для входа в систему в административном режиме:

1. Перезагрузите компьютер.

2. Во время загрузки компьютера при появлении сообщений о инициализации

системных сервисов Secret Net Studio нажмите комбинацию клавиш <Ctrl+Shift+Esc>.

3. Выполните стандартные действия процедуры входа в систему.

При входе в систему в административном режиме Вы можете разблокировать учетные записи и перенастраивать компоненты системы для решения различных проблем.

Проблема, обсуждаемая в данном инциденте, не связана с использованием нашего продукта, поэтому дополнительно по вопросам восстановления пароля Windows Вы можете обращаться в техническую поддержку Microsoft либо использовать общедоступные источники для решения данной ситуации.

Sorry, you have been blocked

This website is using a security service to protect itself from online attacks. The action you just performed triggered the security solution. There are several actions that could trigger this block including submitting a certain word or phrase, a SQL command or malformed data.

What can I do to resolve this?

You can email the site owner to let them know you were blocked. Please include what you were doing when this page came up and the Cloudflare Ray ID found at the bottom of this page.

Cloudflare Ray ID: 801c0249febe02d3 • Your IP: Click to reveal 86.107.21.84 • Performance & security by Cloudflare

Глава 1. Установка, переустановка и удаление системы защиты

Если Вы обладаете привилегией на переустановку системы Secret Net 9x, на экране появится диалог для ввода пароля (иначе работа программы установки будет прервана, и на экране появится сообщение об ошибке). Не редактируемое текстовое поле этого диалога содержит имя текущего пользователя.

3.Введите в редактируемое поле диалога свой пароль для подтверждения полномочий на переустановку системы защиты. Нажмите кнопку «ОК» (<Enter>) для принятия пароля.

Совет. Еслипарольхранитсявперсональномидентификаторепредъявитеидентификатор.

Если пароль указан неверно — работа программы установки будет прервана. При вводе верного пароля на экране появится следующий запрос:

Нажмите на эту кнопку, чтобы отказаться от переустановки системы Secret Net 9х и выйти из программы установки

4.Для продолжения процесса переустановки выполните одно из следующих действий:

•Нажмите кнопку «Переустановить» для обновления файлов системы защиты.

•Нажмите кнопку «Удалить» для удаления существующей и создания новой базы данных системы защиты.

Далее процедура переустановки полностью соответствует порядку установки системы на компьютер, описанному на стр.13.

Временное отключение системы защиты

Временное отключение системы защиты может потребоваться для того, чтобы установить на жесткий диск компьютера или удалить с него какое-либо программное обеспечение, осуществить диагностику возникшего конфликта системы защиты и какой-либо программы и т.д.

Внимание! Чтобы осуществить временное отключение системы Secret Net 9x, Вы должны обладать соответствующей привилегией на администрирование системы (см. Табл.23). Пользователь, не обладающий этой привилегией, не сможет выполнить данную операцию.

Выгрузка программных модулей системы защиты

При использовании данного способа временного отключения функционирование системы защиты прекращается немедленно без перезагрузки компьютера. Работа системы защиты возобновляется после перезагрузки компьютера или повторного входа пользователя в систему. Кроме того, работу системы можно восстановить в текущем сеансе работы пользователя (см. ниже процедуру включения системы после выгрузки).

1. Нажмите комбинацию клавиш <Ctrl>+<Alt>+<Del>.

2. Активизируйте диалог «Secret Net»:

17

Secret Net 4.0. Автономный вариант. Руководство по администрированию

Рис.4 Диалог «Secret Net» (система защиты активна)

3.Нажмите кнопку «Выгрузить».

Если Вы обладаете привилегией на отключение системы Secret Net 9x, на экране появится диалог для ввода пароля, иначе работа программы будет прервана, и на экране появится сообщение об ошибке.

4.Введите свой пароль и нажмите кнопку «ОК» (<Enter>).

Совет.

• Еслипарольхранитсявперсональномидентификаторепредъявитеидентификатор.

• Для отказа от отключения нажмите кнопку «Отмена».

Если пароль указан неверно, в поле “Пароль” появится сообщение “Неверный пароль!”. Нажмите кнопку «Повторить» и повторите ввод пароля еще раз, указав его правильно (или повторно предъявите персональный идентификатор).

Если пароль указан верно, программные модули системы Secret Net 9x будут немедленно выгружены из памяти компьютера.

1. Нажмите комбинацию клавиш <Ctrl>+<Alt>+<Del>.

2.Активизируйте диалог «Secret Net»:

3.Нажмите кнопку «Загрузить».

Отключение системы защиты

Для того чтобы отключить систему защиты, необходимо удалить из файла CONFIG.SYS (или преобразовать в строки комментариев) директивы загрузки ядра и вспомогательных программ системы Secret Net 9x (см. Рис.1). Эту операцию можно осуществить несколькими способами.

Отключение системы с помощью программы удаления

При использовании этого способа отключения осуществляется выгрузка программных модулей системы защиты из памяти компьютера. Функционирование системы прекращается немедленно без перезагрузки компьютера. Для завершения отключения компьютер необходимо перезагрузить.

18

Глава 1. Установка, переустановка и удаление системы защиты

Пояснение. В результате временного отключения системы будут сохранены все настройки системы защиты, находящиеся в системном реестре Windows. Из файлов CONFIG.SYS и MSDOS.SYS будут удалены директивы, относящиеся к запуску Secret Net 9x, а файл AUTOEXEC.BAT будет сохранен в текущем состоянии. Кроме того, копии файлов CONFIG.SYS и MSDOS.SYS, содержащие директивы запуска системы защиты, будут сохранены в корневом каталоге диска [C:] в файлах с именами CONFIG.SN и MSDOS.SN.

Шаг 1. Запуск программы

1. Запустите программу удаления одним из способов:

•Нажмите комбинацию клавиш <Ctrl>+<Alt>+<Del>. В появившемся на экране окне консоли системы защиты активизируйте диалог «Secret Net» (см. Рис.4). Нажмите кнопку «Отключить».

•Нажмите кнопку «Пуск» и активизируйте в главном меню Windows команду

“Программы\Secret Net 4.0\Удаление Secret Net”.

•Используйте стандартную процедуру удаления программ в ОС Windows.

•Запустите программу UNINST.EXE, находящуюся в каталоге C:\-SNET-\.

Если Вы обладаете привилегией на отключение системы Secret Net 9x, на экране появится диалог для ввода пароля, иначе работа программы будет прервана,

и на экране появится сообщение об ошибке.

2.Введите свой пароль и нажмите кнопку «ОК» (<Enter>).

Совет.

• Еслипарольхранитсявперсональномидентификаторепредъявитеидентификатор.

• Для выхода из программы удаления нажмите кнопку «Отмена».

Если пароль указан неверно, в поле “Пароль” появится сообщение “Неверный пароль!”. Нажмите кнопку «Повторить» и повторите ввод пароля еще раз, указав его правильно (или повторно предъявите персональный идентификатор).

Шаг 2. Настройка параметров отключения

Если пароль указан верно, работа программы будет продолжена, и на экране Если отметка в поле не ус- появится следующий диалог:

тановлена, то из файла

CONFIG.SYS будут удале-

ны только директивы запуска ядра системы

Secret Net 9x. Все измене-

ния, внесенные в конфигурационные файлы после установки системы защиты, сохранятся

Рис.5 Настройка параметров удаления (временного отключения)

Примечание. При отключении системы защиты поле “восстановить файлы Autoexec.Bat, Config.Sys, MsDos.Sys” недоступно для изменений.

1. Выберите в поле “Режим удаления системы…” вариант “отключение Secret Net на рабочей станции”.

2.Отметьте поле “перезагрузить рабочую станцию для завершения удаления”, если необходимо автоматически перезагрузить компьютер по завершении работы программы.

3.Нажмите кнопку «ОК».

19

Соседние файлы в папке Secret Net 9x Local

- #

- #

- #

- #

Secret Net Studio это программное средство защиты информации от компании Код безопасности. Он позволяет реализовать защиту рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

На рынке Secret Net Studio представлен в двух вариантах — автономном и сетевом.

Автономный вариант предназначен для локального управления механизмами защиты администратором непосредственно на оконечной ПЭВМ.

Сетевой же режим подразумевает централизованное управление с помощью политик информационной безопасности принятых в организации.

Программное решение от Кода Безопасности имеет сертификаты соответствия различных ведомств: Министерство обороны, ФСТЭК, ФСБ России.

Удалить Secret Net Studio обычно не составляет труда и оно производится стандартными средствами Windows. Правда есть нюанс — Секрет Нэт включает Самозащиту продукта при установке по умолчанию. Поэтому пока не отключишь Самозащиту продукта, удалить его будет невозможно.

Поэтому перед удалением Secret Net Studio клацаем ПКМ по значку программы в трее и открываем Управление (для администраторов).

Находим пункт с самозащитой в Настройках и снимаем галочку, сохраняем и ВАЖНО!!! перезагружаем компьютер. Только после перезагрузки удаляем с помощью штатных средств Windows.

Мы же рассмотрим вариант проблемы когда удаление стандартными средствами приводит к ошибкам или Управление (для администраторов) не запускает Центр управления настройками программы. Такое частенько бывает при не лицензионной криво собранной версии Windows, сбоях в реестре или вмешательстве сторонних программа, требующих ресурсы ПЭВМ для себя.

Как удалить Secret Net Studio без доступа к Управление (для администраторов)

Когда встала такая необходимость, первое что я сделал, нашёл телефон технической поддержки, объяснил ситуацию. В итоге меня направили на адрес почты их технической поддержки support@securitycode.ru. Объяснив ситуацию текстом, в ответ выслали инструкцию по отключению самозащиты продукта.

Инструменты получены, осталось лишь действовать. В архиве, который прислали в ответном письме был файл реестра с названием snsrv.reg и собственно сама инструкция.

Пользоваться мы будем утилитой SnetPol. Она находится на установочном диске (предполагается что вы работаете с лицензионной программой) по адресу SNS-C-8-4ToolsSecurityCodeSnetPol. Возможно она есть на сайте производителя или в открытом доступе, я не искал.

Итак, пошагово со скринами:

- Внесите в реестр изменения с помощью файла реестра (во вложении), пароль на архив 1. Но я уже распаковал, поэтому запускаем файл и разрешаем изменение реестра.

Ссылка на файл реестра тут.

Успех операции будет выглядеть так:

- Запускаем командную строку от имени администратора, не буду заострять внимание как это сделать. В этой статье есть такая информация.

- Теперь нам надо перейти в каталог, в который мы положили утилиту SnetPol. У меня это будет Диск C, дабы не писать лишний путь.

Ах да, переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:

- Следующим шагом будет экспорт политик SNS с помощью команды SnetPol -e «C:TemplateFileName.inf». Если команда правильная, то будет что-то типа вот этого

- Далее открываем файл TemplateFileName.inf, который появился на диске C: с помощью блокнота и отредактировать строку, представив в значение SelfProtectMode=0.

- И последним шагом будет импорт политик обратно с помощью команды SnetPol -i «C:TemplateFileName.inf». Если всё сделали правильно, то будет написано что импорт сасэфул (Successful).

Теперь самозащита отключена и можно спокойно удалять SNS со своего рабочего места. Но не забываем перезагружаться перед удалением!

PS. Не знаю что за секрет Полишинеля с этим файлом реестра и почему нельзя было описать инструкцией и выложить в открытый доступ архив с набором средств для отключения самозащиты. Ну и ладно, хотя бы так присылают по запросу пользователя.

Если понравилась статья, не забудьте поделиться ссылкой в своих соцсетях.

Похожее

Содержание

- Обход правил разграничения доступа в средствах защиты от НСД

- Dallas Lock

- Secret Net

- Как удалить Secret Net Studio (2 способа)

- Как удалить Secret Net Studio без доступа к Управление (для администраторов)

- Secret Net

- Дубликаты не найдены

- Оплачено

- Миша Маваши о мигрантах и дагестанцах

- Везунчик

- Вот так и живём

- Мюсли

- Увеличение

- Бабушкин подарок

- «Секс без перерыва» на совещании

- Открою вам тайну

- Лучшие в мире батарейки по 13 рублей

- Вопрос решён

- МВД оштрафовало парня, вступившегося в метро за женщину, которой угрожала группа кавказцев

- Подкиньте на метро или мы ездим на дорогих авто

- А я думал они уже вымерли

- Крик души

- Тестовое

- Уделите восемь секунд на просмотр

- Смертельное ДТП в Балаково. Нужна максимальная огласка

- Ослепший на один глаз пермский спасатель добился для избившего его начальника реального срока

- Если бы можно было поставить отрицательный рейтинг

Обход правил разграничения доступа в средствах защиты от НСД

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

Источник

Как удалить Secret Net Studio (2 способа)

Secret Net Studio это программное средство защиты информации от компании Код безопасности. Он позволяет реализовать защиту рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

На рынке Secret Net Studio представлен в двух вариантах — автономном и сетевом.

Автономный вариант предназначен для локального управления механизмами защиты администратором непосредственно на оконечной ПЭВМ.

Сетевой же режим подразумевает централизованное управление с помощью политик информационной безопасности принятых в организации.

Удалить Secret Net Studio обычно не составляет труда и оно производится стандартными средствами Windows. Правда есть нюанс — Секрет Нэт включает Самозащиту продукта при установке по умолчанию. Поэтому пока не отключишь Самозащиту продукта, удалить его будет невозможно.

Поэтому перед удалением Secret Net Studio клацаем ПКМ по значку программы в трее и открываем Управление (для администраторов).

Находим пункт с самозащитой в Настройках и снимаем галочку, сохраняем и ВАЖНО. перезагружаем компьютер. Только после перезагрузки удаляем с помощью штатных средств Windows.

Мы же рассмотрим вариант проблемы когда удаление стандартными средствами приводит к ошибкам или Управление (для администраторов) не запускает Центр управления настройками программы. Такое частенько бывает при не лицензионной криво собранной версии Windows, сбоях в реестре или вмешательстве сторонних программа, требующих ресурсы ПЭВМ для себя.

Как удалить Secret Net Studio без доступа к Управление (для администраторов)

Когда встала такая необходимость, первое что я сделал, нашёл телефон технической поддержки, объяснил ситуацию. В итоге меня направили на адрес почты их технической поддержки support@securitycode.ru. Объяснив ситуацию текстом, в ответ выслали инструкцию по отключению самозащиты продукта.

Инструменты получены, осталось лишь действовать. В архиве, который прислали в ответном письме был файл реестра с названием snsrv.reg и собственно сама инструкция.

Итак, пошагово со скринами:

Ссылка на файл реестра тут.

Успех операции будет выглядеть так:

Ах да, переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:

Теперь самозащита отключена и можно спокойно удалять SNS со своего рабочего места. Но не забываем перезагружаться перед удалением!

PS. Не знаю что за секрет Полишинеля с этим файлом реестра и почему нельзя было описать инструкцией и выложить в открытый доступ архив с набором средств для отключения самозащиты. Ну и ладно, хотя бы так присылают по запросу пользователя.

Если понравилась статья, не забудьте поделиться ссылкой в своих соцсетях.

Источник

Secret Net

Привет умной половине Пикабу, столкнулся с такой проблемой в армии как Secret Net. Мой знакомый контрактник притараканил ноутбук в ЛАЗ, сказал что могу забрать себе, но в него нельзя вставлять флешку из-за этого самого Secret Net (ходит слух что любое подключение к ноутбуку отображается у службы ЗГТ) доступа к администратору нет, интернет не подключить, флешку тоже, но желание использовать ноутбук дикое) есть ли способ обойти эту «штуку»?

Дубликаты не найдены

он надеется сам кого-нибудь посадить

через пол года ноутбук отказался не нужен и его вернули

Оххх, молодо-зелено, вопрос стоит не в технической плоскости как удалить систему защиты и заиметь инструмент для просмотра порнухи, а исключительно в нормативно-правовой.

Само наличие секрет нета как бы толсто намекает, что ноут предназначен для обработки ГТ.

Даже если ноут списанный и с него удали все защищемые данные, все равно гриф с жесткого диска не снимается и жесткий диск (если он съемной) или весь ноут целиком подлежат хранению в первом отделе.

Этот ноут рано или поздно будут искать, а когда найдут, а найдут обязательно, то всех причастных анально покарают.

Мой совет пока не поздно вернуть где росло и не лезть в ноут с попытками обхода системы защиты. А по факту, спиздивший контрактник уже на статью себе накрутил, т.к. создал предпосылки утечки ГТ.

Подумайте как следует, возможно еще не поздно в сЗГТ с повинной идти, дальше уже только с органами госбезопасности уже общаться будете

Думаю, лучше вернуть обратно.

а второй половине Пикабу что, без привета оставаться?!)

Специальная галографическая наклейка с тремя буквами подтверждает, что проведена спец проверка и нет закладных устройств. На нормальных объектах проверяют все, например кондиционеры и чайники. Но наличие этой наклейки никак не связано с возможностью вынести

Блин да по обычному гуглению Secret Net сразу находит что делать. Но Вам бы я посоветовал отдать обратно где взяли. А если уж там админа требует, то просто винду переставить.

Сбрасываешь биос, грузиться с флешки, сбрасываешь пароль администратора, отключаешь секрет нет студио и настраиваешь как тебе надо

Если нет на биосе пароля, то выбираешь загрузку с флкшки и грузиться, потом получаешь пароль администратора и творишь все что хочешь, проверенно

Оплачено

Миша Маваши о мигрантах и дагестанцах

Везунчик

Вот так и живём

Мюсли

С детства я стихи любил,