person

access_time25-10-2019, 05:30

visibility4 415

chat_bubble_outline0

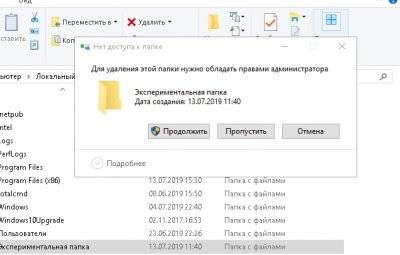

Если при попытке переименовать, переместить или удалить папку появляется сообщение о том, что она защищена, то необходимо изменить права доступа к этому каталогу. Мы нашли два способа, как сделать это быстро.

Удаление наследования прав

Причина появления ошибки кроется в особенностях файловой системы NTFS. Объекты в ней наследуют разрешения от родительского каталога даже при переносе на другой компьютер. Обычно с этим не возникает никаких проблем. Но если родительский каталог был создан администраторским аккаунтом без разрешения на доступ другим пользователям, то папка окажется защищённой от изменения.

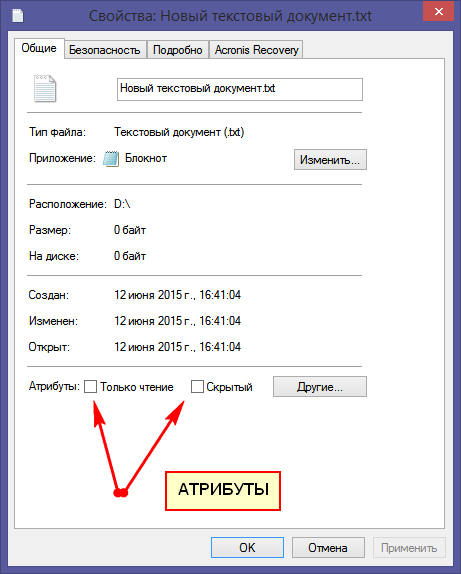

Самый простой способ устранить ошибку — удалить унаследованные права, чтобы папка ничего не помнила о родительском каталоге:

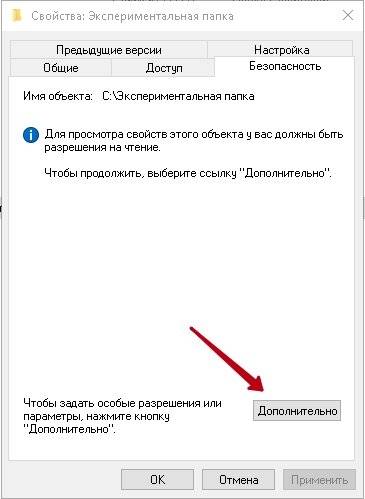

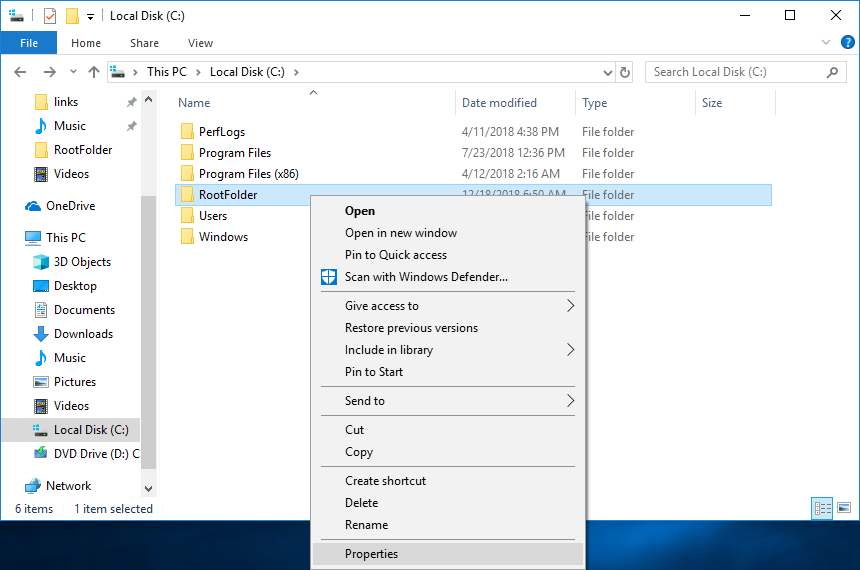

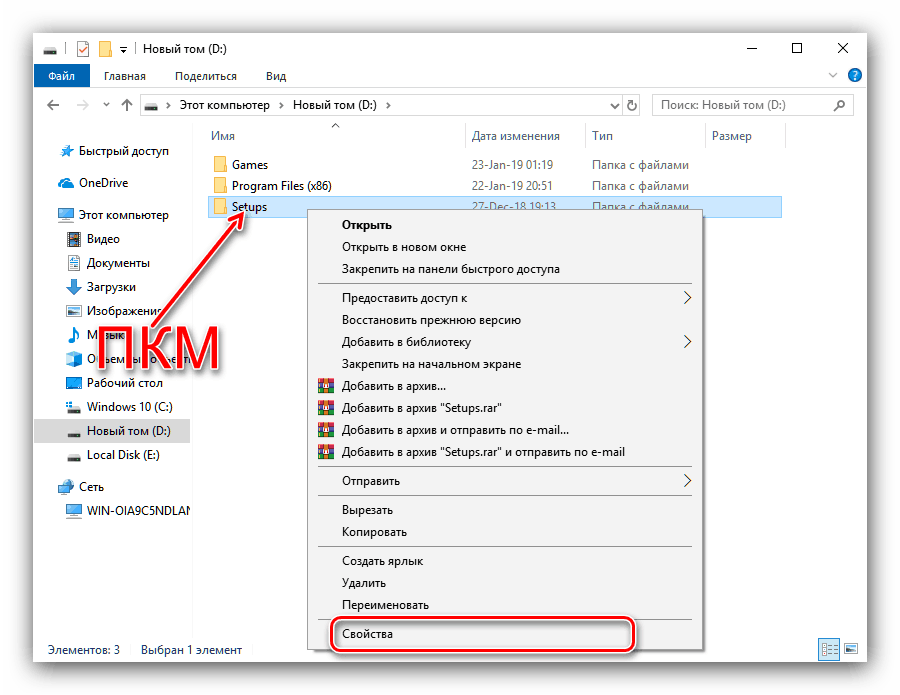

- Кликаем правой кнопкой мыши по каталогу, который защищён от записи.

- Переходим в свойства папки.

Откроем свойства каталога, чтобы поработать с его правами.

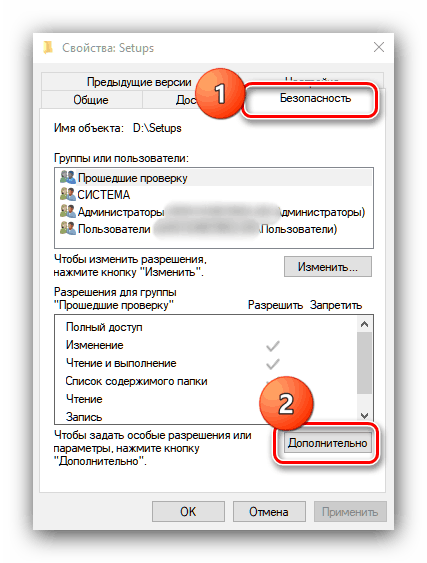

- Переходим на вкладку «Безопасность» и нажимаем на кнопку «Дополнительно».

- Нужные нам настройки являются дополнительными.

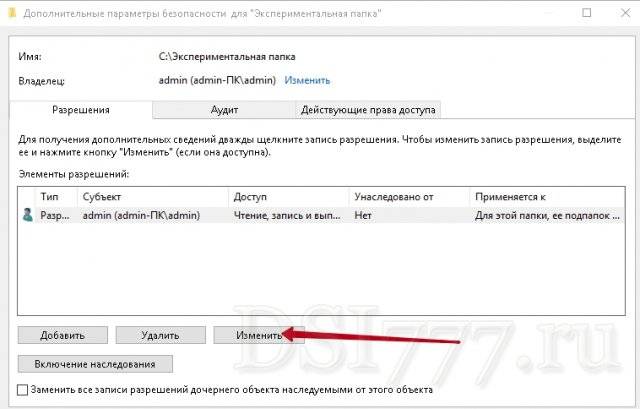

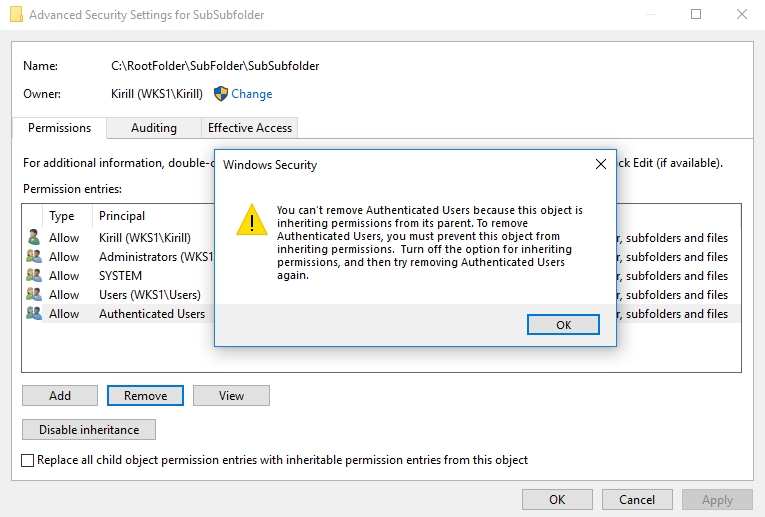

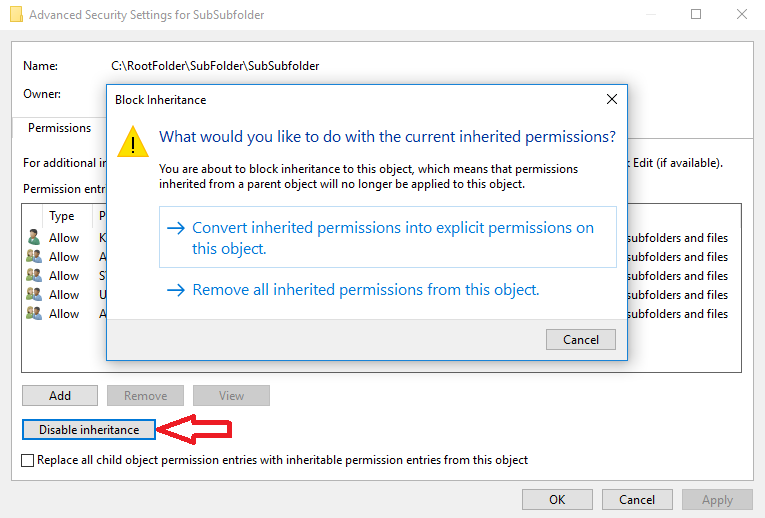

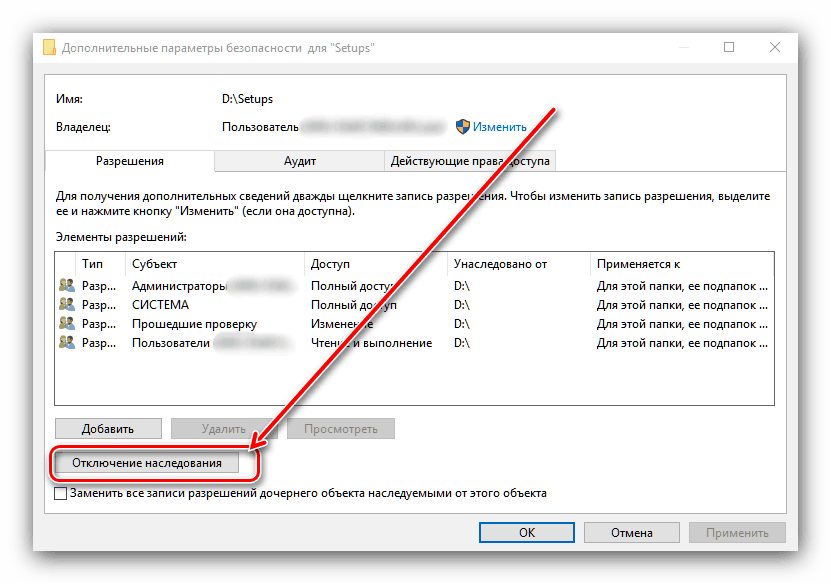

- Нажимаем на кнопку «Отключение наследования». В появившемся окне выбираем опцию «Удалить все унаследованные разрешения из этого объекта».

Удаляем унаследованные разрешения папки.

После удаления унаследованных разрешений закрываем свойства и пытаемся переименовать или переместить папку. Ошибки записи быть не должно.

Изменение прав доступа

Удаления унаследованных прав не всегда хватает, чтобы снять защиту от записи. В некоторых случаях требуется ещё и выдача дополнительных прав пользователям. Сделать это можно также через настройки безопасности.

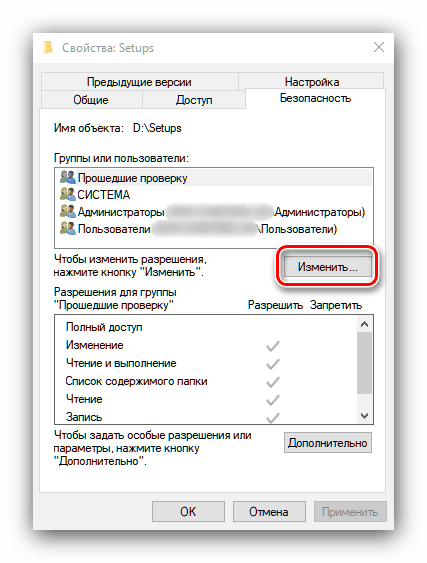

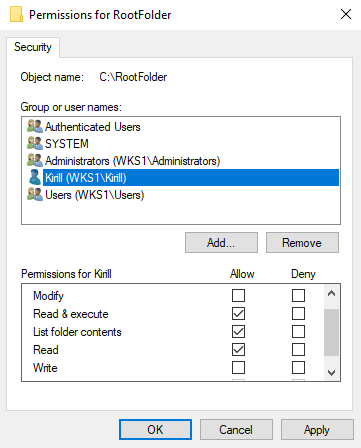

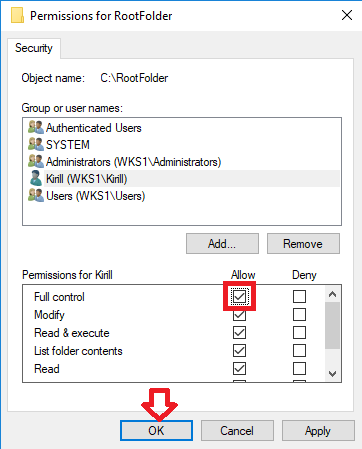

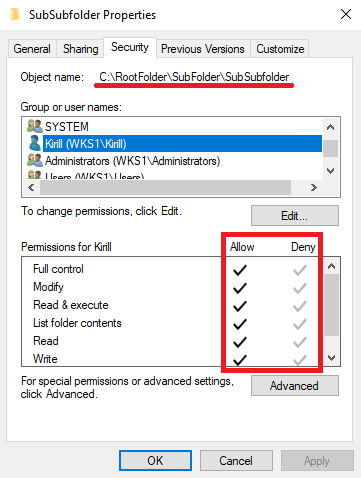

- Открываем свойства папки и переходим в раздел «Безопасность».

- Нажимаем на кнопку «Изменить».

- Изменим разрешения для групп и пользователей.

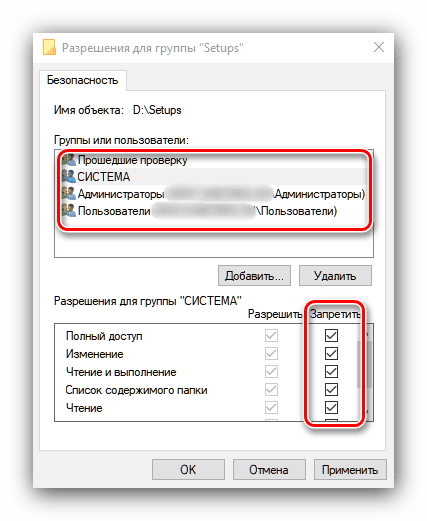

- Выделяем в списке учётную запись, которая используется в данный момент.

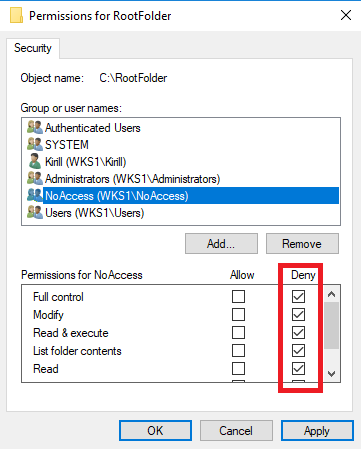

- В блоке «Разрешения» убираем все галочки из колонки «Запретить».

- Убираем запреты на доступ, изменение и чтение.

- Для сохранения конфигурации нажимаем «Применить» и «ОК».

В результате отключения запретов указанный пользователь получит полный доступ к папке. Аналогичным образом вы можете выдать разрешения всем пользователям на компьютере или оставить их только у администратора.

Дополнительные рекомендации

Если настройки доступа не помогают избавиться от защиты от записи, попробуйте следующие способы:

- Убедитесь, что папка не используется никаким приложением. Например, в ней нет файлов, которые открыты в какой-нибудь программе. Завершите работу всех приложений и перезагрузите компьютер, после чего попробуйте изменить папку.

- Запустите Windows в безопасном режиме и попробуйте изменить папку. Возможно, она блокируется системными приложениями.

- Используйте бесплатную утилиту Unlocker для снятия блокировки с папки.

После применения этих способов папка должна стать доступной для редактирования или удаления.

Источник: httрs://tehnichка.рro/remove-folder-protection-windows-10/

Иногда при попытке удаления или изменения папки Windows 10 заявляет о том, что для таких действий недостаточно прав, и нужно запросить разрешение у «Система» или «Администраторы».

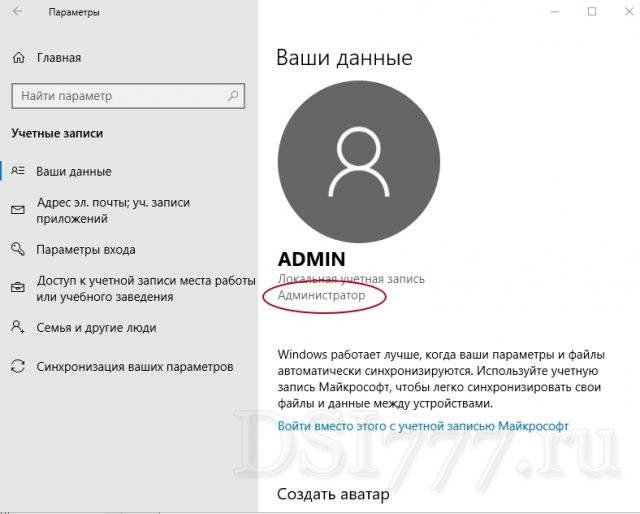

Это может вызвать удивление у многих владельцев компьютера, которые являются единоличными пользователями, но логика системы такова: ей почти на все требуется подтверждение. После этого логичным решением становится проверка учетных записей. Самый простой вариант: зайти в «Пуск», выбрать «Параметры», открыть раздел «Учетные записи» и нажать «Ваши данные».

Имя учетной записи может быть разным, главное, чтобы под ним было указано «Администратор». Это важный момент, хотя, к сожалению, всей проблемы он не решает. Вернувшись к прежней папке и попытавшись ее снова удалить, пользователь увидит уже знакомое сообщение от Windows.

Чтобы выйти из этого замкнутого круга, нужно выполнить два пункта:

- Стать «хозяином» папки;

- Получить полноценное право на любые действия с ней.

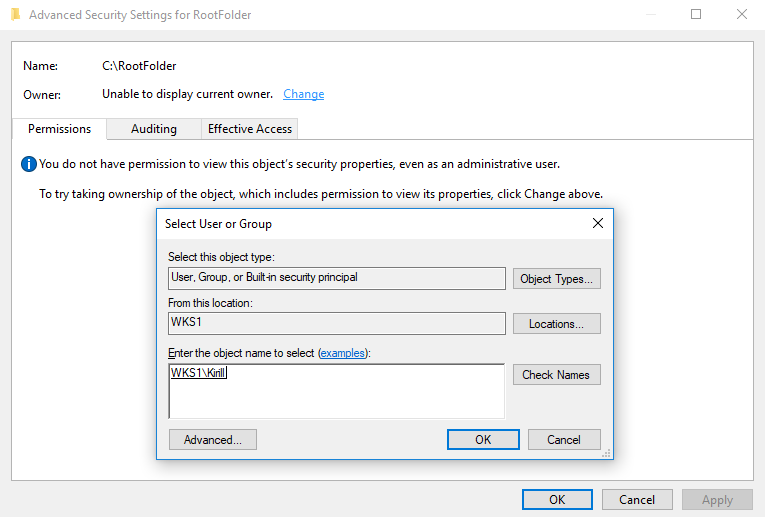

Как стать владельцем

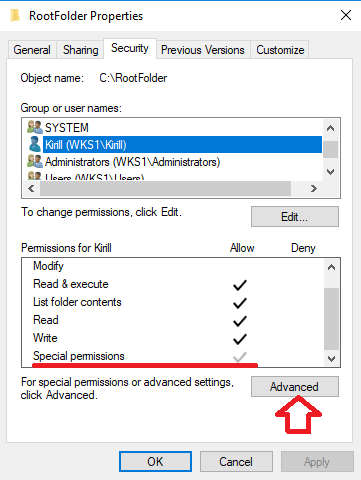

Сначала вызываем контекстное меню и нажимаем «Свойства». В открывшемся окне выбираем «Безопасность». Внизу окна появится раздел «Разрешения для группы «Пользователи», а под ним — кнопка «Дополнительно».

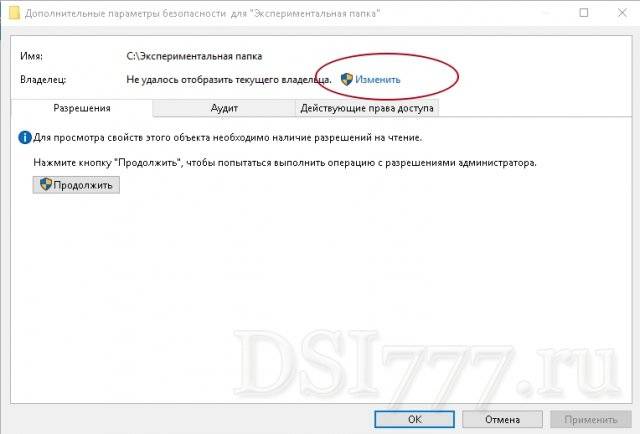

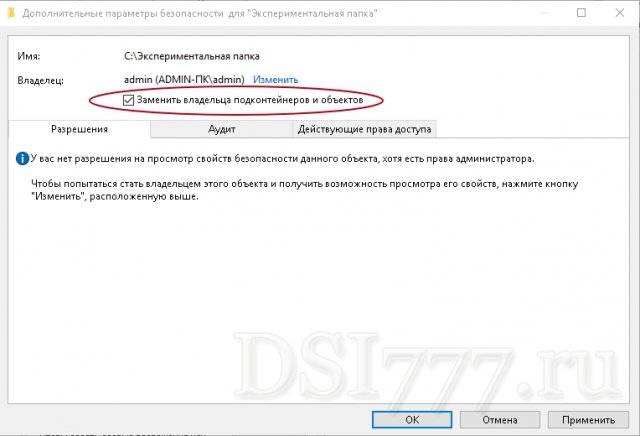

Во второй строке сверху указано имя владельца «Администраторы», справа от имени — ссылка «Изменить».

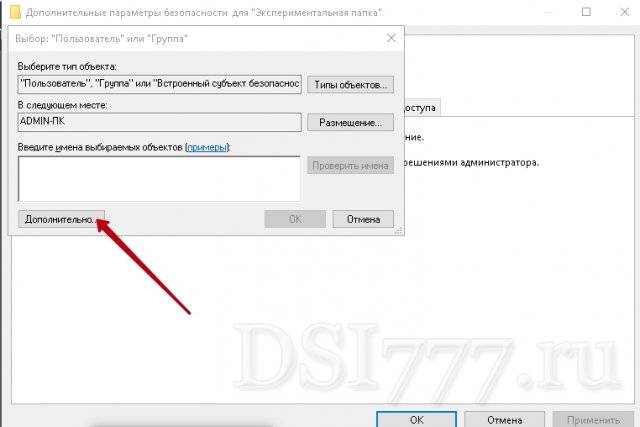

Откроется окно выбора, где потребуется снова нажать на «Дополнительно» (в левом нижнем углу)

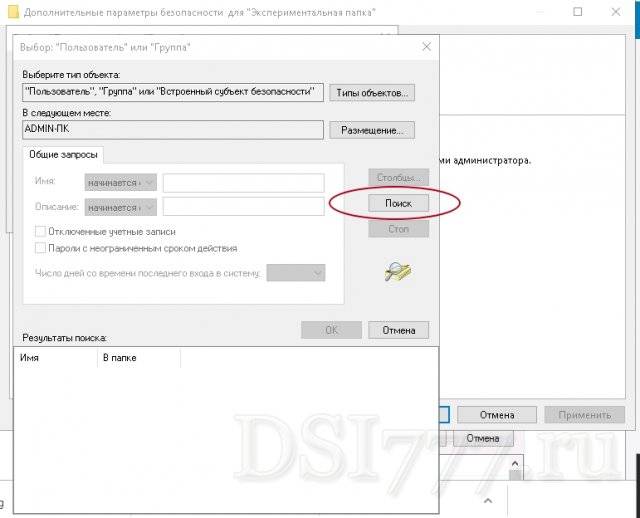

Теперь справа есть кнопка «Поиск», которая открывает возможность выбрать пользователя из появившегося списка. Даже если у компьютера имеется один-единственный хозяин, который никого больше не подпускает к своему имуществу, все равно в этом списке будет несколько строк.

Теперь выбираем имя своей учетной записи, которое отображено в параметрах («Пуск» — «Параметры» — «Учетные записи»). В примере это «Admin».

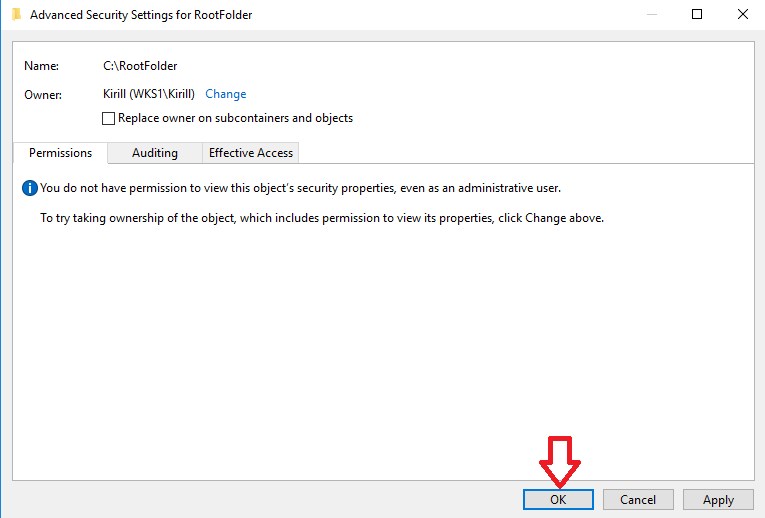

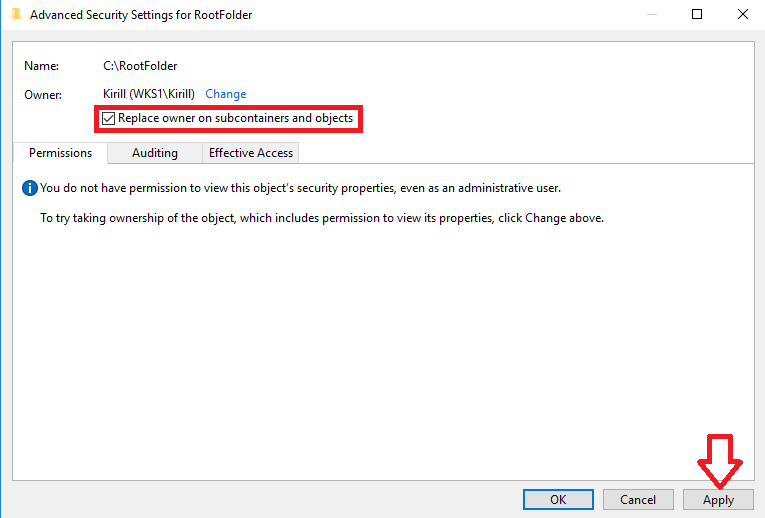

Автоматически возвращаемся во вкладку параметров безопасности. Теперь в строке имени владельца отображается выбранный пользователь. Под строкой нужно отметить галочкой следующий пункт.

Если этого не сделать, то придется совершать всю процедуру заново с внутренними папками для их изменения. Завершаем все это командой «ОК».

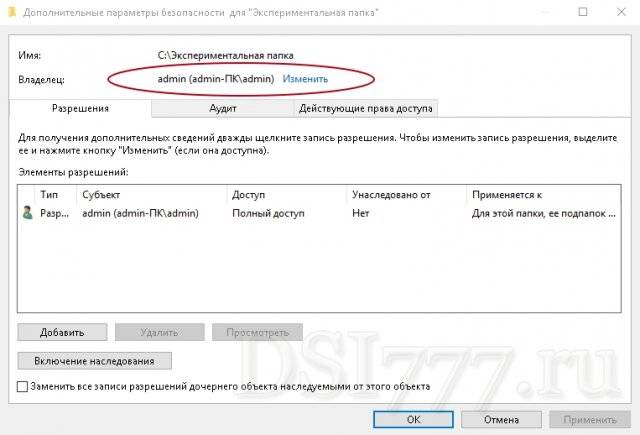

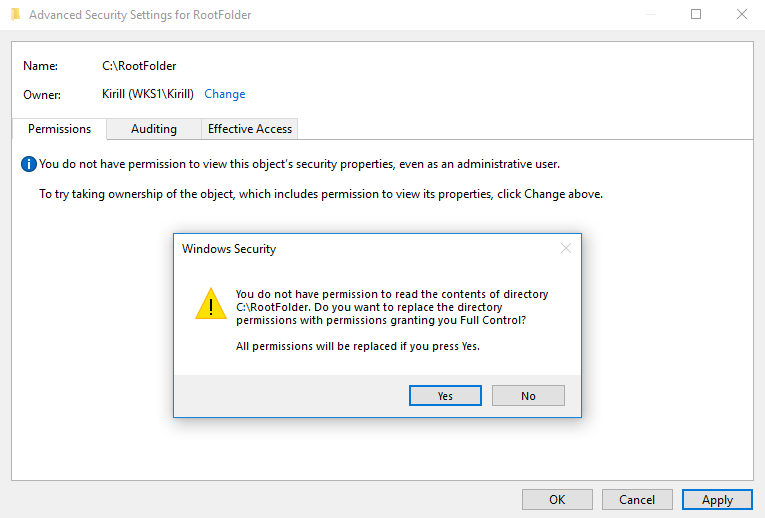

Как задать владельцу разрешения на все действия с папкой

Дотошной системе проделанных действий все еще мало, и нужно установить разрешения для своей учетной записи. Для этого снова заходим в отвечающие за безопасность свойства папки. Под строкой с именем владельца есть 3 вкладки: «Разрешение», «Аудит» и «Действующие права доступа». Нас интересуют «Разрешения».

Есть три варианта:

- В списке есть имя хозяина папки, и у него полный доступ;

- Нужное имя отсутствует;

- Имя пользователя есть, но доступ у него частичный.

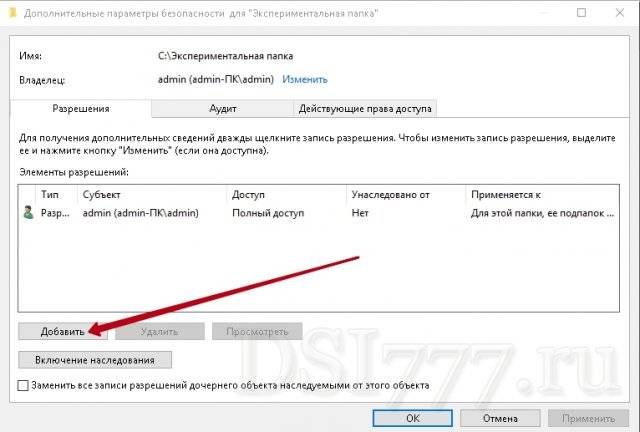

Если имени нет, то придется его добавить, нажав на соответствующую ссылку внизу.

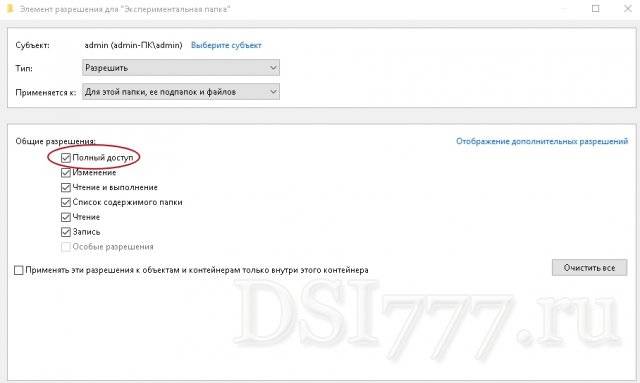

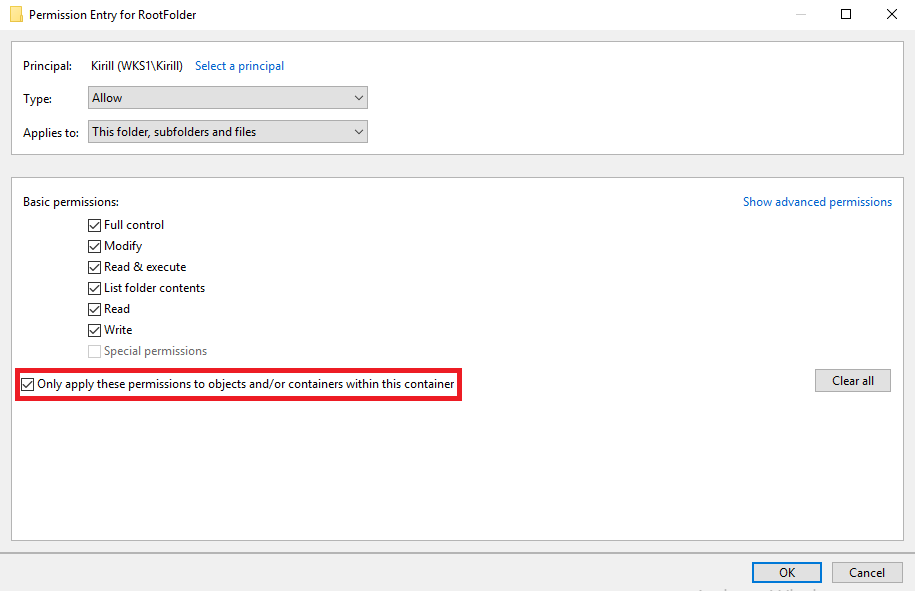

В новом окне выбрать имя субъекта, в поле «Тип» указать «Разрешить», в строке «Применяется к» пометить, что разрешение должно распространяться на эту папку, а также на все ее подпапки и файлы.

Внизу поставить галочку напротив «Полный доступ». Жмем «ОК» и снова автоматически попадаем в параметры безопасности.

Если имя уже имеется, но разрешения у него есть только на некоторые действия, то нужно выделить строку и нажать внизу «Изменить».

Как и в предыдущем варианте, задать ему полный доступ. Теперь, когда в списке разрешений видно имя владельца, осталась финальная стадия — отметить пункт в нижней части окна. И разумеется, нажать «ОК».

Теперь можно менять или удалять эту злополучную папку. Если вдруг система сообщит что-то вроде «папку нельзя удалить, она все еще используется», то следует перезагрузить компьютер.

Следующая2019-07-13КатеринаКомпьютеры / Windows

Как и в реальном мире, в мире компьютеров и интернета есть вещи, которыми мы можем обладать и есть вещи, которыми мы обладать не можем. А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах.

С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться.

Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share, наличие которого проверяется при обращении к удалённому серверу.

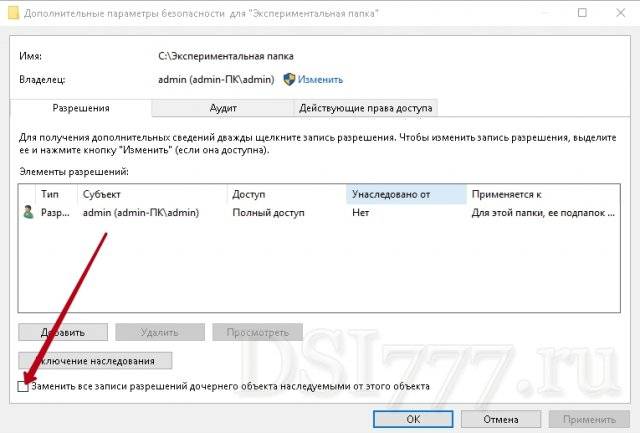

Атрибуты и ACL

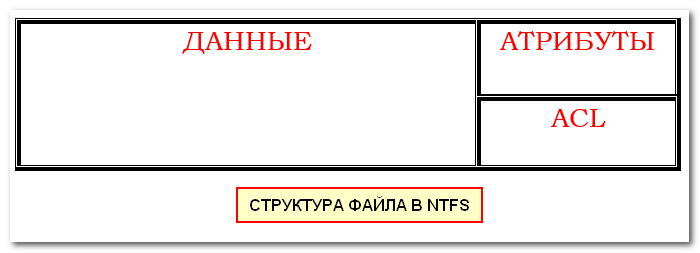

При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS. Как это работает? А вот как. Каждый записанный в NTFS файл представляет собой не только данные, помимо них он также хранит служебную информацию — атрибуты и ACL (Access Control List). Кстати, атрибуты и ACL имеют не только файлы, но и папки.

Что такое атрибуты файла, вы, в принципе, должны знать сами. Скрытый, системный, индексируемый или неиндексируемый, доступный только для чтения, готовый к архивированию — всё это называется атрибутами и просматривается в свойствах файла или папки. За права же доступа отвечают метаданные ACL. И если атрибуты описывают свойства объекта, то ACL указывает, кто именно и какие действия с этим объектом может производить. ACL также именуют разрешениями.

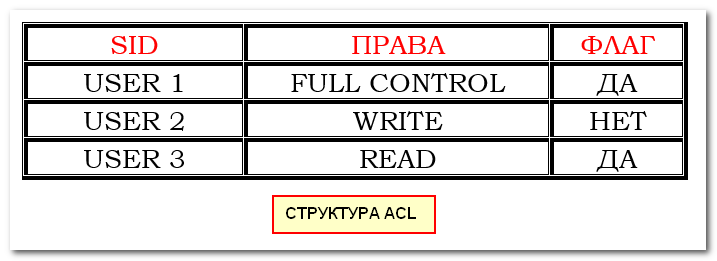

Структуру ACL можно представить в виде таблицы с тремя колонками.

Первая колонка содержит уникальный идентификатор пользователя (SID), вторая — описание прав (read, write и т.д.), третья — флаг, указывающий разрешено ли конкретному SID пользоваться этими правами или нет. Он может принимать два значения: true (да) и false (нет).

Основных прав доступа в NTFS четыре:

• Read разрешает только чтение файла. • Write разрешает чтение и запись. • Modify разрешает чтение, запись, переименование, удаление и редактирование атрибутов. • Full Control даёт пользователю неограниченную власть над файлом. Помимо всего перечисленного, имеющий права Full Control пользователь может редактировать метаданные ACL. Все прочие права доступа возможность изменения ACL не предоставляют.

Владелец объекта

Кроме атрибутов и разрешений, каждый объект в файловой системе NTFS имеет своего владельца. Таковым может выступать локальный администратор, пользователь, TrustedInstaller, система и т.д. Владелец может изменять права доступа к своему файлу, однако локальный администратор имеет право назначить владельцем такого файла самого себя, следовательно, получить на него полные права, то есть Full Control.

Наследование

Так как файлов на диске может быть очень много и большая их часть располагается во вложенных каталогах, для удобного и быстрого изменения их прав доступа необходим какой-то механизм. Для этого в NTFS есть такая вещь как наследование.

Правило наследования простое и укладывается оно в одну формулировку: при своём создании каждый дочерний объект автоматически наследует разрешения ближайшего родительского объекта. Приведём пример. Если вы создали папку «А», а в ней папку «Б», то папка «Б» будет иметь те же разрешения, что и папка «А». Следовательно, все файлы в папке «Б» получат разрешения папки «А».

Явные и неявные разрешения

Все разрешения, которые наследуются автоматически, именуются неявными (implicit). И напротив, разрешения, которые устанавливаются вручную путём изменения ACL, называются явными (explicit). Отсюда вытекают два правила:

• На одном уровне вложенности запрещающее разрешение имеет более высокий приоритет. Если для одного SID было задано и разрешающее, и запрещающее разрешение, то действовать будет запрет. • Явное разрешение имеет более высокий приоритет, чем неявное. Если запрет на какой-то объект был унаследован от родителя, а затем на него было установлено явное разрешение, то оно получит приоритет.

Таким образом в NTFS формируются комбинации разрешений и запретов. И если расположить приоритеты разрешений в порядке убывания, то получим примерно такую картину:

1. Явный запрет2. Явное разрешение3. Неявный запрет4. Неявное разрешение

Особенности наследования при копировании и перемещении файлов

До этого момента мы говорили о наследовании при создании файлов в родительских или дочерних каталогах. В случаях копирования или перемещения объекта правила наследования меняются.

• При копировании объекта с одного тома на другой, например, с диска «С» на диск «D» копируемый объект всегда получает права или разрешения того раздела или расположенного в нём каталога, в который он копируется. Те же правила действуют при перемещении файлов между разными томами.

• При перемещении в пределах одного тома, перемещаемый объект сохраняет свою ACL, изменяется только ссылка на него в таблице MFT.

• При копировании в пределах одного тома копируемый объект получает ACL от ближайшего вышестоящего родительского каталога.

Для начала этого вполне достаточно, чтобы иметь более-менее чёткое представление о том, как работают законы разрешений в NTFS. На самом деле разрешений в файловой системе существует гораздо больше разрешений. Большинству простых пользователей их знать необязательно, а вот будущим системным администраторам такие знания могут очень даже пригодится.

Задайте вопрос Быстрый доступ

-

Вопрос

- Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?9 октября 2011 г. 19:39 Ответить | Цитировать

Все ответы

-

Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?

Что за учетная запись? Приведите ее наименование.Microsoft Certified Desktop Support Technician10 октября 2011 г. 5:13 Ответить | Цитировать

-

Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?

Что за учетная запись? Приведите ее наименование. Microsoft Certified Desktop Support Technician

В кладке безопасность в свойствах ярлыков рабочего стола.

11 октября 2011 г. 15:29 Ответить | Цитировать

- Это — идентификатор пользователя, ныне в системе не существующего. Захватите для своей учетной записи права владельца на папку «Рабочий стол», в свойствах безопасности поставьте «Заменить владельца подконтейнеров и объектов» ,после чего удалите данного пользователя из списков безопасности. Владельца «Рабочего стола» потом вернете обратноМнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий

Посетите Блог Инженеров Доклады на Techdays: http://www.techdays.ru/speaker/Vinokurov_YUrij.html12 октября 2011 г. 15:58 Ответить | Цитировать

Используемые источники:

- https://dsi777.ru/main/windows/92-razreshenie-ot-sistema-ili-administratory-na-izmenenie-papki-v-windows-10.html

- https://www.white-windows.ru/sekrety-ntfs-prava-razresheniya-i-ih-nasledovanie/

- https://social.technet.microsoft.com/forums/ru-ru/d3adc889-9871-4512-8f21-3a031ee65c83/105010721082-108610901082108311021095108010901100

Операционные системы Windows используют специальные разрешения для управления доступом к определенным файлам и папкам. Как правило, Windows назначает разрешения для файла на основе его родительской папки, поэтому администратору не нужно назначать разрешения для каждого отдельного файла. Говорят, что файл «наследует» свои разрешения от родительской папки. Однако отключение наследования разрешений позволяет любому файлу или папке иметь собственные настройки разрешений, отличные от родительской папки.

Шаг 1

Нажмите «Пуск» и выберите «Компьютер».

Шаг 2

Перейдите к файлу или папке, для которой вы хотите установить разрешения. Щелкните правой кнопкой мыши файл или папку и выберите «Свойства».

Шаг 3

Перейдите на вкладку «Безопасность» и выберите «Дополнительно», чтобы просмотреть параметры разрешений.

Шаг 4

Установите флажок «Унаследовать от родительских элементов записи разрешений, которые применяются к дочерним объектам», и нажмите «ОК», чтобы сохранить настройки. Это отключит наследование разрешений для файла или папки, и его настройки разрешений можно изменять отдельно от родительской папки.

Содержание

- Принцип наследования разрешений

- Назначение и изменение разрешений для файлов и папок в Windows 8.1

- Просмотр разрешений

- Назначение разрешений для файлов

- Назначение разрешений для папок

- Наследование разрешений

Принцип наследования разрешений

Поначалу принцип наследования разрешений часто сбивает с толку, но если как следует разобраться в тонкостях, эта возможность позже сэкономит массу времени.

Вкратце, если вы установили определенные разрешения для папки, то эти разрешения распространяются на все ее файлы и подпапки (хотя обычно во время настройки Windows спрашивает, нужно ли включить наследование). Когда разрешения для родительской папки распространяются также и на дочернюю папку или файл, то говорят, что дочерний объект «наследует» разрешения от родительского. Изменить унаследованные разрешения дочернего объекта невозможно, по крайней мере, пока включено наследование от предка.

Вкладка Аудит (Auditing) диалогового окна Дополнительные параметры безопасности (Advanced Security Settings) помогает отслеживать доступ к интересующему вас объекту. Для того чтобы начать собирать данные доступа, сначала нужно настроить политику аудита в окне Редактор локальной групповой политики (Group Policy) (gpedit. msc). Выберите пункт Конфигурация компьютераКонфигурация Windowsnapaметры безопасностиЛокальные политикиПолитика аудита (Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesAudit Policy) и дважды щелкните на любой записи в правой панели (например, Аудит событий входа в систему (Audit logon events) или Аудит использования привилегий (Audit privilege use)). Так вы включите отслеживание этих событий. Позже можно будет открыть инструмент просмотра событий (eventvwr.msc) и проверить соответствующие журналы. Обратите внимание на то, что параметры на вкладке Аудит (Auditing) также подчиняются правилу наследования, о котором говорилось выше.

Вкладка Действующие разрешения (Effective Permissions) — это инструмент устранения неполадок, с помощью которого можно проверить, как разрешения выбранного объекта влияют на конкретного пользователя. Это особенно полезно при работе с группами пользователей.

Назначение и изменение разрешений для файлов и папок в Windows 8.1

Просмотр разрешений

Назначение, просмотр и изменение разрешений производится на вкладке Безопасность диалогового окна Свойства . Чтобы его вызвать, необходимо нажать на файле или папке правой кнопкой мыши и в контекстном меню выбрать Свойства.

Также диалоговое окно Свойства можно вызвать нажав клавишу Alt на клавиатуре и сделать двойной щелчок левой кнопкой мыши по нужному файлу или папке.

В открывшемся диалоговом окне Свойства выбираем вкладку Безопасность .

На вкладке Безопасность можно увидеть, каким пользователям и группам доступ определен и какие им предоставлены разрешения. Информацию о дополнительных параметрах доступа (в том числе и о специальных разрешениях) можно получить, нажав кнопку Дополнительно .

Может так случиться, что вкладка Безопасность в окне Свойства у вас не отображается. Убедитесь, что файл или папка располагается на NTFS-разделе.

Назначение разрешений для файлов

Задание разрешений для какого-либо файла производится следующим образом:

1 . Нажимаем правой кнопкой мыши по нужному файлу и в контекстном меню выбираем Свойства, а в появившемся диалоговом окне переходим на вкладку Безопасность .

2 . Далее смотрим на приведенный в верхней части вкладки список пользователей и групп пользователей, которым уже определены разрешения для данного файла. Вы можете либо выбрать пользователя и изменить установленные для него разрешения, либо добавить или полностью удалить пользователя (или группу пользователей). В любом случае необходимо нажать кнопку Изменить.., а потом выбрать нужное действие: кнопки Добавить.. и Удалить .

3 . При добавлении пользователя после нажатия на кнопку Добавить появится диалоговое окно Выбор: «Пользователи» или «Группы». В нем можно либо сразу ввести имя пользователя (или группы) в поле Введите имена выбираемых объектов — но ввести его нужно правильно, либо воспользоваться инструментом поиска, нажав на кнопку Дополнительно .

В первом случае (при ручном вводе имени) нужно будет нажать на кнопку Проверить имена, чтобы проверить правильность введенных имен. Кстати говоря, тип вводимых объектов (Пользователь, Группа пользователей, Встроенные участники безопасности) выбирается нажатием кнопки Типы объектов.

Во втором случае при проведении поиска, перед нами появится еще одно диалоговое окно, в котором нужно сразу нажать на кнопку Поиск . После этого внизу окна появится список всех групп и пользователей, имеющихся на компьютере. Остается лишь выбрать необходимые.

4 . Закончив задание имен пользователей и групп, закройте окно Выбор: «Пользователи» или «Группы» нажатием на кнопку ОК .

5 . Сам процесс задания разрешений производится следующим образом:

На вкладке Безопасность в области Группы или Пользователи выбираете имя пользователя или группы, а внизу, в области Разрешения , путем проставления флажков назначаете или запрещаете то или иное стандартное разрешение. Чтобы установить разрешение, нужно напротив него установить флажок в столбце Разрешить , а чтобы отказать в данном разрешении — установить флажок в столбце Запретить . Всего доступно 5 стандартных разрешений — Полный доступ, Изменение , Чтение и выполнение, Чтение , Запись .

6 . Если вы хотите более детально назначить разрешения, в том числе и специальные разрешения, то необходимо нажать на кнопку Дополнительно на вкладке Безопасность .

При задании разрешений обратите внимание на две существенные особенности. Во-первых, установка или запрет какого-либо разрешения может автоматически влиять на другие разрешения. Например, установив разрешение «Полный доступ», вы автоматически установите все остальные возможные разрешения.

Второе, на что необходимо обращать внимание — это то, что отсутствие какого-либо разрешения (флажок не стоит ни в столбце Разрешить ни в столбце Запретить ) не эквивалентно запрету этого разрешения (флажок стоит в столбце Запретить ).

Если разрешение не определено, то оно, как правило, наследуется от родительской папки, в которой содержится файл. А в этом случае могут возникать неприятные ситуации. Например, доступ к папке предоставлен, а к файлу он должен быть запрещен. Так вот, если явно этого запрета не задать, то разрешение будет унаследовано от папки — то есть доступ будет разрешен.

Если вы захотите более «тонкой» настройки разрешений и на вкладке Безопасность нажмите на кнопку Дополнительно , перед вами откроется диалоговое окно Дополнительные параметры безопасности. В этом диалоговом окне имеется несколько вкладок.

На вкладке Разрешения отображается перечень элементов управления доступом для данного файла. При этом указываются имена пользователей и групп, которым установлены разрешения для данного файла, а также сами эти разрешения. Стоит обратить внимание на столбец Унаследовано от. В нем можно увидеть, от какого объекта данный файл унаследовал разрешение для данного конкретного пользователя или группы. Как правило, файлы наследуют разрешения от родительской папки, в которой они расположены.

Доступ к настройке специальных разрешений можно получить, нажав на кнопку Изменить на вкладке Разрешения .

После этого появится окно Элемент разрешения для» «, в котором нужно нажать на Отображение дополнительных разрешений.

В следующем диалоговом окне Элемент разрешения для» «, путем проставления/снятия флажков как раз и можно установить или отменить какие-либо специальные разрешения для файла.

Назначение разрешений для папок

Последовательность действий по назначению и изменению разрешений для папки повторяет вышеописанную последовательность для файлов. Однако есть небольшие дополнительные настройки, присущие только папкам, как контейнерам, вмещающим другие объекты. Для большей ясности приведено полное описание процедуры назначения разрешений для папки:

1 . Выбираем нужную папку и щелкаем по ней правой кнопкой мыши. Затем в контекстном меню выбираем Свойства , а в появившемся диалоговом окне переходим на вкладку Безопасность .

Далее смотрим на приведенный в верхней части вкладки список пользователей и групп пользователей, которым уже определены разрешения для данной папки. Вы можете либо выбрать пользователя и изменить установленные для него разрешения, либо добавить или полностью удалить пользователя (или группу пользователей). Для этого, соответственно, предназначены кнопки Добавить и Удалить . Эти действия аналогичны действиям при настройке разрешений для файлов. Единственное, что нужно отметить — список стандартных разрешений для папок несколько отличается от списка стандартных разрешений для файлов.

2 . Сам процесс задания разрешений производится следующим образом:

На вкладке Безопасность в области Группы или Пользователи выбираете имя пользователя или группы, а внизу, в области Разрешения , путем проставления флажков назначаете или запрещаете то или иное стандартное разрешение. Если вы хотите более детально назначить разрешения, в том числе и специальные, то необходимо нажать на кнопку Дополнительно на вкладке Безопасность .

Стоит только помнить, что разрешения папок передаются вложенным в них объектам — файлам и папкам. Как запретить наследование разрешений, сказано чуть ниже в этой статье.

Чтобы перейти к настройке специальных разрешений, так же, как и в случае с файлами, необходимо нажать на кнопку Дополнительно . Далее в появившемся диалоговом окне Дополнительные параметры безопасности вы увидите перечень элементов управления доступом к папке.

Чтобы изменить разрешения для какого-либо пользователя или группы, нажмите на кнопку Изменить разрешения.

Далее выделяем нужную нам запись, если кнопка Изменить не доступна, то вы не сможете изменить дополнительные разрешения, потому что в окне Элемент разрешения, элементы управления будут не активны, для того чтобы они стали активными нажимаем кнопку Отключение наследования.

В появившемся диалоговом окне Блокировать наследование нажимаем Преобразовать унаследованные разрешения в явные разрешения этого объекта.

После этого кнопка Изменить стала доступной.

Далее выделяем нужную нам запись и нажимаем кнопку Изменить , или делаем двойной щелчок левой кнопкой мыши по нужной нам записи, откроется окно Элемент разрешения, где элементы управления будут активны и в нем нажимаем Отображение дополнительных разрешений.

Теперь можно установить специальные разрешения для папки, а также указать область их действия.

Область действия специальных разрешений папки задается в раскрывающемся списке Применяется к. При этом возможны следующие варианты:

- Только для этой папки.

- Для этой папки, ее подпапок и файлов.

- Для этой папки и ее подпапок.

- Для этой папки и ее файлов.

- Только для подпапок и файлов.

- Только для подпапок.

- Только для файлов.

Если НЕ установить флажок Применять эти разрешения к объектам и контейнерам только внутри этого контейнера, то заданные вами разрешения будут распространяться не только на вложенные папки, но и на вложенные в них папки и так далее на все объекты, находящиеся ниже по дереву.

Примечание . Дерево папок (или дерево каталогов) — это образ, который обычно используют для визуального представления структуры папок. Именно в виде древовидной структуры отображаются папки в левой секции Проводника.

Если кнопки Изменить разрешения и Изменить не доступны, и элементы управления в окне Элемент разрешения не активны то также как в примере выше нажимаем кнопку Отключение наследования, в появившемся диалоговом окне Блокировать наследование нажимаем Преобразовать унаследованные разрешения в явные разрешения этого объекта. После этого кнопка Изменить будет доступна и элементы управления в окне Элемент разрешения станут активны, где вы и сможете установить дополнительные разрешения.

Если вы хотите добавить пользователя или группу пользователей и назначить им разрешения, нажмите кнопку Добавить .

Далее откроется окно Элемент разрешения, нажимаем Выберите субъект.

Далее в окне Выбор: «Пользователи» или «Группы» чтобы не вводить имена объектов вручную, воспользуемся поиском, для этого нажимаем кнопку Дополнительно .

В следующем окне нажимаем кнопку Поиск и внизу окна в результатах поиска выбираем пользователя или группу для которого нужно задать или изменить разрешения, нажимаем кнопку OK .

Еще раз нажимаем кнопку OK .

Далее в окне Элемент разрешения нажимаем Отображение дополнительных разрешений.

Теперь можно установить дополнительные разрешения для добавленного пользователя или группы.

Наследование разрешений

В Windows 8, Windows 8.1 вложенные папки и файлы могут наследовать разрешения от родительской папки. По умолчанию так и происходит. При этом изменение разрешений родительской папки мгновенно передается на вложенные папки и файлы.

Однако если вы хотите установить для вложенных файлов и папок разрешения, отличающиеся от разрешений родительской папки, то вы можете отключить наследование разрешений. При этом возможны два варианта:

- Вы хотите отменить наследование разрешений родительской папки для всех вложенных файлов и папок.

- Вы хотите отменить наследование разрешений родительской папки лишь для некоторых вложенных файлов и/или папок.

В первом случае вы должны перейти на вкладку Безопасность для данной папки, а затем нажать на кнопку Дополнительно . Далее переходите в режим редактирования разрешений для какого-либо пользователя или группы и в списке Применяется к указываете Только для этой папки.

Во втором случае необходимо перейти на вкладку Безопасность для данного конкретного файла или папки, щелкнуть по кнопке Дополнительно и в появившемся окне Дополнительные параметры безопасности нажать кнопку Изменить разрешения.

Далее нажимаем кнопку Отключение наследования.

Затем в появившемся окне Блокировать наследование нажимаем Удалить все унаследованные разрешения из этого объекта.

Нажимаем кнопку ОК .

Кстати говоря, ниже предусмотрен флажок Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта, название которого говорит само за себя.

Как отключить наследование разрешений?

Отключить унаследованные разрешения для файла или папки в Windows 10

- Откройте «Проводник».

- Найдите файл или папку, для которых вы хотите отключить унаследованные разрешения.

- Щелкните файл или папку правой кнопкой мыши, выберите «Свойства», а затем щелкните вкладку «Безопасность».

- Щелкните по кнопке Advanced. …

- Нажмите кнопку Отключить наследование.

Как мне перестать наследовать разрешения от родительской папки?

Чтобы прекратить наследование разрешений родительской папки, щелкните правой кнопкой мыши файл или папку в проводнике Windows и выберите «Свойства».. На вкладке «Безопасность» диалогового окна «Свойства» нажмите «Дополнительно», чтобы открыть диалоговое окно «Дополнительные параметры безопасности», показанное на рис. 21-17.

Как отключить наследование в Active Directory?

Вы можете отключить наследование от дочернего объекта или от родителя. Чтобы отключить наследование, откройте редактор ACL для объекта AD, затем снимите флажок Разрешить наследование. разрешения от родителя для распространения на этот объект флажок. После того, как вы нажмете «ОК», появится диалоговое окно «Безопасность».

Что будет, если я отключу наследование?

Отключение наследования часто является более безопасным и простым способом ограничить доступ к определенной подпапке внутри папки проекта (родительская папка), сохраняя при этом доступ к остальным подпапкам в папке проекта. Удаление разрешений полезно, когда вам нужно полностью отозвать доступ пользователя или групп.

Как отключить разрешения?

Автоматически удалять разрешения для неиспользуемых приложений

- На телефоне откройте приложение «Настройки».

- Коснитесь Приложения и уведомления.

- Коснитесь приложения, которое хотите изменить. Если вы не можете его найти, сначала нажмите «Просмотреть все приложения» или «Информация о приложении».

- Коснитесь Разрешения.

- Включите Удалить разрешения, если приложение не используется.

Защищены ли правила доступа?

Правила защищенного доступа не могу изменяться родительскими объектами посредством наследования. Значение true для защиты правил доступа, связанных с этим объектом ObjectSecurity, от наследования; false, чтобы разрешить наследование. true, чтобы сохранить унаследованные правила доступа; false, чтобы удалить унаследованные правила доступа.

Как изменить разрешения для всех дочерних объектов?

В нижней части Расширенные настройки безопасности для окно, установите флажок Заменить все записи разрешений дочернего объекта наследуемыми записями разрешений от этого объекта. Примечание. Если вы используете старую операционную систему, этот флажок сформулирован несколько иначе, но имеет тот же эффект. Щелкните ОК.

Как включить наследование для всех вложенных папок?

Как включить наследование прав доступа

- Откройте диалоговое окно «Безопасность» для папки, для которой вы хотите включить наследование.

- Нажмите Дополнительно.

- Откроется диалоговое окно «Дополнительные параметры безопасности»:

- Щелкните Включить наследование.

Первоначальный ответ: Как мне удалить «разрешения» из Windows 10? Уважаемый, Для разрешений приложений: Перейдите в Пуск> Настройки> Конфиденциальность. Выберите функцию (например, Календарь) и выберите, какие разрешения для приложений включены или отключены.

Перейдите в группу настроек «Система и безопасность», нажмите «Безопасность и обслуживание» и разверните параметры в разделе «Безопасность». Прокрутите вниз, пока не увидите раздел Windows SmartScreen. Нажмите под ним «Изменить настройки». Для внесения этих изменений вам потребуются права администратора.

Что такое наследование безопасности?

Наследование безопасности относится к передаче разрешений от родительского объекта к дочернему объекту. Например, папка может быть родительской для вложенной папки или документа; документ может быть родительским для аннотации. Дочерний объект может наследовать разрешения безопасности от своего родительского объекта.

Как остановить наследование групповой политики?

Шаги:

- Щелкните вкладку «Управление».

- В «Управление GPO» щелкните «Управление ссылками на GPO».

- Выберите требуемый домен / подразделение / сайт с помощью кнопки «Выбрать».

- Нажмите «Заблокировать наследование» или «Разблокировать наследование» в опции «Управление», чтобы заблокировать или разблокировать наследование GPO.

person

access_time25-10-2019, 05:30

visibility3 611

chat_bubble_outline0

Если при попытке переименовать, переместить или удалить папку появляется сообщение о том, что она защищена, то необходимо изменить права доступа к этому каталогу. Мы нашли два способа, как сделать это быстро.

Удаление наследования прав

Причина появления ошибки кроется в особенностях файловой системы NTFS. Объекты в ней наследуют разрешения от родительского каталога даже при переносе на другой компьютер. Обычно с этим не возникает никаких проблем. Но если родительский каталог был создан администраторским аккаунтом без разрешения на доступ другим пользователям, то папка окажется защищённой от изменения.

Самый простой способ устранить ошибку — удалить унаследованные права, чтобы папка ничего не помнила о родительском каталоге:

- Кликаем правой кнопкой мыши по каталогу, который защищён от записи.

- Переходим в свойства папки.

Откроем свойства каталога, чтобы поработать с его правами.

- Переходим на вкладку «Безопасность» и нажимаем на кнопку «Дополнительно».

- Нужные нам настройки являются дополнительными.

- Нажимаем на кнопку «Отключение наследования». В появившемся окне выбираем опцию «Удалить все унаследованные разрешения из этого объекта».

Удаляем унаследованные разрешения папки.

После удаления унаследованных разрешений закрываем свойства и пытаемся переименовать или переместить папку. Ошибки записи быть не должно.

Изменение прав доступа

Удаления унаследованных прав не всегда хватает, чтобы снять защиту от записи. В некоторых случаях требуется ещё и выдача дополнительных прав пользователям. Сделать это можно также через настройки безопасности.

- Открываем свойства папки и переходим в раздел «Безопасность».

- Нажимаем на кнопку «Изменить».

- Изменим разрешения для групп и пользователей.

- Выделяем в списке учётную запись, которая используется в данный момент.

- В блоке «Разрешения» убираем все галочки из колонки «Запретить».

- Убираем запреты на доступ, изменение и чтение.

- Для сохранения конфигурации нажимаем «Применить» и «ОК».

В результате отключения запретов указанный пользователь получит полный доступ к папке. Аналогичным образом вы можете выдать разрешения всем пользователям на компьютере или оставить их только у администратора.

Дополнительные рекомендации

Если настройки доступа не помогают избавиться от защиты от записи, попробуйте следующие способы:

- Убедитесь, что папка не используется никаким приложением. Например, в ней нет файлов, которые открыты в какой-нибудь программе. Завершите работу всех приложений и перезагрузите компьютер, после чего попробуйте изменить папку.

- Запустите Windows в безопасном режиме и попробуйте изменить папку. Возможно, она блокируется системными приложениями.

- Используйте бесплатную утилиту Unlocker для снятия блокировки с папки.

После применения этих способов папка должна стать доступной для редактирования или удаления.

Источник: httрs://tehnichка.рro/remove-folder-protection-windows-10/

КАК ОТКЛЮЧИТЬ НАСЛЕДОВАНИЕ РАЗРЕШЕНИЙ — ВОКРУГ-ДОМ — 2022

Видео: Как разграничить права доступа к общей папке (Июнь 2022).

Операционные системы Windows используют специальные разрешения для управления доступом к определенным файлам и папкам. Как правило, Windows назначает разрешения для файла на основе его родительской папки, поэтому администратору не нужно назначать разрешения для каждого отдельного файла. Говорят, что файл «наследует» свои разрешения от родительской папки. Однако отключение наследования разрешений позволяет любому файлу или папке иметь собственные настройки разрешений, отличные от родительской папки.

Шаг 1

Нажмите «Пуск» и выберите «Компьютер».

Шаг 2

Перейдите к файлу или папке, для которой вы хотите установить разрешения. Щелкните правой кнопкой мыши файл или папку и выберите «Свойства».

Шаг 3

Перейдите на вкладку «Безопасность» и выберите «Дополнительно», чтобы просмотреть параметры разрешений.

Шаг 4

Установите флажок «Унаследовать от родительских элементов записи разрешений, которые применяются к дочерним объектам», и нажмите «ОК», чтобы сохранить настройки. Это отключит наследование разрешений для файла или папки, и его настройки разрешений можно изменять отдельно от родительской папки.

Как отключить или включить NIC на Mac

Если внезапно обрывается соединение Ethernet на вашем Mac, и вы не можете получить доступ к Интернету, одним из шагов по устранению неполадок, которые могут решить проблему, является отключение и .

Как добавить в список разрешений в Защитнике Windows

По словам Microsoft, Защитник Windows защищает ваш компьютер от нежелательного программного обеспечения, такого как шпионское ПО, с защитой в реальном времени, доступом к сообществу SpyNet и вредоносным ПО .

Iphone Emergency SOS: как это работает и как отключить автоматический вызов

iOS Emergency SOS автоматически связывается с 911, не разблокируя телефон. Это может быть спасителем или серьезной болью.

- Кликаем правой кнопкой мыши по каталогу, который защищён от записи.

- Переходим в свойства папки.

Откроем свойства каталога, чтобы поработать с его правами.

- Переходим на вкладку «Безопасность» и нажимаем на кнопку «Дополнительно».

- Нужные нам настройки являются дополнительными.

- Нажимаем на кнопку «Отключение наследования». В появившемся окне выбираем опцию «Удалить все унаследованные разрешения из этого объекта».

Удаляем унаследованные разрешения папки.

Изменение прав доступа

- Открываем свойства папки и переходим в раздел «Безопасность».

- Нажимаем на кнопку «Изменить».

- Изменим разрешения для групп и пользователей.

- Выделяем в списке учётную запись, которая используется в данный момент.

- В блоке «Разрешения» убираем все галочки из колонки «Запретить».

- Убираем запреты на доступ, изменение и чтение.

- Для сохранения конфигурации нажимаем «Применить» и «ОК».

Настройка разрешений файловой системы NTFS

Файловая система NTFS используется в Windows с незапамятных времен. Если быть точнее, то первая версия NTFS появилась еще в Windows NT 3.1, в далеком 1993 году. Но не смотря на свой солидный возраст, NTFS до сих пор является основной файловой системой в Windows и замены ей пока не предвидится. NTFS поддерживает множество полезных функций, одной из которых является система разграничения доступа к данным с использованием списков контроля доступа (access control list, ACL). О том, как грамотно настраивать разрешения на файлы и папки в файловой системе NTFS и пойдет сегодня речь.

Для начала немного теории.

Информация обо всех объектах файловой системы NTFS, расположенных на томе, хранится в главной таблице файлов (Master File Table, MFT). Каждому файлу или папке соответствует запись в MFT, в которой содержится специальный дескриптор безопасности (Secirity Descriptor). Дескриптор безопасности включает в себя два списка ACL:

• System Access Control List (SACL) — системный список контроля доступа. Используется в основном для аудита доступа к объектам файловой системы;

• Discretionary Access Control List (DACL) — дискретный (избирательный) список контроля доступа. Именно этот список формирует разрешения файловой системы, с помощью которых происходит управление доступом к объекту. В дальнейшем говоря ACL мы будем иметь в виду именно DACL.

Каждый список ACL содержит в себе набор записей контроля доступа (Access Control Entry, ACE). Каждая запись включает в себя следующие поля:

• Идентификатор безопасности (SID) пользователя или группы, к которым применяется данная запись;

• Маска доступа, определяющая набор разрешений на данный объект;

• Набор флагов, определяющих, могут ли дочерние объекты наследовать данную ACE;

• Тип ACE (разрешение, запрет или аудит).

Примечание. Если в дескрипторе безопасности отсутствует ACL, то объект считается незащищенным и получить к нему доступ могут все желающие. Если же ACL есть, но в нем отсутствуют ACE, то доступ к объекту закрыт для всех.

И коротко о том, как происходит доступ к объекту, защищенному ACL. При входе пользователя в систему подсистема безопасности собирает данные о его учетной записи и формирует маркер доступа (access token). Маркер содержит идентификатор (SID) пользователя и идентификаторы всех групп (как локальных, так и доменных), в которые пользователь входит. И когда пользователь запрашивает доступ к объекту, информация из маркера доступа сравнивается с ACL объекта и на основании полученной информации пользователь получает (или не получает) требуемый доступ.

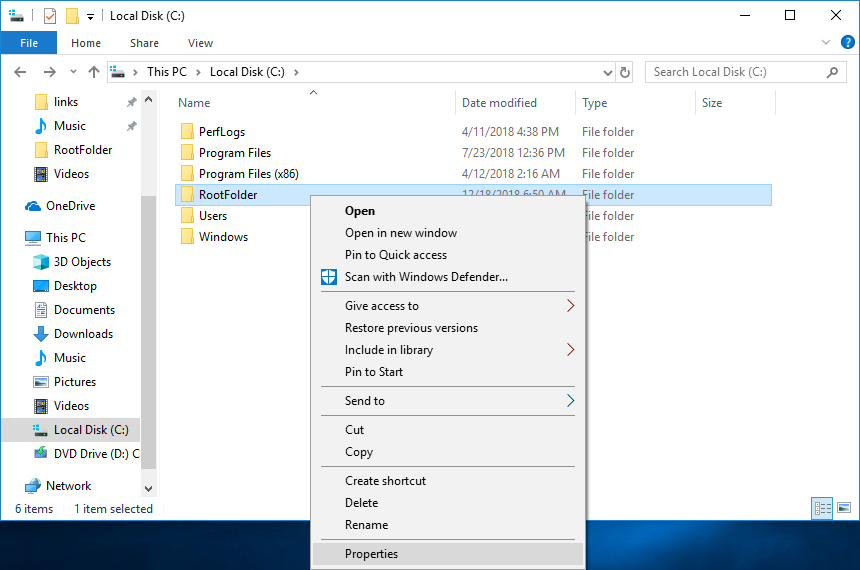

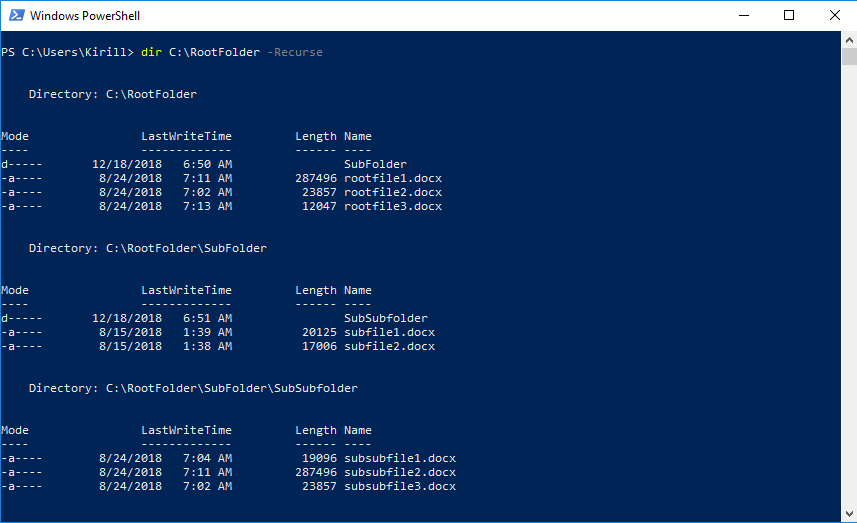

Закончим с теорией и перейдем к практике. Для издевательств создадим в корне диска C папку RootFolder.

Базовые разрешения

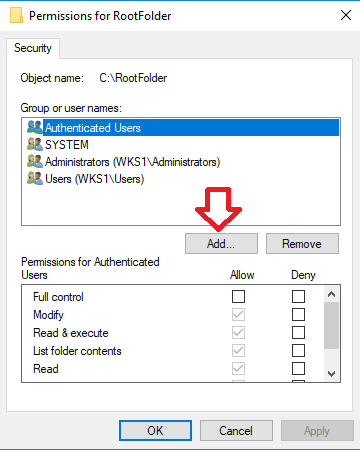

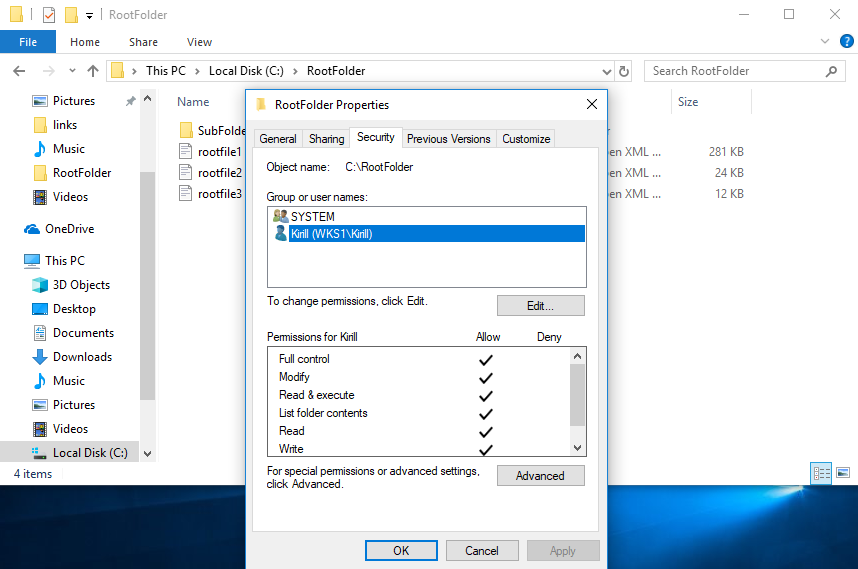

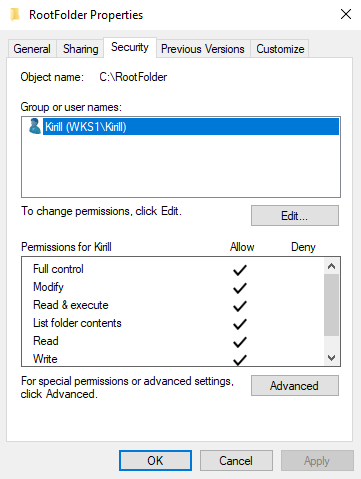

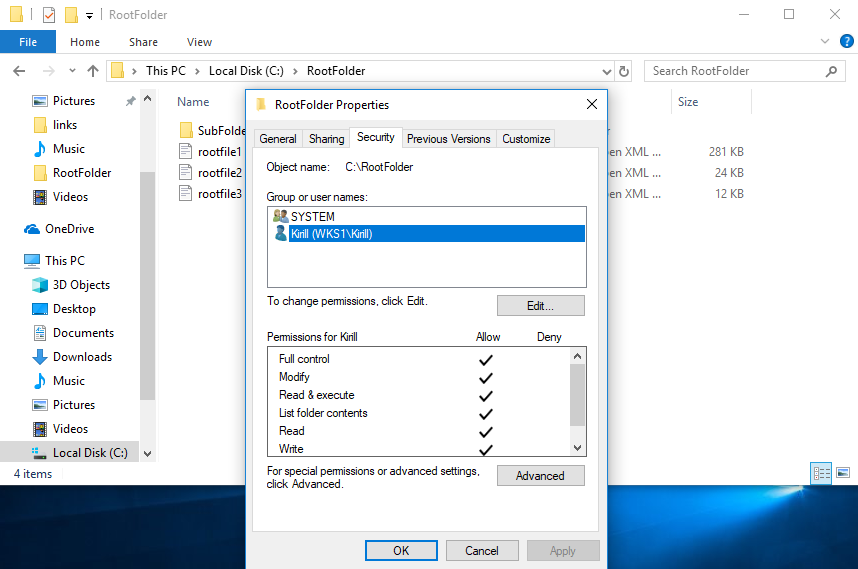

Для управления разрешениями мы будем использовать встроенные средства проводника. Для того, чтобы добраться до ACL, в проводнике выбираем папку, кликаем на ней правой клавишей мыши и в открывшемся контекстном меню выбираем пункт Properties (Свойства).

Затем переходим на вкладку Security (Безопасность), на которой отображаются текущие разрешения. Вот это собственно и есть ACL папки (в слегка сокращенном виде) — сверху пользователи и группы, снизу их разрешения. Обратите внимание, что вместо SID-а в таблице отображаются имена. Это сделано исключительно для удобства пользователей, ведь сама система при определении доступа оперирует идентификаторами. Поэтому, к примеру, невозможно восстановить доступ к файлам удаленного пользователя, создав нового пользователя с таким же именем, ведь новый пользователь получит новый SID и будет для операционной системы абсолютно другим пользователем.

Для перехода к редактированию разрешений надо нажать кнопку «Edit».

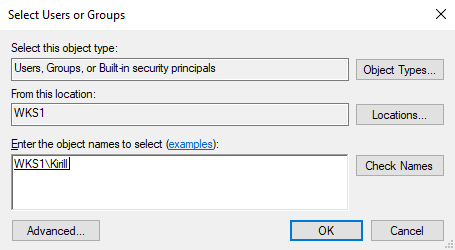

В качестве примера я выдам права на папку пользователю Kirill (т.е. себе). Первое, что нам надо сделать — это добавить нового пользователя в список доступа. Для этого жмем кнопку «Add»

выбираем нужного пользователя и жмем ОК.

Пользователь добавлен и теперь надо выдать ему необходимые разрешения. Но перед этим давайте рассмотрим поподробнее основные (базовые) разрешения файловой системы:

• List Folder Contents (Просмотр содержимого директории) — позволяет зайти в папку и просмотреть ее содержимое;

• Read (Чтение) — дает право на открытие файлапапки на чтение, без возможности изменения;

• Read & execute (Чтение и выполнение) — позволяет открывать файлы на чтение, а также запускать исполняемые файлы;

• Write (Запись) — разрешает создавать файлыпапки и редактировать файлы, без возможности удаления;

• Modify (Изменение) — включает в себя все вышеперечисленные разрешения. Имея разрешение Modify можно создавать, редактировать и удалять любые объекты файловой системы;

• Full Control (Полный доступ) — включает в себя разрешение Modify, кроме того позволяет изменять текущие разрешения объекта.

При добавлении пользователя в список доступа ему автоматически выдаются права на чтение и запуск.

Я воспользуюсь служебным положением и выдам себе полный доступ на папку. Для этого надо отметить соответствующий чекбокс и нажать OK.

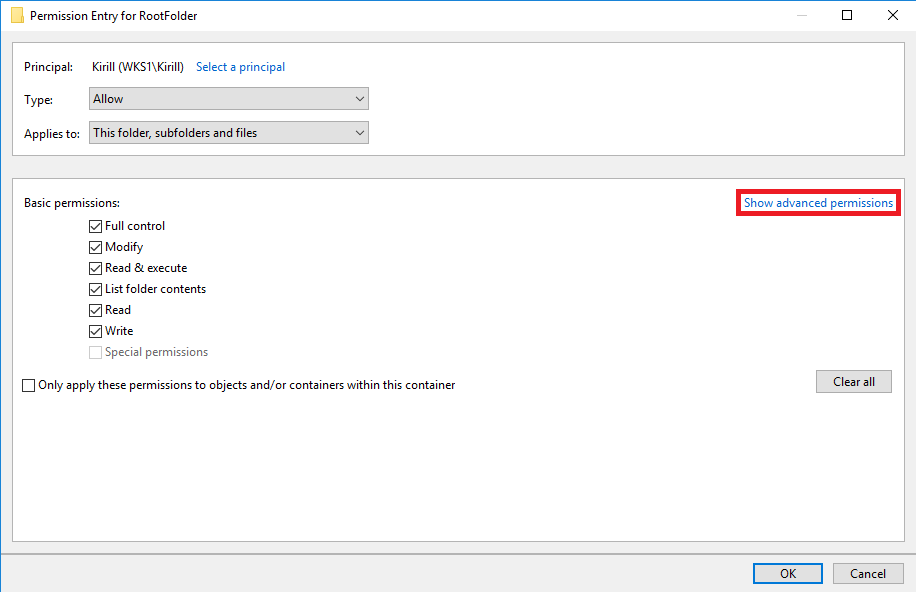

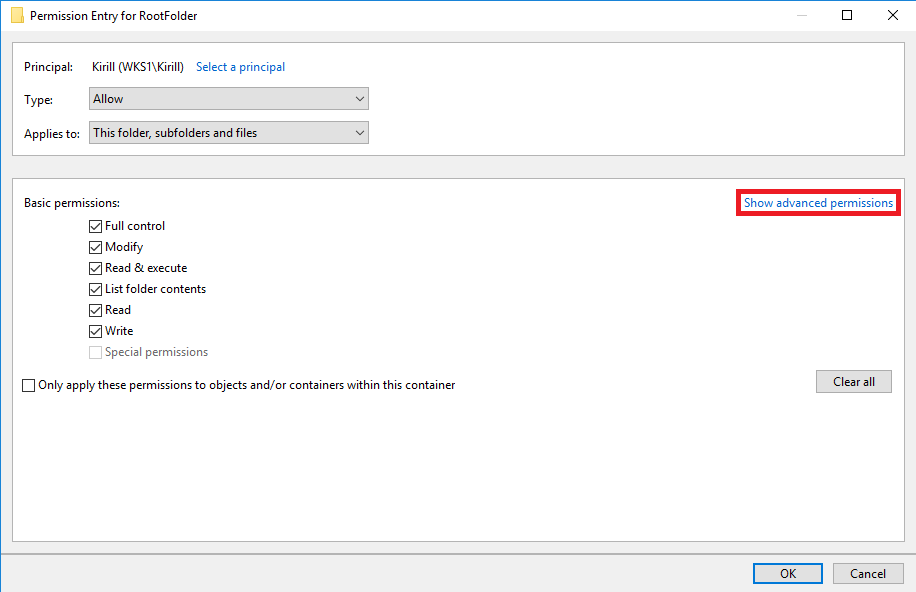

Дополнительные разрешения

Базовые разрешения файловой системы не дают достаточной гибкости при управлении доступом, поэтому для более тонкой настройки используются дополнительные (расширенные) разрешения. Кстати, определить их наличие можно по наличию галки в строке Special Permissions (Специальные разрешения).

Для редактирования расширенных разрешений надо нажать кнопку «Advanced», после чего мы попадем в окно Advanced Security Settings (Дополнительные параметры безопасности).

Здесь выбираем пользователя и жмем кнопку «Edit».

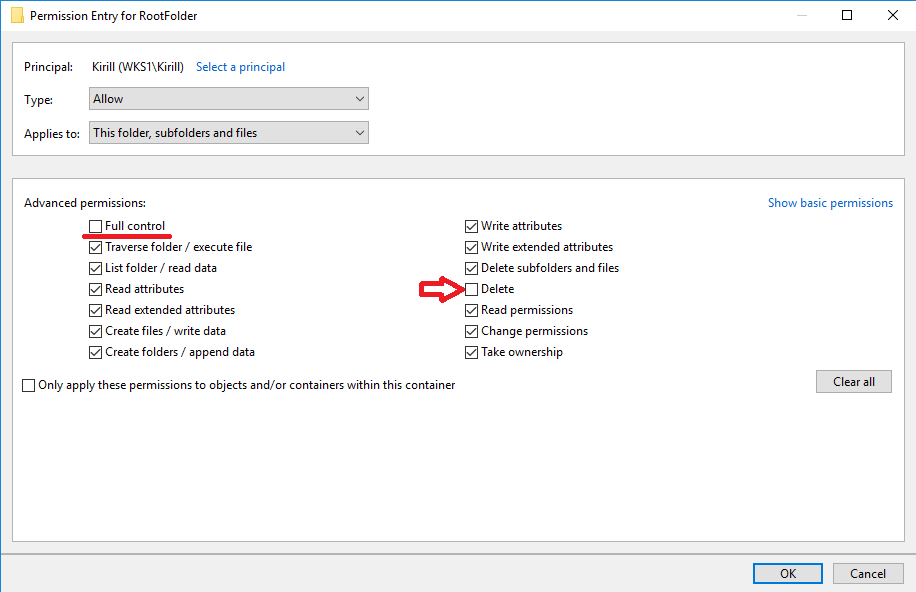

В открывшемся окне мы увидим все те же базовые разрешения, а для перехода к расширенным надо перейти по ссылке Show advanced permissions (Отображение дополнительных разрешений).

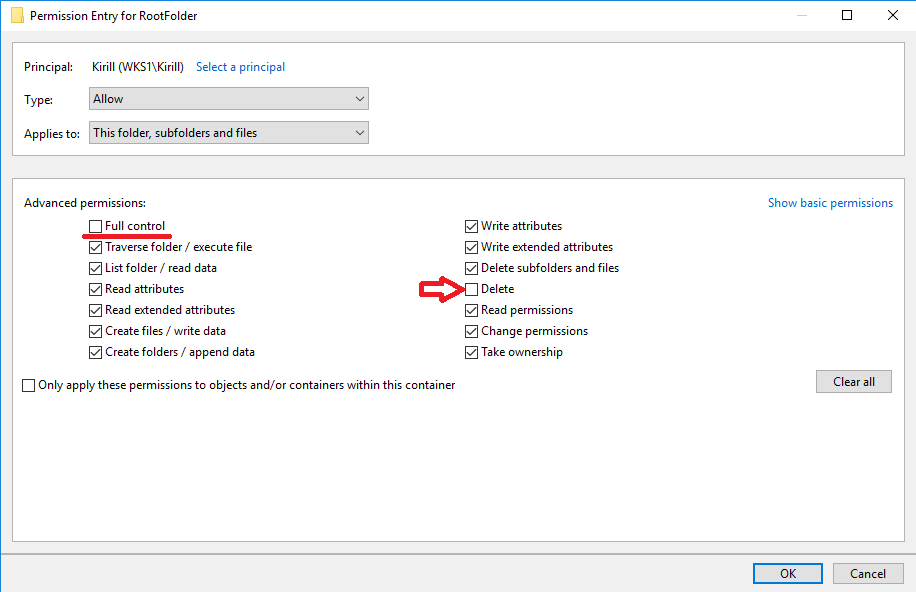

Как видите, здесь разрешений гораздо больше, и настраиваются они детальнее. Вот полный список расширенных разрешений файловой системы:

• Traverse folder / execute file (Траверс папок / Выполнение файлов) — траверс в переводе означает проход, соответственно данное разрешение позволяет пройти внутрь папки и запустить в ней исполняемый файл. При этом зайти внутрь папки и просмотреть ее содержимое нельзя, а файлы внутри доступны только по прямой ссылке. Таким образом можно выдать права на конкретные файлы внутри, при этом не давая никаких прав на саму папку. Обратите внимание, что данное разрешение не устанавливает автоматически разрешения на выполнение для всех файлов в папке;

• List folder /read data (Содержимое папки / чтение данных) — право просматривать содержимое папки, без возможности изменения. Открывать или запускать файлы внутри папки тоже нельзя;

• Read attributes (Чтение атрибутов) — дает право просматривать основные атрибуты файлов (Read-only, System, Hidden и т.п.);

• Read extended attributes (Чтение расширенных атрибутов) — дает право просматривать дополнительные (расширенные) атрибуты файлов. Про расширенные атрибуты известно не очень много. Изначально они были добавлены в Windows NT для совместимости с OS/2 и на данный момент практически не используются. Тем не менее их поддержка присутствует в Windows до сих пор. Для работы с расширенными атрибутами в Windows готовых инструментов нет, но есть сторонняя утилита ea.exe, позволяющая добавлять, удалять и просматривать эти самые атрибуты;

• Create files / write data (Создание файлов / запись данных) — это разрешение дает пользователю право создавать файлы в папке, не имея прав доступа к самой папке. Т.е. можно копировать в папку файлы и создавать новые, но нельзя просматривать содержимое папки и открыватьизменять уже имеющиеся файлы. После добавления пользователь уже не сможет изменить файл, даже будучи его владельцем;

• Create folders / append data (Создание папок / добавление данных) — пользователь может создавать новые подпапки в текущей папке, а также добавлять данные в конец файла, при этом не изменяя уже имеющееся содержимое;

• Write attributes (Запись атрибутов) — дает право изменять практически все стандартные атрибуты файлов и папок, кроме атрибутов сжатия и шифрования. Дело в том, что для функций сжатия и шифрования требуется намного большие полномочия в системе, чем предоставляет данное разрешение. Если точнее, то для включения сжатия или шифрования необходимы права локального администратора;

• Write extended attributes (Запись расширенных атрибутов) — позволяет производить запись расширенных атрибутов файловой системы. Как я говорил выше, атрибуты эти почти не используются, однако есть исключения. В расширенные атрибуты файла можно записывать произвольные данные, чем пользуются некоторые вредоносные программы;

• Delete subfolders and files (Удаление подпапок и файлов) — позволяет удалять папки и файлы внутри родительской папки, при этом саму родительскую папку удалить нельзя;

• Delete (Удаление) — тут все просто, имея данное разрешение можно удалять все что душа пожелает. Но для удаления объекта кроме Delete необходимо иметь разрешение List folder /read data, иначе удалить ничего не получится;

• Read permissions (Чтение разрешений) — позволяет просматривать текущие разрешения файлапапки. Не позволяет открывать на чтение сам файл;

• Change permissions (Изменение разрешений) — дает пользователю право изменять текущие разрешения. Формально это разрешение не дает никаких прав на сам объект, однако по сути предоставляет к нему неограниченный доступ;

• Take ownership (Смена владельца) — данное разрешение позволяет сменить владельца файла или папки. О том, кто такой владелец, речь пойдет чуть позже.

Для примера отберем у пользователя только права на удаление, но оставим все остальные. Обратите внимание, что все разрешения зависят друг от друга и при добавленииснятии одной галки могут добавлятьсясниматься другие. Так при снятии разрешения Delete снимается Full Control.

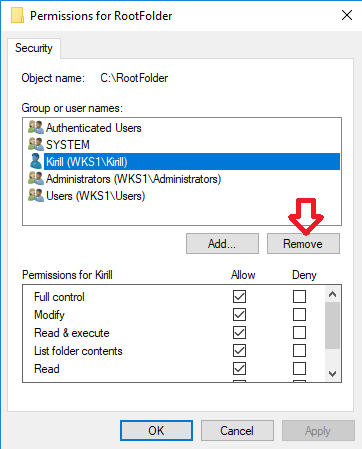

Отзыв разрешений

Как выдавать разрешения мы выяснили, теперь о том, как их отбирать. Тут все просто, достаточно удалить пользователя или группу из списка и доступ автоматически пропадает. В качестве примера отберем доступ к папке у пользователя Kirill. Для этого откроем базовые разрешения, выберем нужного пользователя и нажмем кнопку «Remove».

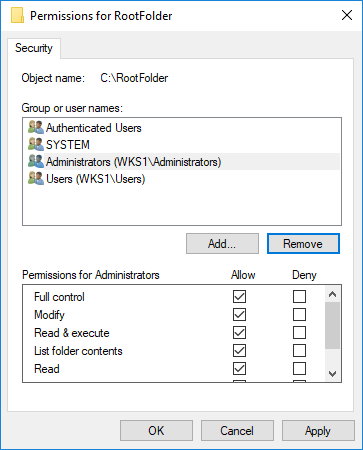

Проверим, что пользователь удалился из списка

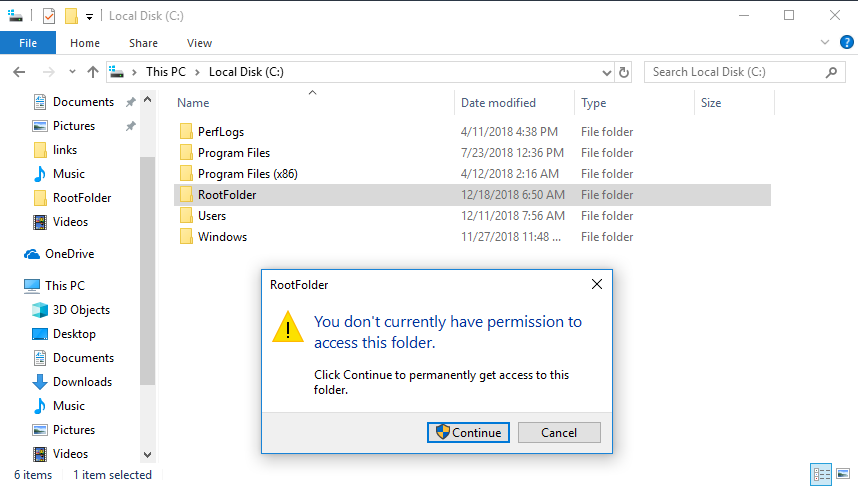

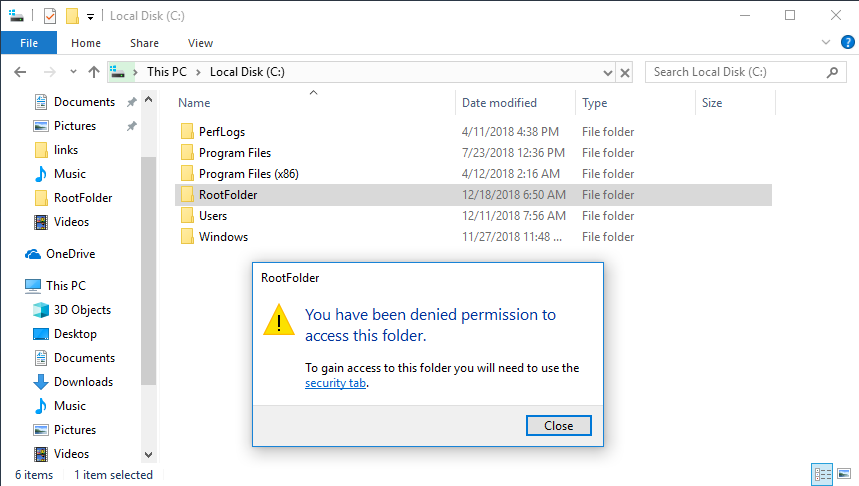

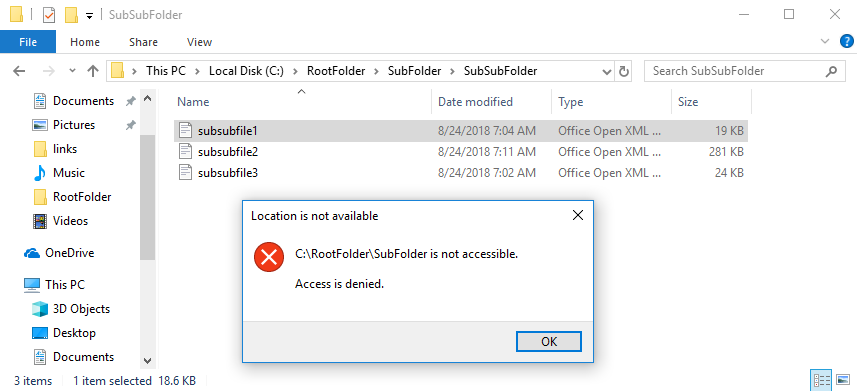

и попробуем зайти в папку. Поскольку у пользователя больше нет никаких разрешений, то получаем отказ в доступе.

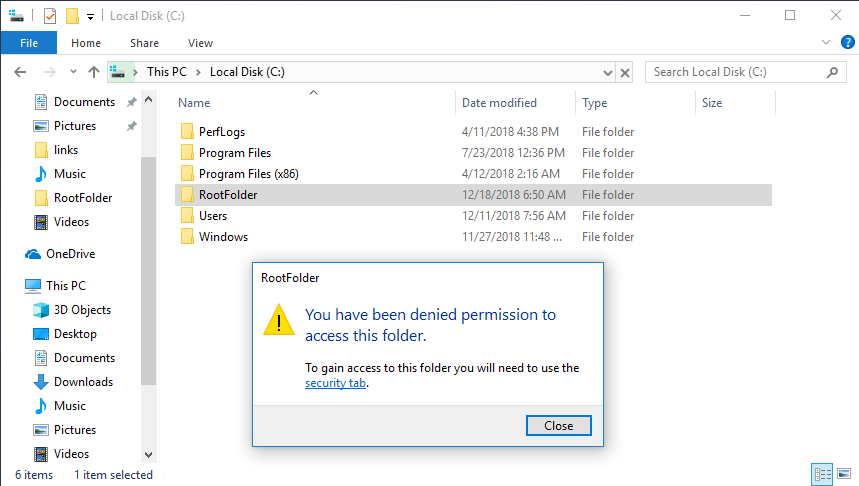

Явный запрет

Как вы наверняка знаете, в файловой системе кроме разрешающих правил (Allow) есть еще и запрещающие (Deny). Однако явные запреты используются достаточно редко, поскольку для управления доступом вполне хватает обычных разрешений. Более того, запреты не рекомендуется использовать без крайней необходимости.

Дело в том, что запрещающие правила всегда имеют приоритет над разрешающими, поэтому при их использовании возможно возникновение конфликтов доступа. Например, если пользователь входит в две группы, у одной из которых есть разрешение на доступ к папке, а у второй явный запрет, то сработает запрет и пользователю будет отказано в доступе.

Однако бывают ситуации, в которых применение запретов может быть оправдано. К примеру, одному пользователю необходимо запретить доступ к папке. При этом он входит в группу, имеющую разрешения на доступ. Отобрать доступ у всей группы нельзя, поскольку в нее входят другие пользователи, которым доступ положен. Убрать пользователя из группы тоже нельзя, поскольку кроме доступа к папке она обеспечивает и другие разрешения, которые должны остаться. В такой ситуации единственным выходом остается только явный запрет на доступ для данного пользователя.

Запрещающие правила настраиваются аналогично разрешающим — заходим в настройки безопасности, выбираем пользователягруппу и проставляем нужные галки. Для примера запретим полный доступ к папке для пользвателя NoAccess.

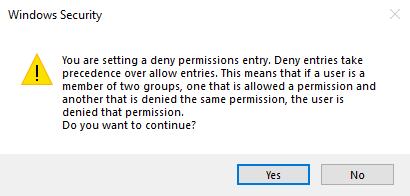

Кстати, при использовании запретов система обязательно выдаст предупреждение и даже приведет пример.

В результате при наличии явного запрета пользователь получит такой же отказ в доступе, как и при отсутствии разрешений. Разве что сообщение немного отличается.

Как видите, в использовании запретов нет ничего страшного, хотя, на мой взгляд, это является показателем некоторой некомпетентности. Ведь при грамотно организованной структуре прав доступа в них не должно быть необходимости.

Наследование

Наследование (Inheritance) — это один из наиболее важных моментов, о которых нужно знать при работе с файловой системой. Суть наследования заключается в том, что каждый объект файловой системы (файл или папка) при создании автоматически наследует разрешения от ближайшего родительского объекта.

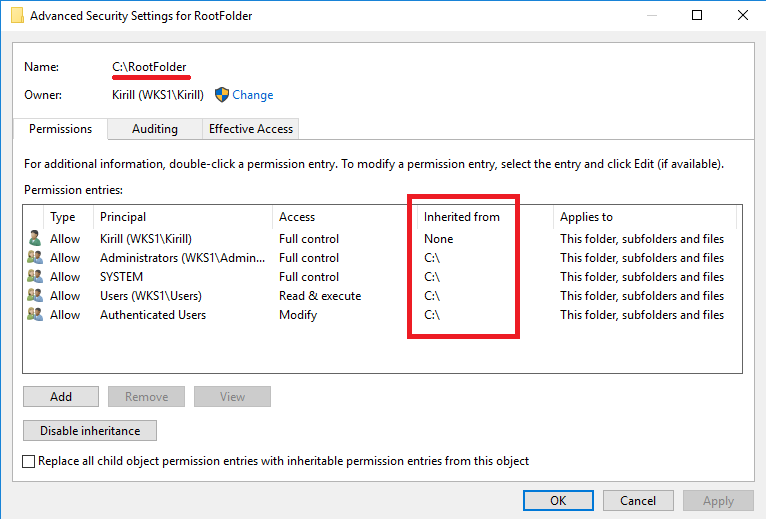

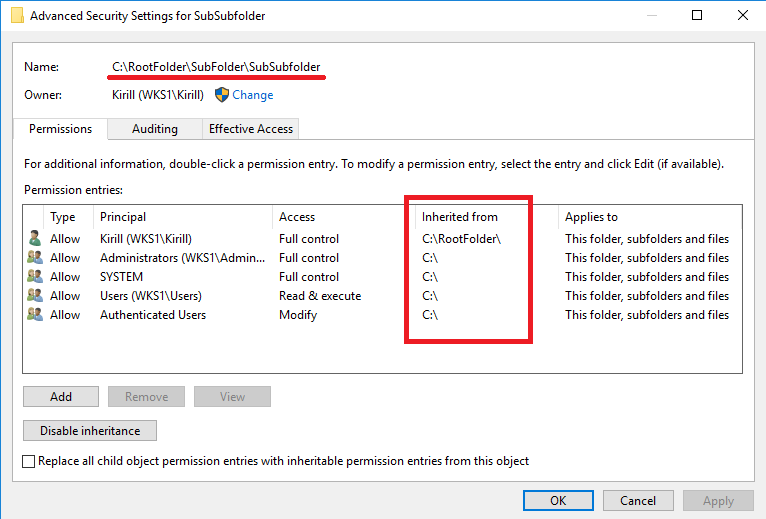

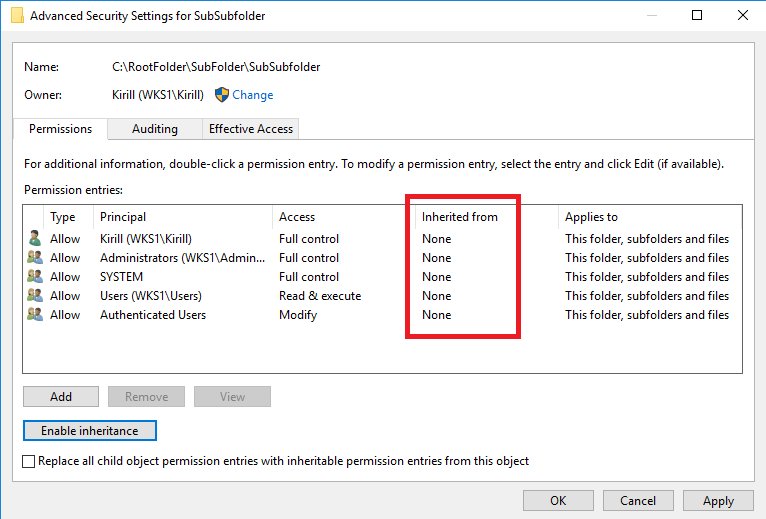

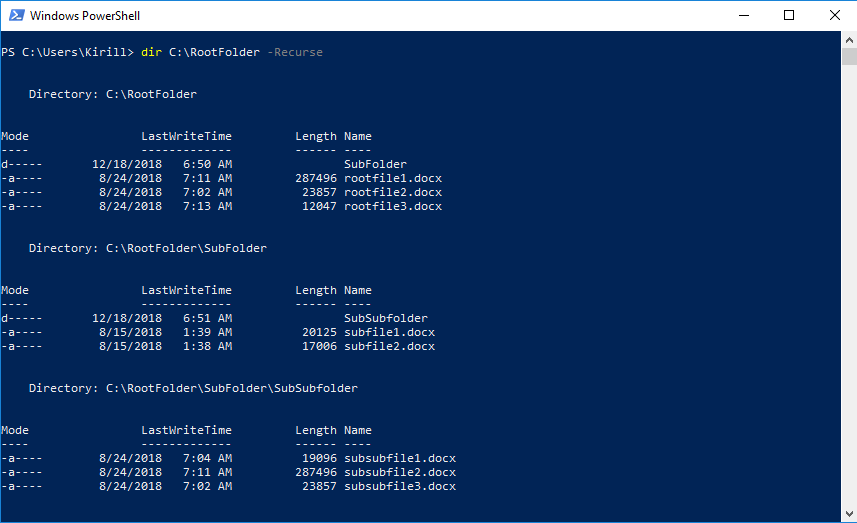

Давайте проверим на практике, как работает правило наследования. Для лучшей наглядности я создал структуру папок, состоящую из нескольких уровней. На верхнем уровне находится корневая папка RootFolder, в ней расположена подпапка SubFolder, в которую вложена подпапка SubSubFolder.

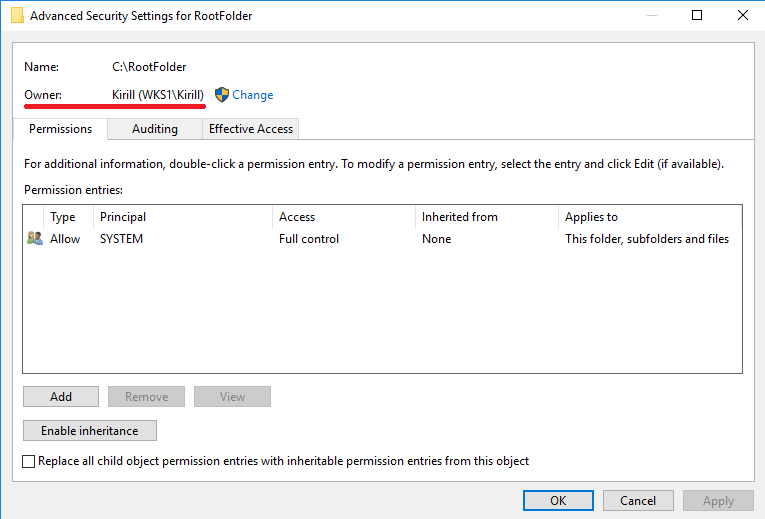

Для начала проверим разрешения корневой папки. Для этого перейдем к расширенным свойствам безопасности и посмотрим на текущие разрешения. В таблице разрешений присутствует столбец Inherited from (Унаследовано от), из которого можно узнать, какие разрешения являются унаследованным и от кого они унаследованы. Как видите, большинство разрешений папка унаследовала от диска C, на котором она расположена. Единственное не унаследованное разрешение — это разрешение для пользователя Kirill, которое было добавлено вручную.

Теперь копнем поглубже и перейдем к свойствам папки SubSubFolder. Здесь уже все разрешения являются унаследованными, но от разных объектов. Разрешения пользователя Kirill получены от корневой папки RootFolder, остальные наследуются от диска C. Из этого можно сделать вывод, что наследование является сквозным и работает независимо от уровня вложенности объекта. Корневая папка наследует разрешения от диска, дочерняя папка наследует разрешения от родительской, файлы наследуют разрешения от папки, в которой находятся.

Это свойство наследования очень удобно использовать для назначения прав на большие файловые ресурсы. Достаточно определить права на корневую папку и они автоматически распространятся на все нижестоящие папки и файлы.

Разрешения, наследуемые от вышестоящих объектов, называются неявными (implicit), а разрешения, которые устанавливаются вручную — явными (explicit). Явные разрешения всегда имеют приоритет над унаследованными, из чего вытекают следующие правила:

• Запрет имеет более высокий приоритет над разрешением;

• Явное разрешение имеет более высокий приоритет, чем неявное.

И если расположить приоритеты разрешений в порядке убывания, то получится такая картина:

1. Явный запрет

2. Явное разрешение;

3. Неявный запрет;

4. Неявное разрешение.

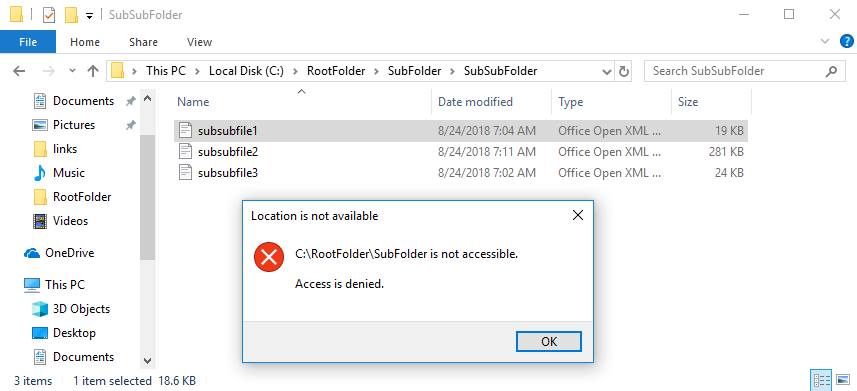

Т.е. если у пользователя одновременно имеется и разрешающее, и запрещающее правило, то подействует запрет. Но если запрет унаследован, а разрешение назначено вручную, то тут уже победит разрешающее правило. Проверим

Для примера запретим пользователю Kirill доступ к корневой папке RootFolder, но выдадим ему доступ к дочерней папке SubSubFolder. Получается, что у пользователя на папку SubSubFolder имеется унаследованный запрет и явно выданное разрешение.

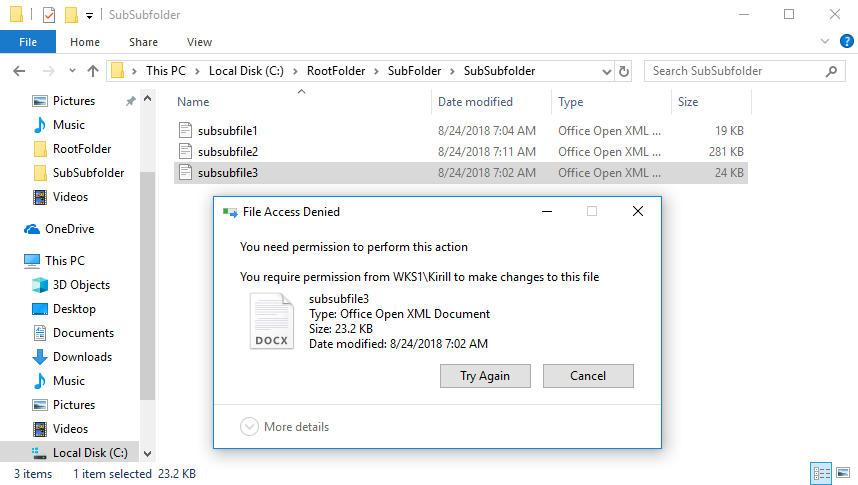

В результате пользователь может зайти в саму папку SubSubFolder, т.е. явное разрешение победило. А вот при попытке подняться выше будет получена ошибка, сработает унаследованный запрет.

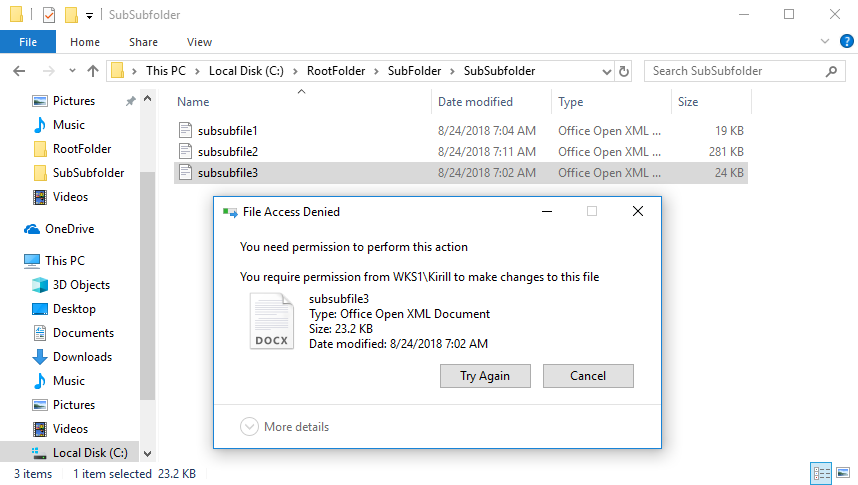

Кроме плюсов наследование имеет и свои минусы. Так изменить или удалить унаследованные разрешения невозможно, при попытке вы получите ошибку. Поэтому для их изменения сначала необходимо отключить наследование.

Для этого надо в расширенных настройках безопасности выбранного объекта нажать кнопку Disable inheritance (Отключить наследование) и выбрать один из двух вариантов:

• Convert inherited permissions into explicit permissions on this object (Преобразовать унаследованные от родительского объекта разрешения и добавить их в качестве явных разрешений для этого объекта);

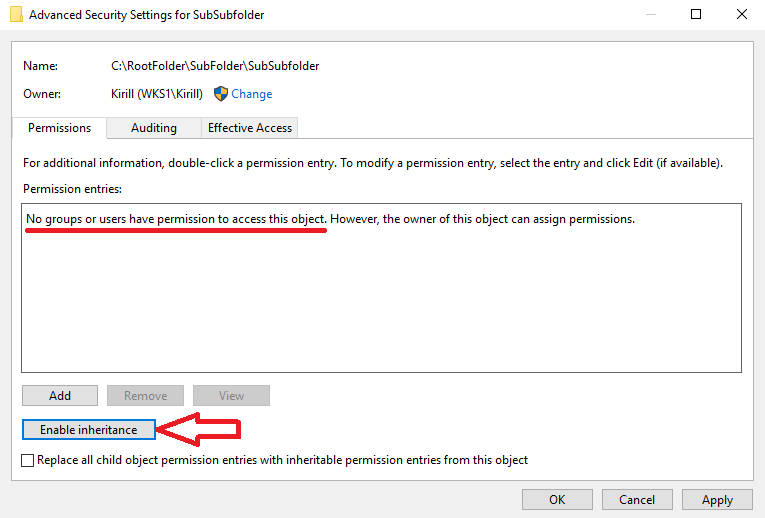

• Remove all inherited permissions from this object (Удалить все унаследованные разрешения с этого объекта).

В первом варианте унаследованные разрешения остаются на месте, но становятся явными и их можно изменять и удалять.

Во втором — все унаследованные разрешения просто удаляются, остаются только явные (если они есть). Если же у объекта не было явных разрешений, то он станет бесхозным и ни у кого не будет к нему доступа. Впрочем, при необходимости наследование легко включить обратно, надо всего лишь нажать на кнопку Enable inheritance (Включить наследование).

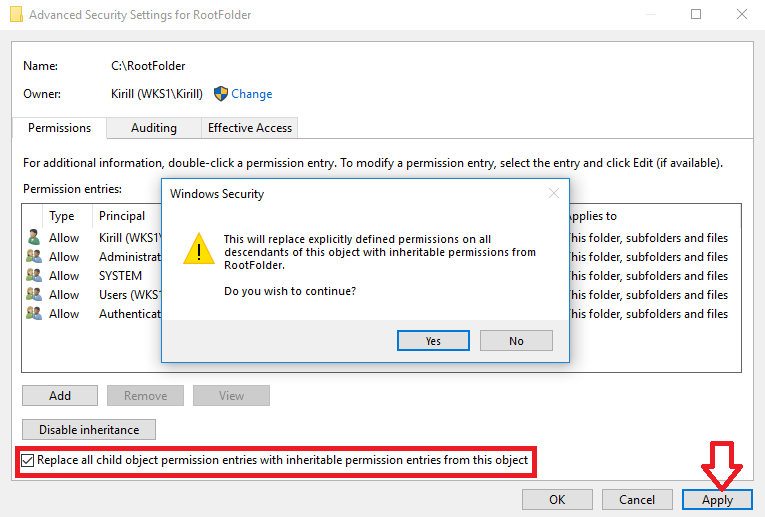

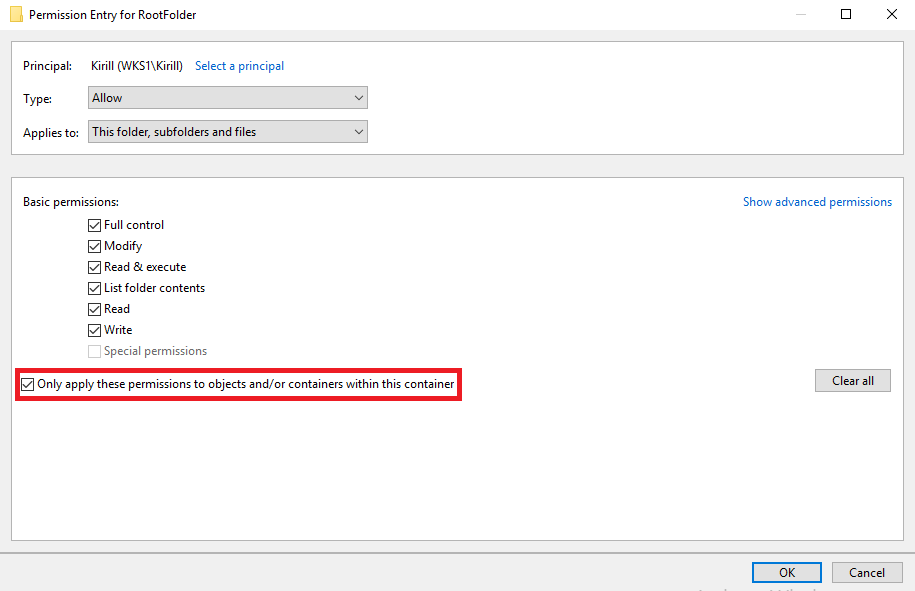

Отключение наследования позволяет более детально настраивать разрешения для дочерних объектов. Однако может быть и обратная ситуация, когда на всех дочерних объектах надо убрать созданные вручную разрешения и заменить их на разрешения, наследуемые от родительского объекта. Сделать это просто, достаточно лишь отметить чекбокс Replace all child object permission entries with inheritable permission enntries from this object (Заменить все дочерние разрешения объекта на разрешения, наследуемые от этого объекта) и нажать «Apply».

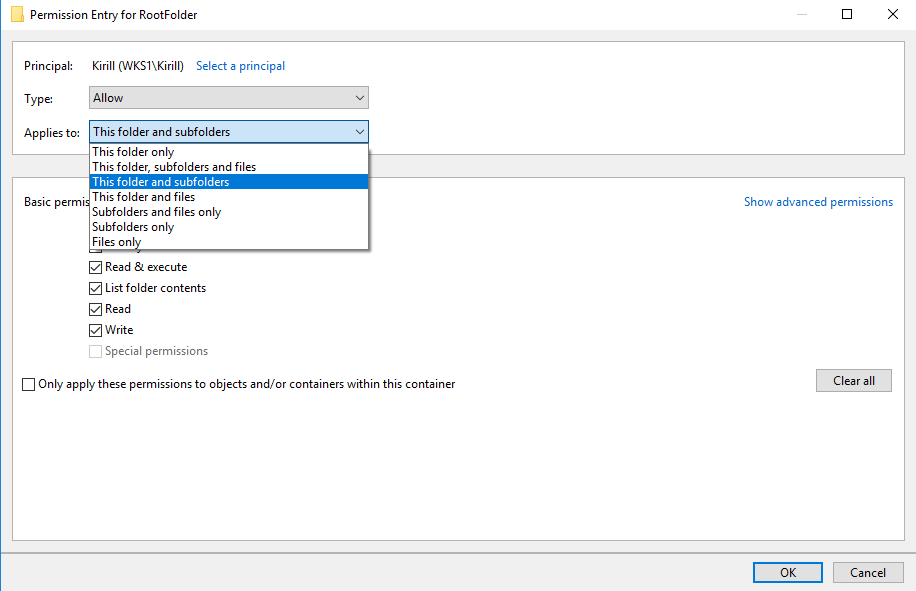

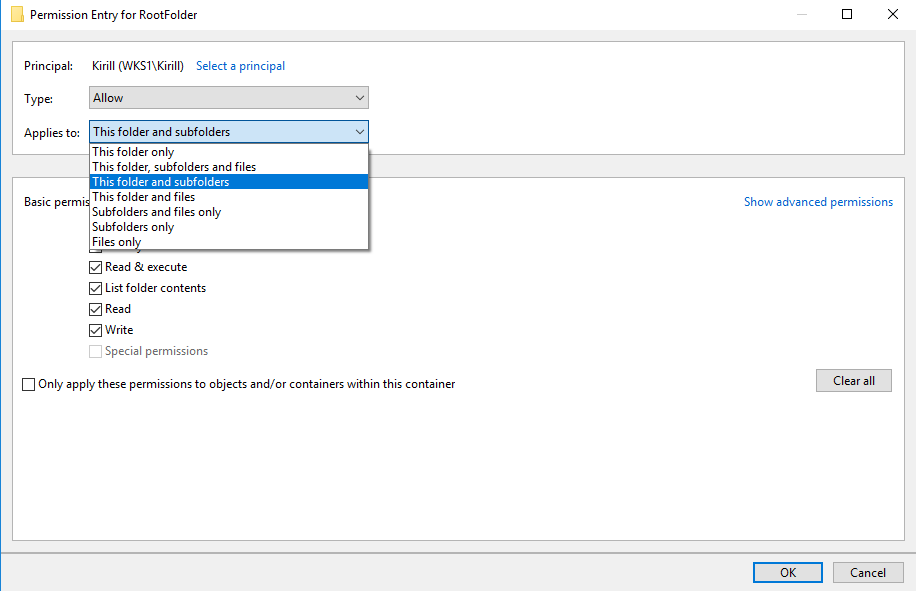

При включенном наследовании область действия унаследованных разрешений можно ограничивать, тем самым добиваясь большей гибкости при настройке разрешений. Для настройки надо перейти к разрешениям конкретного пользователягруппы и указать, на какие именно дочерние объекты должны распространяться данные разрешения:

• This folder only — разрешения распространяются только на родительскую папку, не включая ее содержимое. Т.е. к файлам и папкам, находящиеся внутри данной папки, доступа нет. Не смотря на кажущуюся бесполезность данная настройка довольно часто используется. К примеру, для корневой папки мы выдаем разрешение для всех на просмотр содержимого, но ограничиваем глубину просмотра, а уже внутри папки настраиваем права так, как нам нужно. Соответственно пользователь может зайти в папку, осмотреться и выбрать нужный ему объект. Такой подход очень удобно использовать вместе с технологией Access Based Enumeration;

• This folder, subfolders and files — разрешения распространяются на папку включая все находящиеся в ней папки и файлы. Это выбор по умолчанию;

• This folder and subfolders — разрешения распространяются на родительскую папку и подпапки, не включая файлы. Т.е. к файлам, находящимся внутри данной папки и ее подпапок, доступа нет;

• This folder and files — здесь разрешения распространяются на саму папку и находящиеся в ее корне файлы. Если в родительской папке есть дочерние папки, то к ним и их содержимому доступа нет;

• Subfolders and files only — разрешения распространяются на все файлы и папки, находящиеся внутри родительской папки, но не дают доступ к самой папке;

• Subfolders only — разрешения распространяются только на подпапки, находящиеся в данной папке. На родительскую папку, а также на файлы, находящиеся внутри родительской папки и дочерних папок разрешений нет;

• Files only — разрешения распространяются на все файлы, находящиеся внутри родительской папки и дочерних папок. На родительскую папку и подпапки разрешений нет.

Данные ограничения в сочетании с расширенными разрешениями позволяют очень гибко настраивать права доступа к файлам. Для примера выдадим пользователю полный доступ к корневой папке, но установим ограничение This folder and subfolders, которое дает доступ ко всем дочерним папкам. И действительно, мы можем зайти в папку, пройти вглубь в подпапку Subsubfolder и даже посмотреть ее содержимое, а вот произвести какие либо действия с файлами у нас не получится.

Кроме определения области действия есть еще один способ ограничить наследование. Для этого надо отметить чекбокс Only apply these permissions to object and/or containers within this container (Применить данные разрешения для объектов внутри этого контейнера). Действие этого чекбокса ограничивает наследование только дочерними объектами и только данного объекта, т.е. при включении этой опции вне зависимости от выбранной области действия разрешения будут распространяться только на находящиеся в корне родительской папки файлы и папки.

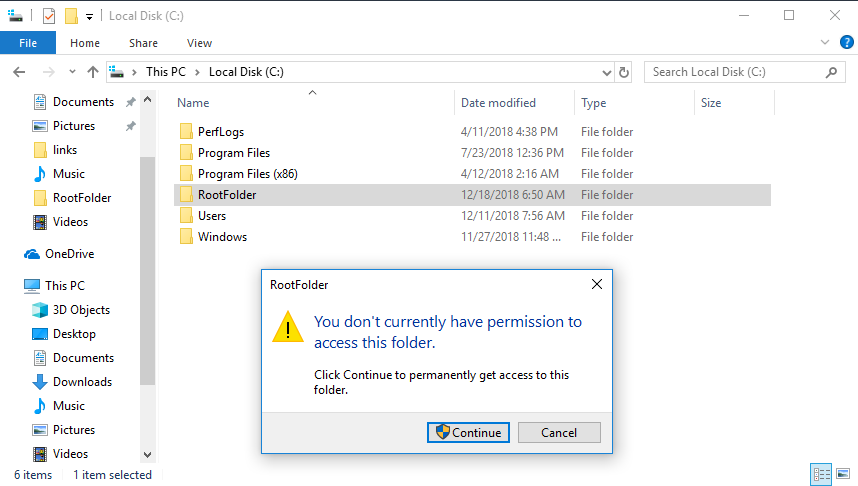

Владелец

Вот мы и добрались до понятия владелец (Owner). Изначально владельцем объекта является пользователь, этот объект создавший. Что более важно, владелец имеет полный, никем и ничем не ограниченный доступ к объекту, и лишить его этого доступа достаточно сложно. Даже если владельца вообще нет в списке доступа и он не имеет никаких прав на объект, все равно он может легко это исправить и получить полный доступ.

Для примера удалим из списка доступа папки RootFolder всех ″живых″ пользователей и группы, оставим доступ только системе. Как видите, пользователь Kirill не имеет абсолютно никаких разрешений на папку, но при этом является ее владельцем.

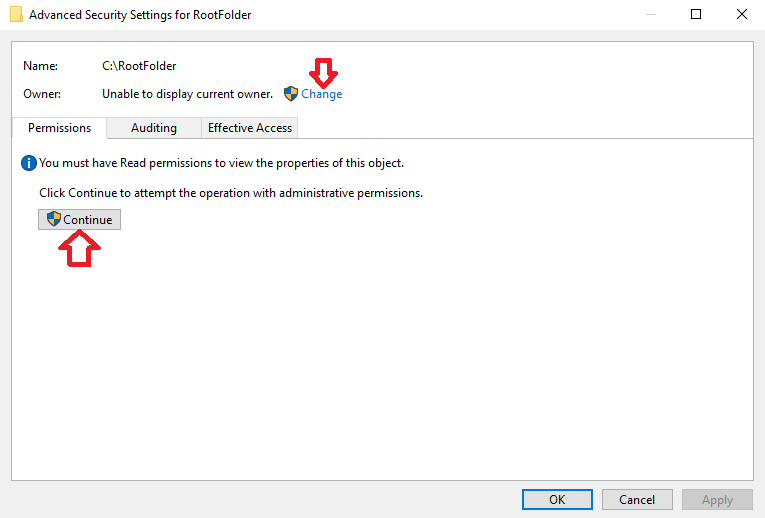

Теперь зайдем в систему под этим пользователем, откроем проводник и попробуем зайти в папку. Доступа к папке конечно же нет, о чем сказано в предупреждении, но при этом предлагается продолжить открытие папки.

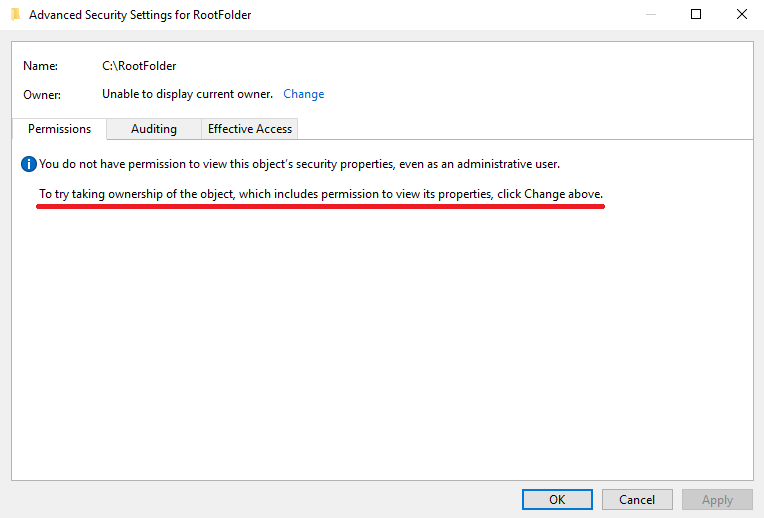

Соглашаемся на предложение, жмем кнопку «Continue» и спокойно открываем папку. А если теперь проверить разрешения, то мы увидим, что пользователь Kirill появился в списке и у него полный доступ. Дело в том, что если пользователь является владельцем папки, то при попытке доступа разрешения добавляются автоматически.

То, что владелец всегда может получить доступ к объекту, это понятно. А кто может стать владельцем? По умолчанию право сменить владельца (Take ownership) имеют члены группы локальных администраторов. Для примера отберем права владельца на папку RootFolder у пользователя Kirill. Затем заходим в расширенные свойства безопасности папки и видим, что пользователь неизвестен. Но Kirill входит в группу администраторов на компьютере и значит может вернуть себе владение папкой. Для получения прав владельца сразу жмем на кнопку «Change» или сначала на кнопку «Continue».

При нажатии на «Continue» окно откроется с правами администратора, а также вы получите небольшую подсказку, но затем все равно придется жать на кнопку «Change»

Дальше все просто, выбираем нужного пользователя (или группу), подтверждаем свой выбор

и становимся владельцем. Ну а став владельцем, мы сразу увидим текущие разрешения объекта и сможем их изменять.

Смена владельца корневой папки не означает автоматическую смену владельца у дочерних файловпапок. Для смены владельца всех объектов внутри надо отметить чекбокс Replace owner on subcontainers and objects (Сменить владельца у подконтейнеров и объектов) и нажать «Apply».

Что интересно, при смене владельца дочерних объектов заменяются и их текущие разрешения.

В результате Kirill становится не только владельцем, но и единственным имеющим разрешения пользователем.

Какие из всего этого можно сделать выводы? Первое — владелец объекта всегда может получить к нему доступ, независимо от текущих разрешений. Второе — администратор компьютера может сменить владельца любого объекта файловой системы и, соответственно, получить к нему доступ. Если же речь идет о сети предприятия, то доменные администраторы могут получить доступ к любому файловому ресурсу в пределах своего домена. Вот так)

Просмотр текущих разрешений

Как вы уже поняли, структура разрешений файловой системы может быть весьма сложной и запутанной. Особенно это касается файловых ресурсов общего доступа, в которых разрешения назначаются не отдельным пользователям, а группам. В результате определить разрешения для отдельно взятого пользователя становится достаточно сложной задачей, ведь надо определить все группы, в которые входит пользователь, а уже затем искать эти группы в списке доступа. Ну а группы могут иметь в качестве членов другие группы, да и пользователь как правило входит не в одну группу, и зачастую эти группы имеют различные разрешения на один о тот же объект.

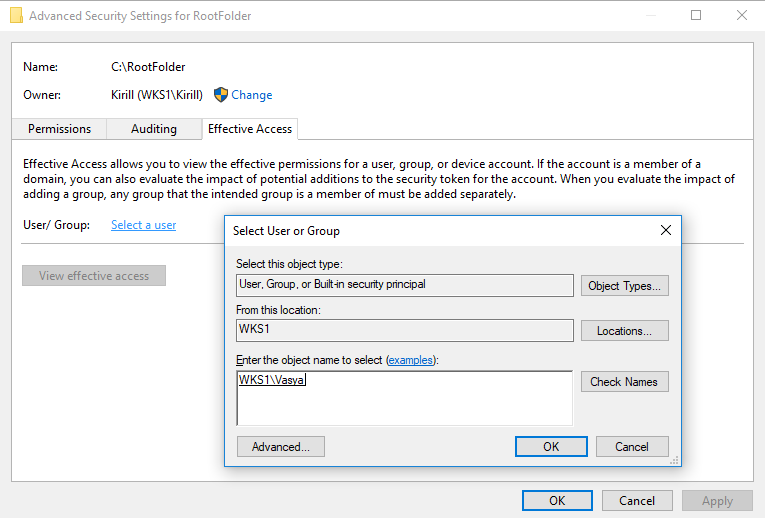

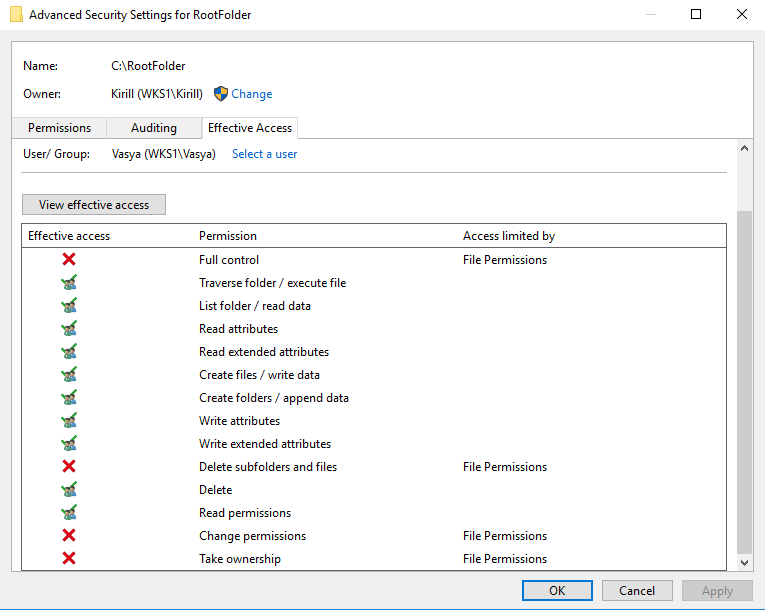

К счастью в Windows есть способ просто и быстро определить, какие именно разрешения имеет конкретный пользователь на данный объект файловой системы. Для этого надо в окне расширенных свойств безопасности перейти на вкладку Effective Access (Действующие разрешения), нажать на ссылку Select a user (Выбрать пользователя) и найти нужного пользователя или группу.

Затем жмем на кнопку View effective access (Просмотр действующих разрешений) и получаем полный список разрешений, которые имеет выбранный пользователь на данный объект. В списке присутствуют все текущие разрешения пользователя, как полученные им непосредственно, так и назначенные на группы, в которые он входит. Это особенно актуально для системных администраторов, которым регулярно приходится разбираться с отсутствием доступа у пользователей.

Заключение

В данной статье я описал только наиболее важные моменты, которые нужно знать при работе с разрешениями файловой системы. В качестве заключения несколько правил, которые могут помочь при работе с разрешениями:

• По возможности выдавать разрешения не отдельным пользователям, а группам. Это позволяет один раз настроить все необходимые разрешения и больше не возвращаться к их редактированию, а права доступа назначать путем добавления пользователя в соответствующие группы;

• Стараться по максимуму использовать свойства наследования. Это может значительно сэкономить время, расходуемое на управление разрешениями;

• Не использовать явные запреты без крайней необходимости. Использование запретов очень сильно усложняет схему доступа, а в некоторых случаях может привести к конфликтам;

• Перед раздачей слонов разрешений, необходимо четко определиться с тем, какие именно действия пользовательгруппа будет производить с файлами (читать, редактировать, создавать новые файлыпапки или выдавать разрешения) и исходя из этого назначить минимально необходимые для работы разрешения. Проще говоря, если пользователю требуется открыть файл и прочесть его, то не надо давать ему полный доступ на всю папку;

• При копировании или перемещении файлов надо помнить о том, что разрешения сохраняются только в пределах текущего логического диска (или тома). Подробнее о сохранении разрешений при копировании можно почитать здесь;

• Для облегчения управления доступом к файловым ресурсам общего доступа можно использовать дополнительные технологии, облегчающие жизнь администратора. Так технология Access Based Enumeration позволяет пользователю видеть только те объекты, к которым у него есть доступ, технология Access Denied Assistance вместо отказа в доступе выдает осмысленное сообщение и позволяет пользователю обратиться к администратору или владельцу ресурса с запросом через специальную форму. Можно еще упомянуть Dynamic Access Control, хотя это уже отдельная большая тема.

Файловая система NTFS используется в Windows с незапамятных времен. Если быть точнее, то первая версия NTFS появилась еще в Windows NT 3.1, в далеком 1993 году. Но не смотря на свой солидный возраст, NTFS до сих пор является основной файловой системой в Windows и замены ей пока не предвидится. NTFS поддерживает множество полезных функций, одной из которых является система разграничения доступа к данным с использованием списков контроля доступа (access control list, ACL). О том, как грамотно настраивать разрешения на файлы и папки в файловой системе NTFS и пойдет сегодня речь.

Для начала немного теории.

Информация обо всех объектах файловой системы NTFS, расположенных на томе, хранится в главной таблице файлов (Master File Table, MFT). Каждому файлу или папке соответствует запись в MFT, в которой содержится специальный дескриптор безопасности (Secirity Descriptor). Дескриптор безопасности включает в себя два списка ACL:

• System Access Control List (SACL) — системный список контроля доступа. Используется в основном для аудита доступа к объектам файловой системы;

• Discretionary Access Control List (DACL) — дискретный (избирательный) список контроля доступа. Именно этот список формирует разрешения файловой системы, с помощью которых происходит управление доступом к объекту. В дальнейшем говоря ACL мы будем иметь в виду именно DACL.

Каждый список ACL содержит в себе набор записей контроля доступа (Access Control Entry, ACE). Каждая запись включает в себя следующие поля:

• Идентификатор безопасности (SID) пользователя или группы, к которым применяется данная запись;

• Маска доступа, определяющая набор разрешений на данный объект;

• Набор флагов, определяющих, могут ли дочерние объекты наследовать данную ACE;

• Тип ACE (разрешение, запрет или аудит).

Примечание. Если в дескрипторе безопасности отсутствует ACL, то объект считается незащищенным и получить к нему доступ могут все желающие. Если же ACL есть, но в нем отсутствуют ACE, то доступ к объекту закрыт для всех.

И коротко о том, как происходит доступ к объекту, защищенному ACL. При входе пользователя в систему подсистема безопасности собирает данные о его учетной записи и формирует маркер доступа (access token). Маркер содержит идентификатор (SID) пользователя и идентификаторы всех групп (как локальных, так и доменных), в которые пользователь входит. И когда пользователь запрашивает доступ к объекту, информация из маркера доступа сравнивается с ACL объекта и на основании полученной информации пользователь получает (или не получает) требуемый доступ.

Закончим с теорией и перейдем к практике. Для издевательств создадим в корне диска C папку RootFolder.

Базовые разрешения

Для управления разрешениями мы будем использовать встроенные средства проводника. Для того, чтобы добраться до ACL, в проводнике выбираем папку, кликаем на ней правой клавишей мыши и в открывшемся контекстном меню выбираем пункт Properties (Свойства).

Затем переходим на вкладку Security (Безопасность), на которой отображаются текущие разрешения. Вот это собственно и есть ACL папки (в слегка сокращенном виде) — сверху пользователи и группы, снизу их разрешения. Обратите внимание, что вместо SID-а в таблице отображаются имена. Это сделано исключительно для удобства пользователей, ведь сама система при определении доступа оперирует идентификаторами. Поэтому, к примеру, невозможно восстановить доступ к файлам удаленного пользователя, создав нового пользователя с таким же именем, ведь новый пользователь получит новый SID и будет для операционной системы абсолютно другим пользователем.

Для перехода к редактированию разрешений надо нажать кнопку «Edit».

В качестве примера я выдам права на папку пользователю Kirill (т.е. себе). Первое, что нам надо сделать — это добавить нового пользователя в список доступа. Для этого жмем кнопку «Add»

выбираем нужного пользователя и жмем ОК.

Пользователь добавлен и теперь надо выдать ему необходимые разрешения. Но перед этим давайте рассмотрим поподробнее основные (базовые) разрешения файловой системы:

• List Folder Contents (Просмотр содержимого директории) — позволяет зайти в папку и просмотреть ее содержимое;

• Read (Чтение) — дает право на открытие файлапапки на чтение, без возможности изменения;

• Read & execute (Чтение и выполнение) — позволяет открывать файлы на чтение, а также запускать исполняемые файлы;

• Write (Запись) — разрешает создавать файлыпапки и редактировать файлы, без возможности удаления;

• Modify (Изменение) — включает в себя все вышеперечисленные разрешения. Имея разрешение Modify можно создавать, редактировать и удалять любые объекты файловой системы;

• Full Control (Полный доступ) — включает в себя разрешение Modify, кроме того позволяет изменять текущие разрешения объекта.

При добавлении пользователя в список доступа ему автоматически выдаются права на чтение и запуск.

Я воспользуюсь служебным положением 🙂 и выдам себе полный доступ на папку. Для этого надо отметить соответствующий чекбокс и нажать OK.

Дополнительные разрешения

Базовые разрешения файловой системы не дают достаточной гибкости при управлении доступом, поэтому для более тонкой настройки используются дополнительные (расширенные) разрешения. Кстати, определить их наличие можно по наличию галки в строке Special Permissions (Специальные разрешения).

Для редактирования расширенных разрешений надо нажать кнопку «Advanced», после чего мы попадем в окно Advanced Security Settings (Дополнительные параметры безопасности).

Здесь выбираем пользователя и жмем кнопку «Edit».

В открывшемся окне мы увидим все те же базовые разрешения, а для перехода к расширенным надо перейти по ссылке Show advanced permissions (Отображение дополнительных разрешений).

Как видите, здесь разрешений гораздо больше, и настраиваются они детальнее. Вот полный список расширенных разрешений файловой системы:

• Traverse folder / execute file (Траверс папок / Выполнение файлов) — траверс в переводе означает проход, соответственно данное разрешение позволяет пройти внутрь папки и запустить в ней исполняемый файл. При этом зайти внутрь папки и просмотреть ее содержимое нельзя, а файлы внутри доступны только по прямой ссылке. Таким образом можно выдать права на конкретные файлы внутри, при этом не давая никаких прав на саму папку. Обратите внимание, что данное разрешение не устанавливает автоматически разрешения на выполнение для всех файлов в папке;

• List folder /read data (Содержимое папки / чтение данных) — право просматривать содержимое папки, без возможности изменения. Открывать или запускать файлы внутри папки тоже нельзя;

• Read attributes (Чтение атрибутов) — дает право просматривать основные атрибуты файлов (Read-only, System, Hidden и т.п.);

• Read extended attributes (Чтение расширенных атрибутов) — дает право просматривать дополнительные (расширенные) атрибуты файлов. Про расширенные атрибуты известно не очень много. Изначально они были добавлены в Windows NT для совместимости с OS/2 и на данный момент практически не используются. Тем не менее их поддержка присутствует в Windows до сих пор. Для работы с расширенными атрибутами в Windows готовых инструментов нет, но есть сторонняя утилита ea.exe, позволяющая добавлять, удалять и просматривать эти самые атрибуты;

• Create files / write data (Создание файлов / запись данных) — это разрешение дает пользователю право создавать файлы в папке, не имея прав доступа к самой папке. Т.е. можно копировать в папку файлы и создавать новые, но нельзя просматривать содержимое папки и открыватьизменять уже имеющиеся файлы. После добавления пользователь уже не сможет изменить файл, даже будучи его владельцем;

• Create folders / append data (Создание папок / добавление данных) — пользователь может создавать новые подпапки в текущей папке, а также добавлять данные в конец файла, при этом не изменяя уже имеющееся содержимое;

• Write attributes (Запись атрибутов) — дает право изменять практически все стандартные атрибуты файлов и папок, кроме атрибутов сжатия и шифрования. Дело в том, что для функций сжатия и шифрования требуется намного большие полномочия в системе, чем предоставляет данное разрешение. Если точнее, то для включения сжатия или шифрования необходимы права локального администратора;

• Write extended attributes (Запись расширенных атрибутов) — позволяет производить запись расширенных атрибутов файловой системы. Как я говорил выше, атрибуты эти почти не используются, однако есть исключения. В расширенные атрибуты файла можно записывать произвольные данные, чем пользуются некоторые вредоносные программы;

• Delete subfolders and files (Удаление подпапок и файлов) — позволяет удалять папки и файлы внутри родительской папки, при этом саму родительскую папку удалить нельзя;

• Delete (Удаление) — тут все просто, имея данное разрешение можно удалять все что душа пожелает. Но для удаления объекта кроме Delete необходимо иметь разрешение List folder /read data, иначе удалить ничего не получится;

• Read permissions (Чтение разрешений) — позволяет просматривать текущие разрешения файлапапки. Не позволяет открывать на чтение сам файл;

• Change permissions (Изменение разрешений) — дает пользователю право изменять текущие разрешения. Формально это разрешение не дает никаких прав на сам объект, однако по сути предоставляет к нему неограниченный доступ;

• Take ownership (Смена владельца) — данное разрешение позволяет сменить владельца файла или папки. О том, кто такой владелец, речь пойдет чуть позже.

Для примера отберем у пользователя только права на удаление, но оставим все остальные. Обратите внимание, что все разрешения зависят друг от друга и при добавленииснятии одной галки могут добавлятьсясниматься другие. Так при снятии разрешения Delete снимается Full Control.

Отзыв разрешений

Как выдавать разрешения мы выяснили, теперь о том, как их отбирать. Тут все просто, достаточно удалить пользователя или группу из списка и доступ автоматически пропадает. В качестве примера отберем доступ к папке у пользователя Kirill. Для этого откроем базовые разрешения, выберем нужного пользователя и нажмем кнопку «Remove».

Проверим, что пользователь удалился из списка

и попробуем зайти в папку. Поскольку у пользователя больше нет никаких разрешений, то получаем отказ в доступе.

Явный запрет

Как вы наверняка знаете, в файловой системе кроме разрешающих правил (Allow) есть еще и запрещающие (Deny). Однако явные запреты используются достаточно редко, поскольку для управления доступом вполне хватает обычных разрешений. Более того, запреты не рекомендуется использовать без крайней необходимости.

Дело в том, что запрещающие правила всегда имеют приоритет над разрешающими, поэтому при их использовании возможно возникновение конфликтов доступа. Например, если пользователь входит в две группы, у одной из которых есть разрешение на доступ к папке, а у второй явный запрет, то сработает запрет и пользователю будет отказано в доступе.

Однако бывают ситуации, в которых применение запретов может быть оправдано. К примеру, одному пользователю необходимо запретить доступ к папке. При этом он входит в группу, имеющую разрешения на доступ. Отобрать доступ у всей группы нельзя, поскольку в нее входят другие пользователи, которым доступ положен. Убрать пользователя из группы тоже нельзя, поскольку кроме доступа к папке она обеспечивает и другие разрешения, которые должны остаться. В такой ситуации единственным выходом остается только явный запрет на доступ для данного пользователя.