Широковещательные протоколы NetBIOS over TCP/IP и LLMNR являются устаревшими и в большинстве современных сетей они используются только для совместимости с legacy версиями Windows. Оба протокола подвержены спуфингу и атакам MITM. В том же Metasploit есть готовые модули, позволяющие легко использовать уязвимости в широковещательных протоколах NetBIOS и LLMNR для перехвата учетных данных пользователей в локальной подсети (в т.ч. можно получить хэши NTLMv2). Для повышения безопасности необходимо отключать эти старые протоколы в доменной сети. Разберемся, как отключить протоколы LLMNR и NetBIOS в Windows 10/Windows 2016 вручную или через групповые политики.

Содержание:

- Протокол LLMNR

- Протокол NetBIOS over TCP/IP

- Отключение протокола LLMNR с помощью GPO

- Отключение протокола NetBIOS over TCP/IP в Windows 10

- Как отключить NetBIOS через групповые политики?

Протокол LLMNR

LLMNR (UDP/5355, Link-Local Multicast Name Resolution — механизм широковещательного разрешения имен) – протокол присутствует во всех версиях Windows, начиная с Vista и позволяет IPv6 и IPv4 клиентам разрешать имена соседних компьютеров без использования DNS сервера за счет широковещательных запросов в локальном сегменте сети L2. Этот протокол также автоматически используется при недоступности DNS (в рабочих группах Windows этот протокол используется для сетевого обнаружения/Network Discovery). Соответственно, при работающих DNS-серверах в домене, этот протокол абсолютно не нужен.

Протокол NetBIOS over TCP/IP

Протокол NetBIOS over TCP/IP или NBT-NS (UDP/137,138;TCP/139) – является широковещательным протоколом-предшественником LLMNR и используется в локальной сети для публикации и поиска ресурсов. Поддержка NetBIOS over TCP/IP по умолчанию включена для всех интерфейсов во всех версиях Windows.

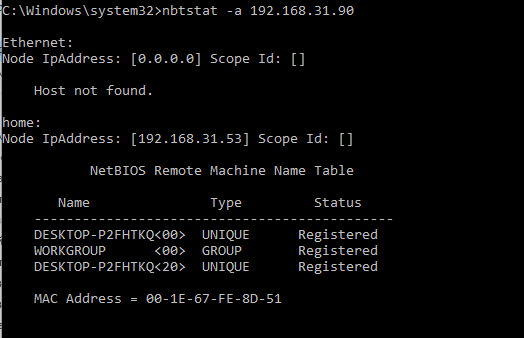

В Windows вы можете вывести статистику протокола NetBIOS и текущий подключений TCP/IP по NBT с помощью команды nbtstat. Чтобы по IP адресу получить имя компьютера, выполните:

nbtstat -A 192.168.31.90

Как вы видите, утилита с помощью NetBIOS обнаружила в локальной сети компьютер и вернула его имя.

Можете вывести все записи о соседних компьютерах в локальных сети в кэше NetBIOS:

nbtstat -c

Протоколы NetBIOS и LLMNR позволяют компьютерам в локальной сети найти друг друга при недоступности DNS сервера. Возможно они и нужны в рабочей группе, но в доменной сети оба этих протокола можно отключить.

Совет. Перед массовым внедрением данных политики в домене, настоятельно рекомендуем протестировать работу компьютеров с отключенными NetBIOS и LLMNR на тестовых группах компьютеров и серверах. И если проблем с отключением LLMNR обычно нет, то отключение NetBIOS может парализовать работу устаревших систем

Отключение протокола LLMNR с помощью GPO

Можно отключить LLMNR на компьютере Windows локально через реестр с помощью следующей команды PowerShell:

New-Item "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT" -Name DNSClient -Force

New-ItemProperty "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient" -Name EnableMultiCast -Value 0 -PropertyType DWORD -For

ce

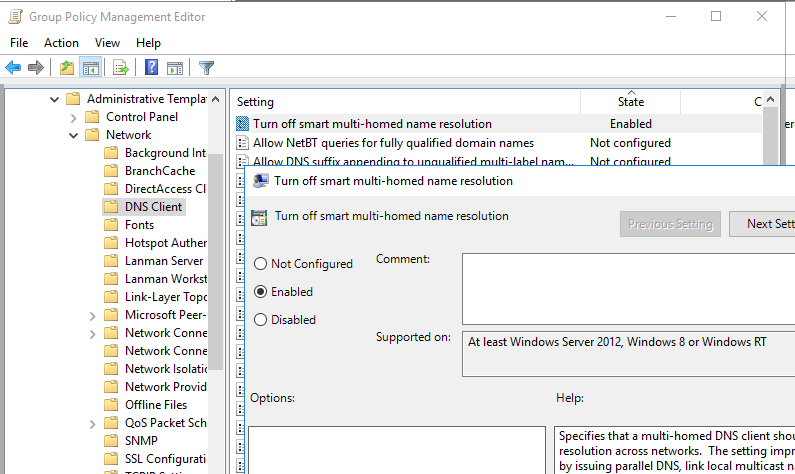

В доменной среде широковещательные запросы LLMNR на компьютерах и серверах домена проще отключить с помощью групповой политики. Для этого:

- В консоли

GPMC.msc

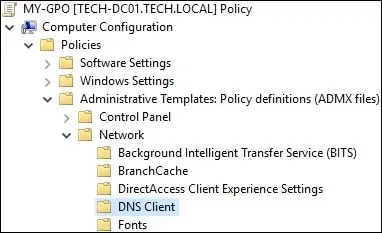

создайте новую или отредактируйте имеющуюся политику GPO, применяемую ко всем рабочим станциям и серверам; - Перейдите в раздел Computer Configuration -> Administrative Templates -> Network -> DNS Client;

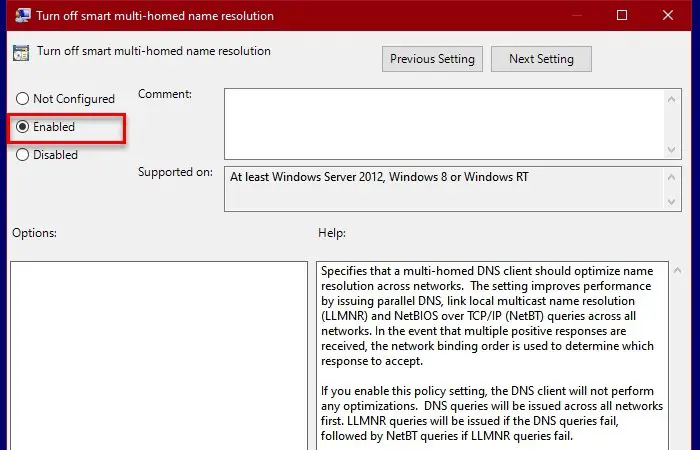

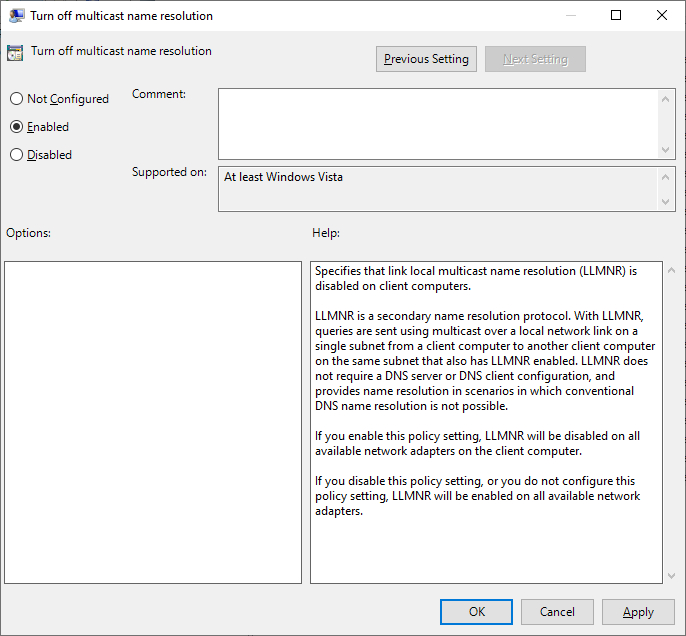

- Включите политику Turn off smart multi-homed name resolution, изменив ее значение на Enabled;

- Дождитесь обновления параметров GPO на клиентах или обновите их вручную командой

gpupdate /force

.

Отключение протокола NetBIOS over TCP/IP в Windows 10

Примечание. Протокол NetBIOS может использовать старыми версиями Windows и некоторыми не-Windows системами, поэтому процесс его отключения в конкретной среде стоит тестировать.

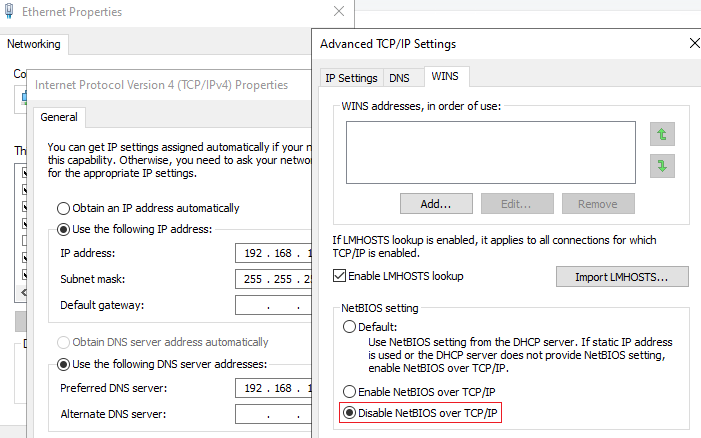

Вы можете отключить NetBIOS в Windows вручную:

- Откройте свойства сетевого подключения;

- Выберите протокол TCP/IPv4 и откройте его свойства;

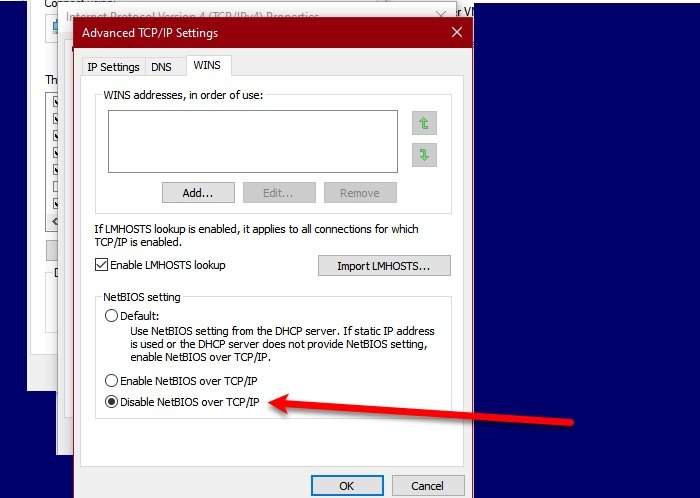

- Нажмите кнопку Advanced, затем перейдите на вкладку WINS и выберите опцию Disable NetBIOS over TCP (Отключить NetBIOS через TCP/IP);

- Сохраните изменения.

Если у вас на компьютере несколько сетевых интерфейсов (или отдельных VLAN), нужно будет отключить NetBIOS в свойствах каждого их них.

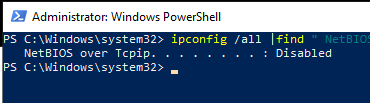

Вы можете проверить статус NetBIOS over TCP/IP для сетевых адаптеров из командной строки Windows:

ipconfig /all |find "NetBIOS"

NetBIOS over Tcpip. . . . . . . . : Disabled

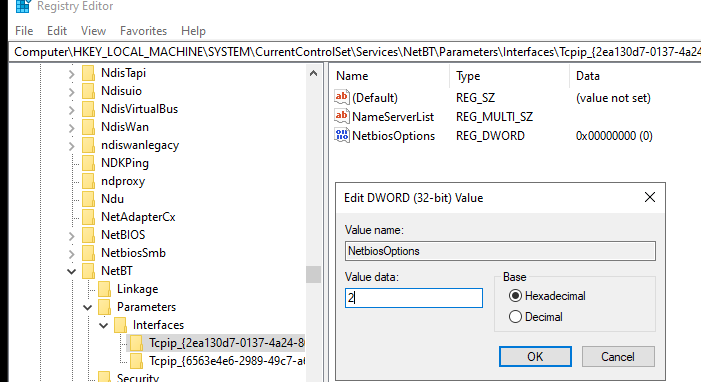

Отключить поддержку NetBIOS для конкретного сетевого адаптера можно и из реестра. Для каждого сетевого адаптера компьютера есть отдельная ветка с его TCPIP_GUID внутри HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces.

Чтобы отключить NetBIOS для конкретного сетевого адаптера, нужно открыть его ветку и изменить значение параметра NetbiosOptions на 2 (по умолчанию значение – 0).

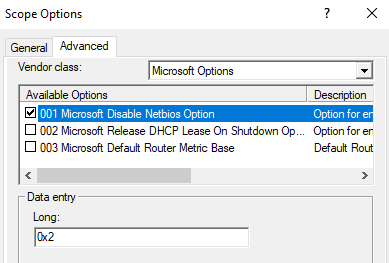

На клиентах домена, получающих IP адреса с DHCP на Windows Server, вы можете отключить NetBIOS через настройку опций DHCP сервера.

- Для этого откройте консоль

dhcpmgmt.msc

и выберите настройки зоны Scope Option (или сервера – Server Options); - Перейдите на вкладку Advanced, в выпадающем списке Vendor class выберите Microsoft Windows 2000 Options;

- Включите опцию 001 Microsoft Disable Netbios Option и измените ее значение на 0x2.

Как отключить NetBIOS через групповые политики?

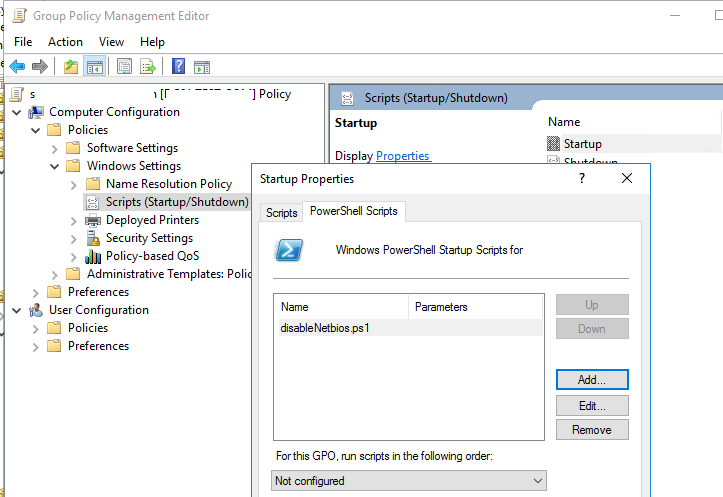

В редакторе групповых политик или последней версии административных шаблонов для Windows 10/Windows Server 2019 нет отдельного параметра, позволяющего отключить протокол NETBIOS over TCP/IP для всех сетевых адаптеров компьютера. Чтобы отключить NETBIOS для всех адаптеров компьютера воспользуйтесь таким логон скриптом PowerShell.

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces"

Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

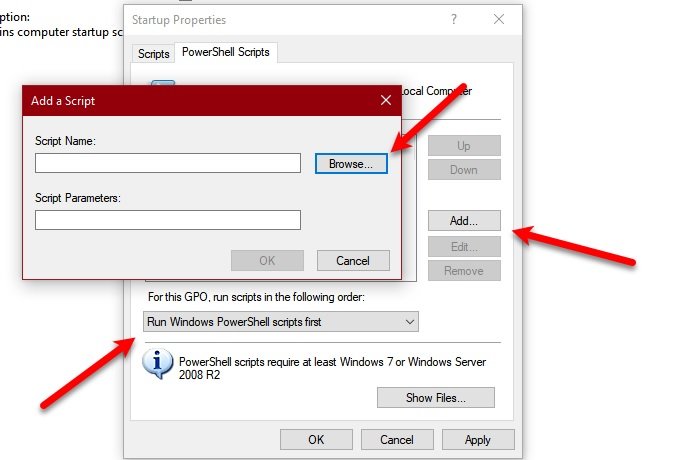

Сохраните этот код в файл disableNetbios.ps1, скопируйте его в каталог вашей GPO и запускайте на клиентах через Computer Configuration -> Policies -> Windows Settings -> Scripts -> Startup- > PowerShell Scripts.

Примечание. Для вступления изменений в силу, нужно отключить/включить сетевые адаптеры или перезагрузить компьютер.

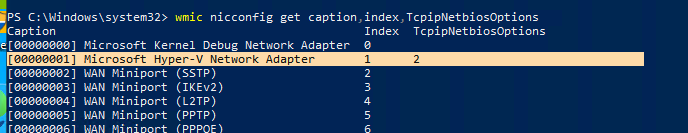

Затем откройте командную строку и проверьте, что NetBIOS отключен для ваших сетевых адаптеров (кроме туннельных интерфейсов):

wmic nicconfig get caption,index,TcpipNetbiosOptions

Some Windows users are skeptical about two protocols, NetBIOS over TCP/IP and LLMNR. These protocols are responsible for the compatibility of your network with the legacy Windows version. However, these are very vulnerable to MITM attacks. Therefore, to increase the security of their network many Windows users tend to disable NetBIOS and LLMNR Protocols. In this article, we are going to see how to disable NetBIOS and LLMR Protocols using Group Policy Editor.

If you want to disable NetBIOS and LLMR Protocol, it is better to know a few things about them.

LLMNR or Link-Local Multicast Name Resolution is a protocol used by IPv6 and IPv4 clients to know the names of neighboring systems without having to use DNS Server. It was introduced in Windows Vista and is used by versions after that. So, if DNS is unavailable this protocol kicks in.

NetBIOS over TCP/IP is a follow-up protocol of LLMNR and it is used to publish in the LAN and look for resources. If you want to know more about this protocol, open Command Prompt as an administrator and type the following command.

nbtstat

This will display protocol statistics and the current TCP/IP connection using NetBIOS over TCP/IP.

Disable LLMR using Group Policy Editor

You can disable the LLMR protocol on a computer using Group Policy Editor easily. To do that, launch Run (Win + R), type “gpedit.msc”, and hit Enter (make sure that the GPO is applied to all the workstations in the domain).

Now, navigate to the following locations.

Computer Configuration > Administrative Templates > Network > DNS Client

Double-click on “Turn off smart multi-homed name resolution“, select Enabled, and click Apply > Ok.

Now, ask all the users to wait for the Group Policy to be updated. Or use the following command to force the update.

gpupdate /force

This way you will be able to disable LLMR using GPO.

You can disable LLMR locally on a Windows computer with the help of PowerShell commands. Launch PowerShell as an administrator and execute the following commands:

New-Item "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT" -Name DNSClient -Force

New-ItemProperty "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient" -Name EnableMultiCast -Value 0 -PropertyType

DWORD -Force

Disable NetBIOS over TCP/IP

If you are a Windows 10 or Server user, use the following steps to disable NetBIOS over TCP/IP on your computer.

- Launch Control Panel from the Start Menu.

- Make sure your View by is set to Large icons and click Network and Sharing Center > Change adapter setting

- Right-click on the connected network and select Properties.

- Select Internet Protocol Version 4 (TCP/IPv4) and click Properties.

- Click Advanced > WINS > Disable NetBIOS over TCP/IP > Ok.

This way, you have disabled the NetBIOS over TCP/IP on your Windows computer

Disable NetBIOS over TCP/IP with GPO

Unfortunately, there is no separate way to disable NetBIOS over TCP/IP with GPO. However, we are going to create a .ps1 file to do the same.

Copy the following code in Notepad and name it “disableNetbios.ps1”.

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces"

Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Now, open Local Group Policy Editor and go to the following location.

Computer Configuration > Windows Settings > Script (Startup/Shutdown) > Startup

Double-click on Startup, go to PowerShell Scripts, and change “For this GPO, run scripts in the following order” to Run Windows PowerShell script first.

Click Add > Browser and select the “disableNetbios.ps1” file from its location. Finally, click Apply > Ok to run the script.

To force changes either restart your computer or restart your Network Adapter. If you want to see the changes, use the following command to check if NetBIOS over TCP/IP is disabled for Network Adapters.

wmic nicconfig get caption,index,TcpipNetbiosOptions

Hopefully, with the help of this article, you will be able to disable NetBIOS and LLMR Protocols via GPO.

Read Next: How to enable or disable NetBIOS over TCP/IP on Windows.

Протоколы широковещательной передачи NetBIOS через TCP / IP и LLMNR устарели и используются в большинстве современных сетей только для совместимости с устаревшими версиями Windows. Оба протокола подвержены спуфингу и атакам MITM. В самом Metasploit есть готовые модули, позволяющие легко эксплуатировать уязвимости в протоколах вещания NetBIOS и LLMNR для перехвата учетных данных пользователей в локальной подсети (включая хэши NTLMv2). Для повышения безопасности вам необходимо отключить эти старые протоколы в доменной сети. Давайте узнаем, как отключить протоколы LLMNR и NetBIOS в Windows 10 / Windows 2016 вручную или с помощью групповой политики.

LLMNR (UDP / 5355, Link-Local Multicast Name Resolution) – протокол присутствует во всех версиях Windows, начиная с Vista, и позволяет клиентам IPv6 и IPv4 разрешать имена соседних компьютеров без использования DNS-сервера через широковещательные запросы в L2 сегментировать локальные сети. Этот протокол используется автоматически, даже если DNS недоступен (в рабочих группах Windows этот протокол используется для сетевого обнаружения). Следовательно, при функционировании DNS-серверов в домене этот протокол не является абсолютно необходимым.

Протокол NetBIOS over TCP/IP

NetBIOS через TCP / IP или NBT-NS (UDP / 137,138; TCP / 139) является предшественником вещания LLMNR и используется в локальной сети для публикации и поиска ресурсов. Поддержка NetBIOS через TCP / IP включена по умолчанию для всех интерфейсов во всех версиях Windows.

В Windows вы можете просматривать статистику NetBIOS и текущие TCP / IP-соединения на NBT с помощью команды nbtstat. Чтобы получить имя компьютера по IP-адресу, запустите:

nbtstat -A 192.168.31.90

Как видите, утилита нашла компьютер в локальной сети с помощью NetBIOS и вернула его имя.

вы можете просмотреть все записи на соседних компьютерах в локальной сети в кэше NetBIOS:

nbtstat -c

Протоколы NetBIOS и LLMNR позволяют компьютерам в локальной сети находить друг друга, когда DNS-сервер недоступен. Возможно, они нужны в рабочей группе, но в доменной сети оба этих протокола можно отключить.

Совет. Перед массовым внедрением этих политик в домене настоятельно рекомендуется протестировать компьютеры с отключенными NetBIOS и LLMNR для работы на тестовых наборах компьютеров и серверов. И хотя обычно с отключением LLMNR проблем не возникает, отключение NetBIOS может парализовать работу устаревших систем

Отключение протокола LLMNR с помощью GPO

вы можете отключить LLMNR на компьютере с Windows локально через реестр, используя следующую команду PowerShell:

Новый пункт "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows NT" -Name DNSClient -Forceтам есть

New-ItemProperty "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows NT \ DNSClient" -Name EnableMultiCast -Value 0 -PropertyType DWORD -For

В среде домена широковещательную рассылку LLMNR на компьютеры и серверы домена проще отключить с помощью групповой политики. Из-за этого:

- В консоли

New-Item "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT" -Name DNSClient -Force

New-ItemProperty "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient" -Name EnableMultiCast -Value 0 -PropertyType DWORD -Forсоздайте новую политику или измените существующую политику, которая применяется ко всем рабочим станциям и серверам;

- Перейдите в Конфигурация компьютера -> Административные шаблоны -> Сеть -> DNS-клиент;

- Включите политику Отключить интеллектуальное многосетевое разрешение имен, изменив его значение на Включено;

- Дождитесь обновления настроек GPO на клиентах или обновите их вручную с помощью команды

GPMC.msc.

В качестве альтернативы можно использовать GPP для распространения значения реестра EnableMulticast = 0 (HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows NT \ DNSClient) на компьютеры домена).

Отключение протокола NetBIOS over TCP/IP в Windows 10

Примечание. NetBIOS может использоваться более старыми версиями Windows и некоторыми системами, отличными от Windows, поэтому стоит протестировать процесс деактивации в вашей конкретной среде.

Вы можете вручную отключить NetBIOS в Windows:

- Откройте свойства сетевого подключения;

- Выберите протокол TCP / IPv4 и откройте его свойства;

- Нажмите кнопку «Дополнительно», затем перейдите на вкладку WINS и выберите параметр «Отключить NetBIOS через TCP);

- Сохраните изменения.

Если у вас есть несколько сетевых интерфейсов (или отдельных VLAN) на вашем компьютере, вам нужно будет отключить NetBIOS в свойствах каждого из них.

проверить состояние NetBIOS через TCP / IP для сетевых адаптеров можно из командной строки Windows:

gpupdate /force

NetBIOS на Tcpip...............: отключено

вы также можете отключить поддержку NetBIOS для определенного сетевого адаптера из реестра. Для каждого сетевого адаптера компьютера существует отдельная ветка со своим TCPIP_GUID в HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ NetBT \ Parameters \ Interfaces.

Чтобы отключить NetBIOS для определенного сетевого адаптера, необходимо открыть его ветку и изменить значение параметра NetbiosOptions на 2 (по умолчанию значение равно 0).

На клиентах домена, получающих IP-адреса от DHCP на Windows Server, NetBIOS можно отключить, настроив параметры DHCP-сервера.

- Для этого откройте консоль

ipconfig /all |find "NetBIOS"и выберите настройки для области параметров области (или параметров сервера);

- Перейдите на вкладку «Дополнительно», в раскрывающемся списке «Класс поставщика» выберите «Параметры Microsoft Windows 2000;

- Включите 001 Microsoft Disable Netbios Option и измените его значение на 0x2.

Как отключить NetBIOS через групповые политики?

В редакторе групповой политики или последней версии административных шаблонов для Windows 10 / Windows Server 2019 нет отдельной опции для отключения протокола NETBIOS через TCP / IP для всех сетевых адаптеров на компьютере. Чтобы отключить NETBIOS для всех компьютерных адаптеров, используйте этот сценарий входа PowerShell.

$ regkey = "HKLM: SYSTEM \ CurrentControlSet \ services \ NetBT \ Parameters \ Interfaces"

Get-ChildItem $ regkey | foreach {Set-ItemProperty -Path "$ regkey \ $ ($ _. Pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Сохраните этот код, чтобы отключить файл Netbios.ps1, скопируйте его в каталог GPO и запустите на клиентах через Конфигурация компьютера -> Политики -> Параметры Windows -> Сценарии -> Запуск-> Сценарии PowerShell.

Если настройки политики выполнения PowerShell на клиентах блокируют запуск этого сценария, необходимо подписать сценарий PS1 или запустить его в режиме –bypass.

Примечание. Чтобы изменения вступили в силу, вам необходимо отключить / включить сетевые адаптеры или перезагрузить компьютер.

Затем откройте командную строку и убедитесь, что NetBIOS отключен для ваших сетевых адаптеров (кроме туннельных интерфейсов):

dhcpmgmt.msc

Источник изображения: winitpro.ru

Disable LLMNR

- Open gpedit.msc

- Goto Computer Configuration -> Administrative Templates -> Network -> DNS Client

- Click on “Turn Off Multicast Name Resolution” and set it to “Enabled”

Disable NetBios

You can’t disable netbios directly within group policy, but there are a few different ways that you can..

- Via PowerShell

- Via registry settings

set-ItemProperty HKLM:\SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces\tcpip* -Name NetbiosOptions -Value 2

- Via registry settings

Disable/Configure WPAD

- To disable WPAD you must turn off the automatic proxy configuration settings option in Internet Explorer

- In group policy, expend User Configuration>Administrative Templates>Windows Components>Internet Explorer>Disable changing Automatic Configuration settings

- Another option is to configure WPAD, as this will make poisoning the entry impossible.

Disable LM Hash

- If you are running an older forest functional level the LMhash is an older hash that is easily cracked that stores AD credentials which you can turn off using group policy.

- In Group Policy, expand Computer Configuration>Windows Settings>Security Settings>Local Policies>Security Options>Network security: Do not store LAN Manager hash value on next password change.

Note: After forest functional level 2008, this is set to enabled by default

Additional Information:

NetBios Name Service (NBT-NS) and Link-Local Multicast Name Resolution (LLMNR) spoofing is generally refers to the Hacker Tool Responder being utilized. This allows for attackers who are within the broadcast of the network to poison in-broadcast NetBIOS Name Service and Link-Local Multicast Name Resolution lookups.

Due to the nature of Windows authentication, these lookups can be poisoned to force machines to send their NetNTLMv2 password hashes for authentication purposes. Keep in mind a strong password policy, 12-14 characters and above, will make this effort much more difficult as NetNTLMv2 hashes are quite difficult to crack due to how slow it is.

Additionally, the same tool can be used to relay SMB connections if they are not being signed per GPO policy.

- MITRE: Man-in-the-Middle: LLMNR/NBT-NS Poisoning and SMB Relay

- Beyond LLMNR/NBNS Spoofing – Exploiting Active Directory-Integrated DNS

- How To Disable LLMNR & Why You Want To

Guide to Microsoft Security

Объект групповой политики — отключение LLMNR в Windows

Объект групповой политики — отключение LLMNR в Windows

Хотите узнать, как использовать групповую политику для отключения LLMNR в Windows? В этом уроке мы покажем вам, как создать групповую политику для отключения протокола LLMNR в Windows.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Окна 11

Список оборудования

Здесь вы можете найти список оборудования, используемого для создания этого учебника.

Эта ссылка будет также показать список программного обеспечения, используемого для создания этого учебника.

Windows Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник GPO — Отключение LLMNR в Windows

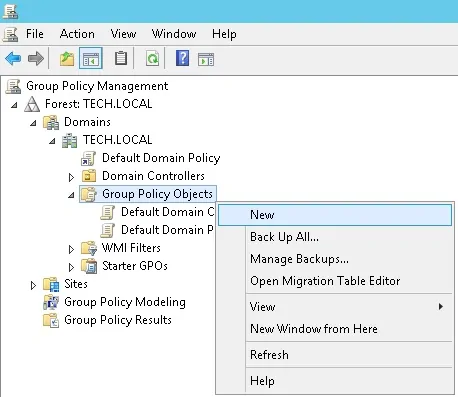

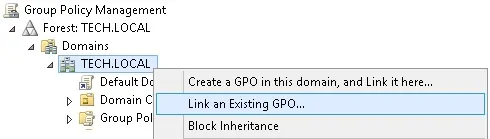

На контроллере домена откройте инструмент управления групповой политикой.

Создание новой групповой политики.

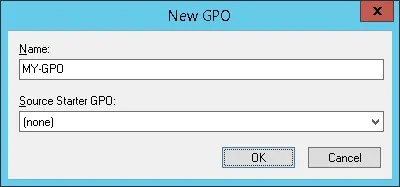

Введите имя для новой политики группы.

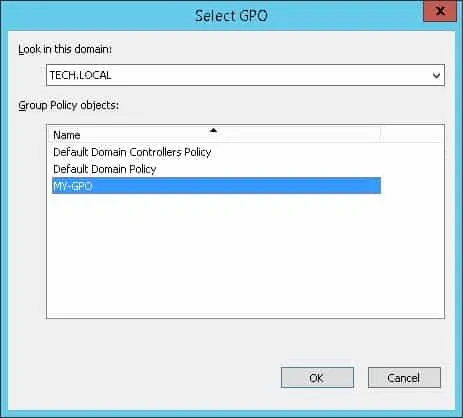

В нашем примере, новый GPO был назван: MY-GPO.

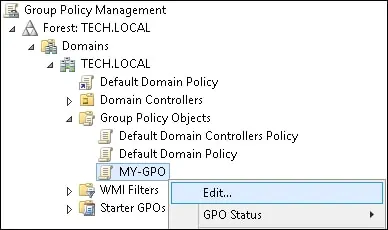

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Отзовится к папке с именем DNS-клиент.

Включите элемент с именем Отключить разрешение имен многоадресной рассылки.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Поздравляю! Вы закончили создание GPO.

Учебное пособие GPO — Отключение LLMNR

На экране управления политикой Группы необходимо правильно нажать на желаемую Организационную группу и выбрать возможность связать существующий GPO.

В нашем примере мы собираемся связать групповую политику под названием MY-GPO с корнем домена.

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

На удаленном компьютере запустите командную строку Powershell.

Проверьте, отключен ли LLMNR.

Ниже приведен ожидаемый вывод команд.

В нашем примере мы отключили протокол LLMNR с помощью объекта групповой политики.

VirtualCoin CISSP, PMP, CCNP, MCSE, LPIC22022-06-23T21:38:13-03:00

Related Posts

Page load link

Ok