Written by @nuark on September 15th, 2018

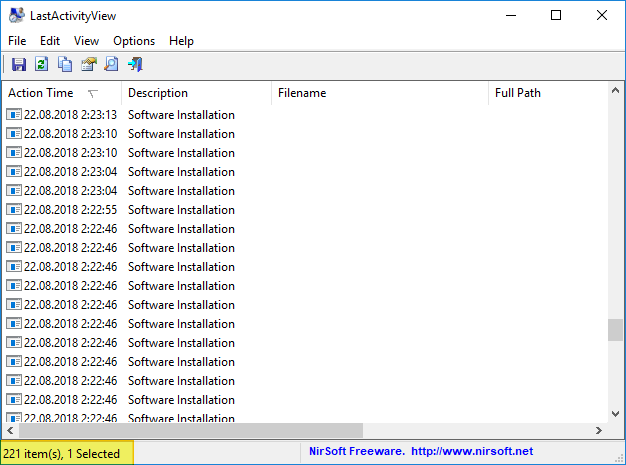

Итак, что мы имеем с самого начала:

А также Windows 10 Home x64 Ver 1803 Build 17134.1

Первый этап: чистка Event-Log

Открываем Powershell от имени администратора и вводим этот код:

Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log } Далее жмём Enter и ждём некоторое время.

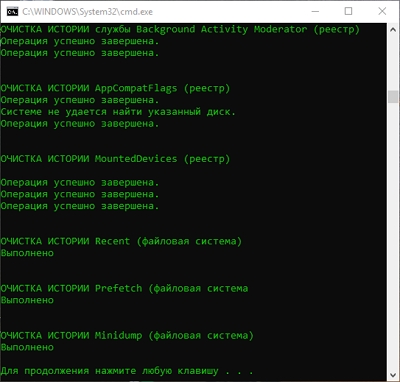

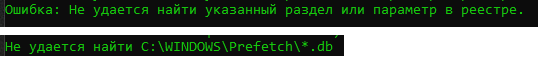

На выходе получаем такое:

Второй этап: очищаем Prefetch

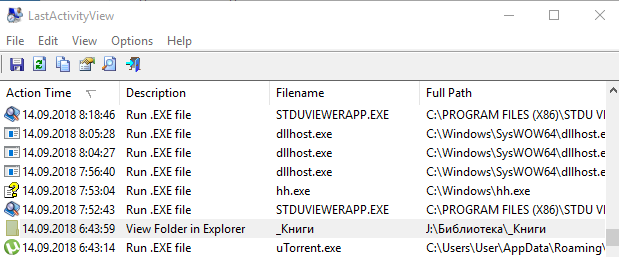

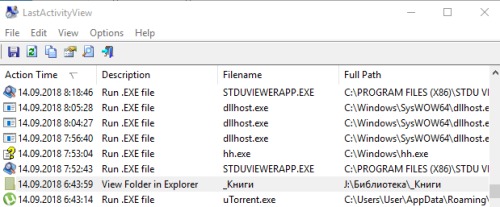

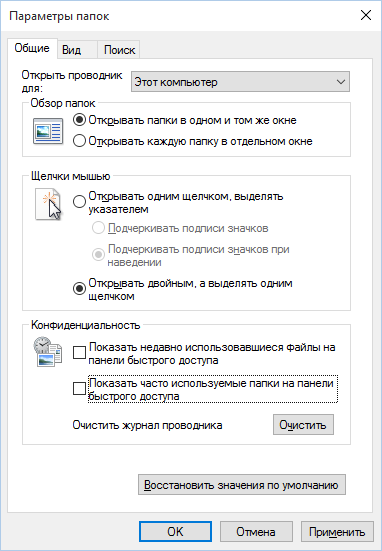

Открываем папку %WINDIR%\Prefetch и удаляем всё её содержимое. Во время удаления может выскочить окно о занятости файла процессом Superprefetch. Такие файлы можно просто пропускать. Если всё прошло гладко, то из списков LAV пропадут данные обо всех открытых .exe файлах (приложениях) и их действий.

Третий этап: чистка с помощью RegSeeker

Скачиваем RegSeeker: regseeker.

Распаковываем его, запускаем и прожимаем эти пункты:

Соглашаемся со всеми окнами и ждём завершения процесса. Программа может подвиснуть, но это не страшно.

Заключение

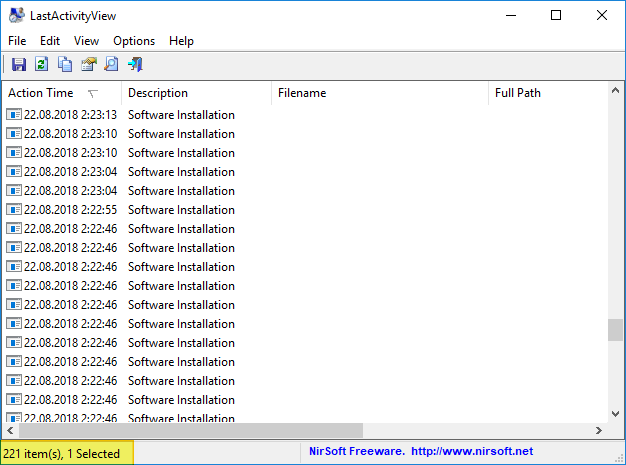

После завершения всех действий получается что-то подобное:

Да, будут убраны не все вхождения списка, но многие из них. Думаю, что те процессы, которые вам нужно будет скрыть пропадут.

Замечание: все элементы данного списка лучше выполнять в один заход, чтобы не создавать лишние ключи.

Search code, repositories, users, issues, pull requests…

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

На чтение 3 мин Опубликовано Обновлено

Lastactivityview — это удобная программа, которая позволяет просматривать историю активности на компьютере. Она отображает информацию о запущенных приложениях, документах, посещенных веб-страницах и других действиях, совершенных на компьютере. Однако, иногда может возникнуть необходимость очистить историю Lastactivityview. Это может быть полезно, например, чтобы сохранить личные данные в тайне или улучшить производительность компьютера.

Существует несколько простых и эффективных способов очистки истории Lastactivityview. Во-первых, можно воспользоваться самой программой. Для этого нужно зайти в настройки и выбрать соответствующий пункт очистки истории. При этом следует учесть, что все данные будут безвозвратно удалены, поэтому перед этим рекомендуется создать резервную копию.

Во-вторых, можно воспользоваться стандартными средствами операционной системы. В случае с Windows, можно очистить историю Lastactivityview с помощью «Диспетчера задач». Для этого необходимо открыть Диспетчер задач, выбрать вкладку «Приложения» и найти процесс Lastactivityview. Щелкнув по нему правой кнопкой мыши, нужно выбрать пункт «Завершить задачу». После этого программа будет закрыта и вся история будет удалена.

Важно! Перед тем, как производить какие-либо манипуляции с программой Lastactivityview, рекомендуется ознакомиться с руководством пользователя и следовать всем рекомендациям разработчиков.

Как видно, очистить историю Lastactivityview достаточно просто. Для этого можно воспользоваться самой программой или стандартными средствами операционной системы. Однако, помните, что очистка истории приведет к безвозвратному удалению всех данных, поэтому перед этим рекомендуется создать резервную копию. Также не забывайте ознакомиться с инструкцией и рекомендациями разработчиков, чтобы избежать возможных проблем и непредвиденных ситуаций.

Как очистить историю Lastactivityview

Вот несколько простых и эффективных способов очистить историю Lastactivityview:

- Очистка через саму программу: Запустите программу Lastactivityview и выберите пункт меню «File» (Файл). Затем выберите опцию «Delete All Items» (Удалить все элементы), чтобы удалить всю историю активности.

- Ручное удаление файлов: Если вы не хотите использовать программу Lastactivityview для очистки истории, вы можете самостоятельно удалить файлы с данными. История активности Lastactivityview обычно хранится в папке «C:\Users\[имя пользователя]\AppData\Roaming\LastActivityView». Откройте эту папку и удалите все файлы с расширением «.las» или «.csv».

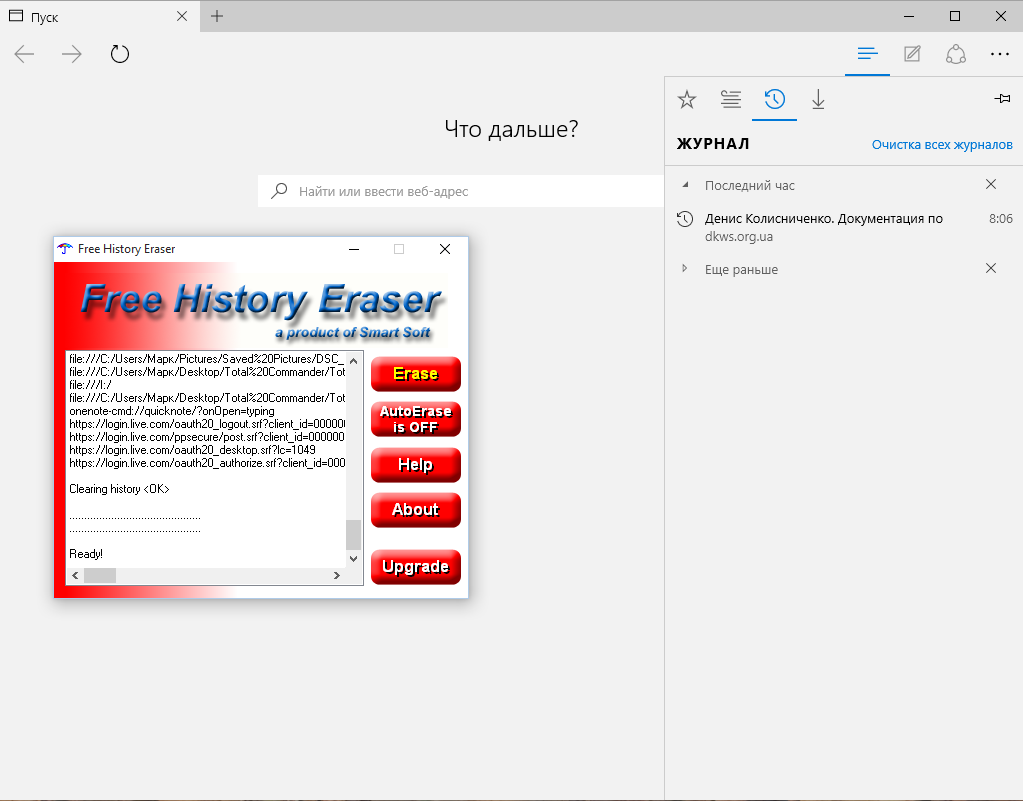

- Использование специализированных утилит: Существуют специализированные программы для очистки истории Lastactivityview, которые могут автоматически удалить все данные, связанные с программой. Некоторые из таких утилит включают CCleaner, BleachBit и Wise Disk Cleaner. Скачайте одну из этих программ и выполните сканирование и очистку системы.

Помните, очистка истории Lastactivityview удалит все данные, связанные с просмотром последних активностей на компьютере. Перед выполнением очистки важно убедиться, что вы не нуждаетесь в сохраненной информации и не понесете потери данных.

Используя эти простые способы, вы сможете очистить историю Lastactivityview и обеспечить повышенную конфиденциальность и свободное дисковое пространство на компьютере.

Простые и эффективные способы

Существует несколько простых и эффективных способов очистить историю Lastactivityview:

- Использование встроенного инструмента очистки: Lastactivityview предоставляет возможность очистить всю историю или выбранные записи из списка. Для этого необходимо открыть программу, выбрать нужные записи и воспользоваться функцией «Очистить».

- Удаление файлов истории вручную: для удаления истории Lastactivityview можно найти соответствующие файлы в папке программы и удалить их. Обычно такие файлы имеют расширение «.txt» или «.xml».

- Использование специализированных программ: существуют различные программы, предназначенные для очистки истории активности на компьютере. Они могут удалить историю Lastactivityview и других программ, а также очистить файлы и реестр системы.

- Использование функций безопасности браузера: многие браузеры имеют функцию очистки истории посещений веб-сайтов. При ее использовании, история активности в программе Lastactivityview также будет удалена.

Выбрав один или несколько из этих способов, вы сможете легко и эффективно очистить историю Lastactivityview, сохраняя тем самым приватность и безопасность своих данных.

Clear Activity History in Windows 10 is an option in the Privacy settings on Windows 10 that allows to wipe out the records of your entire movements on PC. Microsoft’s Windows 10 Redstone 4 version 1803 includes the option to wipe out the earlier operations like opening files, folders, webpages and others. Commonly, these activities information are collected as well as used by Cortana when you enable the feature Let you pick up where you left off. The motive of this history is to allow the users to guide back quickly through what he/she was doing previously.

Clear Activity History in Windows 10 feature is applicable to the Web pages, files, folders, applications as well as other tasks done on your computer. Windows remembers the history log is to resume the last activity you did previously in less effort and consuming less amount of time. This tool also deletes the data of the devices synced with your PC. Let’s see the method –

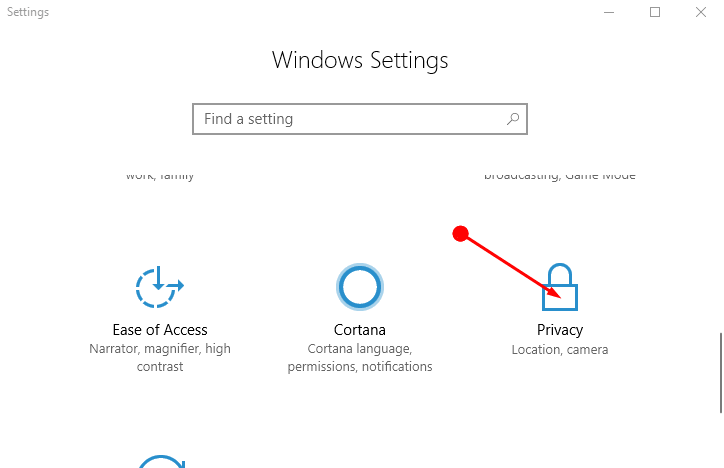

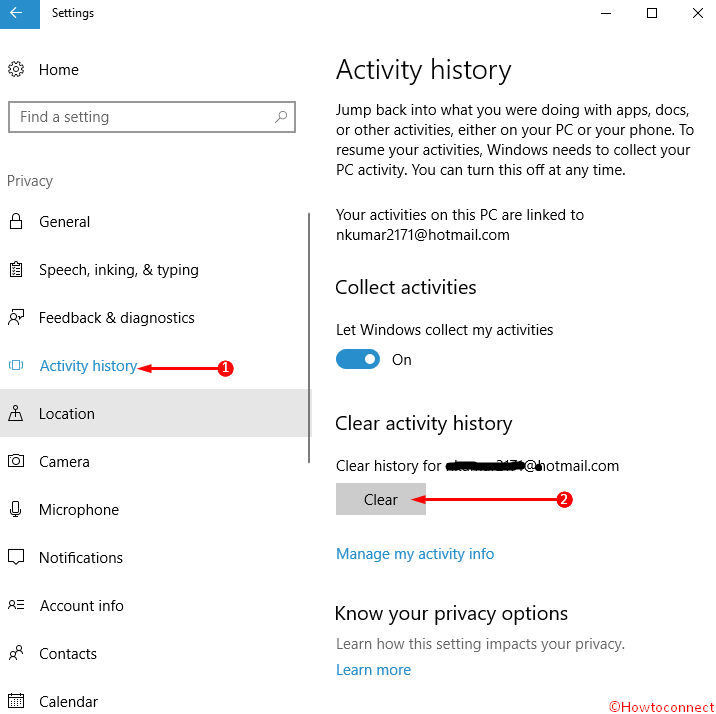

Step-1: Go to the Setting app either using Windows and I keyboard shortcut or manually. As a substitution, you can click on Start from the taskbar and then press Settings cog.

Step-2: Select Privacy showing a lock icon on the application.

Step-3: On the left pane of the window, you will see an option Activity history. Select this and jump to the adjacent right. There is a Clear button is available just under Clear activity history.

Step-4: After clicking on the Clear button, a confirmation boxes will appear. You need to click on Ok in order to continue. After you press this option the records will no longer exist in no time.

To ensure the successful removal of the history, check the Clear button again. If you see, there is a check mark after Clear button; you can confirm that the history is successfully deleted.

Conclusion:

History log is very important to access the previously used programs, files moreover folders to save time and efforts. But it is also equally important to clear activity log periodically. The reason may vary from person to person. Privacy issues are also involved in the history. Therefore, users may need the ways to Clear Activity History in Windows 10. It will possibly strengthen you to fight with the infamous privacy loophole on this Operating system.

Время прочтения

22 мин

Просмотры 34K

Доброго времени прочтения, уважаемые читатели Хабра.

Побуждением к изысканиям, опубликованным в данной статье, стало набирающее все большую и большую популярность слово «форензика» и желание разобраться в вопросе — какие данные о цифровой жизнедеятельности рядового пользователя собирает ОС Windows 10, где их хранит и как сделать кнопку — «Удалить все» (Я бы взял частями, но мне нужно сразу (с) Остап Бендер).

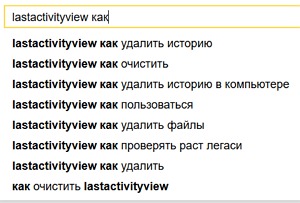

А возникновению данного побуждения способствовало то, что, как оказалось, интерес к вопросу «как удалить историю», выдаваемую эпичной LastActivityView, до сих пор будоражит умы

при этом, зачастую, на форумах вопрос остается без ответа. Масла в огонь подливает то, что ванильный CCleaner в случае с LastActivityView не помогает.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю варианты решения.

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств форензики», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Содержание

Причем тут форензика

Почему речь не про NirSoft

Какие данные хранятся Windows

Зачем Windows собирает данные и чем чревато их удаление

Где эти данные хранятся?

Так как, в конце-концов, их затереть-то?

Источники

Причем тут форензика

В статье вопрос касается использования ее методов и средств для доступа к приватным данным пользователя. И, в связи с их распространением и доступностью, вполне вероятно — всуе, доморощенными форензиками-кулцхакерами, троянских дел мастерами и прочими любителями вычислять по IP или легкой наживы, да и просто недружелюбными любопытными, так как для скачивания, запуска и чтенияхсохранения данных, выдаваемых той же LastActivityView, Ниром Софером быть совсем необязательно.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем, кто так или иначе имел с ними дело.

А тем, кто не имел, но заинтересовался

Дабы не скачивать их в розницу — можно скачать оптом с бонусом в виде лаунчера NirSoft Launcher (при скачивании обратите внимание, что zip-файл запаролен, пароль есть на этой страничке).

Какие данные хранятся Windows

Хранится все, что связанно с доступом к файлам и папкам и их местоположением, использованием программ (в т.ч. и protable), подключением устройств хранения информации (в том числе и шифрованных файловых контейнеров).

Да, это не во всех случаях, что-то сохраняется только при определенных событиях, а что-то может быть отключено, но лучше, все же, исходить из того, что все и всегда. Что подключали, какие папки-файлы открывали, какие программы использовали.

И еще из того, что с журналами Windows — непредсказуемо, что туда будет записано. В связи хотя бы с тем, что это сильно зависит и от конкретных настроек конкретной ОС и каждой ее подсистемы, и журналы эти доступны для записи в них сообщений сторонними программами.

А причем тут «доступ» и «местоположение»? Сильно утрированный пример: номер банковской карты и ее pin-код так и останутся в файле «D:МояСуперСекретнаяПапкаCardPin.docx», никуда в Windows не запишутся, а вот факт доступа и «говорящие» имена папки и файла, то, что был использован, например, MS Office 2007 portable, а так же дата-время как минимум последнего (иногда и каждого) доступазапуска — зафиксируется Windows, причем размазано тонким слоем по всей системе.

Про некоторые другие данные — можете почитать ниже по тексту, под заголовком «Прочие источники утечек информации известные мне, но не попадающие под тематику статьи»

Стало быть, коль подключали, запускали, открывали что-то такое, что не хотелось бы, чтоб стало достоянием широкой общественности — не худо бы потом и следы замести.

Совершенно справедливый комментарий от Hanabishi — «Зато тема реального логгирования не затронута вообще никак… не упоминается ничего относящегося к телеметрии и Win10 в частности» — прошу прощения, толком не описал, что речь в статье идет о приватных данных, хранящихся локально, на ПК пользователей. Вопросы слежки, как и вопросы анонимности в сети, все-таки другая, отдельная тема.

Зачем Windows собирает данные и чем чревато их удаление

Большинство данных Windows собирает для удобства пользователя — например, для ускорения запуска приложений, для отображения папок в проводнике с теми настройками, которые задал пользователь, отображения списка ранее открытых файлов и т.д. и т.п. Затереть только данные, не лишившись при этом удобств — не получится.

Так же, часть данных собирается для оценки производительности и состояния компьютера и ОС (в том числе о сбоях и ошибках) IT-специалистами и специализированным ПО для решения возникающих у пользователя проблем. Без этих данных — решить проблемы, если они возникнут, будет сложно.

И все это еще один повод задуматься над вопросом, когда действительно необходимо стирать данные, а когда не стоит и может быть не надо стирать их огулом при каждом включении-выключении компа.

Совершенно справедливый комментарий от Hanabishi — «зачем чистить логи служб, если можно просто отключить эти самые службы?» Не упомянул я об этом. Можно. Как штатными средствами, так и танцами с бубном. Но это опять же означает — раз и навсегда лишиться удобняшек, которые наше все.

Что мне будет от Винды за масштабное выпиливание приватных данных, в том числе, с помощью предложенного тут решения?

Эпик фейлов случиться не должно, особенно если внимательно познакомиться с описанием каждого правила «очистки» и, если что, его отключить. Но и новой шапки, с новой буркой, тоже ждать не приходится.

- Если предполагаются какие-то «ремонтно-восстановительные» работы, то сотрется важная для этого информация. Но это касается, в основном, стирания журналов Windows

- Если отображение каких-то папок настраивали под себя, придется настраивать по новой

- Если задавали каким-либо программам режим совместимости или запуск от имени администратора, задавать придется заново

- Ввиду затирания данных, необходимых для ускорения доступа к данным, их отображения и запуска программ, следующий, после затирания, доступотображениезапуск, немного замедлится

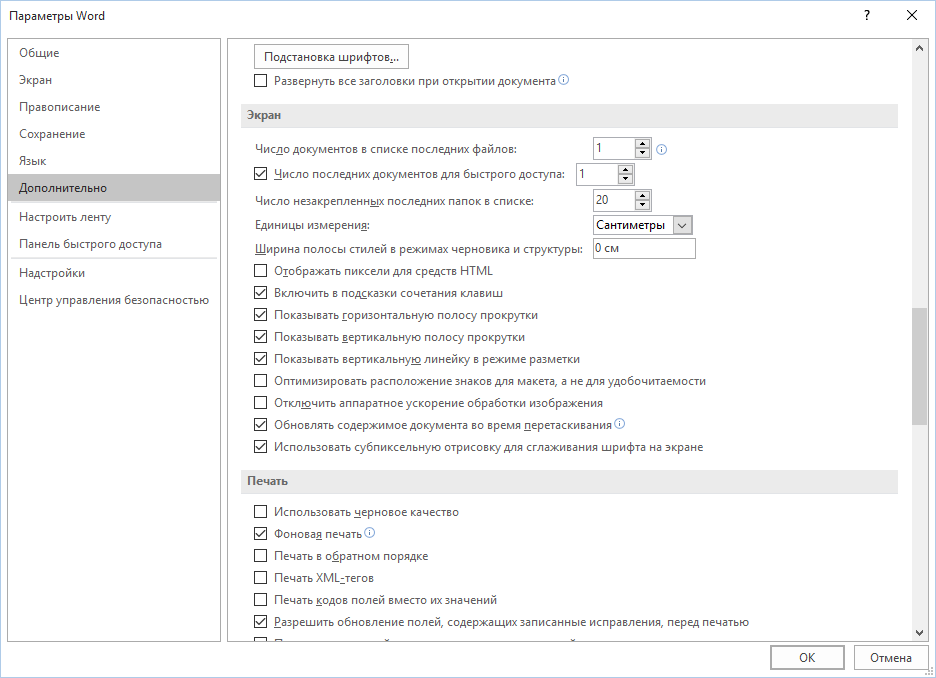

- Ввиду затирания данных об открытых ранее файлах, искать их придется заново, воспользоваться пунктом меню «ранее открытые файлы» в программах не получится

- Если выбрать удаление кеша обновлений Windows, деинсталировать потом обновления штатным образом не удастся

Где эти данные хранятся?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что

кроме IBM-286 уже успели еще что-то изобрести

основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Сразу хочу предупредить — это далеко не все, только самое основное и информативное (в смысле описания не все, стирается в предложенном решении гораздо больше) и не развернуто и «галопом по Eвропам». Для тех, кому данная тема действительно интересна, в конце этой главы — известные мне интересные материалы для самостоятельного изучения + ряд конкретных «заповедных мест» приведены в решениях для их зачистики.

Основные, известные мне, источники утечек информации об активности пользователя

Реестр Windows

- ShellBags — Bags, BagMRU. Там в том числе хранится и информация о доступе к папкам, включая дату-время, для сохранения и восстановления их с настройками пользователя (размер окна проводника, выбор отображения «списокэскизы» и т.п.).

- OpenSavePidlMRU. История диалогов «открыть, сохранить».

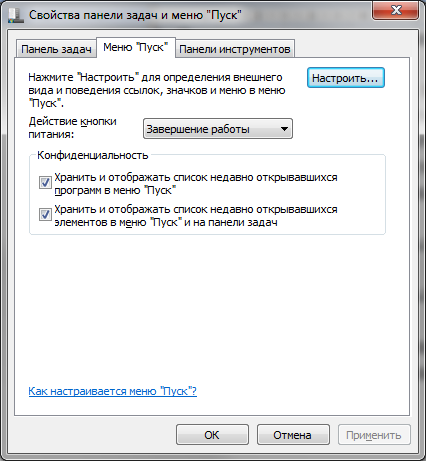

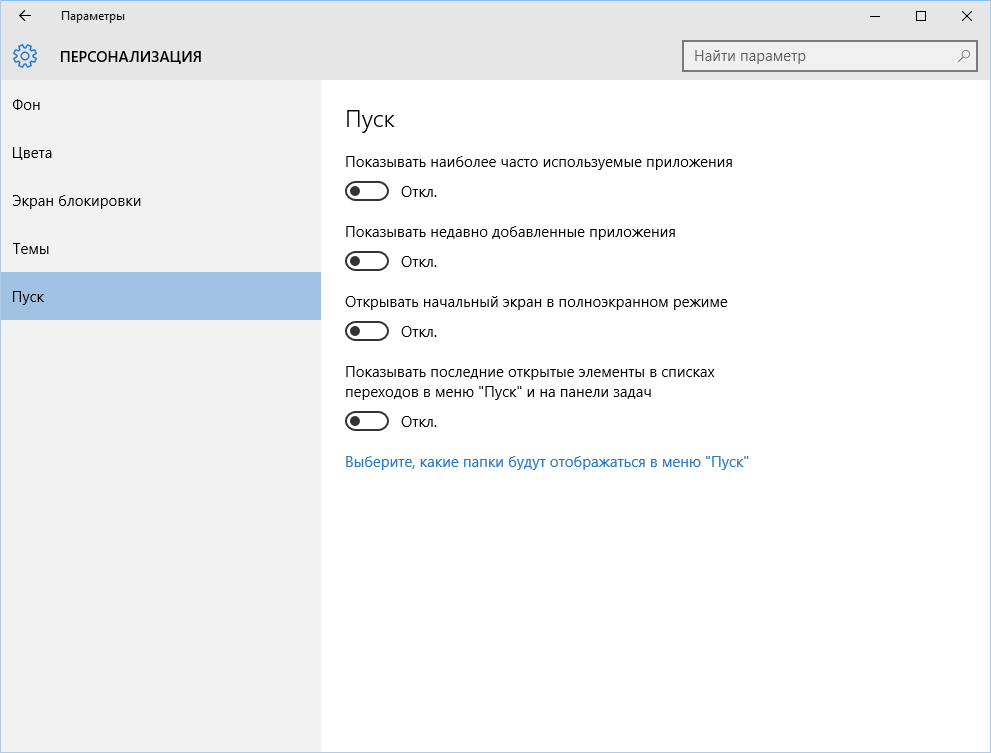

- MUICache. История запущенных ранее программ для списка кнопки «Пуск».

- Uninstall. Хранится информация для деинсталляции инсталлированных программ. Спасибо КЭП — не за что, всегда рад помочь. Удалять ее, понятное дело, нельзя (спасибо еще раз). Содержит и дату-время установки программы.

- MountedDevices. История смонтированных (в том числе и криптованных) дисков.

Служба Background Activity Moderator (BAM

). Очередная нанотехнология от Microsoft — запиленная в Windows 10 начиная, если не ошибаюсь, с версии 1709 для каких-то своих внутренних нужд.

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesbamUserSettings<SID пользователя>Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

Пытаться отключить службу BAM — не стоит, словите синий экран.

История «монтирования» дисков MountPoints2

(тоже содержит записи типа «TrueCryptVolumeK»)

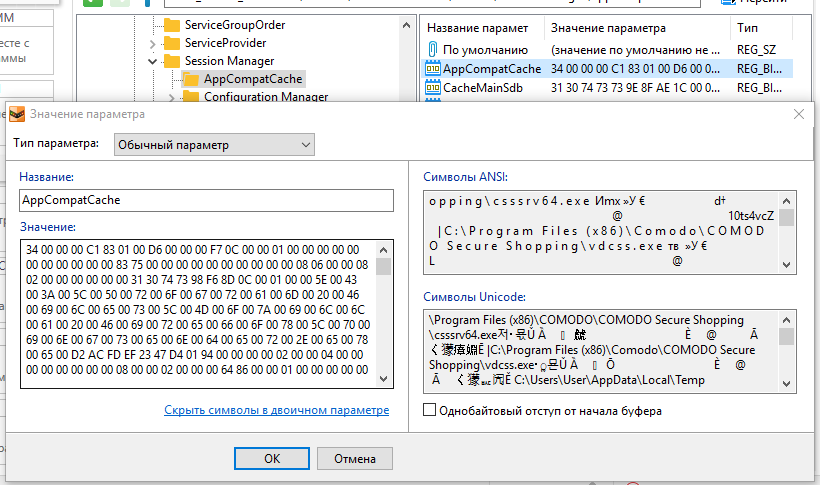

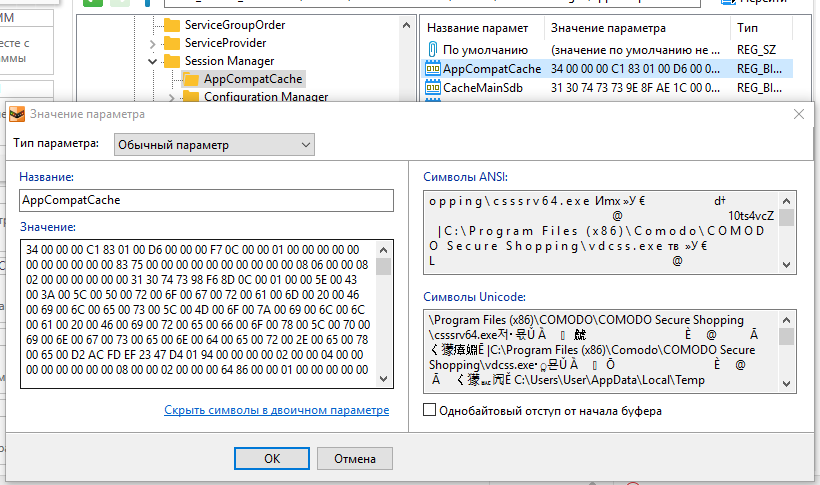

HKEY_USERS<SID пользователя>SoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2Параметр AppCompatCache ключа реестра AppCompatCache

, тоже крайне интересен (хранит данные в бинарном виде).

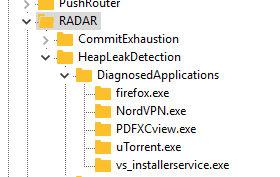

Ключ реестра DiagnosedApplications.

Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftRADARHeapLeakDetectionDiagnosedApplicationsСлужебная информация Windows для отладки утечек памяти в программах.

Файловая система

- Папка Prefetch каталога Windows. Ну, тут лучше Вики вряд ли скажешь. Там же есть еще и базы данных другого оптимизатора — SuperFetch (файлы, типа AgAppLaunch.db). Формат их, как я понял, народу пока не ясен, мне тоже не особо, но при просмотре в hex-редакторе пути к приложениям просматриваются.

- Файл

C:Windowsinfsetupapi.dev.logИнофрмация о подключениях устройств, сетевых интерфейсов и не только.

- Папки проводника со списком переходов (aka Jump list). Данные хранятся по пути типа:

с:UsersUserAppDataRoamingMicrosoftWindowsRecent - Папка (см. реестр — AppCompatCache)

C:WindowsappcompatPrograms - Папка

C:WindowsPantherТут хранится информация для отката, если вы обновляли версию Windows

Журналы Windows: ну, тут без комментариев… даже совершенно справедливых.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже). И есть еще море других мест, навроде файлов «*.log» разных служб и даже не всегда Microsoft. Правда, обнадеживает то, что CCleaner на стероидах (см. ниже) затирается почти все.

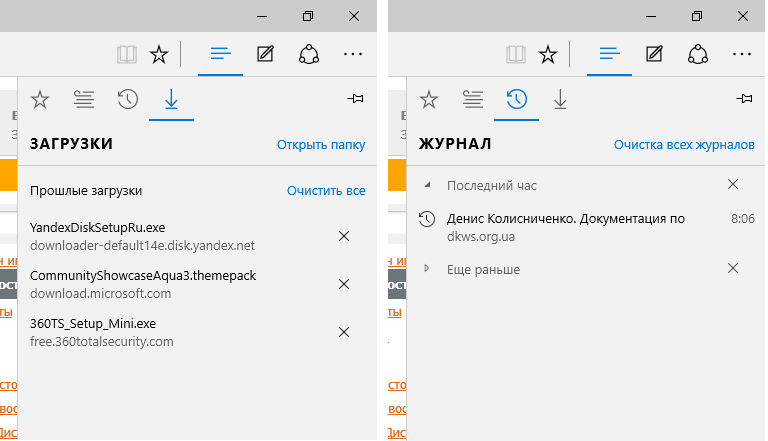

Прочие источники утечек информации известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

Перечень таковых

(это не входит в данную статью о «локально» хранимых историях). Но с этим справляются CCleaner и Privazer. Тут же надо отмеить, что у CCleaner-а на стероидах, из решений в конце статьи, способности к этому повышаются в разы.

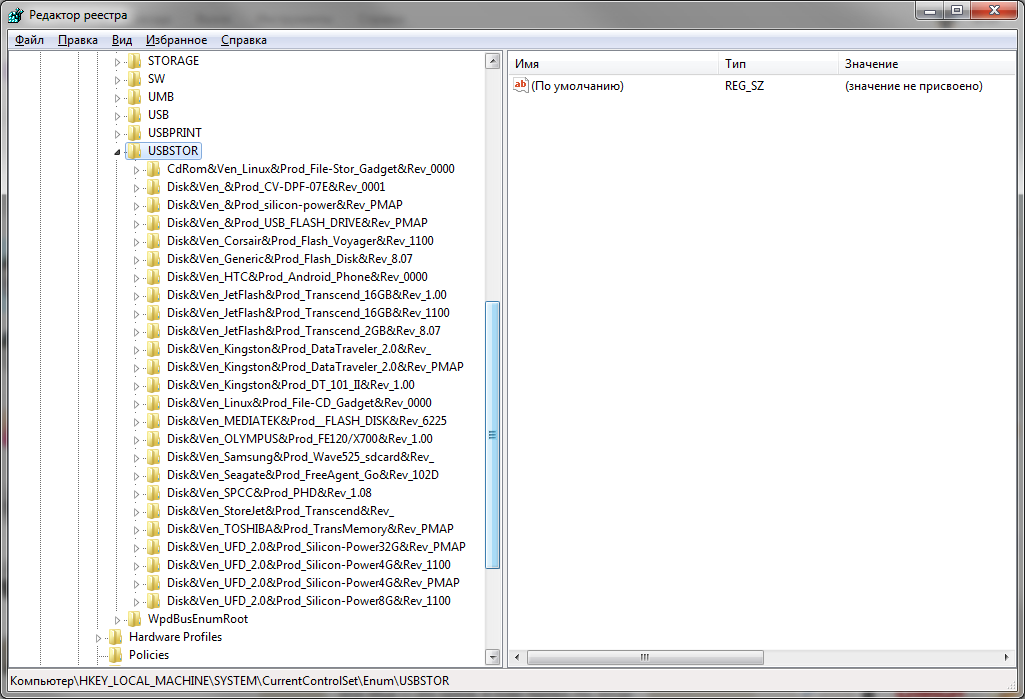

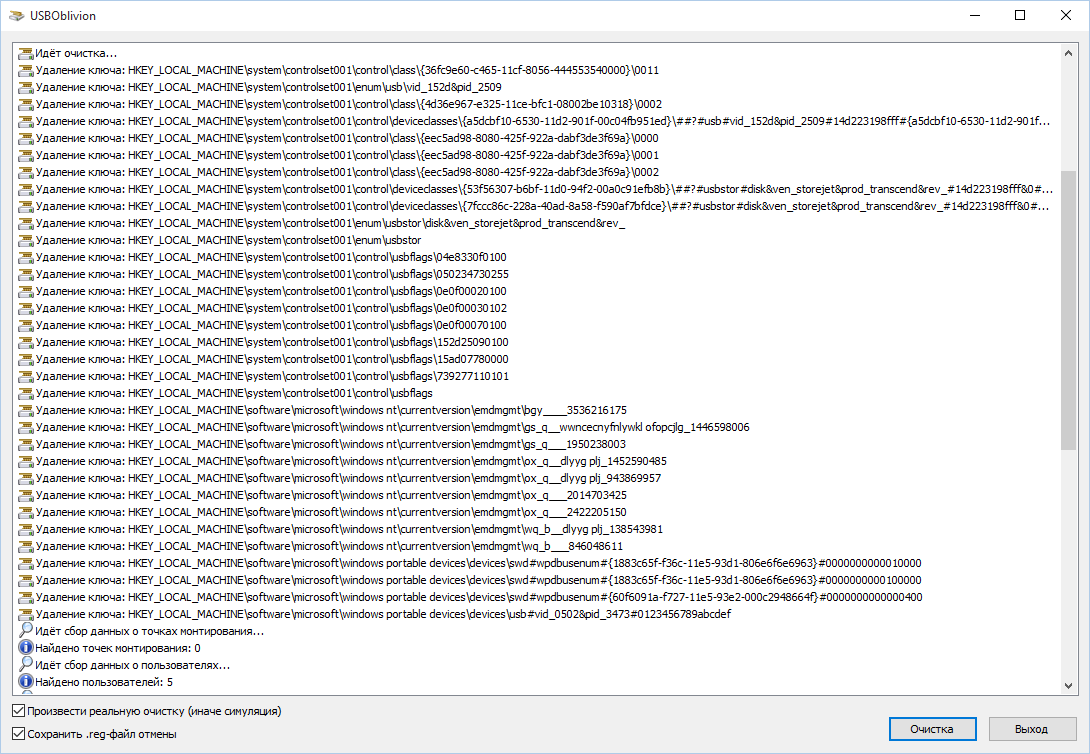

2. Все, что связанно с историей подключением USB-девайсов

. Для ее просмотра и удаления можно использовать, например, Usboblivion.

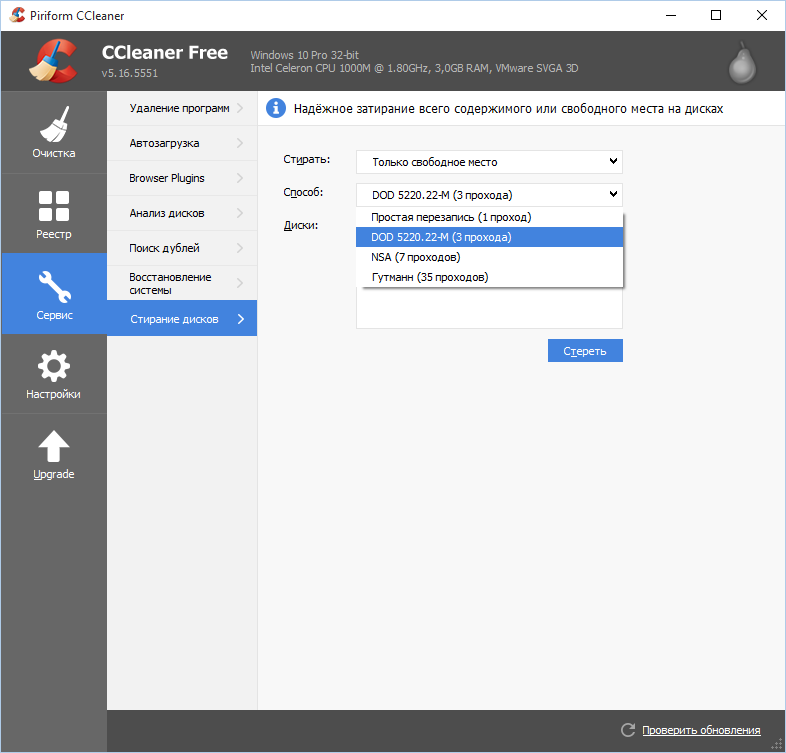

3. Все, что связанно с файловой системой

. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления

(«теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлыпапки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра

.

HKEY_USERS<SID пользователя>SoftwareСюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО

и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Материалы по данной тематике, кроме «источников» в конце статьи

Список материалов

- Научная статья: Некоторые особенности судебно-экспертного исследования реестра Windows (очень рекомендую, в т.ч. и пользователям)

- Статьи на ForensicFocus (анг.)

- SANS Digital Forensics (анг.)

- Литература:

- «Внутреннее устройство Windows», Руссинович Марк, 7-е издание

- «Криминалистический анализ файловых систем», Кэрриэ Брайан

- «Криминалистическое исследование Windows», Карви Харлэн

- «Форензика — компьютерная криминалистика», Федотов Н.Н.

- На Habr, о профессиональных средствах форензики:

- Средства сбора данных в компьютерно-технической экспертизе

- Подборка бесплатных утилит компьютерной криминалистики

- Для программистов:

- Парсинг ряда форматов forensic-данных на C# можно попробовать посмотреть тут: EricZimmerman github

- Почитать о прасинге ShellBag можно тут

Так как, в конце-концов, их затереть-то?

Предлагаю на рассмотрение и критику следующий вариант: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и

использовать bat-файл для затирания журналов windows.

Плюс, ниже — собственное решение, в виде bat-файла, но его, все-таки, использовать даже по-моему,

не целесообразно

(тем более он затирает только самое основное и в основном для windows 10). Разве что -предлагаю почитать комментарии к коду.

Прокачать CCleaner + добавить ему свои правила + bat-файл для стирания журналов Windows

Для начала, надо скачивать и запустить CCEnhancer, выполнить «обновление» (по инструкции на страничке). Только непременно выбрать и нажать на данный пункт меню (предварительно закрыв CCleaner, если он запустился):

Иначе в файле winapp2.ini окажется 100500 правил, крайне доставляющих своей актуальностью для широких масс, таких, как правила очистки для эмулятора «Заики Спектрума» (может тут кто даже вспомнит такой комп), но при этом сильно тормозящих CCleaner.

Затем надо перейти в ту папку, где установлен CCleaner. Найти там файл winapp2.ini, поздравить его с облегчением и открыть (например, в nodepad++).

Дописать в конце файла следующее:

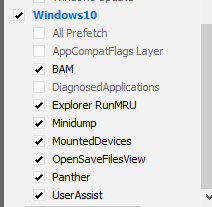

[All Prefetch]

Section=Windows10

Default=False

FileKey1=%WinDir%Prefetch|*.pf;*.db;*.fx;*.7db;*.ini;*.ebd;*.bin|RECURSE

[AppCompatFlags Layer]

Section=Windows10

Default=False

RegKey1=HKCU.DEFAULTSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers

[Explorer RunMRU]

Section=Windows10

Default=True

RegKey1=HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerRunMRU

[OpenSaveFilesView]

Section=Windows10

Default=True

RegKey1=HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32FirstFolder

RegKey2=HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32FirstFolder

RegKey3=HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32LastVisitedPidlMRULegacy

RegKey4=HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32OpenSavePidlMRU

[UserAssist]

Section=Windows10

Default=True

RegKey1=HKCUSoftwareMicrosoftWindowsCurrentVersionExplorerUserAssist

[DiagnosedApplications]

Section=Windows10

Default=False

RegKey1=HKLMSOFTWAREMicrosoftRADARHeapLeakDetectionDiagnosedApplications

[BAM]

Section=Windows10

Default=True

RegKey1=HKLMSYSTEMCurrentControlSetServicesbamUserSettings.DEFAULT

RegKey2=HKLMSYSTEMControlSet001ServicesbamUserSettings.DEFAULT

[MountedDevices]

Section=Windows10

Default=True

RegKey1=HKU.DEFAULTSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2

[Panther]

Section=Windows10

Default=True

FileKey1=%WinDir%Panther|*.*|RECURSE

[Minidump]

Section=Windows10

Default=True

FileKey1=%WinDir%Minidump|*.*

Сохранить файл.

Созадние bat-файла для очистки всех журналов Windows:

1. Нужно создать на компьютере текстовый файл, например с помощью nodepad++,

в кодировке OEM 866 (DOS)

(иначе, вместо русских букв, могут быть кракозябры). Скопировать в него текст и сохранить. Переименовать файл, заменив расширение .txt на .bat

2. Запускать его необходимо от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

REM Last-ик ActivityView. Очистка журналов Windows

@ECHO OFF

REM Надеюсь, сохранить файл в кодировке DOS-866 не забыли

CHCP 866

COLOR A

CLS

REM ----------------------------------------------------------------------------------------

REM Проверка на наличие прав администратора

FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V

IF (%adminTest%)==(Отказано) GOTO errNoAdmin

IF (%adminTest%)==(Access) GOTO errNoAdmin

REM ----------------------------------------------------------------------------------------

ECHO Нажимте 1 для очистки журналов или ENTER для выхода

ECHO.

SET /p doset="Выберите действие: "

ECHO.

REM ----------------------------------------------------------------------------------------

REM ----------------------------------------------------------------------------------------

REM Проверка выбора пользователя. Если не 1 - выход

IF %doset% NEQ 1 EXIT

REM ------------------------------------------------------------------------------------------

REM Очистка всех журналов Windows. Следует проводить вначале, до запуска CCleaner, чтоб в логах не осталось вызовов wevtutil

ECHO.

ECHO ОЧИСТКА ВСЕХ ЖУРНАЛОВ Windows

FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G")

ECHO.

ECHO Выполнено

ECHO.

REM ------------------------------------------------------------------------------------------

PAUSE

EXIT

:do_clear

ECHO Очистка журнала %1

wevtutil.exe cl %1

GOTO :eof

:errNoAdmin

COLOR 4

ECHO Необходимо запустить этот скрипт от имени администратора

ECHO.

PAUSE

На всякий случай, перед первым запуском, надо создать точку восстановления

Можно дополнительно почитать развернутое и понятное описание всех основных правил CCleaner-а и последствий их применения, тут (рус.)

Запустить bat-файл. Дождаться, пока закончит работу.

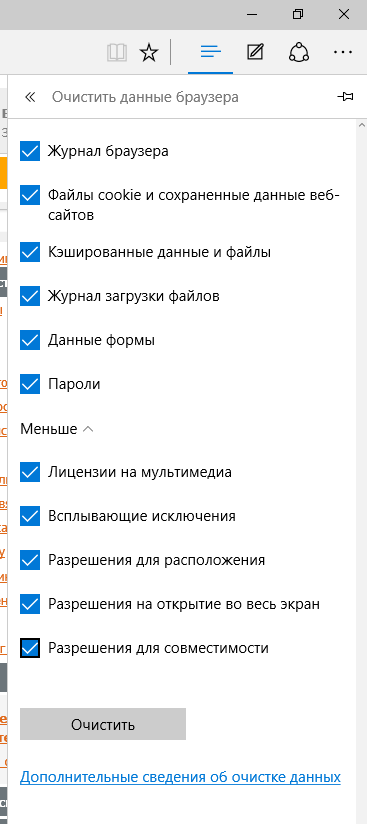

Открыть ССleaner, перейти в нем в «Очистку».

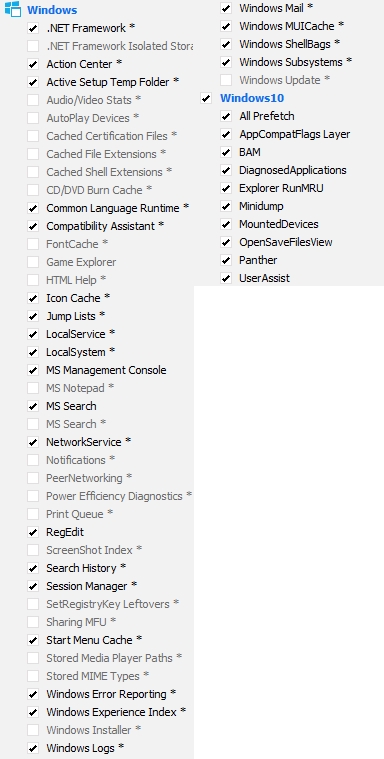

Выбрать следующие правила

На вкладке «Windows»

На вкладке «Приложения»

Если используете FireFox и Thunderbird

, предлагаю использовать следующие правила:

При этом необходимо учесть

, что для FireFox — сотрутся сохраненные пароли к сайтам (придется вводить заново, при входе на сайт). Но можно снять галочку с правила «сохраненные пароли».

Выполнить очистку.

2 вариант — Использовать bat-файл

Инструкция

Это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск.

Первый раз, перед запуском, сделав точку восстановления системы.

1. Необходимо создать на компьютере текстовый файл, например с помощью nodepad++,

в кодировке OEM 866 (DOS)

(иначе, вместо русских букв, могут быть кракозябры). Скопировать в него текст и сохранить, переименовав файл, заменив расширение .txt на .bat

2.

Внимательно ознакомится с комментариями

к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запустить его от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

Текст bat-файла

Прощу прощения, подсветки batch-файлов не нашел.

REM Last-ик ActivityView. Версия 1 Alpha

@ECHO OFF

REM Надеюсь, сохранить файл в кодировке DOS-866 не забыли

CHCP 866

REM Зеленый на черном - интригующе... опять же, хакеры и все такое

COLOR A

CLS

REM ----------------------------------------------------------------------------------------

REM Проверка на наличие прав администратора

FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V

IF (%adminTest%)==(Отказано) GOTO errNoAdmin

IF (%adminTest%)==(Access) GOTO errNoAdmin

REM ----------------------------------------------------------------------------------------

REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

REM При выборе пункта 1 ничего особо плохого произойти, для пользователя, не должно.

REM Но будут удалены сохраненные данные о размерах окон папок в проводнике и настройки их вида (списокэскизы и т.д.)

REM При выборе п.п. 2-3

REM 1. При первой перезагрузке чуть-чуть замедлится запуск Windows т.е. первый, после нее, запуск некоторых программ (в т.ч. в автозагрузке)

REM из-за удаления файлов оптимизации запуска Prefetch и SuperFetch

REM 2. Будет удалена информация о запуске программ в режиме совместимости или о запуске от имени администратора

REM но это - если пользователь такое назначал для чего-то и восстанавливается назначением этого заново

REM или найдите и уберите из скрипта удаление данных из ...AppCompatFlagsLayers

REM 3. Будет удалена накопленная до этого момента информация о производительности и ошибках

REM но, если в текущий момент с компом все нормально и его не надо "анализировать и чинить", то тоже ничего страшного

REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

REM ----------------------------------------------------------------------------------------

REM Меню выбора пользователя

ECHO.

ECHO Не обязательно!

ECHO но желательно закрыть все программы и данный файл, если он открыт в текстовом редакторе, а после завершения - перезагрузиться

ECHO.

ECHO.

REM Часть информации останется, и будет таки отображаться в утилитах NirSoft

ECHO 1 - Очистка основных логов в реестре

REM Удалить все, что удалось найти.

REM (почти вся информация из утилит NirSoft пропадет)

REM При этом:

REM 1. Немного замедлится следующая загрузка ПК и первый, после нее, запуск некоторых программ (из-за удаления Perfect и SuperFetch)

REM 2. Удалятся сведения о ранее возникших ошибках (Minidump)

REM 3. В меню "Пуск" очистится список ранее запущенных программ

REM 4. Будет очищен список тех программ, для которых пользователь задал "запускать в режиме совместимости или от имени администратора".

REM (надо будет задавать для них совместимость заново)

ECHO 2 - Очистка всех логов в реестре, файлов Perfect и Minidump

REM См. п.2 + сотрутся ранее записанные данные журналов Windows

ECHO 3 - Очистка всех логов, файлов Perfect и журналов Windows

ECHO или нажмите ENTER для выхода

ECHO.

SET /p doset="Выберите действие: "

ECHO.

REM ----------------------------------------------------------------------------------------

REM ----------------------------------------------------------------------------------------

REM Проверка выбора пользователя. Если не 1 и не 2 и не 3 - выход

IF %doset% NEQ 1 (

IF %doset% NEQ 2 (

IF %doset% NEQ 3 EXIT

)

)

REM ----------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Очистка всех журналов Windows, если пользователь выбрал в меню 3. Проводим вначале, чтоб в логах не осталось вызовов wevtutil

REM утилиты NirSoft - LastActivityView

IF %doset% EQU 3 (

ECHO.

ECHO ОЧИСТКА ВСЕХ ЖУРНАЛОВ Windows

FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G")

ECHO.

ECHO Выполнено

ECHO.

)

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM ShellBag. История запуска приложений и доступа к папкам, связанная с "оболочкой"

REM утилиты NirSoft - LastActivityView, ExecutedProgramsList, ShellBagsView

ECHO.

ECHO ОЧИСТКА ИСТОРИИ ShellBag - реестр

REG DELETE "HKEY_CURRENT_USERSoftwareClassesLocal SettingsSoftwareMicrosoftWindowsShellMuiCache" /va /f

REG DELETE "HKEY_CURRENT_USERSoftwareClassesLocal SettingsSoftwareMicrosoftWindowsShellBagMRU" /f

REG DELETE "HKEY_CURRENT_USERSoftwareClassesLocal SettingsSoftwareMicrosoftWindowsShellBags" /f

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsShellBagMRU" /f

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsShellBags" /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Explorer. История запуска приложений связанная с "Проводником"

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Explorer - реестр

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerRunMRU" /va /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM ComDlg32. История диалогов "открытьсохранить" и "последних мест посещений"

REM утилиты NirSoft - LastActivityView

ECHO.

ECHO ОЧИСТКА ИСТОРИИ OpenSave и LastVisited - реестр

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32FirstFolder" /va /f

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32LastVisitedPidlMRU" /va /f

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32LastVisitedPidlMRULegacy" /va /f

REM (утилиты NirSoft - OpenSaveFilesView)

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32OpenSavePidlMRU" /f

REG ADD "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32OpenSavePidlMRU"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM если пользователь выбрал в меню не 1 т.е. 2 или 3

IF %doset% NEQ 1 (

REM UserAssist. Очистка списока запущенных программ в меню "Пуск"

REM утилиты NirSoft - UserAssistView

ECHO.

ECHO ОЧИСТКА ИСТОРИИ UserAssist - реестр

REG DELETE "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUserAssist" /f

REG ADD "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUserAssist"

ECHO.

)

REM ------------------------------------------------------------------------------------------

REM AppCompatCache

ECHO.

ECHO ОЧИСТКА ИСТОРИИ AppCompatCache - реестр

REG DELETE "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerAppCompatCache" /va /f

REG DELETE "HKEY_LOCAL_MACHINESYSTEMControlSet001ControlSession ManagerAppCompatCache" /va /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM DiagnosedApplications. Диагностика утечек памяти в приложении ОС Windows

ECHO.

ECHO ОЧИСТКА ИСТОРИИ DiagnosedApplications - реестр

REG DELETE "HKEY_LOCAL_MACHINESOFTWAREMicrosoftRADARHeapLeakDetectionDiagnosedApplications" /f

REG ADD "HKEY_LOCAL_MACHINESOFTWAREMicrosoftRADARHeapLeakDetectionDiagnosedApplications"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Получение SID - идентификатор безопасности текущего пользователя

FOR /F "tokens=2" %%i IN ('whoami /user /fo table /nh') DO SET usersid=%%i

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Search. История поиска

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Search - реестр

REG DELETE "HKEY_USERS%usersid%SoftwareMicrosoftWindowsCurrentVersionSearchRecentApps" /f

REG ADD "HKEY_USERS%usersid%SoftwareMicrosoftWindowsCurrentVersionSearchRecentApps"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM BAM.

REM По идее, при перезагрузке затрется само.

REM Но можно сделать отдельный bat и запускать, например, после работы с portable-приложениями

ECHO.

ECHO ОЧИСТКА ИСТОРИИ службы Background Activity Moderator - реестр

REG DELETE "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesbamUserSettings%usersid%" /va /f

REG DELETE "HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesbamUserSettings%usersid%" /va /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM AppCompatFlags

ECHO.

ECHO ОЧИСТКА ИСТОРИИ AppCompatFlags - реестр

REM утилиты NirSoft - ExecutedProgramsList

REG DELETE "HKEY_USERS%usersid%SoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore" /va /f

REM если пользователь выбрал в меню не 1 т.е. 2 или 3

IF %doset% NEQ 1 (

REM Список программ, для которых задан "режим совместимости" или "запускать от имен администратора"

REM утилиты NirSoft - AppCompatibilityView

REG DELETE "HKEY_USERS%usersid%SoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers" /va /f

)

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM История "монтирования" дисков в т.ч. и TrueCrypt

ECHO.

ECHO ОЧИСТКА ИСТОРИИ MountedDevices - реестр

ECHO.

REG DELETE "HKEY_USERS%usersid%SoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2" /f

REG ADD "HKEY_USERS%usersid%SoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Очистка списков быстрого перехода

ECHO.

REM утилиты NirSoft - JumpListsView, RecentFilesView

ECHO ОЧИСТКА ИСТОРИИ Recent - файловая система

DEL /f /q %APPDATA%MicrosoftWindowsRecent*.*

DEL /f /q %APPDATA%MicrosoftWindowsRecentCustomDestinations*.*

DEL /f /q %APPDATA%MicrosoftWindowsRecentAutomaticDestinations*.*

ECHO Выполнено

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Panther - файловая система

DEL /f /q %systemroot%Panther*.*

ECHO Выполнено

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

ECHO.

ECHO ОЧИСТКА ИСТОРИИ AppCompat - файловая система

DEL /f /q %systemroot%appcompatPrograms*.txt

DEL /f /q %systemroot%appcompatPrograms*.xml

DEL /f /q %systemroot%appcompatProgramsInstall*.txt

DEL /f /q %systemroot%appcompatProgramsInstall*.xml

ECHO Выполнено

ECHO.

REM ----

REM ------------------------------------------------------------------------------------------

IF %doset% NEQ 1 (

ECHO.

REM Prefetch. Удаление файлов, оптимизирующих запуск приложений. Windows в следующий раз загрузится медленнее

REM утилиты NirSoft - LastActivityView, ExecutedProgramsList

ECHO ОЧИСТКА ИСТОРИИ Prefetch - файловая система

DEL /f /q %systemroot%Prefetch*.pf

DEL /f /q %systemroot%Prefetch*.ini

DEL /f /q %systemroot%Prefetch*.7db

DEL /f /q %systemroot%Prefetch*.ebd

DEL /f /q %systemroot%Prefetch*.bin

REM SuperFetch. Удаление баз оптимизации SuperFetch

DEL /f /q %systemroot%Prefetch*.db

REM Trace. Удаление файлов трассировки

DEL /f /q %systemroot%PrefetchReadyBoot*.fx

ECHO Выполнено

ECHO.

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Minidump - файловая система

REM Удаление дампов ошибок

REM утилиты NirSoft - LastActivityView

DEL /f /q %systemroot%Minidump*.*

ECHO Выполнено

)

ECHO.

REM ------------------------------------------------------------------------------------------

PAUSE

EXIT

:do_clear

ECHO Очистка журнала %1

wevtutil.exe cl %1

GOTO :eof

:errNoAdmin

COLOR 4

ECHO Необходимо запустить этот скрипт от имени администратора

ECHO.

PAUSE

Финал

После использования первого или второго варианта можно запустить утилиты NirSoft, для того, чтоб посмотреть, достигли ли мы желаемого эффекта.

Профит… Теперь, главное, покормить собак и ничего не трогать. А то она опять начнет оперу писать…

Возможные сценарии использования решений bat и CCleaner

- Использовать по отдельности. Тем более, что затирать журналы имеет смысл уж совсем в «приватных случаях»

- Сделать единый bat-файл, который сначала затирает журналы, а вместо всего остального — вызывает CCleaner, то есть, после стирания журналов, поставить вызов: «C:Program FilesCCleanerCCleaner64.exe» /AUTOS

- Поставить этот bat-файл в автозагрузку (что, вероятно, заодно решит проблему с запуском CCleaner на Windows 10)

- Поставить bat-файл на момент завершения работы Windows, что правильнее в смысле «заметания следов». Через редактор групповых политик gpedit.msc — «Конфигурация компьютера» — «Конфигурация Windows» — «Сценарии (запуск/завершение)» — параметр «Завершение работы».

Источники

- Утилита Procmon из состава SysinternalsSuite имени Марка Руссиновича, c которой нередко все тайное — становится явным… В том числе и куда обращаются утилиты NirSoft. Его блог на тему использования утилит (рус.).

- Статьи Windows registry and forensics: часть 1 и часть 2. (анг.)

- Статьи блога Компьютерная криминалистика (форензика) сайта CodeBy. Цикл статей Forensics Windows Registry (рус.).

- Статья Очистка журналов Windows (анл.).

- Статья Cоздание собственных правил CCleaner (анг.).

Кстати, а почему Forensic resistance 1?

Сие станет понятно, если дело когда-нибудь дойдет до 2.

Содержание

- Как очистить ласт активити виндовс 10

- Итак, что мы имеем с самого начала:

- Первый этап: чистка Event-Log

- Второй этап: очищаем Prefetch

- Третий этап: чистка с помощью RegSeeker

- Заключение

- Lastactivityview как удалить историю

- Анализ

- Так откелева, доколе и что с этой бедой поделать?

- Источники:

- Целевая операционная система

- Почему речь не про NirSoft

- Так откуда дровишки?

- Так как затереть-то?

- 1 вариант — Прокачиваем CCleaner + добавляем ему свои правила

- 2 вариант — Использовать bat-файл

- Источники:

- Forensic resistance 1 или Last-икActivityView. Данные об активности пользователя в Windows 10 и как их удалить

- Целевая операционная система

- Содержание

- Причем тут форензика

- Почему речь не про NirSoft

- Какие данные хранятся Windows

- Зачем Windows собирает данные и чем чревато их удаление

- Где эти данные хранятся?

- Так как, в конце-концов, их затереть-то?

- Прокачать CCleaner + добавить ему свои правила + bat-файл для стирания журналов Windows

- 2 вариант — Использовать bat-файл

- Источники

Written by @nuark on September 15th, 2018

Итак, что мы имеем с самого начала:

А также Windows 10 Home x64 Ver 1803 Build 17134.1

Первый этап: чистка Event-Log

Открываем Powershell от имени администратора и вводим этот код:

Далее жмём Enter и ждём некоторое время.

На выходе получаем такое:

Второй этап: очищаем Prefetch

Третий этап: чистка с помощью RegSeeker

Скачиваем RegSeeker: regseeker.

Распаковываем его, запускаем и прожимаем эти пункты:

Соглашаемся со всеми окнами и ждём завершения процесса. Программа может подвиснуть, но это не страшно.

Заключение

После завершения всех действий получается что-то подобное:

Да, будут убраны не все вхождения списка, но многие из них. Думаю, что те процессы, которые вам нужно будет скрыть пропадут.

Замечание: все элементы данного списка лучше выполнять в один заход, чтобы не создавать лишние ключи.

Источник

Lastactivityview как удалить историю

С момента вопроса прошло два месяца. я, как всегда, вовремя, да.

Однако, аналогичный вопрос появился и у меня сейчас, но, в инете, я вразумительного ответа что-то так и не нашел. И вообще, насколько понял, сей вопрос не перестает будоражить умы с момента появления этого шедевра от NirSoft. Так что, все-таки попробую ответить. Может быть, кого нибудь это избавит от нескольких часов лишней возни.

Доброго времени прочтения, уважаемые читатели Хабра.

Сразу хочу сказать — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Побуждением к изысканиям, опубликованным в данной статье, стало желание разобраться в вопросе, встретившемся в Интернете «откуда у утилиты NirSoft LastActivityView данные и как с ними бороться». Если чуть более глобально – какие данные о цифровой жизнедеятельности пользователя собирает ОС Windows и можно ли их удалить. В смысле данные удалить, а не пользователей.

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором данных, но у них ключи реестра, системные службы и т.п. могу отличаться.

Сначала попробуем понять, какие данные можно получить с использованием общедоступных средств. А за желаемый результат наших телодвижений примем удаление этих данных.

Анализ

Проведем быстрый «криминалистический анализ» на коленке, с помощью великолепных утилит NirSoft:

1. LastActivityView (история активности пользователя)

2. ExecutedProgramsList (история запуска программ)

3. ShellBagsView, MUICacheView, UserAssistView (другие истории, но с тем же «хеппи эндом»)

4. JumpListsView (список переходов)

5. OpenSaveFilesView (история открытия и сохранения файлов)

6. RecentFilesView (недавние файлы)

7. WinPrefetchView (оптимизация программ для ускорения их запуска)

Дабы не скачивать утилиты в розницу — можно скачать оптом NirSoft Launcher (при скачивании обратите внимание, что zip-файл запаролен, пароль есть на этой страничке).

Все утилиты отличаются высокой производительностью и крайней простотой использования, любой любитель вычислять по IP — пришел-запустил-увидел-посадил-настучал-уволил-удивил… кого-то… своими познаниями в его неприкосновенной частной жизни. Первая же утилита LastActivityView — возвращает внушительную историю активности. Серди прочего, неиллюзорно доставляет список доступа к папкам со времен установки Windows.

Остальные утилиты тоже дают массу интересной информации.

Так же, с этой точки зрения, интересные еще две утилиты:

FullEventLogView — отображает записи журналов Windows. Но эти данные вполне полезные для анализа работы компьютера, не говоря уж о том, что сис. админ на работе не слишком обрадуется их удалению.

USBLogView — история подключения usb-девайсов. С помощью этой утилиты можно историю и удалить, но, после этого, для каждого «удаленного» и вновь подключенного девайса Windows будет заново устанавливать драйвера, да и usb-клавиатуру может начать ломить и usb-мышь может отваливаться, до перезагрузки компьютера.

И еще одна инновация от Microsoft — служба Background Activity Moderator.

Запиленная в Windows 10 начиная, если не ошибаюсь, с версии 1709. Обратил я внимание на нее случайно, при поиске логов в реестре, и внятной информации по ней так и не нашел, кроме вот этой статьи. Из которой следует, что это логи новой службы Background Activity Moderator (BAM). Правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо. Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре потрясающую запись:

доставляющую неслабый когнитивный диссонанс своей откровенностью «TrueCryptVolumeK», до чего, по-моему, еще ни одна логгирующая служба не додумалась. В остальных логах, хотя бы правоверно «K:lastactivityview.exe»

Так откелева, доколе и что с этой бедой поделать?

Откелева — чудес, как известно, не бывает. Или бывают, но не в IT и до того момента, пока все не окажется просто, ясно и понятно. И, на наше счастье, с выходом Windows 10, количество мест, в которых происходят чудеса, вроде бы не сильно изменилось: реестр, журналы, служебные файлы и папки Windows.

Доколе — до перехода на Linux. Или до удаления этих данных из системы. Правда, они начнут набираться по новой, до следующей их очистки.

Что с этой бедой поделать — на данный вопрос попробую ответить так же, как и анализ провели, пока что «на коленке». Т.е. пока что в виде bat-файла. Заодно из него будет ясно, откуда это все берется. А после его выполнения можно снова запустить утилиты NirSoft-а и посмотреть, что оно браться перестало (удаление истории USB в него, пока что, не добавил, используйте USBLogView на свой страх и риск). Так же следует помнить, что копии системных файлов, в т.ч. файлов реестра, сохраняются в точках восстановления Windows, архивах восстановления системы и теневых копиях и данным скриптом, в текущий момент, не удаляются.

Дисклеймер. На текущий момент — это «альфа» версия, она работает у меня на Windows 10 x64, ничего не сломала, но на других компьютерах не проверял, т.к. предполагаю ваши комментарии, критику и уточнения, на основе которых можно будет это исправить, дополнить и оформить в виде программы, например, на C#, с пополняемой коллекцией действий по очистке. В текущем варианте используйте на свой страх и риск.

1. Создаем, на компьютере текстовый файл, например с помощью nodepad++, в кодировке OEM 866 (DOS). Кодировка важна, иначе вместо русских букв, могут быть кракозябры. Копируем в него текст, приведенный ниже и сохраняем.

2. Запускаем от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

3. Далее будет предложены два варианта: «Очистка логов» и «Очистка логов и всех журналов Windows». Тут уж на ваше усмотрение. Учтите, что журналы будут очищены вообще все, а не только основные.

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

Прощу прощения, подсветки batch-файлов не нашел.

Источники:

1. Утилита Procmon из состава SysinternalsSuite имени Марка Руссиновича, c которой нередко все тайное — становится явным… В том числе и куда обращаются утилиты NirSoft.

2. Статьи блога SANS Digital Forensics.

3. Статья очистка журналов Windows.

Побуждением к изысканиям, опубликованным в данной статье, стало набирающее все большую и большую популярность слово «форензика» и желание разобраться в вопросе — какие данные о цифровой жизнедеятельности рядового пользователя собирает ОС Windows 10, где их хранит и как сделать кнопку — «Удалить все и разом». Я бы взял частями, но мне нужно сразу (с) Остап Бендер.

А возникновению данного побуждения способствовало то, что, как оказалось, интерес к вопросу «как удалить историю», выдаваемую эпичной LastActivityView, до сих пор будоражит умы

при этом, зачастую, на форумах остается без ответа.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю два варианта решения: как прокачать CCleaner до ForensiCCleaner-а и просто текст bat-файла «зачистки».

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем,

Так откуда дровишки?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что кроме IBM-286 уже успели еще что-то выпустить основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Журналы Windows: Без комментариев.

И добавилось еще 2-3 новых «хлебных местечка» (хотя, гугл глаголит, что почти все они были уже в Windows 7). Зато вот «дополнительных», навроде файлов «*.log» разных служб и даже не всегда Microsoft — нашлось очень много. Правда, обнадеживает то, что если как следует разогнать CCleaner (см. ниже), то затирается почти все.

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре потрясающую запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

2. История «монтирования» дисков MountPoints2 (так же содержат записи типа «TrueCryptVolumeK»)

3. Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

4. Ключ реестра HeapLeakDetection. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

5. Папка Panther в каталоге Windows. Тут хранится информация для отката, если вы обновляли версию Windows.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже).

Прочие источники утечек информации об активности известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлыпапки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Так как затереть-то?

Предлагаю на рассмотрение и критику следующие два варианта: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и собственное решение, пока что в виде bat-файла, а не программы.

1 вариант — Прокачиваем CCleaner + добавляем ему свои правила

После этого апгрейда — интерфейс CCleaner, при переходе в окне «Очистка» на вкладку «Приложения», будет ощутимо подтормаживать! (Лечение — выпилить потом из файла winapp2.ini (см. ниже) ненужные правила, но это отдельная песня, какие из них не нужны… хотя, конечно, правило для эмулятора «Заики Спектрума», может тут кто даже вспомнит такой комп, доставляет своей актуальностью для широких масс).

Для начала, скачиваем и запускаем CCEnhancer (по инструкции на страничке). Сей шедевр, насколько я понял, умеет скачивать набор дополнительных правил для CCleaner-а, написанных добрыми людьми. Половина нужного нам функционала в них уже будет, а в качестве бонуса, будет еще 100500 правил, сильно расширяющих очистку всего и вся.

Скачали, запустили, обновили — все по инструкции. Теперь переходим в ту папку, где установлен CCleaner. Находим и открываем там файл winapp2.ini (лучше в nodepad++).

На всякий случай, перед первым запуском, лучше создать точку восстановления

Теперь открываем ССleaner, переходим в нем в «Очистку» и там на вкладку «Приложения». Крутим панельку с правилами вниз, попутно радуясь, сколько всего прибавилось (особенно в браузерах). Внизу должны появиться группы правил «Windows» и, еще ниже, «Windows10», там, где добавленные нами правила.

Можно выделить все пункты «Windows10».

В группе «Windows» тоже, в принципе, можно выделить все, на что не выдается сообщение с предупреждением. Но, по теме статьи — в первую очередь интересуют: «Compatibility Assistant», «Windows ShellBags», «Session Manager» (это AppCompatCache, см. выше), «Windows MUICache», «MS Search», «Jump List». Только предлагаю все-таки ознакомиться с текстом bat-файла ниже, точнее с комментариями в тексте, там указаны последствия. Сломать ничего не должно, но хотя бы для понимания.

Если будет интерес — напишу отдельную статью с подробным описанием по каждому правилу CCleaner, какой с их применения можно гешефт поиметь и каких проблем отхватить.

2 вариант — Использовать bat-файл

Помним о том, что это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск. Первый раз, перед запуском, сделав точку восстановления системы.

2. Внимательно знакомимся с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запускаем от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

После использования первого или второго варианта можно запустить утилиты NirSoft, для того, чтоб посмотреть, достигли ли мы желаемого эффекта.

Профит… Теперь, главное, покормить собак и ничего не трогать. А то она опять начнет оперу писать…

Возможные сценарии использования bat и CCleaner

Источники:

Кстати, а почему Forensic resistance 1?

Сие станет понятно, если дело когда-нибудь дойдет до 2.

Источник

Forensic resistance 1 или Last-икActivityView. Данные об активности пользователя в Windows 10 и как их удалить

Доброго времени прочтения, уважаемые читатели Хабра.

А возникновению данного побуждения способствовало то, что, как оказалось, интерес к вопросу «как удалить историю», выдаваемую эпичной LastActivityView, до сих пор будоражит умы

при этом, зачастую, на форумах вопрос остается без ответа. Масла в огонь подливает то, что ванильный CCleaner в случае с LastActivityView не помогает.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю варианты решения.

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств форензики», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Содержание

Причем тут форензика

В статье вопрос касается использования ее методов и средств для доступа к приватным данным пользователя. И, в связи с их распространением и доступностью, вполне вероятно — всуе, доморощенными форензиками-кулцхакерами, троянских дел мастерами и прочими любителями вычислять по IP или легкой наживы, да и просто недружелюбными любопытными, так как для скачивания, запуска и чтенияхсохранения данных, выдаваемых той же LastActivityView, Ниром Софером быть совсем необязательно.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем, кто так или иначе имел с ними дело.

Какие данные хранятся Windows

Хранится все, что связанно с доступом к файлам и папкам и их местоположением, использованием программ (в т.ч. и protable), подключением устройств хранения информации (в том числе и шифрованных файловых контейнеров).

Да, это не во всех случаях, что-то сохраняется только при определенных событиях, а что-то может быть отключено, но лучше, все же, исходить из того, что все и всегда. Что подключали, какие папки-файлы открывали, какие программы использовали.

И еще из того, что с журналами Windows — непредсказуемо, что туда будет записано. В связи хотя бы с тем, что это сильно зависит и от конкретных настроек конкретной ОС и каждой ее подсистемы, и журналы эти доступны для записи в них сообщений сторонними программами.

А причем тут «доступ» и «местоположение»? Сильно утрированный пример: номер банковской карты и ее pin-код так и останутся в файле «D:МояСуперСекретнаяПапкаCardPin.docx», никуда в Windows не запишутся, а вот факт доступа и «говорящие» имена папки и файла, то, что был использован, например, MS Office 2007 portable, а так же дата-время как минимум последнего (иногда и каждого) доступазапуска — зафиксируется Windows, причем размазано тонким слоем по всей системе.

Про некоторые другие данные — можете почитать ниже по тексту, под заголовком «Прочие источники утечек информации известные мне, но не попадающие под тематику статьи»

Стало быть, коль подключали, запускали, открывали что-то такое, что не хотелось бы, чтоб стало достоянием широкой общественности — не худо бы потом и следы замести.

Совершенно справедливый комментарий от Hanabishi — «Зато тема реального логгирования не затронута вообще никак… не упоминается ничего относящегося к телеметрии и Win10 в частности» — прошу прощения, толком не описал, что речь в статье идет о приватных данных, хранящихся локально, на ПК пользователей. Вопросы слежки, как и вопросы анонимности в сети, все-таки другая, отдельная тема.

Зачем Windows собирает данные и чем чревато их удаление

Большинство данных Windows собирает для удобства пользователя — например, для ускорения запуска приложений, для отображения папок в проводнике с теми настройками, которые задал пользователь, отображения списка ранее открытых файлов и т.д. и т.п. Затереть только данные, не лишившись при этом удобств — не получится.

Так же, часть данных собирается для оценки производительности и состояния компьютера и ОС (в том числе о сбоях и ошибках) IT-специалистами и специализированным ПО для решения возникающих у пользователя проблем. Без этих данных — решить проблемы, если они возникнут, будет сложно.

И все это еще один повод задуматься над вопросом, когда действительно необходимо стирать данные, а когда не стоит и может быть не надо стирать их огулом при каждом включении-выключении компа.

Совершенно справедливый комментарий от Hanabishi — «зачем чистить логи служб, если можно просто отключить эти самые службы?» Не упомянул я об этом. Можно. Как штатными средствами, так и танцами с бубном. Но это опять же означает — раз и навсегда лишиться удобняшек, которые наше все.

Что мне будет от Винды за масштабное выпиливание приватных данных, в том числе, с помощью предложенного тут решения?

Эпик фейлов случиться не должно, особенно если внимательно познакомиться с описанием каждого правила «очистки» и, если что, его отключить. Но и новой шапки, с новой буркой, тоже ждать не приходится.

Где эти данные хранятся?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что кроме IBM-286 уже успели еще что-то изобрести основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Сразу хочу предупредить — это далеко не все, только самое основное и информативное (в смысле описания не все, стирается в предложенном решении гораздо больше) и не развернуто и «галопом по Eвропам». Для тех, кому данная тема действительно интересна, в конце этой главы — известные мне интересные материалы для самостоятельного изучения + ряд конкретных «заповедных мест» приведены в решениях для их зачистики.

Основные, известные мне, источники утечек информации об активности пользователя

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

Пытаться отключить службу BAM — не стоит, словите синий экран.

История «монтирования» дисков MountPoints2 (тоже содержит записи типа «TrueCryptVolumeK»)

Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

Ключ реестра DiagnosedApplications. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

Тут хранится информация для отката, если вы обновляли версию Windows

Журналы Windows: ну, тут без комментариев… даже совершенно справедливых.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже). И есть еще море других мест, навроде файлов «*.log» разных служб и даже не всегда Microsoft. Правда, обнадеживает то, что CCleaner на стероидах (см. ниже) затирается почти все.

Прочие источники утечек информации известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

1. Все, что связанно с сетью и Интернетом (это не входит в данную статью о «локально» хранимых историях). Но с этим справляются CCleaner и Privazer. Тут же надо отмеить, что у CCleaner-а на стероидах, из решений в конце статьи, способности к этому повышаются в разы.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлыпапки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Материалы по данной тематике, кроме «источников» в конце статьи

Так как, в конце-концов, их затереть-то?

Предлагаю на рассмотрение и критику следующий вариант: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и

использовать bat-файл для затирания журналов windows.

Прокачать CCleaner + добавить ему свои правила + bat-файл для стирания журналов Windows