Брандмауэр Windows 7 — это важный компонент операционной системы, который защищает компьютер от несанкционированного доступа из внешних сетей. Однако, в некоторых случаях, он может заблокировать доступ к определенным ресурсам или программам, которые вам необходимы. В этой подробной инструкции мы расскажем вам, как правильно настроить и обойти брандмауэр Windows 7.

Перед тем как приступить к настройке, важно понимать, что брандмауэр Windows 7 имеет два режима работы: общедоступный (или публичный) и домашний (или частный). В общедоступном режиме брандмауэр ограничивает подключение к компьютеру из любых сетей, включая интернет. В домашнем режиме брандмауэр ограничивает доступ только к внешним сетям, но позволяет свободное подключение устройств внутри домашней сети.

Итак, первым шагом является выбор режима работы брандмауэра. Для настройки брандмауэра откройте пусковое меню Windows и введите «брандмауэр» в строке поиска. Затем выберите «Брандмауэр Windows» в результате поиска. В открывшемся окне у вас будет два варианта выбора режима работы брандмауэра — общедоступный и домашний. Выберите соответствующий режим и сохраните изменения.

Содержание

- Как установить и настроить брандмауэр Windows 7

- Подготовка к установке

- Установка и активация брандмауэра Windows 7

Как установить и настроить брандмауэр Windows 7

1. Откройте меню «Пуск» и выберите «Панель управления».

2. В панели управления найдите и выберите «Система и безопасность».

3. В разделе «Система и безопасность» найдите и выберите «Брандмауэр Windows».

4. В левой части окна «Брандмауэр Windows» выберите «Включить или выключить брандмауэр Windows».

5. В открывшемся окне убедитесь, что брандмауэр включен для общедоступных сетей (обычно включено по умолчанию) и для домашних и рабочих сетей.

6. Если вы хотите настроить доступ к конкретным программам или портам, выберите «Разрешить программам по личным правилам» или «Разрешить соединения через порты по личным правилам».

7. Чтобы настроить правила для конкретных программ или портов, выберите «Добавить программу» или «Добавить порт». Затем укажите путь к программе или номер порта, а также выберите, разрешить или запретить соединение.

8. После настройки брандмауэра Windows 7 нажмите «ОК», чтобы сохранить изменения.

Теперь брандмауэр Windows 7 настроен и готов к защите вашего компьютера от несанкционированного доступа из сети.

Подготовка к установке

Перед началом настройки и обхода брандмауэра Windows 7 необходимо выполнить несколько подготовительных действий:

| 1. | Убедитесь, что у вас есть права администратора на компьютере. Без этого вы не сможете вносить изменения в настройки брандмауэра. |

| 2. | Запишите текущие настройки брандмауэра. Это позволит вам восстановить их в случае ошибки или нежелательного изменения настроек. |

| 3. | Перед внесением изменений рекомендуется создать точку восстановления. Это также поможет вам вернуться к предыдущим настройкам, если возникнут проблемы после обхода брандмауэра. |

| 4. | Подготовьте список программ и служб, которые должны иметь доступ к Интернету. После обхода брандмауэра вам придется добавить их в список исключений. |

После выполнения этих подготовительных действий вы будете готовы приступить к настройке и обходу брандмауэра Windows 7.

Установка и активация брандмауэра Windows 7

1. Откройте меню «Пуск» и перейдите в «Панель управления».

2. В панели управления найдите раздел «Система и безопасность» и выберите «Брандмауэр Windows».

3. В открывшемся окне «Брандмауэр Windows» выберите «Включить или отключить брандмауэр Windows».

4. Убедитесь, что включены оба параметра: «Частная сеть (рекомендуется)» и «Открытая (общедоступная) сеть».

5. Нажмите кнопку «OK», чтобы сохранить изменения и активировать брандмауэр.

Теперь брандмауэр Windows 7 активирован и готов к использованию. Рекомендуется проверить его работу, отправив запросы на различные порты и проверив, блокирует ли брандмауэр доступ к ним.

Варианты обхода брандмауэров

Время на прочтение

7 мин

Количество просмотров 7.7K

часть 1 Типы брандмауэров

часть 3 IDS Системы обнаружения вторжений

часть 4 Варианты обхода IDS

часть 5 Honeypot, типы и обнаружение

Обнаружение брандмауэров

Когда атакующий находится на этапе разведки своей атаки, он пытается собрать как можно больше данных о сети, на которую он смотрит. Неизбежно, одна из вещей, о которой он хочет узнать больше, это то, с каким типом брандмауэра он имеет дело. Одна из первых вещей, которую они захотят сделать, — это снять отпечатки с брандмауэра. Так, например, HTTP-отпечатки серверов. Здесь он пытаются посмотреть, как ведет себя устройство. Например, какие порты и протоколы поддерживаются. Продукты брандмауэров конкретных производителей предоставляют службы через разные порты. Например, средства администрирования, как правило, имеют предсказуемые порты, и обнаружение этого порта часто является надежным индикатором того, кто производит продукт. Что-то вроде сканирования портов можно выполнить с помощью такого инструмента, как Nmap, и это действительно канонический продукт для сканирования сетей. Это хорошая отправная точка для сканирования портов и протоколов. Еще один распространенный метод — захват баннера. Это не сильно отличается от того, как мы видим захват баннера на веб-сервере. Сделайте запрос к устройству, получите ответ, и в этом ответе будет указано, кто производит продукт.

Таким образом, снятие отпечатков, использование этих открытых портов и протоколов и захват баннеров — это два простых способа выяснить, какой брандмауэр используется. Но хакерам часто требуется еще больше информации. Ему нужно знать такие вещи, как открытые порты за брандмауэром и на первом этапе он пытается пройти через каждый из шлюзов между ним и целевым хостом, и иногда вы можете видеть, что этот целевой хост называется метрикой. Путь может заключаться в запуске traceroute и манипулировании значением TTL, также известным как значение времени жизни, и он будет продолжать увеличивать его на единицу.

Каждый раз, когда он увеличивают TTL на единицу, он будет подключаться к другой точке соединения. Он не получет успешный ответ до тех пор, пока TTL не станет достаточно высоким, чтобы попасть на целевой хост. Это то, что известно как увеличение числа переходов. Он продолжают увеличивать TTL, пока не достигнет хоста назначения. Это первая фраза, которая помогает установить точки между хостами. Далее переходит ко второй фазе, и как только он поймет, где находится этот целевой хост с точки зрения правильного счетчика TTL, он могут начать отправлять пакеты TCP или UDP со сканирующего хоста на этот целевой хост, один порт за раз, увеличивая TTL. Атакующий просматривает доступные порты и проверяет каждую точку по пути, чтобы увидеть, будет ли она отвечать.

Получив эту информацию, злоумышленник может начать обходить средства защиты, установленные в брандмауэре. Начнем с методов уклонения.

Подмена IP-адреса

Злоумышленникам доступно несколько различных техник уклонения. По мере продвижения вы узнаете, что каждый из них будет иметь смысл в разных обстоятельствах. Начнем с подмены IP-адреса. Это можно использовать как средство запутывания исходного адреса, с которого поступает запрос, но его также можно использовать как способ указания исходного адреса, который брандмауэр разрешит, в отличие от адреса злоумышленников, который брандмауэр не может разрешать. Возьмем пример сценария, где злоумышленник находится на 10.10.2.1. У нас есть целевой хост, и он находится в другой подсети. Это на 10.10.1.1, а не на .2. Неизбежно у нас есть брандмауэр, расположенный между этими двумя устройствами, и в этом случае брандмауэр предназначен для предотвращения доступа подсети этого злоумышленника к целевому хосту. Однако неизбежно существуют и другие доверенные узлы, вероятно, в той же подсети, и узел назначения с радостью разрешит соединения с ними. В сценарии подмены IP-адреса злоумышленник собирается выдать запрос, в котором он указывает исходный адрес как адрес доверенного хоста. Если брандмауэр разрешает соединения на основе этого исходного IP-адреса и передается допустимый IP-адрес, то этот запрос вполне может пройти к хосту. Это довольно примитивная реализация.

Туннелирование

Это можно сделать с помощью различных подходов. Например, используя ICMP через эхо-запросы или трассировки, фазу ACK трехэтапного рукопожатия TCP или напрямую через HTTP. В то время как реализация различается для этих трех, это один и тот же фундаментальный принцип. У нас есть злоумышленник, и у нас есть целевой хост, и у нас есть брандмауэр между ними. Злоумышленник попытается здесь обернуть вредоносную полезную нагрузку внутри протокола. Например, ICMP — это полезная часть пакета ICMP. Некоторые брандмауэры не проверяют эту полезную нагрузку. Если злоумышленник может заставить эту полезную нагрузку пройти весь путь до хоста назначения, а цель распаковать ее, выполнить, повторно обернуть ответ и отправить обратно, то злоумышленник может связаться с хостом. Злоумышленник также должен скомпрометировать хост здесь. Большинство хостов не собираются разворачивать ICMP-пакет и выполнять полезную нагрузку. Поэтому сейчас мы говорим о сценарии, в котором злоумышленник пытается поддерживать связь со скомпрометированным хостом. Например, у них может быть запущено вредоносное программное обеспечение на хосте, и они хотят иметь возможность контролировать его за пределами целевой сети. Это очень часто тот сценарий, с которым пытаются работать злоумышленники. С точки зрения уклонения, подумайте о HTTP. Большинство брандмауэров пропускают протокол HTTP через порт 80. Это вполне может быть ответом на внутренние запросы, которые отправляются извне, потому что вам необходимо иметь возможность поддерживать сотрудников в сети, делающих интернет-запросы.

Но если бы вы могли обернуть команды внутри этих HTTP-запросов и ответов, а брандмауэр явно не проводил никакого анализа содержимого этих запросов, то это могло бы открыть для

злоумышленника туннель HTTP между внешней машиной и целевым узлом позади. брандмауэр. Продолжая тему частого присутствия за брандмауэром и необходимости выйти через него, давайте рассмотрим несколько других методов обхода заблокированного хоста. В этом сценарии я нахожусь в браузере, и определенный брандмауэр уровня шлюза не хочет разрешать запросы для определенного имени хоста, к которому я хотел бы получить доступ. Вместо того, чтобы идти к имени хоста, я просто перейду прямо к IP- адресу. Если я собираюсь просматривать IP-адрес, когда сервер получает этот запрос, он возвращает точно такой же контент, который у меня был бы на основе хоста. Это актуально в тех случаях, когда имя хоста будет заблокировано. Представьте, что это вредоносный сайт, и организация, управляющая брандмауэрами, подписалась на черный список запрещенных вредоносных веб-сайтов и блокирует этот хост, мы можем сделать запрос напрямую через IP-адрес. Это базовая реализация, и, несомненно, многие организации также будут блокировать IP-адрес.

Давайте рассмотрим несколько других подходов. Есть много разных способов обойти заблокированный брандмауэром хост. Мы только что рассмотрели уклонение хоста с помощью IP-адреса, но есть и другие способы, с помощью которых можно легко обойти шлюзы брандмауэра. Один из способов — использование прокси. Если вы направляете запрос через прокси-сервер, который затем обходит брандмауэр, это часто может быть жизнеспособным методом уклонения.

Другой вариант — использовать VPN, создавая зашифрованный туннель между хостом на одной стороне брандмауэра и выходным узлом VPN на другой стороне. Брандмауэр также может блокировать VPN-протоколы, но всегда есть возможность использовать Tor, он же The Onion Router. Маршрутизация через Tor может скрыть природу целевого сайта, к которому пытается подключиться злоумышленник. Вполне может быть, что брандмауэр также блокирует Tor, и проблема со всеми этими обходными каналами и всеми методами уклонения, которые мы рассматривали до сих пор, заключается в том, что у каждого из них есть контрмеры. Точно так же, как все они были жизнеспособны много раз в прошлом, и многие из них продолжают оставаться устойчивыми. Будут другие способы туннелирования, другие методы маршрутизации, другие обходные каналы, подобные тем, о которых мы только что говорили.

Инструменты уклонения

Существуют десятки инструментов уклонения, использующих многие из методов, которые мы только что рассмотрели. Я хочу затронуть лишь некоторые из них, чтобы дать вам представление о том, как обычно работают эти инструменты. Во-первых, давайте начнем с GTunnel, который использует прокси-сервер GTunnel. Трафик проходит через серверы GTunnel, а затем уходит на целевой сервер. Таким образом, GTunnel будет находиться посередине, пункт назначения не будет знать, кто такой пользователь, и когда пользователь запрашивает серверы GTunnel, любые брандмауэры, расположенные между пользователем и серверами, не будут видеть, где находится пользователь. Одна из замечательных особенностей GTunnel и любых продуктов для обхода брандмауэров или безопасности в целом заключается в том, что очень часто существует тонкая грань между инструментами, предназначенными для защиты отдельных лиц, и инструментами, которые используются для взлома организаций. GTunnel и многие другие методы обхода говорят об анти-цензуре, конфиденциальности в Интернете, правах человека, и что все это имеет общего с обходом брандмауэров, так это желание защитить характер трафика, который проходит через эти устройства безопасности. Имейте это в виду, когда будете искать инструменты уклонения. Очень часто вы увидите их классифицированными под лозунгами конфиденциальности и анти-цензуры.

HTTP-туннель — отличный пример туннелирования через HTTP, и вы можете найти этот проект на GitHub. Он разработан специально для пользователей, находящихся за ограничительными брандмауэрами. Подумайте о том, как эти контексты можно использовать по-разному. Хотя проект представляет этот инструмент как используемый для того, чтобы кто-то мог получить доступ к контенту, предположительно законным способом, вы можете видеть, насколько это было бы привлекательно для хакера, желающего вернуться через брандмауэр для эксфильтрации данных из организации.

Этот инструмент можно использовать в разумных целях, но он также удобен и для злонамеренных целей. Это очень важное замечание, с точки зрения класса инструмента HTTP-туннель является отличным примером программного обеспечения для туннелирования, специально предназначенного для обхода. Давайте рассмотрим еще один инструмент, который очень полезен, когда вы пытаетесь обойти брандмауэры. Одной из тем, о которой Nmap очень подробно говорит, является обход брандмауэра и IDS, но с его помощью также можно выполнить спуфинг. Nmap — отличный способ установить топологию сети, и не только топологию с точки зрения того, какие ресурсы находятся в этой сети, но и какие порты, протоколы, механизмы связи могут быть доступны для этих машин. В этом случае одна из вещей, на которые способен Nmap, — это фрагментация пакетов. Мы говорили о крошечных фрагментах немного ранее, и в Nmap есть механизм проверки устойчивости целевого брандмауэра к модели уклонения от мелких фрагментов. Есть много вещей, которые Nmap может вам помочь, с точки зрения возможности обхода не только брандмауэров, но и систем обнаружения вторжений. Конечно, этот инструмент — один из первых мест, с которого можно начать изучать методы уклонения.

Download Article

Download Article

This wikiHow teaches you how to view blocked websites or content on a restricted computer, as well as on a mobile item if you’re using a Virtual Private Network (VPN).

Things You Should Know

- While most cost money, a VPN service is the most reliable ways to bypass internet filters.

- A free web proxy like UltraSurf or HideMe might help, but some firewalls block these services.

- You can use your smartphone as a Wi-Fi hotspot to bypass the network completely.

-

1

Select a VPN. Like proxies, there are countless Virtual Private Network (VPN) services available. Popular ones include NordVPN and ExpressVPN, but you’re free to choose the one that fits your needs (and price range if you plan on purchasing a membership).

- If the firewall or Internet filter that you’re attempting to bypass is on a library, work, or school computer, you most likely won’t be able to use a VPN since doing so will require changing your computer’s settings.

- Unlike proxies, VPNs will hide any online browsing while they are active.

- Most VPNs are free to test, but eventually cost a small monthly fee (or a discounted annual one).

-

2

Subscribe to your VPN. Most VPNs will require you to create an account in order to sign up, at which point you’ll be given a server address, password, username, and/or other information needed in order to connect.

- If your VPN uses a different type of network than is the default, you’ll see information about it as well.

Advertisement

-

3

Open your computer’s or phone’s VPN Settings page. The steps for doing so vary depending on your operating system and whether you’re using a computer or a mobile item:

-

Windows — Open Start

, click Settings

, click Network & Internet, click the VPN tab, and click Add a VPN connection at the top of the page.

-

Mac — Open the Apple menu

, click System Preferences…, click Network, click + in the lower-left corner, click the «Interface» drop-down box, and click VPN.

-

iPhone — Open

Settings, scroll down and tap General, scroll down and tap VPN, and tap Add VPN Configuration….

- Android — Open Settings, tap More below the «Wireless & networks» section, tap VPN, and tap + or ADD VPN.

-

Windows — Open Start

-

4

Enter your VPN’s details. This section will vary depending on the kind of VPN you’re using, what kind of authentication your VPN requires, and more.

- If you have any questions about which information to use, check your selected VPN’s «Help» page.

-

5

Save your VPN’s configuration. Once you’ve finished entering your VPN’s information, do the following:

- Windows — Click Save at the bottom of the page.

- Mac — Click Create, finish configuring your VPN as per your VPN’s instructions, and click Apply

- iPhone — Tap Done in the top-right corner of the screen.

- Android — Tap SAVE.

-

6

Connect to the VPN. Again, this will vary depending on your platform:

- Windows — Select the VPN on the «VPN» page, click Connect below it, and enter any requested details.

- Mac — Select the VPN, then click Connect and enter any requested details.

- iPhone — Tap the white switch to the right of the VPN’s name, then enter any requested information if prompted.

- Android — Select your VPN’s name on the VPN page, tap CONNECT, and enter any requested details.

-

7

Browse unrestricted. Once you’re connected to the VPN, you should be able to use any online service without being restricted.

Advertisement

-

1

Understand how to use UltraSurf. UltraSurf is a program that requires no installation, meaning you may be able to use it on heavily restricted computers. When you open UltraSurf, it connects to the closest available proxy using your computer’s default browser and then it opens an incognito (or private) window in that browser. You can then use the browser to visit blocked or restricted sites.

- Unfortunately, UltraSurf is only available on Windows computers.

-

2

-

3

Click Download Now. It’s a blue button in the upper-left corner of the page. Doing so prompts UltraSurf to begin downloading onto your computer.

- UltraSurf will download in a ZIP folder.

-

4

Extract the UltraSurf ZIP folder. To do so:

- Double-click the ZIP folder.

- Click the Extract tab.

- Click Extract all

- Click Extract

-

5

Open UltraSurf. Double-click the u1704 icon in the extracted folder. UltraSurf will begin running immediately.

- If you downloaded UltraSurf onto a flash drive, first plug the flash drive into the restricted computer and open it.

-

6

Wait for your default web browser to open. UltraSurf will take a few seconds to find and connect to an optimal proxy server that isn’t blocked on your network.

-

7

Browse unrestricted. Once the browser window opens, you can use it to search for restricted content or view blocked sites.

Advertisement

-

1

Open a web browser. Click or double-click the app icon for whatever your library computer’s default Internet browser is.

-

2

Go to a proxy site. There are countless free proxy sites available for you, but some popular ones include the following:

- ProxFree — https://www.proxfree.com/

- HideMe — https://hide.me/en/proxy/

- CroxyProxy — https://www.croxyproxy.com/

- In the event that your network has blocked access to all of the above proxies, type online proxy free into a search engine and then click through relevant results until you find an unblocked proxy.

-

3

Find and click the search bar. You’ll usually find the «URL» or «Website» text box in the middle of the page.

-

4

Enter a web address. Type the web address of a blocked site (e.g., «www.facebook.com») into the text box.

- Most proxies don’t support keyword searching in the search bar, though you can go to a standard search engine (e.g., Google) inside of the proxy and then search for keywords from there.

-

5

Press ↵ Enter. Doing so will prompt the proxy to begin loading your website.

- Since proxies don’t use direct paths from your computer to a server, this may take a few seconds longer than usual.

-

6

Browse unrestricted. Using the proxy’s tab, you should be able to access any previously blocked websites. Keep in mind that you’ll need to stay within the proxy’s tab to do this; opening a new tab or browser window and attempting to access blocked content from there will result in failure.

Advertisement

-

1

Make sure that your carrier allows tethering. «Tethering» refers to the ability to use your smartphone’s cellular data as a Wi-Fi connection on a computer. Not all carriers allow this feature, though many carriers will unlock tethering on your smartphone upon request (and, in some cases, a small fee).

- The easiest way to ensure that your smartphone allows tethering is by calling your carrier and asking.

-

2

Turn off your smartphone’s Wi-Fi. To do so:

-

3

Plug your smartphone’s charger into the computer. The rectangular USB 3.0 side of your smartphone’s charger should plug into one of the USB ports on your computer.

- If you’re using a Mac computer that has Thunderbolt 3 (USB-C) connectors, you’ll need a USB 3.0 to USB-C adapter in order to connect your charger cable to your Mac.

-

4

Attach your smartphone to the charger cable. Plug the other end of the charger cable into the bottom of your iPhone or Android.

-

5

Enable hotspot tethering for your smartphone. This will vary depending on whether you’re using an iPhone or an Android:

-

6

Select your smartphone as the Internet connection. On most computers, your smartphone’s connection will immediately be prioritized due to its Ethernet standing; if not, click the «Wi-Fi»

(Windows) or

(Mac) icon and then select your phone’s name.

- Unlike wireless tethering, you won’t have to input your tethering password (listed in the tethering menu) to connect to your phone.

-

7

Browse unrestricted. Since you’re connected to a cellular network and not the Internet in your current location, you should be able to bypass any restrictions in this way.

- Keep in mind that tethering consumes a large amount of cellular data, meaning that you may incur charges on your bill if you download files, stream video, or browse for too long.

Advertisement

Add New Question

-

Question

Will any of this work on a Chromebook?

None of them work. They’re all blocked if you’re on a Chromebook.

-

Question

How do I bypass a school firewall/block without a VPN app on a phone?

A VPN is really the only option from this list that works for phones (besides proxies, which most university IT depts. will already have blocked).

-

Question

Will the last method work for my personal laptop that I bring to school?

It should. If not, try downloading a VPN/proxy extension.

See more answers

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

Some computers block file downloads at a system level. If your restricted computer blocks certain file types, using a proxy will not let you download the files in question.

-

If you’re able to install programs on the computer from which you want to be able to bypass firewall or Internet restrictions, you can install TeamViewer on both the current computer and your computer at home to be able to access your home computer’s desktop. While slow, this method will allow you to use your home computer’s Wi-Fi and browsers.

-

Typing in «https» rather than «http» at the beginning of a website’s address (e.g., «https://www.URLHERE.com») is enough to access some blocked websites. Keep in mind that not all websites support secure connections, and some filtering programs can filter secure websites.

Thanks for submitting a tip for review!

Advertisement

-

Schools in particular are known for physically monitoring your on-screen content. If this is the case for your computer, bypassing restrictions won’t matter when the computers’ administrator(s) shut down your session.

-

Many schools and other organizations employ logging of all network data. Your organization’s IT department will be able to track this activity, which means that your computer activity might be recorded.

-

In certain regions (such as the UK and Singapore), bypassing firewalls and Internet restrictions is illegal and can result in jail time.

Advertisement

About This Article

Article SummaryX

1. Search for a web-based proxy.

2. Go to the proxy’s website.

3. Enter the URL you want to visit.

4. Press Enter or Return to browse.

Did this summary help you?

Thanks to all authors for creating a page that has been read 2,272,024 times.

Is this article up to date?

Знание того, как обойти заблокированные веб-сайты в школе, является ценным приобретением среди учащихся. Хотя свобода делать все, что пожелаешь, заманчива, абсолютно ли это безопасно?

ПРОКРУТИТЕ, ЧТОБЫ ПРОДОЛЖИТЬ С СОДЕРЖАНИЕМ

Читайте дальше, мы расскажем, как обойти школьный брандмауэр, и перечислим некоторые веские причины, по которым вы, возможно, не захотите этого делать.

Используйте эти методы на свой страх и риск. Школьные брандмауэры установлены не просто так, поэтому вам следует соблюдать правила, установленные вашими сетевыми администраторами.

Как обойти школьный брандмауэр

Есть несколько уловок, которые можно использовать, чтобы обойти школьные ограничения. Это зависит от того, как работает брандмауэр; некоторые могут отслеживать то, что вы вводите в адресную строку, а другие будут активно отслеживать трафик. Итак, попробуйте и посмотрите, какой из них работает лучше всего.

1. Используйте прокси-сайт, чтобы обойти школьные ограничения

Изображение предоставлено: Milesjpool/Викисклад

Прокси-сайты — это сервисы, которые обрабатывают ваши запросы за вас. Эти серверы удобны, когда вы пытаетесь обойти брандмауэр, поскольку прокси-сервер берет на себя всю работу по серфингу за вас.

Если ваше учреждение заблокирует веб-сайт игры, оно, скорее всего, будет искать, когда вы вводите URL-адрес в адресную строку. Веб-прокси-сервер обходит эту проблему, поскольку вы не посещаете веб-сайт игры; вы переходите на страницу прокси и просите его вместо этого перейти на эту страницу. Затем он показывает вам все, что есть на веб-сайте игры, в то время как ваш школьный брандмауэр видит только URL-адрес прокси-сервера.

Например, если вы хотите бесплатно поиграть в Minecraft в своем браузере, возможно, ваша школа уже заблокировала домен minecraft.net. Таким образом, когда вы пытаетесь играть в нее, брандмауэр обнаруживает, что вы посещаете веб-сайт Minecraft, и останавливает вас.

Однако если вы заходите на сайт через прокси-сервер, брандмауэр не увидит трафик с сайта Minecraft. Вместо этого он будет видеть только данные вашего прокси-сервера, который отправляет вам данные с веб-сайта Minecraft!

Самое приятное то, что вам не нужно использовать или устанавливать специальное программное обеспечение для его использования. Если компьютеры вашей школы не любят, когда вы устанавливаете на них программы, использование прокси-сервера в браузере позволит легко обойти это ограничение.

Если вы планируете использовать бесплатный веб-прокси, будьте осторожны. Существует множество причин, по которым вам следует избегать бесплатных прокси-серверов, поэтому имейте их в виду, если хотите попробовать бесплатный прокси-сайт.

Альтернативно, службы VPN, такие как ExpressVPN, предлагают специальную прокси-службу SOCKS5, которую вы можете использовать, чтобы обойти брандмауэр. «SOCKS5» звучит сложно, но это всего лишь название новейшей технологии прокси-серверов. Он должен работать так же, как и любой другой прокси-сервис.

2. Используйте VPN для шифрования вашего трафика.

Изображение предоставлено: vaeenma/ДепозитФотографии

С другой стороны, VPN позволяют вам обойти школьные брандмауэры, шифруя ваш трафик. Прокси-серверы обходят ограничения, предоставляя вам запрещенный веб-сайт через белый список, но VPN защищает вас, не позволяя брандмауэру видеть ваш просмотр.

Это достигается за счет шифрования всей информации, которую ваш компьютер собирается отправить, чтобы посторонние глаза не могли увидеть то, что вы отправляете. Затем компьютер отправляет эти зашифрованные данные на VPN-сервер, который расшифровывает ваши данные, считывает, куда вы хотите попасть, и отправляет туда. Он передает свой трафик обратно в зашифрованном виде, минуя брандмауэр.

VPN хороши не только для обхода школьных межсетевых экранов. У вас могут быть свои причины использовать VPN, но помните, что большинство его преимуществ могут повлиять на вашу жизнь за пределами школы.

Если вы не уверены, какой VPN использовать, почему бы не сэкономить немного денег и не приобрестиExpressVPN со скидкой 49 процентов? Это один из наших любимых VPN-сервисов для новичков, который не экономит на вашей конфиденциальности.

3. Введите IP-адрес веб-сайта.

Когда вы вводите имя веб-сайта в браузер, оно преобразуется в IP-адрес. Это происходит потому, что компьютеры понятия не имеют, что такое названия веб-сайтов; им приходится конвертировать их в IP-адрес с помощью сервера доменных имен (DNS).

Эти знания пригодятся, если брандмауэр ищет доменные имена, а не IP-адреса. Введя номер в адресную строку, вы можете посетить веб-страницу, не сообщая брандмауэру, что вы туда заходите.

К сожалению, неясно, каков IP-адрес каждого веб-сайта. К счастью, вы можете использоватьWhatIsMyIPAddressинструмент поиска, позволяющий легко найти эту информацию.

4. Используйте Google Translate в качестве импровизированного прокси-сервера

Как ни странно, Google Translate полезен как способ обойти брандмауэр. Чтобы использовать его, вам необходимо использовать функцию «Перевести страницу» Google Translate. Когда Google Translate переводит страницу, он загружает ее на сервер, переводит ее и отправляет вам результат.

Звучит знакомо? Так и должно быть — он выполняет ту же работу, что и прокси-сервер. Эта маленькая хитрость делает Google Translate незаметным выбором, если все прокси-сайты заблокированы.

5. Используйте свой смартфон в качестве точки доступа Wi-Fi.

Если вы не можете придумать, как сломать брандмауэр, попробуйте превратить свой смартфон в точку доступа Wi-Fi. Таким образом, вы сможете подключиться к Интернету, минуя сеть вашей школы.

Он съест сотовые данные вашего телефона, особенно если у вас нет безлимитного тарифного плана, но избавит от необходимости обхода школьного брандмауэра. Чтобы узнать больше, узнайте, как подключить мобильный интернет к ПК или ноутбуку.

Последствия обхода школьного брандмауэра

Как бы вы ни ненавидели школьный брандмауэр, у него есть веская причина. Это не только укрепляет идею о том, что школа является местом обучения, но также может защитить вас и школу от незаконного или вредоносного контента.

1. Ваша личная информация может быть украдена

Если вы используете прокси-сервер, ваш трафик проходит через сторонний сервер, чтобы достичь места назначения. Вопрос в том, насколько вы уверены в том, что хосты серверов не просматривают весь трафик, который вы отправляете?

Это одна из главных причин, почему безопаснее подождать, пока вы вернетесь домой. Когда вы пользуетесь бесплатными услугами, они часто бесплатны, потому что разработчики зарабатывают на вас каким-то другим способом. Это может быть связано с рекламой, или они могут собрать вашу личную информацию для продажи другим компаниям.

2. Вы можете заразиться вирусом

Хуже того, бесплатные сервисы могут быть не слишком строгими в отношении того, что вам показывают. Это может привести к тому, что ваш компьютер заразится опасным вирусом, который затем распространится на другие компьютеры в школе.

Вспышки вирусов в школах не являются чем-то необычным. В 2019 годуОб этом сообщает Itemlive.о том, как в государственных школах Линна на целую неделю отключился интернет из-за вируса. Прежде чем у вас появятся какие-либо идеи, школа не закрылась на неделю; это была обычная школа, только без интернета, где можно было бы проводить время!

3. Вас могут отстранить или исключить

Весьма вероятно, что в вашем учреждении действует политика использования компьютеров. В них подробно описано, что вы можете и не можете с ними делать, а также чего ожидать, если вас поймают за выполнением указанных действий.

В этих условиях может быть указано, что в обход безопасности школа может запретить вам доступ к компьютерной сети, что означает, что вы больше не сможете использовать Интернет для обычного просмотра страниц. Хуже того, вы не сможете использовать их для учебы, а это огромный минус для вашей будущей работы!

4. Вы можете столкнуться с судебным иском

Хотя использование вышеуказанных методов не является противозаконным, с их помощью вы можете получить доступ к незаконному контенту. Если вас поймают на доступе к незаконному контенту, школа может принять решение передать информацию властям. Если это произойдет, вы столкнетесь с юридическими последствиями за свои действия.

Обходные пути, не обходящие брандмауэр

Конечно, есть способы выполнять определенные действия, не нарушая школьных ограничений. Это более безопасные (а иногда и поддерживаемые школой!) способы использования Интернета без вышеперечисленных проблем.

Общение с Google Документами

Надеемся, ваша школа позволяет вам использовать Документы Google для работы. В Документах Google также есть функция чата, которая позволяет вам сотрудничать с другими людьми над одним и тем же документом.

Конечно, хотя вы можете использовать функцию чата, чтобы поговорить о продуктивных вещах, таких как домашнее задание и учеба, вы всегда можете использовать его как службу импровизированного обмена сообщениями. Кто знает — может быть, вы сможете выполнять домашнее задание в документе, пока общаетесь!

Играйте в образовательные игры

Хотя они могут быть не такими увлекательными, как Fortnite, образовательные игры — хороший выбор. Если учитель заметит, что вы играете во что-то, что помогает вам учиться, зачем ему вас останавливать?

Вы всегда можете поиграть в игры с набором текста, если не можете найти игры, которые научат вас тому, чему вы хотите научиться. Это помогает улучшить количество слов в минуту, что очень удобно в эпоху цифровых технологий. Например,10 быстрых пальцевигра ставит вас в гонку с другими людьми, чтобы набрать отрывок.

Получите полезный навык

Если вам скучно и ни один игровой сайт не работает, почему бы не потратить время на изучение нового крутого навыка? Например, существует множество сайтов с бесплатными онлайн-курсами по компьютерному программированию, так что вы можете научиться программировать во время простоя.

Эти веб-сайты не только продуктивны, но и ваш учитель наверняка не одобрит ваше обучение в свободное время!

Эффективное использование технологий в школе

Образовательные учреждения не устанавливают брандмауэры, чтобы вас раздражать. Эти брандмауэры способствуют обучению и защищают вас от опасного и незаконного контента.

Конечно, обойти их не невозможно; однако, учитывая потенциальные последствия и доступные альтернативы, вы должны спросить себя, стоит ли оно того.

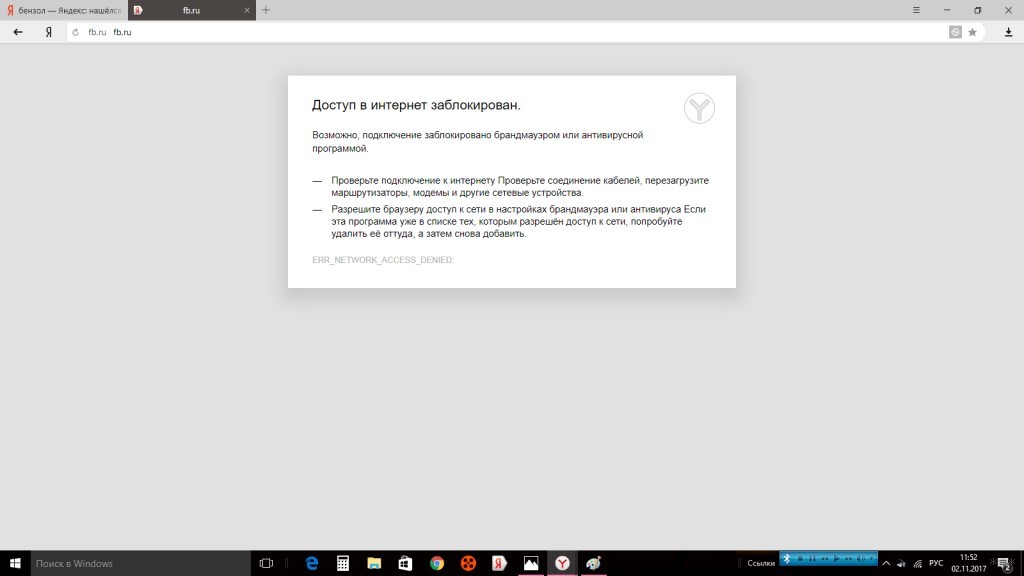

Отсутствие доступа к интернету может быть из-за разных причин. Чаще всего это происходит из-за повреждения кабеля или поломки роутера, а также из-за просрочки обязательного платежа.

Однако, иногда интернет может быть отключен самой операционной системой Windows с помощью внутренней программы под названием Брандмауэр. Но что представляет собой приложение? Что делать, если Брандмауэр блокирует доступ в интернет? Почему так происходит? Ниже мы в деталях рассмотрим все эти вопросы.

Содержание

- Общая информация

- Настройка и отключение

- Отключение файрвола

- Настройка исключений

- Сброс настроек

- Заключение

- Задать вопрос автору статьи

Общая информация

Брандмауэр Защитника Windows (сетевой экран, файрвол) – это специальное приложение, которое занимается фильтрацией всего трафика, который поступает на компьютер. Фильтрация при этом осуществляется на основании специальных правил, которые задаются пользователем или самой программой.

Главной функцией файрвола является защита компьютера от неправомерного доступа со стороны третьих лиц. Сетевой экран может устанавливаться отдельно в виде вспомогательной утилиты под управлением пользователя.

В операционной системе Windows существует свой собственный сетевой экран, который выполняет фильтрацию трафика без ведома пользователя. В большинстве случаев фильтрация проходит адекватно, а человек при работе с интернетом не ощущает никаких проблем.

Однако, иногда файрвол может «взбеситься», что приводит к блокировке доступа к сети. Почему Брандмауэр блокирует интернет:

- С вашего ПК идет большое количество исходящего трафика, который похож на спам (обычно это происходит при заражении шпионскими программами, которые используют ресурсы компьютера для совершения внешних действий без ведома пользователя).

- Из-за серьезного сбоя программного обеспечения, что приводит к неадекватной работе всех автономных программ ОС Windows (в том числе – к сбою файрвола).

- При установке некоторых антивирусных программ (алгоритмы некоторых антивирусов весьма похожи на вирусную активность, поэтому экран делает блокировку).

- После очистки компьютера от вирусов (иногда после очистки на ПК остаются остатки вирусных программ, которые сами по себе не представляют опасности, но которые не пропускает фильтр файрвола).

- Загрузка некоторых обновлений, что приводит к изменению настроек защиты (подобный сценарий на практике встречается достаточно редко).

- После установки внешних программ, которые являются потенциально опасными или шпионскими.

Что делать, если подключение заблокировано Брандмауэром или антивирусным ПО? Об этом следующее видео:

Настройка и отключение

Что делать, если Брандмауэр блокирует доступ к интернету? Его рекомендуется отключить вручную. Ниже мы рассмотрим основные сценарии отключения.

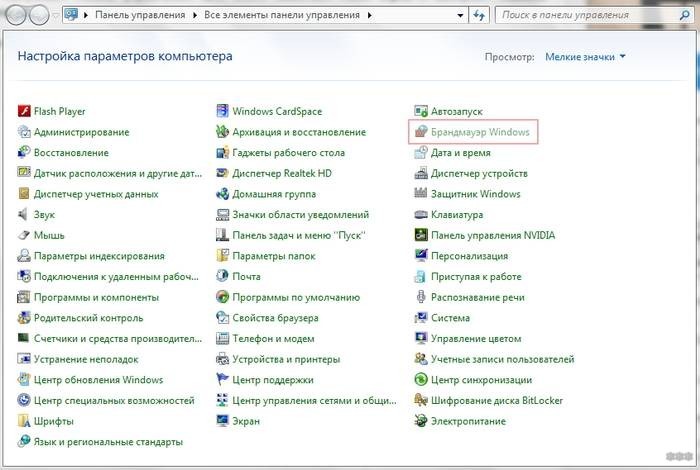

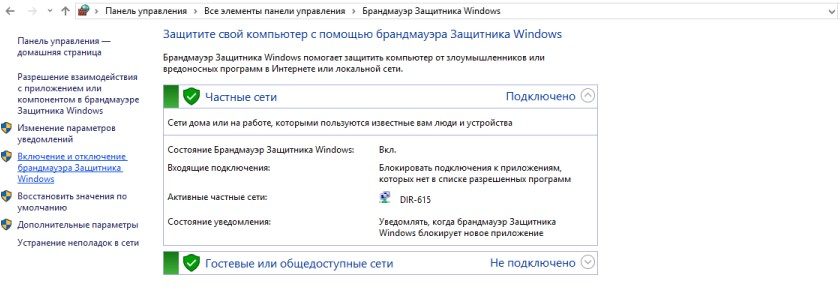

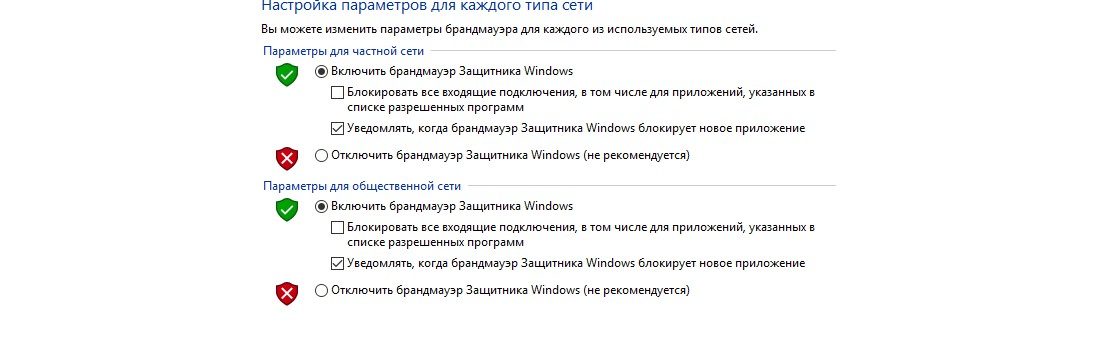

Отключение файрвола

Чтобы снять блокировку Брандмауэра с интернета, можно отключить сетевой экран вручную. Делается это так:

- Зайдите в меню Пуск и выберите пункт «Панель управления».

- Выберите пункт «Мелкие значки» и вариант «Брандмауэр…».

- В открывшемся меню ознакомьтесь с текущей активностью сетевого экрана, а для отключения выберите строку «Включение и отключение…».

- Выберите оба пункта «Отключить…» как для домашних, так и для общественных сетей. Подтвердите свой выбор и сохраните настройки.

Настройка исключений

Иногда бывает так, что Брандмауэр заблокировал не сам доступ к интернету, а лишь программу для работы с ним (например, браузер). Как разблокировать доступ в таком случае? Нужно добавить браузер в список исключений Защитника Windows.

Этот сценарий лучше, по сравнению с полным отключением. Ведь файрвол может блокировать действительно вредоносный контент.

Настройка исключений делается так:

- Откройте меню для работы с файрволом (Пуск -> Панель управления -> Брандмауэр).

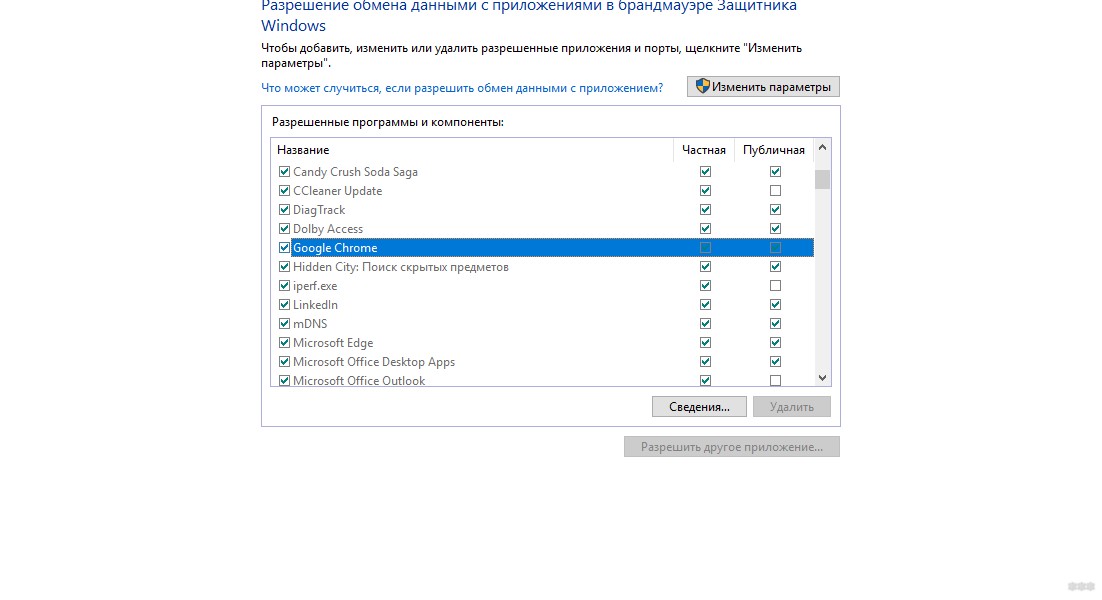

- Выберите строку «Разрешение взаимодействия…».

- В открывшемся меню в списке найдите свой основной браузер, поставьте рядом с ним галочку, а также две дополнительных галочки в столбцах сетей «Частная» и «Публичная».

- Для подтверждения настроек нажмите кнопку «Ок».

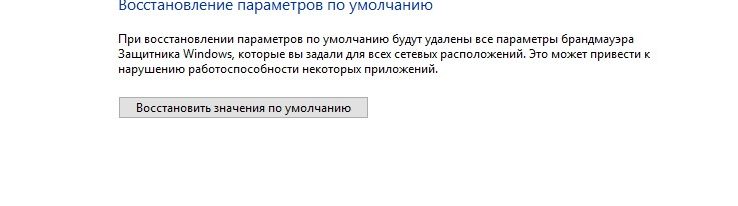

Сброс настроек

Бывает иногда так, что при осуществлении настроек вы сделали что-то не так или перемудрили с ними. В такой ситуации надо восстановить стандартные настройки. Для этого нужно открыть меню для работы с сетевым экраном (Пуск -> Панель управления -> Брандмауэр). Потом следует выбрать строку «Восстановить значения по умолчанию», подтвердить свой выбор и выполнить перезагрузку операционной системы для вступления изменений в силу.

Еще одна статья по теме на нашем портале тут.

Заключение

Подведем итоги. Сетевой экран может блокировать доступ к сети по разным причинам. Основные сценарии – заражение компьютера пользователя вирусом или шпионской программой, установка некоторых антивирусов, обновление операционной системы Windows и другое.

Чтобы восстановить доступ, необходимо вручную отключить Брандмауэр Защитника Windows. Сделать это можно с помощью меню для работы с сетевым экраном. Лучшим вариантом будет не полное отключение программы (поскольку файрвол может фильтровать и по-настоящему вредные утилиты), а добавление ПО в список исключений.