Операционная система Windows является одной из самых популярных в мире, но при этом она также является одной из самых уязвимых к различным видам кибератак и вредоносного программного обеспечения. Для обеспечения безопасности Windows разработчики компании Microsoft регулярно выпускают обновления и исправления, улучшают антивирусную защиту и внедряют новые технологии.

Преимущество Windows в области безопасности заключается в ее системе многоуровневой защиты. Операционная система предоставляет различные встроенные инструменты и механизмы, такие как автоматическое обновление, межсетевой экран и антивирусная защита. Кроме того, Windows имеет встроенную антивирусную программу Windows Defender, которая может обнаруживать и блокировать вредоносные программы.

Windows также отличается своей способностью реагировать на угрозы и атаки в реальном времени. Благодаря бесперебойному обновлению и активному мониторингу уязвимостей, операционная система Windows может быстро распознать новые виды угроз и принять соответствующие меры по их нейтрализации.

Помимо этого, компания Microsoft активно сотрудничает с кибербезопасными организациями и специалистами по информационной безопасности, что позволяет оперативно реагировать на новые угрозы и пытаться предотвращать их воздействие с помощью оптимизации и улучшения системы безопасности Windows.

Таким образом, безопасность операционной системы Windows обеспечивается путем постоянного совершенствования и развития ее защитных механизмов. Но в то же время пользователи также должны самостоятельно заботиться о безопасности своих компьютеров, соблюдая правила использования операционной системы и устанавливая антивирусное программное обеспечение.

Содержание

- Обеспечение безопасности операционной системы Windows

- Как обеспечивается безопасность операционной системы Windows

- Чем отличается безопасность операционной системы Windows

Обеспечение безопасности операционной системы Windows

Операционная система Windows обладает различными механизмами и технологиями для обеспечения безопасности пользовательской информации и предотвращения несанкционированного доступа. В этом разделе мы рассмотрим основные способы, которыми Windows обеспечивает безопасность.

1. Аутентификация и авторизация

Windows предоставляет механизмы аутентификации, такие как пароли и биометрические данные, которые позволяют пользователю подтвердить свою личность перед получением доступа к системе. После успешной аутентификации операционная система производит авторизацию, определяя, какие действия и ресурсы доступны пользователю.

2. Базовый защищенный режим

Windows имеет встроенный механизм защиты от неполадок в работе системы и злоумышленников. Он включает функции, такие как гостевой аккаунт с ограниченными правами, разделение пользователей на различные уровни доступа и т. д. Эти механизмы помогают предотвратить различные атаки и сохранить целостность операционной системы.

3. Пользовательский контроль учетных записей

Windows имеет функцию контроля учетных записей, которая предлагает возможность ограничивать права доступа различных пользователей к системным ресурсам. Пользователи могут определить, какие приложения и процессы имеют право на выполнение с помощью таких функций, как система предупреждений UAC (User Account Control) и уровни разрешений.

4. Обновления и патчи

Microsoft регулярно предоставляет обновления и патчи для операционной системы Windows, чтобы исправлять уязвимости и ошибки, которые могут быть использованы злоумышленниками. Обновления безопасности помогают обеспечить защиту от новых угроз и препятствуют потенциальным атакам.

5. Антивирусная защита

Windows позволяет установить антивирусные программы сторонних разработчиков или использовать встроенное средство Windows Defender для обнаружения и блокировки вредоносных программ. Антивирусная защита помогает предотвратить вирусы, трояны и другие вредоносные программы от заражения системы.

Это лишь небольшая часть механизмов и технологий, которые Windows предлагает для обеспечения безопасности операционной системы. Важно следить за обновлениями и выполнять регулярную проверку на наличие вредоносных программ, чтобы обеспечить безопасную работу вашей системы.

Как обеспечивается безопасность операционной системы Windows

Безопасность операционной системы Windows обеспечивается с помощью различных механизмов и методов, которые предотвращают несанкционированный доступ к системе и защищают данные пользователей. Вот основные принципы, на которых строится безопасность Windows:

1. Аутентификация и авторизация

Windows использует систему учетных записей пользователей и групп для аутентификации и авторизации пользователей. Это позволяет контролировать доступ к различным ресурсам системы в зависимости от прав доступа пользователя.

2. Права доступа

Windows применяет механизмы прав доступа (permissions), которые определяют, какие пользователи и группы имеют доступ к файлам, папкам и другим объектам системы. Это позволяет ограничить доступ только уполномоченным пользователям и гарантирует конфиденциальность данных.

3. Защита от вредоносного ПО

Windows включает в себя встроенные средства защиты от вредоносного программного обеспечения (антивирусные программы, межсетевой экран и т.д.), которые помогают обнаруживать и блокировать угрозы безопасности.

4. Обновления безопасности

Microsoft регулярно выпускает обновления безопасности для операционной системы Windows, включающие исправления уязвимостей и добавление новых функций безопасности. Рекомендуется устанавливать эти обновления, чтобы защитить систему от известных угроз.

5. Журналирование и мониторинг

Windows позволяет вести журналы событий, которые записывают информацию о важных событиях и действиях в системе. Это позволяет отслеживать подозрительную активность и устранять проблемы безопасности.

6. Сетевая безопасность

Windows предоставляет средства для обеспечения безопасности сети, включая межсетевые экраны, протоколы шифрования и т.д. Это помогает защитить систему от атак извне и предотвратить несанкционированный доступ к ресурсам сети.

Соблюдение этих принципов безопасности и использование дополнительных мер защиты позволяют обеспечить высокий уровень безопасности операционной системы Windows.

Чем отличается безопасность операционной системы Windows

Безопасность операционной системы Windows отличается от других систем и предлагает ряд важных механизмов для обеспечения защиты пользовательских данных и системных ресурсов. Ниже приведены основные преимущества и отличия безопасности Windows:

Многоуровневая архитектура

Операционная система Windows имеет многоуровневую архитектуру, которая помогает обеспечить безопасность от различных угроз. Она включает ядро операционной системы, драйверы устройств, пользовательские приложения и множество других компонентов. Каждый уровень имеет свои механизмы и политики безопасности, что позволяет лучше контролировать доступ пользователей и приложений к системным ресурсам.

Аутентификация и авторизация

Windows предоставляет различные методы аутентификации и авторизации для обеспечения безопасного доступа к системе и защиты данных. Пользователи могут использовать пароли, PIN-коды, отпечатки пальцев или лица для входа в систему. Кроме того, система может контролировать доступ к файлам, папкам и приложениям, применяя права доступа и политики безопасности.

Встроенные механизмы защиты

Windows включает встроенные механизмы защиты от различных угроз, таких как вирусы, вредоносные программы и кибератаки. Операционная система поставляется с антивирусным программным обеспечением Windows Defender, которое может автоматически сканировать систему и блокировать вредоносные файлы. Кроме того, Windows имеет механизмы для защиты от сетевых атак и возможность обновления системы через Windows Update для получения последних исправлений безопасности.

Обратная совместимость и поддержка

Windows является одной из наиболее популярных операционных систем и обладает обширной обратной совместимостью с различными программами и устройствами. Это позволяет пользователям использовать разнообразные программы и оборудование, которые соответствуют их потребностям, но при этом сохранять высокий уровень безопасности и защиты. Кроме того, Microsoft предоставляет постоянную поддержку и выпускает регулярные обновления для операционной системы Windows, включая исправления уязвимостей и добавление новых функций безопасности.

Таким образом, безопасность операционной системы Windows отличается своей многоуровневой архитектурой, механизмами аутентификации и авторизации, встроенными механизмами защиты и обратной совместимостью с обширным диапазоном программ и устройств. Эти особенности делают Windows одной из самых надежных и безопасных операционных систем для пользователей и предприятий.

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

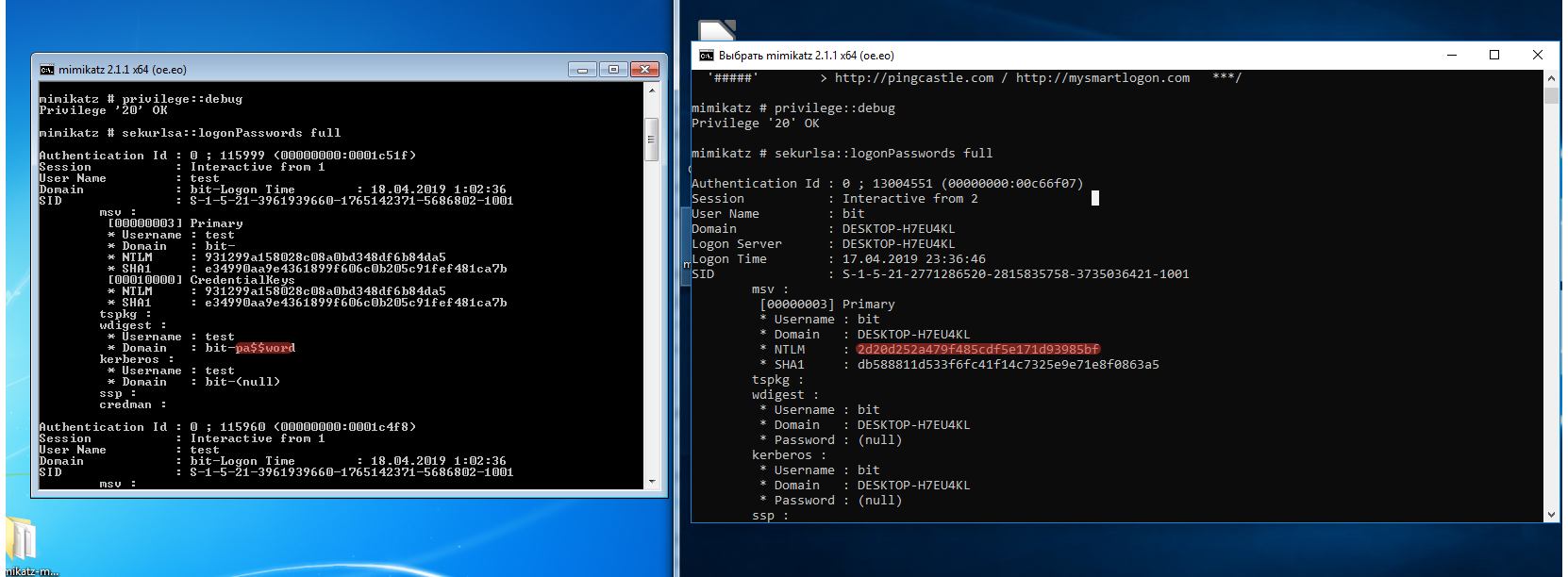

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

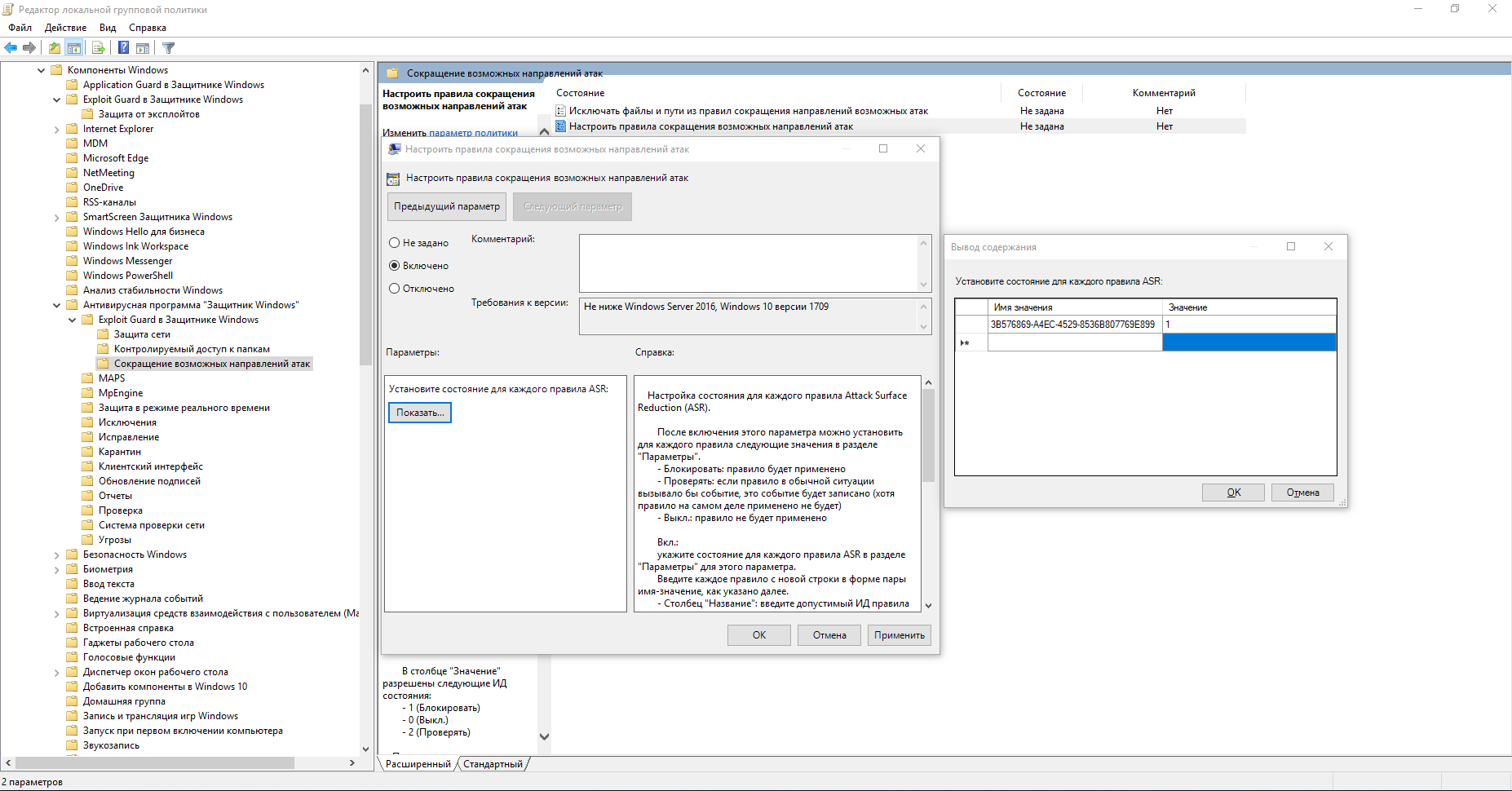

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

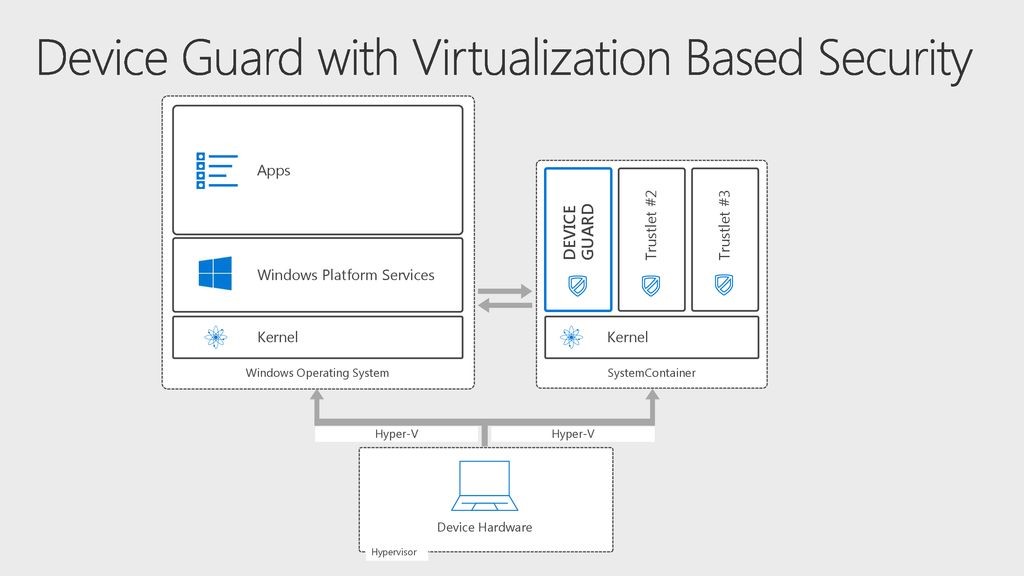

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

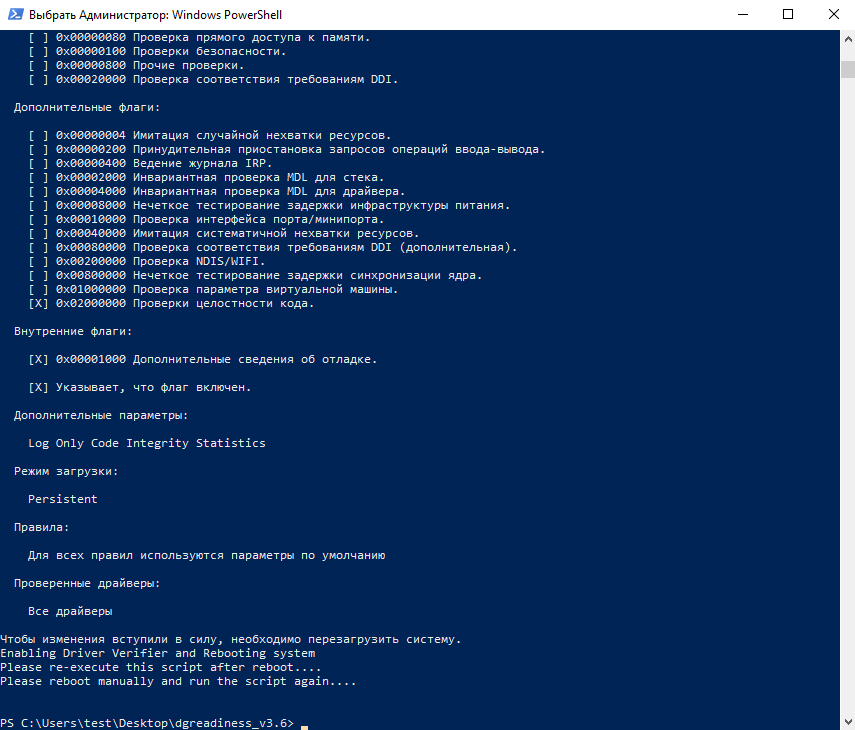

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

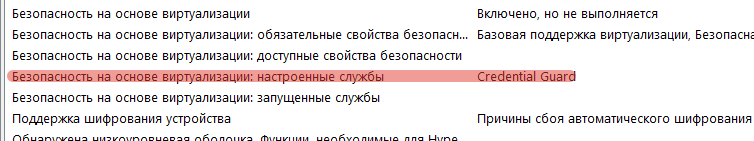

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

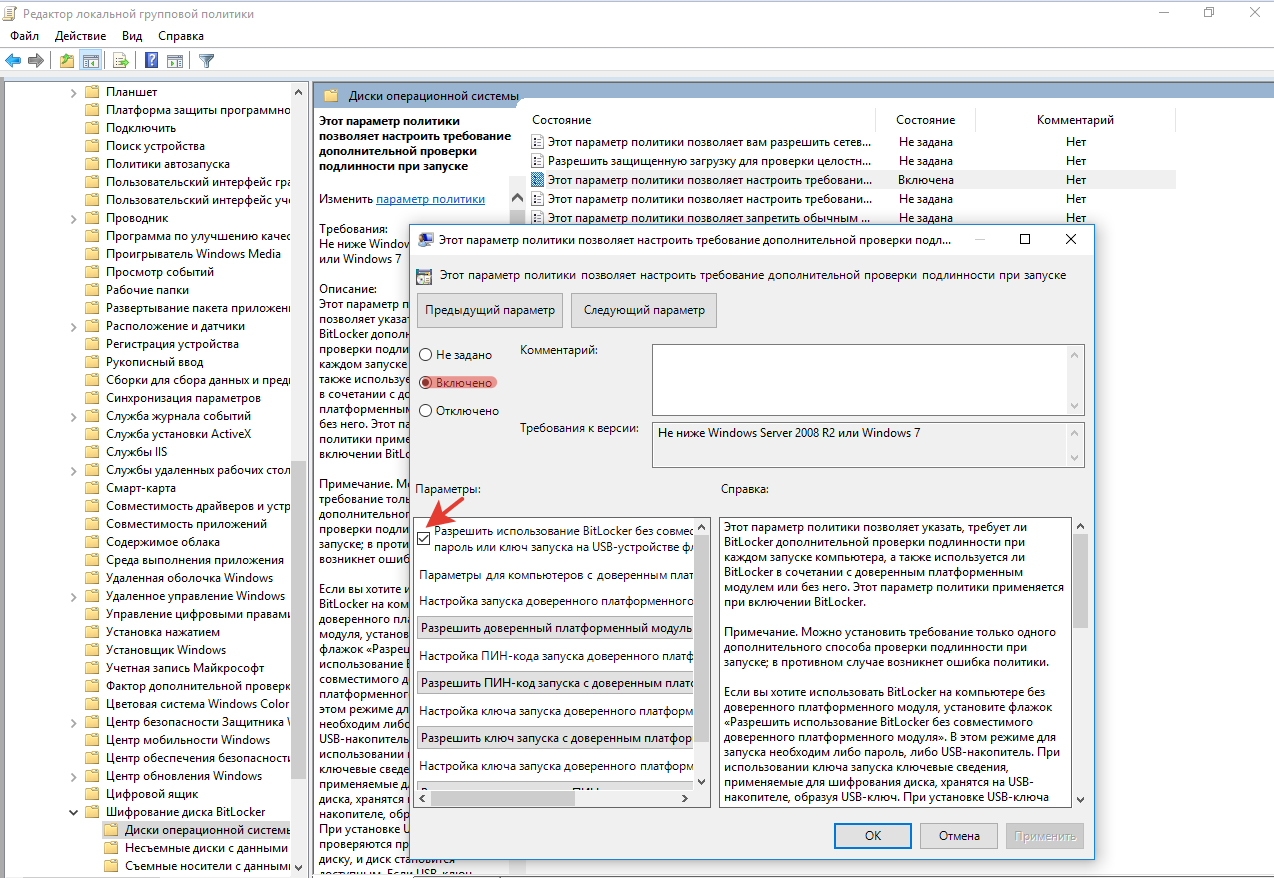

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.

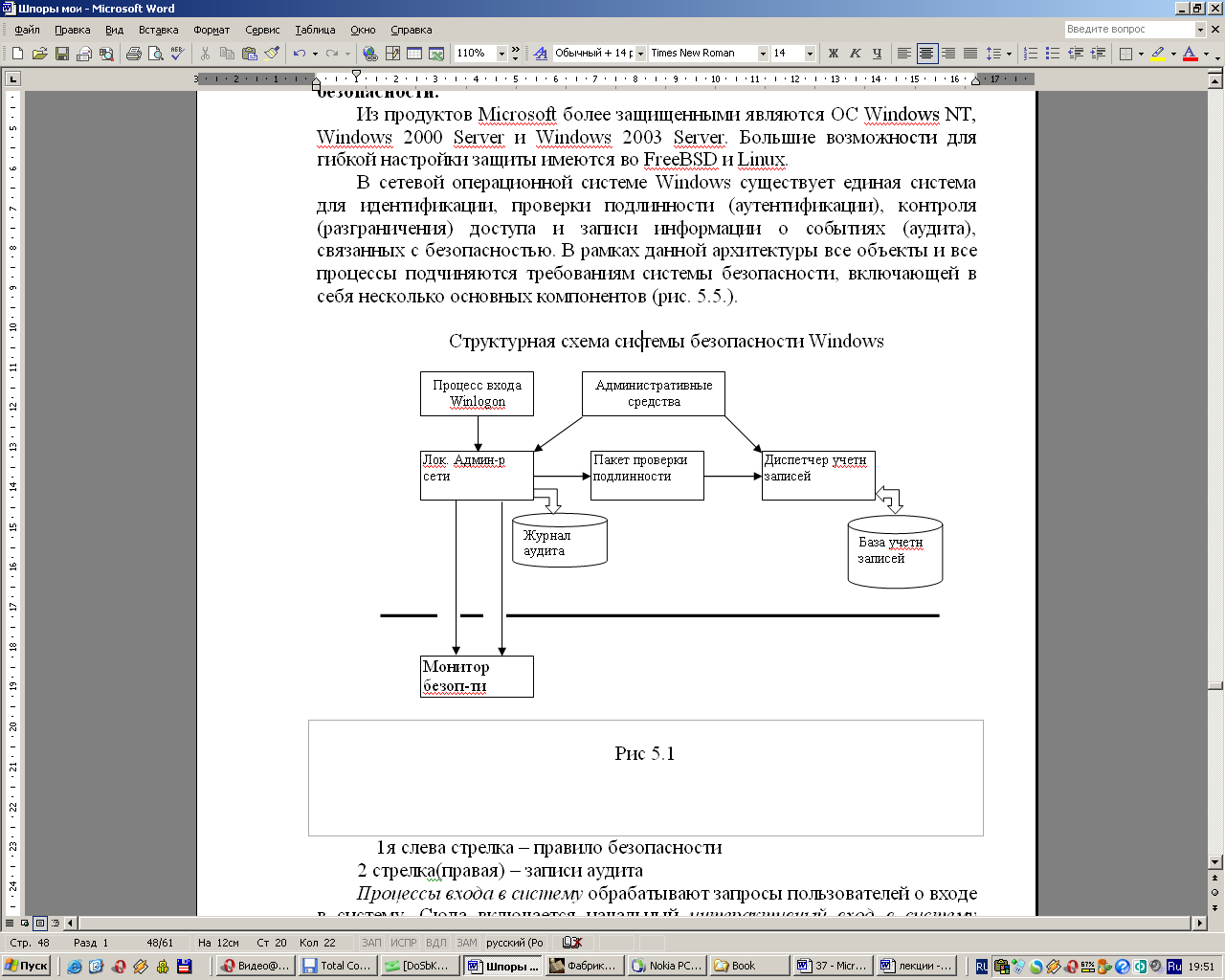

Из продуктов

Microsoft более защищенными являются ОС

Windows NT, Windows 2000 Server и Windows 2003 Server. Большие

возможности для гибкой настройки защиты

имеются во FreeBSD и Linux.

В

сетевой операционной системе Windows

существует единая система для

идентификации, проверки подлинности

(аутентификации), контроля (разграничения)

доступа и записи информации о событиях

(аудита), связанных с безопасностью. В

рамках данной архитектуры все объекты

и все процессы подчиняются требованиям

системы безопасности, включающей в себя

несколько основных компонентов (рис.

5.5.).

Структурная схема

системы безопасности Windows

1я слева стрелка

– правило безопасности

2 стрелка(правая)

– записи аудита

Процессы

входа в систему

обрабатывают запросы пользователей о

входе в систему. Сюда включается начальный

интерактивный

вход в систему

через диалоговое окно входа пользователя

и процессы удаленного

входа,

открывающие доступ к серверу Windows

с удаленных компьютеров. Вход в систему

обязателен для работы с сервером или

рабочей станцией Windows

2000/2003.

Центральная

часть системы безопасности Windows

— Локальный

администратор безопасности

(Local

Security

Authority,

LSA)

— проверяет, есть ли у пользователя

необходимые полномочия для входа в

систему. Этот компонент создает маркеры

доступа, управляет локальными правилами

безопасности,

обеспечивает службы интерактивной

проверки подлинности, а также контролирует

правила аудита и записывает в журнал

аудита сообщения, полученные от

Монитора безопасности.

Диспетчер

учетных

записей

(Security

Account

Manager,

SAM)

поддерживает базу

данных учетных записей.

В ней хранятся все учетные записи

пользователей и групп. Эта база является

частью реестра операционной системы и

недоступна обычным пользователям в

ходе нормальной работы, обеспечивает

службы подтверждения подлинности

пользователя, используемые администратором

локальной безопасности.

Монитор

безопасности

(Security

Reference

Monitor,

SRM)

проверяет, имеет ли пользователь

достаточные права для доступа к объекту.

Он работает в режиме ядра. Компоненты

ядра и пользовательские процессы

обращаются к Монитору безопасности,

чтобы выяснить, имеют ли право пользователи

и процессы получить доступ к объекту.

SRM

хранит в себе весь код, ответственный

за подтверждение доступа, и это

единственная копия данного кода для

любой системы Windows.

Благодаря этому все проверки выполняются

одинаково для всех объектов в системе.

Журнал

аудита

(Security

log)

содержит записи о событиях, связанных

с работой системы безопасности. Сюда

заноситься информация о входах

пользователей, изменениях в базе учетных

записи и системной политике, событиях

доступа пользователей к секретам файлам.

Пакет

проверки подлинности

(Authentication

package)

проверяет

подлинность

пользователя. Windows

по умолчанию использует текст проверки

подлинности MSV1_0,

но эта операционная система может

поддерживать несколько таких пакетов,

выполненных как динамические библиотеки

DLL.

Таким образом независимые поставщики

программного обеспечения могут включать

в Windows

свои модули проверки подлинности.

В

рамках архитектуры системы безопасности

Windows

реализованы новые подходы к проверке

подлинности пользователя и защиты

данных:

1 полное

интегрирование с активным каталогом

Windows

— для обеспечения масштабируемого

управления учетными записями в больших

доменах с гибким контролем доступа и

распределением административных

полномочий;

2

протокол проверки подлинности Kerberos

версии 5 —стандарт безопасности для

Internet,

реализуемый как основной протокол

проверки подлинности сетевого входа;

3 усиленная проверка

подлинности с применением сертификатов,

основанных на открытых ключах;

4

безопасные сетевые каналы, основанные

на стандарте SSL;

5 файловая система

с шифрованием.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Безопасность Windows — это встроенная служба Windows 10, которая предлагает удобный интерфейс и инструменты для управления общими функциями безопасности операционной системы. Сюда относится «Защитник Windows», который предлагает защиту компьютера в реальном времени от вирусов и других вредоносных программ.

В этом руководстве мы расскажем, как начать работу с настройками безопасности Windows 10 и выполнять повседневные задачи с помощью встроенного антивируса, чтобы защитить свой компьютер от вредоносных программ и хакеров.

Содержание

- Безопасность Windows и Windows Defender

- Обзор возможностей безопасности Windows 10

- Как проверить компьютер на наличие вредоносных программ

- Как просмотреть журнал защиты

- Как временно отключить антивирус Windows 10

- Как включить защиту от программ-вымогателей

- Как исключить файлы и папки для сканирования

- Как проверить защиту учётной записи

- Как управлять сетевой безопасностью с помощью брандмауэра

- Как защитить устройство от вредоносного кода

- Как включить изоляцию ядра в Windows Security

- Как просмотреть отчёт о работоспособности и производительности

- Как управлять родительским контролем и отслеживать устройства

- Настройка уведомлений безопасности Windows

Безопасность Windows и Windows Defender

Прежде чем углубиться в руководство, необходимо понять разницу между терминами «Защитник Windows» (он же Windows Defender) и «Безопасность Windows»:

- Безопасность Windows — это служба, которая предлагает единый интерфейс для просмотра состояния и управления функциями безопасности, такими как антивирус, брандмауэр, производительность и прочие.

- Защитник Windows — это встроенное ПО, которое в реальном времени предлагает защиту от вредоносных программ, вирусов, шпионского ПО, программ-вымогатели и так далее.

Установка стороннего антивируса автоматически отключает Защитника, но не влияет на работоспособность службы «Безопасность Windows». Точно так же отключение встроенного антивируса или брандмауэра, не приведёт к отключению «Безопасности Windows».

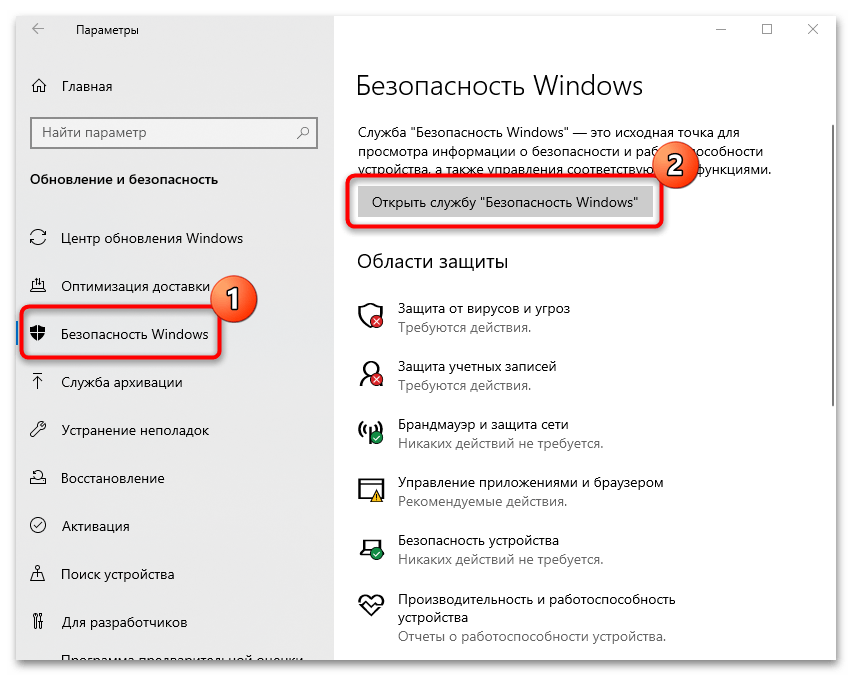

Обзор возможностей безопасности Windows 10

Безопасность Windows — это простое интуитивно понятное приложение. Вы можете открыть его из меню «Пуск» или дважды щёлкнув значок щита в области уведомлений на панели задач.

На домашней странице можно смотреть состояние безопасности всех функций защиты, доступных по умолчанию в Windows 10. Здесь же отображаются предупреждения обо всех действиях, которые необходимо предпринять для обеспечения безопасности вашего компьютера.

Значок щита в области уведомлений панели задач также может предупредить вас, когда необходимо выполнить действие. Если имеется более одного предупреждения, отображается только самое серьёзное предупреждение.

Безопасность Windows включает семь областей защиты, которыми вы можете управлять:

- Защита от вирусов и угроз — содержит настройки встроенного антивируса. Он позволяет отслеживать защиту от вредоносных программ, сканировать устройство на наличие угроз, запускать автономное сканирование, настраивать расширенную функцию защиты от программ-вымогателей.

- Защита учётных записей — позволяет настаивать защиту своей учётную запись в Windows 10.

- Брандмауэр и безопасность сети — позволяет отслеживать сетевые подключения и настраивать различные параметры встроенного брандмауэра.

- Управление приложениями и браузером — помогает защититься от вредоносного кода, скрытого в приложениях, файлах или сайтах.

- Безопасность устройства — содержит функции безопасности на уровне оборудования, такие как изоляция ядра для защиты компьютера от атак.

- Производительность и работоспособность устройства — отчёт о работоспособности вашего компьютера.

- Параметры для семьи — предлагает лёгкий доступ к управлению устройствами семьи с помощью учётной записи Microsoft.

Как проверить компьютер на наличие вредоносных программ

Windows 10 автоматически обновляет базы вредоносного ПО и регулярно сканирует устройство на наличие вредоносных программ. Но вы можете выполнять все эти проверки вручную.

Быстрая проверка на вирусы

Быстрое сканирование занимает меньше минуты и проверяет только те части системы, в которых наиболее вероятно могут скрываться вредоносные программы.

Чтобы запустить проверку на вирусы с помощью Microsoft Defender, выполните следующие действия:

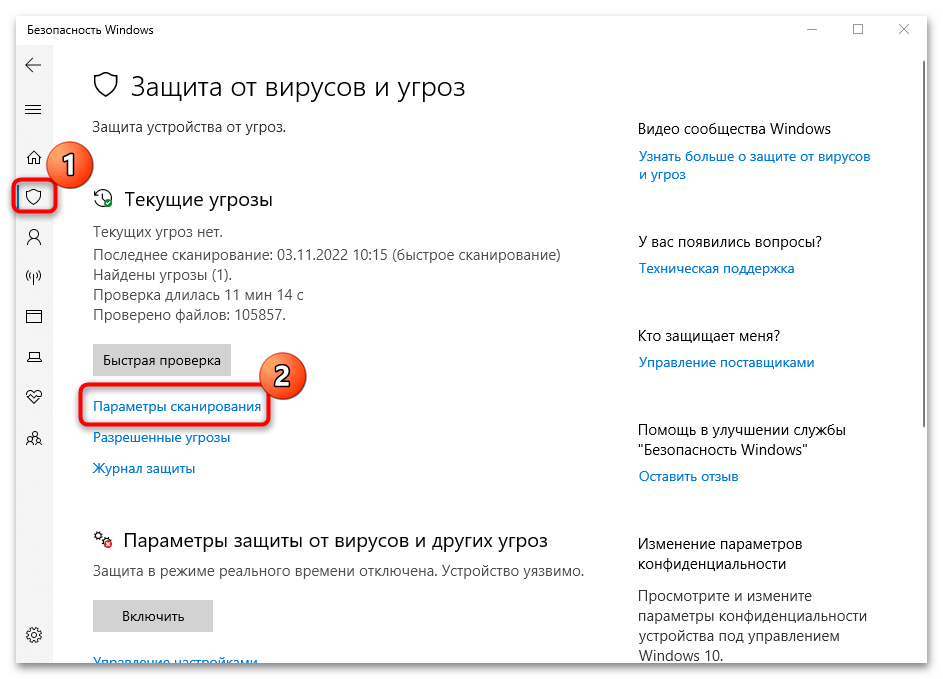

- Щёлкните Защита от вирусов и угроз.

- Нажмите кнопку Быстрая проверка.

После выполнения этих шагов начнётся сканирование системы, а в разделе «Текущие угрозы» будут показаны обнаруженные угрозы, а также время, необходимое для завершения сканирования, и количество просканированных файлов.

Если вы подозреваете, что на вашем компьютере есть вирус, попробуйте выполнить полное сканирование.

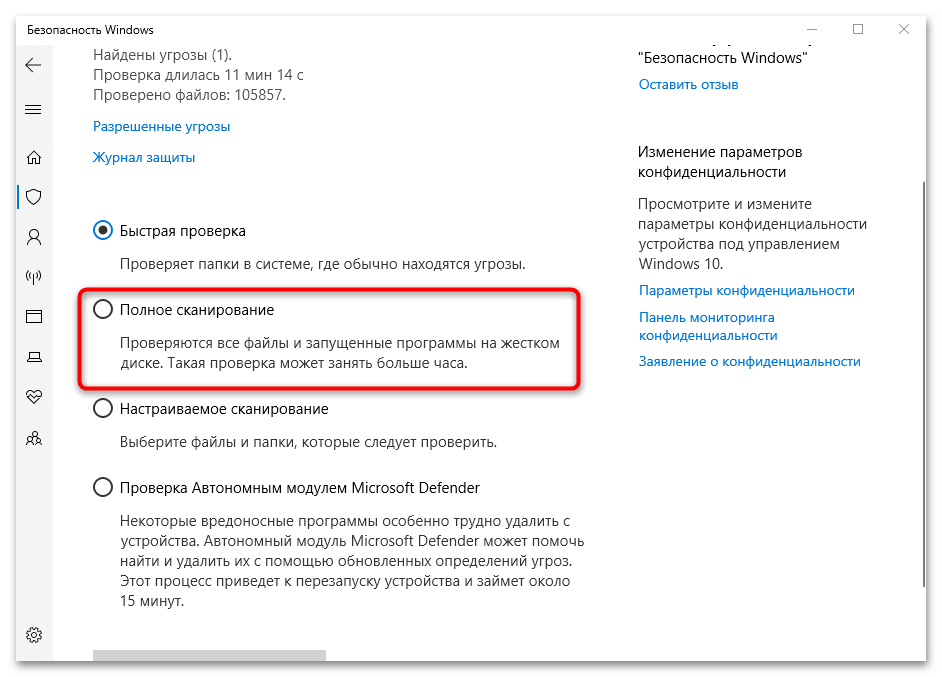

Полная проверка на вирусы

Полная проверка на вирусы занимает больше времени, но при этом проверяются все файлы, папки и приложения.

Чтобы запустить полную проверку на вирусы с помощью Microsoft Defender, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования .

- Выберите опцию Полная проверка, нажмите кнопку Выполнить сканирование сейчас.

После выполнения этих шагов можно продолжить использование устройства, антивирус выполнит полное сканирование для обнаружения любых потенциальных вредоносных программ в фоновом режиме.

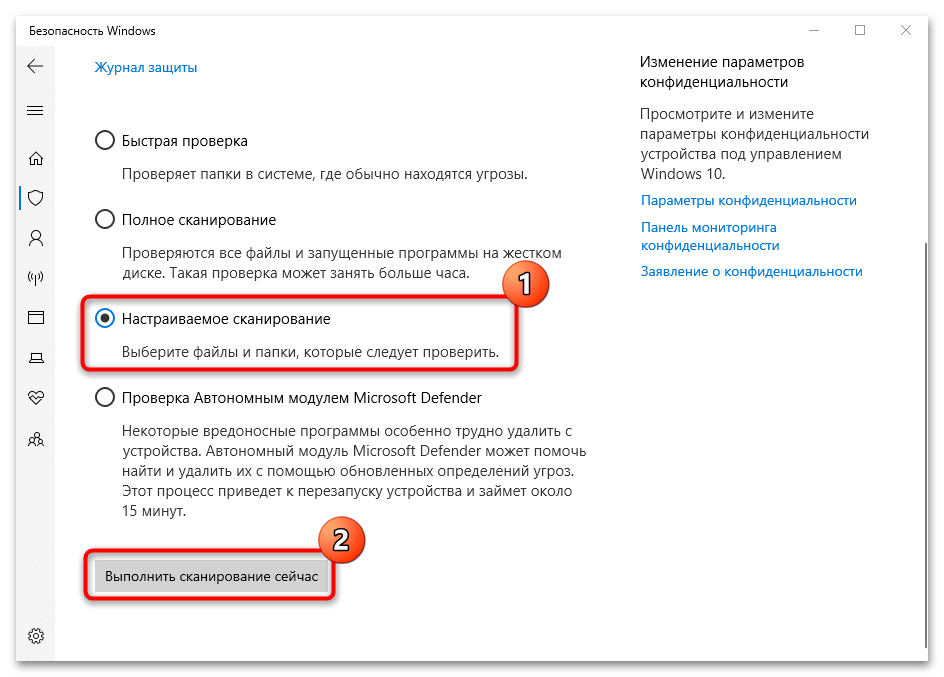

Настраиваемое сканирование на вирусы

Если вы хотите сканировать только определённую папку или файл, антивирус Windows 10 предоставляет возможность выполнить насраиваемое сканирование.

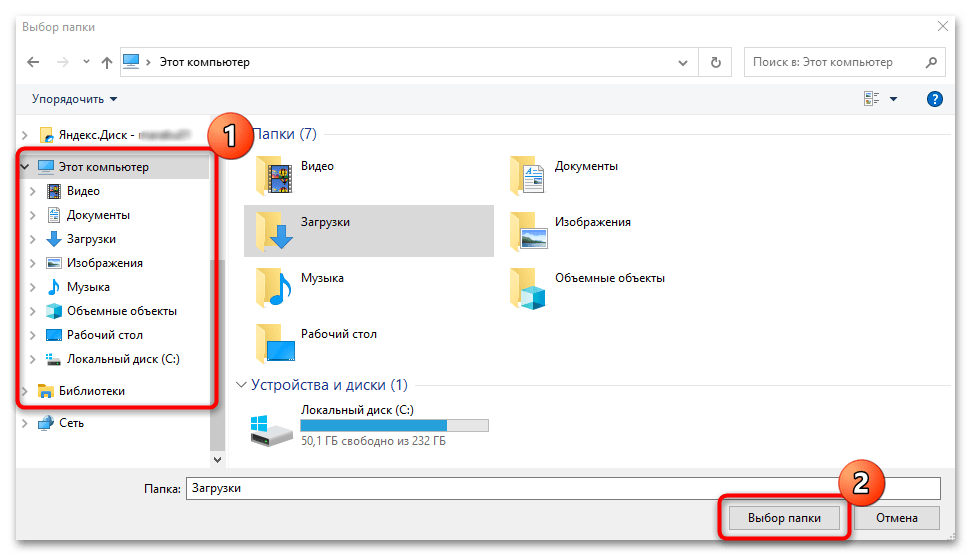

Для запуска настраиваемого сканирования на вирусы, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования.

- Выберите вариант Выборочное сканирование, нажмите кнопку Выполнить сканирование сейчас.

- Выберите место для сканирования и нажмите кнопку «Выбор папки».

Вы можете щёлкнуть правой кнопкой мыши диск, папку или файл и выбрать параметр «Проверка с использованием Microsoft Defender» в контекстном меню, чтобы выполнить выборочное сканирование.

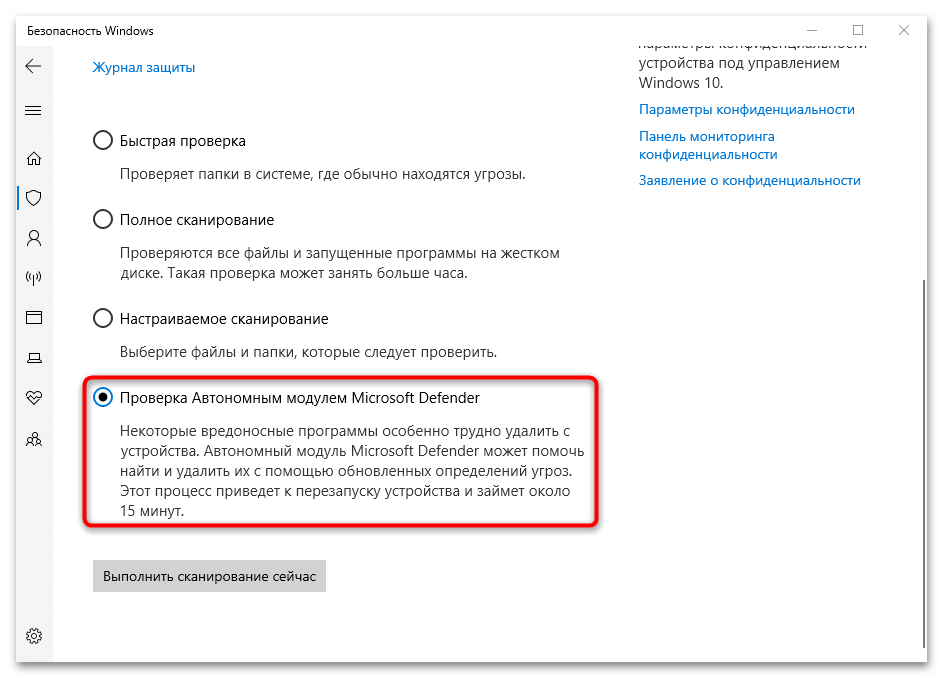

Проверка на вирусы автономным модулем

Иногда, если вы имеете дело с серьёзным вирусом или другим типом вредоносного ПО, антивирус может не удалить его во время работы Windows 10. В этом случае можно использовать Microsoft Defender для автономного сканирования.

При использовании функции автономного модуля компьютер автоматически перезагружается в среде восстановления и выполняет полное сканирование перед запуском Windows 10.

Чтобы запустить проверку на вирусы автономным модулем, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования.

- Выберите опцию Проверка автономным модулем Microsoft Defender.

- Нажмите кнопку Выполнить сканирование сейчас.

- В открывшемся окне щёлкните кнопку Проверка.

После того, как вы выполните эти шаги, устройство перезагрузится и загрузится с автономным модулем антивируса Microsoft Defender, которая просканирует весь ПК. Если вредоносный код обнаружен, он будет автоматически удалён или помещён в карантин.

После сканирования устройство автоматически загрузит Windows 10, и вы сможете просмотреть отчёт в приложении «Безопасность Windows».

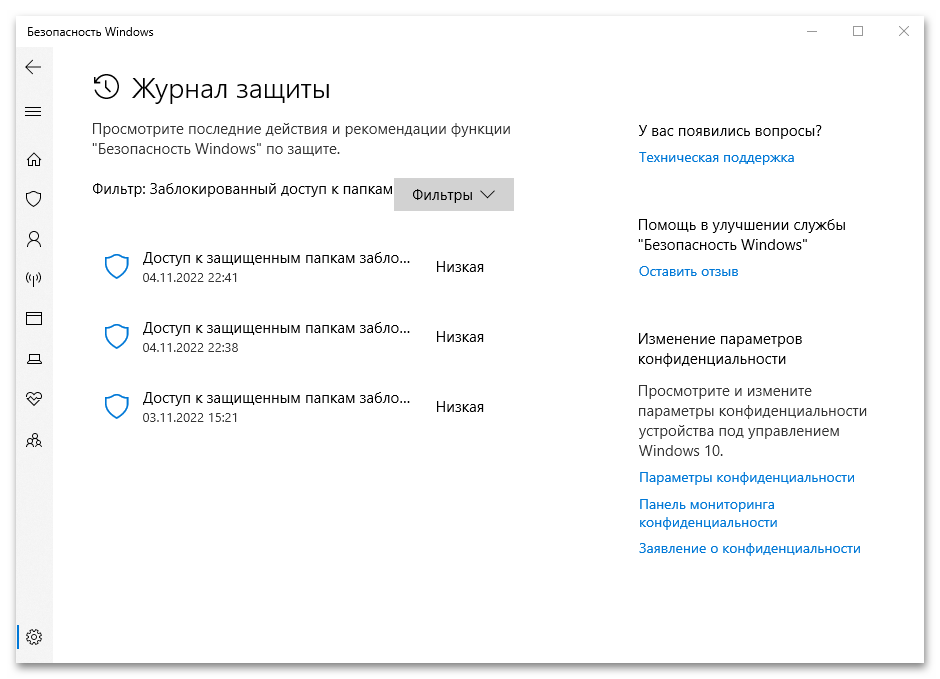

Как просмотреть журнал защиты

В антивирусе Microsoft Defender есть область, в которой вы можете просматривать последние действия и рекомендации по защите.

Чтобы просмотреть журнал защиты, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- Щёлкните параметр Журнал защиты.

- Щёлкните раскрывающееся меню «Фильтры» и выберите что хотите посмотреть: рекомендации, помещённые в карантин, удалённые или заблокированные файлы.

После выполнения этих шагов вы увидите отчёт с файлами, которые были удалены, очищены или всё ещё ждут вашего действия.

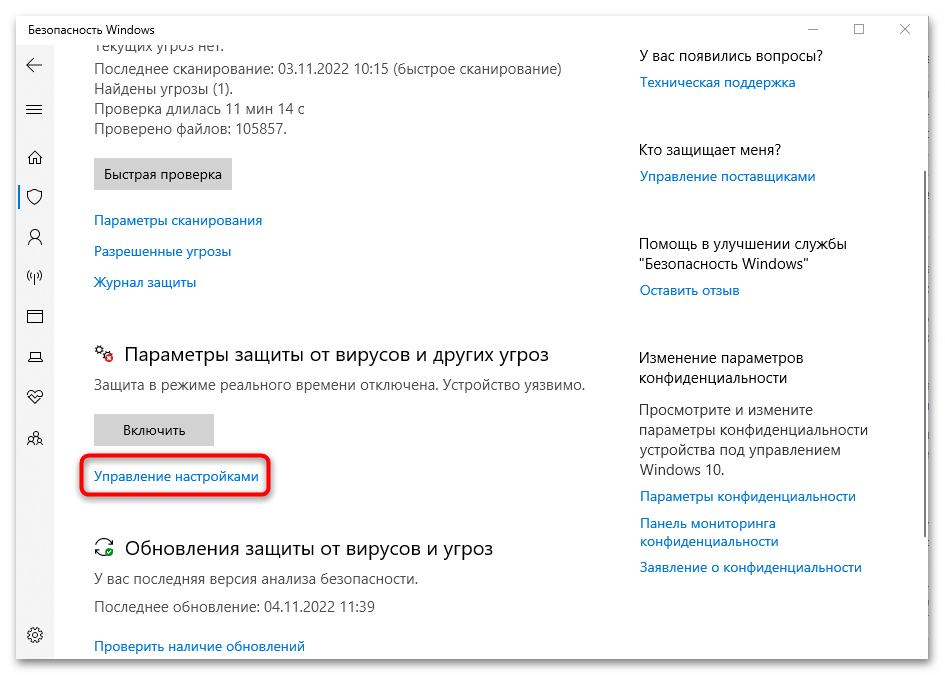

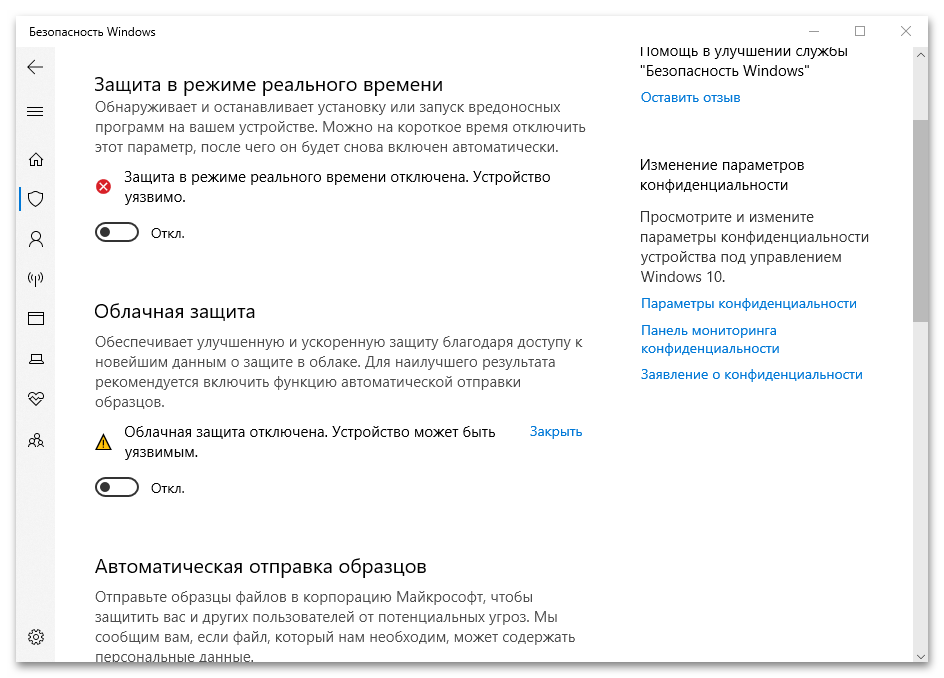

Как временно отключить антивирус Windows 10

Не рекомендуется использовать компьютер без защиты от вредоносных программ, но иногда антивирус может мешать установке приложения или обновления программного обеспечения. В этом случае вы можете временно отключить антивирус Windows 10, чтобы завершить установку своего ПО.

Чтобы отключить антивирус Microsoft Defender, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и угроз» выберите параметр «Управление настройками».

- Выключите ползунок Защита в режиме реального времени.

Выполнив эти шаги, вы сможете выполнить задачи, которые конфликтовали с антивирусом.

Если не включить антивирус повторно, он будет автоматически активирован при перезагрузке компьютера.

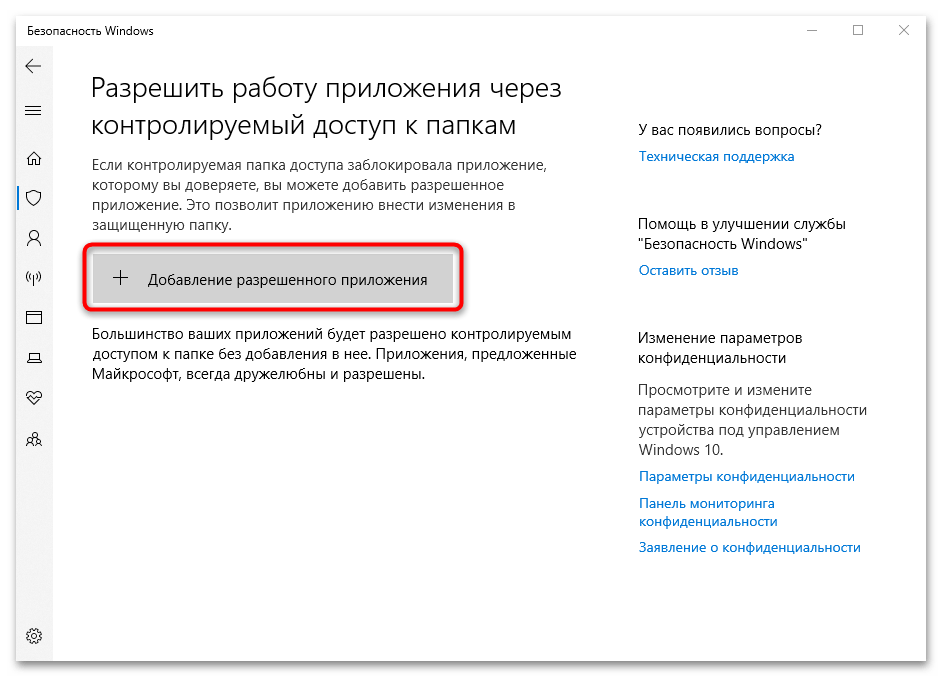

Как включить защиту от программ-вымогателей

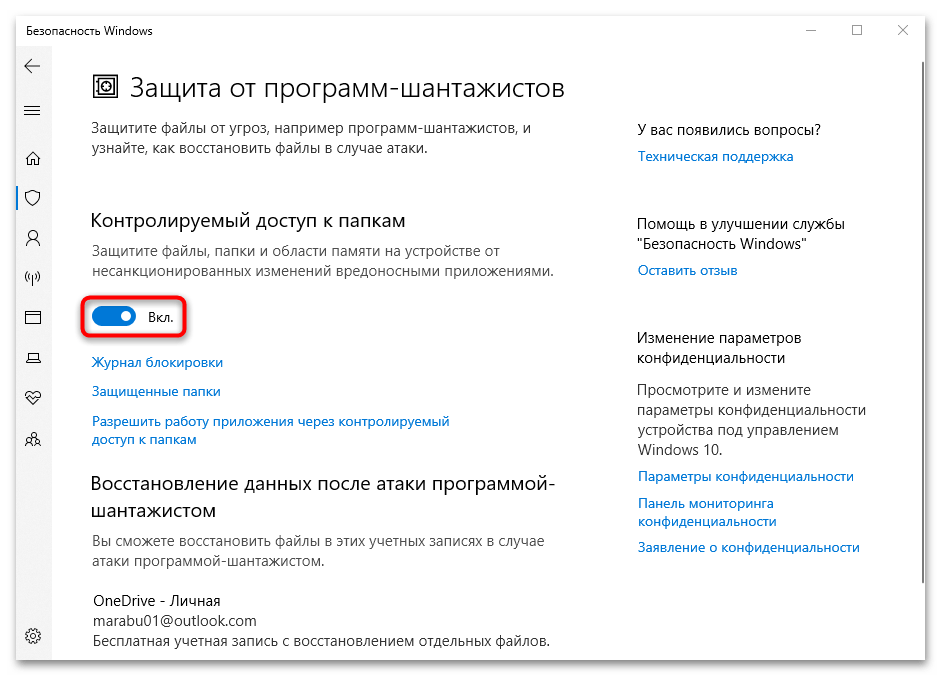

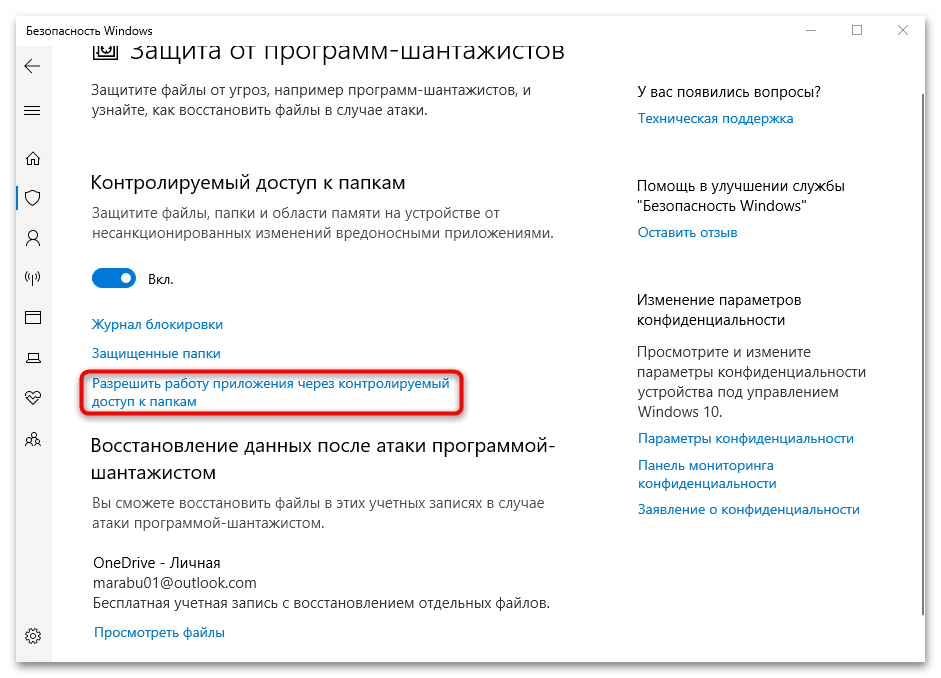

Windows 10 включает функцию контролируемого доступа к папкам, предназначенную для мониторинга и защиты ваших данных от атак программ-вымогателей или нежелательных изменений со стороны вредоносных программ.

Поскольку эта функция может вызывать ложные срабатывания, она по умолчанию неактивна. Вам нужно включить её вручную с помощью приложения безопасности Windows.

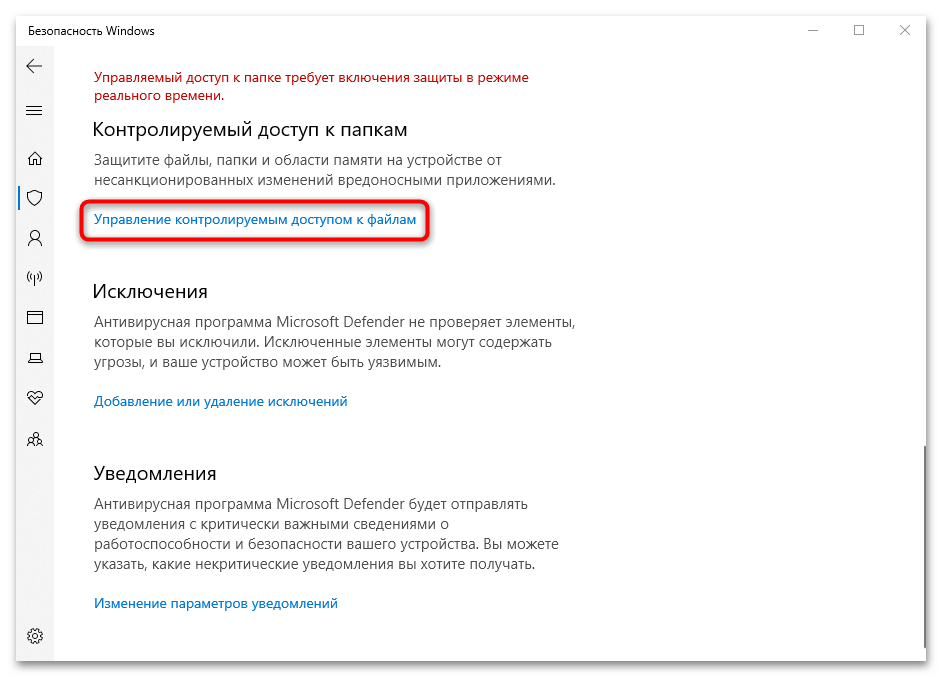

Чтобы включить контролируемый доступ к папкам в Windows 10, выполните следующие действия:

- Щелкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и угроз» выберите параметр «Управление параметрами».

- В разделе «Контролируемый доступ к папкам» выберите опцию Управление контролируемым доступом к файлам.

- Активируйте ползунок.

После выполнения этих шагов функция безопасности будет отслеживать приложения, пытающиеся внести изменения в файлы в защищённых папках.

Если приложение помечено как вредоносное или неизвестное, контролируемый доступ к папке заблокирует попытку внесения изменений, а вы получите уведомление об этом.

Как исключить файлы и папки для сканирования

Если у вас есть папка с файлами, которую вы не хотите проверять на вирусы, можно исключить её из процесса сканирования.

Чтобы антивирус не сканировал определённые папки, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и других угроз» выберите «Управление настройками».

- В разделе «Исключения» выберите параметр «Добавление или удаление исключений».

- Нажмите кнопку Добавить исключение.

- Выберите тип исключения, который вы хотите настроить: файл, папка, тип файла, процесс и его расположение.

После того, как вы выполните эти шаги, антивирус не будет сканировать указанный файл, папку, тип файла или процесс.

За один раз можно добавить одно исключение. Чтобы добавить больше исключений, повторите шаги выше несколько раз.

Рекомендуем ознакомиться со статьёй про то, как сканировать на вирусы сетевые файлы в Windows 10.

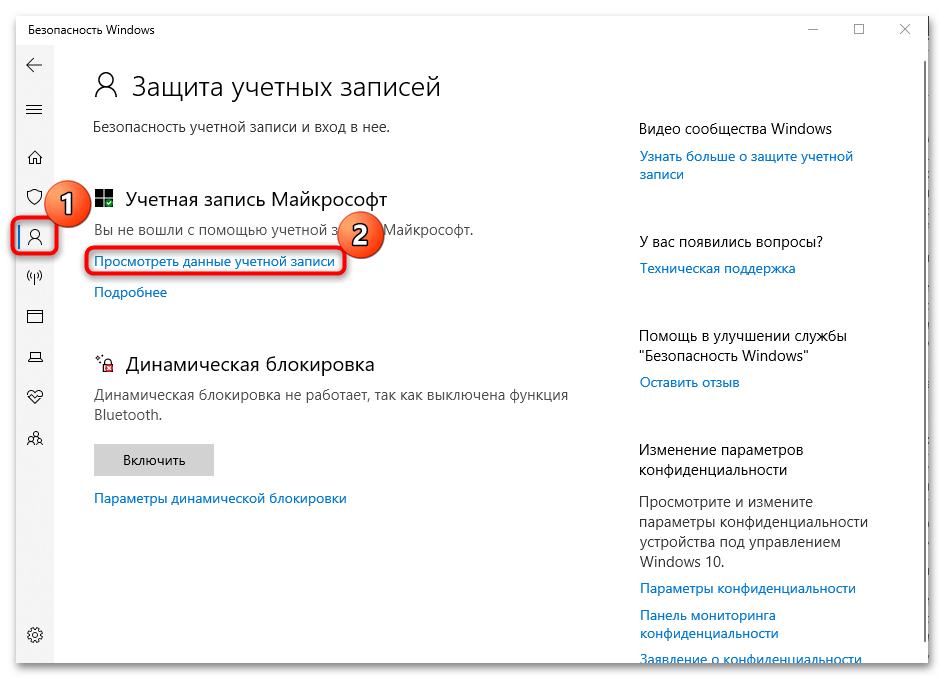

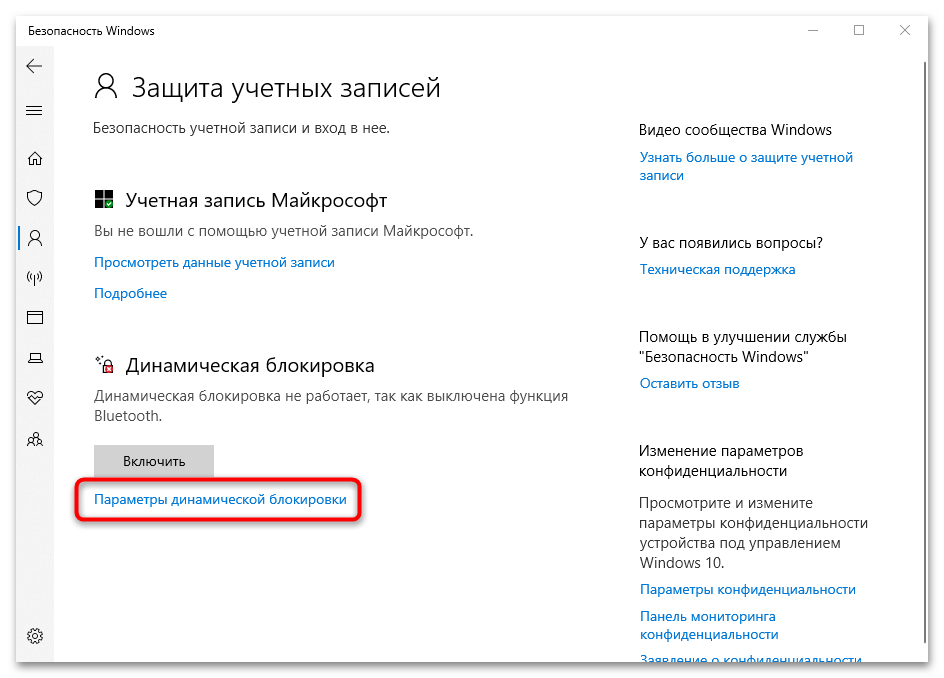

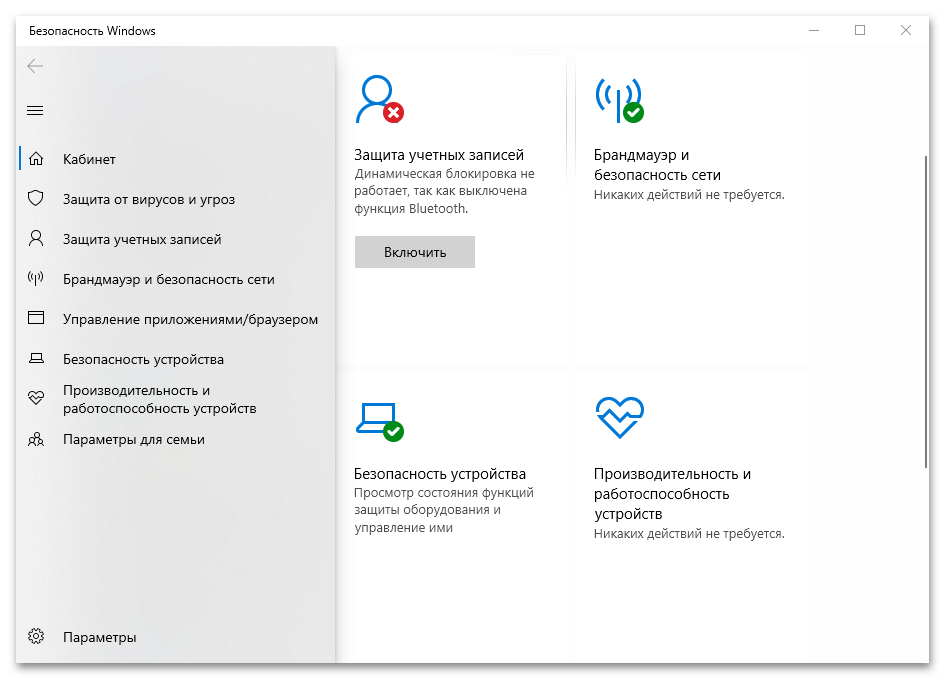

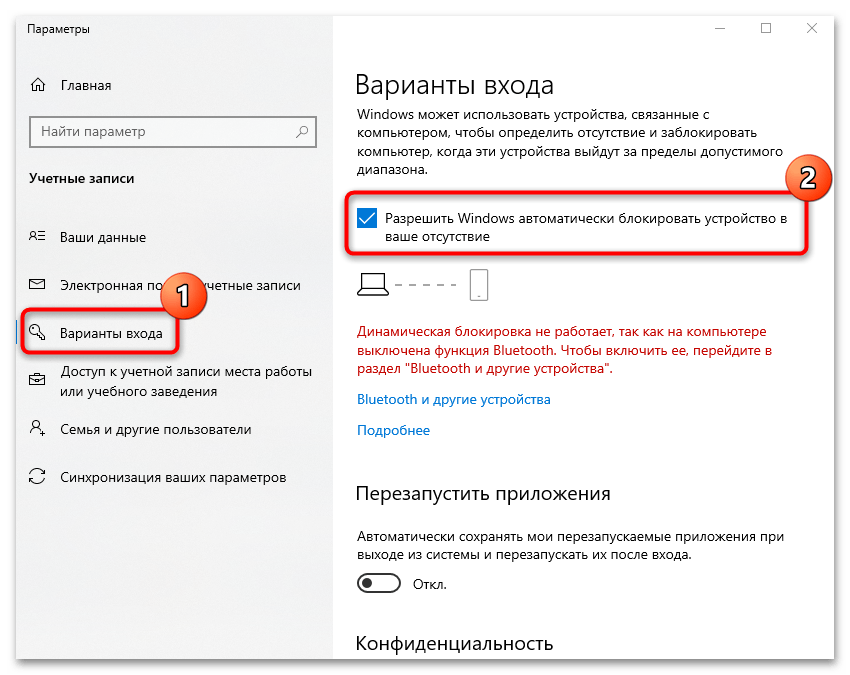

Как проверить защиту учётной записи

Функция защиты учётной записи Windows 10 предназначена для отслеживания и уведомления о любых проблемах с вашей учётной записью.

Чтобы проверить защиту учётной записи в Windows 10, выполните следующие действия:

- Щёлкните Защита учётных записей.

- Убедитесь, что учётная запись Microsoft, Windows Hello и динамическая блокировка имеют зелёную отметку, указывающую на то, что всё работает правильно.

Если один из элементов защиты учётной записи требует вашего внимания, вы увидите предупреждение о необходимости принять меры по устранению проблемы.

Если вы используете пароль для входа в систему, система порекомендует настроить учётную запись с помощью одного из доступных методов проверки подлинности Windows Hello, таких как отпечаток пальца, распознавания лица или PIN-кода.

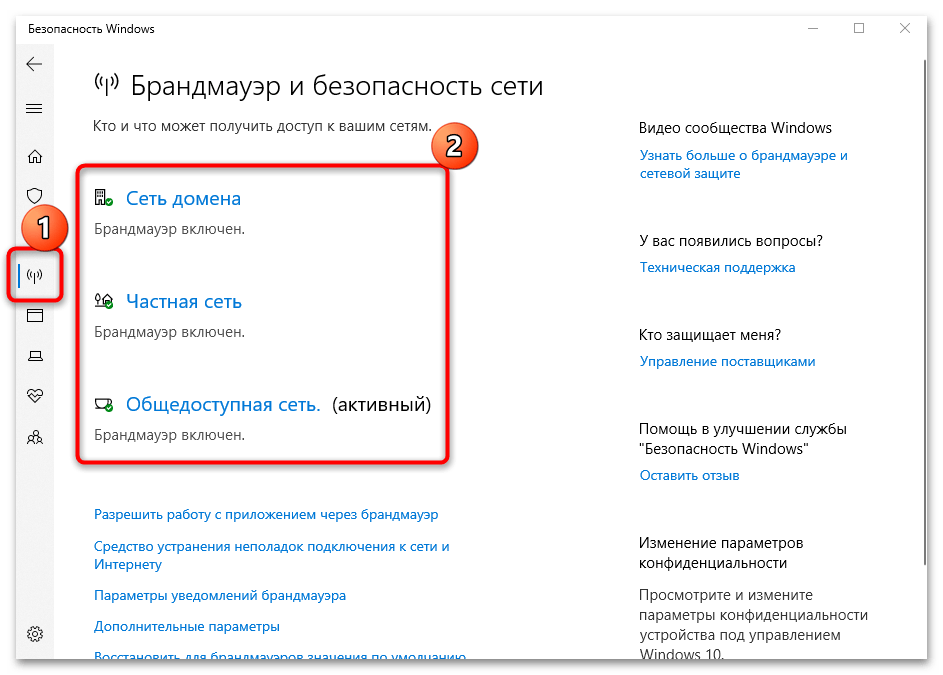

Как управлять сетевой безопасностью с помощью брандмауэра

В приложении есть область для мониторинга и управления настройками брандмауэра Microsoft Defender.

Просмотр статуса брандмауэра

Чтобы получить доступ к настройкам брандмауэра с помощью безопасности Windows, выполните следующие действия:

- Щёлкните Брандмауэр и безопасность сети.

На странице вы можете увидеть, какой сетевой профиль включён в данный момент. Тот, что отмечен как активный — это текущий сетевой профиль, который используется.

На странице также отображаются настройки параметров брандмауэра, позволяющие приложениям проходить через брандмауэр. Однако эти параметры являются ссылками для изменения конфигурации через Панель управления.

Включить или отключить брандмауэр

Чтобы включить или отключить брандмауэр Защитника Windows, выполните следующие действия:

- Щёлкните Брандмауэр и безопасность сети.

- Щёлкните активный брандмауэр. Например, Частная сеть.

- Включите или выключите тумблер брандмауэра защитника Microsoft.

Здесь же можно установить флажок, заблокировав все входящие подключения, включая те, что указаны в списке разрешённых приложений.

После того, как вы выполните эти шаги, на вашем компьютере отключится брандмауэр.

Если вы отключаете брандмауэр для тестирования приложения, не забудьте снова включить его после теста. Если проблема была в брандмауэре, лучше всего создать правило исключения, а не полностью отключать функцию безопасности.

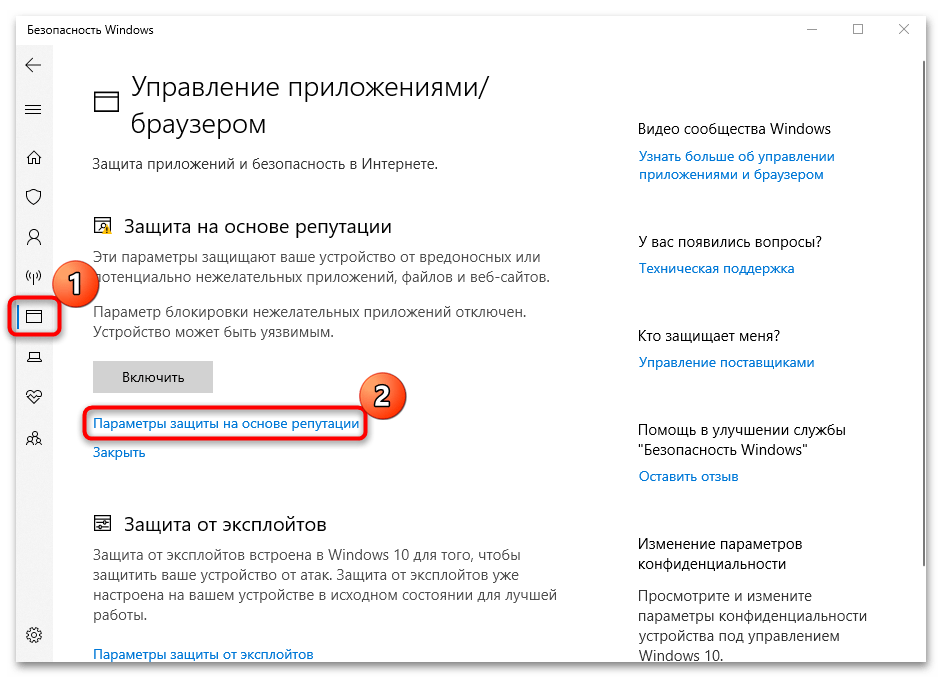

Как защитить устройство от вредоносного кода

На странице «Управление приложениями/браузером» можно настроить защиту приложений и параметры безопасности в интернете, которые помогут защитить компьютер от сайтов, приложений и файлов с вредоносным кодом.

Параметры по умолчанию — это рекомендуемая конфигурация, которую вы должны использовать (их можно изменить в любой момент).

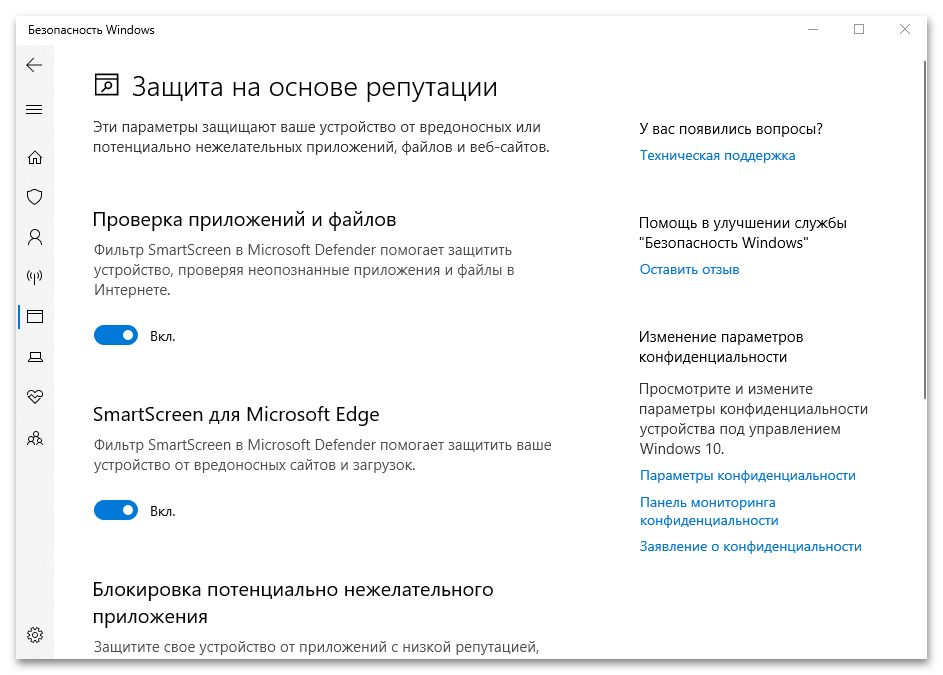

Защита репутации

Чтобы защитить устройство с помощью защиты на основе репутации, выполните следующие действия:

- Откройте Безопасность Windows .

- Щёлкните Управление приложениями и браузером .

- Выберите Параметры защиты на основе репутации.

- Включите или выключите нужные параметры в соответствии с вашими предпочтениями.

Доступны несколько вариантов:

- Проверять приложения и файлы — защита от нераспознанных приложений и файлов из Интернета.

- SmartScreen для Microsoft Edge — защищает устройство от вредоносных загрузок и сайтов.

- Блокировка потенциально нежелательных приложений блокирует приложения с низкой репутацией.

- SmartScreen для приложений Microsoft Store — проверяет веб-контент, который используют приложения из магазина Microsoft Store.

Примечание: Windows 10 по умолчанию имеет оптимальные настройки этой функции. Вы можете выборочно включать или отключать их в зависимости от личных предпочтений.

После выполнения этих действий антивирус Microsoft Defender защитит ваше устройство от нежелательных приложений, файлов и сайтов.

Изолированный просмотр

Изолированный просмотр — это возможность редакций Windows 10 Pro, Education и Enterprise, которая разработана для изоляции браузера Microsoft Edge на аппаратном уровне, чтобы защитить устройство и данные от вредоносных программ или атак нулевого дня.

Если этот параметр доступен, вы можете получить доступ к его настройкам в Защитнике Microsoft, выполнив следующие действия:

- Щёлкните Управление приложениями и браузером.

- Щёлкните параметр Изменить параметры Application Guard.

Если вы используете поддерживаемую версию Windows 10, то сможете получить доступ к настройкам, если компонент «Microsoft Defender Application Guard» включён с помощью функции «Включение или отключение компонентов Windows».

Выполнив эти шаги, вы можете начать новый сеанс безопасного просмотра, открыв новый браузер Microsoft Edge на базе движка Chromium, нажав кнопку главного меню (трехточечную) и выбрав параметр «Новое окно Application Guard».

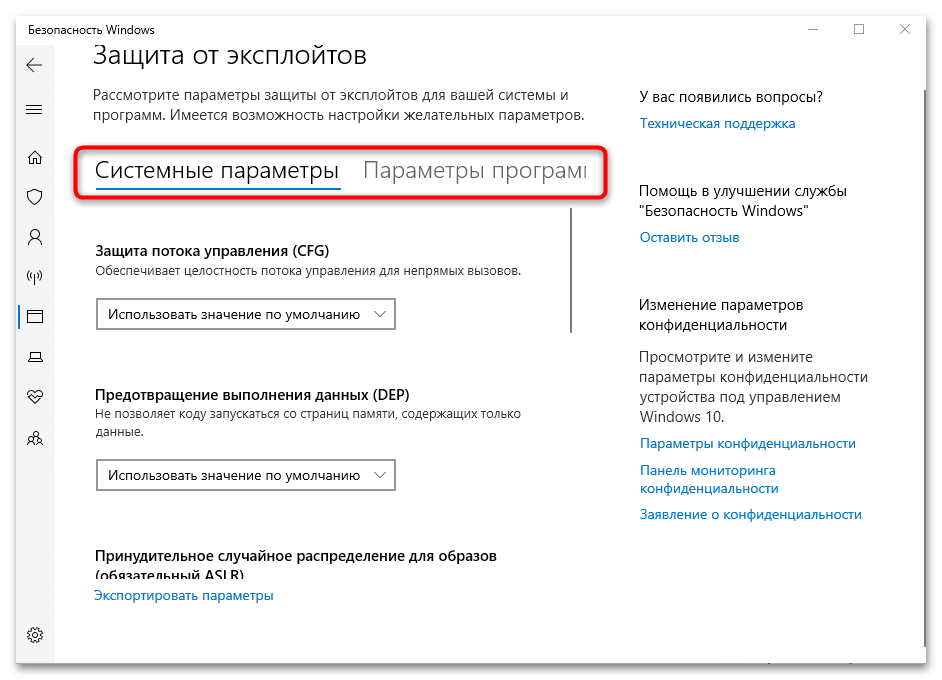

Защита от эксплойтов

Защита от эксплойтов — это расширенная функция, которая может помочь уменьшить количество вредоносных программ и уязвимостей.

Windows 10 включает наиболее оптимальные настройки для защиты от эксплойтов. Не следует вносить какие-либо изменения в них, если вы не знаете, что делаете.

Чтобы настроить параметры защиты от эксплойтов, выполните следующие действия:

- Щёлкните Управление приложениями и браузером.

- Щёлкните параметр Параметры защиты от эксплойтов.

- Выберите вкладку Системные параметры и настройте параметры в соответствии с личными предпочтениями.

- Аналогично настройте вкладку Параметры программы.

После выполнения этих шагов защита от эксплойтов будет работать на устройстве в соответствии с вашими настройками.

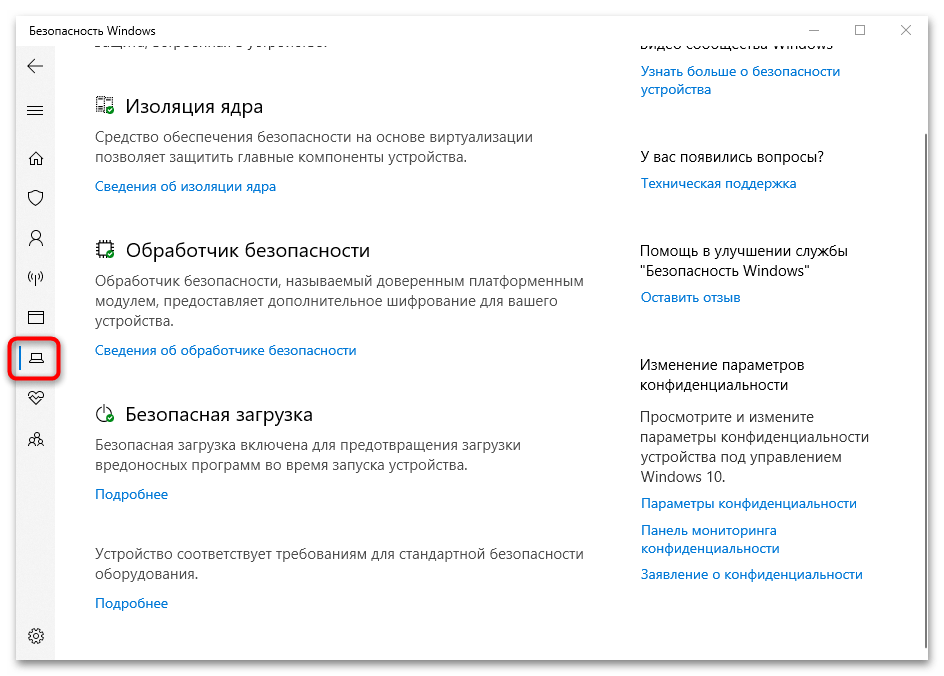

Как включить изоляцию ядра в Windows Security

Изоляция ядра — это технология виртуализации, которая добавляет дополнительный уровень защиты от сложных атак.

Как правило, не нужно беспокоиться об этой функции, но вы можете включить её, выполнив следующие действия:

- Щёлкните Безопасность устройства.

- Щёлкните параметр Сведения об изоляции ядра.

- Включите ползунок целостности памяти.

После выполнения этих действий необходимо перезагрузить компьютер, чтобы изменения вступили в силу.

Если вы не видите этот параметр, скорее всего, виртуализация не включена в базовой системе ввода-вывода (BIOS) или унифицированном расширяемом интерфейсе микропрограмм (UEFI).

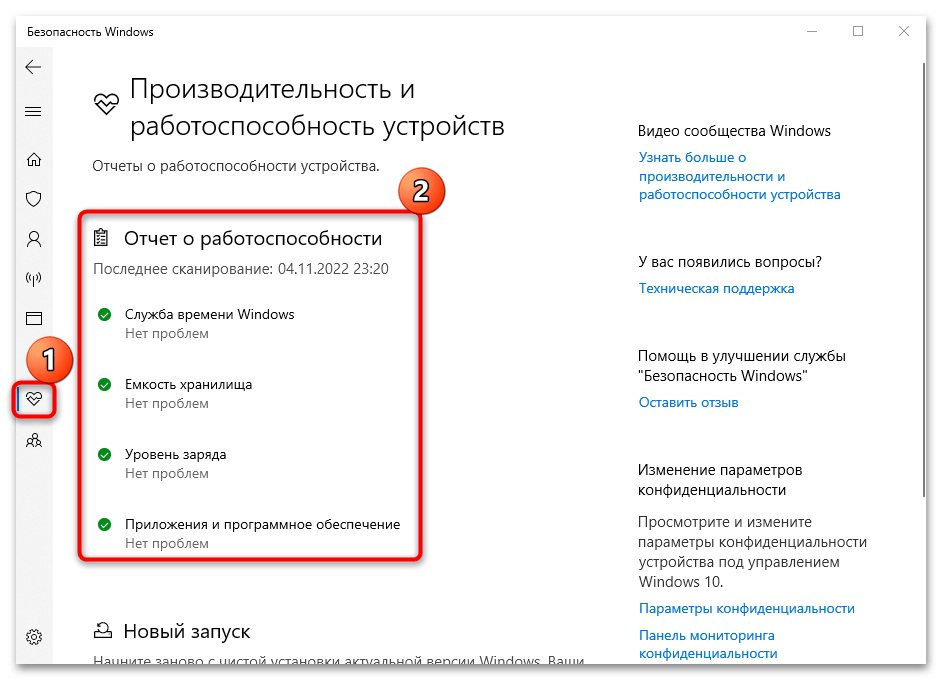

Как просмотреть отчёт о работоспособности и производительности

Служба безопасности Windows включает информацию о состоянии и производительности компьютера.

Чтобы просмотреть отчёт о работоспособности и производительности устройства, выполните следующие действия:

- Щёлкните Производительность и работоспособность устройств.

В отчёт включены статусы Центра обновления Windows, хранилища, драйвера устройства и аккумулятора. Если необходимо предпринять какие-то действия, вы увидите предупреждение с рекомендациями по устранению проблемы.

Вот значения для каждого возможного состояния статуса:

- Зелёный: всё работает правильно.

- Жёлтый: рекомендация доступна.

- Красный: предупреждение, требующее немедленного внимания.

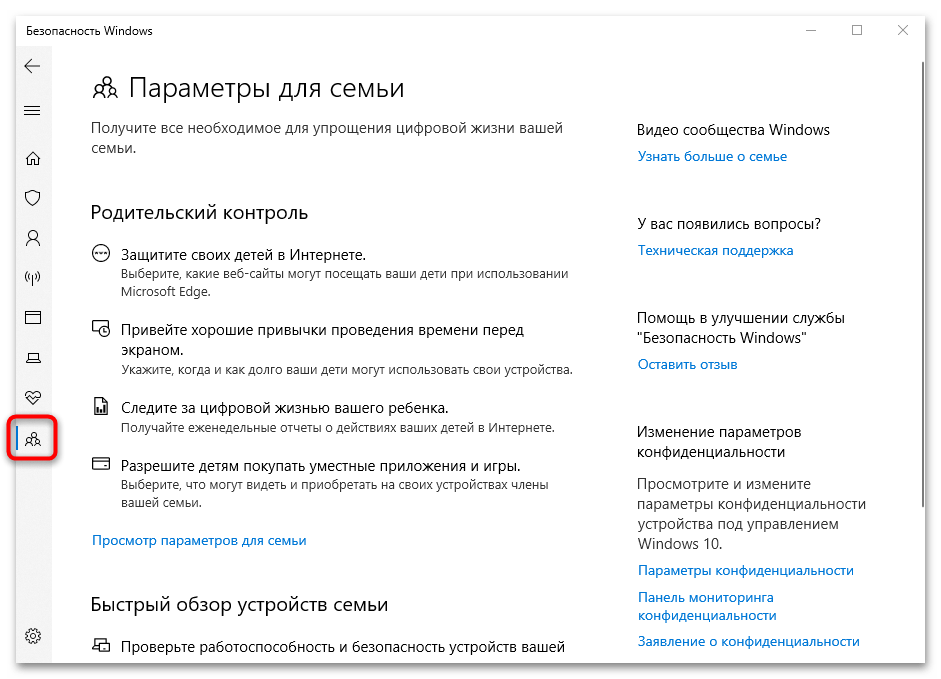

Как управлять родительским контролем и отслеживать устройства

Раздел «Параметры для семьи» — это не то место, где можно управлять какими-либо настройками. Здесь предлагается доступ к учётной записи Microsoft для управления родительским контролем и другими устройствами, подключёнными к учётной записи.

Чтобы получить доступ к семейным параметрам, выполните следующие действия:

- Щёлкните Параметры семьи.

- В разделе «Родительский контроль» выберите параметр « Просмотр параметров семьи», чтобы открыть эти параметры в своей учётной записи Microsoft в Интернете.

- В разделе «Быстрый обзор устройств семьи» выберите «Просмотр устройств», чтобы открыть эти настройки в своей учётной записи Microsoft в Интернете.

Настройка уведомлений безопасности Windows

Есть страница настроек, которая позволяет управлять сторонним антивирусом и файерволом, а также настройками уведомлений.

Чтобы отключить уведомления защитника Windows 10, выполните следующие действия:

- Нажмите кнопку «Параметры» в левом нижнем углу окна.

- В разделе «Уведомления» выберите параметр «Управление уведомлениями».

- Настройте уведомления в соответствии со своими предпочтениями.

После выполнения этих шагов уведомления будут вести себя в соответствии с вашей конфигурацией.

На странице настроек вы также заметите раздел «Обновления системы безопасности», который отображает список установленных сторонних решений безопасности — веб-защита, брандмауэр и антивирус. Здесь нельзя настраивать какие-либо параметры, но можно использовать эту страницу, чтобы открыть настройки в самом приложении.

Подводя итог стоит отметить, что вы можете использовать сторонние решения от популярных компаний, таких как Norton, AVG, Kaspersky, Avast, Bitdefender, но стандартные возможности Windows 10 предлагают хороший набор инструментов с простым интерфейсом, которые работают быстро и могут конкурировать с любым другим решением.

§ 7.1. Технологии безопасности, реализованные в Windows

Ранее указывалось, что ОС Windows линейки

9x является незащищенной, в отли-

чие от Windows линейки NT, системой. Поэтому

рассмотренный далее материал будет в

основном

посвящен средствам защиты, реализованным

в NT. Но следует отметить, что

некоторые элементы безопасности в

Windows 98 все же были добавлены [4]:

• поддержка защищенных каналов;

• поддержка интеллектуальных карточек

(smart cards);

• встроенная поддержка

API-функций, предназначенных для выполнения операций

шифрования;

• встроенная поддержка алгоритма

Authenticode;

• встроенная поддержка программы

Microsoft Wallet (бумажник Microsoft).

Поддержка защищенных каналов осуществляется с помощью протокола РРТР

(Point to Point Tunneling

Protocol), который позволяет устанавливать безопасное

соеди-

нение с удаленной

сетью даже посредством незащищенной

сети. Такая связь устанавли-

вается с помощью

зашифрованных инкапсулированных пакетов

и обеспечивает возмож-

ность вложения одного протокола в другой. Например, таким образом пользователь

может подключиться

к Internet с помощью протоколов TCP/IP и

установить защищенное

IPX-соединение со своей офисной сетью. Обеспечивается поддержка

SSL 3.0, новой

версии протокола

SSL (Secured Sockets Layer), что повышает

степень безопасности при

обмене данными по сетям Internet и intranet.

Поддержка операций

с интеллектуальными карточками реализована

в виде двух-

уровневой модели,

включающей драйверы устройств считывания

карточек, а также на-

бор API-функций,

предназначенных для аутентификации,

записи и чтения данных. Ин-

теллектуальные карточки выполняют, по крайней мере, три важные функции:

аутентификацию

пользователей при входе в систему

(вместо паролей или в сочетании с

ними); проведение финансовых операций

по Internet и другим сетям;

хранение информации о человеке, например индивидуальные противопоказания к ле-

карствам или история болезни.

Поддержка

API криптографии, технологии

Authenticode и программы Microsoft

Wallet реализована

в виде модулей, которые инсталлируются

при установке Internet Ex-

plorer.

В табл. 7.1 перечислены возможности

подсистем безопасности, реализованные

в

Windows 95, Windows 98 и Windows NT.

Таблица

7.1

Технология

Windows 95

Windows 98 Windows 2000

Authenticode

PPTP-клиент

Надстройка (IE4) Есть

Надстройка (IE4) Есть

Есть

Есть

PPTP-сервер

Нет

Есть

Есть

Интеллектуальные карточки

API криптографии

Microsoft Wallet

Надстройка (IE4) Есть

Надстройка (IE4) Есть

Надстройка (IE4) Есть

Есть

Есть

Есть

Безопасность на уровне групп

Частично

Частично

Есть

Безопасность на уровне файлов Нет

Нет

Есть

Права и привилегии доступа для

отдельных объектов

Нет

152

Нет

Есть

Как показано в табл. 7.1, Windows NT и Windows 98

имеют много общих техноло-

гий безопасности, в частности технологии,

связанные с Internet. Однако в Windows NT

они реализованы на более высоком уровне.

Хорошим примером

различия между уровнями безопасности

Windows NT и Win-

dows 98 является

доступ к файлам. В Windows 98 (и Windows 95) защита

обеспечивается

только на уровне доступа

к диску и к папке. В указанных системах

нельзя установить

индивидуальные

права доступа к отдельным файлам. Отчасти

это обусловлено тем, что

в среде Windows 98

существует много различных способов

доступа к файлу: посредст-

вом DOS-прерываний,

функций BIOS, функций Windows API, а также средств

различ-

ных языков

программирования (Pascal, C++ и т.д.). Из-за

такого изобилия возможностей

доступа к файлам

возникает множество «лазеек» в

системе защиты, которые очень слож-

но предусмотреть и устранить, не прерывая

работу текущих приложений [1, 7].

Технологии безопасности реализуются с помощью специального набора

API-

функций,

который называется API безопасности.

Хотя этот набор входит в состав под-

системы Win32

API, он полностью реализован только в

Windows NT. С точки зрения

программистов, это означает, что полная

безопасность может быть обеспечена

лишь в

этой системе. Такой

вывод никого не удивит, ведь всем

известно, что основное преиму-

щество Windows NT перед

Windows 98 — это встроенная разветвленная

система безопас-

ности.

В настоящее время в операционной системе

Windows NT имеется около 80 API-

функций, предназначенных для обеспечения

безопасности (исключая API-функции для

шифрования данных).

Тем не менее API-функции, хотя бы частично

способные работать

в среде Windows

98, можно пересчитать по пальцам. Как правило, со всеми

API-

функциями безопасности системы

Windows NT связаны функции-заглушки, которые

расположены в соответствующих DLL-файлах.

Поэтому приложение, разработанное для

Windows NT, загружается в

среде Windows 98 без ошибок компоновки.

Следовательно,

разрабатывая

приложение для Windows NT, вы самостоятельно

должны определить, ка-

кие из его

возможностей должны использоваться

при работе в среде Windows 98 (если

приложение вообще сможет работать в

этой среде).

Для каких приложений

действительно необходимо обеспечить

безопасность уров-

ня системы Windows

NT? Первоочередными кандидатами являются

программы, выпол-

няемые на

сервере.

Кроме того, безопасность на уровне

Windows NT необходима при-

ложениям, имеющим доступ к собственным защищенным объектам

(совместно

используемая

память, файлы, семафоры, системный реестр

и т.д.), а также большинству

приложений, применяемых в

качестве сервисов.

Для предотвращения операции несанкционированного доступа к определенным

возможностям приложения или к определенным

разделам базы данных, программисту

необходимо самостоятельно организовывать

специальную проверку безопасности про-

граммы в следующей последовательности

[1].

• Подготовка

списка всех информационных объектов

и/или операций, доступ к кото-

рым нельзя предоставлять без проверки

полномочий пользователей.

• Разработка логической схемы специальных прав и привилегий доступа, которые

можно предоставлять различным пользователям и/или группам пользователей,

экс-

плуатирующим вашу программу.

• Задание в своей

программе проверки безопасности везде,

где осуществляется доступ

к защищенным объектам или операциям.

• Ограничение доступа к защищенным объектам извне

(например, с помощью стан-

дартных функций

доступа к файлам). Обычно это достигается

путем установки атри-

бута доступа к

объекту «Только для администратора»

и запуска приложения с приви-

легиями администратора, чтобы оно имело

доступ к собственному объекту.

153

Система безопасности в

Windows NT основана на модели безопасности

для

каж-

дого

пользователя.

При выполнении всех операций, которые

активизируются пользова-

телем после входа

в систему (запуск приложений, доступ к

принтерам и дискам, откры-

тие и закрытие файлов), производится проверка того, обладает ли пользователь

соответствующими правами и привилегиями

[1, 7].

API-функции безопасности в

Windows NT предоставляют возможность регистри-

ровать

события на системном уровне и на

уровне приложений. Это позволяет опреде-

лить, кто и когда

имел доступ к различным компонентам

системы. После того как поль-

зователь вошел на защищенный сервер, ему автоматически присваивается маркер

доступа.

Этот маркер закреплен за пользователем

все время, пока он находится в сети

Windows

NT. С другой стороны, каждому

системному объекту соответствует

дескрип-

тор

безопасности

(security descriptor — SD), который содержит различную

информацию,

связанную с

безопасностью данного объекта. С помощью

маркера доступа и дескрипто-

ра безопасности

система защиты Windows NT проверяет при

обращении к объекту, име-

ет ли пользователь право работать с

данным объектом.

В Windows NT встроенные

средства безопасности реализованы

только для объек-

тов ядра операционной

системы (подсистема Kernel). Поэтому,

создавая такие объекты,

как растровые

рисунки, указатели мыши, перья, кисти,

значки, метафайлы или дескрип-

торы окон, вы не

должны принимать меры по обеспечению

их защиты (с помощью API-

функций безопасности).

Но при создании или обращении к

объектам ядра (файлы, пап-

ки, устройства

хранения информации, каналы, почтовые

слоты, последовательные пор-

ты, разделы реестра,

консольные устройства и принтеры)

необходимо предоставлять, по

крайней мере,

дескриптор безопасности (или указывать

вместо соответствующего пара-

метра значение NULL).

В среде

Win32 постоянно приходится сталкиваться с

API-функциями, предназна-

ченными для

манипулирования объектами ядра. Эти

функции в качестве аргумента все-

гда принимают указатель на структуру

SECURITY_ATTRIBUTES. Подобные функции

мы уже рассматривали ранее,

например при создании потоков и процессов,

например

CreateThread().

HANDLE CreateThread (

LPSECURITY_ATTRIBUTES lpThreadAttributes,// привилегии

доступа

DWORD dwStackSize,

// по умолчанию равен 0

LPTHREAD_START_ROUTINE lpStartAddress, // указатель на

стартовую

// функцию

LPVOID lpParameter,

DWORD dwCreationFlags,

LPDWORD lpThreadId );

// значение, передаваемое

// функции

// активное состояние или

//состояние ожидания

// здесь система возвращает

// идентификатор потока

Чаще всего программист применяет данную функцию, просто задав значение

NULL в качестве аргумента

lpSecurityAttributes. Такой подход является удачным при

реализации

большинства стандартных операций

доступа. Это связано с тем, что при за-

дании значения

NULL используется набор параметров структуры

SECURI-

TY_ATTRIBUTES, который задан по умолчанию.

Если необходимо

нечто большее, чем атрибуты, заданные

по умолчанию посредст-

вом значения NULL

для структуры SECURITY_ATTRIBUTES, нужно вручную

сформи-

ровать эту структуру.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Содержание

- Как открыть «Безопасность Windows»

- Важные сведения о безопасности ОС

- Обзор возможностей и их настройка

- Защита от вирусов и угроз

- Защита учетных записей

- Брандмауэр и безопасность сети

- Управление приложениями/браузером

- Безопасность устройства

- Параметры для семьи

- Как задать расписание проверок на вирусы

- Вопросы и ответы

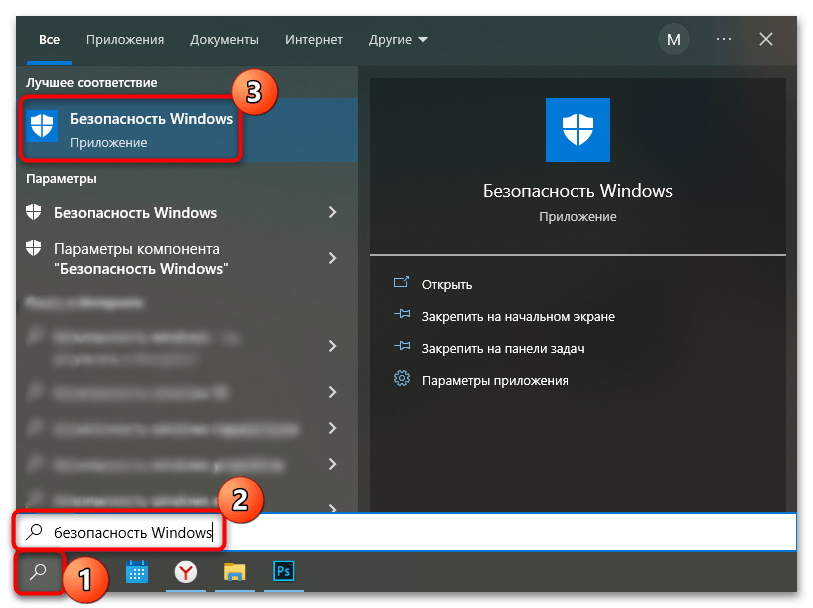

В приложении «Безопасность Windows» доступны тонкие настройки и управление соответствующими средствами операционной системы. Здесь есть параметры «Защитника Windows», который обеспечивает защиту компьютера в реальном времени от различного вредоносного программного обеспечения. Чтобы открыть службу, можно воспользоваться поисковой строкой меню «Пуск», введя запрос «Безопасность Windows».

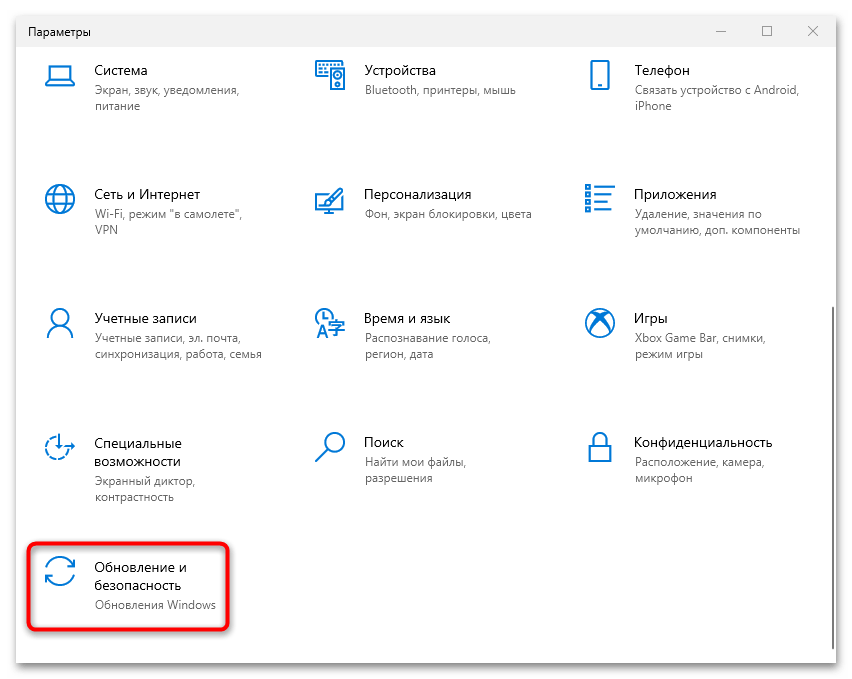

Также существует еще один способ перейти к настройкам встроенной защиты:

- Кликните по иконке «Пуск», затем нажмите на пункт «Параметры».

- В появившемся окне перейдите в раздел «Обновление и безопасность».

- Щелкните по вкладке «Безопасность Windows», затем по строке «Открыть службу «Безопасность Windows»».

Отобразится простой и интуитивно понятный интерфейс, функции которого размещены в отдельных разделах, что обеспечивает удобство при навигации.

Важные сведения о безопасности ОС

Чтобы понимать, какие настройки можно производить, а также для чего нужно то или иное средство, следует ознакомиться с несколькими важными нюансами.

По умолчанию операционная система использует встроенную антивирусную программу «Защитник Windows 10», или «Microsoft Defender».

Читайте также: Как отключить / включить Защитник Windows 10

Если на ПК устанавливается другая антивирусная программа, то «Защитник» автоматически отключается, а после удаления такого софта – самостоятельно включается снова.

В более ранних операционных системах приложение называлось «Центр безопасности Windows».

Обзор возможностей и их настройка

Все настройки безопасности ОС находятся в интерфейсе службы, откуда пользователь может управлять ими, отключать или включать различные средства.

На домашней странице располагается состояние функций безопасности, которые доступны в Windows 10. Отсюда можно узнать о действиях, которые вам рекомендуется предпринять для обеспечения защиты компьютера.

Зеленая галочка рядом со средством говорит о том, что никаких действий не требуется. Желтый восклицательный предупреждает о том, что есть рекомендации по безопасности, а красный крестик означает, что необходимо срочно принять меры.

Разберем разделы с настройками функций безопасности, а также их возможности и настройки.

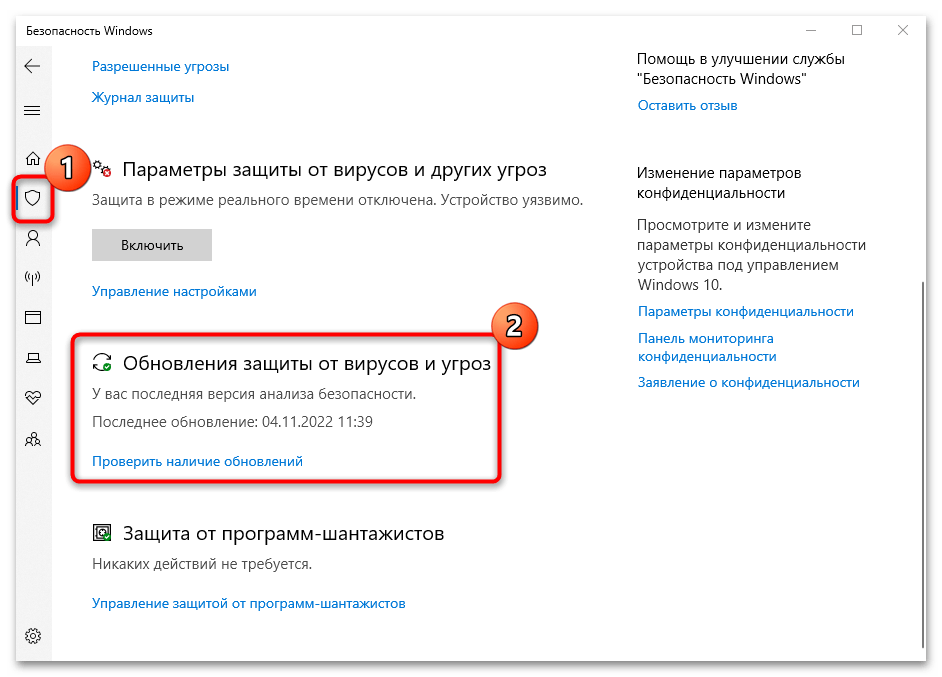

Защита от вирусов и угроз

В разделе «Защита от вирусов и угроз» располагаются настойки встроенной антивирусной программы. Если установлен сторонний софт, то отобразятся его параметры, а также кнопка для его запуска. Через область возможно сканирование компьютера на наличие потенциально опасных угроз и подозрительных утилит, а также настройка автономной проверки и расширенной функции защиты от утилит-шантажистов.

Текущие угрозы

В блоке «Текущие угрозы» настраивается сканирование системы на вирусы. При нажатии на кнопку «Быстрая проверка» запустится процедура, которая поможет выявить подозрительные файлы и утилиты, но при этом не произведет глубокого анализа, соответственно, проверка не займет много времени. Также имеются и другие типы сканирования:

- Кликните по строке «Параметры сканирования».

- На новой странице есть несколько вариантов, включая быструю проверку. При нажатии на кнопку «Полное сканирование» антивирусная программа произведет глубокий анализ, что займет достаточно времени, но при этом будут проверены все файлы, приложения и другие данные на всех накопителях. Продолжительность зависит от количества информации на компьютере.

- Функция «Настраиваемое сканирование» позволяет пользователю самостоятельно выбрать папки, которые нужно проверить. Отметьте пункт, затем нажмите на кнопку «Выполнить сканирование сейчас».

- После этого запустится встроенный «Проводник», через ветки которого можно отыскать подозрительный каталог. Выделите нужное, затем кликните по кнопке «Выбор папки». Встроенная защита проверит только выбранный элемент.

Отдельного внимания заслуживает функция «Проверка Автономным модулем Microsoft Defender». С помощью нее выполняется глубокий анализ системы, позволяющий найти и обезвредить вирусы, которые очень сложно отыскать обычными методами. Принцип работы функции заключается в том, что произойдет автоматический перезапуск Windows, и во время загрузки системы средство выполнит тщательный поиск затаившихся вредоносных утилит.

Параметры защиты от вирусов и других угроз

Одна из важнейших составляющих программного обеспечения – это функция параметров, обеспечивающих защиту в реальном времени, облачную защиту, блокировку несанкционированного доступа к ПК и пользовательским данным, контроль получения доступа к каталогам, списки исключения и другие возможности.

Нажмите на строку «Управление настройками», чтобы перейти на страницу с расширенными возможностями.

В этом окне можно включать или отключать различные средства защиты, которые были перечислены выше. Активируйте или деактивируйте опции «Защита в режиме реального времени», «Облачная защита», «Автоматическая отправка образцов» и «Защита от подделки» по своему усмотрению.

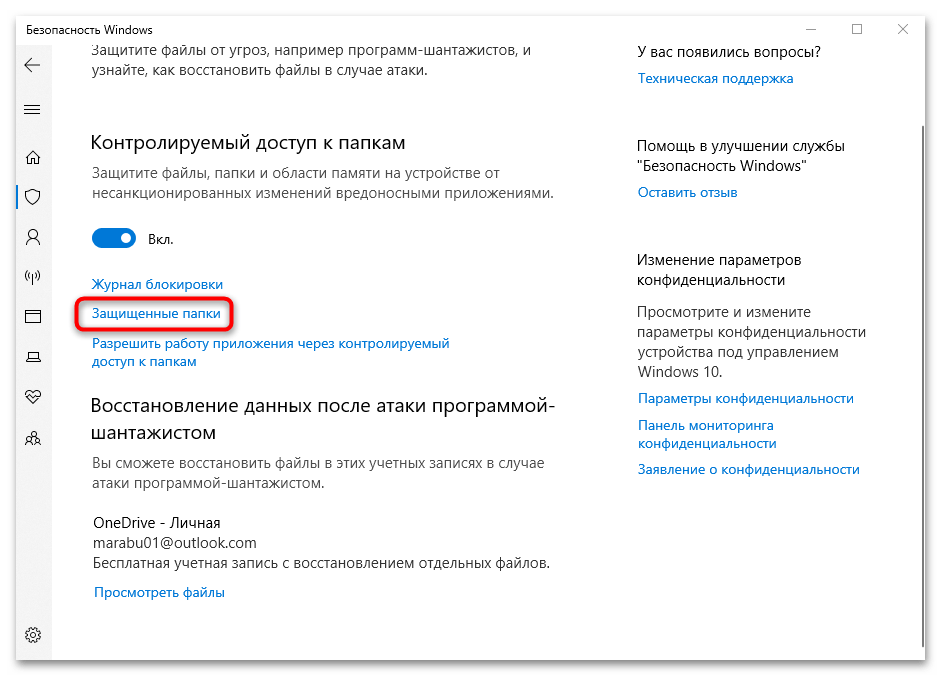

В блоке «Контролируемый доступ к папкам» подразумевается настройка защиты от программ-вымогателей и другого вредоносного софта:

- Кликните по строке «Управление контролируемым доступом к файлам».

- Произойдет переход в раздел «Защита от программ-шантажистов», в который также можно попасть через главную страницу «Защита от вирусов и угроз». По умолчанию настройка отключена — активируйте ее, чтобы открылись дополнительные возможности.

- На странице «Журнала блокировки» отображаются сведения о недавно заблокированном подозрительном ПО и действиях в системе.

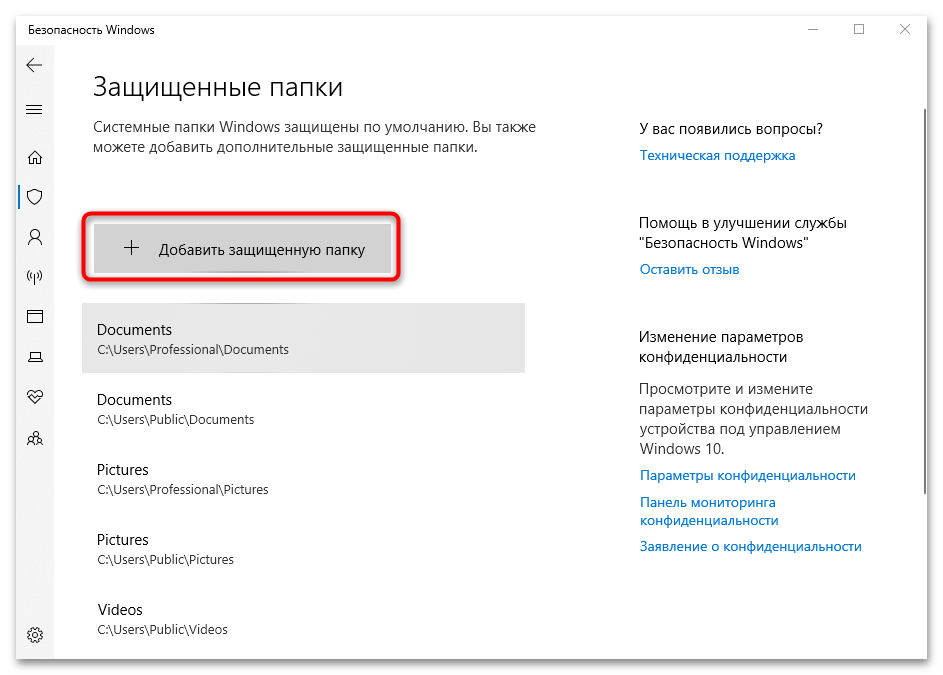

- Чтобы поставить защиту на определенные папки, нажмите на строку «Защищенные папки».

- По умолчанию пользовательские папки на локальном системном диске уже защищены, но вы можете добавить и другие каталоги. Для этого нажмите на соответствующую кнопку.

- Если контролируемый каталог заблокировал какое-либо приложение, которому вы доверяете, можете добавить его в список исключений. Для этого щелкните по ссылке «Разрешить работу приложения через контролируемый доступ к папкам».

- На новой странице находится выбор приложений. Нажмите на кнопку добавления для отображения всплывающего меню, где и выберите нужный пункт. Добавление происходит путем указания пути к исполняемому файлу или ярлыку через «Проводник».

Также в разделе «Защита от вирусов и угроз» можно проверить обновление средства. Здесь указаны дата и время последней проверки, и если актуальная версия для функции есть, то она автоматически загрузится и установится.

Защита учетных записей

В блоке с настройкой защиты учетных записей доступны параметры аккаунта Microsoft. Чтобы через него можно посмотреть его данные, нажмите по соответствующей строке.

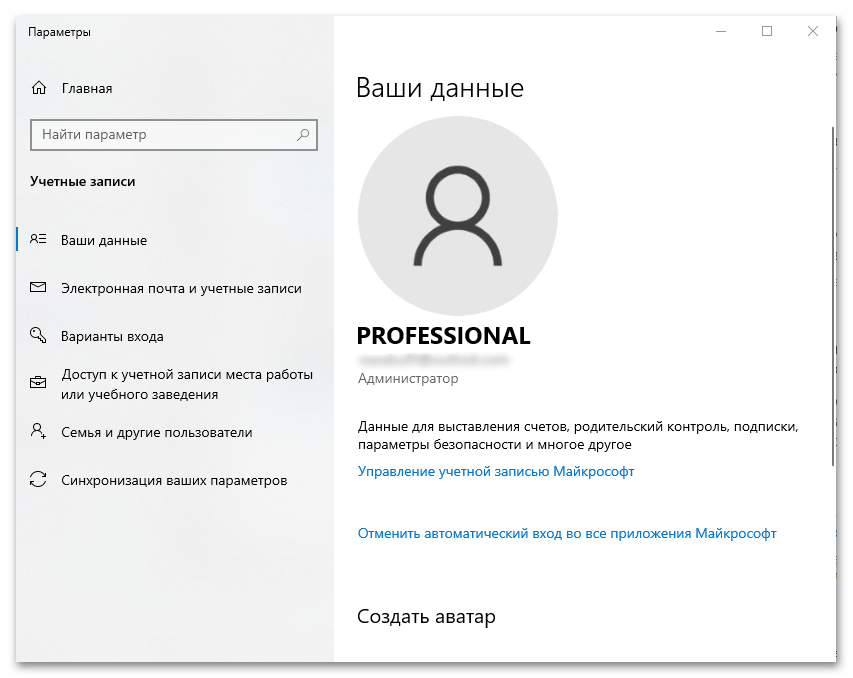

Осуществится переход в раздел «Учетные записи» приложения «Параметры». На вкладке «Ваши данные» отображается ник, аватар, привязанная электронная почта. При необходимости можно перейти на страницу управления аккаунтом.

Вернемся в интерфейс «Безопасность Windows» и разберем, что такое «Динамическая блокировка» — еще один пункт на странице с учетными данными. Она настраивается пользователем самостоятельно и предназначена для автоматической блокировки компьютера, что особенно актуально в общественных местах или на работе. Причем компьютер самостоятельно определяет, что пользователя нет рядом.

Личные данные не всегда в безопасности даже дома, поэтому «Динамическая блокировка» позволяет защитить конфиденциальные данные на то время, пока вы отошли от компьютера.

- Нажмите на кнопку «Параметры динамической блокировки», чтобы открыть «Параметры» с настройкой функции.

- На вкладке «Варианты входа» можно выбрать способ разблокировки системы. Еще здесь есть блок «Динамическая блокировка» с возможностью активации. Отметьте пункт «Разрешить Windows автоматически блокировать устройство в ваше отсутствие».

Чтобы функция полноценно работала, потребуется активировать модуль Bluetooth и синхронизировать через него компьютер и мобильное устройство. После соединения устройства по Bluetooth всякий раз, когда вы уходите и покидаете радиус действия беспроводной связи, система автоматически блокируется.

Функция не сработает, если подключенный смартфон останется рядом с ПК или ноутбуком.

Брандмауэр и безопасность сети

В разделе «Брандмауэр и безопасность сети» есть параметры встроенного брандмауэра, а также через него можно отслеживать события, которые происходят с сетями и подключениями к интернету.

На странице отображается доменная, частная и общедоступная сети. Чтобы настроить один из этих параметров, щелкните по нему левой кнопкой мыши. Причем для каждого из подключений можно активировать или выключить встроенный брандмауэр Microsoft Defender и запретить входящие соединения, что особенно актуально для подключений в общественных местах.

Также имеются дополнительные настройки брандмауэра:

- добавление приложений и портов в список исключений, файлы и данные которых не будут проверяться встроенной защитой;

- запуск встроенного средства устранение неполадок подключения к сети;

- настройка отображения уведомлений от Microsoft Defender;

- кнопка «Дополнительные параметры», перенаправляющая в интерфейс утилиты «Монитор брандмауэра в режиме повышенной безопасности» для более тонких настроек «Защитника»;

- сброс настроек брандмауэра.

Читайте также:

Руководство по настройке брандмауэра в Windows 10

Добавление исключений в Защитнике Windows 10

Открываем порты в брандмауэре Windows 10

Управление приложениями/браузером

Через этот раздел осуществляется управление защитой программ и сетевых подключений. Здесь доступно обновление параметров фильтра SmartScreen, а также тонкие настройки для защиты устройство от потенциально опасных приложений, загрузок, файлов.

Защита на основе репутации

Параметр предназначен для блокировки нежелательных приложений, поскольку устройство может оказаться уязвимым к различному опасному программному обеспечению. После его включения кликните по строке параметров, чтобы открыть более тонкие настройки.

В новом окне предусмотрены инструменты для проверки неопознанных приложений в интернете. Если вы используете фирменный браузер Microsoft Edge, лучше для него включить фильтр SmartScreen, что обеспечит защиту от подозрительных загрузок из интернета или открытия потенциально опасных веб-ресурсов.

Еще есть фильтр SmartScreen для приложений, скачиваемый через официальный магазин Microsoft Store.

Защита от эксплойтов

Как известно, эксплойты – это программы, части кода или скрипты, которые получают выгоду при обнаружении уязвимости в системе. В их составе есть исполняемый код или даже данные, способные уничтожить или повредить информацию на локальном или удаленном компьютере.

При переходе на страницу с параметрами защиты от эксплойтов отобразится список функций с описанием, для которых в большинстве случаев доступно несколько действий: использование по умолчанию, выключено и включено. Каждый пункт дополнительно настраивается вручную.

Возможно управление не только системными параметрами, но и параметрами программ. Переключение между разделами происходит через вкладки вверху.

Безопасность устройства

В окне с информацией безопасности устройства есть сведения о состоянии нескольких возможностей аппаратной защиты компьютера, если таковая предусматривается компонентами ПК. Внизу должно быть уведомление, соответствует ли компьютер требованиям для аппаратной защиты.

В разделе есть еще несколько важных параметров:

- «Изоляция ядра» — функция, обеспечивающая защиту от вредоносных утилит и различных атак посредством изоляции процессов от самого устройства и операционной системы;

- «Обработчик безопасности» — доверенный платформенный модуль TPM, тот самый необходимый для установки Windows 11;

- «Безопасная загрузка» — предотвращение заражения системы на аппаратном уровне во время загрузки системы.

В зависимости от возможностей ПК пункты могут различаться. О каждом параметре можно узнать более подробную информацию, если кликнуть по строке со сведениями.

Производительность и работоспособность устройств

На странице с информацией о производительности и работоспособности устройства даются общие сведения о работе вашего компьютера в виде отчета с указанием последнего сканирования.

Если на устройстве есть проблемы с хранилищем, аккумулятором, приложениями или программным обеспечением, то средство оповестит об этом, чтобы пользователь мог оперативно исправить появившуюся неполадку.

Параметры для семьи

Следующий раздел предназначен, скорее, для информирования о возможностях родительского контроля. Он пригодится, когда компьютером пользуются и дети. У вас есть возможность выбрать сайты, которые может посещать ребенок, а также определять время, в течение которого ему разрешено проводить время перед ПК, а также контролировать действия детей в интернете с помощью еженедельных отчетов.

Переходите по ссылке ниже, чтобы узнать, как включить и настроить функцию в Windows 10.

Подробнее: Особенности «Родительского контроля» в Windows 10

Как задать расписание проверок на вирусы

Выше мы рассматривали способы проверки компьютера с помощью встроенной защиты Windows 10. Несмотря на то, что все методы активируются вручную, в ОС есть возможность задать расписание сканирования, которое позволит сэкономить время, при этом поддерживая безопасность устройства:

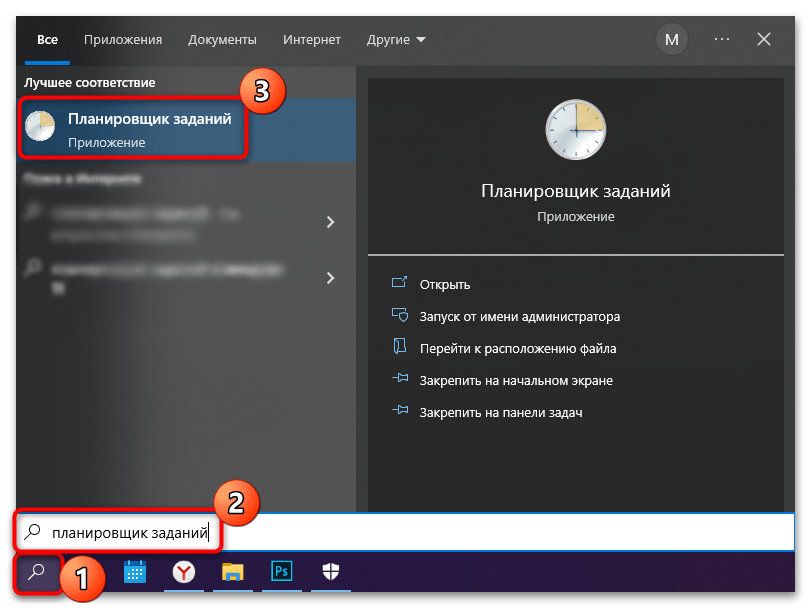

- Через системный поиск «Пуска» найдите приложение «Планировщик заданий».

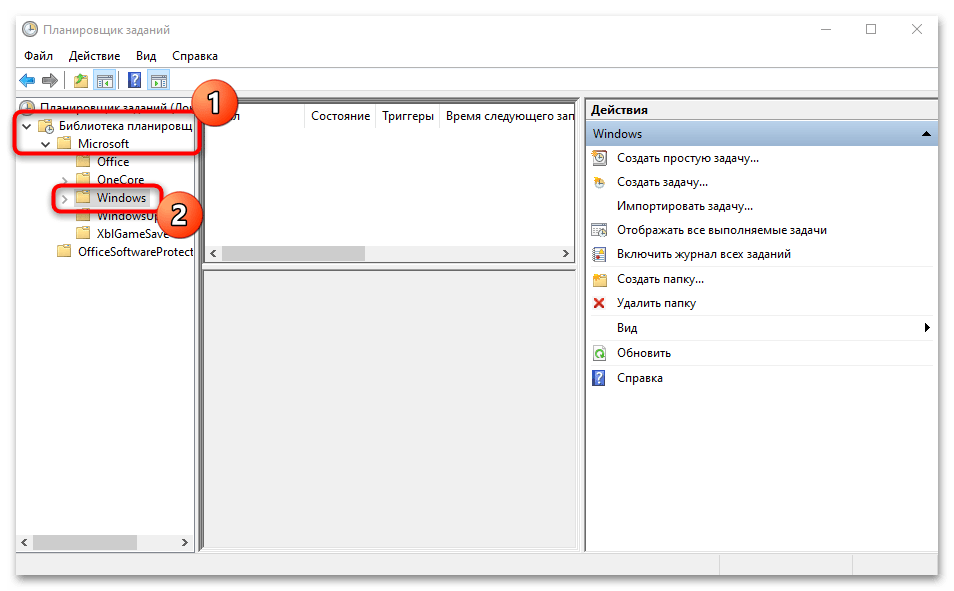

- Разверните ветку библиотеки на левой панели, затем поочередно папки «Microsoft» и «Windows».

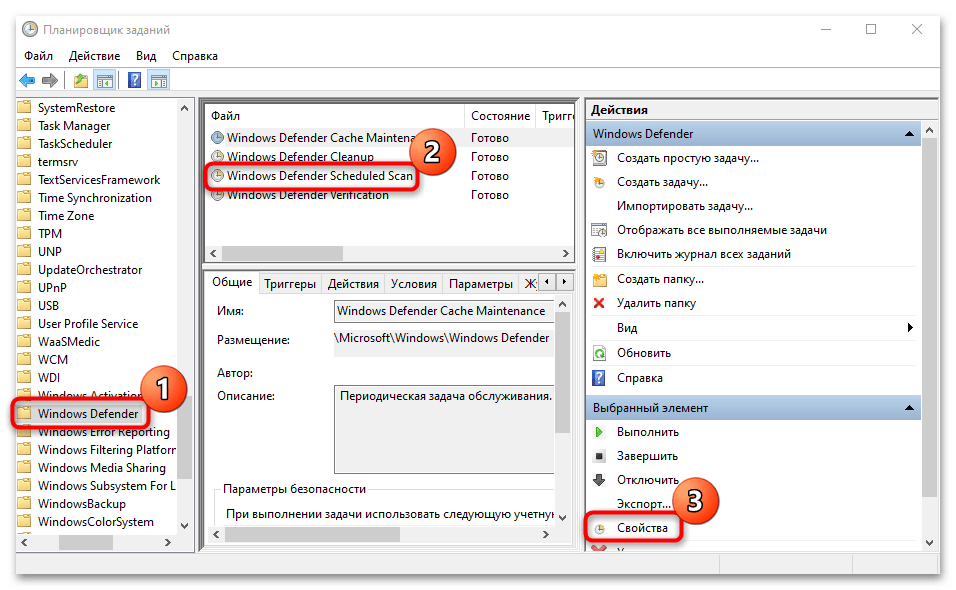

- В раскрывшемся списке отыщите параметр «Windows Defender». На панели в центре кликните по пункту «Windows Defender Scheduled Scan». Справа нажмите на пункт «Свойства» в разделе «Действия».

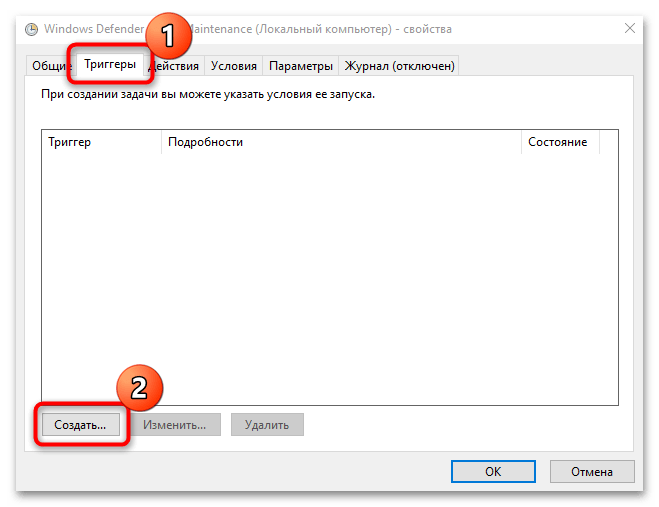

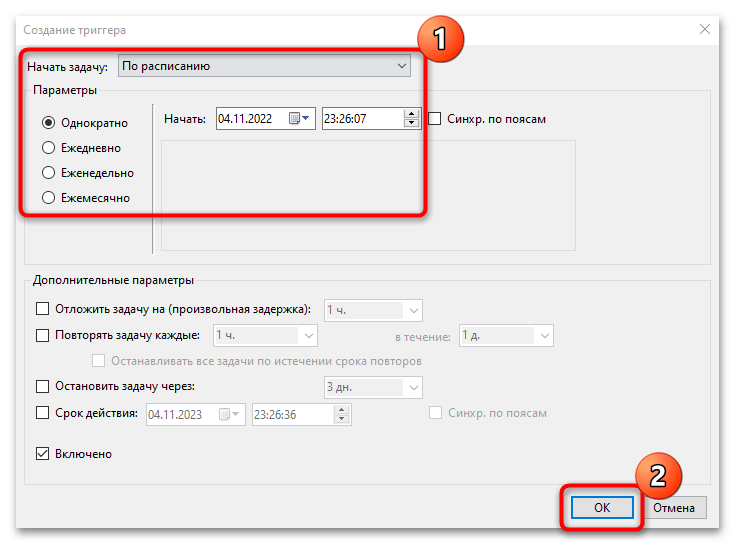

- Откроется новое окно, где нужно перейти на вкладку «Триггеры». Щелкните по кнопке «Создать».

- Останется задать время проверки и периодичность. Подтвердите действие.

После этого система будет автоматически запускать сканирование устройства на наличие вирусов в заданное время и с указанной периодичностью.

Содержание

- Безопасность современных операционных систем семейства WINDOWS.

- Аннотация

- Общая постановка проблемы

- Механизмы защиты семейства Windows.

- Вывод

- Windows безопасности операционной системы

- Защитные механизмы операционных систем

- Windows NT/2000/XP

- Заключение

Автор: А.Г. Олейник

Источник:Инновационные перспективы Донбасса / Международная научно–практическая конференция. – Донецьк, ДонНТУ – 2016.

Аннотация

А.Г. Олейник Безопасность современных операционных систем семейства WINDOWS. В статье анализируется выполнение технических характеристик ОС по обеспечению безопасности от несанкционированного доступа к данным пользователя. Приведены достоинства и недостатки ОС семейства Windows, а также приведены элементы безопасности ОС.

Общая постановка проблемы

Для большинства ОС либо полностью не реализуется основной для данных приложений мандатный механизм управления доступом к ресурсам, либо не выполняется его важнейшее требование «Должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителя должен быть не ниже уровня конфиденциальности записываемой на него информации». В связи с этим далее будем говорить лишь о возможном соответствии средств защиты современных ОС классу АС 1Г (защита конфиденциальной информации).

В качестве альтернативных реализаций ОС рассмотрим семейства Unix и Windows.

Сначала остановимся на принципиальном или концептуальном противоречии между реализованными в ОС механизмами защиты и принятыми формализованными требованиями. Концептуальном в том смысле, что это противоречие характеризует не какой-либо один механизм защиты, а общий подход к построению системы защиты.

Противоречие состоит в принципиальном различии подходов к построению схемы администрирования механизмов защиты и, как следствие, это коренным образом сказывается на формировании общих принципов задания и реализации политики безопасности в организации, распределения ответственности за защиту информации, а также на определении того, кого относить к потенциальным злоумышленникам.

Для иллюстрации из совокупности формализованных требований к системе защиты конфиденциальной информации рассмотрим следующие два требования:

— право изменять правила разграничения доступа (ПРД) должно предоставляться выделенным субъектам (администрации, службе безопасности и т.д.);

— должны быть предусмотрены средства управления, ограничивающие распространения прав на доступ.

Теперь в общих чертах рассмотрим концепцию, реализуемую в современных универсальных ОС. Пользователь файлового объекта, т.е. лицом, получающим право на задание атрибутов доступа к файловому объекту, является лицо, создающее файловый объект. Так как файловые объекты создают конечные пользователи, то именно они и назначают ПРД к создаваемым им файловым объектам. Другими словами, в ОС реализуется распределенная схема назначения ПРД, где элементами схемы администрирования являются собственно конечные пользователи.

В данной схеме пользователь должен наделяться практически таким же доверием, как и администратор безопасности, при этом нести наряду с ним ответственность за обеспечение компьютерной безопасности. Отметим, что данная концепция реализуется и большинством современных приложений, в частности СУБД (Система управления базами данных), где пользователь может распространять свои права на доступ к защищаемым ресурсам. Кроме того, не имея в полном объеме механизмов защиты компьютерной информации от конечного пользователя, в рамках данной концепции невозможно рассматривать пользователя в качестве потенциального злоумышленника.

Отметим, что централизованная и распределенная схемы администрирования – это две диаметрально противоположные точки зрения на защиту, требующие совершенно различных подходов к построению моделей и механизмов защиты. При этом сколько-нибудь гарантированную защиту информации можно реализовать только при принятии концепции полностью централизованной схемы администрирования, что подтверждается известными угрозами ОС.

Возможности моделей, методов и средств защиты будем рассматривать применительно к реализации именно концепции централизованного администрирования. Одним из элементов данной концепции является рассмотрение пользователя в качестве потенциального злоумышленника, способного осуществить НСД к защищаемой информации.

Механизмы защиты семейства Windows.

Кратко остановимся на основных механизмах защиты, реализованных в ОС семейства Windows, и проведем анализ защищенности ОС семейства Windows (NT/2000). Отметим, что здесь ряд объектов доступа (в частности, устройства, реестр ОС и т.д.) не являются объектами файловой системы. Поэтому возникает вопрос, как следует трактовать требование «Система защиты должна контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, томам и т.д.)». Не ясно, являются ли объектами доступа, к которым, следуя формальным требованиям, необходимо разграничивать доступ пользователей, например, реестр ОС и т.д.

Основными механизмами защиты являются:

— идентификация и аутентификация пользователя при входе в систему;

— разграничение прав доступа к ресурсам, в основе которого лежит реализация дискреционной модели доступа (отдельно к объектам файловой системы, к устройствам, к реестру ОС, к принтерам и др.);

— аудит, т.е. регистрация событий.