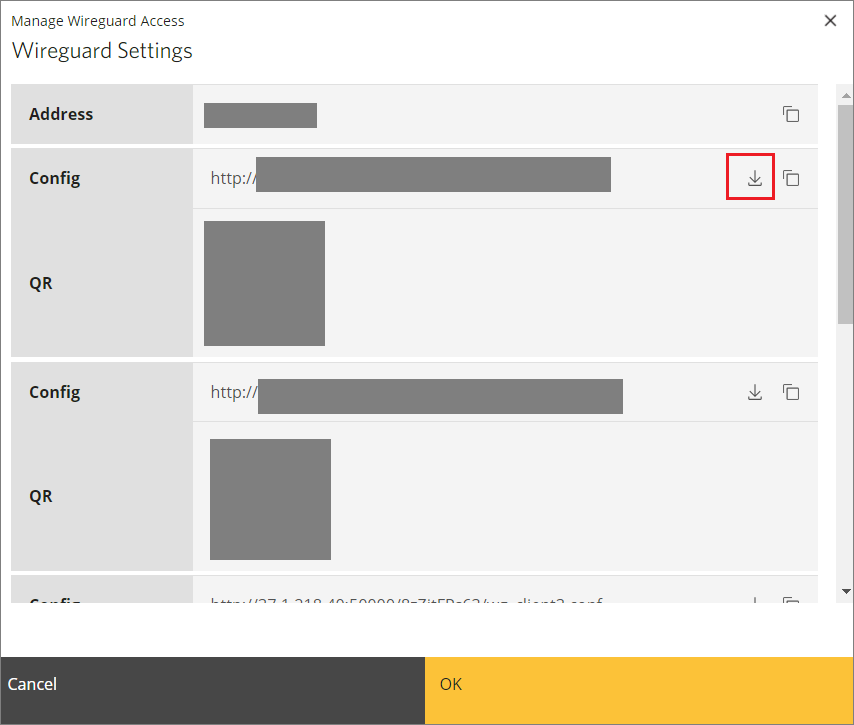

Вам потребуется файл конфигурации .conf. Вы получите его в боте BlancVPN после выбора локации или в личном кабинете BlancVPN.

Настройка состоит из двух этапов – установка компонента WireGuard и загрузка файла конфигурации в настройки роутера Keenetic.

Для настройки WireGuard на роутере в интернет-центре Keenetic нужно установить компонент «WireGuard VPN»:

После этого раздел «WireGuard» появится на странице «Другие подключения».

Получение файла конфигурации WireGuard

Обратите внимание: этот файл конфигурации нельзя будет использовать на другом устройстве. Если в роутере вы подключите AMS1, то, например, для смартфона вам необходимо будет использовать AMS2 или файл из другой локации.

Настройка VPN на роутере Keenetic

Типовые ошибки и пути решения:

Сильно снижается скорость при использовании VPN на роутере

Поддержание VPN-тоннеля в постоянно подключённом состоянии значительно нагружает роутер – из-за того, что в роутерах используются MIPS-процессоры, а VPN подразумевает постоянное шифрование и расшифровку трафика.

Поэтому активное VPN-подключение может снижать скорость интернета на старых и бюджетных моделях роутеров. Если замедление критично – рекомендуется настроить VPN-подключение отдельно на конечных устройствах: компьютерах, смартфонах и так далее.

В подписке BlancVPN вы можете настроить VPN на любое количество устройств, доплачивать за новые не придётся!

Другие статьи по теме

Как настроить OpenVPN на роутере Keenetic

Как настроить OpenVPN на роутере ASUS

Как настроить WireGuard на iOS (iPhone, iPad)

Как настроить WireGuard на Android

Как установить VPN на Smart TV (Android TV)

Время на прочтение

5 мин

Количество просмотров 76K

Что такое WireGuard

Если не касаться wiki и официального сайта, и объяснять как можно проще, то это VPN туннелирование через UDP.

Это возможность быстро, максимально просто и надёжно, с хорошим уровнем безопасности соединить две точки между собой.

Соединение одноранговое, открытый исходный код, и полу-автоматизированное создание маршрутов(для некоторых клиентов) — что еще нужно, для счастья

Возможность использовать WireGuard появилась в mikrotik начиная с седьмой версии RouterOS.

Как работает подключение (простым языком)

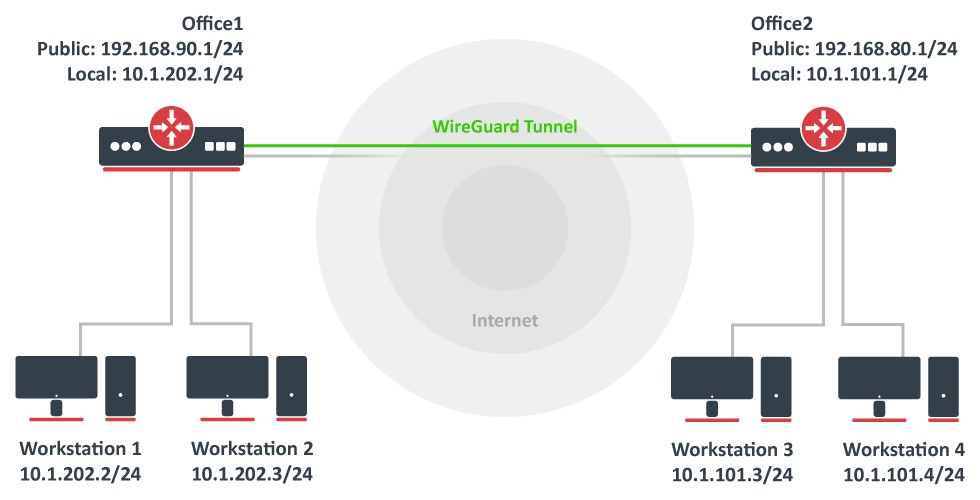

У нас есть две точки:

-

Точка А с внешним адресом 111.111.111.111

-

Точка Б с внешним адресом 222.222.222.222

С точки зрения WireGuard эти адреса называются Endpoint.

Также у точек есть внутренние сети или LAN:

-

Точка А. 192.168.100.0/24

-

Точка Б. 192.168.200.0/24

Эти сети мы и хотим связать между собой. Для WireGuard это называется AllowedAddress, или разрешенные адреса для точки. Для Точки А нам нужно будет указать разрешенные адреса — 192.168.200.0/24. Для Точки Б, соответственно — 192.168.100.0/24

Помимо этого мы должны определить для точек А и Б их адреса. Они используются для интерфейса, который создает WireGuard и передачи внутри протокола. В настройках большинства клиентов это будет называться Address. В mikrotik мы создадим отдельный адрес.

-

Точка А. 10.10.10.1

-

Точка Б. 10.10.11.1

Всё! Этого достаточно для создания подключения и его работы.

В итоге всё это будет выглядеть так:

Отличия WireGuard и OpenVPN

Я не являются специалистом по сетевым протоколов и криптографических систем, поэтому не могу дать детальное сравнение этих решений. Но могу выделить несколько основных отличий для меня, как пользователя и администратора:

-

В WireGuard не нужно создавать сертификаты, в отличии от OpenVpn, и следить за ними. Это и плюс и минус в зависимости от цели использования.

-

В WireGuard создаются одноранговые соединения, где каждая точка может быть как сервером так и клиентом. Это позволяет создавать, помимо классических «звёзд», ещё и mesh сети.

-

OpenVPN позволяет более тонко управлять клиентами и их подключениями. Например, можно индивидуально раздавать маршруты и DNS-серверы для клиентов. WireGuard так не умеет.

-

Отдельно для mikrotik есть недостаток в том, что для каждой подсети нужно настраивать маршруты. Для win-клиентов они определяются и задаются исходя из

AllowedAddress.

В целом я для себя сделал вывод, что для внешних пользователей удобнее и, возможно, безопаснее использовать OpenVPN. А для железных(ака аппаратных) или программных роутеров и их связи между собой удобнее WireGuard. По принципу — настроил и забыл.

Подготовка к настройке

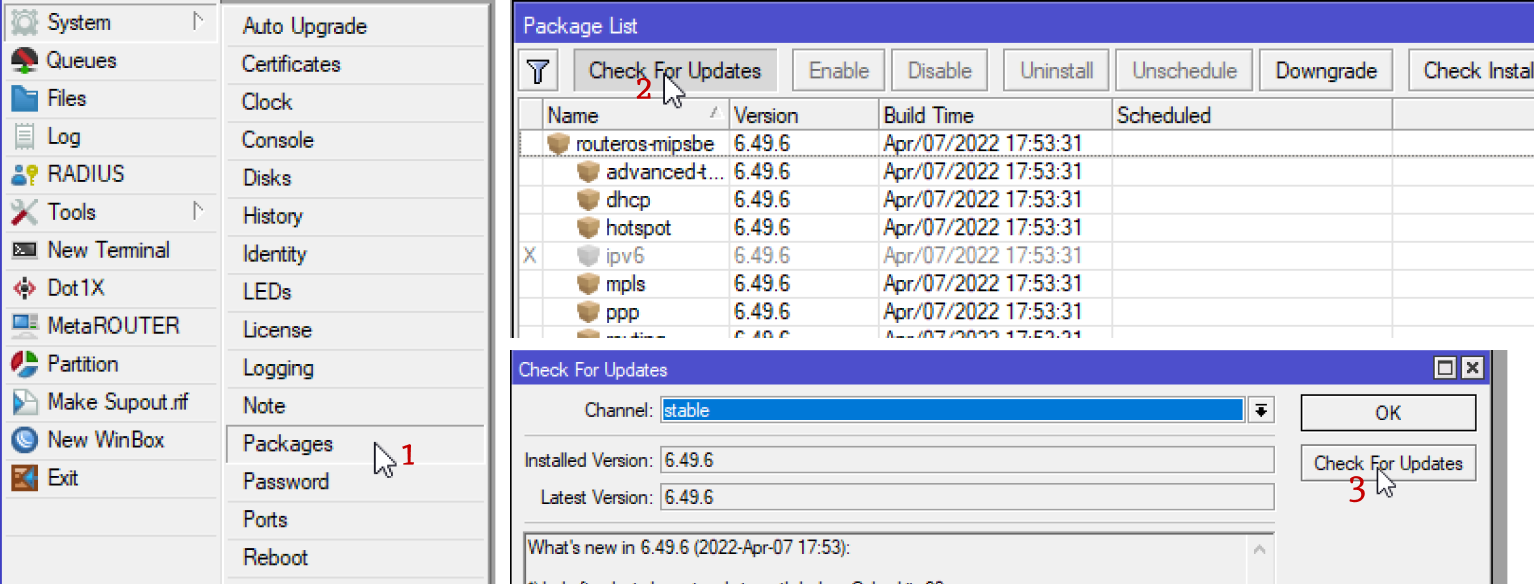

Для начала нужно убедится в том, что наш роутер Mikrotik умеет работать с WireGuard. Далее я буду показывать на примере интерфейса winbox. Если Вы пользуете командную строку, то Вы, скорее всего, сами сможете определить наличие WireGuard.

Проверить, это можно просто взглянув на пункты меню (актуально для версии 7.5):

Обновить можно попробовать так:

Если так не получилось, то смотрите свою версию в заголовке winbox устройства

и идите на официальный сайт mikrotik для скачивания последней версии ОС.

Коротко, как обновить через загрузку файла на Mikrotik:

Если у Вас много точек и так же для удобства настройки и дальнейшего обслуживания я рекомендую создать Вам подобную таблицу:

|

Name |

Address |

Endpoint |

EndpointIp |

AllowedIPs |

ListenPort |

PrivateKey |

PublicKey |

|

PointA |

10.10.10.1 |

www.pointA.com |

222.222.222.222 |

10.10.11.1/32,192.168.200.0/24 |

13231 |

ucwL8IWLNYrPHOu9qk70ZOagPgjJXhzvvkg7ZLooaj4= |

|

|

PointB |

10.10.11.1 |

www.pointB.com |

111.111.111.111 |

10.10.10.1/32,192.168.100.0/24 |

13231 |

FxNwKIFINspWh5pkoFpS5LzNKMDjkqcAV/Ypo2Ed8ys= |

Вам так будет проще ориентироваться в дальнейшем

Настройка WireGuard на Mikrotik

Итак, у Вас есть WireGuard на Mikrotik, и теперь мы можем начать настройку.

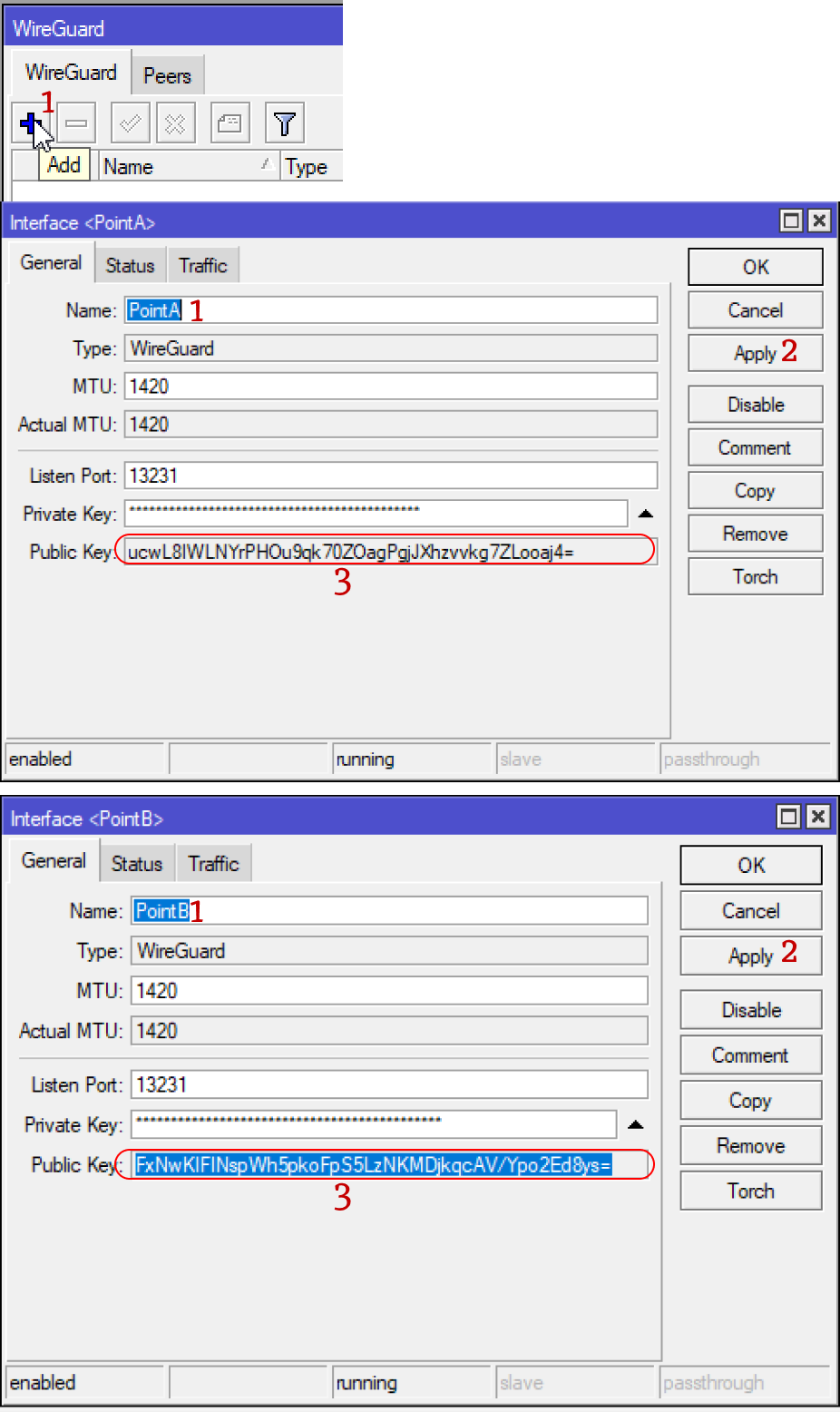

Прежде всего нам нужно создать интерфейс, чтобы получить публичный ключ или Public Key. Я ранее про него не писал умышленно, чтобы было проще понять принцип работы WireGuard.

Но без публичного ключа установить соединение не получится. Он служит ключом шифрования и, можно сказать, паролем точки и для каждой точки он должен быть уникальным. При создании интерфейса он генерируется автоматически, так что Вам не нужно об этом переживать:

Создаем интерфейсы и копируем себе публичные ключи.

Скрипт для быстрой настройки

Далее я дам два варианта настройки простой и быстрый, и немного подольше. Для начала простой, которым пользуюсь сам. Вот скрипт который, я сделал для Вашего удобства:

# EXAMPLE start

# Peer A params

# Name peerAname "PointA"

# Interaface Address peerAifAddress "10.10.10.1/24"

# AllowedIPs peerAallowed 10.10.11.1/32,192.168.200.0/24

# EndPoint peerAendAddress "111.111.111.111"

# EndPort peerAendPort 13231

# PublicKey peerAkey "ucwL8IWLNYrPHOu9qk70ZOagPgjJXhzvvkg7ZLooaj4="

# Peer B params

# Name peerBname "PointB"

# Interaface peerBif "PointB"

# AllowedIPs peerBallowed 10.10.10.1/32,192.168.100.0/24

# EndPoint peerBendAddress "222.222.222.222"

# EndPort 13231

# PublicKey "FxNwKIFINspWh5pkoFpS5LzNKMDjkqcAV/Ypo2Ed8ys="

# EXAMPLE end

{

# Peer A params

# SET PARAMS HERE

:local peerAname "PointA"

:local peerAifAddress "10.10.10.1/24"

:local peerAallowed 10.10.11.1/32,192.168.200.0/24

:local peerAendAddress "111.111.111.111"

:local peerAendPort 13231

:local peerAkey "ucwL8IWLNYrPHOu9qk70ZOagPgjJXhzvvkg7ZLooaj4="

# Peer B params

:local peerBname "PointB"

:local peerBifAddress "10.10.11.1/24"

:local peerBallowed 10.10.10.1/32,192.168.100.0/24

:local peerBendAddress "222.222.222.222"

:local peerBendPort 13231

:local peerBkey "FxNwKIFINspWh5pkoFpS5LzNKMDjkqcAV/Ypo2Ed8ys="

# start select

:local input do={:put $input;:return}

:local selectedPeer [$input "Enter current Peer A or B"]

:put "You select is $selectedPeer. Finished!"

# end select

{

# start for A

:if ($selectedPeer = "A") do={

# add address

/ip address

add address=$peerAifAddress interface=$peerAname comment=$peerAname

# add firewall rule

/ip firewall filter

add action=accept chain=input dst-port=$peerAendPort in-interface-list=WAN protocol=udp comment="WireGuard $peerAname"

# add peer

/interface/wireguard/peers

add allowed-address=$peerBallowed endpoint-address=$peerBendAddress endpoint-port=$peerBendPort interface=$peerAname public-key=$peerBkey persistent-keepalive=10 comment=$peerBname

# add route

/ip/route

:foreach peer in=$peerBallowed do={

add dst-address=$peer gateway=$peerAname comment=$peerBname

}

}

# end for A

# start for B

:if ($selectedPeer = "B") do={

# add address

/ip address

add address=$peerBifAddress interface=$peerBname comment=$peerBname

# add firewall rule

/ip firewall filter

add action=accept chain=input dst-port=$peerBendPort in-interface-list=WAN protocol=udp comment="WireGuard $peerBname"

# add peer

/interface/wireguard/peers

add allowed-address=$peerAallowed endpoint-address=$peerAendAddress endpoint-port=$peerAendPort interface=$peerBname public-key=$peerAkey persistent-keepalive=10 comment=$peerAname

# add route

/ip/route

:foreach peer in=$peerAallowed do={

add dst-address=$peer gateway=$peerBname comment=$peerAname

}

}

# end for B

}

}

Его можно запускать прямо из терминала, либо из winbox открыв терминал. Так же вы можете добавить его в System -> Scripts и запустить из терминала, но так как это разовая процедура, не вижу в этом особого смысла.

Для начала внесите все необходимые параметры в строки переменных :local, затем скопируйте и вставьте скрипт в терминал. Вам нужно будет только выбрать точку в которой вы находитесь А или B. Введите её и нажмите Enter.

Так нужно будет повторить в каждой точке!

Скрипт создаёт address, правило firewall для доступа из вне по списку interface list WAN. Список интерфейсов WAN создаётся по умолчанию. Если его нет, то добавьте.

Далее, скрипт создаёт настройки точки Peers для подключения и добавляет все необходимые маршруты Routes, которые берёт из Allowed Address

Ну или вы можете прописать всё руками по следующим скриншотам:

Надеюсь эта статья помогла кому-то быстро всё понять и настроить. Так как я на понимание, тесты и настройку потратил минимум один день, а то и больше.

И в конце добавлю общую схему со всеми параметрами:

FAQ

[Беспроводной маршрутизатор] Как настроить сервер WireGuard®?

Что такое WireGuard?

WireGuard ® — это расширенный и современный VPN-протокол, который прост в настройке, а также обеспечивает высокую скорость. Он является более компактным и считается более безопасным, чем IPSec, благодаря новейшим способам шифрования. Таким образом WireGuard ® VPN работает лучше, чем хорошо известный OpenVPN.

Внимание

WireGuard® поддерживается на версиях прошивок, начиная с 3.0.0.4.388.20000. Список поддерживаемых моделей доступен по ссылке (модели указаны внизу страницы): https://asus.click/vpnfusionmodel

Чтобы узнать как обновить прошивку, пожалуйста, воспользуйтесь статьёй: [Беспроводное устройство] Как обновить прошивку на роутере ASUS до последней версии? (ASUSWRT)

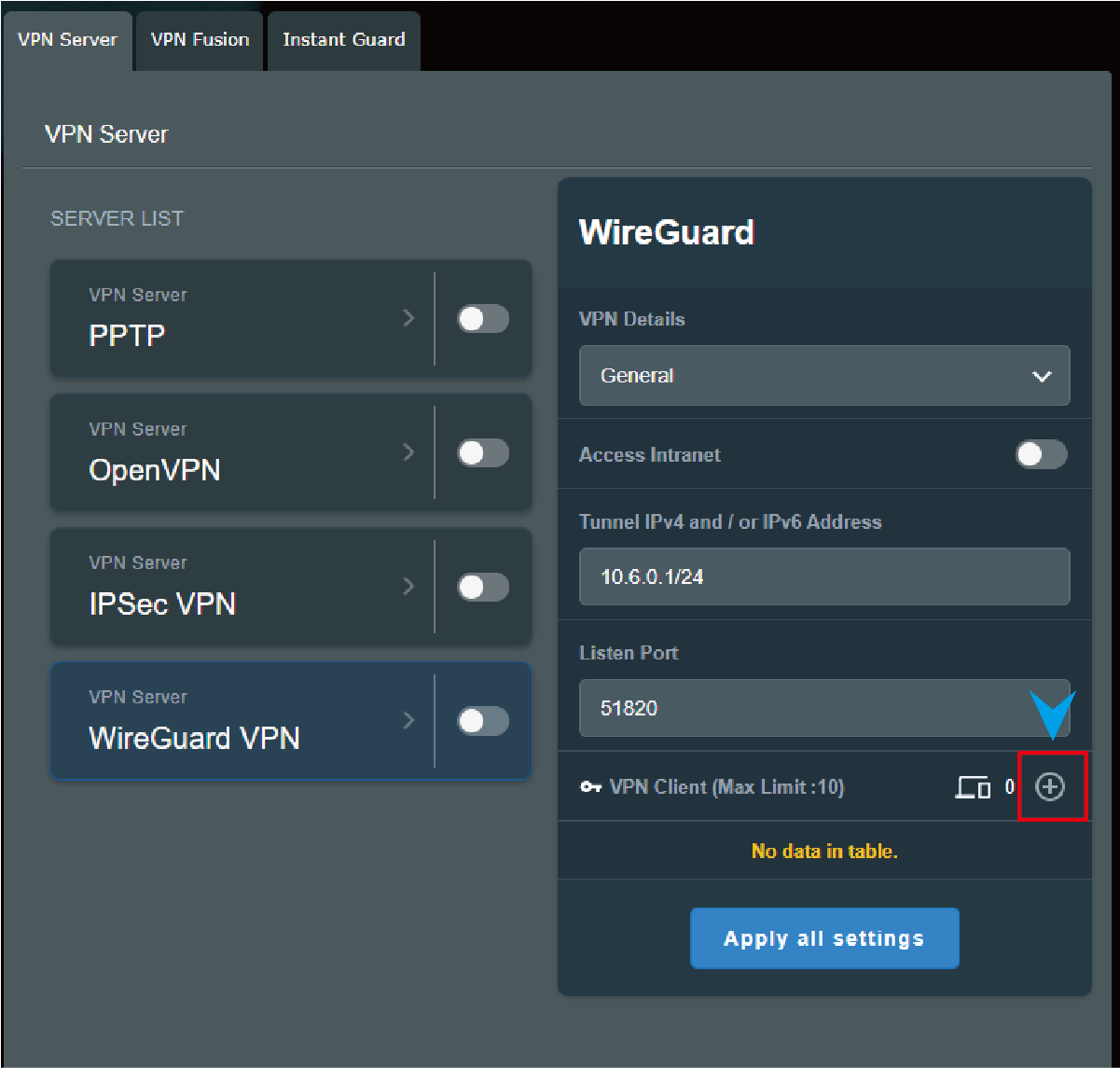

Чтобы настроить маршрутизатор, следуйте шагам:

1. Подключите Ваш компьютер к локальной сети роутера ASUS через Wi-Fi или Ethernet-кабель.

2. Откройте браузер и войдите в веб-меню (http://router.asus.com).

3. На странице авторизации введите Ваши имя пользователя и пароль и нажмите [Войти].

Примечание: Пожалуйста используйте статью [Беспроводное устройство] Как войти на страницу настроек роутера (WEB UI)? для уточнения подробностей.

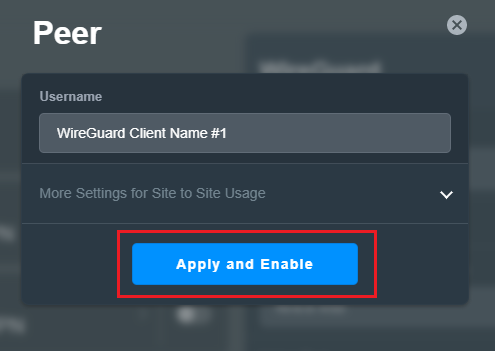

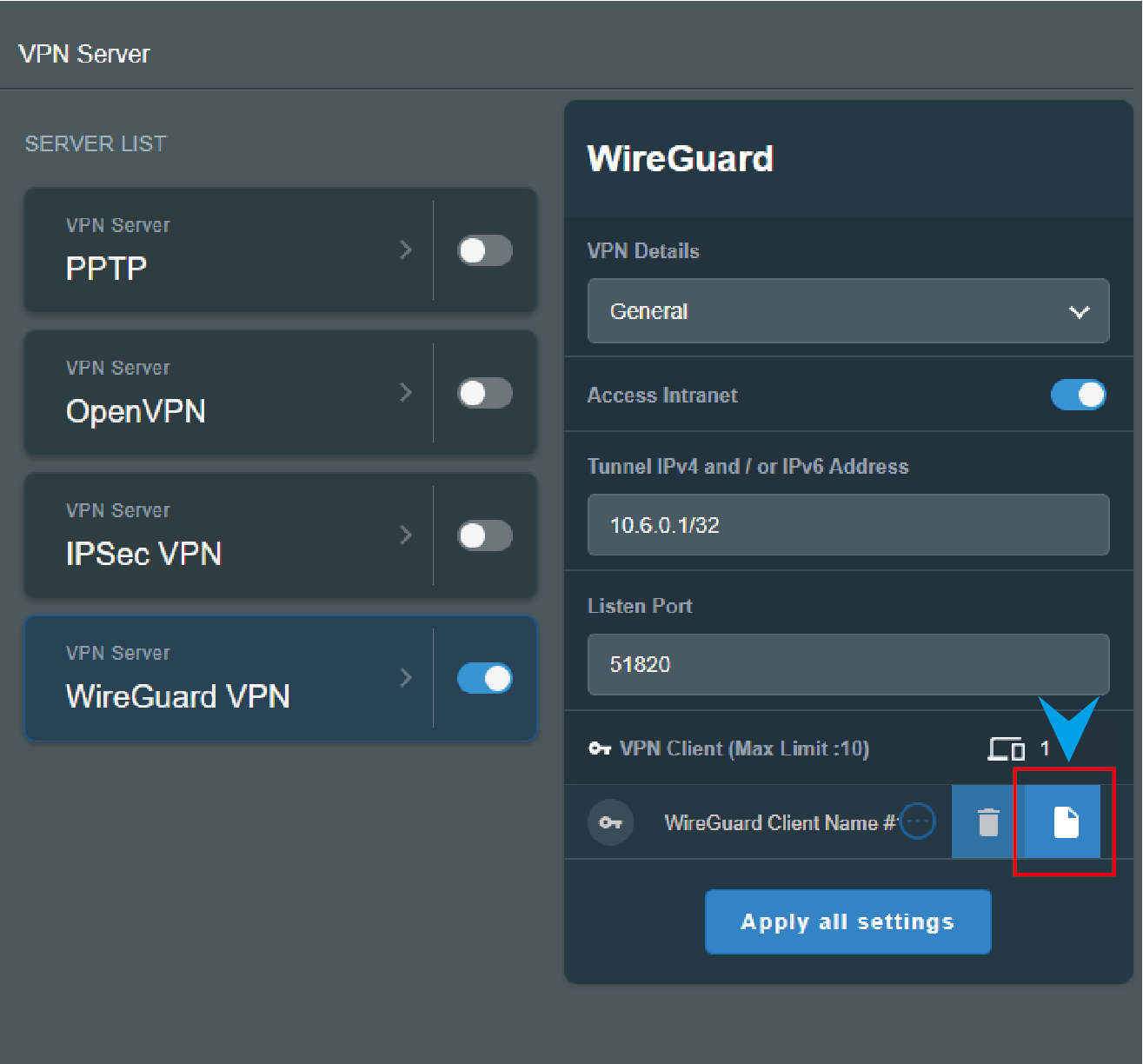

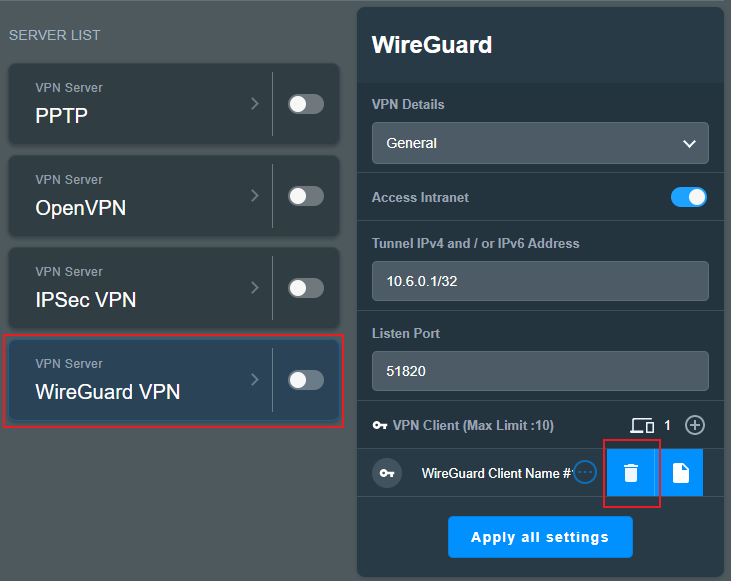

4. Перейдите на вкладку меню [VPN] > закладка [VPN Сервер] > [WireGuard® VPN] и нажмите на значок

5. Для обычных устройств, таких как ноутбуки или смартфоны, достаточно будет нажать кнопку «Применить».

Если профиль предназначен для соединения site-to-site, пожалуйста используйте статью Как настроить VPN типа site-to-site с помощью WireGuard®?®

6. Выберите [Применить все настройки] и запустите WireGuard® VPN.

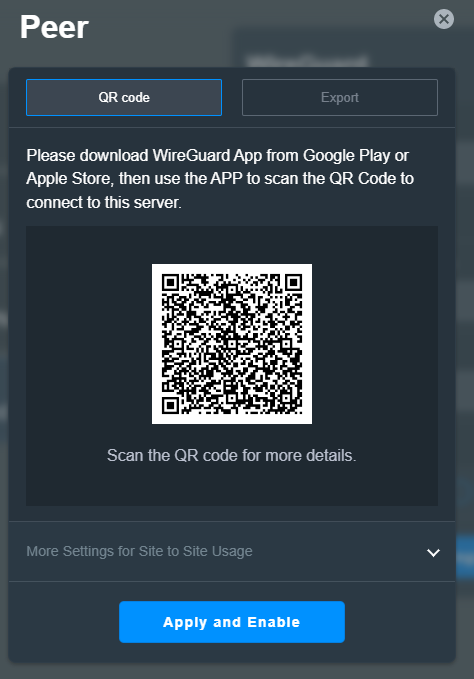

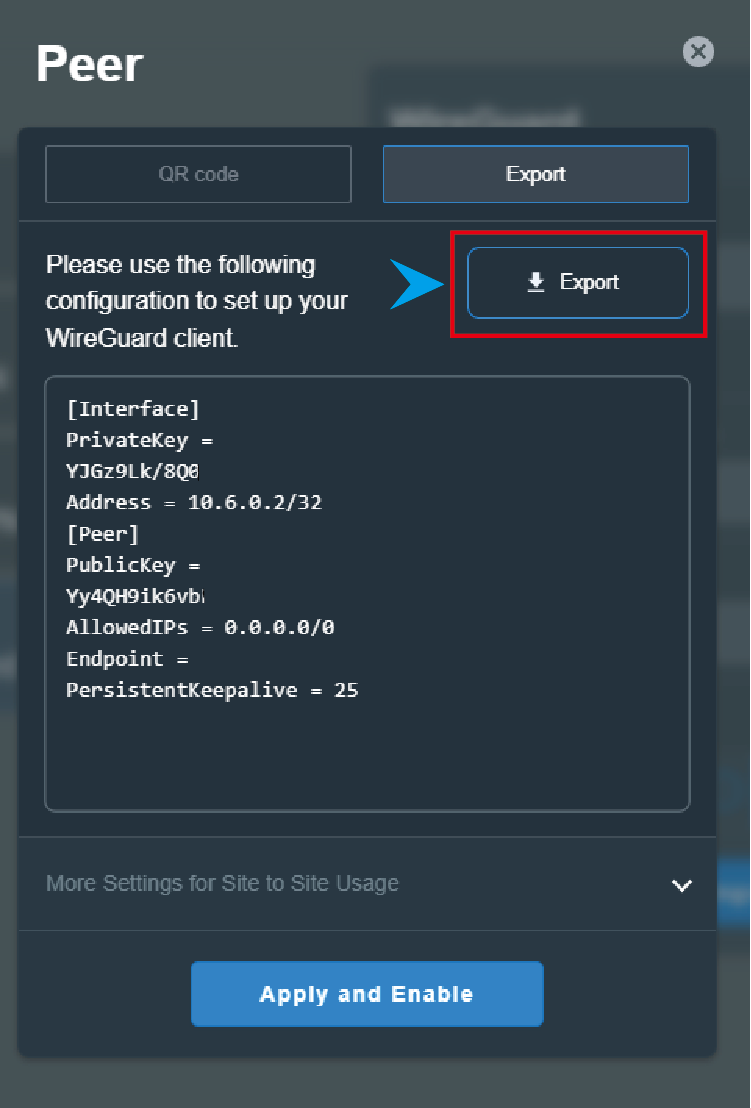

7. Чтобы увидеть подробности, нажмите на значок

8. Для подключения через мобильное устройство, пожалуйста, загрузите приложение WireGuard®-клиент из Google Play или Apple Store, также в приложении WireGuard® можно будет отсканировать QR-код для загрузки файла конфигурации.

Примечание: Пользователям iOS перед доступом в Интернет через сервер WireGuard® необходимо будет в настройках приложения WireGuard® задать определённый DNS-сервер.

9. Для других устройств, например, для роутеров ASUS — WireGuard-клиентов®, используйте файл конфигурации и импортируйте его в WireGuard-клиент® .

Примечание: Чтобы отключиться от сервера WireGuard® VPN®, достаточно будет выключить профиль WireGuard® VPN или можно нажать на значок

Как найти Утилиту/ Прошивку?

Скачать последние версии драйверов, программного обеспечения, прошивок и руководств пользователя можно в Центре загрузок ASUS.

Подробную информацию о Центре загрузок ASUS, можно получить по ссылке

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

Introduction

WireGuard® is an extremely simple yet fast and modern VPN that utilizes state-of-the-art cryptography. It aims to be faster, simpler, leaner, and more useful than IPsec while avoiding massive headaches. It intends to be considerably more performant than OpenVPN. WireGuard is designed as a general-purpose VPN for running on embedded interfaces and super computers alike, fit for many different circumstances. Initially released for the Linux kernel, it is now cross-platform (Windows, macOS, BSD, iOS, Android) and widely deployable.

Properties

| Property | Description |

|---|---|

| comment (string; Default: ) | Short description of the tunnel. |

| disabled (yes | no; Default: no) | Enables/disables the tunnel. |

| listen-port (integer; Default: 13231) | Port for WireGuard service to listen on for incoming sessions. |

| mtu (integer [0..65536]; Default: 1420) | Layer3 Maximum transmission unit. |

| name (string; Default: ) | Name of the tunnel. |

| private-key (string; Default: ) | A base64 private key. If not specified, it will be automatically generated upon interface creation. |

Read-only properties

| Property | Description |

|---|---|

| public-key (string) | A base64 public key is calculated from the private key. |

| running (yes | no) |

Whether the interface is running. |

Peers

| Property | Description |

|---|---|

| allowed-address (IP/IPv6 prefix; Default: ) | List of IP (v4 or v6) addresses with CIDR masks from which incoming traffic for this peer is allowed and to which outgoing traffic for this peer is directed. The catch-all 0.0.0.0/0 may be specified for matching all IPv4 addresses, and ::/0 may be specified for matching all IPv6 addresses. |

| comment (string; Default: ) | Short description of the peer. |

| disabled (yes | no; Default: no) | Enables/disables the peer. |

| endpoint-address (IP/Hostname; Default: ) | The public IP address or hostname. It is used by WireGuard to establish a secure connection between two peers. |

| endpoint-port (integer:0..65535; Default: ) | The Endpoint port is the UDP port on which a WireGuard peer listens for incoming traffic. |

| client-endpoint (IP/IPv6 prefix; Default: ) |

The public IP address and port number of the WireGuard Server. |

| client-listen-port (integer:0..65535; Default: ) |

The local port upon which this WireGuard tunnel will listen for incoming traffic from peers, and the port from which it will source outgoing packets. |

| interface (string; Default: ) | Name of the WireGuard interface the peer belongs to. |

| persistent-keepalive (integer:0..65535; Default: 0) | A seconds interval, between 1 and 65535 inclusive, of how often to send an authenticated empty packet to the peer for the purpose of keeping a stateful firewall or NAT mapping valid persistently. For example, if the interface very rarely sends traffic, but it might at anytime receive traffic from a peer, and it is behind NAT, the interface might benefit from having a persistent keepalive interval of 25 seconds. |

| client-keepalive (integer:0..65535; Default: 0) | Same as persistent-keepalive but from peer side. |

| preshared-key (string; Default: ) | A base64 preshared key. Optional, and may be omitted. This option adds an additional layer of symmetric-key cryptography to be mixed into the already existing public-key cryptography, for post-quantum resistance. Also can be generated automatically or entered manually, when the key is provided by the system administrator. |

| private-key (auto/none; Default: none) | Can be generated automatically or entered manually, when the key is provided by the system administrator. |

|

public-key (string; Default: ) |

The remote peer’s calculated public key. It also can be generated if private-key is specified. |

|

client-dns (IP/IPv6 prefix; Default: ) |

Specify when using WireGuard Server as a VPN gateway for peer traffic. |

|

show-client-config |

Will show already created Peer configuration and generate a QR code for easier peer setup on a client device. Does not affect the WireGuard Server. |

Minimum parameters must be specified for importing on the client device by QR-code/file.

interface: wireguard1 public-key: v/oIzPyFm1FPHrqhytZgsKjU7mUToQHLrW+Tb5e601M= private-key: KMwxqe/iXAU8Jn9dd1o5pPdHep2blGxNWm9I944/I24= allowed-address: 192.168.88.3/24 client-address: 192.168.88.3/32 client-endpoint: example.com:13231

Read-only properties

| Property | Description |

|---|---|

| current-endpoint-address (IP/IPv6) | The most recent source IP address of correctly authenticated packets from the peer. |

| current-endpoint-port (integer) | The most recent source IP port of correctly authenticated packets from the peer. |

| last-handshake (integer) | Time in seconds after the last successful handshake. |

| rx (integer) | The total amount of bytes received from the peer. |

| tx (integer) | The total amount of bytes transmitted to the peer. |

Application examples

Site to Site WireGuard tunnel

Consider setup as illustrated below. Two remote office routers are connected to the internet and office workstations are behind NAT. Each office has its own local subnet, 10.1.202.0/24 for Office1 and 10.1.101.0/24 for Office2. Both remote offices need secure tunnels to local networks behind routers.

WireGuard interface configuration

First of all, WireGuard interfaces must be configured on both sites to allow automatic private and public key generation. The command is the same for both routers:

/interface/wireguard add listen-port=13231 name=wireguard1

Now when printing the interface details, both private and public keys should be visible to allow an exchange.

Any private key will never be needed on the remote side device — hence the name private.

Office1

/interface/wireguard print

Flags: X - disabled; R - running

0 R name="wireguard1" mtu=1420 listen-port=13231 private-key="yKt9NJ4e5qlaSgh48WnPCDCEkDmq+VsBTt/DDEBWfEo="

public-key="u7gYAg5tkioJDcm3hyS7pm79eADKPs/ZUGON6/fF3iI="

Office2

/interface/wireguard/print

Flags: X - disabled; R - running

0 R name="wireguard1" mtu=1420 listen-port=13231 private-key="KMwxqe/iXAU8Jn9dd1o5pPdHep2blGxNWm9I944/I24="

public-key="v/oIzPyFm1FPHrqhytZgsKjU7mUToQHLrW+Tb5e601M="

Peer configuration

Peer configuration defines who can use the WireGuard interface and what kind of traffic can be sent over it. To identify the remote peer, its public key must be specified together with the created WireGuard interface.

Office1

/interface/wireguard/peers add allowed-address=10.1.101.0/24 endpoint-address=192.168.80.1 endpoint-port=13231 interface=wireguard1 \ public-key="v/oIzPyFm1FPHrqhytZgsKjU7mUToQHLrW+Tb5e601M="

Office2

/interface/wireguard/peers add allowed-address=10.1.202.0/24 endpoint-address=192.168.90.1 endpoint-port=13231 interface=wireguard1 \ public-key="u7gYAg5tkioJDcm3hyS7pm79eADKPs/ZUGON6/fF3iI="

IP and routing configuration

Lastly, IP and routing information must be configured to allow traffic to be sent over the tunnel.

Office1

/ip/address add address=10.255.255.1/30 interface=wireguard1 /ip/route add dst-address=10.1.101.0/24 gateway=wireguard1

Office2

/ip/address add address=10.255.255.2/30 interface=wireguard1 /ip/route add dst-address=10.1.202.0/24 gateway=wireguard1

Firewall considerations

The default RouterOS firewall will block the tunnel from establishing properly. The traffic should be accepted in the «input» chain before any drop rules on both sites.

Office1

/ip/firewall/filter add action=accept chain=input dst-port=13231 protocol=udp src-address=192.168.80.1

Office2

/ip/firewall/filter add action=accept chain=input dst-port=13231 protocol=udp src-address=192.168.90.1

Additionally, it is possible that the «forward» chain restricts the communication between the subnets as well, so such traffic should be accepted before any drop rules as well.

Office1

/ip/firewall/filter add action=accept chain=forward dst-address=10.1.202.0/24 src-address=10.1.101.0/24 add action=accept chain=forward dst-address=10.1.101.0/24 src-address=10.1.202.0/24

Office2

/ip/firewall/filter add action=accept chain=forward dst-address=10.1.101.0/24 src-address=10.1.202.0/24 add action=accept chain=forward dst-address=10.1.202.0/24 src-address=10.1.101.0/24

RoadWarrior WireGuard tunnel

RouterOS configuration

Add a new WireGuard interface and assign an IP address to it.

/interface wireguard add listen-port=13231 name=wireguard1 /ip address add address=192.168.100.1/24 interface=wireguard1

Adding a new WireGuard interface will automatically generate a pair of private and public keys. You will need to configure the public key on your remote devices. To obtain the public key value, simply print out the interface details.

[admin@home] > /interface wireguard print

Flags: X - disabled; R - running

0 R name="wireguard1" mtu=1420 listen-port=13231 private-key="cBPD6JNvbEQr73gJ7NmwepSrSPK3np381AWGvBk/QkU="

public-key="VmGMh+cwPdb8//NOhuf1i1VIThypkMQrKAO9Y55ghG8="

For the next steps, you will need to figure out the public key of the remote device. Once you have it, add a new peer by specifying the public key of the remote device and allowed addresses that will be allowed over the WireGuard tunnel.

/interface wireguard peers add allowed-address=192.168.100.2/32 interface=wireguard1 public-key="<paste public key from remote device here>"

Firewall considerations

If you have default or strict firewall configured, you need to allow remote device to establish the WireGuard connection to your device.

/ip firewall filter add action=accept chain=input comment="allow WireGuard" dst-port=13231 protocol=udp place-before=1

To allow remote devices to connect to the RouterOS services (e.g. request DNS), allow the WireGuard subnet in input chain.

/ip firewall filter add action=accept chain=input comment="allow WireGuard traffic" src-address=192.168.100.0/24 place-before=1

Or simply add the WireGuard interface to «LAN» interface list.

/interface list member add interface=wireguard1 list=LAN

iOS configuration

Download the WireGuard application from the App Store. Open it up and create a new configuration from scratch.

First of all give your connection a «Name» and choose to generate a keypair. The generated public key is necessary for peer’s configuration on RouterOS side.

Specify an IP address in «Addresses» field that is in the same subnet as configured on the server side. This address will be used for communication. For this example, we used 192.168.100.1/24 on the RouterOS side, you can use 192.168.100.2 here.

If necessary, configure the DNS servers. If allow-remote-requests is set to yes under IP/DNS section on the RouterOS side, you can specify the remote WireGuard IP address here.

Click «Add peer» which reveals more parameters.

The «Public key» value is the public key value that is generated on the WireGuard interface on RouterOS side.

«Endpoint» is the IP or DNS with port number of the RouterOS device that the iOS device can communicate with over the Internet.

«Allowed IPs» are set to 0.0.0.0/0 to allow all traffic to be sent over the WireGuard tunnel.

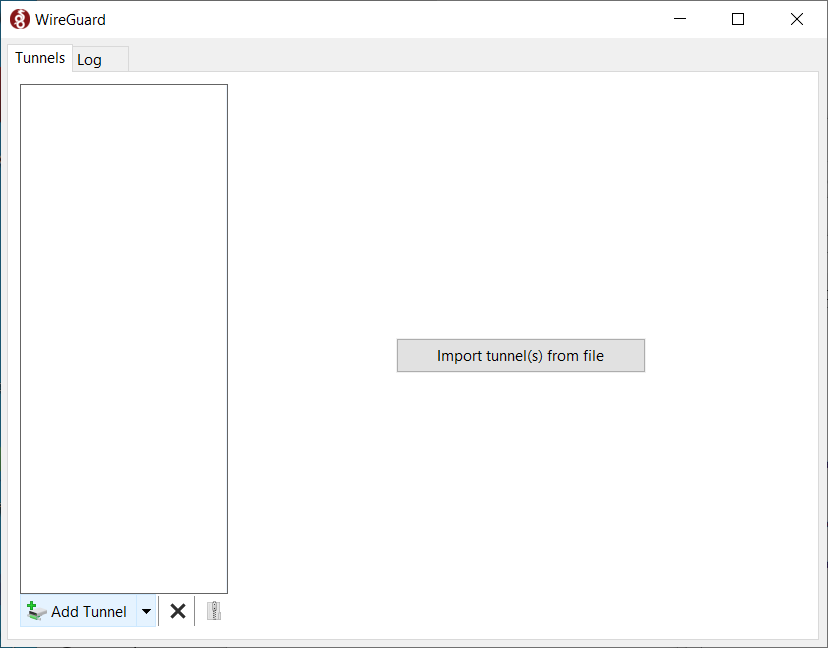

Windows 10 configuration

Download WireGuard installer from Wireguard

Run as Administrator.

Press Ctrl+n to add new empty tunnel, add name for interface, Public key should be auto generated copy it to RouterOS peer configuration.

Add to server configuration, so full configuration looks like this (keep your auto generated PrivateKey in [Interface] section:

[Interface] PrivateKey = your_autogenerated_public_key= Address = 192.168.100.3/24 DNS = 192.168.100.1 [Peer] PublicKey = your_MikroTik_public_KEY= AllowedIPs = 0.0.0.0/0 Endpoint = example.com:13231

Эта статья поможет Вам узнать, как установить и настроить WireGuard на роутере на примере роутера MikroTik.

Настройка WireGuard на роутер MikroTik состоит из двух этапов:

- установка компонента WireGuard;

- загрузка файла конфигурации в настройки роутера MikroTik.

Файл конфигурации .conf скачайте по ссылке вида http://server_IP:port/xxxxxxxxxx/, которую Вы получили на email после активации услуги.

Также доступы к VPN можно найти в личном кабинете:

- В Вашем личном кабинете найдите вкладку «VPN серверы».

- Нажмите «Управлять».

- В разделе «Доступ», найдите настройки WireGuard.

- Там Вы можете скачать доступы.

Установка компонента WireGuard на роутере

Для настройки WireGuard на роутере MikroTik, выполните следующие шаги:

- Откройте панель конфигурации MikroTik (командную строку) и введите:

ssh user@192.168.88.1

- Для того чтобы создать новый интерфейс WireGuard, в командной строке введите следующий текст и нажмите «Enter»:

/interface wireguard

add listen-port=13231 mtu=1420 name=wireguard-inet private-key=”your private key”

- Добавьте IP-адрес только что созданному интерфейсу:

/IP-адрес

add address=10.2.0.2/30 interface=wireguard-inet network=10.2.0.0

Загрузка файла конфигурации в настройки роутера MikroTik

- Добавьте сервер WireGuard в качестве партнера:

- Добавьте адрес конечной точки и порт конечной точки из файла конфигурации WireGuard (Endpoint=). Если в конфигурации указано Endpoint=103.107.197.2:51820, введите endpoint-address=103.107.197.2 и endpoint-port=51820.

- Добавьте открытый ключ из файла конфигурации WireGuard (PublicKey=).

/interface wireguard peers

add allowed-address=0.0.0.0/0 endpoint-address=x.x.x.x endpoint-port=xxxxx interface=wireguard-inet persistent-keepalive=25s public-key="your public key"

- Включите маскарад для этого интерфейса.

Эта настройка предполагает, что Вы используете локальный сетевой адрес, используемый MikroTik по умолчанию. Если Вы изменили это, используйте этот адрес вместо scr-address=./ip firewall nat

add action=masquerade chain=srcnat out-interface=wireguard-inet src-address=192.168.88.0/24

- Перенаправьте весь интернет-трафик через WireGuard:

/ip route

add disabled=no distance=1 dst-address=0.0.0.0/1 gateway=10.2.0.1 pref-src="" routing-table=main scope=30 suppress-hw-offload=no target-scope=10

add disabled=no distance=1 dst-address=128.0.0.0/1 gateway=10.2.0.1 pref-src="" routing-table=main scope=30 suppress-hw-offload=no target-scope=10

- Настройте параметры DNS:

/ip dns

set server=10.2.0.1

/ip dhcp-client

set 0 use-peer-dns=no

- Для того чтобы перенаправьте IP-адрес WireGuard через шлюз основного провайдера, замените x.x.x.x адресом конечной точки из файла конфигурации (Endpoint=):

/ip route

add disabled=no dst-address=x.x.x.x/32 gateway=[/ip dhcp-client get [find interface=ether1] gateway] routing-table=main suppress-hw-offload=no

- Перезагрузите роутер.

Если у Вас остались какие-либо вопросы, Вы можете задать их в онлайн чате в правом нижнем углу сайта или тикетом в техподдержку.

Для того чтобы Заказать услугу Личный VPN и Socks 5 прокси, продолжите оформление.