В первую очередь требуется установить ОС Windows Server 2022. В данной инструкции у нас она уже установлена на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц.

- ОЗУ 512 МБ (2 ГБ для варианта установки Сервер с рабочим столом).

- Диск 32 ГБ.

- Доступ к интернету..

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

После запуска Windows Server 2022, мы устанавливаем роли для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов → добавить роли и компоненты.

В оснастке Мастер добавления ролей и компонентов:

- Тип установки — установка ролей и компонентов.

- Роли сервера — службы удаленных рабочих столов.

Добавляем роли на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных рабочих столов.

Подтверждаем установку компонентов и нажимаем Установить. Перезагружаем сервер.

Настройка сервера лицензирования

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем Активировать сервер.

Попадаем в Мастер активации сервера, выбираем метод подключения Авто, вводим свои данные и нажимаем Далее.

В следующем пункте вводим Сведения об организации и нажимаем Далее.

Завершение работы мастера активации сервера выполняется с поставленной галочкой Запустить мастер установки лицензий чтобы попасть в оснастку установки лицензий.

В мастере установки лицензий появятся параметры сервера лицензирования, жмём Далее.

Лицензию выбираем в зависимости от того, какая у вас имеется.

Есть следующие типы лицензии:

- Пакет лицензий (в розницу).

- Соглашение Open License.

- Соглашение Select License.

- Соглашение Enterprise Agreement.

- Соглашение Campus Agreement.

- Соглашение School Agreement.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем Соглашение Enterprise Agreement.

- Выбираем версию продукта Windows Server 2022.

- Тип лицензии — Клиентская лицензия служб удаленных рабочих столов на устройство.

- Количество ставим в зависимости от приобретенной вами лицензией. В нашем случае мы активируем на 10 устройств.

В завершение установки осталось выполнить добавление групповых политик, для этого нажимаем Win+R (или ПКМ по меню Пуск и выбираем Выполнить).

В окне Выполнить вводим gpedit.msc и нажимаем ОК.

Попадаем в Редактор локальной групповой политики. Здесь требуется править две записи. Для того, чтобы указать сервер лицензирования, мы переходим в пункт: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Использовать указанные серверы лицензирования удаленных рабочих столов>.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер 127.0.0.1 и применяем настройку.

Рисунок 1 — Настройка сервера лицензирования

Для второго пункта мы переходи по следующему пути: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем на устройство и применяем настройку.

Далее обновляем групповую политику. Для этого открываем строку Выполнить посредством нажатия комбинации Win+R, вводим команду gpupdate /force, жмём Enter.

Настройка по установке лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов — это сервис-посредник между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними и прослушивает порт 443.

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер шлюза удаленных рабочих столов. Нажимаем ПКМ по папке Политики и выбираем Создание новых политик авторизации. Откроется Мастер создания новых политик авторизации.

Далее выбираем следующие пункты:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали Включить перенаправление устройств для всех клиентских устройств).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем Разрешить подключение пользователей к любому ресурсу (компьютеру).

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем Разрешить подключение только к порту 3389.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу win-acme.

Копируем в папку C:\Scripts\win-acme.

Создаем 2 bat-файла:

Файл C:\Scripts\win-acme\Register.bat:

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:\Scripts\win-acme\wacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

Файл C:\Scripts\win-acme\Scripts\PSScript.bat:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем C:\Scripts\win-acme\Register.bat.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

Вводим требуемые поля: пользователь и пароль.

- В меню пуск находим оснастку Управление компьютером.

- Нажимаем папку Локальные пользователи.

- Выбираем папку Пользователи, нажимаем ПКМ → Новый пользователь.

Создаем нового пользователя, убираем срок действия пароля (если нужно) и добавляем его в группу Пользователи удаленного рабочего стола, для этого заходим в Панель управления → Система → Настройка удаленного рабочего стола → Выбрать пользователей → Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

На машине, с которой будем подключаться к серверу, ищем утилиту Подключение к удаленному рабочему столу на Windows 10 она находится по следующему расположению: Пуск → Стандартные → Windows → Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера EFSOL-IT. Пользователя указываем, которого создали (EFSOL-IT\user001).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку Дополнительно нажимаем Параметры вводим в окне Имя сервера.

Нажимаем ОК → Подключить.

При подключении к удаленному рабочему столу может появиться сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

Службы Active Directory – решение от компании Microsoft позволяющее объединить различные объекты сети (компьютеры, сервера, принтеры и различные сервисы) в единую систему. Благодаря Active Directory администратор сети получает очень удобное централизованное средство управления учетными записями пользователей, групповыми политиками и объектами в сети.

Шаг 1. Подготовка сервера и развертывание Active Directory

Для начала нам необходимо подготовить главный контроллер домена, для этого нам понадобится сервер с установленной на нем Windows Server, в данной статье все манипуляции будем производить на Windows Server 2022, но это будет так же актуально и для Windows Server 2016 и 2019.

Забегая вперед скажу, что для безотказной работы Active Directory нам желательно иметь минимум два контроллера, чтобы в случае отказа одного из них (или на время его выключения для профилактики или установки обновлений) наша сеть AD продолжала функционировать.

Первым делом обязательно переименуйте ваш сервер, дав ему какое ни будь логичное для контроллера имя, например DC-1. Вторым делом, установите на сервер статический IP-адрес.

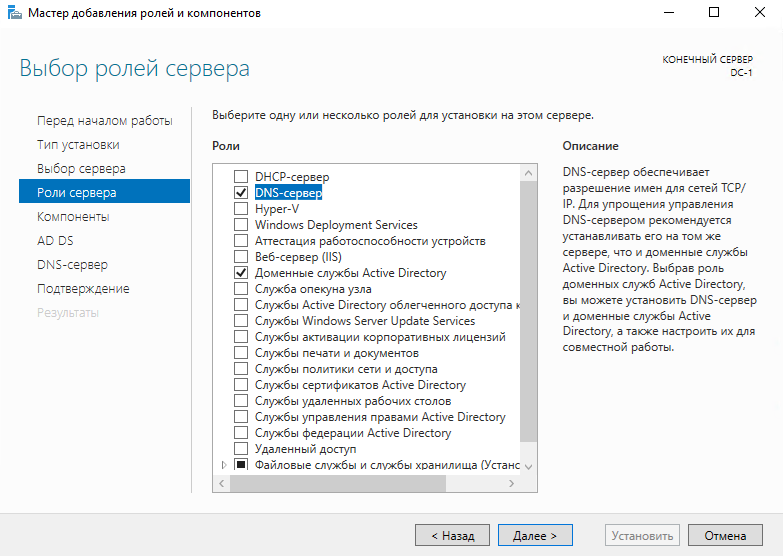

Теперь установим необходимые роли на наш будущий контроллер, выберем роль “DNS-сервер” и “Доменные службы Active Directory”.

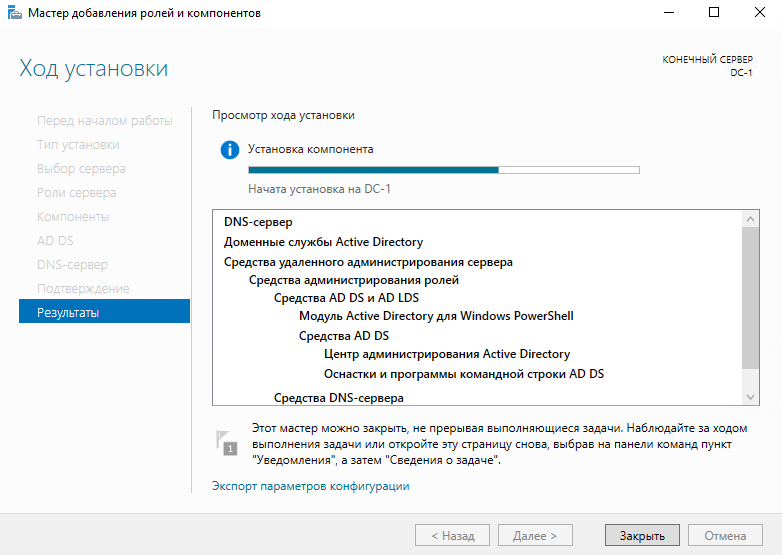

Нажимаем несколько раз “Далее” и в конце нажимаем “Установить”, ждем завершения установки новых ролей.

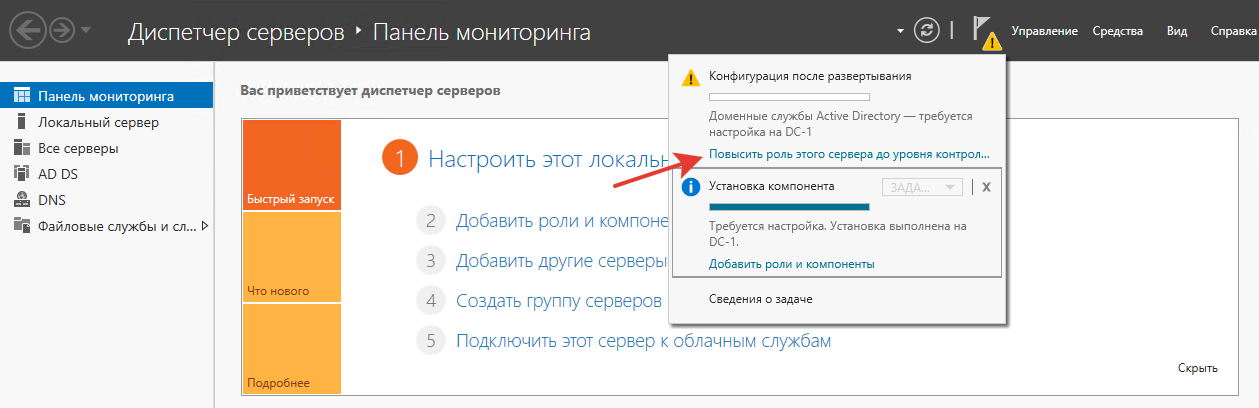

После завершения установки ролей можно нажать кнопку “Закрыть”. Далее в диспетчере серверов необходимо щелкнуть по флажку сверху и выбрать “Повысить роль этого сервера до уровня контроллера домена”.

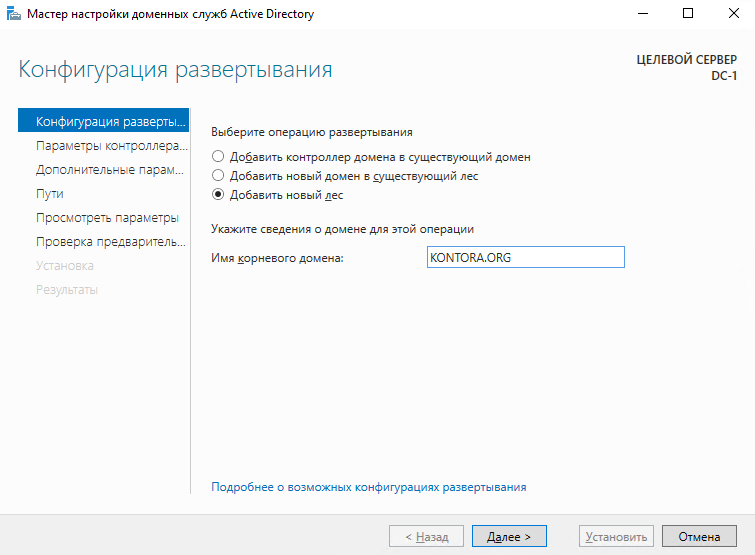

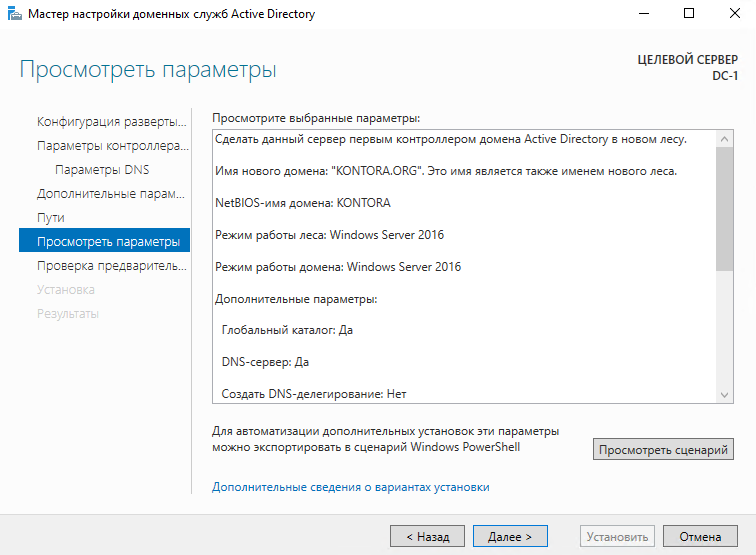

Запустится конфигуратор развертывания Active Directory. Выберем параметр “Добавить новый лес” и укажем имя нашего создаваемого домена, например KONTORA.ORG.

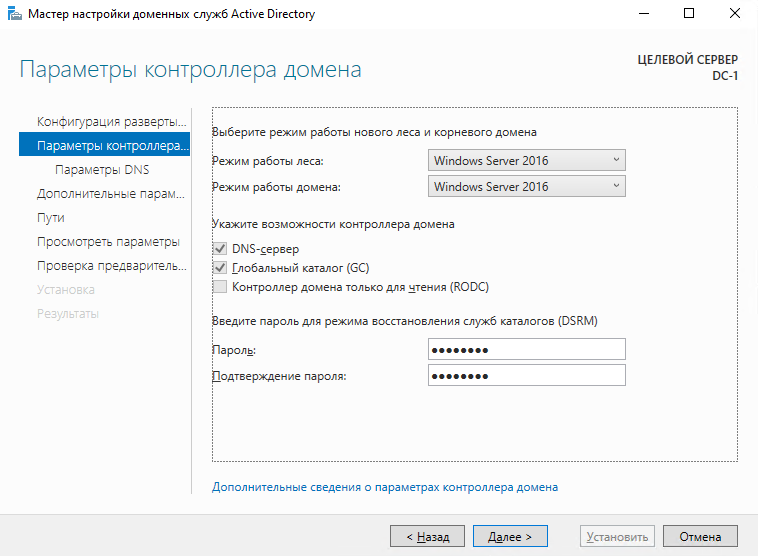

На следующей странице выбираем режим работы леса (рекомендую оставить Windows Server 2016), а так же укажите пароль для режима восстановления служб каталогов. Главное, не забудьте потом этот пароль.

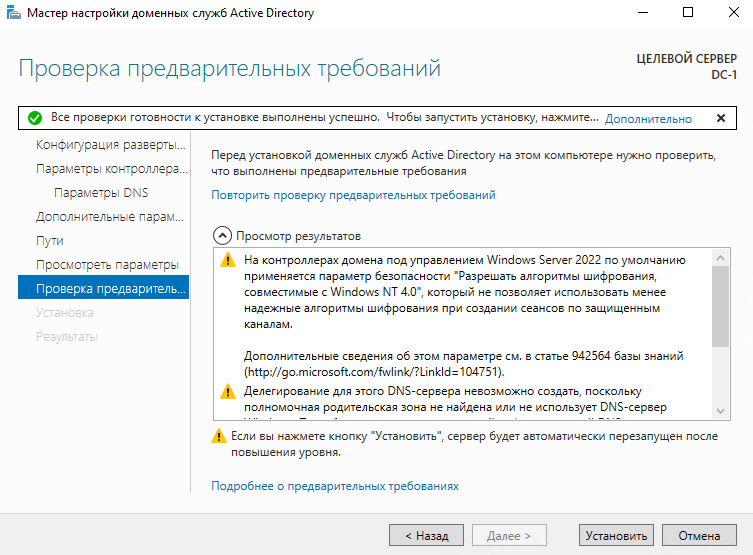

Дальше нам предлагается указать параметры делегирования DNS, но сделать этого сейчас не получится, так как у нас еще не настроен DNS сервер, пропускаем этот шаг – жмем “Далее”.

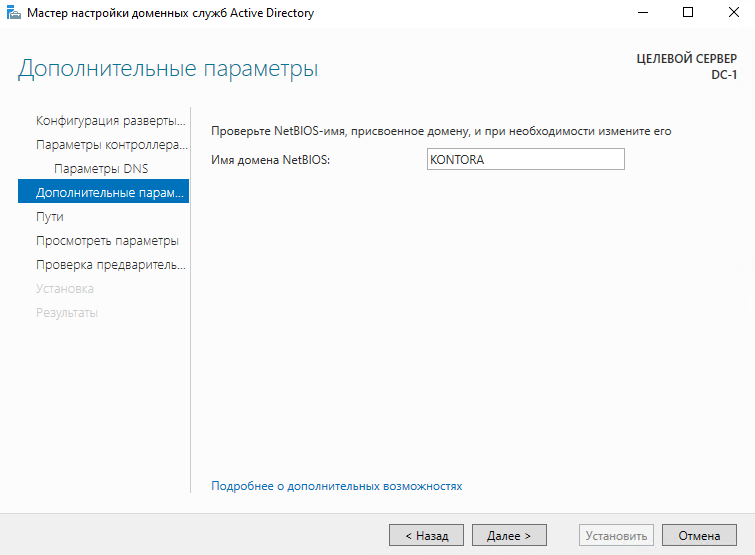

Дальше нас просят проверить NetBIOS имя вашего домена, ничего не трогаем, нажимаем “Далее”.

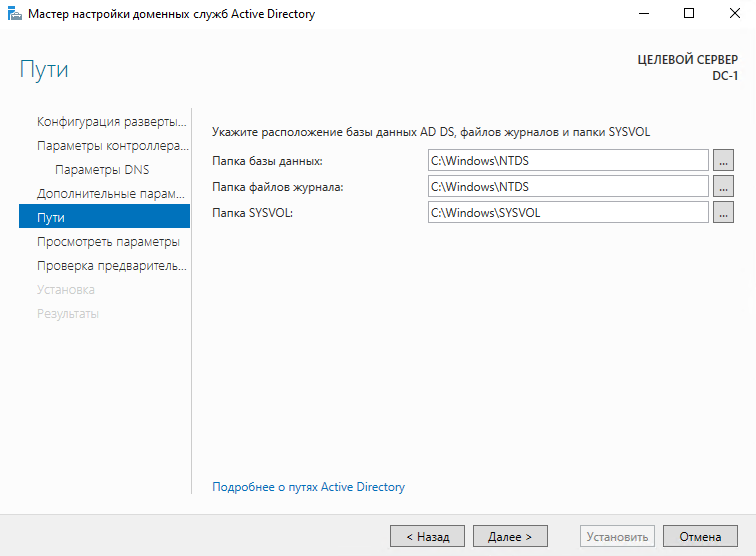

Далее нас попросят указать расположение базы данных Active Directory, файлов журналов и папки SYSVOL. Оставляем все по умолчанию и нажимаем “Далее”.

Затем нам предлагается посмотреть параметры, которые мы указали на этапах мастера развертывания AD, если хотите можете полистать. Нажимаем “Далее”.

На этом этапе мастер говорит нам, что все готово к начале развертывания AD. Нажимаем кнопку “Установить” и ждем, в конце сервер сам уйдет в перезагрузку.

Теперь нам надо авторизоваться на сервере уже под доменной учетной записью. Так как ранее у нас на сервере был один пользователь, он же администратор, с именем “Администратор”, используем то же самое имя и тот же пароль, только при этом заходим в домен KONTORA.ORG.

Если вы подключаетесь к серверу через RDP, то указывать имя пользователя надо так: Администратор@KONTORA (.ORG можно не писать). Если авторизация под доменной учеткой прошла успешно, значит контроллер работает.

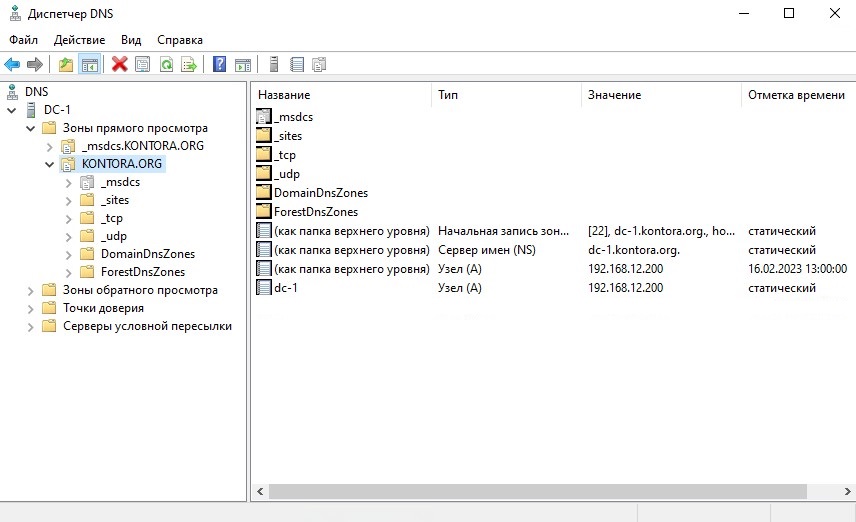

Откроем оснастку диспетчера DNS на контроллере домена командой dnsmgmt.msc или через ярлык в меню “Пуск” – “Средства администрирования Windows” – “DNS”. Как видим, мастер развертывания AD за нас уже подготовил и создал зону прямого просмотра, назвав ее именем нашего домена. Данная зона содержит в себе всю информацию о доменных именах компьютерах и прочих устройствах, добавленных в домен.

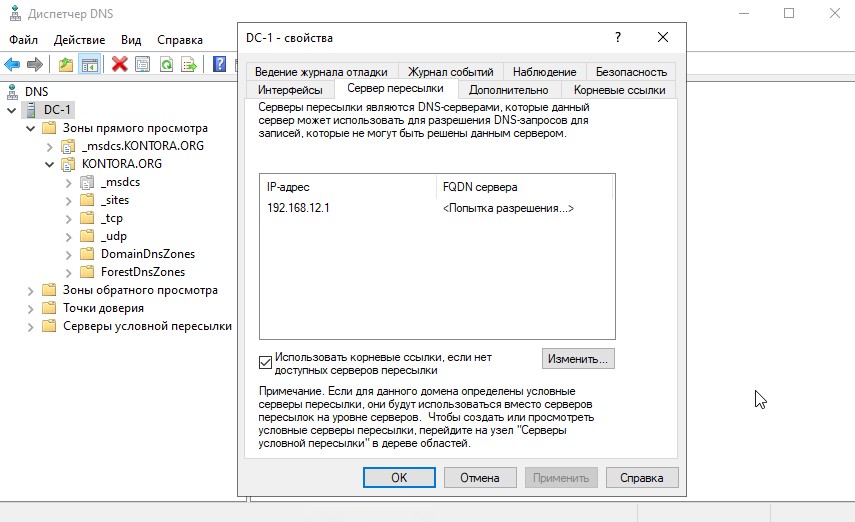

Откроем свойства нашего DNS-сервера и перейдем на вкладку “Сервер пересылки”. Сервер пересылки нужен для того, чтобы пересылать DNS-запросы внешних DNS-имен на DNS-серверы за пределами локальной сети. Сюда мастер по умолчанию добавит IP-адрес DNS-сервера, который был указан в статичных настройках IPv4 перед началом развертывания AD, у меня здесь указан IP-адрес моего маршрутизатора на котором работает DNS. По идее сюда можно прописать IP-адреса различных публичных DNS-серверов, например Google, Cloudflare и т.д.

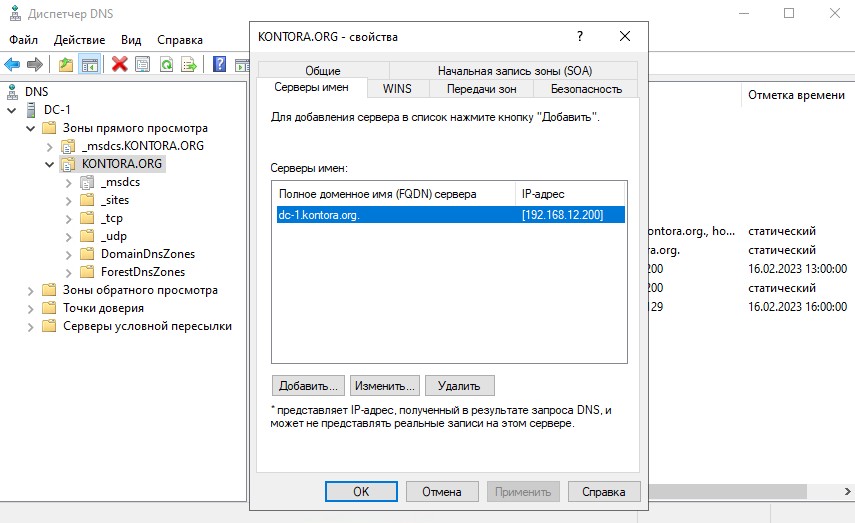

Откроем свойства зоны прямого просмотра, перейдем на вкладку “Серверы имен”. Здесь отображаются все DNS-серверы в нашем домене, в настоящее время у нас один контроллер и один сервер DNS, так как дополнительных серверов мы не поднимали. В случае если если мы добавим в наш домен еще один контроллер домена для репликации, на нем тоже будет поднята роль DNS-сервера и он отобразится на этой вкладке.

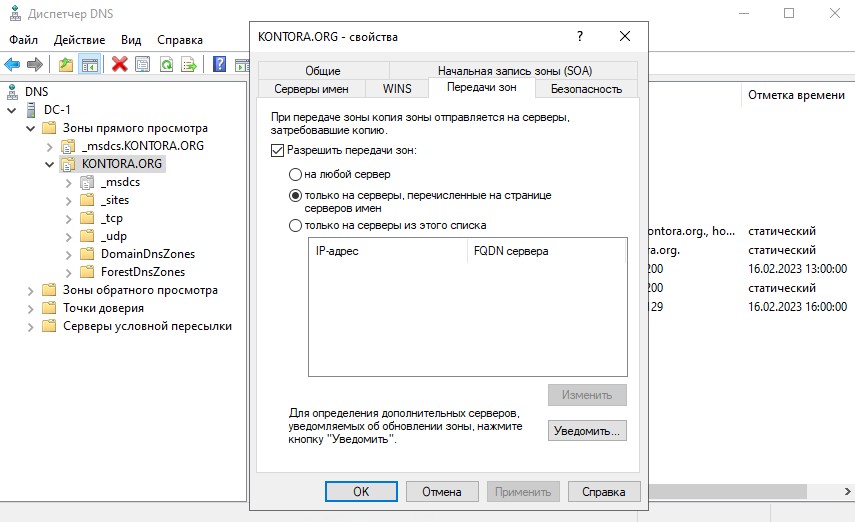

Перейдем на вкладку “Передачи зон” и заранее поставим галочку “Разрешить передачи зон” и выберем “только на серверы, перечисленные на странице серверов имен”. Данной настройкой мы заранее разрешим репликацию зоны на другие DNS-серверы в домене, если они будут добавлены. Если вы добавите в домен новый контроллер домена, не забудьте в свойствах этой же зоны на его DNS-сервере сделать такие же настройки, чтобы репликация была двухсторонняя.

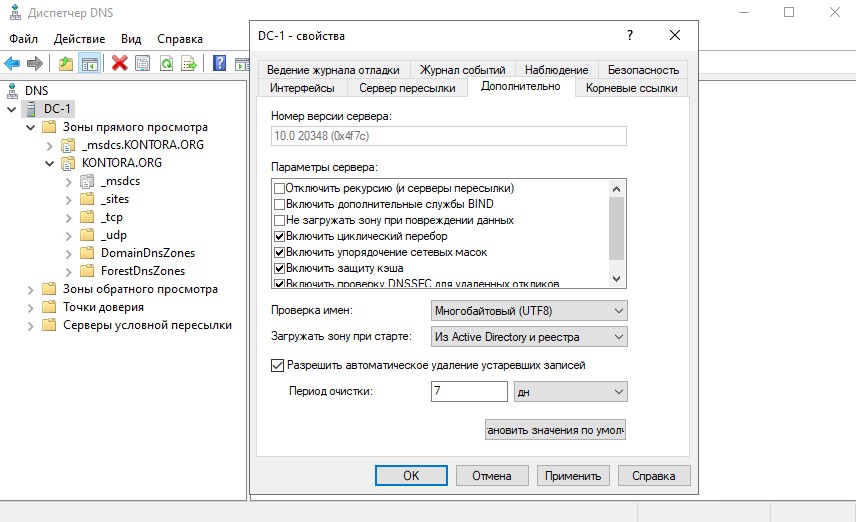

Так же рекомендую открыть вкладку “Дополнительно” и поставить галочку “Разрешить автоматическое удаление устаревших записей”, это поможет избавиться от старых, неактуальных DNS записей.

При желании можно создать зону обратного просмотра. Зона обратного просмотра нужна для определения имен хостов имен по их IP -адресу. Нажимаем правой кнопкой мыши по зоне обратного просмотра и выбираем “Создать новую зону”, откроется мастер. Нажимаем “Далее”, выбираем “Основная зона”, далее указываем репликацию для всех DNS-серверов работающих на контроллерах домена в этом домене, выбираем зону обратного просмотра IPv4, указываем идентификатор сети (первые три октета вашей подсети), выбираем “Разрешить только безопасные динамические обновления” и “Готово”. Зона обратного просмотра создана. Зайдем в свойства зоны и тоже включим передачу имен на вкладке “Передачи зон”, как мы делали с зоной прямого просмотра.

Проверить работоспособность DNS-сервера можно командой:

dcdiag /test:dns

В случае ошибок при работе DNS инициируйте регистрацию или удаление записей DNS, выполнив команду:

nltest.exe /dsregdns

Выполнять обе команды необходимо в командной строке контроллера домена от имени администратора.

Шаг 2. Поднятие роли DHCP-сервера на контроллере домена и его настройка

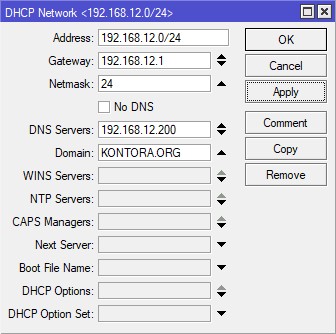

У вас уже наверняка имеется в сети свой DHCP-сервер, скорее всего это классическая его реализация на вашем маршрутизаторе. Если вы используете маршрутизатор MikroTik, вы вполне можете продолжать использовать и его. Главное, необходимо указать в его параметрах, чтобы он выдавал клиентам сетевые настройки используя в качестве DNS-сервера IP-адрес вашего контроллера домена, поскольку именно контроллер будет нашим главным DNS-сервером в сети, иначе клиентские компьютеры просто не увидят наш домен. Еще в параметрах DHCP-сервера необходимо будет указать имя вашего домена.

У MikroTik это выглядит так:

Но лучше все таки будет отдать роль DHCP-сервера самому контроллеру. Дело в том, что штатная роль DHCP на Windows Server умеет сама править зону прямого просмотра DNS, когда выдает тому или иному хосту новый IP-адрес. Плюс, можно будет настроить любое время аренды и не бояться, что в вашей прямой зоне DNS будут устаревшие сведения. В случае использования стороннего DHCP, того же MikroTik, необходимо будет выставлять время аренды вдвое больше, чем указано в параметрах автоматического удаления устаревших записей на вашем DNS-сервере. В нашем случае необходимо будет выставлять 14 дней.

Если вы не планируете разворачивать DHCP на Windows Server и планируете использовать DHCP на вашем маршрутизаторе, можете пропустить этот шаг.

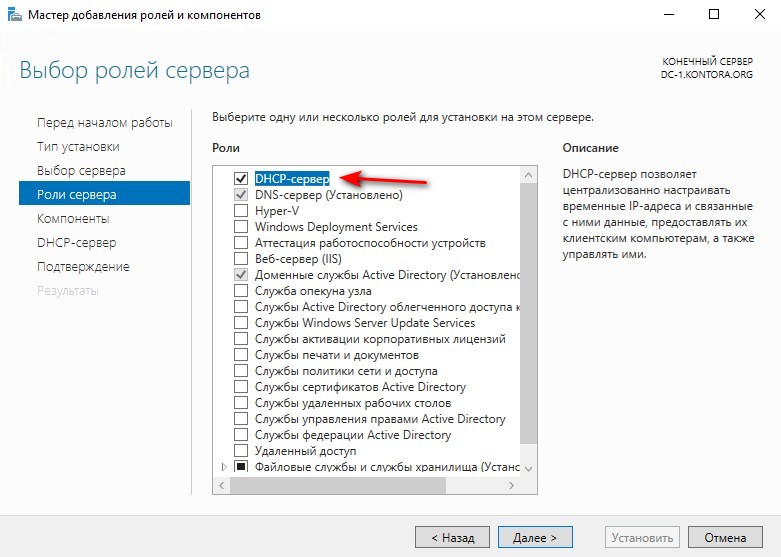

Для развертывания DHCP-сервера на контроллере домена, необходимо добавить новую роль.

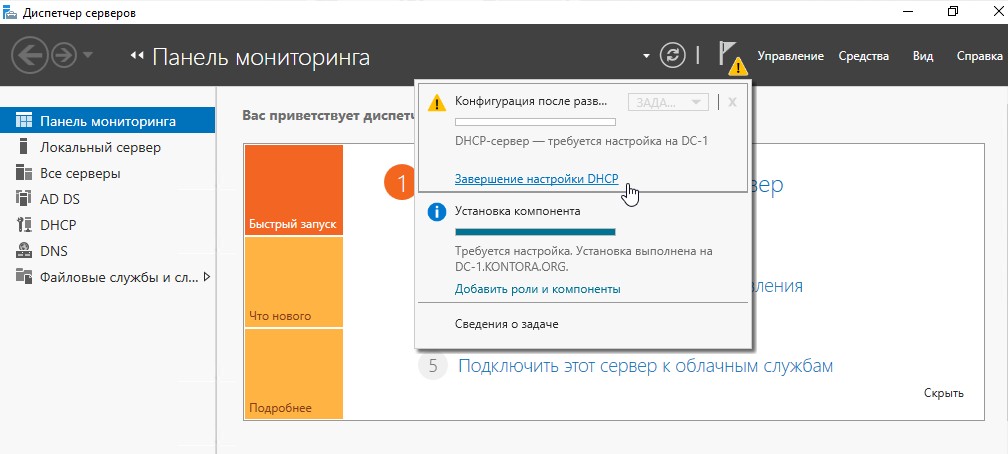

Нажимаем несколько раз “Далее” и в конце “Установить”. Ждем завершения установки новой роли. Затем щелкнем на флажок в правой верхней части диспетчера серверов и выберем “Завершение настройки DHCP”.

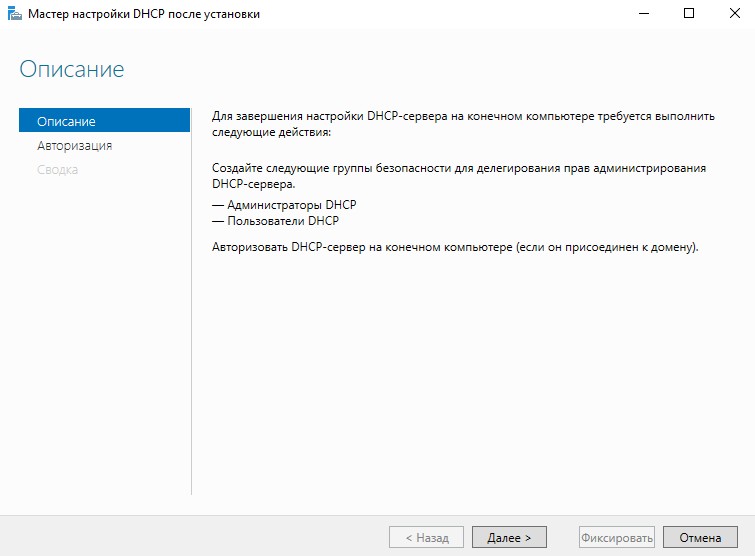

Запустится мастер настройки конфигурации DHCP, нажимаем “Далее”.

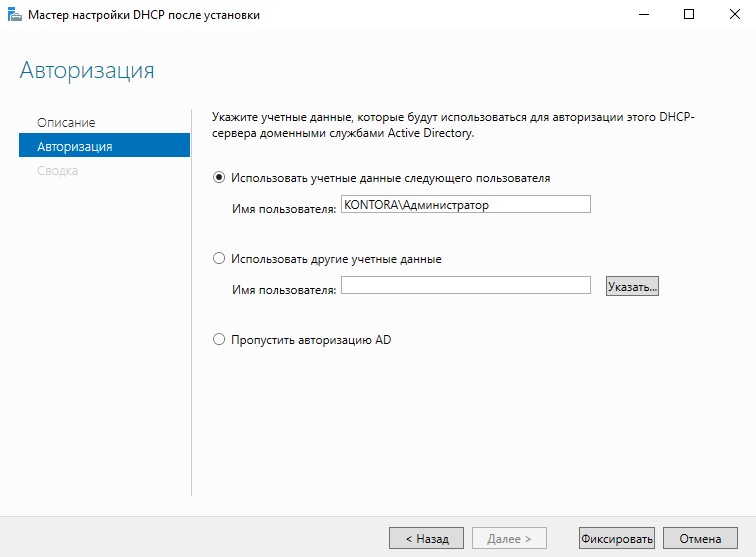

Указываем учетные записи для авторизации DHCP-сервера. Можно оставить администратора домена, а можно создать отдельную учетную запись и внести ее в группу “Администраторы DHCP”. Я оставлю администратора домена.

Нажимаем кнопку “Фиксировать” и “Закрыть”.

Теперь откроем диспетчер DHCP командой dhcpmgmt.msc или вызовем его из меню “Пуск” – “Средства администрирования Windows” – “DHCP”, откроется оснастка.

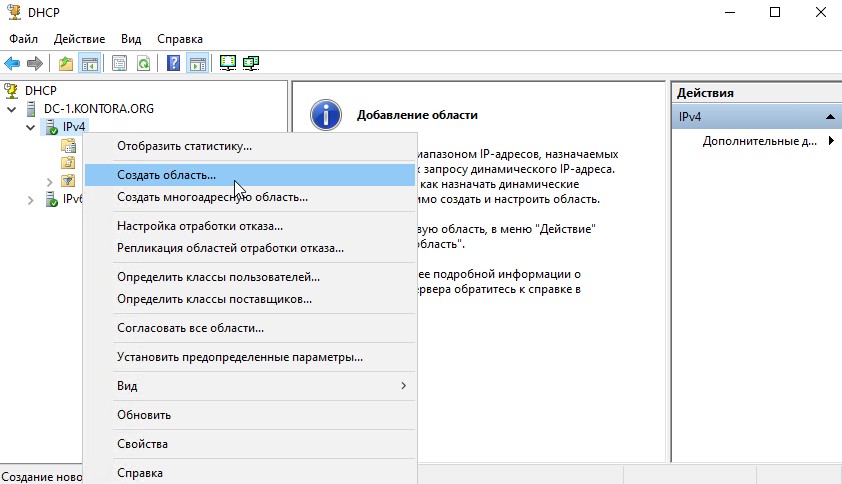

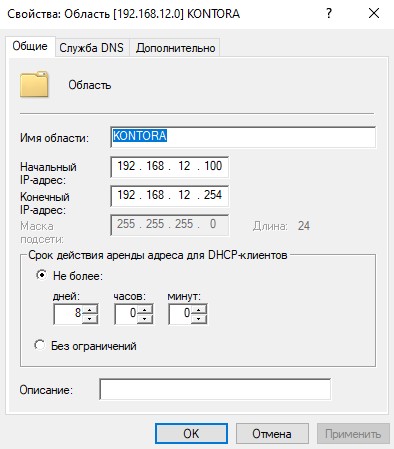

Развернем дерево нашего DHCP-сервера, щелкнем правой кнопкой мыши на “IPv4” и выберем “Создать область”, откроется мастер создания области.

Нажимаем “Далее”, задаем имя области, можно указать имя нашего домена.

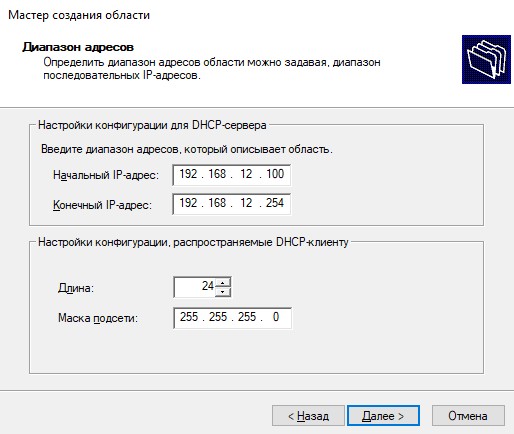

Нажимаем далее и указываем диапазон выдаваемых адресов, а так же маску подсети.

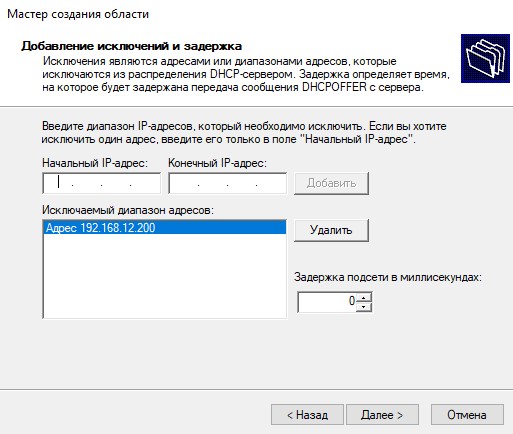

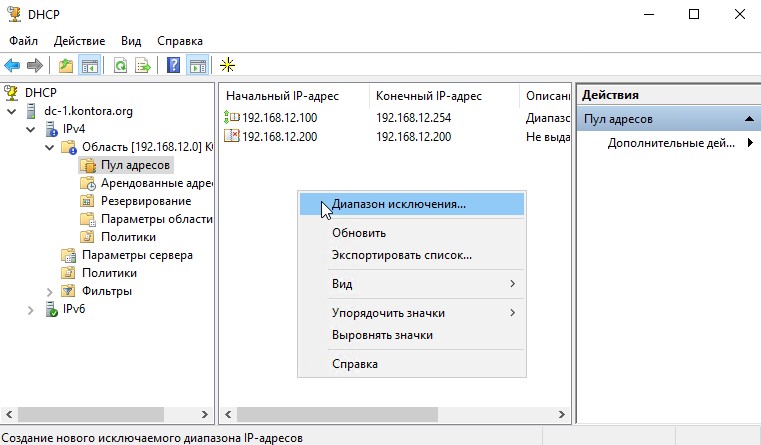

Нажимаем “Далее”. Здесь нам предлагается указать диапазон IP-адресов, которые DHCP-сервер не будет выдавать. Если таковых у вас нет, просто нажимаем “Далее”. Я же внесу сюда адрес, который сейчас предоставлен нашему контроллеру – 192.168.12.200. Вообще, правильнее было бы назначить контроллеру домена IP-адрес вне диапазона адресов, выдаваемых DHCP, например 192.168.12.2. Просто в моем случае я развернул стенд в своей действующей сети, где часть IP-адресов была уже занята и поэтому я назначил контроллеру IP-адрес из доступного участка адресов.

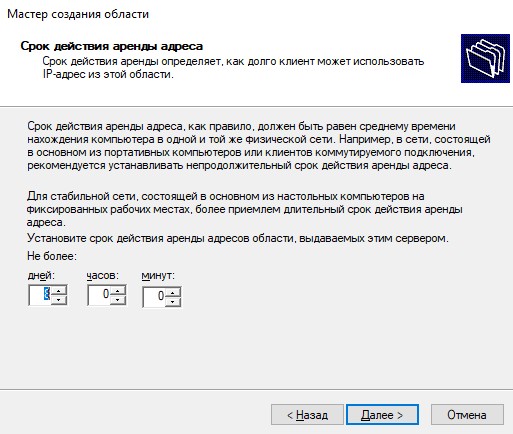

Теперь нас просят указать имя аренды IP-адресов, по умолчанию 8 дней. Можете оставить как есть, или указать свое значение. Я оставляю по умолчанию.

Идем дальше, нам предлагают настроить другие параметры, которые DHCP-сервер будет назначать клиентам, такие как IP-адрес маршрутизатора, DNS-сервера и т.д. Можем настроить позже, можем сейчас. Давайте сделаем.

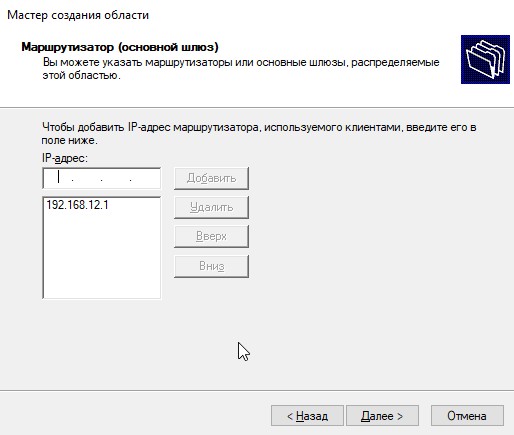

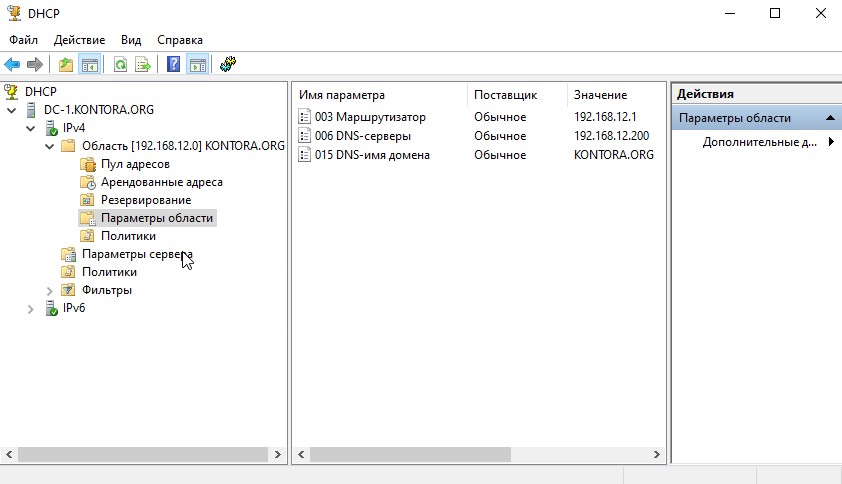

Указываем IP-адрес вашего маршрутизатора (шлюза).

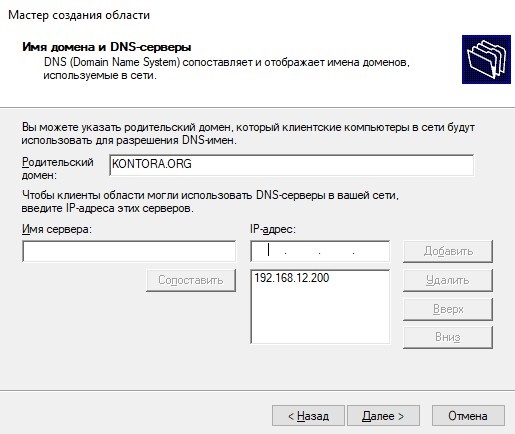

Далее нас просят указать имя домена и адрес DNS-сервера, мастер автоматически пропишет имя нашего домена и предложит в качестве DNS использовать IP-адрес контроллера домена, который у нас и будет основным DNS в сети.

Далее нас просят указать адрес WINS сервера. Он у нас не используется, поэтому пропускаем данный шаг. В конце нас спросят, хотим ли мы активировать данную область? Выбираем “Да”, нажимаем “Далее” и “Готово”.

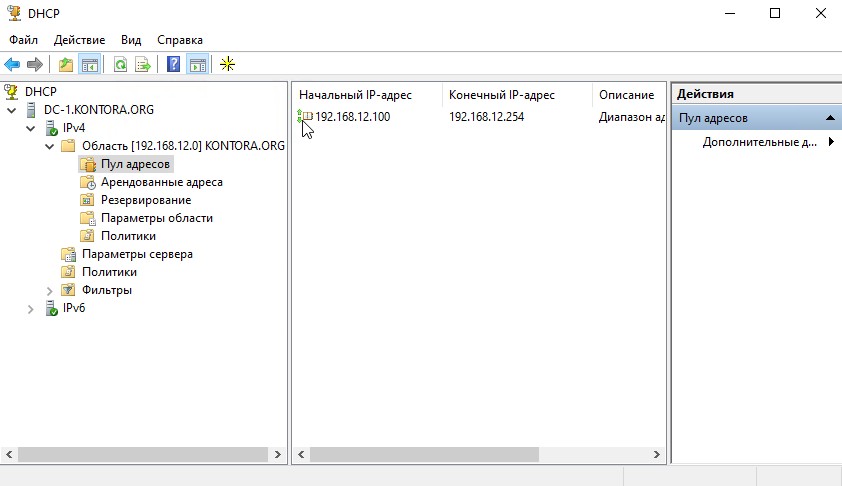

Как видим у нас создалась новая область IPv4 с заданным пулом адресов и необходимыми параметрами. На вкладке “Арендованные адреса” можно посмотреть список клиентов.

DHCP-сервер настроен и готов к работе. Для проверки работоспособности запросите новые настройки DHCP на клиентской машине, в Windows это можно сделать командой:

ipconfig /renew

Обязательно отключите DHCP-сервер на вашем маршрутизаторе, он нам больше не пригодится.

Шаг 3. Создание пользователей в домене

И так, у нас теперь есть домен и собственно первый его контроллер, он же основной. Но у нас пока нет пользователей, приступим к их созданию.

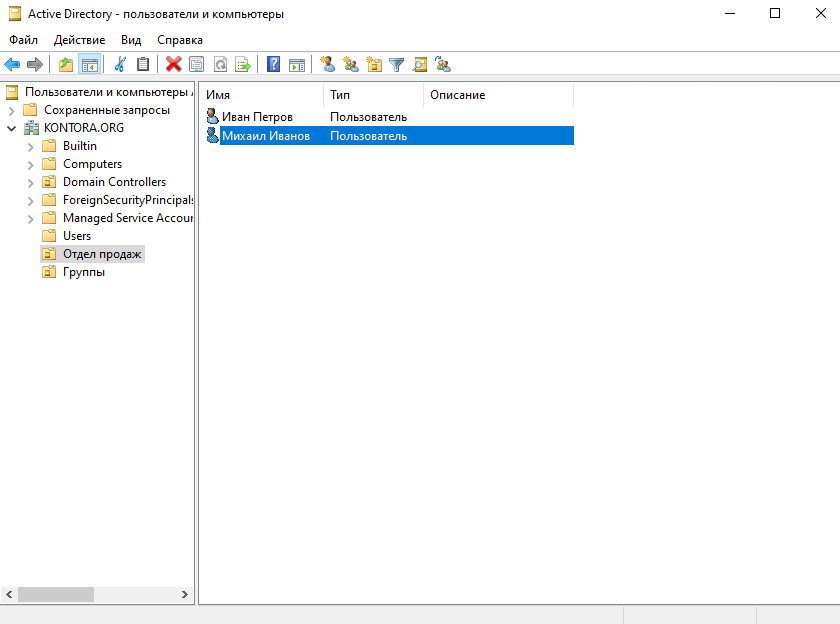

Для создания пользователей в AD используется оснастка “Active Directory – пользователи и компьютеры”, запустить ее можно командой dsa.msc или открыть с помощью ярлыка из меню “Пуск”, во вкладке “Средства администрирования”.

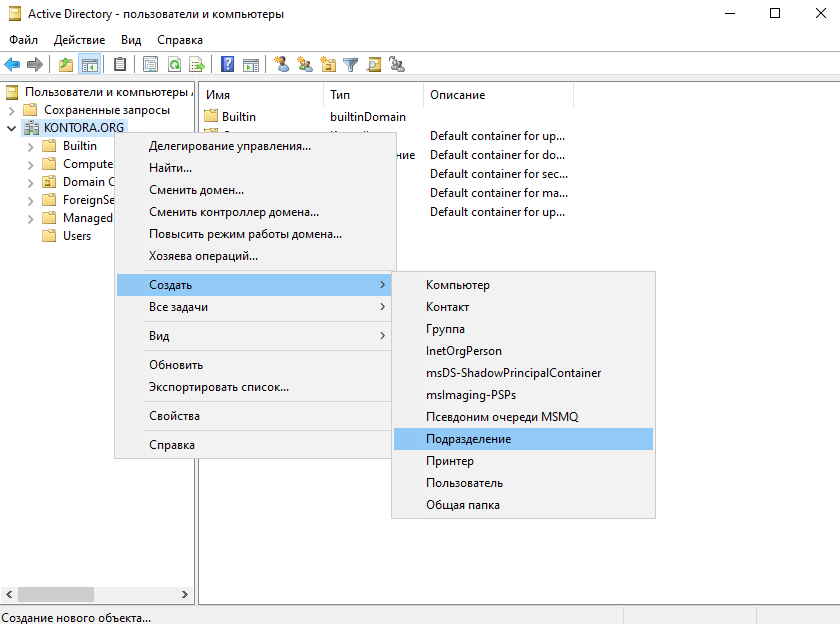

В данной оснастке можно создавать и удалять пользователей, группы, подразделения, компьютеры. Если у вас в организации много пользователей и отделов, удобнее всего для каждого отдела создать свое подразделение и всех его сотрудников помещать туда. Так же для отдельных подразделений будет удобно создавать персональные групповые политики.

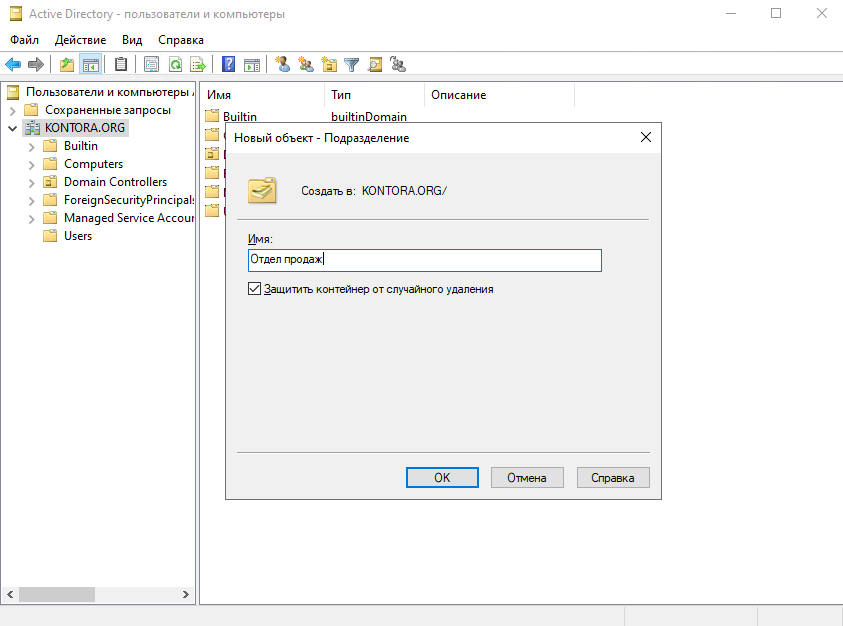

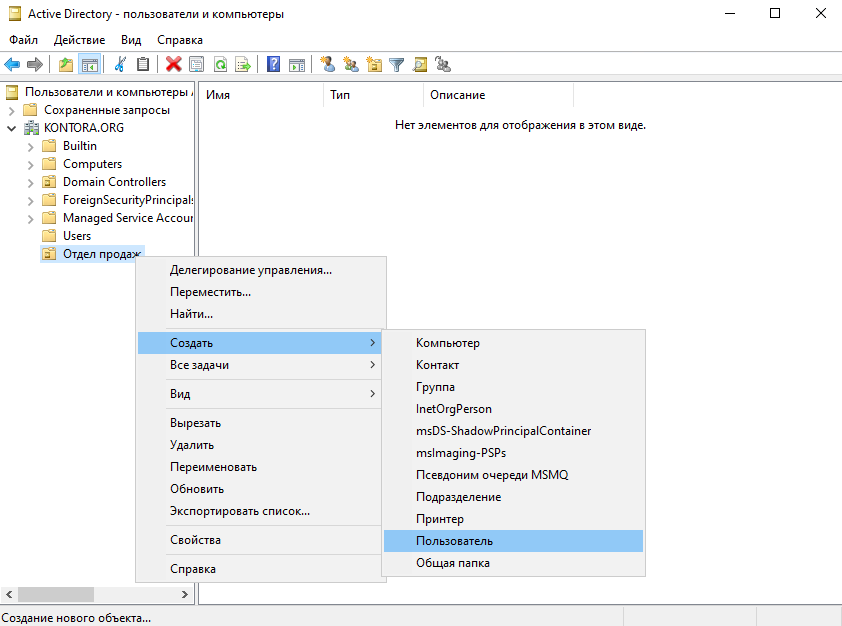

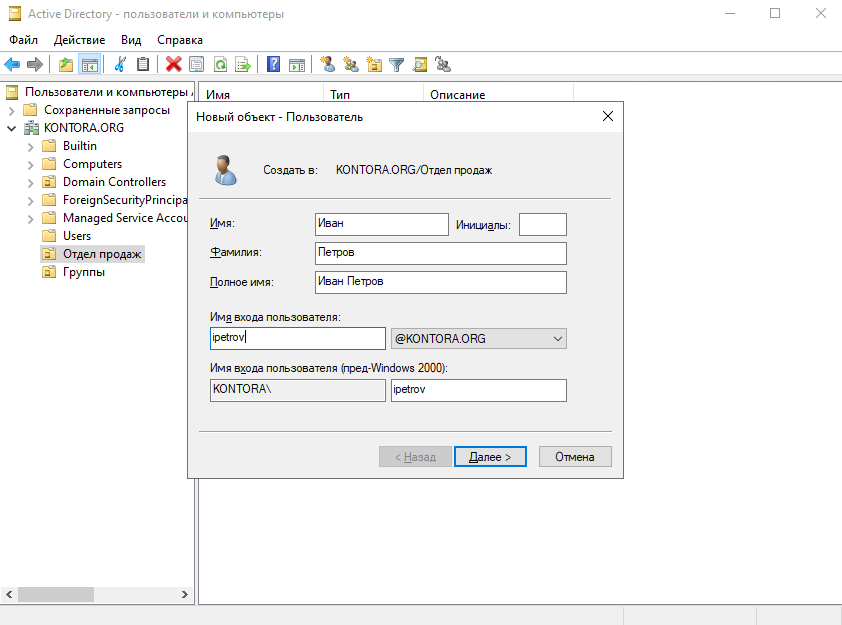

Для примера создадим подразделение “Отдел продаж” и создадим в нем учетные записи сотрудников – Петрова Ивана и Иванова Михаила.

Для создания подразделения щелкните правой кнопкой мыши по имени домена в оснастке “Пользователи и компьютеры” и выбирите “Создать” – “Подразделение”, затем введите имя подразделения и нажмите “ОК”.

Теперь щелкаем правой кнопкой мыши по значку нашего подразделения, выбираем “Создать” – “Пользователь”. Пишем имя и фамилию – Иван Петров, создадим ему логин ipetrov.

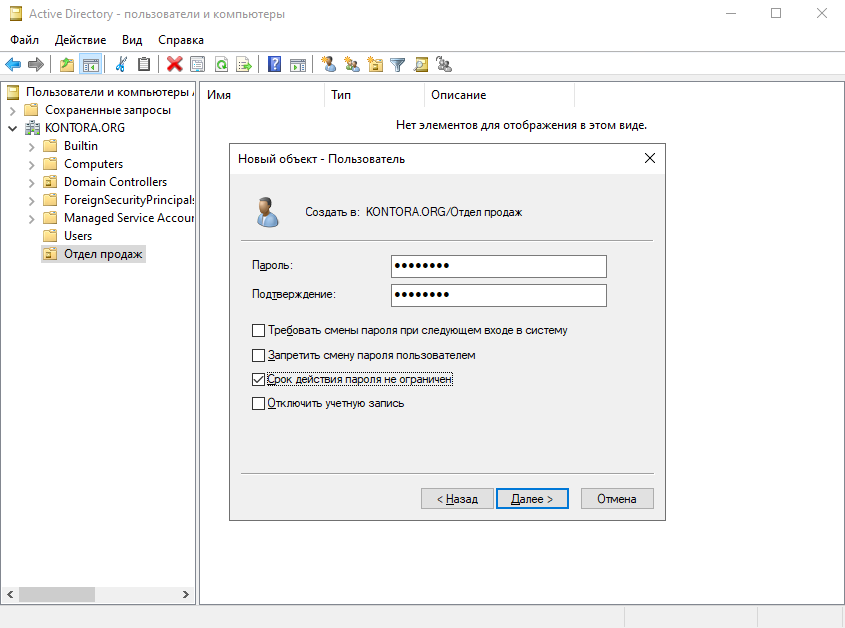

Нажимаем “Далее” и придумываем ему пароль. По стандартной политике использования паролей, он должен иметь минимум 8 символов, содержать буквы, цифры и хотя бы одна буква должна быть другого регистра, например – Pass1234. Ставим галочку “Срок действия пароля не ограничен”, если хотим создать постоянный пароль, и убираем галочку “Требовать смены пароля при следующем входе в систему”, если не хотим обременять пользователя лишними действиями при первом входе в систему. Нажимаем “Далее” и “Готово”, один пользователь в домене у нас есть.

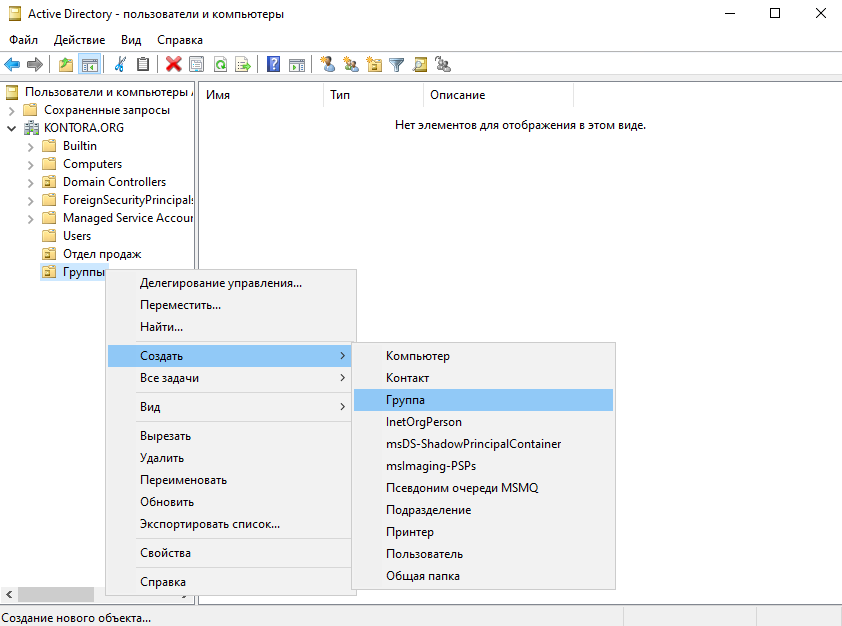

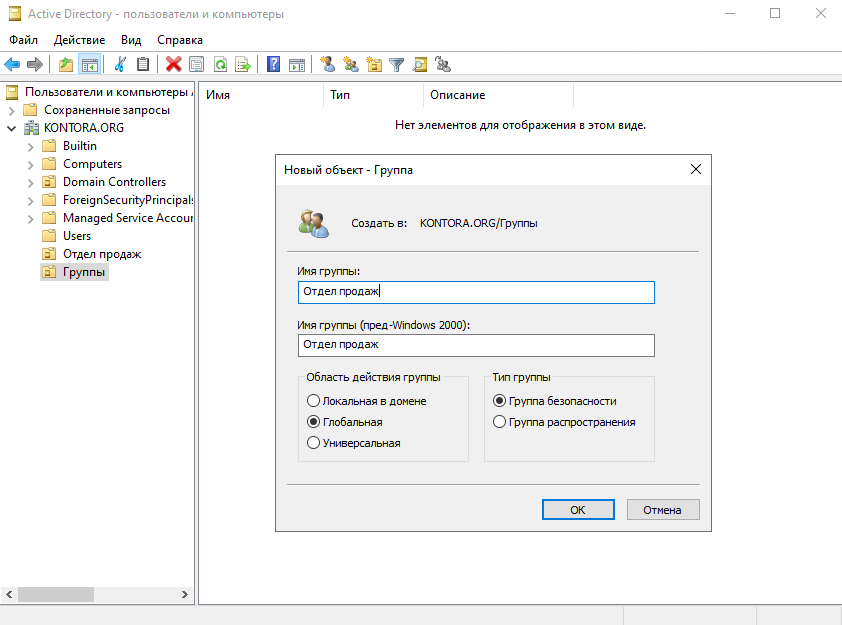

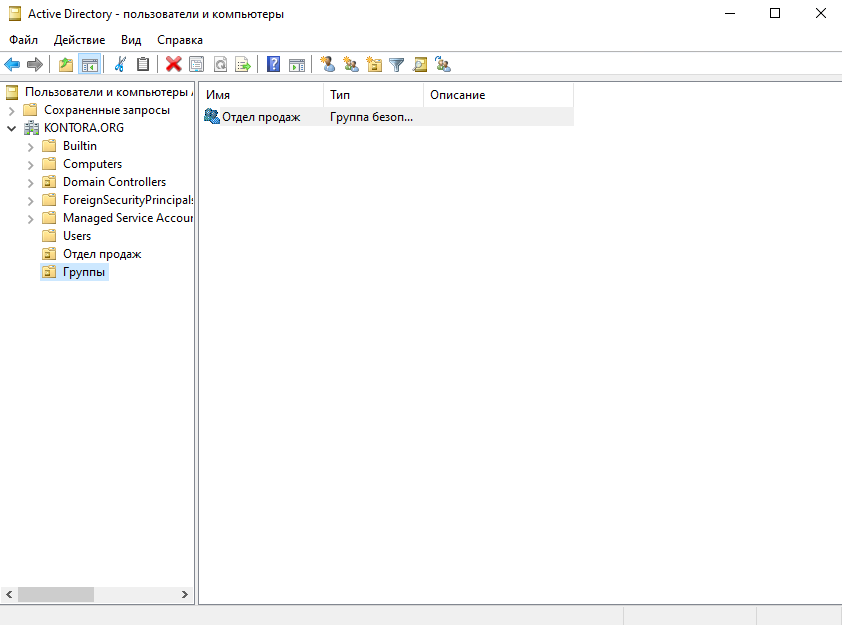

Далее, опять же для нашего удобства, создадим еще одно подразделение и назовем его “Группы”, в нем мы будем создавать наши группы пользователей и компьютеров, чтобы они все были в одном месте. В новом подразделении создадим первую группу “Отдел продаж”, в эту группу мы внесем пользователей из этого отдела.

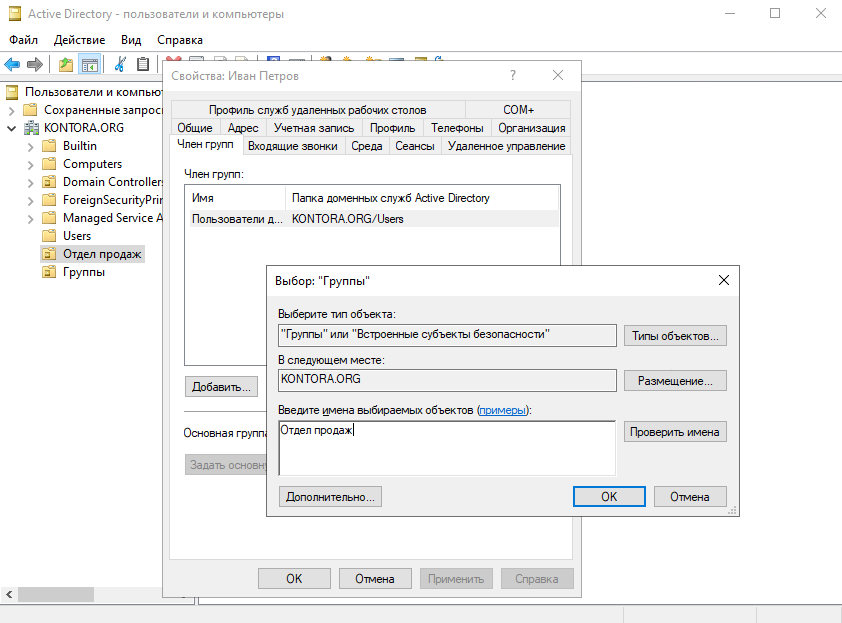

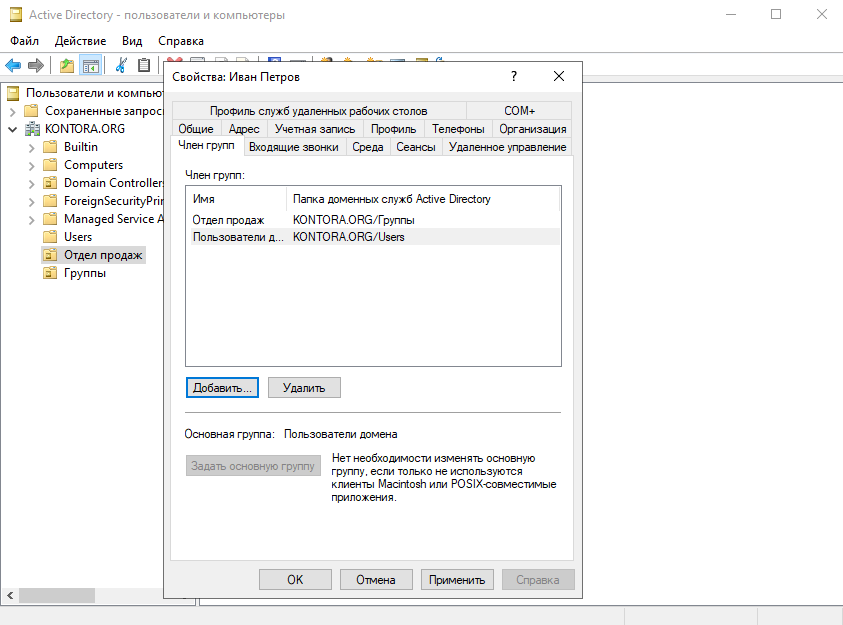

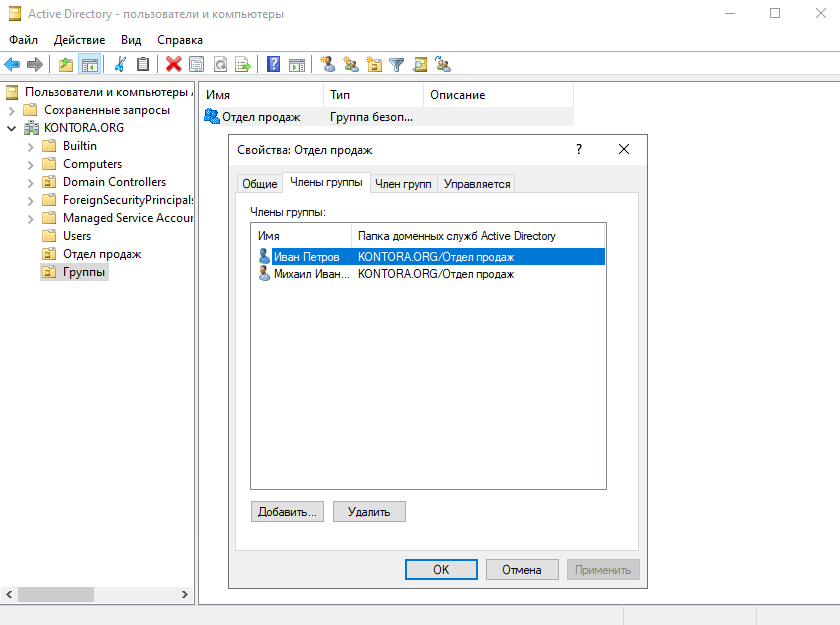

Переходим обратно в наше подразделение “Отдел продаж”, щелкаем дважды по пользователю Иван Петров, переходим на вкладку “Член групп” и добавляем группу “Отдел продаж”. Первый пользователь в группе у нас уже есть.

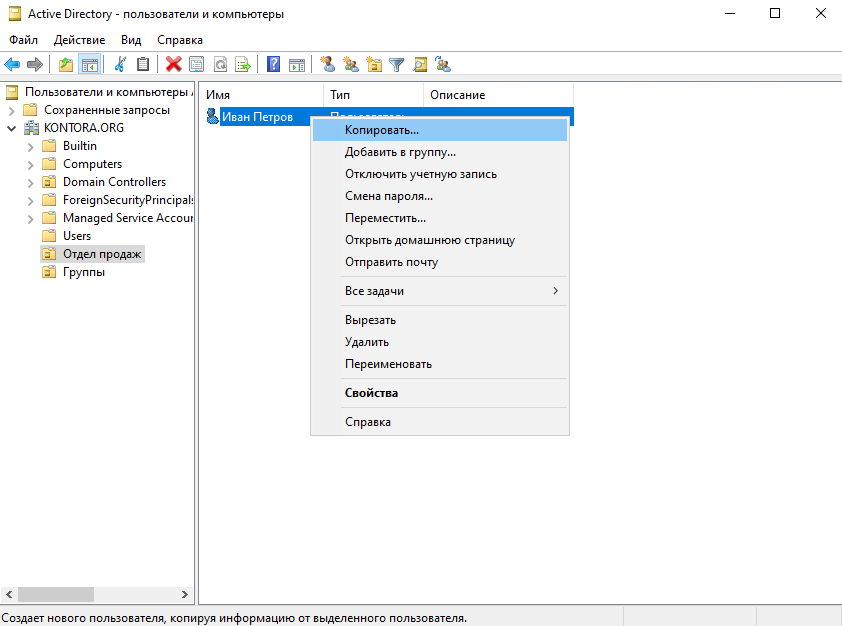

Теперь создадим в подразделении “Отдел продаж” второго пользователя – Михаил Иванов. Чтобы нам не указывать все параметры заново и не добавлять этого сотрудника в нужную группу, мы просто скопируем параметры из пользователя Иван Петров. Щелкаем по пользователю правой кнопкой мыши и выбираем “Копировать”.

Теперь у нас есть два пользователя в подразделении.

Действуя по аналогии можно создавать другие подразделения, группы и пользователей.

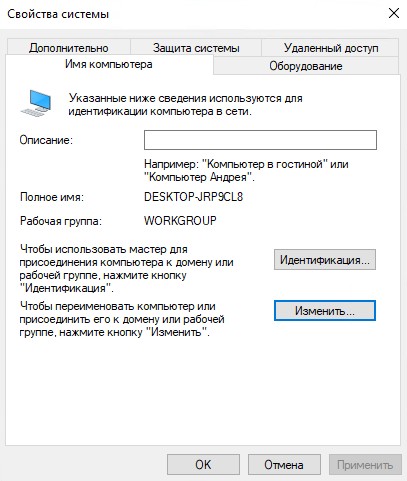

Шаг 4. Присоединение компьютеров в домен

После того как пользователи созданы, необходимо завести компьютеры в домен. Подключить к домену получится только те компьютеры, на которых Windows имеет редакцию “Профессиональная”, “Корпоративная”, “Embedded” и т.д. Домашнюю версию завести в домен не получится.

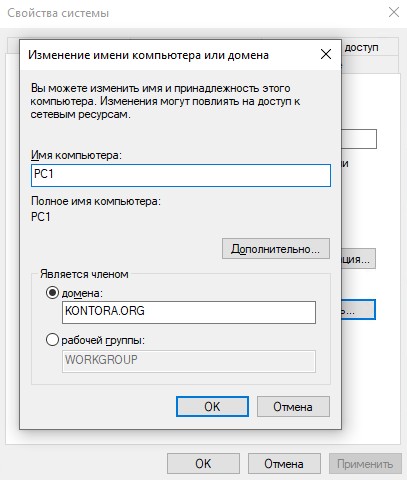

Переходим к компьютеру, который мы будем заводить в домен. Открываем дополнительные параметры системы, нажимаем “Изменить”.

Выбираем, что компьютер является членом домена, вводим домен KONTORA.ORG, при желании можем указать новое имя компьютеру.

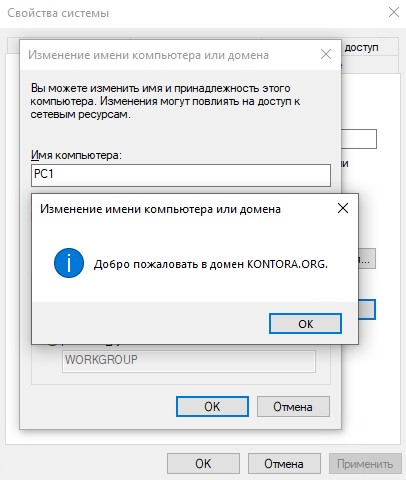

Нажимаем “ОК”, далее нас попросят ввести данные администратора домена, вводим и ждем появления уведомления о том, что компьютер добавлен в домен.

Если во время присоединения к домену вышла ошибка, что указанный домен не найден, проверяйте, правильные ли настройки DNS указаны на клиентском компьютере. В качестве предпочитаемого DNS-сервера должен быть указан IP-адрес контроллера домена. Если вы вносили изменения в настройки DHCP-сервера, проверьте, что клиентский компьютер получил новые настройки.

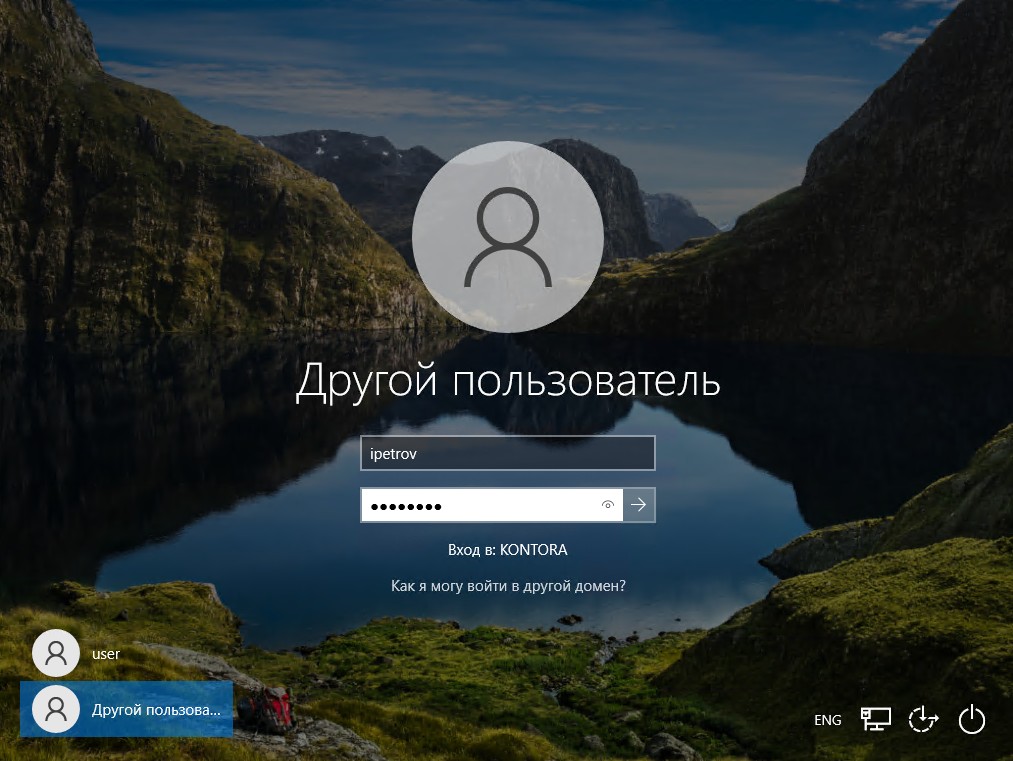

Теперь необходимо перезагрузить компьютер. После перезагрузки на компьютере можно будет авторизоваться под доменной учетной записью администратора, либо пользователя из числа тех, что мы создали. Попробуем авторизоваться под именем Ивана Петрова, вводим его логин ipetrov и пароль Pass1234.

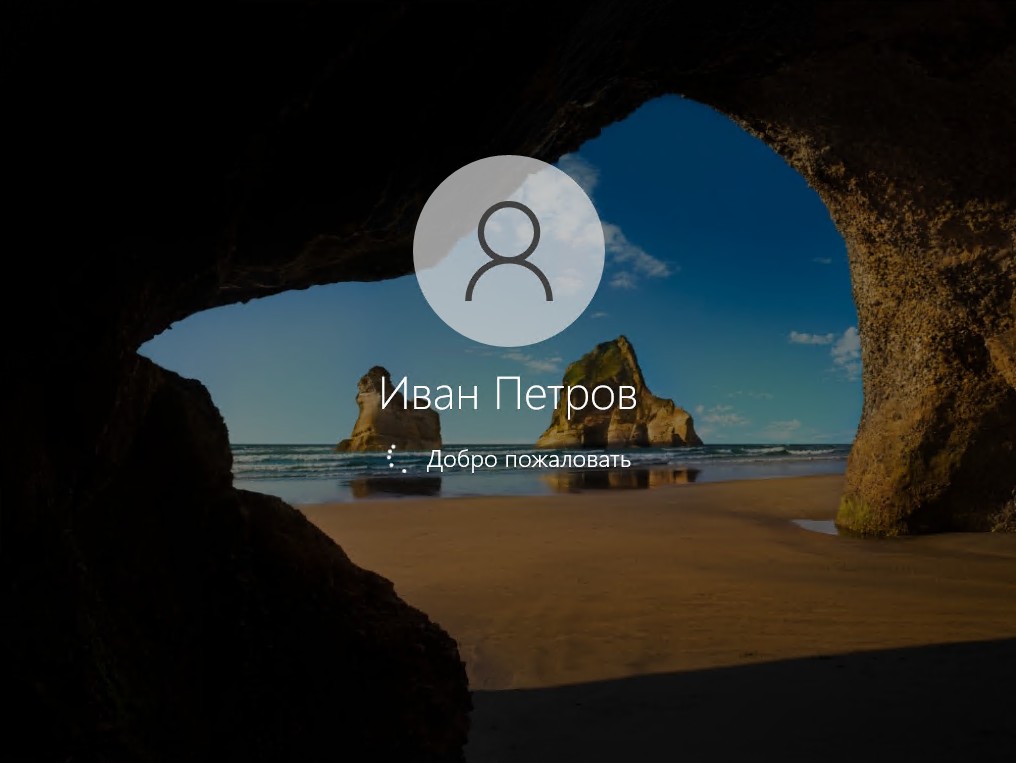

Как видим у нас прекрасно получилось авторизоваться под данным пользователем и даже имя и фамилия отображается во время входа в профиль.

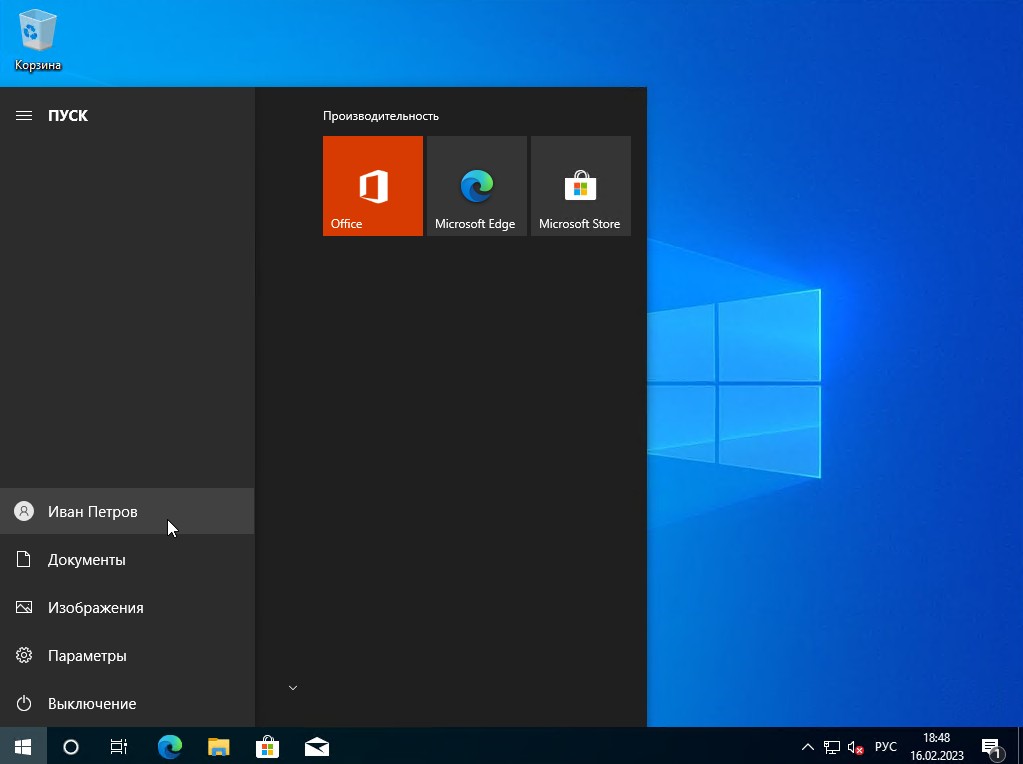

В системе так же видно, что мы работаем под данным пользователем.

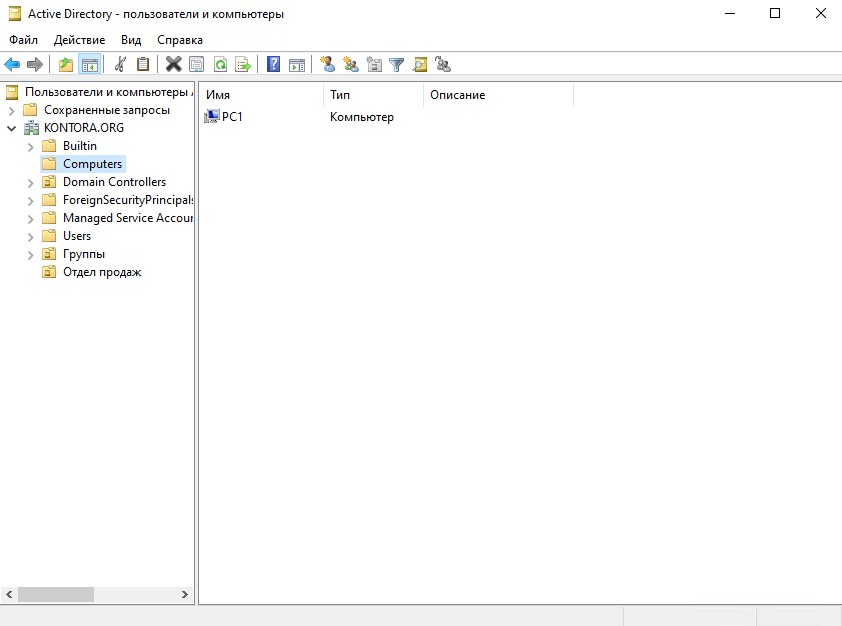

Перейдем в оснастку “Пользователи и компьютеры” на контроллере домена и откроем раздел Computers. Видим, что наш новый компьютер отображается в списке.

Кстати, если вы планируете завести в домен новый компьютер на котором ранее пользователь уже долгое время работал в своей локальной учетной записи и у него там наверняка все было настроено привычным ему образом – документы лежат в определенных местах, сохранена история браузера, сделаны удобные настройки Windows, стоят свои обои и т.д., вам наверняка потом придется переносить все в новый, доменный профиль, так как при первой авторизации после ввода компьютера в домен у пользователя создастся новый, пустой рабочий стол.

Чтобы этим не заморачиваться, нам нужно конвертировать локальную учетную запись пользователя в доменную, или другими словами – сделать миграцию профиля. Как делать миграцию профиля в Active Directory я описывал в этой статье.

Шаг 5. Примеры использования групповых политик в домене

Теперь, когда у вас есть свой домен, самое время заняться подготовкой групповых политик. Это очень удобно, достаточно создать одну политику и она будет применяться к тем пользователям и компьютерам, которые вы укажете в параметрах делегирования.

Запустить оснастку для работы с групповыми политиками можно командой gpms.msc или вызвать ее через ярлык в меню “Пуск” – “Средства администрирования Windows” – “Управление групповой политикой”.

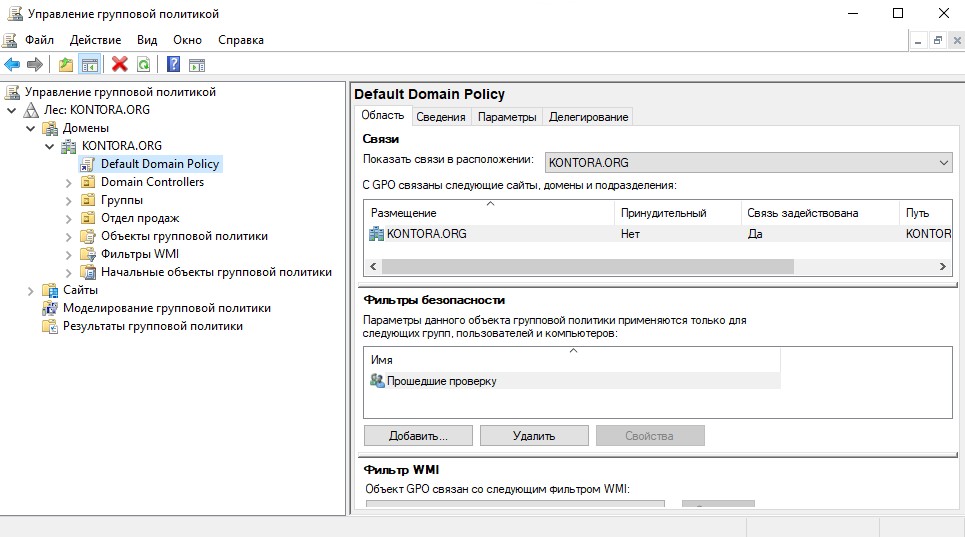

По умолчанию используется политика “Default Domain Policy”, рекомендую не трогать ее и создать свою политику, которую в случае чего можно будет потом удалить.

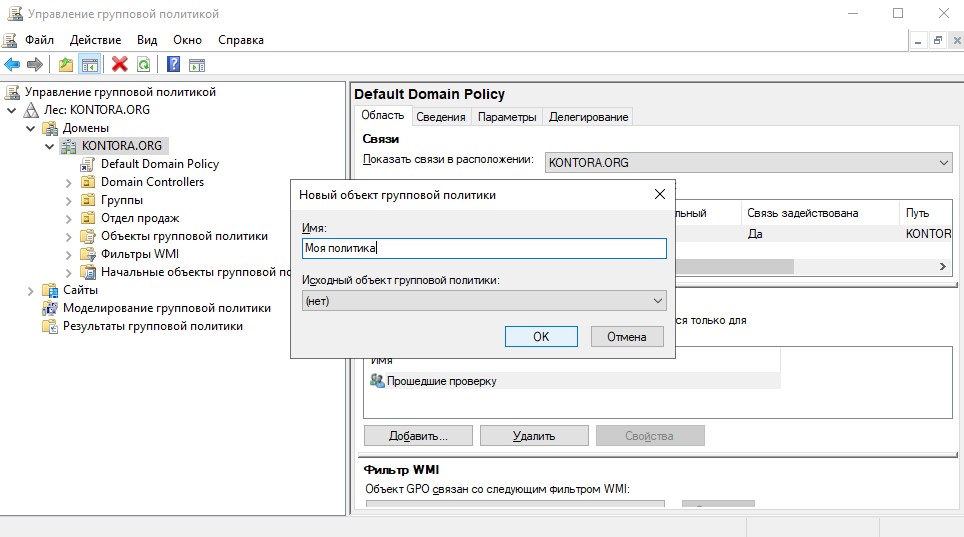

Щелкаем правой кнопкой мыши по имени нашего домена в оснастке и выбираем “Создать объект групповой политики в этом домене и связать его”, вводим имя нашей политики.

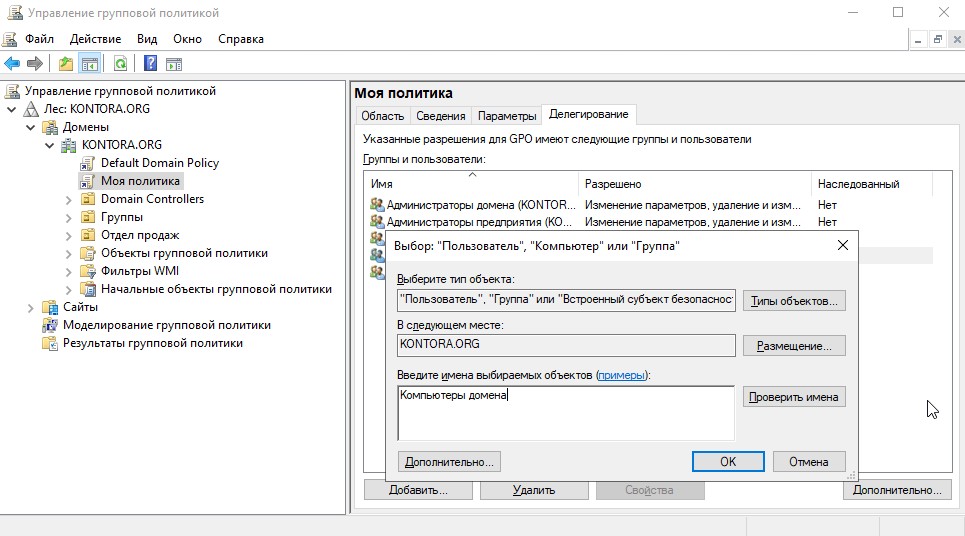

Щелкаем на нашу созданную политику и смотрим на “Фильтр безопасности”. Видим, что политика применяется к группе “Прошедшие проверку”, это означает, что политика будет применять ко всем пользователям и компьютерам домена. В случае чего эту группу можно убрать из фильтра и добавить туда какую ни будь другую, например “Отдел продаж”, которую мы создавали ранее. В таком случае параметры этой политики будут распространяться только на пользователей, которые были добавлены в группу “Отдел продаж”. Но есть один нюанс. Если мы убираем из фильтра безопасности группу “Прошедшие проверку” и добавляем туда любую другую группу, политика не будет применяться пока на вкладке “Делегирование” мы не добавим группу “Компьютеры домена.

В нашем примере мы не будем менять настройки делегирования и оставим все по стандарту, чтобы созданная нами политика применялась ко всем пользователям и компьютерам в домене.

Для редактирования групповой политики, щелкнем по нашей политике правой кнопкой мыши и выберем “Изменить”, откроется редактор групповой политики.

Давайте для примера сделаем следующие настройки:

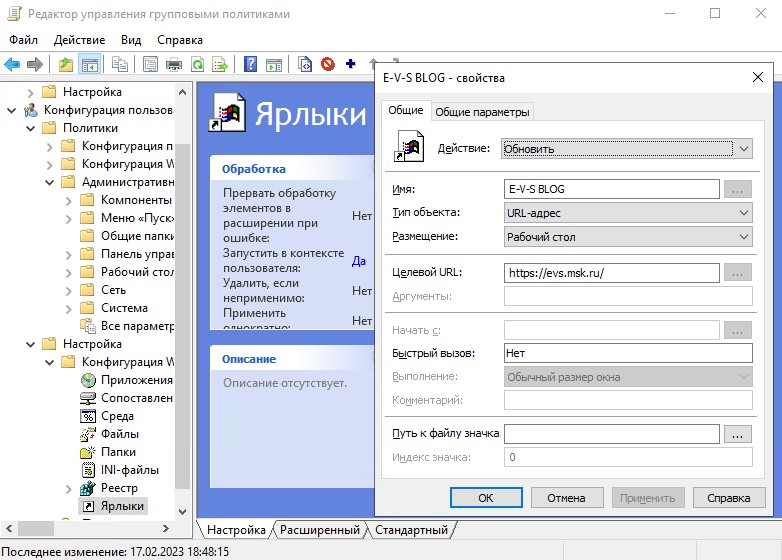

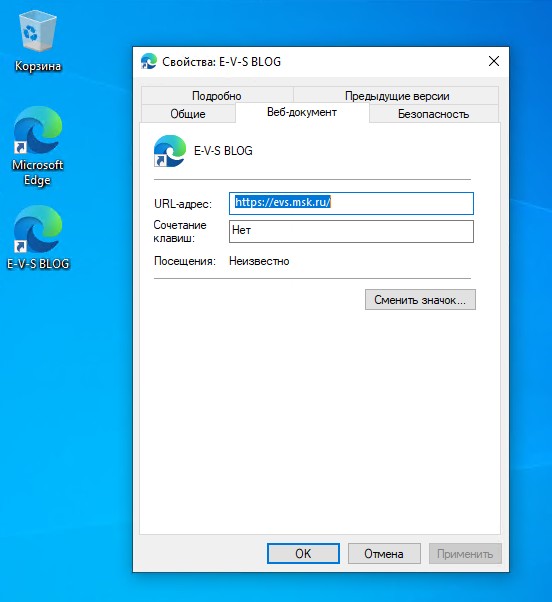

- Создадим на рабочих столах всех пользователей ярлык на сайт https://evs.msk.ru/

- Запретим запуск командной строки и редактора реестра.

- Отключим на компьютерах автоматические обновления.

Первые две настройки делаются в конфигурации пользователя.

Для создания ярлыков перейдем в “Настройка” – “Конфигурация Windows” – “Ярлыки” и создадим новый ярлык. В качестве действия выбираем “Обновить”, это создаст ярлык заново при следующем входе в профиль, если пользователь решит удалить его. В качестве места размещения ярлыка выбираем “Рабочий стол”.

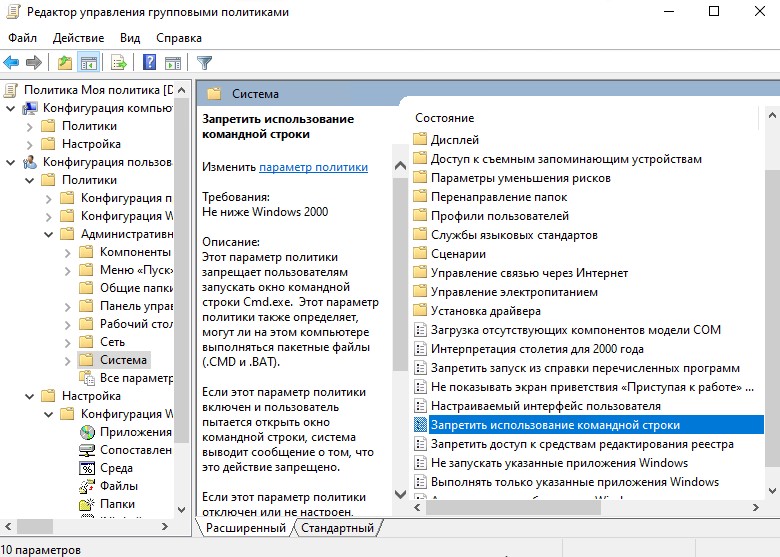

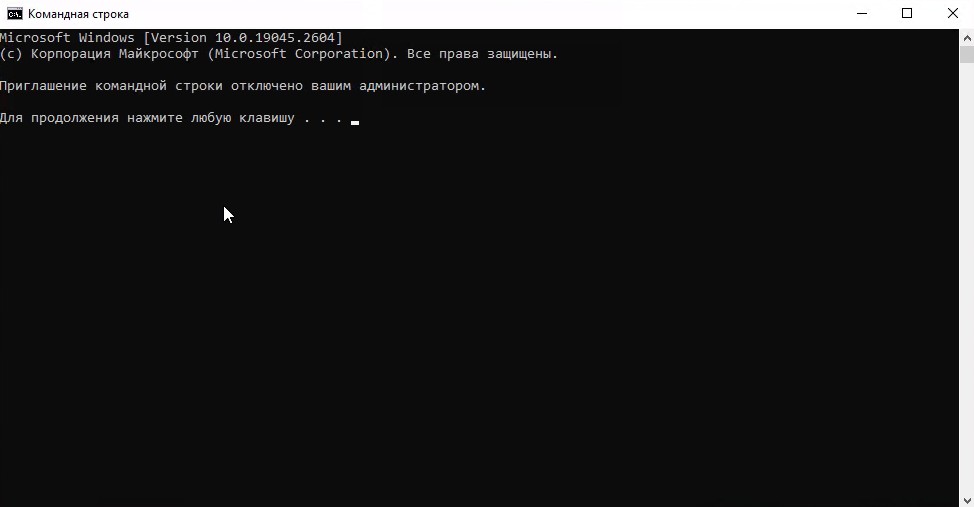

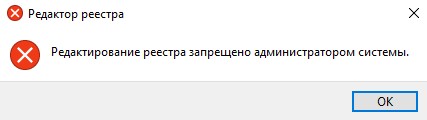

Для запрета использования командной строки и редактора реестра, перейдем в “Политики” – “Административные шаблоны” – “Система” и включим параметры “Запретить использование командной строки” и “Запретить доступ к средствам редактирования реестра”.

Теперь авторизуемся под одним из наших пользователей на клиентской машине.

Как видим у пользователя создался на рабочем столе наш ярлык.

А при попытке открыть командную строку у него она откроется с сообщением “Приглашение командной строки отключено вашим администратором”.

При попытке открыть редактор реестра тоже выйдет предупреждение.

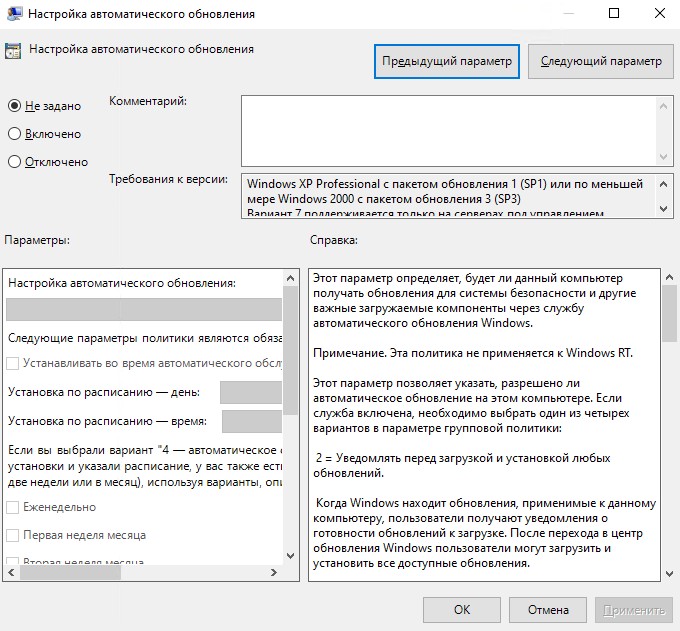

Теперь отключим обновления Windows. Для этого мы перейдем в конфигурацию компьютера в нашей политике. Откроем “Политики” – “Административные шаблоны” – “Компоненты Windows” – “Центр обновления Windows”. Далее выберем параметр “Настройка автоматического обновления”.

Выберем “Отключено” и нажмем “ОК”.

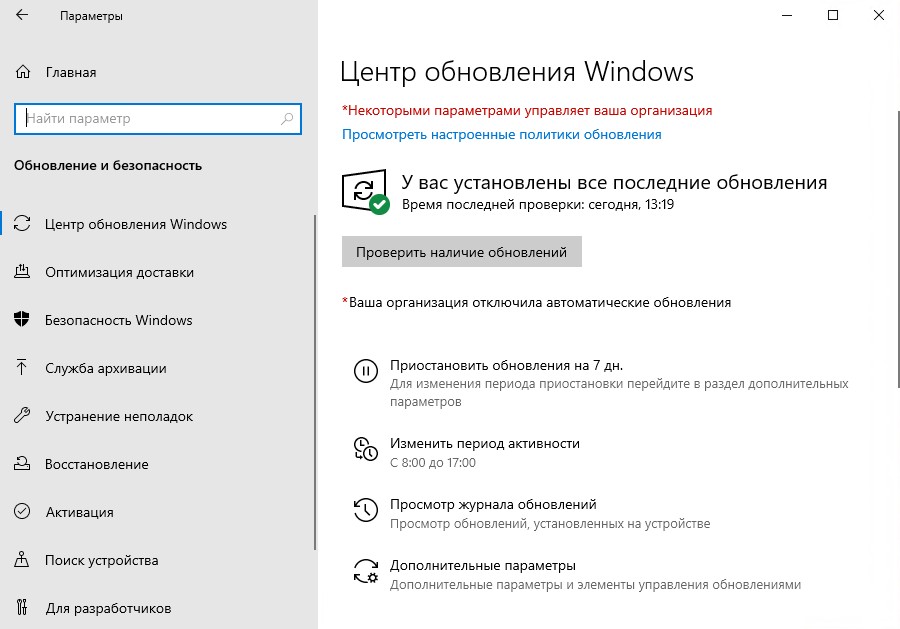

Проверим на нашей клиентской машине. Для этого перезагрузим клиентский компьютер, а затем откроем центр обновления Windows.

Как видим, система сообщаем нам, что “Ваша организация отключила автоматические обновления”.

Кстати, большинство новых групповых политик можно применить не прибегая к перезагрузке или завершению сеанса пользователя. Достаточно выполнить команду:

gpupdate /force

Таким образом можно создавать разные групповые политики, причем можно на каждую задачу создавать отдельную политику и в случае необходимости временно выключать ее. Для этого надо щелкнуть правой кнопкой мыши по нужно политике и снять галочку “Связь включена”. Для включения политики необходимо вернуть галочку.

Так как в нашем примере мы создали политику, которая делегируется всем пользователям в домене, она так же будет действовать и для администраторов и для них так же будут действовать ограничения, которые мы установили. Поэтому, если вы создаете политики с различными запретами и ограничениями, обязательно делегируйте их только для тех пользователей и групп, для которых данные ограничения должны действовать.

Шаг 6. Добавление в действующий домен второго контроллера

Теперь, когда вы создали домен, научились подключать к домену новые компьютеры, создавать пользователей, группы и научились работать с групповыми политиками, стоит побеспокоиться об отказоустойчивости построенной системы. В Active Directory это достигается созданием дополнительных контроллеров домена, которые реплицируются с главным контроллером и имеют в себе всегда актуальную базу Active Directory. Так, если один из контроллеров выйдет из строя, ваша инфраструктура продолжит функционировать в штатном режиме, а в случае восстановления вышедшего из строя контроллера, или добавления нового, он быстро обновит в себе актуальность вашей базы Active Directory.

Добавлять дополнительные контроллеры можно в двух режимах:

- Полноценный дополнительный контроллер домена, на котором как и на главном контроллере можно изменять настройки AD, создавать/удалять пользователей, группы, работать с редактором групповых политик и т.д. Все действия будут синхронизироваться со всеми контроллерами в домене.

- Режим “Только для чтения (RODC)”. Актуально, если вы планируете использовать такой контроллер на удаленном филиале, где у вас не будет к нему постоянного физического доступа. В таком режиме контроллер будет всегда поддерживать актуальную базу AD, синхронизируя ее с вашим основным контроллером, например, через VPN, и с помощью него смогут авторизовываться пользователи данного филиала не прибегая к необходимости обращаться каждый раз к вашему основном контроллеру. И при всем этом никто не сможет на таком контроллере внести какие либо изменения в вашу структуру AD.

Мы будем использовать первый режим.

Если первый контроллер домена вы разворачивали на “железном” сервере, а не на виртуальной машине, второй вполне можно развернуть на виртуалке. Главное, чтобы в сети был хотя бы один “железный” контроллер. Поэтому, если первый контроллер вы развернули на виртуальной машине, второй рекомендуется развернуть на “железном” сервере. Дело в том, что при использовании “железного” сервера, при развертывании AD по умолчанию отключается кэш диска, чтобы избежать потери информации при внезапных отключениях, а на виртуальной машине такая возможность отсутствует. Так, если на виртуальном сервере произойдет внештатная ситуация и часть данных будет потеряна, контроллер благополучно восстановит ее, загрузив с “железного” контроллера.

Для начала подготовим сервер для второго контроллера. Поменяем ему имя на DC-2 и введем его в наш домен. Далее установим, как в случае с первым нашим контроллером, роли “DNS-сервер” и “Доменные службы Active Directory”, а так же роль DHCP-сервера. Таким образом у нас будет второй, резервный контроллер домена со своим DNS-сервером и резервный DHCP-сервер.

Если вы используете свой отдельный DHCP-сервер, то роль DHCP-сервера разворачивать не нужно.

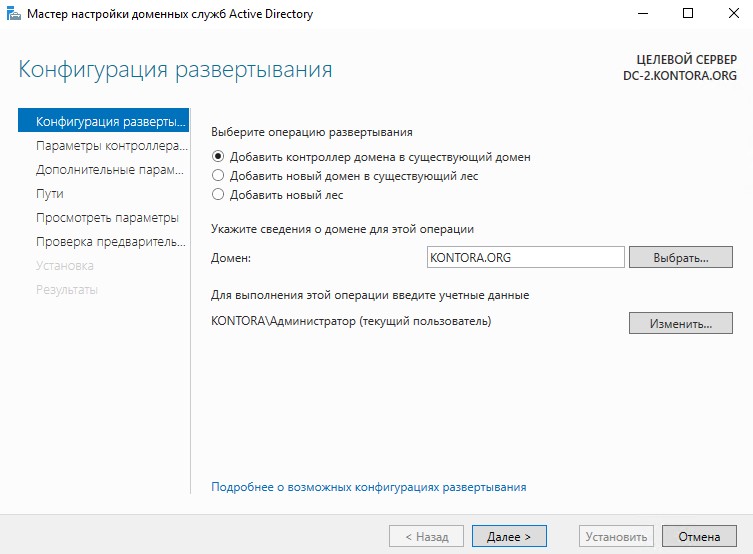

После установки ролей так же повышаем наш сервер до уровня контроллера домена и в мастере развертывания AD выбираем “Добавить контроллер домена в существующий домен”.

Далее, как и в случае с первым контроллером, указываем пароль для режима восстановления служб каталогов, на этом же этапе можно поставить галочку “Контроллер домена только для чтения (RODC)”. Мы будем делать полноценный контроллер, поэтому галочку ставить не будем. Здесь же предлагается выбрать сайт в который мы будем добавлять данный контроллер домена, что такое сайты в Active Directory я расскажу чуть ниже. Пока сайт у нас один, созданный по умолчанию, оставляем его и идем дальше.

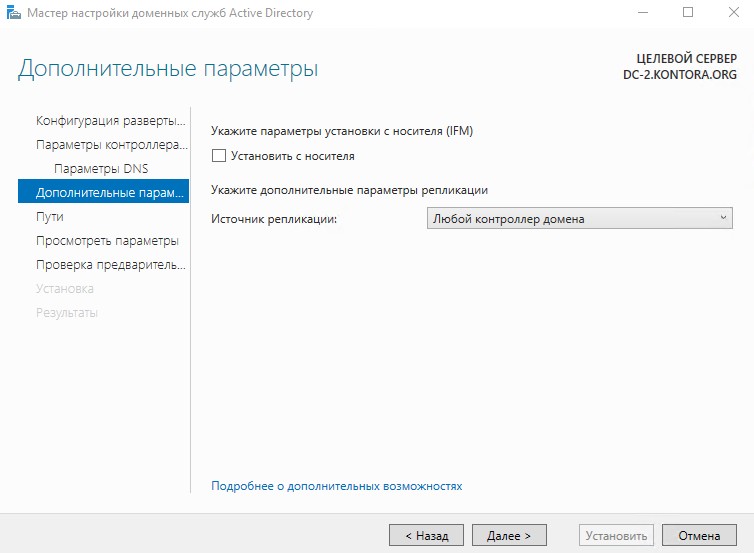

Далее пропускаем страницу “Делегирование DNS” и на странице параметров репликации нам необходимо выбрать источник репликации. Можно выбрать наш основной контроллер домена, однако я рекомендую оставить параметр “Любой контроллер домена”, на случай если у нас их в сети будет несколько. В таком случае наш подготавливаемый контроллер сможет реплицировать базу со всех контроллеров в домене, а не только с одного.

Дальше нас, как и в случае с настройкой первого контроллера, попросят указать пути к базе данных, файлам журналов и папке SYSVOL, оставляем все по умолчанию, нажимаем несколько раз “Далее” и “Установить”. Дожидаемся завершения работы мастера, по окончании ваш сервер уйдет в перезагрузку.

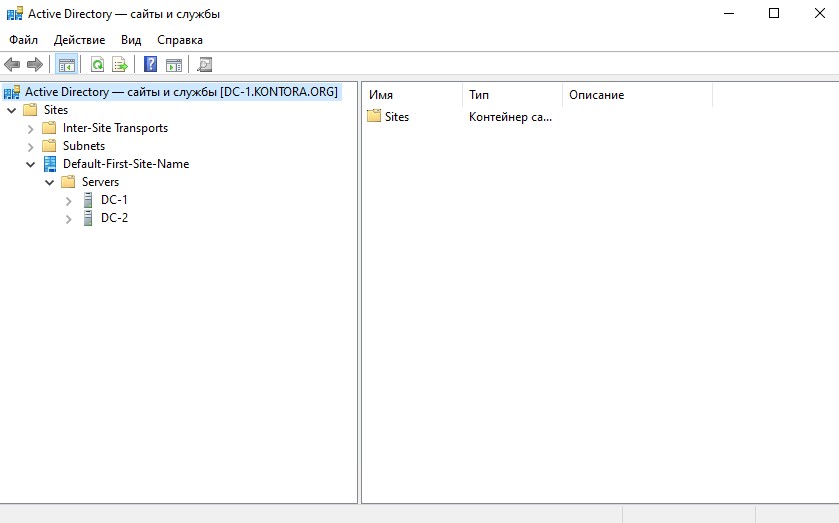

Зайдем на наш главный контроллер домена DC-1 и откроем оснастку “Active Directory – сайты и службы” по команда dssite.msc или через ярлык в меню “Пуск” – “Средства администрирования Windows” – “Active Directory – сайты и службы”. Развернем “Default-First-Site-Name”, затем “Servers” и увидим, что у нас в домене теперь два контроллера, DC-1 и DC-2.

Название сайта “Default-First-Site-Name” можно переименовать без каких либо опасений, можно ему дать имя вашей организации. Так же можно создавать другие сайты, если у вас, например, несколько филиалов и в каждом филиале используется своя подсеть. В настройках каждого сайта указываются параметры подсети, для которой он создается и это поможет мастеру развертывания AD добавлять новые контроллеры сразу в нужные сайты. С помощью сайтов можно оптимизировать трафик между филиалами в разных городах. Так, компьютеры филиала, подсеть которого ссылается на определенный сайт в котором есть свой контроллер домена, будет взаимодействовать в первую очередь с этим контроллером домена, а потом уже с остальными.

Для сопоставления подсетей с сайтами в Active Directory, в оснастке “Active Directory – сайты и службы” щелкните правой кнопкой по “Subnets” и выберете “Создать подсеть”. Укажите адрес подсети с маской и выберите мышкой сайт для которого создается данная подсеть.

После данной операции подсеть появится в разделе Subnets.

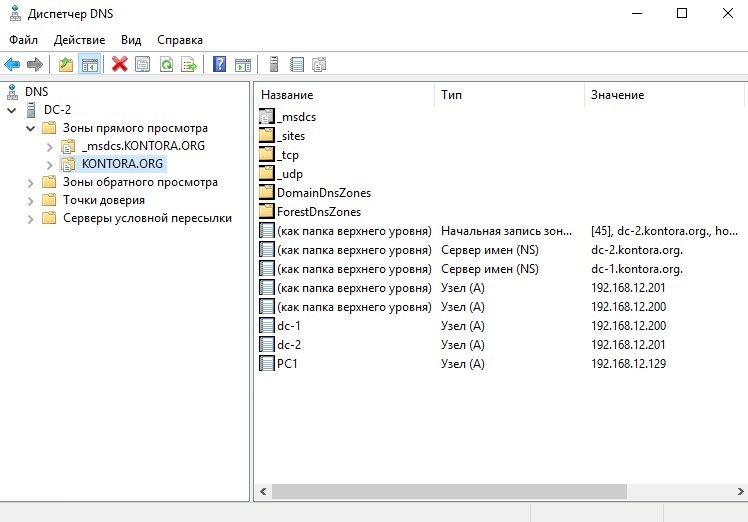

Переходим на наш второй контроллер DC-2 и открываем оснастку DNS. Видим, что зона основного просмотра реплицировалась с нашим DNS-сервером на первом контроллере. Так же видим в записях DNS наш новый контроллер.

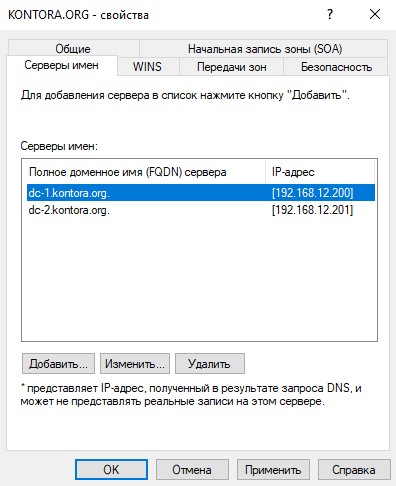

Зайдем в свойства этой зоны и включим передачу зон на серверы, перечисленные на странице серверов имен. Далее перейдем на вкладку “Серверы имен” и убедимся, что у нас теперь там отображаются два наших DNS-сервера: DC-1 и DC-2.

Можно еще перейти в оснастку DNS на первом контроллере и проверить, что там так же отображаются оба сервера.

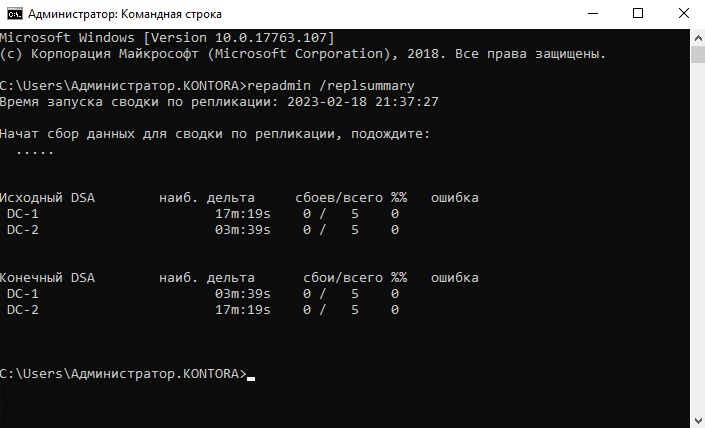

И так, репликация DNS у нас работает. Проверим работает ли репликация между самими контроллерами, для этого существует команда:

repadmin /replsummary

Выполняем ее в командной строке от имени администратора, должны получить такой результат:

Как видим, репликация работает. Если значение наиб. дельты не боле часа – с репликацией всё в порядке. Количество сбоев должно быть равно 0.

Если же в работе репликации возникли ошибки то можно использовать следующую команду чтобы посмотреть какой контекст наименования не реплицируется:

repadmin /showreps

Теперь настроим DHCP-сервер на втором контроллере и изменим настройки на DHCP-сервере нашего главного контроллера.

Для начала на DHCP-сервере нашего главного контроллера надо изменить диапазон выдаваемых адресов. Нужно сделать так, чтобы диапазоны выдаваемых адресов не пересекались между первым и вторым DHCP серверами. Например, чтобы первый DHCP выдавал IP-адреса в диапазоне 192.168.12.50-192.168.12.150, а второй DHCP в диапазоне 192.168.12.151-192.168.12.254. Таким образом диапазоны DHCP серверов не будут пересекаться между собой в тот момент, когда в сети они будут работать одновременно. Если вам не будет хватать адресов в пуле, можно расширить вашу сеть, сделав ее, например, с 22 маской (255.255.252.000). В таком случае у вас будут доступны подсети 192.168.12.0, 192.168.13.0, 192.168.14.0 и 192.168.15.0, разгуляться будет где.

Чтобы поменять диапазон выдаваемых адресов, нужно перейти в свойства вашей области IPv4 и поменять там значения:

Так же, если IP-адрес вашего второго контроллера пересекается с диапазоном выдаваемых адресов, добавьте его в исключения, однако я уже говорил, что лучше назначать контроллерам IP-адреса не из области выдаваемых DHCP.

Последним немаловажным изменением в настройках DHCP-сервера является добавление в параметрах области второго DNS-сервера – IP-адреса второго контроллера.

Теперь, используя инструкцию по настройке DHCP-сервера из этой статьи, завершите его настройку на втором контроллере домена.

Заключение

И так, мы сделали основные шаги в развертывании отказоустойчивой системы Active Directory в вашей сети. Теперь у вас в руках имеется мощный инструмент, благодаря которому администрирование огромных сетей теперь можно выполнять буквально в несколько кликов вышкой. Сломать отказоустойчивую систему AD очень сложно, но тем не менее не забывайте проверять техническое состояние ваших контроллеров, вовремя производите обслуживание серверов и конечно не забывайте про резервное копирование.

В предыдущей статье я рассказывал, как установить WIndow Server 2022 с графическим интерфейсом (GUI). Вторым вариантом установки является так называемый режим Core, в котором отсутствует возможность использовать графический режим для администрирования сервера. Вместо GUI предлагается использовать в работе командную строку или PowerShell. Замечу, что опосредованно все же есть возможность использовать графический режим при администрировании. Для этого можно использовать бесплатный инструмент удаленного управления Windows Admin Center. Его можно установить на Server Core и подключаться с другого компьютера с помощью практически любого Веб браузера. Еще одним способом является использование стандартной оснастки Server Manager с другого сервера. Об этих возможностях я вам расскажу в одной из будущих статей.

Преимущества использования режима Server Core

Основное преимущество Server Core заключается в минимальных требования к аппаратному обеспечению. Для работы операционной системе требуется всего 512 Мб памяти! Для сравнения, при использовании графического режима необходимо как минимум 2 Гб оперативной памяти. Такое мало потребление оперативной памяти позволяет использовать Server Core на VDS/VPS серверах, где раньше полностью доминировали Unix подобные операционные системы.

Еще одно преимущество — повышенная стабильность и безопасность за счет меньшего количества кода и обновлений. Из меньшего количества обновлений следует более редкая перезагрузка операционной системы для их установки.

Установка Windows Server 2022 Core

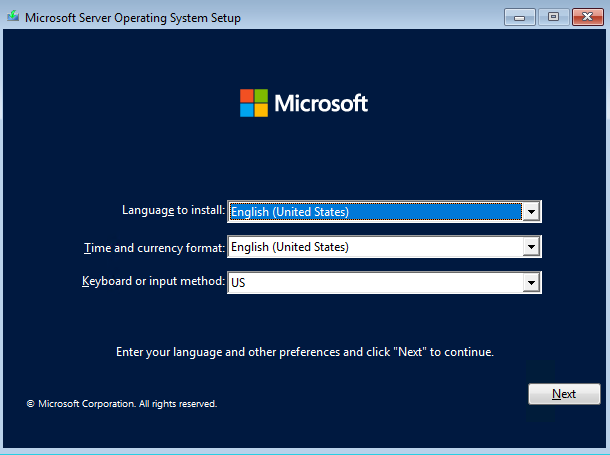

Начальный этап установки аналогичен установке сервера с графическим интерфейсом, нужно выбрать язык.

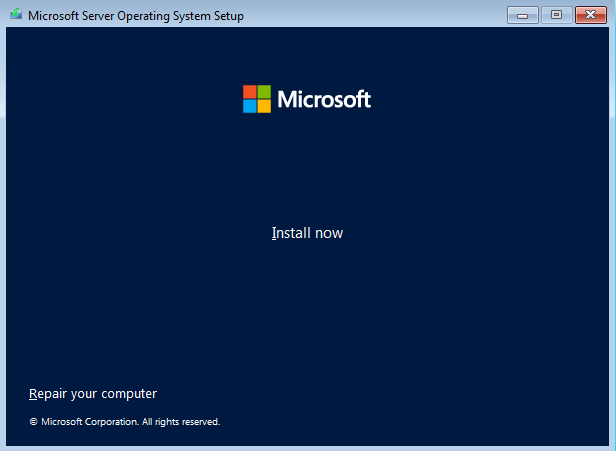

Выбрать «Install Now»

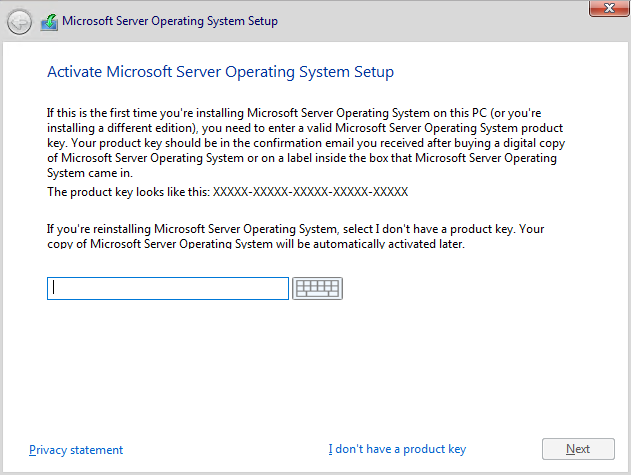

В следующем окне введите ваш лицензионной ключ. Если вы хотите установить пробную версию операционной системы или планируете ввести ключ после установки, то выберите внизу окна вариант «I don’t have a product key».

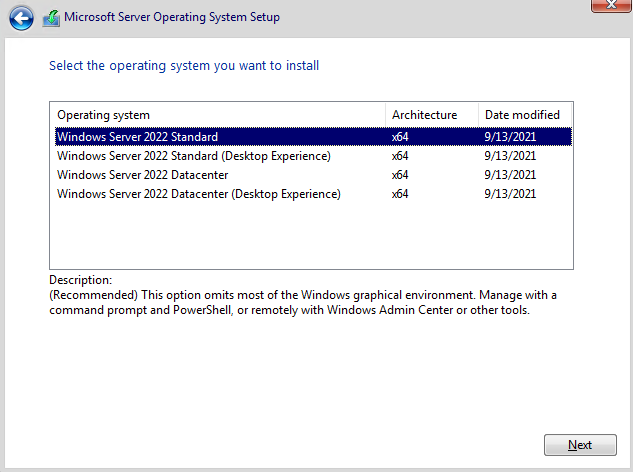

И вот на этом шаге вам нужно указать тип установки без графического режима.

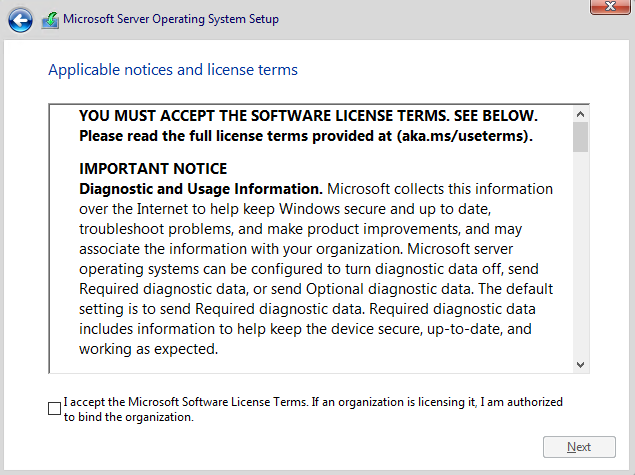

Далее принимаем Лицензионное соглашение.

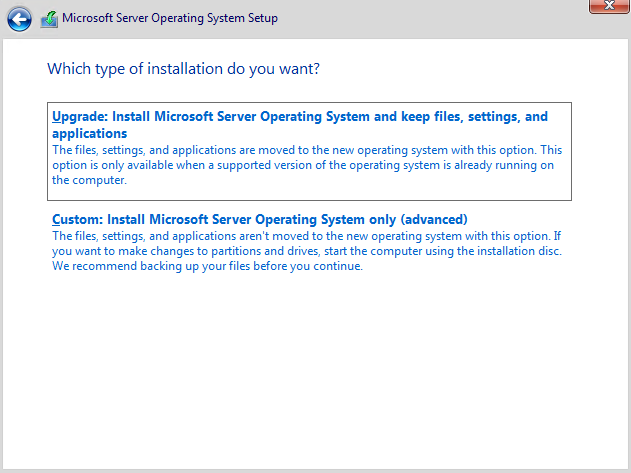

На следующем шаге нужно указать тип установки. Первый вариант используется для обновления уже установленной операционной системы, нас он не интересует. В нашем случае выбираем второй пункт.

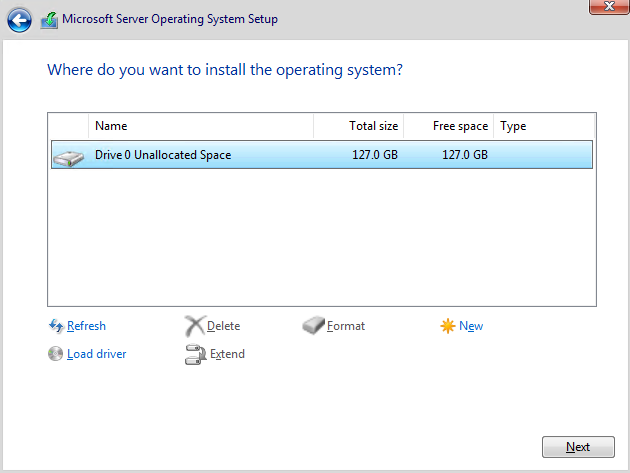

Далее указываем диск, на который будет установлена операционная система, установщик самостоятельно сделает необходимые разделы и продолжит установку. Также можно вручную разбить диски на разделы и отформатировать их.

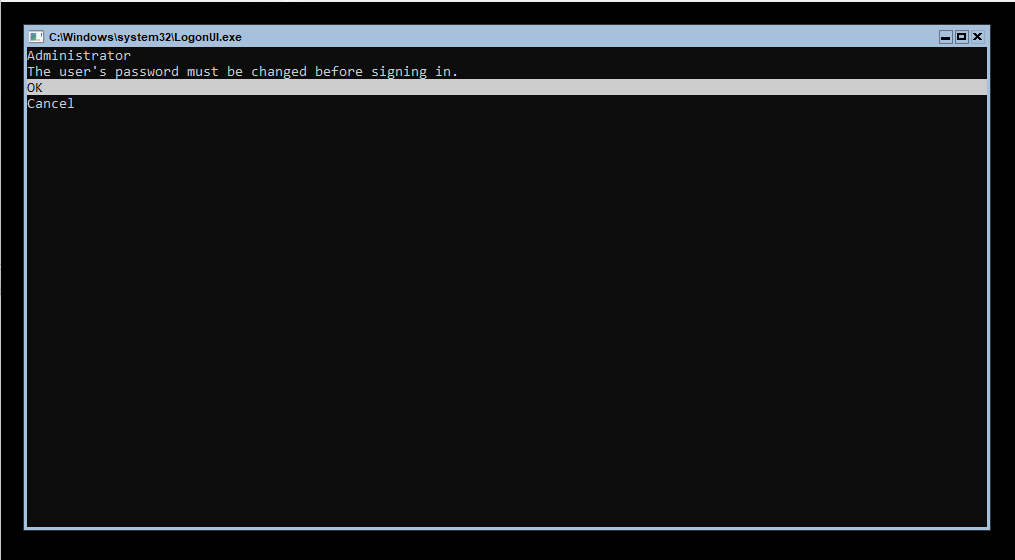

После установки операционной системы нас ждет вот такое окно без привычного интерфейса с возможностью указать пароль Локального администратора.

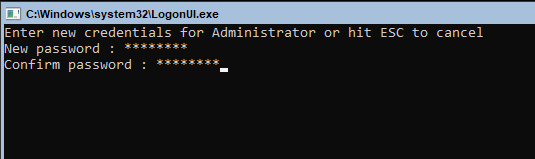

Указываем два раза пароль, не забывая о его уровне сложности.

После указания пароля установку Windows Server 2022 Core можно считать оконченной. Теперь сделаем базовую настройку для дальнейшей работы сервера.

Настройка Windows Server 2002 Core

Базовая настройка включает в себя:

- указание IP-адреса (если в сети нет DHCP-сервера);

- указание имени сервера;

- указание рабочей группы или домена;

- установку обновлений операционной системы.

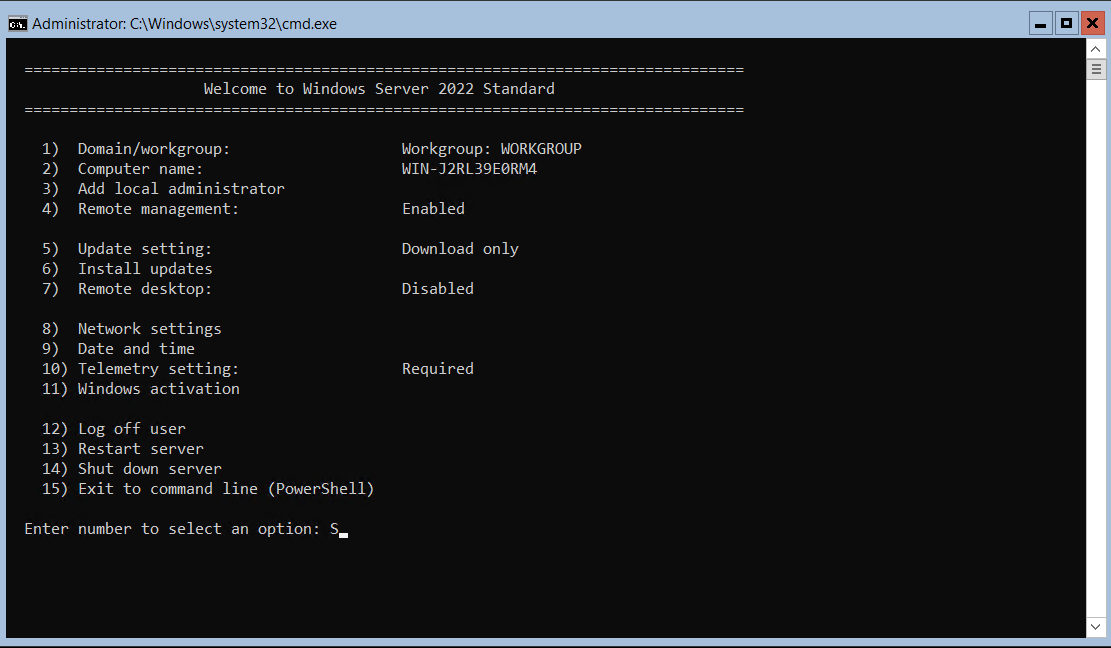

После включения или перезагрузки сервер будет встречать вас окном настройки. За это отвечает специальный скрипт, написанный разработчиками компании Microsoft. Если вы вышли из этого скрипта, то запустить его можно командой sconfig.

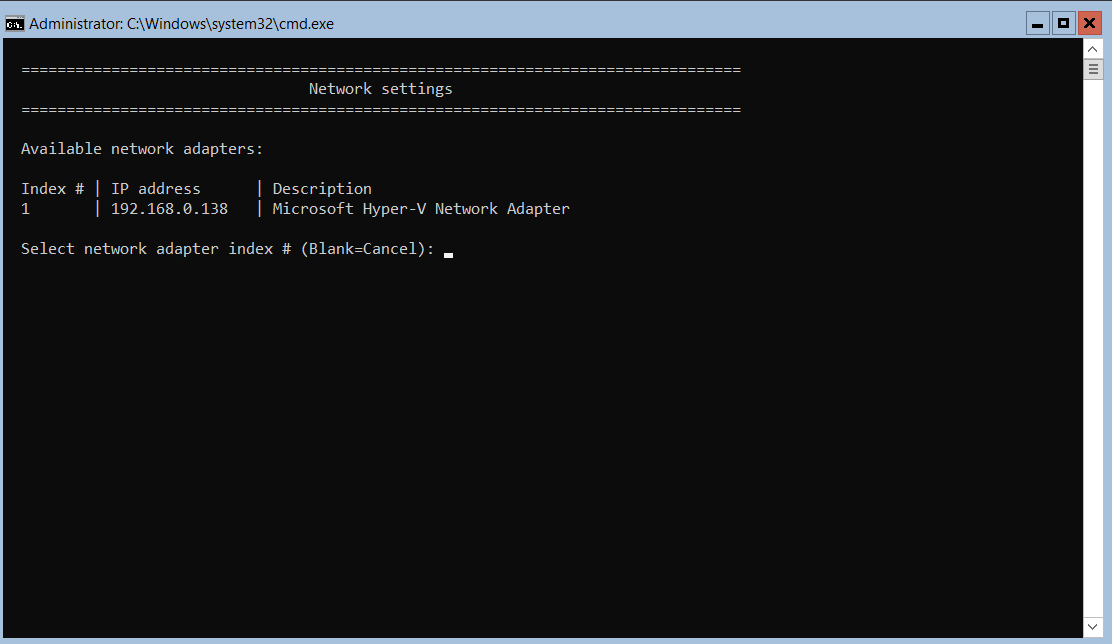

Для входа в меню настройки сетевого интерфейса нужно выбрать пункт 8 и нажать Enter. Далее выбрать нужный сетевой интерфейс, введя его номер.

У меня адрес сетевой адаптер получил с DHCP-сервера, но для дальнейшей настройки мне нужен статический IP-адрес.

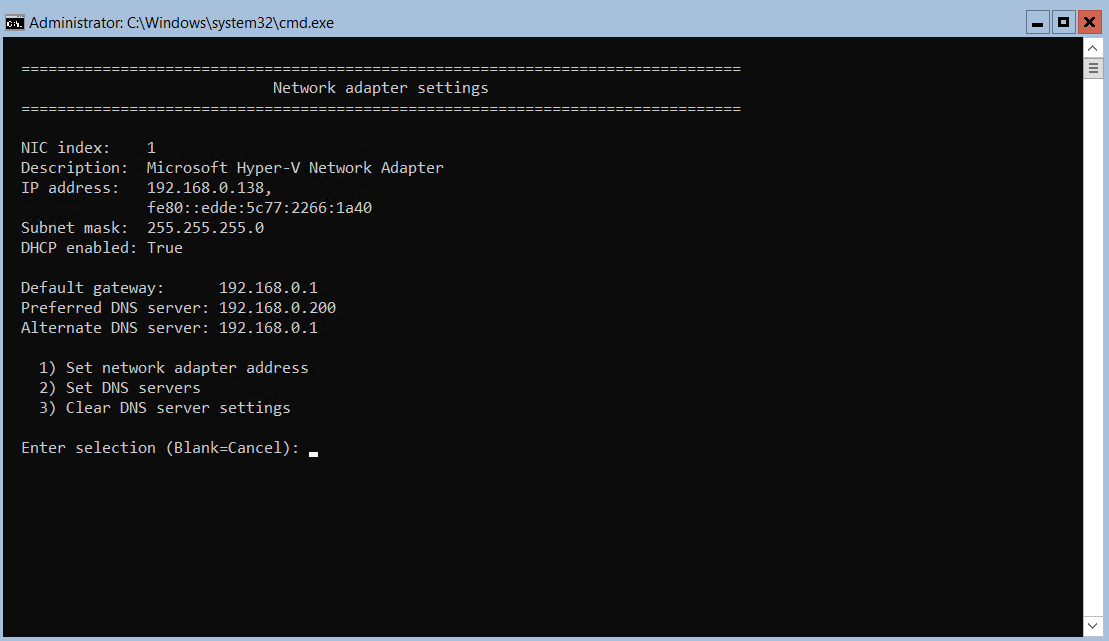

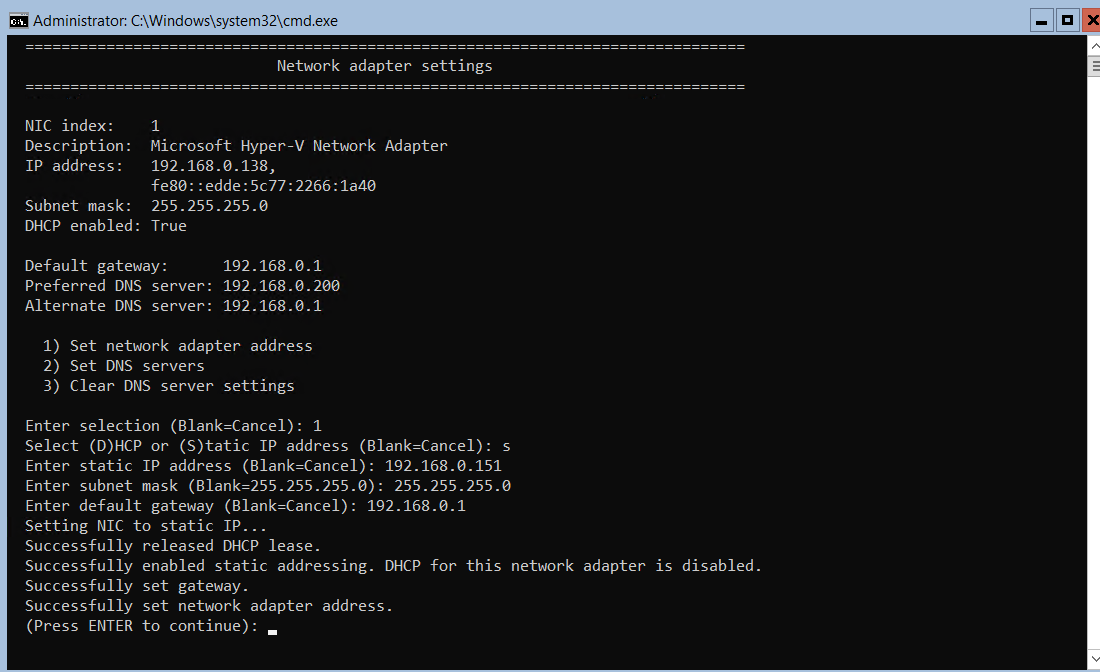

Укажем нужный IP-адрес и шлюз, выбрав для этого первый пункт.

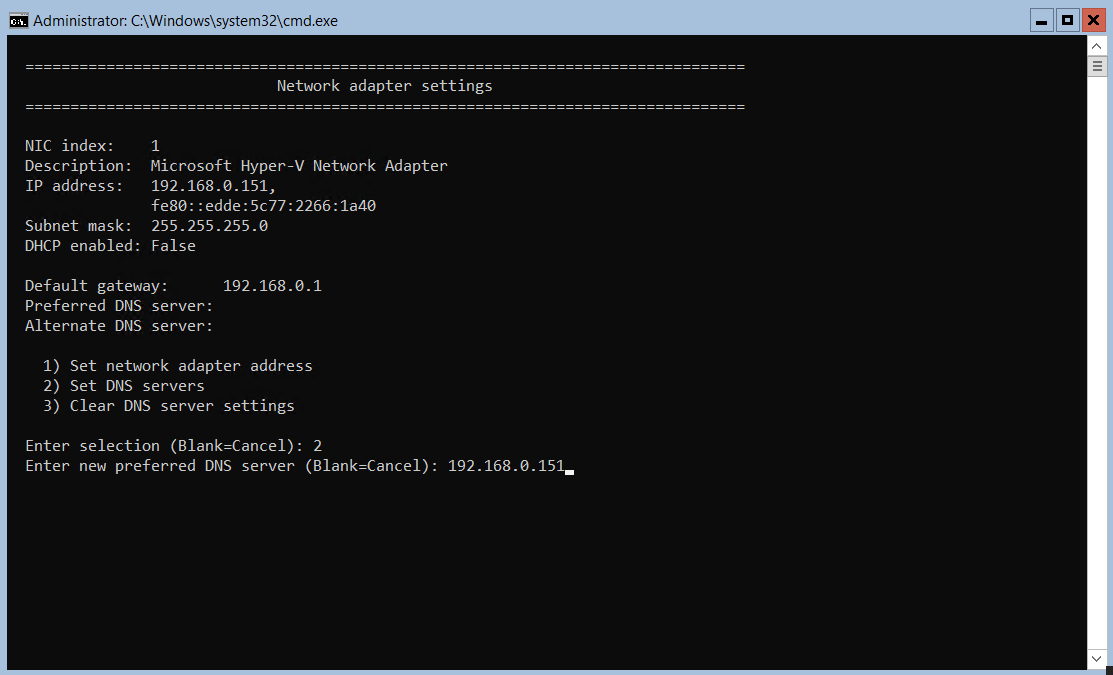

Для указания DNS-серверов нужно выбрать второй пункт.

Я указываю адрес DNS-сервера аналогичный IP-адресу самого сервера для того, чтобы можно было в дальнейшем установить роль контроллера домена и развернуть службы AD DS.

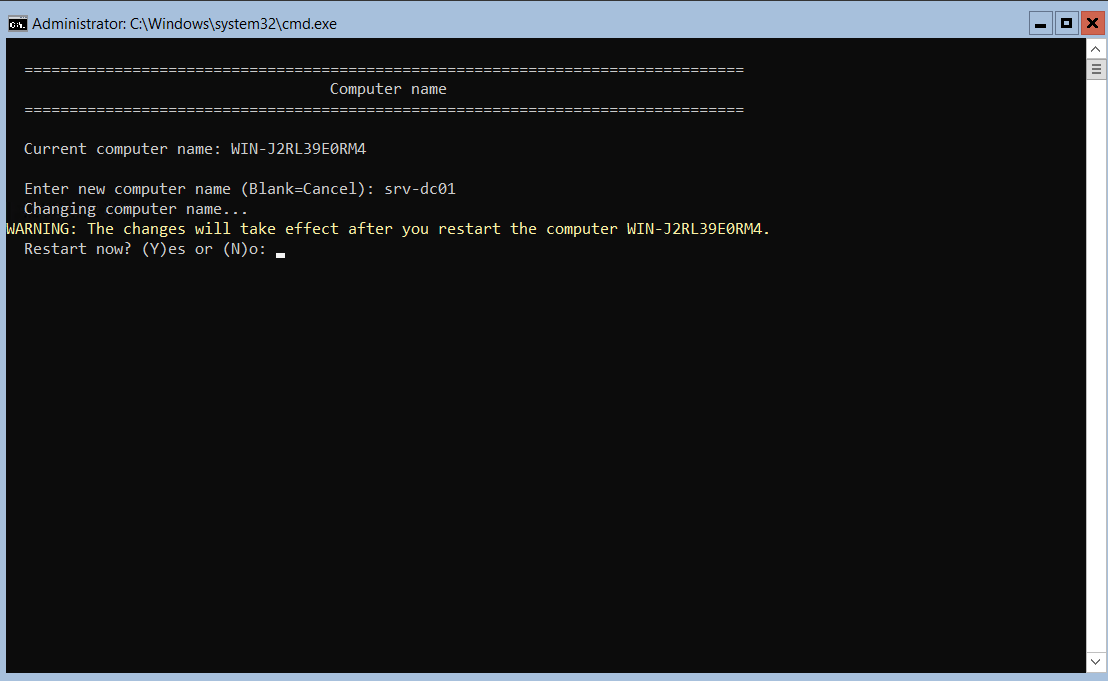

Следующим пунктом для настройки будет указание имени сервера. Для этого выберем пункт номер 2 — Computer name на главном окне настройки. Я указал имя srv-dc01, после чего необходимо перезагрузить сервер.

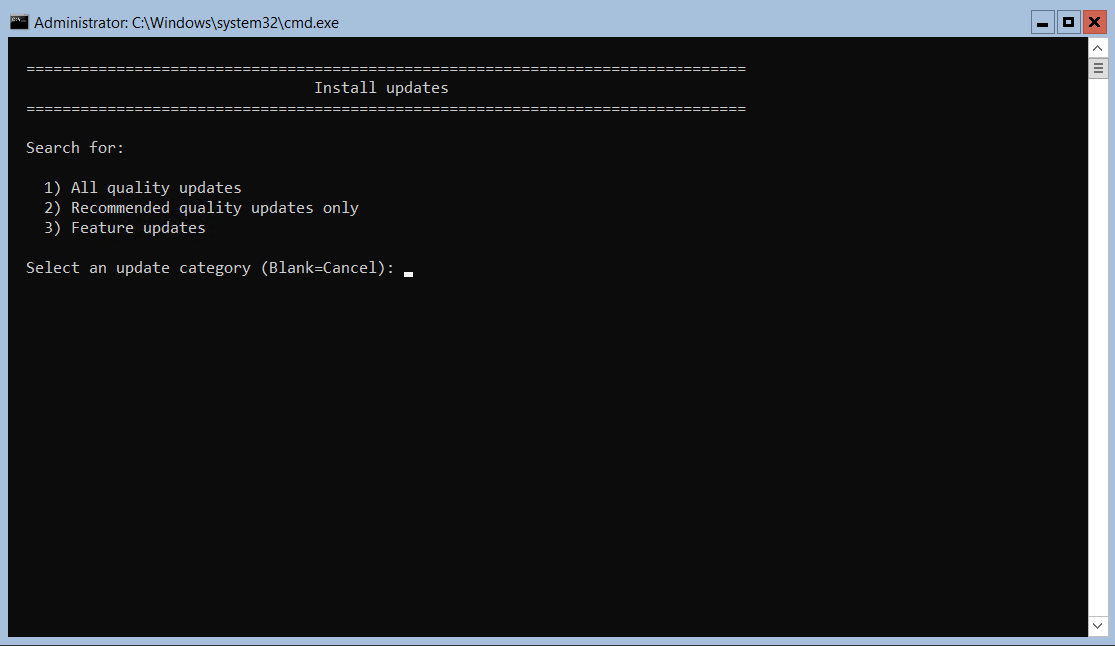

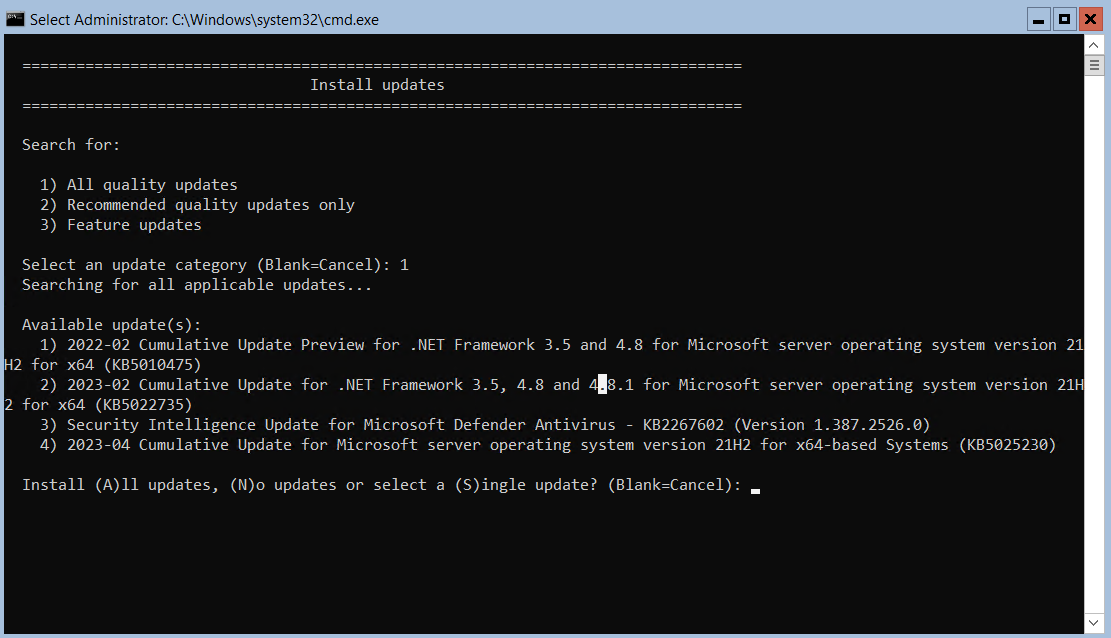

Следующим этапом после перезагрузки будет установка обновлений — это 6 пункт в начальном окне. Здесь предлагается выбрать какой тип обновлений будет устанавливаться.

Второй тип обновлений входит в первый, поэтому сначала выбираем All quality updates, а затем Feature updates.

После установки обновлений и перезагрузки базовая настройка сервера закончена, и он готов к работе.

В следующей статье я покажу как установить контроллер домена Active Directory на Windows Server 2022 Core.

Оглавление

1. Введение в Active Directory (концепции, использование, отличие от рабочей группы)

2. Установите Windows Server 2022 и Windows Server Core 2022

2.1 Системные требования для Windows Server 2022

2.2 Разница между версиями Windows Server 2022

2.3 Как установить Windows Server (Desktop Experience) 2022

2.4 Как установить Windows Server Core 2022

3. Средства настройки Windows Server 2022 и Windows Server Core 2022

4. Установите доменные службы Active Directory в Windows Server 2022

5. Присоединяйте компьютеры к Active Directory. Проверьте и отсоединитесь от Active Directory

6. Инструменты настройки и оснастки Active Directory

7. Понимание инфраструктуры AD

8. Групповые политики

9. Управление пользователями, компьютерами, группами и организационными подразделениями в Active Directory

10. Настройка доверия и доменов сайтов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты аудита безопасности Active Directory

В этой части мы установим Windows Server 2022 (Desktop Experience) и Windows Server Core 2022 (без графического интерфейса, только интерфейс командной строки). В этой части мы ограничимся установкой, а в следующей части также познакомимся с относительно новым программным обеспечением Windows Admin Center, позволяющим легко подключать и настраивать компьютеры (как серверы, так и рабочие станции). Windows Admin Center особенно актуален при настройке сервера без графического интерфейса. Мы также рассмотрим команды PowerShell для первоначальной настройки Windows Server. Преимуществом PowerShell является возможность автоматизировать процесс настройки с помощью скриптов PowerShell.

Системные требования для Windows Server 2022

Полный список системных требований Windows Server 2022 можно найти по адресу эта страница.

Они включают:

-

64-битный процессор 1,4 ГГц

-

512 МБ ОЗУ (2 ГБ для рабочего стола)

-

32 ГБ постоянного хранилища (это абсолютный минимум для успешной установки, желательно больше)

-

Ethernet-адаптер с пропускной способностью не менее 1 гигабит в секунду

Для некоторых функций, таких как шифрование диска BitLocker, требуется чип Trusted Platform Module (TPM) 2.0.

Разница между версиями Windows Server 2022

Разные редакции Windows Server отличаются набором функций, установленными лимитами и блокировками.

Доступны следующие издания:

-

Стандарт Windows Server 2022

-

Центр обработки данных Windows Server 2022

Вы можете найти полное сравнение на этой странице: https://docs.microsoft.com/en-us/windows-server/windows-server-2022/get-started/editions-comparison

Замки и ограничения

| Locks and Limits | Windows Server 2022 Standard | Windows Server 2022 Datacenter |

|---|---|---|

| Can be used as virtualization guest | Yes; 2 virtual machines, plus one Hyper-V host per license | Yes; unlimited virtual machines, plus one Hyper-V host per license |

Роли сервера

| Windows Server roles available | Windows Server 2022 Standard | Windows Server 2022 Datacenter |

|---|---|---|

| Hyper-V | Yes | Yes; including Shielded Virtual Machines |

| Network Controller | No | Yes |

Функции

| Windows Server Features installable with Server Manager (or PowerShell) | Windows Server 2022 Standard | Windows Server 2022 Datacenter |

|---|---|---|

| Containers | Yes (unlimited Windows containers; up to two Hyper-V containers) | Yes (unlimited Windows and Hyper-V containers) |

| Host Guardian Hyper-V Support | No | Yes |

Как видите, редакции отличаются всего в нескольких пунктах. Standard Edition стоит около тысячи долларов, Datacenter — около шести тысяч долларов.

Также различайте

-

Windows Server (Desktop Experience) — сервер с графическим рабочим столом.

-

Windows Server — сервер без графического рабочего стола (также называемый Windows Server Core)

Windows Server Core требует меньше места для установки и в четыре раза меньше оперативной памяти. Этот параметр предназначен для командной строки, PowerShell и управления центром администрирования Windows. На самом деле на Windows Server Core можно установить какую-нибудь оснастку и настроить через графический интерфейс этих утилит.

Как и в настольных операционных системах, существуют локализованные версии Windows Server. Работая с моей локализованной версией, я столкнулся с несколькими проблемами. Невозможность установки доменных служб Active Directory из-за ошибки стала критической. Я так и не смог решить эту проблему и перешел на сервер на английском языке.

Вторая проблема тоже связана с ошибками и проблемами, но касается поиска информации. Если у вас что-то не работает, то, скорее всего, вы сможете найти решение своей проблемы на английском языке. Часто инструкции по исправлению проблем требуют запуска/остановки тех или иных сервисов — вам будет непросто понять, что переводчики превратили в оригинальные названия сервисов.

Поэтому в этой серии статей Windows Server используется на английском языке.

Как установить Windows Server (Desktop Experience) 2022

Нажмите кнопку «Далее».

Нажмите «Установить сейчас».

Если вы хотите установить Windows Server 2022 в режиме Server Core (без графического интерфейса), вам нужно выбрать «Windows Server 2022 Standard» или «Windows Server 2022 Datacenter».

В этом разделе рассматривается установка Windows Server 2022 Standard (Desktop Experience). Выберите «Windows Server 2022 Standard (Desktop Experience)» и нажмите «Далее».

Принимаем условия лицензии:

Есть два варианта установки:

Upgrade:

обновить существующую ОС. Доступно, только если у вас уже установлена предыдущая версия сервера. Многие не рекомендуют этот вариант, так как он часто приводит к проблемам со стабильностью.

Custom:

Свежая установка ОС. Мы выберем этот вариант, так как делаем установку на чистый диск.

Теперь вам нужно выбрать диск для установки. Если у вас есть несколько дисков или несколько разделов на одном диске, то вам нужно быть внимательным и тщательно выбирать, чтобы случайно не стереть диск или раздел, которые вы не планировали очищать.

В моем случае есть только один пустой диск, поэтому я просто нажимаю кнопку «Далее».

Дожидаемся завершения процесса установки.

Введите и запомните пароль администратора сервера:

Загрузка Windows Server всегда останавливается на экране блокировки.

Чтобы войти на сервер, нажмите «Ctrl+Alt+Delete» и введите пароль администратора.

Выберите, хотите ли вы, чтобы этот компьютер обнаруживали другие компьютеры. Рекомендуется отвечать «Да» в домашней и рабочей сети и «Нет» в общедоступной сети.

Установка Windows Server 2022 завершена.

Как установить Windows Server Core 2022

Рассмотрим установку сервера без графического интерфейса и его первоначальную настройку.

Нажмите кнопку «Далее».

Нажмите «Установить сейчас».

Если вы хотите установить Windows Server 2022 в режиме Server Core (без графического интерфейса), вам нужно выбрать «Windows Server 2022 Standard» или «Windows Server 2022 Datacenter».

В этом разделе рассматривается установка Windows Server 2022 Standard. Выберите «Windows Server 2022 Standard» и нажмите «Далее».

Принимаем условия лицензии:

Есть два варианта установки:

Upgrade:

обновить существующую ОС. Доступно, только если у вас уже установлена предыдущая версия сервера. Многие не рекомендуют этот вариант, так как он часто приводит к проблемам со стабильностью.

Custom:

Свежая установка ОС. Мы выберем этот вариант, так как делаем установку на чистый диск.

Теперь вам нужно выбрать диск для установки. Если у вас есть несколько дисков или несколько разделов на одном диске, то вам нужно быть внимательным и тщательно выбирать, чтобы случайно не стереть диск или раздел, которые вы не планировали очищать.

В моем случае есть только один пустой диск, поэтому я просто нажимаю кнопку «Далее».

Дожидаемся завершения процесса установки.

Как и в настольной версии, вам необходимо установить пароль администратора:

Дважды введите и запомните пароль администратора сервера. Используйте клавишу Tab для переключения между строками:

После ввода пароля и подтверждения нажмите Ввод.

Система сообщает, что пароль успешно изменен.

Утилита SConfig запускается каждый раз при загрузке сервера.

Через SConfig можно настроить сеть и другие свойства системы, но мы не будем на этом останавливаться, так как выполним все эти настройки более удобным способом. Мы лишь изменим имя компьютера, с автоматически сгенерированного на более информативное.

Чтобы изменить имя компьютера, в ответ на запрос «Введите число для выбора варианта:» введите число 2.

Введите новое имя компьютера:

Нам сообщают, что новое имя будет применено после перезагрузки компьютера. Чтобы перезагрузить компьютер прямо сейчас, введите «Y» и нажмите Enter.

Нажмите Ctrl+Alt+Delete, чтобы разблокировать:

Введите пароль администратора:

Когда вы включите сервер, SConfig запустится снова, если вы хотите отключить автозагрузку SConfig при входе в систему, выберите опцию «15) Выход в командную строку (PowerShell )» из меню и выполните команду в командной строке:

Set-SConfig -AutoLaunch $false

В следующей части речь пойдет о настройке серверов. Мы не будем более подробно останавливаться на настройке Windows Server без графического интерфейса в командной строке, так как настройку можно произвести в удобном веб-интерфейсе.

Если у вас не получается подключиться к серверу с другого компьютера, то настройку можно выполнить с помощью PowerShell — об этом также будет рассказано в следующей части.

Currently, Windows Server 2022 is Microsoft’s latest version of Windows Server. This post from MiniTool teaches you how to install, set up, and configure Windows Server 2022. Besides, you can know other information about Windows Server 2022.

Windows Server 2022 was released in 2021 and will receive 10 years of long-term support, which is the latest version of Windows Server from Microsoft in the Long Term Servicing Channel (LTSC). In terms of features, Windows Server 2022 builds on Windows Server 2019.

Microsoft recommends you install Windows Server 2022 since it has new, better, more efficient features.

New Features of Windows Server 2022

This part lists the new features of Windows Server 2022.

- Windows Server 2022 enables TLS 1.3 and HTTPS by default. Typically, this protects client data connecting to the server and eliminates outdated encryption algorithms. It also enhances the security of older versions and aims to encrypt as many handshakes as possible.

- The advanced multi-layer security in the Server 2022 Security Module provides the comprehensive protection servers need in today’s modern technological world.

- Windows Server 2022 is built on three key pillars – Advanced Protection, Simplified Security, and Preventive Defense.

- The DNS client in Windows Server 2022 now supports DNS-over-HTTPS (DoH), which encrypts DNS queries using the HTTPS protocol.

- New improvements to Windows Admin Center for managing Server 2022 include the ability to report on the current status of security core features.

- HotPatching – A new way to install updates on new Windows Server Azure edition virtual machines (VMs) without requiring a reboot after installation.

- Several platform improvements for Windows containers, including application compatibility and the Windows container experience for Kubernetes.

- Microsoft Edge is included in Windows Server 2022, replacing Internet Explorer.

System Requirements of Windows Server 2022 Installation

If you want to install Windows Server 2022, you need to check if your PC meets the minimum hardware requirements. Let’s have a look at them below:

- Processor: 1.4 GHz 64-bit processor compatible with the x64 instruction set. Supports NX and DEP, CMPXCHG16b, LAHF/SAHF, and prefetch.

- Memory/RAM: 512 MB (2GB for servers with the Desktop Experience installation option). ECC (Error Correcting Code) type or similar technology for physical host deployments.

- Disk space: At least 32 GB.

- Network requirements: An Ethernet adapter with a throughput of at least 1 Gb/s. Compliant with the PCI Express Architecture Specification.

- Additional Requirements: UEFI 2.3.1c-based system and firmware supporting Secure Boot, Trusted Platform Module, graphics device, and monitor supporting Super VGA (1024 x 768) or higher resolution.

Tips:

Tip: To get more details about Windows Server 2022 requirements, refer to this post — Check Minimum Hardware Requirements for Windows Server 2022.

Windows Server 2022 Installation Options

Microsoft provides two installation options for you – Server Core and Server with Desktop Experience.

- Server Core (recommended installation option) – This option is a smaller installation that includes the core components of Windows Server and all server roles, but does not include the local graphical user interface (GUI). It is primarily used to remotely deploy images to client computers with the help of Windows Admin Center, PowerShell, or other server management tools.

- Server with Desktop Experience – This is a full installation with a full GUI and a larger footprint than Server Core.

How to Install Windows Server 2022

After downloading Windows Server 2022 ISO from Microsft Evaluation Center, you can start to install it on VMware or a physical machine. There are some differences between the two ways.

First, the bootable media is different. On a physical machine, many users prefer to install Windows Server 2022 from USB. On VMware, you can use the ISO file directly without burning it.

Second, Windows Server 2022 starts differently. On a physical machine, you need to create a bootable USB flash drive with an ISO file, connect the bootable USB flash drive to the server and set the boot priority, and then boot from it. And for VMware, you can directly add the ISO file to boot.

Installing Windows Server 2022 (Server Core)

If you want to install Windows Server 2022 using Server Core, follow the instructions in this section.

On VMware

Step 1: Open VMware Workstation and click Create a New Virtual Machine. Then, choose your Windows Server 2022 ISO as the installer disc.

Step 2: Then, you need to choose language, time and current format, and keyboard or input method. After choosing them click Next to continue.

Step 3: In the next window, click Install Now.

Step 4: Choose the operating system version you need to install. Here, we choose Windows Server 2022 Standard Evaluation and click Next.

Step 5: Check the box to accept the software license terms and click Next.

Step 6: Then, choose Custom: Install Windows Server Operating System only. Otherwise, if upgrading from a previous version of Windows Server, choose the Upgrade: Install Microsoft Server Operating System and keep files, settings, and applications option.

Step 7: Select a partition to install Windows Server and click Next. Then, it will start to install the necessary system files. When it’s completed, the system will restart automatically.

Step 8: Then, you will be asked to change the administrator password. Click OK.

Step 9: Enter the new administrator password and confirm it.

Step 10: Next, you’ll be taken directly into Microsoft’s PowerShell interface, where you can begin managing your newly installed Windows Server 2022 operating system via the Server Core interface.

On a Physical Device:

Step 1: Create a bootable USB flash drive and insert the installation USB into your PC.

Step 1: Restart your computer and press a specific key (eg: ESC, F2, F10) to enter BIOS.

Step 3: Choose the USB drive as the first boot option. Then, press F10 to save your changes and boot from it.

Step 4: Follow Step 2 – Step 10 of installing Windows Server 2022 on VMware. The steps are the same.

Installing Windows Server 2022 (Desktop Experience)

If you want to install Windows Server 2022 using Desktop Experience, follow the instructions in this section.

Step 1: Follow the same instructions as the Server Core installation until your system restarts after installing the operating system.

Note: You need to select Windows Server 2022 Standard Evaluation (Desktop Experience) when choosing your Windows Server 2022 version.

Step 2: After your system restarts, you’ll be greeted with a graphical interface. You’ll be prompted to create an administrator password before proceeding. Click Finish.

Step 3: The login screen will appear when you press Ctrl + Alt + Del. Enter the password set in the previous step to continue accessing your server.

Step 4: Then, Server Manager will be launched. You can start to configure your Windows Server 2022.

How to Configure Windows Server 2022

After installing Windows Server 2022, you can start to configure it. The first things that need configuring on your network are IPs and gateway addresses so that system admins can manage the server remotely and reach other parts of their environments, including internet-based services.

Configure Network on Windows Server 2022 Server Core

if you installed Windows Server 2022 with a Server Core installation, follow the below instructions to configure the network.

Step 1: Run the following command in the Command Prompt area:

SConfig

Step 2: Then, choose option 8 for Network Settings and you will be taken to your network configuration page.

Step 3: To begin configuration, you need to select which IP to configure first. Normally, you might see multiple options here — select the one you want to work with first.

Step 4: Once you have selected your IP for configuration, you can begin customizing your settings. The computer’s network settings will be automatically updated. The process should take no more than five minutes to complete.

Configure Network on Windows Server 2022 Desktop Experience

If you install Windows Server 2022 with a desktop experience, the instructions below will help you configure the network

Step 1: Press the Windows + I keys together to open the Settings application.

Step 2: Go to Network & Internet > Ethernet > Change adapter options.

Step 3: Right-click the network you want to configure to choose Properties from the context menu. You can begin configuring the network connection.

How to Install the Latest Windows Server Updates

Before starting to use Windows Server 2022, you had better run Windows Update to get the latest security fixes, bug fixes, and any new features.

Step 1: Press the Windows + I keys together to open the Settings application.

Step 2: Go to Update & Security > Windows Update.

Step 3: Click Check for updates and the latest cumulative updates for Windows Server, .NET Framework, etc. will be listed. You can click Install Now.

Step 4: After installing the Windows Server 2022 updates, your PC will restart several times automatically and you just need to wait patiently.

How to Back up Windows Server 2022

After configuring your Windows Server 2022, it’s highly recommended to back up the system to protect it. To do that, here is a piece of great and professional backup software for you – MiniTool ShadowMaker. It is designed to back up the operating system, disks, partitions, files, and folders.

MiniTool ShadowMaker provides data protection services and disaster recovery solutions for PCs, Servers, and Workstations. It supports Windows Server 2008/2012/2016/2019/2022. Now, we will show you how to use MiniTool ShadowMaker to back up Windows Server 2022.

MiniTool ShadowMaker TrialClick to Download100%Clean & Safe

Step 1. Download, install, and launch MiniTool ShadowMaker. Then click Keep Trial.

Step 2. After entering its main interface, go to the Backup page. MiniTool ShadowMaker chooses the operating system as the backup source by default.

Step 3. Then click Destination to choose a target disk to save the backup image.

Step 4. Then click Back Up Now to start the Windows Server backup process. Or, you can click Back Up Later to delay the backup task. Then, you can find the task on the Manage page.

After that, you performed a Windows Server backup. If you want to restore the system image, you can go to the Restore page and follow the on-screen wizard to continue. Besides, MiniTool ShadowMaker also enables you to create an Automatic Backup and it offers three different backup schemes.

Bottom Line

The above content teaches you how to install Windows Server 2022. Besides, you can know how to configure the network, how to install the latest updates, and how to back up Windows Server 2022. If you have any questions or suggestions, please contact us via [email protected] or leave a comment.