Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

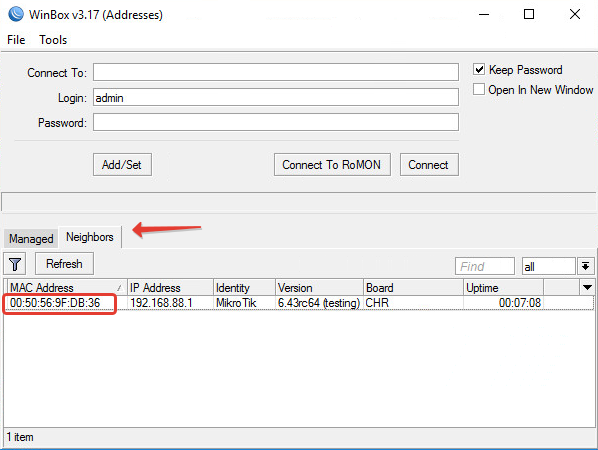

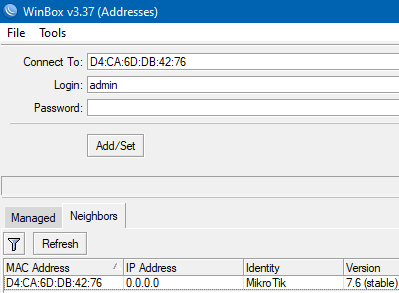

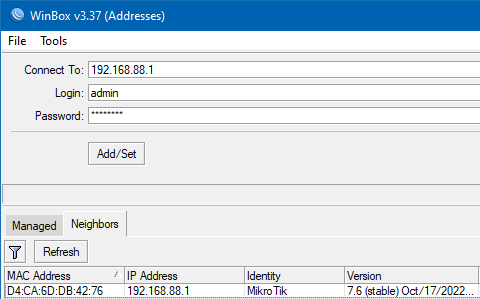

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

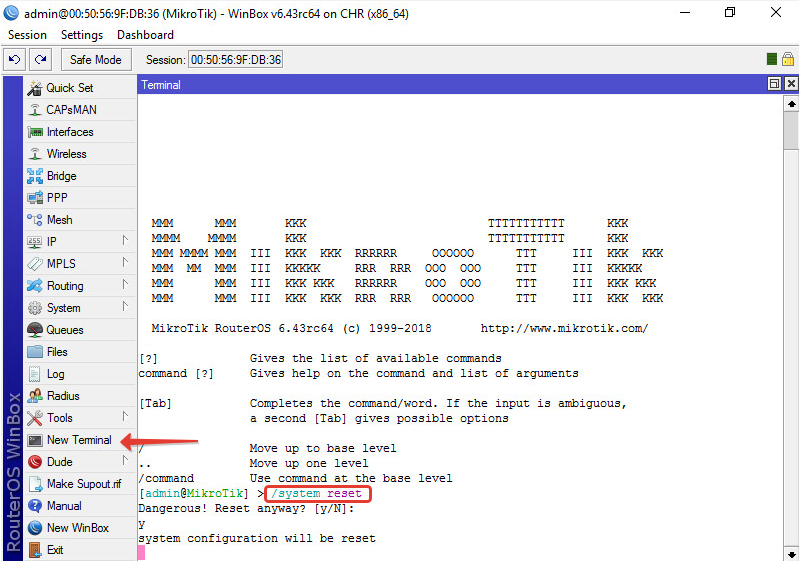

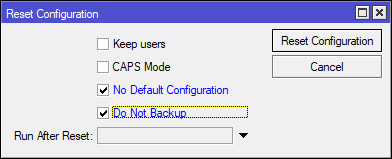

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

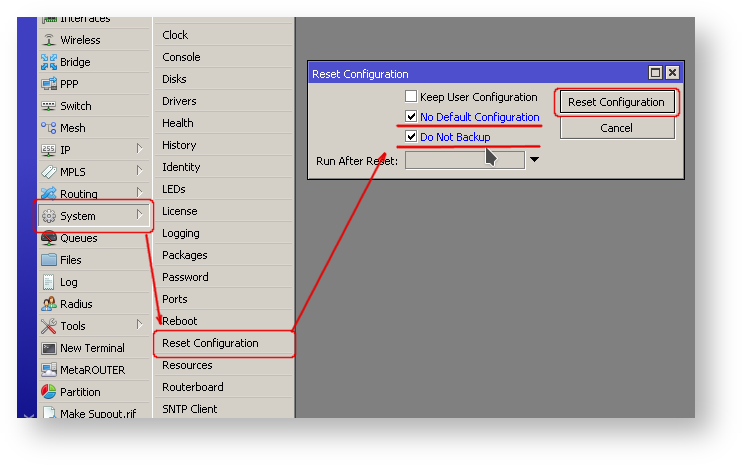

Or from WinBox (Fig. 1-1):

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

If you prefer WinBox/WeBfig as configuration tools:

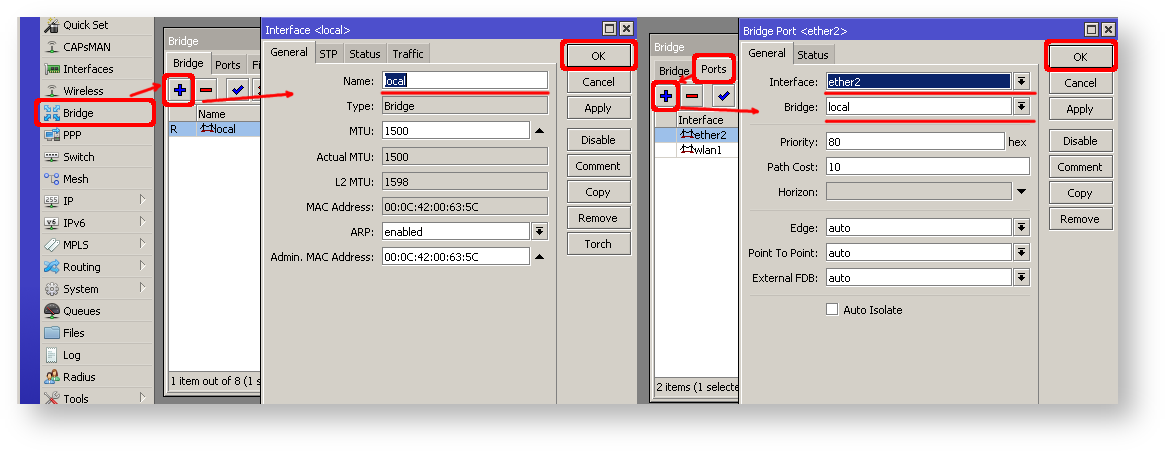

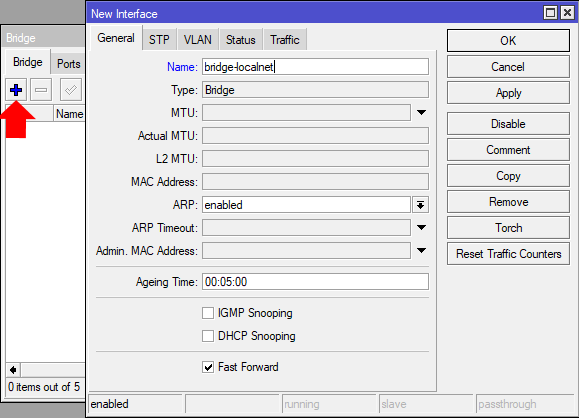

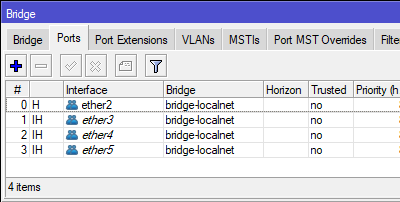

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

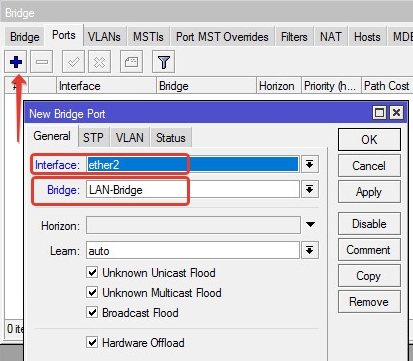

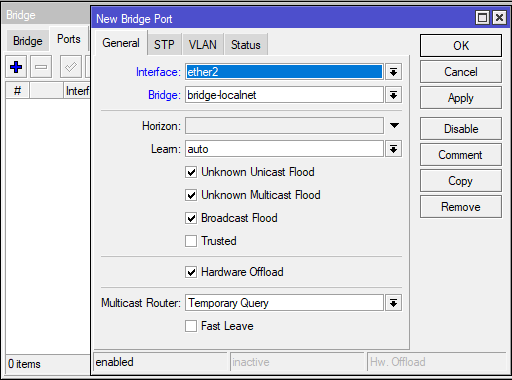

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

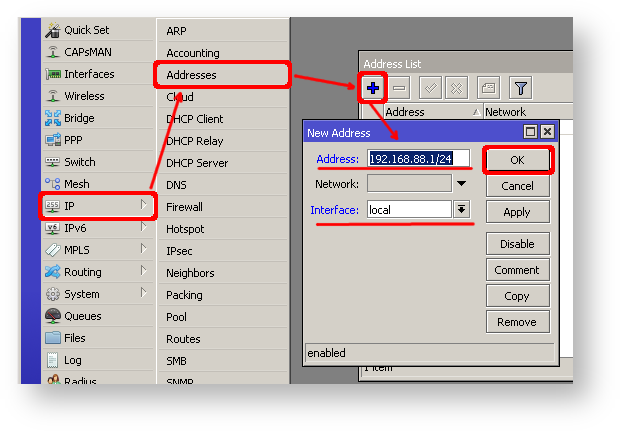

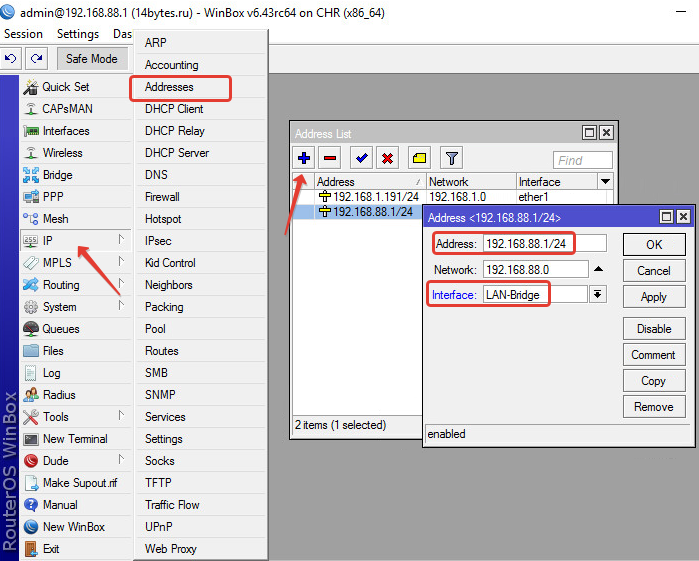

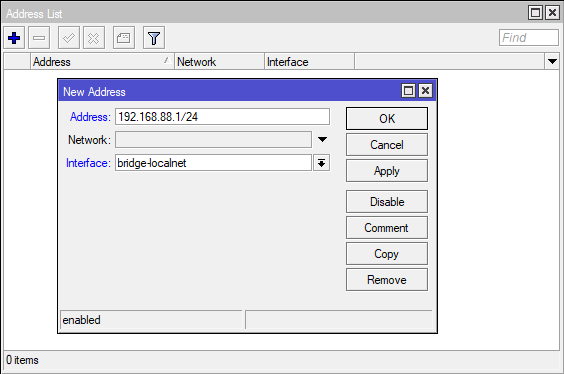

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

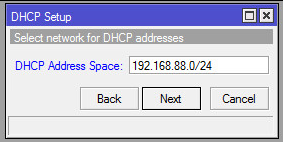

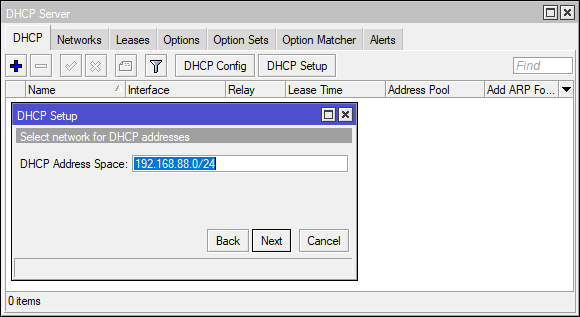

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

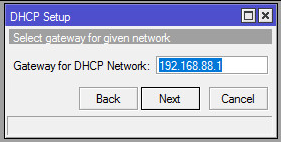

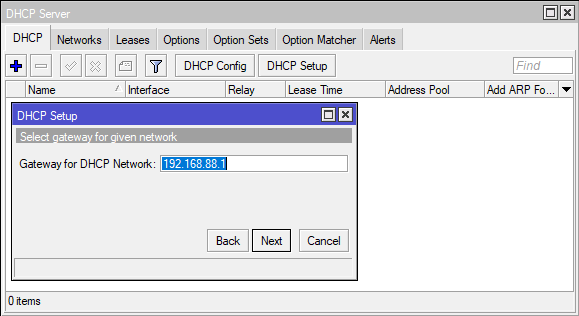

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

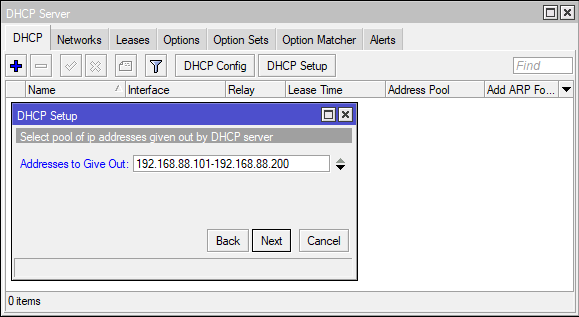

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

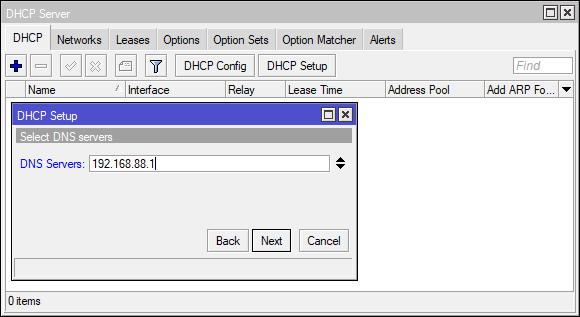

Select DNS servers

dns servers: 192.168.88.1 [enter]

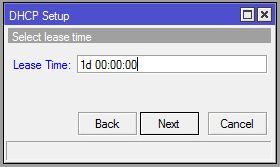

Select lease time

lease time: 10m [enter]

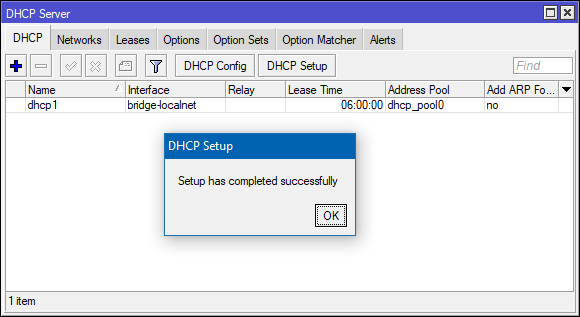

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

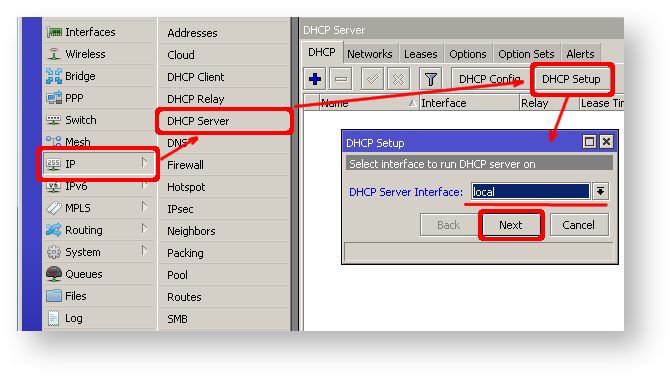

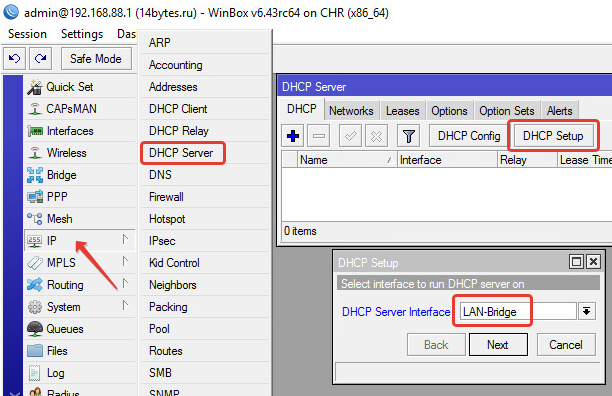

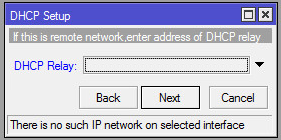

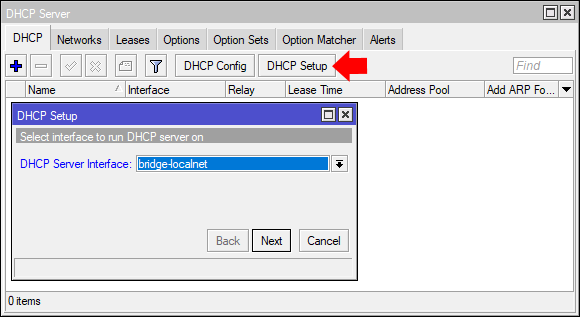

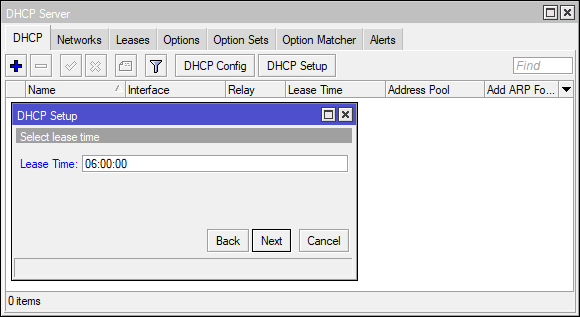

The same setup tool is also available in WinBox/WeBfig:

- Open Ip -> DHCP Server window, DHCP tab should be selected;

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

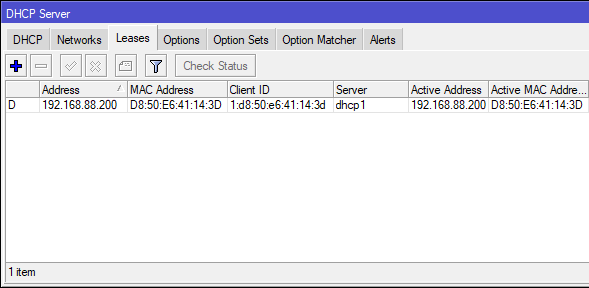

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

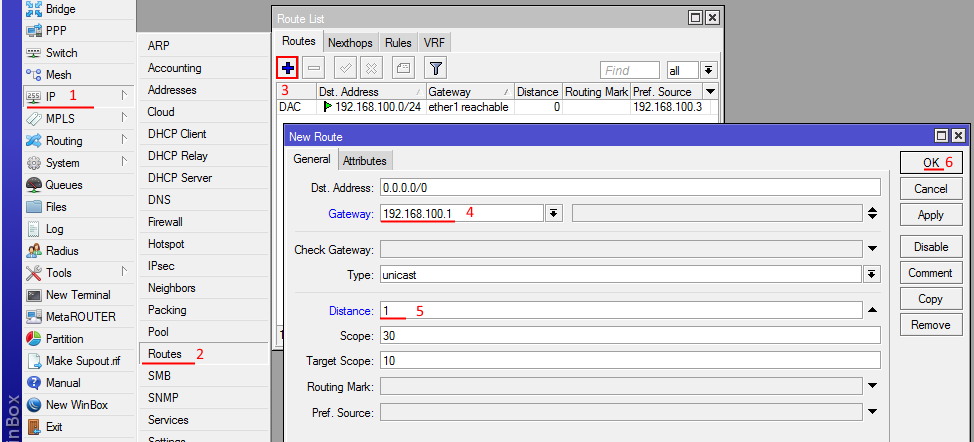

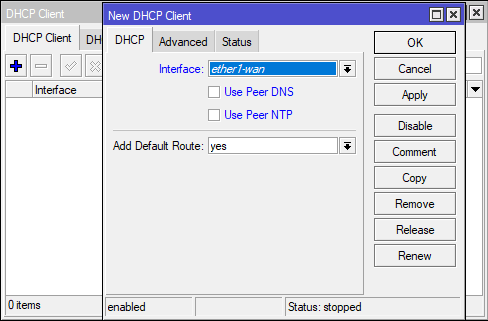

Dynamic Public IP

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

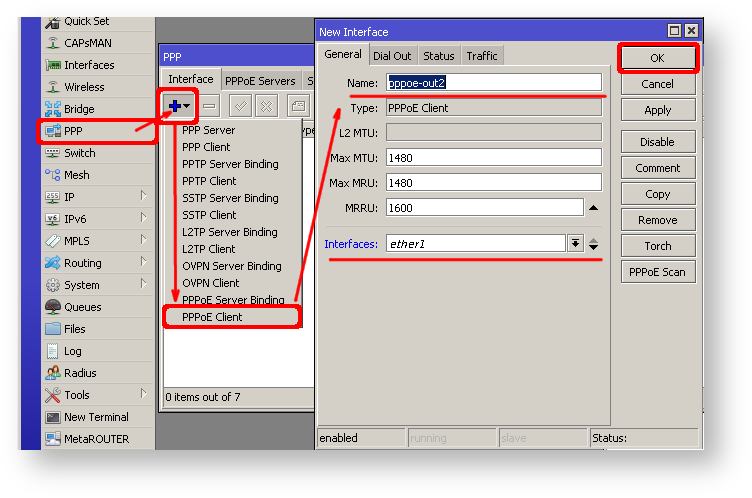

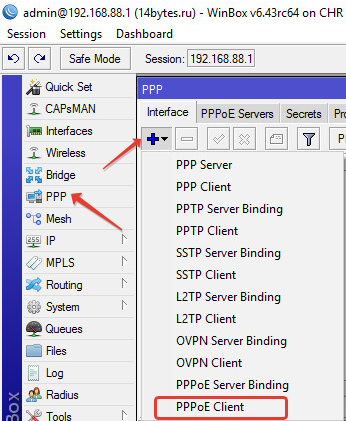

Winbox/Webfig actions:

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

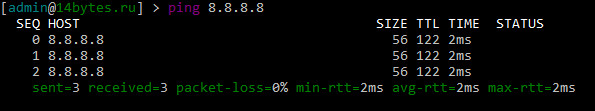

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the Troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

MAC Connectivity Access

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

Winbox/Webfig actions:

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

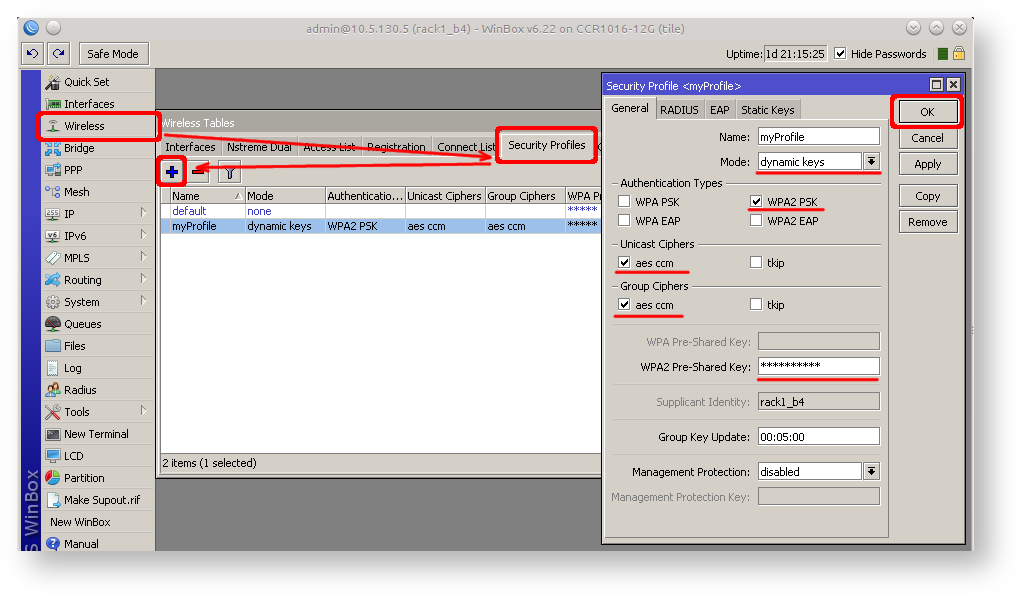

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

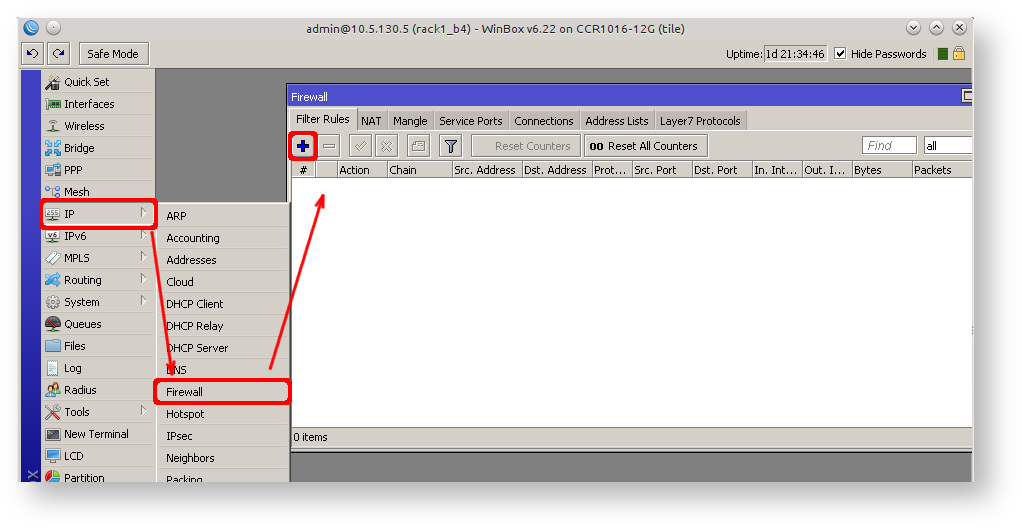

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

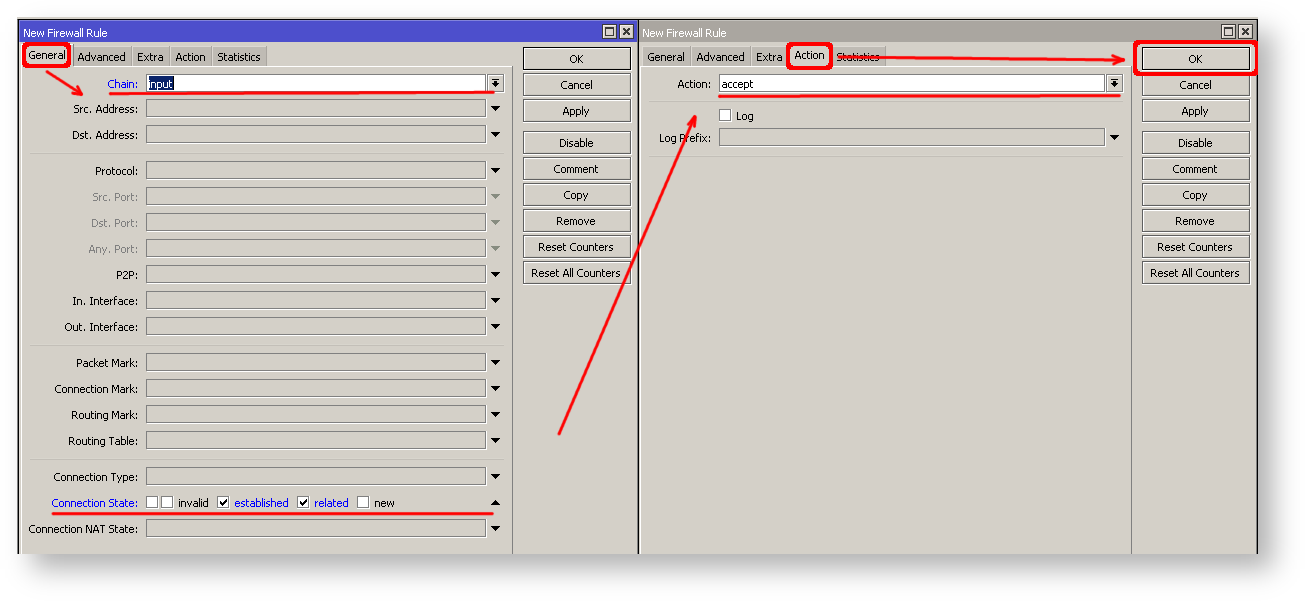

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

wpa2-pre-shared-key=1234567890

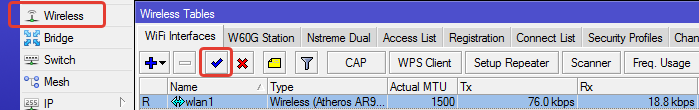

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

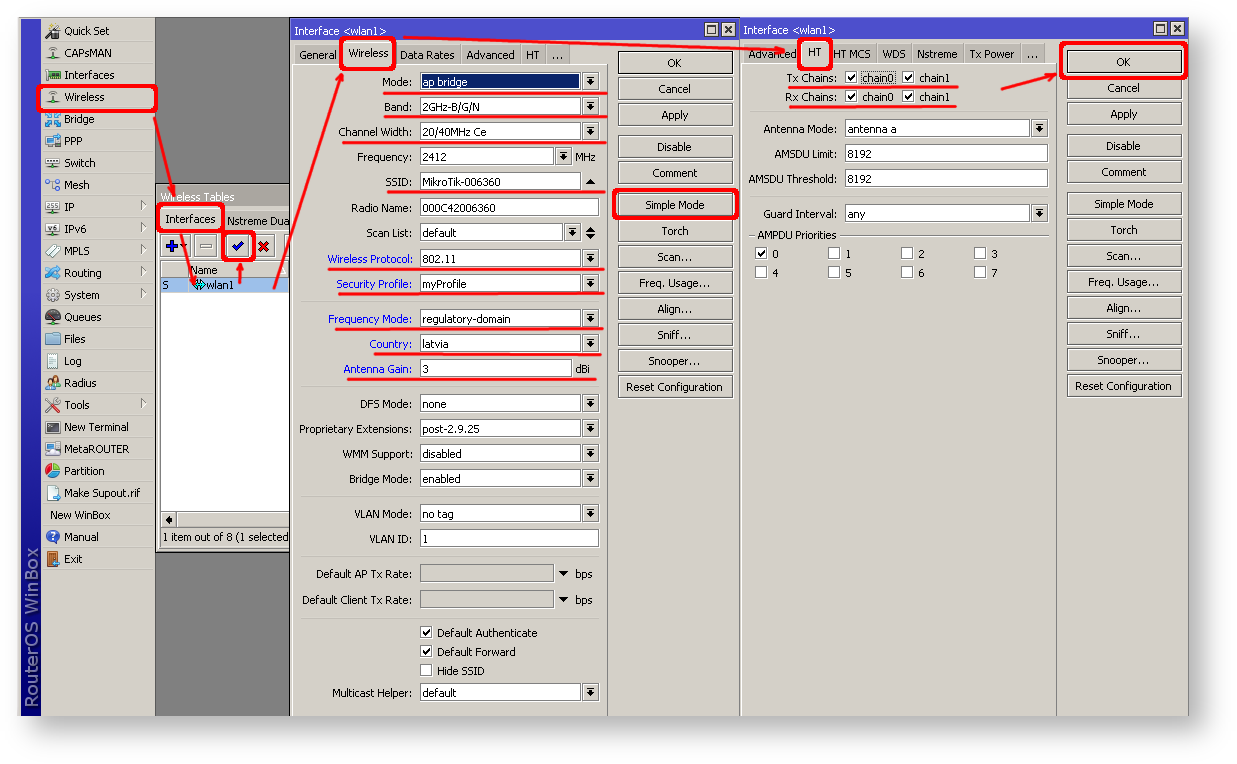

To do the same from Winbox/Webfig:

- Open Wireless window, select wlan1 interface, and click on the enable button;

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related \

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

Blocking Unwanted Websites

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

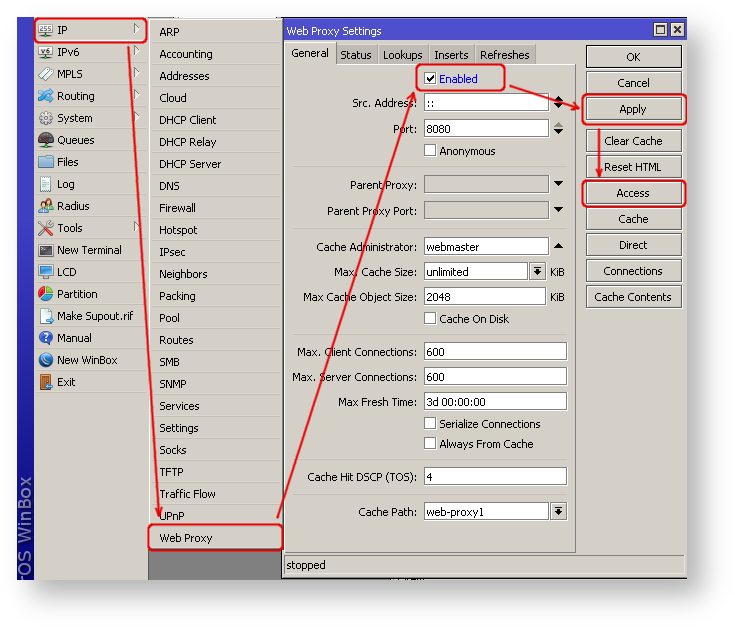

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

- Then click on the «Access» button to open the «Web Proxy Access» dialog

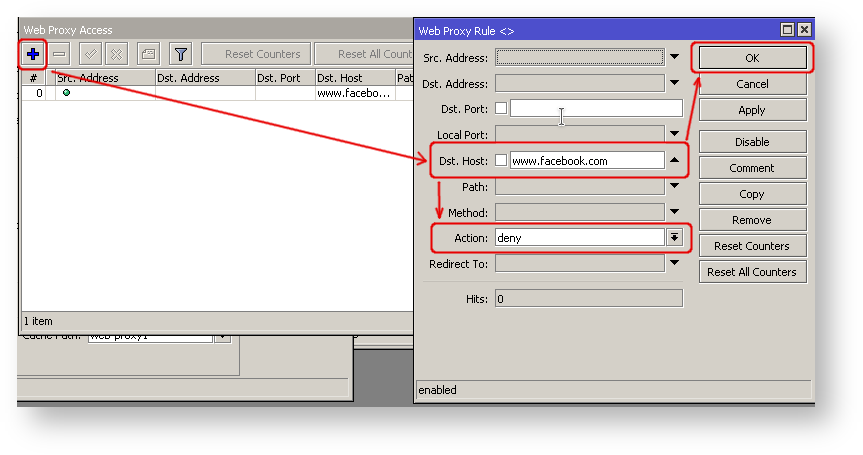

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

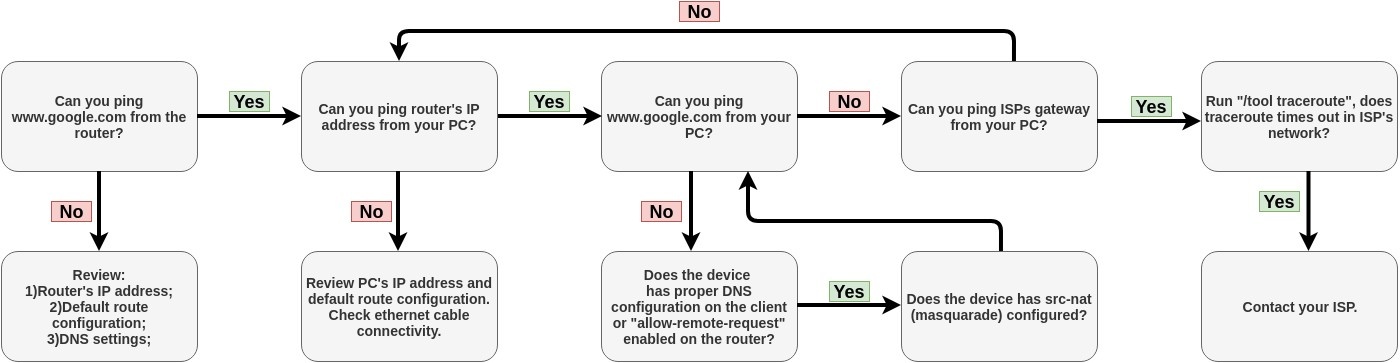

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.

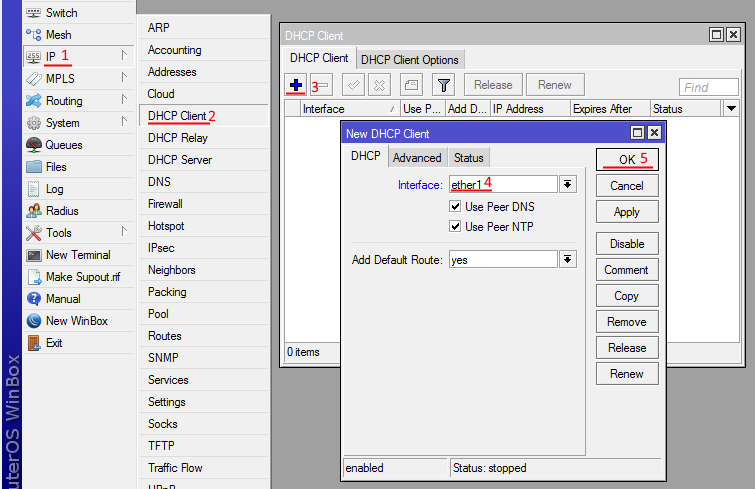

- Настройка динамического подключения — Dynamic IP

- Настройка статического подключения — Static IP

- Настройка PPPoE подключения

- Настройка DNS

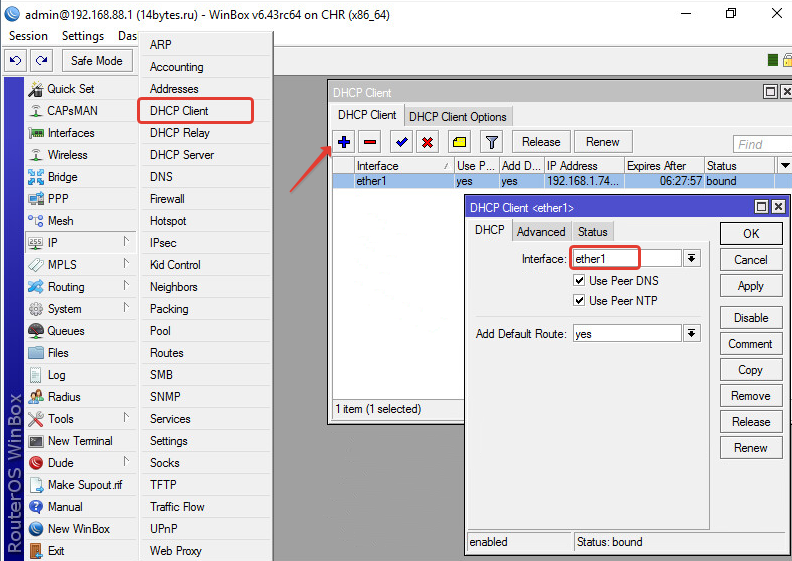

Настройка динамического подключения — Dynamic IP

Это подключение используется в большинстве случаев.

В настройках выбираем:

IP — DHCP Client — Add (Плюсик)

Во вкладке DHCP выбираем интерфейс, в данном случае ether1

Нажимаем ОК

В столбце IP Address появился IP адрес, который выдал провайдер.

Настройка конфигом:

/ip dhcp-client add interface=ether1 disabled=no

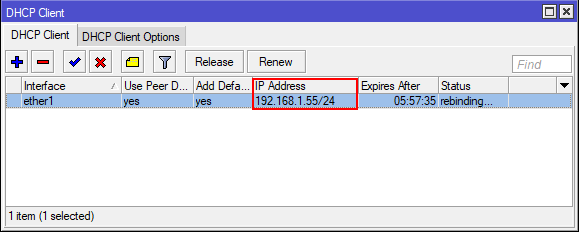

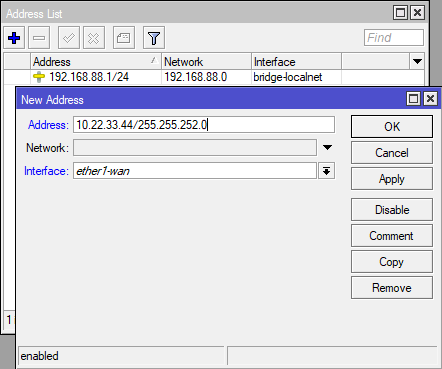

Настройка статического подключения — Static IP

В меню выбираем IP — Addresses — Add (Плюсик)

В поле Address вводим IP адрес и маску подсети

В поле Network вводим адрес сети. (Можно опустить этот пункт — адрес сети подставляется автоматически при создании подключения)

В поле Interface выбираем интерфейс, на котором настраиваем подключение.

Нажимаем OK

Настройка конфигом:

/ip address add address=192.168.100.3/24 interface="ether1" network=192.168.100.0

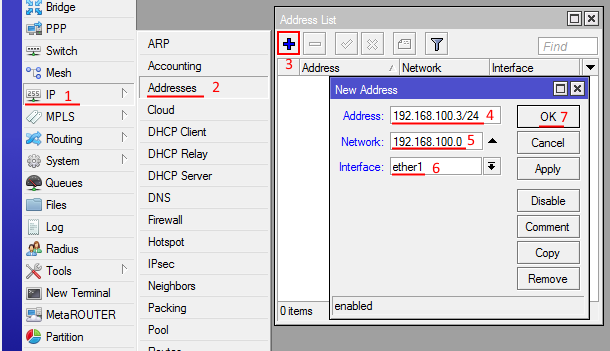

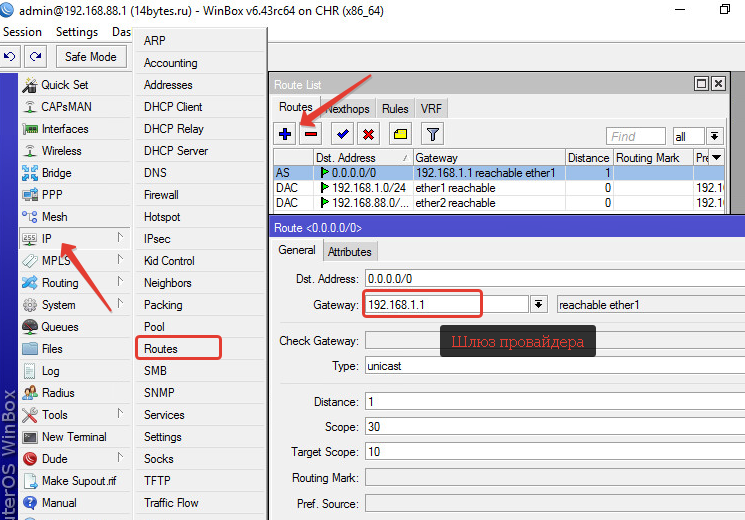

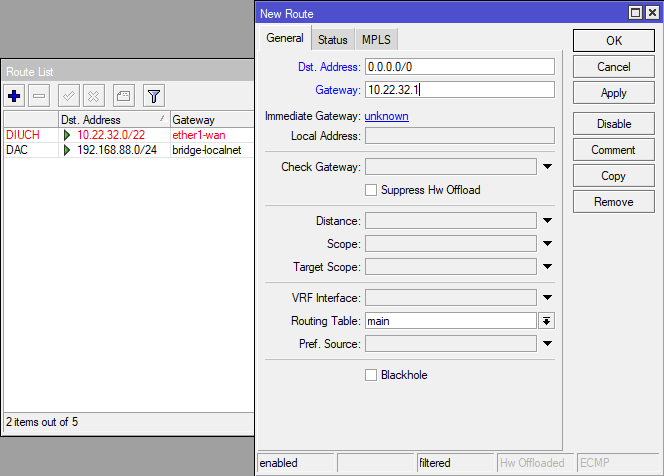

В меню выбираем IP — Routes — Add (Плюсик)

В поле Gateway указываем адрес шлюза

В поле Distance пишем 1 (Параметр по умолчанию)

Нажимаем OK

Настройка конфигом:

/ip route add distance=1 gateway=192.168.100.1

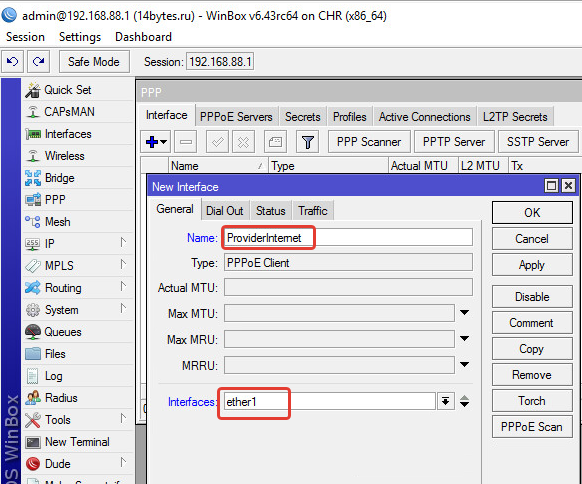

Настройка PPPoE подключения

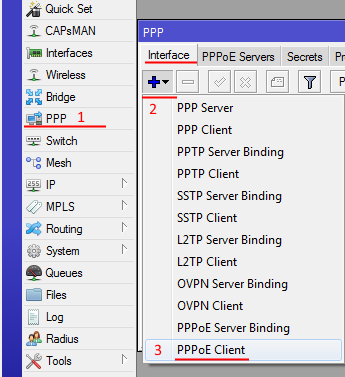

В меню выбираем PPP

Во вкладке Interfaсe нажимаем Add (Плюсик) — PPPoE Client

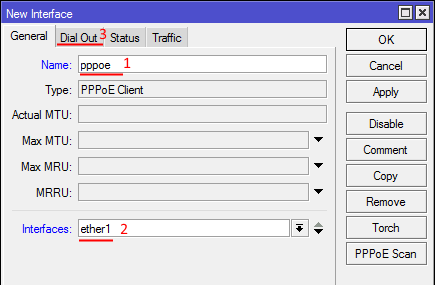

Во вкладке General указываем

Name — название подключения

Max MTU/MRU оставляем пустыми (Если провайдер выдал значения — то указываем значения провайдера)

В поле Interface выбираем интерфейс, на котором настраиваем подключение

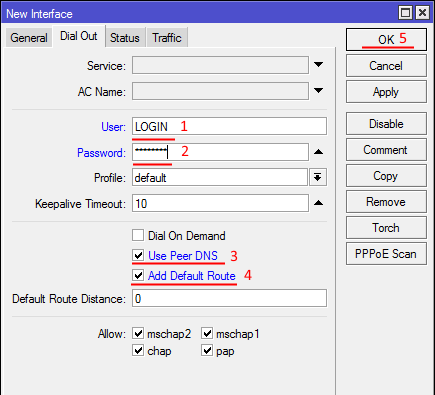

Переходим во влкадку Duai Out и указываем

User — Логин

Password — Пароль

Ставим галочки на Use Peer DNS и Add Default Route и нажимаем ОК

Настройка конфигом:

/interface pppoe-client add add-default-route=yes disabled=no interface=ether1 name=pppoe password=PASSWORD use-peer-dns=yes user=LOGIN

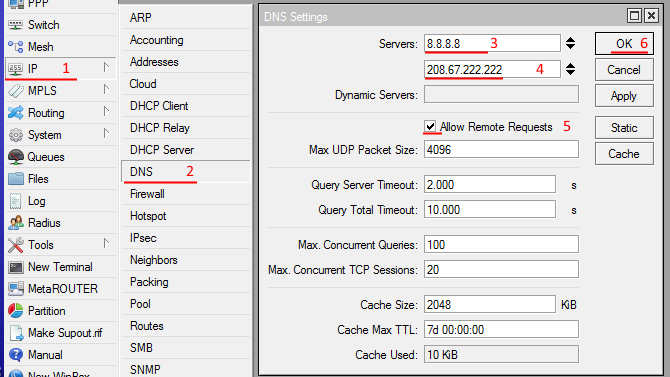

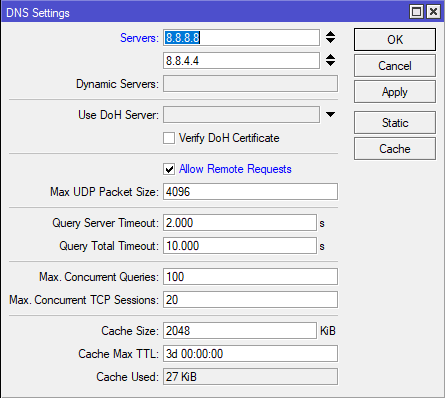

Настройка DNS

После настройки подключения — добавим ещё адреса DNS серверов:

В меню выбираем IP — DNS

В поле Servers прописываем адреса DNS серверов.

Что бы добавить ещё одну запись — необходимо нажать на чёрный треугольник «вниз»

Ставим галочку Allow Remote Requests и нажимаем ОК

Настройка конфигом:

/ip dns set allow-remote-requests=yes servers=8.8.8.8,208.67.222.222

На чтение 14 мин Просмотров 15.2к. Опубликовано

Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

Роутер MikroTik является довольно серьезным инструментом для решения сетевых задач в компаниях и даже небольших провайдерах. Для человека, впервые столкнувшегося с богатством функционала, первоначальная настройка сопряжена с определенными сложностями. В своей статье я пошагово опишу процесс первоначальной настройки маршрутизатора Микротик.

Содержание

- Подключение роутера MikroTik

- Настройка сетевой карты компьютера

- Вход в настройки маршрутизатора

- Сброс настроек маршрутизатора

- Описание сетевых интерфейсов

- Настройка WAN интерфейса MikroTik

- Изменение MAC адреса WAN порта

- Настройка Dynamic IP

- Есть ли связность с глобальной сетью Интернет?

- Настройка статического IPv4 адреса на внешнем интерфейсе

- Настройка PPPoE

- Настройка локальной сети MikroTik

- Объединение Wi-Fi и проводных интерфейсов в локальную сеть

- Пропишем IP адрес для локальной сети

- Настройка DHCP сервера

- Настройка Wi-Fi точки доступа MikroTik

- Настраиваем режим работы, диапазон, SSID и профиль безопасности wlan1 интерфейса

- Настройка преобразования сетевых адресов NAT

Подключение роутера MikroTik

Для подключения сетевого устройства к глобальной сети Интернет нам понадобится:

- Маршрутизатор MikroTik (для настройки используем Mikrotik RB3011UiAS-2HnD-IN). Он будет раздавать Интернет по кабелю, а также по Wi-Fi на ноутбук, смартфон, телевизор с Wi-Fi или планшет.

- Подключение от провайдера сети Интернет (Билайн, Онлайм, МГТС, Акадо, НэтБайНэт и другие);

- Ноутбук с WiFi-картой или компьютер с сетевой картой для подключения по RJ45;

Схема подключения роутера MikroTik:

- кабель провайдера интернета подключаем в первый порт роутера;

- компьютер подключаем к сетевому устройству сетевым кабелем в 3 порт, вы можете выбрать любой незанятый;

- ноутбук и другие беспроводные устройства подключим по Wi-Fi;

- блок питания включаем в разъем питания роутера MikroTik (находится на обратной стороне маршрутизатора).

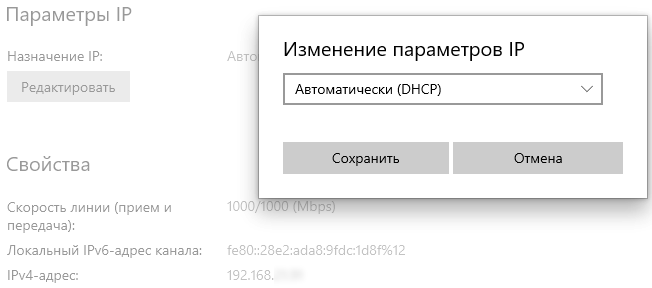

Настройка сетевой карты компьютера

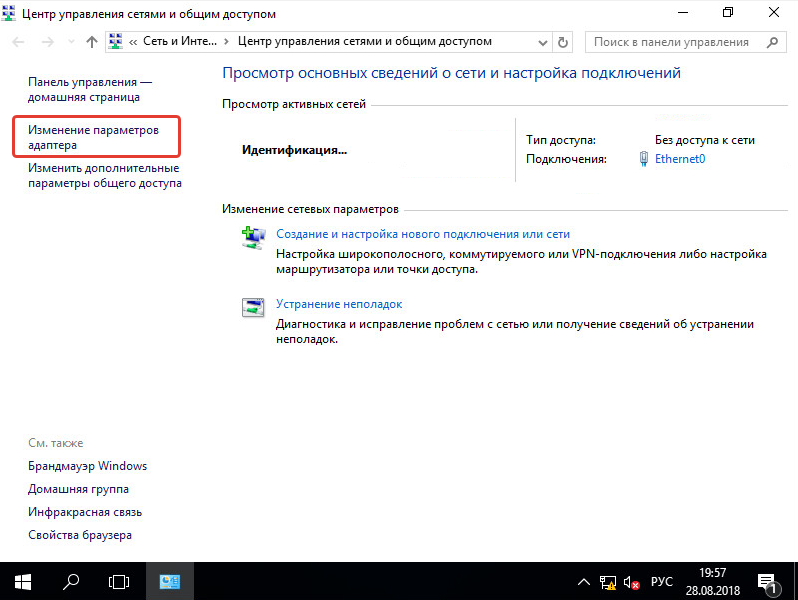

Для упрощения настройки роутера MikroTik, сконфигурируем сетевую карту компьютера на получение автоматических настроек сети. Для этого в системе Windows 10 внизу слева в поисковой строке вобьем Центр управления сетями и общим доступом:

Выберем слева «Изменение параметров адаптера»:

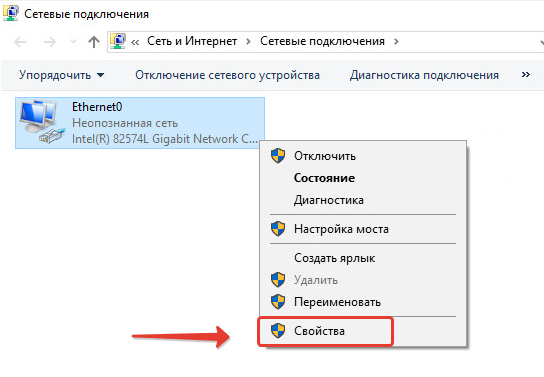

Нажимаем правой кнопкой мыши на Ethernet0 (в вашем случаем подключение может именоваться по-другому) и выбираем «Свойства»

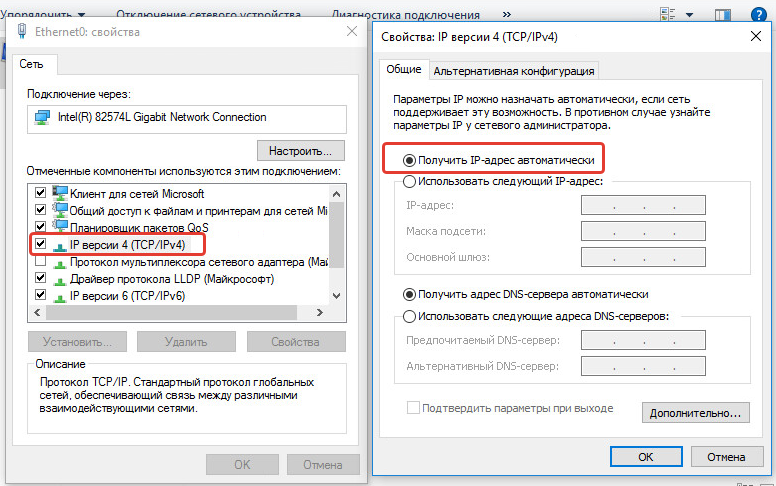

Нажимаем на IP версии 4 (TCP/IPv4) и кнопку «Свойства». Выбираем «Получить IP-адрес автоматически» и нажимаете кнопку «OK».

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.2) или сбросить роутер Mikrotik к заводским настройкам.

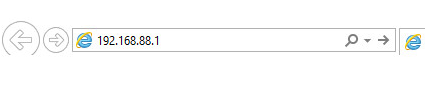

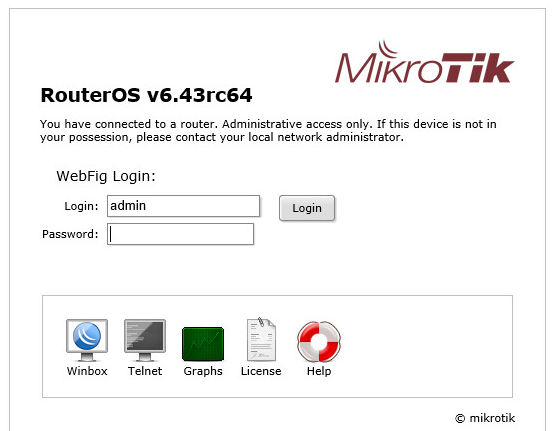

Вход в настройки маршрутизатора

Откройте любой браузер, например, Internet Explorer и введите адрес 192.168.88.1

Внимание! В настройках браузера не должен быть указан proxy-сервер

Выполнить настройку роутера MikroTik можно разными способами:

Winbox — настройка с помощью специальной программы для ОС Windows;

Webfig — настройка через Web интерфейс;

Telnet — настройка по телнету.

Мы будем настраивать роутер Mikrotik с помощью программы Winbox, поэтому в окне браузера выбираем Winbox, сохраняем программу и запускаем.

Подключаемся к устройству с помощью сетевой утилиты WinBox:

- Нажимаем кнопку Neighbors для поиска с помощью широковещательных запросов устройств MikroTik в сети

- Выбираем в списке наш роутер

- Подключаемся по учетной записью admin с пустым паролем

Сброс настроек маршрутизатора

Сбросим с помощью родной утилиты WinBox настройки сетевого устройства MikroTik:

- Выбираем слева меню New Terminal

- В терминале вводим команду system

- Потом вводим команду reset

- Соглашаемся для подтверждения сброса настроек

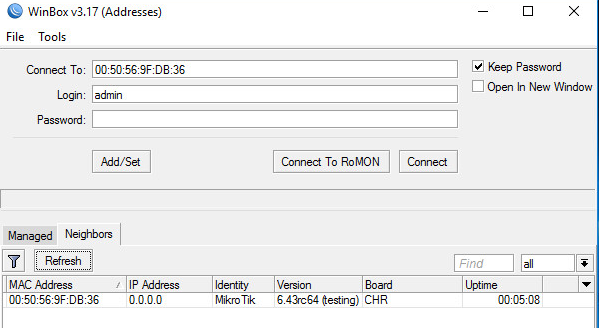

После перезагрузки устройства заходим еще раз в настройки MikroTik с помощью программы Winbox.

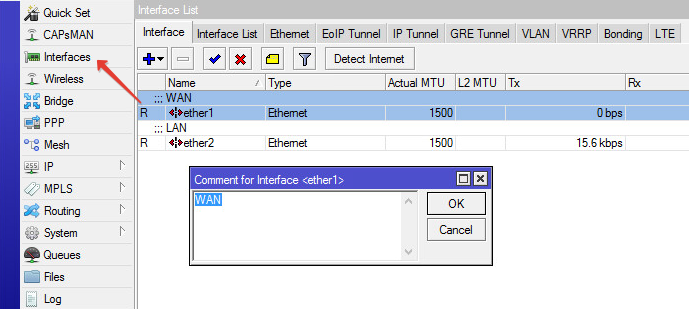

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт будет подключен к провайдеру (WAN порт), остальные порты будут работать в режиме свитча для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

Записываем для первого порта ether1 комментарий «WAN»:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «WAN»;

- Нажимаем кнопку OK.

Записываем для второго порта ether2 комментарий «LAN»:

- Выбираем первый интерфейс ether2;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «LAN»;

- Нажимаем кнопку OK.

- Описание LAN интерфейса MikroTik

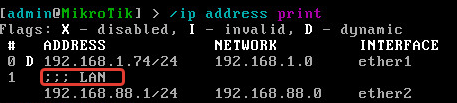

Прошу обратить внимание, в консоли после ввода команды /ip address print маркировка WAN не прописывается:

Настройка WAN интерфейса MikroTik

Изменение MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

для подключения к командной строке маршрутизатора буду использовать telnet клиент. В работе необходимо учитывать, что все данные по telnet протоколу передаются в открытом виде. Открываем в Windows командную строку и вводим следующую команду:

telnet 192.168.88.1

Пользователь, под которым мы будем заходить на сетевое устройство — admin; пароль — пустой.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

/interface ethernet set ether1 mac-address=a1:b2:c3:d4:e5:f6

где ether1 — имя WAN интерфейса, a1:b2:c3:d4:e5:f6 — MAC адрес, разрешенный на стороне провайдера.

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

/interface ethernet reset-mac-address ether1

где ether1 — имя интерфейса.

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP

- Выбираем DHCP Client

- В появившемся окне нажимаем кнопку Add (синий плюс)

- В новом окне в списке Interface: выбираем WAN интерфейс ether1

- Нажимаем кнопку OK для сохранения настроек

Есть ли связность с глобальной сетью Интернет?

С помощью командной строки проверяем доступность сервера Google DNS — в терминале вводим команду ping 8.8.8.8

Пинги проходят достаточно быстро round—trip time, RTT составляет 2ms, что очень неплохо (цифры реальные). Сеть Интернет доступна и работает отлично. По умолчанию команда будет слать пакеты без ограничений. После отправки 3-х пакетов понятно, что связность есть, остановил выполнение команды нажатием Ctrl+C.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

Настройка статического IPv4 адреса на внешнем интерфейсе

В корпоративных сетях провайдеры обычно предлагают настраивать оборудование вручную, с помощью статических сетевых настроек. Пропишем настройки на внешнем WAN интерфейсе маршрутизатора вручную.

Настроим статический IP адрес и маску подсети внешнего интерфейса:

- Слева выбираем меню IP

- Переходим на строку Addresses

- В новом окне добавим новый адрес (синий плюс)

- В появившемся окне в поле Address: прописываем статический IP адрес / маску подсети;

- В списке Interface: выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

Настоим адрес интернет шлюза MikroTik:

- Слева выбираем в меню IP

- Переходим на строку Routes;

- В новом окне добавим новый адрес (синий плюс)

- В появившемся в поле Gateway: прописываем IP адрес шлюза

- Нажимаем кнопку OK для сохранения настроек

Добавим адреса DNS серверов MikroTik:

- Слева выбираем в меню IP

- Переходим на строку DNS

- В появившемся окне заполняем поле Servers: выбрал Google DNS IPv4 8.8.8.8

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода

- В новом поле добавляю IP адрес запасного DNS сервера Google 8.8.4.4

- Разрешаем обработку удаленных запросов Allow Remote Requests (позже необходимо будет закрыть доступ к DNS серверу для внешних клиентов)

- Сохраняем настройки — нажимаем OK.

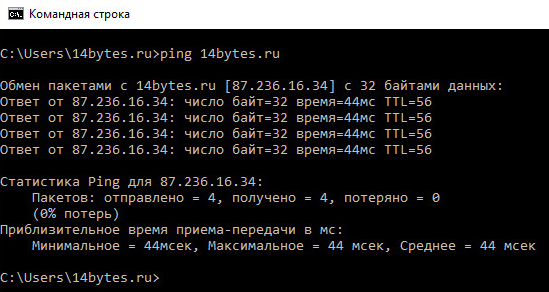

Открываем Terminal, чтобы проверить доступ к глобальной паутине по доменным именам

С помощью командной строки проверяем доступность WEB сервера, на котором расположен данный сайт 14bytes.ru — в терминале вводим команду ping 14bytes.ru

Пинги до WEB сервера доходят и возвращаются. Скорость оборота пакетов оставляет желать лучшего round—trip time, RTT составляет 40ms. Далековато я нахожусь от сервера. DNS преобразование имени в IP адрес вопросов не вызывает; сеть Интернет работает отлично. По умолчанию команда будет слать пакеты без ограничений. После отправки 5-ти пакетов понятно, что связность есть, остановил выполнение команды нажатием Ctrl+C.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

Настройка PPPoE

При подключении к сети Интернет с помощью ADSL модема, к которому по сетевому кабелю подключен роутер MikroTik, предварительно необходимо настроить ADSL модем в режиме моста (Bridge) — прозрачного переброса пакетов между физическими интерфейсами.

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP

- С помощью синего плюса выбираем в списке PPPoE Client

- Пишем имя ProviderInternet

- Интерфейс, с помощью

Настраиваем параметры PPPoE соединения MikroTik:

Выбор интерфейса PPPoE MikroTik

- Name указываем имя соединения, в моем случае это ProviderInternet

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру

- Переходим на закладку Dial Out

- Для User указываем имя пользователя

- вводим пароль

- Выбираем опцию Use Peer DNS

- Нажимаем кнопку OK.

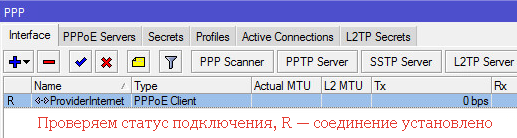

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

PPPoE соединение на MikroTik установлено

Необходимо проверить работу PPPoE канала связи с сетью Интернет

С помощью командной строки проверяем доступность по PPPoE подключению WEB сервера, на котором расположен данный сайт 14bytes.ru — в терминале вводим команду ping 14bytes.ru

ICMP пакеты до WEB сервера доходят и возвращаются. Скорость оборота пакетов round—trip time, RTT составляет 40ms. После отправки 5-ти пакетов понятно, что связность есть, остановил выполнение команды нажатием Ctrl+C.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

Настройка локальной сети MikroTik

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Переходите к следующему шагу в том случае, если Вы настраиваете маршрутизатор без модуля беспроводной сети WiFi. Например, MikroTik RouterBoard RB2011iLS-IN, MikroTik RouterBoard RB3011UiAS-RM, MikroTik RouterBoard RB1100AHx2, MikroTik RouterBoard RB1100AHx4.

Для объединения устройств, подключенных к Микротику по проводному соединению и беспроводным интерфейсам необходимо объединить их в единый шировещательный домен.

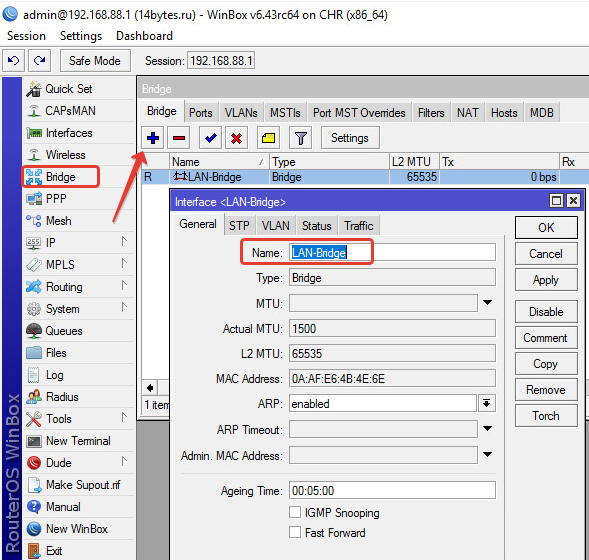

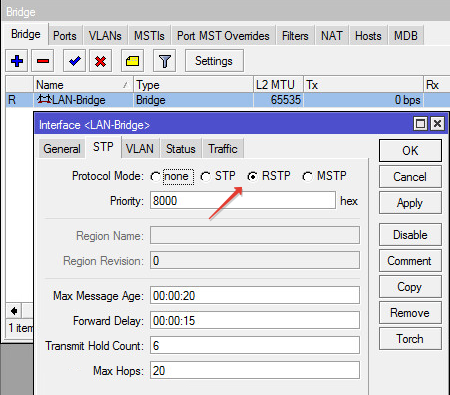

Создаем интерфейс мост LAN-Bridge:

- В меню слева выбираем пункт Bridge

- Добавляем новый мост с помощью синего плюса

- Присваиваем само документированное наименование LAN-Bridge

- Так как в режиме коммутации у нас могут возникать петли при некорректном подключении, то проверяем, что у нас выбран RSTP протокол защиты от петель.

Ethernet интерфейсы необходимо добавить во вновь созданный мост LAN-Bridge:

- В окне выбираем вкладку Ports

- Добавляем новые порты с помощью синего плюса

- В списке Interface выбираем порт ether2

- В списке Bridge выбираем имя объединения LAN-Bridge

- Подтверждаем выбор нажатием на кнопку ОК

Wi-Fi интерфейс необходимо добавить во вновь созданный мост LAN-Bridge:

- В окне выбираем вкладку Ports

- Добавляем новые порты с помощью синего плюса

- В списке Interface выбираем порт ether2

- В списке Bridge выбираем имя объединения LAN-Bridge

- Подтверждаем выбор нажатием на кнопку ОК

Пропишем IP адрес для локальной сети

Настроим IP адрес локальной сети MikroTik:

- В меню слева выбираем пункт IP

- Далее переходим на позицию Addresses

- Во вновь открывшемся окне добавляем новый адрес с помощью синего плюса

- Заполняем поля Address и Interface, в моем случае это будут 192.168.88.1/24 и LAN-Bridge соответственно.

- Подтверждаем настройку нажатием ОК

Настройка DHCP сервера

Если в вашей сети работает несколько устройств: компьютеры, принтеры, ноутбуки, телефоны; то разумным кажется не настраивать все устройства вручную. Здесь нам поможет сервис для автоматической настройки сетевых устройств DHCP.

Настройка DHCP сервера MikroTik

Слева в меню выбираем пункт меню IP, переходим на DHCP Server и выбираем настройку нового сервера DHCP Setup. Раздавать сетевые настройки будем на мосту LAN-Bridge:

Прописываем адрес сети 192.168.88.0 с маской 24. Для клиентских устройств будет доступно 2^8-2=254 адреса, что вполне достаточно для небольшой сети. Более подробную информацию по быстрому расчету Вы сможете найти в статье «Быстрый и надежный расчет IPv4 сети»

Указываем адрес Микротика в качестве шлюза для пересылки запросов в другие сети

Relay запросы от других серверов от других устройств передавать не будем

Оставим резерв на будущее, вдруг мы захотим прописать на серверах статические адреса, и получаем диапазон с 192.168.88.21 по 192.168.88.254

Для преобразования имен в IP адреса буду использовать DNS сервера от Google

Так как сеть у нас смешанная из проводных и беспроводных клиентов, то выбираем время аренды сетевых настроек равное 1 дню

Подтверждение успешной настройки DHCP сервера

Настройка Wi-Fi точки доступа MikroTik

Активируем беспроводной интерфейс WiFi на маршрутизаторе Микротик

- Открываем меню Wireless

- Выбираем Wi-Fi интерфейс wlan1

- Нажимаем кнопку Enable (синяя галочка).

Настройка Wi-Fi точки MikroTik

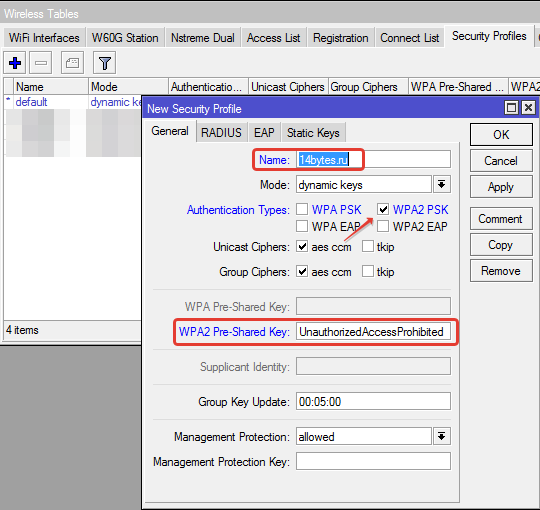

Создаем пароль для подключения к точке доступа MikroTik:

- Открываем вкладку Security Profiles

- Нажимаем кнопку Add (синий плюс)

- В новом окне в поле Name: указываем имя профиля безопасности

- Для лучшей безопасности оставляем только регистрацию по протоколу WPA2 PSK

- В поле WPA2 Pre-Shared Key вводим пароль для доступа к Wi-Fi точке

- Для сохранения настроек нажимаем кнопку OK.

Настройка пользователя и пароля Wi-Fi точки MikroTik

Рекомендую формировать пароль минимум 10 знаков с ипользованием букв, цифр и спецсимволов

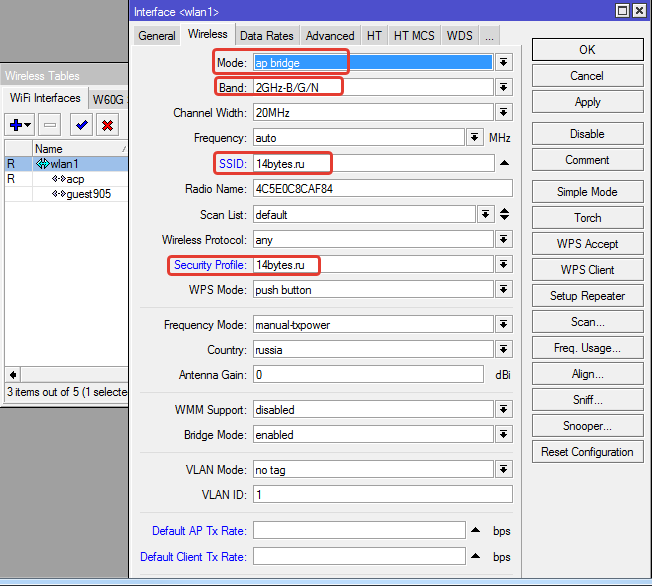

Настраиваем режим работы, диапазон, SSID и профиль безопасности wlan1 интерфейса

На закладке WiFi Interfaces двойным нажатием кнопкой мыши на WiFi интерфейсе wlan1 переходим в его настройки. Выбираем вкладку Wireless, далее прописываем следующие параметры соединения:

- Mode: выбираем режим работы ap bridge (точка доступа в режиме моста)

- Band: выбираем в каких стандартах будет работать WiFi точка 2GHz-B/G/N (если выбрать G-диапазон принудительно, соседские точки будут вынуждены снизить свою скорость)

- SSID: прописываем имя точки доступа

- Security Profile выбираем имя профиля безопасности, в котором мы создавали пароль для доступа к WiFi точке

Настройка окончена, нажимаем кнопку ОК

Настройка выполнена, подключаем клиентов к Микротику по WiFi.

Без настройки локальной сети и преобразования сетевых адресов NAT на маршрутизаторе MikroTik на клиентских компьютерах Интернет работать не будет.

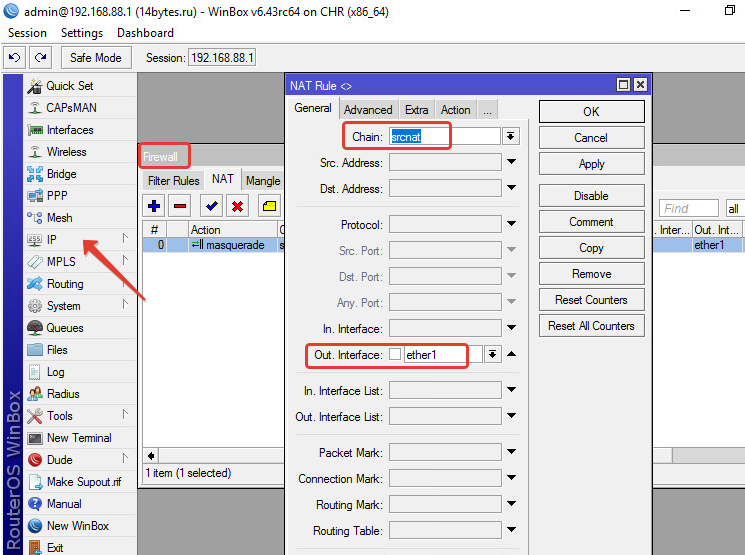

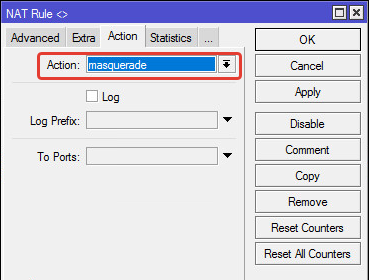

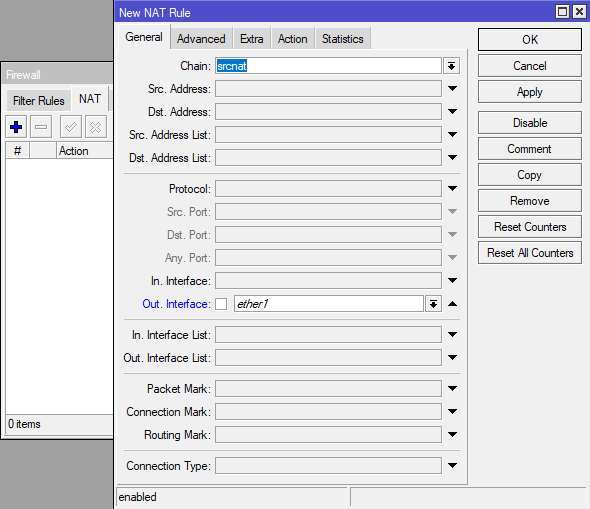

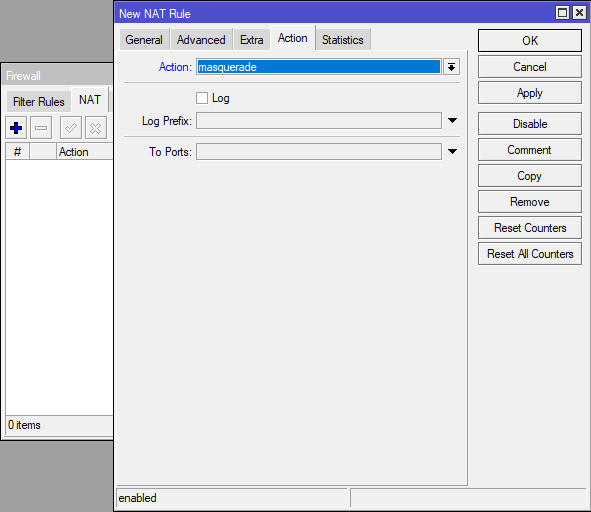

Настройка преобразования сетевых адресов NAT

Для того, чтобы каждый компьютер мог обмениваться с другими устройствами в сети Интернет ему нужен «белый» IP адрес, коих всего в мире насчитывается 2^32=4294967296, но если исключить зарезервированные сети, то и того меньше. Так для выхода в сеть Интернет обычно провайдеры предоставляют ограниченное количество IPv4 адресов, то был разработан механизм подмены NAT внутренних IP адресов из сетей: 10.0.0.0/8, 172.16.0.0/12 и 192.168.0.0/24 на внешний IP адрес. Собственно данную полезную функцию мы и включим на нашем роутере MikroTik.

Добавим трансляцию адресов NAT на маршрутизаторе:

- В меню слева найдем пункт IP, далее перейдем на строку Firewall

- Выберем вкладку NAT

- Нажмем синий плюс и пропишем настройки правила: Chain — srcnat, Out. Interface — ether1 (интерфейс подключения к сети провайдера сети Интернет)

- На вкладке Action выбираем masquerade

С помощью командной строки можно включить NAT довольно быстро

ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

В качестве исходящего соединения для PPPoE указываем имя PPPoE интерфейса.

Проверим работу на нашем компьютере с установленной операционной системой Microsoft Windows 10

Первоначальная настройка роутера MikroTik выполнена успешно. Следующий этап предполагает настройку безопасности устройства: изменение пароль у учетной записи admin, прописывание правил для межсетевого экрана Firewall, отключение поиска соседей на внешнем интерфейсе WAN и многое другое.

С базовыми принципами настройки периметра маршрутизатора Микротик Вы можете ознакомиться при переходе по ссылке: https://14bytes.ru/nastrojka-mikrotik-bazovye-printsypy-zashchity/

MikroTik: куда нажать, чтобы заработало?

При всех своих достоинствах, есть у продукции компании MikroTik один минус – много разобщенной и далеко не всегда достоверной информации о ее настройке. Рекомендуем проверенный источник на русском языке, где все собрано, логично и структурировано – видеокурс «Настройка оборудования MikroTik». В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Все материалы остаются у вас бессрочно. Начало курса можно посмотреть бесплатно, оставив заявку на странице курса. Автор курса является сертифицированным тренером MikroTik.

Продолжаем рублику «Микротик для чайников». В данной статье рассматривается пошаговая настройка маршрутизаторов MikroTik с установленной RouterOS 7 для дома и небольшого офиса с нуля. Обычно такая настройка включает в себя настройку работы в локальной сети, настройку Wi-Fi, настройку Firewall, настройку доступа в сеть интернет и настройки безопасности устройства.

Так как объем материала получается достаточно большим, то статья будет разбита на две части, в первой части будет изложен материал по настройке локальной сети, минимально необходимая настройка Firewall и подключение к сети интернет. Этого вполне достаточно чтобы устройства, подключенные проводом, имели доступ в интернет.

Если у вас уже есть настроенное устройство с версией RouterOS 6, и вы собираетесь обновиться до 7 версии, то настраивать с нуля его нет необходимости, обновление обычно происходит без каких-либо проблем.

Описанные в статье настройки производились на RouteOS версии 7.6, т.к. данная операционная система едина для всех маршрутизаторов компании MikroTik, то на каком устройстве будет производится настройка не имеет абсолютно никакого значения, различия в устройствах обычно только в установленном железе и количестве портов.

- Подготовка к настройке

- Подключение к MikroTik и сброс текущей конфигурации

- Настройка локальной сети

- Создание Bridge

- Назначение IP адреса интерфейсу Bridge

- Настройка DHCP сервера

- Минимальная настройка Firewall

- Добавление правил

- Настройка NAT

- Настройка интернет

- Изменение MAC адреса (Clone MAC)

- Получение IP адреса по DHCP интерфейсу WAN

- Назначение IP адреса интерфейсу WAN вручную

- Настройка маршрута по умолчанию

- Настройка DNS сервера

- Заключение

Подготовка к настройке

Скачиваем последнюю версию WinBox с сайта MikroTik, (прямые ссылки для версии WinBox_x32 и WinBox_x64), RouterOS версии 7.6 требует версию WinBox не ниже 3.37.

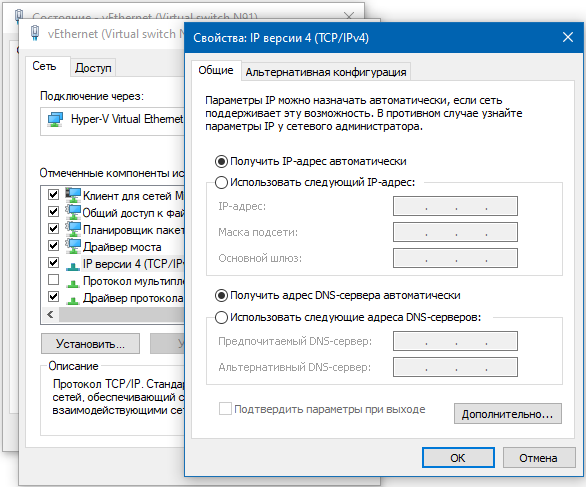

В настройках сетевой карты компьютера выставляем получение IPv4 адреса по DHCP. В Windows 10 это можно сделать двумя способами:

Способ 1. Пуск -> Параметры -> Сеть и Интернет -> Свойства (Ethernet) -> Редактировать (Параметры IP). Изменение параметров IP -> Автоматически (DHCP).

Способ 2. Пуск -> Служебные - Windows -> Панель управления -> Все элементы панели управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера -> правой клавишей на Подключение по локальной сети -> Свойства -> IP версии 4 (TCP/IP) -> Свойства, выбрать Получить IP-адрес автоматически и Получить адрес DNS сервера автоматически.

Включаем MikroTik и подключаем его патч-кордом к компьютеру, в какой порт на MikroTik особого значения не имеет, но на устройствах с настройками по умолчанию, обычно, первый порт настроен на подключение к провайдеру, остальные собраны в Bridge для подключения устройств локальной сети, поэтому лучше выбрать Ethernet порт отличный от первого.

ВНИМАНИЕ! Провод провайдера в MikroTik не подключать! Это будет сделано позднее.

Подключение к MikroTik и сброс текущей конфигурации

Запускаем WinBox, на вкладке Neighbors должно отобразиться найденное устройство. Подключиться можно либо по MAC адресу, либо по IP адресу, для удобства, чтобы не набирать руками можно нажать на соответствующее поле.

Если в поле IP адрес указано 0.0.0.0, это означает что данный порт или устройство не настроены должным образом, в таком случае подключаемся по MAC адресу. По умолчанию пользователь (Login): admin, пароль отсутствует.

Делаем полный сброс конфигурации, переходим System -> Reset Configuration, в открывшемся окне выбираем No Default Configuration и Do Not Backup, нажимаем кнопку Reset Configuration. Здесь пункт No Default Configuration — не загружать заводские настройки по умолчанию, получаем полностью ненастроенное устройство. Пункт Do Not Backup — перед сбросом не делать резервную копию устройства, если устройство ранее было настроено и данные настройки Вам дороги как светлая память о прошлом, то данный пункт можно не выбирать.

Настройка локальной сети

После сброса подключаемся программой WinBox к устройству по MAC адресу, здесь уже без вариантов, т.к. настроенных адресов у устройства больше нет. По умолчанию пользователь (Login): admin, пароль отсутствует.

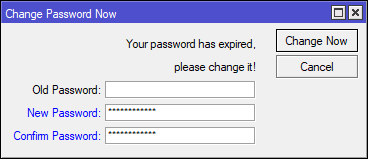

При первом входе в целях безопасности будет предложено установить новый пароль пользователю admin. Придумываем, запоминаем, заполняем, нажимаем Change Now.

Создаем Bridge интерфейс, в котором будут объединены Ethernet порты и Wlan интерфейсы локальной сети, по сути создаем Switch работающий в локальной сети. Выбираем Bridge, в открывшемся окне на вкладке Bridge нажимаем +. В окне создания нового интерфейса в поле Name вводим удобное для понимая в дальнейшем наименование и нажимаем OK.

Добавляем в созданный Bridge интерфейс порты, к которым будут подключаться компьютеры и устройства, работающие в локальной сети.

Небольшое отступление для тех, кто не понимает, что мы делаем, остальные смело листают к следующему абзацу. В 99% домашних роутерах, будь то D-Link, Tp-Link, Asus или Xiaomi уже всё сделано производителем из коробки и изменить это нельзя. Один порт сделан для подключения к провайдеру, он подписан WAN и, скорее всего выделен отдельным цветом, остальные порты (как правило их четыре) и модули беспроводной связи объединены в один Switch, а точнее в Bridge интерфейс, которому назначен адрес что-то из 192.168.1.1. В MikroTik так реализовано в конфигурации по умолчанию, порт с цифрой 1 предназначен для подключения к провайдеру, порты 2 — 5 и Wlan объединены в один Bridge. Но MikroTik и прекрасен тем, что конфигурацию можно настроить под себя, например, порт 1 задействовать под основного провайдера, порт 2 под резервного провайдера, порт 3 и 4 объединить в один Bridge для локальной сети где будут домашние компьютеры, а порты 4 и 5 (6, 7, 8 столько, сколько есть на устройстве) объединены в Bridge где будут подключены устройства умного дома. При этом ограничить доступ к сети IoT устройств из локальной сети или сделать чтобы IoT устройства ходили в интернет через второго провайдера. Здесь мы не будем рассматривать сложные конфигурации и ограничимся самой обычной, на уровне домашнего маршрутизатора из поднебесной.

Итак, на вкладке Ports добавляем Ethernet интерфейсы в созданный Bridge. Нажимаем +, в открывшемся окне в поле Interface выбираем нужный интерфейс, в поле Bridge выбираем созданный Bridge интерфейс, нажимаем OK. Повторяем пока не добавим все необходимые интерфейсы. Не забываем добавить порт, к которому подключен наш компьютер.

После добавления всех необходимых портов должен быть примерно такой список:

Переходим к настройке IP адреса устройства в локальной сети. Открываем IP -> Addresses, в окне Address List нажимаем +, откроется окно добавления IP адреса интерфейсу, указываем:

- Address — IP адрес маршрутизатора в локальной сети, например, 192.168.88.1/24, где через

/(прямой слеш) указана маска сети, префикс /24 соответствует маске 255.255.255.0 и позволяет использовать 254 адреса в локальной сети. Если кому-то такая запись не очень понятна, то вместо 192.168.88.1/24 можно записать 192.168.88.1/255.255.255.0, при сохранении маска автоматически будет преобразована в префикс /24. - Interface — выбираем созданный нами Bridge (bridge-localnet).

Поле Network оставляем неактивным, оно заполнится автоматически на основе внесенной маски сети, нажимаем OK.

Для автоматической раздачи устройствам в сети IP адресов и необходимых сетевых настроек настраиваем DHCP сервер. Переходим IP -> DHCP Server, в открывшемся окне на вкладке DHCP нажимаем DHCP Setup. Откроется мастер настройки, на первой вкладке в поле DHCP Server Interface выбираем созданный ранее Bridge интерфейс. Нажимаем Next.

DHCP Address Space — указываем адресное пространство, в котором будет производиться выдача IP адресов, указывается как Network/Mask. Для тех, кто не понимает, что здесь надо вводить, то Network можно подсмотреть в разделе IP -> Addresses, а Mask взять из префикса в поле Address там же. Нажимаем Next.

Gateway For DHCP Network — адрес маршрутизатора в сети. Т.к. мы настраиваем устройство как маршрутизатор для доступа наших устройств к сети интернет, то указываем ранее присвоенный адрес устройству, маску сети в данном пункте указывать не надо. Нажимаем Next.

Addresses to Give Out — диапазон IP адресов, из которого DHCP сервер будет выдавать адреса подключенным устройствам в сети. Для сети /24 можно выдать 254 адреса, не забываем, что один адрес уже используется маршрутизатором и его необходимо исключить из этого диапазона. Нажимаем Next.

DNS Servers — адрес или несколько адресов где расположен(ы) сервис(ы) преобразования доменных имен в IP адреса. В домашних сетях указываем адрес настраиваемого нами маршрутизатора. Нажимаем Next.

Lease Time — Время резервирования IP адреса за устройством в сети. После истечения данного времени если устройство продолжает работать, то время аренды обновляется и IP адрес остается за данным устройством, если устройство нет в сети, то IP адрес может быть зарезервирован за другим устройством. Нажимаем Next.

На этом работа мастера завершается, DHCP настроен.

На вкладке Leases проверяем что компьютер, с которого производится настройка MikroTik получил IP адрес.

Переподключаемся к настраиваемому устройству (Session -> Disconnect) для проверки работы локальной сети.

Минимальная настройка Firewall

Для предотвращения несанкционированного доступа к маршрутизатору и устройствам в локальной сети из сети интернет добавляем необходимые правила в Firewall.

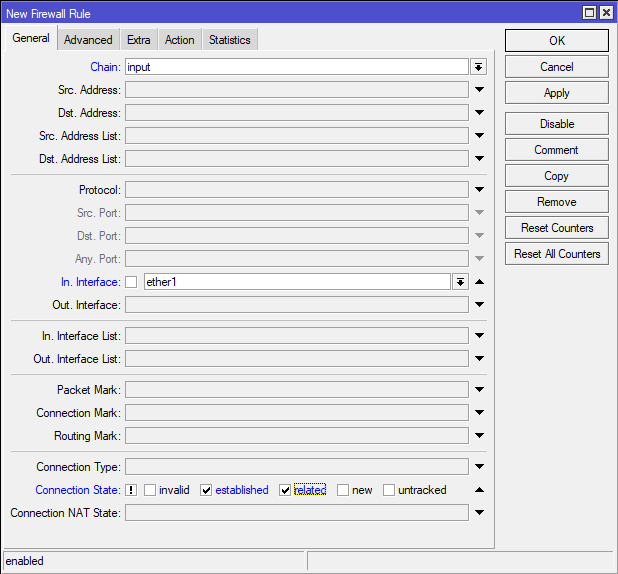

Переходим в раздел IP -> Firewall, на вкладке Filter Rules нажимаем +. В открывшемся окне на вкладке General добавляем:

- Chain — Input

- In. Interface — ether1

- Connection State — отмечаем в окне первый не подписанный квадрат, он выделится восклицательным знаком, далее выбираем established и related

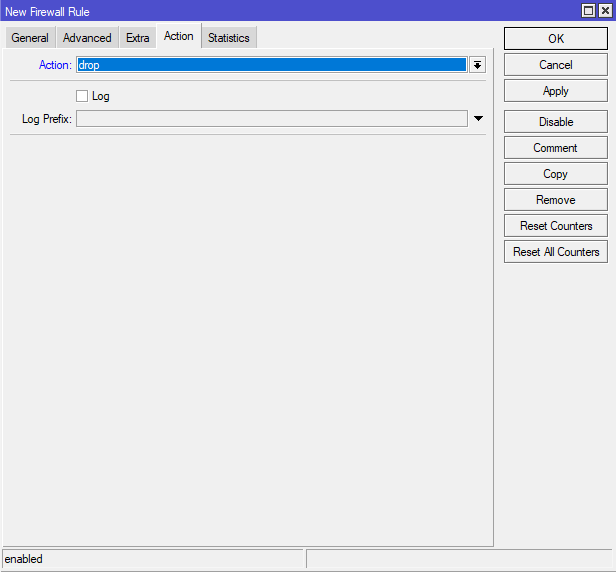

Переходим на вкладку Action, в поле Action выбираем drop. Нажимаем OK.

Немного пояснений к описанному выше. В поле In. Interface мы указали интерфейс ether1, именно к этому порту у нас будет подключен в скором будущем провод провайдера, если вы планируете использовать для подключения к интернет другой порт, то необходимо указать его. Интерфейс, предназначенный для подключения к сети интернет не должен входить в созданный ранее Bridge интерфейс!

Созданное правило будет блокировать все входящие пакеты, адресованные настраиваемому маршрутизатору из внешней сети (в данном случае приходящие на интерфейс ether1), кроме уже установленных подключений, инициированных маршрутизатором.

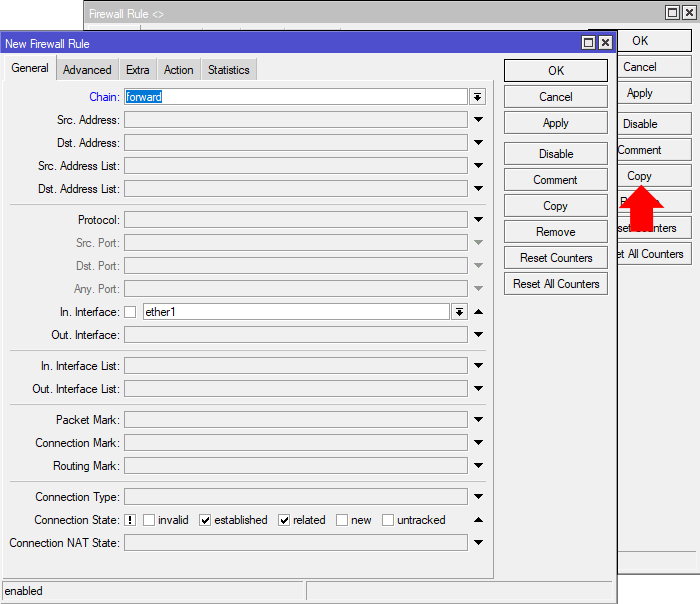

На основе текущего правила создадим еще одно, оно будет похоже на первое, только будет действовать на проходящие пакеты через маршрутизатор из внешней сети к устройствам в локальной сети. Открываем созданное правило и жмем кнопку Copy, в новом окне в поле Chain выбираем forward. В обоих окнах нажимаем OK.

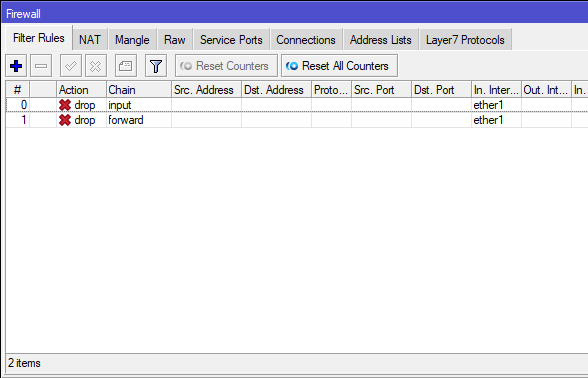

В итоге у нас в списке Filter Rules должно появиться два запрещающих правила.

Для доступа устройств локальной сети в сеть интернет настраиваем NAT на соответствующей вкладке нажав +. В окне создания правила на вкладке General заполняем:

- Chain — srcnat

- Out. Interface — ether1

Переходим на вкладку Action, в поле Action выбираем masquerade. Нажимаем OK.

Созданное правило будет подменять на исходящих пакетах во внешнюю сеть IP адрес устройства локальной сети на IP адрес маршрутизатора назначенному интерфейсу, к которому подключен провод провайдера.

Это минимальный набор правил для защиты устройств в сети, для более глубокого погружения в тему настройки Firewall рекомендую к прочтению статью: Настройка Firewall на шлюзе MikroTik.

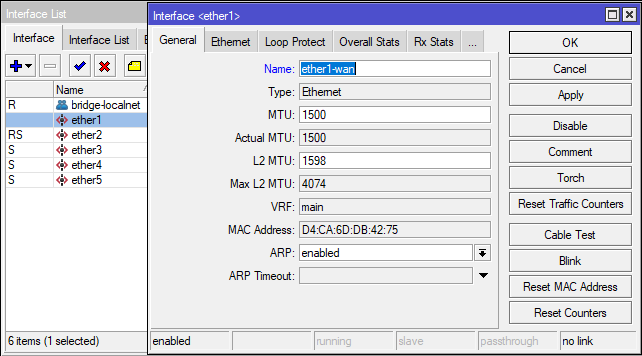

Настройка интернет

Как я говорил ранее, провод интернет провайдера будем подключать в первый порт на устройстве, это ни с чем не связано, просто для удобства. В меню Interfaces двойным нажатием открываем свойства ether1 и поле Name записываем ether1-wan. Сохраняем кнопкой OK. Это сделано для удобства чтения конфигурации, если зайти в раздел Firewall, то увидим, что в созданных ранее правилах In. Interface поменялся на ether1-wan. В дальнейшем по тексту он будет называться коротко — WAN.

Некоторые интернет провайдеры привязывают MAC адрес клиентского устройства к выдаваемым IP адресам или для ограничения доступа, поэтому если у вас сменилось оборудование не забываем позвонить провайдеру и сообщить MAC address WAN интерфейса.

Если общение со службой поддержки провайдера у вас вызывает какие-то проблемы, то MAC адрес можно сменить на WAN интерфейсе самому. Изменение MAC адреса выполняется только из командной строки, нажимаем New Terminal в открывшемся окне вводим:

/interface/ethernet/set ether1-wan mac-address=XX:XX:XX:XX:XX:XX

где XX:XX:XX:XX:XX:XX новый MAC адрес интерфейса.

Теперь необходимо назначить IP адрес WAN интерфейсу, это делается одним из двух способов, какой из них необходим вам надо уточнить в тексте договора либо в техподдержке провайдера.

- Получение IP адреса от оборудования провайдера по DHCP автоматически.

- Прописывание IP адреса вручную.

Получение IP адреса по DHCP (Вариант #1). Переходим IP -> DHCP Client, на вкладке DHCP Client нажимаем +. В окне New DHCP Client заполняем:

- Interface — выбираем WAN интерфейс.

- Use Peer DNS — использование серверов DNS провайдера. Если будут использоваться другие, например, DNS сервера Google, то снимаем галочку.

- Use Peer NTP — использование серверов провайдера для синхронизации времени. Если будут использоваться другие, например, NTP сервера Google, то снимаем галочку.

- Add Default Route — автоматическое добавление и использование по умолчанию шлюза провайдера в таблице маршрутизации.

Прописывание IP адреса вручную (Вариант #2). Переходим IP -> Addresses, в окне Address List нажимаем +, откроется окно добавления IP адреса интерфейсу, указываем:

- Address — IP адрес маршрутизатора в сети провайдера и маска сети. Мы уже раньше рассматривали что маска сети записывается как префикс, но в договорах провайдер обычно пишет маску полностью, поэтому через прямой слеш записываем как указано в договоре, например,

10.22.33.44/255.255.252.0, при сохранении префикс будет автоматически рассчитан из записи маски. - Interface — выбираем созданный нами WAN интерфейс (ether1-wan).

Поле Network оставляем неактивным, оно заполнится автоматически на основе внесенной маски сети, нажимаем OK.

Добавляем маршрут по умолчанию. Если маршрутизатор получает IP адрес от DHCP сервера и выставлена настройка Add Default Gateway = yes, то настраивать ничего не надо! Переходим IP -> Route, в окне Route List нажимаем +. Заполняем следующие поля:

- Dst. Address — адрес назначения, для маршрута по умолчанию устанавливается

0.0.0.0/0. - Gateway — шлюз для маршрута. IP адрес, маска сети и шлюз обычно прописаны в договоре провайдера.

Настройка DNS сервера

Для корректного доступа к сети интернет маршрутизатора и устройств локальной сети осталось настроить DNS сервер. Переходим IP -> DNS, в поле Servers вносим IP адреса DNS серверов Google (8.8.8.8 и 8.8.4.4). Включаем настройку Allow Remote Requests, теперь маршрутизатор будет выступать в качестве DNS сервера для устройств в локальной сети. Нажимаем OK.

Заключение

Теперь мы можем подключить провод провайдера в WAN порт на MikroTik.

Если все настройки сделаны верно, то на маршрутизаторе и на компьютере, с которого выполнялась настройка должен появиться интернет. Для проверки на MikroTik запускаем New Terminal, в консоли вводим:

ping 8.8.8.8

До завершения полной настройки устройства осталось рассмотреть настройку Wi-Fi, настройку синхронизации времени в сети и некоторые настройки для повышения безопасности устройства, все это описано во второй части статьи: Настройка маршрутизатора MikroTik с нуля (RouterOS 7). [Часть 2]

Мы будем настраивать роутер Mikrotik hAp lite tc (RB941-2nD-TC) у которого в качестве WAN интерфейса будет использоваться Wi-Fi. При этом этот же wi-fi адаптер будет раздавать другую wi-fi сеть, которая будет являться внутренней сетью. Расскажу, как это сделать.

Почему hAp lite tc?

Возможно вы зададитесь вопросом, почему в своих экспериментах я выбрал именно этот роутер? Дело прежде всего в цене. Это по сути, самый дешевый роутер с полноценной Microtic OS на нем. На Yandex.Market его можно купить за 3225 р. В глобальном Amazon он обойдется в 28$ что по курсу на данный момент составляет 2574р. Получается – отличный вариант для всяких разных сетевых экспериментов.

Цели и задачи

Представим ситуацию, когда у нас нет проводного аплинка, а есть только Wi-Fi. Например, мы в отпуске 🙂 в отеле, или из доступного интернета у нас только тот, раздается с телефона по Wi-Fi. И вот мы хотим получить проводной доступ. По сути, эдакий переходник Wi-Fi -> RJ45.

Предварительные действия

Некоторые роутеры поставляются продавцами прошитыми кастомными прошивками. Поэтому первым делом сбрасываем роутер.

-

Вынимаем кабель питания.

-

Удерживая кнопку “res/wps” вставляем кабель питания.

-

Как только светодиод “usr” начнет мигать – отпускаем кнопку.

Это приведет к тому, что роутер сбросится на заводские настройки.

Настройка роутера

1. Запускаем Microtic WinBox, открываем закладку “Neighbors”. Ждем, когда там появится наш роутер и соединяемся по нему кликая на mac-адрес в левом столбце.

2. В открывшемся окне устанавливаем постоянный пароль на роутер.

3. Открываем окошко “Quick Set” (если оно не открылось само).

4. В левом верхнем углу окошка будет выпадающий список, там выбираем режим “CPE”. Возможно нужно будет подождать какое-то время, пока роутер просканиурет эфир и составит список беспроводных сетей.

5. Слева выбираем ту Wi-Fi сеть, которая будет у нас в качестве WAN. Прописываем пароль от этой сети в поле WiFi Password ниже, нажимаем кнопку “Connect”.

6. В правом блоке “Configuration” выбираем Mode = “Router”, в разделе Wireless Network переключатель “Address Acquisition” ставим в “Automatic”. В разделе “Local network” прописываем данные локальной сети роутера:

– IP Address: 192.168.13.1

– Netmask: 255.255.255.0/24

[ ] DHCP Server (не ставим, настроим позднее)

[x] NAT (ставим)

[x] Bridge All LAN Ports (ставим)

7. Нажимаем “OK”. Произойдет дисконнект, ждем пока снова установится LAN-соединение. После этого ждем, когда в Microtic WinBox в табе “Neighbors” появится наш роутер. Прописываем придуманный нами пароль и коннектимся снова.

8. Заходим в Wireless -> WiFi Interfaces (первый таб), и проверяем, что там слева от нашего wlan1 интерфейса стоит символ “R”. Значит интерфейс поднялся.

9. Заходим в System -> Clock, настраиваем корректное время и дату.

10. Заходим в IP -> DHCP Client. Если там нет DHCP-клиента для интерфейса wlan1, то через плюсик добавляем его.

Interface: wlan

[x] Use Peer DNS

[x] Use Peer NTP

Add Default Route: yes

11. Ждем, чтобы в списке DHCP client у этого клиента в поле “status” было не “searchong…”, а “bound”.

12. Заходим в IP -> Addresses. Проверяем, чтобы там были записи об адресе на wlan1 интерфейсе (полученный адрес через DHCP-клиент) с символом “D” (dynamic) и адрес в овнутренней сети роутера:

(R) Address = 10.39.1.19/24, Network = 10.39.1.0, Interface = wlan1

Address = 192.168.13.1/24, Network = 192.168.13.0, Interface = bridge1

13. Заходим в Bridge -> Ports и проверяем, что в нашем bridge интерфейсе только порты LAN (ether1 – ether4).

14. Заходим в IP -> Routes, и проверяем, чтобы там были динамические маршруты для шлюза по-умолчанию, wlan1 интерфейса и bridge1 интерфейса.

(DAd) Dst.Address = 0.0.0.0/0, Gateway = 10.39.1.1, Distance = 1

(DAC) Dst.Address = 10.39.1.0/24, Gateway = wlan1, Distance = 0

(DAC) Dst.Address = 192.168.13.0/24, Gateway = bridge1, Distance = 0

15. Заходим в Wireless -> Security Profiles. Нажимаем на синий плюсик. Задаем:

Name = “microtic_wi_fi” (имя профиля)

Mode = “dynamic keys”

Authentication Types: [x] WPA2 PSK

Unicast Ciphers: [x] aes ccm

Group Ciphers: [x] aes ccm

WPA2 Pre-Shared Key: новый пароль от внутренней wi-fi сети

Нажимаем OK.

15. Делаем sub-интерфейс для раздачи Wi-Fi внутренней сети. Заходим Wireless -> WiFi Interfaces, нажимаем на синий плюсик “Virtual”

General -> Name: wlan2

Wireless -> Mode: “ap bridge”

Wireless -> SSID: “Microtic Wi-Fi” (будуший SSID внутренней сети).

16. Bridge -> Ports -> синий плюс. Добавляем интерфейс wlan2 в bridge1, ставим галочку “trusted” (мб это необязательно).

17. Создаем DHCP-сервер. IP -> DHCP Server -> DHCP Setup.

16. DHCP Server Interface: bridge1 (там у нас теперь все LAN порты + внутренняя wi-fi сеть). Next

17. DHCP Address Space: 192.168.13.0/24 Next

18. Gateway for DHCP Network: 192.168.13.1 Next

19. Address to Give Out: 192.168.13.2-192.168.13.254 Next

20. DNS Servers: будут провайдерские 213.42.20.20, 194.170.241.222. Добавляем к ним Google-овские: 8.8.8.8 и 8.8.4.4 Next

21. Lease time: оставляем как есть 00:10:00 Next

22. Вылезет сообщение Setup has completed successfully.

23. В закладке IP -> DHCP Server -> Networks проверяем, что появилась запись о наших сетевых настройках, которые будут раздаваться по DHCP.

(!) Возможно, что в списках (Routes, Addresses) будет пусто. Тогда надо подождать какое-то время, чтобы подгрузились записи.

Недостатки и планы

У этого роутера очень слабые антенны. Вернее их, как таковых нет. Но можно припаять к нему полноценные антенны. В этом видео показано, как это сделать: ModifikAsi Antena mikrotik Haplite part II RB 941

Ссылки

- Начальная настройка с помощью Quick SEt (CPE)

- Mikrotik WiFi WAN и LAN. Заметки эникейщика.

- Mikrotik в качестве Wi-Fi клиента

- DHCP client – wlan as WAN not getting address

- DHCP client on bridge does not work?