Всех горячо приветствую! Такая дичь написана на других сайтах по данному вопросу, что мне пришлось основательно подготовиться и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному возгласу: «А почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как к нему подключиться с разных устройств.

Если вам не нужно настраивать VPN-сервер, а нужно подключиться к публичному, то просто смотрите главу «ШАГ 4…» – подглава «Роутер ZyXEL Keenetic». Там же я оставил ссылку на бесплатные публичные VPN.

Если же вы хотите настроить сервер, а также подключиться, то я описал 3 способа подключения: PPTP, L2TP/IPSec и WireGuard. Первые два настраиваются достаточно просто, но подключение там идет прямое, и вы можете приконнектиться к серверу как с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и т.д.)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых маршрутизаторах – то есть у вас должно быть два роутера с последней прошивкой. В общем вы можете выбрать все варианты. На самом деле все делается просто, но в настройках есть много нюансов, о которых я подробно написал в статье. Некоторые сложности могут возникнуть с WireGuard. Именно поэтому я постарался описать все по шагам с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае вы всегда можете обратиться ко мне в комментариях. Поехали!

Содержание

- ШАГ 1: Вход в настройки роутера

- ШАГ 2: Включение DDNS

- Новая прошивка

- Старая прошивка

- ШАГ 3: Настройка сервера

- VPN PPTP

- Новая прошивка

- Старая прошивка версии NDMS 2.11 и меньше

- VPN-сервер L2TP/IPsec

- VPN WireGuard

- ШАГ 4: Подключение к VPN

- Роутер ZyXEL Keenetic

- Windows

- Android

- iOS

- Задать вопрос автору статьи

ШАГ 1: Вход в настройки роутера

Сначала вам нужно подключиться к локальной сети маршрутизатора – это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

Далее открываем браузер и вводим в адресную строку один из адресов:

- 192.168.1.1

- my.keenetic.net

Далее авторизовываемся.

Если у вас есть проблемы со входом, то читаем эту инструкцию.

ШАГ 2: Включение DDNS

Наш план достаточно простой. Наш роутер Keenetic будет выступать в качестве VPN сервера. Причем не важно, какой именно сервер мы будет настраивать – будь это PPTP, IPSec или новый WireGuard. Смысл в том, что мы должны иметь доступ к этому роутеру извне – то бишь из интернета. У роутера есть внешний IP адрес. Конечно, мы можем использовать его. Но как правило, современные провайдеры по умолчанию выдают два вида адрес:

- Белый динамический

- Серый

Нужно, чтобы ваш провайдер обязательно использовал белый IP адрес, в противном случае доступ к VPN-серверу будет недоступен. Про белые и серые IP, а также про то, как узнать какой адрес у вас – читаем эту инструкцию. На новых прошивках есть возможность подключаться и к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую, так и через облако, поэтому его можно использовать даже с серыми IP).

В общем на первом шаге мы подключим службу DDNS, если ваш IP не является статичным.

Более подробно про DDNS читаем тут.

Новая прошивка

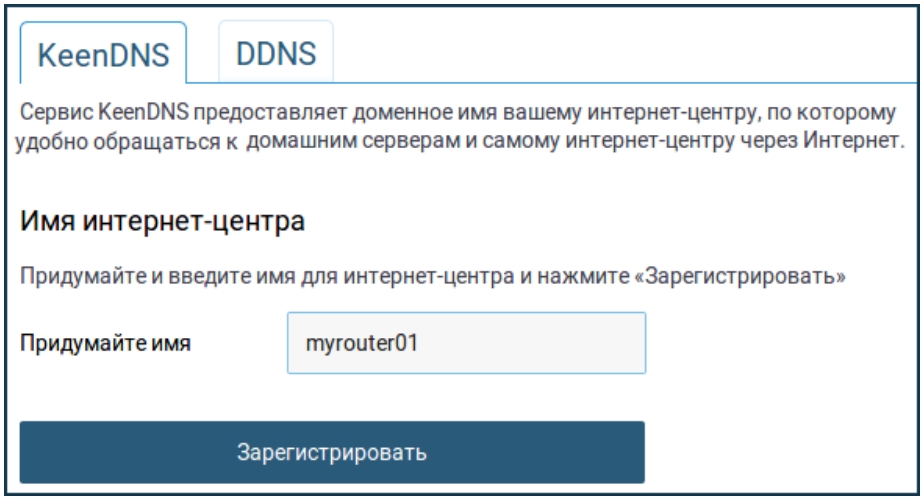

- Для начала нам нужно настроить DDNS, можно использовать стандартный и бесплатный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое наименование, которое мы будем использовать для подключения. Далее нажимаем «Зарегистрировать».

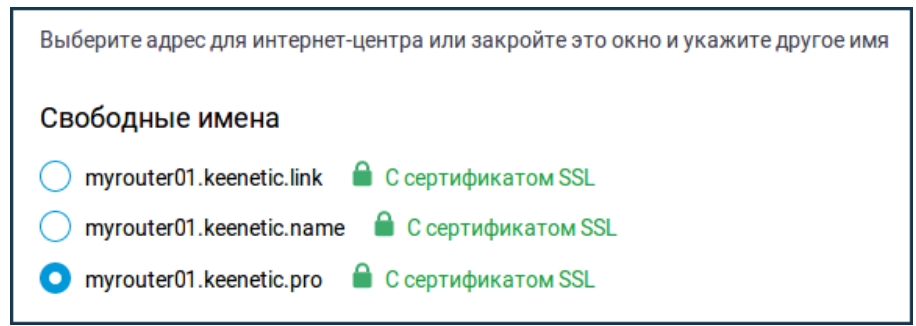

- Если имя свободное, то роутер сообщит об этом и предложит вам 3 поддоменных имени – выберите любое.

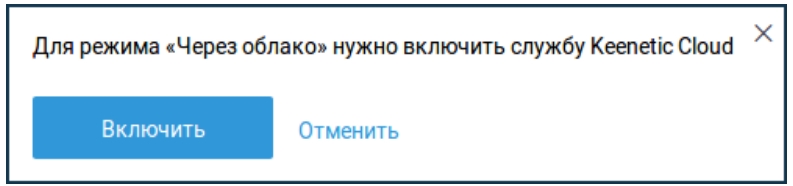

- Если у вас серый IP, то вам нужно перейти в «Общие настройки» и включить «Keenetic Cloud».

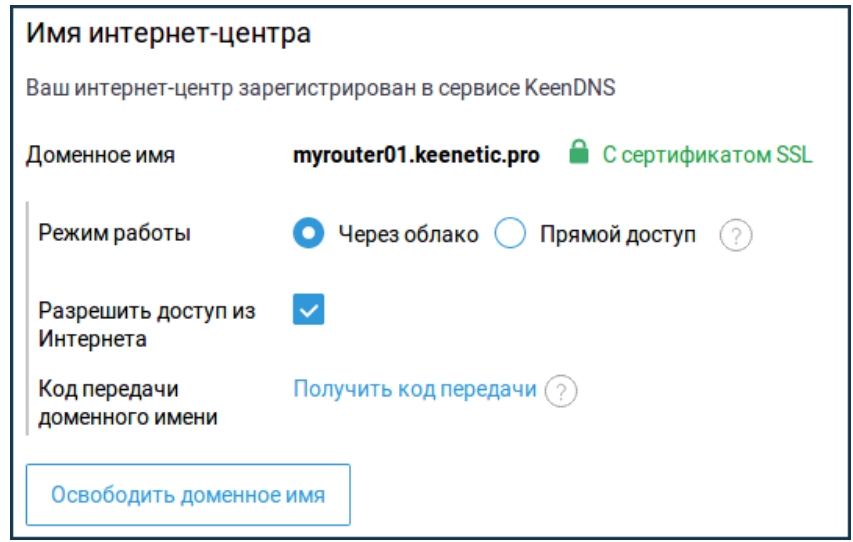

- Высветится вот такое окошко, подождите пока роутер получит SSL сертификаты. После этого вам нужно выбрать «Режим работы»:

- Через облако – если у вас серый IP.

- Прямой доступ – если IP белый.

Старая прошивка

Понятно дело, используя внешний IP адрес, но что, если он динамический или серый. Хочу расстроить пользователей с серыми IP, тут ничего не поделаешь и единственный выход – это искать провайдера с белым IP. Второй вариант – это купить более новый роутер Keenetic, на котором есть облачная служба KeenDNS – она позволит прокинуть подключение даже с серым IP. Для тех, у кого белый IP, нам в любом случае нужно настроить DDNS, так как скорее всего у вас он конечно же белый, но динамический адрес, а поэтому, когда он поменяется – соединение просто отвалится.

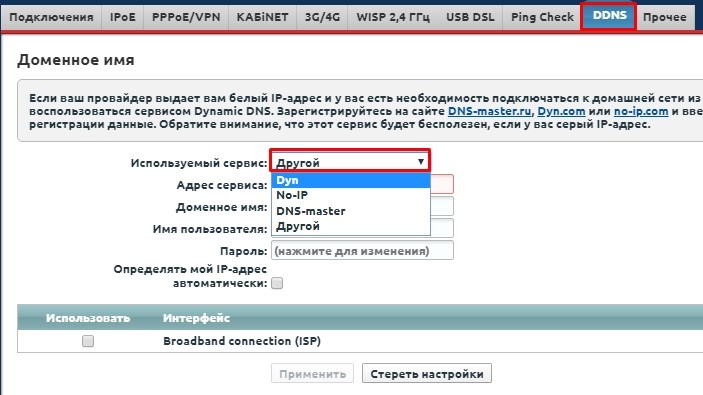

В разделе «Интернет» перейдите в «DDNS» и посмотрите в список «Используемых серверов». По умолчанию у нас есть Dyn, No-Ip и DNS-Master – это все сторонние сервисы. Что вам нужно сделать? – вам нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Далее переходим сюда и вводим данные DDNS.

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Кинетик с последней прошивкой.

VPN PPTP

При подключении по PPTP идет шифрование MPPE (Microsoft Point-to-Point Encryption).

Новая прошивка

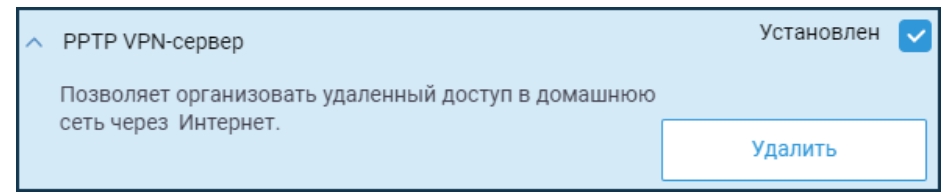

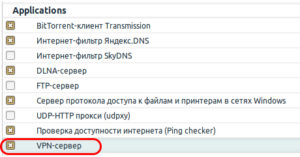

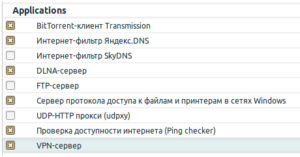

- Теперь нужно установить компонент VPN-сервера – переходим в «Общие настройки» -«Обновления и компоненты» – кликаем по кнопочке «Изменить набор компонентов» и устанавливаем «PPTP VPN-сервер».

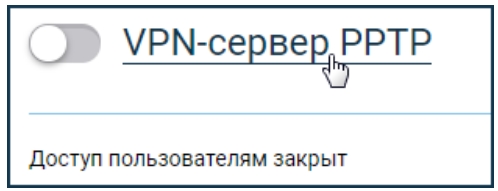

- Переходим в «Приложения» и включаем наш сервер.

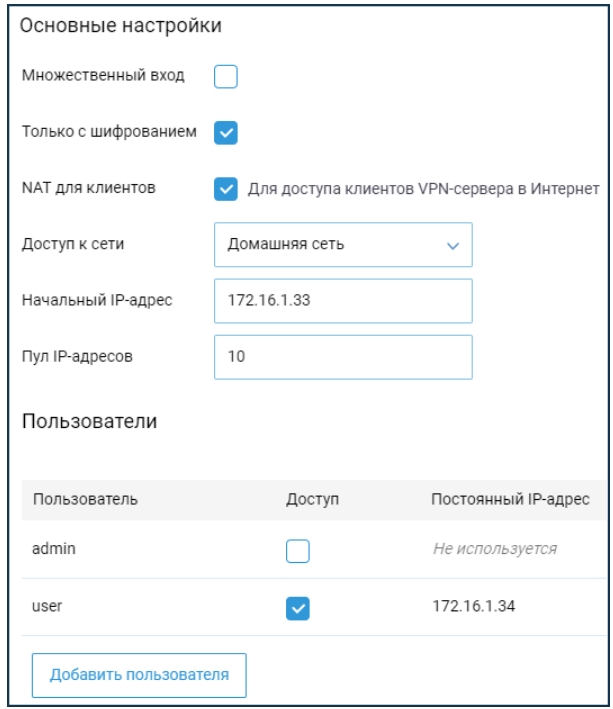

- Откроются настройки. Давайте пройдемся по пунктикам:

- Множественный вход – когда один и тот же логин и пароль используют несколько клиентов. Небезопасно, зато удобно.

- Только шифрование – не убираем эту галочку, иначе канал связи будет не зашифрован и данные могут перехватить.

- NAT для клиентов – использование интернета.

- Доступ к сети – ставим «Домашняя сеть», ведь именно к этой сети мы будем иметь доступ.

- Начальный IP-адрес – это начальный пул адресов для клиентов. Очень важно, чтобы клиентские адреса и адреса ваших локальных машин не пересекались, поэтому лучше установить другие настройки IP.

- Пул IP-адресов – максимальное число 10.

- Пользователи – тут вы можете использовать одного или создать несколько учетных записей.

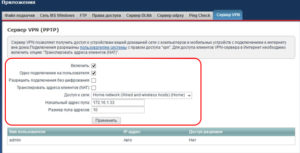

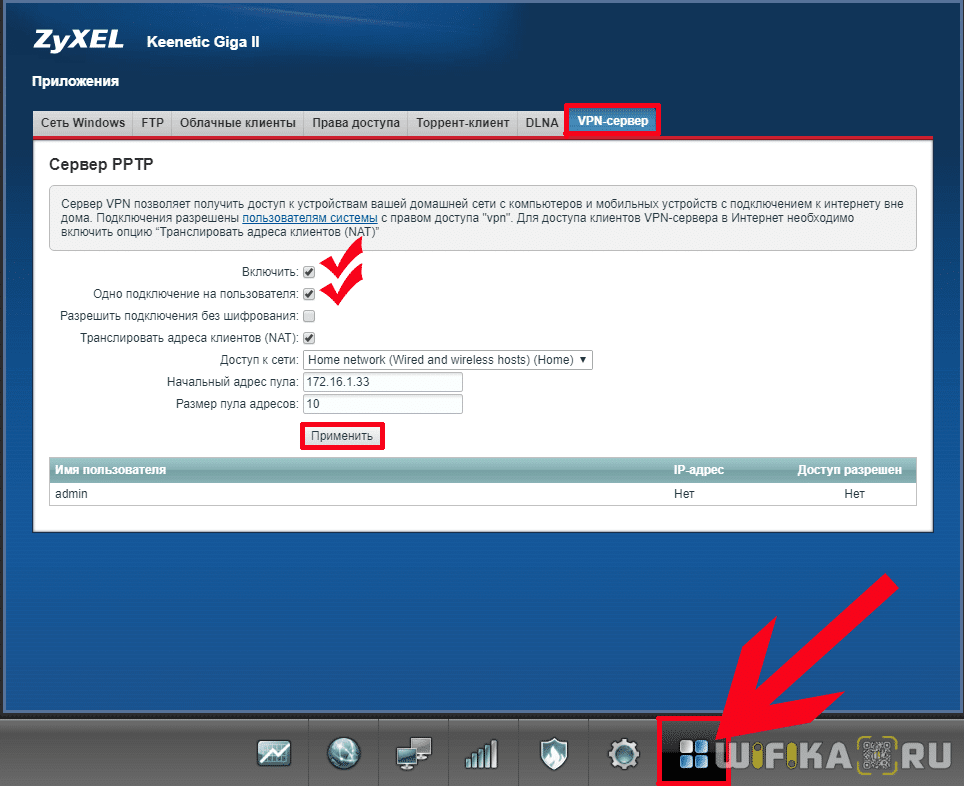

Старая прошивка версии NDMS 2.11 и меньше

Возможность настроить VPN сервер появилась с выходом версии операционной системы NDMS V2.04.B2. Также по PPTP к одному серверу можно подключить до 10 клиентов.

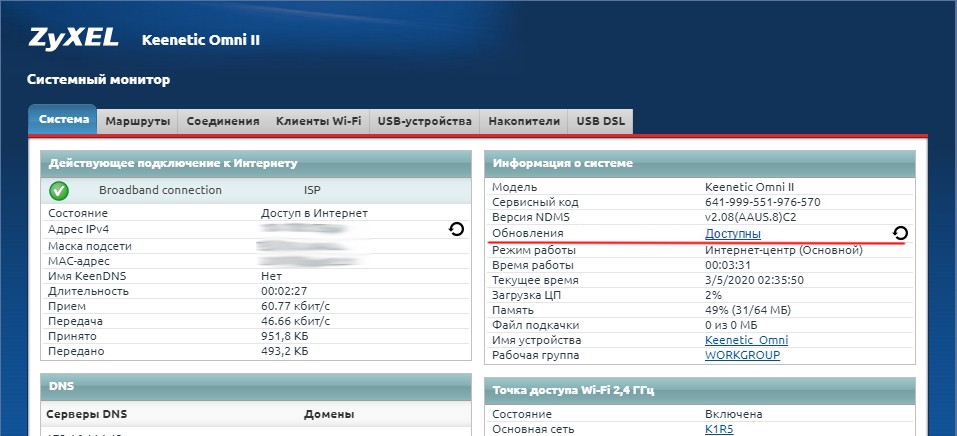

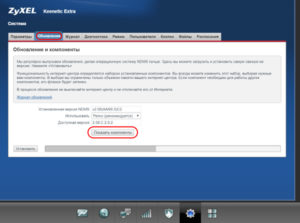

- Для начала нужно убедиться, что установлен компонент VPN-сервер. На главной нажмите по ссылке «Доступно» в разделе «Обновления».

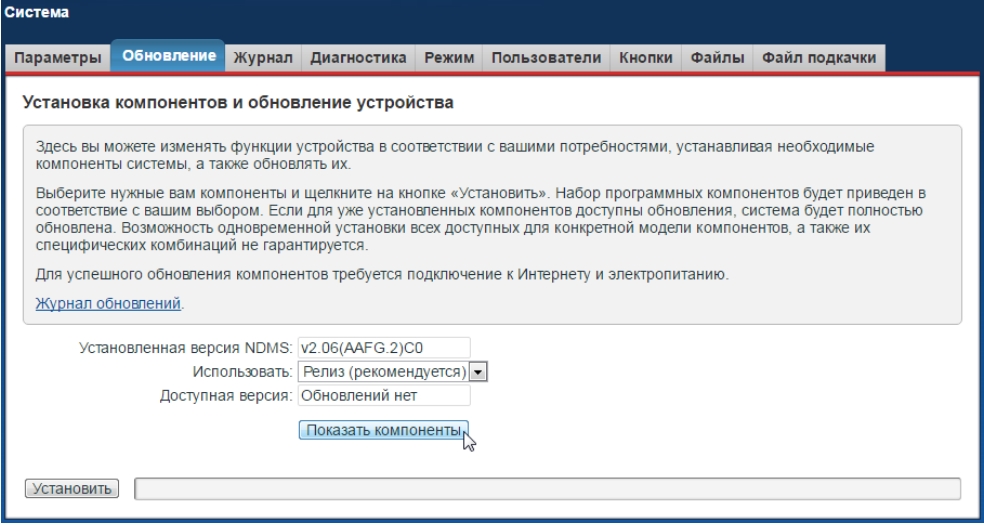

- Или вы можете перейти в раздел «Система», нажать по вкладке «Обновление» и далее ниже нажать «Показать компоненты».

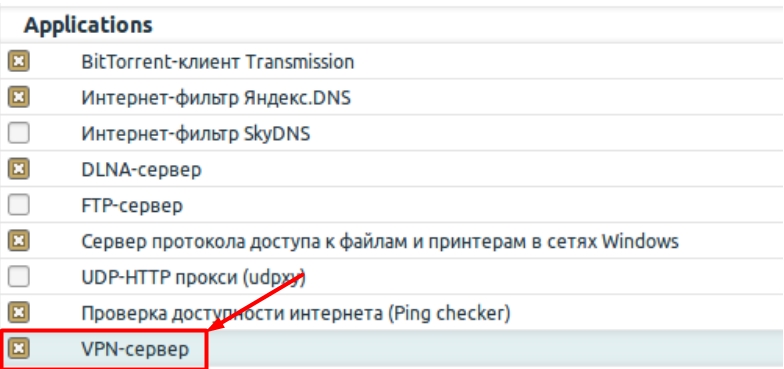

- Найдите VPN-сервер и выделите его.

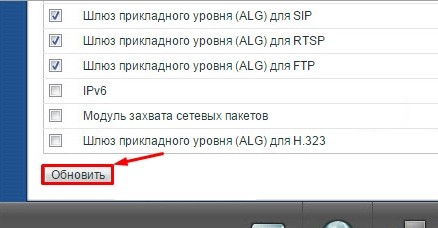

- Далее нажмите по кнопке «Обновить».

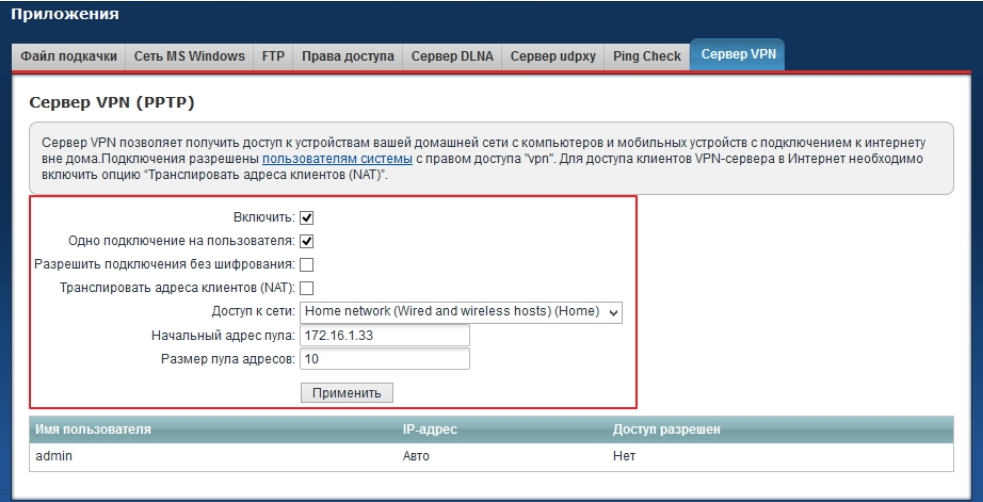

- Теперь переходим в «Приложения» и открываем вкладку «Сервер VPN» (если такой вкладки нет, то вы не установили компонент). Включаем сервер. Ставим галочку «Одно подключение на пользователя». В строке «Доступ к сети» нужно указать наименование вашей локальной сети этого роутера – по умолчанию это «Home network». Ниже нужно указать начальный адрес пула – что это такое? Это пул адресов, который будут выдаваться клиентам подключенным к этому серверу. Нужно обязательно разделить разрешенный пул домашней сети «Home network» и пул адресов VPN сервера. На самом деле можно использовать одну подсеть, но разный пул. Например, для домашней сети пул будет 192.168.1.50-192.168.1.70. А здесь указать начальный пул 192.168.1.200. Или сделайте как я, просто указать другой начальный адрес 172.16.1 33 пула. И ниже указываем размер пула – так как максимальное число клиентов 10, то больше указывать не стоит. Для безопасности, вы можете указать меньшее число клиентов. «Транслировать адреса клиентов (NAT)» – эта галочка нужна для того, чтобы клиенты VPN-сервера могли выходить в интернет через этот роутер. Если вы хотите иметь только доступ к локальной сети, то уберите эту галочку.

- Для удобства мы будем использовать учетную запись администратора, нажмите по ней.

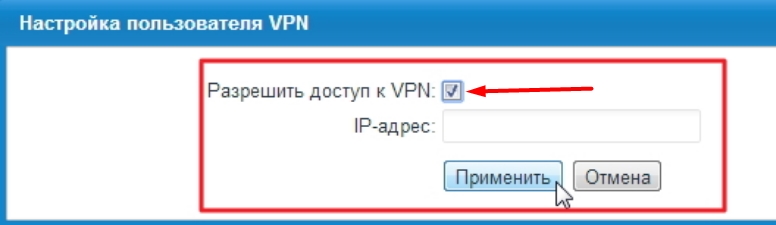

- Как видите в строке «Доступ разрешен» стоит значение «Нет» – это значит этот пользователь не может использоваться для VPN подключения. Давайте это исправим – нажимаем по этой учетке и включаем галочку «Разрешить доступ к VPN».

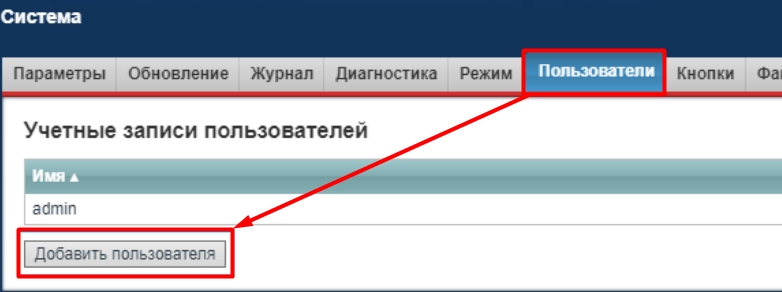

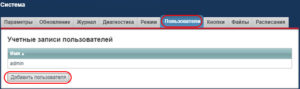

- Admin пользователя можно использовать для нескольких подключений. Но если вам нужно несколько пользователей (для безопасности), то перейдите в раздел «Система» – «Пользователи» – нажмите по кнопке добавления.

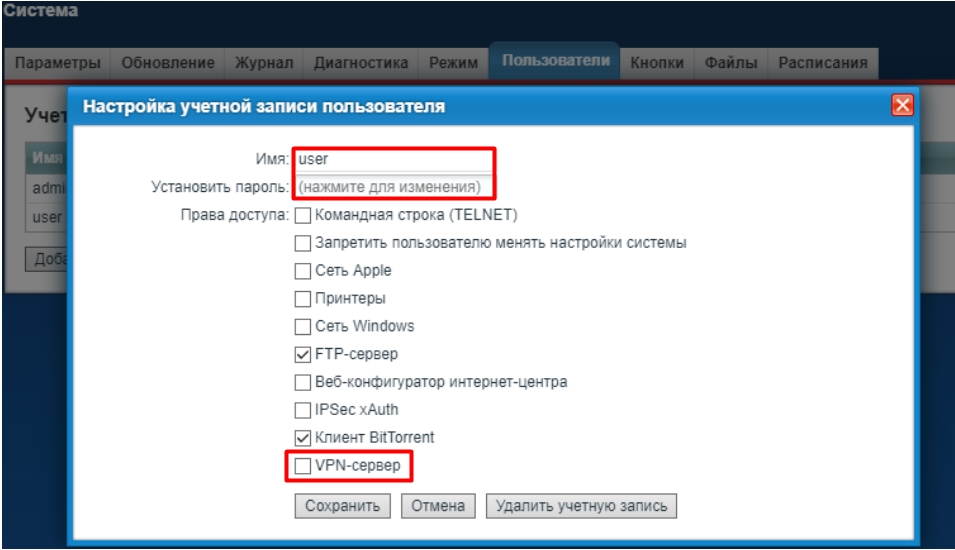

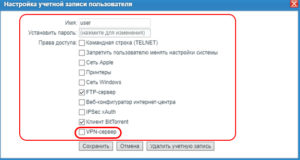

- Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN-серверу».

VPN-сервер L2TP/IPsec

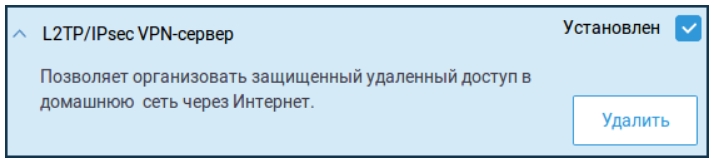

- Устанавливаем компонент: «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов». Находим компонент «L2TP/IPsec VPN-сервер, ставим галочку и устанавливаем его, если он не установлен.

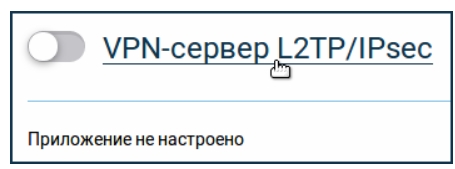

- В приложениях включаем наш VPN.

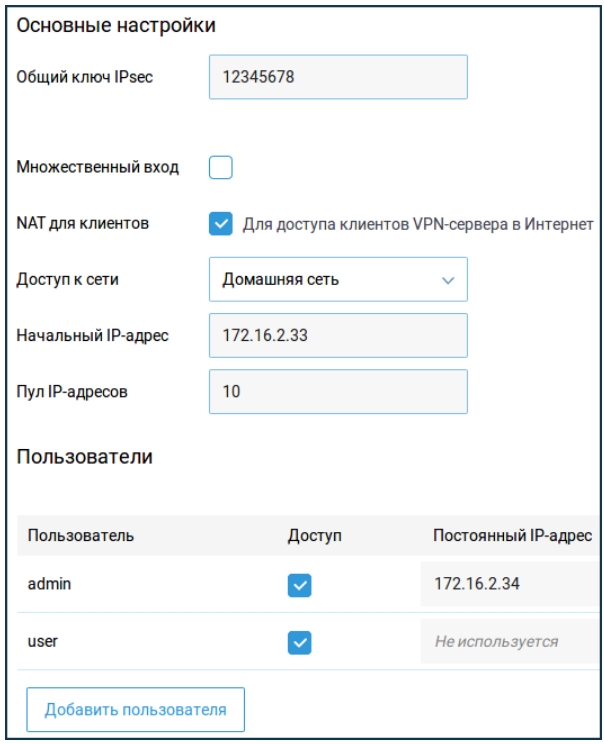

- Теперь вводим данные:

- Общий ключ IPsec – указываем любой ключ.

- Множественный вход – для того, чтобы использовать одну учетную запись на разных компах.

- NAT для клиента – чтобы подключенные клиенты имели доступ к интернету в этой сети.

- Доступ к сети – указываем «Домашняя сеть».

- Начальный IP-адрес – это адреса локальной сети, которые будут выдавать VPN клиентам. Они не должны совпадать с теми адресами, которые уже зарезервированы в вашей локальной сети. Поэтому лучше указать другой пул частных адресов.

- Пул IP-адресов – максимальное число поддерживаемых клиентов 10.

- В поле «Пользователь» можно создать новых пользователей, которые и будут подключаться к VPN. Для теста можете использовать администратора (admin).

VPN WireGuard

WireGuard был добавлен в версии KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично данная штуковина работает только между двумя роутерами Keenetic. Наше подключение еще можно назвать «Site-To-Site VPN». Если у вас у одного из роутера есть белый IP, то лучше использовать его в качестве сервера. По сути мы объединим две сети в одну виртуальную локальную сеть.

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть Web-интерфейс должен быть открыть сразу. Например, «Сервер» мы будем настраивать с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы будете настраивать туннель между маршрутизаторами, которые находятся в разных точках мира.

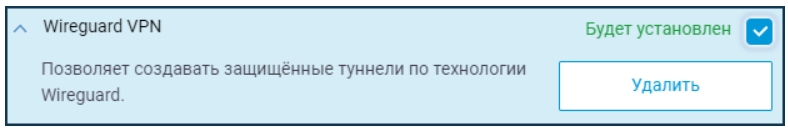

- «Общие настройки» – «Обновления и компоненты» – кликаем «Изменить набор компонентов» и устанавливаем наш компонент.

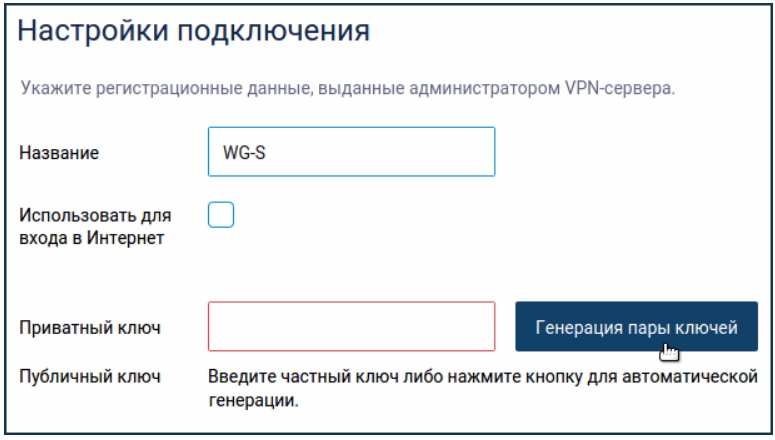

- Переходим: «Другие подключения» – «WireGuard» – нажимаем по кнопке добавления.

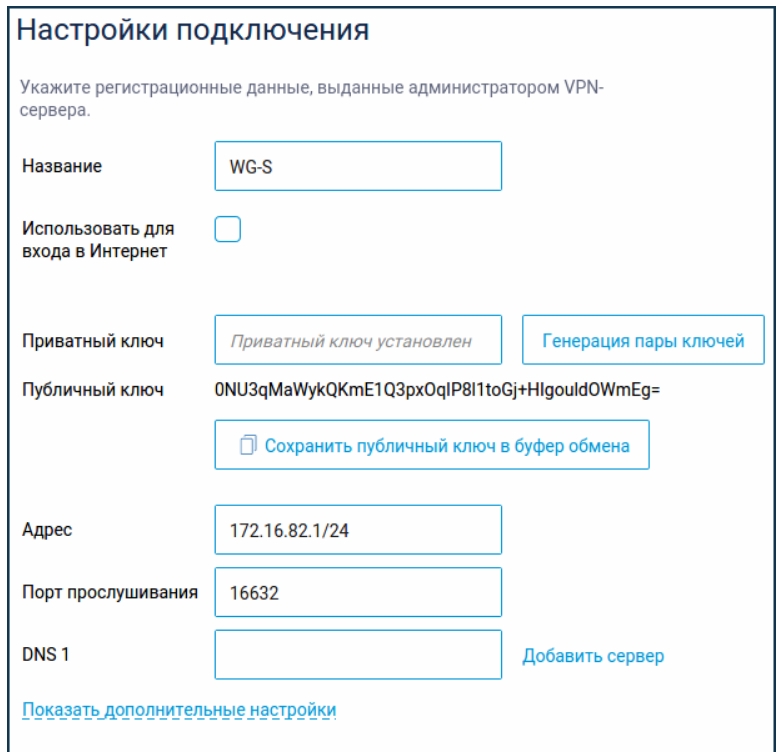

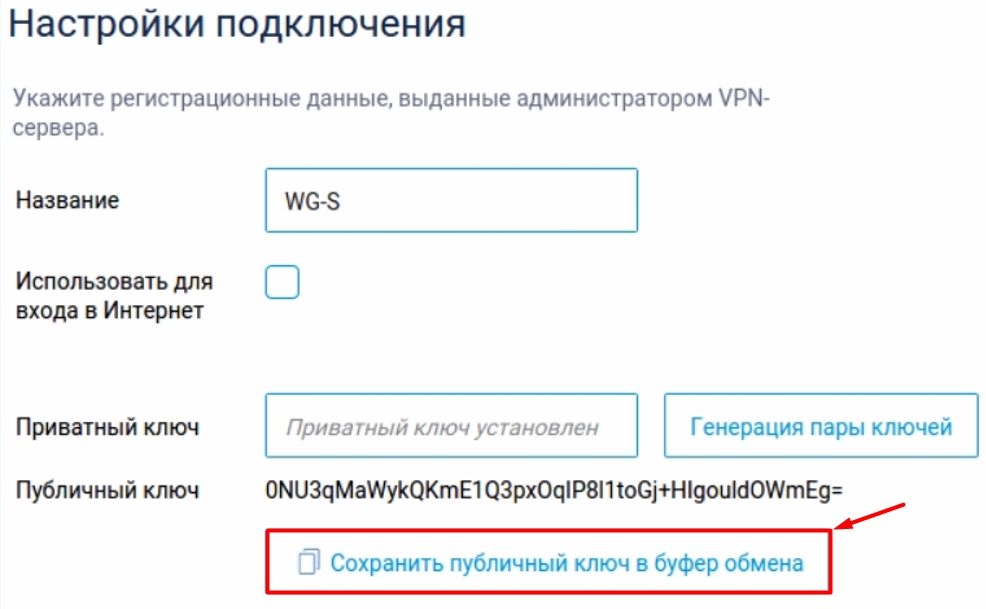

- В поле название нужно ввести английское наименование. Я в качестве примера введу на одном «WG-S» (Сервер), а на втором «WG-CL1» (Клиент). При этом оба окна должны быть открыты.

- Нажимаем «Генерацию пары ключей».

- В поле «Адрес» вписываем IP туннеля с bitmask указать можно любой пул из частного диапазона:

10.0.0.0 – 10.255.255.255 (маска 255.0.0.0 или /8)

172.16.0.0 – 172.31.255.255 (маска 255.240.0.0 или /12)

192.168.0.0 – 192.168.255.255 (маска 255.255.0.0 или /16)

100.64.0.0 – 100.127.255.255 (маска 255.192.0.0 или /10)

- Если коротко, то частные адреса – это те, которые используются только в локальной сети, и их нет в интернете. Я в качестве примера указал 172.16.82.1/24. Также указываем порт номер 16632, именно на него и будет идти подключение от клиента к серверу. Роутер сам автоматически его откроет, поэтому его пробрасывать не нужно. Кликаем по кнопке «Добавить».

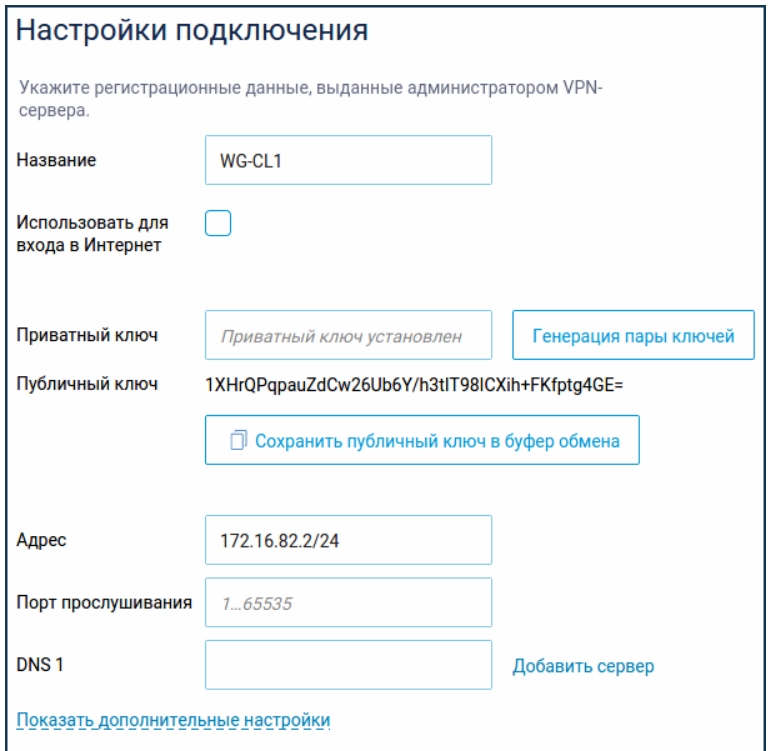

- Переходим на вкладку роутера-клиента (WG-CL1). Добавляем подключение, вводим название «WG-CL1», нажимаем «Генерация пары ключей» и тут же нажимаем «Сохранить публичный ключ в буфер обмена».

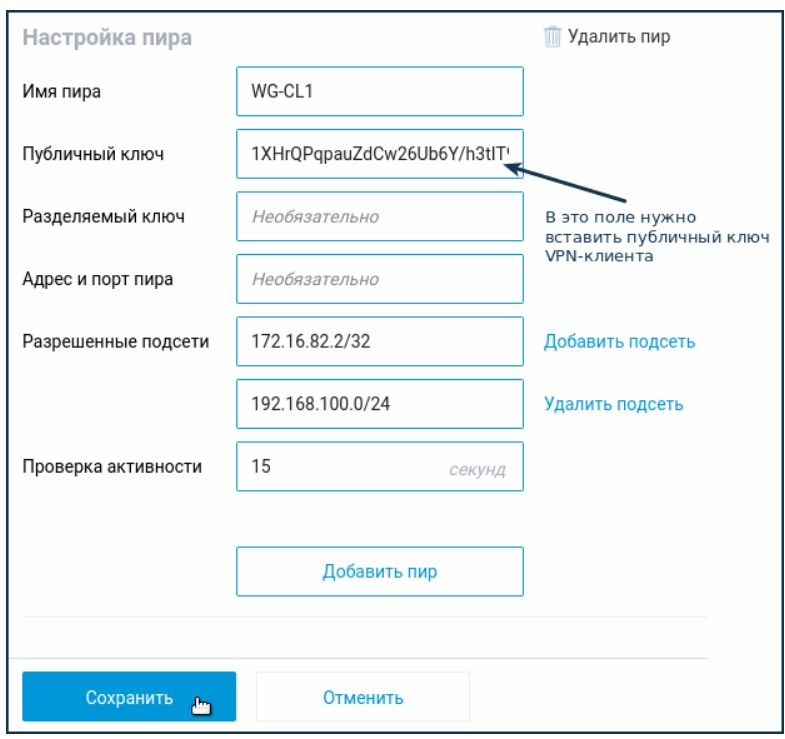

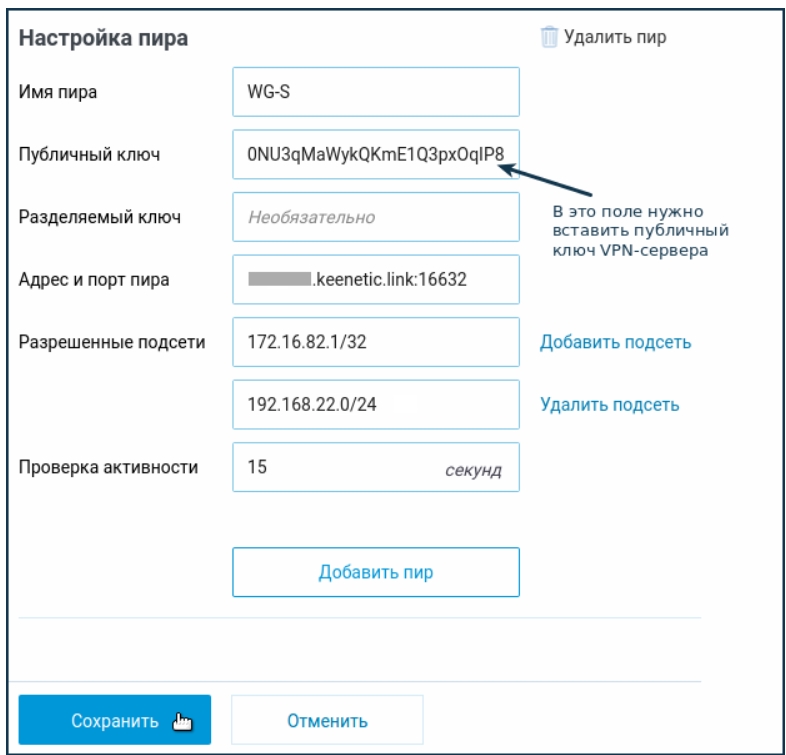

- Теперь нужно вернуться в настройки сервера там откроется окошко «Настройка пира» вводим данные (При этом ни в коем случае не закрывайте настройки клиентского роутера):

- Имя пира – указываем точное наименование, какое вы указали в клиенте.

- Публичный ключ – вставляем из буфера, тот который мы получили от клиента. Если вы настраиваете роутеры в разных местах, то ключ можно отправить по почте или с помощью мессенджера.

- Разрешенные подсети – сюда нужно вписать пул локальных адресов нашего клиента. То есть те адреса, которые смогут иметь доступ к серверу. То есть нам нужно указать адрес туннеля, который будет прописан в клиенте. В сервере мы указали 172.16.82.1. На клиенте мы потом укажем адрес 172.16.82.2, значит здесь же его и указываем. И в качестве настройки маски пишем еще /32. И не забываем указать пул локальных адресов клиента – 192.168.100.0/24.

- Проверка активности – ставим 15 секунд.

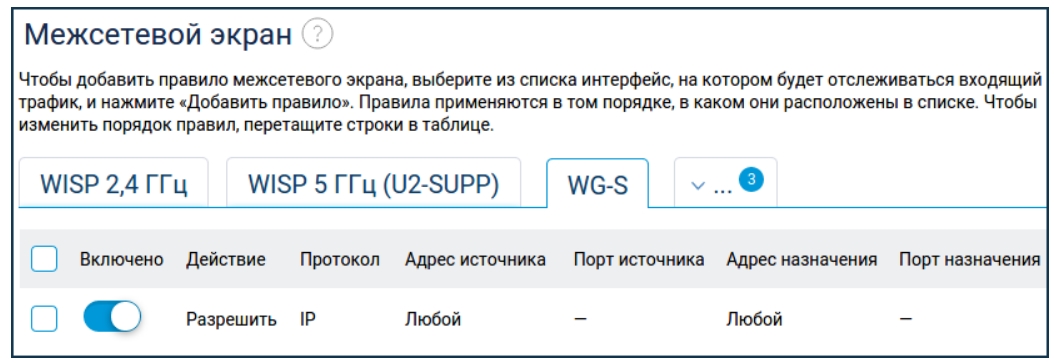

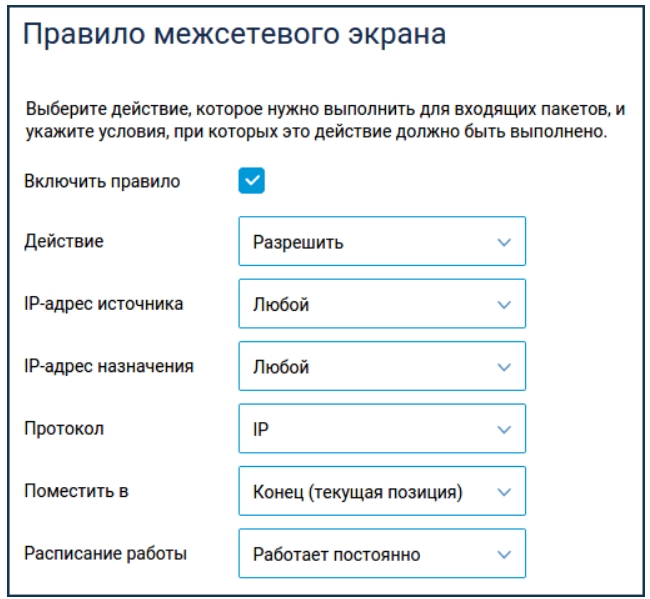

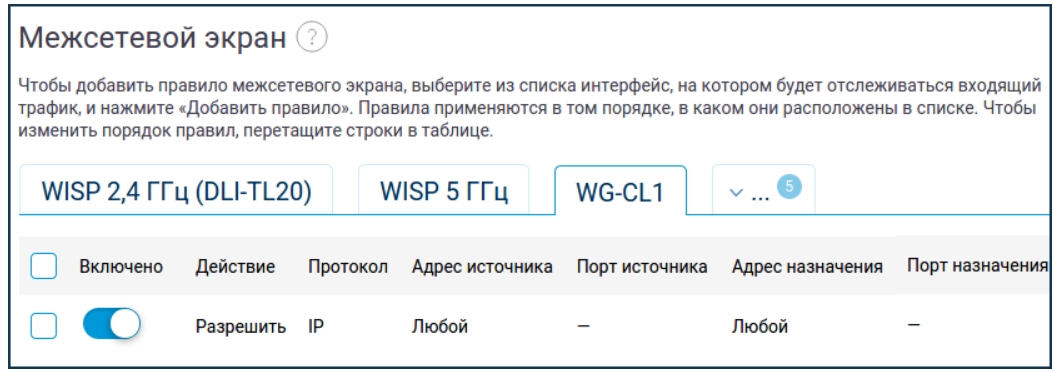

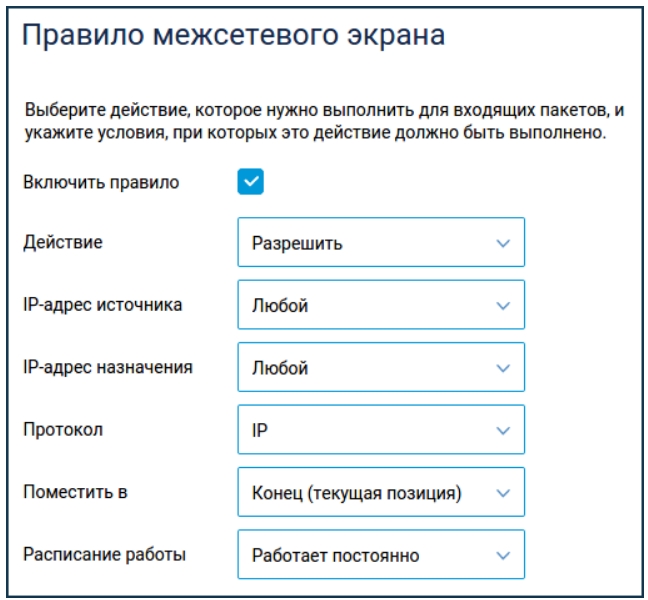

- Это еще не все, нужно настроить «Межсетевой экран» – переходим в этот раздел. Открываем вкладку нашего подключения и добавляем правило для того, чтобы доступ к клиенту и серверу был разрешен извне.

- Устанавливаем настройки как на картинке ниже – просто все разрешаем.

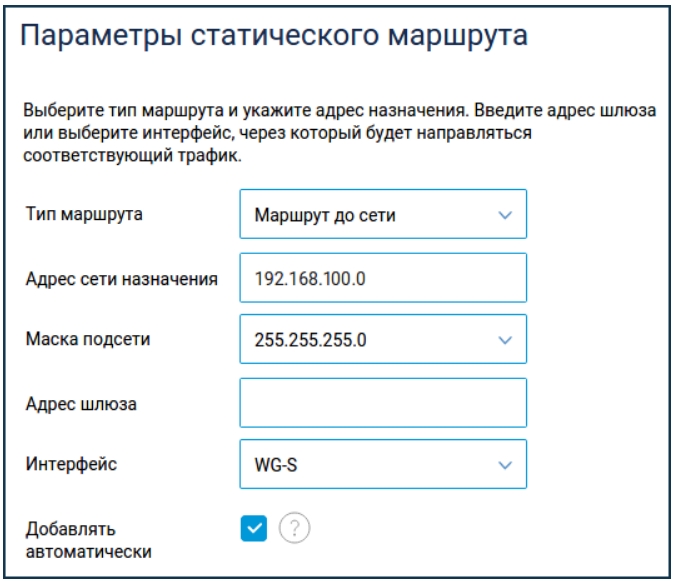

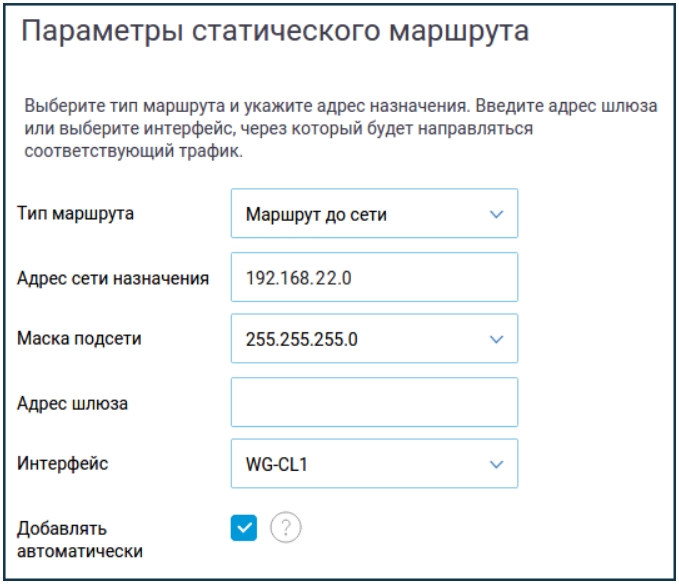

- Теперь нужно прописать статический маршрут для нашего туннеля – «Маршрутизация» – «Добавить маршрут»:

- Тип маршрута – маршрут до сети.

- Адрес сети назначения – указываем пул клиентского роутера.

- Маска подсети – 255.255.255.0

- Интерфейс – указываем наше созданное подключение WG-S.

- Вернитесь обратно в то подключение, которое мы создали и нажмите по кнопке, чтобы сохранить ключ – мы его будем вводить в настройки клиентского роутера.

- Переходим на вкладку настройки клиентского роутера, вводим название. В поле адрес вписываем адрес туннеля. На серверной машине мы указали 172.16.82.1, тут указываем 172.16.82.2. И не забываем указать /24. Добавляем пир.

- Настраиваем теперь пир:

- Имя пира – указываем то, что на сервере.

- Публичный ключ – вставляем тот, который получили, также от сервера.

- Адрес и порт пира – вот тут указываем внешний IP или тот DDNS, который мы ранее создали. Я использую KeenDNS. После этого ставим двоеточие и указываем порт, которые мы используем на сервере. Например: keenetic.link:16632

- Разрешенные подсети – указываем подсеть туннеля сервера 172.16.82.1/32. Еще не забываем указать пул адресов локальных машин сервера. У меня это 192.168.22.0/24.

- Проверка активности – также ставим 15.

- Теперь нужно настроить межсетевой экран. Добавляем правило.

- Тут настройки такие же как на сервере.

- Теперь добавляем статический маршрут как на сервере. Все настройки такие же кроме:

- Адрес сети назначения – указываем начальный адрес пула локальных устройств сервера.

- Интерфейс – тут указываем интерфейс WG-CL1, через который мы и подключаемся к туннелю.

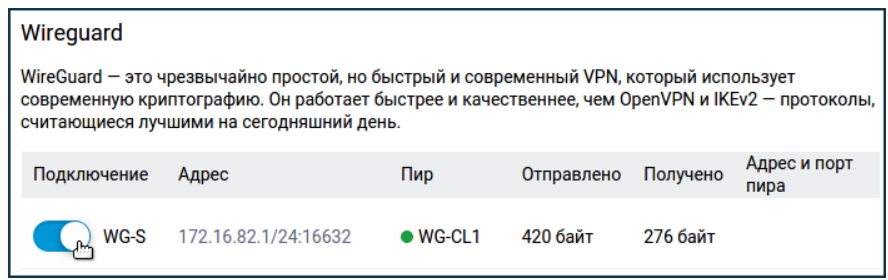

- Если вы все сделали верно, то на вкладке «Wireguard» на обоих устройствах в колонке «Пир» вы увидите зеленый кружок с название второго роутера.

Роутер ZyXEL Keenetic

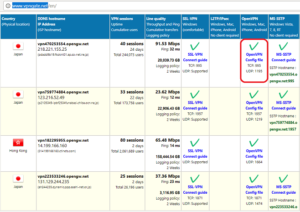

ПРИМЕЧАНИЕ! Если вы не настраивали VPN-сервер и хотите подключиться к публичному, то можете попробовать бесплатные ВПН от Японского университета – про него подробно написано тут. Там также есть конфигурация с настройками.

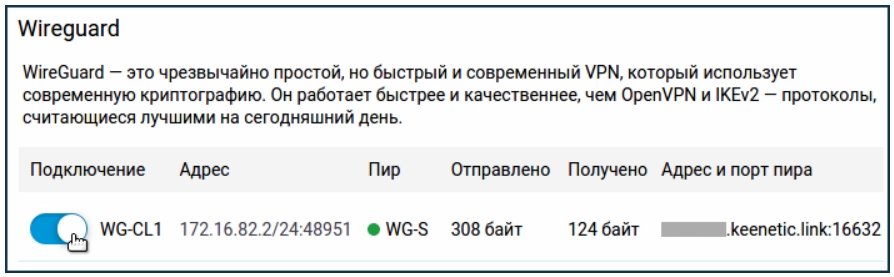

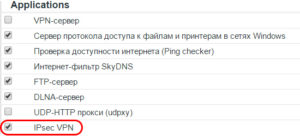

Проверьте, чтобы были установлены компонент «IPsec VPN», если вы настраивали L2TP/IPSec подключение. Если вы настраивали PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

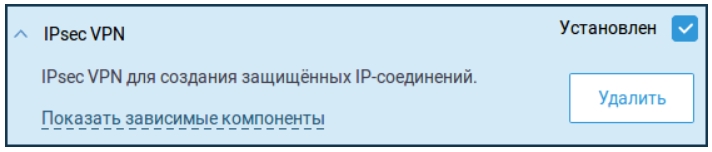

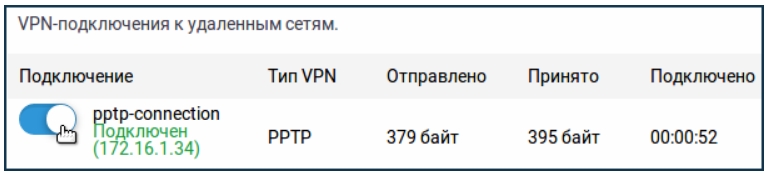

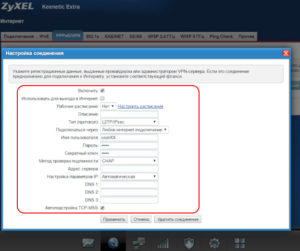

Переходим в раздел «Другие подключения» – «VPN-подключения», кликаем «Добавить подключение». Теперь вводим настройки:

- Имя подключения – указываем любое название.

- Тип (протокол) – PPTP.

- Адрес сервера – наш DDNS или ваш статический IP.

- Имя пользователя и пароль – указываем учетную запись, которую мы используем для VPN.

- У L2TP/IPsec нужно также указать секретный ключ, который мы создали.

Как только настройки будут введены, сохраните все и не забудьте включить само подключение.

Windows

Есть небольшая проблема в том, что Keenetic использует тип шифрования MPPE с ключом 40 бит – это связано с законодательством в РФ, Белоруссии и Казахстане. А на ОС Windows используется ключ 128 бит. Если вы прямо сейчас приступите к настройке, то подключение не произойдет. Но есть два выхода. Первый – мы изменим некоторые настройки в роутере. Второй – поменяем конфигурацию в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

Изменение настроек роутера

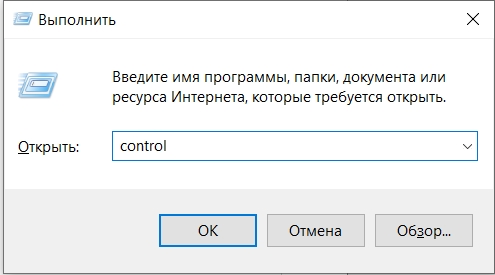

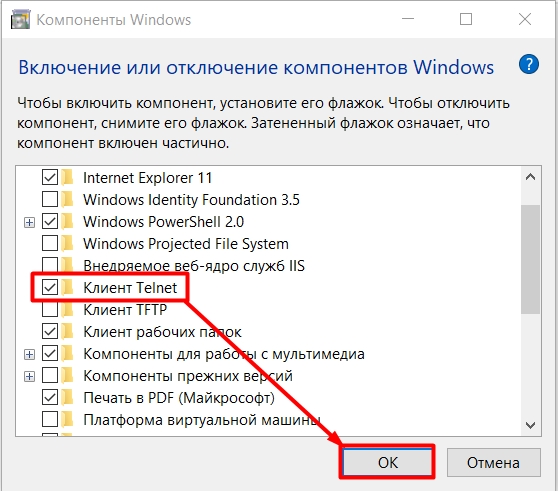

- Нам нужно включить Telnet на Windows – для этого перейдите в «Панель управления». В Windows 10 нажмите на кнопки «Win» и «R» и введите команду:

control

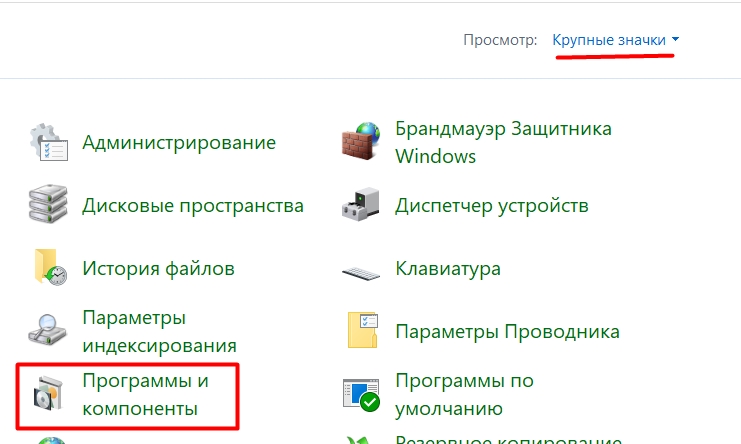

- «Программы и компоненты».

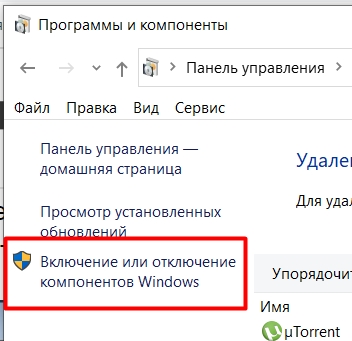

- «Включение или отключение компонентов Windows».

- Включаем «Клиент Telnet».

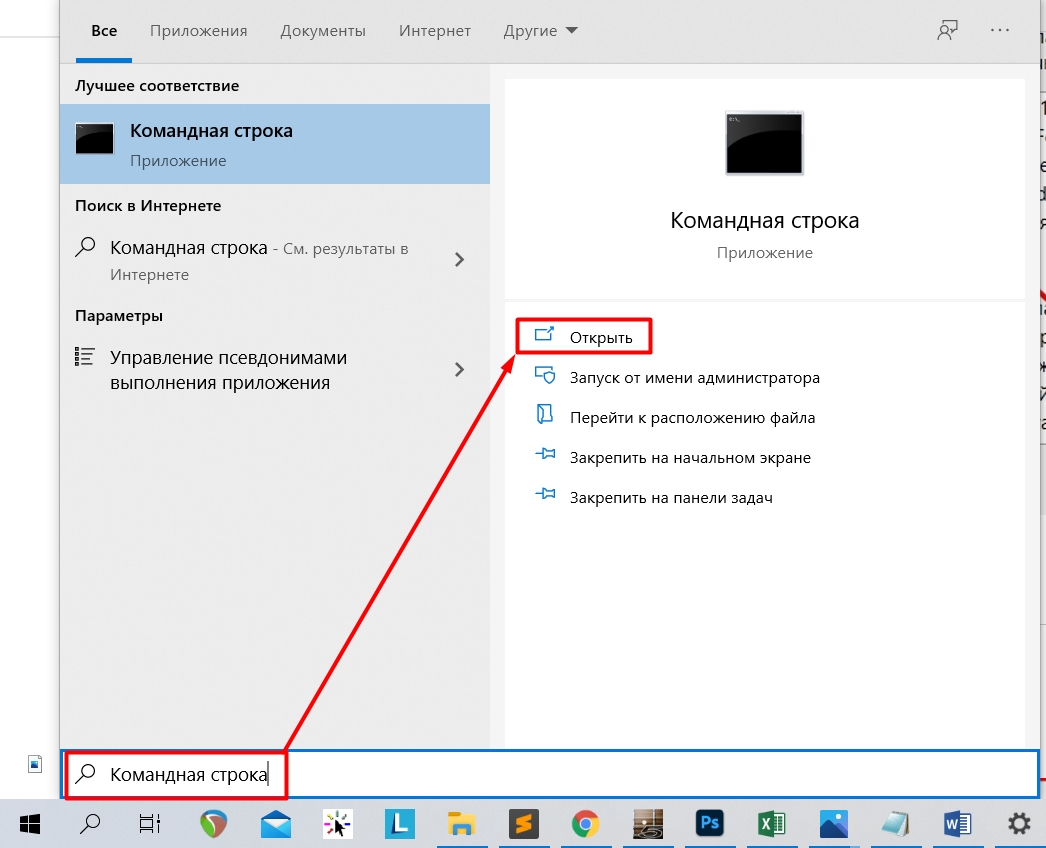

- Запускаем командную строку через поиск.

- Вводим команду для входа в роутер.

telnet 192.168.1.1

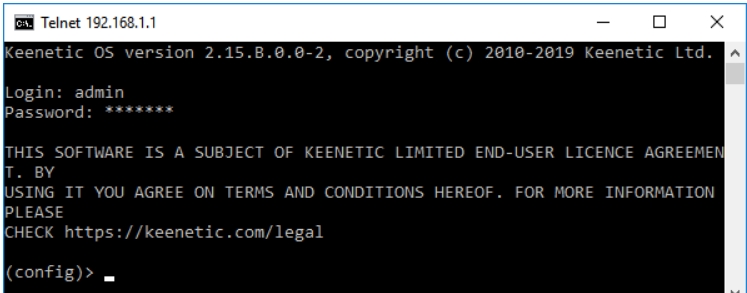

- Далее введите пароль от админки роутера.

- Вводим команды:

vpn-server mppe 128

system configuration save

exit

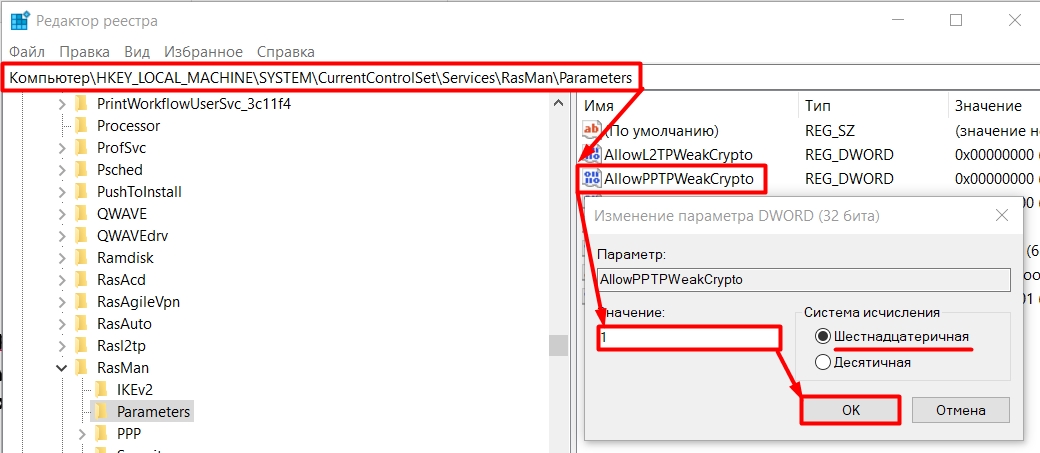

Изменение настроек в Windows

- Заходим в редактор реестра – нажимаем по кнопке «Win» и «R» и вводим команду:

regedit

- Копируем путь:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

- И вставляем его в верхнюю строку. Или вы можете по нему пройти самостоятельно.

- Находим параметр «AllowPPTPWeakCrypto», открываем и меняем на 1.

- Нажимаем «ОК».

- Перезагружаем комп.

Теперь переходим к подключению.

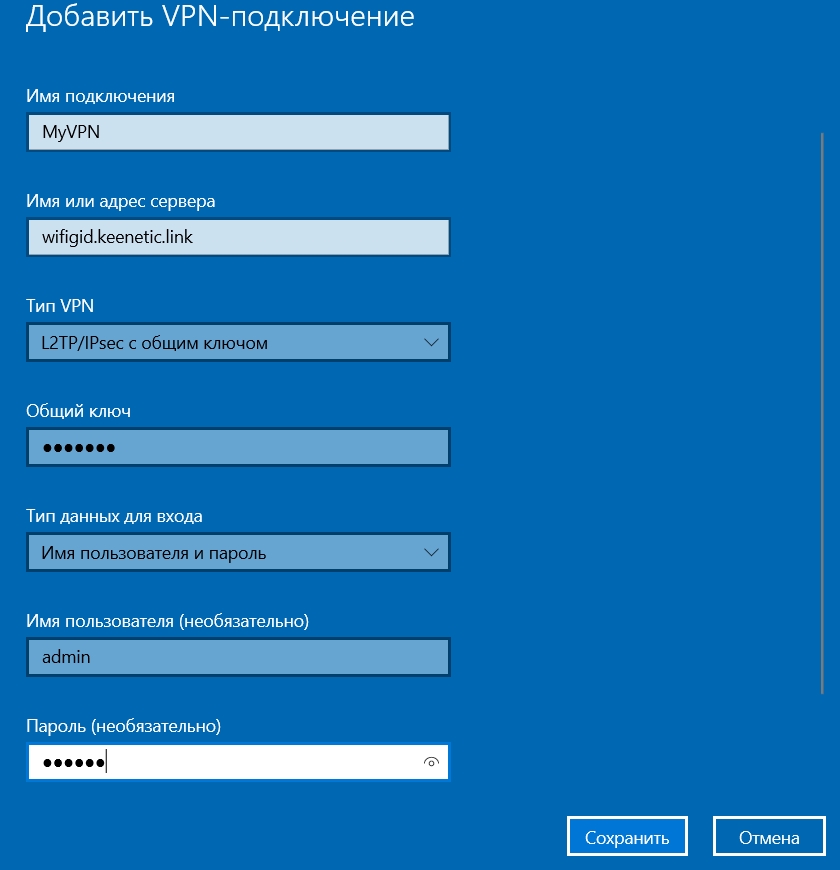

Windows 10

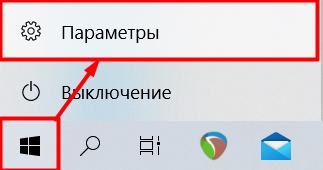

- «Пуск» – «Параметры».

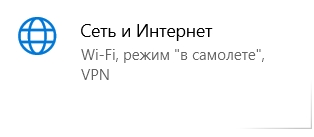

- «Сеть и Интернет».

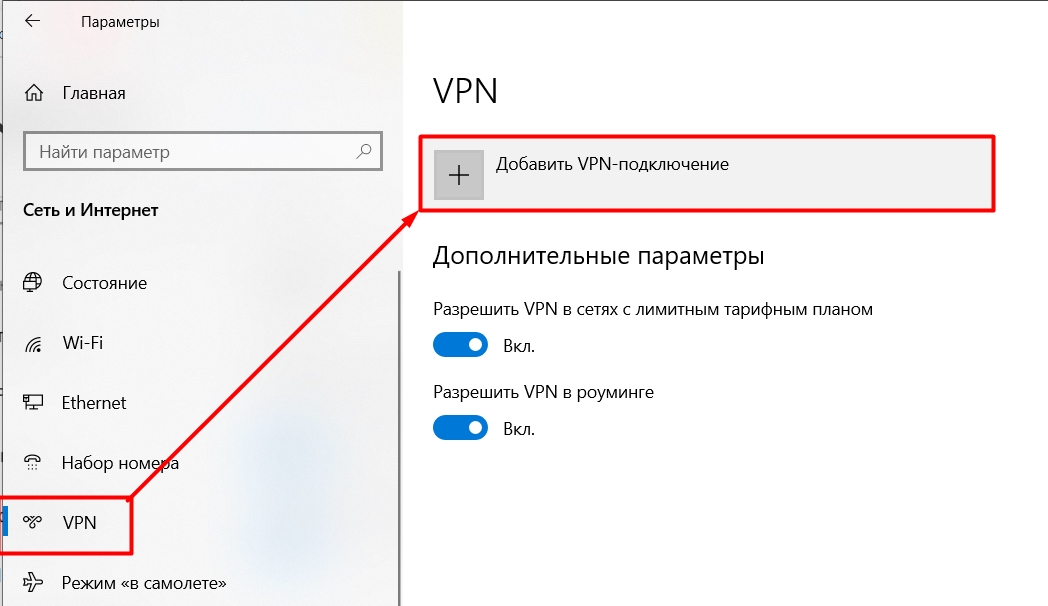

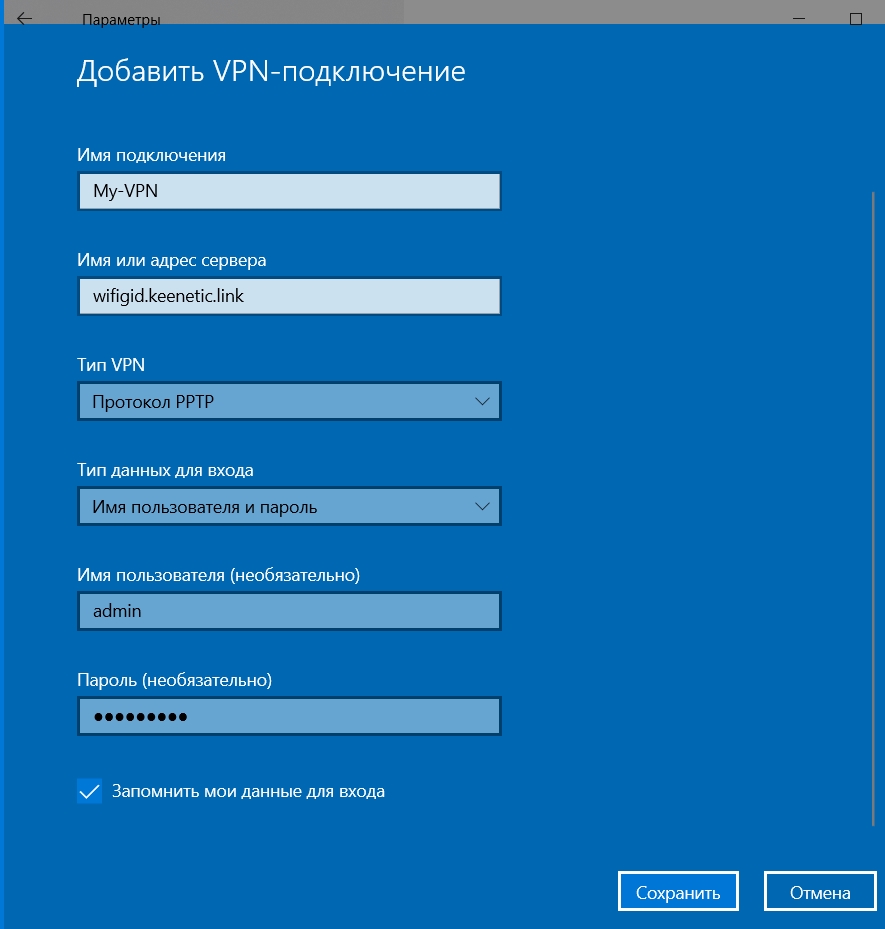

- В разделе «VPN» нажимаем по кнопке с плюсиком.

- Заполняем данные:

- Имя подключения – вводим любое наименование, оно будет отображаться только у вас в винде.

- Имя или адрес сервера – указываем наш DDNS или IP.

- Тип VPN – «PPTP» или «L2TP/IPsec с общим ключом».

- Общий ключ (только для L2TP/IPsec) – указываем тот самый ключ.

- Тип данных для входа – «Имя пользователя и пароль».

- Ниже вводим логин и пароль от учетки, которую мы создали в роутере. Можно использовать для проверки пользователя admin.

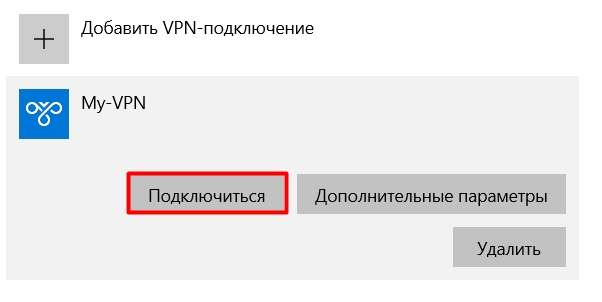

- Нажимаем «Сохранить». Далее нажимаем «Подключиться».

Windows 7

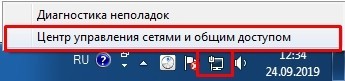

- Кликаем ПКМ по подключению и заходим в центр управления.

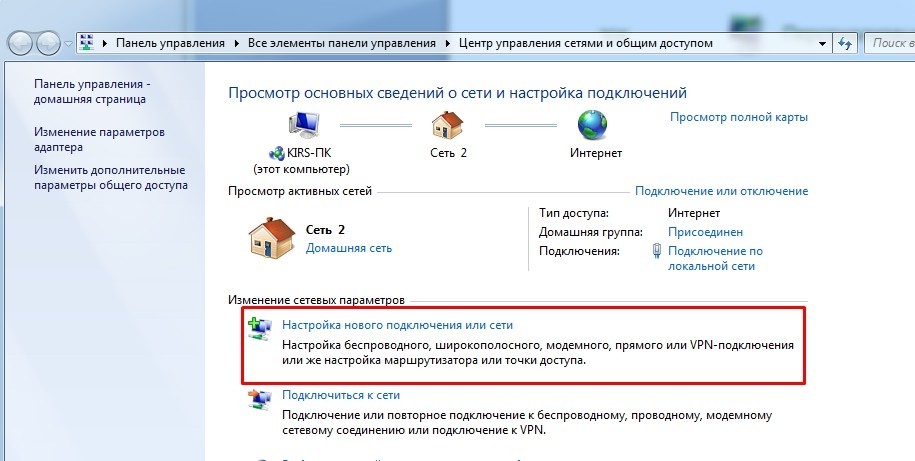

- Нажимаем «Настроить новое подключение…»

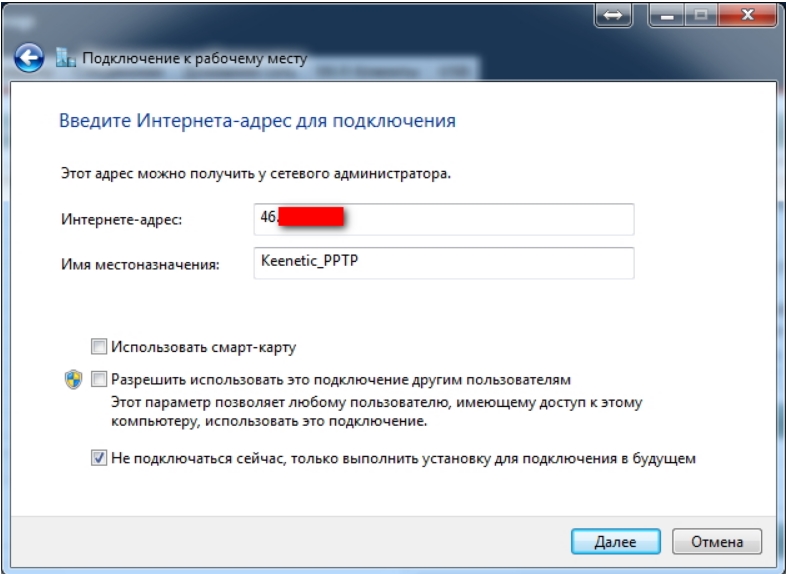

- «Подключение к рабочему месту» – установите настройку «Нет, создать новое подключение». Идем далее и выбираем «Использовать мое подключение к Интернету (VPN)». Сначала вводим адрес роутера с VPN-сервера – это может быть DDNS или внешний IP. Имя указываем любое.

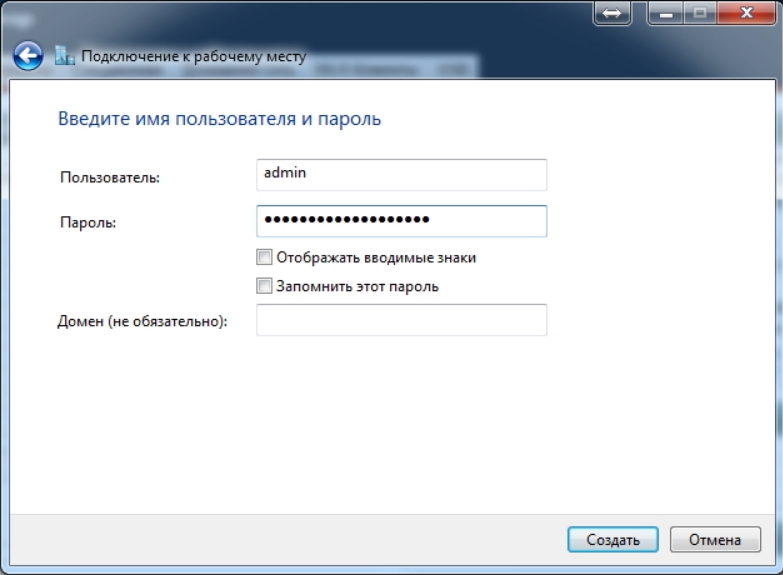

- Вводим логин и пароль. Поставьте галочку «Запомнить этот пароль», чтобы его постоянно не вводить.

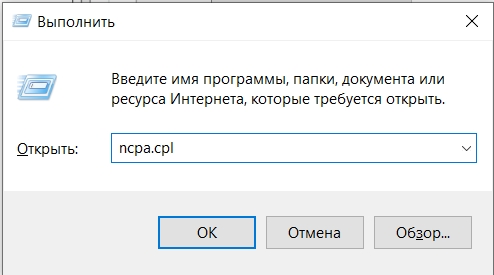

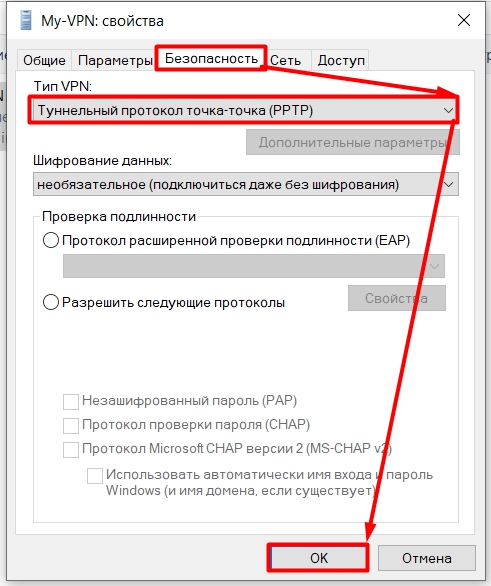

- Теперь нам нужно установить тип PPTP – это конечно можно и не делать, но тогда подключение будет очень долгим, так как винда будет перебирать все возможные варианты. Для настройки нажимаем на + R и вводим команду:

ncpa.cpl

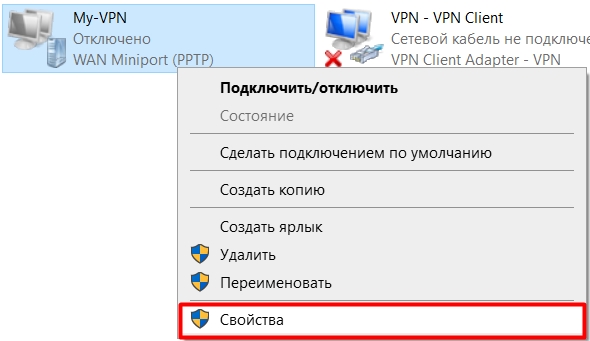

- Кликаем ПКМ по нашему подключению и заходим в «Свойства».

- На вкладке «Безопасность» установите тип VPN как PPTP или IPSec – смотря, какой тип сервера вы создавали в интернет-центре.

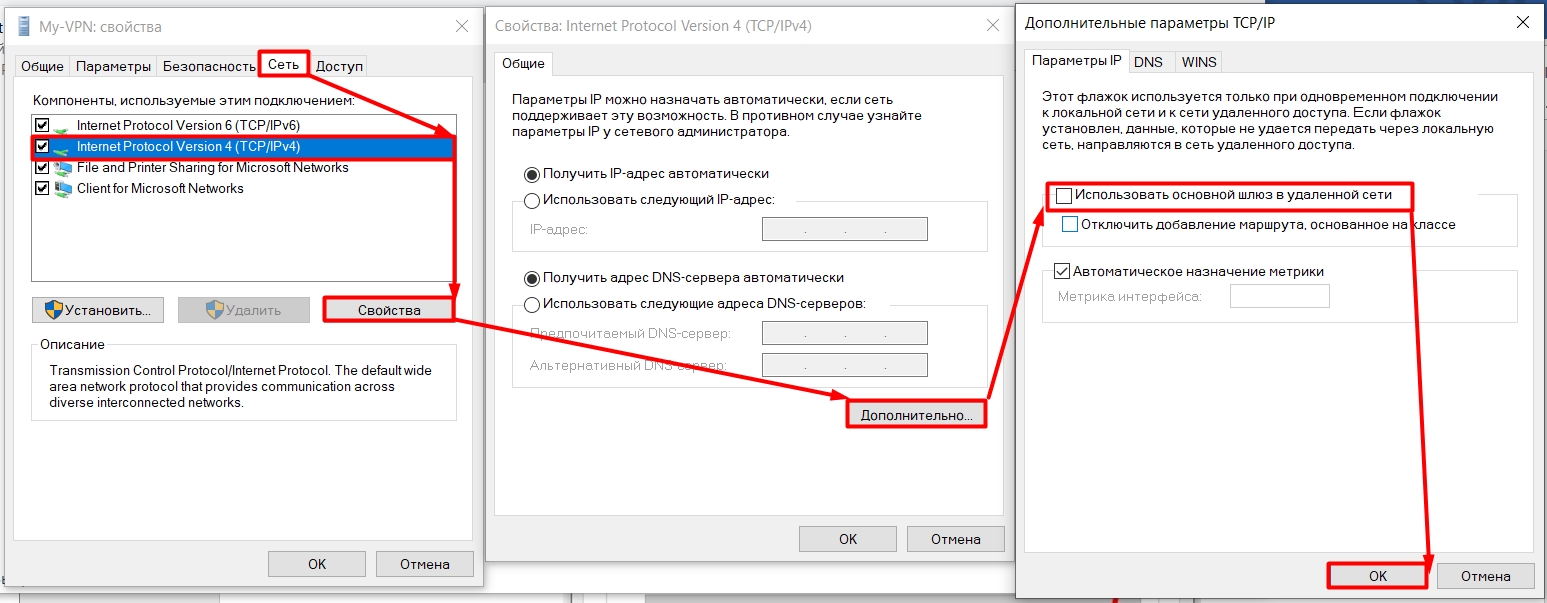

- Там же перейдите в раздел «Сеть» и, выделив протокол TCPv4, перейдите в «Свойства» – «Дополнительно» – уберите галочку сверху.

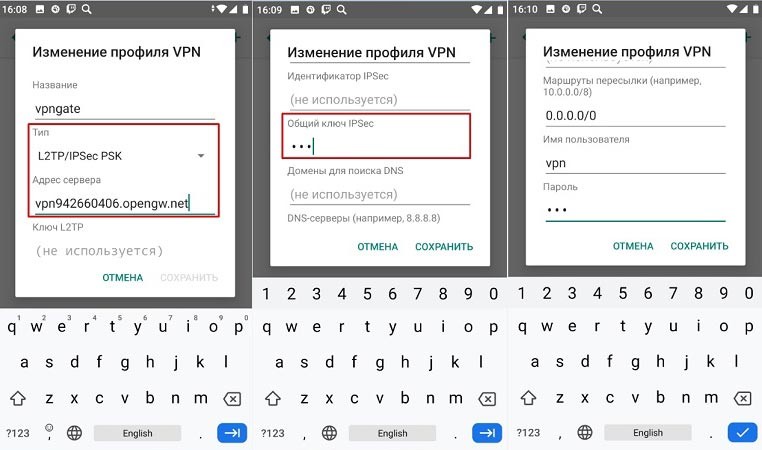

Android

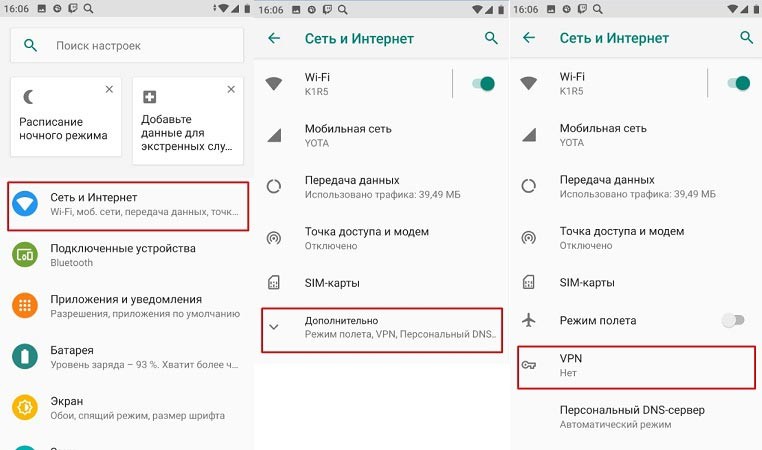

- «Настройки».

- «Сеть и интернет» – «Дополнительно» – «VPN».

- Добавляем профиль.

- Название – вводим любое.

- Тип – указываем PPTP или L2TP/IPSec PSK.

- Адрес сервера – внешний IP или DDNS.

- Общий ключ IPsec – указываем наш ключик.

- И в самом низу вводим имя пользователя и пароль.

- Подключаемся.

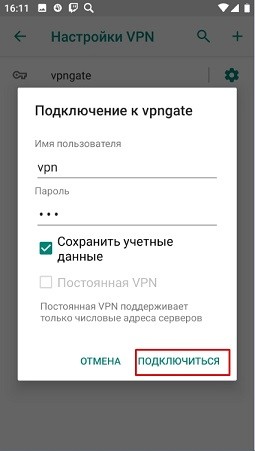

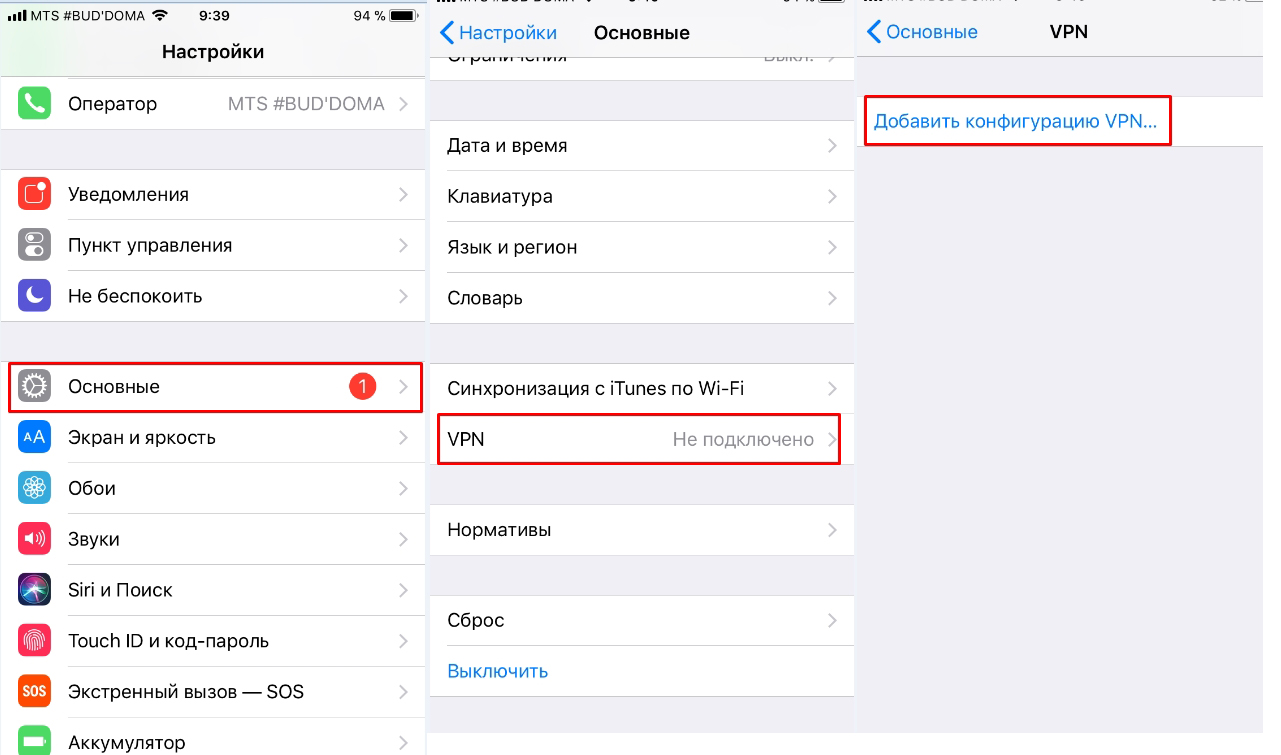

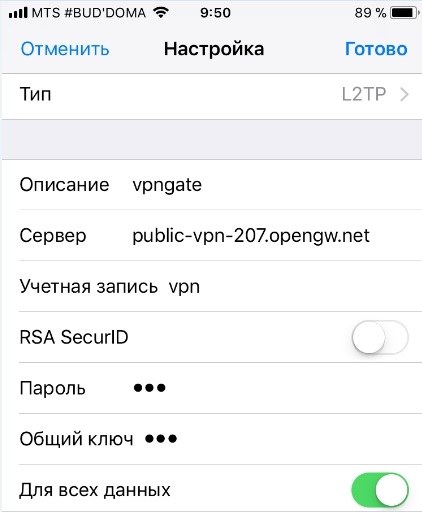

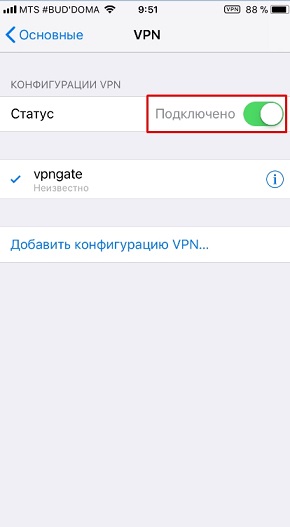

iOS

- «Настройки» – «Основные» – «Добавить конфигурацию VPN».

- Вводим:

- Тип – указываем L2TP или PPTP.

- Описание – вводим любое название.

- Сервер – DDNS или IP нашего роутера.

- Учетная запись – это логин.

- Пароль – это пароль.

- Общий ключ – нужен только для IPSec.

- Подключаемся.

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Содержание

- Подготовка роутера

- Настройка VPN-подключения

- Приоритеты подключений

- VPN-туннель IPSec

- Несколько слов про OpenVPN

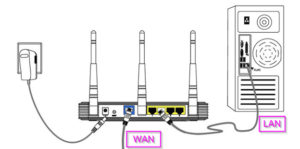

Подготовка роутера

Прежде чем создавать VPN-сервер на сетевых устройствах Zyxel Keenetic, необходимо провести первоначальную настройку оборудования.

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

- Заходим через главное меню в раздел «Система», далее — «Компоненты». Отмечаем, что требуется активация опции «VPN-сервер»:

- В зависимости от модели Zyxel потребуется перезагрузка для применения внесенных изменений. После этого на вкладке «Приложения» появится новая панель «Сервер VPN»:

- Далее заходим в нее, выставляем следующие параметры:

- Активируем VPN-сервер на Zyxel Keenetic, отмечаем, чтобы на каждого пользователя создавался новый канал связи для повышения надежности передачи данных.

- Подключение происходит с шифрованием, это поднимает уровень безопасности канала связи. Поэтому используется протокол MPPE. Соответственно, пропускаем третий пункт.

- Поле «Транслировать адреса клиентов (NAT)» активируем, чтобы пользователи подключались через внешнюю сеть.

- В следующем подразделе – «Доступ к сети» – указывается наименование канала связи, по которому будет производиться выход в интернет. Как пример указана домашняя сеть клиента. Через нее будет осуществляться PPTP-подключение.

- Следующие два пункта отвечают за перечень IP-адресов, предоставляемые ВПН-сервером для вновь подключившихся. Количество участников зависит от модели роутера: например, Zyxel Keenetic GIGA разрешает максимум 10 соединений.

- В первом пункте выбираем начальное значение пула IP-адресов, а во втором указываем максимально возможное количество. Таким образом, на роутере зарезервируется десять адресов, которые будут выдаваться PPTP-клиентам.

- Список IP-адресов для VPN не должен совпадать с пулом адресов DHCP-сервера сетевого устройства. Например, Zyxel раздает IP-адреса в диапазоне 192.168.0.10 – 192.168.0.100. Соответственно, для VPN рекомендуется задать пул, начиная с 192.168.0.150.

- После внесения всех изменений нажимаем кнопку «Применить», переходим к следующему разделу – «Конфигурации учетных записей пользователей», находящихся ниже параметров VPN:

- Нажимаем левой кнопкой мыши на имени Admin.

- Выбираем пункт «Разрешить доступ к VPN». Применяем изменения:

- Добавить клиентов к перечню разрешенных через меню «Система», раздел «Пользователи»:

- Указываем имя, придумываем пароль и выставляем права доступа:

- В нашем случае надо обязательно отметить пункт «VPN-сервер». Далее нажимаем «Сохранить».

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

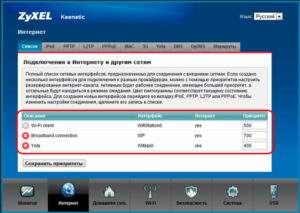

Приоритеты подключений

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

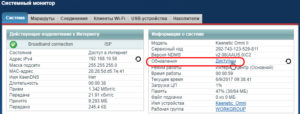

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

VPN-туннель IPSec

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее — «Обновление»:

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

- Активируем сам протокол шифрования.

- Со второго пункта снимаем галочку, так как данное соединение не будет использоваться для прямого доступа в интернет.

- Поле «Описание» заполняем произвольным именем, оно необходимо только для идентификации процесса по названию.

- Тип протокола оставляем, как есть.

- В следующем разделе указываем интернет-соединение, используемое роутером для доступа к «мировой паутине».

- Прописываем имя «юзера» и пароль для него.

- Секретный ключ придумываем самостоятельно. Например, Test.

- Метод проверки подлинности оставляем, как показано на скриншоте.

- Адрес сервера составляется Zyxel автоматически. Как правило, используется наименование сервиса. Например, msk.test.ru.

- Сетевые настройки (IP-адрес и DNS-серверы) оставляем в автоматическом режиме.

- Отмечаем галочкой последний пункт.

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

- PPTP и L2TP – VPN-доступ к серверам провайдера.

- IPSec и OpenVPN – помогают конфигурировать отдельные серверы для создания защищенных каналов связи под личные «нужды».

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

Далее скачиваем с сайта https://www.vpngate.net/en/ конфигурацию сервера OpenVPN, загружаем ее в сетевое устройство.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

Подгорнов Илья Владимирович

Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Меняем функции кнопок

Смена функций кнопок — это нововведение в сфере сетевой техники. Ее используют для того, чтобы сделать маршрутизатор более удобным для конкретного пользователя.

Для реализации подобной замены имеется кнопка «FN», находящаяся рядом с кнопкой сброса настроек.

Остальное можно сделать в веб-интерфейсе самостоятельно без посторонней помощи:

зайти на домашнюю страницу роутера и выбрать вкладку «система»;

в обновленном окне выбрать раздел «кнопки»;

выбрать кнопку и указать ее новую функцию;

нажать на опцию «применить».

Таким образом, кнопка «FN» будет запрограммирована на новую функцию.

Настройка маршрутизатора Zyxel Keenetic Omni не так труда, как кажется на первый взгляд. Можно наладить работу в интернете удаленно, настроить принтер или даже цифровое ТВ.

Простой и понятный веб-интерфейс поможет начинающему пользователю самостоятельно без помощи профессионала подключиться к интернету. Главное — строго следовать инструкции.

Первоначальная настройка роутера

Подготовительный этап является обязательной составляющей при организации защищенной сети с использованием роутера Keenetic. Для установки первоначальных настроек необходимо вначале подключить роутер к сети питания. Затем, используя патч-корд, осуществляется соединение роутера с компьютером. Кабель поставщика услуг связи необходимо подключить к разъему WAN роутера.

На следующем этапе рекомендуется обновить микропрограмму сетевого устройства. Настройка VPN-сервера PPTP роутера Keenetic возможна только на приборах с программой NDMS V 2.04.B2.

Перед настройкой защищенной сети следует также определить тип IP-адреса, предоставляемого оператором интернета. Для использования VPN на оборудовании Keenetic потребуется приобрести у провайдера статический айпи.

ШАГ 1: Вход в настройки роутера

Все настройки мы будем производить через обычный веб-интерфейс, доступ к которому можно получить из обычного браузера. Вы можете выполнять настройки с любого устройства, будь то компьютер, ноутбук, телефон или даже телевизор. Откройте браузер и введите один из предложенных адресов в адресной строке (или перейдите по ссылкам):

Далее вам нужно будет ввести свой логин и пароль. Комбинация по умолчанию – админ-админ. Всю информацию о входе в админку роутера можно посмотреть на этикетке внизу устройства.

Как открыть порты в роутере ZyXEL Keenetic? Мы также разберемся с этим, но прежде чем мы начнем, давайте правильно воспользуемся этим понятием. На маршрутизаторе они еще не открываются, а пересылают (перенаправляют или перенаправляют) порты. Самому маршрутизатору эти порты не нужны, но они используются конечными приложениями или даже устройствами в локальной сети. В этом плане Интернет-центр выступает своеобразным проливом, по которому проходит трафик. На финальном устройстве двери уже открыты. Например, на компьютере я тоже расскажу об этом ниже. Надеюсь, мы понимаем эту концепцию.

ШАГ 3: Проброс портов

Сначала вам нужно выяснить, какой порт и протокол использует ваша программа или устройство. Список всех портов можно найти в файле PDF ниже.

Новая прошивка

Например, я настрою проброс портов для компьютера – для работы с удаленным рабочим столом из Windows. Для этого используется TCP-порт 3389.

- В разделе «Мои сети и Wi-Fi» нажмите «Список устройств».

- Вам необходимо зарегистрировать устройство, на которое вы будете перенаправлять порт. Просто щелкните по нему.

- Для начала введите свое имя и нажмите кнопку регистрации.

- Это устройство появилось в списке ниже, давайте еще раз щелкнем по нему.

- Установите флажок, как на изображении ниже, чтобы у устройства всегда был IP-адрес. Ниже в разделе «Перенаправление портов» нажмите «Добавить правило».

- А теперь пройдемся по всем важным моментам:

- Описание: введите знакомое имя.

- Логин – здесь мы указываем подключение, которое вы используете для Интернета. Мы указываем именно то, что вы создали, в начале, когда вы впервые настраиваете интернет-центр.

- Выход: указываем наше зарегистрированное устройство, на которое пойдет перенаправление портов.

- Протокол – укажите TCP или UDP. Если вам нужно создать правило для двух протоколов одновременно, вам нужно будет создать две отдельные настройки (для TCP и UDP).

- Тип правила: указываем порт или диапазон и ниже вставляем значение.

- Порт назначения: используется очень редко, обычно для подмены портов. Например, 80 для 8080.

- Мы соблюдаем правила.

Старая прошивка

Я покажу пример переадресации для подключения к FTP-серверу. То есть внутри локальной сети системный блок по-прежнему будет подключен к роутеру, на котором будет располагаться FTP. Это будет использовать порт 21 с протоколом TCP.

- Во-первых, нам нужно зарегистрировать устройство, подключенное к сети: это необходимо, чтобы этому устройству был назначен постоянный IP-адрес. Щелкните значок «Домашняя сеть».

- Во вкладке «Устройства» нажимаем на наше устройство. Установим флажок «Постоянный IP-адрес». Вы также можете ввести заголовок. Нажмите «Применить».

- Щелкните значок щита.

- На первой вкладке «NAT» нажмите кнопку, чтобы добавить правило.

- А теперь перейдем ко всем пунктам:

- Отключить: вы можете включить или отключить переадресацию в любое время.

- Расписание заданий: установите расписание для включения или отключения пересылки.

- Описание: Здесь вы можете ввести то, что хотите.

- Интерфейс – это соединение, через которое проходит Интернет. Его можно посмотреть в разделе «Интернет» (значок планеты), во вкладке «Подключения». PPPoE использует собственное соединение. Для динамического IP «Широкополосное соединение (ISP)».

- Протокол: вы можете выбрать из списка, как я. Или укажите порт вручную, для этого выберите тип «TCP» или «UDP». Затем ниже в поле «Открыть» выберите диапазон портов или конкретный вход.

- Перенаправить на адрес: указывает на наше зарегистрированное устройство.

- Номер нового порта назначения – используется для подмены портов. Часто используется для картографии. Например, при использовании порта 2121 замените его на 21. Он нам не нужен и на практике используется редко.

- Мы соблюдаем правила. В моем случае мне также нужно включить компонент («Система» – «Обновление»), который работает с FTP. Возможно, вашей задаче понадобится какой-то другой компонент, чтобы вы могли просматривать компоненты, если что-то у вас не работает.

Как настроить прокси-сервер на роутере

Существует множество способов настройки доступа в Интернет с помощью прокси-сервера. Это и программные, и аппаратные решения.

Использование прокси-сервера для доступа к сети можно настроить отдельно для программы или приложения, веб-сайта, браузера, а также в операционной системе на различных устройствах: настольных компьютерах, планшетах, ноутбуках, смартфонах.

Один из наиболее эффективных способов настройки прокси-сервера – это настроить его с помощью маршрутизатора. В этой статье мы рассмотрим основные преимущества использования роутера для выхода в Интернет через прокси-сервер, а также механизм реализации этого решения (пошагово).

Firewall и безопасность

Таблица ограничена 500 записями, причём в это число не входят сервисы, запущенные на самом шлюзе — для них отведена отдельная вкладка. Помимо портов и протоколов, в настройках правил можно указывать только частоту (rate) для каждой записи. Этим сегодня никого не удивишь, и всё это было в домашних роутерах много лет назад.

А вот изюминка Zyxel VPN2S — это возможность отключения доступа к разным типам сайтов для разных категорий пользователей. Настройте менеджерам доступ к соц.сетям, чтобы они могли продавать ваш товар, набиваясь людям в друзьям, дайте техническим специалистам доступ к сайтам с документацией и обзорами, снимите все ограничения с гостей вашего офиса, и запретите начальству читать новости. Причём, вы указываете только категории медиа, а не сайты. Как Zyxel узнаёт, какой сайт к какой категории относится? Вот именно за это вы и платите при оформлении подписки на сигнатуры. И кстати, будьте внимательны: даже если вам через интерфейс управления доступна контентная фильтрация, вам всё равно нужно приобретать лицензию для активации данного сервиса.

Это действительно очень крутая функция, которая способна поднять рабочий ритм в вашей фирме, не давая отвлекаться на всякие там Ютубы, особенно если ваш офис — под землёй, где не ловит 4G.

mikrotik firewall

Начнём с фаервола. IP – Firewall – address-list. Для того что бы не создавать правило под каждый зиксель или любое другое устройство которое мы потом будем подключать к миротикку будем использовать address-list итак, жмём add (+)

Name – имя списка, Address – внешний ip зикселя. Переходим на вкладку Filter Rules и создаем правило (+).На вкладке general – chain — input

На вкладке Advanced в Src. Address List выбираем наш список

На вкладке Action ставим accept

Ставим правило ВЫШЕ всех запрещающих.

Если нам потом потребуется подключить ещё какие-то устройство, правило создавать уже не надо будет, надо будет только добавить адрес в address list.

Дальше так же в Address-list добавляем ещё один список — anti-nat, поскольку с zyxel ipsec будет работать в тунельном режиме, надо исключить пакеты предназначающиеся в сеть зикселя из маскарада.

Переходим на вкладку NAT и в правилах где есть srcnat на вкладке Аdvanced добавляем наш список с галочкой в dst.

В данном случае рассматривается дефолтная настройка микротика, где в NAT будет всего одно правило.

Галочка в правилах означает отрицание. Т.е. правило будет срабатывать для всех адресов назначения КРОМЕ тех что мы добавили в список anti-nat.

Если будем добавлять ещё устройство, то правила уже менять не надо, только подсети в список anti-nat добавляем.

Как установить и как пользоваться OpenVPN

- Скачайте OpenVPN для Windows по официальной ссылке внизу этого обзора, запустите файл и следуйте инструкции.

- Скачайте файл конфигурации подключения . ovpn, для подключения к серверу ретрансляции. Загрузить OpenVPN Config file можно на — https://www.vpngate.net/en/.

- Выберите VPN-сервер, к которому вы хотите подключиться и кликните на файл *.ovpn, скачайте его. Далее нужно переместить файл *.ovpn в папку config — C:\Program Files\OpenVPN\config.

- Кликните по иконке OpenVPN GUI и выберите запуск от имени администратора.

- Статус подключения будет отображаться на экране.

- После проделанных манипуляций в системе Windows создается виртуальный сетевой адаптер и этот адаптер получит IP-адрес, который начинается с 10.211. Виртуальный адаптер получит адрес шлюза по умолчанию (проверить конфигурацию можно командой ipconfig /all в командной строке). Командой tracert 8.8.8.8 — убедиться, что трафик будет проходить через VPN-сервер.

Автоматическая настройка

Самый простой способ. Если IP-адрес провайдер присваивает по DHCP и не требует привязки MAC-адреса, подключение будет установлено без участия пользователя, нужно только подождать несколько минут. Если же IP статический и неизвестен или требуется узнать MAC-адрес, проще всего это сделать через командную строку.

Сначала нужно её запустить: Win+R – cmd – Enter:

После этого ввести команду ipconfig /all и посмотреть на строки вывода, отмеченные на следующей картинке красным:

Это и есть MAC-адреса сетевых адаптеров. Вписать нужно тот, который зарегистрирован у провайдера. Если пользователь не знает, какой именно, лучше поинтересоваться у службы поддержки.

После всех этих манипуляций настройка Zyxel Keenetic Start пройдёт без участия юзера, а в конце он получит полностью готовое подключение к интернету.

Приоритеты подключений

Чем отличаются сети 3G от 4G: особенности, преимущества и недостатки

Начиная с версии 2.0, прошивка роутеров Zyxel поддерживает функцию приоритезации. По сравнению с первой версией можно по-разному комбинировать соединения.

Создаваемые соединения используют физические порты сетевого устройства или виртуальные интерфейсы. Каждому каналу связи, созданному на устройстве, назначается приоритет. Его значение изменяется вручную или остается неизменным:

На скриншоте самый высокий приоритет отдается интерфейсу интернет-провайдера. Это настройка по умолчанию для доступа в Интернет через сетевой кабель.

Далее идет Yota: беспроводное соединение. Если первый вариант перестанет работать, роутер автоматически перейдет в указанный режим. Таким образом настраиваются резервные каналы связи и VPN-подключения.

Замер скорости

Ну а теперь самое интересное – как быстро всё работает. Я мерял подключение на основном Windows ПК, подключённом к роутеру кабелем. Остальные устройства не отключал – не вижу смысла в “лабораторных” замерах, если в реальной жизни условия довольно суровые. Сначала подключил ПК к профилю VPN по L2TP/IPSec, выбрав сервер в Швеции. Почему в Швеции? Ну потому, что там не блокируют пол-интернета, Швеция близко к Москве, и связь пошустрее, чем в Финляндии и Эстонии.

Тест проводил на Яндекс.Интернете и рандомном сервере в Speedtest.net. Как видно, там сервис нашёл какой-то сервер в Швеции, т.к. решил, что я сам нахожусь в Швеции. Это нам только на руку – замерим трафик до Стокгольма.

Как видно, всё вполне шустро. Теперь с теми же настройками, но без VPN, чтобы сравнить с “нормальным” интернетом, без VPN (поскольку VPN всё же замедляет чуток):

Здесь пинг получился внезапно даже больше, чем по VPN, однако это можно объяснить большим количеством узлов.

Ну а теперь, под занавес, Open VPN, от того же провайдера Express VPN, с сервером в той же Швеции:

Думаю, комментарии излишни. Open VPN в целом неплохо работает на компьютере через какой-нибудь фирменный клиент VPN-провайдера, но на Keenetic его стоит настраивать лишь за неимением лучшего. L2TP/IPSec, с другой стороны, – продвинутая штука для быстрого, но свободного интернета, при этом ещё и с высокой секьюрностью.

What Can Go Wrong?

1 If you see log message such as below, please make sure both ZyWALL/USG and ZyWALL IPSec VPN Client use the same Pre-Shared Key to establish the IKE SA.

MONITOR > Log

2 If you see or log message such as below, please check ZyWALL/USG Phase 1 Settings. ZyWALL/USG and ZyWALL IPSec VPN Client must use the same Encryption, Authentication method, DH key group and ID Type/Content to establish the IKE SA.

MONITOR > Log

3 If you see that Phase 1 IKE SA process done but still get or log message as below, please check ZyWALL/USG Phase 2 Settings. ZyWALL/USG and ZyWALL IPSec VPN Client must use the same Active Protocol, Encapsulation, Proposal, PFS and set correct Local Policy to establish the IKE SA.

MONITOR > Log

4 If you see log message as below, please make sure you create a user account for the ZyWALL IPSec VPN Client user on ZyWALL/USG or the external authentication server. Or please check your password matches the settings in the user account.

MONITOR > Log

5 Make sure the service HTTPS Port on IPSec VPN Client application is available.

6 Make sure the To-ZyWALL security policies allow IPSec VPN traffic to the ZyWALL/USG. IKE uses UDP port 500, AH uses IP protocol 51, and ESP uses IP protocol 50.

7 The ZyWALL/USG supports UDP port 500 and UDP port 4500 for NAT traversal. If you enable this, make sure the To-ZyWALL security policies allow UDP port 4500 too.

Настройка IPSec VPN

IPSec VPN состоит из двух фаз: Phase-1 (также известная как IKE) и Phase-2 (также известная как IPSec). Целью Phase-1 является установление защищенного канала связи с использованием алгоритма обмена ключами Диффи-Хеллмана (DH) для генерации общего секретного ключа для шифрования связи IKE. Это согласование приводит к единственной двунаправленной ассоциации безопасности (SA) ISAKMP. Аутентификация может быть выполнена с использованием предварительно общего ключа (пароля) или сертификата. Во время Phase-2 удаленный клиент IPSec использует безопасный канал, установленный в Phase-1, для согласования SA для IPSec. В результате переговоров получается как минимум две однонаправленные SA, одна входящая и одна исходящая.

Создание политики VPN Gateway (Phase1)

Чтобы создать политику VPN Phase1, перейдите в «Configuration -> VPN -> IPSec VPN» и выберите вкладку « VPN Gateway ». Нажмите кнопку Add (Добавить), чтобы вставить новое правило VPN.

- Выберите опцию “Show Advanced Settings” в левом верхнем углу и убедитесь, что флажок включения установлен

- Укажите имя для VPN Gateway — например, IKEv2_Tunnel

- Выберите IKEv2 в разделе “IKE Version”

- Настройте параметры“Gateway Settings”, для “My Address” (адрес шлюза) and “Peer Gateway Address” (адрес клиента — динамический)

- Установите в разделе «Authentication» использование «Certificate», щелкните раскрывающийся список и выберите необходимый сертификат

- Добавьте следующие комбинации криптоалгоритмов в «Phase1 Settings»

- -3DES / SHA1

- -AES128 / MD5

- -AES128 / SHA1

- Выберете DH2 для «Key Group»

- Установите флажок для опции “Enable Extended Authentication Protocol” (Включить расширенный протокол аутентификации), а так же выберите «Server Mode» (Режим сервера) и выберите из списка ранее созданную группу пользователей для «Allowed Users» (Разрешенные пользователи)

- Нажмите ОК, чтобы сохранить настройки

Создать политику VPN-соединения (Phase2)

Чтобы создать политику VPN Phase2, перейдите на вкладку «VPN Connection» в меню « Configuration -> VPN -> IPSec VPN» . Нажмите кнопку Add (Добавить), чтобы вставить новое правило VPN.

Выберите опцию «Show Advanced Settings» в левом верхнем углу и убедитесь, что флажок включения установлен

Укажите имя для VPN-подключения — например, IKEv2_Tunnel

Установите параметр «VPN Gateway», чтобы использовать сценарий Remote Access (Server Role) — удаленный доступ (роль сервера)

Щелкните раскрывающийся список для опции «VPN Gateway» и выберите ранее созданную политику Phase1

Установите параметр «Local Policy», чтобы использовать объект адреса, созданный для всего трафика , если разрешен только доступ к локальной сети, выберите объект адреса для локальной сети

Но обратите внимание, что, когда клиент Windows IKEv2 устанавливает VPN-туннель, он будет пытаться отправить весь трафик через это соединение. Если весь трафик не разрешен параметром Local Policy, то доступ в Интернет будет потерян, пока установлено VPN-соединение

Чтобы обойти это ограничение, необходимо добавить маршруты политики в таблицу маршрутизации ОС Windows. (Zyxel не поддерживает создание маршрутов в операционных системах компьютеров)

Установите флажок “Enable Configuration Payload”

Установите «Пул IP-адресов»

Добавьте необязательные адреса сервера DNS и / или WINS

- Добавьте следующие комбинации криптоалгоритмов в «Phase2 Settings»

- -3DES / SHA

- -AES128 / SHA256

- -AES256 / SHA1

Нажмите ОК, чтобы сохранить настройки

Test the IPSec VPN Tunnel

1 Go to ZyWALL/USG CONFIGURATION > VPN > IPSec VPN > VPN Connection, the Status connect icon is lit when the interface is connected.

CONFIGURATION > VPN > IPSec VPN > VPN Connection

2 Go to ZyWALL/USG MONITOR > VPN Monitor > IPSec and verify the tunnel Up Time and Inbound(Bytes)/Outbound(Bytes) Traffic.

MONITOR > VPN Monitor > IPSec

3 To test whether or not a tunnel is working, ping from a computer at one site to a computer at the other. Ensure that both computers have Internet access (via the IPSec devices).

PC with ZyWALL IPSec VPN Client installed > Window 7 > cmd > ping 192.168.1.33

PC behind ZyWALL/USG > Window 7 > cmd > ping 172.101.30.73

Исходные данные

Итак, мы хотим получить доступ со смартфона к серверу, расположенному у вас дома. Для этого нам нужно соединить два туннеля. Один с роутера Keenetic, второй со смартфона Android. Конечно, вы можете подключить туннель к VPNKI прямо с сервера, но это более простая задача и мы рассмотрим ее в другой инструкции. Между тем вариант непростой.

Устройство n. 1 – домашний роутер Zyxel Keenetic.

«Позади» (как видно из Интернета) находится ваша домашняя сеть с внутренней адресацией.

Например, все устройства в домашней сети имеют адреса 192.168.1.1, 192.168.1.2, 192.168.1.3 и т.д. С маской 255.255.255.0

Таким образом, все устройства образуют единую сеть с адресом 192.168.1.0 с маской 255.255.255.0. Для тех, кто не знаком с терминологией, небольшое пояснение: есть адреса устройств, а также адрес самой сети, которая описывает все ваши устройства вместе. В этом примере адрес 192.168.1.0 с маской 255.255.255.0 описывает все ваши устройства.

Допустим, адрес 192.168.1.1 – это адрес вашего маршрутизатора в домашней сети, а 192.168.1.33 – это адрес сервера в домашней сети, к которому мы хотим получить доступ.

№ устройства 2 – это смартфон на базе Android (версии 4.2 и новее), подключенный через мобильную сеть по протоколу PPTP / L2TP.

Вам понадобится любая утилита на Android, реализующая тестовый функционал: команда ping. Например, мы используем утилиту Ping and DNS, установленную Google Play.

Доступ с правами root не требуется.

Настройка в дистрибутивах Linux

Чтобы подключить через PPPoE протокол ПК с Linux, нужно учитывать, что для внесения любых изменений в ОС потребуются ROOT-права. Их получение отличается в зависимости от дистрибутива.

Обычно для настройки параметров при работе в Linux используется терминал. Он комфортен в обращении и предлагает широкий набор функций, но стоит знать как минимум начальный набор команд.

FreeBSD

Настройка PPPoE в этой ОС выполняется в файле конфигурации ppp.conf, расположенном по пути: /etc/ppp/. Он имеет вид, как на скриншоте ниже.

Чтобы создать соединение, нужно изменить файл в виде:

Default:

Set log Phase tun command

myisp:

set device PPPoE: rl0

set authname your_login

set authkey your_password

enable dns

add default HISADDR

Расшифровка параметров:

- set – установка параметров в системе;

- log – запись событий в журнал;

- phase – разделение записей в лог-файле на этапы для простоты понимания;

- tun – виртуальное устройство, формирующее подключение, в этом случае – «туннелирование»;

- comand – сохранение в журнал входящих запросов;

- myisp – наименование соединения, можно ввести любое слово;

- device – задействованное для подключения физическое устройство;

- PPPoE – указание используемого протокола;

- authname, authkey – имя пользователя и пароль, вместо строк «your_name» и «your_pasword» ввести данные, выданные провайдером;

- enable dns – сведения о серверах DNS получать из файла etc/resolv.conf.

- add default – команда, указывающая, что для соединения должен быть использован указанный в Linux по умолчанию адрес;

- HISSADR – IP-адрес подключенного сервера.

В файл resolv.conf самостоятельно внести данные, выданные провайдером. Они добавляются в строки «nameserver».

После ввода команд запустить соединение запросом: #ppp – ddial myisp. Чтобы вручную не вводить постоянно запрос, открыть файл автозапуска по адресу: /etc/rc.conf и ввести данные:

#echo ‘ppp_enable=”YES»’

#echo ‘ppp_mode=”ddial»’

#echo ‘ppp_profile=”myisp»

Чтобы вручную завершить соединение, а затем заново его запустить, нужно воспользоваться командами «/etc/rc.d/ ppp stop» и «/etc/rc.d/ ppp start» соответственно.

Debian и производные ОС

Руководство для Debian и Ubuntu:

- Запустить терминал, ввести запрос «sudo pppoeconf», где «sudo» — SuperUser do – означает запуск от имени администратора, а «pppoeconf» — переход к корректировке настроек PPPoE.

- Ввести пароль для входа в ОС.

- В окне, предупреждающем о добавлении изменений в файл, подтвердить действие. ОС выполнит поиск сетевых устройств. Выбрать нужное.

- Система выполнит поиск PPPoE. Если соединение не будет установлено, нужно посмотреть, подключен ли к устройству провод.

- В появившемся окне выбрать «Да», чтобы добавить параметры «noauth» и «defaultroute» и удалить параметр «nodetach».

- Появится оповещение о редактировании конфигурации «dsl-provider». Нужно сделать резервную копию, чтобы в случае сбоя иметь возможность восстановить начальную версию, а затем продолжить работу с новой конфигурацией.

- Ввести логин, предоставленный поставщиком услуг.

- Указать пароль.

- Подтвердить добавление адреса сервера в автоматическом режиме.

- Кликнуть «Да» в новом окне.

- Установить соединение, кликнув «Да».

- Проверить соединение, нажав «Да».

Создание подключения завершено.

Настройка IPSec VPN на стороне филиала (Branch_B):

1 Перейдите в CONFIGURATION > VPN > IPSec VPN > VPN Gateway и нажмите Enable. Укажите имя VPN шлюза в поле VPN Gateway Name.

Укажите основной и резервный IP-адрес шлюза удалённой стороны в поле Primary и Secondary (Peer Gateway Address) — IP-адрес wan1 стороны Hub_HQ (в примере, 172.16.10.1) и IP-адрес wan2 стороны Hub_HQ (в примере, 172.100.110.1). Включите Fall back to Primary Peer Gateway when possibleи установите желаемое время Fall Back Check Interval.

Введите ключ безопасности (пароль) в поле Pre-Shared Key (8–32 символа), который должен совпадать с настроенным ключом на стороне удаленного филиала (Hub_HQ) и нажмите кнопку ОК.

CONFIGURATION > VPN > IPSec VPN > VPN Gateway

2 Перейдите в CONFIGURATION > VPN > IPSec VPN > VPN Connection и нажмите Enable. Укажите имя VPN соединения в поле Connection Name. Выберите сценарий Site-to-site и укажите название VPN-шлюза, созданного в шаге 1.

CONFIGURATION > VPN > IPSec VPN > VPN Connection > General Settings and VPN Gateway

Нажмите Create new Object и добавьте объект с адресом локальной сети филиала (Branch_B) и объект-адрес с локальной подсетью стороны центрального офиса (Hub_HQ).

CONFIGURATION > VPN > IPSec VPN > VPN Connection > Create new Object

Укажите созданные объекты в полях Local Policy (подсеть Branch_B) и Remote Policy (подсеть Hub_HQ). Нажмите ОК.

CONFIGURATION > VPN > IPSec VPN > VPN Connection > Policy

3 Перейдите в Network > Routing > Policy Route и добавьте правило маршрутизации, по которому трафик c локальной подсети филиала, при назначении на подсеть удаленного филиала, будет заворачиваться в созданный туннель (с Branch_B на Branch_A).

Нажмите на Create new Object и создайте адрес-объект для локальной сети за филиалом Branch_A. В поле Source Address укажите локальную подсеть стороны Branch_B. В поле Destination Address укажите только что созданный адрес-объект для локальной сети Branch_A. В поле Next-Hop укажите созданный туннель к центральному офису. Нажмите ОК.

Network > Routing > Policy Route

VPN-туннель IPSec

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее — «Обновление»:

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

- Активируем сам протокол шифрования.

- Со второго пункта снимаем галочку, так как данное соединение не будет использоваться для прямого доступа в интернет.

- Поле «Описание» заполняем произвольным именем, оно необходимо только для идентификации процесса по названию.

- Тип протокола оставляем, как есть.

- В следующем разделе указываем интернет-соединение, используемое роутером для доступа к «мировой паутине».

- Прописываем имя «юзера» и пароль для него.

- Секретный ключ придумываем самостоятельно. Например, Test.

- Метод проверки подлинности оставляем, как показано на скриншоте.

- Адрес сервера составляется Zyxel автоматически. Как правило, используется наименование сервиса. Например, msk.test.ru.

- Сетевые настройки (IP-адрес и DNS-серверы) оставляем в автоматическом режиме.

- Отмечаем галочкой последний пункт.

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Установка клиента Windows IKEv2

Откройте “Network and Sharing Center” на компьютере под управлением Windows и выберите параметр “Set up a new connection or network”.

Команда в RUN для открытия сети и центра общего доступа “control.exe /name Microsoft.NetworkandSharingCenter”

Выберите для нового подключения “Connect to a workplace” и нажмите « Next .

Введите информацию «Internet address», установите флажок “Don’t connect now; just set it up so I can connect later” и нажмите« Далее » .

Введите учетные данные учетной записи пользователя и нажмите « Create », чтобы добавить новое VPN-подключение.

Отредактируйте VPN-правило, которое было создан , щелкнув правой кнопкой мыши на его иконке и перейдя к свойствам. Перейдите на вкладку « Security » и установите следующее:

- Type of VPN (Тип VPN): IKEv2

- Data encryption (Шифрование данных): Require encryption (disconnect if serverdeclines)

- Authentication (Аутентификация): Use Extensible Authentication Protocol (EAP)

- Установите раскрывающийся ниже список в значение: Microsoft: Secured password (EAP-MSCHAPv2) (encryption enabled)

Перейдите на вкладку « Networking» и отключите параметр « Internet Protocol Version 6(TCP/IPv6) .

Нажмите OK, чтобы сохранить настройки.

Дважды щелкните на созданное правило подключения к VPN или щелкните правой кнопкой мыши и выберите «Connect », чтобы открыть VPN подключение. Нажмите кнопку Connect , чтобы начать подключение.

Как только соединение установлено, VPN-клиент получит IP-адрес от шлюза в пределах диапазона, назначенного адресным объектом « IKEv2_POOL ».

Устанавливаем и настраиваем личный сервер с ВПН на роутере Кинетик. Подключаемся к собственному роутеру с сервером в любой точке мира.

Настраиваем свой VPN-сервер на Keenetic

Сервер позволяет подключить к другой сети, роутеру (все лучшие VPN для роутеров любой фирмы), или маршрутизатору Keenetic. Это обеспечивает возможность удаленного доступа через смартфон, планшет или с любого другого устройства, даже если пользователь находится не дома.

Вход в настройки и включение DDNS

Подключить к локальной сети Keenetic можно двумя способами:

- Кабелем через локальный порт;

- По Wi-Fi.

Для использования интерфейса в браузере нужно ввести IP-адрес роутера (192.168.1.1) или адрес сайта — my.keenetic.net. Остается авторизоваться в системе, используя логин и пароль (если не были изменены, то их можно найти на коробке с устройством).

Смысл сервера – в доступе к нему извне. Подключение производится через внешний адрес маршрутизатора. Однако есть нюансы. Провайдеры выдают два адреса:

- Белый динамический;

- Серый статический.

Обязательно, чтобы провайдер выдал внешний фиксированный (белый) адрес. Если нет – на новых прошивках KeenDNS есть возможность подключиться к статистическому IP. Создается облачный DDNS, работающую напрямую или через облако. При взаимодействии с последними сборками прошивки:

- Перейдите в параметр «Доменное имя» и вводим любое название, нажимаем «Зарегистрировать».

- Если имя не занято – роутер уведомит об этом и выдаст 3 поддомена (можно выбрать любой).

- Для серого IP перейдите в «Общие настройки» и активируйте «Keenetic Cloud».

- На экране появится диалоговое окно – дождитесь, пока оборудование загрузит SSL-сертификаты. Затем выберите «Режим работы»: через облако – для серого IP, прямой доступ – для белого адреса.

Если на роутере старая прошивка, то с серым IP ничего не сделать. Можно только подключиться к другому провайдеру или купить новую модель Keenetic. Для пользователей с белым IP – нужно аналогично настроить DDNS:

- Зайдите в параметр «Интернет», затем в «DDNS».

- Изучите список серверов. В стандартном варианте доступны: Dyn, No-Ip и DNS-Master.

- Зайдите на сайт этих серверов, зарегистрируйте и сформируете DDNS.

- Зайдите обратно в настройки и введите параметры DDNS.

Настройка WireGuard-сервера

Из-за особенностей протокола обозначения «клиент» и «сервер» становятся условными. Возможность организовать WireGuard-туннель появилась в версии ПО KeeneticOS 3.3 — функция работает только на новых устройствах. Подключение работает в формате «Site-To-Site VPN». Если у одного из интернет-центров есть белый IP — лучше настроить его как сервер. WireGuard можно использовать только для связи двух сетей (обычно роутеров) в одну локальную.

Другой важный нюанс – настройка производится на обоих устройствах сразу. К примеру, параметры сервера обозначены с компьютера, а клиента – со смартфона (лучшие VPN для телефона смотрите отдельно). При этом можно организовать туннель между роутерами в разных точках мира. Например, если подключается связь к серверу VPN-сервиса.Для настройки зайдите в компоненты и добавьте WireGuard. Затем:

- В названии укажите имя английскими буквами. Для примера: на одном устройстве (сервере) – Sev, на другом (клиенте) – CL. Оба должны быть открыты.

- Кликните на «Генерацию пары ключей».

- В строке с адресом впишите IP-туннель с bitmask (допускается указание любого спектра из частного диапазона). Если проще, частные адреса – это те, что действуют внутри локальной сети и не доступны в интернете. Для примера возьмем 172.16.82.1/24, номер порта – 16632 (через него и будет оформляться подключение устройств, роутер сам его откроет). Нажмите на «Добавить».

- В роутере CL добавьте подключение с названием Sev и кликните на «Генерация пары ключей», затем сразу на «Сохранить публичный ключ в буфер обмена».

- Вернитесь в параметре сервера, где появится страница с настройкой пиров. Введите туда данные (при этом нельзя закрывать настройки клиента): имя пира (как в клиенте), публичный ключ – из буфера обмена; разрешенные подсети (спектр локальных адресов клиента – в данном случае 172.16.82.2), настройка маски — /32. При этом нужно не забыть указать о спектре локальных клиентских сетей (192.168.100.0/24). В периодичности проверке аёктивности подключения выберите 15 секунд.

Теперь остается настроить межсетевой экран. Откройте параметр подключение и сформулируйте правило для доступа извне. Далее:

- Разрешайте все настройки.

- Пропишите статический адрес для туннеля в разделе с маршрутизацией: тип маршрута – до сети, адрес – пул маршрутизатора CL, маска подсети — 255.255.255.0, в интерфейсе выберите подключение Sev.

- Вернитесь в созданное подключение и сохраните ключ – он понадобится для клиента.

- Перейдите в настройки CL и в параметре адреса укажите туннель 172.16.82.2 и маску /24.

- Добавьте пир с именем как на сервере, вставьте ключ из буфера обмена, укажите внешний адрес или тот, что создан с DDNS, затем после знака «:» введите порт сервера. В разрешенных подсетях вбейте туннель 172.16.82.1/32 и укажите спектр локальных устройств. Проверка активности – аналогично на 15 секунд.

- В межсетевом экране добавьте те же настройки, что и на сервере.

- Создайте статистический маршрут как на сервере, но в адреса введите изначальный пул Sev, а в интерфейсе CL.

Если конфигурация проделана правильно, то в разделе «WireGuard» на роутерах в графе «Пир» будет зеленый кружек и указано название второго устройства.

Читайте также:

Настройка OpenVPN-сервера

Вначале нужно установить компоненты OpenVPN (приведено в инструкции по настройки сервера PPTP/SSTP). Режим работы протокола определяется его файлом конфигурации. Рассмотрим самый простой вариант соединения двух роутеров с использованием общего секретного ключа.

- Создайте секретный ключ (нужно скачать и установить OpenVPN с сайта). В примере используется сборка 2.4.6-I602 для Win.

- Перезагрузите ПК. В директории, в которую установлен OpenVPN, найдите файл командной строки bin – откройте его от имени администратора и введите команду: Openvpn.exe —genkey —secret static.key.

- Откройте файл с ключом в Блокноте и скопируйте из него текст, вставив его в места настройки файлов конфигурации обоих устройств.

- Перейдите к параметрам первого роутера. Нажмите «Другие подключения» и добавьте соединение с протоколом «OpenVPN».

- В графе с именем введите название подключения, а в строке конфигурации вставьте содержимое файла конфигурации и сохраните настройки.

- Аналогично проделайте настройку второго роутера, но используйте конфигурацию клиента.

Также на стороне устройства-сервера в веб-интерфейсе нужно выполнить команду:

- Interface OpenVPN0 no ip global

- Interface OpenVPN0 security-level private

Для разрешения трафика между двумя роутерами с приватной безопасностью используется команда no isolate-private. Если сервер будет использован для доступа к Интернету, то понадобится использовать Ip nat 10.1.0.2 255.255.255.255. Проделанные настройки сохраняются командой system configuration save.

Остается открыть порт для соединения по протоколу: сформулируйте правило в Межсетевом экране для параметра «Провайдер» или для того, которое используется для выхода в интернет.

В правиле фильтрации, в графе «Действие» нужно выдать разрешение, а в строке «Протокол», значении «UDP» и «Номер порта назначение» выбрать 1194. На этом простейший вариант настройки соединения по OpenVPN. Для проверки сети можно провести диагностику через системный журнал.

Настройка PPTP/SSTP-сервера

Для работы сервера потребуются дополнение «PPTP VPN-сервер». Зайдите на страницу «Общие настройки» в графе «Обновление и компоненты», затем кликните на «Изменить набор компонентов». В окне «Приложения» найдите строку «VPN-сервер PPTP» и кликните по ссылке. Настройте сервер:

- Графа «Множественный вход» позволяет организовать несколько одновременных подключения при использовании одинаковых данных. Это влияет на безопасность и усложняет мониторинг, но упрощает использование.

- Пункт «Только с шифрованием» — оставьте галочку, иначе трафик не будет защищен;

- «NAT для клиентов» — настройка доступа сервера в Интернет.

- «Доступ к сети» — выбрать «Домашнюю сеть», если к ней подразумевается подключение.

- «Начальный IP-адрес» — стандартный пул адресов для клиентов (не должны пересекаться с сервером, потому лучше изменить параметр);

- Спектр адресов — до 10;

- «Пользователи» — допускается создание разных учетных записей.

Подключить к серверу в качестве клиента можно через другой роутер, смартфон на базе Android (список лучших VPN для Андроид) или компьютер на базе Windows (смотрите все лучшие VPN для ПК с Windows).

Для настройки SSTP-сервера используется аналогичное дополнение — «SSTP VPN-сервер». В этом случае кроме активной службы KeenDNS, нужно выбрать имя в домене keenetic: .link, .pro или .name и выдать доступ извне при помощи протокола HTTPS:

- Зайти в «Пользователи и доступ».

- Открыть «Удаленный доступ» и разрешить настройку по протоколам «HTTP и HTTP» или «Только HTTPS».

В остальном настройка SSTP-сервера производится по аналогии с PPTP-сервером. Для подключения роутера к VPN-сервису:

- Перейдите на страницу «Другие подключения».

- Откройте раздел «VPN-подключения» и выберите «Добавить подключение».

- В «Параметры VPN» найдите графу «Тип» и выберите значение «PPTP».

- В «Имя подключения» впишите название соединения, а в качестве имени укажите доменное имя или IP-адрес сервера.

- В разделе «Имя пользователя» и «Пароль» введите информацию об открытом профиле.

Необходимую информацию для доступа к серверу в качестве клиентов можно запросить у поставщика VPN услуг, если используется премиум-сервис. Подробнее о подключении роутера к VPN можно прочитать в нашей статье.

Настройка L2TP/IPsec-сервера и клиентский сервис

Установите компонент «VPN-сервер L2TP/IPsec» по инструкции выше. При регистрации сервера в параметре «Общий ключ IPsec» введите ключ безопасности. Настройте параметры соединения по аналогии с PPTP/SSTP-сервером. Подключение клиентов также производится по стандартному алгоритму: единственное, в «Параметры VPN» в поле «Тип» нужно выбрать «L2TP/IPsec».

Проверка работоспособности VPN на Keenetic

Для проверки VPN зайдите в настройки маршрутизатора, откройте параметр «Пользователя» — там есть вся информация о подключениях, клиентах и обмене трафика. В случае с OpenVPN выполните пинг обоих концов туннеля. Для сервера используйте команду:

- ping 10.1.0.1

- ping 10.1.0.2

Для клиента:

- ping 192.168.1.1

- ping 192.168.2.1

Если вы подключили Keenetic в качестве клиента к серверу VPN, то проверить работоспособность соединения вы можете на сайте ExpressVPN или NordVPN — система автоматически укажет, если защита трафика отсутствует. Также встроенные технологии укажут на утечку DNS.

На чтение 2 мин Просмотров 28.1к. Опубликовано

Обновлено

Приветствую читателей блога, а конкретнее тех, кто является владельцем роутера Zyxel Keenetic — ведь сегодня я мы будем создавать подключение по VPN к устройству именно этого производителя. После настройки данной функции у пользователя появляется возможность соединяться с локальной сетью, настроенной дома или в офисе, удаленно через интернет, не имея при этом прямой связи по WiFi с данным маршрутизатором. Например, забыли дома какой-то важный файл, который был на сетевом накопителе, подключенном к роутеру — тут же зашли на него по VPN и получили нужные данные — удобно!

Настройка VPN на маршрутизаторе Zyxel Keenetic

Для того, чтобы создать VPN сервер на роутере Zyxel Keenetic, необходимо предварительно установить данный компонент в прошивку. По умолчанию его нет среди базового набора.

После перезагрузки в настройках Zyxel Keenetic появится новый раздел — VPN сервер, который расположен в меню «Приложения».

Здесь ставим галку на «Включить» и на «Одно подключение на одного пользователя».

Для доступа к локальной сети выбираем в следующем пункте «Home Network»

- Начальный адрес пула — IP, с которого по порядку начнется выдача адресов подключающимся клиентам. Здесь не должно быть совпадений с назначенными вручную статическими IP внутри локальной сети.

- Размер пула — сколько именно адресов будет выдано для VPN сервера, а если по-русски, то сколько клиентов смогут к нему подключиться одновременно.

- Жмем на кнопку «Применить»

Создание соединения по VPN на новых роутерах Keenetic

В моделях новой линейки маршрутизаторов Keentic уже предустановлен в заводской прошивке. Тут все выглядит немного по-другому, хотя суть остается прежней. Раздел с VPN находится в пункте меню «Интернет — Другие подключения».

Для добавления нового соединения жмем на кнопку «Добавить подключение» и вводим необходимые данные:

- Имя подключения

- Протокол

- Адрес сервера

- Имя пользователя

- Пароль

В дополнительных параметрах также можно при необходимости задать расписание работы, выбрать тип подключения и прописать DNS сервера.

Для выхода в интернет через этот VPN туннель, ставим галочку в соответствующей графе.

После создания vpn активируем его переключателем — и можно пользоваться!

После этого настраиваем на компьютере или смартфоне вручную подключение к VPN серверу на роутере Zyxel Keenetic.

Актуальные предложения:

Задать вопрос

- 10 лет занимается подключением и настройкой беспроводных систем

- Выпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение»

- Автор видеокурса «Все секреты Wi-Fi»

( 765 оценок, среднее 3 из 5 )