Материал из MikroTik Wiki

Введение

В статье разбирается настройка L2TP-туннеля на оборудовании MikroTik с целью объединения двух сетей (site-to-site VPN). После создания VPN-канала между сетями будет настроена маршрутизация и выполнена проверка работоспособности. Также будут разобраны типичные проблемы, которые могут возникнуть в процессе настройки и проверки.

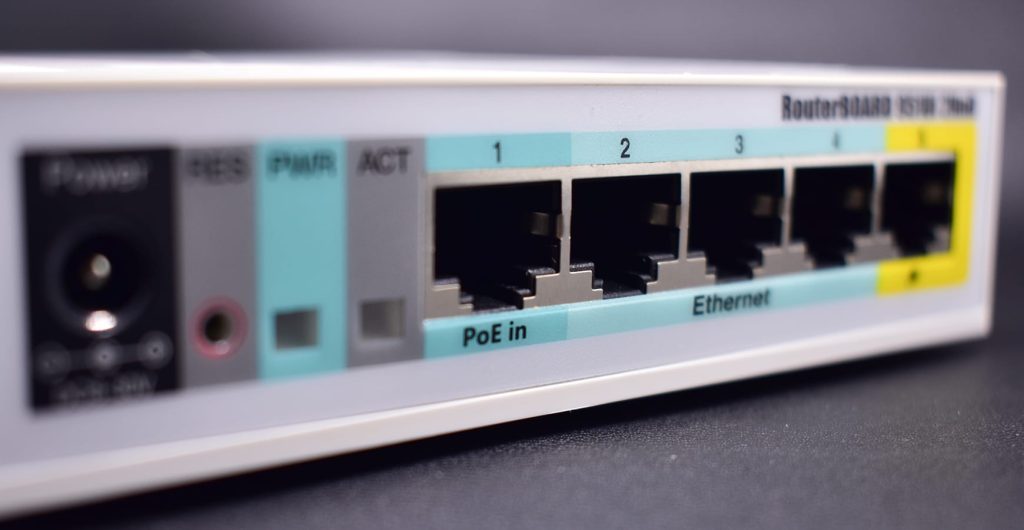

Схема сети

В головном офисе установлен маршрутизатор GW1. Он же будет настроен в качестве VPN-сервера. В филиале установлен маршрутизатор GW2, который будет настроен как VPN-клиент.

Головной офис

IP-адрес внешней сети головного офиса: 10.1.100.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW1: 192.168.15.1/24

Филиал

IP-адрес внешней сети головного офиса: 10.1.200.0/24

IP-адрес внешнего интерфейса маршрутизатора GW2: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал

IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/32

IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/32

Полезные материалы по MikroTik

Чек-лист

Список обязательных действий при настройке маршрутизатора MikroTik. Бесплатно через подписку по форме ниже.

|

Имя

|

| RouterOS: | v6 и v7 |

| Дата публикации: | апрель 2022 |

| Применимость: | сети до 100 и более компьютеров |

| Темы: | Firewall, NAT, QoS, DHCP, DNS, Wi-Fi, основная и гостевая сеть и многое другое |

| Формат: | файл, состоящий из 28 пунктов на 2-х листах в формате pdf |

| Автор: | Скоромнов Дмитрий, практикующий инженер и сертифицированный тренер MikroTik (TR0680) |

| Время получения: | в течение 5-ти минут после подписки |

Telegram-канал

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Включить L2TP-сервер. Не смотря на то, что L2TP не несет в себе нормального шифрования, лучше оставить только аутентификацию «mschap2» как наиболее надежную.

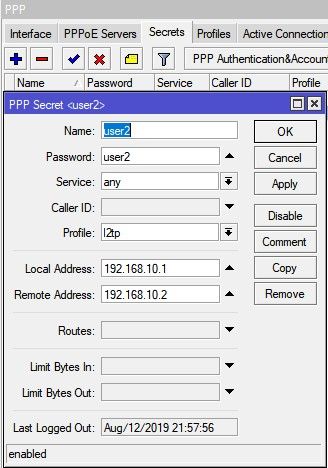

Создать новый аккаунт. Для дальнейшего удобства лучше задавать имена так, что бы сразу можно было определить к кому или чему они относятся. Т. е. имена типа user1, user2, user3 и т. д. не желательны в виду того, что в случае увеличения их количества будет тяжело сопоставить реальных пользователей аккаунтов и сами аккаунты.

Создать статическую запись L2TP сервера. Это действие не обязательно, т. к. если запись не создать вручную, то при каждом подключении она будет создаваться динамически. Но при этом наличие этой записи облегчает дальнейшую настройку и диагностику.

Через консоль

/interface l2tp-server server

set authentication=mschap2 enabled=yes

/ppp secret

add local-address=172.16.30.1 name=user1 password=user1-password profile=default-encryption remote-address=172.16.30.2 service=l2tp

/interface l2tp-server

add name="L2TP Server for filial1" user=user1

Настройка второго маршрутизатора

Через графический интерфейс

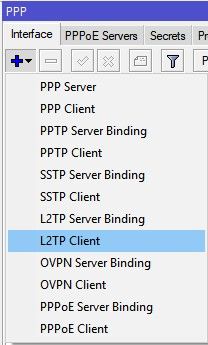

Создать интерфейс для подключения к первому маршрутизатору. Здесь так же оставляем только аутентификацию «mschap2«.

Через консоль

/interface l2tp-client

add allow=mschap2 connect-to=10.1.100.1 disabled=no name="L2TP HQ connection" password=user1-password user=user1

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

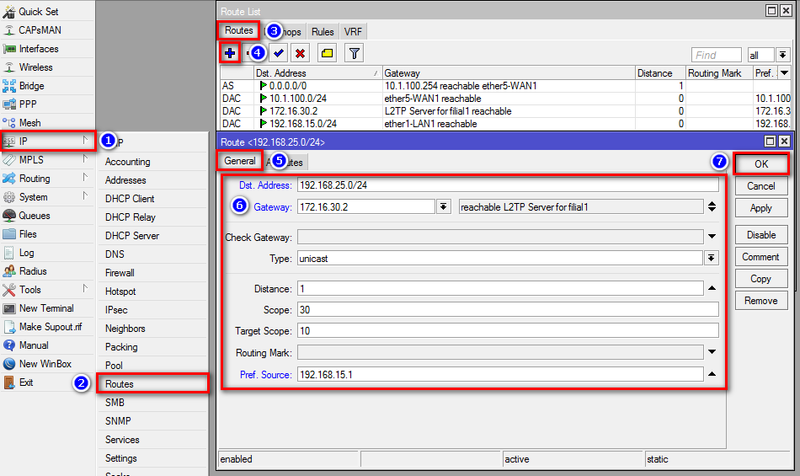

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

/ip route

add comment="route to filial1 through VPN" dst-address=192.168.25.0/24 gateway=172.16.30.2 pref-src=192.168.15.1

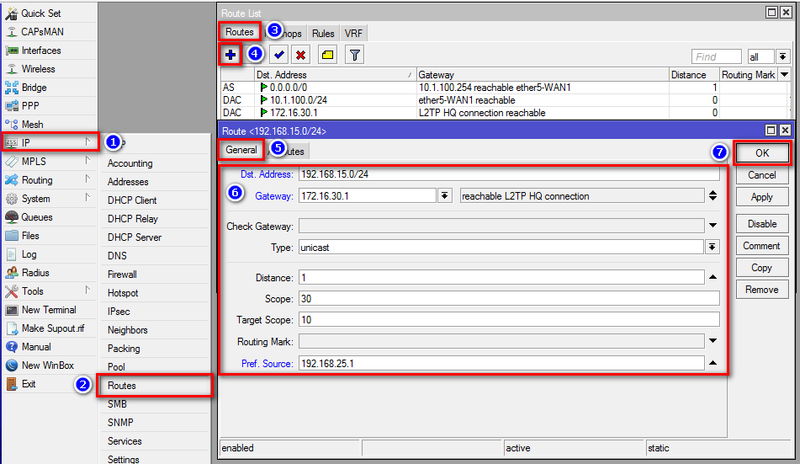

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

/ip route

add comment="route to HQ through VPN" dst-address=192.168.15.0/24 gateway=172.16.30.1 pref-src=192.168.25.1

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Проверка

Проверка состоит из двух частей:

- Надо убедиться, что между двумя маршрутизаторами MikroTik установлено VPN-соединение. Это описано ниже.

- Если VPN-соединение установлено успешно, то далее надо проверить есть ли связь между хостами в двух сетях. Для этого достаточно запустить ping с любого компьютера в сети на любой компьютер другой сети.

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

Через консоль

Выполнить команду

/interface l2tp-server print — на сервере

/interface l2tp-client print — на клиенте

Если соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.

Типичные проблемы

- Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах. Стандартные настройки файерволов можно посмотреть здесь.

- Совпадают ли имя пользователя и пароль на обоих маршрутизаторах.

- На VPN-клиенте указан правильный адрес VPN-сервера к которому должно происходить подключение.

- Если не проходит ping между двумя компьютерами в разных сетях, то надо проверить:

- Правильно сделаны настройки маршрутизации на обоих маршрутизаторах не зависимо от того из какой сети в какую будет идти пинг.

- На брэндмауэре компьютера, который будет пинговаться, сделаны необходимые разрешения для протокола ICMP. Для уверенности можно отключить встроенный брэндмауэр и выгрузить антивирус.

Полезные материалы по MikroTik

Видеоурок по настройке

Загрузить видео

Полезные статьи

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

IPsec — набор протоколов для обеспечения защиты данных, передаваемых в сетях по протоколу IP. Основным преимуществом IPsec является высокий уровень безопасности, на сегодняшний день он является лучшим протоколом для защиты передаваемых данных. Также следует отметить высокий уровень производительности, при условии достаточного количества вычислительных ресурсов для работы с криптографией. Применительно к устройствам Mikrotik IPsec позволяет получить одни из самых высоких результатов, особенно на устройствах с аппаратной поддержкой шифрования.

Но есть и недостатки, они тоже достаточно существенны. IPsec сложен, как в настройке, так в понимании его работы, это требует от администратора более глубокого уровня знаний и может вызвать серьезные затруднения при отладке и диагностике неисправностей. Также IPsec не использует интерфейсы, а обрабатывает трафик на основании собственных политик, это также приводит к ряду затруднений, начиная от прохождения трафика через брандмауэр и заканчивая невозможностью применения маршрутизации для таких соединений. Часть сетевых конфигураций легко реализуемых при помощи VPN и туннелей построить при помощи IPsec в принципе невозможно.

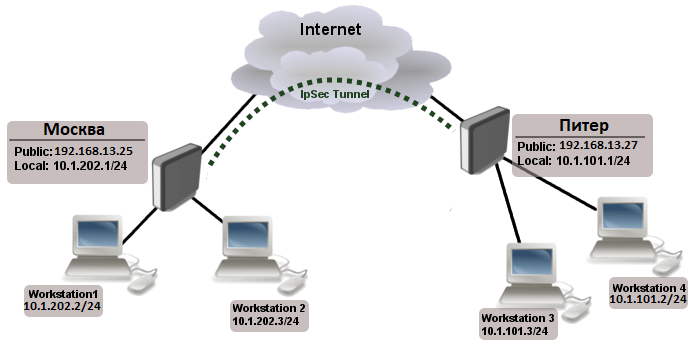

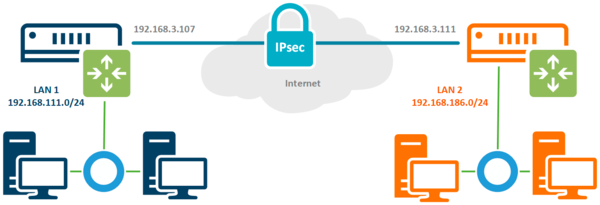

Далее мы рассмотрим объединение двух офисных сетей по представленной ниже схеме:

Настройка IPsec соединения

Соединение IPsec имеет отличия как от предусматривающего клиент-серверную схему VPN, так и от stateless туннелей. В отличие от последних мы всегда можем проверить состояние соединения, но понятие клиента и сервера здесь отсутствует, в IPsec одно из устройств выступает в качестве инициатора (initiator), а второе в качестве ответчика (responder). Эти роли не являются жестко закрепленными и могут меняться между устройствами, хотя при необходимости мы можем закрепить за определенным устройством постоянную роль.

Например, это позволяет установить IPsec соединение, когда один из узлов не имеет выделенного IP-адреса, в этом случае ему следует настроить роль инициатора, а второму узлу роль ответчика. В нашем случае подразумевается наличие выделенных адресов с обоих сторон и каждое из устройств может выступать в любой роли.

Настройку начнем с определения алгоритмов шифрования для каждой фазы соединения. Так как мы соединяем два собственных устройства, то можем не оглядываться на требования совместимости и настроить параметры шифрования на собственное усмотрение. Но без фанатизма, не забываем, что многие устройства Mikrotik достаточно слабые и не имеют аппаратной поддержки шифрования, а те, которые имеют, поддерживают различный набор протоколов.

Так популярный RB750Gr3 (hEX) поддерживает аппаратное ускорение только SHA1/SHA256 — AES-CBC, а более новый RB3011 уже поддерживает SHA1/SHA256 — AES-CBC и SHA1/SHA256 — AES-CTR. Желание использовать сильные шифры безусловно похвально, но оно не должно опережать возможности имеющегося оборудования.

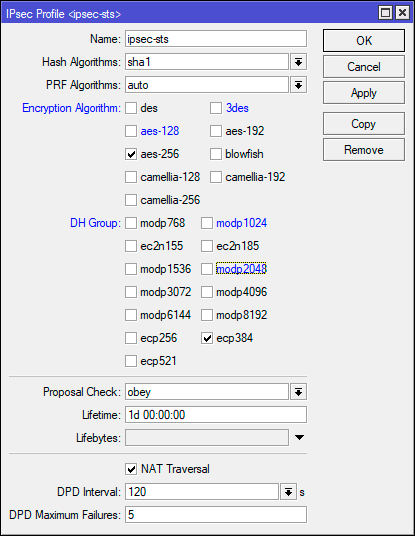

Первая фаза — обмен ключами и взаимная идентификация устройств, за ее настройки отвечает раздел IP — IPsec — Profiles, перейдем в него и создадим новый профиль. Для него укажем: Hash Algorithms — sha1, Encryption Algorithm — aes-256, DH Group — ecp384. В поле Name укажем имя профиля, в нашем случае ipsec-sts (site-to-site).

/ip ipsec profile

add dh-group=ecp384 enc-algorithm=aes-256 name=ipsec-stsЭто достаточно сильные настройки шифров, для устройств без аппаратного ускорения мы бы посоветовали ограничиться aes-128 и modp1024, хотя никто не мешает протестировать желаемые варианты и остановиться на наиболее оптимальном.

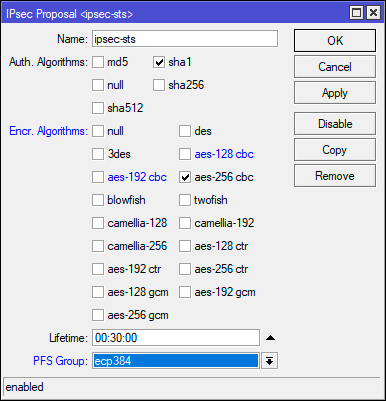

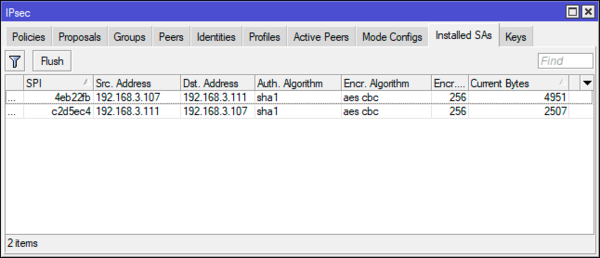

Вторая фаза — установление защищённого соединения и передача данных, настройки шифров для нее задаются в IP — IPsec — Proposal, перейдем в данный раздел и создадим новое предложение. Укажем Auth. Algorithms — sha1, Encr. Algorithms — aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

add enc-algorithms=aes-256-cbc name=ipsec-sts pfs-group=ecp384В данном примере мы использовали не самые сильные шифры, так режим шифрования CBC является наиболее слабым и при наличии аппаратной поддержки стоит использовать CTR или GCM. Но не забывайте о достаточной разумности, если нагрузка на устройство велика — понижайте уровень шифрования.

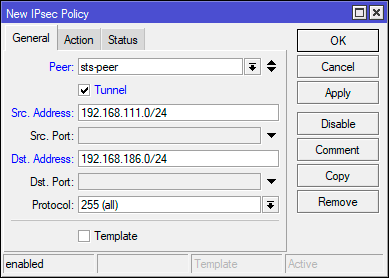

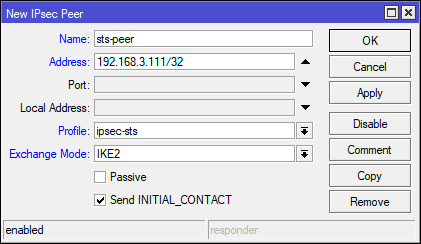

Теперь перейдем в IP — IPsec — Peer и создадим новое подключение. В поле Address указываем внешний адрес второго роутера, в Profile выбираем созданный нами на предыдущем этапе профиль, в нашем случае ipsec-sts, а в поле Exchange Mode указываем IKE2.

/ip ipsec peer

add address=192.168.3.111/32 exchange-mode=ike2 name=sts-peer profile=ipsec-stsВ целом того, что мы уже настроили достаточно для установления защищенного соединения, но IPsec не VPN и работает по-другому. Для того, чтобы трафик начал шифроваться он должен соответствовать одной из политик IPsec, поэтому перейдем в IP — IPsec — Policies и создадим новую политику. В поле Peer укажем созданное ранее соединение, ниже установим флаг Tunnel для работы соединения в туннельном режиме, в поле Src. Address укажем диапазон собственной сети — 192.168.111.0/24, а в поле Dst. Address — диапазон удаленной сети — 192.168.186.0/24.

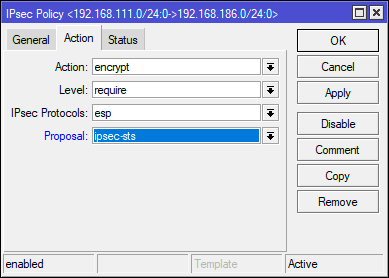

Затем на закладке Action установите Proposal — ipsec-sts, предложение которое мы создали ранее.

Для терминала используйте следующие команды:

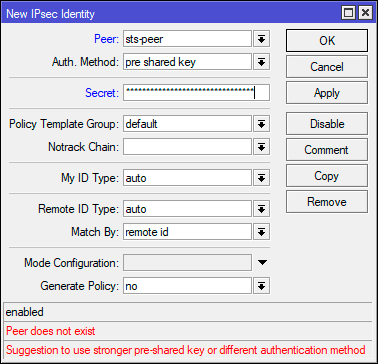

/ip ipsec policy

add dst-address=192.168.186.0/24 peer=sts-peer proposal=ipsec-sts src-address=192.168.111.0/24 tunnel=yesНу и осталось совсем немного — научить узлы идентифицировать друг друга, так как оба роутера контролируются администратором и настроены принимать подключения только от другого узла, то мы будем использовать аутентификацию по предварительному ключу. Перейдем в IP — IPsec — Identities и создадим новую настройку идентификации. Здесь нам нужно заполнить поля: Peer — указываем созданное нами соединение, в нашем случае ipsec-sts, Auth. Method — pre shared key, Secret — предварительный ключ. В качестве предварительного ключа рекомендуется использовать строку с использованием цифр, букв в разных регистрах и специальных символов, сформированных в случайном порядке и с длинной не менее 16-32 символов. Не следует использовать в качестве ключа словарные слова и фразы. Предупреждения внизу окна можно проигнорировать.

/ip ipsec identity

add peer=sts-peer secret="2KuSY2%QKt\$\$gs8V9nrERD@V8zAuh\$3S"

На втором узле следует выполнить аналогичные настройки, только в качестве адреса в Peer указав внешний адрес первого роутера, а в Policy поменяв местами сеть источника и сеть назначения.

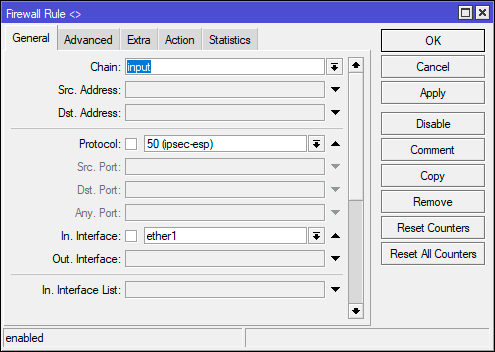

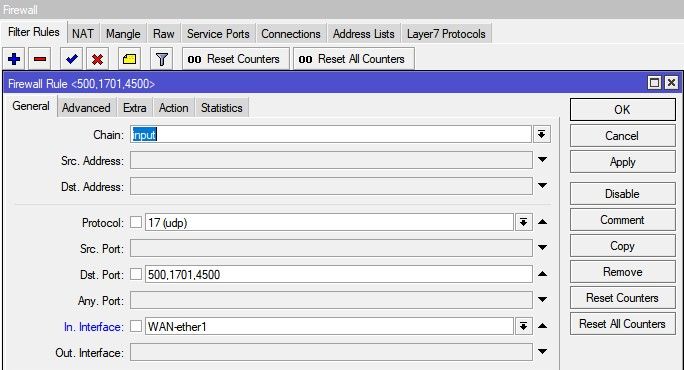

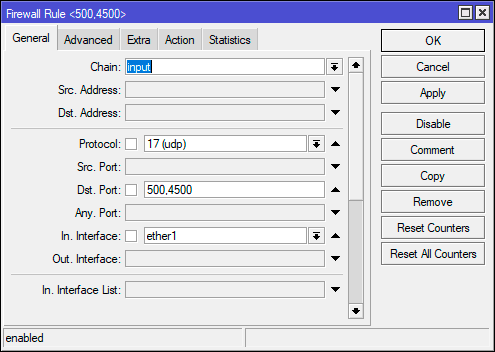

Настройка брандмауэра

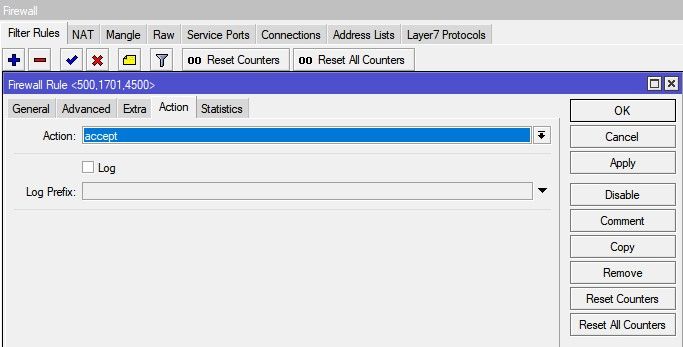

Будем считать, что вы используете нормально закрытый брандмауэр настроенный в соответствии с нашими рекомендациями. Для того, чтобы разрешить входящее IPsec-соединение перейдем в IP — Firewall — Filter Rules и добавим следующие правила. Первое из них разрешает работу протокола обмена ключами IKE: Chain — input, Protocol — udp, Dst. Port — 500,4500, In. Interface — внешний интерфейс, в нашем случае ether1.

Обратите внимание, что мы нигде не указываем действие, потому что по умолчанию все правила имеют в качестве действия accept — разрешить.

Эти же действия можно быстро выполнить в терминале:

/ip firewall filter

add action=accept chain=input dst-port=500,4500 in-interface=ether1 protocol=udp

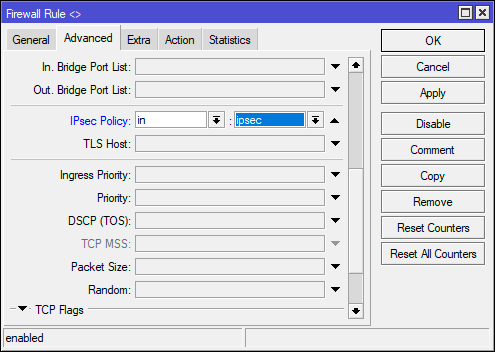

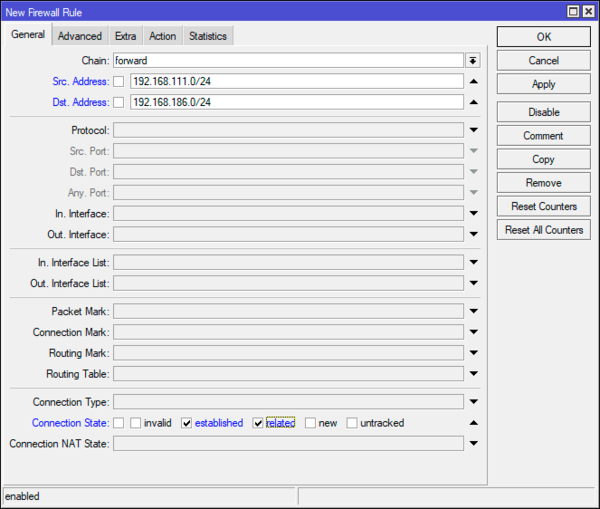

add action=accept chain=input in-interface=ether1 protocol=ipsec-espДля того, чтобы пакеты из одной сети могли попасть в другую, следует разрешить их транзит. Создадим еще одно правило: Chain — forward, In. Interface — внешний интерфейс — ether1, затем на закладке Advanced укажем IPsec Policy — in:ipsec. Это разрешит транзит любых входящих пакетов, которые попадают под любую установленную политику IPsec.

/ip firewall filter

add action=accept chain=forward in-interface=ether1 ipsec-policy=in,ipsecАналогичные настройки следует выполнить на втором узле.

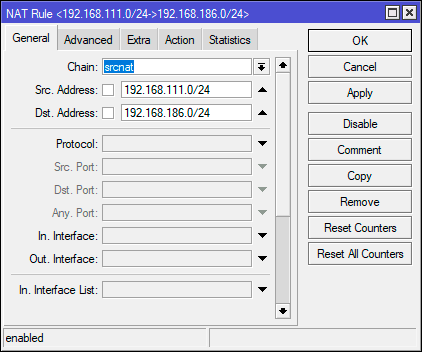

Обход NAT и Fasttrack

Как мы уже говорили, IPsec не использует интерфейсы, а следовательно, обрабатываемый им трафик, хоть и уходит в защищенный туннель, но продолжает использовать в качестве исходящего внешний интерфейс, что может привести к ряду коллизий. Прежде всего нужно исключить обработку такого трафика правилами snat или masquerade. Для этого перейдем в IP — Firewall — NAT и создадим новое правило: Chain — srcnat, Src. Address — 192.168.111.0/24 — диапазон локальной сети, Dst. Address — 192.168.186.0/24 — диапазон удаленной сети, так как действие по умолчанию accept, то явно его не указываем. Данное правило поднимаем в самый верх, одно должно быть первым в цепочке srcnat.

/ip firewall nat

add action=accept chain=srcnat dst-address=192.168.186.0/24 src-address=192.168.111.0/24 place-before=0Опция place-before=0 позволяет поставить правило в самое начало цепочки.

Если вы используете Fasttrack, то также следует исключить обработку проходящего через IPsec трафика этим механизмом, для этого следует добавить два правила. Первое для трафика из локальной сети в удаленную: Chain — forward, Src. Address — 192.168.111.0/24 — диапазон локальной сети, Dst. Address — 192.168.186.0/24 — диапазон удаленной сети, Сonnection State — established, related.

В терминале:

/ip firewall filter

add chain=forward action=accept place-before=0 src-address=192.168.111.0/24 dst-address=192.168.186.0/24 connection-state=established,related

add chain=forward action=accept place-before=0 src-address=192.168.186.0/24 dst-address=192.168.111.0/24 connection-state=established,relatedАналогичные настройки, с учетом адресов, следует выполнить и на втором узле.

Заключение

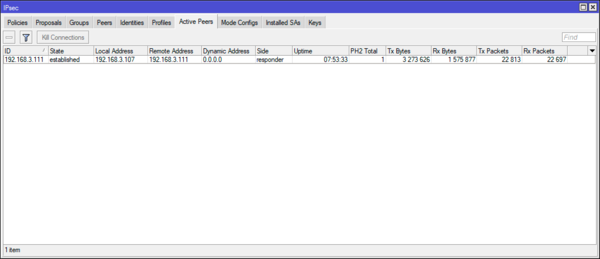

После того, как мы завершили процесс настройки перейдем в IP — IPsec — Active Peers и убедимся, что соединение между двумя узлами установлено. Если это не так — еще раз проверяем все настройки и изучаем файл лога, скорее всего у вас не совпадают параметры шифрования или идентификации.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сегодня речь пойдет о том, как настроить IPSec между двумя MikroTik и тем самым объединить VPN туннелем два офиса. Рассмотрим следующую схему, есть два маршрутизатора один в Москве другой Санкт Петербурге. Предполагается что оба роутера уже функционируют, раздают интернет на рабочие станции по средствам NAT masquerade.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Содержание

- Конфигурирование устройств

- Настройка NAT для IPSec

- 89 вопросов по настройке MikroTik

Конфигурирование устройств

Покажу все на примере одного роутера, так как настройки у них идентичны. Начинаем с настройки IPSec Peer. Вообще для поднятия туннеля достаточно добавить address, auth-method and secret но все по порядку. Идем в раздел IP-> IPSec вкладка Peers, добавляем новый элемент через плюс. Далее на первой вкладке изменим следующие параметры:

- Address – 192.168.13.27 (белый ip удаленного роутера)

- Auth. Method – метод авторизации, выбираем «pre shared key»

- Secret – пароль который должен быт одинаковый на обоих микротиках.

Здесь мы все закончили, сохраняем и переходим к добавлению политики шифрования. Данная настройка делается на вкладке Policies, добавляем новую и в разделе General пишем следующие:

- Src. Address – 10.1.202.0/24 (адрес локальной сети в Москве)

- Dst. Address – 10.1.101.0/24 (адрес локальной сети в Питере)

Здесь же на вкладке Action выбираем протокол шифрования и указываем SA для каждого микторика. Обязательно поставьте галочку Tunnel.

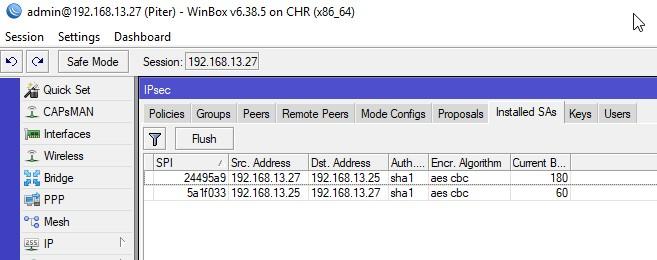

Сохраняем все и идем проверять установился ли IPSec туннель между городами. Посмотреть это можно в разделе Installed SAs. Если у вас примерно также как у меня, значить трафик шифруется и VPN работаем.

Настройка NAT для IPSec

На этом можно и попрощаться, но, если вы попробуете пингануть любое устройства в сети с Москвы в Питер, то скорее всего этого у вас не получится. Как же так спросите вы? А я отвечу, это связано с тем что оба маршрутизатора имеют правила NAT (masquerade), которые изменяют адрес источника перед шифрованием пакета (это можно посмотреть на диаграмме прохождения пакетов предоставляемой производителем). Mikrotik не может зашифровать трафик, поскольку адрес источника не соответствует адресу указанному в конфигурации политики. Чтобы это исправить нужно настроить правило обхода для туннеля.

Делаем все как у меня, единственное во вкладке Actions выставите accept, просто скриншот этой строчки не стал делать. Замечу что данное правило должно стоять на первом месте так как они здесь обрабатываются сверху вниз.

Заметка! Перед тем как пробовать еще раз связность, удалите таблицу соединений из текущих соединений или перезагрузите оба микротика. Нужно это для того чтобы правило обхода корректно обрабатывалась сразу во время начальной установки IPsec туннеля.

На сегодня все, если будет вопросы задавайте их в нашей группе Телеграмм.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

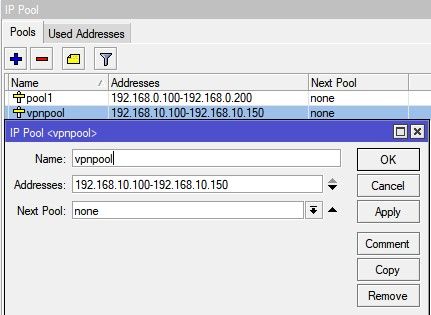

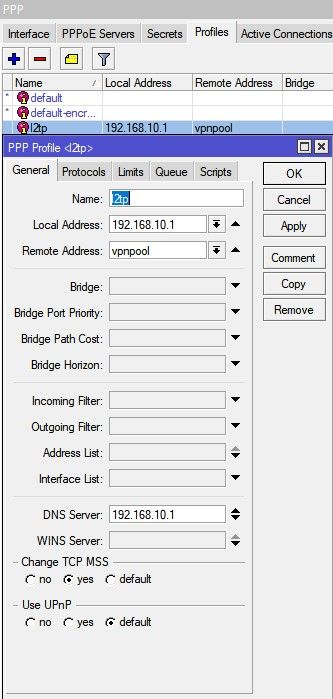

Для VPN клиентов лучше создать отдельную подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации.

Добавление новой подсети

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка VPN сервера L2TP(на сервере)

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add change-tcp-mss=yes dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=l2tp remote-address=pool-1 use-encryption=yes

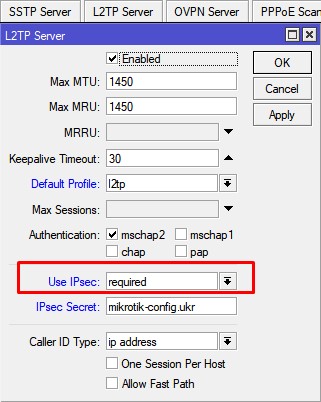

Активация VPN сервера L2TP

Настройка находится PPP->Interface->L2TP Server

/interface l2tp-server server set authentication=mschap2 default-profile=l2tp enabled=yes \ ipsec-secret=mikrotik-config.ukr use-ipsec=required

Use-ipsec=required принудит vpn клиента к обязательному использованию IpSec;

Use-ipsec=yes(по умолчанию) проставляет выбор vpn клиенту в использовании IpSec, т.е. может не использоваться.

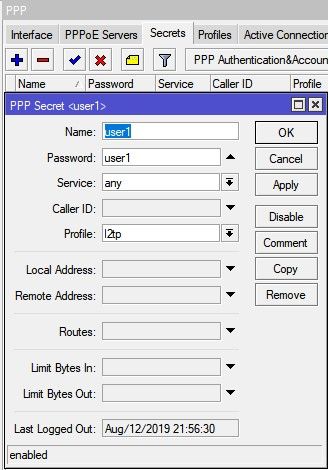

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 profile=l2tp

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

а клиентская часть состоит из настройки L2TP клиента.

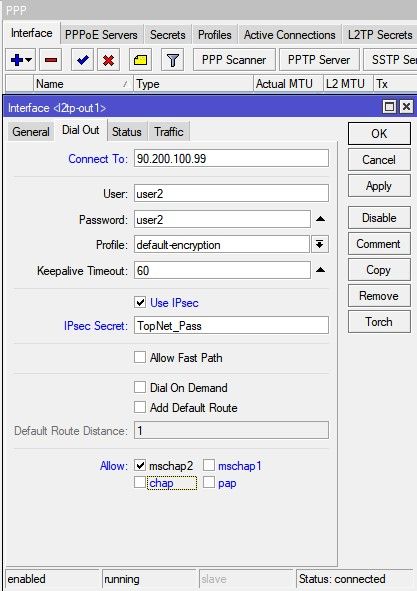

Настройки L2TP клиента(на клиенте)

Настройка находится PPP->Interface->+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=TopNet_Pass use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

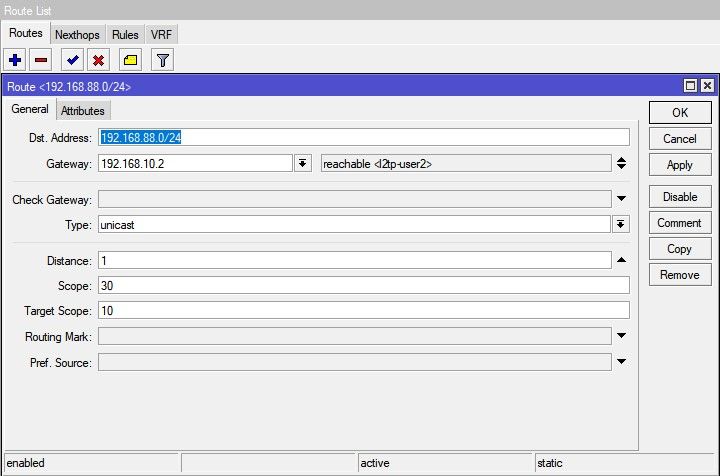

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

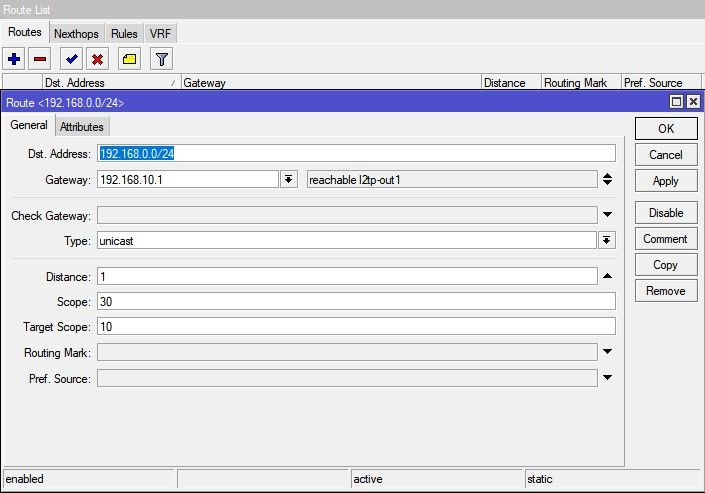

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

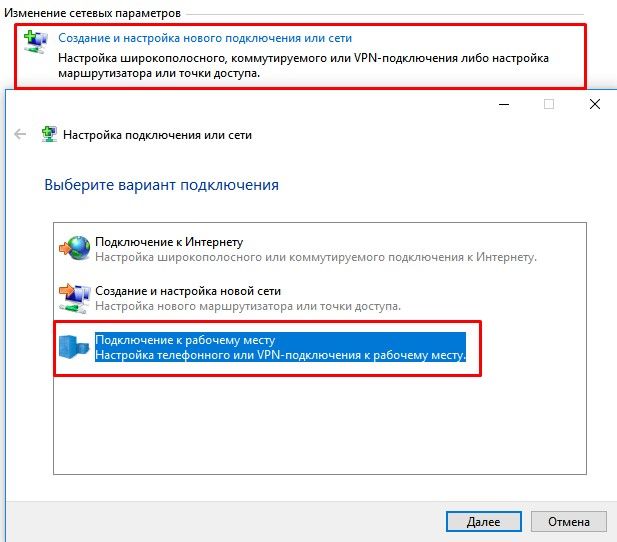

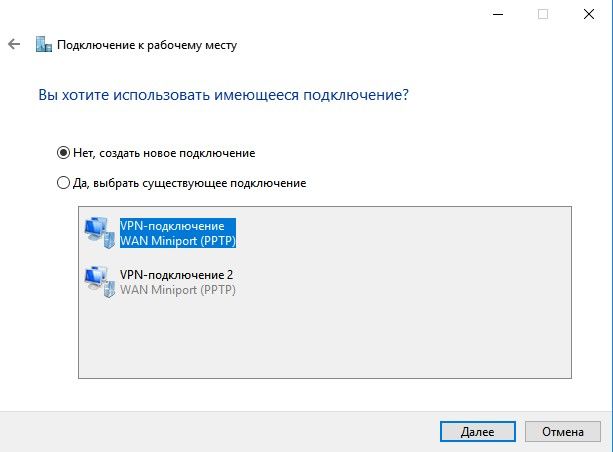

Создание VPN подключения L2TP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

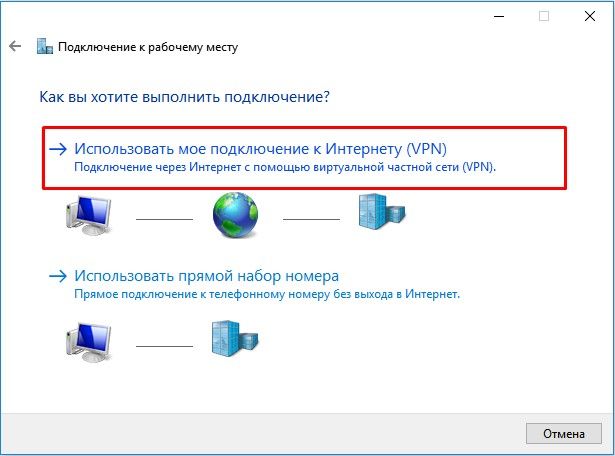

использовать текущее подключение к интернету

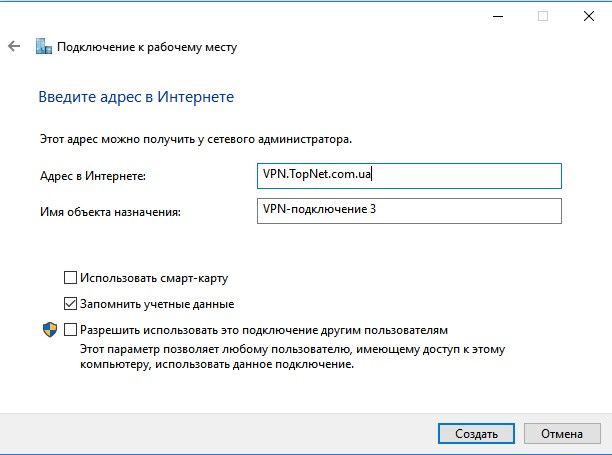

указать адрес VPN сервера

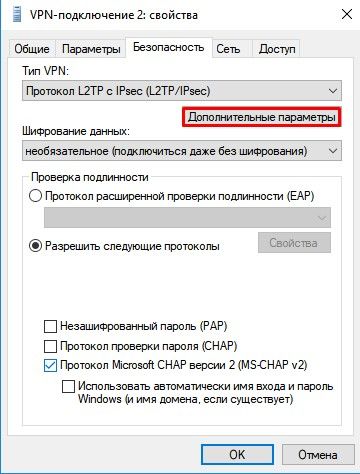

настройка VPN клиента Windows

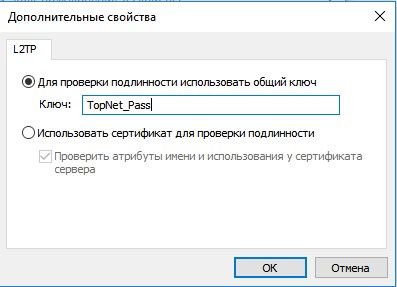

указать ключ IpSec

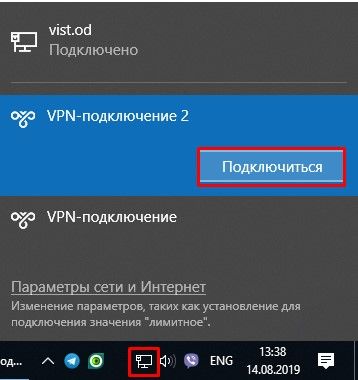

подключение Windows VPN

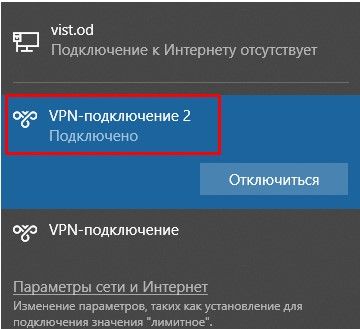

статус подключения Windows VPN

Реальность меняется, теперь работать в офисе – совершенно не обязательно. Работу можно выполнять из дома или из любой точки мира. Вместе с тем, встает вопрос подключения к рабочему компьютеру удаленно. При этом важно, чтобы передача данных была стабильной. Сегодня мы поговорим о подключении удаленной сети при помощи оборудования L2tp Mikrotik.

Многофункциональный роутер «Микротик» подходит для частного использования и для бизнеса.

Для крупных фирм, в которых сотрудники работают удаленно, самой популярной опцией в роутере служит объединение нескольких компьютеров в одну локальную сеть. Количество возможных удаленных офисов, которое поддерживает RouterOS, будет зависеть от модификации прошивки:

- 4 lvl – 200;

- 5 lvl – 500;

- 6 lvl – без ограничений.

Варианты VPN сервера в “Микротике”

Существует 2 способа реализации ВПН при помощи «Микротика». Отличие их в том, что в первом случае вы настраиваете подключение NPN между абонентами и Mikrotik, а во втором – два отдельных прибора.

Самый легкий и быстрый способ объединения двух Mikrotik IpSec VPN состоит в создании туннеля «site-to-site». Такой вид объединения часто используется для передачи данных между офисами по VPN-access. Это делается с применением EOIP Tunnel. Если вы решите не шифровать передаваемые данные, то соединение будет работать максимально быстро. Для настройки вам понадобятся два «белых» IP на каждом маршрутизаторе.

Соединение «Клиент — сервер» через Mikrotik (L2tp, SSTP, PPTP) гораздо удобнее, ведь с его помощью можно подключать к удаленному серверу через VPN не только несколько офисов, но и отдельных удаленных сотрудников. При этом достаточно иметь только один «белый» IP.

Как настроить домашнюю сеть через Интернет

Сейчас одним из самых простых и популярных типов подключения VPN-access служит L2tp. Его востребованность обоснована тем, что L2tp-клиент уже встроен в ОС Windows 10.

Для того, чтобы управлять рабочей сетью, находясь в командировке, отпуске или на удаленке — ваш маршрутизатор должен иметь реальный IP. Что это значит?

Что такое реальный IP?

Когда вы подключаетесь к Интернету, ваш компьютер (маршрутизатор) автоматически получает IP-адрес, при помощи которого происходит взаимодействие с сетью. Адрес может быть назначен как локальной сетью, так и вашим провайдером. При назначении адреса сетью — ваше оборудование будет скрыто от общего доступа. Если IP назначается провайдером, то компьютер или маршрутизатор становятся доступными через Интернет.

Что делать, если нет реального IP, но нужен доступ к локальной сети?

Как произвести настройку

Эту проблему просто решить при помощи маршрутизатора. Рассмотрим несколько вариантов построения ВПН-туннеля – для тех, кто никогда не работал с RouterOS и тех, кто уже имеет базовые знания по настройке.

Вариант настройки №1: для новичков

Маршрутизатор, в данном случае – VPN-клиент, а в качестве главного сервера используем рабочий сервер, которому присвоен реальный IP.

Далее объясняем, как настраивается маршрутизация на практике:

- Открываем поле меню PPP – Interface нажимаем «+» (добавить) и кликаем на L2tp Client.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_1.png

- Затем перед вами откроется окно, на вкладке General которого вы должны прописать название, например, «Удаленная работа». Затем кликаем на Dial Out и приступаем к настройке ключевых параметров соединения сервера:

- Connect to: IP реальный (например, 192.168.5.1).

- USER: ваше имя.

- Password: пароль.

Для обеспечения надежной защиты данных возможно поднять VPN с помощью L2tp IpSec VPN. Скорость работы будет ограничена параметрами Mikrotik. Если в ходе работы не нужно передавать большие объемы информации, то возможно приобрести недорогое оборудование одной из предыдущих модификаций, без аппаратной поддержки IpSec. Без этой опции вы сможете передавать 200-300 Мб по L2tp IpSec server.

- Если соединение начнет «подвисать», то берите более новую модель, уже с поддержкой. В этом случае, вам подойдут модели CRR серии.

Важно! L2tp IpSec VPN корректно работает только, если вы используете оборудование Mikrotik. В противном случае, шифрование данных лучше отключить!

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_2.png

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_3.png

С настройкой VPN-клиента мы справились. Теперь приступаем к настройке VPN-сервера: его функцию будет выполнять маршрутизатор Mikrotik L2tp.

- Открываем вкладку PPP – Interface, затем кликаем на L2tp Server и ставим отметку в поле Enable. Добавляем шифрование, как описано ранее, нажимаем «Принять» (Yes), вводим пароль в поле IPsec Secret. Сохраняем внесенные данные.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_4.png

- Мы подключили сервер. Теперь добавляем пользователя. Вписываем логин и пароль, которые мы уже прописывали со стороны клиента.

- Кликаем в Secrets, затем «+» (добавить) и добавляем данные, и выбираем ВПН-туннель.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_5.png

Основная настройка VPN клиента завершена. Теперь вы можете открыть с удаленного ноутбука Winbox и подключиться к рабочему компьютеру или маршрутизатору.

Winbox – программное обеспечение, с интуитивно понятным интерфейсом, которое поможет управлять настройками Mikrotik.

Метод подключения пригодится тем, кто хочет работать удаленно, при этом имеет стабильное Интернет-соединение и реальный IP. Если получить его невозможно, то стоит воспользоваться платными сервисами, обеспечивающими DDNS. Бесплатные – нестабильные в работе и могут подвести вас в важный момент «отвалившись».

Но для этого компания, которая производит оборудование Mikrotik VPN, разработала собственный облачный сервис, который предоставляет услуги DDNS.

Вариант настройки №2: для опытных пользователей

- Кликаем на «Быстрые настройки» (Quick Set), в появившемся окне активизируем VPN.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_6.png

- Единственное, что останется сделать – придумать пароль. Лучше воспользоваться генератором паролей, чтобы избежать взлома. Запишите пароль, чтобы не забыть его!

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_7.png

*********.sn.mynetname.net – это внешний адрес вашей рабочей сети. «*» – цифры номера вашего маршрутизатора.

- По завершении всех настроек мы можем переходить к подключению себя, как клиента сети.

VPN-подключение к сети при помощи встроенного клиента MS Windows

- Открываем «Панель управления» Windows из компонентов «Пуск». Кликаем на «Центр управления сетями и общим доступом». Кликаем «Настройка нового подключения – Подключение к рабочему месту – Подключение к VPN».

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_8.png

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_10.png

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_9.png

- Затем в поле «Интернет-адрес» вносим IP VPN и прописываем «Имя местоназначения».

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_11.png

- Вводим пароль и имя, которое мы придумали в предыдущих шагах. Нажимаем «Подключить».

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_12.png

С помощью чего выполнить шифрование

Шифровать поток данных, направленных через Mikrotik, возможно через Proton VPN. Также можно скачать бесплатную версию программы. В полной платной версии Proton VPN будут доступны такие функции, как

- безлимитный трафик;

- шифрование и передача ключей;

- защита информации DNS;

- Always-on VPN и Killswitch;

- поддержка сетей Top, поддержка p2p и т.д.

Для передачи данных от Mikrotik, Proton VPN использует особую систему шифрования:

Так решается проблема отслеживания IP пользователя. Технология в чем-то схожа с Double или TrippleVPN.

У программы Proton VPN есть три версии: Visionary, Plus, Basic, которые различаются по стоимости, но все совместимы с Mikrotik.

Создание ВПН через командную строку

Как поднять подключение при помощи командной строки? Для кого-то способ может быть более понятным.

Создаем пул IP

Для создания вам понадобится «серая» подсеть и IP-адреса для подключения.

Применяем команду:

ip pool add name=<название> ranges=<IP-адреса>

Диапазон адресов, для ускорения процесса, можно прописать через дефис в формате:

/ip pool add name=vpn-pool ranges=172.24.0.*-172.24.0.***

Начиная от первого и заканчивая последним.

Создание PPP-профиля

PPP-профиль используется для привязки пула IP к VPN-серверу.

Применяем команду:

/ppp profile add name=vpn-profile local-address=172.24.0.254 remote-address=vpn-pool use-mpls=no use-compression=yes use-encryption=yes only-one=no

где:

- name=vpn-profile – имя профиля;

- local-address=***.**.*.*** – адрес сервера;

- remote-address=vpn-pool – какой пул будет отдавать адреса для пользователей;

- use-mpls=no – запрет на использование MPLS:

- use-compression=yes – «поджимаем» трафик;

- use-encryption=yes – при надобности запускаем шифрование данных;

- only-one=no – подключение сразу нескольких пользователей к серверу (пользователь не один).

Настройка NAT

Теперь нам нужно разрешить вход клиентам в сеть. Настраиваем VPN за провайдерским NAT.

Применяем команду:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

Как создать пользователя

Пользователь создается командой:

/ppp secret add name=<логин> password=<пароль> service=<тип сервера>

Параметр «service» обозначает, к каким сервисам у пользователя будет доступ.

Создаем нового пользователя:

/ppp secret add name=vpn-user password=vpn-password service=any

Затем приступаем к генерации сертификатов.

Генерируем сертификаты

Нам понадобятся два сертификата: Certification authority и server.

Применяем команду:

/certificate add name=ca-template common-name=”MikroTik” days-valid=3650 key-usage=crl-sign,key-cert-sign

/certificate sign ca-template ca-crl-host=185.X.X.83 name=”MikroTik”

где параметр «ca-crl-host» – IP или домен.

Далее создаем сертификат «server»:

/certificate add name=server-template common-name=185.X.X.83 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

/certificate sign server-template ca=”MikroTik” name=”server@MikroTik”

Подключаемся к IP, а не к домену.

Экспортируем CA:

/certificate export-certificate “MikroTik” export-passphrase=””

Настройка VPN под L2tp/IPsec Mikrotik

Алгоритм шифрования протокола сейчас практически не имеет багов. Значит шифрование при помощи AES будет безопасным.

Применяем команду:

/interface l2tp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2 use-ipsec=required ipsec-secret=super-secret

Ipsec-secret – общий ключ, поэтому в настройках клиента нужно выбрать аутентификацию при помощи общего ключа.

https://selectel.ru/blog/wp-content/uploads/2020/10/2_L2TP-IPsec_1-1525×1356.jpg

Заключение

Мы надеемся, что наша инструкция поможет вам в работе и расширит возможности компании. Больше интересной и полезной информации вы можете найти в нашем блоге.