Виртуальные серверы: если вы создаёте сервер в локальной сети и хотите сделать его доступным в интернете, реализовать эту услугу и предоставить её пользователям сможет виртуальный сервер. В то же время виртуальный сервер позволяет сохранять безопасность локальной сети, поскольку прочие службы будут по-прежнему невидимы из интернета.

Виртуальный сервер может быть использован для настройки публичных служб в вашей локальной сети, таких как HTTP, FTP, DNS, POP3/SMTP и Telnet. В разных службах используются разные служебные порты. Порт 80 используется службой HTTP, порт 21 — в FTP, порт 25 — в SMTP и порт 110 — в POP3. Перед настройкой проверьте номер служебного порта.

Пример настройки

Например, персональный веб-сайт был создан на моем домашнем ПК (IP-адрес: 192.168.0.100). Я хочу, чтобы мои друзья могли посещать мой сайт через интернет.

ПК подключен к маршрутизатору с WAN IP-адресом 218.18.232.154.

Маршрутизатор LAN WAN: 218.18.232.154

Назначьте статический IP-адрес компьютеру, например 192.168.0.100

Выполните следующие действия:

Примечание: Настройка производится на примере модели Archer C9.

Шаг 1

Войдите в веб-интерфейс Archer C9. Прочитайте статью Как войти в веб-интерфейс Wi—Fi роутера, для получения инструкции о том, как зайти в веб-интерфейс маршрутизатора.

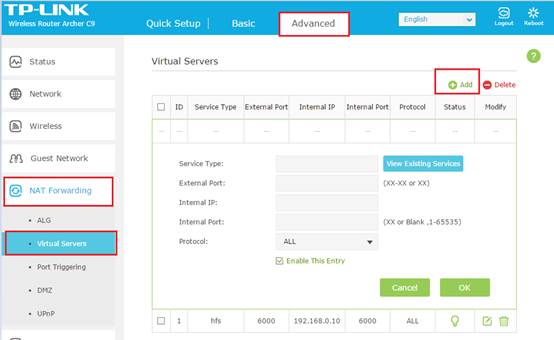

Шаг 2

Нажмите Advanced (Дополнительные настройки) вверху справа, затем в левой части выберете NAT Forwarding (NAT переадресация) -> Virtual Servers (Виртуальные серверы) -> Add (Добавить).

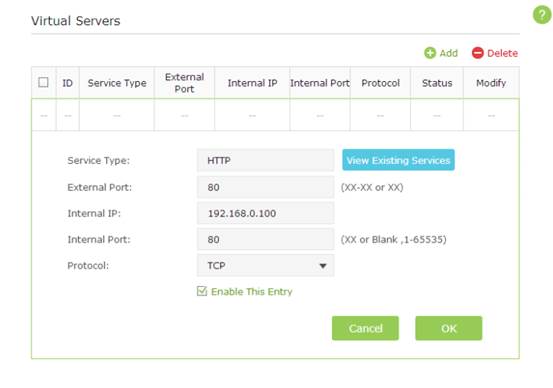

Шаг 3

Нажмите View Existing Services (Просмотр существующих сервисов) и выберите HTTP External port (внешний порт), internal port (внутренний порт) и protocol (протокол) заполнятся автоматически. Введите адрес компьютера 192.168.0.100 в поле Internal IP (внутренний IP-адрес).

Нажмите ОК, чтобы сохранить настройки.

Советы:

1. Рекомендуется сохранить настройки по умолчанию для внутреннего порта и протокола, если вы не знаете, какой порт и протокол использовать.

2. Если служба, которую вы хотите указать, не прописана в Service Type (списке сервисов), то вы можете ввести соответствующие параметры вручную. Необходимо проверить номер порта, который необходим службе.

3. Вы можете добавить несколько правил виртуального сервера, если хотите предоставить несколько сервисов в маршрутизаторе. Пожалуйста, помните, что внешние порты не должны повторяться (дублироваться).

Шаг 4:

Для посещения вашего веб-сайта пользователи в интернете могут входить по адресу http:// WAN IP (в этом примере: http:// 218.18.232.154).

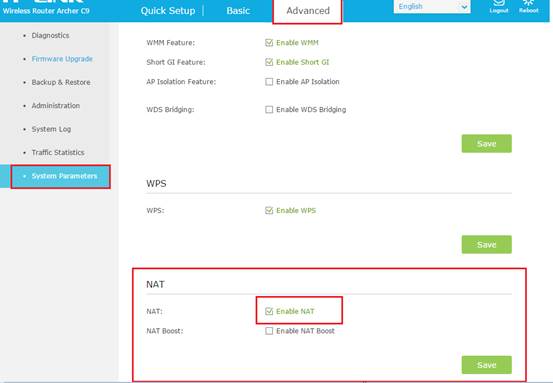

Примечание: Ваши настройки не вступят в силу, если функция NAT отключена. Перейдите на страницу Advanced (Дополнительные настройки) > System Tools (Системные инструменты)> System Parameters (Параметры системы) чтобы включить NAT.

Рекомендации:

1. WAN IP-адрес должен быть публичным (белым/внешним). Если WAN IP назначается динамически интернет-провайдером, рекомендуется зарегистрировать и использовать доменное имя для WAN IP (см. настройка учетной записи службы DDNS). В дальнейшем вы сможете набрать в адресной строке http:// имя домена, чтобы посетить веб-сайт.

Для справки:

Как настроить DDNS (DynDNS) для Wi-Fi роутеров (новый синий пользовательский интерфейс)

Как настроить DDNS (NO-IP) для Wi-Fi роутеров (новый синий пользовательский интерфейс)

Если вы не уверены в том, как настроить static IP (статический IP) на устройстве, вы можете настроить Address Reservation (резервирование адреса) по инструкции Как настроить резервирование адресов на Wi-Fi роутерах TP-Link (новый синий пользовательский интерфейс), так что один и тот же IP адрес всегда будет присвоен вашему устройству.

2. Если вы изменили внешний порт со значения по умолчанию, вы должны использовать http:// WAN IP: Внешний порт или http:// имя домена: Внешний порт для посещения веб-сайта.

3. Убедитесь, что сервер доступен из внутренней сети. Вы можете проверить, получаете ли вы доступ к этому серверу внутри локальной сети. Если вы не можете получить доступ к серверу в локальной сети, проверьте настройки своего сервера.

Узнайте больше о каждой функции и настройки, перейдите в раздел ЗАГРУЗКИ на вашем веб-сайте, чтобы загрузить руководство по вашему продукту.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В данной статье мы рассмотрим самый простой вариант — организацию гостевой Wi-Fi сети для одиночного роутера. Это может быть полезно для небольших предприятий и домашних сетей. Предприятиям полезно вынести в гостевую сеть как посетителей, так и личные устройства сотрудников. В домашних сетях тоже не следует раздавать доступ направо и налево всем друзьям и знакомым, ведь все что они хотят — это выйти в интернет, гостевая сеть прекрасный вариант сделать это не создавая угроз безопасности.

Далее подразумевается, что у вас уже есть настроенный роутер Mikrotik с основной Wi-Fi сетью, если это не так, то воспользуйтесь нашей статьей: Базовая настройка роутера MikroTik.

Настройка виртуального беспроводного интерфейса

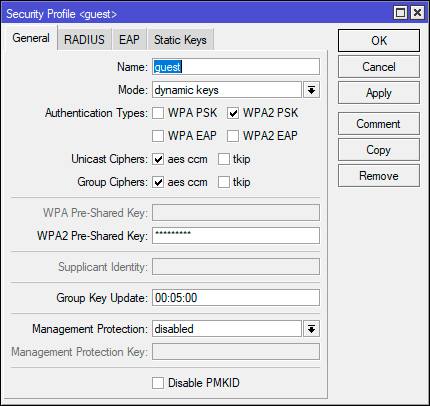

Самым первым шагом создадим новый профиль безопасности, так как делать открытую гостевую сеть — это очень плохая идея, а для организаций еще и нарушение закона, требующего обязательную идентификацию пользователей. Для этого откроем Wireless — Security Profiles и добавим новый профиль. Настройки просты: Mode — dynamic keys, Authentication Types — WPA PSK2, WPA2 Pre-Shared Key — пароль доступа к сети, от 8 символов, Name — произвольное имя профиля, в нашем случае guest.

/interface wireless security-profiles

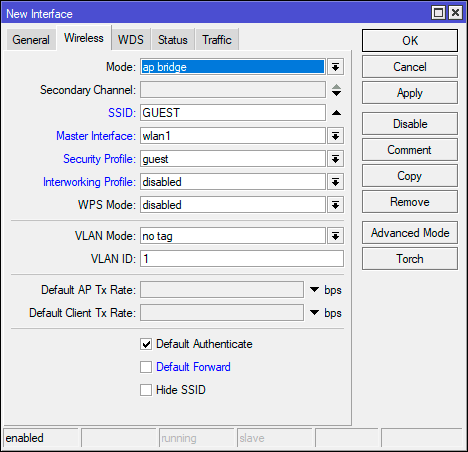

add authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys name=guest supplicant-identity="" wpa2-pre-shared-key=987654321Теперь перейдем в Wireless — WiFi Interfaces и добавим новый виртуальный интерфейс, нажав на кнопку с плюсом и выбрав в выпадающем меню Virtual.

/interface wireless

add default-forwarding=no disabled=no keepalive-frames=disabled mac-address=AA:BB:CC:DD:EE:FF \

master-interface=wlan1 multicast-buffering=disabled name=wlan2 security-profile=guest ssid=GUEST \

wds-cost-range=0 wds-default-cost=0 wps-mode=disabledЕсли у вас двухдиапазонная точка доступа и вы желаете создать в каждом из них гостевые сети, то создайте еще один виртуальный беспроводной интерфейс и укажите в качестве Master Interface второй беспроводной адаптер. Рабочую частоту, ширину канала, мощность и прочие настройки виртуальный адаптер наследует от физического интерфейса. Т.е. гостевая сеть будет работать на том же канале и с такими же параметрами, как и основная.

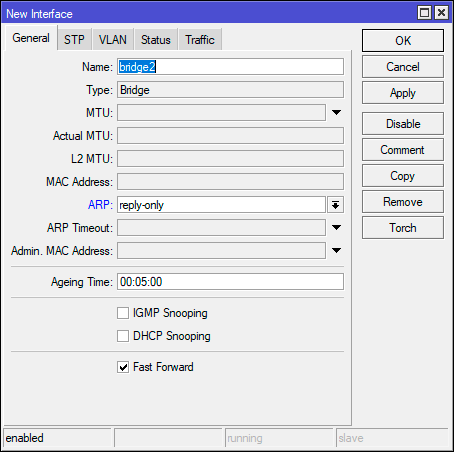

После чего перейдем в Bridge и создадим новый сетевой мост, в параметре ARP укажем reply-only, что заставит роутер отвечать на канальном уровне только известным устройствам, что значительно ограничит самодеятельность в гостевой сети, так гости смогут работать только с настройками, полученными от роутера, самостоятельно настроить сетевые параметры не получится.

/interface bridge

add arp=reply-only name=bridge2Затем добавим в этот мост созданные нами виртуальные беспроводные интерфейсы, с помощью графического интерфейса в разделе Bridge — Ports или в консоли:

/interface bridge port

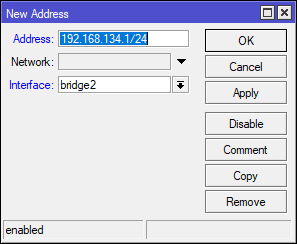

add bridge=bridge2 interface=wlan2После чего назначим ему IP-адрес, для гостевой сети следует выбрать отдельный диапазон адресов, не пересекающийся с вашими сетями, в нашем примере это будет 192.168.134.0/24, адресом роутера в этом случае будет 192.168.134.1. Откроем IP — Addresses и добавим новый адрес, его следует указать в формате 192.168.134.1/24 (что соответствует маске 255.255.255.0), в поле Interface выберите интерфейс созданного на предыдущем шаге сетевого моста, у нас это bridge2.

/ip address

add address=192.168.134.1/24 interface=bridge2 network=192.168.134.0Если вам нужно несколько гостевых сетей с разным уровнем доступа, то создайте нужное количество виртуальных сетевых интерфейсов и мостов (по одному для каждой сети), а также присвойте каждой сети свой диапазон адресов.

Настройка базовых сетевых служб: DHCP, DNS, NAT

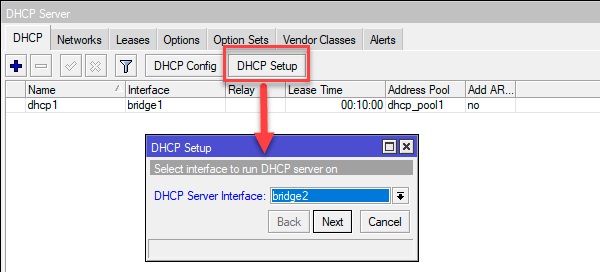

Для настройки DHCP-сервера воспользуемся мастером, для этого перейдем в IP — DHCP Server — DHCP и нажмем кнопку DHCP Setup, в открывшемся мастере выберем интерфейс — bridge2 и последовательно ответим на ряд вопросов, задав сеть, пул адресов, адрес шлюза и т.д.

С другой стороны собственный DNS сервер позволяет самостоятельно блокировать некоторые ресурсы, более подробно вы можете прочитать об этом здесь.

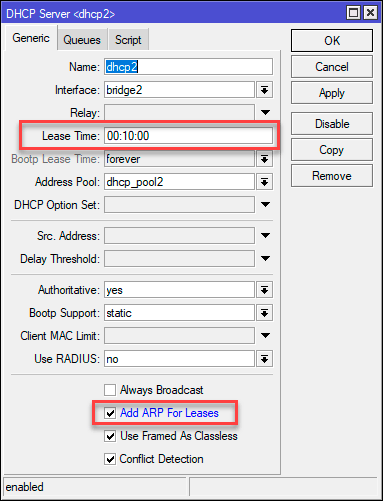

После завершения работы мастера откройте созданную запись в IP — DHCP Server — DHCP и установите флаг Add ARP For Leases, теперь сервер будет динамически добавлять MAC-адреса клиентов, получивших аренду в ARP-таблицу, чтобы они могли работать в гостевой сети. По окончании аренды такая запись будет удалена и даже если клиент перенастроил свое устройство на статический адрес через некоторое время он потеряет доступ к сети. В связи с этим обратите внимание на параметр Lease Time, который задает время аренды адреса, по умолчанию это 10 минут, вполне разумный интервал, но вы можете как увеличить его (если это сеть для личных устройств сотрудников) или уменьшить, чтобы ускорить освобождение адресов.

Чтобы настроить DHCP-сервер в терминале выполните:

/ip pool

add name=dhcp_pool2 ranges=192.168.134.100-192.168.134.199

/ip dhcp-server network

add address=192.168.134.0/24 dns-server=192.168.134.1 gateway=192.168.134.1

/ip dhcp-server

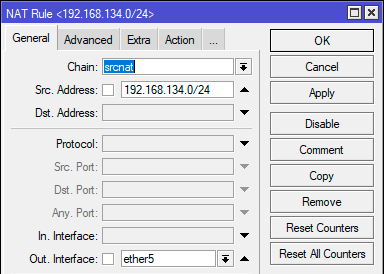

add add-arp=yes address-pool=dhcp_pool2 disabled=no interface=bridge2 name=dhcp2Для того, чтобы клиенты гостевой сети могли выходить в интернет, следует настроить NAT, перейдем в IP — Firewall — NAT и создадим новое правило: Chain — srcnat, Src. Address — 192.168.134.0/24 — диапазон гостевой сети, Out. Interface — внешний интерфейс, через который осуществляется выход в интернет, в нашем случае ether5. На закладке Action ставим действие masquerade.

/ip firewall nat

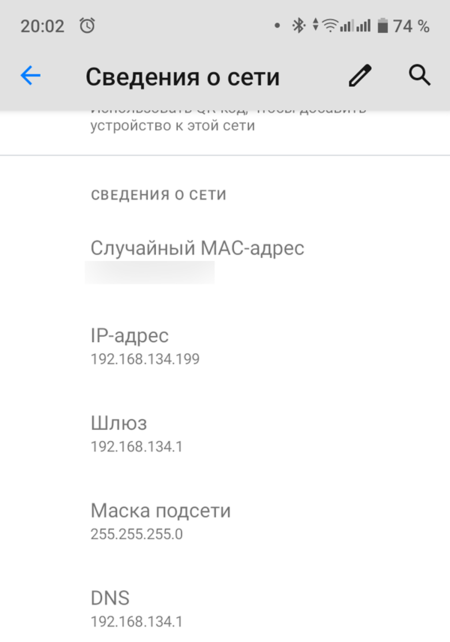

add action=masquerade chain=srcnat out-interface=ether5 src-address=192.168.134.0/24Теперь самое время сделать небольшую паузу и попробовать подключиться к нашей гостевой Wi-Fi сети, убедитесь, что устройство получает адрес и у него есть доступ в интернет.

Изолируем гостевую сеть при помощи брандмауэра

Гостевая Wi-Fi сеть работает — и это хорошо, теперь самое время принять кое-какие меры безопасности. Прежде всего изолируем ее от основной сети. Открываем IP — Firewall — Filtres и создаем следующее правило: Chain — Forward, In. Interface — bridge2, Out. Interface — bridge1, на закладке Action ставим действие drop, тем самым полностью запретив транзитный трафик из гостевой сети в основную (bridge1).

/ip firewall filter

add action=drop chain=forward in-interface=bridge2 out-interface=bridge1Теперь изолируем от гостевой сети сам роутер, все что нужно от него клиентам — это получение IP-адреса по DHCP и доступ к DNS-серверу устройства, ничего больше видеть они не должны. Ок, разрешаем доступ к DHCP-серверу, создаем еще одно правило: Chain — input, Protocol — udp, Dst. port — 67, In. Interface — bridge2, так как действие по умолчанию accept — просто сохраняем правило.

Этот же набор правил в терминале:

/ip firewall filter

add action=accept chain=input dst-port=67 in-interface=bridge2 protocol=udp

add action=accept chain=input dst-port=53 in-interface=bridge2 protocol=udp

add action=drop chain=input in-interface=bridge2Это минимальный набор правил для типовой конфигурации, в случае наличия дополнительных сетей и интерфейсов вам может потребоваться создать дополнительные правила с учетом особенностей вашей конфигурации. Общие принципы должны быть понятны из этого раздела: блокируем транзитный трафик из гостевой сети к остальным сетям и изолируем сам роутер.

Ограничение скорости в гостевой сети

Гостей может быть много, а исходящий канал не резиновый, тем более что современные мобильные устройства позволяют просматривать видео в высоких разрешениях, что может привести к повышенной нагрузке на сеть. Поэтому мы поступим просто — ограничим скорость гостевой сети, никаких сложных настроек производить не будем, просто сделаем одно ограничение на всех, как оно будет делиться между клиентами нас особо не волнует.

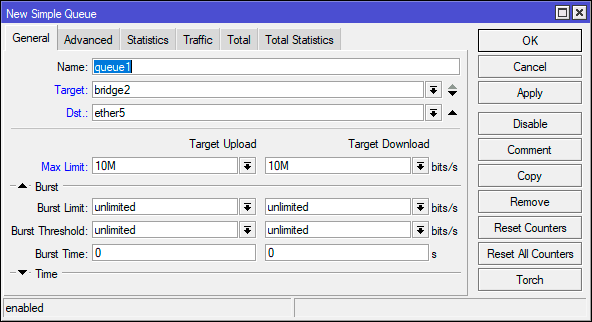

Для ограничения трафика используются очереди — Queues, обратите внимание, что для работы очередей должен быть отключен Fasttack. Перейдем в Queues — Simple Queues и создадим простую очередь. В поле Target укажем интерфейс гостевой сети — bridge2, Dst — интерфейс выхода в интернет, в нашем случае ether5. В Max Limit укажем ограничения для входящего и исходящего трафика, мы поставили по 10 Мбит/с.

/queue simple

add dst=ether5 max-limit=10M/10M name=queue1 target=bridge2Теперь еще раз подключимся и проверим работу ограничений, несложно убедиться, что все работает так, как задумывалось:

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка гостевой сети WiFi на Mikrotik

Используемые термины: Mikrotik, WiFi.

Оборудование Mikrotik поддерживает возможность создания гостевой беспроводной сети, подключившись к которой пользователь будет изолирован от локальной сети — он получит доступ только к Интернет. Настройку выполним в несколько этапов.

Добавляем новую конфигурацию для гостевой WiFi

Создаем пул IP-адресов для гостевой сети

Создаем правила для изоляции гостевой сети от локальной

Если в гостевой сети нет доступа в Интернет

Задаем лимиты для гостевой сети

Ограничиваем скорость

Запускаем сеть по расписанию

Прежде чем начать, необходимо, чтобы была выполнена базовая настройка роутера.

Создание гостевой сети

Переходим к настройке WiFi интерфейсов:

Переходим на вкладку Security Profiles — кликаем по плюсу для создания нового профиля — задаем имя для профиля и настраиваем безопасность:

* в данном примере будет создан профиль с названием profile_wifi_guest; разрешаем только WPA2; задаем ключ безопасности (пароль для подключения к WiFi).

На вкладке WiFi Interfaces создаем новый виртуальный интерфейс (Virtual):

На вкладке General задаем имя для нашей гостевой беспроводной сети:

Переходим на вкладку Wireless — задаем SSID — выбираем реальный беспроводной интерфейс (Master Interface) и профиль безопасности, который мы создали ранее:

Настройка IP-адресации

Приступим к настройке гостевой подсети. Мы назначим WiFi интерфейсу отдельный IP-адрес и зададим настройки для DHCP.

Переходим в раздел IP:

… и Pool:

На вкладке Pools создаем новый диапазон адресов:

* в данном примере мы создали список адресов 172.16.10.2-172.16.10.254. Это диапазон для гостевых клиентов — при подключении компьютер будет получать один адрес из данного списка.

Переходим в раздел IP — DHCP Server:

На вкладке DHCP создаем новую настройку:

* где Name — имя для настройки; Interface — сетевой интерфейс, на котором будет работать данная настройка DHCP; Address Pool — выбираем созданный нами пул адресов.

Теперь переходим на вкладку Networks и создаем новую подсеть, которая соответствует нашему пулу:

* где 172.16.10.0/24 — подсеть для клиентов гостевой WiFi; 172.16.10.1 — шлюз (это будет наш Mikrotik); 77.88.8.8 и 8.8.8.8 — публичные DNS от Яндекса и Google.

Осталось назначить IP для самого микротика. Переходим в IP — Addresses:

Создаем новый адрес:

* мы создадим новый IP адрес 172.16.10.1, который будет назначен роутеру гостевому интерфейсу.

Блокируем доступ к локальной сети

Гостевая сеть настроена, но пока, ее клиенты могут получить доступ к ресурсам основной сети. Для запрета настроим правила брандмауэра.

Переходим в IP — Firewall:

На вкладке Filter Rules создаем новое правило:

* мы должны создать правило в Chain forward; запрещающее запросы из локальной сети (192.168.88.0/24) в гостевую (172.16.10.0/24). В вашем случае это могут быть другие подсети.

… а на вкладке Action мы должны выбрать drop:

Теперь создаем еще одно аналогичное правило, только запрещающее запросы из гостевой сети в локальную:

Перенесем созданные правила повыше:

Готово.

Если в гостевой сети нет Интернета

Проверяем следующее:

- Устройство, подключенное к WiFi получает IP-адрес автоматически, а не вручную.

- Корректно заданы настройки для сервера DHCP — адрес шлюза, DNS, назначен правильный интерфейс, на котором будет раздача адресов.

- Нет специально созданных правил Firewall, которые запрещают весь трафик.

- Убедиться, что микротик, в принципе, раздает Интернет.

Ограничение и лимиты

Рассмотрим некоторые ограничения, которые можно наложить на гостевую сеть.

Скорость

Чтобы уменьшить пропускную способность нашей гостевой WiFi, переходим в раздел Queues:

На вкладке Simple Queues добавляем новую очередь и на вкладке General задаем имя для настройки и выбираем интерфейс, для которого вводим ограничения, также задаем лимиты на скорость:

* где:

- Name — имя нашего скоростного ограничения.

- Target — для чего задается ограничение. Можно выбрать конкретный интерфейс или ввести адрес подсети (например, 172.16.10.0/24).

- Max Limit — максимальная скорость передачи данных.

- Burst Limit — скорость в режиме turbo.

- Burst Threshold — скорость, при превышении которой активируется режим ограничения.

- Burst Time — время в секундах для расчета средней скорости.

Нажимаем OK для завершения настройки.

Время (расписание работы WiFi)

Для включения и выключения гостевой сети мы воспользуемся встроенным планировщиком и командами:

/interface wireless set [ find name=»Guest WiFi» ] disabled=yes

/interface wireless set [ find name=»Guest WiFi» ] disabled=no

* где Guest WiFi — имя нашей беспроводной сети; disabled=yes — выключаем WiFi-интерфейс; disabled=no — включает.

Переходим в раздел System:

… и Scheduler:

Создаем новую задачу по расписанию и указываем следующие настройки:

* где:

- Name — имя для задания.

- Start Time — время начала отработки. Предположим, в 8 утра.

- Interval — период отработки. В данном примере каждый день.

- On Event — что выполняем.

И следом создаем задание на выключение WiFi:

Готово.

Виртуальный сервер (Virtual Server) — это функция роутера, которая позволяет перенаправить входящие сетевые соединения на определенный порт или условия на вашей локальной сети. Это очень полезная функция для развертывания собственных серверов (веб-сервера, FTP-сервера, сервера игр и т. д.), доступ к которым нужно получить извне.

Настройка виртуального сервера может быть сложной задачей, особенно для новичков. В этой статье мы предоставим подробную инструкцию по настройке виртуального сервера на роутере. Мы расскажем о базовых принципах работы сети, определим и объясним необходимые термины и шаг за шагом научим вас настраивать эту функцию на популярных моделях роутеров.

Прежде чем мы начнем, стоит отметить, что процесс настройки виртуального сервера может немного отличаться в зависимости от конкретной модели роутера и используемой операционной системы, поэтому рекомендуется обратиться к руководству пользователя вашего роутера для получения точных инструкций.

Содержание

- Настройка виртуального сервера

- Подробная инструкция настройки виртуального сервера на роутере

- Выбор подходящего роутера для настройки виртуального сервера

Настройка виртуального сервера

Настройка виртуального сервера на роутере позволяет установить определенные правила и порты для доступа к определенным сервисам или устройствам в вашей сети. Это полезно, если вы хотите запустить веб-сервер, камеру наблюдения или любое другое приложение, которое требует удаленного доступа из интернета.

Для настройки виртуального сервера на роутере вам потребуется знать внешний IP-адрес вашего сетевого подключения. В большинстве случаев этот адрес можно найти в настройках роутера или обратиться к вашему интернет-провайдеру.

После того, как вы найдете внешний IP-адрес, вам нужно будет зайти в настройки вашего роутера. Для этого откройте веб-браузер и введите IP-адрес роутера в адресной строке. Обычно он выглядит как «192.168.1.1» или «192.168.0.1». Откроется страница авторизации.

Войдите в настройки роутера, используя административные реквизиты, такие как логин и пароль, указанные на вашем роутере. Если вы не знаете этих данных, обратитесь к документации вашего роутера или свяжитесь с производителем.

После успешной авторизации вам нужно будет найти раздел «Виртуальный сервер» или «Port Forwarding» в настройках роутера. В этом разделе вы сможете добавить новое правило для виртуального сервера.

Создайте новое правило для виртуального сервера, указав следующие данные:

- Название правила — дайте правилу описательное название, чтобы легко его идентифицировать.

- Внешний порт — порт, через который клиенты смогут получить доступ к вашему виртуальному серверу. Например, порт 80 для веб-сервера или порт 22 для SSH.

- Протокол — выберите протокол, который будет использоваться для виртуального сервера. Обычно это TCP или UDP.

- Внутренний IP-адрес — IP-адрес устройства в вашей сети, на котором запущен виртуальный сервер.

- Внутренний порт — порт, на котором работает виртуальный сервер в вашей сети.

После заполнения всех данных сохраните настройки. Роутер создаст новое правило для виртуального сервера и перенаправит соответствующие порты на указанное устройство в вашей сети.

После настройки виртуального сервера у вас должен быть удаленный доступ к вашему приложению или устройству через внешний IP-адрес роутера и указанный виртуальный порт.

Примечание: Настройка виртуального сервера может различаться в зависимости от модели вашего роутера и используемой операционной системы. Если вам требуется дополнительная помощь, обратитесь к документации вашего роутера или свяжитесь с производителем.

Подробная инструкция настройки виртуального сервера на роутере

Для настройки виртуального сервера на роутере выполните следующие шаги:

- Подключитесь к роутеру, введя его IP-адрес в адресную строку браузера.

- Войдите в настройки роутера, введя логин и пароль.

- Найдите раздел «Настройки виртуального сервера» или «Порт-форвардинг».

- Нажмите на кнопку «Добавить новое правило» или «Создать виртуальный сервер».

- Укажите имя виртуального сервера и выберите протокол (TCP или UDP).

- Укажите внешний порт (порт, которым будет доступен виртуальный сервер извне).

- Укажите внутренний IP-адрес и порт (IP-адрес и порт вашего компьютера, на который будут передаваться входящие соединения).

- Подтвердите настройки и сохраните изменения.

После завершения этих шагов виртуальный сервер будет настроен на роутере и готов к использованию. Вы сможете получать доступ к вашим сервисам или программам с помощью внешнего IP-адреса роутера и указанного порта.

Важно помнить, что настройка виртуального сервера на роутере может различаться в зависимости от модели роутера и используемого программного обеспечения. Если возникнут сложности, рекомендуется обратиться к руководству пользователя роутера или связаться с технической поддержкой производителя.

Выбор подходящего роутера для настройки виртуального сервера

- Количество портов: убедитесь, что роутер имеет достаточное количество портов для всех ваших устройств. Вам может потребоваться порт для входящего трафика, а также дополнительные порты для других устройств в вашей сети.

- Поддержка виртуальных серверов: убедитесь, что роутер имеет функционал для настройки виртуальных серверов. Это может быть указано как «поддержка виртуальных серверов» или «проброс портов» в спецификации роутера.

- Пропускная способность: обратите внимание, какая пропускная способность имеется у роутера. Если вы планируете использовать виртуальный сервер для потокового видео или онлайн-игр, вам потребуется роутер с высокой пропускной способностью.

- Безопасность: роутер должен обеспечивать надежную защиту от внешних угроз. Убедитесь, что роутер поддерживает протоколы шифрования, фильтрацию URL-адресов и доступ через пароль.

- Простота настройки: проверьте, насколько просто настраивается роутер. Чем проще управление и конфигурация, тем легче будет настраивать виртуальный сервер.

Исходя из этих критериев, выберите роутер, который наилучшим образом соответствует вашим требованиям. Проверьте спецификации роутера, прочитайте отзывы пользователей и обратитесь к экспертам при необходимости. Важно выбрать надежный и функциональный роутер, который сможет успешно настроить и поддерживать виртуальный сервер.

Виртуальный сервер – это функция роутера, которая позволяет перенаправить запросы с определенных портов на устройство, находящееся в локальной сети. Это особенно полезно, если у вас есть устройство, которое вы хотите подключить к Интернету и предоставить доступ к нему со стороны. В этой статье мы рассмотрим, как настроить виртуальный сервер на роутере.

Шаг 1: Определите IP-адрес вашего устройства в локальной сети. Чтобы использовать виртуальный сервер, ваше устройство должно иметь статический IP-адрес, то есть IP-адрес, который не меняется. Вы можете назначить статический IP-адрес на вашем устройстве в настройках сетевого подключения.

Шаг 2: Войдите в административный интерфейс вашего роутера. Обычно для этого вам нужно ввести IP-адрес роутера в веб-браузере. IP-адрес, как правило, указан на наклейке на задней стороне роутера.

Шаг 3: Перейдите в раздел настроек виртуальных серверов. Этот раздел может называться по-разному в зависимости от модели и производителя роутера. Обычно он находится в разделе «Настройки сети» или «Порты».

Шаг 4: Создайте новое правило для виртуального сервера. Вам понадобится указать номер порта, который будет перенаправляться, IP-адрес вашего устройства и протокол (обычно TCP или UDP). Некоторые роутеры также позволяют настроить другие параметры, такие как время и дни активации правила.

Шаг 5: Сохраните настройки и перезагрузите роутер. После перезагрузки виртуальный сервер будет активирован и с его помощью вы сможете получить доступ к вашему устройству из-за пределов локальной сети.

It is important to note that opening ports on your router can increase the vulnerability of your network to outside attacks. Be sure to take proper security measures, such as using strong passwords and keeping your router’s firmware up to date.

Содержание

- Подготовка к настройке виртуального сервера

- Проверка наличия необходимого оборудования

- Установка необходимого программного обеспечения

- Настройка виртуального сервера на роутере

- Вход в административную панель роутера

Подготовка к настройке виртуального сервера

Перед началом настройки виртуального сервера на роутере необходимо выполнить несколько предварительных шагов:

- Узнать IP-адрес вашего роутера. Для этого вы можете воспользоваться командой ipconfig в командной строке вашего компьютера. IP-адрес роутера будет указан в поле «Основной шлюз».

- Зарезервировать статический IP-адрес для компьютера, на котором будет работать виртуальный сервер. Это необходимо для обеспечения постоянной связи с виртуальным сервером и предотвращения изменения IP-адреса при каждом подключении к сети. Для этого вам потребуется зайти в настройки сетевого адаптера вашего компьютера и настроить статический IP-адрес.

- Убедиться, что вы имеете доступ к административным настройкам вашего роутера. Это позволит вам вносить все необходимые изменения и конфигурировать виртуальный сервер.

- Определить порт, который вы хотите открыть для виртуального сервера. Порт должен быть открыт для входящих соединений, чтобы обеспечить работу нужного вам приложения или службы на виртуальном сервере.

По завершении этих предварительных шагов вы будете готовы к настройке виртуального сервера на роутере. Следующий шаг — открытие веб-интерфейса администрирования роутера и выполнение необходимых настроек для виртуального сервера.

Проверка наличия необходимого оборудования

Перед началом установки виртуального сервера на роутер необходимо убедиться, что у вас есть следующее оборудование:

- Роутер: Для настройки виртуального сервера вам потребуется доступ к административной панели своего роутера. Убедитесь, что у вас есть логин и пароль от административной панели и доступ к интернет-соединению.

- Подключение к интернету: Убедитесь, что у вас есть доступ к интернету через свой роутер. Проверьте, что интернет-соединение стабильно и работает без проблем.

- Устройство: Для проверки наличия виртуального сервера на роутере вам потребуется компьютер, планшет или смартфон с доступом к интернету через роутер.

Если у вас есть все необходимое оборудование, вы можете приступить к настройке виртуального сервера на роутере.

Установка необходимого программного обеспечения

Для настройки виртуального сервера на роутере вам понадобится следующее программное обеспечение:

- Web-интерфейс роутера: большинство современных роутеров имеют встроенный web-интерфейс, через который можно настраивать различные функции роутера. Доступ к данному интерфейсу можно получить, введя IP-адрес роутера в адресную строку браузера.

- Учетные данные роутера: чтобы получить доступ к web-интерфейсу роутера, вам понадобятся учетные данные, такие как имя пользователя и пароль. Обычно они указаны на задней панели роутера или в инструкции к нему.

Если необходимые программы отсутствуют, то их можно загрузить с сайта производителя роутера или обратиться к поставщику услуг интернет-провайдера, который может предоставить соответствующее ПО.

Настройка виртуального сервера на роутере

Виртуальный сервер предоставляет возможность перенаправлять внешний трафик на определенный порт внутренней сети. Это полезная функция, которая позволяет использовать внешний IP-адрес роутера и направлять запросы к определенным службам или приложениям, работающим на устройствах внутри сети.

Для настройки виртуального сервера на роутере необходимо выполнить следующие шаги:

- Войдите в административную панель роутера. Обычно для этого нужно открыть веб-браузер и в адресной строке ввести IP-адрес роутера. Подробные инструкции по входу в административную панель можно найти в документации к роутеру.

- Найдите раздел настроек «Виртуальный сервер» или «Порт-форвардинг». Обычно он находится в разделе «Настройки сети» или «Расширенные настройки».

- Включите функцию виртуального сервера, если она не включена по умолчанию.

- Создайте новое правило виртуального сервера, указав следующую информацию:

- Внешний порт: порт, на который будут направляться внешние запросы. Например, 80 для HTTP или 443 для HTTPS.

- Протокол: выберите протокол, который будет использоваться (TCP, UDP или оба).

- Внутренний IP-адрес: IP-адрес устройства внутри сети, на которое будут направляться запросы.

- Внутренний порт: порт устройства внутри сети, на который будут направляться запросы.

- Сохраните изменения и перезагрузите роутер, чтобы применить новые настройки.

После завершения настройки виртуального сервера на роутере, внешний трафик будет перенаправляться на указанный внутренний IP-адрес и порт внутри сети. Это позволит использовать службы и приложения внутри сети, доступные через внешний IP-адрес роутера.

Вход в административную панель роутера

Для настройки виртуального сервера на роутере необходимо выполнить следующие шаги:

- Откройте любой веб-браузер на вашем компьютере.

- Введите IP-адрес вашего роутера в адресной строке браузера. Обычно IP-адрес роутера указан на его корпусе или может быть найден в документации к роутеру.

- Нажмите клавишу Enter или кликните на кнопку перехода.

- В открывшемся окне браузера появится страница входа в административную панель роутера.

- Введите логин и пароль администратора роутера. Данные для входа также можно найти на корпусе роутера или в его документации. Если вы не установили свой логин и пароль, попробуйте использовать стандартные комбинации, которые указаны в документации производителя.

- Нажмите на кнопку «Войти» или нажмите клавишу Enter.

После успешного входа в административную панель роутера вы сможете приступить к настройке виртуального сервера.