Время на прочтение

6 мин

Количество просмотров 37K

Многие современные домашние роутеры по сути представляют собой мини-компьютер — у которого разве что нет монитора и мыши/клавиатуры. Впрочем, учитывая назначение этих самых железяк, последнее — вовсе не проблема.

Как правило, в базовой прошивке роутер умеет раздавать интернет на один или несколько LAN-портов, а также обслуживать собственную беспроводную сеть. Более продвинутые модели зачастую включают один или несколько портов USB, куда можно подключить, например, принтер или флэшку с файлами.

Однако всё богатство возможностей этого железа открывается при использовании открытых прошивок. Для новичков — dd-wrt, для более продвинутых — серия open-wrt и прочие wrt-based.

В настоящей статье речь пойдёт о настройке анонимизированной wifi-точки на базе роутера Asus RT-N16 с прошивкой dd-wrt и optware.

Изначальная идея не нова — она давно витает в воздухе, и одна из реализаций даже как-то анонсировалась на Хабре. Тем не менее, что касается деталей — то их, как правило, не найти. В рядовых «how-to» я этого не нашёл, а явно знающим гуру, видимо, не до написания подобных инструкций. Поэтому пришлось во всём разбираться самому. Ну и заодно фиксировать сделанное — на будущее.

Итак, имеем роутер с прошитым dd-wrt. У этой специфической модели, увы, нет поддержки Open-wrt (или, по крайней мере, не было на тот момент, когда это потребовалось. Сейчас уже появилась бета, но она пока что не претендует на стабильность).

Что потребуется ещё? Если ограничиться только лишь tor, то, возможно, ничего. Можно обойтись без всего optware и даже без внешней флэшки. Нужно лишь найти, куда упихать в роутер около 1,5Мб бинарника. Я, тем не менее, поднимал у себя не только лишь точку доступа, а полноценный домашний сервер, основной задачей которого было поддерживать сеть (основные службы — DNS, DHCP), раздавать интернет, содержать небольшую (гигабайт этак на 500) файлопомойку с доступом по NFS (ну, звиняйте. Windows не использую, поэтому SAMBA не нужна), самостоятельно пополнять эту файлопомойку свежими торрентами, хостить несколько веб-морд для разных поделок (весь фарш: — lighttpd, php, mysql и даже sphinx), служить failsafe-сервером для загрузки Ubuntu по сети (чтобы при надобности в «мёртвое тело» вставлять не флэшку с образом, а сетевой кабель). И, видимо, всё (а может и забыл чего). Для того, чтобы внешне всё было красиво и с минимумом проводов — жёсткий диск на 640гб для всего задуманного был помещён прямо внутрь роутера, и свободного места тем самым существенно прибавилось. А tor на роутере ставился, скорее, из любопытства. Однако — прижился и стабильно работает.

Для установки и настройки необходим доступ к роутеру через telnet или (что гораздо безопаснее) через ssh. Доступ можно устроить (или подсмотреть) в веб-интерфейсе dd-wrt.

Сперва устанавливаем tor:

root@DD-WRT:~# ipkg install tor

Затем правим его конфиг. В случае с optware он располагается в /opt/etc/torrc. Опять же, замечу, что путь к конфигу по умолчанию вовсе не является обязательным. Программу всегда можно запустить с другим файлом конфигурации, но его придётся явно указывать в опциях запуска. В этом плане путь по умолчанию всё же проще, покуда делает запуск программы более лаконичным.

Конфиг по умолчанию хорошо прокомментирован, и основную настройку можно произвести, просто читая эти комментарии, без всяких сторонних руководств. В моём случае роутер обслуживает домашнюю сеть 192.168.1.0/24. В ней я решил сделать классический tor с доступом как через прокси socks5 на порту 9100. Помимо этого я решил сделать анонимизированную точку доступа, которая пустит пользователей в сеть 192.168.2.0/24, где вся связь с внешним миром будет лишь через tor (прозрачный прокси), либо просто обрублена. Иными словами — мы имеем wifi-точку, подключившись к которой мы никак не попадём ни к соседям из той же сети (192.168.2.0/24), ни в мою домашнюю сеть (192.168.1.0/24), ни на локальные сервисы роутера. А можем попасть только в интернет, причём только анонимным образом (через tor).

Для этого в конфиге прописаны следующие локальные параметры:

Для домашней сети:

SockListenAddress 192.168.1.5:9100

По сути это означает, что для того, чтобы попасть анонимно в интернет я должен настроить браузер на подключение через socks5-прокси с указанным адресом (это внутренний адрес роутера).

Для анонимной сети:

TransPort 9040

TransListenAddress 192.168.2.1

DNSPort 9053

DNSListenAddress 192.168.2.1

В анонимной сети клиенты никуда подключаться не будут, а указанные порты и адрес нужны лишь для настройки правил iptables.

Помимо этих настроек также имеет смысл назначить адрес виртуальной сети:

VirtualAddrNetwork 10.192.0.0/10

Этот адрес необходим в случае перехода по внутренним анонимным сервисам (т.н. ‘hidden service’) тор-сети. Это адреса сайтов, располагающиеся в домене .onion. Такого домена в реальной жизни нет; однако будучи в tor, их собственный DNS распознаёт такие адреса и выводит вас к нужному ресурсу, спрятанному где-то в глубине сети. При этом фактический ip-адрес такого сайта скрыт, и узнать его невозможно. В этом случае для программ, которые сперва разрешают адрес узла через DNS, а потом подключаются к полученному ip-адресу, tor-демон создаёт временный адрес из указанной маски виртуальной сети. Иными словами, при попытке подключиться к какому-нибудь узлу superpuper.onion он «разрешится» в адрес, например, 10.192.0.1. И программа, подключаясь к этому адресу, будет через «луковые слои» tor-шифрования достигать нужного ресурса.

Что касается настройки «публичной» части конфига — там всё, согласно комментариям в самом файле.

В результате этих настроек мы получим демона, который

1) является proxy-socks с адресом 192.168.1.5:9100

2) является прозрачным proxy с адресом 192.168.2.1, причём помимо tcp-трафика умеет обрабатывать DNS-запросы.

С локальным socks-прокси всё ясно. Просто настраиваем любой браузер в домашней сети на выход в интернет через указанный прокси — и всё работает.

Ничуть не сложнее доступ с удалённой машины (у нас же есть ssh-консоль на роутер — значит, ничего не мешает просто пробросить порт:

ssh -L localhost:9100:192.168.1.5:9100 homerouter

— и после этого на той машине заработает Socks5 по адресу localhost:9100.

Теперь настраиваем точку доступа.

Для этого в gui dd-wrt заходим во вкладку wireless и там добавляем виртуальный интерфейс. Имя придумайте сами (я назвал бесхитростно: tor_network). Конфигурация сети — unbridged (т.е. точка не имеет связи с другими интерфейсами и как бы образует свой собственный замкнутый мирок). Запрещаем там же маскарадинг и мультикаст и назначаем адрес сети: 192.168.2.1/255.255.255.0. Затем на вкладке wireless security настраиваем, если нужно, доступ к точке. Я в своём случае поставил «disabled», т.е. создал открытую точку.

Таким образом у нас на роутере работают одновременно две разные сети: домашняя (защищённая WPA2) и вновь созданная tor_network, которая изначально открыта. Впрочем, это не даёт никому никаких привилегий, поскольку подключившись к этой открытой сети мы никуда не попадём

Двигаемся дальше. На вкладке Setup/Networking ищем в самом низу раздел DHCPD и добавляем запись для интерфейса wl0.1 (это, собственно, и есть железячное имя нового виртуального wifi-интерфейса), чтобы он назначал адреса из подсети 192.168.2.0/24. Скажем, 50 адресов начиная со 100 вполне хватит.

Теперь подключаясь к нашей открытой точке мы получим внутренний ip-адрес.

Осталось лишь подключить эту точку к прозрачному tor.

Это делается с помощью iptables:

CRNET="192.168.2.0/24"

TORCMD="iptables -t nat -A PREROUTING -i wl0.1"

TORPORT="9040"

TORDNS="9053"

# transparent tor for tor_network wireless

$TORCMD -p udp --dport 53 -j REDIRECT --to-ports $TORDNS

$TORCMD -p udp --dport 67 -j RETURN

$TORCMD -d $CRNET -j DROP

$TORCMD -p tcp --syn -j REDIRECT --to-ports $TORPORT

$TORCMD -j DROP

Что делаем?

1. Редиректим весь udp-трафик на 53-й порт (dns) на порт нашего демона.

2. Пропускаем спокойно весь udp-трафик на 67-й порт (там висит dhcp)

3. Весь остальной трафик во внутреннюю открытую сеть, откуда бы он ни был, отсекаем.

4. Редиректим весь tcp-трафик на порт прозрачного прокси нашего демона.

5. Весь остальной трафик открытой сети отсекаем.

Этот скрипт можно вставить в Administration/commands и сохранить как firewall-скрипт.

Проверяем работу: подключаемся к точке tor_network и открываем адрес check.torproject.org/. Мы должны увидеть зелёную луковицу и поздравления с успешной настройкой. Далее — пробуем открыть адрес duskgytldkxiuqc6.onion/. Если всё в порядке — то после некоторой задержки адрес откроется. При этом совершенно никаких настроек со стороны клиента не требуется; мы просто подключаемся к открытой wifi-сети ‘tor_network’ и тем самым автоматически оказываемся скрыты за многослойным прокси-анонимайзером.

В качестве дополнительного бонуса — изначально повышенная анонимность, поскольку демон, работающий на железячном роутере по умолчанию не пишет никуда никаких логов и не оставляет следов в системе

OpenWRT — встроенная операционная система, основанная на ядре Linux, и предназначенная, в первую очередь, для домашних маршрутизаторов. Является альтернативой проприетарных прошивок, поддерживает ограниченный список устройств число которых постоянно растёт. Ознакомиться со списком можно тут.

Подготовка и установка TOR

Поменяем пароль root через telnet:

$ telnet 192.168.1.1

$ passwd

новый_пароль

Далее обновим пакеты введя команду:

Если у вас менее 4МБ места на ПЗУ роутера, то вам понадобится флеш-карта (для этого в маршруторизаторе должен быть USB-порт!).

Монтируем флешку с помощью block-mount. Устанавливаем TOR:

Перед настройкой

Обязательные шаги после установки пакета TOR:

-

Настройте и синхронизируйте время чеpез ntp. Неправильная дата может привести к проблемам при старте tor или к его некорректной работе.

-

При установке пакета tor система должна создать пользователя и группу tor, но при создании группы инсталлятор может допустить ошибку и в файле /etc/group не поставить перенос строки для группы tor, поэтому есть смысл лишний раз это перепроверить

-

Проверьте все права на файлы необходимые tor они должны иметь маску 755 и принадлежать tor:tor

Настройка TOR

Открываем конфигурационный файл /etc/tor/torrc и правим его.

Если необходимо чтобы все компьютеры подключенные к роутеру (неважно по кабелю или wifi) имели возможность получить доступ к TOR через SOCKS-proxy необходимо раскоментировать строчку:

SocksListenAddress 192.168.120.1:9100 # listen on this IP:port also

Где 192.168.120.1 – ip адрес вашего роутера для локальной сети, а 9100 – порт на котором будет socks-сервер с tor.

Опциями SocksPolicy можно явно указать какие ip адреса будут иметь (или не иметь) доступ к socks серверу. В файле конфигурации эти опции закомментированы – рекомендуется их раскомментировать и настроить под себя.

Если по каким то причинам tor не стартует — воспользуйтесь опцией Log для выяснения проблемы.

Запуск TOR

Запускаем тор следующей командой:

Если tor уже запущен либо при старте возникают ошибки вида:

[warn] Could not bind to 127.0.0.1:9050: Address already in use. Is Tor already running?

необходимо остановить его:

и запустить заново как написано выше.

Если лог включен, то признаком успешного запуска и подключения к сети tor будет строка:

Feb 21 19:12:17.034 [notice] Tor has successfully opened a circuit. Looks like client functionality is working.

Feb 21 19:12:17.035 [notice] Bootstrapped 100%: Done.

Далее достаточно прописать адрес и порт указанный опцией SocksListenAddress как-socks сервер в браузере или любой другой программе на вашем ПК.

Однако есть ряд программ которые не умеют работать с socks протоколом. Эту проблему можно решить средствами tor+iptables. Для этого необходимо включить в TOR режим прозрачного проксирования. В таком случае на подключенных к роутеру машинах вообще не нужно будет ничего настраивать, весь трафик будет идти через сеть TOR.

Использование прозрачного прокси TOR

Для этого в конфигурационный файл /etc/tor/torrc добавляем:

AutomapHostsOnResolve 1

TransPort 9040

DNSPort 53

тем самым прозрачный прокси будет слушать порт 9040.

Перезапускаем tor:

$ killall -9 tor

$ /etc/init.d/tor start

Настройка iptables

Далее необходимо весь трафик завернуть на порт 9040. Для этого необходимо использовать iptables с опцией REDIRECT –to-port. Для использования этой опции необходимо дополнительно собрать и установить пакет iptables-mod-nat-extra. В противном случае вы получите ошибку вида:

iptables v1.4.6: unknown option `--to-ports'

Установливаем пакет:

$ opkg install kmod-ipt-nat-extra

А можно собрать в своем репозитории или включить этот пакет сразу в прошивку. В конфигураторе OpenWrt этот пакет находится в

-> Network

-> iptables

<M> iptables-mod-nat-extra

После установки пакета необходимо “завернуть” трафик на прозрачный прокси сервер:

$ iptables -t nat -A PREROUTING -p tcp -d ! 192.168.120.1 --dport 80 -j REDIRECT --to-ports 9040

Что означает – перебрасывать весь трафик идущий с 80-го порта (и не адресованый для 192.168.120.1) на порт 9040, на котором как раз и находится прозрачный прокси.

Тоже самое делаем и для dns запросов:

$ iptables -t nat -A PREROUTING -p udp --dport 53 -j REDIRECT --to-ports 53

Остальной udp трафик прийдётся либо пропускать без анонимизации, либо резать.

Собственно всё. Весь трафик приходящий на роутер будет перенаправлен в сеть TOR без каких-либо настроек на компьютерах в вашей локальной сети и все действия в сети будут анонимны (при правильном использовании!).

Работоспособность можно проверить по стандартной ссылке: https://check.torproject.org/?lang=ru

Настройка Tor в OpenWRT (GLe роутер)

Chipollino Onion ClubВ данной статье, я хотел бы максимально просто и доступно описать процесс настройки вашего роутера для обхода блокировок и анонимной работы в интернете.

К плюсам данного метода можно отнести то, что он не требует никаких настроек в операционной системе вашего компьютера, чтобы весь ваш интернет трафик проходил через сеть тор.

Для реализации данного метода вам понадобится любой роутер, работающий под управлением OpenWrt(Важно, чтобы на роутере хватало памяти для установки необходимых пакетов).

OpenWrt — встраиваемая операционная система, основанная на ядре Linux, предназначенная, в первую очередь, для домашних маршрутизаторов.

Процесс установки OpenWrt на конкретный роутер вы можете найти на различных специализироваанных форумах, в данной статье я не могу описать процесс установки, т.к. он может отличаться на разных типах роутеров.

После того, как вы установили OpenWrt на свой роутер, вам необходимо подключить его к интернету (лично я использую роутер на OpenWrt, в качестве моста).

После подлючения роутера к интернету, вам необходимо подключиться к нему по SSH с вашего компьютера.

Подключение по SSH:

На ОС Windows:

Подкючить по SSH на Windows, можно с помощью программы PuTTY:

Скачиваем её, и в окне программы вводим IP-адрес и ssh-логин(root по стандарту) вашего роутера.

На UNIX-подобных системах

На таких системах как: Linux, macOS и BSD системах всё намного проще

Для подключения по SSH необходимо ввести в терминале команду

ssh ssh_логин@ip-адрес_роутера

Для примера:

ssh root@192.168.1.1

После ввода команды, система попросит вас ввести пароль, который вы указали при входе в web-панель роутера.

Если всё было введено верно, вы увидете в своём терминале нечто подобное:

Теперь приступим к установке Tor:

Т.к. данная статья написана с целью максимально быстрой настройки, использовать будем скрипт для автоматической установки и настройки Tor.

В терминале последовательно вводим эти команды(для упрощения понимания выделю отдельные команды разным цветом):

opkg update

opkg install libustream-mbedtls

URL=»https://openwrt.org/_export/code/docs/guide-user/services/tor»

cat << EOF > tor-client.sh

$(uclient-fetch -O — «${URL}/client?codeblock=0»)

$(uclient-fetch -O — «${URL}/client?codeblock=1»)

$(uclient-fetch -O — «${URL}/client?codeblock=2»)

$(uclient-fetch -O — «${URL}/client?codeblock=3»)

$(uclient-fetch -O — «${URL}/client?codeblock=4»)

EOF

sh tor-client.sh

После выполнения этих команд, перезагрузите роутер, теперь ваш роутер перенаправляет весь трафик в сеть тор.

Проверить логи тор можно помощью данной команды:

logread -e Tor

На этом настройка роутера завершена.

Таким образом вы получаете отличное аппаратное решение для анонимизации вашего трафика и обхода блокировок, помните, что тор это не панацея от всех видов деанонимизации, если вы хотите заниматься чем-либо незаконным, используя данный метод, то вам стоит так же установить и настроить obfs4proxy на ваш роутер.

Для того, чтобы зайти на сайты, блокирующие тор-соединения, вам стоит настроить в вашем браузере подключение к SOCKS5 прокси.

Все эти действия были произведены на роутере ASUS RT-N14U на прошивке OpenWrt 19.07.

+

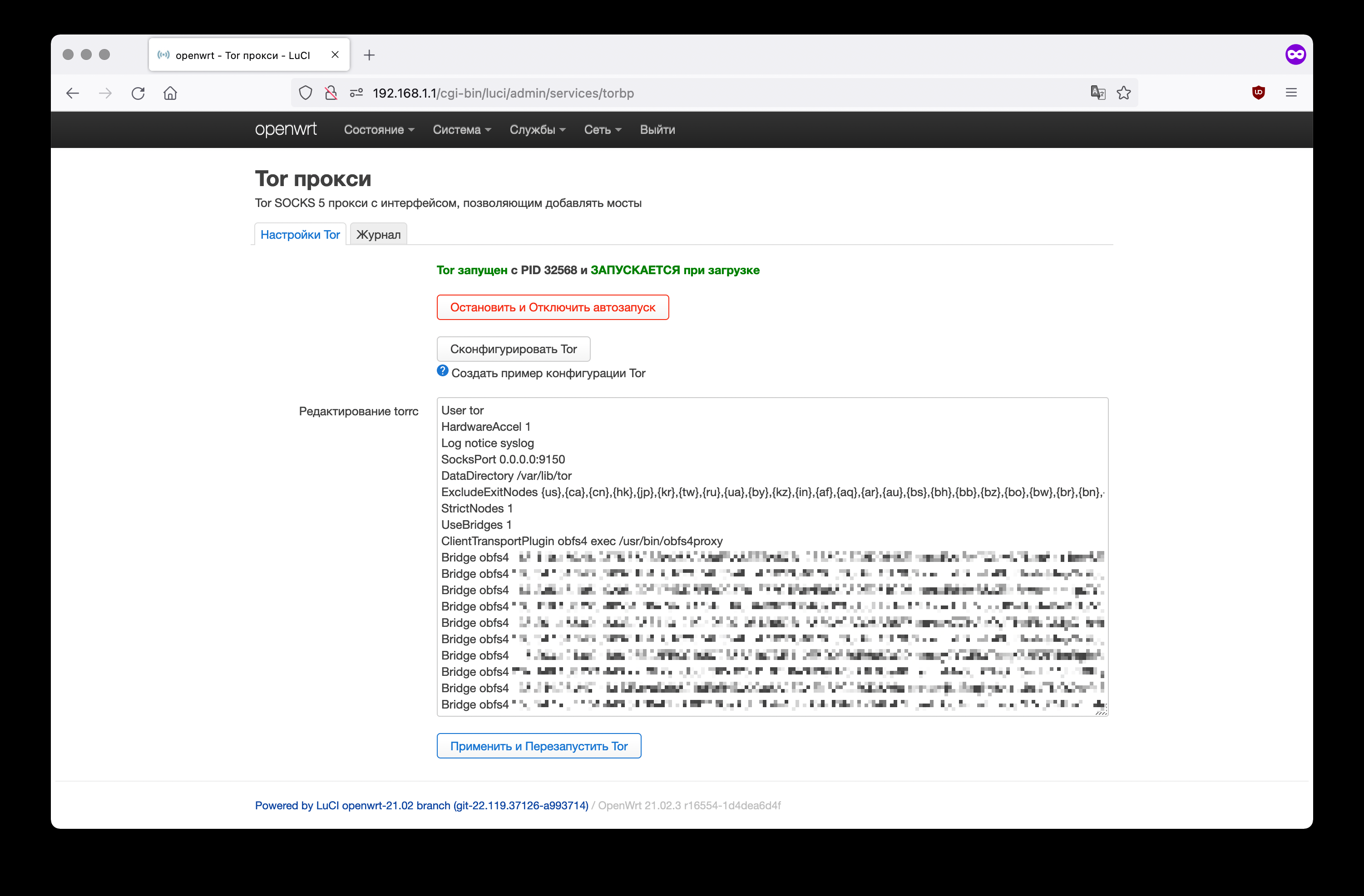

Tor Bridges Proxy — OpenWrt LuCI модуль

Решил вынести на роутер часть служб, которые были в docker-контейнерах на домашнем сервере. Tor не стал исключением. Одна незадача, готового LuCI модуля с минимальным функционалом под данную задачу в репозитории нет. Что ж, исправим этот недостаток, ниже представляю OpenWrt LuCI модуль для Tor с SOCKS 5 proxy сервером и возможностью работы с мостами. Без функции выходного узла, только SOCKS 5 proxy.

Установка зависимостей

opkg install wget-ssl tor tor-geoip obfs4proxy

Установка luci-app-torbp

cd /tmp wget https://github.com/zerolabnet/luci-app-torbp/releases/download/1.0/luci-app-torbp_1.0-1_all.ipk opkg install luci-app-torbp_1.0-1_all.ipk rm *.ipk

Порты по умолчанию

9150 - порт SOCKS 5 proxy для трафика через сеть Tor

Можем использовать в OpenClash:

- name: "Tor"

type: socks5

server: ROUTER_IP

port: 9150

Источники:

1) BDF Club

2) https://zerolab.net/luci-app-torbp/

Onion Market — свободный р2р-обменник в Telegram. У нас есть XMR, BTC, USDT.TRC20

прим.: варианты между собой молосовместимые

Вариант 1

Заходим по ssh на Keenetic и выполняем следующие команды:

opkg update opkg install tor polipo

Редактируем файл /opt/etc/tor/torrc (пример базовой настройки)

SOCKSPort 9050 # Default: Bind to localhost:9050 for local connections. SOCKSPort 192.168.1.1:9100 # Bind to this address:port too. RunAsDaemon 1 DataDirectory /opt/var/lib/tor #User tor

Редактируем файл /opt/etc/polipo/config (пример базовой настройки)

proxyAddress = "0.0.0.0" # IPv4 only allowedClients = 127.0.0.1, 192.168.1.0/24 socksParentProxy = "localhost:9050" socksProxyType = socks5 dnsQueryIPv6 = no dnsUseGethostbyname = yes

Стартуем сервисы

/opt/etc/init.d/S28polipo /opt/etc/init.d/S35tor

Настраиваем браузер (в примере FireFox)

Для проверки идем по адресу. Должны увидеть нечто подобное

И вместо этого

наблюдаем

Вариант 2. за-tor-енная точка доступа

прим.:

TOR — имя интерфейса (произвольное, задаем любое свое)

pass-tor — пароль доступа к сети (мин. 8 символов, задаем любой свой, если надо)

tor-net — имя Wi-Fi сети (произвольное, задаем любое свое)

172.16.2.1 — IP-адрес точки доступа (произвольный, задаем любой свой, не должен пересекаться с существующими)

Подключаемся к CLI Keenetic`a

Выбираем интерфейс беспроводной сети

interface WifiMaster0/AccessPoint2

Переименовываем интерфейс в TOR

name TOR

Устанавливаем уровень безопасности сети — private

security-level private

Устанавливаем алгоритм безопасности WPA2 (если надо)

encryption wpa2

Включаем шифрование Wi-Fi-трафика (если установили алгоритм безопасности)

encryption enable

Устанавливаем ключ доступа к сети (если выполнили 2 предыдущих комманды, что выше)

authentication wpa-psk pass-tor

Устанавливаем ip-адрес точки доступа

ip address 172.16.2.1 255.255.255.0

Устанавливаем SSID беспроводной сети

ssid tor-net

Активация интерфейса TOR

up

Для автоматической раздачи IP создаем DHCP pool и привязываем его к интерфейсу TOR. Создаем DHCP-пул

ip dhcp pool TOR

Устанавливаем диапазон IP адресов

range 172.16.2.50 172.16.2.100

Привязываем созданный пул к интерфейсу TOR

bind TOR

Для применения всех настроек нужно отключить и включить модуль Wi-Fi

Отключить

interface WifiMaster0 down

Включить

interface WifiMaster0 up

Сохраняем

system configuration save

Заходим по ssh на Keenetic и выполняем следующие команды:

opkg update opkg install tor iptables

Редактируем файл /opt/etc/tor/torrc:

SOCKSPort 9050 SOCKSPort 192.168.1.1:9100 RunAsDaemon 1 DataDirectory /opt/var/lib/tor #User tor AutomapHostsOnResolve 1 DNSListenAddress 172.16.2.1 DNSPort 9053 TransListenAddress 172.16.2.1 TransPort 9040 VirtualAddrNetwork 10.192.0.0/10

Создаем файл /opt/etc/ndm/netfilter.d/010-tor-net.sh со следующим содержанием:

#!/opt/bin/sh iptables -t nat -A PREROUTING -i ra2 -p udp --dport 53 -j REDIRECT --to-ports 9053 iptables -t nat -A PREROUTING -i ra2 -p tcp --syn -j REDIRECT --to-ports 9040

прим.: ra2 — имя созданного интерфейса (просмотреть можно командой ifconfig)

Делаем файл исполняемым

chmod +x /opt/etc/ndm/netfilter.d/010-tor-net.sh

Перезагружаем Keenetic и пробуем…

to be continued…

Если вы хотите обеспечить анонимность и безопасность своего интернет-соединения, установка Tor на роутер может быть очень полезной. Tor (The Onion Router) — это сеть, предоставляющая анонимный доступ к интернету. Установить Tor на свой роутер не так сложно, как может показаться. В этой пошаговой инструкции мы расскажем, как установить Tor на роутер.

Шаг 1: Подготовка

Перед установкой Tor на роутер необходимо выполнить несколько подготовительных шагов. В первую очередь, убедитесь, что ваш роутер поддерживает установку сторонних программ. Некоторые производители роутеров ограничивают возможность установки сторонних программ, поэтому проверьте совместимость вашего роутера с Tor.

Шаг 2: Загрузка и настройка OpenWrt

Для установки Tor на роутер вам потребуется прошивка OpenWrt. OpenWrt — это альтернативная прошивка, которая позволяет пользователю настроить роутер под свои нужды. Сначала загрузите новейшую версию прошивки OpenWrt с официального сайта. Затем, следуя инструкции на сайте, установите прошивку на ваш роутер. После установки прошивки откройте веб-интерфейс роутера и выполните необходимые настройки.

Шаг 3: Установка и настройка Tor

После установки и настройки прошивки OpenWrt, переходим к установке и настройке самого Tor. Зайдите в раздел «Пакеты» в веб-интерфейсе роутера и найдите пакет Tor. Установите его, следуя инструкции на экране. После установки, найдите раздел «Настройки» и настройте Tor в соответствии с вашими предпочтениями и потребностями.

Следуя этим простым шагам, вы сможете установить Tor на свой роутер и получить анонимный доступ к интернету. Пожалуйста, имейте в виду, что использование Tor может значительно замедлить вашу скорость интернета.

Содержание

- Подготовка к установке

- Выбор подходящего роутера

- Скачивание необходимого программного обеспечения

- Настройка роутера

- Установка Tor на роутер

- Проверка работоспособности

- Вопрос-ответ

- Какой роутер подходит для установки Tor?

- Нужны ли специальные навыки для установки Tor на роутер?

- Какие преимущества установки Tor на роутер?

- Какую дополнительную настройку нужно провести после установки Tor на роутер?

- Что делать, если Tor не работает после установки на роутер?

- Можно ли установить Tor на любой роутер?

Подготовка к установке

Перед установкой Tor на роутер необходимо выполнить несколько предварительных шагов.

1. Проверьте совместимость вашего роутера. Убедитесь, что ваш роутер поддерживает установку стороннего программного обеспечения, так как не все модели роутеров имеют поддержку Tor.

2. Ознакомьтесь с документацией вашего роутера. Перед установкой Tor на роутер важно прочитать документацию по вашей модели. В документации должна быть указана информация о возможности установки стороннего ПО и процедура ее установки.

3. Получите доступ к интерфейсу управления роутером. Для установки Tor на роутер вам понадобится доступ к его интерфейсу управления. Стандартным способом доступа является использование web-интерфейса роутера.

4. Запишите текущие настройки роутера. Для предотвращения возможных проблем и потери доступа к интернету, рекомендуется записать текущие настройки роутера или создать его резервную копию перед установкой Tor.

5. Сделайте резервную копию конфигурации роутера. Прежде чем приступить к установке, рекомендуется сделать резервную копию конфигурации роутера. Это поможет восстановить его настройки в случае возникновения проблем.

Выбор подходящего роутера

Если вы решили установить Tor на свой роутер, первым шагом будет выбор подходящей модели роутера. Для этого необходимо учесть несколько важных факторов.

Во-первых, ваш роутер должен поддерживать функцию маршрутизации трафика через Tor. Не все модели роутеров способны предоставить такую возможность, поэтому перед покупкой следует внимательно изучить характеристики и технические спецификации.

Во-вторых, обратите внимание на производителя роутера. Некоторые производители уже выпускают модели с предустановленным Tor. Например, роутеры Onion Pi и Pico TOR разработаны специально для работы с Tor и могут быть отличным выбором для вас.

Еще одним важным фактором является производительность роутера. Чем выше производительность, тем быстрее будет работать Tor на вашем роутере. Особенно это важно, если вы планируете использовать Tor для потокового видео или онлайн-игр.

Не забывайте также о цене. Найдите оптимальное сочетание цены и качества, чтобы получить максимальную функциональность и производительность по разумной цене.

Скачивание необходимого программного обеспечения

Для установки Tor на роутер требуется скачать несколько файлов с официального сайта проекта Tor. Вам потребуется некоторое время, чтобы перейти к этому шагу, так что убедитесь, что вы готовы продолжить.

- Перейдите на официальный сайт проекта Tor по адресу https://www.torproject.org в вашем веб-браузере.

- На главной странице сайта найдите раздел загрузок (Downloads) и нажмите на ссылку, чтобы перейти на страницу загрузки.

- На странице загрузки вам предоставляется выбор нескольких опций и версий Tor. Выберите версию, соответствующую вашей операционной системе и архитектуре.

- После выбора версии Tor нажмите на ссылку для скачивания соответствующего установочного файла.

- Дождитесь завершения загрузки файла.

Поздравляю! Теперь у вас есть необходимое программное обеспечение для установки Tor на ваш роутер.

Настройка роутера

Настройка роутера для использования Tor может быть произведена путем изменения некоторых параметров в его конфигурации. Перед настройкой убедитесь, что у вас есть доступ к административной панели роутера и знание его логина и пароля.

Во-первых, убедитесь, что ваш роутер поддерживает возможность использования Tor. Проверьте документацию к вашему роутеру или обратитесь к производителю для получения информации о поддержке данной функции.

После этого подключите свой компьютер к роутеру с помощью кабеля Ethernet и откройте браузер для доступа к административной панели роутера. Введите IP-адрес роутера в адресной строке браузера и нажмите клавишу Enter.

Войдите в административную панель роутера, используя свои учетные данные: логин и пароль. Обычно они указаны на задней стороне роутера или в документации.

Внутри административной панели роутера найдите раздел «Настройки сети» или аналогичный. В этом разделе найдите опцию «Tor» или «Маршрутизация Tor». Возможно, потребуется включить эту опцию и ввести параметры используемого Tor-сервера.

Сохраните изменения и перезапустите роутер. После перезагрузки роутера вам будет доступен Tor-сервер через вашу домашнюю сеть.

Обратите внимание, что настройка роутера для работы с Tor может потребовать некоторых навыков в области сетевых технологий и информационной безопасности. Если у вас возникли проблемы или вам нужна дополнительная помощь, рекомендуется обратиться к специалисту или к производителю роутера.

Установка Tor на роутер

Tor (The Onion Router) — бесплатное программное обеспечение, которое позволяет анонимно и безопасно использовать интернет. Установка Tor на роутер позволяет проводить анонимную передачу данных со всех устройств, подключенных к этому роутеру.

Ниже представлена пошаговая инструкция по установке Tor на роутер:

- Скачайте и установите специальное ПО на ваш компьютер, которое позволяет управлять настройками роутера. Обычно это программа-клиент, которая поставляется вместе с вашим роутером.

- Войдите в настройки роутера, используя IP-адрес роутера и данные для авторизации (обычно это admin/admin или admin/password).

- Перейдите на вкладку «Политика управления» или «Плагины» (название может отличаться в зависимости от модели и прошивки вашего роутера).

- Найдите раздел «Tor» или «Onion Router» и активируйте его.

- Введите адрес сервера Tor (обычно это localhost или 127.0.0.1) и порт (по умолчанию 9050).

- Сохраните изменения и перезагрузите роутер.

После установки Tor на роутер, все устройства, подключенные к этому роутеру, будут автоматически использовать протокол Tor для анонимного и безопасного доступа в интернет. Важно помнить, что скорость соединения может снизиться из-за работы протокола Tor, но это компромисс за повышенную приватность.

Проверка работоспособности

После успешной установки и настройки Tor на роутере, необходимо проверить его работоспособность. Для этого можно выполнить следующие действия:

- Подключите устройство к сети Tor: Убедитесь, что ваше устройство подключено к роутеру, на котором установлен Tor. Можно провести подключение по Wi-Fi или через сетевой кабель.

- Откройте браузер и проверьте соединение: Откройте любой веб-браузер на вашем устройстве и введите в адресной строке адрес сайта, работающего через Tor, например, www.torproject.org. Подождите несколько секунд и проверьте, открывается ли сайт без ошибок.

- Проверьте IP-адрес: После успешного открытия сайта через Tor, проверьте свой IP-адрес, чтобы убедиться, что идет передача трафика через Tor. Для этого можно использовать специальные онлайн-сервисы или команду в терминале «curl ifconfig.me». Проверьте, что ваш IP-адрес отличается от обычного IP-адреса, который был у вас без использования Tor.

Если все вышеперечисленные действия прошли успешно, то можно с уверенностью сказать, что Tor на вашем роутере работает корректно и вы можете безопасно использовать сеть Tor для анонимного просмотра веб-страниц.

Вопрос-ответ

Какой роутер подходит для установки Tor?

Для установки Tor на роутер необходимо выбрать модель, которая поддерживает прошивки от OpenWrt или DD-WRT. Наиболее подходящие модели роутеров для установки Tor: TP-Link Archer C7, Linksys WRT3200ACM, Netgear R7000.

Нужны ли специальные навыки для установки Tor на роутер?

Да, для установки Tor на роутер требуется базовое понимание сетевых настроек и умение работать с командной строкой. Также необходимо быть готовым к возможным проблемам, которые могут возникнуть в процессе установки и настройки.

Какие преимущества установки Tor на роутер?

Установка Tor на роутер позволяет защитить все устройства, подключенные к сети, от прослушивания и отслеживания. Также это позволяет обходить блокировки и цензуру в интернете, сохраняя полную анонимность и конфиденциальность ваших действий.

Какую дополнительную настройку нужно провести после установки Tor на роутер?

После установки Tor на роутер необходимо настроить перенаправление всех сетевых запросов через Tor. Для этого нужно отредактировать файл конфигурации роутера, указав соответствующие параметры, такие как IP-адрес и порт Tor-сервера. После этого необходимо перезагрузить роутер, чтобы изменения вступили в силу.

Что делать, если Tor не работает после установки на роутер?

Если Tor не работает после установки на роутер, первым делом необходимо проверить правильность настроек. Убедитесь, что IP-адрес и порт Tor-сервера указаны корректно. Также убедитесь, что на вашем роутере нет никаких блокирующих правил или программ, которые могут помешать работе Tor. Если проблема не решается, попробуйте перезагрузить роутер и выполнить полную переустановку Tor.

Можно ли установить Tor на любой роутер?

Нет, не на каждом роутере возможно установить Tor. Необходимо выбирать модели, которые поддерживают нужные прошивки, такие как OpenWrt или DD-WRT. Также нужно учитывать характеристики роутера, такие как процессор, оперативная память и пропускная способность, чтобы быть уверенным, что роутер сможет обеспечить нормальную работу Tor.