На чтение 3 мин Опубликовано Обновлено

Защита сетевых соединений и обеспечение безопасности данных являются критически важными аспектами в современном мире информационных технологий. В связи с этим, многие компании и организации используют TLS-аутентификацию для защиты своих сетей от несанкционированного доступа.

В данной статье мы рассмотрим подробное руководство по настройке TLS-аутентификации для MikroTik. MikroTik — это популярная платформа для управления сетевыми устройствами, которая предлагает широкие возможности для настройки безопасности сетей.

Во-первых, мы рассмотрим основные понятия, связанные с TLS-аутентификацией, и объясним, как она работает. Затем мы подробно разберем процесс настройки TLS-аутентификации на устройствах MikroTik, начиная от генерации сертификатов и заканчивая установкой и настройкой соединений.

В результате прочтения этой статьи вы получите все необходимые знания для настройки TLS-аутентификации на своих устройствах MikroTik и сможете обеспечить безопасность своей сети на высоком уровне.

Зачем нужна TLS-аутентификация на MikroTik

Основная цель TLS-аутентификации на MikroTik — защитить ваш роутер от несанкционированного доступа. Используя TLS, вы можете проверить идентичность клиента и сервера, а также обеспечить конфиденциальность данных путем шифрования информации, передаваемой через сеть.

Когда TLS-аутентификация настроена на MikroTik, все соединения с другими устройствами должны пройти процедуру аутентификации, чтобы убедиться, что они имеют право доступа к роутеру. Это значительно снижает риск несанкционированного доступа к вашей сети и помогает защитить ваши данные.

Другим преимуществом TLS-аутентификации на MikroTik является возможность настройки шифрования данных, передаваемых между устройствами в сети. Это означает, что даже если злоумышленник перехватывает данные, они останутся непонятными без правильного ключа шифрования.

В целом, настройка TLS-аутентификации на MikroTik — это важный шаг для обеспечения безопасности вашей сети. Она помогает защитить ваши данные и предотвращает несанкционированный доступ к вашему роутеру. Удостоверьтесь, что вы правильно настроили и активировали TLS-аутентификацию, чтобы обеспечить максимальную защиту ваших данных.

Настройка TLS-аутентификации на MikroTik

Шаг 1: Установите сертификат

- Войдите в систему управления MikroTik через веб-интерфейс или SSH.

- Перейдите в раздел «System» и выберите «Certificates».

- Нажмите на кнопку «Import» и выберите сертификат, который вы хотите установить.

- Укажите имя сертификата и его приватный ключ.

- Нажмите на кнопку «OK», чтобы завершить установку сертификата.

Шаг 2: Настройте TLS-аутентификацию

- Перейдите в раздел «IP» и выберите «Services».

- Нажмите на кнопку «Add» и выберите «Service» типа «www-ssl».

- Укажите порт для службы TLS-аутентификации.

- Выберите установленный ранее сертификат из выпадающего списка.

- Настройте параметры безопасности, включая включение проверки источника сертификата и протоколов шифрования.

- Нажмите на кнопку «OK», чтобы завершить настройку TLS-аутентификации.

После завершения этих шагов, ваш MikroTik будет настроен на использование TLS-аутентификации для защиты соединений. Убедитесь, что вы правильно сконфигурировали сертификат и параметры безопасности, чтобы обеспечить надежность сети.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Данная статья предназначена для RouterOS 7.x, для настройки OpenVPN сервера в RouterOS 6.x перейдите к статье.

В RouterOS 7 был серьезно доработан OpenVPN, теперь он наконец-то поддерживает транспорт UDP, но остался ряд принципиальных ограничений:

- Нет LZO сжатия

- Нет TLS аутентификации

- Нельзя передавать опции на клиент

- Требуется аутентификация по логину/паролю

В целом, реализация OpenVPN в RouterOS остается на достаточно примитивном уровне, и мы еще раз советуем трезво взвесить все за и против перед внедрением данной технологии на базе Mikrotik.

Подготовка роутера

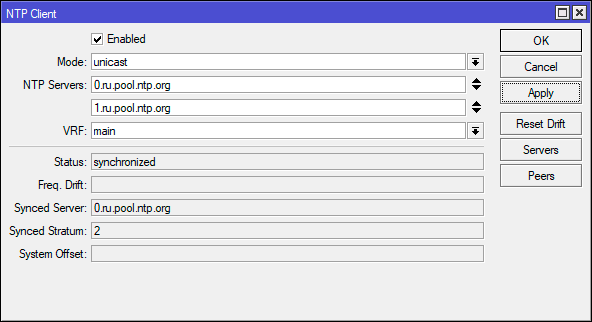

OpenVPN, как и любой другой продукт, использующий TLS-шифрование, чувствителен к правильному времени, поэтому сразу настроим синхронизацию часов роутера с серверами точного времени. Откроем System — NTP Client и укажем сервера для синхронизации, мы используем сервера www.ntppool.org.

В терминале это же действие можно выполнить так:

/system ntp client

set enabled=yes/system ntp client servers

add address=0.ru.pool.ntp.org

add address=1.ru.pool.ntp.org

Не забудьте убедиться, что синхронизация времени прошла успешно.

Создание ключей и сертификатов

В данном случае у нас есть два пути: создать все необходимые ключи и сертификаты в стороннем CA, либо использовать возможности RouterOS, в этом разделе мы рассмотрим последний вариант. Но учтите, что CA на RouterOS имеет свои особенности, которые мы рассмотрели в статье:

Особенности эксплуатации CA на роутерах Mikrotik: резервное копирование, экспорт и импорт сертификатов

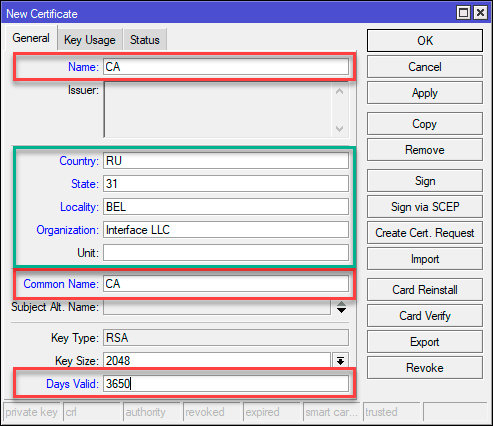

Всю дальнейшую работу будем выполнять в System — Certificate и начнем с создания собственного центра сертификации, сгенерировав корневую ключевую пару.

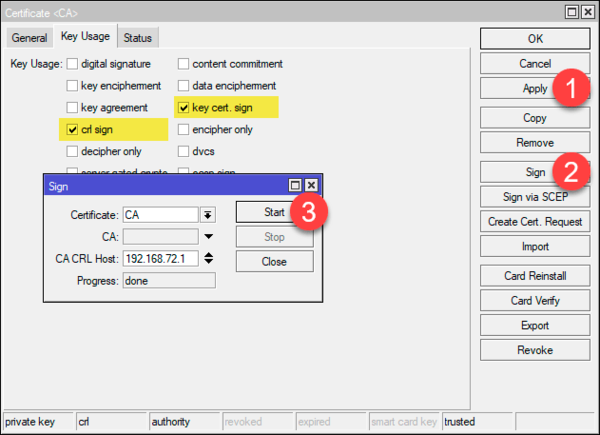

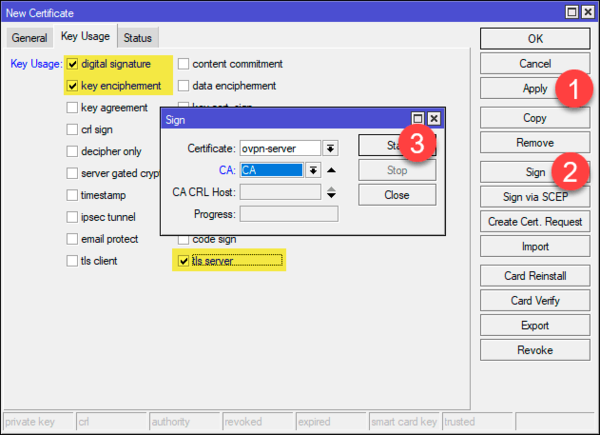

Перейдем на закладку Key Usage и укажем crl sign и key cert. sign, остальные флаги следует снять, затем нажмем кнопку Apply, применив изменения и подпишем сертификат нажав Sign. В открывшемся окне следует указать адрес, на котором будет опубликован список отозванных сертификатов — CRL, если это будет единственный OpenVPN сервер, то можно указать 127.0.0.1, иначе лучше указать один из реальных адресов роутера, в нашем случае внутренний. После чего нажимаем Start и дожидаемся окончания процесса подписи.

/certificate

add name=CA country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="CA" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

sign ca ca-crl-host=192.168.72.1Затем выпустим ключевую пару сервера. Закладка General нового сертификата заполняется аналогично, только в полях Name и Common Name указываем ovpn-server (или любое наименование на свое усмотрение). На вкладке Key Usage указываем digital-signature, key-encipherment и tls-server. Затем подписываем сертификат, для этого в поле CA выбираем созданный ранее сертификат CA.

/certificate

add name=ovpn-server country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="ovpn-server" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

sign ovpn-server ca="CA"После этого нужно отдельно выпустить сертификат для каждого клиента, в полях полях Name и Common Name укажите наименование клиента, лучше выбирать осмысленные имена, чтобы было легко понять кому принадлежит данный сертификат. Также следует подумать над сроком действия сертификата, если клиентом будет роутер в удаленном офисе, то можно также выпустить сертификат на 10 лет, а вот если клиентом будет ноутбук сотрудника на испытательном сроке, то лучше выдать его на срок испытательного срока. Выпустить новый сертификат не представляет проблемы, в то время как не отозванный вовремя сертификат может привести к несанкционированному доступу и утечке данных.

Для клиентского сертификата на закладке Key Usage выберите только tls client и точно также подпишите сертификат.

В терминале:

/certificate

add name=mikrotik country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="mikrotik" key-size=2048 days-valid=365 key-usage=tls-client

sign mikrotik ca="СA"Обратите внимание, что мы выпустили сертификат на 1 год — 365 дней.

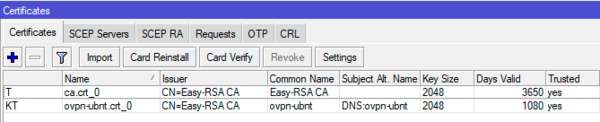

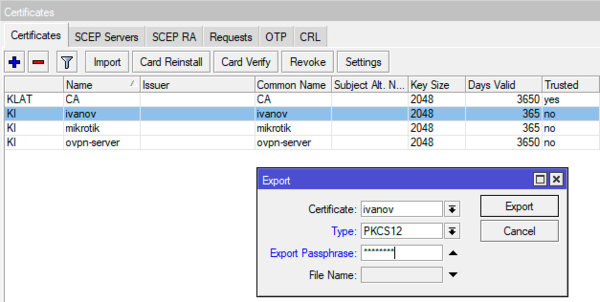

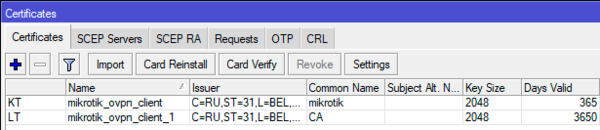

Если все сделано правильно, то корневой сертификат будет иметь флаги KLAT, а остальные — KI. Для передачи клиентам мы должны экспортировать: сертификат CA, сертификат клиента, закрытый ключ клиента. Для этого лучше всего использовать формат PKCS12, позволяющий разместить все сертификаты и ключи в одном контейнере.

Чтобы экспортировать сертификат щелкните на нем правой кнопкой мыши и выберите Export, в открывшемся окне укажите формат Type — PKCS12 и парольную фразу для экспорта (минимум 8 символов) в поле Export Passphrase. Без указания пароля закрытые ключи выгружены не будут, и вы не сможете использовать такой сертификат для клиента.

/certificate

export-certificate ivanov type=pkcs12 export-passphrase=12345678В данном случае мы выгрузили сертификат для клиента ivanov c паролем 12345678.

Использование сертификатов выданных сторонним CA

Если вы не хотите использовать роутер в качестве удостоверяющего центра, то можете сгенерировать сертификаты самостоятельно, например, это можно сделать при помощи Easy-RSA на отдельной Linux-машине:

Создание ключей и сертификатов для OpenVPN при помощи Easy-RSA 3

В этом случае вам нужно будет импортировать следующие сертификаты и ключи:

- Корневой сертификат удостоверяющего центра (обычно ca.crt)

- Сертификат сервера

- Закрытый ключ сервера

Сертификаты и ключи требуется предварительно загрузить в роутер в разделе Files. Затем их можно импортировать в System — Certificate кнопкой Import. Если все сделано правильно, то корневой сертификат будет иметь ключ T (LT), а сертификат сервера — KT.

В консоли это можно сделать командой:

/certificate

import file-name=ca.crtГде в опции file-name укажите имя импортируемого сертификата или ключа.

Настройка OpenVPN сервера

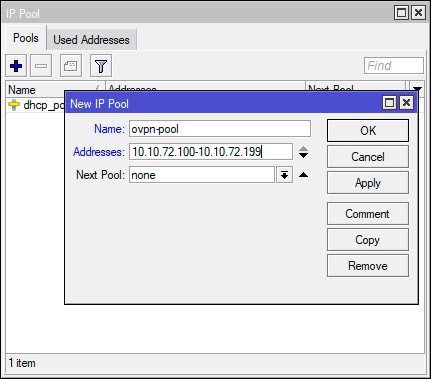

Начнем с создания пула адресов для выдачи клиентам, для этого перейдем в IP — Pool и создадим новый пул адресов ovpn-pool, в нашем случае будет использоваться диапазон 10.10.72.100 — 10.10.72.199.

Эти же действия в терминале:

/ip pool

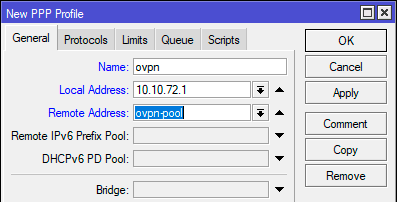

add name=ovpn-pool ranges=10.10.72.100-10.10.72.199Затем перейдем в PPP — Profiles и создадим новый профиль. Укажем его имя Name — ovpn, локальный и удаленный адреса: Local Address — 10.10.72.1, Remote Address — ovpn_pool. На всякий случай напомним, что локальный адрес должен принадлежать той-же /24 сети, что и диапазон пула адресов.

/ppp profile

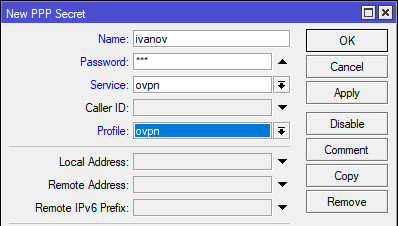

add local-address=10.10.72.1 name=ovpn remote-address=ovpn-poolТеперь в PPP — Secrets создадим учетные записи пользователей, это одна из особенностей реализации OpenVPN в RouterOS — обязательная аутентификация по логину-паролю. Мы советуем давать учетной записи такое же самое имя, как и сертификату, что позволит избежать путаницы. К паролю особых требований нет, все равно основная аутентификация производится по сертификатам. Ниже в поле Service указываем ovpn, что ограничит ее работу только с OpenVPN-сервером и в поле Profile выбираем созданный на предыдущем шаге профиль, в нашем случае тоже ovpn.

/ppp secret

add name=ivanov password=123 profile=ovpn service=ovpnАналогичным способом создаем учетные записи для остальных пользователей.

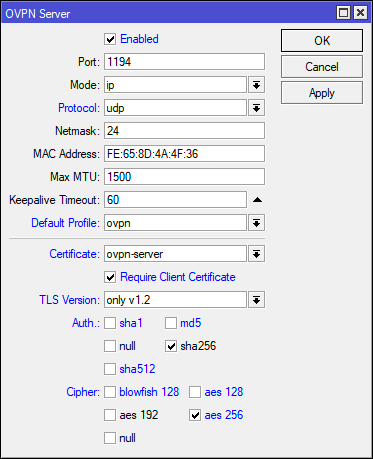

После чего настроим сам OpenVPN сервер, для этого перейдем в PPP — Interface и нажмем на кнопку OVPN Server, в открывшемся окне включим службу установив флаг Enabled, Protocol — udp, Default Profile — ovpn, в поле Certificate укажем созданный нами сертификат сервера. Для дополнительной безопасности включим Require Client Certificate, в этом случае сервер будет проверять сертификат клиента на принадлежность к цепочке сертификатов CA.,

Ниже расположены настройки шифрования. Первым делом отключим устаревшие и небезопасные версии протокола TLS выбрав TLS Version — only v1.2, а вот в выборе шифров однозначных рекомендаций дать нельзя, опирайтесь на собственные предпочтения с оглядкой на мощность используемого устройства. Варианты null и md5 использовать по соображениям безопасности не следует. И помните, чем сильнее шифр, тем выше нагрузка на процессор устройства.

Параметры, показанные на рисунке ниже выбраны нами сугубо в ознакомительных целях.

Все вышеописанные действия в терминале:

/interface ovpn-server server

set auth=sha256 certificate=ovpn-server cipher=aes256 \

default-profile=ovpn enabled=yes protocol=udp require-client-certificate=yes \

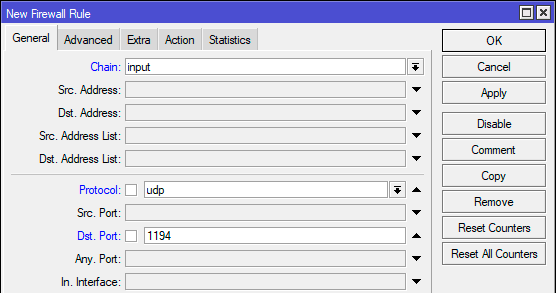

tls-version=only-1.2На этом настройка OpenVPN сервера закончена, осталось разрешить входящие подключения к нему. Откроем IP — Firewall и добавим правило: Chain — input, Protocol — udp, Dst. Port — 1194. Действие можно не указывать, так как по умолчанию применяется accept.

/ip firewall filter

add action=accept chain=input dst-port=1194 protocol=udpДанное правило должно располагаться выше запрещающего в цепочке INPUT.

Настройка OpenVPN клиента на роутере Mikrotik

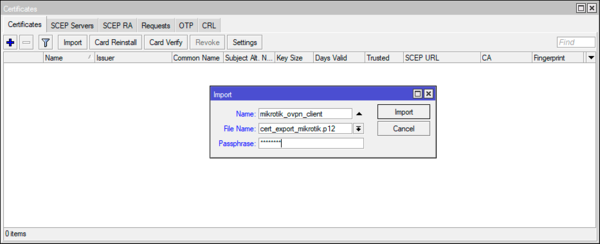

Прежде всего разместим на устройстве файл(ы) с сертификатами. Если у вас сертификат PKCS12, то достаточно просто импортировать его в System — Certificate, в поле Name желательно указать понятное имя, чтобы впоследствии было меньше путаницы:

/certificate

import file-name=cert_export_mikrotik.p12 passphrase=12345678 name="mikrotik_ovpn_client"Если у вас сертификаты от стороннего CA, то последовательно импортируйте:

- Корневой сертификат удостоверяющего центра (обычно ca.crt)

- Сертификат клиента

- Закрытый ключ клиента

В результате у вас должно появиться два сертификата: сертификат CA с флагами LT или T и сертификат клиента с флагами KT.

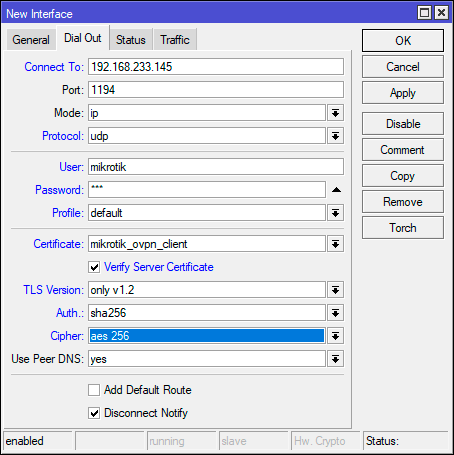

/interface ovpn-client

add auth=sha256 certificate=mikrotik_ovpn_client cipher=aes256-cbc \

connect-to=192.168.233.145 name=ovpn-out1 protocol=udp tls-version=\

only-1.2 user=mikrotik verify-server-certificate=yesЕсли все сделано правильно, то соединение будет установлено сразу после его создания.

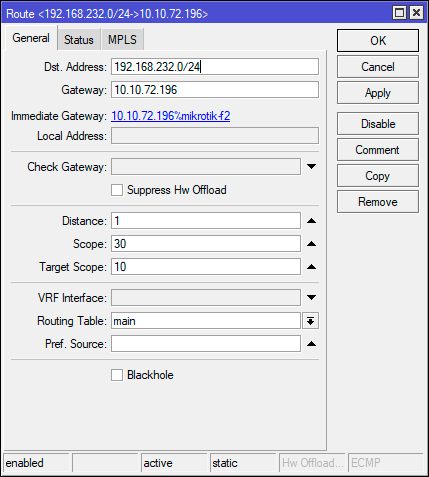

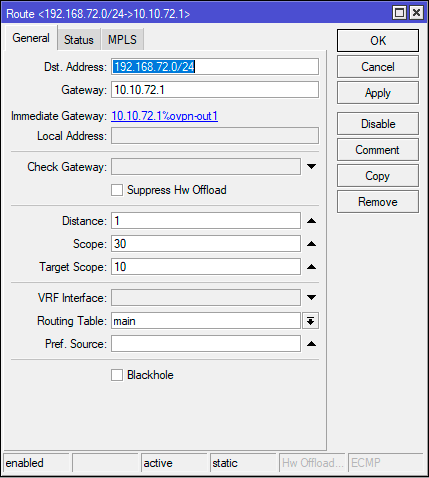

Для того, чтобы клиенты этой сети имели доступ в сеть за сервером, нужно настроить маршрутизацию. Для этого переходим в IP — Routes и добавляем новый маршрут. В поле Dst. Address указываем сеть за сервером, в нашем случае это 192.168.72.0/24, в поле Gateway укажем внутренний адрес OpenVPN сервера — 10.10.72.1, интерфейс выхода будет подобран роутером автоматически.

/ip route

add disabled=no dst-address=192.168.72.0/24 gateway=10.10.72.1 routing-table=main suppress-hw-offload=noЕсли задачи доступа в данную сеть из сети за сервером не стоит, то на этом можно закончить. Иначе возвращаемся на роутер, выполняющий роль сервера и продолжаем настройку маршрутизации там.

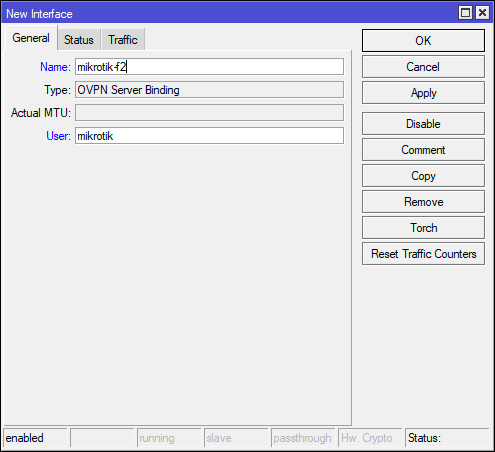

По умолчанию для подключившегося клиента создается динамический интерфейс, настроить маршрутизацию для него нельзя, поэтому создадим статический интерфейс и привяжем к нему подключения от данного клиента. Перейдем в Interfaces и создадим новый интерфейс типа OVPN Server Binding. В настройках укажем желаемое имя, Name — mikrotik-f2, в поле User — укажем пользователя, подключение которого будет привязано к этому интерфейсу — mikrotik.

/interface ovpn-server

add name=mikrotik-f2 user=mikrotikТеперь можно добавить маршрут к сети за клиентом, в качестве шлюза укажите присвоенный клиенту адрес.

В терминале:

/ip route

add disabled=no dst-address=192.168.232.0/24 gateway=10.10.72.194 routing-table=main suppress-hw-offload=noТеперь можем проверить связь между сетями, если все сделано без ошибок, то сети должны видеть друг друга.

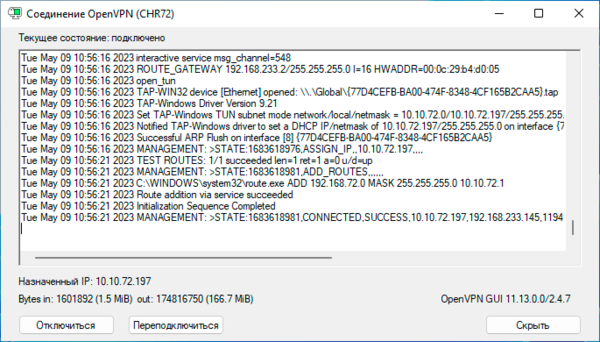

Настройка стандартного клиента OpenVPN на ПК

Рассмотрим настройки на примере клиента OpenVPN для Windows. Будем считать, что клиент установлен в C:\OpenVPN, а для хранения ключей используется директория C:\OpenVPN\keys.

Прежде всего разместим файл сертификатов в формате PKCS12 в директории для хранения ключей, а также создадим файл с учетными данными C:\OpenVPN\auth.cfg и разместим в нем в разных строках логин и пароль:

ivanov

123Где ivanov — имя пользователя, 123 — пароль которые мы задали для этой учетной записи на сервере.

Теперь создадим файл C:\OpenVPN\keypass.cfg в котором разместим парольную фразу для сертификата:

12345678За основу конфигурационного файла мы примем стандартный шаблон client.ovpn, который расположен в C:\OpenVPN\sample-config. Его следует скопировать C:\OpenVPN\config, ниже будут приведены только ключевые опции, а также те, которые мы изменяем или добавляем.

Укажем режим работы — клиент, тип туннеля и протокол:

client

dev tun

proto udpАдрес и порт сервера:

remote 192.168.233.145 1194Убеждаемся в наличии опций:

persist-key

persist-tunЗатем заменяем весь блок с ключами и сертификатами:

ca ca.crt

cert client.crt

key client.keyСтроками:

pkcs12 C:\\OpenVPN\\keys\\cert_export_ivanov.p12

auth-user-pass C:\\OpenVPN\\auth.cfg

askpass C:\\OpenVPN\\keypass.cfgПроверяем опцию:

remote-cert-tls serverИ добавляем маршрут в сеть за сервером:

route 192.168.72.0 255.255.255.0 10.10.72.1Затем закомментируем:

#tls-auth ta.key 1Укажем используемые шифры:

auth SHA256

cipher AES-256-CBC

Отключаем шифрование:

#comp-lzoДанный конфигурационный файл можно использовать и в Linux системах, для этого нужно раскомментировать следующие опции:

user nobody

group nogroupПроверяем подключение, если все сделано правильно — оно будет успешным.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Applies to RouterOS: v6.41 +

Summary

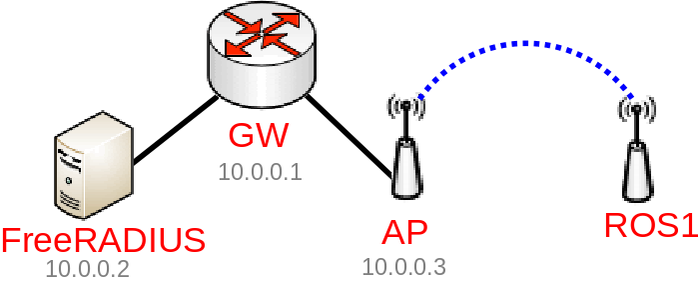

Password-less (certificate based or private/public key based) authentication is great for security, though setting up is not always straight forward. This guide will show you how to set up WPA/WPA2 EAP-TLS authentication using RouterOS and FreeRADIUS. In this example we are going to use Debian and FreeRADIUS to process RADIUS requests, RouterOS as a RADIUS Client, RouterOS to generate required server/client certificates and RouterOS as a Wireless Client to connect to a WPA/WPA2 EAP-TLS secured network.

EAP-TLS using FreeRADIUS and RouterOS

Configuration

In this guide we are going to assume the following:

- 10.0.0.1 — our main gateway/Router-CA (going to be used to generate certificates, can be the same device as the Wireless AP)

- 10.0.0.2 — our FreeRADIUS Server

- 10.0.0.3 — our Wireless AP

Router-CA

In this example we are going to use a RouterOS device to generate required certificates, it is not required, but RouterOS is very convenient to generate certificates, use these commands on your Router-CA (this can be done on any RouterOS device, does not even need to be connected to the same network):

/certificate add name=LocalCA common-name=10.0.0.1 locality=mt.lv organization=MikroTik unit=testing subject-alt-name=email:support@mikrotik.com key-size=4096 days-valid=3650 key-usage=crl-sign,key-cert-sign /certificate add name=FreeRADIUS_Server common-name=10.0.0.2 locality=mt.lv organization=MikroTik unit=FreeRADIUS subject-alt-name=email:support@mikrotik.com key-size=4096 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server /certificate add name=FreeRADIUS_Client common-name=ROS1 locality=mt.lv organization=MikroTik unit=FreeRADIUS subject-alt-name=email:support@mikrotik.com key-size=4096 days-valid=3650 key-usage=tls-client /certificate sign LocalCA ca-crl-host=10.0.0.1 name=LocalCA /certificate sign FreeRADIUS_Server ca=LocalCA name=FreeRADIUS_Server /certificate sign FreeRADIUS_Client ca=LocalCA name=FreeRADIUS_Client /certificate set FreeRADIUS_Server,FreeRADIUS_Client trusted=yes /certificate export-certificate FreeRADIUS_Server export-passphrase=server_certificate_password_123 /certificate export-certificate FreeRADIUS_Client export-passphrase=client_certificate_password_123 /certificate export-certificate LocalCA

Note: Be sure to set the correct common-name for the FreeRADIUS Client device, this must match the supplicant-identity.

Download the following files and upload them to the appropriate destination:

- cert_export_FreeRADIUS_Server.crt -> FreeRADIUS Server: /etc/ssl/FreeRADIUS/

- cert_export_FreeRADIUS_Server.key -> FreeRADIUS Server: /etc/ssl/FreeRADIUS/

- cert_export_LocalCA.crt -> FreeRADIUS Server: /etc/ssl/FreeRADIUS/

- cert_export_LocalCA.crt -> Wireless Client: /

- cert_export_FreeRADIUS_Client.crt -> Wireless Client: /

- cert_export_FreeRADIUS_Client.key -> Wireless Client: /

Note: To download these certificates you can use Winbox (File section) or you can use a FTP Client to download them, they should appear in the root directory of the device when you connect to it. You can also use Fetch Tool to upload them to a remote location, there are other ways to get files out of your devices, the methods mentioned are only the most common ones.

FreeRADIUS Server

Here we are assuming you have already set up FreeRADIUS Server on your Debian box, below you can find the configuration file for /etc/freeradius/3.0/sites-enabled/default:

server {

listen {

type = auth

port = 1812

ipaddr = 10.0.0.2

}

authorize {

preprocess

suffix

filter_username

eap {

ok = return

}

expiration

logintime

}

preacct {

preprocess

acct_unique

suffix

}

accounting {

detail

radutmp

attr_filter.accounting_response

}

session {

radutmp

}

post-auth {

remove_reply_message_if_eap

Post-Auth-Type REJECT {

attr_filter.access_reject

eap

remove_reply_message_if_eap

}

}

}

Note: By default the inner-tunnel site is enabled, you might want to disable it since it can cause security issues.

Configuration for /etc/freeradius/3.0/mods-enabled/eap:

eap {

default_eap_type = tls

timer_expire = 60

ignore_unknown_eap_types = no

cisco_accounting_username_bug = no

max_sessions = ${max_requests}

tls-config tls-common {

private_key_password = server_certificate_password_123

private_key_file = /etc/ssl/FreeRADIUS/cert_export_FreeRADIUS_Server.key

certificate_file = /etc/ssl/FreeRADIUS/cert_export_FreeRADIUS_Server.crt

ca_file = /etc/ssl/FreeRADIUS/cert_export_LocalCA.crt

dh_file = ${certdir}/dh

random_file = /dev/urandom

ca_path = /etc/ssl/FreeRADIUS/

cipher_list = "HIGH"

ecdh_curve = "prime256v1"

cipher_server_preference = yes

verify {

tmpdir = /tmp/radiusd

client = "/usr/bin/openssl verify -CAfile ${..ca_file} %{TLS-Client-Cert-Filename}"

}

}

tls {

tls = tls-common

}

}

Create the temporary directory for certificate verification and set proper permissions on it:

mkdir /tmp/radiusd/ chown freerad:freerad /tmp/radiusd

Don’t forget to allow connections from our RAIDUS Client in /etc/freeradius/3.0/clients.conf:

client private-network-1 {

ipaddr = 10.0.0.0/24

secret = very_radius_secret_123

}

Restart the service:

systemctl restart freeradius.service

Warning: The configuration is only an example, even though you can use the exact configuration and your FreeRADIUS Server will work as intended for this guide, you should still make sure only allowed devices can use the FreeRADIUS Server and only allowed authentication protocols are specified. Some options can be removed, but are left here for debugging purposes. Some options match with the default values.

Wireless AP

Configure the RADIUS Client:

/radius add address=10.0.0.2 secret=very_radius_secret_123 service=wireless

Setup the Wireless interface to use WPA2 EAP-TLS:

/interface wireless security-profiles add authentication-types=wpa2-eap mode=dynamic-keys name=eap_tls_profile /interface wireless set wlan1 disabled=no mode=ap-bridge security-profile=eap_tls_profile ssid=WiFi

Note: When the AP is used for passthrough it is not required to add certificates on the AP itself, the AP device works as a transparent bridge and forwards the EAP-TLS association data from RADIUS server to the end client.

Wireless Client

Import the certificate files:

/certificate import file-name=cert_export_LocalCA.crt /certificate import file-name=cert_export_FreeRADIUS_Client.crt /certificate import file-name=cert_export_FreeRADIUS_Client.key

Setup up the Wireless interface:

/interface wireless security-profiles add authentication-types=wpa2-eap eap-methods=eap-tls mode=dynamic-keys name=eap_tls_profile supplicant-identity=ROS1 tls-certificate=cert_export_FreeRADIUS_Client.crt_0 tls-mode=verify-certificate /interface wireless set wlan1 disabled=no security-profile=eap_tls_profile ssid=WiFi

Note: Make sure the supplicant-identity matches the common-name when generated the certificate.

The Wireless Client should now be authenticated. That is it!

Для настройки EAP-TLS на маршрутизаторах Cisco необходимо выполнить следующие действия:

1. Создать сертификаты для сервера и клиентов:

— Сертификат сервера: требуется для защиты идентификации сервера. Создать сертификат на сервере, запустив команду crypto pki server на маршрутизаторе.

— Сертификаты клиентов: требуется для защиты идентификации пользователей. Создать сертификаты для каждого пользователя на маршрутизаторе, используя команду crypto pki enrollment.

2. Настроить EAP-TLS на маршрутизаторе:

— Создать точку доступа (AP) и настроить ее для использования EAP-TLS.

— Настроить сервер аутентификации RADIUS (если необходимо), используя команды radius-server host и radius-server key.

— Настроить точку доступа, используя команду dot1x system-auth-control, которая позволяет точке доступа управлять портами, на которых она находится.

— Включить EAP-TLS на точке доступа, используя команду dot1x authentication.

3. Настроить политику безопасности для EAP-TLS:

— Создать ACL для ограничения доступа к сети.

— Настроить групповые политики для ограничения доступа пользователей к ресурсам сети.

— Настроить маршрутизатор для использования EAP-TLS для защиты идентификации пользователей.

После выполнения этих действий маршрутизаторы Cisco будут поддерживать EAP-TLS для защиты идентификации пользователей в Wi-Fi сети.

В современном интернете защита личной информации является одной из наиважнейших задач. Одним из способов обеспечить безопасность своих данных является использование протокола DNS over TLS. Данный протокол позволяет зашифровать DNS-запросы и ответы, что позволяет предотвратить возможность перехвата и подмены данных третьими лицами.

В данной статье мы рассмотрим, как настроить DNS over TLS на маршрутизаторах MikroTik. Настройка данного протокола позволит усилить безопасность вашей сети и защитить информацию пользователей от возможных атак.

Для начала необходимо убедиться, что ваш маршрутизатор MikroTik поддерживает протокол DNS over TLS. Для этого проверьте версию RouterOS и наличие подходящего оборудования. Если ваша версия подходит и оборудование поддерживает протокол, вы можете приступить к настройке.

Важно отметить, что настройка DNS over TLS потребует наличия сертификата, который можно получить у доверенного удостоверяющего центра. Также может потребоваться указание IP-адреса DNS-сервера, поддерживающего протокол DNS over TLS. После получения необходимых данных можно приступить к настройке DNS over TLS на маршрутизаторе MikroTik.

Содержание

- DNS over TLS на MikroTik: защита DNS-трафика

- Что такое DNS over TLS?

- Зачем нужно использовать DNS over TLS на MikroTik?

- Как настроить DNS over TLS на MikroTik?

- Шаг 1: Создание правила фильтрации

- Шаг 2: Настройка DNS-серверов

- Шаг 3: Настройка клиента DNS over TLS

- Шаг 4: Применение изменений

- Плюсы и минусы использования DNS over TLS на MikroTik

- Плюсы использования DNS over TLS на MikroTik:

- Минусы использования DNS over TLS на MikroTik:

DNS over TLS на MikroTik: защита DNS-трафика

DNS over TLS (DoT) — это механизм, который обеспечивает защищенную передачу данных между клиентом и DNS-сервером. Он позволяет предотвратить подслушивание и изменение DNS-трафика, обеспечивая уровень конфиденциальности, недоступный при использовании стандартного протокола DNS.

MikroTik — это производитель сетевого оборудования, специализирующийся на маршрутизаторах и коммутаторах. Он предлагает функциональность настройки DNS over TLS с использованием своей операционной системы RouterOS.

Чтобы настроить DNS over TLS на MikroTik, выполните следующие шаги:

- Откройте веб-интерфейс маршрутизатора MikroTik.

- Перейдите в меню «IP» -> «DNS».

- Нажмите кнопку «Settings».

- В разделе «General» найдите опцию «Allow Remote Requests» и убедитесь, что она включена.

- В разделе «Servers» нажмите кнопку «Add New» для добавления нового DNS-сервера.

- В поле «Address» введите IP-адрес DNS-сервера.

- Включите опцию «DNS Protocol» и выберите значение «TLS».

- Укажите порт для соединения с DNS-сервером (обычно это 853).

- Выберите «Yes» для опции «DNS Over TLS».

- Нажмите кнопку «OK», чтобы сохранить настройки.

После этого, ваш маршрутизатор MikroTik будет использовать DNS over TLS для защищенной передачи DNS-трафика. Теперь ваш DNS-трафик будет надежно защищен от подслушивания и изменения.

Использование DNS over TLS на MikroTik позволяет значительно повысить безопасность вашей сети и защитить чувствительные данные от несанкционированного доступа. Рекомендуется производить настройку DNS over TLS на всех устройствах вашей сети, чтобы обеспечить максимальный уровень защиты.

Что такое DNS over TLS?

DNS over TLS (DoT) – это метод обеспечения безопасности и конфиденциальности при передаче DNS-трафика. В DNS запросах передача данных обычно осуществляется в открытом виде, что позволяет злоумышленникам перехватывать и анализировать информацию о запросах, а также подменять ответы на запросы.

Для повышения безопасности и конфиденциальности DNS-трафика был разработан протокол DNS over TLS (RFC 7858). Он основан на протоколе Transport Layer Security (TLS) и позволяет защитить передачу DNS-запросов и ответов, шифруя их и создавая безопасный туннель.

Защита DNS-трафика с помощью DNS over TLS обеспечивает следующие преимущества:

- Конфиденциальность данных: При использовании DNS over TLS запросы и ответы шифруются, что позволяет предотвратить возможность перехвата и анализа данных третьими лицами.

- Проверка подлинности: Протокол TLS обеспечивает проверку подлинности сервера, с которым установлено соединение. Это предотвращает возможность атаки «подделка сетевого адреса» (spoofing) и повышает надежность получаемых данных.

- Защита от подмены данных: При использовании DNS over TLS ответы на запросы могут быть проверены на подлинность, что позволяет защититься от атак, связанных с подменой данных, таких как фишинг или DNS-кэширование.

Для использования DNS over TLS необходимо настроить клиента (например, роутер MikroTik) и настроить его на использование DNS-серверов, которые поддерживают протокол DNS over TLS. После настройки клиент будет устанавливать зашифрованное соединение с DNS-сервером для передачи запросов и получения ответов.

Зачем нужно использовать DNS over TLS на MikroTik?

DNS (Domain Name System) – это система, которая переводит доменные имена (например, www.example.com) в соответствующие им IP-адреса. Когда вы вводите адрес веб-сайта в браузер, ваш компьютер отправляет запрос на DNS-сервер, чтобы узнать IP-адрес, связанный с этим доменным именем.

Однако безопасность DNS-трафика, отправляемого от вашего компьютера к DNS-серверу, может быть подвержена риску атак и неправомерного доступа. К счастью, существует метод обеспечения конфиденциальности DNS-трафика, который называется DNS over TLS.

DNS over TLS – это протокол защиты DNS-трафика, который обеспечивает конфиденциальность и целостность данных, отправляемых от вашего компьютера к DNS-серверу. При использовании DNS over TLS весь ваш DNS-трафик будет зашифрован и передаваться через безопасное соединение, что позволяет избежать прослушивания и манипуляций с вашими DNS-запросами.

Использование DNS over TLS на MikroTik имеет несколько преимуществ:

- Конфиденциальность: При использовании DNS over TLS ваш DNS-запрос будет шифрован, что означает, что посторонние лица не смогут прочитать и отследить информацию о ваших запросах.

- Целостность: Протокол DNS over TLS также обеспечивает целостность данных, что означает, что информация о ваших DNS-запросах не может быть повреждена или изменена без вашего согласия.

- Меньше возможностей для цензуры и блокировки: Использование DNS over TLS позволяет обойти блокировку или цензуру, которую могут ввести ваш провайдер или правительство. Ваши DNS-запросы будут зашифрованы и не могут быть непосредственно блокированы или изменены.

- Доверие к DNS-серверу: При использовании DNS over TLS вы можете выбирать, каким DNS-сервером вы хотите пользоваться. Это дает вам больше контроля над конфиденциальностью и безопасностью ваших DNS-запросов.

В итоге, использование DNS over TLS на MikroTik позволяет повысить безопасность вашего DNS-трафика, обеспечивая конфиденциальность и целостность ваших DNS-запросов. Это особенно важно в современном мире, где онлайн-приватность и защита данных становятся все более важными.

Как настроить DNS over TLS на MikroTik?

В данной статье будут описаны шаги по настройке DNS over TLS на MikroTik. DNS over TLS — это защищенный протокол, который позволяет шифровать DNS-трафик между вашим роутером MikroTik и DNS-серверами.

Шаг 1: Создание правила фильтрации

Перейдите в раздел «IP» — «Firewall» и создайте новое правило фильтрации для трафика DNS. Настройте следующие параметры:

- Chain: вывод

- Action: accept

- Src. Port: 53

- Protocol: udp

Сохраните изменения.

Шаг 2: Настройка DNS-серверов

Перейдите в раздел «IP» — «DNS» и настройте DNS-серверы, которые будете использовать. В разделе «Servers» введите адреса DNS-серверов, которые поддерживают протокол DNS over TLS.

Шаг 3: Настройка клиента DNS over TLS

Перейдите в раздел «IP» — «DNS» и создайте новый клиент DNS over TLS. Введите следующие параметры:

- Address: адрес вашего DNS-сервера

- Port: 853

- TLS mode: explicit

Сохраните изменения.

Шаг 4: Применение изменений

Для применения настроек перезагрузите ваш роутер MikroTik.

После перезагрузки вы можете проверить работу DNS over TLS, выполнив следующую команду:

- Откройте командную строку на компьютере, подключенном к роутеру MikroTik.

- Введите команду «nslookup example.com», заменив «example.com» на любой домен, который вы хотите проверить.

- Проверьте, что имя домена было успешно разрешено.

Теперь ваш DNS-трафик на MikroTik защищен с помощью протокола DNS over TLS.

Плюсы и минусы использования DNS over TLS на MikroTik

Использование протокола DNS over TLS (DoT) на роутерах MikroTik имеет свои преимущества и недостатки, которые необходимо учесть при настройке и использовании данного механизма защиты DNS-трафика.

Плюсы использования DNS over TLS на MikroTik:

- Защищенность данных: Протокол DoT обеспечивает шифрование и аутентификацию DNS-трафика между клиентом и DNS-сервером. Это позволяет предотвратить прослушивание и подмену данных.

- Повышение конфиденциальности: Использование DoT скрывает содержимое DNS-запросов от третьих лиц, включая интернет-провайдеров. Это позволяет сохранить конфиденциальность пользовательской активности в сети.

- Надежность: Шифрование и аутентификация данных с помощью DoT позволяет убедиться в том, что DNS-ответы получены от корректного DNS-сервера. Это предотвращает подмену и манипуляцию ответами DNS, которые могут привести к некорректной маршрутизации трафика.

- Простота настройки: MikroTik имеет удобный интерфейс для настройки DNS over TLS. Включение данной функции и указание адреса DNS-сервера с поддержкой DoT может быть выполнено всего несколькими кликами.

Минусы использования DNS over TLS на MikroTik:

- Дополнительная нагрузка на роутер: Использование протокола DoT требует дополнительных вычислительных ресурсов и сетевой пропускной способности на роутере MikroTik, что может привести к увеличению задержек и загрузке процессора.

- Недоступность некоторых DNS-серверов: Не все DNS-серверы поддерживают протокол DoT, поэтому возможно ограничение выбора сервера или использование меньшего количества доступных DNS-ресурсов.

- Сложность отладки: При возникновении проблем с DNS-запросами или связанными с ними сетевыми проблемами, отладка и анализ DoT-защищенного трафика может быть затруднена из-за шифрования данных.

Несмотря на некоторые недостатки, использование DNS over TLS на MikroTik может повысить безопасность и конфиденциальность DNS-трафика, что важно для защиты личной информации и предотвращения манипуляций сетевыми запросами.