Примечание:

1.Наши роутеры поддерживают PPTP/L2TP-клиент только тех VPN-серверов, данные которых не зашифрованы.

2.Некоторые интернет-провайдеры обеспечивают соединение PPTP/L2TP.

1.Перейдите на http://tplinkwifi.net, и войдите в систему с паролем, который вы установили для роутера.

How do I log in web-based interface/utility of TL-WR820N?

2.Перейдите в раздел Сеть (Network) для базовой настройки WAN, или войдите в Дополнительные настройки (Advanced) > Сеть (Network) > WAN для дополнительной настройки WAN.

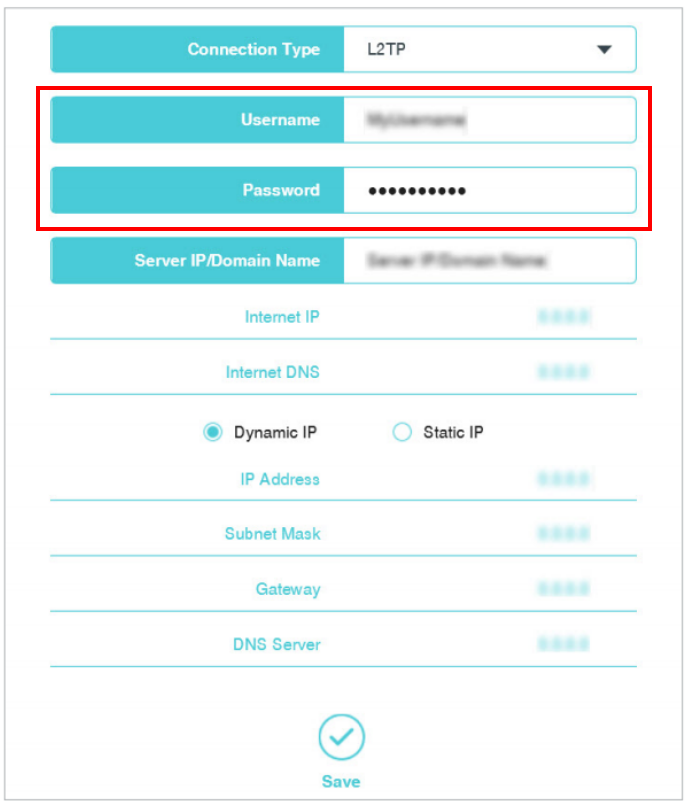

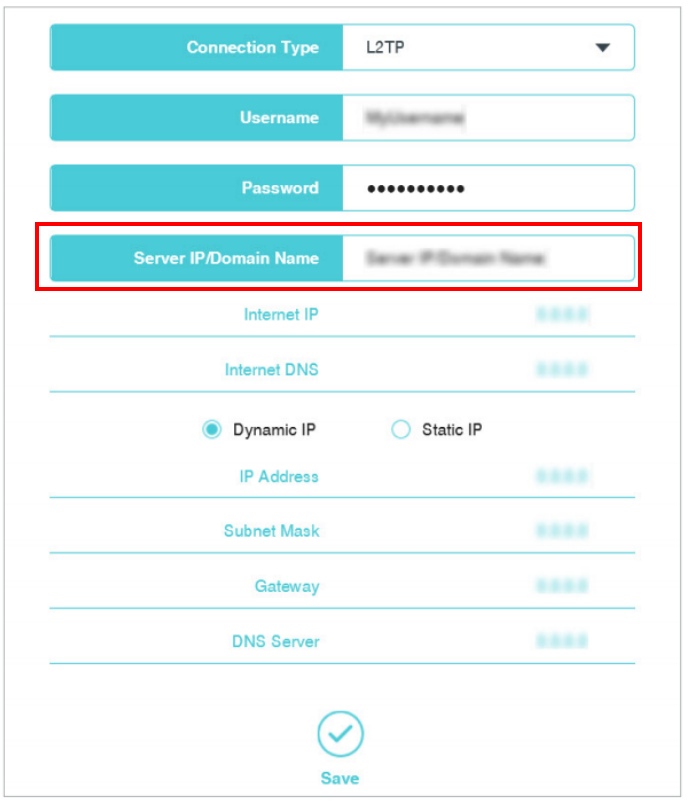

3.Выберите L2TP или PPTP, если подключаетесь к L2TP/PPTP VPN-серверу и имеете от провайдера имя пользователя, пароль и IP-адрес/доменное имя сервера.

4.Введите имя пользователя (username) и пароль (password), предоставленные вашим провайдером.

5.Введите IP-адрес VPN-сервера (Например: 219.76.10.41, или если ваш VPN-сервер является доменным именем, вы можете ввести доменное имя) или доменное имя, предоставленное вашим провайдером.

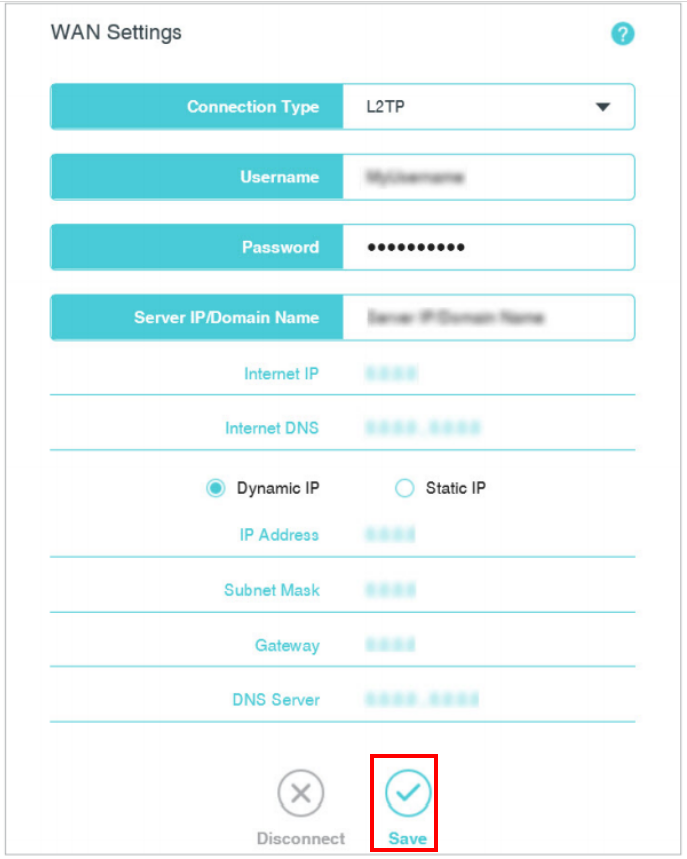

6.Нажмите Сохранить (Save) для подключения.

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

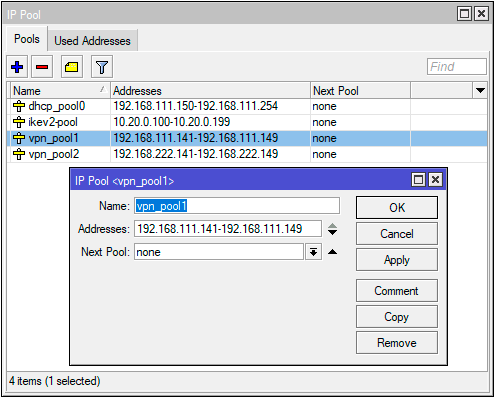

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

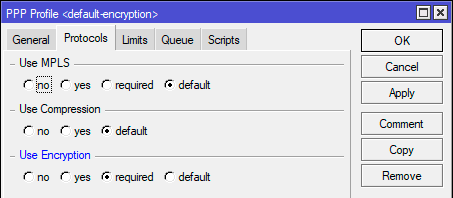

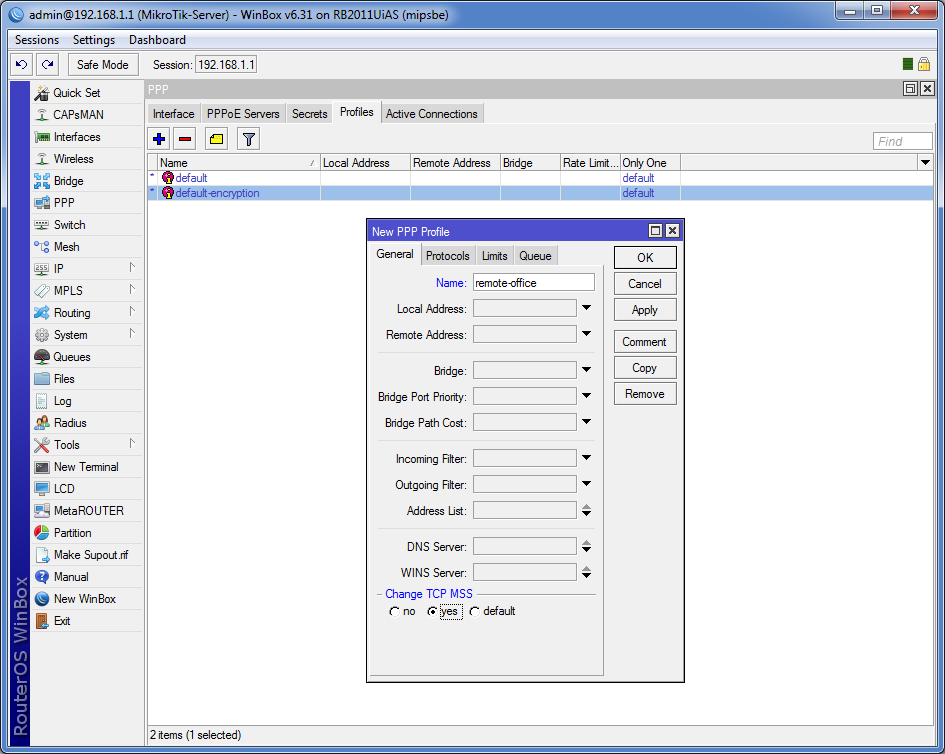

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

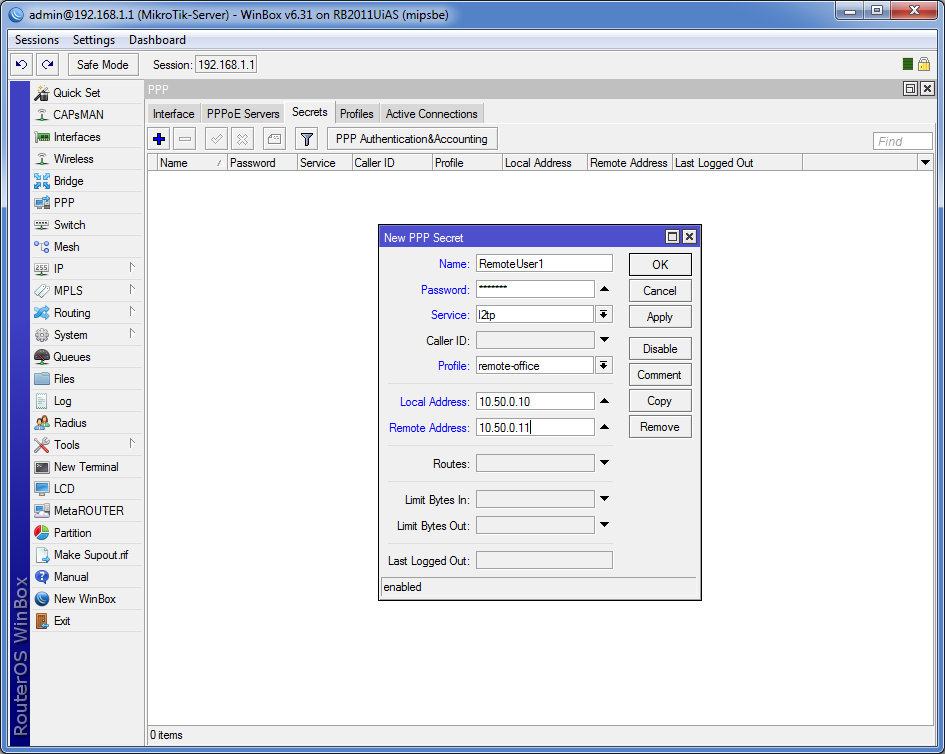

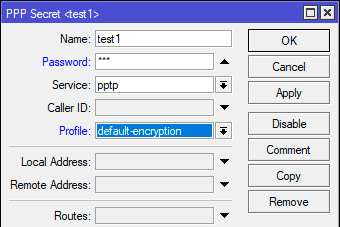

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

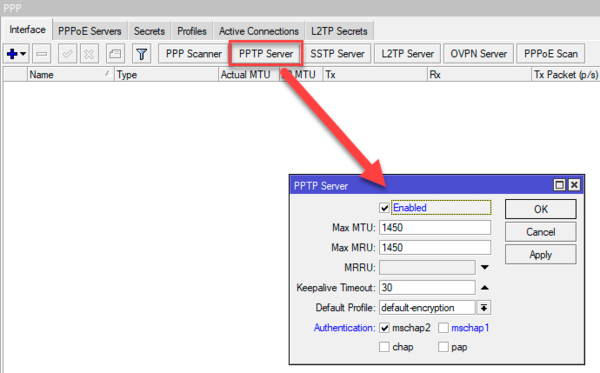

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

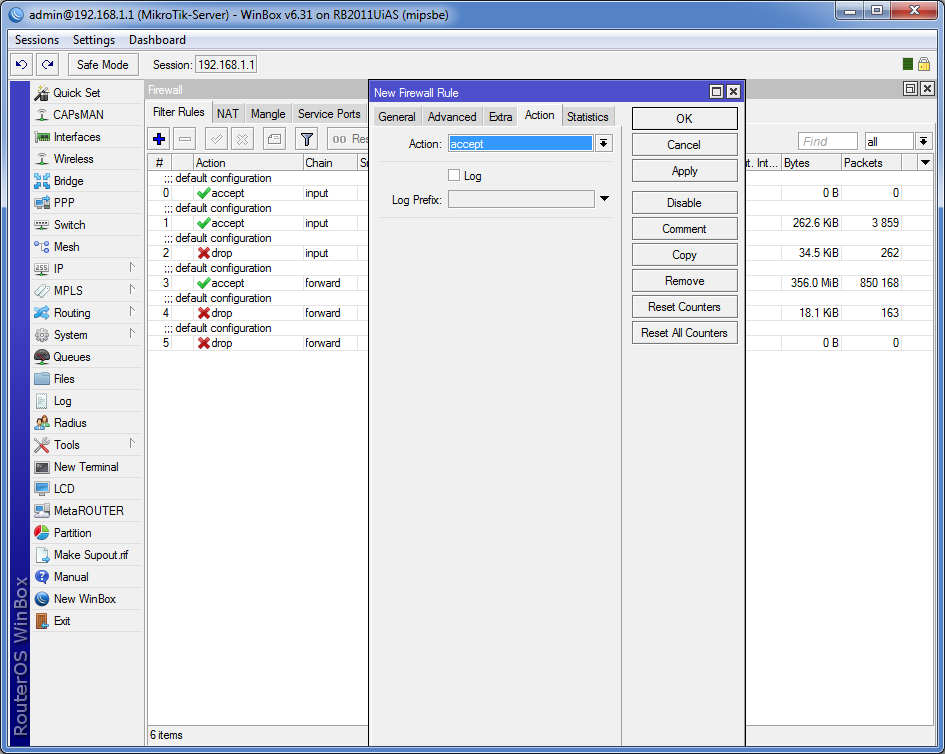

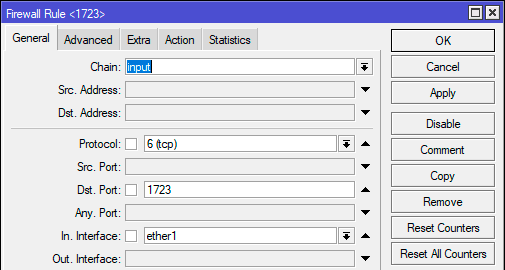

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

Настройка L2TP/IPsec-сервера

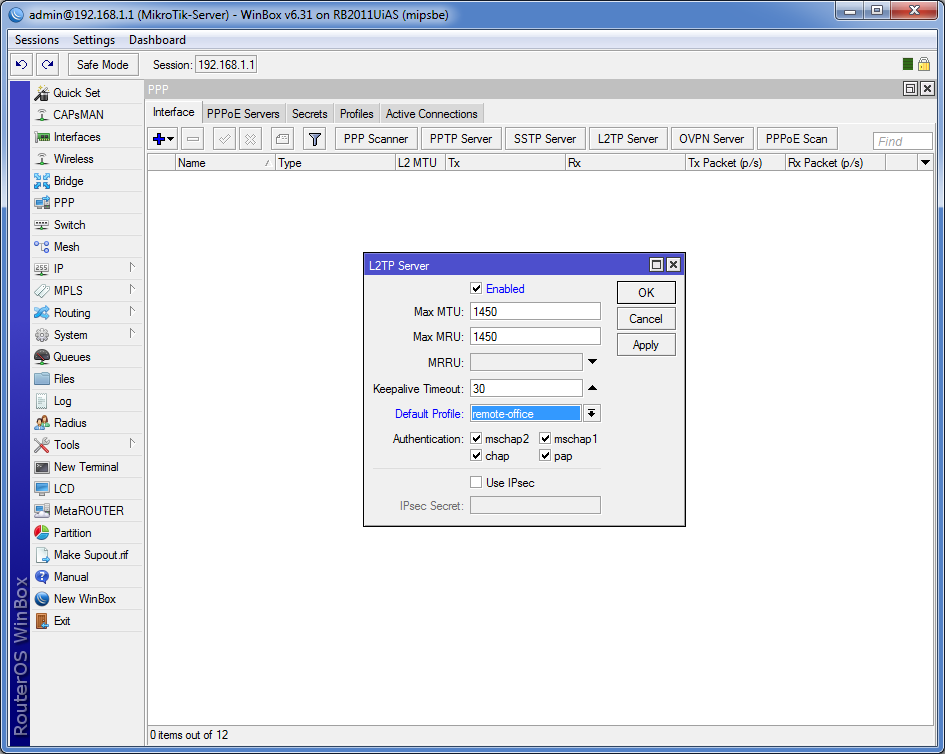

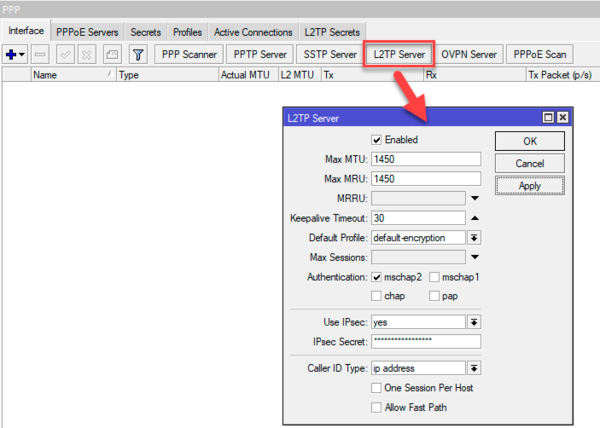

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

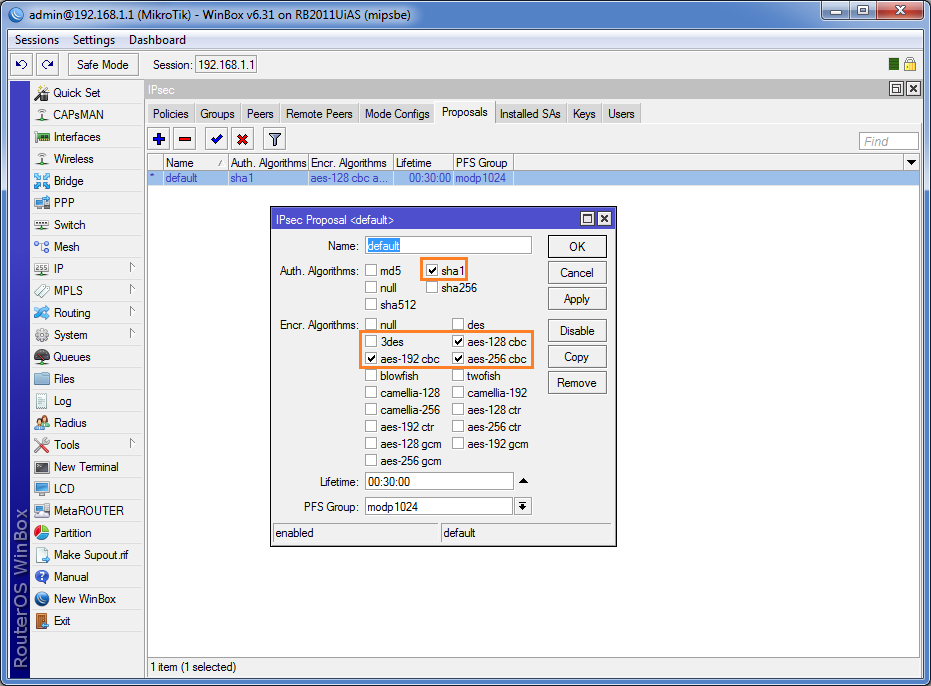

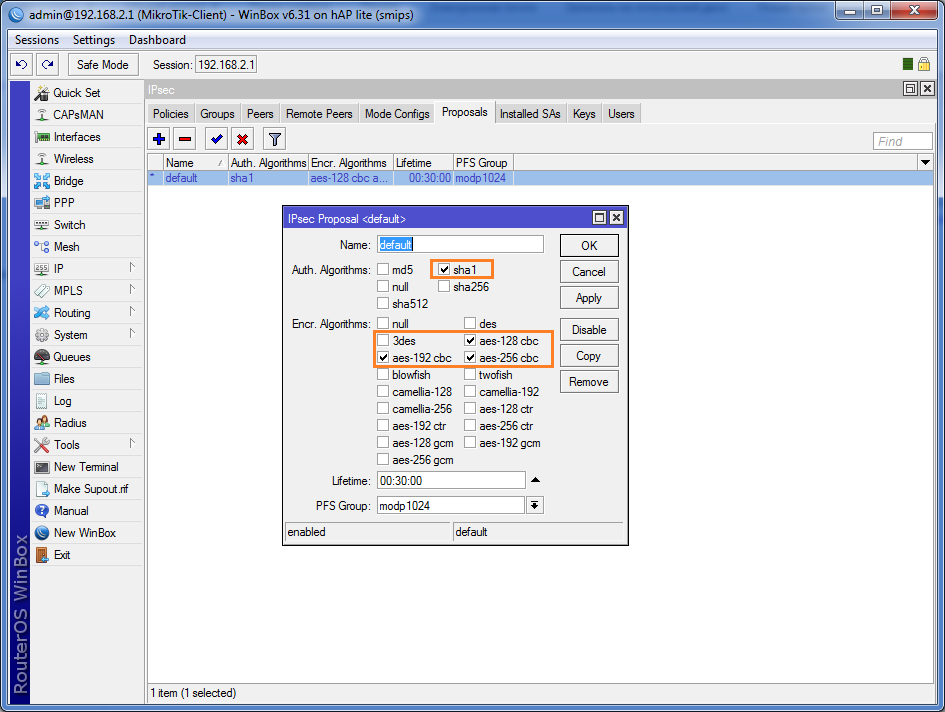

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

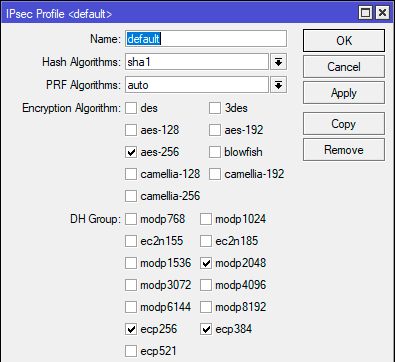

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

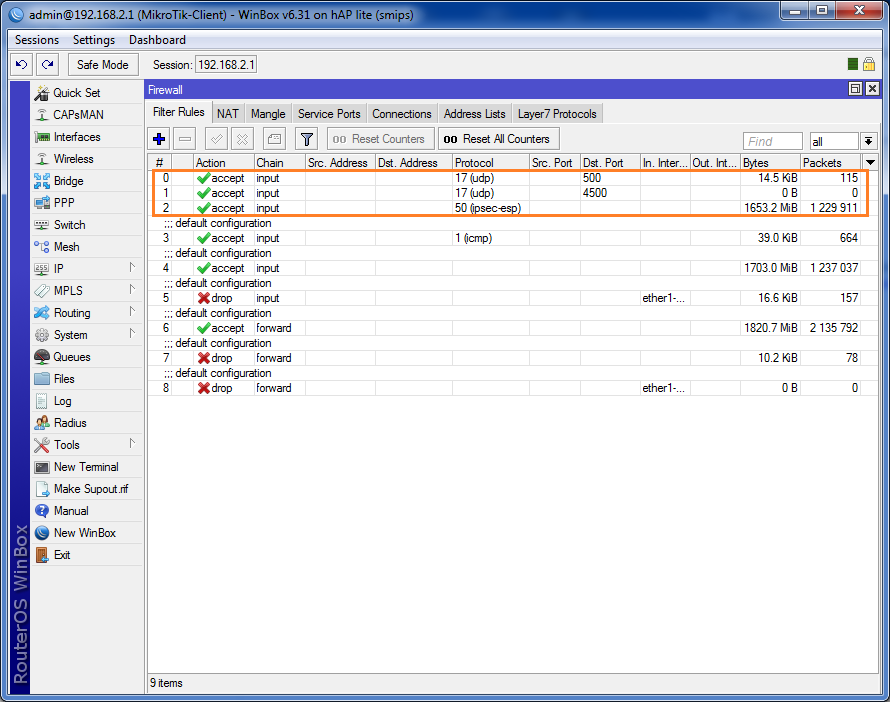

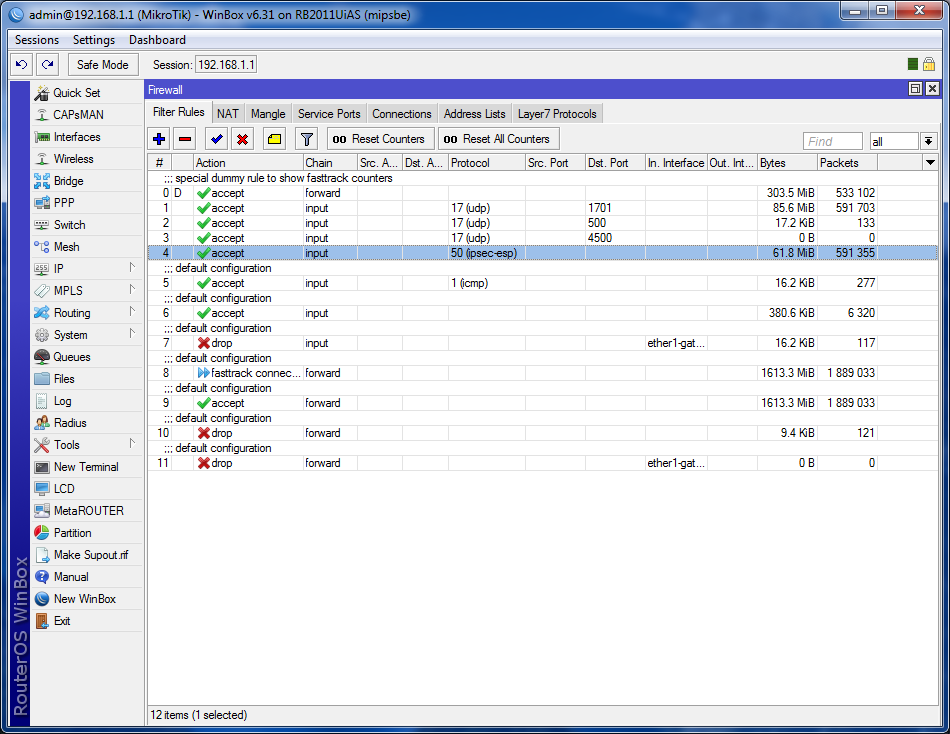

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка роутера для использования протокола L2TP может показаться сложной задачей, особенно для новичков. Но на самом деле, процесс настройки довольно прост и может быть выполнен даже без специальных знаний. В этой подробной инструкции вы узнаете, как настроить свой роутер для подключения по протоколу L2TP.

Протокол L2TP (Layer 2 Tunneling Protocol) позволяет создавать зашифрованные туннели между удаленными устройствами с целью обеспечения безопасности передачи данных. Этот протокол широко используется для организации удаленного доступа к закрытым сетям, обеспечивая безопасность и конфиденциальность в процессе передачи данных.

Для настройки роутера для L2TP-подключения вам понадобятся следующие данные: IP-адрес сервера L2TP, имя пользователя и пароль. Эти данные обычно предоставляются вашим провайдером интернет-услуг. Если у вас нет этих данных, обратитесь к своему провайдеру для получения необходимой информации.

Важно помнить, что процесс настройки роутера для L2TP может отличаться в зависимости от модели роутера и прошивки, поэтому рекомендуется обратиться к руководству пользователя вашего роутера или к производителю для получения инструкций, специфичных для вашей модели.

Содержание

- Подготовка к настройке

- Проверка совместимости

- Требуемые материалы

- Настройка роутера

- Вход в панель управления

- Выбор протокола

Подготовка к настройке

Перед тем, как приступить к настройке роутера для L2TP, вам понадобятся следующие материалы и сведения:

- Доступ к роутеру: убедитесь, что у вас есть доступ к административной панели вашего роутера. Это может потребовать пароль или логин.

- Статический IP-адрес: убедитесь, что ваш интернет-провайдер предоставляет вам статический IP-адрес. Это необходимо для настройки L2TP.

- Логин и пароль от вашего интернет-провайдера: убедитесь, что у вас есть правильные данные для входа в интернет-соединение.

- Информация сервера L2TP: получите от вашего VPN-провайдера информацию о сервере L2TP. Это может включать в себя IP-адрес сервера, имя хоста, предоставляемый сертификат и порт.

После того, как у вас есть все необходимые материалы и сведения, вы готовы приступить к настройке роутера для L2TP.

Проверка совместимости

Прежде чем приступить к настройке роутера для L2TP, необходимо убедиться в его совместимости с этим протоколом. Во-первых, проверьте, поддерживает ли ваш роутер L2TP. Эту информацию можно найти в документации к устройству или на веб-сайте производителя.

Если ваш роутер поддерживает L2TP, убедитесь, что у вас есть необходимые данные для настройки:

- IP-адрес сервера VPN;

- имя пользователя и пароль для подключения к серверу VPN;

- PSK (Pre-Shared Key) или секретный ключ, если он требуется.

Ознакомьтесь с документацией и настройками вашего роутера, чтобы убедиться, что вы знаете, как получить доступ к его веб-интерфейсу и настроить VPN-подключение.

Важно учесть, что настройка роутера может отличаться в зависимости от его модели и производителя. В данной статье описаны общие шаги настройки, которые могут потребоваться для большинства роутеров, но возможно, вам придется обратиться к специфической документации для вашей модели.

Требуемые материалы

Для настройки роутера для работы с протоколом L2TP вам понадобятся следующие материалы:

- Роутер, поддерживающий протокол L2TP

- Интернет-подключение

- Имя пользователя и пароль от подключения к интернету

- Доступ к настройкам роутера

- Обновленные прошивки для роутера (если необходимо)

Если у вас возникнут сложности с настройкой роутера или у вас нет доступа к его настройкам, обратитесь к документации или технической поддержке вашего поставщика интернет-услуг.

Настройка роутера

Для настройки роутера для L2TP следуйте следующим шагам:

- Подключите свой компьютер к роутеру с помощью кабеля Ethernet или через Wi-Fi.

- Откройте веб-браузер и введите IP-адрес роутера в адресную строку. Обычно он указан на задней панели роутера или в документации.

- Войдите в панель управления роутера, используя административные учетные данные. Если вы не знаете учетные данные, обратитесь к документации.

- Найдите раздел настройки VPN и выберите протокол L2TP.

- Введите следующие данные:

- Имя VPN сервера: введите имя сервера, предоставленное вашим поставщиком VPN.

- Имя пользователя: введите имя пользователя, предоставленное вашим поставщиком VPN.

- Пароль: введите пароль, предоставленный вашим поставщиком VPN.

- Сохраните введенные данные.

- Включите опцию L2TP и сохраните изменения.

- Роутер будет автоматически подключаться к VPN-серверу при каждом включении.

После настройки роутера для L2TP вы сможете использовать VPN-соединение на всех устройствах, подключенных к вашей домашней сети.

Вход в панель управления

Для настройки роутера для L2TP необходимо выполнить следующие шаги:

- Откройте любой веб-браузер на компьютере, подключенном к роутеру.

- В строке адреса веб-браузера введите IP-адрес роутера. Обычно это 192.168.1.1, 192.168.0.1 или 192.168.2.1. Если вы не уверены, какой IP-адрес использует ваш роутер, проверьте документацию или обратитесь к производителю.

- Нажмите клавишу Enter на клавиатуре или щелкните по кнопке «Ввод».

- Откроется страница входа в панель управления роутера.

- Введите логин и пароль для входа. Если вы не знаете логин и пароль, проверьте документацию к роутеру или обратитесь к производителю.

- Нажмите кнопку «Войти» или нажмите клавишу Enter на клавиатуре.

После успешного входа вы попадете в панель управления роутера, где сможете настроить подключение L2TP.

Выбор протокола

При настройке роутера для работы с L2TP (Layer 2 Tunneling Protocol) необходимо выбрать подходящий протокол, который будет использоваться для передачи данных. В данной статье рассмотрим два основных протокола: IPsec (Internet Protocol Security) и PPTP (Point-to-Point Tunneling Protocol).

IPsec

- IPsec — это набор протоколов, которые обеспечивают безопасность сетевых соединений путем шифрования и аутентификации данных.

- IPsec работает на сетевом уровне и обеспечивает защиту всех протоколов передачи данных, включая L2TP.

- Для работы с IPsec необходимо выполнить дополнительные настройки, такие как установка сертификатов и настройка параметров шифрования. Это может потребовать определенных знаний и опыта.

- IPsec обеспечивает высокий уровень безопасности, поэтому рекомендуется использовать данный протокол, если требуется защитить передаваемые данные от несанкционированного доступа.

PPTP

- PPTP — это протокол, разработанный для создания виртуальных частных сетей (VPN) и обеспечения безопасной передачи данных.

- PPTP работает на уровне транспортного протокола и обеспечивает шифрование данных.

- Для работы с PPTP не требуется установка сертификатов и дополнительные настройки. Это делает протокол более простым в настройке и использовании.

- Однако, по сравнению с IPsec, PPTP обеспечивает более низкий уровень безопасности, поэтому его использование не рекомендуется, если требуется высокий уровень защиты данных.

При выборе протокола для настройки роутера для L2TP необходимо учитывать требуемый уровень безопасности, сложность настройки и возможные ограничения вашей сети. Определитесь с протоколом и продолжайте настройку роутера согласно выбранному протоколу.

-

Получение необходимых данных для настройки

Прежде, чем разбираться, как настроить впн на роутере, необходимо получить все требующиеся данные для установки L2TP подключения.

Перейдите на страницу https://whoer.net/download/vpn-router, выберите протокол L2TP для подключения и введите ваш код Whoer VPN в соответствующее поле. (Код можно получить на почту при регистрации пробного аккаунта или покупке подписки).

После этого вы будете перенаправлены на страницу с вашими учетными данными (логином и паролем) и другой информацией, необходимой для подключения к серверу.

Для подключения вам понадобятся:

- имя пользователя (логин)

- пароль

- адрес хоста

Далее мы расскажем, как настроить vpn на роутере, используя полученные вами данные.

-

Как настроить vpn на роутере Keenetic, если вы делаете это впервые

Чтобы начать настройку, перейдите в Панель администратора вашего роутера. Вам понадобится ввести пароль.

В Главном меню перейдите в раздел Интернет и выберите Другие подключения.

В окошке Другие подключения кликните на Добавить подключение.

После этого откроется новое окно редактирования. Для начала выберите L2TP в выпадающем меню Тип (протокол).

Далее:

— вбейте любое имя по выбору в строке Имя подключения (например. “whoer” ),

— вставьте адрес хоста выбранного сервера whoer vpn в строке Адрес сервера (эту информацию вы должны взять из таблицы, которая доступна при вводе кода на странице https://whoer.net/download/vpn-router — смотрите начало статьи),

— вбейте ваш логин, полученный на той же странице, в строку Имя пользователя, а пароль, соответственно, в строку Пароль.

Поставьте галочку на опции “Использовать для выхода в Интернет” и нажмите кнопку Сохранить.

-

Подключение VPN

После выполнения настроек, вновь созданное впн-подключение будет доступно в меню Другие подключения. Для соединения с впн-сервером сдвиньте движок рядом с названием подключения whoer, однако, прежде чем сделать это, вам нужно задать приоритет подключения.

Перейдите по следующему пути: Главное меню > Интернет > Приоритеты подключений.

После чего переместите подключение whoer ( l2tp ) на первое место и кликните на Сохранить.

Теперь все готово для подключения впн. Вернитесь в раздел Другие подключения и сдвиньте кнопку рядом с whoer.

После того, как соединение с VPN-сервером будет установлено, состояние изменится на Готов, и вы будете видеть время подключения и трафик.

Надеемся, это руководство помогло вам разобраться, как настроить vpn через роутер. Зайдите на Главную страницу сайта whoer.net с любого устройства, подключенного к роутеру Keenetic, и проверьте, что ваш IP изменился.

Пошаговая инструкция по объединению сетей разных провайдеров с помощью L2TP и L2TP/IPSec на оборудовании Mikrotik

В эпоху тотальной информатизации всех бизнес-процессов, всё более остро постаёт вопрос объединения удалённых офисов и филиалов между собой в единую информационную сеть. Довольно часто немаловажную роль играет возможность предоставления удаленного доступа для сотрудников из дома, либо любой точки земного шара, где есть доступ в Интернет.

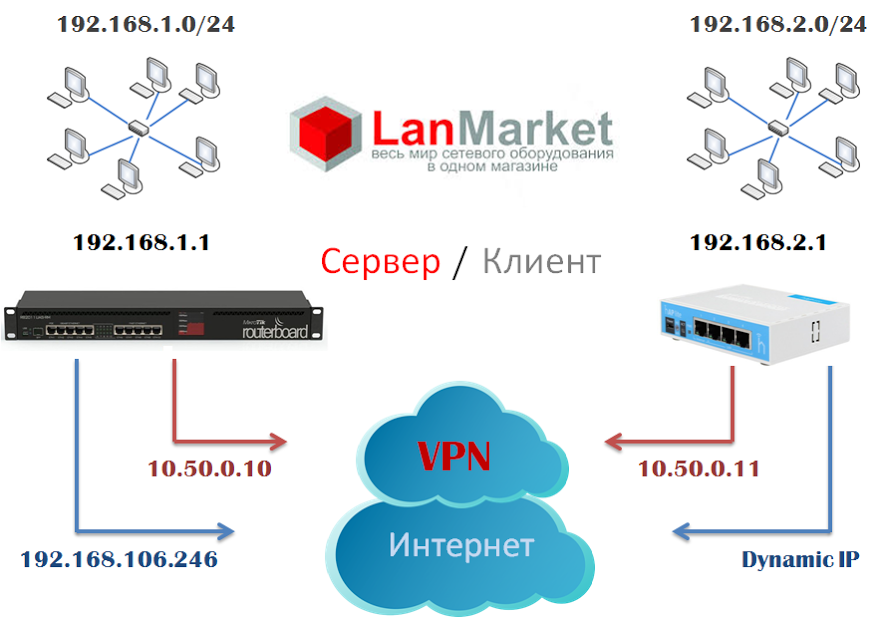

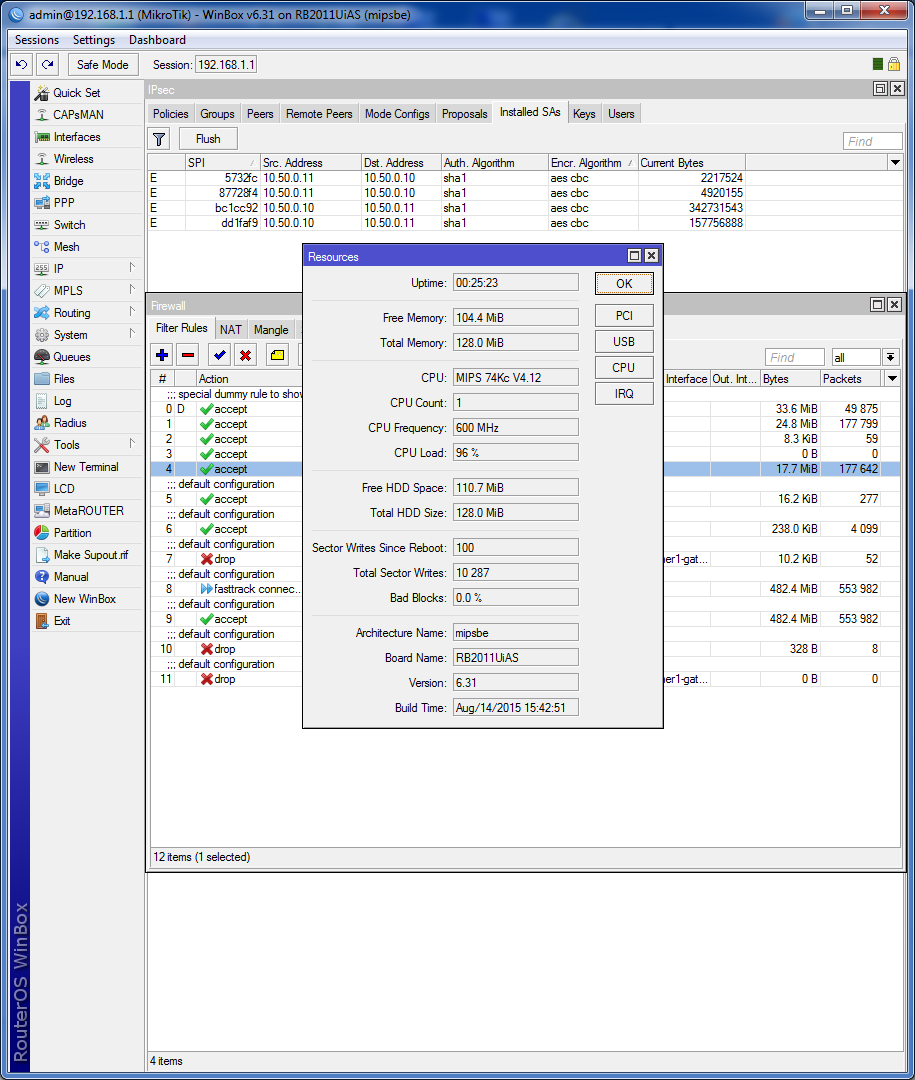

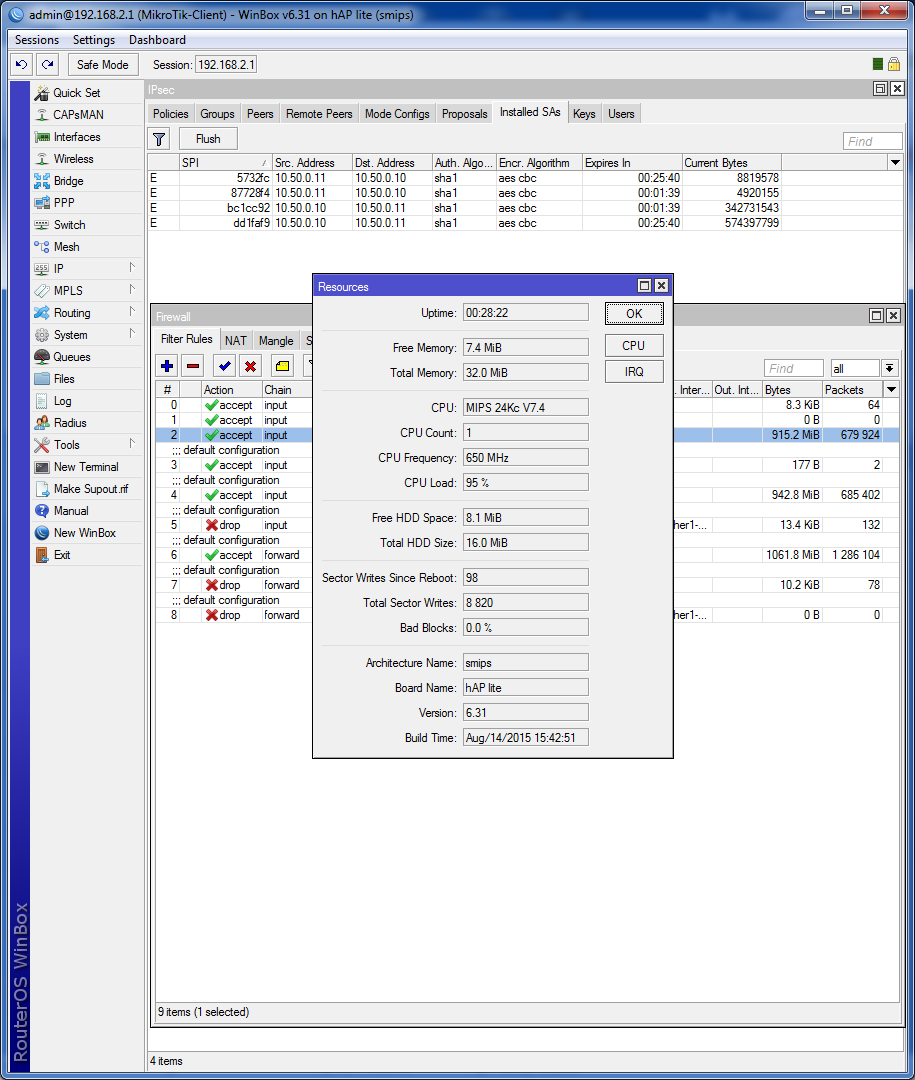

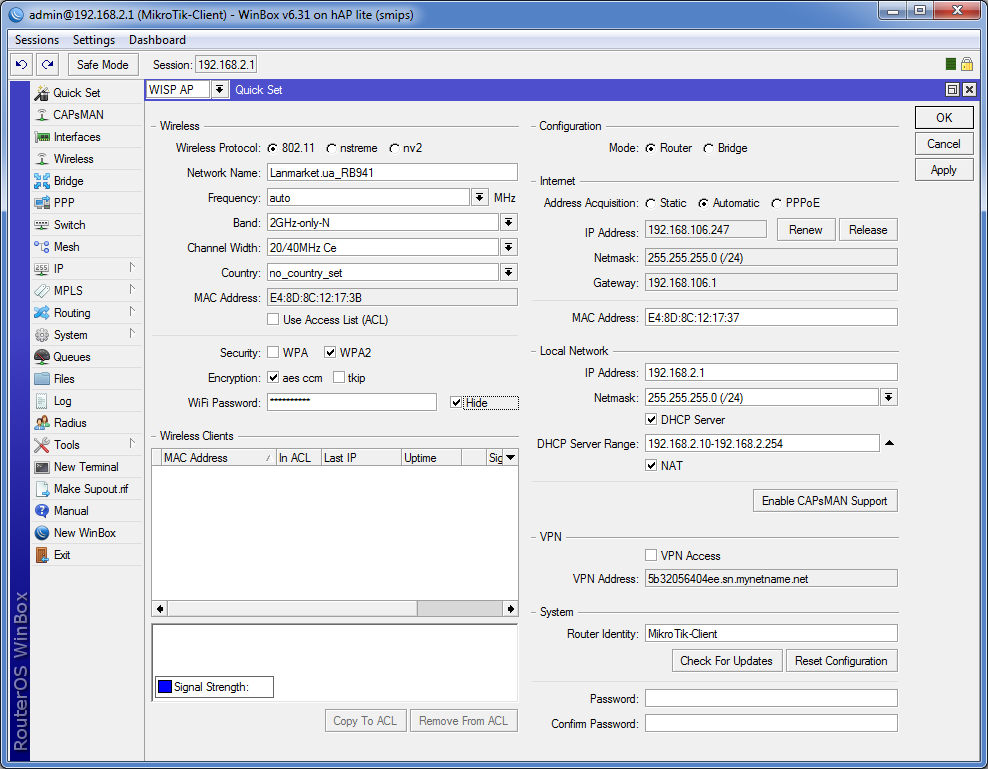

Объединение сетей мы будем рассматривать на примере оборудования компании Mikrotik. В качестве тестового сервера используется маршрутизатор RB2011UiAS-RM, который является отличным выбором для небольших офисов и компаний, ограниченных в бюджете. В качестве конечного клиента используется одно из самых доступных решений – Mikrotik hAP lite (RB941-2n).

Благодаря своей невысокой, hAP lite можно с легкостью применять в домашних условиях, для подключения сотрудников, работающих удалённо. Хороший показатель производительности позволяет использовать этого «малыша» даже в малых офисах, где нет высоких требований.

Бывают ситуации, когда офис и филиалы находятся в локальной сети одного и того же провайдера, что существенно упрощает процесс объединения сетей. Тем не менее, чаще всего филиалы территориально разграничены и могут находиться на большом удалении друг от друга.

Одной из самых популярных технологий для таких целей можно считать VPN – Virtual Private Network. Для реализации VPN, можно прибегнуть к нескольким вариантам: PPTP, L2TP, OpenVPN, SSTP и т.д. PPTP морально устарел, а OpenVPN и SSTP поддерживаются далеко не на всех устройствах.

По этим причинам, а также благодаря простоте настройки и доступности на устройствах, работающих под управлением разных ОС, протокол L2TP (Layer 2 Tunnel Protocol) является одним из самых популярных протоколов туннелирования. Проблемы могут возникать в случае нахождения клиента за NAT, когда Firewall блокирует пакеты. Однако даже в этом случае есть решения по обходу блокировки. Один из недостатков L2TP – безопасность, которая решается применением IPSec. Второй и, пожалуй, самый значимый недостаток – производительность. При использовании IPSec происходит двойная инкапсуляция, что снижает производительность – это именно та цена, которую придется заплатить за безопасность передаваемых данных.

Тестовый стенд

Для лучшего понимания настроек, ниже приведена иллюстрация, которая показывает структуру сети.

В качестве интернет-провайдера выступает маршрутизатор RB951Ui-2HnD, который выдает устройствам IP в подсети 192.168.106.0/24. В реальности же у вас будут другие IP-адреса на WAN-интерфейсах.

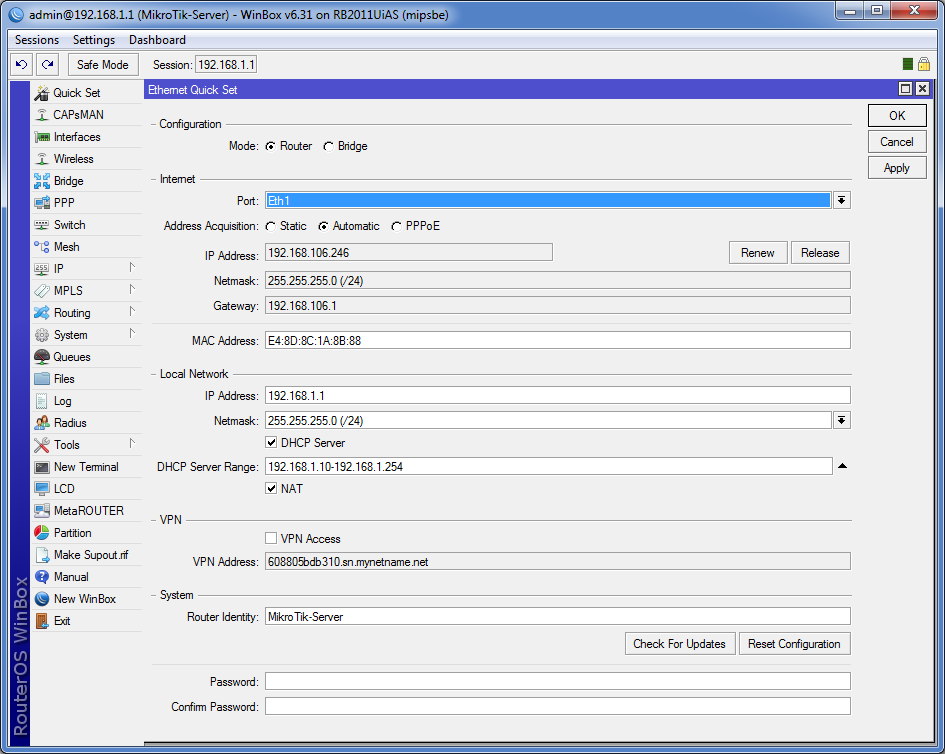

Настройка сервера

Итак, на главном сервер должен быть статический белый внешний IP-адрес, в качестве примера у нас это 192.168.106.246. Наличие статики важно т.к. адрес не должен меняться, в противном случае придётся прибегать к лишним действиям и использовать DNS-имя.

Создание профилей

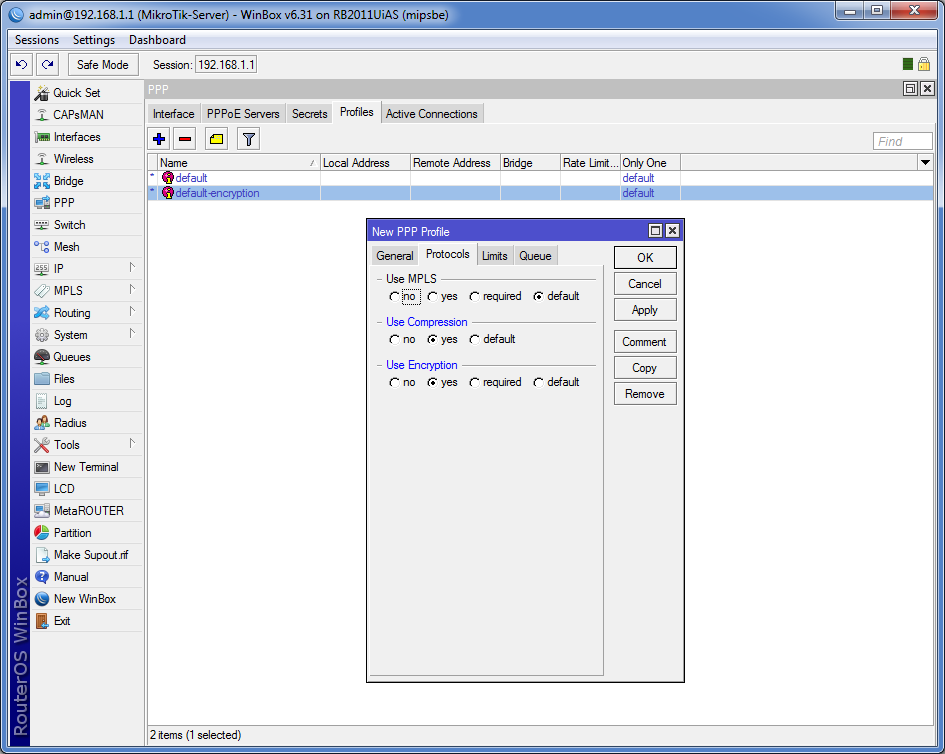

Заходим в раздел PPP, открываем вкладку Profiles, здесь необходимо создать профиль, который будет применяться к VPN-подключениям. Отметьте опции Change TCP MSS, Use Compression, Use Encryption. По-умолчанию, будет использоваться шифрования MPPE 128 bit.

Переходим на вкладку Interface. Нажимаем L2TP Server, в появившемся окошке ставим галочку Enabled и выбираем профиль по-умолчанию, который мы создали ранее. Тип аутентификации, по желанию – оставить как есть, либо выбрать только MS-CHAP v2.

Опцию IPsec оставляем отключенной.

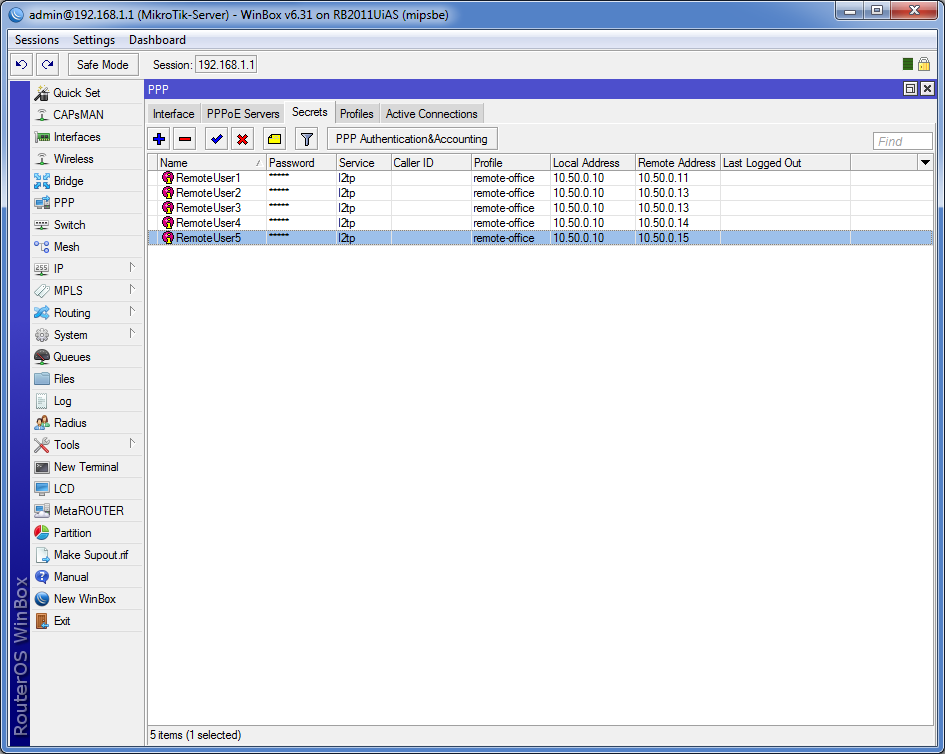

Переходим в Secrets, здесь необходимо создать нового пользователя VPN. В качестве Service указываем L2TP, тут же можно указать используемый профиль.

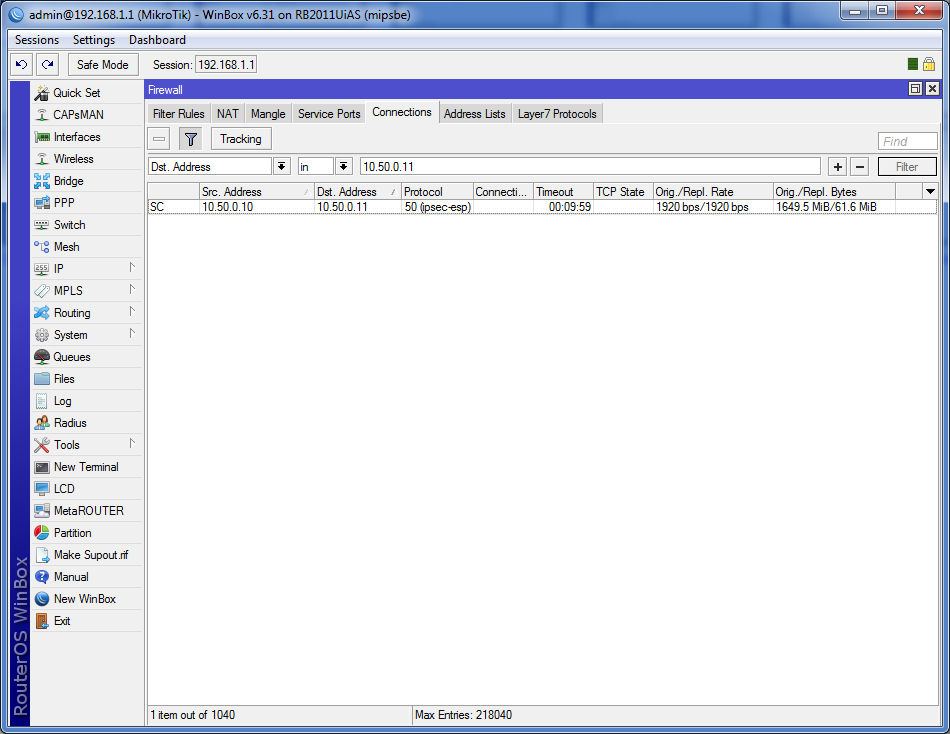

Локальный адрес указываем 10.50.0.10, удаленный – 10.50.0.11. При необходимости создаём нужно количество пользователей. Для каждого пользователя локальный IP будет одинаковым, удалённый IP увеличиваем на единицу (т.е. 10.50.0.12, 10.50.0.13 и т.д.). Можно конечно прибегнуть к использованию пула адресов, но со статикой вам проще будет писать маршруты.

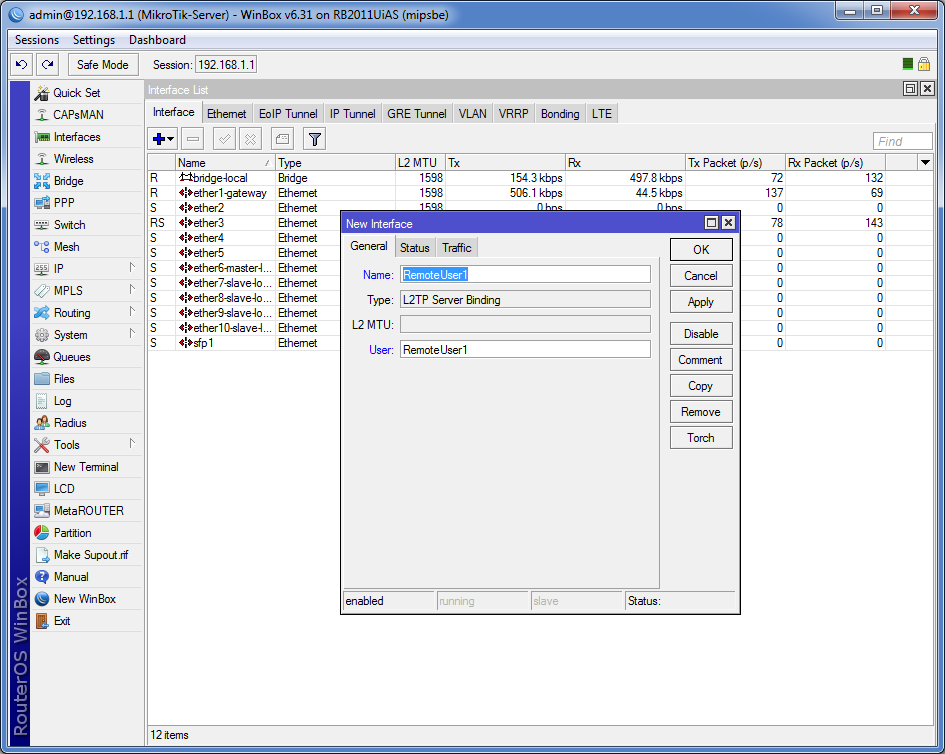

Создание интерфейса

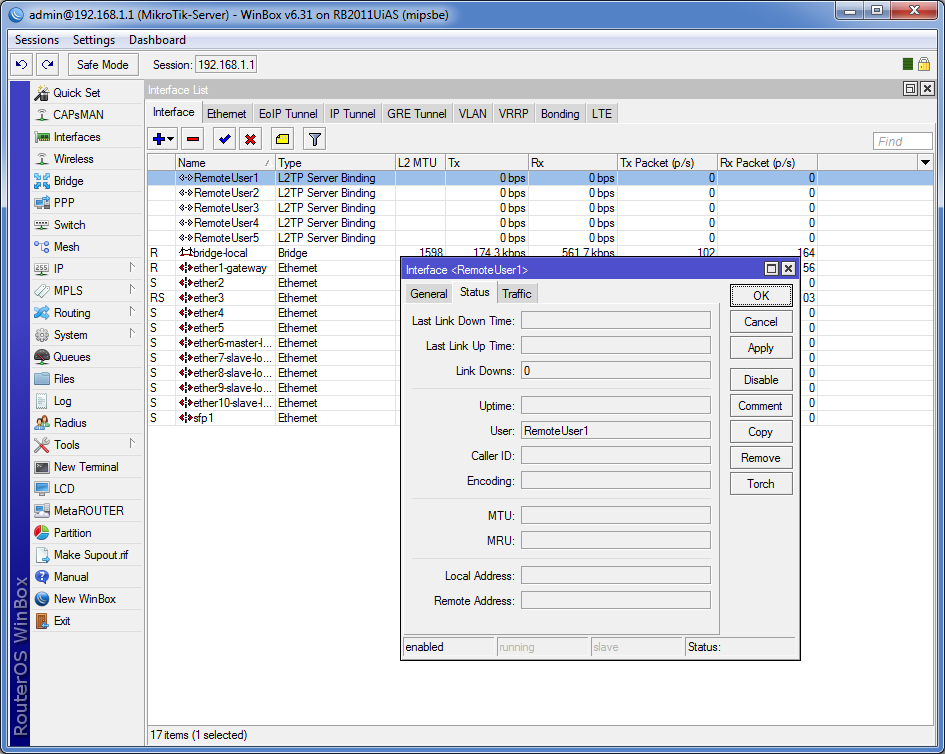

Для каждого пользователя создаём свой интерфейс. Открываем раздел интерфейсов и нажимаем плюс, в выпадающем меню выбираем L2TP Server Binding, указываем отображаемое название и имя пользователя. При подключении пользователя здесь будет отображаться вся информация.

Настройки файрволла

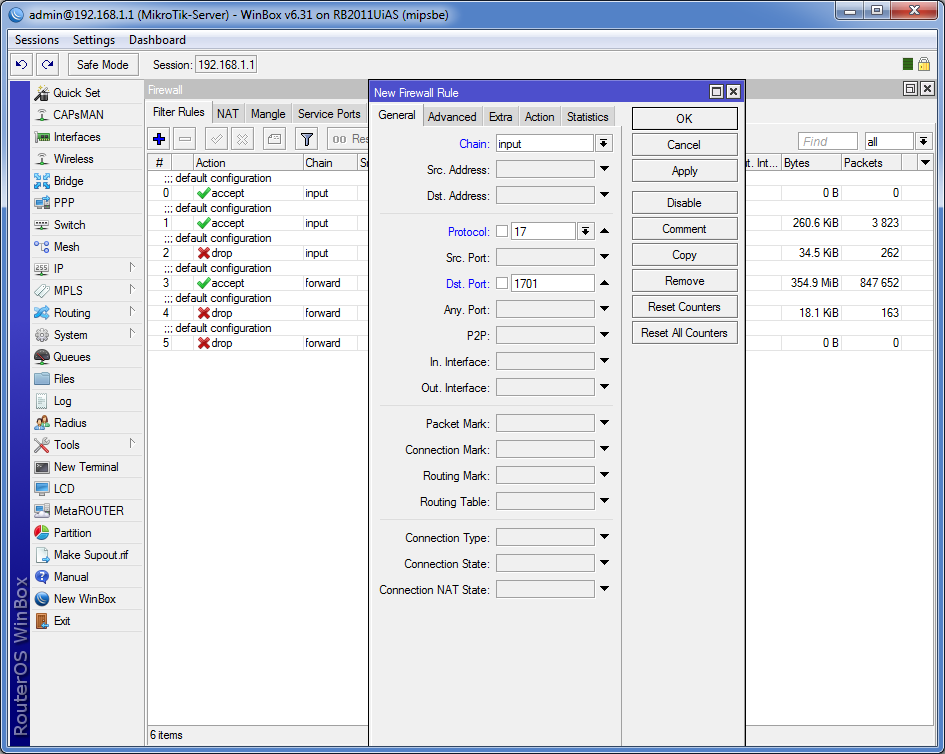

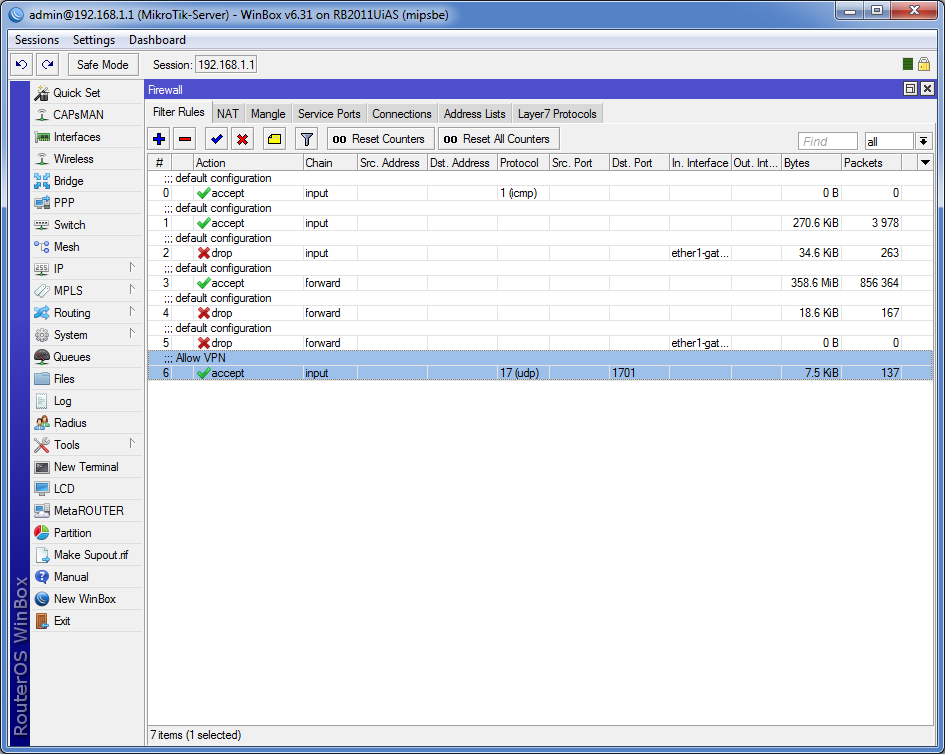

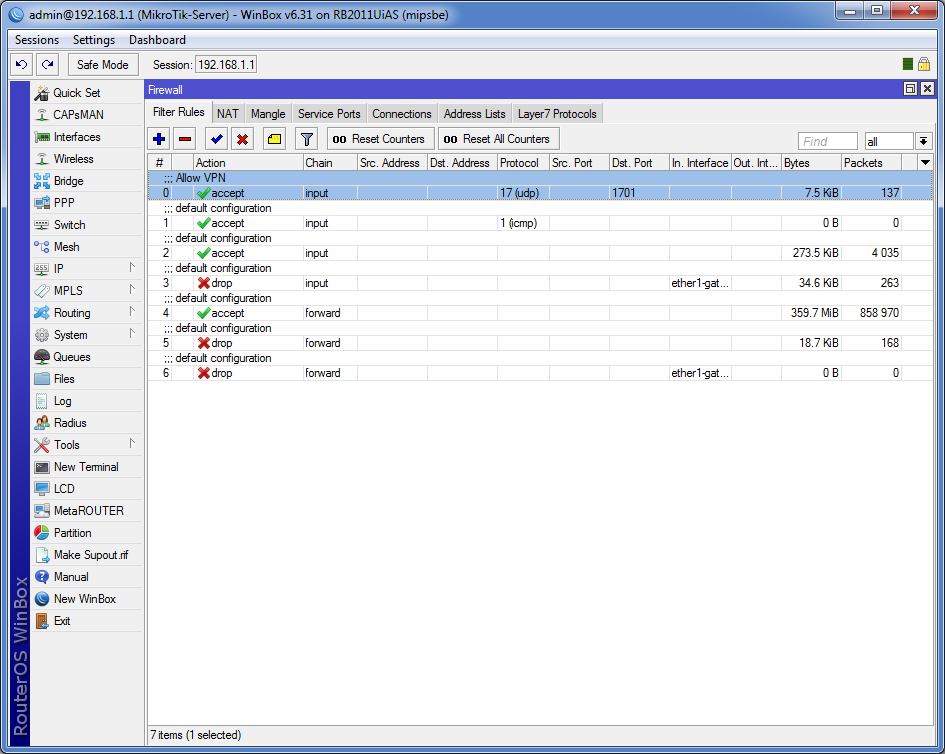

Для работы VPN необходимо открыть UDP-порт 1701 (chain input, protocol 17(udp), dst-port 1701, accept). После чего необходимо поднять приоритет правила, перемещаем его выше.

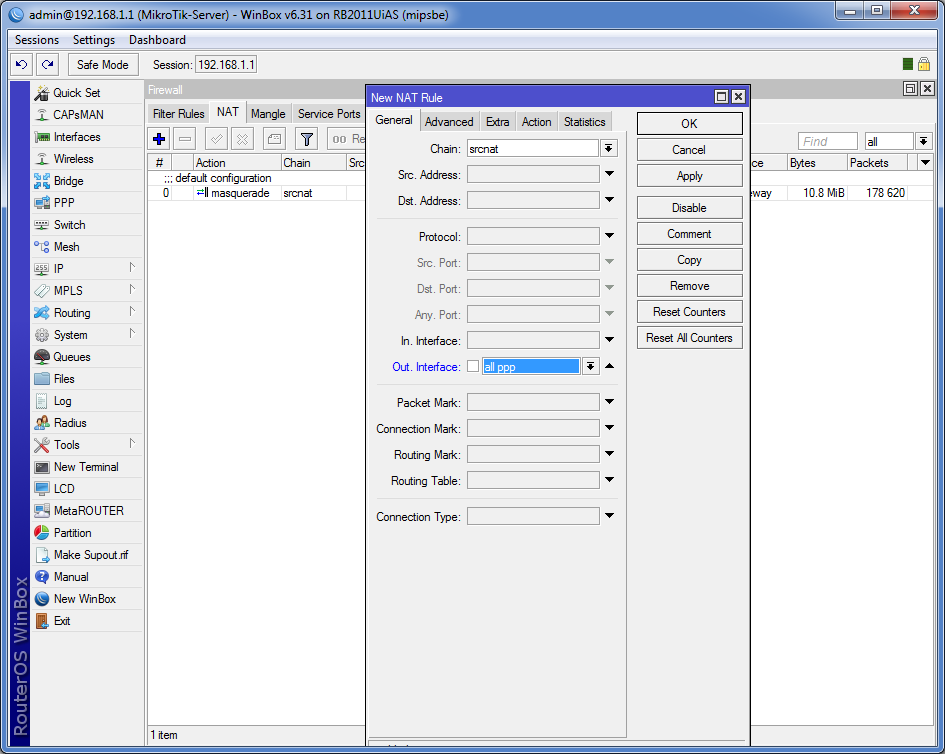

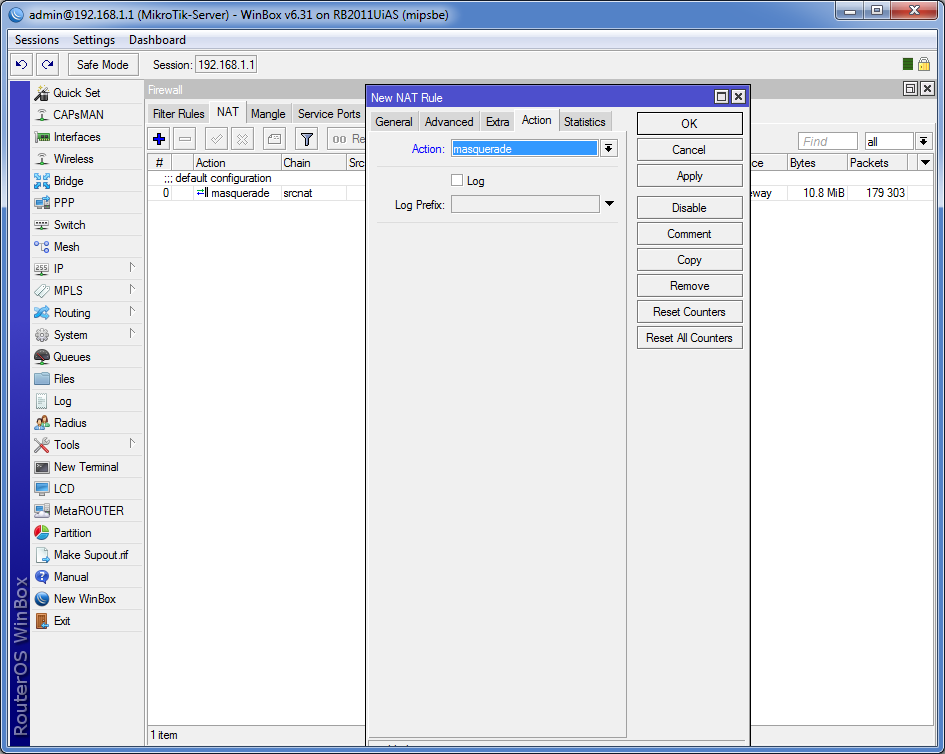

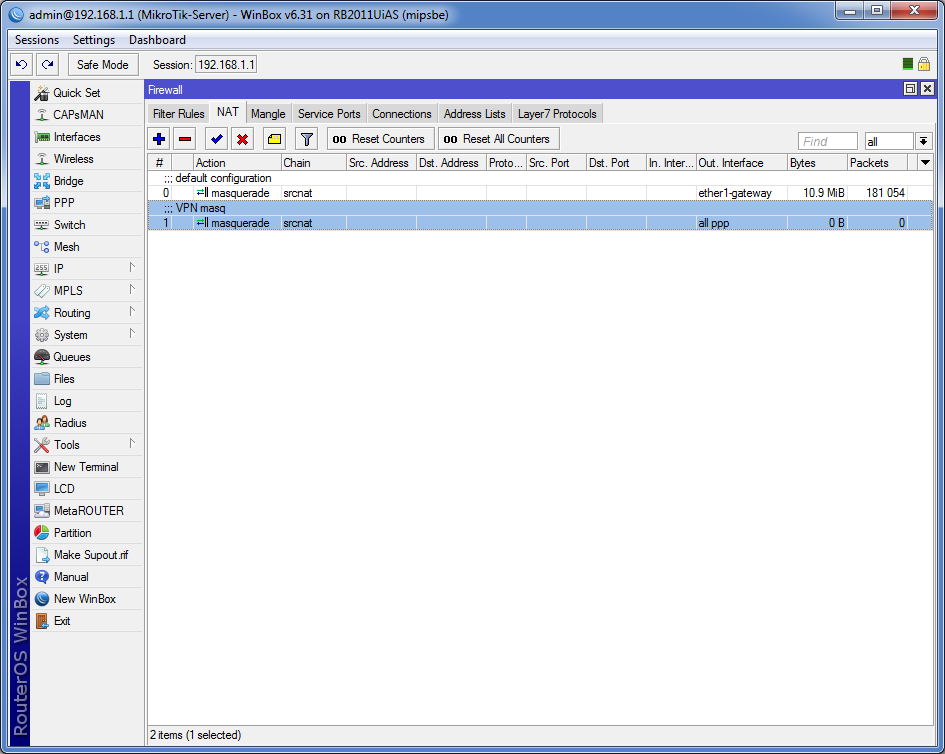

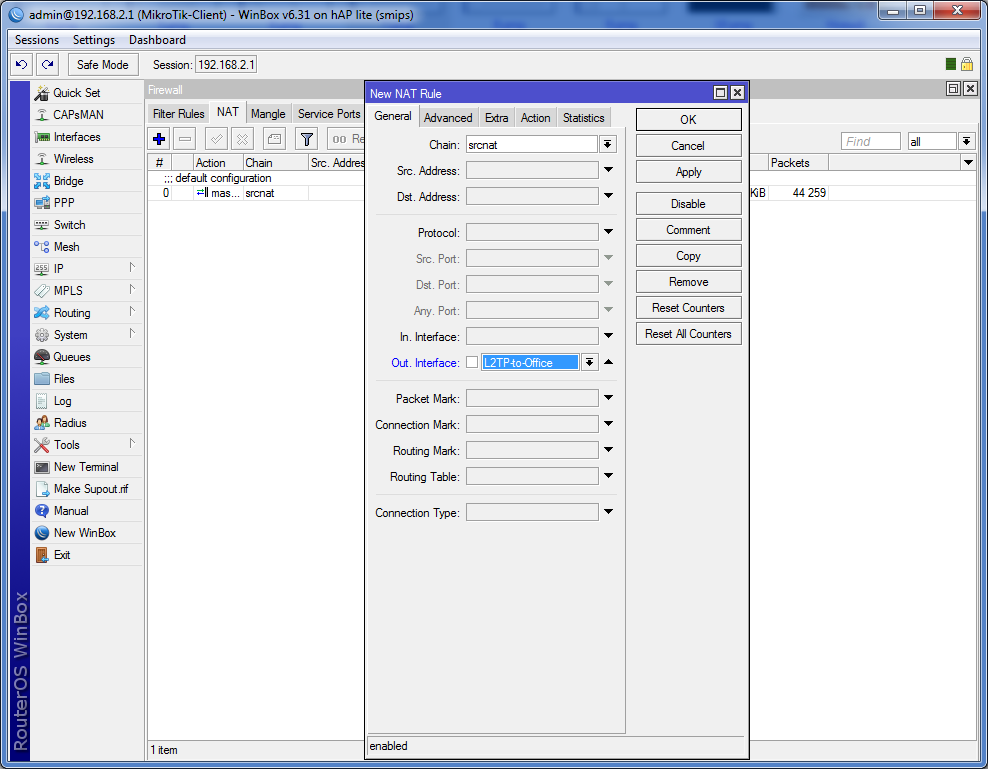

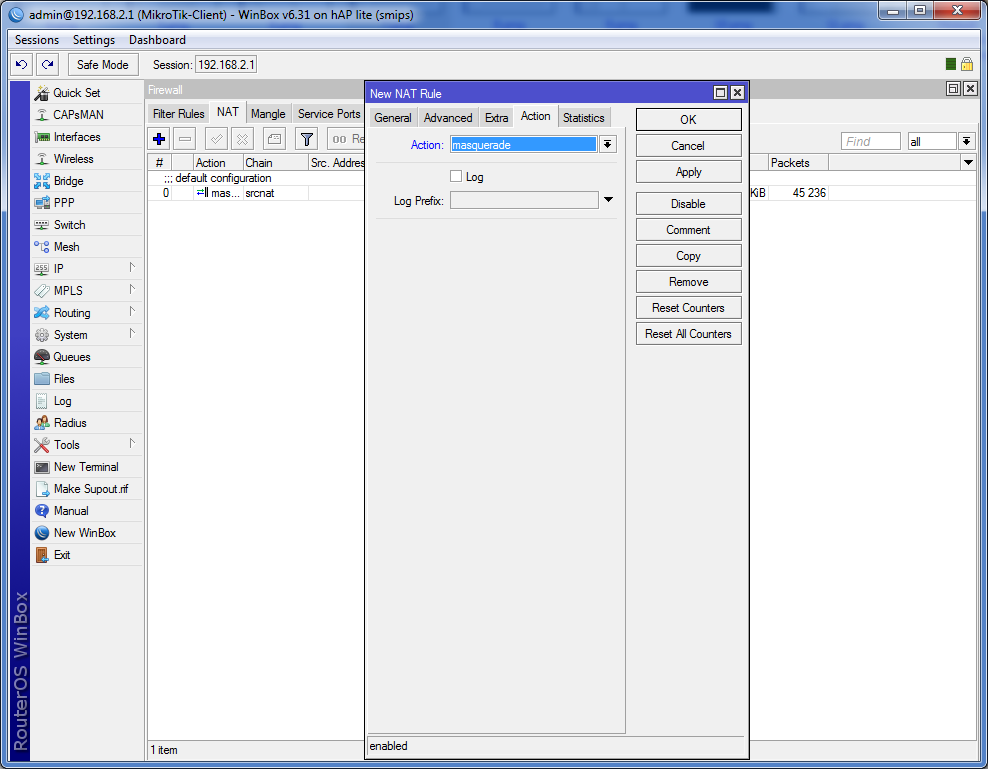

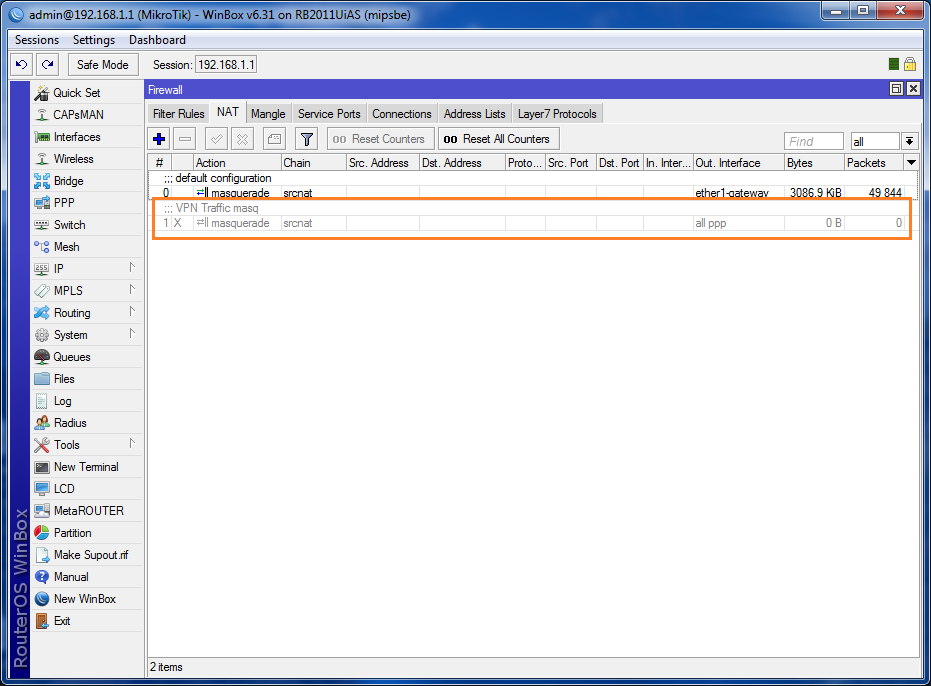

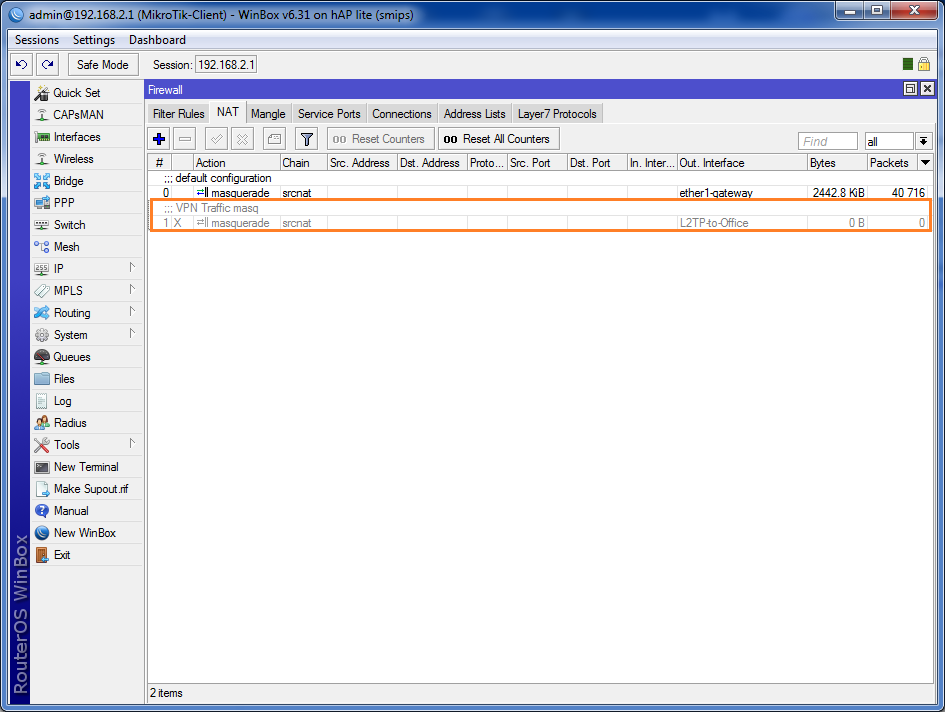

Далее заходим в NAT и добавляем маскарадинг для VPN (chain srcnat, out interface all ppp, action masquerade), это необходимо делать для того, чтобы компьютеры за роутером видели друг друга.

Добавление маршрутов

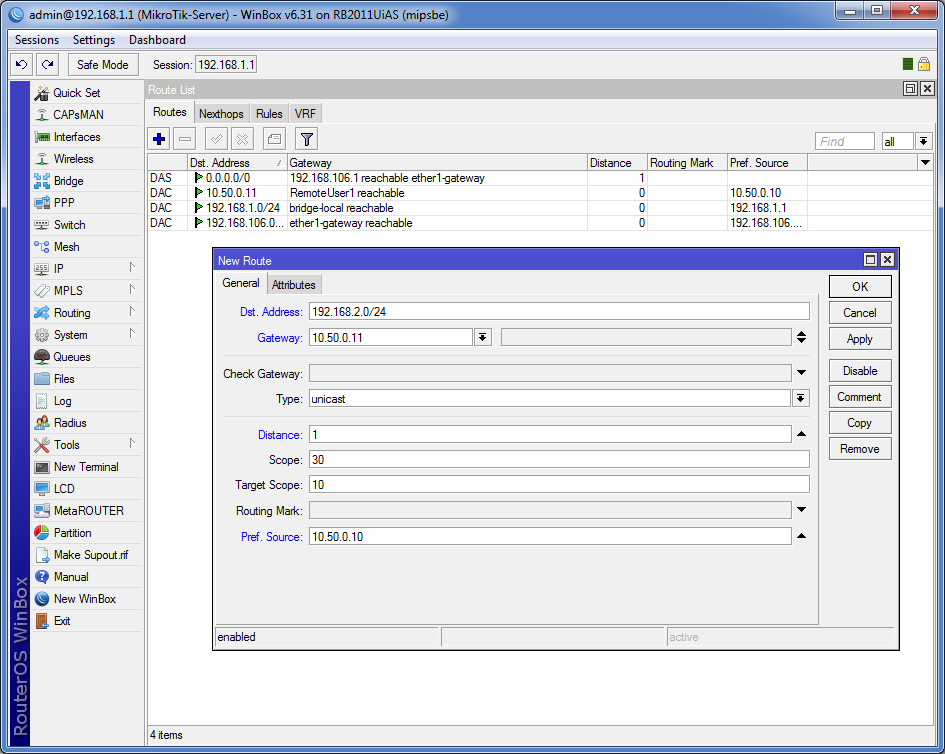

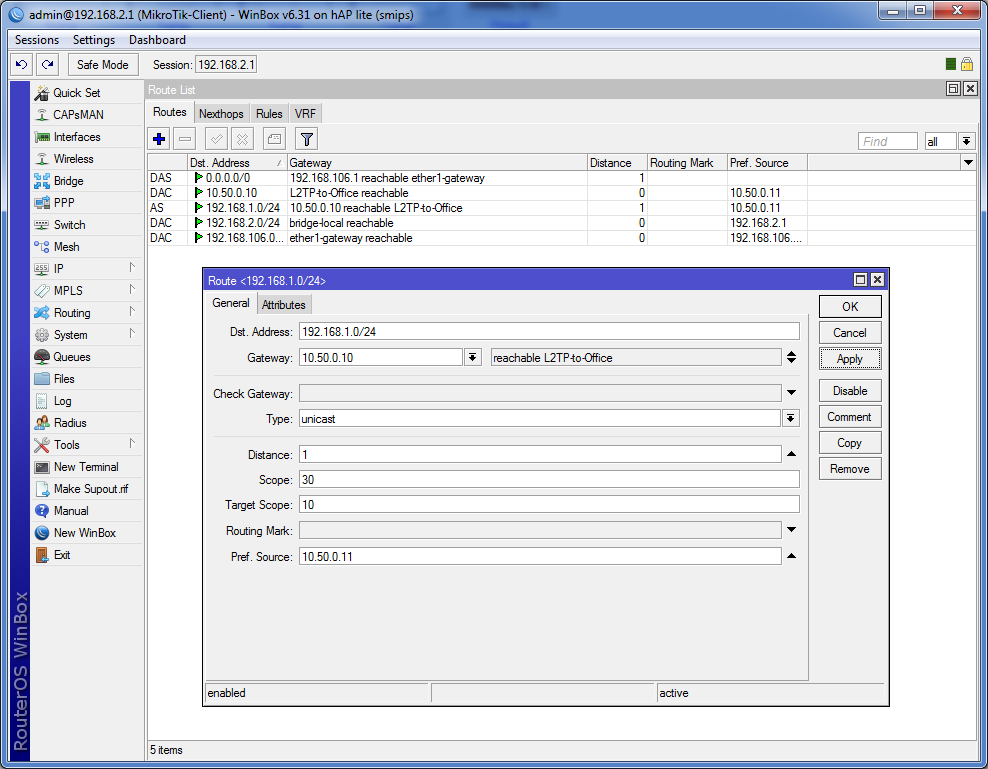

Прописываем маршрут в удалённую подсеть. Конечная подсеть 192.168.2.0/24, в качестве шлюза выступает IP клиента внутри виртуальной сети, в нашем случае это 10.50.0.11, target scope выставляем единицу, Pref. Source – локальный IP сервера внутри виртуальной сети, 10.50.0.10.

На этом настройка сервера завершена, приступаем к настройке клиентского подключения на втором устройстве.

Настройка клиента

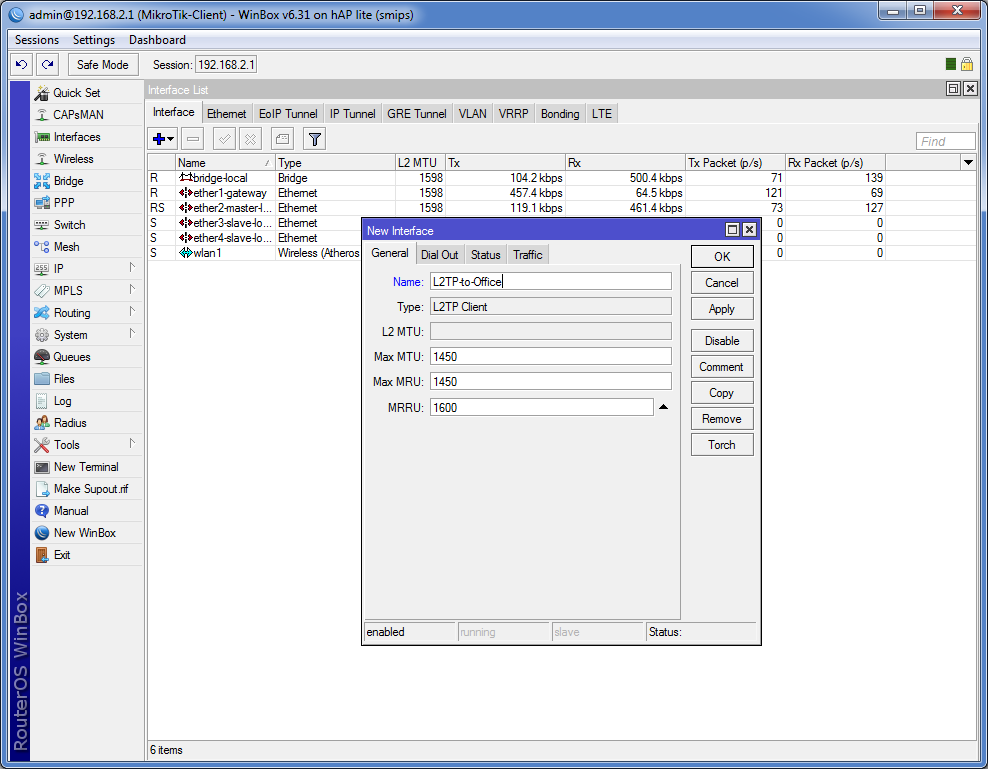

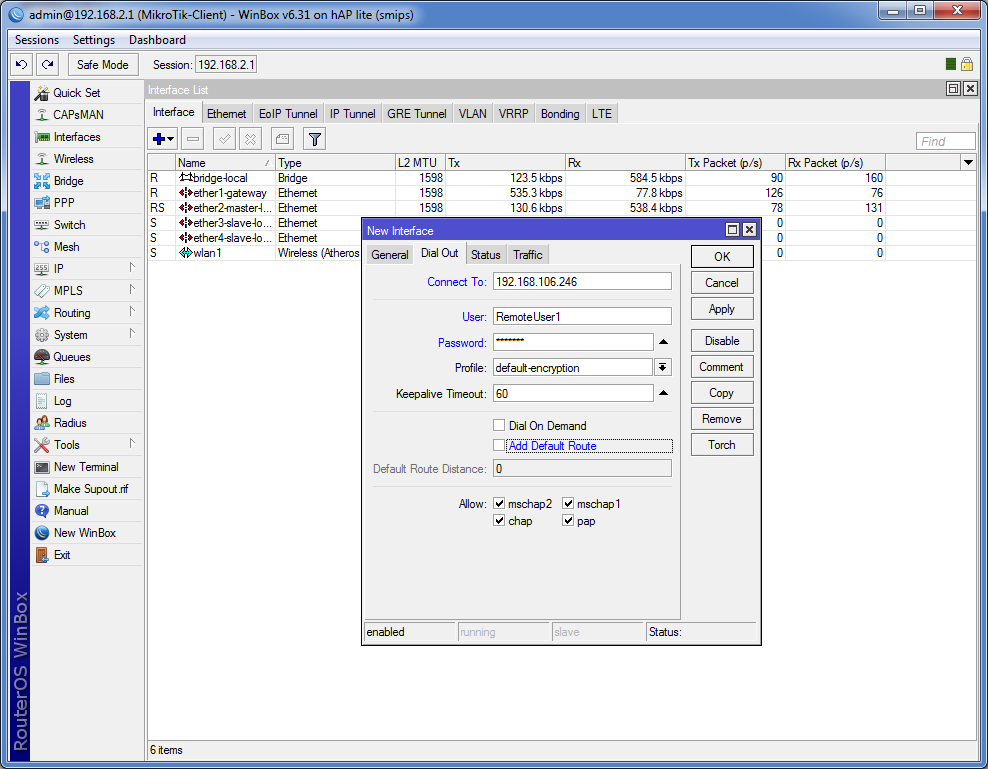

Открываем раздел интерфейсов и добавляем новый L2TP Client, указываем IP-адрес сервера и свои учётные данные, по-умолчанию выбираем профиль с шифрованием и снимаем галочку с дефолтного маршрута.

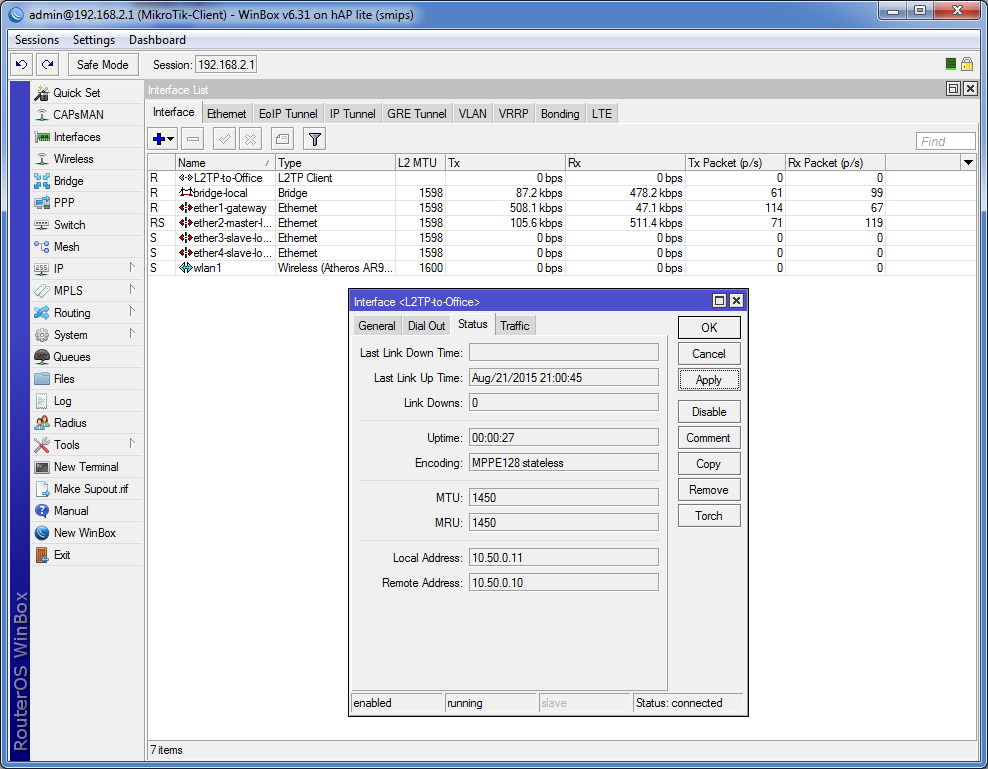

Применяем, если всё сделано правильно – соединение должно быть установлено.

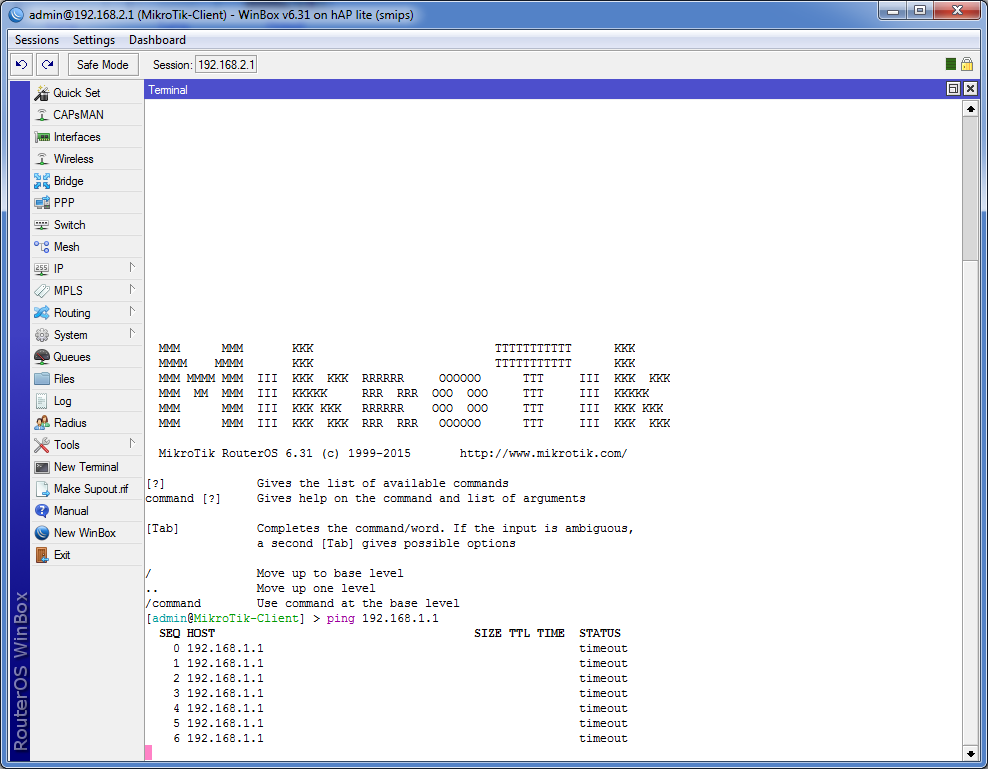

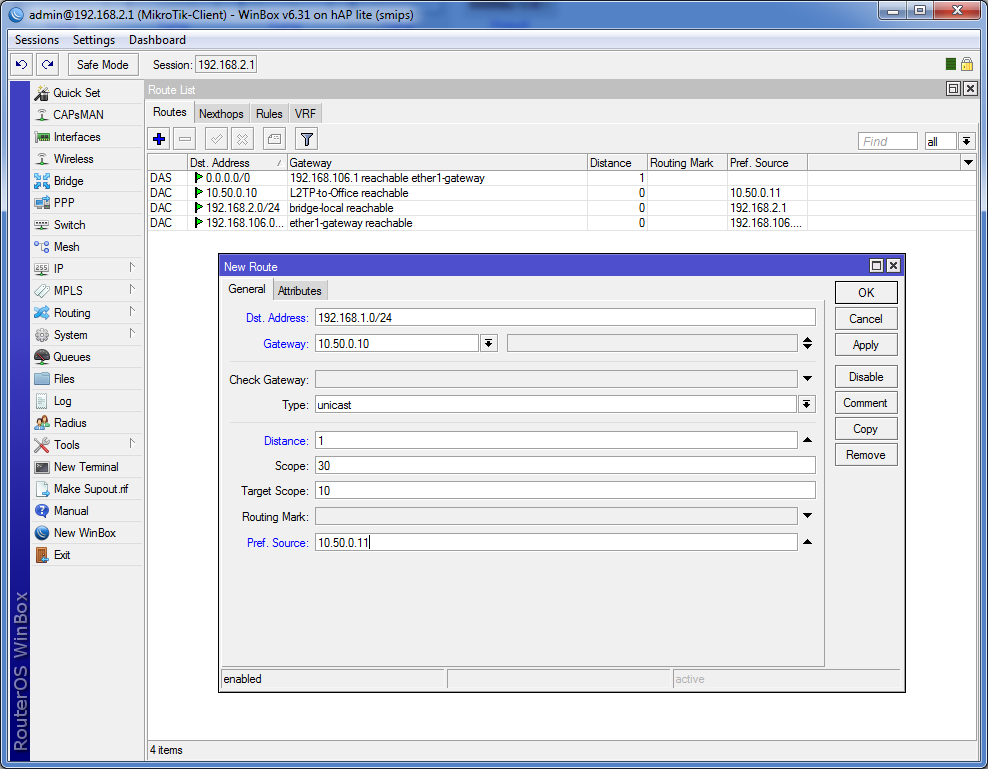

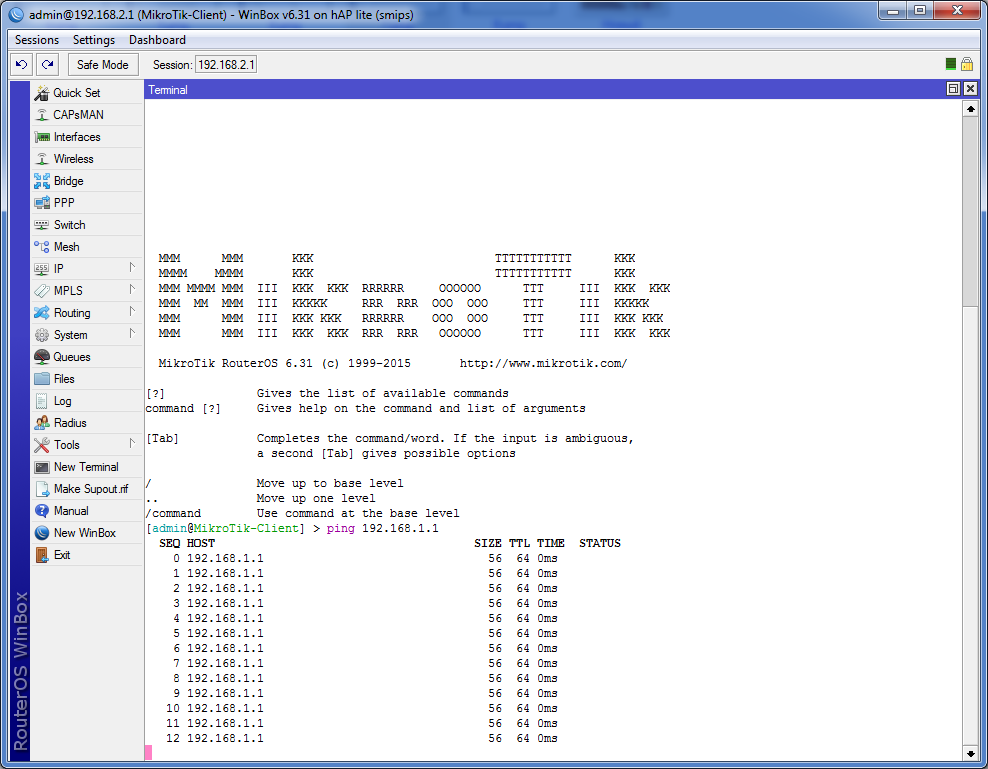

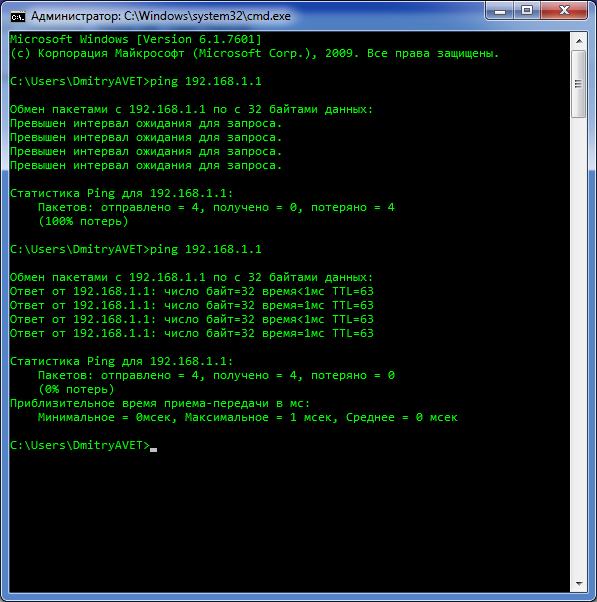

Пробуем пинговать 192.168.1.1… и он, конечно же, отвечать не будет. Добавляем новый статический маршрут – удаленная подсеть 192.168.1.0/24, в качестве шлюза IP сервера в виртуальной сети, Pref. Source – наш IP в виртуальной сети. Т.е. на клиенте все адреса проставляются наоборот.

Пробуем повторно выполнить ping 192.168.1.1 – есть.

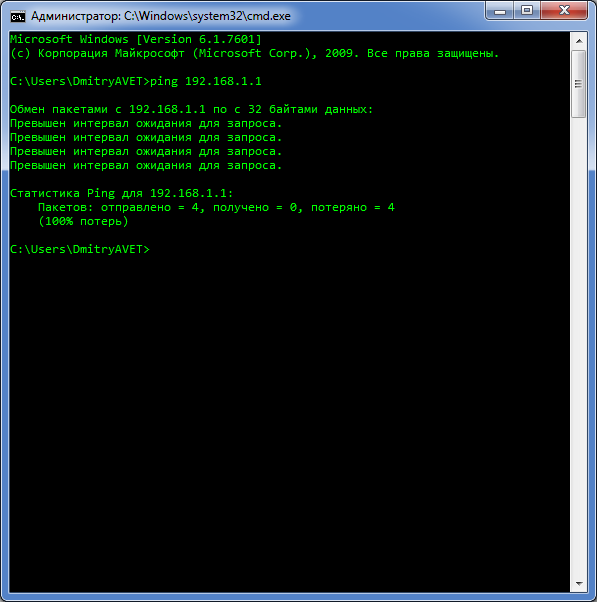

Но компьютеры за роутером ещё не видят удалённую сеть.

Создаем для них маскарадинг, аналогичный тому, что создан на сервере. В качестве выходного интерфейса указываем наше VPN-подключение.

Ping пошел, значит, всё работает. Поздравляем, ваш туннель работает, а компьютеры видят друг друга.

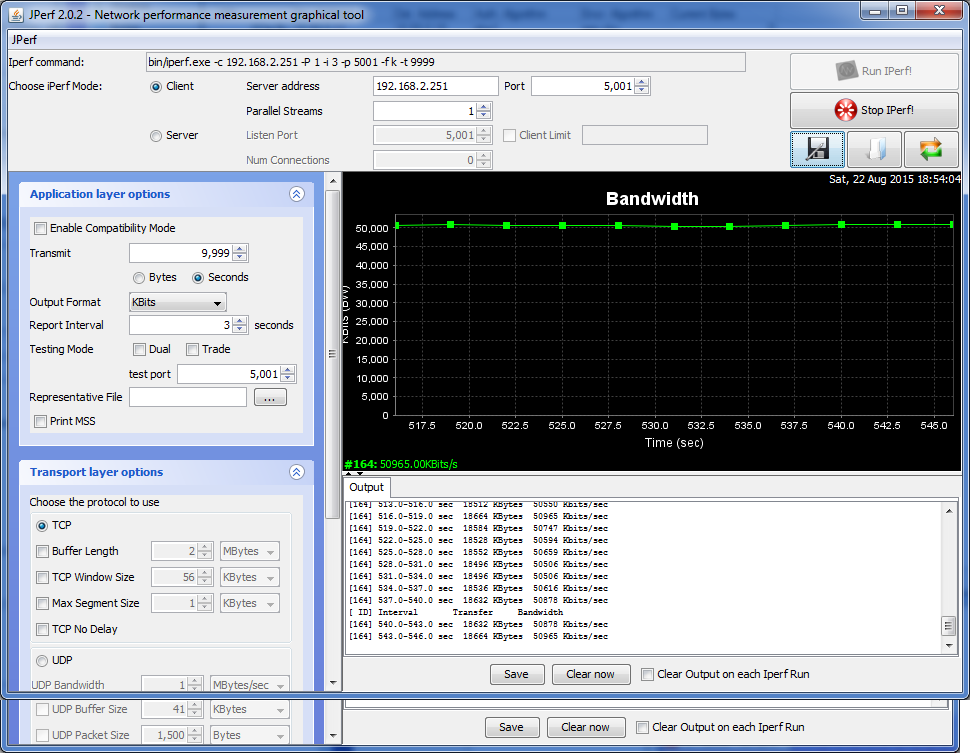

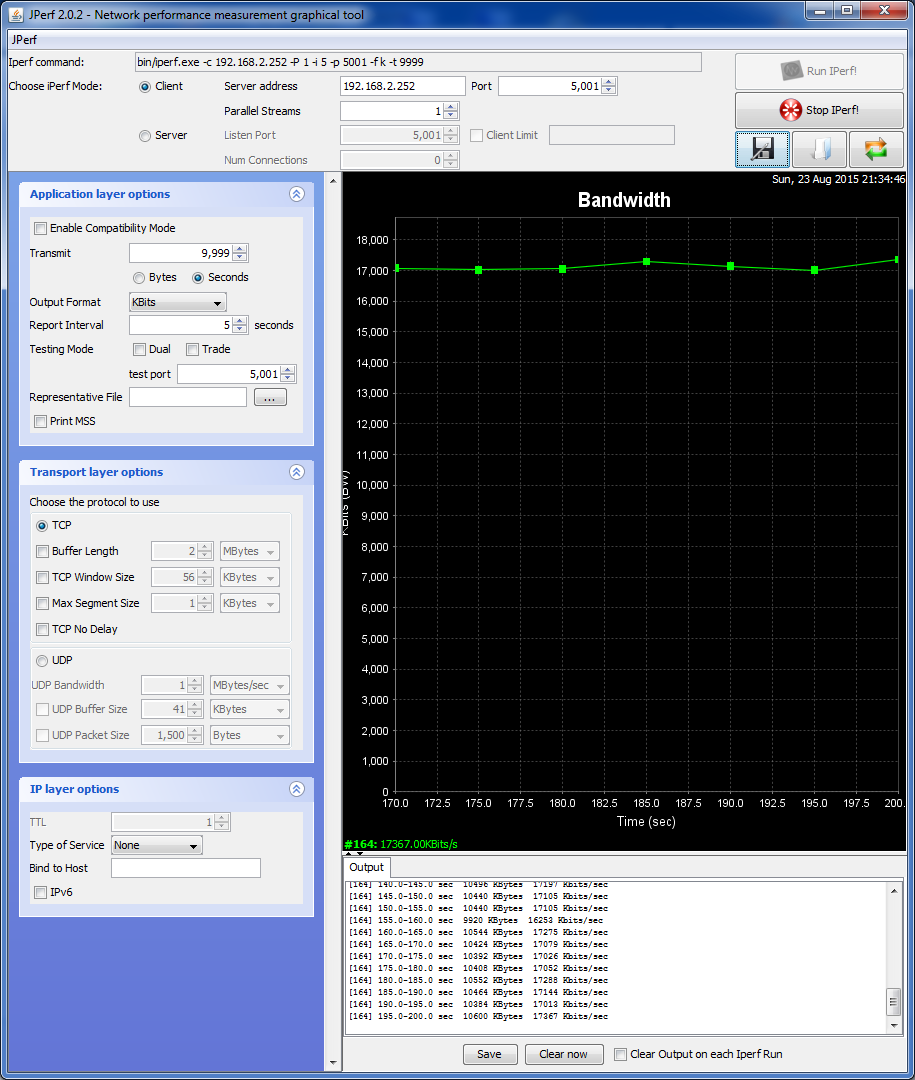

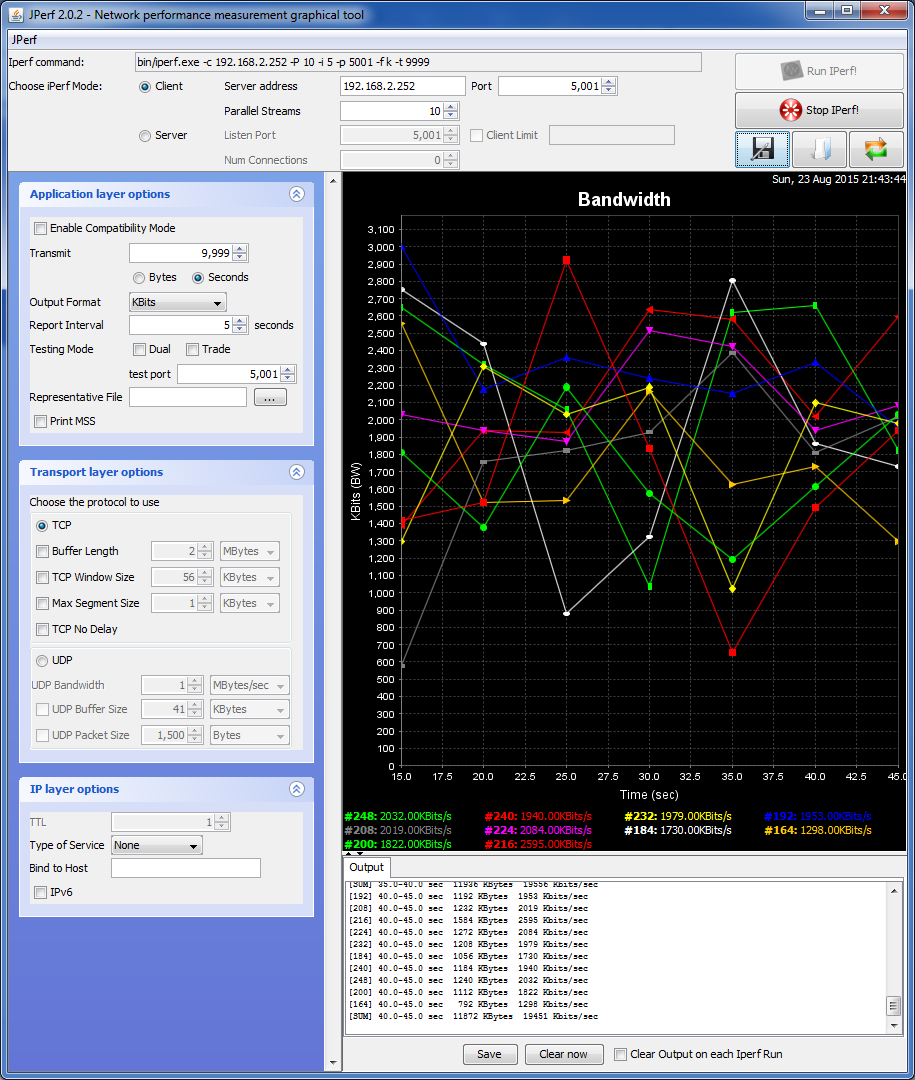

В нашем примере, как показало тестирование, удалось получить канал с пропускной способностью около 50 Мбит/сек.

На этом базовая настройка завершена. При добавлении новых пользователей, необходимо добавлять соответствующие маршруты на устройствах, где вы хотите, чтобы устройства за роутером видели друг друга. При пробросе маршрута между Client1 и Client2, на самом сервере ничего делать не нужно. Достаточно прописать маршруты на клиентах, в качестве шлюза будет выступать IP оппонента в виртуальной сети.

Настройка L2TP + IPSec

Иногда на практике нужно обеспечить должный уровень безопасности. При использовании L2TP целесообразно прибегать к использованию IPSec. В качестве примера используется сеть, настроенная по вышеизложенной инструкции.

Обратите внимание! IPSec создаётся внутри туннеля L2TP между виртуальными адресами 10.50.0.X. Такая реализация позволяет не зависеть от IP клиента.

Если же вы хотите создать IPSec-туннель между WAN сервера и WAN клиента, необходимо, чтобы у клиента был белый внешний IP. Если IP будет динамичным, вам потребуется также использовать разные скрипты для изменения политик IPSec. К тому же, в случае IPSec между внешними IP, необходимость в L2TP вовсе отпадает.

Настройки на сервере

Первым делом заходим в NAT и отключаем маскарадинг для PPP, если этого не сделать, пакеты шифроваться не будут. Необходима перезагрузка маршрутизатора.

Заходим в раздел IP – IPSec, открываем вкладку Proposals. Здесь нам необходимо указать тип шифрования и аутентификации. Алгоритм аутентификации выбираем sha1, для шифрования оптимальным будет использовать алгоритм AES 128-бит. При необходимости, можно также указать 3DES (Triple DES), он является алгоритмом по-умолчанию для L2TP/IPSec в Windows 7, в то время, как для мобильных ОС целесообразным может быть применение AES 256-бит.

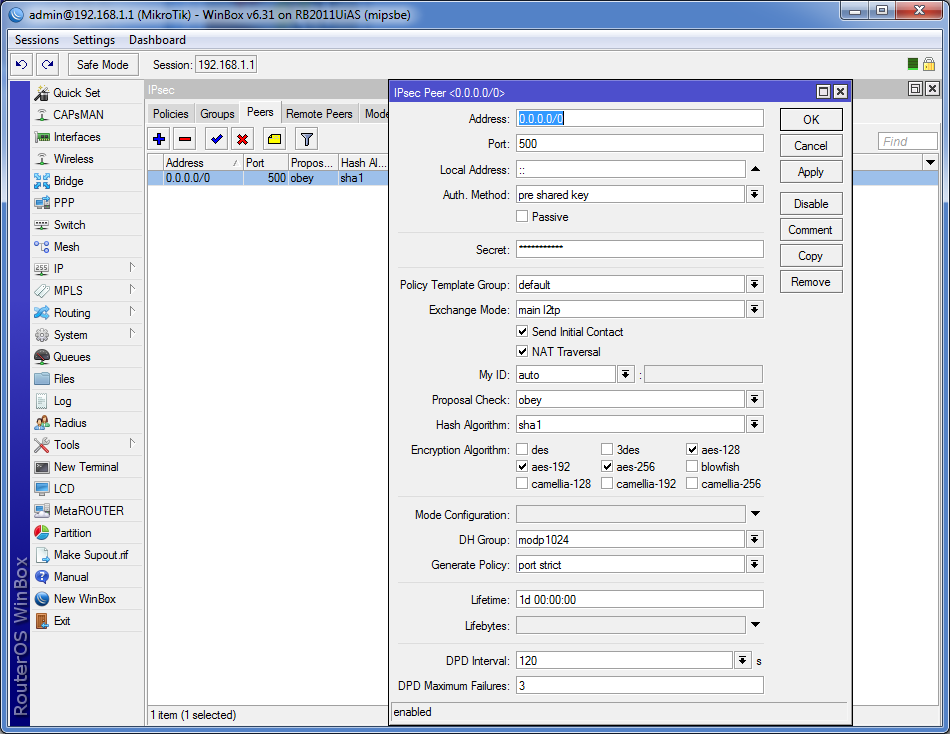

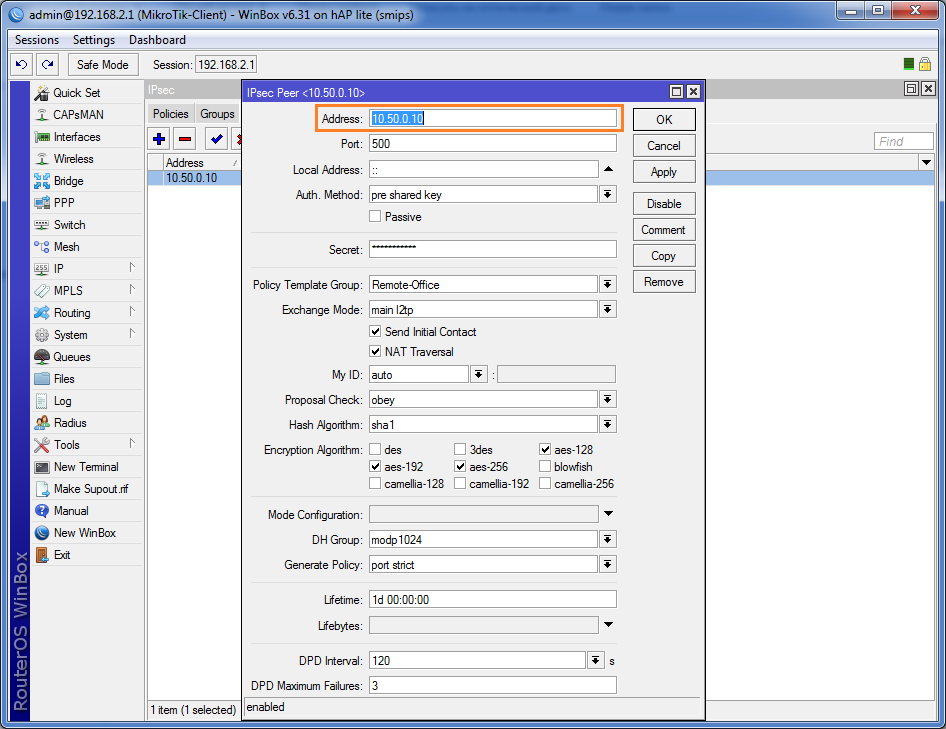

Во вкладке Peers добавляем новый пир с адресом 0.0.0.0/0, что разрешит маршрутизатору принимать все подключения. По-умолчанию, используется 500-й порт. Метод аутентификации выбираем pre shared key, чуть ниже указываем желаемый пароль. Exchange Mode следует указать main l2tp.

Отмечаем опции Send Initial Contact и NAT Traversal. Последнюю опцию можно и не отмечать, если вы точно уверены, что клиент не находится за NAT провайдера. Generate policy выбираем port strict. Остальные опции вы можете посмотреть на скриншоте.

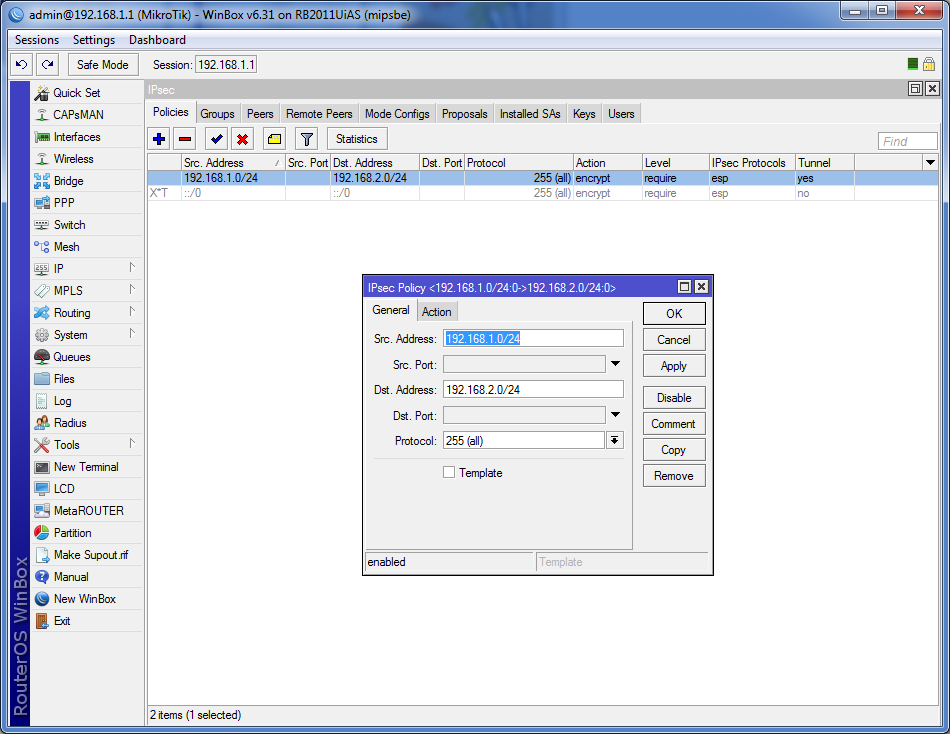

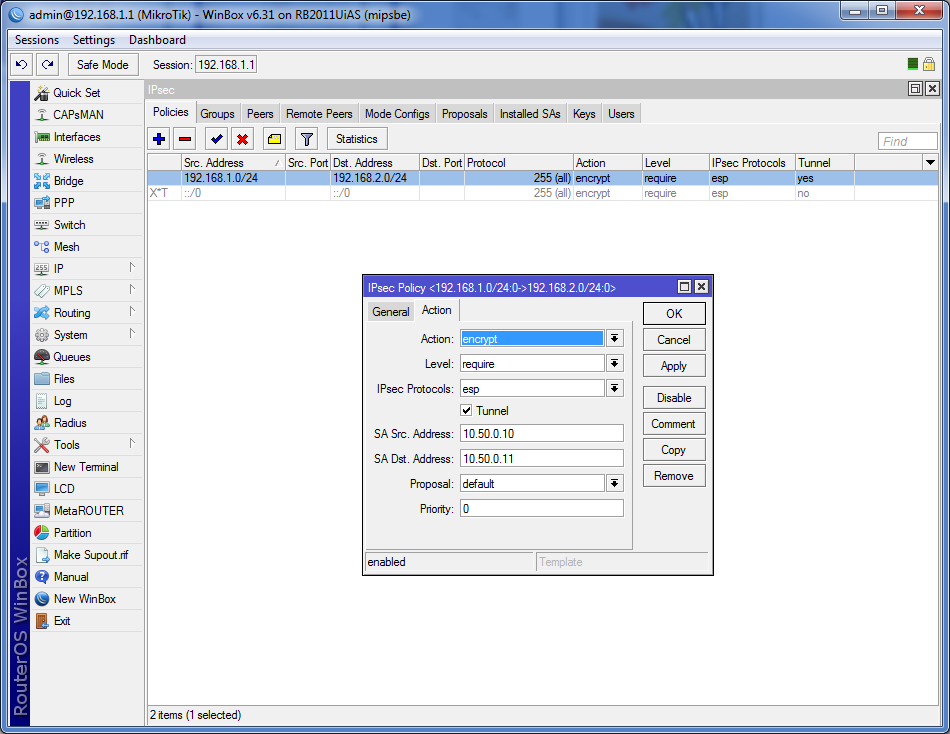

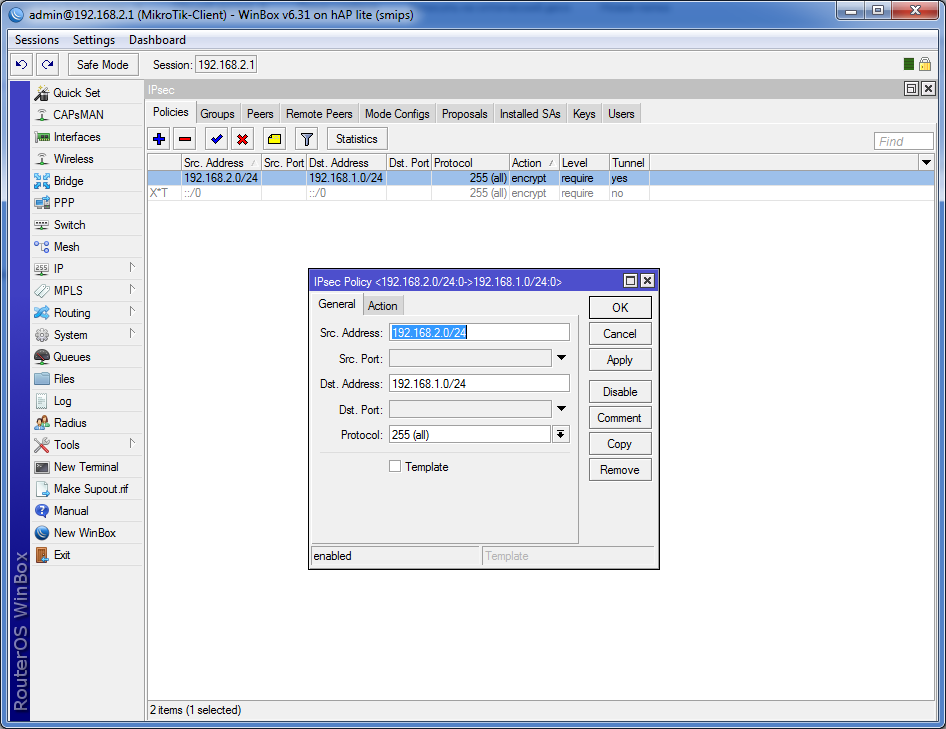

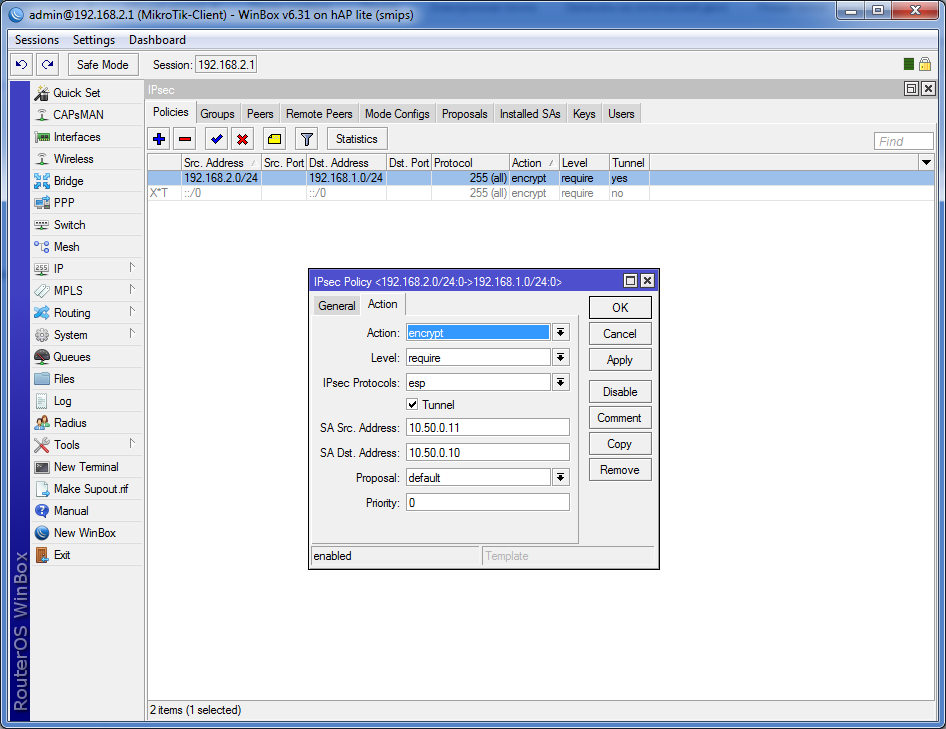

После добавления пира следует создать политику, для этого открываем вкладку Policies. Политику по-умолчанию можно отключить. Создаем новую политику, где указываем наши 2 локальные сети. Src. Adress (source) – наша локальная подсеть 192.168.1.0/24, Dst. Adress (destination) – удаленная подсеть 192.168.2.0/24. В закладке Action необходимо указать применяемое действие: action – encrypt, level – require. В качестве протокола выбираем ESP и ставим галочку Tunnel. SA Src. Adress – наш локальный адрес в виртуальной сети (10.50.0.10), SA Dst. Adress – адрес удаленного клиента в виртуальной сети.

На этом в принципе все, нужно также зайти в Firewall и добавить правила для используемых портов. Порт UDP 1701 используется для начальной инициализации и конфигурации. UDP 500 используется в L2TP/IPSec для инициализации обмена ключами. Протокол 50 – IPSec ESP, который используется для шифрования данных. Иногда необходимо также открывать порт UDP 4500 для обхода NAT.

Настройка клиента

В первую очередь, добавляем правила файрволла и отключаем маскарадинг для нашего VPN-подключения.

В разделе IP – IPSec необходимо настроить Proposal аналогично тому, как это сделано на сервере.

В качестве пира будет выступать 10.50.0.10, т.е. адрес сервера в виртуальной сети. Все остальные настройки должны соответствовать тем, которые вы указали при настройке сервера.

При создании политики, все адреса и подсети указываются обратно тому, как они указаны на сервере, т.е. у клиента всё наоборот.

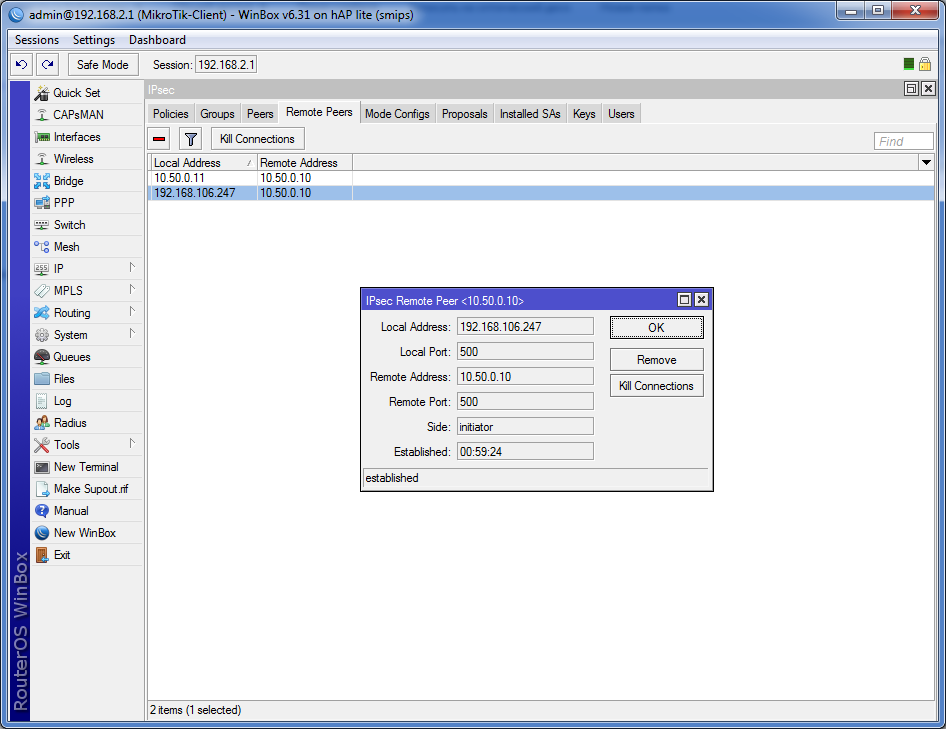

Если вы всё сделали правильно, во вкладке Remote Peers у вас отобразится список пиров и используемые порты.

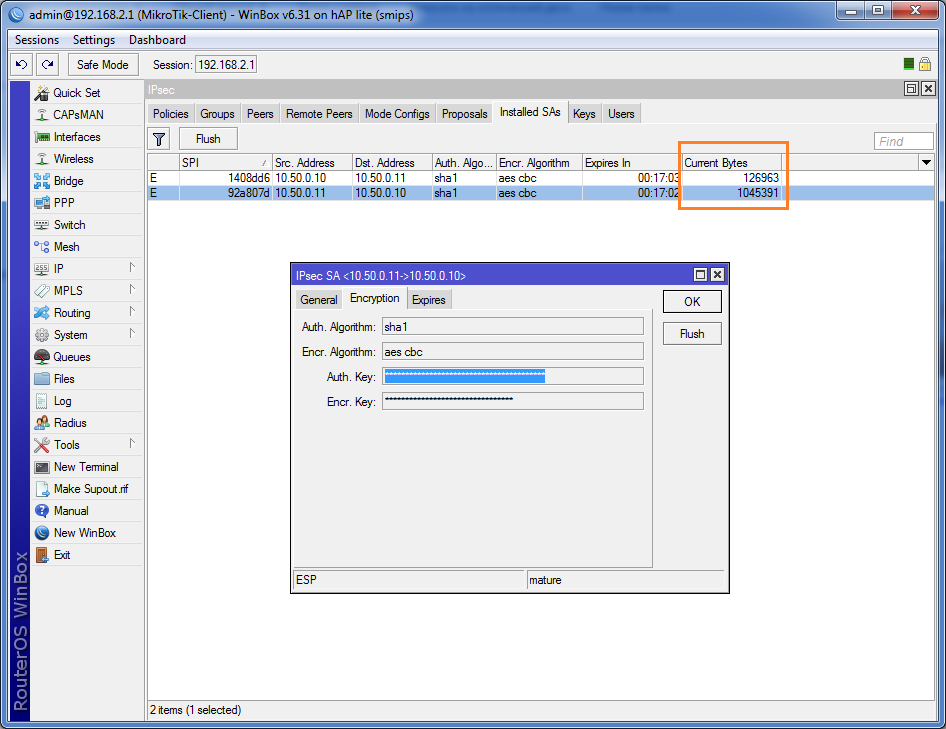

Теперь необходимо открыть вкладку Installed SAs, здесь следует обратить особое внимание на значение Current Bytes – если оно равно нулю, значит, пакеты не шифруются.

В файрволле вы можете посмотреть движения трафика.

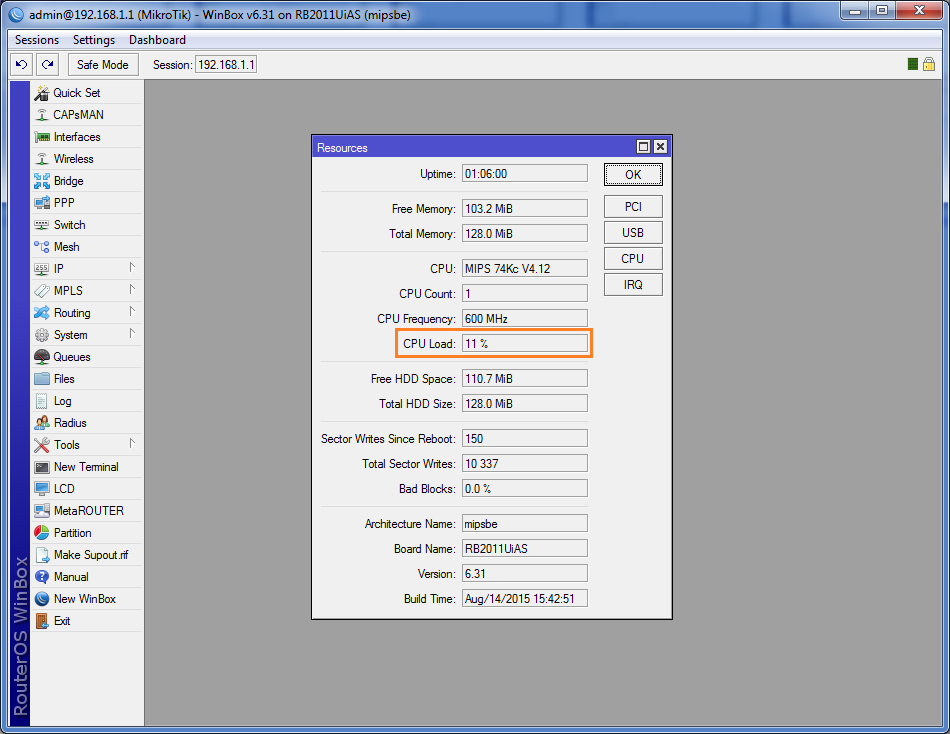

Что же касается загрузки процессора, в минимальной нагрузке канала для RB2011UiAS-RM она поднялась до 9-13%.

Проверка производительности L2TP/IPSec

Пришло время проверить производительность канала, ведь в случае с L2TP/IPSec происходит двойная инкапсуляция, что создаёт нагрузку на центральный процессор.

В однопоточном тесте, производительность нашего канала между RB2011UiAS-RM и RB941-2n упала до 17 Мбит/сек. Если увеличить количество потоков до 10, можно добиться скорости 19 Мбит/сек.

Загрузка процессора обеих устройств при этом составляет 95%, что немало. Это та цена, которую приходится платить за безопасность передаваемых данных.

Для получения высокой производительности по L2TP/IPSec следует покупать оборудование более высокого уровня, либо собирать маршрутизатор на PC + RouterOS. Если вы выбираете вариант покупки производительного маршрутизатора, обратите внимание на наличие аппаратного блока шифрования, что существенно увеличит производительность.