Настройка Cisco 2911

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые

Техническая

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа — межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Почта для вопросов и заявок — info@lincas.ru, sales@lincas.ru

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

Маршрутизаторы Cisco 2911 были разработаны с учетом различных требований к гибкости устройства. Это позволило бы снизить издержки на построение IT-инфраструктуры, а также на её дальнейшее развитие. В связи с этими преимуществами и выросла их популярность.

Рис.1.

Данная серия устройств отлично подходит для малого и среднего бизнеса с различной инфраструктурой. Множество дополнительных функций позволяет развернуть сеть под конкретные нужды, а в будущем — увеличить её, не меняя оборудование. Голосовой шлюз — один из примеров широкого функционирования маршрутизатора за счет дополнительной гибкости устройства.

IP-телефония — ещё один бонус в копилку данных устройств, поскольку также открывает широкие возможности по обустройству офиса или компании.

Интеграция сервисов как раз и рассчитана на уменьшение расходов на построение инфраструктуры, предоставляя большие возможности для функционирования определенной сети. Высокая производительность Cisco 2911 создает комфортные условия для его использования.

Для обновленных версий устройства появились возможности по обеспечению информационной безопасности, стали доступны упомянутые выше голосовые шлюзы. Также удобными инновациями стали IP- маршрутизация, групповая адресация, обеспечение качества обслуживания (QoS), мобильность IP-адресов, поддержка технологий MPLS, VPN и встроенные средства управления.

Настройка SSH

Прежде чем приступить непосредственно к настройке оборудования, необходимо обеспечить к нему доступ по протоколу SSH. Это защищенный протокол, который обеспечивает безопасность при работе с маршрутизатором. При первом подключении к Cisco 2911 необходимо произвести базовую настройку оборудования. К ней относится настройка подключения по протоколу Telnet (устаревший протокол, передающий все пароли в открытом виде и открывающий широкие возможности для различных атак).

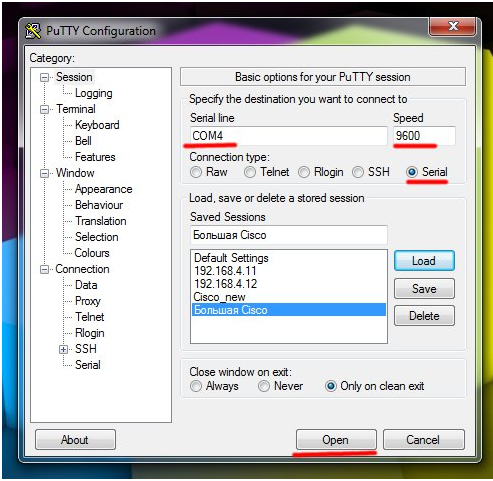

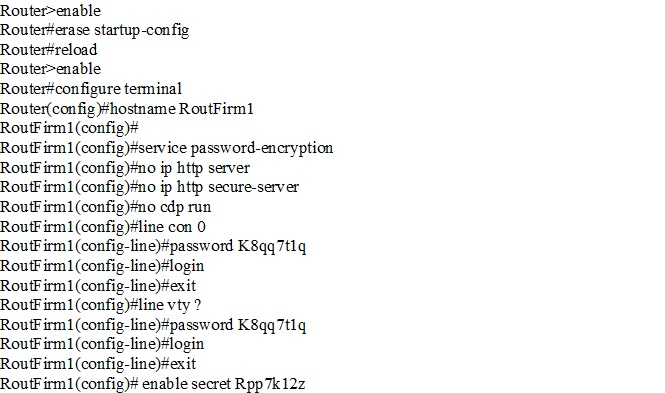

Для настройки необходимо использовать программу Putty, выбрав в ней тип подключения Serial и COM-порт. В консольном окне прописать следующее:

Router>enable // Вход в привилегированный режим

Router#erase startup-config // Необходимо сбросить пароль, удалить старые конфигурации и перезагрузить устройство

Router#reload

Router>enable

Router#configure terminal // Использование конфигурационного режима

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname Gw0 // Имя устройства

Gw0(config)#

Gw0(config)#service password-encryption // Данная команда включает режим хранения паролей в конфигурационном файле устройства в зашифрованном виде.

Gw0(config)#no ip http server // Отключение управления маршрутизатором через http, https, CDP

Gw0(config)#no ip http secure-server

Gw0(config)#no cdp run

Gw0(config)#line con 0

Gw0(config-line)#password пароль // Необходимо задать пароль на подключение через консоль

Gw0(config-line)#login

Gw0(config-line)#exit

Gw0(config)#line vty ?

Gw0(config-line)#password пароль

Gw0(config-line)#login

Gw0(config-line)#exit

Gw0(config) enable secret пароль_enable_режима // Необходимо задать пароль для привилегированного режима

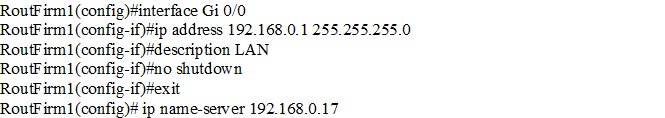

Настройка интерфейсов внутренней сети выглядит следующим образом:

Gw0(config) #interface Gi 0/0

Gw0(config-if)#ip address 192.168.0.1 255.255.255.0

Gw0(config-if)#description LAN

Gw0(config-if)#no shutdown

Gw0(config-if)#exit

Gw0(config)# ip name-server 192.168.0.2 // DNS-сервер

Теперь устройство доступно для подключения по протоколу Telnet по адресу 192.168.0.1.

Gw0# copy running-config startup config // сохранение конфигурации

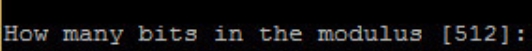

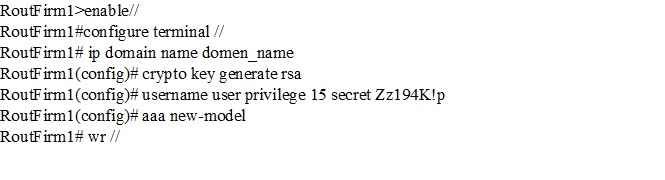

Далее производим настройку SSH:

Gw0>enable//

Gw0#clock set 20:10:00 23 May 2012 // Необходимо установить точное время для генерации ключа

Gw0#configure terminal //

Gw0# ip domain name iamroot.ru // Для генерации ключа необходимо указать имя домена

Gw0(config)# crypto key generate rsa // Генерация RSA-ключа

Gw0(config)# username user privilege 15 secret пароль // Создание пользователя с расширенными правами

Активируем протокол ААА

Gw0(config)# aaa new-model // Активация AAA (авторизация, аутентификация и учет данных. Протокол используется для предоставления пользовательского доступа и контроля над ним).

Gw0(config)#line vty 0 1441 // Переход в режим конфигурирования терминальных сессий

Gw0(config-line)# transport input ssh // Указание на то, что средой доступа через сеть по умолчанию будет протокол SSH

Gw0(config-line)# logging synchronous //Автоматическое поднятие строки

Gw0(config-line)#exec-timeout 30 0 // Время тайм-аута до автоматического закрытия SSH-сессии в 30 минут

Далее необходимо выйти из конфигурационного режима командой Ctrl+Z

Gw0# wr // Сохранение настроек.

Теперь оборудование доступно через защищенный канал SSH.

Настройка USB

Если вернуться к началу статьи, то стоит обратить внимание на то, что подключение к консоли возможно не только через COM-порт, но и через USB. Для этого необходимо скачать и установить специальный драйвер (cisco usb console driver). Происходит распаковка, установка, перезагрузка системы.

Рис. 2.

Далее в диспетчере устройств необходимо посмотреть, какой COM-порт присвоен Cisco USB Console. После этого в Putty необходимо выбрать Serial — подключение и выбрать тот самый COM-порт (см.рис.1).

Настройка маршрутизации

Теперь можно перейти к полноценной настройке. Первым этапом будет рассмотрен процесс маршрутизации.

Прежде чем к нему приступить, стоит ознакомиться с таким понятием как «таблица маршрутизации». Визуально это можно представить как граф, соединенный между собой точками. Из пункта «А»в пункт «Б», и т.п. Таких маршрутов может быть несколько, но в данном случае будет рассмотрена статическая маршрутизация – это один конкретный путь, который, как правило, прописывается самим пользователем.

Данный этап необходим для того, чтобы маршрутизатор «знал» путь из одной точки в другую. Это знание поможет ему выбрать наилучший маршрут в зависимости от ситуации.

Процесс назначения маршрута на роутере выглядит следующим образом:

enable

configure terminal

ip route 172.16.0.0 255.255.255.128 Serial0/0/0// Используем команду для ввода статического маршрута

Данная команда указывает на то, что далее будет прописан маршрут. В конкретном случае, адрес 172.16.0.0 – та самая неизвестная роутеру сеть, 255.255.255.128 – маска неизвестной удаленной сети. Serial0/0/0 – интерфейс, на который будут поступать пакеты данных, предназначенные для той самой удаленной сети.

Вместе интерфейса можно указать IP-адрес шлюза.

Команда:

ip route 0.0.0.0 0.0.0.0 Serial0/0/0

означает маршрут по умолчанию.

end// Выход из режима глобальной конфигурации

show running-config// Проверка введенных данных.

copy running-config startup-config// Сохранение настроек

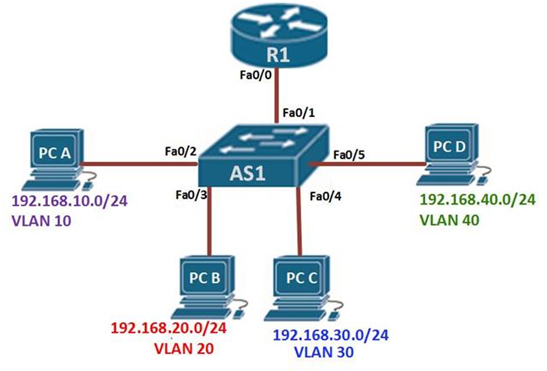

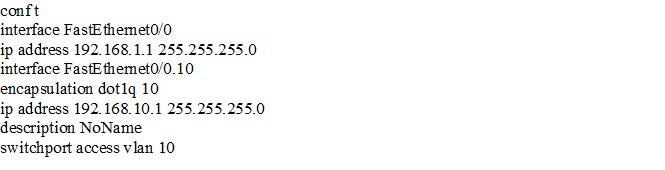

Настройка VLAN

По правилам хорошего тона, прежде чем настраивать маршруты, стоило прописать VLAN. VLAN – virtual local area network – функция, которая позволяет на одном физическом интерфейсе создать несколько виртуальных сетей. К примеру, можно представить офис, в котором к одному роутеру подключено несколько ПК. Необходимо, чтобы ПК-1 и ПК-2 – общались между собой, ПК-3 и ПК-4 тоже только между собой. Как раз для этого и нужно создание VLAN.

Рис.3.

Прописывать статические маршруты также намного удобнее до VLAN, чем до каждого ПК в отдельности. Можно указать один шлюз сети и IP-адрес конкретного VLAN – сэкономить время и упростить себе задачу.

Разобравшись в необходимости и полезности VLAN, можно переходить к их настройке.

VLAN находится непосредственно на коммутаторе. Маршрутизатор подключается к коммутатору посредством trunk-порта и позволяет VLAN-ам общаться между собой при необходимости. Трафик передается через этот порт и помечается номером VLAN-а. Далее на интерфейсе необходимо настроить sub-интерфейсы с соответствующими для каждого VLAN IP-адресами. За счет этого происходит корректное перенаправление пакетов.

Визуально можно представить так: между коммутатором и маршрутизатором есть некий «мост» — trunk-порт, проходя через который, всем присваивается определенный номер (VLAN-ы, как правило, обозначаются цифрами). И в зависимости от номера трафик на выходе «моста» идет в конкретном направлении.

Первым делом настраивается интерфейс для управления оборудованием. Номер VLAN в данном случае не указывается, он равен 1 по умолчанию.

conf t

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

Предварительно рекомендуется очистить используемый интерфейс, выполнив команды:

interface FastEthernet0/0

no shut

no ip address

Далее происходит настройка sub-интерфейсов:

interface FastEthernet0/0.10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

description NoName

Стоит обратить внимание, после указания интерфейса через точку, а также после указания инкапсуляции стоит номера VLAN (в данном случае 10). Порядковый номер sub-интерфейса при этом может быть любым. В строчке с указанием инкапсуляции обязательно должен стоять номер того VLAN-а, которому принадлежит сеть.

Теперь для взаимодействия устройств из разных VLAN необходимо прописать:

switchport access vlan Х

Где Х – номер VLAN. Это указывается на портах, к которым подключаются рабочие станции.

Также не стоит забывать о том, что на каждом устройстве в качестве шлюза по умолчанию должен быть указан IP-адрес sub-интерфейса маршрутизатора того же VLAN, что и само устройство.

Итак, теперь рабочие станции способны общаться друг с другом в пределах подключения к одному коммутатору/роутеру, а также в пределах одного VLAN. Что же делать, если необходимо связаться с устройством вне локальной сети?

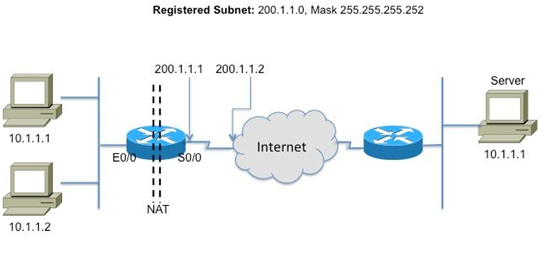

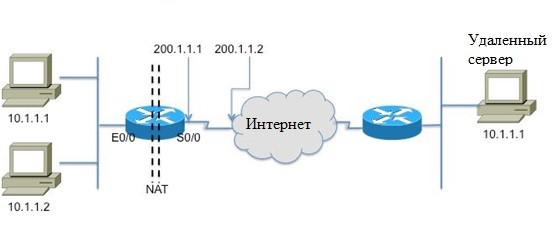

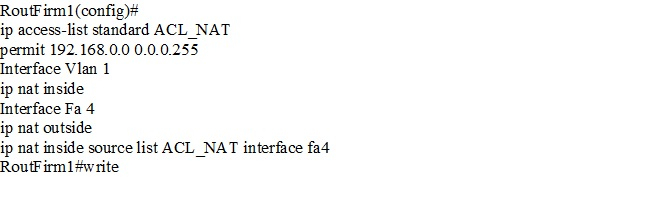

Настройка NAT

NAT – механизм преобразования транзитных IP-адресов. Также NAT отвечает за проброс портов — использование одного внешнего интерфейса несколькими устройствами в локальной сети. То есть, существует некоторое устройство, которое пытается отправить трафик вне локальной сети. Маршрутизатор его, конечно, отправит, но обратный адрес состоит из локального адреса устройства. Роутер мгновенно подменяет его адрес на свой внешний IP-адрес и меняет номер порта (чтобы различать локальные устройства между собой). Все данные маршрутизатор временно хранит в таблице, чтобы все данные достигли получателя.

Рис.4.

Для доступа в Интернет из локальной сети необходимо динамически переводить все внутренние адреса в определенный внешний IP-адрес.

R-DELTACONFIG (config)#

ip access-list standard ACL_NAT // Создание Access-листа NAT

permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любого устройства локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Сохраняем все настройки:

R-DELTACONFIG#write

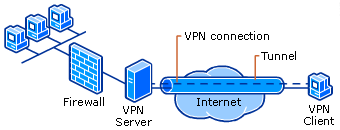

Настройка VPN

Теперь можно познакомиться с таким понятием, как VPN. VPN — virtual private network, виртуальная частная сеть. То есть, поверх существующей сети создается некая виртуальная сеть, которая объединяет в себя несколько устройств. Первой задачей VPN является маркировка участников данной сети, чтобы она не смешивалась с чужой. Второй (и одной из главных) задачей является защита информации, передаваемой между участниками сети.

Рис.5.

Такая сеть абстрагирована от физической составляющей. То есть, совсем неважно, каким образом будет установлено соединение, и проходить оно может через публичные сети.

Для маршрутизаторов VPN представляет собой туннель — допустим, между сетями двух офисов одной компании. Это довольно удобно, поскольку данные защищены от посторонних глаз, а работать можно без привязки к физическим интерфейсам. VPN способен объединять географически удаленные объекты в одну сеть.

К рассмотрению предлагается настройка VPN-туннеля между двумя маршрутизаторами с заданными параметрами:

Маршрутизатор Cisco в главном офисе (R-MAIN)

Пользовательская сеть 192.168.10.0 /24

Внешний статический IP-адрес 1.1.1.2 /30

Шлюз провайдера 1.1.1.1 /30

Маршрутизатор Cisco в удаленном офисе (R-BRANCH)

Пользовательская сеть 192.168.20.0 /24

Внешний статический адрес 2.2.2.2 /30

Шлюз провайдера 2.2.2.1 /30

Для начала необходимо выбрать параметры шифрования:

R-MAIN(config)#

crypto isakmp policy 1

encr 3des // Алгоритм шифрования

authentication pre-share

group 2

crypto ipsec transform-set ESP_3DES_SHA_HMAC esp-3des esp-sha-hmac

crypto ipsec df-bit clear

crypto ipsec profile VTI_PROF

set transform-set ESP_3DES_SHA_HMAC

set pfs group2

Ключ шифрования должен быть одинаковым на обоих роутерах.

Для главного офиса:

R-MAIN(config)#

crypto isakmp key 0 12345 address 2.2.2.2

Для удаленного офиса:

R-BRANCH(config)#

crypto isakmp key 0 12345 address 1.1.1.2

В каждом офисе необходимо указать внешний адрес соседней площадки.

На каждом маршрутизаторе создаем виртуальный туннельный интерфейс.

В главном офисе:

R-MAIN(config)#

interface Tunnel1

description Link to R-BRANCH

ip address 10.0.0.1 255.255.255.252 // Собственный адрес виртуального туннеля

tunnel source FastEthernet 0/0 // Собственный внешний интерфейс маршрутизатора

tunnel destination 2.2.2.2 // Внешний адрес маршрутизатора дополнительного офиса

tunnel mode ipsec ipv4 // Вид шифрования

tunnel protection ipsec profile VTI_PROF // Способ шифрования

В удаленном офисе:

R-BRANCH(config)#

interface Tunnel1

description Link to R-MAIN

ip address 10.0.0.2 255.255.255.252

tunnel source FastEthernet 4

tunnel destination 1.1.1.2

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI_PROF

Если все этапы выполнены правильно, то состояние интерфейса перейдет из состояния up/down в состояние up/up. Посмотреть это можно следующей командой:

R-MAIN# sh inter tun 1

Tunnel1 is up, line protocol is up

Проверяем работоспособность туннеля, запустив ping до соседнего адреса туннеля. Например, из головного офиса:

R-MAIN#ping 10.0.0.2

Для того, чтобы обе площадки были доступны друг другу, следует добавить соответствующие строчки маршрутизации на каждом устройстве.

В головном офисе:

R-MAIN(config)#

ip route 192.168.20.0 255.255.255.0 10.0.0.2

В удаленном офисе:

R-BRANCH(config)#

ip route 192.168.10.0 255.255.255.0 10.0.0.1

После всех этапов настройки все устройства настроенных сетей должны быть доступны друг другу, а связь должна быть защищенной.

Настройка PPPoE

Теперь стоит познакомиться с протоколом PPPoE, который, по факту, и предоставляет доступ в Интернет через Cisco 2911.

Суть протокола в том, что в локальной сети Ethernet, где все устройства обладают своим MAC-адресом, наличие IP-адреса устройства необязательно. Он назначается только тогда, когда устройству необходимо соединение с сервером.

Дополнительно протокол выполняет такие функции как аутентификация, сжатие данных и контроль качества данных.

Роутер может выступать как PPPoE-сервер, так и PPPoE-клиент, в зависимости от ситуации. Ниже будет приведена настройка именно клиента, поскольку он рассчитан больше на домашнее использование, когда маршрутизатор берет на себя все необходимые задачи по предоставлению доступа к сети Интернет.

Чтобы создать PPP-тунель, необходимо настроить интерфейс dialer. Он представляет собой специальный тип виртуального интерфейса и именно на нём задаются все параметры PPP. В качестве параметров PPP необходимо задать имя пользователя и пароль, метод аутентификации (PAP или CHAP), размер MTU в байтах. Далее интерфейс включается в dialer pool. Этот номер указывается на физическом интерфейсе и с него будет осуществляться «дозвон».

Рассмотрим пример настройки PPPoE подключения на маршрутизаторах Cisco.

vpdn enable

vpdn-group 1

request-dialin

protocol pppoe

interface GigabitEthernet0/0

no ip address

pppoe enable

pppoe-client dial-pool-number 1

no shu

interface Dialer1

description Logical ADSL Interface

ip address negotiated

ip mtu 1492

encapsulation ppp

ip tcp adjust-mss 1452

no ip mroute-cache

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname 77896040263

ppp chap password 0 bzBdfVpAWU8

ppp pap sent-username 77896040263 password 0 bzBdfVpAWU8

ppp ipcp route default

ip route 0.0.0.0 0.0.0.0 Dialer1

Где:

— GigabitEthernet0/0 — физический интерфейс провайдера.

-Dialer1- Виртуальный интерфейс

— 77896040263 — имя пользователя от провайдера

— bzBdfVpAWU8 — пароль от провайдера

Дальнейшие настройки и службы следует настраивать с интерфейсом Dialer1, например настройка NAT будет выглядеть:

ip nat inside source list acl_nat_rules interface Dialer1 overload

Проверка осуществляется следующим образом:

show pppoe session

show pppoe summary

show interface dialer 1

…и напоследок

В данной статье были описаны общие принципы по настройке cisco 2911. Каждый этап описан с точки зрения наглядности процесса (в какой ситуации чаще применяется тот или иной функционал). На основе данных пояснений по каждому этапу и описания принципов настройки можно построить собственную сеть под конкретные потребности. А поскольку рассматриваемый маршрутизатор отличается своей масштабируемостью, открываются широкие возможности по его функционалу.

Всем привет! Сегодня я на простом примере расскажу вам про настройку роутера Cisco (2911, 1841, 881 и другие модели). Я выдумал некую простую схему с примером, которая позволит вам понять, как подключить локальную сеть к интернету через наш маршрутизатор. Я покажу пример настройки через консоль. Но вы можете делать конфигурирование через программу «Cisco Packet Tracer» – видеоинструкцию смотрим в конце статьи.

Содержание

- Пример подключения

- ШАГ 1: Подключение к маршрутизатору

- ШАГ 2: Reset настроек

- ШАГ 3: Конфигурация интерфейсов

- ШАГ 4: Удаленный доступ к роутеру

- ШАГ 5: Настройка шлюза

- ШАГ 6: Настройка NAT

- Видео

- Задать вопрос автору статьи

Пример подключения

Представим себе, что у нас есть один роутер Cisco. С помощью маршрутизатора мы должны подключить офис с несколькими компьютерами. Для коннекта всех локальных машин будем использовать коммутатор. Fa 4 и Fa 0 – это внешний и внутренний физический интерфейс. Также у нас есть:

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

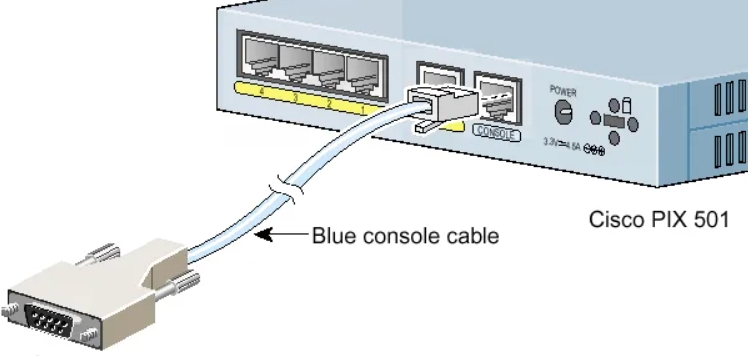

ШАГ 1: Подключение к маршрутизатору

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

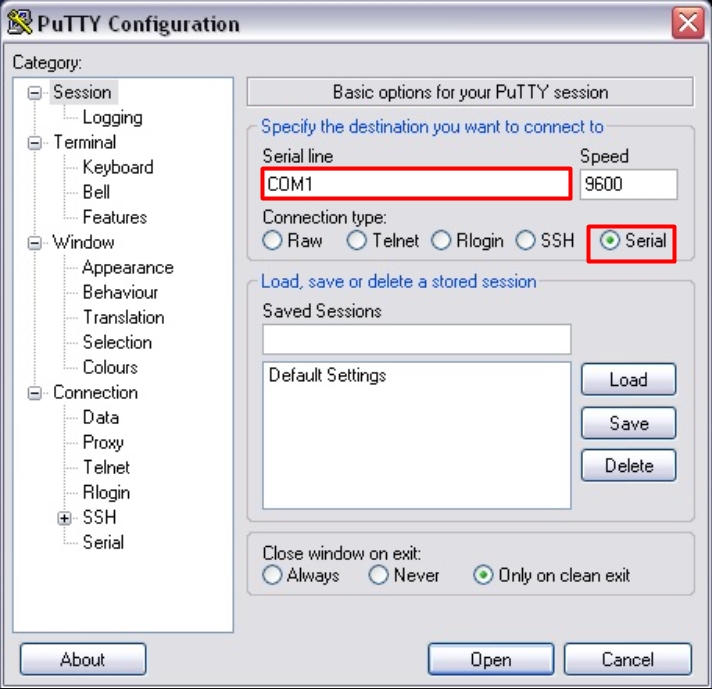

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

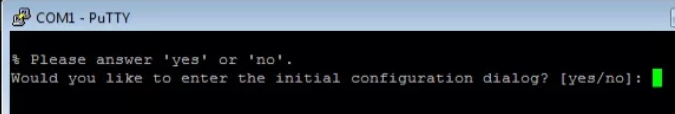

ШАГ 2: Reset настроек

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

router>

Но нам нужно запустить роутер с правами администратора, чтобы вместо стрелочки стояла решетка (#). Для этого вводим команду:

router> enable

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

router# write erase

router# reload

Нужно будет немного подождать. После этого роутер загрузится и выведет сообщение – использовать стандартную конфигурацию? – отвечаем:

no

ШАГ 3: Конфигурация интерфейсов

В первую очередь давайте назовем наше устройство для удобства обращения через команду. Я назвал его: «WIFIGID-ROUTER» – смотрим на картинку. Вообще, если у вас будут возникать какие-то вопросы по командам, то смотрите на схему в начале статьи. Итак, обзываем наш роутер:

router#conf t

router (config)#hostname WIFIGID-ROUTER

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

192.168.1.0/24

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

- Сеть провайдера: 277.146.101.0

- Маска: 255.255.255.252 (/30)

- Шлюз: 277.146.101.1

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

WIFIGID-ROUTER #conf t

WIFIGID-ROUTER (config)#

interface Fa 4

ip address 227.146.101.2 255.255.255.252

no shutdown

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

WIFIGID-ROUTER #ping 227.146.101.2

А потом шлюз провайдера:

WIFIGID-ROUTER #ping 227.146.101.1

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

192.168.1.0

Локальный адрес роутера:

192.168.1.1

Маска стандартная:

255.255.255.0

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

R-DELTACONFIG#conf t

interface Vlan 1

Ip address 192.168.2.1 255.255.255.0

no shutdown

interface Fa 0

switchport access vlan 1

no shutdown

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

WIFIGID-ROUTER (config)#

ip ssh ver 2

ip domain-name wifigid-router-c.ru

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Вписываем число:

1024

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

WIFIGID-ROUTER (config)#

ip route 0.0.0.0 0.0.0.0 227.146.101.1

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

WIFIGID-ROUTER#ping 8.8.8.8

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

WIFIGID-ROUTER (config)#

ip access-list standard ACL_NAT

permit 192.168.1.0 0.0.0.255

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

WIFIGID-ROUTER#write

Видео

Для развертывания ИТ-инфраструктуры в небольших и средних компаниях часто выбирают маршрутизаторы Cisco. И это естественно, ведь надежность и производительность этих устройств превосходит все существующие аналоги.

Однако, даже простое подключение маршрутизатора в сеть сопряжено с трудностями. Возьмем для примера маршрутизатор Cisco 2911/k9, как недорогой, но довольно производительный и функциональный.

Кроме полноценного шифрования с ключом длинной более 56 бит, маршрутизатор поддерживает как стандартные, так и расширенные функции. Слоты DSP (voice digital-signal-processor), IP-маршрутизация, межсетевой экран, групповая адресация, поддержка функций QoS, система предотвращения вторжений (IPS) и автоматическая выдача IP-адресов, реализация технологий MPLS, VPN с защищенными средствами управления предоставляют широкие возможности для сисадмина.

В большинстве случаев для стабильной работы устройства необходимо настроить в нем защищенный административный доступ с шифрованием по протоколу SSH, маршрутизацию для обмена данными внутри сети, NAT для возможности обращения к внешним сетям.

Настройка SSH

В первую очередь необходимо обеспечить защищенный доступ к устройству по протоколу SSH. Чтобы включить его в настройках, подключаемся к устройству по стандартному протоколу Telnet. Для этого можно использовать стандартную программу Putty, подключив Cisco 2911/k9 через COM-порт. При появлении консольного окна вводим:

В данных командах K8qq7t1q обозначает пароль для обычного доступа, Rpp7k12z – пароль для привилегированного доступа, а RoutFirm1 – новое имя устройства.

затем прописываем интерфейсы внутренней локальной сети:

В данном случае устройству присвоен IP-адрес 192.168.0.1 с DNS-сервером 192.168.0.17 и оно становится доступным по локальной сети.

Установим настроенную конфигурацию по умолчанию командой

RoutFirm1#copy running-config startup config

Затем настраиваем SSH, генерируем RSA-ключ и создаем пользователя с привилегированными правами, активируем протокол ААА:

Завершаем настройку командой Ctrl+Z.

Конечно, устройство допускает подключение и по USB, однако использование защищенного канала SSH выглядит предпочтительнее и надежнее.

Настройка маршрутизации

Настройка маршрутизации позволит Cisco 2911/k9 обмениваться данными с известными сетями с максимальным быстродействием, без посылки широковещательных пакетов и самостоятельного определения маршрутов. Данный способ пригоден только в сетях с небольшим числом активных устройств, для средних и больших сетей рекомендуется включать автоматическое построение таблицы маршрутизации.

Для этого вводим следующие команды:

enable configure terminal ip route 141.17.8.0 255.255.255.0 Serial0/0/0//

Данная команда обозначает статический маршрут от сети 141.17.8.0 с маской 255.255.255.0, данные с которой будут поступать через интерфейс Serial0/0/0. В качестве интерфейса допустимо указание шлюза.

Не забываем сохранять конфигурацию командой

copy running-config startup-config//

Настройка VLAN

Для упрощения создания маршрутов рекомендуется прописать VLAN – виртуальные сети, в которых может содержаться произвольное число сетевых устройств. Используя их, можно одной командой связать десятки и сотни компьютеров и серверов либо разрешить общаться между собой только указанным рабочим станциям.

Так, для создания VLAN и подчиненных ему sub-интерфейсов необходимо ввести:

Следует понимать, что под цифрой 10 здесь понимается номер порта, по которому будут поступать входящие пакеты. Последняя строка активирует режим перенавления пакетов.

В принципе, теперь ваш маршрутизатор готов к работе в пределах локальной сети. Если необходимо обеспечить ему выход в интернет и взаимодействие с удаленными устройствами, требуется настроить NAT.

Настройка NAT

Фактически, NAT отвечает за преобразование внешних IP-адресов в формат локальной сети. Также он обеспечивает возможность работы нескольких компьютеров одновременно с внешними сетями.

Для этого коммутатор на лету преобразовывает внутренний локальный IP-адрес во внешний, а внутренний адрес сохраняет в своей памяти. Когда удаленный сервер ответит, он автоматически вновь подменит адрес и отправит поступившую информацию получателю. Условно NAT можно представить так:

Наш Cisco 2911/k9 поддерживает такие преобразования IP-адресов. Для этого требуется указать:

Этим мы создаем таблицу доступов NAT с указанием внутреннего и внешнего интерфейса и создаем правило трансляции.

После перезагрузки маршрутизатора обеспечивается доступ в интернет с любого сетевого устройства с IP-адресом маршрутизатора 192.168.0.17.

В результате настройки маршрутизатора Cisco 2911/k9 мы получили работоспособное устройство, способное связать все компьютеры в нашей сети с поддержкой внешних сетей и интернета.

30 Июня 2020 г.

Начинаем курс статей под кодовым названием Cisco для новичков

Собственно сабжект говорит о том что я постараюсь описать в данной статье…

Имеем Cisco 2911… поехали

начну с того, что на 18XX 28XX и почих маршрутизаторах 8 серии подключение и первоначальная настройка оборудования осуществляется через консольный порт с разъемом RJ-45, обычно, кабель для настройки идет в комплекте, представляет из себя RJ-45 на RS-232 голубого цвета. Оборудование 19XX 29XX серий помимо консольного порта RJ 45 имеет консольный порт MiniUSB (Что значительно удобнее при настройке оборудования имея под рукой ноутбук с отсутствующим COM портом). Для настройки оборудования через MiniUSB нам понадобится драйвер эмуляции

Далее в Device Manager появится Cisco Serial где можно настроить номер порта.

Установка соединения осуществляется со стандартными значениями – 9600 бод/8 бит данных/1 стоп бит/без проверки четности и контроля прохождения. В Windows – системах вы можете использовать putty, в Linux cu или minicom. В дальнейшем, когда маршрутизатору будет присвоен IP-адрес для настроек будем использовать ssh, но первый раз без консольного подключения не обойтись.

Открываем Putty, выбираем тип подключения Serial порт COM7 ( У меня он COM7) нажимаем 2 раза [Enter] и видим меред собой командную строку с приглашением роутера

Router>

Переходим в превелегированный режим командой enable

Router>enable

Router#

удаляем имеющуюся конфигурацию, находящуюся во флэш-памяти, и перезагружаем маршрутизатор:

Router#erase startup-config

Router#reload

Ждем пока роутер перезагрузится, наблюдая за процессом загрузки в окне консоли, после чего снова переходим в превилигированный режим

Router>enable

Переходим в конфигурационный режим и даем команду hostname:

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname Gw0

Gw0(config)#

Включим режим хранения паролей в файле конфигурации устройства в зашифрованном виде:

Gw0(config)#service password-encryption

Отключим управление маршрутизатором через http и https и CDP

Gw0(config)#no ip http server

Gw0(config)#no ip http secure-server

Gw0(config)#no cdp run

Зададим пароли на подключения через консольный порт

Gw0(config)#line con 0

Gw0(config-line)#password пароль

Gw0(config-line)#login

Gw0(config-line)#exit

И Telnet

Gw0(config)#line vty ? О, сколько он там сказал доступно? 0-1441 значит line vty 0 1441 ))

Gw0(config-line)#password пароль

Gw0(config-line)#login

Gw0(config-line)#exit

Зададим пароль на Enable режим

Gw0(config) enable secret пароль_enable_режима

Перейдем к настройке интерфейса внутренней сети. Если маршрутизатор имеет гигабитные порты то названия портов можно сократить как Gi 0/0 (Gigabit ethernet) , если 100 Мбитные то скорее всего это будут Fa (fast ethernet)

В принципе, если вы сомневаетесь в команде, нажмите TAB — в командной строке команда дописалась? значит норма, не помните что вводить? введите знак вопроса… IOS выдаст вам все доступные команды в данном контексте.

Gw0(config) #interface Gi 0/0

Gw0(config-if)#ip address 192.168.0.1 255.255.255.0

Gw0(config-if)#description LAN

Gw0(config-if)#no shutdown

Gw0(config-if)#exit

Задаем dns-сервера

Gw0(config)# ip name-server 192.168.0.2

Все, маршрутизатор доступен телнетом по 192.168.0.1

Записываем конфигурацию в память командой

Gw0# copy running-config startup config или командой wr

В следующей статье,собственно, мы отключим доступ на маршрутизатор через telnet (Ибо не секюрно ) и настроим доступ к нему используя SSH.

To be contined

Cisco 2911

Данные маршрутизаторы поставлялись в 2010-2012 годах по проекту “Универсальный порт” в 2 этапа. С приходом МЭШ их могли интегрировать в инфраструктуру (и организовать так называемый мост) или вообще выключить.

В инфраструктуре мэш их использование бессмысленно – у нас отличные “головы” во главе сети.

Вариант использования: Маршрутизатор для школ без инфраструктуры мэш, новостроек (так же без мэш), детские сады и т.д.

Подготовительные действия:

- Подключите маршрутизатор консольным кабелем к компьютеру. Консольный порт расположен на “морде” устройства. Для примера я буду использовать консольный кабель cisco и usb<->com адаптер Aten UC232A (дешманские с алика не все работают, проверяйте).

- Так же потребуется программа Putty (ссылка на официальный сайт)

Сброс маршрутизатора:

По умолчанию на маршрутизаторах пароль пользователя root: jp2rgETC

Проверьте, если он подходит – сбрасывать маршрутизатор не обязательно! Для очистки кофига просто выполните erase startup-config

Далее будет описан способ сброса маршрутизатора если вы не знаете пароль!

- Так как нет доступа к “админке” маршрутизатора – сбрасываем его! Перезагрузите маршрутизатор и нажмите комбинацию клавиш прерывания загрузки (CTRL + BREACK) (подсказка по клавишам). Появится строка приглашения ROMMON:

- Выполните смену конфигурационного регистра с помощью команды

confreg 0x2142, после чего сбросьте устройство командойresetПерезапуск маршрутизатора с конфигурационным регистром 0х2142 приведет к тому, что он загрузится в конфигурации по умолчанию, т.е. с заводскими настройками. Строка приглашения CLI будет выглядеть так:

- Далее 2 пути:

- Если нужно восстановить доступ к коммутатору, то входим в режим

enableи копируем старый конфиг, набрав в консолеcopy startup-config running-configСразу по завершении операции копирования, устройство установит в качестве действующей загрузочную конфигурацию. Остается только сменить пароль. Для этого войдите в режим конфигурирования терминала командойconf tи установите новый пароль командойenable secret НОВЫЙ-ПАРОЛЬ. После изменения пароль скопируйте новую конфигурацию (отличающуюся от старой только паролем) в startup-config с помощью командыcopy running-config startup-config. - Либо второй путь: Сразу настраивайте маршрутизатор конфигурацией, которую вы найдете далее в статье с новыми паролями и настройками и так же сохраните его командой

copy running-config startup-config– этот вариант мы и будем использовать!

- Если нужно восстановить доступ к коммутатору, то входим в режим

- После копирования настроенной конфигурации выполните команду

config-register 0x2102чтобы роутер загружался с конфигурацией startup-config - Теперь выполняйте

reloadи наслаждайтесь возвращенным доступом к маршрутизатору.

Конфигурация маршрутизатора Cisco 2911

После получения доступа к маршрутизатору очищаем конфиг командой erase startup-config

Далее если вы нашли такие устройства у себя в оо, то их есть 2 типа: с модулем HWIC и без! Конфигурация ниже представлена для маршрутизатора БЕЗ модуля HWIC. Там, где был модуль – просто вытаскивал его и все.

Немного пояснений: В конфигурации использую разделение 1 физ порта на 3 подсети: vlan10 – управление, vlan40 – обычная сеть и vlan100 – кмс сеть (мост). Подключается все у меня следующим образом: в порт gi0/0 подключается модем мгтс, а в порт gi0/1 подключается коммутатор Cisco 2960 используя trunk – порт. На 2960 уже раскидываются порты по vlan’ам: транки идут на точки доступа cisco 1142, порты доступа – в vlan40, а камеры на охране – в vlan100 для доступа из кмс сети.

Пример наполнения шкафа в дошкольном отделении:

Далее приведу пример того, как я настраивал 2911 для дошкольных отделений:

enable conf t no logging console ! service password-encryption aaa new-model aaa authentication login default local ! username root privilege 15 secret ПАРОЛЬ_ROOT crypto key generate rsa modulus 1024 ! hostname DO-0000-00-GW ! ip ssh time-out 60 ip ssh authentication-retries 2 ip ssh version 2 line vty 0 4 transport input ssh privilege level 15 exit ! clock timezone Moscow 3 0 ! archive log config logging enable hidekeys exit ! no cdp run no ip domain-lookup no ip dns server no ipv6 cef ! ip source-route ip cef ! ip dhcp excluded-address 192.168.216.1 192.168.216.100 ip dhcp excluded-address 192.168.217.1 192.168.217.20 ! ip dhcp pool private-eth import all network 192.168.216.0 255.255.255.0 default-router 192.168.216.1 dns-server 10.128.1.22 10.128.1.23 8.8.8.8 exit ! ip dhcp pool public-eth import all network 192.168.217.0 255.255.255.0 default-router 192.168.217.1 dns-server 10.128.1.22 10.128.1.23 8.8.8.8 exit ! ip name-server 10.128.1.22 ip name-server 10.128.1.23 ! bridge irb ! interface Embedded-Service-Engine0/0 no ip address shutdown exit ! interface GigabitEthernet0/0 description Internet-IN no ip address ip access-group Inet-in in ip virtual-reassembly in duplex full speed auto bridge-group 100 bridge-group 100 spanning-disabled no shutdown exit interface GigabitEthernet0/1 no ip address duplex full speed auto no shutdown exit interface GigabitEthernet0/2 no ip address shutdown duplex auto speed auto exit ! interface GigabitEthernet0/1.10 description private_lan encapsulation dot1Q 10 native ip address 192.168.216.1 255.255.255.0 ip nat inside ip virtual-reassembly in exit interface GigabitEthernet0/1.40 description public_lan encapsulation dot1Q 40 ip address 192.168.217.1 255.255.255.0 ip nat inside ip virtual-reassembly in exit interface GigabitEthernet0/1.100 description KMS_BRIDGE_LAN encapsulation dot1Q 100 bridge-group 100 bridge-group 100 spanning-disabled exit interface BVI100 bandwidth 10000 ip address 10.***.***.*** 255.255.255.*** ip flow ingress ip flow egress ip nat outside ip virtual-reassembly in exit ! bridge 100 protocol ieee bridge 100 route ip ! ip forward-protocol nd ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 60 life 86400 requests 10000 ! ip nat inside source list PAT interface BVI100 overload ip route 0.0.0.0 0.0.0.0 10.***.***.*** ip route 0.0.0.0 0.0.0.0 Null0 255 ip access-list extended Inet-in permit icmp any any permit ip any any remark ------------------------ to do ----------------------- permit udp any eq domain any permit tcp any any established deny ip any any exit ip access-list extended PAT permit ip 192.168.216.0 0.0.0.255 any permit ip 192.168.217.0 0.0.0.255 any permit ip any any exit ip sla responder ip sla server twamp exit ! snmp-server community school-ro RO snmp-server location DO-000-00 gorod Moskva, ulitca Latexnaya, dom 100500 snmp-server enable traps envmon snmp-server enable traps flash insertion removal snmp-server enable traps config snmp-server enable traps cpu threshold ! ntp server 10.143.255.42 ntp server 10.143.255.58 exit wr

Примечание к конфигурации:

username root privilege 15 secret ПАРОЛЬ_ROOT – Заменить “ПАРОЛЬ_ROOT” на ваш пароль;

hostname DO-0000-00-GW – Заменить “DO-0000-00-GW” на название маршрутизатора. DO у меня – дошкольное отделение;

Строки:

ip dhcp excluded-address 192.168.216.1 192.168.216.100

ip dhcp excluded-address 192.168.217.1 192.168.217.20

обозначают статический диапазон ip адресов в vlan’ах

Диапазоны адресов для разных подсетей задаются в разделах ip dhcp pool private-eth и ip dhcp pool public-eth

Сами подсети (vlan) задаются на интерфейсах interface GigabitEthernet0/1.10, interface GigabitEthernet0/1.40 и interface GigabitEthernet0/1.100 и имеют значения vlan 10, 40 и 100 соответственно.

В разделе BVI100:

ip address 10.***.***.*** 255.255.255.*** – IP адрес маршрутизатора. (из диапазона адресов выданных провайдером)

После установки ip адреса роутера не забудем указать маршрут по умолчанию для всего трафика через шлюз, выданный провайдером в строчке:

ip route 0.0.0.0 0.0.0.0 10.***.***.*** (на конце либо 1, либо 129 для маски 255.255.255.128 выдаваемой в детские сады)

Так же если вы меняли ip адреса локальных сетей – не забыть изменить access – лист: ip access-list extended PAT

Можете заменить еще строчку

snmp-server location DO-000-00 gorod Moskva, ulitca Latexnaya, dom 100500

и указать адрес расположения для snmp мониторинга… Либо вообще удалить если не нужен мониторинг

Дополнительная фишечка:

Есть еще один глобальный плюс использовать эти маршрутизаторы в до – можно “присосаться” к mGRE тунелю организации в инфраструктуре мэш. Не факт, что прокатит, но шанс огромный и уже испытанный в разных ОО.

Для этого дописываем к конфигурации выше следующие строки:

interface Loopback0 ip address 192.168.255.20 255.255.255.255 exit ! router ospf 100 router-id 192.168.255.20 passive-interface default no passive-interface Tunnel100 network 192.168.250.0 0.0.0.255 area 100 network 192.168.255.0 0.0.0.255 area 100 network 192.168.218.0 0.0.0.255 area 100 network 192.168.219.0 0.0.0.255 area 100 exit ! interface Tunnel100 ip address 192.168.250.20 255.255.255.0 no ip redirects ip mtu 1400 ip nhrp authentication 0000pa$$ ip nhrp map multicast dynamic ip nhrp map 192.168.250.1 10.***.***.1 ip nhrp map multicast 10.***.***.1 ip nhrp network-id 1 ip nhrp nhs 192.168.250.1 ip tcp adjust-mss 1360 ip ospf network broadcast ip ospf priority 0 tunnel source BVI100 tunnel mode gre multipoint tunnel key 0000 exit

Внимание! Обязательно читать!!!

В данном конфиге для каждого здания меняются следующие значения:

ip address 192.168.255.20

router-id 192.168.255.20

– укажите порядковый номер, начиная например с 20 (образно). Я так понял, что первые 1-N это школы, так что с 20 будет норм;

network 192.168.218.0 0.0.0.255 area 100

network 192.168.219.0 0.0.0.255 area 100

– укажите подсети, которые вы задавали выше в конфигурации маршрутизатора. !!! ЕСЕСНО – Для каждого здания нужны разные подсети.

Так же заменить для всех конфигураций одинаковые значения:

ip nhrp authentication 0000pa$$ – заменить “0000” на номер школы.

ip nhrp map 192.168.250.1 10.***.***.1 – за место “10.***.***.1” укажите ip адрес маршрутизатора 1 здания в списке мэш!!! в vlan30 (не всегда это главное здание ОО)

ip nhrp map multicast 10.***.***.1 – за место “10.***.***.1” укажите ip адрес маршрутизатора 1 здания в списке мэш!!! в vlan30 (не всегда это главное здание ОО)

tunnel key 0000 – за место “0000” укажите номер школы

Если ничего не получилось, можно написать письмо в техподдержку, например: “Требуется объединить сети дошкольных отделений с школьными сетями мэш используя mGRE тунель.”

Далее с вами свяжутся и пришлют все нужные инструкции и конфигурацию с паролями для тунеля.

Перезапуск маршрутизатора с конфигурационным регистром 0х2142 приведет к тому, что он загрузится в конфигурации по умолчанию, т.е. с заводскими настройками. Строка приглашения CLI будет выглядеть так:

Перезапуск маршрутизатора с конфигурационным регистром 0х2142 приведет к тому, что он загрузится в конфигурации по умолчанию, т.е. с заводскими настройками. Строка приглашения CLI будет выглядеть так: