Время на прочтение

9 мин

Количество просмотров 29K

Неприятно, если у провайдера авария и у вас дома пропал доступ в интернет. Вдвойне неприятно, если в этот момент вы находитесь далеко от дома и вам нужно залезть на домашний компьютер или NAS. В моем случае застраховаться от падения канала мне помогла компания МГТС, заменив устаревшую медь на оптику, с которой я получил ещё один канал интернет, и чтение различных мануалов по dd-wrt. Если с оптикой я помочь не смогу, то готовым решением по dd-wrt я с удовольствием поделюсь.

Решение не универсальное, но, как мне кажется, очень простое и на его основе неискушенные пользователи смогут, если не создать свое, то просто расширить свой кругозор и понимание этой популярной прошивки.

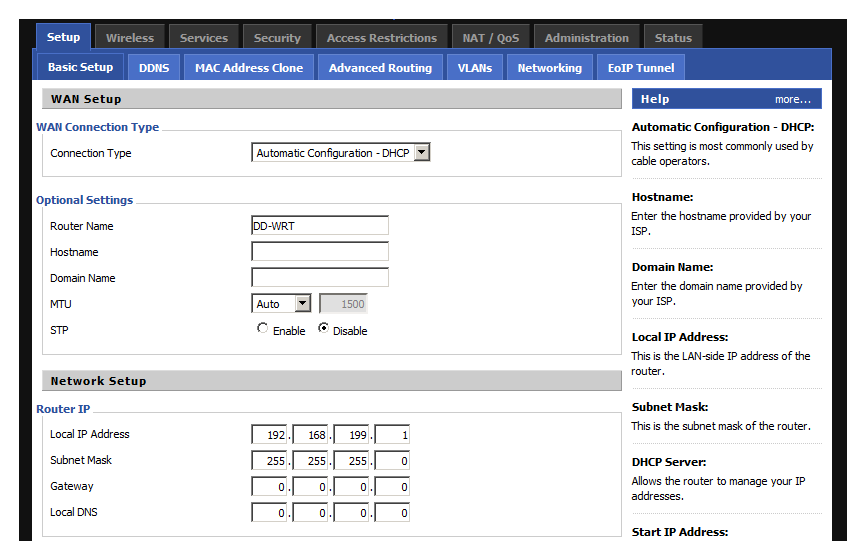

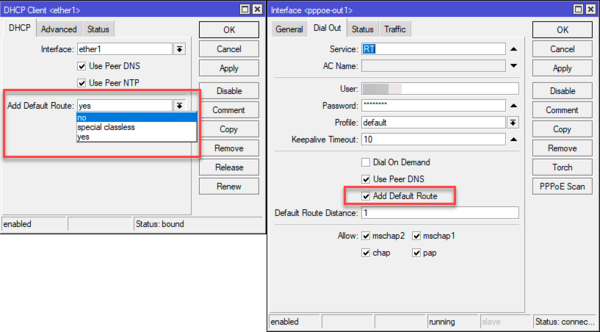

Я использую роутер asus rt-n16 и прошивку от тов. Kong 22000++. Интернет от основного провайдера приходит ко мне по кабелю, все настройки получаются роутером по dhcp. В интерфейса dd-wrt это выглядит как-то так:

Фактически, все по умолчанию. Адрес роутера во внутренней сети сменен на 192.168.199.1.

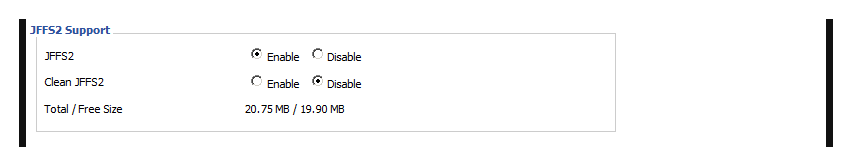

Переключение каналов интернета будет выполняться скриптом, который мы создадим во внутренней памяти роутера JFFS2, соответственно, нужно эту внутреннюю память включить. Для этого в разделе Administration-Mangement интерфейса dd-wrt включим соответствующую опцию:

После включения JFFS2 память нужно очистить. Для этого выберем «Clean JFFS2» и нажмем применить. Возможно, нужно будет перезагрузить роутер. Наша задача — добиться того, чтобы появилось свободное место в этой памяти.

Теперь зайдем на роутер при помощи telnet. Я использую для этого putty:

putty -telnet 192.168.199.1

Имя пользователя root, даже если для логина в вебинтерфейс dd-wrt вы используете другое имя. Пароль — тот, который вы используете для логина в вебинтерфейс.

Лирическое отступление

Первая команда, которую мы введем и её результат у меня

root@DD-WRT:~# nvram show >/dev/null

size: 29978 bytes (2790 left)

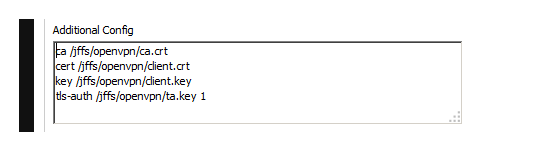

Как видите, свободных байт в nvram немного и именно поэтому мы там не станет хранить наши скрипты. Если эта память исчерпается, то роутер перезагрузиться и восстановит все конфиги dd-wrt по умолчанию. Поэтому же, не стоит, например, загружать сертификаты openvpn в вебинтерфейсе, потому как сохраненные через вебинтерфейс сертификаты будут храниться в переменных nvram. Сертификаты openvpn можно хранить в памяти jffs2 и подключать их в переменной «additional config» настроек openvpn таким образом:

Следующий шаг. Мы подключаем резервный кабель в порт LAN1 роутера. В моем случае резервный кабель идет от оборудования GPON, которое поставил МГТС. Это оборудование раздает интернет в своей локальной сети 192.168.100.0/255.255.255.0. Нам нужно будет «оторвать» необходимый порт нашего роутера от остальных портов и назначить ему адрес из сети оборудования GPON, например, 192.168.100.200.

Теперь информация специфичная для конкретной железки, а именно asus rt-n16. Наберем в терминале следующие команды и посмотрим ответ:

root@DD-WRT:~# nvram show | grep vlan.*port

vlan2ports=0 8

vlan0ports=1 2 3 4 5*

vlan1ports=4 3 2 1 8*

size: 29978 bytes (2790 left)

root@DD-WRT:~# nvram show | grep vlan.*hw

vlan2hwname=et0

vlan1hwname=et0

vlan0hwname=et0

size: 29978 bytes (2790 left)

Группы портов объединенны в вэланы. Порт 0 — это WAN порт роутера, порты 1234 — это порты роутера, которые соответствуют (внимание!) портам LAN4,LAN3,LAN2,LAN1 роутера, то есть порт 4 подписан на корпусе роутера LAN1. Порт 8 и порт 8* — это порты процессора, через них мы будем видеть интерфейсы в роутере. Я не хочу вдаваться в подробности, принципиально то, что любой вэлан должен замыкаться на процессор роутера. Давайте «оторвем» 4-ый порт:

root@DD-WRT:~# nvram set vlan0ports="1 2 3 5*"

root@DD-WRT:~# nvram set vlan1ports="3 2 1 8*"

а теперь назначим 4 порт в 3-ий вэлан

root@DD-WRT:~# nvram set vlan3ports="4 8"

для того, чтобы новый вэлан был виден, нужно ввести команду

root@DD-WRT:~# nvram set vlan3hwname=et0

сохраним изменения

root@DD-WRT:~# nvram commit

По аналогии, можно сделать для других роутеров с прошивкой dd-wrt.

Теперь нелирическое отступление. В вебинтерфейсе ddwrt есть настройки вэланов. Но если попробовать с ними поиграть, то мало того, что ничего не получится, но может случиться, что дальше поможет только сброс роутера.

А теперь лирическое отступление

Наверное каждый, кто читал про установку dd-wrt на роутер, сталкивался с магическим ритуалом «30 30 30». Это полный сброс роутера. Его настоятельно рекомендуют делать, иначе потом возможны проблемы. Теперь я вам объясню почему. Сброс настроек в вебинтерфейсе затрагивает не все переменные nvram, в частности, те изменения вэланов, которые мы наделали могут остаться. Поэтому ритуал действительно нужен. Но его можно заменить другой командой из терминала (при условии, что вы еще можете зайти на роутер):

root@DD-WRT:~# erase nvram

root@DD-WRT:~# reboot

Если вы «поиграли» с вэланами и все перестало работать, то вышеприведенные полный сброс «30 30 30» может помочь.

Адрес нашему новому интерфейсу, который связан с 4-ым портом, мы будем назначать из скрипта при старте. Поэтому, давайте начнём этот скрипт писать. Но прежде, где он будет храниться. Как учит нас

Боконон

dd-wrt wiki, всякий скрипт в папке /jffs/etc/config/ с расширением .startup выполняется при запуске системы до того, как файрвол будет сконфигурирован. Назовём наш скрипт vlan3.startup и напишем следующие строки:

#!/bin/sh

WAN2_IFNAME=vlan3

WAN2_IPADDR=192.168.100.200

WAN2_GATEWAY=192.168.100.1

WAN2_NETMASK=255.255.255.0

if [ "$(nvram get wan2_ipaddr)" != "$WAN2_IPADDR" ]; then

nvram set wan2_ifname=$WAN2_IFNAME

nvram set wan2_ipaddr=$WAN2_IPADDR

nvram set wan2_gateway=$WAN2_GATEWAY

nvram set wan2_netmask=$WAN2_NETMASK

nvram commit

fi

ifconfig $(nvram get wan2_ifname) up $(nvram get wan2_ipaddr) netmask $(nvram get wan2_netmask)

В этих строках всё просто. Мы завели в nvram 4-ре новые переменные и занесли в них название интерфейса, адрес, маску и шлюз для нашего резервного порта интернет. Каждый раз при старте мы проверяем, что адрес именно тот, который задан в переменной скрипта, это на случай, если потребуется поменять настройки резервного интернета. Далее кофигурируем порт заданными значениями. С текущими переменными это выглядело бы так:

ifconfig vlan3 up 192.168.100.200 netmask 255.255.255.0

Добавим к нашему скрипту бесконечный цикл, в котором и будем переключать интернет канал на резервный и обратно:

INTERVAL=30

while sleep $INTERVAL

do

WAN1ALIVE=0

WAN2USING=0

WAN1GW=`nvram get wan_gateway`

echo "check"

if [ "$WAN1GW" != "0.0.0.0" ]; then

if [ "1" = `ping -c 1 $WAN1GW 2>/dev/null | awk '/packets received/ {print $4}'` ]; then

WAN1ALIVE=1

echo "wan1alive"

fi

fi

TARGET=`ip -4 route list 0/0 | awk -v gate="via "$WAN2_GATEWAY '$0 ~ gate {print $3}'`

if [ ! -z "$TARGET" ]; then

WAN2USING=1

echo "wan2using"

fi

if [ "$WAN1ALIVE" = "1" ] && [ "$WAN2USING" = "1" ]; then

/jffs/etc/config/wan1.up

echo "Changed active WAN port to 1!"

fi

if [ "$WAN1ALIVE" = "0" ] && [ "$WAN2USING" = "0" ]; then

if [ "1" = `ping -c 1 $WAN2_GATEWAY 2>/dev/null | awk '/packets received/ {print $4}'` ]; then

/jffs/etc/config/wan2.up

echo "Changed active WAN port to 2!"

fi

fi

done;

Словами этот длинный кусок кода можно описать так. Каждые n-цать секунд мы проверяем:

- Текущий адрес шлюза основного канала. Он хранится в переменной wan_gateway в nvram и назначается автоматически, когда основной шлюз получает параметры по dhcp от основного провайдера. Если этот адрес не равен «0.0.0.0», а «0.0.0.0» он равен тогда, когда адрес не может быть получен, то есть провайдер лежит, мы его пингуем и в случае ответа устанавливаем флаг WAN1ALIVE в единицу, то есть основной канал предполагается рабочим.

- Присутствует ли адрес резервного шлюза в таблице роутинга. Если присутствует, то устанавливаем флаг WAN2USING=1, то есть в данный момент используется резервный интернет канал.

- Если основной канал работает и используется резервный канал, то переключаемся на основной канал интернет.

- Если основной канал не работает и не используется резервный канал, то тестируем доступность шлюза резервного канала и переключаемся на рабочий резерв.

Скрипт включения основного канала wan1.up:

#!/bin/sh

# WAN1

DEV=vlan2

GATEWAY=`nvram get wan_gateway`

DNS1=8.8.8.8

DNS2=8.8.4.4

nvram set wan_dns="$DNS1 $DNS2"

while ip route del default; do :; done

ip route add default via $GATEWAY dev $DEV

echo "nameserver $DNS1" >/tmp/resolv.dnsmasq

echo "nameserver $DNS2" >>/tmp/resolv.dnsmasq

pr="$(ps|awk '/dnsmasq/ {print $1}')"

kill -9 $pr

dnsmasq --conf-file=/tmp/dnsmasq.conf

Здесь все просто. Удалили все шлюзы по умолчанию. Да-да, их может быть несколько: если после перезагрузки роутера был недоступен основной канал, то включается резервный интернет и мы имеем один шлюз по умолчанию. Если затем начинает работать основной канал, dd-wrt добавляет ещё один шлюз по умолчанию. Тут уж ничего не поделать. Не хотелось долго думать и появился «грязный хак»: while ip route del default; do :; done, а именно удалять все шлюзы по умолчанию, пока не случится ошибка из-за того, что шлюзов больше нет. Некрасиво, придумайте, как лучше.

После того, как удалили все шлюзы по умолчанию, добавим новый шлюз, который записан в переменную wan_gateway nvram (его туда записала логика dd-wrt при получения параметров от основного провайдера). Заменим dns на dns гугл, убьем процесс dnsmasq и запустим этот процесс вновь.

Скрипт для включения резервного канала wan2.up устроен таким-же образом, но адрес шлюза берётся из пременной wan2_gateway nvram и используется интерфейс связанный с 4-ым портом роутера.

#!/bin/sh

# WAN2

DEV=vlan3

GATEWAY=`nvram get wan2_gateway`

DNS1=8.8.8.8

DNS2=8.8.4.4

nvram set wan_dns="$DNS1 $DNS2"

while ip route del default; do :; done

ip route add default via $GATEWAY dev $DEV

echo "nameserver $DNS1" >/tmp/resolv.dnsmasq

echo "nameserver $DNS2" >>/tmp/resolv.dnsmasq

pr="$(ps|awk '/dnsmasq/ {print $1}')"

kill -9 $pr

dnsmasq --conf-file=/tmp/dnsmasq.conf

Остался маленький скриптик vlan3.wanup, который выполняется после поднятия WAN, сразу после того, как включится файрволл:

#!/bin/sh

iptables -t nat -A POSTROUTING -o $(nvram get wan2_ifname) -j SNAT --to $(nvram get wan2_ipaddr)

Назначение скриптика — добавить правило для ната через резервный интерфейс.

Теперь можно перезагрузить роутер и тестировать. Все скрипты были взяты из моего роутера который живёт своей жизнь и тестирует полученную конфигурацию продолжительное время.

Обобщенный скрипт

Вставляем в окно telnet\ssh следующую простыню и нажимаем «Enter»:

nvram set vlan0ports="1 2 3 5*"

nvram set vlan1ports="3 2 1 8*"

nvram set vlan3ports="4 8"

nvram set vlan3hwname=et0

nvram commit

mkdir -p /jffs/etc/config

cat << 'EOF' > /jffs/etc/config/vlan3.startup

#!/bin/sh

WAN2_IFNAME=vlan3

WAN2_IPADDR=192.168.100.200

WAN2_GATEWAY=192.168.100.1

WAN2_NETMASK=255.255.255.0

if [ "$(nvram get wan2_ipaddr)" != "$WAN2_IPADDR" ]; then

nvram set wan2_ifname=$WAN2_IFNAME

nvram set wan2_ipaddr=$WAN2_IPADDR

nvram set wan2_gateway=$WAN2_GATEWAY

nvram set wan2_netmask=$WAN2_NETMASK

nvram commit

fi

ifconfig $(nvram get wan2_ifname) up $(nvram get wan2_ipaddr) netmask $(nvram get wan2_netmask)

INTERVAL=30

while sleep $INTERVAL

do

WAN1ALIVE=0

WAN2USING=0

WAN1GW=`nvram get wan_gateway`

echo "check"

if [ "$WAN1GW" != "0.0.0.0" ]; then

if [ "1" = `ping -c 1 $WAN1GW 2>/dev/null | awk '/packets received/ {print $4}'` ]; then

WAN1ALIVE=1

echo "wan1alive"

fi

fi

TARGET=`ip -4 route list 0/0 | awk -v gate="via "$WAN2_GATEWAY '$0 ~ gate {print $3}'`

if [ ! -z "$TARGET" ]; then

WAN2USING=1

echo "wan2using"

fi

if [ "$WAN1ALIVE" = "1" ] && [ "$WAN2USING" = "1" ]; then

/jffs/etc/config/wan1.up

echo "Changed active WAN port to 1!"

fi

if [ "$WAN1ALIVE" = "0" ] && [ "$WAN2USING" = "0" ]; then

if [ "1" = `ping -c 1 $WAN2_GATEWAY 2>/dev/null | awk '/packets received/ {print $4}'` ]; then

/jffs/etc/config/wan2.up

echo "Changed active WAN port to 2!"

fi

fi

done;

EOF

chmod +x /jffs/etc/config/vlan3.startup

cat << 'EOF' > /jffs/etc/config/vlan3.wanup

#!/bin/sh

iptables -t nat -A POSTROUTING -o $(nvram get wan2_ifname) -j SNAT --to $(nvram get wan2_ipaddr)

EOF

chmod +x /jffs/etc/config/vlan3.wanup

cat << 'EOF' > /jffs/etc/config/wan1.up

#!/bin/sh

# WAN1

DEV=vlan2

GATEWAY=`nvram get wan_gateway`

DNS1=8.8.8.8

DNS2=8.8.4.4

nvram set wan_dns="$DNS1 $DNS2"

#`ip -4 route list 0/0 | awk '/default via/ {print "ip route delete default"}'` | sh

# ip route delete default

while ip route del default; do :; done

ip route add default via $GATEWAY dev $DEV

echo "nameserver $DNS1" >/tmp/resolv.dnsmasq

echo "nameserver $DNS2" >>/tmp/resolv.dnsmasq

pr="$(ps|awk '/dnsmasq/ {print $1}')"

kill -9 $pr

dnsmasq --conf-file=/tmp/dnsmasq.conf

EOF

chmod +x vi /jffs/etc/config/wan1.up

cat << 'EOF' > /jffs/etc/config/wan2.up

#!/bin/sh

# WAN2

DEV=vlan3

GATEWAY=`nvram get wan2_gateway`

DNS1=8.8.8.8

DNS2=8.8.4.4

nvram set wan_dns="$DNS1 $DNS2"

#`ip -4 route list 0/0 | awk '/default via/ {print "ip route delete default"}'`|sh

# ip route delete default

while ip route del default; do :; done

ip route add default via $GATEWAY dev $DEV

echo "nameserver $DNS1" >/tmp/resolv.dnsmasq

echo "nameserver $DNS2" >>/tmp/resolv.dnsmasq

pr="$(ps|awk '/dnsmasq/ {print $1}')"

kill -9 $pr

dnsmasq --conf-file=/tmp/dnsmasq.conf

EOF

chmod +x /jffs/etc/config/wan2.up

Безусловно, можно и нужно многое поправить\добавить, но моя цель, а именно быстро прикрутить дома резервный канал — выполнена. Главная неприятность — это файрволл и проброс портов при работе с резервным каналом, мне они были не нужны, поэтому я не настраивал. Для тех, кому надо — дополняйте скрипт vlan3.wanup. Желаю удачи в ваших продолжениях!

Идеи статьи были почерпнуты из dd-wrt wiki.

В данной инструкции мы рассмотрим пример настройки двух Интернет-каналов одновременно на роутере Mikrotik с целью отказоустойчивости — при разрыве соединения основной канал будет меняться на резервный. В нашем случае будет задействован один WAN Ethernet, второй — LTE. Итого, два провайдера и две сети.

Есть два способа настройки отказоустойчивости:

- Настройка балансировки между шлюзами (разные приоритеты для интерфейсов). Данный метод можно использовать, если у нас оба провайдера предоставляют настройки со статическим адресом шлюза. Настройка выполняется без скриптов через конфигурирование нескольких шлюзов с разным весом.

- Проверка доступности основного Интернет-канала и переключение на резервный при наличии проблем. Это универсальный метод настройки отказоустойчивости. Для настройки используется утилита Netwatch, которая выполняет скрипт проверки и, при необходимости, смены основного шлюза для доступа к сети Интернет.

Мы рассмотрим оба варианта. Настройки выполним в программе winbox. Настройка в веб-интерфейсе аналогична.

Настройка разных приоритетов для маршрутов

Использование скрипта проверки каналов и Netwatch

Как проверить переключение на второй канал

Читайте также

Перед началом, убедитесь, что по отдельности микротик раздает Интернет от обоих провайдеров.

Маршруты с разным приоритетом

Раскрываем в меню IP:

… и переходим в Routes:

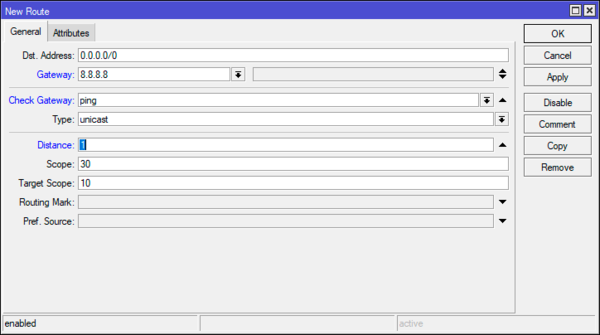

Добавляем 2 маршрута. Первый через одного Интернет провайдера со следующими настройками:

* мы указываем шлюз от нашего провайдера (в данном примере 1.1.1.1), задаем настройку проверки шлюза (Check Gateway) с помощью утилиты ping, задаем приоритет (Distance 10).

Для второго провайдера мы задаем, практически, аналогичные настройки:

* обратите внимание, что в отличие от первого маршрута, в данном указана большая дистанция и другой шлюз (для второго провайдера).

После удаляем старые маршруты. Должны остаться только те, что мы добавили.

Использование сценария, запускаемого в Netwatch

Данный метод поможет настроить резервирование канала, если один из провайдеров выдает динамические адреса в разных подсетях, например, подключение через 4G-модем.

1. Задаем описания

Сначала необходимо задать описание для маршрутов. Это понадобиться для сценария, который будет работать с последними через данные описания.

Раскрываем в меню IP:

… и переходим в Routes:

Открываем на редактирование оба маршрута через наших провайдеров и добавляем комментарий в разделе Comment:

* провайдер 1.

* провайдер 2.

2. Настраиваем узел для проверки канала

Мы настроим узел, который будет пинговать провайдер 1. Если пинг пропадает, то необходимо переключать активный Интернет-канал на провайдера 2. Также мы должны заблокировать возможность пинговать проверочный узел с провайдера 2.

И так, переходим к настройке маршрутов:

Добавляем новый маршрут к проверочному узлу, например 77.88.8.2 (DNS Яндекса):

* в данной настройке мы задали маршрут к проверочному узлу через шлюз 1.1.1.1 (в нашем примере это шлюз от провайдера 1).

Переходим в IP — Firewall:

Создаем новое правило для запрета пинга проверочного узла через провайдера номер 2:

… в качестве действия выбираем drop:

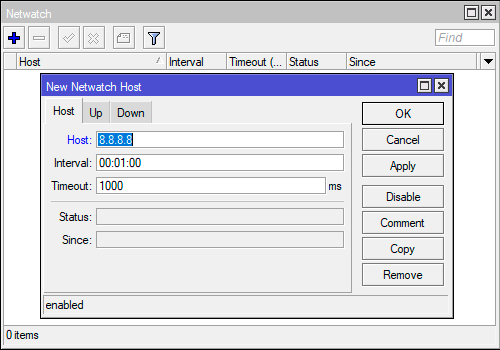

3. Настройка задания в Netwatch

Переходим в Tools — Netwatch:

Создаем новое правило. На вкладке Host прописываем следующее:

* в данном примере мы будем проверять узел 77.88.8.2 раз в минуту.

На вкладке Up пропишем:

/ip route set [find comment=»ISP_1″] disabled=no

/ip route set [find comment=»ISP_2″] disabled=yes

… а на вкладке Down следующее:

/ip route set [find comment=»ISP_1″] disabled=yes

/ip route set [find comment=»ISP_2″] disabled=no

Нажимае OK.

Проверка

Для проверки отказоустойчивости лучше всего отключить кабель основного провайдера (вытащить провод из WAN-разъема) — через небольшой промежуток времени Mikrotik должен начать раздавать Интернет второго провайдера. Проверить, что внешний канал изменился можно с помощью различных сайтов, например, 2ip.ru.

Читайте также

Данная информация также может быть полезной:

Базовая настройка MikroTik

Перенаправление запросов (проброс портов) на Mikrotik

Настройка OpenVPN сервера на Mikrotik

Была ли полезна вам эта инструкция?

Да Нет

Материал из MikroTik Wiki

Введение

В статье разбирается настройка двух Интернет-каналов в режиме резервирования. Т. е. в ситуациях, когда один провайдер будет работать постоянно (основной канал), а второй будет включаться в случае, если Интернет через первый канал будет недоступен (резервный канал).

Есть два основных способа настройки работы устройств МикроТик для работы с двумя провайдерами в режиме резервирования. Кратко их можно охарактеризовать, как «быстрый способ» и «комплексный способ». Первый способ является быстрым для настройки. Что явно следует из названия. Второй способ является более сложным в настройке, но при этом лишен недостатков, которые присущи первому способу.

Схема сети

Внешняя сеть:

Интернет-канал №1

IP-адреса маршрутизатора: 10.1.100.1

IP-адреса провайдера: 10.1.100.254

маска: 255.255.255.0

Интернет-канал №2

IP-адреса маршрутизатора: 10.1.200.1

IP-адреса провайдера: 10.1.200.254

маска: 255.255.255.0

Внутренняя сеть:

IP-адреса маршрутизатора: 192.168.15.1

маска: 255.255.255.0

Быстрый способ

Через графический интерфейс

Приведенные ниже манипуляции подразумевают, что вы уже настроили IP-адреса двум внешним интерфейсам, прописали маршруты и сделали правила masquerade.

Если у вас статические IP-адреса от обоих провайдеров, то простейшая настройка резервирования сводится к установке приоритетов маршрутов на первого и второго провайдера.

Зайти в IP => Routes и для маршрута на Провайдера-1 указываем Check Gateway=ping и Distance=5. В настройках маршрута на Провайдера-2 указываем Check Gateway=ping и Distance=10. Значения параметра Distance не обязательно должны быть такими. Важно, что бы значения для Провайдера-1 было меньше чем для Провайдера-2. Как правило, статические маршруты имеют приоритет (Distance) равный единице. Для примера мы привели другое значение.

При такой схеме весь трафик будет идти через Провайдера-1, путь через Провайдера-2 будет резервным. Шлюзы обоих провайдеров будут периодически пинговаться, и при недоступности шлюза Провайдера-1 маршрут на него будет отключен, а трафик пойдет по маршруту на Провайдера-2. После того, как шлюз Провайдера-1 станет опять доступным трафик опять пойдет через него.

Недостатком данной схемы является то, что в ней проверяется не наличие Интернета, а именно доступность следующего узла. Часто встречаются ситуации, когда оборудование провайдера (следующий узел) доступно, а интернета нет. Очень яркий пример это Интернет через ADSL-модем. Соседний узел (ADSL-модем) будет доступным, а Интернет нет.

Для первого Интернет-канала:

Для второго Интернет-канала:

Через консоль

Первый маршрутизатор:

/ip route

add check-gateway=ping distance=5 gateway=10.1.100.254

Второй маршрутизатор:

/ip route

add check-gateway=ping distance=10 gateway=10.1.200.254

Комплексный способ

Через графический интерфейс

Приведенные ниже манипуляции подразумевают, что вы уже настроили IP-адреса двум внешним интерфейсам, прописали маршруты и сделали правила NAT.

«Комплексный» способ основан на том, что с помощью встроенной утилиты «Netwatch», мы будем один раз в минуту проверять доступность интернета с помощью команды ping до узла 8.8.4.4 через первый интернет канал. Доступ до этого узла через второй Интернет-канал будет всегда закрыт. Таким образом если ping проходит — это значит, что первый канал находится в рабочем состоянии и он должен быть включен, а 2-ой канал должен быть выключен. И наоборот: если ping не проходит — это значит, что первый канал не работает и он должен быть выключен и включен 2-ой канал. Как только ping начнет проходить произойдет обратной переключение. Нужный маршрут утилита будет определять по комментарию, который мы назначим. Как видите этот способ лишен недостатка первого способа.

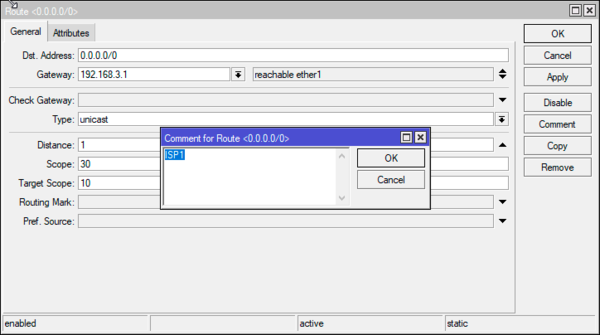

Добавить комментарии к маршрутам. К маршруту через первого провайдера добавить комментарий ISP1, к маршруту через второго провайдера добавить комментарий ISP2. Приведем пример для первого провайдера. Для второго действие делается аналогично.

Создать статический маршрут до 8.8.4.4. В IP => Routes создать маршрут до адреса 8.8.4.4 через шлюз 1-го интернет провайдера.

Добавить правило блокирующее доступ к 8.8.4.4 через 2-ой WAN-интерфейс.

Добавить условие переключения. В Tools => Netwatch на вкладке «Host» создать новый «Netwatch host». В графе «Host» указать отслеживаемый ip-адрес, в «Interval» — частоту осуществляемых проверок, а в «Timeout» — время недоступности хоста при котором сработает триггер.

В примере указан адрес 8.8.8.8. Это опечатка. Должен быть адрес 8.8.4.4

На вкладке «Up» добавить скрипт следующего содержания:

/ip route set [find comment="ISP1"] disabled=no

/ip route set [find comment="ISP2"] disabled=yes

На вкладке «Down» добавить скрипт следующего содержания:

/ip route set [find comment="ISP1"] disabled=yes

/ip route set [find comment="ISP2"] disabled=no

Через консоль

/ip route

set comment=ISP1 [find gateway=10.1.100.254]

set comment=ISP2 [find gateway=10.1.200.254]

/ip route

add distance=1 dst-address=8.8.4.4/32 gateway=10.1.100.254

/ip firewall filter

add action=drop chain=output dst-address=8.8.4.4 out-interface=ether4-WAN2 protocol=icmp comment="Deny 8.8.4.4 through reserved internet-channel"

/tool netwatch

add down-script="/ip route set [find comment=\"ISP1\"] disabled=yes\r\

\n/ip route set [find comment=\"ISP2\"] disabled=no" host=8.8.4.4 \

up-script="/ip route set [find comment=\"ISP1\"] disabled=no\r\

\n/ip route set [find comment=\"ISP2\"] disabled=yes"

Полезные материалы по MikroTik

Проверка

Эта статья подходит для:

TL-ER6120 , TL-ER6020 , TL-ER5120 , TL-R480T+ , TL-R470T+ , TL-ER604W

С помощью функции Link Backup (резервирование канала) маршрутизатор сможет переключать все сессии с разорванного соединения на другой канал, обеспечивая постоянно работающую сеть. Вы можете настроить функцию Link Backup (резервирование канала) при фактической необходимости уменьшить загруженность определённого порта WAN и улучшить производительность сети.

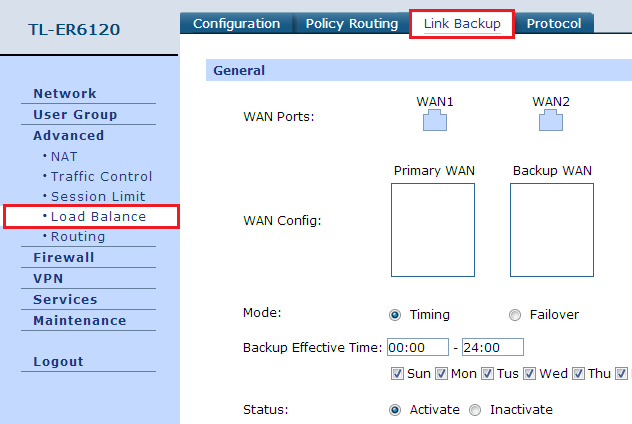

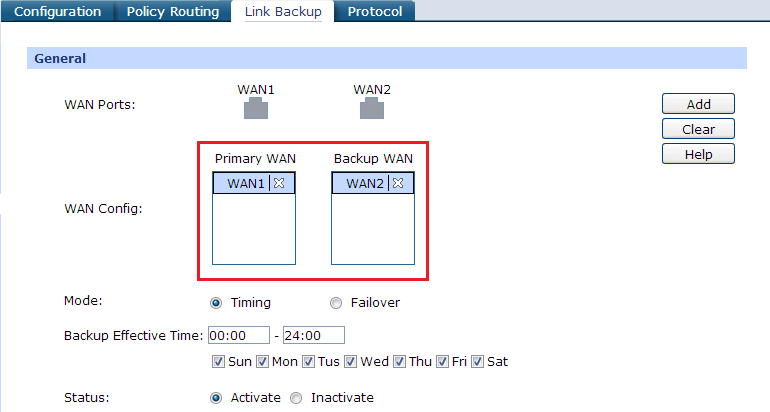

Шаг 1 Выберите Load Balance (Балансировка нагрузки) в меню Advanced (Дополнительные настройки) и выберите Link Backup (Резервирование канала):

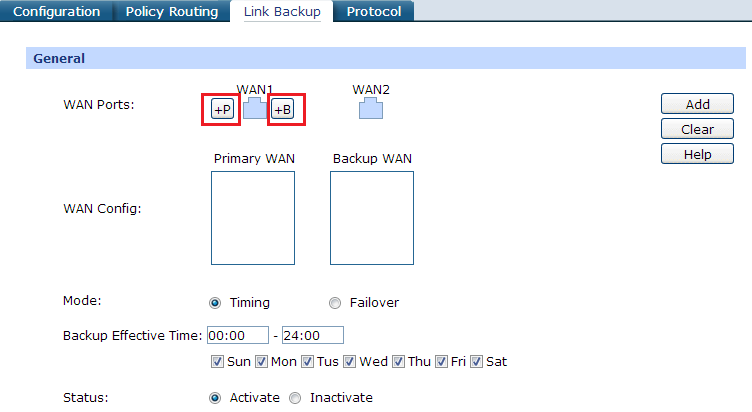

Шаг 2 Наведите курсор на иконку WAN, и перед вами появится две кнопки: +P позволит сделать данный порт основным портом WAN (primary WAN). +B позволит сделать данный порт резервным портом WAN (backup WAN). Вам просто требуется назначить соответствующему порту соответствующее значение, и после чего они будут отображены в графе WAN Config (Настройка WAN):

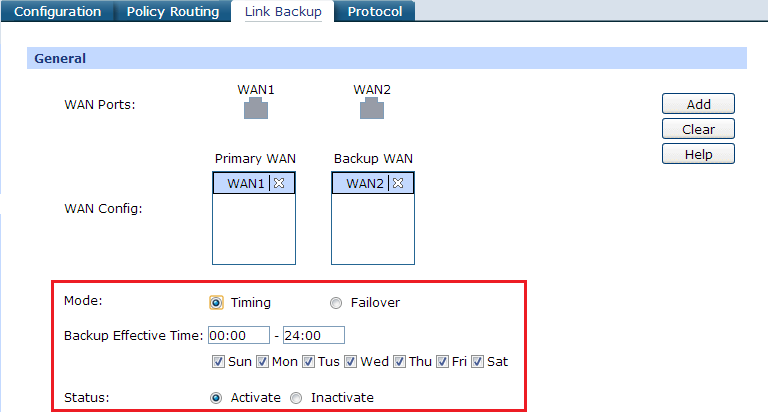

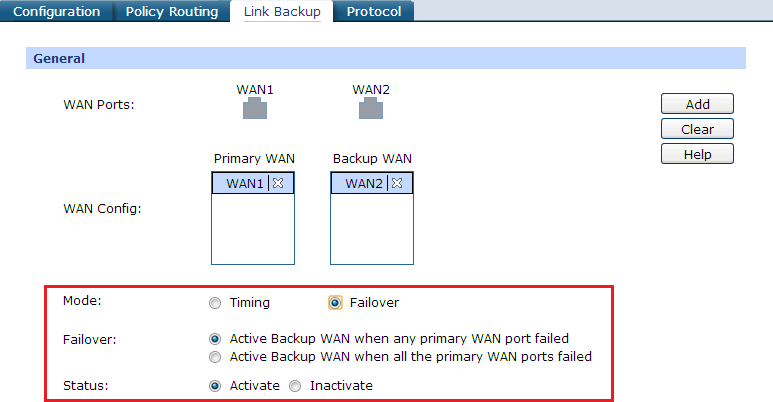

Шаг 3 Вы можете выбрать режим резервирования канала: Timing (Выбор времени) или Failover (Переключение при сбое). Выбрав режим timing вы сможете настроить фактическое время резервирования канала, в режиме failover вы сможете обеспечить резервирование канала, когда с основным портом WANпроисходит сбой:

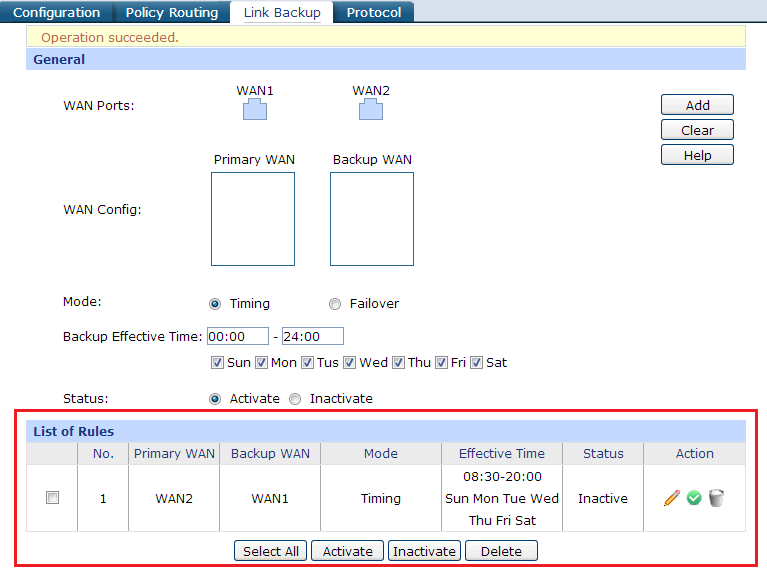

Шаг 4 После завершения настроек нажмите Add (Добавить), чтобы сохранить правило резервирования канала. По завершении оно будет отображено в таблице:

После того, как вы выполните вышеуказанные шаги, маршрутизатор сможет создать резервный канал и перенаправлять передачу данных на различные каналы WAN согласно вашим настройкам.

Примечание:

1. После создания правила резервирования канала в режиме timing (выбора времени) резервное WAN-соединение будет отключено вне данного промежутка времени. В режиме failover (переключение при сбое) резервное WAN-соединение будет отключено, когда состояние основного WAN-соединения определяется как нормальное.

2. Функция Link Backup (резервирование канала) должна использоваться с функцией Online Detection. При использовании Online Detection в автоматическом режиме будут использоваться инструменты PING (отправка эхо-запроса) и DNSlookup (DNS-поиск) для определения маршрута к шлюзу WAN-порта. Если Вы хотите проверить работу определённого маршрута, рекомендуется использовать режим Manual mode (Ручной режим).

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В данной статье мы не будем рассматривать базовую настройку роутера: выход в интернет, правила брандмауэра и т.п., будем считать, что читатель владеет этими вещами и уделим внимание только обеспечению резервирования внешних каналов.

Данная статья предназначена для RouterOS 6.x

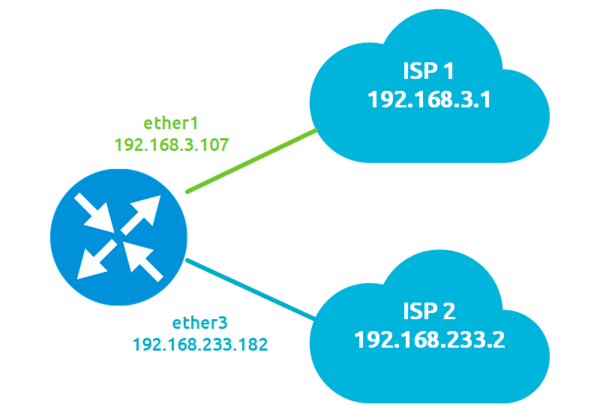

Ниже показана схема, реализованная в нашей лаборатории с указанием адресов и интерфейсов, подключенных к двум условным провайдерам, а также их шлюзы.

Важно! Во время выполнения операций с настройкой маршрутов у вас кратковременно пропадет доступ в интернет. Поэтому все указанные действия следует выполнять имея физический доступ к устройству.

Хотя можно обойтись и без этого, просто перед настройкой создайте дополнительный нулевой маршрут через основной шлюз и укажите ему самую меньшую административную дистанцию. Но помните, что любое неверное ваше действие грозит потерей сетевого доступа к устройству из внешней сети.

Резервирование на основе дистанции маршрута

Самый простой, можно даже сказать примитивный способ, в этом случае мы добавляем два маршрута с разной административной дистанцией и включаем проверку доступности шлюза для них.

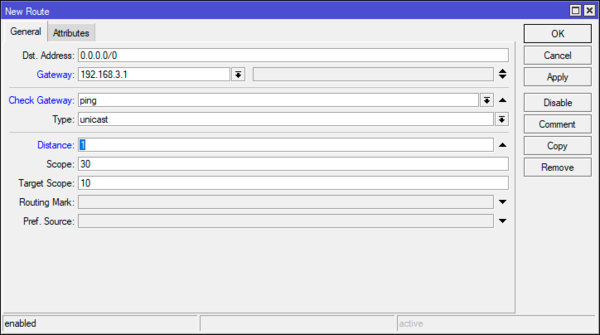

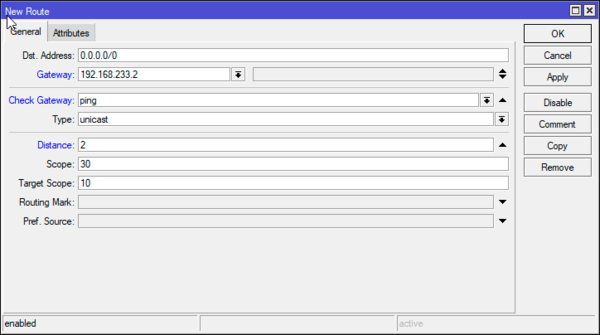

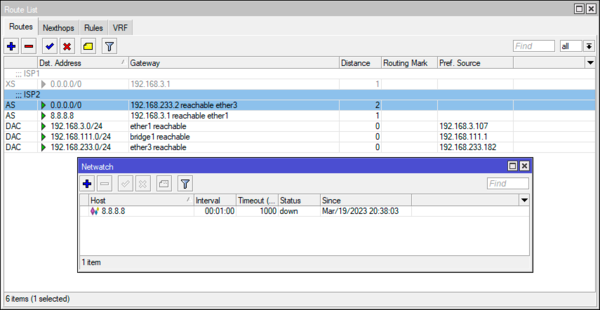

Для этого перейдем в IP — Routes и добавим маршрут к первому провайдеру: Dst. Address — оставляем по умолчанию — 0.0.0.0/0, Gateway — указываем шлюз первого провайдера, в нашем случае 192.168.3.1, включаем механизм проверки доступности шлюза — Check Gateway — ping, и устанавливаем административную дистанцию маршрута — Distance — 1.

Эти же действия в терминале:

/ip route

add check-gateway=ping distance=1 gateway=192.168.3.1Аналогичным образом добавляем маршрут ко второму провайдеру, только указываем административную дистанцию Distance — 2. В данном случае абсолютные цифры не так важны, при наличии нескольких маршрутов к одному адресу назначения работать будет тот, у которого административная дистанция меньше.

/ip route

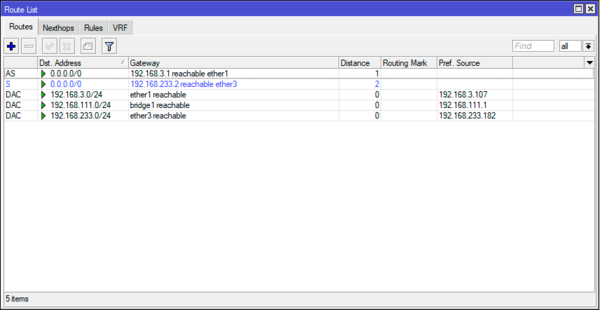

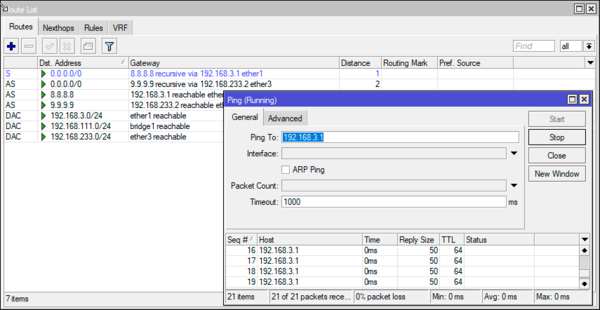

add check-gateway=ping distance=2 gateway=192.168.233.2После этого у вас появится интернет и будет активен маршрут через первого провайдера:

Резервирование при помощи рекурсивной маршрутизации

Предыдущий способ имеет один серьезный недостаток, он проверяет доступность шлюза провайдера, но не проверяет наличие интернета за этим шлюзом, и вы можете оказаться в ситуации, когда интернет отсутствует, но переключения на резервный канал не произошло. Чтобы избежать такой ситуации следует проверять доступность не шлюза провайдера, а внешних высокодоступных узлов.

Один из методов, позволяющих это сделать, называется рекурсивной маршрутизацией, мы подробно рассматривали ее в отдельной статье, поэтому здесь просто покажем последовательность настройки, не вдаваясь в подробности.

Резервирование каналов в Mikrotik при помощи рекурсивной маршрутизации

Прежде всего выберем два высокодоступных узла, в нашем случае это будут 8.8.8.8 и 9.9.9.9 и пропишем к каждому из них маршрут через шлюзы первого и второго провайдеров.

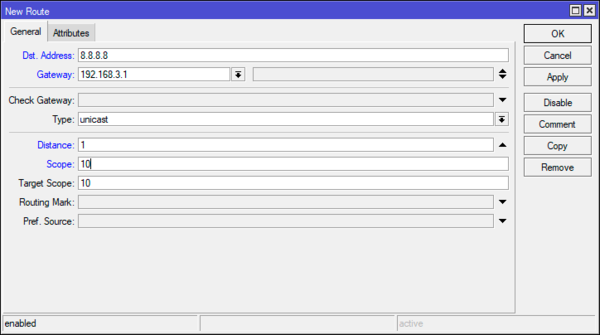

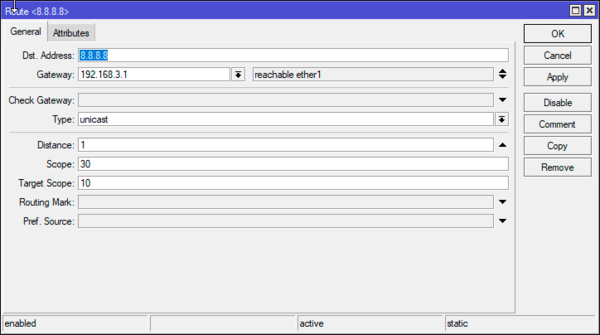

Переходим в IP — Routes и создаем маршрут: Dst. Address — 8.8.8.8 — узел для проверки первого провайдера, Gateway — 192.168.3.1 — шлюз первого провайдера, Distance — 1, Scope — 10. Обратите внимание на значение области (Scope), если вы оставите там значение по умолчанию — 30, то рекурсивная маршрутизация работать не будет! Затем добавим второй аналогичный маршрут, но уже к узлу 9.9.9.9 через шлюз второго провайдера.

/ip route

add distance=1 dst-address=8.8.8.8/32 gateway=192.168.3.1 scope=10

add distance=1 dst-address=9.9.9.9/32 gateway=192.168.233.2 scope=10Теперь добавим рекурсивные маршруты для каждого из провайдеров со следующими настройками: Dst. Address оставляем по умолчанию — 0.0.0.0/0, Gateway — 8.8.8.8 — высокодоступный узел для первого провайдера, Check Gateway — ping — указываем проверку доступности шлюза, Distance — 1. Для второго провайдера все тоже самое, но Gateway — 9.9.9.9 и Distance — 2.

/ip route

add check-gateway=ping distance=1 gateway=8.8.8.8

add check-gateway=ping distance=2 gateway=9.9.9.9Мы сейчас не будем вдаваться в подробности как это работает, для этого есть отдельная статья, но общий смысл заключается в том, что рекурсивные маршруты в итоге работают через реальные шлюзы провайдеров, но проверяют доступность не провайдерского шлюза, а высокодоступного узла за ним. Если связь пропала — маршрут деактивируется и начинает работать следующий, с большей дистанцией.

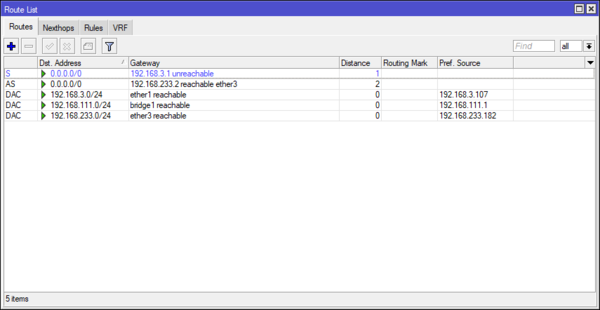

На рисунке ниже мы можем видеть, что активный маршрут переключился на резервный канал несмотря на то, что шлюз основного провайдера доступен:

Резервирование при помощи Netwatch

Прежде всего добавим маршруты к каждому из провайдеров с разными дистанциями, никаких проверок включать не надо, но обязательно следует добавить к каждому маршруту комментарий, в нашем случае это будут «ISP1» и «ISP2».

/ip route

add comment=ISP1 distance=1 gateway=192.168.3.1

add comment=ISP2 distance=2 gateway=192.168.233.2Затем выбираем высокодоступный хост и добавляем к нему маршрут через первого провайдера:

/ip route

add distance=1 dst-address=8.8.8.8/32 gateway=192.168.3.1Затем переходим в Tools — Netwatch и добавляем там новый узел, на закладке Host указываем адрес выбранного высокодоступного узла, при необходимости меняем интервал опроса.

/ip route set [find comment="ISP1"] disabled=no

/ip route set [find comment="ISP2"] disabled=yesЗатем на закладке Down:

/ip route set [find comment="ISP1"] disabled=yes

/ip route set [find comment="ISP2"] disabled=noИх смысл предельно прост, если узел через первого провайдера доступен, то включаем маршрут с меткой ISP1, а маршрут с меткой ISP2 выключаем, если недоступен — то делаем ровно наоборот.

В терминале все это можно быстро сделать при помощи «заклинания»:

/tool netwatch

add down-script="/ip route set [find comment=\"ISP1\"] disabled=yes\r\

\n/ip route set [find comment=\"ISP2\"] disabled=no" host=8.8.8.8 \

up-script="/ip route set [find comment=\"ISP1\"] disabled=no\r\

\n/ip route set [find comment=\"ISP2\"] disabled=yes"Для проверки блокируем доступ через первого провайдера и убеждаемся, что переключение происходит:

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.