Всех горячо приветствую! Такая дичь написана на других сайтах по данному вопросу, что мне пришлось основательно подготовиться и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному возгласу: «А почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как к нему подключиться с разных устройств.

Если вам не нужно настраивать VPN-сервер, а нужно подключиться к публичному, то просто смотрите главу «ШАГ 4…» – подглава «Роутер ZyXEL Keenetic». Там же я оставил ссылку на бесплатные публичные VPN.

Если же вы хотите настроить сервер, а также подключиться, то я описал 3 способа подключения: PPTP, L2TP/IPSec и WireGuard. Первые два настраиваются достаточно просто, но подключение там идет прямое, и вы можете приконнектиться к серверу как с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и т.д.)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых маршрутизаторах – то есть у вас должно быть два роутера с последней прошивкой. В общем вы можете выбрать все варианты. На самом деле все делается просто, но в настройках есть много нюансов, о которых я подробно написал в статье. Некоторые сложности могут возникнуть с WireGuard. Именно поэтому я постарался описать все по шагам с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае вы всегда можете обратиться ко мне в комментариях. Поехали!

Содержание

- ШАГ 1: Вход в настройки роутера

- ШАГ 2: Включение DDNS

- Новая прошивка

- Старая прошивка

- ШАГ 3: Настройка сервера

- VPN PPTP

- Новая прошивка

- Старая прошивка версии NDMS 2.11 и меньше

- VPN-сервер L2TP/IPsec

- VPN WireGuard

- ШАГ 4: Подключение к VPN

- Роутер ZyXEL Keenetic

- Windows

- Android

- iOS

- Задать вопрос автору статьи

ШАГ 1: Вход в настройки роутера

Сначала вам нужно подключиться к локальной сети маршрутизатора – это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

Далее открываем браузер и вводим в адресную строку один из адресов:

- 192.168.1.1

- my.keenetic.net

Далее авторизовываемся.

Если у вас есть проблемы со входом, то читаем эту инструкцию.

ШАГ 2: Включение DDNS

Наш план достаточно простой. Наш роутер Keenetic будет выступать в качестве VPN сервера. Причем не важно, какой именно сервер мы будет настраивать – будь это PPTP, IPSec или новый WireGuard. Смысл в том, что мы должны иметь доступ к этому роутеру извне – то бишь из интернета. У роутера есть внешний IP адрес. Конечно, мы можем использовать его. Но как правило, современные провайдеры по умолчанию выдают два вида адрес:

- Белый динамический

- Серый

Нужно, чтобы ваш провайдер обязательно использовал белый IP адрес, в противном случае доступ к VPN-серверу будет недоступен. Про белые и серые IP, а также про то, как узнать какой адрес у вас – читаем эту инструкцию. На новых прошивках есть возможность подключаться и к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую, так и через облако, поэтому его можно использовать даже с серыми IP).

В общем на первом шаге мы подключим службу DDNS, если ваш IP не является статичным.

Более подробно про DDNS читаем тут.

Новая прошивка

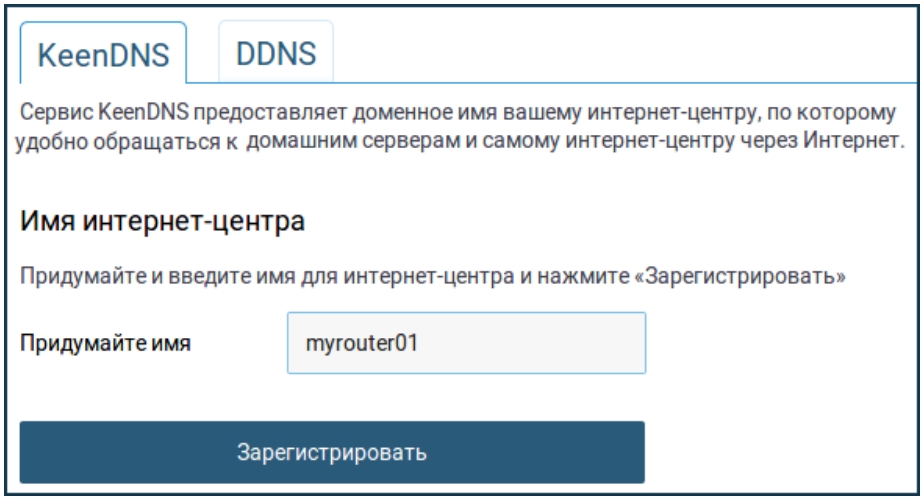

- Для начала нам нужно настроить DDNS, можно использовать стандартный и бесплатный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое наименование, которое мы будем использовать для подключения. Далее нажимаем «Зарегистрировать».

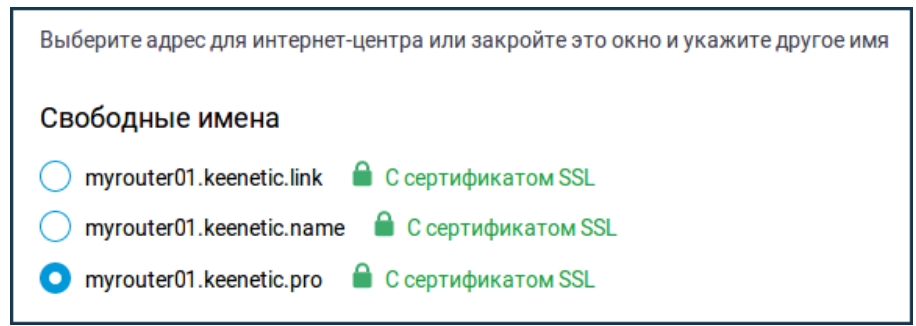

- Если имя свободное, то роутер сообщит об этом и предложит вам 3 поддоменных имени – выберите любое.

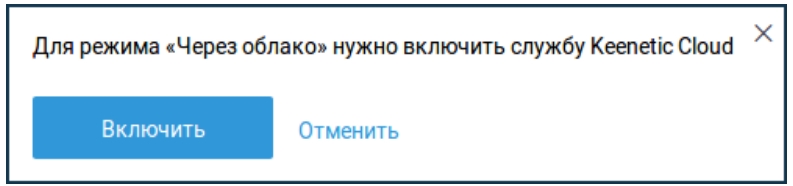

- Если у вас серый IP, то вам нужно перейти в «Общие настройки» и включить «Keenetic Cloud».

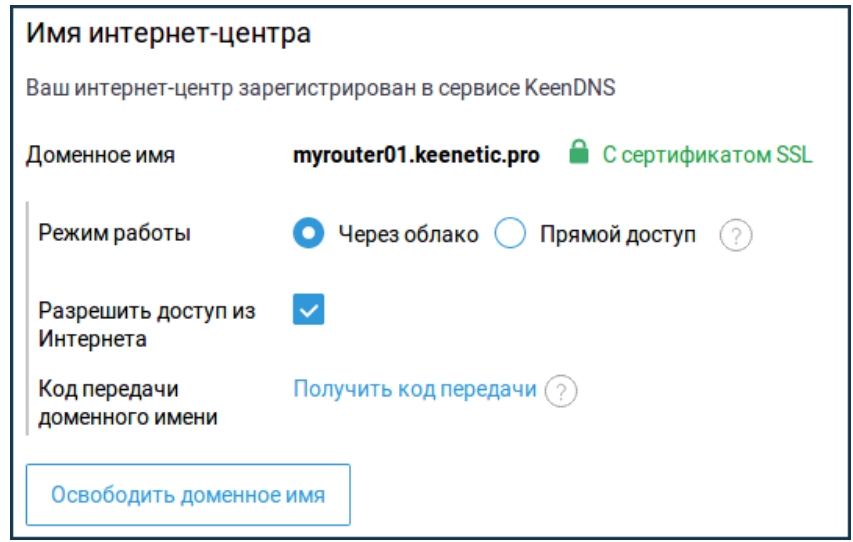

- Высветится вот такое окошко, подождите пока роутер получит SSL сертификаты. После этого вам нужно выбрать «Режим работы»:

- Через облако – если у вас серый IP.

- Прямой доступ – если IP белый.

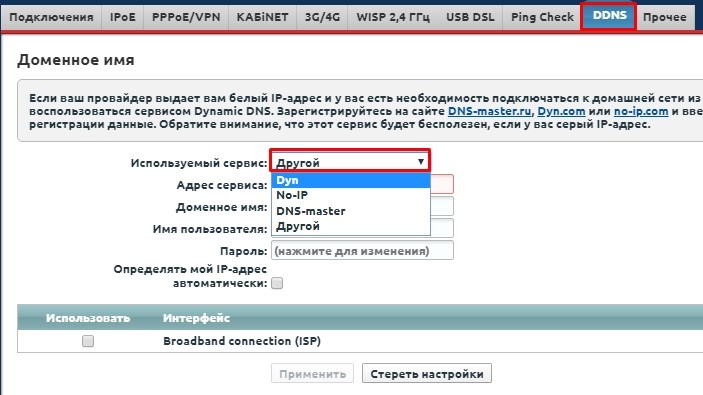

Старая прошивка

Понятно дело, используя внешний IP адрес, но что, если он динамический или серый. Хочу расстроить пользователей с серыми IP, тут ничего не поделаешь и единственный выход – это искать провайдера с белым IP. Второй вариант – это купить более новый роутер Keenetic, на котором есть облачная служба KeenDNS – она позволит прокинуть подключение даже с серым IP. Для тех, у кого белый IP, нам в любом случае нужно настроить DDNS, так как скорее всего у вас он конечно же белый, но динамический адрес, а поэтому, когда он поменяется – соединение просто отвалится.

В разделе «Интернет» перейдите в «DDNS» и посмотрите в список «Используемых серверов». По умолчанию у нас есть Dyn, No-Ip и DNS-Master – это все сторонние сервисы. Что вам нужно сделать? – вам нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Далее переходим сюда и вводим данные DDNS.

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Кинетик с последней прошивкой.

VPN PPTP

При подключении по PPTP идет шифрование MPPE (Microsoft Point-to-Point Encryption).

Новая прошивка

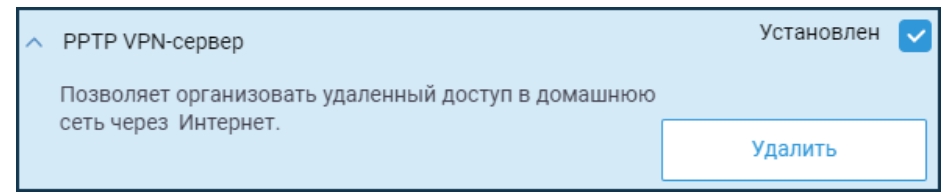

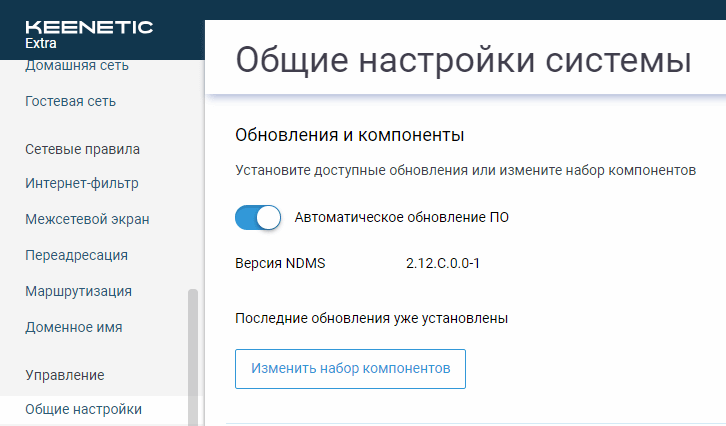

- Теперь нужно установить компонент VPN-сервера – переходим в «Общие настройки» -«Обновления и компоненты» – кликаем по кнопочке «Изменить набор компонентов» и устанавливаем «PPTP VPN-сервер».

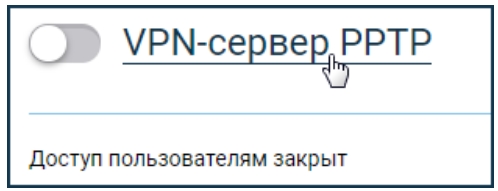

- Переходим в «Приложения» и включаем наш сервер.

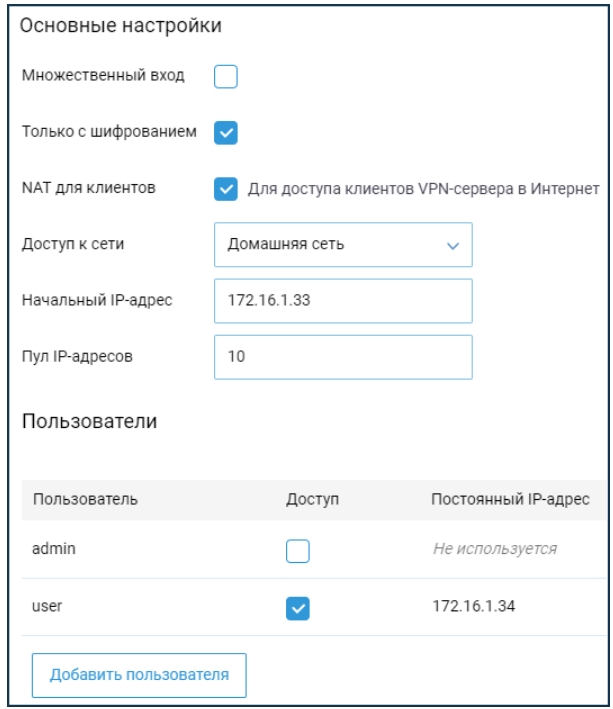

- Откроются настройки. Давайте пройдемся по пунктикам:

- Множественный вход – когда один и тот же логин и пароль используют несколько клиентов. Небезопасно, зато удобно.

- Только шифрование – не убираем эту галочку, иначе канал связи будет не зашифрован и данные могут перехватить.

- NAT для клиентов – использование интернета.

- Доступ к сети – ставим «Домашняя сеть», ведь именно к этой сети мы будем иметь доступ.

- Начальный IP-адрес – это начальный пул адресов для клиентов. Очень важно, чтобы клиентские адреса и адреса ваших локальных машин не пересекались, поэтому лучше установить другие настройки IP.

- Пул IP-адресов – максимальное число 10.

- Пользователи – тут вы можете использовать одного или создать несколько учетных записей.

Старая прошивка версии NDMS 2.11 и меньше

Возможность настроить VPN сервер появилась с выходом версии операционной системы NDMS V2.04.B2. Также по PPTP к одному серверу можно подключить до 10 клиентов.

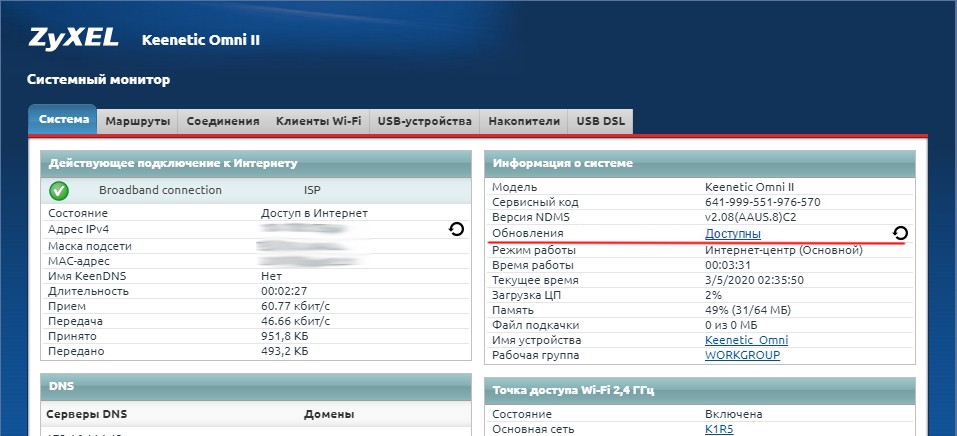

- Для начала нужно убедиться, что установлен компонент VPN-сервер. На главной нажмите по ссылке «Доступно» в разделе «Обновления».

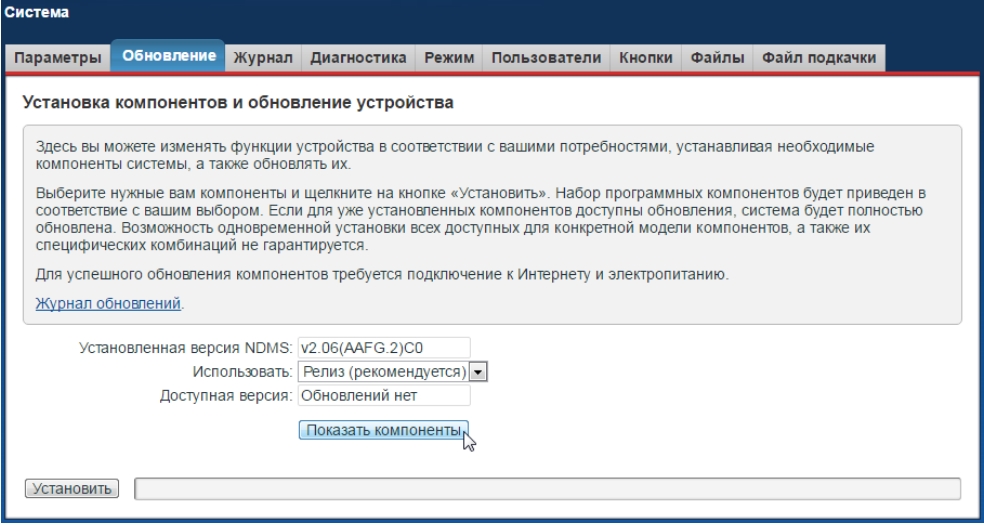

- Или вы можете перейти в раздел «Система», нажать по вкладке «Обновление» и далее ниже нажать «Показать компоненты».

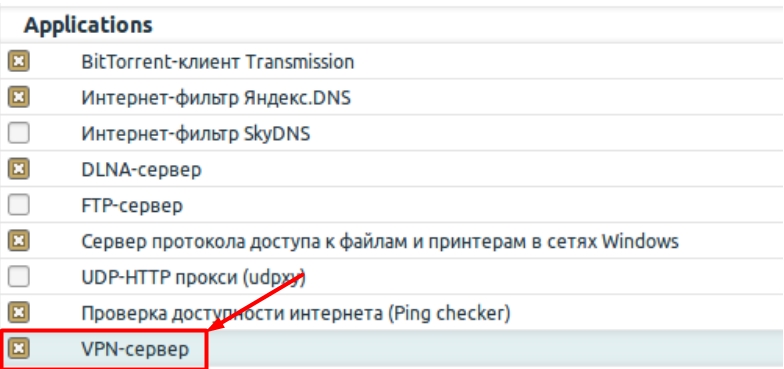

- Найдите VPN-сервер и выделите его.

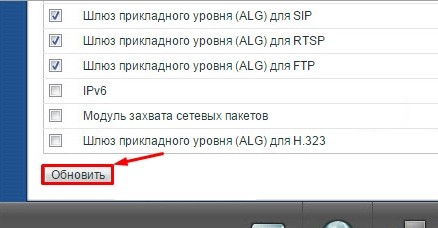

- Далее нажмите по кнопке «Обновить».

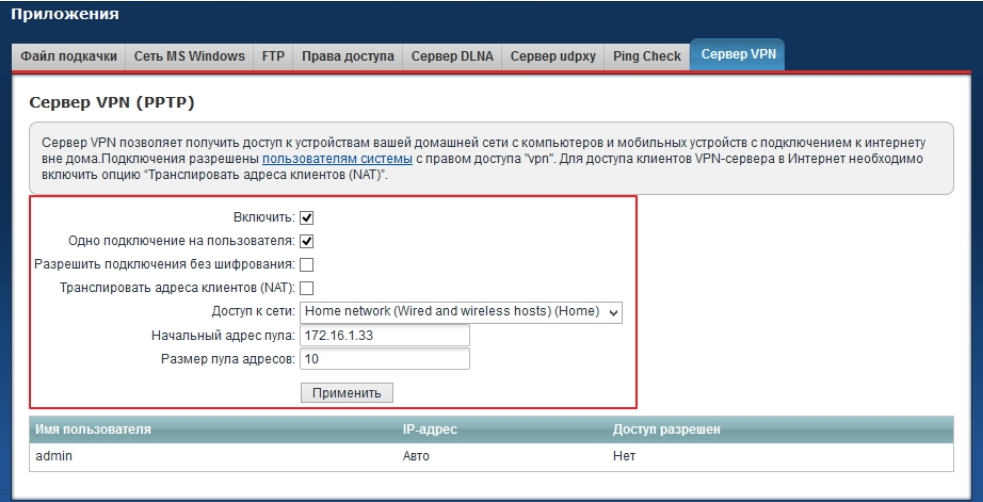

- Теперь переходим в «Приложения» и открываем вкладку «Сервер VPN» (если такой вкладки нет, то вы не установили компонент). Включаем сервер. Ставим галочку «Одно подключение на пользователя». В строке «Доступ к сети» нужно указать наименование вашей локальной сети этого роутера – по умолчанию это «Home network». Ниже нужно указать начальный адрес пула – что это такое? Это пул адресов, который будут выдаваться клиентам подключенным к этому серверу. Нужно обязательно разделить разрешенный пул домашней сети «Home network» и пул адресов VPN сервера. На самом деле можно использовать одну подсеть, но разный пул. Например, для домашней сети пул будет 192.168.1.50-192.168.1.70. А здесь указать начальный пул 192.168.1.200. Или сделайте как я, просто указать другой начальный адрес 172.16.1 33 пула. И ниже указываем размер пула – так как максимальное число клиентов 10, то больше указывать не стоит. Для безопасности, вы можете указать меньшее число клиентов. «Транслировать адреса клиентов (NAT)» – эта галочка нужна для того, чтобы клиенты VPN-сервера могли выходить в интернет через этот роутер. Если вы хотите иметь только доступ к локальной сети, то уберите эту галочку.

- Для удобства мы будем использовать учетную запись администратора, нажмите по ней.

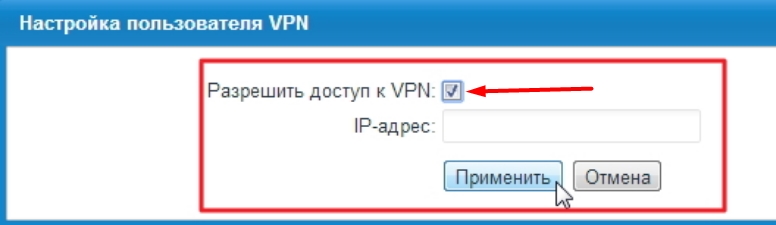

- Как видите в строке «Доступ разрешен» стоит значение «Нет» – это значит этот пользователь не может использоваться для VPN подключения. Давайте это исправим – нажимаем по этой учетке и включаем галочку «Разрешить доступ к VPN».

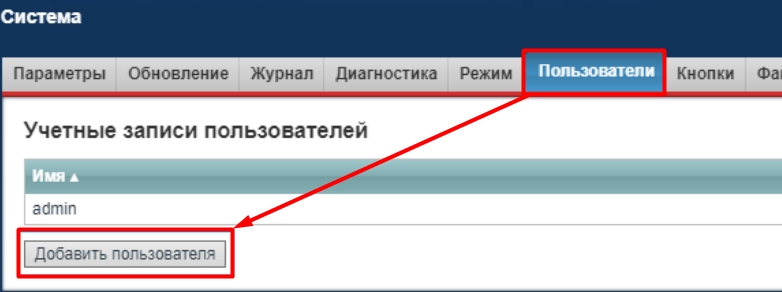

- Admin пользователя можно использовать для нескольких подключений. Но если вам нужно несколько пользователей (для безопасности), то перейдите в раздел «Система» – «Пользователи» – нажмите по кнопке добавления.

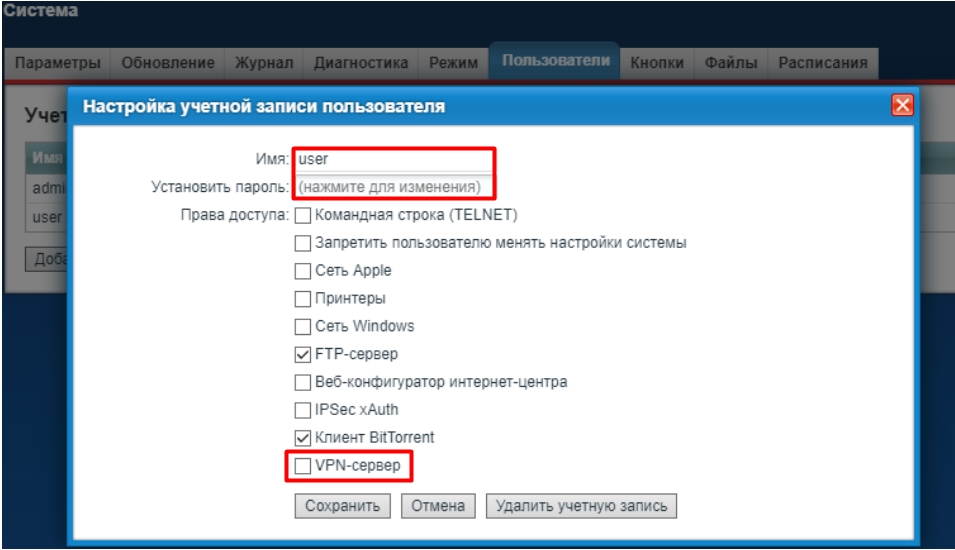

- Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN-серверу».

VPN-сервер L2TP/IPsec

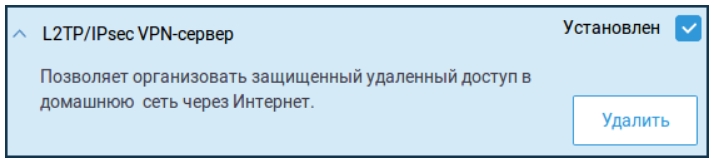

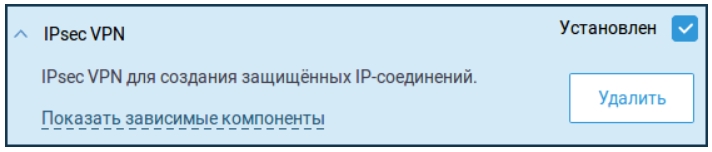

- Устанавливаем компонент: «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов». Находим компонент «L2TP/IPsec VPN-сервер, ставим галочку и устанавливаем его, если он не установлен.

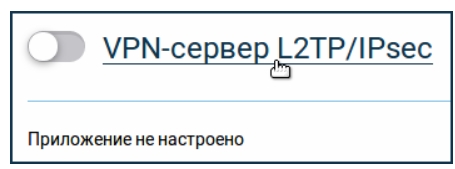

- В приложениях включаем наш VPN.

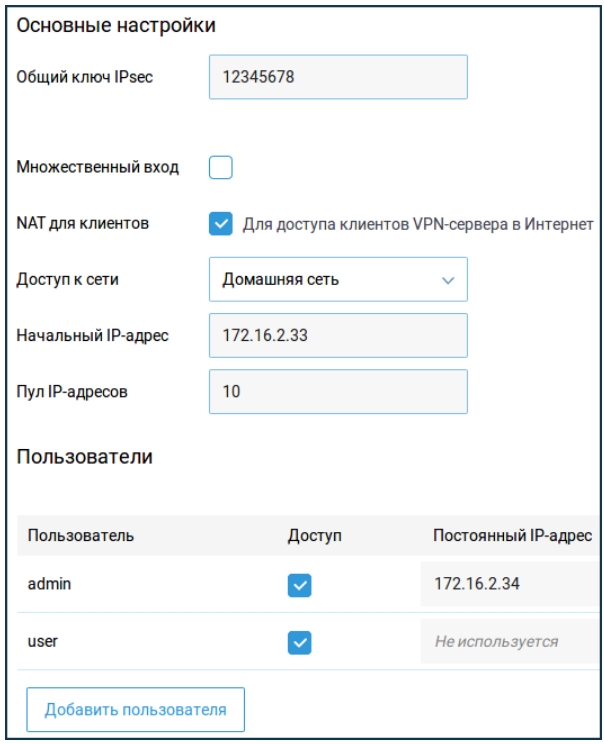

- Теперь вводим данные:

- Общий ключ IPsec – указываем любой ключ.

- Множественный вход – для того, чтобы использовать одну учетную запись на разных компах.

- NAT для клиента – чтобы подключенные клиенты имели доступ к интернету в этой сети.

- Доступ к сети – указываем «Домашняя сеть».

- Начальный IP-адрес – это адреса локальной сети, которые будут выдавать VPN клиентам. Они не должны совпадать с теми адресами, которые уже зарезервированы в вашей локальной сети. Поэтому лучше указать другой пул частных адресов.

- Пул IP-адресов – максимальное число поддерживаемых клиентов 10.

- В поле «Пользователь» можно создать новых пользователей, которые и будут подключаться к VPN. Для теста можете использовать администратора (admin).

VPN WireGuard

WireGuard был добавлен в версии KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично данная штуковина работает только между двумя роутерами Keenetic. Наше подключение еще можно назвать «Site-To-Site VPN». Если у вас у одного из роутера есть белый IP, то лучше использовать его в качестве сервера. По сути мы объединим две сети в одну виртуальную локальную сеть.

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть Web-интерфейс должен быть открыть сразу. Например, «Сервер» мы будем настраивать с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы будете настраивать туннель между маршрутизаторами, которые находятся в разных точках мира.

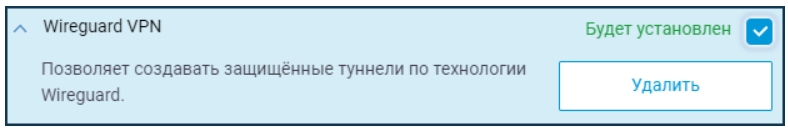

- «Общие настройки» – «Обновления и компоненты» – кликаем «Изменить набор компонентов» и устанавливаем наш компонент.

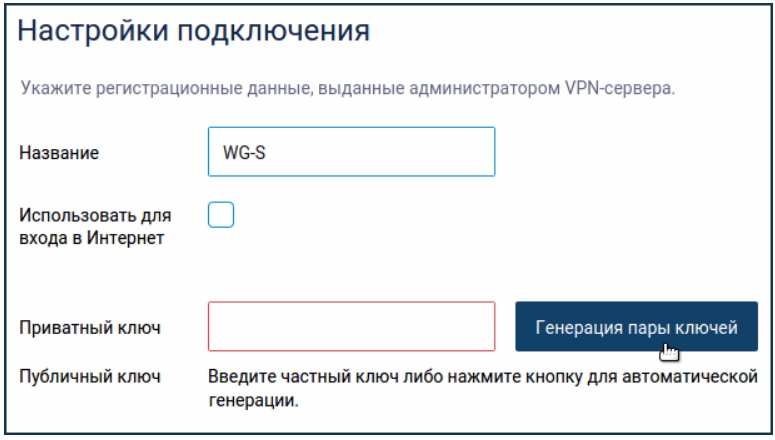

- Переходим: «Другие подключения» – «WireGuard» – нажимаем по кнопке добавления.

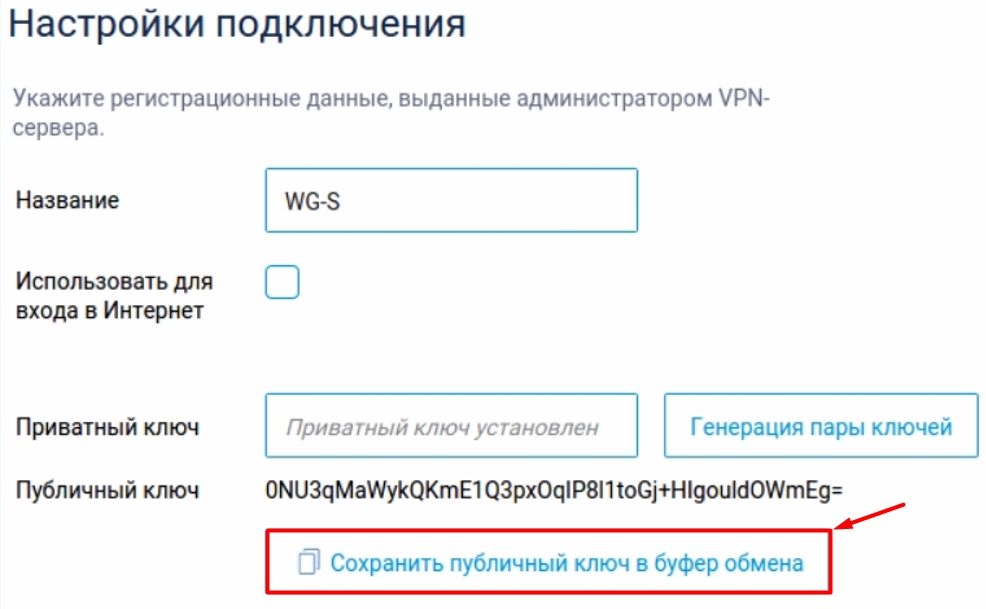

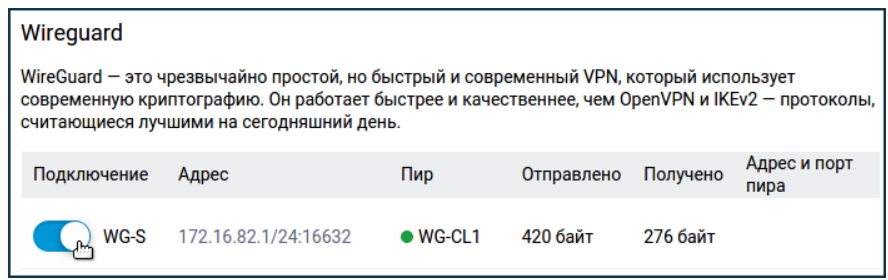

- В поле название нужно ввести английское наименование. Я в качестве примера введу на одном «WG-S» (Сервер), а на втором «WG-CL1» (Клиент). При этом оба окна должны быть открыты.

- Нажимаем «Генерацию пары ключей».

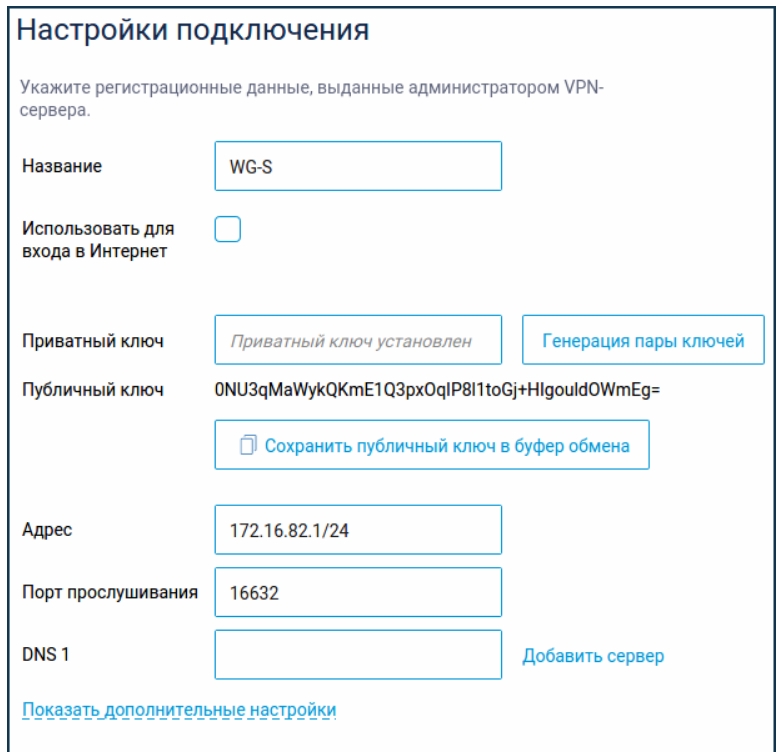

- В поле «Адрес» вписываем IP туннеля с bitmask указать можно любой пул из частного диапазона:

10.0.0.0 – 10.255.255.255 (маска 255.0.0.0 или /8)

172.16.0.0 – 172.31.255.255 (маска 255.240.0.0 или /12)

192.168.0.0 – 192.168.255.255 (маска 255.255.0.0 или /16)

100.64.0.0 – 100.127.255.255 (маска 255.192.0.0 или /10)

- Если коротко, то частные адреса – это те, которые используются только в локальной сети, и их нет в интернете. Я в качестве примера указал 172.16.82.1/24. Также указываем порт номер 16632, именно на него и будет идти подключение от клиента к серверу. Роутер сам автоматически его откроет, поэтому его пробрасывать не нужно. Кликаем по кнопке «Добавить».

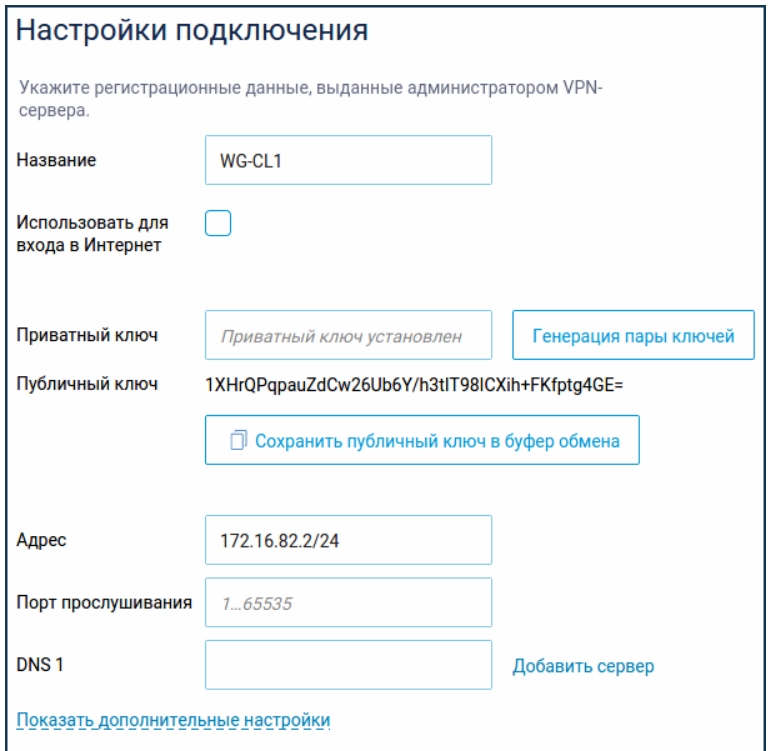

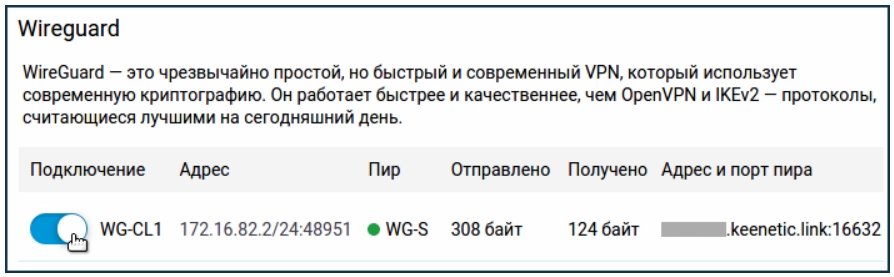

- Переходим на вкладку роутера-клиента (WG-CL1). Добавляем подключение, вводим название «WG-CL1», нажимаем «Генерация пары ключей» и тут же нажимаем «Сохранить публичный ключ в буфер обмена».

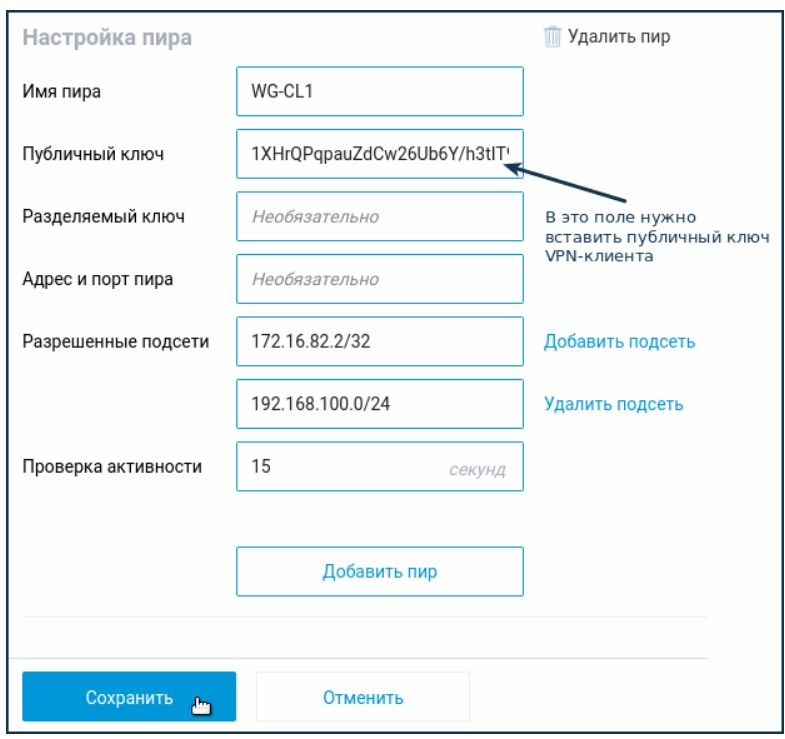

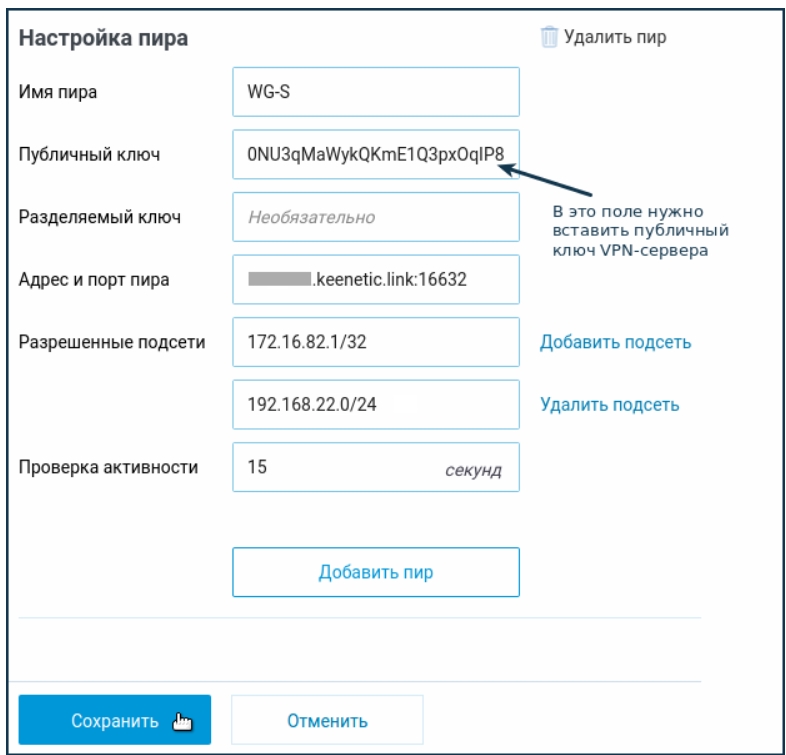

- Теперь нужно вернуться в настройки сервера там откроется окошко «Настройка пира» вводим данные (При этом ни в коем случае не закрывайте настройки клиентского роутера):

- Имя пира – указываем точное наименование, какое вы указали в клиенте.

- Публичный ключ – вставляем из буфера, тот который мы получили от клиента. Если вы настраиваете роутеры в разных местах, то ключ можно отправить по почте или с помощью мессенджера.

- Разрешенные подсети – сюда нужно вписать пул локальных адресов нашего клиента. То есть те адреса, которые смогут иметь доступ к серверу. То есть нам нужно указать адрес туннеля, который будет прописан в клиенте. В сервере мы указали 172.16.82.1. На клиенте мы потом укажем адрес 172.16.82.2, значит здесь же его и указываем. И в качестве настройки маски пишем еще /32. И не забываем указать пул локальных адресов клиента – 192.168.100.0/24.

- Проверка активности – ставим 15 секунд.

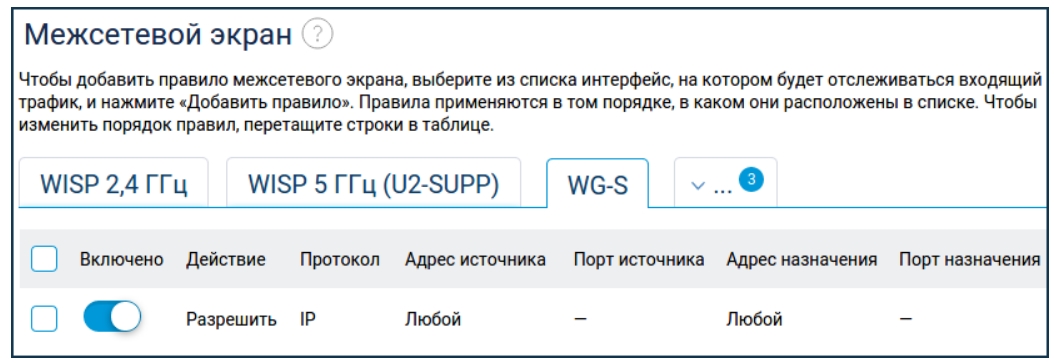

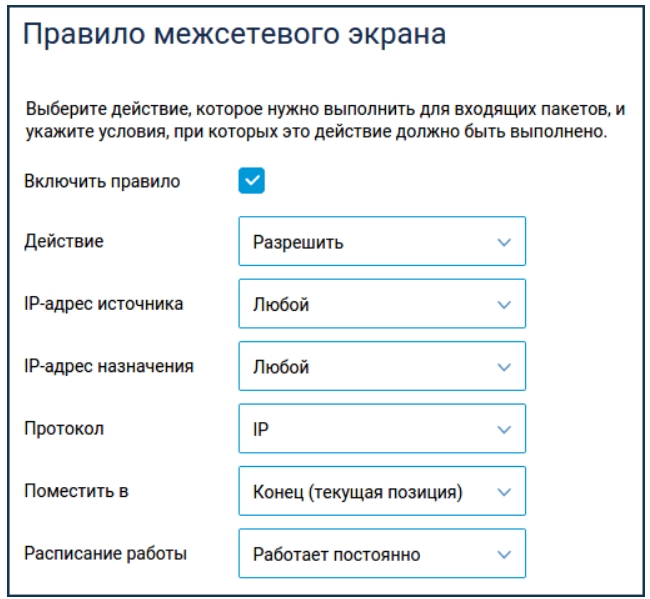

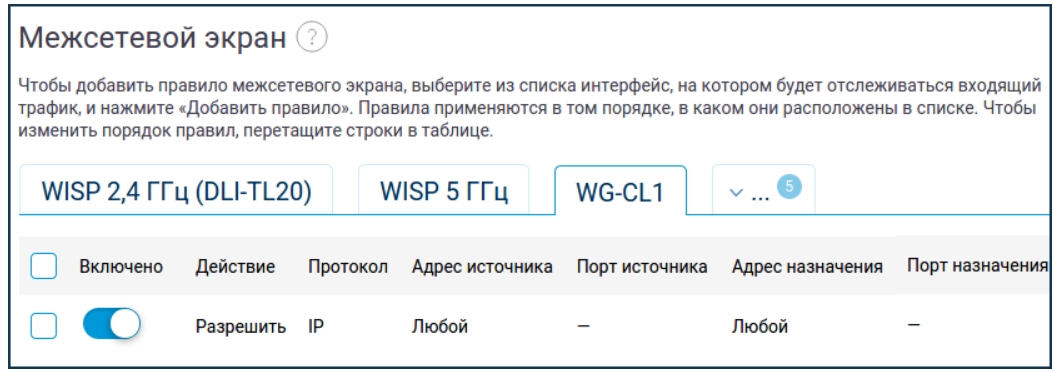

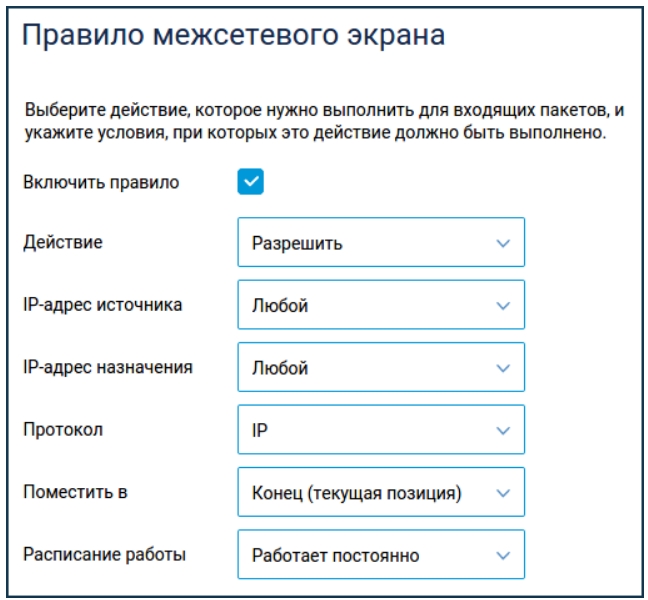

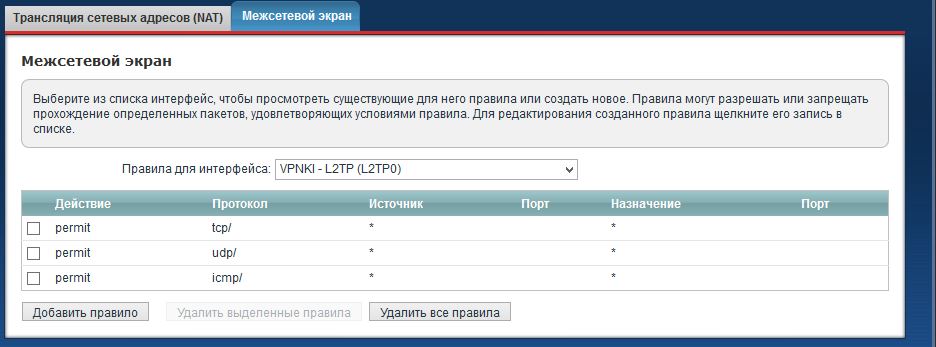

- Это еще не все, нужно настроить «Межсетевой экран» – переходим в этот раздел. Открываем вкладку нашего подключения и добавляем правило для того, чтобы доступ к клиенту и серверу был разрешен извне.

- Устанавливаем настройки как на картинке ниже – просто все разрешаем.

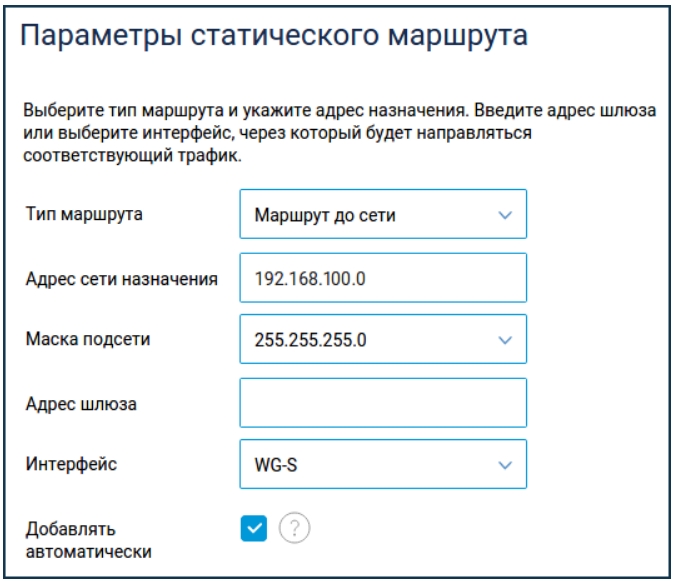

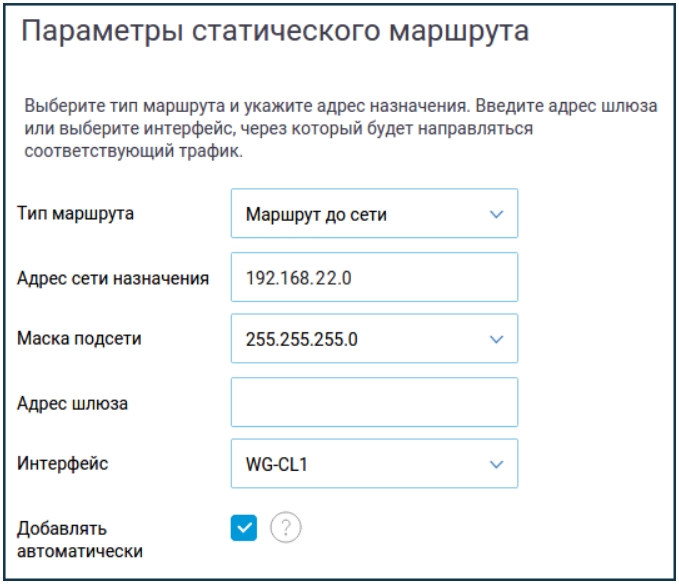

- Теперь нужно прописать статический маршрут для нашего туннеля – «Маршрутизация» – «Добавить маршрут»:

- Тип маршрута – маршрут до сети.

- Адрес сети назначения – указываем пул клиентского роутера.

- Маска подсети – 255.255.255.0

- Интерфейс – указываем наше созданное подключение WG-S.

- Вернитесь обратно в то подключение, которое мы создали и нажмите по кнопке, чтобы сохранить ключ – мы его будем вводить в настройки клиентского роутера.

- Переходим на вкладку настройки клиентского роутера, вводим название. В поле адрес вписываем адрес туннеля. На серверной машине мы указали 172.16.82.1, тут указываем 172.16.82.2. И не забываем указать /24. Добавляем пир.

- Настраиваем теперь пир:

- Имя пира – указываем то, что на сервере.

- Публичный ключ – вставляем тот, который получили, также от сервера.

- Адрес и порт пира – вот тут указываем внешний IP или тот DDNS, который мы ранее создали. Я использую KeenDNS. После этого ставим двоеточие и указываем порт, которые мы используем на сервере. Например: keenetic.link:16632

- Разрешенные подсети – указываем подсеть туннеля сервера 172.16.82.1/32. Еще не забываем указать пул адресов локальных машин сервера. У меня это 192.168.22.0/24.

- Проверка активности – также ставим 15.

- Теперь нужно настроить межсетевой экран. Добавляем правило.

- Тут настройки такие же как на сервере.

- Теперь добавляем статический маршрут как на сервере. Все настройки такие же кроме:

- Адрес сети назначения – указываем начальный адрес пула локальных устройств сервера.

- Интерфейс – тут указываем интерфейс WG-CL1, через который мы и подключаемся к туннелю.

- Если вы все сделали верно, то на вкладке «Wireguard» на обоих устройствах в колонке «Пир» вы увидите зеленый кружок с название второго роутера.

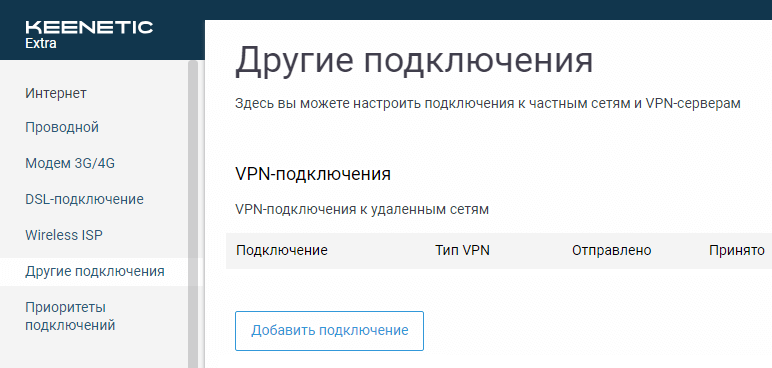

Роутер ZyXEL Keenetic

ПРИМЕЧАНИЕ! Если вы не настраивали VPN-сервер и хотите подключиться к публичному, то можете попробовать бесплатные ВПН от Японского университета – про него подробно написано тут. Там также есть конфигурация с настройками.

Проверьте, чтобы были установлены компонент «IPsec VPN», если вы настраивали L2TP/IPSec подключение. Если вы настраивали PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

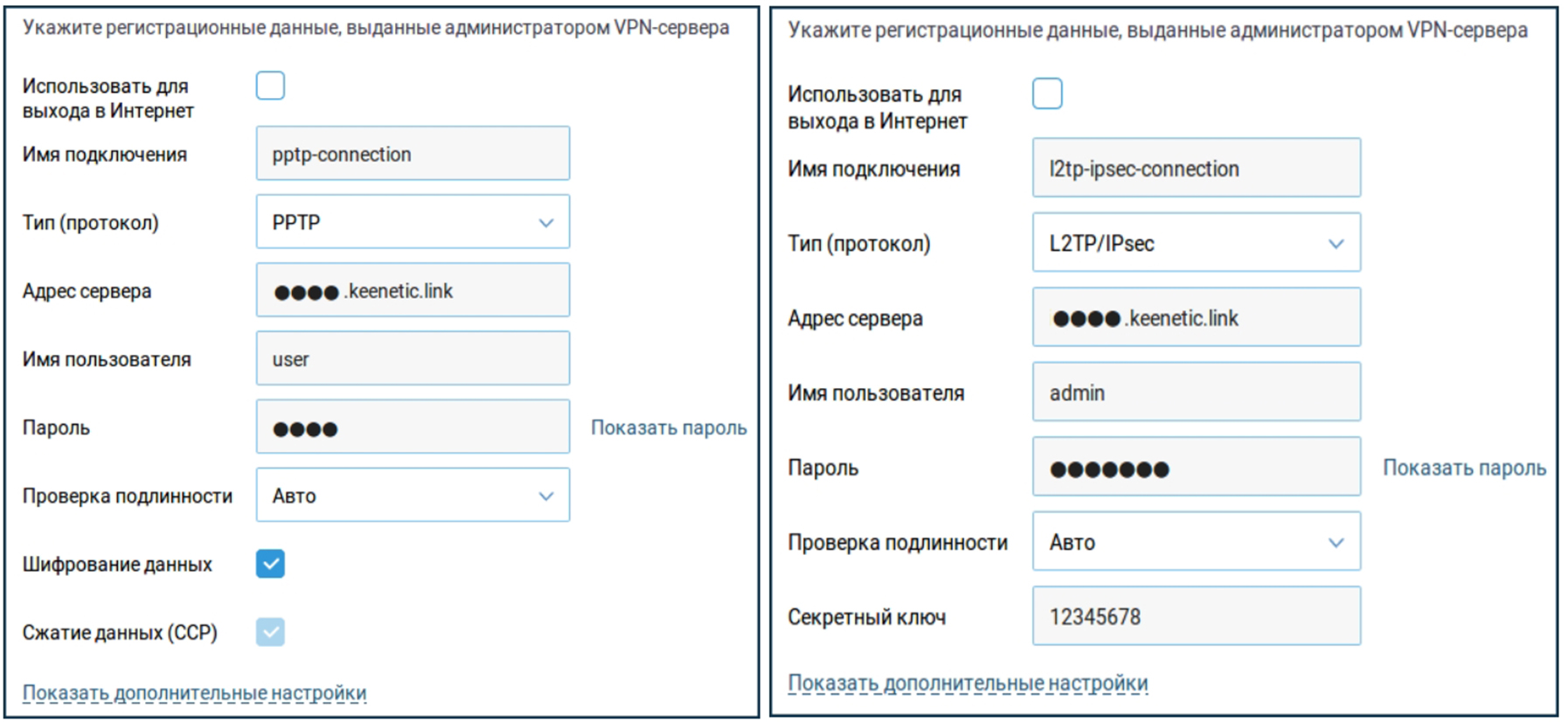

Переходим в раздел «Другие подключения» – «VPN-подключения», кликаем «Добавить подключение». Теперь вводим настройки:

- Имя подключения – указываем любое название.

- Тип (протокол) – PPTP.

- Адрес сервера – наш DDNS или ваш статический IP.

- Имя пользователя и пароль – указываем учетную запись, которую мы используем для VPN.

- У L2TP/IPsec нужно также указать секретный ключ, который мы создали.

Как только настройки будут введены, сохраните все и не забудьте включить само подключение.

Windows

Есть небольшая проблема в том, что Keenetic использует тип шифрования MPPE с ключом 40 бит – это связано с законодательством в РФ, Белоруссии и Казахстане. А на ОС Windows используется ключ 128 бит. Если вы прямо сейчас приступите к настройке, то подключение не произойдет. Но есть два выхода. Первый – мы изменим некоторые настройки в роутере. Второй – поменяем конфигурацию в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

Изменение настроек роутера

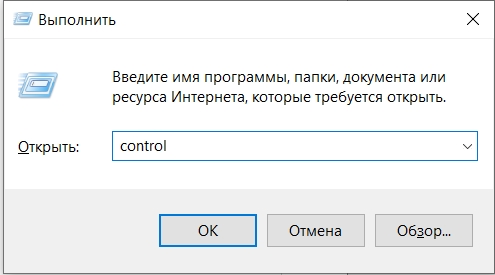

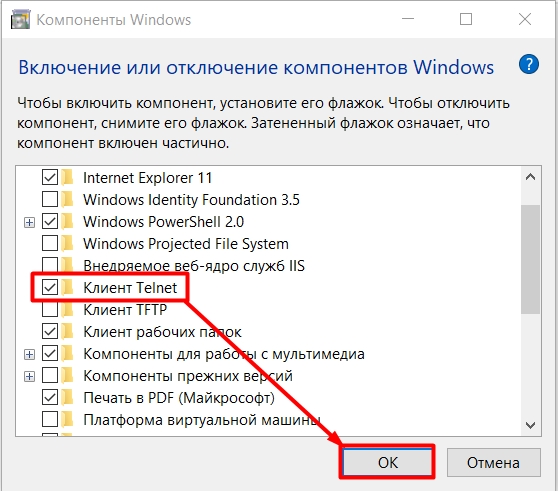

- Нам нужно включить Telnet на Windows – для этого перейдите в «Панель управления». В Windows 10 нажмите на кнопки «Win» и «R» и введите команду:

control

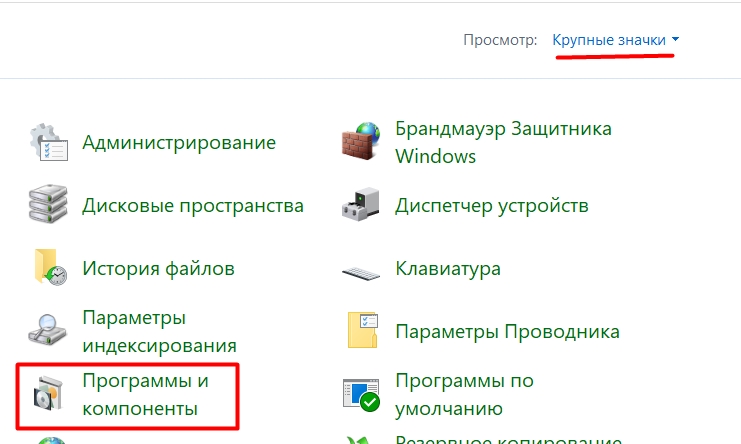

- «Программы и компоненты».

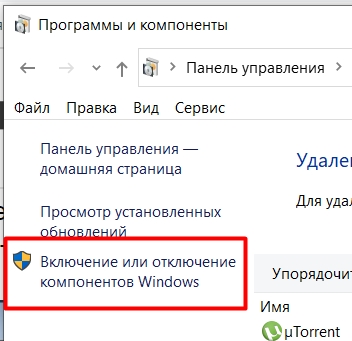

- «Включение или отключение компонентов Windows».

- Включаем «Клиент Telnet».

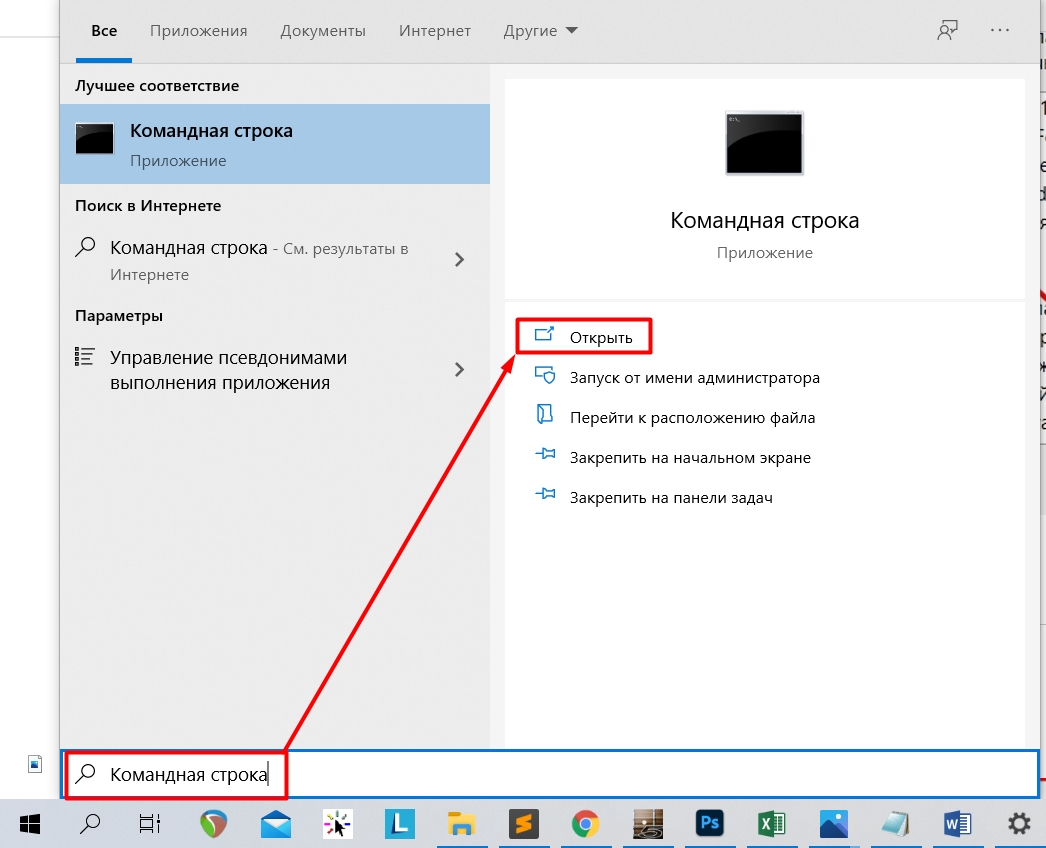

- Запускаем командную строку через поиск.

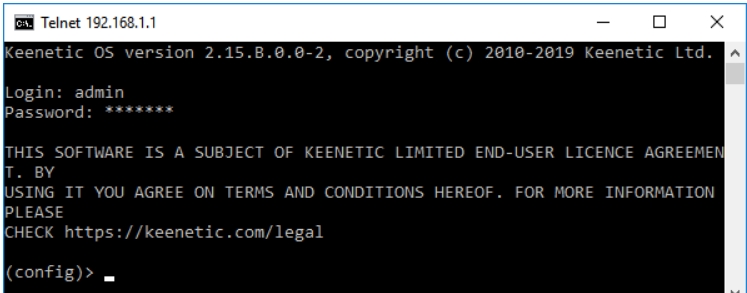

- Вводим команду для входа в роутер.

telnet 192.168.1.1

- Далее введите пароль от админки роутера.

- Вводим команды:

vpn-server mppe 128

system configuration save

exit

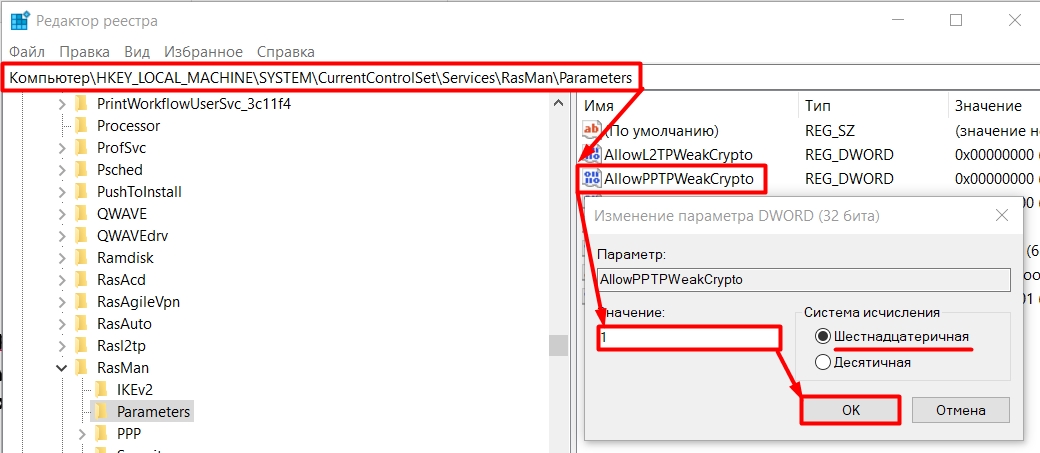

Изменение настроек в Windows

- Заходим в редактор реестра – нажимаем по кнопке «Win» и «R» и вводим команду:

regedit

- Копируем путь:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

- И вставляем его в верхнюю строку. Или вы можете по нему пройти самостоятельно.

- Находим параметр «AllowPPTPWeakCrypto», открываем и меняем на 1.

- Нажимаем «ОК».

- Перезагружаем комп.

Теперь переходим к подключению.

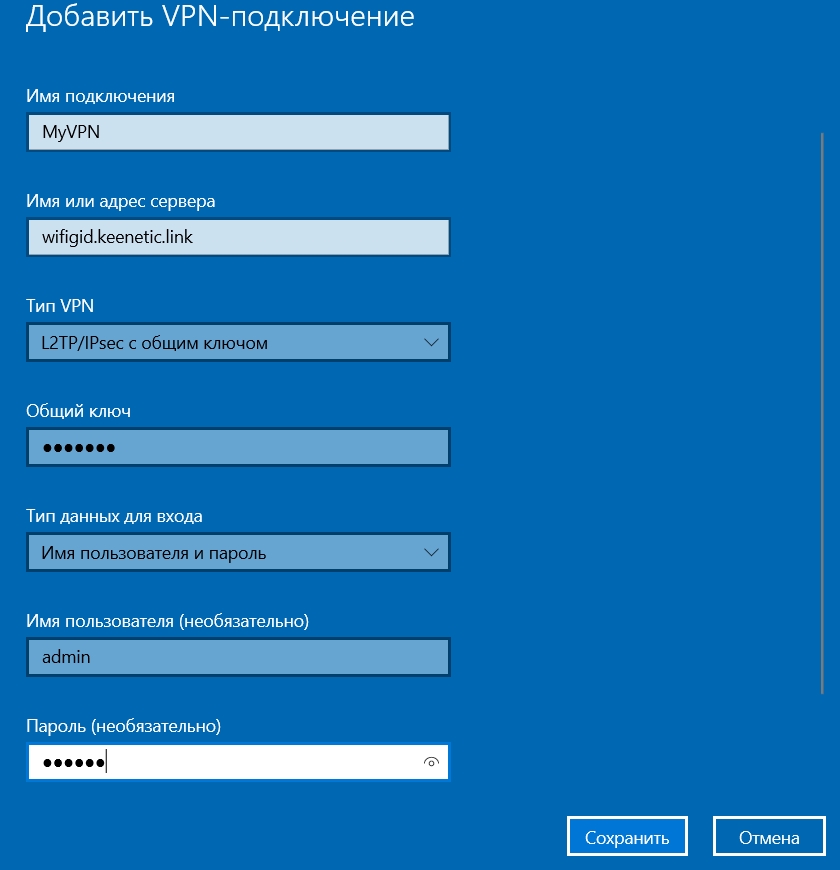

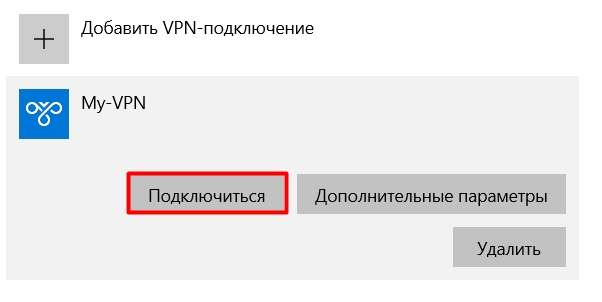

Windows 10

- «Пуск» – «Параметры».

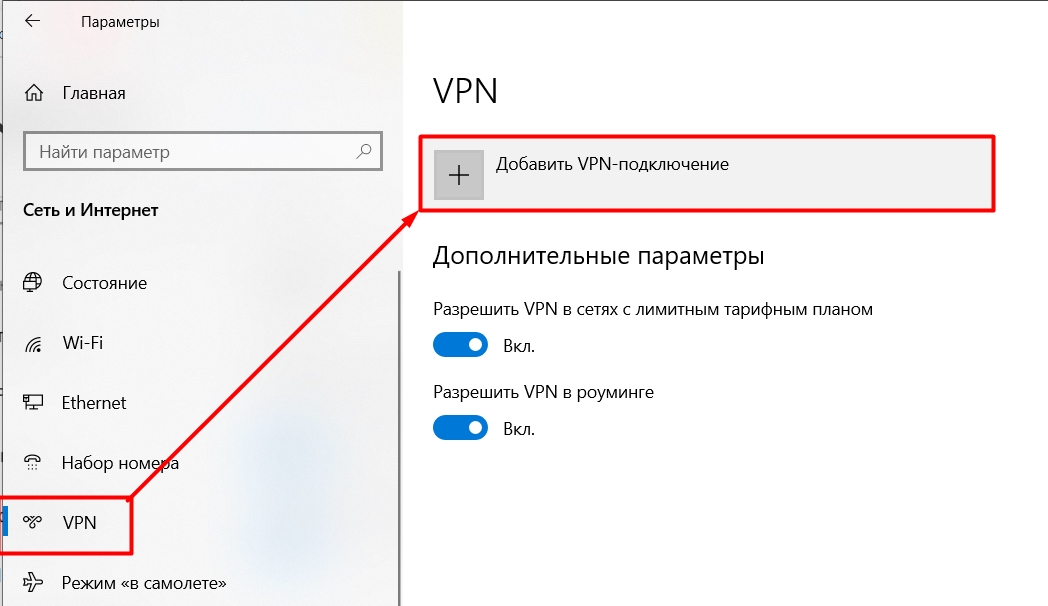

- «Сеть и Интернет».

- В разделе «VPN» нажимаем по кнопке с плюсиком.

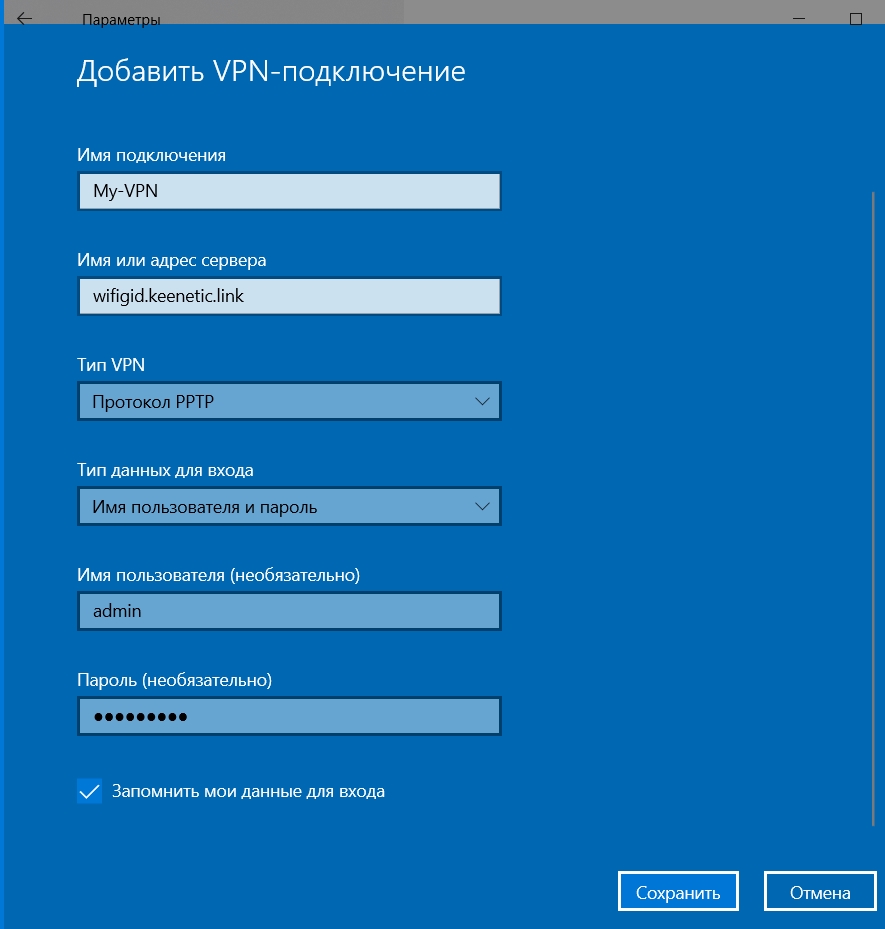

- Заполняем данные:

- Имя подключения – вводим любое наименование, оно будет отображаться только у вас в винде.

- Имя или адрес сервера – указываем наш DDNS или IP.

- Тип VPN – «PPTP» или «L2TP/IPsec с общим ключом».

- Общий ключ (только для L2TP/IPsec) – указываем тот самый ключ.

- Тип данных для входа – «Имя пользователя и пароль».

- Ниже вводим логин и пароль от учетки, которую мы создали в роутере. Можно использовать для проверки пользователя admin.

- Нажимаем «Сохранить». Далее нажимаем «Подключиться».

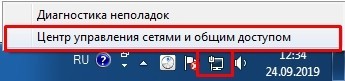

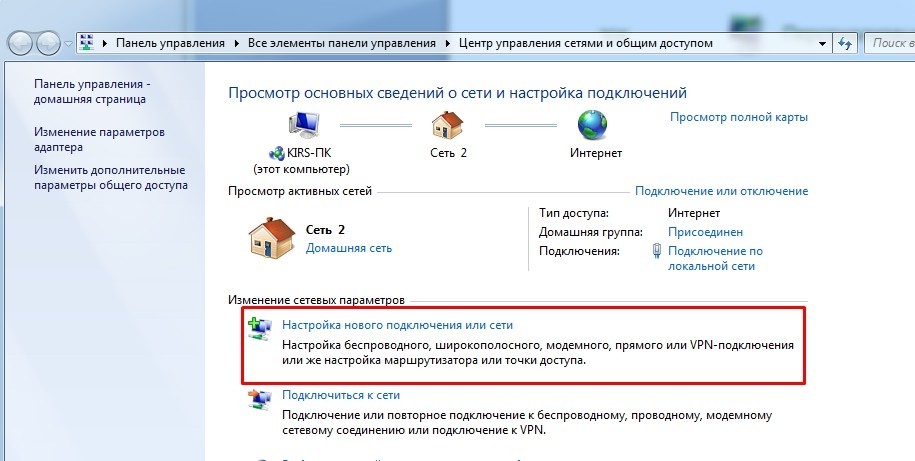

Windows 7

- Кликаем ПКМ по подключению и заходим в центр управления.

- Нажимаем «Настроить новое подключение…»

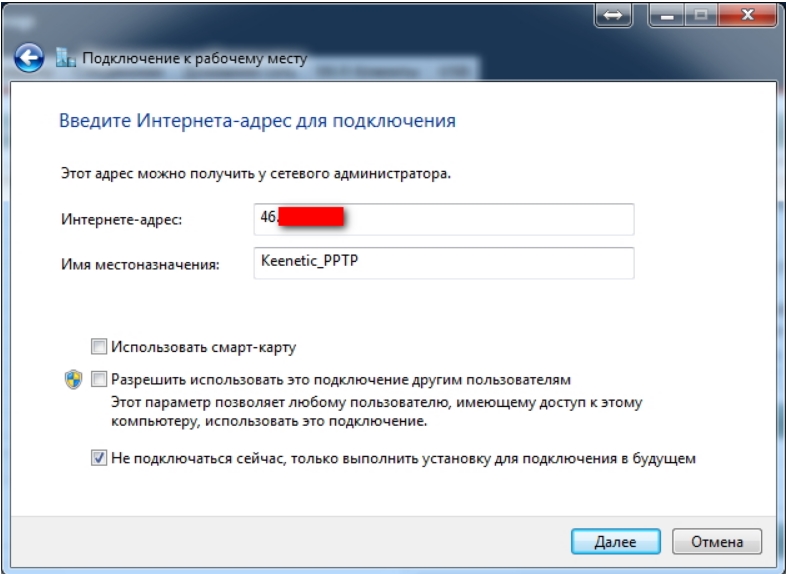

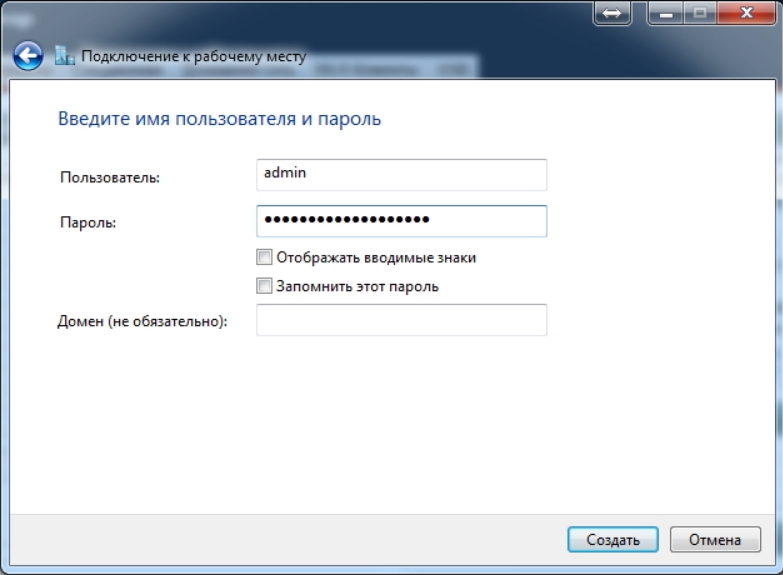

- «Подключение к рабочему месту» – установите настройку «Нет, создать новое подключение». Идем далее и выбираем «Использовать мое подключение к Интернету (VPN)». Сначала вводим адрес роутера с VPN-сервера – это может быть DDNS или внешний IP. Имя указываем любое.

- Вводим логин и пароль. Поставьте галочку «Запомнить этот пароль», чтобы его постоянно не вводить.

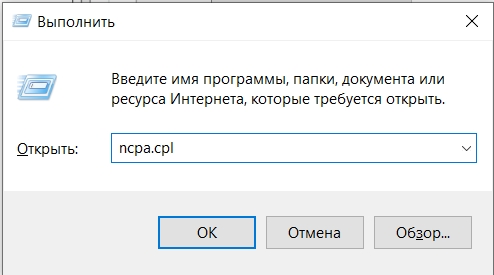

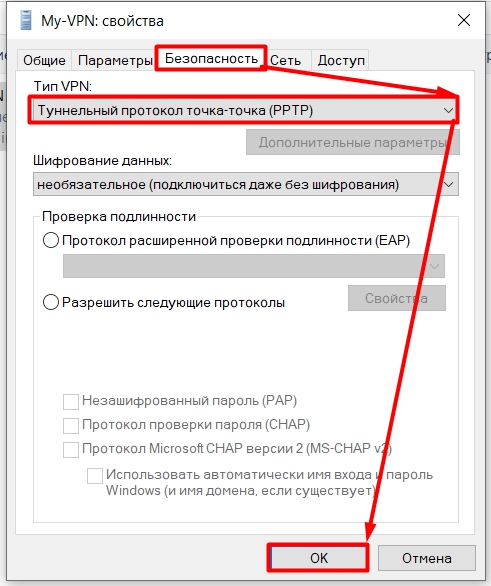

- Теперь нам нужно установить тип PPTP – это конечно можно и не делать, но тогда подключение будет очень долгим, так как винда будет перебирать все возможные варианты. Для настройки нажимаем на + R и вводим команду:

ncpa.cpl

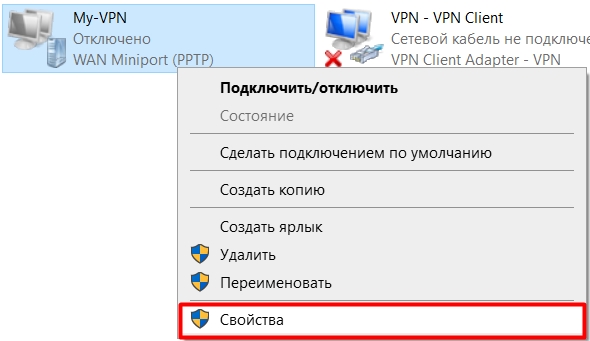

- Кликаем ПКМ по нашему подключению и заходим в «Свойства».

- На вкладке «Безопасность» установите тип VPN как PPTP или IPSec – смотря, какой тип сервера вы создавали в интернет-центре.

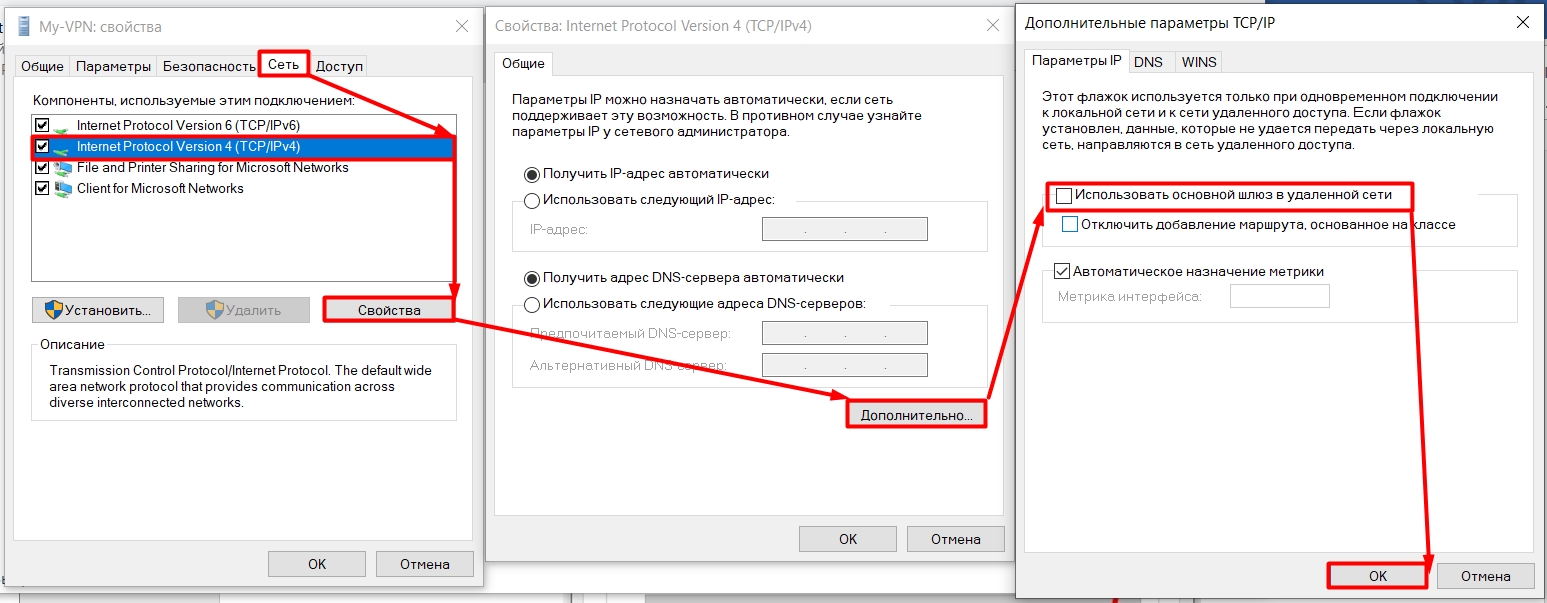

- Там же перейдите в раздел «Сеть» и, выделив протокол TCPv4, перейдите в «Свойства» – «Дополнительно» – уберите галочку сверху.

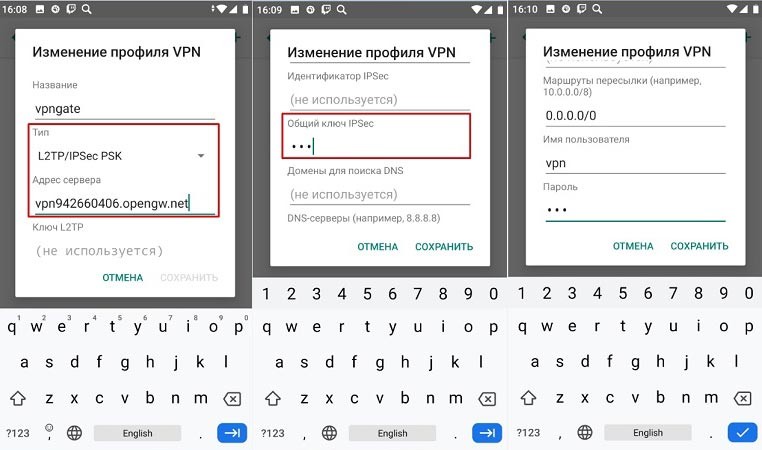

Android

- «Настройки».

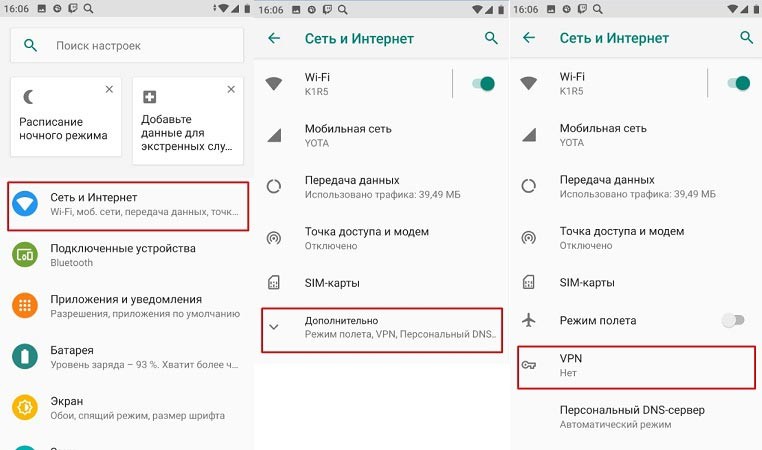

- «Сеть и интернет» – «Дополнительно» – «VPN».

- Добавляем профиль.

- Название – вводим любое.

- Тип – указываем PPTP или L2TP/IPSec PSK.

- Адрес сервера – внешний IP или DDNS.

- Общий ключ IPsec – указываем наш ключик.

- И в самом низу вводим имя пользователя и пароль.

- Подключаемся.

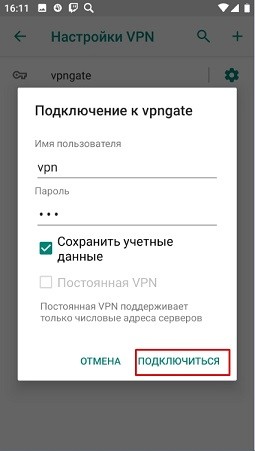

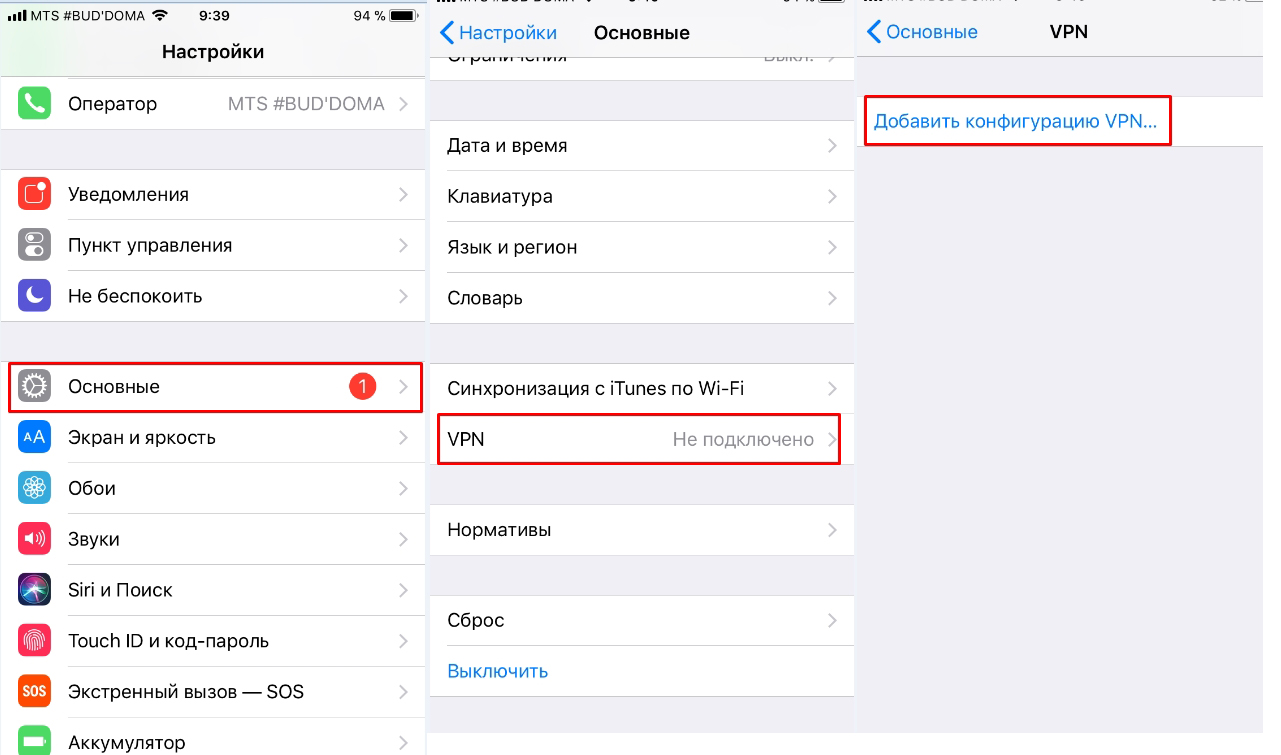

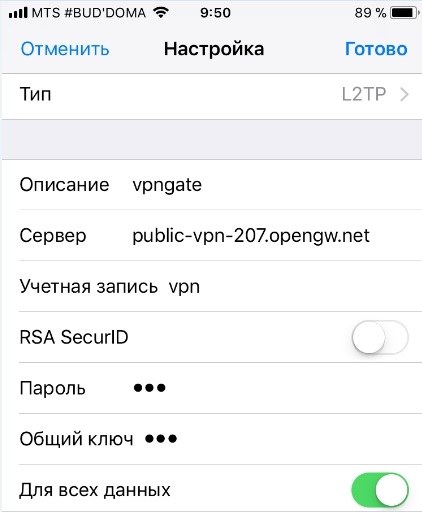

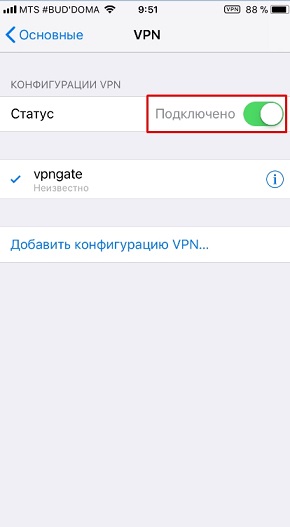

iOS

- «Настройки» – «Основные» – «Добавить конфигурацию VPN».

- Вводим:

- Тип – указываем L2TP или PPTP.

- Описание – вводим любое название.

- Сервер – DDNS или IP нашего роутера.

- Учетная запись – это логин.

- Пароль – это пароль.

- Общий ключ – нужен только для IPSec.

- Подключаемся.

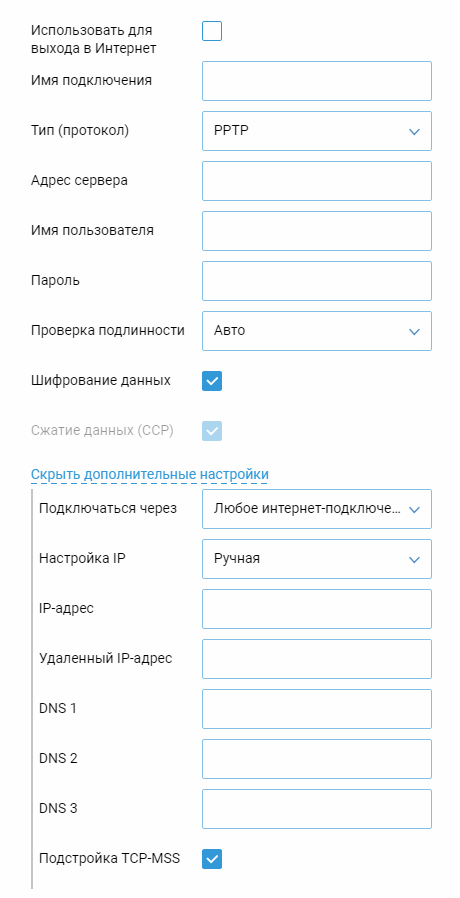

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в сети Интернет.

Перед началом настройки ознакомьтесь с «Общими сведениями» о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Так как вы настраиваете маршрутизирующее оборудование, то не забудьте указать «сеть за маршрутизатором» в личном кабинете системы VPNKI.

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если изменили настройки в личном кабинете, то переподключите туннели.

——-

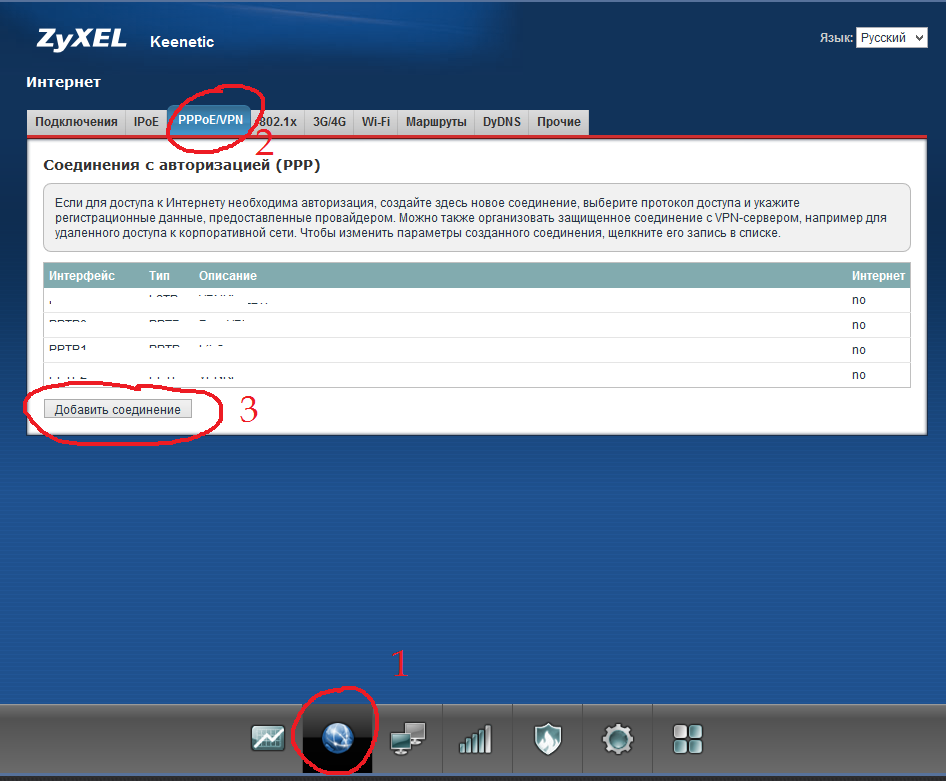

1. Войдите в пункт меню настроек для подключения к Интернет.

2. Выберите пункт меню PPPoE/VPN.

3. Нажмите «Добавить новое подключение».

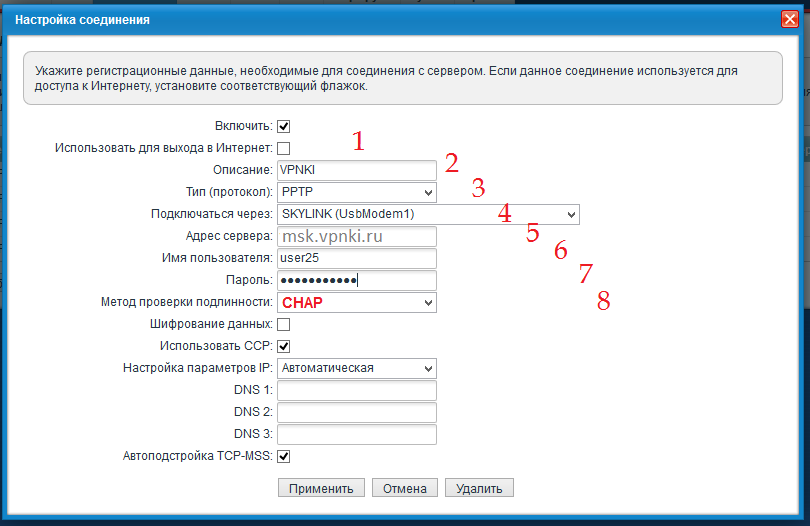

При создании нового соединения обратите внимание на следующие настройки:

3.1. ВАЖНО! Уберите галочку «Использовать для выхода в Интернет».

3.2. В качестве описания введите имя нашего сервиса — VPNKI.

3.3. Выберите тип протокола — PPTP.

3.4. В пункте меню «Подключаться через» выберите интерфейс устройства, при помощи которого вы обычно подключаетесь к Интернет. В примере указан USB-модем.

3.5. Адрес нашего сервера — msk.vpnki.ru .

3.6. Имя пользователя — имя, выданное вам для туннеля на сайте VPNKI.

3.7. Пароль — пароль, выданный вам для туннеля на сайте VPNKI.

3.8. Метод проверки подлинности — «CHAP».

Прочие настройки сделайте такими, как показано в примере. Имейте ввиду, что настройка параметров IP ставится в «Автоматическую» и это означает, что маршруты и прочие настройки ваш Zyxel Keenetic получит от сервера msk.vpnki.ru по протоколу DHCP.

После нажатия кнопки «Применить» ваш Zyxel Keenetic попробует установить туннельное соединение с сервером VPNKI.

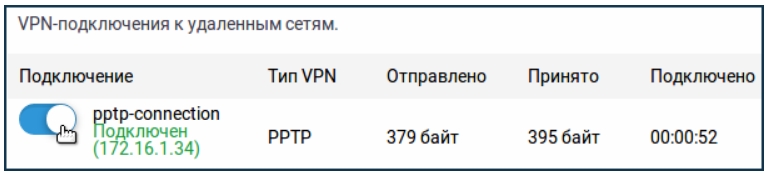

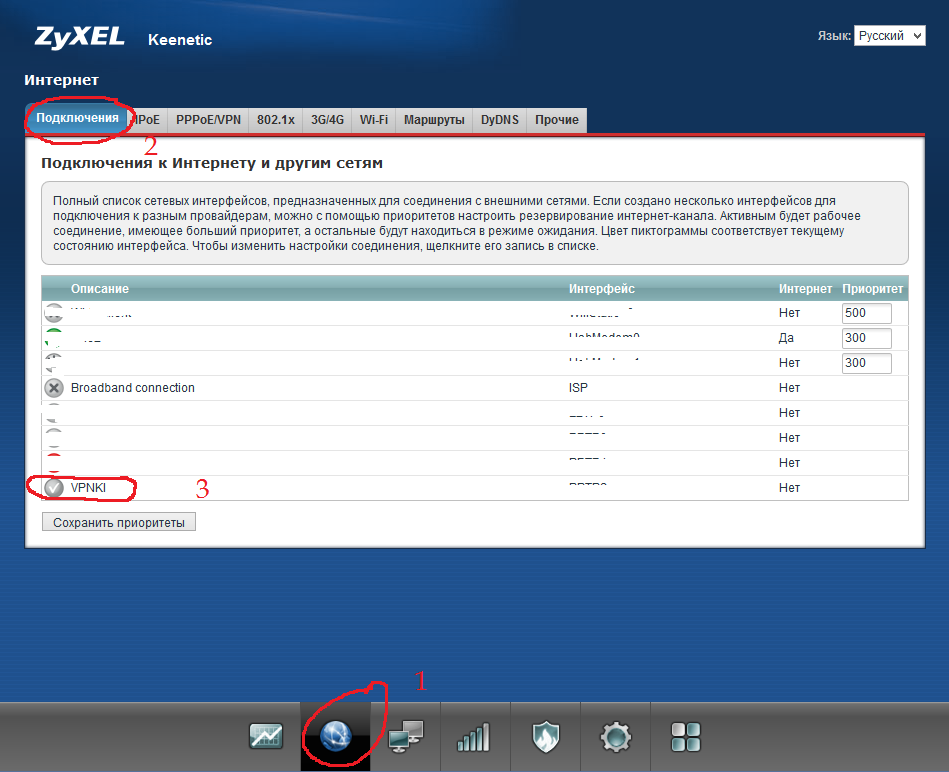

Теперь остается проверить наличие соединения:

— Выберите пункт меню «Интернет».

— Затем «Подключения».

— Обратите внимание на иконку рядом с названием службы VPNKI. Если она выглядит так, как представлено в примере, то это означает, что туннельное соединение с сервером VPNKI установлено успешно (прошла проверка имени пользователя и пароля).

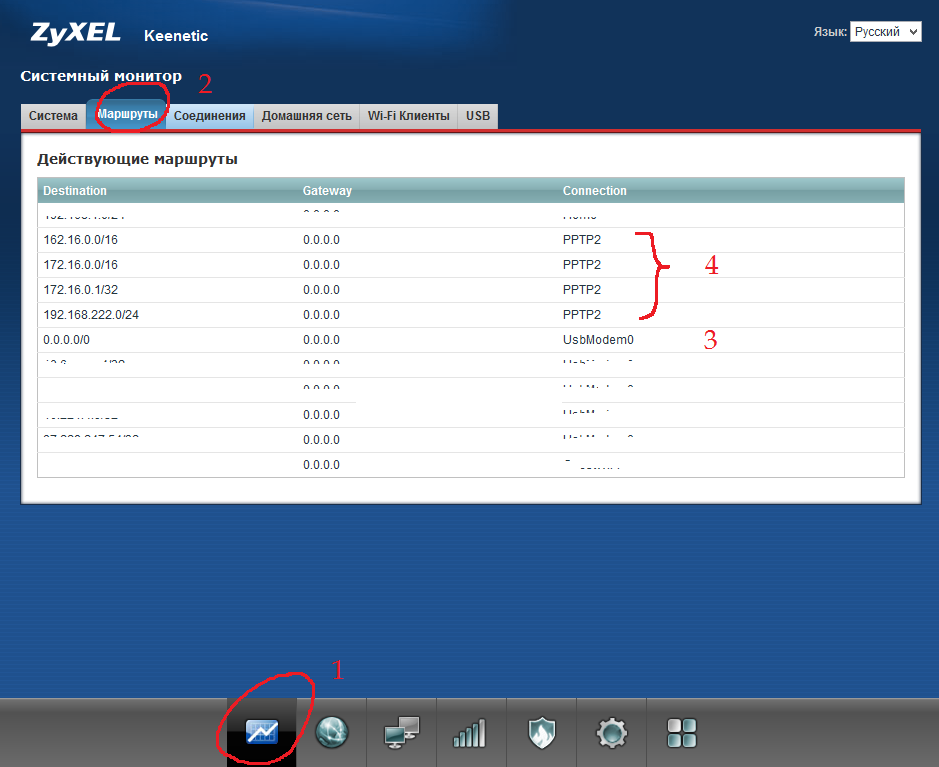

Важно! проверьте, что все маршруты вашей собственной сети и сети VPNKI поступили на Zyxel Keenetic:

4.1. Войдите в пункт меню «Системный монитор».

4.2. Выберите вкладку «Маршруты».

4.3. Маршрут 0.0.0.0/0 который указывает на интерфейс UsbModem0 — это маршрут по умолчанию в сеть Интернет, туда будет отправлен весь трафик, информация о котором не указана в этой таблице.

4.4. Маршруты 172.16.0.0/16 и 172.16.0.1/32 — это адреса сервиса VPNKI, они доступны через созданный логический интерфейс PPTP2. Эти маршруты ОБЯЗАТЕЛЬНЫ!

В другой форме записи маршруты эти же маршруты запишутся как:

— 172.16.0.0 маска 255.255.0.0 .

— 172.16.0.1 маска 255.255.255.255 .

Маршруты 162.16.0.0/16 и 192.168.222.0/24 — это маршруты вашей «частной сети», полученные от сервиса VPNKI. Это те сети, адреса которых вы указали на сайте VPNKI в качестве сетей за «другими» вашими туннелями. Это сети на УДАЛЕННОЙ СТОРОНЕ.

Если в таблице маршрутов устройства вы не видите записи 172.16.0.1/32 и 172.16.0.0/16 то это означает, что маршрут(ы) не поступили к вам с сервера по протоколу DHCP вам необходимо их добавить вручную как статичесикий маршрут к сети через шлюз 172.16.0.1 .

ВАЖНО-1! В целях диагностики и упрощения поиска неисправностей рекомендуем убедиться, что вашему Keenetic разрешено отвечать на запросы ping, приходящие из туннельного интерфейса PPTP.

Ознакомьтесь, пожалуйста, с этим документом https://zyxel.ru/kb/2694/ и разрешите вашему устройству отвечать на запросы ping (протокол ICMP).

ВАЖНО-2!: Для взаимодействия устройств в домашней сети и в сети, доступной через VPN необходимо корректно настроить правила межсетевого экрана и разрешить прохождение трафика ICMP, TCP, UDP между интерфейсом PPTP и локальной сетью.

Смотрите картинку и описание в п.3.2 по этой ссылке:

https://vpnki.ru/settings/before-you-begin/guide1-zyxel-android#step3.2

Вот она. Однако здесь указаны правила для интерфейса L2TP. В вашем случае будет PPTP.

После успешного установления соединения между вашим маршрутизатором и сервером vpnki вы можете проверить связь при помощи утилит на странице «Инструменты» на вашей личной странице.

Особенность 1

Для использования соединения с шифрованием вам необходимо в настройках соединения:

— использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (MPPE).

Для соединения без шифрования вам необходимо:

— использовать авторизацию CHAP и указать, что шифрование использоваться не будет.

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения!!!

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет…В пункте меню «События безопасности» вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но …

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты» нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеете второй подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

Устанавливаем и настраиваем личный сервер с ВПН на роутере Кинетик. Подключаемся к собственному роутеру с сервером в любой точке мира.

Настраиваем свой VPN-сервер на Keenetic

Сервер позволяет подключить к другой сети, роутеру (все лучшие VPN для роутеров любой фирмы), или маршрутизатору Keenetic. Это обеспечивает возможность удаленного доступа через смартфон, планшет или с любого другого устройства, даже если пользователь находится не дома.

Вход в настройки и включение DDNS

Подключить к локальной сети Keenetic можно двумя способами:

- Кабелем через локальный порт;

- По Wi-Fi.

Для использования интерфейса в браузере нужно ввести IP-адрес роутера (192.168.1.1) или адрес сайта — my.keenetic.net. Остается авторизоваться в системе, используя логин и пароль (если не были изменены, то их можно найти на коробке с устройством).

Смысл сервера – в доступе к нему извне. Подключение производится через внешний адрес маршрутизатора. Однако есть нюансы. Провайдеры выдают два адреса:

- Белый динамический;

- Серый статический.

Обязательно, чтобы провайдер выдал внешний фиксированный (белый) адрес. Если нет – на новых прошивках KeenDNS есть возможность подключиться к статистическому IP. Создается облачный DDNS, работающую напрямую или через облако. При взаимодействии с последними сборками прошивки:

- Перейдите в параметр «Доменное имя» и вводим любое название, нажимаем «Зарегистрировать».

- Если имя не занято – роутер уведомит об этом и выдаст 3 поддомена (можно выбрать любой).

- Для серого IP перейдите в «Общие настройки» и активируйте «Keenetic Cloud».

- На экране появится диалоговое окно – дождитесь, пока оборудование загрузит SSL-сертификаты. Затем выберите «Режим работы»: через облако – для серого IP, прямой доступ – для белого адреса.

Если на роутере старая прошивка, то с серым IP ничего не сделать. Можно только подключиться к другому провайдеру или купить новую модель Keenetic. Для пользователей с белым IP – нужно аналогично настроить DDNS:

- Зайдите в параметр «Интернет», затем в «DDNS».

- Изучите список серверов. В стандартном варианте доступны: Dyn, No-Ip и DNS-Master.

- Зайдите на сайт этих серверов, зарегистрируйте и сформируете DDNS.

- Зайдите обратно в настройки и введите параметры DDNS.

Настройка WireGuard-сервера

Из-за особенностей протокола обозначения «клиент» и «сервер» становятся условными. Возможность организовать WireGuard-туннель появилась в версии ПО KeeneticOS 3.3 — функция работает только на новых устройствах. Подключение работает в формате «Site-To-Site VPN». Если у одного из интернет-центров есть белый IP — лучше настроить его как сервер. WireGuard можно использовать только для связи двух сетей (обычно роутеров) в одну локальную.

Другой важный нюанс – настройка производится на обоих устройствах сразу. К примеру, параметры сервера обозначены с компьютера, а клиента – со смартфона (лучшие VPN для телефона смотрите отдельно). При этом можно организовать туннель между роутерами в разных точках мира. Например, если подключается связь к серверу VPN-сервиса.Для настройки зайдите в компоненты и добавьте WireGuard. Затем:

- В названии укажите имя английскими буквами. Для примера: на одном устройстве (сервере) – Sev, на другом (клиенте) – CL. Оба должны быть открыты.

- Кликните на «Генерацию пары ключей».

- В строке с адресом впишите IP-туннель с bitmask (допускается указание любого спектра из частного диапазона). Если проще, частные адреса – это те, что действуют внутри локальной сети и не доступны в интернете. Для примера возьмем 172.16.82.1/24, номер порта – 16632 (через него и будет оформляться подключение устройств, роутер сам его откроет). Нажмите на «Добавить».

- В роутере CL добавьте подключение с названием Sev и кликните на «Генерация пары ключей», затем сразу на «Сохранить публичный ключ в буфер обмена».

- Вернитесь в параметре сервера, где появится страница с настройкой пиров. Введите туда данные (при этом нельзя закрывать настройки клиента): имя пира (как в клиенте), публичный ключ – из буфера обмена; разрешенные подсети (спектр локальных адресов клиента – в данном случае 172.16.82.2), настройка маски — /32. При этом нужно не забыть указать о спектре локальных клиентских сетей (192.168.100.0/24). В периодичности проверке аёктивности подключения выберите 15 секунд.

Теперь остается настроить межсетевой экран. Откройте параметр подключение и сформулируйте правило для доступа извне. Далее:

- Разрешайте все настройки.

- Пропишите статический адрес для туннеля в разделе с маршрутизацией: тип маршрута – до сети, адрес – пул маршрутизатора CL, маска подсети — 255.255.255.0, в интерфейсе выберите подключение Sev.

- Вернитесь в созданное подключение и сохраните ключ – он понадобится для клиента.

- Перейдите в настройки CL и в параметре адреса укажите туннель 172.16.82.2 и маску /24.

- Добавьте пир с именем как на сервере, вставьте ключ из буфера обмена, укажите внешний адрес или тот, что создан с DDNS, затем после знака «:» введите порт сервера. В разрешенных подсетях вбейте туннель 172.16.82.1/32 и укажите спектр локальных устройств. Проверка активности – аналогично на 15 секунд.

- В межсетевом экране добавьте те же настройки, что и на сервере.

- Создайте статистический маршрут как на сервере, но в адреса введите изначальный пул Sev, а в интерфейсе CL.

Если конфигурация проделана правильно, то в разделе «WireGuard» на роутерах в графе «Пир» будет зеленый кружек и указано название второго устройства.

Читайте также:

Настройка OpenVPN-сервера

Вначале нужно установить компоненты OpenVPN (приведено в инструкции по настройки сервера PPTP/SSTP). Режим работы протокола определяется его файлом конфигурации. Рассмотрим самый простой вариант соединения двух роутеров с использованием общего секретного ключа.

- Создайте секретный ключ (нужно скачать и установить OpenVPN с сайта). В примере используется сборка 2.4.6-I602 для Win.

- Перезагрузите ПК. В директории, в которую установлен OpenVPN, найдите файл командной строки bin – откройте его от имени администратора и введите команду: Openvpn.exe —genkey —secret static.key.

- Откройте файл с ключом в Блокноте и скопируйте из него текст, вставив его в места настройки файлов конфигурации обоих устройств.

- Перейдите к параметрам первого роутера. Нажмите «Другие подключения» и добавьте соединение с протоколом «OpenVPN».

- В графе с именем введите название подключения, а в строке конфигурации вставьте содержимое файла конфигурации и сохраните настройки.

- Аналогично проделайте настройку второго роутера, но используйте конфигурацию клиента.

Также на стороне устройства-сервера в веб-интерфейсе нужно выполнить команду:

- Interface OpenVPN0 no ip global

- Interface OpenVPN0 security-level private

Для разрешения трафика между двумя роутерами с приватной безопасностью используется команда no isolate-private. Если сервер будет использован для доступа к Интернету, то понадобится использовать Ip nat 10.1.0.2 255.255.255.255. Проделанные настройки сохраняются командой system configuration save.

Остается открыть порт для соединения по протоколу: сформулируйте правило в Межсетевом экране для параметра «Провайдер» или для того, которое используется для выхода в интернет.

В правиле фильтрации, в графе «Действие» нужно выдать разрешение, а в строке «Протокол», значении «UDP» и «Номер порта назначение» выбрать 1194. На этом простейший вариант настройки соединения по OpenVPN. Для проверки сети можно провести диагностику через системный журнал.

Настройка PPTP/SSTP-сервера

Для работы сервера потребуются дополнение «PPTP VPN-сервер». Зайдите на страницу «Общие настройки» в графе «Обновление и компоненты», затем кликните на «Изменить набор компонентов». В окне «Приложения» найдите строку «VPN-сервер PPTP» и кликните по ссылке. Настройте сервер:

- Графа «Множественный вход» позволяет организовать несколько одновременных подключения при использовании одинаковых данных. Это влияет на безопасность и усложняет мониторинг, но упрощает использование.

- Пункт «Только с шифрованием» — оставьте галочку, иначе трафик не будет защищен;

- «NAT для клиентов» — настройка доступа сервера в Интернет.

- «Доступ к сети» — выбрать «Домашнюю сеть», если к ней подразумевается подключение.

- «Начальный IP-адрес» — стандартный пул адресов для клиентов (не должны пересекаться с сервером, потому лучше изменить параметр);

- Спектр адресов — до 10;

- «Пользователи» — допускается создание разных учетных записей.

Подключить к серверу в качестве клиента можно через другой роутер, смартфон на базе Android (список лучших VPN для Андроид) или компьютер на базе Windows (смотрите все лучшие VPN для ПК с Windows).

Для настройки SSTP-сервера используется аналогичное дополнение — «SSTP VPN-сервер». В этом случае кроме активной службы KeenDNS, нужно выбрать имя в домене keenetic: .link, .pro или .name и выдать доступ извне при помощи протокола HTTPS:

- Зайти в «Пользователи и доступ».

- Открыть «Удаленный доступ» и разрешить настройку по протоколам «HTTP и HTTP» или «Только HTTPS».

В остальном настройка SSTP-сервера производится по аналогии с PPTP-сервером. Для подключения роутера к VPN-сервису:

- Перейдите на страницу «Другие подключения».

- Откройте раздел «VPN-подключения» и выберите «Добавить подключение».

- В «Параметры VPN» найдите графу «Тип» и выберите значение «PPTP».

- В «Имя подключения» впишите название соединения, а в качестве имени укажите доменное имя или IP-адрес сервера.

- В разделе «Имя пользователя» и «Пароль» введите информацию об открытом профиле.

Необходимую информацию для доступа к серверу в качестве клиентов можно запросить у поставщика VPN услуг, если используется премиум-сервис. Подробнее о подключении роутера к VPN можно прочитать в нашей статье.

Настройка L2TP/IPsec-сервера и клиентский сервис

Установите компонент «VPN-сервер L2TP/IPsec» по инструкции выше. При регистрации сервера в параметре «Общий ключ IPsec» введите ключ безопасности. Настройте параметры соединения по аналогии с PPTP/SSTP-сервером. Подключение клиентов также производится по стандартному алгоритму: единственное, в «Параметры VPN» в поле «Тип» нужно выбрать «L2TP/IPsec».

Проверка работоспособности VPN на Keenetic

Для проверки VPN зайдите в настройки маршрутизатора, откройте параметр «Пользователя» — там есть вся информация о подключениях, клиентах и обмене трафика. В случае с OpenVPN выполните пинг обоих концов туннеля. Для сервера используйте команду:

- ping 10.1.0.1

- ping 10.1.0.2

Для клиента:

- ping 192.168.1.1

- ping 192.168.2.1

Если вы подключили Keenetic в качестве клиента к серверу VPN, то проверить работоспособность соединения вы можете на сайте ExpressVPN или NordVPN — система автоматически укажет, если защита трафика отсутствует. Также встроенные технологии укажут на утечку DNS.

Протокол PPTP (Point-to-Point Tunneling Protocol) является одним из самых популярных и широко используемых протоколов для создания зашифрованных туннелей на основе интернет-соединения. В этой статье мы рассмотрим, как настроить PPTP сервер на Keenetic роутере и подключиться к нему в несколько простых шагов.

Настройка PPTP сервера на Keenetic роутере может быть очень полезной, если вы хотите создать безопасное и защищенное подключение к вашей домашней сети из любой точки мира. С его помощью вы сможете обеспечить безопасность своих данных, пользоваться интернетом с других устройств, а также получить доступ к локальным ресурсам в вашей сети.

Для настройки PPTP сервера необходимо зайти в веб-интерфейс Keenetic роутера, перейти в раздел «Настройки», выбрать вкладку «Сеть» и выбрать пункт «PPTP сервер».

После этого вы сможете задать различные параметры для вашего PPTP сервера, такие как адресная сеть, DNS-сервер, или настройки шифрования. Помимо этого, вы можете настроить авторизацию для подключения к серверу, установить логины и пароли для различных пользователей, а также ограничить доступ к серверу по определенным IP-адресам.

После успешной настройки PPTP сервера Keenetic роутер будет готов к подключению. Чтобы подключиться к PPTP серверу, вам необходимо настроить соединение на устройстве, с которого вы собираетесь подключаться. Для этого вам понадобятся данные вашего PPTP сервера, такие как IP-адрес сервера, логин и пароль.

Содержание

- Настройка PPTP сервера на Keenetic: инструкция в несколько шагов

- Шаг 1: Подготовка к настройке

- Шаг 2: Создание PPTP сервера

- Шаг 3: Подключение к PPTP серверу

Настройка PPTP сервера на Keenetic: инструкция в несколько шагов

Для настройки PPTP сервера на Keenetic выполните следующие шаги:

- Откройте веб-интерфейс Keenetic, введя в адресной строке браузера IP-адрес роутера.

- В меню выберите раздел «Настройки» и далее «Подключение к сети».

- В открывшейся вкладке выберите раздел «VPN сервер».

- Установите переключатель «Включить сервер» в положение «Да».

- Задайте имя сервера, которое будет отображаться у клиентов при подключении к PPTP серверу Keenetic.

- Выберите IP-адрес из доступных значений или оставьте значение по умолчанию.

- Укажите диапазон IP-адресов, которые будут выдаваться подключающимся клиентам.

- Задайте логин и пароль для доступа к PPTP серверу. Убедитесь, что они надежны и не используются на других сервисах.

- Нажмите кнопку «Применить», чтобы сохранить внесенные изменения.

Примечание: Для корректной работы PPTP сервера на Keenetic, возможно, потребуется настроить маршрут на основном роутере.

После завершения настройки PPTP сервера на Keenetic, вы сможете подключаться к серверу с помощью PPTP клиента на компьютере или мобильном устройстве. Введите IP-адрес Keenetic, имя пользователя и пароль, указанные при настройке сервера, чтобы установить защищенное соединение и получить доступ к локальной сети.

Надеемся, что данная инструкция поможет вам успешно настроить PPTP сервер на Keenetic и использовать его для своих нужд.

Шаг 1: Подготовка к настройке

Перед началом настройки PPTP сервера на Keenetic необходимо выполнить несколько подготовительных действий:

- Убедитесь, что у вас есть доступ к панели управления Keenetic.

- Соедините компьютер с Keenetic через сетевой кабель или Wi-Fi.

- Откройте браузер и введите IP-адрес вашего Keenetic в поле адреса.

- Введите имя пользователя и пароль для входа в панель управления Keenetic.

- Проверьте наличие последней версии прошивки на Keenetic и установите ее при необходимости.

После выполнения этих шагов вы будете готовы к настройке PPTP сервера на Keenetic.

Шаг 2: Создание PPTP сервера

Для начала необходимо зайти в веб-интерфейс роутера Keenetic и авторизоваться под администратором.

1. В меню выберите раздел «Настройки».

2. Далее выберите «Сеть» в выпадающем списке.

3. В открывшемся меню выберите «PPTP сервер».

4. На странице «PPTP сервер» включите опцию «Включить сервер PPTP».

5. Далее заполните поля «Имя пользователя» и «Пароль» для создания аккаунта PPTP сервера.

6. Выберите IP-адрес, который будет назначаться клиентам PPTP сервера. Можно выбрать адрес из существующего диапазона или создать новый.

7. Затем установите количество одновременных подключений к серверу в поле «Максимальное количество клиентов».

8. В случае необходимости можно также настроить другие параметры, такие как шифрование данных или использование авторизации MS-CHAPv2.

9. Нажмите на кнопку «Применить» для сохранения настроек.

Теперь сервер PPTP на Keenetic успешно создан и готов к использованию.

В следующем шаге мы рассмотрим процесс подключения к созданному серверу PPTP.

Шаг 3: Подключение к PPTP серверу

После выполнения предыдущих двух шагов вы настроили PPTP сервер на своем Keenetic роутере. Теперь осталось только подключиться к этому серверу с другого устройства.

Чтобы подключиться к PPTP серверу, выполните следующие действия:

- На устройстве, с которого вы хотите подключиться к серверу, откройте настройки VPN.

- Добавьте новое подключение PPTP (обычно это делается через кнопку «Добавить VPN» или «Добавить новое подключение»).

- Введите необходимую информацию для подключения:

- Имя или адрес сервера – введите IP-адрес вашего Keenetic роутера, на котором настроен PPTP сервер.

- Имя пользователя – введите имя пользователя, которое вы задали в настройках PPTP сервера роутера.

- Пароль – введите пароль, который вы задали в настройках PPTP сервера роутера.

- Сохраните настройки и попытайтесь подключиться к серверу.

Обычно настройки подключения PPTP на устройствах имеются, например, в настройках сети или в VPN-клиенте.

После успешного подключения вы сможете использовать PPTP сервер на вашем Keenetic роутере для безопасного доступа к локальной сети из любого места.

Авторизация по протоколу PPTP

Обладатели камер, видеорегистратора или сервера в локальной сети, заинтересованы в качественном удаленном доступе к ним. А для этого лучше всего привязать статический IP адрес к роутеру и настроить проброс портов.

Услышали незнакомые термины и захотелось вызвать программиста на дом? В этом нет необходимости. Наша Инструкция написана «человеческим» языком такими же пользователями Сервиса как и Вы. Дочитав ее до конца, Вы убедитесь — процедура настройки удаленного доступа проста, и если немного разобраться, то все легко настроить самостоятельно.

Для Вашего удобства Инструкция интерактивная и поделена на шаги, а слева расположено меню для быстрой навигации. В первом шаге проверим оборудование, во втором привяжем IP, а в третьем настроим доступ. В заключении сделаем Контроль соединения, чтобы все работало стабильно. Инструкция покажет все необходимые сведения для настройки, после активации одного из тарифов в Личном кабинете и перехода по ссылке из данных Устройства.

Не будем терять времени, приступим!

Шаг 1. Готовимся к настройке

Зайдите в веб-интерфейс роутера, указав Логин и Пароль администратора. Как правило, локальный ip-адрес роутера KEENETIC http://192.168.1.1/

Во избежание различных ошибок, обновите программное обеспечение роутера, который будете привязывать к статическому IP адресу. Перейдите по ссылке «Общие настройки системы» в роутер и включите Автоматическое обновление ПО.

Убедитесь что видеокамера, видеорегистратор или сервер работают и открываются в локальной сети по ip-адресу с указанием порта. Адрес можно узнать через веб-интерфейс роутера в разделе «Список устройств».

Например, адрес в браузере может выглядеть так http://192.168.1.1:80/, где:

http://— протокол,192.168.1.1— локальный ip-адрес,80— порт, указан через:двоеточие.

В приложениях для видеонаблюдения обычно есть отдельное поле для ввода порта и двоеточие не пишется.

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Шаг 2. Авторизуем ID (доступно-после-активации-тарифа)

Авторизация — это успешная привязка роутера KEENETIC к статическому IP адресу 185.195.xxx.xxx после создания и включения в нем PPTP-клиента (один из протоколов передачи данных). Все необходимые сведения, включая Логин и Пароль, есть в табличке Настройки PPTP-клиента.

Обратите внимание: PPTP-клиент из раздела VPN и PPTP-подключение из раздела WAN в роутерах это не одно и то же. Не помешает ознакомиться здесь с нашими рекомендациями и минимальными требованиями к оборудованию.

По истечении 10 минут после того, как был создан PPTP-клиент или изменен протокол авторизации, проверьте в Личном кабинете статус Устройства. Видите надпись «Подключено»? Отлично, теперь можно переходить к следующему «Шагу 3. Проброс портов».

Если же в течение 15 минут подключение не произошло, то стоит обратиться к списку Частых ошибок авторизации. Они находятся ниже блока Настройки PPTP-клиента в этом Шаге.

172.17.1.x и 172.17.1.xxx — это ip-адреса для настройки PPTP-клиента и они не используются для удаленного доступа.

Данные, написанные СИНИМ ЦВЕТОМ, полностью выделяются и копируются в буфер обмена по клику. Вам остается лишь вставить их в соответствующие поля

Настройки PPTP-клиента

В левом меню роутера перейдите в раздел «Другие подключения» и нажмите кнопку «Добавить подключение».

| Параметр | Значение |

|---|---|

| Использовать для выхода в Интернет | Нет |

| Имя подключения | BiREVIA ID (доступно-после-активации-тарифа) |

| Тип (протокол) | PPTP |

| Адрес сервера | (доступно-после-активации-тарифа) |

| Имя пользователя | (доступно-после-активации-тарифа) |

| Пароль | (доступно-после-активации-тарифа) |

| Проверка подлинности | Авто |

| Шифрование данных | Да |

| Сжатие данных (CCP) | Да |

| Дополнительные настройки | |

| Подключаться через | Любое интернет-подключение |

| Настройка IP | Ручная |

| IP-адрес | 172.17.1.xxx |

| Удаленный IP-адрес | 172.17.1.x |

| DNS 1 | |

| DNS 2 | |

| DNS 3 | |

| Подстройка TCP-MSS | Да |

Частые ошибки авторизации

Что-то пошло не так? Не отчаивайтесь! Нажмите на ошибку и узнаете ее решение:

- После авторизации пропал доступ к интернету

Это случилось, потому что через наш IP адрес заблокирован выход в интернет (подробнее). В настройках PPTP-клиента уберите галку с параметра

Использовать для выхода в Интернет. Выключите и включите подключение в роутере с помощью переключателя. - Выбран неправильный протокол

Проверьте

Тип (протокол)созданного подключения. Должно быть PPTP. Если это не так, удалите подключение и создайте PPTP-клиент заново. Все получится! - В «Системном журнале» мелькает строчка

LCP: timeout sending Config-RequestsЭто значит, что существует какая-то проблема с пропуском PPTP-трафика со стороны оператора, через модем или вышестоящий роутер. Решить ее можно такими способами:

- Несколько раз отключите и включите питание модема с помощью «переключателя»;

- Включите

Пропуск PPTP-трафикав настройках вышестоящего роутера или модема; - Удалите созданный PPTP-клиент. В Личном кабинете выберите другой Протокол, откройте заново или обновите Инструкцию по авторизации. Проделайте все шаги сначала.

- Ошибка в

Имя пользователя,ПарольилиАдрес сервераВнимательно копируйте все данные из таблички Настройки PPTP-клиента. В примере пароль виден в поле не полностью, но по нажатию выделяется и копируется целиком.

- Не получается сохранить

IP-адресиУдаленный IP-адресв настройках PPTP-клиентаС помощью «переключателя» выключите PPTP-клиент в роутере и откройте его настройки. Скопируйте параметры

IP-адресиУдаленный IP-адресиз примера. Сохраните и снова включите PPTP-клиент. - Самая распространенная ошибка

Вы не расставили все галочки как в примере или в раскрывающихся списках активны другие параметры.

- Не подключается

Почти всегда решение такое же, как и у третьей ошибки. Дерзайте!

- Все работало и перестало

Сделайте Контроль соединения, про который написано в самом низу страницы. Полный порядок диагностики ищите тут.

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

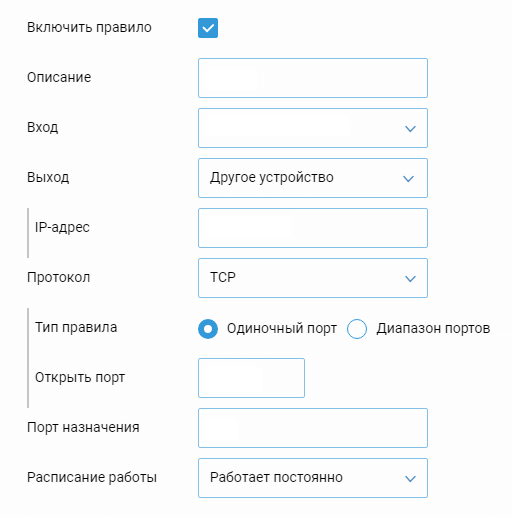

Шаг 3. Настраиваем проброс портов (NAT)

А теперь плавно переходим к созданию правил проброса портов. Они необходимы для удаленного доступа к вашему оборудованию из внешней сети. И для того, чтобы роутер знал, с какого порта статического IP адреса на какой локальный ip-адрес и порт девайса ему перенаправлять запрос. К примеру:

Подключение к 185.195.xxx.xxx:10000 перенаправить на 192.168.1.10:80

Вместо статического IP адреса 185.195.xxx.xxx можно использовать домен (доступно-после-активации-тарифа) и номера портов от 10000 до 10099 из диапазона ID (доступно-после-активации-тарифа).

После списка Частых ошибок, связанных с пробросом портов, приведено три примера правил для удаленного доступа. Чтобы убедиться в верной настройке подключения, создайте Правило для роутера.

В левом меню роутера перейдите в раздел «Переадресация» и нажмите кнопку «Добавить правило».

Проверка статуса порта

После добавления правила проброса порта в роутере, введите в поле ниже его номер. Проверка покажет, отвечает ли ваше оборудование (программное обеспечение) на указанном порту статического IP адреса.

185.195.xxx.xxx:

Порт открыт

Частые ошибки проброса портов

Добавили правила, но доступа нет? Ничего страшного — выберите ошибку и узнаете ее решение:

- Нет галочки на параметре

Включить правилоНужно поставить.

- Проверили в правиле параметр

Вход?В параметре

Входдолжно быть выбрано название созданного ранее PPTP-клиента. Список интерфейсов упорядочен в алфавитном порядке. Прокрутите выпадающий список вверх, чтобы выбратьBiREVIA ID (доступно-после-активации-тарифа). - В правиле указан ошибочный ip-адрес назначения (девайса)

Как бы очевидно это ни звучало — исправьте на корректный в параметре

Выход. - Неправильный

Шлюз (GATEWAY)В настройках

Сети (Network)оборудования в полеШлюз (GATEWAY)должен быть указан локальный ip-адрес роутера, который вы авторизовали в Шаге 2. После исправления перезагрузите оборудование. - Неправильно указали ip-адреса

172.17.1.xxxи172.17.1.xв настройках PPTP-клиентаПерепроверьте параметры

Настройка IP,IP-адресиУдаленный IP-адрес. Должно быть указаноРучная,172.17.1.xxxи172.17.1.xсоответственно. Смотрите пример. Выключите подключение в роутере перед внесением изменений, иначе не получится сохранить. - Порт назначения заблокирован сетевым экраном

Отключите Фаервол и Брандмауэр. Перезагрузите компьютер (роутер) и убедитесь, что они действительно не работают. Иногда потребуется отключить еще и Службу Брандмауэра.

- Порт открыт, но видео в приложении или браузере не загружается

Поможет проброс с ЗАМЕНОЙ порта

Правило для веб-интерфейса видеорегистратора или камеры

Создадим правило проброса порта, чтобы веб-интерфейс камеры или видеорегистратора (доступный в локальной сети, к примеру, по адресу http://192.168.1.10), можно было открыть удаленно по адресу http://(доступно-после-активации-тарифа):10000.

Поле Описание обязательно для заполнения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR веб-интерфейс |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10000 |

| Порт назначения | 80 |

В большинстве случаев видеопоток берется с другого порта, поэтому веб-интерфейс показывается без видео. Регистратор может даже выдавать ошибки, не позволяя войти в интерфейс. В таком случае создайте дополнительное правило для видеопотока – проброс с ЗАМЕНОЙ порта.

Правило для удаленного просмотра видеопотока

Как следует из названия, правило необходимо, чтобы просматривать видео в приложении или окне браузера. В зависимости от способа просмотра видеопотока, нужно создать одно из двух правил: ПРОСТОЙ проброс или проброс с ЗАМЕНОЙ порта. Последний используется когда в приложении не предусмотрена возможность ручного ввода порта. Это несложная процедура, убедитесь сами:

Покажем, как сделать проброс порта 10001 на Медиа порт камеры или видеорегистратора для просмотра видео в программах вроде CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.д. Такой порт может называться по-разному: Порт сервера, TCP, UDP, Data порт, RTP, RTSP и т.п., но точно не HTTP (80). Ведь это порт веб-интерфейса. Иногда потребуется делать правило проброса на каждый отдельный порт из раздела Сеть/Порты девайса. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

В примере использован локальный порт 34567 видеорегистратора, а у вас он может быть другим: 554, 5000, 9000 и т.д.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 34567 |

Сохранив правило в роутере, после успешной Проверки статуса порта создайте в приложении для видеонаблюдения новое устройство, используя данные:

- Domain:

(доступно-после-активации-тарифа) - IP:

185.195.xxx.xxx - Port:

10001 - User Name:

Имя пользователя видеорегистратора - Password:

Пароль пользователя видеорегистратора

Некоторым девайсам ПРОСТОГО проброса порта будет недостаточно. Приложения, подключающиеся через HTTP порт (SuperLivePro и др.), а также ряд моделей Dahua, RVI потребуют обязательно заменить в видеорегистраторе порт видеопотока (как при просмотре через браузер). Вкладка «проброс с ЗАМЕНОЙ порта» поможет.

Программное обеспечение камер и видеорегистраторов обычно использует надстройку ActiveX для просмотра видео в браузере. Она поддерживается только в Internet Explorer. В EDGE и других браузерах ActiveX нет!

Чтобы ActiveX начал воспроизводить видео в браузере или запустилось приложение, которому мало ПРОСТОГО проброса порта, откройте настройки Сети/Портов девайса. Замените Медиа порт на 10001 и создайте правило как внизу. Такой порт может называться иначе: Порт сервера, TCP, Data порт, RTP, RTSP, UDP и т.п., но только не HTTP (80). Это порт веб-интерфейса.

Смысл проброса с ЗАМЕНОЙ порта состоит в том, что порт 10001 внешнего адреса 185.195.xxx.xxx будет ссылаться на порт с таким же номером локального адреса видеорегистратора. С остальными портами, кроме HTTP (80), нужно проделать то же самое. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

После замены портов перезагрузите видеорегистратор!

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 10001 |

Сохранив правила в роутере и проведя успешную Проверку статуса порта, можно смотреть видео в приложениях для видеонаблюдения: CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.п. Создайте новое устройство в приложении, используя учетные данные:

- Domain:

(доступно-после-активации-тарифа) - IP:

185.195.xxx.xxx - Port:

10001 - User Name:

Имя пользователя видеорегистратора - Password:

Пароль пользователя видеорегистратора

Правило для удаленного доступа к роутеру

Рассмотрим пример правила проброса порта на любое локальное оборудование, в т.ч. сам роутер с адресом 192.168.1.1. После того, как веб-интерфейс роутера стал доступен по адресу http://(доступно-после-активации-тарифа):10002/, настройте Контроль соединения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | Роутер KEENETIC |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.1 |

| Протокол | TCP / UDP |

| Открыть порт | 10002 |

| Порт назначения | 80 |

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Контроль соединения

После настройки удаленного доступа к веб-интерфейсу роутера и успешной Проверки статуса порта, сделайте контроль соединения по TCP-порту роутера через удаленное подключение. Так роутер будет сам проверять свою авторизацию на статическом IP адресе.

В мобильных сетях такой контроль необходим, чтобы модем автоматически перезагружался по питанию в том случае, когда роутер станет недоступен на статическом IP адресе и порту 10002. Подробнее.

Настройте «Ping Сheck» на модеме, через который роутер получает интернет:

| Параметр | Значение |

|---|---|

| Метод проверки | Проверка TCP-порта |

| Периодичность проверки (с) | 60 |

| Порог срабатывания | 5 |

| Проверять IP-адрес | 185.195.xxx.xxx |

| Порт TCP | 10002 |

Если указать адрес или порт, где ничего нет, или задать периодичность проверки чаще чем раз в минуту, то модем будет перезагружаться постоянно.

Чтобы появился раздел «Ping Сheck», в левом меню роутера перейдите в «Общие настройки» и в разделе «Обновления и компоненты» нажмите кнопку «Изменить набор компонентов». В группе «Улиты и сервисы» поставьте галочку на Контроль состояния интернет-подключения (Ping Check) и затем в самом низу страницы нажмите кнопку «Сохранить»

Как видите, в привязке статического IP адреса к роутеру или ПК действительно нет ничего сложного. Эта процедура не требует специальных познаний, а с нашей универсальной Инструкцией выполнить ее сможет каждый. Более того, рассмотренные принципы настройки, хоть и с небольшими вариациями, применимы и к другому оборудованию