Find out the most convenient ways to enable Remote Desktop

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on

- Remote Desktop is an incredibly useful feature employed by a large number of users for seamless remote access.

- The fastest way to enable Remote Desktop on Windows Server is from the Server Manager GUI.

- Some users also rely on third-party tools to enable Remote Desktop, and we have the perfect one for you.

Remote Desktop Connection is a protocol that helps you to connect to another computer that is available at a remote location. But, some users are experiencing problems while enabling Remote Desktop on Windows Server.

So, if you were planning to enable the functionality and remotely access the computer, there are quite a few ways to do that. Read the following sections to learn more about it and choose a method that seems the most convenient.

Does Windows Server 2019 have Remote Desktop?

Yes, Windows Server 2019 does support the functionality and allows users to enable the Remote Desktop feature seamlessly. Though remember, Windows Server 2019 has Remote Desktop turned off by default for security reasons.

So, users need to first manually enable it before being able to connect, access, and control the computer through another device.

How do I enable Remote Desktop in Windows Server 2019?

1. Use PowerShell

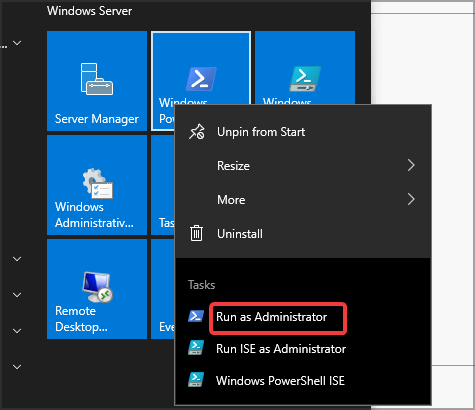

- Press the Windows key, search for Windows PowerShell, right-click on the relevant search result, and select Run as Administrator.

- Paste the following command in PowerShell and hit Enter:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0 - By default, remote desktop connections are blocked by the Windows Firewall. Execute the following command to configure the firewall to allow remote desktop connections:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

This is, by far, the quickest method to enable Remote Desktop in Windows Server 2019. If due to some reason, you are experiencing problems, use the Server Manager GUI to enable Remote Desktop connections as illustrated next.

2. Use Server Manager GUI

- First, log in to the server as a local administrator.

- Now, search for Server Manager in the Start menu, and launch it.

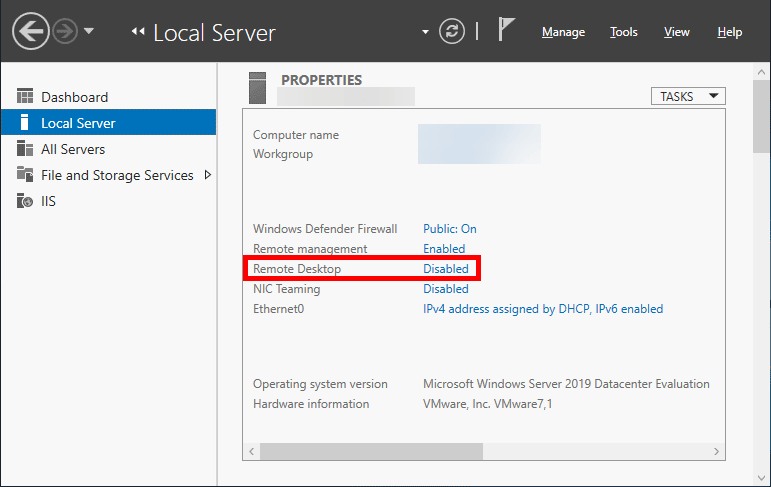

- Next, select Local Server from the navigation pane on the left, and then click on the Disabled option next to Remote Desktop.

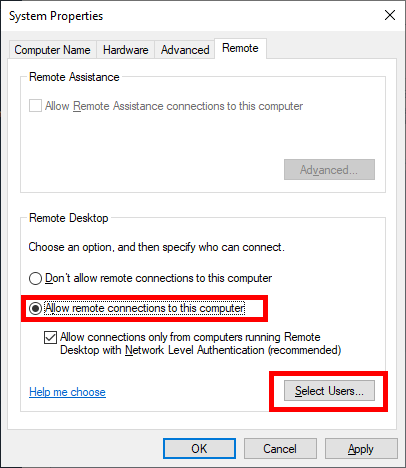

- Tick the Allow remote connections to this computer option.

- You will now see the Remote Desktop firewall exception warning. Click the Select Users button to add allowed users.

- Now add the Username and hit the Check names button. Finally, click OK to save the changes.

That’s it! If the changes don’t reflect right away, perform a quick refresh, and you will find that Remote Desktop is enabled on Windows Server.

3. Use Command Prompt

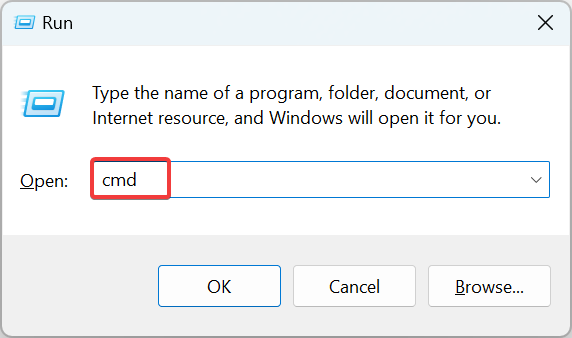

- Press Windows + R to open Run, type cmd in the text field, and hit Enter.

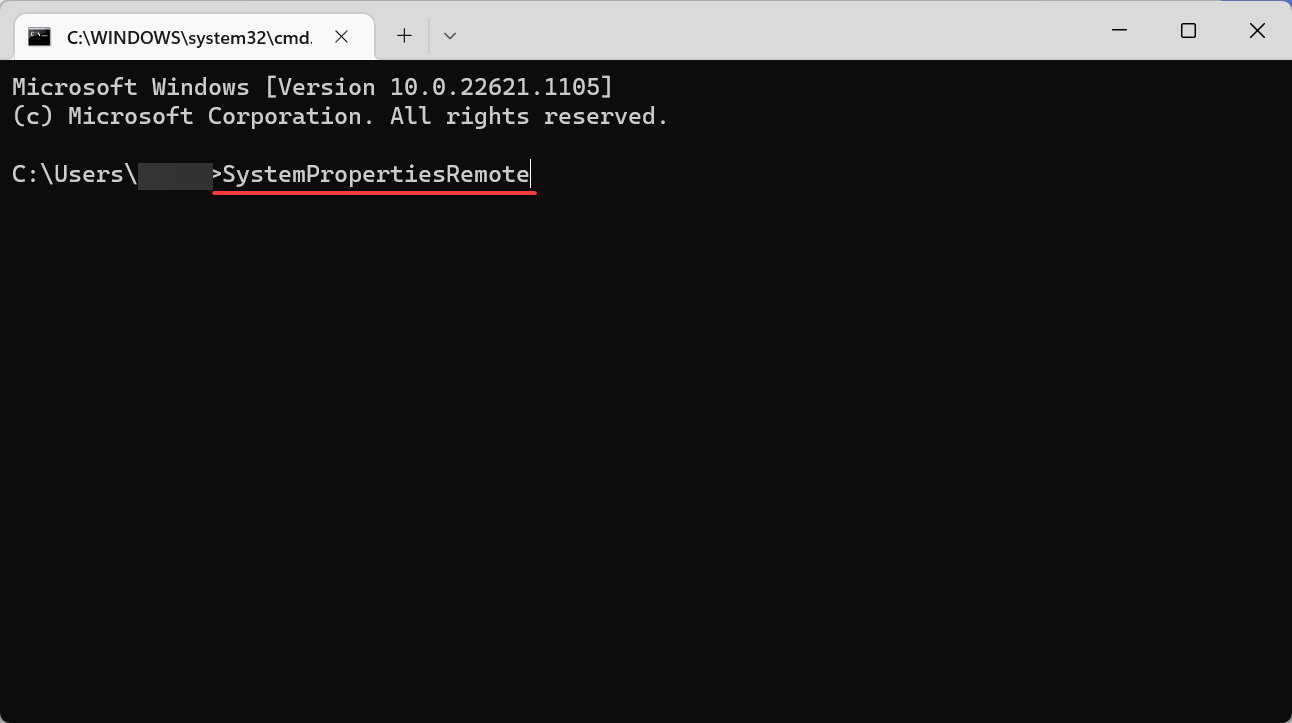

- Now, paste the following command and hit Enter:

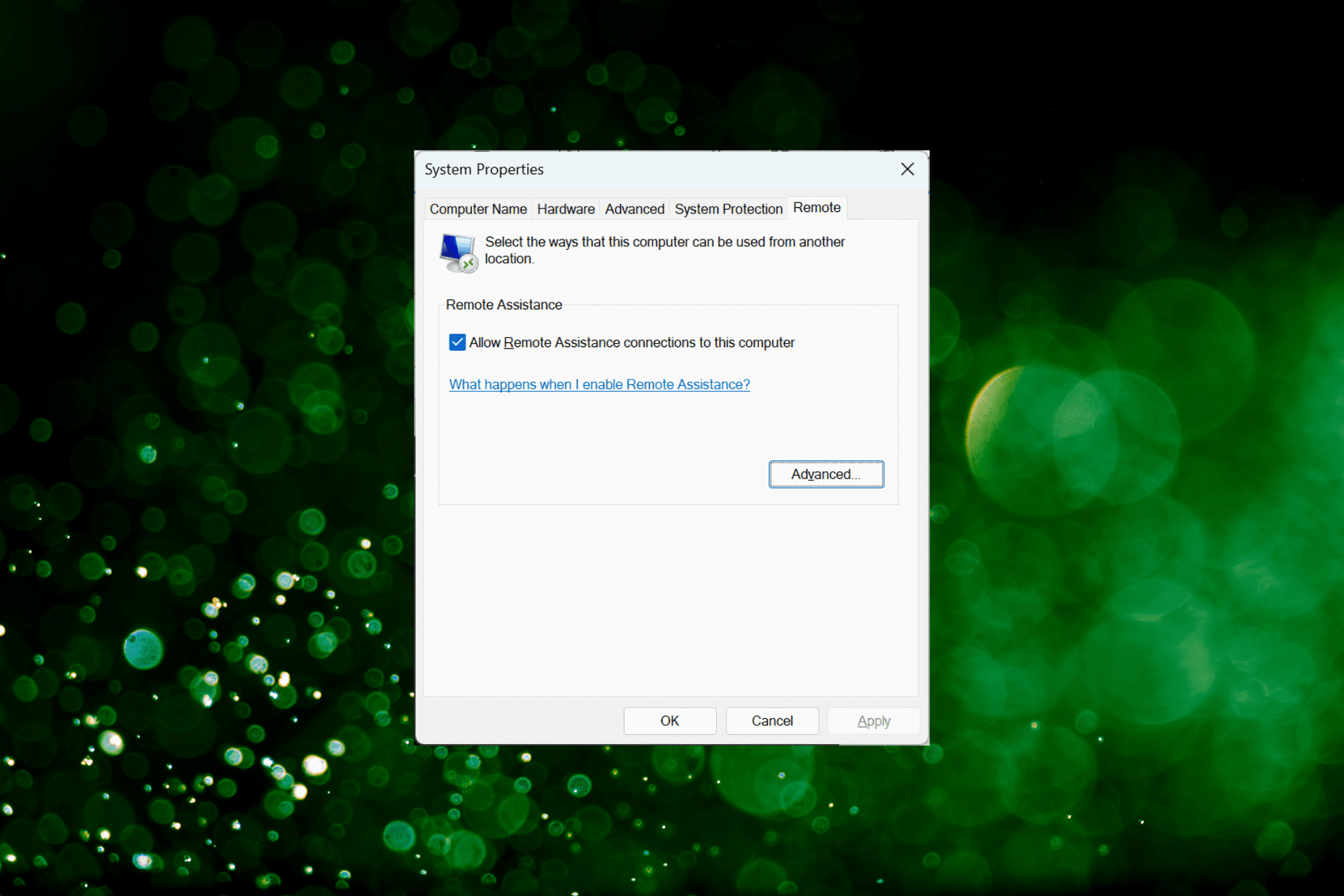

SystemPropertiesRemote - Under the Remote tab, tick the checkbox for Allow remote connections to this computer, and click on OK to save the changes.

If none of the solutions were helpful, you could use Mikogo for secure remote desktop services. The tool offers a wide range of other features, each simplifying one task or the other.

In case you are experiencing problems with it, find out what to do when Remote Desktop is not working.

If you have any queries or want to share feedback for this guide, drop a comment below.

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

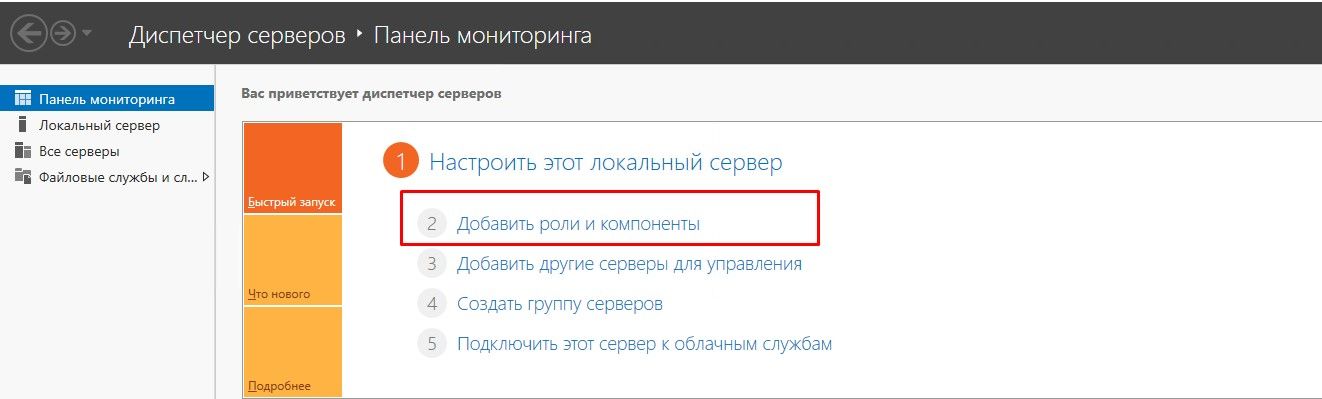

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

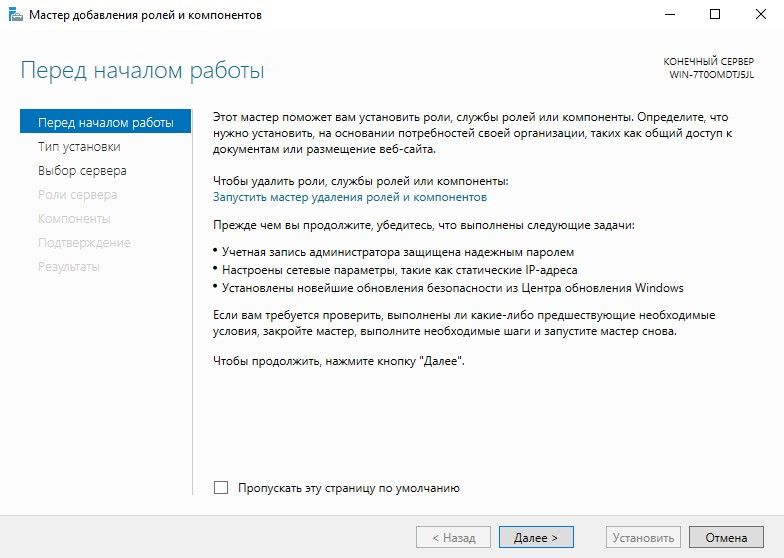

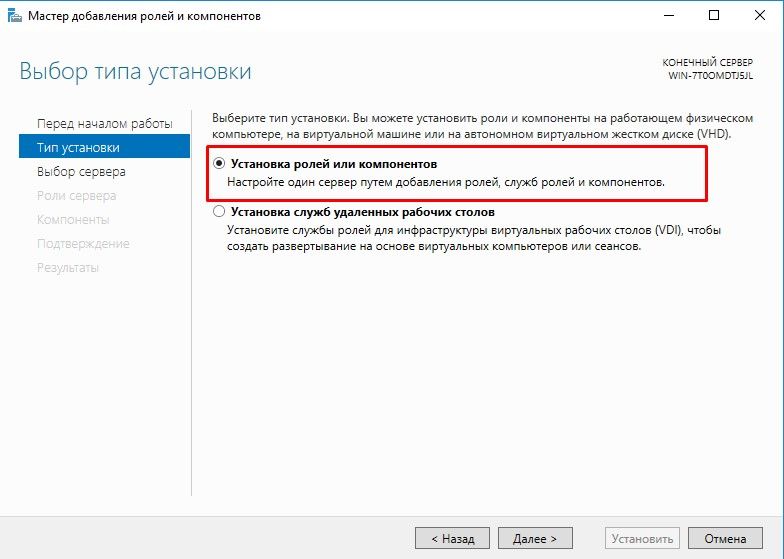

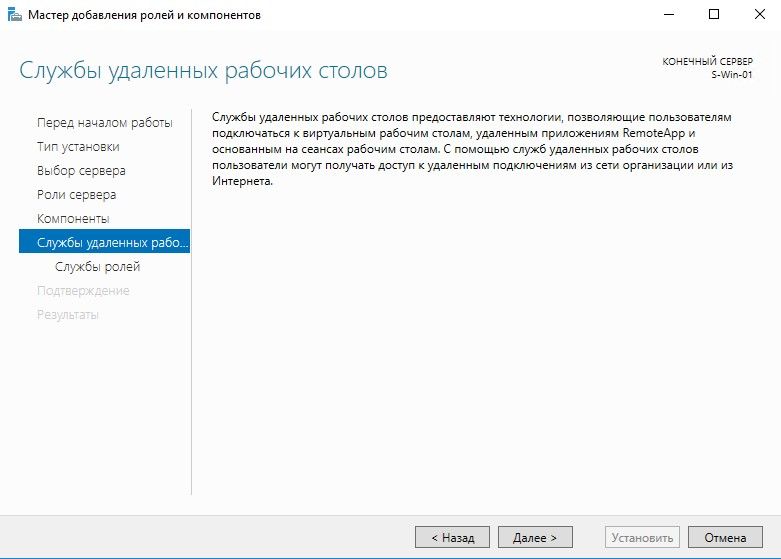

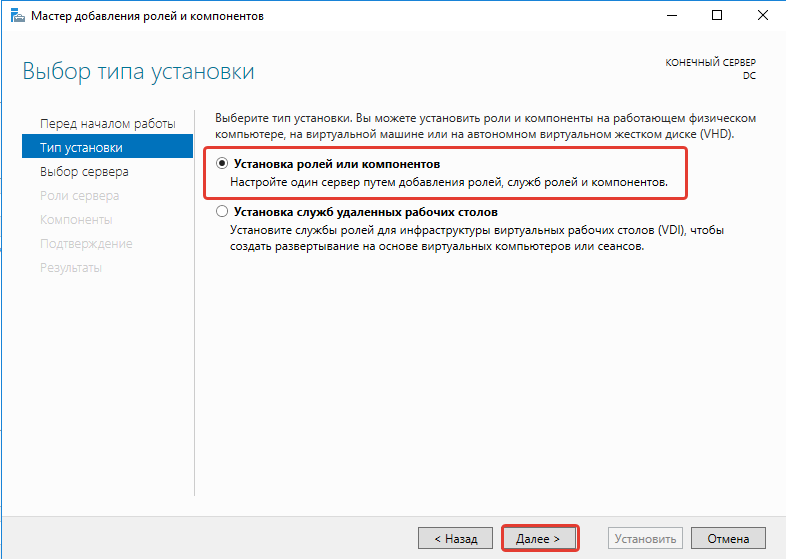

Открывается “Мастер добавления ролей и компонентов”:

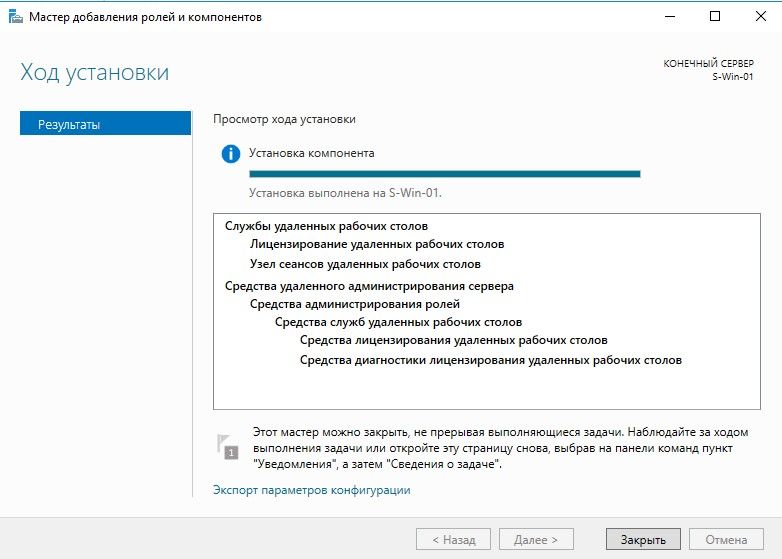

Рисунок 1 — Мастер добавления ролей и компонентов

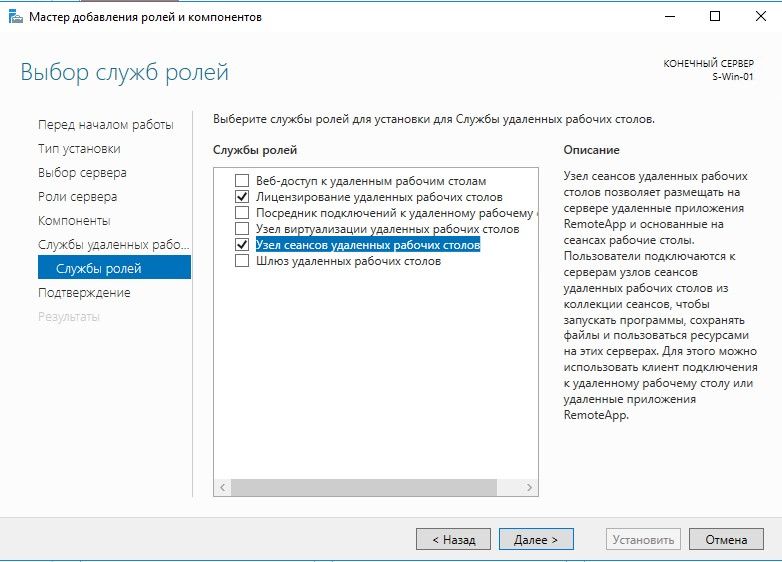

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

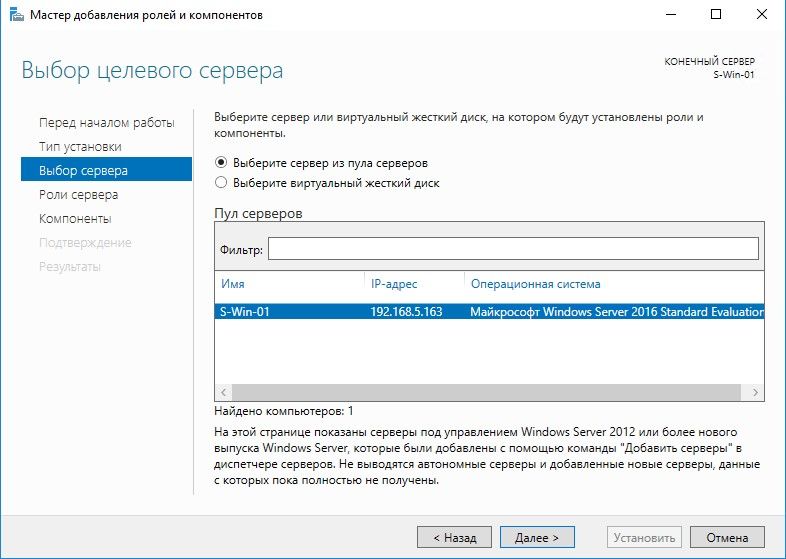

- Выбор сервера — Выбираем наш текущий сервер.

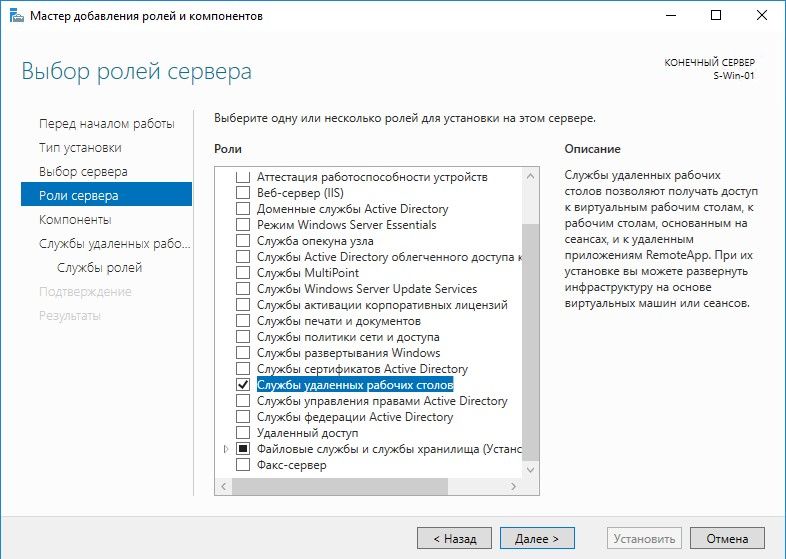

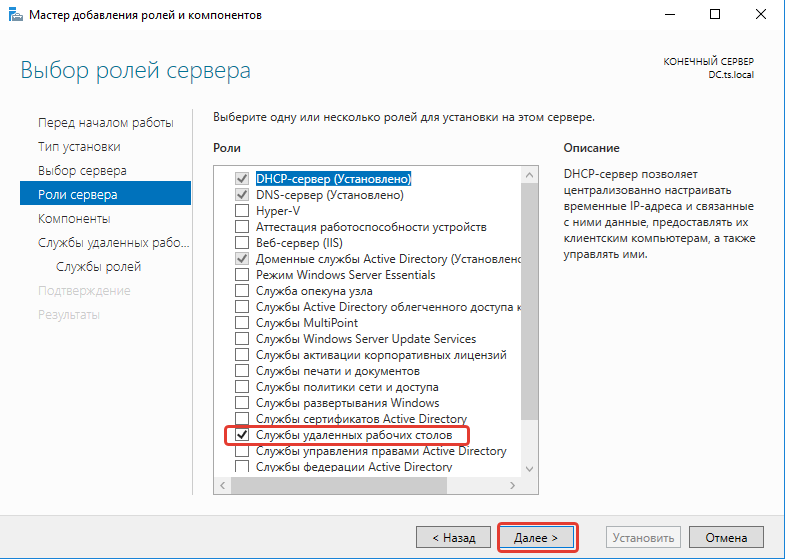

- Роли сервера — Службы удаленных рабочих столов.

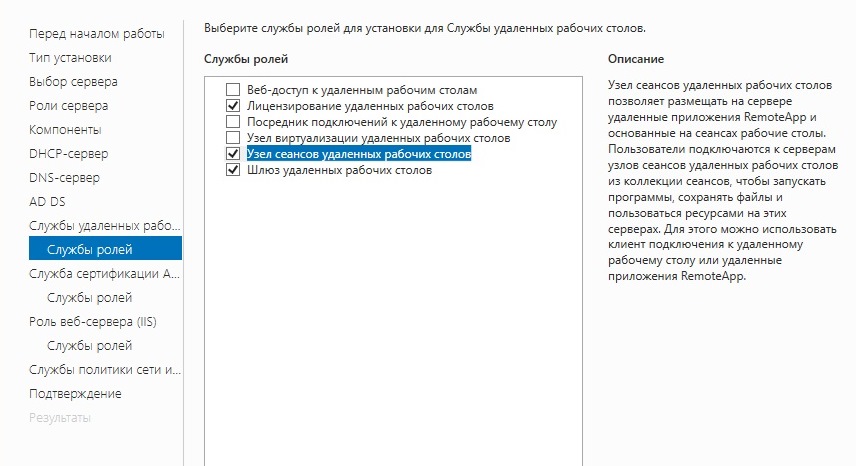

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

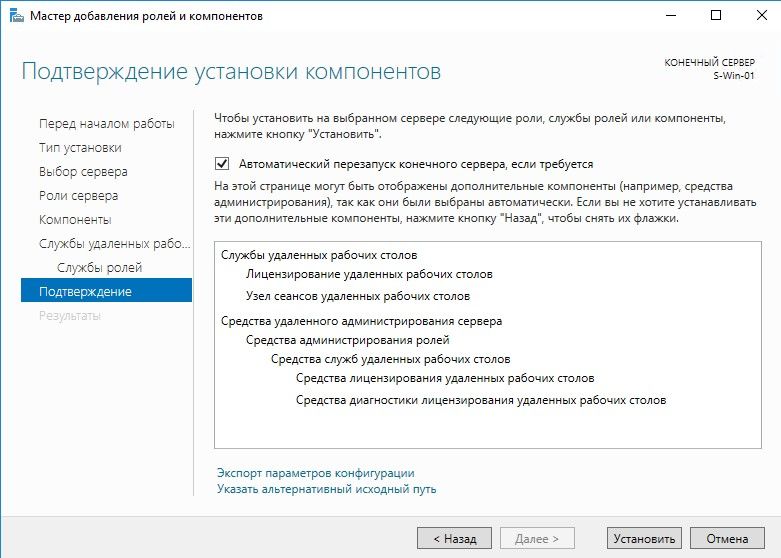

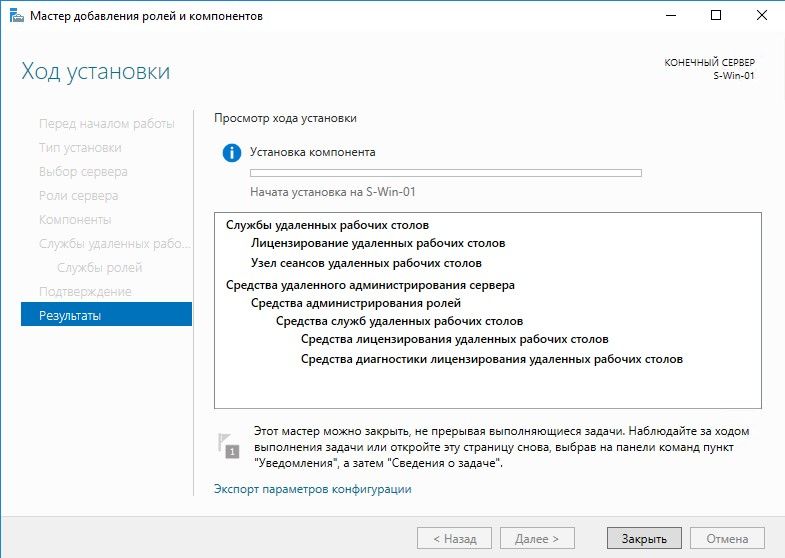

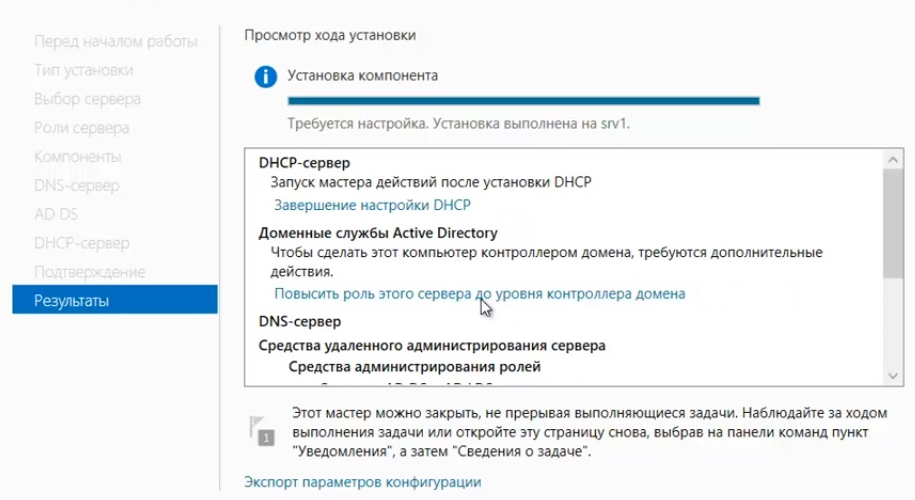

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

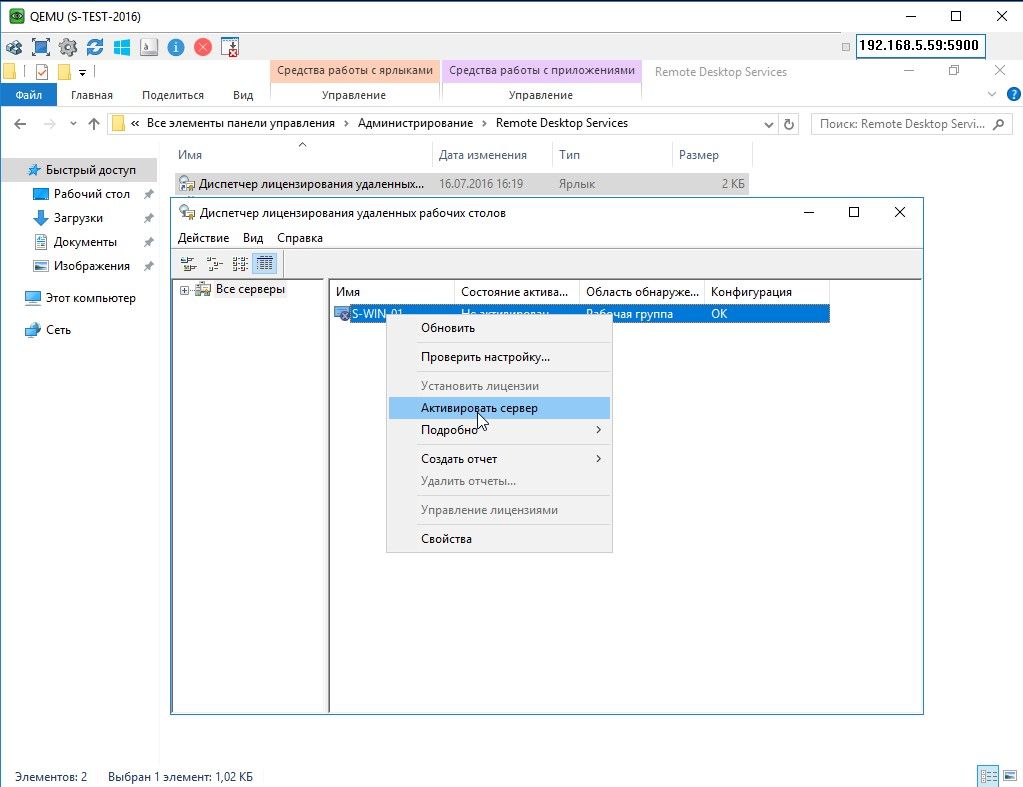

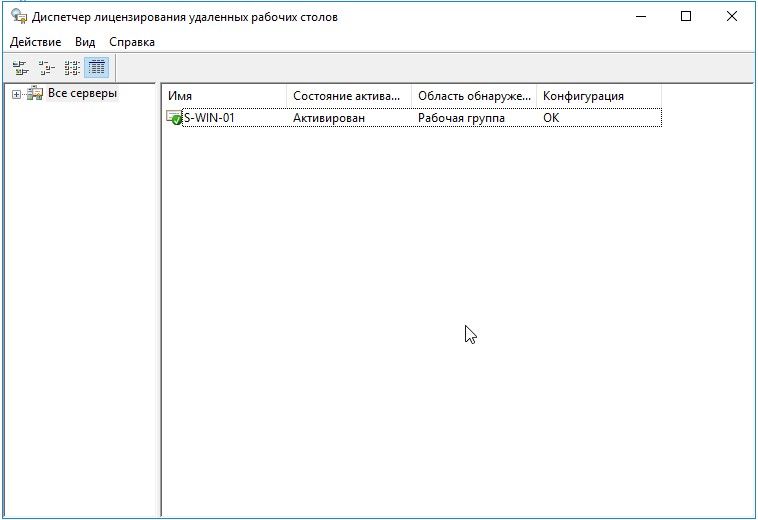

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

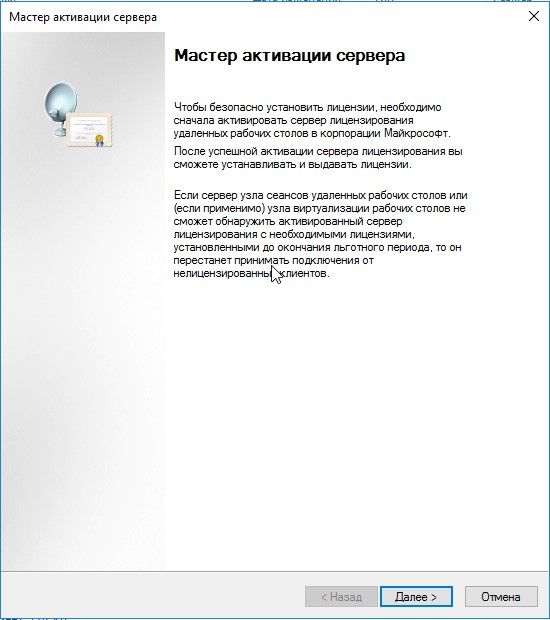

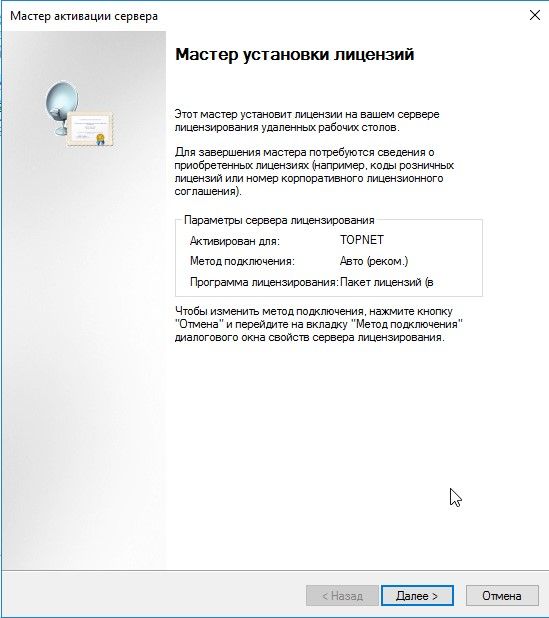

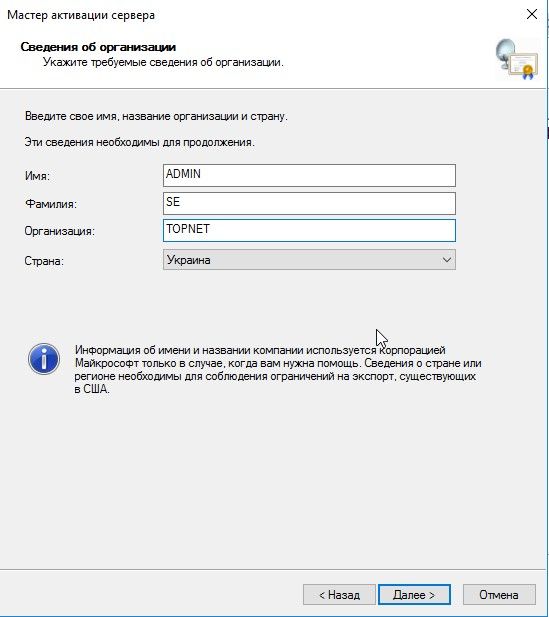

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

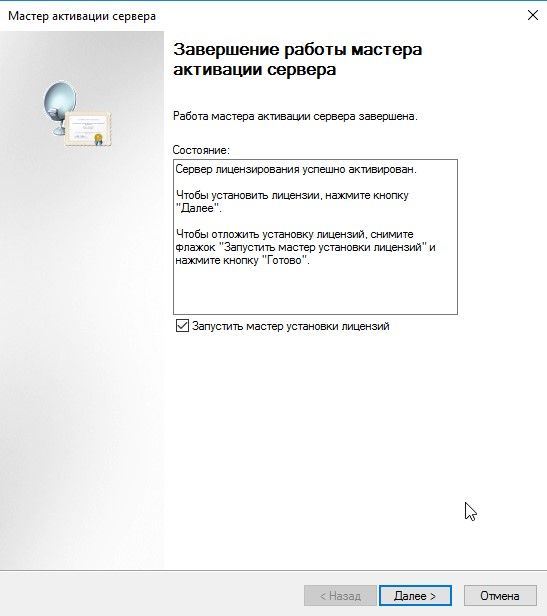

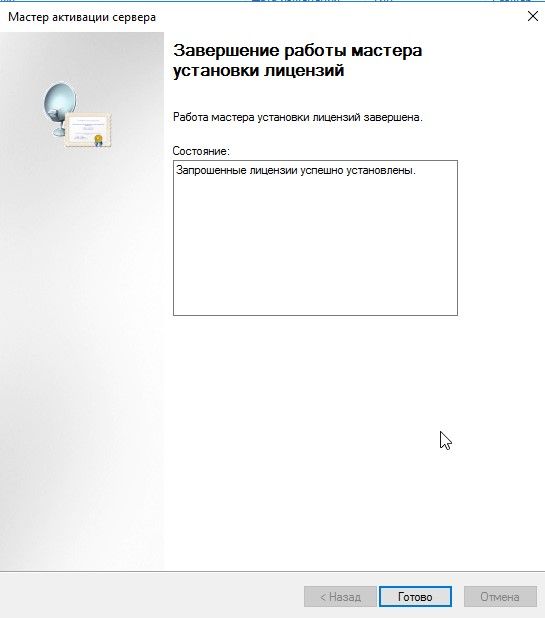

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

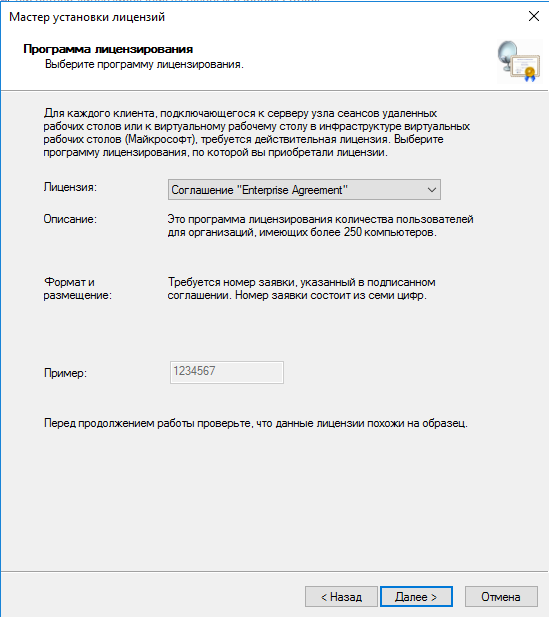

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

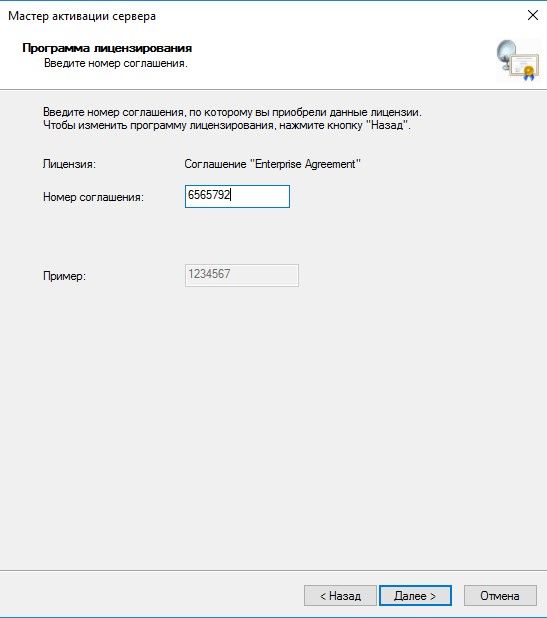

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

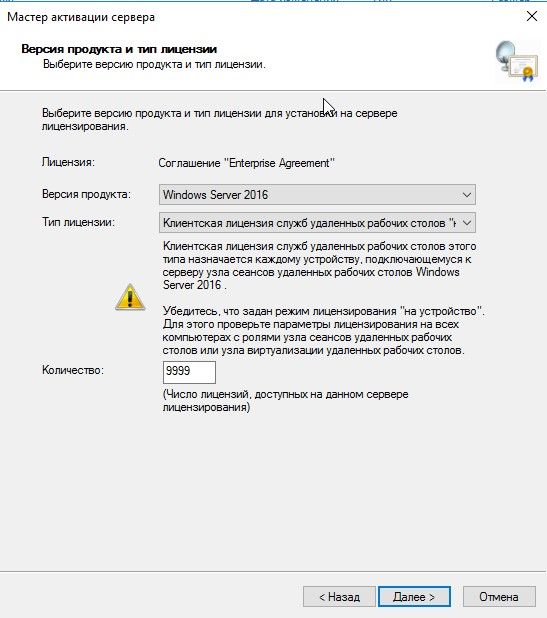

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

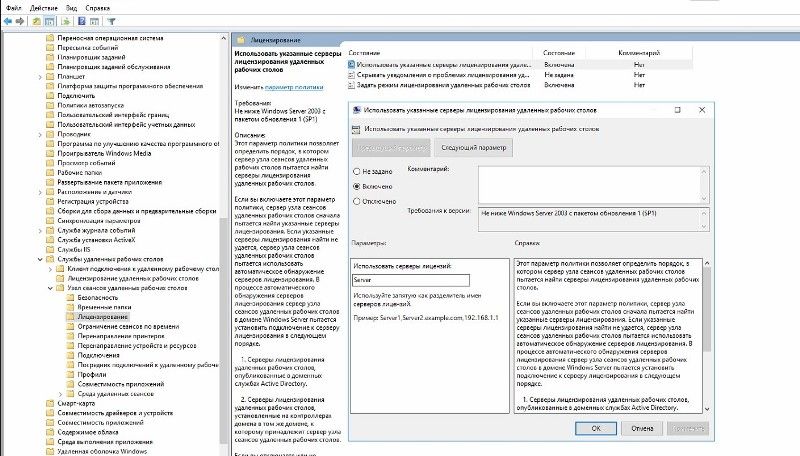

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

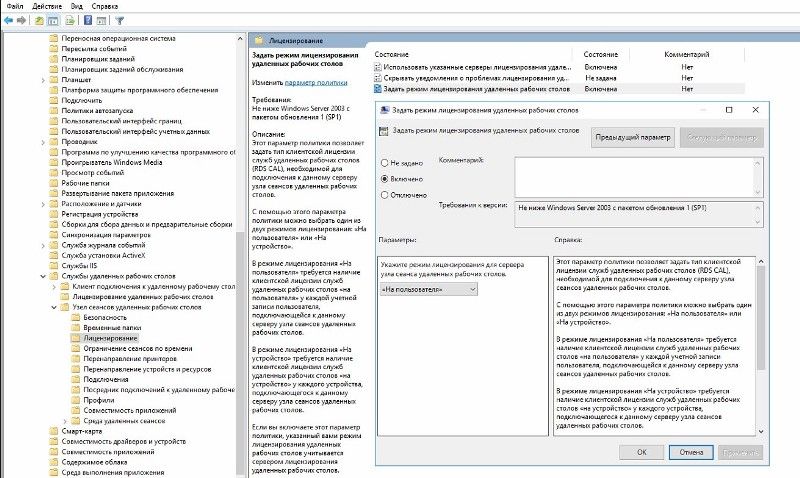

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:\Scripts\win-acme

Создаем 3 bat-файла:

- Файл «C:\Scripts\win-acme\Register.bat»

Файл «C:\Scripts\win-acme\Register.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:\Scripts\win-acme\wacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:\Scripts\win-acme\Scripts\PSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:\Scripts\win-acme\Register.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TS\efsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

Установка службы удаленных рабочих столов Windows Server 2016/2019

Инструкция по установке RDP сервера терминалов состаит из 3-х частей:

- Установка службы удаленных рабочих столов RDP

- Активация сервера лицензирования RDP

- Добавление пользователей в группу разрешения для подключения

Службы удаленных рабочих столов Windows Server является самыми востребовательными по практическому использованию. Типичная связка подключения клиентского ПК к:

- Серверу приложений;

- Виртуальному рабочему столу.

Такой функционал решает задачи не только быстродействия(это все же сервер), но и вопрос с безопасностью коммерческой информации. Стоит отметить, что структурированные данные легче администрируются во всех аспектах этого понятия: предоставление доступа, резервное копирование и репликация, управление кластерными системами.

1. Установка службы удаленных рабочих столов RDP

Диспетчер сервера, добавление роли

Перед началом работы

Тип установки

Выбор сервера для установки

Выбор роли службы удаленных рабочих столов

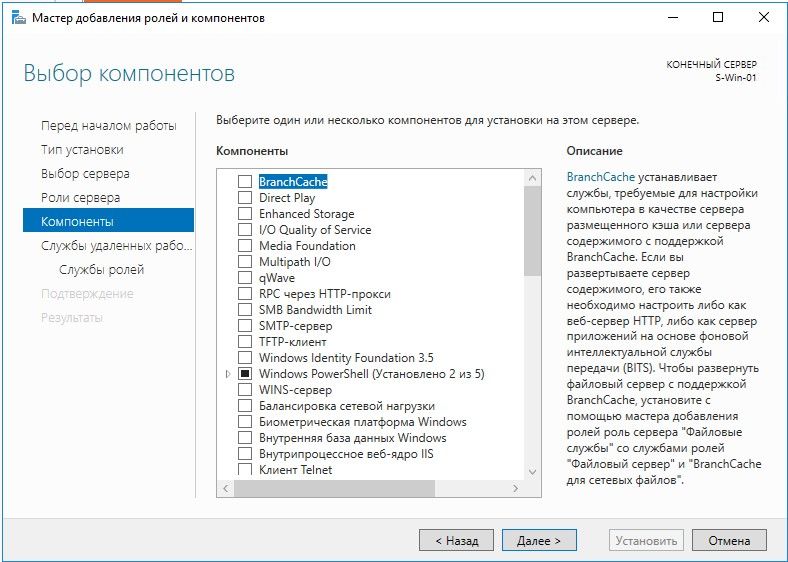

Пропуск добавления компонентов

Описание службы удаленных рабочих столов

Добавление ролей для службы удаленных рабочих столов

Подтверждение установки

Процесс установки

Завершение установки, после этого требуется перезагрузить систему

2. Активация сервера лицензирования RDP

Мастер активации сервера, первый запуск

Сведения об организации

Мастер активация сервера, завершение работы

Мастер установки лицензий, запуск

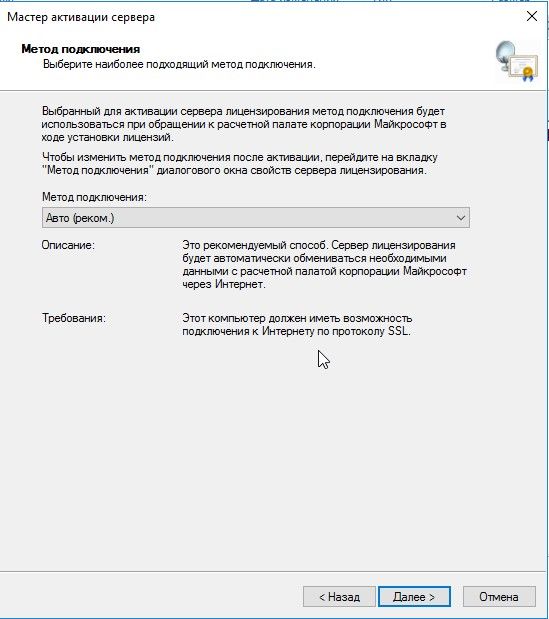

Выбор метода подключения

Номер соглашения

Версия продукта

Мастер установки лицензий, завершение

Успешное завершение активации сервера лицензирования

Важный этап — указание сервера лицензирования, т.к. начиная с Windows 2012R2 эту опцию перенесли в групповые политики:

Указание типа лицензирования — на пользователя

Проверка работы службы терминалов

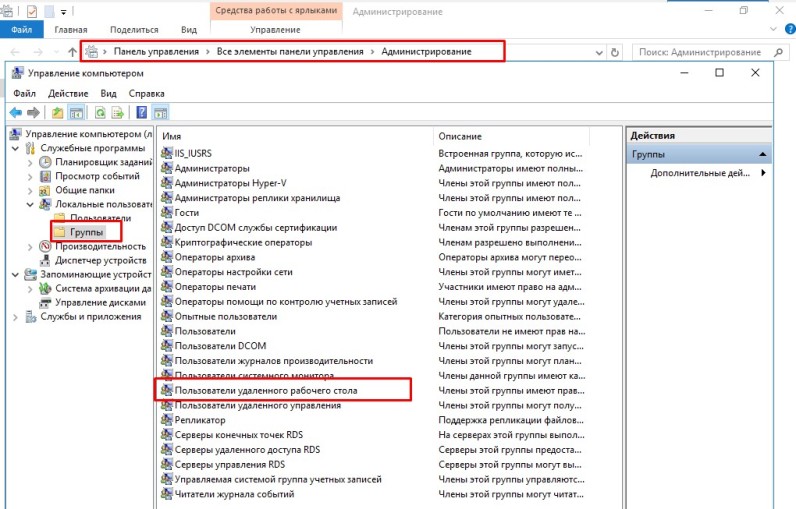

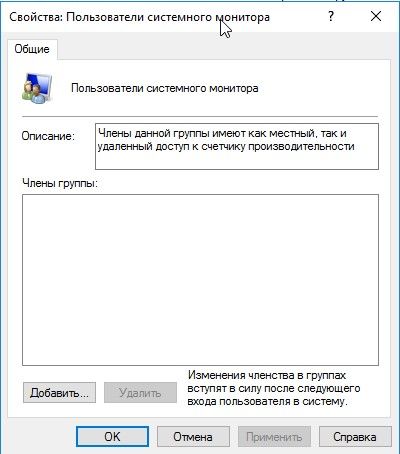

3. Добавление пользователей в группу разрешения для подключения

Во всех версия Windows Server, есть группа, по которой задаются разрешения для подключения к удаленному рабочему столу.

Остается только добавить пользователя

Remote Desktop Protocol (RDP) — это протокол, который позволяет пользователям удаленно подключаться к компьютеру или серверу и выполнять на нем действия с помощью удаленного рабочего стола. RDP обеспечивает надежное и безопасное соединение, позволяющее пользователям работать с удаленным устройством так же, как если бы они находились рядом с ним.

Windows Server 2019 — одна из самых популярных операционных систем, используемых в корпоративной среде. Данная версия серверной операционной системы предлагает широкий спектр возможностей и функций, включая настройку удаленного рабочего стола для подключения удаленных пользователей.

Настройка RDP в Windows Server 2019 относительно проста и может быть выполнена всего в несколько шагов. В этой статье мы рассмотрим основные шаги настройки RDP, а также предоставим некоторые рекомендации для обеспечения безопасности и защиты от несанкционированного доступа.

Продолжайте чтение, чтобы узнать, как настроить RDP в Windows Server 2019 и какие меры безопасности стоит принять для защиты вашего сервера.

Содержание

- Настройка RDP в Windows Server 2019

- Шаги для настройки RDP в Windows Server 2019

- Рекомендации по настройке RDP в Windows Server 2019

Настройка RDP в Windows Server 2019

Удаленный рабочий стол (RDP) является важной функциональностью Windows Server 2019, позволяющей администраторам удаленно подключаться к серверу и управлять им. Для настройки RDP в Windows Server 2019 следуйте следующим шагам:

- Запустите «Серверное менеджмент» и выберите «Серверный менеджмент» из меню «Инструменты администрирования».

- В окне «Серверный менеджмент» щелкните правой кнопкой мыши на сервере, к которому вы хотите установить подключение RDP, и выберите «Свойства».

- На вкладке «Дополнительно» найдите раздел «Подключение к удаленному рабочему столу» и щелкните на кнопке «Настроить».

- В появившемся диалоговом окне выберите опцию «Разрешить подключения с использованием сетевого уровня аутентификации» (Network Level Authentication).

- Убедитесь, что настройки брандмауэра позволяют RDP-соединения через порт 3389. Если необходимо, настройте правила брандмауэра, чтобы разрешить доступ к порту 3389.

- Нажмите «ОК», чтобы сохранить изменения.

После завершения этих шагов сервер будет готов к принятию удаленных подключений через RDP.

Рекомендуется применить следующие настройки для безопасности RDP:

- Используйте сложные пароли для всех учетных записей, имеющих доступ к RDP.

- Ограничьте доступ к RDP только для необходимых IP-адресов или подсетей.

- Установите сертификат SSL для шифрования RDP-соединения.

- Ограничьте количество неудачных попыток входа в систему через RDP, чтобы предотвратить атаки перебором паролей.

- Включите двухфакторную аутентификацию, если это возможно.

Помните, что настройка RDP должна выполняться с особой осторожностью, чтобы обеспечить безопасность сервера и данных. Следуйте руководствам от Microsoft и хорошо продумывайте свои настройки, чтобы предотвратить несанкционированный доступ к серверу.

Шаги для настройки RDP в Windows Server 2019

Для настройки удаленного доступа к серверу Windows Server 2019 по протоколу RDP (Remote Desktop Protocol) необходимо выполнить следующие шаги:

- Откройте меню «Пуск» и перейдите в «Системные настройки».

- Выберите вкладку «Удаленный доступ».

- Установите галочку рядом с опцией «Разрешить удаленные подключения к этому компьютеру».

- Если вы хотите разрешить доступ только определенным пользователям, щелкните на кнопке «Выбрать пользователей», чтобы указать список разрешенных пользователей.

- Нажмите кнопку «OK», чтобы сохранить изменения.

После завершения этих шагов, сервер Windows Server 2019 будет настроен для удаленного доступа по RDP.

Однако, для обеспечения безопасности сервера, рекомендуется принять следующие дополнительные меры:

- Изменить порт RDP для повышения безопасности. Для этого необходимо открыть «Диспетчер служб доступа и информации о сети» и выбрать «Центр удаленного управления». Затем выберите «Свойства» в контекстном меню, перейдите во вкладку «Сетевой уровень» и укажите новый порт.

- Настроить доступ через VPN (виртуальную частную сеть) для дополнительного уровня защиты перед подключением к RDP.

- Включить двухфакторную аутентификацию, чтобы усилить уровень безопасности.

Следуя этим рекомендациям, вы сможете настроить RDP на сервере Windows Server 2019 с учетом мер безопасности.

Рекомендации по настройке RDP в Windows Server 2019

1. Защитите сервер с помощью авторизации RDP

Одной из наиболее важных мер безопасности при настройке RDP в Windows Server 2019 является использование авторизации RDP. Установите сложные пароли для всех пользователей, имеющих доступ к серверу через RDP. Также рекомендуется использовать двухфакторную аутентификацию, например, с помощью использования сертификатов.

2. Ограничьте доступ к RDP-порту

Один из распространенных способов атаки на RDP-серверы — это перебор паролей. Для предотвращения таких атак рекомендуется ограничить доступ к RDP-порту только для определенных IP-адресов или диапазонов IP-адресов. Это можно сделать через настройки брандмауэра.

3. Обновляйте операционную систему

Установка всех доступных обновлений для операционной системы Windows Server 2019 является важной мерой безопасности. Это позволяет получить последние исправления и устранить потенциальные уязвимости, связанные с RDP.

4. Используйте RDP Gateway

Для повышения безопасности рекомендуется использовать RDP Gateway, который предоставляет дополнительный уровень защиты при доступе к удаленному серверу через RDP. RDP Gateway позволяет шифровать трафик между клиентом и сервером, а также установить дополнительные правила проверки подлинности и авторизации.

5. Организуйте мониторинг RDP-соединений

Важно следить за активностью RDP-соединений на сервере. Для этого рекомендуется использовать мониторинговые инструменты и журналы событий, которые позволяют обнаружить подозрительную активность или атаки на сервер.

6. Определите права доступа пользователей к RDP

Ограничение прав доступа пользователей к RDP-серверу является важным шагом в обеспечении безопасности. Установите минимально необходимые права доступа для каждого пользователя в соответствии с их ролями и обязанностями.

7. Регулярно аудитируйте RDP-сервер

Рекомендуется периодически аудитировать RDP-сервер, чтобы обнаружить и устранить потенциальные уязвимости. Проводите проверки на наличие обновлений, уязвимостей, а также проверяйте правильность настроек безопасности.

Внедрение этих рекомендаций поможет повысить безопасность вашего RDP-сервера в Windows Server 2019.

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

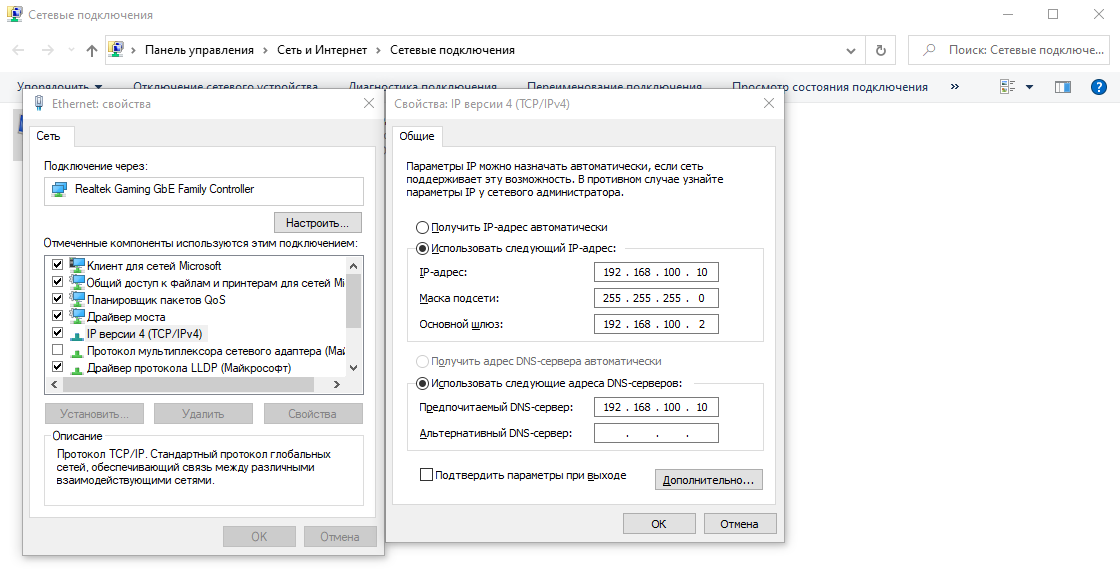

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

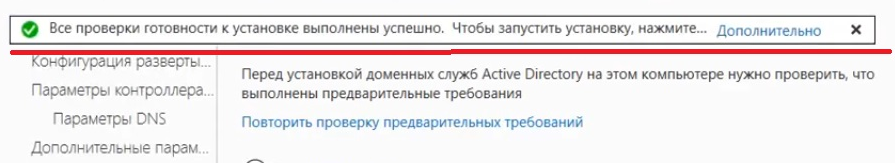

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

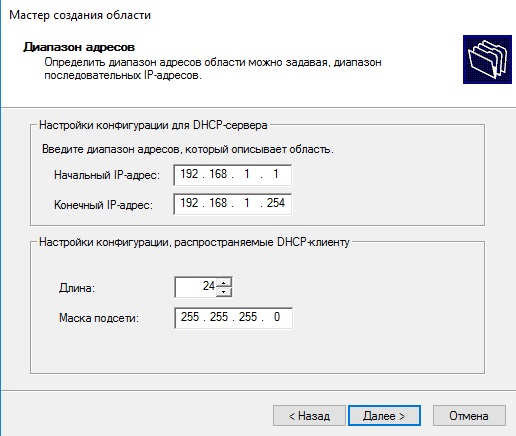

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

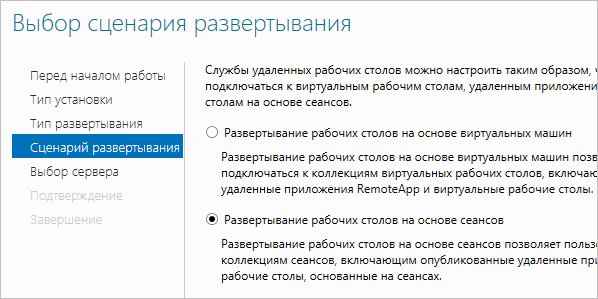

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

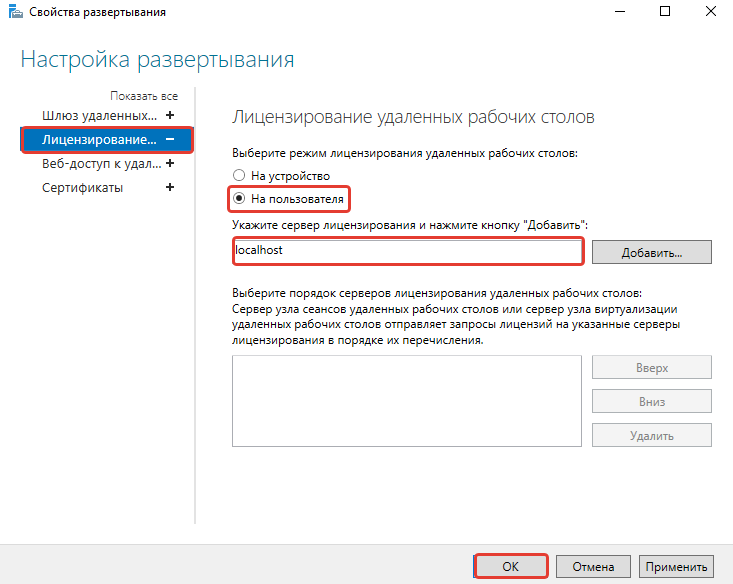

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

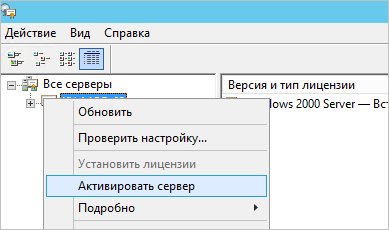

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

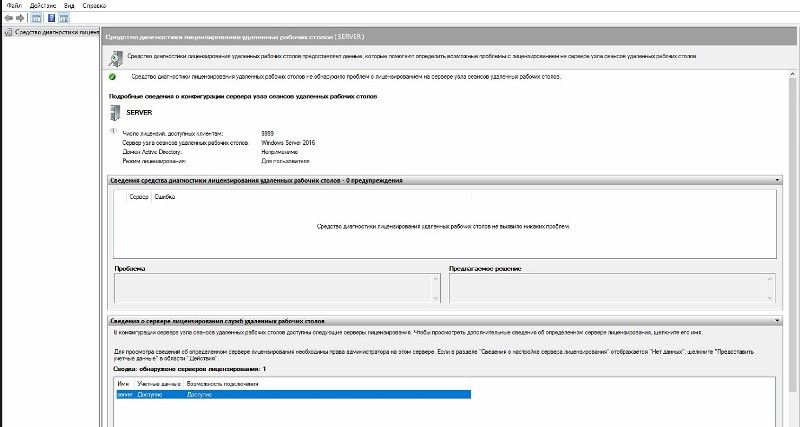

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.