Эта статья подходит для:

Archer C1200 , Archer C5400 , Archer A2600 , Archer AX55 , Archer AX53 , Archer AX10 , Archer AX51 , Archer AX96 , Archer AXE95 , Archer AX10000 , Archer AX50 , Archer C3150( V2 ) , Archer C6( V2 ) , Archer C7( V4 V5 ) , Archer AX90 , Archer AX6000 , Archer C5400X , Archer A20 , Archer AX1800 , Archer AX206 , Archer AX4200 , Archer C3200( V2 ) , Archer AX75 , Archer AX4400 , Archer AX73 , Archer A10 , Archer AX4800 , Archer A2300 , Archer AXE75 , Archer A6( V2 V3 ) , Archer A7 , Archer AX72 , Archer AXE200 Omni , Archer GX90 , Archer A9 , Archer AX68 , Archer C2300 , Archer AX5300 , Archer AX23 , Archer AX20 , Archer C3150 V2 , Archer C4000 , Archer AX21 , Archer AXE300 , Archer AX1500 , Archer AX60 , Archer AX11000 , Archer AX3200 , Archer AX3000

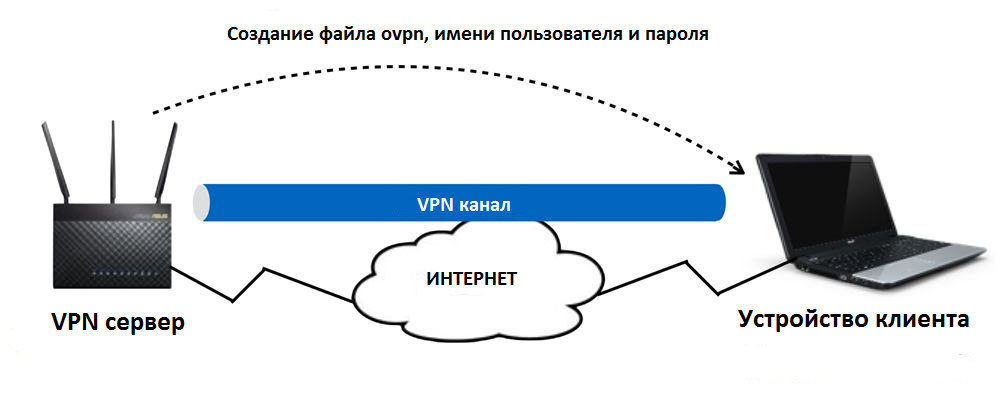

При соединении OpenVPN домашняя сеть может выступать в качестве сервера, а удаленное устройство может получать доступ к серверу через маршрутизатор, который работает как шлюз сервера OpenVPN. Чтобы использовать функцию VPN, необходимо включить OpenVPN-сервер на маршрутизаторе, а также установить и запустить программное обеспечение VPN-клиента на удаленном устройстве. Пожалуйста, следуйте инструкциям ниже, чтобы установить соединение OpenVPN.

Шаг1. Настройка OpenVPN сервера на маршрутизаторе:

1.Войдите в веб-интерфейс маршрутизатора. Если вы не знаете, как это сделать, воспользуйтесь инструкциями:

a. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

b. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

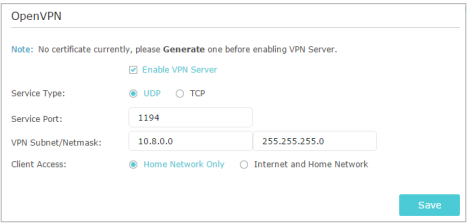

2.Перейдите в Дополнительные настройки (Advanced) > VPN Server > OpenVPN и отметьте Включить VPN Server (Enable VPN Server).

Примечание:

• Перед включением VPN-сервера рекомендуется настроить службу динамического DNS (рекомендуется), назначить статический IP-адрес для порта WAN маршрутизатора и синхронизировать системное время с интернетом.

• При первой настройке OpenVPN сервера может потребоваться сгенерировать сертификат перед включением VPN-сервера.

3.Выберите Тип Сервиса (Service Type – протокол связи) для OpenVPN сервера: UDP, TCP.

4.Введите Порт VPN Сервиса (VPN Service Port), к которому подключается VPN-устройство, номер порта должен быть от 1024 до 65535.

5. В полях подсеть VPN/маска сети (VPN Subnet/Netmask) введите диапазон IP-адресов, которые могут быть зарезервированы сервером OpenVPN.

6. Выберите тип клиентского доступа (Client Access). Выберите Домашнюю сеть (Home Network Only), только если хотите, чтобы удаленное устройство имело доступ к домашней сети; выберите Интернет и домашнюю сеть (Internet and Home Network), если вы также хотите, чтобы удаленное устройство имело доступ к интернету через VPN-сервер.

7. Нажмите Кнопку Сохранить (Save).

8. Нажмите кнопку Создать (Generate), чтобы получить новый сертификат.

Примечание:

Если сертификат уже создан, пропустите этот шаг или нажмите кнопку Создать (Generate), чтобы обновить сертификат.

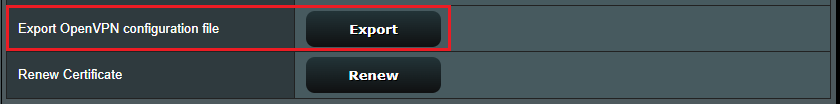

9. Нажмите кнопку Экспорт (Export), чтобы сохранить файл конфигурации OpenVPN, который будет использоваться удаленным устройством для доступа к маршрутизатору.

Шаг 2. Настройка OpenVPN подключения на удаленном устройстве:

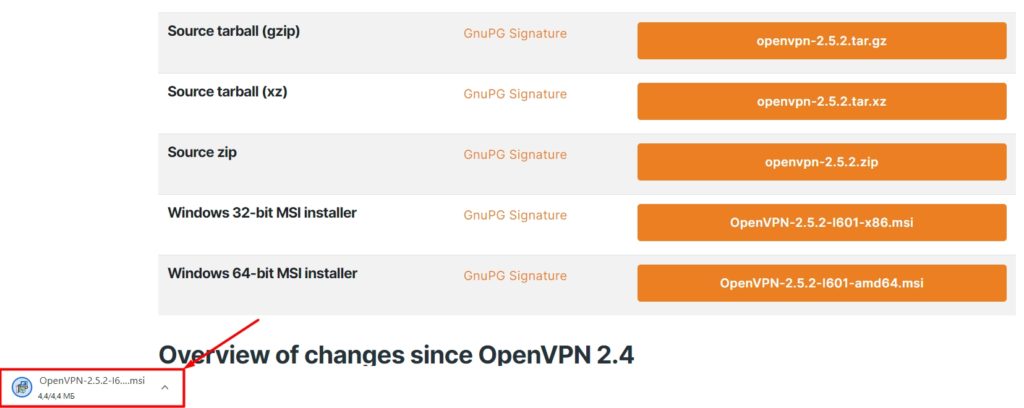

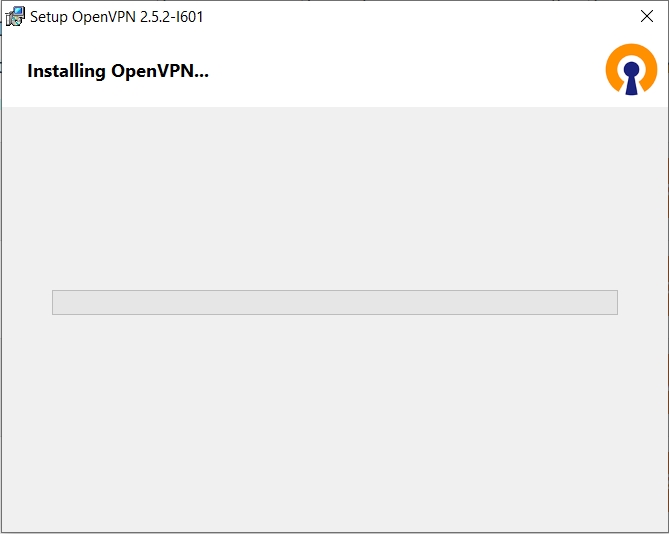

1. Посетите http://openvpn.net/index.php/download/community-downloads.html для загрузки клиентской утилиты OpenVPN и установить её на устройство, на котором планируете запускать утилиту OpenVPN клиента.

Примечание:

Необходимо установить клиентскую утилиту OpenVPN на каждом устройстве, которое вы планируете применить функцию VPN для доступа к маршрутизатору. Мобильные устройства должны загружать сторонние приложения из Google Play или Apple App Store.

2. После установки скопируйте файл, экспортированный с маршрутизатора, в папку «config» клиентской утилиты OpenVPN (например, C:\Program Files\OpenVPN\config – для Windows). Путь зависит от того, где была установлена утилита OpenVPN .

3.Запустите клиенсткую утилиту и подключите ее к OpenVPN серверу.

Чтобы узнать более подробную информацию о каждой функции и конфигурации, перейдите в Центр загрузки, чтобы загрузить руководство по вашему продукту.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Данная статья предназначена для RouterOS 6.x, для настройки OpenVPN сервера в RouterOS 7.x воспользуйтесь обновленным материалом.

Подготовка роутера

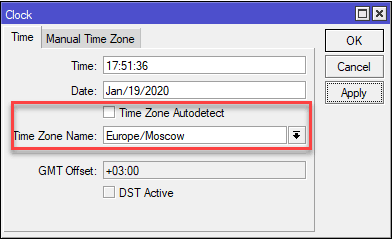

OpenVPN, как и любой другой использующий SSL-шифрование продукт, чувствителен к расхождению времени между клиентом и сервером. Поэтому в первую очередь правильно настроим время на Mikrotik. Прежде всего откроем System — Clock и установим правильное значение часового пояса, его автоматическое определение лучше отключить.

/system clock

set time-zone-autodetect=no time-zone-name=Europe/MoscowВ качестве параметра опции time-zone-name следует указать наименование вашего часового пояса согласно tz database.

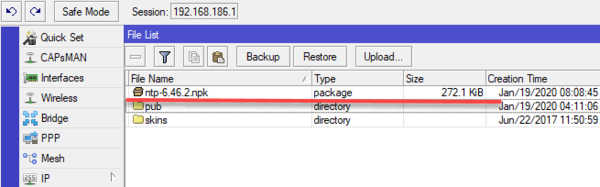

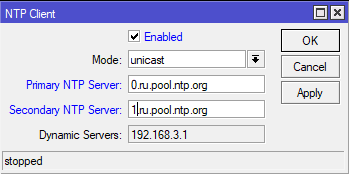

Затем установим пакет NTP, для этого вам потребуется скачать с официального сайта архив Extra packages для вашей архитектуры и версии RouterOS, оттуда следует извлечь пакет ntp и поместить его на роутер, для установки достаточно перезагрузить устройство.

/system ntp client

set enabled=yes primary-ntp=185.209.85.222 secondary-ntp=37.139.41.250Обратите внимание, что вместо доменных имен серверов следует указать их IP, имейте ввиду, что адреса pool.ntp.org указывают на случайно выбранные из пула сервера, которые меняются каждый час, поэтому полученные вами адреса могут отличаться от указанных нами.

Аналогичные манипуляции следует выполнить на всех роутерах-участниках VPN-сети. Для ПК и других устройств-клиентов также следует настроить синхронизацию времени.

Создание ключей и сертификатов

Некоторые руководства в сети предполагают создание ключей и сертификатов при помощи сторонних утилит, например, Easy-RSA, мы же будем использовать собственные средства Mikrotik. Перейдем в System — Certificate и создадим новый корневой сертификат нашего центра сертификации (CA).

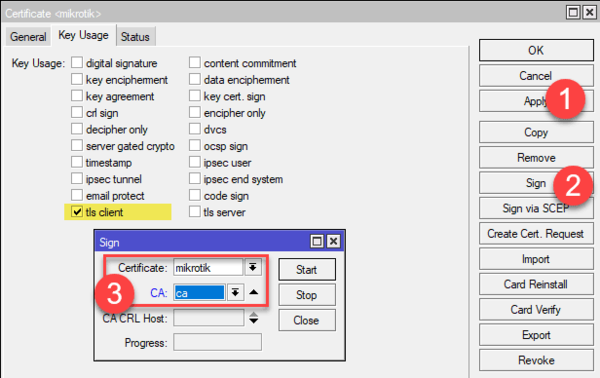

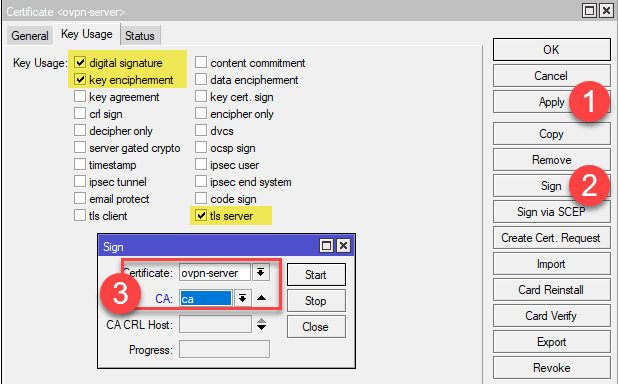

Затем перейдем на закладку Key Usage и укажем только crl sign и key cert. sign и нажмем кнопку Apply, теперь подпишем сертификат нажав Sign. В появившемся окне заполним поле CA CRL Host адресом локальной петли — 127.0.0.1, после чего нажимаем Start и дожидаемся окончания подписи сертификата.

/certificate

add name=ca country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="ca" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

sign ca ca-crl-host=127.0.0.1Следующим создадим сертификат и закрытый ключ сервера. Закладка General нового сертификата заполняется аналогично, только в полях Name и Common Name указываем ovpn-server (можете выбрать на собственное усмотрение). На вкладке Key Usage укажите digital-signature, key-encipherment и tls-server. Затем подпишем сертификат ключом нашего CA, для этого в поле CA выберите только что созданный нами сертификат ca.

/certificate

add name=ovpn-server country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="ovpn-server" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

sign ovpn-server ca="ca"Теперь создадим клиентские сертификаты, в полях Name и Common Name на закладке General указываем имя сертификата, его следует давать осмысленно, чтобы всегда можно было определить какому клиенту принадлежит сертификат. Также следует подумать над сроком действия сертификата, если клиентом будет роутер в удаленном офисе, то можно также выпустить сертификат на 10 лет, а вот если клиентом будет ноутбук сотрудника на испытательном сроке, то лучше выдать его на срок испытательного срока. Выпустить новый сертификат не представляет проблемы, в то время как не отозванный вовремя сертификат может привести к несанкционированному доступу и утечке данных.

На вкладке Key Usage указываем только tls-client и также подписываем сертификат ключом нашего CA. Можно сразу выпустить все необходимые клиентские сертификаты, можно создавать из по мере необходимости.

Получение клиентского сертификата в консоли:

/certificate

add name=mikrotik country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="mikrotik" key-size=2048 days-valid=365 key-usage=tls-client

sign mikrotik ca="ca"Обратите внимание, в данном случае мы выпустили сертификат со сроком действия в 1 год: days-valid=365.

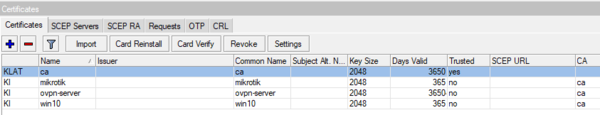

Если все сделано правильно, то у вас будут следующие сертификаты, обратите внимание, что корневой сертификат должен иметь флаги KLAT, остальные KI:

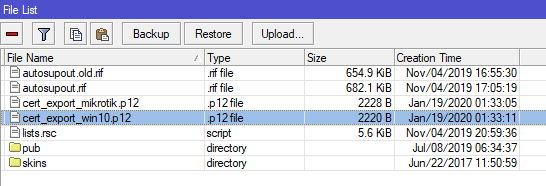

Для использования на клиента нам необходимо экспортировать закрытый ключ и сертификат клиента, а также корневой сертификат центра сертификации. Удобнее всего использовать для этого формат PKCS12, который содержит все необходимые компоненты в одном файле (сертификат, ключ и сертификат CA). Для этого щелкните на нужном сертификате правой кнопкой и выберите Export, в открывшемся окне укажите формат Type — PKCS12 и парольную фразу для экспорта (минимум 8 символов) в поле Export Passphrase. Без указания пароля закрытые ключи выгружены не будут, и вы не сможете использовать такой сертификат для клиента.

Либо используйте команды:

/certificate

export-certificate mikrotik type=pkcs12 export-passphrase=12345678В данном случае мы использовали парольную фразу 12345678. Экспортированные сертификаты можно скачать в разделе Files.

Настройка OpenVPN сервера

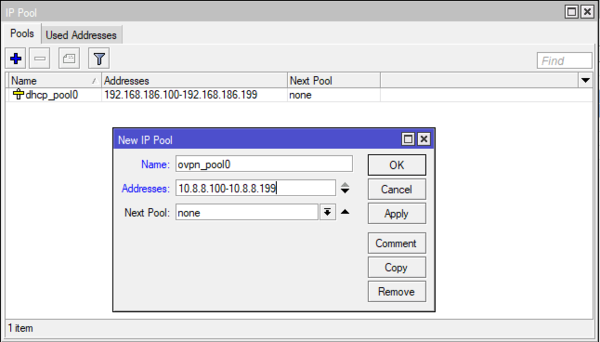

Начнем с создания пула адресов для выдачи OpenVPN клиентам, так как назначать адреса вручную во втором десятилетии 21 века — дурной тон. Для этого перейдем в IP — Pool и создадим новый пул: Name — ovpn_pool0 — произвольное имя пула, Addresses — 10.8.8.100-10.8.8.199 — диапазон адресов для выдачи клиентов, также можете выбрать по собственному усмотрению.

/ip pool

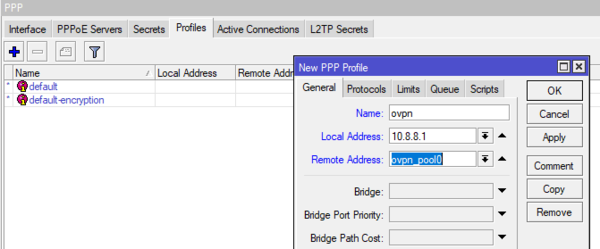

add name=ovpn_pool0 ranges=10.8.8.100-10.8.8.199Теперь перейдем в PPP — Profiles и создадим новый профиль. Укажем его имя Name — ovpn, локальный и удаленный адреса: Local Address — 10.8.8.1, Remote Address — ovpn_pool0. На всякий случай напомним, что локальный адрес должен принадлежать той-же /24 сети, что и диапазон пула адресов.

/ppp profile

add local-address=10.8.8.1 name=ovpn remote-address=ovpn_pool0Затем перейдем в PPP — Secrets и убедимся, что включена аутентификация по пользователю. Для этого нажмем PPP Authentication&Accounting, где должен стоять флаг Accounting:

/ppp aaa

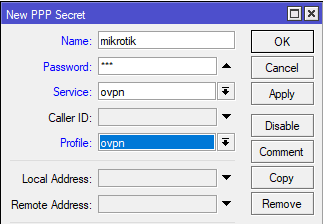

set accounting=yesЗдесь же создадим учетные записи для клиентов. Особенностью реализации OpenVPN в RouterOS 6 является обязательное использование аутентификации по имени и паролю. При создании учетной записи указываем ее имя — Name, рекомендуем дать ей то же самое имя, которое вы использовали при создании сертификата, чтобы избежать путаницы. Password — пароль, так как основная аутентификация производится по сертификату особых требований к нему нет. Service — какие службы могут использовать данную учетную запись — ограничиваем только OpenVPN выбрав ovpn, затем указываем созданный нами профиль Profile — ovpn.

В терминале для создания учетной записи выполните:

/ppp secret

add name=mikrotik password=123 profile=ovpn service=ovpnВ данном случае мы создали запись для пользователя mikrotik с паролем 123.

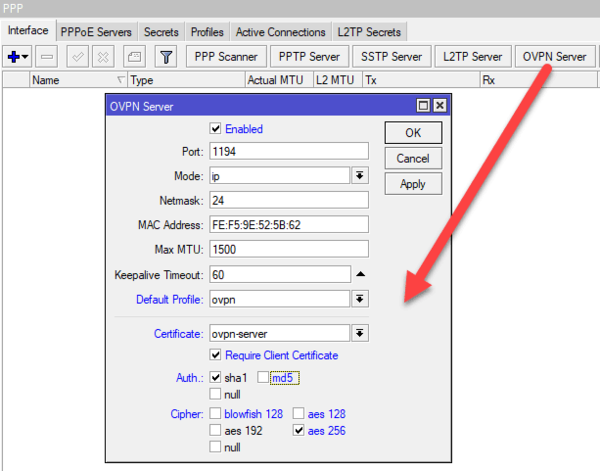

После создания пользователей перейдем в PPP — Interface и нажмем на кнопку OVPN Server, в открывшемся окне включим службу установив флаг Enabled, Default Profile — ovpn, в поле Certificate укажем созданный нами сертификат сервера. Для дополнительной безопасности включим Require Client Certificate, в этом случае сервер будет проверять сертификат клиента на принадлежность к цепочке сертификатов локального CA. Затем укажем параметры шифрования: Auth — безальтернативно sha1, Cipher — здесь есть возможность выбора, для роутеров с аппаратной поддержкой AES следует выбирать шифры только из этого семейства, однако чем сильнее шифр — тем больше он нагружает оборудование.

/interface ovpn-server server

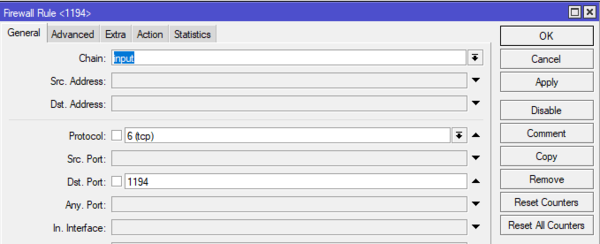

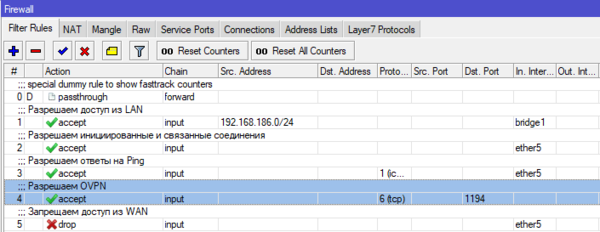

set auth=sha1 certificate=ovpn-server cipher=aes256 default-profile=ovpn enabled=yes require-client-certificate=yesТакже не забудьте разрешить входящие подключения к вашему OpenVPN серверу. Откроем IP — Firewall и добавим правило: Chain — input, Protocol — tcp, Dst. Port — 1194. Действие можно не указывать, так как по умолчанию применяется accept.

В терминале выполните:

/ip firewall filter

add action=accept chain=input dst-port=1194 protocol=tcpДанное правило должно располагаться выше запрещающего в цепочке INPUT.

Настройка OpenVPN клиента на роутере Mikrotik

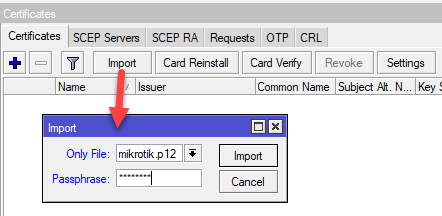

Прежде всего закачаем на устройство файл сертификатов в формате PKCS12, который мы экспортировали на сервере. Для этого перейдем в System — Certificate и воспользуемся кнопкой Import, в открывшемся окне укажем файл сертификата и парольную фразу, которую мы установили при экспорте.

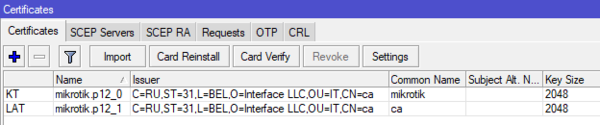

/certificate

import file-name=mikrotik.p12 passphrase=12345678В результате у вас появятся два сертификата: сертификат клиента с закрытым ключом, о чем говорит флаг KT, и корневой сертификат удостоверяющего центра с флагом LAT (K — означает наличие ключа). Запомним наименование сертификатов, либо переименуем их.

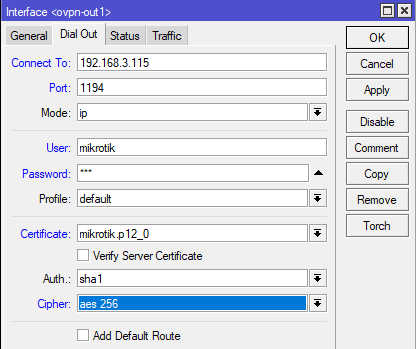

/interface ovpn-client

add certificate=mikrotik.p12_0 cipher=aes256 connect-to=192.168.3.115 name=ovpn-out1 password=123 user=mikrotikЕсли все было сделано правильно, то соединение будет установлено сразу как вы создадите интерфейс.

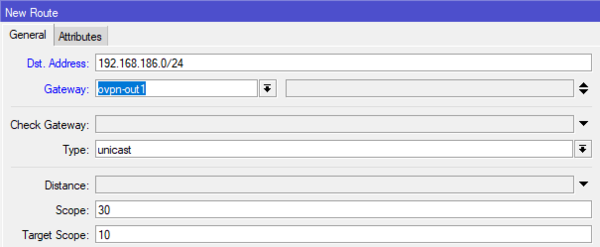

Чтобы клиенты сети за клиентом имели доступ в сеть за сервером и наоборот необходимо настроить маршрутизацию. Перейдем в IP — Routes и добавим новый маршрут. В поле Dst. Address укажем сеть за сервером, в нашем случае это 192.168.186.0/24, в поле Gateway укажем интерфейс нашего OpenVPN подключения — ovpn-out1.

/ip route

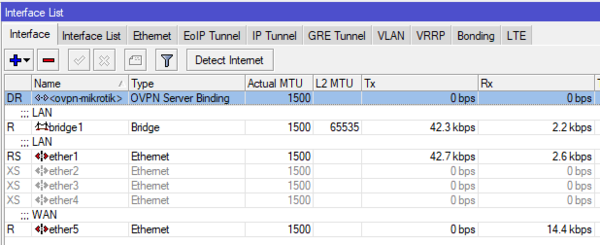

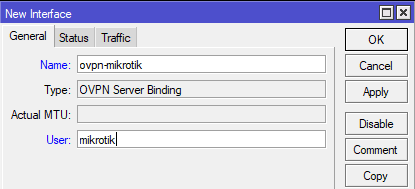

add distance=1 dst-address=192.168.186.0/24 gateway=ovpn-out1Теперь перейдем на сервер и посмотрим каким образом выглядит подключение данного клиента. Как видим, был создан динамический интерфейс ovpn-mikrotik, настраивать маршрутизацию с таким интерфейсом нельзя, так как маршрут «сломается» при отключении клиента.

/interface ovpn-server

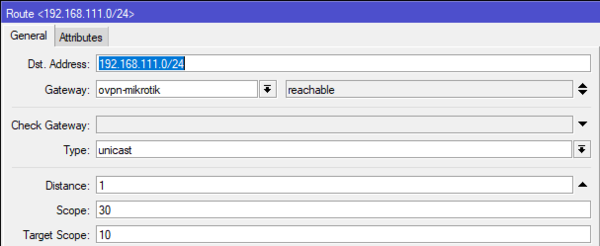

add name=ovpn-mikrotik user=mikrotikПосле чего можно добавить на сервере маршрут к сети за клиентом, настройки здесь аналогичные, Dst. Address — сеть за клиентом, Gateway — интерфейс OpenVPN подключения. В нашем случае 192.168.111.0/24 — сеть за клиентом.

/ip route

add distance=1 dst-address=192.168.111.0/24 gateway=ovpn-mikrotikПосле чего можем проверить связь. Узлы различных сетей должны видеть друг друга.

Настройка стандартного клиента OpenVPN на ПК

Немного изменим задачу, будем считать, что у нас есть ноутбук сотрудника с установленным клиентом OpenVPN, которому необходимо обеспечить доступ в корпоративную сеть через OpenVPN сервер на роутере Mikrotik. Будем считать, что OpenVPN установлен в C:\OpenVPN, а для хранения ключей используется директория C:\OpenVPN\keys.

Прежде всего разместим файл сертификатов в формате PKCS12 в директории для хранения ключей, а также создадим файл с учетными данными C:\OpenVPN\auth.cfg и разместим в нем в разных строках логин и пароль:

win10

123Где win10 — имя пользователя, 123 — пароль которые мы задали для этой учетной записи на сервере.

Теперь создадим файл C:\OpenVPN\keypass.cfg в котором разместим парольную фразу для сертификата:

12345678За основу конфигурационного файла мы примем стандартный шаблон client.ovpn, который расположен в C:\OpenVPN\sample-config. Его следует скопировать C:\OpenVPN\config, ниже будут приведены только ключевые опции, а также те, которые мы изменяем или добавляем.

Укажем, что у это клиент, тип туннеля — tun и протокол tcp:

client

dev tun

proto tcpАдрес и порт сервера:

remote 192.168.3.115 1194Убедимся в наличии опций:

persist-key

persist-tunЗатем заменим весь блок с указанием путей к ключам и сертификатам:

ca ca.crt

cert client.crt

key client.keyединственной строкой:

pkcs12 C:\\OpenVPN\\keys\\win10.p12где укажем путь к нашему файлу сертификатов в формате PKCS12.

Ниже добавим две строки с указанием, где брать учетные данные для дополнительной аутентификации и парольную фразу:

auth-user-pass C:\\OpenVPN\\auth.cfg

askpass C:\\OpenVPN\\keypass.cfgПроверим наличие опции:

remote-cert-tls serverи закомментируем:

#tls-auth ta.key 1Сразу добавим маршрут к сети за сервером:

route 192.168.186.0 255.255.255.0 10.8.8.1Укажем выбранный нами на сервере шифр:

cipher AES-256-CBCи отключим сжатие:

#comp-lzoТеперь можно пробовать подключаться. Если все сделано правильно, то клиент подключится к серверу и ему будут доступны ресурсы сети за сервером. Никаких дополнительных настроек на сервере производить не нужно.

Если за данным ПК у вас находится сеть и нужно обеспечить связь между сетями, то нужно выполнить настройки на сервере аналогичные предыдущей части: создать интерфейс для подключения клиента и добавить маршрут для сети за клиентом. На клиентском ПК не забудьте включить службу маршрутизации.

Данная инструкция также полностью подходит для ПК на Linux, вам потребуется только откорректировать пути в конфигурационном файле и раскомментировать в нем опции:

user nobody

group nogroupКак видим, настройка OpenVPN сервера на роутерах Mikrotik достаточно проста, но требует учитывать особенности и ограничения реализации этой технологии в RouterOS.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Всех приветствую на нашем ламповом портале WiFiGid. Сегодня я расскажу вам, как настроить OpenVPN на роутерах Keenetic. Я рассмотрю два варианта. Первый – когда вы хотите организовать свою собственную сеть VPN между двумя Keenetic. Второй – когда вы хотите подключиться к выделенной VPN.

Сразу предупрежу, что делается все очень неудобно. Вся претензия к разработчикам ОС Keenetic. На том же самом ASUS все делается куда проще, но тут все не так. Также напомню, что у Keenetic есть и другие способы использования VPN: PPTP, L2TP и WireGuard. Последняя штука была добавлена в новой версии прошивки (3.3). О настройках этих вариантов можно почитать тут.

Они конфигурируются куда проще чем OpenVPN. В общем я вас предупредил. Я постарался описать все максимально подробно, но если что-то пойдет не так или возникнут вопросы – пишите в комментариях.

Содержание

- Хочу организовать сеть OpenVPN между двумя Keenetic

- ШАГ 1: Запуск DDNS и проверка внешнего IP адреса

- ШАГ 2: Настройка сервера

- ШАГ 3: Настройка клиента

- Хочу подключиться к OpenVPN сети

- Задать вопрос автору статьи

ШАГ 1: Запуск DDNS и проверка внешнего IP адреса

ПРИМЕЧАНИЕ! Если у вас белый и статический IP адрес, то пропустите эту главу.

Все службы, которые работают с интернетом, и внешний IP могут работать, только если у пользователя белый IP адрес. Поэтому в первую очередь вам нужно проверить, какой именно IP у вас – белый или серый. О том, что же такое белый и серый IP, а также как это проверить читаем тут.

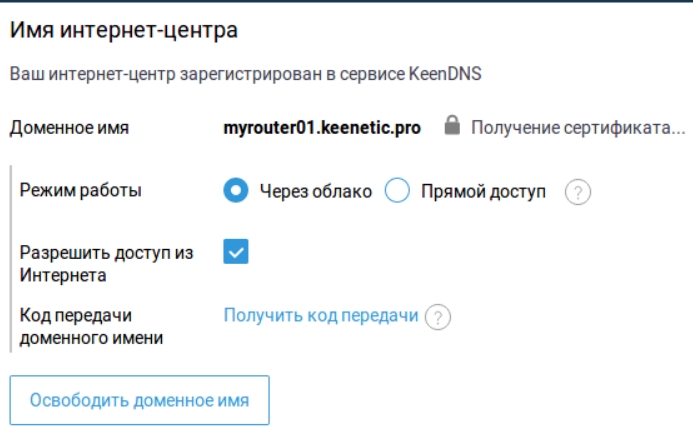

Кто-то сейчас может возразить – ведь мы будем использовать KeenDNS, который может связываться с роутером по облаку в обход серого IP. Да это так, но на официальном сайте сказано, что OpenVPN может работать с KeenDNS только в режиме «Прямого доступа» (когда IP белый), а не через «Облако» (когда IP серый). Дело в том, что с KeenDNS к роутеру можно иметь доступ только через HTTP и HTTPS. Даже TELNET не работает по KeenDNS, не говоря уже о VPN.

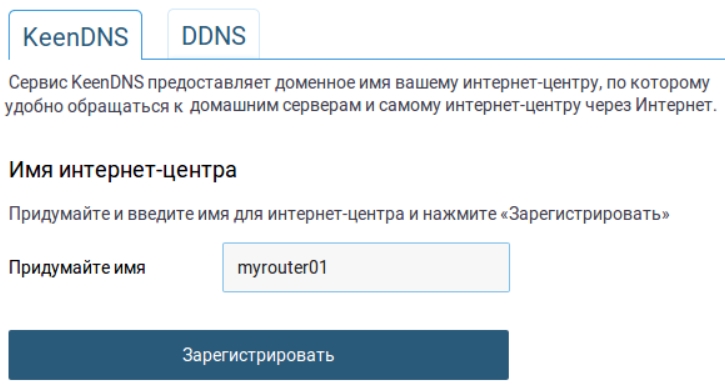

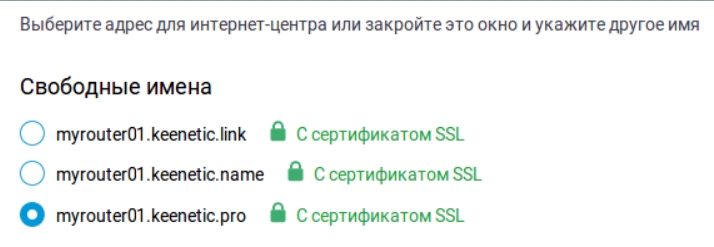

В общем вы проверили и узнали, что ваш IP белый. Если он серый, то просто ищем другого провайдера. Если он у вас динамический, то вам нужно также подключить DDNS. Мы будем использовать встроенный сервис KeenDNS, который заменяет IP адрес роутера на доменное имя.

- Перейдите в раздел «Доменное имя».

- На первой вкладке введите любое наименование латинскими буквами.

- Система автоматом подберет вам поддомен, выберите любой.

- Помните, я говорил про два режима работы? В общем, если у вас белый IP, то выбираем «Прямой доступ». Режим «Через облако» работать с VPN не будет.

- Чтобы проверить, что служба работает – запустите браузер и в адресной строке введите DDNS, который вы придумали.

ШАГ 2: Настройка сервера

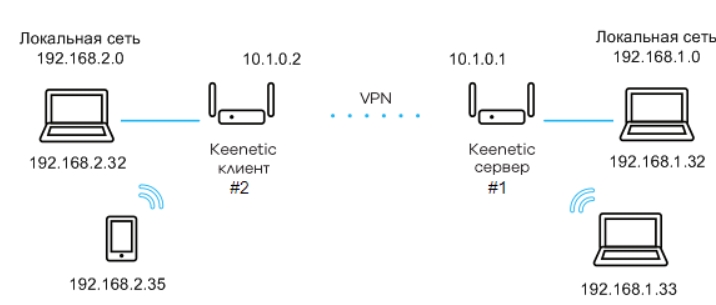

Прежде чем мы начнем, давайте я покажу пример, на основе которого мы будем работать. В общем ничего сложного, у нас есть два роутера Keenetic, которые мы хотим подключить друг к другу по VPN тоннелю. Задача в том, чтобы устройства этих сетей видели друг друга и были в одной (виртуальной) локальной сети. Туннель у нас будет иметь два конца: 10.1.0.1 и 10.1.0.2 (это не внешние IP адрес, а именно адреса туннеля).

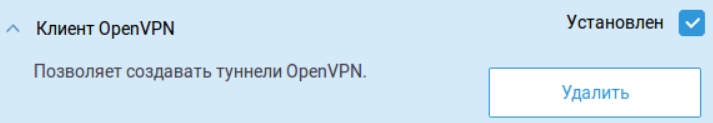

- В первую очередь нужно установить нужный нам компонент. Идем в «Общие настройки» – «Обновления и компоненты» кликаем по кнопке «Изменить набор компонентов» и в списке находим «Клиент OpenVPN». Пусть вас не вводит в заблуждение название, этот компонент работает как сервер и как клиент.

- Нам нужно скачать программу OpenVPN с официального сайта.

- Инсталлируем программу к себе на комп.

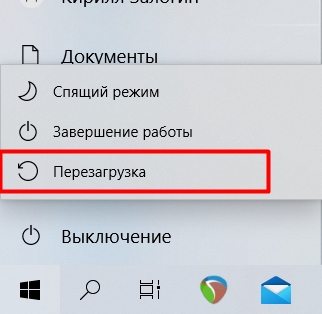

- Перезагружаем компьютер.

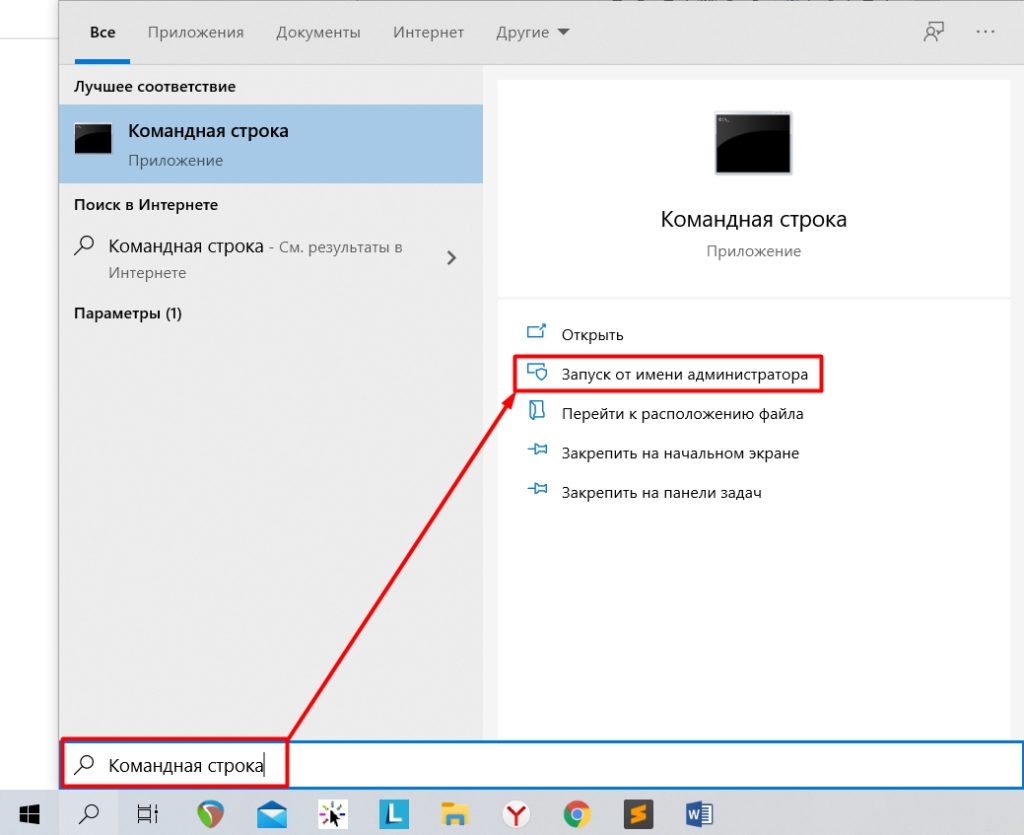

- Запускаем командную строку с правами админа.

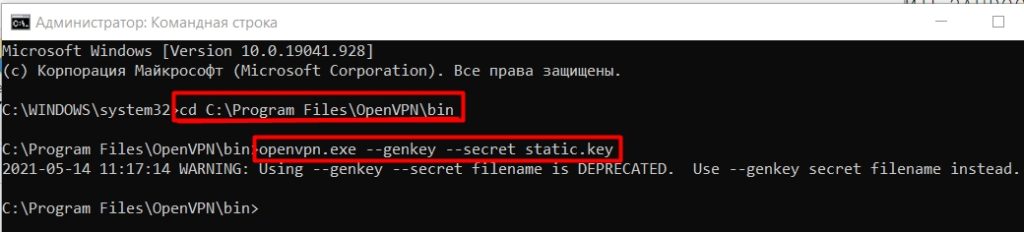

- Прописываем две команды:

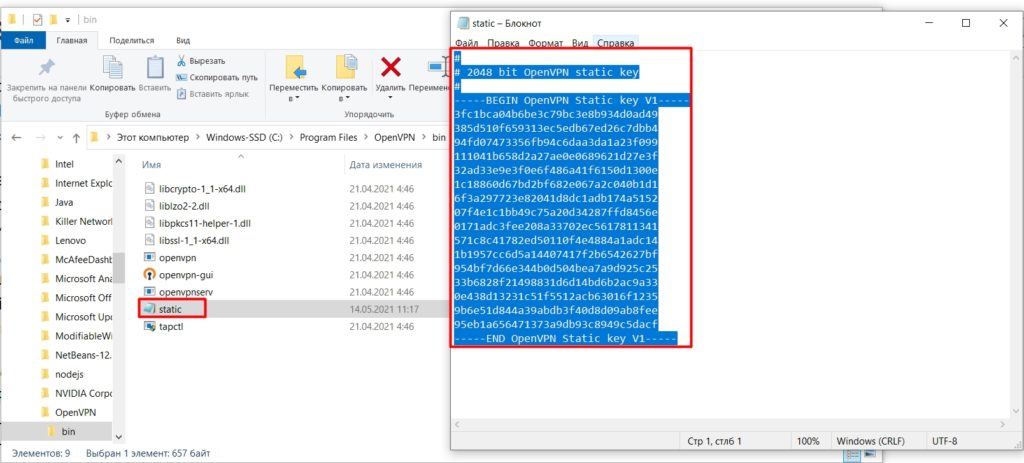

cd C:\Program Files\OpenVPN\bin (команда перехода в папку, с установленной программой)

openvpn.exe –genkey –secret static.key (команда генерирует секретный ключ)

ПРИМЕЧАНИЕ! Если у вас 64-битная система, и вы скачали OpenVPN для 32-х битной ОС, то программа будет лежать по пути: C:\Program Files (x86)\OpenVPN\bin

- Теперь смотрите, идем в папку «bin» в установочной папке. Ищем там файлик «static.key» и открываем его через блокнот. Копируйте все содержимое – это и есть ключ.

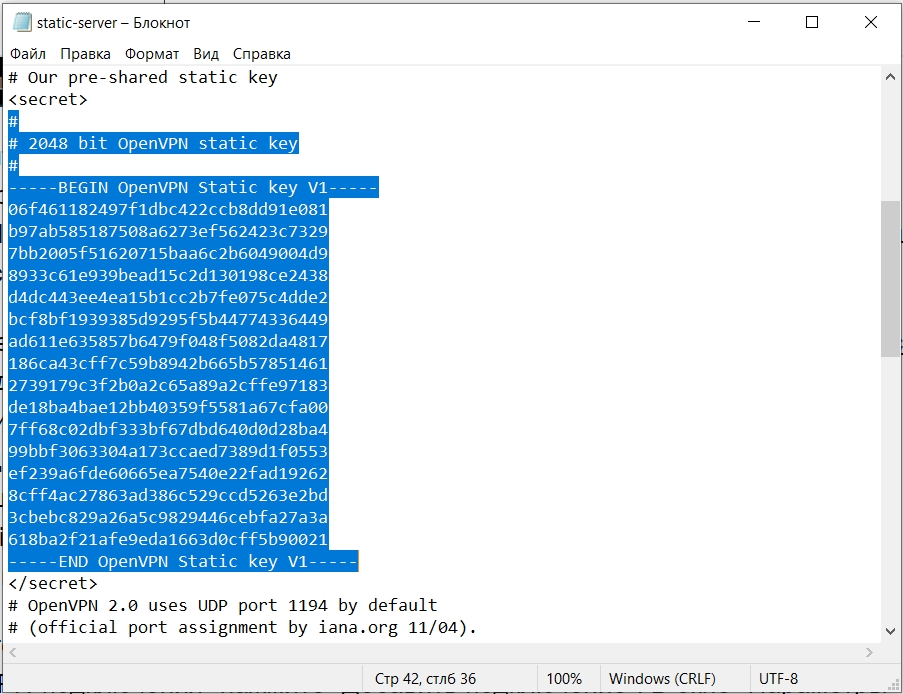

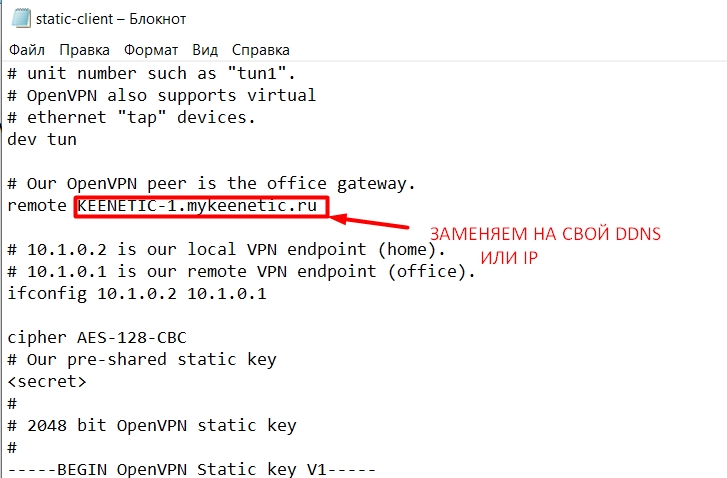

- Скачайте файл static-server, откройте его блокнотом. И между тэгами «secret» содержимое замените на свой ключ. Сохраните файл.

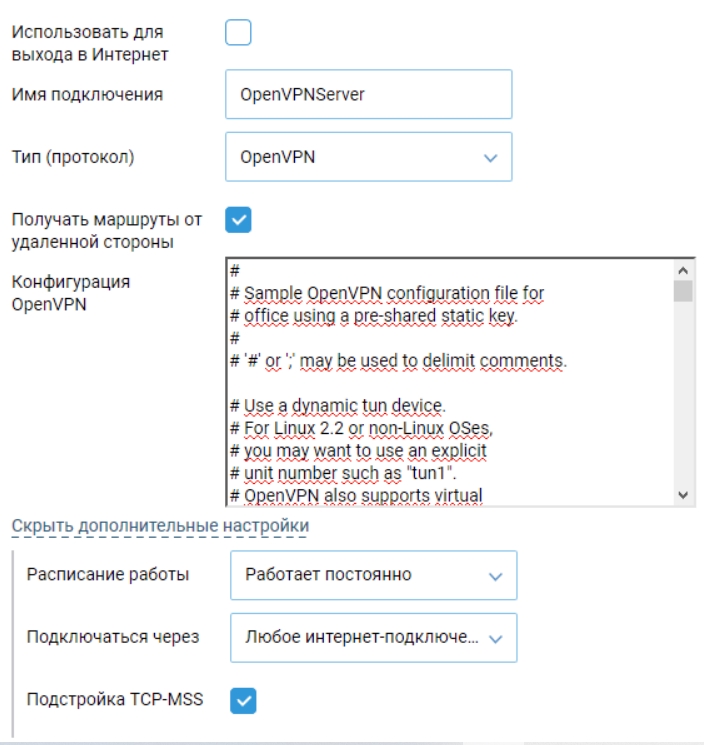

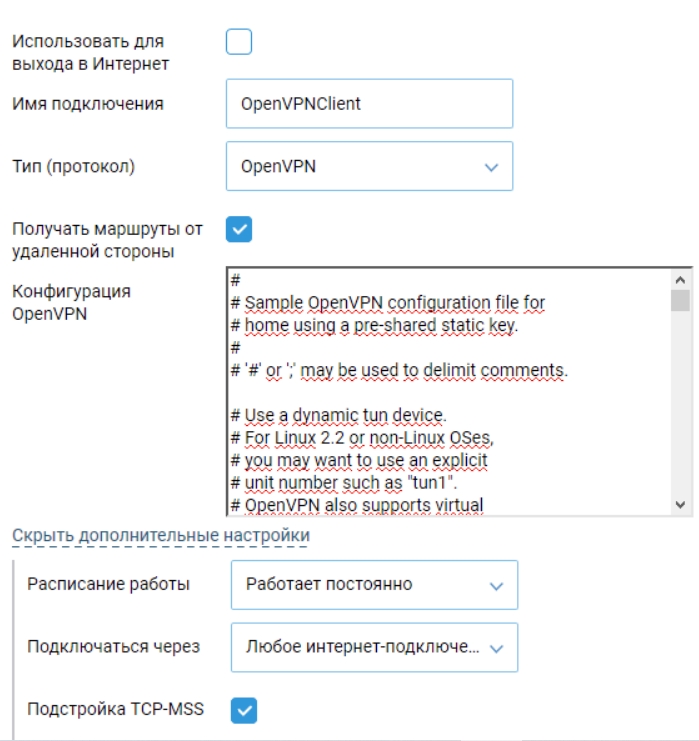

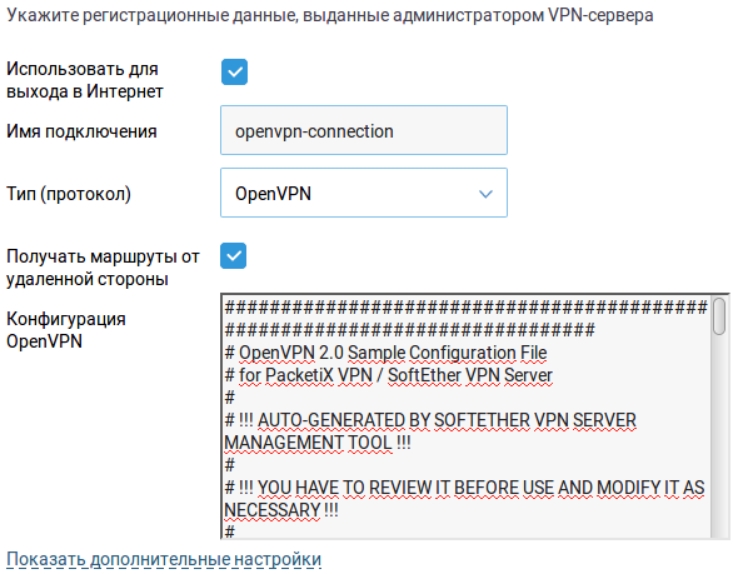

- Теперь идем обратно в настройки роутера. Идем по пути «Другие подключения» – «VPN-подключения». Кликаем по кнопке добавления. В первую очередь вводим имя – можно указать любое. Далее указываем «Тип (протокол)» – «OpenVPN». Теперь копируем содержимое файлика «static-server» в поле «Конфигурация OpenVPN». Обязательно проверьте, чтобы в поле «Подключаться через» стоял параметр «Любое интернет-подключение» – иначе подключение может не произойти. Сохраняем параметр.

ШАГ 3: Настройка клиента

- Опять же нам нужно установить компонент «Клиент OpenVPN» – повторяем 1 шаг из прошлого шага.

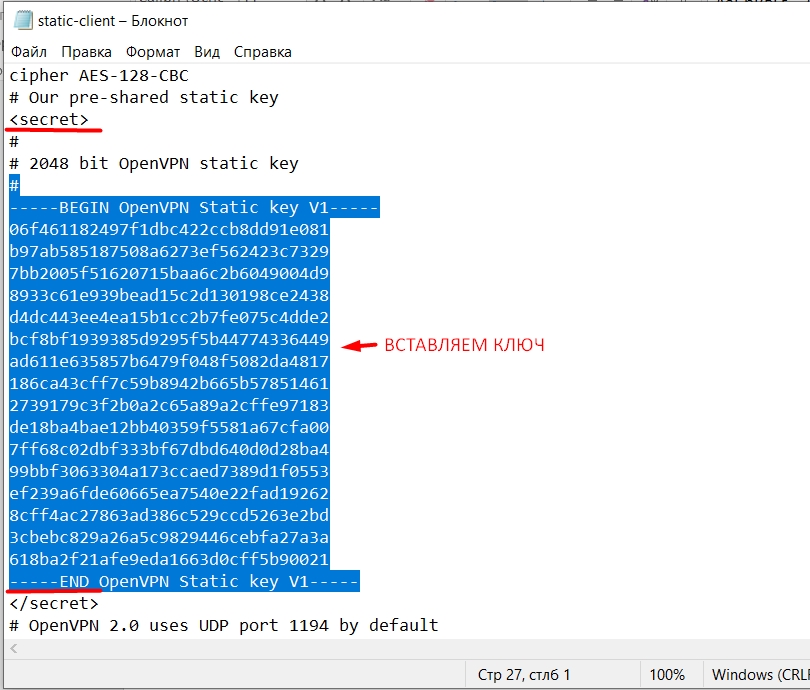

- Скачиваем другой файлик static-client и открываем его в блокноте, вставляем ключ.

- Находим строку, которая начинается со слова «remote», и после нее заменяем значение на свой DDNS или IP.

- Добавляем OpenVPN подключение уже на клиенте. Все делается аналогично. Настройки файлика вставляем в «Конфигурацию OpenVPN».

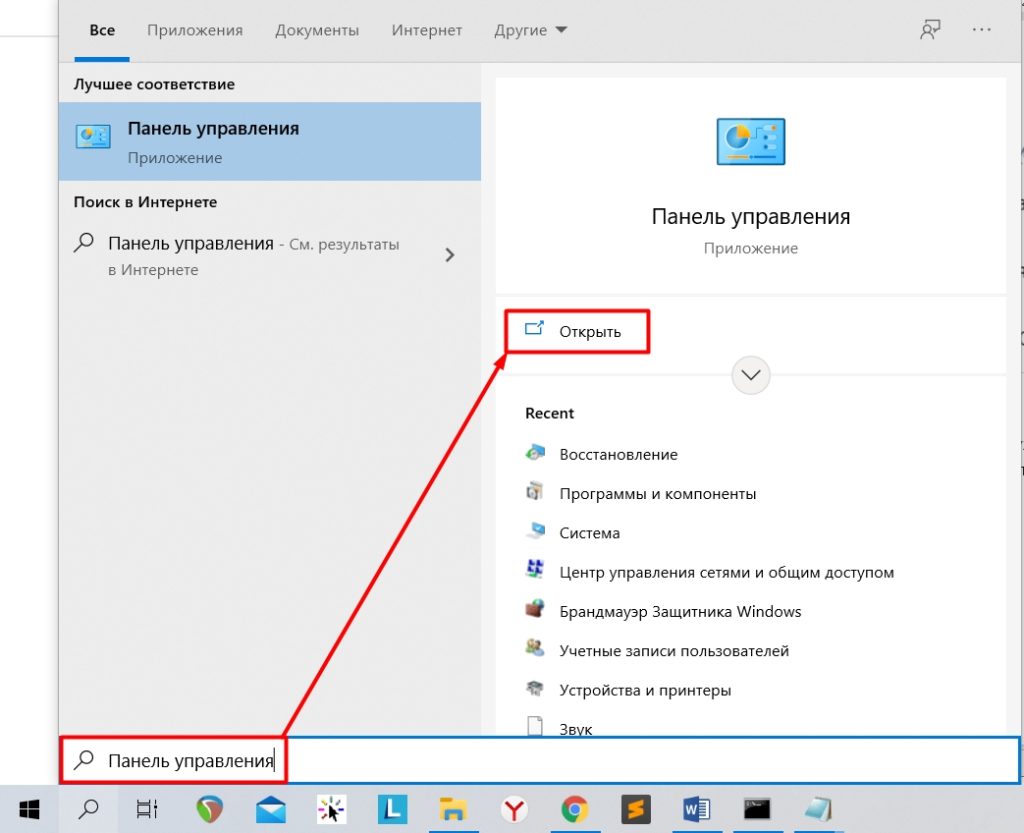

- А теперь нам нужно установить Telnet к себе в систему. Если у вас Windows Vista, 7, 8 или 10, то делаем следующие шаги. Я предупреждал, что настройка тут геморная.

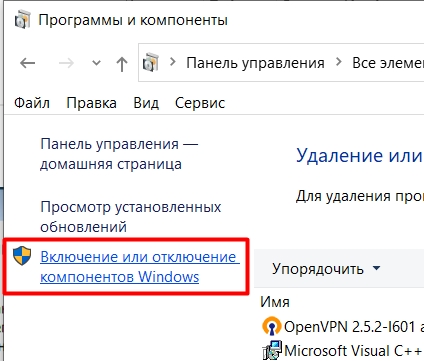

- Открываем «Панель управления».

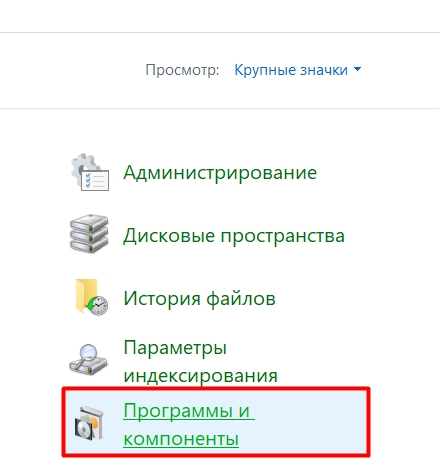

- Кликаем по разделу «Программы и компоненты».

- Слева выбираем ссылку «Включение или отключение компонентов Windows».

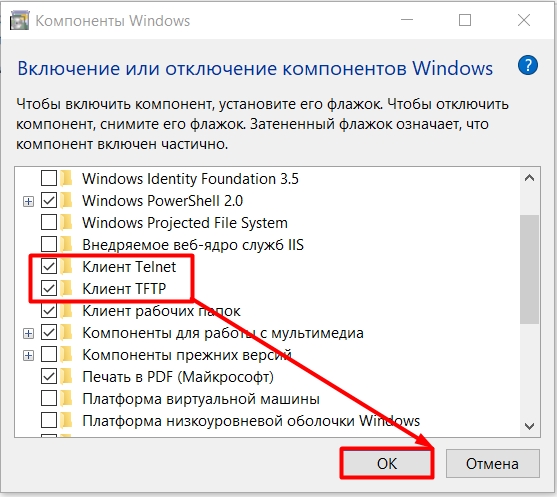

- Устанавливаем галочки напротив клиентов Telnet и TFTP.

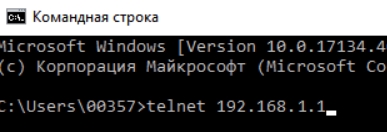

- Открываем консоль со стороны нашего роутера-сервера и прописываем команду, чтобы через телнет попасть внутрь настроек.

telnet 192.168.1.1

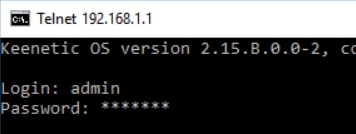

- Далее вводим сначала логин (admin), а потом пароль от конфигуратора.

- Прописываем поочередно команды:

interface OpenVPN0 no ip global

interface OpenVPN0 security-level private

no isolate-private

ip nat 10.1.0.2 255.255.255.255 (Для того, чтобы устройства этой сети имели доступ к интернету)

system configuration save

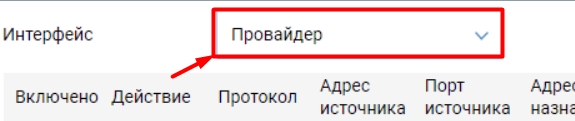

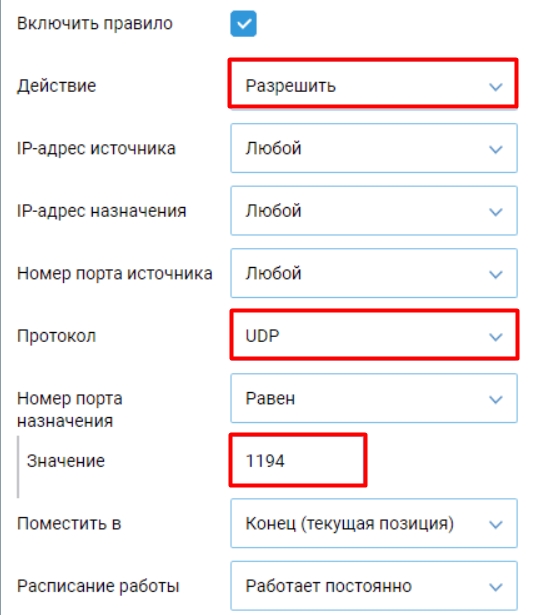

- Также нужно открыть UDP порт под номером 1194 (на серверном роутере). Переходим в «Межсетевой экран» и создаем правило, при создании вам нужно выбрать выше в строке «Интерфейс» подключение, которое вы используете для интернета (смотрите по названию).

- Установите настройки как на картинке ниже.

Хочу подключиться к OpenVPN сети

- «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов» – добавляем компонент, указанный на картинке ниже.

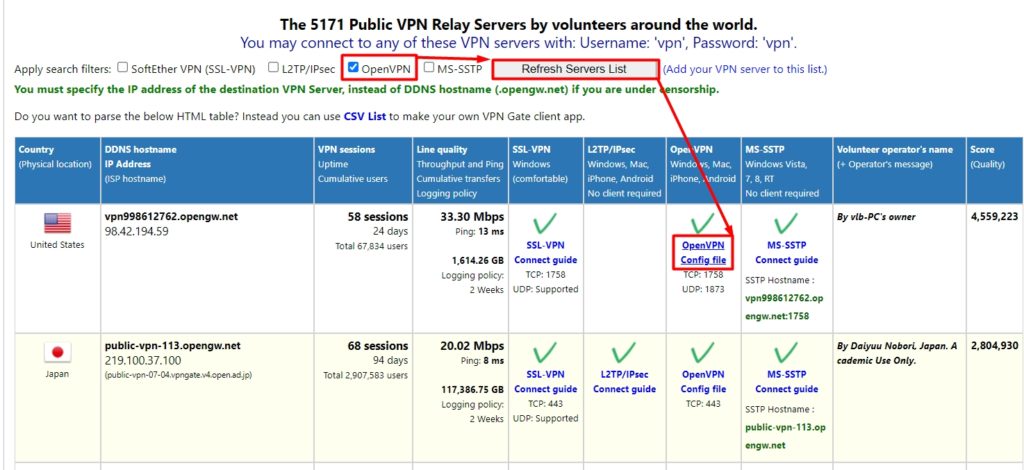

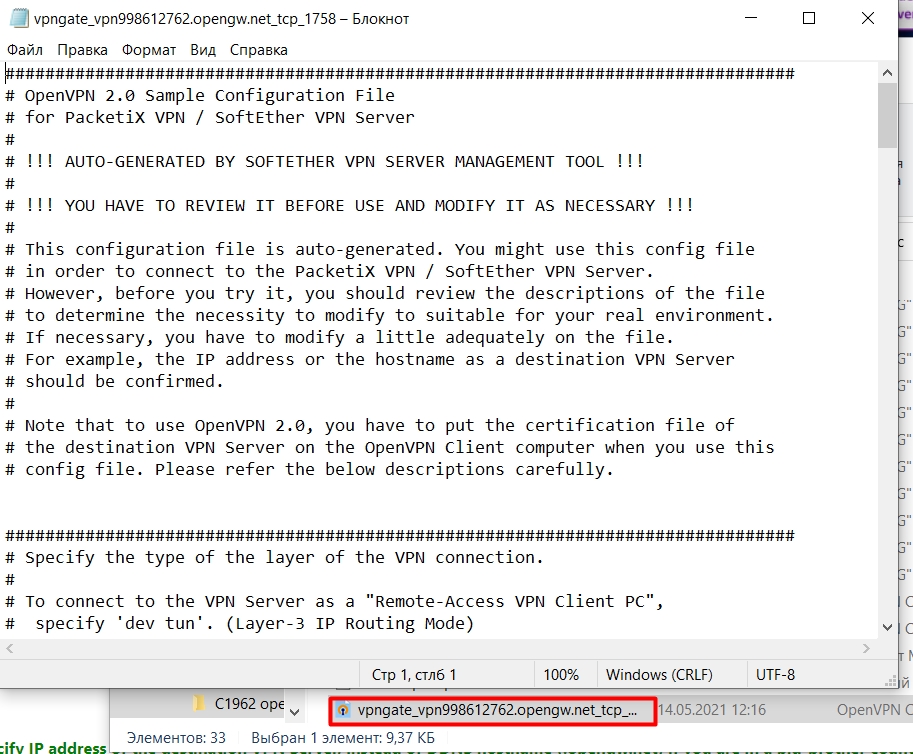

- Нам нужен OpenVPN файл, который нужен для подключения к VPN-сети. Если он уже у вас есть, или вам его выдал провайдер или системный администратор – хорошо. Вы также можете попробовать бесплатные сервера от проекта «VPNGate». Я буду показывать на их примере. Переходим на сайт. Пролистываем вниз до таблицы и оставляем галочку только с параметром «OpenVPN», далее нажимаем по кнопке «Refresh Servers List». Останутся сервера, которые используют эти подключения. Далее из нужного нам столбца скачиваем конфиг-файл.

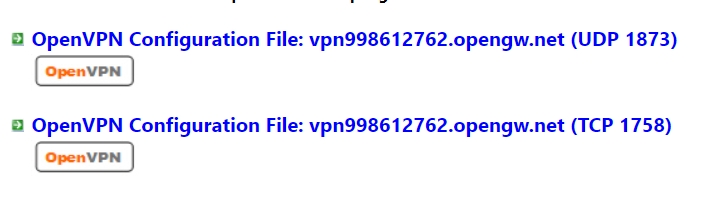

- Ниже вы увидите два файла, в скобках указан протокол и порт, через который мы будем подключаться.

- Скачайте файлик, откройте его в блокноте, выделите все и скопируйте в буфер с помощью клавиш (Ctrl + C).

- В Web-интерфейсе роутера идем в «Другие подключения» – «VPN-подключения» добавляем новый коннект.

- Указываем любое имя подключения и ниже указываем тип. В конфигурацию нужно будет скопировать содержимое файла.

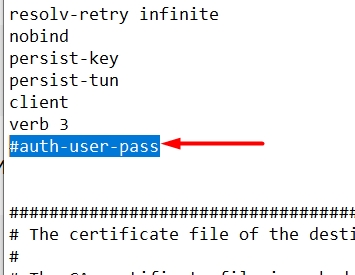

- Если помимо файла также выдается логин и пароль, то его нужно будет добавить в файл. Для этого находим строку «auth-user-pass».

- И заменяем её на:

<auth-user-pass>

login

password

</auth-user-pass>

- Между тегами вставляем сначала логин, а потом пароль.

- Если же вам дали сертификаты, который обычно идет в отдельных файликах, то нужно найти строки:

ca ca.crt

cert xxxxxxxxxx.crt

key xxxxxxxxxx.crt

- И закомментировать, для этого в начале ставим значок решетки (#), так чтобы получилось:

#ca ca.crt

#cert xxxxxxxxxx.crt

#key xxxxxxxxxx.crt

- Далее в самом конце файлика вставляем строки с сертификатами. В нужных полях вставляем содержимые файла.

<ca>

—–BEGIN CERTIFICATE—–

Копируем содержимое из ca.crt

—–END CERTIFICATE—–

</ca>

<cert>

—–BEGIN CERTIFICATE—–

Копируем содержимое из xxxx.crt

—–END CERTIFICATE—–

</cert>

<key>

—–BEGIN RSA PRIVATE KEY—–

Копируем содержимое из xxxx.key

—–END RSA PRIVATE KEY—–

</key>

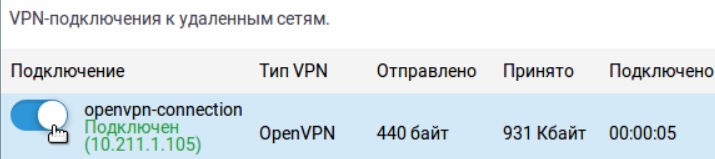

- Включаем бегунок.

- Сохраняем настройки.

На этом все, дорогие друзья. Обращаю ваше внимание, что вы всегда можете обратиться ко мне, или кому-то из нашей команды в комментариях. Всем добра!

[VPN] Как настроить VPN сервер на роутере Asus — OpenVPN

Введение

- Что такое VPN?

- Создание OpenVPN Сервера

- Экспорт настроек OpenVPN

- FAQ

Что такое VPN?

Виртуальная частная сеть: Виртуальные частные сети шифруют Ваше сетевое соединение, обеспечивая безопасную передачу важной информации и предотвращая ее кражу. Позволяет удаленным потребителям (VPN-клиентам) безопасно подключаться к VPN-серверам.

VPN имеет множество способов подключения, в этой статье информация о настройках OpenVPN сервера в маршрутизаторах Asus, для выполнения настроек, связанных с другими типами поддерживаемых серверов (PPTP VPN, IPSec VPN) настройки можно найти в следующих связанных часто задаваемых вопросах. Рекомендации могут быть выбраны в зависимости от типа VPN, поддерживаемого Вашим устройством.

Для настройки PPTP VPN сервера, пожалуйста,oбратитесь к https://www.asus.com/ru/support/FAQ/114892

Для настройки IPSec VPN сервера, пожалуйста, обратитесь к https://www.asus.com/support/FAQ/1044190

VPN-серверы, поддерживаемые беспроводными маршрутизаторами ASUS, различаются в зависимости от модели. Рекомендуется обратиться к руководству пользователя продукта или странице технических характеристик продукта, чтобы подтвердить, что Ваш маршрутизатор поддерживает данный функционал.

Пожалуйста следуйте следующим шагам для создания своего OpenVPN сервера:

Шаг 1. Пожалуйста, подключите свой компьютер или устройство к маршрутизатору, запустите веб-браузер и введите http://router.asus.com, чтобы войти на страницу входа в маршрутизатор.(Графический веб интерфейс, GUI)

Примечание: воспользуйтесь ссылкой, чтобы узнать больше о том, как войти в интерфейс.

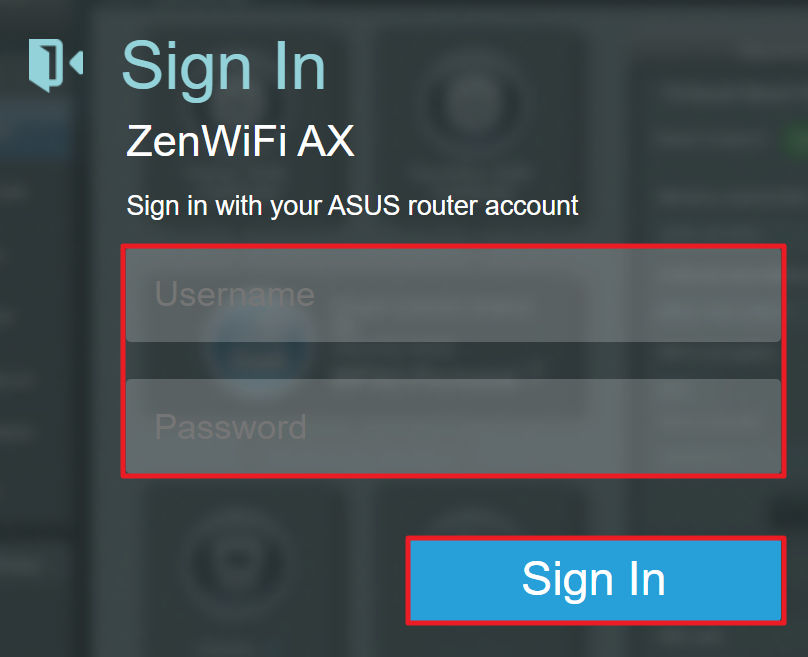

Шаг 2. Введите свое имя пользователя и пароль для входа на страницу входа, а затем нажмите [Войти].

Примечание: Если Вы забыли Имя пользователя и пароль, пожалуйста, сбросьте настройки роутера по умолчанию. Пожалуйста, обратитесь к Как сбросить настройки роутера по умолчанию?

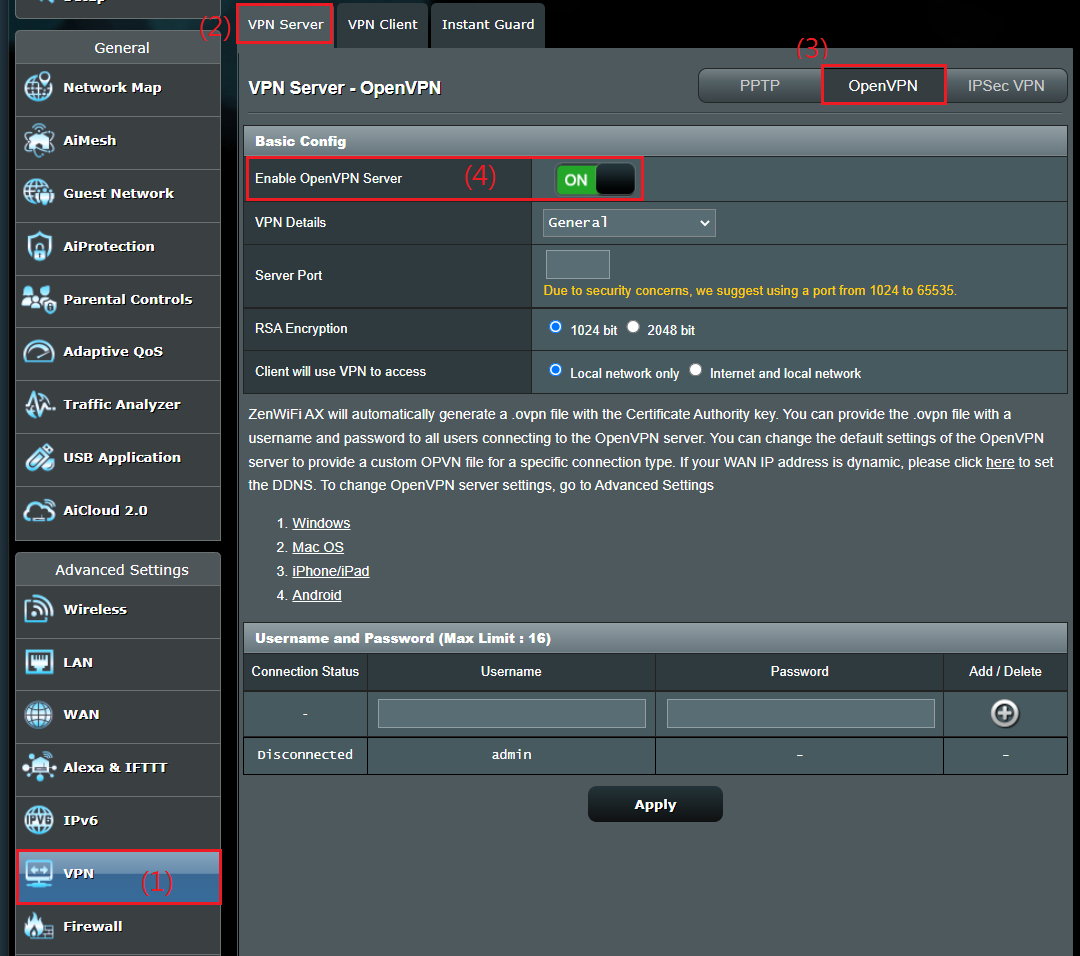

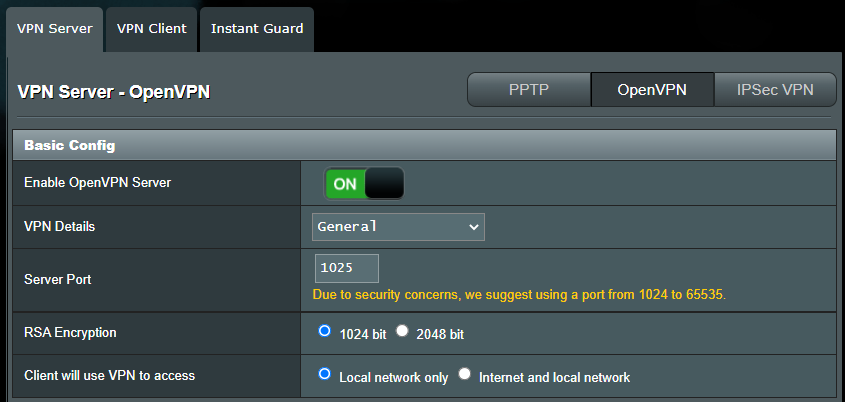

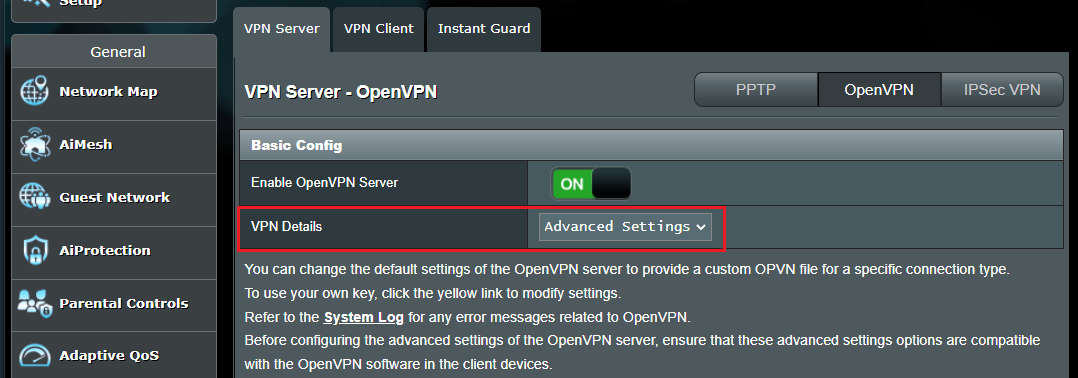

Шаг 3. Откройте настройки [VPN] > [VPN Server] > [OpenVPN], Включите OpenVPN сервер — положение [ON].

Шаг4. Основные настройки

a. Подробнее о VPN: По умолчанию как [Основные].

b. Порт сервера: Укажите порт соединения. Текущий порт по умолчанию 1194 определяется IANA номерами портов для OpenVPN.

c. RSA Encryption: По умолчанию как [1024 bit].

d. Клиент будет использовать VPN для доступа: По умолчанию [Только локальная сеть]. Когда VPN-клиент подключается к VPN-серверу, он может получить доступ только к локальной сети за VPN-сервером.

[Интернет и локальная сеть]: Когда клиент подключается к VPN-серверу, он может одновременно получить доступ к локальной сети за VPN-сервером, а также может получить доступ к Интернету через VPN-сервер.

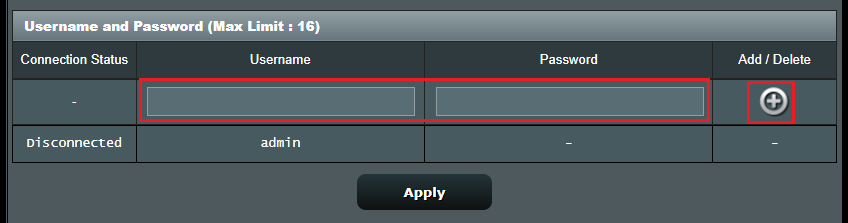

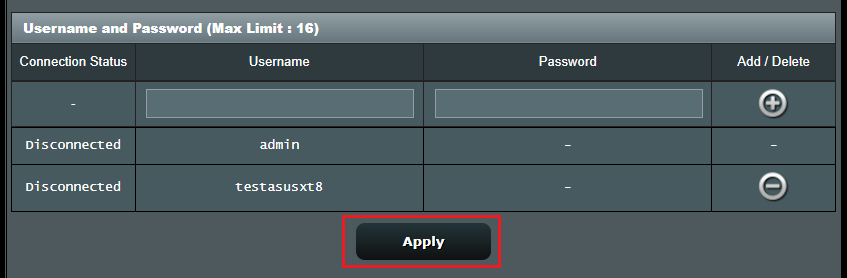

Шаг 5. Введите Ваши имя пользователя и пароль и щелкните по

Шаг 6. Пароль будет автоматически скрыт, щелкните [Применить], чтобы сохранить настройки OpenVPN.

Экспорт файла настроек OpenVPN

Потребуется несколько минут, чтобы инициализировать настройки сервера OpenVPN и сгенерировать файл конфигурации openv. После этого, пожалуйста, нажмите кнопку [Экспорт], чтобы сохранить файл конфигурации ovpn с именем «client.ovpn».

Теперь Вы завершаете настройку OpenVPN на стороне сервера. Пожалуйста, перейдите на сторону клиента, чтобы установить клиентское соединение OpenVPN.

Для получения информации о настройках VPN-клиента ASUS Router, пожалуйста, обратитесь к

[VPN] Как настроить VPN клиент в роутерах ASUS (Web GUI)?

Вопросы-Ответы

1: Сколько клиентов может подключиться?

OPEN VPN может поддерживать более 10 клиентских подключений, но стабильность зависит от пропускной способности маршрутизатора.

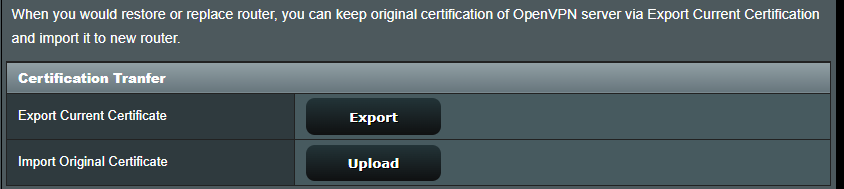

2. Как сохранить файл настроек OpenVPN сервера?

Когда Вы хотите восстановить или заменить маршрутизатор, Вы можете сохранить исходную сертификацию сервера OpenVPN через Экспорт текущей сертификации и импортировать ее на новый маршрутизатор.

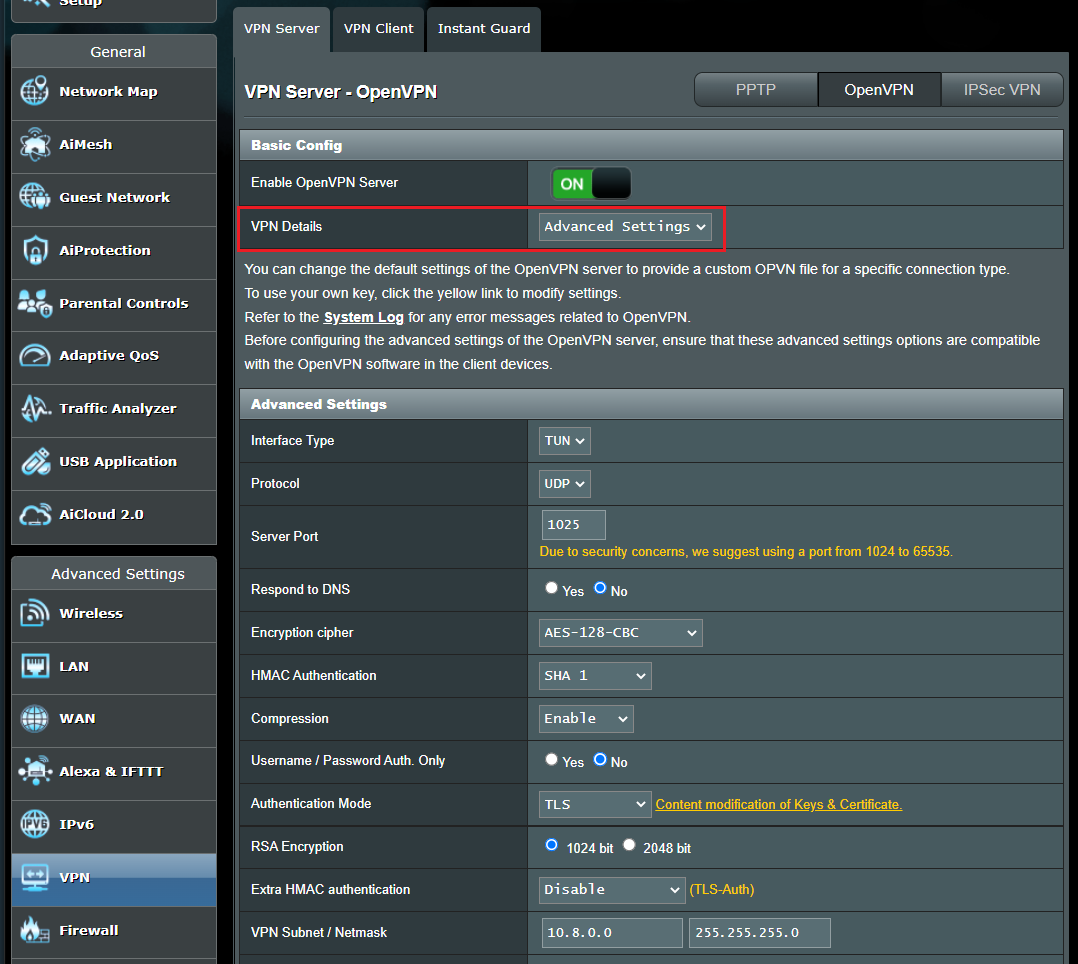

3. Где Дополнительные настройки OpenVPN?

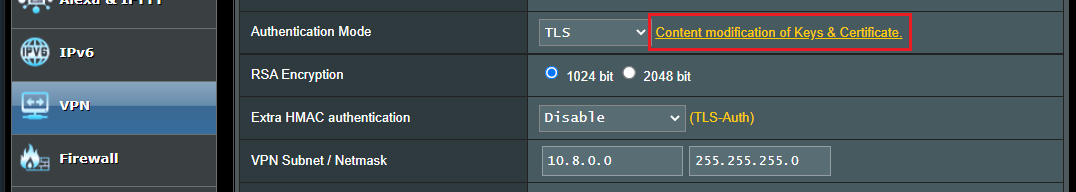

Мы предоставляем более продвинутые настройки для OpenVPN. При необходимости, пожалуйста, перейдите к [VPN Details] >[Advanced Settings] для настройки.

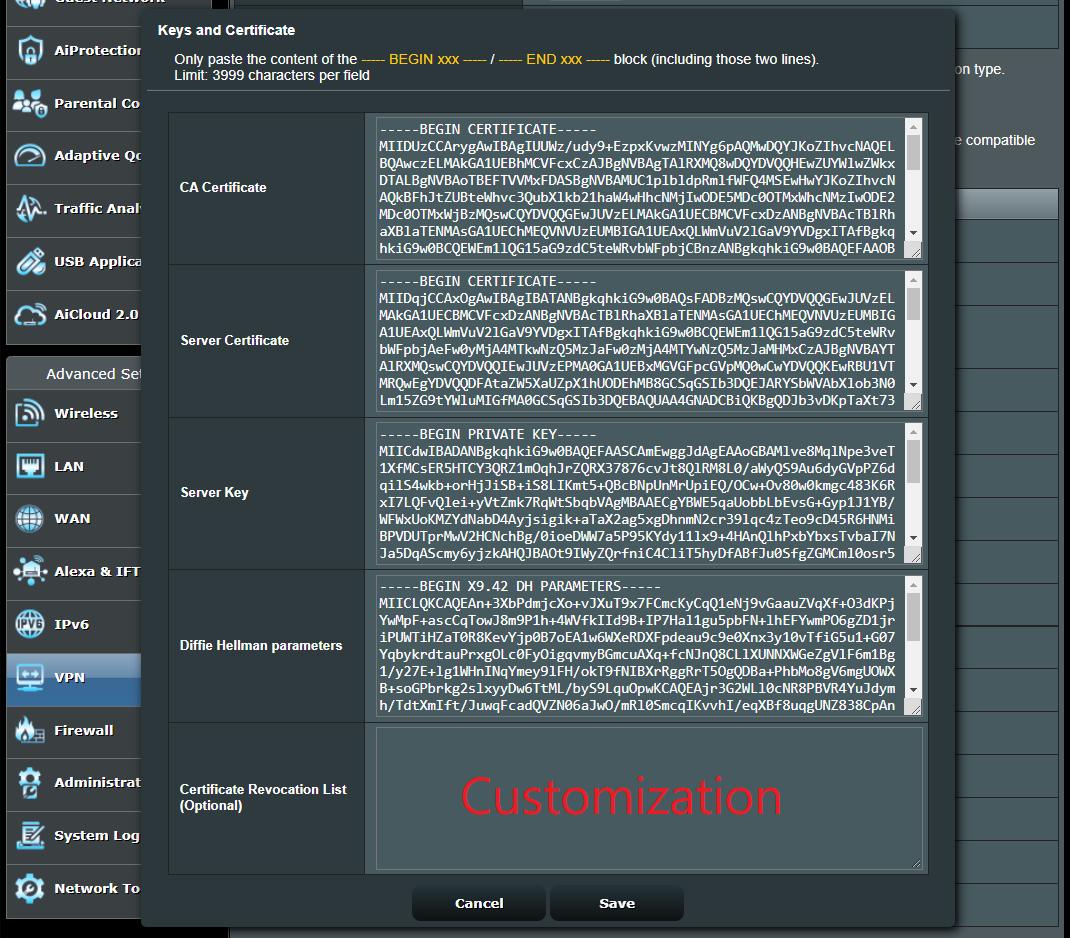

4. Как изменить ключи и сертификат сервера OpenVPN?

Откройте страницу [VPN Details] >[Advanced Settings]

Щелкните по [Content modification of Keys & Certificate].

Измените содержимое и щелкните кнопку [Сохранить] для сохранения настроек.

Нажмите кнопку [Применить] для сохранения настроек OpenVPN.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя в Центре загрузок ASUS.

Узнать больше о Центре загрузок ASUS можно по ссылке.

Эта статья поможет Вам узнать, как установить и настроить OpenVPN на роутере на примере роутера MikroTik.

Настройка OpenVPN на роутер MikroTik состоит из пяти этапов:

- Подготовка роутера.

- Создание ключей и сертификатов.

- Настройка OpenVPN сервера.

- Настройка OpenVPN клиента на роутере Mikrotik.

- Настройка стандартного клиента OpenVPN на ПК.

Подготовка роутера

- Настройте время на Mikrotik, чтобы не было расхождения времени между клиентом и сервером.

Для того чтобы установить правильное значение часового пояса и отключить его автоматическое определение, откройте панель конфигурации MikroTik (командную строку) и введите:/system clock

set time-zone-autodetect=no time-zone-name=Europe/Moscow

В качестве параметра опции time-zone-name следует указать наименование Вашего часового пояса согласно tz database.

- Затем установите пакет NTP, для этого Вам потребуется скачать с официального сайта архив Extra packages для Вашей архитектуры и версии RouterOS:

/system ntp client

set enabled=yes primary-ntp=185.209.85.222 secondary-ntp=37.139.41.250

Обратите внимание, что вместо доменных имен серверов следует указать их IP, имейте в виду, что адреса pool.ntp.org указывают на случайно выбранные из пула сервера, которые меняются каждый час, поэтому полученные Вами адреса могут отличаться от указанных нами.

- Дополнительно загрузите файл конфигурации OpenVPN (client01-tcp.ovpn) по предоставленной ссылке: http://server_IP:port/xxxxxxxxxx/. Вы должны были получить эту ссылку по электронной почте после активации услуги.

- Также доступы к VPN можно найти в личном кабинете:

- В Вашем личном кабинете найдите вкладку «VPN серверы».

- Нажмите «Управлять».

- В разделе «Доступ», найдите настройки OpenVPN.

- Там Вы можете скачать доступы.

Создание ключей и сертификатов

- Для того чтобы создать новый корневой сертификат центра сертификации (CA), введите в консоли определенные данные и информацию о них:

/certificate

add name=ca country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="ca" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

sign ca ca-crl-host=127.0.0.1

- Для того чтобы создать сертификат и закрытый ключ сервера, в консоли выполните:

/certificate

add name=ovpn-server country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="ovpn-server" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

sign ovpn-server ca="ca"

- Для того чтобы создать клиентские сертификаты, введите:

/certificate

add name=mikrotik country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="mikrotik" key-size=2048 days-valid=365 key-usage=tls-client

sign mikrotik ca="ca"

- Для использования на клиентах экспортируйте закрытый ключ и сертификат клиента, а также корневой сертификат центра сертификации. Удобнее всего использовать для этого формат PKCS12, который содержит все необходимые компоненты в одном файле (сертификат, ключ и сертификат CA). Для этого введите:

/certificate

export-certificate mikrotik type=pkcs12 export-passphrase=12345678

Настройка OpenVPN сервера

- Для того чтобы создать пул адресов для выдачи OpenVPN клиентам, в консоли введите:

/ip pool

add name=ovpn_pool0 ranges=10.8.8.100-10.8.8.199

- Создайте новый профиль:

/ppp profile

add local-address=10.8.8.1 name=ovpn remote-address=ovpn_pool0

- Для того чтобы включить аутентификацию по пользователю, введите:

/ppp aaa

set accounting=yes

- Для создания учетной записи выполните:

В данном случае создана запись для пользователя mikrotik с паролем 123./ppp secret

add name=mikrotik password=123 profile=ovpn service=ovpn

- Для дальнейшей настройки VPN сервера, выполните следующие команды:

/interface ovpn-server server

set auth=sha1 certificate=ovpn-server cipher=aes256 default-profile=ovpn enabled=yes require-client-certificate=yes

/ip firewall filter

add action=accept chain=input dst-port=1194 protocol=tcp

На этом настройка OpenVPN сервера на базе роутера Mikrotik закончена.

Настройка OpenVPN клиента на роутере Mikrotik

Для того чтобы настроить OpenVPN на роутере Mikrotik, выполните следующие шаги:

- Закачайте файл сертификатов в формате PKCS12. Для того чтобы закачать на устройство файл сертификатов в формате PKCS12, в консоли выполните:

/certificate

import file-name=mikrotik.p12 passphrase=12345678

- Для того чтобы создать новый интерфейс типа OVPN Сlient и установить нужные параметры, введите:

/interface ovpn-client

add certificate=mikrotik.p12_0 cipher=aes256 connect-to=192.168.3.115 name=ovpn-out1 password=123 user=mikrotik

Если все было сделано правильно, то соединение будет установлено сразу, как Вы создадите интерфейс.

- Чтобы клиенты сети за клиентом имели доступ в сеть за сервером и наоборот, необходимо настроить маршрутизацию. Для того чтобы установить маршрутизацию, выполните:

/ip route

add distance=1 dst-address=192.168.186.0/24 gateway=ovpn-out1

- Для того чтобы маршрут не «ломался» при отключении клиента, создайте для этого клиента постоянный интерфейс.

/interface ovpn-server

add name=ovpn-mikrotik user=mikrotik

- Для того чтобы добавить на сервере маршрут к сети за клиентом, введите:

/ip route

add distance=1 dst-address=192.168.111.0/24 gateway=ovpn-mikrotik

После чего можете проверить связь. Узлы различных сетей должны видеть друг друга.

Настройка стандартного клиента OpenVPN на ПК

- Разместите файл сертификатов в формате PKCS12 в директории для хранения ключей, а также создайте файл с учетными данными C:\OpenVPN\auth.cfg и разместите в нем в разных строках логин и пароль:

win10

123

- Создайте файл C:\OpenVPN\keypass.cfg, в котором Вы можете разместить парольную фразу для сертификата:

12345678

- Укажите, что у это клиент, тип туннеля tun и протокол tcp:

client

dev tun

proto tcp

- Укажите адрес и порт сервера:

remote 192.168.3.115 1194

- Убедитесь в наличии опций:

persist-key

persist-tun

- Замените весь блок с указанием путей к ключам и сертификатам:

ca ca.crt

cert client.crt

key client.key

- Замените весь блок единственной строкой, где будет указан путь к файлу сертификатов в формате PKCS12, а так же где брать учетные данные для дополнительной аутентификации и парольную фразу:

pkcs12 C:\\OpenVPN\\keys\\win10.p12

auth-user-pass C:\\OpenVPN\\auth.cfg

askpass C:\\OpenVPN\\keypass.cfg

- Проверьте наличие опции и закомментируйте её:

remote-cert-tls server

#tls-auth ta.key 1

- Добавьте маршрут к сети за сервером, укажите выбранный нами на сервере шифр и отключите сжатие:

route 192.168.186.0 255.255.255.0 10.8.8.1

cipher AES-256-CBC

#comp-lzo

Теперь можно пробовать подключаться. Если все сделано правильно, то клиент подключится к серверу и ему будут доступны ресурсы сети за сервером. Никаких дополнительных настроек на сервере производить не нужно.

Если у Вас остались какие-либо вопросы, Вы можете задать их в онлайн чате в правом нижнем углу сайта или тикетом в техподдержку.

Для того чтобы Заказать услугу Личный VPN и Socks 5 прокси, продолжите оформление.