Примечание:

1. Наши маршрутизаторы поддерживают клиент PPTP / L2TP, но могут подключаться только к тем VPN-серверам, чьи данные не зашифрованы.

2. Некоторые интернет-провайдеры обеспечивают соединение PPTP / L2TP. Таким образом, вы можете подключиться к интернету через клиент PPTP / L2TP.

Возьмем Archer C9_V5 в качестве примера:

1. Зайдите в настройки маршрутизатора и перейдите в раздел Дополнительные настройки -> Сеть -> Интернет.

2. Выберите PPTP в качестве типа подключения к Интернету.

3. Введите правильное имя пользователя и пароль.

4. Введите правильный IP-адрес/доменное имя VPN-сервера. (Например: 219.76.10.41, или если ваш VPN-сервер является доменным именем, вы можете ввести имя домена.)

5. Нажмите Сохранить, а затем Подключить.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

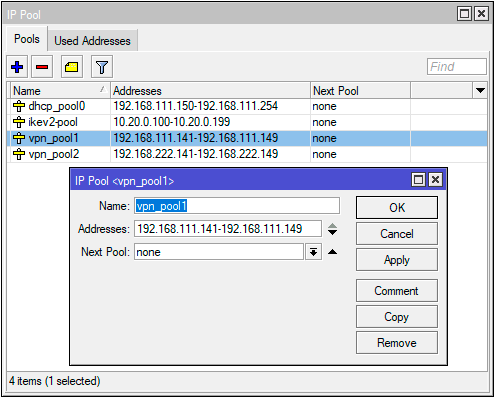

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

/ip pool

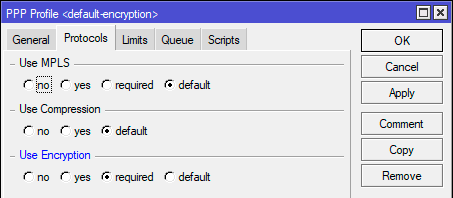

add name=vpn_pool1 ranges=192.168.111.141-192.168.111.149Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

/ppp profile

add change-tcp-mss=yes local-address=192.168.111.140 name=vpn remote-address=vpn_pool1 use-encryption=requiredЧтобы изменить существующий default-encryption:

/ppp profile

set *FFFFFFFE local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredДля default вместо set *FFFFFFFE укажите set *0:

/ppp profile

set *0 local-address=192.168.111.140 remote-address=vpn_pool1 use-encryption=requiredОстальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

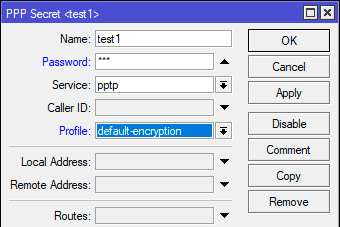

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

/ppp secret

add name=test1 password=123 profile=default-encryption service=pptpПри создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

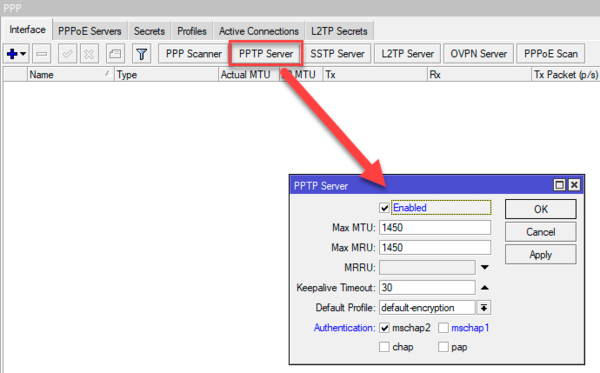

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

/interface pptp-server server

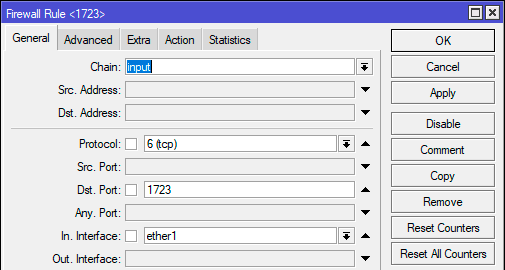

set authentication=mschap2 default-profile=default-encryption enabled=yesСледующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

add action=accept chain=input dst-port=1723 in-interface=ether1 protocol=tcpНа этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

Настройка L2TP/IPsec-сервера

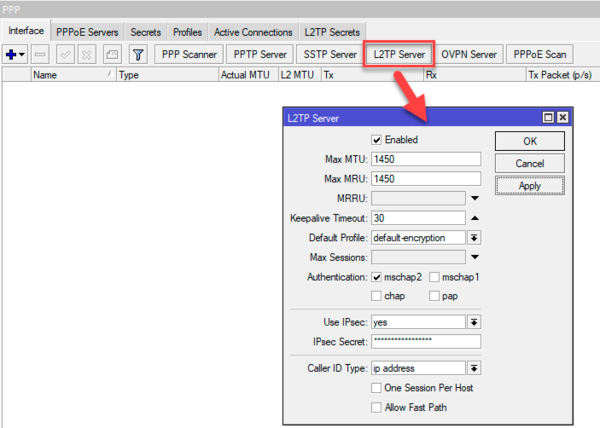

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

/interface l2tp-server server

set authentication=mschap2 enabled=yes default-profile=default-encryption ipsec-secret=myIPsecPreKey use-ipsec=yesОбычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

/ip ipsec proposal

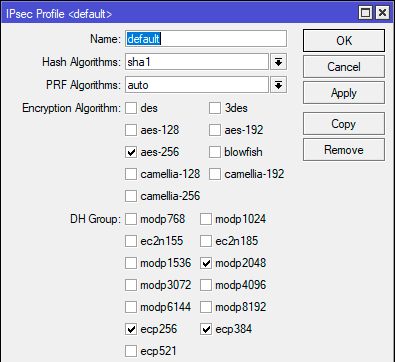

set [ find default=yes ] auth-algorithms=sha256,sha1 pfs-group=ecp384Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

/ip ipsec profile

set [ find default=yes ] dh-group=ecp256,ecp384,modp2048 enc-algorithm=aes-256Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов L2TP (порт 1701 UDP), IKE (порт 500 UDP) и протокола NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500,1701,4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface=ether1 protocol=udp

add action=accept chain=input in-interface=ether1 protocol=ipsec-espНа этом настройка L2TP/IPsec-сервера закончена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

-

Получение необходимых данных для настройки

Прежде, чем разбираться, как настроить впн на роутере, необходимо получить все требующиеся данные для установки L2TP подключения.

Перейдите на страницу https://whoer.net/download/vpn-router, выберите протокол L2TP для подключения и введите ваш код Whoer VPN в соответствующее поле. (Код можно получить на почту при регистрации пробного аккаунта или покупке подписки).

После этого вы будете перенаправлены на страницу с вашими учетными данными (логином и паролем) и другой информацией, необходимой для подключения к серверу.

Для подключения вам понадобятся:

- имя пользователя (логин)

- пароль

- адрес хоста

Далее мы расскажем, как настроить vpn на роутере, используя полученные вами данные.

-

Как настроить vpn на роутере Keenetic, если вы делаете это впервые

Чтобы начать настройку, перейдите в Панель администратора вашего роутера. Вам понадобится ввести пароль.

В Главном меню перейдите в раздел Интернет и выберите Другие подключения.

В окошке Другие подключения кликните на Добавить подключение.

После этого откроется новое окно редактирования. Для начала выберите L2TP в выпадающем меню Тип (протокол).

Далее:

— вбейте любое имя по выбору в строке Имя подключения (например. “whoer” ),

— вставьте адрес хоста выбранного сервера whoer vpn в строке Адрес сервера (эту информацию вы должны взять из таблицы, которая доступна при вводе кода на странице https://whoer.net/download/vpn-router — смотрите начало статьи),

— вбейте ваш логин, полученный на той же странице, в строку Имя пользователя, а пароль, соответственно, в строку Пароль.

Поставьте галочку на опции “Использовать для выхода в Интернет” и нажмите кнопку Сохранить.

-

Подключение VPN

После выполнения настроек, вновь созданное впн-подключение будет доступно в меню Другие подключения. Для соединения с впн-сервером сдвиньте движок рядом с названием подключения whoer, однако, прежде чем сделать это, вам нужно задать приоритет подключения.

Перейдите по следующему пути: Главное меню > Интернет > Приоритеты подключений.

После чего переместите подключение whoer ( l2tp ) на первое место и кликните на Сохранить.

Теперь все готово для подключения впн. Вернитесь в раздел Другие подключения и сдвиньте кнопку рядом с whoer.

После того, как соединение с VPN-сервером будет установлено, состояние изменится на Готов, и вы будете видеть время подключения и трафик.

Надеемся, это руководство помогло вам разобраться, как настроить vpn через роутер. Зайдите на Главную страницу сайта whoer.net с любого устройства, подключенного к роутеру Keenetic, и проверьте, что ваш IP изменился.

для пользователей KeepSolid VPN Unlimited

Мы составили для вас пошаговую инструкцию по настройке VPN клиента на роутере TP-Link Archer C7 с помощью протокола L2TP. Больше информации о функциях и технических характеристиках L2TP вы можете найти в статье Что такое протокол L2TP.

В качестве примера был взят беспроводной двухдиапазонный гигабитный маршрутизатор TP-Link AC1750, модель: Archer C7, версия прошивки: 3.15.3 Build 180305 Rel.51282n.

Примечание: В зависимости от типа вашего WAN подключения, настройка VPN клиента на роутере TP-Link Archer может не поддерживаться. Кроме того, некоторые роутеры TP-Link не допускают доменные имена серверов, только IP адреса. Поэтому мы рекомендуем вам установить DD-WRT прошивку и обратиться к соответствующей инструкции по настройке VPN клиента для роутеров с прошивкой DD-WRT.

Для того, чтобы настроить VPN на роутере TP-Link с помощью данной инструкции, у вас должно быть WAN соединения с динамическим IP или статическим IP адресом.

1. Сгенерируйте ручные настройки для вашего VPN Unlimited клиента

2. Настройте L2TP VPN клиент на роутере TP-Link Archer C7

3. Отключите соединение с VPN сервером на роутере TP-Link Archer

Ищете надежное VPN-решение, которое можно настроить на маршрутизаторе TP-Link? Попробуйте KeepSolid VPN Unlimited и посмотрите, как его функции защищают вашу конфиденциальность в интернете!

1. Сгенерируйте ручные настройки для вашего VPN Unlimited клиента

Перед тем, как приступить к настройке L2TP VPN клиента на роутере TP-Link вам необходимо сгенерировать ручные конфигурации в вашем Личном кабинете. Вы получите доменное имя VPN сервера, а также логин и пароль для установки L2TP соединения.Для этого выполните несколько простых шагов, которые описаны в инструкции Как вручную создать VPN конфигурации.

2. Настройте L2TP VPN клиент на роутере TP-Link Archer C7

После того, как вы сгенерируете конфигурации, которые необходимы для настройки L2TP VPN клиента, выполните следующие действия.

Примечание: В случае если у вас статический IP мы рекомендуем вам записать ваши настройки по умолчанию, а именно IP-адрес, Маска подсети, Основной шлюз и DNS. Они понадобятся вам во время настройки L2TP VPN клиента, а также будут необходимы, если вы захотите вернуться обратно к настройкам по умолчанию.

1. Войдите в панель управления вашим роутером TP-Link. Если вы не знаете, как получить доступ к панели управления, ознакомьтесь с инструкцией Как узнать IP адрес роутера.

2. В боковом меню роутера выберите Сеть > WAN.

3. В поле Тип подключения WAN выберите L2TP/L2TP Россия.

4. Заполните поля следующим образом:

-

Имя пользователя: скопируйте значение поля Login из вашего Личного кабинета

-

Пароль: вставьте Password, который вы получили ранее в Личном кабинете

5. В зависимости от ваших настроек по умолчанию выберите параметр Динамический IP-адрес или Статический IP-адрес.

6. В поле IP-адрес/Имя сервера введите имя домена выбранного VPN сервера.

7. Если у вас статический IP адрес, в следующих полях используйте настройки по умолчанию, которые вы сохранили ранее:

-

IP-адрес

-

Маска подсети

-

Основной шлюз

-

DNS

Если вы используете динамический IP адрес, просто пропустите этот шаг.

8. Для поля Размер MTU оставьте значение по умолчанию — 1460, а для поля Максимальное время простоя установите значение 0.

9. Для поля Режим подключения WAN выберите параметр Подключить автоматически.

10. Чтобы сохранить настройки L2TP VPN клиента для роутера TP-Link Archer C7, нажмите кнопку Сохранить.

11. Чтобы установить L2TP VPN соединение на вашем роутере TP-Link, нажмите кнопку Подключить, которая находится возле поля Password. После того, как ваше VPN соединение было успешно установлено, статус подключения изменится на Подключено.

Отлично! Вы успешно настроили L2TP VPN соединение, которое надежно защищает все устройства, подключенные к вашему роутеру TP-Link Archer.

3. Как прервать соединение с VPN сервером на роутере TP-Link Archer

Чтобы отключить соединение с VPN сервером, перейдите на вкладку Сеть > WAN и нажмите кнопку Отключить, которая находится возле поля Password.

Если вам необходимо настроить VPN соединение на других устройствах, ознакомьтесь с нашей страницей Инструкции или обратитесь в службу поддержки по адресу [email protected].

Защитите ваш роутер TP-Link уже сейчас!

Настройте KeepSolid VPN Unlimited на маршрутизаторе TP-Link и защитите трафик всех подключенных к нему устройств.

а) Использование тоннеля передачи данных (тунелирование).

б) Защита передаваемых данных с помощью IPsec.

Чтобы было понятнее, мы создадим отдельную подсеть для клиентов подключающихся через L2TP, а оттуда уже настроим маршрутизацию туда куда нам нужно.

Для начала создадим диапазон IP адресов для подключающихся клиентов, мы не будем выдавать каждому пользователю персональный IP адрес, а автоматизируем этот процесс и будем выдавать из пула свободных адресов.

Переходим в IP -> Pool мы создадим пул на 20 IP адресов. Назовем его l2tp_pool чтобы было понятно за что он отвечает.

В результате у нас есть 2 пула адресов, первый используется, у меня, для локальной сети, а второй для L2TP клиентов.

Создаем профиль нашего L2TP сервера

переходим в PPP -> Profiles

В настройках профиля указываем:

Имя профиля: L2TP-server ( чтобы было понятно за что он отвечает)

Local adrdress: 192.168.10.1 начало диапазона IP адресов

Remote Address: l2tp_pool указываем название пула адресов который мы создали ранее

Change TCP MSS: yes

(Все что менялось выделено синим!)

Переходим в вкладку Protocols

Use MPLS: yes

Use Compressiaon: no

Use VJ Compressiaon: no

Use Encription: yes

(Все что менялось выделено синим!)

Переходим во вкладку Limits

Там все оставляем по умолчанию и в строке Only one оставляем default

Создаем пользователя, переходим в PPP -> Secrets

Где указываем имя пользователя, пароль, указываем сервис к которому этот пользователь будет применен L2TP, а также профиль с которым будет работать наш L2TP сервер, мы его создали ранее (L2TP-server)

нам остается включить L2TP сервер, переходим в PPP -> Interface нажимаем кнопку L2TP server

Все сто менялось выделено красным!

Где:

Включаем сам сервер L2TP (ставим галку)

Включаем профиль, который мы создали ранее L2TP-server

Убираем все протоколы, оставляем mschap2 (остальные протоколы уже давно и успешно взломаны!)

Ставим галку Use IPsec

Придумываем IPsec Secret: по сути это парольная фраза, которая едина для всех.

Нам с остается создать правила для фаерволла, чтобы мы могли достучаться до нашего L2TP сервера.

Переходим в IP -> Firewall -> Filter Rules

необходимо создать разрешающее правило для следующих портов и протоколов:

Протокол: UDP

Разрешаем порты: 1701,500,4500

В качестве In.Interface указываем тот что подключен к интернет

Также добавляем правило разрешающее ipcec

протокол: ipsec-esp

В качестве In.Interface указываем тот что подключен к интернет

Почти все готово, но если мы подключимся к нашему L2TP серверу, то не сможем выйти в интернет т.к. не создано разрешающее правило, переходим во вкладку NAT

Создаем новое правило

Chain: snat (т.к. NAT это у нас источник пакетов)

Src. Address: 192.168.10.0/24 (указываем подсеть которая у нас используется для выдачи IP адресов клиентам L2TP сервера)

Out.Inerface указываем интерфейс который у нас подключен к интернет.

переходим во вкладку Action и в строке Action указываем маскарадинг

Вот теперь все готово, нам осталось настроить VPN подключение, в Windows оно делается штатными средствами,

но есть нюанс.

Настраиваем соединение с vpn сервером

Создаем стандартное VPN подключение, в нем указываем протокол L2TP/IPsec, чтобы система не переберала все доступные протоколы, а подключалась сразу по нужному.

Указываем, разрешить следующие протоколы, ставим галку MS-CHAP v2

Нам необходимо нажать кнопку: Дополнительные параметры и там указываем парольную фразу, которую мы придумали при создании в строке IPsec Secret

Вот теперь точно все, подключаемся и пользуемся.

Дополнение

Если есть необходимость изменить настройки шифрования, то нам необходимо перейти в IP -> IPsec во вкладку Proposals и там выставить необходимые виды шифрования

Также в этом разделе можно добавлять свои ключи или сгенерировать, хотя я не готов гарантировать что роутер сможет обеспечить высокий уровень энтропии при генерации ключей, так что генерировать лучше на чем-то другом, а сюда их уже импортировать

В общем данный роутер, позволяет настроить систему довольно гибко исходя из ваших задач.

В процессе использования также выплыл один баг. Если вы подключены по L2TP то при попытке подключиться к маршрутизатору через Winbox система пишет что не правильный логин/пароль, а вот при подключении через PPTP такой проблемы не наблюдается. Как эту тему побороть, я пока не выяснил, если разберусь обязательно отпишусь.

О том что еще можно настроить на MikroTik