Данная инструкция является расширенным описанием шага 3 основной инструкции. Здесь подробно описана настройка на роутере, но опущены настройки в личном кабинете Global Hotspot. Поэтому рекомендуем вам вернуться на страницу основной инструкции после выполнения настроек на MikroTik.

Подготовка к настройке

Настройка авторизации пользователей гостевой сети Wi-Fi на MikroTik состоит из следующих этапов:

- Создание и настройка гостевого сегмента (bridge).

- Подключение интерфейсов к гостевому сегменту.

- Настройка авторизации на гостевом сегменте.Если у Вас уже создан гостевой сегмент и настроен интерфейс, то переходите к разделу Настройка Hotspot. Если гостевой сегмент не создан, то к разделу Создание гостевого сегмента для hotspot.

Под гостевым сегментом подразумевается совокупность настроек одного отдельного логического интерфейса (Bridge c настроенным IP адресом и DHCP сервером).

Роутер обязательно должен быть подключен к интернету до начала настройки!

Далее подключите в порт WAN провод с интернетом ( от провайдера ), и соедините Ваш компьютер с любым LAN портом.

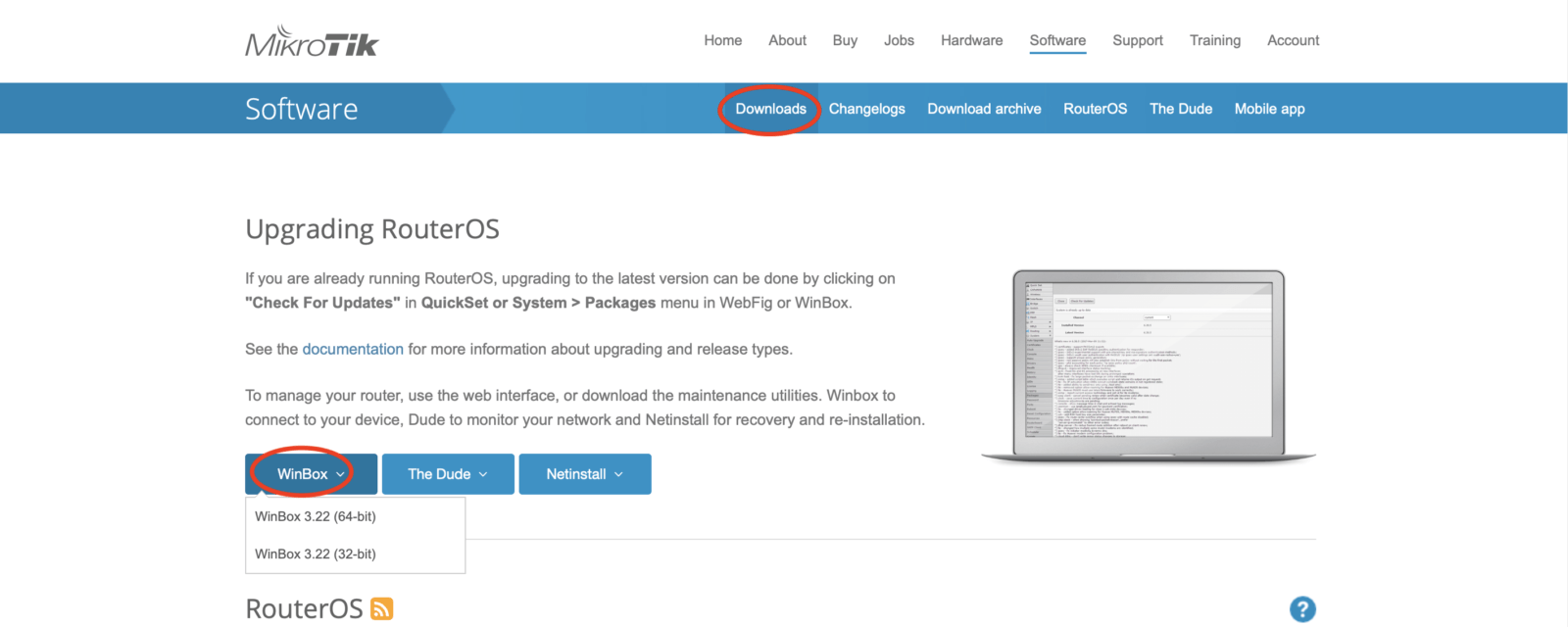

Для перехода к следующему пункту необходимо скачать и установить приложение Winbox, оно нужно для управления Вашим роутером Mikrotik.

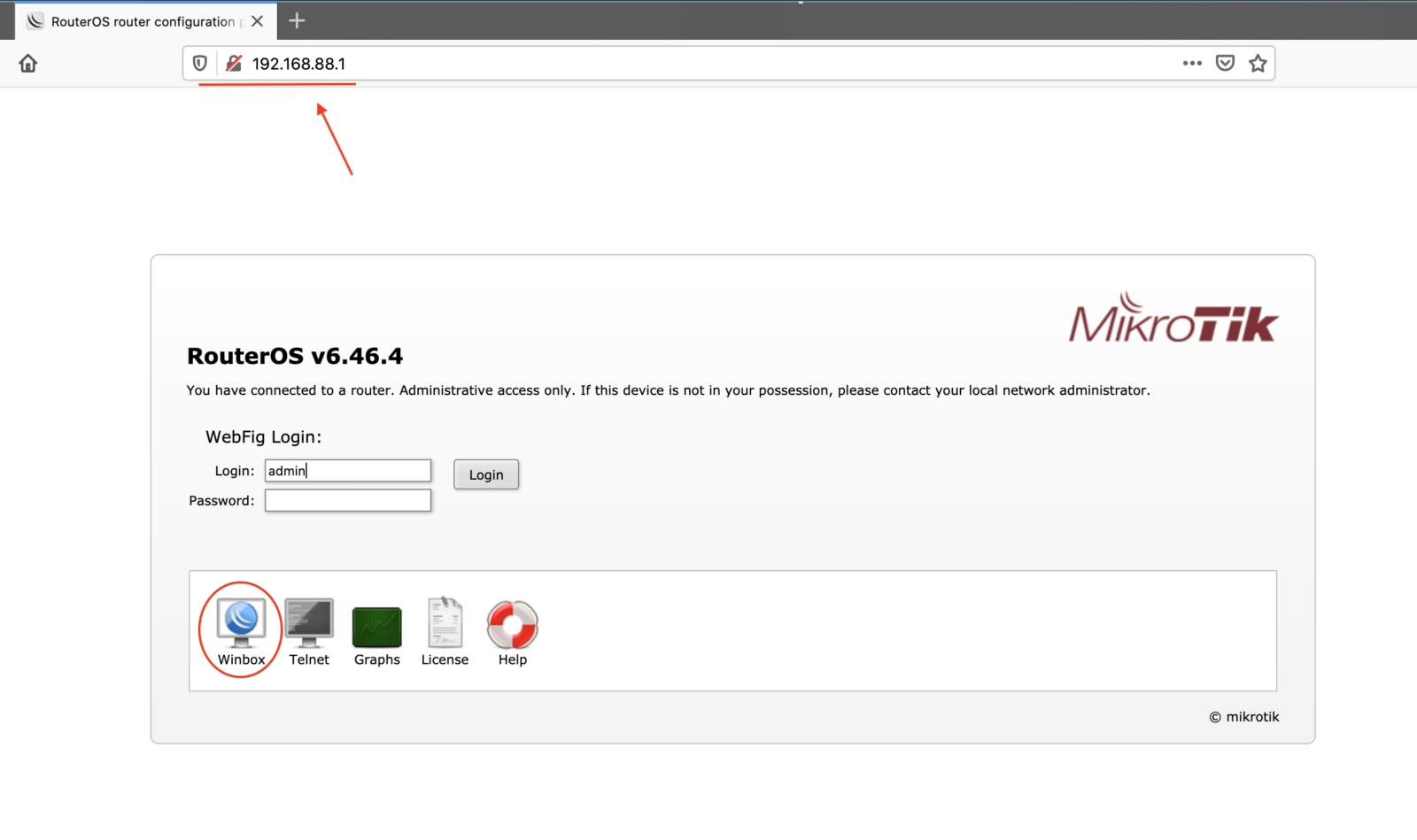

Если у вас нет доступа в Интернет, то можно скачать урезанную версию WinBox из роутера. Заходим по стандартному адресу для MikroTik http://192.168.88.1 и скачиваем Winbox.

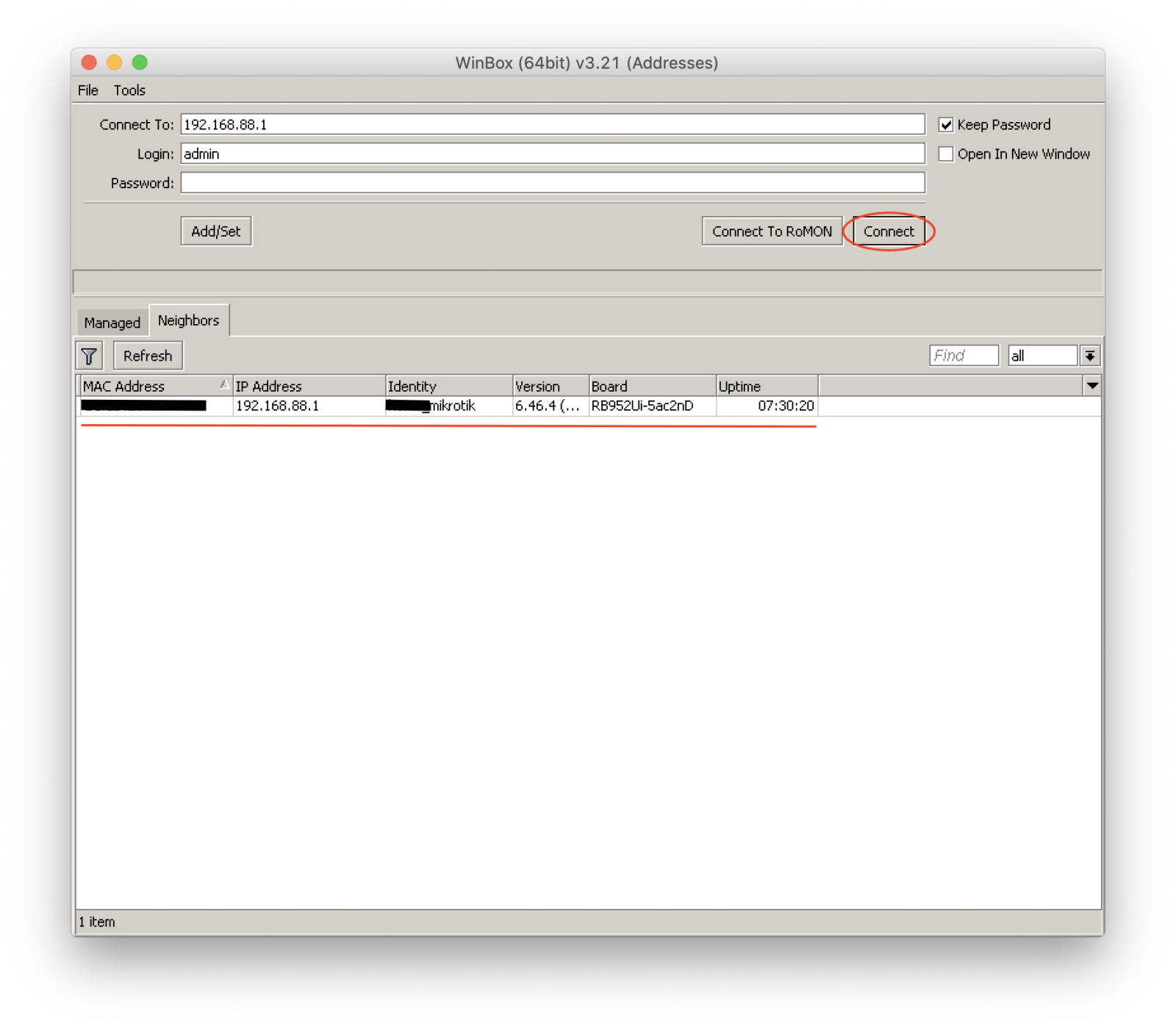

Откройте Winbox, выберите вкладку Neighbors, нажмите Reflesh и перейдите на адрес роутера.

Укажите логин Admin, пароль по умолчанию отсутствует.

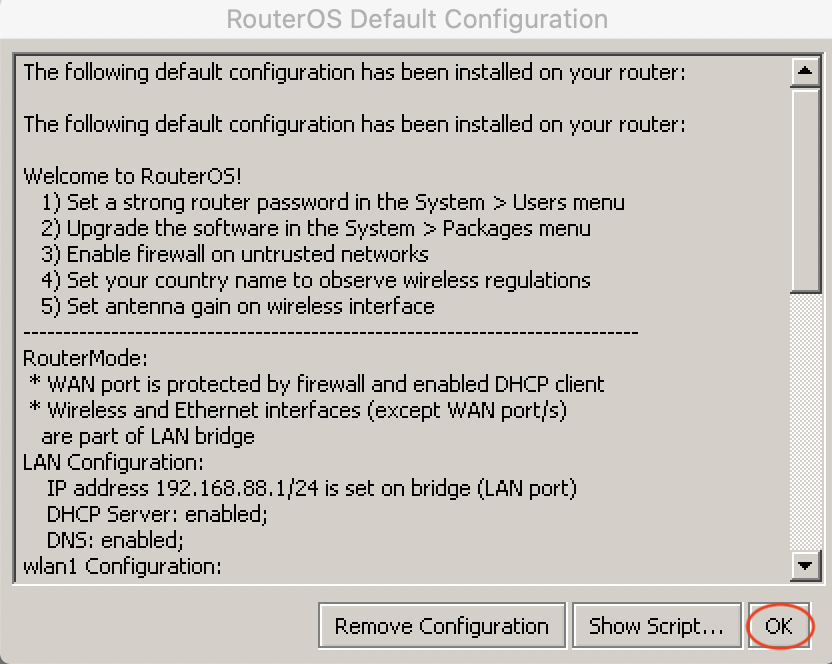

При первом запуске Вам будет предложено применить конфигурацию по умолчанию, после у Вас должен заработать интернет.

Шаг 1. Создание гостевого сегмента для Hotspot

Гостевой сегмент для Hotspot можно создать двумя способами:

- через Terminal;

- через Winbox или web-интерфейс.

Настройка через Terminal быстрее, но если вы не знакомы с командами RouterOS, то лучше использовать графическую оболочку через Winbox или web-интерфейс.

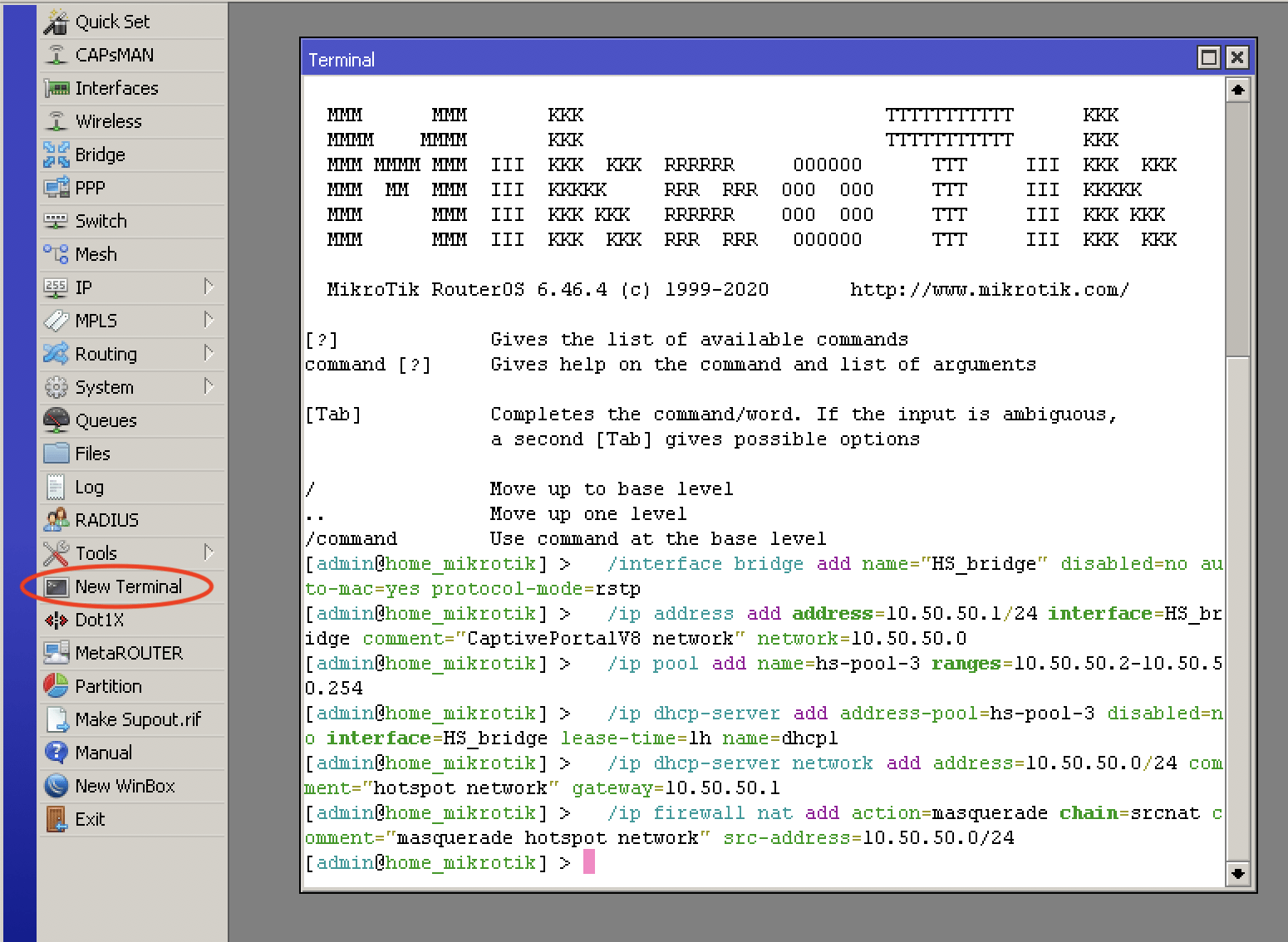

1.1. Создание сегмента через Terminal

Откройте Terminal в Winbox либо подключитесь к нему по ssh. Для создания гостевого сегмента достаточно выполнить скрипт ниже:

/interface bridge add name="HS_bridge" disabled=no auto-mac=yes protocol-mode=rstp /ip address add address=10.50.50.1/24 interface=HS_bridge comment="CaptivePortalV8 network" network=10.50.50.0 /ip pool add name=hs-pool-3 ranges=10.50.50.2-10.50.50.254 /ip dhcp-server add address-pool=hs-pool-3 disabled=no interface=HS_bridge lease-time=1h name=dhcp1 /ip dhcp-server network add address=10.50.50.0/24 comment="hotspot network" gateway=10.50.50.1

1.2. Создание сегмента через Winbox в режиме GUI

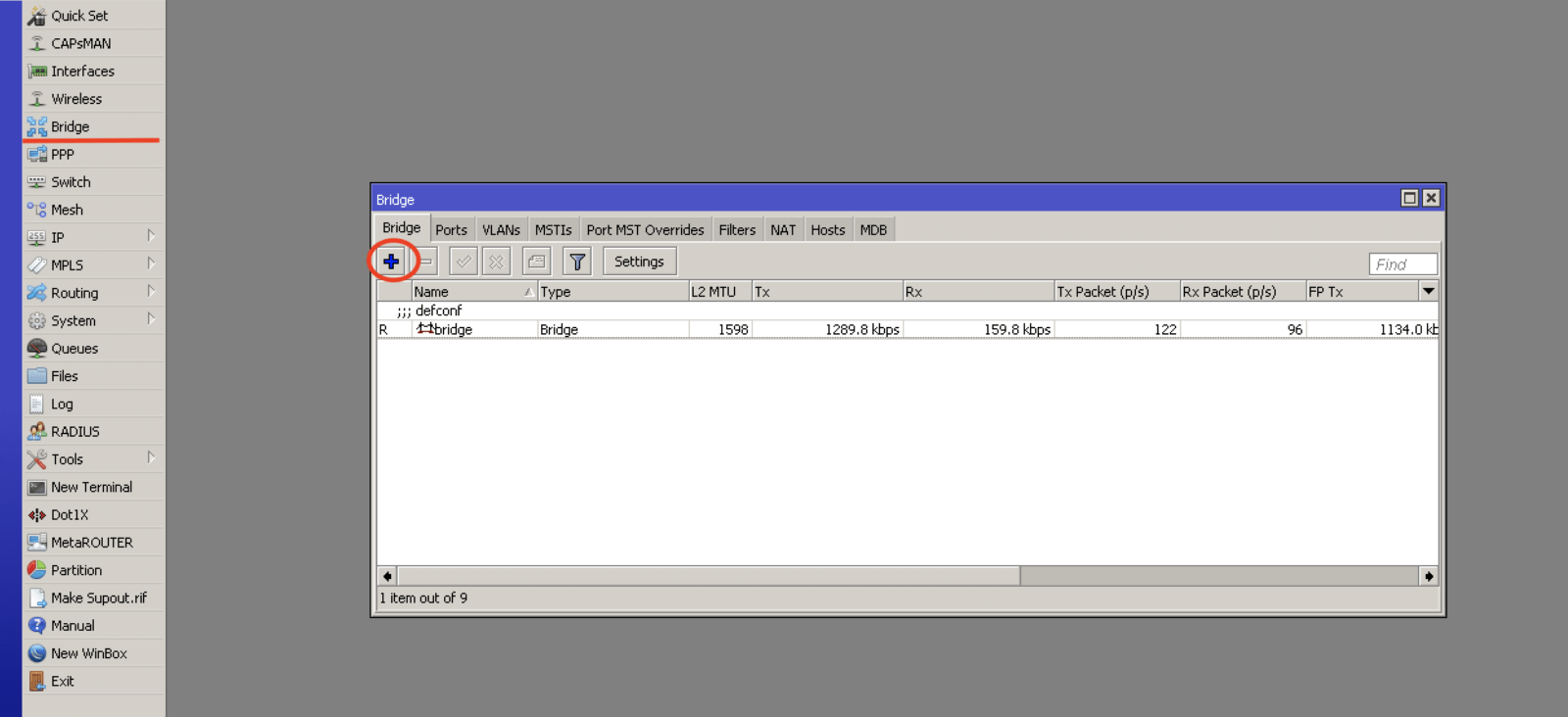

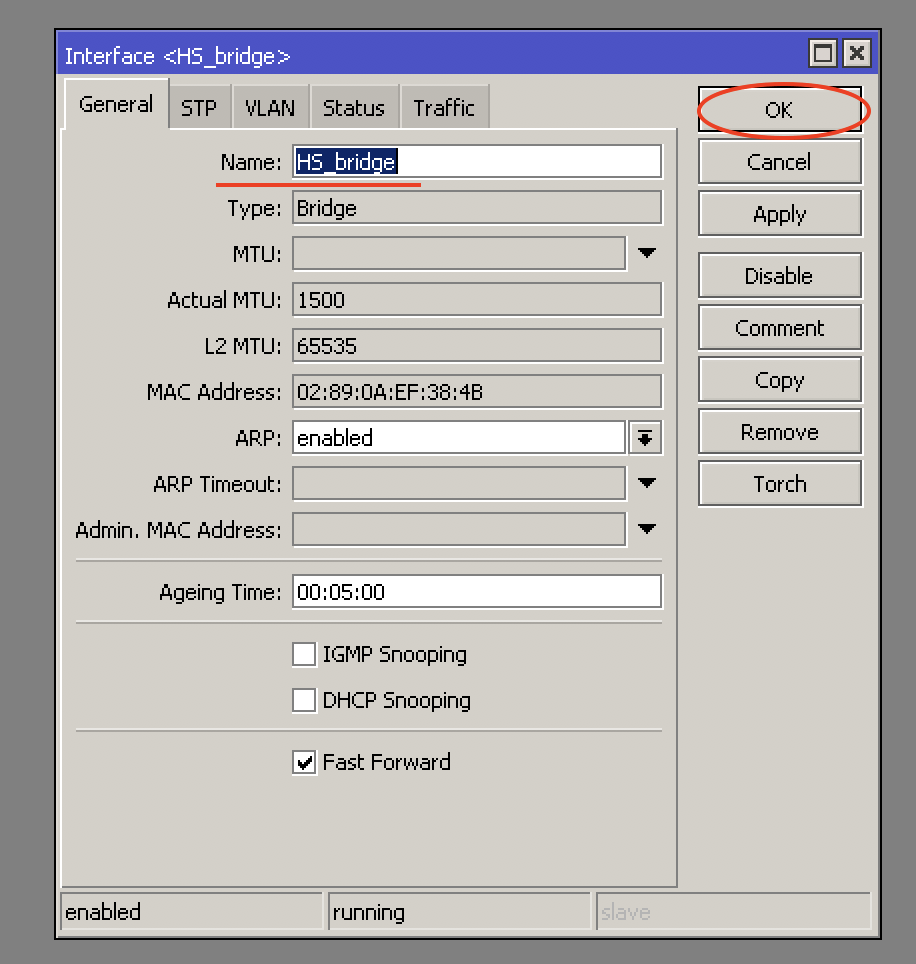

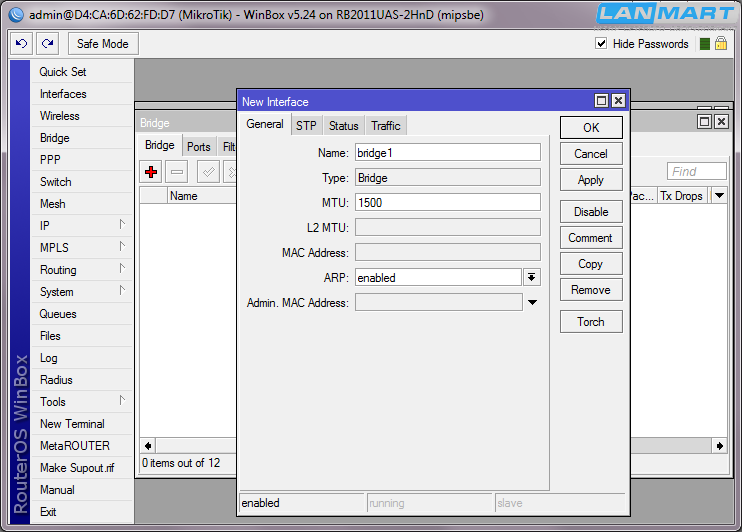

1.2.1. Добавление интерфейса

Перейдите в раздел Bridge и добавьте новый интерфейс. Укажите имя HS_bridge

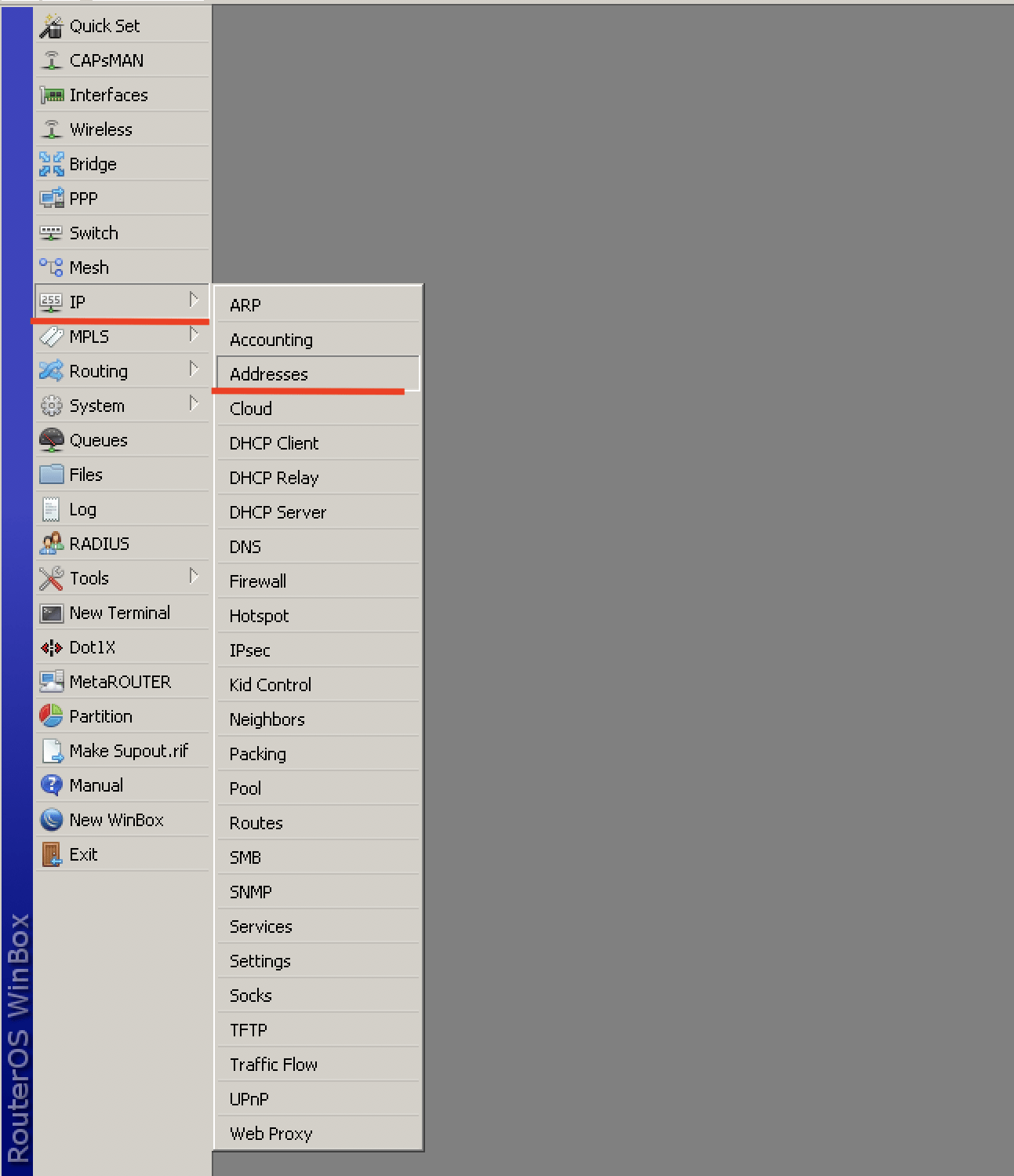

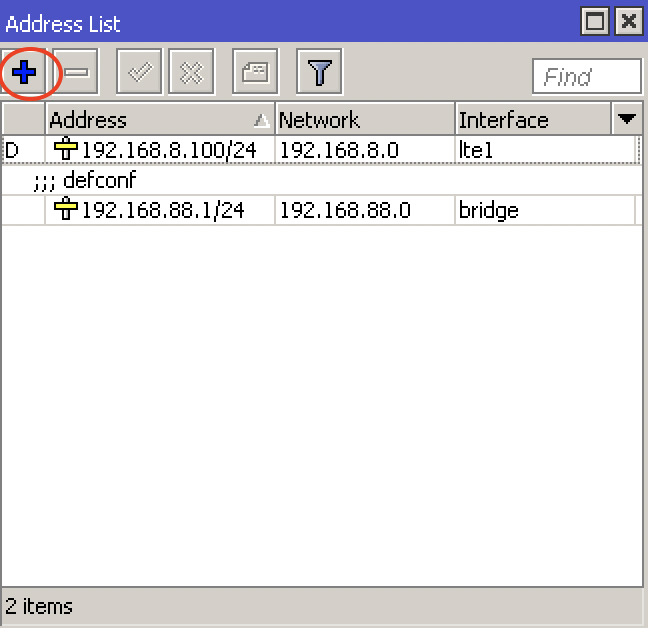

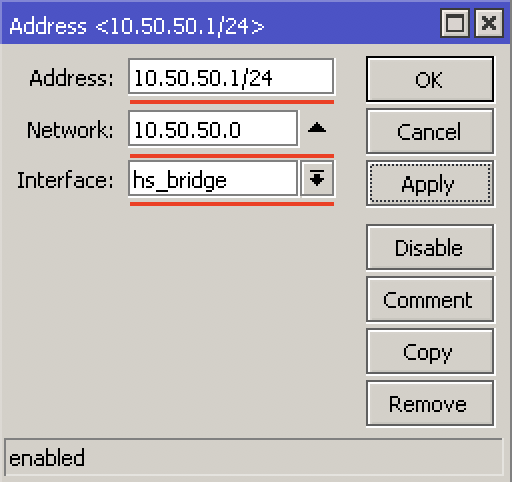

1.2.2. Добавление IP адреса

Перейдите в раздел IP/Adresses, добавьте новый адрес сети, и укажите интерфейс HS_bridge который мы создали. Нажмите OK.

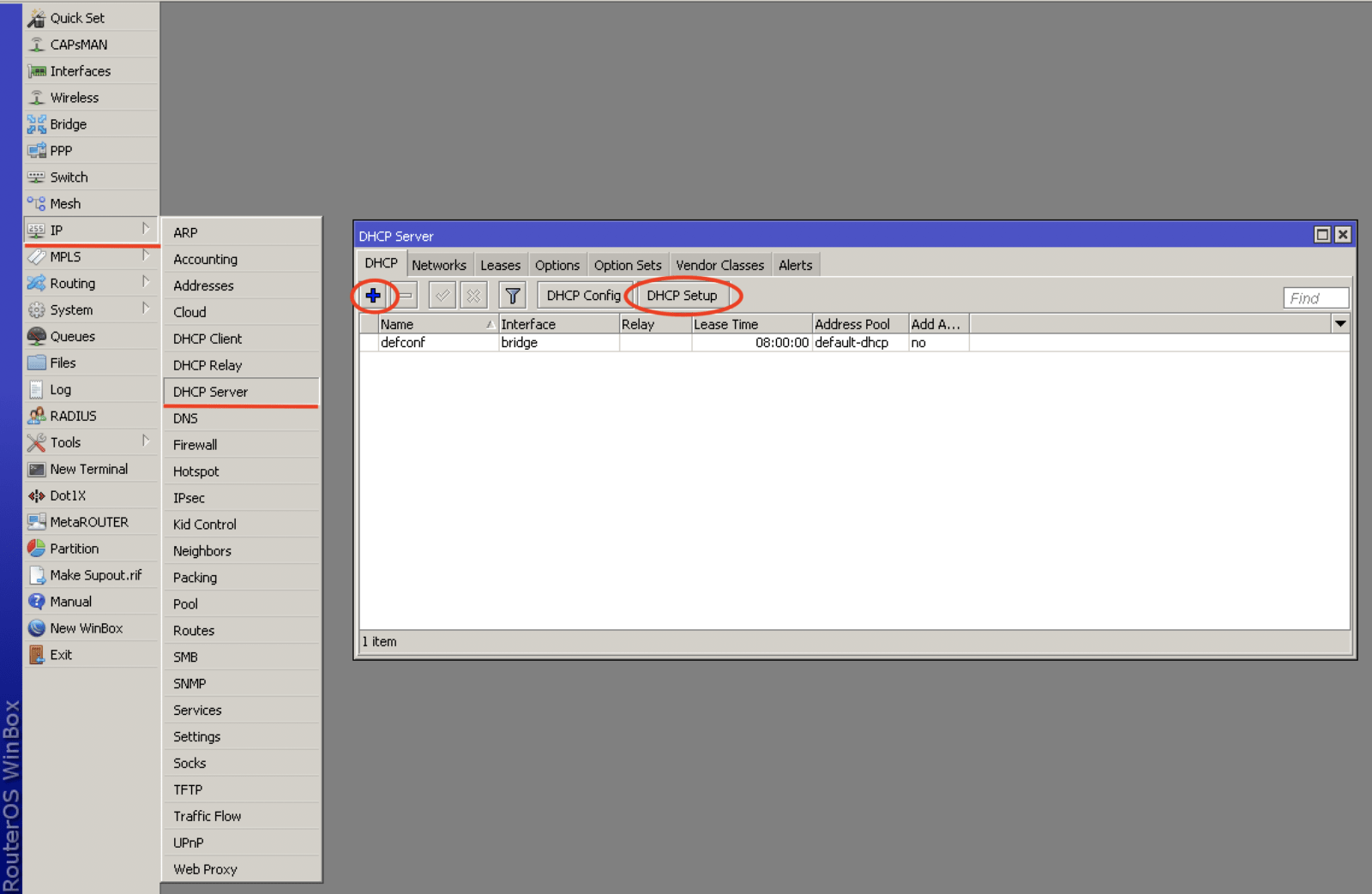

1.2.3. Настройка DHCP сервера

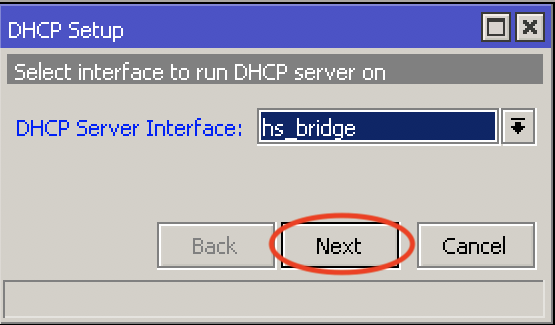

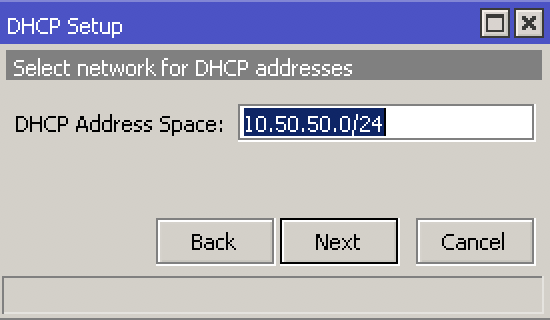

Переходим в раздел IP/DHCP Server/DHCP Setup и добавляем новый DHCP сервер

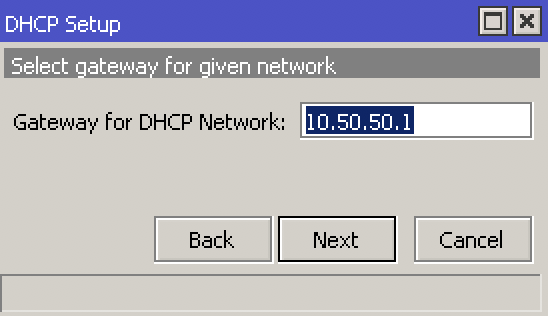

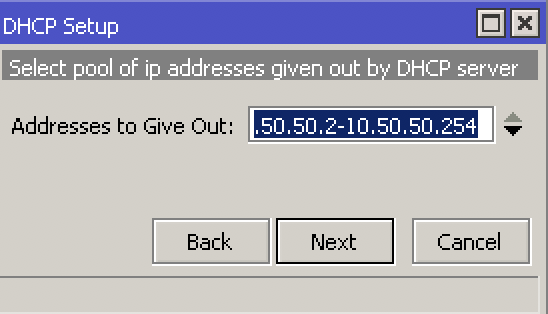

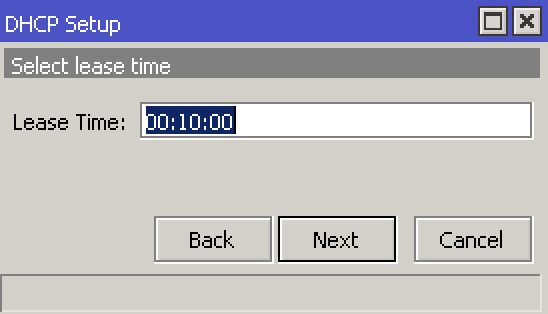

В качестве интерфейса указываем HS_bridge, жмем Next указываем параметры которые предлагает Mikrotik по умолчанию либо устанавливаем свои.

Выбираем сеть для DHCP сервера по умолчанию.

Указываем шлюз по умолчанию.

Указываем пул IP адресов, по необходимости его можно разделить либо уменьшить.

Указываем Lease Time, время аренды IP адреса, при необходимости его можно увеличить либо уменьшить.

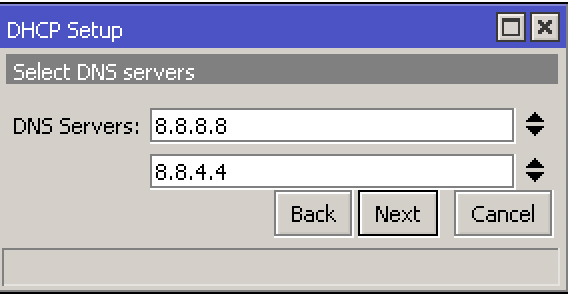

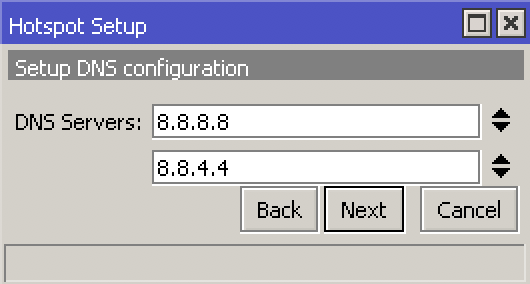

Указываем адреса DNS. При необходимости можете указать DNS от Yandex без сайтов для взрослых:

77.88.8.7 77.88.8.3 Либо оставить DNS от Google, или прописать свои адреса.

Таким образом мы создали новый DHCP сервер на интерфейсе HS_bridge.

На этом настройка гостевого сегмента закончена.

Шаг 3. Настройка Hotspot

Настроить Hotspot можно двумя способами:

- через Terminal;

- через Winbox или web-интерфейс.

Настройка через Terminal быстрее, но если вы не знакомы с командами RouterOS, то лучше использовать графическую оболочку через Winbox или web-интерфейс.

3.1. Настройка Hotspot через Terminal

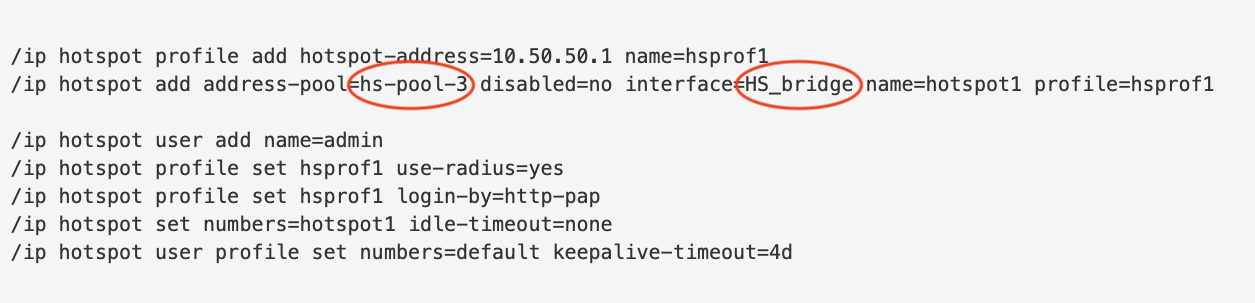

Для создания Hotspot нужно выполнить скрипт:

/radius add service=hotspot address=5.101.126.175 secret=captive_v8_radpass timeout=3000ms /ip hotspot profile add hotspot-address=10.50.50.1 name=hsprof1 /ip hotspot add address-pool=hs-pool-3 disabled=no interface=HS_bridge name=hotspot1 profile=hsprof1 /ip hotspot user add name=admin /ip hotspot profile set hsprof1 use-radius=yes /ip hotspot profile set hsprof1 login-by=http-pap /ip hotspot set numbers=hotspot1 idle-timeout=none /ip hotspot user profile set numbers=default keepalive-timeout=4d /ip hotspot walled-garden ip add dst-address=5.101.126.175/32 /ip hotspot walled-garden ip add dst-address=91.230.211.75/32 /ip hotspot walled-garden ip add dst-address=46.229.213.165/32 /ip hotspot walled-garden ip add dst-address=188.225.18.2/32 /ip hotspot walled-garden ip add dst-address=188.225.73.64/32 /ip hotspot walled-garden ip add dst-address=87.236.23.242/32 /ip hotspot walled-garden add dst-host=*.global-hotspot.ru /ip hotspot walled-garden add dst-host=v8.global-hotspot.ru /ip hotspot walled-garden add dst-host=*.glhs.ru

Если у Вас гостевой сегмент имеет другую IP адресацию, то при создание конфигурации в личном кабинете выберите Уже настроенное устройство (Только настройки Hotspot) укажите другой ip адрес гостевой сети, и в самом скрипте укажите другой interface для hotspot и address-pool.

Пример:

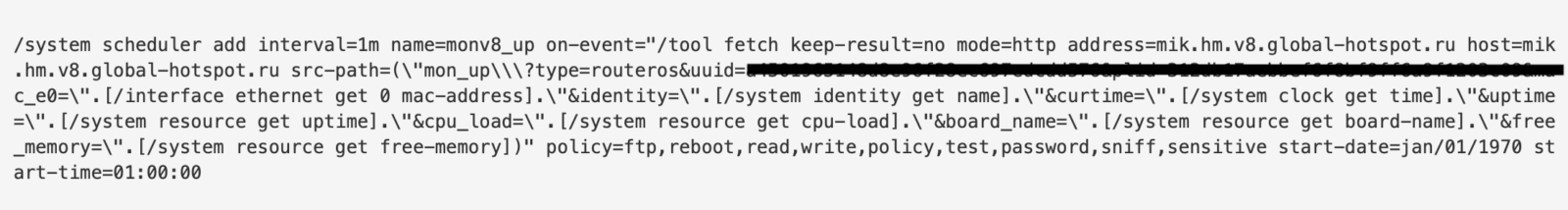

Если вы желаете, чтобы Mikrotik передавал параметры в личный кабинет Global hotspot для его мониторинга, то выполните блок предварительно скопировав его из конфигурации:

На этом настройка Hotspot через Terminal окончена.

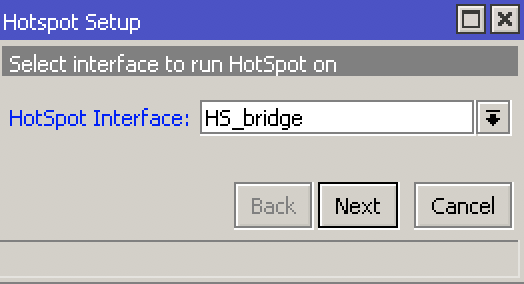

3.2. Настройка Hotspot через Winbox

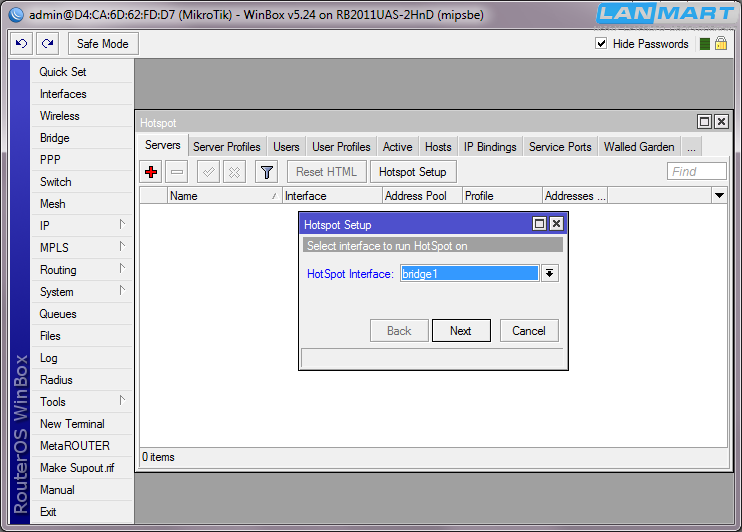

Перейдите в раздел IP/Hotspot/Server/Hotspot Setup

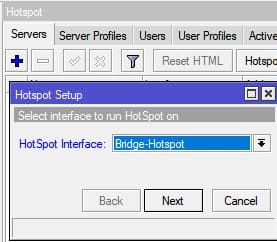

В качестве интерфейса указываем HS_bridge.

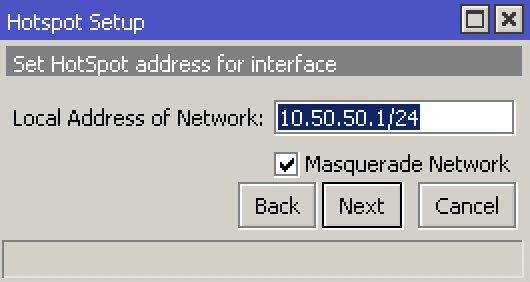

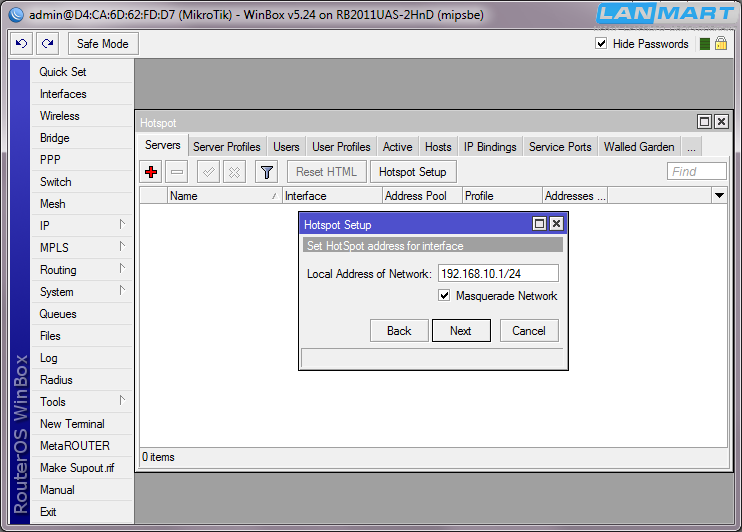

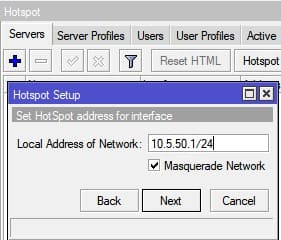

Выбираем IP адрес сети Hotspot, указываем Masquerade Network для автоматического создания правила Masquerade в Firewall/NAT.

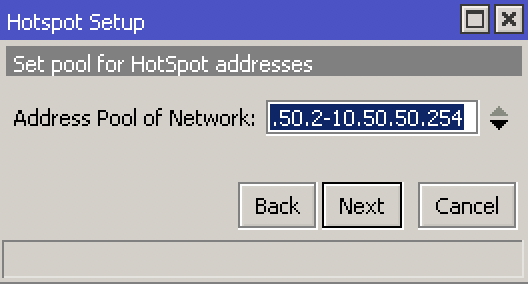

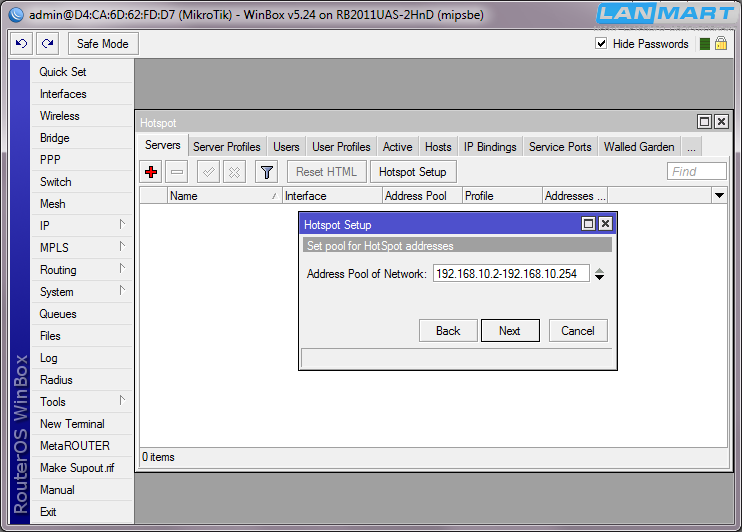

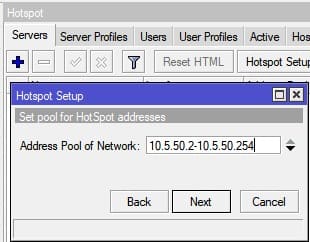

Указываем пул IP адресов для Hotspot.

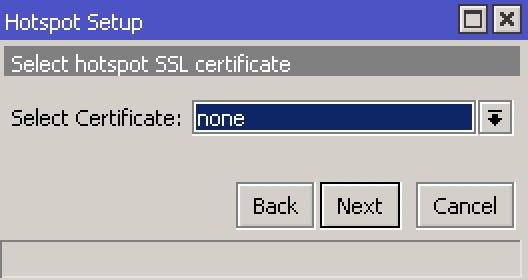

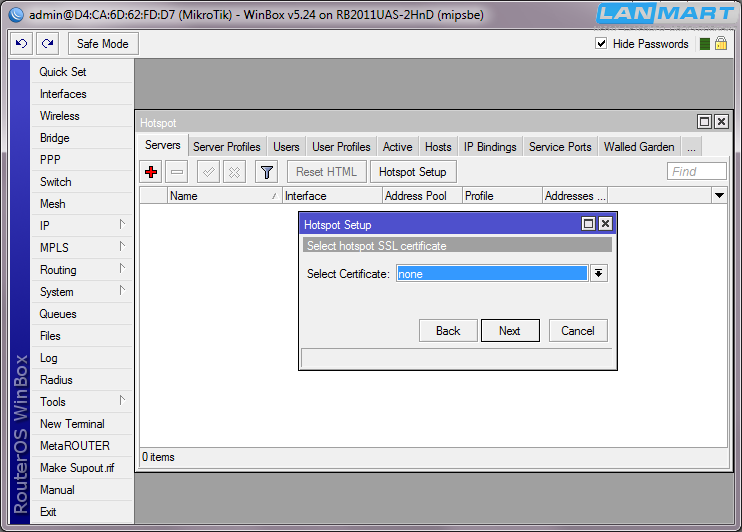

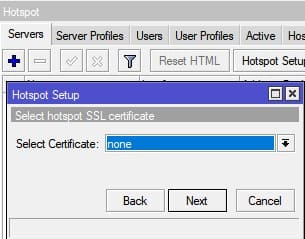

Указываем SSL сертификат, если его нет то укажите none.

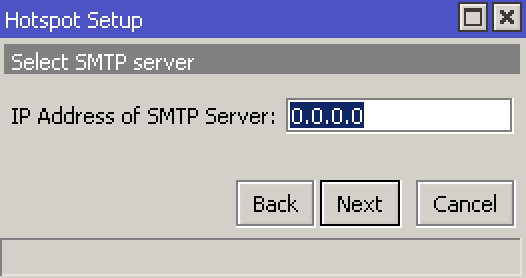

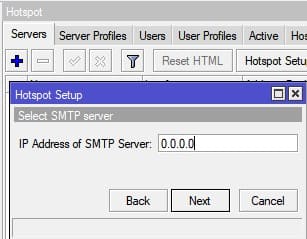

SMTP server можно указать пустое значение.

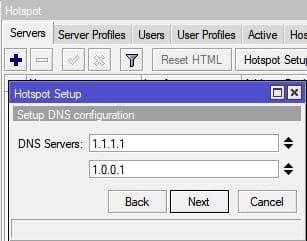

DNS адреса для Hotspot, можно оставить по умолчанию, либо указать свои.

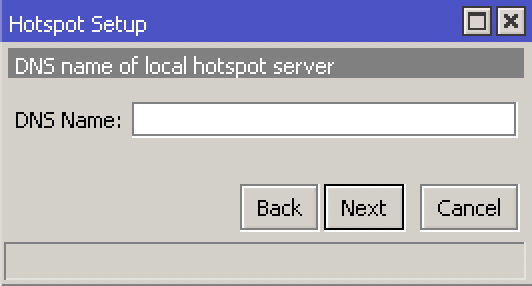

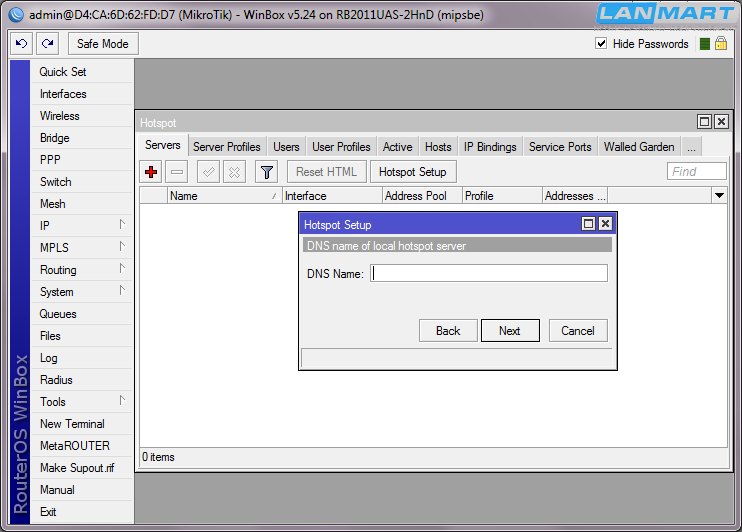

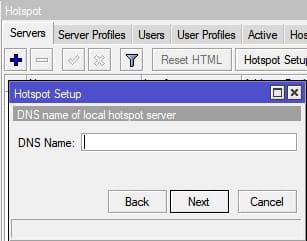

DNS name можно указать пустое значение.

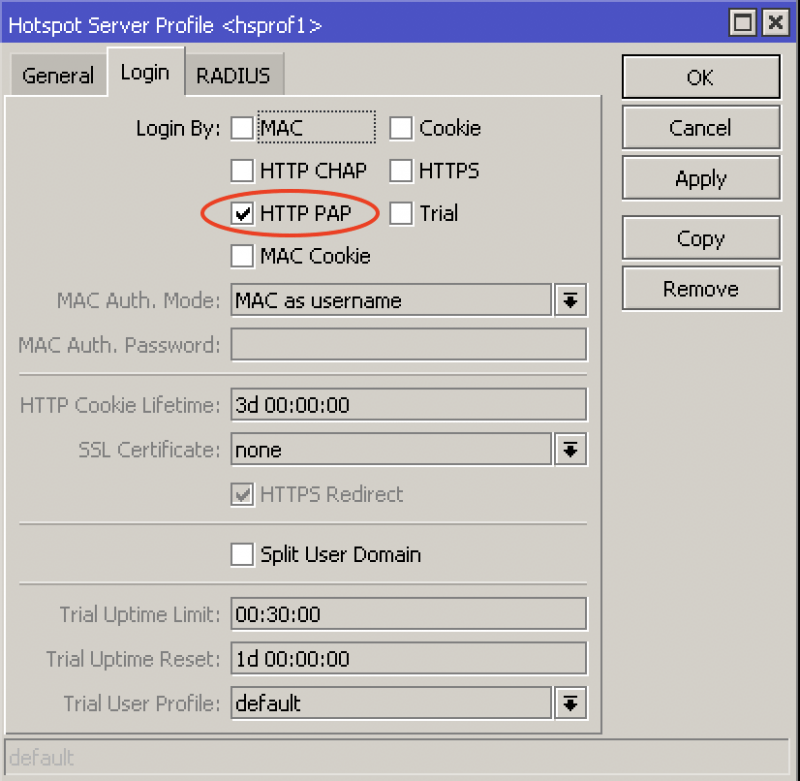

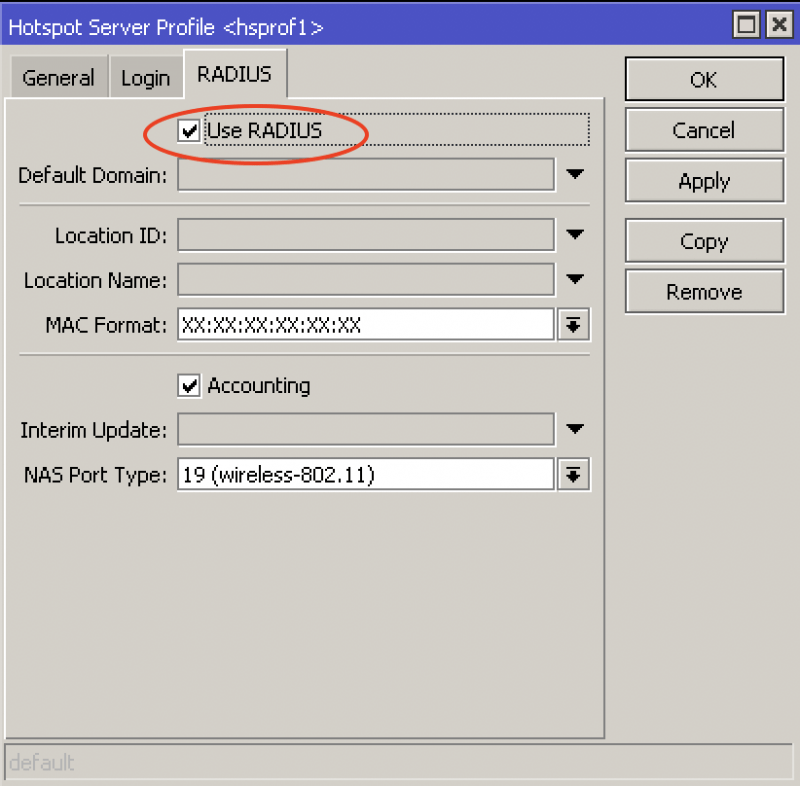

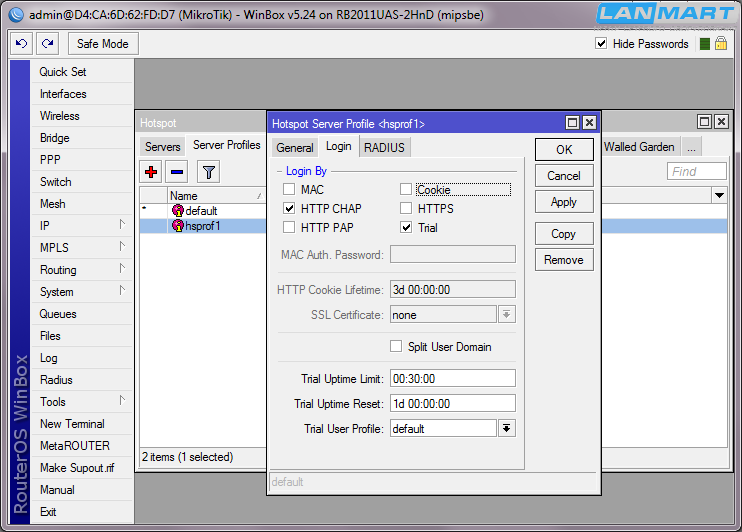

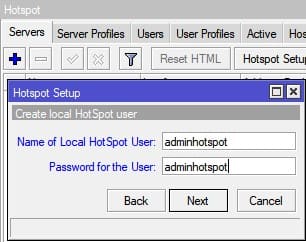

Во вкладке Server Profiles выберите профиль который мы создали hsprof1 в окне Login укажите тип авторизации HTTP PAP, в окне RADIUS укажите Use RADIUS.

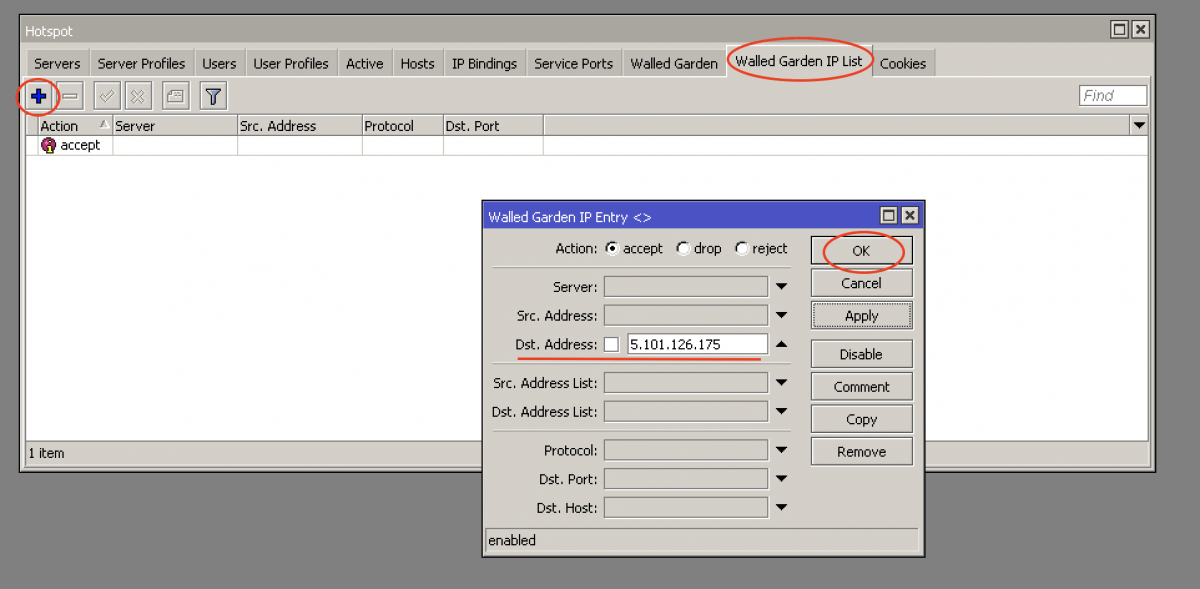

3.2.1. Настройка Walled Garden

Добавляем в Walled Garden и в Walled Garden IP List ip адреса и хосты для исключения

5.101.126.175/32 91.230.211.75/32 46.229.213.165/32 88.225.18.2/32 88.225.73.64/32 87.236.23.242/32 *.global-hotspot.ru v8.global-hotspot.ru *.glhs.ru

Можно выполнить скриптом:

/ip hotspot walled-garden ip add dst-address=5.101.126.175/32 /ip hotspot walled-garden ip add dst-address=91.230.211.75/32 /ip hotspot walled-garden ip add dst-address=46.229.213.165/32 /ip hotspot walled-garden ip add dst-address=188.225.18.2/32 /ip hotspot walled-garden ip add dst-address=188.225.73.64/32 /ip hotspot walled-garden ip add dst-address=87.236.23.242/32 /ip hotspot walled-garden add dst-host=*.global-hotspot.ru /ip hotspot walled-garden add dst-host=v8.global-hotspot.ru /ip hotspot walled-garden add dst-host=*.glhs.ru

Либо в ручную:

3.2.2. Настройка планировщика ( Scheduler )

Копируем из конфигурации скрип для добавления планировщика в Mikrotik для мониторинка вашего Mikrotik и выполняем в терминале

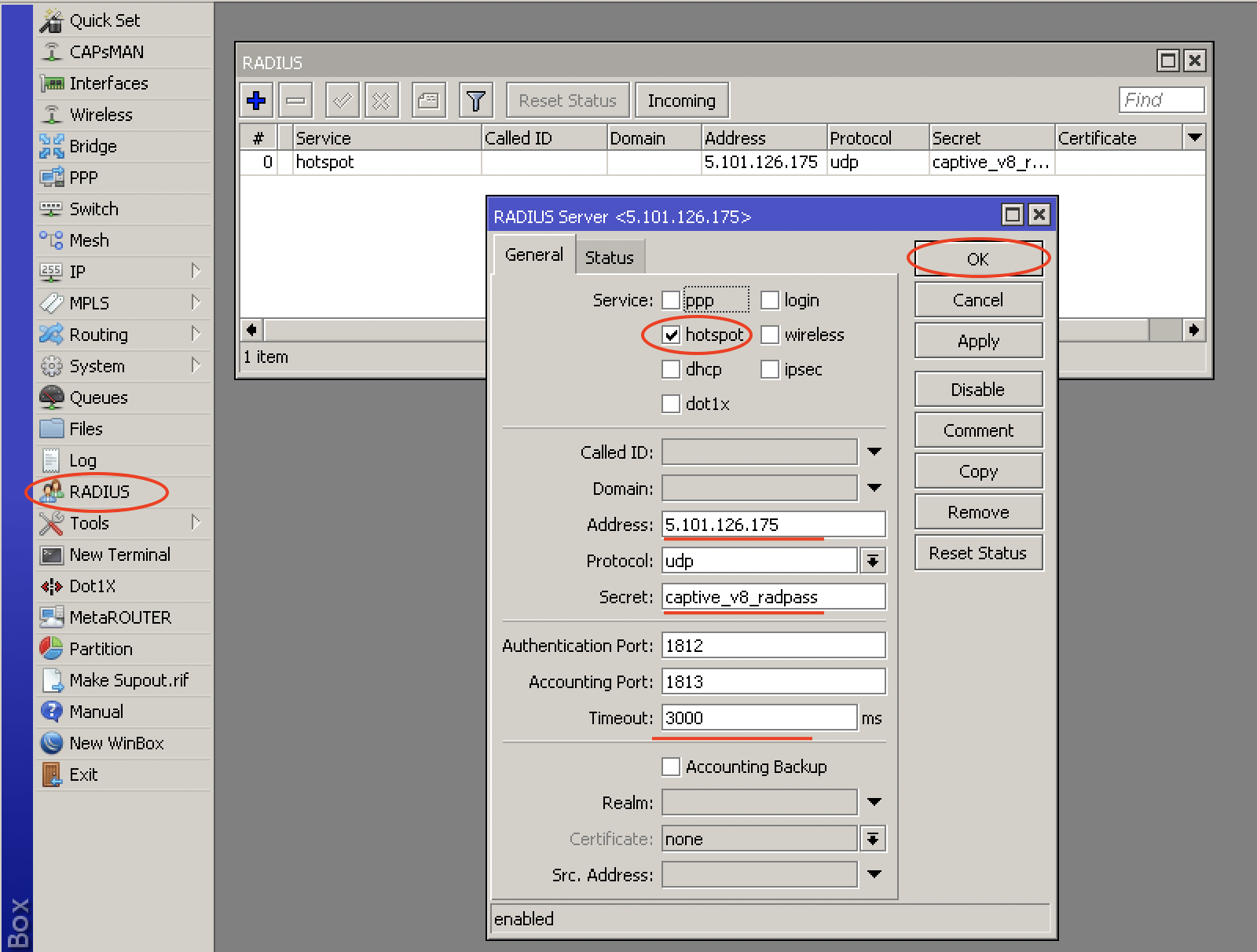

3.2.3. Настройка Radius

Перейдите в раздел RADIUS и добавьте новый radius сервер.

Service: hotspot Address: 5.101.126.175 Secret: captive_v8_radpass Timeout: 3000ms

Для настройки через терминал достаточно выполнить команду

/radius add service=hotspot address=5.101.126.175 secret=captive_v8_radpass timeout=3000ms

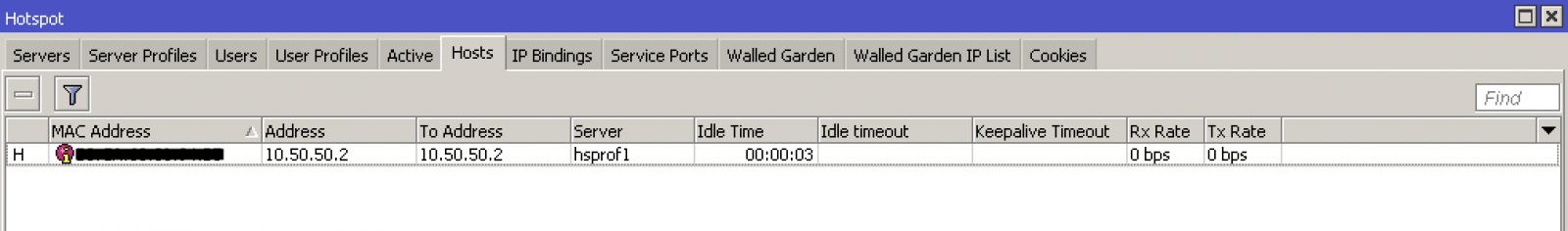

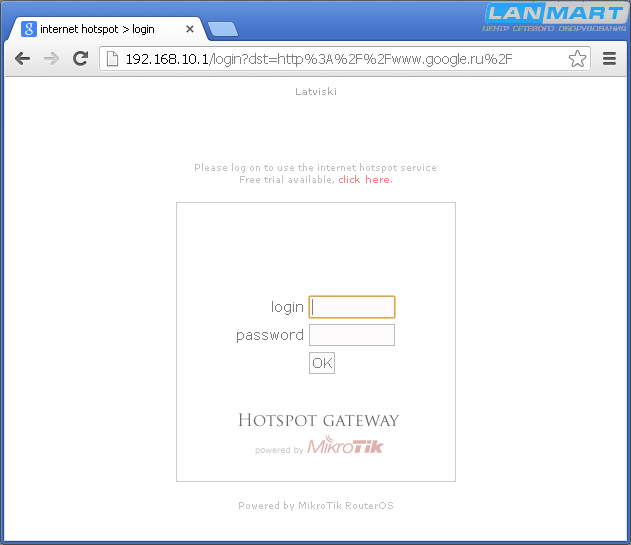

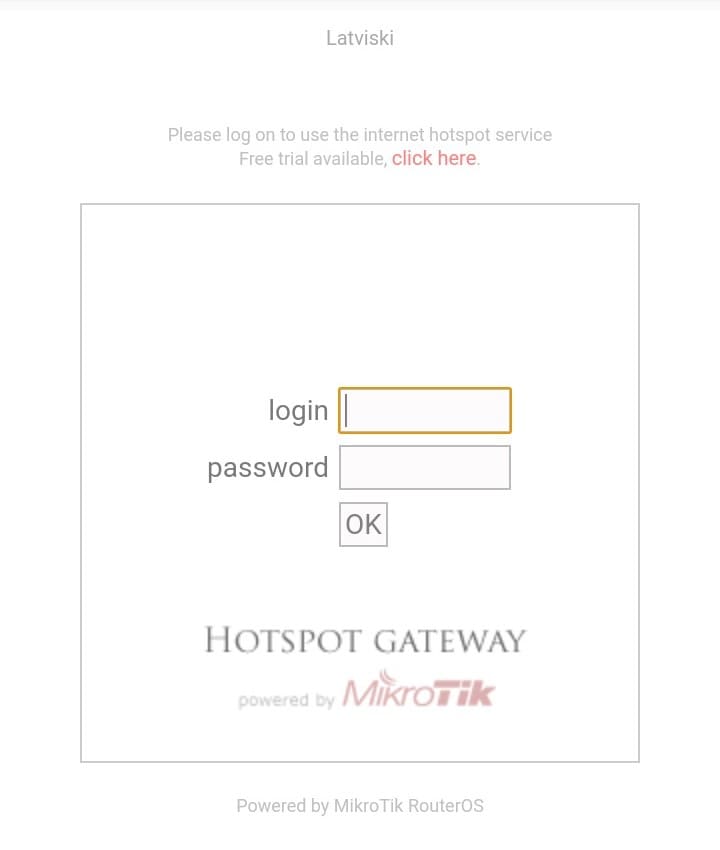

При подключение к сети с hotspot, ваше устройство должны появится в разделе IP/Hotspot/Host и на девайсе отобразится страничка с порталом авторизации

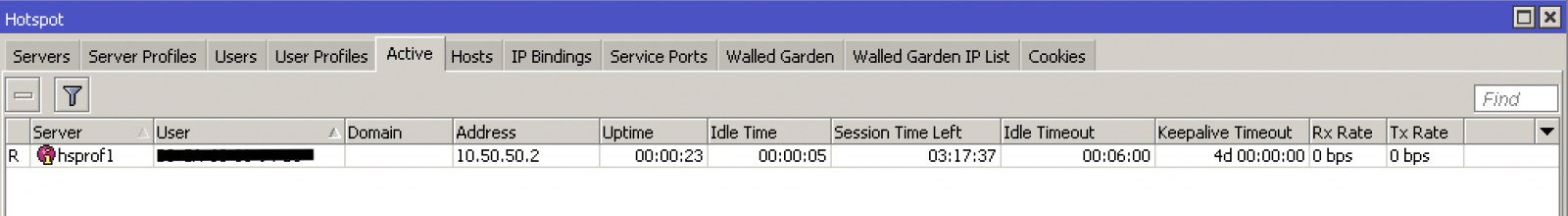

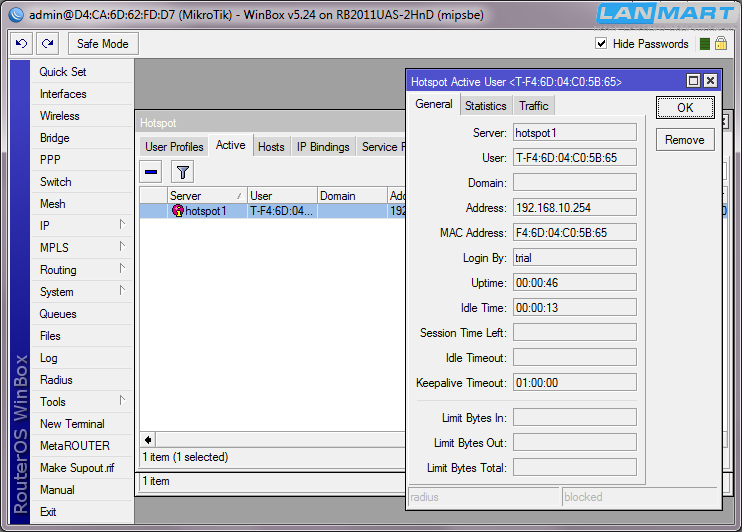

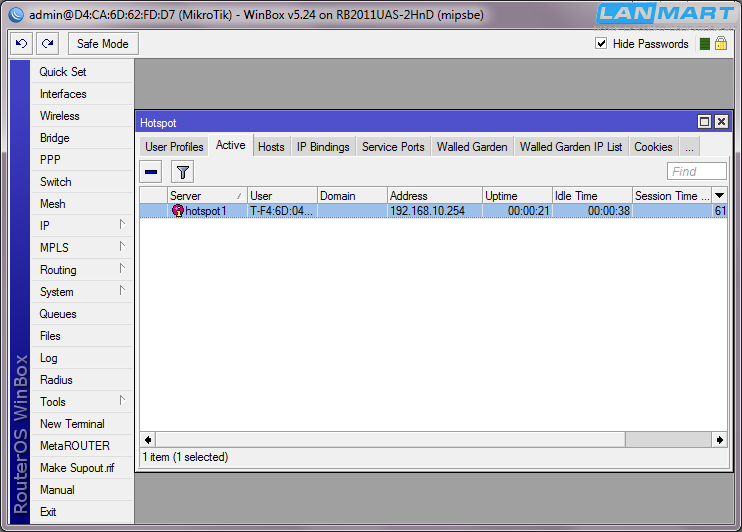

После успешной регистрации устройство должно появится в разделе IP/Hotspot/Active

Данная инструкция является расширенным описанием шага 3 основной инструкции. Здесь подробно описана настройка на роутере, но опущены настройки в личном кабинете Global Hotspot. Поэтому рекомендуем вам вернуться на страницу основной инструкции после выполнения настроек на MikroTik.

Читайте также

Очень часто требуется предоставить бесплатный доступ в Интернет по Wi-Fi в общественных местах, например парках, торговых центрах и других зданиях, даже на территории собственной организации для гостевых подключений. При открытии браузера должна показываться рекламная страничка, и после подтверждения открываться доступ в сеть с ограничением по скорости, и если нужно — по времени. Кроме этого должна быть переадресация всех запросов на сайт провайдера, предоставляющего услугу. Однако для нужд сотрудников должна быть отдельная сеть, при работе в которой не должно быть никаких переадресаций, но требуется ограничение скорости.

На оборудовании Mikrotik можно решить поставленную задачу, при этом понадобится любой маршрутизатор, например RB2011UAS-2HnD-IN, который обладает большим количеством сетевых портов, мощным процессором и встроенным вайфаем.

Маршрутизатор Mikrotik RB2011UAS-2HnD-IN достаточно функциональное устройство для работы в качестве маршрутизатора беспроводной сети среднего размера. Подключение к провайдеру можно осуществлять не только по медным, но и по оптическим линиям, а в качестве резерва использовать любое USB устройство, например 3G модем сотового оператора или LTE от Yota.

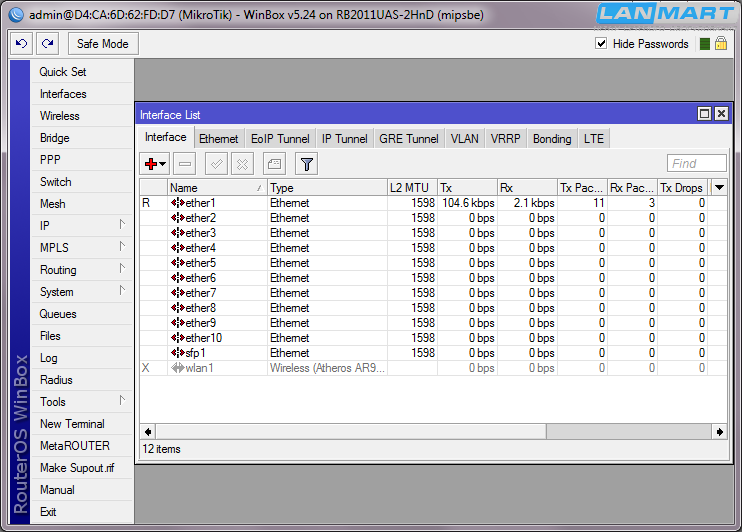

При первом подключении отменяем начальную конфигурацию, или сбрасываем ее, что бы получить чистое устройство без настроек. Беспроводной адаптер выключен, кабель провайдера подключен в первый сетевой порт. Так же следует обновить программное обеспечение до самой последней версии, на данный момент это 5.24, использовать версию 6.х пока не стоит, она не достаточно хорошо отлажена.

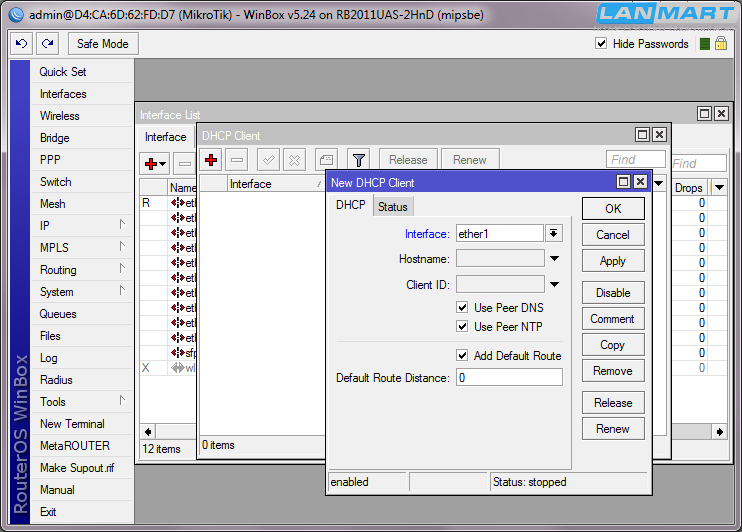

Настраиваем в разделе IP->DHCP Client автоматическое получение адресов от провайдера. Нажимаем на + в меню и выбираем в пункте Interface первый сетевой порт — Ether1.

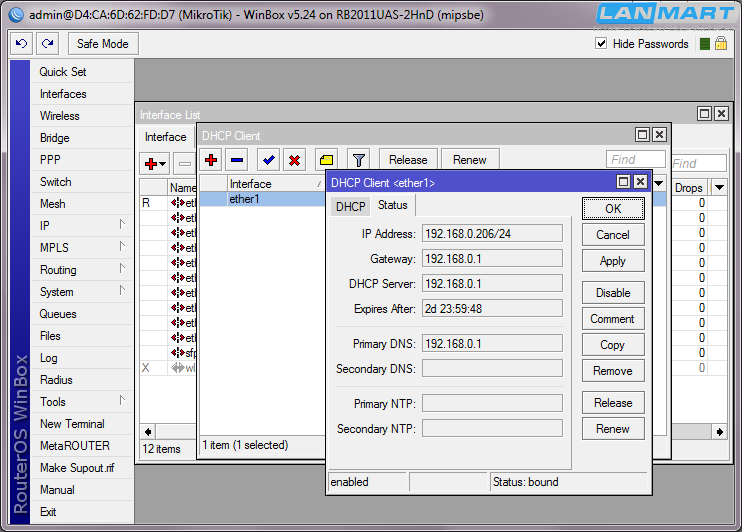

И на вкладке Status смотрим какие адреса устройство получило. Такая настройка позволит подключать оборудование к любому провайдеру без вмешательства в конфигурацию.

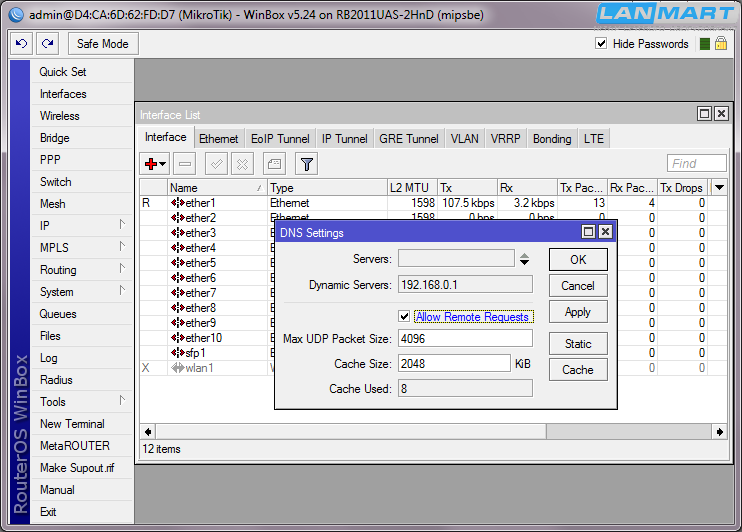

Для работы в качестве DNS сервера устанавливаем галочку Allow Remote Requests в разделе настроек IP->DNS. Если ее не поставить, то клиенты не смогут получить доступ в сеть. Так же можно указать альтернативный сервер 8.8.8.8, что бы не зависеть от DNS провайдера.

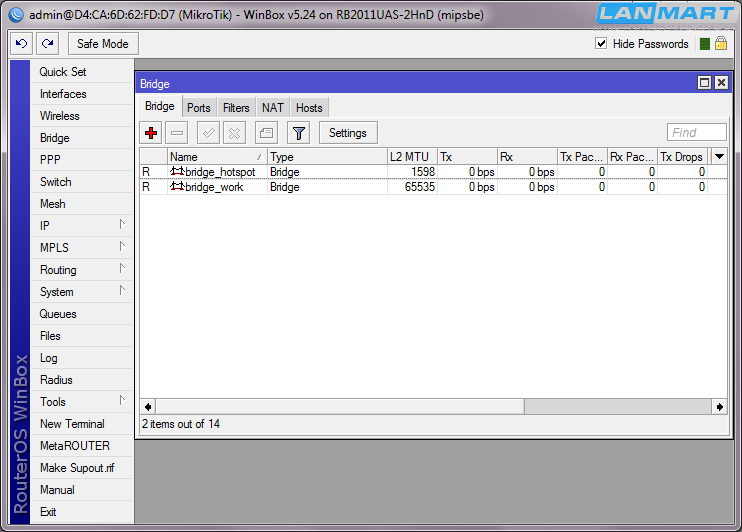

В разделе Bridge создаем новый бридж, ничего не трогая в настройках. Он нужен для последующего подключения беспроводного адаптера и других беспроводных точек. Так же на него будет привязан IP-адрес хотспота.

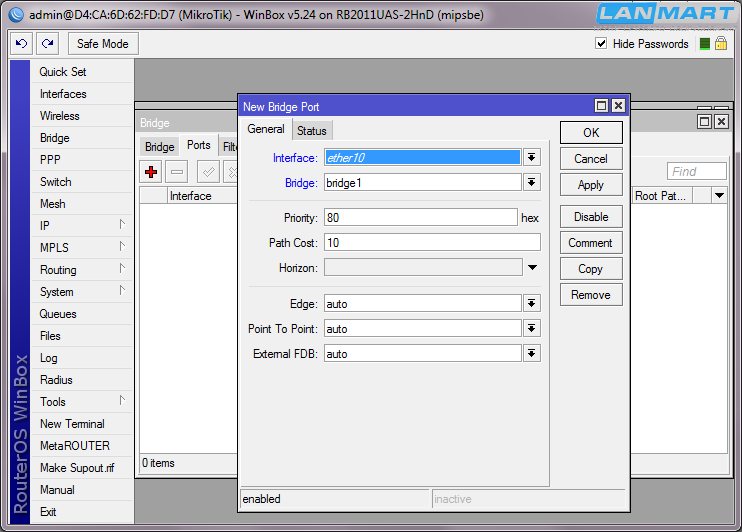

На вкладке Ports добавляем в бридж сетевой порт Ether10, что бы проверить работоспособность настроек с ноутбука.

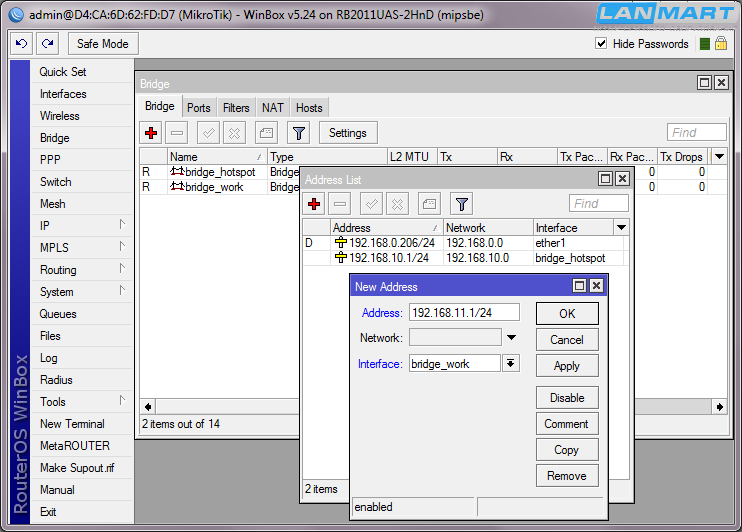

В меню IP->Address добавляем адрес на бридж, указываем 192.168.10.1/24 и выбираем интерфейс Bridge1.

Теперь переходим к настройке хотспота, заходим в меню IP->Hotspot и нажимаем кнопку Hotspot Setup. Откроется диалоговое окно с запросом параметров, сначала предлагается выбрать интерфейс для работы, указываем Bridge1. Для перехода к следующему параметру нажимаем кнопку Next.

Указываем IP-адрес для работы хотспота, тут ничего изменять не нужно, микротик сам определяет какой адрес установлен на интерфейсе — 192.168.10.1/24.

И диапазон адресов для автоматической выдачи клиентам. Так же оставляем без изменений — 192.168.10.2-192.168.10.254.

На запрос о сертификате просто нажимаем кнопку Next.

Адрес SMTP сервера тоже не нужен, оставляем без изменений.

А вот адрес DNS сервера следует указать 8.8.8.8, что бы не зависеть от провайдера.

Имя DNS сервера не указываем.

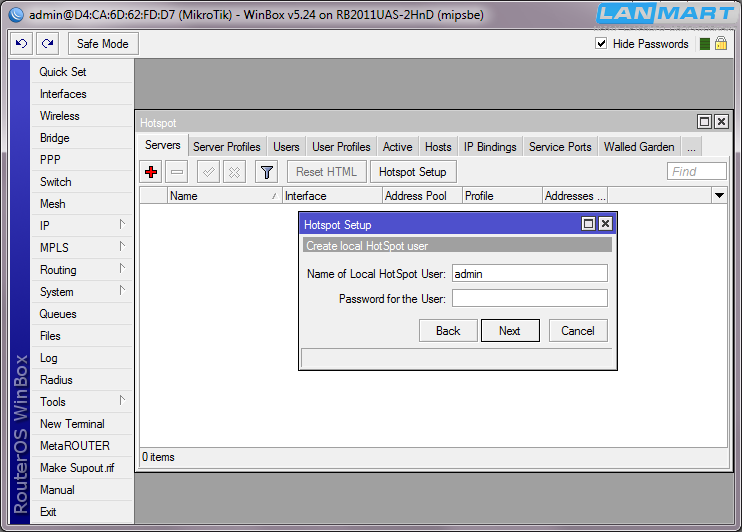

В окне ввода данных об администраторе так же ничего не трогаем. На этом настройка завершена.

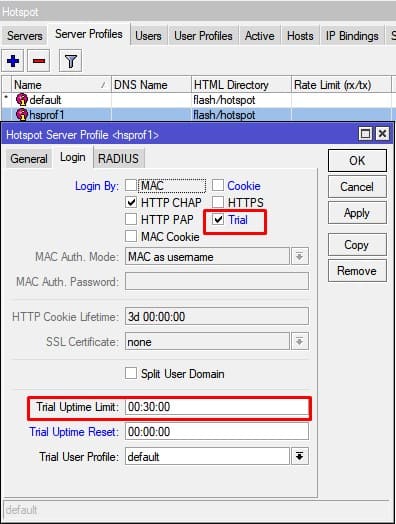

Переходим на вкладку Server Profiles и заходим в свойства hsprof1, где снимаем галочку с пункта Cookie и устанавливаем у Trial. Обратите внимание, внизу в пункте Trial Uptime Limit указано время, в течении которого клиент может работать, по истечении будет заблокирован на 1 день — это указано в пункте Trial Uptime Reset. Если нужно ограничение по времени, то в верхнем пункте указывается продолжительность работы, а в нижнем интервал, сколько клиент должен ждать что бы подключиться к сети повторно. Например в кафе, куда клиент приходит выпить кофе и съесть несколько пирожных, редко задерживаются более часа, поэтому время работы можно установить 1 час, а интервал не 1 день, а например 12 часов. В этом случае он сможет проверить почту и посмотреть немного видео, а на следующий день может придти туда позавтракать, при этом снова получит доступ в Интернет, ведь 12 часов пройдут. Но если он придет туда пообедать, доступ к сети уже не получит. Поэтому выбор времени сброса довольно серьезная задача. Лучше, если такое ограничение нужно, указывать 1-2 часа, этого времени вполне хватит что бы клиент понял, что ему тут ничего не светит и пошел искать другую халявную точку доступа.

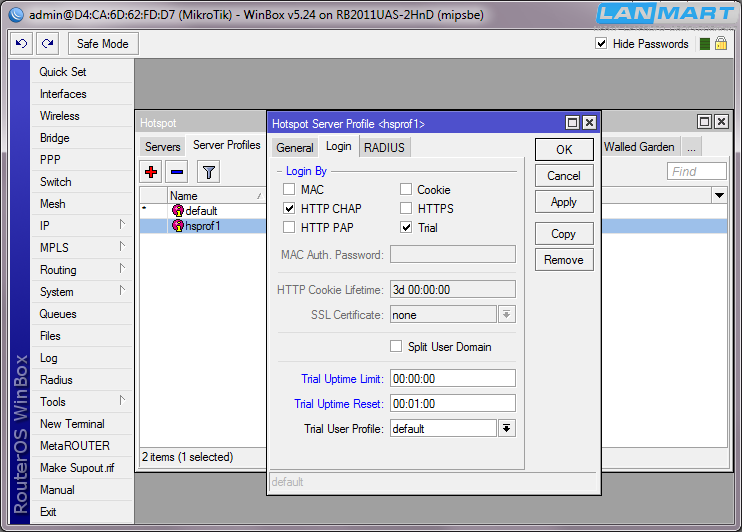

В случае хотспота с рекламой ограничение по времени не нужно, поэтому ставим максимальную продолжительность работы 0 и сброс каждую 1 минуту, хотя можно и в нижнем поле поставить 0 что вообще выключит этот механизм.

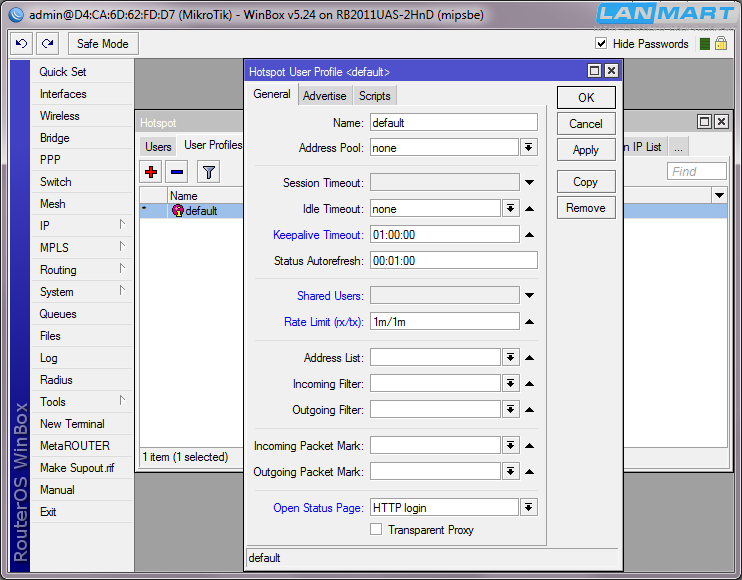

Далее на вкладке User Profiles производим настройку ограничения скорости работы.

Keepalive Timeout устанавливаем 01:00:00.

Shared Users убираем.

Rate Limit указываем нужное ограничение скорости на прием и передачу, в нашем случае 1m/1m, то есть каждому клиенту будет предоставляться доступ на скорости 1 мегабит в секунду в обе стороны.

Open Status Page указываем HTTP Login.

Производим корректировку настроек DHCP сервера в разделе IP->DHCP Server на вкладке Networks. Заходим в свойства имеющейся записи хотспота и указываем DNS Servers — 192.168.10.1, что бы клиентам в качестве адреса сервера выдавался только один адрес маршрутизатора.

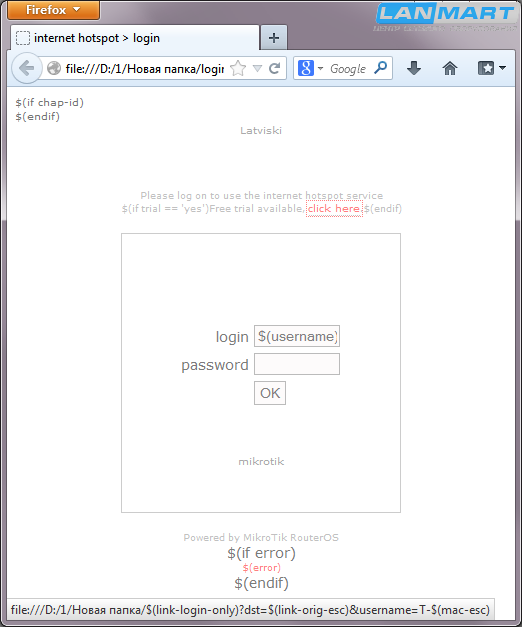

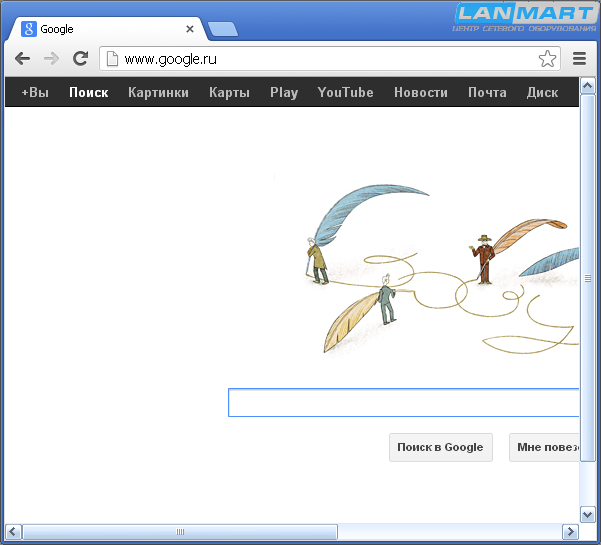

Подключаем ноутбук кабелем в 10 сетевой порт и вводим в адресной строке www.google.ru, автоматически производится перевод на страничку авторизации хотспота Mikrotik. Вверху красным выделена ссылка Click Here, это и есть гостевой доступ без запроса логина и пароля. Нажимаем по ней мышкой.

И попадаем на сайт www.google.ru — хотспот работает.

На вкладке Active в Hotspot можно посмотреть информацию о подключенном клиенте, узнать его MAC и IP адреса, время работы и количество переданных данных. Нажатием на кнопку Remove или на — можно отключить клиента что бы попробовать еще раз авторизоваться на начальной странице хотспота.

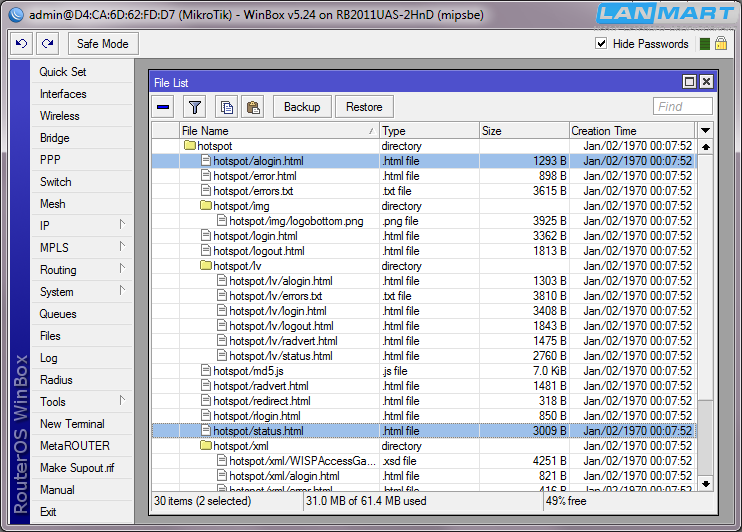

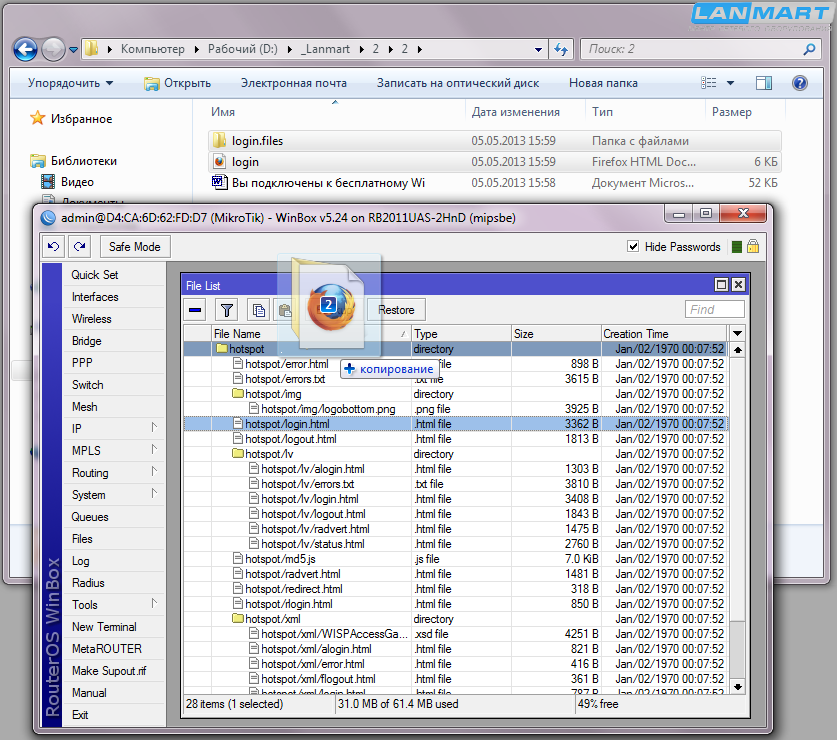

Теперь нужно переделать страничку авторизации под свои нужды и удалить все лишнее. В меню Files открываем список файлов, и удаляем файлы alogin и status. Файл login копируем (перетаскиваем мышкой) на компьютер.

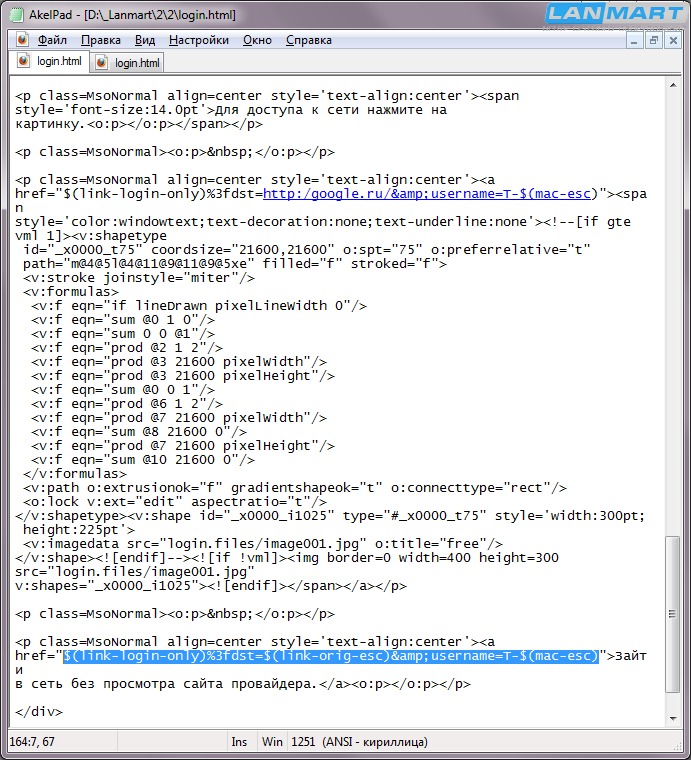

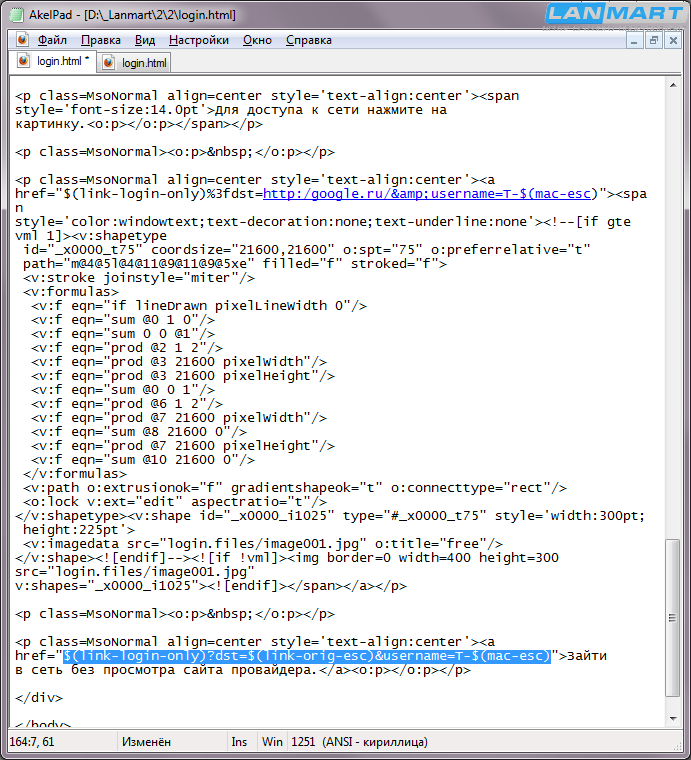

Открываем страничку на компьютере и наводим мышкой на надпись Click Here — копируем ссылку в буфер обмена. Хотя можно сразу взять и отсюда:

$(link-login-only)?dst=$(link-orig-esc)&username=T-$(mac-esc)

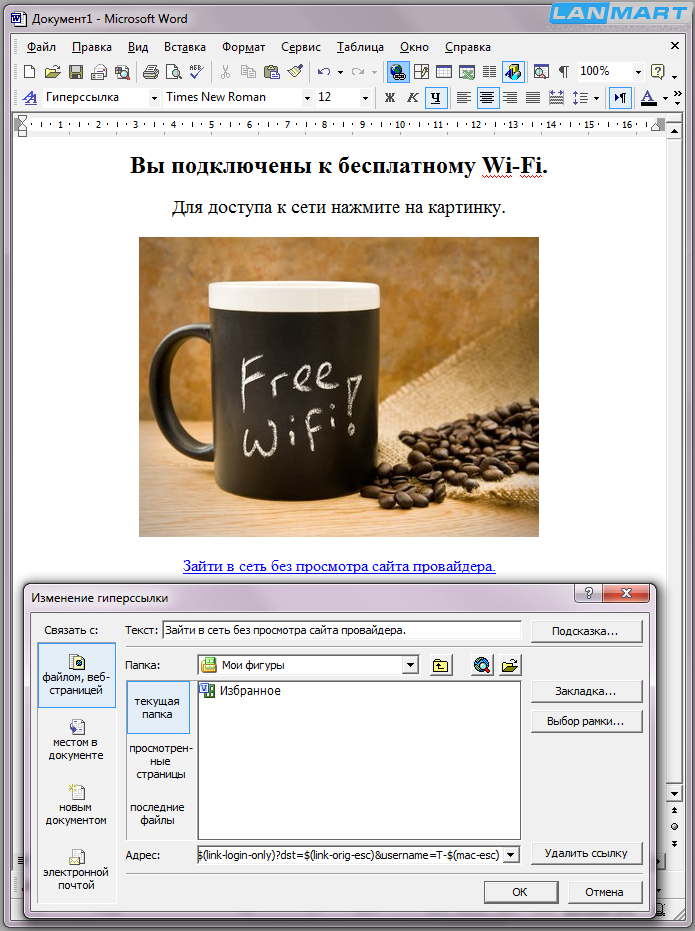

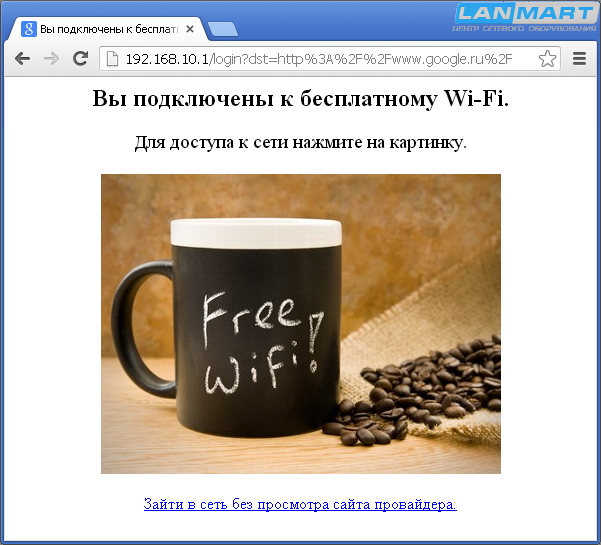

В любом редакторе создаем простенькую страничку с текстом и картинками, и вставляем 2 ссылки, первую исходную внизу, где написано «зайти в сеть без просмотра сайта провайдера», туда идет:

$(link-login-only)?dst=$(link-orig-esc)&username=T-$(mac-esc)

На картинку вставляем измененную ссылку, где указан сайт провайдера, например:

$(link-login-only)?dst=http://google.ru/&username=T-$(mac-esc)

Тогда по ее нажатию будет открываться сайт провайдера, не смотря на то, что клиент ввел другой адрес в адресной строке.

Сохраняем файл как WEB-страницу и перетаскиваем на микротик в папку Hotspot. Картинки обычно размещаются в отдельной папке, ее тоже не забываем. Естественно для редактирования лучше использовать специальный редактор, но если его нет или нет особых знаний для работы с ним, подойдет и обычный Word, в нем файл нужно сохранить как WEB-документ.

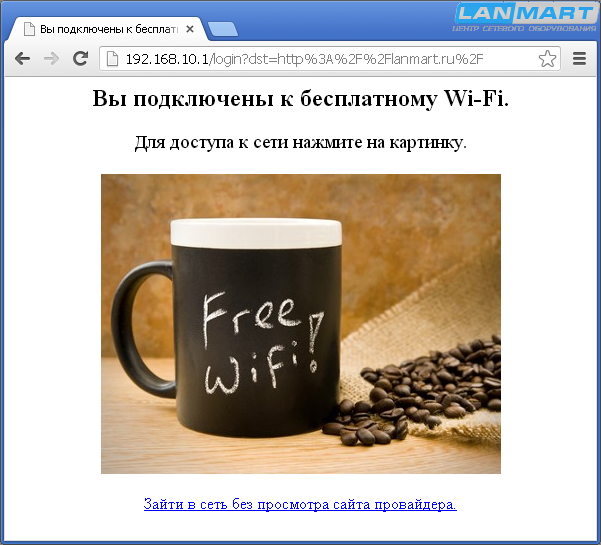

И вновь заходим на хотспот, предварительно не забыв отключить пользователя что бы попасть на страницу авторизации, и попадаем на только что созданную страничку. Нажимаем на кружку и …

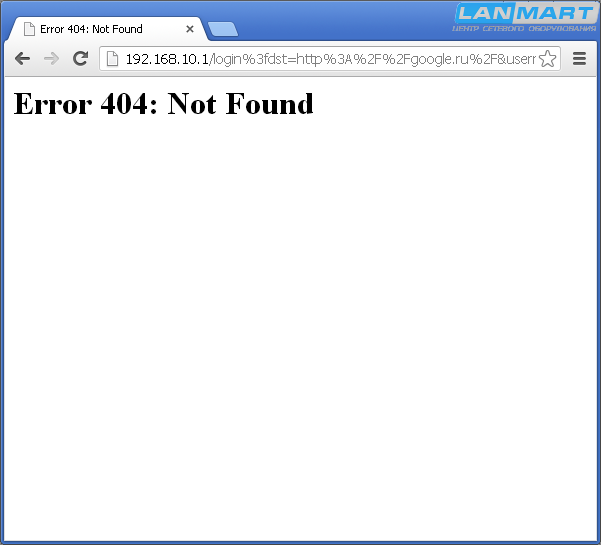

Вылезает ошибка. Дело в том что редактор, в котором создавалась страничка, почему-то изменил ссылки.

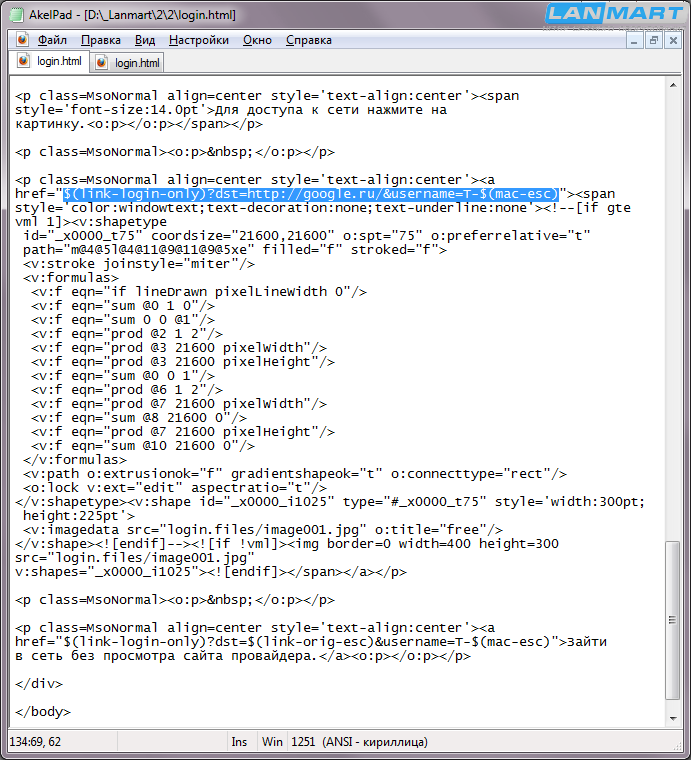

Открываем файл страницы текстовым редактором и видим, что он вставил лишние буквы, удаляем не правильную и вставляем нужную:

$(link-login-only)?dst=$(link-orig-esc)&username=T-$(mac-esc)

Теперь указана верная ссылка для перехода без переадресации.

Аналогично поступаем и со ссылкой переадресации на сайт провайдера, стираем не правильную и указываем верную:

$(link-login-only)?dst=http://google.ru/&username=T-$(mac-esc)

Вновь заходим на начальную страницу, введя в адресной строке lanmart.ru, естественно на сайт не пускает и требуется нажать на картинку.

Нажимаем на картинку и попадаем на сайт www.google.ru, т.к. на него указана переадресация в качестве примера, вместо него следует указать адрес нужного сайта.

Если нажать на нижнюю ссылку для доступа в Интернет без просмотра сайта провайдера, откроется требуемый сайт — www.lanmart.ru.

ВАЖНОЕ ЗАМЕЧАНИЕ!!! — Браузер Google Chrome и некоторые другие могут не правильно отрабатывать переход на сайт без переадресации. Клиент вводит имя сайта, который хочет посетить, а после авторизации у него выскакивает ошибка, либо она выскакивает при попытке зайти в Интернет прямо со страницы приветствия браузера. Для того, что бы эта ситуация не отталкивала клиентов следует всегда делать переадресацию на страницу провайдера, или хотя бы на одну из поисковых систем.

В списке активных пользователей опять можно наблюдать одного клиента. Когда хотспот включится в работу, там будут показаны все пользователи.

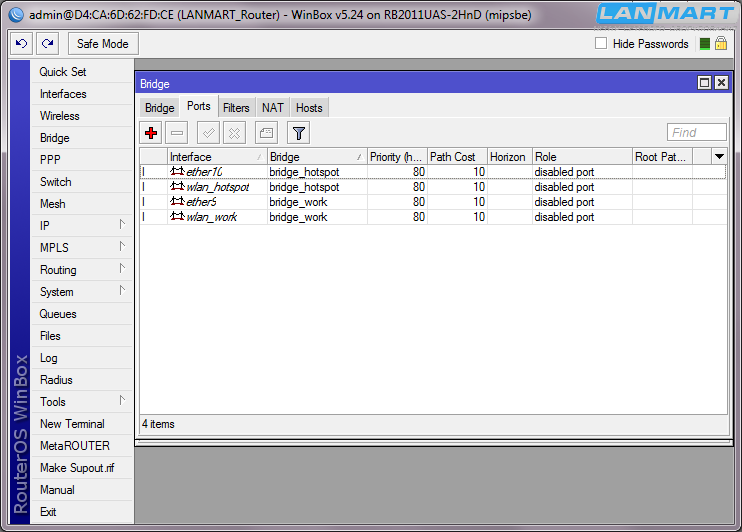

Настройка хотспота завершена, теперь нужно сделать доступ в сеть для работников организации без переадресации на страницу приветствия. Для этого в разделе Bridge создаем еще один бридж с именем bridge_work, а имеющийся для хотспота переименовываем в bridge_hotspot.

Указываем IP-адрес на бридж — 192.168.11.1/24.

И для последующей проверки добавляем 9 сетевой порт Ether9 в бридж bridge_work.

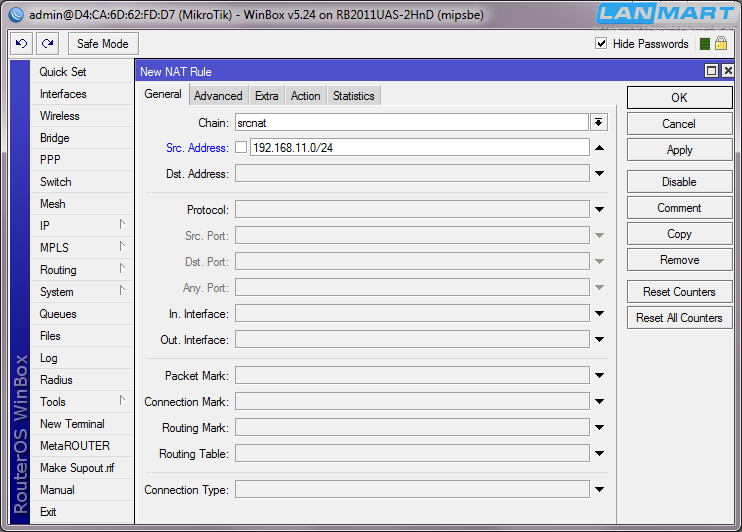

В меню IP->Firewall на вкладке NAT создаем новое правило, где указываем Src. Address 192.168.11.0/24.

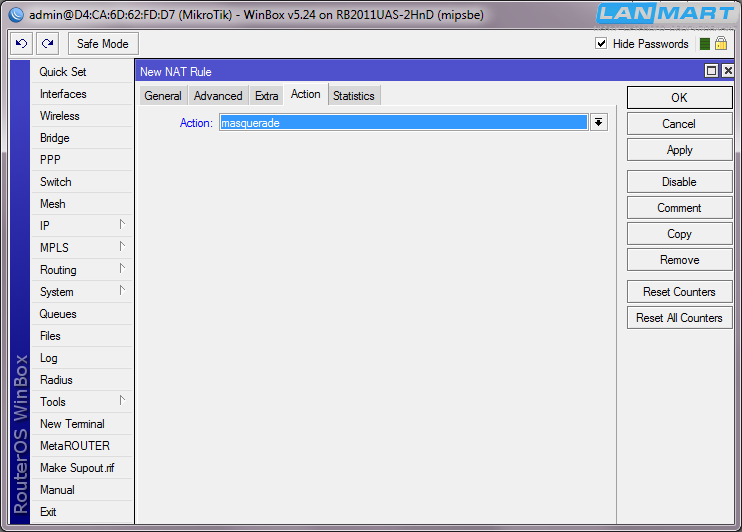

И на вкладке Action выбираем masquerade. Это включает NAT для служебной сети.

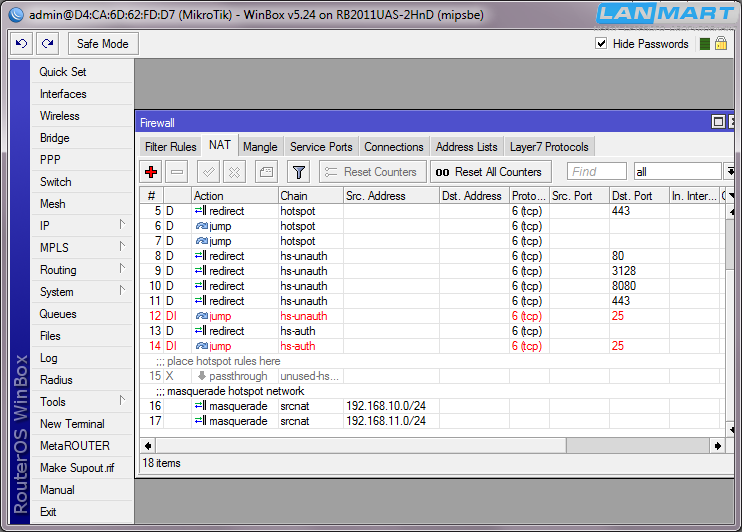

В списке правил последнее окажется в самом низу. Вверху идут правила для хотспота, которые создались автоматически.

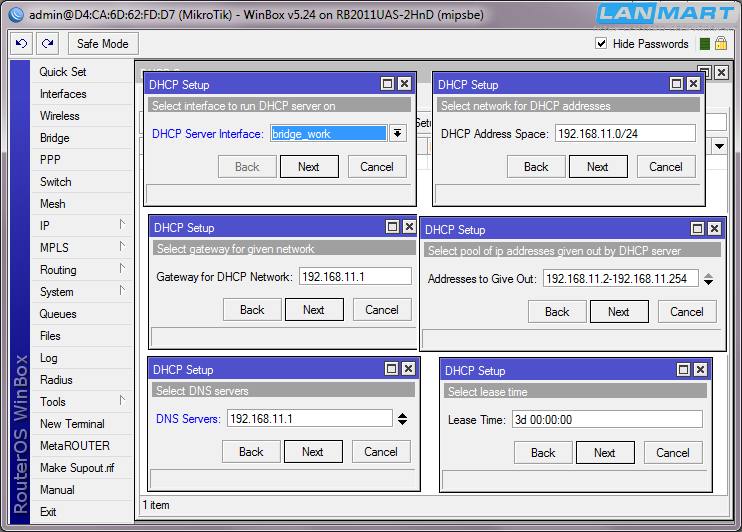

В разделе IP->DHCP Server нажимаем кнопку DHCP Setup и указываем следующие данные:

DHCP Server Interface — bridge_work.

DHCP Address Space — 192.168.11.0/24.

Gateway for DHCP Network — 192.168.11.1.

Address to Give Out — 192.168.11.2-192.168.11.254.

DNS Servers — 192.168.11.1.

Lease Time — 3d 00:00:00.

После чего сервер будет готов к использованию. Время аренды можно указать и меньше, например 1 день, или вообще 1 час, но так как это все же рабочая сеть то частая смена адресов не желательна.

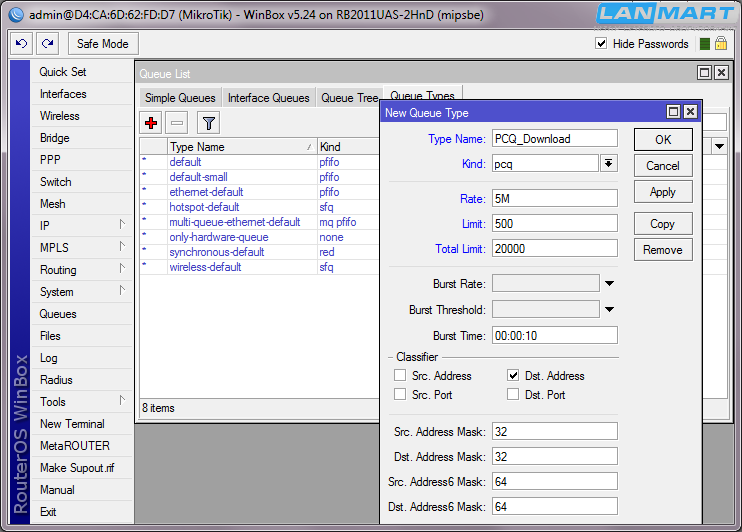

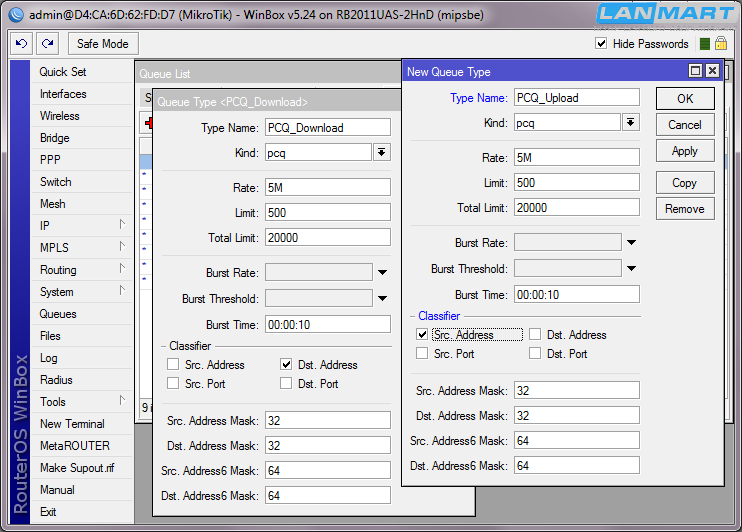

Для ограничения скорости создадим новую запись в разделе Queues на вкладке Queues Types. Указываем следующие поля:

Type Name — PCQ_Download.

Kind — PCQ.

Rate — 5M — ограничение скорости на одного клиента на прием.

Limit — 500 — размер буфера пакетов на одного клиента.

Total Limit — 20000 — размер буфера пакетов на всех.

Ставим галочку Dst. Address.

Нажимаем кнопку Copy и указываем имя PCQ_Upload, так же ставим галочку напротив Src. Address, вместо Dst. Address.

Теперь созданы 2 правила ограничения, одно входящей, а второе исходящей скорости. В каждом по желанию можно изменить ограничение скорости на нужное. Использование шейпера PCQ позволяет эффективно использовать пропускную способность каналов и буферизовывать данные при превышении скорости, а не сразу отбрасывать, что увеличивает задержку и сообщает приложениям о необходимости снизить скорость.

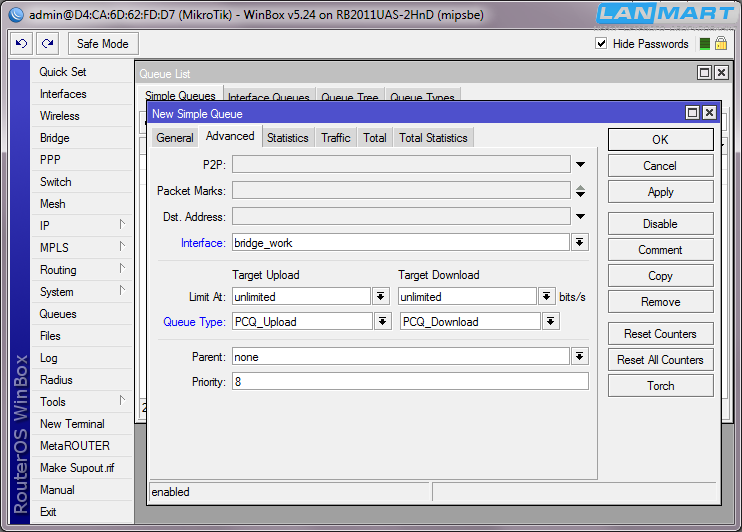

На вкладке Simple Queues создаем новое правило, указываем интерфейс bridge_work и в разделе Target Upload указываем PCQ_Upload, а в Target Download — PCQ_Download. Оно будет ограничивать скорость сразу всем без добавления в Address List клиентов.

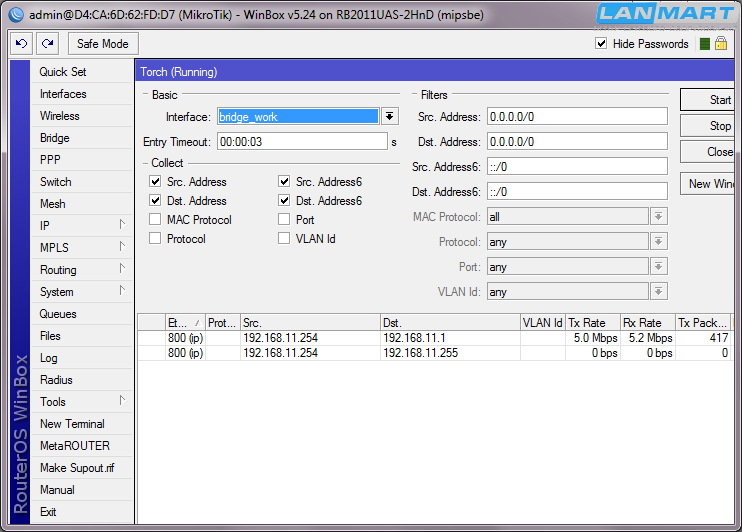

Проверяем работу ограничения через Torch — он показывает полное соответствие указанным значениям. На этом настройка служебной сети завершена.

Вот и вся настройка Hotspot на Mikrotik. Ничего сложного в ней нет. На маршрутизаторе созданы 2 бриджа, один для подключения клиентов с переадресацией на страницу провайдера — Bridge_Hotspot, а второй для служебного использования — Bridge_Work.

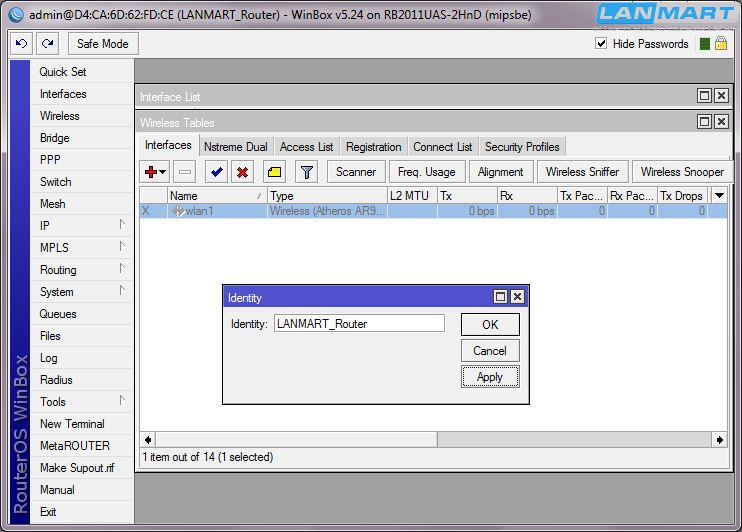

Теперь нужно настроить беспроводной адаптер для возможности подключения клиентов. Но сперва следует указать имя центрального маршрутизатора, ведь в сети подразумевается большое количество беспроводных устройств. В разделе System->Identity вводим имя — LANMART_Router. В дальнейшем по нему можно находить главное устройство в списке всех устройств. Естественно в качестве имени нужно указывать свою организацию или провайдера.

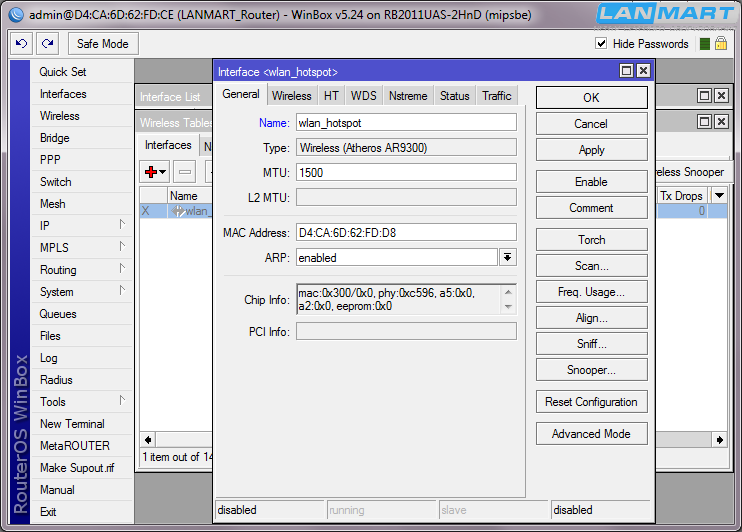

В разделе Wireless заходим в настройки беспроводного адаптера, указываем ему имя wlan_hotspot и нажимаем кнопку Advanced Mode справа окна что бы открыть доступ ко всем настройкам.

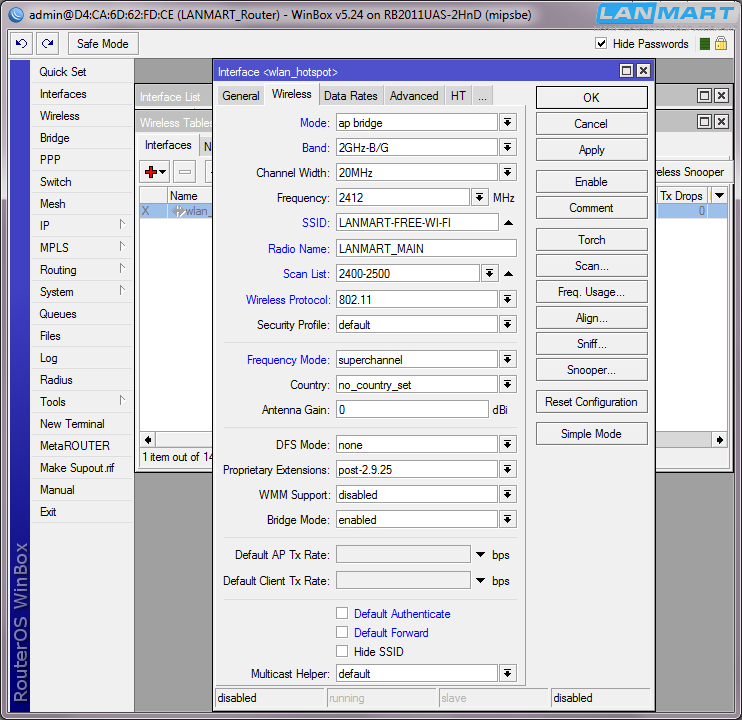

На вкладке Wireless производится настройка всех основных параметров:

Mode — ap bridge — включаем работу в режиме точки доступа.

Band — 2GHz-B/G — стандарты работы B/G, можно выбрать и B/G/N но обычно он не дает сильной прибавки в скорости, однако создает проблемы с подключением некоторых устройств.

Frequency — 2412 — частота работы.

SSID — LANMART-FREE-WI-FI — имя беспроводной сети, нужно указывать название своей организации, что бы поднять в самый верх списка сетей можно спереди указать восклицательный знак — !.

Radio Name — LANMART_MAIN — имя точки доступа, отображается при сканировании сети. При большом количестве устройств их нельзя будет различать по SSID, т.к. он одинаковый у всех, а имя точки доступа будет у каждого устройства свое.

Scan List — 2400-2500 — диапазон сканирования сетей.

Wireless Protocol — 802.11 — работа в режиме стандартного вайфая.

Frequency Mode — superchannel — включение всех доступных частот, хоть стандартный вайфай и работает на стандартных частотах, иногда бывает нужно просканировать сеть на предмет помех и вне его.

Default Authenticate — отключение галочки позволяет включить режим ограничения по минимальному уровню сигнала.

Default Forward — отключение галочки позволяет заблокировать обмен трафиком между клиентами беспроводной сети.

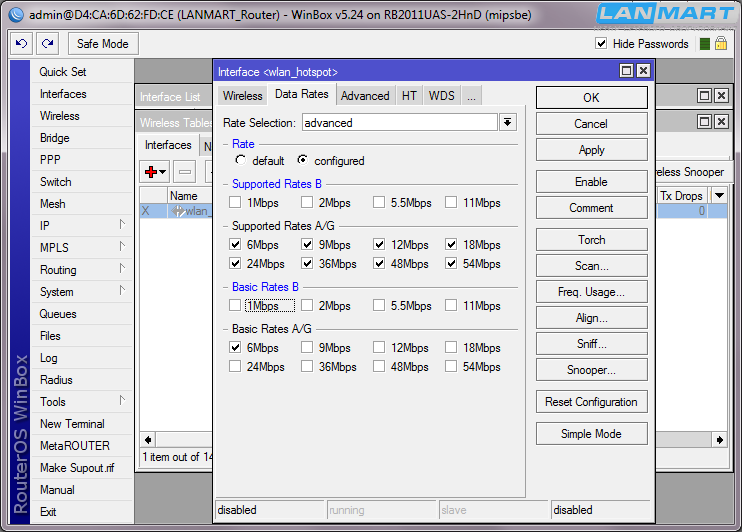

На вкладке Data Rates нужно включить Rate Selection в режим Advanced, переключатель Rate поставить в Configured и убрать все галочки со скоростей B режимов вверху и внизу.

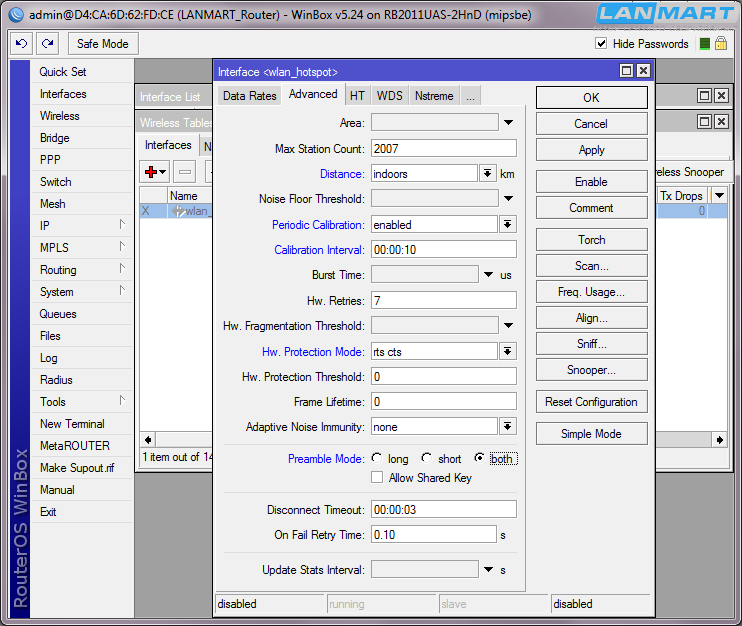

На вкладке Advanced произвести следующие настройки:

Distance — indoors — установка минимального расстояния до клиентов.

Periodic Calibration — enabled — включение автоматического переопределения уровня шума.

Calibration Interval — 00:00:10 — интервал переопределения 10 секунд.

Hw. Protection Mode — RTS/CTS — включение механизма защиты от скрытого узла, когда клиенты не слышат друг друга, например находятся за толстой бетонной стеной, это помогает увеличить пропускную способность сети.

Preamble Mode — both — включение короткой и длинной преамбулы пакетов, можно поставить и просто short, но возможно не все устройства смогут подключиться к сети.

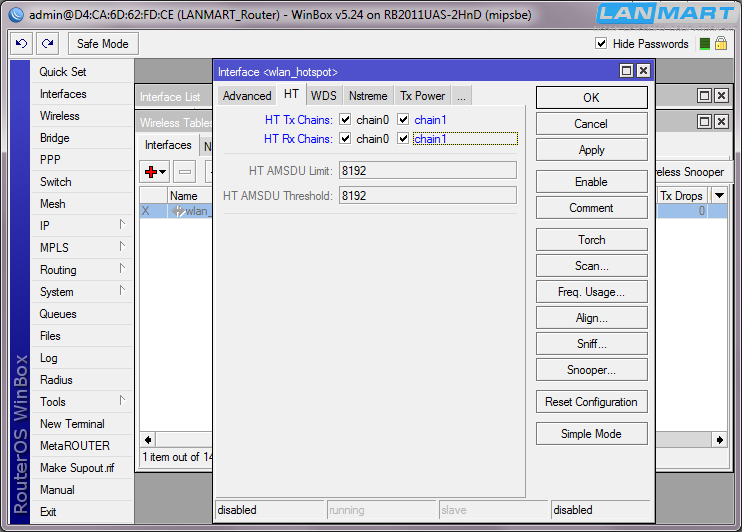

На вкладке HT включаем 4 галочки двух каналов приема/передачи. По умолчанию включен только нулевой канал, поэтому при использовании MIMO не достигаются высокие скорости, а дальность работы существенно меньше.

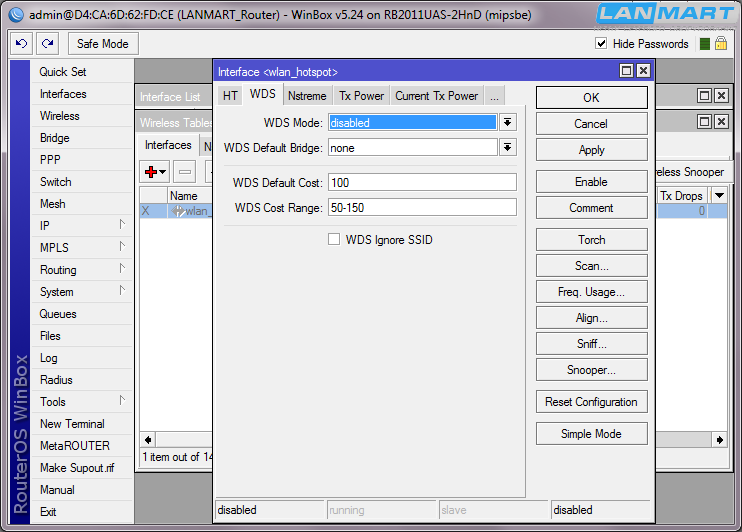

На вкладке WDS ничего не трогаем, т.к. подключаться к сети будут ноутбуки и смартфоны, которые этот режим не поддерживают.

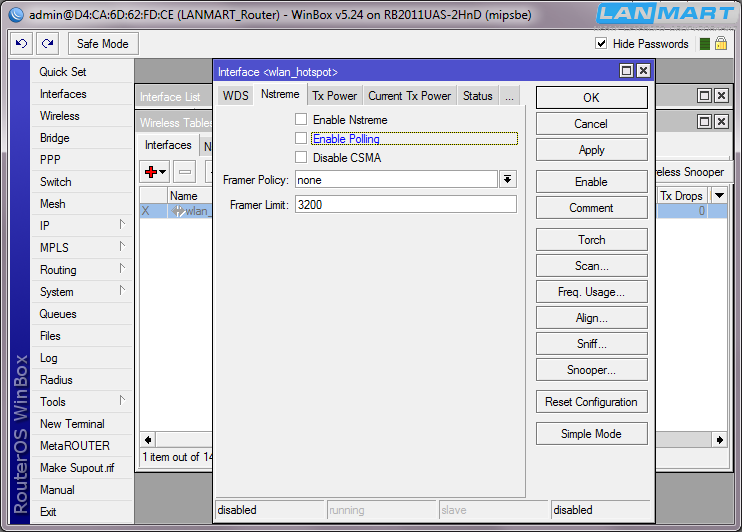

Аналогично и на вкладке Nstreme, но там просто снимаем галочку Enable Polling для порядка.

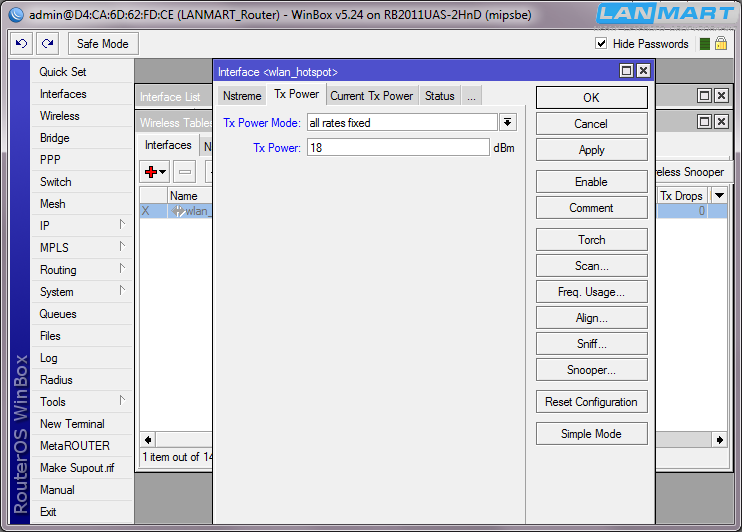

На вкладке Tx Power устанавливаем максимальную выходную мощность передатчика, выбираем Tx Power Mode — All Rates Fixed и чуть ниже в поле Tx Power указываем 18.

Не нужно боятся указывать низкую мощность, т.к. на практике это обычно увеличивает скорости работы и снижает помеховое воздействие на соседние устройства. Не забывайте, что мощность передатчиков мобильных устройств обычно лежит в пределах 6-16дБм, поэтому установив мощность на точке доступа максимально высокую получится ситуация, когда клиенты видят сеть в списке, но подключиться не могут, т.к. точка не слышит от них слабых сигналов.

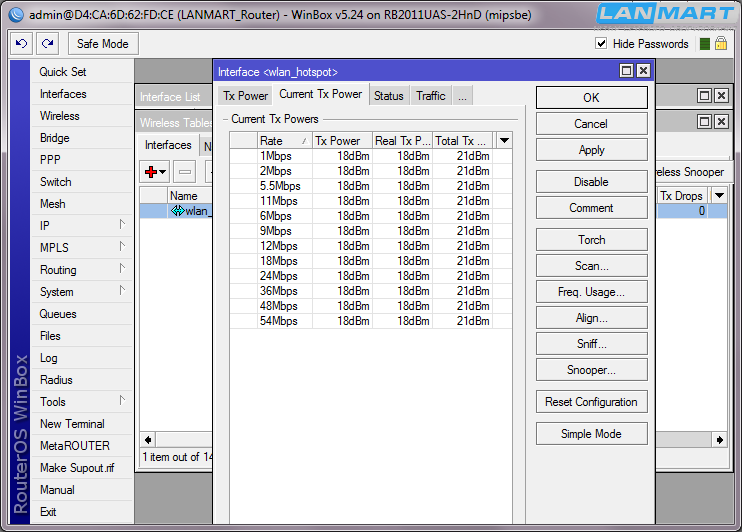

На вкладке Current Tx Power можно посмотреть на установленную мощность и суммарно излучаемую по двум каналам.

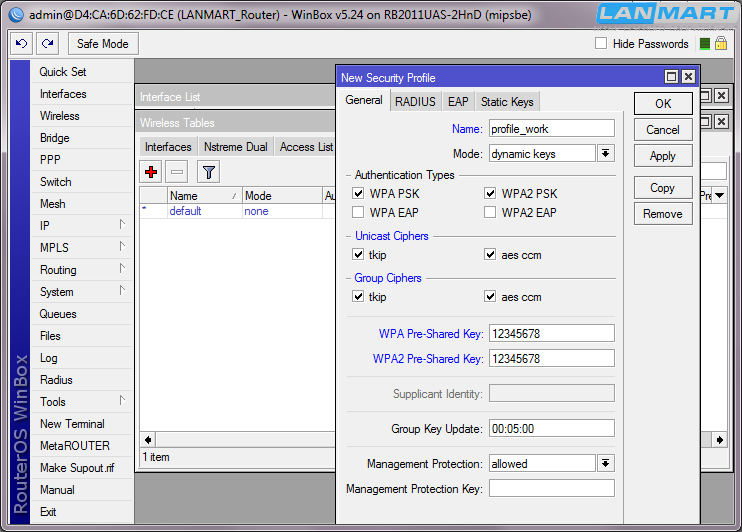

Для создания закрытой сети нужно в новом профиле ввести данные для шифрования — ключ сети. В разделе Wireless на вкладке Security Profiles нажимаем на + и указываем:

Name — profile_work — имя профиля, обычно указывают такое же как и имя сети.

Mode — dynamic keys — выбор шифрования с динамическими ключами.

Authentication Types — WPA PSK и WPA2 PSK — включаем оба типа аутентификации.

Unicast и Group Chiphers — tkip и aes ccm — и оба режима шифрования для совместимости.

WPA и WPA2 Pre-Shared Key — 12345678 — вводим ключ сети, минимум 8 символов.

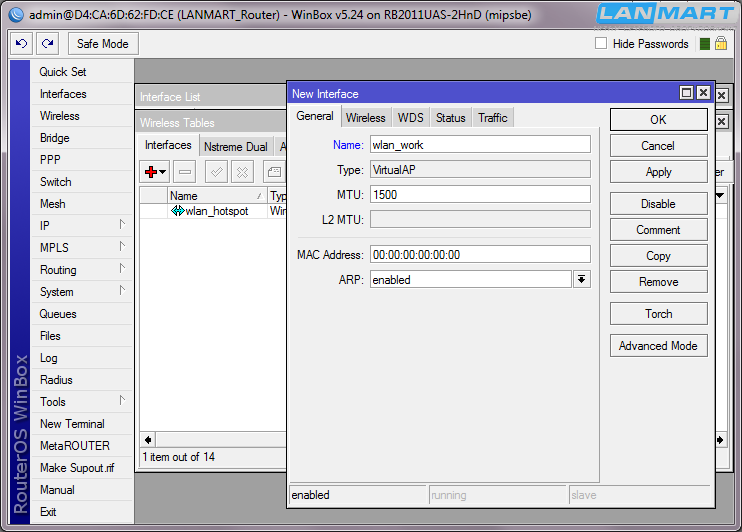

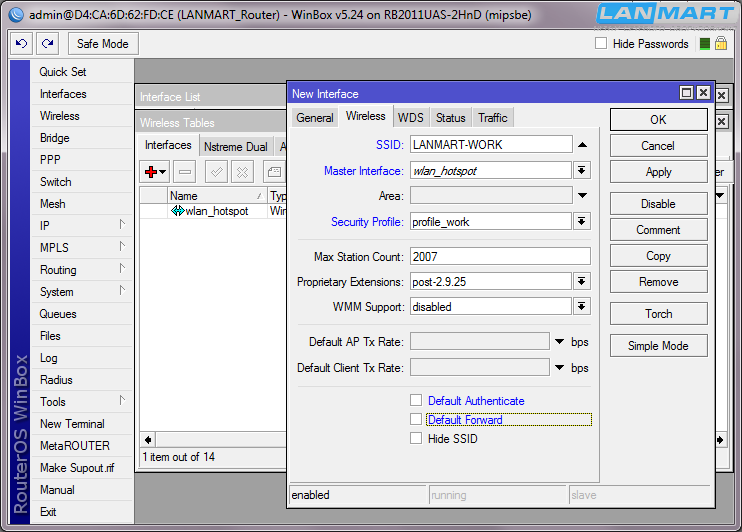

Далее на вкладке Interfaces раздела Wireless нажимаем на + и выбираем Virtual AP — создаем новую виртуальную точку доступа. Указываем ей имя — wlan_work. Так же нажимаем кнопку Advanced Mode для того что бы открыть все пункты настройки.

На вкладке Wireless указываем:

SSID — LANMART-WORK — имя беспроводной сети.

Master Interface — wlan1_hotspot — реальный беспроводной адаптер, при создании еще нескольких виртуальных точек, нужно выбирать его в качестве главного.

Security Profile — profile_work — профиль шифрования.

Снимаем галочки Default Authenticate и Default Forward.

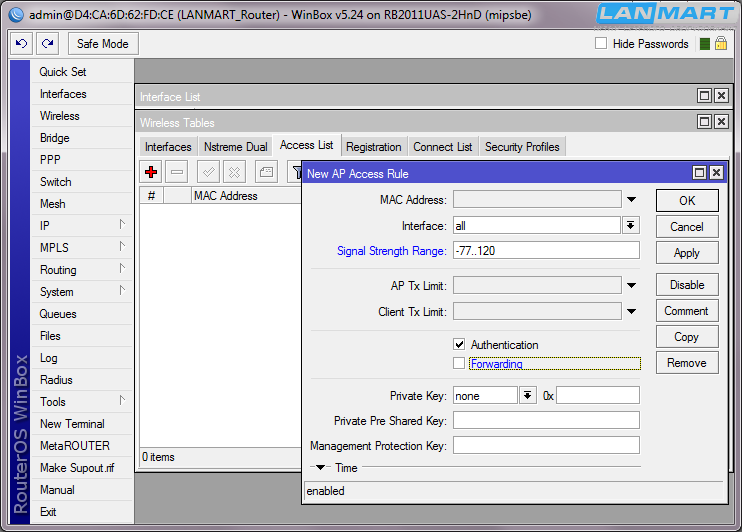

На вкладке Access List создаем новое правило ограничения по уровням сигналов, нажимаем на + и в новом окне указываем:

Signal Strength Range в интервале -77..120, что позволяет принимать клиентов только в том случае, если уровень сигнала лучше, чем -77. Если не предполагается делать сеть с роумингом, например на начальном этапе когда всего одна точка доступа, то вместо -77 можно указать -90, тогда смогут подключаться клиенты даже с самыми слабыми сигналами. Тут важно понимать, что разные беспроводные устройства имеют разную мощность передатчика, например в одном и том же месте адаптер ноутбука подключится к точек с уровнем -70 и сможет работать, а адаптер телефона будет пытаться подключиться с сигналом -80 и не сможет попасть на точку. Для выхода из этой ситуации следует либо устанавливать беспроводные устройства как можно чаще по помещениям, либо изменения минимального уровня сигнала до -80, либо создание еще одной виртуальной точки специально для телефонов и смартфонов, где будет указано другое ограничение уровней сигналов, для этого в правиле нужно указать конкретный интерфейс, на котором работать.

Снимаем галочку Forwarding что бы запретить обмен данными между клиентами беспроводной сети.

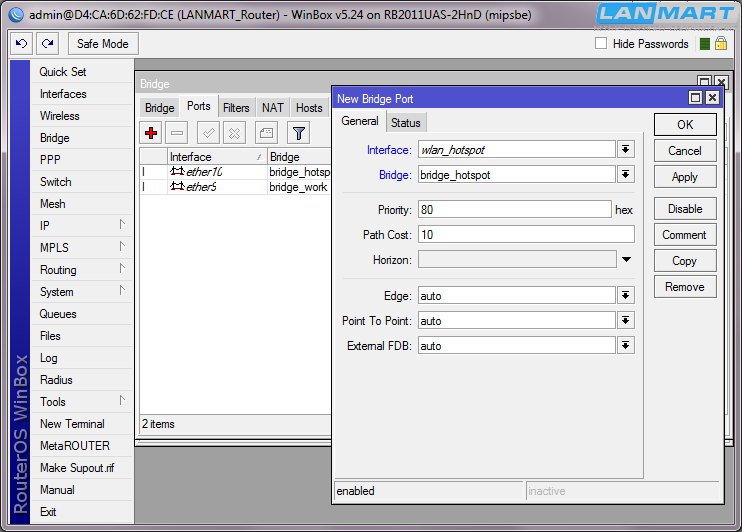

Теперь осталось только подключить каждый беспроводной адаптер к своему бриджу, для этого в разделе Bridge на вкладке Ports нажимаем на + и добавляем адаптер wlan_hotspot в бридж bridge_hotspot.

Аналогично адаптер wlan_work добавляем в бридж bridge_work.

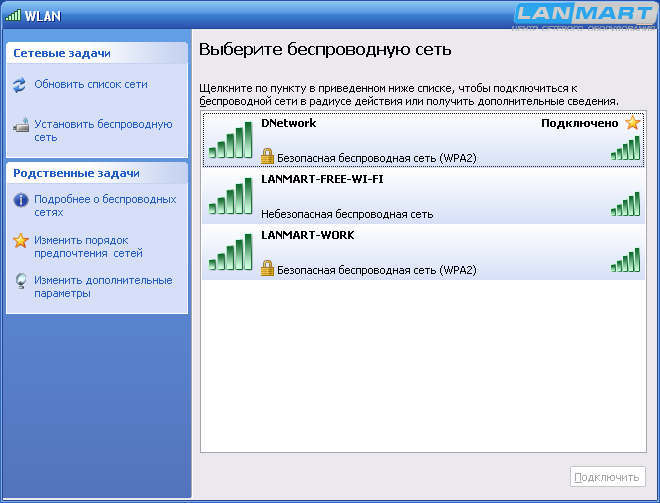

С помощью ноутбука сканируем беспроводные сети и находим обе только что созданных сети — LANMART-FREE-WI-FI для бесплатного доступа с просмотром сайта провайдера, и LANMART-WORK для доступа сотрудников.

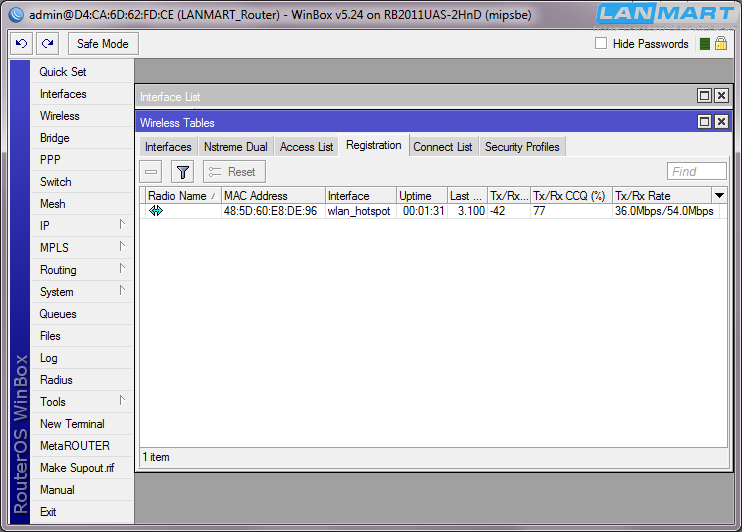

Подключаемся к сети LANMART-FREE-WI-FI и получаем доступ в сеть через хотспот, в списке беспроводных клиентов видно, что подключение производится на адаптер wlan_hotspot. Так же показан уровень принимаемого сигнала -42, и максимальные канальные скорости приема/передачи.

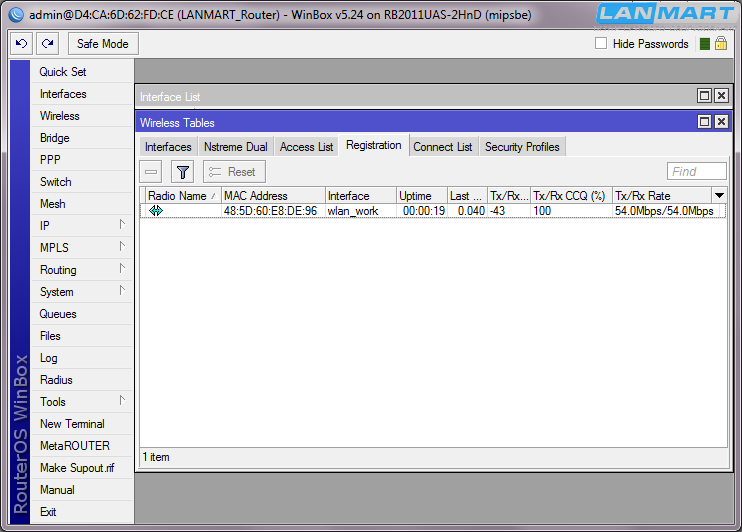

Меняем сеть на LANMART-WORK и снова смотрим в таблицу регистраций, теперь подключение осуществилось на адаптер wlan_work, на котором нет переадресации на сайт провайдера.

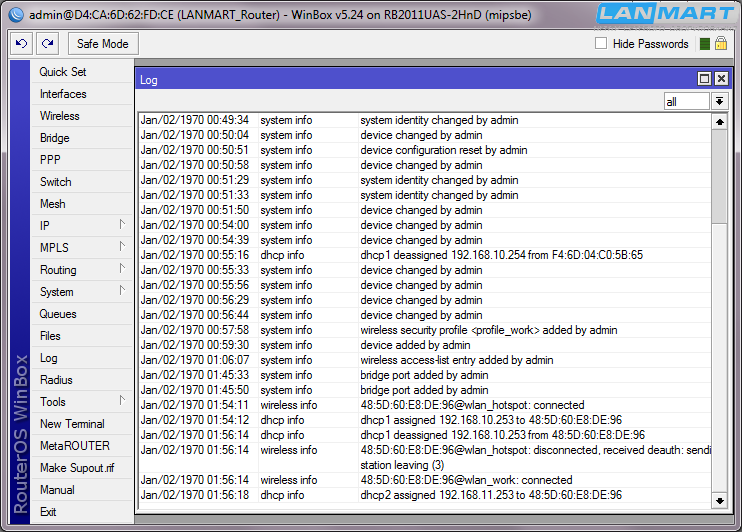

В логах микротика видно, что сперва ноутбук подключился к хотспоту и получил адрес 192.168.10.253, а потом к рабочей сети с адресом 192.168.11.253. Все работает.

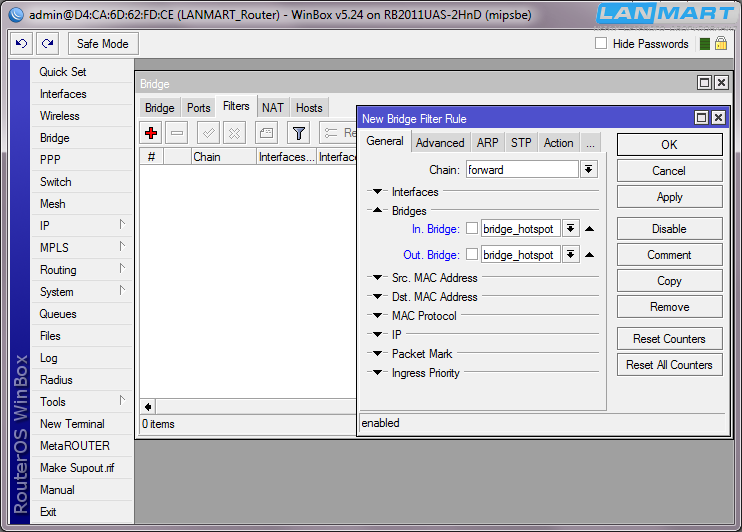

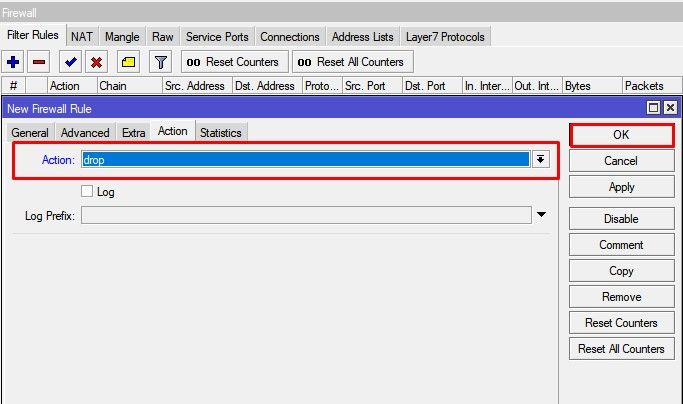

Если предполагается устанавливать несколько точек, то их нельзя просто так объединять в общую сеть, т.к. в этом случае клиенты одной точки смогут передавать данные клиентам всех других точек, что вызовет лишнюю нагрузку на сеть. Каждую точку нужно подключать в уникальном влане к центральной. Что бы изолировать трафик внутри каждого влана и иметь возможность доступа из любой точки в одну и ту же сеть, их следует объединить в бридж с изоляцией трафика. Для этого в разделе Bridge на вкладке Filters создаем новое правило, где раскрываем пункт Bridges и указываем в полях In. Bridge и Out. Bridge наш бридж bridge_hotspot.

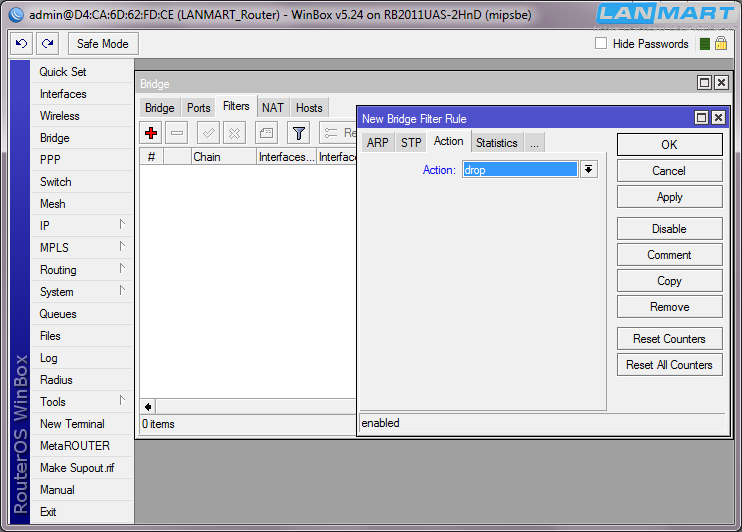

На вкладке Action выбираем drop. После этого все клиенты смогут общаться только с главным маршрутизатором, а трафик между ними будет заблокирован. Так же они будут заблокированы на точках, к которым подключены, тем самым по сети не будет гулять никакой мусорный трафик.

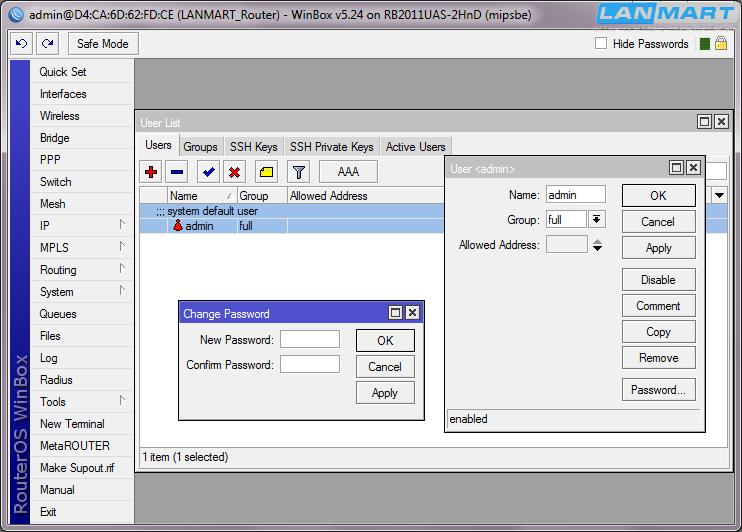

В заключение устанавливаем пароль на устройство, в меню System->Users в свойствах пользователя admin нажимаем кнопку Password и указываем новый пароль. Маршрутизатор готов к использованию.

Его можно установить в любом месте и осуществлять бесплатный доступ в Интернет с переадресацией на сайт провайдера, так же на его базе можно сделать сеть с роумингом из большого количества беспроводных точек Mikrotik, что будет рассмотрено во второй части статьи.

Настройка Wi-Fi хотспота на Mikrotik с перенаправлением на сайт провайдера и отдельной сетью для служебного доступа. Часть 2 — настройка распределенной беспроводной сети с роумингом.

Данный информационный материал был создан, подготовлен и размещен специалистами ООО «ЛАНМАРТ» и является собственностью администрации проекта www.lanmart.ru. Любое использование и размещение данного материала на других ресурсах допускается только при наличии прямой ссылки на первоисточник.

На чтение 3 мин Опубликовано Обновлено

Hotspot — это функция роутера, которая позволяет создать беспроводную точку доступа для подключения к интернету. Настройка hotspot в роутере может быть полезной, если у вас нет доступа к интернету через провод, но есть возможность использовать мобильный интернет. В этой статье мы расскажем, как настроить hotspot на роутере шаг за шагом.

Первым шагом необходимо войти в административную панель роутера. Для этого откройте веб-браузер и введите IP-адрес роутера в адресную строку. Обычно IP-адрес роутера указан на его корпусе или в инструкции. После ввода IP-адреса нажмите клавишу Enter.

После открытия административной панели роутера найдите раздел с настройками hotspot. Обычно он называется «Hotspot» или «Wireless Settings». В этом разделе вам необходимо включить функцию hotspot и задать пароль для доступа к ней. Пароль должен быть надежным и состоять из букв верхнего и нижнего регистра, цифр и специальных символов. После задания пароля сохраните настройки.

Важно помнить, что при включении hotspot роутер будет потреблять больше электроэнергии и может нагреваться. Поэтому рекомендуется разместить роутер в проветриваемом месте и избегать перегрева.

После сохранения настроек hotspot ваш роутер будет готов к использованию. Для подключения к нему откройте список доступных Wi-Fi сетей на вашем устройстве и выберите сеть с именем, указанным в настройках hotspot. Введите пароль и нажмите «Подключиться». Теперь вы можете пользоваться интернетом через hotspot на вашем роутере.

Содержание

- Определение

- Что такое hotspot и для чего он нужен?

- Подготовка

Определение

Что такое hotspot и для чего он нужен?

Возможности hotspot могут быть полезны в различных ситуациях:

- Подключиться к интернету, если нет доступа к проводной сети или нет доступных Wi-Fi сетей.

- Создать временную сеть для гостей или клиентов. Это может быть особенно полезно в офисе, кафе или гостинице, где нужно предоставить доступ в интернет для нескольких человек.

- Расширить зону покрытия Wi-Fi. Если у вас есть места в доме или офисе, где сигнал Wi-Fi слабый или недоступен, можно установить роутер в режим hotspot и создать новую Wi-Fi сеть для улучшения покрытия.

- Подключиться с устройства без встроенного Wi-Fi. Некоторые устройства, такие как старые компьютеры или принтеры, не имеют встроенного Wi-Fi, но могут подключаться к Wi-Fi сети через hotspot роутера.

В зависимости от модели роутера и настроек, hotspot может иметь ограничения на количество подключенных устройств, скорость интернета или наличие пароля для доступа. Проверьте руководство пользователя или настройки роутера, чтобы узнать все возможности и ограничения hotspot функции.

Подготовка

Перед настройкой функции hotspot на вашем роутере, вам понадобится выполнить несколько подготовительных шагов:

- Убедитесь, что ваш роутер поддерживает функцию hotspot. Обычно эта информация указана в руководстве пользователя роутера или на его официальном сайте.

- Установите последнюю версию прошивки на ваш роутер. Обновление прошивки может улучшить функциональность и безопасность роутера, что важно при использовании hotspot.

- Зайдите в настройки роутера. Для этого введите IP-адрес роутера в адресную строку браузера. IP-адрес роутера можно найти в руководстве или на его задней панели.

- Войдите в систему управления роутером, используя логин и пароль, указанные в руководстве пользователя.

- Проверьте текущие настройки Wi-Fi. Убедитесь, что сеть Wi-Fi работает корректно и имеет стабильное соединение с Интернетом.

После выполнения этих простых шагов, вы будете готовы перейти к настройке функции hotspot на вашем роутере.

Что такое Hotspot

Hotspot-ом в WiFi сетях принято считать такую точку доступа, которая обеспечивает беспрепятственный доступ к интернету после просмотра web страницы. Как правило это страница может содержать:

- Приветствие для посетителей, с последующим приглашением к ознакомлению тематического сайта;

- Авторизация через email\код доступа\sms\социальные сети. Этот широкий функционал позволяет собирать email потенциальных клиентов, а также предоставлять доступ к интернету по какому-то правилу – в чеке клиента гостиницы отображается пароль для доступа к WiFi на весь период прибывания.

- Меню ресторана, кафе.

Такой вид доступа решает две основные задачи: упрощенный доступ к интернету и также рекламу сайта.

Что нужно кроме точки доступа WiFi\роутера MikroTik

Оборудование MikroTik не было бы таким популярным, если бы для каждого решения производили отдельные устройства(как в Cisco, Tp-Link, Ubiquiti). Поэтому устройство с уровнем лицензии Router OS Level 4 и прекрасными показателями аппаратных возможностей позволяют использовать службу Hotspot без привлечения дополнительного оборудования.

Предварительная подготовка точки доступа WiFi\роутера MikroTik

В качестве тестового стенда будет использоваться маршрутизатор(роутер) MikroTik hAP ac2. на котором предварительно нужно совершить два действия:

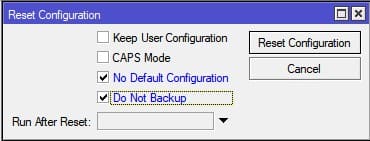

Сбросить MikroTik до заводских настроек

Настройка находится в System→Reset Configuration

Произвести базовую настройку

Для этого раздела настроек, можно воспользоваться инструкцией “Обзор и настройка роутера MikroTik hAP ac2 →”

Этапы настройки Hotspot в MikroTik

План по созданию Hotpot на маршрутизаторе(роутере) MikroTik будет состоять из последовательности:

- Создание интерфейса для Hotspot-а.

- Настройка сервера Hotspot-а;

- Web страниц для Hotspot-а;

- Создание правил Firewall, для ограничения доступа;

- Ограничение скорости для гостевой сети.

Подготовка сетевых интерфейсов, для создания MikroTik Hotspot Server

В качестве интерфейса для Hotspot будет создан Bridge, который будет содержать в себе два виртуальных wlan на 2,4 и 5ГГц.

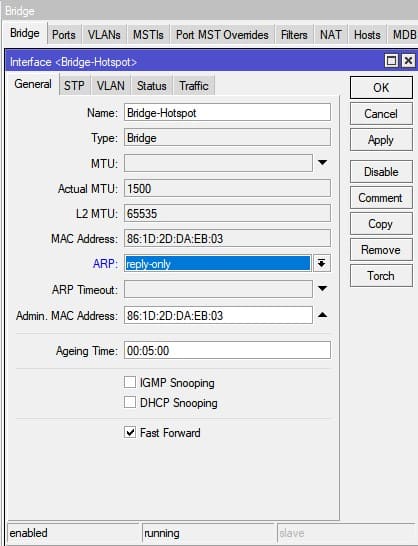

Создание Bridge для Hotspot

Настройка находится в Bridge→Bridge

/interface bridge add admin-mac=86:1D:2D:DA:EB:03 arp=proxy-arp auto-mac=no name=Bridge-Hotspot

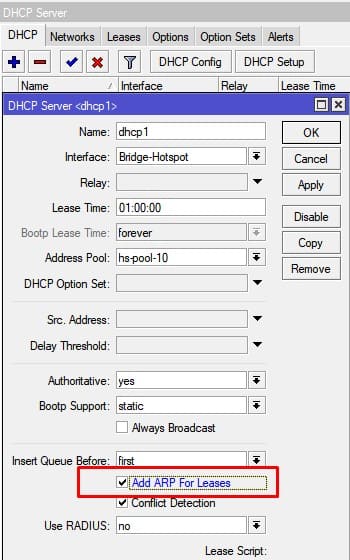

Стоит отметить присутствие параметра ARP=reply-only, который использует внутреннюю таблицу ARP. Это позволяет исключить ручное назначение IP адреса со стороны клиента. Записи в ARP таблицу будут вноситься DHCP сервером. Этот механизм позволяет повысить защищенность гостевой сети Hotspot.

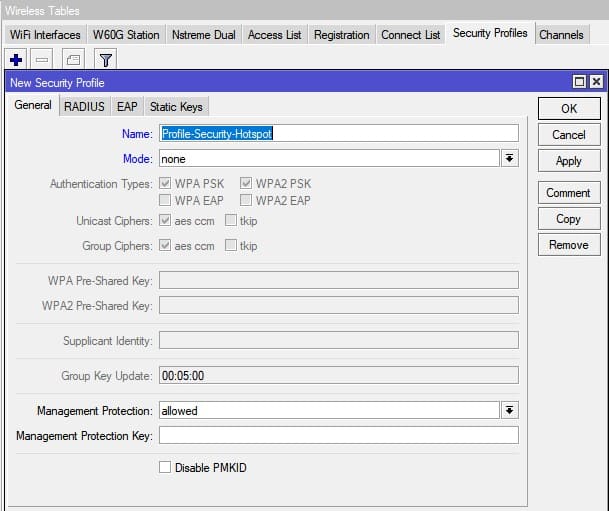

Отключение ввода пароля для гостевой WiFi

Настройка находится в Wireless→Security Profiles

/interface wireless security-profiles add authentication-types=wpa-psk,wpa2-psk eap-methods="" \ management-protection=allowed name=Profile-Security-Hotspot \ supplicant-identity=""

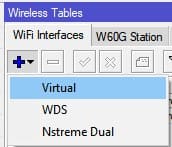

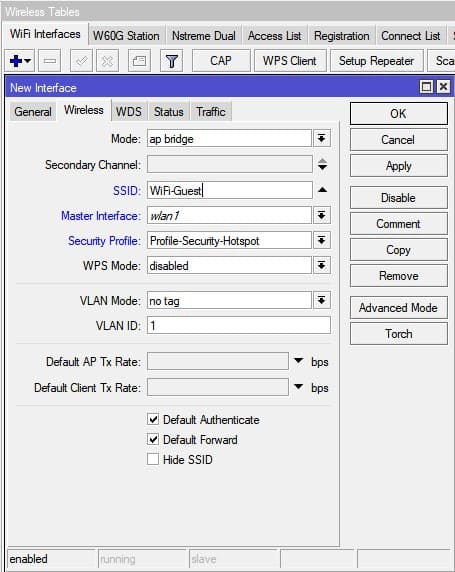

Создание виртуального wlan 2,4ГГц

Настройка находится в Wireless→WiFi Interfaces

/interface wireless add disabled=no keepalive-frames=disabled mac-address=76:4D:28:24:35:C5 \ master-interface=wlan1 multicast-buffering=disabled name=wlan3 \ security-profile=Profile-Security-Hotspot ssid=WiFi-Guest wds-cost-range=\ 0 wds-default-cost=0 wps-mode=disabled

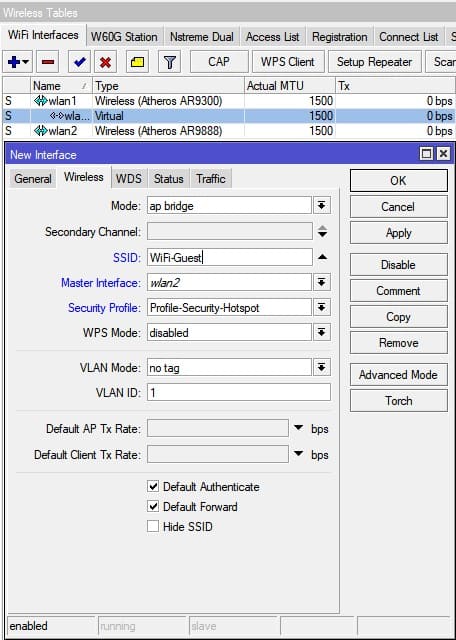

Создание виртуального wlan 5ГГц

Настройка находится в Wireless→WiFi Interfaces

/interface wireless add disabled=no keepalive-frames=disabled mac-address=76:4D:28:24:35:C4 \ master-interface=wlan2 multicast-buffering=disabled name=wlan4 \ security-profile=Profile-Security-Hotspot ssid=WiFi-Guest wds-cost-range=\ 0 wds-default-cost=0 wps-mode=disabled

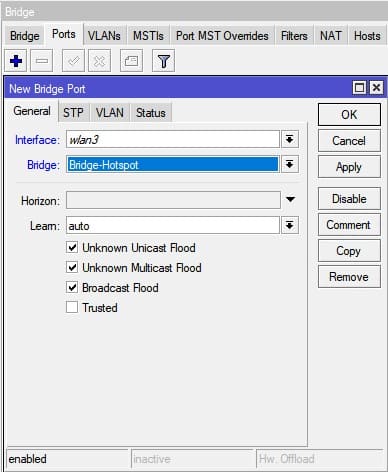

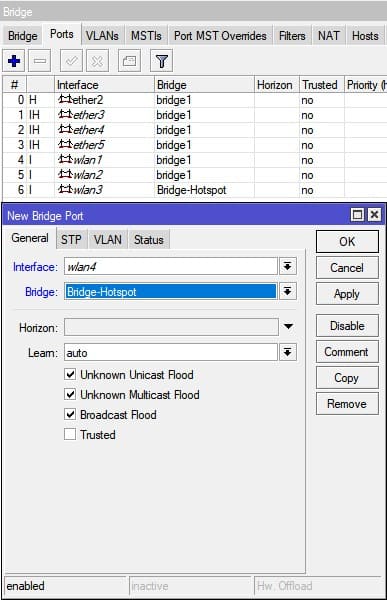

Добавление виртуальных интерфейсов 2,4 и 5ГГц в Bridge-Hotspot

Настройка находится в Bridge→Ports

/interface bridge port add bridge=Bridge-Hotspot interface=wlan3 add bridge=Bridge-Hotspot interface=wlan4

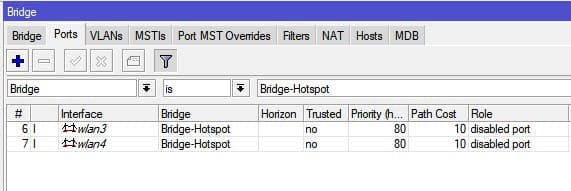

Порты Bridge-Hotspot должны выглядеть следующим образом

Запуск мастера по созданию Hotspot в MikroTik

После того, как подготовлены интерфейсы, можно приступать к запуску мастера по созданию Hotspot:

Определение интерфейса, на котором будет работать Hotspot

Настройка находится в IP→Hotspot→Servers→Hotspot Setup

Задать IP адрес интерфейса Hotspot, а также добавить правило masquerade(для работы интернета)

Определить диапазон IP адресов для DHCP сервера

Выбор сертификата для Hotspot

Определить SMTP сервер

Определить DNS сервер

Установить Server Name для Hotspot

Добавить учётную запись локального пользователя Hotspot

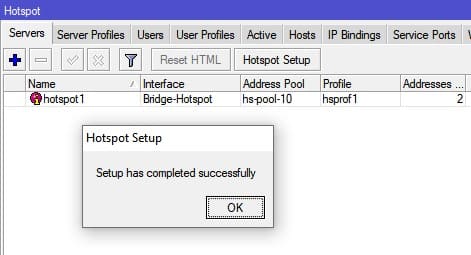

Успешное завершение работы мастера по установке Hotspot

После завершения работы мастера по созданию Hotspot-а можно внести некоторые изменения, касающиеся времени подключения к гостевой сети. Этот счетчик будет сбрасывать интернет соединения, вновь предлагая просмотреть главную страницу Hotspot.

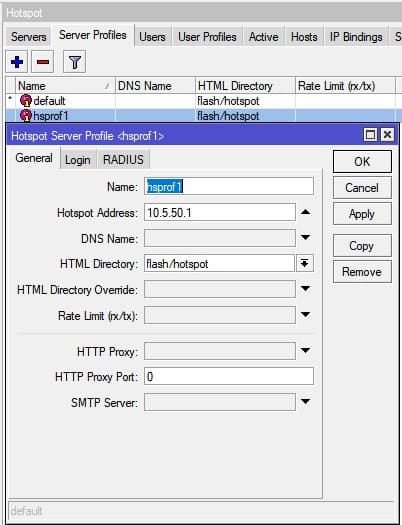

Определить папку размещения страницы Hotspot

Настройка находится в IP→Hotspot→Server Profiles

Указать время нахождения пользователя в сети

Добавлять ARP запись для всех пользователей Hotspot через DHCP сервер

Настройка находится в IP→DHCP Server→DHCP

/ip hotspot profile add hotspot-address=10.5.50.1 html-directory=flash/hotspot login-by=\ http-chap,trial name=hsprof1 trial-uptime-reset=0s /ip pool add name=hs-pool-10 ranges=10.5.50.2-10.5.50.254 /ip dhcp-server add add-arp=yes address-pool=hs-pool-10 disabled=no interface=Bridge-Hotspot \ lease-time=1h name=dhcp1 /ip hotspot add address-pool=hs-pool-10 disabled=no interface=Bridge-Hotspot name=\ hotspot1 profile=hsprof1 /ip address add address=10.5.50.1/24 comment="hotspot network" interface=Bridge-Hotspot \ network=10.5.50.0 /ip dhcp-server network add address=10.5.50.0/24 comment="hotspot network" gateway=10.5.50.1 /ip hotspot user add name=adminhotspot password=adminhotspot

Именно этой настройкой определяется список пользователей, которым доступно использование Hotspot, тем самым исключает все попытки ручного изменения IP адреса.

Web форма Hotspot для MikroTik

После завершения работы мастера по созданию Hotspot, во внутренней памяти создается html страница. Для авторизации нужно использовать учётную запись, которая была введена в качестве пользователя Hotspot.

Данную страницу можно заменить на любую другую форму. Как правило это страница приветствия, с переходящей кнопкой(ссылкой).

Скачать шаблон Hotspot, страница без авторизации

Это самый распространённый тип шаблона для MikroTik Hotspot, на экране выводится страничка приветствия с переходом на рекламируемый сайт.

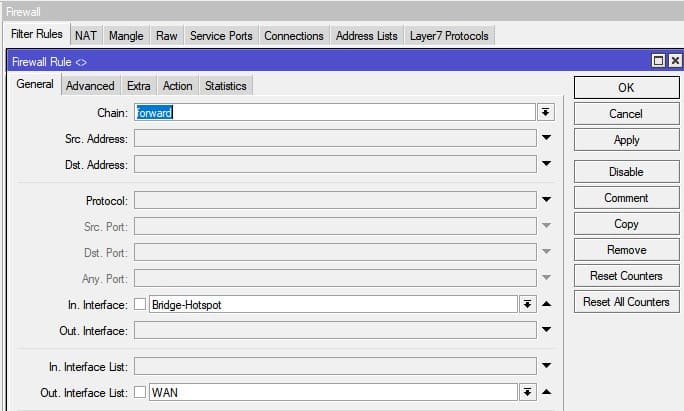

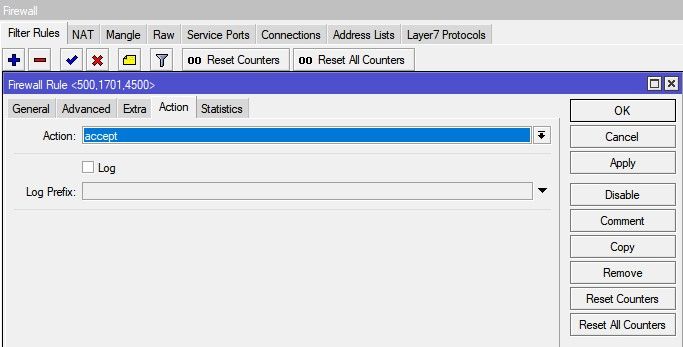

Настройка правил Firewall для гостевой сети Hotspot

Исходя из того, что роутер MikroTik hAP ac2 был предварительно настроен и содержит активные правила Firewall, достаточно добавить несколько правил для Hotspot, сохранив общую структуру Firewall. Эти правила также подойдут для большинства Firewall, которые имеют определенные производственные особенности.

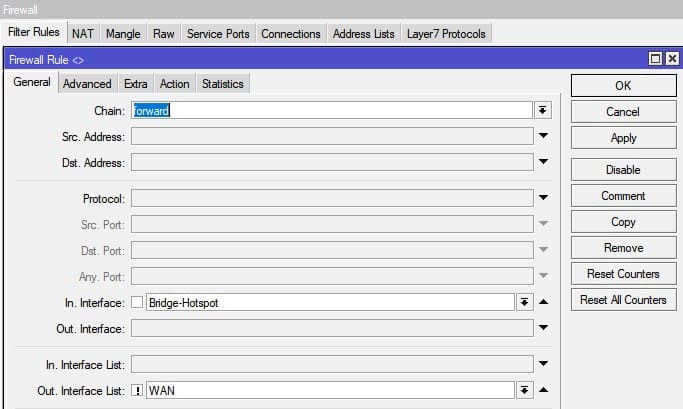

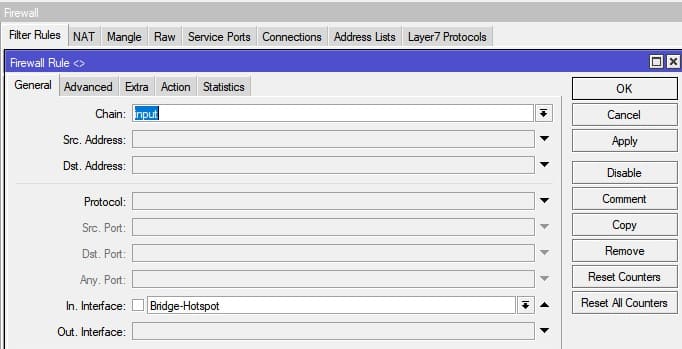

Разрешить пользователям Hotspot пользоваться интернетом

Настройка находится в IP→Firewall→Filter Rules

Запретить пользователям Hotspot обращаться на любой интерфейс кроме WAN

Запретить пользователям Hotspot обращаться на роутер MikroTik

/ip firewall filter add action=accept chain=forward comment=Hotspot in-interface=Bridge-Hotspot \ out-interface-list=WAN add action=drop chain=forward in-interface=Bridge-Hotspot out-interface-list=!WAN add action=drop chain=input in-interface=Bridge-Hotspot

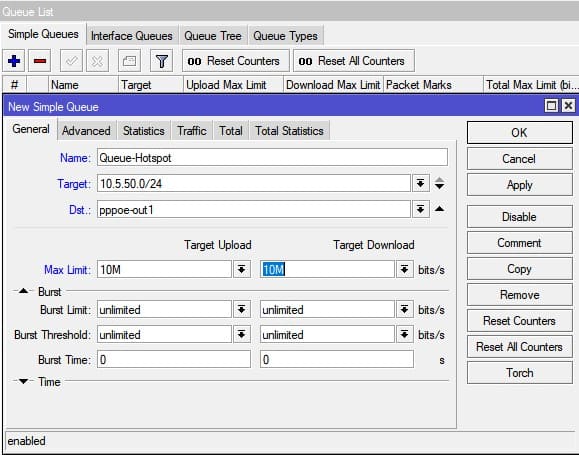

Ограничение скорости для гостевой сети Hotspot в MikroTik

В рамках примера, все гостевой сети будет выделено 10Мб.

Ограничение скорости для гостевой сети

Настройка находится в Queues→Simple Queues

/queue simple add dst=pppoe-out1 max-limit=10M/10M name=Queue-Hotspot target=10.5.50.0/24

Также можно использовать правила приоритезации трафика.

Есть вопросы или предложения по настройке Hotspot в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

HotSpot

The MikroTik HotSpot Gateway provides authentication for clients before access to public networks .

HotSpot Gateway features:

- different authentication methods of clients using local client database on the router, or remote RADIUS server;

- users accounting in local database on the router, or on remote RADIUS server;

- walled-garden system, access to some web pages without authorization;

- login page modification, where you can put information about the company;

- automatic and transparent change any IP address of a client to a valid address;

- starting from v6.48 HotSpot can inform DHCP clients that they are behind a captive portal (RFC7710);

Hotspot can work reliably only when IPv4 is used. Hotspot relies on Firewall NAT rules which currently are not supported for IPv6.

Sub Categories

HotSpot Setup

The simplest way to setup HotSpot server on a router is by /ip hotspot setup command.

Router will ask to enter parameters required to successfully set up HotSpot. When finished, default configuration will be added for HotSpot server.

[admin@MikroTik] /ip hotspot> setup Select interface to run HotSpot on hotspot interface: ether3 Set HotSpot address for interface local address of network: 10.5.50.1/24 masquerade network: yes Set pool for HotSpot addresses address pool of network: 10.5.50.2-10.5.50.254 Select hotspot SSL certificate select certificate: none Select SMTP server ip address of smtp server: 0.0.0.0 Setup DNS configuration dns servers: 10.1.101.1 DNS name of local hotspot server dns name: myhotspot Create local hotspot user name of local hotspot user: admin password for the user: [admin@MikroTik] /ip hotspot>

What was created:

[admin@MikroTik] /ip hotspot> print

Flags: X - disabled, I - invalid, S - HTTPS

# NAME INTERFACE ADDRESS-POOL PROFILE IDLE-TIMEOUT

0 hotspot1 ether3 hs-pool-3 hsprof1 5m

[admin@MikroTik] /ip hotspot>

[admin@MikroTik] /ip pool> print

# NAME RANGES

0 hs-pool-3 10.5.50.2-10.5.50.254

[admin@MikroTik] /ip pool> /ip dhcp-server

[admin@MikroTik] /ip dhcp-server> print

Flags: X - disabled, I - invalid

# NAME INTERFACE RELAY ADDRESS-POOL LEASE-TIME ADD-ARP

0 dhcp1 ether3 hs-pool-3 1h

[admin@MikroTik] /ip dhcp-server> /ip firewall nat

[admin@MikroTik] /ip firewall nat> print

Flags: X - disabled, I - invalid, D - dynamic

0 X ;;; place hotspot rules here

chain=unused-hs-chain action=passthrough

1 ;;; masquerade hotspot network

chain=srcnat action=masquerade src-address=10.5.50.0/24

[admin@MikroTik] /ip firewall nat>

Parameters asked during setup process

| Parameter | Description |

|---|---|

| hotspot interface (string; Default: allow) | Interface name on which to run HotSpot. To run HotSpot on a bridge interface, make sure public interfaces are not included to the bridge ports. |

| local address of network (IP; Default: 10.5.50.1/24) | HotSpot gateway address |

| masquerade network (yes | no; Default: yes) | Whether to masquerade HotSpot network, when yes rule is added to /ip firewall nat with action=masquerade |

| address pool of network (string; Default: yes) | Address pool for HotSpot network, which is used to change user IP address to a valid address. Useful if providing network access to mobile clients that are not willing to change their networking settings. |

| select certificate (none | import-other-certificate; Default: ) | Choose SSL certificate, when HTTPS authorization method is required. |

| ip address of smtp server (IP; Default: 0.0.0.0) | IP address of the SMTP server, where to redirect HotSpot’s network SMTP requests (25 TCP port) |

| dns servers (IP; Default: 0.0.0.0) | DNS server addresses used for HotSpot clients, configuration taken from /ip dns menu of the HotSpot gateway |

| dns name (string; Default: «») | domain name of the HotSpot server, full quality domain name is required, for example www.example.com |

| name of local hotspot user (string; Default: «admin») | username of one automatically created HotSpot user, added to /ip hotspot user |

| password for the user’ (string; Default: ) | Password for automatically created HotSpot user |

ip hotspot

Menu is designed to manage HotSpot servers of the router. It is possible to run HotSpot on Ethernet, wireless, VLAN and bridge interfaces. One HotSpot server is allowed per interface. When HotSpot is configured on bridge interface, set HotSpot interface as bridge interface not as bridge port, do not add public interfaces to bridge ports. You can add HotSpot servers manually to /ip hotspot menu, but it is advised to run /ip hotspot setup, that adds all necessary settings.

- name (text) : HotSpot server’s name or identifier

- address-pool (name / none; default: none) : address space used to change HotSpot client any IP address to a valid address. Useful for providing public network access to mobile clients that are not willing to change their networking settings

- idle-timeout (time / none; default: 5m) : period of inactivity for unauthorized clients. When there is no traffic from this client (literally client computer should be switched off), once the timeout is reached, user is dropped from the HotSpot host list, its used address becomes available

- keepalive-timeout (time / none; default: none) : Value of how long host can stay out of reach to be removed from the HotSpot.

- login-timeout (time / none; default: none) : period of time after which if host hasn’t been authorized it self with system the host entry gets deleted from host table. Loop repeats until host logs in the system. Enable if there are situations where host cannot login after being to long in host table unauthorized.

- interface (name of interface) : interface to run HotSpot on

- addresses-per-mac (integer / unlimited; default: 2) : number of IP addresses allowed to be bind with the MAC address, when multiple HotSpot clients connected with one MAC-address

- profile (name; default: default) — HotSpot server default HotSpot profile, which is located in /ip hotspot profile

keepalive-timeout (read-only; time) : the exact value of the keepalive-timeout, that is applied for user. Value shows how long host can stay out of reach to be removed from the HotSpot

ip hotspot active

HotSpot active menu shows all clients authenticated in HotSpot, menu is informational it is not possible to change anything here.

- server (read-only; name) : HotSpot server name client is logged in

- user (read-only; name) : name of the HotSpot user

- domain (read-only; text) : domain of the user (if split from username), parameter is used only with RADIUS authentication

- address (read-only; IP address) : IP address of the HotSpot user

- mac-address (read-only; MAC-address) : MAC-address of the HotSpot user

- login-by (read-only; multiple choice: cookie / http-chap / http-pap / https / mac / mac-cookie / trial) : authentication method used by HotSpot client

- uptime (read-only; time) : current session time of the user, it is showing how long user has been logged in

- idle-time (read-only; time) : the amount of time user has been idle

- session-time-left (read-only; time) : the exact value of session-time, that is applied for user. Value shows how long user is allowed to be online to be logged of automatically by uptime reached

- idle-timeout (read-only; time) : the exact value of the user’s idle-timeout

- keepalive-timeout (read-only; time) : the exact value of the keepalive-timeout, that is applied for user. Value shows how long host can stay out of reach to be removed from the HotSpot

- limit-bytes-in (read-only; integer) : value shows how many bytes received from the client, option is active when the appropriate parameter is configured for HotSpot user

- limit-bytes-out (read-only; integer) : value shows how many bytes send to the client, option is active when the appropriate parameter is configured for HotSpot user

- limit-bytes-total (read-only; integer) : value shows how many bytes total were send/received from client, option is active when the appropriate parameter is configured for HotSpot user

ip hotspot host

Host table lists all computers connected to the HotSpot server. Host table is informational and it is not possible to change any value there

- mac-address (read-only; MAC-address) : HotSpot user MAC-address

- address (read-only; IP address) : HotSpot client original IP address

- to-address (read-only; IP address) : New client address assigned by HotSpot, it might be the same as original address

- server (read-only; name) : HotSpot server name client is connected to

- bridge-port (read-only; name) : /interface bridge port client connected to, value is unknown when HotSpot is not configured on the bridge

- uptime (read-only; time) : value shows how long user is online (connected to the HotSpot)

- idle-time (read-only; time) : time user has been idle

- idle-timeout (read-only; time) : value of the client idle-timeout (unauthorized client)

- keeaplive-timeout (read-only; time) : keepalive-timeout value of the unauthorized client

- bytes-in (read-only; integer) : amount of bytes received from unauthorized client

- packet-in (read-only; integer) : amount of packets received from unauthorized client

- bytes-out (read-only; integer) : amount of bytes send to unauthorized client

- packet-out (read-only; integer) : amount of packets send to unauthorized client

IP Bindings

Sub-menu: /ip hotspot ip-binding

IP-Binding HotSpot menu allows to setup static One-to-One NAT translations, allows to bypass specific HotSpot clients without any authentication, and also allows to block specific hosts and subnets from HotSpot network

| Property | Description |

|---|---|

| address (IP Range; Default: «») | The original IP address of the client |

| mac-address (MAC; Default: «») | MAC address of the client |

| server (string | all; Default: «all») | Name of the HotSpot server.

|

| to-address (IP; Default: «») | New IP address of the client, translation occurs on the router (client does not know anything about the translation) |

| type (blocked | bypassed | regular; Default: «») | Type of the IP-binding action

|

Cookies

Sub-menu: /ip hotspot cookie

Menu contains all cookies sent to the HotSpot clients, which are authorized by cookie method, all the entries are read-only.

| Property | Description |

|---|---|

| domain (string) | Domain name (if split from username) |

| expires-in (time) | How long the cookie is valid |

| mac-address (MAC) | Client’s MAC-address |

| user (string) | HotSpot username |

Using DHCP option to advertise HotSpot URL

Most devices, such as modern smartphones, do some kind of background checking to see if they are behind a captive portal. They do this by requesting a known webpage and comparing the contents of that page, to what they should be. If contents are different, the device assumes there is a login page, and creates a popup with this login page.

This does not always happen, as this «known webpage» could be blocked, whitelisted, or not accessible in internal networks. To improve on this mechanism, RFC 7710 was created, allowing the HotSpot to inform all DHCP clients that they are behind a captive-portal device and that they will need to authenticate to get Internet access, regardless of what webpages they do or do not request.

This DHCP option field ir enabled automatically, but only if the router has a DNS name configured and has a valid SSL certificate (so that the login page can be accessed over https). When these requirements are met, a special DHCP option will be sent, containing a link to https://<dns-name-of-hotspot>/api. This link contains information in JSON format, instructing the client device of the captive portal status, and the location of the login page.

Contents of https://<dns-name-of-hotspot>/api are as follows:

{

"captive": $(if logged-in == 'yes')false$(else)true$(endif),

"user-portal-url": "$(link-login-only)",

$(if session-timeout-secs != 0)

"seconds-remaining": $(session-timeout-secs),

$(endif)

$(if remain-bytes-total)

"bytes-remaining": $(remain-bytes-total),

$(endif)

"can-extend-session": true

}

[ Top | Back to Content ]