Время на прочтение

4 мин

Количество просмотров 95K

Предположим, что у нас есть два интернет провайдера. Первый получает настройки по L2TP, для второго необходимо задать настройки статически, а нам требуется организовать безотказную работу интернет соединения. То есть, в случае отказа первого интернет провайдера маршрутизатор должен автоматически переключиться на второго (резервного) провайдера. А при восстановлении связи с первым провайдером маршрутизатор должен снова начать с ним работать.

Для решения задачи будем использовать маршрутизатор, настроенный на базе RouterOS. В данном примере MikroTik rb951ui (5-портовый). В порт №1 соответственно будет подключен провайдер «1» (ISP1) по L2TP. Во второй порт провайдер «2» (ISP2) со StaticIP. Порты №3, №4, №5 будут служить для подключения клиентов сети. IP-адреса в локальной сети будут раздаваться по DHCP. О работоспособности первого или второго канала будем судить по доступности IP-адреса. К примеру, возьмем DNS google.com, вероятность отказа которого очень мала.

Последовательность действий. Подключаем маршрутизатор к порту №3 и соответственно LAN интерфейсу ПК. Для конфигурации RouterOS будет использоваться утилита winbox. Заходим по MAC-адресу и авторизуемся. Видим интерфейс конфигурации маршрутизатора. (Рис. 1)

Рис. 1. Интерфейс конфигурации RouterOS

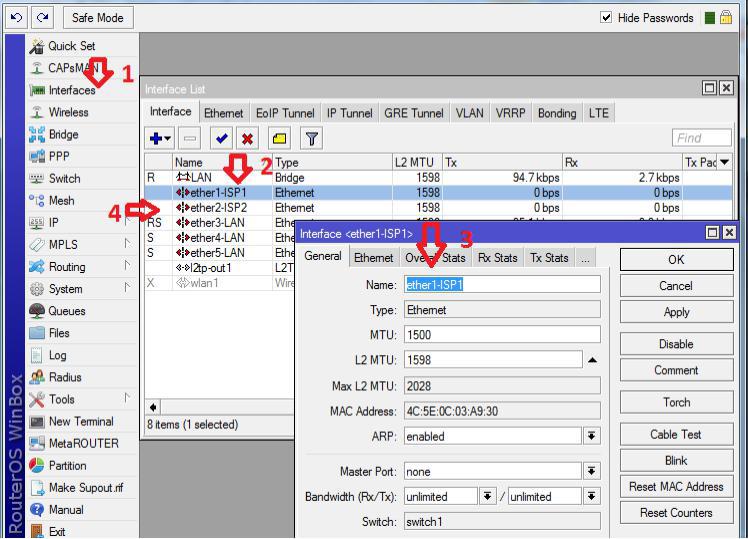

Первое, что мы делаем – настраиваем интерфейсы провайдера «1» и провайдера «2» Рис.2, а так же настраиваем LAN для портов 3, 4 и 5.

Рис. 2. Настройка провайдера «1» и провайдера «2»

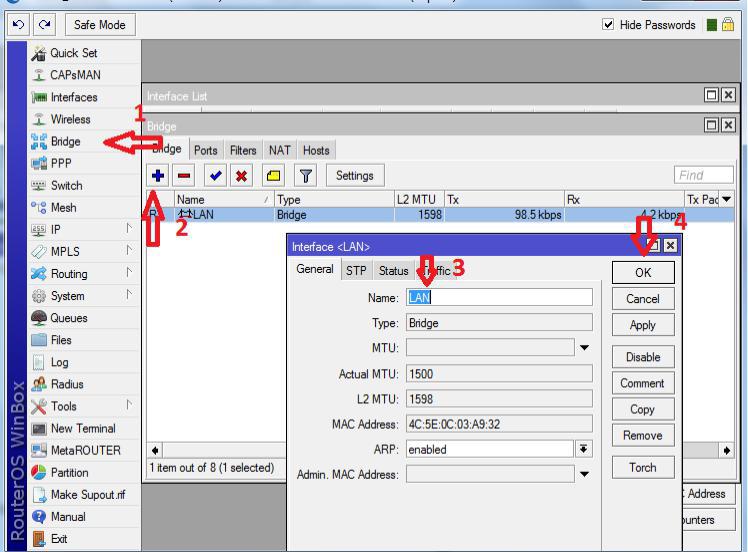

В данном случае Интерфейс-1 принадлежит провайдеру «1» (ISP1 – имя для удобства) Интерфейс-2 принадлежит провайдеру «2» (ISP2). Для организации LAN переходим в пункт меню «Bridge» и добавляем интерфейс c именем LAN. (Рис.3).

Рис. 3. Организация LAN

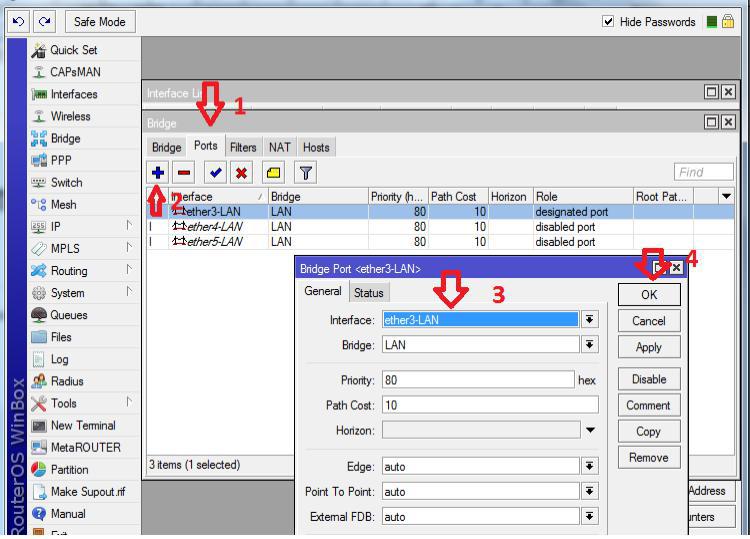

Указывает порты, которые будут относиться к внутренней сети (Рис. 4)

Рис. 4. Добавление портов в LAN

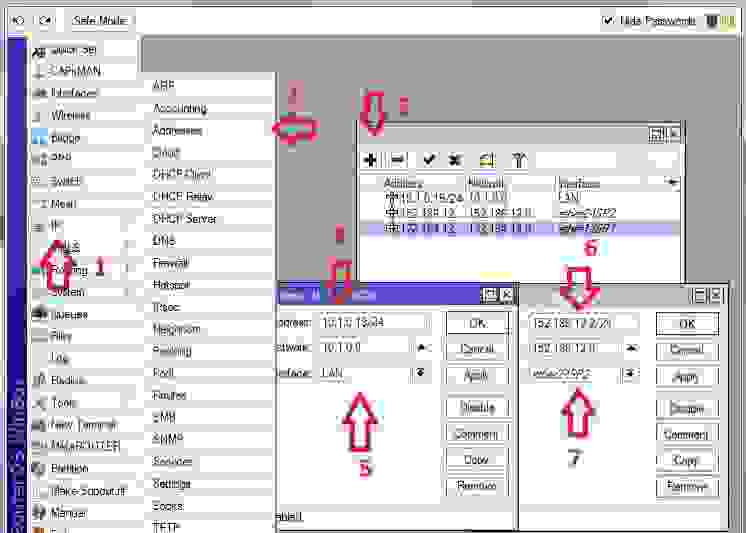

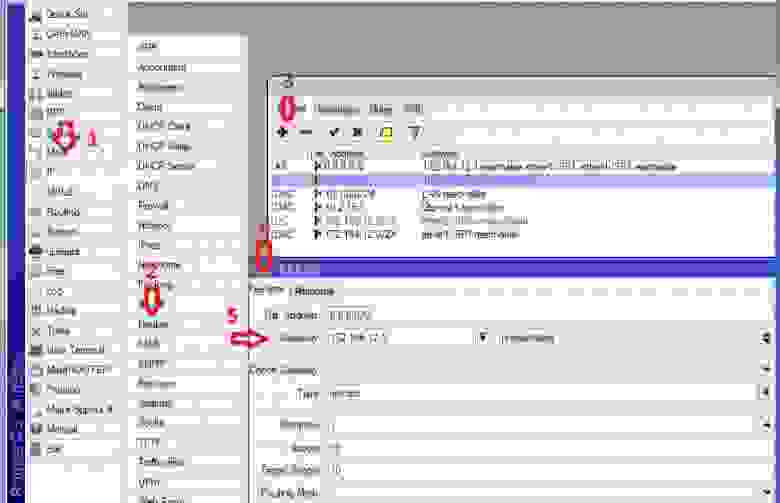

Теперь необходимо добавить IP-адреса провайдеров, а так же указать IP-адрес шлюза нашей локальной сети (Рис. 5).

Описание: Первое, что мы делаем, добавляем шлюз локальной сети (цифры 4, 5). Интерфейс указываем LAN. Второе – добавляем статический адрес второго провайдера (цифры 6, 7)

Рис. 5. Добавление адресов для интерфейсов

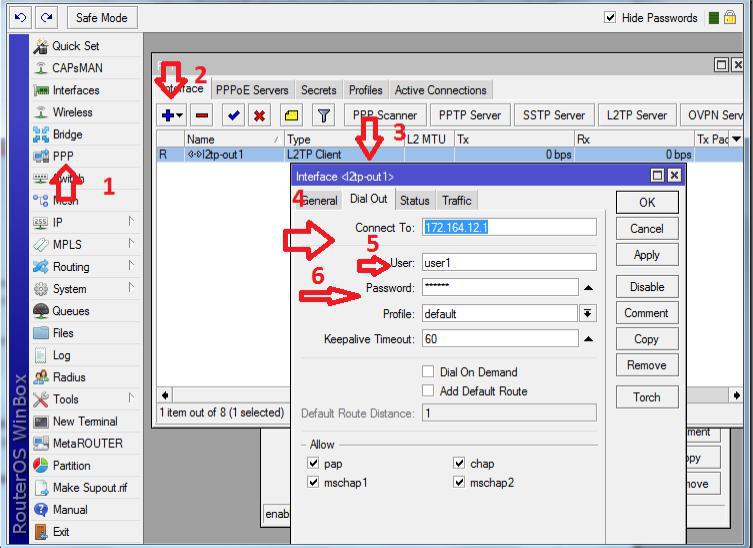

Так как организация подключения с первым провайдером осуществляется по L2TP необходимо добавить L2TP-клиента (Рис. 6)

Замечание: Добавляем L2TP-client (Цифра 2). Указываем соответствующие параметры во вкладке Dial-out, а именно адрес сервера, логин и пароль которые выданы первым провайдером (цифры 4, 5 и 6).

Рис. 6. Добавление L2TP-клиента

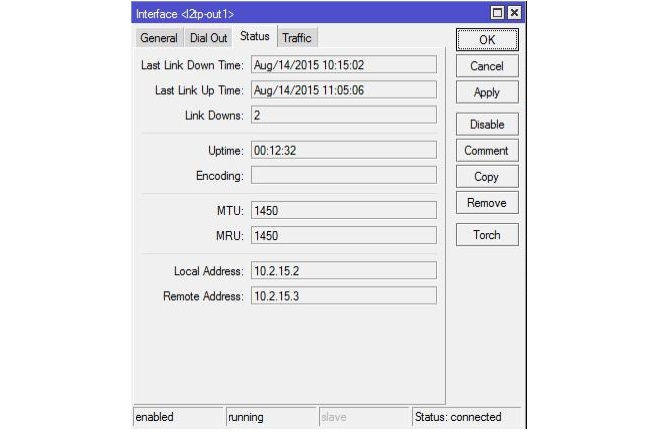

После добавления клиента во вкладке status получим соединение. (Рис. 7)

Рис. 7. Статус L2TP-соединения

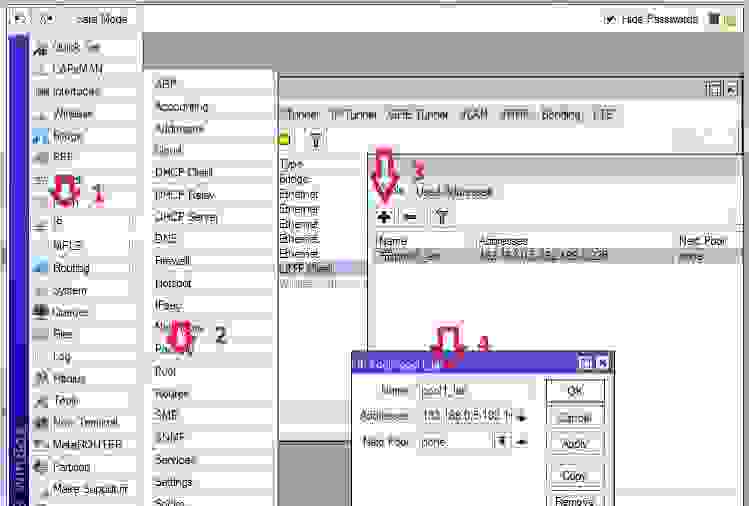

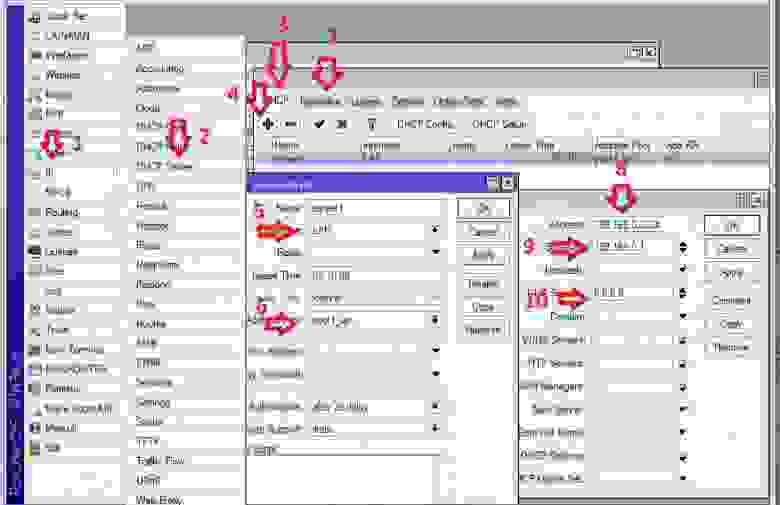

Теперь займемся организацией DHCP-сервера для раздачи адресов нашим клиентам внутренней сети. Первое что сделаем, создадим pool выдаваемых адресов (Рис. 8), а затем настроим сам DHCP-сервер. (Рис 9).

Рис. 8. Создание pool’а выдаваемых адресов

Рис. 9. Добавление и настройка DHCP-сервера

Описание DHCP-сервера: Добавляем сервер с именем (server1) к интерфейсу внутренней сети LAN c пулом адресов который создавали ранее. В network указываем, какие параметры передавать серверу клиентам.

Теперь нам необходимо добавить статические маршруты, так как всё взаимодействие между сетями осуществляется в соответствии с таблицей маршрутизации. Ее управление в RouterOS осуществляется в меню «Routes». Адресация с локальной сетью и с внутренними сетями провайдеров была добавлена динамически. Осталось добавить маршруты в интернет (на адрес 0.0.0.0/0) через шлюзы провайдеров. (Рис. 10).

Рис. 10. Добавление статических маршрутов

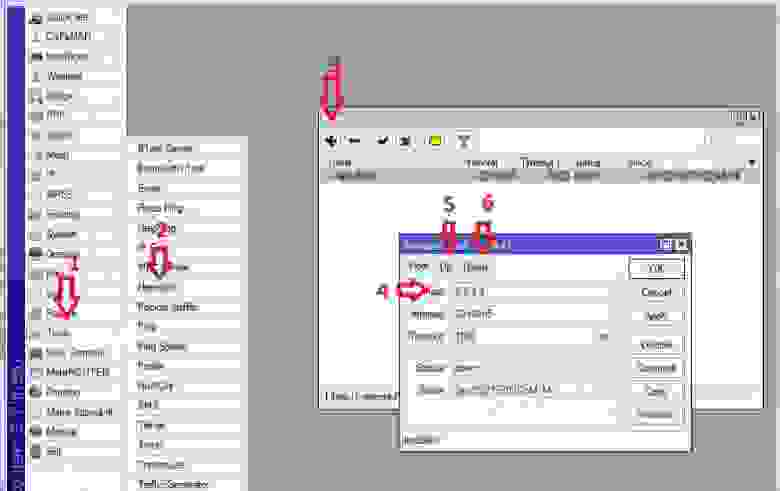

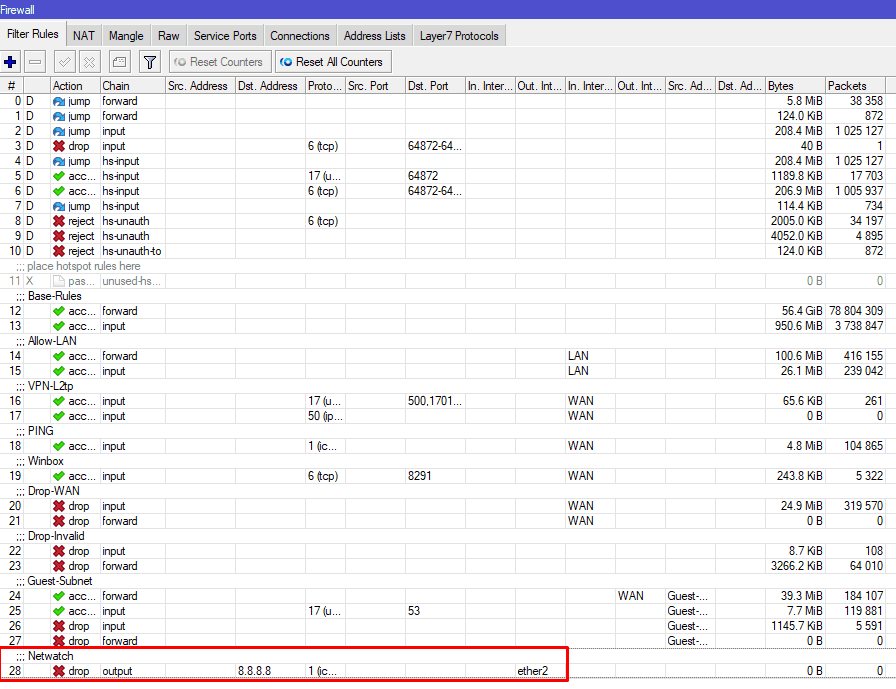

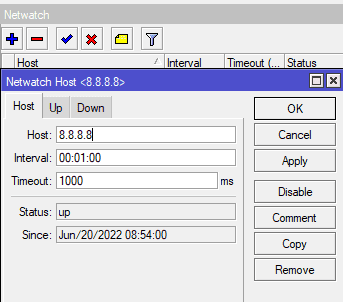

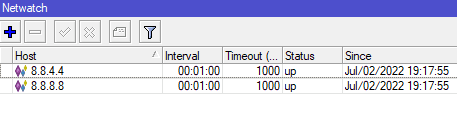

Далее, необходимо организовать переключение каналов в случае недоступности 1 канала. В ОС роутера есть встроенная утилита «Netwatch», которая позволяет отслеживать состояние хостов в сети посредством отправки ICMP-запросов (ping) и выполнять какие-либо действия на основе их доступности. Мы будем отслеживать IP-адрес 8.8.4.4 через первый канал, и в случае его недоступности переключать маршруты на работу по второму.

Создаем новый «Netwatch host», в графе «Host» указываем отслеживаемый IP-адрес, а в «Interval» — частоту осуществляемых проверок. (Рис. 11).

Рис. 11. Настройка переключения каналов

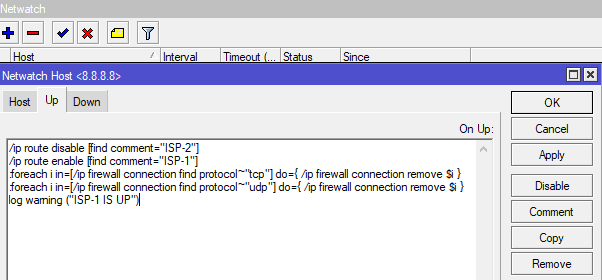

И в заключение, в закладке Up (цифра 5) необходимо прописать следующее правило:

#включаем маршрут с комментарием «ISP1» (основной канал)

/ip route set [find comment=«ISP1»] disabled=no

#отключаем маршрут с комментарием «ISP2»(резервный канал)

/ip route set [find comment=«ISP2»] disabled=yes

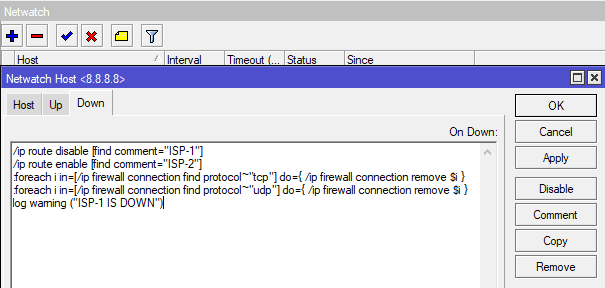

Во вкладке Down прописываем следующее правило:

#отключаем маршрут с комментарием «ISP1» (резервный канал)

/ip route set [find comment=«ISP1»] disabled=yes

#включаем маршрут с комментарием «ISP2» (основной канал)

/ip route set [find comment=«ISP2»] disabled=no

Настройка правил для проходящего трафика

Используя встроенный файервол можно управлять абсолютно всем трафиком, нам необходимо запретить пинг на ISP2. Для это в окне терминала пропишем следующее:

#одобряем использование протокола icmp

ip firewall filter add chain=input comment=«Permit icmp»

#ограничиваем ping 8.8.4.4 через ISP2

ip firewall filter add action=drop chain=output comment=«Deny 8.8.4.4 to reserved internet-channel» dst-address=8.8.4.4 out-interface=«ether2 — internet II (reserve)» protocol=«icmp»

Материал является вводным и предназначен для знакомства с вопросом управления сетью с двумя провайдерами.

На днях тестировал функцию «Двойной WAN» на своем роутере ASUS. Решил рассказать вам, что из себя представляет эта функция, для каких целей ее можно использовать и как правильно настроить. Небольшая предыстория. Раньше у меня был установлен маршрутизатор ASUS RT-N18U, который работал с USB модемом. Сейчас стоит все тот же RT-N18U, но интернет уже не через 3G модем, а по WAN. Провели оптику, и теперь к роутеру подключен сетевой кабель от терминала FORA EP-1001E1.

Все работало замечательно, пока в один момент не пропал доступ к интернету. Позвонил к провайдеру, они сказали что кто-то сбил столб и линия оборвана. Скоро починят. Так как нужен был доступ к интернету, решил подключить к роутеру обратно USB модем и настроить «Двойной WAN». Да, можно было бы обойтись без этой функции, и просто переключится на оптику, когда ее починят. Но я решил проверить, что это такое и рассказать об этом вам.

Функция «Двойной WAN» позволяет настроить на маршрутизаторе ASUS два подключения к интернету. Это может быть WAN (см. что такое WAN) и USB (модем, или телефон на Android в качестве модема), или WAN и один из LAN портов. То есть, интернет (кабель) можно подключить в WAN-порт, и еще в один из LAN-портов. Например, когда у вас два провайдера. Мне кажется, с помощью этой функции можно еще и WAN-порт переназначить. Если он сломался, например.

Такая схема решает две задачи (режим двойного WAN):

- Отказоустойчивость – когда одно подключение является главным, а второе резервным. Например, как в моем случае. Пропал интернет по WAN (обрыв линии, или еще что-то) и роутер автоматически переходит на резервное подключение. Используется второй WAN. В моем случае – USB модем.

- Балансировка нагрузки – маршрутизатор будет одновременно использовать два подключения к интернету распределяя нагрузку между ними. За счет этого пропускная способность сети и скорость увеличится. Так как нагрузка будет распределяться между двумя каналами связи.

Не знаю, будет ли кто-то использовать эту функцию для распределения нагрузки между двумя подключениями (провайдерами). Хотя, в некоторых ситуация такая возможность может пригодится. А вот настройка резервного подключения – штука полезная. Особенно в тех случаях, когда у вас настроено видеонаблюдение, управление отопительным котлом, или другими устройствами, которым нужен доступ к интернету. Пропал интернет по главному каналу и связь с камерами утеряна. А после настройки двойного WAN, роутер ASUS будет практически мгновенно и автоматически переключаться на резервное подключение. И при необходимости возвращаться на главный канал, когда он заработает (если вы укажете это в настройках).

Это особенно актуально, когда роутер установлен где-то на даче, или на каком-то объекте, к которому вы не можете быстро добраться, чтобы решить проблему с подключением.

Настройка функции «Двойной WAN» на роутере ASUS

Для настройки необходимо зайти в панель правления маршрутизатора ASUS по адресу 192.168.1.1. Дальше открыть раздел «Интернет» и перейти на вкладку «Двойной WAN».

А дальше по пунктам:

- Переключатель возле пункта «Включить двойной WAN» переводим в положение ON.

- Первичный WAN – выбираем из списка подключение, которое будет главным. Скорее всего, у вас это будет WAN-порт.

- Вторичный WAN – указываем второе подключение. В режиме «Отказоустойчивость» оно будет резервным. У меня это «USB». Так же можно выбрать «Ethernet LAN». Если вы выберете этот вариант, то понадобится еще указать номер LAN-порта, который будет использоваться как второй WAN.

- Режим двойного WAN – это то, о чем я писал выше. «Отказоустойчивость», или «Балансировка нагрузки».

- Если вы хотите, чтобы роутер автоматически переключался на первый WAN (когда он заработает), а не оставался на резервном подключении, то нужно поставить галочку возле «Разрешить восстановление после сбоя».

Это были главные настройки. Рассмотрим еще настройки обнаружения сети.

- Detect Interval – скорее всего здесь задается интервал времени, после которого наш ASUS будет переходить на резервное подключение, после разрыва главного подключения.

- Время переключения при сбое – эта настройка будет только в том случае, если вы включили функцию «Разрешить восстановление после сбоя». Тут можно указать время (в секундах), через которое роутер будет переходить на главный канала (Первый WAN). После того, как он снова станет активным (появится соединение).

- Failback Execution Time – честно говоря, я не очень понял, что это за настройка. Скорее всего это время, через которое роутер будет проверять доступность соединения на первичном WAN.

- Enable Ping to Internet (пинг в интернет) – У меня он был отключен. Если включить, то нужно указать еще сайт, к которому роутер будет делать пинг (например, google.com). Я так понимаю, роутеру это необходимо для того, чтобы проверять есть ли интернет на определенном канале связи.

Скриншот с моими настройками.

После настройки нажимаем на кнопку «Применить» и ждем пока роутер перезагрузится.

Снова заходим в настройки, чтобы настроить подключение к интернету на каждом WAN. Или просто проверить настройки.

В разделе «Интернет» в меню «Тип WAN» выбираем «WAN» и проверяем/задаем настройки подключения к провайдеру. У меня «Динамический IP», так что настраивать ничего не нужно.

Сохраняем настройки. В меню «Тип WAN» выбираем второе подключение «USB» или «Ethernet LAN» и задаем необходимые параметры для подключения к интернету через этот порт. У меня это «USB», и я настроил подключение к своему оператору через модем. О настройке 3G/4G модема на роутере ASUS я писал здесь.

Сохраняем параметры и выходим на главную страницу «Карта сети», или заходи в настройки заново после перезагрузи роутера.

Вот как выглядит карта подключения, когда у меня перестал работать интернет на первичном WAN (по кабелю, который подключен в WAN-порт).

Как видите, подключение «Первичный WAN» не работает, и роутер автоматически начал использовать «Вторичный WAN».

А когда главное подключение заработало (починили линию), то роутер переключился на него, а резервное подключение перешло в режим ожидания.

Вот так это работает.

Вы можете выделить одно из подключений, и справа появится информация и статус подключения.

Я даже не ожидал, что все будет работать так хорошо. Протестировал несколько вариантов. Отключал соединение и смотрел, как роутер ASUS будет переходить на резервный канал. Все работает без сбоев. Надежность соединения после настройки этой функции возрастает в два раза. Особенно, если у вас в качестве второго WAN используется еще один кабель, а не USB модем. Но и модем, как правило, работает стабильно. Для запасного канала связи его достаточно.

Напишите в комментариях, как вы используете «Двойной WAN» и для каких задач.

Вопрос от пользователя

Здравствуйте.

У меня падает периодически интернет (а работаю сейчас часто из дома и это реально проблема). По этой причине хочу провести второй кабель от другого провайдера, чтобы был запасной вариант (лучше переплатить 600 рублей, зато спокойно работать).

Не подскажите, как все попроще настроить, чтобы «если-что» включался резервный канал: в случае выхода из строя основного — работал второй сам, без моих долгих действий… Можно так?

Здравствуйте!

В принципе, такое организовать можно даже своими силами (еще проще: попросить монтажников, которые вам будут проводить сеть, — всё настроить 👌).

Разве только могут быть нюансы с разными особенностями у отличных Интернет-провайдеров… (для упрощения, в заметке ниже я приведу в первом способе тот случай, когда у вас уже в квартиру проведено 2 Ethernet-кабеля от разных провайдеров).

И да, на мой взгляд, для домашних нужд — есть более простой вариант решения вопроса… (см. 2-й способ внизу статьи…).

*

Варианты создания резервного канала выхода в Интернет

Способ 1: настройка роутера в режиме Multi-WAN

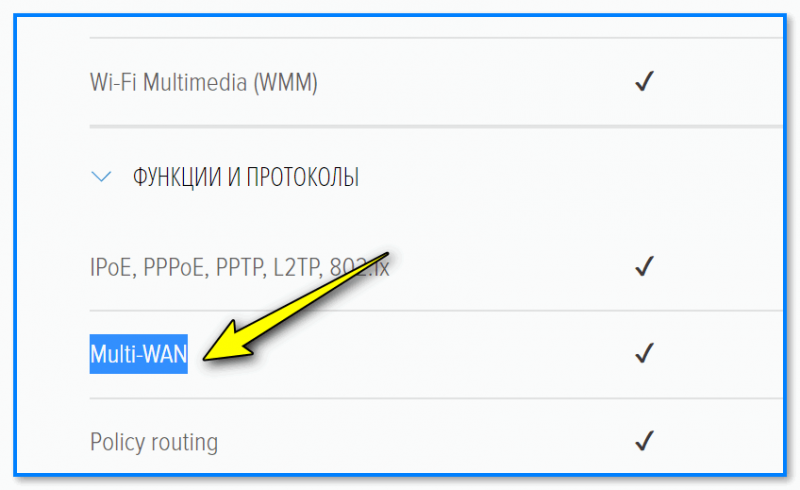

📌Ремарка 1: для полной автоматизации по выбору работающего подключения сразу среди двух Ethernet-кабелей от разных провайдеров — нужен спец. Wi-Fi роутер с поддержкой режима «Multi-WAN» (прим.: я все же исхожу из домашних условий, и что Wi-Fi нужен!).

Я бы для решения такой задачи порекомендовал присмотреться к роутерам от ZyXel и TP-link (они легко настраиваются). Есть весьма достойные устройства от Microtic, но для начинающих они сложны в настройке…

*

📌Ремарка 2: часто проблемы с доступом в Интернет возникают из-за отключения электричества. И в этом случае, если провайдеры сэкономили на оборудовании — то доступ к сети может пропасть сразу у нескольких ваших подключений (этот момент, конечно, можно уточнить у провайдера при заключении договора на оказание услуг связи…).

В любом случае, рекомендуется и ПК, и роутер (к которому будет подключены кабели от Интернет-провайдеров) подключить к ИБП.

*

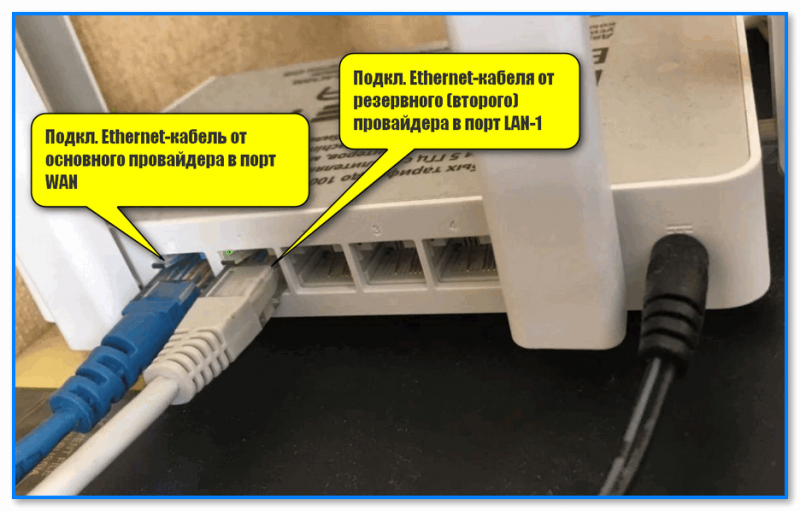

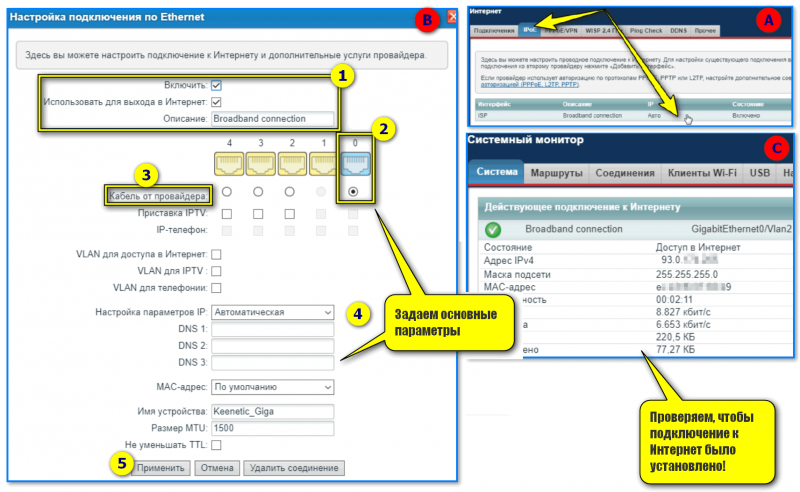

1) В своем примере ниже я взял типовой роутер от ZyXel Keenetic (обратите внимание, что Ethernet-кабель от основного Интернет-провайдера подключается в гнездо WAN (обычно, оно синее), а резервный второй Ethernet-кабель — в гнездо LAN-1 (обычно, оно желтое).

В общем-то, сам процесс соединения проводов — стандартный, как и при обычном подключении…

Начало настройки

Смотрим характеристики роутера

2) Далее нужно настроить подключение к Интернет для основного канала (WAN-порт, в прошивке Keenetic он помечен синим цветом с аббревиатурой «0»). См. скриншот ниже 👇 (никаких особых настроек тут не требуется, просто задаются параметры как при настройке обычного подключения).

Шаг 1 — проверяем, чтобы подключение к Интернет было установлено!

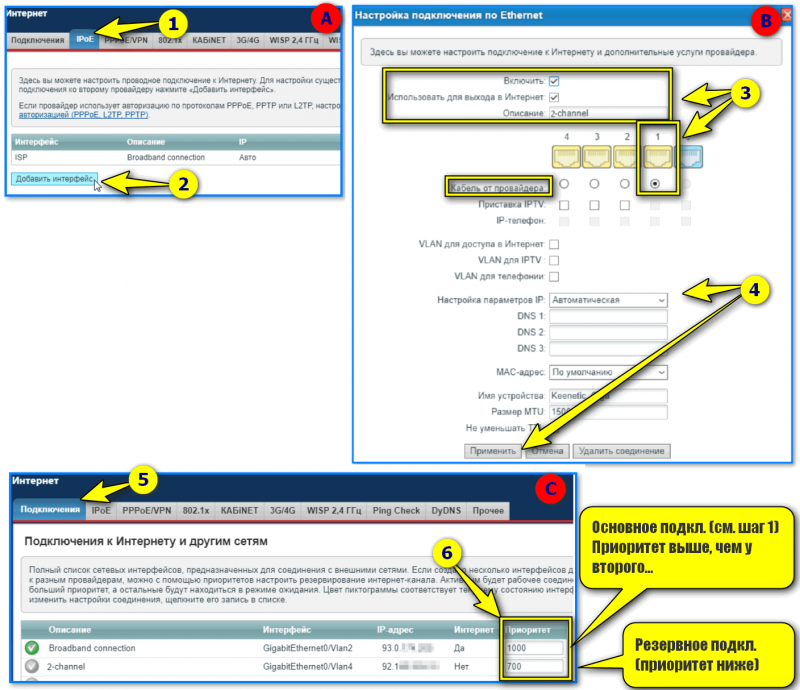

3) После требуется добавить еще один интерфейс для порта LAN-1 (куда был подключен резервный Ethernet-кабель от второго дополнительного провайдера), и настроить подкл. к Интернет.

Обратите внимание, что в разделе «Подключения» необходимо для основного подключения выставить более высокий приоритет.

Шаг 2 — настройка второго подключения к Интернет

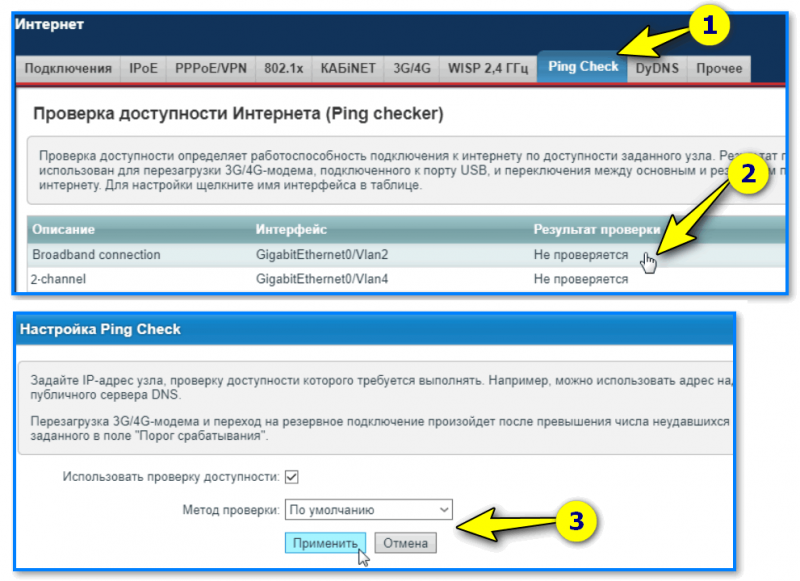

4) Затем необходимо задать проверку доступности доступа в Интернет — рекомендуется это сделать для основного подключения (если оно не будет работать — роутер об этом «узнает» и переключит сеть автоматически на второе подкл-е!).

Шаг 3 — проверка работоспособности подключения 1

5) В принципе, всё!

Дальше останется настроить Wi-Fi-подключения, пробросить порты (если нужно) и пр. «мелочи» под-себя…

Теперь попробуйте проверить, как работает роутер — просто отключите от основного WAN-порта сетевой кабель! В этот момент у вас пропал доступ в Интернет?

В идеале, если все правильно настроено, роутер «почти» сразу же в авто-режиме должен переключиться на второе резервное подключение — т.е. на компьютере дальше будут продолжать открываться веб-странички… 👌

Когда восстановится норм. доступ по WAN — устройство переключится снова на основной канал связи.

*

Способ 2: создание точки доступа на телефоне (расшаривание мобильного интернета)

Вообще, приведенный выше вариант резервного канала (для домашних условий) мне не очень нравится по нескольким причинам:

- во-первых, при отключении электричества в доме (районе) — очень вероятно, что оборудование провайдера тоже отключится и доступ в Интернет пропадет;

- во-вторых, нужно проводить в квартиру второй кабель, что не всегда удобно (да и платить опять же нужно будет за 2 провайдера…);

- в-третьих, в силу разных особенностей — не всегда просто настроить корректно работу резервного канала (по крайней мере, не всегда это можно сделать дешево…).

*

📌 И в этом плане (на мой взгляд) хорошим резервным каналом может служить обычный смартфон (при наличии у вас достаточного кол-ва трафика). Он лишен выше-оговоренных недостатков, к тому же он уже есть, и за него так и так платишь… (единственный недостаток: скорость ниже и меньшее кол-во трафика, чем у проводного подключения).

*

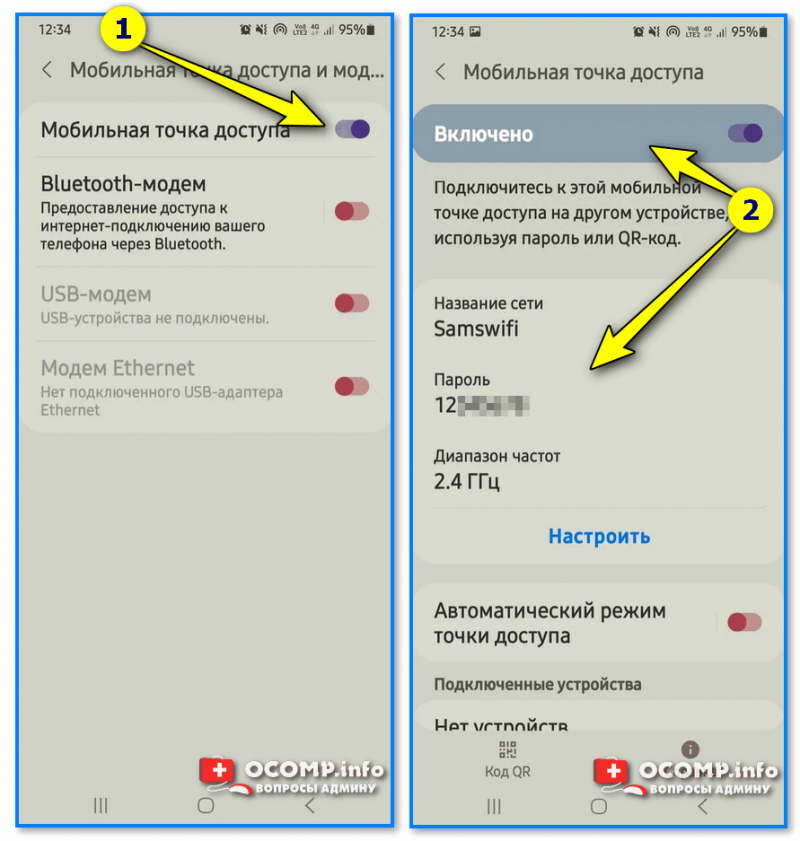

Как поделиться Интернетом с телефона (для Android):

- сначала проверяем, есть ли на телефоне мобильный интернет (это можно увидеть даже 📌по значкам… 👇);

Доступ к Интернет есть

- далее открыть его настройки;

- затем войти во вкладку «Подключения» и найти раздел «Мобильная точка доступа»;

- включить данный режим в смартфоне и задать название Wi-Fi сети и пароля;

Мобильная точка доступа — Android 10

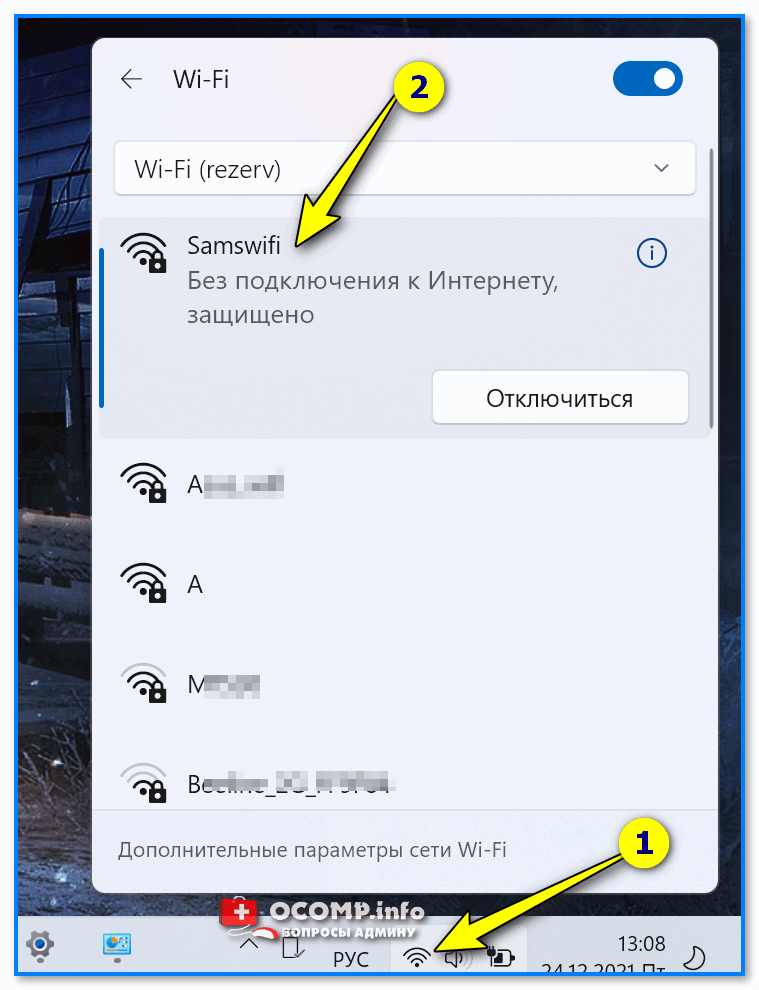

- затем на ноутбуке (ПК) подключиться к этой Wi-Fi сети. На все про все — потребуется 1-2 мин.

Подключаемся к точке доступа

*

Причем, этот способ хорош и тем, что при откл. электричества — очень вероятно, что сеть будет работать (а если вы пользуетесь ноутбуком — то часа на 3-4 работы этого способа должно хватить).

*

📌 В помощь!

Как с Android раздавать интернет на компьютер или ноутбук (по USB, Wi-Fi или Bluetooth) — https://ocomp.info/razdavat-internet-s-android.html

*

PS

Еще один сподручный вариант: если ваш сосед подключен к другому Интернет-провайдеру — можно с ним договориться и дать друг для друга доступ к Wi-Fi сети. Когда у вас «полетит» сеть — вы попробуете подключиться к нему, когда у него — он к вам. Правда, это все работает при усл., что сосед адекватен… 😉

Кстати, также можно прикупить USB-модем — это во многих случаях выходит дешевле, чем второе проводное подключение и оборудование для его подключения.

USB-модем МегаФон 4G+ М150-4

*

На сим пока всё… За дополнения по теме — заранее благодарю!

Удачи!

👋

В этой статье рассмотрим настройку

роутера компании Mikrotik, с RouterOS на борту, для одновременной работы

с двумя провайдерами.

Устройства от латвийской компании MikroTik —

гибкие в настройке, функциональные решения для домашних и корпоративных

сетей. Операционную систему RouterOS можно так же установить на

различные аппаратные платформы, включая x86.

Дано:

- локальная сеть 192.168.1.0/24 — роутер выступает в роли DNS сервера и шлюза. Адреса в локальной сети присваиваются вручную;

- сеть провайдера 1.1.1.0/29, шлюз — 1.1.1.6, DNS1 — 1.1.10.1, DNS2 — 1.1.10.2;

- сеть провайдера 1.1.2.0/29, шлюз — 1.1.2.6, DNS1 — 1.1.10.1, DNS2 — 1.1.10.2

Схема сети

Настраивать будем на компьютере с адресом в локальной сети 192.168.1.10. Для примера возьмем роутер модели RB951G-2HnD.

Порт 1 и 2 будем использовать под интернет провайдеров, а остальные под локальную сеть.

Теперь Вы можете подсоединить все патч-корды с соответствующими

портами. Я же предпочитаю первоначальную настройку производить на

отдельном ноутбуке, соединив LAN порт ноута с пятым портом роутера.

Подключаться будем через программу Winbox. Скачать можно с самого

роутера, введя в браузере адрес по умолчанию «192.168.88.1» или с mikrotik.com.

Сразу можно скачать обновление для RouterOS — ветки Bugfix only. На

момент написания статьи это была версия 6.34.6 (правки при 6.39.3).

Итак, запустим Winbox при подключеном роутере.

На вкладке Neighbors автоматически выполняется поиск всех видимых

устройств на RouterOS в сети. Подключаемся по mac-адресу к найденному

устройству пользователем admin с пустым паролем.

После входа появится окно описания конфигурации по умолчанию. Нажимаем «Remove Configuration»

Описание конфигурации по умолчанию

Далее как минимум необходимо задать пароль для пользователя.

Рекомендуется создать своего пользователя, а встроенную учетную запись

отключить, что мы и сделаем. Идём в меню System -> Users и добавляем

пользователя, нажав на плюс (+). Name — на Ваш выбор, Group — права

пользователя ставим в full, Password — на Ваш выбор. Также можно

перечислить адреса, с которых разрешено подключаться к роутеру, в опции

Allowed Address. Жмём ОК. Встроенную учетную запись отключаем или

удаляем нажав на (x) или (-) соответственно. Переподключаемся под новым

пользователем.

Управление учётными записями

Терминал. Управление учётными записями

Теперь определимся с сетевыми интерфейсами, перейдя в меню Interfaces.

Как было описано выше, первый и второй порт роутера используем под wan

порты, а остальное выпускаем в локальную сеть, указывая для портов с 3го

по 4й в поле Master Port 5й порт. Для удобства к названию портов были

приписаны описания

(ether1-wan1, ether2-wan2, ether3-slave, ether4-slave, ether5-lan-master). Последний

порт был выбран мастером не случайно. Если возникнет необходимость

добавить еще один wan интерфейс, то мы просто уберем зависимость

третьего порта от мастер-порта и настроим его под свои нужды.

Необходимость переназначать мастер порт не возникнет, в отличии от

варианта с присвоением роли мастер-порта третьему порту роутера.

Настроим интерфейсы

Терминал. Настройка интерфейсов

При необходимости использовать wi-fi-интерфейс потребуется создать

bridge интерфейс и добавить в него мастер-пор ethernet интерфейсов и

wi-fi интерфейс (на своём оборудовании wi-fi я отключил, так как в нём

не было необходимости). В данной статье используется так называемая

switch-коммутация портов, которая обладает большей производительностью

по сравнению с bridge-коммутацией. В приведенном роутере используется

один switch-микроконтроллер на 5 портов. При наличии более одного

switch-контроллера на каждый контроллер назначается один мастер порт,

затем они объединяются в bridge, если есть необходимость объединить их в

одно пространство. Подробнее о различиях способов коммутации портов

можно прочитать здесь.

Ниже приведен пример создания bridge-интерфейса и добавление в него мастер-интерфейса.

Создание bridge- интерфейс

Добавление порта в bridge-интерфейс

Терминал. Работа с bridge-интерфейсом

Теперь укажем ip адреса для интерфейсов. Переходим в меню IP ->

Addresses и добавляем адреса, вписывая его в поле Address с маской и

выбирая интерфейс в поле Interface. Адрес сети в поле Network можно не

вводить т.к. он заполнится автоматически, но при изменении адреса не

забудьте проверить это поле. При объединении свитч-группы портов и wifi

интерфейса в bridge — ip адрес присваивается на bridge интерфейс. В моём

случае адрес присваивается мастер-порту.

Адрес для wan1

Адрес для wan2

Адрес роутера в локальной сети

Терминал. Добавление IP-адресов

Адреса присвоены

Т.к. у нас будет два wan-интерфейса и статические адреса,

настраиваемые на интерфейсах вручную, то все маршруты мы напишем

вручную. В случае настройки wan-интерфейса, например, на ppp

подключение, то не забудьте убрать галочку ‘Add Default Route’.

В меню IP-> DNS укажем DNS-серверы и поставим галочку на Allow

Remote Requests (если оно Вам надо). Тут же можно создать запись с

именем нашего роутера, предварительно изменив его (имя) в меню System

-> Identity.

Настроим DNS

Терминал. Идентификация и DNS серверы

В случае классической настройки роутера с одним ISP WAN далее следовало

бы указать шлюз, добавить стандартные правила Firewall’а и правило NAT

для преобразования адресов. Но так как мы имеем дела с двумя ISP, то

следует сначала настроим Firewall и NAT, а так же пометим интерфейсы и

трафик для корректной маршрутизации.

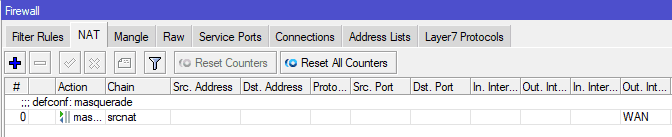

Для каждого wan интерфейса создаём по правилу в IP -> Firewall на

вкладке NAT. В поле Chain на вкладке General выбираем srcnat,

Src.Address — пишем локальную сеть с маской, Out. Interface — выбираем

wan интерфейс. Если провайдер выдает динамически изменяющийся ip адресс,

то на вкладке Action в поле Action выбираем masquerade. При статическом

IP адресе, как в текущем примере, выбираем Action — src-nat и в поле To

Address пишем адрес wan интерфейса. Нажимаем ОК.

Теперь переходим на вкладку Filter Rules и добавляем набор

стандартных правил. В графической оболочке принцип настройки такой же

как и при добавления правила NAT — на вкладке General выбираем параметры

и цепочку, а на вкладке Action выбираем действие. Ниже привожу набор

команд для термина, из которых понятно что и как настроить в каждом

правиле. Так же можно скопировать и выполнить в окне терминала (кнопка

New Terminal) одним списком.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 |

# переходим на уровень IP -> Firewall -> Filter /ip firewall filter # разрешаем установленные и связанные соединения для цепочки input add chain=input connection-state=established,related # разрешаем ping для цепочки input add chain=input protocol=icmp # запрещаем недействительные соединения для цепочки input add action=drop chain=input connection-state=invalid # разрешаем доступ из локальной сети к роутеру add chain=input src-address=192.168.1.0/24 # всё остальное запрещаем для цепочки input add action=drop chain=input # включим fasttrack для установленных и связанных соединений в цепочки forward add action=fasttrack-connection chain=forward connection-state=established,related # разрешаем установленные и связанные соединения для цепочки forward add chain=forward connection-state=established,related # разрешаем ping для цепочки forward add chain=forward protocol=icmp # запрещаем недействительные соединения для цепочки forward add action=drop chain=forward connection-state=invalid # разрешаем доступ из локальной сети в интернет add chain=forward src-address=192.168.1.0/24 # всё остальное запрещаем для цепочки forward add action=drop chain=forward |

Для установленных и связанных соединений в цепочке forward добавлено

правило fasttrack connection. Это правило позволит разгрузить

процессор маршрутизатора, отключив (пропустив) дополнительную обработку

пакетов в установленных и связанных соединениях. Подробнее на MikroTik Wiki.

В рассматриваемом примере в локальной сети находится сервер, с

которым будет вестись работа извне. Для выполнения этой задачи

необходимо чтобы ответы на запросы, пришедшие по какому-либо из двух

wan-интерфейсов, отправлялись на тот же самый интерфейс.

Для выполнения поставленной задачи необходимо пометить соединения с

провайдером и после направлять трафик по соответствующим маршрутам, а

так же создать сами маршруты.

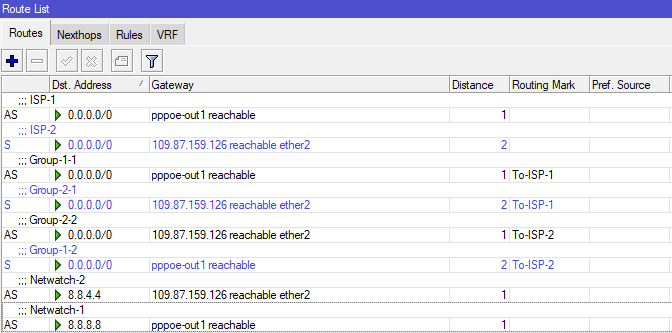

Сразу добавим статические маршруты до шлюзов каждого из провайдера,

плюс по маршруту на провайдера для соединений с метками маршрутизации.

Маршрут до гейтов провайдеров можно указать одним правилом с одним на

всех значением Distance, таким образом получив своеобразную балансировку

нагрузки по wan интерфейсам. [По резервированию и Check Gateway чуть

позже]

Маршрут до гейтов провайдеров. Балансировка нагрузки

В каждом маршруте для помеченных соединений я указывал IP адреса

интерфейсов wan1 и wan2. В зависимости от типов настроенных соединений

для wan’ов можно указывать IP интерфейса или сам интерфейс. Для

статичных адресов метод с интерфейсами не заработал, так как адреса

статикой были присвоены на бродкастные интерфейсы и с другой стороны wan

интерфейса находятся медиаконвертеры провайдеров без proxy-arp на

интерфейсах. В поле Routing Mark выбираем соответствующую метку.

Маршрут для помеченных соединений через wan1

Маршрут для помеченных соединений через wan2

Терминал. Добавляем маршруты

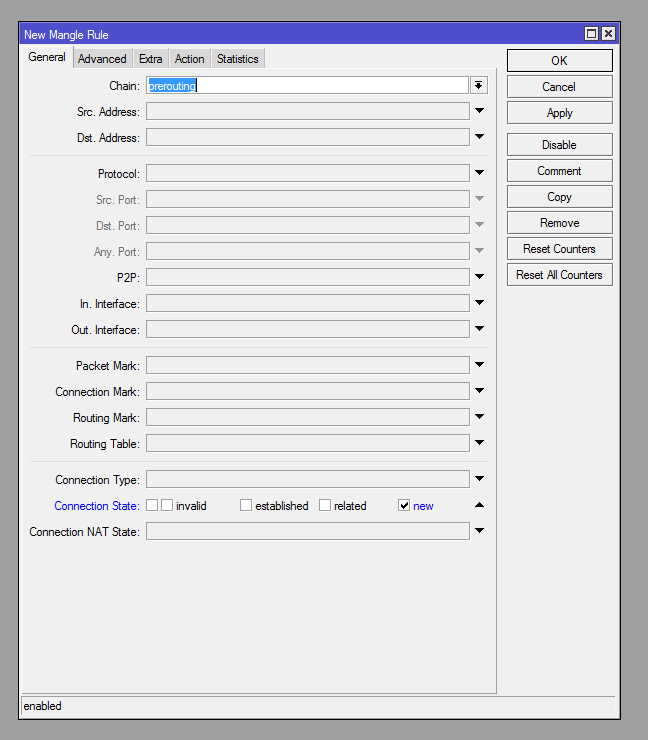

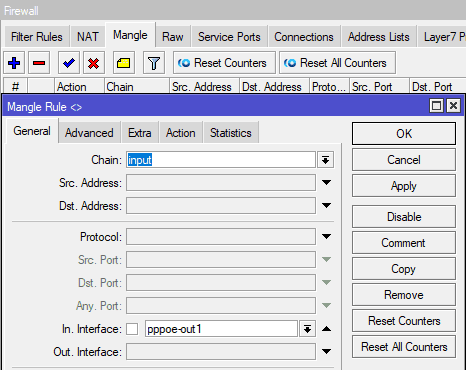

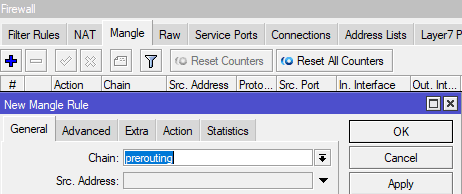

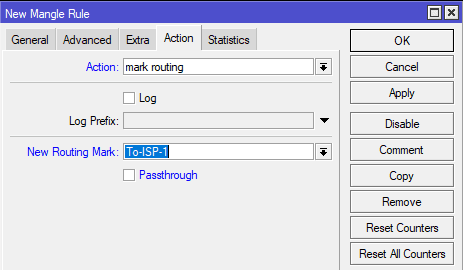

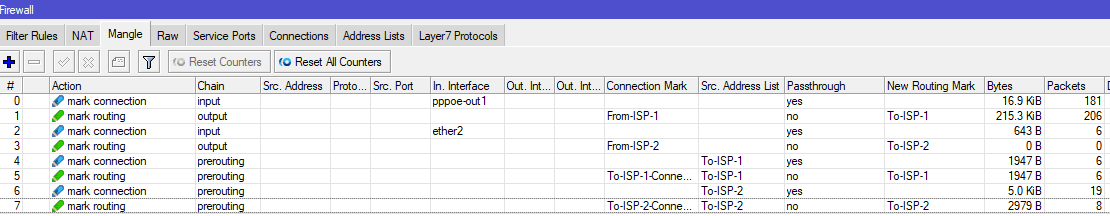

В IP -> Firewall на вкладке Mangle создаём правила для двух

провайдеров, которые будут помечать соединения идущие по цепочке forward

с wan интерфейсов. На вкладке General в поле Chain выбираем forward, в

поле In. Interface выбираем ether1-wan1, затем на вкладке Action

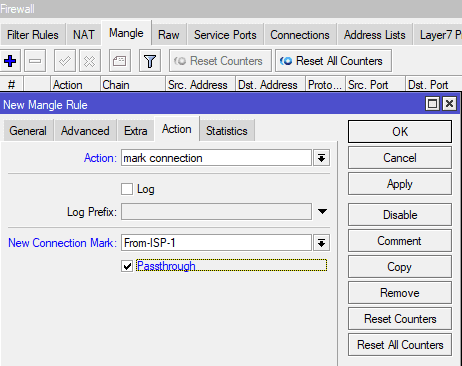

выбираем mark connection, в поле New Connectio Mark пишем произвольную

метку, например wan1-con. Аналогичным образом создаём правило для wan2.

Помечаем соединения для wan1

Помечаем соединения для wan2

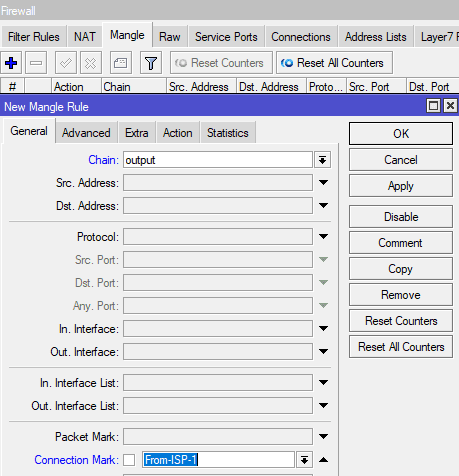

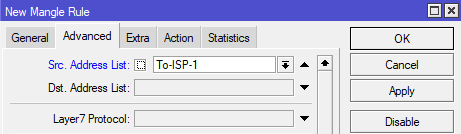

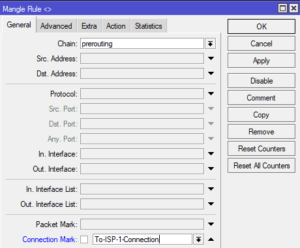

Следом создаем еще два правила на вкладке Mangle — для помеченных

ранее соединений указываем метки для маршрутизации, чтобы помеченные

ранее соединения продолжали работать через wan интерфейсы, через которые

были установлены (соединения). На вкладке General в поле Chain

выбираем prerouting, в поле Src.Address пишем 192.168.1.0/24 (если за

маршрутизатором несколько подсетей, то удобно занести их в

Firewall->Address Lists и затем указать созданый лист на вкладке

Advanced в поле Src. Address List), в поле Connection Mark выбираем

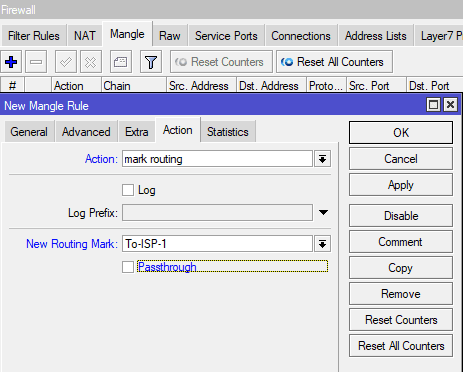

метку нашего соединения — wan1-con. Переходим на вкладку Action, в поле

Action выбираем mark routing, в поле New Routing Mark пишем wan1-rt.

Аналогично создаем правило для wan2, выбирая wan2-con и вписывая wan2-rt

для Connection Mark и New Routing Mark соответственно.

Добавляем метку маршрутизации для соединений через wan1

Добавляем метку маршрутизации для соединений через wan2

Теперь подобным образом создаём пары правил для каждого интерфейса,

чтобы корректно обрабатывать соединения извне с самим маршрутизатором

(например SSH, WinBox, VPN). Для каждого wan выбираем Chain — input,

Dst.Address — ip адрес wan интерфейса, In/Interface — wan интерфейс,

Action — mark connection, New Connection Mark — текстовую марку,

уникальную для каждого правила.

Теперь похожим образом добавляем помеченным маршрутам метку

маршрутизации. Цепочка output, Connection Mark — присвоенная метка

правилом выше для wan интерфейса. Action — mark routing, New Routing

Mark — метка для наших маршрутов через wan интерфейсы.

собственные соединения маршрутизатора (DNS запросы от маршрутизатора к

внешним серверам, проверка пакетов в System->Packages). Цепочка

output, Src.Address — адрес wan интерфейса, Action — mark connection,

New Connection Mark — уникальная текстовая метка для каждого wan

интерфейса.

И добавляем метку маршрутизации. Цепочка output, Src.Address — адрес

wan интерфейса, Connection Mark — присвоенная метка правилом выше для

wan интерфейса. Action — mark routing, New Routing Mark — метка для

наших маршрутов через wan интерфейсы.

Терминал. Помечаем соединения и маршруты

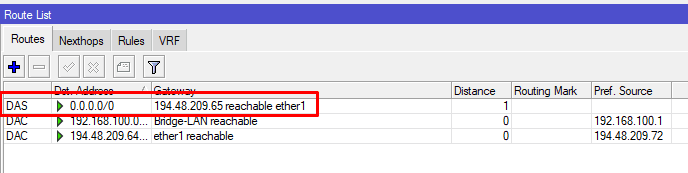

Вот и всё. Выпустив роутер в сеть проверяем доступность шлюзов

провайдера — посмотрев на список маршрутов в колонке Gateway к адресу

шлюза будет дописано reachable. Так же в списке появятся динамически

созданные маршруты. Проверяя работу из локальной сети можно отключая

интерфейсы wan в MikroTik’е или просто попеременно выдергивать по одному

проводу из wan’ов. Активные соединения, установленные ранее через

отключенный wan будут теряться, но перезапустив соединение (например

обновив страницу в браузере) оно будет установлено через оставшийся

активный wan.

В приведенном примере оба wan порта работают в подсетях одного

провайдера и DNS серверы для подсетей общие. Если провайдеры разные, то

скорее всего потребуется указать через какой интерфейс ходить до

конкретного DNS сервера, так как к каждому DNS серверу может быть

разрешен доступ только из сети соответствующего ему повайдера. Таким же

образом можно принудительно пускать трафик до конкретных ресурсов через

конкретный wan (например, если до ресурса во внешней сети соединение

оптимально по скорости/стабильности через конкретного провайдера, или

просто только из сети/ip-адреса этого провайдера разрешен доступ).

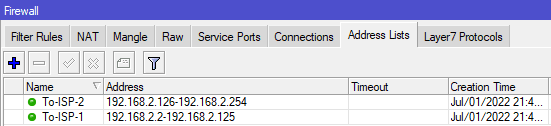

Перейдем в IP -> Firewall и на вкладке Address Lists создадим для

каждого wan по группе адресов (over-wan1 и over-wan2) попутно добавляя

необходимые адреса или подсети. Каждый последующий элемент добавляется с

выбором группы адресов из списка в поле Name. Допустим есть некий

сервис по адресу 110.110.110.1 до которого минимальные задержки у

провайдера на wan1, а для сервиса по адресу 220.220.220.2 такая же

история, но на wan2. В группу over-wan1 мы добавляем 110.110.110.1, а

в over-wan2 добавляем 220.220.220.2. Так же в соответствующие группы

нужно добавить адреса DNS серверов провайдера, если провайдеры разные. В

приведенном примере добавляем только адреса сервисов.

Создаём списки. Добавляем адреса

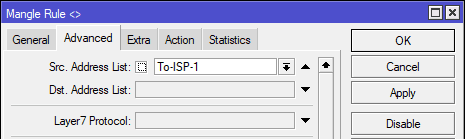

Теперь переходим на вкладку Mangle и создаём по правилу на каждый

список чтобы пометить маршруты. На вкладке General поле Chain =

prerouting и внизу ставим галочку на Connection State — new. Далее на

вкладке Advanced в поле Dst. Address List выбираем список адресов

(over-wan1) и на вкладке Action в поле Action выбираем mark routing, в

поле New Routing Mark выбираем метку (wan1-rt). Таким же образом создаём

правило для следующего списка.

Теперь можно проверить доступность ресурсов из адресных списков

запустив трассировку до узла. Соединение должно идти через шлюз

определенного для выбранного wan провайдера.

Вот и всё на этом. Удачи Вам!

Инструкция по настройке 2-ух провайдеров на роутере MikroTik. В описании буду рассмотрены два распространённых типа работы двух провайдеров: резервирование и балансировка.

Резервирование(автопереключение) – при обрыве провайдера-1, весь интернет трафик переключается на провайдера-2;

Балансировка – тип настройки, когда две линии интернета работают одновременно. Распределение между провайдером-1 и провайдером-2 может быть в ручном или автоматическом режиме.

Содержание

- Подготовка работы с 2-мя провайдерами

- Режим резервирования

- Pежим балансировки

- Ручная балансировка

- Автоматическая балансировка NTH

- Балансировка PCC

- Провайдер меняет шлюз в DHCP клиенте

- Одновременный проброс с двух провайдеров

- Задать вопрос по настройке 2-ух провайдеров

Настройка двух провайдеров в MikroTik, предварительная подготовка

Данный набор настроек будет считаться контрольной точкой для дальнейших режимов работы роутера MikroTik, а именно резервирования(автопереключения) и балансировки.

В исходной настройке роутера MikroTik произведена базовая настройка и как минимум один интернет провайдер уже работает.

Начать нужно с того, что требуется физическое подключение 2-ого провайдера. Для этого нужно подготовить свободный порт и исключить его из Bridge(LAN).

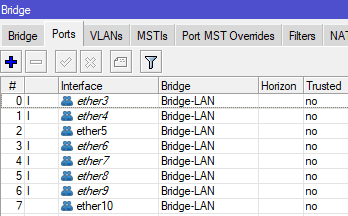

Освободить порт для 2-ого провайдера

Настройка находится Bridge→Ports

На данном примере, был удалён ether2 со списка портов, принадлежащих к Bridge-LAN.

Настроить 2-ого провайдера

- DHCP client

- Статический IP

- PPPoE client

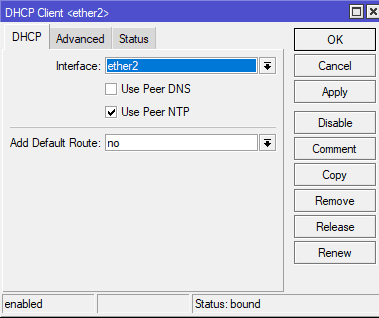

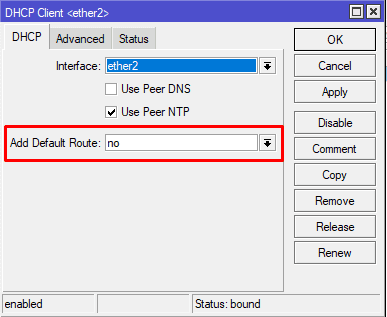

DHCP client

Настройка находится IP→DHCP client

Add Default Route = no – статическая маршрутизация для 2-ого провайдера будет доставлена вручную.

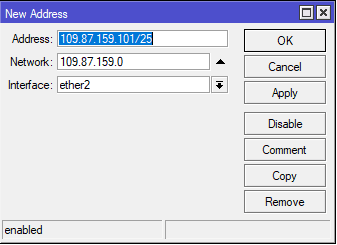

Статический IP

Настройка находится IP→Addresses

Настройка находится IP→Routes

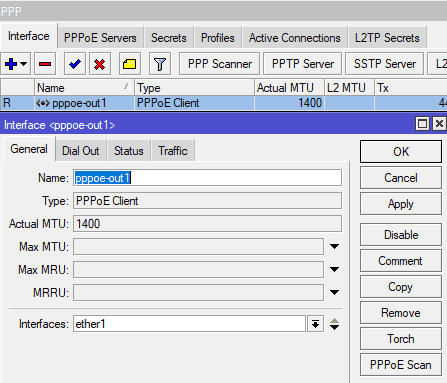

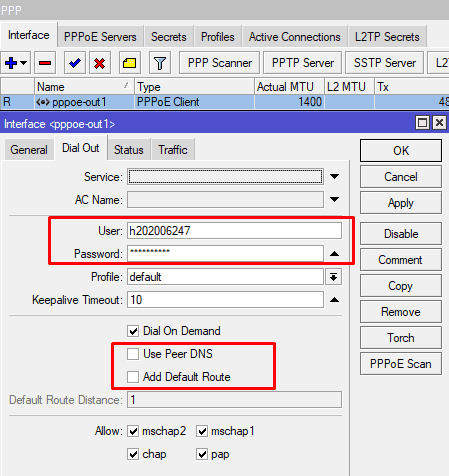

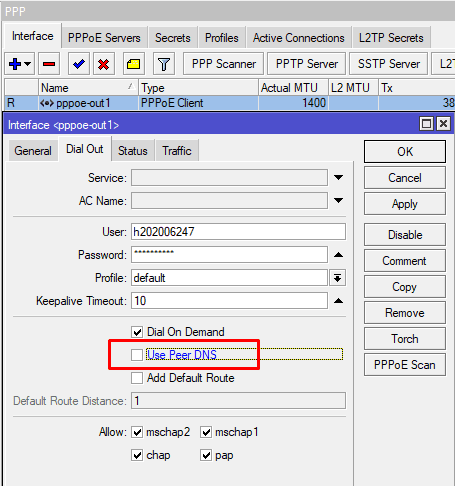

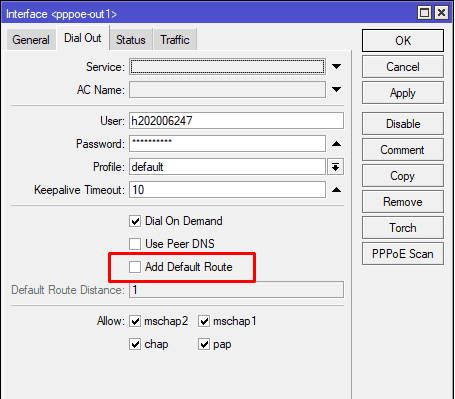

PPPoE client

Настройка находится PPP→Interface

Add Default Route = no – статическая маршрутизация для 2-ого провайдера будет доставлена вручную.

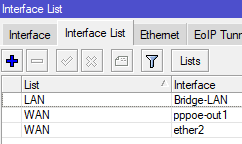

Добавление 2-ого провайдера в список WAN

Настройка находится Interfaces→Interface List

Список WAN должен включать интерфейсы двух провайдеров для того, чтобы правило Masquerade в IP→Firewall→NAT работало сразу для двух провайдеров

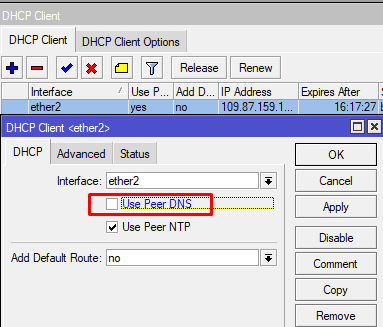

Отключить добавление DNS серверов для провайдера-1

Эти действия приведут к тому, что роутер MikroTik не будет использовать DNS сервера текущих интернет провайдеров. К примеру ситуация переключения на резервную линию может спровоцировать отсутствие DNS ответа, т.к. клиент или сам роутер осуществляет DNS запрос через основного провайдера. А он в то время уже перестал работать. Поэтому будут установлены общедоступные DNS сервера, который будут работать с двух провайдеров.

- DHCP client

- PPPoE client

DHCP client

Настройка находится IP→DHCP client

PPPoE client

Настройка находится PPP→Interface

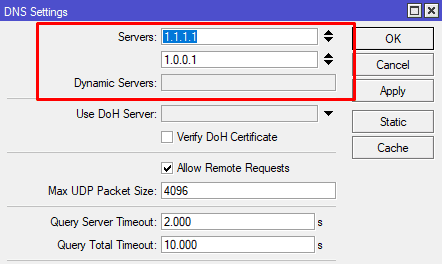

Определить общедоступные DNS сервера

Настройка находится IP→DNS

Отсутствие записей DNS серверов в разделе Dynamic Servers указывает на то, что роутер MikroTik не использует автоматические DNS сервера, которые назначаются в автоматическом режиме.

В Servers стоит указать общедоступные DNS сервера типа Cloudflare DNS и удалить любые другие DNS сервера.

Отключить автоматическое добавление маршрутов

Т.к. все маршруты будут добавлены в ручном режиме, следует отключить все динамические маршруты для основного провайдера. Такие маршруты помечены буквой D(Dynamic) в таблице маршрутизации:

Настройка находится IP→Routes

- DHCP client

- PPPoE client

DHCP client

Настройка находится IP→DHCP client

PPPoE client

Настройка находится PPP→Interface

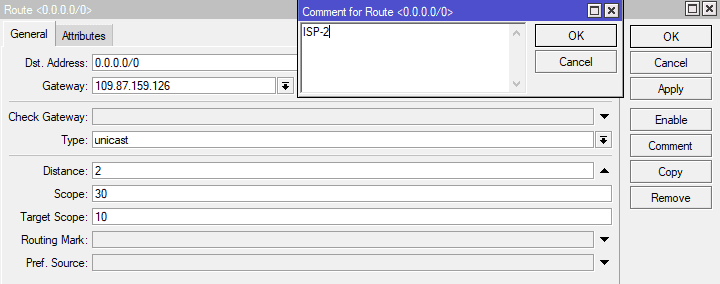

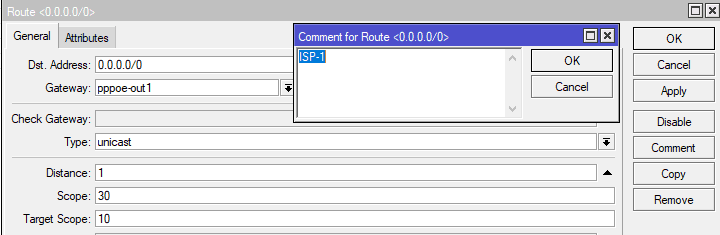

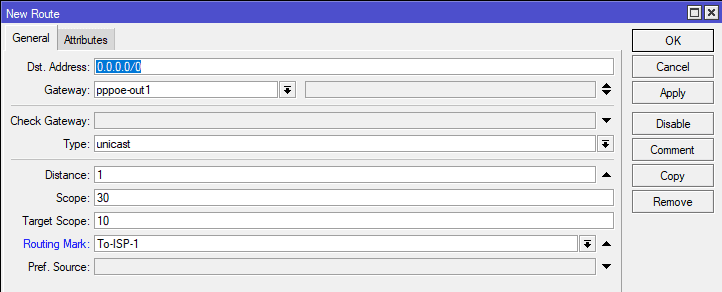

Добавление маршрутов для двух провайдеров

Для переключение между провайдерами, будет использоваться скрипт, который будет находить маршрут с комментарием ISP-1 или ISP-2 и выключать или включать его в зависимости от статуса работы интернета. Ниже будет описан метод, как это можно сделать для типов подключения: статический IP, dhcp клиент, PPPoE подключение. Этим методом нужно воспользоваться для назначения комментария двух провайдеров.

Кроме обозначенных комментариев нужно определить distance = 2.

- Статический IP или DHCP клиент

- PPPoE client

Статический IP или DHCP клиент

Настройка находится IP→Routes

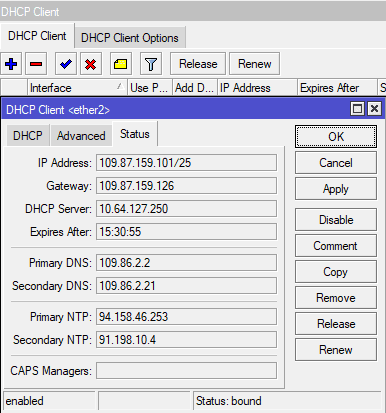

В случае с DHCP client значение Gateway можно взять с раздела Status самого DCHP клиента

Настройка находится IP→DCHP Client

PPPoE client

Настройка находится IP→Routes

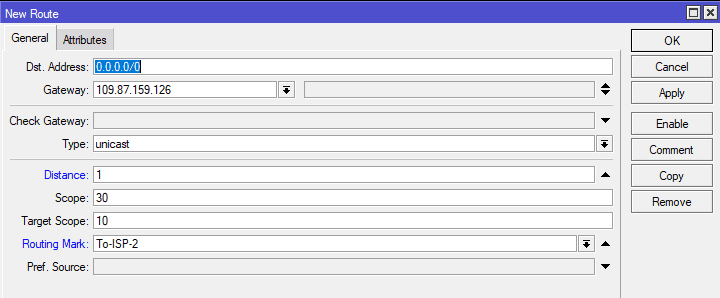

Mangle маркировка ответов для двух провайдеров

Правила маркировки маршрутов нужно определять только для белых(постоянных) IP адресов! Этот набор правил будет гарантировать то, что если пришёл input запрос на порт второго(или первого) провайдера, через этот же порт будет отправлен ответ. При отсутствии этих правил, доступ к роутеру по внешним IP может сопровождаться непредсказуемой работой.

Маркировка будет состоять из двух каскадных правил: маркировки соединения и маркировки маршрута

Настройка находится IP→Firewall→Mangle

/ip firewall mangle add action=mark-connection chain=input in-interface=pppoe-out1 \ new-connection-mark=From-ISP-1 add action=mark-routing chain=output connection-mark=From-ISP-1 \ new-routing-mark=To-ISP-1 add action=mark-connection chain=input in-interface=ether2 \ new-connection-mark=From-ISP-2 add action=mark-routing chain=output connection-mark=From-ISP-2 \ new-routing-mark=To-ISP-2

Статическая маршрутизация для маркированных маршрутов

Кроме стандартных правил маршрутизации, нужно добавить маршруты для промаркированных ответов с раздела Mangle.

Настройка находится IP→Routes

И все текущие правила статической маршрутизации будут иметь вид:

/ip route add distance=1 gateway=pppoe-out1 routing-mark=To-ISP-1 add distance=1 gateway=109.87.159.126 routing-mark=To-ISP-2 add comment=ISP-1 distance=1 gateway=pppoe-out1 add comment=ISP-2 distance=2 gateway=109.87.159.126

Настройка двух провайдеров MikroTik, режим резервирования(автопереключение)

Как было сказано выше, резервирование или автоматическое переключение между провайдерами это режим работы роутера MikroTik, когда есть основной провайдер и резервный. При отсутствии интернета у основного провайдера, должно происходить переключение на резервного провайдера. А когда услуга интернета на основном провайдере будет восстановлена, то следует снова вернуться с резервной линии на основную.

Резервирование(автопереключение) это самый распространённый метод работы двух и более интернет провайдеров на роутере MikroTik.

За исходную позицию будут приняты настройки, описанные в разделе “Подготовка для работы с двумя провайдерами в MikroTik →“

Описание переключение на резервную линию условно такое: роутер MikroTik будет отправлять ICMP(ping) запросы на 8.8.8.8(Google DNS) и в случае отсутствия ответа или большой задержки, интернет будет переключаться с основной(провайдер-1) линии на резервную(провайдер-2).

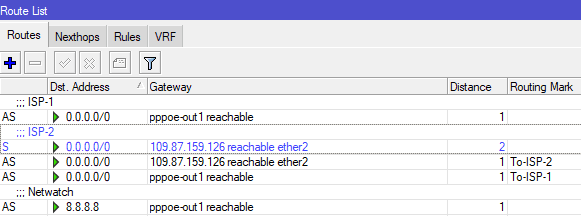

Добавить статический маршрут для Google DNS

Настройка находится IP→Routes

/ip route add comment=Netwatch distance=1 dst-address=8.8.8.8/32 gateway=pppoe-out1

Запретить ICMP запросы через провайдера-2

Настройка находится IP→Firewall

/ip firewall filter add action=drop chain=output comment=Netwatch dst-address=8.8.8.8 \ out-interface=ether2 protocol=icmp

Этим правилом будет гарантирована диагностика статуса интернет канала только через провайдера-1. При попытке отправить аналогичный запрос через провайдера-2, Firewall роутера MikroTik будет это блокировать.

Добавить правило Netwatch для переключения

Настройка находится Tools→Netwatch

/tool netwatch

add down-script="/ip route disable [find comment=\"ISP-1\"]\r\

\n/ip route enable [find comment=\"ISP-2\"]\r\

\n:foreach i in=[/ip firewall connection find protocol~\"tcp\"] do={ /ip f\

irewall connection remove \$i }\r\

\n:foreach i in=[/ip firewall connection find protocol~\"udp\"] do={ /ip f\

irewall connection remove \$i }\r\

\nlog warning (\"ISP-1 IS DOWN\")" host=8.8.8.8 up-script="/ip route disab\

le [find comment=\"ISP-2\"]\r\

\n/ip route enable [find comment=\"ISP-1\"]\r\

\n:foreach i in=[/ip firewall connection find protocol~\"tcp\"] do={ /ip f\

irewall connection remove \$i }\r\

\n:foreach i in=[/ip firewall connection find protocol~\"udp\"] do={ /ip f\

irewall connection remove \$i }\r\

\nlog warning (\"ISP-1 IS UP\")"

- Host – узел, на который будут отправляться ICMP(ping) запросы;

- Interval – время, в течении которого будет производиться диагностика для смены статуса;

- Timeout – задержка пакета, которая будет восприниматься как отсутствие связи;

- Status – текущий статус узла;

- Закладка Up – скрипт, который будет выполнен, если провайдер-1 восстановит связь, после её обрыва;

- Закладка Down – скрипт, который будет выполнен, если связь с провайдером-1 будет прервана.

Представленными скриптами с помощью утилиты Netwatch будет происходить переключение между провайдерами. Все соединения, которые были установлены через провайлера-1 будут удалены. Это позволит гарантированно переключиться на провайдера-2.

Настройка 2 провайдеров в MikroTik, режим балансировки(одновременная работа)

Существует два метода распределения нагрузки между 2-мя провайдерами в MikroTik:

Ручная балансировка. Все узлы делятся в ручном режиме на 2-ве условные группы и каждая из групп направляется к выделенному ей провайдеру;

Автоматическая балансировка. Узлы роутера MikroTik будут поделены на группы с помощью внутренних инструментов RouterOS.

Пример с балансировкой будет отличаться тем, чтобы в рамках настройки внимание также будет уделено соединениям. Переключение станет более мягким и незаметным и это будет достигнуто благодаря маркировке соединений и частичную их очистку при переключении между провайдерами.

Когда работают оба провайдеры, нагрузка распределяется согласно ручному распределению в Address list.

ISP-1=Down & ISP-2=Up → соединения To-ISP-1 очищаются и начинают работать через ISP-2. При этом соединения To-ISP-2 остаются не тронутыми. При восстановлении связи с ISP-1, соединения To-ISP-1 также очищаются и трафик вместо ISP-2 начинает проходить через ISP-1.

ISP-1=Up & ISP-2=Down → соединения To-ISP-2 очищаются и начинают работать через ISP-1. При этом соединения To-ISP-1 остаются не тронутыми. При восстановлении связи с ISP-2, соединения To-ISP-2 также очищаются и трафик вместо ISP-1 начинает проходить через ISP-2.

Ручная настройка балансировки 2 провайдеров в MikroTik

Как видно из названия, условную подсеть роутера MikroTik будет поделено на две группы: To-ISP-1 и To-ISP-2.

- pppoe-out1 – это провайдер-1;

- ether2 – это провайдер-2.

Настройка находится IP→Firewall→Address List

И для каждой из групп, нужно промаркировать соединения и маршрут, для плавного переключение между провайдерами в случае обрыва одного из них.

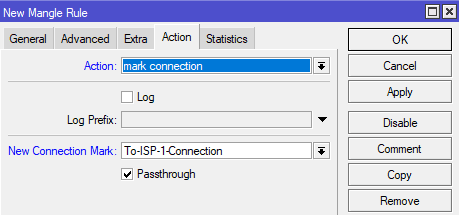

Mangle маркировка соединений для балансировки 2 провайдеров

Настройка находится IP→Firewall→Mangle

Mangle маркировка маршрута для балансировки двух провайдеров

Настройка находится IP→Firewall→Mangle

Аналогичные действия по маркировке соединений и маршрута нужно выполнить для Address List = To-ISP-2.

Общий вид раздела Mangle

/ip firewall address-list add address=192.168.2.2-192.168.2.125 list=To-ISP-1 add address=192.168.2.126-192.168.2.254 list=To-ISP-2 /ip firewall mangle add action=mark-connection chain=prerouting disabled=no dst-address-type=\ !local new-connection-mark=To-ISP-1-Connection src-address-list=To-ISP-1 add action=mark-routing chain=prerouting connection-mark=To-ISP-1-Connection \ disabled=no new-routing-mark=To-ISP-1 src-address-list=To-ISP-1 add action=mark-connection chain=prerouting disabled=no dst-address-type=\ !local new-connection-mark=To-ISP-2-Connection src-address-list=To-ISP-2 add action=mark-routing chain=prerouting connection-mark=To-ISP-2-Connection \ disabled=no new-routing-mark=To-ISP-2 src-address-list=To-ISP-2

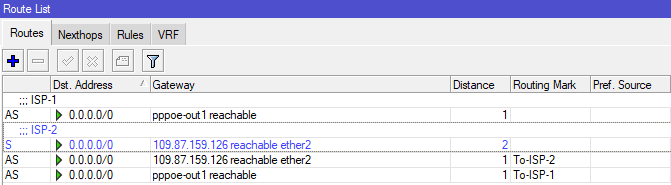

Для каждой группы узлов To-ISP-1 и To-ISP-2 будет создано по два маршрута, чтобы обеспечить плавное переключение согласно первоначальным условиям по балансировке 2 провайдеров.

Общий вид таблицы маршрутизации при балансировке 2 провайдеров

Настройка находится IP→Route

/ip route add comment=Group-1-1 distance=1 gateway=pppoe-out1 routing-mark=To-ISP-1 add comment=Group-2-1 disabled=yes distance=2 gateway=109.87.159.126 \ routing-mark=To-ISP-1 add comment=Group-2-2 distance=1 gateway=109.87.159.126 routing-mark=To-ISP-2 add comment=Group-1-2 disabled=yes distance=2 gateway=pppoe-out1 \ routing-mark=To-ISP-2 add comment=Netwatch-2 distance=1 dst-address=8.8.4.4/32 gateway=109.87.159.126 add comment=Netwatch-1 distance=1 dst-address=8.8.8.8/32 gateway=\ pppoe-out1

Контроль ICMP запросов через нужный интерфейс

Эти правила обеспечат контроль статуса интернет соединения для каждого из провайдера. Диагностика статуса интернета будет осуществляться только через те интерфейсы, которые обозначены в таблице маршрутизации с комментариями Netwatch-1 и Netwatch-2.

Настройка находится IP→Firewall→Filter Rules

/ip firewall filter add action=drop chain=output comment=Netwatch-1 dst-address=8.8.8.8 \ out-interface=ether2 protocol=icmp add action=drop chain=output comment=Netwatch-2 dst-address=8.8.4.4 \ out-interface=!ether2 protocol=icmp

Настройка Netwatch для переключения провайдеров

И собственно утилита Netwatch, именно она будет заниматься переключением между провайдерами в случае обрыва связи на одном из них.

Настройка находится Tools→Netwatch

/tool netwatch

add down-script="/ip route disable [find comment=\"ISP-2\"]\r\

\n/ip route disable [find comment=\"Group-2-2\"]\r\

\n/ip route enable [find comment=\"Group-1-2\"]\r\

\nlog warning (\"ISP-2 IS DOWN\")\r\

\n:foreach i in=[/ip firewall connection find connection-mark~\"To-ISP-2-C\

onnection\"] do={ /ip firewall connection remove \$i }" host=8.8.4.4 \

up-script="/ip route enable [find comment=\"ISP-2\"]\r\

\n/ip route enable [find comment=\"Group-2-2\"]\r\

\n/ip route disable [find comment=\"Group-1-2\"]\r\

\nlog warning (\"ISP-2 IS UP\")\r\

\n:foreach i in=[/ip firewall connection find connection-mark~\"To-ISP-2-C\

onnection\"] do={ /ip firewall connection remove \$i }"

add down-script="/ip route disable [find comment=\"ISP-1\"]\r\

\n/ip route disable [find comment=\"Group-1-1\"]\r\

\n/ip route enable [find comment=\"Group-2-1\"]\r\

\nlog warning (\"ISP-1 IS DOWN\")\r\

\n:foreach i in=[/ip firewall connection find connection-mark~\"To-ISP-1-C\

onnection\"] do={ /ip firewall connection remove \$i }" host=8.8.8.8 \

up-script="/ip route enable [find comment=\"ISP-1\"]\r\

\n/ip route enable [find comment=\"Group-1-1\"]\r\

\n/ip route disable [find comment=\"Group-2-1\"]\r\

\nlog warning (\"ISP-1 IS UP\")\r\

\n:foreach i in=[/ip firewall connection find connection-mark~\"To-ISP-1-C\

onnection\"] do={ /ip firewall connection remove \$i }"

Балансировка и резервирование в MikroTik используя настройки NTH раздела Mangle

Можно также применить схему, в которой каждое соединение будет промаркировано по принципу:

четный-пакет = провайдер-1

нечетный-пакет = провайдер-2

Настройка находится IP→Firewall→Mangle

/ip firewall mangle add action=mark-connection chain=prerouting disabled=yes dst-address-type=\ !local new-connection-mark=To-ISP-1-Connection src-address-list=To-ISP-1 nth=2,1 add action=mark-routing chain=prerouting connection-mark=To-ISP-1-Connection \ disabled=yes new-routing-mark=To-ISP-1 src-address-list=To-ISP-1 add action=mark-connection chain=prerouting disabled=yes dst-address-type=\ !local new-connection-mark=To-ISP-2-Connection src-address-list=To-ISP-2 nth=2,2 add action=mark-routing chain=prerouting connection-mark=To-ISP-2-Connection \ disabled=yes new-routing-mark=To-ISP-2 src-address-list=To-ISP-2

Балансировка между двумя провайдерами будет производиться в соотношении 50:50, это определяется параметрами nth=2,1 и nth=2,2.

Все остальные действия по настройке маршрутизации, Firewall и Netwatch будут аналогичны описанных в разделе “Ручная балансировка 2 провайдеров в MikroTik →“.

Настройка балансировки двух провайдеров Per Connection Classifier (PCC) раздела Mangle

Per Connection Classifier (PCC) позволят разделить трафик на равные потоки с возможностью держать пакеты с определенным набором параметров в одном потоке (определяется в наборе параметров из src-address, src-port, dst-address, dst-port)

Настройка находится IP→Firewall→Mangle

/ip firewall mangle add action=mark-connection chain=prerouting dst-address=\ !192.168.2.0/24 new-connection-mark=To-ISP-1-Connection \ per-connection-classifier=both-addresses-and-ports:2/0 src-address=\ 192.168.2.0/24 add action=mark-routing chain=prerouting connection-mark=To-ISP-1-Connection \ new-routing-mark=To-ISP-1 src-address=192.168.2.0/24 add action=mark-connection chain=prerouting dst-address=\ !192.168.2.0/24 new-connection-mark=To-ISP-2-Connection \ per-connection-classifier=both-addresses-and-ports:2/1 src-address=\ 192.168.2.0/24 add action=mark-routing chain=prerouting connection-mark=To-ISP-2-Connection \ new-routing-mark=To-ISP-2 src-address=192.168.2.0/24

Все остальные действия по настройке маршрутизации, Firewall и Netwatch будут аналогичны описанных в разделе “Ручная балансировка 2 провайдеров в MikroTik →“.

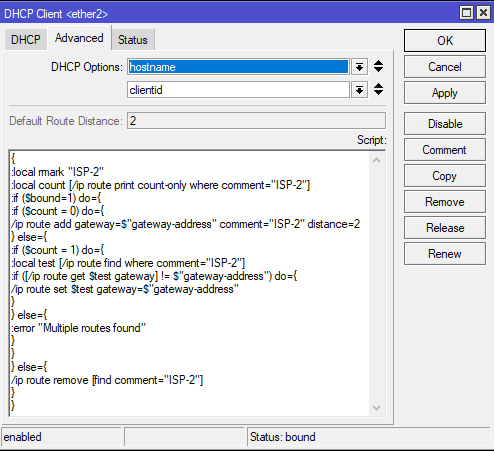

Провайдер меняет шлюз в DHCP клиенте, не работает переключение или балансировка

DHCP клиент это один из самых распространённых типов настроек WAN интерфейса. Все настройки проходят в автоматическом режиме и не требуют ни каких дополнительных усилий. Однако в варианте с балансировкой двух провайдеров, используемая настройка требует явного определения шлюза(Gateway) в таблице маршрутизации. А если IP адрес серый(динамический), то правила с балансировкой перестанут работать при его изменении.

Для того, чтобы в правиле статической маршрутизации указывался текущий шлюз(Gateway) провайдера, в свойствах DHCP клиента следует укатать скрипт

Настройка находится IP→DHCP client

{

:local rmark "ISP-2"

:local count [/ip route print count-only where comment="ISP-2"]

:if ($bound=1) do={

:if ($count = 0) do={

/ip route add gateway=$"gateway-address" comment="ISP-2" distance=2

} else={

:if ($count = 1) do={

:local test [/ip route find where comment="ISP-2"]

:if ([/ip route get $test gateway] != $"gateway-address") do={

/ip route set $test gateway=$"gateway-address"

}

} else={

:error "Multiple routes found"

}

}

} else={

/ip route remove [find comment="ISP-2"]

}

}

И аналогичный пример, только для первого провайдера с добавлением маршрута к 8.8.4.4.

{

:local rmark "ISP-1"

:local count [/ip route print count-only where comment="ISP-1"]

:if ($bound=1) do={

:if ($count = 0) do={

/ip route add gateway=$"gateway-address" comment="ISP-1" distance=1

/ip route add gateway=$"gateway-address" comment="Netwatch" distance=1 dst-address=8.8.4.4

} else={

:if ($count = 1) do={

:local test [/ip route find where comment="ISP-1"]

:if ([/ip route get $test gateway] != $"gateway-address") do={

/ip route set $test gateway=$"gateway-address"

}

} else={

:error "Multiple routes found"

}

}

} else={

/ip route remove [find comment="ISP-1"]

/ip route remove [find comment="Netwatch"]

}

}

Скрипт может быть дополнен добавлениями(и удалениями) маршрутов для Routing-mark и Netwatch.

Одновременный проброс с двух провайдеров в MikroTik настройка Mangle

Входящая задача: сделать проброс портов таким образом, чтобы сервер отвечал с того провайдера, с которого пришёл запрос. На практике это может быть Web сервер(443\https), у которого объявлены две DNS записи с двумя внешними IP роутера MikroTik.

Настройка находится IP→Firewall→Mangle

/ip firewall mangle add chain=forward action=mark-connection new-connection-mark=From-ISP-1 in-interface=pppoe-out1 add chain=prerouting action=mark-routing new-routing-mark=To-ISP-1 passthrough=no connection-mark=From-ISP-1 in-interface=bridge add chain=forward action=mark-connection new-connection-mark=From-ISP-2 in-interface=ether2 add chain=prerouting action=mark-routing new-routing-mark=To-ISP-2 passthrough=no connection-mark=From-ISP-2 in-interface=bridge

где

- pppoe-out1 – это провайдер-1;

- ether2 – это провайдер-2;

- bridge – локальный bridge интерфейс.

Есть вопросы или предложения по настройке 2 провайдеров в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →