Мы неоднократно писали про опасности, подстерегающие пользователей открытых беспроводных сетей, но сегодня хотелось бы поговорить об угрозах, специфичных для домашних сетей Wi-Fi. Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

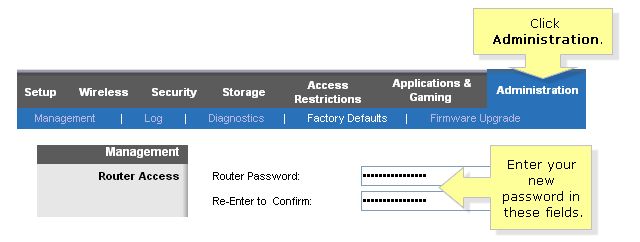

Совет 1. Меняем пароль администратора

Одна из самых распространенных ошибок — использование установленного производителем по умолчанию пароля администратора (чаще всего это что-нибудь вроде «admin:admin» и тому подобные «1234»). В сочетании с какой-нибудь некритичной удаленной уязвимостью или с открытым для всех подключением к беспроводной сети это может дать злоумышленникам полный контроль над роутером. Мы настоятельно рекомендуем установить безопасный пароль, если вы этого еще не сделали.

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

Совет 2. Запрещаем удаленное управление

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH, если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

Совет 3. Отключаем Broadcast SSID

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

Отключаем Broadcast SSID

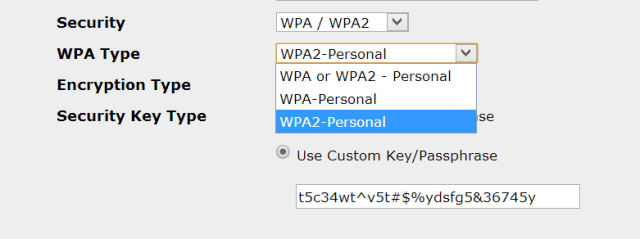

Совет 4. Используем надежное шифрование

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают угрозы, характерные для публичных хотспотов: кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

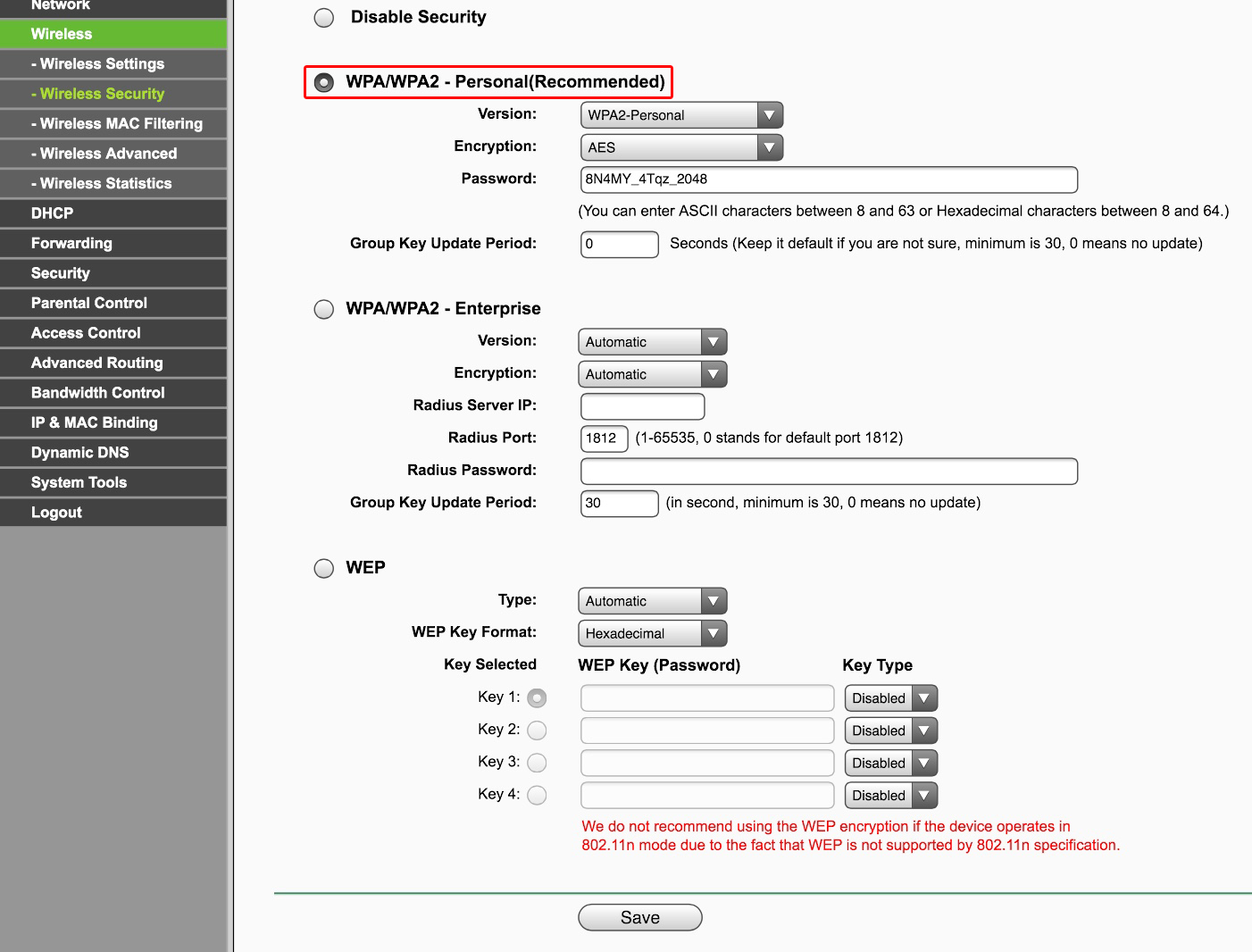

Включаем шифрование WPA2

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

Совет 5. UPnP и все-все-все

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

Отключаем UPnP

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

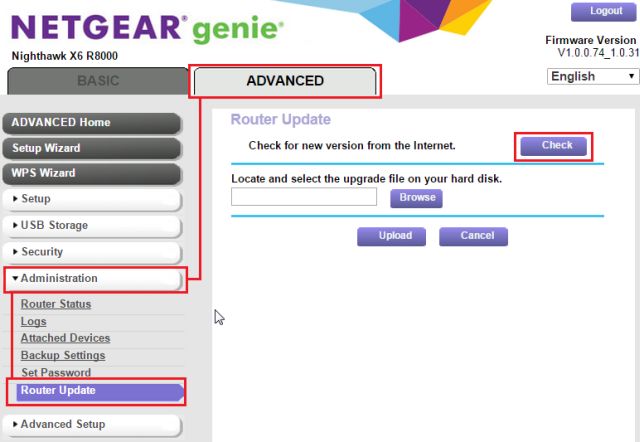

Совет 6. Обновляем встроенное ПО

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Обновляем прошивку

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

Tweet

Можно использовать сделанные энтузиастами сторонние прошивки для вашего устройства (например, OpenWRT), но делать это следует с осторожностью — нет гарантии, что роутер нормально запустится после обновления. Кроме того, написанное сторонними разработчиками ПО также следует скачивать только с официальных сайтов известных проектов — ни в коем случае не доверяйте продуктам из непонятных источников.

Совет 7. Не только роутер

Абсолютно надежной защиты не бывает — этот тезис доказан многолетней практикой. Грамотная настройка роутера, использование надежных паролей и алгоритмов шифрования, а также своевременное обновление встроенного ПО существенно повышают уровень безопасности беспроводной сети, но не дают стопроцентной гарантии от взлома.

Совет недели: безопасно подключаемся к Wi-Fi https://t.co/4Q2MP1dzKN pic.twitter.com/EXEYhNK4qm

— Евгений Касперский (@e_kaspersky_ru) September 4, 2014

Защититься можно лишь комплексно, поэтому мы рекомендуем использовать на компьютерах и мобильных устройствах современные брандмауэры и антивирусные программы с актуальными базами сигнатур зловредов. К примеру, Kaspersky Internet Security 2015 позволяет проверить уровень безопасности беспроводной сети и дает рекомендации по изменению ее настроек.

[Беспроводное устройство] Как сделать работу роутера более безопасной?

Для получения более подробной информации можно также ознакомиться с видео от ASUS на платформе Youtube: https://www.youtube.com/watch?v=cYKG28jtXz4

Базовые настройки

1. Задайте для локальной сети тип шифрования WPA2-AES

С запуском QIS (мастера быстрой настройки) система роутера устанавливает WPA2-AES в качестве шифрования по умолчанию. Несмотря на то, что система поддерживает несколько способов шифрования, рекомендуется оставить по умолчанию шифрование WPA2-AES и без особых причин не менять его.

2. Задайте отдельные пароли для локальной сети и для входа в настройки

С запуском QIS (мастера быстрой настройки) пользователю необходимо задать пароль к беспроводной сети и пароль администратора (для входа в меню настроек). Пожалуйста, используйте два разных пароля, чтобы кто-то, кто знает пароль к беспроводной сети, не смог войти на страницу настроек (веб-интерфейс) маршрутизатора ASUS .

3. Используйте более длинные и сложные пароли

Используйте пароли длиной более 8 символов, для повышения уровня безопасности используйте вперемешку заглавные буквы, цифры и специальные символы. Не используйте пароли с последовательностью цифр или букв, например такие как 12345678, abcdefgh или qwertyuiop.

4. Обновите прошивку до последней версии

В новые версии прошивок, как правило, вносятся исправления по безопасности. Наличие новой прошивки можно проверить через меню настроек роутера или через приложение ASUS Router.

5. Включите межсетевой экран

Раздел межсетевого экрана (Firewall) находится в дополнительных настройках меню. По умолчанию он включен. Убедительная просьба: не выключайте межсетевой экран без особой необходимости.

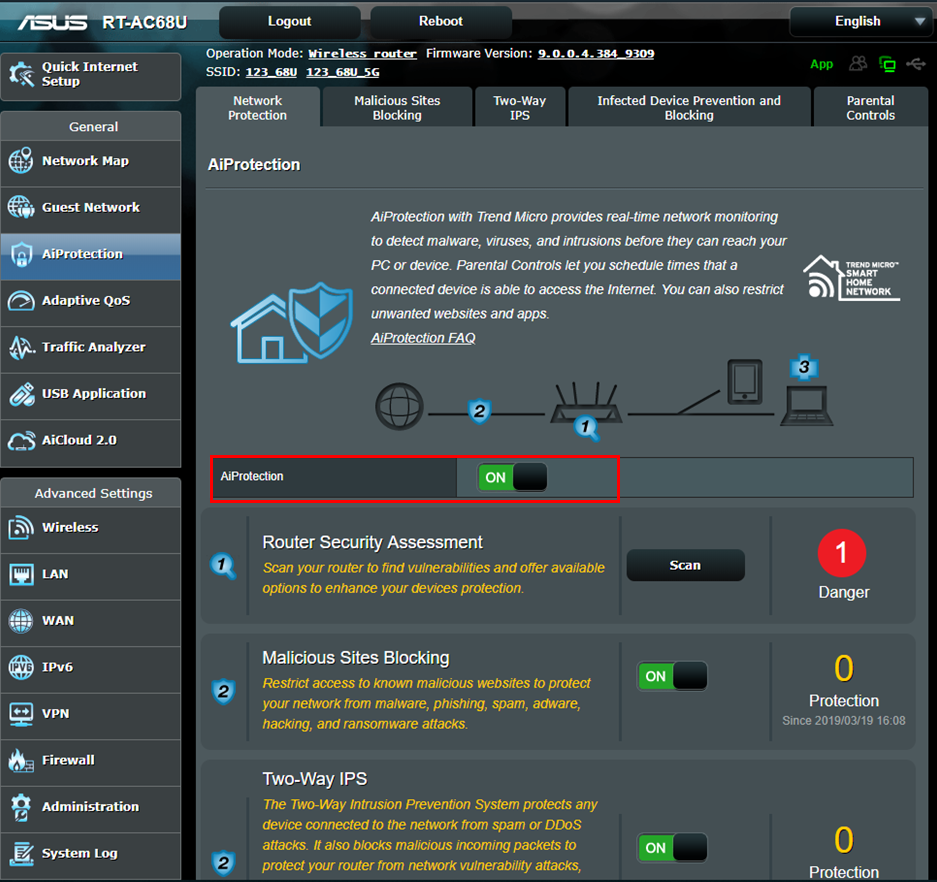

6. Включите AiProtection

Включите AiProtection, если Ваша модель маршрутизатора поддерживает эту функцию. Это защитит Ваш маршрутизатор и клиентские устройства локальной сети от потенциальных угроз и повысит уровень безопасности.

Подробная информация — по ссылке: AiProtection | ASUS в СНГ

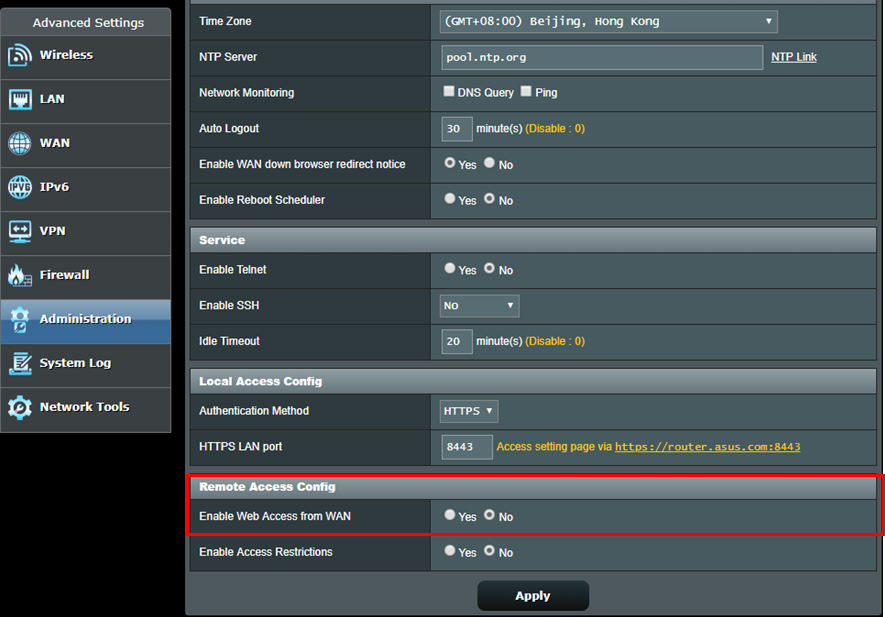

7. Отключите веб-доступ из WAN

Доступ из глобальной сети WAN позволяет получить доступ к маршрутизатору из сети Интернет. Значение по умолчанию для этой функции отключено. Не включайте эту функцию без необходимости. Откройте раздел «Дополнительные настройки» -> «Администрирование» -> Конфигурация удалённого доступа -> Включить веб-доступ из WAN.

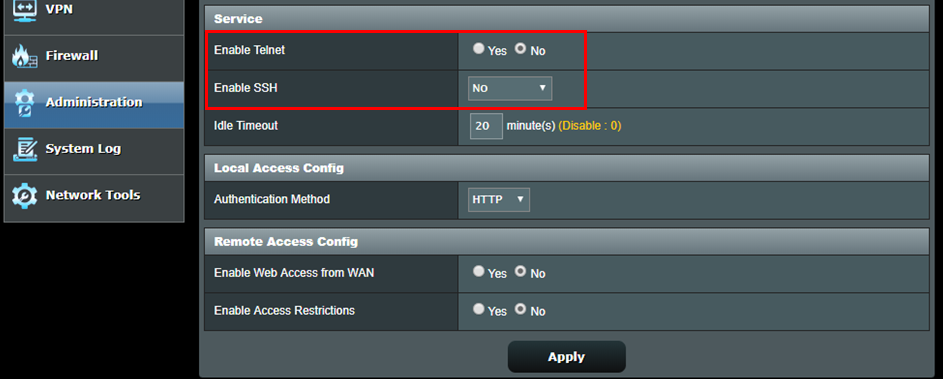

8. Выключите Telnet и SSH

Протоколы Telnet и SSH позволяют использовать команды Linux для управления маршрутизатором. По умолчанию функционал выключен. Без необходимости не включайте. Перейдите в раздел «Дополнительные настройки» -> «Администрирование» -> Службы.

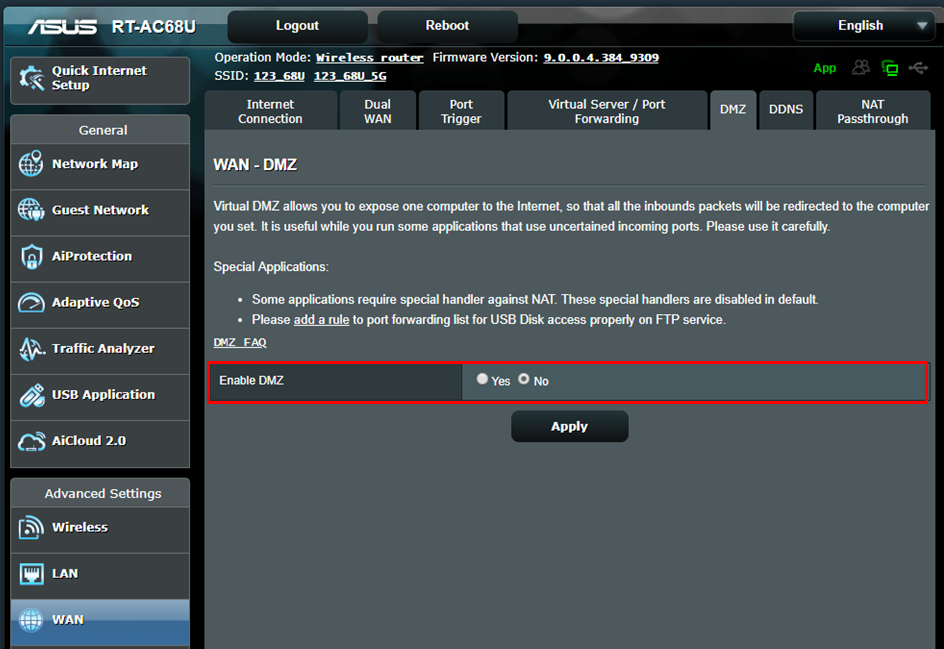

9. Не запускайте DMZ

Если клиентские устройства в Вашей локальной сети используются для доступа других устройств из глобальной сети в качестве FTP-серверов, видеосерверов или файловых серверов, настройте правила переадресации портов для каждой службы. Не включайте эту функцию без необходимости. Некоторые форумы программного обеспечения P2P предлагают пользователям добавить IP-адрес ПК в DMZ, но это увеличивает риск потенциальной атаки. Мы настоятельно рекомендуем не делать этого.

Дополнительные настройки:

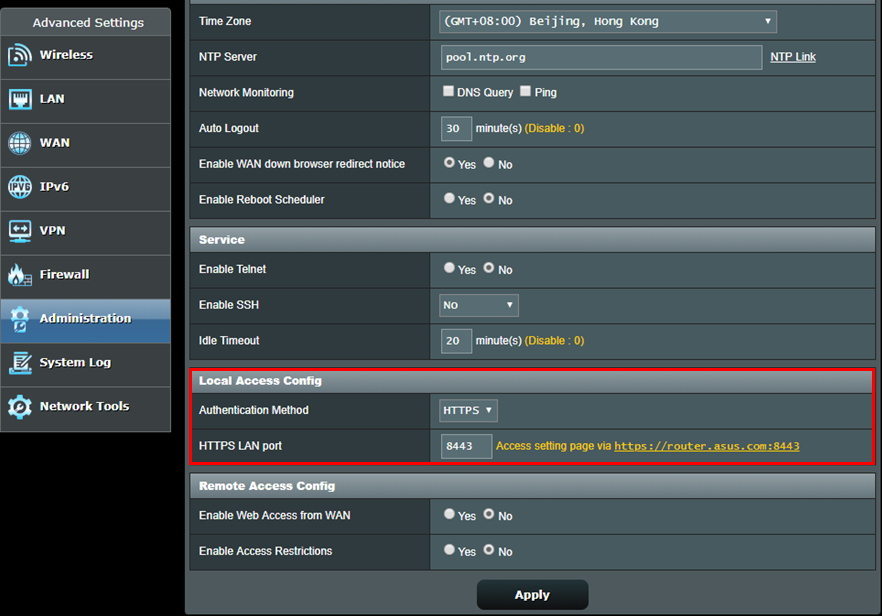

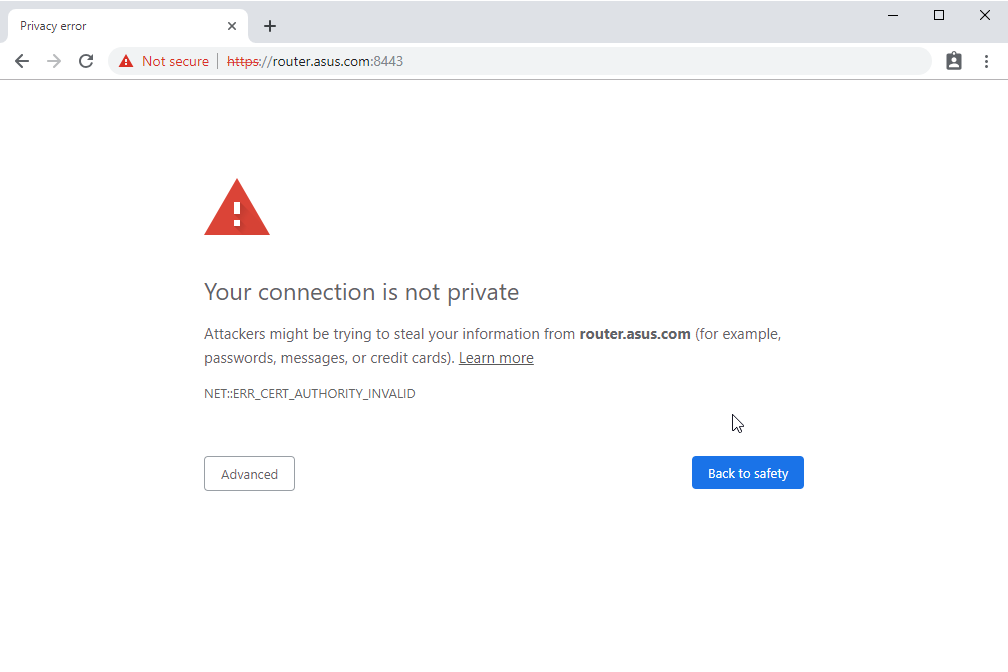

1. Включите протокол https для входа в настройки роутера ASUS (Веб-меню)

Https — это стандартный HTTP-протокол, с дополнительным уровнем шифрования SSL/TLS при использовании WPA-AES. Страница настроек маршрутизатора ASUS (веб-интерфейс) с шифрованием WPA-AES по умолчанию подключает Вас к http, учитывая простоту использования этого протокола. Откройте раздел «Дополнительные настройки»-> «Администрирование» -> «Система» -> Конфигурация локального доступа, чтобы поменять метод аутентификации на https. После включения https не забудьте вручную ввести https:// в начале URL-адреса и добавить номер порта 8443 (порт по умолчанию) в конце URL-адреса (https://router.asus.com:8443).

Поскольку маршрутизаторы используют самоподписные сертификаты, браузер покажет предупреждающее сообщение, как показано на следующем снимке экрана. Игнорируйте это предупреждение, потому что Ваш маршрутизатор является доверенным устройством. Откройте раздел «Дополнительно» и перейдите на страницу настроек маршрутизатора ASUS (веб-интерфейс).

* Если увидите такое же предупреждение при посещении других веб-сайтов, будьте бдительны. Это может быть опасный сайт.

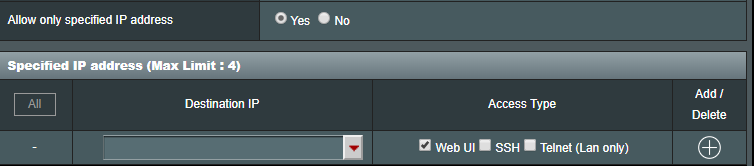

2. Разрешить вход в настройки роутера ASUS только с определённого IP-адреса (веб-меню)

Откройте раздел «Дополнительные настройки» -> «Администрирование» -> «Система» -> Указанный IP-адрес , чтобы можно было с определённого IP-адреса заходить в настройки роутера ASUS (веб-интерфейс). Это повысит уровень сетевой безопасности.

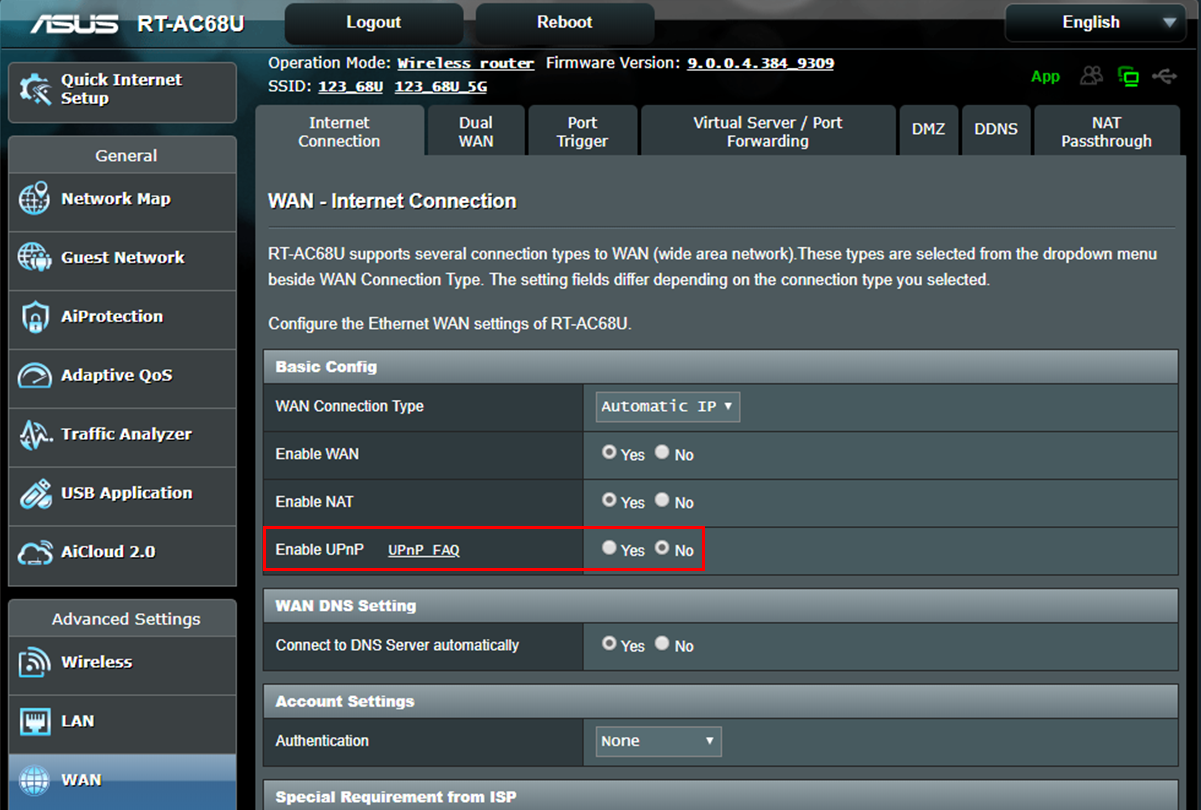

3. Отключите службу UPnP

Некоторые клиентские устройства используют протоколы UPnP. По умолчанию в настройках роутера работа UPnP запущена. Чтобы отключить UPnP, зайдите в раздел «Дополнительные настройки» -> вкладка «WAN»(Интернет) -> закладка «Подключение» -> включить UPnP -> Нет. Если отсутствует потребность в использовании протоколов UPnP, обратно можно не включать.

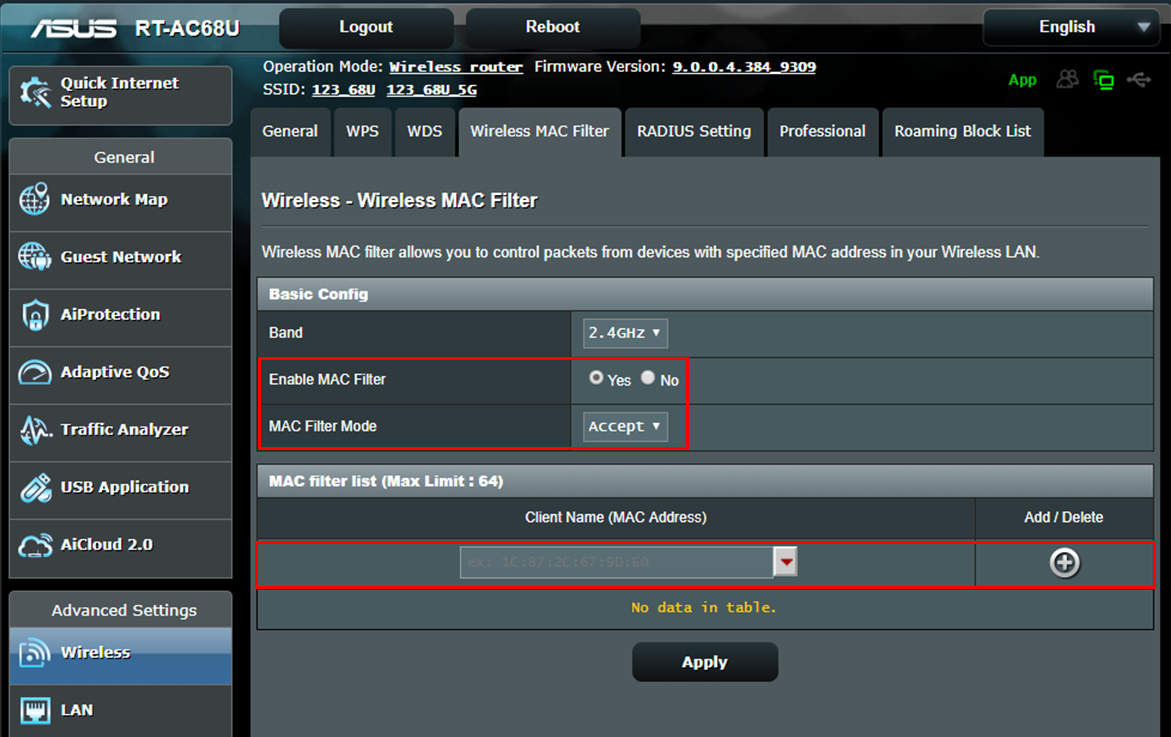

4. Включите фильтрацию по MAC-адресам для локальной сети роутера:

Если к сети роутера подключаются одни и те же клиентские устройства, можно сделать их список подключения через фильтр MAC-адресов. Откройте раздел «Дополнительные настройки» -> «Беспроводная сеть» -> «Фильтр MAC-адресов беспроводной сети» -> «Включить фильтр MAC-адресов» -> «Да» и добавьте MAC-адрес в список. Устройства с другими MAC-адресами подключить к сети роутера будет нельзя.

Полная анонимность: защищаем домашний роутер

Время на прочтение

5 мин

Количество просмотров 45K

Всем салют, дорогие друзья!

Сегодня мы расскажем о том, как из обычного роутера сделать роутер, который будет обеспечивать все ваши подключенные устройства анонимным интернет-соединением.

Погнали!

Как заходить в сеть через DNS, как настроить постоянно зашифрованное соединение с интернетом, как защитить домашний роутер – и еще несколько полезных советов вы найдете в нашей статье.

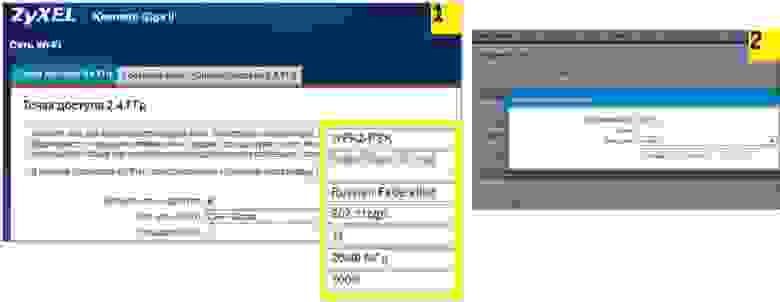

Для предотвращения отслеживания вашей личности по конфигурации маршрутизатора необходимо отключить по максимуму веб-сервисы вашего устройства и изменить стандартный идентификатор SSID. Как это сделать, мы покажем на примере Zyxel. С другими роутерами принцип действия аналогичен.

Откройте в браузере страницу конфигурации вашего маршрутизатора. Пользователям роутеров Zyxel для этого нужно ввести «my.keenetic.net» в адресную строку.

Теперь следует включить отображение дополнительных функций. Для этого нажмите на три точки в правом верхнем углу веб-интерфейса и щелкните по переключателю для опции «Advanced View».

Зайдите в меню «Wireless | Radio Network» и в разделе «Radio Network» введите новое название вашей сети. Наряду с именем для частоты 2,4 ГГц не забудьте изменить и название для частоты 5 ГГц. В качестве SSID укажите любую последовательность символов.

Затем перейдите в меню «Internet | Permit Access». Снимите флажок перед опциями «Internet access via HTTPS enabled» и «Internet access to your storage media via FTP/FTPS enabled». Подтвердите произведенные изменения.

Построение DNS-защиты

В первую очередь измените SSID своего роутера

(1). Затем в настройках DNS укажите сервер Quad9

(2). Теперь все подключенные клиенты в безопасности

На вашем маршрутизаторе также должен использоваться альтернативный DNS-сервер, например Quad9. Преимущество: если этот сервис настроен непосредственно на роутере, все подключенные к нему клиенты автоматически будут заходить в Интернет через данный сервер. Мы поясним конфигурацию опять-таки на примере Zyxel.

Описанным в предыдущем разделе образом разделе «Изменение имени роутера и идентификатора SSID» образом зайдите на страницу конфигурации Zyxel и перейдите в раздел «Сеть Wi-Fi» на вкладку «Точка доступа». Здесь поставьте галочку в чекпойнте «Скрыть SSID».

Перейдите на вкладку «Серверы DNS» и задействуйте опцию «Адрес сервера DNS». В строке параметра введите IP-адрес «9.9.9.9».

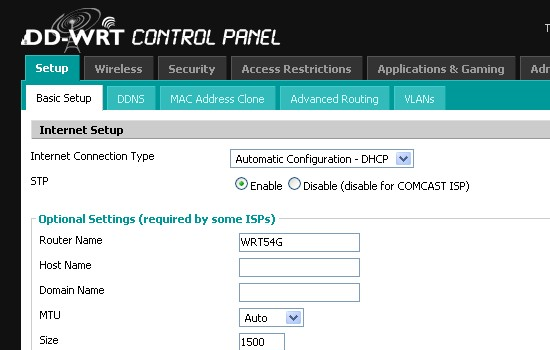

Настройка постоянного перенаправления через VPN

Еще больше анонимности вы добьетесь с помощью постоянного соединения по VPN. В этом случае вам не придется больше беспокоиться об организации такого подключения на каждом отдельном устройстве — каждый клиент, соединенный с роутером, автоматически будет заходить в Сеть через защищенное VPN-подключение. Однако для этой цели вам понадобится альтернативная прошивка DD-WRT, которую необходимо установить на роутер вместо прошивки от производителя. Это ПО совместимо с большинством роутеров.

Например, на маршрутизаторе премиум-класса Netgear Nighthawk X10 имеется поддержка DD-WRT. Впрочем, вы можете использовать в качестве точки доступа к Wi-Fi и недорогой роутер, например TP-Link TL-WR940N. После выбора маршрутизатора следует решить, какую VPN-службу вы предпочтете. В нашем случае мы остановились на бесплатной версии ProtonVPN.

Установка альтернативной прошивки

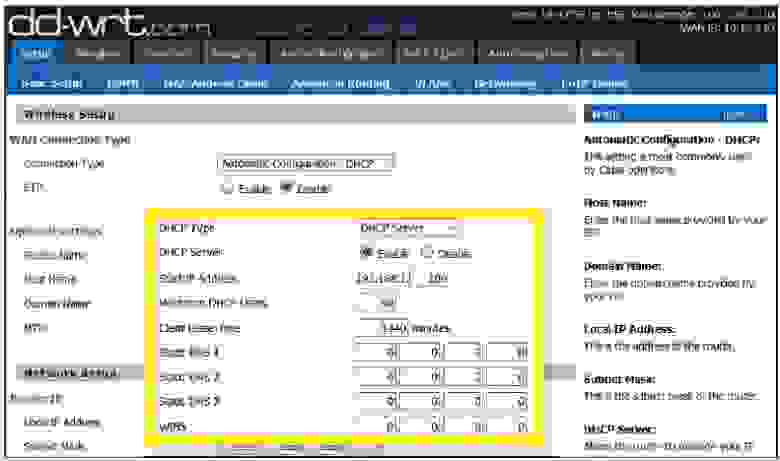

После установки DD-WRT измените DNS-сервер устройства прежде чем настраивать подключение по VPN.

Мы поясним установку на примере роутера Netgear, однако для других моделей процесс аналогичен. Скачайте прошивку DD-WRT и установите ее с помощью функции обновления. После перезагрузки вы окажетесь в интерфейсе DD-WRT. Вы можете перевести программу на русский язык, выбрав в меню «Administration | Management | Language» вариант «Russian».

Перейдите к пункту «Setup | Basic setup» и для параметра «Static DNS 1» пропишите значение «9.9.9.9».

Также поставьте флажки перед следующими опциями «Use DNSMasq for DHCP», «Use DNSMasq for DNS» и «DHCP-Authoritative». Сохраните изменения щелчком по кнопке «Save».

В разделе «Setup | IPV6» отключите «IPV6 Support». Тем самым вы предотвратите деанонимизацию через утечки IPV6.

Совместимые устройства можно найти в любой ценовой категории, например TP-Link TL-WR940N (около 1300 руб.)

или Netgear R9000 (около 28 000 руб.)

Конфигурация виртуальной частной сети (VPN)

Запустите OpenVPN Client (1) в DD-WRT. После ввода данных доступа в меню «Status» можно проверить, построен ли туннель для защиты данных (2)

Собственно для настройки VPN вам необходимо изменить параметры ProtonVPN. Конфигурация нетривиальна, поэтому строго следуйте указаниям. После того как вы зарегистрируетесь на сайте ProtonVPN, в настройках аккаунта скачайте файл Ovpn с узлами, которые вы хотите использовать. Этот файл содержит всю необходимую информацию для доступа. В случае с другими поставщиками услуг вы найдете эти сведения в другом месте, однако чаще всего в своем аккаунте.

Откройте файл Ovpn в текстовом редакторе. Затем на странице конфигурации роутера нажмите на «Services | VPN» и на этой вкладке переключателем активируйте опцию «OpenVPN Client». Для доступных опций внесите информацию из файла Ovpn. Для бесплатного сервера в Голландии, к примеру, используйте в строчке «Server IP/Name» значение «nlfree-02.protonvpn.com», а в качестве порта укажите «1194».

«Tunnel Device» установите на «TUN», а «Encryption Cipher» – на «AES-256 CBC».

Для «Hash Algorithm» задайте «SHA512», включите «User Pass Authentication» и в полях «User» и «Password» укажите свои данные для входа в Proton.

Теперь пришло время заняться разделом «Advanced Options». «TLS Cypher» переведите в положение «None», «LZO Compression» — на «Yes». Активируйте «NAT» и «Firewall Protection» и в качестве «Tunnel MTU settings» укажите число «1500». «TCP-MSS» необходимо выключить.

В поле «TLS Auth Key» скопируйте значения из файла Ovpn, которые вы найдете под строчкой «BEGIN OpenVPN Static key V1».

В поле «Additional Configuration» введите строчки, которые вы найдете под «Server Name».

В завершение для «CA Cert» вставьте текст, который вы видите в строчке «BEGIN Certificate». Сохраните настройки нажатием на кнопку «Save» и запустите установку нажатием на «Apply Settings». После перезагрузки ваш роутер будет связан с VPN. Для надежности проверьте соединение через «Status | OpenVPN».

Советы для вашего роутера

С помощью пары несложных приемов вы сможете превратить свой домашний маршрутизатор в безопасный узел. Прежде чем приступать к настройке, следует изменить стандартную конфигурацию устройства.

Изменение SSID Не оставляйте название роутера по умолчанию. По нему злоумышленники могут сделать выводы о вашем устройстве и провести целенаправленную атаку на соответствующие уязвимости.

DNS-защита Установите DNS-сервер Quad9 в качестве стандартного на странице конфигурации. После этого все подключенные клиенты будут заходить в Сеть через безопасный DNS. Это также избавляет вас от ручной настройки устройств.

Использование VPN Через альтернативную прошивку DD-WRT, доступную для большинства моделей маршрутизаторов, вы сможете построить VPN-соединение для всех клиентов, связанных с этим устройством. Необходимость конфигурировать клиенты по отдельности отпадает. Вся информация поступает в Сеть в зашифрованном виде. Веб-службы больше не смогут вычислить ваши реальные IP-адрес и местоположение.

При выполнении всех рекомендаций, изложенных в этой статье, даже специалисты в области защиты данных не смогут придраться к вашим конфигурациям, поскольку вы добьетесь максимальной анонимности(на сколько это возможно).

Спасибо за прочтение моей статьи, больше мануалов, статей про кибербезопасность, теневой интернет и многое другое вы сможете найти на нашем [Telegram канале](https://t.me/dark3idercartel).

Всем спасибо кто прочитал мою статью и ознакомился с ней.Надеюсь вам понравилось и вы отпишите в комментариях, что думаете по этому поводу?

Владимир Безмалый

Единственная мера, которую большинство людей использует в настоящее время для защиты своей домашней беспроводной сети, — это установка пароля и предотвращение доступа соседей и других людей к вашим данным. Но мы должны более серьезно относиться к безопасности домашней сети и делать больше, чем просто устанавливать простой пароль.

Защита домашней сети состоит из двух основных компонентов. Первый — это безопасность маршрутизатора, основу которой составляют инвестиции в высококачественное устройство следующего поколения со встроенными средствами безопасности. Это позволит вам настроить брандмауэр, VPN, родительский контроль и даже фильтрацию DNS с самого маршрутизатора.

Второй компонент, о котором следует помнить, — это защита устройств, которые подключаются к сети через маршрутизатор. Сюда входят как беспроводные, так и кабельные каналы.

Из этой статьи вы узнаете, как лучше защитить сетевое соединение и снизить вероятность компрометации ваших ценных данных. Выполните следующие действия, чтобы повысить безопасность вашей домашней беспроводной сети.

Как защитить свой Wi-Fi роутер

Шаг 1. Обновите прошивку роутера до последней доступной.

Программное обеспечение является неотъемлемой частью безопасности вашей беспроводной сети. Прошивка беспроводного маршрутизатора, как и любое другое программное обеспечение, содержит недостатки, которые могут стать серьезными уязвимостями и быть безжалостно использованы хакерами.

К сожалению, многие беспроводные маршрутизаторы не имеют возможности автоматического обновления программного обеспечения, поэтому вам придется делать это вручную. И даже для тех сетей Wi-Fi, которые могут обновляться автоматически, вам по-прежнему требуется включить этот параметр.

Но мы напоминаем вам о важности установки исправлений для программного обеспечения и о том, как пренебрежение этим может оставить киберпреступникам открытые двери для использования различных уязвимостей. Прочтите , что эксперты по безопасности говорят об обновлении вашего программного обеспечения и о том, почему это важно для онлайн-безопасности.

Шаг 2. Измените логин администратора роутера.

Для настройки беспроводного маршрутизатора обычно требуется доступ к онлайн-платформе или сайту, где вы можете внести несколько изменений в настройки сети. Обычно вы можете получить к нему доступ, введя IP-адрес вашего маршрутизатора в веб-браузер.

Если у вас новый маршрутизатор, вы можете найти его IP-адрес, указанный на веб-сайте производителя или в руководстве по продукту, которое вам было предоставлено при покупке. Однако, если ваше устройство довольно старое, вы все равно можете узнать его IP-адрес, следуя этому удобному руководству .

Эти базовые шаги научат вас, как легко подключиться к домашней сети в качестве администратора. Обычно тип адресной строки выглядит как http://192.168.1.1 или http://192.168.0.1 .

Большинство маршрутизаторов Wi-Fi поставляются с учетными данными по умолчанию, такими как «администратор» и «пароль», которые легко могут взломать злоумышленники. Следовательно, вам необходимо получить доступ к настройкам маршрутизатора и изменить их на уникальные учетные данные, которые невозможно так легко угадать.

Я рекомендую создать никоим образом не личное имя пользователя и связать его с надежным паролем, содержащим как прописные, так и строчные буквы, а также буквенно-цифровые символы.

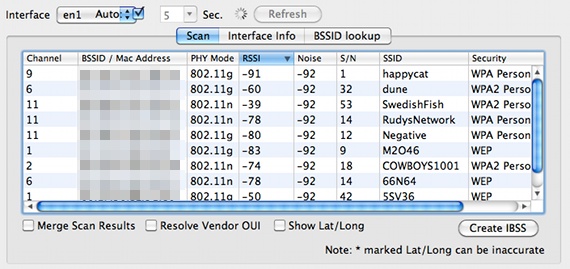

Шаг 3. Измените имя сети Wi-Fi по умолчанию.

Если вы хотите повысить безопасность беспроводной сети, первое, что вам следует сделать, это изменить имя вашей сети Wi-Fi, также известное как SSID (идентификатор набора услуг). Если дать вашему Wi-Fi несколько провокационное название, такое как «Не могу взломать это», время от времени может иметь неприятные последствия, другие имена, такие как «это не Wi-Fi» или «слишком летать для Wi-Fi», вполне приемлемы.

Изменение имени по умолчанию для вашего Wi-Fi затрудняет злоумышленникам возможность узнать, какой у вас тип маршрутизатора. Если злоумышленник знает название производителя вашего роутера, он узнает, какие уязвимости имеет эта модель, а затем попытается их использовать. Мы настоятельно не рекомендуем называть вашу домашнюю сеть чем-то вроде «Wi-Fi Джона».

Вы не хотите, чтобы они с первого взгляда знали, какая беспроводная сеть принадлежит вам, когда, вероятно, есть три или четыре других соседних Wi-Fi. Также помните, что раскрытие слишком большого количества личной информации об имени беспроводной сети может подвергнуть вас операции кражи личных данных. Вот пошаговое и простое руководство , в котором объясняется, как легко изменить имя своей беспроводной сети.

Шаг 4. Установите надежный пароль Wi-Fi и активируйте максимально возможное шифрование.

Вы, вероятно, знаете, что каждый беспроводной маршрутизатор поставляется с предварительно заданными именем пользователя и паролем по умолчанию, которые необходимы в первую очередь для установки и подключения вашего маршрутизатора. Хуже всего то, что хакерам легко угадать, особенно если они знают производителя.

Итак, убедитесь, что вы немедленно изменили оба эти параметра. Хороший пароль беспроводной сети должен состоять не менее чем из 20 символов и включать цифры, буквы и различные символы. И, самое главное, не используйте тот же пароль, что и у администратора роутера.

Что касается шифрования, беспроводные сети имеют несколько парамеров шифрования, таких как WEP, WPA, WPA2 и WPA3. Чтобы лучше понять эту терминологию, WPA2 означает Wi-Fi Protected Access 2 и одновременно является протоколом безопасности и текущим стандартом в отрасли (сети WPA2 есть почти везде) и шифрует трафик в сетях Wi-Fi.

Он также заменяет более старый и менее безопасный WEP (Wired Equivalent Privacy) и является обновлением исходной технологии WPA (Wi-Fi Protected Access). С 2006 года все продукты с сертификатом Wi-Fi должны использовать защиту WPA2.

WPA2 AES теперь также является стандартной системой безопасности, поэтому все беспроводные сети совместимы с ней. Если вы хотите включить шифрование WPA2 на беспроводном маршрутизаторе, выполните эти шесть шагов. Если вы используете беспроводной маршрутизатор TP-Link, вот как защитить свою беспроводную сеть.

Хорошая новость заключается в том, что WPA3 уже здесь и постепенно заменяет WPA2. В 2018 году Wi-Fi Alliance объявил о своем стандарте безопасности беспроводных сетей следующего поколения, который призван решить общую проблему безопасности: открытые сети Wi-Fi. Более того, он поставляется с улучшенными функциями безопасности и включает набор функций, упрощающих настройку безопасности Wi-Fi для пользователей и поставщиков услуг.

Шаг 5. Используйте гостевую сеть Wi-Fi для посетителей.

Сохранение вашего основного Wi-Fi-соединения конфиденциальным и доступным только для постоянных жителей дома — хороший способ предотвратить кибератаки. Не передавайте свои данные никому, будь то соседи или близкие друзья. Вы никогда не знаете, с кем и при каких обстоятельствах они передают ваши данные для входа.

И даже если они этого не сделают, они все равно могут подключиться к вашей сети с зараженным устройством при посещении. Это может и, вероятно, заразит все ваши подключенные устройства. Наличие отдельной сети ограничивает риск распространения угрозы на каждую машину, подключенную к вашему Wi-Fi.

При настройке сети посетителей убедитесь, что вы создали пароль, отличный от пароля основного Wi-Fi, по очевидным причинам. В конце концов, вы не хотите проходить через все эти проблемы, связанные с наличием вторичного соединения, просто чтобы все это было напрасно, потому что его учетные данные были такими же, как и для вашего основного.

Шаг 6. Настройте другую сеть Wi-Fi для своих устройств IoT.

Пока мы говорим о настройке отдельных подключений Wi-Fi, неплохо сделать то же самое для ваших устройств IoT. Почему? Потому что большинство устройств Интернета вещей имеют очень низкую безопасность и могут быть легко взломаны. Это приведет к распространению инфекции на все устройства в этой сети.

Отдельное подключение — простой способ решить эту проблему. Опять же, не забудьте установить другой пароль для этой сети, чтобы хакеры не могли определить ваш основной пароль Wi-Fi, имея к нему доступ.

Перед созданием отдельной сети Wi-Fi имейте в виду, что многие устройства IoT могут подключаться только к сетям 2,4 ГГц. Это означает, что вам может потребоваться настроить для них другой Wi-Fi.

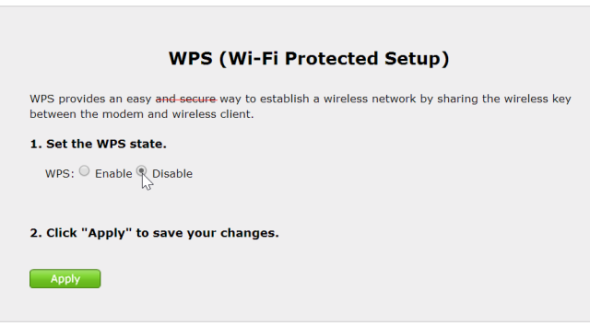

Шаг 7. Отключите WPS (Wi-Fi Protected Setup).

Функция WPS на вашем маршрутизаторе была разработана, чтобы облегчить добавление новых устройств в сеть для людей, которые не особо разбираются в технологиях. Это достигается за счет сокращения всего процесса до нажатия кнопки или ввода PIN-кода.

И хотя Wi-Fi Protected Setup действительно значительно упрощает подключение к Интернету для людей, которые мало о нем знают, это также очень небезопасно. Если оставить его включенным, хакеры потенциально могут получить ваши учетные данные в течение нескольких часов. Поэтому настоятельно рекомендую отключить его в домашней сети.

Для этого откройте онлайн-платформу вашего маршрутизатора и перейдите на вкладку «Беспроводная связь» в дополнительных настройках. Там вы должны найти меню WPS. Выберите или переключите «Отключить», затем перезагрузите маршрутизатор, и все готово.

Шаг 8. Скройте имя своей сети Wi-Fi (широковещательная передача SSID).

Скрытие имени вашего подключения — еще один способ повысить безопасность вашей домашней сети. Это еще одна операция, которую вы можете выполнить на платформах онлайн-настроек маршрутизатора. Получите доступ к нему, как описано в разделах выше, затем перейдите на вкладку Wi-Fi> Настройки безопасности Wi-Fi в меню дополнительных настроек. Щелкните SSID и установите флажок Скрыть Wi-Fi. Не забудьте сохранить изменения.

Сеть теперь будет отображаться как скрытая сеть, и вам придется вручную ввести ее имя для подключения. Если вы не знаете имя сети, вы не сможете подключиться. Есть способы раскрыть скрытое имя SSID, но это по-прежнему хорошая практика для еще большей безопасности вашего Wi-Fi.

Шаг 9. Измените IP-адрес администратора маршрутизатора по умолчанию.

Изменение IP-адреса по умолчанию на менее распространенный — это еще одна вещь, которую вам следует рассмотреть, чтобы лучше защитить свою домашнюю сеть и усложнить ее отслеживание хакерами. Чтобы изменить IP-адрес маршрутизатора, выполните следующие действия:

Войдите в консоль вашего роутера как администратор. Как только вы окажетесь там, введите имя пользователя и пароль на странице входа. Затем выберите Сеть > LAN, которая находится в меню слева. Измените IP-адрес на предпочтительный, затем нажмите «Сохранить».

Примечание. После того, как вы изменили IP-адрес, вам нужно будет ввести новый IP-адрес в строку веб-браузера. Вы также можете изменить DNS-сервер, который использует ваш беспроводной маршрутизатор для фильтрации интернет-трафика, и это руководство покажет, как это сделать.

Шаг 10. Включите фильтрацию MAC-адресов.

Чтобы еще больше ограничить количество устройств, которые могут подключаться к вашей сети Wi-Fi, я рекомендую включить опцию фильтрации MAC-адресов. Войдите в веб-интерфейс вашего роутера и найдите подходящий вариант. Он может быть указан как MAC-фильтр, сетевой фильтр, контроль доступа, доступ к сети или что-то в этом роде. Вы найдете его в меню «Безопасность», «Беспроводная связь» или «Дополнительно».

Включив его, только указанные MAC-адреса смогут получить доступ к сети. При желании вы также можете выполнить привязку IP и MAC, процесс, известный как привязка ARP. Делая это, вы назначаете уникальный IP-адрес для каждого MAC-адреса, поэтому устройство будет подключаться каждый раз, используя один и тот же IP-адрес.

Шаг 11. Отключите удаленный доступ администратора.

Большинство маршрутизаторов позволяют получить доступ к их интерфейсу только с подключенного устройства. Однако некоторые из них позволяют доступ даже из удаленных систем. После того, как вы отключили удаленный доступ, злоумышленники не смогут получить доступ к настройкам конфиденциальности вашего маршрутизатора с устройства, не подключенного к вашей беспроводной сети. Чтобы внести это изменение, войдите в веб-интерфейс и выполните поиск «Удаленный доступ» или «Удаленное администрирование».

Шаг 12. Ограничьте доступ локального администратора к вашему маршрутизатору.

Ограничение доступа локального администратора к вашему маршрутизатору — еще один шаг к мониторингу безопасности вашей домашней сети. Это делается путем ручного присвоения MAC-адресов устройствам с белыми метками из веб-интерфейса маршрутизатора. Например, вы можете предоставить административный доступ только 2 устройствам, вашему основному компьютеру и вашему смартфону. Это не позволит никому, кроме вас, получить такой уровень доступа в вашу сеть.

Шаг 13. Активируйте дополнительные функции безопасности вашего роутера.

Маршрутизаторы нового поколения имеют как встроенные, так и более продвинутые функции безопасности. Если ваше устройство позволяет это, я рекомендую активировать их все, чтобы еще больше повысить безопасность вашей домашней сети.

Что касается основных функций безопасности, есть три основных, с которыми вы столкнетесь на специальной вкладке веб-интерфейса вашего маршрутизатора.

· Межсетевой экран с инспекцией пакетов (SPI) , который отслеживает ваши сеансы и проверяет весь трафик, проходящий через сеть. Эта функция включена по умолчанию, поэтому сохраните ее, если хотите предотвратить кибератаку.

· Виртуальная частная сеть (VPN) , которую необходимо включить, если вы хотите разрешить туннелям VPN, использующим соответствующие протоколы, проходить через вашу домашнюю сеть.

· Шлюз уровня приложений (ALG ), который всегда должен быть активирован, поскольку он позволяет вам настроить, какие протоколы данных управления приложениями проходят через вашу сеть через фильтры преобразования сетевых адресов (NAT).

После того, как эти три защитных уровня будут включены, вам также следует взглянуть на раздел Advanced в настройках безопасности вашего устройства. Это защитит ваш маршрутизатор от атак с наводнением трафика.

Некоторые веб-сайты также упоминают об отключении функции DHCP на маршрутизаторе, но я настоятельно рекомендую оставить ее включенной. Если этот параметр отключен, вам придется вручную назначать IP-адрес для каждого подключенного устройства с самого устройства, а не от администратора маршрутизатора.

Выключение маршрутизатора — это еще один часто упоминаемый совет, который устарел в сегодняшнем цифровом мире, поскольку он сводит на нет всю цель IoT. Когда вы выходите из дома, вам, естественно, захочется иметь возможность контролировать свои камеры наблюдения или включать кондиционер и отопление, прежде чем вы вернетесь домой, и так далее.

При таком большом количестве подключенных устройств в наших домах это может быть утомительной задачей, и, если ее не сделать должным образом, у вас будут конфликты IP-адресов и проблемы с подключением. Не говоря уже о том, что для большинства устройств IoT вы даже не можете вручную назначить IP-адрес, что делает этот метод устаревшим для современных домашних сетей.

Ни одна из этих мер не является пуленепробиваемой, но их применение — хорошее начало для повышения безопасности вашей домашней сети. Все они могут быть обойдены знающим человеком. Делайте все возможное, чтобы не стать прямой мишенью.

Повышение защиты каждого устройства, подключенного к маршрутизатору

1. Используйте надежный антивирус.

Как я уже упоминал во введении к этой статье, усиление маршрутизатора Wi-Fi — это всего лишь один из компонентов безопасности домашней сети. Чтобы еще больше защитить свои домашние устройства от хакеров, вам необходимо усилить защиту на каждом из них.

Наиболее доступной отправной точкой для этого является установка надежного антивирусного решения. AV — одно из наиболее распространенных решений кибербезопасности для домашних пользователей, предназначенное для предотвращения, обнаружения и блокировки проникновения вредоносного кода на компьютеры. Это достигается путем непрерывного сканирования файлов, попадающих на ваши устройства, на предмет наличия базы данных известных вирусов и других типов вредоносных программ.

2. Установите патч для своего программного обеспечения.

Неустановленное программное обеспечение — одна из наиболее распространенных уязвимостей, которые хакеры используют для незаконного проникновения в вашу домашнюю сеть. Чтобы злоумышленники не могли воспользоваться уязвимыми приложениями, вам необходимо обновлять свои устройства.

К сожалению, это то, что многие люди постоянно упускают из виду, так как это может привести к серьезным нарушениям и отнять у них большую часть времени.

3. Установите решение VPN.

Установка виртуальной частной сети (VPN) — отличное дополнение к безопасности для домашних устройств, которые вы используете чаще всего. Создавая частную сеть из общедоступного соединения, он позволяет вам безопасно пользоваться Интернетом и сохранять конфиденциальность ваших данных. Таким образом, злоумышленникам будет очень сложно выследить вас в Интернете.

Как я упоминал в предыдущем сегменте статьи, некоторые маршрутизаторы позволяют включить VPN для работы непосредственно на них. Если у вас есть эта функция, это означает, что у вас есть быстрый и простой способ защитить каждое устройство, которое подключается к вашей домашней сети. Тем не менее, некоторые маршрутизаторы не поддерживают эту функцию.

Одним из решений для запуска VPN на маршрутизаторе, который не поддерживает эту встроенную функцию, является DD-WRT , прошивка с открытым исходным кодом, которая добавляет дополнительные функции на ваше устройство. Он делает это, выступая в качестве административной платформы, где микропрограммное обеспечение маршрутизатора переписывается для получения дополнительных преимуществ.

Об этом следует помнить, поскольку это означает, что вы потеряете гарантию, если устройство будет новым. Кроме того, он совместим не со всеми существующими марками и моделями, но вы можете найти полный список на веб-сайте.

В идеале вам следует запустить VPN как на наиболее часто используемых устройствах, так и на маршрутизаторе. Таким образом, вы не только обеспечите безопасность домашней сети, но и убедитесь, что ваш ноутбук или смартфон защищены при подключении извне.

4. Не забывайте о фильтрации DNS-трафика.

Еще один способ повысить безопасность подключенных устройств в домашней сети — это фильтрация DNS. Благодаря этому процессу вы можете легко блокировать вредоносные веб-сайты, а также проверять небезопасный или неприемлемый контент.

Помимо остановки кибер-злоумышленников, это решение также удобно при настройке таких фильтров, как родительский контроль.

5. Изучите устройства Интернета вещей перед их покупкой.

Вы хотите добавить новое устройство IoT в свою домашнюю сеть? Чтобы поддерживать надлежащий уровень безопасности вашего соединения, обязательно заранее тщательно изучите его. Получение камеры наблюдения или умной швабры может показаться простым, но эти устройства могут иметь множество уязвимостей в их прошивке.

Заключение

Обеспечение безопасности домашней сети должно быть главным приоритетом для каждого из нас, кто заинтересован в сохранении безопасности данных. Эти шаги могут быть действительно полезны даже для тех, кто не разбирается в технологиях. Кроме того, не забывайте, что безопасность вашей беспроводной сети иногда может быть слабой и подверженной атакам.

Вот почему я написал это руководство о том, как защитить вашу беспроводную сеть и подключенные к ней устройства. Следуя содержащимся в нем советам, вы повысите безопасность своей домашней сети и предотвратите как можно больше кибератак. Конечно, ни один из этих методов не является безотказным, но они стоят того, чтобы максимально снизить риски угроз в вашем доме.

23 августа, 2021

Источник https://ib-bank.ru/bisjournal/news/16127

Цифровые следы — ваша слабость, и хакеры это знают. Подпишитесь и узнайте, как их замести!

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства — смартфоны и планшеты, — при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств — их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 — он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети — возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

2. Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала — желательно, WPA2.

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

4. Измените наименование SSID

Идентификатор SSID (Service Set Identifier) — это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию — также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi — это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один — далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS — это просто скоростной DNS-сервер без дополнительных функций.

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, — это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям — в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.