Время на прочтение

6 мин

Количество просмотров 91K

Привет, Хабр! Упомянутая в заголовке тема всё ещё порождает множественные дискуссии и недопонимание между системными администраторами. В своей статье я постараюсь ответить на следующие вопросы:

- Что такое SID и каких он бывает типов?

- Когда наличие двух и более машин с одинаковыми Machine SID будет порождать проблемы? Или, другими словами, когда всё-таки (не)нужно менять Machine SID?

- Что такое Sysprep и нужен ли Sysprep для клонирования/развёртывания?

Эти вопросы будут рассмотрены в первую очередь в контексте задачи развёртывания/клонирования множества рабочих станций/серверов из одного мастер-образа в пределах одной компании.

В основу рассуждений была взята популярная статья Марка Руссиновича (доступна также на русском языке), которую довольно часто неправильно интерпретируют (судя по комментариям и «статьям-ответам»), что приводит к неприятным последствиям. Добро пожаловать под кат.

TL;DR

- Менять SID машины само по себе бессмысленно и даже вредно для современных ОСей (пример последствий смены SID на Windows 10 ниже).

- Для подготовки машины к клонированию/развёртыванию образа стоит использовать sysprep.

- SID машины будет иметь значение, только если одну из склонированных машин промоутить до домен контроллера. Так делать не стоит.

- Не стоит клонировать/развёртывать образ машины, которая УЖЕ добавлена в домен; добавление в домен нужно делать после клонирования/развертывания.

Что такое SID, его типы и чем отличается Machine SID от Domain SID?

Ликбез

“SID (Security Identifier), или Идентификатор безопасности – Это структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера (в Windows на базе технологии NT (NT4, 2000, XP, 2003,Vista,7,8)). SID ставится в соответствие с каждой учетной записью в момент её создания. Система оперирует с SID’ами учетных записей, а не их именами. В контроле доступа пользователей к защищаемым объектам (файлам, ключам реестра и т.п.) участвуют также только SID’ы.”

В первую очередь, важно различать SID компьютера (Machine SID) и SID домена (Domain SID), которые являются независимыми и используются в разных операциях.

Machine SID и Domain SID состоят из базового SID’а (base SID) и относительного SID’а (Relative SID = RID), который «приклеивается» в конец к базовому. Базовый SID можно рассматривать как сущность, в рамках которой можно определить группы и аккаунты. Машина (компьютер) является сущностью, в рамках которой определяются локальные группы и аккаунты. Каждой машине присваивается machine SID, и SID’ы всех локальных групп и аккаунтов включают в себя этот Machine SID с добавлением RID в конце. Для примера:

| Machine SID для машины с именем DEMOSYSTEM | S-1-5-21-3419697060-3810377854-678604692 |

| DEMOSYSTEM\Administrator | S-1-5-21-3419697060-3810377854-678604692-500 |

| DEMOSYSTEM\Guest | S-1-5-21-3419697060-3810377854-678604692-501 |

| DEMOSYSTEM\CustomAccount1 | S-1-5-21-3419697060-3810377854-678604692-1000 |

| DEMOSYSTEM\CustomAccount2 | S-1-5-21-3419697060-3810377854-678604692-1001 |

Именно SID’ы (а не имена) хранятся в токенах доступа (access tokens) и дескрипторах безопасности (security descriptors), и именно SID’ы используются при проверке возможности доступа к объектам системы Windows (в том числе, например, к файлам).

На машине вне домена используются локальные SID’ы, описанные выше. Соответственно, при соединении с машиной удалённо используется локальная аутентификация, поэтому даже имея 2 или более машин с одинаковым machine SID в одной сети вне домена, проблем с логином и работой внутри системы не будет, т.к. SID’ы в операциях удалённой аутентификации попросту не используются. Единственный случай, в котором возможны проблемы, это полное совпадение имени пользователя и пароля на двух машинах – тогда, например, RDP между ними может глючить.

Когда машина добавляется в домен, в игру вступает новый SID, который генерируется на этапе добавления. Machine SID никуда не девается, так же как и локальные группы, и пользователи. Этот новый SID используется для представления аккаунта машины в рамках домена. Для примера:

| Domain SID для домена BIGDOMAIN | S-1-5-21-124525095-708259637-1543119021 |

| BIGDOMAIN\DEMOSYSTEM$ (аккаунт машины (computer account)) | S-1-5-21-124525095-708259637-1543119021-937822 |

| BIGDOMAIN\JOHNSMITH (аккаунт пользователя (user account)) | S-1-5-21-124525095-708259637-1543119021-20937 |

Таким образом, машина DEMOSYSTEM теперь имеет два независимых SID’а:

• Machine SID, определяющая машину как сущность, в рамках которой заданы группы и аккаунты (первая строчка в первой таблице).

• SID аккаунта машины (computer account SID) в рамках домена BIGDOMAIN (вторая строчка во второй таблице).

Увидеть точное значение machine SID можно с помощью утилиты PsGetSid, запустив её без параметров. Второй SID, относящийся к домену, можно увидеть, запустив PsGetSid со следующими параметрами: psgetsid %COMPUTERNAME%$. Соответственно, для примера из таблиц это будет “psgetsid DEMOSYSTEM$«.

Основная суть в том, что SID’ы должны быть уникальны в пределах окружения (authority), к которому они применимы. Другими словами, если машине DEMOSYSTEM присвоен machine SID S-1-5-21-3419697060-3810377854-678604692-1000, то неважно, что у другой машины в той же сети будет идентичный machine SID, т.к. этот SID используется только локально (в пределах машины DEMOSYSTEM). Но в пределах домена BIGDOMAIN computer SID у обоих машин должен быть уникальным для корректной работы в этом домене.

Смена SID при клонировании или развёртывании

В применении к продукту Acronis Snap Deploy 5 (основное предназначение — массовое развёртывание систем из мастер-образа), в котором функциональность смены SID-а присутствовала с самой первой версии, это означает, что мы, как и многие пользователи, ошибочно пошли на поводу у устоявшегося мнения, что менять SID нужно.

Однако исходя из вышесказанного, ничего страшного в развёртывании (или клонировании) машины без изменения Machine SID вовсе нет, в случае если это развёртывание происходит до добавления машины в домен. В противном случае — возникнут проблемы.

Из этого правила есть одно исключение: нельзя клонировать машину, если в дальнейшем роль этого клона планируется повышать (promote) до уровня домена контроллера. В этом случае Machine SID домен контроллера будет совпадать с computer SID в созданном домене, что вызовет проблемы при попытке добавления оригинальной машины (из которой производилось клонирование) в этот домен. Это, очевидно, относится только к серверному семейству Windows.

Проблемы, связанные со сменой SID

Пересмотреть точку зрения на функциональность смены SID нас подтолкнул выпуск новой версии Windows. При первом тестовом развёртывании образа Windows 10 со сменой SID на получившейся машине обнаружилось, что кнопка Start перестала нажиматься (и это оказалось только вершиной «айсберга»). Если же развёртывать тот же образ без смены SID, то такой проблемы не возникает.

Основная причина в том, что эта опция вносит изменения практически во всю файловую систему развёртываемой машины. Изменения вносятся в реестр Windows, в разрешения NTFS (NTFS permissions) для каждого файла, в SID’ы локальных пользователей (так как SID пользователя включает в себя в том числе и machine SID; подробнее тут) и т.д.

В случае с Windows 10 большая часть ключей реестра не могла быть модифицирована («Error code = C0000005. Access violation» и другие ошибки) и, как следствие, наша функция смены SID’а отрабатывала не до конца, что и приводило к

трагической гибели

практически нерабочей копии Windows 10.

Было принято решение убрать эту опцию в случае, если в мастер-образе мы находим Windows 10 (или Windows Server 2016). Решение было принято на основе теоретических выкладок описанных выше плюс, естественно, было подтверждено практикой при тестировании недавно вышедшего обновления Acronis Snap Deploy 5 во множестве комбинаций: с и без переименования машин после развёртывания, с добавлением в домен и рабочую группу, развёртывание из мастер-образов снятых от разных состояний мастер-машины (она была добавлена в домен или рабочую группу в разных тестах) и т.д.

Использование Sysprep

Начиная с Windows NT клонирование (развертывание) ОСи с использованием только NewSID никогда не рекомендовалось самим Microsoft. Вместо этого рекомендуется использовать родную утилиту Sysprep (см. KB314828), которая, помимо смены SID’а, также вносит большое число других изменений, и с каждой новой версией Windows их становится только больше. Вот небольшой (неполный) список основных вносимых изменений:

- Удаляется имя машины

- Машина выводится из домена: это нужно для последующего успешного добавления в домен с новым именем

- Удаляются plug-and-play драйвера, что уменьшает риск возникновения проблем с совместимостью на новом «железе»

- Опционально удаляются Windows Event Logs (параметр ‘reseal’)

- Удаляются точки восстановления

- Удаляется профиль локального администратора и этот аккаунт отключается

- Обеспечивается загрузка целевой машины в режим аудита, позволяющий устанавливать дополнительные приложения и драйверы

- Обеспечивается запуск mini-setup при первом запуске для смены имени машины и другой дополнительной конфигурации

- Сбрасывается период активации Windows (сброс возможен до 3 раз)

Таким образом, клонирование/развертывание без использования Sysprep может повлиять (читай «скорее всего, сломает») на функциональность Windows Update, Network Load Balancing, MSDTC, Vista и выше Key Manager Activation (KMS), который завязан на CMID (не путать с Machine SID), также изменяемый Sysprep’ом, и т.д.

Итого

Повторяя TL;DR из начала статьи, основной вывод можно сделать такой: для подготовки образа машины к клонированию/развёртыванию следует использовать sysprep в подавляющем большинстве случаев.

Линки

— Как изменить SID в Windows 7 и Windows Server 2008 R2 с помощью sysprep

— How to View Full Details of All User Accounts in Windows 10

— Миф о дублировании SID компьютера

— Sysprep, Machine SIDs and Other Myths

— The Machine SID Duplication Myth (and Why Sysprep Matters)

— Yes you do need to worry about SIDs when you clone virtual machines – reasserting the ‘myth’

— Why Sysprep is a necessary Windows deployment tool

Спасибо за внимание!

Task Scheduler на Windows — мощный инструмент для автоматизации запуска различных задач на операционной системе. Он может быть использован для выполнения регулярных задач, создания планировщиков и многих других задач. Однако у каждого пользователя Windows 10 есть уникальный идентификатор безопасности, называемый SID (Security Identifier). В случае необходимости смены SID на компьютере с Windows 10 стоит знать, как это сделать правильно.

Сменить SID может потребоваться, когда выполняется процедура клонирования системы или проводится деплоймент в корпоративной среде, где одной из требований является уникальность SID каждой установленной системы. Процесс смены SID Windows 10 может показаться сложным, но следуя простым инструкциям, вы сможете выполнить его без проблем.

В данной статье мы рассмотрим подробные шаги по смене SID на компьютере с Windows 10. Мы обсудим наиболее распространенные методы, включая использование средств Command Prompt и Sysprep. Чтобы сделать процесс наиболее понятным, мы предоставим подробные шаги и скриншоты, которые помогут вам выполнить задачу успешно. Независимо от того, почему вам необходимо сменить SID, эта инструкция даст вам все необходимые сведения для безопасного и эффективного решения проблемы.

Содержание

- Как сменить SID Windows 10

- Способ 1: Использование программы Sysprep

- Способ 2: Использование утилиты PsGetSID

- Способ 3: Использование утилиты NewSID

- Что такое SID и зачем его менять

Как сменить SID Windows 10

В этой статье мы расскажем вам о нескольких способах, которые помогут вам сменить SID в Windows 10.

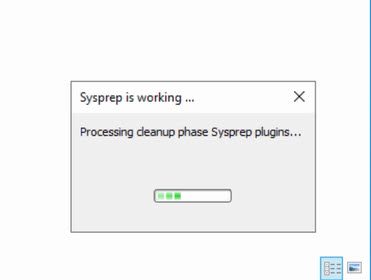

Способ 1: Использование программы Sysprep

1. Запустите командную строку с правами администратора.

2. Введите команду cd C:\Windows\System32\Sysprep и нажмите Enter.

3. Запустите программу Sysprep с помощью команды sysprep.exe /generalize /reboot.

4. Дождитесь перезагрузки компьютера. При следующем входе в систему Windows будет создавать новый SID.

Способ 2: Использование утилиты PsGetSID

1. Скачайте и установите утилиту PsGetSID из официального источника.

2. Запустите командную строку с правами администратора.

3. Введите команду PsGetSID, чтобы узнать текущий SID вашей учетной записи пользователя.

4. Введите команду PsGetSID Новый_SID Старый_SID, чтобы заменить текущий SID на новый. Замените «Новый_SID» и «Старый_SID» на соответствующие значения.

5. Перезагрузите компьютер, чтобы изменения вступили в силу.

Способ 3: Использование утилиты NewSID

1. Загрузите и установите утилиту NewSID.

2. Запустите программу NewSID.

3. В верхнем левом углу выберите опцию «Generate New SID» и нажмите кнопку «Next».

4. Дождитесь завершения процесса замены SID.

5. Перезагрузите компьютер, чтобы изменения вступили в силу.

Теперь у вас есть несколько способов сменить SID в Windows 10. Пожалуйста, будьте внимательны при выполнении этих действий и сделайте резервную копию данных, чтобы избежать потери информации.

Что такое SID и зачем его менять

Менять SID может быть необходимо в ряде ситуаций. Например, при клонировании или создании копии компьютера с уже существующим системным идентификатором, различные учетные записи могут иметь одинаковый SID. Это может привести к конфликтам и непредсказуемым результатам при работе с системными ресурсами и разрешениями доступа. Также, изменение SID может быть полезным в случае, если вы хотите привести новую учетную запись пользователя в соответствие с другими учетными записями в системе.

Для смены SID Windows 10 можно воспользоваться различными инструментами, включая сторонние программы, командную строку или специализированные утилиты. В статье «Как сменить SID Windows 10: подробная инструкция» рассматриваются различные методы и подробные шаги для изменения SID в операционной системе Windows 10.

If you cloned a VM, you will have to sometimes generate a new SID. This usually occurs with VMware ESXi, Workstation, Fusion, Proxmox, and other virtual machine servers and software. If 2 systems have the same SID this will show errors trying to join domains or host services.

The System Preparation tool (Sysprep) is a utility used for deployment purposes but can be used to generate a new system SID with little to no loss of Windows data or settings.

In this tutorial, we will step-by-step learn How to Change SID in Windows 11/10 | Windows Server 2022/2019/2016/2012 with the System Preparation tool

Applies to:

- Windows Server 2022/2019/2016/2012

- Windows 11/10/8/7

Step by step Change SID on your system

First of all, backup your data in the folders Desktop, Document, Download…to another drive or your USB, because when you change SID with the System Preparation tool it deletes data on that.

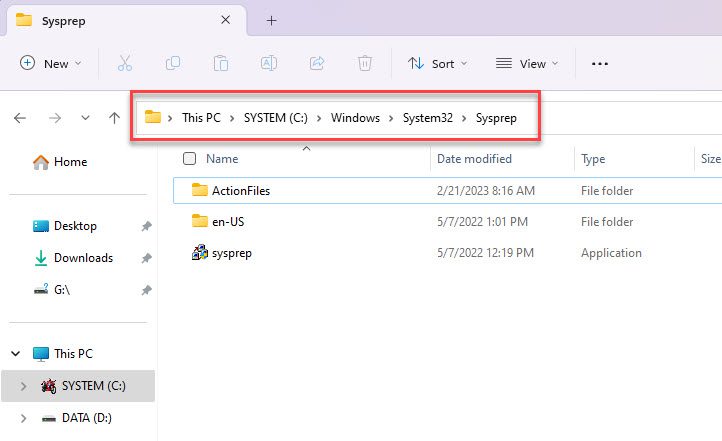

On the keyboard, pressing at the same time two keys Windows + E to open File Explorer

File Explorer is opened, go to the directory C:\Windows\System32\Sysprep to open the location of the System Preparation tool

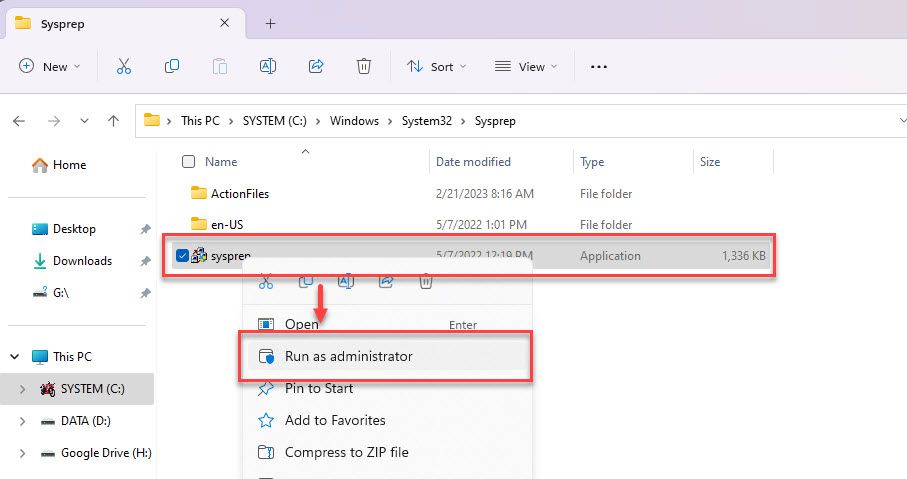

Right-click to sysprep.exe application and choose Run as Administrator

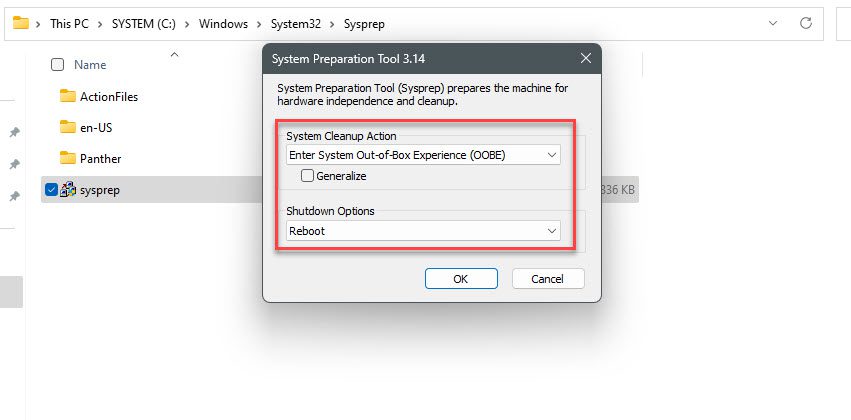

In the window System Preparation Tool choose like as below:

- System Cleanup Action:

- Check to Generalize box

- Shutdown options: Reboot

and click OK button to genera new SID:

After the system reboot, login to your system and follow the steps to change your profile.

Thank you for reading !!!

Video

Для изменения SID в Windows 10 необходимо выполнить ряд действий. SID (Security Identifier) — это уникальный идентификатор безопасности, который присваивается каждому пользователю и группе в Windows. Помимо этого, SID присваивается и локальным пользователям, и доменным. Если вы хотите изменить SID, то, вероятно, вы хотите изменить идентификатор безопасности пользователя или группы в Windows, чтобы сделать его уникальнее. Следуйте этой пошаговой инструкции, чтобы изменить SID в Windows 10:

Шаг 1: Создайте нового пользователя

Первым шагом необходимо создать нового пользователя в Windows 10. Это можно сделать через настройки компьютера или в Центре управления. При создании нового пользователя вы можете указать новый идентификатор безопасности, который заменит существующий.

Шаг 2: Удалите старого пользователя

После создания нового пользователя необходимо удалить старого. Если вы не хотите удалять старого пользователя, то вам нужно будет вносить изменения в системный реестр, чтобы присвоить новому пользователю новый SID.

Шаг 3: Измените SID в системном реестре

Если хотите сохранить старого пользователя и заменить его SID, то вам потребуется внести изменения в реестр Windows. В этом случае рекомендуется предварительно создать резервную копию системного реестра.

Для изменения SID в системном реестре необходимо выполнить следующие действия:

1. Откройте редактор реестра, нажмите Win + R и введите regedit.

2. Перейдите к следующему ключу: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList.

3. Найдите ключ для старого пользователя и измените значение SID на новый.

4. Сохраните изменения и закройте редактор реестра.

Шаг 4: Перезагрузите компьютер

После всего вышеперечисленного, необходимо перезагрузить компьютер, чтобы новый SID вступил в силу.

Дополнительные советы:

— Перед изменением SID рекомендуется создать резервную копию системы или точку восстановления, чтобы в случае чего можно было вернуть систему в исходное состояние.

— Если вы не уверены, как изменить SID, лучше сначала попросите помощи у специалистов. Неверные действия могут привести к серьезным проблемам со стабильностью и безопасностью системы.

Изменение SID (Security Identifier) операционной системы Windows 10 — это сложный и рискованный процесс, который лучше проводить только при необходимости и с полным пониманием рисков, связанных с такими действиями. Изменение SID может привести к непредсказуемым проблемам со всей системой и её функциональностью.

Прежде чем продолжить, рекомендуется сделать резервную копию всех данных, чтобы в случае возникновения проблем можно было вернуть систему к рабочему состоянию.

Чтобы изменить SID в Windows 10, вы можете воспользоваться программами, специализирующимися на этом. Однако мы рекомендуем использовать инструмент от Microsoft, называемый Sysprep.

Вот пошаговая инструкция по использованию Sysprep для изменения SID в Windows 10:

1. Перейдите к директории C:\Windows\System32\Sysprep.

2. Запустите программу sysprep. exe, нажав на нее дважды.

3. В диалоговом окне Sysprep выберите следующие параметры:

— В раскрывающемся меню Действие выберите Выключение.

— Установите флажок Подготовить систему к сборке.

— В разделе Специализация выберите Generalize.

— Убедитесь, что опция Shutdown Options установлена на Shutdown.

— Нажмите на кнопку OK, чтобы применить выбранные параметры.

4. Sysprep начнет процесс обобщения системы и создания нового SID. Это может занять некоторое время.

5. После завершения процесса компьютер автоматически выключится.

После перезагрузки ваша система будет иметь новый SID.

Важно отметить, что изменение SID может привести к проблемам с активацией Windows и некоторыми программами, которые могут полагаться на уникальность SID. Поэтому проводите изменение SID только в случае необходимости и сознательно принимайте все риски, связанные с этим процессом.