Прочитано:

5 232

Цель данной заметки, задокумментировать пошаговый процесс развертывания Active Directory на системе Windows Server 2003 R2 Enterprise Edition. Почему я это делаю, я думал, что данная ось уже более нигде не используется, прогресс администрирования убежал вперед Server 2008/R2 & Server 2012 – вот главные системы с которыми я работал в последнее время на предыдущих местах работы. А тут на тебе, компания и не думала идти в ногу со временем.

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

HDD – 40

CPU -1

RAM – 2

и дистрибутив.

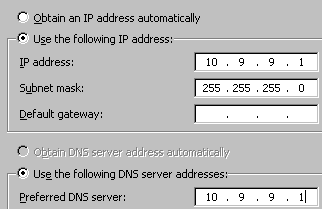

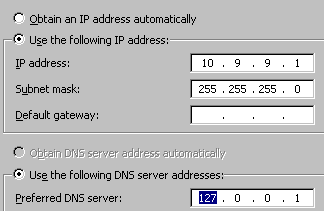

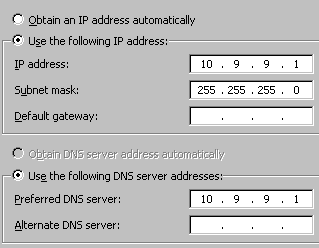

В настройках сетевой карточки у меня прописаны следующие IP адреса:

Тестировать все моменты буду под Virtualbox (благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windows система должна быть только англоязычной, но не как не русской. Это лично мое мнение.

Все действия ниже выполняю под Административной учетной запись — Administrator

После того, как развернули систему следует поставить накопительный пакет обновления

Update for Windows Server 2003 (KB2570791) для отмены перехода на «зимнее» время. Скачать который можно по этой ссылке — http://support.microsoft.com/kb/2570791/ru

Ниже пошаговые шаги как развернуть «Контроллер домена»

Запускаем утилиту dcpromo:

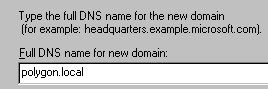

Win + R → dcpromo – Next – Next – выбираем «Domain controller for a new domain» и нажимем Next – выбираем «Domain in a new forest» и нажимаем Next – указываем полное DNS имя для нового домена, в моем случаем это «polygon.local» и нажимаем Next

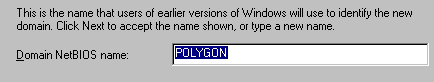

Мастер предлагает либо изменить NetBIOS имя либо оставить текущее, оставляем текущее и нажимаем Next

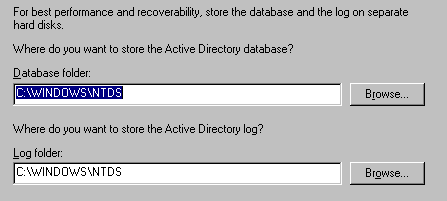

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

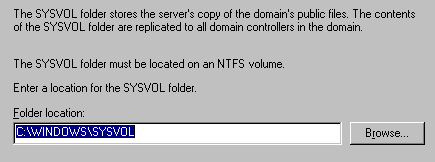

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

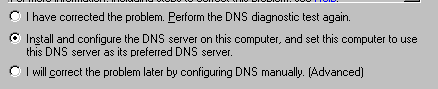

На следующем этапе как сконфигурировать DNS оставляем по умолчанию, убедившись что выбран пункт «Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server» и нажимаем Next

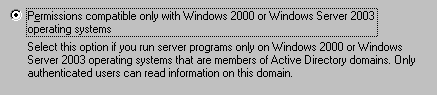

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

Далее задаем пароль Администратора на случай аварийного восстановления — я указываю 712mbddr@ и нажимаем Next

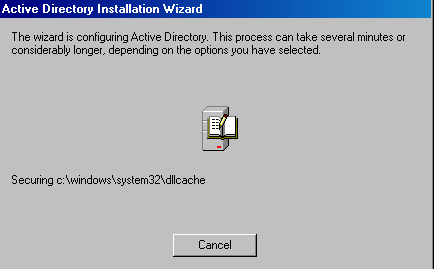

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Next и начнется процесс разворачивания

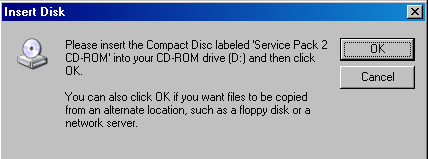

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух iso образов)

После того, как процесс завершится (нажимаем Finish), потребуется проверить настройки сетевого адаптера на предмет корректного указания сетевых настроек и уже после только перезагрузить систему.

Стало:

а нужно привести к виду:

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCP чтобы в контролируемой доменной сети выдача IP адресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP) и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

Запускаем оснастку DHCP:

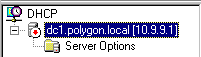

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCP не активен, об этом свидетельствует «красная стрелочка опущенная вниз»

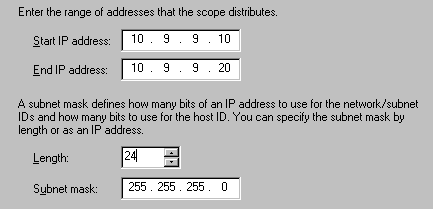

Первым делом создадим область IP адресов которую будет обслуживать DHCP сервер, для этого на выделенной надписи: dc1.polygon.local через правый клик вызываем меню «New Scope” — Next – именуем как удобно — Next – задаем стартовые и конечные значения в пределах которых будет инициализироваться выдача IP адресов клиентам в нашей сети обслуживающего домена, в моем случае это:

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1 (потом можно изменить если что)

Далее, указываем имя DNS-сервера используемого в сети:

Parent domain: polygon.local

Server name: dc1.polygon.local

IP address: 10.9.9.1

Следующий шаг пропускаю, т. к. WINS не использую

Далее активирую созданную область сейчас — Yes, I want to activate this scope now

Теперь нужно авторизовать DHCP службу:

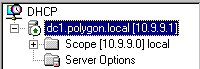

Start – Control Panel – Administration – оснастка DHCP – выделяем dc1.polygon.local [10.9.9.1], после чего через правый клик вызываем меню настроек и находим пункт «Authorize», как видно из скриншота ниже служба работает, «зеленая стрелочка смотрит вверх»

Проверяем, что домен отвечает на ICMP-запрос:

C:\Documents and Settings\Administrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому на этом всё, с уважением автора блога ekzorchik.

В настоящее время мало кто сомневается в важности наличия у компании своего домена. Большинство предпочитает использовать Windows Server 2003, поскольку этот сервер стабилен и надежен. Однако, настройка домена в Windows Server 2003 может быть сложной задачей, особенно для новичков.

В этой статье мы расскажем, как настроить домен в Windows Server 2003, и предоставим подробную инструкцию, которая поможет вам успешно выполнить все необходимые шаги. Мы также предоставим полезные советы и рекомендации, которые помогут избежать возможных проблем и ошибок.

Начинается настройка домена в Windows Server 2003 с установки операционной системы. Затем необходимо выполнить ряд дополнительных шагов, таких как настройка DNS-сервера, создание домена и добавление компьютеров в этот домен. По мере продвижения в выполнении этих шагов, мы подробно рассмотрим каждый из них, предоставляя пошаговые инструкции и объяснения.

Примечание: Перед началом настройки домена в Windows Server 2003 важно убедиться, что подключение к сети работает исправно, и у вас имеются все необходимые сведения и административные привилегии.

Настройка домена в Windows Server 2003: руководство для начинающих

Настройка домена в Windows Server 2003 может показаться сложной задачей для начинающих, но следуя данному руководству, вы сможете успешно настроить свой домен и управлять им.

1. Установите Windows Server 2003 на ваш сервер согласно инструкции производителя.

2. После установки операционной системы откройте «Управление сервером».

3. В разделе «Услуги домена Active Directory» выберите «Добавить роль».

4. Установите галочку возле пункта «Службы домена Active Directory», нажмите «Далее» и следуйте указаниям мастера.

5. После установки службы домена Active Directory вам потребуется создать новый лес. Лес — это группа доменов, которые связаны друг с другом и образуют единое административное пространство.

6. Затем вам нужно создать новый корневой домен, который будет являться главным доменом в вашем лесу.

7. После создания корневого домена вам нужно создать новый домен-контроллер. Домен-контроллер — это сервер, на котором выполняются операции управления и аутентификации в домене.

8. Установите параметры для нового домена-контроллера, включая его имя, пароль администратора и IP-адрес.

9. После завершения установки домена-контроллера вам потребуется настроить DNS для вашего домена. Настройка DNS позволит вашим клиентам узнавать имена серверов и использовать их для подключения к домену.

10. Чтобы настроить DNS, откройте «Управление сервером» и выберите «Добавить роль». Выберите «Служба DNS» и следуйте указаниям мастера.

11. После установки службы DNS создайте новую прямую зону для вашего домена. Прямая зона позволит клиентам искать и обращаться к серверам по имени.

12. Завершите настройку домена в Windows Server 2003, добавив компьютеры в домен и настроив их параметры.

Следуя этому руководству, вы сможете успешно настроить домен в Windows Server 2003 и эффективно управлять им. Помните, что настройка домена требует некоторой технической экспертизы, поэтому следуйте инструкциям внимательно и обращайтесь за помощью, если у вас возникают трудности.

Выбор подходящего доменного имени

При выборе доменного имени следует учитывать несколько важных аспектов:

- Подходящая длина: Доменное имя должно быть достаточно коротким и запоминающимся. Слишком длинное или сложное имя может вызвать затруднения у пользователей при вводе в адресной строке браузера или в других приложениях.

- Описание вашей организации: Идеально доменное имя должно отражать суть вашей организации или ее деятельности. Например, если ваша компания занимается разработкой программного обеспечения, то подходящим доменным именем может быть «softwarecompany.com».

- Избегайте сложных символов и цифр: Чем проще и понятнее доменное имя, тем легче будет его запомнить и использовать. Избегайте использования сложных символов, цифр или непонятных сокращений.

- Проверьте доступность: Перед окончательным выбором доменного имени рекомендуется проверить его доступность. Существуют специальные службы и ресурсы, где можно проверить доступность и зарегистрировать выбранное доменное имя.

Учитывая все эти аспекты, выберите подходящее доменное имя для вашей сети в Windows Server 2003, которое будет отражать вашу организацию и удобно использовать для ваших пользователей.

Присоединение компьютера к домену

Active Directory

В стандартной конфигурации Windows Server

2003 и всех ОС Microsoft Windows компьютер

принадлежит какой-либо рабочей

группе (workgroup). В рабочей группе

компьютер на базе Windows NT (включая Windows

NT 4, 2000, XP и Windows Server 2003) может проверять

подлинность пользователей только из

своей локальной БД диспетчера учетных

записей безопасности (Security

Accounts Manager,

SAM). Такая система автономна

во всех смыслах. Принадлежность к рабочей

группе позволяет лишь видеть список

компьютеров своей группы в Проводнике.

Хотя пользователь такого компьютера

и может подсоединяться к общим ресурсам

на других машинах в рабочих группах или

доменах, он на самом деле не входит в

систему под доменной учетной записью.

Чтобы пользователь входил в систему

под доменной учетной записью, компьютер

должен принадлежать какому-нибудь

домену: необходимо создать учетную

запись компьютера и настроить его для

присоединения к домену по этой учетной

записи.

Учетная запись компьютера, как и учетная

запись пользователя, содержит имя,

пароль и идентификатор безопасности

(security identifier, SID). Эти свойства встроены

в класс объекта компьютера в Active

Directory. Подготовка к включению компьютера

в домен, таким образом, очень похожа на

подготовку объекта пользователя для

добавления в домен: вам нужно создать

в Active Directory объект компьютера.

Создание учетных записей компьютеров

Для создания объекта компьютера в Active

Directory необходимо быть членом групп

Администраторы (Administrators) или Операторы

учета (Account Operators) на контроллерах

домена. Члены групп Администраторы

домена (Domain Admins) и Администраторы

предприятия (Enterprise Admins) по умолчанию

являются участниками группы Администраторы

(Administrators). Также можно делегировать

административные права, чтобы другие

пользователи или группы могли создавать

объекты компьютеров.

Впрочем, пользователи домена также

могут создавать объекты компьютеров

косвенным путем. Когда компьютер

присоединяется к домену, а учетная

запись еще не создана, Active Directory по

умолчанию автоматически создает объект

компьютера в контейнере Computers. Каждому

пользователю из группы Прошедшие

проверку (Authenticated Users) (то есть всем

пользователям) разрешается присоединять

к домену до 10 компьютеров и, следовательно,

создавать до 10 объектов компьютеров.

Создание объектов компьютеров в

консоли Active Directory – пользователи

и компьютеры

Чтобы создать объект компьютера, или

его учетную запись, откройте консоль

Active Directory —

пользователи и компьютеры (Active

Directory Users

And Computers) и

выберите контейнер или ОП, в котором

нужно создать объект. В меню Действие

(Action) или в контекстном меню выберите

команду Создать (New)\Компьютер (Computer).

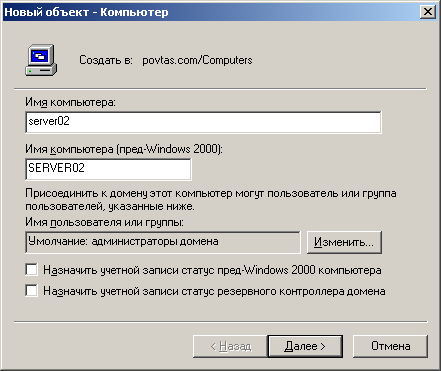

Откроется диалоговое окно Новый

объект — Компьютер (New

Object_Computer), показанное на рис. 6_1.

Рис. 6_1. Диалоговое окно Новый

объект — Компьютер

В окне Новый объект — Компьютер

(New Object—Computer) введите имя

компьютера.

Щелкните OK.

Создание объектов компьютеров командой

DSADD

Windows Server 2003 предоставляет удобную команду

DSADD, позволяющую создавать объекты

компьютеров из командной строки или в

ходе выполнения командного файла.

Для создания объекта компьютера просто

введите dsadd computer DN_компьютера…,

где DN_компьютера… — это

различающееся имя данного компьютера,

например CN=Desktop123,OU=Desktops,

DC=povtas,

DC=com.

Если в DN компьютера есть пробел, заключите

все имя в кавычки. Параметр DN_кoмпьютера…

может включать множество различающихся

имен для новых объектов компьютеров,

что делает команду DSADD Computer удобным

средством для массовой генерации таких

объектов. Этот параметр можно вводить

следующими способами:

• Передача по каналу списка DN_имен,

полученного при выполнении другой

команды, например DSQUERY;

• Указание всех DN_имен в командной

строке через пробел;

• Без указания параметра DN: тогда вы

сможете ввести все DN_имена по одному с

клавиатуры в ответ на приглашение

команды. Нажимайте Enter после ввода

каждого DN. Нажмите Ctrl+Z и затем Enter после

ввода последнего DN.

Для команды DSADD Computer после DN можно указать

следующие необязательные параметры:

• -samid имя_SAM;

• -desc описание;

• -loc размещение.

Создание учетной записи компьютера

командой NETDOM

Программа NETDOM входит в

комплект средств поддержки и устанавливается

из каталога Support\Tools

компакт-диска Windows Server

2003. Эта программа также содержится на

компакт-дисках Windows 2000 и XP. Используйте

версию, подходящую для вашей платформы.

Команда NETDOM позволяет выполнять из

командной строки множество операций,

связанных с учетными записями доменов

и безопасностью.

Чтобы создать в домене учетную запись

компьютера, введите следующую команду:

netdom add имя_компьютера /

domain:имя_домена /userd:пользователь

/

PasswordD:пapoль_пoльзoвaтeля

[/ou:DN_ОП]

Эта команда создает учетную запись для

компьютера имя_компьютера в домене

имя_домена от имени пользователя

домена с паролем пароль_пользователя.

Параметр /ou приводит к созданию объекта

в ОП с различающимся именем DN_ОП. Если

имя целевого ОП не указано, по умолчанию

учетная запись компьютера создается в

контейнере Computers. Безусловно, инициатор

команды должен обладать разрешениями

на создание объектов компьютеров.

Присоединение компьютера к домену

Собственно учетной записи компьютера

недостаточно для создания необходимых

безопасных отношений между доменом и

компьютером. Компьютер нужно присоединить

к домену.

1. Щелкните правой кнопкой Мой компьютер

(My Computer) и выберите Свойства

(Properties). Перейдите на вкладку Имя

компьютера (Computer Name).

• В Панели управления выберите

Система (System) и в диалоговом окне

Свойства системы (System Properties) перейдите

на вкладку Имя компьютера (Computer Name).

• Откройте окно свойств Имя компьютера

(Computer Name). К свойствам компьютера

на этой вкладке можно получить доступ

несколькими способами.

В Windows 2000 вкладка Имя компьютера

(Computer Name) называется Сетевая

идентификация (Network Identification), а

кнопка Изменить (Change) — Свойства

(Properties). Тем не менее, работают они

одинаково.

2. В Панели управления откройте

Сетевые подключения (Network Connections) и

в меню Дополнительно (Advanced) выберите

Сетевая идентификация (Network

Identification).

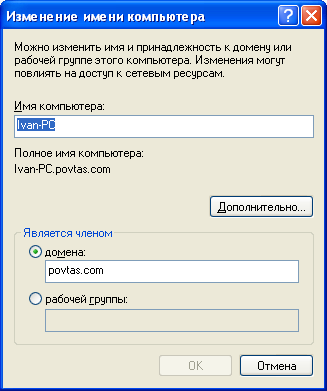

3. На вкладке Имя компьютера (Computer Name)

щелкните кнопку Изменить (Change).

Диалоговое окно Изменение имени

компьютера (Computer Name Changes) позволяет

изменить имя компьютера и его принадлежность

к домену и рабочей группе (рис. 6_2).

Нельзя изменять имя компьютера или его

членство, если вы вошли в систему не с

администраторскими реквизитами. Кнопка

Изменить (Change) доступна только

пользователям из локальной группы

Администраторы (Administrators).

Рис. 6_2. Диалоговое окно Изменение

имени компьютера

4. В окне Изменение имени компьютера

(Computer Name Changes) установите переключатель

в положение домена (Domain) и введите

нужное имя домена.

Хотя нужный домен обычно можно найти

по «плоскому» NetBIOS-имени, возьмите за

правило вводить DNS-имя целевого домена.

Конфигурация DNS жизненно важна для

компьютера с Windows 2000/XP или Windows Server 2003.

Используя для домена DNS-имя, вы активизируете

предпочтительный процесс разрешения

имен и проверяете конфигурацию DNS на

данном компьютере. Если компьютер не

сможет найти домен, к которому вы

пытаетесь присоединить его, проверьте

правильность параметров DNS-сервера,

заданных в свойствах сетевого подключения.

5. Щелкните ОК. Компьютер попытается

связаться с контроллером домена. Если

связаться с доменом не удается, проверьте

сетевые подключения и их параметры, а

также конфигурацию DNS.

Когда компьютер успешно свяжется с

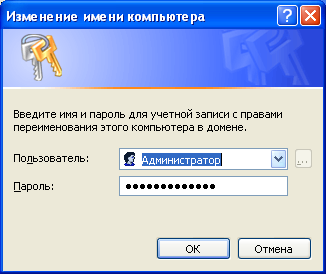

доменом, появится приглашение (рис. 6_3)

для ввода имени пользователя и пароля,

у которого есть привилегии присоединять

компьютер к домену. Заметьте: запрошенные

имя и пароль — это доменное имя и пароль.

Рис. 6_3. Запрос реквизитов пользователя

для присоединения компьютера к домену

Если в домене заранее не была создана

учетная запись компьютера с тем же

именем, по умолчанию Active Directory автоматически

создаст такую учетную запись в контейнере

Computers. После того как доменная учетная

запись компьютера найдена или создана,

компьютер установит доверительные

отношения с доменом, изменит свой SID,

чтобы он совпадал с SID этой доменной

учетной записи, и изменит свое членство

в группах. Для завершения процесса

компьютер необходимо перезагрузить.

Для присоединения рабочей станции или

сервера к домену также можно применять

команду NETDOM JOIN. Ее функции идентичны

возможностям диалогового окна Изменение

имени компьютера (Computer Name Changes), но она

позволяет задать еще и ОП, в котором

будет создана учетная запись, если

соответствующего объекта компьютера

еще нет в Active Directory.

Сравнение контейнера Computers и ОП

По умолчанию Active Directory помещает объекты

компьютеров в контейнер Computers.

После модернизации домена Windows NT 4 до

Windows 2000 все учетные записи компьютеров

сначала находятся в этом контейнере.

Более того, если к домену присоединяется

компьютер, для которого в этом домене

еще нет учетной записи, объект компьютера

создается автоматически.

Комплект ресурсов Microsoft Windows Server 2003

содержит средство REDIRCOMP, позволяющее

автоматически создавать объекты

компьютеров в ОП по выбору, при этом

домен должен обладать функциональными

возможностями Windows Server 2003, то есть все

его контроллеры должны работать под

управлением этой ОС. Такое средство

полезно для организаций, где создание

учетных записей компьютеров контролируется

не очень строго. Поскольку объекты

компьютеров автоматически создаются

в определенных ОП, ими можно управлять

посредством политик, связанных с этими

ОП.

Хотя по умолчанию объекты компьютеров

помещаются в контейнер Computers, это не

лучшее место для их хранения. В отличие

от ОП, такие контейнеры, как Computers, Users и

Builtin не могут быть связаны с политиками,

ограничивающими возможную область

действия групповой политики в отношении

компьютеров. На практике стоит включить

в структуру Active Directory минимум одно ОП

для компьютеров. Обычно для компьютеров

создают несколько ОП на основании

структуры организации, местоположения

компьютеров или назначения ОП, чтобы

можно было отдельно администрировать

ноутбуки, рабочие станции, серверы

файлов, печати или приложений.

Например, в Active Directory есть ОП, предназначенное

по умолчанию для контроллеров домена,

связанное с политикой Default Domain Controller

Policy. Создавая в организации одно или

несколько ОП для компьютеров, можно

делегировать администрирование и более

гибко управлять конфигурацией компьютеров

через групповую политику.

Если в организации создано одно или

несколько ОП для компьютеров, вам

придется перемещать все объекты

компьютеров, автоматически создаваемые

в контейнере Computers, в соответствующие

ОП. Для перемещения отметьте нужный

компьютер и в меню Действие (Action)

выберите Переместить (Move). Кроме

того, для перемещения можно использовать

новую функцию перетаскивания

(drag-and-drop) объектов, поддерживаемую ММС.

Поскольку никакой объект компьютера в

контейнере Computers не управляется групповыми

политиками для ОП, выделенных для

компьютеров, и поскольку необходимы

дополнительные действия по переносу

объекта компьютера из контейнера

Computers в соответствующее ОП, рекомендуется

создавать объекты компьютеров до

присоединения к домену. Вы можете сначала

создать объект компьютера в нужном ОП,

чтобы сразу после присоединения к домену

он управлялся политиками, связанными

с данным ОП.

Можно также перемещать объект компьютера

или любой другой объект командой DSMOVE.

Ее синтаксис таков:

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Windows Server 2003 предлагает широкие возможности для создания собственной доменной сети. В этой статье мы рассмотрим подробную инструкцию по настройке Windows Server 2003 в качестве домена. Это позволит вам создать собственную сеть, где вы сможете управлять пользователями, группами, ресурсами и многими другими настройками.

Первым шагом в настройке Windows Server 2003 как домена является установка операционной системы на сервер. После успешной установки и входа в систему, необходимо выполнить ряд дополнительных настроек. Вам необходимо будет задать имя сервера, IP-адрес, доменное имя и другие параметры.

После завершения настроек операционной системы, необходимо добавить роль «Сервер домена» на сервер. Для этого вам потребуется перейти в «Панель управления», выбрать «Добавление или удаление программ» и нажать «Добавить или удалить компоненты Windows». В появившемся окне выберите «Службы файлов и службы печати» и нажмите «Дополнительно». Выберите «Сервер домена» и нажмите «OK».

После установки роли «Сервер домена» вам будет предложено запустить мастер настройки Active Directory. Этот мастер поможет вам создать новый лес, домен и организационную единицу. В процессе мастера вам потребуется задать доменное имя, административные учетные данные и другие параметры. По завершении мастера вам потребуется перезагрузить сервер.

Важно помнить, что настройка Windows Server 2003 в качестве домена требует определенных знаний и навыков. Рекомендуется перед началом настройки ознакомиться с дополнительной литературой и прохождением соответствующих курсов.

После перезагрузки сервера вы сможете управлять пользователями и группами, настраивать политики безопасности, создавать ресурсы и многое другое. Настройка Windows Server 2003 в качестве домена может быть сложной задачей, но с правильной инструкцией вы сможете без проблем осуществить эту настройку.

Надеемся, что данная статья поможет вам настроить Windows Server 2003 в качестве домена и использовать все его возможности для создания защищенной и производительной сети.

Содержание

- Основные понятия и задачи

- Установка и настройка Windows Server 2003

- Минимальные системные требования

- Процесс установки операционной системы

- Создание домена

Основные понятия и задачи

Домен — это структура сети, в которой компьютеры объединяются под одной учетной записью домена. Домен позволяет управлять пользователями, группами и ресурсами централизованно.

Одной из основных задач настройки Windows Server 2003 в качестве домена является создание домена и добавление в него компьютеров и пользователей. Для этого необходимо установить и настроить службу Active Directory.

Active Directory — это служба управления ресурсами и идентификации в сетевой инфраструктуре Windows, которая позволяет создавать и управлять объектами домена, такими как пользователи, группы, компьютеры и другие ресурсы.

Для настройки Windows Server 2003 в качестве домена также необходимо установить DNS-сервер. DNS (Domain Name System) — это система, отвечающая за преобразование доменных имен в IP-адреса и наоборот.

После установки и настройки домена в Windows Server 2003 можно выполнять различные задачи, такие как управление пользователями и группами, установка политик безопасности, организация файловых и печатных ресурсов, а также установка и настройка других служб и приложений, необходимых для работы в сети.

Установка и настройка Windows Server 2003

- Загрузите установочный образ операционной системы Windows Server 2003.

- Запустите установку, выбрав установку «Windows Server 2003 с пакетом обновлений 1».

- Прочтите и принимайте лицензионное соглашение. Нажмите на кнопку «Я принимаю соглашение».

- Выберите тип установки: «Конфигурация на отдельном сервере».

- Выберите диск для установки операционной системы. Нажмите на кнопку «Далее».

- Подождите, пока установка завершится.

- Введите имя компьютера, IP-адрес и подсеть.

- Установите пароль для локального администратора.

- Выберите временную зону и настройки даты и времени.

- Установите компоненты, которые Вам необходимы. Нажмите на кнопку «Установить».

- Подождите, пока установка компонентов завершится.

- Перезагрузите сервер после завершения установки.

После установки Windows Server 2003 Вы будете готовы приступить к настройке домена.

Минимальные системные требования

Для настройки Windows Server 2003 в качестве домена, ваш компьютер должен соответствовать следующим минимальным системным требованиям:

- Процессор Pentium либо совместимый с тактовой частотой 133 МГц или выше

- Минимум 256 Мб оперативной памяти (ОЗУ)

- Минимум 1.5 Гб свободного места на жестком диске

- Дисковод CD-ROM или DVD-ROM

- Сетевая карта для подключения к сети

Это минимальные требования, которые позволят вам установить и запустить Windows Server 2003. Тем не менее, для более эффективной работы рекомендуется следующее оборудование:

- Процессор Pentium III или совместимый с тактовой частотой 550 МГц или выше

- Минимум 512 Мб оперативной памяти (ОЗУ)

- Минимум 10 Гб свободного места на жестком диске

- Сетевая карта поддерживающая скорость 10/100 Мбит/с или выше

Учитывайте эти требования при подготовке компьютера для установки и настройки Windows Server 2003 в качестве домена.

Процесс установки операционной системы

Установка операционной системы Windows Server 2003 в качестве домена требует выполнения следующих шагов:

Шаг 1: Подготовка к установке

Перед установкой операционной системы нужно убедиться, что компьютер соответствует минимальным системным требованиям. Также нужно создать загрузочный диск или подготовить USB-накопитель с установочными файлами Windows Server 2003.

Шаг 2: Запуск установки

Вставьте загрузочный диск или подключите USB-накопитель к компьютеру и перезагрузите систему. Затем следуйте инструкциям на экране, выбирая язык установки, соглашаясь с лицензионным соглашением и выбирая диск для установки операционной системы.

Шаг 3: Настройка параметров установки

Настройте параметры установки, включая региональные и языковые настройки, пароль администратора, имя компьютера и сетевые настройки.

Шаг 4: Завершение установки

После того как все настройки будут сделаны, система начнет копирование файлов и устанавливать операционную систему. После завершения установки требуется перезагрузить компьютер.

Шаг 5: Применение обновлений

После перезагрузки системы необходимо установить все необходимые обновления и патчи безопасности для операционной системы Windows Server 2003.

После завершения процесса установки операционной системы Windows Server 2003 вы сможете приступить к настройке ее в качестве домена.

Создание домена

Для создания домена на Windows Server 2003 необходимо выполнить следующие шаги:

- Установите операционную систему Windows Server 2003 на компьютер, который будет использоваться в качестве сервера домена.

- Запустите консоль управления Active Directory через меню «Пуск» > «Административные инструменты» > «Active Directory»

- В окне «Active Directory» выберите опцию «Создать новый домен» и нажмите кнопку «Далее».

- Укажите имя домена и выберите уровень функциональности домена, затем нажмите «Далее».

- Выберите опцию «Тип переключателя» и укажите путь для хранения базы данных домена. Нажмите «Далее».

- Введи и подтвердите пароль администратора домена и нажмите «Далее».

- Пересмотрите настройки домена и нажмите «Далее», чтобы начать создание домена.

- Дождитесь завершения процесса создания домена.

- После завершения процесса создания домена, перезагрузите сервер.

После создания домена, вы можете начать настраивать политики безопасности, добавлять пользователей и группы, а также устанавливать разрешения для доступа к ресурсам.

Короче говоря, AD позволяет использовать единую точку администрирования для всех публикуемых ресурсов. В основе AD используется стандарт именования X.500, система доменных имён – Domain Name System (DNS) для определения местоположения, и в качестве основного протокола используется Lightweight Directory Access Protocol (LDAP).

AD объединяет логическую и физическую структуру сети. Логическая структура AD состоит из следующих элементов:

-

организационное подразделение (organizational unit)

– подгруппа компьютеров, как правило, отражающая структуру компании; -

домен (domain)

– группа компьютеров, совместно использующих общую базу данных каталога; -

дерево доменов (domain tree)

– один или несколько доменов, совместно использующих непрерывное пространство имен; -

лес доменов (domain forest)

– одно или несколько деревьев, совместно использующих информацию каталога.

К физической структуре относятся следующие элементы:

-

подсеть (subnet)

– сетевая группа с заданной областью IP-адресов и сетевой маской; -

сайт (site)

– одна или несколько подсетей. Сайт используется для настройки доступа к каталогу и для репликации.

В каталоге хранятся сведения трех типов: данные домена, данные схемы и данные конфигурации. AD использует только контроллеры доменов. Данные домена реплицируются на все контроллеры домена. Все контроллеры домена равноправны, т.е. все вносимые изменения с любого контроллера домена будут реплицированы на все остальные контроллеры домена. Схема и данные конфигурации реплицируются во все домены дерева или леса. Кроме того, все объекты индивидуального домена и часть свойств объектов леса реплицируются в глобальный каталог (GC). Это означает, что контроллер домена хранит и реплицирует схему для дерева или леса, информацию о конфигурации для всех доменов дерева или леса и все объекты каталога и свойства для собственного домена.

Контроллер домена, на котором хранится GC, содержит и реплицирует информацию схемы для леса, информацию о конфигурации для всех доменов леса и ограниченный набор свойств для всех объектов каталога в лесу (который реплицируется только между серверами GC), а также все объекты каталога и свойства для своего домена.

Контроллеры домена могут иметь разные роли хозяев операций. Хозяин операций решает задачи, которые неудобно выполнять в модели репликации с несколькими хозяевами.

Существует пять ролей хозяина операций, которые могут быть назначены одному или нескольким контроллерам доменов. Одни роли должны быть уникальны на уровне леса, другие на уровне домена.

В каждом лесе AD существуют следующие роли:

-

Хозяин схемы (schema master)

– управляет обновлениями и изменениями схемы каталога. Для обновления схемы каталога необходим доступ к хозяину схемы. Чтобы определить, какой сервер в данное время является хозяином схемы в домене, нужно в окне командной строки набрать команду

dsquery server -hasfsmo schema -

Хозяин именования доменов (domain naming master)

– управляет добавлением и удалением доменов в лесу. Чтобы добавить или удалить домен требуется доступ к хозяину именования доменов. Чтобы определить, какой сервер в данное время является хозяином именования доменов, в окне командной строки введите

dsquery server -hasismo name

Эти роли, общие для всего леса в целом и являются в нем уникальными.

В каждом домене AD обязательно существуют следующие роли:

-

Хозяин относительных идентификаторов (relative ID master)

– выделяет относительные идентификаторы контроллерам доменов. Каждый раз при создании объекта пользователя, группы, или компьютера, контроллеры назначают объекту уникальный идентификатор безопасности, состоящий из идентификатора безопасности домена и уникального идентификатора, который был выделен хозяином относительных идентификаторов. Чтобы определить, какой сервер в данное время является хозяином относительных идентификаторов домена, в командной строке введите

dsquery server -hasfsmo rid -

Эмулятор PDC (PDC emulator)

– в смешанном или промежуточном режиме домена действует как главный контроллер домена Windows NT. Он аутентифицирует вход в Windows, обрабатывает изменения пароля и реплицирует обновления на BDC, если они есть. Чтобы определить, какой сервер в данное время является эмулятором PDC домена, в командной строке введите

dsquery server -hasfsmo pdc -

Хозяин инфраструктуры (infrastructure master)

– обновляет ссылки объектов, сравнивая данные своего каталога с данными GC. Если данные устарели, он запрашивает из GC обновления и реплицирует их на остальные контроллеры домена. Чтобы определить, какой сервер в данное время является хозяином инфраструктуры домена, в командной строке введите

dsquery server -hasfsmo infr

Эти роли, общие для всего домена и должны быть в нем уникальны.

Роли хозяев операций назначаются автоматически первому контроллеру в домене, но могут быть в дальнейшем переназначены вами. Если в домене только один контроллер, то он выполняет все роли хозяев операций сразу.

Не рекомендуется разносить роли хозяина схемы и хозяина именования доменов. По-возможности назначайте их одному контроллеру домена. Для наибольшей эффективности желательно, чтобы хозяин относительных идентификаторов и эмулятор PDC также находились на одном контроллере, хотя при необходимости эти роли можно разделить. В большой сети, где большие нагрузки снижают быстродействие, хозяин относительных идентификаторов и эмулятор PDC должны быть размещены на разных контроллерах. Кроме того, хозяин инфраструктуры не рекомендуется размещать на контроллере домена, хранящем глобальный каталог.

Инсталляция контроллера домена (DC) на базе Windows Server 2003 с помощью мастера установки Active Directory

Установка контроллера домена производится с помощью мастера Active Directory Installation Wizard. Чтобы повысить статус сервера до контроллера домена необходимо убедиться в выполнении всех необходимых для этого требований:

- На сервере должен быть хотя бы один раздел NTFS для размещения системного тома SYSVOL.

- Сервер должен иметь доступ к DNS серверу. Желательно установить службу DNS на этом же сервере. Если используется отдельный сервер, то необходимо убедиться, что он поддерживает ресурсные записи Service Location (RFC 2052) и протокол Dynamic Updates (RFC 2136).

- Необходимо иметь учётную запись с правами локального администратора на сервере.

Рассмотрим подробно повышение роли сервера до контроллера домена Active Directory по шагам:

-

Чтобы запустить мастер повышения статуса сервера необходимо в меню

Start (Пуск) выбрать

Run… (Выполнить…), ввести

dcpromo и нажать OK. -

После запуска мастера установки Active Directory нажмите

Next (Далее). -

На странице

Domain Controller Type (Тип контроллера домена) выберите вариант

Domain controller for a new domain (Контроллер домена в новом домене). Нажмите

Next.Тип контроллера домена

-

На странице

Create New Domain (Создать новый домен) выберите вариант

Domain in a new forest (Новый домен в новом лесу). Нажмите

Next. -

На странице

New Domain Name (Новое имя домена) введите полное (FQDN) DNS-имя для создаваемого нового домена леса Active Directory (например, mydomain.local). Не рекомендуется использовать одиночное (single label) имя домена (например, mydomain). Нажмите

Next. -

Проверьте NetBIOS-имя на странице

NetBIOS Domain Name (NetBIOS-имя домена). Хотя домены Active Directory обозначаются в соответствии со стандартами именования DNS, необходимо так же задать NetBIOS-имя. NetBIOS-имена по возможности должны совпадать с первой меткой DNS-имени домена. Если первая метка DNS-имени домена Active Directory отличается от его NetBIOS-имени, в качестве полного доменного имени используется DNS-имя, а не NetBIOS-имя. Нажмите

Next. -

На странице

Database and Log Folders (Папки базы данных и журналов) введите путь, по которому будут располагаться папки базы данных и журналов, или нажмите кнопку

Browse (Обзор), чтобы указать другое расположение. Убедитесь, что на диске достаточно места для размещения базы данных каталога и файлов журналов, чтобы избежать проблем при установке или удалении Active Directory. Мастеру установки Active Directory необходимо 250 МБ дискового пространства для установки базы данных Active Directory и 50 МБ для файлов журналов. Нажмите

Next. -

На странице

Shared System Volume (Общий доступ к системному тому) укажите расположение, в которое следует установить папку SYSVOL, или нажмите кнопку

Browse (Обзор), чтобы выбрать расположение. Папка SYSVOL должна находиться на томе NTFS, так как в ней находятся файлы, реплицируемые между контроллерами домена в домене или лесу. Эти файлы содержат сценарии, системные политики для Windows NT 4.0 и более ранних версий, общие папки NETLOGON и SYSVOL и параметры групповой политики. Нажмите

Next. -

На странице

DNS Registration Diagnostics (Диагностика регистрации DNS) проверьте правильность установки параметров. Если в окне

Diagnostic Results (Результаты диагностики) отображается сообщение об ошибках диагностики, нажмите кнопку

Help (Справка) для получения дополнительных инструкций по устранению ошибки. Нажмите

Next. -

На странице

Permissions (Разрешения) выберите требуемый уровень совместимости приложений с операционными системами pre-Windows 2000, Windows 2000 или Windows Server 2003. Нажмите

Next. -

На странице

Directory Services Restore Mode Administrator Password (Пароль администратора для режима восстановления) введите и подтвердите пароль для учетной записи администратора режима восстановления Active Directory для данного сервера. Этот пароль необходим для восстановления резервной копии состояния системы данного контроллера домена в режиме восстановления Active Directory. Нажмите

Next. -

Проверьте сведения на странице

Summary (Сводка) и нажмите

Next. -

После завершения установки нажмите кнопку

Finish (Готово). Для перезагрузки компьютера нажмите кнопку

Restart Now (Перезагрузить сейчас), чтобы изменения вступили в силу.

Основы управления доменом Active Directory

Ряд средств в оснастках Microsoft Management Console (MMC) упрощает работу с Active Directory.

Оснастка

Active Directory Users and Computers (Active Directory – пользователи и компьютеры) является консолью управления MMC, которую можно использовать для администрирования и публикации сведений в каталоге. Это главное средство администрирования Active Directory, которое используется для выполнения всех задач, связанных с пользователями, группами и компьютерами, а также для управления организационными подразделениями.

Для запуска оснастки Active Directory Users and Computers (Active Directory – пользователи и компьютеры) выберите одноименную команду в меню

Administrative Tools (Администрирование).

Active Directory Users and Computers

По умолчанию консоль Active Directory Users and Computers работает с доменом, к которому относится Ваш компьютер. Вы можете получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому домену. Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск.

Получив доступ к домену вы увидите стандартный набор папок:

-

Saved Queries

(Сохраненныезапросы) – сохраненные критерии поиска, позволяющие оперативно повторить выполненный ранее поиск в Active Directory; -

Builtin

– список встроенных учетных записей пользователей; -

Computers

– контейнер по умолчанию для учетных записей компьютеров; -

Domain Controllers

– контейнер по умолчанию для контроллеров домена; -

ForeignSecurityPrincipals

– содержит информацию об объектах из доверенного внешнего домена. Обычно эти объекты создаются при добавлении в группу текущего домена объекта из внешнего домена; -

Users

– контейнер по умолчанию для пользователей.

Некоторые папки консоли по умолчанию не отображаются. Чтобы вывести их на экран, выберите в меню

View (Вид) команду

Advanced Features (Дополнительные функции). Вот эти дополнительные папки:

-

LostAndFound

– потерявшие владельца, объекты каталога; -

NTDS Quotas

– данные о квотировании службы каталогов; -

Program Data

– сохраненные в службе каталогов данные для приложений Microsoft; -

System

– встроенные параметры системы.

Вы можете самостоятельно добавлять папки для организационных подразделений в дерево AD.

OU

Рассмотрим пример создания учётной записи пользователя домена. Чтобы создать учётную запись пользователя щелкните правой кнопкой контейнер, в который вы хотите поместить учетную запись пользователя, выберите в контекстном меню

New (Создать), а затем –

User (Пользователь). Откроется окно мастера

New Object – User (Новый объект – Пользователь):

- Введите имя, инициал и фамилию пользователя в соответствующих полях. Эти данные потребуются для создания отображаемого имени пользователя.

- Отредактируйте полное имя. Оно должно быть уникальным в домене и иметь длину не более 64 символов.

- Введите имя для входа. С помощью раскрывающегося списка выберите домен, с которым будет связана учетная запись.

- При необходимости измените имя пользователя для входа в системы с ОС Windows NT 4.0 или более ранними версиями. По умолчанию в качестве имени для входа в системы с предыдущими версиями Windows используются первые 20 символов полного имени пользователя. Это имя также должно быть уникальным в домене.

-

Щёлкните

Next (Далее). Укажите пароль для пользователя. Его параметры должны соответствовать вашей политике паролей;Confirm Password (Подтверждение) – поле, используемое для подтверждения правильности введенного пароля;

User must change password at next logon (Требовать смену пароля при следующем входе в систему) – если этот флажок установлен, пользователю придется изменить пароль при следующем входе в систему;

User cannot change password (Запретить смену пароля пользователем) – если этот флажок установлен, пользователь не может изменить пароль;

Password never expires (Срок действия пароля не ограничен) – если этот флажок установлен, время действия пароля для этой учетной записи не ограничено (этот параметр перекрывает доменную политику учетных записей);

Account is disabled (Отключить учетную запись) – если этот флажок установлен, учетная запись не действует (параметр удобен для временного запрета использования кем-либо этой учетной записи).

Учётные записи позволяют хранить контактную информацию пользователей, а так же информацию об участии в различных доменных группах, путь к профилю, сценарий входа, путь домашней папки, список компьютеров, с которых пользователю разрешён вход в домен и т.д.

Сценарии входа определяют команды, выполняемые при каждом входе в систему. Они позволяют настроить системное время, сетевые принтеры, пути к сетевым дискам и т.д. Сценарии применяются для разового запуска команд, при этом параметры среды, задаваемые сценариями, не сохраняются для последующего использования. Сценариями входа могут быть файлы сервера сценариев Windows с расширениями .VBS, .JS и другие, пакетные файлы с расширением .ВАТ, командные файлы с расширением .CMD, программы с расширением .ЕХЕ.

Можно назначить каждой учетной записи свою домашнюю папку для хранения и восстановления файлов пользователя. Большинство приложений по умолчанию открывают домашнюю папку для операций открытия и сохранения файлов, что упрощает пользователям поиск своих данных. В командной строке домашняя папка является начальным текущим каталогом. Домашняя папка может располагаться как на локальном жестком диске пользователя, так и на общедоступном сетевом диске.

К доменным учётным записям компьютеров и пользователей могут применяться групповые политики. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, разрешениями и возможностями пользователей и компьютеров. Групповая политика позволяет:

- создавать централизованно управляемые специальные папки, например My Documents (Мои документы);

- управлять доступом к компонентам Windows, системным и сетевым ресурсам, инструментам панели управления, рабочему столу и меню Start (Пуск);

- настроить сценарии пользователей и компьютеров на выполнение задачи в заданное время;

- настраивать политики паролей и блокировки учетных записей, аудита, присвоения пользовательских прав и безопасности.

Помимо задач управления пользовательскими учётными записями и группами существует масса других задач управления доменом. Для этого служат другие оснастки и приложения.

Оснастка

Active Directory Domains and Trusts (Active Directory – домены и доверие) служит для работы с доменами, деревьями доменов и лесами доменов.

Оснастка

Active Directory Sites and Services (Active Directory – сайты и службы) позволяет управлять сайтами и подсетями, а так же межсайтовой репликацией.

Для управления объектами AD существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

-

Dsadd

– добавляет в Active Directory компьютеры, контакты, группы, организационные подразделения и пользователей. Для получения справочной информации введите

dsadd /?, например

dsadd computer/? -

Dsmod

– изменяет свойства компьютеров, контактов, групп, организационных подразделений, пользователей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите

dsmod /?, например

dsmod server /? -

Dsmove

– перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения. -

Dsget

– отображает свойства компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите

dsget /?, например

dsget subnet /? -

Dsquery

– осуществляет поиск компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям. -

Dsrm

– удаляет объект из Active Directory. -

Ntdsutil

– позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters) и обслуживать базу данных Active Directory.

Так же существуют средства поддержки Active Directory:

-

Ldp

– Осуществляет в Active Directory Administration операции по протоколу LDAP. -

Replmon

– Управляет репликацией и отображает ее результаты в графическом интерфейсе. -

Dsacls

– Управляет списками ACL (списками управления доступом) для объектов Active Directory. -

Dfsutil

– Управляет распределенной файловой системой (Distributed File System, DFS) и отображает сведения о её работе. -

Dnscmd

– Управляет свойствами серверов, зон и записей ресурсов DNS. -

Movetree

– Перемещает объекты из одного домена в другой. -

Repadmin

– Управляет репликацией и отображает её результаты в окне командной строки. -

Sdcbeck

– Анализирует распространение, репликацию и наследование списков управления доступом. -

Sidwalker

– Задает списки управления доступом для объектов, в прошлом принадлежавших перемещенным, удаленным или потерянным учетным записям. -

Netdom

– Позволяет управлять доменами и доверительными отношениями из командной строки.

Как видно из этой статьи объединение групп компьютеров в домены на базе Active Directory позволяет существенно снизить издержки административных задач за счёт централизации управления доменными учётными записями компьютеров и пользователей, а так же позволяет гибко управлять правами пользователей, безопасностью и массой других параметров. Более подробные материалы по организации доменов можно найти в соответствующей литературе.

Источник: windowsfaq.ru

Оцените статью: Голосов