proxy, tor, vpn

1

4

Возникла необходимость оградить семью от нежелательных сайтов.

Я заблокировал на роутере список из 7914 серверов tor командами:

iptables -I FORWARD -s ип-адрес-сервера -j DROP

Но это помогло лишь поверхностно, так как в тор браузере есть опция для обхода блокировки через мосты.

Opera VPN получается заблокировать только по конкретным адресам:

iptables -I FORWARD -s 49.213.19.115 -j REJECT

но таких адресов у них очень много

- Ссылка

Вы не можете добавлять комментарии в эту тему. Тема перемещена в архив.

Приветствую.

Имеется роутер Keenetic Giga (KeeneticOS: 3.8.5). На роутере поднята служба SSTP Server, и есть два пользователя для неё.

Есть ли возможность сделать так, чтобы у первого vpn пользователя был доступ и к локальной сети роутера и к Интернету, а у второго пользователя закрыть доступ к локалке, чтобы он мог ходить через VPN лишь в Интернет?

У клиентов VPN статические адреса, я пытался в разделе «Межсетевой экран», сделать запрещающее правило для своей локальной сети 192.168.21.0/24 со статического адреса VPN клиента, но это не работает. Я добавлял это правило на интерфейс «Подключение Ethernet» и «Домашняя сеть». Почему-то отдельного интерфейса для SSTP не появляется, как у других vpn соединений, например WireGuard появляется отдельная вкладка (видимо потому что в них я клиент, а не сервер).

Я менял сеть для SSTP на Гостевую, и хотел сделать первому пользователю разрешающее правило в домашнюю сеть. Но это то же не работает. Или все клиенты ходят только в интернет или все и в локалку и в интернет.

Может кто-то сталкивался с подобной необходимостью? Прошу вашей помощи.

Главная/Технический ликбез/Защитите свою приватность: Как блокировать тайное VPN-соединение на «левых» прокси фермах, продаваемых на авито, через роутер MikroTik

Участились случаи когда не добросовестные продавцы аналогов нашего оборудования, подчёркиваю именно аналогов, могут использовать его удалённо после доставки вам, при этом такие продавцы применяют всяческие приёмы отвлечения внимания покупателей от этой темы, например, предлагая систему с открытым root-доступом аргументируя её открытость, типа сами посмотрите ничего секретного нет, хотя на самом деле vpn соединение бывает глубоко зарыто в недры linux и даже опытному админу найти его не представляется возможным.

За этой ширмой часто скрывается ситуация нелегального использования ваших модемов, т.к. основной деятельностью таких «левых» продавцов является сдача прокси в аренду, чего они не скрывают и это главный фактор который должен насторожить при покупке в таких местах.

Однако, на каждого хитреца найдется свой умелец!

Предлагаем вам три способа проверки исходящих VPN-соединений с Linux-сервера на примере роутера MikroTik:

Способ №1

1. Включите мониторинг сетевого трафика на роутере MikroTik. Для этого вы можете использовать инструменты, такие как Torch, Packet Sniffer, или Traffic Flow.

2. Определите IP-адрес вашего Linux-сервера. Если вы не знаете его IP-адреса, вы можете использовать инструменты, такие как nmap или ping, чтобы отсканировать сеть и найти его.

3. На роутере MikroTik создайте правило фильтрации, чтобы разрешить только определенные исходящие VPN-соединения с вашего Linux-сервера, а затем заблокируйте все остальные исходящие соединения.

4. Наблюдайте за трафиком на роутере MikroTik и обратите внимание на любые соединения, установленные с IP-адресом вашего Linux-сервера.

5. Если вы заметите исходящие VPN-соединения, которые вы не разрешали, то это может указывать на установку VPN-сервера или клиента на вашем Linux-сервере.

6. Далее проверьте кому принадлежат ip адреса с которыми устанавливаются VPN соединения.

7. Заблокируйте все исходящие порты в роутере MikroTik кроме прокси портов, как это сделать см. ниже.

Способ №2

Использование протокола Layer 7 (L7) фильтрации:

1. На роутере MikroTik настройте L7 фильтрацию, чтобы блокировать известные протоколы VPN.

2. Наблюдайте за применением L7 фильтрации и так вы определите, проходит ли через ваш Linux-сервер трафик, соответствующий протоколам VPN.

3. Если обнаружены соединения с известными протоколами VPN, это может указывать на использование VPN на Linux-сервере.

4. Далее проверьте кому принадлежат ip адреса с которыми устанавливаются VPN соединения.

5. Заблокируйте все исходящие порты в роутере MikroTik кроме прокси портов, как это сделать см. ниже.

Способ №3

Мониторинг сетевых подключений на роутере MikroTik:

1.На роутере MikroTik используйте инструменты, такие как Netwatch, чтобы отслеживать сетевые подключения.

2. Настройте Netwatch для мониторинга соединений с IP-адресом вашего Linux-сервера,

3. Остановите все программы использующие ваш Linux-сервер.

4. Если Netwatch обнаруживает активные соединения с или от Linux-сервера, это может указывать на наличие установленного исходящего VPN-соединения на Linux-сервере.

5. Далее проверьте кому принадлежат ip адреса с которыми устанавливаются VPN соединения.

6. Заблокируйте все исходящие порты в роутере MikroTik кроме прокси портов, как это сделать см. ниже.

Эти подходы позволяют обнаружить исходящие VPN-соединения с Linux-сервера, используя роутер MikroTik для мониторинга сетевого трафика или подключений.

!!! Блокировка всех портов кроме нужных на роутере MikroTik

В MikroTik можно прописать блокировку всех портов, кроме нужных, тем самым отрезав продавцу все доступы к вашей ферме. Сделать это можно с помощью правил фильтрации (firewall). Вот как это сделать:

1. Зайдите в консоль или Winbox и откройте меню «IP» -> «Firewall».

2. Во вкладке «Filter Rules» нажмите на кнопку «Add New» для создания нового правила.

3. В разделе «General» укажите следующие настройки:

-Chain: выберите «input» (если нужно блокировать входящий трафик) или «forward» (если нужно блокировать трафик, проходящий через роутер).

-Protocol: выберите «tcp» или «udp», в зависимости от ваших требований.

-Dst. Port: укажите порт или диапазон портов, которые вы хотите разрешить.

4. В разделе «Action» установите следующие настройки:

-Action: выберите «accept», чтобы разрешить соединение на указанных портах.

-Comment: дайте правилу описательное имя для лучшей идентификации (например, «Разрешенные порты»).

5. Нажмите «OK» для создания правила.

6. Добавьте еще одно правило для блокировки всех остальных портов. Установите те же настройки, что и в предыдущем правиле, за исключением настройки «Action», которую нужно изменить на «drop» (отбрасывать).

7. Перетащите правило блокировки всех портов выше правила разрешения нужных портов, чтобы оно выполнялось раньше.

8. Нажмите «Apply» для применения настроек фильтрации.

Теперь все порты, указанные в правиле разрешения, будут доступны, а все остальные порты будут заблокированы.

Убедитесь, что правила фильтрации соответствуют вашим требованиям безопасности и конфигурации сети.

Самое интересное начинается после этих блокировок, продавец выходит на связь, интересуется используете ли вы прокси ферму, как она работает, и т.п.

2022-05-23 17:52

Безопасность

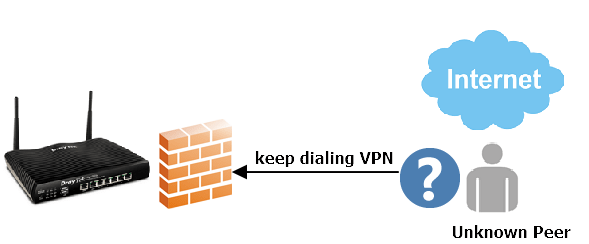

Начиная с прошивки 4.4.0, Vigor Router поддерживает локальный фильтр, который можно применить к самому Vigor Router. С помощью локального фильтра мы можем заблокировать некоторые неизвестные IP-адреса, которые продолжают набирать VPN или пытаются получить доступ к маршрутизатору по протоколу HTTP. Кроме того, мы также можем заблокировать IP-адреса из определенных стран, чтобы предотвратить атаку с IP-адреса из указанной страны. В этой статье мы демонстрируем некоторые практические применения локального фильтра.

Приложение 1: добавьте неизвестный IP-адрес в черный список IP-адресов

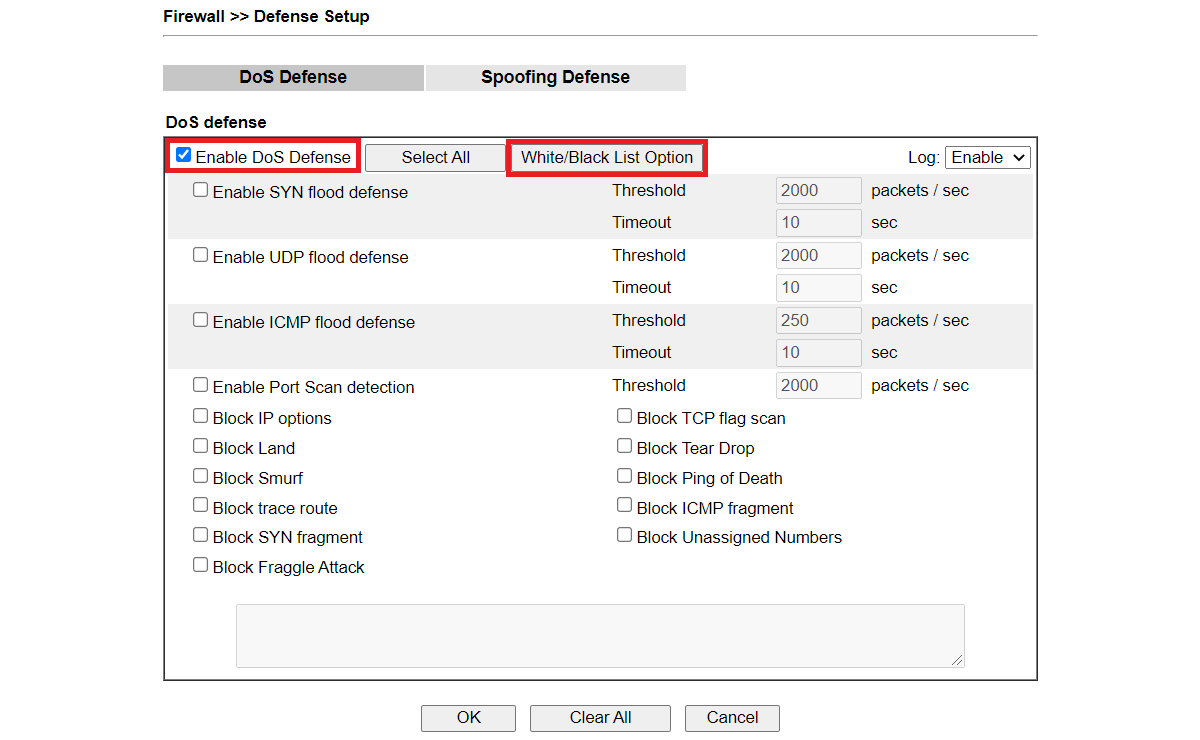

- Перейдите в Firewall >> Defense Setup и включите Dos Defense.

2.Нажмите « White/Black IP List Option» .

Выберите журнал, если вы хотите видеть из Syslog Explorer.

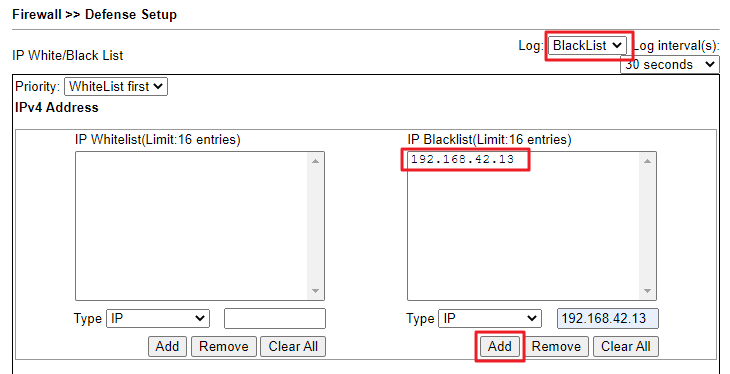

Введите IP-адрес неизвестного узла и нажмите «Добавить», чтобы добавить IP-адрес в черный список IP-адресов.

Примечание :

- Исходный IP-адрес поддерживает 4 параметра для определения свойств IP-адреса.

- IP может вводить один IP-адрес.

- IP Object может применяться к профилю объекта, определенному в Objects Setting >> IP Object заранее.

- IP Group может применяться к профилю объекта группы, определенному в Objects Setting >> IP Group заранее.

- Country Object может применяться только к профилю объекта, определенному в Objects Setting >> Country Object заранее.

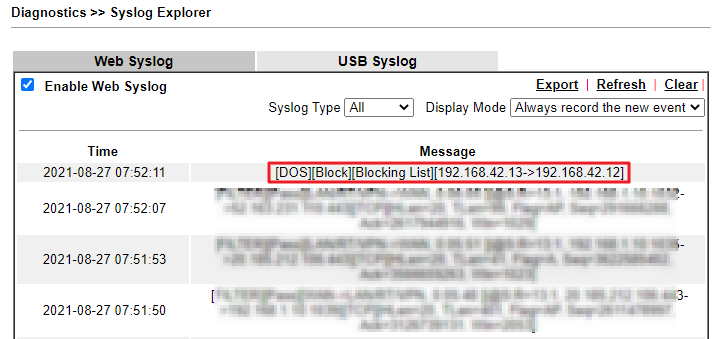

В системном журнале мы получим предупреждение от маршрутизатора, когда IP-адрес из черного списка попытается получить доступ.

Приложение 2: разрешить службу VPN из указанной страны

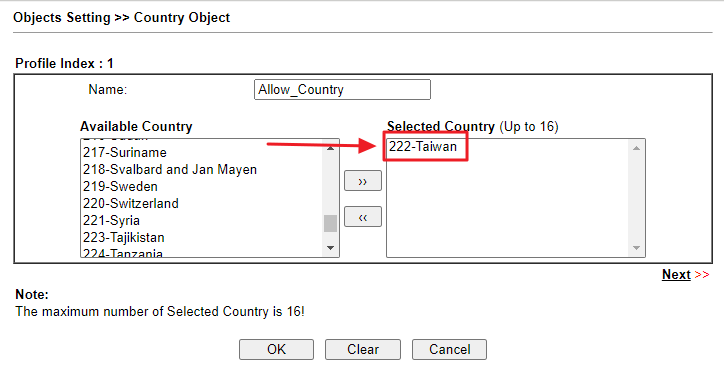

- Перейдите в «Objects Setting >> Country Object» , чтобы создать профиль.

- Дайте имя профиля.

- Добавьте страну, которую мы хотели бы разрешить.

- Нажмите OK, чтобы сохранить.

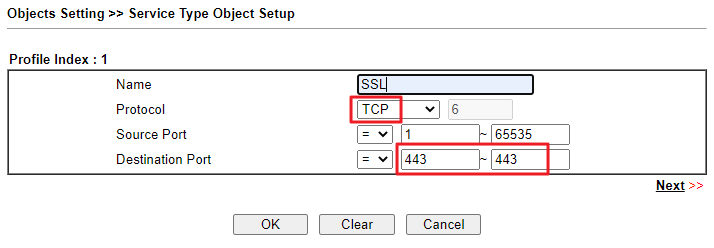

Перейдите в «Objects Setting >> Service Type Object» , чтобы создать профиль.

Здесь мы возьмем, например, SSL VPN.

- Дайте имя профиля.

- Выберите протокол, который использует эта служба.

- Введите порт, который эта служба будет использовать в поле Порт назначения.

- Нажмите OK, чтобы сохранить.

Примечание :

- Разные службы используют разные сервисные порты

- PPTP -> TCP 1723, GRE (протокол 47)

- L2TP -> TCP 1701, UDP 500/4500

- IPsec -> UDP 500/4500, ESP (протокол 50)

- SSL -> TCP 443

- OpenVPN -> TCP 443/1194, UDP 1194

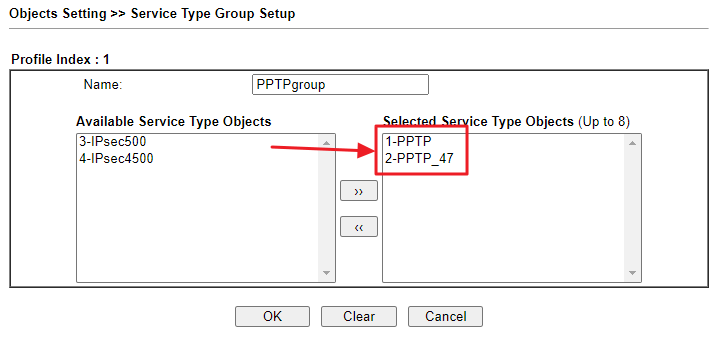

Если мы хотим заблокировать множество служб, мы можем добавить эти объекты служб в группу типов служб.

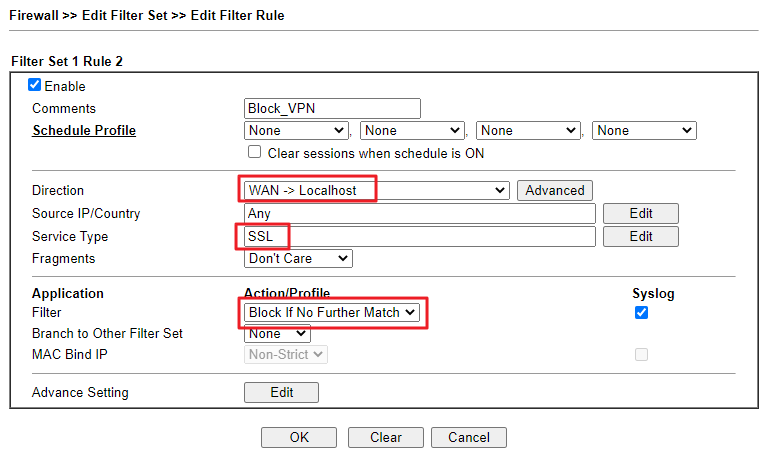

Перейдите в Firewall >> Filter Setup, чтобы создать правило, которое блокирует службу VPN с любого исходного IP-адреса.

- Включите это правило.

- Выберите WAN-> Localhost для направления.

- Выберите Любой в исходном IP-адресе/стране.

- Выберите объект службы (или группу служб), созданный на шаге 2, в разделе «Тип службы».

- Выберите Блокировать, если больше нет совпадений для фильтра. (Проверьте системный журнал, чтобы просмотреть журналы этого правила.)

- Нажмите OK, чтобы сохранить.

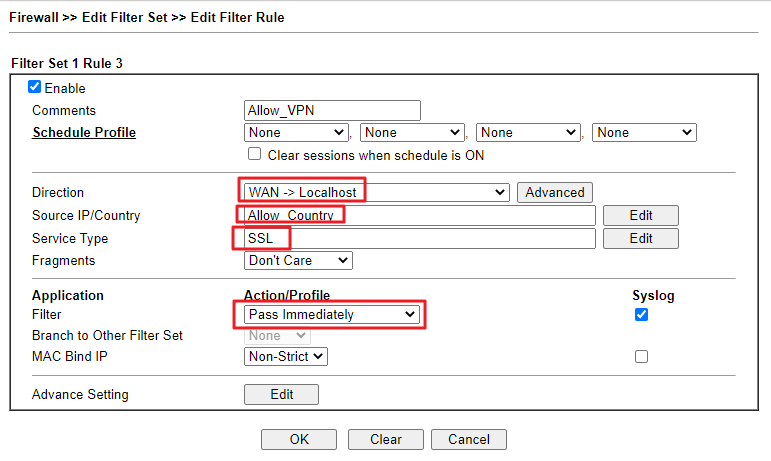

Создайте еще одно правило, чтобы разрешить указанной стране использовать эту службу.

- Включите это правило.

- Выберите WAN-> Localhost для направления.

- Выберите объект страны, созданный на шаге 1, в исходном IP-адресе/стране.

- Выберите объект службы (или группу служб), созданный на шаге 2, в разделе «Тип службы».

- Выберите Пропустить немедленно для фильтра. (Проверьте системный журнал, чтобы просмотреть журналы этого правила.)

- Нажмите OK, чтобы сохранить.

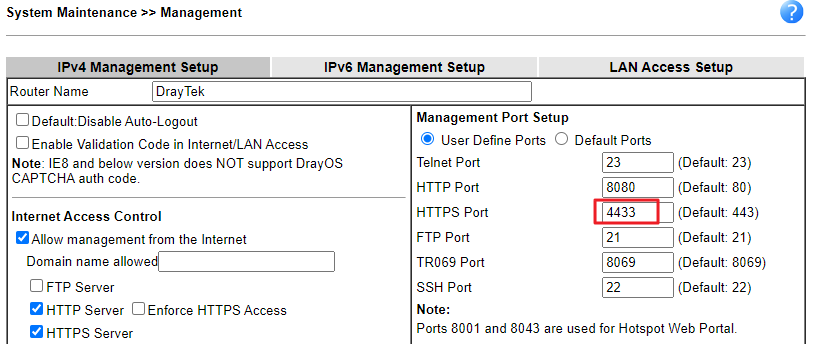

Примечание. Если служба использует SSL, измените порт управления маршрутизатора. В противном случае правило брандмауэра также заблокирует доступ к странице WUI маршрутизатора.

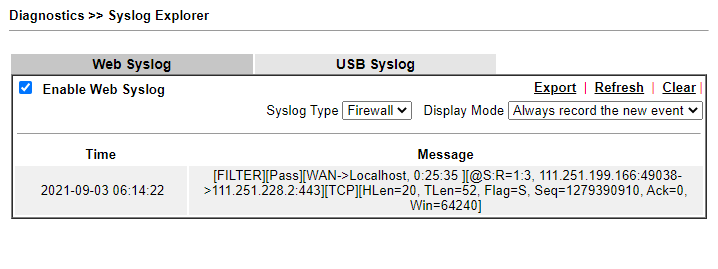

В системном журнале мы увидим журналы брандмауэра, когда IP-адрес из этой страны пытается установить VPN-соединение.

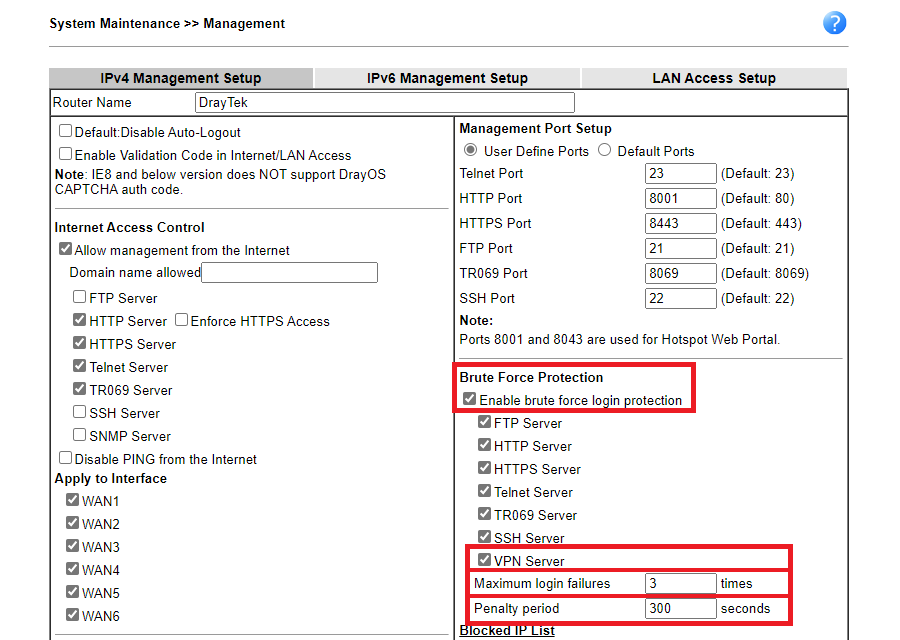

Приложение 3: Блокировка VPN-подключения с помощью защиты от грубой силы

Vigor Router поддерживает параметры VPN-сервера в защите от грубой силы, которая позволяет пользователям блокировать попытки входа в учетную запись VPN от атаки грубой силы.

- Перейдите в раздел « System Maintenance >> Management» , чтобы настроить защиту от грубой силы.

- включить Brute Force Protection .

- выберите вариант VPN-сервера .

- Выберите Maximum login failures от 1 до 255 раз.

- Выберите Penalty period от 1 до 31536000 секунд.

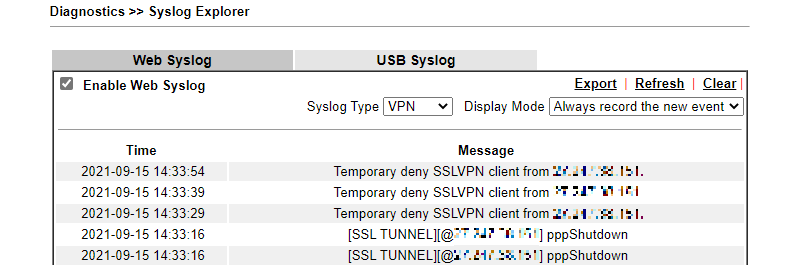

В системном журнале мы увидим журналы брандмауэра о том, что одноранговый узел с тем же IP-адресом будет запрещен защитой грубой силы после того, как он превысит максимальное время неудачного входа в систему.

Запретить ИЗВНЕ доступ кроме определенных адресов

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку «Действия до настройки роутера».

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

-

evg2020

- Сообщения: 19

- Зарегистрирован: 08 авг 2020, 16:51

Здравствуйте.

Задолбали уже мамкины хакеры со всей планеты, пытающиеся подобрать пароль к впн, поднятому на микротике.

Задача такая: есть 5-6 ip-адресов, с которых подключаются сотрудники по vpn к микротику, и работают за ним в локальной сети. Надо для этих адресов сделать белый список, а всех остальных просто дропать.

Как правильно это организовать?

-

Marquess

- Сообщения: 1

- Зарегистрирован: 04 апр 2022, 16:47

04 апр 2022, 17:00

через winbox:

IP-Firewall-Address List

создаёте лист с нужными ip

затем ip-firewall-filter rules

на правилах VPN на закладке Advanced.

Src. Address list указываете созданный лист

-

evg2020

- Сообщения: 19

- Зарегистрирован: 08 авг 2020, 16:51

04 апр 2022, 19:27

Marquess писал(а): ↑

04 апр 2022, 17:00

через winbox:

IP-Firewall-Address List

создаёте лист с нужными ip

затем ip-firewall-filter rules

на правилах VPN на закладке Advanced.

Src. Address list указываете созданный лист

Спасибо, но интересует именно, как сделать так чтобы не только по впн, а вообще весь входящий извне трафик таким образом отсеивать. Потому, что и по впн лезут, и порты сканируют и т.д.

Дак вот чтоб всё это нещадно дропалось.

Я так полагаю, цепочку forward тоже нужно так же защитить? Не только input?

-

vladislav.granovskiy

- Сообщения: 21

- Зарегистрирован: 25 июл 2018, 21:12

04 апр 2022, 22:44

evg2020 писал(а): ↑

04 апр 2022, 19:27

Marquess писал(а): ↑

04 апр 2022, 17:00

через winbox:

IP-Firewall-Address List

создаёте лист с нужными ip

затем ip-firewall-filter rules

на правилах VPN на закладке Advanced.

Src. Address list указываете созданный листСпасибо, но интересует именно, как сделать так чтобы не только по впн, а вообще весь входящий извне трафик таким образом отсеивать. Потому, что и по впн лезут, и порты сканируют и т.д.

Дак вот чтоб всё это нещадно дропалось.Я так полагаю, цепочку forward тоже нужно так же защитить? Не только input?

создаете правило в инпуте, разрешающее.

создаете еще одно правило, которое запрещает все.( action:drop )

-

hardrockbaby

- Сообщения: 68

- Зарегистрирован: 19 сен 2021, 16:11

04 апр 2022, 23:15

evg2020 писал(а): ↑

04 апр 2022, 12:15

Надо для этих адресов сделать белый список, а всех остальных просто дропать

В список ip allowed добавите разрешенные адреса; в списке in-interface-list (или in-interface) нужные интерфейсы

Код: Выделить всё

/ip firewall address-list

add address=1.2.3.4 list="ip allowed"

add address=1.2.3.5 list="ip allowed"

/ip firewall raw chain=prerouting action=drop \

in-interface-list=WAN src-address-list="!ip allowed"