Обновлено: 08.10.2023

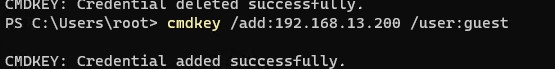

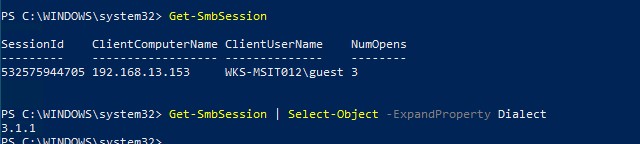

В этой статье содержится информация о том, как Windows отключает гостевой доступ в SMB2 и SMB3 по умолчанию, а также приводятся параметры для включения небезопасного гостевого входа в групповую политику. Однако обычно это делать не рекомендуется.

Применимо к: Windows 10 — все выпуски, Windows Server 2019

Исходный номер базы знаний: 4046019

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют выполнять следующие действия по умолчанию:

- Доступ гостевой учетной записи к удаленному серверу.

- Возврат к гостевой учетной записи после предоставления неверных учетных данных.

SMB2 и SMB3 ведут себя в этих версиях Windows следующим образом:

- Windows 10 Корпоративная и Windows 10 для образовательных учреждений больше не позволяют пользователю подключаться к удаленному общему ресурсу с использованием гостевых учетных данных по умолчанию, даже если удаленный сервер запрашивает гостевые учетные данные.

- Выпуски Windows Server 2019 Datacenter и Standard больше не позволяют пользователю подключаться к удаленному общему ресурсу с использованием гостевых учетных данных по умолчанию, даже если удаленный сервер запрашивает гостевые учетные данные.

- Windows 10 Home и Pro не изменились по сравнению с предыдущим поведением по умолчанию; они разрешают гостевую аутентификацию по умолчанию.

Это поведение Windows 10 наблюдается в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также в Windows 10 2004, Windows 10 20H2 и Windows 10 21H1, если установлено обновление KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709, но позже ухудшилось в Windows 10 2004, Windows 10 20H2 и Windows 10 21H1, где гостевая аутентификация не была отключена по умолчанию, но по-прежнему могла быть отключена администратором. Подробнее о том, как отключить гостевую аутентификацию, см. ниже.

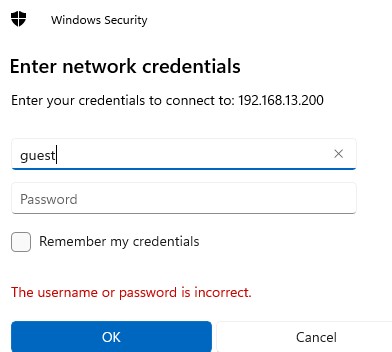

Если вы попытаетесь подключиться к устройствам, которые запрашивают учетные данные гостя вместо соответствующих участников, прошедших проверку подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, поскольку политики безопасности вашей организации блокируют неавторизованный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ или если администратор разрешает гостевой доступ, в журнале событий SMB-клиента регистрируются следующие записи:

Запись журнала 1

Руководство

Это событие указывает на то, что сервер попытался войти в систему как неаутентифицированный гость, но клиент отклонил эту попытку. Гостевые входы не поддерживают стандартные функции безопасности, такие как подпись и шифрование. Таким образом, гостевой вход в систему уязвим для атак «человек посередине», которые могут раскрыть конфиденциальные данные в сети. Windows по умолчанию отключает небезопасные (небезопасные) гостевые входы в систему. Мы рекомендуем не разрешать небезопасный гостевой вход.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:0

Настроенное значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:1

Руководство

Это событие означает, что администратор включил небезопасный гостевой вход в систему. Небезопасный гостевой вход происходит, когда сервер регистрирует пользователя как неаутентифицированного гостя. Обычно это происходит в ответ на сбой аутентификации. Гостевые входы в систему не поддерживают стандартные функции безопасности, такие как подпись и шифрование. Таким образом, разрешение гостевого входа делает клиент уязвимым для атак типа «злоумышленник посередине», которые могут раскрыть конфиденциальные данные в сети. Windows по умолчанию отключает небезопасный гостевой вход в систему. Мы рекомендуем не разрешать небезопасный гостевой вход.

Причина

Это изменение в поведении по умолчанию разработано и рекомендовано корпорацией Майкрософт из соображений безопасности.

Вредоносный компьютер, выдающий себя за законный файловый сервер, может разрешить пользователям подключаться в качестве гостей без их ведома. Мы рекомендуем не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование гостевых учетных данных, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную аутентификацию и авторизацию.

Windows и Windows Server не разрешают гостевой доступ и не разрешают удаленным пользователям подключаться в качестве гостей или анонимных пользователей, начиная с Windows 2000. По умолчанию гостевой доступ может требоваться только для сторонних удаленных устройств. Операционные системы, предоставляемые корпорацией Майкрософт, не поддерживаются.

Разрешение

Если вы хотите включить небезопасный гостевой доступ, вы можете настроить следующие параметры групповой политики:

- Откройте редактор локальной групповой политики (gpedit.msc).

- В дереве консоли выберите Конфигурация компьютера > Административные шаблоны > Сеть > Рабочая станция Lanman.

- Для этого параметра щелкните правой кнопкой мыши Включить небезопасный гостевой вход и выберите Изменить.

- Выберите «Включено» и нажмите «ОК».

При изменении групповой политики домена Active Directory используйте управление групповыми политиками (gpmc.msc).

В целях мониторинга и инвентаризации: эта групповая политика устанавливает для следующего значения реестра DWORD значение 1 (небезопасная гостевая аутентификация включена) или 0 (небезопасная гостевая аутентификация отключена):

Чтобы задать значение без использования групповой политики, установите для следующего параметра реестра DWORD значение 1 (небезопасная гостевая аутентификация включена) или 0 (небезопасная гостевая аутентификация отключена):

Как обычно, параметр значения в групповой политике переопределяет параметр значения в значении реестра, не относящемся к групповой политике.

В Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909 и Windows Server 2019 гостевая аутентификация отключена, если AllowInsecureGuestAuth существует со значением 0 в [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters ] Алловинсекурегуестаутс .

В выпусках Windows 10 2004, Windows 10 20H2 и Windows 10 21H1 Enterprise и Education с установленным обновлением KB5003173 гостевая аутентификация отключается, если AllowInsecureGuestAuth не существует или существует со значением 0 в [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Services\LanmanWorkstation\Parameters] AllowInsecureGuestAuth . Редакции Home и Pro по умолчанию разрешают гостевую аутентификацию, если вы не отключите ее с помощью групповой политики или настроек реестра.

Включив небезопасный гостевой вход, этот параметр снижает безопасность клиентов Windows.

Подробнее

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и резервный гостевой доступ.

SMB1 удаляется по умолчанию в последних конфигурациях Windows 10 и Windows Server. Дополнительные сведения см. в статье SMBv1 по умолчанию не установлен в Windows 10 версии 1709, Windows Server версии 1709 и более поздних версиях.

Описывает рекомендации, расположение, значения и соображения безопасности для доступа к сети: параметр политики безопасности «Не разрешать анонимное перечисление учетных записей SAM и общих ресурсов».

Ссылка

Этот параметр политики определяет, какие дополнительные разрешения будут назначаться для анонимных подключений к устройству. Windows позволяет анонимным пользователям выполнять определенные действия, такие как перечисление имен учетных записей домена и общих сетевых ресурсов. Это удобно, например, когда администратор хочет предоставить доступ пользователям в доверенном домене, который не поддерживает взаимное доверие. Однако даже если этот параметр политики включен, анонимные пользователи будут иметь доступ к ресурсам с разрешениями, явно включающими встроенную группу АНОНИМНЫЙ ВХОД.

Этот параметр политики не влияет на контроллеры домена. Неправильное использование этого параметра политики является распространенной ошибкой, которая может привести к потере данных или проблемам с доступом к данным или безопасностью.

Возможные значения

Администратор не может назначать дополнительные разрешения для анонимных подключений к устройству. Анонимные подключения будут полагаться на разрешения по умолчанию. Однако неавторизованный пользователь может анонимно перечислить имена учетных записей и использовать эту информацию, чтобы попытаться угадать пароли или выполнить атаки с использованием социальной инженерии.

Местоположение

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию< /td> | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Стандартный -Настройки сервера Alone по умолчанию | Отключено |

| Действующие настройки DC по умолчанию | Отключено |

| Действующие настройки рядового сервера по умолчанию | Отключено |

| Действующие настройки клиентского компьютера по умолчанию | Отключено |

Управление политикой

В этом разделе описываются функции и инструменты, которые помогут вам управлять этой политикой.

Требование перезапустить

Нет. Изменения этой политики вступают в силу без перезагрузки устройства, если они сохраняются локально или распространяются через групповую политику.

Конфликты политик

Даже если этот параметр политики включен, анонимные пользователи будут иметь доступ к ресурсам с разрешениями, явно включающими встроенную группу АНОНИМНЫЙ ВХОД (в системах, предшествующих Windows Server 2008 и Windows Vista).

Групповая политика

Эта политика не влияет на контроллеры домена.

Соображения безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать контрмеру и возможные негативные последствия реализации контрмеры.

Уязвимость

Неавторизованный пользователь может анонимно перечислить имена учетных записей и общих ресурсов и использовать эту информацию, чтобы попытаться угадать пароли или выполнить атаки с использованием социальной инженерии.

Контрмеры

Включить доступ к сети: запретить анонимное перечисление учетных записей SAM и настройку общих ресурсов.

Потенциальное влияние

Невозможно предоставить доступ пользователям другого домена через одностороннее доверие, поскольку администраторы доверительного домена не могут перечислять списки учетных записей в другом домене. Пользователи, которые анонимно обращаются к файловым серверам и серверам печати, не могут перечислить общие сетевые ресурсы на этих серверах; пользователи должны пройти аутентификацию, прежде чем они смогут просматривать списки общих папок и принтеров.

Описывает рекомендации, расположение, значения, управление политиками и вопросы безопасности для запрета доступа к этому компьютеру из параметра политики сетевой безопасности.

Ссылка

Этот параметр безопасности определяет, каким пользователям запрещен доступ к устройству по сети.

Возможные значения

Рекомендации

- Поскольку все программы доменных служб Active Directory используют для доступа вход в сеть, соблюдайте осторожность при назначении этому пользователю права на контроллерах домена.

Местоположение

Конфигурация компьютера\Настройки Windows\Настройки безопасности\Локальные политики\Назначение прав пользователя

Значения по умолчанию

По умолчанию для этого параметра установлено значение «Гость» на контроллерах домена и автономных серверах.

В следующей таблице перечислены фактические и действующие значения политики по умолчанию. Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию< /td> | Не определено |

| Политика контроллера домена по умолчанию | Гость |

| Stand- Настройки по умолчанию сервера Alone | Гость |

| Действующие настройки контроллера домена по умолчанию | Гость |

| Эффективные настройки рядового сервера по умолчанию | Гость |

| Эффективные настройки клиентского компьютера по умолчанию | Гость |

Управление политикой

В этом разделе описываются функции и инструменты, которые помогут вам управлять этой политикой.

Для вступления в силу этого параметра политики перезапуск устройства не требуется.

Этот параметр политики заменяет параметр политики Доступ к этому компьютеру из сети, если на учетную запись пользователя распространяются обе политики.

Любое изменение назначения прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи.

Групповая политика

Параметры применяются в следующем порядке через объект групповой политики (GPO), который перезапишет параметры на локальном компьютере при следующем обновлении групповой политики:

- Настройки локальной политики

- Настройки политики сайта

- Настройки политики домена

- Настройки политики подразделения

Если локальная настройка выделена серым цветом, это означает, что объект групповой политики в настоящее время управляет этой настройкой.

Соображения безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать контрмеру и возможные негативные последствия реализации контрмеры.

Уязвимость

Пользователи, которые могут входить на устройство по сети, могут перечислять списки имен учетных записей, имен групп и общих ресурсов. Пользователи с разрешением на доступ к общим папкам и файлам могут подключаться по сети и, возможно, просматривать или изменять данные.

Контрмеры

Назначить право Запретить доступ к этому компьютеру от сетевого пользователя следующим учетным записям:

- Анонимный вход

- Встроенная учетная запись локального администратора

- Локальный гостевой аккаунт

- Все сервисные аккаунты

Важным исключением из этого списка являются учетные записи служб, используемые для запуска служб, которые должны подключаться к устройству по сети. Например, предположим, что вы настроили общую папку для доступа к веб-серверам и представляете содержимое этой папки через веб-сайт. Возможно, вам потребуется разрешить учетной записи, под которой запущены IIS, входить на сервер с общей папкой из сети. Это право пользователя особенно эффективно, когда вам необходимо настроить серверы и рабочие станции, на которых обрабатывается конфиденциальная информация, из-за соображений соответствия нормативным требованиям.

Если учетная запись службы настроена в свойствах входа в систему службы Windows, для ее правильного запуска требуются права входа в сеть на контроллерах домена.

Потенциальное влияние

Если вы настроите право «Запретить доступ к этому компьютеру от сетевого пользователя» для других учетных записей, вы можете ограничить возможности пользователей, которым назначены определенные административные роли в вашей среде.Вы должны убедиться, что делегированные задачи не пострадают.

Описывает рекомендации, расположение, значения, управление политиками и вопросы безопасности для доступа к сети: параметр политики безопасности «Разрешить анонимный перевод SID/имени».

Ссылка

Этот параметр политики включает или отключает возможность анонимного пользователя запрашивать атрибуты идентификатора безопасности (SID) для другого пользователя.

Если этот параметр политики включен, пользователь может использовать известный SID администратора, чтобы получить настоящее имя встроенной учетной записи администратора, даже если учетная запись была переименована. Затем этот человек может использовать имя учетной записи, чтобы инициировать атаку подбора пароля методом грубой силы.

Неправильное использование этого параметра политики является распространенной ошибкой, которая может привести к потере данных или проблемам с доступом к данным или безопасностью.

Возможные значения

Анонимный пользователь может запросить атрибут SID для другого пользователя. Анонимный пользователь, знающий SID администратора, может связаться с компьютером, на котором включена эта политика, и использовать SID для получения имени администратора. Этот параметр влияет на преобразование SID в имя, а также на преобразование имени в SID.

Запрещает анонимному пользователю запрашивать атрибут SID для другого пользователя.

Рекомендации

- Установите для этой политики значение «Отключено». Это значение по умолчанию на рядовых компьютерах; следовательно, это не окажет на них никакого влияния. Значение по умолчанию для контроллеров домена — Включено.

Местоположение

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию< /td> | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Стандартный -Настройки сервера Alone по умолчанию | Отключено |

| Действующие настройки контроллера домена по умолчанию | Включено |

| Действующие настройки рядового сервера по умолчанию | Отключено |

| Действующие настройки клиентского компьютера по умолчанию | Отключено |

Различия версий операционной системы

Значение этого параметра по умолчанию изменилось в разных операционных системах следующим образом:

- На контроллерах домена под управлением Windows Server 2003 R2 или более ранней версии по умолчанию установлено значение Включено.

- По умолчанию на контроллерах домена под управлением Windows Server 2008 и более поздних версий установлено значение «Отключено».

Управление политикой

В этом разделе описываются функции и инструменты, которые помогут вам управлять этой политикой.

Требование перезапустить

Нет. Изменения этой политики вступают в силу без перезагрузки устройства, если они сохраняются локально или распространяются через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентскими компьютерами, службами и приложениями.

Соображения безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать контрмеру и возможные негативные последствия реализации контрмеры.

Уязвимость

Если этот параметр политики включен, пользователь с локальным доступом может использовать известный SID администратора, чтобы узнать настоящее имя встроенной учетной записи администратора, даже если она была переименована. Затем этот человек может использовать имя учетной записи, чтобы инициировать атаку с подбором пароля.

Контрмеры

Отключить доступ к сети: разрешить анонимный перевод SID/имени.

Потенциальное влияние

Отключено — это конфигурация по умолчанию для этого параметра политики на устройствах участников; следовательно, это не оказывает на них никакого влияния. Конфигурация по умолчанию для контроллеров домена включена.

Читайте также:

- Как подключить iphone к компьютеру с Windows 10

- Как изменить дистрибутив Linux

- Заметки не работают в Windows 10

- Как подключить сетевой принтер в Windows 10

- Singularity без звука Windows 10

Содержание

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

- Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям Network access: Let Everyone permissions apply to anonymous users

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам Network access: Restrict anonymous access to Named Pipes and Shares

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

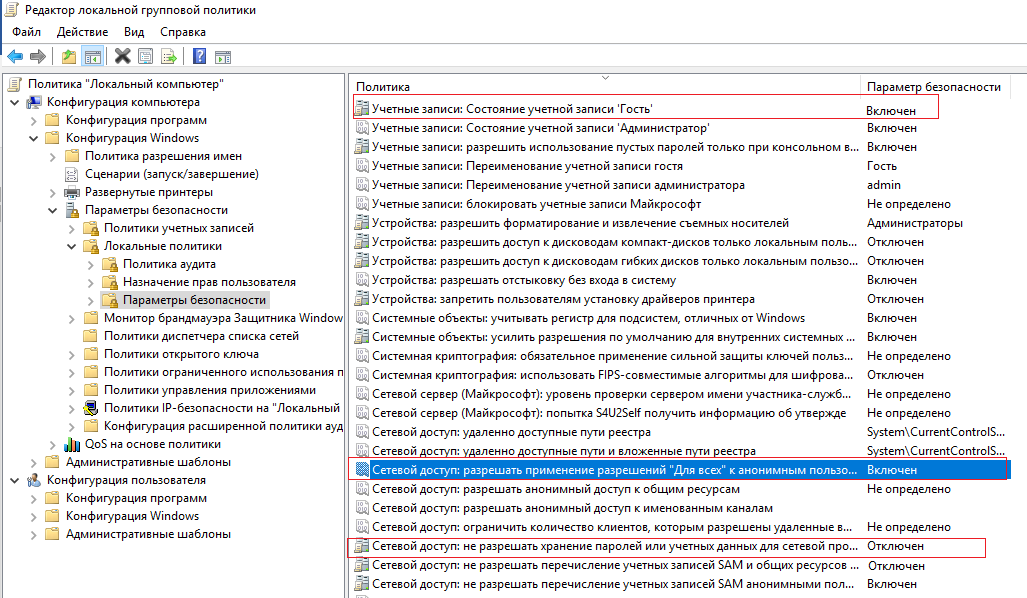

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

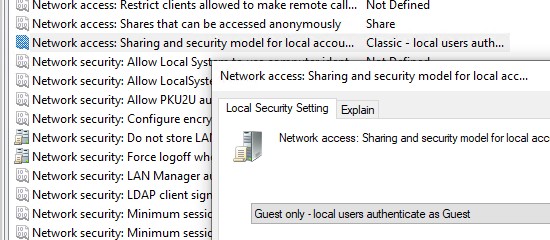

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

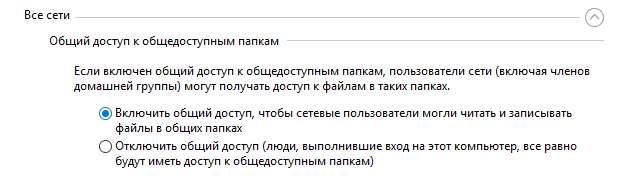

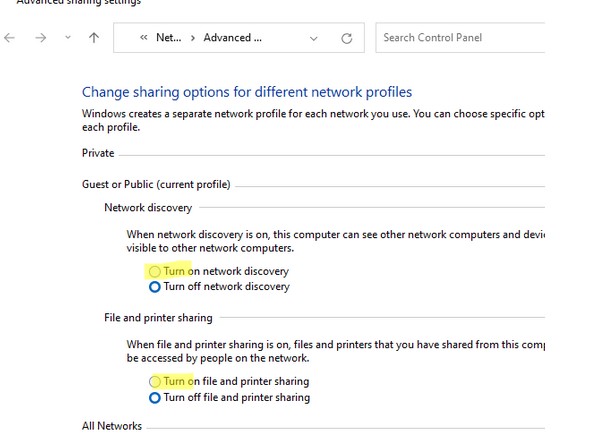

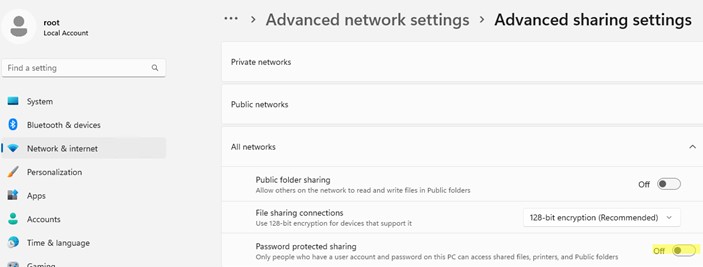

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

Настройка анонимного доступа к общей папке

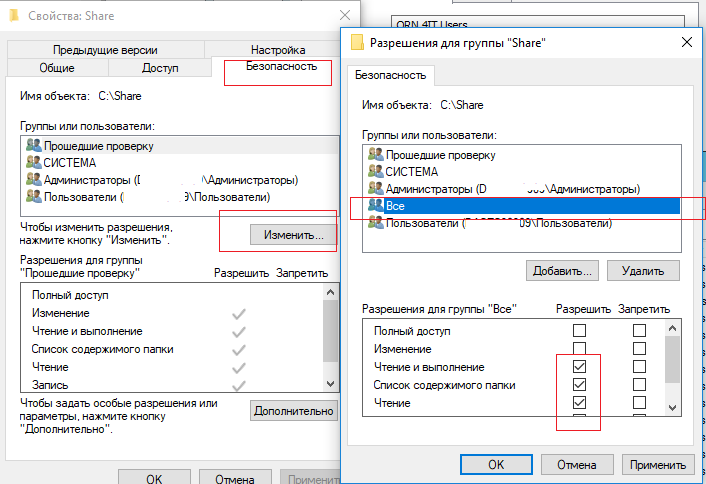

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

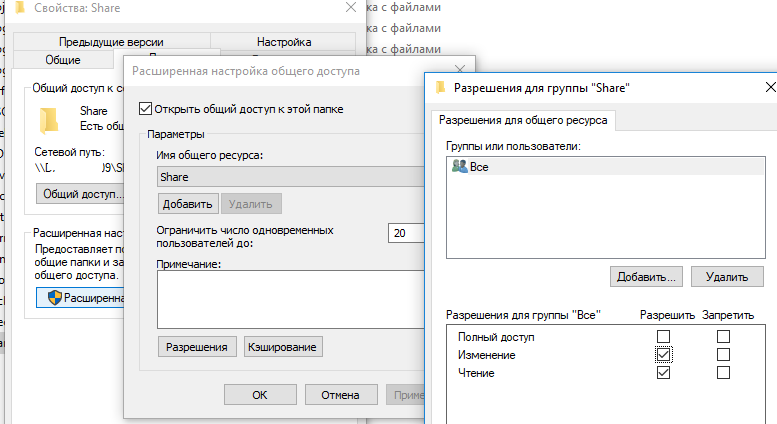

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

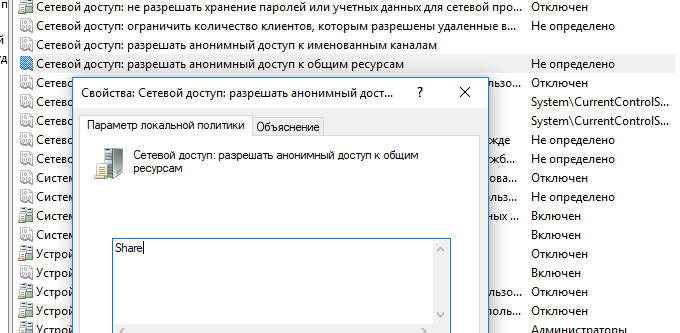

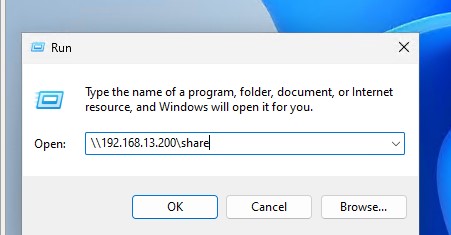

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Предоставление анонимного доступа к общему сетевому принтеру

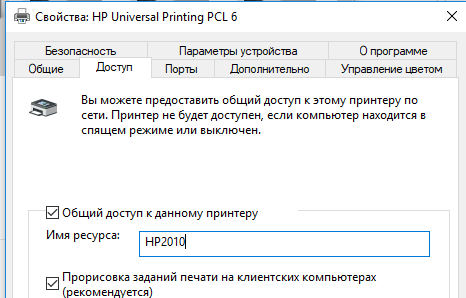

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управленияОборудование и звукУстройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

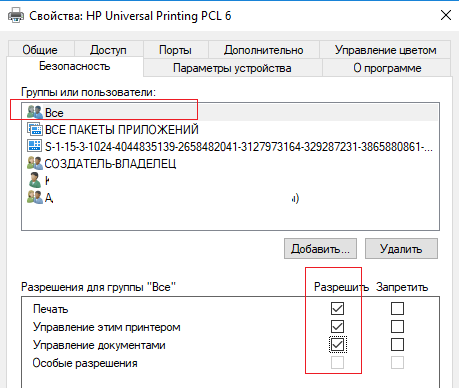

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\servernameshare) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям Network access: Let Everyone permissions apply to anonymous users

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для сетевого доступа: разрешить применение разрешений «Все» к параметру политики безопасности анонимных пользователей. Describes the best practices, location, values, policy management and security considerations for the Network access: Let Everyone permissions apply to anonymous users security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие дополнительные разрешения даны анонимным подключениям к устройству. This policy setting determines what additional permissions are granted for anonymous connections to the device. Если этот параметр политики включается, анонимные пользователи могут нумеровать имена учетных записей домена и общих папок и выполнять некоторые другие действия. If you enable this policy setting, anonymous users can enumerate the names of domain accounts and shared folders and perform certain other activities. Эта возможность удобна, например, если администратор хочет предоставить доступ пользователям в доверенном домене, который не поддерживает возвратное доверие. This capability is convenient, for example, when an administrator wants to grant access to users in a trusted domain that does not maintain a reciprocal trust.

По умолчанию маркер, созданный для анонимных подключений, не включает SID Everyone. By default, the token that is created for anonymous connections does not include the Everyone SID. Поэтому разрешения, которые назначены группе «Все», не применяются к анонимным пользователям. Therefore, permissions that are assigned to the Everyone group do not apply to anonymous users.

Возможные значения Possible values

Sid Everyone добавляется в маркер, созданный для анонимных подключений, и анонимные пользователи могут получить доступ к любому ресурсу, для которого группе «Все» назначены разрешения. The Everyone SID is added to the token that is created for anonymous connections, and anonymous users can access any resource for which the Everyone group has been assigned permissions.

Sid Everyone удаляется из маркера, созданного для анонимных подключений. The Everyone SID is removed from the token that is created for anonymous connections.

Не определено Not defined

Рекомендации Best practices

- Установите для этой политики «Отключено». Set this policy to Disabled.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности Computer ConfigurationWindows SettingsSecurity SettingsLocal PolicesSecurity Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отключено Disabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Отключено Disabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Неавторизованный пользователь может анонимно перечислять имена учетных записей и общие ресурсы, а также использовать эти сведения для попытки угадать пароли, выполнить атаки социальной инженерии или запустить doS-атаки. An unauthorized user could anonymously list account names and shared resources and use the information to attempt to guess passwords, perform social engineering attacks, or launch DoS attacks.

Противодействие Countermeasure

Отключает сетевой доступ: разрешения «Все» применяются к параметру анонимных пользователей. Disable the Network access: Let Everyone permissions apply to anonymous users setting.

Возможное влияние Potential impact

Нет. None. Это конфигурация по умолчанию. This is the default configuration.

Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам Network access: Restrict anonymous access to Named Pipes and Shares

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для сетевого доступа: ограничение анонимного доступа к параметру политики безопасности «Именованных каналов и ресурсов». Describes the best practices, location, values, policy management and security considerations for the Network access: Restrict anonymous access to Named Pipes and Shares security policy setting.

Справочные материалы Reference

Этот параметр политики включает или отключает ограничение анонимного доступа только к общим папок и каналам, именуемым в сетевом доступе: именованным каналам, к которые можно получить анонимный доступ, и сетевому доступу: общие папки, к которые можно получить анонимный доступ. This policy setting enables or disables the restriction of anonymous access to only those shared folders and pipes that are named in the Network access: Named pipes that can be accessed anonymously and Network access: Shares that can be accessed anonymously settings. Этот параметр управляет доступом сеанса null к общим папам на компьютерах, добавляя RestrictNullSessAccess со значением 1 в раздел реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesLanManServerParameters. The setting controls null session access to shared folders on your computers by adding RestrictNullSessAccess with the value 1 in the registry key HKEY_LOCAL_MACHINESystemCurrentControlSetServicesLanManServerParameters. Это значение реестра отключит или отключит обнуленные общие папки сеанса, чтобы контролировать, ограничивает ли служба сервера доступ клиентов, не непросвещенных, к именовамым ресурсам. This registry value toggles null session shared folders on or off to control whether the Server service restricts unauthenticated clients’ access to named resources.

Сеансы NULL — это уязвимость, которую можно использовать с помощью различных общих папок на устройствах в вашей среде. Null sessions are a weakness that can be exploited through the various shared folders on the devices in your environment.

Возможные значения Possible values

- Enabled Enabled

- Отключено Disabled

- Не определено Not defined

Рекомендации Best practices

- Установите для этой политики «Включено». Set this policy to Enabled. Включение этого параметра политики ограничивает доступ к сеансу null для непроверяющих пользователей всеми серверными каналами и общими папками, кроме указанных в записях реестра NullSessionPipes и NullSessionShares. Enabling this policy setting restricts null session access to unauthenticated users to all server pipes and shared folders except those listed in the NullSessionPipes and NullSessionShares registry entries.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Включено Enabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Включено Enabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Включено Enabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Включено Enabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Сеансы NULL — это уязвимость, которую можно использовать с помощью общих папок (включая общие папки по умолчанию) на устройствах в вашей среде. Null sessions are a weakness that can be exploited through shared folders (including the default shared folders) on devices in your environment.

Противодействие Countermeasure

Включить сетевой доступ: ограничить анонимный доступ к именованным каналам и параметру «Доступ». Enable the Network access: Restrict anonymous access to Named Pipes and Shares setting.

Возможное влияние Potential impact

Вы можете включить этот параметр политики, чтобы ограничить доступ пользователей, не проавентированных по стандарту NULL, ко всем каналам серверов и общим папок, кроме тех, которые указаны в записях NullSessionPipes и NullSessionShares. You can enable this policy setting to restrict null-session access for unauthenticated users to all server pipes and shared folders except those that are listed in the NullSessionPipes and NullSessionShares entries.

Содержание

- Отключаем удаленное управление компьютером

- Запрещаем удаленный доступ

- Шаг 1: Общий запрет

- Шаг 2: Отключение помощника

- Шаг 3: Отключение служб

- Заключение

- Стерильный вход: Как ограничить доступ к своему компьютеру

- А нужно ли это

- Пароль на включение компьютера

- Другие средства ограничения доступа

- Homesoft KEY 1.0 b.7

- WinLock 1.75

- NVD Monitor 3.0

- Форпост 2.2D

- Desktop-Lok 6.0.0

- Limited Access 2.0

- DeviceLock ME 1.0 Beta 2

- AdjustCD 5.0 beta

- Как заблокировать компьютер, чтобы нельзя было открыть сайт, запустить игру, получить доступ к рабочему столу и пр.

- Способы блокировки

- Доступ к рабочему столу

- Доступ к диску / флешке / папке

- Доступ к сайтам (веб-страничкам)

- Доступ к играм (блокировка от детей)

- Обзор решений для ограничения доступа к компьютеру и хранящимся на нем данным

- О необходимости ограничения доступа

- Программы для ограничения доступа

- Блокирование доступа к настройкам операционной системы и системным данным

- Ограничение доступа к устройствам

- Защита персональной информации

Отключаем удаленное управление компьютером

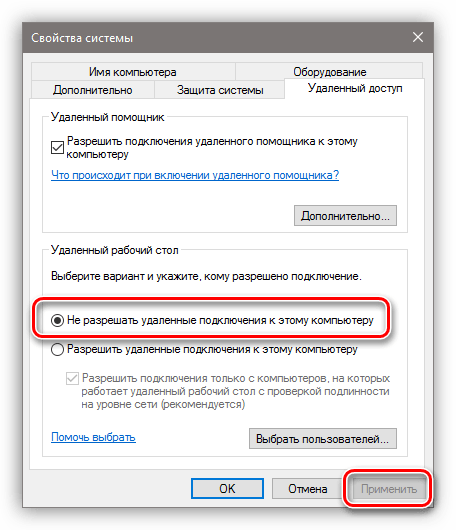

Запрещаем удаленный доступ

Как уже было сказано выше, мы будем менять исключительно системные настройки, позволяющие сторонним пользователям просматривать содержимое дисков, менять параметры и совершать иные действия на нашем ПК. Имейте в виду, если вы пользуетесь удаленными рабочими столами или машина является частью локальной сети с общим доступом к устройствам и программному обеспечению, то приведенные ниже действия могут нарушить работу всей системы. Это же касается и тех ситуаций, когда требуется подключаться к удаленным компьютерам или серверам.

Отключение удаленного доступа выполняется в несколько этапов или шагов.

Шаг 1: Общий запрет

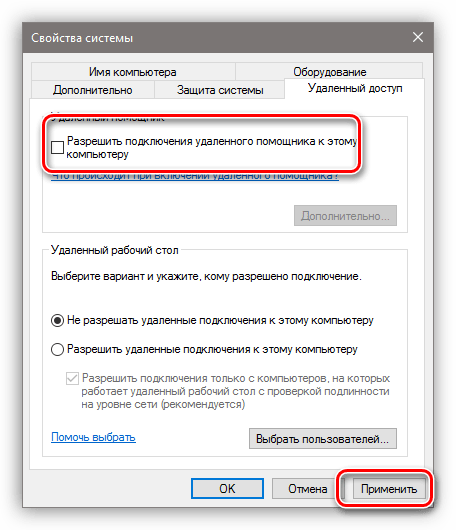

Данным действием мы отключаем возможность подключения к вашему рабочему столу с помощью встроенной функции Windows.

Доступ отключен, теперь сторонние пользователи не смогут выполнять действия на вашем компьютере, но смогут просматривать события, используя помощник.

Шаг 2: Отключение помощника

Удаленный помощник позволяет пассивно просматривать рабочий стол, а точнее, все действия, которые вы выполняете – открытие файлов и папок, запуск программ и настройка параметров. В том же окне, где мы отключали общий доступ, снимаем галку возле пункта, разрешающего подключение удаленного помощника и жмем «Применить».

Шаг 3: Отключение служб

На предыдущих этапах мы запретили совершать операции и вообще просматривать наш рабочий стол, но не спешите расслабляться. Злоумышленники, получив доступ к ПК вполне могут изменить эти настройки. Еще немного повысить уровень безопасности можно с помощью отключения некоторых системных служб.

Все действия, приведенные выше, можно выполнить только под учетной записью администратора или введя соответствующий пароль. Именно поэтому для предотвращения внесения изменений в параметры системы извне необходимо работать только под «учеткой», имеющей обычные права (не «админские»).

Заключение

Теперь вы знаете, как отключить удаленное управление компьютером через сеть. Действия, описанные в данной статье, помогут повысить безопасность системы и избежать многих проблем, связанных с сетевыми атаками и вторжениями. Правда, почивать на лаврах не стоит, поскольку никто не отменял зараженные вирусами файлы, которые попадают на ПК через интернет. Будьте бдительны, и неприятности обойдут вас стороной.

Помимо этой статьи, на сайте еще 12312 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Стерильный вход: Как ограничить доступ к своему компьютеру

А нужно ли это

Наверняка на вашем компьютере есть какие-то данные, которые вы не захотите терять. Важные документы, записи к непройденным играм, гигабайты музыки, дистрибутивы полезных программ, адреса друзей — все это должно храниться в безопасности. Но реальность такова, что всей этой архиважной информации можно лишиться за считанные секунды, особенно если компьютером пользуетесь не вы одни. Маме/подружке/младшему братику тоже может понадобиться ваша “машина” — например, для набора текстов в Ворде. Излишне любопытные гости тоже могут заинтересоваться вашим компом, а хуже всего, если к машине подойдет “специалист” (по его мнению) и начнет что-то кому-то доказывать и показывать. В ваше отсутствие компьютером может пользоваться практически кто угодно, последствия чего нередко бывают весьма печальны. Вирусы, трояны, “нечаянно” запущенный format c: и многое другое сваливается как снег на голову в самый неподходящий момент.

Во избежание всевозможных неприятностей нелишним будет прикрыть доступ к компьютеру (или некоторым настройкам) излишне любопытным людям. О том, как это можно сделать, и пойдет речь в данной статье.

Существует несколько путей решения этой проблемы. Самый простой — это использовать стандартные пароли, сделанные разработчиками для своих нужд. Вот некоторые из них (какой из них подойдет именно вам, зависит от производителя БИОСа, название которого можно посмотреть в момент загрузки):

AMI BIOS: AMI, AMI_SW, SER.

Другие: SKY_FOX или 9 пробелов.

Если же это не помогает, можно воспользоваться специальными утилитами, взять которые можно с нашего диска. Правда, чтобы их запустить, вам все равно потребуется как-то включить компьютер. А вот если вы забыли пароль для изменения BIOS — это то, что доктор прописал.

Напоследок упомяну возможность обнулить BIOS, вытащив батарейку (срабатывает не всегда) или воспользовавшись специальной перемычкой на материнской плате. Более подробно объяснять не буду — кто понял, о чем я, сам догадается, что делать. Тем же, кто не понял мою мысль, лучше ничего не трогать. Целее будет ;-).

Пароль на включение компьютера

Другие средства ограничения доступа

В ряде случаев запрещать другим включать компьютер нецелесообразно, гораздо удобнее будет просто ограничить их права при работе. Чтобы они, что называется, не лезли, куда не следует. К сожалению, в операционных системах Windows 95/98/ME нет возможности настроить все соответствующим образом, поэтому вам придется либо ставить Windows 2000/NT, либо воспользоваться специальным программным обеспечением. Windows NT — это тема для отдельного разговора, поэтому мы пойдем другим путем — рассмотрим ряд программ, предназначенных для разделения доступа к машине.

Homesoft KEY 1.0 b.7

Язык интерфейса: Русский/Английский

Сочетает в себе массу полезных функций, позволяя полностью контролировать права всех пользователей компьютера. Во- первых, здесь есть настройки, определяющие доступ к системным ресурсам (панель управления, удаленный доступ, корзина, редактор реестра и т.п.). Во-вторых, вы можете запретить запуск любой программы (на ваш выбор). В-третьих, здесь есть возможность полностью заблокировать компьютер, запретить его перезагрузку, а также ограничить работу с машиной в определенное время (например, установить лимит использования компа для каждого дня недели). Также можно заблокировать рабочий стол (скажем, если вы куда-нибудь отлучаетесь), управлять автоматическим включением/выключением системы и делать многие другие вещи. При всем богатстве возможностей интерфейс программы весьма прост и разобраться с ним не составит никакого труда.

WinLock 1.75

Разработчик: Shellfish Software

Язык интерфейса: Английский

Служит для ограничения времени работы операционной системы, запрещения запуска выбранных приложений и открытия важных файлов. Имеется возможность запрещать нажатия некоторых комбинаций клавиш (Ctrl-Alt-Del, Alt-Tab и других). Кроме того, есть опция, блокирующая рабочий стол. Что весьма удобно — программу можно полностью автоматизировать, включив ее автозагрузку и настроив нужное время работы. Для того чтобы изменить настройки приложения, требуется ввести пароль, так что ни в коем случае не забывайте его.

NVD Monitor 3.0

Разработчик: Николай В. Дудкин

Язык интерфейса: Русский

Утилита является резидентным монитором, который позволяет отслеживать и запрещать определенные файловые операции (переименование, удаление). Очень удобной надо назвать возможность следить за файлами, расположенными в различных каталогах вашего компьютера (например, в системном каталоге Windows). Единственное, что от вас потребуется — это правильно настроить приложение. По умолчанию программа следит за каталогом WindowsTemp (временный каталог операционной системы), что не очень удобно — ведь весь активный софт помещает свои временные файлы именно туда. Но зато, подойдя к настройке проги с умом, вы получите отличную защиту от неумелых пользователей, вирусов, троянов и прочих напастей.

Форпост 2.2D

Язык интерфейса: Русский

“Форпост”, без сомнения, является самой навороченной программой из всех представленных в данном обзоре. По уверениям разработчиков, этот продукт полностью защитит ваш компьютер/сеть от любых неприятностей — вирусов, недоброжелательно настроенных пользователей и т.п. После уверений в подобной крутости появляется желание немедленно опробовать программку в действии, что я и сделал. Единственное, что мне не понравилось — это то, что дистрибутив разбит на дискетки. Навряд ли сейчас можно найти хоть одну организацию, в которой нет ни одного CD-ROM-драйва (про домашние компьютеры я вообще молчу) — все-таки не в каменном веке живем. После копирования данных (при установке) программа без всяких вопросов перезагрузила мой компьютер, при этом уничтожив все несохраненные файлы. Затем вместо привычной загрузочной заставки возник логотип разработчиков, что тоже порядком “порадовало” (все-таки изменять такие вещи без согласия пользователя не очень-то хорошо). А вот дальше началось самое интересное. Система полностью отказывалась загружаться, кроме как в безопасном режиме. Тут надо упомянуть об одной интересной “фишке” — загрузиться в Safe Mode после установки описываемого софта может только администратор сети, пароль которого разработчики сообщить не удосужились. Ситуация сложилась почти безвыходная. Впрочем, загрузившись под DOS и повозившись с системными файлами, я смог-таки “прибить” этот “шедевр” и восстановить почти все, что было испорчено. Интересно только, что в такой ситуации будет делать не очень продвинутый пользователь? Так что использовать эту программу я не советую — ведь и у вас могут возникнуть те же проблемы. Нервные клетки, как известно, не восстанавливаются; лучше присмотрите что-либо другое.

| Если вы забыли пароль BIOS |

Desktop-Lok 6.0.0

Разработчик: Coqui SoftDev Vic Vega

Язык интерфейса: Английский

С помощью этой программы вы сможете защитить свой компьютер от нежелательных вторжений. Будучи запущенной, программа демонстрирует картинку рабочего стола, но для доступа к каким-либо функциям пользователь должен ввести свое имя и пароль. Довольно неплохая утилита, надежно спасающая вашу систему от набегов “чайников”.

Limited Access 2.0

Разработчик: Рутштейн Александр Вадимович

Язык интерфейса: Русский/Английский

Этот продукт своими возможностями напоминает предыдущий, отличаясь от него тем, что здесь можно сделать не просто картинку рабочего стола, а полноценный десктоп с действующими ярлычками для “разрешенных” программ. Данное приложение оптимально подходит для случая, когда другим пользователям вашего компьютера нужна только пара программ, а вот остальное им лучше не трогать.

Демонстрационные версии большинства описанных программ вы сможете найти на нашем диске. Единственное, чего там нет — это “Форпоста”. Мы не рискнули выкладывать на компакт столь “опасную” для вашей системы программу. Но если она вас заинтересовала — качайте ее на свой страх и риск по адресу, указанному в тексте.

DeviceLock ME 1.0 Beta 2

Разработчик: Smartline Inc.

Язык интерфейса: Русский

Данная утилита служит для ограничения доступа к различным дискам (как винчестерам, так и cd-, zip- и floppy-дисководам). Основное предназначение программы — защита важных данных, например, дистрибутивов софта, документов и т.п. Кроме того, крайне полезной может оказаться возможность отключения стандартного дисковода. Ведь вирусы и трояны в большинстве случаев попадают в систему с зараженных дискет, принесенных “заботливыми” товарищами. Излишне доверчивые и неискушенные люди навряд ли додумаются проверить дискетку антивирусом, результатом чего может стать девственно чистый винт или похищенный пароль для доступа в Интернет.

AdjustCD 5.0 beta

Разработчик: LeSamiro Software

Язык интерфейса: Английский

Помимо рассмотренных, существует немало различных утилит, защищающих вашу систему от посторонних вторжений (впрочем, упомянутые в статье программы — на наш взгляд, лучшие), многие из которых весьма полезны. Единственное, о чем следует предупредить, это возможные проблемы с некорректной работой приложений. Поэтому не злоупотребляйте такими штучками — помните, что это палка о двух концах. Что вы будете делать, если сами попадетесь в свою же ловушку? Будьте внимательны и старайтесь не использовать особо “крутые” защиты, лучше ограничьтесь программами попроще.

Источник

Как заблокировать компьютер, чтобы нельзя было открыть сайт, запустить игру, получить доступ к рабочему столу и пр.

Помогите защитить компьютер, чтобы на нем без меня нельзя было запускать игры. А то дети вместо учебы проводят часами за различными стрелялками.

Как бы заблокировать ПК (а точнее, некоторые его функции).

Кое-что, конечно, можно сделать, но сразу хочу вас предупредить (и тех, кого интересует похожий вопрос) : никакие ограничения не помогут, если против них будет средней руки пользователь (тем более, ваши дети могут прочитать другие мои заметки 😉).

Банально, но ребенок может завести себе вторую копию Windows на флешке и с нее «играться» (а вы будете думать, что всё ограничили. ).

Впрочем, задача по блокировке может возникнуть и в других случаях. Рассмотрю ниже кратко, несколько вариантов.

Способы блокировки

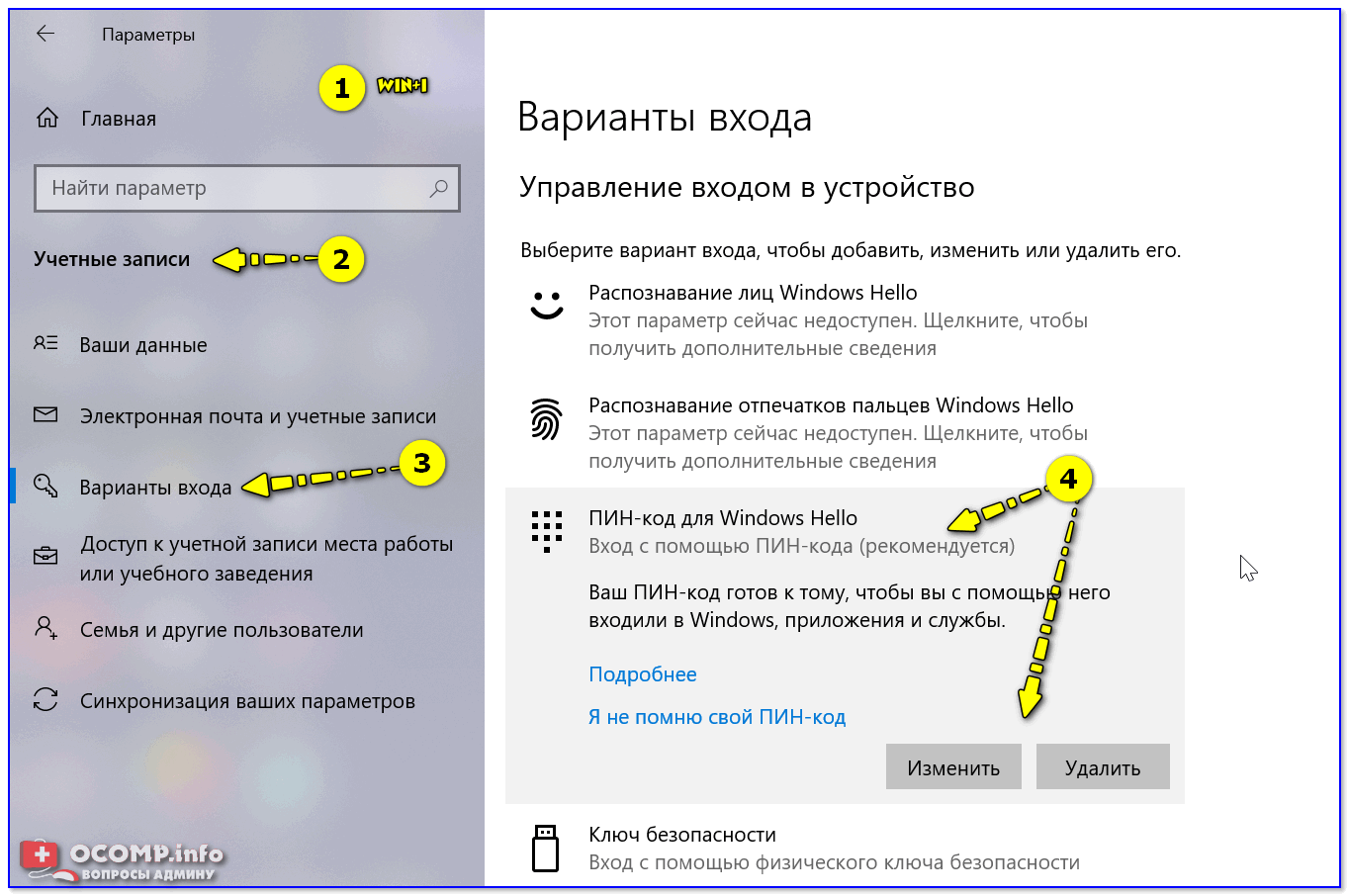

Доступ к рабочему столу

Наиболее простой способ скрыть рабочий стол, окна и документы от посторонних (на время пока вы отойдете от ПК) — воспользоваться ПИН-кодом (его легко установить в параметрах ОС).

Примечание : разумеется, этот способ не защитит вас от тех случаев, когда «любопытная персона» вынет ваш диск из компьютера и подключит его к другому.

Универсальный способ поставить пароль на учетную запись : нажать Win+R, использовать команду control userpasswords2 и в появившемся окне задать пароль.

Параметры — учетные записи — ПИН-код

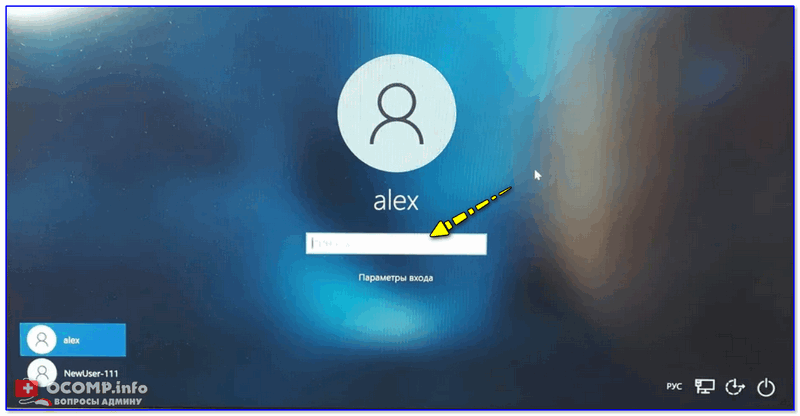

Теперь чтобы проверить, как работает «наша защита» — нажмите сочетание клавиш Win+L (либо просто перезагрузите компьютер).

Перед вами должно появиться окно с предложением ввести пароль (как у меня в примере ниже 👇). Пока ПИН-код (пароль) не будет введен — доступ к рабочему столу вы не получите.

Требуется ввести ПИН-код

Забыл пароль администратора в Windows 7/8/10. Как сбросить пароль, помогите, не могу войти в систему.

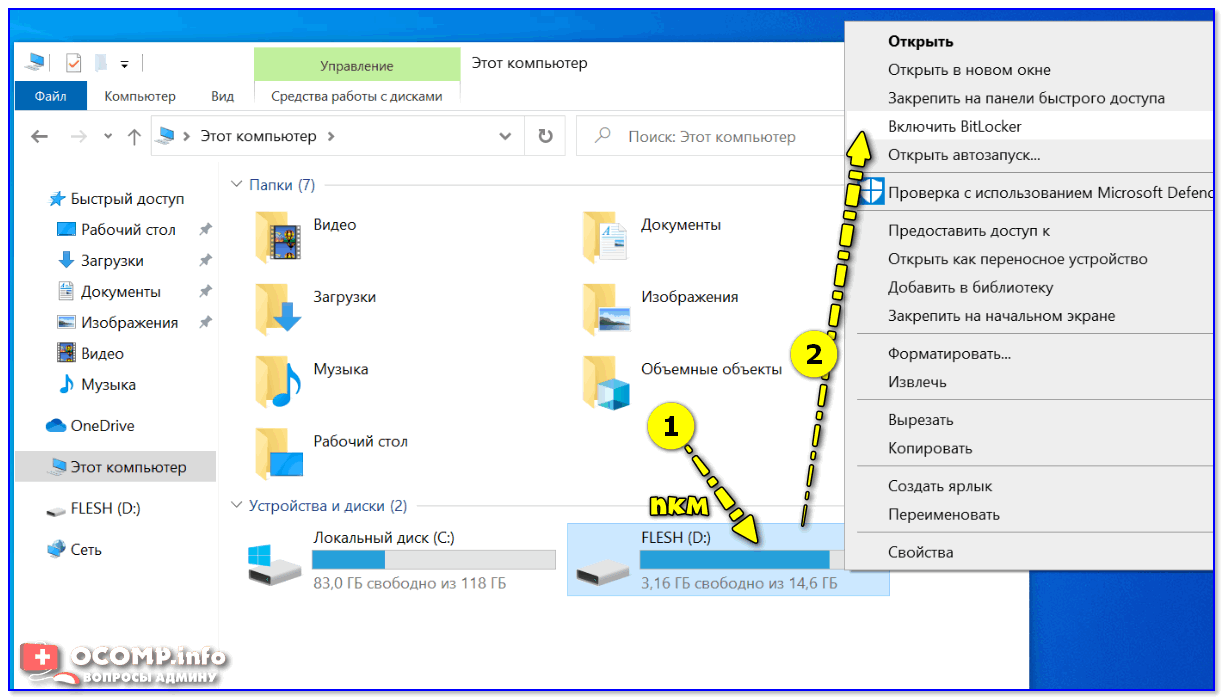

Доступ к диску / флешке / папке

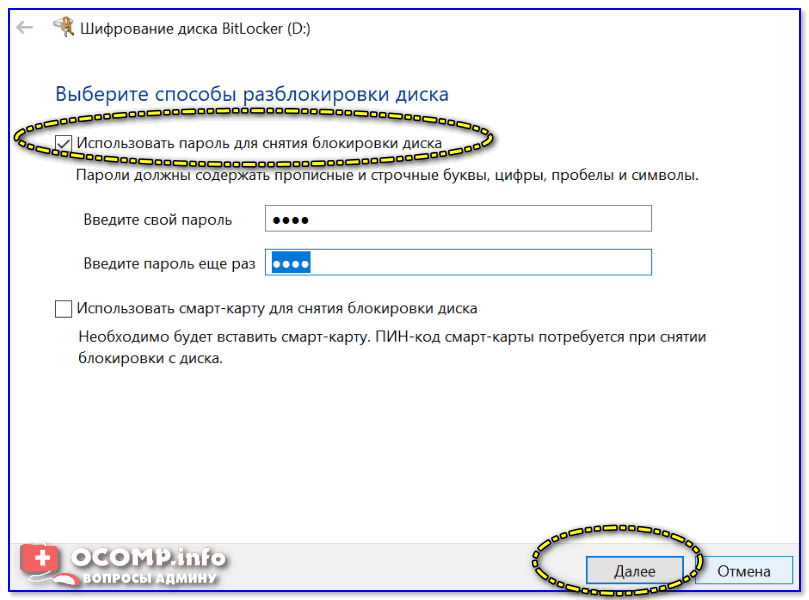

В Windows 10 Pro есть встроенная функция (BitLocker) для быстрого шифрования и установки пароля на диски и флешки. Это хороший способ скрыть от посторонних свою конфиденциальную информацию (и, кстати, достаточно надежный!).

Делается это просто : подключаем внешний диск/флешку к компьютеру, копируем на нее документы (которые нужно защитить).

После указываем, что нам необходимо зашифровать диск и установить пароль (для снятия блокировки). Пример ниже 👇

Будьте аккуратны, если вы забудете свой пароль — вероятно, вы больше не увидите данные на этом накопителе.

Использовать пароль для снятия блокировки диска

Всё! Теперь при каждом подключении такого диска/флешки — Windows будет спрашивать пароль для расшифровки информации на нем.

Если в вашей ОС BitLocker отсутствует — можно воспользоваться сторонними продуктами: Protected Folder, Anvide Seal Folder, USB Safeguard, TrueCrypt, CyberSafe, Rohos Disk и т.д.

Мне в этом плане импонирует 👉 утилита Protected Folder (ссылка на офиц. сайт). После ее установки и запуска — вам останется лишь добавить в ее окно нужные папки и диски, которые вы хотите скрыть. Удобно?! 👌

Доступ к сайтам (веб-страничкам)

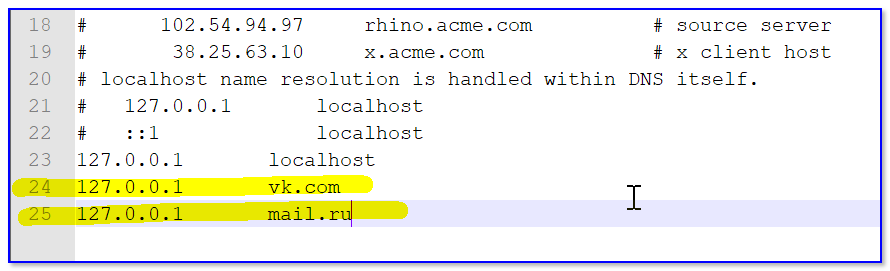

В Windows есть один системный файл, позволяющий легко блокировать доступ к любым ресурсам в Интернет. Речь идет о файле HOSTS (расположен в папке C:WindowsSystem32driversetc ).

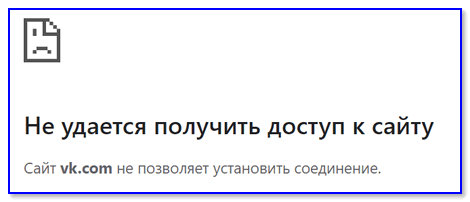

Так вот, если его открыть в блокноте, ввести строки (как в моем примере ниже 👇) и сохранить — то браузеры перестанут открывать странички с этих ресурсов (в мое случае: vk.com, mail.ru).

Редактируем файл HOSTS

Не удается получить доступ

Заблокировать можно не только доступ к конкретным веб-ресурсам, но и ограничить доступ к Интернету отдельным программам. Например, можно заблокировать таким образом все сетевые игры. 👌

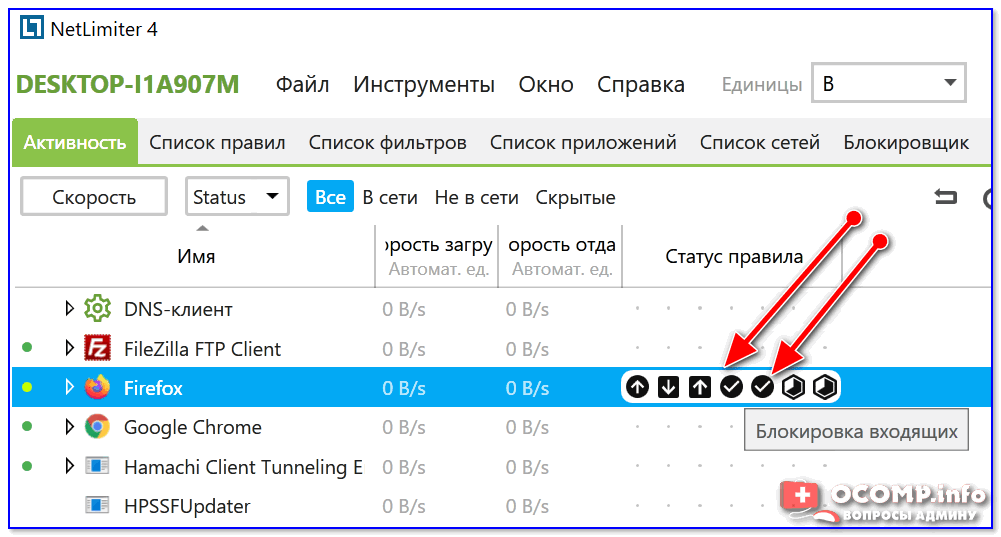

В этом плане очень удобна утилита NetLimiter: достаточно в окне статистики поставить галочку запрета исходящего/входящего трафика. См. пример ниже. 👇

Блокировка входящих и исходящих пакетов // NetLimiter

Кроме этого, для решения этой задачи можно использовать встроенный в Windows брандмауэр. О том, как его настроить — см. заметку ниже.

В опциях программы можно ограничить как время работы за ПК, так и заблокировать запуск определенных программ и сайтов. Весьма удобно! 👌

Антивирус Касперского — родительский контроль

Кстати, в Windows 10 можно создать учетную запись ребенка с определенными ограничениями. О том, как это сделать — рассказывал в одной из своих прошлых заметок. 👇

Безопасность детей в Интернет: как закрыть доступ к сайтам для взрослых [контроль ребенка за компьютером]

Доступ к играм (блокировка от детей)

Использовать опции рекомендованного выше антивируса Касперского. Он это достаточно легко сможет сделать.

Если речь идет о сетевых играх — можно заблокировать доступ для них к сети Интернет через настройки роутера или с помощью NetLimiter (👆). Т.е. игра сама запуститься, а выйти в Интернет не сможет.

Папки с играми (куда они установлены) можно скрыть (зашифровать) с помощью спец. программ. В результате чтобы запустить игру — сначала необходимо будет расшифровать папку, куда она установлена. Хороший вариант (если не учесть, что игру можно переустановить. )

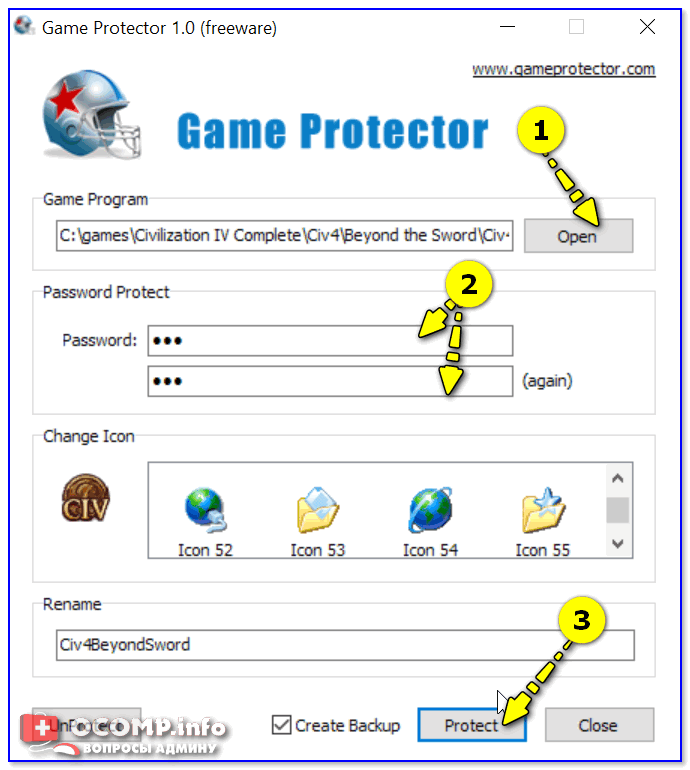

Есть одна спец. утилита Game Protector, предназначенная для блокировки запуска программ и игр. Работать с ней очень просто: достаточно указать нужную вам игру и установить пароль. Всё!

Выбираем игру, ставим пароль, нажимаем кнопку «Protect» — Game Protector

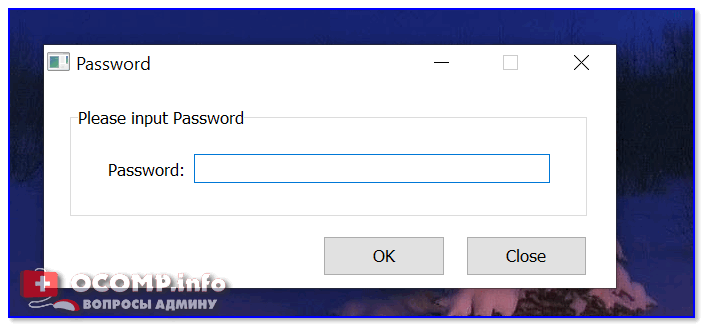

Далее при запуске заблокированной программы — появится окно с предложением ввести пароль. Если пароль введен не будет — программа не запуститься. Удобно?! 👌

Какое окно появится при запуске игры

На сим пока всё, дополнения приветствуются!

Источник

Обзор решений для ограничения доступа к компьютеру и хранящимся на нем данным

Как показывает практика, чем меньше пользователей имеют доступ к конкретному компьютеру, тем дольше система остается на нем работоспособной и тем больше вероятность, что папки и файлы окажутся в целости и сохранности. Лучше всего, если у компьютера только один пользователь. Увы, в действительности так бывает далеко не всегда: на работе приходится пускать за свой компьютер других сотрудников, дома довольно часто один и тот же компьютер используется всеми членами семьи, а в публичных местах (в частности, в учебных заведениях и компьютерных клубах) число пользователей компьютера вообще может оказаться очень большим.

О необходимости ограничения доступа

Вполне понятно, что обычно ни коллеги, ни домочадцы не желают нанести вреда вашему компьютеру, но если они относятся к категории начинающих пользователей, то проблем не избежать. Да и подрастающее поколение в учебных заведениях обычно не ставит перед собой цели вывести компьютер из строя и уничтожить хранящуюся на нем информацию — просто активно экспериментирует, не задумываясь о том, к каким последствиям могут привести те или иные действия.

В итоге на компьютерах неизбежно возникают те или иные проблемы в работе отдельных приложений либо операционной системы. Это неудивительно, ведь достаточно случайно (просто по неосторожности или в ходе эксперимента) удалить, например, драйвер монитора — и изображение на экране станет не столь привлекательным, удалить принтер — и печать документов окажется невозможной, изменить сетевые настройки — и компьютер перестанет работать в локальной сети и т.д. И это еще не самый худший вариант — случайное удаление ряда системных папок и файлов может привести к полной неработоспособности операционной системы, так что ее придется переустанавливать. А уничтожение важных рабочих документов может иметь еще более печальные последствия — не исключено, что восстановить их в полном объеме не удастся и часть работы (а то и всю ее целиком) придется выполнять заново. Кроме того, нельзя сбрасывать со счетов и то, что если ваши личные либо корпоративные материалы представляют какую-либо коммерческую ценность, ими могут захотеть воспользоваться злоумышленники.

Таким образом, вопрос ограничения доступа к компьютеру, его отдельным устройствам, а также хранящимся на нем данным в той или иной мере актуален для всех компьютерных пользователей без исключения. Просто для одних (администраторов, преподавателей в компьютерных классах, имеющих детей домашних пользователей) на первый план выходят задачи блокирования доступа к настройкам операционной системы и защиты файлов и папок операционной системы и установленных приложений, а для других (сюда можно отнести администраторов, специалистов отделов компьютерной безопасности и преподавателей, которые в нашей стране наряду с преподавательской деятельностью часто также вынуждены обеспечивать работоспособность находящихся в их ведении компьютеров) важнее блокирование доступа к различным устройствам (USB, CD/DVD, FireWire и др.). Причин необходимости блокирования доступа к устройствам три: во-первых, именно на таких устройствах инсайдеры нередко выносят из компаний конфиденциальную информацию; во-вторых, посредством этих устройств в компьютер часто попадают вирусы и троянские программы; в-третьих, со сменных носителей устанавливаются разнообразные программы, что желательно предотвратить — в противном случае на компьютер, например в учебном заведении, уже через неделю будет установлено такое количество игрушек, что для других приложений просто не останется места.

Многих офисных сотрудников интересует полное блокирование доступа к включенному компьютеру в отсутствие законного пользователя. Необходимость подобной защиты в офисе весьма актуальна, ведь даже при наличии собственного компьютера пользователь не может находиться рядом с ним постоянно и нередки ситуации, когда включенный компьютер оказывается без присмотра, чем могут воспользоваться заинтересованные в ваших материалах другие сотрудники.

Еще одну группу пользователей (к ней относятся все офисные служащие и домашние пользователи) волнует защита персональных данных для предотвращения их порчи, удаления либо утечки. Проблема защиты персональных папок и файлов неизбежно возникает, когда за компьютером работает несколько человек. Это может быть и дома, когда нужно оградить других членов семьи (например, ребенка) от непредназначенной для них информации, и на работе, где даже при наличии у каждого пользователя своего компьютера возможны ситуации, когда другому сотруднику потребуется выполнить за вашим компьютером какие-то операции. В обоих случаях незачем демонстрировать посторонним свои рабочие материалы, и вовсе не потому, что они имеют гриф «совершенно секретно». Все гораздо проще: никто не любит вмешательства посторонних в свои дела. Кроме того, заблокировав доступ к своим папкам и файлам, можно не переживать, что с ними что-то случится по вине другого (недостаточно подготовленного) пользователя либо ими незаконно воспользуются, что, к сожалению, вполне возможно, если материалы представляют коммерческую ценность.

В общем вопрос разумного ограничения доступа весьма сложен и многогранен, и без подходящих приложений решить его невозможно. Таким приложениям и посвящена данная статья.

Программы для ограничения доступа

Ассортимент предлагаемых на рынке приложений для ограничения доступа достаточно широк и охватывает разноплановые программные продукты. Одни из них блокируют доступ к настройкам операционной системы, другие — позволяют контролировать доступ к разнообразным устройствам, третьи — полностью блокируют компьютер в отсутствии пользователя, четвертые — обеспечивают скрытие персональных данных. Нередко указанные возможности сочетаются в той или иной комбинации, что вполне понятно, ведь многим пользователям для решения стоящих перед ними задач требуется ограничить доступ сразу по нескольким направлениям.

Блокирование доступа к настройкам операционной системы и системным данным

Встроенные средства Windows позволяют вводить некоторые ограничения на доступ пользователей к настройкам операционной системы и системным данным путем управления локальной политикой безопасности (Панель управления=>Администрирование=>Локальная политика безопасности). В частности, можно запретить изменение пароля учетной записи и установку драйверов принтера, ограничить список допустимых для использования приложений и т.п., однако перечень ограничиваемых параметров невелик.

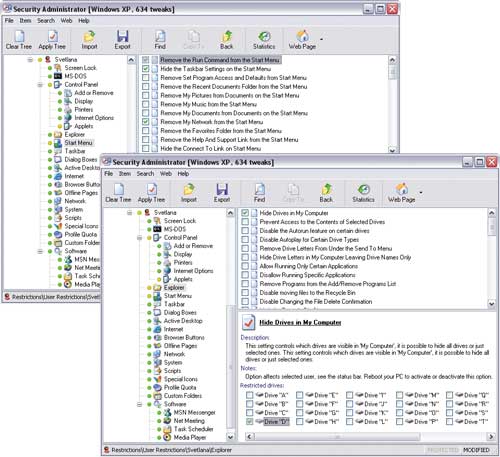

В то же время на практике для обеспечения стабильной работы системы довольно часто требуется больше ограничивать возможности пользователей, что можно сделать уже только с помощью узкоспециализированных утилит, предназначенных для управления доступом к компьютеру. В качестве примера мы рассмотрим программы Security Administrator, WinLock, Deskman и My Simple Desktop. Наибольший интерес из них представляет утилита Security Administrator, позволяющая ограничивать доступ ко всем важным настройкам системы и ориентированная на системных администраторов. Наименьшая функциональность у программы My Simple Desktop, зато она бесплатна для персонального применения и имеет вполне достаточные для части домашних пользователей возможности, да и освоить ее можно в считаные секунды.

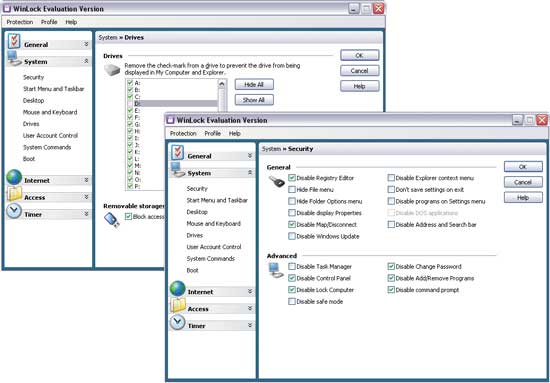

Security Administrator 12.0

Размер дистрибутива: 1,85 Мбайт

Работа под управлением: Windows 9x/Me/NT 4/2000/XP/2003/Vista

Security Administrator — профессиональное решение для управления доступом к компьютеру, позволяющее ограничить доступ к компьютеру и всем его важным настройкам (рис. 1) как в целом, так и для отдельных пользователей. Возможно также полное блокирование включенного ПК при отсутствии пользователя. Помимо установки ограничений утилита может применяться для контроля работы пользователей на компьютере, поскольку ведет статистику использования локальной сети, Интернета и т.д.

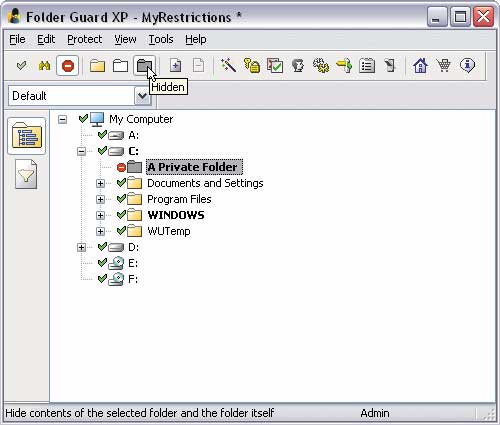

Рис. 1. Ограничение доступа к системным настройкам и скрытие дисков

в Security Administrator

Данное решение пригодится для установки широкого спектра ограничений доступа. С его помощью несложно ограничить доступ к настройкам рабочего стола (запретить изменение свойств дисплея, скрыть определенные иконки и др.) и отключить некоторые пункты меню «Пуск», скрыть панель задач (всю либо только отдельные элементы). А также запретить установку/удаление приложений и ограничить возможности пользователей при работе в Интернете: запретить изменение параметров Internet Explorer, скачивание файлов, доступ к Интернету из приложений и т.д. Предусмотрены и широкие возможности для защиты критических настроек системы от изменений — например можно запретить редактирование системного реестра, активирование режима DOS, инсталляцию новых драйверов, добавление/удаление принтеров, копирование/перемещение файлов в системных папках и удаление файлов и папок из папки «Мой компьютер». А также скрыть в меню «Пуск» панель управления, принтеры, сетевые подключения и команду «Выполнить». При необходимости панель управления можно скрывать не полностью, а частично, спрятав наиболее критичные с точки зрения несанкционированного изменения элементы, такие как «Система», «Свойства экрана», «Сеть», «Пароли» и «Принтеры». Столь же несложно скрыть локальные, сетевые и USB-диски, запретить прожиг и автопроигрывание компакт-дисков, блокировать использование горячих клавиш Windows и запуск конкретных приложений, а также скрыть указанные папки — данные папки станут невидимыми в папке «Мой компьютер», проводнике и диалоговых окнах Open/Save Windows-приложений.

WinLock 5.0

Разработчик: Crystal Office Systems

Размер дистрибутива: 2,65 Мбайт

Работа под управлением: Windows 95/98/Me/NT 4.0/2000/XP/Vista

Цена: WinLock — 21,95 долл.; WinLock Professional — 31,95 долл.

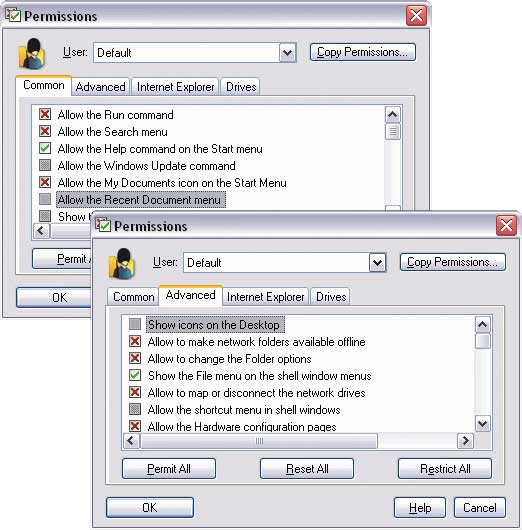

WinLock — удобное решение для ограничения доступа к важным системным ресурсам (рис. 2) и пользовательским данным, в том числе в удаленном режиме. Программа представлена в двух версиях: базовой WinLock и расширенной WinLock Professional (возможности базовой версии не позволяют ограничивать доступ к веб-ресурсам и использовать шифрование).

Рис. 2. Ограничение доступа к системным настройкам и скрытие дисков

в WinLock

С помощью данного решения можно запретить доступ к системному реестру, скрыть в меню «Пуск» команды доступа к панели управления, принтерам и сетевым подключениям и полностью заблокировать доступ к соответствующим системным папкам и к некоторым другим папкам («Мой компьютер», «Мои документы», корзине и др.). А также установить запрет на блокирование компьютера и сделать невозможным изменение настроек панели задач, параметров дисплея, сетевых настроек, добавление/удаление программ из меню «Пуск» и переименование иконок на рабочем столе. Столь же просто установить запреты на активирование режима DOS и загрузку Windows в безопасном режиме и заблокировать горячие клавиши Windows (Alt+Ctrl+Del, Alt+Tab, Ctrl+Esc и т.д.). При желании можно даже ограничить возможности управления окнами (например, запретить изменение их размеров и перемещение). Имеется в программе и инструментарий для блокирования доступа к сменным носителям (CD/DVD-приводам, USB-устройствам и др.) и скрытия отображения определенных дисков в папке «Мой компьютер» и проводнике. Можно блокировать запуск конкретных приложений (download-менеджеров, игр и т.д.) и запретить доступ к определенным файлам и папкам (первые нельзя будет открыть для просмотра или редактирования, а вторые — открыть, переименовать или удалить). А также предотвратить доступ к сомнительным веб-ресурсам (на базе белого списка разрешенных сайтов и черного списка запрещенных ключевых слов) и установить ограничения на время использования компьютера конкретными пользователями.

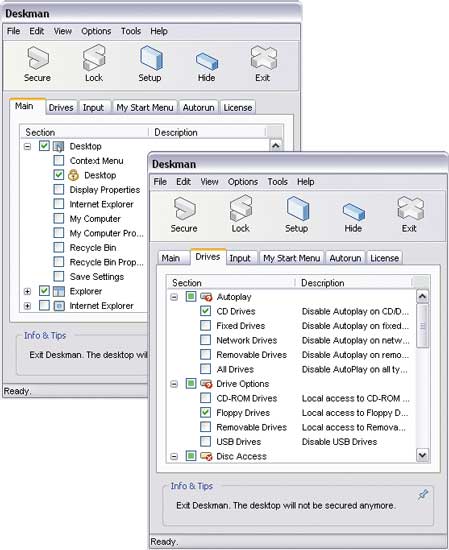

Deskman 8.1

Разработчик: Anfibia Software

Размер дистрибутива: 1,03 Мбайт

Работа под управлением: Windows 2000/2003/XP/Vista

Цена: персональная лицензия — 25 евро; бизнес-лицензия — 35 евро

Deskman — простой инструмент для регулирования доступа к компьютеру и его настройкам (рис. 3), позволяющий полностью блокировать ПК (включая клавиатуру, мышь и рабочий стол) либо ограничивать доступ к тем или иным его функциям (для разных пользователей возможны индивидуальные ограничения).

Рис. 3. Настройка ограничений в Deskman

Воспользовавшись данным решением, можно ограничить доступ к настройкам рабочего стола (например, запретить изменение свойств дисплея, удаление иконок, вызов контекстного меню и др.), проводника Windows, панели задач, настройкам Internet Explorer и запретить изменение различных элементов меню «Пуск». А также ограничить доступ к панели управления и другим критическим параметрам настройки системы — например запретить удаление сетевых дисков, заблокировать перезагрузку и выключение компьютера и т.п. При необходимости несложно заблокировать все либо только определенные горячие клавиши Windows (Alt+Ctrl+Del, Alt+Tab, Ctrl+Esc и др.) и настроить утилиту на автоматическое удаление новых записей из автозапуска для предотвращения действия вирусов, adware- и spyware-модулей. Возможна установка запрета на использование другими пользователями конкретных жестких дисков и сменных носителей (CD/DVD-приводов, USB-устройств, дисководов и др.), блокирование автопроигрывания компакт-дисков и их прожиг. Настраивать ограничения можно через предустановленные профили (это удобнее для новичков и гораздо быстрее) либо вручную.

My Simple Desktop 2.0

Разработчик: Anfibia Software

Размер дистрибутива: 1, 76 Мбайт

Работа под управлением: Windows XP/Vista

Способ распространения: My Simple Desktop Office Edition и My Simple Desktop School Edition — shareware (30-дневная демо-версия — http://www.mysimpledesktop.com/downloads.sm.htm); My Simple Desktop Home Edition — freeware (http://www.mysimpledesktop.com/download/msdsetup_home.exe)

Цена: My Simple Desktop Office Edition — 32 евро; My Simple Desktop School Edition — 20 евро; My Simple Desktop Home Edition — бесплатно (только для персонального применения)

My Simple Desktop — очень простая программа для ограничения доступа к компьютеру и его настройкам (рис. 4). Она представлена в трех редакциях: платных My Simple Desktop Office Edition и My Simple Desktop School Edition и бесплатной My Simple Desktop Home Edition (возможности редакций полностью идентичны).

Рис. 4. Установка ограничений доступа в My Simple Desktop

С помощью данной утилиты можно защитить от изменений рабочий стол, панель задач и меню «Пуск», сделать невозможным внесение изменений в настройки дисплея и контекстного меню проводника. А также запретить доступ к панели управления, свойствам папок и системному реестру и заблокировать использование горячих клавиш Windows и правой кнопки мыши. В плане ограничения доступа к устройствам предусмотрен запрет на использование стационарных дисков и внешних USB-устройств, а также скрытие сетевых дисков и блокирование автопроигрывания компакт-дисков. При необходимости можно установить ограничение на время использования компьютера — одинаковое для всех пользователей, за исключением администратора. Настройка ограничений производится путем назначения одного из предустановленных профилей либо вручную.

Ограничение доступа к устройствам

Встроенные механизмы распределения прав доступа и задания политик безопасности в операционных системах семейства Windows (кроме Windows Vista) не позволяют контролировать доступ других пользователей к потенциально опасным устройствам (USB-устройствам, CD/DVD-накопителям, FireWire и инфракрасным портам и др.). Конечно, можно отключить подобные устройства в BIOS, но это не выход, так как для работы с отключенным устройством (если это потребуется) придется каждый раз обращаться к BIOS и вновь его включать, что довольно долго и очень неудобно.

Гораздо разумнее осуществлять контроль доступа к устройствам с помощью дополнительных приложений, которые могут быть самыми разными. Нередко возможность скрытия или блокирования устройств предусмотрена в утилитах, предназначенных для управления доступом к настройкам операционной системы, включая рассмотренные нами. Правда, возможности ограничения доступа к устройствам в них невелики: контролировать доступ можно далеко не ко всем опасным устройствам, а уж о контроле носителей речь и не идет. Гораздо большей функциональностью в этом плане обладают утилиты — блокировщики доступа к устройствам и специализированные решения для защиты системы от утечек корпоративной информации. В качестве примера мы рассмотрим программы DeviceLock, USB Lock Standard и ID Devices Lock. Самой функциональной из них является программа DeviceLock, с помощью которой можно контролировать (а не только блокировать) доступ отдельных пользователей и групп пользователей практически к любым потенциально опасным устройствам (и даже носителям), но она ориентирована преимущественно на системных администраторов. Возможности двух других утилит гораздо скромнее, но их вполне достаточно для большинства пользователей.

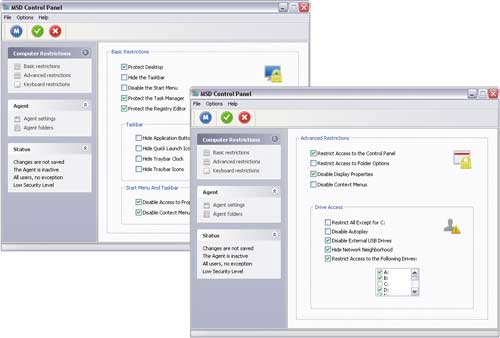

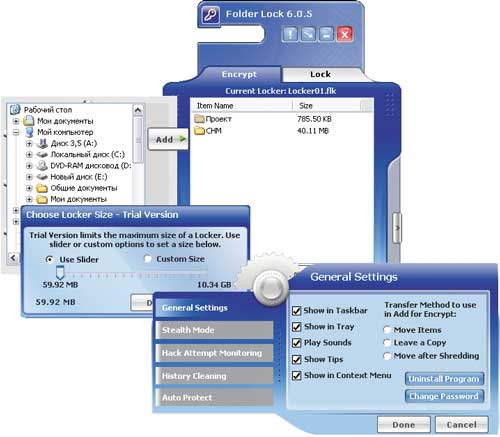

DeviceLock 6.3

Разработчик: ЗАО «Смарт Лайн Инк»

Размер дистрибутива: 39,7 Мбайт

Работа под управлением: Windows NT/2000/XP/Vista

DeviceLock — специализированное решение для организации системы защиты от утечек корпоративной информации, позволяющее контролировать доступ ко всему спектру потенциально опасных устройств: USB-портам, дисководам, CD/DVD-приводам, а также FireWire, инфракрасным, параллельным и последовательным портам, Wi-Fi- и Bluetooth-адаптерам, ленточным накопителям, КПК и смартфонам, сетевым и локальным принтерам, внутренним и внешним сменным накопителям и жестким дискам. Программа имеет централизованную систему удаленного управления, обеспечивающую доступ ко всем функциям с рабочего места администратора системы. Реализуется подобное управление с помощью дополнительной консоли DeviceLock Enterprise Manager либо через групповые политики Actvie Directory, что позволяет автоматически устанавливать DeviceLock на новые компьютеры, подключаемые к корпоративной сети, и осуществлять настройку для новых компьютеров в автоматическом режиме.

Возможно либо полное блокирование определенного типа устройств, либо частичное, то есть в соответствии с белым списком носителей (рис. 5), при котором доступ к некоторым носителям будет разрешен несмотря на блокирование соответствующего типа устройства. Допускаются также задание режима «только чтение» и защита дисков от случайного или преднамеренного форматирования. Предусмотрено назначение различных прав доступа к устройствам и портам ввода-вывода для отдельных пользователей и групп пользователей с возможностью установки контроля в зависимости от времени и дня недели. При необходимости можно протоколировать все действия пользователей с устройствами и файлами (копирование, чтение, удаление и т.п.) путем выполнения теневого копирования.

Рис. 5. Настройка ограничений доступа к устройствам в соответствии

с белым списком носителей в DeviceLock

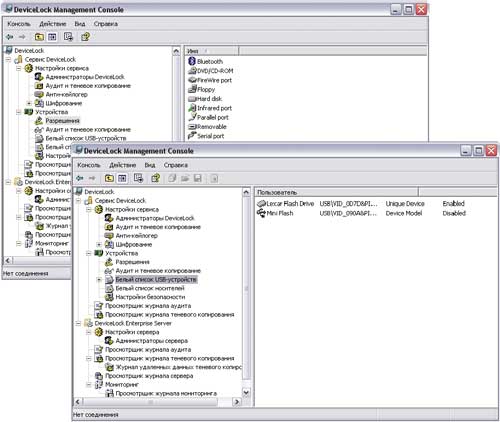

USB Lock Standard 3.4.1

Разработчик: Advanced Systems International SAC

Размер дистрибутива: 2,02 Мбайт

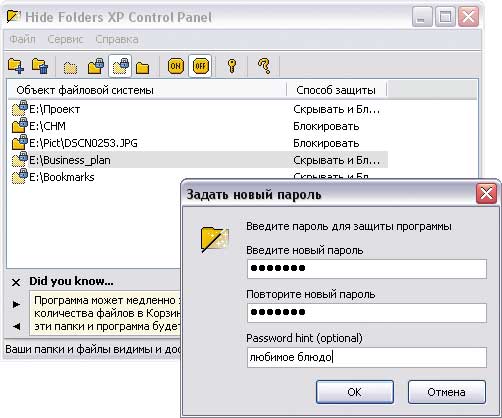

Работа под управлением: Windows XP/Vista

USB Lock Standard — удобный инструмент для блокирования доступа (рис. 6) ко всем типам сменных носителей: USB-портам (USB-дискам, iPods, MP3-плеерам и др.), Zip-устройствам, дисководам, CD/DVD-накопителям, Bluetooth-адаптерам и устройствам чтения смарт-карт (CF, SD, MMC, XD и др.). Он позволяет полностью блокировать доступ к указанным устройствам либо сделать это частично, открыв доступ для авторизованных устройств. Для отмены блокирования требуется знание пароля либо USB-ключ. Операции с незаблокированными устройствами фиксируются в логах.

Рис. 6. Блокирование доступа

к CD/DVD-накопителям в USB Lock Standard

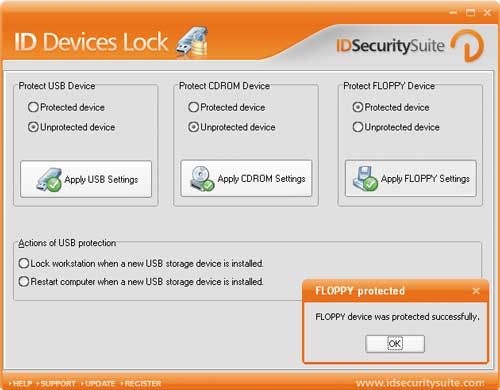

ID Devices Lock 1.2

Разработчик: ID Security Suite

Размер дистрибутива: 1,47 Мбайт

Работа под управлением: Windows 98/NT/2000/XP/Vista

ID Devices Lock — простая утилита для ограничения доступа (рис. 7) к USB-устройствам, CD-накопителям и дисководам путем запрета копирования на них данных, что позволяет предотвратить утечку информации на мобильных носителях. Для отмены блокирования требуется знание пароля.

Рис. 7. Ограничение доступа к дисководу в ID Devices Lock

Полное блокирование компьютера в отсутствие пользователя

Самый простой способ блокировать доступ к включенному компьютеру — установить пароль на заставку, но это не лучший вариант, поскольку при перезагрузке пароль с заставки без проблем можно снять. Гораздо надежнее полностью заблокировать компьютер при помощи специальных программных средств, которые сделают невозможным доступ к любым элементам компьютера, включая клавиатуру, мышь и рабочий стол. После этого просмотреть на нем какую-либо информацию, запустить приложения, получить доступ к файлам и папкам (включая открытые на данный момент) и даже перезагрузить компьютер путем нажатия клавиатурной комбинации Ctrl+Alt+Del будет уже невозможно. Разблокировать компьютер можно, только зная пароль пользователя, а обычная перезагрузка (даже в безопасном режиме) или сбой в питании не приведут к снятию защиты.

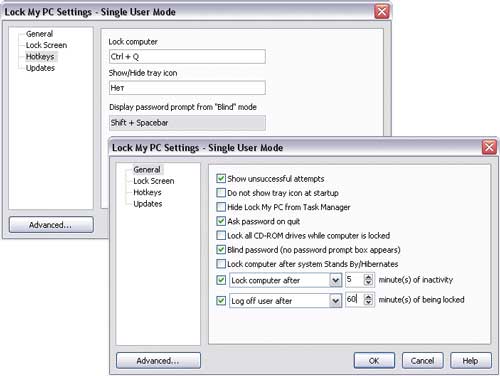

Подобное блокирование компьютера обычно обеспечивается с помощью узкоспециализированных утилит: Desktop Lock, Lock My PC и аналогичных, однако такие возможности могут предоставляться и в программах, предназначенных для установки разного рода ограничений доступа, — в частности в Security Administrator и Deskman.

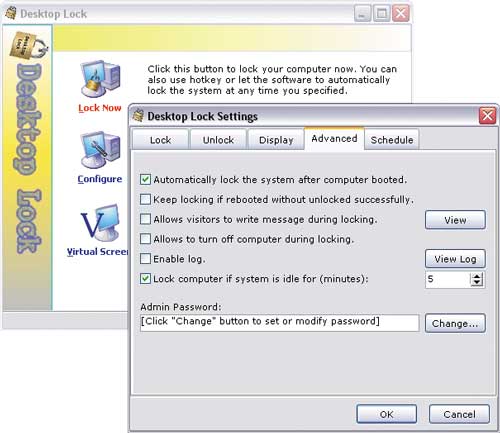

Desktop Lock 7.2.1

Разработчик: TopLang software

Размер дистрибутива: 792 Кбайт

Работа под управлением: Windows NT/2000/XP/2003/Vista

Способ распространения: shareware (15-дневная демо-версия — http://www.toplang.com/dlsetup.exe)