Windows Vista Home Basic Windows Vista Home Premium Windows Vista Ultimate Windows Vista Business Windows Vista Enterprise Windows Vista Starter Windows Server 2008 Datacenter Windows Server 2008 Enterprise Windows Server 2008 Standard Windows Server 2008 for Itanium-Based Systems Windows 7 Home Basic Windows 7 Home Premium Windows 7 Professional Windows 7 Ultimate Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Standard Windows 8 Windows 8 Enterprise Windows 8 Pro Windows Server 2012 Datacenter Windows Server 2012 Datacenter Windows Server 2012 Essentials Windows Server 2012 Foundation Windows Server 2012 Foundation Windows Server 2012 Standard Windows Server 2012 Standard Windows 8.1 Enterprise Windows 8.1 Pro Windows 8.1 Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Standard Windows Server 2012 R2 Essentials Windows Server 2012 R2 Foundation Windows 10 More…Less

Introduction

This article describes the Windows Update Standalone Installer (Wusa.exe) in the following Windows operating systems:

-

Windows Vista

-

Windows Server 2008

-

Windows 7

-

Windows Server 2008 R2

-

Windows 8

-

Windows Server 2012

-

Windows 8.1

-

Windows Server 2012 R2

-

Windows 10

-

Windows Server 2016 Technical Preview

The Wusa.exe file is in the %windir%\System32 folder. The Windows Update Standalone Installer uses the Windows Update Agent API to install update packages. Update packages have an .msu file name extension. The .msu file name extension is associated with the Windows Update Standalone Installer.

More Information

An .msu file contains the following contents.

|

Content |

Description |

|

Windows Update metadata |

Describes each update package that the .msu file contains. |

|

One or more .cab files |

Each .cab file represents one update. |

|

An .xml file |

This .xml file describes the .msu update package. Wusa.exe uses the .xml file when you perform an unattended installation of the update by using the Package Manager tool (Pkgmgr.exe). For example, you download hotfix 934307. The Windows6.0-KB934307-x86.msu file is in the C:\934307 folder. You type the following command at a command prompt to expand the .msu file to a temporary folder: expand -f:* «C:\934307\Windows6.0-KB934307-x86.msu» %TEMP% pkgmgr.exe /n:%TEMP%\Windows6.0-KB934307-x86.xml |

|

A properties file |

This file contains string properties that Wusa.exe uses. For example, this file contains the title of the associated article in the Microsoft Knowledge Base. |

When you use Wusa.exe to install an update package, Wusa.exe expands the contents of the .msu file to a temporary folder. Then, Wusa.exe performs the following steps:

-

Wusa.exe uses the Windows Update metadata in the .msu file to search for applicable updates.

-

Wusa.exe copies the contents of the applicable updates to the Windows Update sandbox. The Windows Update sandbox is a protected folder.

-

Wusa.exe calls the appropriate function in the Windows Update Agent API according to the mode in which you start Wusa.exe.

-

When the Windows Update wizard finishes the installation, the Windows Update Agent API returns a status. Then, Wusa.exe works synchronously with the Windows Update Agent API.

Note Each update in an .msu update package is installed in a separate session. Only one instance of Wusa.exe runs when you use Wusa.exe. Wusa.exe does not change the contents of the updates in .msu files. The Windows Update infrastructure performs the required actions according to the contents of the update.

When you start Wusa.exe in interactive mode, a welcome screen displays high-level information about the update. If you continue to install the update, Wusa.exe calls the appropriate function in the Windows Update Agent API to start the Windows Update wizard. The Windows Update wizard displays the Microsoft Software License Terms that are associated with the update package. Wusa.exe calls the Windows Update Agent API to continue the installation. Then, Wusa.exe waits until the Windows Update wizard finishes the installation.

To install an .msu update package, run Wusa.exe together with the full path of the file.

For example, if the Windows6.0-KB934307-x86.msu file is in the D:\934307 folder, type the following command at a command prompt to install the update package:

wusa.exe d:\934307\Windows6.0-KB934307-x86.msuYou can also double-click the .msu file to install the update package.

You can use Wusa.exe to uninstall an update in Windows 7, Windows Server 2008 R2, Windows 8, and Windows Server 2012.

Note You cannot use Wusa.exe to uninstall updates in Windows Vista or Windows Server 2008. You can use Windows Defender Software Explorer to manually uninstall the updates. For more information about Software Explorer, go to the following Microsoft website:

Using Software Explorer in Windows Defender

You can use the following switches together with Wusa.exe.

|

Switch |

Description |

|

/?, /h, /help |

View help. |

|

/quiet |

Run Wusa.exe in quiet mode without user interaction. When the tool runs in quiet mode, it runs without user interaction. The computer restarts if this is required. For example, if the Windows6.0-KB934307-x86.msu file is in the D:\934307 folder, type the following command at a command prompt to install the update package without user interaction: wusa.exe d:\934307\Windows6.0-KB934307-x86.msu /quiet |

|

/norestart |

Prevents Wusa.exe from restarting the computer. The /norestart switch is ignored if the /quiet switch is not present. If you run Wusa.exe together with these two switches, you must manually restart the operating system after the installation is complete if the installation requires you to restart the computer. For example, if the Windows6.0-KB934307-x86.msu file is in the D:\934307 folder, type the following command at a command prompt to install the update package: wusa.exe D:\934307\Windows6.0-KB934307-x86.msu /quiet /norestart |

|

/uninstall |

Uninstalls the specified package or KB number. |

|

/kb |

Specifies the package to be uninstalled by using its KB number. Can be passed only together with the /uninstall switch. |

|

/extract |

Wusa.exe extracts the package contents to a destination folder. |

|

/warnrestart |

When this switch is combined with the /quiet switch, Wusa.exe prompts you before it begins a restart for install and uninstall operations. |

|

/forcerestart |

When this switch is combined with the /quiet switch, Wusa.exe forcibly closes applications and then begins a restart. |

Note The .msu files can be installed to an offline image by using the DISM.exe /Add-Package option together with the Windows 7 or Windows 8 OEM Preinstallation Kit (OPK) or the Windows Automated Installation Kit (AIK). For more information, go to the following Microsoft TechNet website:

Operating System Package Servicing Command-Line Options

To view the Windows Update Standalone Installer event log, follow these steps:

-

Click Start

, type event viewer in the Start Search box, and then click Event Viewer in the Programs list. In Windows 8 and Windows Server 2012, on the Start screen, type event viewer, click Settings, and then click View event logs under Settings.

If you are prompted for an administrator password or for confirmation, type the password, or click Continue.

-

In Event Viewer, expand Windows Logs, and then click Setup.

Setup events appear in the middle pane.

-

In the Actions pane, click Filter Current Log.

-

In the Event sources list, click to select the WUSA check box, and then click OK.

Need more help?

Want more options?

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

Communities help you ask and answer questions, give feedback, and hear from experts with rich knowledge.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv] "DependOnService"=hex(7):72,00,70,00,63,00,73,00,73,00,00,00,00,00 "Description"="@%systemroot%\\system32\\wuaueng.dll,-106" "DisplayName"="@%systemroot%\\system32\\wuaueng.dll,-105" "ErrorControl"=dword:00000001 "FailureActions"=hex:80,51,01,00,00,00,00,00,00,00,00,00,03,00,00,00,14,00,00,\ 00,01,00,00,00,60,ea,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00 "ImagePath"=hex(2):25,00,73,00,79,00,73,00,74,00,65,00,6d,00,72,00,6f,00,6f,00,\ 74,00,25,00,5c,00,73,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,73,\ 00,76,00,63,00,68,00,6f,00,73,00,74,00,2e,00,65,00,78,00,65,00,20,00,2d,00,\ 6b,00,20,00,6e,00,65,00,74,00,73,00,76,00,63,00,73,00,20,00,2d,00,70,00,00,\ 00 "ObjectName"="LocalSystem" "RequiredPrivileges"=hex(7):53,00,65,00,41,00,75,00,64,00,69,00,74,00,50,00,72,\ 00,69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,43,00,72,00,\ 65,00,61,00,74,00,65,00,47,00,6c,00,6f,00,62,00,61,00,6c,00,50,00,72,00,69,\ 00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,43,00,72,00,65,00,\ 61,00,74,00,65,00,50,00,61,00,67,00,65,00,46,00,69,00,6c,00,65,00,50,00,72,\ 00,69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,54,00,63,00,\ 62,00,50,00,72,00,69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,\ 00,41,00,73,00,73,00,69,00,67,00,6e,00,50,00,72,00,69,00,6d,00,61,00,72,00,\ 79,00,54,00,6f,00,6b,00,65,00,6e,00,50,00,72,00,69,00,76,00,69,00,6c,00,65,\ 00,67,00,65,00,00,00,53,00,65,00,49,00,6d,00,70,00,65,00,72,00,73,00,6f,00,\ 6e,00,61,00,74,00,65,00,50,00,72,00,69,00,76,00,69,00,6c,00,65,00,67,00,65,\ 00,00,00,53,00,65,00,49,00,6e,00,63,00,72,00,65,00,61,00,73,00,65,00,51,00,\ 75,00,6f,00,74,00,61,00,50,00,72,00,69,00,76,00,69,00,6c,00,65,00,67,00,65,\ 00,00,00,53,00,65,00,53,00,68,00,75,00,74,00,64,00,6f,00,77,00,6e,00,50,00,\ 72,00,69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,44,00,65,\ 00,62,00,75,00,67,00,50,00,72,00,69,00,76,00,69,00,6c,00,65,00,67,00,65,00,\ 00,00,53,00,65,00,42,00,61,00,63,00,6b,00,75,00,70,00,50,00,72,00,69,00,76,\ 00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,52,00,65,00,73,00,74,00,\ 6f,00,72,00,65,00,50,00,72,00,69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,\ 00,53,00,65,00,53,00,65,00,63,00,75,00,72,00,69,00,74,00,79,00,50,00,72,00,\ 69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,54,00,61,00,6b,\ 00,65,00,4f,00,77,00,6e,00,65,00,72,00,73,00,68,00,69,00,70,00,50,00,72,00,\ 69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,4c,00,6f,00,61,\ 00,64,00,44,00,72,00,69,00,76,00,65,00,72,00,50,00,72,00,69,00,76,00,69,00,\ 6c,00,65,00,67,00,65,00,00,00,53,00,65,00,4d,00,61,00,6e,00,61,00,67,00,65,\ 00,56,00,6f,00,6c,00,75,00,6d,00,65,00,50,00,72,00,69,00,76,00,69,00,6c,00,\ 65,00,67,00,65,00,00,00,53,00,65,00,53,00,79,00,73,00,74,00,65,00,6d,00,45,\ 00,6e,00,76,00,69,00,72,00,6f,00,6e,00,6d,00,65,00,6e,00,74,00,50,00,72,00,\ 69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,53,00,65,00,43,00,72,00,65,\ 00,61,00,74,00,65,00,53,00,79,00,6d,00,62,00,6f,00,6c,00,69,00,63,00,4c,00,\ 69,00,6e,00,6b,00,50,00,72,00,69,00,76,00,69,00,6c,00,65,00,67,00,65,00,00,\ 00,53,00,65,00,49,00,6e,00,63,00,72,00,65,00,61,00,73,00,65,00,42,00,61,00,\ 73,00,65,00,50,00,72,00,69,00,6f,00,72,00,69,00,74,00,79,00,50,00,72,00,69,\ 00,76,00,69,00,6c,00,65,00,67,00,65,00,00,00,00,00 "ServiceSidType"=dword:00000001 "Start"=dword:00000003 "SvcMemHardLimitInMB"=dword:000000f6 "SvcMemMidLimitInMB"=dword:000000a7 "SvcMemSoftLimitInMB"=dword:00000058 "Type"=dword:00000020 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv\Parameters] "ServiceDll"=hex(2):25,00,73,00,79,00,73,00,74,00,65,00,6d,00,72,00,6f,00,6f,\ 00,74,00,25,00,5c,00,73,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,\ 77,00,75,00,61,00,75,00,65,00,6e,00,67,00,2e,00,64,00,6c,00,6c,00,00,00 "ServiceDllUnloadOnStop"=dword:00000001 "ServiceMain"="WUServiceMain" [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv\Security] "Security"=hex:01,00,14,80,78,00,00,00,84,00,00,00,14,00,00,00,30,00,00,00,02,\ 00,1c,00,01,00,00,00,02,80,14,00,ff,00,0f,00,01,01,00,00,00,00,00,01,00,00,\ 00,00,02,00,48,00,03,00,00,00,00,00,14,00,9d,00,02,00,01,01,00,00,00,00,00,\ 05,0b,00,00,00,00,00,18,00,ff,01,0f,00,01,02,00,00,00,00,00,05,20,00,00,00,\ 20,02,00,00,00,00,14,00,ff,01,0f,00,01,01,00,00,00,00,00,05,12,00,00,00,01,\ 01,00,00,00,00,00,05,12,00,00,00,01,01,00,00,00,00,00,05,12,00,00,00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv\TriggerInfo] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv\TriggerInfo\0] "Type"=dword:00000005 "Action"=dword:00000001 "Guid"=hex:e6,ca,9f,65,db,5b,a9,4d,b1,ff,ca,2a,17,8d,46,e0 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv\TriggerInfo\1] "Type"=dword:00000005 "Action"=dword:00000001 "Guid"=hex:c8,46,fb,54,89,f0,4c,46,b1,fd,59,d1,b6,2c,3b,50

Обновления Windows можно скачать вручную с Каталог Центра обновления Майкрософт, которые имеют формат CAB и MSU и являются исполняемыми, установить в автономном режиме без интернета.

Быстрее и проще всего отыскать нужный апдейт с помощью утилиты командной строки wmic.exe. Так следующая команда выведет полный список установленных обновлений:

Посмотреть какие обновления уже установлены на компьютере вы можете через командную строку, введя следующую команду:

wmic qfe list

Скаченное обновление формата MSU можно запустить как обычный исполняемый файл, запустив его двойным кликом, а формат CAB имеет структуру архива.

Обновления обоих расширений можно установить из командной строки, запущенной от имени администратора. Разберем в отдельности как установить обновление Windows из командной строки с расширением MSU и CAB.

Для пакет MSU, запустим от имени администратора командную строку и выполним команду:

wusa.exe "C:\windows10.0-kb5003637-x64.msu"

Где в двойных кавычках указывается путь файла MSU, который вы хотите установить.

Двойные кавычки обязательно указывать в команде.

По окончании установки перезагружаем компьютер.

Установка обновления формата CAB с командной строки.

Для установки обновления формата CAB аналогично от имени администратора запускаем командную строку, и с помощью встроенной в Windows утилиты DISM вводим команду:

dism /Online /Add-package /Packagepath:"C:\windows10.0-kb5003637-x64.msu.cab"

Путь к файлу обновления windows10.0-kb5003637-x64.msu.cab обязательно указываем в кавычках. По окончании установки перезагружаем компьютер.

Есть еще вариант, когда мы можем распаковать инсталляционный файл формата MSU и превратить его в CAB. Делается это следующим образом:

1. Командной мы распаковываем файл windows10.0-kb5003637-x64.msu

expand _f:* “C:\windows10.0-kb5003637-x64.msu” C:\KB\kb5003637

После выполнения команды мы переходим в каталог C:\KB\kb5003637 и находим файл с расширением CAB и именем Windows10.0-KB5003637.cab.

2. Установим данный CAB файл обновления через командную строку (запуск CMD от имени администратора) с помощью утилиты DISM.exe, командной:

dism /Online /Add-Package /PackagePath:c:\KB\Windows10.0-KB5003637-x64.cab

или через PowerShell (запуск от имени администратора):

Add-WindowsPackage -Online -PackagePath “c:\KB\Windows10.0-KB5003637-x64.cab”

Если по каким-то причинам не удается установить обновления в автоматическом режиме или в ручном, то можете обратить внимания на статью Не устанавливаются обновления Windows.

Службы Центра обновления Windows запускаются с системным процессом: svchost.exe и используют порты: 80, 443.

-

1

Является ли update.exe вирусом? -

2

Это исполняемый файл с высоким риском? -

3

Является ли windows exe вирусом? -

4

Где я могу найти exeфайл обновления? -

5

Можно ли удалить exeфайл обновления? -

6

Почему происходит сбой обновления update exe? -

7

Как узнать, безопасен ли EXEфайл? -

8

Безопасен ли AutoClicker EXE? -

9

Почему EXE страшный? -

10

Является ли BlueStacks вирусом? -

11

Являются ли все exeфайлы вирусом? -

12

Что такое команда для Центра обновления Windows? -

13

Что такое проверить обновление exe? -

14

Почему моя установка Discord не работает?

Является ли update.exe вирусом?

ОБНОВЛЯТЬ. EXE — это законный исполняемый файл Разработан корпорацией Майкрософт. …EXE для распространения вредоносного ПО.

Это исполняемый файл с высоким риском?

Реклама

Массажная подушка с прогревом

- Способствует снятию отёков, мышечного напряжения и усталости

- Способствует избавлению от дискомфорта в суставах и мышцах

- Заменяет полноценный сеанс массажа

Подробнее >>>

Исполняемые файлы часто имеют расширение EXE, но существуют сотни других форматов исполняемых файлов. … Указанные файлы, которые считаются представляют высокий риск для безопасностиони включают EXE, BAT, COM, CMD, INF, IPA, OSX, PIF, RUN и WSH.

Вирус windows.exe создается, когда авторы вредоносных программ писать вирусные файлы и называть их windows.exe с целью распространения вируса в Интернете.

Где я могу найти exeфайл обновления?

Реклама

Массажная подушка с прогревом

- Способствует снятию отёков, мышечного напряжения и усталости

- Способствует избавлению от дискомфорта в суставах и мышцах

- Заменяет полноценный сеанс массажа

Подробнее >>>

Checkupdate.exe отсутствует во вложенной папке «C:ProgramData» (обычно это C:ProgramDataUpdater или C:Program Files (x86)VLC Updater). Известные размеры файлов в Windows 10/8/7/XP: 528 600 байт (40% всех вхождений), 643 168 байт и еще 11 вариантов.

пссст: Как установить Bluetooth на ноутбук с Windows 8?

Можно ли удалить exeфайл обновления?

ТОП-3 безопасных займов без процентов

WEBBANKIR

— Ставка: 0%

— Сумма: до 30 000 рублей

— Срок: до 30 дней

СрочноДеньги

— Ставка: 0%

— Сумма: до 8 500 рублей

— Срок: до 7 дней

Max Credit

— Ставка: 0%

— Сумма: до 10 000 рублей

— Срок: до 30 дней

Нажмите «Ctrl», «Alt» и «Удалить” на клавиатуре, чтобы открыть диспетчер задач. Перейдите на вкладку «Процессы», щелкните правой кнопкой мыши каждый процесс «update.exe», который вы видите, и нажмите «Завершить процесс». … Найдите «update.exe» и удалите каждый экземпляр, который вы найдете, выбрав его и нажав клавишу «Удалить» на клавиатуре.

Почему происходит сбой обновления update exe?

Если Windows уведомляет вас об ошибках update.exe, причина может быть результатом поврежденных или поврежденных записей реестра. В большинстве случаев достаточно проверить реестр Windows на наличие ошибок update.exe.

Как узнать, безопасен ли EXEфайл?

Реклама

Массажная подушка с прогревом

- Способствует снятию отёков, мышечного напряжения и усталости

- Способствует избавлению от дискомфорта в суставах и мышцах

- Заменяет полноценный сеанс массажа

Подробнее >>>

Если вы нашли файл .exe, который хотите отсканировать, в диспетчере задач Windows и не знаете, где он находится, щелкните его правой кнопкой мыши и выберите “Откройте расположение файла». После этого файл должен быть выделен автоматически. Теперь щелкните правой кнопкой мыши файл один раз и отсканируйте его. Если он помечен как безопасный, то ваш компьютер, вероятно, безопасен для работы.

Безопасен ли AutoClicker EXE?

Когда вы устанавливаете EXEфайл автокликера на свой компьютер, обычно AutoClicker.exe работает в фоновом режиме. … AutoClicker.exe — это защищенный файл, связанный с программным обеспечением автоматического щелчка на вашем компьютере.

Почему EXE страшный?

EXE. Обычно они подразумевают игрок идет вправо и видит тревожные изображения, так как их преследуют и обычно убивают изза порчи известного игрового персонажа. Эти игры часто показывают большое количество крови и обычно используют скримеры, чтобы попытаться напугать игрока.

пссст: Как заставить программу работать без администратора?

Является ли BlueStacks вирусом?

Q3: Есть ли в BlueStacks вредоносное ПО? …При загрузке из официальных источников, таких как наш вебсайт, BlueStacks не содержит вредоносных или вредоносных программ.. Однако мы НЕ МОЖЕМ гарантировать безопасность нашего эмулятора при его загрузке из любого другого источника.

Являются ли все exeфайлы вирусом?

файловый вирус

Файловые вирусы обычно встречаются в исполняемые файлы как .exe, . файлы vbs или .com. Если вы запускаете исполняемый файл, зараженный файловым вирусом, он потенциально может проникнуть в память вашего компьютера, а затем запустить ваш компьютер.

Что такое команда для Центра обновления Windows?

Откройте командную строку, нажав клавишу Windows и набрав cmd. Не нажимайте ввод. Щелкните правой кнопкой мыши и выберите «Запуск от имени администратора». Введите (но пока не вводите) «wuauclt.exe /обновить сейчас» — это команда, которая заставляет Центр обновления Windows проверять наличие обновлений.

Что такое проверить обновление exe?

Подлинный файл CheckUpdate.exe программный компонент Glary Utilities от Glarysoft. Glary Utilities — это набор программ для оптимизации производительности компьютеров под управлением Microsoft Windows. … Glary Utilities — это набор служебных программ, доступных как в бесплатной, так и в платной версиях.

Почему моя установка Discord не работает?

Если у вас попрежнему возникают проблемы с установкой Discord, попробуйте вспомнить, если недавно добавлено любое обновление Windows. Если это так, попробуйте удалить самый последний пакет обновления, чтобы он не мешал работе Discord. … В новом окне найдите все последние установленные обновления, щелкните их правой кнопкой мыши и выберите «Удалить».

Вы когда-нибудь задумывались, с помощью чего формируется список установленных обновлений Windows? А через какое API его достать? Ответы на эти и другие возникающие вопросы я постараюсь дать в своём небольшом исследовании.

Предыстория или с чего всё началось.

В нашей компании каждый год проходит конференция молодых специалистов, где каждый участник может решить проблему какого-либо отдела (список тем заранее предлагается).

Раньше на каждое «ТО» с помощью WSUS подтягивались все выпущенные обновления и распространялись на все машины. Также периодически выходили ТСБ (технические сервисные бюллетени), в которых указывалось, что требуется установить необходимые обновления в виде изолированных пакетов. В итоге у нас накапливаются обновления, которые в WSUS отследить нельзя, а можно было увидеть только через панель управления в разделе «Установленные обновления».

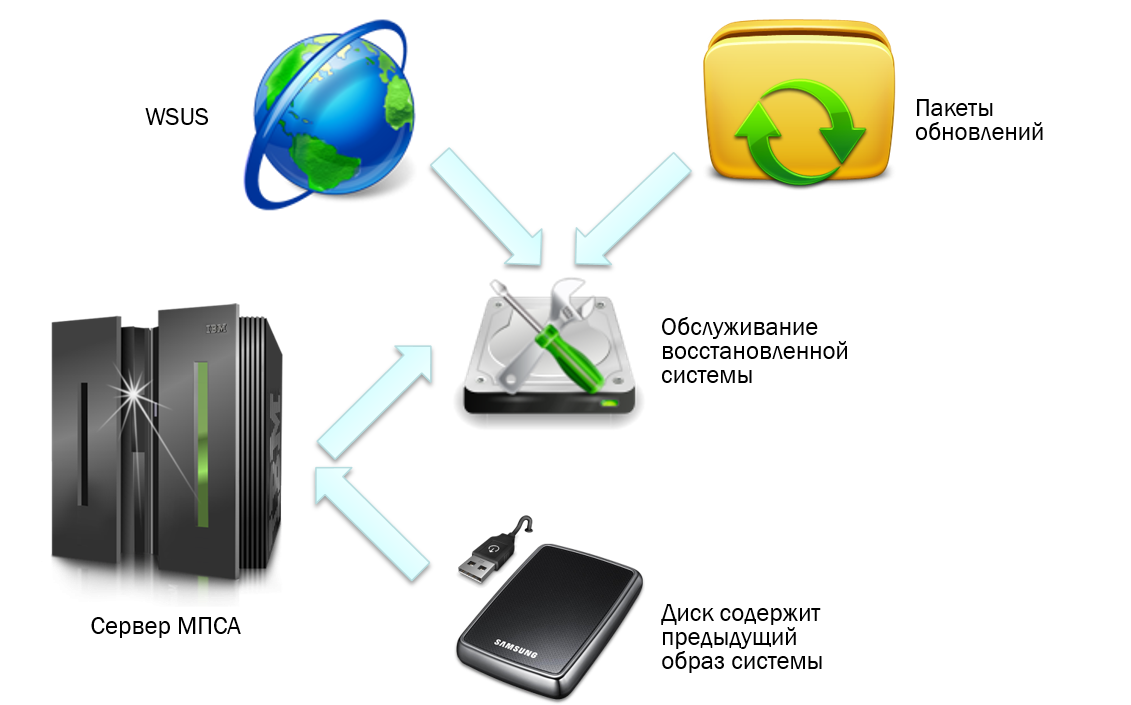

Бывают ситуации, когда АРМ или сервер «падает» и приходится его восстанавливать из образа, созданного некоторое время назад. При восстановлении из образа есть вероятность того, что мы можем потерять нужные нам обновления (которые пришли в виде изолированных пакетов), которые устанавливались до падения машины. Объяснил максимально подробно насколько мог, потому что уточнения будут уже коммерческой тайной.

Вот поэтому и возникла идея создать программу, которая бы могла извлечь этот список обновлений (желательно удаленно по локальной сети), записать в файл/базу, сравнить текущий перечень с неким шаблоном и выдать сообщение на SCADA систему через один из протоколов — SNMP, OPC.

Как вы могли догадаться из названия статьи, уже на выборе метода получения списка у меня возникла непростая задача. Я, как обычно, решил поискать нужное в поисковике, задал вопросы на профильных ресурсах (раз, два, на английском stackoverflow почему-то не понравился мой вопрос и его пришлось удалить), но все ответы не давали нужного результата. Поэтому пришлось разбираться самому, о чем и пойдет речь далее.

Консольные команды

Начнем с простого и воспользуемся тем, что предлагает нам Windows без использования сторонних средств. Это можно сделать с помощью следующих команд:

- wmic qfe list

- systeminfo

- dism /online /get-packages

- через PowerShell:

- Get-HotFix

- Get-SilWindowsUpdate (доступно только в серверных редакциях)

- Get-WmiObject -Class win32_quickfixengineering — через доступ к WMI классу win32_quickfixengineering (о WMI чуть позже)

Получить список через графический интерфейс можно через стандартный пункт Панели управления «Установка/удаление программ», но скопировать оттуда мы ничего не можем. Каждый инструмент панели управления представлен файлом .cpl в папке Windows\System. Файлы .cpl в системную папку Windows автоматически загружаются при запуске панели управления. За пункт Программы отвечает файл Appwiz.cpl. Его анализ ни к чему не привел.

Вывод консольной команды можно перенаправить в файл и дальше начать его парсить, но это неправильно, плюс вызов программы (по правилам СБ не пройдет) и об удаленном получении списка речь не идёт. Поэтому предлагаю вам просто вызвать команды, сравнить количество обновлений в каждом списке, со списком через Панель управления и продолжить наше расследование дальше.

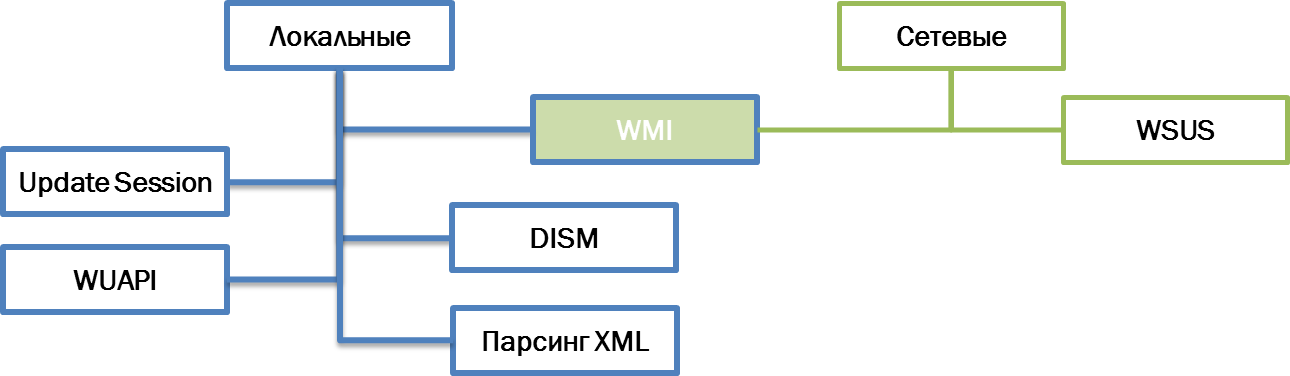

Формально все методы получения списка обновлений можно разделить на две группы: локальные и сетевые.

Все методы проверялись на чистых образах систем (Windows 7, 8, Server 2012 R2) с интегрированными обновлениями, после каждого обновления через Центр обновления с официальных серверов Microsoft проводилась дополнительная проверка. Остановимся на каждом из них подробнее.

WUA

WUApi (Windows Update Agent API) — использование API агента обновления Windows. Самый явный вариант, название которого говорит само за себя. Использовать для этого будем библиотеку Wuapi.dll.

Примечание: далее для своего удобства все результаты я буду вставлять в List. Это, возможно, не рационально, но тогда мне это казалось хорошей идеей.

Пример реализации

using WUApiLib;

public static List<string> listUpdateHistory()

{

//WUApi

List<string> result = new List<string>(200);

try

{

UpdateSession uSession = new UpdateSession();

IUpdateSearcher uSearcher = uSession.CreateUpdateSearcher();

uSearcher.Online = false;

ISearchResult sResult = uSearcher.Search("IsInstalled=1 And IsHidden=0");

string sw = "Количество обновлений через WUApi: " + sResult.Updates.Count;

result.Add(sw);

foreach (WUApiLib.IUpdate update in sResult.Updates)

{

result.Add(update.Title);

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Есть и вторая вариация этого метода: Update Session — получение информации с помощью подключения к сессии обновления Windows Update Agent (в данном случае работаем не напрямую с библиотекой).

Пример реализации

public static List<string> Sessionlist(string pc)

{

List<string> result = new List<string>(50); //не забудь изменить количество

object sess = null;

object search = null;

object coll = null;

try

{

sess = Activator.CreateInstance(Type.GetTypeFromProgID("Microsoft.Update.Session", pc));

search = (sess as dynamic).CreateUpdateSearcher();

int n = (search as dynamic).GetTotalHistoryCount();

int kol = 0;

//coll = (search as dynamic).QueryHistory(1, n);

coll = (search as dynamic).QueryHistory(0, n);

result.Add("Количество через Update.Session: " + n);

foreach (dynamic item in coll as dynamic)

{

if (item.Operation == 1) result.Add(item.Title);

kol++;

//Console.WriteLine("Количество: " + kol);

}

result.Add("Количество в цикле: " + kol);

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

finally

{

if (sess != null) Marshal.ReleaseComObject(sess);

if (search != null) Marshal.ReleaseComObject(search);

if (coll != null) Marshal.ReleaseComObject(coll);

}

return result;

}

Microsoft подсказывает об удаленном использовании API.

Главный минусы этих двух методов — не позволяют найти исправления KB, которые не распространяются через Центр обновления Windows. Можно увидеть только то, что прошло через сам агент обновления, то есть данный вариант нас не устраивает.

DISM

Система обслуживания образов развертывания и управления ими (Deployment Image Servicing and Management) — это средство командной строки, которое может использоваться для обслуживания образа Windows или для подготовки образа среды предустановки Windows (Windows PE). Является заменой диспетчера пакетов (Pkgmgr.exe), PEimg и Intlcfg.

Данная утилита используется для интеграции обновлений, сервис паков в образ системы. Обновления Windows представляют собой отдельные модули, которые могут быть представлены в нескольких вариантах:

- .cab-файлы (Cabinet) — архивы. Предназначены для распространения и установки при помощи модулей Центра обновлений Windows в автоматизированном режиме;

- .msu-файлы (Microsoft Update Standalone Package) — исполняемые файлы. Предназначены для распространения и установки самими пользователями в ручном режиме через каталог обновлений Microsoft. Фактически представляют собой упакованный набор, состоящий из .cab-, .xml, .txt-файлов.

Ранее упомянутая команда dism /online /get-packages отображает основную информацию обо всех пакетах в wim образе/текущей системе. Microsoft позаботилась о нас и предоставляет NuGet packages для удобного использования API.

Пример реализации

using Microsoft.Dism;

public static List<string> DISMlist()

{

List<string> result = new List<string>(220);

try

{

DismApi.Initialize(DismLogLevel.LogErrors);

var dismsession = DismApi.OpenOnlineSession();

var listupdate = DismApi.GetPackages(dismsession);

int ab = listupdate.Count;

//Console.WriteLine("Количество обновлений через DISM: " + ab);

string sw = "Количество обновлений через DISM: " + ab;

result.Add(sw);

foreach (DismPackage feature in listupdate)

{

result.Add(feature.PackageName);

//result.Add($"[Имя пакета] {feature.PackageName}");

//result.Add($"[Дата установки] {feature.InstallTime}");

//result.Add($"[Тип обновления] {feature.ReleaseType}");

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Количество обновлений совпадало с количеством из списка Панели управления до первого апдейта через центр управления — после него количество обновлений стало меньше (было 214, стало 209), хотя по логике они должны были увеличиться. Примеры вывода До обновления, После обновления.

С чем это связано я могу только предполагать — возможно, какие-то обновления замещали предыдущие, следовательно, и количество стало меньше.

Чуть позже я наткнулся на утилиту от китайцев DISM++, которая основана не на DISM API или DISM Core API, но имеющиеся в ней библиотеки не имеют нужных мне открытых методов, поэтому я забросил эту идею и продолжил поиски дальше.

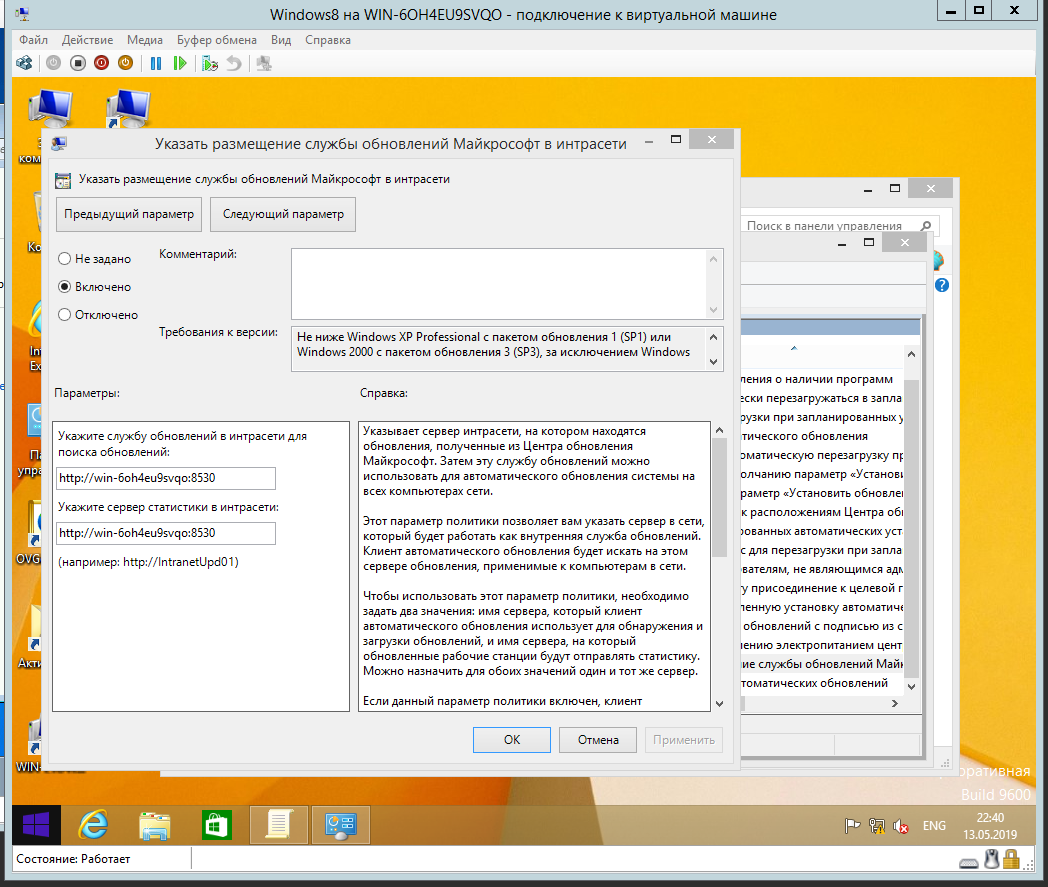

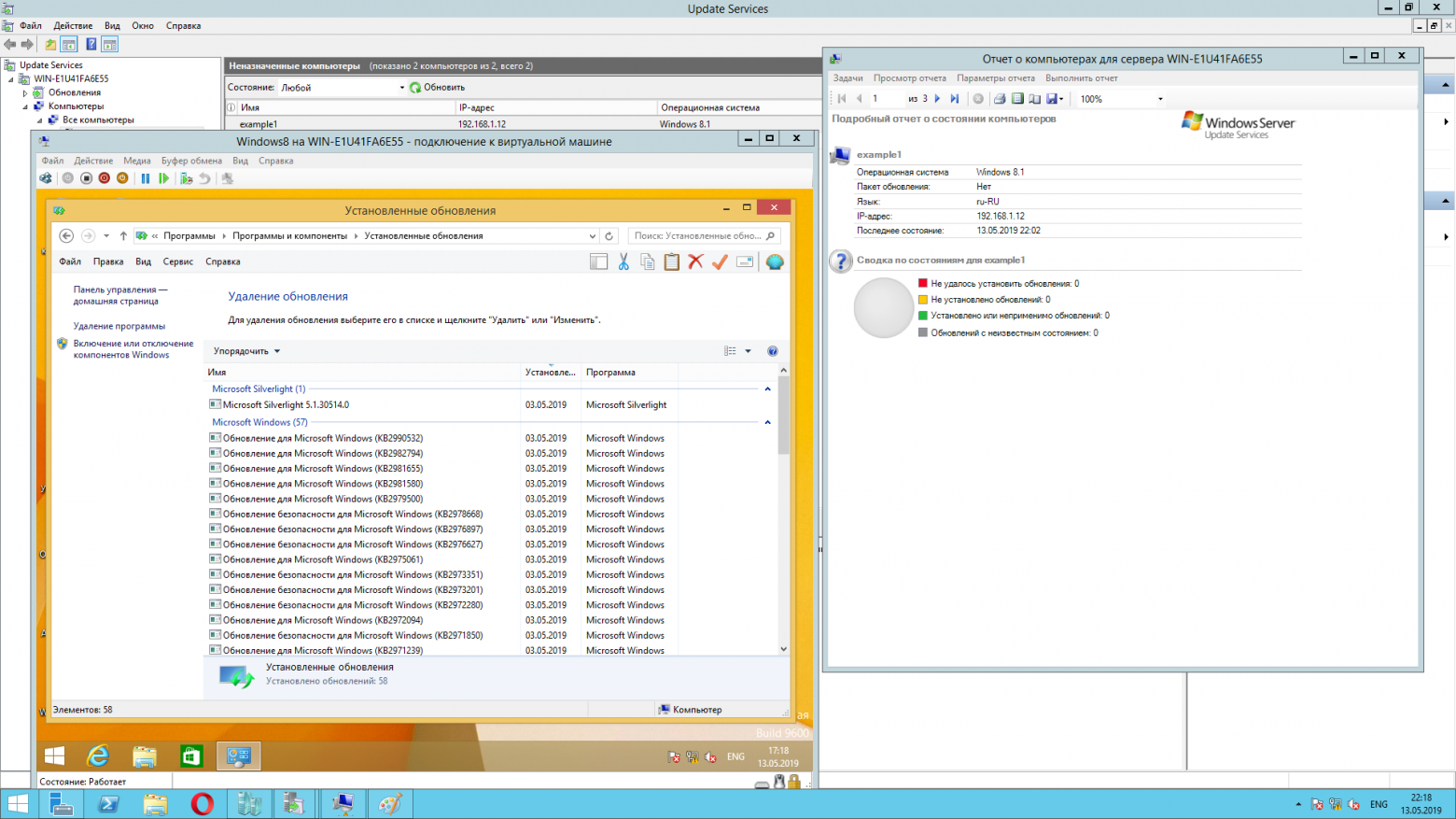

WSUS

Windows Server Update Services (WSUS) — сервер обновлений операционных систем и продуктов Microsoft. Сервер обновлений синхронизируется с сайтом Microsoft, скачивая обновления, которые могут быть распространены внутри корпоративной локальной сети. Опять же специальный инструмент, предназначенный для работы с обновлениями.

Распространяется только на серверных редакциях ОС Windows, поэтому был развернут следующий стенд:

- основная система – Windows Server 2016;

- а через систему виртуализации Hyper-V были развернуты две клиентские ОС:

- Windows 8.1

- Windows 7

Все системы соединены в единую виртуальную локальную сеть, но

без выхода в сеть Интернет

.

Немного советов

Чтобы не выделять раздел жесткого диска для новой системы я пользуюсь WinNTSetup и устанавливаю систему в VHD диски — загрузчик, начиная с Windows 7 (редакций Professional/Ultimate), прекрасно справляется с загрузкой с образа диска. Полученные таким образом диски можно спокойно использовать и в Hyper-V — убиваете сразу двоих зайцев. Не забудьте только сделать заранее копию хранилища BCD через команду bcdedit /export e:\bcd_backup.bcd.

Настраивать AD для рассылки обновлений я не захотел, поэтому просто прописал в групповых политиках путь к WSUS серверу:

Обязательно уделите внимание на порт, я из-за опечатки (8350 вместо 8530) не мог получить обновления на клиентских машинах, хотя сделано было всё верно. Так же названия пунктов в групповых политиках на Windows 7 и Windows 8 различаются.

Для получения отчета средствами WSUS необходимо дополнительно установить пакет — система уведомит вас об этом.

А теперь немного кода

//не забудьте добавить ссылку на библиотеку

using Microsoft.UpdateServices.Administration;

public static List<string> GetWSUSlist(params string[] list)

{

List<string> result = new List<string>(200); //не забудь изменить количество

string namehost = list[0]; //имя Пк, на котором будем искать string = "example1";

string servername = list[1]; //имя сервера string = "WIN-E1U41FA6E55";

string Username = list[2];

string Password = list[3];

try

{

ComputerTargetScope scope = new ComputerTargetScope();

IUpdateServer server = AdminProxy.GetUpdateServer(servername, false, 8530);

ComputerTargetCollection targets = server.GetComputerTargets(scope);

// Search

targets = server.SearchComputerTargets(namehost);

// To get only on server FindTarget method

IComputerTarget target = FindTarget(targets, namehost);

result.Add("Имя ПК: " + target.FullDomainName);

IUpdateSummary summary = target.GetUpdateInstallationSummary();

UpdateScope _updateScope = new UpdateScope();

// See in UpdateInstallationStates all other properties criteria

//_updateScope.IncludedInstallationStates = UpdateInstallationStates.Downloaded;

UpdateInstallationInfoCollection updatesInfo = target.GetUpdateInstallationInfoPerUpdate(_updateScope);

int updateCount = updatesInfo.Count;

result.Add("Кол -во найденных обновлений - " + updateCount);

foreach (IUpdateInstallationInfo updateInfo in updatesInfo)

{

result.Add(updateInfo.GetUpdate().Title);

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

public static IComputerTarget FindTarget(ComputerTargetCollection coll, string computername)

{

foreach (IComputerTarget target in coll)

{

if (target.FullDomainName.Contains(computername.ToLower()))

return target;

}

return null;

}

Так как интернета нет, то ситуация с обновлениями выходит как на скриншоте ниже:

Поведение похоже на WUApi — если обновления не прошли через них, то они не знают об этом. Поэтому данный метод снова не подходит.

WMI

Windows Management Instrumentation (WMI) в дословном переводе — инструментарий управления Windows.

WMI — реализованный корпорацией Майкрософт стандарт управления предприятием

через Интернет

для централизованного администрирования и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. WMI является открытой унифицированной системой интерфейсов доступа к любым параметрам операционной системы, устройствам и приложениям, которые функционируют в ней.

Данный метод позволяет получить данные как с локальной машины, так и удаленно в пределах локальной сети. Для обращения к объектам WMI используется специфический язык запросов WMI Query Language (WQL), который является одной из разновидностей SQL. Получать список мы будем через WMI класс win32_quickfixengineering.

Пример реализации

using System.Management;

public static List<string> GetWMIlist(params string[] list)

{

List<string> result = new List<string>(200); //не забудь изменить количество

ManagementScope Scope;

string ComputerName = list[0];

string Username = list[1];

string Password = list[2];

int kol = 0;

if (!ComputerName.Equals("localhost", StringComparison.OrdinalIgnoreCase))

{

// Возвращает или задает полномочия, которые используются для проверки подлинности

// указанного пользователя.

ConnectionOptions Conn = new ConnectionOptions();

Conn.Username = Username;

Conn.Password = Password;

//Если значение свойства начинается со строки «NTLMDOMAIN:» аутентификация NTLM будет использоваться, и свойство должно содержать доменное имя NTLM.

Conn.Authority = "ntlmdomain:DOMAIN";

Scope = new ManagementScope(String.Format("\\\\{0}\\root\\CIMV2", ComputerName), Conn);

}

else

Scope = new ManagementScope(String.Format("\\\\{0}\\root\\CIMV2", ComputerName), null);

try

{

Scope.Connect();

ObjectQuery Query = new ObjectQuery("SELECT * FROM Win32_QuickFixEngineering");

ManagementObjectSearcher Searcher = new ManagementObjectSearcher(Scope, Query);

foreach (ManagementObject WmiObject in Searcher.Get())

{

result.Add(WmiObject["HotFixID"].ToString());

//Console.WriteLine("{0,-35} {1,-40}", "HotFixID", WmiObject["HotFixID"]);// String

//result.Add();

/*result.Add("{0,-17} {1}", "Тип обновления: ", WmiObject["Description"]);

result.Add("{0,-17} {1}", "Ссылка: ", WmiObject["Caption"]);

result.Add("{0,-17} {1}", "Дата установки: ", WmiObject["InstalledOn"]);*/

kol++;

}

result.Add("Количество равно " + kol);

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Количественно всё совпадает (даже после обновлений), поэтому было решено использовать этот метод. Для программного создания WMI запросов советую использовать следующую утилиту — WMI Delphi Code Creator. Благодаря ей я немного по другому взглянул на свой код и решил использовать заготовку из этой программы.

XML

Полученные данные методом WMI меня не остановили, и я решился на „поверхностный реверс-инжиниринг“. Воспользуемся утилитой Process Monitor из сборника программ Sysinternals Suite для выявления файлов и ветвей реестра, которые используются при вызове выше перечисленных консольных команд и обращению к пункту „Установленные обновления“ через Панель управления.

Моё внимание привлек файл wuindex.xml, расположенный в папке C:\Windows\servicing\Packages\. Для его анализа была написана следующая программа:

Пример консольного приложения

using System;

using System.Collections.Generic;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

using System.Xml;

using System.Text.RegularExpressions;

using System.IO;

namespace XMLviewer

{

class Program

{

static void Main(string[] args)

{

string writePath = AppDomain.CurrentDomain.BaseDirectory + "XML Обновлений " + Environment.MachineName + ".txt";

if (!File.Exists(writePath))

{

Console.WriteLine("Создаю пустой txt файл");

}

else

{

Console.WriteLine("Файл XML Обновлений.txt существует, он будет перезаписан");

File.Delete(writePath);

}

//регулярное выражение для поиска по маске KB

Regex regex = new Regex(@"KB[0-9]{6,7}");

//Regex(@"(\w{2}\d{6,7}) ?");

//SortedSet не поддерживает повторяющиеся элементы, поэтому повторяющиеся элементы мы "группируем" ещё на стадии добавления

SortedSet<string> spisok = new SortedSet<string>();

XmlDocument xDoc = new XmlDocument();

string path = "C:\\Windows\\servicing\\Packages\\wuindex.xml"; //путь до нашего xml

xDoc.Load(path);

int kol = 0; //кол-во компонентов

int total = 0; //кол-во дочерних элементов в xml

int total2 = 0; //кол-во полученных обновлений

XmlNodeList name = xDoc.GetElementsByTagName("Mappings");

foreach (XmlNode xnode in name)

{

//Console.WriteLine(xnode.Name);

kol++;

XmlNode attr = xnode.Attributes.GetNamedItem("UpdateId");

//Console.WriteLine(attr.Value);

foreach (XmlNode childnode in xnode.ChildNodes)

{

XmlNode childattr = childnode.Attributes.GetNamedItem("Package");

total++;

//Console.WriteLine(childattr.Value);

MatchCollection matches = regex.Matches(childattr.Value);

if (matches.Count > 0)

{

foreach (Match match in matches)

//Console.WriteLine(match.Value);

spisok.Add(match.Value);

}

else

{

//Console.WriteLine("Совпадений не найдено");

}

}

}

try

{

StreamWriter sw = new StreamWriter(writePath);

foreach (string element in spisok)

{

//Console.WriteLine(element);

sw.WriteLine(element);

total2++;

}

sw.Close();

}

catch (Exception ex)

{

Console.WriteLine("Ошибка: " + ex.Message);

}

//Console.WriteLine("\n");

Console.WriteLine("Количество пакетов: " +kol);

Console.WriteLine("Количество дочерних элементов в xml: " + total);

Console.WriteLine("Количество KB обновлений: " + total2);

Console.WriteLine("Нажмите любую клавишу для выхода.");

Console.Read();

}

}

}

К сожалению, данный файл встречается не на всех системах и принцип его генерирования и обновления остался для меня загадкой. Поэтому снова данный метод нам не подходит.

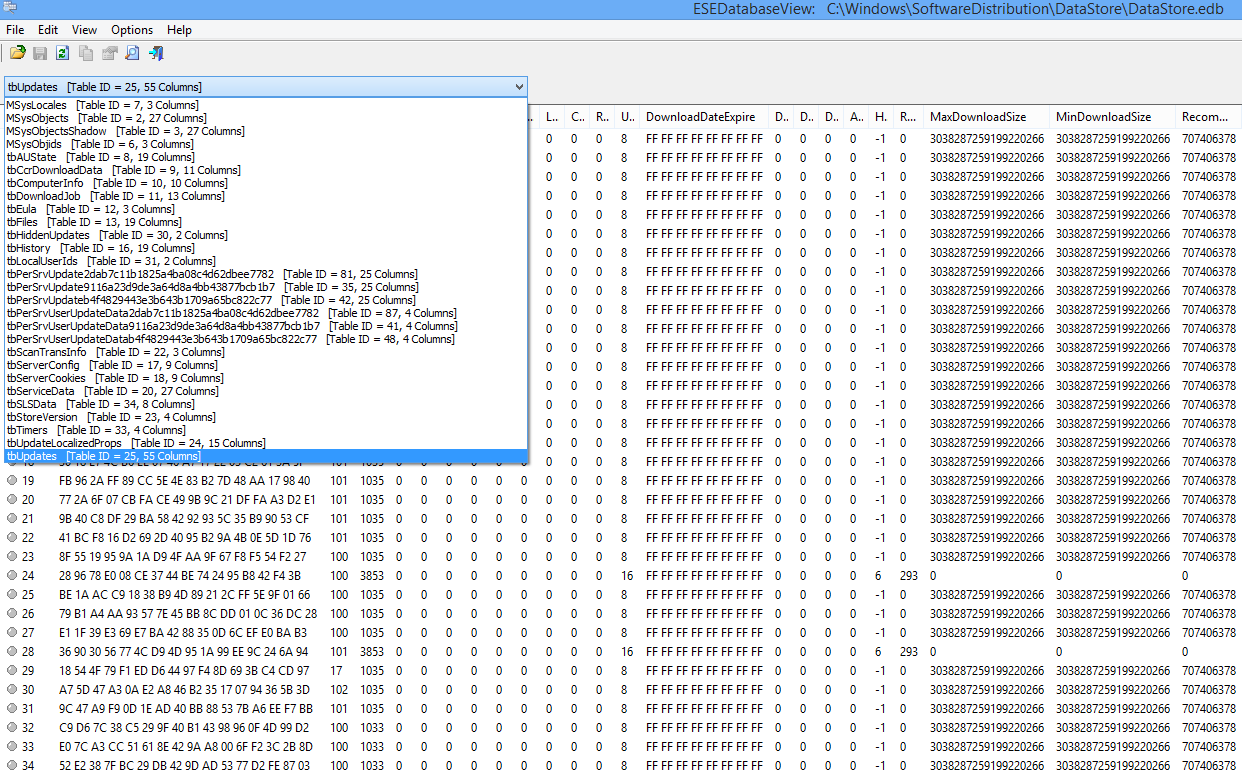

CBS

Вот мы подошли к тому, с чем связаны все эти методы. Продолжая анализ логов Process Monitor я выявил следующие папки и файлы.

Файл DataStore.edb, расположенный в папке C:\Windows\SoftwareDistribution\DataStore. Это база данных, в которой содержится история всех обновлений установленной версии Windows, включая те обновления, которые только стоят в очереди.

Для анализа файла DataStore.edb использовалась программа ESEDatabaseView. В БД существует таблица tbUpdates, содержимое которой трудно интерпретировать.

После мое внимание привлек процесс TiWorker.exe, который вызывался каждый раз при открытии пункта в Панели управления. Он „ходил“ по многим папкам, одна из которых вывела меня на верный путь.

C:\Windows\SoftwareDistribution — это папка, используемая службой обновления Windows для загрузки обновлений на компьютер с последующей их установкой, а также хранит сведения обо всех ранее установленных обновлениях.

Папка WinSxS, расположенная по адресу C:\Windows\winsxs. Это служебная папка операционной системы Windows служащая для хранения ранее установленных версий системных компонентов. Благодаря ее наличию существует возможность отката к более старой версии обновления в случае необходимости.

C:\Windows\servicing — основная составляющая всей системы, имя которой Component-Based Servicing (CBS).

CBS — обслуживание на основе компонентов, составляющая Windows, интегрированная с службой Windows Update. В противоположность обслуживанию на основе файлов File-Based Servicing (FBS) (для ОС, предшествующих Windows Vista), в котором файлы обновлялись прямо в системных директориях, в CBS появилась целая иерархия директорий и целое семейство (стек) модулей/библиотек обслуживания.

CbsApi.dll — основная библиотека поддержки технологии CBS. Не имеет открытых методов, поэтому напрямую использовать её я не смог. Microsoft использует TrustedInstaller.exe и TiWorker.exe для доступа к методам данной библиотеки и уже через эти процессы выводит нужные нам данные. Записи ведутся в C:\Windows\Logs\CBS\CBS.log.

На момент создания прототипа программы (на скриншотах можете увидеть май 2019) русскоязычной информации о CBS не было, но в конце августа нашлась очень хорошая статья в блоге — http://datadump.ru/component-based-servicing. Очень интересная статья, которая подтвердила мой опыт и собрала в себе нужную информацию. И ещё по теме: http://www.outsidethebox.ms/17988/

Вывод

Microsoft слишком усложнила тривиальную задачу по получению списка обновлений и сделала этот процесс не совсем явным. Всё это сделано для безопасности, но не для простоты использования. Соглашусь с автором статьи — в получении обновлений стали отсутствовать предсказуемость и прозрачность.

В результате исследования была написана следующая программа, демонстрацию работы которой можно увидеть в данном видео:

В планах дописать:

- сравнение списка необходимых обновлений с полученным;

- передать результат по протоколу SNMP/OPC (если у кого есть опыт поделитесь в комментариях);

- организовать установку недостающих „офлайн“ обновлений из указанной папки.

Если вы знаете ещё методы получения списка не только обновлений, но и дополнительных компонентов (Adobe Flash, Acrobat Reader и т.д.) или у вас есть другие интересные предложения, напишите об этом в комментариях или в личные сообщения — буду рад любой обратной связи. И поучаствуйте в опросе к данной статье — так я буду знать, будет ли интересен мой опыт аудитории Habrahabr.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Продолжить тему о том, как всем этим управлять через SNMP/OPC?

12.03%

Нет, не интересно

16

17.29%

Бессмысленное занятие, займись лучше другим

23

Проголосовали 133 пользователя.

Воздержались 50 пользователей.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

И пользуясь случаем ещё один опрос: рассказать про ЕГИССО — что это какое, как мучаются люди и что люди разрабатывают, чтобы с этим работать?

78.23%

Интересно прочитать про ужасы от Пенсионного фонда (Да)

97

21.77%

Спасение утопающих — дело рук самих утопающих (Нет)

27

Проголосовали 124 пользователя.

Воздержались 44 пользователя.

, type event viewer in the Start Search box, and then click Event Viewer in the Programs list. In Windows 8 and Windows Server 2012, on the Start screen, type event viewer, click Settings, and then click View event logs under Settings.

, type event viewer in the Start Search box, and then click Event Viewer in the Programs list. In Windows 8 and Windows Server 2012, on the Start screen, type event viewer, click Settings, and then click View event logs under Settings. If you are prompted for an administrator password or for confirmation, type the password, or click Continue.

If you are prompted for an administrator password or for confirmation, type the password, or click Continue.