Вопрос: Настройка IPSec тоннеля между межсетевым экраном DFL-100 и isakmpd (Linux)

Ответ:

Содержание:

- Введение

- Конфигурирование

- Проверка работы

Введение

Этот пример демонстрирует настройку IPSec тоннелей между маршрутизаторами на базе Linux и DFL-100.

Используемые технологии:

- Протоколы ESP

- Алгоритмы шифрования 3des

- Аутентификация с использованием pre-shared key

Конфигурирование

Примечание: тестирование данной схемы проводилось в условиях лаборатории. В начале работы все устройства имели конфигурацию по умолчанию. Если у Вас работающая сеть, убедитесь, что Вы представляете всю потенциальную угрозу ее работоспособности от выполнения каждой команды

В этом разделе содержится информация о том, как настроить и использовать технологии, указанные выше. Более детальную информацию обо всех параметрах настройки IPSec на маршрутизаторе DI-804HV можно получить в руководстве пользователя.

Диаграмма тестовой сети:

Файлы конфигураций:

Isakmpd

Версия ядра Linux: 2.6.2

isakmpd 20031107-2 The Internet Key Exchange protocol openbsd impleme

Более подробную информацию по настройке isakmpd можно получить, выполнив на Linux команду «man isakmpd»

Конфигурация isakmpd:

isakmpd.conf:

# $OpenBSD: VPN-east.conf,v 1.13 2003/03/16 08:13:02 matthieu Exp $

# $EOM: VPN-east.conf,v 1.12 2000/10/09 22:08:30 angelos Exp $

# A configuration sample for the isakmpd ISAKMP/Oakley (aka IKE) daemon.

#

# The network topology of the example net is like this:

#

# 192.168.11.0/24 — west [.11] — 10.1.0.0/24 — [.12] east — 192.168.12.0/24

#

# «west» and «east» are the respective security gateways (aka VPN-nodes).

| [Phase 1] 192.168.100.201= |

ISAKMP-peer-west |

| [Phase 2] Connections= |

IPsec-east-west |

| [ISAKMP-peer-west] Phase= Transport= Address= Configuration= Authentication= |

1 udp 192.168.100.201 Default-main-mode 123456 |

| [IPsec-east-west] Phase= ISAKMP-peer= Configuration= Local-ID= Remote-ID= |

2 ISAKMP-peer-west Default-quick-mode Net-east Net-west |

| [Net-west] ID-type= Network= Netmask= |

IPV4_ADDR_SUBNET 192.168.3.0 255.255.255.0 |

| [Net-east] ID-type= Network= Netmask= |

IPV4_ADDR_SUBNET 192.168.14.0 255.255.255.0 |

| [Default-main-mode] DOI= EXCHANGE_TYPE= Transforms= |

IPSEC ID_PROT 3DES- MD5 |

| [Default-quick-mode] DOI= EXCHANGE_TYPE= Suites= |

IPSEC QUICK_MODE QM-ESP-3DES-MD5-PFS-SUITE |

isakmpd.policy:

KeyNote-Version: 2

Comment: This policy accepts ESP SAs from a remote that uses the right password

$OpenBSD: policy,v 1.6 2001/06/20 16:36:19 angelos Exp $

$EOM: policy,v 1.6 2000/10/09 22:08:30 angelos Exp $

Authorizer: «POLICY»

Licensees: «passphrase:123456»

Conditions: app_domain == «IPsec policy» &&

esp_present == «yes» &&

esp_enc_alg == «3des» &&

esp_auth_alg == «hmac-md5» -> «true»;

DFL-100

Версия ПО для DFL-100: тестировались 2.25.

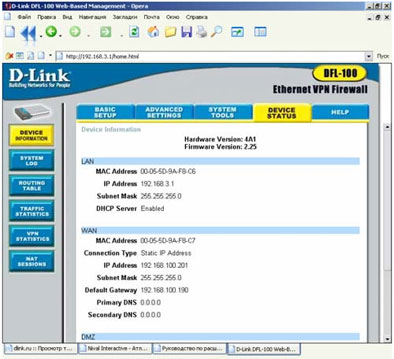

Шаг 1. Настраиваем параметры IP на DFL-100

При помощи web-интерфейса настраиваем WAN (внешний IP) и LAN (внутренний IP) межсетевого экрана DFL-100.

Внутренний IP-адрес DFL-100 по умолчанию — 192.168.0.1, поэтому компьютеру, с которого конфигурируется устройство, нужно назначить IP- адрес типа 192.168.0.х

Логин по умолчанию — «admin» , пароль пустой.

Для того чтобы внести изменения в конфигурацию межсетевого экрана, после всех сделанных изменений на соответствующей странице web-интерфейса нужно нажать кнопку Apply.

На WAN интерфейсе настраиваем статический IP — адрес, маску подсети, шлюз по умолчанию.

На LAN интерфейсе настраиваем IP-адрес, соответствующий адресации, принятой в вашей сети. В данном случае IP — адрес будет 192.168.3.1

Проверить настройки можно на вкладке Device Status:

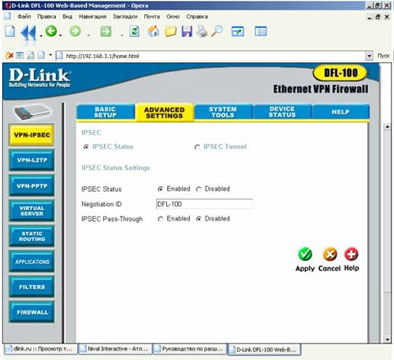

Шаг 2. Настраиваем IPSec на DFL-100.

В первую очередь, на вкладке Advanced Settings / VPN Settings /IPSec Status настраиваем статус IPSec. По умолчанию, IPSec включен.

Важно!

Настраиваем параметр Negotiation ID — этот параметр, заданный на DFL-100, служит для организации тоннеля и указывается на удаленном устройстве в привязке к ключу шифрации. Т.к. на Linux машине ключ шифрации мы привязываем к IP адресу, то в данной схеме мы должны на DFL-100 указать в поле Negotiation ID IP — адрес wan интерфейса DFL-100. Иначе тоннель не будет установлен!

Т.о. в данной схеме Negotiation ID = 192.168.100.201

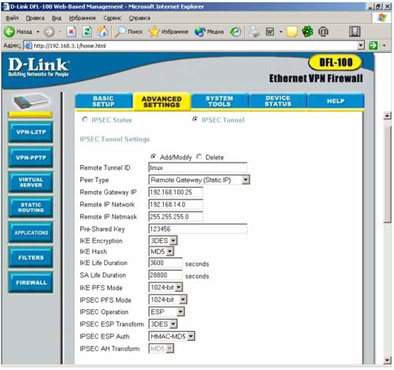

Далее, на вкладке Advanced Settings / VPN Settings / IPSec Tunnel Mode задаем настройки для конкретного тоннеля. За подробностями понимания всех этих настроек можно обратится к документации по IPSec — она широко представлена в Интернет.

В данном случае на этой вкладке, при работе с маршрутизатором Linux, поле Negotiation ID носит информативный характер — можно указать любое значение.

Далее, параметр Remote Gateway IP — это IP-адрес WAN-интерфейса устройства, стоящего на другом конце тоннеля, т.е. 192.168.100.25

Параметр Remote IP Network — это внутренняя сеть LAN, подключенная к устройству, стоящему на другом конце тоннеля, т.е. 192.168.14.0

Параметр Remote IP Netmask — маска подсети для предыдущего пункта, т.е. 255.255.255.0

Все остальные параметры должны быть одинаковые на обоих устройствах, организующих IPSec соединение.

Примечание: Здесь выбор настроек определяется пользователем исходя из требований производительности или надежности. Приведенные ниже настройки даны в качестве примера. Вы также можете использовать другие комбинации — необходимое требование при этом одно: настройки должны быть идентичны на обоих устройствах, организующих IPSec тоннель!

Все, на этом конфигурирование устройств закончено

Проверка

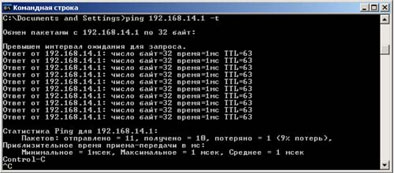

Теперь для поднятия тоннеля между устройствами посылаем icmp-запрос из одной подсети в другую:

Тоннель устанавливается за несколько секунд и после этого пакеты icmp, как и весь остальной трафик между сетями, направляются именно по тоннелю IPSec.

Тоннель устанавливается за несколько секунд и после этого пакеты icmp между сетями направляются именно по тоннелю IPsec.

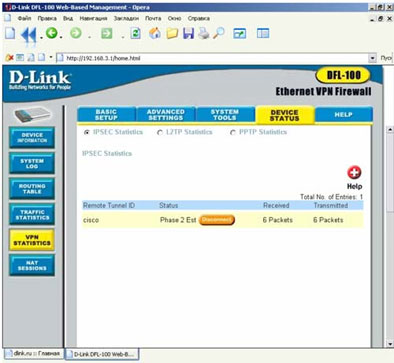

Отследить установку тоннеля IPSec на DFL-100, а также в случае необходимости терминировать тоннель можно на вкладке Device Status / VPN Statistics:

Для поиска ошибок со стороны Linux машины используются возможности isakmpd при запуске в режиме отладки с ключом «-D».

Часть 2: IPSec и PPTP VPN-серверы устройства, PPTP-клиент

В первой части обзора мы рассмотрели стандартные настройки устройства и его производительность при работе в режиме NAT-роутера. В этой части будут рассмотрены возможности серверов IPSec и PPTP устройства.

Содержание:

- Общие сведения

- Вид изнутри

- Спецификация

- Конфигурация

- Тестирование производительности базовых функций

- Доступность

- Выводы (базовые настройки, производительность)

- IPSec VPN-сервер

- Тестирование производительности IPSec VPN-сервера

- PPTP VPN-сервер

- Тестирование производительности PPTP-сервера

- Тестирование производительности PPTP-клиента

- Выводы (IPSec VPN-сервер, PPTP VPN-сервер, PPTP VPN-клиент)

- L2TP VPN-сервер

- Тестирование производительности L2TP VPN-сервера

- Шейпинг трафика

- Тестирование возможностей шейпинга трафика

- IDS предотвращение вторжений

- Выводы (L2TP VPN-сервер, шейпинг трафика, IDS)

Как обычно обо всем по порядку…

IPSec VPN-сервер

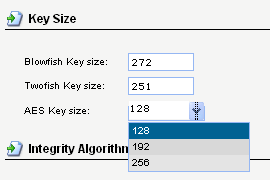

IPSec VPN-сервер устройства позволяет создавать до 100 одновременных VPN-соединений. Для шифрования трафика возможно использование следующих алгоритмов шифрования: DES, 3DES, CAST128, BlowFish, TwoFish, AES (с ключами 128, 192 и 256 бит). Для алгоритмов BlowFish и TwoFish возможна ручная установка длины ключа (главное, чтобы она была кратна

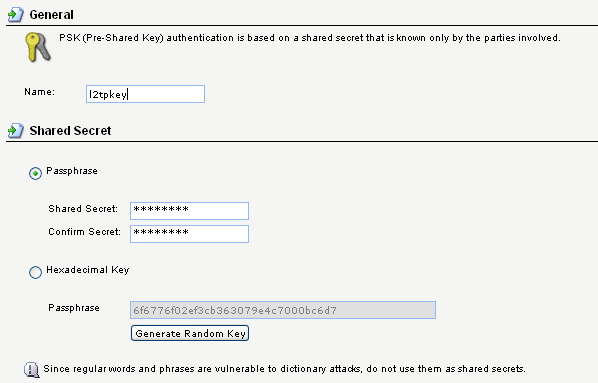

При минимальных настройках для работы VPN-сервера необходимо предварительно создать 3 объекта: предварительный ключ, объект «IKE Algorithms» и объект «IPSec Algorithms».

Задание предварительного ключа возможно в виде фразы или в виде шестнадцатеричного ключа

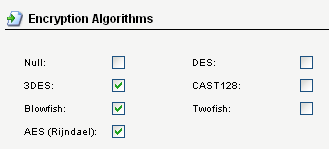

При создании объектов «IKE Algorithms» и объект «IPSec Algorithms» задаются алгоритмы шифрования и хеширования, которые могут быть использованы при обмене ключами (IKE Algorithms) и самом шифровании трафика (IPSec Algorithms)

Ручное задание ключей (без IKE (Internet Key Exchange)) невозможно.

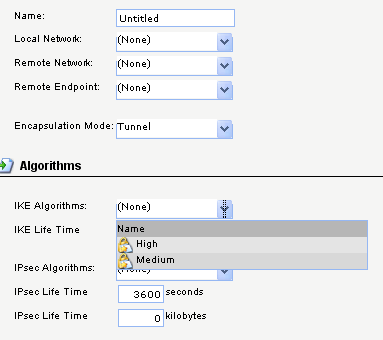

Далее перейдем к самому созданию туннеля (Пункт Interfaces -> IPsec Tunnels):

При создании туннеля указываются адреса локальной и удаленной сетей, адрес удаленной точки туннеля, а также алгоритмы шифрования обмена ключей и шифрования самого трафика (для этого используются объекты «IKE Algorithms» и «IPSec Algorithms», которые мы создали на предыдущем шаге).

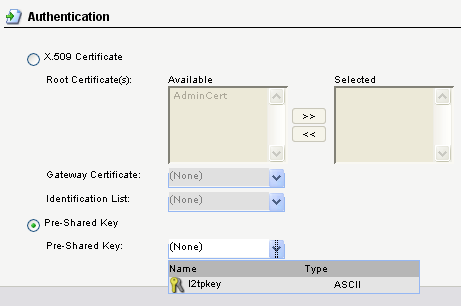

На следующей вкладке задаются параметры аутентификации (в нашем случае аутентификация осуществляется по предварительному ключу, который был создан перед созданием туннеля)

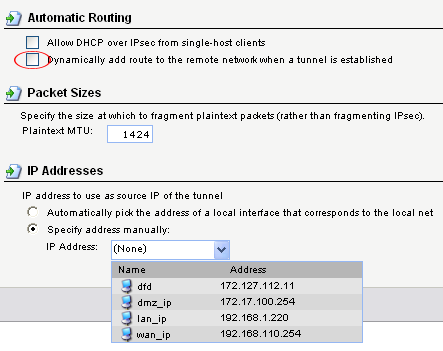

В параметрах роутинга возможно использование возможности создания правила роутинга по факту установки туннеля

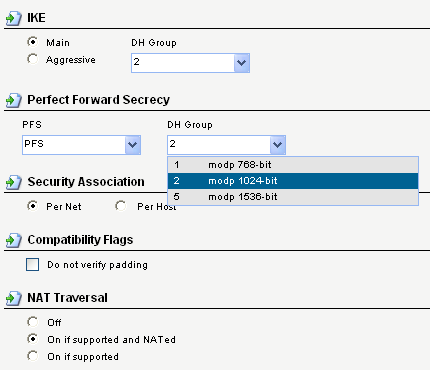

Затем задаются параметры обмена ключами (так называемые группы Diffie-Hellman) и др.

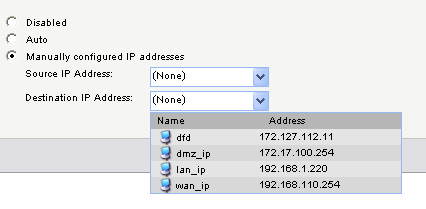

Также существует возможность «поддержания» туннеля в активном состоянии (Keep-alive)

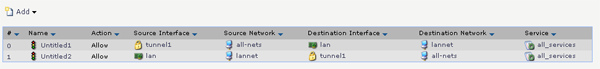

После создания туннеля необходимо создать правила фильтрации, позволяющие пропуск трафика через него в обоих направлениях

Таким образом можно создать до 100 IPSec VPN-туннелей, однако проверить как будут работать одновременно все 100 не представляется возможным.

Тестирование производительности IPSec VPN-сервера

Тестирование производительности проводилось при использовании 3DES, AES128 и AES256 шифрования (это наиболее широко используемые виды шифрования). Алгоритм DES не использовался, так как его криптостойкость на сегодняшний день достаточно низка (ему на смену пришел алгоритм 3DES, который, по сути, представляет собой тот же DES примененный 3 раза подряд). Алгоритм AES не поддерживается ОС Windows XP SP2, поэтому при тестировании использовались компьютеры под управлением Gentoo Linux 2.6.15.

Параметры туннелей при тестировании:

- алгоритм хеширования: SHA1

- обмен ключами: IKE (других вариантов устройство не предоставляет)

Трафик гонялся между сегментами LAN-WAN. VPN-туннели устанавливались между интерфейсом WAN устройства и VPN-серверами в WAN-сегменте.

Тестирование VPN, 1 IPSec-туннель

Максимальные скорости: 25,829 Мбит/с при использовании 3DES-шифрования, 21,892 Мбит/с при использовании AES-шифрования с длиной ключа 128 бит, 21,613 Мбит/с при использовании AES-шифрования с длиной ключа 256 бит. При использовании 3DES-шифрования скорости во всех тестах распределяются равномерно. При использовании AES-шифрования, скорость в направлении WAN->LAN значительно ниже скорости LAN->WAN и в большинстве тестов такое распределение сохраняется.

Тестирование VPN, 2 IPSec-туннеля

Максимальные скорости: 24,416 Мбит/с при использовании 3DES-шифрования, 22,181 Мбит/с при использовании AES-шифрования с длиной ключа 128 бит, 22,163 Мбит/с при использовании AES-шифрования с длиной ключа 256 бит. Как и в тестах при использовании 1-го IPSec-туннеля, распределение скоростей при использовании AES-шифрования остается неравномерным, скорости трафика в направлении WAN->LAN почти в 2 раза ниже скоростей в обратном направлении.

Тестирование VPN, 3 IPSec-туннеля

В полудуплексном режиме

В полнодуплексном режиме

Максимальные скорости: 25,071 Мбит/с при использовании 3DES-шифрования, 22,322 Мбит/с при использовании AES-шифрования с длиной ключа 128 бит, 22,318 Мбит/с при использовании AES-шифрования с длиной ключа 256 бит. Распределение скоростей остается таким же, как и в тестах с 1-м и 2-мя туннелями.

PPTP VPN-сервер

Настройка работы устройства в роли PPTP-сервера также оказалась не так проста — это связано с повышением гибкости за счет усложнения настройки (об этой особенности интерфейса настройки говорилось в первой части обзора).

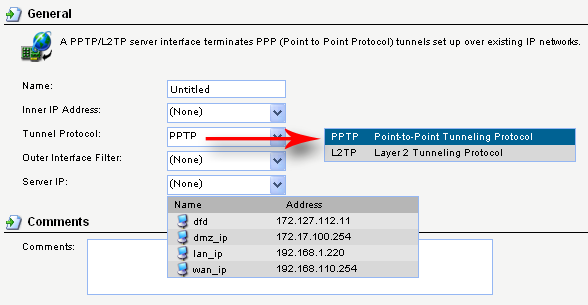

Для начала задаются параметры PPTP-сервера, такие как IP адреса интерфейсов и подсети,

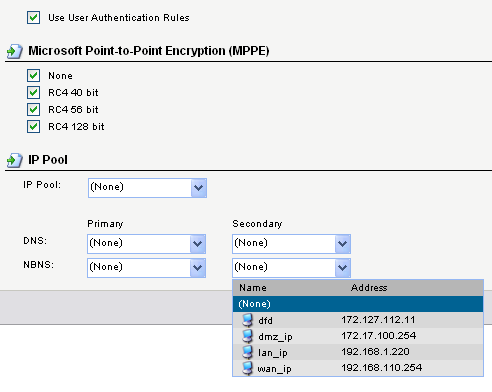

а также параметры шифрования, DNS-сервера и пул IP-адресов, выдаваемых PPTP-клиентам

Пункт «Use User Authentication Rules» указывает использовать специальные правила аутентификации. Его отключение позволяет произвести подключение к PPTP-серверу с любыми логином/паролем, использование шифрования при этом невозможно (да и не нужно). Возможно использование MPPE-шифрования с длиной ключа 40, 56 и 128 бит.

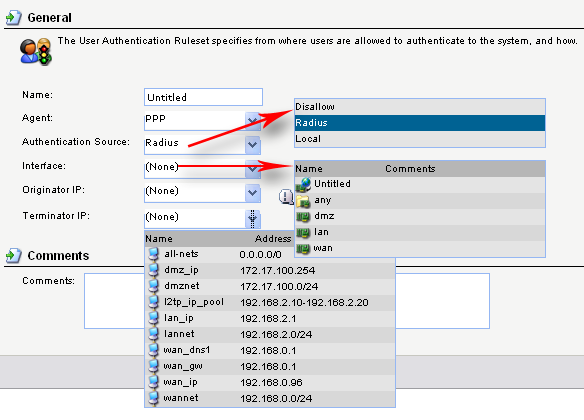

Если пункт «Use User Authentication Rules» включен (именно так скорее всего и будет), то нам потребуется создать специальное правило аутентификации

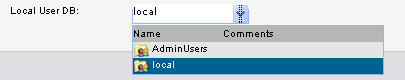

в котором задаются параметры аутентификации (использовать внешний RADIUS-сервер для аутентификации или же использовать локальную базу данных пользователей, выбирается используемый PPTP сервер (устройство может создавать несколько независимых PPTP-серверов с различными параметрами)). В случае использования RADIUS-сервера для аутентификации, его (RADIUS-сервер) тоже необходимо создать как отдельный объект. Если для аутентификации использовать локальную базу данных пользователей — то задается, какую именно (устройство также может создавать несколько встроенных баз пользователей).

Например, база пользователей «AdminUsers» присутствует в устройстве по умолчанию, в ней содержатся пользователи, имеющие доступ к WEB-интерфейсу настройки устройства. База данных «local» была создана вручную, специально для заведения пользователей, подключающихся к PPTP (или L2TP) VPN-сервру.

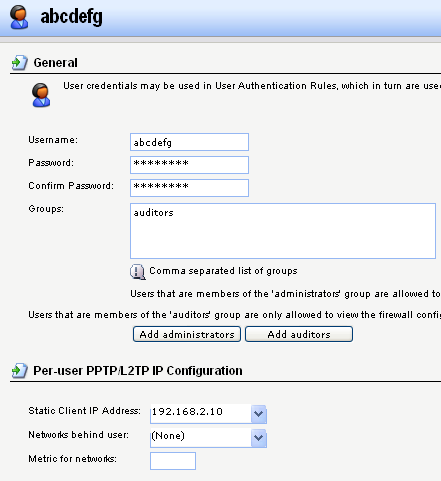

При создании пользователя, помимо пароля можно задать IP-адрес, который будет выдаваться при подключении к PPTP (или L2TP) VPN-серверу.

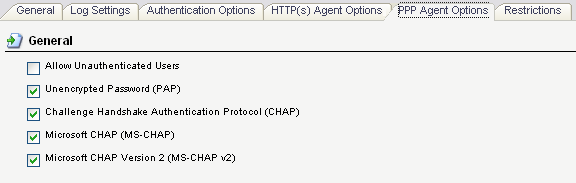

При создании правил аутентификации, также можно выбрать типы аутентификации, которые могут быть использованы для подключения к VPN-серверу

Как видно из скриншота, возможно использование PAP, CHAP, MS-CHAP и MS-CHAPv2 аутентификации.

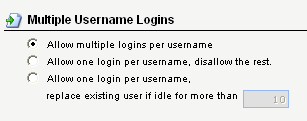

Также задаются параметры, позволяющие нескольким пользователям одновременно использовать один пользовательский аккаунт.

После этого нужно создать правила файрвола, позволяющие прохождение трафика через туннель

На этом настройка PPTP-сервера закончена.

Тестирование PPTP-сервера

Тестирование проводилось при использовании компьютеров под управлением ОС Windows XP SP2.

Однако при тестировании не обошлось без проблем. При тестировании с использованием одного туннеля и шифрованием MPPE128, все тесты прошли без проблем. При использовании двух и более туннелей, тесты, в которых трафик гоняется в направлении LAN -> WAN, проходили без проблем, а в тестах, где трафик гоняется в направлении WAN -> LAN, клиентский компьютер теряет соединение с сервером. Уменьшение длины ключа шифрования не решает этой проблемы. Данную проблему решает только полное отключение шифрования.

1 PPTP-туннель, MPPE128 шифрование

Максимальная скорость: 24,446 Мбит/с при движении трафика в направлении LAN -> WAN. Скорость трафика в обратном направлении значительно ниже и составляет 14,571 Мбит/с.

Тестирование при использовании двух и трех туннелей, при использовании шифрования приводило к разрыву связи. Если отключить шифрование, разрывов связи не происходит.

1 PPTP-туннель, шифрование отключено

Максимальная скорость: 55,124 Мбит/с. В полнодуплексном режиме скорости в различных направлениях сильно различаются.

2 PPTP-туннеля, шифрование отключено

Максимальная скорость: 59,411 Мбит/с.

3 PPTP-туннеля, шифрование отключено

В полудуплексном режиме

В полнодуплексном режиме

Максимальная скорость: 58,663 Мбит/с.

При отключении шифрования соединения с сервером не прерываются. Разрыв соединений происходит только при использовании шифрования, причем вне зависимости от длины ключа.

Тестирование PPTP-клиента

Устройство также может выступать в качестве PPTP-клиента, устанавливая связь с другим PPTP-сервером. Как и PPTP-сервер, PPTP-клиент может использовать для аутентификации PAP, CHAP, MS-CHAP и MS-CHAPv2, а для шифрования MPPE40, MPPE56 или MPPE128. При работе в роли PPTP-клиента, разрывов связи, как при работе в качестве PPTP-сервера, не наблюдалось, несмотря на использование шифрования.

В качестве PPTP-сервера использовались компьютеры под управлением Gentoo Linux 2.6.15. Тестирование удалось провести только с использованием двух PPTP-серверов.

PPTP-клиент: 1 PPTP-туннель, MPPE128 шифрование

Максимальная скорость: 19,77 Мбит/с. В полнодуплексном режиме скорости трафика в разных направлениях различаются почти в 3 раза.

PPTP-клиент: 2 PPTP-туннеля, MPPE128 шифрование

Максимальная скорость: 21,574 Мбит/с. Как и в прошлом тесте скорости трафика в различных направлениях в полнодуплексном режиме различаются примерно в 3 раза, причем скорость прямого канала (LAN -> WAN) ниже скорости обратного.

Выводы

VPN-сервера устройства имеют достаточно много возможностей настройки. IPSec VPN-сервер позволяет использовать широкий набор алгоритмов шифрования, среди которых есть и те, длину ключей которых можно задавать вручную.

PPTP VPN-сервер несколько разочаровал — непонятно, почему при использовании MPPE шифрования происходит разрыв связи. Когда устройство работает в качестве PPTP-клиента, проблем не возникает даже с шифрованием. Сначала было предположение, что эта проблема возникает только при включении шифрования, но оказалось, что использование шифрования в режиме клиента не вызывает проблем — это похоже на ошибки в прошивке устройства, которые, будем надеяться, будут исправлены с выпуском новых версий.

Плюсы:

- Широкие возможности настройки VPN-серверов

- Широкий набор алгоритмов шифрования

- Достаточно высокая производительность VPN-серверов

- Возможность использования как внешнего RADIUS-сервера, так и локальной базы данных пользователей для аутентификации

Минусы:

- Разрыв связи при использовании шифрования при работе в качестве PPTP-сервера

Оборудование предоставлено российским представительством компании D-Link

What is the IPsec built into the router for?

The IPsec protocol is one of the most important, used and secure VPN protocols that we can configure. IPsec will allow us to establish virtual private networks, or to connect remotely with company resources. All IPsec communications will be encrypted and authenticated, in this way, we will be providing security to the data channel and also when establishing all communications. IPsec works above the network layer, although to be able to access the IPsec service it is necessary to use the UDP 500 and 4500 protocols, since they are the default ports for this type of virtual private network.

In the case of the IPsec of this professional router, we will have the possibility of configuring the router in a fairly advanced way, configuring both phase 1 and phase 2, with different types of authentication (PSK or RSA), in addition, we can upload a CA with their corresponding digital certificates for the authentication of the different clients.

The first thing we have to do to configure the IPsec server so that the clients connect, is to enter the router via https://192.168.10.1. The default username and password is “admin”, but you must change the password after the first login. Once we have accessed the router firmware, we must go directly to the “VPN” section where we must go to the specific IPsec menus. Below, you can see step by step everything we must do.

IPsec Configuration on D-Link DSR-1000AC Router

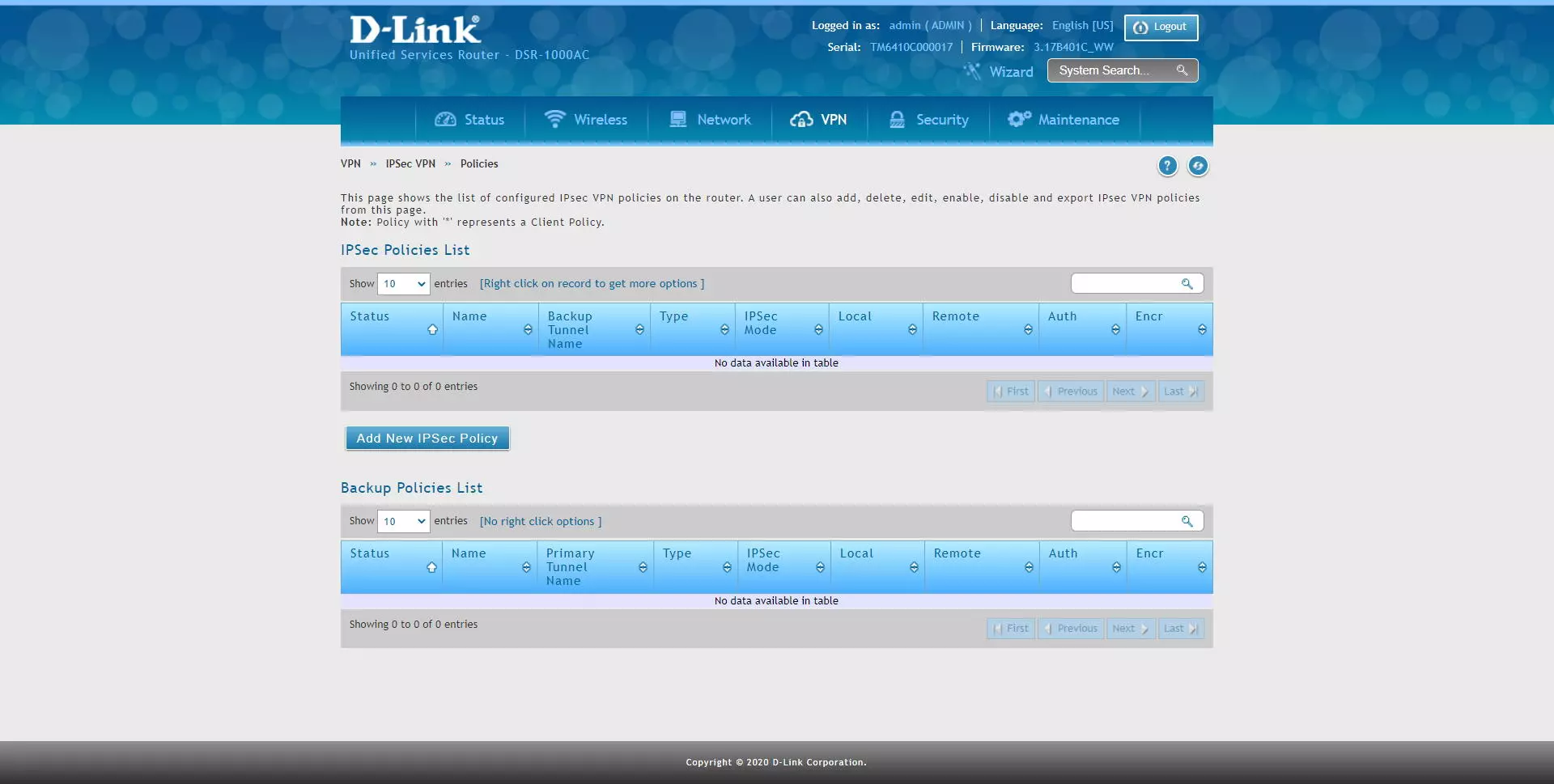

The first thing we must do to configure IPsec is to go to the “VPN / IPsec / Policies” section and a complete menu will appear where all the IPsec tunnels that we have created will be, and a button to create new IPsec tunnels to start performing VPN .

If you want to create a VPN server with IPsec to connect from Windows to the company, or to redirect traffic, we have to create a specific profile for IPsec and that is compatible with the Shrew VPN Client program, one of the most complete with respect to IPsec IKEv1 because it has all the authentication methods. In the IPsec / Policies menu, we must click on «Add New IPsec Policy»

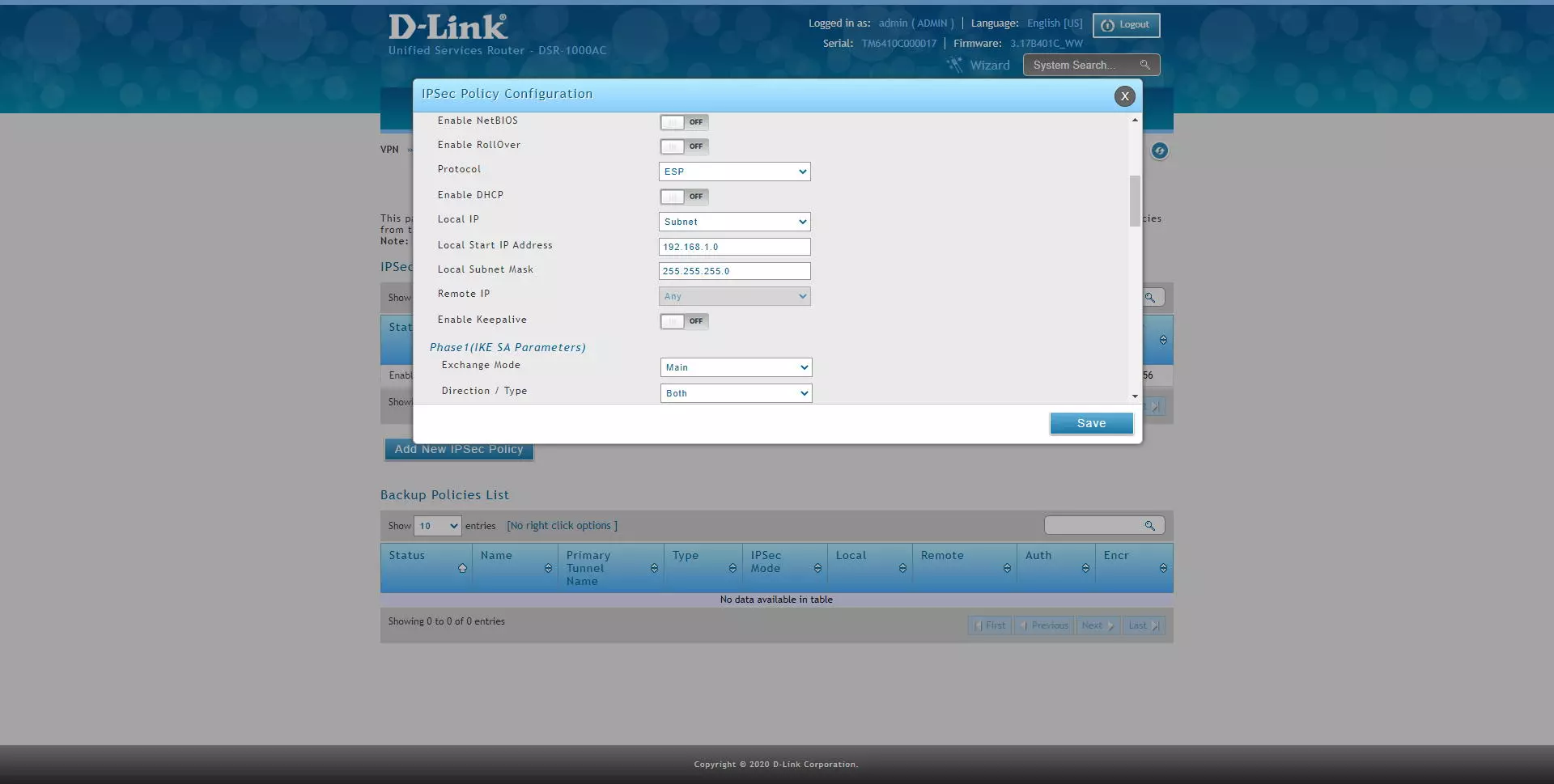

And perform the following configuration:

- Policy Name: we give a name to the VPN profile

- Policy Type: Auto Policy

- IP protocol version: IPv4

- IKE version: IKEv1

- L2TP mode: none

- IPsec Mode: Tunnel Mode

- Select Local Gateway: Dedicated WAN

- Remote Endpoint: FQDN

- IP address / FQDN: 0.0.0.0 (this means any origin)

- Enable mode config: OFF

- Enable NetBIOS: OFF

- Enable RollOver: OFF

- Protocol: ESP

- Enable DHCP: OFF

- Local IP: Subnet

- Local start IP address: 192.168.1.0 (this would be our local network to share with the “remote” user)

- Local subnet Mask: 255.255.255.0 (or whatever mask we use on this subnet)

- Remote IP: any

- Enable Keepalive: we can activate or deactivate it, we leave it OFF.

Once we have configured the main IPsec parameters, we now need to configure IKE phase 1 with the SA parameters.

- Phase1 (IKE SA Parameters)

- Exchange Mode: Main (this is very important, we put Main and not Aggresive)

- Direction / Type: Both

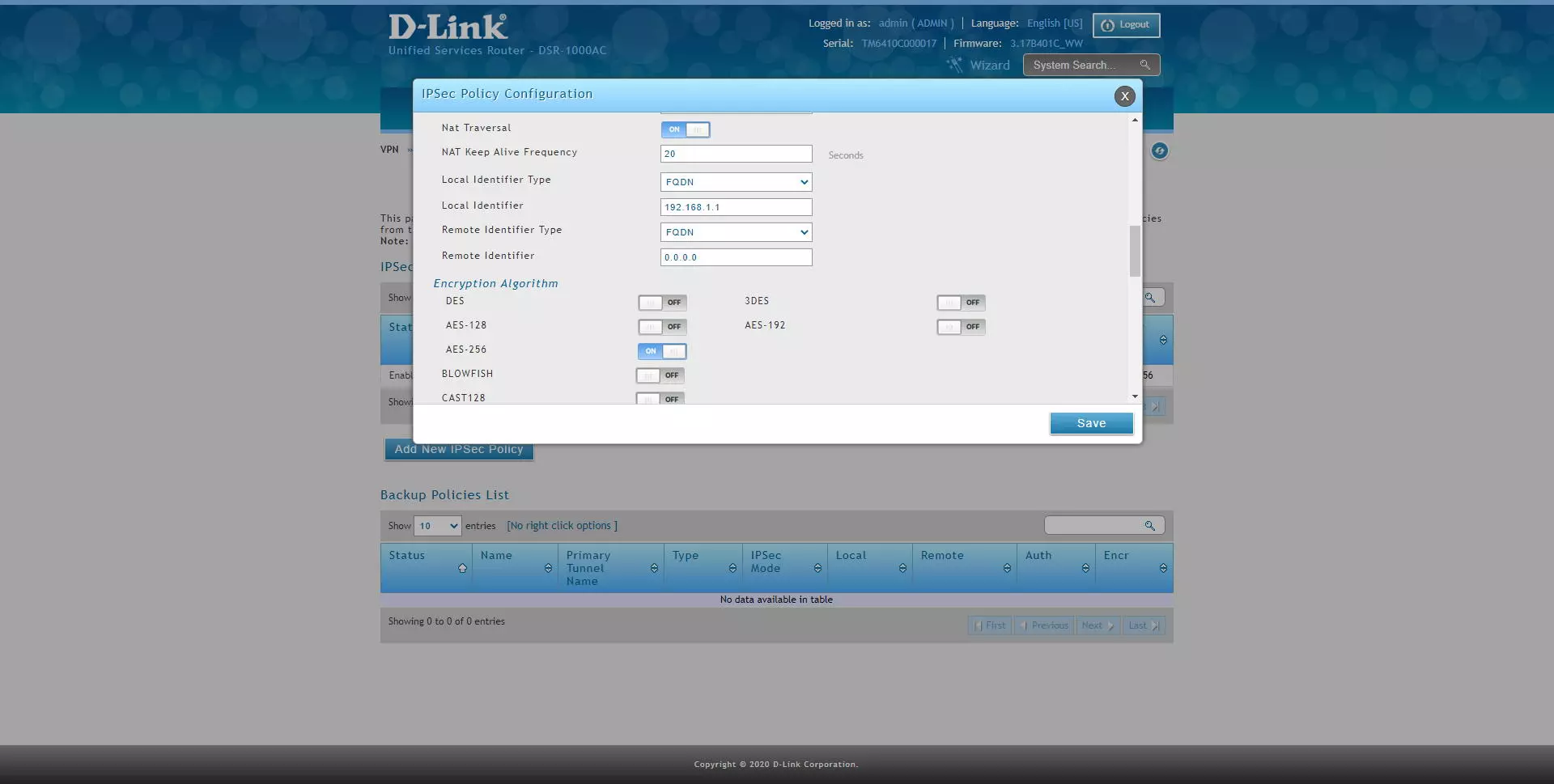

- Phase1 (IKE SA Parameters)

- NAT Traversal: ON

- NAT Keep Alive Frequency: 20 seconds

- Local Identifier Type: FQDN

- Local Identifier: 192.168.1.1 (we will have to put this later in the “remote identifier” of the client).

- Remote Identifier Type: FQDN

- Remote Identifier: 0.0.0.0 (any)

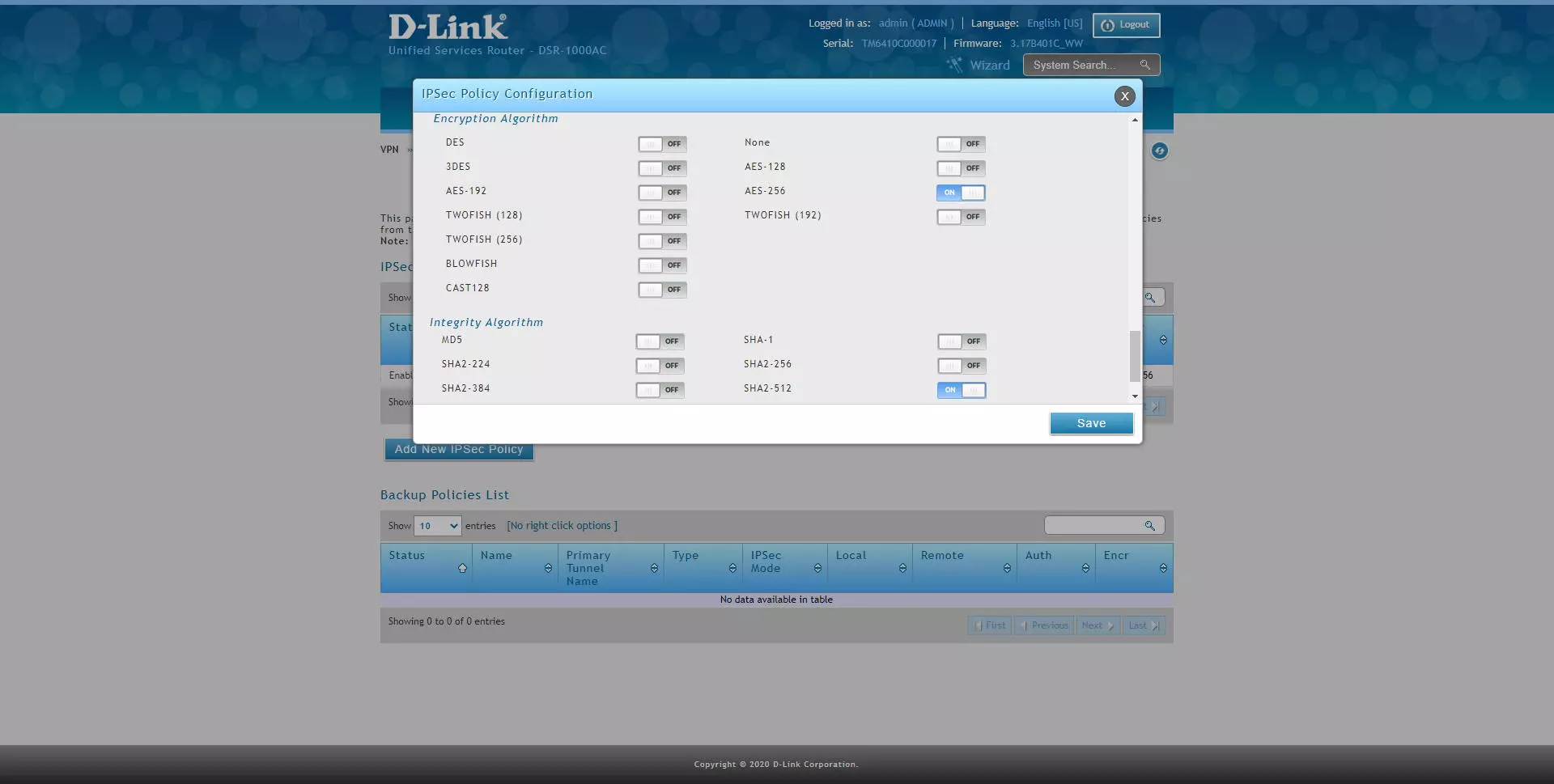

- Encryption: enable AES-128, AES-192 and AES-256 only.

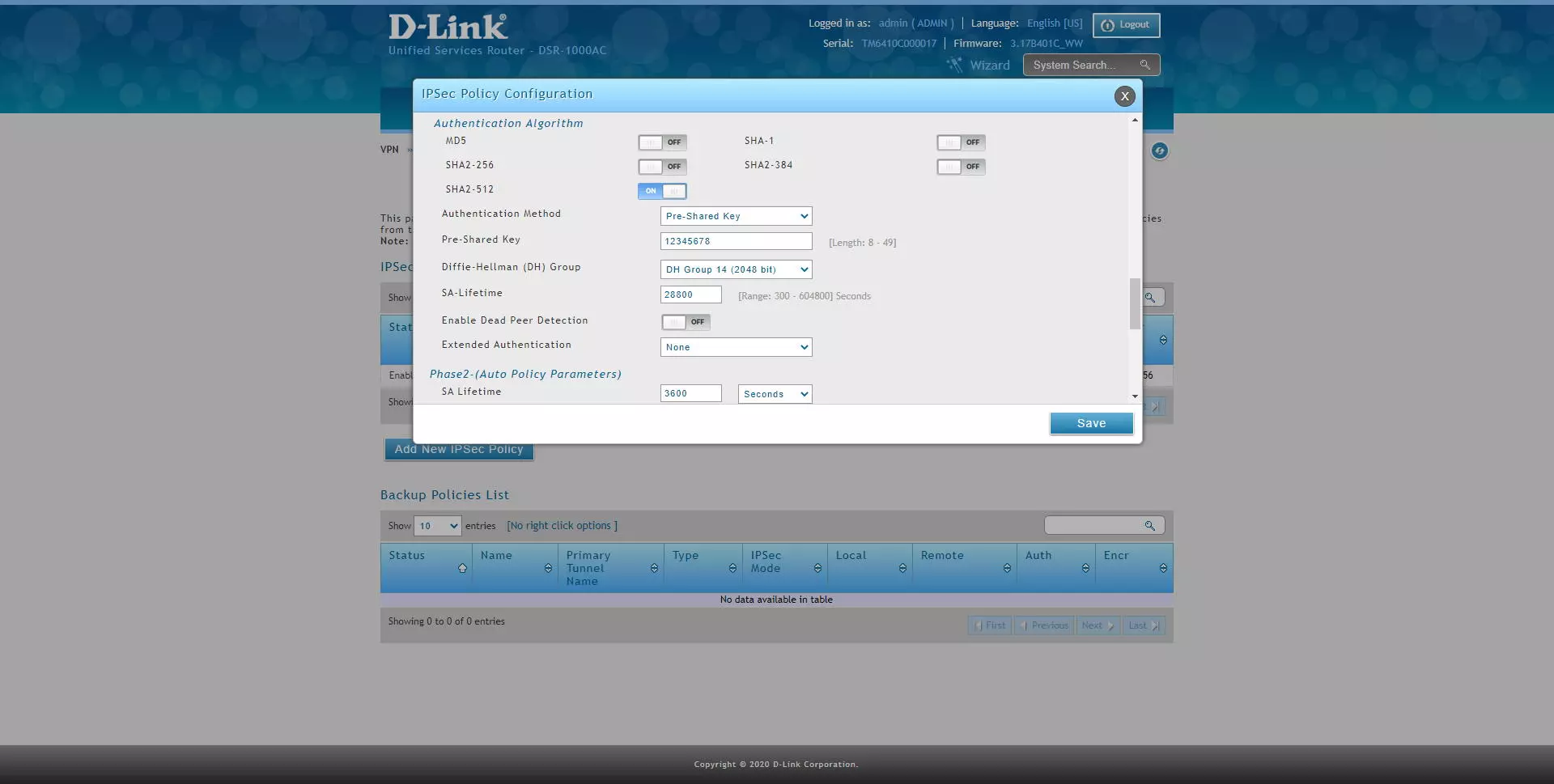

- Phase1 (IKE SA Parameters)

- Authentication Algorithm: enable SHA2-256, SHA2-512

- Authentication method: Pre-Shared Key

- Pre-Shared Key: 12345678 (or whatever key you want)

- Diffie-Hellmann Group: DH Group 14 minimum

- SA-Lifetime: default, 28800 seconds

- Enable Dead Peer detection: optional

- Extended Authentication: None

- Phase2 (Auto Policy Parameters)

- Encryption Algorithm: enable AES-128, AES-192 and AES-256, the rest do not.

- Authentication Algorithm: enable SHA2-256 or SHA2-512.

- PFS Key Group: DH Group 2 minimum.

The final configuration would be the following:

Once we have correctly configured the IPsec VPN server, we now have to connect via VPN with the Shrew client for Windows.

Configuring the IPsec VPN Client with Shrew on Windows 10

The first thing we have to do is get into the Shrew’s official website and download the program for Windows 10, the installation of this program is like any other, and it is completely free, so we do not have to pay anything to download or use it. Once installed in our operating system, we open it and click on “Add” to add a new IPsec profile to the program.

In the «General» menu we must put the following:

- Host name or IP Address: we have to put our domain Dyn or No-IP, or directly the public IP.

- Port: we leave it at 500

- Auto configuration: disabled

- Local host: Use an existing adapt and current address

In the «Client» menu we must put the following:

- Firewall Options:

- NAT Traversal: enable

- NAT Transversal Port: 4500

- Keep-alive packet rate: 15 seconds

- IKE Fragmentation: enable

- Maximum packet size: 540 bytes

- Other options: check both options.

In the «Name Resolution» menu we must put the following:

- Disable DNS and also WINS.

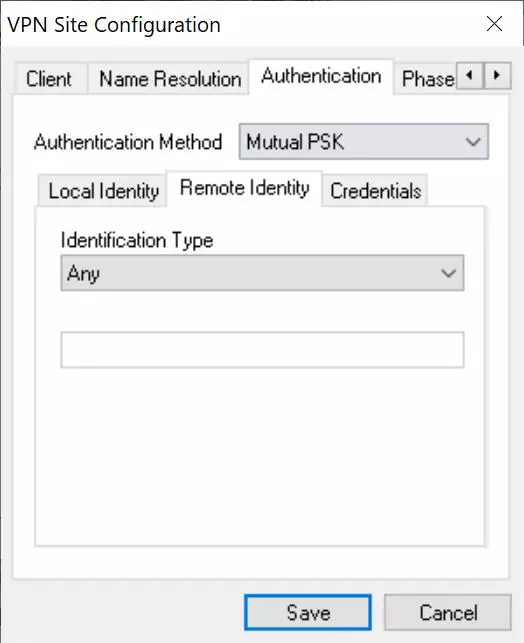

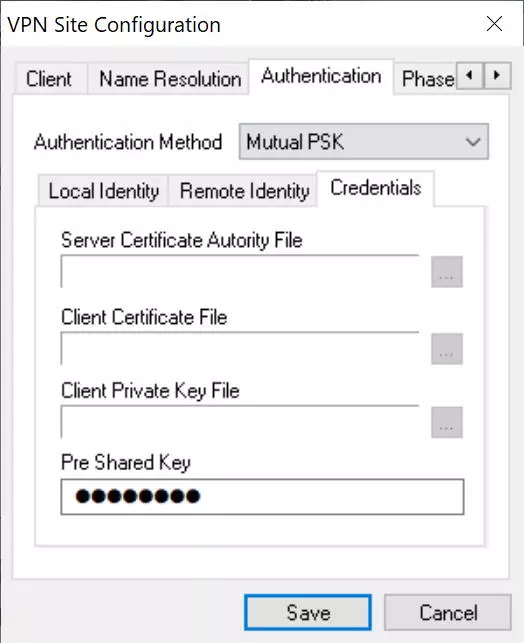

In the «Authentication» menu we must put the following:

- Authentication method: Mutual PSK

- Local Identity: IP address, and click on «Use a discovered local host address».

- Credentials: we introduce the passcode (12345678) in the «Pre-shared Key» section

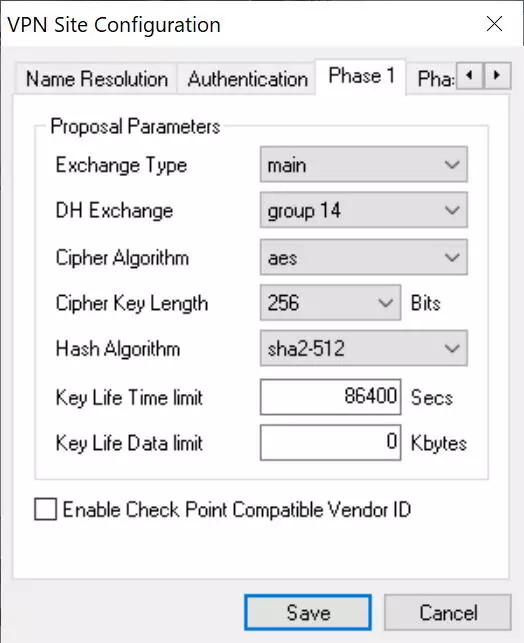

- In the “Phase 1” menu we must put everything exactly the same as in the router that we have previously configured.

- Exchange Type: main

- DH Exchange: group 14

- Cipher Algorithm: AES

- Cipher Key Length 256 bits

- Hash algorithm SHA2-512

- Key Life Time Limit: 86400, by default.

- Key Life Data Limit: 0, by default.

- In the «Phase 2» menu we must put everything exactly the same as in the router that we have previously configured.

- Transform Algorithm: ESP-AES

- Transform Key Length: 256 bits

- HMAC Algorithm: SHA2-512

- PFS Exchange: Group 2

- Compress Algorithm: disables for security

- Key Life Time Limit: 3600, by default.

- Key Life Data Limit: 0, by default.

- In the «Policy» menu we must put everything exactly the same as in the router that we have previously configured.

- Policy Generation Level: auto

- Check the option “Obtain Topology Automatically or tunnel”

If we want to access only the main remote network (192.168.1.0) we remove the option “Obtain Topology Automatically or tunnel” and manually put it below, clicking on “Add” and selecting “include” and the address of the subnet.

Once everything is configured, click on “Save” and we can start connecting.

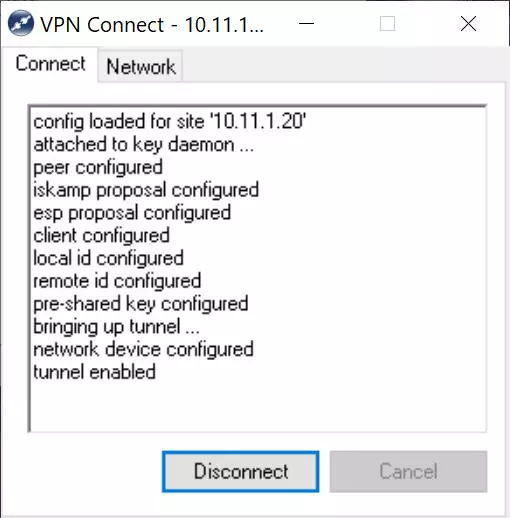

To connect, we simply double click and in the «Connect» section we click on «Connect» and wait a few seconds.

A record of all the actions being carried out will appear, and finally it will indicate “Tunnel enabled”.

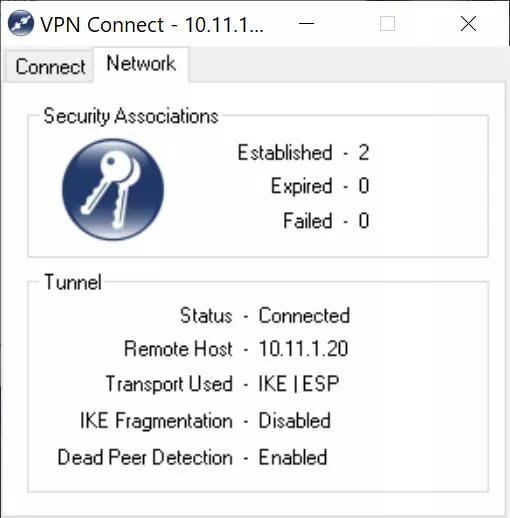

If we click on the «Network» tab, it will appear that the connection has been established correctly, as you can see here:

At this time we will already be securely connected to the local company or office network, thanks to the IPsec VPN protocol that we have just configured in the D-Link DSR-1000AC router. Other configurations that we could make based on this, is to configure different access policies to the different subnets, this must be done in the router itself. We could also configure an IPsec client on a mobile phone, but in these cases IPsec IKEv1 is used with xAuth, and it requires a different configuration in the router.

Ipsec (Internet Protocol Security) — это набор протоколов и алгоритмов, предназначенных для обеспечения защиты информации, передаваемой по сети. Реализация Ipsec на роутере D-Link Keenetic позволяет создать безопасное соединение между сетями или компьютерами, используя шифрование и аутентификацию данных.

В данной статье мы рассмотрим процесс настройки Ipsec на роутере D-Link Keenetic и предоставим вам подробное руководство по его использованию. Мы объясним, как создать Ipsec-туннель, настроить аутентификацию, выбрать подходящие алгоритмы шифрования и многое другое. Вы также узнаете о возможных проблемах и способах их решения, а также о том, как обеспечить безопасность вашей сети при использовании Ipsec.

Для настройки Ipsec на роутере D-Link Keenetic вам понадобится доступ к веб-интерфейсу роутера. Мы подробно рассмотрим каждый шаг процесса, используя примеры и скриншоты. Наше руководство поможет вам создать безопасное и надежное соединение, которое будет защищать вашу информацию от несанкционированного доступа.

Необходимо отметить, что настройка Ipsec на роутере требует некоторых базовых знаний о сетевых протоколах и алгоритмах шифрования. Если у вас возникнут сложности или вопросы, не стесняйтесь обратиться за помощью к специалистам или к документации, предоставленной D-Link.

Содержание

- Почему важно настроить Ipsec на роутере D-Link Keenetic

- Настройка Ipsec на роутере D-Link Keenetic: шаг за шагом

- Руководство по использованию Ipsec на роутере D-Link Keenetic

- Полезные советы для использования IPsec на роутере D-Link Keenetic

- 1. Убедитесь в наличии поддержки IPsec

- 2. Обновите прошивку роутера

- 3. Создайте безопасные пары ключей

- 4. Настройте параметры IPsec

- 5. Проверьте настройки брандмауэра

- 6. Тестируйте подключение

Почему важно настроить Ipsec на роутере D-Link Keenetic

Использование Ipsec на роутере Keenetic позволяет защитить вашу локальную сеть от несанкционированного доступа и поддерживать безопасные соединения с другими сетями или удаленными устройствами.

Вот несколько причин, почему настройка Ipsec на роутере D-Link Keenetic так важна:

| 1. Защита данных | Ipsec обеспечивает шифрование данных, что делает их недоступными для несанкционированного доступа. Это особенно важно при передаче конфиденциальной информации, такой как пароли, банковские данные и другие личные сведения. |

| 2. Поддержка удаленного доступа | Настройка Ipsec на роутере Keenetic позволяет организовать безопасное соединение с удаленными местами работы или домашними сетями. Это позволяет вам получить доступ к ресурсам сети из любой точки мира, сохраняя конфиденциальность и целостность данных. |

| 3. Защита Wi-Fi сети | Ipsec также может использоваться для защиты Wi-Fi сети от взлома или несанкционированного доступа. Шифрование данных в Wi-Fi сети помогает предотвратить проникновение в сеть и защитить данные пользователей от кражи. |

Настройка Ipsec на роутере D-Link Keenetic обеспечивает надежную защиту вашей сети и данных от возможных угроз. Это важный шаг для обеспечения безопасности вашей домашней или офисной сети, а также для обеспечения безопасного удаленного доступа к ресурсам сети.

Настройка Ipsec на роутере D-Link Keenetic: шаг за шагом

В этом руководстве мы рассмотрим процесс настройки Ipsec на роутере D-Link Keenetic пошагово:

1. Зайдите в веб-интерфейс роутера, введя его IP-адрес в адресную строку вашего браузера.

2. Войдите в систему, используя учетные данные администратора.

3. Найдите в настройках роутера раздел «Настройки безопасности» или «VPN».

4. В этом разделе найдите опцию «Настройки Ipsec» и щелкните по ней.

5. Вам может потребоваться включить Ipsec, активируя соответствующий переключатель или флажок.

6. Далее вам может потребоваться указать настройки для Ipsec, такие как адрес удаленной точки, протокол шифрования, алгоритм хеширования и другие параметры безопасности.

7. После указания всех необходимых параметров сохраните изменения.

8. Перезагрузите роутер, чтобы применить настройки Ipsec.

9. Проверьте, работает ли соединение Ipsec, попробовав установить соединение с удаленной точкой.

Теперь вы успешно настроили Ipsec на роутере D-Link Keenetic. Все ваши данные будут передаваться по защищенному соединению, обеспечивая безопасность вашей сети и конфиденциальность информации.

Руководство по использованию Ipsec на роутере D-Link Keenetic

Шаг 1: Войдите в настройки своего роутера, открыв веб-браузер и введите IP-адрес роутера в адресной строке. Введите логин и пароль для авторизации.

Шаг 2: Перейдите в раздел «Настройки» и выберите вкладку «Ipsec» или «Безопасность».

Шаг 3: Включите функцию Ipsec, переключив соответствующий переключатель в положение «Включено».

Шаг 4: Настройте параметры Ipsec. Вам может потребоваться указать следующую информацию:

- Шифрование: Выберите тип шифрования, который будет использоваться для защиты данных.

- Алгоритм аутентификации: Выберите алгоритм аутентификации, который будет использоваться для проверки подлинности данных.

- Туннельный режим: Укажите режим работы, в котором будут передаваться данные.

Шаг 5: Настройте параметры соединения Ipsec. Вам может потребоваться указать следующую информацию:

- Локальный IP-адрес: Укажите IP-адрес вашего роутера.

- Удаленный IP-адрес: Укажите IP-адрес удаленного роутера или сети.

- Префикс: Укажите префикс сети, с которой вы хотите установить защищенное соединение.

Шаг 6: Сохраните все настройки и перезагрузите роутер, чтобы изменения вступили в силу.

Поздравляю! Теперь у вас настроена и работает функция Ipsec на вашем роутере D-Link Keenetic. Вся передаваемая по сети информация будет защищена и надежно шифроваться.

Полезные советы для использования IPsec на роутере D-Link Keenetic

1. Убедитесь в наличии поддержки IPsec

Прежде чем настраивать IPsec, убедитесь, что ваш роутер D-Link Keenetic поддерживает этот протокол. Проверьте документацию на роутер или обратитесь к производителю для подтверждения доступности данной функции.

2. Обновите прошивку роутера

Перед использованием IPsec убедитесь, что на вашем роутере установлена последняя версия прошивки. Обновление прошивки может помочь исправить ошибки и повысить стабильность работы протокола.

3. Создайте безопасные пары ключей

IPsec использует криптографические ключи для обеспечения безопасности передачи данных. Настоятельно рекомендуется создать безопасные пары ключей, состоящие из сильных и уникальных значений. Используйте достаточно длинные ключи для максимальной защиты.

4. Настройте параметры IPsec

Для настройки IPsec на роутере D-Link Keenetic вам понадобятся следующие параметры:

— Информацию о удаленном пире, включая его IP-адрес и порт.

— Информацию о протоколе аутентификации, шифровании и алгоритмах ключей.

— Логин и пароль (при необходимости) для доступа к удаленному пиру.

5. Проверьте настройки брандмауэра

IPsec может потребовать открытия определенных портов на брандмауэре вашего роутера. Убедитесь, что все необходимые порты открыты и правильно настроены в настройках брандмауэра роутера.

6. Тестируйте подключение

После настройки и активации IPsec на роутере D-Link Keenetic рекомендуется протестировать подключение и убедиться, что оно работает без проблем. Проверьте передачу данных через IPsec и убедитесь, что все настройки заданы правильно.

Используя эти полезные советы, вы сможете успешно настроить и использовать IPsec на роутере D-Link Keenetic. Это поможет обеспечить безопасное и надежное подключение к интернету.

Всем привет! В этом посте я расскажу, как организовать безопасный ipsec-туннель между D-link DFL-260E (актуально для линейки устройств DFL: 210\260E\800\860E) и Mikrotik 450G. Будет много картинок и рабочий пример конфига. Так что, если у вас есть интерес к сабжу – велкам под кат.

Схема сети

Пусть у нас имеется две локальных сети, которые нужно объединить через IPsec туннель.

Сеть A (DFL – 192.168.0.1/24) и сеть B (Mikrotik – 192.168.1.1/24). Выглядит это все примерно так:

Также обращаю внимание, что у вас должно быть два публичных статических белых адреса для обоих маршрутизаторов. В принципе, если у вас в этой схеме будет два Mikrotik, то это не обязательно, т.к. в свежих версиях они поддерживают такую фишку, как IP Cloud, где в роли IPsec-endpoint может выступать не ip адрес, а символическое имя. Но у меня был DFL, поэтому статика.

Подготовка

Во время активного изучения сабжа на этих железках я узнал про несколько грабель. Первые из них состоят в том, что по-умолчанию DFL-260e (прошивка RU) не подерживает необходимые для IPSec алгоритмы шифрования (3Des, AES), а работает только с теми(NULL, DES), которые подвластны нашим чекистам. Полноценное шифрование доступно в общемировой (WW) прошивке. Так что первым делом обновляем прошивку стандартными средствами. На российском FTP D-Link вы их не найдете. Я нашел свежую прошивку на этом сайте. Качал версию 6310-DFL-260E_Ax_FW_v2.60.02.02-upgrade.img

После обновления роутер перезагрузится и вы увидите новый интерфейс. Настройки должны сохраниться Не скажу, что он стал симпатичнее, но менее топорный это точно.

DFL-210, DFL-800, DFL-1600. How to setup IPSec VPN connection with DI-80xHV

Настраиваем на нём доступ в интернет, работу LAN, DHCP, т.е. всё, как обычно. Единственный момент, у меня были какие-то грабли при предыдущей настройке, поэтому у меня вся сеть сидит не в LAN сегменте, а в DMZ. Знаю, что неправильно, граблей уже и не помню, поэтому держите в уме, что в сети А, DMZ – это по сути LAN.

Теперь займемся подготовкой Mikrotik. Там уже не просто прошивка, а вполне себе система пакетного менеджмента, поэтому обновляем пакеты в System -> Packages.

ПО обновили, доступ к интернету настроили с обоих концов, проверили пинги по публичным адресам из обеих подсетей. Тогда всё ок, можно начинать.

Настраиваем туннель со стороны DFL-260E

Первым делом создаём в адресной книги объекты удалённой сети (Network) и точки туннеля (Endpoint).

К чести D-link, он умеет работать с endpoint с динамическим IP адресом. Для этого надо перед IP прописать в виде dns:hostname.com

Дальше создаём в Objects -> Address book -> Keyring) PSK-key, по сути пароль от туннеля.

После этого определем алгоритмы шифрования IKE (Objects -> VPN objects -> IKE Algrithms)…

и алгоритмы шифрования IPSec (Objects -> VPN objects -> IPSec Algrithms).

Теперь у нас есть все данные, чтобы создавать сам туннель (Network -> VPN and tunnels -> IPSec).

После сохранения и применения настроек (Configuration -> Apply configuration) у вас среди маршрутов должны появиться автоматические маршруты созданные для туннеля.

Осталось добавить правила, чтобы трафик мог ходить по туннелю (Network -> Policies -> Firewalling). Я разрешил пинг везде, а для тоннелей создал отдельную папку с правилами.

Ок, применяем настройки и идём настраивать другой конец.

Настраиваем Mikrotik

Подклбчаемся по WinBox / WebFig к роутеру и идём в IP -> IPSec -> Policies. Добавляем туда новую политику для ipsec.

Теперь идём в IP->IPSec->Peers и добавляем DFL-ку.

Дальше добавляем сведения об используемых алгоритмах шифрования.

Теперь идём в Interfaces и добавляем IPIP-туннель.

Настройки применяются мгновенно, так что по идее после этого мы должны увидеть сертификаты поднятого туннеля со стороны Mikrotik…

И со стороны DFL (Status->Subsystems->IPSec)…

Дальше настраиваем Firewall. Столбец “In Interface” = ether1-gateway (интерфейс, торчащий в интернет).

Не забываем про NAT для новой сети (порядок правил важен, надо выше masquerade).

Это кусок дефолтовой конфигурации, я его не трогал.

Маршруты выставились так:

Теперь, чтобы трафик шел от Mikrotik в сторону DFL нужно добавить соответствующий маршрут. В графе Dst Address пишем сеть назначения (сеть DFL), в поле gateway указываем интерфейс туннеля, а в поле Pref.Source указываем адрес Mikrotik с этой стороны туннеля.

Если будете настраивать динамический конец туннеля (IPCloud), то оно в секции IP.

Если вы внесли изменения в тоннель и он упал

Немного о возможных ошибках в логах DFL:

1. statusmsg=«No proposal chosen» — не правильно выбраны методы шифрования

2. reason=«Invalid proposal» — то же, что и п.1

3. reason=«IKE_INVALID_COOKIE» — туннель уже был поднят, но после этого были внесены изменения в его настройки. Заходим на DFL «Status->IPsec->Habratest_cloud_IPsec->справа вверху страницы List all active IKE SAs» и удаляем устаревший IKE SA. Перезагружаем DFL

Заключение

Что мне понравилось в Microtik, так это продуманность. Да, есть грабли, но в общем чувствуется, что железка создана что называется админом для админа. Одно то, что в Firewall показывается в real-time режиме количество пакетов по каждому правилу чего стоит. Конечно лучше использовать железки одного вендора, но, как показала практика связать DFL и Mikrotik вполне реально. За рамками статьи остались вопросы бенчмаркинга туннелей, и переача трафика последовательно через несколько туннелей, но думаю в будущем я посвещу отдельную статью этим вопросам.

Дальше приведу пример конфига Microtik, а ссылки, вы, как всегда найдёте в конце статьи. Удачи, траварищи!

Конфигурация Microtik

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 |

[admin@MikroTik] > export # nov/11/2015 11:13:16 by RouterOS 6.33 # software id = INCX-QEFK # /interface ethernet set [ find default—name=ether1 ] name=ether1—gateway set [ find default—name=ether2 ] name=ether2—master—local set [ find default—name=ether3 ] master—port=ether2—master—local name=ether3—slave—local set [ find default—name=ether4 ] master—port=ether2—master—local name=ether4—slave—local set [ find default—name=ether5 ] master—port=ether2—master—local name=ether5—slave—local /interface ipip add allow—fast—path=no !keepalive local—address=192.168.1.1 name=ipip—tunnel1 remote—address=\ 192.168.0.1 /ip neighbor discovery set ether1—gateway discover=no /ip ipsec proposal set [ find default=yes ] enc—algorithms=aes—128—cbc pfs—group=none /ip pool add name=dhcp ranges=192.168.1.100—192.168.1.254 /ip dhcp—server add address—pool=dhcp disabled=no interface=ether2—master—local name=default /snmp community set [ find default=yes ] name=snmp_secured /system logging action add memory—lines=100 name=ipsec target=memory /ip address add address=192.168.1.1/24 comment=«default configuration» interface=ether2—master—local \ network=192.168.1.0 add address=213.79.xx.92/29 comment=External—at—eth1 interface=ether1—gateway network=\ 213.79.xx.88 /ip cloud set ddns—enabled=yes /ip dhcp—client add comment=«default configuration» dhcp—options=hostname,clientid disabled=no interface=\ ether1—gateway /ip dhcp—server network add address=192.168.1.0/24 comment=«default configuration» gateway=192.168.1.1 netmask=24 /ip dns set allow—remote—requests=yes servers=62.117.122.49,212.45.2.5 /ip dns static add address=192.168.1.1 name=router /ip firewall filter add chain=forward comment=«Allow PING forward from IPSEC tolan» dst—address=192.168.1.0/24 \ protocol=icmp src—address=192.168.0.0/24 add chain=output comment=«Allow PING outbound» protocol=icmp add chain=input comment=«Allow WinBox from external» dst—port=8291 protocol=tcp add chain=input comment=«Allow WebFig from external» dst—port=80 protocol=tcp add chain=input comment=«Allow snmp from external» dst—port=161 protocol=udp add chain=input comment=«Allow IPSEC-esp» protocol=ipsec—esp add chain=input comment=«Allow IKE» dst—port=500 protocol=udp add chain=input comment=«Allow IPSEC-ah» disabled=yes protocol=ipsec—ah add chain=input comment=«Allow UDP» protocol=tcp add chain=input comment=«default configuration» protocol=icmp add chain=input comment=«default configuration» connection—state=established,related add action=drop chain=input comment=«default configuration» in—interface=ether1—gateway add action=fasttrack—connection chain=forward comment=«default configuration» \ connection—state=established,related add chain=forward comment=«default configuration» connection—state=established,related add action=drop chain=forward comment=«default configuration» connection—state=invalid add action=drop chain=forward comment=«default configuration» connection—nat—state=!dstnat \ connection—state=new in—interface=ether1—gateway /ip firewall nat add chain=srcnat comment=«For IPSEC tunnel» dst—address=192.168.0.0/24 log=yes out—interface=\ ether1—gateway src—address=192.168.1.0/24 add action=masquerade chain=srcnat comment=«default configuration» out—interface=\ ether1—gateway /ip ipsec peer add address=77.37.xx.78/32 enc—algorithm=aes—128 local—address=0.0.0.0 mode—config=\ request—only secret=SOMESECRET /ip ipsec policy set 0 disabled=yes add dst—address=192.168.0.0/24 sa—dst—address=77.37.xx.78 sa—src—address=213.79.xx.92 \ src—address=192.168.1.0/24 tunnel=yes /ip route add comment=«Default route» distance=10 gateway=ether1—gateway add disabled=yes distance=1 dst—address=192.168.0.0/24 gateway=ipip—tunnel1 pref—src=\ 192.168.0.1 /ip service set telnet disabled=yes set ftp disabled=yes set ssh disabled=yes /snmp set contact=Andrey enabled=yes location=Home trap—version=2 /system clock set time—zone—name=Europe/Moscow /system logging add action=ipsec topics=ipsec /tool graphing interface add allow—address=192.168.0.0/24 interface=ipip—tunnel1 add allow—address=192.168.0.0/24 interface=ether1—gateway /tool graphing resource add allow—address=192.168.0.0/24 /tool mac—server set [ find default=yes ] disabled=yes add interface=ether2—master—local add interface=ether3—slave—local add interface=ether4—slave—local add interface=ether5—slave—local /tool mac—server mac—winbox set [ find default=yes ] disabled=yes add interface=ether2—master—local add interface=ether3—slave—local add interface=ether4—slave—local add interface=ether5—slave—local /tool romon port set [ find default=yes ] cost=100 forbid=no interface=all secrets=«» add cost=100 disabled=yes forbid=no interface=all secrets=«» |

Ссылки

http://www.dlinkmea.com/site/index.php/site/productDetails/209

Настройка vpn ipsec между Mikrotik RouterOS и D-Link DFL-860e

Настройка роутера микротик RB751/RB951 на примере провайдера InterZet

http://habrahabr.ru/sandbox/67736/

http://wiki.pcsinfo.hr/doku.php/mikrotik/ipip_with_ipsec_transport_mikrotik_to_mikrotik

http://it-mehanika.ru/index.php?option=com_content&view=article&id=194:-ipsec-mikroti-g-draytek-vigor&catid=50:mikrotik&Itemid=29http://mikrotik.ru/forum/viewtopic.php?f=15&t=4928&sid=3c27171adab308c3b9b0697e8da6af06&start=10

VPN:IPsec_(аутентификация_с_помощью_сертификата)