IPoE — это протокол, используемый для широкополосного трафика через Ethernet без инкапсуляции PPP. Этот протокол использует протокол динамической конфигурации хоста (DHCP) вместо PPPoE. Первоначально в нем отсутствовали функции установления соединения, мониторинга соединения и аутентификации абонентов, но благодаря использованию DHCP и других протоколов IPoE может имитировать возможности PPPoE.

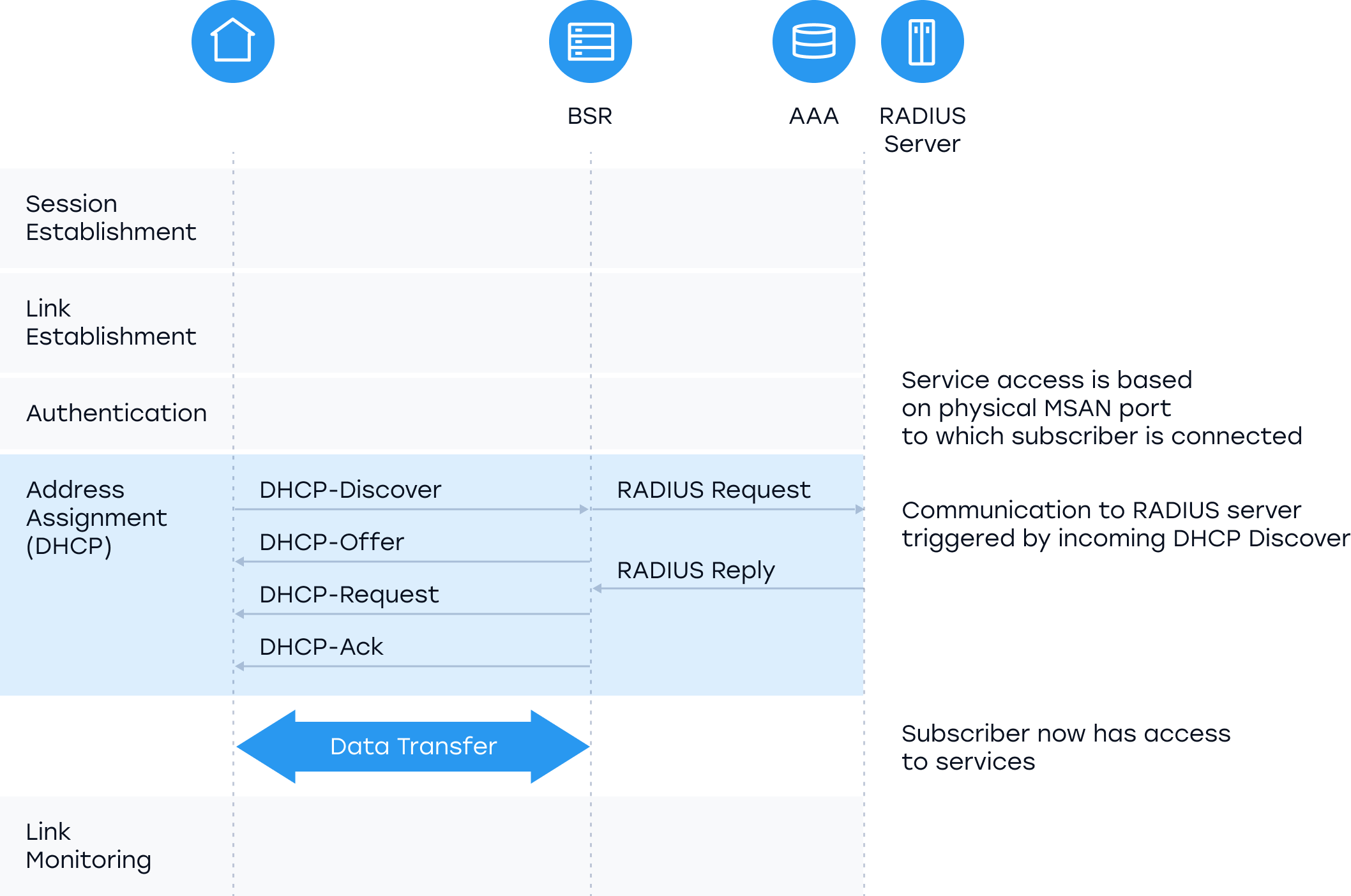

Как работает IPoE (IPoE Process)

1. Установка сессии IPoE

Поскольку IPoE является протоколом без соединения, он не требует установления соединения и идентификации абонента. Идентификация абонентов осуществляется с помощью IP-адресов абонентов.

2. Аутентификация IPoE абонента

В отличие от PPPoE, IPoE не имеет функции входа абонента в систему, но использует физическое соединение абонента для отображения доступных услуг, включая порты, VLAN и т.д.

3. Назначение адресов IPoE

IPoE следует классическому механизму DHCP: обнаружение, предложение, запрос, подтверждение (Discovery, Offer, Request, Acknowledgement, DORA). Процесс начинается с отправки пользователем сообщения обнаружения DHCP в форме широковещания. Затем DHCP-сервер предлагает ответ, содержащий IP-адрес. На третьем этапе пользователь принимает одно из широковещательных сообщений запроса DHCP, отправленных серверами. Наконец, DHCP подтверждает назначение адреса. Однако этот процесс может меняться в зависимости от того, расположен ли сервер DHCP в другой сети.

4. Мониторинг IPoE

Процесс обновления в IPoE осуществляется благодаря способности прокси-реле DHCP использоваться в качестве механизма keep-alive. Это достигается путем предоставления клиентам короткого времени аренды.

Преимущества IPoE

Одно из основных преимуществ IPoE заключается в его простоте. IPoE также экономичен при доступе в Интернет и может поддерживать многоадресное вещание.

Недостатки IPoE

Основные проблемы, с которыми можно столкнуться при использовании IPoE, глубоко укоренены в его зависимости от DHCP. Поэтому IPoE может быть трудно поддерживать в межоператорских сетях. IPoE также представляет собой препятствие для миграции на IPv6.

PPPoE Vs IPoE

На таблице ниже представлены основные различия между этими двумя типами сетей на основе различных показателей:

Эффективность аутентификации

низкая

высокая

Затраты на аутентификацию

высокие (PPPoE и PPP инкапсуляция)

низкие (MAC+IP)

Триггер аутентификации

PAP, CHAP или EAP

DHCP Discovery

Назначение адреса

IPCP, основанный на имени пользователя и пароле

DHCP, основанный на информации о линии и MAC

Безопасность

высокая

высокая

Anti-spoofing

надежно (уникальный ID сессии)

надежно (политика anti-spoofing)

Время на прочтение

5 мин

Количество просмотров 82K

В этой статье я опишу что из себя представляет технология доступа в Интернет IPoE, которой на самом деле не существует. А также расскажу про схему Client-VLAN и про опцию 82 DHCP (DHCP Option 82), которые стали неотъемлемой частью этой несуществующей технологии. Все это, конечно же, с технической точки зрения и с примерами конфигов.

Существует множество технологий доступа в Интернет для конечных абонентов. В России особенно популярны две: PPTP и PPPoE. В обоих случаях создается PPP-туннель, производится аутентификация, и внутри туннеля ходит абонентский IP-трафик. Основное отличие этих протоколов – они работают на разных уровнях сетевой модели OSI. PPPoE работает на втором (канальном) уровне, добавляя специальные теги, идентифицирующие конкретный туннель, в Ethernet-фреймы. PPTP работает на третьем (сетевом) уровне, упаковывая IP-пакеты в GRE.

IPoE

IPoE принципиально отличается от PPTP и PPPoE. Вообще этой технологии не существует. Нет RFC, нет никаких стандартов ее описывающих. Сам термин придуман, скорее всего, в России и является абстрактным. Означает он следующее: IP over Ethernet. Смысл именно такой, как и расшифровка – IP-трафик поверх Ethernet, грубо говоря, обычная локалка. Абоненту выдается в лучшем случае статический или динамический белый IP-адрес, в худшем случае серый IP с NAT. Контроль доступа в данном случае может осуществляется при помощи привязок IP-MAC на коммутаторах доступа или на BRAS или выделения VLAN на каждого абонента (так называемый Client-VLAN).

Client-VLAN

При использовании технологии Client-VLAN возникает проблема: как сэкономить IP-адреса? Ведь, если подумать, каждому клиенту надо выделять /30 подсеть. На самом деле проблема легко решаема. Привожу пример для маршрутизатора на базе Linux:

ip route add unreachable 192.0.2.0/24 ip addr add 192.0.2.1/32 dev lo vconfig add eth0 101 ip link set eth0.101 up ip route add 192.0.2.101/32 dev eth0.101 src 192.0.2.1

Подсеть 192.0.2.0/24 рекомендована IANA для использования в примерах.

Это классический Cisco’вский ip unnumbered в Linux’овой реализации. IP шлюза (192.0.2.1) вешается на loopback-интерфейс, делается unreachable для всей подсети, чтобы пакеты ходили только на хосты, для которых прописан роутинг. Далее поднимается VLAN и прописывается роутинг на конкретный хост (маска /32) с src шлюза. А можно сделать немного иначе (это лишний раз демонстрирует гибкость Linux):

ip route add unreachable 192.0.2.0/24 vconfig add eth0 101 ip link set eth0.101 up ip addr add 192.0.2.1/32 dev eth0.101 ip route add 192.0.2.101/32 dev eth0.101

Или так:

ip route add unreachable 192.0.2.0/24 vconfig add eth0 101 ip link set eth0.101 up ip addr add 192.0.2.1/24 dev eth0.101 ip route del 192.0.2.0/24 dev eth0.101 ip route add 192.0.2.101/32 dev eth0.101

Все эти варианты работают, можно выбрать тот, при котором интерфейсы отображаются наиболее удобным образом. Во всех случаях IP абонента – 192.0.2.101/24.

Proxy_arp

Еще одна проблема, с которой вы можете столкнуться – нет связи между абонентами в разных VLAN и с IP из одной подсети. Действительно, система абонента видит, что IP-адрес назначения в одной подсети с ней, и шлет ARP-запросы, чтобы определить MAC, но из этого ничего не выходит, т.к. они в разных VLAN. Для решения этой проблемы служит технология proxy_arp. Суть ее в том, что маршрутизатор при получении ARP-запросов с интерфейса будет проверять есть ли у него запрашиваемый IP на других интерфейсах. Если есть, то в ответ на ARP-запрос выдаст свой MAC. Таким образом, пакеты будут отправляться на маршрутизатор, который позаботится об их доставке. Включается proxy_arp для конкретного интерфейса следующим образом:

sysctl net.ipv4.conf.eth0/101.proxy_arp=1

или

echo 1 > /proc/sys/net/ipv4/conf/eth0.101/proxy_arp

DHCP Option 82

При использовании IPoE DHCP упростит настройку сети на стороне абонента до нуля. Воткнул патчкорд и ты в сети. Только возникает вопрос: как DHCP узнает кому какой адрес выдавать? Можно определять по MAC, особенно если вы уже используете привязки IP-MAC. Но привязки MAC чреваты частыми звонками в поддержку, т.к. абоненты иногда меняют оборудование. Справиться с этой проблемой поможет расширение протокола DHCP – Option 82. Опция 82 содержит два поля:

- Agent Circuit ID – номер порта DHCP-релэя, на который пришел DHCP-запрос.

- Agent Remote ID – некий идентификатор самого DHCP-релэя.

В качестве DHCP-релэев при этом обычно выступают коммутаторы доступа, к которым непосредственно подключаются абоненты. В качестве Agent Remote ID обычно используется MAC коммутатора (по умолчанию в D-Link). Опция 82 поддерживается широким диапазоном оборудования, в том числе типичными у российских провайдеров D-Link DES-3526/3028/3200.

На коммутаторах D-Link есть два режима DHCP-релэя: dhcp_relay и dhcp_local_relay. dhcp_relay работает глобально, для всех портов и VLAN, при этом добавляется опция 82 и запрос передается уже не бродкастом, а непосредственно на DHCP-сервер, т.е. это полноценный DHCP-релэй. dhcp_local_relay работает для конкретных VLAN, но запрос по сути не релэится, а в него просто добавляется опция 82.

Базовые настройки dhcp_relay на D-Link’ах:

enable dhcp_relay config dhcp_relay option_82 state enable config dhcp_relay add ipif System 192.168.0.1

192.168.0.1 – IP-адрес DHCP-сервера, доступного в управляющем VLAN.

Базовые настройки dhcp_local_relay:

enable dhcp_local_relay config dhcp_local_relay vlan 101 state enable

И наконец приведу базовый конфиг для ISC’s DHCP с комментариями:

# пишем в лог

log(info, "***");

if exists agent.circuit-id {

# присутствует опция 82

# пишем в лог выданный IP-адрес, Agent Remote ID, Agent Circuit ID

log( info,concat("*Leased ",binary-to-ascii(10,8,".",leased-address)," (with opt82)") );

log( info,concat("*Remote-ID: ",binary-to-ascii(16,8,":",substring(option agent.remote-id,2,6))) );

log( info,concat("*Port: ",binary-to-ascii(10,8,"",suffix(option agent.circuit-id,1))) );

} else {

# опции 82 нет

# пишем в лог выданный IP-адрес

log( info,concat("*Leased ",binary-to-ascii(10,8,".",leased-address)," (without opt82)") );

}

log(info, "***");

# в данном примере 192.0.2.101/24 - IP абонента, подключенного к коммутатору с MAC 0:c:29:ec:23:64, на порт 1

# MAC-адрес левый, взят с виртуалки VMWare

# 192.168.0.0/24 - подсеть управления коммутаторами, с адресов в этой подсети будут приходить DHCP-запросы

# эти две подсети следует объединить в одну shared-network для корректной работы

shared-network test {

subnet 192.0.2.0 netmask 255.255.255.0 {

# определяем класс

class "v101" {

# определяем условия соответствия классу:

# Agent Circuit ID = 1, Agent Remote ID = 0:c:29:ec:23:64

# обратите внимание - ведущие нули в Agent Remote ID не пишутся (т.е. c вместо 0c и т.д.)

match if (binary-to-ascii(10,8,"",suffix(option agent.circuit-id,1)) = "1") and

(binary-to-ascii(16,8,":",substring(option agent.remote-id,2,6)) = "0:c:29:ec:23:64");

}

# собственно выдаем IP классу

pool {

range 192.0.2.101;

allow members of "v101";

}

}

subnet 192.168.0.0 netmask 255.255.255.0 {

}

}

Друзья, приветствую вас в очередной техностатье от WiFiGid про IPoE технологию! Технология уже давняя, но и сегодня активно применяется многими провайдерами. За не повсеместной распространенностью, в отличие от тех же PPPoE или Динамического IP, обзор получится несколько сжатым.

Если же вам чего-то не хватает, остались вопросы или есть чем поделиться – обязательно напишите комментарий к этой статье. Сайт живой, в ближайшее время постараемся ответить. Быть может именно ваш комментарий поможет будущим читателям этого материала!

Содержание

- Преимущества и недостатки технологии

- Что там с безопасностью?

- О технологии

- Разница между PPPoE и IPoE

- Настройка IPoE

- О провайдерах

- Задать вопрос автору статьи

Преимущества и недостатки технологии

Да, сразу с корабля на бал. Ну а чего Wi-Fi мять.

- Меньше издержек у провайдера (не нужны дорогие маршрутизаторы, не нужно закупать внешние подсети, нет сильных нагрузок из-за туннелей как в других технологиях). Отсюда, возможно, тарифы чуть дешевле.

- Скорость работы – за счет отсутствия того же шифрования общая нагрузка на маршрутизаторы сокращается, а скорость и пинг улучшаются. Мечта геймера? Именно этот пункт чаще всего и выбирают провайдеры как ударный элемент в рекламе.

- Простая настройка. Данные к роутеру цепляются автоматически. Но при ПЕРВОМ заходе в интернет с этого роутера появляется страничка авторизации, куда нужно ввести логин и пароль. На сервере провайдера происходит привязка указанных логина-пароля к подключенному фактически устройству (страничку авторизации увидите ниже).

- Видимость для техподдержки – ведь все просто и открыто. Провайдер отлично может диагностировать линии в случае возникших проблем.

- Безопасность пользователя. Нет, в целом, для вас скорее всего все будет нормально, но есть нюансы (читаем ниже).

- Серый внешний IP – для многих это уже нормально, но лично я чего-то не могу с этим смириться. Да, иногда можно получить белый, но обычно серый + NAT.

Что там с безопасностью?

В общем случае – с ней все нормально. О всех проблемах известно большинству провайдеров. Методы защиты применяются. О чем я?

Начнем с АВТОРИЗАЦИИ.

- В PPPoE для авторизации применяется логин и пароль. Ваш логин и пароль будут работать исключительно на порту вашего подъездного коммутатора. Никто больше не сможет подключиться.

- В IPoE авторизация происходит максимум по привязке MAC-адреса к порту подъездного коммутатора.

В первом случае для подключения к ВАШЕЙ сети нужно заморочиться – врезаться в линию, поднять PPPoE сервер, перехватить логин и пароль, а уже потом авторизоваться и думать, как остатки интернета пробросить вам, чтобы вы ничего не заметили.

Второй случай проще – во многом достаточно просто врезаться в линию. И Ваш интернет в теории потекет у вашего соседа. Ну прямо как истории со взломанными Wi-Fi, только старо-советским способом. Конечно, так вряд ли кто-то будет заморачиваться, и ни один злой человек не захочет писать от вашего имени в интернете всякие гадости, но знать о возможной проблеме стоит.

Следующий момент – ШИФРОВАНИЕ.

- Шифрование PPPoE описано в RFC Данные укладываются в шифрованный туннель и спокойно добираются до конечных сайтов.

- В IPoE шифрования нет – все летит в открытом виде. Конечно, можно выбирать исключительно сайты с SSL, а на игры забить, но по мне данные должны быть для других участников вашей сети закрытыми.

О технологии

Согласен, не по порядку. Но большей части наших читателей и не нужно ничего знать об этой «технологии», которая на самом деле и не является как таковой технологией.

IPoE – IP over Ethernet

Если вдуматься в эту расшифровку (IP поверх Ethernet), получаем банальную локальную сеть (ну так почти и есть, т.е. соединение – DHCP из 90х годов). И вот эта банальность и сделала этот способ подключения популярным в свое время у нас. Ходят древние слухи, что саму идею придумали в России, отсюда у технологии и нет никакого стандарта RFC, т.е. технология и не является технологией, а некой додумкой энтузиастов.

Т.е. в том же PPPoE или PPTP весь трафик садится в PPP туннель, а здесь все идет в чистом виде локальной сети. Вот и главное отличие этой технологии от всех других. Отсюда ее вышеупомянутые преимущества и недостатки.

Доступ клиенты получают путем привязки MAC-адресов к портам коммутатора или сразу BRAS, а порой выделяют в отдельные VLAN на каждого клиента (и это уже приводит к изоляции клиентов).

Но все банальное не было бы таким эффектным здесь, пожалуй, без расширения DHCP – дополнительно используется Option 82. Эта «опция» позволяет назначать адреса конечным пользователям не только в привязке к их MAC-адресу (ведь пользователи могут менять свое оборудование, и тогда проблемы с перепривязкой лягут на техподдержку, особенно если нет веб-интерфейса), но и в зависимости от (грубо) коммутирующего оборудования провайдера.

Так как на текущий день это две самые интересные технологии для пользователя, привожу сравнение:

| Критерий | PPPoE | IPoE |

|---|---|---|

| Контроль доступа и простота настройки | Логин и пароль уже привязаны к порту, необходимо вводить при каждом подключении логин и пароль. Обязательная настройка роутера или соединения. | Очень просто настраивается. Привязка устройства по MAC происходит автоматически без участия пользователя. При первичном заходе на любой сайт необходимо ввести логин и пароль для подтверждения привязки. Выполняется один раз до смены роутера. |

| Шифрование | Все данные попадают в PPP туннель | Нет |

| Скорость и пинг | За счет работы с шифрованием чуть ниже | Нет занижения |

| Цена для провайдера | Оборудование за счет контроля и мощностей на туннелирование будет дороже | Это простая локальная сеть – издержки снижаются |

| Цена для клиента | На высокоскоростных тарифных планах для расшифровки соединения старые роутеры могут подтормаживать (не в пример L2TP, но все же) | Работают табуретки из 90х – все летает |

Разница понятна? Тогда переходим к настройке.

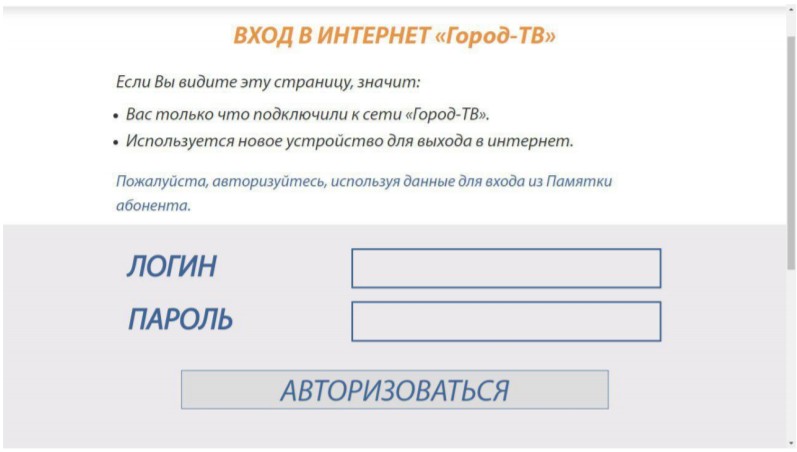

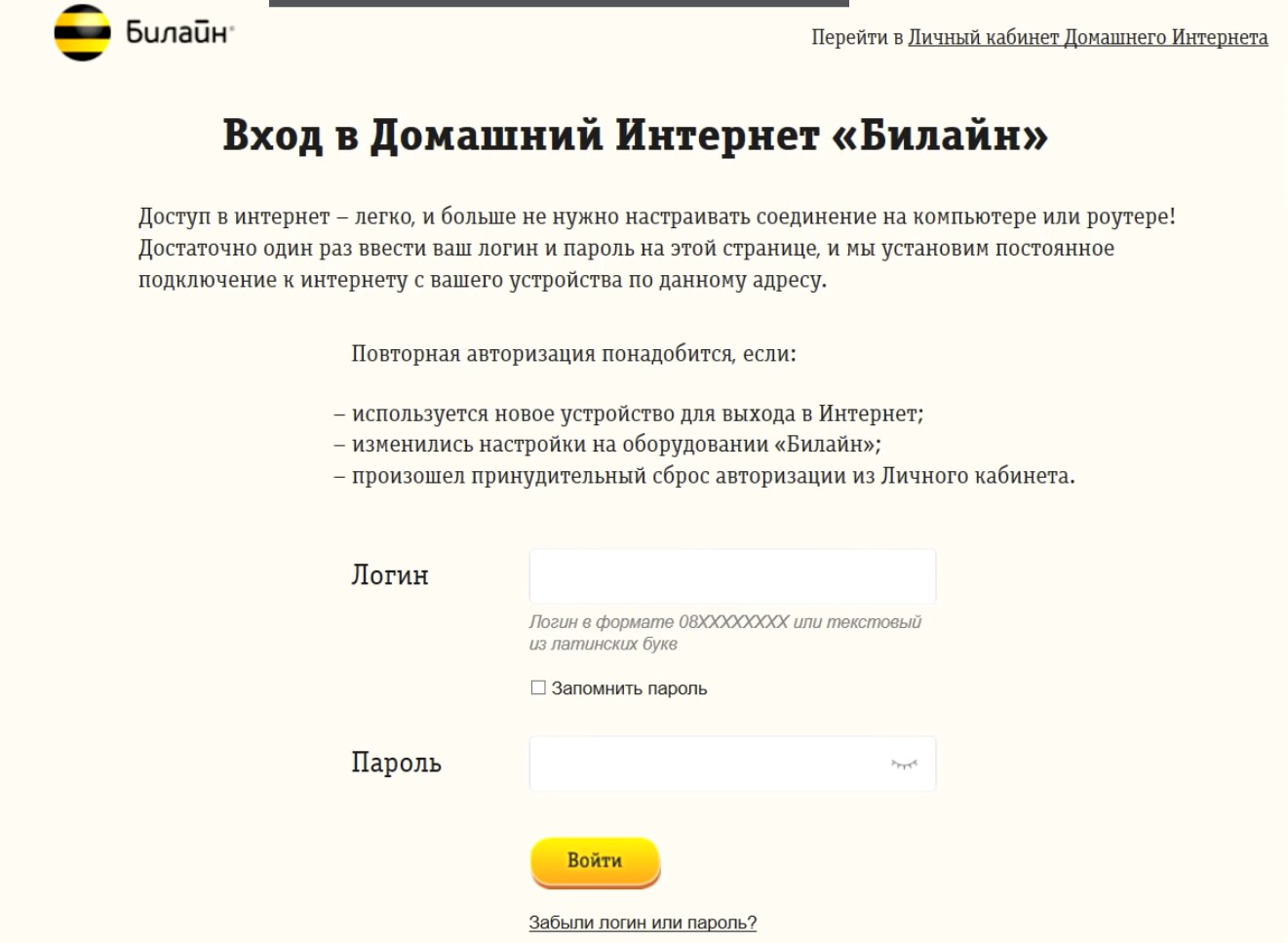

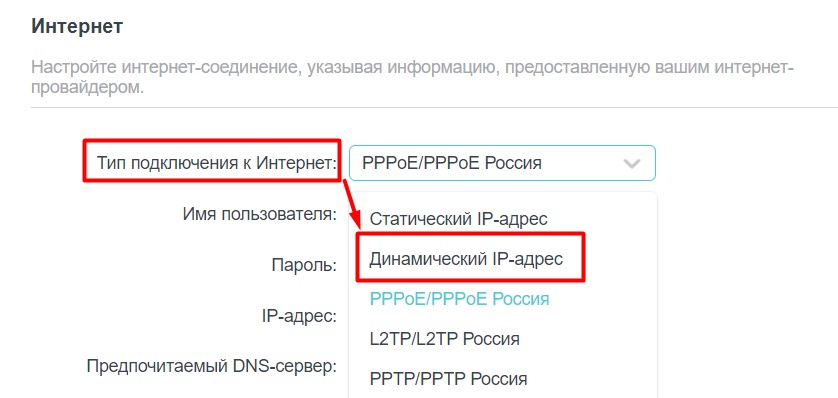

Настройка IPoE

Друзья, это соединение было придумано для того, чтобы упростить жизнь всем пользователям (ну и разгрузить провайдера конечно же). Т.е. если вы подключаете свой компьютер-ноутбук напрямую без постороннего оборудования – ничего настраивать не нужно. При первом входе в интернет вам выкинется примерно такое окно:

Т.е. разово введете логин и пароль – и все. Но обычно у пользователей дома стоят роутеры, которые и дальше раздают интернет в вашей локальной сети (ведь у вас же не только один компьютер, но и телевизоры, телефоны, видеокамеры и прочая умная техника, пользующаяся интернетом).

Спешу успокоить – обычно достаточно просто подключить роутер, и на этом весь процесс настройки заканчивается (т.е. снова при первом входе в интернет нужно будет разово ввести логин и пароль, а дальше все будет работать уже автоматом).

Почему так происходит? Как правило, роутеры по умолчанию используют тип подключения «Динамический IP» (ну или DHCP), т.е. что и подразумевает автоматическое получение IP адреса. Обычно, мы, наоборот, входили в роутер, чтобы поменять эту настройку на ту же PPPoE, но по факту при этом типе соединения заходить никуда и не нужно.

Но порой роутерам все-таки нужно насильно задать этот режим. Как это сделать? Во-первых, узнайте точную модель своего роутера. Далее достаточно найти на нашем сайте или том же Ютубе инструкцию по его настройки, войти в веб-интерфейс и поставить этот тип подключения:

О провайдерах

Этот раздел как дополнение о работе провайдеров. Быть может, при необходимости и ваших просьбах будет пополняться. Вот список провайдеров, которые так или иначе были замечены в применении IPoE (пусть и не везде)

- Билайн

- Дом.ru

- Уфанет

- Город ТВ

- Аквилон

- К Телеком

- МФТИ-Телеком

Некоторые провайдеры предоставляют своим пользователям возможность выбора – подключаться через PPPoE или IPoE. Эдакий выбор между приватностью и скоростью. У некоторых наоборот, выбор IPoE возможен только на определенных тарифах или регионах.

What Problems Does IPoE Solve?

Both IPoE and Point-to-Point Protocol over Ethernet (PPPoE) are access authentication technologies. In traditional PPPoE, data is encapsulated in the Ethernet framework in point-to-point mode. PPPoE provides access, control, and accounting functions to users by establishing PPP sessions and encapsulating PPP packets into PPPoE packets. Because client software needs to be installed on user devices before they access the network through PPPoE, access efficiency is low. In addition, PPPoE technology is based on PPP, a point-to-point protocol. This means that PPPoE has weak support for multicast services with high network overheads, limiting its application scope and the deployment of multicast services. PPPoE does not apply to emerging services, especially those that require multicast technology, such as IPTV services. IPoE is an access authentication technology that can carry multiple services.

IPoE access authentication technology encapsulates users’ IP packets into IPoE packets on an Ethernet. IPoE packets carry users’ physical and logical information for authentication and authorization. IPoE works with other authentication protocols to implement efficient user access and authentication. Because it does not require client software to be installed on user devices, IPoE implements fast device access. Furthermore, it does not require additional protocol encapsulation. Multicast data flows can be replicated on the Layer 2 switch closest to users, significantly reducing network overheads and improving transmission efficiency. IPoE is suitable for carrying one-to-many video services such as IPTV.

IPoE Characteristics

- Support for multicast services IPoE has flexible multicast capabilities, implements efficient multicast replication, and reduces network pressure. It applies to one-to-many video services.

- Simple protocol process. IPoE has low requirements on terminal and device performance. In addition, it uses the physical and logical information of users in DHCP messages to implement zero-touch deployment of service terminals. This simplifies the service process of terminals and reduces the design requirements of terminals.

- Low network overheads. IPoE supports long-duration online services. A terminal that accesses the network through IPoE needs to renew the lease only when half of the DHCP lease elapses. Except during lease renewal, the DHCP server does not interact with the access device, reducing network overheads.

How Is IPoE Access Authentication Performed?

This section describes the IPoE access authentication process and different authentication modes.

IPoE Access Authentication Process

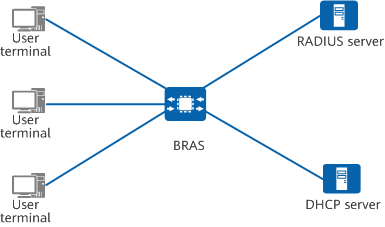

Before learning about the IPoE access authentication process, it is necessary to understand the roles in IPoE networking. The following figure shows the typical IPoE networking, which consists of four basic elements: user terminal, BRAS, RADIUS server, and DHCP server.

IPoE networking

- User terminal: refers to a terminal that accesses a broadband access device through a local area network (LAN) or wide area network (WAN).

- BRAS: refers to a Layer 3 broadband access device (such as a router) and provides the following functions:

- Prevents users from accessing Internet resources before authentication.

- Interacts with the RADIUS and DHCP servers during authentication to implement identity authentication, IP address application, authorization, and accounting.

- Allows authenticated users to access authorized Internet resources after authentication succeeds.

- RADIUS server: interacts with the BRAS to authenticate users.

- DHCP server: interacts with user terminals and BRASs to manage and allocate IP addresses to user hosts.

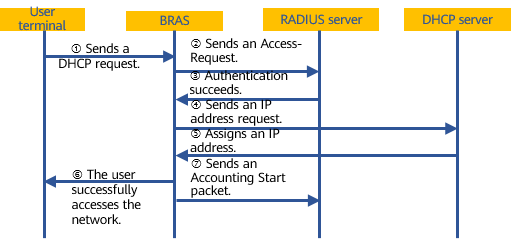

The following figure shows the IPoE user access process.

IPoE user access authentication process

- The user terminal sends a DHCP Request message to request network access.

- Upon receipt, the BRAS automatically generates authentication information based on the information in the message and sends the authentication information to the RADIUS server.

- The RADIUS server receives the authentication information and authenticates the user. If the authentication fails, the RADIUS server returns an Access-Reject packet and terminates the session with the user terminal. If the authentication succeeds, the RADIUS server returns an Access-Accept packet to the BRAS.

- After receiving the Access-Accept packet, the BRAS sends a message to the DHCP server requesting an IP address.

- The DHCP server assigns an IP address based on the user’s service information.

- After receiving the IP address, the BRAS sends a DHCP ACK message to the user terminal. The user terminal accesses the network successfully.

- The BRAS sends an Accounting Start packet to the RADIUS server to perform accounting for the user’s online behavior.

IPoE Authentication Modes

In the preceding user access authentication process, the BRAS automatically generates authentication information according to the request from the user terminal, and sends the information to the RADIUS server for authentication. This authentication mode is referred to as DHCP authentication. In practice, IPoE also uses DHCP to divide a network into two domains: a pre-authentication domain and an authentication domain. Users are authenticated in the pre-authentication domain and access the authentication domain after passing the authentication. Three authentication modes are available:

- Web authentication

Web authentication, also called portal authentication, allows users to enter the username and password on a web page to access the network. Web authentication is often used on networks in public places such as campuses and railway stations and can provide convenient management functions for carriers. It allows carriers to carry out advertisements, community services, and other personalized services on their portals, enabling bandwidth carriers, device vendors, and content and service providers to form an industry ecosystem. Web authentication is classified as proactive web authentication and mandatory web authentication.

- Proactive web authentication: A user accesses the authentication page of a web server and enters the username and password. After obtaining the username and password, the web server sends them to the BRAS, which then exchanges messages with the RADIUS server to complete user authentication.

- Mandatory web authentication: A user attempts to access other websites using HTTP/HTTPS and is forcibly redirected by the BRAS to the web authentication page to enter the username and password. After obtaining the username and password, the web server sends them to the BRAS, which then exchanges messages with the RADIUS server to complete user authentication.

- Web+MAC authentication

Web+MAC authentication, also called simplified MAC authentication, requires a user to enter the username and password on a web page when accessing the network for the first time. After authenticating the user, the RADIUS server automatically records the terminal’s MAC address and associates it with the username. When accessing the network again within a certain period of time, the user can directly access the network without needing to enter the username and password again.

- Fast authentication

Fast authentication is a simplified authentication mode in which a user accesses the authentication page of a web server for authentication, without entering the username or password. The BRAS automatically generates the username and password for authentication based on information about the BAS interface that the user accesses.

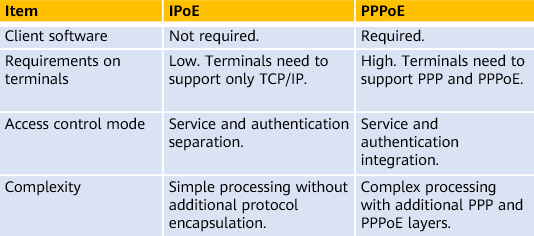

How Does IPoE Differ from PPPoE?

PPPoE and IPoE are two widely used user access modes. Although both provide authentication for user access, they differ greatly. The following figure shows the comparison between the two.

Comparison between IPoE and PPPoE

IPoE and PPPoE meet different network requirements. IPoE can manage the validity period of IP addresses and can be easily configured on a LAN. It is easy to use and does not require client software. However, IPoE needs to work with other protocols to perform authentication. It is widely used in IPTV and voice over IP (VoIP) services. In contrast, PPPoE features high manageability and high security. However, it has limited application scope and hinders the deployment of multicast services. As such, PPPoE is widely used in high speed Internet (HSI) and fiber broadband dial-up access services.

In terms of security, point-to-point encapsulation and transmission in PPPoE provide high security for user access and authentication. In contrast, IPoE requires collaboration among the home gateway, network access device, and broadband network gateway.

Типы авторизации

IPoE

IPoE (Internet Protocol over Ethernet) — это технология подключения к сети Интернет, при использовании которой абоненту не нужно вводить логин и пароль для авторизации. Идентификация абонента проводится по порту на коммутационном оборудовании A1, к которому подключен абонент.

Использование этой технологии предоставляет возможность подключения к сети Интернет всем абонентским устройствам, которые подключены к порту коммутационного оборудования провайдера, при этом статистика потребляемого трафика не ведется.

Преимущества использования технологии IPoE перед VPN-подключением:

- Простота настройки. Для настройки IPoE ничего обычно делать не нужно — все настройки на сетевой карте компьютера или роутере должны находиться в состоянии «получить IP автоматически» (по умолчанию на всех новых устройствах). Доступ в сеть Интернет появляется на компьютере или любом другом сетевом устройстве сразу же после получения им IP-адреса от нашего DHCP-сервера.

- Расширение списка сетевого оборудования, способного подключаться к сети Интернет. Для доступа в сеть Интернет компьютеру, роутеру, планшету, телефону, телевизору, игровой приставке или любому другому устройству достаточно уметь получать IP-адрес по DHCP. Ранее от устройства требовалась поддержка PPTP/L2TP VPN.

- Доступная ширина Интернет-канала (согласно тарифу) делится между всеми зарегистрированными на договор устройствами (MAC-адресами). Раньше одновременно находится в сети Интернет могло не более одного устройства.

- Отсутствие разрывов VPN-подключения.

- Уменьшение нагрузки на пользовательские сетевые устройства. Так, например, производительность роутера не растрачивается на PPTP/L2TP VPN и, как следствие, увеличивается его пропускная способность.

Данный тип авторизации по умолчанию используется в Ethernet-подключениях клиентов Бизнес-центров и жилых домов

Пример настройки IPoE на маршрутизаторе или ПК можно увидеть здесь.

PPPOE

PPPoE (Point-to-point protocol over Ethernet) — протокол для передачи данных, которая обычно используется для установки защищенного соединения с сервером. PPPOE протокол требует подтверждения пользователем его пароля для установления доступа к сети Интернет.

MTU ниже, чем у Ethernet на 8 байт и составляет 1492 байт.

Таким образом, особенностью этого типа авторизации является встроенная процедура аутентификации, позволяющая корректно отслеживать время предоставления и оплату сетевых услуг. При заключении договора для абонента заводится учётная запись в базе данных, т.е. ему присваиваются: имя пользователя (login) и пароль (password). Учетные данные выдаются клиентам при подключении.

Из-за нестабильности и постоянных разрывов, сейчас используется реже. Однако, многие роутеры до сих пор поддерживают возможность настройки логина с паролем для подключения по PPPoE. Более прогрессивная замена — IPoE (Internet Protocol over Ethernet).

Работа PPPoE осуществляется следующим образом:

Существует Ethernet-среда, то есть несколько соединённых сетевых карт, которые коммутируют MAC-адресами. Заголовки Ethernet-пакетов содержат адрес отправителя пакета, адрес получателя пакета и тип пакета. Одну из карт слушает PPPoE сервер. Клиент посылает широковещательный Ethernet пакет, на который должен ответить PPPoE сервер. PPPoE сервер посылает клиенту ответ. Если в сети несколько PPPoE серверов, то все они посылают ответ. Клиент выбирает подходящий сервер и посылает ему запрос на соединение. Сервер посылает клиенту подтверждение с уникальным идентификатором сессии, все последующие пакеты в сессии будут иметь этот идентификатор.

Таким образом, между сервером и клиентом создается виртуальный канал, который идентифицируется идентификатором сессии и MAC-адресами клиента и сервера. Затем в этом канале поднимается PPP соединение, а уже в PPP пакеты упаковывается в IP-трафик.

Преимущества использования PPPoE подключения:

- Простота и удобство в обращении;

- Многоплатформенность;

- Высокая отказоустойчивость;

- Минимальный процент загрузки канала по сравнению с другими системами авторизации;

- Отсутствие затрат на шифрование (в сравнении с VPN).

Данный тип авторизации используется для подключения в Бизнес-центрах как альтернатива IPoE, а также у клиентов, работающих по технологии ADSL

Пример настройки PPPOE на маршрутизаторе или ПК можно увидеть здесь.

L2TP

L2TP (Layer 2 Tunneling Protocol) — это протокол туннелирования второго уровня, который является расширением протокола туннелирования «точка-точка» (PPTP), используемого А1 для обеспечения работы виртуальной частной сети VPN через Интернет.

L2TP объединяет лучшие функции двух других протоколов туннелирования: PPTP от Microsoft и L2F от Cisco Systems.

Два основных компонента, которые составляют L2TP, — это

- L2TP Access Concentrator;

- L2TP Network Serve (LNS).

L2TP Access Concentrator является устройством, физически завершающим вызов, а сетевой сервер L2TP Network Serve (LNS) является устройством, завершающим и, возможно, аутентифицирующим поток PPP.

Данный тип авторизации используется для подключения в обычных жилых домах

Для настройки L2TP/PPTP необходимо ввести:

- Имя пользователя (Login)

- Пароль (Password)

- Имя сервера (radius-server)

Учетные данные выдаются клиентам при подключении. Узнать доменное имя сервера можно здесь.

Пример настройки L2TP на маршрутизаторе или ПК можно увидеть здесь.