Время на прочтение

3 мин

Количество просмотров 21K

Раз мы более — менее разобрались с тем, как важны пароли и логины (ссылка на первую часть ЗДЕСЬ), предлагаю ещё больше обезопасить наш открыто висящий RDP в сети Интернет буквально за полчаса максимум.

В поисках самого простого и бесплатного (или максимально дешевого) способа защиты RDP предлагаю добавить известный многим IPBAN от Jeff Johnson: https://github.com/jjxtra. Единственный замеченный минус — у меня, почему-то, не зависимо от того указываю я 3 попытки для блокировки или 5 — всё равно начинает блокировать где-то с пятой попытки (а может это проблема используемой мной версии — 1.8.0), хотя потом я решил, может это и к лучшему — если предположить что у нас до блокировки учетной записи даётся 3 попытки, то оставшиеся две вполне сгодятся для звонка системному администратору с просьбой сбросить пароль. В общем, для начала нужно скачать саму программу в соответствии с используемой у вас ОС:

https://github.com/DigitalRuby/IPBan/releases

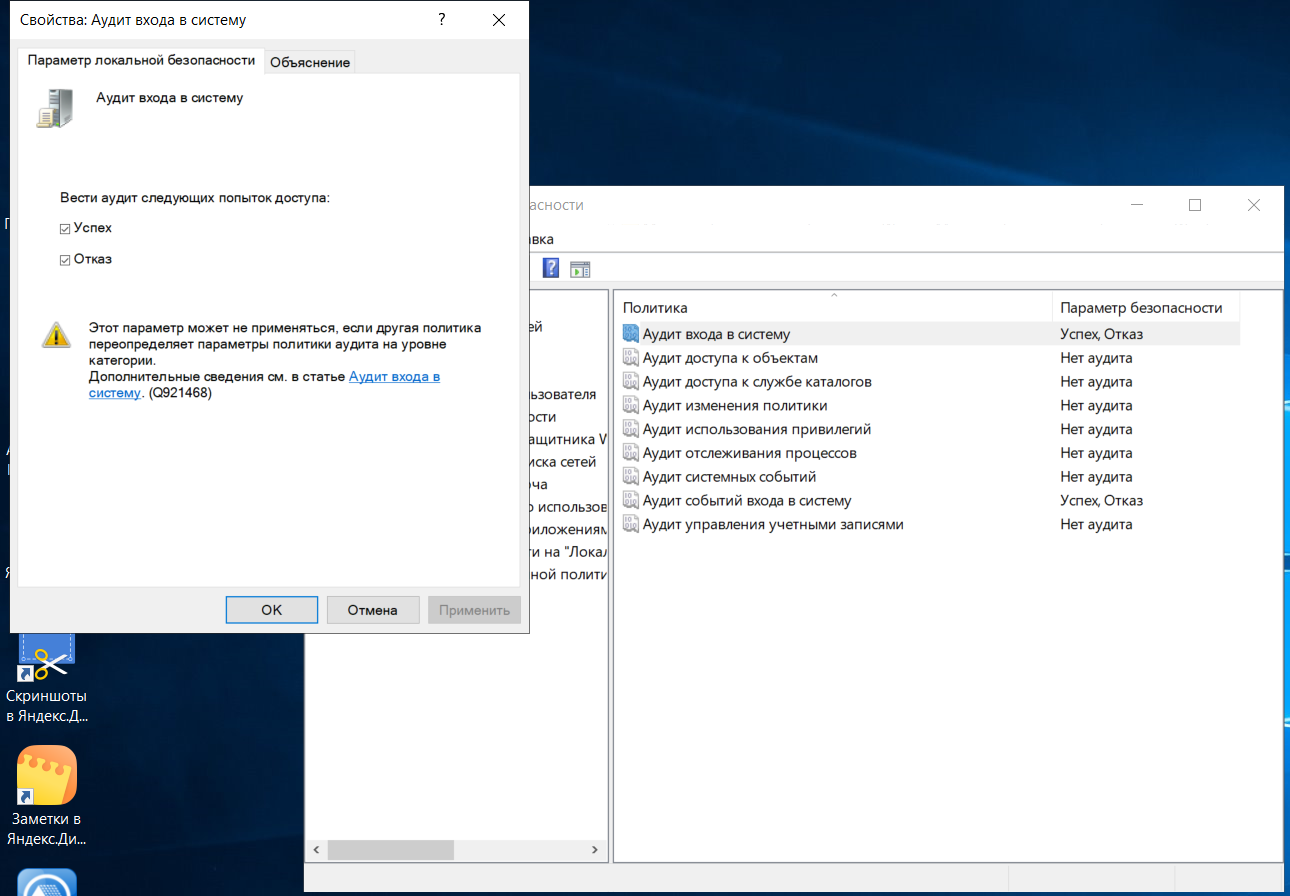

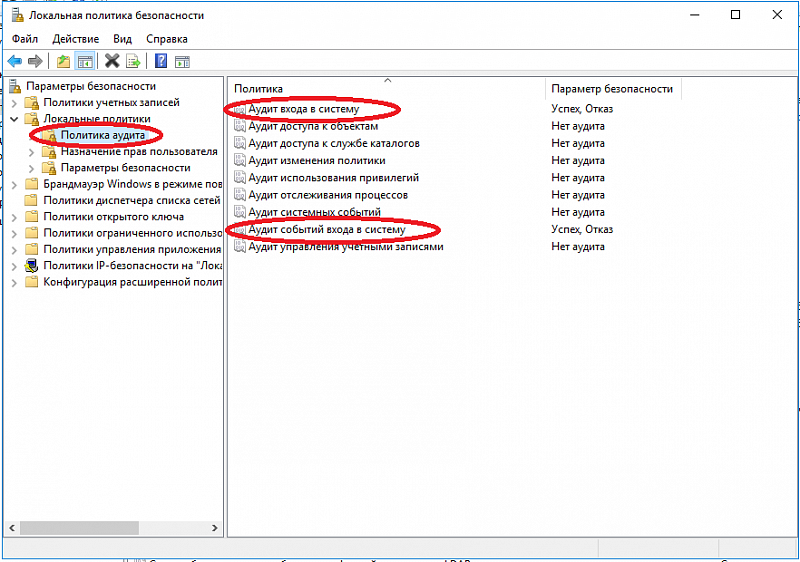

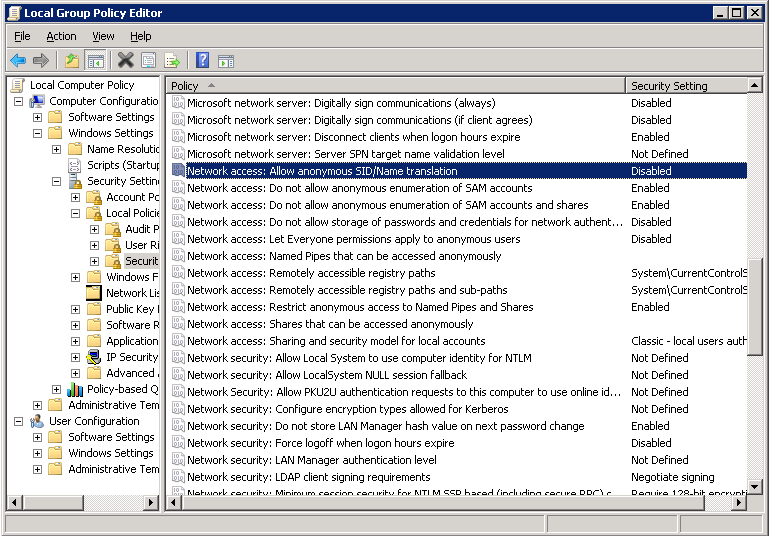

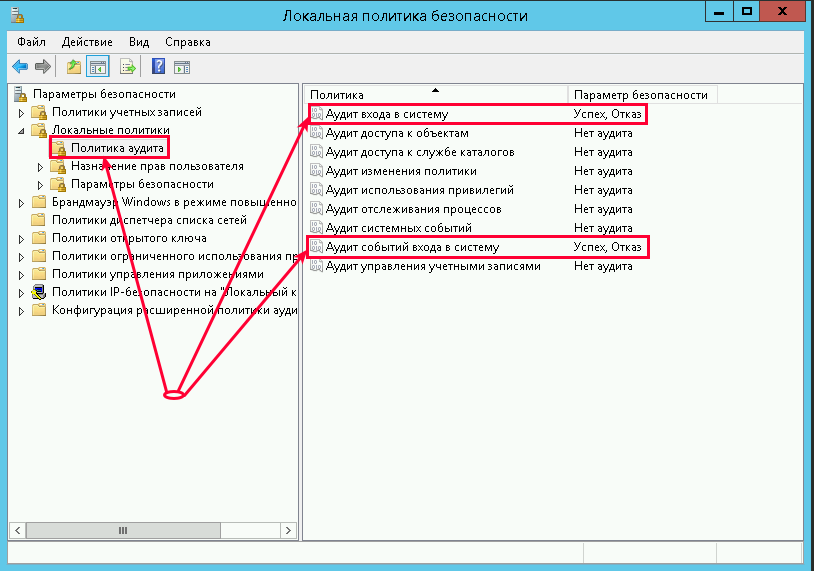

Пока скачивается архив надо настроить локальную политику безопасности: щелкаем на значок поиска в панели задач так и вводим «локаль…» или «secpol.msc» (если нет значка поиска жмем WIN+R,вводим secpol.msc и жмем Enter), затем переходим во вкладку Локальная политика и Политика аудита. В локальных политиках включаем аудит входа в систему и аудит СОБЫТИЙ входа в систему, ставим галки как на скрине — Успех и Отказ для обеих политик и нажимаем ОК:

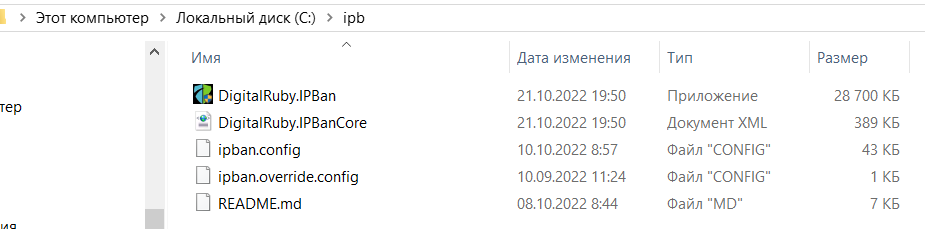

Архив уже должен скачаться, разахивируем его на любой диск, лучше в корень диска чтобы был проще путь к установке, я извлек в папку ipb на диск C:

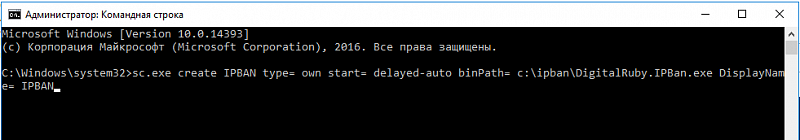

Теперь запускаем командную строку от имени администратора вставляем команду:

sc.exe create IPBAN type=own start=delayed-auto binPath=c:\ipb\DigitalRuby.IPBan.exe DisplayName=IPBAN

! Я настраивал на Windows Server 2019, IPBAN корректно работает на Server 2012 и новее, если у вас 2008/2008R2, то всё сложнее, да и вообще на 2008 оно работает не всегда адекватно, но если сильно хочется… (и ещё кое-что: я проверить это не могу, так как самый старый сервер у меня на 2012, так что на свой страх и риск. Ах, да, на старых клиентах с XP и не обновлённой семеркой пропадёт путь к сетевым папкам после запрета NTLM, так что ещё раз: IPBAN ставим на 2008 если только очень хочется)

! ещё раз, текст ниже курсивом — ЭТО ТОЛЬКО ДЛЯ 2008/2008R2, не вздумайте запрещать NTLM на новых версиях ОС Windows Server !

! перед тем как начать вносить изменения настоятельно рекомендую или иметь физический доступ к серверу или проверить работоспособность сторонних программ для удаленного подключения — Anydesk, Rudesktop и т.д.

В командной строке от администратора вводим команду:

sc create IPBAN binPath= c:\ipb\DigitalRuby.IPBan.exe DisplayName= «IPBAN»

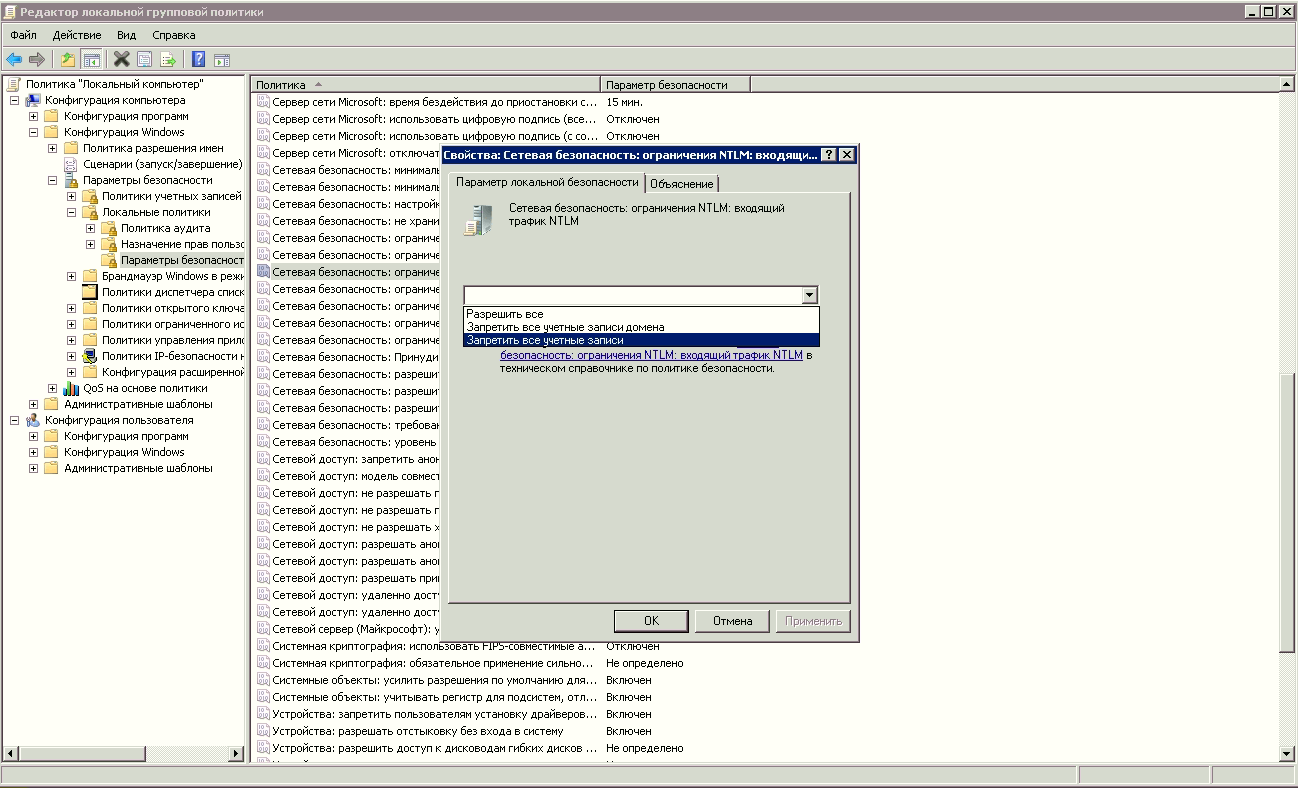

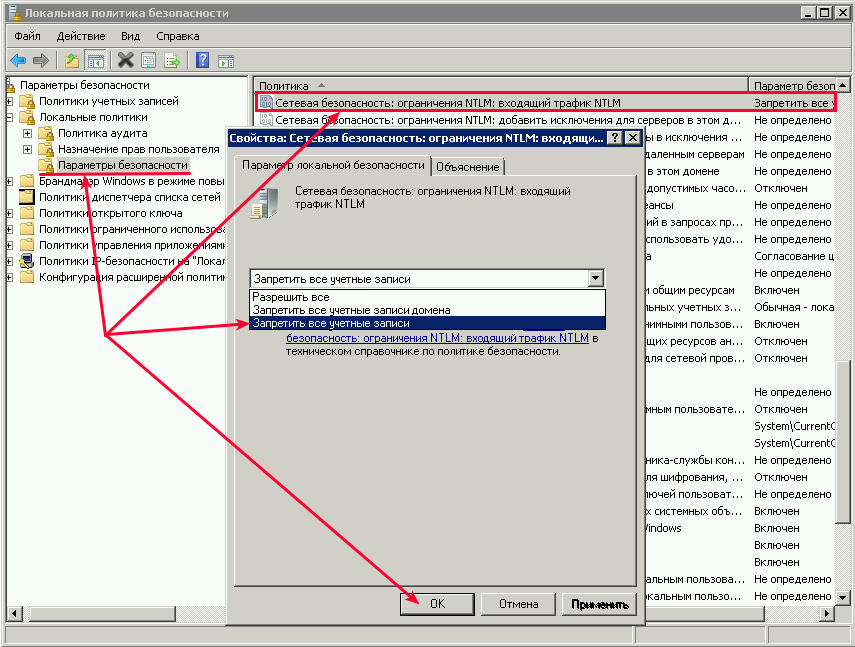

Дальше нужно запретить всё NTLM (а заодно и доступ к общим папкам на сервере для WinXp и Win7):

Открываем редактор групповых политик (gpedit.msc) и идём по пути:

Конфигурация компьютера > Конфигурация Windows > Политики безопасности > Локальные политики > Параметры безопасности > Сетевая безопасность: ограничения NTLM: входящий трафик

Выбираем Запретить все учетные записи и надеемся что ничего не отвалится.

Всё, возвращаемся к более «свежим ОС» или продолжаем настройку «старого» сервера:

и жмем Enter, должно выйти так (не забываем путь указать свой, у меня C:\ipb):

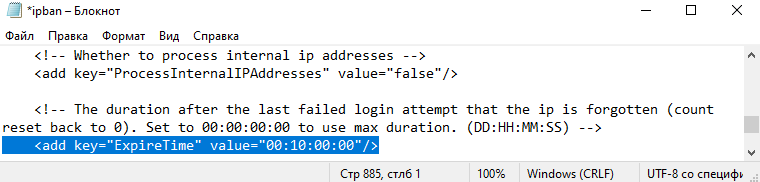

Теперь надо сконфигурировать настройки IPBAN под наши нужды, открываем в текстовом редакторе файл ipban.config (C:\ipb\ipban.config), нажимаем CTRL+F5 и по порядку:

1) добавим в исключения нашу локальную сеть (например, у нас сеть 192.168.1.*), ищем <add key=»Whitelist» value= и пишем:

<add key="Whitelist" value="192.168.1.0/24"/>

2) указываем количество попыток залогиниться — я указал 3 попытки (почему-то у меня по факту 6, но кто любит четкость работы — всегда есть идеально работающие платные программы с хорошей тех. поддержкой), ищем FailedLoginAttemptsBeforeBan и пишем число попыток 3 до блокировки:

<add key="FailedLoginAttemptsBeforeBanUserNameWhitelist" value="3"/>

3) По умолчанию продолжительность бана сутки, но если хочется изменить эту настройку ищем ExpireTime и пишем нужный период времени на блокировку, я указал ради примера 10 часов:

<add key="ExpireTime" value="00:10:00:00"/>

Сохраняем наш файл, осталось запустить нашу службу и при необходимости добавить её в автозапуск. Перед запуском убедитесь что у вас работает именно брандмауэр Windows, если используется сторонний, например от антивируса, то работать IPBAN не будет.

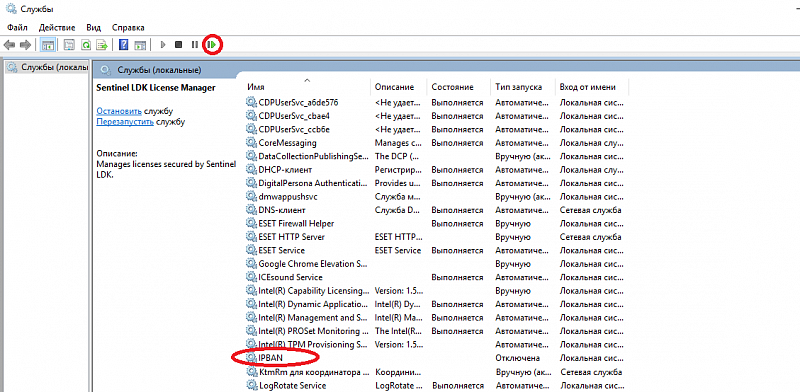

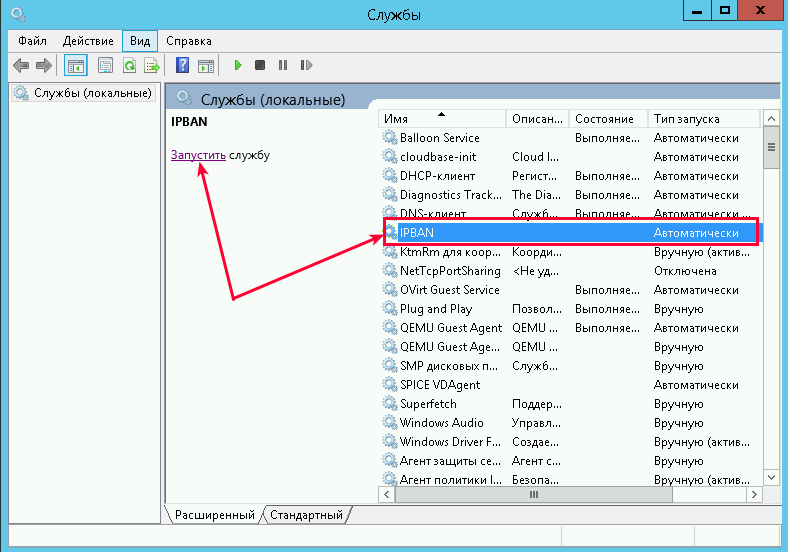

Открываем службы, находим службу IPBan и для первого раза я рекомендую её просто запустить, и проверить всё ли работает как надо, если за несколько дней проблем не будет можно выбрать автозапуск:

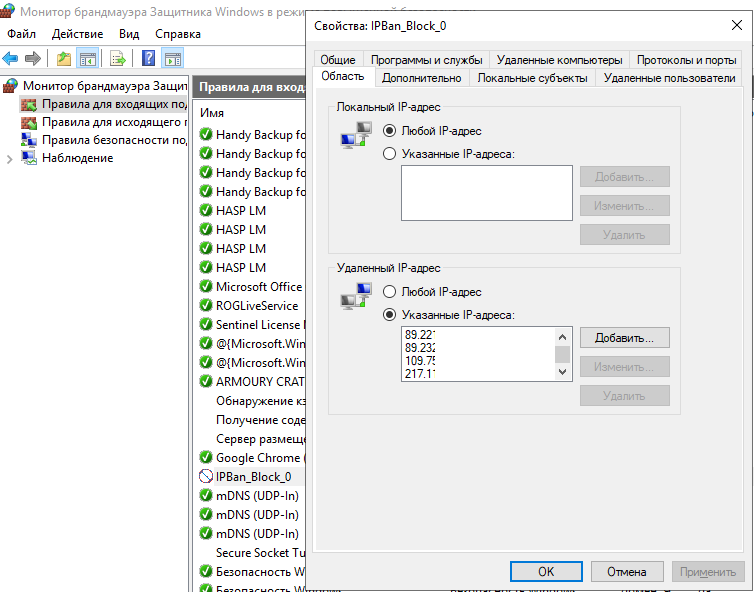

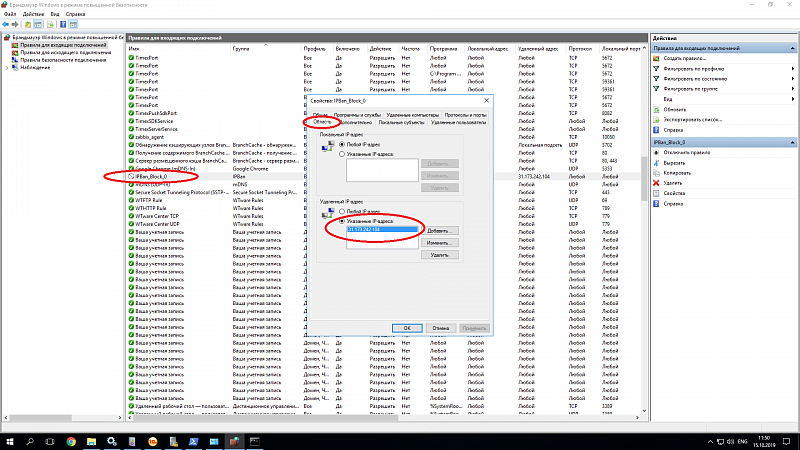

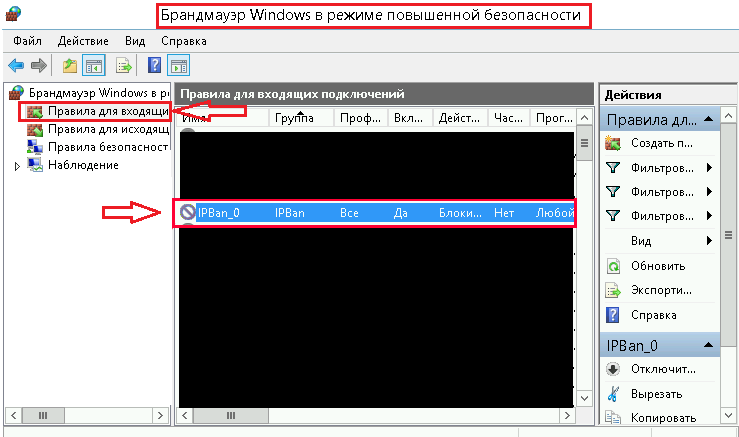

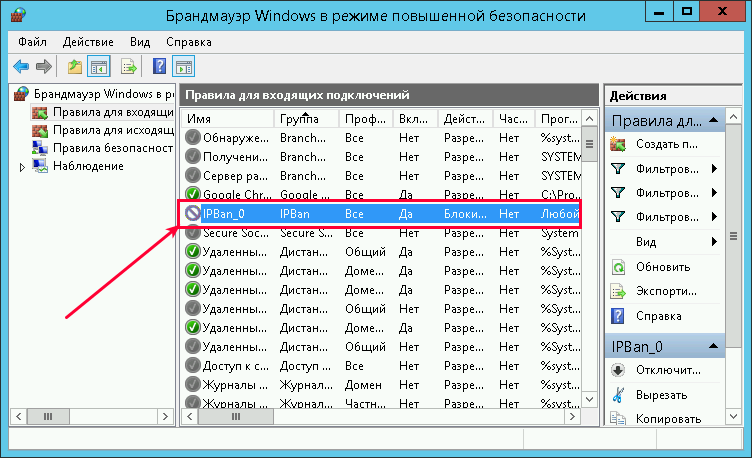

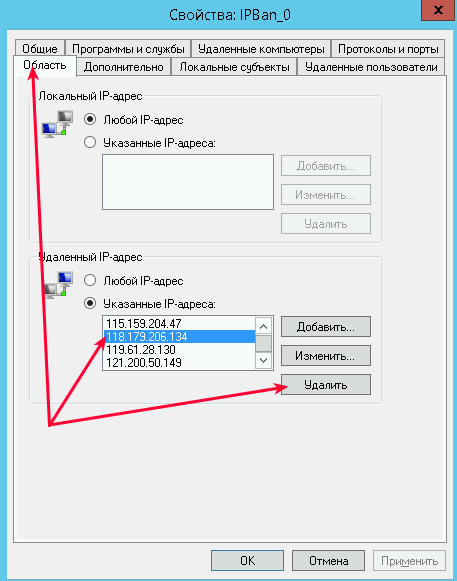

После успешного запуска автоматически создадутся правила в брандмауэре Windows. Там можно просмотреть заблокированные IP адреса и удалить ненужный на случай «особого работника», чтобы не ждать пока снимется блокировка:

Надеюсь, эта статья поможет Вам избавиться от многих проблем с не очень хорошими людьми, которые любят жить за ваш счёт.

0

15.10.201911:5415.10.2019 11:54:47

Для защиты RDP сервера от брутфорса мы воспользуемся утилитой IPBan от Jeff Johnson.

Утилита IPBan блокирует ip адресс с которго идет перебор паролей после нескольких неудачных попыток авторизации.

Для начала проведем подготовительный этап.

Для того чтобы в логах системы отоброжались IP адреса с которых идет перебор паролей, нам нужно включить аудит событий.

Переходим в «Локальные политики» (Win + R, введите secpol.msc и «OK»). —> «Политика аудита» и включить регистрацию событий для «Аудита входа в систему» и «Аудита событий входа в систему»:

Подготовительный этап закончен, переходим к настройке IPBan

Скачиваем утилиту https://github.com/DigitalRuby/IPBan/releases для своей разрядности Windows.

Распаковываем архив, к примеру на диск C:\ в папку ipban.

Запускаем cmd консоль обязательно с правами Администратора.

И прописываем IPBan как службу Windows, командой:

sc.exe create IPBAN type=own start=delayed-auto binPath=c:\ipban\DigitalRuby.IPBan.exe DisplayName=IPBAN

Заходим в оснастку служб Windows (Win + R, введите services.msc и «OK») находим и запускаем службу IPBAN

IPBan отслеживает неудачные попытки входа и добавляет правило для Windows фаервола.

Удалить случайно добавленный ip адрес либо посмотреть какие адреса сейчас добавленны можно в оснастке фаервола — правило IPBan_Block_0.

Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 — общеизвестные IP адреса с которых происходят попытки входа.

Вот и все, теперь наш Windows сервер зашишен от перебора паролей.

P.S. Также этот способ работает на Windows 8 — Windows 10.

On Windows Server 2008 R2 / Windows Server 2012 you can disable anonymous login by using Local Group Policy Editor. To open the Local Group Policy Editor: click Start button, key gpedit.msc in the Start Search box, and then press ENTER.

Under Computer Configuration\Windows Settings\SecuritySettings\Local Policies\SecurityOptions, there are 6 policies to control what information can be accessed anonymously:

1. Network access: Allow anonymous SID/Name translation

2. Network access: Do not allow anonymous enumeration of SAM accounts

3. Network access: Do not allow anonymous enumeration of SAM accounts and shares

4. Network access: Let Everyone permissions apply to anonymous users

5. Network access: Named Pipes that can be accessed anonymously

6. Network access: Shares that can be accessed anonymously

Just disable policy 1 and 4, enable policy 2 and 3, and clear empty for policy 5 and 6.

Disabling anonymous login is not enough for preventing attempts to attack your Windows Server, you should buying & install an application like Symantec Endpoint Protection to protect your server with advance functions.

However if your server just run SQL server and you use Remote Desktop to remote the server, you can do a security layer by your self. The first thing is you should change the default service port of Remote Desktop and SQL server. The second thing is you should use IPBan written by Jeffrey N. Johnson, it is a free tool tracking any IP that invokes services on your server and when number of fail events reaches to a predefined threshold, it will block the IP in the Windows Advanced Firewall by using a Blocking rule there.

If you like coding, you can download the code of IPBan from here. If not, you can download its binary from here (required .NET Framework 4). Below are main configurations for making it up & run:

1. Config Remote Desktop Session Host Configuration to log IP address in event log. To run it: click Start button, key Remote Desktop Session Host Configuration in the Start Search box, and then press ENTER. Double click the connection RDP-Tcp to change encryption settings to native RDP encryption. See the picture below for howto. After finishing, please reboot your server.

2. Copy IPBan binary to a folder, e.g. D:\IPBan. Then open and modify IPBan.exe.config file. Below are some rules that you should learn:

2.1 Group rules, for example:

<Group>

<Keywords>0x90000000000000</Keywords>

…

<XPath>//Provider[@Name=’MSSQLSERVER’]</XPath>

…

</Group>

This group is used for tracking Application events for logging on to MS SQL server which having keyword 0x90000000000000, see the following captured image in Application events for more detail:

In this case, Provider is MSSQL$SGSQL2012, so we’ll change MSSQLSERVER to MSSQL$SGSQL2012.

2.2 Rule for attempts before banning

<add key=»FailedLoginAttemptsBeforeBan» value=»5″ />

2.2 Ban time rule (DD:HH:MM:SS)

<add key=»BanTime» value=»00:00:30:00″ />

2.2 Log file rotation rule

<target name=»logfile» xsi:type=»File» fileName=»${basedir}\logfile.txt» archiveNumbering=»Sequence» archiveEvery=»Day» maxArchiveFiles=»28″ />

3. Create IPBan service and start it

#sc create IPBan type= own start= auto binPath= D:\IPBan\ipban.exe DisplayName= IPBan

#net start IPBan

That’s all. Now you can monitor your server under your way.

Any comment is welcome!

Для блокировки неудачных попыток подключения к RDP, можно в ручном режиме проверять журнал событий, чтобы отслеживать IP-адрес тех, кто указывает неверные данные при попытке зайти на RDP и блокировать их при помощи брандмауэра Windows. Однако, это кропотливый и сложный процесс и для упрощения поставленной задачи, есть решение, которое позволяет автоматизировать данные процессы блокировки тех IP-адресов, которые указали неверные данные при попытке входа. Ниже, мы разберем основной принцип автоматической фильтрации и блокировки IP-адресов, для защиты RDP подключения от брутфорса.

Сразу оговорюсь, что решение проверялось на Windows Server 2016, Windows Server 2019 и ОС Windows 10 Pro. Данная заметка, написана «по горячему», с использованием Windows Server 2019. Однако, есть «обрывки идей и мыслей» в заметке, как использовать данное решение и на Windows Server 2008, которые мне удалось собрать с открытых источников. При этом, лично не работал с данным решением на Windows Server ниже 2016.

Есть готовое решение IPBan, с открытым исходным кодом, позволяющее производить автоматический мониторинг журнала событий Windows, фиксируя неудачные попытки зайти на сервер по RDP и после 5-й неудачной попытки входа, блокирует в автоматическом режиме IP-адрес на 24 часа.

По теме: «Устанавливаем и настраиваем Cyberarms Intrusion Detection and Defense Software (IDDS).»

Решение работает на Windows Server не ниже Windows Server 2008 (Windows XP и Windows Server 2003 не поддерживаются).

Оф. сайт: https://www.digitalruby.com/ipban/

Github: https://github.com/DigitalRuby/IPBan/releases/

Сложно и нужна помощь в настройке сервера? Есть вопросы? Качественная и надежная IT-помощь по доступным ценам:

- Настройка Windows Server для пользователей СНГ

- Настройка Linux сервера для пользователей СНГ

- Помощь в администрировании серверов для пользователей Украины и СНГ

Настраиваем IPBan.

1. Открываем GitHub по ссылке: https://github.com/DigitalRuby/IPBan/releases/

2. Выбираем нужную разрядность Windows x86/x64 (на момент создания заметки, была доступна последняя версия IPBan 1.6.0):

3. Скачав архив, распакуйте его содержимое в любую папку (в рассматриваемом примере, создам папку IPBan и расположу ее в корень диска C:).

4. Выделите все распакованные файлы, нажмите по ним правой кнопкой мыши и в появившемся окне, выберите «Свойства». В открывшемся меню, выберите вариант (поставьте галочку) «Разблокировать», если данная возможность присутствует.

Зачастую, файлы скачанные с Интернета, система автоматически блокирует. Для корректной работы с файлами, их необходимо разблокировать.

Если файлы не заблокированы, у вас должна быть следующая картина:

При просмотре свойств исполняемого.exe (DigitalRuby.IPBan.exe) файла в папке, у вас не должно быть сообщений о блокировании ресурса:

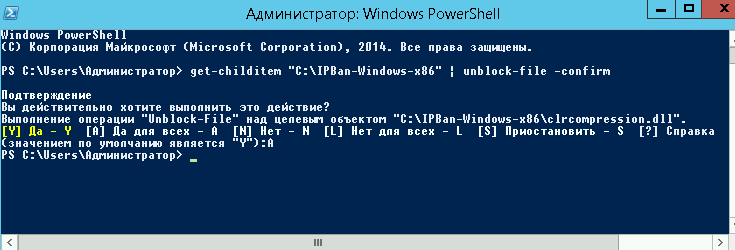

Вы можете разблокировать файлы, посредством выполнения команды в PowerShell. Для этого, запустите PowerShell от имени Администратора (как запустить PowerShell от имени Администратора) и в открывшемся окне, выполните команду:

get-childitem «Укажите_расположение_вашей_папки» | unblock-file -confirm

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

get-childitem «C:\IPBan» | unblock-file -confirm

5. Необходимо проверить, что в системных логах отображаются IP-адреса. Для этого, внесите изменения в локальную политику безопасности. Открываем «Локальную политику безопасности». Для этого, нажмите на клавиатуре Win + R, введите в окне «Выполнить» secpol.msc и нажмите «ОК»:

Переходим в «Локальные политики» -> «Политика аудита»:

Включаем регистрацию сбоев для «Аудита входа в систему»:

Включаем регистрацию сбоев для «Аудита событий входа в систему»:

В результате, у вас станет так:

Примечание. Только для для Windows Server 2008 и для Windows Server 2008 R2!

Для Windows Server 2008, насколько удалось найти информацию, необходимо открыть «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK») и перейти в:

- «Локальные политики» -> «Параметры безопасности» -> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» («Network security: Restrict NTLM: Incoming NTLM traffic») и установите значение «Запретить все учетные записи» («Deny all accounts»).

При этом, для Windows Server 2008 R2, необходимо еще настроить:

- «Локальные политики» -> «Параметры безопасности» -> «Сетевая безопасность: ограничения NTLM — проверка подлинности NTLM на этом домене» («Network security: Restrict NTLM: NTLM authentication in this domain») и установить значение «Запретить все» («Deny all»).

К сожалению, нет уже возможности проверить это лично на Windows Server 2008. При поиске информации, нашел много сообщений о том, что у пользователей, возникают проблемы на Windows Server 2008 R2 с невозможностью зайти на него, если установить только «Запретить все учетные записи» в «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM». Поэтому, пробуйте еще указать «Запретить все» в «Сетевая безопасность: ограничения NTLM — проверка подлинности NTLM на этом домене».

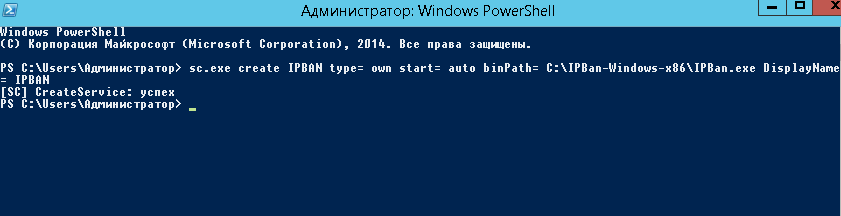

6. Создаем службу IPBan, для автозапуска утилиты при запуске системы и ее фоновой работы. Запустите PowerShell от имени Администратора. Выполните в окне PowerShell следующую команду:

sc.exe create IPBAN type= own start= auto binPath= C:\Каталог_с_утилитой\Имя_исполняемого_файла.exe DisplayName= IPBAN

И нажмите Enter. Получаем сообщение об успехе.

PowerShell должен быть обязательно запущен от имени Администратора (как запустить PowerShell от имени Администратора).

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

sc.exe create IPBAN type= own start= auto binPath= C:\IPBan\DigitalRuby.IPBan.exe DisplayName= IPBAN

На заметку. По мере выхода новых версий утилиты IPBan, имя исполняемого файла, несколько раз менялось. На момент написания заметки, исполняемый файл имеет следующее имя: DigitalRuby.IPBan.exe.

А вот в самой первой версии IPBan, имя исполняемого файла, было: IPBan.exe

Именно поэтому, указал выше команду, где заменил имя файла на «C:\Каталог_с_утилитой\Имя_исполняемого_файла.exe» и привел скрины. Иначе, вы получите сообщение с ошибкой. Прежде, чем выполнять по данной инструкции команды, проверяйте содержимое скачанных файлов и проверяйте имя исполняемого файлы в папке. Надеюсь, суть уловили.

7. Вышеприведенной командой, в пункте 6, мы создали службу IPBan в системе. Для запуска службы, перейдите в «Службы». Для этого, нажмите на клавиатуре Win + R, введите в окне «Выполнить» services.msc и нажмите «ОК»:

Ищем в окне «Службы», службу «IPBAN» и запускаем ее:

В свойствах службы «IPBAN», мы всегда можем изменить тип запуска. Если она больше нам станет ненужной, мы всегда можем ее отключить. Естественно, нельзя удалять файлы службы, где у нас была распакована утилита IPBan. Поэтому, ответственно изначально подойдите к выбору места распаковки утилиты, чтобы потом не пришлось все перенастраивать.

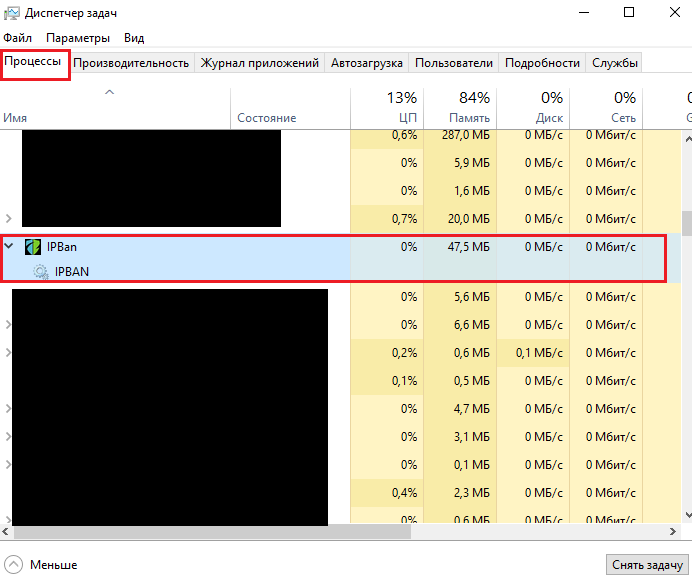

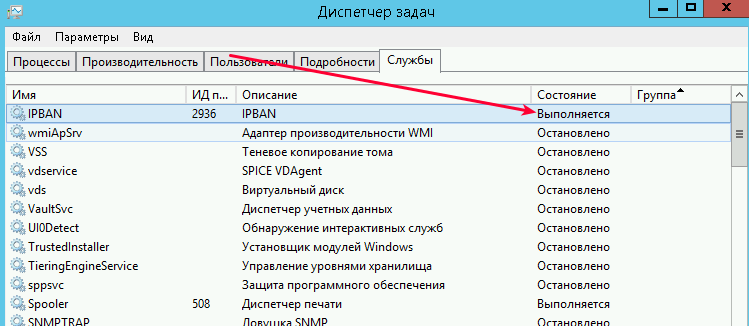

После запуска службы «IPBAN», мы можем найти ее в Диспетчере задач во вкладке «Процессы» -> разделе «Фоновые процессы»:

И во вкладке Диспетчера задач «Службы»:

Благодаря работе службы «IPBAN», все IP-адреса, скоторых было сделано 5-ть неудачных попыток входа, будут автоматически занесены в брандмауэр Windows с блокировкой на 24 часа. Служба создает правило IPBan_Block_0:

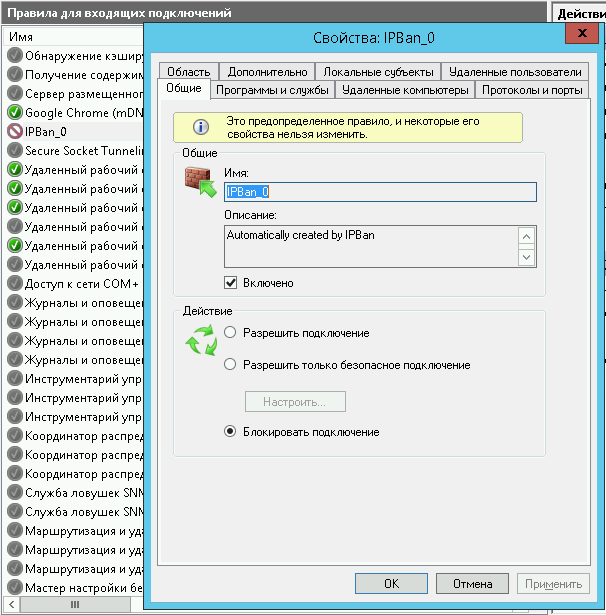

Свойства правила IPBan_Block_0:

Удалять/разблокировать ошибочно добавленные IP-адреса, можно во вкладке «Область» в свойствах правила «IPBan_0» и удалите из списка нужный вам IP-адрес:

Тут же, можно просматривать какие IP-адреса сейчас добавлены. Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 – общеизвестные IP-адреса с которых происходят попытки входа.

Частые ошибки и заметки.

На форумах, можно найти информацию по использованию утилиты IPBan, где также указано, что в настройках Локальной политики нужно отключить логины NTLM и разрешить только NTLM2-вход в систему. Как указал выше, это только для Windows Server 2008 и Windows Server 2008 R2. Если вы сделаете так например на Windows Server 2019, то не сможете зайти на свой сервер.

При изменении политики NTLM пропадет доступ к сетевым папкам сервера со всех «старых» клиентов, например WinXP.

Правило IPBan_Block_0 зачастую не создается сразу, а только после неудачной попытки входа.

Вы можете изменить время блокировки IP, количество попыток и т.д. посредством корректировки данных в файле ipban.config.

Например:

- FailedLoginAttemptsBeforeBan – отвечает за количество попыток входа (по умолчанию, установлено 5-ть попыток), после чего, происходит бан.

- ExpireTime – отвечает за время блокировки IP-адреса (по умолчанию, установлена блокировка на 24 часа).

Однако, конфигурационный файл, периодически меняет свое названия (и содержимое) с выходом новых версий, имейте это ввиду. Полную документацию по данным правкам, смотрите тут: https://github.com/DigitalRuby/IPBan/wiki/Configuration

На форуме rutracker, пользователь evgen_b привел свою инструкцию по настройке IPBan: https://rutracker.org/forum…

Заключение.

Если у вас будут поправки и дополнения, оставляйте комментарии. Проверить работу данное решения на Windows Server 2008, Windows Server 2008 R2 и Windows Server 2012, у меня нет сейчас возможности. При этом, стоит подумать об отказе использования Windows Server 2008 и старее. Про использование XP и речи не идет.

Есть, дополнительная заметка с полезными идеями для организации защиты RDP: «Настройка RDP (защита от перебора паролей).»

Добавлено 04.07.2021

Есть доступное по цене и надежное

решение с готовым виртуальным сервером VPN для бизнеса, которое можно

развернуть буквально за считанные минуты. Услуга предоставляется только

для юридических лиц Украины. Узнать больше…

Бизнес-предложение для фирм, предприятий, частных лиц и организаций (облачные решения).

Резервное

копирование данных, защита данных от потерь, организация удаленного

офиса для сотрудников, настройка бухгалтерии в облаке, VDS/VPS, опытная и

отзывчивая поддержка, обслуживание и сопровождение на базе TUCHA.UA. Данное предложение

актуально для коммерческих и государственных структур.

Узнать больше… Услуги предоставляются данной компанией по СНГ и за пределами (Европа, США).

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

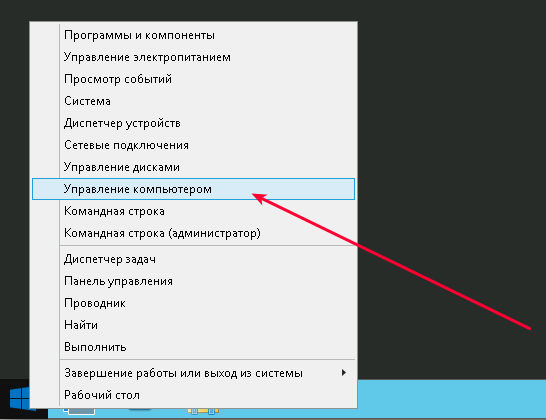

Нажмите Win + X и выберите «Управление компьютером»:

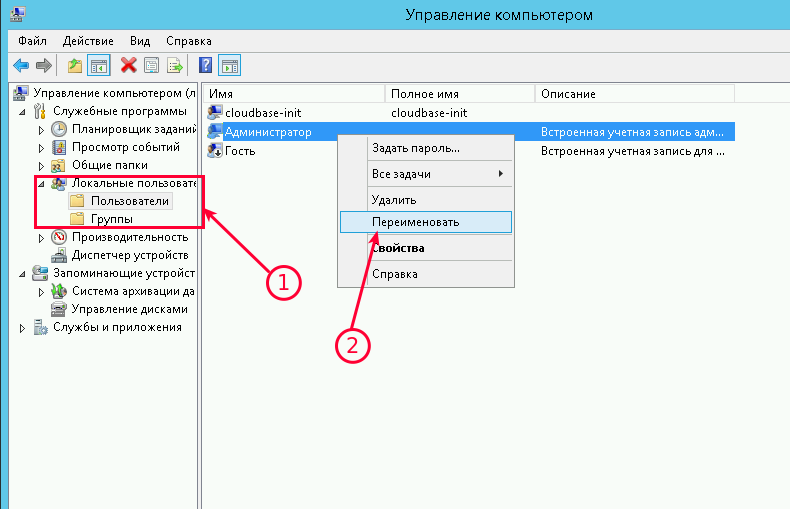

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

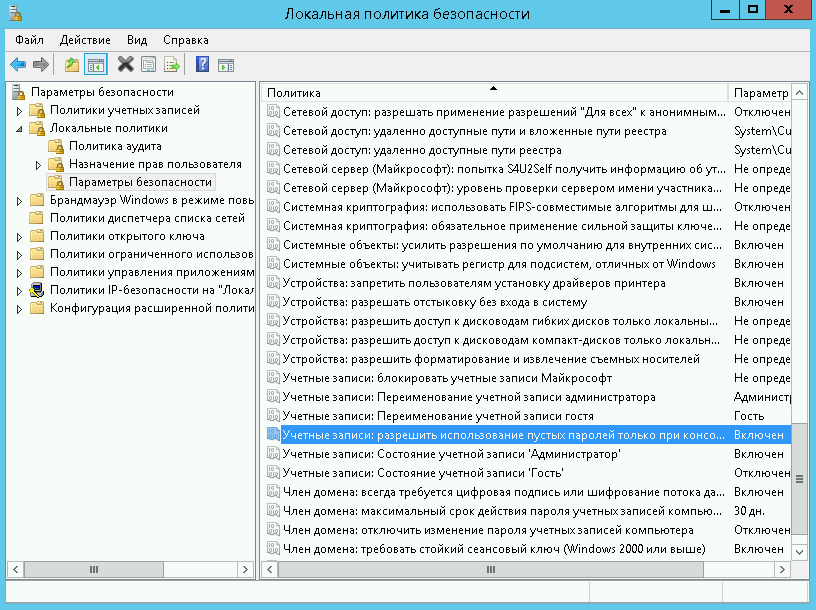

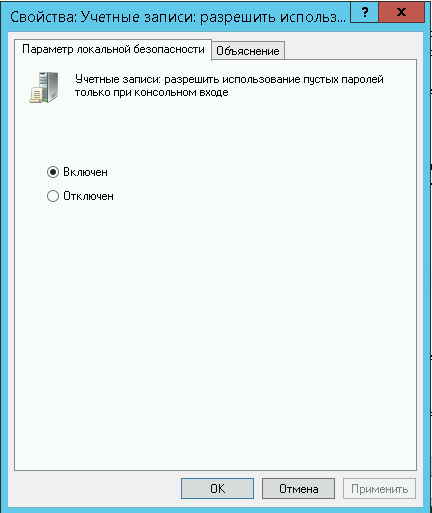

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

-

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

-

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirmНапример:

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:\"Каталог с программой"\IPBan.exe DisplayName= IPBANНапример:

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес: