Гайд для TP-Link

ЗАПОМНИТЕ ВАЖНОЕ ПРАВИЛО, ПЕРВЫМ ДЕЛОМ ВСЕГДА ОТРУБАЙТЕ IPV6 В ВАШЕМ РОУТЕРЕ.

1. Регистрируемся здесь: https://adguard-dns.io

2. Нажимаете на ПОДКЛЮЧИТЬ НОВОЕ УСТРОЙСТВО(большая синяя кнопка).

3. Выбираете в окне РОУТЕР, а в нижнем окне выбираете свой роутер или пишите его модель и нажимаете ДОБАВИТЬ.

4. На следующей странице идете вниз и находите надпись жирным шрифтом ПРИВЯЗАННЫЙ IPv4-адрес, ниже нее есть два адреса, копируете первый.

5. В настройках роутера добавляете этот адрес в окно ПРЕДПОЧИТАЕМЫЙ DNS сервер. Копируете второй адрес и добавляете его уже в следующее нижнее окно, где написано АЛЬТЕРНАТИВНЫЙ DNS-сервер.

6. Возвращайтесь на сайт адгарда и жмёте чуть ниже этих IP адресов на маленькую синюю надпись ПРИВЯЗАТЬ IP-АДРЕС и нажимаете на большую синюю кнопку ГОТОВО.ПОДКЛЮЧЕНО.

7. На следующей странице идете вниз и находите надпись: ПРАВИЛА ПОЛЬЗОВАТЕЛЯ

В открывшемся окне в поле как есть копируете:

||user.auth.xboxlive.com^$dnsrewrite=50.7.87.83

Верху нужно выбрать ДОБАВИТЬ СВОЕ ПРИВИЛО.

Важно перед добавлением ссылки в поле выкл ючать Google переводчик если вы используете Chrome на телефоне.

8. Делаете всё как в пункте 7 но добавляете вот это:

||xsts.auth.xboxlive.com^$dnsrewrite=50.7.87.83

9. Ставите на косноли автоматический выбор ДНС (убирает ДНС с консоли и пользуетесь).

Гайд для роутеров TP-Link Archer

Для роутеров TP-Link Archer VR300 нет прямого доступа к файлу hosts, однако вы можете добавить статическую запись DNS для домена xsts.auth.xboxlive.com, указав резолв на IP-адрес 50.7.85.221.

Вот пошаговые инструкции:

1 Подключитесь к вашему роутеру TP-Link Archer VR300 через Wi-Fi или кабель Ethernet.

2 Откройте веб-браузер на вашем компьютере и введите IP-адрес вашего роутера в адресную строку. Обычно это 192.168.0.1 или 192.168.1.1. Если это не сработает, проверьте документацию роутера или его коробку для получения правильного IP-адреса.

3 Введите логин и пароль для доступа к веб-интерфейсу вашего роутера. Если вы не меняли их, то обычно логин и пароль по умолчанию указаны на коробке или в документации к роутеру (обычно «admin» для обоих полей).

4 В веб-интерфейсе роутера перейдите в раздел «Advanced» (Расширенные настройки).

5 В левом меню выберите «Network» (Сеть) > «DHCP Server» (DHCP-сервер).

6 В этом разделе найдите опцию «Address Reservation» (Резервирование адресов) и нажмите на кнопку «Add» (Добавить).

7 В открывшемся окне заполните поля «IP Address» (IP-адрес) и «MAC Address» (MAC-адрес) для устройства, на котором вы хотите перенаправить домен xsts.auth.xboxlive.com на указанный IP-адрес.

8 В поле «Gateway» (Шлюз) введите IP-адрес вашего роутера (обычно 192.168.0.1 или 192.168.1.1).

9 В поле «Primary DNS» (Основной DNS) введите IP-адрес вашего роутера (обычно 192.168.0.1 или 192.168.1.1).

10 В поле «Secondary DNS» (Дополнительный DNS) введите IP-адрес альтернативного DNS-сервера, который содержит статическую запись для xsts.auth.xboxlive.com, указывающую на 50.7.85.221. Если вы не знаете подходящего альтернативного DNS-сервера, вы можете использовать один из публичных DNS-серверов, таких как Google (8.8.8.8) или Cloudflare (1.1.1.1), и настроить на них статическую запись DNS для xsts.auth.xboxlive.com.

11 Сохраните изменения и перезагрузите роутер, если это потребуется.

Обратите внимание, что данная инструкция предполагает, что у вас уже настроен альтернативный DNS-сервер с нужной статической записью для xsts.auth.xboxlive.com, указывающей на 50.7.85.221. Если вы не знаете, как настроить альтернативный DNS-сервер, вы можете использовать сторонние DNS-сервисы, которые позволяют настроить пользовательские статические записи DNS.

После завершения настройки проверьте, что ваше устройство, на котором вы хотите перенаправить домен xsts.auth.xboxlive.com на указанный IP-адрес, использует новые DNS-сервера. Теперь ваш роутер TP-Link Archer VR300 будет перенаправлять домен xsts.auth.xboxlive.com на указанный IP-адрес для указанного устройства.

Размещаем сайт на домашнем роутере

Время на прочтение

7 мин

Количество просмотров 59K

Мне давно хотелось «потрогать руками» интернет-сервисы, настроив веб-сервер с нуля и выпустив его в Интернет. В этой статье хочу поделиться полученным опытом превращения домашнего роутера из узкофункционального устройства в практически полноценный сервер.

Началось всё с того, что служивший верой и правдой роутер TP-Link TL-WR1043ND перестал удовлетворять потребности домашней сети, захотелось 5ГГц диапазона и быстрого доступа к файлам на накопителе, подключенном к роутеру. Просмотрев профильные форумы (4pda, ixbt), сайты с отзывами и посмотрев на ассортимент местных магазинов — решил приобрести Keenetic Ultra.

В пользу именно этого устройства сработали хорошие отзывы владельцев:

- отсутствие проблем с перегревом (тут пришлось отказаться от продукции Asus);

- надежность в работе (тут вычеркнул TP-Link);

- простота в настройке (побоялся не справиться и вычеркнул MikroTik).

Пришлось примириться с минусами:

- нет WiFi6, хотелось взять оборудование с запасом на будущее;

- 4 LAN порта, хотелось больше, но это уже не домашняя категория.

В итоге получилась вот такая «серверная»:

- слева оптический терминал Ростелекома;

- справа наш подопытный роутер;

- проводом к роутеру подсоединен завалявшийся m.2 SSD на 128 ГБ, помещенный в коробку USB3 с алиэкспресса, сейчас он аккуратно закреплен на стенке;

- на переднем плане удлинитель с независимым отключением розеток, провод от него идет к недорогому UPS;

- на заднем плане пучок витой пары — на этапе ремонта квартиры сразу запланировал RJ45 розетки в местах предполагаемого размещения техники, чтобы не зависеть от замусоренности WiFi.

Итак, у нас есть оборудование, необходимо его настроить:

- первичная настройка роутера занимает около 2 минут, указываем параметры подключения к провайдеру (у меня оптический терминал переключен в режим бриджа, PPPoE соединение поднимает роутер), название WiFi сети и пароль — в принципе всё, роутер запускается и работает.

Ставим переадресацию внешних портов на порты самого роутера в разделе «Сетевые правила — Переадресация»:

Теперь можно перейти к «продвинутой» части, чего я хотел от роутера:

- функционал небольшого NAS для домашней сети;

- выполнение функций веб-сервера для нескольких частных страничек;

- функционал персонального облака для доступа к личным данным из любой точки мира.

Первое реализуется встроенными средствами, не требуя особых усилий:

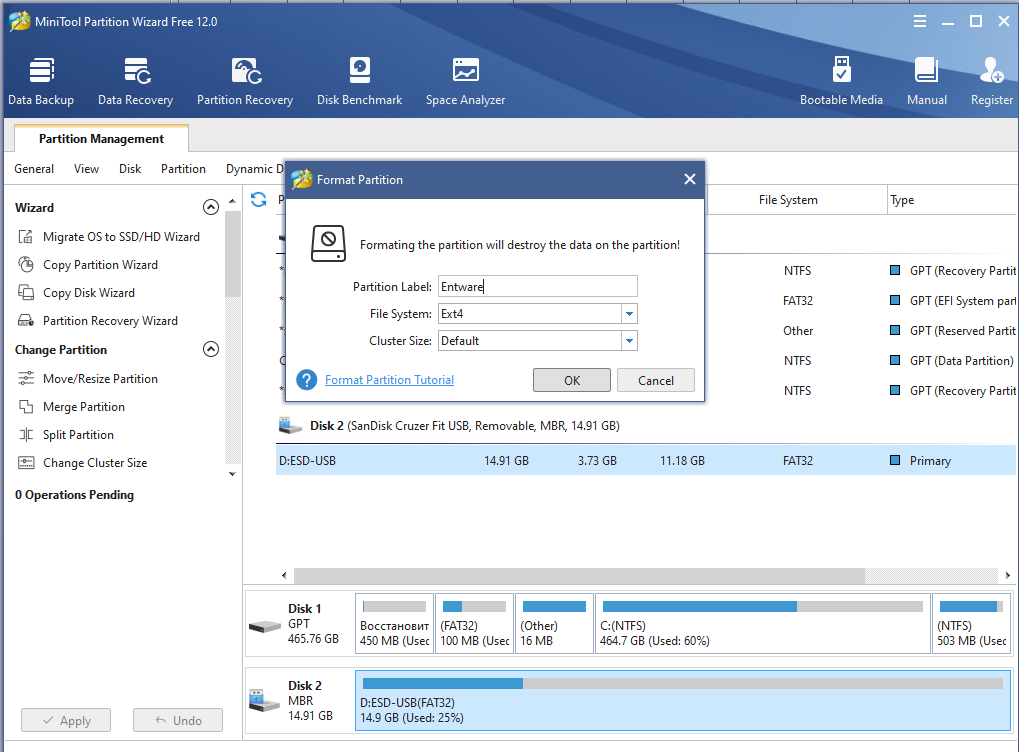

- берем предназначенный для этой роли накопитель (флешку, карту памяти в картридере, жесткий диск или SSD во внешнем боксе и форматируем в Ext4 с помощью MiniTool Partition Wizard Free Edition (у меня нет компьютера с linux под рукой, там можно встроенными средствами). Как я понимаю, при работе система пишет на флешку только логи, поэтому, если их ограничить после настройки системы — можно использовать и карты памяти, если планируете много и часто писать на накопитель — лучше SSD или HDD.

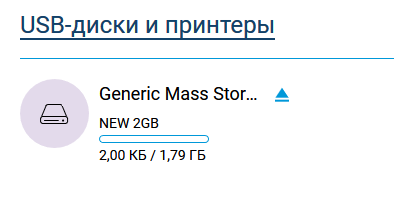

После этого подключаем накопитель к роутеру и наблюдаем его на экране системного монитора

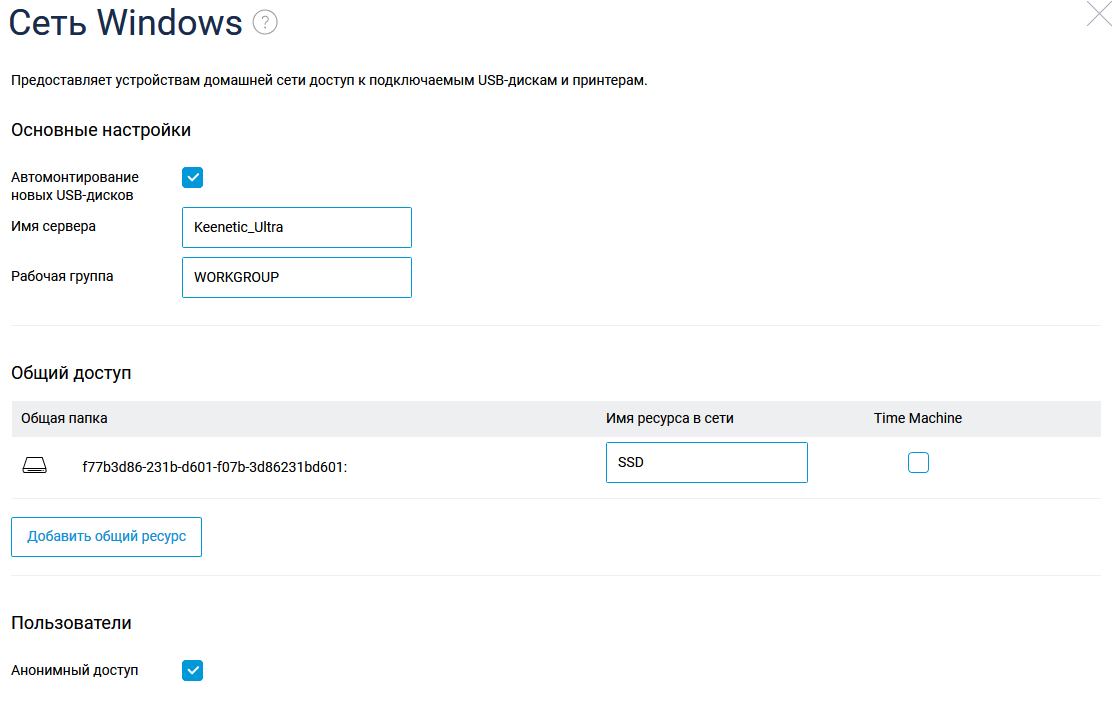

Переходим щелчком по «USB-диски и принтеры» в раздел «Приложения» и настраиваем общий ресурс в разделе «Сеть Windows»:

И у нас имеется сетевой ресурс, который можно использовать с компьютеров под Windows, подключив при необходимости как диск: net use y: \\192.168.1.1\SSD /persistent:yes

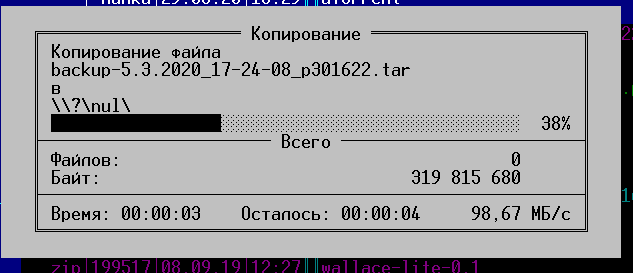

Скорость такого импровизированного NAS вполне достаточна для домашнего применения, по проводу он использует весь гигабит, по WiFi скорость составляет около 400-500 мегабит.

Настройка хранилища — один из необходимых шагов для настройки сервера, далее нам нужно:

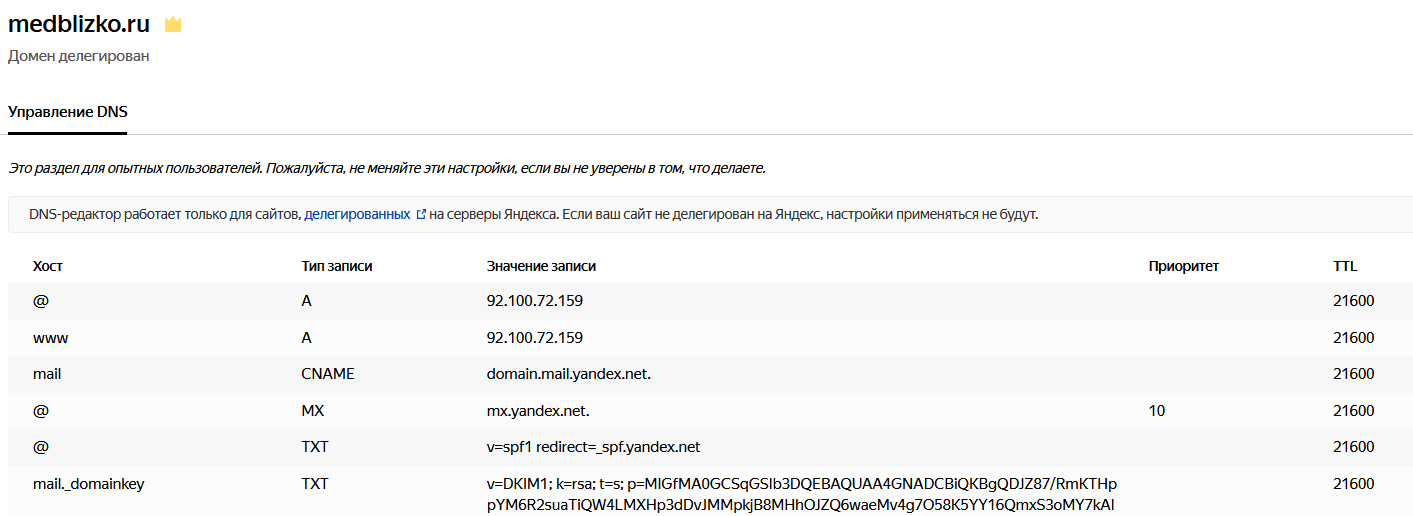

— приобрести домен и статический IP адрес (можно обойтись и без этого, используя Dynamic DNS, но статический IP у меня уже был, поэтому проще оказалось воспользоваться бесплатными сервисами Яндекса — делегировав туда домен, мы получаем DNS-хостинг и почту на своем домене);

— настроить DNS сервера и добавить A-записи, указывающие на ваш IP:

Вступление в силу настроек делегирования домена и DNS занимает несколько часов, поэтому параллельно занимаемся настройкой роутера.

Для начала необходимо установить репозиторий Entware, из которого мы сможем ставить на роутер необходимые пакеты. Я воспользовался этой инструкцией, только не заливал установочный пакет по FTP, а создал папку прямо на подключенном ранее сетевом диске и скопировал туда файл обычным способом.

Получив доступ по SSH, меняем пароль командой passwd и ставим командой opkg install [имена пакетов] все нужные пакеты:

В ходе настройки на роутере оказались установлены следующие пакеты (результат вывода команды opkg list-installed):

Список пакетов

bash — 5.0-3

busybox — 1.31.1-1

ca-bundle — 20190110-2

ca-certificates — 20190110-2

coreutils — 8.31-1

coreutils-mktemp — 8.31-1

cron — 4.1-3

curl — 7.69.0-1

diffutils — 3.7-2

dropbear — 2019.78-3

entware-release — 1.0-2

findutils — 4.7.0-1

glib2 — 2.58.3-5

grep — 3.4-1

ldconfig — 2.27-9

libattr — 2.4.48-2

libblkid — 2.35.1-1

libc — 2.27-9

libcurl — 7.69.0-1

libffi — 3.2.1-4

libgcc — 8.3.0-9

libiconv-full — 1.11.1-4

libintl-full — 0.19.8.1-2

liblua — 5.1.5-7

libmbedtls — 2.16.5-1

libmount — 2.35.1-1

libncurses — 6.2-1

libncursesw — 6.2-1

libndm — 1.1.10-1a

libopenssl — 1.1.1d-2

libopenssl-conf — 1.1.1d-2

libpcap — 1.9.1-2

libpcre — 8.43-2

libpcre2 — 10.34-1

libpthread — 2.27-9

libreadline — 8.0-1a

librt — 2.27-9

libslang2 — 2.3.2-4

libssh2 — 1.9.0-2

libssp — 8.3.0-9

libstdcpp — 8.3.0-9

libuuid — 2.35.1-1

libxml2 — 2.9.10-1

locales — 2.27-9

mc — 4.8.23-2

ndmq — 1.0.2-5a

nginx — 1.17.8-1

openssl-util — 1.1.1d-2

opkg — 2019-06-14-dcbc142e-2

opt-ndmsv2 — 1.0-12

php7 — 7.4.3-1

php7-mod-openssl — 7.4.3-1

poorbox — 1.31.1-2

terminfo — 6.2-1

zlib — 1.2.11-3

zoneinfo-asia — 2019c-1

zoneinfo-europe — 2019c-1

Возможно, тут что-то лишнее затесалось, но места на накопителе много, поэтому разбираться не стал.

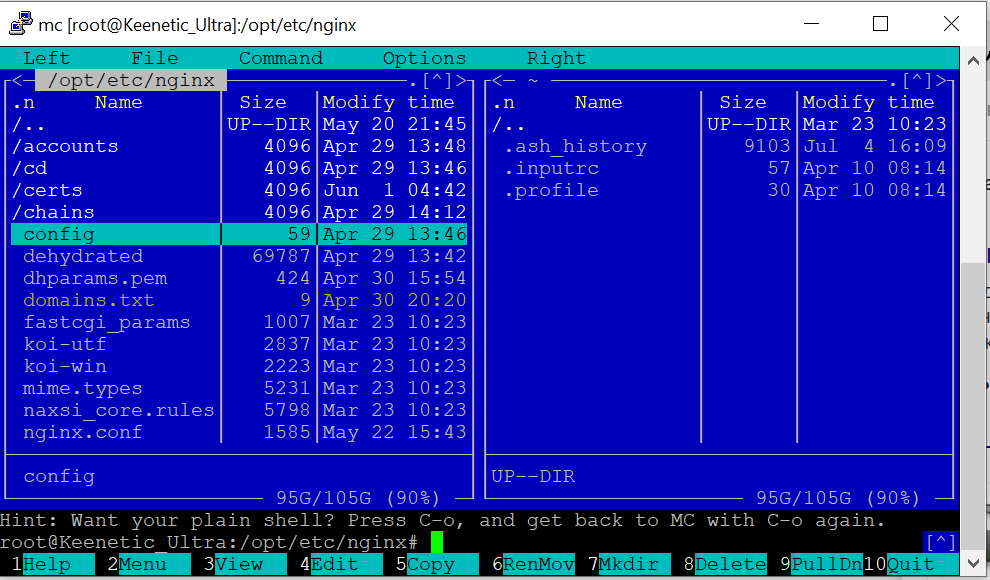

После установки пакетов настраиваем nginx, я пробовал с двумя доменами — на втором настроен https, и пока висит заглушка. 81 и 433 внутренние порты вместо 80 и 443 используются, поскольку на нормальных портах висят админки роутера.

etc/nginx/nginx.conf

user nobody;

worker_processes 1;

#error_log /opt/var/log/nginx/error.log;

#error_log /opt/var/log/nginx/error.log notice;

#error_log /opt/var/log/nginx/error.log info;

#pid /opt/var/run/nginx.pid;

events {

worker_connections 64;

}

http {

include mime.types;

default_type application/octet-stream;

#log_format main '$remote_addr - $remote_user [$time_local] "$request" '

# '$status $body_bytes_sent "$http_referer" '

# '"$http_user_agent" "$http_x_forwarded_for"';

#access_log /opt/var/log/nginx/access.log main;

sendfile on;

#tcp_nopush on;

#keepalive_timeout 0;

keepalive_timeout 65;

#gzip on;

server {

listen 81;

server_name milkov.su www.milkov.su;

return 301 https://milkov.su$request_uri;

}

server {

listen 433 ssl;

server_name milkov.su;

#SSL support

include ssl.conf;

location / {

root /opt/share/nginx/html;

index index.html index.htm;

error_page 500 502 503 504 /50x.html;

location = /50x.html {

root html;

}

}

}

etc/nginx/ssl.conf

ssl_certificate /opt/etc/nginx/certs/milkov.su/fullchain.pem;

ssl_certificate_key /opt/etc/nginx/certs/milkov.su/privkey.pem;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA';

ssl_prefer_server_ciphers on;

ssl_dhparam /opt/etc/nginx/dhparams.pem;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 5m;

ssl_stapling on;

Для того, чтобы сайт работал по https, воспользовался известным скриптом dehydrated, установив его по этой инструкции. Затруднений этот процесс не вызвал, запнулся только на том, что в тексте скрипта для работы на моем роутере надо закомментировать строчку в файле /opt/etc/ssl/openssl.cnf:

[openssl_conf]

#engines=enginesИ отмечу, что генерация dhparams.pem командой «openssl dhparam -out dhparams.pem 2048» на моем роутере занимает больше 2 часов, если бы не индикатор прогресса — потерял бы терпение и перезагрузил.

После получения сертификатов перезапускаем nginx командой «/opt/etc/init.d/S80nginx restart». В принципе на этом настройка закончена, но сайта еще нет — если положим в каталог /share/nginx/html файл index.html, увидим заглушку.

<!DOCTYPE html>

<html>

<head>

<title>Тестовая страничка!</title>

<style>

body {

width: 35em;

margin: 0 auto;

font-family: Tahoma, Verdana, Arial, sans-serif;

}

</style>

</head>

<body>

<h1>Тестовая страничка!</h1>

<p>Это простая статическая тестовая страничка, абсолютно ничего интересного.</p>

</body>

</html>Чтобы разместить информацию красиво, непрофессионалу типа меня проще воспользоваться готовыми шаблонами, после долгого перебора различных каталогов нашел templatemo.com — там неплохой выбор бесплатных шаблонов, не требующих обязательного указания авторства (что редкость в интернете, большая часть шаблонов в лицензии требуют сохранить ссылку на ресурс, откуда они получены).

Выбираем подходящий шаблон — там есть на самые разные случаи, скачиваем архив, и раcпаковываем его в каталог /share/nginx/html, делать это можно уже со своего компьютера, затем редактируем шаблон (тут потребуются минимальные знания HTML, чтобы не нарушить структуру) и заменяем графику, как показано на рисунке ниже.

Резюме: роутер вполне пригоден для размещения на нем легкого сайта, в принципе — если не предполагается большой нагрузки, можно поставить и php, и экспериментировать с более сложными проектами (смотрю на nextcloud/owncloud, вроде есть успешные установки на такое железо). Возможность установки пакетов поднимает его полезность — например, когда надо было защитить RDP порт ПК в локальной сети, поставил knockd на роутер — и проброс порта к ПК открывался только после port knocking.

Почему именно роутер, а не обычный PC? Роутер — одна из немногих компьютерных железяк, круглосуточно работающих во многих квартирах, домашний роутер обычно абсолютно бесшумен и легкий сайт с числом посещений в сутки меньше сотни его совершенно не напряжет.

Как настроить блокирование веб-сайтов в контроле доступа?

На беспроводных маршрутизаторах TP — LINK можно настроить блокировку сайтов, для этого необходимо выполнить следующие шаги (возьмем в качестве примера TL — WR 1043 ND).

Шаг 1: Вход в панель управления маршрутизатора

Откройте веб-браузер и введите в адресную строку LAN IP -адрес вашего маршрутизатора ( IP -адрес маршрутизаторов TP — LINK по умолчанию — 192.168.1.1), затем нажмите Enter .

Когда вам будет предложено, введите имя пользователя и пароль маршрутизатора TL — WR 1043 ND (имя пользователя и пароль по умолчанию — admin )

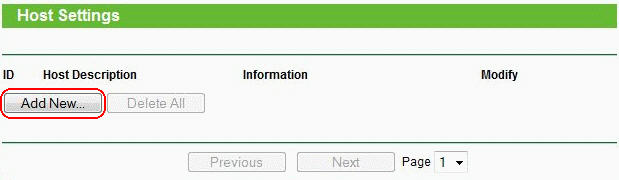

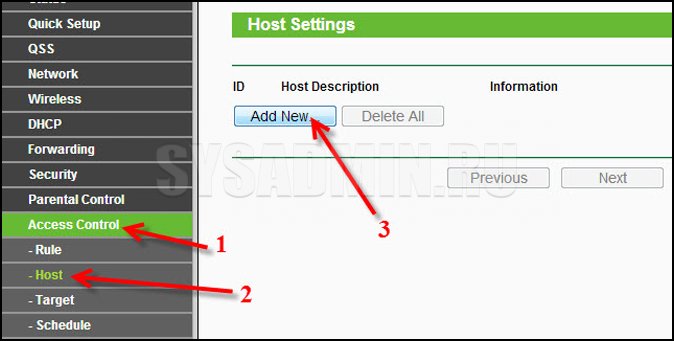

Шаг 2: Создание перечня компьютеров, для которых настраивается блокировка доступа к сайтам

Зайдите Access Control (Контроль доступа)-> Host (Узел), затем нажмите » Add New …» ( Создать …)

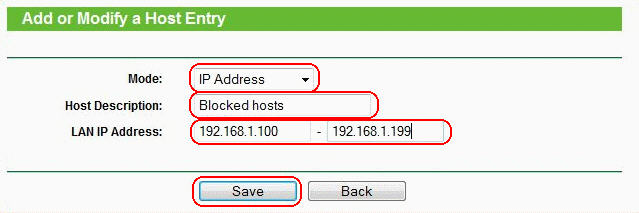

Выберите » IP Address «, затем укажите краткое описание правила, которое вы хотите задать в поле «Host Description :» (Описание узла). Введите диапазон IP -адресов вашей сети, для которых вы хотите заблокировать доступ на нежелательные сайты (например, если указать 192.168.1.100 — 192.168.1.199, то будет происходить блокировка для всех компьютеров, которым автоматически маршрутизатор TL — WR 1043 ND назначает IP -адрес).

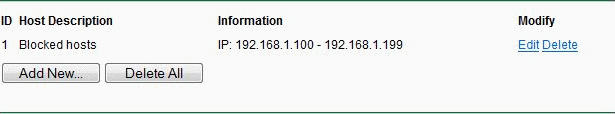

На примере ниже показано создание списка компьютеров с IP 192.168.1.100 — 192.168.1.199. Наименование списка задано как «Blocked hosts»:

Нажмите » Save » (Сохранить) – новый перечень узлов появится на странице «Host Settings » (Настройки узла):

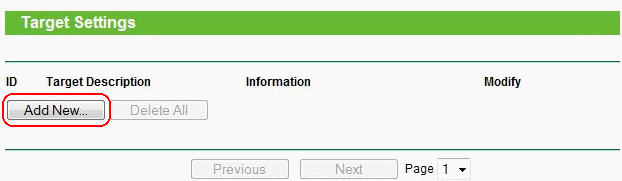

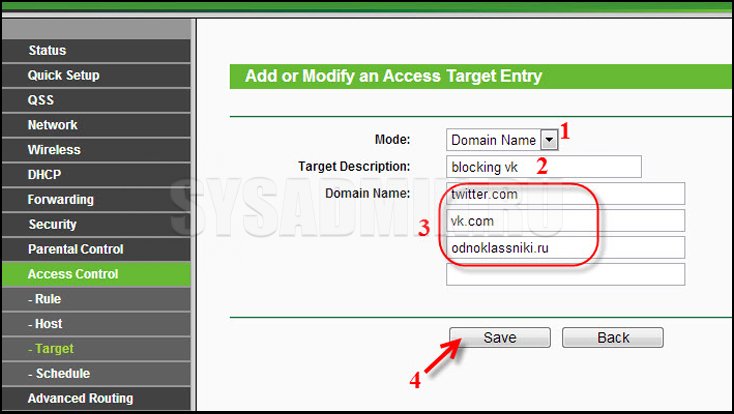

Шаг 3: Создание перечня нежелательных сайтов

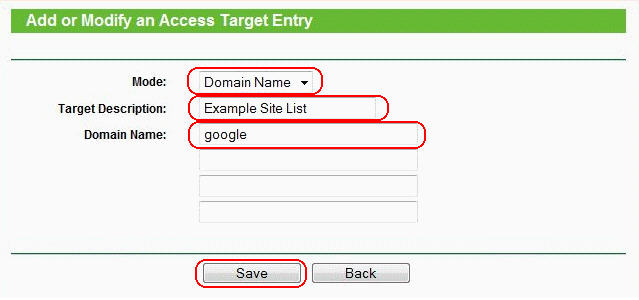

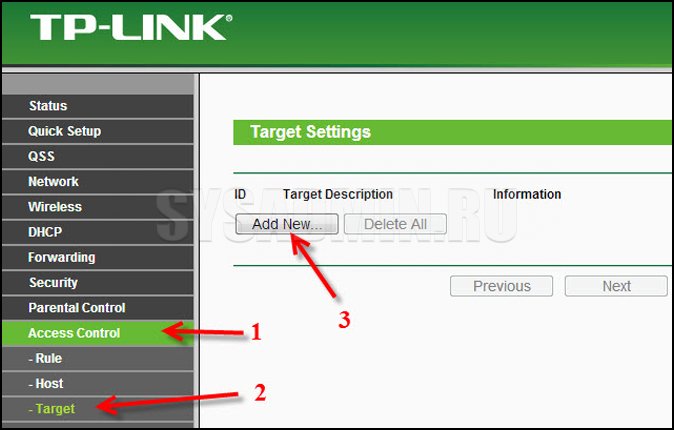

Зайдите в меню Access Control (Контроль доступа) -> Target (Цель), затем нажмите » Add New …» ( Создать )

Выберите «Domain Name» (Доменное имя) в поле «Mode» (Режим), затем укажите краткое описание создаваемого перечня. В поле (в 4-х полях) «Domain Name :» (Доменное имя) введите ключевые слова сайтов, которые вы хотите, чтобы маршрутизатор блокировал (не обязательно полные названия сайтов, таких как www.google.com – можно просто указать google – и вы создадите правило, согласно которому будет производиться блокировка всех сайтов, которые в своем адресе содержат слово «google «)

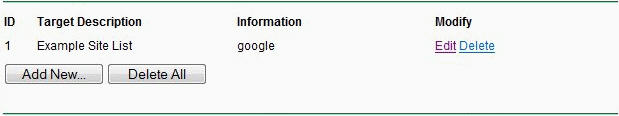

Нажмите » Save » (Сохранить) – новый список нежелательных сайтов отобразиться на странице «Target Settings» (Настройки цели).

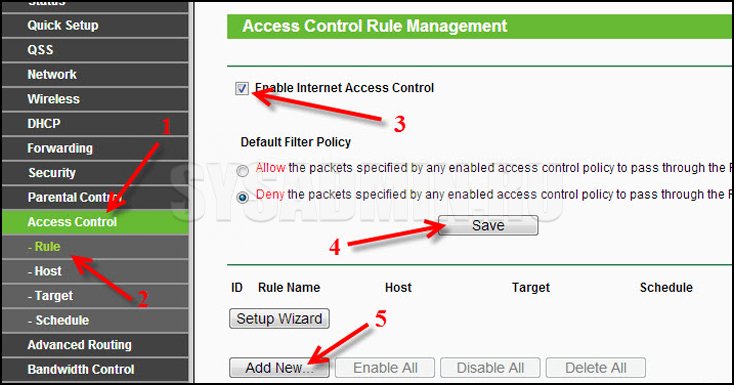

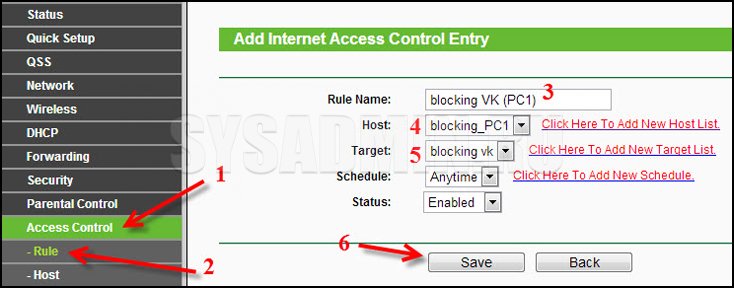

Шаг 4: Создание правил блокировки нежелательных сайтов

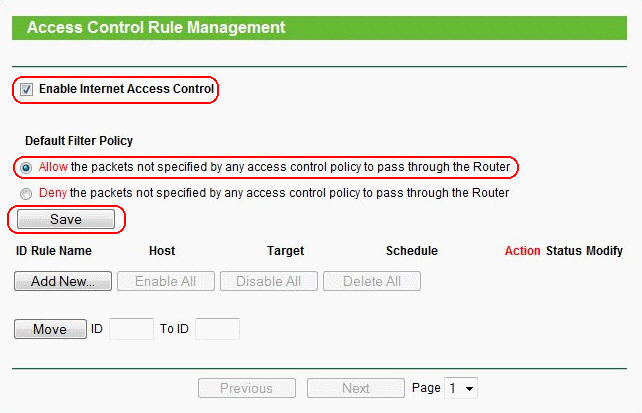

Зайдите в Access Control (Контроль доступа) -> Rule (Правило) и отметьте «Enable Internet Access Control» (Включить контроль доступа в Интернет), затем выберите опцию » Allow the packets not specified by any access control policy to pass through the Router» (Позволить пакетам не указанным политикой контроля доступа проходить через маршрутизатор) (если будет установлена опция » Deny » (Запретить), все веб-сайты, кроме тех, для которых вы задали правила узла/цели будут заблокированы), затем нажмите » Save » (Сохранить).

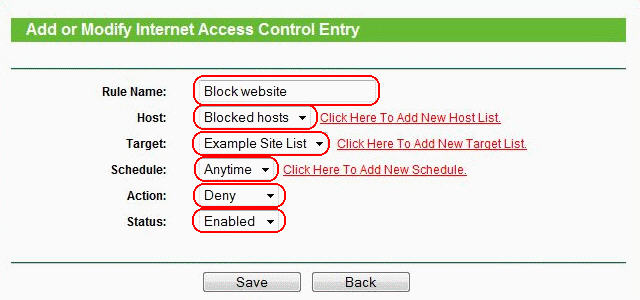

В разделе меню Access Control (Контроль доступа) -> Rule (Правило) нажмите » Add New …» (Создать), затем введите краткое описание правила:

- В поле «Rule Name :» — Имя правила

- В поле «Host:», select the Host rule you defined in Step 2 — Узел

- В поле «Target:», select the target rule you defined in Step 3 — Цель

Ниже укажите параметры:

- В поле «Schedule :» (Расписание), выберите «Anytime» (В любое время) (правило будет всегда активным)

- В поле «Action :» (Действие), выберите «Deny» (Запретить)

- В поле «Status :» (Состояние), выберите «Enabled» (Включено)

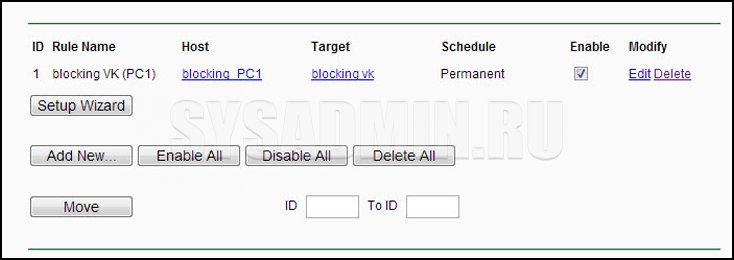

Нажмите «Save» (Сохранить). Новое правило контроля доступа появится на странице «Access Control Rule Management» (Управление правилом контроля доступа):

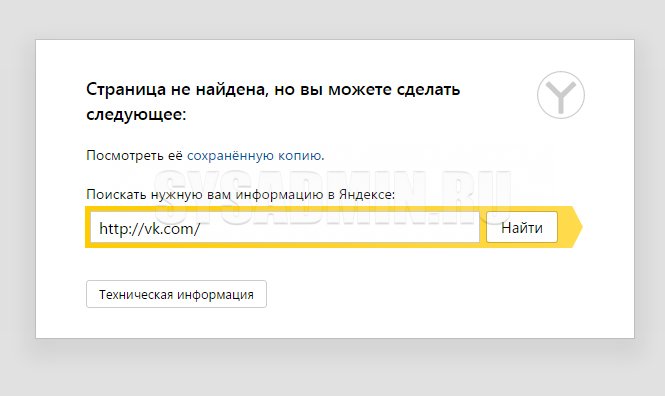

Шаг 5: Проверка блокировки

Чтобы проверить добавленное правило, попытайтесь зайти на сайт, который вы заблокировали с любого компьютера в пределах диапазона IP -адресов, которые вы указали в перечне компьютеров на Шаге 1 (напимер, откройте в браузере http://www.google.com). Веб-сайт будет заблокирован и ваш веб-браузер будет выдавать сообщение что этот сайт/сервер не может быть найден.

- Содержание статьи

- Вступление

- Блокировка сайта в роутере D-Link

- Блокировка сайта в роутере TP-Link

- Блокировка сайта с помощью роутера Asus

- Комментарии к статье ( 11 шт )

- Добавить комментарий

Вступление

Многие пользователи по различным причинам сталкиваются с задачей блокировки сайтов. Некоторые хотят защитить близких людей от негативного влияния интернета, некоторые хотят «заставить» своих сотрудников работать, а не проводить время в социальных сетях. В любом случае, если для доступа к интернету используется беспроводной Wi-Fi маршрутизатор, то задача ограничения доступа к сайту решается очень просто.

Прочитав данную статью, Вы поймете, что блокировка сайта с помощью роутера это очень простая процедура, с которой справится даже неопытный пользователь. Напомним, что в статье «Как заблокировать сайт» мы уже сталкивались с вопросами блокировки интернет-ресурсов нежелательных к посещению.

Ограничение доступа к сайтам с помощью роутера имеет массу преимуществ. Так Вы можете заблокировать сайт для отдельных устройств (например, можно заблокировать ВКонтакте только для компьютера сына). Вы же сможете с легкостью пользоваться этой социальной сетью на своем компьютере.

Также можно запретить своим сотрудникам посещать определенные сайты, в тоже время Вы со своего компьютера без проблем сможете заходить на любые интернет-ресурсы.

На роутерах TP-Link можно настроить промежуток времени во время которого пользователь сможет заходить на заблокированный сайт (например, с 17.00 до 20.00 или только в выходные дни). Согласитесь, это очень полезные функции, которые могут пригодиться в самых различных жизненных ситуациях.

Все что нужно для блокировки – правильное проведение настроек маршрутизатора. Для того чтобы настроить роутер Вам нужно зайти в его интерфейс. Для этого в браузере перейдите по адресу 192.168.0.1 или 192.168.1.1 (подробнее можно узнать в статье «Как зайти в настройки роутера»). Далее рассмотрим инструкции для самых популярных роутеров.

Блокировка сайта в роутере D-Link

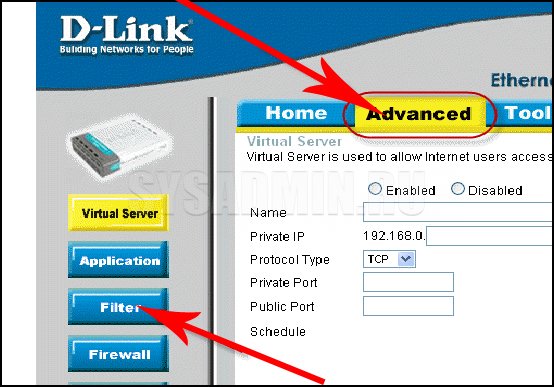

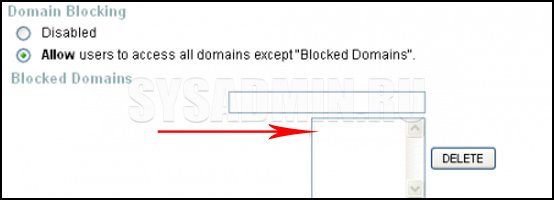

После того как Вы перешли в интерфейс роутера нажмите на «Advanced» —> «Filter».

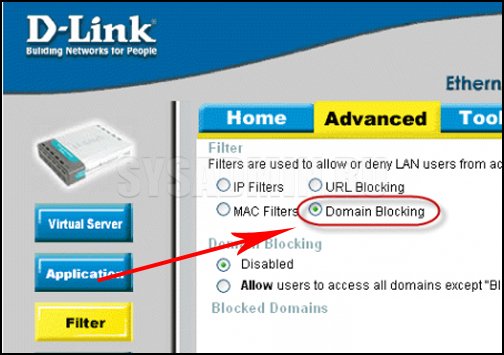

Далее установите селектор напротив пункта «Domain Blocking». Именно он отвечает за блокировку сайтов.

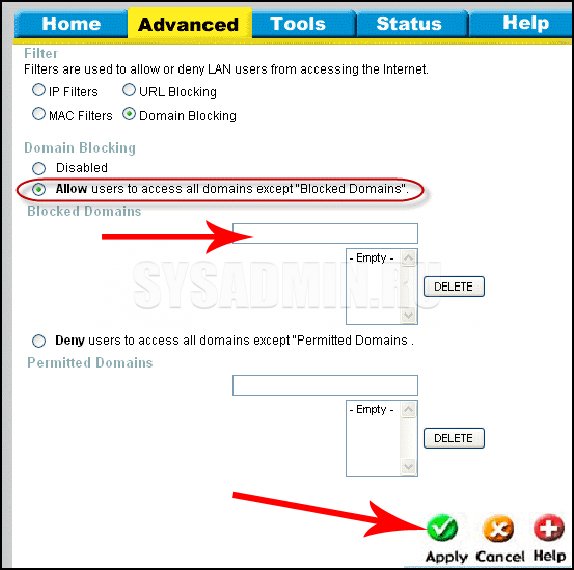

После этого нужно установить селектор напротив «Allow users to access all domains except «Blocked Domains». В специальном окне пропишите все сайты, которые необходимо заблокировать, и нажмите «Apply». При этом не забывайте, что один и тот же сайт может быть доступен по нескольким адресам. Если Вы хотите полностью заблокировать сайт, занесите все адреса в список блокируемых.

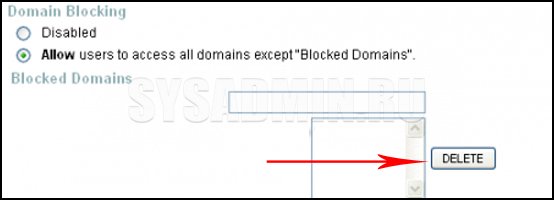

Ваш роутер перезагрузится после чего сайт, который мы хотим запретить, появится в окошке «Blocked Domains».

Теперь, при попытке перехода на заблокированный сайт, в браузере будет появляться ошибка.

Если Вы захотите снять запрет на посещение сайта, то выделите нужный сайт в окошке «Blocked Domains» и нажмите на кнопку «Delete».

Как видите, заблокировать сайт с помощью роутера D-Link достаточно просто. Теперь рассмотрим схему блокировки на других роутерах.

Блокировка сайта в роутере TP-Link

Владельцы роутеров TP-Link также могут заблокировать любой сайт, причем как для всех компьютеров сразу, так и для отдельных машин. Зайдя в настройки роутера (напомним, что для этого в браузере нужно перейти по адресу 192.168.0.1 или 192.168.1.1) перейдите во вкладку «Access Control» –-> «Target». Сейчас мы создадим список сайтов, которые будем блокировать. Для этого нажмите на кнопку «Add New».

В выпадающем списке «Mode» выберите параметр «Domain Name» (так, мы будем блокировать сайты по домену, а не по IP адресу).

В окошке напротив пункта «Target Description» пропишите любое название правила блокировки на английском языке. Например, «blocking vk» или «blokirovka saitov».

В полях напротив пункта «Domain Name» нужно указать адреса всех сайтов, которые Вы хотите заблокировать (без http:// и https://). Нажимаем «Save».

Мы создали список сайтов, доступ к которым будем блокировать. Его можно удалить или отредактировать при помощи специальных кнопок.

Вы можете создать несколько списков (правил) блокируемых сайтов. В последствии к каждому отдельному устройству можно будет применять свое правило.

Хоть список с сайтами уже и готов, они еще не заблокированы. Для того чтобы заблокировать сайты, нужно добавить устройства, к которым будет применяться созданное нами правило.

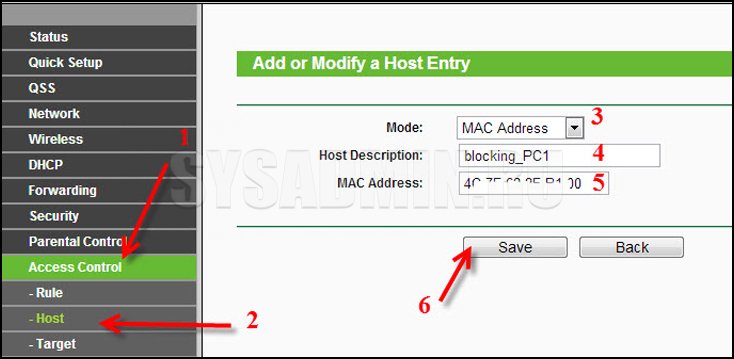

Перейдите в раздел «Access Control» –-> «Host» и нажмите на «Add New».

Вы выпадающем списке «Mode» выберите пункт «MAC Address».

В окошке напротив пункта «Host Description» прописываем название устройства, доступ к сайтам с которого будет запрещен. Например, «blocking_PC1» или «blokirovka PC Antona».

В поле «MAC Address» пропишите MAC-адрес устройства (компьютера, ноутбука, планшета) с которого нельзя будет посетить заблокированные сайты. Как узнать MAC адрес мы уже рассказывали.

Нажмите на «Save».

Помимо MAC-адреса можно блокировать устройства и по IP-адресу. Для этого в списке «Mode» выбираем не «Domain Name», а «IP Adress». В этом случае нужно указывать не MAC-адресс устройства, а диапазон IP-адресов.

Мы создали список блокируемых сайтов и добавили устройство. Теперь сопоставим все это в настройках роутера. Переходим в «Access Control» —> «Rule» и устанавливаем флажок напротив пункта «Enable Internet Access Control».

Убедитесь что напротив пункта «Deny the packets specified…» установлен селектор.

Нажмите «Save», после этого нажмите «Add New».

В окошке напротив «Rule Name» введите понятное название.

Выберите уже добавленное ранее устройство в поле «Host».

Выберите уже созданный ранее список блокируемых сайтов в поле «Target».

Дальше можно настроить блокировку сайтов по времени (например, с 8 утра до 6 вечера), а можно оставить все как есть.

Нажмите «Save».

На этом процедура настройки роутера завершена. Вы знаете, как заблокировать сайт на роутере TP-Link. Мы создали правило блокировки, таких правил можно создать много. Вы также имеет возможность редактировать, включать, отключать и удалять уже созданные правила.

Сайты, которые мы заблокировали с помощью роутера, не будут открываться на выбранных устройствах до тех пор, пока Вы не отключите или не удалите созданное в настройках роутера правило.

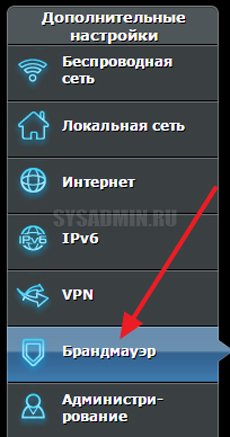

Блокировка сайта с помощью роутера Asus

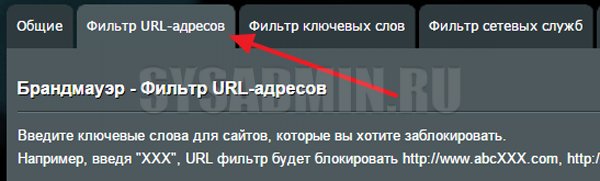

Владельцы роутеров Asus также очень быстро могут заблокировать сайт. Для этого после перехода в настройки маршрутизатора нужно нажать на «Брандмауэр» в блоке «Дополнительные настройки».

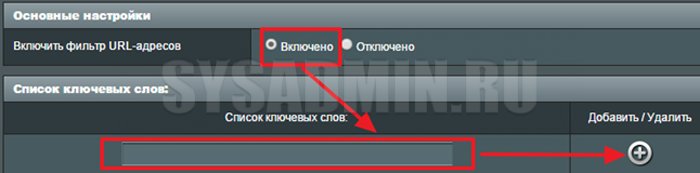

Далее перейдите в раздел «Фильтр URL-адресов».

Включите фильтр, установив селектор напротив пункта «Включено». Введите адреса блокируемых сайтов в поле «Список ключевых слов» и нажмите кнопку «Добавить».

Из данной инструкции вы узнаете как настроить блокировку веб-сайта на наших беспроводных роутерах. В качестве примера мы возьмем модель TL-WR841N V13.

Шаг 1: Как войти на веб-страницу вашего роутера

Откройте веб-браузер и введите в адресной строке IP-адрес роутера (по умолчанию 192.168.0.1) или http://tplinkwifi.net, затем нажмите [Enter]. При появлении запроса введите учетные данные для входа. По умолчанию имя пользователя и пароль – «admin».

Шаг 2:

Перейдите в Access Control (Контроль доступа) > Host (Узел), затем нажмите Add New…(Добавить)

Выберите ‘IP Address’, затем введите краткое описание для правила хоста в поле Host Description. Введите диапазон IP-адресов в сети, к которому требуется заблокировать доступ.

В данном примере, LAN IP-адрес роутера TL-WR841 192.168.0.1, Диапазон IP-адресов 192.168.0.100 ~ 192.168.0.199. Мы хотим разрешить доступ всем устройствам к www.tp-link.com и ограничить доступ к другим веб-сайтам.

Нажмите Save (Сохранить) – новое правило Хоста теперь будет отображаться на странице «Host Settings» («Настройки хоста»).

Шаг 3

Перейдите в Access Control (Контроль доступа) -> Target, затем нажмите Add New (Добавить…)

Шаг 4

Выберите Доменное имя в качестве типа режима. Создайте уникальное описание (например, цель_1) для цели в поле Target Description (Описание цели) и введите доменное имя, полное имя или ключевые слова (например, TP-LINK) в поле Domain Name.

Шаг 5

Выберите Access Control (Контроль доступа) > Schedule (Расписание) и настройте параметры расписания. Нажмите Кнопку Add New… «Добавить».

Шаг 6

Создайте уникальное описание (например, schedule_1) для расписания в поле Schedule Description (Описание расписания), задайте дни и период времени и нажмите кнопку Save (Сохранить).

Примечание: убедитесь, что время на маршрутизаторе установлено также, как на компьютерах. Чтобы проверить время маршрутизатора, перейдите в раздел System Tools (Системные инструменты) -> Time Settings (Настройки времени).

Шаг 7

Перейдите к Access Control (Контроль доступа) -> Rule (Правило). На открывшейся странице поставьте галочку «Enable Internet Access Control» («Включить управление доступом в Интернет»), затем выберите Allow the packets specified by any enabled access control policy to pass through the Router (Разрешить пакетам, указанным в любой включенной политике управления доступом, проходить через маршрутизатор) в качестве фильтра по умолчанию, затем нажмите кнопку Save (Сохранить).

Нажмите кнопку Add New… (Добавить), затем введите краткое описание правила в поле Rule Name.

В поле «Host:» (Узел) выберите правило узла, определенное на Шаге 2

В поле «Target:» (Цель) выберите целевое правило, определенное на Шаге 3

В поле «Schedule:» (Расписание) выберите «в любое время» (это сделает правило всегда активным)

В поле «Action:» (Действие) выберите «Deny» (Запретить).

В поле «Status:» (Состояние) выберите «Enabled» (Включено).

Нажмите кнопку Save (Сохранить) – новое правило контроля доступа появится на странице «Access Control Rule Management« (Управление правилами контроля доступа).

Теперь указанные узлы могут посещать цели только в течение указанного периода времени.

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.