В статье приведены лишь некоторые параметры реестра выбранного раздела, отобранные из базы данных программы KEYROLL.

Полное описание ключей можно просмотреть или скачать по ссылки ниже.

DNS-клиент

• Разрешить добавление DNS-суффиксов к запросам несоответствующих составных имен , например «server.corp», полное имя должно заканчиваться точкой, например «server.corp.contoso.com.» : dword 1 и параметр DNS-суффиксов в базе данных

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /AppendToMultiLabelName

• Уровень регрессии основного DNS-суффикса, первый параметр EnableDevolutionLevelControl dword 1, второй параметр значение: dword 2

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /EnableDevolutionLevelControl

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /DomainNameDevolutionLevel

• Сопоставление IDN: dword 1

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /EnableIdnMapping

• Предпочитать локальные ответы через DNS при получении по сети с высоким приоритетом: dword 1

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /PreferLocalOverLowerBindingDNS

• Регистрировать PTR-записи: Не регистрировать 0, Регистрировать 1, Регистрировать только после успешной регистрации A-записи 2 : dword

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /RegisterReverseLookup

• Интервал обновления регистрации, введите значение 1800 или более, dword

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /RegistrationRefreshInterval

• Порядок просмотра DNS-суффиксов, указать несколько суффиксов, используйте строку с разделителем-запятой, например «microsoft.com,serverua.microsoft.com,office.microsoft.com», sz

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /SearchList

• Уровень безопасности обновления: Только безопасные dword 10, Только безопасные 256, Небезопасные, затем безопасные 0

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /UpdateSecurityLevel

• Отключить многоадресное разрешение имен: dword 0

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient /EnableMulticast

BranchCache

• Включить режим распределенного кэша BranchCache: dword 1

HKLM\Software\Policies\Microsoft\PeerDist\CooperativeCaching /Enable

• Включить автоматическое обнаружение размещенного кэша по точке подключения службы: dword 1

HKLM\Software\Policies\Microsoft\PeerDist\HostedCache\Discovery /SCPDiscoveryEnabled

• Настройка BranchCache для сетевых файлов. используют значение задержки по умолчанию, равное 80 миллисекундам: dword число

HKLM\Software\Policies\Microsoft\Windows\NetCache /PeerCachingLatencyThreshold

• Установить срок хранения сегментов в кэше данных, срока хранения в кэше клиентского компьютера, установленный по умолчанию равный 28 дням: dword число

HKLM\Software\Policies\Microsoft\PeerDist\Retrieval /SegmentTTL

Windows Connect Now

• Настроить параметры беспроводной сети с помощью Windows Connect Now. Регистратор WCN обеспечивает обнаружение и настройку устройств через Ethernet (UPnP), 802.11 Wi-Fi, с помощью AP. Плюс 6 параметров: dword

— HKLM\Software\Policies\Microsoft\Windows\WCN\Registrars /EnableRegistrars

— HKLM\Software\Policies\Microsoft\Windows\WCN\Registrars /DisableUPnPRegistrar

— HKLM\Software\Policies\Microsoft\Windows\WCN\Registrars /DisableInBand802DOT11Registrar

— HKLM\Software\Policies\Microsoft\Windows\WCN\Registrars /DisableFlashConfigRegistrar, остальное в базе данных

SNMP

• Указать сообщества, параметр политики задает список сообществ, определенных для службы SNMP, sz список сообществ

HKLM\Software\Policies\SNMP\Parameters\ValidCommunities /1

• Определять ловушки для публичного сообщества, служба SNMP отправляет сообщения-ловушки узлам в публичном сообществе: sz конфигурация

HKLM\Software\Policies\SNMP\Parameters\TrapConfiguration\public /1

Скачать все параметры Сеть

При использовании материалов сайта на другом ресурсе активная ссылка на источник обязательна «XakevSoft».

- IDN mapping

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\EnableIdnMapping

- Turn off IDN encoding

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\DisableIdnEncoding

- Prefer link local responses over DNS when received over a network with higher precedence

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\PreferLocalOverLowerBindingDNS

- Allow NetBT queries for fully qualified domain names

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\QueryNetBTFQDN

- Turn off smart protocol reordering

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\DisableSmartProtocolReordering

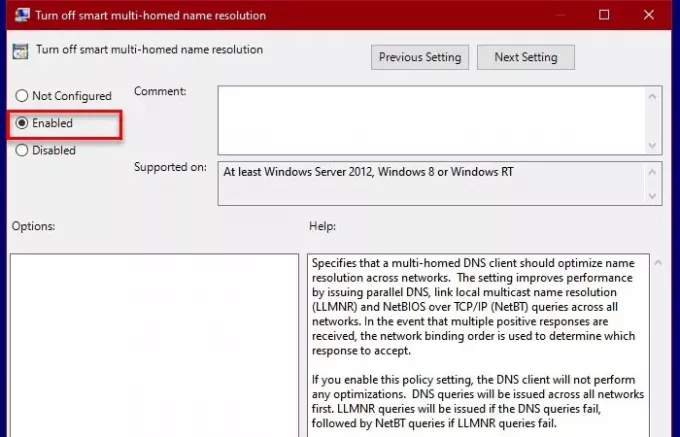

- Turn off smart multi-homed name resolution

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\DisableSmartNameResolution

- Allow DNS suffix appending to unqualified multi-label name queries

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\AppendToMultiLabelName

- Turn off multicast name resolution

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast

- Primary DNS suffix devolution level

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\EnableDevolutionLevelControl

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\DomainNameDevolutionLevel

- Primary DNS suffix devolution

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\UseDomainNameDevolution

- Update top level domain zones

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\UpdateTopLevelDomainZones

- Update security level

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\UpdateSecurityLevel

- DNS suffix search list

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\SearchList

- TTL value for A and PTR records

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\RegistrationTtl

- Registration refresh interval

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\RegistrationRefreshInterval

- Replace addresses in conflicts

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\RegistrationOverwritesInConflict

- Dynamic update

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\RegistrationEnabled

- Configure DNS over HTTPS (DoH) name resolution

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\DoHPolicy

- Register PTR records

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\RegisterReverseLookup

- Register DNS records with connection-specific DNS suffix

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\RegisterAdapterName

- DNS servers

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\NameServer

- Connection-specific DNS suffix

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient\AdapterDomainName

Протоколы широковещательной передачи NetBIOS через TCP / IP и LLMNR устарели и используются в большинстве современных сетей только для совместимости с устаревшими версиями Windows. Оба протокола подвержены спуфингу и атакам MITM. В самом Metasploit есть готовые модули, позволяющие легко эксплуатировать уязвимости в протоколах вещания NetBIOS и LLMNR для перехвата учетных данных пользователей в локальной подсети (включая хэши NTLMv2). Для повышения безопасности вам необходимо отключить эти старые протоколы в доменной сети. Давайте узнаем, как отключить протоколы LLMNR и NetBIOS в Windows 10 / Windows 2016 вручную или с помощью групповой политики.

LLMNR (UDP / 5355, Link-Local Multicast Name Resolution) – протокол присутствует во всех версиях Windows, начиная с Vista, и позволяет клиентам IPv6 и IPv4 разрешать имена соседних компьютеров без использования DNS-сервера через широковещательные запросы в L2 сегментировать локальные сети. Этот протокол используется автоматически, даже если DNS недоступен (в рабочих группах Windows этот протокол используется для сетевого обнаружения). Следовательно, при функционировании DNS-серверов в домене этот протокол не является абсолютно необходимым.

Протокол NetBIOS over TCP/IP

NetBIOS через TCP / IP или NBT-NS (UDP / 137,138; TCP / 139) является предшественником вещания LLMNR и используется в локальной сети для публикации и поиска ресурсов. Поддержка NetBIOS через TCP / IP включена по умолчанию для всех интерфейсов во всех версиях Windows.

В Windows вы можете просматривать статистику NetBIOS и текущие TCP / IP-соединения на NBT с помощью команды nbtstat. Чтобы получить имя компьютера по IP-адресу, запустите:

nbtstat -A 192.168.31.90

Как видите, утилита нашла компьютер в локальной сети с помощью NetBIOS и вернула его имя.

вы можете просмотреть все записи на соседних компьютерах в локальной сети в кэше NetBIOS:

nbtstat -c

Протоколы NetBIOS и LLMNR позволяют компьютерам в локальной сети находить друг друга, когда DNS-сервер недоступен. Возможно, они нужны в рабочей группе, но в доменной сети оба этих протокола можно отключить.

Совет. Перед массовым внедрением этих политик в домене настоятельно рекомендуется протестировать компьютеры с отключенными NetBIOS и LLMNR для работы на тестовых наборах компьютеров и серверов. И хотя обычно с отключением LLMNR проблем не возникает, отключение NetBIOS может парализовать работу устаревших систем

Отключение протокола LLMNR с помощью GPO

вы можете отключить LLMNR на компьютере с Windows локально через реестр, используя следующую команду PowerShell:

Новый пункт "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows NT" -Name DNSClient -Forceтам есть

New-ItemProperty "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows NT \ DNSClient" -Name EnableMultiCast -Value 0 -PropertyType DWORD -For

В среде домена широковещательную рассылку LLMNR на компьютеры и серверы домена проще отключить с помощью групповой политики. Из-за этого:

- В консоли

New-Item "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT" -Name DNSClient -Force

New-ItemProperty "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient" -Name EnableMultiCast -Value 0 -PropertyType DWORD -Forсоздайте новую политику или измените существующую политику, которая применяется ко всем рабочим станциям и серверам;

- Перейдите в Конфигурация компьютера -> Административные шаблоны -> Сеть -> DNS-клиент;

- Включите политику Отключить интеллектуальное многосетевое разрешение имен, изменив его значение на Включено;

- Дождитесь обновления настроек GPO на клиентах или обновите их вручную с помощью команды

GPMC.msc.

В качестве альтернативы можно использовать GPP для распространения значения реестра EnableMulticast = 0 (HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows NT \ DNSClient) на компьютеры домена).

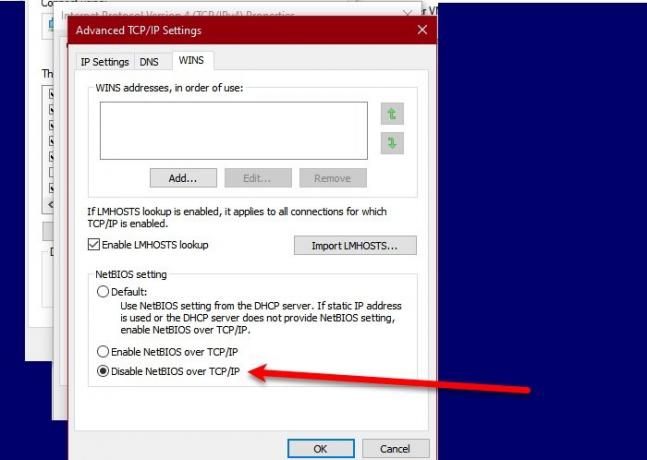

Отключение протокола NetBIOS over TCP/IP в Windows 10

Примечание. NetBIOS может использоваться более старыми версиями Windows и некоторыми системами, отличными от Windows, поэтому стоит протестировать процесс деактивации в вашей конкретной среде.

Вы можете вручную отключить NetBIOS в Windows:

- Откройте свойства сетевого подключения;

- Выберите протокол TCP / IPv4 и откройте его свойства;

- Нажмите кнопку «Дополнительно», затем перейдите на вкладку WINS и выберите параметр «Отключить NetBIOS через TCP);

- Сохраните изменения.

Если у вас есть несколько сетевых интерфейсов (или отдельных VLAN) на вашем компьютере, вам нужно будет отключить NetBIOS в свойствах каждого из них.

проверить состояние NetBIOS через TCP / IP для сетевых адаптеров можно из командной строки Windows:

gpupdate /force

NetBIOS на Tcpip...............: отключено

вы также можете отключить поддержку NetBIOS для определенного сетевого адаптера из реестра. Для каждого сетевого адаптера компьютера существует отдельная ветка со своим TCPIP_GUID в HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ NetBT \ Parameters \ Interfaces.

Чтобы отключить NetBIOS для определенного сетевого адаптера, необходимо открыть его ветку и изменить значение параметра NetbiosOptions на 2 (по умолчанию значение равно 0).

На клиентах домена, получающих IP-адреса от DHCP на Windows Server, NetBIOS можно отключить, настроив параметры DHCP-сервера.

- Для этого откройте консоль

ipconfig /all |find "NetBIOS"и выберите настройки для области параметров области (или параметров сервера);

- Перейдите на вкладку «Дополнительно», в раскрывающемся списке «Класс поставщика» выберите «Параметры Microsoft Windows 2000;

- Включите 001 Microsoft Disable Netbios Option и измените его значение на 0x2.

Как отключить NetBIOS через групповые политики?

В редакторе групповой политики или последней версии административных шаблонов для Windows 10 / Windows Server 2019 нет отдельной опции для отключения протокола NETBIOS через TCP / IP для всех сетевых адаптеров на компьютере. Чтобы отключить NETBIOS для всех компьютерных адаптеров, используйте этот сценарий входа PowerShell.

$ regkey = "HKLM: SYSTEM \ CurrentControlSet \ services \ NetBT \ Parameters \ Interfaces"

Get-ChildItem $ regkey | foreach {Set-ItemProperty -Path "$ regkey \ $ ($ _. Pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Сохраните этот код, чтобы отключить файл Netbios.ps1, скопируйте его в каталог GPO и запустите на клиентах через Конфигурация компьютера -> Политики -> Параметры Windows -> Сценарии -> Запуск-> Сценарии PowerShell.

Если настройки политики выполнения PowerShell на клиентах блокируют запуск этого сценария, необходимо подписать сценарий PS1 или запустить его в режиме –bypass.

Примечание. Чтобы изменения вступили в силу, вам необходимо отключить / включить сетевые адаптеры или перезагрузить компьютер.

Затем откройте командную строку и убедитесь, что NetBIOS отключен для ваших сетевых адаптеров (кроме туннельных интерфейсов):

dhcpmgmt.msc

Источник изображения: winitpro.ru

Некоторые пользователи Windows скептически относятся к двум протоколам, NetBIOS через TCP / IP а также LLMNR. Эти протоколы отвечают за совместимость вашей сети с устаревшей версией Windows. Однако они очень уязвимы для MITM атаки. Поэтому для повышения безопасности своей сети многие пользователи Windows склонны отключать протоколы NetBIOS и LLMNR. В этой статье мы увидим, как отключить протоколы NetBIOS и LLMR с помощью редактора групповой политики.

Если вы хотите отключить протокол NetBIOS и LLMR, лучше кое-что о них узнать.

LLMNR или Link-Local Multicast Name Resolution — это протокол, используемый клиентами IPv6 и IPv4 для определения имен соседних систем без использования DNS-сервера. Он был представлен в Windows Vista и используется в последующих версиях. Итак, если DNS недоступен, этот протокол срабатывает.

NetBIOS через TCP / IP протокол последующего наблюдения LLMNR и он используется для публикации в локальной сети и поиска ресурсов. Если вы хотите узнать больше об этом протоколе, откройте Командная строка как администратор и введите следующую команду.

nbtstat

Это отобразит статистику протокола и текущее соединение TCP / IP с использованием NetBIOS поверх TCP / IP.

Отключить LLMR с помощью редактора групповой политики

Вы можете легко отключить протокол LLMR на компьютере с помощью редактора групповой политики. Для этого запустите Запустить (Win + R), введите «gpedit.msc », и ударил Входить (убедитесь, что объект групповой политики применяется ко всем рабочим станциям в домене).

Теперь перейдите в следующие места.

Конфигурация компьютера> Административные шаблоны> Сеть> DNS-клиент

Дважды щелкните «Отключить интеллектуальное многосетевое разрешение имен«, Выбрать Включено, и нажмите Применить> ОК.

Теперь попросите всех пользователей дождаться обновления групповой политики. Или используйте следующую команду для принудительного обновления.

gpupdate / force

Таким образом, вы сможете отключить LLMR с помощью GPO.

Вы можете отключить LLMR локально на компьютере с Windows с помощью PowerShell команды. Запустите PowerShell от имени администратора и выполните следующие команды:

Новый элемент "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows NT" -Name DNSClient -Force

New-ItemProperty "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows NT \ DNSClient" -Name EnableMultiCast -Value 0 -PropertyType

DWORD-Force

Отключить NetBIOS через TCP / IP

Если вы пользователь Windows 10 или Server, выполните следующие действия, чтобы отключить NetBIOS через TCP / IP на твоем компьютере.

- Запуск Панель управления от Стартовое меню.

- Убедитесь, что ваш Просмотр по установлен на Большие иконки и нажмите Центр управления сетями и общим доступом> Изменить настройки адаптера

- Щелкните правой кнопкой мыши подключенную сеть и выберите Характеристики.

- Выбирать Интернет-протокол версии 4 (TCP / IPv4) и нажмите Характеристики.

- Нажмите Дополнительно> WINS> Отключить NetBIOS через TCP / IP> Хорошо.

Таким образом, вы отключили NetBIOS через TCP / IP на вашем компьютере с Windows.

Отключить NetBIOS через TCP / IP с помощью GPO

К сожалению, нет отдельного способа отключить NetBIOS через TCP / IP с помощью GPO. Однако мы собираемся создать .ps1 файл, чтобы сделать то же самое.

Скопируйте следующий код в Блокнот и назови это «DisableNetbios.ps1».

$ regkey = "HKLM: SYSTEM \ CurrentControlSet \ services \ NetBT \ Parameters \ Interfaces"

Get-ChildItem $ regkey | foreach {Set-ItemProperty -Path "$ regkey \ $ ($ _. Pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Теперь откройте Редактор локальной групповой политики и перейдите в следующее место.

Конфигурация компьютера> Параметры Windows> Сценарий (запуск / завершение работы)> Запуск

Дважды щелкните на Запускать, перейти к Скрипты PowerShell, и измените «Для этого объекта групповой политики запускайте сценарии в следующем порядке » к Сначала запустите сценарий Windows PowerShell.

Нажмите Добавить> Браузер и выберите «DisableNetbios.ps1» файл из его местоположения. Наконец, нажмите Применить> ОК для запуска скрипта.

Чтобы внести изменения, перезагрузите компьютер или перезапустите сетевой адаптер. Если вы хотите увидеть изменения, используйте следующую команду, чтобы проверить, отключена ли NetBIOS через TCP / IP для сетевых адаптеров.

wmic nicconfig получить заголовок, индекс, TcpipNetbiosOptions

Надеюсь, с помощью этой статьи вы сможете отключить протоколы NetBIOS и LLMR через GPO.

Читать далее: Как включить или отключить NetBIOS через TCP / IP в Windows 10

- Remove From My Forums

-

Вопрос

-

Есть острая необходимость задания параметров серверов DNS на компьютерах организации, не используя DHCP(у всех машин IP статичный). Единственный способ сделать это без использования ног – групповые политики. Остальные GPO работают корректно, но на смену DNS-серверов почему то отказываются. Создаю политику, и в «Конфигурация компьютера->Административные шаблоны->Сеть->DNS-клиент» меняю параметр «DNS-серверы» на Включено, IP— адреса 10.190.40.31 192.168.1.10 . Но политика отчего не меняется.

Ответы

-

-

Помечено в качестве ответа

21 декабря 2009 г. 10:42

-

Помечено в качестве ответа