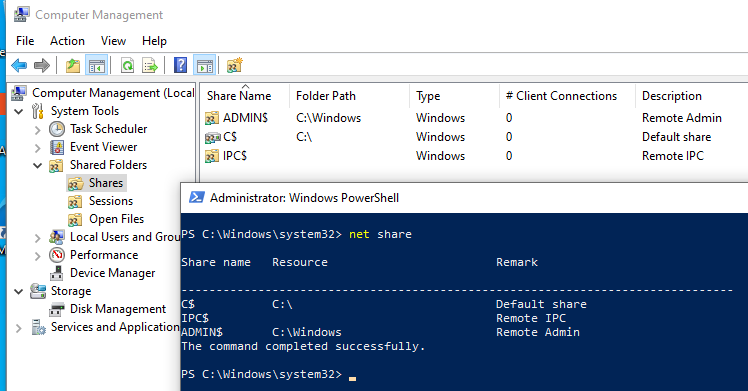

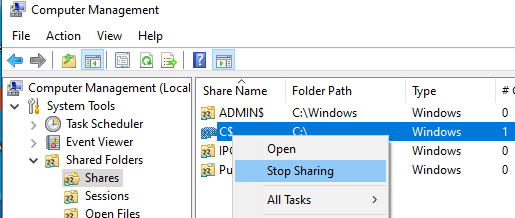

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером (

compmgmt.msc

), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду

net share

, вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

-

Admin$

— Remote admin (это каталог %SystemRoot%) -

IPC$

— Remote IPC (используется в named pipes) -

C$

— Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар (

D$

,

E$

и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара

Print$

или

FAX$

— при использовании факс-сервера.

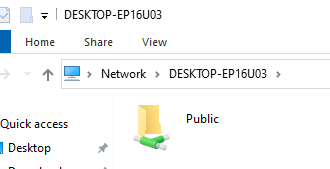

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок (

\\computername

), вы не увидите их в списке доступных общих SMB каталогов.

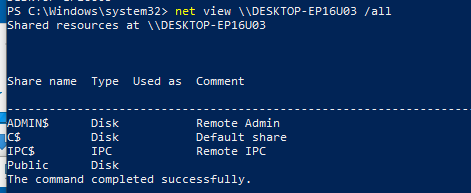

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

В большинстве сторонних файловых менеджеров для Windows доступна опция, позволяющая автоматически показывать доступные административные ресурсы на удаленных компьютерах.

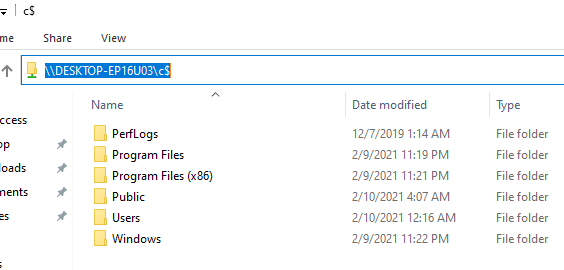

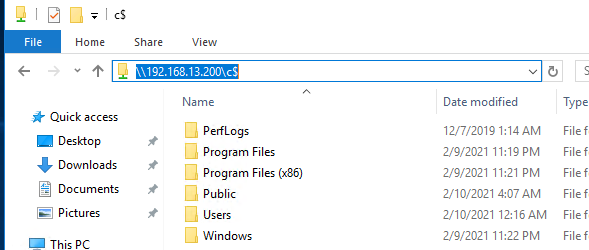

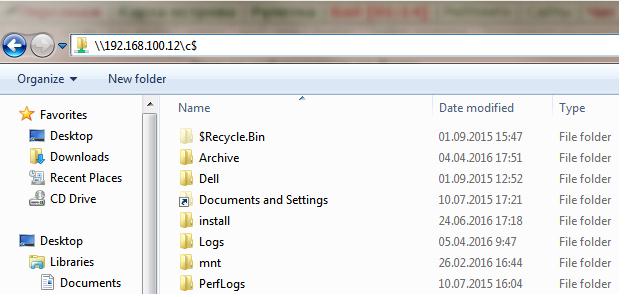

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например,

\\computername\c$

. Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Содержание:

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду

net share IPC$ /delete

). Однако после перезагрузки Windows она пересоздастся автоматически.

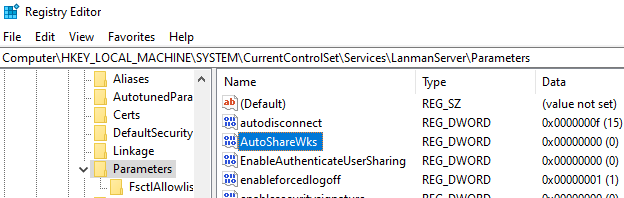

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

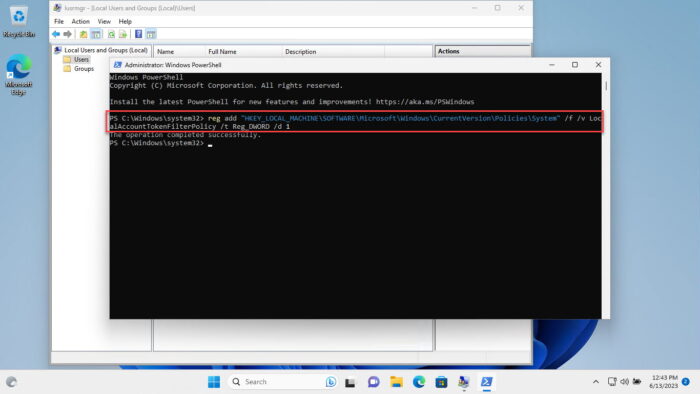

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

или

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

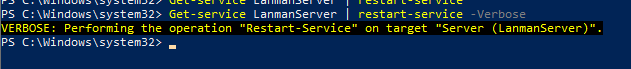

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Get-service LanmanServer | restart-service

Разрешаем удаленный доступ к административным шарам Windows 10

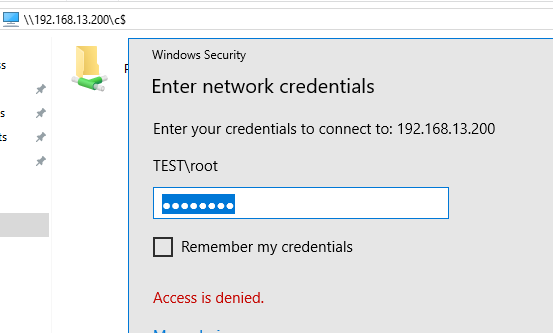

При работе с административными шарами Windows на компьютере, который по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

- \

\win10_pc\C$ -

\\win10_pc\IPC$ -

\\win10_pc\Admin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

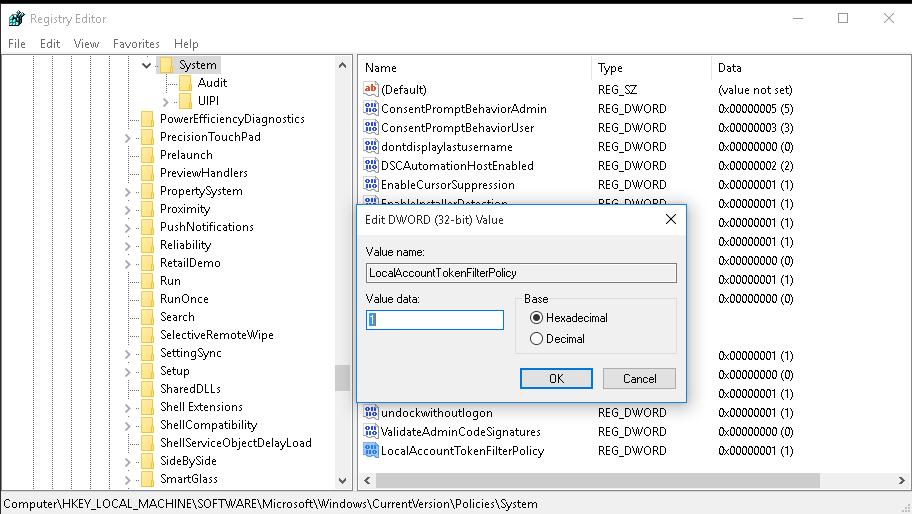

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

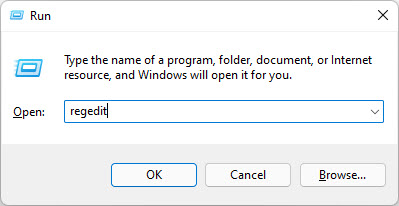

- Откройте редактор реестра (regedit.exe);

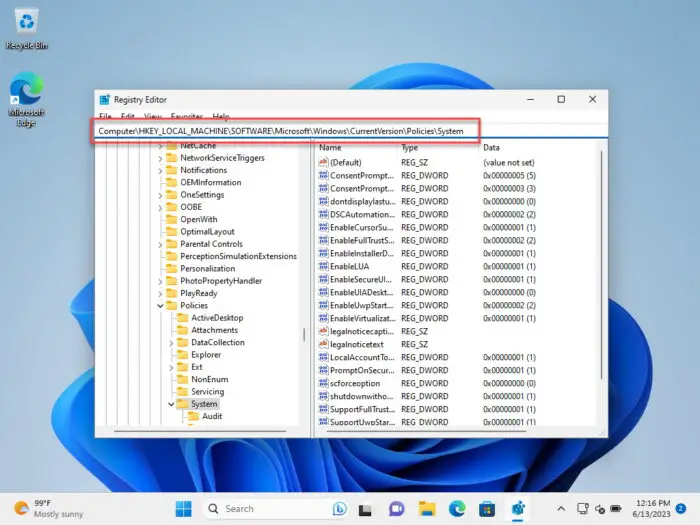

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать параметр LocalAccountTokenFilterPolicy можно всего одной командой

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Примечание. После этого станет доступен и другой функционал удаленного управления Windows 10. В том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управление компьютером) и другими стандартными консолями.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

- LocalAccountTokenFilterPolicy is a DWORD value in the Windows registry that controls remote access to user accounts belonging to the local Administrators group.

- Remote UAC Restrictions refer to a security setting that allows or disallows local administrators to connect to the computer remotely.

- Disabling UAC remote restrictions increases the attack surface area and drastically increases the chances of your system being infiltrated.

The User Access Control (UAC) is a Windows feature that introduces an additional security prompt so that only authorized people and apps can make changes to the system and its configurations. In a previous post, we discussed several ways to disable UAC. However, it does not come without its implications.

In this article, we are going to talk about a similar item, which is a registry value in the Windows systems by the name “LocalAccountTokenFilterPolicy.” This DWORD is closely associated with the UAC feature of Windows and needs to be configured if you want to access a computer’s resources remotely using a local administrator account.

Let us dig into the details further to learn what LocalAccountTokenFilterPolicy is and how it should be configured to allow remote access.

On This Page

What is LocalAccountTokenFilterPolicy

The LocalAccountTokenFilterPolicy is a DWORD value in the Windows registry. This value controls whether remote access is permitted to the user accounts connecting remotely, belonging to the local Administrators group.

The LocalAccountTokenFilterPolicy DWORD does not exist by default and needs to be created and configured manually. It needs to be present at the following path to allow remote connections and also to enable the Windows Remote Management (WinRM) service.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolicy

When the Value Data for LocalAccountTokenFilterPolicy is set to “1,” the WinRM service is enabled and thus the local administrator’s user account is permitted to connect remotely. This also disables the remote UAC restrictions for all users that are a member of the local Administrators group.

When to Disable UAC Remote Restrictions

If you see the “Access is denied” error prompt, or a similar error such as the one above, when attempting to connect remotely to a computer on the network, especially when using the net use “\\RemoteComputerName\Directory” command, or while using the PsExec utility from PsTools by SysInternals, that is when you should consider disabling the remote UAC restrictions on the target computer.

That being said, note that you only need to disable the UAC remote restrictions if you are using a local administrator account to access it.

As per Microsoft’s documentation, the local user accounts, when connecting remotely, has no elevation potential on the remote computer, and the user cannot perform administrative tasks. Therefore, to gain complete administrative privileges remotely, you must either connect to the computer using the Remote Desktop Connection utility, or you can use the LocalAccountTokenFilterPolicy DWORD to disable the UAC remote restrictions.

On the other hand, if you are connecting remotely using a domain administrator account, then you do not need to disable the UAC remote restriction. Microsoft says that “the domain user will run with a full administrator access token on the remote computer, and UAC won’t be in effect.” Therefore, if you are connecting remotely with a domain administrator, you do not need to configure the LocalAccountTokenFilterPolicy DWORD.

Is it Safe to Disable UAC Remote Restrictions?

As mentioned earlier, you can disable the UAC remote restrictions using the LocalAccountTokenFilterPolicy DWORD and settings its Value Data to “1”. However, the question is, whether you should do it or not.

When the UAC remote restriction is disabled, any local administrator user can remotely connect to the computer with full high-integrity tokens. This means that they will have full administrative rights, enabling them to make all sorts of changes to the system.

If the LocalAccountTokenFilterPolicy exists, and its value is “1”, then the computer will be vulnerable to remote connections, giving hackers a convenient way to gain unauthorized access to the computer.

Many Microsoft documentation even recommends that you set the LocalAccountTokenFilterPolicy to 1. However, as mentioned above, it is not the wisest choice.

That said, there are certain scenarios where you must absolutely disable the UAC remote restrictions and access the computer with complete administrative privileges. For those scenarios, you must disable UAC remote restrictions. However, it is recommended that you re-enable the remote restrictions once your work is done.

Disable UAC Remote Restrictions With LocalAccountTokenFilterPolicy

Now that you completely understand what the LocalAccountTokenFilterPolicy is and what it does, if you still wish to disable the UAC remote restrictions, here are a few methods to do so.

Note: All of the methods below make changes to the Windows Registry. Misconfiguration of critical values in the system’s registry could be fatal for your operating system. Therefore, we insist that you create a system restore point or a complete system image backup before proceeding forward with the process.

You can also use our top selection of disk imaging and backup software so you never lose your data or operating system again.

Disable UAC Remote Restrictions through Registry Editor

Here are the steps to create and configure the LocalAccountTokenFilterPolicy manually through the Registry editor:

-

Press the Windows Key + R shortcut keys to launch the Run Command box.

-

Type in “regedit” and press Enter.

Open the Registry Editor -

Navigate to the following path from the left pane:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Navigate to the System key in Windows Registry -

Right-click “System,” expand New, then click “DWORD (32-bit) Value.”

Create a new DWORD -

Name the DWORD “LocalAccountTokenFilterPolicy“.

Create the LocalAccountTokenFilterPolicy DWORD -

Double-click “LocalAccountTokenFilterPolicy,” type in “1” in the Value Data field, and then click Ok.

Set Value Data for LocalAccountTokenFilterPolicy to 1 -

Restart the computer.

When the computer restarts, the UAC remote restrictions will now be disabled, and you should be able to access the remote computer using your local administrator account with full administrative privileges.

To re-enable the UAC remote restrictions, simply change the Value Data for the LocalAccountTokenFilterPolicy to “0” and restart the computer.

If you want to skip all of the complicated steps above, you can also disable the UAC remote restrictions using the command line, with a single command.

Disable UAC Remote Restrictions from Command Line

You can use the following command that will create and configure the LocallAccountTokenFilterPolicy DWORD to disable the UAC remote restrictions.

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /f /v LocalAccountTokenFilterPolicy /t Reg_DWORD /d 1This command can be executed inside the Run Command box, or an elevated Command Prompt or PowerShell instance. After running the command, restart the computer for the changes to take effect.

If you want to re-enable it later on, use this command instead:

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /f /v LocalAccountTokenFilterPolicy /t Reg_DWORD /d 0Disable UAC Remote Restrictions from Group Policy

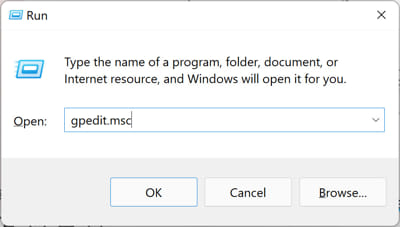

You can also configure the UAC remote restrictions by managing your Group Policy. However, the Windows OS natively does not include any policies to manage the UAC remote restrictions. Therefore, you need to use the Windows version-specific Security Baseline to manage it.

This method is also helpful if you are experiencing the LocalAccountTokenFilterPolicy automatically changing its value each time you restart your computer. It is likely because the Group Policy is configured differently than what you are setting in the Registry Editor.

To begin, download the Windows version respective Security Baseline from this Microsoft Security Compliance Toolkit.

Once downloaded, proceed to perform the following steps to disable the UAC remote restrictions using the Group Policy Editor:

-

Extract the downloaded Security Baseline.

Extract the Security Baseline -

Navigate to the “Scripts” folder inside the extracted Security Baseline folder.

-

Right-click “Baseline-LocalInstall” and then click “Run with PowerShell.”

Run baseline script with PowerShell The PowerShell window will now appear briefly and close automatically, to run the script.

-

Now, jump back a folder and enter the “Templates” folder.

-

Copy the “SecGuide.admx” file and paste it at the following location:

C:\Windows\PolicyDefinitions

If asked for administrative privileges, provide them.

-

Now, back inside the extracted Security Baseline folder, go to “Templates\en-US“.

Note: The “en-US” folder can have a different name, depending on the language you have downloaded it in.

-

Copy the item “SecGuide.adml” and paste it at the following path:

C:\Windows\PolicyDefinitions\en-US

Note: The “en-US” folder can have a different name, depending on the language of your OS.

-

Restart the computer for the changes to take effect.

-

After the restart, press the Windows Key + R to open the Run Command box.

-

Type in “gpedit.msc” and press Enter.

Open the Group Policy Editor -

Navigate to the following from the left pane:

Local Computer Policy > Computer Configuration > Administrative Templates > MS Security Guide

Navigate to the MS Security Guide folder in the Group Policy Editor Note: If you do not see the “MS Security Guide” folder, then you either did not apply the Security Baseline correctly (Step 3) or did not copy the SecGuide.admx or the SecGuide.adml correctly (Steps 4 through 7). Go back and repeat these steps.

-

Double-click the policy “Apply UAC restrictions to local accounts on network logons.”

Apply UAC restrictions to local accounts on network logons group policy -

Select “Disabled,” and then click Apply and Ok.

Disable the UAC restrictions from Group Policy -

Now either restart the computer or run the following command in an elevated Command Prompt for the changes to take effect:

GPUpdate /Force

Once the computer restarts, UAC remote restriction will now be disabled. You should now be able to access the remote computer using a local administrator account with full administrative privileges.

In the case you want to re-enable remote restriction, simply select “Enabled” from the “Apply UAC restrictions to local accounts on network logons” Group Policy and restart the PC.

Note that when this policy is set to “Not Configured,” which is the default state when you install the Windows Security Baseline, the UAC remote restriction is enabled by default. Therefore, if you make any changes only to the LocalAccountTokenFilterPolicy in the Registry, the Group Policy will revert it when the computer restarts.

Takeaway

This article lists 3 methods to disable the UAC remote restrictions and allow the local administrator users to connect t the target computer with full administrative rights. This would allow them to make any changes to the system at their discretion.

Even Microsoft advises that you should set the LocalAccountTokenFilterPolicy to “1” from the Windows Registry, and disable the UAC remote restrictions. However, this is not always the wisest decision. Disabling UAC remote restrictions increase the attack surface area and drastically increases the chances of your system being infiltrated.

Therefore, we advise that you do not leave the UAC remote restrictions disabled for long, and re-enable it as soon you no longer require remote access.

Столкнулся с тем, что не удается удаленно подключиться к дефолтным административным шарам (которые с долларом) на компьютере с Windows 10 под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном фаерволе) таким образом:

- \\win10_pc\C$

- \\win10_pc\D$

- \\win10_pc\IPC$

- \\win10_pc\Admin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально. Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности системы.

- Откройте редактор реестра (regedit.exe)

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать указанный ключ можно всего одной командой

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После загрузки попробуйте удаленно открыть каталог административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Примечание. Станет доступен и другой функционал удаленного управления Windows 10, в том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управления компьютером).

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Данная инструкция применима также к Windows 8.x, 7 и Vista.

Источник: https://winitpro.ru/index.php/2016/07/06/kak-vklyuchit-udalennyj-dostup-k-administrativnym-sharam-v-windows-10/

Как исправить ошибку 0x80004005 в Windows 10

При обращении к сетевому ресурсу по имени \\server выходила ошибка 0x80004005, имя разрешается, то есть определяется ip-адрес, хост пингуется, нет доступа к компьютерам ниже Windows 10. Решение было достаточно простым, но до этого перебрал несколько других вариантов, не помогло. Этот способ помог.

Если не заходит из Windows 10 на шару под Windows XP или под Windows Server 2003 решение такое:

Включить протокол SMB 1.0, который не установлен (по умолчанию) в Windows 10.

Открываем панель «Программы и компоненты»

В открывшемся окне жмём на «Включение или отключение компонентов Windows»

Там ставим галочки на пунктах «Клиент SMB 1.0/CIFS» и «Сервер SMB 1.0/CIFS»

Windows 7

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

«LocalAccountTokenFilterPolicy»=dword:00000001

Disable UAC Remote Restrictions if we are scanning using our appliance.

When a user who is a member of the local administrators group on the target remote computer (the Cyber Tec Security Scanning Administrator) establishes a remote administrative connection by using the net use *\\remotecomputer\Share$ command, for example, they will not connect as a full administrator.

The user has no elevation potential on the remote computer, and the user cannot perform administrative tasks. If the user wants to administer the workstation with a Security Account Manager (SAM) account, the user must interactively log on to the computer that is to be administered with Remote Assistance or Remote Desktop, if these services are available.

You can

- Manually edit the registry

- Add the LocalAccountTokenFilterPolicy DWORD = 1 value

Registry Commands

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /f /v LocalAccountTokenFilterPolicy /t Reg_DWORD /d 1

PowerShell Script

#Disable Remote UAC for scanning

Write-Host "Setting LocalAccountTokenFilterPolicy"

$val = Get-ItemProperty HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System -Name "LocalAccountTokenFilterPolicy"

if($val.AutoCheckSelect -ne 1)

{

set-itemproperty -Path HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System -Name "LocalAccountTokenFilterPolicy" -value 1

Write-Host "Changes Complete"

}

else

{

Write-Host "No change required"

}

FIREWALL RULES

See our Firewall Setup Here

Just a quick post on the LocalAccountTokenFilterPolicy setting. What it is why we have it. As a pentester and administering windows systems I’m bumping into this all the time. The classic scenario being your trying to access the C$ of machine with a local account, and being blocked. You check all the usuals; firewall, creds etc and are banging your head against a brick wall. Its more than likely to be the Remote User Account Control (UAC) LocalAccountTokenFilterPolicy setting in Windows that is stopping you. Depending on what type of account you are connecting with ie Domain or Local depends on whether the UAC access token filtering will take affect, it will not affect domain accounts in the local Administrators group, only Local accounts. Even if the Local account is in the Administrators group, UAC filtering means that the action being taken will run as a standard user until elevated. Think of when you launch CMD or PowerShell logged in as an Admin account, its run in the context of standard user until you elevate, or re launch as an Admin. So when we try to connect to the C$ with a Local account that is in the Administrator group we are blocked by UAC. Disabling LocalAccountTokenFilterPolicy will allow us to connect.

When the Remote User Account Control (UAC) LocalAccountTokenFilterPolicy value is set to 0, Remote UAC access token filtering is enabled. When it is set to 1, remote UAC is disabled. We can set this with the following one liner:

cmd /c reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

The same scenario can be said for running a credentialed or authenticated Nessus scan with a local account that is part of the Administrators group. For Nessus to enumerate the system it will connect to the C$. It will fail unless the LocalAccountTokenFilterPolicy is set to 1. There are other pre-requisites, these are out of scope of this post however.

Well hope this helps!