Уровень сложности

Средний

Время на прочтение

6 мин

Количество просмотров 3.7K

Основной задачей, которую необходимо решить вредоносному файлу сразу после запуска является закрепление в системе, то есть обеспечение возможно постоянной работы данного процесса в системе. То есть, злоумышленнику необходимо, чтобы процесс, с помощью которого он может получить доступ в систему (троян, бэкдор и т. д.) запускался бы автоматически при загрузке системы и работал во время всего сеанса работы системы. Существует несколько методов закрепиться в системе. В этой статье мы рассмотрим наиболее распространенные способы закрепления в ОС Windows, а также посмотрим, как некоторые из этих техник выглядят в отладчике. Будем считать, что для запуска нужного процесса злоумышленнику так или иначе необходимо запустить выполнимый файл.

Ветка Run

Начнем с наиболее известного места, где можно прописать автоматический запуск приложения при старте системы — реестра Windows. И прежде всего приложения, желающие стартовать вместе с ОС прописывают себя в ветки

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Для первого варианта нам необходимы права локального администратора. Для того, чтобы прописать автоматический запуск файла, необходимо добавить новое значение в ветку Run.

Однако, важно понимать, что манипуляции с данными ветками реестра также отслеживают и средства защиты. Так антивирус будет очень внимательно следить за тем, какие приложения собираются прописать свои файлы в эти ветки реестра. И попытка неизвестного ранее приложения прописаться в ветку Run может привести к срабатыванию антивируса.

Также, если вам необходимо один раз выполнить какой-либо файл. Например, вам необходимо прописать в системе сервис, то можно воспользоваться ключом RunOnce.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

Если мы хотим выполнить файл один раз для конкретного пользователя, то необходимо прописать файл в ветке:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

Однако, этими, наиболее известными ветками реестра возможности спрятаться в автозагрузку не ограничиваются. Так, за автозагрузку в профиле текущего пользователя отвечают ветки реестра показанные ниже.

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\Shared Tools\Msinfo

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Shared Tools\Msinfo

Посмотрим, как код, правящий реестр выглядит в отладчике.

Конечно, любой здравомыслящий вредонос постарается максимально скрыть от отладки как разделы памяти в которых указаны ветки реестра и записываемые значения, так и сами вызовы функций для работы с реестром. Но в представленном на скриншоте примере мы видим обращения к реестру: RegOpenKeyEx, RegCreateKey, RegCloseKey. По вызовам этих функций можно понять, что приложение в принципе работает с реестром. В случае, если вносятся правки в представленные выше ветки, то вероятнее всего мы имеем дело с вредоносом.

Сервисы в реестре

Еще одним способом поселиться в автозагрузку является использование системных служб – сервисов. Сервис (служба) – это приложение, автоматически исполняемое системой при запуске операционной системы Windows и выполняющиеся вне зависимости от статуса пользователя.

Существует несколько режимов для служб:

-

запрещён к запуску;

-

ручной запуск (по запросу);

-

автоматический запуск при загрузке компьютера;

-

автоматический (отложенный) запуск;

-

обязательная служба/драйвер (автоматический запуск и невозможность (для пользователя) остановить службу).

Соответственно, для того, чтобы осуществить автоматический запуск какого-либо выполнимого файла, нам необходимо прописать его как сервис. И здесь кроются некоторые сложности. Дело в том, что сервис – это, не совсем обычный выполнимый файл. Для его запуска недостаточно просто создать exe файл и запустить его. Вместо этого нам необходимо зарегистрировать сервис в системе и только потом его можно запускать.

На скриншоте ниже представлен фрагмент кода, в котором формируется набор значений в стеке (в том числе имя выполняемого файла и самого сервиса) и затем все это передается функции CreateService для создания сервиса.

После того, как сервис зарегистрирован в системе его можно запустить с помощью вызова функции OpenService.

Помимо использования функций ОС предназначенных непосредственно для работы с сервисами, для регистрации и запуска сервиса можно воспользоваться командой sc. В примере ниже мы создаем процесс, который запускает команду sc start NewServ. CreateProcess не единственная функция для запуска процессов. В одной из предыдущих статей по реверсингу мы использовали функцию WinExec для запуска калькулятора при реализации переполнения буфера.

В общем, не стоит забывать про такой простой способ работы с сервисами, как консольные команды.

И еще с сервисами можно работать через реестр. Для этого предназначена ветка

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\

В ней находятся разделы, описывающие работу каждого из сервисов, зарегистрированных в операционной системе.

На скриншоте показаны параметры сервиса DHCP. Как видно, в этой ветке имеются параметры, отвечающие за параметры запуска сервиса, аккаунт, от которого он запускается и собственно сам путь к выполнимому файлу. Таким образом, работу с сервисами можно организовать с помощью манипуляций с реестром.

Скрытый отладчик

Представленные выше способы регистрации в автозагрузке в большей или меньшей степени видны пользователю системы. Так запущенные сервисы можно легко увидеть в соответствующей оснастке, а ветки Run хорошо всем известны, и можно без труда проверить их содержимое.

Однако, в реестре есть менее известные ветки, в которые тоже можно подселить выполнимый файл. В данном случае речь пойдет не совсем об автозагрузке как таковой, но при желании здесь тоже можно организовать автозапуск.

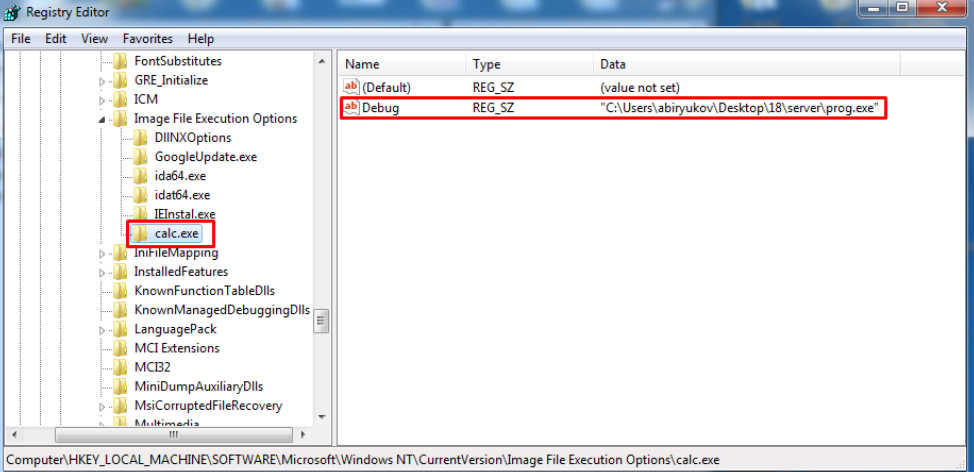

Разработчики из Майкрософт очень любят оставлять себе лазейки в виде недокументированных возможностей. В частности, они предусмотрели функционал по автоматическому запуску отладчика для заданного приложения. Работает это следующим образом: в ветке реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ Image File Execution Options\

Мы создаем раздел с именем запускаемого приложения, а в этом разделе создаем параметр Debug в котором уже указываем выполнимый файл, запускаемый в реальности.

То есть, в примере на скриншоте при попытке запуска калькулятора у нас запустится некий prog.exe. Таким образом можно под видом одного приложения запустить другое. Можно к примеру подменить экранную клавиатуру (osk.exe) на командную строку (cmd.exe). В результате можно будет на заблокированном компьютере вызывать клавиатуру и получать командную строку, причем с правами System!

Небезопасные обновления

Продолжая тему реестра и размещения приложений в нем, мы можем поправить команды, которые выполняются при обновлении тех или иных компонентов. В ветке

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\

Указаны GUID установленных компонентов и для многих из них можно найти параметры StubPath и Version. Далее процитируем официальную документацию Майкрософт:

При входе пользователя система сравнивает содержимое разделов HKLM\Software\Microsoft\Active Setup\Installed Components и HKCU\Software\Microsoft\Active Setup\Installed Components. Для каждого раздела в HKLM должна быть копия с тем же GUID в HKCU. Дальше есть три варианта развития событий:

1. Если копии нет, то выполняется команда, указанная в StubPath, после чего в HKCU создается раздел с тем же GUID и прочими параметрами.

2. Если копия есть, то сравнивается значение параметра Version. Если версия в HKCU младше, чем в HKLM, то задание отрабатывает повторно, после чего номер версии в HKCU обновляется.

3. Если же раздел с одинаковым GUID есть и в HKLM и в HKCU и номер версии у них совпадает, то значит компонент уже отработал для данного пользователя и запускать его не требуется.

Таким образом мы можем поиграться со значением StubPath и версиями для того, чтобы в итоге выполнить то, что нам нужно. По сути, здесь тоже можно реализовать автозагрузку.

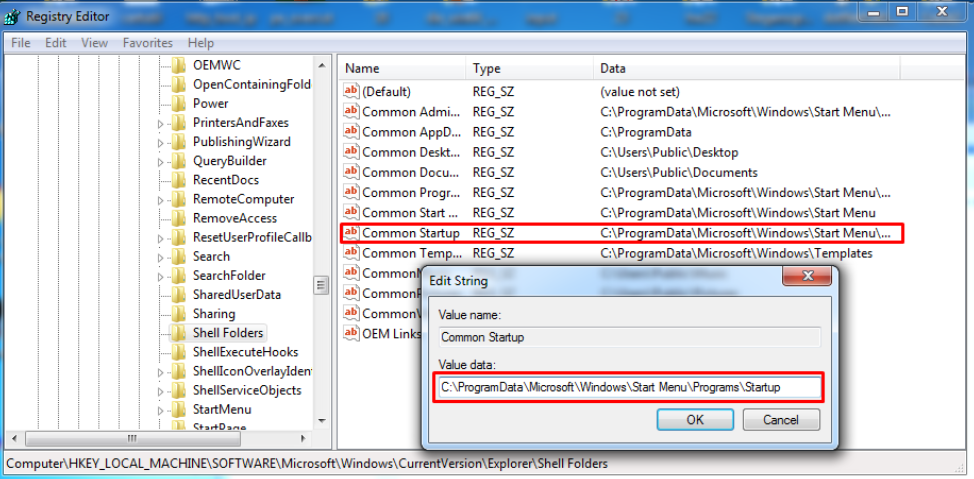

Переселяем папки

Также с помощью реестра можно “перепрятать” разделы из меню Пуск. В ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

Размещаются пути к различным компонентам, включая меню Автозагрузка. Соответственно, здесь мы тоже можем поменять значения параметров для того, чтобы запускать файлы из другого каталога.

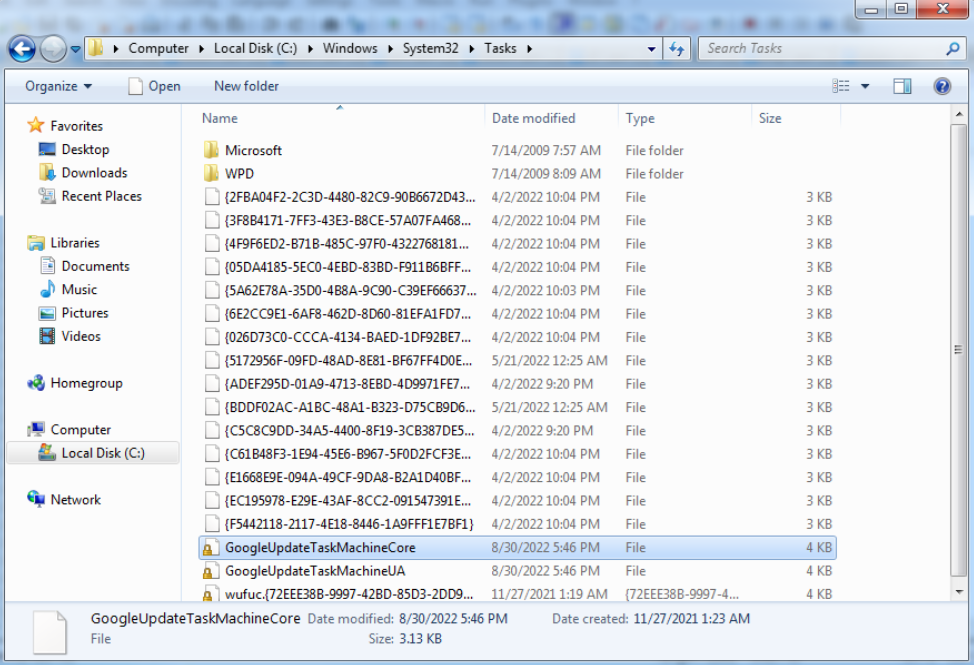

Планировщик задач

Помимо реестра мы можем попробовать прописать свое приложение в XML файлы с описанием задач. В каталоге %WINDIR%\System32\Tasks находятся XML файлы в которых прописано выполнение тех или иных действий и расписание, по которому эти действия выполняются.

Помимо прочего, в них можно найти и те команды, которые должны выполняться в рамках этой задачи.

Таким образом мы получаем еще один вектор для закрепления в системе.

Заключение

В этой статье мы рассмотрели основные методы размещения выполнимых файлов в системе для автозагрузки. Знание этих методов может помочь в выявлении подозрительных активностей злоумышленников в системе.

О других инструментах для обеспечения безопасности можно узнать у экспертов в области ИБ, например на онлайн-курсах. Перед стартом обучения проходят открытые уроки от преподавателей курсов, на которых можно узнать об актуальных технологиях и задать интересующие вопросы экспертам.

Реестр ОС Виндовс – это огромная база данных, содержащая сведения о настройках и параметрах установленного программного обеспечения, предустановках, профилях пользователей, других системных инструментах. Важную роль, связанную с загрузкой операционной системы Виндовс занимает ветка HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, в которой находится ряд ключевых параметров, отвечающих за автоматическую загрузку в системе тех или иных программных компонентов. Ниже перечислим наиболее часто встречающиеся параметры в данной ветке, а также опишем, за активацию каких программ они отвечают.

Содержание

- Какие параметры могут быть в данной ветке

- Adobe Reader Speed Laucher

- ATICCC

- AvastUI

- AVGUI.EXE

- Bitdefender Wallet Agent

- CTFMON.EXE

- Daemon Tools Lite

- Egui

- Google Chrome

- Google Update

- Guard mail.ru

- HotKeysCmds

- Igfxtray

- iTunesHelper

- QuickTime Task

- RtHDVCpl.exe

- Skype

- SkyDrive

- uTorrent

- Wmagent.exe

- Заключение

Какие параметры могут быть в данной ветке

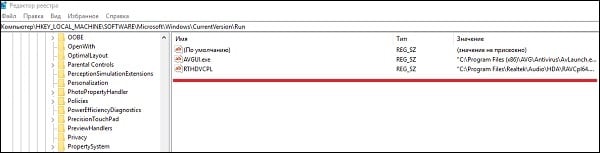

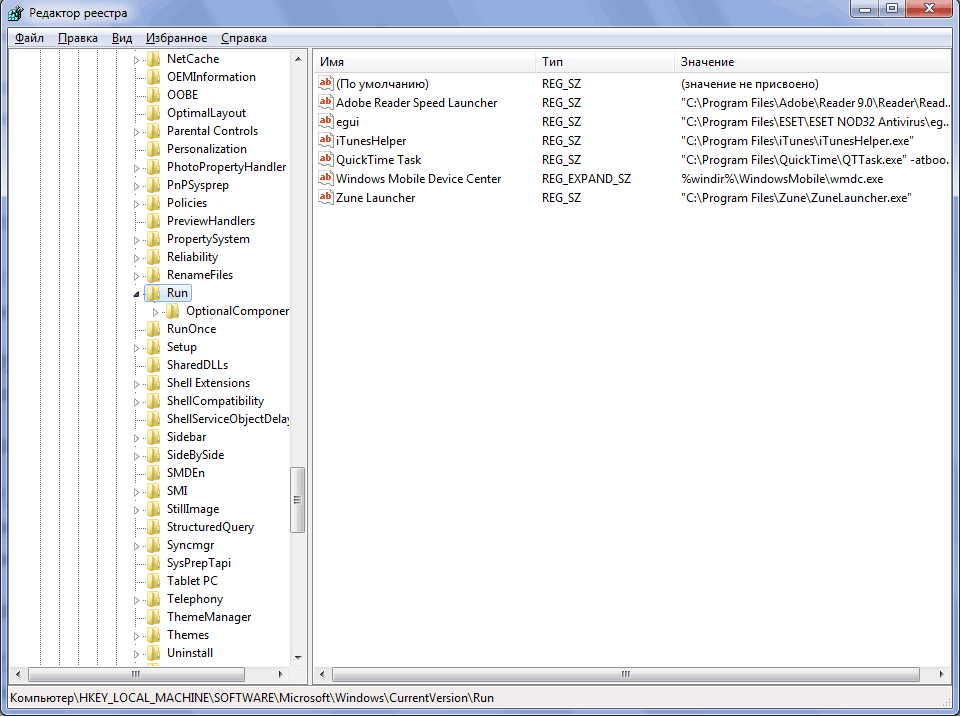

Как известно, в рассматриваемой ветке реестра находится перечень программ, автоматически запускаемых при входе в систему. При этом программы из данной ветке запускаются для учёток всех пользователей, независимо администратор вы или гость.

Обычно в правом окне параметров слева расположение название (имя) запускаемой программы (параметра), а справа в столбике «Значение» – путь к ней на диске и ключ, с которым запускается соответствующий исполняемый файл (к примеру, «C:\Program Files\Realtek\Audio\HDA\RAVCpl64.exe» –s).

Столбик с названием «Тип» отвечает за идентификацию типов данных в системном реестре. В рассматриваемой нами ветке мы обычно видим «REG_SZ», означающий обычную строку кодировки «Юникод» любой длины.

Наиболее же часто в рассматриваемой нами ветке встречаются следующие параметры:

Adobe Reader Speed Laucher

Обеспечивает автоматическую активацию и ускоренную загрузку программы Adobe Reader, включая и её обновление.

ATICCC

Автоматически запускает «ATI Catalyst™ Control Center» — комплекс софта и драйверов для видеокарт АТИ Radeon. Ныне данная программа известна под названием «AMD Radeon Software Crimson».

AvastUI

Запускает популярный антивирус Avast, причём в Диспетчере задач можно увидеть сразу несколько одноимённых процессов.

AVGUI.EXE

Рассматриваемый параметр отвечает за автоматический старт антивируса AVG.

Bitdefender Wallet Agent

Запускает менеджер паролей, обеспечивающий конфиденциальность и безопасный серфинг в сети.

CTFMON.EXE

Контролирует языковую панель и альтернативный пользовательский ввод в ряде систем ОС Виндовс.

Daemon Tools Lite

Отвечает за автоматический старт программы «Daemon Tools Lite” — программы-эмулятора CD/DVD-дисководов, позволяющая создавать виртуальные дисководы и работать с образами дисков.

Egui

Выполняет автоматический запуск популярного антивируса «ESET NOD32».

Google Chrome

Данный параметр предназначен не столько для запуска браузера Хром, сколько для проверки обновлений для данного браузера.

Google Update

Отвечает за запуск служебного сервиса от компании Гугл, призванного своевременно обновлять программные продукты от Гугл на ПК пользователя.

Guard mail.ru

Нежелательная программа, закидывающая ПК рекламным софтом, удаляющая без вашего желания программы Яндекса, QIP и Рамблера, а также в ряде случаев модифицирующая ваши поисковые настройки. Нежелательный гость на ПК.

HotKeysCmds

Программа для дополнительной настройки драйверов чипсетов Intel.

Igfxtray

Выводит иконку Intel Graphics на панель задач в системном трее. Активно взаимодействует с графическими чипсетами от Интел.

iTunesHelper

Программа, которая отслеживает подключение к вашему ПК с iPhone/iPod. Если подключение будет обнаружено, будет автоматически запущена iTunes.

QuickTime Task

Модуль мультимедийного проигрывателя, способного воспроизводить различные типы видео. Поскольку в большинстве случаев видеофайлы системно привязываются к тому или иному плееру, в автоматическом запуске указанного модуля обычно нет необходимости.

RtHDVCpl.exe

Отвечает за загрузку диспетчера Realtek HD – дополнительного программного инструмента для гибкой настройки звука под звуковые карты Realtek.

Skype

Отвечает за автоматический старт популярной программы «Скайп», позволяющей осуществлять текстовую, голосовую и видеосвязь.

SkyDrive

Обеспечивает запуск служебной программы облачного хранилища SkyDrive, и подключение к последнему.

uTorrent

Обеспечивает автоматический запуск популярного торрент-клиента «uTorrent», работающего в фоне.

Wmagent.exe

Агент системы WebMoney, служит для вывода различных уведомлений (к примеру, о получении перевода) в данной платёжной системе.

Заключение

Выше мы разобрали ряд часто встречающихся параметров ветки HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run. Разумеется, данный список далеко не полон, существуют ещё множество программ, автостарт который осуществляется с помощью функционала указанной ветки. Местоположение программ, находящихся в данной ветке, часто зависит от настроек пользователя и особенностей ПК, при этом большинство из указанных параметров в автозагрузке можно легко удалить без какого-либо вреда для пользовательской системы.

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО.

Безмалый В.Ф.

MVP Consumer Security

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО, причем даже не обязательно вредоносное. При поиске резидентного вредоносного ПО нас не могут не волновать следующие вопросы:

- Как осуществляется автозагрузка?

- Где найти список программ, загружаемых автоматически?

- Как отключить соответствующий список автозагрузки?

Именно этому и будет посвящена эта статья.

Существует много способов автозагрузки. Ниже приведены несколько вариантов. Надеюсь, что это сможет вам помочь в розыске и удалении вредоносного ПО из автозагрузки.

Способы автозагрузки

Реестр

В реестре Windows 7 автозагрузка представлена в нескольких ветвях:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] ‐ программы, запускаемые при входе в систему.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе (рис.1).

Рисунок 1 Автозапуск для всех пользователей

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce] ‐ программы, запускаемые только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] ‐ программы, которые запускаются при входе текущего пользователя в систему

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce] ‐ программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Например, чтобы автоматически запускать Блокнот при входе текущего пользователя, открываем Редактор реестра (regedit.exe), переходим в раздел

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] и добавляем следующий ключ:

«NOTEPAD.EXE»=»C:\WINDOWS\System32\notepad.exe»

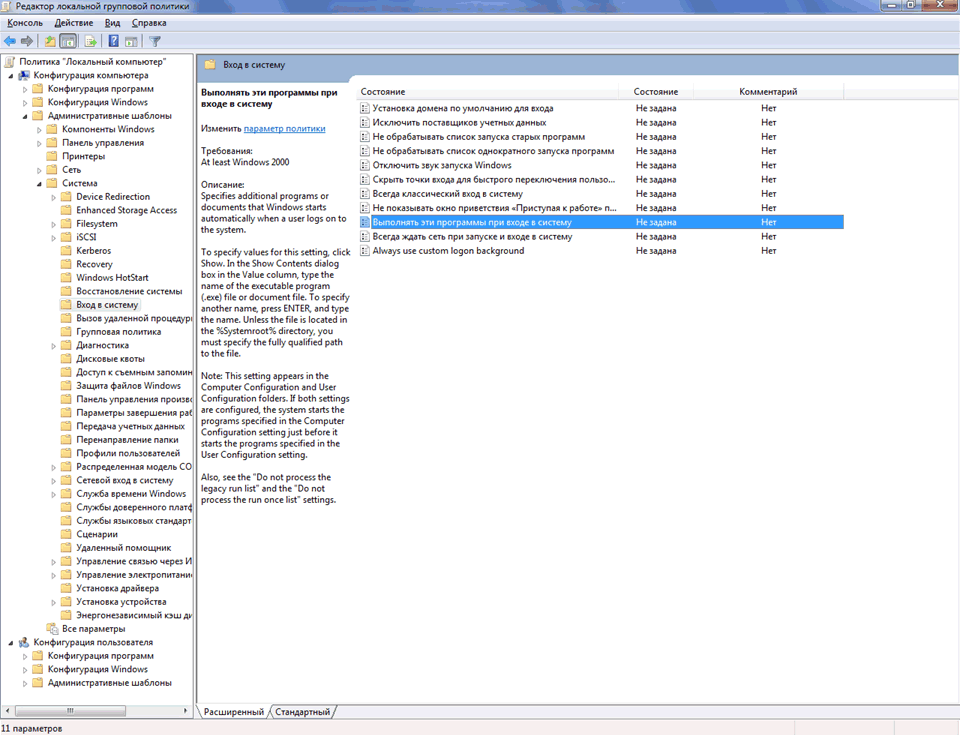

Использование групповой политики для автозапуска

Откройте оснастку «Групповая политика» (gpedit.msc), перейдите на вкладку «Конфигурация компьютера ‐ Административные шаблоны ‐ Система». В правой части оснастки перейдите на пункт «Вход в систему». (рис.2).

Рисунок 2 Использование групповой политики для автозапуска (для всех пользователей)

По умолчанию эта политика не задана, но вы можете добавить туда программу: включаем политику, нажимаем кнопку «Показать ‐ Добавить», указываем путь к программе, при этом если запускаемая программа находится в папке ..WINDOWS\System32\ то можно указать только название программы, иначе придется указать полный путь к программе.

Фактически в данном разделе локальной групповой политики можно указать дополнительную программу или документ, который будет выполняться при входе пользователя в систему.

Внимание! Данный пункт политики доступен в Конфигурации компьютера и Конфигурации пользователя. Если заданы оба пункта политики, то вначале будет запущена программа из Конфигурации компьютера, а затем уже пользователя.

При этом в системном реестре в разделе [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies] создается подраздел \Explorer\Run с ключами добавленных программ.

Пример:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run]

«1»=»notepad.exe»

В итоге получаем запуск Блокнота (рис 3).

Рисунок 3 Запуск Блокнота с помощью локальной групповой политики

Аналогично задается автозапуск для текущих пользователей, в оснастке «Групповая политика» это путь «Конфигурация пользователя ‐ Административные шаблоны ‐ Система» (рис 2), а в реестре раздел [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run]

Внимание! При этом программы из этого списка не отображаются в списке программ доступных для отключения в msconfig.exe, а также определяются не всеми менеджерами автозагрузки.

Игнорировать списки автозагрузки программ выполняемых однажды

Настраивается с помощью групповой политики: «Конфигурация компьютера ‐ Административные шаблоны ‐ Система — Вход в систему ‐ Не обрабатывать список однократного запуска программ»

Если эту политику включить, то не будут запускаться программы, запускаемые из списка

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce] Если эта политика

включена, в реестре создается следующий ключ:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer]

«DisableLocalMachineRunOnce»=dword:00000001

Так же настраивается политика для текущих пользователей: «Конфигурация пользователя ‐ Административные шаблоны ‐ Система — Вход в систему ‐ Не обрабатывать список однократного запуска программ» Параметры реестра:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer]

«DisableLocalUserRunOnce»=dword:00000001

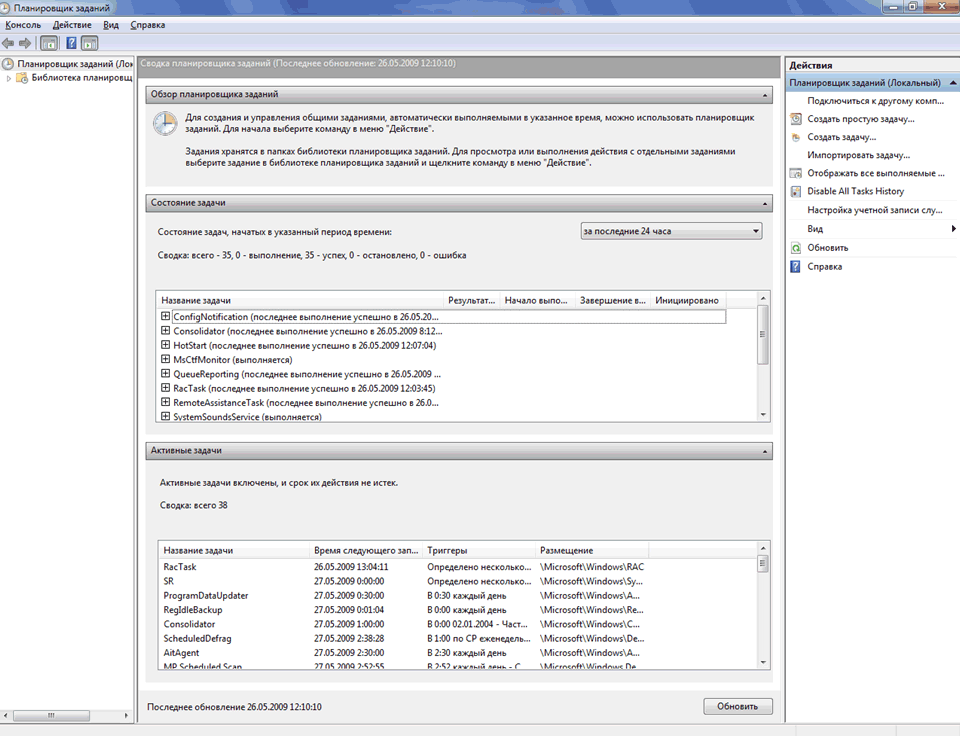

Назначенные задания

Программы могут запускаться с помощью «Планировщика заданий». Посмотреть список установленных заданий, а также добавить новое можно так: «Пуск ‐ Все программы ‐ Стандартные ‐ Служебные — Планировщик заданий» ‐ при этом откроется окно Планировщика заданий, в котором отображены назначенные задания (рис.4).

Рисунок 4 Окно Планировщика заданий

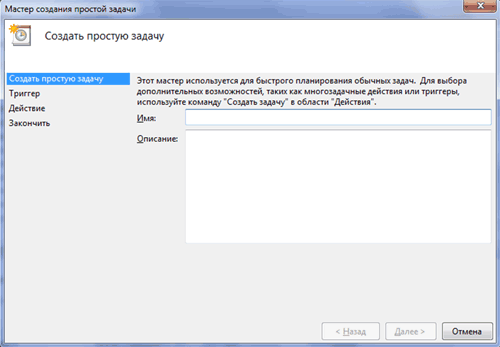

Чтобы добавить новое задание, нужно из меню «Действия» выбрать пункт «Создать простую задачу» (рис.5).

Рисунок 5 Создание простой задачи в Планировщике задач

Запуск программ с помощью этого мастера возможен однократно, при входе в Windows, при включении компьютера, а также по расписанию.

Папка «Автозагрузка»

Папка, в которой хранятся ярлыки для программ запускаемых после входа пользователя в систему. Ярлыки в эту папку могут добавляться программами при их установке или пользователем самостоятельно. Существует две папки ‐ общая для всех пользователей и индивидуальная для текущего пользователя. По умолчанию эти папки находятся здесь:

.. \Users\All Users\Microsoft\Windows\Start Menu\Programs\Startup ‐ это папка, программы из которой будут запускаться для всех пользователей компьютера.

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup ‐ это папка, программы из которой будут запускаться для текущего пользователя.

Посмотреть какие программы у вас запускаются таким способом можно открыв меню «Пуск ‐ Все программы ‐ Автозагрузка». Если вы создадите в этой папке ярлык для какой-то программы, она будет запускаться автоматически после входа пользователя в систему.

Смена папки автозагрузки

Windows считывает данные о пути к папке «Автозагрузка» из реестра. Этот путь прописан в следующих разделах:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders]

«Common Startup»=«%ProgramData%\Microsoft\Windows\Start Menu\Programs\Startup»‐ для всех пользователей системы.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders]

«Startup»=«%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup»

‐ для текущего пользователя. Сменив путь к папке, мы получим автозагрузку всех программ из указанной папки.

Пример:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders]

«Startup»=»c:\mystartup» ‐ система загрузит все программы, ярлыки которых находятся в папке c:\mystartup\, при этом папка «Автозагрузка» все так же будет отображаться в меню «Пуск», а если у пользователя в ней ничего не было, то он и не заметит подмены.

Подмена ярлыка для программы из списка автозагрузки

Допустим у вас установлен пакет Acrobat. Тогда в папке «Автозагрузка» у вас будет находиться ярлык «Adobe Reader Speed Launch» ‐ этот ярлык устанавливается туда по умолчанию. Но вовсе необязательно этот ярлык ссылается именно на соответствующее приложение ‐ вместо него может быть запущена любая другая программа, тем более что на функциональности Acrobat это не скажется.

Добавление программы к программе запускаемой из списка автозагрузки

Модификация предыдущего варианта ‐ одновременно с загрузкой какой-либо программы из списка автозагрузки у вас будет стартовать другая программа ‐ дело в том, что можно «склеить» два исполняемых файла в один и они будут запускаться одновременно. Существуют программы для такой «склейки». Или ярлык может ссылаться на командный файл, из которого и будут запускаться как оригинальная программа из списка, так и добавленные посторонние программы.

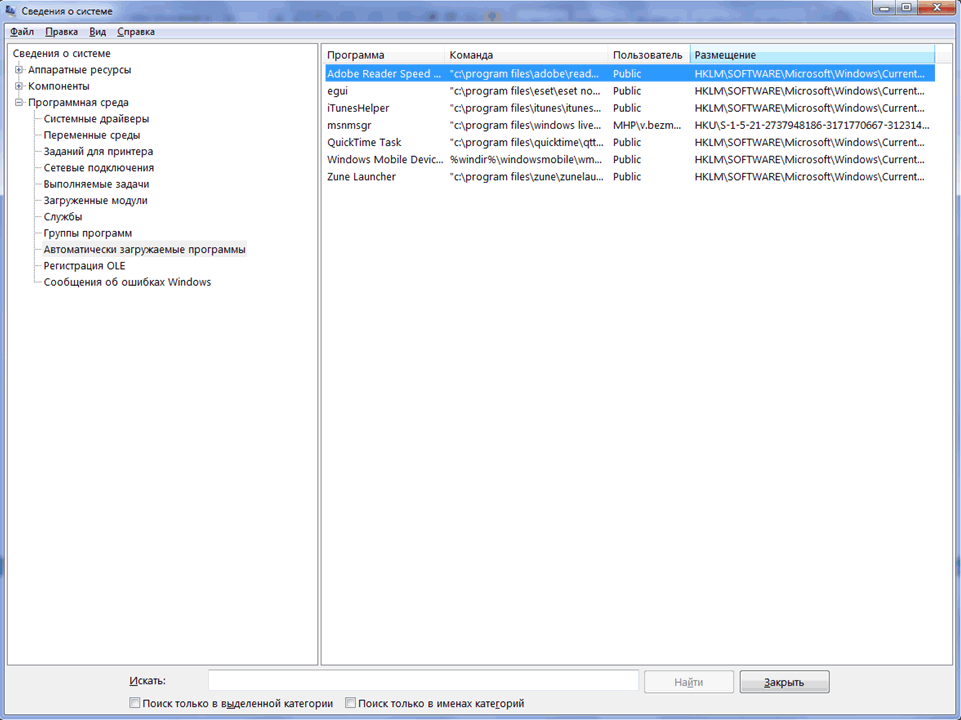

Посмотреть список автоматически загружаемых программ можно открыв программу «Сведения о системе» (откройте «Пуск ‐ Все программы ‐ Стандартные ‐ Служебные ‐ Сведения о системе» или наберите msinfo32.exe в командной строке) и перейдя в пункт «Программная среда ‐ Автоматически загружаемые программы». Программа «Свойства системы» отображает группы автозагрузки из реестра и папок «Автозагрузка» (рис.6).

Рисунок 6 Автоматически загружаемые программы

Другая программа, позволяющая посмотреть список программ автозагрузки ‐ «Настройка системы» (для запуска наберите msconfig.exe из командной строки). Эта программа кроме просмотра списка автозагрузки предоставляет возможность отключения всех пунктов автозагрузки (вкладка «Общие») или выборочных программ (вкладка «Автозагрузка»).

Заключение

Безусловно, сведения, приведенные в данной статье нельзя считать исчерпывающими, однако, надеюсь, они помогут вам в нелегком труде борьбы с вредоносным ПО.

Способов посмотреть, что запускается при включении компьютера достаточно много. Можно это сделать через реестр руками, а можно воспользоваться одной из сотни программ, которые показывают автозагрузку Windows. В этой статье я расскажу, как это сделать и через реестр, и через бесплатную программу Autoruns for Windows.

Если вы интересуетесь всеми аспектами работы своего компьютера, то заглянуть в автозагрузку Windows, одно из самых первых занятий.

Как посмотреть автозагрузку через реестр Windows

Именно в реестре Windows лежат все ключи и информация по поводу автозагрузки файлов при включении компьютера. Все программы, которые показывают информацию о запускаемых приложениях, берут информацию именно оттуда.

Данный способ хорош, когда у вас нет под руками инструментов для просмотра этой информации. Чтобы посмотреть автозагрузку Windows через реестр, делаем следующее. Нажимаем Win+R и пишем: regedit. Жмем интер. Откроется редактор реестра Windows. Для начала, будет неплохо сделать копию реестра. Для этого жмем правой кнопкой мыши по Компьютеру и выбираем Экспортировать. Выбираем место и сохраняем.

Итак. Автозагружаемые с системой файлы лежат в следующих разделах:

Компьютер\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Компьютер\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run

HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\AlternateShell

Как посмотреть автозагрузку в Windows

И в папке:

C:\Users\ИМЯПОЛЬЗОВАТЕЛЯ\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

Также советую проверить ключ:

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

А конкретно ключи shell и userinit. Некоторые вирусы подсовывают после исполняемых файлов, пути к своим вирусам. Должно быть также как на скриншоте, после explorer.exe ничего не должно быть, а после userinit.exe запятая и все.

Минус в данном способе в том, что если у вас мало опыта, вы вряд ли поймете, какие исполняемые файлы за что отвечают. Вам придется скопировать название и путь файла и вставить в поисковую строку. Поэтому, проще всего будет воспользоваться программой, которая не только покажет автозагрузку Windows, но также предоставит поиск автозапускаемых файлов через google. А это уже все меняет.

Как посмотреть автозагрузку Windows через программу Autoruns for Windows

Программа Autoruns for Windows была когда-то независимой разработкой одного сильного разработчика, который потом перешел работать в компанию Microsoft вместе со своими разработками. Утилита Autoruns for Windows бесплатна, имеет маленький размер и предоставляет колоссальную информацию об автозапуске в Windows.

Качаем программу с официального сайта. Разархивируем программу в удобное место и запускаем ту, которая соответствует вашей системе. Для 64-битных систем это Autoruns64.exe. Для 32-х — Autoruns.exe. Запускать надо от имени администратора (правой кнопкой мыши — Запуск от имени администратора). Соглашаемся с лицензионным соглашением и можно работать.

Программа сразу покажет кучу вкладок и прочей информации, в которой можно заблудиться. Нас интересует вкладка Logon, переходим в нее.

Программа сразу красным отметила файлы, которые не являются родными для системы, но это не значит, что это вирусы. Это могут быть обычные, полезные приложения, которые стоят у вас в системе. Но могут и не быть. Самое главное, что для вас большинство файлов отсеялось и не надо забивать голову, что это за файлы.

Для поиска информации о файле, можно нажать правой кнопкой мыши по нему и выбрать Search Online. Также в меню доступны такие пункты: Jump to Entry для показа информации о файле в реестре и Jump to Image, чтобы открыть проводник с папкой, где лежит файл.

Вы можете полазить по вкладкам программы и изучить все ее компоненты. Интересными могут показаться: Scheduled Tasks (запланированные задачи) и Services — Сервисы. Некоторые вирусы, как например, mes images nouveau dossier любят прописаться в одно из них.

Для чистки реестра я рекомендую воспользоваться статьей “Руководство как почистить реестр Windows 10”. Для чистки всей системы: “Как удалить ненужные файлы в Windows 10”

Как отключить автозапуск программ

Мы рассмотрим несколько различных способов отключения приложений из автозапуска при старте системы.

- Через реестр. Для запуска редактора реестра нажимаем «Пуск» — «Выполнить» (в Windows Vista или Windows 7 нажмите комбинацию клавиш win + R) — вписываем команду «regedit» — нажимаем «OK».

В открывшемся окне находим ключи:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run — отвечает за автозагрузку программ всех пользователей.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run — отвечает за автозагрузку программ текущего пользователя.

Для отключения программы из автозагрузки необходимо просто удалить соответствующий параметр. Например, в данном случае будет отключен автозапуск для программы CCleaner: - В папке «Автозагрузка». Нажимаем «Пуск» — «Все программы» — «Автозагрузка». Все программы, которые находятся в этой папке будут автоматически запускаться при входе в систему. Удалите программу из этой папки, и автозапуск для нее будет отключен;

- Встроенная утилита «msconfig». Для запуска нажимаем «Пуск» — «Выполнить» — команда «msconfig» — «OK»

В открывшейся программе переходим на вкладку «Автозагрузка»

Чтобы отключить программу из автозагрузки, необходимо снять напротив нее галочку и нажать «OK» — затем перезагрузить компьютер;

- Программа Autoruns. В данной статье описаны далеко не все способы автозапуска в Windows. Для получения полного списка компонентов, которые запускаются автоматически можно воспользоваться сторонними программами. На мой взгляд, одна из лучших для этого программа — Autoruns. Она достаточно удобна и интуитивно понятна.

Совет. Из всех перечисленных способов самым безопасным является утилита «msconfig». Внесенные в нее изменения можно вернуть, если обратно поставить галочку напротив выключенного компонента. Самым опасным является реестр. Используйте его только при крайней необходимости.

Была ли полезна вам эта инструкция?

Да Нет