Уровень сложности

Средний

Время на прочтение

6 мин

Количество просмотров 3.7K

Основной задачей, которую необходимо решить вредоносному файлу сразу после запуска является закрепление в системе, то есть обеспечение возможно постоянной работы данного процесса в системе. То есть, злоумышленнику необходимо, чтобы процесс, с помощью которого он может получить доступ в систему (троян, бэкдор и т. д.) запускался бы автоматически при загрузке системы и работал во время всего сеанса работы системы. Существует несколько методов закрепиться в системе. В этой статье мы рассмотрим наиболее распространенные способы закрепления в ОС Windows, а также посмотрим, как некоторые из этих техник выглядят в отладчике. Будем считать, что для запуска нужного процесса злоумышленнику так или иначе необходимо запустить выполнимый файл.

Ветка Run

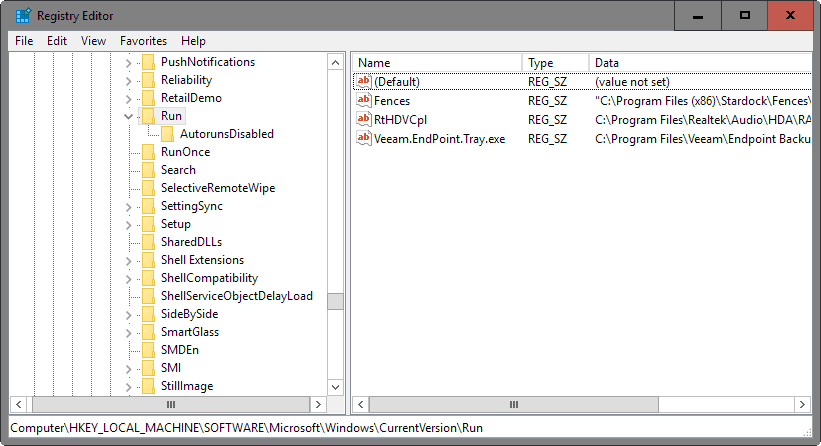

Начнем с наиболее известного места, где можно прописать автоматический запуск приложения при старте системы — реестра Windows. И прежде всего приложения, желающие стартовать вместе с ОС прописывают себя в ветки

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Для первого варианта нам необходимы права локального администратора. Для того, чтобы прописать автоматический запуск файла, необходимо добавить новое значение в ветку Run.

Однако, важно понимать, что манипуляции с данными ветками реестра также отслеживают и средства защиты. Так антивирус будет очень внимательно следить за тем, какие приложения собираются прописать свои файлы в эти ветки реестра. И попытка неизвестного ранее приложения прописаться в ветку Run может привести к срабатыванию антивируса.

Также, если вам необходимо один раз выполнить какой-либо файл. Например, вам необходимо прописать в системе сервис, то можно воспользоваться ключом RunOnce.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

Если мы хотим выполнить файл один раз для конкретного пользователя, то необходимо прописать файл в ветке:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

Однако, этими, наиболее известными ветками реестра возможности спрятаться в автозагрузку не ограничиваются. Так, за автозагрузку в профиле текущего пользователя отвечают ветки реестра показанные ниже.

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\Shared Tools\Msinfo

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Shared Tools\Msinfo

Посмотрим, как код, правящий реестр выглядит в отладчике.

Конечно, любой здравомыслящий вредонос постарается максимально скрыть от отладки как разделы памяти в которых указаны ветки реестра и записываемые значения, так и сами вызовы функций для работы с реестром. Но в представленном на скриншоте примере мы видим обращения к реестру: RegOpenKeyEx, RegCreateKey, RegCloseKey. По вызовам этих функций можно понять, что приложение в принципе работает с реестром. В случае, если вносятся правки в представленные выше ветки, то вероятнее всего мы имеем дело с вредоносом.

Сервисы в реестре

Еще одним способом поселиться в автозагрузку является использование системных служб – сервисов. Сервис (служба) – это приложение, автоматически исполняемое системой при запуске операционной системы Windows и выполняющиеся вне зависимости от статуса пользователя.

Существует несколько режимов для служб:

-

запрещён к запуску;

-

ручной запуск (по запросу);

-

автоматический запуск при загрузке компьютера;

-

автоматический (отложенный) запуск;

-

обязательная служба/драйвер (автоматический запуск и невозможность (для пользователя) остановить службу).

Соответственно, для того, чтобы осуществить автоматический запуск какого-либо выполнимого файла, нам необходимо прописать его как сервис. И здесь кроются некоторые сложности. Дело в том, что сервис – это, не совсем обычный выполнимый файл. Для его запуска недостаточно просто создать exe файл и запустить его. Вместо этого нам необходимо зарегистрировать сервис в системе и только потом его можно запускать.

На скриншоте ниже представлен фрагмент кода, в котором формируется набор значений в стеке (в том числе имя выполняемого файла и самого сервиса) и затем все это передается функции CreateService для создания сервиса.

После того, как сервис зарегистрирован в системе его можно запустить с помощью вызова функции OpenService.

Помимо использования функций ОС предназначенных непосредственно для работы с сервисами, для регистрации и запуска сервиса можно воспользоваться командой sc. В примере ниже мы создаем процесс, который запускает команду sc start NewServ. CreateProcess не единственная функция для запуска процессов. В одной из предыдущих статей по реверсингу мы использовали функцию WinExec для запуска калькулятора при реализации переполнения буфера.

В общем, не стоит забывать про такой простой способ работы с сервисами, как консольные команды.

И еще с сервисами можно работать через реестр. Для этого предназначена ветка

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\

В ней находятся разделы, описывающие работу каждого из сервисов, зарегистрированных в операционной системе.

На скриншоте показаны параметры сервиса DHCP. Как видно, в этой ветке имеются параметры, отвечающие за параметры запуска сервиса, аккаунт, от которого он запускается и собственно сам путь к выполнимому файлу. Таким образом, работу с сервисами можно организовать с помощью манипуляций с реестром.

Скрытый отладчик

Представленные выше способы регистрации в автозагрузке в большей или меньшей степени видны пользователю системы. Так запущенные сервисы можно легко увидеть в соответствующей оснастке, а ветки Run хорошо всем известны, и можно без труда проверить их содержимое.

Однако, в реестре есть менее известные ветки, в которые тоже можно подселить выполнимый файл. В данном случае речь пойдет не совсем об автозагрузке как таковой, но при желании здесь тоже можно организовать автозапуск.

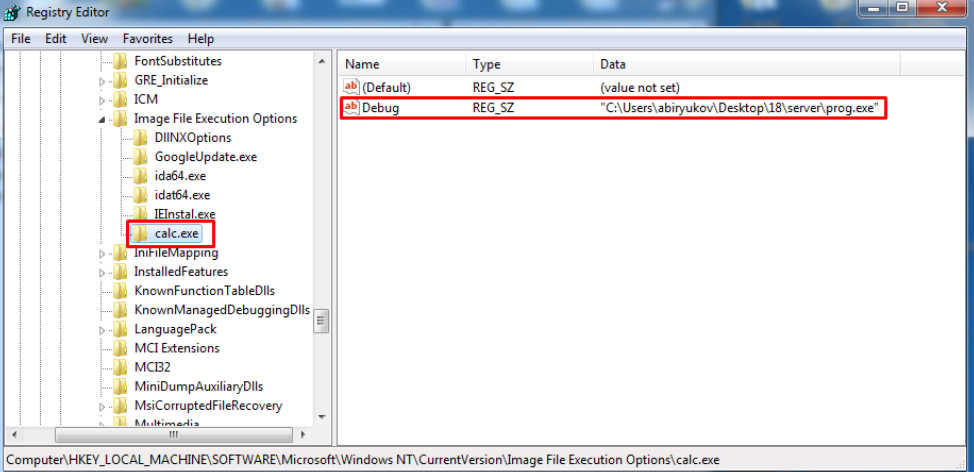

Разработчики из Майкрософт очень любят оставлять себе лазейки в виде недокументированных возможностей. В частности, они предусмотрели функционал по автоматическому запуску отладчика для заданного приложения. Работает это следующим образом: в ветке реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ Image File Execution Options\

Мы создаем раздел с именем запускаемого приложения, а в этом разделе создаем параметр Debug в котором уже указываем выполнимый файл, запускаемый в реальности.

То есть, в примере на скриншоте при попытке запуска калькулятора у нас запустится некий prog.exe. Таким образом можно под видом одного приложения запустить другое. Можно к примеру подменить экранную клавиатуру (osk.exe) на командную строку (cmd.exe). В результате можно будет на заблокированном компьютере вызывать клавиатуру и получать командную строку, причем с правами System!

Небезопасные обновления

Продолжая тему реестра и размещения приложений в нем, мы можем поправить команды, которые выполняются при обновлении тех или иных компонентов. В ветке

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\

Указаны GUID установленных компонентов и для многих из них можно найти параметры StubPath и Version. Далее процитируем официальную документацию Майкрософт:

При входе пользователя система сравнивает содержимое разделов HKLM\Software\Microsoft\Active Setup\Installed Components и HKCU\Software\Microsoft\Active Setup\Installed Components. Для каждого раздела в HKLM должна быть копия с тем же GUID в HKCU. Дальше есть три варианта развития событий:

1. Если копии нет, то выполняется команда, указанная в StubPath, после чего в HKCU создается раздел с тем же GUID и прочими параметрами.

2. Если копия есть, то сравнивается значение параметра Version. Если версия в HKCU младше, чем в HKLM, то задание отрабатывает повторно, после чего номер версии в HKCU обновляется.

3. Если же раздел с одинаковым GUID есть и в HKLM и в HKCU и номер версии у них совпадает, то значит компонент уже отработал для данного пользователя и запускать его не требуется.

Таким образом мы можем поиграться со значением StubPath и версиями для того, чтобы в итоге выполнить то, что нам нужно. По сути, здесь тоже можно реализовать автозагрузку.

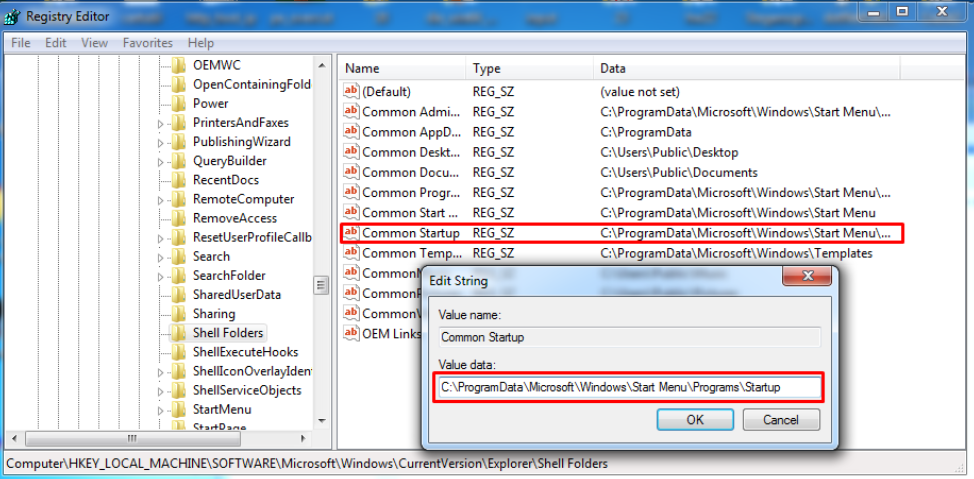

Переселяем папки

Также с помощью реестра можно “перепрятать” разделы из меню Пуск. В ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

Размещаются пути к различным компонентам, включая меню Автозагрузка. Соответственно, здесь мы тоже можем поменять значения параметров для того, чтобы запускать файлы из другого каталога.

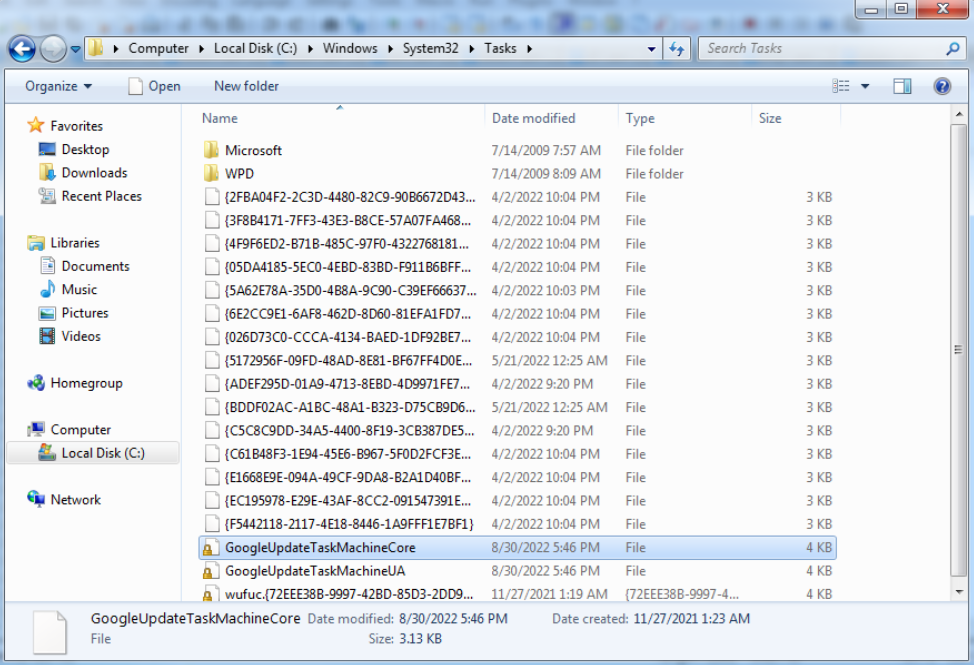

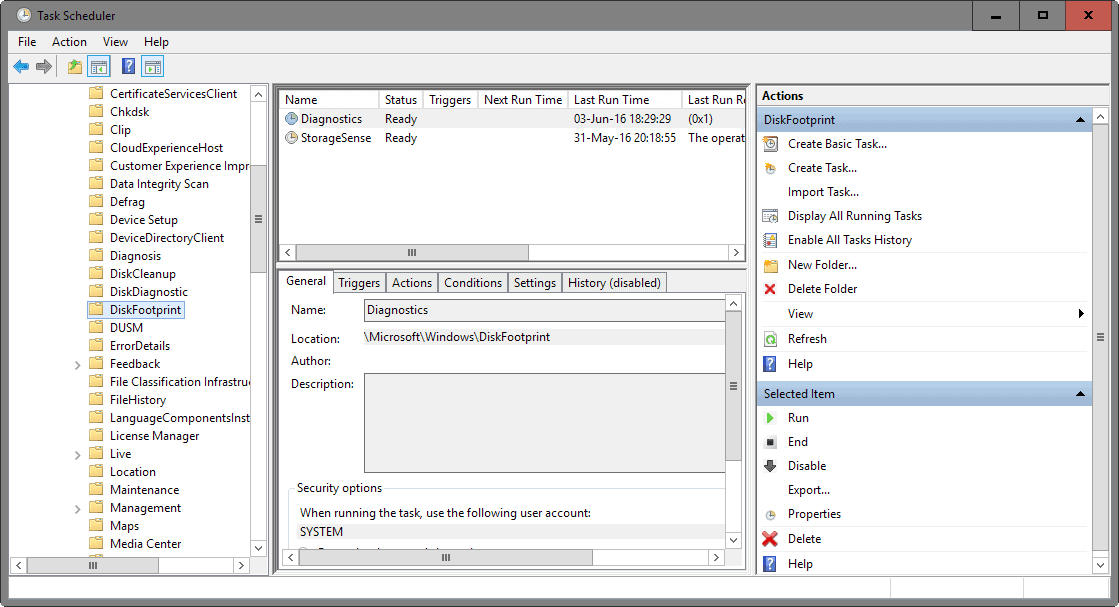

Планировщик задач

Помимо реестра мы можем попробовать прописать свое приложение в XML файлы с описанием задач. В каталоге %WINDIR%\System32\Tasks находятся XML файлы в которых прописано выполнение тех или иных действий и расписание, по которому эти действия выполняются.

Помимо прочего, в них можно найти и те команды, которые должны выполняться в рамках этой задачи.

Таким образом мы получаем еще один вектор для закрепления в системе.

Заключение

В этой статье мы рассмотрели основные методы размещения выполнимых файлов в системе для автозагрузки. Знание этих методов может помочь в выявлении подозрительных активностей злоумышленников в системе.

О других инструментах для обеспечения безопасности можно узнать у экспертов в области ИБ, например на онлайн-курсах. Перед стартом обучения проходят открытые уроки от преподавателей курсов, на которых можно узнать об актуальных технологиях и задать интересующие вопросы экспертам.

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы:

1. В автозагрузке операционной системы

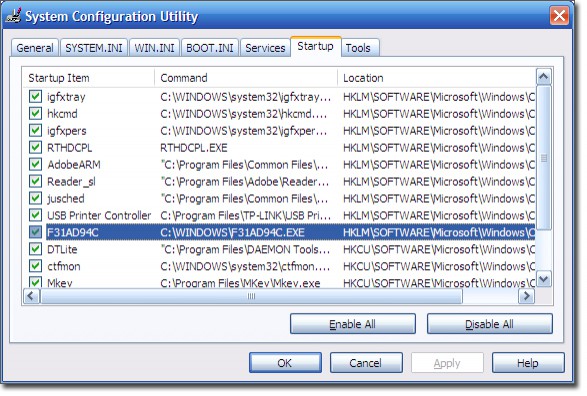

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:\Program Files\novirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности.

Дополнительно:

Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:\Temp, C:\WINDOWS\Temp, C:\Documents and Settings\user\Local Settings\Temp, т.к. существует очень большая вероятность загрузки вируса из этих папок.

Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) — типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run и

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

При нахождении в них подозрительных элементов — мочить гадов!

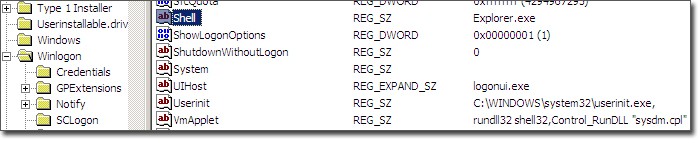

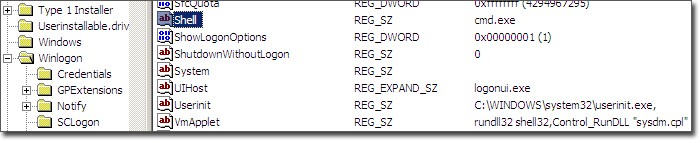

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:\WINDOWS\system32\h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, исправить «хрень» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Оригинальные параметры записи в реестре должны быть следующими:

Userinit = C:\WINDOWS\system32\userinit.exe

UIHost = logonui.exe

Shell = explorer.exe

Вирус может прописать себя например так:

Userinit = C:\WINDOWS\system32\userinit.exe,C:\WINDOWS\system32\gertinw.exe

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда.

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:\windows\system32\drivers\etc\hosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes

и

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet {номера 001 или 002}\Services\Tcpip\Parameters \PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.

Знание, где найти ветку реестра hkcu software microsoft windows currentversion run на компьютере, может быть полезным для пользователей, сталкивающихся с проблемами в работе системы или желающих настроить автозагрузку программ при старте Windows. В этой ветке реестра хранятся записи о программах, которые запускаются автоматически при включении компьютера.

Для того чтобы найти эту ветку, нужно выполнить несколько простых действий. В начале необходимо открыть Редактор реестра, нажав на клавишу Win+R и введя команду regedit. После этого откроется окно Редактора реестра.

В Редакторе реестра нужно перейти в следующую ветку: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run. Для этого нужно раскрыть папки и выбрать соответствующие ветки.

Важно помнить, что при работе с реестром нужно быть осторожным и быть уверенным в том, что вы знаете, что делаете. Неправильное редактирование реестра может привести к непредсказуемым последствиям и проблемам с компьютером. Поэтому перед любыми действиями с реестром рекомендуется сделать его резервную копию.

Найдя ветку hkcu software microsoft windows currentversion run, вы сможете просмотреть список программ, которые запускаются при старте Windows, и, при необходимости, отключить или удалить ненужные записи. Помимо стандартных программ, в эту ветку реестра могут быть добавлены и вредоносные программы, поэтому важно быть внимательным и следить за наличием подозрительных записей.

Содержание

- Раздел 1: Как найти ветку реестра hkcu software microsoft windows currentversion run на компьютере?

- Раздел 2: Где можно найти информацию о программе, запущенной через hkcu software microsoft windows currentversion run?

- Раздел 3: Как удалить ненужную программу из hkcu software microsoft windows currentversion run?

- Раздел 4: Как определить, является ли программный ключ ветки hkcu software microsoft windows currentversion run вирусом?

- Раздел 5: Как перезагрузить компьютер после изменения ветки hkcu software microsoft windows currentversion run?

- Раздел 6: Как создать резервную копию ветки hkcu software microsoft windows currentversion run перед изменениями?

- Раздел 7: Где можно найти дополнительную информацию о ветке hkcu software microsoft windows currentversion run?

Раздел 1: Как найти ветку реестра hkcu software microsoft windows currentversion run на компьютере?

Ветка реестра hkcu software microsoft windows currentversion run содержит информацию о программных приложениях, которые запускаются автоматически при загрузке операционной системы Windows. Найти эту ветку можно следующим образом:

- Откройте редактор реестра, нажав комбинацию клавиш Win + R и введя команду regedit.

- В редакторе реестра перейдите к следующему пути: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run.

В данной ветке содержатся записи со значениями, указывающими на исполняемые файлы программ, которые запускаются при загрузке операционной системы. В списках значений могут присутствовать названия программ, сокращенные имена или значения реестра, которые указывают на расположение исполняемого файла в системе.

Можно отключить запуск программ автоматически при загрузке системы, удалив или просто переименовав соответствующие значения реестра, или изменить значения, чтобы изменить параметры запуска программ. Однако перед внесением каких-либо изменений в реестр рекомендуется создать резервную копию реестра или экспортировать ветку, чтобы при необходимости можно было восстановить значения реестра.

Изменение значений в ветке реестра hkcu software microsoft windows currentversion run может быть полезным для управления запуском программ и повышения производительности системы, убрав ненужные и тормозящие автозагрузку приложения.

| Путь в реестре | Описание |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run | Запускаемые программы текущего пользователя при загрузке системы |

Раздел 2: Где можно найти информацию о программе, запущенной через hkcu software microsoft windows currentversion run?

Если вы хотите найти информацию о программе, запущенной через hkcu software microsoft windows currentversion run на вашем компьютере, вам понадобится выполнить несколько простых шагов. Вот где искать эту информацию:

- Откройте редактор реестра, нажав сочетание клавиш Win + R и введя команду regedit. Нажмите Enter, чтобы открыть редактор реестра.

- В редакторе реестра перейдите к следующему пути: HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

- В разделе Run вы найдете список всех программ, которые запускаются при загрузке операционной системы. Каждая программа представлена в виде записи с именем и значением.

- Прокрутите список, чтобы найти программу, которую вы ищете. Здесь вы можете найти информацию о пути к исполняемому файлу и другие связанные с ней параметры.

Имена и значения программ могут отличаться, поэтому обратите внимание на описания значений, чтобы определить, какую программу они представляют. Если вы не уверены, можете воспользоваться поиском в Интернете или обратиться к поддержке разработчика программы.

Раздел 3: Как удалить ненужную программу из hkcu software microsoft windows currentversion run?

Если вы обнаружили ненужную программу в разделе hkcu software microsoft windows currentversion run и хотите удалить ее, следуйте этим шагам:

Шаг 1: Откройте редактор реестра, нажав комбинацию клавиш Win + R, введите «regedit» и нажмите Enter.

Шаг 2: В редакторе реестра пройдите по следующему пути: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run.

Шаг 3: В разделе Run вы увидите список программ, которые запускаются при каждом включении компьютера. Найдите ненужную программу, которую вы хотите удалить.

Шаг 4: Щелкните правой кнопкой мыши на выбранной программе и выберите «Удалить».

Шаг 5: Подтвердите удаление программы, нажав «Да».

Обратите внимание, что удаление программы из раздела hkcu software microsoft windows currentversion run может привести к некорректной работе системы или другим проблемам, если вы не уверены в безопасности удаления программы, лучше проконсультируйтесь с опытным пользователем или специалистом.

Раздел 4: Как определить, является ли программный ключ ветки hkcu software microsoft windows currentversion run вирусом?

| Признак | Объяснение |

| Неизвестные программы | Если в местоположении программного ключа находятся неизвестные или подозрительные программы, это может указывать на наличие вируса. |

| Автоматический запуск | Если в программном ключе обнаружены программы, которые автоматически запускаются при старте системы, это может свидетельствовать о наличии вируса или другой вредоносной программы. |

| Системное замедление | Если ваш компьютер стал работать медленнее, а в программном ключе обнаружены сомнительные программы, это может свидетельствовать о наличии вредоносной программы. |

| Нет цифровой подписи | Если программные ключи не имеют действительной цифровой подписи, это может указывать на наличие вредоносной программы. |

| Сомнительные имена файлов | Если в местоположении программного ключа присутствуют файлы с подозрительными именами, это может указывать на вирус. |

Если вы заметили указанные признаки в местоположении программного ключа ветки hkcu software microsoft windows currentversion run, рекомендуется просканировать компьютер с помощью антивирусного программного обеспечения. Также рекомендуется обратиться к специалисту по компьютерной безопасности для дальнейшего анализа и удаления вредоносной программы, если она обнаружена.

Раздел 5: Как перезагрузить компьютер после изменения ветки hkcu software microsoft windows currentversion run?

После внесения изменений в ветку hkcu software microsoft windows currentversion run, вам может потребоваться перезагрузить компьютер, чтобы изменения вступили в силу. В этом разделе мы расскажем вам, как это сделать.

Существует несколько различных способов перезагрузки компьютера, и мы рассмотрим два из них:

| Способ 1: Перезагрузка с помощью меню «Пуск» | Способ 2: Перезагрузка с помощью командной строки |

|

1. Нажмите на кнопку «Пуск» в левом нижнем углу экрана. |

1. Зажмите клавишу Windows и нажмите клавишу R, чтобы открыть окно «Выполнить». |

|

2. В открывшемся меню выберите пункт «Выключить» или «Перезагрузить». |

2. В окне «Выполнить» введите команду «shutdown /r /t 0» (без кавычек) и нажмите клавишу Enter. |

|

3. Подождите некоторое время, пока компьютер завершит процесс перезагрузки. |

3. Компьютер перезагрузится в течение нескольких секунд. |

После перезагрузки компьютера внесенные в ветку hkcu software microsoft windows currentversion run изменения должны вступить в силу. Если вы все правильно сделали, то после загрузки операционной системы вы должны увидеть результаты своих изменений.

Раздел 6: Как создать резервную копию ветки hkcu software microsoft windows currentversion run перед изменениями?

Прежде чем вносить изменения в ветку hkcu software microsoft windows currentversion run на своем компьютере, рекомендуется создать резервную копию этой ветки. Это позволит вам восстановить предыдущую версию реестра в случае нежелательных изменений или ошибок в процессе изменения ключей.

Для создания резервной копии ветки hkcu software microsoft windows currentversion run вы можете воспользоваться утилитой реестра Windows — «Редактором реестра». Вот пошаговая инструкция, как это сделать:

- Нажмите комбинацию клавиш Win + R на клавиатуре, чтобы открыть диалоговое окно «Выполнить».

- Введите «regedit» в поле «Открыть» и нажмите клавишу «ОК». Откроется Редактор реестра.

- Перейдите к ветке hkcu software microsoft windows currentversion run. Вы можете использовать левую панель Редактора реестра для навигации по структуре реестра.

- Щелкните правой кнопкой мыши на ветку «run» и выберите «Экспорт».

- Укажите место для сохранения резервной копии и задайте ей понятное имя файл

Раздел 7: Где можно найти дополнительную информацию о ветке hkcu software microsoft windows currentversion run?

Если вам требуется получить дополнительную информацию о ветке hkcu software microsoft windows currentversion run на вашем компьютере, вы можете обратиться к документации от Microsoft. На официальном веб-сайте компании Microsoft вы найдете подробное описание реестра Windows и его различных веток.

Кроме того, вы можете найти множество статей и руководств, созданных сообществом пользователей Windows, которые делятся своими знаниями и опытом в области работы с реестром. Многие такие ресурсы доступны онлайн и содержат полезные советы, инструкции и примеры кода для работы с веткой hkcu software microsoft windows currentversion run.

Еще одним источником информации может быть форумы и группы пользователей Windows. Здесь вы можете задать вопросы и обратиться за помощью к опытным пользователям, которые могут поделиться своими знаниями о ветке hkcu software microsoft windows currentversion run и помочь вам решить возникающие проблемы.

- Официальный веб-сайт компании Microsoft;

- Статьи и руководства сообщества пользователей;

- Форумы и группы пользователей Windows.

Операционная система Windows поставляется с опциями для запуска пользовательских файлов или программ при запуске.

Это хорошо, с одной стороны, поскольку позволяет пользователям операционной системы выбирать программы, которые они хотят запустить с Windows. Это также необходимо для некоторых программ, например программного обеспечения безопасности, поскольку обычно необходимо, чтобы эти программы запускались как можно раньше.

Но это также большая неприятность, поскольку программы могут быть добавлены в автозагрузку во время установки или даже при запуске.

Поскольку об этом часто не сообщается должным образом пользователю, это может не только задерживать запуск системы, но также означать, что программы, которые могут не понадобиться постоянно, будут выполняться постоянно.

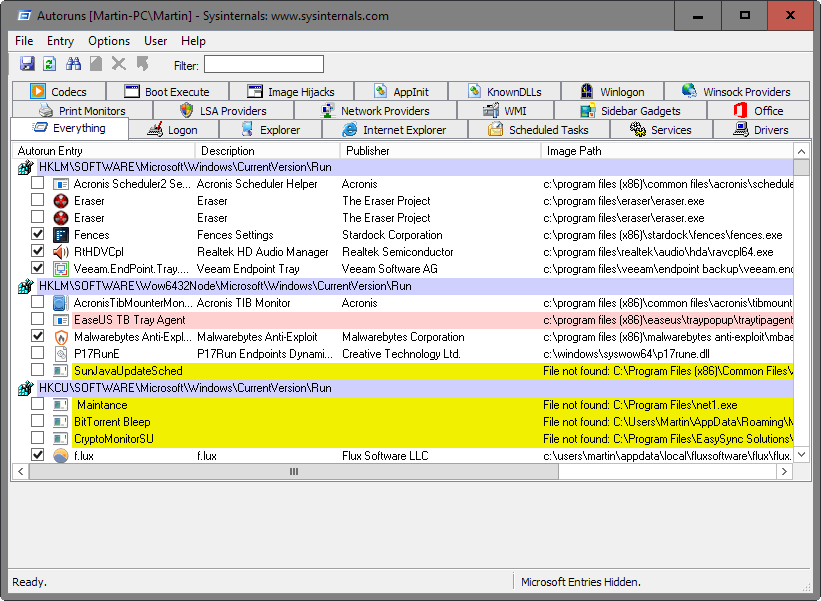

Хотя вы можете использовать программу вроде отличной Автозапуск для управления всеми местоположениями автозагрузки вам иногда может потребоваться прямой доступ к ним, например, когда вы хотите добавить свою собственную программу в автозагрузку.

Первоначальные пользователи могут быть ошеломлены огромным количеством мест автозапуска — как папок на диске, так и в реестре Windows — и просмотр списка при первом открытии может занять много времени.

Часть того, почему система довольно сложна, заключается в том, что Windows поддерживает записи автозапуска для отдельных пользователей и всех пользователей в системе, а если используется 64-разрядная версия Windows, еще одна эксклюзивная для 64-разрядных версий.

Места автоматического запуска Windows можно разделить на три группы: папки: реестр и запланированные задачи по большей части, хотя вы также можете использовать групповую политику для добавления программ автозапуска в систему (которые, тем не менее, отражены в реестре Windows).

Места автоматического запуска Windows: папки

Следующие места идеально подходят для добавления пользовательских программ в автозапуск. Кроме того, довольно легко удалить программу и ярлыки из этих папок автозапуска.

Чтобы упростить задачу, Microsoft добавила ключевые слова для папок, которые помогут вам быстро их открывать. Места / ключевые слова открывают одну и ту же папку.

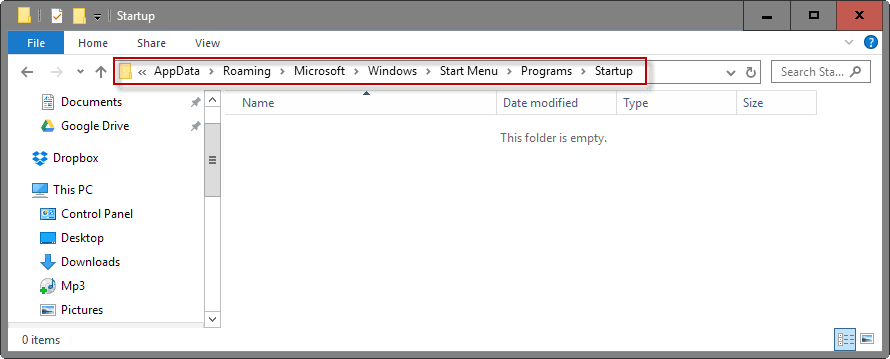

Папка автозапуска текущего пользователя

- оболочка: запуск

- % appdata% \ Microsoft \ Windows \ Меню Пуск \ Программы \ Автозагрузка

- C: \ Users \ USERNAME \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup

Папка автозапуска всех пользователей

- оболочка: общий запуск

- % programdata% \ Microsoft \ Windows \ Меню Пуск \ Программы \ Автозагрузка

- C: \ ProgramData \ Microsoft \ Windows \ Меню Пуск \ Программы \ Автозагрузка

Места автоматического запуска Windows: Реестр

Большая часть мест автозапуска находится в реестре Windows. Вы, наверное, знаете, как загрузить редактор реестра, но если нет, то вот как это делается:

- Нажмите на клавишу Windows, введите regedit.exe и нажмите Enter.

- Подтвердите отображаемую подсказку UAC.

Ключи запуска (индивидуальный пользователь)

- HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

- HKCU \ SOFTWARE \ Wow6432Node \ Microsoft \ Windows \ CurrentVersion \ Run (только в 64-битных системах)

- HKCU \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ Выполнить

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce (запускает программу / команду только один раз, очищает ее, как только запускается)

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnceEx (запускает программу / команду только один раз, очищает ее, как только выполнение завершается)

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunServices

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunServicesOnce

Ключи запуска (машина, все пользователи)

- HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

- HKLM \ SOFTWARE \ Wow6432Node \ Microsoft \ Windows \ CurrentVersion \ Run (только в 64-битных системах)

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce (запускает программу / команду только один раз, очищает ее сразу после запуска)

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnceEx (запускает программу / команду только один раз, очищает ее, как только выполнение завершается)

- HKLM \ System \ CurrentControlSet \ Services

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ RunServices

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ RunServicesOnce

Другие ключи автозапуска

Active Setup была разработана для выполнения команд один раз для каждого пользователя во время входа в систему.

- HKLM \ SOFTWARE \ Microsoft \ Active Setup \ Установленные компоненты

- HKLM \ SOFTWARE \ Wow6432Node \ Microsoft \ Active Setup \ Установленные компоненты

Недокументированная функция автозапуска.

- HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Explorer \ SharedTaskScheduler

- HKLM \ SOFTWARE \ Wow6432Node \ Microsoft \ Windows \ CurrentVersion \ Explorer \ SharedTaskScheduler

Записи автозапуска, связанные с оболочкой, например элементы, отображаемые при щелчке правой кнопкой мыши по файлам или папкам.

- HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Explorer \ ShellServiceObjects

- HKLM \ SOFTWARE \ Wow6432Node \ Microsoft \ Windows \ CurrentVersion \ Explorer \ ShellServiceObjects

- HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ ShellServiceObjectDelayLoad

- HKLM \ SOFTWARE \ Wow6432Node \ Microsoft \ Windows \ CurrentVersion \ ShellServiceObjectDelayLoad

- HKCU \ Software \ Classes \ * \ ShellEx \ ContextMenuHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ * \ ShellEx \ ContextMenuHandlers

- HKCU \ Программное обеспечение \ Классы \ Диск \ ShellEx \ ContextMenuHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ Drive \ ShellEx \ ContextMenuHandlers

- HKLM \ Программное обеспечение \ Классы \ * \ ShellEx \ PropertySheetHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ * \ ShellEx \ PropertySheetHandlers

- HKCU \ Software \ Classes \ Directory \ ShellEx \ ContextMenuHandlers

- HKLM \ Software \ Classes \ Directory \ ShellEx \ ContextMenuHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ Directory \ ShellEx \ ContextMenuHandlers

- HKCU \ Software \ Classes \ Directory \ Shellex \ DragDropHandlers

- HKLM \ Software \ Classes \ Directory \ Shellex \ DragDropHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ Directory \ Shellex \ DragDropHandlers

- HKLM \ Software \ Classes \ Directory \ Shellex \ CopyHookHandlers

- HKCU \ Software \ Classes \ Directory \ Background \ ShellEx \ ContextMenuHandlers

- HKLM \ Software \ Classes \ Directory \ Background \ ShellEx \ ContextMenuHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ Directory \ Background \ ShellEx \ ContextMenuHandlers

- HKLM \ Программное обеспечение \ Классы \ Папка \ ShellEx \ ContextMenuHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ Folder \ ShellEx \ ContextMenuHandlers

- HKLM \ Программное обеспечение \ Классы \ Папка \ ShellEx \ DragDropHandlers

- HKLM \ Software \ Wow6432Node \ Classes \ Folder \ ShellEx \ DragDropHandlers

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ ShellIconOverlayIdentifiers

- HKLM \ Software \ Wow6432Node \ Microsoft \ Windows \ CurrentVersion \ Explorer \ ShellIconOverlayIdentifiers

Следующие ключи указывают драйверы, которые загружаются во время запуска.

- HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Font Drivers

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Drivers32

- HKLM \ Software \ Wow6432Node \ Microsoft \ Windows NT \ CurrentVersion \ Drivers32

Разные ключи запуска

- HKLM \ Программное обеспечение \ Классы \ Фильтр

- HKLM \ Software \ Classes \ CLSID \ {083863F1-70DE-11d0-BD40-00A0C911CE86} \ Экземпляр

- HKLM \ Software \ Wow6432Node \ Classes \ CLSID \ {083863F1-70DE-11d0-BD40-00A0C911CE86} \ Экземпляр

- HKLM \ Software \ Classes \ CLSID \ {7ED96837-96F0-4812-B211-F13C24117ED3} \ Экземпляр

- HKLM \ Software \ Wow6432Node \ Classes \ CLSID \ {7ED96837-96F0-4812-B211-F13C24117ED3} \ Экземпляр

- KLM \ System \ CurrentControlSet \ Control \ Session Manager \ KnownDlls

- HKCU \ Панель управления \ Рабочий стол \ Scrnsave.exe

- HKLM \ System \ CurrentControlSet \ Services \ WinSock2 \ Parameters \ Protocol_Catalog9 \ Catalog_Entries

- HKLM \ System \ CurrentControlSet \ Services \ WinSock2 \ Parameters \ Protocol_Catalog9 \ Catalog_Entries64

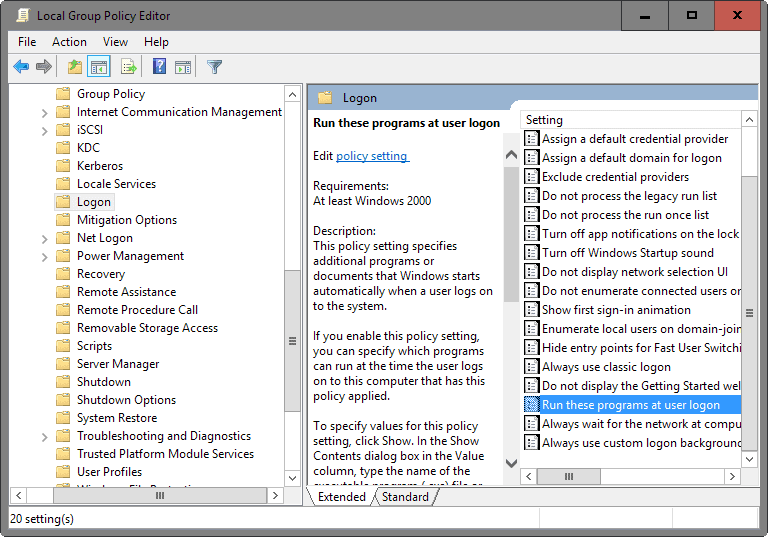

Расположение автоматического запуска Windows: Групповая политика

Редактор групповой политики доступен только в профессиональных версиях Windows, тогда как ключи реестра, связанные с политиками, доступны во всех версиях.

- Нажмите кнопку Windows, введите gpedit.msc и нажмите Enter, чтобы запустить редактор групповой политики.

Перейдите к следующим клавишам, используя древовидную структуру слева, чтобы проверять, изменять, добавлять или удалять записи с помощью политик.

- Конфигурация компьютера> Административные шаблоны> Система> Вход в систему> Запускать эти программы при входе пользователя в систему

- Конфигурация пользователя> Административные шаблоны> Система> Вход в систему> Запускать эти программы при входе пользователя в систему

Соответствующие ключи реестра:

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer \ Выполнить

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer \ Выполнить

Расположение автоматического запуска Windows: задачи

Вы можете открыть Планировщик задач Windows для управления задачами в операционной системе Windows:

- Нажмите кнопку Windows, введите Планировщик заданий и нажмите Enter.

Вы также можете проверять задачи с помощью проводника Windows / проводника.

- C: \ Windows \ Задачи

- C: \ Windows \ System32 \ Задачи

Файлы

Следующие файлы могут использоваться для автозапуска программ при запуске Windows:

- c: \ autoexec.bat

- c: \ config.sys

- c: \ windows \ winstart.bat

- c: \ windows \ wininit.ini

- c: \ windows \ dosstart.bat

- c: \ windows \ system.ini

- c: \ windows \ win.ini

- c: \ windows \ system \ autoexec.nt

- c: \ windows \ system \ config.nt

Ресурсы

Следующие ресурсы предоставляют дополнительную информацию о конкретных ключах реестра.

- Объяснение активной настройки

- Ключ реестра активной установки

- Bleeping Computer при автозапуске Windows

- Регистрация обработчиков файлов

- Процесс загрузки Windows 7

- Понимание и управление запускаемыми приложениями с помощью служебной программы настройки системы

28 июня 2014

28.06.14

6

7977

Информационной безопасности пост. Часть третья: реестр, автозапуск и пара слов о диспетчере задач.

Всем привет. Я продолжаю рассказывать вам о том, какие опасности могут скрываться буквально под ближайшей ссылкой в гугле, и сегодня я поведаю о том, что нужно предпринять, если у вас возникают подозрения на заражение вашего компьютера какой-либо заразой. К сожалению, у меня одолжили блок питания моего ноутбука под Windows 7, потому скрины я представлю с Windows XP — но это некритично, ситуация схожая. Некоторые моменты могут не работать под Windows 8, и, быть может, я исправлю это недоразумение, описав её безопасность в одном из своих будущих блогов. Сам я ей не пользуюсь, но ради того, чтобы поделиться знаниями, я, возможно, поставлю её под виртуальной машиной. Прошу отписаться в комментариях, насколько это нужно.

Прежде чем я начну повествование, я дам ссылки на прошлые посты серии блогов о безопасности:

Блог первый, посвящённый возможным сценариям заражения вследствие неосторожности или незнания. Ориентирован на новичков.

Блог второй, о типах вредоносного ПО.

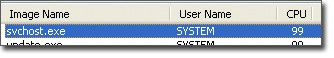

Итак, бывают ситуации, когда в мучениях от долгой загрузки Windows вы лезете в системный конфигуратор дабы посмотреть список программ, стартуемых при загрузке самой Windows. Так, «Пуск», «Выполнить…»,

msconfig, «Автозагрузка»… Это мне нужно, пусть загружается само, это тоже, это можно убрать… И тут мы видим это:

Непонятный exe’шник, непонятно откуда взявшийся и непонятно что делающий. Хотя в данном случае он ручной, пусть побудет тут для примера.

И тут я сделаю небольшое отступление. С чего я решил, что это вредоносный файл, спросите вы? Дело в том, что это мой компьютер и я им управляю. Я говорю ему, что необходимо делать, а чего он делать не должен. И неизвестные процессы мне так или иначе не нужны. Вы — хозяин своей системы. Если вы не уверены в том, что это за процесс — посмотрите, к чему он относится.

Для примера возьмём со скрина выше файл igfxtray, расположенный в системном каталоге — Google подскажет, что это процесс драйвера Intel’овских интегрированных графических карт. Значит, ему можно доверять. А если мы погуглим, например, файл rundl132.exe, то узнаем, что это ПО класса MalWare. Обратите внимание на название: оно написано так, что его легко спутать по написанию с оригинальным системным файлом rundll32.exe, если бегло просматривать список процессов.

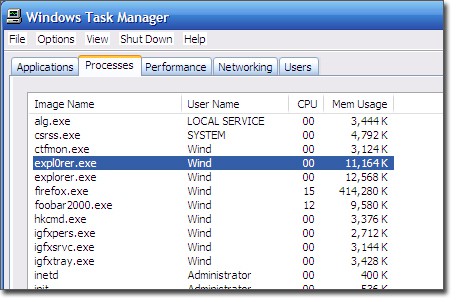

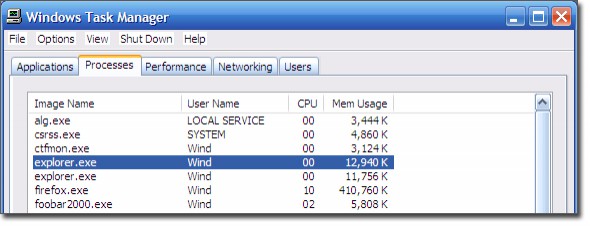

Ещё один пример, с системным файлом explorer.exe и фальшивкой, expl0rer.exe.

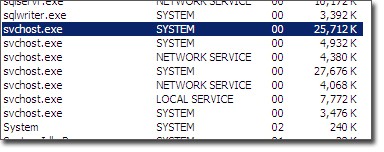

В Windows 7 в диспетчере задач есть полезная функция, отображение пути к образу исполняемой программы. Рекомендую воспользоваться, она очень полезна — например, в таких ситуациях:

Какой из процессов фальшивый? Оба имеют оригинальное название системного файла, оба занимают около 12-13 мегабайт и оба одновременно могут быть подлинными. Любопытствующим отвечу, что второй — фейк. Я сделал его для экспериментов и скринов — а если бы вместо него был бы вредоносный, как бы вы его различили?

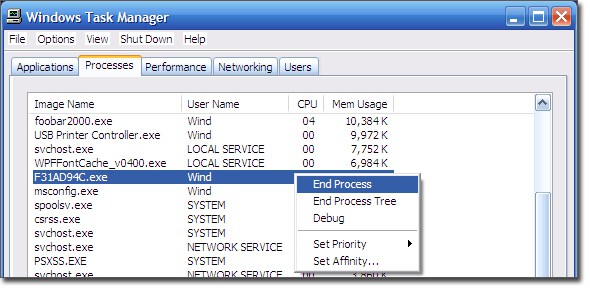

Итак, вернёмся к тому странному файлу, что мы нашли в автозагрузке. Снимаем галку напротив него, идём в папку с файлом, сносим его и успокаиваемся? Как бы не так. Хорошо, если он вообще позволит себя удалить, будучи не запущенным и ничем не занятым. А что, если нет? И что, если антивирус спокойно дрыхнет себе в трее? Давайте разбираться. Первым делом обновим антивирусные базы (при условии, если вообще есть для чего их обновлять — если нет, можете скачать CureIt — это, по сути, одноразовая версия Dr.Web). Что, даже если натравить антивирус на этот файл, то он ничего не находит? В такой ситуации главное — не паниковать. Для начала отправьте подозрительный файл разработчику вашего антивируса (в самой программе должна быть эта функция), можете дождаться ответа. Но это может затянуться на длительное время. Пусть пока изучают, а мы попытаемся снести хулигана своими руками. Направляемся в диспетчер задач и отыскиваем там незванного гостя на вкладке процессов:

Нашли? Выделяйте наглеца и смело жмите на кнопку «завершить процесс».

Однако может случиться так, что через несколько секунд процесс запустится заново. И тут уж хоть затыкайте кнопку завершения процесса в диспетчере задач. Это означает, что работа основного процесса контролируется дополнительным — или вовсе службой. Кстати, иногда может помочь программа UnLocker — она выгружает процессы, которые препятствуют удалению того или иного файла, а если не получается — то попробует удалить его при перезагрузке Windows.

Если вы помните из прошлых постов серии понятие «руткит», то, возможно, вы уже задаётесь вопросом о эффекте его использования. Напомню, что руткит — это ПО для сокрытия в системе какого-либо процесса (-ов), файлов или элементов реестра. Так вот, если в системе активен так же руткит, привязанный к тому или иному паразиту, то процесса этого самого паразита в списке процессов и не будет. Опытный хакер/кракер/программист может в коде самой программы использовать хитрости для скрытия её процесса, не прибегая к помощи руткитов. Можно сказать, такая программа будет сама себя прятать.

svchost курильщика. Только гляньте на наглеца. Это явно ненормальное поведение для системного процесса. Будем избавляться.

При этом может использоваться подлинный svchost.exe, а может и поддельный (как уже описывалось выше на примере других системных файлов). Очень важный момент: svchost никогда и ни при каких условиях не запускается от имени обычного пользователя — за исключением вредоносной подделки.

svchost здорового человека компьютера. Вернее, Windows’а.

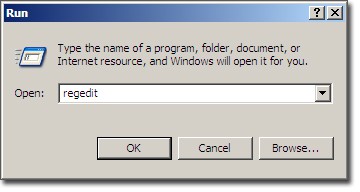

Итак, если зараза не использует для максировки системные процессы, первым делом нам нужно убрать её из списка автозагрузки. Это можно сделать при помощи системной утилиты msconfig, но мы пойдём другим путём — правкой реестра. Вызывается он через диалог «Выполнить» (Run), который можно найти в меню «Пуск» или же запустить сочетанием клавиш Windows и R. В появившемся окне вводим

regeditи жмём Ok или Enter:

Правка реестра — занятие рискованное, если вы не будете соблюдать осторожность при работе с ним. Автор не несёт ответственности за удаление или модификацию ключей реестра, необходимых для нормальной работы Windows.

В реестре за автозагрузку отвечают несколько веток:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run— автозапуск для всех пользователей

HKEY_CURRENT_USER\SOFTWARE\Microsoft\CurrentVersion\Run— автозапуск для текущего пользователя

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce— разовый автозапуск, распространяется на всех пользователей. После перового выполнения автоматического старта этот ключ самостоятельно удаляется из реестра.

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce— аналогично для текущего пользователя.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx— разовый автозапуск программ, распространяется на всех пользователей. Отличие ветки RunOnce от RunOnceEx в том, что из первой ветки ключи удаляются автоматически сразу после запуска приложения из этого ключа, а во втором случае — после того, как выполнение программы будет завершено.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices— службы, запускаемые при старте Windows.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce— сервисы для разовой загрузки.

Это основное. Дополнительно автозагрузка контролируется ветками

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ServicesHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBootПервая ветвь содержит параметры загрузки дополнительных драйверов, служб и библиотек. Загрузка эта может выполняться, по сути, на любом этапе загрузки ОС. Вторая отвечает за старт драйверов, служб и библиотек в безопасном режиме.

Если вы нашли в этих ветках что-то подозрительное — можете спокойно это оттуда удалять без последствий для самой Windows. Исключение составляют, пожалуй, две последние ветки, куда без определённых знаний лучше не соваться.

Реестр и ключи автозагрузки позволят так же определить расположение заразы. Обычно это системные папки вроде

\Windows\Windows\system32\WINDOWS\Tempподпапки

\Users\<USER>\AppData\(для Windows Vista/7/8)

\Documents and Settings\<USER>\Application Data(для Windows XP)

\Documents and Settings\<USER>\Local Settings(опять же, XP)

\Documents and Settings\<USER>\Local Settings\Temp (снова XP)

Иногда встречаются в

\RECYCLER, это папка «Корзины», но чаще она используется вредителями, использующими файл autorun.inf.

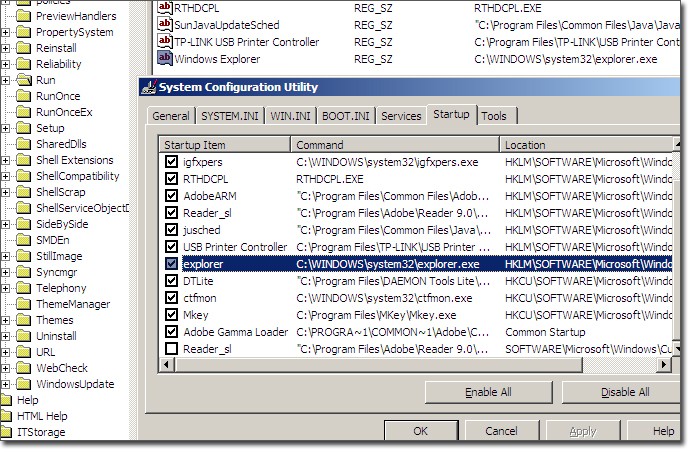

Рассмотрим пример.

Открываете вы msconfig и отправляетесь на вкладку автозагрузки, или заходите в реестр, направляетесь в

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, и видите там это:

Windows Explorer в ветке обычной автозагрузки реестра? Он же в автозагрузке msconfig? Сносите его оттуда нафиг. Настоящему explorer.exe не требуется использование автозагрузки, он загружается при старте Windows без этого ключа (о том, откуда он запускается, чуть ниже). К тому же оригинальный Windows Explorer располагается не в C:\Windows\System32, а просто в папке Windows.

Запомните, где располагаются основные системные файлы. Если сомневаетесь — погуглите, саппорт-портал Microsoft и Википедия содержат ответы на множество ваших вопросов. К тому же в интернете есть множество других технических ресурсов.

Если вы удалили из автозагрузки какой-либо подозрительный файл, выгружайте его из диспетчера задач. Можете попробовать выгрузить сразу дерево процесса, но это может привести к краху системы и аварийной перезагрузке, если зараза пользуется системными процессами для своей работы.

Как только вы избавились от процесса, открывайте папку с файлами наглеца и удаляйте их. Вам может помочь безопасный режим, когда некоторые заразные файлы не запускаются. Имейте в виду, что удаление файлов-источников заразы может не спасти в силу того, что поражёнными могут оказаться системные файлы — в таком случае вам всё же придётся ждать ответа от разработчиков вашего антивируса. Но если вы знаете, какие файлы поражены, то после «убийства» хост-процесса заразы и её удаления можно заменить системные файлы исходными, с вашего дистрибутива Windows — однако это крайний случай. Как правило восстанавливать системные файлы необходимо после слишком агрессивного «лечения» поражённых файлов антивирусом. В любом случае мосле лечения полезно выполнить команду

sfc /scannow. Для этого открываем диалог «Выполнить» («Run») с помощью меню «Пуск» или сочетанием клавиш Windows и R, в нём пишем

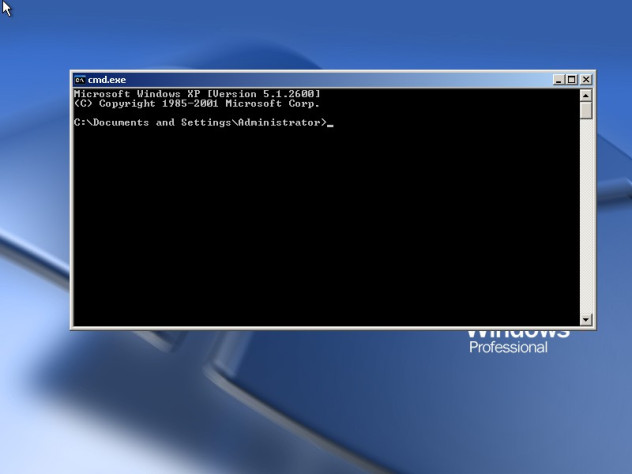

cmd, и в открывшемся окне командной строки вводим эту команду. В ОС Windows XP и более ранних нам потребуется дистрибутив, с которого устанавливалась система (либо с другого, лишь бы совпадала версия Service Pack’а и язык), а, например, в Windows 7 диск не потребуется. При выполнении этой команды будет инициирована проверка системных файлов, и при необходимости они будут заменены исходными версиями. Отмечу, что эта проверка полезна при некоторых других видах неисправностей ОС Windows.

Если вы знаете конкретное название трояна (точнее, программы, под видом которой он проник) или AdWare (MalWare), можете искать в реестре и сносить всё, что содержит это самое название. Однако это не гарантирует полноценного избаления. Впрочем этот метод позволяет удалить, например, надоедливый апплет WebAlta (правда, для некоторых браузеров ещё требуется чистка пользовательского профиля — например, для Firefox, Opera или Chrome). Так же можно попробовать поискать в реестре ключи по известному названию вредоносного файла — но действовать при поиске нужно с умом, взвешивая каждое действие. В некоторых моментах ключ с упоминанием файла можно смело удалять, а иной раз — править в исходное значение.

Ещё один нюанс, связанный с реестром. Взгляните на следующий скрин:

Это кусок списка ключей реестра, расположенного в ветке

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Эта же ветка есть и в разделе HKEY_LOCAL_MACHINE. Я не зря выделил ключ Shell, который в данном случае принимает значение Explorer.exe: читатель уже может догадаться (или уже знает

Например, заменим значение этого пункта на cmd.exe:

Это изменение приведёт к тому, что при следующем входе в систему меня будет ждать не обычный графический режим Windows с его «Проводником» explorer.exe, а обычный запуск коммандной строки cmd.exe:

Никаких иконок на рабочем столе, никакой панели задач — потому что вместо explorer.exe мы попросили Windows загрузить cmd.exe. Картинка кликабельна.

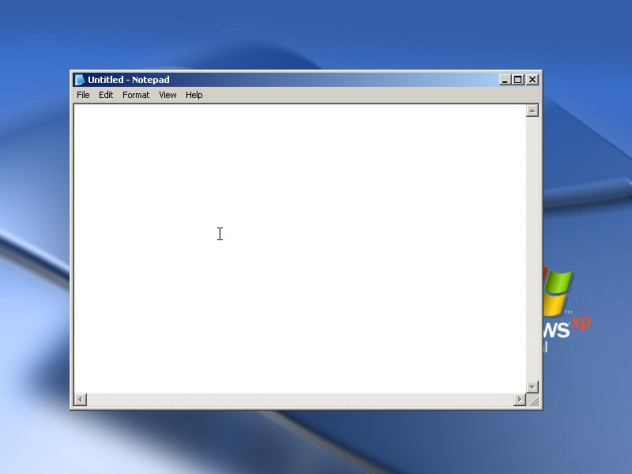

И вот, что произойдёт при попытке воткнуть на место shell (оболочки) программу, которая вообще таковой не является (я прописал в соответствующий ключ обычный «Блокнот», то есть notepad.exe):

Тоже самое, никакой панели и иконок, только блокнот. Кликабельно.

К чему это я… А к тому, что на место оригинального «Проводника» Windows туда можно воткнуть модифицированный. Или вовсе не проводник, а, например, приложение-винлокер. Или рекламный баннер. Да вообще, что угодно. В случае, если у вас запускается нечто, отличное от стандартного «Проводника» и не даёт совершить никаких действий, загрузите какой-нибудь LiveCD (я настоятельно рекомендую Hiren’s Boot CD) и проверьте эти ключи оттуда — если вместо Explorer.exe там стоит что-то другое или путь к фальшивому explorer.exe — смело можете жать двойным щелчком мыши по этому параметру и вместо того, что там написано, писать простое «explorer.exe», без кавычек. Не забывайте, что этот параметр есть как в HKEY_CURRENT_USER, так и в HKEY_LOCAL_MACHINE, причём второй вариант наиболее распространён в силу своей эффективности. Что до LiveCD, то загрузившись из него, вы можете скачать антивирус и просканировать свои файлы. Упомянутый мной Hiren’s BCD содержит некоторые антивирусы в своём составе, однако базы там могут быть не самые свежие.

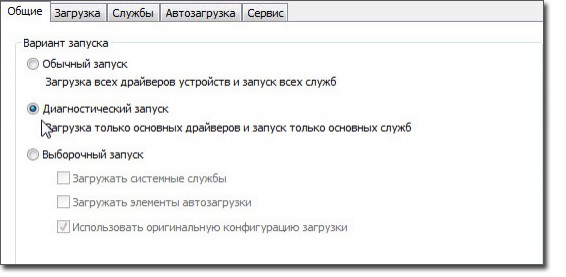

Иногда для диагностики и поиска заразы может потребоваться так называемый «Диагностический запуск». Активировать его можно при помощи того же

msconfig‘а:

за неимением русской версии Windows этот скрин пришлось гуглить, чтобы было понятно, о чём речь.

Если и в таком режиме ОС не загружается должным образом, то поражены системные файлы, необходимые для базовой загрузки Windows.

Раньше я часто слышал от коллег, что в некоторых случаях может помочь восстановление системы, однако сам я не пробовал данный метод. Если кому помогало, прошу расписать в комментариях, в каком случае и как вас спасла данная функция Windows.

Итог

Пост вышел, опять же, довольно сумбурным, но, думаю, весьма информативным. Не брезгуйте утилитами вроде AdwCleaner, по возможности скачайте какой-нибудь функциональный LiveCD, например Hiren’s Boot CD, запишите его на диск и изучите его способности — чтобы не было мучительно больно, когда он вам понадобится, а его нет. Поверьте, порой они бывают незаменимы. Так же было бы неплохо, если бы вы изучили поведение основных системных файлов — так вы сможете самостоятельно отличать их от «подделок». Однако всегда помните правило: не уверен — не лезь. Если вы не уверены, что ваши действия не навредят системе, лучше ничего не трогайте. Однако автозагрузку можете править спокойно — в худшем случае Windows не станет загружать прикладные программы. Что ей самой нужно для загрузки, она и так знает. Вот только вредоносное «зверьё» может заставить её думать, что оно тоже необходимо для старта.

Следующий пост за номером 4 будет посвящён безопасности в сетях Wi-Fi. Рассмотрим настройки роутеров на примере моего TP-Link TL-WDR4300, и быть может, я найду более распространённый вариант вроде D-Link DIR-300 (ну или хотя бы DIR-320). Спасибо вам за внимание, оставляйте свои комментарии и до встречи на просторах блогов StopGame!