— Advertisement —

Today we will talk a bit about the organizational structure in Windows Server. Specifically, about the Active Directory Groups in the Domain. Previously we saw how to create a user in the domain controller. However, today we will go further and see how to create Groups. This allows you to group several users within a single unit. Consequently, it is easier to manage the permissions and rules assigned. For this reason, today we will see how to create Active Directory Groups in Windows Server 2019/2016.

How to create Active Directory Group in Windows Server 2019

For better administration, Windows Server classifies the groups as follows:

- Distribution groups. Used to create e-mail distribution lists

- Security groups. Implemented to assign permissions to shared resources in the domain

As for the scope of location, Windows Server classifies the groups in:

- Universal: Applies to both local and external connections

- Global: Applies to all computers and servers in the domain

- Domain local: This applies only to the local server with Windows Server 2019

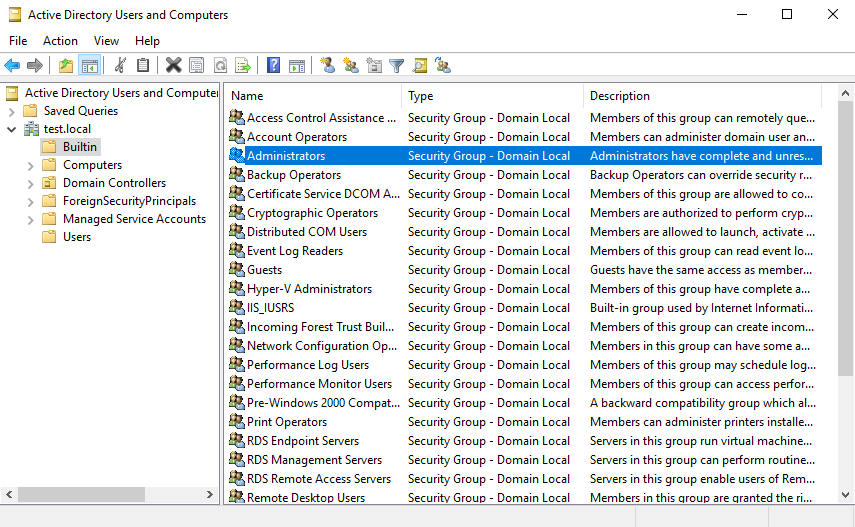

Before starting to create the group it is advisable to create an organizational unit, as I show you here. The first thing you have to do is go to the Server Manager. Then, from the Tools menu please select Active Directory Users and Computer:

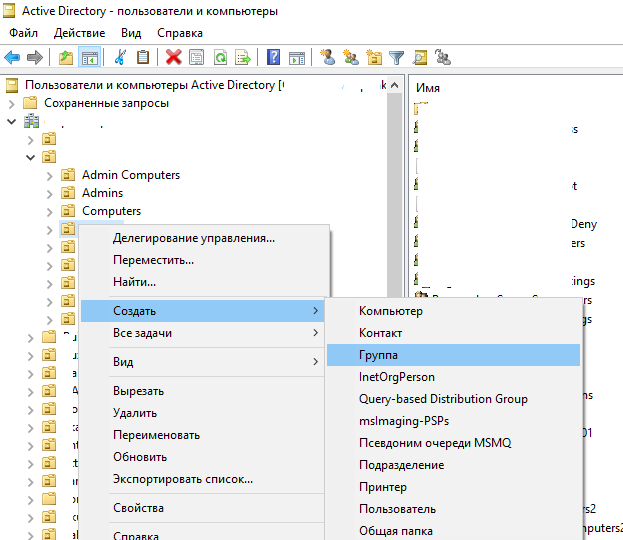

Then right-click on the organizational unit. Then select New>Group

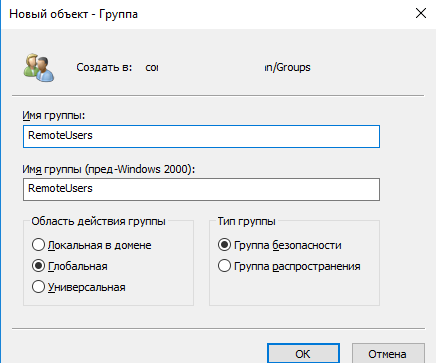

A wizard will immediately be displayed to assign the group name and manage other aspects. Such as the scope and type of the group.

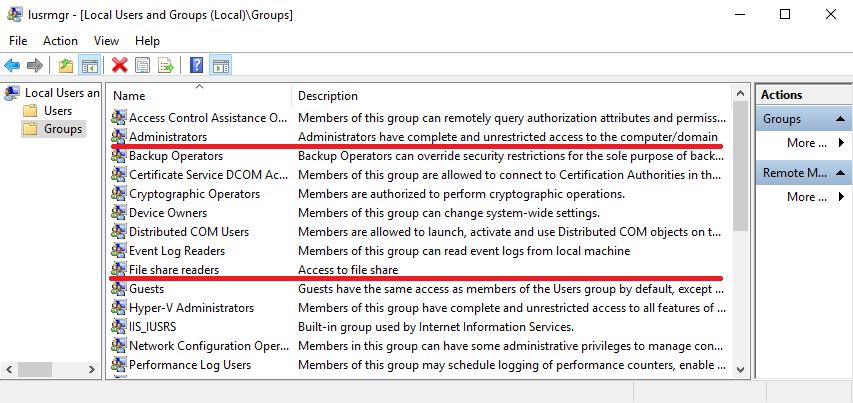

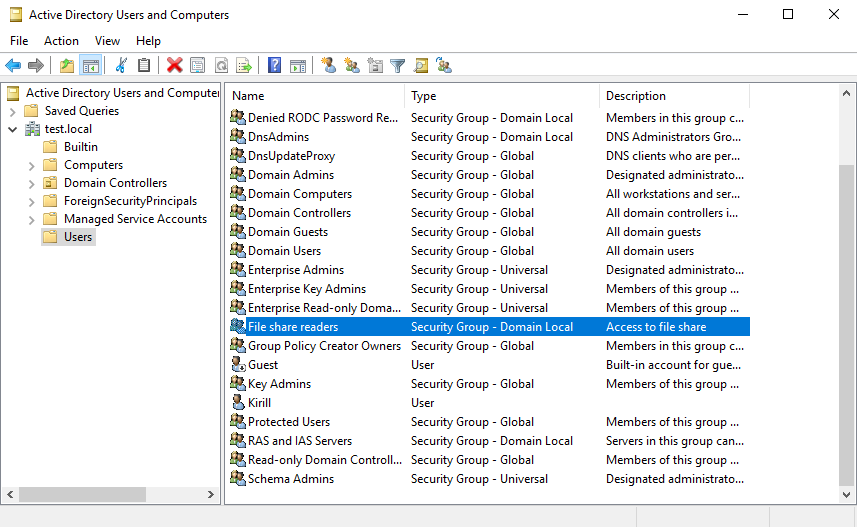

Finally, you can see the successfully created group:

How to add members to a group in Windows Server

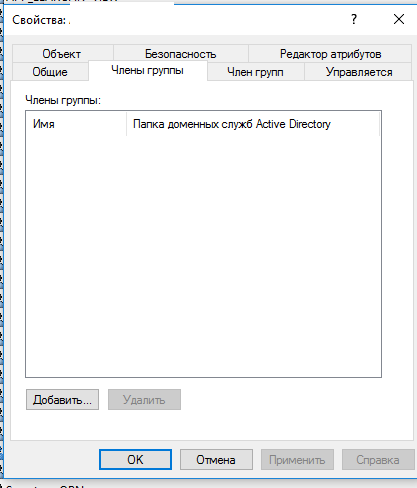

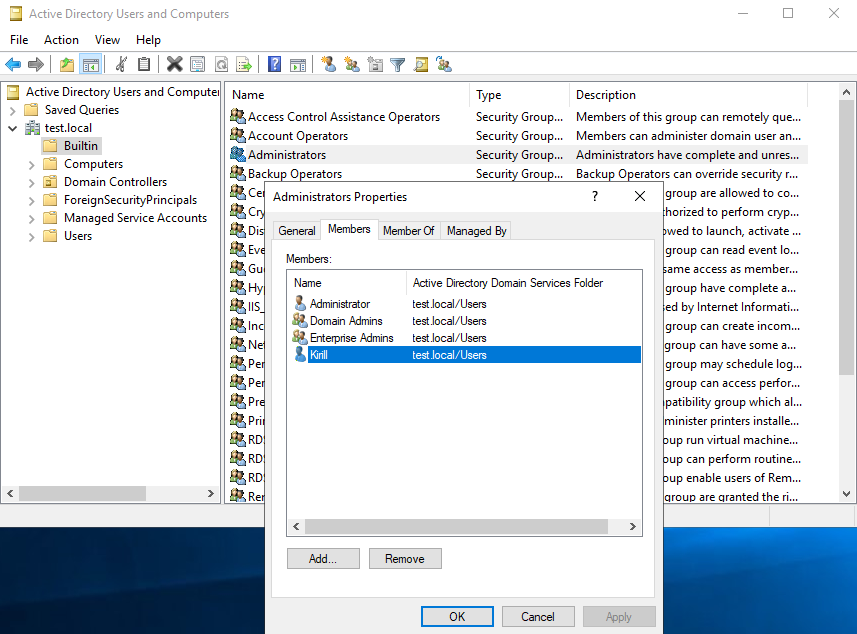

There are a couple of methods to add users to a group on Windows Server. The first is through the properties of the group itself. To do this, double-click on the group and then click on the Members tab. Then click on Add.

Then enter the name of the user you want to add to the group. It is also necessary to check the name to verify the existence of the user.

Back to the previous screen you can see that the user has been added successfully. Please press OK to save the changes.

The other way to add a user to a group is through the user’s own properties. With this in mind, double-click on it and then select the Member of tab

Once again, add the name of the group and check to verify its existence:

Back to the previous window, you can see the new group added. Please click OK to save the changes.

Conclusion

At the end of the day we have seen how to create Active Directory Groups in Windows Server 2019/2016. Therefore, user management tasks are greatly facilitated. All right, that’s it for now. Stay tuned for more info on Windows Server. See you later!

Windows Server 2019 — это операционная система, разработанная Microsoft специально для корпоративного использования. Она предлагает не только широкий спектр функций для управления сетью и серверами, но и инструменты для настройки безопасности, включая группы пользователей.

Группы пользователей позволяют администраторам эффективно организовывать и управлять доступом к ресурсам сервера. С их помощью можно назначать права доступа к файлам и папкам, управлять политиками безопасности и авторизацией.

В Windows Server 2019 доступны различные типы групп пользователей. Включая встроенные группы, такие как «Администраторы», «Ограниченные пользователи» и «Гости», а также создаваемые пользователем группы с индивидуально заданными правами доступа.

В данной статье мы рассмотрим основные особенности и настройки групп пользователей в Windows Server 2019, а также объясним, как создать новую группу и присвоить ей необходимые права доступа.

Содержание

- Группы пользователей Windows Server 2019: особенности и настройка

- Группы пользователей в Windows Server 2019: общая информация

- Создание группы пользователей в Windows Server 2019: процесс и особенности

Группы пользователей Windows Server 2019: особенности и настройка

Windows Server 2019 предоставляет возможность использования групп пользователей для управления доступом к ресурсам и организации пользователей в рабочей среде. Группы пользователей позволяют упростить процесс назначения прав и разрешений, а также повысить уровень безопасности системы.

В Windows Server 2019 существует несколько типов групп пользователей:

- Локальные группы пользователей — создаются на конкретном сервере и используются для управления доступом к локальным ресурсам на этом сервере.

- Группы домена — создаются в доменной среде и позволяют управлять доступом к ресурсам на нескольких серверах в рамках домена.

Для настройки и управления группами пользователей в Windows Server 2019 можно использовать такие инструменты, как:

- Active Directory Users and Computers (ADUC) — централизованное средство управления пользователями и группами в доменной среде.

- Local Users and Groups — инструмент для управления локальными пользователями и группами на конкретном сервере.

- PowerShell — мощный инструмент командной строки, позволяющий автоматизировать процессы управления пользователями и группами.

При создании группы пользователей необходимо задать ее имя и описание, а также определить ее тип (локальная или домена) и членство в других группах. После создания группы можно добавлять пользователей в эту группу и назначать ей различные права и разрешения.

Группы пользователей Windows Server 2019 предоставляют удобный способ организации и управления пользователями в рабочей среде. Использование групп пользователей помогает повысить безопасность системы и упростить процесс контроля доступа к ресурсам.

Группы пользователей в Windows Server 2019: общая информация

Windows Server 2019 предоставляет мощные инструменты для управления пользователями и группами, что позволяет эффективно организовывать доступы и настройки безопасности.

Группы пользователей представляют собой удобный способ группировки пользователей с общими правами доступа и настройками. Это позволяет централизованно управлять пользователями, а также применять права доступа и политики безопасности к группам, упрощая процесс управления.

Создание группы пользователей осуществляется через утилиту Учетные записи пользователей и группы, доступную в панели управления или через Server Manager.

При создании группы пользователей можно назначить ей уникальное имя, описание и членов, определяющих конкретных пользователей, которые будут входить в группу.

Группы пользователей могут использоваться для различных целей, таких как управление доступами к файлам и папкам, назначение прав администратора или настройка политик безопасности.

Однако следует помнить, что неправильная настройка групп пользователей может привести к уязвимостям безопасности или ограничению доступа к ресурсам сервера. Поэтому важно внимательно планировать и организовывать группы пользователей, учитывая специфику работы сервера и требования безопасности.

В итоге, группы пользователей в Windows Server 2019 предоставляют удобный и эффективный способ управления пользователями и настройками безопасности. Они облегчают процесс управления и позволяют группировать пользователей с общими правами доступа и настройками, упрощая администрирование сервера.

Создание группы пользователей в Windows Server 2019: процесс и особенности

В операционной системе Windows Server 2019 можно создать группы пользователей для более удобного управления доступом и настройками. Группа пользователей позволяет сгруппировать несколько пользователей и назначить им одинаковые разрешения, политики безопасности и другие параметры.

Процесс создания группы пользователей в Windows Server 2019 прост и понятен:

- Откройте «Панель управления» и выберите «Учетные записи пользователей».

- В появившемся окне выберите «Управление группами локальных пользователей и доменных групп».

- Нажмите кнопку «Создать» и укажите имя новой группы пользователей.

- Выберите пользователей, которых хотите добавить в группу, нажав на кнопку «Добавить».

- Подтвердите создание группы пользователей, нажав на кнопку «Создать».

После создания группы пользователей вы можете назначать ей различные права и политики безопасности. Вы также можете добавлять новых пользователей в группу или удалять существующих. Создание и использование групп пользователей упрощает управление доступом к ресурсам сервера и обеспечивает более эффективное администрирование.

Важно отметить, что создание групп пользователей имеет несколько особенностей:

- Для создания групп пользователей вам может потребоваться административные права.

- Группы пользователей могут быть локальными (для конкретного сервера) или доменными (для использования в рамках домена).

- Когда пользователь добавляется в группу, он наследует все разрешения и настройки группы.

- Пользователи могут быть членами нескольких групп, что позволяет назначать различные разрешения для разных ресурсов и задач.

Создание групп пользователей в Windows Server 2019 является полезным инструментом для более эффективного управления пользователями и их доступом к ресурсам сервера. При правильной настройке групп пользователей вы повысите безопасность системы и упростите администрирование.

Группа Active Directory – это совокупность объектов в Active Directory. В группу могут входить пользователи, компьютеры, другие группы и другие объекты AD. Администратор управляет группой как одним объектом. В Active Directory существует 7 типов групп: две группы с тремя областями действий в каждой и локальная группа безопасности. В этой статье мы расскажем о различных типах групп Active Directory, отличиях между областями действия групп и покажем, как создавать в AD новые группы с помощью графической консоли «Active Directory пользователи и компьютеры» и с помощью командной строки PowerShell.

- Типы групп Active Directory

- Создаем группу с помощью оснастки ADUC

- Как создать группу Active Directory с помощью PowerShell

Содержание:

Типы групп Active Directory

В AD существует два типа групп:

- Группа безопасности – этот тип группы используется для предоставления доступа к ресурсам. Например, вы хотите предоставить определенной группе доступ к файлам в сетевой папке. Для этого нужно создать группу безопасности.

- Группа распространения – данный тип групп используется для создания групп почтовых рассылок (как правило используется при установке Microsoft Exchange Server). Письмо, отправленное на такую группу, дойдет всем пользователям группы. Это тип группы нельзя использовать для предоставления доступа к ресурсам домена.

Совет. Несмотря на то, группе безопасности можно также можно присвоить почтовые атрибуты и выполнять на нее почтовые рассылки, делать это не рекомендуется.

Для каждого типа группы существует три области действия:

- Локальная в домене — используется для управления разрешениями доступа к ресурсам (файлам, папкам и другим типам ресурсам) только того домена, где она была создана. Локальную группу нельзя использовать в других доменах (однако в локальную группу могут входить пользователи другого домена). Локальная группа может входить в другую локальную группу, но не может входить в глобальную.

- Глобальная группа – данная группа может использоваться для предоставления доступа к ресурсам другого домена. В эту группу можно добавить только учетные записи из того же домена, в котором создана группа. Глобальная группа может входить в другие глобальные и локальные группы.

- Универсальная группа — рекомендуется использовать в лесах из множества доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах. В том случае, если в вашей сети имеется много филиалов, связанных медленными WAN каналами, желательно использовать универсальные группы только для редко изменяющихся групп. Т.к. изменение универсальной группы вызывает необходимость репликации глобального каталога во всем предприятии.

Отдельно выделяют локальные группы. Эти группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

Создаем группу с помощью оснастки ADUC

Самый простой способ создать группу – воспользоваться графической консолью Active Directory — Пользователи и компьютеры (dsa.msc). Перейдите в OU, в котором вы хотите создать группу, щелкните по нему ПКМ и выберите Создать -> Группа.

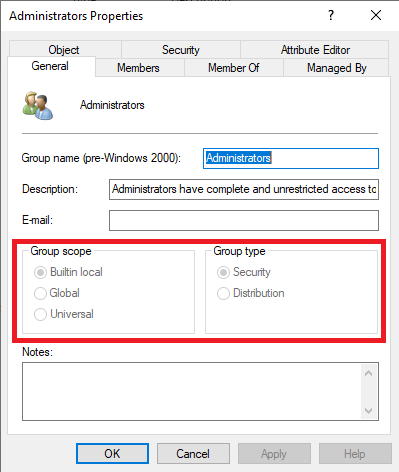

Укажите имя группы и выберите необходимый тип и область действия. И нажмите Ок.

Чтобы добавить пользователя в группу, найдите ее в консоли ADUC и дважды щелкните. В окне свойств групп перейдите на вкладку «Члены групп» и с помощью кнопки «Добавить» добавьте в группу пользователей, компьютеры или другие группы.

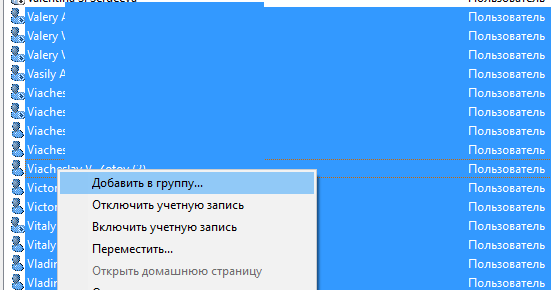

Также можно добавить пользователя в группу правым кликом по нему и выбрать пункт добавить в группу. Это довольно удобно при массовом добавлении.

Как создать группу Active Directory с помощью PowerShell

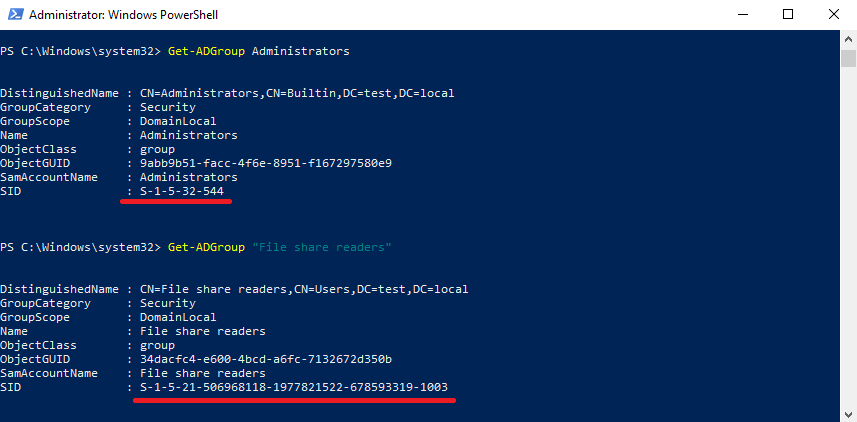

Для создания групп Active Directory используется командлет PowerShell New-ADGroup (из модуля Active Directory for Windows PowerShell).

Тип группы, группа безопасности (Security) или распространения (Distribution), указывается с помощью аргумента –GroupCategory. Область действия группы указывается с помощью параметра GroupScope (допустимые значения DomainLocal, Global, Universal).

Чтобы создать новую группу глобальную групп распространения в указанном OU, вы можете использовать команду

New-ADGroup -Path "OU=Groups,OU=Kaluga,DC=vmblog,DC=ru" -Name "KalugaUsers" -GroupScope Global -GroupCategory Distribution

Теперь создадим новую группу безопасности:

New-ADGroup –Name RemoteKalugaUsers -GroupScope Universal -GroupCategory Security -Path «OU=Groups,OU=Kauga,DC=vmblog,DC=ru»

Теперь можно добавить пользователей в эту группу с помощью командлета Add-ADGroupMember:

Add-ADGroupMember RemoteKalugaUsers -Members aaivanov,aaivanov2,vppetrov

Вывести состав список пользователей в группе и сохранить его в csv файл можно так.

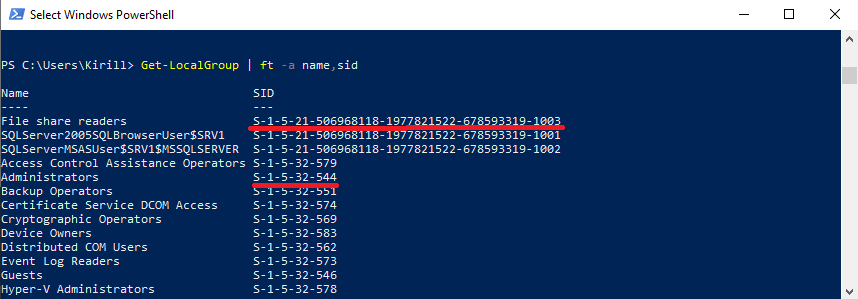

Группы — это объекты, являющиеся участниками системы безопасности (security principals) и предназначенные для управления доступом к ресурсам. Каждой группе присваивается уникальный идентификатор безопасности (Security Identifier, SID), который сохраняется в течение всего срока службы.

Условно группы можно разделить по области их действия.

Локальные группы

Локальные группы безопасности создаются на локальном компьютере, и использовать их можно для управления доступом к ресурсам, находящимся только на этом компьютере. Управляются они менеджером учетных записей безопасности (Security Account Manager, SAM).

Локальные группы можно условно разделить на два типа — встроенные (BuiltIn) и дополнительно созданные. Встроенные группы — это группы, имеющиеся в операционной системе по умолчанию, например та же группа Administrators. Ну а дополнительно созданные — группы, созданные вручную, для предоставления доступа к локальным ресурсам, например общим папкам.

Различить эти группы легко можно по SID-у. У встроенных групп SID формата S-1-5-32-XXX, где XXX — число от 500 до 1000. У обычных же формат вида S-1-5-21-XXX-XXX-XXX-YYY, где XXX-XXX-XXX — это 48-битный идентификатор системы, YYY- относительный идентификатор (Relative ID, RID). RID состоит из четырех чисел (от 1000 и больше) и однозначно идентифицирует участника безопасности в локальном домене.

Примечание. SID-ы встроенных групп во всех операционных системах Windows идентичны.

Доменные группы

С локальными группами все более менее понятно, переходим к доменным. Группы безопасности в домене Active Directory разделяются по области применения:

• Локальные в домене (Domain Local);

• Глобальные (Global);

• Универсальные (Universal).

Для наглядности сведем различия между ними в таблицу.

| Область применения | Может включать в себя | Может быть преобразована | Может предоставлять разрешения | Может быть участником групп |

|---|---|---|---|---|

| Локальные в домене | Учетные записи из любого домена или любого доверенного домена

Глобальные группы из любого домена или любого доверенного домена Универсальные группы из любого домена в одном лесу Другие локальные группы домена из того же домена Учетные записи, глобальные группы и универсальные группы из других лесов и из внешних доменов |

Можно преобразовать в универсальную, если группа не содержит другие локальные группы домена | В том же домене | Другие локальные группы домена из того же домена

Локальные группы на компьютерах в том же домене, за исключением встроенных групп с хорошо известными идентификаторами безопасности (Well Known SIDs) |

| Глобальные | Учетные записи из того же домена

Другие глобальные группы из того же домена |

Может быть преобразована в универсальную, если группа не является членом какой-либо другой глобальной группы | На любом домене в одном лесу или доверенных доменах или лесах | Универсальные группы из любого домена в одном лесу

Другие глобальные группы из того же домена Локальные группы домена из любого домена в том же лесу или из любого доверенных доменов |

| Универсальные | Учетные записи из любого домена в одном лесу

Глобальные группы из любого домена в одном лесу Другие универсальные группы из любого домена в том же лесу |

Можно преобразовать в локальную доменную, если группа не является членом каких-либо других универсальных групп Можно преобразовать в глобальную, если группа не содержит других универсальных групп |

На любом домене в одном лесу или доверенных лесах | Другие универсальные группы в том же лесу

Локальные группы в одном лесу или доверенных лесах Локальные группы на компьютерах в одном лесу или доверенных лесах |

Встроенные доменные группы

И вот теперь плавно переходим к группам, ради которых и задумана эта статья, а именно встроенные группы домена (Builtin Local).

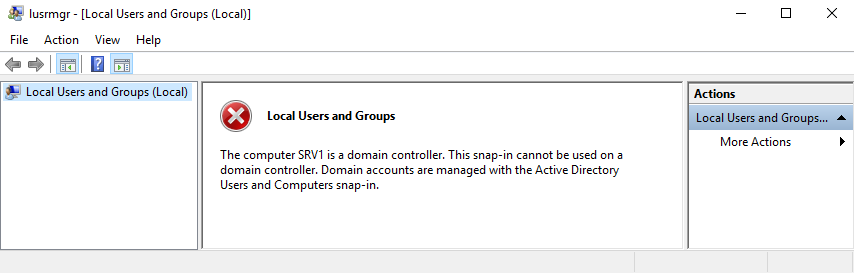

При повышении сервера до контроллера домена локальная база SAM становится недоступной, так же как и оснастка Local Users and Groups, а для входа на сервер используется база данных Active Directory. Это сделано с целью повышения безопасности.

Примечание. Единственный случай, когда для входа на контроллер домена используется SAM — это загрузка в режиме восстановления (Directory Service Restore Mode, DSRM). Это связано с тем, что пароль администратора DSRM хранится локально в базе SAM, а не в Active Directory (что вполне логично).

А что же происходит с локальными группами на сервере, когда мы делаем его контроллером домена? Сам сервер становится общей базой данных пользователей, групп и других объектов безопасности в домене, а все его локальные пользователи и группы переносятся в базу Active Directory. Пользователи и дополнительно созданные группы попадают в контейнер Users

а встроенные группы — в Builtin.

Что примечательно, членство в группах сохраняется. К примеру, если на сервере был локальный пользователь, который входил в группу локальных администраторов, то после повышения сервера до контроллера домена этот пользователь будет преобразован в доменного и помещен во встроенную доменную группу Administrators.

Не смотря на то, что формально встроенные доменные группы считаются Domain Local, на практике они стоят отдельно от остальных групп и имеют свою уникальную область действия.

Для примера возьмем группу, созданную вручную, и сравним ее со встроенной доменной.

Как видите, у обоих групп SID остался таким же, как был на локальном сервере. И так же, как у локальных групп, встроенные группы домена не содержат в своем SID-е идентификатор домена. По сути встроенные доменные группы дублируют локальные встроенные группы, но на уровне домена. Как я уже говорил, SID встроенных групп во всех операционных системах Windows идентичны, и получается, что на каждом компьютере домена (кроме домен-контроллеров) имеются свои локальные встроенные группы, идентификаторы которых совпадают с идентификаторами встроенных групп домена.

Поэтому использовать их на рабочих станциях и рядовых серверах домена невозможно. Например, вы не сможете добавить добавить доменных BuiltIn\Administrators в список доступа на файловую шару на рядовом сервере домена, ее там просто не будет видно. Область действия доменных Builtin Local групп ограничена системами, на которых локальная база SAM недоступна — то есть контроллерами домена.

Domain Local группы, созданные из обычных локальных групп, такого ограничения не имеют. Их SID содержит компонент с идентификатором домена, поэтому уникальность в сравнении с другими локальными группами домена сохраняется. Что важно — при превращении сервера в первый контроллер домена в новом домене SID этих групп не меняется. Поэтому если создать на сервере локальную группу и выдать ей права например на папку с файлами, то после повышения сервера эта группа станет Domain Local и все её права сохранятся.

Но вернемся к нашим баранам Builtin Local группам и рассмотрим их поподробнее.

| Группа | Описание | Права по умолчанию |

| Account Operators | Члены этой группы могут создавать, изменять и удалять учетные записи для пользователей, групп и компьютеров, расположенных в контейнерах Users и Computers и организационных подразделениях домена, за исключением организационного подразделения Domain Controllers. Члены этой группы не имеют разрешения изменять группы Administrators или Domain Admins, а также не имеют разрешения изменять учетные записи для членов этих групп. Члены этой группы могут локально входить в систему на контроллерах домена в домене и отключать их. Эта группа обладает значительными полномочиями в домене, добавляйте пользователей с осторожностью. | Локальный вход в систему; Выключение системы. |

| Administrators | Члены этой группы имеют полный контроль над всеми контроллерами домена в домене. По умолчанию в нее входят группы Domain Admins и Enterprise Admins, а также встроенная учетная запись администратора домена. Поскольку эта группа имеет полный контроль над доменом, добавляйте пользователей с осторожностью. | Доступ к этому компьютеру по сети; Настройка квот памяти для процесса; Резервное копирование файлов и каталогов; Сквозной проход по папкам без проверки (Bypass traverse checking); Изменение системного времени; Создание файла подкачки; Отладка программ; Включение доверенных учетных записей компьютера и пользователей для делегирования; Принудительное завершение работы удаленной системы; Увеличение приоритета планирования; Загрузка и выгрузка драйверов устройств; Локальный вход в систему; Управление журналом аудита и безопасности; Изменение значений среды встроенного ПО; Профилирование отдельного процесса; Профилирование производительности системы; Удаление компьютера с док-станции; Восстановление файлов и каталогов; Завершение работы системы; Получение прав владения (ownership) на файлы или другие объекты. |

| Backup Operators | Члены этой группы могут создавать резервные копии и восстанавливать все файлы на контроллерах домена в домене, независимо от их собственных индивидуальных разрешений на эти файлы. Операторы резервного копирования также могут входить в систему контроллеров домена и отключать их. В этой группе нет участников по умолчанию. Поскольку эта группа обладает значительными полномочиями на контроллерах домена, добавляйте пользователей с осторожностью. |

Резервное копирование файлов и каталогов; Восстановление файлов и каталогов; Локальный вход в систему; Завершение работы системы. |

| Guests | По умолчанию группа Domain Guests, является членом этой группы. Учетная запись Guest (которая по умолчанию отключена) также является членом этой группы по умолчанию. | Нет прав по умолчанию |

| Incoming Forest Trust Builders (only appears in the forest root domain) | Члены этой группы могут создавать односторонние входящие доверия к корневому домену леса. Например, члены этой группы, находящиеся в лесу A, могут создать одностороннее входящее доверие леса из леса B. Это одностороннее входящее доверие между лесами позволяет пользователям в лесу A получать доступ к ресурсам, расположенным в лесу B. Членам этой группы предоставляется разрешение Создать входящее доверие леса (Create Inbound Forest Trust) в корневом домене леса. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Network Configuration Operators | Члены этой группы могут вносить изменения в настройки TCP/IP, а также обновлять и освобождать адреса TCP/IP на контроллерах домена в домене. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Performance Monitor Users | Члены этой группы могут отслеживать счетчики производительности на контроллерах домена в домене, локально и с удаленных клиентов, не будучи членами групп Administrators или Performance Log Users. | Нет прав по умолчанию |

| Performance Log Users | Члены этой группы могут управлять счетчиками производительности, журналами и оповещениями на контроллерах домена в домене, локально и с удаленных клиентов, не являясь членами группы Administrators. | Нет прав по умолчанию |

| Pre-Windows 2000 Compatible Access | Члены этой группы имеют доступ на чтение для всех пользователей и групп в домене. Эта группа предусмотрена для обеспечения обратной совместимости для компьютеров под управлением Windows NT 4.0 и более ранних версий. По умолчанию специальный идентификатор Everyone является членом этой группы. Добавляйте пользователей в эту группу, только если они работают под управлением Windows NT 4.0 или более ранней версии. | Доступ к этому компьютеру по сети; Сквозной проход по папкам без проверки (Bypass traverse checking). |

| Print Operators | Члены этой группы могут управлять, создавать, предоставлять общий доступ и удалять принтеры, подключенные к контроллерам домена в домене. Они также могут управлять объектами принтера в Active Directory. Члены этой группы могут локально входить в систему на контроллерах домена в домене и отключать их. В этой группе нет участников по умолчанию. Поскольку члены этой группы могут загружать и выгружать драйверы устройств на всех контроллерах домена в домене, добавляйте пользователей с осторожностью. | Локальный вход в систему; Завершение работы системы. |

| Remote Desktop Users | Члены этой группы могут удаленно входить в систему на контроллерах домена в домене. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Replicator | Эта группа поддерживает функции репликации каталогов и используется службой репликации файлов на контроллерах домена в домене. В этой группе нет участников по умолчанию. Не добавляйте пользователей в эту группу. | Нет прав по умолчанию |

| Server Operators | На контроллерах домена члены этой группы могут входить в систему в интерактивном режиме, создавать и удалять общие ресурсы, запускать и останавливать некоторые службы, создавать резервные копии и восстанавливать файлы, форматировать жесткий диск и выключать компьютер. В этой группе нет участников по умолчанию. Поскольку эта группа обладает значительными полномочиями на контроллерах домена, добавляйте пользователей с осторожностью. | Резервное копирование файлов и каталогов; Изменение системного времени; Принудительное завершение работы из удаленной системы; Локальный вход в систему; Восстановление файлов и каталогов; Завершение работы системы. |

| Users | Члены этой группы могут выполнять наиболее распространенные задачи, такие как запуск приложений, использование локальных и сетевых принтеров и блокировка сервера. По умолчанию членами этой группы являются группа Domain Users, Authenticated Users и Interactive. Таким образом, любая учетная запись пользователя, созданная в домене, становится членом этой группы. | Нет прав по умолчанию |

Как видите, не смотря на ограниченную область действия встроенные группы домена обладают весьма широкими возможностями. Особенно аккуратно стоит относиться к группе Administrators, которая имеет неограниченные полномочия в рамках всего домена, а в корневом домене леса — и во всем лесу.

Как можно использовать Builtin Local группы и стоит ли это вообще делать? Вопрос спорный. Практически все административные задачи можно решить с помощью обычных доменных групп, поэтому лично я стараюсь встроенные группы не использовать. В качестве заключения расскажу одну историю, приключившуюся со мной лично.

Итак, есть организация. В организации, как положено, есть отдел техподдержки, который занимается поддержкой пользователей. Чтобы сотрудники техподдержки имели возможность заходить на компьютеры пользователей, всех их добавляют в локальные админы с помощью групповой политики.

И вдруг оказывается, что некоторые сотрудники техподдержки каким то образом заходят на контроллеры домена и вносят изменения в Active Directory, хотя прав на это у них быть не должно. В группе доменных админов они отсутствуют, делегированных полномочий тоже нет. А права тем не менее есть.

Стали выяснять и оказалось, что политика, которая добавляет пользователей в локальные админы, применена ко всему домену. Отработала она и на контроллерах домена, и поскольку локальных администраторов там нет, добавила техподдержку в доменную Builtin\Administrators. Со всеми вытекающими последствиями.

Ничего страшного в итоге не произошло, политику переназначили, пользователей из группы убрали. Но после этого я стараюсь со встроенными группами обращаться очень аккуратно 🙂

Using groups is a best practice for Active Directory management. This article describes the two types of Active Directory groups — security groups and distribution groups — and offers guidance for using them effectively.

Key Differences between Security Groups and Distribution Lists

Security groups and distribution groups (more commonly called distribution lists) are both Active Directory groups, but they are designed for very different purposes:

- Security groups are used to manage user and computer access to shared IT resources, such as data and applications. Permissions are assigned to the security group, and all user and computer accounts that are members of the group have those permissions automatically.

- Distribution groups (distribution lists) are used for sending emails to a set of users, without the sender having to enter each recipient’s email address individually.

Note that while you can use security groups for email distribution, you cannot use distribution lists to assign permissions.

Now, let’s dive deeper into each type of AD group.

Security Groups

Active Directory security groups are used to manage user and computer access to shared resources, such as folders, applications and printers. This makes provisioning easier and more accurate. For example, when a new person joins the organization, the IT team can quickly grant them access to exactly the resources they need to do their job simply by adding them to the appropriate security groups, such as the groups for their department and their specific projects. Security groups can also be set up to deny a set of users access to a particular resource.

Two primary functions of a security group are:

- Assign User Rights: Assigning user rights to a security group determines what the members of that particular group can do within the scope of a domain. For example, a user who is added to the Backup Operators group can back-up and restore files and directories located on each domain controller in the domain. By being a member of this group, you inherit the user rights assigned to the group.

- Assign Permissions for Resources: This is different from user rights because user rights apply across an entire domain versus permissions that are directed to a specific entity. Permissions determine who can access the resource and the level of access, such as Full Control or Read-only.

Simply put, user rights apply to user accounts while permissions are associated with objects.

Administrators can create security groups and manage their permissions and membership through multiple methods, including the Active Directory Users and Computers (ADUC) console, Windows PowerShell, and third-party group management software solutions.

What are Active Directory Security Group Permissions?

Permissions in Active Directory are a set of rules and regulations that define how much authority an object has, to view or modify other objects and files in the directory. To ensure that users only have access to the resources they need, IT administrators assign permissions through Access Control Lists (ACLs).

What are Access Control Lists (ACLs)?

Access Control Lists define entities that have access to an object and the type of access. These entities can be user accounts, computer accounts, or groups. For example, if a file object has an ACL that contains (Mary: read; Sarah: read, write), it would permit Mary to read the file and permit Sarah to read and write it.

An Access Control List can be configured on an individual object or an organizational unit (OU), which means all the descendent objects of the OU inherit the ACL.

Types of Access Control Lists

There are two types of ACLs, each of which performs a distinctive function:

- Discretionary access control list (DACL): This list states the access rights assigned to an entity over an object. When an entity or a process attempts to access an object, the system will determine access based on the following:

- If an object does not have a DACL, the system allows everyone full access to it.

- If an object has a DACL, the system allows the access that is explicitly allowed by the access control entries (ACEs) in the DACL.

- If a DACL has ACEs that allow access to a limited set of users or groups, the system implicitly denies access to everyone not included in the ACEs.

- If an object’s DACL has no ACEs, the system does not allow access to anyone.

- System access control list (SACL): This list generates audit reports that state which entity was trying to gain access to an object. It also states if the entity was denied access or granted access for that object along with the type of access provided.

Tip: Avoid using Security Groups for Sending Emails

In a normal setup, distribution groups created in Exchange and Microsoft 365 are assigned email addresses by default but security groups are not. Accordingly, security groups cannot normally be used for email distribution. However, it is possible to mail-enable a security group in order to use it for both granting access to resources and sending emails.

Nevertheless, it is not a good practice to use security groups for email because doing so could compromise security. A mail-enabled security group enhances the risk of identity theft for itself first, which could spread to other security groups that are members of the compromised group. Or for instance, if a mail-enabled security group receives a malicious link in a message, it might intrude your organization’s privacy by disrupting certain settings.

If you have a requirement to send an email to all members of a security group, it is best to create a distribution group with the same membership as the security group.

Distribution Groups

Active Directory distribution groups are used to send emails to a group of users rather than to individual recipients one by one. For instance, a company might set up a distribution list for all employees, another distribution list for all managers and a separate distribution list for each department. When you want to send an email to any of these groups, you can simply select the distribution group, instead of having to add all the recipients individually. This saves time and improves accuracy.

As noted earlier, you cannot assign permissions to distribution lists.

Distribution Groups vs Shared Mailboxes

A distribution list is quite different from a shared mailbox. A shared mailbox is used when multiple people require access to the same mailbox. For instance, the helpdesk team and the IT support team might use a shared mailbox so that they can collaborate on tasks. Moreover, anyone on the teams can send and receive emails on behalf of the teams. Typically, a shared mailbox has a generic address like “ITsupport@company.com” so that it stays the same even as the makeup of the team responsible for it changes over time. When a user sends an email from a shared mailbox, it is sent from the shared mailbox address rather than the user’s own email address. A copy of that email is sent to the shared mailbox for all the other members to see.

One scenario that highlights the difference between a distribution list and a shared mailbox is email deletion. If a user deletes an email from a shared mailbox, that email is deleted for everyone who has access to that mailbox. But when a member of a distribution list deletes an email sent to the group, that email is not deleted from the mailbox of any other recipient.

Can Distribution Groups be Managed by Security Groups and Vice Versa?

A security group can be made the owner of a distribution group. Doing so would empower all members of the security group to manage that distribution group — for example, its non-delivery report recipients and send/receive message restrictions. For example, a security group created for a project team might be the owner of its associated distribution list, and the corporate communications team might be the owner of multiple distribution lists for the company.

On the other hand, a distribution group cannot be made the owner of a security group.

Is it Safe to Delete Distribution Groups and Security Groups?

Deleting a distribution group does not pose a threat to your organization’s security, though accidentally deleting one can disrupt communications until the group can be restored from backup or a new one is created and populated with the same members.

Deleting a security group, however, can have serious implications, such as:

- Security — Deleting a security group that restricts members’ access to certain resources would grant those users access to those resources.

- Productivity — Deleting a security group that grants its members access to certain resources would leave users unable to access the data and applications they need to do their jobs.

Accordingly, be cautious about deleting security groups.

Conclusion

Keeping your security groups and distribution lists accurate and up to date is critical to security and business continuity. To simplify the work, consider investing in a solution like Netwrix GroupID. Netwrix GroupID makes it easy to ensure that:

- Every group in your directory serves a purpose.

- Every group has an owner.

- Users are not granted unnecessary membership in groups.

- No groups have excessive permissions.

- Groups do not outlive their intended purpose.

- Duplicate groups do not exist.

Senior Technical Product Manager at Netwrix. Kevin is passionate about cyber-security and holds a Bachelor of Science degree in Digital Forensics from Bloomsburg University of Pennsylvania.