Дорогие пользователи! У нас появился новый форум на платформе tp-link.community (Сообщество)

Форум доступен по ссылке https://community.tp-link.com/ru

Если при регистрации в Сообществе Вы укажете адрес электронный почты, который используете на данном форуме, то Ваши данные будут перенесены на форум Сообщества автоматически.

Также, если на форуме Сообщества Ваш никнейм будет занят, то Вам предложат сменить его или оставить, но с приставкой «_RU».

Подробнее Вы можете прочитать тут: https://community.tp-link.com/ru/home/f … pic/501542

Убедительная просьба не дублировать темы на старом/новом форуме.

Группировка портов

-

iLish30

- Сообщения: 4

- Зарегистрирован: 28 янв 2014, 21:20

- Страна: Россия

Группировка портов

Название темы: Группировка портов

Аппаратная версия устройства: 2

Версия встроенного ПО: 0.9.1 0.1 v0076.0 Build 160912 Rel.52951n

Провайдер: Ростелеком

VPI, VCI по договору с провайдером: VPI-0, VCI-33

Описание проблемы: Мне нужна группировка портов:

Vlan 1 — все 4 порта и на все идет интернет

Vlan 2 — 3 и 4 порт для иптв, и на эти же порты интернет.

Как это сделать? На 8951 это можно бы делать с PVC

-

iLish30

- Сообщения: 4

- Зарегистрирован: 28 янв 2014, 21:20

- Страна: Россия

Re: Группировка портов

Сообщение

iLish30 » 18 окт 2018, 21:20

У меня Adsl. Инет 0/33 , ИПТВ 0/50

4 порт на иптв я настроил, но мне нужен еще интернет на этот порт.

И так же на 3 порт иптв+интернет.

У меня две тв приставки

-

artemova

- Сообщения: 985

- Зарегистрирован: 08 дек 2017, 11:58

- Страна: Россия

Re: Группировка портов

Сообщение

artemova » 19 окт 2018, 09:14

iLish30 писал(а): ↑

18 окт 2018, 21:20

У меня Adsl. Инет 0/33 , ИПТВ 0/504 порт на иптв я настроил, но мне нужен еще интернет на этот порт.

И так же на 3 порт иптв+интернет.У меня две тв приставки

Можно настроить либо интернет либо iptv на 1 порт

Иногда возникает необходимость доступа извне к устройству, которое расположено в локальной сети. Например, если это IP-видеокамера или сервер используемый для игр, возможно, требуется использовать удаленное управление каким либо из компьютеров. Таких устройств может быть достаточно много в локальной сети. В этой статье разберемся, как осуществляется доступ с помощью проброса портов.

О пробросе портов

Локальная сеть (LAN) организована таким образом, что у устройств, находящихся в ней есть доступ во внешнуюю сеть (WAN), в то время как из глобальной сети получить доступ в локальную не получится.

Зачастую требуется открыть доступ к устройствам, находящимся в локальной сети. Например, если у вас есть FTP сервер и нужно, чтобы знакомые могли к нему подключаться, скачивать и обновлять файлы. Для того, чтобы получить доступ к файлам, хранящимся на нем, требуется открыть порты. В этом случае сделать так, чтобы пакеты пришедшие на 21 порт роутера (стандартный порт FTP) перенаправлялись на 21 порт компьютера, находящегося в локальной сети, на котором запущен FTP сервер.

Не обязательно, чтобы номер открытого порта на роутере был таким же, как и на сервере.

После перенаправления портов, TCP и (или) UDP пакеты, пришедшие на заданный порт роутера, будут перенаправлены на нужный порт устройства, находящегося в локальной сети. Для этого нужно, чтобы IP-адрес роутера был белый (статический внешний IP-адрес). О белых и серых IP адресах будет рассказано ниже.

Вот еще пример — есть несколько видеокамер в локальной сети, у каждой из них свой IP-адрес. С помощью программы удаленного управления можно подключаться к устройствам по определенному порту. Видеокамеры могут быть установлены в локальной сети одного объекта. Если мы хотим получить доступ к ним через интернет, это можно организовать с помощью проброса портов.

При всем этом следует обратить особое внимание на безопасность. Ведь открыв к ресурсам локальной сети через интернет, ими могут попытаться воспользоваться злоумышленники.

Теперь разберемся по пунктам как это все должно быть устроено, на что следует обратить внимание.

Внешний IP-адрес

IP-адрес может быть:

- Внешний статический IP-адрес, который закреплен за вашим роутером. Обычно выдается провайдером за дополнительную плату, в некоторых случаях предоставляется за дополнительную абонентскую плату.

- Внутрисетевой статический. В этом случае к вам подключиться можно только внутри сети провайдера. Извне этот IP-адрес не будет виден.

- Внешний динамический. Этот вариант часто встречается, если вы выходите в интернет через 3G/4G роутер. Вам выдается IP адрес из свободных, но через какое-то время он может измениться, например, после перезагрузки роутера.

- Внутрисетевой динамический. IP-адрес не будет виден из интернета, так же он может измениться со временем.

Для того чтобы извне подключаться к вашей локальной сети, должен быть у нее настроен внешний статический IP-адрес. Конечно, можно использовать и динамический, но в случае его изменения, все перестанет работать. Про IP-адрес можно уточнить у интернет-провайдера.

Внешние IP-адреса называются белыми, в то время как внутренние, к которым нет возможности получить доступ из глобальной сети — серыми.

Узнать свой IP-адрес можно с помощью разных сервисов, например, 2ip.ru, myip.ru, myip.com.

Безопасность

Так как в случае проброса портов будет открыт доступ к устройствам, находящимся внутри вашей локальной сети, особое внимание следует уделить безопасности:

- Для подключения к устройству должен использоваться надежный пароль;

- Если передается конфиденциальная информация, то она должна быть в шифрованном виде.

Особое внимание следует уделить при передаче удаленного доступа к компьютеру.

В этом случае злоумышленник может:

- Установить на компьютер свои программы;

- Перенастроить локальную сеть;

- Отслеживать и влиять на обмен данными по локальной сети.

Подключение

Перед настройкой проброса портов, следует подключиться к роутеру. У роутера обычно по умолчанию IP-адрес 192.168.0.1 или 192.168.1.1. Логин по умолчанию admin, а пароль может быть тоже admin, иногда 1234. Настройки роутера по умолчанию указываются на наклейке с тыльной стороны.

Вводим адрес роутера в браузере. На рисунке фото выше это 192.168.1.1, на запрос имени пользователя и пароля — заполняем соответствующие поля. После этого попадаем в главное меню роутера.

Установка статических адресов

У оборудования, к которому надо дать доступ из внешней сети, могут быть адреса в локальной сети:

- Статические, то есть заданные вручную на каждом устройстве;

- Динамические, раздаваемые DHCP сервером из пулла адресов.

При использовании DHCP сервера, если у устройств заданы статические IP-адреса, следует проследить, чтобы они не были из диапазона раздаваемых динамически. Это для того, чтобы новое устройство, подключенное к сети, случайно не получило такой же IP-адрес.

Если же IP-адрес получен динамически, то следует его закрепить за устройством по MAC адресу. Это делается в настройках DHCP сервера. На рисунке ниже показан пример резервирования адреса. После резервирования, следует перезагрузить маршрутизатор.

Настройка проброса портов

После того, как все подготовили, можно настроить проброс портов на роутере. Это осуществляется путем заполнения таблицы, в которой указаны:

- Порт роутера;

- IP устройства;

- Порт устройства.

Роутер будет проверять все входящие пакеты. IP-пакеты пришедшие на указанный порт роутера будут перенаправлены на выставленный порт устройства.

В настройках переадресации добваляем новый виртуальный сервер.

Запись настраивается следующим образом:

- Порт сервиса — это как раз тот порт, по которому будут подключаться из интернета;

- Внутренний порт — это порт устройства, к которому надо открыть доступ;

- IP-адрес — это адрес устройства в локальной сети

- Протокол — тут можно выбрать протокол TCP или UDP. Можно выбрать «ВСЕ», тогда будут перенаправляться оба протокола.

- Состояние — здесь выбираем «включено». При не надобности, можно отключить проброс, не удаляя запись.

Пункт «стандартный порт сервиса» предназначен только для того, чтобы упростить выбор портов. При выборе нужного сервиса, их номера просто подставятся в поля «порт сервиса» и «внутренний порт». Ниже будут рассмотрены основные сервисы.

После того как все настройки выполнены, следует их сохранить.

Номера портов

Следует обратить внимание, что номера портов могут задаваться в диапазоне от 0 до 65536.

На компьютере эти порты делятся на следующие группы :

- Системные (от 0 до 1023);

- Пользовательские (от 1024 до 49151);

- Динамические (от 49152 до 65535).

Если для проброса портов вам нужно выбрать любой порт, который будет открыт на роутере, то без особой необходимости желательно не использовать системный диапазон. Лучше всего в таком случае открывать порты на роутере из динамического диапазона.

Стандартные сервисы

Для организации доступа к сервисам, некоторые роутеры помогают правильно выбрать номер порта автоматически. Таким образом, можно сделать так, что при обращении к порту FTP из интернета, обращение переадресовывалось на FTP сервис, запущенный на одном из локальных компьютеров. Рассмотрим основные:

| Сервис | Порт | Пояснение |

| DNS | 53 | Преобразование символьного наименования в IP-адрес |

| FTP | 21 | Хранение и передача файлов |

| GOPHTER | 70 | Хранение и передача документов |

| HTTP | 80 | Получение информации с сайтов |

| NNTP | 119 | Сервер новостей |

| POP3 | 110 | Получение почты |

| PPTP | 1723 | Защищенное соединение |

| SMTP | 25 | Прием и передача почты |

| SOCK | 1080 | Передача минуя межсетевой экран |

| TELNET | 23 | Управление в текстовом виде |

Брандмауэр

После настройки проброса портов на роутере все должно работать. Но то же делать, если все равно не удается подключиться? В таком случае следует проверить настройки антивируса и брандмауэра Windows на компьютере, к которому осуществляется подключение. Возможно они считают подключения подозрительными и не дают доступ. В этом случае в брандмауэре следует прописать правило, разрешающее подключение к заданному порту.

В настройки брандмауэра проще всего попасть двумя способами:

- Записываем в строке поиска «Брандмауэр Защитника Windows». После ввода первых нескольких букв, находится нужное приложение.

- Выполнить «firewall.cpl». Для этого надо одновременно нажать комбинации клавиш <Win>+<R>, в поле поле открыть записываем команду и нажимаем «OK».

В дополнительных параметрах выбрать правила для входящих подключений. Там создаем новое правило. Рассмотрим это подробно.

Здесь показано основное окно настроек брандмауэра . Выбираем дополнительные параметры.

Два раза щелкаем мышью по пункту «Правила для входящих подключений». После этого в правой колонке, которая называется «Действия» жмем на «Создать правило…».

Выбираем тип правила «Для порта» и жмем далее.

Выбираем необходимый протокол. В большинстве случаев это TCP. Указываем локальный порт, для которого мы ранее настраивали проброс порта на маршрутизаторе. Можно задавать сразу несколько портов через запятую или диапазон через «-«.

С точки зрения безопасности, тут важно выбирать не все локальные порты, а именно указать нужный.

Выбираем «Разрешить подключение».

Указываем галочками профили.

Пишем свое имя для правила. Желательно выбрать такое имя, чтобы потом было легко его найти, в случае если решити отключить это правило или видоизменить. Можно для себя оставить пометку в виде описания, чтобы потом было легче разобраться для чего это правило было создано.

После того как параметры были настроены, жмем кнопку «Готово». Созданное правило автоматически добавится в список правил для входящих подключений и активизируется. При необходимости его можно редактировать, отключить или удалить.

Отключение брандмауэра

В основном меню брандмауэра имеется пункт «Включение и отключение брандмауэра Защитника Windows».

Выбрав этот пункт, можно отключить брандмауэр. Но это делать не рекомендуется, разве что для проверки того, что именно брандмауэр влияет на то, что не удается открыть порт.

После проверки не забудьте включить брандмауэр.

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

|

Fortnite |

Overwatch |

PUBG |

Tekken 7 |

WoT |

|

TCP: 5222, 5795:5847 |

TCP: 80, 1119, 3724, 6113 |

TCP: 27015:27030, 27036:27037 |

TCP: 27015:27030, 27036:27037 |

TCP: 80, 443, 5222, 5223, 6881, 6900:6905, 50010:50014 |

|

UDP: 5222, 5795:5847 |

UDP: 5060, 5062, 6250, 3478:3479, 12000:64000 |

UDP: 4380, 27000:27031, 27036 |

UDP: 4380, 27000:27031, 27036 |

UDP: 53, 1900, 3432, 3478, 3479, 5060, 5062, 6881, 12000:29999, 30443, 32800:32900 |

Настраиваем проброс портов

Пробросы настраиваются в админ-панели роутера на вкладке «Виртуальные серверы», «NAT», «Переадресация портов», «Трансляция сетевых адресов» и т. п. Они могут быть вложенными во вкладки «Интернет», «Переадресация», «Брандмауэр» или «Безопасность». Все зависит от марки и модели роутера.

Вам нужно определить, какие порты и какой протокол (UDP или TCP) использует программа, для которой вы настраиваете правило. Также следует задать статический IP-адрес для устройства, на которое пробрасывается порт — это делается в настройках DHCP и подробно разбиралось в статье про родительский контроль. Все эти данные следует ввести в соответствующие поля.

Некоторые роутеры позволяют задать также и внешний IP-адрес (или диапазон адресов). Так что если вы знаете IP-адрес, с которого будет идти обращение к вашему устройству (например, адрес игрового сервера), то его следует также ввести на странице — это повысит безопасность соединения.

Теперь все обращения с адреса 132.12.23.122 к порту 3074 вашего роутера он автоматически «перебросит» к вашей приставке PlayStation.

Больше пробросов для разных задач!

Аналогично производится настройка для других программ — и это могут быть не только игры:

-

задав порт и настроив удаленное управление для uTorrent, можно управлять его загрузками из любой точки мира с помощью браузера;

-

проброс портов часто требуется для специализированных программ удаленного управления компьютером; более простые, «гражданские» программы могут работать без этого — подробнее о них можно прочитать в этой статье;

-

для запуска на домашнем компьютере ftp-сервера потребуется открыть и пробросить управляющий порт 21 и отдельный диапазон портов для передачи данных;

-

пробросив порт 554 на домашнюю IP-камеру, которая умеет передавать видео по протоколу RTSP, можно будет подключиться к ней любым видеоплеером с поддержкой RTSP, вроде VLC;

-

проброс порта 3389 позволит задействовать службу RDP (Remote Desktop Protocol) в Windows для получения удаленного доступа к рабочему столу компьютера.

DDNS — зачем нужен и как настроить

Если IP-адрес постоянный, то его можно запомнить. Но если он меняется, запоминать его тяжело. Для решения этой проблемы предназначены службы динамического DNS. Вам будет достаточно запомнить определенное доменное имя.

Сервисы DDNS бывают платные и бесплатные, с разным набором возможностей и характеристик. Но пользоваться лучше теми, которые предусмотрел производитель роутера — когда внешний IP-адрес роутера поменяется, они с DDNS сами договорятся, без вашей помощи. Найдите вкладку «DDNS» или «Динамический DNS» в веб-интерфейсе вашего роутера. В пункте «сервис-провайдер» или «DDNS-сервис» вам будет предложен список из нескольких сервисов, можете выбрать любой. Многие производители роутеров имеют собственные DDNS-сервисы — довольно ограниченные в настройках, зато бесплатные. Это DLinkDDNS.com для роутеров D-Link, KeenDNS для роутеров Zyxel, «Облако ТР-Link» для роутеров TP-Link и т. п.

Определившись с будущим сервисом DDNS, нужно зайти на его сайт и создать аккаунт. Бесплатные DDNS-сервисы производителей роутеров могут потребовать ввести серийный номер устройства или как-то иначе подтвердить, что вы работаете с роутером их производства — у каждого производителя по-разному.

Далее вам предложат задать доменное имя для своего домашнего сервера — обычно это домен третьего уровня (то есть vash_vybor.DDNS-service.com). После этого уже можно вернуться в веб-интерфейс и настроить привязку созданного аккаунта к своему роутеру.

Удаленное управление роутером

Во всех прочих руководствах рекомендуется запрещать удаленное управление роутером. Но здесь желательно его разрешить — будет крайне обидно, если вы, например, при пробросе портов упустили какую-то мелочь и не можете из-за этого «достучаться» до сети, будучи в командировке или в отпуске. Удаленное управление роутером позволит внести необходимые исправления и получить доступ.

Разрешите «Удаленный доступ» в веб-интерфейсе и задайте правила удаленного доступа. Так, если вам известен постоянный IP-адрес компьютера, с которого вы будете производить настройку, его следует задать — это увеличит безопасность вашей сети.

Если же вы хотите получить возможность доступа к роутеру с любого устройства, подключенного к Интернету, это тоже можно сделать, но обязательно задайте сложный пароль на доступ к веб-интерфейсу — иначе ваша локальная сеть станет «легкой добычей» для хакеров.

VPN как крайний выход

Если провайдер выдает «серый» адрес и никак не желает давать «белый», даже за деньги, придется использовать VPN.

Обычно VPN-сервисы предоставляют выход в сеть через сервер в любой точке мира — Private Internet Access, TorGuard, CyberGhost VPN, Game Freedom и т. п. Бесплатных среди них нет, но для удаленного доступа к своему компьютеру или командных игр вам «внешний» сервер и не нужен. Достаточно создать «виртуальную сеть» из своего домашнего компьютера и, например, рабочего. Или ноутбука для поездок, с которого вы ходите получать доступ к домашней сети. Или всех компьютеров ваших игровых друзей. Достаточно выбрать какую-нибудь из бесплатных VPN-утилит, например, Hamachi, Remobo, NeoRouter и т. д. И запустить ее на всех компьютерах, которые нужно объединить.

Прелесть в том, что это можно сделать без настройки роутера, с самого «серого» адреса и под самым «злобным» файрволом. Можно соединить в сеть и больше двух компьютеров, хотя в бесплатных версиях их количество ограничено.

Кроме того, в Интернете существует множество открытых (без пароля) VPN, созданных специально для игр — вам остается только найти VPN вашей любимой игры, подключиться к ней с помощью одной из вышеупомянутых утилит — и играть. Чуть сложнее дело обстоит с играми, в которых требуется подключение к игровому серверу.

Существуют VPN-сети с запущенными серверами популярных игр, но пользователей на них в разы меньше, чем на открытых серверах. Кроме того, такие сервера есть не для всех игр. Сыграть в World of Tanks или World of Warcraft с помощью таких утилит не получится, придется раскошеливаться на полноценный VPN-сервис. Но об этом — в следующий раз.

7.1. Общие сведения об агрегации портов

Агрегирование портов — это процесс объединения нескольких портов с одинаковой конфигурацией и для использования их логически в качестве одного физического порта (Port-Channel), что позволяет суммировать полосу пропускания в одном логическом линке и использовать резервирование. Для агрегации портов на коммутаторах SNR используется Port-Group, который должен быть создан и добавлен на порты для работы их как часть одного Port-Channel.

Для создания и корректной работы порты-члены интерфейса Port-Channel должны работать в дуплексном режиме (full-duplex) и иметь одинаковую конфигурацию.

После объединения физические порты могут конфигурироваться одновременно как один логический интерфейс Port-channel. Система автоматически установит порт с наименьшим номером в качестве Master port. Если на коммутаторе включен функционал spanning tree protocol(STP),то STP будет рассматривать Port-Channel как логический порт и отправлять кадры BPDU через Master port.

Коммутатор позволяет объединять физические порты любых двух коммутаторов, существует ограничение на максимальное число групп — 14, и максимальное число портов в каждой группе — 8.

7.1.1. Статическое агрегирование

Статическое агрегирование производится путем ручного конфигурирования пользователем и не требует использования протокола LACP. При конфигурировании статического агрегирования используется режим “on” для добавления порта в Port-Group.

7.1.2. Динамическое агрегирование LACP

LACP (Link Aggregation Control Protocol) — протокол агрегирования каналов, описанный в стандарте IEEE 802.3ad. LACP использует LACPDU сообщения для обмена информацией с соседней стороной.

После включения LACP порт посылает LACPDU, уведомляя ответную сторону о приоритете и MAC адресе системы, приоритете и адресе порта и ключе операции. Когда ответный порт получает эту информацию, он сравнивает её с информацией о своих портах, настроенных на агрегацию. Таким образом обе стороны достигают соглашения о включении или исключении порта из динамической группы агрегации.

В динамической группе агрегации порты имеют 2 статуса — выбранный (selected) и в ожидании (standby). Порты могут посылать и принимать LACPDU находясь в любом статусе, но в статусе standby порт не может передавать данные.

Поскольку существует ограничение на количество портов в группе, если текущее число членов агрегации превышает это ограничение, коммутатор согласовывает статус порта с другой стороной на основании port ID. Согласование происходит следующим образом:

-

Сравнение ID устройств (приоритет системы + MAC адресе системы). Если приоритет устройств одинаков — сравниваются MAC адреса устройств. Наименьший номер будет иметь наивысший приоритет;

-

Сравнение ID портов (приоритет порта + идентификатор порта). Для каждого порта на стороне устройства с наивысшим приоритетом системы сравниваются приоритеты портов. Если приоритеты одинаковые — сравниваются ID портов. Порт с наименьшим идентификатором порта становится выбранным (selected), а остальные — в режим ожидания (standby).

-

В данной Port-Group порт с наименьшим идентификатором и статусом standby становится мастер-портом. Другие порты со статусом selected становятся членами группы.

7.2. Конфигурация агрегации портов

-

Создать Port-Group;

-

Добавить порт в Port-Group для агрегации, выбрать режим;

-

Войти в режим конфигурации Port-Channel;

-

Выбрать метод балансировки трафика;

-

Задать приоритет системы для LACP;

-

Задать приоритет порта для LACP;

-

Задать режим тайм-аута для LACP.

- Создать Port-Group:

|

Команда |

Описание |

|---|---|

|

port-group <port-group-number> no port-group <port-group-number> ! В режиме глобальной конфигурации |

Создать Port-Group. Команда no удаляет Port-Group. |

2. Добавить порт в Port-Group для агрегации, выбрать режим:

|

Команда |

Описание |

|---|---|

|

port-group <port-group-number> mode {active | passive | on} no port-group ! В режиме конфигурации порта |

Добавить данный порт в Port-Group и выбрать режим агрегации. active — порт будет посылать сообщения LACPDU независимо от второй стороны; passive — порт будет ожидать получения LACPDU от ответной стороны; on — режим статической агрегации. Команда no удаляет порт из Port-Group. |

3. Войти в режим конфигурации Port-Channel:

|

Команда |

Описание |

|---|---|

|

interface port-channel <port-channel-number> ! В режиме глобальной конфигурации |

Войти в режим конфигурации Port-Channel. <port-channel-number> — соответствует <port-group-number> созданной Port-Group. |

4. Выбрать метод балансировки трафика:

|

Команда |

Описание |

|---|---|

|

load-balance {src-mac | dst-mac | dst-src-mac | src-ip | dst-ip | dst-src-ip | ingress-port | dst-src-mac-ip } no load-balance ! В режиме глобальной конфигурации |

Выбрать метод балансировки трафика для всех Port-Channel. Команда no возвращает метод по-умолчанию — src-mac. |

5. Задать приоритет системы для LACP:

|

Команда |

Описание |

|---|---|

|

lacp system-priority <system-priority> no lacp system-priority ! В режиме глобальной конфигурации |

Задать приоритет системы для LACP. Команда no возвращает приоритет по-умолчанию — 32768. |

6. Задать приоритет порта для LACP:

|

Команда |

Описание |

|---|---|

|

lacp port-priority <port-priority> no lacp port-priority ! В режиме конфигурации порта |

Задать приоритет порта для LACP. Команда no возвращает приоритет по-умолчанию — 32768. |

7. Задать режим тайм-аута для LACP:

|

Команда |

Описание |

|---|---|

|

lacp timeout {short | long} no lacp timeout ! В режиме конфигурации порта |

Выбрать режим таймаута порта для LACP. Команда no возвращает конфигурацию по-умолчанию — long. |

7.3. Пример конфигурации агрегации портов

Сценарий 1: LACP

Рисунок 11.1 — LACP

Коммутаторы Switch A и Switch B соединены между собой с помощью 4х линий: порты 1/0/1-1/0/4 коммутатора Switch A добавлены в port-group 1 в режиме active, порты 1/0/7-1/0/10 коммутатора Switch B добавлены в port-group 2 в режиме passive. В результате конфигурации и согласований LACP порты 1/0/1-1/0/4 коммутатора Switch A будут объединены в интерфейс “Port-Channel1”, а порты 1/0/7-1/0/10 коммутатора Switch B будут объединены в интерфейс “Port-Channel2”.

Конфигурация будет выглядеть следующим образом:

SwitchA#config SwitchA(config)#interface ethernet 1/0/1-4 SwitchA(Config-If-Port-Range)#port-group 1 mode active SwitchA(Config-If-Port-Range)#exit SwitchA(config)#interface port-channel 1 SwitchA(Config-If-Port-Channel1)#SwitchB#config SwitchB(config)#port-group 2 SwitchB(config)#interface ethernet 1/0/7-10 SwitchB(Config-If-Port-Range)#port-group 2 mode passive SwitchB(Config-If-Port-Range)#exit SwitchB(config)#interface port-channel 2 SwitchB(Config-If-Port-Channel2)#

Сценарий 2: Ручное агрегирование портов

Рисунок 11.2 — Ручное агрегирование портов

Коммутаторы Switch A и Switch B соединены между собой с помощью 4х линий: порты 1/0/1-1/0/4 коммутатора Switch A добавлены в port-group 1 в режиме on, порты 1/0/7-1/0/10 коммутатора Switch B добавлены в port-group 2 в режиме on.

SwitchA#config SwitchA(config)#interface ethernet 1/0/1-4 SwitchA(Config-If-Port-Range)#port-group 1 mode on SwitchA(Config-If-Port-Range)#exit SwitchA(config)#interface port-channel 1 SwitchA(Config-If-Port-Channel1)#SwitchB#config SwitchB(config)#port-group 2 SwitchB(config)#interface ethernet 1/0/7-10 SwitchB(Config-If-Port-Range)#port-group 2 mode on SwitchB(Config-If-Port-Range)#exit SwitchB(config)#interface port-channel 2 SwitchB(Config-If-Port-Channel2)#

В результате выполнения конфигурации описанной выше, порты добавляются в Port-Channel сразу, как только выполняется команда , задающая режим on. Обмен LACPDU не требуется.

7.4. Решение проблем при конфигурации агрегации портов

-

Убедитесь , что все порты в группе имеют одинаковую конфигурацию, используются в режиме полного дуплекса и имеют одинаковую скорость.

-

Некоторые команды, такие как arp, bandwidth, ip и ip-forward, не могут быть использованы на портах в Port-Group.

Возможности современных коммутаторов по организации виртуальных сетей

Назначение виртуальных сетей

Типы виртуальных сетей

Виртуальные сети на основе группировки портов

Виртуальные сети на основе стандарта IEEE 802.1Q

Правила входящего порта (Ingress rules)

Правила продвижения пакетов (Forwarding Process)

Правила выходного порта (Egress rules)

Конфигурирование виртуальных сетей стандарта IEEE 802.1Q

Примеры построения VLAN-сетей на основе коммутаторов, совместимых со стандартом IEEE 802.1Q

Автоматическая регистрация в виртуальных сетях стандарта IEEE 802.1Q

Функциональные возможности современных коммутаторов позволяют

организовывать виртуальные сети (VLAN-сетей) для создания гибкой сетевой инфраструктуры.

В настоящее время VLAN-сети еще не получили широкого распространения, особенно

в небольших корпоративных сетях. Во многом это связано с тем, что конфигурирование

коммутаторов для организации VLAN-сетей весьма непростое дело, особенно если

инфраструктура сети включает несколько коммутаторов. Кроме того, конфигурирование

коммутаторов при создании VLAN-сетей, равно как и настройка других функциональных

возможностей, может значительно отличаться у коммутаторов от различных фирм,

вследствие чего известные производители сетевого оборудования, такие как Cisco,

HP, 3Com, Allied Telesyn, Avaya, устраивают специальные курсы по работе с их

оборудованием. Понятно, что упрощать конфигурирование своего оборудования, делать

этот процесс интуитивно понятным и простым и уж тем более вырабатывать общие

соглашения и единый интерфейс по настройке оборудования от разных производителей

— явно не в интересах самих производителей, однако пользователи вполне способны

самостоятельно разобраться во многих возможностях коммутаторов. Поэтому в данной

статье мы рассмотрим возможности современных коммутаторов по организации виртуальных

сетей и расскажем о базовых принципах их конфигурирования.

Назначение виртуальных сетей

сетью VLAN (Virtual LAN) называют группу узлов сети, образующих домен широковещательного

трафика (Broadcast Domain). Такое определение вполне корректно, но малоинформативно,

так что попытаемся трактовать понятие виртуальной сети несколько иначе.

При создании локальной сети на основе коммутатора, несмотря на возможность использования

пользовательских фильтров по ограничению трафика, все узлы сети представляют

собой единый широковещательный домен, то есть широковещательный трафик передается

всем узлам сети. Таким образом, коммутатор изначально не ограничивает широковещательный

трафик, а сами сети, построенные по указанному принципу, именуются плоскими.

Виртуальные сети образуют группу узлов сети, в которой весь трафик, включая

и широковещательный, полностью изолирован на канальном уровне от других узлов

сети. Это означает, что передача кадров между узлами сети, относящимися к различным

виртуальным сетям, на основании адреса канального уровня невозможна (хотя виртуальные

сети могут взаимодействовать друг с другом на сетевом уровне с использованием

маршрутизаторов).

Изолирование отдельных узлов сети на канальном уровне с использованием технологии

виртуальных сетей позволяет решать одновременно несколько задач. Во-первых,

виртуальные сети способствуют повышению производительности сети, локализуя широковещательный

трафик в пределах виртуальной сети и создавая барьер на пути широковещательного

шторма. Коммутаторы пересылают широковещательные пакеты (а также пакеты с групповыми

и неизвестными адресами) внутри виртуальной сети, но не между виртуальными сетями.

Во-вторых, изоляция виртуальных сетей друг от друга на канальном уровне позволяет

повысить безопасность сети, делая часть ресурсов для определенных категорий

пользователей недоступной.

Типы виртуальных сетей

появления общепризнанного стандарта по организации виртуальных сетей IEEE 802.1Q

каждый производитель сетевого оборудования использовал собственную технологию

организации VLAN. Такой подход имел существенный недостаток — технологии одного

производителя были несовместимы с технологиями других фирм. Поэтому при построении

виртуальных сетей на базе нескольких коммутаторов необходимо было использовать

только оборудование от одного производителя. Принятие стандарта виртуальных

сетей IEEE 802.1Q позволило преодолеть проблему несовместимости, однако до сих

пор существуют коммутаторы, которые либо не поддерживают стандарт IEEE 802.1Q,

либо, кроме возможности организации виртуальных сетей по стандарту IEEE 802.1Q,

предусматривают и иные технологии.

Существует несколько способов построения виртуальных сетей, но сегодня в коммутаторах

главным образом реализуется технология группировки портов или используется спецификация

IEEE 802.1Q.

Виртуальные сети на основе группировки портов

сети на основе группировки портов (Port-based) обычно реализуются в так называемых

Smart-коммутаторах или в управляемых коммутаторах — как дополнение к возможности

организации VLAN на базе стандарта IEEE 802.1Q.

Данный способ создания виртуальных сетей достаточно прост и, как правило, не

вызывает проблем. Каждый порт коммутатора приписывается к той или иной виртуальной

сети, то есть порты группируются в виртуальные сети. Решение о продвижении сетевого

пакета в этой сети основывается на MAC-адресе получателя и ассоциированного

с ним порта. Если к порту, которому назначена принадлежность к определенной

виртуальной сети, например к VLAN#1, подключить ПК пользователя, то этот ПК

автоматически будет принадлежать сети VLAN#1. Если же к данному порту подключается

коммутатор, то все порты этого коммутатора также будут принадлежать VLAN#1 (рис.

1).

Рис. 1. Виртуальные сети, построенные с использованием технологии

группировки портов на базе одного коммутатора

При использовании технологии группировки портов один и тот же порт может быть

одновременно приписан к нескольким виртуальным сетям, что позволяет реализовывать

разделяемые ресурсы между пользователями различных виртуальных сетей. Например,

чтобы реализовать совместный доступ к сетевому принтеру или к файл-серверу пользователей

виртуальных сетей VLAN#1 и VLAN#2, тот порт коммутатора, к которому подключается

сетевой принтер или файл-сервер, нужно приписать одновременно к сетям VLAN#1

и VLAN#2 (рис. 2).

Рис. 2. Создание разделяемого ресурса между несколькими виртуальными

сетями с использованием технологии группировки портов

Описываемая технология обладает рядом преимуществ в сравнении с использованием

стандарта IEEE 802.1Q, но имеет и свои недостатки.

К достоинствам можно отнести простоту конфигурации виртуальных сетей. Кроме

того, при этом не требуется, чтобы конечные узлы сети поддерживали стандарт

IEEE 802.1Q, а поскольку большинство сетевых контроллеров Ethernet не поддерживают

этот стандарт, то организация сети на основе группировки портов может оказаться

проще. К тому же при подобной организации виртуальных сетей они могут пересекаться,

что позволяет создавать разделяемые сетевые ресурсы.

Технология создания виртуальных сетей на основе группировки портов находит применение

в случаях использования одного коммутатора или использования стека коммутаторов

с единым управлением. Однако если сеть достаточно крупная и построена на нескольких

коммутаторах, то возможности по организации виртуальных сетей на основе группировки

портов имеют существенные ограничения. Прежде всего, эта технология плохо масштабируется

и в большинстве случаев ограничивается лишь одним коммутатором.

Рассмотрим для примера ситуацию, когда сеть построена на базе двух коммутаторов,

поддерживающих технологию организации виртуальных сетей на основе группировки

портов (рис. 3).

Рис. 3. Реализация виртуальных сетей на основе группировки портов

при использовании двух коммутаторов

Пусть необходимо, чтобы часть портов первого и второго коммутаторов относилась

к VLAN#1, а другая часть — к VLAN#2. Для этого нужно, во-первых, чтобы оба коммутатора

позволяли не только организовывать виртуальные сети на основе группировки портов,

но и распространять такие сети на несколько коммутаторов (подобная функция реализована

далеко не у всех коммутаторов), во-вторых, чтобы между коммутаторами было установлено

столько физических соединений, сколько создано виртуальных сетей. Рассмотрим

два шестипортовых коммутатора. Пусть в первом коммутаторе порты 1 и 2 относятся

к VLAN#1, а порты 3 и 4 — к VLAN#2; во втором коммутаторе порты 1, 2 и 3 относятся

к VLAN#1, а порт 4 — к VLAN#2. Чтобы пользователи VLAN#1 первого коммутатора

могли общаться с пользователями VLAN#1 второго коммутатора, эти коммутаторы

должны быть связаны между собой портами, относящимися к VLAN#1 (например, порт

5 первого и второго коммутаторов необходимо приписать к VLAN#1). Аналогично,

для общения пользователей VLAN#2 первого коммутатора с пользователями VLAN#2

второго коммутатора следует связать эти коммутаторы через порты, приписанные

к VLAN#2 (это могут быть порты 6 на обоих коммутаторах). Таким образом, проблема

масштабируемости виртуальных сетей на основе технологии группировки портов решается

(правда, не во всех случаях) за счет установления избыточных связей между коммутаторами.

Виртуальные сети на основе стандарта IEEE 802.1Q

наличии развитой сетевой инфраструктуры, насчитывающей множество коммутаторов,

более эффективным решением создания виртуальных сетей будет технология IEEE

802.1Q. В виртуальных сетях, основанных на стандарте IEEE 802.1Q, информация

о принадлежности передаваемых Ethernet-кадров к той или иной виртуальной сети

встраивается в сам передаваемый кадр. Таким образом, стандарт IEEE 802.1Q определяет

изменения в структуре кадра Ethernet, позволяющие передавать информацию о VLAN

по сети.

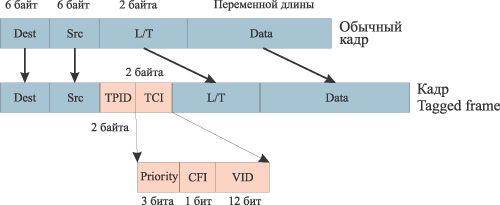

К кадру Ethernet добавляется метка (Tag) длиной 4 байта — такие кадры называют

кадрами с метками (Tagged frame). Дополнительные биты содержат информацию по

принадлежности кадра Ethernet к виртуальной сети и о его приоритете (рис. 4).

Рис. 4. Сравнение обычного Ethernet-кадра и кадра с меткой

Добавляемая метка кадра включает в себя двухбайтовое поле TPID (Tag Protocol

Identifier) и двухбайтовое поле TCI (Tag Control Information). Поле TCI, в свою

очередь, состоит из полей Priority, CFI и VID. Поле Priotity длиной 3 бита задает

восемь возможных уровней приоритета кадра. Поле VID (VLAN ID) длиной 12 бит

является идентификатором виртуальной сети. Эти 12 бит позволяют определить 4096

различных виртуальных сетей, однако идентификаторы 0 и 4095 зарезервированы

для специального использования, поэтому всего в стандарте 802.1Q возможно определить

4094 виртуальные сети. Поле CFI (Canonical Format Indicator) длиной 1 бит зарезервировано

для обозначения кадров сетей других типов (Token Ring, FDDI), передаваемых по

магистрали Ethernet, и для кадров Ethernet всегда равно 0.

Изменение формата кадра Ethernet приводит к тому, что сетевые устройства, не

поддерживающие стандарт IEEE 802.1Q (такие устройства называют Tag-unaware),

не могут работать с кадрами, в которые вставлены метки, а сегодня подавляющее

большинство сетевых устройств (в частности, сетевые Ethernet-контроллеры конечных

узлов сети) не поддерживают этот стандарт. Поэтому для обеспечения совместимости

c устройствами, поддерживающими стандарт IEEE 802.1Q (Tag-aware-устройства),

коммутаторы стандарта IEEE 802.1Q должны поддерживать как традиционные Ethernet-кадры,

то есть кадры без меток (Untagged), так и кадры с метками (Tagged).

Входящий и исходящий трафики, в зависимости от типа источника и получателя,

могут быть образованы и кадрами типа Tagged, и кадрами типа Untagged — только

в этом случае можно достигнуть совместимости с внешними по отношению к коммутатору

устройствами. Трафик же внутри коммутатора всегда образуется пакетами типа Tagged.

Поэтому для поддержки различных типов трафиков и для того, чтобы внутренний

трафик коммутатора образовывался из пакетов Tagged, на принимаемом и передающем

портах коммутатора кадры должны преобразовываться в соответствии с предопределенными

правилами.

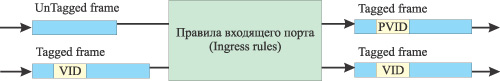

Правила входящего порта (Ingress rules)

Рассмотрим более подробно процесс передачи кадра через коммутатор (рис. 5).

По отношению к трафику каждый порт коммутатора может быть как входным, так и

выходным. После того как кадр принят входным портом коммутатора, решение о его

дальнейшей обработке принимается на основании предопределенных правил входного

порта (Ingress rules). Поскольку принимаемый кадр может относиться как к типу

Tagged, так и к типу Untagged, то правилами входного порта определяется, какие

типы кадров должны приниматься портом, а какие отфильтровываться. Возможны следующие

варианты: прием только кадров типа Tagged, прием только кадров типа Untagged,

прием кадров обоих типов. По умолчанию для всех коммутаторов правилами входного

порта устанавливается возможность приема кадров обоих типов.

Рис. 5. Процесс продвижения кадров в коммутаторе, совместимом со

стандартом IEEE 802.1Q

Если правилами входного порта определено, что он может принимать кадр Tagged,

в котором имеется информация о принадлежности к конкретной виртуальной сети

(VID), то этот кадр передается без изменения. А если определена возможность

работы с кадрами типа Untagged, в которых не содержится информации о принадлежности

к виртуальной сети, то прежде всего такой кадр преобразуется входным портом

коммутатора к типу Tagged (напомним, что внутри коммутатора все кадры должны

иметь метки о принадлежности к виртуальной сети).

Чтобы такое преобразование стало возможным, каждому порту коммутатора присваивается

уникальный PVID (Port VLAN Identifier), определяющий принадлежность порта к

конкретной виртуальной сети внутри коммутатора (по умолчанию все порты коммутатора

имеют одинаковый идентификатор PVID=1). Кадр типа Untagged преобразуется к типу

Tagged, для чего дополняется меткой VID (рис. 6). Значение поля VID входящего

Untagged-кадра устанавливается равным значению PVID входящего порта, то есть

все входящие Untagged-кадры автоматически приписываются к той виртуальной сети

внутри коммутатора, к которой принадлежит входящий порт.

Рис. 6. Обработка кадров входящим портом коммутатора

Правила продвижения пакетов (Forwarding Process)

После того как все входящие кадры отфильтрованы, преобразованы или оставлены

без изменения в соответствии в правилами входящего порта, решение об их передаче

к выходному порту основывается на предопределенных правилах продвижения пакетов.

Правило продвижения пакетов внутри коммутатора заключается в том, что пакеты

могут передаваться только между портами, ассоциированными с одной виртуальной

сетью. Как уже отмечалось, каждому порту присваивается идентификатор PVID, который

используется для преобразования принимаемых Untagged-кадров, а также для определения

принадлежности порта к виртуальной сети внутри коммутатора с идентификатором

VID=PVID. Таким образом, порты с одинаковыми идентификаторами внутри одного

коммутатора ассоциируются с одной виртуальной сетью. Если виртуальная сеть строится

на базе одного коммутатора, то идентификатора порта PVID, определяющего его

принадлежность к виртуальной сети, вполне достаточно. Правда, создаваемые таким

образом сети не могут перекрываться, поскольку каждому порту коммутатора соответствует

только один идентификатор. В этом смысле создаваемые виртуальные сети не обладали

бы такой гибкостью, как виртуальные сети на основе портов. Однако стандарт IEEE

802.1Q с самого начала задумывался для построения масштабируемой инфраструктуры

виртуальных сетей, включающей множество коммутаторов, и в этом состоит его главное

преимущество по сравнению с технологией образования VLAN на основе портов. Но

для того, чтобы расширить сеть за пределы одного коммутатора, одних идентификаторов

портов недостаточно, поэтому каждый порт может быть ассоциирован с несколькими

виртуальными сетями, имеющими различные идентификаторы VID.

Если адрес назначения пакета соответствует порту коммутатора, который принадлежит

к той же виртуальной сети, что и сам пакет (могут совпадать VID пакета и VID

порта или VID пакета и PVID порта), то такой пакет может быть передан. Если

же передаваемый кадр принадлежит к виртуальной сети, с которой выходной порт

никак не связан (VID пакета не соответствует PVID/VID порта), то кадр не может

быть передан и отбрасывается.

Правила выходного порта (Egress rules)

После того как кадры внутри коммутатора переданы на выходной порт, их дальнейшее

преобразование зависит от правил выходного порта. Как уже говорилось, трафик

внутри коммутатора создается только пакетами типа Tagged, а входящий и исходящий

трафики могут быть образованы пакетами обоих типов. Соответственно правилами

выходного порта (правило контроля метки — Tag Control) определяется, следует

ли преобразовывать кадры Tagged к формату Untagged.

Каждый порт коммутатора может быть сконфигурирован как Tagged или Untagged Port.

Если выходной порт определен как Tagged Port, то исходящий трафик будет создаваться

кадрами типа Tagged с информацией о принадлежности к виртуальной сети. Следовательно,

выходной порт не меняет тип кадров, оставляя их такими же, какими они были внутри

коммутатора. К указанному порту может быть подсоединено только устройство, совместимое

со стандартом IEEE 802.1Q, например коммутатор или сервер с сетевой картой,

поддерживающей работу с виртуальными сетями данного стандарта.

Если же выходной порт коммутатора определен как Untagged Port, то все исходящие

кадры преобразуются к типу Untagged, то есть из них удаляется дополнительная

информация о принадлежности к виртуальной сети. К такому порту можно подключать

любое сетевое устройство, в том числе коммутатор, не совместимый со стандартом

IEEE 802.1Q, или ПК конечных клиентов, сетевые карты которых не поддерживают

работу с виртуальными сетями этого стандарта.

Конфигурирование виртуальных сетей стандарта IEEE 802.1Q

Рассмотрим конкретные примеры конфигурирования виртуальных сетей стандарта IEEE

802.1Q.

Чтобы сформировать VLAN-сеть в соответствии со стандартом IEEE 802.1Q, необходимо

проделать следующие действия:

- задать имя виртуальной сети (например, VLAN#1) и определить ее идентификатор

(VID); - выбрать порты, которые будут относиться к данной виртуальной сети;

- задать правила входных портов виртуальной сети (возможность работы с кадрами

всех типов, только с кадрами Untagged или только с кадрами Tagged); - установить одинаковые идентификаторы PVID портов, входящих в виртуальную

сеть; - задать для каждого порта виртуальной сети правила выходного порта, сконфигурировав

их как Tagged Port или Untagged Port.

Далее необходимо повторить вышеперечисленные действия для следующей виртуальной

сети. При этом нужно помнить, что каждому порту можно задать только один идентификатор

PVID, но один и тот же порт может входить в состав различных виртуальных сетей,

то есть ассоциироваться одновременно с несколькими VID.

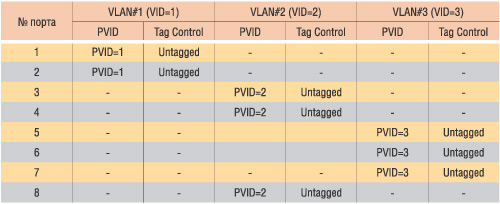

Таблица 1. Задание характеристик портов при создании виртуальных

сетей на базе одного коммутатора

Примеры построения VLAN-сетей на основе коммутаторов, совместимых

со стандартом IEEE 802.1Q

А теперь рассмотрим типичные примеры построения виртуальных сетей на основе

коммутаторов, поддерживающих стандарт IEEE 802.1Q.

Если имеется всего один коммутатор, к портам которого подключаются компьютеры

конечных пользователей, то для создания полностью изолированных друг от друга

виртуальных сетей все порты должны быть объявлены как Untagget Ports для обеспечения

совместимости с сетевыми Ethernet-контроллерами клиентов. Принадлежность узлов

сети к той или иной VLAN определяется заданием идентификатора порта PVID.

Возьмем восьмипортовый коммутатор, на базе которого создаются три изолированные

виртуальные сети VLAN#1, VLAN#2 и VLAN#3 (рис. 7). Первому и второму портам

коммутатора присваивается идентификатор PVID=1. Поскольку идентификаторы этих

портов совпадают с идентификатором первой виртуальной сети (PVID=VID), то данные

порты образуют виртуальную сеть VLAN#1 (табл. 1). Если портам 3, 5 и 6 присвоить

PVID=2 (совпадает с идентификатором VID VLAN#2), то вторая виртуальная сеть

будет образована портами 3, 4 и 8. Аналогично формируется и VLAN#3 на базе портов

5, 6 и 7. Для обеспечения совместимости с конечным оборудованием (предполагается,

что к портам коммутатора подключаются ПК клиентов сети, сетевые карты которых

не совместимы со стандартом IEEE 802.1Q) все порты необходимо сконфигурировать

как Untagged.

Рис. 7. Организация трех сетей VLAN по стандарту IEEE 802.1Q на

основе одного коммутатора

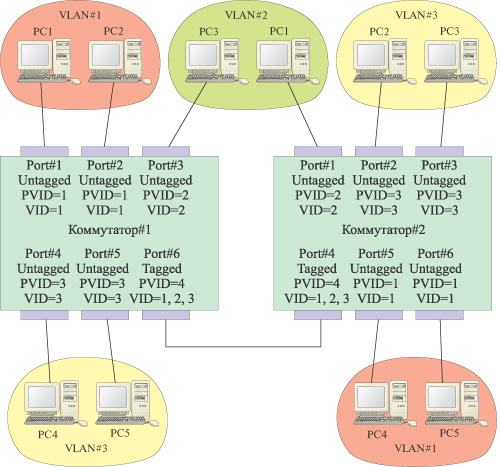

Если инфраструктура сети включает несколько коммутаторов, поддерживающих стандарт

IEEE 802.1Q, то для связи коммутаторов друг с другом необходимо использовать

несколько иной принцип конфигурирования. Рассмотрим два шестипортовых коммутатора,

которые поддерживают стандарт IEEE 802.1Q и на основе которых необходимо сконфигурировать

три изолированные друг от друга виртуальные сети VLAN#1, VLAN#2 и VLAN#3.

Пусть к первой виртуальной сети относятся клиенты, подключенные к портам 1

и 2 первого коммутатора и к портам 5 и 6 второго коммутатора. К сети VLAN#2

относятся клиенты, подключенные к порту 3 первого коммутатора и порту 1 второго

коммутатора, а к сети VLAN#3 относятся клиенты, подключенные к портам 4 и 5

первого коммутатора и портам 2 и 3 второго коммутатора. Порт 6 первого коммутатора

и порт 4 второго коммутатора используются для связи коммутаторов друг с другом

(рис. 8).

Рис. 8. Организация трех VLAN-сетей по стандарту IEEE 802.1Q на

основе двух коммутаторов

Чтобы сконфигурировать указанные виртуальные сети, необходимо прежде всего определить

на каждом из коммутаторов по три виртуальные сети VLAN#1, VLAN#2 и VLAN#3, задав

их идентификаторы (VID=1 для VLAN#1, VID=2 для VLAN#2 и VID=3 для VLAN#3).

На первом коммутаторе порты 1 и 2 должны входить в состав VLAN#1, для чего этим

портам присваивается PVID=1. Порт 2 первого коммутатора необходимо приписать

к VLAN#2, для чего идентификатору порта присваивается значение PVID=2. Аналогично,

для портов 5 и 6 первого коммутатора устанавливаются идентификаторы PVID=3,

так как эти порты относятся к VLAN#3. Все указанные порты первого коммутатора

должны быть сконфигурированы как Untagged Port для обеспечения совместимости

с сетевыми картами клиентов.

Порт 4 первого коммутатора используется для связи со вторым коммутатором и должен

передавать кадры всех трех виртуальных сетей без изменения второму коммутатору.

Поэтому его необходимо сконфигурировать как Tagged Port и включить в состав

всех трех виртуальных сетей (ассоциировать с VID=1, VID=2 и VID=3). При этом

идентификатор порта не имеет значения и может быть любым (в нашем случае PVID=4).

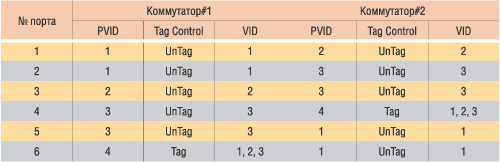

Аналогичная процедура конфигурации виртуальных сетей осуществляется и на втором

коммутаторе. Конфигурации портов двух коммутаторов представлены в табл. 2.

Таблица 2. Задание характеристик портов при создании виртуальных

сетей на основе двух коммутаторов

Автоматическая регистрация в виртуальных сетях стандарта IEEE 802.1Q

примеры виртуальных сетей относились к так называемым статическим виртуальным

сетям (Static VLAN), в которых все порты настраиваются вручную, что хотя и весьма

наглядно, но при развитой сетевой инфраструктуре является довольно рутинным

делом. Кроме того, при каждом перемещении пользователей в пределах сети приходится

производить перенастройку сети с целью сохранения их членства в заданных виртуальных

сетях, а это, конечно, крайне нежелательно.

Существует и альтернативный способ конфигурирования виртуальных сетей, а создаваемые

при этом сети называются динамическими виртуальными сетями (Dynamic VLAN). В

таких сетях пользователи могут автоматически регистрироваться в сети VLAN, для

чего служит специальный протокол регистрации GVRP (GARP VLAN Registration Protocol).

Этот протокол определяет способ, посредством которого коммутаторы обмениваются

информацией о сети VLAN, чтобы автоматически зарегистрировать членов VLAN на

портах во всей сети.

Все коммутаторы, поддерживающие функцию GVRP, могут динамически получать от

других коммутаторов (и, следовательно, передавать другим коммутаторам) информацию

VLAN о регистрации, включающую данные об элементах текущей VLAN, о порте, через

который можно осуществлять доступ к элементам VLAN и т.д. Для связи одного коммутатора

с другим в протоколе GVRP используется сообщения GVRP BPDU (GVRP Bridge Protocol

Data Units). Любое устройство с поддержкой протокола GVPR, получающее такое

сообщение, может динамически подсоединяться к той сети VLAN, о которой оно оповещено.

КомпьютерПресс 4’2005