Вот уж не думал, что будет непросто найти перевод группы «Authenticated Users». Но всё-таки получилось! Ниже приведены названия специальных групп (не всех) и их перевод на русский язык (найденные экспериментально).

ВНИМАНИЕ! При поиске по фрагменту названия очень важно соблюдать регистр! Введя «СЕ» найдём группу «СЕТЬ», а вот введя «Сеть» — уже нет. Поэтому данные (по крайней мере по русскому переводу и по возможности на английском языке) приведены в соответствующем регистре.

Знаком * отмечены встроенные группы и идентификаторы. Некоторые группы не стали переводить, а оставили в английском варианте, например, LOCAL SERVICE.

* SYSTEM

* система (Windows 7)

* SYSTEM (Windows Server 2008)

* SERVICE

* СЛУЖБА

* LOCAL SERVICE

* LOCAL SERVICE (именно так!)

* NETWORK SERVICE

* NETWORK SERVICE (именно так!)

* NETWORK

* СЕТЬ

* BATCH

* ПАКЕТНЫЕ ФАЙЛЫ

* INTERACTIVE

* ИНТЕРАКТИВНЫЕ

* REMOTE INTERACTIVE LOGON

* REMOTE INTERACTIVE LOGON (именно так!)

* DIALUP

* УДАЛЕННЫЙ ДОСТУП

* EVERYONE

* Все

* ANONYMOUS LOGON

* АНОНИМНЫЙ ВХОД

* authenticated users

* Прошедшие проверку

* IUSR

* IUSR (именно так!)

* OWNER RIGHTS

* ПРАВА ВЛАДЕЛЬЦА

* CREATOR OWNER

* СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ

* CREATOR GROUP

* ГРУППА-СОЗДАТЕЛЬ

ADMINISTRATOR

Администратор

ADMINISTRATORS

Администраторы

DOMAIN ADMINS

Администраторы домена

USERS

Пользователи

DOMAIN USERS

Пользователи домена

GUEST

Гость

GUESTS

Гости

DOMAIN GUESTS

Гости домена

Конечно, это не полный список. Полный список будет зависеть от операционной системы, языка, включения в домен и других параметров/условий. Например, сюда не вошли:

* SELF

* Дайджест проверка подлинности

* Данная организация

* Другая организация

* КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ

* ОГРАНИЧЕННЫЕ

* ПОЛЬЗОВАТЕЛЬ СЕРВЕРА ТЕРМИНАЛОВ

* Проверка подлинности NTLM

* Проверка подлинности SChannel

? PROXY

ACCOUNT OPERATORS

BACKUP OPERATORS

DnsAdmins

DnsUpdateProxy

HelpServicesGroup

PRINT OPERATORS

REPLICATOR

SERVER OPERATORS

TelnetClients

Администраторы DHCP

Администраторы SQL

Администраторы WSUS

Администраторы предприятия

Администраторы схемы

Владельцы-создатели групповой политики

Доступ DCOM службы сертификации

Издатели сертификатов

Компьютеры домена

Компьютеры сервера терминалов

Контроллеры домена

Контроллеры домена — только чтение

Контроллеры домена предприятия — только чтение

Криптографические операторы

Операторы архива

Операторы настройки сети

Операторы печати

Операторы сервера

Операторы учета

Пользователи

Пользователи DCOM

Пользователи DHCP

Пользователи домена

Пользователи журналов производительности

Пользователи системного монитора

Пользователи удаленного рабочего стола

Пред-Windows 2000 доступ

Репликатор

Серверы RAS и IAS

Серверы лицензий сервера терминалов

Сертификат этой организации

Создатели отчетов WSUS

Время на прочтение

2 мин

Количество просмотров 32K

В целях поддержания надлежащего уровня контроля доступа, важно однозначно понимать, что каждый объект в списке управления доступом (ACL) представляет, в том числе встроенные в ОС Windows.

Существует множество встроенных учетных записей с малопонятными именами и неопределенными описаниями, что может привести к путанице в понимании разницы между ними. Очень частый вопрос: «В чем разница между группами Everyone и Authenticated Users?»

Самое важное

Группа Authenticated Users охватывает всех пользователей, вошедших в систему, используя учетную запись и пароль. Группа Everyone охватывает всех пользователей, вошедших в систему с учетной записью и паролем, а также встроенные, незащищённые паролем учетные записи, такие как Guest и LOCAL_SERVICE.

Больше деталей

Если описанное выше показалась вам упрощённым, то дальше чуть больше деталей.

Группа Authenticated Users включает в себя всех пользователей, чья подлинность была подтверждена при входе в систему, в них входят как локальные учетные записи, так и учетные записи доверенных доменов.

Группа же Everyone включает всех членов группы Authenticated Users, а также гостевую учетную запись Guest и некоторые другие встроенные учетные записи, такие как likeSERVICE, LOCAL_SERVICE, NETWORK_SERVICE и др. Гостевая учётная запись Guest по умолчанию отключена, однако если она активна, то она дает возможность попасть в систему без ввода пароля.

Вопреки распространенному мнению, любой, кто вошел в систему анонимно, т.е. не прошедшие процедуру подтверждения подлинности, не будут включены в группу Everyone. Это имело место ранее, но изменено начиная с Windows 2003 и Windows XP (SP2).

Выводы

Когда дело доходит до распределения разрешений, существует один важный вопрос, на который мы должны быть в состоянии ответить: какие конкретные люди имеют доступ к данному ресурсу?

Большую часть разрешений, которые мы видим, даны не конкретным людям, а группам безопасности (и это — правильно), роль которых не всегда очевидна. В результате приходится тратить много времени для выяснения ответа на вопрос выше.

Решение есть. Когда ваш CEO спросит: «Кто имеет доступ к «Зарплатная ведомость.doc»?» вы сможете быстро, уверенно и абсолютно точно дать ответ, вместо предположений после недельных расследований.

kaktusenok

четверг, 16 августа 2012 г.

Специальные группы Windows и их перевод на русский язык

Вот уж не думал, что будет непросто найти перевод группы «Authenticated Users». Но всё-таки получилось! Ниже приведены названия специальных групп (не всех) и их перевод на русский язык (найденные экспериментально).

ВНИМАНИЕ! При поиске по фрагменту названия очень важно соблюдать регистр! Введя «СЕ» найдём группу «СЕТЬ», а вот введя «Сеть» — уже нет. Поэтому данные (по крайней мере по русскому переводу и по возможности на английском языке) приведены в соответствующем регистре.

Знаком * отмечены встроенные группы и идентификаторы. Некоторые группы не стали переводить, а оставили в английском варианте, например, LOCAL SERVICE.

* SYSTEM

* система (Windows 7)

* SYSTEM (Windows Server 2008)

* LOCAL SERVICE

* LOCAL SERVICE (именно так!)

* NETWORK SERVICE

* NETWORK SERVICE (именно так!)

* BATCH

* ПАКЕТНЫЕ ФАЙЛЫ

* REMOTE INTERACTIVE LOGON

* REMOTE INTERACTIVE LOGON (именно так!)

* DIALUP

* УДАЛЕННЫЙ ДОСТУП

* ANONYMOUS LOGON

* АНОНИМНЫЙ ВХОД

* authenticated users

* Прошедшие проверку

* IUSR

* IUSR (именно так!)

* OWNER RIGHTS

* ПРАВА ВЛАДЕЛЬЦА

* CREATOR OWNER

* СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ

* CREATOR GROUP

* ГРУППА-СОЗДАТЕЛЬ

DOMAIN ADMINS

Администраторы домена

DOMAIN USERS

Пользователи домена

DOMAIN GUESTS

Гости домена

Конечно, это не полный список. Полный список будет зависеть от операционной системы, языка, включения в домен и других параметров/условий. Например, сюда не вошли:

* SELF

* Дайджест проверка подлинности

* Данная организация

* Другая организация

* КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ

* ОГРАНИЧЕННЫЕ

* ПОЛЬЗОВАТЕЛЬ СЕРВЕРА ТЕРМИНАЛОВ

* Проверка подлинности NTLM

* Проверка подлинности SChannel

? PROXY

ACCOUNT OPERATORS

BACKUP OPERATORS

DnsAdmins

DnsUpdateProxy

HelpServicesGroup

PRINT OPERATORS

REPLICATOR

SERVER OPERATORS

TelnetClients

Администраторы DHCP

Администраторы SQL

Администраторы WSUS

Администраторы предприятия

Администраторы схемы

Владельцы-создатели групповой политики

Доступ DCOM службы сертификации

Издатели сертификатов

Компьютеры домена

Компьютеры сервера терминалов

Контроллеры домена

Контроллеры домена — только чтение

Контроллеры домена предприятия — только чтение

Криптографические операторы

Операторы архива

Операторы настройки сети

Операторы печати

Операторы сервера

Операторы учета

Пользователи

Пользователи DCOM

Пользователи DHCP

Пользователи домена

Пользователи журналов производительности

Пользователи системного монитора

Пользователи удаленного рабочего стола

Пред-Windows 2000 доступ

Репликатор

Серверы RAS и IAS

Серверы лицензий сервера терминалов

Сертификат этой организации

Создатели отчетов WSUS

Источник

В чем разница между группами Everyone и Authenticated Users?

В целях поддержания надлежащего уровня контроля доступа, важно однозначно понимать, что каждый объект в списке управления доступом (ACL) представляет, в том числе встроенные в ОС Windows.

Существует множество встроенных учетных записей с малопонятными именами и неопределенными описаниями, что может привести к путанице в понимании разницы между ними. Очень частый вопрос: «В чем разница между группами Everyone и Authenticated Users?»

Самое важное

Группа Authenticated Users охватывает всех пользователей, вошедших в систему, используя учетную запись и пароль. Группа Everyone охватывает всех пользователей, вошедших в систему с учетной записью и паролем, а также встроенные, незащищённые паролем учетные записи, такие как Guest и LOCAL_SERVICE.

Если описанное выше показалась вам упрощённым, то дальше чуть больше деталей.

Группа Authenticated Users включает в себя всех пользователей, чья подлинность была подтверждена при входе в систему, в них входят как локальные учетные записи, так и учетные записи доверенных доменов.

Группа же Everyone включает всех членов группы Authenticated Users, а также гостевую учетную запись Guest и некоторые другие встроенные учетные записи, такие как likeSERVICE, LOCAL_SERVICE, NETWORK_SERVICE и др. Гостевая учётная запись Guest по умолчанию отключена, однако если она активна, то она дает возможность попасть в систему без ввода пароля.

Вопреки распространенному мнению, любой, кто вошел в систему анонимно, т.е. не прошедшие процедуру подтверждения подлинности, не будут включены в группу Everyone. Это имело место ранее, но изменено начиная с Windows 2003 и Windows XP (SP2).

Когда дело доходит до распределения разрешений, существует один важный вопрос, на который мы должны быть в состоянии ответить: какие конкретные люди имеют доступ к данному ресурсу?

Большую часть разрешений, которые мы видим, даны не конкретным людям, а группам безопасности (и это — правильно), роль которых не всегда очевидна. В результате приходится тратить много времени для выяснения ответа на вопрос выше.

Решение есть. Когда ваш CEO спросит: «Кто имеет доступ к «Зарплатная ведомость.doc»?» вы сможете быстро, уверенно и абсолютно точно дать ответ, вместо предположений после недельных расследований.

Источник

Права и группы пользователей в Windows

Группы пользователей Windows и их права

Мы уже обсуждали возможности Windows по настройке прав доступа пользователей к определенным объектам. Данными объектами выступали папки или файлы. Соответственно, мы могли дать некоторым пользователям доступ к выбранным объектам, а некоторым запретить. Права доступа к файлам это одно, а вот как настроить права доступа к определенным компонентам и возможностям операционной системы Windows? Как одному пользователю разрешить пользоваться удаленным рабочим столом, а второму запретить изменять настройки сети или времени? Тут уже обычными правами доступа NTFS не обойтись.

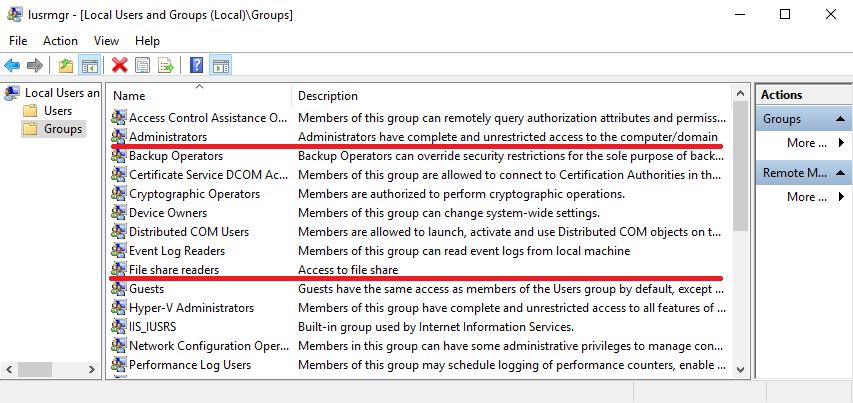

Для решения данной проблемы в Windows есть специальные группы пользователей с определенными правами доступа. Самые известные и наиболее используемые группы пользователей Windows — это группы Администраторы, Пользователи и Гости. Права пользователей входящих в данные группы приблизительно понятны, но сегодня я познакомлю Вас с ними поближе. Кроме этого не стоит забывать, что количество групп пользователей колеблется от 10 до 20-25, поэтому Вам будет интересно узнать про основные из них.

Как изменить права доступа пользователя?

В Windows имеется два инструмента, которые позволяют манипулировать содержимым групп пользователей операционной системы Windows. Другими словами, добавить пользователя в определенную группу или, наоборот, выкинуть его оттуда под силу сразу двум инструментам Windows:

- Консоль Управление компьютером.

- Редактор локальной групповой политики.

Рассмотрим оба варианта.

Настройка групп пользователей Windows через консоль Управление компьютером

Как добавить пользователя в группу пользователей Windows:

- Выполните клик правой кнопкой компьютерной мышки по пункту Мой компьютер.

- В контекстном меню выберите пункт Управление.

- В открывшемся окне раскройте узел Локальные пользователи и группы.

- Выберите узел Группы.

- В центральном окне выберите необходимую группу и откройте ее.

- В открывшемся окне выберите пункт Добавить.

- В следующем окне введите имя пользователя Windows, которого Вы хотите добавить в данную группу. При необходимости воспользуйтесь кнопкой Проверить имена.

- После выбора пользователя или сразу нескольких пользователей, жмите кнопку ОК.

Как удалить пользователя из группы:

- Проделайте первые 5 пунктов описанные выше.

- В открывшемся окне выберите нужного пользователя и нажмите кнопку Удалить.

- Нажмите ОК.

Работа с группами пользователей Windows в Редакторе локальной групповой политики

Как добавить/удалить пользователя в/из группу/группы пользователей WIndows:

- Через меню Выполнить откройте Редактор локальной групповой политики. Вызываемый файл носит имя gpedit.msc.

- Перейдите в узел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователей.

- Выберите необходимую политику(каждая политика подразумевает в себе определенные права доступа).

- Далее необходимо действовать по аналогии — для добавления пользователя проделайте пункты 6-8, а для удаления 2-3 из соответствующих пунктов настройки через консоль Управление компьютером.

Разница политик от консоли Управление компьютера в том, что они позволяют настроить права доступа по винтикам. Если группы пользователей Windows в Управлении компьютером имеют довольно обширные права и запреты, то политики позволяют настроить права пользователей Windows до такой мелочи, как возможность изменения времени или часового пояса.

Группы пользователей в Windows и их права доступа

А вот и долгожданный список основных групп пользователей Windows:

- Администраторы. Неограниченный доступ.

- Операторы архива. Члены данной группы имеют права создания резервной копии даже тех объектов, к которым не имеют доступа.

- Опытные пользователи. Толку от них немного, так как группа включена только для совместимости с предыдущими версиями

- Пользователи системного монитора. Есть чудесная вещь под названием Системный монитор(perfmon.msc), с помощью которого можно отследить использование различных ресурсов компьютером. А группа дает доступ к данному инструменту.

- Операторы настройки сети. Члены группы могут изменять параметры TCP/IP.

- Пользователи удаленного рабочего стола. Пользователи этой группы смогут входить в систему через удаленный рабочий стол.

- Пользователи журналов производительности. 4-ая группа дает только поверхностный доступ к Системному монитору. Данная группа дает более полные права.

- Пользователи DCOM. Пользователи группы могут манипулировать объектами распределенной модели DCOM.

- Криптографические операторы. Члены данной группы могут выполнять криптографические операции.

- Читатели журнала событий. Думаю объяснять нету смысла, все предельно ясно.

Данный список может быть намного шире. Тут приведены только основные группы пользователей Windows, которые встречаются практически на всех машинах под управлением операционной системы от Microsoft.

Источник

- Remove From My Forums

-

Вопрос

-

Я не пойму, в домене нету чтоли пользователя все\everyone? Как мне дать доступ чтобы любой мог получить доступ?

Ответы

-

Что значит принтер в домене? Если принтер установлен на сервере печати, находящемся в домене и тот не является контроллером домена, то можно попробовать добавить права на него встроенной локальной группе Everyone и Anonymous Logon.

Anonymous Logon This group represents users and services that access a computer and its resources through the network without using an account name, password, or domain name. On computers running Windows NT and earlier, the Anonymous Logon group is a default member of the Everyone group. On computers running Windows Server 2008 R2, Windows Server 2008, or Windows Server 2003, the Anonymous Logon group is not a member of the Everyone group by default.

Everyone This group represents all current network users, including guests and users from other domains. Whenever a user logs on to the network, the user is added automatically to the Everyone group.

http://technet.microsoft.com/en-us/library/dd861330.aspx

-

Предложено в качестве ответа

4 декабря 2009 г. 8:05

-

Помечено в качестве ответа

Vinokurov Yuriy

9 декабря 2009 г. 14:57

-

Предложено в качестве ответа

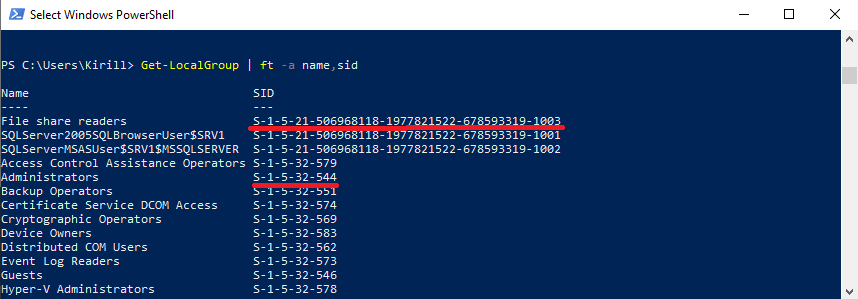

Группы — это объекты, являющиеся участниками системы безопасности (security principals) и предназначенные для управления доступом к ресурсам. Каждой группе присваивается уникальный идентификатор безопасности (Security Identifier, SID), который сохраняется в течение всего срока службы.

Условно группы можно разделить по области их действия.

Локальные группы

Локальные группы безопасности создаются на локальном компьютере, и использовать их можно для управления доступом к ресурсам, находящимся только на этом компьютере. Управляются они менеджером учетных записей безопасности (Security Account Manager, SAM).

Локальные группы можно условно разделить на два типа — встроенные (BuiltIn) и дополнительно созданные. Встроенные группы — это группы, имеющиеся в операционной системе по умолчанию, например та же группа Administrators. Ну а дополнительно созданные — группы, созданные вручную, для предоставления доступа к локальным ресурсам, например общим папкам.

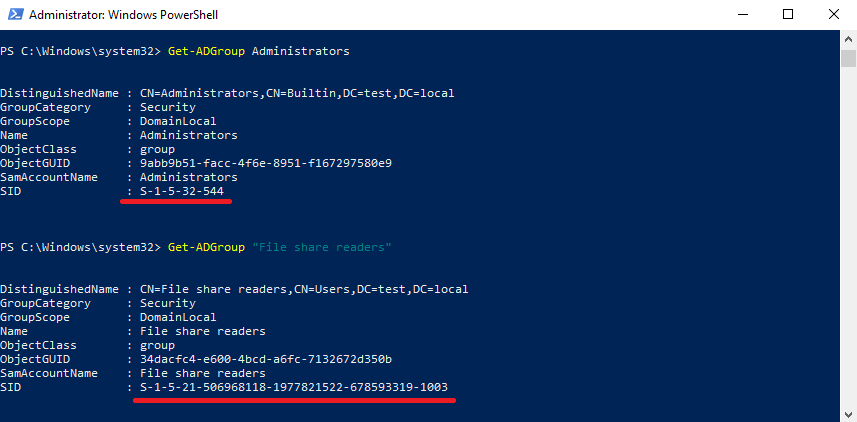

Различить эти группы легко можно по SID-у. У встроенных групп SID формата S-1-5-32-XXX, где XXX — число от 500 до 1000. У обычных же формат вида S-1-5-21-XXX-XXX-XXX-YYY, где XXX-XXX-XXX — это 48-битный идентификатор системы, YYY- относительный идентификатор (Relative ID, RID). RID состоит из четырех чисел (от 1000 и больше) и однозначно идентифицирует участника безопасности в локальном домене.

Примечание. SID-ы встроенных групп во всех операционных системах Windows идентичны.

Доменные группы

С локальными группами все более менее понятно, переходим к доменным. Группы безопасности в домене Active Directory разделяются по области применения:

• Локальные в домене (Domain Local);

• Глобальные (Global);

• Универсальные (Universal).

Для наглядности сведем различия между ними в таблицу.

| Область применения | Может включать в себя | Может быть преобразована | Может предоставлять разрешения | Может быть участником групп |

|---|---|---|---|---|

| Локальные в домене | Учетные записи из любого домена или любого доверенного домена

Глобальные группы из любого домена или любого доверенного домена Универсальные группы из любого домена в одном лесу Другие локальные группы домена из того же домена Учетные записи, глобальные группы и универсальные группы из других лесов и из внешних доменов |

Можно преобразовать в универсальную, если группа не содержит другие локальные группы домена | В том же домене | Другие локальные группы домена из того же домена

Локальные группы на компьютерах в том же домене, за исключением встроенных групп с хорошо известными идентификаторами безопасности (Well Known SIDs) |

| Глобальные | Учетные записи из того же домена

Другие глобальные группы из того же домена |

Может быть преобразована в универсальную, если группа не является членом какой-либо другой глобальной группы | На любом домене в одном лесу или доверенных доменах или лесах | Универсальные группы из любого домена в одном лесу

Другие глобальные группы из того же домена Локальные группы домена из любого домена в том же лесу или из любого доверенных доменов |

| Универсальные | Учетные записи из любого домена в одном лесу

Глобальные группы из любого домена в одном лесу Другие универсальные группы из любого домена в том же лесу |

Можно преобразовать в локальную доменную, если группа не является членом каких-либо других универсальных групп Можно преобразовать в глобальную, если группа не содержит других универсальных групп |

На любом домене в одном лесу или доверенных лесах | Другие универсальные группы в том же лесу

Локальные группы в одном лесу или доверенных лесах Локальные группы на компьютерах в одном лесу или доверенных лесах |

Встроенные доменные группы

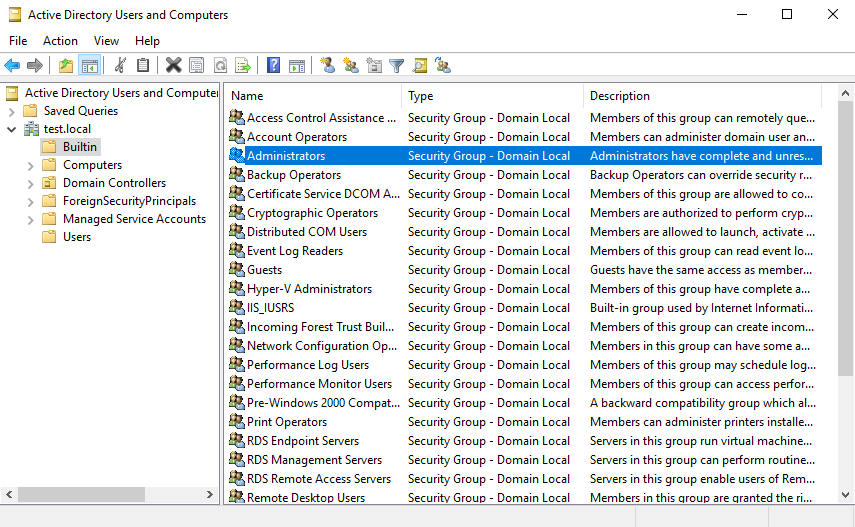

И вот теперь плавно переходим к группам, ради которых и задумана эта статья, а именно встроенные группы домена (Builtin Local).

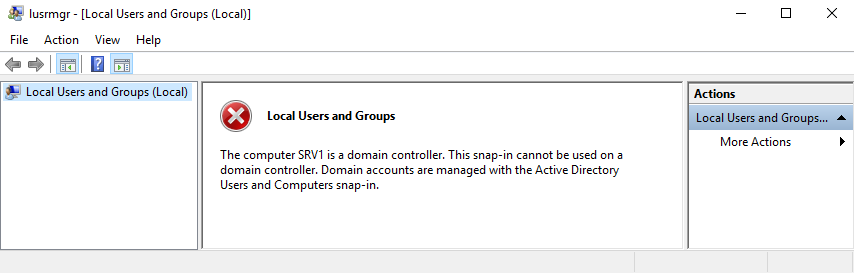

При повышении сервера до контроллера домена локальная база SAM становится недоступной, так же как и оснастка Local Users and Groups, а для входа на сервер используется база данных Active Directory. Это сделано с целью повышения безопасности.

Примечание. Единственный случай, когда для входа на контроллер домена используется SAM — это загрузка в режиме восстановления (Directory Service Restore Mode, DSRM). Это связано с тем, что пароль администратора DSRM хранится локально в базе SAM, а не в Active Directory (что вполне логично).

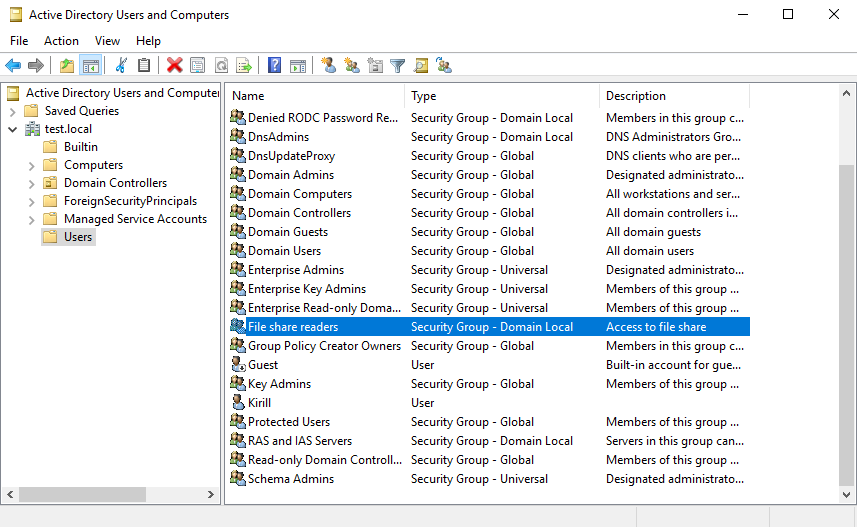

А что же происходит с локальными группами на сервере, когда мы делаем его контроллером домена? Сам сервер становится общей базой данных пользователей, групп и других объектов безопасности в домене, а все его локальные пользователи и группы переносятся в базу Active Directory. Пользователи и дополнительно созданные группы попадают в контейнер Users

а встроенные группы — в Builtin.

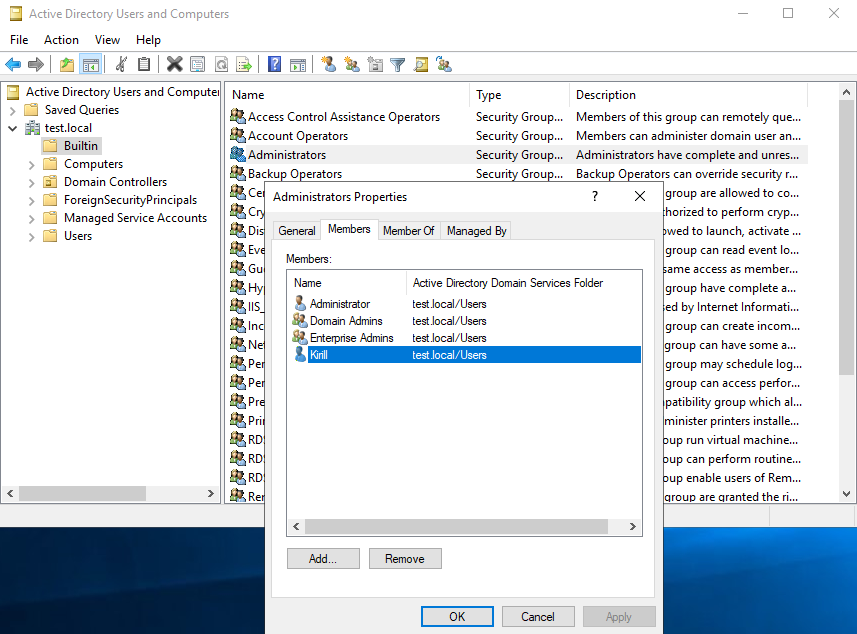

Что примечательно, членство в группах сохраняется. К примеру, если на сервере был локальный пользователь, который входил в группу локальных администраторов, то после повышения сервера до контроллера домена этот пользователь будет преобразован в доменного и помещен во встроенную доменную группу Administrators.

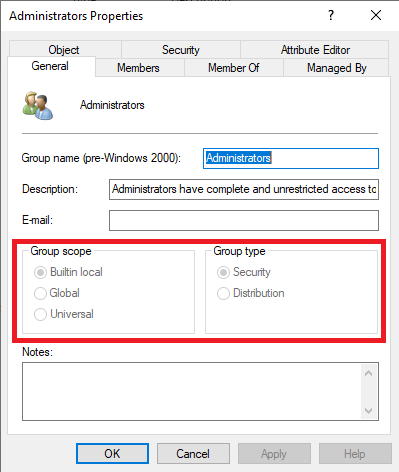

Не смотря на то, что формально встроенные доменные группы считаются Domain Local, на практике они стоят отдельно от остальных групп и имеют свою уникальную область действия.

Для примера возьмем группу, созданную вручную, и сравним ее со встроенной доменной.

Как видите, у обоих групп SID остался таким же, как был на локальном сервере. И так же, как у локальных групп, встроенные группы домена не содержат в своем SID-е идентификатор домена. По сути встроенные доменные группы дублируют локальные встроенные группы, но на уровне домена. Как я уже говорил, SID встроенных групп во всех операционных системах Windows идентичны, и получается, что на каждом компьютере домена (кроме домен-контроллеров) имеются свои локальные встроенные группы, идентификаторы которых совпадают с идентификаторами встроенных групп домена.

Поэтому использовать их на рабочих станциях и рядовых серверах домена невозможно. Например, вы не сможете добавить добавить доменных BuiltIn\Administrators в список доступа на файловую шару на рядовом сервере домена, ее там просто не будет видно. Область действия доменных Builtin Local групп ограничена системами, на которых локальная база SAM недоступна — то есть контроллерами домена.

Domain Local группы, созданные из обычных локальных групп, такого ограничения не имеют. Их SID содержит компонент с идентификатором домена, поэтому уникальность в сравнении с другими локальными группами домена сохраняется. Что важно — при превращении сервера в первый контроллер домена в новом домене SID этих групп не меняется. Поэтому если создать на сервере локальную группу и выдать ей права например на папку с файлами, то после повышения сервера эта группа станет Domain Local и все её права сохранятся.

Но вернемся к нашим баранам Builtin Local группам и рассмотрим их поподробнее.

| Группа | Описание | Права по умолчанию |

| Account Operators | Члены этой группы могут создавать, изменять и удалять учетные записи для пользователей, групп и компьютеров, расположенных в контейнерах Users и Computers и организационных подразделениях домена, за исключением организационного подразделения Domain Controllers. Члены этой группы не имеют разрешения изменять группы Administrators или Domain Admins, а также не имеют разрешения изменять учетные записи для членов этих групп. Члены этой группы могут локально входить в систему на контроллерах домена в домене и отключать их. Эта группа обладает значительными полномочиями в домене, добавляйте пользователей с осторожностью. | Локальный вход в систему; Выключение системы. |

| Administrators | Члены этой группы имеют полный контроль над всеми контроллерами домена в домене. По умолчанию в нее входят группы Domain Admins и Enterprise Admins, а также встроенная учетная запись администратора домена. Поскольку эта группа имеет полный контроль над доменом, добавляйте пользователей с осторожностью. | Доступ к этому компьютеру по сети; Настройка квот памяти для процесса; Резервное копирование файлов и каталогов; Сквозной проход по папкам без проверки (Bypass traverse checking); Изменение системного времени; Создание файла подкачки; Отладка программ; Включение доверенных учетных записей компьютера и пользователей для делегирования; Принудительное завершение работы удаленной системы; Увеличение приоритета планирования; Загрузка и выгрузка драйверов устройств; Локальный вход в систему; Управление журналом аудита и безопасности; Изменение значений среды встроенного ПО; Профилирование отдельного процесса; Профилирование производительности системы; Удаление компьютера с док-станции; Восстановление файлов и каталогов; Завершение работы системы; Получение прав владения (ownership) на файлы или другие объекты. |

| Backup Operators | Члены этой группы могут создавать резервные копии и восстанавливать все файлы на контроллерах домена в домене, независимо от их собственных индивидуальных разрешений на эти файлы. Операторы резервного копирования также могут входить в систему контроллеров домена и отключать их. В этой группе нет участников по умолчанию. Поскольку эта группа обладает значительными полномочиями на контроллерах домена, добавляйте пользователей с осторожностью. |

Резервное копирование файлов и каталогов; Восстановление файлов и каталогов; Локальный вход в систему; Завершение работы системы. |

| Guests | По умолчанию группа Domain Guests, является членом этой группы. Учетная запись Guest (которая по умолчанию отключена) также является членом этой группы по умолчанию. | Нет прав по умолчанию |

| Incoming Forest Trust Builders (only appears in the forest root domain) | Члены этой группы могут создавать односторонние входящие доверия к корневому домену леса. Например, члены этой группы, находящиеся в лесу A, могут создать одностороннее входящее доверие леса из леса B. Это одностороннее входящее доверие между лесами позволяет пользователям в лесу A получать доступ к ресурсам, расположенным в лесу B. Членам этой группы предоставляется разрешение Создать входящее доверие леса (Create Inbound Forest Trust) в корневом домене леса. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Network Configuration Operators | Члены этой группы могут вносить изменения в настройки TCP/IP, а также обновлять и освобождать адреса TCP/IP на контроллерах домена в домене. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Performance Monitor Users | Члены этой группы могут отслеживать счетчики производительности на контроллерах домена в домене, локально и с удаленных клиентов, не будучи членами групп Administrators или Performance Log Users. | Нет прав по умолчанию |

| Performance Log Users | Члены этой группы могут управлять счетчиками производительности, журналами и оповещениями на контроллерах домена в домене, локально и с удаленных клиентов, не являясь членами группы Administrators. | Нет прав по умолчанию |

| Pre-Windows 2000 Compatible Access | Члены этой группы имеют доступ на чтение для всех пользователей и групп в домене. Эта группа предусмотрена для обеспечения обратной совместимости для компьютеров под управлением Windows NT 4.0 и более ранних версий. По умолчанию специальный идентификатор Everyone является членом этой группы. Добавляйте пользователей в эту группу, только если они работают под управлением Windows NT 4.0 или более ранней версии. | Доступ к этому компьютеру по сети; Сквозной проход по папкам без проверки (Bypass traverse checking). |

| Print Operators | Члены этой группы могут управлять, создавать, предоставлять общий доступ и удалять принтеры, подключенные к контроллерам домена в домене. Они также могут управлять объектами принтера в Active Directory. Члены этой группы могут локально входить в систему на контроллерах домена в домене и отключать их. В этой группе нет участников по умолчанию. Поскольку члены этой группы могут загружать и выгружать драйверы устройств на всех контроллерах домена в домене, добавляйте пользователей с осторожностью. | Локальный вход в систему; Завершение работы системы. |

| Remote Desktop Users | Члены этой группы могут удаленно входить в систему на контроллерах домена в домене. В этой группе нет участников по умолчанию. | Нет прав по умолчанию |

| Replicator | Эта группа поддерживает функции репликации каталогов и используется службой репликации файлов на контроллерах домена в домене. В этой группе нет участников по умолчанию. Не добавляйте пользователей в эту группу. | Нет прав по умолчанию |

| Server Operators | На контроллерах домена члены этой группы могут входить в систему в интерактивном режиме, создавать и удалять общие ресурсы, запускать и останавливать некоторые службы, создавать резервные копии и восстанавливать файлы, форматировать жесткий диск и выключать компьютер. В этой группе нет участников по умолчанию. Поскольку эта группа обладает значительными полномочиями на контроллерах домена, добавляйте пользователей с осторожностью. | Резервное копирование файлов и каталогов; Изменение системного времени; Принудительное завершение работы из удаленной системы; Локальный вход в систему; Восстановление файлов и каталогов; Завершение работы системы. |

| Users | Члены этой группы могут выполнять наиболее распространенные задачи, такие как запуск приложений, использование локальных и сетевых принтеров и блокировка сервера. По умолчанию членами этой группы являются группа Domain Users, Authenticated Users и Interactive. Таким образом, любая учетная запись пользователя, созданная в домене, становится членом этой группы. | Нет прав по умолчанию |

Как видите, не смотря на ограниченную область действия встроенные группы домена обладают весьма широкими возможностями. Особенно аккуратно стоит относиться к группе Administrators, которая имеет неограниченные полномочия в рамках всего домена, а в корневом домене леса — и во всем лесу.

Как можно использовать Builtin Local группы и стоит ли это вообще делать? Вопрос спорный. Практически все административные задачи можно решить с помощью обычных доменных групп, поэтому лично я стараюсь встроенные группы не использовать. В качестве заключения расскажу одну историю, приключившуюся со мной лично.

Итак, есть организация. В организации, как положено, есть отдел техподдержки, который занимается поддержкой пользователей. Чтобы сотрудники техподдержки имели возможность заходить на компьютеры пользователей, всех их добавляют в локальные админы с помощью групповой политики.

И вдруг оказывается, что некоторые сотрудники техподдержки каким то образом заходят на контроллеры домена и вносят изменения в Active Directory, хотя прав на это у них быть не должно. В группе доменных админов они отсутствуют, делегированных полномочий тоже нет. А права тем не менее есть.

Стали выяснять и оказалось, что политика, которая добавляет пользователей в локальные админы, применена ко всему домену. Отработала она и на контроллерах домена, и поскольку локальных администраторов там нет, добавила техподдержку в доменную Builtin\Administrators. Со всеми вытекающими последствиями.

Ничего страшного в итоге не произошло, политику переназначили, пользователей из группы убрали. Но после этого я стараюсь со встроенными группами обращаться очень аккуратно 🙂