Search code, repositories, users, issues, pull requests…

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Время на прочтение

7 мин

Количество просмотров 20K

Уже месяц прошел с того момента, как была анонсирована Windows 10 Technical Preview и как был представлен Windows Server Technical Preview. Для того, чтобы увидеть произошедшие изменения, даже не нужно глубоко копаться в системах – интерфейс уже другой – вернулась кнопка пуск, нет стартового меню… На самом деле, в нашем блоге уже рассказывали об изменениях и в Windows 10, и в Windows Server Technical Preview, и даже в System Center. Я же сегодня хочу рассказать о тех изменениях, которые ожидают нас в работе с сетью. К сожалению, не все обещанные возможности можно проверить на работоспособность в технической версии – но на то это и Technical Preview. Заинтересовавшихся жду под катом.

Изменения и дополнения, которые появились в Windows Server Technical Preview и касаются работы с сетью, касаются следующих компонентов сервера:

- DHCP

- DNS

- GRE Tunneling

- IPAM

- Network Controller

Официальные источники (читай: блоги разработчиков и форумы) сообщают, что в Windows Server Technical Preview не работают новые возможности IPAM, а также нельзя полностью настроить и протестировать Network Controller. Зато об изменениях в работе DHCP, DNS и VPN туннелей можно не просто почитать, но еще и самостоятельно с этими службами поэкспериментировать (эксперименты лучше ставить в тестовой среде). Давайте посмотрим на все изменения по порядку.

1 DHCP

В новой версии сервера DHCP больше не поддерживает Network Access Protection (NAP). Поддержка NAP была реализована в Windows XP Service Pack 3, Windows Vista и Windows Server 2008, но уже в Windows Server 2012 R2 эта функция была отнесена к устаревшим, и вот в Windows Server Technical Preview удалена уже насовсем. Изменения мы можем увидеть в Group Policy Management:

Теперь, DHCP сервер не будет применять политики NAP, а защита доступа к сети для DHCP зон будет выключена. Как же будет происходить взаимодействие с другими версиями, которые NAP поддерживают? DHCP-клиент, поддерживающий NAP, будет отправлять сведения о состоянии работоспособности (Statement of Health, SoH). Если DHCP сервер будет запущен на сервере под управлением Windows Server Technical Preview, то эти запросы будут обрабатываться так, как будто сведений о состоянии работоспособности нет и в этом случае будет предоставляться нормальная аренда DHCP. Кроме того, Windows Server Technical Preview может быть установлен на сервер, выполняющий роль RADIUS прокси и перенаправляющий запросы об аутентификации на сервер политики сети (Network Policy Server, NPS). Если сервер политики сети будет поддерживать NAP, то в этом случае NAP-клиенты будут считаться NAP несовместимыми.

2 DNS

Изменения в работе DNS касаются как клиентской, так и серверной части. Изменения, касающиеся клиентской службы DNS, которые были заявлены в Windows 10 Technical Preview, также актуальны и для компьютеров с установленной Windows Server Technical Preview.

Что же изменилось в серверной части DNS? Тут нововведения делятся на две группы. Первая часть коснулась журнала событий и диагностики. Более того, с этими изменениями можно познакомиться и в Windows Server 2012 R2, если перед этим установить соответствующий hotfix. Но в Windows Server Technical Preview все возможности доступны без каких-либо дополнительных установок.

Для DNS сервера расширена функциональность записи событий в журнал событий и диагностики, а именно включены события аудита и аналитики. Для того, чтобы эту функциональность включить, необходимо открыть Event Viewer, в ней перейти в Application and Services Logs\Microsoft\Windows\DNS—Server. Щёлкнув правой кнопкой мышки по DNS-Server, выберите View, а затем Show Analytic and Debug Logs. В результате будут отображен лог Analytical; щелкнув по нему, выбираем свойства. В появившемся окне необходимо выбрать пункт Do not overwrite events (Clear logs manually) в пункте When maximum event log size is reached, выбрать чекбокс Enable logging и нажать ОК.

В чем интересные особенности этого решения. Во-первых, расширение возможностей ведения журнала событий и диагностики мало сказываются на производительности, уменьшая нагрузку на сервер. Во-вторых, логи DNS совместимы с клиентскими приложениями ETW (logman, tracelog, message analyzer). Используя эти приложения, вы можете получать, например, трейсы всех аналитических и аудит-событий, и анализировать уже собранные логи с помощью журнала событий и диагностики

Ко второму глобальному нововведению в DNS сервере можно отнести новую функцию, получившую название «DNS политики» (DNS Policies). C помощью DNS политик у системного администратора появляется возможность сконфигурировать DNS сервера так, чтобы можно было контролировать ответы на DNS запросы. Ответы могут быть основаны на общем IP адресе DNS клиента, времени суток, и нескольких других параметрах. Кроме того, политики DNS позволяют определять местоположение DNS, управлять траффиком, балансировать нагрузки, а также обещают реализовывать некоторые другие сценарии. Однако более конкретной информации пока нет; надеемся, что она появится ближе к финальной версии.

3 GRE Tunneling

В Windows Server Technical Preview представлено дополнение, которое позволяет использовать возможности протокола GRE (Generic Routing Encapsulation) для Windows Server Gateway. Теперь GRE можно использовать в интерфейсе S2S (site-to-site). Данный интерфейс используется для установки соединения между вашей локальной и виртуальной сетью. В предыдущих версиях, при создании соединения S2S можно было установить безопасное соединение. Не всегда это решение было самым удобным – необходимость создания отдельных туннелей для подсетей, невозможность создания маршрутизируемых интерфейсов, и т.д.

Использование протокола GRE позволяет эти проблемы решить. С одной стороны, GRE менее безопасен, но его можно использовать совместно с защищенным протоколом. С другой стороны, при использовании GRE туннеля, вы не ограничены типом трафика, который может быть по туннелю передан. Также GRE позволяет маршрутизировать несколько сетей, не требуя при этом создавать несколько туннелей.

Для GRE протокола были дополнены командлеты Windows PowerShell, работающие с протоколом S2S (Add-VpnS2SInterface, Set-VpnS2SInterface и Get-VpnS2SInterface. Далее приведу примеры использования этих командлетов.

Шлюз на стороне облака

Создание нового туннеля

Add-VpnS2SInterface –Name GreCloudToEnt1 –Destination <Destination IP> -IPv4Subnet “10.1.1.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <public interface IP> -RoutingDomain Rd1Изменение существующего туннеля

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –EnableQos Disabled –GRETunnel –RoutingDomain Rd1Удаление GRE туннеля

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –AdminStatus $false – GRETunnel –RoutingDomain Rd1Шлюз на стороне предприятия

Создание нового туннеля

Add-VpnS2SInterface –Name GreEnt1ToCloud –Destination <Destination IP> -IPv4Subnet “10.1.2.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <Enterprise_IP>Изменение существующего туннеля

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –EnableQos Disabled – GRETunnelУдаление GRE туннеля

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –AdminStatus $false -GRETunnelВот тут конкретика более или менее заканчивается. К сожалению, возможности IPAM и новой роли Network Controller пока не протестируешь. Превращать этот пост в еще больший обзор я не хочу, поэтому очень поверхностную информацию про IPAM и Network Controller я спрячу под спойлеры ниже – кому интересно, посмотрите:

4 IPAM

В новой версии Windows Server также предполагаются улучшения в IPAM. Улучшаются возможности IPAM для таких сценариев, как обработка внутренних адресов и поиск свободных IP-адресов подсетей и диапазонов в блоках IP адресов. Также добавлено несколько новых возможностей для операций по комплексному управлению жизненным циклом, такие как визуализация всех записей DNS ресурсов, которые относятся к IP адресу, автоматизированная инвентаризация IP-адресов на основе записей ресурсов DNS, и управление жизненным циклом IP-адресов для операция как DNS, так и DHCP.

Также обещают и новые функции. Например, IPAM будет поддерживать управление записями ресурсов DNS и DNS зонами как для включенных в домен серверов Active Directory, так и для DNS серверов, хранящихся в файлах. Также, если вы установите IPAM на ваш сервер под управлением Windows Server 2012 R2, ваши данные будут сохранены и мигрированы при обновлении на новую версию Windows Server.

5 Network Controller

Уже в Windows Server 2012 были представлены ряд новых возможностей для построения различных виртуальных сетей, с помощью которых клиенты могли подключаться к их собственным изолированным виртуальным сетям с помощью мультитенантного VPN. В Windows Server Technical Preview вся эту функциональность объединена в новую роль, которая получила название Network Controller.

Network Controller предоставляет возможность автоматизировать настройки физических и виртуальных сетей. C помощью Network Controller вы можете управлять вашим дата-центром используя различные приложения для управления, например, System Center 2012 R2 Virtual Machine Manager или System Center 2012 R2 Operations Manager. Это возможно потому, что Network Controller позволяет вам конфигурировать, настраивать, отслеживать работу и решать возникающие проблемы всей сетевой инфраструктуры, которая с помощью Network Controller управляется.

На схеме ниже представлена работа Network Controller. Администратор использует инструмент для управления, который напрямую связан с Network Controller. Network Controller, в свою очередь предоставляет информацию о сетевой инфраструктуре, включая как виртуальные, так и физические объекты сети.

Что ж, надеюсь, что вы нашли в этой статье для себя что-то полезное. Я продолжаю ждать новой информации о Windows Server Technical Preview (хочется уже конкретики и, желательно, целиком и полностью, работающей) и желаю вам удачных экспериментов, в которых вам помогут уже имеющиеся материалы на Хабре:

- Первый взгляд на Windows Server Technical Preview

- Как попробовать новый Windows Server Technical Preview без установки

- Первый взгляд на System Center Virtual Machine Manager Technical Preview

Полезные ссылки

- Попробовать Azure бесплатно на 30 дней!

- Центр разработки Microsoft Azure (azurehub.ru) – сценарии, руководства, примеры, рекомендации по разработке

- Twitter.com/windowsazure_ru — последние новости Microsoft Azure

- Сообществе Microsoft Azure на Facebook – эксперты, вопросы

- Изучить курсы виртуальной академии Microsoft по облачным и другим технологиям

- Бизнес и облако: лучшие практики решений

- Windows 8.1 Update для крупных организаций. Начало работы

- Гибридное облако Microsoft: Руководство по типовым решениям

- Набор средств для подготовки пользователей к Windows 8.1

- Введение в графическую библиотеку Win2D

- Загрузить бесплатную или пробную Visual Studio

- Стать разработчиком универсальных приложений Windows

Introduction

Microsoft Windows does not natively support Generic Routing Encapsulation (GRE) or IP-in-IP (IPIP) tunnels. However with the assistance of a userland client (available to all X4B clients) these features can be emulated and it therefore possible to fully encapsulate (preserve backend IP) services running on the Microsoft Windows platform.

This software which is provided through the Dashboard of your X4B Account, from the Tunnel Page Action > Setup will automatically configure a GRE, IP-in-IP (IPIP).

This Guide is up to date as of software version 3.0.x

Notes

- Windows Firewall will be enabled on the server, ensure all your services are whitelisted in your firewall.

- Tested on Windows Server 2018, Windows 7, 8.1 & 10 & Windows Server 2012 & 2018 (Requires Windows 7/Server 2010 or later)

- Supports both IP-in-IP and GRE tunnels

- Requires an Ethernet (802.1) Internet Connection

- The tunnel software supports multiple tunnels in a single instance. Running multiple instances of the tunnel software is not supported.

Steps

Please follow the steps below carefully.

Step 1

Download and install Npcap from the Npcap Downloads page.

Npcap is a Driver for capturing packets from the Network card before the Operating system’s network stack processes them. WinPCAP can also be used. Npcap must be installed installed in WinPCAP compatibility mode.

Step 2

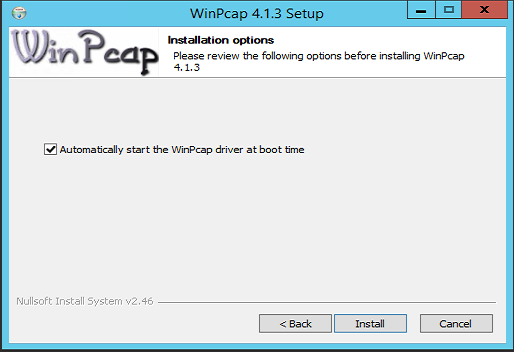

While installing WinPcap you will be asked if you would like the driver to start on boot. Please ensure that you configure the driver to start on boot automatically.

Step 3

Download and install OpenVPN’s TUN/TAP Driver. If you have already installed OpenVPN you should already have the driver installed.

Only the TUN/TAP driver is required to be installed, OpenVPN is not required. We recommend installing the latest version of the driver (latest tested 9.24.2). A list of all versions can be found here.

From 4.0.0 (currently pre-release) Wintun can be used instead of OpenVPN Tun/TAP. Simply place the x86 wintun.dll file in the same directory as the x4b-wintunnel.exe file (and working directory) to activate. This driver is theoretically faster but currently highly experimental. We welcome feedback.

Step 4

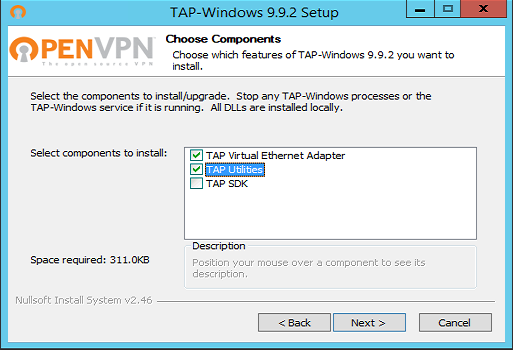

When installing the TUN/TAP driver select to install the supplied utilities when asked. The screen may look like the above, note that both the Adapter (driver) and TAP Utilities are selected.

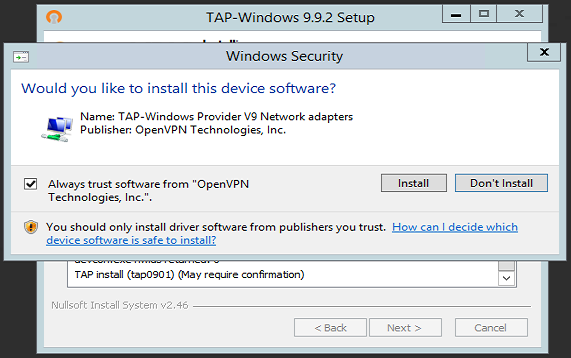

If asked during setup, you must agree to trust the driver developed by OpenVPN. OpenVPN developed of the TUN/TAP driver being installed.

Step 5

Restart your server to load / activate the PCAP and TUN/TAP drivers.

This is an Important Step. Please do not skip. Skipping usually results in adapter not found or not supported issues.

Step 6

From your X4B services Tunnels page, find your tunnel and navigate to Action > Setup.

From here you can download the customized tunnel application to your Windows server.

Step 7

Run this application as Administrator. On Windows 7 or greater this can be done via Right Click > Run as Administrator if you are not logged in as the Administrator user.

You may also wish to add this executable to your startup to run on boot. In that case ensure that you have «Run as Administrator» enabled in the compatibility properties.

Conclusion & Testing

Your tunnel should now be online. You should now be able to ping the EncapsulatedRemote address from your Windows Server.

Running the Web Server / Game Server / Service

Ensure that your game server, web server or service is correctly bound to the 10.x.x.x interface on your PC. The IP address for your backend tunnel can be found in the Tunnel Information page.

If your game server is unable to bind to a specific interface you may need to utilize a 3rd party utility to do so (e.g ForceBindIP)

Troubleshooting

Like Tunnels running on Linux or BSD ensure your game server or service is bound to the tunnel IP address (running on 10.x.x.x). This will ensure all communication is made through the protected IP, and received through the protected IP.

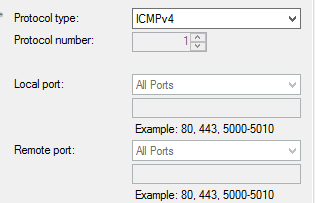

We also recommend adding a ICMPv4 allow all rule in «Windows Firewall with Advanced Security» to allow us to ping your backend. This will look something like:

Customer Provided Notes: — Some customers have reported that for Windows Server 2012 R2 you need tap-windows-9.9.2_3

NAT

If you are behind NAT, or the Local address provided in our interface is not found on the server X4B WinTunnel will ask you to provide an interface and the application will bind to the main IP of that interface. It is your responsibility to ensure that GRE/IP-in-IP traffic sent to the publicly routable address provided in the interface is delivered to your backend.

We can not provide you with much assistance with these setups as each router / NAT device is different. You may however be able to set your backend server to the DMZ and this may forward the IP traffic to your backend server.

Windows Server Technical Preview introduces a feature that enables a Generic Routing Encapsulation (GRE) tunnel capability for the Windows Server Gateway.

GRE is a lightweight tunneling protocol that can encapsulate a wide variety of network layer protocols inside virtual point-to-point links over an Internet Protocol internetwork. The Microsoft GRE implementation can encapsulate IPv4 and IPv6.

GRE tunnels are useful in many scenarios because:

- They are lightweight and RFC 2890 compliant, making it interoperable with various vendor devices

- BGP can be integrated for dynamic routing

- Multi-tenancy is supported

- They can be managed with Virtual Machine Manager

- You can achieve up to 2.0 Gbps throughput on a 6 core virtual machine

- A single gateway supports multiple connection modes

GRE based tunnels enable connectivity between tenant virtual networks and external networks. Since the GRE protocol is lightweight and support for GRE is available on most of network devices it becomes an ideal choice for tunneling where encryption of data is not required. GRE support in Site to Site (S2S) tunnels solves the problem of forwarding between tenant virtual networks and tenant external networks using a multi-tenant gateway, as described later in this topic.

The GRE tunnel feature is designed to address the following requirements:

- A hosting provider must be able to create virtual networks for forwarding without modifying the physical switch configuration.

- A hosting provider must be able to add subnets to their externally facing networks without modifying the configuration of the physical switches within their infrastructure.

The GRE tunnel feature enables or enhances several key scenarios for hosting service providers using Microsoft technologies to implement Software Defined Networking in their service offerings.

The following are some example scenarios:

- Access from tenant virtual networks to tenant physical networks

- High speed connectivity

- Integration with VLAN based isolation

- Access shared resources

- Services of third party devices to tenants

The following are key scenarios that the GRE tunnel feature addresses.

This scenario enables a scalable way to provide access from tenant virtual networks to tenant physical networks located on the hosting service provider premises. A GRE tunnel endpoint is established on the multitenant gateway, the other GRE tunnel endpoint is established on a third-party device on the physical network. Layer-3 traffic is routed between the virtual machines in the virtual network and the third-party device on the physical network.

This scenario enables a scalable way to provide high speed connectivity from the tenant on premise network to their virtual network located in the hosting service provider network. A tenant connects to the service provider network via multiprotocol label switching (MPLS), where a GRE tunnel is established between the hosting service provider’s edge router and the multitenant gateway to the tenant’s virtual network.

This scenario allows you to integrate VLAN based isolation with Hyper-V Network Virtualization. A physical network on the hosting provider network contains a load balancer using VLAN-based isolation. A multitenant gateway establishes GRE tunnels between the load balancer on the physical network and the multitenant gateway on the virtual network.

Multiple tunnels can be established between the source and destination, and the GRE key is used to discriminate between the tunnels.

This scenario allows you to access shared resources on a physical network located on the hosting provider network.

You may have a shared service located on a server on a physical network located in the hosting provider network that you want to share with multiple tenant virtual networks.

The tenant networks with non-overlapping subnets access the common network over a GRE tunnel. A single tenant gateway routes between the GRE tunnels, thus routing packets to the appropriate tenant networks.

In this scenario, the single-tenant gateway can be replaced by third-party hardware appliances.

This scenario can be used to integrate third party devices (such as hardware load balancers) into the tenant virtual network traffic flow. For example, traffic originating from an enterprise site passes through a S2S tunnel to the multitenant gateway. The traffic is routed to the load balancer over a GRE tunnel. The load balancer routes traffic to multiple virtual machines on the enterprise’s virtual network. The same thing happens for another tenant with potentially overlapping IP addresses in the virtual networks. The network traffic is isolated on the load balancer using VLANs, and is applicable to all layer 3 devices that support VLANs.

A GRE tunnel is exposed as an additional protocol within a S2S interface. It is implemented in a similar fashion as an IPSec S2S tunnel described in the following Networking Blog: Multi-tenant Site-to-Site (S2S) VPN Gateway with Windows Server 2012 R2

The Windows PowerShell® cmdlets Add-VpnS2SInterface and Set-VpnS2SInterface have some new parameters for GRE tunnels.

An example to add a new GRE tunnel:

-

Cloud-side gateway

Add-VpnS2SInterface –Name GreCloudToEnt1 –Destination <Destination IP> -IPv4Subnet “10.1.1.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <public interface IP> -RoutingDomain Rd1 -

Enterprise-side gateway

Add-VpnS2SInterface –Name GreEnt1ToCloud –Destination <Destination IP> -IPv4Subnet “10.1.2.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <Enterprise_IP>

An example to modify an existing tunnel:

-

Cloud-side gateway

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –EnableQos Disabled –GRETunnel –RoutingDomain Rd1(disables QoS) -

Enterprise-side gateway

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –EnableQos Disabled – GRETunnel(disables QoS)Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface -TxBandwidthKbps 15360 -RxBandwidthKbps 15360 –GRETunnel(Increases rate-limit)

An example to delete a GRE tunnel:

-

Cloud-side gateway

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –AdminStatus $false – GRETunnel –RoutingDomain Rd1 -

Enterprise-side gateway

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –AdminStatus $false -GRETunnel

I have a Windows Server 2008 that has a single network interface configured with a public IP address. My business partner has a private network. From my server, I need to access all the devices on his private network, and those devices must be able to access my server.

My business partner has a standard solution for these requirements. They will setup an IPSec + GRE tunnel to my server. They told me, that I will need an additional public IP address for this to work. If it really is necessary, there is no problem, I can get an additional public IP address, although it will be assigned to the same physical network interface.

I assume that on my server I will have both public IP addresses and also the private IP address from the tunnel (the same that is visible for the devices inside the private network).

What alternatives do I have?

- Is it possible to configure this tunnel on my Windows Server 2008? Can it be done using only Windows tools, or do I need an additional free / commercial VPN software?

- If it cannot be done directly on Windows, can I setup an additional virtual machine running Linux, that will handle the IPSec + GRE tasks? How to do it?

- If it cannot be done on a virtual linux box, will I have to buy and setup a Cisco router to handle the IPSec + GRE tasks?

Thanks for your opinions. I’m watching this question to clarify any issues or questions.

asked Feb 4, 2010 at 12:51

You didn’t specify what your partner’s end of the tunnel is (unless I missed it). I spent a lot of time on a tunnel between Windows Server 2003 and a Cisco Router. It is supposed to be possible, but I failed in doing it, and am not the only one. You can read about here and here.

So if they are using a Cisco router, I recommend you go out and buy one too to save yourself time and lots of aggravation. OpenVPN or Linux to Cisco might be an option? But I have used Cisco to Cisco IPSec tunnels with no interruptions problems for years.

Here are Cisco docs on GRE/IpSec with NAT, but with the Cisco router you can avoid making the tunnel go through nat.

answered Feb 4, 2010 at 13:31

Kyle BrandtKyle Brandt

83.7k74 gold badges307 silver badges448 bronze badges

1

After weeks of problems unrelated to the tunnel itself, my admin configured the tunnel to end on a separate Linux box running Openswan. The decrypted and unpacked traffic is then routed to our Windows box and back.

There are no problems with compatibility with the Cisco router on the other end.

So we successfully went with option #2 without the need to buy a physical Cisco router.

answered Apr 20, 2010 at 6:05

qbeuekqbeuek

511 gold badge2 silver badges8 bronze badges

Cisco’s implementation of IPSec is not compatible with anything else then Cisco. I know IPSec is a standard but Cisco has a specific implementation that will keep you from connecting anything else then their equipements.

Is it possible to configure this tunnel on my Windows Server 2008? Can it be done using only Windows tools, or do I need an additional free / commercial VPN software?

Yes you need the Cisco VPN Client. It is free for IPSec and works just fine. Just be careful as it is made for desktop clients. It may have some annoying functionnalities such as short timeouts.

If it cannot be done on a virtual linux box, will I have to buy and setup a Cisco router to handle the IPSec + GRE tasks?

You can always buy a Cisco box that does IPSec. Be careful you may need specific licensing to do IPSec. This will be the most reliable and simple option by far. On the other hand, it’s not a free solution. A small Cisco ASA 5505 will do the trick.

Also, you don’t need to have an extra public IP address. Using the same IP you use for everything else will be fine.

answered Feb 8, 2010 at 13:22

1

Openswan or Libreswan to Cisco works fine.

I use it as a hub a spoke arrangment, the Cisco is the hub, the linux and Digi routers are the spokes. I use GRE tunnels inside the IPsec, works great.

On the Cisco end some tips:

You do NOT need an ACL to define interesting traffic on the hub,

You need a route map to stop the traffic int eh tunnels form being NAT’d,

Pre-shared-keys work fine, destinations are identified by the GRE tunnel routes.

Dave M

4,51422 gold badges31 silver badges30 bronze badges

answered Apr 7, 2015 at 9:33

You must log in to answer this question.

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.